| title | description | services | author | manager | ms.service | ms.subservice | ms.workload | ms.topic | ms.date | ms.author | ms.openlocfilehash | ms.sourcegitcommit | ms.translationtype | ms.contentlocale | ms.lasthandoff | ms.locfileid |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Как работают отношения доверия для доменных служб Azure AD | Документация Майкрософт |

Дополнительные сведения о работе доверия лесов с доменными службами Azure AD |

active-directory-ds |

justinha |

daveba |

active-directory |

domain-services |

identity |

conceptual |

07/06/2020 |

justinha |

5c72ab7d085de558ee95f3c602ccc6be6160b322 |

867cb1b7a1f3a1f0b427282c648d411d0ca4f81f |

MT |

ru-RU |

03/19/2021 |

96620211 |

Как работают отношения доверия для лесов ресурсов в доменных службах Azure Active Directory

Домен Active Directory Services (AD DS) обеспечивает безопасность в нескольких доменах или лесах с помощью отношений доверия между доменами и лесами. Перед проверкой подлинности в отношениях доверия Windows должна сначала проверить, имеет ли домен, запрашиваемый пользователем, компьютером или службой, отношение доверия с доменом запрашивающей учетной записи.

Чтобы проверить это отношение доверия, система безопасности Windows вычислит путь доверия между контроллером домена (DC) для сервера, получающего запрос, и КОНТРОЛЛЕРом домена в домене запрашивающей учетной записи.

Механизмы управления доступом, предоставляемые AD DS и распределенной моделью безопасности Windows, предоставляют среду для работы отношений доверия между доменами и лесами. Для правильной работы этих отношений доверия каждый ресурс или компьютер должен иметь прямой доверенный путь к КОНТРОЛЛЕРу домена в домене, в котором он находится.

Путь доверия реализуется службой сетевого входа в систему с использованием подключения удаленного вызова процедур (RPC), прошедшего проверку подлинности, в доверенном центре домена. Защищенный канал также распространяется на другие домены AD DS через междоменные отношения доверия. Этот защищенный канал используется для получения и проверки сведений о безопасности, включая идентификаторы безопасности (SID) для пользователей и групп.

Общие сведения о том, как отношения доверия применяются к AD DS Azure, см. в статье Основные понятия и компоненты леса ресурсов.

Чтобы приступить к использованию отношений доверия в Azure AD DS, создайте управляемый домен, использующий отношения доверия лесов.

Потоки отношений доверия

Поток защищенной связи через доверия определяет эластичность доверия. Как вы создаете или настраиваете доверие, определяет, насколько далеко взаимодействуют между лесами.

Поток обмена данными между отношениями доверия определяется направлением доверия. Отношения доверия могут быть односторонними или двусторонними и могут быть транзитивными или нетранзитивными.

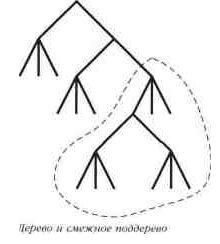

На следующей схеме показано, что по умолчанию все домены в дереве 1 и дереве 2 имеют транзитивные отношения доверия. В результате пользователи в дереве 1 могут получить доступ к ресурсам в доменах дерева 2 , а пользователи в дереве 1 могут получить доступ к ресурсам в дереве 2, если в ресурсе назначены соответствующие разрешения.

Одностороннее и двустороннее доверие

Отношения доверия обеспечивают доступ к ресурсам одним или двумя способами.

Одностороннее отношение доверия — это однонаправленный путь проверки подлинности, созданный между двумя доменами. При одностороннем доверии между доменом а и доменом б пользователи в домене a могут обращаться к ресурсам в домене б. Однако пользователи в домене б не могут получить доступ к ресурсам в домене а.

Некоторые односторонние отношения доверия могут быть нетранзитивными или транзитивными в зависимости от типа создаваемого доверия.

В двустороннем доверии домен a доверяет домену b , а домен б доверяет домену а. Такая конфигурация означает, что запросы проверки подлинности могут передаваться между двумя доменами в обоих направлениях. Некоторые двусторонние связи могут быть нетранзитивными или транзитивными в зависимости от типа создаваемого доверия.

Все доверительные отношения доменов в лесу AD DS являются двусторонними транзитивными отношениями доверия. При создании нового дочернего домена между дочерним доменом и родительским доменом автоматически создается двустороннее транзитивное доверие.

Транзитивные и нетранзитивные отношения доверия

Транзитивность определяет, можно ли расширить отношение доверия за пределами двух доменов, с которыми он был сформирован.

- Транзитивное доверие можно использовать для расширения отношений доверия с другими доменами.

- Нетранзитивное доверие можно использовать для запрета доверительных отношений с другими доменами.

Каждый раз при создании нового домена в лесу автоматически создается двустороннее транзитивное отношение доверия между новым доменом и его родительским доменом. Если дочерние домены добавляются в новый домен, путь доверия передается вверх через иерархию доменов, расширяя исходный путь доверия, созданный между новым доменом и его родительским доменом. Транзитивные отношения доверия движутся вверх по доменному дереву по мере его формирования, создавая транзитивное доверие между всеми доменами доменного дерева.

Запросы проверки подлинности следуют этим путям доверия, поэтому учетные записи из любого домена леса могут проходить проверку подлинности любым другим доменом в лесу. В процессе единого входа учетные записи с соответствующими разрешениями могут получать доступ к ресурсам в любом домене леса.

Отношения доверия для леса

Отношения доверия лесов помогают управлять сегментированными AD DS инфраструктурами и поддерживают доступ к ресурсам и другим объектам в нескольких лесах. Отношения доверия лесов полезны для поставщиков услуг, компаний, осуществляющих слияние или приобретение, совместный бизнес в экстрасети и компании, которые ищут решение для административной автономности.

С помощью отношений доверия лесов можно связать два леса, чтобы сформировать одностороннее или двустороннее транзитивное отношение доверия. Доверие лесов позволяет администраторам подключать два AD DS лесов с единым отношением доверия для обеспечения эффективной проверки подлинности и авторизации в лесах.

Доверие лесов можно создать только между корневым доменом леса в одном лесу и корневым доменом леса в другом лесу. Отношения доверия лесов могут быть созданы только между двумя лесами и не могут быть неявно расширены до третьего леса. Это означает, что если доверие лесов создано между лесами 1 и лесом 2, а между лесами 2 и лесом 3 создается другое доверие лесов, лес 1 не имеет неявного отношения доверия с лесом 3.

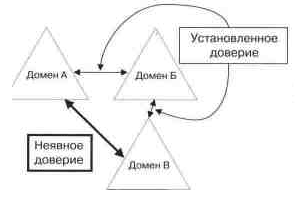

На следующей схеме показаны два отдельных отношения доверия лесов между тремя AD DS лесами в одной организации.

Этот пример конфигурации предоставляет следующий доступ:

- Пользователи в лесу 2 могут получать доступ к ресурсам в любом домене леса 1 или леса 3 .

- Пользователи в лесу 3 могут получать доступ к ресурсам в любом домене леса 2 .

- Пользователи в лесу 1 могут получать доступ к ресурсам в любом домене леса 2 .

Эта конфигурация не позволяет пользователям леса 1 обращаться к ресурсам в лесу 3 и наоборот. Чтобы разрешить пользователям в лесах 1 и лесу 3 доступ к ресурсам, необходимо создать двустороннее транзитивное доверие между двумя лесами.

Если между двумя лесами создается одностороннее доверие лесов, члены доверенного леса могут использовать ресурсы, расположенные в доверяющем лесу. Однако доверие действует только в одном направлении.

Например, при создании одностороннего отношения доверия между лесами 1 (доверенный лес) и лесом 2 (лес доверия):

- Члены леса 1 могут обращаться к ресурсам, расположенным в лесу 2.

- Члены леса 2 не могут получить доступ к ресурсам, расположенным в лесу 1 , используя одно и то же отношение доверия.

[!IMPORTANT]

Лес ресурсов доменных служб Azure AD поддерживает односторонние отношения доверия лесов с локальными Active Directory.

Требования к доверию лесов

Прежде чем можно будет создать доверие лесов, необходимо убедиться в наличии правильной инфраструктуры системы доменных имен (DNS). Отношения доверия лесов можно создавать только при наличии одной из следующих конфигураций DNS:

-

Единственный корневой DNS-сервер — это корневой DNS-сервер для обоих пространств имен DNS леса. Корневая зона содержит делегирования для каждого пространства имен DNS, а корневые ссылки всех DNS-серверов включают корневой DNS-сервер.

-

Если нет общего корневого DNS-сервера и корневых DNS-серверов в каждом лесу DNS-пространство имен используют DNS-серверы условной пересылки для каждого пространства имен DNS для маршрутизации запросов имен в другом пространстве имен.

[!IMPORTANT]

Лес ресурсов доменных служб Azure AD должен использовать эту конфигурацию DNS. Размещение пространства имен DNS, отличного от пространства имен DNS леса ресурсов, не является компонентом доменных служб Azure AD. Условные серверы пересылки являются правильной конфигурацией. -

Если общий корневой DNS-сервер отсутствует, а корневые DNS-серверы в каждом из пространств имен DNS леса используют дополнительные зоны DNS, настраиваются в каждом пространстве имен DNS для маршрутизации запросов имен в другом пространстве имен.

Чтобы создать доверие лесов, необходимо быть членом группы «Администраторы домена» (в корневом домене леса) или группы «Администраторы предприятия» в Active Directory. Каждому доверию назначается пароль, который должны быть знакомы администраторам в обоих лесах. Участники корпоративных администраторов в обоих лесах могут одновременно создавать отношения доверия в обоих лесах, и в этом случае пароль, криптографически случайный, автоматически создается и записывается для обоих лесов.

В портал Azure создается исходящее доверие лесов для доменных служб Azure AD. Вы не создаете доверие вручную с самим управляемым доменом. Входящее доверие лесов должно быть настроено пользователем с привилегиями, которые ранее были указаны в локальной Active Directory.

Процессы доверия и взаимодействия

Многие транзакции между доменами и между лесами зависят от отношений доверия между доменами и лесами для выполнения различных задач. В этом разделе описываются процессы и взаимодействия, происходящие, когда доступ к ресурсам осуществляется по отношениям доверия и по ссылкам проверки подлинности.

Общие сведения об обработке ссылок для проверки подлинности

Если запрос на проверку подлинности называется доменом, контроллер домена в этом домене должен определить, существует ли отношение доверия с доменом, из которого поступает запрос. Кроме того, необходимо определить, является ли доверие транзитивным или нетранзитивным, прежде чем проверять подлинность пользователя для доступа к ресурсам в домене. Процесс проверки подлинности, который происходит между доверенными доменами, зависит от используемого протокола проверки подлинности. Протоколы Kerberos V5 и NTLM обрабатывают ссылки для проверки подлинности в домене по-разному.

Обработка ссылок Kerberos V5

Протокол проверки подлинности Kerberos V5 зависит от службы сетевого входа в систему на контроллерах домена для проверки подлинности и авторизации клиента. Протокол Kerberos подключается к сетевому центр распространения ключей (KDC) и хранилищу учетных записей Active Directory для билетов сеансов.

Протокол Kerberos также использует отношения доверия для служб предоставления билетов (TGS) между сферами и для проверки сертификатов атрибутов привилегий (PAC) в защищенном канале. Протокол Kerberos выполняет проверку подлинности между сферами только с помощью сфер Kerberos операционной системы, отличных от Windows, таких как область Kerberos, и не требует взаимодействия со службой сетевого входа в систему.

Если клиент использует Kerberos V5 для проверки подлинности, он запрашивает билет на сервере в целевом домене из контроллера домена в домене учетной записи. Kerberos KDC выступает в качестве доверенного посредника между клиентом и сервером и предоставляет ключ сеанса, позволяющий двум сторонам проходить проверку подлинности друг друга. Если целевой домен отличается от текущего домена, KDC следует логическому процессу определить, можно ли ссылаться на запрос на проверку подлинности:

-

Является ли текущий домен доверенным непосредственно доменом запрашиваемого сервера?

- Если да, отправьте клиенту ссылку на запрошенный домен.

- Если нет, перейдите к следующему шагу.

-

Существует ли между текущим доменом и следующим доменом по пути доверия отношение взаимного доверия?

- Если да, отправьте клиенту ссылку на следующий домен в пути доверия.

- Если нет, отправьте клиенту сообщение об отклонении входа.

Обработка ссылок NTLM

Протокол проверки подлинности NTLM зависит от службы сетевого входа в систему на контроллерах домена для проверки подлинности клиента и авторизации. Этот протокол проверяет подлинность клиентов, не использующих проверку подлинности Kerberos. NTLM использует отношения доверия для передачи запросов проверки подлинности между доменами.

Если клиент использует NTLM для проверки подлинности, первоначальный запрос проверки подлинности переходит непосредственно от клиента к серверу ресурсов в целевом домене. Этот сервер создает запрос, на который отвечает клиент. Затем сервер отправляет ответ пользователя на контроллер домена в домене учетной записи компьютера. Этот контроллер домена проверяет учетную запись пользователя на соответствие базе данных учетных записей безопасности.

Если учетная запись не существует в базе данных, контроллер домена определяет, следует ли выполнить сквозную аутентификацию, перенаправить запрос или отклонить запрос с помощью следующей логики:

-

Имеет ли текущий домен отношение прямого доверия с доменом пользователя?

- Если да, контроллер домена отправляет учетные данные клиента на контроллер домена в домене пользователя для сквозной проверки подлинности.

- Если нет, перейдите к следующему шагу.

-

Имеет ли текущий домен транзитивное отношение доверия с доменом пользователя?

- Если да, передайте запрос на проверку подлинности в следующий домен в пути доверия. Этот контроллер домена повторяет процесс, проверяя учетные данные пользователя по собственной базе данных учетных записей безопасности.

- Если нет, отправьте клиенту сообщение с запретом входа.

Обработка запросов проверки подлинности на основе Kerberos через доверия лесов

Когда два леса соединяются отношением доверия лесов, запросы на проверку подлинности, созданные с помощью протоколов Kerberos V5 или NTLM, можно перенаправлять между лесами, чтобы предоставить доступ к ресурсам в обоих лесах.

При первом установлении доверия между лесами каждый лес собирает все доверенные пространства имен в своем лесу партнера и сохраняет информацию в объекте доверенного домена. К доверенным пространствам имен относятся имена доменных деревьев, суффиксы имени участника-пользователя, суффиксы имени субъекта-службы и пространства имен ИДЕНТИФИКАТОРов безопасности (SID), используемые в другом лесу. Объекты TDO реплицируются в глобальный каталог.

Прежде чем протоколы проверки подлинности могут следовать пути доверия лесов, имя участника-службы (SPN) компьютера ресурсов должно быть разрешено в расположение в другом лесу. Имя субъекта-службы может иметь одно из следующих имен:

- DNS-имя узла.

- DNS-имя домена.

- Различающееся имя объекта точки подключения службы.

Когда Рабочая станция в одном лесу пытается получить доступ к данным на компьютере ресурса в другом лесу, процесс проверки подлинности Kerberos обращается к контроллеру домена для получения билета службы к имени участника-службы компьютера с ресурсами. После того как контроллер домена запрашивает глобальный каталог и определит, что имя субъекта-службы не находится в том же лесу, что и контроллер домена, контроллер домена отправляет ссылку для своего родительского домена обратно на рабочую станцию. На этом этапе Рабочая станция запрашивает у родительского домена билет службы и продолжит следовать цепочке ссылок до тех пор, пока не достигнет домена, в котором находится ресурс.

Приведенная ниже схема и шаги содержат подробное описание процесса проверки подлинности Kerberos, используемого при попытке компьютеров, работающих под управлением Windows, получить доступ к ресурсам с компьютера, находящегося в другом лесу.

-

Пользователь1 входит в компьютере Workstation1 , используя учетные данные из домена Europe.tailspintoys.com . Затем пользователь пытается получить доступ к общему ресурсу в FileServer1 , расположенном в лесу USA.wingtiptoys.com .

-

Компьютере Workstation1 связывается с центром распространения ключей Kerberos на контроллере домена в своем домене, ChildDC1 и запрашивает билет службы для SPN FileServer1 .

-

ChildDC1 не находит имя субъекта-службы в своей базе данных домена и запрашивает глобальный каталог, чтобы узнать, содержат ли какие-либо домены в лесу tailspintoys.com это имя участника-службы. Поскольку глобальный каталог ограничен его собственным лесом, имя субъекта-службы не найдено.

Затем глобальный каталог проверяет свою базу данных на наличие сведений о доверии лесов, установленных с лесом. Если он найден, он сравнивает суффиксы имен, перечисленные в объекте доверенного домена доверия лесов, с суффиксом целевого имени субъекта-службы для поиска соответствия. После обнаружения совпадения глобальный каталог предоставляет указание маршрутизации обратно в ChildDC1.

Указания маршрутизации помогают направить запросы проверки подлинности в целевой лес. Указания используются только в том случае, если все традиционные каналы проверки подлинности, например локальный контроллер домена и глобальный каталог, не могут наыскать имя участника-службы.

-

ChildDC1 отправляет ссылку для своего родительского домена обратно в компьютере Workstation1.

-

Компьютере Workstation1 связывается с контроллером домена в ForestRootDC1 (его родительским доменом) для ссылки на контроллер домена (ForestRootDC2) в корневом домене леса wingtiptoys.com .

-

Компьютере Workstation1 Contacts ForestRootDC2 в лесу wingtiptoys.com для билета службы к запрошенной службе.

-

ForestRootDC2 связывается со своим глобальным каталогом, чтобы найти имя субъекта-службы, а глобальный каталог находит совпадение для имени SPN и отправляет его обратно в ForestRootDC2.

-

Затем ForestRootDC2 отправляет ссылку на USA.wingtiptoys.com обратно в компьютере Workstation1.

-

Компьютере Workstation1 связывается с центром распространения ключей на ChildDC2 и согласовывает билет для User1 , чтобы получить доступ к FileServer1.

-

Когда у компьютере Workstation1 есть билет службы, он отправляет билет службы в FileServer1, который считывает учетные данные безопасности пользователя User1 и соответствующим образом формирует маркер доступа.

Объект доверенного домена

Каждое доверие домена или леса в организации представляется доверенным объектом домена (TDO), хранящимся в контейнере System в своем домене.

Содержимое TDO

Сведения, содержащиеся в объекте TDO, зависят от того, был ли объект TDO создан доверием домена или доверием леса.

При создании доверительных отношений домена атрибуты, такие как доменное имя DNS, идентификатор безопасности домена, тип доверия, транзитивность доверия и имя обратного домена, представлены в объекте TDO. Доверительные отношения лесов ТДОС хранят дополнительные атрибуты для обнаружения всех доверенных пространств имен из леса партнера. Эти атрибуты включают имена деревьев доменов, суффиксы имени участника-пользователя (UPN), суффиксы имени участника-службы (SPN) и ИДЕНТИФИКАТОРы безопасности (SID).

Так как отношения доверия хранятся в Active Directory как ТДОС, все домены в лесу имеют знания о доверительных отношениях, которые используются в лесу. Аналогично, если два или несколько лесов объединены через доверия лесов, корневые домены леса в каждом лесу имеют знания о доверительных отношениях, которые применяются во всех доменах в доверенных лесах.

Изменения паролей TDO

Оба домена в отношении доверия совместно используют пароль, который хранится в объекте TDO в Active Directory. В рамках процесса обслуживания учетной записи каждые 30 дней контроллер домена доверия изменяет пароль, хранящийся в объекте TDO. Так как все двусторонние отношения доверия фактически являются 2 1-сторонними отношениями доверия в противоположных направлениях, процесс выполняется дважды для двустороннего доверия.

Доверие имеет доверие и доверенную сторону. На доверенной стороне для процесса можно использовать любой доступный для записи контроллер домена. На стороне доверия эмулятор основного контроллера домена выполняет смену пароля.

Чтобы изменить пароль, контроллеры домена выполняют следующий процесс:

-

Эмулятор основного контроллера домена (PDC) в доверяющем домене создает новый пароль. Контроллер домена в доверенном домене никогда не инициирует смену пароля. Он всегда инициируется эмулятором доверенного основного контроллера домена.

-

Эмулятор основного контроллера домена в доверяющем домене задает поле OldPassword объекта TDO для текущего поля newPassword .

-

Эмулятор основного контроллера домена в доверяющем домене задает для поля newPassword объекта TDO новый пароль. Сохранение копии предыдущего пароля позволяет вернуться к старому паролю, если контроллер домена в доверенном домене не сможет получить изменение или если изменение не реплицируется до выполнения запроса, использующего новый пароль доверия.

-

Эмулятор основного контроллера домена в доверяющем домене выполняет удаленный вызов контроллера домена в доверенном домене с просьбой установить для пароля учетной записи доверия новый пароль.

-

Контроллер домена в доверенном домене изменяет пароль доверия на новый пароль.

-

На каждой стороне доверия обновления реплицируются на другие контроллеры домена в домене. В доверяющем домене это изменение активирует срочное репликация объекта доверенного домена.

Теперь пароль изменен на обоих контроллерах домена. Обычная репликация распространяет объекты TDO на другие контроллеры домена в домене. Однако контроллер домена в доверяющем домене может изменить пароль без успешного обновления контроллера домена в доверенном домене. Такая ситуация может возникнуть из-за того, что защищенный канал, необходимый для обработки изменения пароля, не удалось установить. Также возможно, что контроллер домена в доверенном домене может быть недоступен в некоторый момент во время процесса и может не получить обновленный пароль.

Для работы с ситуациями, когда изменение пароля не прошло успешно, контроллер домена в доверяющем домене никогда не изменяет новый пароль, если он не прошел проверку подлинности (Настройка защищенного канала) с помощью нового пароля. Это объясняется тем, почему старый и новый пароли хранятся в объекте TDO доверяющего домена.

Изменение пароля не завершается до тех пор, пока проверка подлинности с помощью пароля завершается с ошибкой. Старый, сохраненный пароль может использоваться по защищенному каналу до тех пор, пока контроллер домена в доверенном домене не получит новый пароль, что обеспечивает непрерывную работу службы.

Если проверка подлинности с использованием нового пароля завершается неудачей из-за недействительного пароля, доверенный контроллер домена пытается пройти проверку подлинности с использованием старого пароля. Если проверка подлинности прошла успешно с прежним паролем, процесс смены пароля возобновляется в течение 15 минут.

Доверенные обновления паролей должны реплицироваться на контроллеры домена обеих сторон доверия в течение 30 дней. Если пароль доверия изменен через 30 дней, а контроллер домена имеет только пароль N-2, он не сможет использовать доверие с доверяющей стороны и не сможет создать безопасный канал на доверенной стороне.

Сетевые порты, используемые отношениями доверия

Так как отношения доверия должны развертываться в различных границах сети, они могут занимать один или несколько брандмауэров. В этом случае можно либо подать трафик о доверии через брандмауэр, либо открыть определенные порты в брандмауэре, чтобы разрешить передачу трафика.

[!IMPORTANT]

Домен Active Directory Services не поддерживает ограниченный трафик RPC Active Directory на определенные порты.

Ознакомьтесь с разделом служба поддержки Майкрософт Windows Server 2008 и более поздних версий этой статьи, как настроить брандмауэр для Active Directory доменов и отношений доверия , чтобы узнать о портах, необходимых для доверия лесов.

Вспомогательные службы и средства

Для поддержки отношений доверия и проверки подлинности используются некоторые дополнительные функции и средства управления.

Вход в сеть

Служба сетевого входа в систему поддерживает защищенный канал с компьютера под управлением Windows на контроллер домена. Он также используется в следующих процессах, связанных с отношениями доверия:

-

Настройка доверия и управление — служба входа в сеть помогает поддерживать Доверенные пароли, собирает сведения о доверии и проверяет отношения доверия путем взаимодействия с процессом LSA и объектом TDO.

Для доверий лесов сведения о доверии включают запись о доверии лесов (фтинфо), включающую в себя набор пространств имен, которым должны управлять утверждения доверенного леса, с добавлением поля, которое указывает, доверяет ли каждое утверждение доверяющему лесу.

-

Проверка подлинности — предоставляет учетные данные пользователя по защищенному каналу на контроллер домена и возвращает идентификаторы SID домена и права пользователя для пользователя.

-

Расположение контроллера домена — помогает найти или найти контроллеры домена в домене или в нескольких доменах.

-

Сквозная проверка — учетные данные пользователей в других доменах обрабатываются с помощью команды Net Logon. Если доверяющему домену необходимо проверить подлинность пользователя, он передает учетные данные пользователя с помощью команды Net Logon в доверенный домен для проверки.

-

Проверка сертификата атрибута прав доступа (PAC). когда сервер, использующий протокол Kerberos для проверки подлинности, должен проверить ключ PAC в билете службы, он отправляет PAC по безопасному каналу на контроллер домена для проверки.

Локальная система безопасности

Локальный администратор безопасности (LSA) — это защищенная подсистема, которая хранит информацию обо всех аспектах локальной безопасности в системе. В совокупности называется локальной политикой безопасности, LSA предоставляет различные службы для перевода между именами и идентификаторами.

Подсистема безопасности LSA предоставляет службы как в режиме ядра, так и в пользовательском режиме для проверки доступа к объектам, проверки прав пользователей и создания сообщений аудита. LSA отвечает за проверку допустимости всех билетов сеансов, представленных службами в доверенных или недоверенных доменах.

Средства управления

Администраторы могут использовать Active Directory домены и отношения доверия, netdom и nltest для предоставления, создания, удаления или изменения отношений доверия.

- Active Directory домены и отношения доверия — это консоль управления (MMC), которая используется для управления доверительными отношениями домена, функциональными уровнями домена и леса и суффиксами имени участника-пользователя.

- Программы командной строки netdom и nltest можно использовать для поиска, просмотра, создания и управления отношениями доверия. Эти средства напрямую взаимодействуют с полномочиями LSA на контроллере домена.

Дальнейшие действия

Дополнительные сведения о лесах ресурсов см . в статье как работают отношения доверия лесов в Azure AD DS?

Чтобы приступить к созданию управляемого домена с лесом ресурсов, см. статью Создание и Настройка управляемого домена AD DS Azure. Затем можно создать исходящее доверие лесов для локального домена.

Многие предприятия имеют в своей сети несколько доменов Windows. Доверительные отношения между ними порой очень сложны, особенно в случае иерархических структур Active Directory. Мы расскажем о функционировании доверительных отношений, о способах их установления, а также о том, какая базовая информация для этого необходима.

Доверительные отношения в Active Directory еще важнее, чем в NT 4.0. При создании доменов в «лесу доменов» такие отношения устанавливаются автоматически, но, в отличие от NT 4.0, они «транзитивны». Это важное понятие мы разъясним ниже. Кстати, Windows Server 2008 хоть и предлагает множество новинок, но доверительные отношения по-прежнему действуют так же, как в Windows Server 2003.

Для большинства администраторов процесс установления доверительных отношений все еще требует привыкания, поскольку отдельные понятия немного запутаны. В результате в техническом плане возможность связи доменов Windows друг с другом представляется более «загадочной», чем есть на самом деле (см. Рисунок 1). Поэтому сначала остановимся на основных понятиях.

В Active Directory существует два различных вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот. Пользователи Домена 1 могут получить доступ к ресурсам Домена 2, однако у пользователей Домена 2 нет доступа к ресурсам Домена 1. Естественно, возможен и обратный случай. Другие варианты доверительных отношений: «исходящие» и «входящие». При исходящих доверительных отношениях Домен 1 доверяет Домену 2, т. е. пользователи Домена 2 могут обращаться к ресурсам Домена 1.

При таком процессе домен, от которого доверительные отношения исходят, является доверяющим доменом (Trusting Domain). Домен с входящими доверительными отношениями — доверенный домен (Trusted Domain), в нем создаются учетные записи пользователей, обладающих правами в доверяющем домене.

В Windows NT 4.0 тоже можно было устанавливать доверительные отношения, но не транзитивные. Если в Windows NT 4.0 создавались доверительные отношения между доменами А и В, а также между доменами В и С, то это не значило, что домен А автоматически будет доверять домену С или, наоборот, домен С — домену А. Эту связь приходилось устанавливать вручную. В Active Directory делается иначе. Домены можно связывать практически без ограничений через домены, дочерние домены и деревья с автоматическим установлением между ними доверительных отношений. В Active Directory каждый домен доверяет любому другому домену, если является частью того же леса. Устанавливать доверительные отношения вручную возможно, но необходимости в этом уже нет (ключевая фраза: урезанные доверительные отношения).

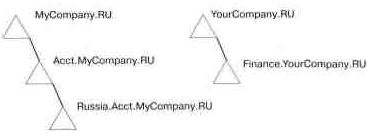

В отдельном лесу существует определенный регулирующий алгоритм: доверительные отношения автоматически создаются между выше- и ниже-стоящими доменами. Microsoft обозначает этот тип как «подчиненные доверительные отношения». Кроме того, доверительные отношения автоматически создаются между корневыми доменами отдельных деревьев. Однако доверительных отношений между подчиненными доменами различных деревьев не существует. Они доверяют друг другу на основе транзитивных доверительных отношений (см. Рисунок 2). Доверительные отношения между корневыми доменами различных лесов называются «доверительными отношениями между лесами» (Forest Trust).

Как уже говорилось, дополнительные доверительные отношения можно определять и вручную. Это требуется по различным причинам. Так, возможны, к примеру, внешние доверительные отношения к доменам Windows NT 4.0 или отдельным доменам другого леса.

В Windows Server 2003 появились сохранившиеся в Windows Server 2008 доверительные отношения между лесами, когда связываются корневые домены двух различных лесов. В результате все домены обеих структур связаны автоматически транзитивными доверительными отношениями. Доверительные отношения можно создавать между подчиненными доменами разных деревьев в пределах одного леса. Они называются «прямыми доверительными отношениями» (Shortcut Trusts). Этот вид доверительных отношений часто используется, чтобы ускорить доступ к ресурсам между подчиненными доменами различных деревьев в одном лесу.

При создании нескольких деревьев в одном лесу особое значение имеет путь доверительных отношений. Поскольку доверительные отношения между подчиненными доменами разных деревьев не создаются, при доступе к ресурсам может потребоваться оптимизация аутентификации. При попытке обратиться к данным, находящимся в подчиненных доменах разных деревьев, аутентификация должна пройти путь до корневого домена собственного дерева, затем до корневого домена другого дерева и, наконец, к подчиненному домену. Для ускорения этого процесса можно вручную установить доверительные отношения между двумя подчиненными доменами.

Управление доверительными отношениями осуществляется с помощью дополнительного модуля (Snap-in) «Домены Active Directory и доверительные отношения». Если вызвать в нем свойства какого-либо домена, то на соответствующей вкладке можно найти все его доверительные отношения и задать новые. Если требуется создать доверительное отношение с внешним доменом, то сначала нужно убедиться в том, что распознавание имен между доменами осуществляется без ошибок. Лишь когда обеспечено стабильное и надежное разрешение имен, можно устанавливать доверительные отношения. Здесь будет полезна оптимальная инфраструктура серверов DNS/WINS. Дело в том, что если нужно создать доверительные отношения с доменом Windows NT 4.0, то сервер WINS подходит лучше, чем DNS. В принципе, связь между доменом Windows NT 4.0 и доменом Active Directory можно установить и без WINS, но она будет нестабильной и сложно реализуемой.

Чтобы создать доверительные отношения, в дополнительном модуле «Домены Active Directory и доверительные отношения» необходимо вызвать свойства того домена, от которого они должны исходить. Во вкладке «Доверительные отношения» нужно нажать на кнопку «Новое доверительное отношение». Windows запускает ассистента. На второй странице отображается имя домена, к которому будет устанавливаться доверительное отношение. Если это домен Active Directory, то следует использовать имя DNS, в то время как для соединения с доменом Windows NT 4.0 лучшим выбором будет имя NetBIOS. Затем ассистент проверяет, возможна ли связь с доменом и должны ли доверительные отношения быть однонаправленными или двунаправленными (см. Рисунок 3).

При двунаправленном соединении пользователи каждого из доменов могут аутентифицироваться в другом домене для получения доступа к ресурсам. При выборе «Однонаправленные: входящие» устанавливается, что данный домен является доверенным,

т. е. пользователь этого домена может аутентифицироваться в другом домене и обращаться к его ресурсам. В варианте «Однонаправленные: исходящие» пользователи другого домена могут регистрироваться в нем, а вот пользователи этого домена в другом — нет.

Затем определяется область аутентификации доверительных отношений. Большинство администраторов используют вариант «Общедоменная аутентификация». При этом пользователи одного домена получают доступ к ресурсам другого через групповое членство или прямое разрешение. Если же выбирается вариант «Избирательная аутентификация», то для каждого сервера, к которому разрешен доступ пользователей другого домена, в локальных настройках безопасности или правилах должна активироваться опция «Может аутентифицировать». Такая настройка повышает безопасность, но одновременно усложняется структура распределения прав. Пользователям другого домена автоматически отказывается в доступе к отдельным серверам предприятия.

Теперь следует отменить отказ для каждого отдельного сервера, а затем установить пароль для доверительных отношений, который позднее потребуется для верификации и установления доверительных отношений в другом направлении. В следующем окне нужно выбрать, будет ли доверительное отношение проверяться. При создании доверительных отношений с доменом Windows NT 4.0 необходимо сначала установить их со стороны этого домена. Пользователи получают доступ к ресурсам лишь после верификации доверительных отношений как активных. Если создание доверительных отношений не удается, то обычно это происходит из-за проблем с разрешением имен или наличием прав.

ФИЛЬТРАЦИЯ SID В ДОВЕРИТЕЛЬНЫХ ОТНОШЕНИЯХ

После завершения установления внеш-них доверительных отношений автоматически высвечивается указание, что для этих отношений был активирован фильтр идентификаторов пользователей (SID). Это происходит автоматически, если доверительные отношения создаются контроллером домена под управлением Windows Server 2003 или Windows Server 2000 (SP4 и выше). Фильтрация SID защищает исходящие доверительные отношения. Она призвана воспрепятствовать раздаче администраторами доверенных доменов неправомерных полномочий в пределах доверяющих доменов. Фильтр SID следит за тем, чтобы в доверяющем домене аутентифицировались только те пользователи доверенного домена, чьи SID содержат SID этого домена. Если деактивировать фильтрацию SID, то внешний пользователь, обладающий правами администратора в доверенном домене, сможет прослушать сетевой трафик доверяющего домена, определить SID администратора, а затем присоединить этот SID к своей истории SID и заполучить права администратора в доверяющем домене.

Однако при активации фильтра SID может случиться так, что будет игнорироваться история SID пользователей, получивших ее из других доменов в результате миграции. Тогда возникнут проблемы с аутентификацией при доступе к ресурсам, поэтому фильтр SID не всегда можно использовать. Если фильтр применяется для укрепления доверительных отношений Windows NT 4.0, то здесь проблемы возникают реже, чем при построении внешних доверительных отношений к домену в Active Directory. Если универсальной группе из Active Directory доверенного домена выдаются разрешения на ресурсы доверяющего домена, то нужно убедиться в том, что эта группа была создана именно в доверенном домене, а не в каком-либо другом домене Active Directory. В противном случае она не содержит SID доверенного домена, и фильтр SID не разрешит доступ к ресурсам доверяющего домена.

Универсальные группы состоят из локальных и глобальных групп. Как локальные, они могут включать участ-ников из всего леса. Как глобальные, они видны во всех доменах. В случае универсальных групп на глобальные серверы каталогов тиражируются не только сведения о существовании этой группы, но и информация обо всех ее членах. Иными словами, если в универсальной группе много членов, то придется тиражировать большой объем информации. Деактивация фильтрации SID осуществляется через программу командной строки netdom.exe (см. Рисунок 4). Этот инструмент включен в комплект инструментов поддержки Windows, которые находятся в папке Support на диске Windows Server 2003. Их рекомендуется инсталлировать на каждый сервер, поскольку они включают полезные диагностические инструменты, к примеру, dcdiag.exe или netdiag.exe. Такие инструменты требуются во многих местах для администрирования Active Directory. Чтобы деактивировать фильтрацию SID, в командной строке необходимо ввести команду Netdom trust <ДоверяющийДомен> /domain:<ДоверенныйДомен> / quarantine:no /userD:<АдминистраторДомена> / passwordD:<ПарольАдминист-ратораДомена>.

ДОВЕРИТЕЛЬНЫЕ ОТНОШЕНИЯ К ДОМЕНАМ NT 4.0

Фильтрация SID активируется заново очень простым способом. Опцию /quarantine нужно установить на :yes: Netdom trust <ДоверяющийДомен> /domain:<ДоверенныйДомен> /quarantine:yes /userD:<АдминистраторДомена> /passwordD:<ПарольАдминистратораДомена>.

Иногда возникают проблемы с ус-тановлением доверительных отношений. Виной тому — ошибочное распознавание имен, защищенные маршрутизаторы между различными подсетями или ошибки на серверах WINS. Если не получается создать доверительные отношения между двумя контроллерами доменов, то часто помогает создание файла lmhosts на обоих серверах. Этот файл находится в папке Windowssystem32driversetc. Для обеспечения распознавания имен файл нужно переименовать в lmhosts без расширения. В указанном файле настраивается разрешение доменов, так что серверы DNS или WINS будут пропускаться. Для этого нужно добавить в файл следующие строки:

#pre #dom: <Домен>

”<Домен> x1b” #pre

Важно соблюдать регистр символов. IP-адрес должен совпадать с адресом контроллера домена. Между кавычками во второй строке следует ввести 20 символов, иначе разрешение не будет работать. Сразу после первой кавычки помещается имя NetBIOS домена Windows, с которым устанавливаются доверительные отношения. Данное имя не может быть длиннее 15 символов; если имя домена короче, то его необходимо дополнить до 15 символов пробелами. За 15-м символом следуют символы ox1b, а затем — закрывающая кавычка. Обрат-ная косая черта должна занимать 16-ю позицию. После этих изменений нужно либо перезапустить сервер, либо перезагрузить кэш NetBIOS с помощью команды nbtstat -R. Команда nbtstat- показывает содержимое кэша. Правильный результат: домен обозначается как «тип 1В». Если домен не отображается, то надо либо перезапустить серверы, либо заново проверить конфигурацию. Правда, конфигурация достаточно сложна, поэтому использование одного или нескольких серверов WINS гораздо более эффективно, так как необходимые данные создаются автоматически и могут запрашиваться задействованными серверами.

ДОВЕРИТЕЛЬНЫЕ ОТНОШЕНИЯ МЕЖДУ ЛЕСАМИ

При создании доверительных отношений между корневыми доменами двух лесов можно выбрать опцию «доверительные отношения между лесами». Ее преимущество заключается в том, что все подчиненные домены всех деревьев в задействованных лесах сразу же начинают транзитивно доверять друг другу. Для доверительных отношений между лесами должны быть соблюдены некоторые предпосылки: такой тип отношений поддерживается только в лесах Windows Server 2003/2008. Кроме того, важно, чтобы функциональные уровни домена и леса находились в однородном режиме Windows Server 2003 или 2008. Естественно, между лесами должно функционировать разрешение имен. Специфическую для доменов переадресацию лучше всего создавать на отдельных серверах DNS лесов.

Создание доверительных отношений между лесами идентично созданию доверительных отношений других типов. Для них точно так же можно установить, будут ли отношения одно- или двунаправленные, а кроме того, предоставить права отдельным доменам или всему лесу. Если в лесах используется несколько деревьев, то можно определить, какие диапазоны имен, а следовательно, и деревья, смогут пользоваться установленными доверительными отношениями. Но имена NetBIOS и DNS отдельных доменов должны быть разными. Если в лесах встречаются совпадающие имена NetBIOS или DNS, то эти домены взаимно лишаются доступа к ре-сурсам другого леса. Для управления различными деревьями в свойствах доверительных отношений используется вкладка «Маршрутизация суффиксов имен».

Томас Йоос – независимый профессиональный консультант по ИТ. Он консультирует средние и крупные предприятия относительно построения сетей Microsoft, Active Directory, Exchange Server и безопасности ИТ.

© AWi Verlag

Рисунок 1. Терминология или результаты доверительных отношений иногда несколько запутаны.

Рисунок 2. Доверительные отношения в Active Directory транзитивны.

Для возможности аутентификации с использованием учетных записей из нескольких доменов, необходимо, чтобы были доверительные отношения между последними. При создании домена в структуре леса, доверие выстраивается автоматически. Но если мы хотим объединить два домена разных организаций или которые раньше работали независимо друг от друга, то необходимо настроить доверительные отношения.

Мы будем рассматривать процесс настройки на примере двустороннего транзитивного доверия между доменами primary.local (192.168.0.15) и secondary.local (192.168.0.16). Саму настройку разделим на 2 этапа — конфигурирование DNS и создания доверий. В качестве операционной системы по данной инструкции можно настроить Windows Server 2008 / 2012 / 2016 / 2019.

Планируем использование нужного типа доверий

Настраиваем сервер имен

На первом сервере

На втором сервере

Создаем доверительные отношения

Определяемся с типом доверительных отношений

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов. Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга.

На DNS домена primary.local

Открываем Диспетчер серверов — кликаем по Средства — DNS:

В открывшемся окне выбираем нужный сервер, если их несколько — раскрываем его — кликаем правой кнопкой мыши по Серверы условной пересылки — Создать сервер условной пересылки:

В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом — выбираем Все DNS-серверы в этом домене:

Открываем командную строку и вводим команду:

nslookup secondary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: secondary.local

Address: 192.168.0.16

На DNS домена secondary.local

Действия, которые делаем на втором сервере DNS, во многом, аналогичны.

Открываем Диспетчер серверов — Средства — DNS:

Раскрываем сервер — Серверы условной пересылки — Создать сервер условной пересылки:

На данном шаге небольшие изменения. В «DNS-домен» пишем первый домен (primary.local), затем задаем его IP-адрес (192.168.0.15), ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицивовать ее следующим образом — выбираем Все DNS-серверы в этом домене:

В командной строке второго сервера проверяем настройку:

nslookup primary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: primary.local

Address: 192.168.0.15

Настройка доверительных отношений

После настройки DNS можно переходить к созданию доверительных отношений.

В домене primary.local открываем Диспетчер серверов — кликаем по Средства — Active Directory — домены и доверие:

В открывшемся окне кликаем правой кнопкой по нашему домену — Свойства:

Переходим на вкладку Отношения доверия — кликаем по Создать отношение доверия…:

Нажимаем Далее — вводим имя для второго домена (secondary.local) и кликаем Далее:

Выбираем Доверие леса (если нам не нужно внешнее доверие) — Далее:

В окне «Направление отношения доверия» выбираем Двустороннее:

… и нажимаем Далее.

В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

* если мы являемся администратором одного из доменов, а вторым доменом управляет другой специалист, то выбираем Только для данного домена. Подобные действия должен выполнить второй администратор в своем домене.

На следующем этапе система свяжется со вторым контроллером домена, и если он доступен, запросит логин и пароль от пользователя с правами установки доверительных отношений во втором домене. Вводим данные пользователя и нажимаем Далее.

Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

После последуют два окна — «Выбор доверия завершен» — Далее — «Создание доверия завершено» — Далее.

В окне «Подтверждение исходящего доверия» оставляем Нет, не подтверждаю это исходящее доверие, так как на другой стороне нами не создавалось доверия.

Тоже самое в окне «Подтверждение входящего доверия».

Нажимаем Готово — доверительные отношения созданы.

Active Directory. Понимание доверительных отношений.

Многие предприятия имеют в своей сети несколько доменов Windows. Доверительные отношения между ними порой очень сложны, особенно в случае иерархических структур Active Directory. Я вам расскажу о функционировании доверительных отношений, о способах их установления, а также о том, какая базовая информация для этого необходима.

Доверительные отношения в Active Directory еще важнее, чем в NT 4.0. При создании доменов в «лесу доменов» такие отношения устанавливаются автоматически, но, в отличие от NT 4.0, они «транзитивны». Это важное понятие мы разъясним ниже. Кстати, Windows Server 2008 хоть и предлагает множество новинок, но доверительные отношения по-прежнему действуют так же, как в Windows Server 2003.

Для большинства администраторов процесс установления доверительных отношений все еще требует привыкания, поскольку отдельные понятия немного запутаны. В результате в техническом плане возможность связи доменов Windows друг с другом представляется более «загадочной», чем есть на самом деле.

Поэтому сначала остановимся на основных понятиях.

В Active Directory существует два различных вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот. Пользователи Домена 1 могут получить доступ к ресурсам Домена 2, однако у пользователей Домена 2 нет доступа к ресурсам Домена 1. Естественно, возможен и обратный случай. Другие варианты доверительных отношений: «исходящие» и «входящие». При исходящих доверительных отношениях Домен 1 доверяет Домену 2, т. е. пользователи Домена 2 могут обращаться к ресурсам Домена 1.

При таком процессе домен, от которого доверительные отношения исходят, является доверяющим доменом (Trusting Domain). Домен с входящими доверительными отношениями — доверенный домен (Trusted Domain), в нем создаются учетные записи пользователей, обладающих правами в доверяющем домене.

В Windows NT 4.0 тоже можно было устанавливать доверительные отношения, но не транзитивные. Если в Windows NT 4.0 создавались доверительные отношения между доменами А и В, а также между доменами В и С, то это не значило, что домен А автоматически будет доверять домену С или, наоборот, домен С — домену А. Эту связь приходилось устанавливать вручную. В Active Directory делается иначе. Домены можно связывать практически без ограничений через домены, дочерние домены и деревья с автоматическим установлением между ними доверительных отношений. В Active Directory каждый домен доверяет любому другому домену, если является частью того же леса. Устанавливать доверительные отношения вручную возможно, но необходимости в этом уже нет (ключевая фраза: урезанные доверительные отношения).

В отдельном лесу существует определенный регулирующий алгоритм: доверительные отношения автоматически создаются между выше- и ниже-стоящими доменами. Microsoft обозначает этот тип как «подчиненные доверительные отношения». Кроме того, доверительные отношения автоматически создаются между корневыми доменами отдельных деревьев. Однако доверительных отношений между подчиненными доменами различных деревьев не существует. Они доверяют друг другу на основе транзитивных доверительных отношений.

Доверительные отношения между корневыми доменами различных лесов называются «доверительными отношениями между лесами» (Forest Trust).

Как уже говорилось, дополнительные доверительные отношения можно определять и вручную. Это требуется по различным причинам. Так, возможны, к примеру, внешние доверительные отношения к доменам Windows NT 4.0 или отдельным доменам другого леса.

В Windows Server 2003 появились сохранившиеся в Windows Server 2008 доверительные отношения между лесами, когда связываются корневые домены двух различных лесов. В результате все домены обеих структур связаны автоматически транзитивными доверительными отношениями. Доверительные отношения можно создавать между подчиненными доменами разных деревьев в пределах одного леса. Они называются «прямыми доверительными отношениями» (Shortcut Trusts). Этот вид доверительных отношений часто используется, чтобы ускорить доступ к ресурсам между подчиненными доменами различных деревьев в одном лесу.

При создании нескольких деревьев в одном лесу особое значение имеет путь доверительных отношений. Поскольку доверительные отношения между подчиненными доменами разных деревьев не создаются, при доступе к ресурсам может потребоваться оптимизация аутентификации. При попытке обратиться к данным, находящимся в подчиненных доменах разных деревьев, аутентификация должна пройти путь до корневого домена собственного дерева, затем до корневого домена другого дерева и, наконец, к подчиненному домену. Для ускорения этого процесса можно вручную установить доверительные отношения между двумя подчиненными доменами.

Управление доверительными отношениями осуществляется с помощью дополнительного модуля (Snap-in) «Домены Active Directory и доверительные отношения». Если вызвать в нем свойства какого-либо домена, то на соответствующей вкладке можно найти все его доверительные отношения и задать новые. Если требуется создать доверительное отношение с внешним доменом, то сначала нужно убедиться в том, что распознавание имен между доменами осуществляется без ошибок. Лишь когда обеспечено стабильное и надежное разрешение имен, можно устанавливать доверительные отношения. Здесь будет полезна оптимальная инфраструктура серверов DNS/WINS. Дело в том, что если нужно создать доверительные отношения с доменом Windows NT 4.0, то сервер WINS подходит лучше, чем DNS. В принципе, связь между доменом Windows NT 4.0 и доменом Active Directory можно установить и без WINS, но она будет нестабильной и сложно реализуемой.

Чтобы создать доверительные отношения, в дополнительном модуле «Домены Active Directory и доверительные отношения» необходимо вызвать свойства того домена, от которого они должны исходить. Во вкладке «Доверительные отношения» нужно нажать на кнопку «Новое доверительное отношение». Windows запускает ассистента. На второй странице отображается имя домена, к которому будет устанавливаться доверительное отношение. Если это домен Active Directory, то следует использовать имя DNS, в то время как для соединения с доменом Windows NT 4.0 лучшим выбором будет имя NetBIOS. Затем ассистент проверяет, возможна ли связь с доменом и должны ли доверительные отношения быть однонаправленными или двунаправленными.

При двунаправленном соединении пользователи каждого из доменов могут аутентифицироваться в другом домене для получения доступа к ресурсам. При выборе «Однонаправленные: входящие» устанавливается, что данный домен является доверенным,

т. е. пользователь этого домена может аутентифицироваться в другом домене и обращаться к его ресурсам. В варианте «Однонаправленные: исходящие» пользователи другого домена могут регистрироваться в нем, а вот пользователи этого домена в другом — нет.

Затем определяется область аутентификации доверительных отношений. Большинство администраторов используют вариант «Общедоменная аутентификация». При этом пользователи одного домена получают доступ к ресурсам другого через групповое членство или прямое разрешение. Если же выбирается вариант «Избирательная аутентификация», то для каждого сервера, к которому разрешен доступ пользователей другого домена, в локальных настройках безопасности или правилах должна активироваться опция «Может аутентифицировать». Такая настройка повышает безопасность, но одновременно усложняется структура распределения прав. Пользователям другого домена автоматически отказывается в доступе к отдельным серверам предприятия.

Теперь следует отменить отказ для каждого отдельного сервера, а затем установить пароль для доверительных отношений, который позднее потребуется для верификации и установления доверительных отношений в другом направлении. В следующем окне нужно выбрать, будет ли доверительное отношение проверяться. При создании доверительных отношений с доменом Windows NT 4.0 необходимо сначала установить их со стороны этого домена. Пользователи получают доступ к ресурсам лишь после верификации доверительных отношений как активных. Если создание доверительных отношений не удается, то обычно это происходит из-за проблем с разрешением имен или наличием прав.

ФИЛЬТРАЦИЯ SID В ДОВЕРИТЕЛЬНЫХ ОТНОШЕНИЯХ

После завершения установления внеш-них доверительных отношений автоматически высвечивается указание, что для этих отношений был активирован фильтр идентификаторов пользователей (SID). Это происходит автоматически, если доверительные отношения создаются контроллером домена под управлением Windows Server 2003 или Windows Server 2000 (SP4 и выше). Фильтрация SID защищает исходящие доверительные отношения. Она призвана воспрепятствовать раздаче администраторами доверенных доменов неправомерных полномочий в пределах доверяющих доменов. Фильтр SID следит за тем, чтобы в доверяющем домене аутентифицировались только те пользователи доверенного домена, чьи SID содержат SID этого домена. Если деактивировать фильтрацию SID, то внешний пользователь, обладающий правами администратора в доверенном домене, сможет прослушать сетевой трафик доверяющего домена, определить SID администратора, а затем присоединить этот SID к своей истории SID и заполучить права администратора в доверяющем домене.

Однако при активации фильтра SID может случиться так, что будет игнорироваться история SID пользователей, получивших ее из других доменов в результате миграции. Тогда возникнут проблемы с аутентификацией при доступе к ресурсам, поэтому фильтр SID не всегда можно использовать. Если фильтр применяется для укрепления доверительных отношений Windows NT 4.0, то здесь проблемы возникают реже, чем при построении внешних доверительных отношений к домену в Active Directory. Если универсальной группе из Active Directory доверенного домена выдаются разрешения на ресурсы доверяющего домена, то нужно убедиться в том, что эта группа была создана именно в доверенном домене, а не в каком-либо другом домене Active Directory. В противном случае она не содержит SID доверенного домена, и фильтр SID не разрешит доступ к ресурсам доверяющего домена.

Универсальные группы состоят из локальных и глобальных групп. Как локальные, они могут включать участников из всего леса. Как глобальные, они видны во всех доменах. В случае универсальных групп на глобальные серверы каталогов тиражируются не только сведения о существовании этой группы, но и информация обо всех ее членах. Иными словами, если в универсальной группе много членов, то придется тиражировать большой объем информации. Деактивация фильтрации SID осуществляется через программу командной строки netdom.exe.Этот инструмент включен в комплект инструментов поддержки Windows, которые находятся в папке Support на диске Windows Server 2003. Их рекомендуется инсталлировать на каждый сервер, поскольку они включают полезные диагностические инструменты, к примеру, dcdiag.exe или netdiag.exe. Такие инструменты требуются во многих местах для администрирования Active Directory. Чтобы деактивировать фильтрацию SID, в командной строке необходимо ввести команду Netdom trust <ДоверяющийДомен> /domain:<ДоверенныйДомен> / quarantine:no /userD:<АдминистраторДомена> / passwordD:<ПарольАдминист-ратораДомена>.

ДОВЕРИТЕЛЬНЫЕ ОТНОШЕНИЯ К ДОМЕНАМ NT 4.0

Фильтрация SID активируется заново очень простым способом. Опцию /quarantine нужно установить на :yes: Netdom trust <ДоверяющийДомен> /domain:<ДоверенныйДомен> /quarantine:yes /userD:<АдминистраторДомена> /passwordD:<ПарольАдминистратораДомена>.

Иногда возникают проблемы с установлением доверительных отношений. Виной тому — ошибочное распознавание имен, защищенные маршрутизаторы между различными подсетями или ошибки на серверах WINS. Если не получается создать доверительные отношения между двумя контроллерами доменов, то часто помогает создание файла lmhosts на обоих серверах. Этот файл находится в папке Windows/system32/drivers/etc. Для обеспечения распознавания имен файл нужно переименовать в lmhosts без расширения. В указанном файле настраивается разрешение доменов, так что серверы DNS или WINS будут пропускаться. Для этого нужно добавить в файл следующие строки:

#pre #dom: <Домен>

”<Домен> x1b” #pre

Важно соблюдать регистр символов. IP-адрес должен совпадать с адресом контроллера домена. Между кавычками во второй строке следует ввести 20 символов, иначе разрешение не будет работать. Сразу после первой кавычки помещается имя NetBIOS домена Windows, с которым устанавливаются доверительные отношения. Данное имя не может быть длиннее 15 символов; если имя домена короче, то его необходимо дополнить до 15 символов пробелами. За 15-м символом следуют символы ox1b, а затем — закрывающая кавычка. Обратная косая черта должна занимать 16-ю позицию. После этих изменений нужно либо перезапустить сервер, либо перезагрузить кэш NetBIOS с помощью команды nbtstat -R. Команда nbtstat- показывает содержимое кэша. Правильный результат: домен обозначается как «тип 1В». Если домен не отображается, то надо либо перезапустить серверы, либо заново проверить конфигурацию. Правда, конфигурация достаточно сложна, поэтому использование одного или нескольких серверов WINS гораздо более эффективно, так как необходимые данные создаются автоматически и могут запрашиваться задействованными серверами.

ДОВЕРИТЕЛЬНЫЕ ОТНОШЕНИЯ МЕЖДУ ЛЕСАМИ

При создании доверительных отношений между корневыми доменами двух лесов можно выбрать опцию «доверительные отношения между лесами». Ее преимущество заключается в том, что все подчиненные домены всех деревьев в задействованных лесах сразу же начинают транзитивно доверять друг другу. Для доверительных отношений между лесами должны быть соблюдены некоторые предпосылки: такой тип отношений поддерживается только в лесах Windows Server 2003/2008. Кроме того, важно, чтобы функциональные уровни домена и леса находились в однородном режиме Windows Server 2003 или 2008. Естественно, между лесами должно функционировать разрешение имен. Специфическую для доменов переадресацию лучше всего создавать на отдельных серверах DNS лесов.

Создание доверительных отношений между лесами идентично созданию доверительных отношений других типов. Для них точно так же можно установить, будут ли отношения одно- или двунаправленные, а кроме того, предоставить права отдельным доменам или всему лесу. Если в лесах используется несколько деревьев, то можно определить, какие диапазоны имен, а следовательно, и деревья, смогут пользоваться установленными доверительными отношениями. Но имена NetBIOS и DNS отдельных доменов должны быть разными. Если в лесах встречаются совпадающие имена NetBIOS или DNS, то эти домены взаимно лишаются доступа к ресурсам другого леса. Для управления различными деревьями в свойствах доверительных отношений используется вкладка «Маршрутизация суффиксов имен».

Я недавно интересовался настройкой доверительных отношений между доменами или лесами. В случае туннеля все несколько проще, в остальных случаях использование файрволла обязательно, а для этого нужно знать что открывать.

Чтобы межсетевой экран не препятствовал установлению безопасных каналов и доверительных отношений между доменами, на нем должны быть открыты перечисленные ниже порты. Поскольку по обе стороны межсетевого экрана могут находиться компьютеры, одновременно являющиеся как клиентом, так и сервером, необходимо, чтобы соответствующие порты были открыты в обе стороны.

Windows NT

|

Порты клиентов |

Порт сервера | Служба |

|---|---|---|

| 1024-65535/TCP | 135/TCP | RPC * |

| 137/UDP | 137/UDP | Служба имен NetBIOS |

| 138/UDP | 138/UDP | Вход в сеть и обзор сети NetBIOS |

| 1024-65535/TCP | 139/TCP | Сеанс NetBIOS |

| 1024-65535/TCP | 42/TCP | Репликация WINS |

Windows 2003 и Windows 2000 Server

Если домен Windows 2000 работает в смешанном режиме и в домене присутствуют контроллеры домена Windows NT или клиентские компьютеры, работающие под управлением устаревших версий операционных систем или если у этого домена установлены доверительные отношения с доменом Windows Server 2003 или Windows 2000 Server, расположенным в другом лесу, то в дополнение к перечисленным ниже портам следует открыть порты, указанные в предыдущей таблице.

| Порты клиентов | Порт сервера | Служба |

|---|---|---|

| 1024-65535/TCP | 135/TCP | RPC * |

| 1024-65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 1024-65535/TCP | 636/TCP | LDAP SSL |

| 1024-65535/TCP | 3268/TCP | LDAP GC |

| 1024-65535/TCP | 3269/TCP | LDAP GC SSL |

| 53,1024-65535/TCP/UDP | 53/TCP/UDP | DNS |

| 1024-65535/TCP/UDP | 88/TCP/UDP | Kerberos |

| 1024-65535/TCP | 445/TCP | SMB |

Windows Server 2008/Windows Server 2008 R2

Если домен Windows 2008 работает в смешанном режиме и в домене присутствуют контроллеры домена Windows Server 2003 или клиентские компьютеры, работающие под управлением устаревших версий операционных систем, то динамический диапазон портов по умолчанию будет с 1025 по 5000. Для Windows Server 2008 и Windows Server 2008 R2, в соответствии с рекомендациями Internet Assigned Numbers Authority (IANA), был увеличен стартовый диапазон используемых портов. Новый диапазон теперь с 49152 по 65535. Следовательно, нужно увеличить диапазон портов RPC на своих файрволлах.

| Client Port(s) | Server Port | Service |

|---|---|---|

| 49152 -65535/UDP | 123/UDP | W32Time |

| 49152 -65535/TCP | 135/TCP | RPC-EPMAP |

| 49152 -65535/TCP | 138/UDP | Netbios |

| 49152 -65535/TCP | 49152 -65535/TCP | RPC |

| 49152 -65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 49152 -65535/TCP | 636/TCP | LDAP SSL |

| 49152 -65535/TCP | 3268/TCP | LDAP GC |

| 49152 -65535/TCP | 3269/TCP | LDAP GC SSL |

| 53, 49152 -65535/TCP/UDP | 53/TCP/UDP | DNS |

| 49152 -65535/TCP | 135, 49152 -65535/TCP | RPC DNS |

| 49152 -65535/TCP/UDP | 88/TCP/UDP | Kerberos |

| 49152 -65535/TCP/UDP | 445/NP-TCP/NP-UDP | SAM/LSA |

Чтобы служба каталогов Active Directory надлежащим образом работала в сети, содержащей межсетевые экраны, они должны пропускать пакеты протокола ICMP (Internet Control Message Protocol) от клиентских компьютеров к контроллерам домена. Это необходимо для получения клиентами сведений групповой политики. С помощью протокола ICMP определяется, является ли подключение быстрым или медленным. Протокол ICMP – это стандартный протокол, используемый службой каталогов Active Directory для определения максимального размера передаваемого блока данных (MTU) и определения доступности сервера, с которого должна загружаться групповая политика.

Чтобы свести к минимуму объем данных, передаваемых по протоколу ICMP, создайте на межсетевом экране правила, аналогичные приведенному ниже.

<any> ICMP -> IP-адрес_контроллера_домена = allow

В отличие от протоколов, принадлежащих уровням TCP и UDP, в протоколе ICMP отсутствует номер порта, поскольку протокол ICMP расположен на уровне IP.

По умолчанию DNS-серверы под управлением Windows Server 2003 и Windows 2000 Server используют динамические номера портов при отправке запросов другим DNS-серверам. Чтобы изменить это поведение, необходимо изменить параметр реестра, описанный в следующей статье базы знаний Майкрософт:

260186 (http://support.microsoft.com/kb/260186/ ) Параметр реестра SendPort работает ненадлежащим образом

Подробнее о настройке службы каталогов Active Directory и брандмауэра можно прочитать в документе White Paper Майкрософт:

http://www.microsoft.com/downloads/details.aspx?FamilyID=c2ef3846-43f0-4caf-9767-a9166368434e&displaylang=en

Кроме того, для установки доверительных отношений можно использовать туннель, созданный с использованием протокола PPTP (Point-to-Point Tunneling Protocol). Это позволит уменьшить число портов, которые должны быть открыты на межсетевом экране. Чтобы компьютеры могли создать туннель PPTP, на межсетевом экране должны быть открыты следующие порты:

| Порты клиента | Порт сервера | Протокол |

|---|---|---|

| 1024-65535/TCP | 1723/TCP | PPTP |

Необходимо также разрешить прохождение пакетов протокола IP с полем типа протокола, равным 47 (GRE).

Примечание. Windows 2000 и Windows NT 4.0 по-разному ведут себя при предоставлении пользователю из доверенного домена прав доступа к ресурсам доверяющего домена. Если компьютеру не удается получить список пользователей удаленного домена, выполняются следующие действия.

- Компьютер под управлением Windows NT 4.0 пытается выполнить разрешение имен, указанных вручную. Для этого он обращается к основному контроллеру удаленного домена пользователя. При этом используется порт 138 протокола UDP. Если выполнить данное подключение не удается, Windows NT 4.0 обращается к основному контроллеру своего домена и пытается выполнить разрешение имен.

- Windows 2000 и Windows Server 2003 также обращаются к основному контроллеру домена пользователя, используя порт 138 протокола UDP. Однако, если выполнить данное подключение не удается, Windows 2000 и Windows Server 2003 не обращаются к основному контроллеру своего домена. Поэтому необходимо удостовериться, что все рядовые серверы под управлением Windows 2000 и Windows Server 2003, которые будут предоставлять доступ к общим ресурсам, могут подключиться по протоколу UDP к порту 138 основного контроллера домена пользователя.

Оригинальная статья — How to configure a firewall for domains and trusts

Для возможности аутентификации с использованием учетных записей из нескольких доменов, необходимо, чтобы были доверительные отношения между последними. При создании домена в структуре леса, доверие выстраивается автоматически. Но если мы хотим объединить два домена разных организаций или которые раньше работали независимо друг от друга, то необходимо настроить доверительные отношения.

Мы будем рассматривать процесс настройки на примере двустороннего транзитивного доверия между доменами primary.local (192.168.0.15) и secondary.local (192.168.0.16). Саму настройку разделим на 2 этапа — конфигурирование DNS и создания доверий. В качестве операционной системы по данной инструкции можно настроить Windows Server 2008 / 2012 / 2016 / 2019.

Определяемся с типом доверительных отношений

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов. Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга.

На DNS домена primary.local

Открываем Диспетчер серверов — кликаем по Средства — DNS:

В открывшемся окне выбираем нужный сервер, если их несколько — раскрываем его — кликаем правой кнопкой мыши по Серверы условной пересылки — Создать сервер условной пересылки:

В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом — выбираем Все DNS-серверы в этом домене:

Открываем командную строку и вводим команду:

nslookup secondary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: secondary.local

Address: 192.168.0.16

На DNS домена secondary.local

Действия, которые делаем на втором сервере DNS, во многом, аналогичны.

Открываем Диспетчер серверов — Средства — DNS:

Раскрываем сервер — Серверы условной пересылки — Создать сервер условной пересылки:

На данном шаге небольшие изменения. В «DNS-домен» пишем первый домен (primary.local), затем задаем его IP-адрес (192.168.0.15), ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицивовать ее следующим образом — выбираем Все DNS-серверы в этом домене:

В командной строке второго сервера проверяем настройку:

nslookup primary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: primary.local

Address: 192.168.0.15

Настройка доверительных отношений

После настройки DNS можно переходить к созданию доверительных отношений.

В домене primary.local открываем Диспетчер серверов — кликаем по Средства — Active Directory — домены и доверие:

В открывшемся окне кликаем правой кнопкой по нашему домену — Свойства:

Переходим на вкладку Отношения доверия — кликаем по Создать отношение доверия…:

Нажимаем Далее — вводим имя для второго домена (secondary.local) и кликаем Далее:

Выбираем Доверие леса (если нам не нужно внешнее доверие) — Далее:

В окне «Направление отношения доверия» выбираем Двустороннее:

… и нажимаем Далее.

В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

* если мы являемся администратором одного из доменов, а вторым доменом управляет другой специалист, то выбираем Только для данного домена. Подобные действия должен выполнить второй администратор в своем домене.

На следующем этапе система свяжется со вторым контроллером домена, и если он доступен, запросит логин и пароль от пользователя с правами установки доверительных отношений во втором домене. Вводим данные пользователя и нажимаем Далее.

Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

После последуют два окна — «Выбор доверия завершен» — Далее — «Создание доверия завершено» — Далее.

В окне «Подтверждение исходящего доверия» оставляем Нет, не подтверждаю это исходящее доверие, так как на другой стороне нами не создавалось доверия.

Тоже самое в окне «Подтверждение входящего доверия».

Нажимаем Готово — доверительные отношения созданы.

Понятия:

служба каталогов, виды, Active Directory,

система, система безопасности сети.

Администрирование сети (безопасность).

Самостоятельная

работа:

Изучить любую другую службу каталогов.

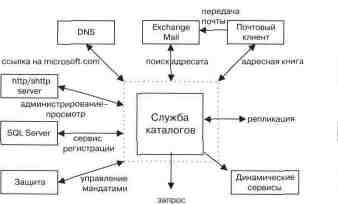

Служба

каталогов Active Directory

Согласно

словарю Ожегова, каталог

— это составленный в определенном

порядке перечень каких-либо однородных

предметов (книг, экспонатов, товаров)’.

Точно так же, как каталог выставки

содержит информацию об экспонатах,

каталог файловой системы предоставляет

информацию о файлах. Отличительная

особенность такого каталога — возможность

систематизации хранимой информации,

быстрого поиска нужной, а также добавления

и расширения самого каталога. Служба

каталогов операционной системы хранит

информацию об объектах системы и

позволяет манипулировать ими.

В

предыдущих версиях Windows NT служба каталогов

называлась NTDS. Она почти идеально

подходила для небольших и средних

организаций, где число хранимых объектов

не превышало 100 000. Однако в более крупных

компаниях пользователи сталкивались

либо с затруднениями, либо с полной

невозможностью ее применения. Причина

этого в самом устройстве NTDS.

Служба

каталогов NTDS

NTDS

представляет собой плоскую модель

доменов, при этом под доменом понимается

совокупность компьютеров собщей базой

учетных записей пользователей и единой

политикой защиты.

У каждого домена

свое уникальное имя. Оно может отражать

либо его функциональное назначение

(например, DEVELOPERS_DOM), либо географическое

расположение (например, MOSCOW_EAST), либо

что-то, понятное лишь одному автору

этого имени (например, MASTER_DOM1).

Каждый

домен представляет собой замкнутое

пространство со своими учетными записями

пользователей и ресурсами. По умолчанию

пользователи одного домена не имеют

доступа к ресурсам другого домена. Для

предоставления им такой возможности

между доменами устанавливаются

доверительные отношения. Эти отношения

могут быть как односторонними (например,

домен А доверяет домену Б, но не наоборот),

так и двусторонними (оба домена доверяют

друг другу). Доверительные отношения

не транзитивны, иными словами, если

домены А и В доверяют домену Б, то это

не означает по умолчанию, что А и В

доверяют друг другу. При организации

корпоративных сетей используются четыре

модели доверительных отношений: модель

с одним доменом, модель с одним

мастер-доменом, модель с несколькими

мастер-доменами и модель полностью

доверительных отношений. Подробно об

этих моделях см. [I].

Недостаток

доменной службы каталогов NTDS — сложность

администрирования для крупных организаций.

Например, перемещая учетную запись

пользователя из одного домена в другой,

администратор вынужден заново

переопределять права доступа, что

зачастую непросто. Кроме того, эта служба