С 1 октября 2021 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

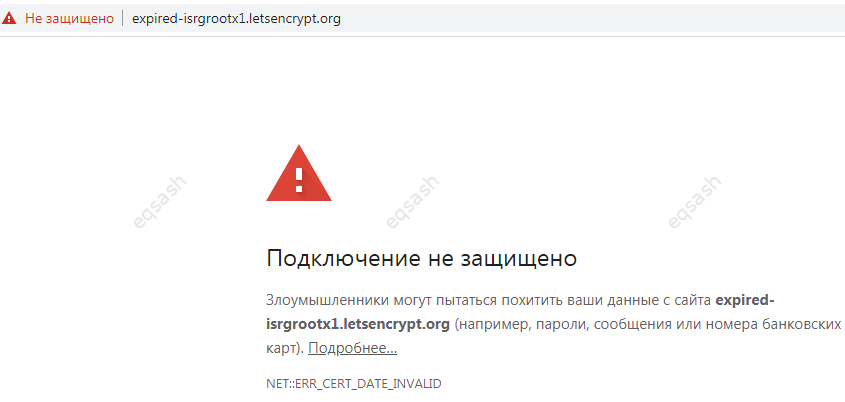

Из-за этого владельцы ПК на Windows 7, Windows Server 2008 с выключенными обновлениями и Windows XP могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID»,«ERR_DATE_INVALID» и прочими ошибками сертификатов при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Решение через ручную установку сертификата

Скачать сертификат можно по ссылке: https://letsencrypt.org/certs/isrgrootx1.der / зеркало (.der, 1.35Кб)

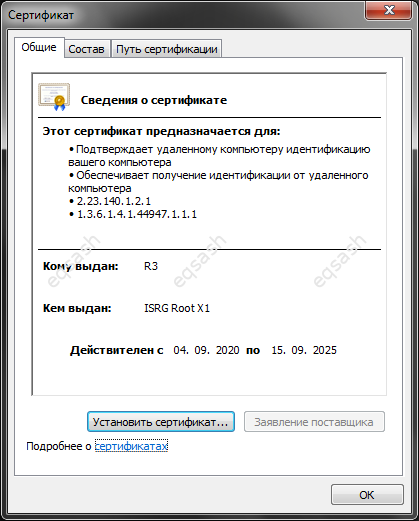

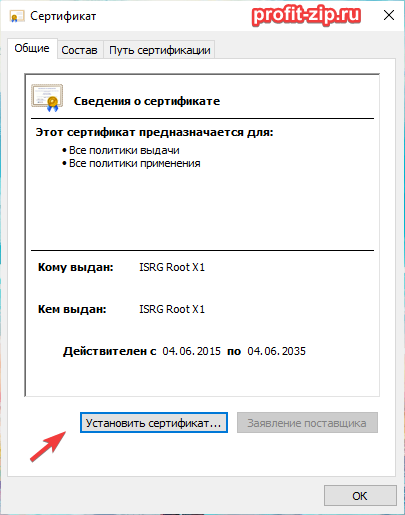

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

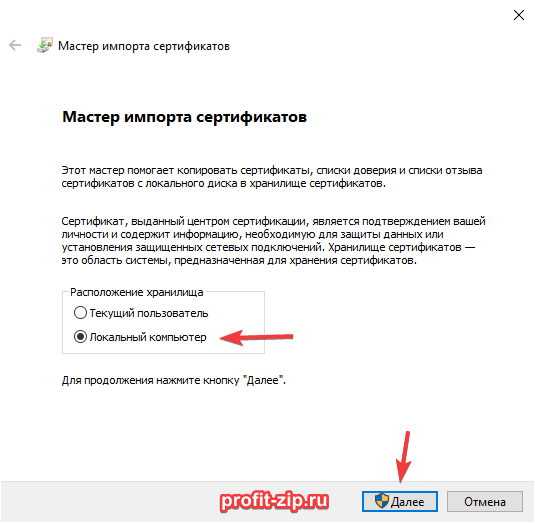

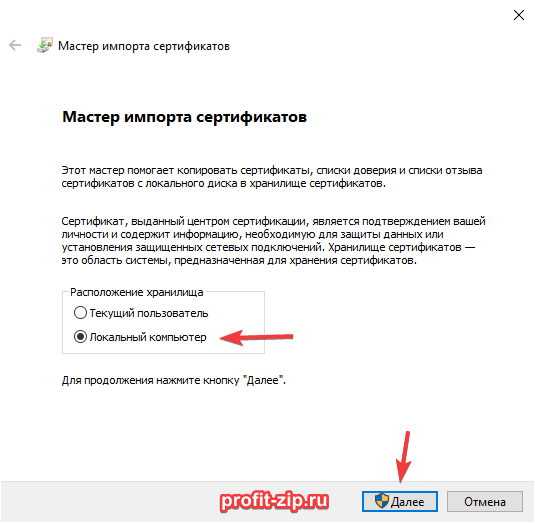

Выберите расположение «Локальный компьютер» и нажмите «Далее».

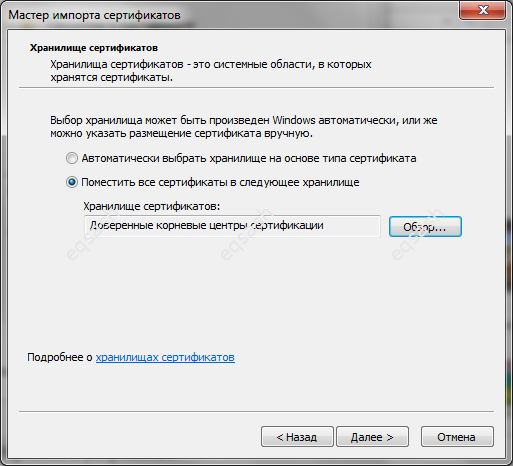

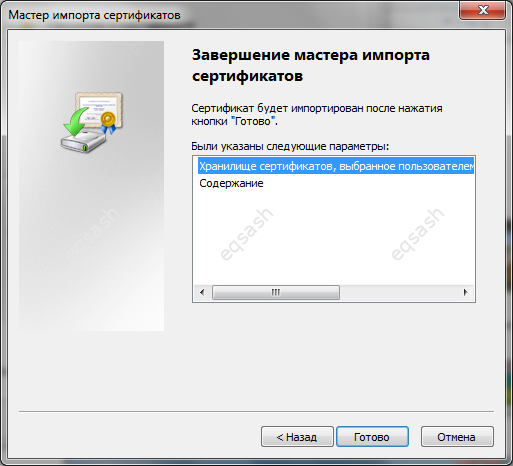

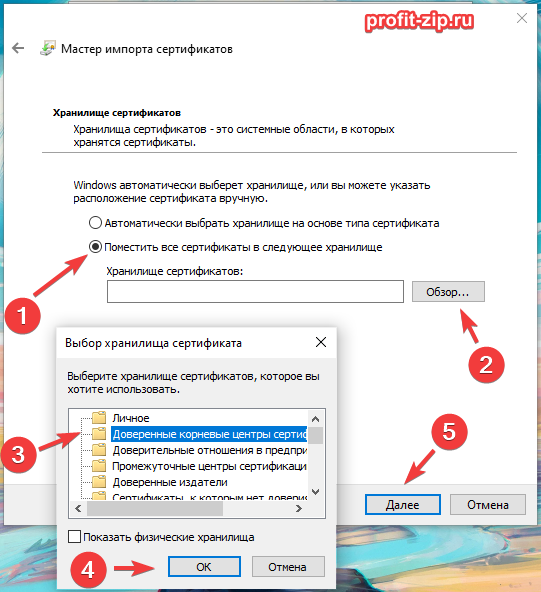

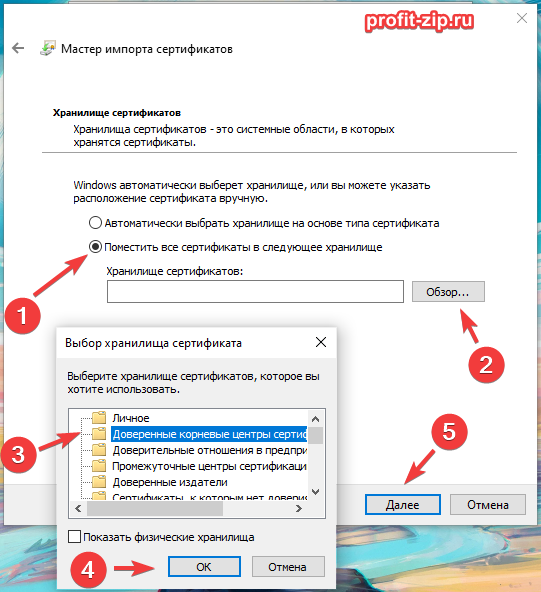

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Решение через установку обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574:

- KB3020369 из каталога Центра обновлений Microsoft

- KB3125574 из каталога Центра обновлений Microsoft

Дополнительно

Иногда установка одного лишь IdenTrust DST Root CA X3 может не помочь, так же рекомендуем дополнительно установить следующие корневые сертификаты:

- Go Daddy Root Certificate Authority

- GlobalSign Root CA

Please be aware that the «IdenTrust DST Root CA X3» root expiring on 9/30/2021 has been replaced with the «IdenTrust Commercial Root CA 1» self-signed root which is also trusted by the major browsers and root stores since 1/16/2014. You may download the IdenTrust Commercial Root CA 1 at this link: Root Certificate Download.

If you have appliances that are not dynamically updating the root trust chain, they need to be manually updated with the self-signed «IdenTrust Commercial Root CA 1» which can be downloaded at this link: Root Certificate Download.

Federal CA Certificates

Federal CA Root Certificate Download — All certificate types

- Federal Common CA G2 Certificate

- Federal Bridge CA G4 Certificate

DoD ECA

DOD ECA Root Certificate Download — All certificate types

- Download instructions for Microsoft® Edge

- Download instructions for Firefox

IdenTrust ECA S23 CA Certificate Download — All certificate types

- Human Subscriber CA Certificate

- TLS / Domain CA Certificate

IdenTrust Global Common (IGC)

IGC Root Certificate Download – for Individual and Affiliated Certificates

- Download Instructions

- Root Certificate Download

IGC Root Certificate Download – for Device Certificates

- Download Instructions

- Root Certificate Download

IdenTrust SAFE-BioPharma

IdenTrust SAFE-BioPharma Root Certificate Download

- Root Certificate Download

IdenTrust Commercial

IdenTrust Publicly Trusted Roots Test Certificates Page

- Valid, revoked and expired test SSL/TLS Certificates

IdenTrust Commercial Root Certificate Download – for Individual and Business Certificates

- Download instructions

- Root Certificate Download

- Intermediate Certificate Download

- Base64 Root Certificate

IdenTrust Commercial Root Certificate Download – for TLS/SSL Certificates

Download instructions

- Apache® + Mod/Open SSL

- Apache® Raven

- Microsoft® Server

- Domino® 4.6 and Higher

Download Certificates

- TrustID Server CA O1 Root Certificate

- TrustID Server CA E1 Root Certificate

- TrustID Server CA A52 Root Certificate

- Base64 Root Certificate

IdenTrust Public Sector

IdenTrust Publicly Trusted Roots Test Certificates Page

- Valid, revoked and expired test SSL/TLS Certificates

IdenTrust Public Sector Root Certificate Download – for Individual and Business Certificates

- Download instructions

- Root Certificate Download

- Intermediate Certificate Download

- Base64 Root Certificate

TrustID HID Enterprise CA 1

TrustID HID Enterprise CA 1 Download — for users of the HID Credential Management Service

- Root Certificate Download

- Intermediate Certificate Download

IdenTrust DST Root CA X3

Please be aware that the «IdenTrust DST Root CA X3» root expiring on 9/30/2021 has been replaced with the «IdenTrust Commercial Root CA 1» self-signed root which is also trusted by the major browsers and root stores since 1/16/2014. You may download the IdenTrust Commercial Root CA 1 at this link: Root Certificate Download.

If you have appliances that are not dynamically updating the root trust chain, they need to be manually updated with the self-signed «IdenTrust Commercial Root CA 1» which can be downloaded at this link: Root Certificate Download.

DST Root CA X3 Cross-Signing with IdenTrust Commercial CA 1 Chain Details

DST Root CA X3-IdenTrust Commercial CA 1 Chain Download

The «update» is just the actual non-cross-signed ISRG Root X1 certification authority that Let’s Encrypt will be using from now on. (Download the «Self-signed DER» version.)

What needs to be fixed

There’s nothing to update from the software side, as the X.509 and TLS stack built in to Windows is already quite good at dealing with multiple validation chains. (It has to be able to cope with the US DoD Federal PKI, which uses cross-signing extensively. Just look at this graph! The AddTrust and ISRG situations are relatively tame in comparison.)

So in the beginning, while websites are still sending you the DST → ISRG X1 → LE chain, it is enough to install another, valid version of the same X1 root in your «Trusted Root Certification Authorities» – Windows will understand that it’s fundamentally the same CA (due to having the same subject and public key) and will short-circuit the validation, ignoring DST entirely.

Some time later, after websites go through their automatic LE renewals (and begin sending the new, direct ISRG X1 → LE chain), cross-signing and alternate paths will no longer be part of the issue – at that point it’ll simply be «the website uses a root CA which you don’t have», and installing the X1 root is again the solution.

How to fix it

For most users this will likely happen automatically, through the «Automatic Root Certificates Update» feature, as soon as they visit an affected website for the first time. (For example, I just booted up a Windows 7 VM and visited one such site – while the first visit displayed an expiration error, the second did not, and «ISRG Root X1» appeared in certmgr.msc on its own.)

As of Windows 7 (or Vista?), this feature isn’t part of Windows Update (the roots are downloaded on demand, they are not distributed as a standard update package), but I’m guessing you may have disabled it as well. In that case, download the ISRG Root X1 certificate from LE’s website and manually import it to the machine-wide Trusted Roots store.

-

Through the GUI:

-

Through command line:

certutil -ent -addstore Root isrgrootx1.der

What this actually doesn’t fix

Note that Firefox is listed separately because it uses neither the Windows CA store (it has the Mozilla CA Program), nor the Windows X.509/TLS code (it uses NSS and mozilla::pkix) – the version you’re using already has the ISRG root built-in, independently from the OS. The same goes for Thunderbird and SeaMonkey.

It’s possible that you’ll also encounter programs which use OpenSSL on Windows (ssleay32.dll is a giveaway) – they typically use the «cURL certificate bundle», which is really just Mozilla’s CA list repackaged as a single curl-ca-bundle.crt file. If the program is a bit old, you may have to download a new version of this file and place it in the right spot.

But if such programs use a very old OpenSSL version, or if they don’t enable the «alternate chain» feature that’s in OpenSSL 1.1.x, they will still have problems with websites using the DST cross-signed chain – the only workarounds are to obtain an updated version of that app, or wait it out (the DST chain will, after all, eventually go out of use).

Содержание

- Ручное обновление корневых сертификатов на Windows

- Обновление сертификатов

- Получение актуальных сертификатов

- Установка/обновление корневых сертификатов

- Ошибка сертификата при входе на сайты с Windows 7 после 01.10.21

- Установка сертификата

- Установка обновлений

- 12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

- Улучшения и исправления

- Известные проблемы, связанные с этим обновлением

- Порядок получения обновления

- 12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

- Улучшения и исправления

- Известные проблемы, связанные с этим обновлением

- Порядок получения обновления

- 9 февраля 2022 г. — KB4601363 (обновление только для системы безопасности)

- Улучшения и исправления

- Известные проблемы, связанные с этим обновлением

- Порядок получения обновления

- Перед установкой этого обновления

- Условием

- Установка этого обновления

Ручное обновление корневых сертификатов на Windows

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125.

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

* где C:CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

* если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

В папке C:CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:CArootsupd.exe /c /t:C:CA

* где C:CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

. выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

Источник

Ошибка сертификата при входе на сайты с Windows 7 после 01.10.21

С 1 октября 2022 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

Из-за этого владельцы ПК на Windows 7 и Windows Server 2008 с выключенными обновлениями могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID» при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Установка сертификата

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

Выберите расположение «Локальный компьютер» и нажмите «Далее».

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Установка обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574:

Источник

12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

Обновление только для системы безопасности

ВАЖНО Убедитесь, что вы установили необходимые обновления, перечисленные в разделе Как получить это обновление перед установкой этого обновления.

Сведения о различных типах обновлений Windows, таких как критические, безопасность, драйверы, пакеты обновления и другие, см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, см. на домашней странице Windows 7 с sp1 и Windows Server 2008 R2 сSP1.

Улучшения и исправления

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

Обновления системы безопасности для платформы и платформ приложений Windows, графики Windows, Windows Media, Windows Основы, шифрования Windows, виртуализации Windows и Windows гибридных служба хранилища Services.

Дополнительные сведения об устраненных уязвимостях безопасности можно найти на новом веб-сайте руководства по обновлению системы безопасности.

Известные проблемы, связанные с этим обновлением

После установки этого обновления и перезапуска устройства вы можете увидеть ошибку «Не удается настроить обновления Windows. Отмена изменений. Не выключайте компьютер» и обновление может отображаться как Ошибка в журнале обновления.

Такое может произойти в следующих случаях.

Если вы устанавливаете это обновление на устройство под управлением выпуска, который не поддерживается для ESU. Полный список поддерживаемых выпусков см. в KB4497181.

Если вы не установили и не активировали ключ надстройки ESU MAK.

Если вы приобрели ключ ESU и столкнулись с этой проблемой, убедитесь, что вы применили все необходимые компоненты и что ваш ключ активирован. Сведения об активации см. в этой записи блога. Сведения о предварительных условиях см. в разделе «Как получить это обновление» этой статьи.

Определенные операции, такие как переименование, выполняемые с файлами или папками на общем томе кластера (CSV), могут завершиться с ошибкой «STATUS_BAD_IMPERSONATION_LEVEL» (0xC00000A5). Это происходит при выполнении операции на узле владельца CSV из процесса, у которого нет прав администратора.

Выполните одно из следующих действий.

Выполните операцию из процесса с правами администратора.

Выполните операцию с узла, который не владеет томом CSV.

Корпорация Майкрософт работает над решением этой проблемы и предоставит обновление в ближайшем выпуске.

Порядок получения обновления

Перед установкой этого обновления

ВАЖНО Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этих операционных систем, должны следовать процедурам, указанным в KB4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки. Расширенная поддержка заканчивается следующим образом:

Для Windows 7 с пакетом обновления 1 (1) и Windows Server 2008 R2 с пакетом обновления 1 (1) расширенная поддержка заканчивается 14 января 2020 г.

Для Windows Внедренный стандартный 7 расширенная поддержка заканчивается 13 октября 2020 г.

Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Примечание Для Windows Внедренный стандартный 7 необходимо включить Windows средства управления (WMI), чтобы получать обновления от Windows Update или Windows Server Update Services.

Перед установкой последней версии обновления необходимо установить указанные ниже обновления и перезапустить устройство. Установка этих обновлений повышает надежность процесса обновления для устранения возможных проблем при установке накопительного пакета обновления и применении исправлений системы безопасности Майкрософт.

Обновление системы обслуживания от 12 марта 2019 г.(SSU) (KB4490628). Чтобы получить автономный пакет для этого SSU, найщите его в каталоге обновлений Майкрософт. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2.

Последнее обновление SHA-2(KB4474419),выпущенное 10 сентября 2019 г. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2. Дополнительные сведения об обновлениях SHA-2 см. в требованиях к поддержке подписи кода SHA-2 2019для Windows и WSUS.

Для Windows тонкого ПК необходимо установить SSU от 11 августа 2020 г.(KB4570673)или более поздний SSU, чтобы продолжить получать расширенные обновления для системы безопасности, начиная с 13 октября 2020 г.

Чтобы получить это обновление для системы безопасности, необходимо переустановить пакет подготовки к лицензированию расширенных обновлений системы безопасности (ESU)(KB4538483)или «Обновление для пакета подготовки расширенных обновлений для системы безопасности (ESU) «(KB4575903),даже если вы ранее установили ключ ESU. Пакет подготовки к лицензированию ESU будет предложен вам от WSUS. Чтобы получить автономный пакет подготовки лицензии ESU, найщите его в каталоге обновлений Майкрософт.

После установки вышеуказанных элементов корпорация Майкрософт настоятельно рекомендует установить последнюю версию SSU(KB4592510). Если вы используете Центр обновления Windows, последний SSU будет предлагаться вам автоматически, если вы являетесь клиентом ESU. Чтобы получить автономный пакет для последней версии SSU, найщите его в каталоге обновлений Майкрософт. Общие сведения о SSUs см. в вопросах об обслуживании обновлений стопки и Обновления стопки обслуживания.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления для системы безопасности и последнее накопительное обновление для Internet Explorer(KB4586768).

Источник

12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

Обновление только для системы безопасности

ВАЖНО Убедитесь, что вы установили необходимые обновления, перечисленные в разделе Как получить это обновление перед установкой этого обновления.

Сведения о различных типах обновлений Windows, таких как критические, безопасность, драйверы, пакеты обновления и другие, см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, см. на домашней странице Windows 7 с sp1 и Windows Server 2008 R2 сSP1.

Улучшения и исправления

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

Обновления системы безопасности для платформы и платформ приложений Windows, графики Windows, Windows Media, Windows Основы, шифрования Windows, виртуализации Windows и Windows гибридных служба хранилища Services.

Дополнительные сведения об устраненных уязвимостях безопасности можно найти на новом веб-сайте руководства по обновлению системы безопасности.

Известные проблемы, связанные с этим обновлением

После установки этого обновления и перезапуска устройства вы можете увидеть ошибку «Не удается настроить обновления Windows. Отмена изменений. Не выключайте компьютер» и обновление может отображаться как Ошибка в журнале обновления.

Такое может произойти в следующих случаях.

Если вы устанавливаете это обновление на устройство под управлением выпуска, который не поддерживается для ESU. Полный список поддерживаемых выпусков см. в KB4497181.

Если вы не установили и не активировали ключ надстройки ESU MAK.

Если вы приобрели ключ ESU и столкнулись с этой проблемой, убедитесь, что вы применили все необходимые компоненты и что ваш ключ активирован. Сведения об активации см. в этой записи блога. Сведения о предварительных условиях см. в разделе «Как получить это обновление» этой статьи.

Определенные операции, такие как переименование, выполняемые с файлами или папками на общем томе кластера (CSV), могут завершиться с ошибкой «STATUS_BAD_IMPERSONATION_LEVEL» (0xC00000A5). Это происходит при выполнении операции на узле владельца CSV из процесса, у которого нет прав администратора.

Выполните одно из следующих действий.

Выполните операцию из процесса с правами администратора.

Выполните операцию с узла, который не владеет томом CSV.

Корпорация Майкрософт работает над решением этой проблемы и предоставит обновление в ближайшем выпуске.

Порядок получения обновления

Перед установкой этого обновления

ВАЖНО Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этих операционных систем, должны следовать процедурам, указанным в KB4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки. Расширенная поддержка заканчивается следующим образом:

Для Windows 7 с пакетом обновления 1 (1) и Windows Server 2008 R2 с пакетом обновления 1 (1) расширенная поддержка заканчивается 14 января 2020 г.

Для Windows Внедренный стандартный 7 расширенная поддержка заканчивается 13 октября 2020 г.

Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Примечание Для Windows Внедренный стандартный 7 необходимо включить Windows средства управления (WMI), чтобы получать обновления от Windows Update или Windows Server Update Services.

Перед установкой последней версии обновления необходимо установить указанные ниже обновления и перезапустить устройство. Установка этих обновлений повышает надежность процесса обновления для устранения возможных проблем при установке накопительного пакета обновления и применении исправлений системы безопасности Майкрософт.

Обновление системы обслуживания от 12 марта 2019 г.(SSU) (KB4490628). Чтобы получить автономный пакет для этого SSU, найщите его в каталоге обновлений Майкрософт. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2.

Последнее обновление SHA-2(KB4474419),выпущенное 10 сентября 2019 г. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2. Дополнительные сведения об обновлениях SHA-2 см. в требованиях к поддержке подписи кода SHA-2 2019для Windows и WSUS.

Для Windows тонкого ПК необходимо установить SSU от 11 августа 2020 г.(KB4570673)или более поздний SSU, чтобы продолжить получать расширенные обновления для системы безопасности, начиная с 13 октября 2020 г.

Чтобы получить это обновление для системы безопасности, необходимо переустановить пакет подготовки к лицензированию расширенных обновлений системы безопасности (ESU)(KB4538483)или «Обновление для пакета подготовки расширенных обновлений для системы безопасности (ESU) «(KB4575903),даже если вы ранее установили ключ ESU. Пакет подготовки к лицензированию ESU будет предложен вам от WSUS. Чтобы получить автономный пакет подготовки лицензии ESU, найщите его в каталоге обновлений Майкрософт.

После установки вышеуказанных элементов корпорация Майкрософт настоятельно рекомендует установить последнюю версию SSU(KB4592510). Если вы используете Центр обновления Windows, последний SSU будет предлагаться вам автоматически, если вы являетесь клиентом ESU. Чтобы получить автономный пакет для последней версии SSU, найщите его в каталоге обновлений Майкрософт. Общие сведения о SSUs см. в вопросах об обслуживании обновлений стопки и Обновления стопки обслуживания.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления для системы безопасности и последнее накопительное обновление для Internet Explorer(KB4586768).

Источник

9 февраля 2022 г. — KB4601363 (обновление только для системы безопасности)

Только для безопасности

ВАЖНОУбедитесь, что вы установили необходимые обновления, перечисленные в разделе Как получить это обновление перед установкой этого обновления.

Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этой ОС, должны следовать процедурам ВК4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки 14 января 2020 г. Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Так как ESU доступен в качестве отдельного SKU для каждого года, в течение которого они предлагаются (2020, 2022 и 2022) и так как ESU можно приобрести только в течение определенных 12-месячныхпериодов, необходимо приобрести второй год покрытия ESU отдельно и активировать новый ключ на каждом соответствующем устройстве, чтобы продолжить получать обновления для системы безопасности в 2022 г.

Если ваша организация не приобретал первый год покрытия ESU, для получения обновлений необходимо приобрести ключи MAK 1 и 2 года для соответствующих устройств Windows 7 или Windows Server. Действия по установке, активации и развертыванию ESUs одинаковы для покрытия за первый и второй год. Дополнительные сведения см. в Windows получения расширенных обновлений для системы безопасности для корпоративного лицензирования и покупки Windows ESUs в качестве поставщик облачных решений для процесса CSP. Для внедренных устройств обратитесь к первоначальному изготовителю оборудования (OEM).

Дополнительные сведения см. в блоге ESU Year 2.

Сведения о различных типах обновлений Windows, таких как критические, безопасность, драйверы, пакеты обновления и другие, см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, см. на домашней странице Windows 7 с sp1 и Windows Server 2008 R2 сSP1.

Улучшения и исправления

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

Добавляет исторические обновления и исправления в период летнего времени (DST) для полномочий по о-ва Омск.

Решение проблемы с переводом на немецком языке центральноевропейского времени.

Обновляет netlogon Elevation of Privilege Vulnerability(CVE-2020-1472),чтобы включить режим принудительных мер. Дополнительные сведения см. в cVE-2020–1472 и Управление изменениями в каналах Netlogon, связанных с CVE-2020–1472.

Обновления для системы безопасности Windows платформы приложений и платформ, Windows гибридной облачной сети и Windows основных сетей.

Дополнительные сведения об устраненных уязвимостях безопасности можно найти на новом веб-сайте руководства по обновлению системы безопасности.

Известные проблемы, связанные с этим обновлением

После установки этого обновления и перезапуска устройства вы можете увидеть ошибку «Не удается настроить обновления Windows. Отмена изменений. Не выключайте компьютер» и обновление может отображаться как Ошибка в журнале обновления.

Такое может произойти в следующих случаях.

Если вы устанавливаете это обновление на устройство под управлением выпуска, который не поддерживается для ESU. Полный список поддерживаемых выпусков см. в KB4497181.

Если вы не установили и не активировали ключ надстройки ESU MAK.

Если вы приобрели ключ ESU и столкнулись с этой проблемой, убедитесь, что вы применили все необходимые компоненты и что ваш ключ активирован. Сведения об активации см. в этой записи блога. Сведения о предварительных условиях см. в разделе «Как получить это обновление» этой статьи.

Определенные операции, такие как переименование, выполняемые с файлами или папками на общем томе кластера (CSV), могут завершиться с ошибкой «STATUS_BAD_IMPERSONATION_LEVEL» (0xC00000A5). Это происходит при выполнении операции на узле владельца CSV из процесса, у которого нет прав администратора.

Выполните одно из следующих действий.

Выполните операцию из процесса с правами администратора.

Выполните операцию с узла, который не владеет томом CSV.

Корпорация Майкрософт работает над решением этой проблемы и предоставит обновление в ближайшем выпуске.

Порядок получения обновления

Перед установкой этого обновления

ВАЖНО Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этих операционных систем, должны следовать процедурам, указанным в KB4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки. Расширенная поддержка заканчивается следующим образом:

Для Windows 7 с пакетом обновления 1 (1) и Windows Server 2008 R2 с пакетом обновления 1 (1) расширенная поддержка заканчивается 14 января 2020 г.

Для Windows Внедренный стандартный 7 расширенная поддержка заканчивается 13 октября 2020 г.

Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Примечание Для Windows Внедренный стандартный 7 необходимо включить Windows средства управления (WMI), чтобы получать обновления от Windows Update или Windows Server Update Services.

Условием

Вам необходимо установить перечисленные ниже обновления и перезапустить устройство перед установкой последнего накопительного пакета обновлений. Установка этих обновлений повышает надежность процесса обновления для устранения возможных проблем при установке накопительного пакета обновления и применении исправлений системы безопасности Майкрософт.

Обновление системы обслуживания от 12 марта 2019 г.(SSU) (KB4490628). Чтобы получить автономный пакет для этого SSU, найщите его в каталоге обновлений Майкрософт. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2.

Последнее обновление SHA-2(KB4474419),выпущенное 10 сентября 2019 г. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2. Дополнительные сведения об обновлениях SHA-2 см. в требованиях к поддержке подписи кода SHA-2 2019для Windows и WSUS.

Для Windows тонкого пк необходимо установить SSU от 11 августа 2020 г.(KB4570673)или более поздний SSU, чтобы продолжить получать расширенные обновления для системы безопасности, начиная с 13 октября 2020 г.

Чтобы получить это обновление для системы безопасности, необходимо переустановить пакет подготовки к лицензированию расширенных обновлений системы безопасности (ESU)(KB4538483)или «Обновление для пакета подготовки расширенных обновлений для системы безопасности (ESU) «(KB4575903),даже если вы ранее установили ключ ESU. Пакет подготовки к лицензированию ESU будет предложен вам от WSUS. Чтобы получить автономный пакет подготовки лицензии ESU, найщите его в каталоге обновлений Майкрософт.

После установки вышеуказанных элементов корпорация Майкрософт настоятельно рекомендует установить последнюю версию SSU(KB4592510). Если вы используете Центр обновления Windows, последний SSU будет предлагаться вам автоматически, если вы являетесь клиентом ESU. Чтобы получить автономный пакет для последней версии SSU, найщите его в каталоге обновлений Майкрософт. Общие сведения о SSUs см. в вопросах об обслуживании обновлений стопки и Обновления стопки обслуживания.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления для системы безопасности и последнее накопительное обновление для Internet Explorer(KB4586768).

Установка этого обновления

Центр обновления Windows и Центр обновления Майкрософт

Источник

Если при заходе на сайт появляется предупреждение с красным значком «Подключение не защищено, срок действия сертификата истек» – тогда возможно причина в том, что устарел сертификат IdenTrust DST Root CA X3 на Вашем устройстве. Особенно это актуально для старых устройств, например, для ПК с системой Windows XP или Windows 7.

В новых устройствах сертификаты обновлены или же там нет такой необходимости, а некоторые старые устройства попросту игнорируют проверку срока действия сертификатов, например, некоторые версии системы Android. Даже довольно новые умные телевизоры могут столкнуться с этой ошибкой, если разработчики их ПО не позаботились об обновлении сертификатов — тогда потребуется обновление прошивки ТВ или ручная замена сертификатов. Например, в смарт-ТВ LG стандартный браузер может не открывать сайты с сертификатами от Let’s Encrypt по этой причине.

Еще проблема может возникнуть у систем, которые используют версию OpenSSL, меньшую чем 1.1.0 — это происходит потому, что происходит проверка всех сертификатов и присутствие просроченного дает отказ в проверке безопасности соединения. Стоит упомянуть, что некоторые браузеры имеют свое хранилище сертификатов и поэтому могут открывать сайты без ошибок, несмотря на истекший сертификат. Например, браузер Mozilla Firefox.

Всё вышеописанное стало актуально 30.09.2021, когда заканчивается срок действия сертификата IdenTrust DST Root CA X3. Это корневой сертификат, который используется для формирования защищенных подключений. Особенно это важно для сайтов, использующих бесплатные сертификаты Let’s Encrypt. Эти бесплатные сертификаты ссылаются на корневой IdenTrust DST Root CA X3, так как он присутствует в большинстве ОС. Хотя для Let’s Encrypt создан свой корневой сертификат ISRG Root X1, но пока набиралась популярность бесплатных Let’s Encrypt, он не мог быстро попасть во все системы.

Как исправить проблему с истекшим сертификатом? Для этого потребуется удалить старый сертификат и установить новый. Выполнить данную операцию можно на тех устройствах, которые позволяют это сделать. Например, на ПК с MS Windows 7.

Скачивать потребуется сертификат под названием ISRG Root X1, желательно только с официального сайта letsencrypt.org. Сертификат имеет полное название ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1) и доступен по ссылкам:

— https://letsencrypt.org/certs/isrgrootx1.der, в формате DER;

— https://letsencrypt.org/certs/isrgrootx1.pem, в формате PEM.

Также возможно понадобится сертификат Let’s Encrypt R3 (RSA 2048, O = Let’s Encrypt, CN = R3), доступный по ссылкам ниже:

— https://letsencrypt.org/certs/lets-encrypt-r3.der, в формате DER;

— https://letsencrypt.org/certs/lets-encrypt-r3.pem, в формате PEM.

Установка сертификата достаточно проста:

1. Открыть скачанный сертификат и нажать «Установить сертификат».

2. В открывшемся мастере импорта сертификатов необходимо выбрать «Поместить все сертификаты в следующее хранилище» и нажать на кнопку «Обзор…», после чего там выбрать «Доверенные корневые центры сертификации».

3. Последний этап — нажать кнопку «Готово», что приведет к добавлению сертификата в устройство.

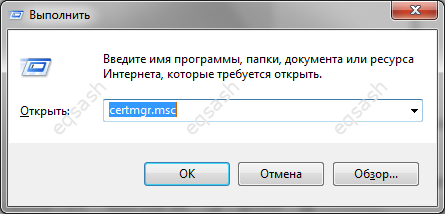

Управление сертификатами в MS Windows производится при помощи специальной программы, которую можно запустить следующим образом: нажать сочетание клавиш Win + R и написать certmgr.msc, после чего нажать Enter.

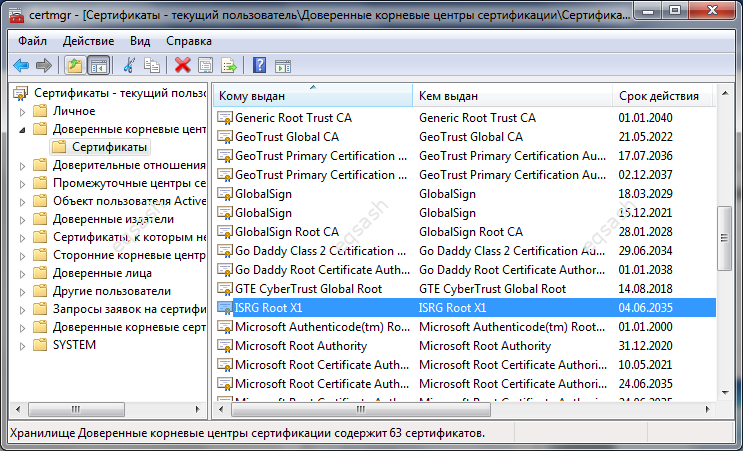

Это понадобится для того, чтобы вручную удалить истекший сертификат IdenTrust DST Root CA X3, а также для контроля успешности операции добавления новых сертификатов – они должны появиться в разделе «Доверенные корневые центры сертификации», подраздел «Сертификаты».

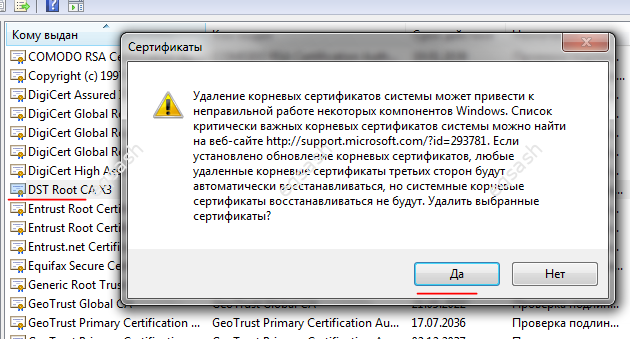

Там же необходимо найти старый сертификат и выполнить его удаление.

После этих процедур можно выполнить перезагрузку ПК или сразу проверить работу ранее неоткрывавшихся сайтов с ошибкой SSL. Сайты должны открываться, но время их открытия может стать немного большим, так как при каждом запросе происходит поиск нового сертификата в хранилище.

Таким образом, проблема с открытием сайтов решается установкой нового сертификата.

Решение, если у вас с 30.09.2021 не открываются сайты https

30 сентября 2021 истек срок действия сертификата DST Root CA X3 Let’s Encrypt. Браузеры Google Chrome, Opera и Edge теперь не могут открыть большинство сайтов https. Лишь Mozilla Firefox работает нормально.

Если у вас установлена не Windows, а иная операционная система, попробуйте обратиться за решением к следующей теме на официальном форуме Let’s Encrypt – https://community.letsencrypt.org/t/help-thread-for-dst-root-ca-x3-expiration-september-2021/149190/3

А для Windows простейшим решением будет загрузить сертификат ISRG Root X1 с официального сайта Let’s Encrypt и вручную импортировать его в хранилище доверенных корневых центров сертификации. Для этого:

1. Загрузите версию “Self-signed DER” сертификата ISRG Root X1 со страницы https://letsencrypt.org/certificates/

2. Откройте скачанный вами файл isrgrootx1.der

3. Импортируйте его в хранилище доверенных корневых центров сертификации следующим образом.

Нажмите “Установить сертификат”:

Выберите “Поместить все сертификаты в следующее хранилище”.

Нажмите “Обзор”.

Выберите “Доверенные корневые центры сертификации”:

Если появится сообщение с вопросом, ответьте “Да”.

А через командную строку третий шаг можно выполнить так: certutil -ent -addstore Root isrgrootx1.der

30 сентября: Let’s Encrypt и конец срока действия IdenTrust DST Root CA X3

30 сентября 2021 14:01:15 GMT оканчивается срок действия корневого сертификата IdenTrust DST Root CA X3.

Это событие достойно вашего внимания по той причине, что после наступления этого момента ряд устаревших систем перестанут доверять сертификатам, выпущенным центром сертификации Let’s Encrypt. С учётом того, что на текущий момент Let’s Encrypt предоставляет бесплатные криптографические сертификаты примерно для 250 миллионов доменных имен, а «устаревшие системы» — это порой системы возрастом всего 5-6 лет, вряд ли окончание срока действия сертификата DST Root CA X3 пройдёт для всех гладко и незаметно. В чём причина, кого конкретно это затронет, и что можно сделать?

Немного теории и истории

Не углубляясь в детали, пару слов для неспециалистов, почему окончание срока действия сертификата DST Root CA X3 повлияет на сертификаты, выпущенные Let’s Encrypt. У каждой системы, проверяющей сертификат на валидность, есть своё хранилище доверенных корневых сертификатов. Система при проверке будет доверять сертификатам, которые подписаны с использованием закрытого ключа одного из этих корневых сертификатов. Сами корневые сертификаты как правило имеют длительные сроки действия, меняются редко и не используются при формировании сертификатов конечного субъекта (в данном случае, сертификатов для доменных имен), вместо этого инфраструктура открытых ключей, предполагает использование цепочек доверия — корневые сертификаты применяются для подписания промежуточных сертификатов, а уже с использованием них подписываются сертификаты конечного субъекта (сертификаты для доменов). При этом, для того, чтобы система доверяла конечному сертификату, она должна быть способна проследить всю цепочку от этого сертификата до одного из корневых сертификатов, которым она доверяет.

После появления проекта Let’s Encrypt, его корневой сертификат ISRG Root X1 (как и любой новый корневой сертификат) не мог быстро попасть в хранилища доверенных сертификатов заметного количества систем. При этом для успешного функционирования проекта выданным сертификатам с самого начала должно было доверять максимальное количество систем «из коробки» (без дополнительных действий со стороны пользователей этих систем). В связи с этим, для сертификатов Let’s Encrypt стала использоваться цепочка доверия, ведущая к корневому сертификату DST Root CA X3, который признается большинством систем:

Ошибка сертификата при входе на сайты с Windows 7 или XP после 01.10.21

С 1 октября 2021 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

Из-за этого владельцы ПК на Windows 7, Windows Server 2008 с выключенными обновлениями и Windows XP могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID» или «ERR_DATE_INVALID» при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Установка сертификата

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

Выберите расположение «Локальный компьютер» и нажмите «Далее».

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Установка обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574: