Important:

-

WSUS scan cab files will continue to be available for Windows 7 SP1 and Windows Server 2008 R2 SP1. If you have a subset of devices running these operating systems without ESU, they might show as non-compliant in your patch management and compliance toolsets.

-

Customers who have purchased the Extended Security Update (ESU) for on-premises versions of this OS and trying to deploy ESU on new machines must follow the procedures in KB4522133 to continue receiving security updates after extended support ends on January 14, 2020. For more information on ESU and which editions are supported, see KB4497181.

Summary

This update provides an additional set of licensing changes to enable installation of the ESU add-on key. This is one of the steps to prepare for installation of Extended Security Updates. For the full set of steps, please see KB4522133.

If you previously successfully installed and activated your ESU key on your Windows 7 SP1 device, you do not have to re-install or reactivate it after applying this update.

A restart is required after you apply this update and before you install any other updates.

For more information about the ESU program, see the following resources:

-

Lifecycle FAQ-Extended Security Updates

-

FAQ about Extended Security Updates for Windows 7

Important Before you apply this update, see the Prerequisites section.

Known issues in this update

Microsoft is currently not aware of any issues with this update.

How to get this update

Method 1: Microsoft Update Catalog

To get the standalone package for this update, go to the Microsoft Update Catalog website.

Method 2: Windows Server Update Services

This update is available through Windows Server Update Services (WSUS).

Prerequisites

You must have the following updates installed before you apply this update. If you use Windows Update, these updates will be offered automatically as needed.

-

You must have the SHA-2 update (KB4474419) that is dated September 23, 2019 or a later SHA-2 update installed and then restart your device before you apply this update. If you use Windows Update, the latest SHA-2 update will be offered to you automatically. For more information about SHA-2 updates, see 2019 SHA-2 Code Signing Support requirement for Windows and WSUS.

-

You must have the servicing stack update (SSU) (KB4490628) that is dated March 12, 2019 installed. For more information about the latest SSU updates, see ADV990001 | Latest Servicing Stack Updates.

Important You must restart your device after you install these required updates and before you apply any Monthly Rollup, Security-Only Update, Preview of Monthly Rollup, or standalone update.

Restart information

You must restart your device after you apply this update.

File Information

File attributes

The English (United States) version of this software update installs files that have the attributes that are listed in the following tables.

Note: The MANIFEST files (.manifest) and MUM files (.mum) that are installed are not listed.

File verification

File hash information

|

File name |

SHA1 hash |

SHA256 hash |

|---|---|---|

|

Windows6.1-KB4538483-x64.msu |

8A2752D031959315A93922D0A408DFBA39526C16 |

9F997511F4F6400E766B205FF7316D79DB9F9804BDB950AF094178855904B31B |

|

Windows6.1-KB4538483-x86.msu |

8B365DFDC2C06C213E076AC7F5879FD6643AE293 |

7CC823F206A60BCEDC423D337EB91EFF382111A52FDD4461D6A647E9C24BDA5A |

For all supported x64-based versions

|

File name |

File version |

File size |

Date |

Time |

|

Sppwinob-spp-plugin-manifest-signed.xrm-ms |

Not applicable |

7,298 |

17-Jul-2020 |

04:08 |

|

Sppwinob.dll |

6.1.7601.24558 |

418,816 |

17-Jul-2020 |

03:19 |

|

Pkeyconfig-embedded.xrm-ms |

Not applicable |

28,072 |

18-Mar-2020 |

18:57 |

|

Pkeyconfig.xrm-ms |

Not applicable |

28,072 |

18-Mar-2020 |

18:57 |

|

Pkeyconfig-embedded.xrm-ms |

Not applicable |

26,764 |

18-Mar-2020 |

18:57 |

|

Security-spp-component-sku-server-fes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-fes-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,531 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-fes-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,378 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-fes-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,900 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-fes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-server-fes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-fes-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,531 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-fes-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,378 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-fes-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,900 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-fes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-server-fes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-fes-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,531 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-fes-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,378 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-fes-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,900 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-fes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-client-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,018 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-ul.xrm-ms |

Not applicable |

11,289 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,406 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,007 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,529 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-client-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-client-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,018 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-ul.xrm-ms |

Not applicable |

11,289 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,406 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,007 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,529 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-client-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-client-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,018 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-ul.xrm-ms |

Not applicable |

11,289 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,406 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,007 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,529 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-client-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-server-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-esu-year1-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year1-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year1-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,381 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year1-vl-bypass-ul.xrm-ms |

Not applicable |

11,652 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,527 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,370 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,892 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-server-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-esu-year2-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year2-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year2-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,381 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year2-vl-bypass-ul.xrm-ms |

Not applicable |

11,652 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,527 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,370 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,892 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-server-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-esu-year3-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year3-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year3-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,381 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year3-vl-bypass-ul.xrm-ms |

Not applicable |

11,652 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,527 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,370 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,892 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-client-fes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-client-fes-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,375 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-fes-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,910 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-fes-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,432 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-client-fes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-client-fes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-client-fes-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,375 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-fes-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,910 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-fes-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,432 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-client-fes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-client-fes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-client-fes-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,375 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-fes-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,910 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-client-fes-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,432 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-client-fes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

04:05 |

|

Pkeyconfig.xrm-ms |

Not applicable |

1,076,484 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-pos-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-pos-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-pos-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-pos-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-pos-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-pos-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-pos-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-pos-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-pos-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-pos-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-pos-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-pos-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-pos-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-pos-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-pos-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-server-esu-pa-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:04 |

|

Security-spp-component-sku-server-esu-pa-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-pa-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-pa-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,375 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-pa-vl-bypass-ul.xrm-ms |

Not applicable |

11,646 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-pa-vl-dmak-pl.xrm-ms |

Not applicable |

13,524 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-pa-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,364 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-server-esu-pa-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,886 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-server-esu-pa-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-wes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-wes-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-wes-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-wes-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-wes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-wes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-wes-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-wes-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-wes-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-wes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-wes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

04:05 |

|

Security-spp-component-sku-wes-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-wes-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

04:08 |

|

Security-spp-component-sku-wes-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

04:08 |

|

Slc-component-sku-wes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

04:05 |

|

Sppobjs-spp-plugin-manifest-signed.xrm-ms |

Not applicable |

11,758 |

17-Jul-2020 |

04:08 |

|

Sppobjs.dll |

6.1.7601.24558 |

1,098,752 |

17-Jul-2020 |

03:19 |

|

Security-spp-ppdlic.xrm-ms |

Not applicable |

3,787 |

17-Jul-2020 |

04:05 |

|

Sppsvc.exe |

6.1.7601.24558 |

4,425,728 |

17-Jul-2020 |

03:11 |

|

Pkeyconfig.xrm-ms |

Not applicable |

1,076,484 |

17-Jul-2020 |

03:40 |

For all supported x86-based versions

|

File name |

File version |

File size |

Date |

Time |

|

Sppwinob-spp-plugin-manifest-signed.xrm-ms |

Not applicable |

7,298 |

17-Jul-2020 |

03:44 |

|

Sppwinob.dll |

6.1.7601.24558 |

412,672 |

17-Jul-2020 |

03:17 |

|

Pkeyconfig-embedded.xrm-ms |

Not applicable |

28,072 |

25-Oct-2019 |

10:00 |

|

Pkeyconfig.xrm-ms |

Not applicable |

28,072 |

25-Oct-2019 |

10:00 |

|

Pkeyconfig-embedded.xrm-ms |

Not applicable |

26,764 |

25-Oct-2019 |

10:00 |

|

Security-spp-component-sku-client-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,018 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year1-vl-bypass-ul.xrm-ms |

Not applicable |

11,289 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,406 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,007 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,529 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-client-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,018 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year2-vl-bypass-ul.xrm-ms |

Not applicable |

11,289 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,406 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,007 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,529 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-client-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,066 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-rac-private.xrm-ms |

Not applicable |

5,278 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-rac-public.xrm-ms |

Not applicable |

4,116 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-ul-oob.xrm-ms |

Not applicable |

12,018 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year3-vl-bypass-ul.xrm-ms |

Not applicable |

11,289 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,406 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

12,007 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,529 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-client-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,015 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-fes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-fes-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,375 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-fes-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,910 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-fes-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,432 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-client-fes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-fes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-fes-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,375 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-fes-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,910 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-fes-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,432 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-client-fes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-fes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,078 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-client-fes-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,375 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-fes-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,910 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-client-fes-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,432 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-client-fes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,023 |

17-Jul-2020 |

03:40 |

|

Pkeyconfig.xrm-ms |

Not applicable |

1,076,484 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-pos-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-pos-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-pos-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-pos-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-pos-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-pos-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-pos-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-pos-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-pos-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-pos-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-pos-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-pos-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-pos-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

03:43 |

|

Security-spp-component-sku-pos-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

03:43 |

|

Slc-component-sku-pos-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-wes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-wes-esu-year1-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

03:44 |

|

Security-spp-component-sku-wes-esu-year1-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

03:44 |

|

Security-spp-component-sku-wes-esu-year1-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

03:44 |

|

Slc-component-sku-wes-esu-year1-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-wes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-wes-esu-year2-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

03:44 |

|

Security-spp-component-sku-wes-esu-year2-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

03:44 |

|

Security-spp-component-sku-wes-esu-year2-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

03:44 |

|

Slc-component-sku-wes-esu-year2-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-wes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,057 |

17-Jul-2020 |

03:40 |

|

Security-spp-component-sku-wes-esu-year3-vl-dmak-pl.xrm-ms |

Not applicable |

13,307 |

17-Jul-2020 |

03:44 |

|

Security-spp-component-sku-wes-esu-year3-vl-dmak-ul-oob.xrm-ms |

Not applicable |

11,713 |

17-Jul-2020 |

03:44 |

|

Security-spp-component-sku-wes-esu-year3-vl-dmak-ul-phn.xrm-ms |

Not applicable |

16,235 |

17-Jul-2020 |

03:44 |

|

Slc-component-sku-wes-esu-year3-ppdlic.xrm-ms |

Not applicable |

3,009 |

17-Jul-2020 |

03:40 |

|

Sppobjs-spp-plugin-manifest-signed.xrm-ms |

Not applicable |

11,758 |

17-Jul-2020 |

03:44 |

|

Sppobjs.dll |

6.1.7601.24558 |

986,112 |

17-Jul-2020 |

03:17 |

|

Security-spp-ppdlic.xrm-ms |

Not applicable |

3,787 |

17-Jul-2020 |

03:40 |

|

Sppsvc.exe |

6.1.7601.24558 |

3,917,824 |

17-Jul-2020 |

03:09 |

References

For information on SSUs, see the following articles:

-

Servicing stack updates

-

Servicing Stack Updates (SSU): Frequently Asked Questions

-

ADV990001 | Latest Servicing Stack Updates

Learn about the terminology that Microsoft uses to describe software updates.

Менее чем через месяц, 14 января 2020 года, заканчивается расширенная поддержка Windows 7 SP1 (и Windows Server 2008 R2), соответственно, после этой даты Microsoft не будет выпускать обновления безопасности и исправления для этих ОС. В связи с этим Microsoft выпустила отдельные обновления, которые уведомляют пользователей Windows 7 о необходимости обновиться до более новых ОС (читай Windows 10).

Если вы используете на своем Windows 7 бесплатный антивирус Microsoft Security Essentials (MSE), он также не будет обновляться с начала 2020 года.

Содержание:

- Уведомление об окончании поддержки в Windows 7 Home

- Сообщение об снятии с поддержки Windows 7 Pro

- Полноэкранные уведомления об окончании срока службы Windows 7

- FAQ по программе расширенной поддержки Extended Security Updates для Windows 7

- Обход подписки Extended Security Updates и полуение обновлений в Windows 7

Microsoft предлагает корпоративным заказчикам, которые не успели мигрировать с Windows 7 на новую ОС, приобрести платную подписку для Win 7 по программе Extended Security Update (ESU). В рамках этой программы будут выпускаться и распространятся критические обновления безопасности для снятых с поддержки продуктов. В рамках этой программы за получение обновлений для 1 устройства с Windows 7 Pro в 2020 году нужно будет заплатить 50$, 100$ в 2021 и 200$ в 2022 году.

Уведомление об окончании поддержки в Windows 7 Home

Начиная с апреля 2019 года пользователи домашних редакций Windows 7 (Home Premium) стали регулярно получать уведомление о приближающемся окончании поддержки Windows. Уведомление об окончании поддержки Windows 7 выглядело так:

After 10 years, support for Windows 7 is nearing the end. January 14, 2020 is the last day Microsoft will offer security updates and technical support for computers running Windows 7. We know change can be difficult, that’s why we’re reaching out earlier to help you back up your file and prepare for what’s next.

Можно скрыть это уведомление поставив чекбокс “Do not remind me again”. Если нажать на кнопку “Learn more”, вы перейдете на страницу с описанием процесса обновления до Windows 10 (до сих пор есть варианты бесплатного обновления до Windows 10).

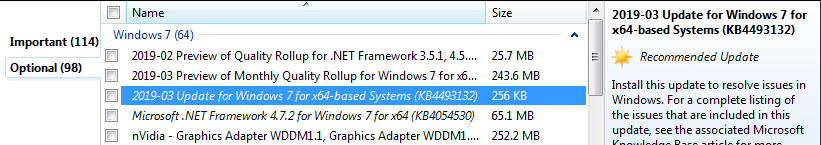

Это уведомление стало появляться после установки обновления KB4493132 (это небольшое обновление, размером около 250 кб, распространялось через Windows Update и относилось к категории “Необязательное/Optional”):

2019-03 Update for Windows 7 for x64-based systems (KB4493132)

Обновление помещает файл sipnotify.exe в каталог C:WindowsSystem32 и ежедневно запускает его через Task Sheduller (taskschd.msc). Для этого в планировщике созданы два задания Notify1 и Notify2 в разделе MicrosoftWindowsEnd of Support.

Сообщение об снятии с поддержки Windows 7 Pro

С 15 октября аналогичное уведомление об окончании поддержи стало появляться и у владельцев Windows 7 с редакцией Professional. Уведомление начинает появляться после установки обновления KB4524752. Текст сообщения:

Поддержка Windows 7 подходит к завершению. Примите во внимание, что после 14 января 2020 года Microsoft перестанет выпускать обновления системы безопасности и прекратит техническую поддержку Windows 7. Чтобы облегчить задачу перехода, мы рекомендуем вам создать резервные копии ваших файлов.

Или

Support for Windows 7 is coming to an end. Please note that after January 14. 2020, Microsoft will no longer provide security updates or technical support for Windows 7. We recommend backing up your files to ease the transition.

Обновление KB4524752 не показывает уведомление End of Support( EoF) на компьютерах с Professional и Enterprise версиями Windows 7, которые включены в домен Active Directory, в Windows Server, на устройствах, работающих в режиме киоска, на компьютерах, на которых ранее отключено уведомление о бесплатном обновлении до Windows 10 через реестр (параметр DisableOSUpgrade=1).

Вы можете скрыть уведомление об окончании поддержки Windows 7, поставив соответствующий чекбокс (при этом изменяется значение параметра DontRemindMe на 0 в ветке реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionSipNotify или скрыть обновление в Windows Update (в Панели Управления или через модуль PSWindowsUpdate).

- Бесполезно удалять обновление KB4524752, т.к. при следующем цикле поиска обновлений, оно установится с Windows Update автоматически.

- Администратор сервера WSUS может одобрить или отклонить обновление KB4524752 для установки на обслуживаемых компьютерах.

Если обновление KB4524752 уже установлено, вы можете запретить появление уведомления у пользователей через реестр командами:

reg add "HKLMSOFTWAREPoliciesMicrosoftWindowsGWX" /v "DisableGWX" /t reg_dword /d 1 /f

– скрыть уведомление об окончании поддержки Windows 7 SP1

reg add "HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdate" /v "DisableOSUpgrade" /t reg_dword /d 1 /f

– скрыть уведомление об обновлении до Windows 10

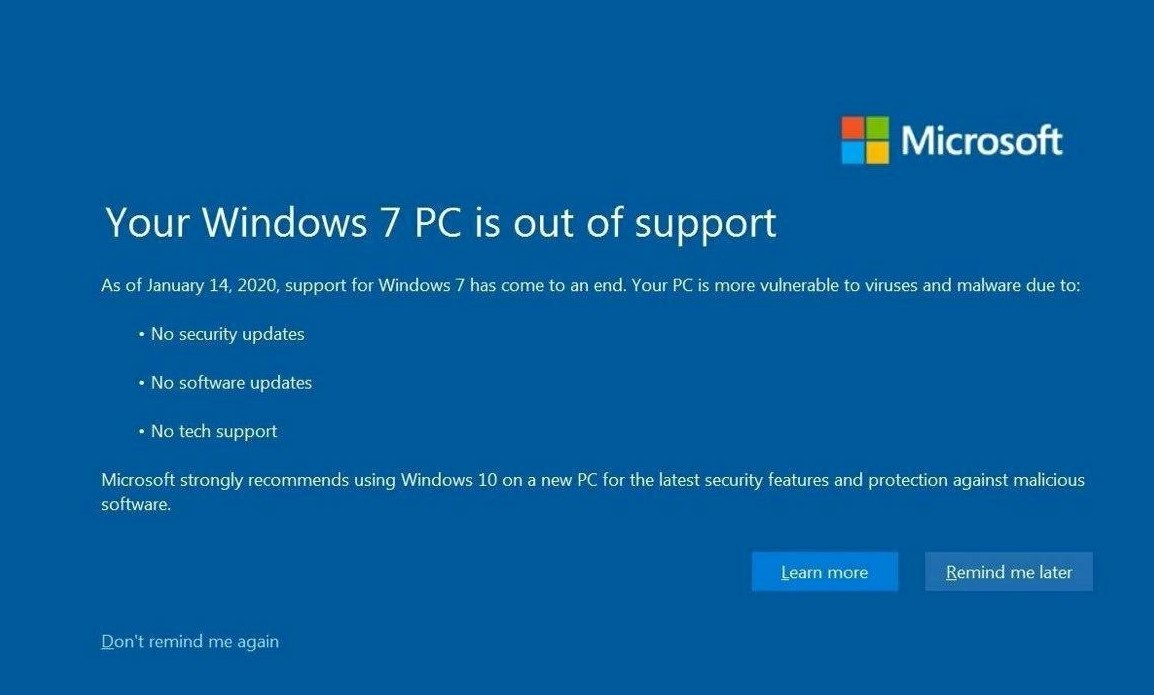

Полноэкранные уведомления об окончании срока службы Windows 7

В декабре 2019 Microsoft выпустило еще одно обновление для уведомления пользователей о предстоящем окончании поддержки — Windows 7 — December 10, 2019—KB4530734 (Monthly Rollup). Обновление заменяет файл %windir%system32EOSNotify.exe. Уведомление сделано более заметным – теперь это полноэкранное всплывающее окно. Данное уведомление будет показываться, начиная с момента окончания поддержки ОС (с 15 января 2020 года).

В окне уведомления указываются риски при продолжении использования Windows 7 после 14 января 2020 года.

Your Windows 7 PC is out of support

As of January 14, 2020, support for Window 7 has come to an end. Your PC is more vulnerable to viruses and malware due to:

- No security updates

- No software updates

- No tech support

Microsoft strongly recommends using Windows 10 on a new PC for the latest security features and protection against malicious software.

Это окно предупреждение появляется при входе, а затем через день в 12 часов дня. Уведомление показывается заданиями с помощью задач планировщика EOSNotify и EOSNotify2 из раздела диспетчера заданий MicrosoftWindowsSetup.

Вы можете отключить эти задания с помощью команд:

schtasks.exe /change /TN “MicrosoftWindowsSetupEOSNotify” /Disable

schtasks.exe /change /TN “MicrosoftWindowsSetupEOSNotify2” /Disable

Или изменив значение параметра DiscontinueEOS (тип DWORD) в ветке реестра HKCUSoftwareMicrosoftWindowsCurrentVersionEOSNotify на 1. Это значение параметра реестра также выставляется, если вы нажали на кнопку “Don’t remind me again” в окне уведомления. Можно создать и применить такой disableEOS.reg файл:

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionEOSNotify] "DiscontinueEOS"=dword:00000001

При нажатии на кнопку «Remind me later» уведомление появится опять через 3 дня.

FAQ по программе расширенной поддержки Extended Security Updates для Windows 7

Обновления для Windows 7 и Windows Server 2008 R2 в рамках Extended Security Updates (ESU) доступны для компаний, участвующих в программе корпоративного лицензирования (Volume Licensing), а также через программу Cloud Solution Partner (CSP). Стоимость годовой подписки на обновления безопасности в рамках программка ESU:

- Первый год (январь 2020 – январь 2021) – 25$ за одно устройство Windows 7 Pro и 50$ за Enterprise

- Второй год (2021-2022) — 50$ за Windows 7 Pro, 100$ за Windows 7 Enterprise

- Третий год (2022-2023) — 100$ за Windows 7 Pro, 200$ за Windows 7 Enterprise

После приобретения подписки на программу Extended Security Updates для Windows 7, вы должны в личном кабинете на сайте лицензирования (VLSC) получить MAK ключ для Windows 7 (Licenses -> Relationship Summary -> Licensing ID -> Product Keys).

Количество активаций MAK ключа ESU зависит от количества устройств, подержки которых вы оплатили.

Полученный ESU ключ для Windows 7 нужно установить на клиенте:

slmgr /ipk <MAK ключ ESU >

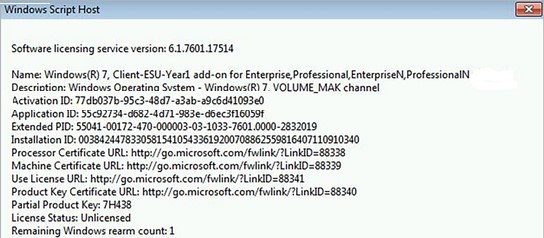

Проверим статус активации:

slmgr /dlv

Обратите внимание, что тип лицензии изменился на Windows (R) 7, Client-ESU-Year1 add-on for Enterprise, Professional.

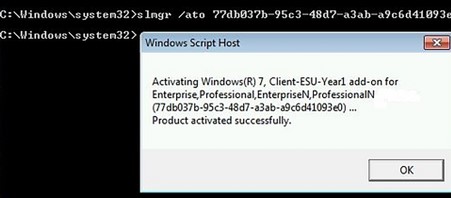

Активируйте вашу подписку ESU по значению Activation ID:

slmgr /ato <ESU Activation Id>

Используются следующие ID активации:

Windows 7 SP1:

- 1 год — 77db037b-95c3-48d7-a3ab-a9c6d41093e0

- 2 год — 0e00c25d-8795-4fb7-9572-3803d91b6880

- 3 год — 4220f546-f522-46df-8202-4d07afd26454

Windows Server 2008 R2

- 1 год — 553673ed-6ddf-419c-a153-b760283472fd

- 2 год — 04fa0286-fa74-401e-bbe9-fbfbb158010d

- 3 год — 16c08c85-0c8b-4009-9b2b-f1f7319e45f9

Для управления ключами ESU на клиентах удобно использовать Volume Activation Management Tool (VAMT).

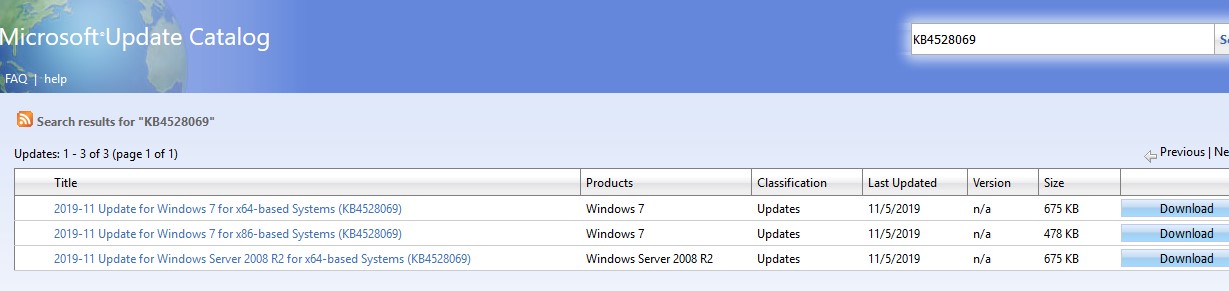

Чтобы убедится, что ваши компьютеры с Windows 7 могут получать обновления в рамках программы Extended Security Updates, нужно скачать и установить обновление KB4528069 из Microsoft Update Catalog (http://www.catalog.update.microsoft.com/Search.aspx?q=KB4528069). Это тестовое обновление можно попробовать установить в вашей среде для проверки готовности получать обновления Windows 7 по программе ESU после даты окончания расширенной поддержи.

После активации подписки ESU на клиенте вы можете использовать ранее используемую стратегию установки обновлений – Windows Update, WSUS, SCCM или любое другое средство распространения обновления.

Обход подписки Extended Security Updates и полуение обновлений в Windows 7

В Интернете уже появились инструкции, описывающие способ обойти защиту ESU и бесплатно получать обновления безопасности для Windows 7 после января 2020 (https://forums.mydigitallife.net/threads/bypass-windows-7-extended-security-updates-eligibility.80606/).

По заявлениям автора данный bat файл позволил автоматически получить и установить тестовое обновление ESU (будет ли работать этот способ после января 2020 годе — не понятно).

Можно протестировать получение этого обновления так:

- Проверить или установить обновления для поддержки SHA2:KB4490628 и KB4474419;

- Установить последнее обновление стека: KB4531786;

- Установить BypassESU;

- Установить тестовое обновление ESU — KB

Для информации: по статистике сайта WinITPro около 22% чиателей все еще используют Windows 7 (Windows 10 – 52%). Так что в ближайшее время рекомендую задуматься о переходе с Windows 7 на Windows 10, тем более уже сейчас нельзя установить Windows 7 на компьютерах с новыми моделями процессоров.

Ограничения платного сервиса Windows 7 ESU легко обходятся

Компания Microsoft не планирует больше обновлять операционную систему Windows 7 для обычных пользователей, однако энтузиасты обнаружили способ продолжать получать апдейты бесплатно.

14 января компания прекратила официальную поддержку Windows 7 и настойчиво предупреждает пользователей о недостатках и опасностях такого статуса.

Тем не менее, корпоративные пользователи могут продлить поддержку Windows 7 до января 2023 года за дополнительную плату и продолжать получать обновления безопасности в рамках программы Windows 7 ESU (Extended Security Updates, расширенные обновления безопасности). Стоит это удовольствие немало — 25 долларов за каждый компьютер в первый год, с последующим повышением цены до 50 и даже 100 долларов.

Как оказалось, ограничения Windows 7 ESU можно легко обойти. Решение, опубликованное в сети, позволяет любому пользователю Windows 7 продолжать получать обновления безопасности, выпускаемые Microsoft в рамках Windows 7 ESU.

Для этого предлагается вручную установить специальный патч BypassESU и тестовое ESU обновление KB4528069, которое и отвечает за проверку того, имеет ли пользователь право получать апдейты. Затем потребуется выполнить ещё несколько шагов.

На данный момент лазейка работает, но Microsoft может закрыть её в любой момент. Конечно, пользоваться таким не одобренным Microsoft решением можно только на свой страх и риск.

В принципе, лазейка была найдена уже в конце прошлого года, но тогда было не понятно, продолжит ли она работать с выпуском февральского обновления Windows 7 ESU. Февральское обновление вышло и решение осталось работоспособно.

14 февраля 2020 в 07:27

| Теги: Windows, Microsoft

| Источник: Softpedia, Deskmodder

Автор: Bifido. Дата публикации: 14 января 2020. Категория: Твики и скрипты.

14 января 2020 года завершается срок расширенной поддержки Windows 7. В этот день будут выпущены последние, доступные всем, обновления для данной операционной системы. Тем не менее, компания приняла решение продлить поддержку для организаций, сроком до трех лет, на платной основе. В течение этих трех лет будут продолжать выпускаться обновления, доступные по подписке. Организации смогут оформить такую подписку на один, два или три года для версий Professional, Ultimate и Enterprise в рамках программ корпоративного лицензирования. Оформившим подписку, корпорация предоставит специальный MAK ключ на каждый год подписки, работающий независимо от ключа активации. Домашним пользователям корпорация, соответственно рекомендует перейти на использование более новых операционных систем.

Extended Security Updates

В конце февраля 2020 года первые такие обновления по платной подписке стали доступны пользователям, которые ее оформили. Они могут получать данные обновления по тем же каналам и устанавливать теми же способами, что и ранее, то есть через Центр обновлений или WSUS. Скачать эти обновления вручную из Каталога Центра обновлений Microsoft (КЦОМ) также может любой желающий. Однако при отсутсвии подписки, официально установить такие обновления в системе невозможно, так как в них добавлен механизм проверки на валидность — установка происходит без ошибок, но если система не проходит такую проверку, то после перезагрузки происходит откат.

ESU Installer : Suppression method

В ходе некоторых изысканий, связанных с общими особенностями установки обновлений, я обнаружил определенный механизм, который позволял обойти данное ограничение и избежать отката после перезагрузки. Оказалось, что данная проверка на валидность связана на данный момент с определенным манифестом компонента — «_microsoft-windows-s..edsecurityupdatesai_», соответствующей разрядности и версии для каждого обновления. Кроме того, оказалось так же, что в системе, в хранилище компонентов («C:Windowswinsxs») есть компонент — «x86_microsoft.windows.s..ation.badcomponents_31bf3856ad364e35_6.1.7600.16385_none_3868158f24725705», в котором находится xml файл «suppression.xml». И если в ходе установки обновления, происходит ошибка, связанная с каким либо из компонентов, который присутствует в списке в данном файле, то эта ошибка подавляется и установка обновления успешно завершается.

Таким образом, если добавить в этот файл определения компонентов, с которыми связана проверка валидности системы на возможность установки по программе Extended Security Updates (ESU), то мы добьемся успешного результата установки такого обновления. На этом принципе и основана работа скрипта, который парсит имена и версии нужных компонентов в ESU обновлении и вносит их в данный файл. Метод реализован как опция в пункте меню — «ESU Installer», и включен в общий набор инструментов, наряду со всеми пунктами скрипта дополнительной очистки.

«Пошаговая инструкция по установке»

- Размещаете ESU обновление (-ия) в папке скрипта (msu или cab файлы).

- Выполняете пункт «ESU Istaller» (подпункт «Suppression method»). После того как скрипт внесет нужные изменения, вы сможете выбрать один из двух вариантов.

- При выборе опции «Start install packages» будет выполнена автоматическая установка обновлений с помощью дисма. Установка через дисм приводит к меньшей вероятности возникновения каких либо проблем, а в случае возникновения таковых, позволяет легче понять в чем именно дело. Это рекомендуемый для большинства пользователей вариант.

- Если же выбрать опцию «Only save suppression.xml», то будет выполнено только сохранение внесенных изменений. После этого вы также сможете установить выбранное обновление вручную дисмом, или запустив например, пакет msu файла обновления на выполнение.

- После установки выполняете перезагрузку.

- Заново запускает скрипт и выполняете этот же пункт. Если он определит, что в системе нет обновлений, которые ожидают установки, то предложит восстановить оригинальный файл, и при положительном ответе (Y) на вопрос, это выполнит.

Для гарантии успешной установки обновления, измененный файл должен присутствовать в хранилище до полного завершения процесса. Поэтому для сохранения целостности системы, после установки и перезагрузки, рекомендуется повторно запустить скрипт, который вернет этот файл в исходное состояние (в данном случае, пункт сработает как переключатель). Но ничего страшного не случится, если вы этого не сделаете. Это не исполняемый файл, не библиотека, а всего лишь обычный xml файл, который не влияет на работу системы. Только если пользователь запустит sfc /scannow, это просто укажет, на то, что файл не является оригинальным, и более ничего.

Примечание. Записи об обновлениях, установка которых производится через дисм, не отражаются в журнале Центра обновлений, так как процесс не зависит от состояния служб Центра обновлений. На конечный результат это никак не влияет. Если установка прошла успешно, то обновление будет фигурировать в списке установленных. А журнал Центра обновлений — это просто лог, который не влияет ни на что.

Интеграция в образ

Удалось также выяснить, что используя данный механизм, можно не только выполнить установку таких обновлений на живую систему, но и интегрировать их в образ. Оказалось, что если при выполнении команды установки пакетов через дисм добавить малоиспользуемый параметр «IgnoreCheck», то в сочетание с изложенным выше способом, это позволяет успешно провести процедуру интеграции. Также как и в случае с живой системой перед этим предварительно нужно интегрировать все необходимые обновления, перечисленные ниже.

«Пошаговая инструкция по интеграции»

- Монтируете индекс с нужной редакцией из выбранного образа.

- Размещаете ESU обновление (-ия) в папке скрипта (msu или cab файлы).

- Выполняете пункт «ESU Istaller» (подпункт «Suppression method»). Если после запуска, скрипт определит, что в системе смонтирован образ, то при выборе опции «Start install packages», он произведет интеграцию обновления в этот образ, а не на живую систему. При этом не имеет значения в какую папку вы его смонтировали, и где при этом находится сам скрипт — все операции по определению будут выполнены автоматически.

- При выборе же опции «Only save suppression.xml», как и в случае живой системы, будет выполнено только сохранение внесенных изменений. В этом случае, для дальнейшей интеграции, вам необходимо будет уже самостоятельно, выполнить команду дисма для интеграции пакетов с указанным выше параметром.

- Размонтируете подключенный образ с сохранением.

Необходимо подчеркнуть, что для успешной установки данного образа, измененный файл также должен оставаться в нем до завершения установки системы. Поэтому о его замене на исходный, для сохранения целостности системы, должен будет позаботиться сборщик, в конце установки, например через SetupComplete.cmd, или любым другим удобным ему способом.

Полуавтономный вариант.

Авторы наборов обновлений, и сборщики могут использовать также полуавтономный вариант. Например, заранее подготовив измененный для установки определенных обновлений файл, и вместе с сохраненным оригинальным файлом, использовать его в своих решениях, для установки или интеграции с помощью своих собственных скриптов или программ. Для этого перед установкой или интеграцией обновлений, достаточно будет просто скопировать измененный файл в папку в хранилище (x86_microsoft.windows.s..ation.badcomponents_31bf3856ad364e35_6.1.7600.16385_none_3868158f24725705) с заменой оригинального (получив права, а затем вернув первоначальные права, или воспользоваться сторонним файловым менеджером, запущенным с правами TrustedInstaller).

Процедуру подготовки измененного файла не обязательно проводить только на семерке, вы можете сделать это и на другой системе, например на восьмерке, или десятке. В этом случае, скрипт только сохранит нужный файл в текущую папку, без внесения каких либо изменений в самой рабочей системе.

Тестовое обновление KB4528069

Перед запуском программы Extended Security Updates, корпорация Microsoft выпустила тестовое обновление KB4528069 для проверки готовности систем к установке обновлений. В настоящее время это обновление удалено из каталога центра обновлений, но прямые ссылки на сервере для закачки по прежнему функциональны (x86, x64).

Оказалось, что версия манифеста компонентов, с которыми связана проверка системы на валидность, в данном обновлении выше, чем в выпущенных в феврале, первых обновлениях по данной программе. И если в системе уже установлено обновление KB4528069, то такая его особенность позволяет установить эти обновления уже не прибегая к другим методам обхода (их необходимо использовать только для первоначальной установки тестового обновления). Более того, для установки обновлений достаточно было внести в систему лишь те изменения, которые связаны только с компонентом проверки на валидность (манифест и необходимые для него значения реестра), без необходимости установки самого обновления KB4528069. Именно данную методику использовали авторы утилиты ByPass в своем решении для установки или интеграции ESU обновлений.

Преимущества этого подхода очевидны, но также очевиден и его главный недостаток. В случае, если в последующих обновлениях, версия манифеста данного компонента будет выше, чем в тестовом обновлении, то данный метод просто перестанет работать.

ESU Installer : SLC component method

В своей практике мне приходилось довольно часто сталкиваться с ситуациями, когда из-за тех или иных нарушений целостности системы, не удавалось установить последнее актуальное обновление. В процессе возникали ошибки, или после установки происходил откат. В то же время, не всегда, но довольно часто, на такую систему, можно было с помощью дисма «накатить» поверх обновление, которое уже было в ней установлено. Таким образом можно сказать, что для успешной установки не обязательно, чтобы проблемные компоненты в обновлении имели меньшую версию, чем та, которая присутствует в системе. Но вполне достаточно того, чтобы система считала, что их версии, просто идентичны тем, что уже в ней есть.

В отличие от метода с тестовым обновлением, когда необходимые значения можно было, например, просто экспортировать из реестра после его установки, такой подход требовал предварительной генерации данных для каждой новой версии манифеста устанавливаемого обновления. Однако он позволял, как и в случае с первым методом, выполнить успешную установку ESU обновления, в не зависимости от наличия или отсутствия в системе KB4528069 или его компонентов. Используя некоторые идеи метода с тестовым обновлением, и уже имея определенные наработки в данной области, этот способ удалось реализовать. Он был добавлен как опция в пункте меню — «ESU Installer», и включен в общий набор инструментов, наряду со всеми пунктами скрипта дополнительной очистки.

«Пошаговая инструкция по установке»

- Размещаете ESU обновление (-ия) в папке скрипта (msu или cab файлы).

- Выполняете пункт «ESU Istaller» (подпункт «SLC component method»). При выборе, на первом этапе, опции «Apply changes to system» скрипт внесет нужные, для установки выбранных обновлений, изменения в систему. При выборе, на следующем этапе, опции «Start install packages» будет выполнена автоматическая установка обновлений с помощью дисма. Как и в случае первого метода, это рекомендуемый для большинства пользователей вариант.

- Если на втором этапе вместо «Start install packages», выбрать опцию «Only preserve changes», то в таком случае, внесенные изменения будут сохранены в системе без установки самих обновлений. После этого вы также сможете установить обновление, для которого были внесены необходимые изменения, вручную дисмом, или запустив например, пакет msu файла обновления на выполнение. И это настоятельно рекомендуется сделать.

- После установки выполняете перезагрузку.

- При выборе, на первом этапе, опции «Only save project», будет выполнено только сохранение сгенерированных значений реестра и необходимых манифестов компонентов в текущую директорию, без установки обновлений и без внесения каких-либо изменений в саму систему. При выполнении на системах отличных от семерки — данная опция выполняется автоматически.

Интеграция в образ

Процедура автоматической интеграции по данному методу, практически идентична установке на живую систему. Если после запуска, скрипт определит, что в системе смонтирован образ, то при выборе соответствующих опций, он произведет интеграцию обновлений в этот образ или только внесет необходимые изменения в систему. В последнем случае, для дальнейшей интеграции, вам необходимо будет самостоятельно, выполнить команду дисма для интеграции пакетов с параметром «IgnoreCheck».

Полуавтономный вариант. Авторы наборов обновлений, и сборщики могут использовать полуавтономный вариант также и для этого способа. При выборе сценария сохранения с помощью опции «Only save project» в текущей директории, как уже было сказано, будут созданы reg файлы с необходимыми для интеграции значениями и скопированы манифесты нужных компонентов. Если в папке будут найдены необходимые пакеты обновлений, то для каждой разрядности будет создан свой reg файл.

«Пошаговая инструкция для этого варианта»

- Монтируете индекс с нужной редакцией из выбранного образа.

- Размещаете ESU обновление (-ия) нужных разрядностей в папке скрипта (msu или cab файлы).

- Выполняете пункт «ESU Istaller» (подпункт «SLC component method») и выбираете опцию «Only save project». На системах отличных от семерки — это будет сделано автоматически.

- Полученные файлы манифестов, для соответствующей разрядности (манифесты x86 — для 32 битной системы, и amd64 — для 64 битной) копируете в папку «папка монтированияWindowswinsxsManifests» для смонтированного образа. Для этого необходимо будет получить полные права для этой папки, а после копирования вернуть исходные права (или воспользоваться сторонним файловым менеджером, запущенным с правами TrustedInstaller)

- Выполняете загрузку кустов реестра SOFTWARE и COMPONENTS из данного образа, с помощью команд —

reg load «HKUSOFTWARE» «папка монтированияWindowsSystem32configSOFTWARE»

reg load «HKUCOMPONENTS» «папка монтированияWindowsSystem32configCOMPONENTS» - Импортируете полученный reg файл соответствующей разрядности с помощью команды —

reg import Offline-x86.reg или reg import Offline-x64.reg - Выгружаете кусты реестра с помощью команд —

reg unload «HKUSOFTWARE»

reg unload «HKUCOMPONENTS» - Интегрируете обновления, для которых были внесены эти изменения, в образ.

- Размонтируете подключенный образ с сохранением.

Этот вариант можно использовать не только для интеграции, но также и для установки на живую систему. Но для этого вам будет необходимо предварительно отредактировать полученные reg файлы, заменив в них все значения «HKEY_USERS» на «HKEY_LOCAL_MACHINE». Это сделано специально в целях обеспечения безопасности от случайного применения неподходящего для данной системы файла. Выполняющие данную процедуру должны четко понимать что они делают. В противном случае, в случае ошибки, можно столкнуться с некоторыми нежелательными последствиями. В остальном, процедура полностью идентична приведенной, единственное, при установке на живую систему достаточно загрузить только куст реестра «COMPONENTS».

ESU Installer : Permanent fix method

Вероятность того, что после выхода очередных обновлений, метод с использованием обновления KB4528069 или его компонентов, может перестать быть функциональным, существенно невелирует преимущества его использования. Тем не менее, сама идея такого перманентного решения, в ряде случаев остается довольно привлекательной. Минимальным решением проблемы могла бы стать, по крайней мере, возможность создания собственного манифеста компонента, отвечающего за проверку валидности системы на возможность установки обновлений по программе Extended Security Updates (ESU), то есть «_microsoft-windows-s..edsecurityupdatesai_» с произвольной версией. Найти способ реализовать данное решение удалось в результате продолжения проводимых мной экспериментов, и позволило эмпирическим путем получить необходимые файлы манифестов.

Однократное добавление в систему полученных файлов и внесение в реестр необходимых для них значений, позволяет, как и в случае с KB4528069, выполнять последующую установку ESU обновлений уже не прибегая к другим методам обхода, но без необходимости присутствия в системе самого этого обновления или его компонентов. Данный способ был также добавлен как опция в пункте меню — «ESU Installer», и включен в общий набор инструментов, наряду со всеми пунктами скрипта дополнительной очистки.

«Пошаговая инструкция по установке и интеграции»

- Выполняете пункт «ESU Istaller» (подпункт «Permanent fix method»). При выборе опции «Apply changes to system» скрипт внесет нужные изменения в систему. Если скрипт определит, что данный метод уже используется в системе, то будет предложена опция его удаления — «Remove permanent patch».

- Если после запуска, скрипт определит, что в системе смонтирован образ, то при выборе соответствующих опций, необходимые изменения будут внесены в данный образ.

- При выборе опции «Only save project», будет выполнено только сохранение сгенерированных значений реестра и необходимых манифестов компонентов в текущую директорию, без внесения каких-либо изменений в систему. Также как и в случае с предыдущим методом, данные файлы могут использоваться авторами наборов обновлений, сборщиками, или опытными пользователями, для последующей самостоятельной установки или интеграции. Процедура практически полностью соответствует инструкции, приведенной для полуавтономного варианта из «SLC component method».

- После этого, можете устанавливать ESU обновления тем способом, который вы всегда использовали для установки обычных обновлений. Для интеграции же обновлений в образ, как уже говорилось, необходимо исползовать команду добавления пакетов с параметром «IgnoreCheck».

Примечание. Начиная с августа 2019 года, для корректной установки или интеграции обновлений, в системе должны быть предварительно установлены обновление KB4474419, включающее поддержку SHA-2, а также последнее обновление сервисного стека, для установки которого, предварительно может понадобиться установка предыдущей версии сервисного стека KB4490628 за март 2019 г. Ссылки на все эти обновления вы можете найти в списке обновлений качества безопасности.

Вам нужно скачать файл «UpdateTools.zip»

Скачать с Облака Mail.ru Скачать с Яндекс.Диска Скачать с Microsoft OneDrive

Добавить комментарий

Стадия разработки : Release

Год/Дата Выпуска: 03.2020

Автор сборки:

yahooXXX

Версия: 1

Разработчик: MS

Разрядность: 64bit

Язык интерфейса: Английский + Русский

Таблетка: присутствует

Системные требования:

— 64-разрядный (x64) процессор с тактовой частотой 1 гигагерц (ГГц) или выше;

— 2 ГБ оперативной памяти (ОЗУ) если больше отключаем файл подкачки;

— 20 ГБ минимум пространства на жестком диске

— графическое устройство DirectX 9 с драйвером WDDM версии 1.0 или выше.

— лучше использовать сборку для установки на нормальные ПК без вшитого ключа

— немого терпения

Описание:

Сборка Windows 7 с редакциями которые будут обновляться путём Extended Security Updates.

На данный момент интегрированы обновления по Январь 2020г. Ничего из программ или библиотек не устанавливалось.

В сборке нет радикальных изменений за исключением Установщика от Windows 10 и установки на чистую.

Активатор на рабочем столе. Интегрирована поддержка NVMe && USB3.0 и дополнительные драйверы в папке на рабочем столе также.

Сделана попытка улучшить загрузку UEFI.

Для записи на флешку можно использовать UltraISO.

Часто задаваемые вопросы о расширенных обновлениях безопасности для Windows 7

MD5: 1cfd4983f2d1c3e1beb19b796e651cf5

Скачать Windows 7 ESU 1 (x64) (2020) {Rus/Eng} через торрент

windows-7-esu-1.torrent

[120,93 Kb] (cкачиваний: 268)

-

- 0

-

Комментарии

May 23rd, 2020

Last updated on: January 12th, 2023

With the May 2020 Windows 7 updates, I went on a mission to determine the minimum set of updates needed to enable all features within Windows 7, including optional hotfixes, and to have the most up-to-date installation possible. After extensive testing, I concluded that 42 updates not offered through Windows Update would need to be installed to reach this objective. The following sections describe the updates required and provide links to each.

The base test image used for this research was 64-Bit Windows 7 Ultimate SP1. Microsoft Update was enabled, and all updates offered through Windows Update were installed prior to starting this investigation.

I highly recommend both the KUC Update Checker and WSUS Offline Update utilities. I used both during this investigation in order to get to this minimum required set.

Enabling ESU Updates

This first section holds a single update required for ESU updates further down the list. A detailed analysis on this update can be found on my Windows 7 ESU Analysis post.

| KB Number | Name | Description | Download |

|---|---|---|---|

| KB4528069 | Windows 7 SP1 ESU Verification | This optional update will help verify that eligible Windows 7 SP1 devices can continue to get Extended Security Updates (ESUs) after the end of support date of January 14, 2020. | Windows6.1-KB4528069-x64.msu

Windows6.1-KB4528069-x86.msu |

Installing Optional Features

The next section of updates enables all optional features not available through Windows Update. The notable exception from this list is the AD LDS feature, which is discussed in more detail in the next section.

After installing the Work Folders for Windows feature (KB2891638), an update may appear as available in Windows Update (KB3081954). However, this update is not required and is replaced with Service Pack 2 (KB3125574). Once KB3125574 is installed, KB3081954 will no longer appear in Windows Update.

| KB Number | Name | Description | Download |

|---|---|---|---|

| KB917607 | Windows Help 32-bit Compatibility Update | WinHlp32.exe is required to display 32-bit Help files that have the “.hlp” file name extension. To view .hlp files on Windows 7, you need to install this application. | Windows6.1-KB917607-x64.msu

Windows6.1-KB917607-x86.msu |

| KB943790 | File Management API Extensions For BitLocker | Install this update to extend the File Management APIs to not only enable the discovery and restoration of deleted files from volumes that are not encrypted but also enable the recovery of files from BitLocker encrypted volumes. | Windows6.1-KB943790-x64.msu

Windows6.1-KB943790-x86.msu |

| KB958559 | Windows Virtual PC | Windows Virtual PC can be used to run more than one operating system at the same time on one computer, and to run many productivity applications on a virtual Windows environment, with a single click, directly from a computer running Windows 7. | Windows6.1-KB958559-x64.msu

Windows6.1-KB958559-x86.msu |

| 1.3.7600.16423 | Windows XP Mode | Windows XP Mode provides a 32-bit virtual Windows XP Professional Service Pack 3 (SP3) environment, which makes it easy to run many of your productivity programs that run on Windows XP on Windows 7. | Windows-XP-Mode-en-us.exe Part 1 Part 2 Part 3 Part 4 Part 5 |

| KB958830 | Remote Server Administration Tools | Remote Server Administration Tools for Windows 7 SP1 enables IT administrators to manage roles and features that are installed on computers that are running Windows Server 2008 R2, Windows Server 2008, or Windows Server 2003, from a remote computer that is running Windows 7 SP1. | Windows6.1-KB958830-x64.msu Part 1 Part 2 Part 3 Windows6.1-KB958830-x86.msu |

| KB969168 | Microsoft Agent | Microsoft Agent is a set of software services that supports interactive characters within the Microsoft Windows display. Examples of the Microsoft Agent characters are the Office Assistants. | Windows6.1-KB969168-x64.msu

Windows6.1-KB969168-x86.msu |

| KB970985 | Remote Administration Tools For Windows Media Services | The Remote Administration Tools for Windows Media Services update for Windows 7 SP1 enables the Windows Media Services snap-in for the Microsoft Management Console. | Windows6.1-KB970985-x64.msu

Windows6.1-KB970985-x86.msu |

| KB974150 | Windows NTBackup Utility | NTBackup is the legacy Windows backup application included in previous versions of Windows. Files can be backed up to tape, ZIP drives, floppy disks, and hard drives using a proprietary backup format (BKF). It also features integration with Task Scheduler and has several command line switches for scheduled automated backups. | Windows6.1-KB974150-x64.msu

Windows6.1-KB974150-x86.msu |

| KB974405 | Windows Identity Foundation | The Windows Identity Foundation helps simplify user access for developers by externalizing user access from applications via claims and reducing development effort with pre-built security logic and integrated .NET tools. | Windows6.1-KB974405-x64.msu

Windows6.1-KB974405-x86.msu |

| KB974674 | Windows NTBackup Restore Utility | The Windows NTBackup Restore Utility for Windows 7 SP1 restores backups that are made on Windows XP and on Windows Server 2003 to computers that are running Windows 7 and Windows Server 2008 R2. | Windows6.1-KB974674-x64.msu

Windows6.1-KB974674-x86.msu |

| KB981390 | Windows Server Update Services Best Practices Analyzer | You can use the Windows Server Update Services (WSUS) update for Best Practices Analyzer to scan a server that is running WSUS. A BPA scan of WSUS can help you determine whether WSUS was properly installed and configured on your server. Scan results are displayed as a list of issues that you can sort by severity, and results include recommendations for fixing issues and links to instructions. No configuration changes are made by running the scan. | Windows6.1-KB981390-x64.msu |

| KB981392 | Application Server Best Practices Analyzer | You can use the Application Server update for Best Practices Analyzer to scan a server that is running the Application Server role. BPA can help you determine whether Application Server was installed correctly on a server. Scan results are displayed as a list of issues that you can sort by severity, and results include recommendations for fixing issues and links to instructions. No configuration changes are made by running the scan. | Windows6.1-KB981392-x64.msu |

| KB2386667 | Application Server Best Practices Analyzer Rules Revision | Install this update to revise the rules of the Best Practice Analyzer (BPA) for the Application Server role. | Windows6.1-KB2386667-x64.msu |

| KB2666914 | DirectAccess Connectivity Assistant 2.0 | The Microsoft DirectAccess Connectivity Assistant (DCA) version 2.0 is used by DirectAccess client computers running Windows 7, to connect to Windows Server 2012 servers running DirectAccess. | Windows6.1-KB2666914-x64.msu

Windows6.1-KB2666914-x86.msu |

| KB2790621 | Windows Server Essentials Connector | Windows Server Essentials Connector is software that helps you connect your PC or Mac client to Windows Server 2012 R2 with the Windows Server Essentials Experience server role enabled. It also enables and manages key client-side functionality of Windows Server Essentials Experience. | Windows6.1-KB2790621-x64.msu

Windows6.1-KB2790621-x86.msu |

| KB2891638 | Work Folders For Windows | Work Folders is a place to store your work files so that you can open them from all computers and devices, even when you are offline. | Windows6.1-KB2891638-x64.msu

Windows6.1-KB2891638-x86.msu |

| KB2959936 | Embedded Lockdown Manager Feature Set Update | Embedded Lockdown Manager uses Windows Management Instrumentation (WMI) providers to detect and change configuration settings and can export the settings to PowerShell scripts. | Windows6.1-KB2959936-x64.msu

Windows6.1-KB2959936-x86.msu |

| KB2990999 | Internet Explorer 11 Web Driver Tool | The IE WebDriver Tool enables developers to create automated tests that simulate users interacting with webpages and report back results in Internet Explorer 11. It can also manage testing across multiple windows, tabs, and webpages in a single session. | Windows6.1-KB2990999-x64.msu

Windows6.1-KB2990999-x86.msu |

| KB3191566 | Windows Management Framework 5.1 | Windows Management Framework 5.1 includes updates to Windows PowerShell, Windows PowerShell Desired State Configuration (DSC), Windows Remote Management (WinRM), and Windows Management Instrumentation (WMI). | Windows6.1-KB3191566-x64.msu

Windows6.1-KB3191566-x86.msu |

The next table describes the updates required to enable and patch AD LDS.

There is an issue if the AD LDS feature is installed after Windows 7 SP1. If this situation occurs, updates included within the Convenience Rollup (SP2) do not apply correctly. Therefore, these updates need to be installed manually to fully update the feature. More details can be found here.

There are a dozen different updates related to AD LDS on Windows 7 SP1. However, after careful analysis, only half of them have components not replaced by other updates. These unnecessary updates related to AD LDS are: KB2898997, KB2922852, KB3042816, KB3160352 , KB3184471, and KB3198591. The required updates are listed in the table below.

After installing the first AD LDS Update (KB975541), an update may appear as available in Windows Update (KB2853587). However, this update is not required and is replaced with KB3012660. Once KB3012660 is installed, KB2853587 will no longer appear in Windows Update.

After installing the first AD LDS Update (KB975541), another update may appear as available in Windows Update (KB3184471). However, this update is not required and is replaced with the latest ESU Windows 7 Cumulative Update. Once that is installed, KB3184471 will no longer appear in Windows Update.

| KB Number | Name | Description | Download |

|---|---|---|---|

| KB975541 | AD LDS Feature | Active Directory Lightweight Directory Services (AD LDS) provides directory services for directory-enabled applications. | Windows6.1-KB975541-x64.msu

Windows6.1-KB975541-x86.msu |

| KB2462137 | AD MMC & ADAC Country Update | The Active Directory Users and Computers MMC snap-in and Active Directory Administrative Center display Serbia and Montenegro as one country instead of as two countries in Windows 7 SP1. | Windows6.1-KB2462137-v2-x64.msu

Windows6.1-KB2462137-v2-x86.msu |