В большинстве случаев сетевое хранилище это просто компьютер с операционной системой, и чаще всего это Windows. Подключить сетевую папку к компьютеру на котором стоить Linux например Fedora, достаточно просто. Давайте попробует это сделать примере последнего дистрибутива операционной системы Fedora 33.

Интересные статьи по данной теме.

Simply Linux и сетевые диски

Подключение общей папки Windows к Fedora

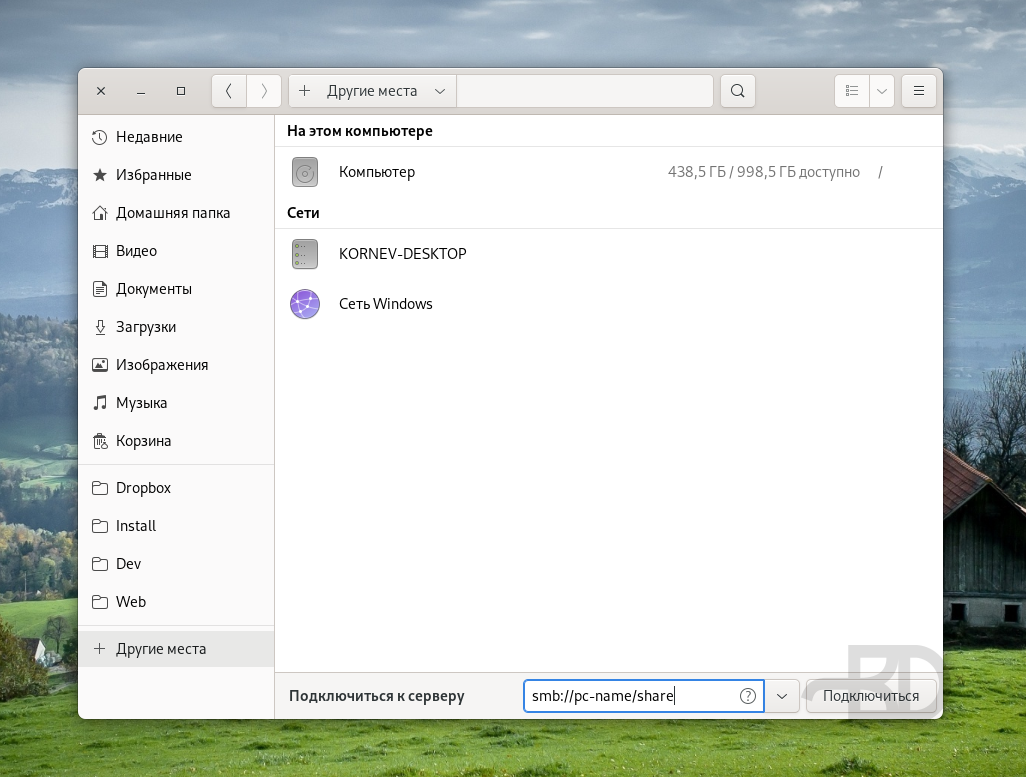

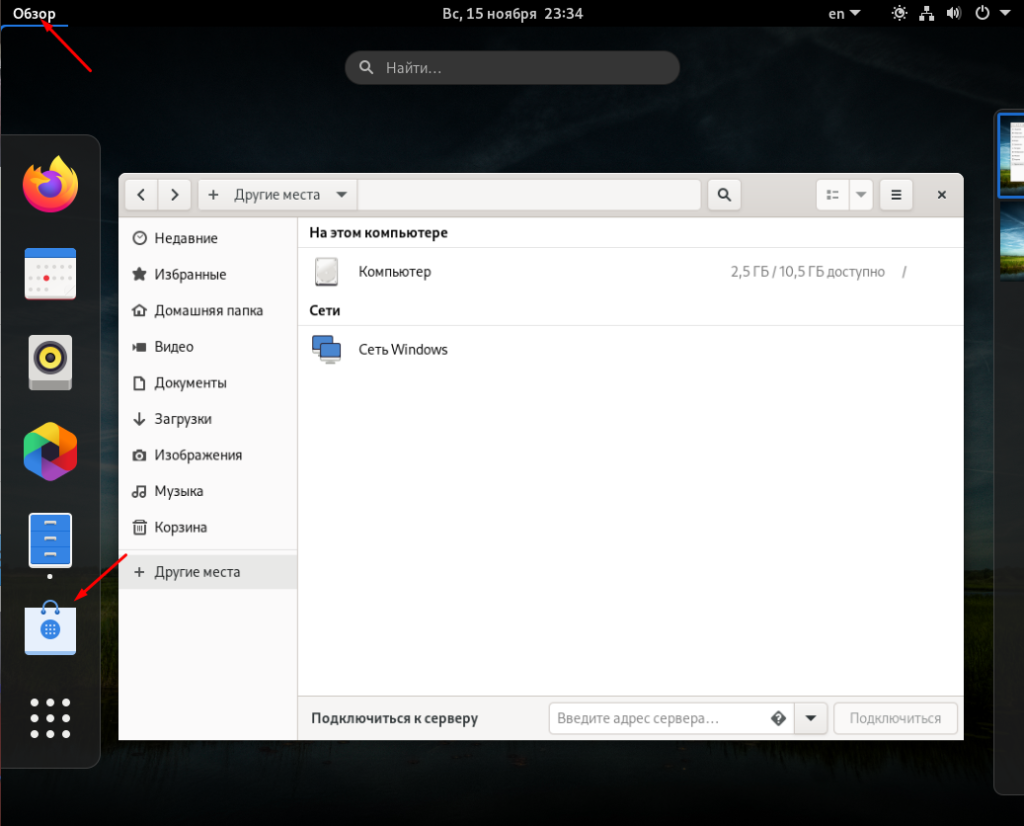

Для начала нам нужно открыть проводник, если так можно сказать. Сделать это можно как и все остальное через «Обзор».

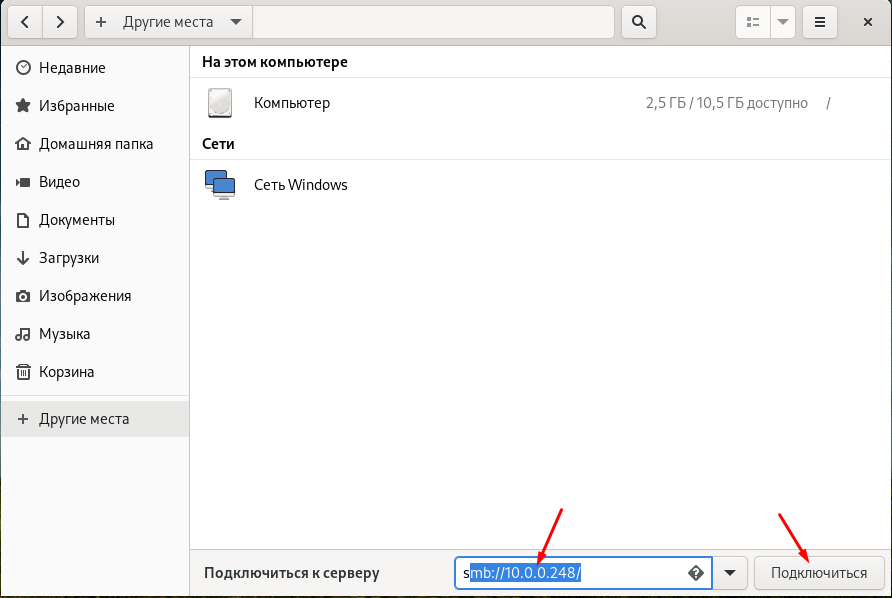

После чего, права в списке выбираем «Другие места» и поле «Подключиться к сервер вводим

smb://адрес файлового сервера/

Нажимаем подключиться.

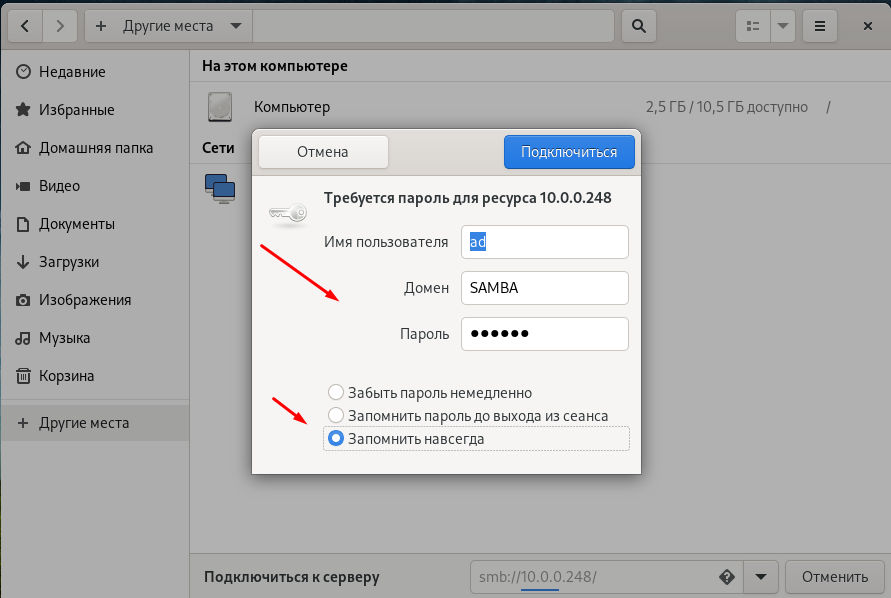

Дальше нужно будет ввести учетные данные от сервера к которому вы подключаетесь. Если к общей папке доступ открыть для всех то вводим логин пароль от Fedora. Не забывайте отметить пункт «Запомнить навсегда». Иначе придется каждый раз вводить пароль.

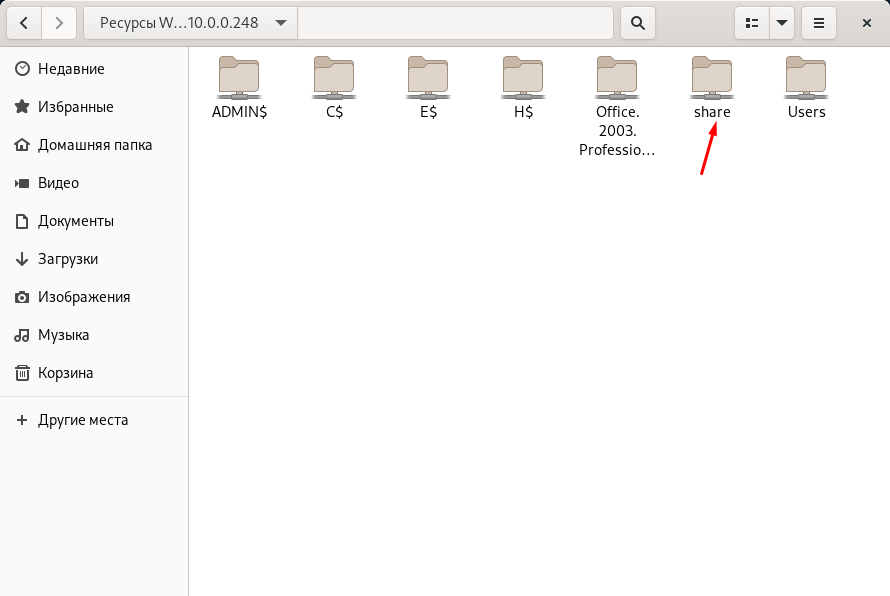

После того как вы подключились к серверу на котором лежит нужная общая папка. Нужно в нее зайти.

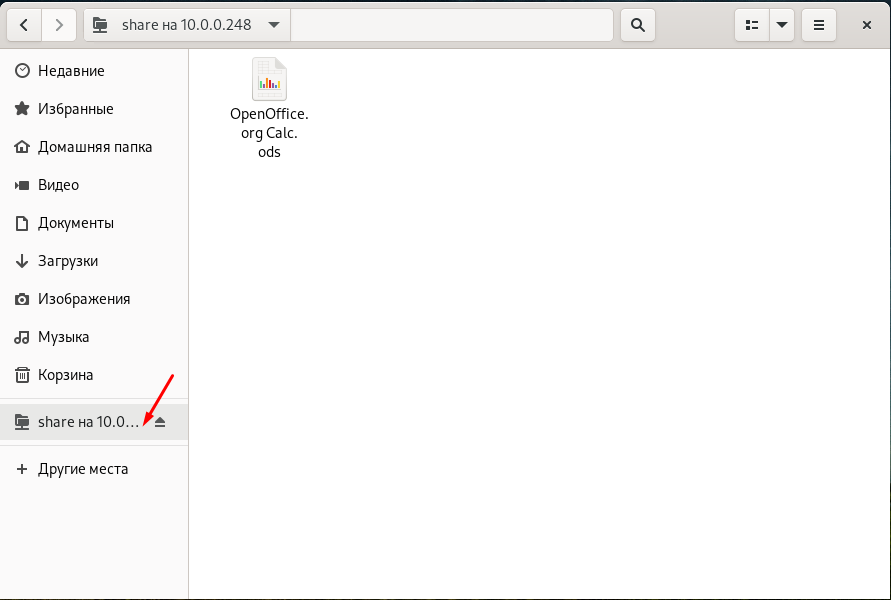

Произойдет автоматическое монтирование диска с этой папкой.

Очень важная особенность Fedora. В отличие от других Linux систем Ubuntu, Astra, Debian и т.д, после перезагрузки данный диск не пропадет.

Сетевое администрирование¶

Хочу обезопасить свой Интернет-трафик. Какую реализацию VPN выбрать?¶

WireGuard¶

WireGuard – самый современный и актуальный протокол для VPN. Обеспечивает максимальную скорость работы за счёт реализации в виде модуля ядра Linux и надёжную криптографическую защиту от прослушивания.

OpenVPN¶

OpenVPN – cамая популярная и стабильная в настоящее время реализация VPN. Способен работать как через UDP, так и TCP, имеет плагины маскировки под TLS, обеспечивает высокую защищённость, но имеет низкую производительность из-за постоянных переключений между режимами пользователя и ядра.

L2TP/IPSec¶

Поддерживается большинством роутеров «из коробки», но является устаревшим. Изначально создавался для Windows, поэтому многие серверы заточены под соответствующие реализации клиентов.

PPTP¶

Устаревший, уязвимый by design протокол. Трафик, проходящий через сеть, использующую данный протокол, может быть легко расшифрован за несколько часов. Категорически не рекомендуется к применению даже на устаревшем оборудовании.

При использовании SSH появляется ошибка доступа к ключам. Как исправить?¶

См. здесь.

При установке VPN-соединения по протоколу PPTP появляется ошибка. Как исправить?¶

Если продключение к VPN по протоколу PPTP не проходит из-за ошибки, включим поддержку GRE в настройках межсетевого экрана.

Для этого выполним следующее:

sudo firewall-cmd --permanent --add-protocol=gre sudo firewall-cmd --reload

Изменения вступят в силу немедленно.

Важно: Некоторые интернет-провайдеры и большая часть операторов сотовой связи ограничивают передачу данных по протоколу GRE. В случае, если вы уверены, что поставщик услуг связи здесь не при чем, обратите внимание на маршрутизатор: некоторые модели бюджетных устройств также могут ограничивать трафик.

Как пробросить локальный порт на удалённый хост?¶

См. здесь.

Как поднять OpenVPN сервер в Fedora?¶

См. здесь. В данной статье вместо ovn следует использовать openvpn во всех путях и именах юнитов.

Как поднять WireGuard сервер в Fedora?¶

См. здесь.

Как поднять свой сервер Matrix в Fedora?¶

См. здесь.

Для запуска простейшего веб-сервера можно использовать Python и модуль, входящий в состав базового пакета:

python3 -m http.server 8080

Веб-сервер будет запущен на порту 8080. В качестве webroot будет использоваться текущий рабочий каталог.

Как лучше настраивать сетевые подключения?¶

В Fedora для настройки сети используется Network Manager. Для работы с ним доступны как графические менеджеры (встроены в каждую DE), так и консольный nm-cli.

Как поднять DLNA сервер в локальной сети?¶

См. здесь.

Как сделать замеры скорости локальной или беспроводной сети?¶

Для точных замеров производительности сети нам потребуется как минимум два компьютера (либо компьютер и мобильное устройство), а также утилита iperf3, присутствующая в репозиториях Fedora. Установим её:

На первом устройстве запустим сервер:

По умолчанию iperf прослушивает порт 5001/tcp на всех доступных сетевых соединениях.

Теперь временно разрешим входящие соединения на данный порт посредством Firewalld (правило будет действовать до перезагрузки):

sudo firewall-cmd --add-port=5001/tcp

На втором устройстве запустим клиент и подключимся к серверу:

В качестве клиента может выступать и мобильное устройство на базе ОС Android с установленным Network Tools. В этом случае в главном меню программы следует выбрать пункт Iperf3, а в окне подключения ввести:

Параметр -c обязателен. Если он не указан, программа выдаст ошибку.

192.168.1.2 – это внутренний IP-адрес устройства в ЛВС, на котором запущен сервер. Номер порта указывать не требуется.

Как передать содержимое каталога на удалённый сервер?¶

Передача содержимого локального каталога на удалённый сервер посредством rsync:

rsync -chavzP --delete --stats /path/to/local user@example.org:/path/to/remote

Здесь user@example.org – данные для подключения к серверу, т.е. имя пользователя на удалённом сервере и хост.

Как получить содержимое каталога с удалённого сервера?¶

Получение содержимого каталога с удалённого сервера посредством rsync:

rsync -chavzP --delete --stats user@example.org:/path/to/remote /path/to/local

Здесь user@example.org – данные для подключения к серверу, т.е. имя пользователя на удалённом сервере и хост.

Как правильно указать DNS серверы в Fedora?¶

Для того, чтобы указать другие DNS серверы, необходимо использовать Network Manager (графический или консольный): свойства соединения -> страница IPv4 -> другие DNS серверы.

Можно ли править файл /etc/resolv.conf в Fedora?¶

Нет, т.к. этот файл целиком управляется Network Manager и перезаписывается при каждом изменении статуса подключения (активация-деактивация соединений, перезапуск сервиса и т.д.).

Если необходимо указать другие DNS серверы, это следует производить через свойства соответствующего соединения.

Как можно средствами Firewalld запретить ICMP?¶

По умолчанию ICMP трафик разрешён для большей части зон, поэтому запретить его можно вручную:

sudo firewall-cmd --zone=public --add-icmp-block={echo-request,echo-reply,timestamp-reply,timestamp-request} --permanent

Применим новые правила:

sudo firewall-cmd --reload

В данном примере для зоны public блокируются как входящие, так и исходящие ICMP ECHO и ICMP TIMESTAMP.

Как средствами Firewalld разрешить подключение к OpenVPN серверу только с разрешённых IP адресов?¶

Сначала отключим правило по умолчанию для OpenVPN, разрешающее доступ к серверу с любых IP адресов:

sudo firewall-cmd --zone=public --remove-service openvpn --permanent

Теперь создадим rich rule, разрешающее доступ с указанных IP-адресов (или подсетей):

sudo firewall-cmd --zone=public --add-rich-rule='rule family=ipv4 source address="1.2.3.4" service name="openvpn" accept' --permanent sudo firewall-cmd --zone=public --add-rich-rule='rule family=ipv4 source address="5.6.7.0/24" service name="openvpn" accept' --permanent

Применим новые правила:

sudo firewall-cmd --reload

Здесь public – имя зоны для публичного интерфейса, 1.2.3.4 – IP-адрес, а 5.6.7.0/24 – подсеть, доступ для адресов из которой следует разрешить.

Как средствами Firewalld разрешить подключение к WireGuard серверу только с разрешённых IP адресов?¶

Сначала отключим правило по умолчанию для WireGuard, разрешающее доступ к серверу с любых IP адресов:

sudo firewall-cmd --zone=public --remove-port=27015/udp --permanent

Теперь создадим rich rule, разрешающее доступ с указанных IP-адресов (или подсетей):

sudo firewall-cmd --zone=public --add-rich-rule='rule family=ipv4 source address="1.2.3.4" port port=27015 protocol=udp accept' --permanent sudo firewall-cmd --zone=public --add-rich-rule='rule family=ipv4 source address="5.6.7.0/24" port port=27015 protocol=udp accept' --permanent

Применим новые правила:

sudo firewall-cmd --reload

Здесь 27015 – порт сервера WireGuard, public – имя зоны для публичного интерфейса, 1.2.3.4 – IP-адрес, а 5.6.7.0/24 – подсеть, доступ для адресов из которой следует разрешить.

Как узнать внешний IP адрес за NAT провайдера?¶

Для этой цели можно использовать внешний сервис, возвращающий только внешний IP и утилиту curl:

Как средствами Firewalld разрешить подключение к веб-серверу только с IP адресов CloudFlare?¶

При использовании CloudFlare в качестве системы защиты от DDoS атак, а также WAF, возникает необходимость разрешать входящие подключения исключительно с IP адресов данного сервиса.

Сначала отключим правило по умолчанию для веб-сервера, разрешающее доступ с любых IP адресов:

sudo firewall-cmd --zone=public --remove-service http --permanent sudo firewall-cmd --zone=public --remove-service https --permanent

Напишем небольшой скрипт foo-bar.sh, который получит актуальные пулы IP-адресов и создаст rich rule, разрешающие доступ лишь с подсетей CloudFlare (IPv4, IPv6):

#!/bin/bash set -ef API=https://www.cloudflare.com/ips-v ZONE=public function fw_add { local IFS=$'n' local lines=($(curl -sS $API$1)) for i in "${lines[@]}" do firewall-cmd --zone=$ZONE --add-rich-rule="rule family=ipv$1 source address="$i" service name="http" accept" --permanent firewall-cmd --zone=$ZONE --add-rich-rule="rule family=ipv$1 source address="$i" service name="https" accept" --permanent done } fw_add 4 fw_add 6

Запустим наш скрипт:

Применим новые правила файрвола:

sudo firewall-cmd --reload

Здесь public – имя зоны для публичного сетевого интерфейса.

Как пробросить IP адреса клиентов за CloudFlare?¶

См. здесь.

Как проверить наличие или отсутствие потерь пакетов до узла?¶

Для проверки работоспособности сети и наличия, либо отсутствия потерь пакетов между узлами маршрута, широко используется утилита mtr:

Запустим проверку маршрута до узла example.org:

Приостановить работу можно нажатием клавиши P, для возобновить – пробел, а для выхода – Q.

Как получить список установленных сетевых соединений?¶

Воспользуемся утилитой ss для вывода списка установленных сетевых соединений:

Как получить список открытых портов?¶

Воспользуемся утилитой ss для вывода открытых портов, ожидающих входящих соединений:

Статус LISTEN означает, что TCP-порт открыт и ожидает входящих соединений. В то же время для UDP-портов будет отображаться статус UNCONN, т.к. этот протокол не подразумевает предварительное открытие подключений.

Почему при подключении к сети имя хоста машины изменяется?¶

DHCP сервер провайдера способен выдавать помимо IP-адресов и DNS-серверов ещё и нестандартное имя хоста. Полученное таким способом значение называется transient hostname. Оно будет применимо с компьютеру с момента установки соединения и до отключения от соответствующей сети.

Если на компьютере имеется несколько сетевых подключений, каждое из которых предоставляет свой hostname, основным будет считаться то, чьё соединение было установлено последним.

Как запретить использование полученного от провайдера имени хоста?¶

Для того, чтобы запретить использование полученного от DHCP сервера transient hostname, установим статическое имя хоста.

Как переключить Network Manager на использование systemd-resolved?¶

Начиная с Fedora 30, в комплект базовой системы входит systemd-resolved, который занимается преобразованием имён DNS в IP-адреса, имеет встроенный DNS-кэш и активирован по умолчанию.

В то же время, Network Manager с настройками по умолчанию использует собственный виртуальный файл конфигурации resolv.conf, игнорирующий присутствие systemd-resolved.

Для исправления этой ситуации, убедимся, что systemd-neworkd запущен и функционирует:

sudo systemctl enable --now systemd-resolved.service

Создадим в каталоге /etc/NetworkManager/conf.d файл 99-resolved.conf следующего содержания:

[main] dns=systemd-resolved

Убедимся, что файл /etc/resolv.conf является символической ссылкой на /run/NetworkManager/resolv.conf:

Если по какой-то причине это не так, то внесём соответствующие правки:

sudo rm -f /etc/resolv.conf sudo ln -sf /run/NetworkManager/resolv.conf /etc/resolv.conf

Перезапустим затронутые сервисы:

sudo systemctl restart NetworkManager.service sudo systemctl restart systemd-resolved.service

Проверим, что в качестве основного сервера DNS применяется виртуальная заглушка:

Если в выводе присутствует строка nameserver 127.0.0.53, значит всё настроено верно.

Как проверить статус работы systemd-resolved?¶

Выведем статус systemd-resolved, включающий список используемых DNS серверов и общие параметры конфигурации:

Выведем статистические данные об использовании systemd-resolved (состояние кэша, количество запросов и т.д.):

Как сделать systemd-resolved основным резолвером?¶

Важно: Начиная с Fedora 33, systemd-resolved уже используется в качестве основного системного DNS-резолвера.

Удалим существующую символическую ссылку, указывающую на Network Manager:

sudo rm -f /etc/resolv.conf

Установим systemd-resolved основным резолвером:

sudo ln -sf /run/systemd/resolve/stub-resolv.conf /etc/resolv.conf

Изменения вступят в силу немедленно.

Как отключить systemd-resolved и вернуться к прежней реализации?¶

Удалим существующую символическую ссылку, указывающую на systemd-resolved:

sudo rm -f /etc/resolv.conf

Установим Network Manager основным генератором файла /etc/resolv.conf:

sudo ln -sf /run/NetworkManager/resolv.conf /etc/resolv.conf

Остановим и заблокируем сервис:

sudo systemctl disable --now systemd-resolved.service sudo systemctl mask systemd-resolved.service

Изменения вступят в силу немедленно.

Можно ли зашифровать DNS при помощи TLS?¶

Да, systemd-resolved, входящий в поставку системы начиная с Fedora 30, полностью поддерживает технологию DNS-over-TLS, позволяющую зашифровать весь DNS трафик устройства.

Настроим систему на использование systemd-resolved либо совместно с Network Manager, либо в монопольном режиме, затем откроем файл конфигурации /etc/systemd/resolved.conf:

sudoedit /etc/systemd/resolved.conf

Внесём следующие правки:

[Resolve] DNS=1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 FallbackDNS=8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 #Domains= #LLMNR=yes MulticastDNS=yes DNSSEC=allow-downgrade DNSOverTLS=opportunistic Cache=yes DNSStubListener=yes ReadEtcHosts=yes

Здесь используются серверы CloudFlare с поддержкой DNS-over-TLS.

Сохраним изменения в файле и перезапустим systemd-resolved:

sudo systemctl restart systemd-resolved.service

Теперь в информации об используемых DNS должна отображаться информация об использовании этой технологии.

Как очистить кэши systemd-resolved?¶

Очистим кэш systemd-resolved:

Где расположены файлы конфигурации доступных сервисов Firewalld?¶

Предустановленные файлы конфигурации служб Firewalld находятся в каталоге /usr/lib/firewalld/services.

Настоятельно не рекомендуется что-либо изменять в нём ибо при следующем обновлении пакета все изменения будут потеряны. Вместо этого следует создать пользовательское переопределение.

Как переопределить предустановленный сервис в Firewalld?¶

Пользовательские переопределения должны храниться в каталоге /etc/firewalld/services.

В качестве примера создадим оверрайд для сервиса SSH на базе настроек по умолчанию:

sudo cp /usr/lib/firewalld/services/ssh.xml /etc/firewalld/services/ssh.xml

Откроем скопированный файл в текстовом редакторе:

sudoedit /etc/firewalld/services/ssh.xml

Внесём правки, добавив возможность использования порта 2222/tcp:

<?xml version="1.0" encoding="utf-8"?> <service> <short>SSH</short> <description>Secure Shell (SSH) is a protocol.</description> <port protocol="tcp" port="22"/> <port protocol="tcp" port="2222"/> </service>

Перезагрузим настройки Firewalld для вступления изменений в силу:

sudo firewall-cmd --reload

Как правильно импортировать подключение из OVPN файла?¶

Воспользуемся консольной утилитой nmcli для быстрого импортирования подключения из OVPN файла:

nmcli connection import file /path/to/foo-bar.ovpn type openvpn

Здесь /path/to/foo-bar.ovpn – путь к OVPN файлу на диске.

Встроенные сертификаты и ключи будут автоматически импортированы и сохранены в каталоге ~/.cert/nm-openvpn, что не вызовет проблем с SELinux.

Как проверить открыт ли порт на удалённом сервере?¶

Воспользуемся утилитой nc для непосредственного осуществления проверки без полного сканирования портов.

Проверим доступность сервиса на IP 1.2.3.4 с номером порта 443/tcp:

Проверим доступность сервиса на IP 1.2.3.4 с номером порта 27015/udp:

nc -z -v -u 1.2.3.4 27015

Как открыть доступ к локальной сети через WireGuard?¶

Для того, чтобы через VPN была также доступна локальная сеть, внесём ряд изменений в файлы конфигурации сервера и клиента WireGuard.

Отредактируем файл /etc/wireguard/wg0.conf сервера:

sudoedit /etc/wireguard/wg0.conf

В директиве AllowedIPs через запятую добавим адрес локальной подсети клиента, например 192.168.1.0/24:

[Peer] PublicKey = CLIENT_PUBLIC_KEY AllowedIPs = 10.9.0.2/32, 192.168.1.0/24

Перезапустим сервис WireGuard на сервере:

sudo systemctl restart wg-quick@wg0.service

На клиенте, к локальной сети которого требуется получить доступ, разрешим перенаправление трафика и включим маскарадинг в Firewalld:

sudo sysctl -w net.ipv4.conf.all.forwarding=1 sudo sysctl -w net.ipv6.conf.all.forwarding=1 sudo firewall-cmd --zone=public --add-masquerade sudo firewall-cmd --zone public --add-forward

Отредактируем файл конфигурации данного клиента, дописав в AllowedIPs подсеть через запятую (однако если там уже указано 0.0.0.0/0, то ничего более делать не требуется).

Проверим доступность компьютеров из локальной сети со стороны других клиентов WireGuard:

Здесь вместо 192.168.1.2 укажем реально существующий адрес в локальной сети.

Если всё работает корректно, сделаем изменения на клиенте с LAN постоянными:

sudo bash -c "echo -e "net.ipv4.conf.all.forwarding=1nnet.ipv6.conf.all.forwarding=1" > /etc/sysctl.d/99-wireguard.conf" sudo firewall-cmd --zone=public --add-masquerade --permanent sudo firewall-cmd --permanent --zone public --add-forward

Перезагрузим настройки Firewalld:

sudo firewall-cmd --reload

В chroot окружении не работает DNS. Как исправить?¶

Из-за использования systemd-resolved в chroot-окружениях Fedora не работает преобразование имён DNS, т.е. фактически отсутствует доступ к Интернету.

Для решения этой проблемы настроим классическую временную конфигурацию:

mv /etc/resolv.conf /etc/resolv.conf.orig echo "nameserver 8.8.8.8" > /etc/resolv.conf chown root:root /etc/resolv.conf chmod 0644 /etc/resolv.conf

С этого момента DNS начнёт работать корректно.

По окончании работы обязательно восстановим предыдущие настройки:

rm -f /etc/resolv.conf mv /etc/resolv.conf.orig /etc/resolv.conf

Как установить и запустить собственный DNS-сервер?¶

См. здесь.

Почему система обращается к fedoraproject.org каждые 5 минут?¶

С настройками по умолчанию, предустановленными пакетом NetworkManager-config-connectivity-fedora, NetworkManager проверяет доступность Интернета по таймеру каждые 5 минут посредством обращения к файлу hotspot.txt по протоколу HTTP и анализируя ответ сервера.

Подключение считается полнофункциональным после получения строки OK. При любом другом ответе – ограниченным.

С целью сохранения приватности возможно отключить это поведение.

Как отключить автоматические запросы с целью проверки соединения?¶

Для отключения автоматических запросов к домену fedoraproject.org, удалим пакет NetworkManager-config-connectivity-fedora:

sudo dnf remove NetworkManager-config-connectivity-fedora

Перезапустим NetworkManager:

sudo systemctl restart NetworkManager.service

Samba-доступ к каталогу в Fedora Linux

Дмитрий Корнев

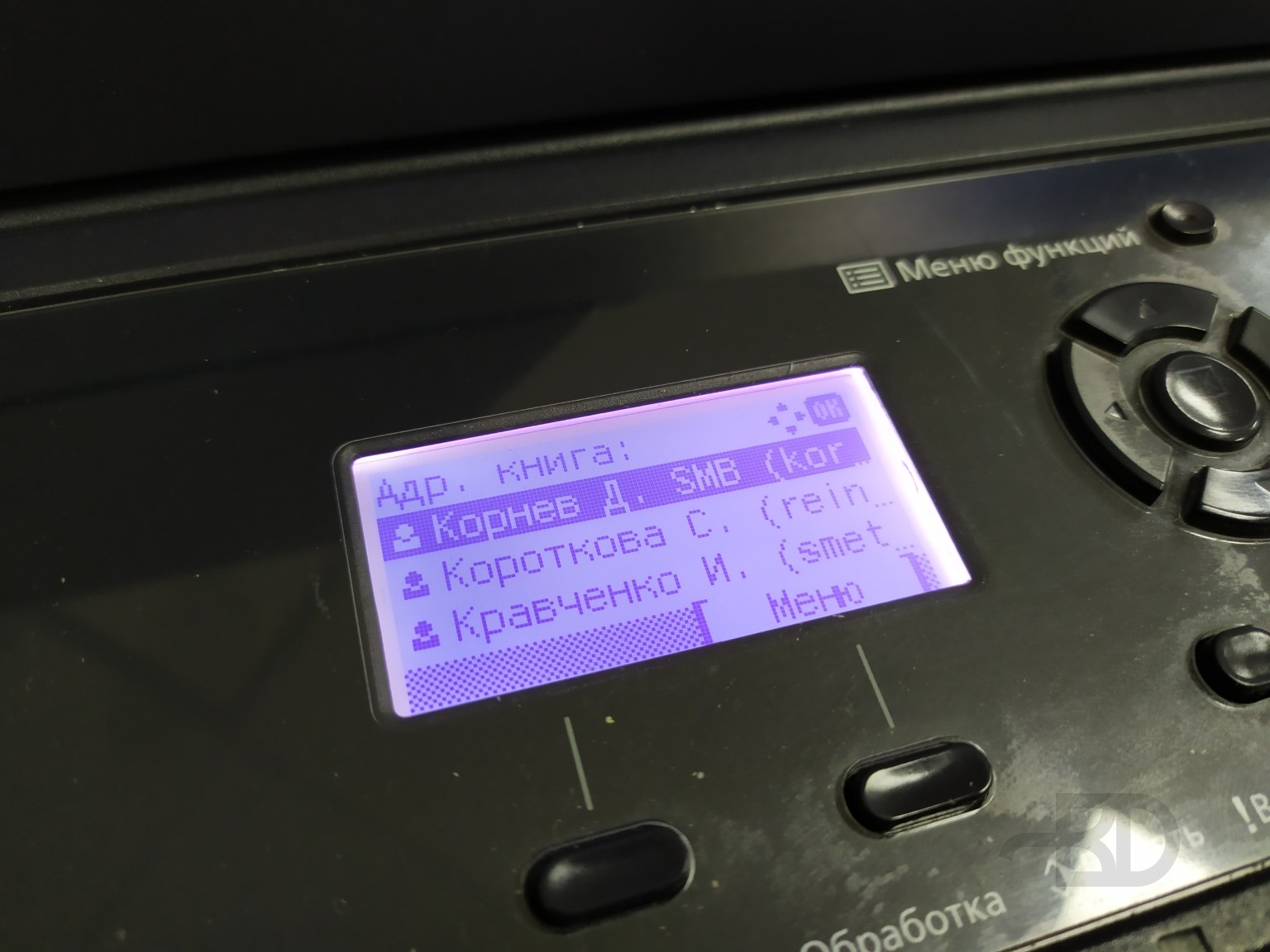

На работе сетевой МФУ. Сканируя документы он складывает готовые файлы в настроенный заранее каталог. Делать это он может по протоколу SMB или FTP. Я уже писал про настройку Samba в Ubuntu. Теперь про Fedora. Здесь есть свои особенности.

Установка и активация Samba:

Как и в предыдущей статье я создаю для доступа специального пользователя и создаю сам каталог для складирования. Каталог размещаю за пределами домашнего каталога этого пользователя, хотя может правильнее было бы в нём. В общем не принципиально, делайте, как удобнее.

Создаём пользователя share-user без домашнего каталога:

Задаём пароль этому пользователю:

Пользователя и пароль также внесём в базу данных Samba:

Создаём каталог, например, /mnt/share , обязательно от имени и группы этого пользователя.

Лучше сразу добавить своего обычного пользователя в группу share-user, чтобы проще было потом работать с файлами, для применения изменений нужно перезайти или перезапустить компьютер:

Настраиваем SELinux, иначе каталог будет недоступен для записи:

Пример конфига /etc/samba/smb.conf :

Группу workgroup укажите в соответствии со своей.

Параметр server min protocol = NT1 лучше не ставить, если и без него у вас будет работать. Дело в том, что есть разные версии протокола SMB. Часто бывает, что даже не сильно старые МФУ не поддерживают новые версии протокола. Данным параметром мы разрешаем подключение с использованием SMB v1.

Перезапуск Samba для применения изменений:

Стоит попробовать подключиться. Можно прямо со своего же компьютера, через программу «Файлы». Ссылка для подключения имеет вид smb://pc-name/share . При этом вам надо будет указать пользователя share-user и его пароль. Если подключение будет успешным, обязательно проверьте возможность записи в каталоге. Просто создайте, например, пустой каталог. Все ОК? Тогда можно добавлять данные SMB-доступа в МФУ.

Дополнительную информацию можно пискать здесь.

Источник

Как смонтировать сетевую папку Windows/Samba в Linux

Сетевая папка Windows может быть доступна в файловых менеджерах Linux как любая другая локальная папка. Для этого её нужно смонтировать. После монтирования не придётся использовать консоль для просмотра списка файлов и скачивания или закачивания файлов.

Начните с установки пакета cifs-utils.

В Debian, Linux Mint, Ubuntu, Kali Linux и производных выполните:

В Arch Linux, BlackArch и производных выполните:

Предыдущие команды smbtree и smbclient понимали имена компьютеров Windows, такие имена как HACKWARE-MIAL. Монтирование выполняется с помощью команды mount, которая такие имена не умеет обрабатывать без помощи преобразования имён DNS. Поэтому при монтировании можно либо:

- Использовать вместо имён компьютеров IP адрес. В этом случае у компьютера с сетевой папкой должен быть постоянный (статичный) IP адрес

- Либо настроить преобразование имён для компьютеров Windows. Это можно сделать, например, с помощью файла /etc/hosts. Кстати, в этом случае у компьютера с общей папкой также должен быть постоянный IP адрес (смотрите Как настроить локальный DNS используя файл /etc/hosts в Linux)

В общем, в любом случае настройте в роутере или в самой Windows постоянный локальный IP.

Если вы хотите настроить преобразование имён с помощью файла /etc/hosts, то откройте его:

И добавьте туда запись вида

Например, у меня IP_АДРЕС это 192.168.0.101, а именем компьютера является HACKWARE-MIAL, тогда я добавляю следующую запись:

Пингуем по имени компьютера Windows, чтобы убедиться, что всё сработало:

Теперь нам нужно создать точку монтирования — папку, где появятся файлы из шары. Я создаю папку /mnt/share:

Чтобы не возникало проблем с правами доступа, папка, куда монтируется шара (например, /mnt/share/), должна принадлежать текущему пользователю Linux — если вы создавали папку без sudo, то она уже принадлежит обычному пользователю. Но если вы создавали папку с sudo (например, иначе это невозможно сделать в /mnt/), то вам нужно поменять её владельца командой вида:

Чтобы узнать имя текущего пользователя выполните команду:

Например, чтобы поменять владельца папки /mnt/share/ на mial:

Теперь для монтирования сетевой шары Windows нужно запустить команду вида:

В этой команде вы должны вставить свои значения для

- //ИМЯ-КОМПЬЮТЕРА/Папка

- /точка/монтирования

Значение других элементов команды:

- sudo — монтировать шару можно и без прав суперпользователя, но использовать опцию -o, после которой указываются опции для монтирования, можно только с правами root

- -t cifs выбор файловой системы для монтирования

- -o означает, что после этой опции будут перечислены опции для монтирования:

- username=guest,password= — произвольное имя пользователя без пароля — используется для подключение к общей папки, для которой не требуется вход. Вместо этой конструкции можно указать просто guest, но в этом случае на некоторых системах всё равно запрашивается пароль. По моим наблюдениям, пароль запрашивается когда имя текущего пользователя на Linux совпадает с именем пользователя на Windows

- uid=1000 — в качестве владельцев всех файлов в шаре будет указан текущий пользователь Linux

- iocharset=utf8 — эта кодировка позволяет работать с именами файлов, в которых используются не только латинские буквы

К примеру, путь до сетевой шары у меня //HACKWARE-MIAL/Share, её я хочу смотрировать в папку /mnt/share, тогда команда будет следующей:

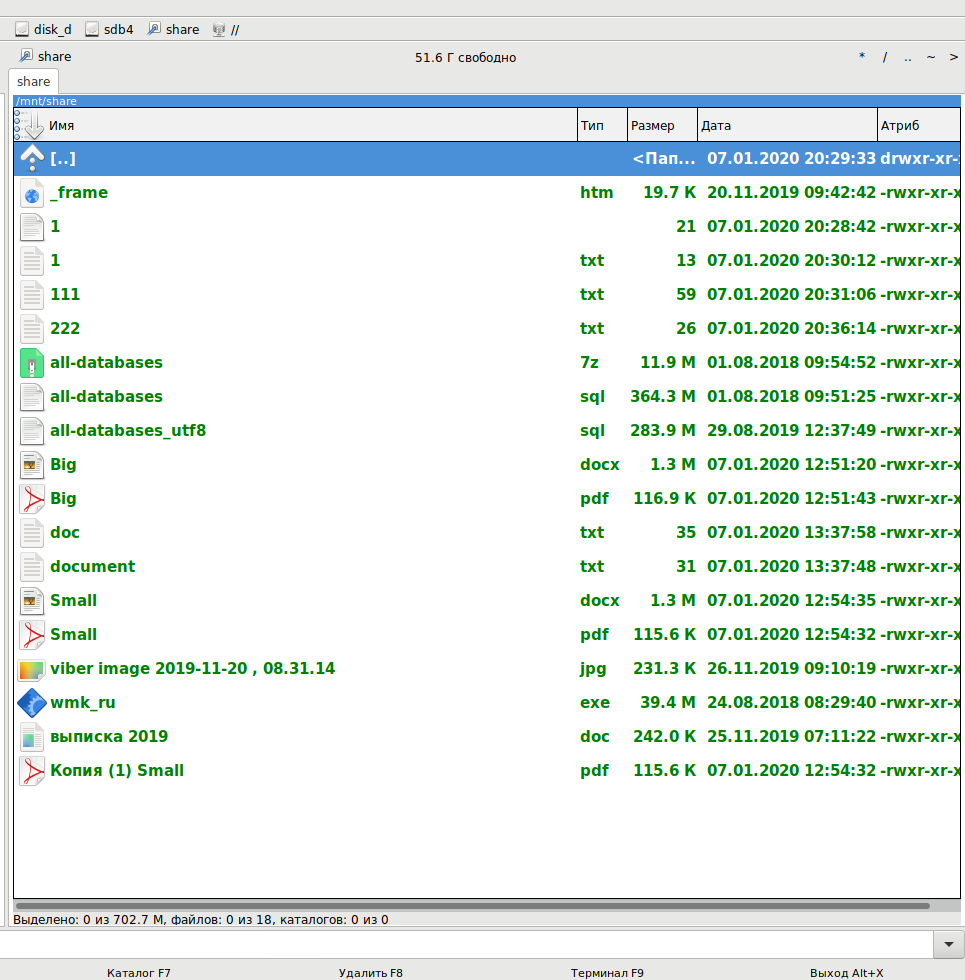

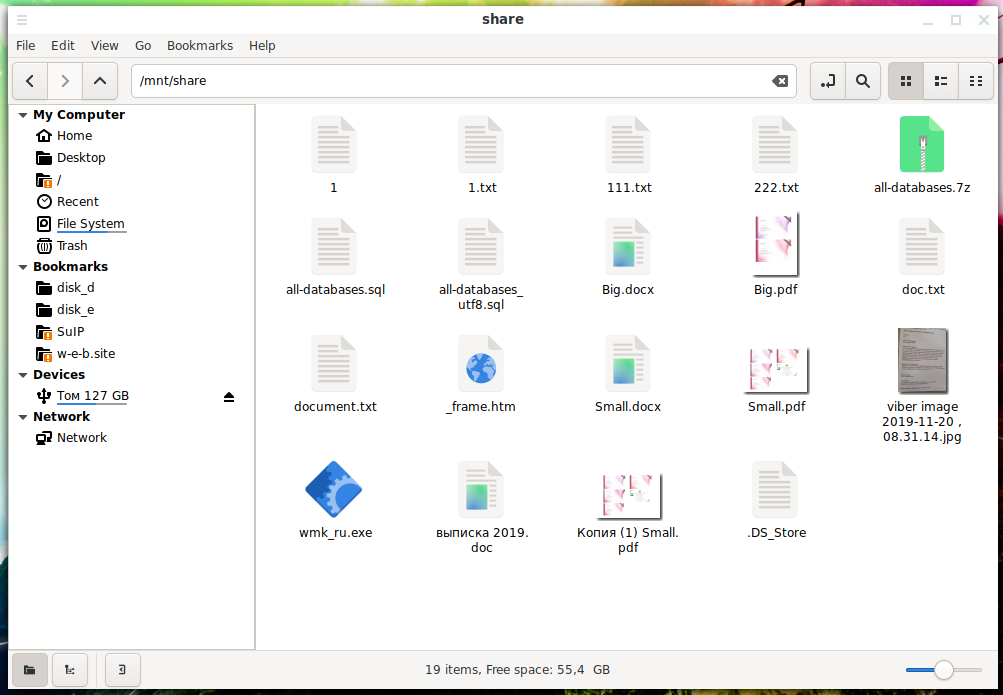

Вид сетевой папки Windows в Double Commander:

Вид сетевой папки в стандартном проводнике Linux:

Для размонтирования нужно запустить следующую команду (укажите либо точку монтирования, либо ресурсы, который был смонтирован):

Напомню, что в предыдущей части я не только настроил папку для входа без пароля, но на том же самом компьютере и настроил вторую папку с именем ShareRestricted. У этой папки владелец ShareOverlord, а пароль для входа 1234. Для подключения папки, доступ к которой возможен только по паролю, используется та же самая команда, но нужно указать реальные учётные данные:

Чуть дальше очень похожий набор опций, в том числе пароль в открытом виде, мы будем использовать в файле /etc/fstab для настройки автоматического монтирования сетевой папки. Файл /etc/fstab доступен для чтения всем а, следовательно, также доступен всем ваш пароль от Windows в нём. Чтобы обойти эту проблему, можно использовать файл с учётными данными. Это файл содержит только имя пользователя и пароль.

Используя текстовый редактор, создайте файл с учётными данными для входа на ваш удалённый сервер:

В этот файл введите имя пользователя и пароль от Windows:

В моём примере это:

Сохраните файл и закройте редактор.

Измените права доступа к этому файлу, чтобы предотвратить нежелательный доступ к вашим учётным данным:

Посмотрите абсолютный путь до этого файла:

В моём случае абсолютный путь:

Теперь вместо двух опций:

нужно использовать одну опцию, в качестве значения которой нужно указать абсолютный путь до файла с логином и паролем:

Моя команда стала выглядеть так:

Настройка автоматического монтирования сетевой папки в Linux

Автоматически монтируемые файловые системы прописываются в файле /etc/fstab. Откроем этот файл:

Теперь в него нужно добавить строку вида:

Мы добавили опцию nofail, чтобы ОС нормально загружалась даже если не удалось смонтировать данную файловую систему. Ещё добавьте опцию _netdev, эта опция означает, что файловая система находится на устройстве, которому требуется доступ к сети (используется для предотвращения попыток системы смонтировать эти файловые системы до тех пор, пока в системе не будет включена сеть).

Для моего примера это строка:

Сохраним и закроем этот файл. Для проверки выполним:

Если сетевая папка успешно смонтировалась, значит можно выполнить проверку перезагрузкой.

Если нужно смонтировать папку для входа в которую не требуется пароль, то используйте в качестве опции учётные данные «username=guest,password=»:

Либо можно по-прежнему использовать файл .smbcredentials, как это было показано выше:

/.smbcredentials запишите следующее:

Источник

Общая папка с аутентификацией средствами Fedora

Среда, 01 Октябрь 2014 00:00

В дружном коллективе, в котором я имею честь трудиться, потребовалось создать небольшой файлообменник с аутентификацией пользователей. Было решено организовать общую папку с ограниченный доступом на сервере, работающем под Linux Fedora 21. Все шаги тщательно задокументированы и могут быть повторены на дистрибутивах Linux: Red Hat Enterprise Linux 7.0, Fedora 16 и выше, Centos 7.0.

В этой статье мы рассмотрим процесс создания папки с ограниченным доступом, для входа в которую требуется аутентификация пользователя (создание простого файлового севера я уже описывал ранее) .

1.Установка и настройка Samba.

Потребуется установка Samba для создания файлового сервера.

# строка 66: добавим следующее:

# строка 90: измените стандартную рабочую группу Windows

# строка 96: Измените на ваш текущий IP адрес, например:

# строка 98: Изменим:

# в конце добавим:

# любое название по вашему выбору

# гостевым пользователям запрещён вход

# разрешить доступ только безопасной группе

# добавим пользователя в Samba

Рассмотримс пособдобавления общей папки с ограниченным доступом.

2. Откройте мой компьютер, далее выберите »Подключить сетевой диск».

3.Задайте путь к папке в поле «Папка» и нажмите «Готово», чтобы открыть папку.

4.Для входа в паку требуется аутентификация, введём имя пользователя и пароль, который мы установили в Samba.

5.Теперь вы можете обращаться к общей папке с ограниченным доступом.

4. Требуется аутентификация, потребуется ввести имя пользователя и пароль, который мы установили в Samba.

Источник

Samba allows for Windows and other clients to connect to file share directories on Linux hosts. It implements the server message block (SMB) protocol. This guide covers creating a shared file location on a Fedora machine that can be accessed by other computers on the local network.

Install and enable Samba

The following commands install Samba and set it to run via systemctl . This also sets the firewall to allow access to Samba from other computers.

Sharing a directory inside /home

In this example you will share a directory inside your home directory, accessible only by your user.

Samba does not use the operating system users for authentication, so your user account must be duplicated in Samba. So if your account is jane on the host, the user jane must also be added to Samba. While the usernames must match, the passwords can be different.

Create a user called jane in Samba:

Create a directory to be the share for jane, and set the correct SELinux context:

Samba configuration lives in the /etc/samba/smb.conf file. Adding the following section at the end of the file will instruct Samba to set up a share for jane called «share» at the /home/jane/share directory just created.

Restart Samba for the changes to take effect:

Sharing a directory for many users

In this example, you will share a directory (outside your home directory) and create a group of users with the ability to read and write to the share.

Remember that a Samba user must also be a system user, in order to respect filesystem permissions. This example creates a system group myfamily for two new users jack and maria .

You could create these users without a system password. This would prevent access to the system via SSH or local login.

Add jack and maria to Samba and create their passwords:

Setting up the shared folder:

Each share is described by its own section in the /etc/samba/smb.conf file. Add this section to the bottom of the file:

Explanation of the above:

valid users : only users of the group family have access rights. The @ denotes a group name.

force group = +myfamily : files and directories are created with this group, instead of the user group.

create mask = 0660 : files in the share are created with permissions to allow all group users to read and write files created by other users.

directory mask = 0770 : as before, but for directories.

Restart Samba for the changes to take effect:

Источник

Как подключить сетевой диск к Fedora 33

В большинстве случаев сетевое хранилище это просто компьютер с операционной системой, и чаще всего это Windows. Подключить сетевую папку к компьютеру на котором стоить Linux например Fedora, достаточно просто. Давайте попробует это сделать примере последнего дистрибутива операционной системы Fedora 33.

Интересные статьи по данной теме.

Подключение общей папки Windows к Fedora

Для начала нам нужно открыть проводник, если так можно сказать. Сделать это можно как и все остальное через «Обзор».

После чего, права в списке выбираем «Другие места» и поле «Подключиться к сервер вводим

Дальше нужно будет ввести учетные данные от сервера к которому вы подключаетесь. Если к общей папке доступ открыть для всех то вводим логин пароль от Fedora. Не забывайте отметить пункт «Запомнить навсегда». Иначе придется каждый раз вводить пароль.

После того как вы подключились к серверу на котором лежит нужная общая папка. Нужно в нее зайти.

Произойдет автоматическое монтирование диска с этой папкой.

Очень важная особенность Fedora. В отличие от других Linux систем Ubuntu, Astra, Debian и т.д, после перезагрузки данный диск не пропадет.

Мне статья очень понравилась. Здесь много полезных советов для компьютерщиков. Да ещё и с весьма чёткими картинками. Оформление статьи тоже весьма красивое.

Не всем йогурты одинаково полезли, а это значит, что не у всех настройки сразу одинаковы и при попытке установить соединение с сетевым диском «Федора» рвёт соединение, а этот момент тут не описан. Ушел искать дальше.

Что значить рвет? подключается потом отключается? может с сетью проблемы

Спасибо большое! Мне статья помогла. Вроде бы вещь простая а попробуй сам догадайся :). Еще раз Спасибо что помогаете людям!

Источник

В операционных системах Linux и UNIX общий ресурс Windows можно смонтировать в определенной точке монтирования в дереве локальных каталогов, используя cifsпараметр mount команды.

Общая файловая система Интернета (CIFS) — это сетевой протокол обмена файлами. CIFS является формой SMB.

Установка пакетов утилит CIFS

Чтобы смонтировать общий ресурс Windows в системе Linux, сначала необходимо установить пакет утилит CIFS.

-

Установка утилит CIFS в Ubuntu и Debian:

sudo apt updatesudo apt install cifs-utils -

Установка утилит CIFS в CentOS и Fedora:

sudo dnf install cifs-utils

Имя пакета может отличаться в разных дистрибутивах Linux.

Монтирование удаленного общего ресурса Windows аналогично монтированию обычных файловых систем.

Сначала создайте каталог, который будет служить точкой монтирования для удаленного общего ресурса Windows:

sudo mkdir /mnt/win_shareЗапустите следующую команду как пользователь root или пользователь с правами sudo для монтирования общего ресурса:

sudo mount -t cifs -o username=<win_share_user> //WIN_SHARE_IP/<share_name> /mnt/win_shareВам будет предложено ввести пароль:

Password:

В случае успеха не выводится.

Чтобы убедиться, что удаленный общий ресурс Windows успешно смонтирован, используйте команду mount или df -h.

После монтирования общего ресурса точка монтирования становится корневым каталогом смонтированной файловой системы. Вы можете работать с удаленными файлами, как если бы они были локальными файлами.

Пароль также можно указать в командной строке:

sudo mount -t cifs -o username=<win_share_user>,password=<win_share_password> //WIN_SHARE_IP/<share_name> /mnt/win_shareЕсли пользователь находится в рабочей группе или домене Windows, вы можете установить его следующим образом:

sudo mount -t cifs -o username=<win_share_user>,domain=<win_domain> //WIN_SHARE_IP/<share_name> /mnt/win_share

Для большей безопасности рекомендуется использовать файл учетных данных, который содержит имя пользователя, пароль и домен общего ресурса.

Файл учетных данных имеет следующий формат:

/etc/win-credentials

username = user

password = password

domain = domain

Файл не должен быть доступен для чтения пользователям. Чтобы установить правильные разрешения и владельца , запустите:

sudo chown root: /etc/win-credentialssudo chmod 600 /etc/win-credentials

Чтобы использовать файл учетных данных, определите его следующим образом:

sudo mount -t cifs -o credentials=/etc/win-credentials //WIN_SHARE_IP/<share_name> /mnt/win_share

По умолчанию подключенный общий ресурс принадлежит пользователю root, а разрешения установлены на 777.

Используйте dir_modeопцию, чтобы установить разрешение каталога и file_mode установить разрешение файла:

sudo mount -t cifs -o credentials=/etc/win-credentials,dir_mode=0755,file_mode=0755 //WIN_SHARE_IP/<share_name> /mnt/win_share

Пользователь по умолчанию и группа собственность могут быть изменены с uidи gid опциями:

sudo mount -t cifs -o credentials=/etc/win-credentials,uid=1000,gid=1000,dir_mode=0755,file_mode=0755 //WIN_SHARE_IP/<share_name> /mnt/win_share

Чтобы установить дополнительные параметры , добавьте их в виде списка через запятую после -oпараметра. Чтобы получить список всех опций монтирования, введите man mountваш терминал.

Авто монтаж

Когда общий ресурс монтируется вручную с помощью mount команды, он не сохраняется после перезагрузки.

/etc/fstab Файл содержит список записей , которые определяют , где , как и то , что файловая система будет смонтирована на старте системы.

Чтобы автоматически смонтировать общий ресурс Windows при запуске вашей системы Linux, определите монтирование в /etc/fstab файле. Строка должна содержать имя хоста или IP-адрес ПК с Windows, имя общего ресурса и точку монтирования на локальном компьютере.

Откройте /etc/fstabфайл в текстовом редакторе :

sudo nano /etc/fstabДобавьте следующую строку в файл:

/etc/fstab

# <file system> <dir> <type> <options> <dump> <pass>

//WIN_SHARE_IP/share_name /mnt/win_share cifs credentials=/etc/win-credentials,file_mode=0755,dir_mode=0755 0 0

Выполните следующую команду для монтирования общего ресурса:

sudo mount /mnt/win_share

mount /etc/fstab и установить долю.

При следующей перезагрузке системы общий ресурс Windows будет смонтирован автоматически.

Команда umountотсоединяет (размонтирует) смонтированную файловую систему от дерева каталогов.

Чтобы отсоединить подключенный общий ресурс Windows, используйте umount команду с указанием либо каталога, в котором он был подключен, либо удаленного общего ресурса:

sudo umount /mnt/win_share

Если в fstab файле CIFS есть запись в файле, удалите ее.

Команда umountне сможет отсоединить общий ресурс, когда он используется. Чтобы узнать, какие процессы обращаются к общему ресурсу Windows, используйте fuser команду:

fuser -m MOUNT_POINT

Найдя процессы, вы можете остановить их с помощью kill команды и размонтировать общий ресурс.

Если у вас по-прежнему возникают проблемы с размонтированием общего ресурса, используйте параметр -l( --lazy), который позволяет размонтировать занятую файловую систему, как только она больше не будет занята.

sudo umount -l MOUNT_POINTВывод

В Linux вы можете смонтировать общий доступ к Windows, используя mount команду с cifs параметром.

На работе сетевой МФУ. Сканируя документы он складывает готовые файлы в настроенный заранее каталог. Делать это он может по протоколу SMB или FTP. Я уже писал про настройку Samba в Ubuntu. Теперь про Fedora. Здесь есть свои особенности.

Установка и активация Samba:

sudo dnf install samba

sudo systemctl enable smb --nowНастройка фаервола:

firewall-cmd --get-active-zones

sudo firewall-cmd --permanent --zone=FedoraWorkstation --add-service=samba

sudo firewall-cmd --reloadКак и в предыдущей статье я создаю для доступа специального пользователя и создаю сам каталог для складирования. Каталог размещаю за пределами домашнего каталога этого пользователя, хотя может правильнее было бы в нём. В общем не принципиально, делайте, как удобнее.

Создаём пользователя share-user без домашнего каталога:

sudo useradd -d /dev/null share-userЗадаём пароль этому пользователю:

sudo passwd share-userПользователя и пароль также внесём в базу данных Samba:

sudo smbpasswd -a share-userСоздаём каталог, например, /mnt/share, обязательно от имени и группы этого пользователя.

Лучше сразу добавить своего обычного пользователя в группу share-user, чтобы проще было потом работать с файлами, для применения изменений нужно перезайти или перезапустить компьютер:

sudo usermod -aG share-user имя_вашего_пользователяНастраиваем SELinux, иначе каталог будет недоступен для записи:

sudo semanage fcontext --add --type "samba_share_t" /mnt/share

sudo restorecon -R /mnt/shareПример конфига /etc/samba/smb.conf:

[global]

security = user

passdb backend = tdbsam

workgroup = WORKGROUP

server min protocol = NT1

server string = MySMB

[share]

comment = MySMB Share

path = /mnt/share

valid users = @share-user

force group = share-user

create mask = 0771

directory mask = 0771

writable = yes

browseable = yes

write list = userГруппу workgroup укажите в соответствии со своей.

Параметр server min protocol = NT1 лучше не ставить, если и без него у вас будет работать. Дело в том, что есть разные версии протокола SMB. Часто бывает, что даже не сильно старые МФУ не поддерживают новые версии протокола. Данным параметром мы разрешаем подключение с использованием SMB v1.

Перезапуск Samba для применения изменений:

sudo systemctl restart smbСтоит попробовать подключиться. Можно прямо со своего же компьютера, через программу «Файлы». Ссылка для подключения имеет вид smb://pc-name/share. При этом вам надо будет указать пользователя share-user и его пароль. Если подключение будет успешным, обязательно проверьте возможность записи в каталоге. Просто создайте, например, пустой каталог. Все ОК? Тогда можно добавлять данные SMB-доступа в МФУ.

Дополнительную информацию можно пискать здесь.

Использую федорку. И мне хочется использовать именно её. Как по мне — прекрасный дистр. Практически всё, что мне нужно — работает и работает лучше (либо меньше головняка), чем в Ubuntu/Mint/Arch и прочее. Однако в этой, столь прекрасной истории как всегда есть одно НО. С федоры я не вижу шары win-тачек (использую Fedora как клиент), расположенных как и дома, так и на работе. С той же Ubuntu таких сложностей не возникало (работает после install samba из-под коробки).

Да-да, именно шары не работают в Fedora 34.

Использовал свежеустановленную федору с оффсайта с последними апдейтами, накатанными

sudo dnf update && sudo dnf upgrade -y

с перезагрузкой.

Все репы, включая проприетарные — включены.

Что сделано/установлено после:

sudo dnf install samba

(зависимости самбы типа samba-client и cifs-utils подтянулись сами или были установлены)

sudo dnf install wsdd

(на всякий)

sudo dnf install nmap

(полезен для тестов)

sudo systemctl enable smb.service

sudo firewall-cmd –add-service=samba –permanent

sudo gedit /etc/samba/smb.conf

в нём менялось только global секция:

[global]

workgroup = WORKGROUP

security = user

passdb backend = tdbsam

printing = cups

printcap name = cups

load printers = yes

cups options = raw

map to guest = Bad user

server min protocol = NT1

client min protocol = NT1

min protocol = NT1

Пробовал добавлять client ntlmv2 auth = yes, netbios name прописать, wins (false/true), но лыжи не едут.

sudo systemctl restart smb.service –now

Готовил selinux

sudo setsebool -P virt_use_samba=1 use_samba_home_dirs=1 samba_share_fusefs=1 samba_export_all_rw=1 samba_export_all_ro=1 samba_enable_home_dirs=1 allow_smbd_anon_write=1

Вывод selinux

getsebool -a | grep -E «smb|samba»

samba_create_home_dirs –> off

samba_domain_controller –> off

samba_enable_home_dirs –> on

samba_export_all_ro –> on

samba_export_all_rw –> on

samba_load_libgfapi –> off

samba_portmapper –> off

samba_run_unconfined –> off

samba_share_fusefs –> on

samba_share_nfs –> off

sanlock_use_samba –> off

smbd_anon_write –> on

tmpreaper_use_samba –> off

use_samba_home_dirs –> on

virt_use_samba –> on

даже отключать пытался selinux, а толку 0

sudo nmap -sS -sU -T4 192.168.1.34

выхлоп

Nmap scan report for 192.168.1.34

Host is up (0.0017s latency).

Not shown: 999 open|filtered ports, 996 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

5357/tcp open wsdapi

137/udp open netbios-ns

И перезапускался и перезагружал самбу (100500 раз), и соединялся именно так (привычка):

nautilus -> другие места -> подключение к серверу (внизу)

smb://локальный_айпишник_тачки

Сношаюсь с гуглом уже неделю по несколько часов каждый день.

На убунту обратно переходить не хочу.

Windows не предлагать, шары тестил, там всё работает.

Парольной защиты не стоит, шары включены, там всё ок.

Можно обойтись и без шар, но по работе надо цеплять файлы с win-тачек, работать с этими файлами, а работать предпочитаю в Линуксе со своего ноута и обратно закидывать на win-шары.

крик помощи

I’m trying to keep Windows off the internet and use Fedora as a firewall to Windows internet connectivity. The pc is connected to a router. I have the internet working in Fedora. I need to route Windows through Fedora so it can access the internet.

I connected Fedora to the internet once using pcap-bridge and then for a couple of days it wouldn’t connect with the same setup. I accidentally figured out that whenever the real ethernet device loses connectivity, colinux will not reconnect with it until the bridge is manually restarted. I also connected Windows and Fedora «once» through a TAP connection and I was able to ping from Fedora to Windows and vice versa, I also connected via ssh to Fedora from Windows. I’ve never had both connections working at the same time. I’m using the same setup for the TAP that once worked and no matter what instructions I follow on many of the sites I’ve been to, I always get "Destination Host Unreachable" from both Windows and Fedora. I’ve turned off all firewalls and antivirus’ in Windows and I’ve turned off iptables in Fedora. The router’s firewall is off. Each time I’ve changed a network configuration, I’ve restarted colinux.

I tried using eth0, eth1‘s IP Address as the gateway in the loopback adapter.

I gave up on the TAP connection and opted to use the Microsoft Loopback Adapter but I’m having the same problem with it.

I gave the real ethernet device (LAN) [A Bad Ip Address to block Windows from the internet]:

LAN: [This works]

IP Address 1.1.1.1

Netmask 255.0.0.0

LOOPBACK: [The problem]

I've tried 10.0.2.0-254, 10.0.0.0-254, 192.168.10,0,1,2.0-254

IP Address 192.168.2.10

Netmask 255.255.255.0

Colinux:

eth0=pcap-bridge, "LAN"

eth1=ndis-bridge, "LOOPBACK"

Fedora:

[obtained from router]

DEVICE=eth0

IPADDR=192.168.1.2

NETMASK=255.255.255.0

NETWORK=192.168.1.0

BROADCAST=192.168.1.255

GATEWAY=192.168.1.1

DEVICE=eth1 [The problem]

I've tried 10.0.2.0-254, 10.0.0.0-254, 192.168.10,0,1,2.0-254

IPADDR=192.168.2.20

NETMASK=255.255.255.0

NETWORK=192.168.2.0

BROADCAST=192.168.2.255

GATEWAY=192.168.1.1

/etc/resolv.conf

search hsd1.pa.comcast.net [automatically given by router]

nameserver=192.168.1.1 [automatically given by router]

nameserver=75.75.75.75 [manually obtained from router]

nameserver=75.75.76.76 [manually obtained from router]

nameserver=10.0.2.3 [suggested by Fedora]

I’m trying to keep Windows off the internet and use Fedora as a firewall to Windows internet connectivity. The pc is connected to a router. I have the internet working in Fedora. I need to route Windows through Fedora so it can access the internet.

I connected Fedora to the internet once using pcap-bridge and then for a couple of days it wouldn’t connect with the same setup. I accidentally figured out that whenever the real ethernet device loses connectivity, colinux will not reconnect with it until the bridge is manually restarted. I also connected Windows and Fedora «once» through a TAP connection and I was able to ping from Fedora to Windows and vice versa, I also connected via ssh to Fedora from Windows. I’ve never had both connections working at the same time. I’m using the same setup for the TAP that once worked and no matter what instructions I follow on many of the sites I’ve been to, I always get "Destination Host Unreachable" from both Windows and Fedora. I’ve turned off all firewalls and antivirus’ in Windows and I’ve turned off iptables in Fedora. The router’s firewall is off. Each time I’ve changed a network configuration, I’ve restarted colinux.

I tried using eth0, eth1‘s IP Address as the gateway in the loopback adapter.

I gave up on the TAP connection and opted to use the Microsoft Loopback Adapter but I’m having the same problem with it.

I gave the real ethernet device (LAN) [A Bad Ip Address to block Windows from the internet]:

LAN: [This works]

IP Address 1.1.1.1

Netmask 255.0.0.0

LOOPBACK: [The problem]

I've tried 10.0.2.0-254, 10.0.0.0-254, 192.168.10,0,1,2.0-254

IP Address 192.168.2.10

Netmask 255.255.255.0

Colinux:

eth0=pcap-bridge, "LAN"

eth1=ndis-bridge, "LOOPBACK"

Fedora:

[obtained from router]

DEVICE=eth0

IPADDR=192.168.1.2

NETMASK=255.255.255.0

NETWORK=192.168.1.0

BROADCAST=192.168.1.255

GATEWAY=192.168.1.1

DEVICE=eth1 [The problem]

I've tried 10.0.2.0-254, 10.0.0.0-254, 192.168.10,0,1,2.0-254

IPADDR=192.168.2.20

NETMASK=255.255.255.0

NETWORK=192.168.2.0

BROADCAST=192.168.2.255

GATEWAY=192.168.1.1

/etc/resolv.conf

search hsd1.pa.comcast.net [automatically given by router]

nameserver=192.168.1.1 [automatically given by router]

nameserver=75.75.75.75 [manually obtained from router]

nameserver=75.75.76.76 [manually obtained from router]

nameserver=10.0.2.3 [suggested by Fedora]

Что такое Samba?

Для организации доступа к файлам расположенным на linux машинах с компьютеров под управлением ОС windows, был специально

разработан пакет программ, которые позволяют обращаться к сетевым дискам и принтерам по протоколу SMB/CIFS.

Пакет Samba имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущенным под лицензией GPL.

Samba представляет собой протокол, используемый Microsoft для разделения файлов и служб печати.

Этот протокол был разработан в 1987 году и позже перенесен на платформы Linux Эндрю Триджеллом (Andrew Tridgell).

Взаимодействие в сети компьютеров под управлением Windows построено на использовании протокола SMB (Server Message Block) — блоках серверных сообщений.

Пакет Samba обеспечивает выполнение всех необходимых в этих случаях задач по открытию, закрытию, чтению, записи, поиску файлов, созданию и удалению каталогов, постановке задания на печать и удалению его оттуда.

Возможности его условно можно разделить на две категории: предоставление ресурсов (под коими понимается доступ к системе принтеров и файлам) для клиентов Windows и доступ к ресурсам клиентов. То есть, компьютер под управлением Linux может выступать как в роли сервера, так и клиента.

Огромным плюсом пакета samba является контроль доступа, который может быть реализован либо на уровне ресурсов (share level), когда какому-либо ресурсу в сети назначается пароль и соответствующие правила использования или же более совершенную и гибкую организацию на уровне пользователя, когда для каждого пользователя создается учетная запись на сервере, где помимо имени и пароля содержится вся необходимая информация о правах доступа к ресурсу.

Прежде чем получить доступ к требуемому ресурсу, каждый пользователь проходит аутентификацию, после чего ему и предоставляются права согласно учетным записям.

Samba сервер Для работы Samba-сервера необходимо, чтобы были запущены два демона: smbd, обеспечивающий работу службы печати и разделения файлов для клиентов Samba сервера под управление ОС Windows, и nmbd, обеспечивающий работу службы имен NetBIOS. |

|

Samba клиент Для доступа к сетевым ресурсам Windows из Linux необходим клиент Samba, и для того чтобы оценить доступность ресурсов Windows достаточно выполнить команду /usr/bin/smbclient -L host_name. |

Достаточно многие пользователи 1с Предприятие используют БД в файловом варианте, ну, так, уж повилось:) и поэтому для грамотного взаимодействия пользователей с базой

можно использовать сервер Samba. Что позволит ограничить доступ, или совсем его закрыть к базам 1с.

Конфигурация сервера Samba

Конфигурационный файл Samba называется smb.conf и находится в корневом каталоге /еtc или /etc/samba.

Сервис Samba считывает его каждые 60 секунд, поэтому изменения, внесенные в конфигурацию, вступают в силу без перезагрузки, но не распространяются на уже установленные соединения.

Файл конфигурации содержит четыре раздела: , , и . Открыть для редактирования файл конфигурации можно командой:

mcedit /etc/samba/smb.conf

Раздел содержит наиболее общие характеристики, которые будут применяться везде, но которые, впрочем, затем можно переопределить в секциях для отдельных ресурсов.

Некоторые параметры этого раздела имеют отношение и к настройке клиентской части Samba.

Параметры раздела

workgroup # имя_группы в сети Windows.

netbios name # netbios имя сервера в локальной сети.

server string # строка комментария, который виден в окне свойств просмотра локальной сети.

guest ok = yes # разрешение гостевого входа на сервер.

guest ok = no # гостевой вход запрещен.

guest account # аккаун, под которым разрешен гостевой вход на сервер.

security = user # доступ с аутентификацией на уровне пользователя.

security = share # вход свободный.

hosts allow # определяет клиентов, которым разрешен доступ к серверу.

interfaces # указывает в какой сети будет работать сервер.

Параметры раздела

comment # комментарий в окне свойств сети.

browseable # определяет, будет ли виден ресурс в списке просмотра сети.

writable # разрешает или запрещает запись в домашнюю директорию.

create mode # определяет права доступа для вновь созданных файлов.

directory mode # определяет права доступа для каталогов.

Устанавливаем web-интерфейс SWAT (Samba Web Administration Tool) для работы с smb.conf

В большинстве случаев настройка Samba заключается в редактировании основного конфигурационного файла /etc/samba/smb.conf и управлении пользователями с помощью smbpasswd.

Изменения можно производить в редакторе mcedit, nano или kwrite.

Если это непривычно — можно использовать web-интерфейс SWAT (Samba Web Administration Tool) который для удобства пользователей Linux был создан разработчиками пакета Samba.

Установить пакет samba-swat можно командой:

yum install samba-swat

По умолчанию в целях безопасности SWAT отключен и поэтому заходим:

mcedit /etc/xinetd.d/swat

и меняем значение параметра:

disable = no

Для предоставления возможности удаленного администрирования необходимо в параметр only_from добавить допустимый ip. И сделать рестарт:

service xinetd restart

Все! samba-swat теперь доступен по URL http://localhost:901/ а номер порта в целях безопасности можно изменить в файле:

mcedit /etc/xinetd.d/swat

Расшариваем папки и меняем доступ к директориям Samba:

Конструкция нашего файлового сервера будет придерживаться следующей структуры:

— каталог в котором будут хранится базы 1с, с ограничением доступа по ip;

— остальные каталоги с предоставлением доступа на уровне авторизации пользователя, их может быть много, все зависит от поставленной задачи.

sudo mkdir samba # Создаем корневую папку Samba

Внутри создаем еще две и , открывает smb.conf устанавливаем в параметрах :

security = share # Пользователи не будут проходить систему авторизации.

Теперь в параметре делаем ограничение по ip:

hosts allow 10.4.8.32 10.4.8.33 # Разрешаем доступ к каталогу только 10.4.8.32 и 10.4.8.33

guest ok = yes # Разрешаем гостевой вход в каталог

Переходим к каталогу и выставляем ограничение доступа по имени пользователя и паролю:

valid user = glavbuh geo# Это – список пользователей, которым разрешен доступ к ресурсу.

username = glavbuh geo# Имя пользователя директории glavbuh.

Синтаксис измененных параметров можно проверить командой:

testparm /etc/samba/smb.conf

Остается создать пользователей glavbuh и geo задав пароль, для входа в каталог . Добавляем пользователей в Samba

smbpasswd -a

И разрешаем пользователей в Samba

smbpasswd -e

Реализация сетевых протоколов Server Message Block (SMB)

и Common Internet File System (CIFS)

. Основное предназначение — расшаривание файлов и принтеров между Linux и Windows системами.

Samba

состоит из нескольких демонов, работающих в фоновом режиме и предоставляющих сервисы и ряд инструментов командной строки для взаимодействия со службами Windows:

- smbd

— демон, являющийся SMB-сервером файловых служб и служб печати; - nmbd

— демон, предоставляющий службы имен NetBIOS; - smblient

— утилита предоставляет доступ из командной строки к ресурсам SMB. Она также позволяет получить списки общих ресурсов на удаленных серверах и просматривать сетевое окружение; - smb.conf

— конфигурационный файл, содержащий настройки для всех инструментов Samba;

Список портов, используемых Samba

- share

— этот режим безопасности эмулирует метод аутентификации, используемый операционными системами Windows 9x/Windows Me. В этом режиме имена пользователей игнорируются, а пароли назначаются общим ресурсам. В этом режиме Samba пытается использовать предоставленный клиентом пароль, которым могут пользоваться разные пользователи. - user

* — этот режим безопасности установлен по умолчанию и использует для аутентификации имя пользователя и пароль, как это обычно делается в Linux. В большинстве случаев в современных операционных системах пароли хранятся в зашифрованной базе данных, которую использует только Samba. - server

— этот режим безопасности используется тогда, когда необходимо, чтобы Samba выполняла аутентификацию, обращаясь к другому серверу. Для клиентов этот режим выглядит так же, как аутентификация на уровне пользователя (режим user), но фактически для выполнения аутентификации Samba обращается к серверу, указанному в параметре password server. - domain

— используя этот режим безопасности, вы можете полностью присоединиться к домену Windows; для клиентов это выглядит так же, как аутентификация на уровне пользователя. В отличие от аутентификации на уровне сервера, доменная аутентификация использует более защищенный обмен паролями на уровне домена. Для полного присоединения к домену требуется выполнить дополнительные команды в системе Samba и, возможно, на контроллере домена. - ads

— этот режим безопасности похож на метод аутентификации в домене, но требует наличия контроллера домена Active Directory Domain Services.

Полный список параметров Samba

есть в manpages .

Выше был приведен пример с доступом для директории с общим доступом. Рассмотрим еще пример с приватной директорией, к которой доступ только по логину и паролю.

Создадим группу и добавим в нее пользователя

Sudo groupadd smbgrp

sudo usermod -a -G smbgrp proft

Создадим директорию для пользователя и установим права

Sudo mkdir -p /srv/samba/proft

sudo chown -R proft:smbgrp /srv/samba/proft

sudo chmod -R 0770 /srv/samba/proft

Создадим samba-пользователя

Sudo smbpasswd -a proft

Добавим в /etc/samba/smb.conf новый ресурс

path = /srv/samba/proft

valid users = @smbgrp

guest ok = no

writable = yes

browsable = yes

Перезапустим сервер

Sudo systemctl restart smbd

Пример настройки ресурса в котором есть симлинк

на папку пользователя (/srv/samba/media/video

» /home/proft/video

)

path = /srv/samba/media

guest ok = yes

read only = yes

browsable = yes

force user = proft

Настройка клиента

Просмотр общих ресурсов компьютера

Smbclient -L 192.168.24.101 -U%

Еще один способ подключения для анонимного пользователя с командной строкой

Smbclient -U nobody //192.168.24.101/public

ls

Если на сервере настроен более высокий уровень безопасности, то может потребоваться передать имя пользователя или домена с помощью параметров -W и -U соответственно.

Smbclient -L 192.168.24.101 -U proft -W WORKGROUP

Монтирование samba-ресурса

# создание точки монтирования

mkdir -p ~/shares/public

# монтирование ресурса

# для анонимного пользователя nobody

mount -t cifs //192.168.24.101/public /home/proft/shares/public -o user=nobody,password=,workgroup=WORKGROUP,ip=192.168.24.101,utf8

# для пользователя proft

mount -t cifs //192.168.24.101/public /home/proft/shares/public -o user=proft,password=1,workgroup=WORKGROUP,ip=192.168.24.101,utf8

Еще лучше пароли хранить в отдельном файле

# sudo vim /etc/samba/sambacreds

username=proft

password=1

username=noboy

password=

Выставим права доступа 0600

Sudo chmod 0600 /etc/samba/sambacreds

Новая строка для монтирования

Mount -t cifs //192.168.24.101/public /home/proft/shares/public -o user=proft,credentials=/etc/samba/sambacreds,workgroup=WORKGROUP,ip=192.168.24.101

И пример для /etc/fstab

//192.168.24.101/public /home/proft/shares/public cifs noauto,username=proft,credentials=/etc/samba/sambacreds,workgroup=WORKGROUP,ip=192.168.24.101 0 0

Открыть ресурс в файловом менеджере Nautilus/Nemo/etc можно по такому пути smb://192.268.24.101

.

Если Nemo пишет Nemo cannot handle «smb» locations.

значит не хватает пакета gvfs-smb

.

Доступ к серверу с Windows и Android клиента

Под Windows узнать рабочую группу с консоли можно с помощью

Net config workstation

Открыть ресурсы на удаленной машине можно набрав в строке Explorer (Проводник) или в Run (Start — Run) UNC-адрес: 192.168.24.101

.

Под Android подключится к серверу можно с помощью ES File Explorer

, на вкладке Network добавляем сервер, просто по IP (без указания схемы, smb). После чего можно открывать расшаренные ресурсы. Для статистики: HDRIP-фильм идет без подтормаживания.

Дополнительное чтиво

Основной файл настройки Samba — /etc/samba/smb.conf. Изначальный файл конфигурации имеет значительное количество комментариев для документирования различных директив настройки.

Не все возможные опции включены в файле настроек по умолчанию. Смотрите руководство man smb.conf

или Сборник ЧаВо по Samba для уточнения деталей.

1. Сначала измените следующие пары ключ/значение в секции

файла /etc/samba/smb.conf:

Workgroup = EXAMPLE

…

security = user

Параметр security

находится значительно ниже в секции

и по умолчанию закомментирован. Также замените EXAMPLE

на что-то более соответствующее вашему окружению.

2. Создайте новую секцию в конце файла или раскомментируйте один из примеров для каталога, который нужно настроить на общий доступ:

comment = Ubuntu File Server Share

path = /srv/samba/share

browsable = yes

guest ok = yes

read only = no

create mask = 0755

comment

: короткое описание разделяемого ресурса. Используется для вашего удобства.

path

: путь до разделяемого каталога.

Этот пример использует /srv/samba/sharename поскольку, в соответствии со стандартом иерархии файловых систем (FHS), каталог /srv — это место, где должны находится все данные, относящиеся к данному сайту. Технически разделяемый ресурс Samba может быть размещен в любом месте файловой системы, где позволяют файловые ограничения доступа, но следование стандартам рекомендуется.

browsable

: позволяет клиентам Windows просматривать содержимое разделяемого каталога с помощью проводника Windows.

guest ok

: позволяет клиентам подключаться к разделяемому ресурсу без указания пароля.

read only

: определяет доступность ресурса только на чтение или с привилегиями на запись. Привилегии на запись доступны только при указании no

, как показано в данном примере. Если значение yes

, то доступ к ресурсу будет только на чтение.

create mask

: определяет какие права доступа будут установлены для создаваемых новых файлов.

3. Теперь, поскольку Samba настроена, требуется создать каталог и установить на него права доступа. Введите в терминале:

Sudo mkdir -p /srv/samba/share

sudo chown nobody.nogroup /srv/samba/share/

параметр -p

говорит mkdir создать полное дерево каталога, если оно не существует.

4. Наконец, перезапустите сервисы samba для применения новых настроек:

Sudo restart smbd

sudo restart nmbd

Теперь вы можете находить Ubuntu файл сервер с помощью клиента Windows и просматривать его разделяемые каталоги. Если ваш клиент не показывает ваши разделяемые ресурсы автоматически, попробуйте обратиться к вашему серверу по его IP адресу, например, \192.168.1.1, из окна проводника Windows. Для проверки, что все работает, попробуйте создать каталог внутри вашего разделяемого ресурса из Windows.

Для создания дополнительных разделяемых ресурсов создайте новую секцию в /etc/samba/smb.conf и перезапустите Samba. Просто убедитесь, что разделяемый каталог создан и у него корректные права доступа.

Разделяемый ресурс «»

и путь /srv/samba/share

— это просто примеры. Установите название ресурса и имя каталога в соответствии с вашим окружением. Хорошей идеей является использование в качестве названия ресурса имени его каталога в файловой системе. Другими словами ресурс можно указать как для каталога /srv/samba/qa.

SAMBA представляет собой комплект серверного и клиентского программного обеспечения для осуществления связи UNIX-машин с сетями Microsoft™ и LanManager, которые сами по себе представляют собой подклассы сетей SMB.

Исходно сети SMB были разработаны фирмой IBM™, базировались на протоколе NetBIOS, предназначились прежде всего для сетей Token Ring и были в полной мере реализованы в OS/2 Warp LanServer. Позднее в Windows 95 этот протокол был заменен на NetBEUI (несколько упрощенная версия NetBIOS).

Чуть ранее в OS/2 Warp и NT 3.5 была реализована более удобная для сложных гетерогенных сетей реализация, работающая поверх TCP/IP — “NetBIOS over TCP/IP”. Ввиду явных преимуществ данного подхода он используется и поныне. Когда где-либо в Windows вы организовываете работу с сетевыми разделяемыми ресурсами по TCP/IP, то на самом деле используется “NetBIOS over TCP/IP” (о чем, например, в Win95 в свойствах TCP/IP в закладке NetBIOS есть соответствующая отметка).

Samba также использует протокол “NetBIOS over TCP/IP”, что позволяет ей успешно взаимодействовать с такими реализациями SMB, как входящие в OS/2 3-4, Windows 9X-ME, NT3.5-4/2000/XP, UNIX-системами с Samba и, возможно, другими подобными. Менее очевидно то, что Samba не может работать без использования TCP/IP (на NetBIOS и NetBEUI). Об этом не стоит забывать при проектировании сетей.

Итак, для работы в сетях SMB необходимы:

клиент;

сервер;

средства администрирования.

Все это есть в пакетах samba-client, samba-client-cups, samba-common, samba, samba-swat, входящих в состав дистрибутива.

При использовании SMB доступны следующие ресурсы:

сетевые диски;

прямые пути к дискам;

принтеры;

доменная авторизация и управление.

Краткий обзор каталогов и файлов

Все файлы конфигурации и авторизации Samba расположены в каталоге /etc/samba и его подкаталогах. Рассмотрим их несколько подробнее.

MACHINE.SID

системный идентификатор машины, формируется автоматически при старте сервера и предназначен для идентификации компьютера в домене сети Microsoft™;

codepages/

lmhosts

то же, что и /etc/hosts, но предназначен для преобразования IP NetBIOS. Как правило содержит только одну запись:

127.0.0.1 localhost

но можно считать удачной идеей заносить туда хосты из других подсетей (когда по ряду причин невозможно надежно провести преобразование IP -NetBIOS ни широковещательными запросами, ни с использованием WINS) или наоборот — ключевые сервера собственного домена;

secrets.tdb

ключевой файл для идентификации машины в домене сети Microsoft™. С точки зрения безопасности имеет ту же ценность, что и файлы /etc/tcb/*/shadow — а потому права доступа должны быть root.root 0600;

основной конфигурационный файл Samba. Он нужен не только серверной части, но и всем остальным компонентам этой системы;

smbpasswd

аналог /etc/passwd и /etc/tcb/*/shadow — файл пользователей сервера Samba с паролями. С точки зрения безопасности имеет ту же ценность, что и /etc/tcb/*/shadow — а потому права доступа должны быть root.root 0600. Соответствие пользователей Samba и системных производится на основе общего UID; данный файл используется Samba при отсутствии данных о пользователе на PDC или при отсутствии самого PDC;

smbusers

файл соответствий имен сетевых и локальных пользователей SMB; это удобный метод для организации административных и гостевых входов на сервер. Соответствие пользователей Samba и системных производится на основе символьных имен;

/var/log/samba/*

лог-файлы серверной части Samba. Из них log.smbd, log.nmbd, log.winbind — журналы соответствующих процессов, а все прочие — логи взаимодействия сервера с отдельными клиентскими хостами в формате именования по умолчанию log.. При превышении заданного в smb.conf предела производится ротация логов и формируются файлы *.old;

/var/spool/samba

каталог динамического спулинга печати сервера Samba. На не сильно загруженных серверах печати он обычно пуст; наличие там множества файлов в то время, когда ни один из клиентов не печатает — явный признак сбоев сервера печати;

/var/cache/samba/*

файлы (как правило, двоичные базы данных), формируемые в процессе работы различных компонентов Samba. Наиболее примечательны:

browse.dat и wins.dat

текстовые файлы, их названия говорят сами за себя;

winbindd*.tdb

базы данных доменных пользователей, формируемых winbind (см. “Использование winbind”). Время от времени их необходимо архивировать: если при апгрейде, “переезде” или переустановке сервера winbind сгенерирует эти файлы с нуля, то соответствия системных и доменных символьных и числовых имен изменятся и права доступа на восстановленные из архива файлы окажутся заведомо перепутанными. Поэтому настоятельно рекомендуется архивировать файлы /var/cache/samba/winbindd*.tdb;

/var/lib/samba/*

служебные каталоги для администратора сервера.

Список выполняемых файлов Samba можно получить командой:

$ rpm -ql `rpm -qa | grep samba` | grep bin/

и подробно ознакомиться с каждым, прочитав соответствующие разделы документации.

Здесь же мы остановимся лишь на самых важных и наиболее часто используемых компонентах.

1. серверные компоненты:

/usr/sbin/nmbd

сервер преобразования имен и адресов;

/usr/sbin/smbd

файловый сервер;

/usr/sbin/winbindd

сервер импорта пользователей и групп с PDC;

/usr/sbin/swat

средство конфигурирования Samba с web-интерфейсом;

/etc/init.d/smb и /etc/init.d/winbind

управляющие скрипты инициализации сервисов.

Следует отметить, что у скрипта /etc/init.d/smb есть два режима рестарта — restart и reload, которые радикально отличаются следующими особенностями:

restart

производит полный рестарт процессов smbd и nmbd со сбросом текущих соединений. Как правило, клиенты сами производят автоматический реконнект к ресурсам, однако если в момент рестарта были открыты файлы, то возможны проблемы с клиентскими приложениями (например, MS Office и 1C);

reload

заставляет smbd и nmbd только лишь перечитывать файлы конфигурации без рестарта и сброса соединений. При этом старые соединения продолжают существовать по старым правилам, а ко всем новым соединениям будут применены уже новые правила на основании файлов конфигурации.

2. клиентские компоненты:

/usr/bin/smbclient

интерактивное приложение для просмотра сетевых ресурсов;

/sbin/mount.smb, /sbin/mount.smbfs, /usr/bin/smbumount, /usr/sbin/smbmnt, /usr/bin/smbmount

средства монтирования/размонтирования сетевых файловых систем.

3. утилиты:

/usr/bin/smbpasswd

управление пользователями и подключением к домену;

/usr/bin/wbinfo

отображение списка пользователей, импортированных winbindd;

/usr/bin/testparm

проверка синтаксиса конфигурационных файлов;

/usr/bin/smbstatus

отображение статуса процессов smbd и nmbd;

/usr/bin/nmblookup

программа разрешения имен WINS (аналог nslookup для DNS).

Настройка

В большинстве случаев настройка Samba заключается в редактировании основного конфигурационного файла /etc/samba/smb.conf и управлении пользователями с помощью smbpasswd. Если это непривычно — попробуйте использовать web-интерфейс SWAT (Samba Web Administration Tool); для этого установите пакет samba-swat и откройте URL http://localhost:901/ в браузере.

Обычный сервер

Под таковым мы понимаем компьютер, предоставляющий в сеть файловые ресурсы. Фактически это простейший независимый файловый сервер, имеющий собственную базу авторизации пользователей.

Для того, что бы создать такой сервер, необходимо лишь немного подправить стандартный конфигурационный файл smb.conf (подставить требуемые имя рабочей группы и имена ресурсов) и создать учетные записи пользователей, как описано ниже, а также учесть рекомендации по безопасности, изложенные в конце статьи.

Вот основные записи в smb.conf, которые создадут нам “обычный сервер”.

# Секция определяет общие настройки серверной части Samba в

# целом для всех ресурсов.

# Имя рабочей группы OFFICE

workgroup = OFFICE

# Уровень определения прав доступа на уровне пользователей

# Приоритет данного сервера среди других компьютеров рабочей группы:

# определяет, кто именно будет главной машиной, отвечающей за

# отображение ресурсов сети. Для сравнения, у Win9X os level = 34, а

# у NT4 os level = 64.

# Очевидно, что раз нет домена — нет и мастера.

domain master = no

# Не стоит становиться сервером паролей для окрестных машин. Так что

# если к Вам прибежал разьяренный администратор соседнего NT-сервера с

# жалобами что его не пускают на его собственный сервер — поставьте

# domain logons = no

domain logons = no

# Обычно в простейшей сети WINS не нужен, мы его отключаем и у себя то

wins support = no

Ну а теперь надо определить, какие именно каталоги мы предоставим в сеть. Для каждого ресурса существует отдельная секция.

Самый простейший вариант для обычных ресурсов — обычный каталог с именем public :

# имя ресурса, видимое в сети

comment = Public Stuff

# путь к каталогу ресурса

path = /home/samba/public

# отметка о доступе на чтение всем авторизованным пользователям (в том

# числе и гостевым, если они определены)

# запрещение работы на запись всем пользователям

# разрешение работы на запись всем пользователям, входящим в системную

# группу staff

write list = @staff

Подобным образом можно создать различные сетевые ресурсы сервера с различными правами доступа; за более подробной справкой по директивам и их синтаксису обратитесь к справочному руководству.

Поскольку Samba исполняется не в chroot, внутри ресурсов можно использовать любые символические ссылки на расположенные локально и в сети (NFS, SMB, Coda и т.д.) файловые объекты, что очень удобно в плане администрирования системы.

Особые ресурсы — например, домашние каталоги пользователей:

# имя ресурса, которое автоматически будет заменено именем

# домашнего каталога пользователя, под которым подключился клиент

# и именно название его домашнего каталога будет отображено в сети

# как имя ресурса.

# Для получения доступа к этому ресурсу клиент должен предоставить

# серверу соответствующие имя и пароль, все прочие пользователи к

# этому ресурсу доступа не имеют вовсе.

# комментарий, видимый в сети как комментарий к ресурсу

comment = Home Directories

# признак невидимости — данный ресурс виден в сети только тому

# пользователю,который является его владельцем. К этому

# ресурсу можно обратиться непосредственно задав его имя, но в

# браузинге сети он будет виден только владельцу.

# Разрешение на запись.

writable = yes

Принтеры:

# имя ресурса, которое будет видно в сети. Кроме него, в сети будут

# также видны и локальные принтеры под теми же именами, что и в

# системе по команде lpq.

# комментарий, который игнорируется.

comment = All Printers

# Путь к каталогу, в котором располагается спул принтеров,

# предоставляемых в сеть через Samba

path = /var/spool/samba

# невидимость ресурса в браузинге, он подменяется системным

# ресурсом.

# разрешение на печать для гостевого захода.

# запрещение на запись, поскольку в спул пишет сама Samba, а не

# пользователь.

# признак того, что это именно принтер, а не файловый ресурс

# маска для создания файлов заданий на печать