Contents

- 1 Description

- 2 Prerequisites

- 2.1 IPv6 stack usage

- 2.2 Trusts and Windows Server 2003 R2

- 3 Assumptions

- 4 Install and configure IPA server

- 4.1 Make sure all packages are up to date

- 4.2 Install required packages

- 4.3 Configure host name

- 4.4 Install IPA server

- 4.5 Login as admin

- 4.6 Make sure IPA users are available to the system services

- 4.7 Configure IPA server for cross-forest trusts

- 5 Cross-forest trust checklist

- 5.1 Date/time settings

- 5.2 Firewall configuration

- 5.2.1 On AD DC

- 5.2.2 On IPA server

- 5.2.2.1 Firewalld

- 5.2.2.2 iptables

- 5.3 DNS configuration

- 5.3.1 Conditional DNS forwarders

- 5.3.2 If AD is subdomain of IPA

- 5.3.3 If IPA is subdomain of AD

- 5.3.4 Verify DNS configuration

- 6 Establish and verify cross-forest trust

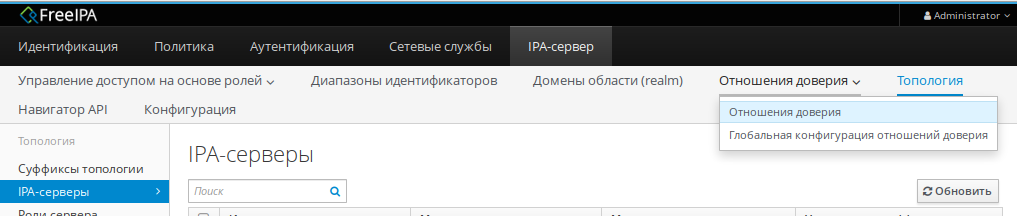

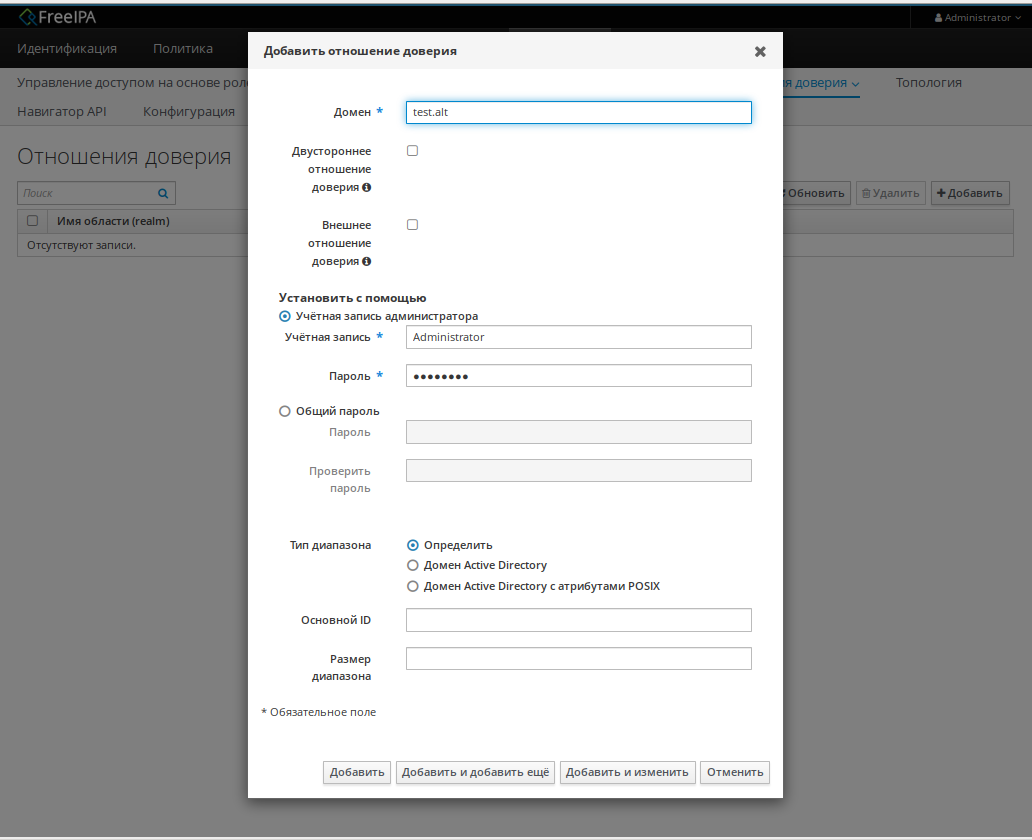

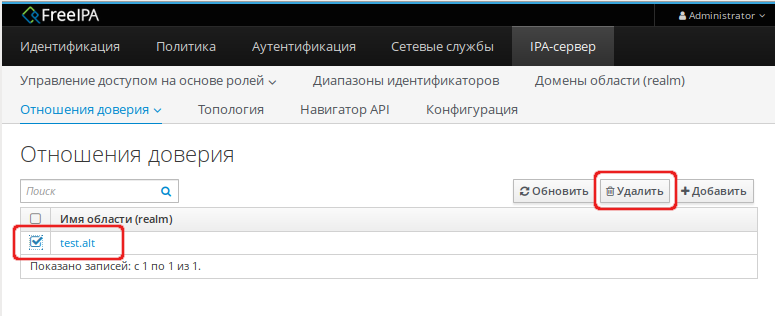

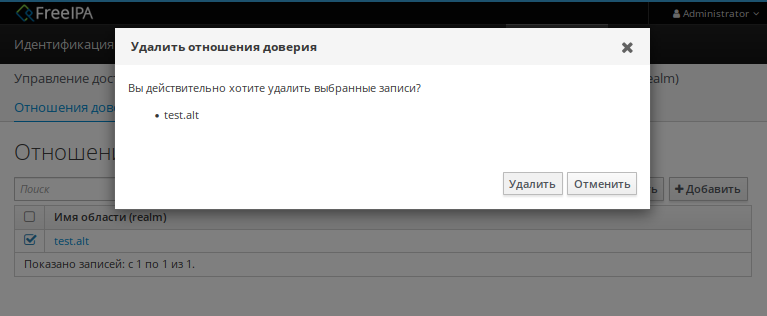

- 6.1 Add trust with AD domain

- 6.1.1 When AD administrator credentials are available

- 6.1.2 When AD administrator credentials aren’t available

- 6.2 Edit /etc/krb5.conf

- 6.3 Allow access for users from AD domain to protected resources

- 6.3.1 Create external and POSIX groups for trusted domain users

- 6.3.2 Add trusted domain users to the external group

- 6.3.3 Add external group to POSIX group

- 6.1 Add trust with AD domain

- 7 Test cross-forest trust

- 7.1 Using SSH

- 7.2 Using Samba shares

- 7.3 Using Kerberized web applications

- 8 Debugging trust

- 8.1 General debugging guidelines

- 8.2 Failures due to exhausted DNA range on replica

Description

This page explains how to setup and configure cross-forest trust between an IPA domain and an AD (Active Directory) domain.

Prerequisites

- FreeIPA 3.3.3 or later is recommended

- Windows Server 2008 R2 or later with configured AD DC and DNS installed locally on the DC

If you need to install and configure AD DC for testing purposes, you can follow article Setting up Active Directory domain for testing purposes.

IPv6 stack usage

Recommended way for contemporary networking applications is to only open IPv6 sockets for listening because IPv4 and IPv6 share the same port range locally. FreeIPA uses Samba as part of its Active Directory integration and Samba requires enabled IPv6 stack on the machine.

Adding ipv6.disable=1 to the kernel command line disables the whole IPv6 stack

Adding ipv6.disable_ipv6=1 will keep the IPv6 stack functional but will not assign IPv6 addresses to any of your network devices. This is recommended approach for cases when you don’t use IPv6 networking.

Creating and adding to for example /etc/sysctl.d/ipv6.conf will avoid assigning IPv6 addresses to a specific network interface

# Disable IPv6 net.ipv6.conf.all.disable_ipv6 = 1 net.ipv6.conf.<interface0>.disable_ipv6 = 1

where interface0 is your specialized interface.

Note that all we are requiring is that IPv6 stack is enabled at the kernel level and this is recommended way to develop networking applications for a long time already.

Trusts and Windows Server 2003 R2

Microsoft Windows Server 2003 extended support ended

Please note, that Microsoft Windows Server 2003 extended support ended already. The trust setup procedure below will only work up to FreeIPA 4.2. FreeIPA 4.3 new installations won’t have RC4 and DES support required to make the Trust working on Microsoft Windows Server 2003 (details in #4740).

As noted above, the requirement for trusts is Windows Server 2008 R2. While cross-forest trusts were added to forest functional level Windows Server 2003, there are additional requirements imposed by use of AES encryption types which require domain functional level Windows Server 2008. It is possible to establish a trust between a FreeIPA server and Windows Server 2003 R2, with limited functionality with only RC4 and DES encryption types. Next paragraph describes the actions needed in order to do this. Please note, however, that this is unsupported, highly experimental and of very limited value because of the weak encryption types for trusted domain objects which can be reasonably easy cracked with current advances in technology.

In order to establish a trust between a FreeIPA server and a Windows Server 2003 R2, you need to raise the forest functional level to Windows Server 2003. To do this, open ‘Active Directory Domains and Trusts’ snap-in and right-click on ‘Active Directory Domains and Trusts’ root in the left pane. Then select ‘Raise forest functional level …’ and use ‘Windows Server 2003’ as the level to raise.

Make sure you perform this action before establishing a trust with the ‘ipa trust-add’ command. The rest of the setup is identical to that of Windows Server 2008 R2.

Assumptions

- IPA server IP address: ipa_ip_address (e.g. 10.16.78.61)

- IPA server hostname: ipa_hostname (e.g. ipaserver.ipadomain.example.com)

- IPA domain: ipa_domain (e.g. ipadomain.example.com)

- IPA NetBIOS: ipa_netbios (e.g. IPADOMAIN)

- IPA Kerberos realm, IPA_DOMAIN, is equal to IPA domain (e.g. IPADOMAIN.EXAMPLE.COM and ipadomain.example.com)

- AD DC IP address: ad_ip_address (e.g. 10.16.79.150)

- AD DC hostname: ad_hostname (e.g. adserver)

- AD domain: ad_domain (e.g. addomain.example.com)

- AD NetBIOS: ad_netbios (e.g. ADDOMAIN)

- AD admins group SID: ad_admins_sid (e.g. S-1-5-21-16904141-148189700-2149043814-512)

NOTE: AD domain and IPA domain must be different, this is very basic requirement for any Active Directory cross-forest trust.

NOTE: italicized text should be replaced with real values. E.g. if IPA domain is ipadomain.example.com, and the IP address of IPA server is 10.16.78.61, the command:

C:> dnscmd 127.0.0.1 /ZoneAdd ipa_domain /Forwarder ipa_ip_address

should look like this:

C:> dnscmd 127.0.0.1 /ZoneAdd ipadomain.example.com /Forwarder 10.16.78.61

NOTE: NetBIOS name is the leading component of the domain name. E.g. if the domain name is ipadomain.example.com, the NetBIOS name is IPADOMAIN. NetBIOS namespace is flat, there should be no conflicts between all NetBIOS names. NetBIOS names of the IPA domain and AD domain must be different. In addtion, NetBIOS names of the IPA server and AD DC server must be different.

Install and configure IPA server

Make sure all packages are up to date

# yum update -y

Install required packages

# yum install -y "*ipa-server" "*ipa-server-trust-ad" bind bind-dyndb-ldap

Configure host name

# hostnamectl set-hostname ipa_hostname

Install IPA server

# ipa-server-install -a mypassword1 -p mypassword2 --domain=ipa_domain --realm=IPA_DOMAIN --setup-dns --no-forwarders -U

Login as admin

To obtain a ticket-granting ticket, run the follwing command:

# kinit admin

The password is your admin user’s password (from -a option in the ipa-server-install comand).

Make sure IPA users are available to the system services

# id admin # getent passwd admin

Both above commands should return information about the admin user. If above commands fail, restart the sssd service (service sssd restart), and try them again.

Configure IPA server for cross-forest trusts

# ipa-adtrust-install --netbios-name=ipa_netbios -a mypassword1

When planning access of AD users to IPA clients, make sure to run ipa-adtrust-install on every IPA master these IPA clients will be connecting to.

Cross-forest trust checklist

Before establishing a cross-forest trust, some additional configuration must be performed.

Date/time settings

Make sure both timezone settings and date/time settings on both servers match.

Firewall configuration

On AD DC

Windows Firewall configuration (to be added).

On IPA server

IPA uses the following ports to communicate with its services:

TCP ports: 80, 88, 443, 389, 636, 88, 464, 53, 135, 138, 139, 445, 1024-1300 UDP ports: 88, 464, 53, 123, 138, 139, 389, 445

These ports must be open and available; they cannot be in use by another service or blocked by a firewall. Especially ports 88/udp, 88/tcp, 389/udp are important to keep open on IPA servers to allow AD clients to obtain cross-realm ticket granting tickets or otherwise single sign-on between AD clients and IPA services will not work.

Ports 135, 1024-1300 are needed to get DCE RPC end-point mapper to work. End-point mapper is a key component to accessLSA and SAMR pipes which are used to establish trust and access authentication and identity information in Active Directory.

Previously we recommended that you should make sure that IPA LDAP server is not reachable by AD DC by closing down TCP ports 389 and 636 for AD DC. Our current tests lead to the assumption that this is not necessary anymore. During the early development stage we tried to create a trust between IPA and AD with both IPA and AD tools. It turned out that the AD tools expect an AD like LDAP schema and layout to create a trust. Since the IPA LDAP server does not meet those requirements it is not possible to create a trust between IPA and AD with AD tools only with the ‘ipa trust-add’ command. By blocking the LDAP ports for the AD DC we tried to force the AD tools to fall back to other means to get the needed information with no success. But we kept the recommendation to block those ports because it was not clear at this time if AD will check the LDAP layout of a trust partner during normal operation as well. Since we have not observed those request the recommendation can be dropped.

Below are instructions on how to configure the firewall using iptables.

Firewalld

Fedora 18 introduced a new firewall manager: firewalld. However, firewalld does not yet support allowing and blocking services for specific hosts. For this reason, we recommend disabling firewalld, enabling iptables and using the sample configuration listed in section #iptables.

To disable firewalld:

# chkconfig firewalld off # service firewalld stop

To enable iptables:

# yum install -y iptables-services # chkconfig iptables on

Make sure iptables configuration file is located at /etc/sysconfig/iptables and contains the desired configuration, and then (re)start the iptables service:

# service iptables restart

iptables

Make sure that iptables is configured to start whenever the system is booted:

# chkconfig iptables on

iptables configuration file is /etc/sysconfig/iptables. Taking into account the rules that must be applied in order for IPA to work properly, here is a sample configuration.

*filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT # -A INPUT -s ad_ip_address -p tcp -m multiport --dports 389,636 -m state --state NEW,ESTABLISHED -j REJECT -A INPUT -p tcp -m multiport --dports 80,88,443,389,636,88,464,53,138,139,445 -m state --state NEW,ESTABLISHED -j ACCEPT -A INPUT -p udp -m multiport --dports 88,464,53,123,138,139,389,445 -m state --state NEW,ESTABLISHED -j ACCEPT -A INPUT -p udp -j REJECT -A INPUT -p tcp -j REJECT -A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

Please note that the line containing «ad_ip_address» is not needed anymore (see comments above). If you still want to use it please make sure you replace ad_ip_address in the above configuration, with the IP address of AD DC.

Any changes to the iptables configuration file will require a restart of the iptables service:

# service iptables restart

DNS configuration

NOTE: Any changes to /etc/resolv.conf file will require a restart of krb5kdc, sssd and httpd services.

Both AD and IPA domains need to be visible to each other. In normal DNS configuration, no changes are required. When the testing DNS domains are not part of shared DNS tree visible to both IPA and AD, customer DNS zone forwarders can be created:

Conditional DNS forwarders

On AD DC, add conditional forwarder for IPA domain:

C:> dnscmd 127.0.0.1 /ZoneAdd ipa_domain /Forwarder ipa_ip_address

On IPA server, add conditional forwarder for AD domain. The command in IPA version 3 and 4 are different.

- IPA v3.x:

# ipa dnszone-add ad_domain --name-server=ad_hostname.ad_domain --admin-email='hostmaster@ad_domain' --force --forwarder=ad_ip_address --forward-policy=only --ip-address=ad_ip_address

- IPA v4.x:

# ipa dnsforwardzone-add ad_domain --forwarder=ad_ip_address --forward-policy=only

If AD is subdomain of IPA

If the AD domain is a subdomain of the IPA domain (e.g. AD domain is addomain.ipadomain.example.com and IPA domain is ipadomain.example.com), configure DNS as follows.

On IPA server, add an A record and a NS record for the AD domain:

# ipa dnsrecord-add ipa_domain ad_hostname.ad_netbios --a-ip-address=ad_ip_address # ipa dnsrecord-add ipa_domain ad_netbios --ns-hostname=ad_hostname.ad_netbios

On AD DC, there two options.

The first one is to configure a global forwarder to forward DNS queries to the IPA domain:

C:> dnscmd 127.0.0.1 /ResetForwarders ipa_ip_address /Slave

The second option is to configure a DNS zone for master-slave replication. The data for this zone will then be periodically copied from master (IPA server) to slave (AD server).

To do this, first explicitly allow the transfer of the zone on IPA server:

# ipa dnszone-mod ipa_domain --allow-transfer=ad_ip_address

And second, add the DNS zone for the IPA domain on the AD DC:

C:> dnscmd 127 0.0.1 /ZoneAdd ipa_domain /Secondary ipa_ip_address

If IPA is subdomain of AD

If the IPA domain is a subdomain of the AD domain (e.g. IPA domain is ipadomain.addomain.example.com and AD domain is addomain.example.com), configure DNS as follows.

On AD DC, add an A record and a NS record for the IPA domain:

C:> dnscmd 127.0.0.1 /RecordAdd ad_domain ipa_hostname.ipa_domain A ipa_ip_address C:> dnscmd 127.0.0.1 /RecordAdd ad_domain ipa_domain NS ipa_hostname.ipa_domain

Verify DNS configuration

To make sure both AD and IPA servers can see each other, check if SRV records are being properly resolved.

On AD DC:

C:> nslookup > set type=srv > _ldap._tcp.ad_domain > _ldap._tcp.ipa_domain > quit

On IPA server:

# dig SRV _ldap._tcp.ipa_domain # dig SRV _ldap._tcp.ad_domain

Establish and verify cross-forest trust

Add trust with AD domain

When AD administrator credentials are available

# ipa trust-add --type=ad ad_domain --admin Administrator --password

Enter the Administrator’s password when prompted. If everything was set up correctly, a trust with AD domain will be established.

The user account used when creating a trust (the argument to the --admin option in the ipa trust-add command) must be a member of the Domain Admins group.

At this point IPA will create one-way forest trust on IPA side, will create one-way forest trust on AD side, and initiate validation of the trust from AD side. For two-way trust one needs to add --two-way=true option.

Note that there is currently an issue in creating a one-way trust to Active Directory with a shared secret instead of using administrative credentials. This is due to lack of privileges to kick off a trust validation from AD side in such situation. The issue is being tracked in this bug.

The ipa trust-add command uses the following method calls on the AD server:

CreateTrustedDomainEx2to create the trust between the two domainsQueryTrustedDomainInfoByNameto check if the trust is already addedSetInformationTrustedDomainto tell the AD server that the IPA server can handle AES encryption

When AD administrator credentials aren’t available

# ipa trust-add --type=ad "ad_domain" --trust-secret

Enter the trust shared secret when prompted. At this point IPA will create two-way forest trust on IPA side. Second leg of the trust need to be created manually and validated on AD side. Following GIF sequence shows how trust with shared secret is created:

Once trust leg on AD side is established, one needs to retrieve the list of trusted forest domains from AD side. This is done using following command:

# ipa trust-fetch-domains "ad_domain"

With this command running successfuly, IPA will get information about trusted domains and will create all needed identity ranges for them.

Use «trustdomain-find» to see list of the trusted domains from a trusted forest:

# ipa trustdomain-find "ad_domain"

Edit /etc/krb5.conf

Many applications ask Kerberos library to verify that Kerberos principal can be mapped to some POSIX account. Additionally, there are some applications that perform additional check by asking the OS for the canonical name of the POSIX account returned by Kerberos library. Note that OpenSSH compares the name of principal unchanged but SSSD low-cases the realm part, thus real user name is Administrator@realm, not administrator@realm, when trying to logon with Kerberos ticket over SSH.

We have several factors in play here:

- Kerberos principals use form name@REALM where REALM has to be upper case in Linux

- SSSD provides POSIX accounts to AD users always fully qualified (name@domain)

- SSSD normalizes all POSIX accounts to lower case (name@domain) on requests which involve returning POSIX account names.

Thus, we need to define rules for mapping Kerberos principals to system user names. If MIT Kerberos 1.12+ is in use and SSSD 1.12.1+ is in use, you can skip the rest of this section because they implement a localauth plugin that automatically does this translation and is set up by ipa-client-install.

If no SSSD support for localauth plugin is available, we need to specify auth_to_local rules that map REALM to a low-cased version. auth_to_local rules are needed to map a successfully authenticated Kerberos principal to some existing POSIX account.

For the time being, a manual configuration of /etc/krb5.conf on the IPA server is needed, to allow Kerberos authentication.

Add these two lines to /etc/krb5.conf on every machine that is going to see AD users:

[realms]

IPA_DOMAIN = {

....

auth_to_local = RULE:[1:$1@$0](^.*@AD_DOMAIN$)s/@AD_DOMAIN/@ad_domain/

auth_to_local = DEFAULT

}

Restart KDC and sssd

# service krb5kdc restart # service sssd restart

Allow access for users from AD domain to protected resources

Before users from trusted domain can access protected resources in the IPA realm, they have to be explicitly mapped to the IPA groups. The mapping is performed in two steps:

- Add users and groups from trusted domain to an external group in IPA. External group serves as a container to reference trusted domain users and groups by their security identifiers

- Map external group to an existing POSIX group in IPA. This POSIX group will be assigned proper group id (gid) that will be used as default group for all incoming trusted domain users mapped to this group

Create external and POSIX groups for trusted domain users

Create external group in IPA for trusted domain admins:

# ipa group-add --desc='ad_domain admins external map' ad_admins_external --external

Create POSIX group for external ad_admins_external group:

# ipa group-add --desc='ad_domain admins' ad_admins

Add trusted domain users to the external group

# ipa group-add-member ad_admins_external --external 'ad_netbiosDomain Admins'

When asked for member user and member group, just leave it blank and hit Enter.

NOTE: Since arguments in above command contain backslashes, whitespace, etc, make sure to either use non-interpolation quotes (‘) or to escape any specials characters with a backslash ().

Add external group to POSIX group

Allow members of ad_admins_external group to be associated with ad_admins POSIX group:

# ipa group-add-member ad_admins --groups ad_admins_external

Test cross-forest trust

Using SSH

AD users should now be able to login into IPA domain via SSH. putty SSH client for Windows (http://the.earth.li/~sgtatham/putty/latest/x86/putty.exe) can be used to test this. When trying to connect to the IPA domain, make sure you use ad_user@ad_domain as username. Note that ad_domain must be lower-case. Also, make sure you preserve the case of the username, i.e. if username is Administrator, log in as Administrator@ad_domain, not administrator@ad_domain.

Using Samba shares

To create a Samba share on IPA server:

# net conf setparm 'share' 'comment' 'Trust test share' # net conf setparm 'share' 'read only' 'no' # net conf setparm 'share' 'valid users' 'ad_admins_sid' # net conf setparm 'share' 'path' '/path/to/share'

NOTE: To obtain the SID (Security Identifier) of the AD admins group, run:

# wbinfo -n 'ad_netbiosDomain Admins'

It is a string that looks like this: S-1-5-21-16904141-148189700-2149043814-512. wbinfo executable is contained in samba-winbind-clients package which is optional to FreeIPA.

To access the share from a Windows machine:

- Start -> right click on Network -> Map Network Drive

- ‘Drive’: choose a drive letter for the share

- ‘Folder’: \ipa_hostname.ipa_domainshare

- The share should now be mounted under the drive letter that you chose

NOTE: This method can be used for testing purposes only, as file sharing is not yet supported in RHEL 6.4.

Using Kerberized web applications

If you need to install and configure a web application for the purposes of testing Kerberos authentication, MediaWiki can be used.

To add Kerberos authentication to an existing web application, the following Apache configuration is needed:

<Location "/mywebapp"> AuthType Kerberos AuthName "IPA Kerberos authentication" KrbMethodNegotiate on KrbMethodK5Passwd on KrbServiceName HTTP KrbAuthRealms IPA_DOMAIN Krb5Keytab /etc/httpd/conf/ipa.keytab KrbSaveCredentials off Require valid-user </Location>

Make sure you replace IPA_DOMAIN in the above configuration with your actual IPA domain (in caps) and to restart the apache service:

# service httpd restart

Debugging trust

General debugging guidelines

What you can do is following (assumes Fedora 20+ or RHEL 7+):

- Check that IPv6 module is not disabled on the Linux side as Samba and CLDAP module in IPA require it. See instructions above.

- Check firewall rules: AD DCs should be able to contact IdM smbd over 138/139/445 TCP and UDP ports, 389 UDP port.

- Stop smb and winbind services on IdM server

systemctl stop smb winbind

- Set log level to increased debug so that packets smbd/winbindd receive get printed fully in the logs:

net conf setparm global 'log level' 100

- Set log level to increased debug so that communication done by IPA when establishing trust is printed fully in the logs. Change /usr/share/ipa/smb.conf.empty:

[global]

log level = 100

- Remove old /var/log/samba/log.*

- Start smb and winbind services

systemctl start smb winbind

- Re-add trust

ipa trust-add <forest roo> ...

- If trust-add command was used with shared secret instead of explicit AD administrator credentials, after validation was performed from AD side, run

ipa trust-fetch-domains <forest root>

- Package following logs and attach them to a bug or send directly to a member of FreeIPA development team who requested the logs. Please do not send logs to the public mailing lists — logs are often quite large and would contain information specific to your AD deployment that general public shouldn’t have access to. The logs we are interested in are following:

/var/log/httpd/error_log

/var/log/samba/log.*

Failures due to exhausted DNA range on replica

It may happen that the trust-add command fails with the generic ipa: ERROR: communication with CIFS server was unsuccessful message displayed in the console and Apache error log containing the following message:

<SNIP>

s4_tevent: Run immediate event "tstream_smbXcli_np_readv_trans_next": 0x7f6e603b7f60

s4_tevent: Schedule immediate event "tevent_req_trigger": 0x7f6e603b6be0

s4_tevent: Run immediate event "tevent_req_trigger": 0x7f6e603b6be0

s4_tevent: Destroying timer event 0x7f6e6038db50 "dcerpc_timeout_handler"

s4_tevent: Schedule immediate event "tevent_req_trigger": 0x7f6e603b7d20

s4_tevent: Run immediate event "tevent_req_trigger": 0x7f6e603b7d20

lsa_CreateTrustedDomainEx2: struct lsa_CreateTrustedDomainEx2

out: struct lsa_CreateTrustedDomainEx2

trustdom_handle : *

trustdom_handle: struct policy_handle

handle_type : 0x00000000 (0)

uuid : 00000000-0000-0000-0000-000000000000

result : NT_STATUS_UNSUCCESSFUL

rpc reply data:

[0000] 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ........ ........

[0010] 00 00 00 00 01 00 00 C0 ........

[Thu Dec 01 11:23:21.424668 2016] [wsgi:error] [pid 50403] ipa: INFO: [jsonserver_session] admin@IPA.REALM: trust_add/1(u'ad.realm', realm_admin=u'Administrator', realm_passwd=u'********', bidirectional=True, version=u'2.215'): RemoteRetrieveError

This error may be caused by exhaustion of DNA range on replica caused e.g. by hastily decommissioning malfunctioning master without transferring remaining posix ID ranges to replicas. During trust setup Trusted Domain Object with allocated UID/GID must be created on FreeIPA server. Since UID/GID allocation fails, the whole trust creation process ends with error.

You may search for dnaRemainingValues attribute in cn=posix-ids,cn=dna,cn=ipa,cn=etc,$SUFFIX subtree to confirm this:

# ldapsearch -Y EXTERNAL -H 'ldapi://%2Fvar%2Frun%2Fslapd-IPA-REALM.socket' -b 'cn=posix-ids,cn=dna,cn=ipa,cn=etc,dc=ipa,dc=realm' '(objectClass=dnaSharedConfig)' dnaRemainingValues SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 # extended LDIF # # LDAPv3 # base <cn=posix-ids,cn=dna,cn=ipa,cn=etc,dc=dom-204,dc=ipa,dc=realm> with scope subtree # filter: (objectClass=dnaSharedConfig) # requesting: dnaRemainingValues # # replica.ipa.realm + 389, posix-ids, dna, ipa, etc, ipa.realm dn: dnaHostname=replica.ipa.realm+dnaPortNum=389,cn=posix- ids,cn=dna,cn=ipa,cn=etc,dc=ipa,dc=realm dnaRemainingValues: 0 <-- no UIDs/GIDs left # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1

If this is the case, then follow this guide to re-create POSIX ranges on the replica. Then try to re-establish trust; it should complete successfuly now.

В IT-инфраструктуре HOSTKEY для хранения учетных данных и контроля доступа традиционно использовался FreeIPA. Когда появилась необходимость управлять офисными компьютерами с Windows и оборудованием Cisco Systems, пришлось задуматься об интеграции с Active Directory. Рассказываем, как она была реализована в нашей локальной сети.

Для решения задачи можно интегрировать клиентов Linux непосредственно в домен Active Directory и управлять ими с контроллера домена. Второй вариант — интеграция, основанная на синхронизации данных или доверии домена (AD trust). В этом случае учетные записи пользователей с ранее определенными атрибутами реплицируются в другой службе каталогов и становятся доступными для клиентов на Linux.

Недостатки AD trust

Хотя на AD trust тратятся значительные ресурсы разработчиков, это решение имеет существенные минусы и подходит компаниям, инфраструктура которых изначально основана на Active Directory. Мы же работали с FreeIPA, поэтому внедрение требовало значительных трудозатрат: фактически всю систему управления учетными записями пользователей пришлось бы создавать заново.

Второй минус — необходимость постоянной поддержки серверов с AD и FreeIPA,так как при падении связи между ними сервер с FreeIPA становится бесполезен и нарушается работа всей компании. Авторизация — чувствительный участок, который должен быть максимально отказоустойчивым. AD trust в подобной ситуации — дополнительная точка отказа.

Плюсы и минусы Windows sync

Вариант с механизмом Windows sync из FreeIPA предполагает полную синхронизацию всех учетных данных по протоколу LDAP. При этом FreeIPA и Active Directory остаются автономными решениями, и в случае повреждения любого сервера откажут только подключенные к нему сервисы, а не вся инфраструктура. Пользователь работает через одно окно с FreeIPA: например, в нем можно изменить пароль учетной записи одновременно для основанной на Windows и на Linux инфраструктуре.

Мы остановились на этом варианте, но решили его доработать, поскольку Windows sync не предназначен для управления группами.

К сожалению, механизм синхронизации Windows sync во FreeIPA не считается приоритетным и не развивается, особенно в вопросах управления группами. Нам же группы были необходимы, чтобы организовать структуру персонала по отделам или в ином произвольном порядке. Такой подход позволяет прописывать правила и политики на группу, а не на каждого пользователя в отдельности, что значительно упрощает управление учетными записями и доступом к данным, а также доставку ПО. Другое преимущество групп — они могут быть вложенными.

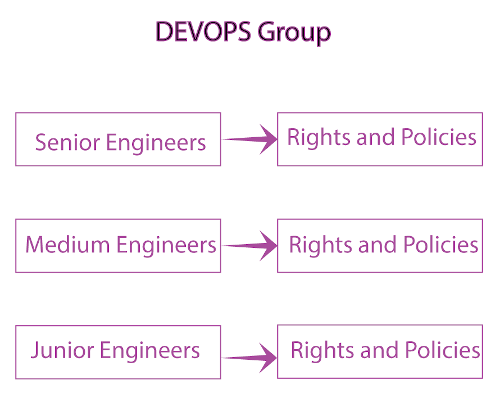

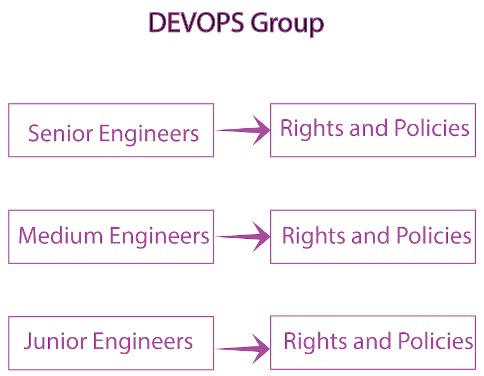

Например, структура отдела DEVOPS у нас состоит из следующих подгрупп, для каждой из которых определены наборы прав и политик, а также необходимых для работы сервисов:

Созданную учетную запись сотрудника мы добавляем в определенную подгруппу, например в младших инженеров. В итоге новый пользователь оказывается в целом наборе групп: пользователи Rocket.Chat, Jira и т. д. Он автоматически получает доступ ко всем прописанным для подгруппы сервисам. Такую схему нетрудно построить и путем создания полностью аналогичных групп во FreeIPA и AD, но администрировать их придется вручную. Минусы очевидны: будет тратиться время на выполнение рутинных задач, а также (и это главное) возникнут потенциальные угрозы безопасности инфраструктуры. Например, простая смена прав доступа может привести к сбоям в производственном процессе из-за ошибок ручной настройки.

Решение

Нам была необходима автоматическая синхронизация, которую пришлось реализовать самостоятельно на основе module manage-freeipa. В итоге был написан скрипт, который получает информацию о группах во FreeIPA, включая вложенные подгруппы, и переносит ее в AD. Приводим пошаговое описание алгоритма:

1. Импорт модуля module manage-freeipa.

2. После импорта модуля мы подключаемся к серверу с помощью заранее добавленных учетных данных:

$IPAURL = "freeipa_URL"

$IPAUSER = "USER"

$IPAPASS = "PASSWORD"

$ADOUUSERS = "*OU=users,OU=ipa,DC=win,DC=EXAMPLE,DC=COM"

$ADOUGROUPS = "*OU=groups,OU=ipa,DC=win,DC=EXAMPLE,DC=COM"3. Затем в AD запрашиваем список групп из OU:

$OU = Get-ADOrganizationalUnit -SearchBase "OU=groups,OU=ipa,DC=win,DC=EXAMPLE,DC=COM" -Filter *4. Фильтруем группу trust admins, которая не участвует в синхронизации данных между FreeIPA и AD:

$groupsAD = $OU | ForEach-Object {Get-ADGroup -SearchBase $_.DistinguishedName -Filter *} | Where {$_.name -notlike "trust admins"}5. Получаем список всех групп в FreeIPA, за исключением trust admins и групп, которые используются исключительно в управляемой FreeIPA инфраструктуре. Выбор осуществляется только по полю cn:

$groupsIPA = Find-IPAGroup | Where {$_.dn -notlike "cn=invapi*" -and $_.dn -notlike "cn=jira*" -and $_.dn -notlike "cn=trust admins*"} | Select-Object -Property cn6.Существует ряд групп, которые есть только в AD, мы ищем их и убираем из общего списка:

$groupsOnlyAD = $groupsAD.name | ?{$groupsIPA.cn -notcontains $_}

$listGroupsAD = $groupsAD.Name | ?{$groupsOnlyAD -notcontains $_}7. Берем список из FreeIPA и отсекаем все группы, которые есть в AD. В итоге остается только список новых групп, которые есть в FreeIPA, но отсутствуют в AD:

$listAddGroups = $groupsIPA.cn | ?{$groupsAD.Name -notcontains $_}8. Далее идет команда на добавление этих групп в AD:

$listAddGroups | ForEach-Object {New-ADGroup $_ -path 'OU=groups,OU=ipa,DC=win,DC=EXAMPLE,DC=COM' -GroupScope Global -PassThru -Verbose}9. Затем идет цикл операций для каждой группы AD, которая есть в списке $ListGroupsAD.

9.1. Получаем список пользователей — участников группы в AD:

$listGroupsAD |

ForEach { $Groupname = $_

$listGroupMembersUsersAD = Get-ADGroupMember $Groupname | Where {$_.distinguishedName -like $ADOUUSERS} | select SamAccountName9.2. Получаем список подгрупп участников группы в AD:

$listGroupMembersGroupsAD = Get-ADGroupMember $Groupname | Where {$_.distinguishedName -like $ADOUGROUPS} | select SamAccountName 9.3. Получаем список пользователей этой группы во FreeIPA:

$listGroupMemberUserIPA = Invoke-FreeIPAAPIgroup_show -group_name $Groupname | Select-Object -Property member_user9.4. Получаем список подгрупп этой группы во FreeIPA:

$listGroupMemberGroupIPA = Invoke-FreeIPAAPIgroup_show -group_name $Groupname | Select-Object -Property member_group9.5. Списки подгрупп и пользователей в FreeIPA и AD сравниваются (список пользователей FreeIPA вычитается из списка пользователей из AD и наоборот). Формируются списки пользователей и подгрупп на добавление и удаление:

$delListMembers = $listGroupMembersUsersAD.SamAccountName | ?{$listGroupMemberUserIPA.member_user -notcontains $_}

$delListGroups = $listGroupMembersGroupsAD.SamAccountName | ?{$listGroupMemberGroupIPA.member_group -notcontains $_}

$addListMembers = $listGroupMemberUserIPA.member_user| ?{$listGroupMembersUsersAD.SamAccountName -notcontains $_}

$addListGroups = $listGroupMemberGroupIPA.member_group | ?{$listGroupMembersGroupsAD.SamAccountName -notcontains $_}9.6. Далее идет проверка, есть ли кто-то в списке на удаление пользователей и подгрупп: если никого нет, следующий шаг пропускается:

if (! ([string]::isnullorempty($delListMembers)))

{

$delListMembers | ForEach-Object {Remove-ADGroupMember $Groupname $_ -Confirm:$false}

}

if (! ([string]::isnullorempty($delListGroups)))

{

$delListGroups | ForEach-Object {Remove-ADGroupMember $Groupname $_ -Confirm:$false}

}9.7. Такая же проверка выполняется на добавление пользователей и подгрупп:

if (! ([string]::isnullorempty($addListGroups))){

$addListGroups | ForEach-Object { Add-AdGroupMember -Identity $Groupname -members $_ }

}

if (! ([string]::isnullorempty($addListMembers)))9.8. Перед добавлением пользователя в группу в AD необходимо проверить, есть ли он в AD. Весь цикл операций пункта 9 выполняется для каждой группы списка $listGroupsAD, полученного в пункте 6. После завершения происходит отключение сессии от сервера FreeIPA:

$addListMembers |

ForEach-Object { try

{

Get-ADUser -Identity $_

Add-AdGroupMember -Identity $Groupname -members $_

}

catch {}

}

}

}

Disconnect-IPAСкрипт запускается планировщиком заданий каждые 15 минут.

Выводы

Скрипт значительно упростил управление учетными записями пользователей и введение новых сотрудников в рабочий процесс, а также повысил общую безопасность внутренней IT-инфраструктуры компании HOSTKEY. Дальше мы планируем настроить интеграцию FreeIPA с Active Directory напрямую через API без прокладки в виде module manage-freeipa. Это придется сделать по соображениям безопасности, поскольку последний раз модуль обновлялся два года назад. Существует риск, что он будет заброшен разработчиками.

А здесь можно прочесть, как реализовать проксирование административной панели FreeIPA через HAProxy.

А специальный промокод «Я С ХАБРА» откроет врата щедрости: назовите его консультанту на сайте при размещении заказа — и получите дополнительную скидку. Платить можно как всегда в рублях с НДС российской компании или в евро — компании в Нидерландах.

The need to trust freeipa identity management with active directory is very interesting. It permits to centralize the user management leaving in freeipa the authorization process. Very useful for system administrator to have to manage one only user account.

In this context this article explains how to integrate Freeipa with Active Directory describing all the kerberos packets involved in the process.

The reference architectures involved in this article are:

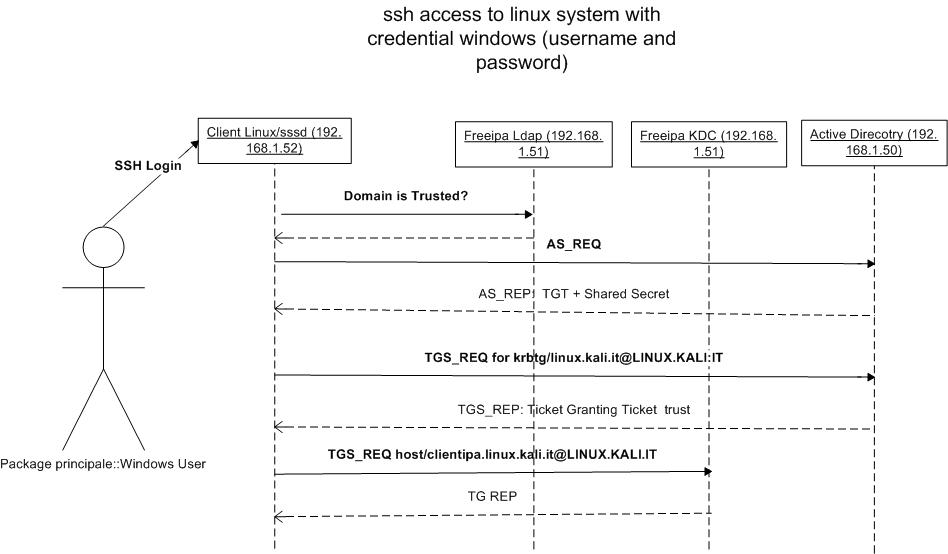

This scenario happens when the windows user connects with username and password:

Freeipa Active Directory Trust

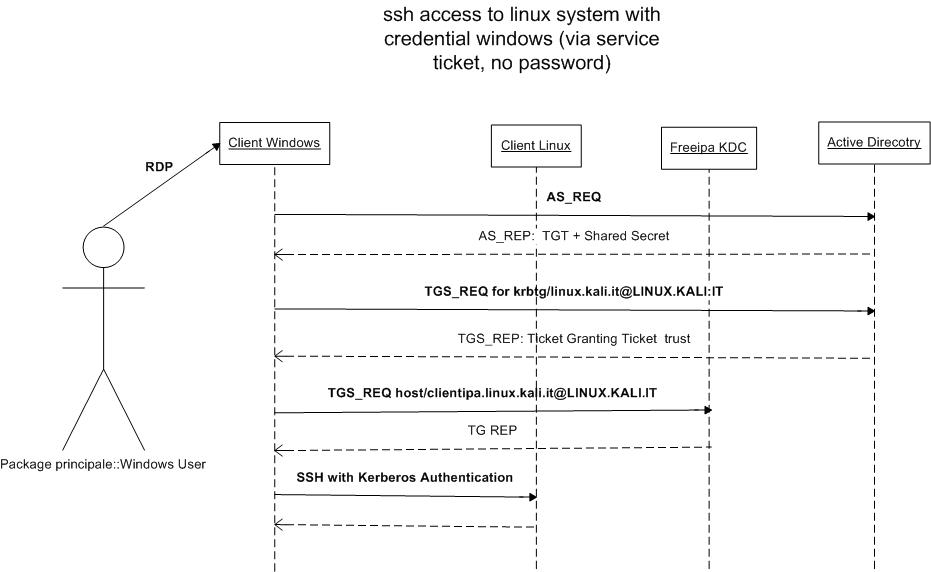

This scenario happens when the windows user connects via kerberos ticket:

Freeipa Active Directory Trust

As you can see the authentication process is managed by Active directory by AS exchange messages; in the first picture the ssh login to linux client is by password; in the second with the TGT trust ticket obtained by AD, the windows client asks to Freeipa Server the service ticket for authenticating to ssh service without password: single sign on authentication. For who are new to kerberos protocol can be useful to read this article: https://www.securityandit.com/network/kerberos-understanding/.

The goal is to create an environment where every user is stored in active directory and the authorization process is performed by freeipa. Every user should be able to:

- Login to client linux by ssh if freeipa administrator permit it.

- Sudo enabled if freeipa administrator permit it.

- Changing password directly on linux system.

Let’s start with Freeipa Server Installation

Freeipa Server Installation with Active Directory Trust

The freeipa documentation available at http://www.freeipa.org/page/Active_Directory_trust_setup is very clear even if something is missing. I will follow this documentation for installing and configuring the freeipa server 4.2 trusted with Active directory Server 2012.

For Windows 2012 I installed the iso downloaded from https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-2012-r2. I installed and configured an active directory instance: I don’t explain how to do because in internet there are a lot of articles about that.

Before starting, the meaning of trust between Freeipa and Windows must be cleared. The trust is only one way: it means that the configuration permits the users from AD domain to access to freeipa domain resources and not viceversa.

Windows domain users like stefano.gristina@kali.it can be authenticated to linux domain resources with a principal like host/clientipa.linux.kali.it@LINUX.KALI.IT because the Ticket Granting Ticket Trust released by active directory is signed by a secret key shared with freeipa KDC during trust operation. This ticket is used for obtaining service ticket.

After this introduction, let’s to show the realms, the domains and the ip address involved in my laboratory.

| System Operating | Realm | Domain | Netbios Name | IP |

| Windows 2012 | KALI.IT | kali.it | KALI | 192.168.1.50 |

| Linux Centos 7.2 | LINUX.KALI.IT | linux.kali.it | LINUX | Freeipa Server 192.168.1.51 Freeipa Client 192.168.1.52 |

The active directory forest with root domain kali.it is trusted with the forest root freeipa domain that is linux.kali.it. In this scenario the freeipa domain is a subdomain of window domain.

The freeipa server is 4.2, it doesn’t use anymore old cipher like DES and RC4: it means that the trust will not work with old windows server 2003.

Let’s start with the installation with the first packages to install on freeipa server:

[root@ipaserver etc]# vi hosts | grep ipa

192.168.1.51 ipaserver.linux.kali.it ipaserver

[root@ipaserver ~]# yum install -y “*ipa-server” “*ipa-server-trust-ad” bind bind-dyndb-ldap ipa-server-dns

Next the ipa-server is installed and configured:

[root@ipaserver ~]# ipa-server-install –domain=linux.kali.it –realm=LINUX.KALI.IT –setup-dns –no-forwarders

The log file for this installation can be found in /var/log/ipaserver-install.log

==============================================================================

This program will set up the IPA Server.

This includes:

* Configure a stand-alone CA (dogtag) for certificate management

* Configure the Network Time Daemon (ntpd)

* Create and configure an instance of Directory Server

* Create and configure a Kerberos Key Distribution Center (KDC)

* Configure Apache (httpd)

* Configure DNS (bind)

To accept the default shown in brackets, press the Enter key.

Enter the fully qualified domain name of the computer

on which you’re setting up server software. Using the form

<hostname>.<domainname>

Example: master.example.com.

Server host name [ipaserver.linux.kali.it]:

Warning: skipping DNS resolution of host ipaserver.linux.kali.it

Certain directory server operations require an administrative user.

This user is referred to as the Directory Manager and has full access

to the Directory for system management tasks and will be added to the

instance of directory server created for IPA.

The password must be at least 8 characters long.

Directory Manager password:

Password (confirm):

The IPA server requires an administrative user, named ‘admin’.

This user is a regular system account used for IPA server administration.

IPA admin password:

Password (confirm):

Existing BIND configuration detected, overwrite? [no]: yes

Do you want to configure the reverse zone? [yes]:

Please specify the reverse zone name [1.168.192.in-addr.arpa.]:

Using reverse zone(s) 1.168.192.in-addr.arpa.

The IPA Master Server will be configured with:

Hostname: ipaserver.linux.kali.it

IP address(es): 192.168.1.51

Domain name: linux.kali.it

Realm name: LINUX.KALI.IT

BIND DNS server will be configured to serve IPA domain with:

Forwarders: No forwarders

Reverse zone(s): 1.168.192.in-addr.arpa.

Continue to configure the system with these values? [no]: yes

Support for trusted domain is enabled setting a netbios name for linux domain. This is a prerequisite because active directory expects from remote side a netbios name.

[root@ipaserver ~]# ipa-adtrust-install –netbios-name=LINUX.KALI.IT

The log file for this installation can be found in /var/log/ipaserver-install.log

==============================================================================

This program will setup components needed to establish trust to AD domains for

the IPA Server.

This includes:

* Configure Samba

* Add trust related objects to IPA LDAP server

To accept the default shown in brackets, press the Enter key.

Do you want to enable support for trusted domains in Schema Compatibility plugin?

This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users.

Enable trusted domains support in slapi-nis? [no]:

Configuring cross-realm trusts for IPA server requires password for user ‘admin’.

This user is a regular system account used for IPA server administration.

admin password:

Illegal NetBIOS name [LINUX.KALI.IT].

Up to 15 characters and only uppercase ASCII letter and digits are allowed.

Enter the NetBIOS name for the IPA domain.

Only up to 15 uppercase ASCII letters and digits are allowed.

Example: EXAMPLE.

NetBIOS domain name [EXAMPLE]: LINUX

WARNING: 3 existing users or groups do not have a SID identifier assigned.

Installer can run a task to have ipa-sidgen Directory Server plugin generate

the SID identifier for all these users. Please note, the in case of a high

number of users and groups, the operation might lead to high replication

traffic and performance degradation. Refer to ipa-adtrust-install(1) man page

for details.

Do you want to run the ipa-sidgen task? [no]:

Let’s configure now DNS forwarder on freeipa server. Remember to configure as resolve name server the ipa server ip address for all linux systems.

[root@ipaserver ~]# ipa dnsforwardzone-add kali.it –forwarder=192.168.1.50 –forward-policy=only

Server will check DNS forwarder(s).

This may take some time, please wait …

Zone name: kali.it.

Active zone: TRUE

Zone forwarders: 192.168.1.50

Forward policy: only

Install required packages

[root@ipaserver ~]# dig SRV _ldap._tcp.kali.it

; <<>> DiG 9.9.4-RedHat-9.9.4-29.el7_2.3 <<>> SRV _ldap._tcp.kali.it

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 48313

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4000

;; QUESTION SECTION:

;_ldap._tcp.kali.it. IN SRV

;; ANSWER SECTION:

_ldap._tcp.kali.it. 600 IN SRV 0 100 389 win-irb94ovlapt.kali.it.

;; ADDITIONAL SECTION:

win-irb94ovlapt.kali.it. 1200 IN A 192.168.1.50

;; Query time: 431 msec

;; SERVER: 192.168.1.50#53(192.168.1.50)

;; WHEN: Fri Jun 03 23:53:42 CEST 2016

;; MSG SIZE rcvd: 106

[root@ipaserver ~]# dig SRV _kerberos._tcp.kali.it

; <<>> DiG 9.9.4-RedHat-9.9.4-29.el7_2.3 <<>> SRV _kerberos._tcp.kali.it

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 33747

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4000

;; QUESTION SECTION:

;_kerberos._tcp.kali.it. IN SRV

;; ANSWER SECTION:

_kerberos._tcp.kali.it. 600 IN SRV 0 100 88 win-irb94ovlapt.kali.it.

;; ADDITIONAL SECTION:

win-irb94ovlapt.kali.it. 1200 IN A 192.168.1.50

;; Query time: 57 msec

;; SERVER: 192.168.1.50#53(192.168.1.50)

;; WHEN: Fri Jun 03 23:54:23 CEST 2016

;; MSG SIZE rcvd: 110

As showed above, the SRV query is forwarded to AD (win-irb94ovlapt.kali.it) and it’s returned the reference of kerberos (port 88) and ldap services (port 389). In this way the sssd client is able to know how to contact the active directory services

The same thing in active directory:

C:>dnscmd 127.0.0.1 /RecordAdd kali.it linux.kali.it. NS ipaserver.linux.kali.it

C:>dnscmd 127.0.0.1 /RecordAdd kali.it ipaserver.linux.kali.it A 192.168.1.51

C:>dnscmd 127.0.0.1 /ZoneAdd linux.kali.it. /Forwarder 192.168.1.51

DNS query from AD is ok:

Active Directory dns forwarders

Before enabling the trust we resolve a issue that would not permit to restart freeipa:

[root@ipaserver ~]# systemctl status ipa

â— ipa.service – Identity, Policy, Audit

Loaded: loaded (/usr/lib/systemd/system/ipa.service; enabled; vendor preset: disabled)

Active: failed (Result: exit-code) since Sat 2016-06-04 03:26:17 CEST; 5min ago

Process: 3915 ExecStart=/usr/sbin/ipactl start (code=exited, status=1/FAILURE)

Main PID: 3915 (code=exited, status=1/FAILURE)

Jun 04 03:26:16 ipaserver.linux.kali.it ipactl[3915]: Starting kadmin Service

Jun 04 03:26:16 ipaserver.linux.kali.it ipactl[3915]: Starting named Service

Jun 04 03:26:16 ipaserver.linux.kali.it ipactl[3915]: Starting ipa_memcached Service

Jun 04 03:26:16 ipaserver.linux.kali.it ipactl[3915]: Starting httpd Service

Jun 04 03:26:16 ipaserver.linux.kali.it ipactl[3915]: Starting pki-tomcatd Service

Jun 04 03:26:16 ipaserver.linux.kali.it ipactl[3915]: Starting smb Service

Jun 04 03:26:17 ipaserver.linux.kali.it systemd[1]: ipa.service: main process exited, code=exited, status=1/FAILURE

Jun 04 03:26:17 ipaserver.linux.kali.it systemd[1]: Failed to start Identity, Policy, Audit.

Jun 04 03:26:17 ipaserver.linux.kali.it systemd[1]: Unit ipa.service entered failed state.

Jun 04 03:26:17 ipaserver.linux.kali.it systemd[1]: ipa.service failed.

[root@ipaserver ~]#systemctl restart ipa

From another shell, before that freeipa goes down a samba service principal must be created and the keytab imported on ipaserver.

[root@ipaserver ~]# kinit admin

Password for admin@LINUX.KALI.IT:

[root@ipaserver run]# ipa service-add cifs/ipaserver.linux.kali.it@LINUX.KALI.IT –force

———————————————————-

Added service “cifs/ipaserver.linux.kali.it@LINUX.KALI.IT”

———————————————————-

Principal: cifs/ipaserver.linux.kali.it@LINUX.KALI.IT

Managed by: ipaserver.linux.kali.it

[root@ipaserver run]# ipa-getkeytab -s ipaserver.linux.kali.it -p cifs/ipaserver.linux.kali.it@LINUX.KALI.IT -k /etc/samba/samba.keytab

Keytab successfully retrieved and stored in: /etc/samba/samba.keytab

Now it’s time, with AD Administrator credential, to enable the trust beewten freeipa and active directory.

[root@ipaserver ~]# ipa trust-add –type=ad kali.it –admin Administrator –password

Active Directory domain administrator’s password:

————————————————

Added Active Directory trust for realm “kali.it”

————————————————

Realm name: kali.it

Domain NetBIOS name: KALI

Domain Security Identifier: S-1-5-21-3730397366-1172298099-1548305149

SID blacklist incoming: S-1-5-20, S-1-5-3, S-1-5-2, S-1-5-1, S-1-5-7, S-1-5-6, S-1-5-5, S-1-5-4, S-1-5-9, S-1-5-8, S-1-5-17,

S-1-5-16, S-1-5-15, S-1-5-14, S-1-5-13, S-1-5-12, S-1-5-11, S-1-5-10, S-1-3, S-1-2, S-1-1, S-1-0,

S-1-5-19, S-1-5-18

SID blacklist outgoing: S-1-5-20, S-1-5-3, S-1-5-2, S-1-5-1, S-1-5-7, S-1-5-6, S-1-5-5, S-1-5-4, S-1-5-9, S-1-5-8, S-1-5-17,

S-1-5-16, S-1-5-15, S-1-5-14, S-1-5-13, S-1-5-12, S-1-5-11, S-1-5-10, S-1-3, S-1-2, S-1-1, S-1-0,

S-1-5-19, S-1-5-18

Trust direction: Trusting forest

Trust type: Active Directory domain

Trust status: Established and verified

[root@ipaserver ~]#

In Active Directory:

Freeipa Active Directory Trust

Add these lines in /etc/krb5.conf and restart kadmin and sssd.

[root@ipaserver ~]# vi /etc/krb5.conf

dns_lookup_realm = true

dns_lookup_kdc = true

[realms]

auth_to_local = RULE:[1:$1@$0](^.*@KALI.IT)s/@KALI.IT/@kali.it/

auth_to_local = DEFAULT

[root@ipaserver ~]# systemctl restart sssd

[root@ipaserver ~]# systemctl restart kadmin

The last step to do is to create external group mapped to posix freeipa group: it permit to give to right grant to external group. Following the active directory domain admin group is mapped to ad_admins group that belongs to admins user. In this case every domain admin windows has the some grant of admin freeipa:

[root@ipaserver ~]# ipa group-add –desc=’ad_domain admins external map’ ad_admins_external –external

——————————–

Added group “ad_admins_external”

——————————–

Group name: ad_admins_external

Description: ad_domain admins external map

[root@ipaserver ~]# ipa group-add –desc=’ad_domain admins’ ad_admins

———————–

Added group “ad_admins”

———————–

Group name: ad_admins

Description: ad_domain admins

GID: 5400004

[root@ipaserver ~]# ipa group-add-member ad_admins_external –external ‘KALIDomain Admins’

[member user]:

[member group]:

Group name: ad_admins_external

Description: ad_domain admins external map

External member: S-1-5-21-3730397366-1172298099-1548305149-512

————————-

Number of members added 1

————————-

[root@ipaserver ~]# ipa group-add –desc=’ad_domain admins’ ad_admins

[root@ipaserver ~]# ipa group-add-member ad_admins –groups ad_admins_external

Group name: ad_admins

Description: ad_domain admins

GID: 5400004

Member groups: ad_admins_external

————————-

Number of members added 1

————————-

[root@ipaserver ~]# ipa group-add-member admins –groups ad_admins

Group name: admins

Description: Account administrators group

GID: 5400000

Member users: admin

Member groups: ad_admins

Indirect Member groups: ad_admins_external

————————-

Number of members added 1

If everything has been done fine, it will be possible to login by ssh to ipaserver with a windows user without credentials. Remember to align the date on Windows and Linux system to equal value.

[root@ipaserver ~]# kinit Administrator@KALI.IT

Password for Administrator@KALI.IT:

[root@ipaserver ~]# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: Administrator@KALI.IT

Valid starting Expires Service principal

06/04/2016 07:42:34 06/04/2016 17:42:34 krbt

[root@ipaserver ~]# ssh -l Administrator@kali.it ipaserver.linux.kali.it

Could not chdir to home directory /home/kali.it/administrator: No such file or directory

-sh-4.2$ exit

logout

Connection to ipaserver.linux.kali.it closed.

[root@ipaserver ~]# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: Administrator@KALI.IT

Valid starting Expires Service principal

06/04/2016 07:43:08 06/04/2016 17:42:34 host/ipaserver.linux.kali.it@LINUX.KALI.IT

renew until 06/05/2016 07:42:31

06/04/2016 07:43:22 06/04/2016 17:42:34 krbtgt/LINUX.KALI.IT@KALI.IT

renew until 06/05/2016 07:42:31

06/04/2016 07:42:34 06/04/2016 17:42:34 krbtgt/KALI.IT@KALI.IT

renew until 06/05/2016 07:42:31

[root@ipaserver ~]#

Perfect: the ssh login completed without password. The sssd using the windows TGT obtained by kinit asks a new TGT for linux domain. The AD releases to sssd a TGT signed with a secret key shared with KDC freeipa. With this ticket the sssd asks with success a service ticket for host/ipaserver.linux.kali.it@LINUX.KALI.IT to KDC Linux

These kerberos transactions will be explained better after client freeipa installation and configuration.

Freeipa Client Installation

The freeipa client is installed on centos 7 linux machine. After installing and configuring it, it’s possible to login by ssh with windows credential or using service ticket obtained from a windows user authenticated to a windows client.

The first thing to do, after installing ipa client, is to configure it.

[root@ipaclient etc]#more hosts |grep ipa

192.168.1.52 ipaclient.linux.kali.it ipaclient

192.168.1.51 ipaserver.linux.kali.it

[root@ipaclient etc]#more resolver.conf

192.168.1.51 ipaserver.linux.kali.it

[root@ipaclient etc]# yum -y install ipa-client

[root@ipaclient ~]# ipa-client-install –hostname=ipaclient.linux.kali.it –server=ipaserver.linux.kali.it –domain=linux.kali.it –realm=LINUX.KALI.IT –enable-dns-updates –mkhomedir

Autodiscovery of servers for failover cannot work with this configuration.

If you proceed with the installation, services will be configured to always access the discovered server for all operations and will not fail over to other servers in case of failure.

Proceed with fixed values and no DNS discovery? [no]: yes

Client hostname: ipaclient.linux.kali.it

Realm: LINUX.KALI.IT

DNS Domain: linux.kali.it

IPA Server: ipaserver.linux.kali.it

BaseDN: dc=linux,dc=kali,dc=it

The sssd configuration must be changed in this way (in bolt the new configurations):

[root@ipaclient sssd]# vi sssd.conf

[domain/linux.kali.it]

override_shell=/bin/bash

homedir_substring = /home

cache_credentials = True

krb5_store_password_if_offline = True

ipa_domain = linux.kali.it

id_provider = ipa

auth_provider = ipa

access_provider = ipa

ipa_hostname = ipaclient.linux.kali.it

chpass_provider = ipa

dyndns_update = True

ipa_server = _srv_, ipaserver.linux.kali.it

dyndns_iface = enp0s3

ldap_tls_cacert = /etc/ipa/ca.crt

sudo_provider = ldap

ldap_uri = ldap://ipaserver.linux.kali.it

ldap_sudo_search_base = ou=sudoers,dc=lx,dc=kali,dc=it

ldap_sasl_mech = GSSAPI

ldap_sasl_authid = host/ipclient.linux.kali.it

ldap_sasl_realm = LINUX.KALI.IT

krb5_server = ipaserver.linux.kali.it

[sssd]

services = nss, sudo, pam, ssh,pac

config_file_version = 2

domains = linux.kali.it

In the krb5.conf the following line need to add inside realms section:

auth_to_local = RULE:[1:$1@$0](^.*@KALI.IT)s/@KALI.IT/@kali.it/

The dns_lookup must be true: it force the sssd to find by dns query the active directory services

dns_lookup_realm = true

dns_lookup_kdc = true

Check in the nsswitch.conf the presence of the following line:

sudoers: files sss

Now the sssd and ssh can be started:

[root@ipaclient etc]# systemctl restart sssd

[root@ipaclient etc]# systemctl restart ssh

If everything has been done fine, the ssh kerberos authentication to ipaclient from freeipa client or windows client must be completed with success.

Below the ssh connection is done by ipaserver. The user used is windows administrator that has the right grant to access to any system because the domain admins belong to freeipa admin.

[root@ipaserver ~]# kinit Administrator@KALI.IT

Password for Administrator@KALI.IT:

kinit: Preauthentication failed while getting initial credentials

[root@ipaserver ~]# kinit Administrator@KALI.IT

Password for Administrator@KALI.IT:

[root@ipaserver ~]# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: Administrator@KALI.IT

Valid starting Expires Service principal

06/04/2016 10:44:34 06/04/2016 20:44:34 krbtgt/KALI.IT@KALI.IT

renew until 06/05/2016 10:44:33

[root@ipaserver ~]# ssh -l Administrator@kali.it ipaclient.linux.kali.it

Last login: Sat Jun 4 10:40:58 2016 from ipaserver.linux.kali.it

[administrator@kali.it@ipaclient ~]$ id

uid=97200500(administrator@kali.it) gid=97200500(administrator@kali.it) groups=97200500(administrator@kali.it),5400000(admins),5400004(ad_admins),97200512(domain admins@kali.it),97200513(domain users@kali.it),97200518(schema admins@kali.it),97200519(enterprise admins@kali.it),97200520(proprietari autori criteri di gruppo@kali.it)

[administrator@kali.it@ipaclient ~]$ pwd

/home/kali.it/administrator

[administrator@kali.it@ipaclient ~]$ exit

logout

Connection to ipaclient.linux.kali.it closed.

[root@ipaserver ~]# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: Administrator@KALI.IT

Valid starting Expires Service principal

06/04/2016 10:42:04 06/04/2016 20:44:34 host/ipaclient.linux.kali.it@LINUX.KALI.IT

renew until 06/05/2016 10:44:33

06/04/2016 10:44:43 06/04/2016 20:44:34 krbtgt/LINUX.KALI.IT@KALI.IT

renew until 06/05/2016 10:44:33

06/04/2016 10:44:34 06/04/2016 20:44:34 krbtgt/KALI.IT@KALI.IT

renew until 06/05/2016 10:44:33

The freeipa client installation and configuration is completed. In the next paragraph an real life example is showed: a windows user with sudo grant connects to linux system and from here changes his password in active directory.

Freeipa and windows user with sudo grant

The trust beewteen active directory and freeipa has been completed. A windows user from windows system can login remoteley by ssh to linux world using kerberos authenticating.

For our case the administrator user is used for the tests. As done above, the domain admins belong to admin freeipa group: it has the grant for login to all linux systems.

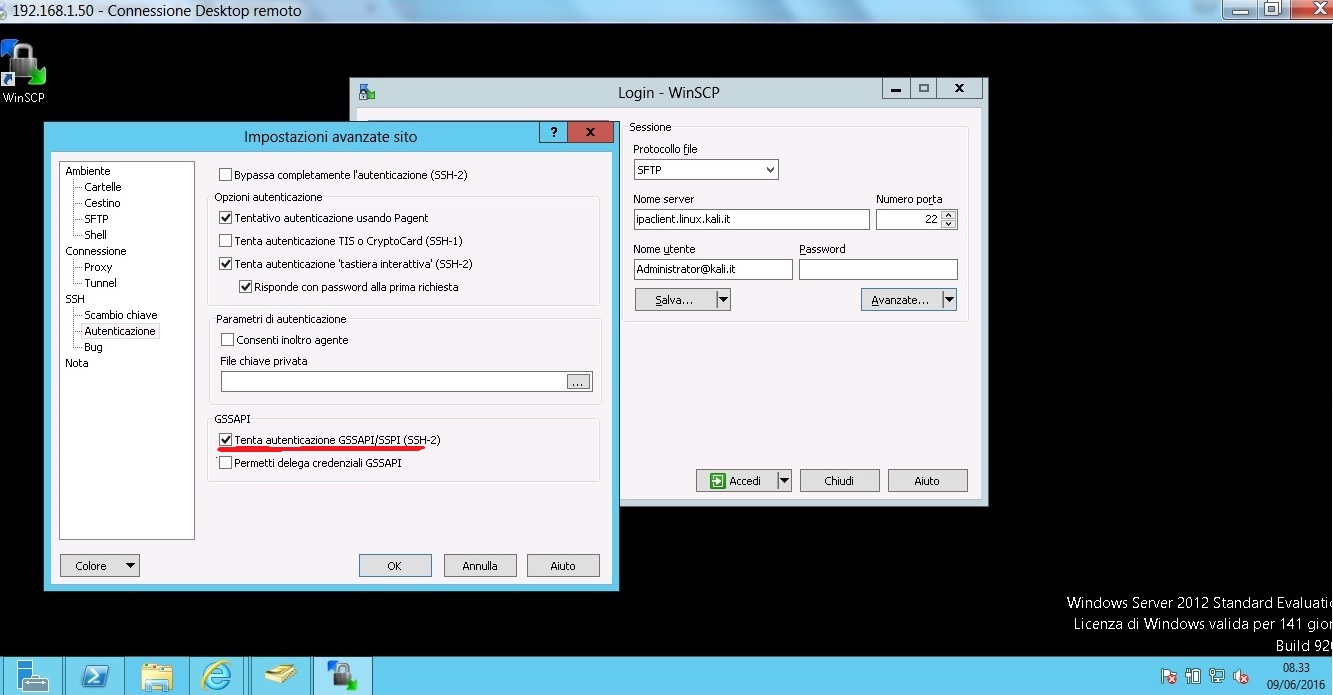

After installing winscp on windows system, we tried successfully the ssh kerberos authentication:

winscp kerberos authentication

winscp active directory trust

We could do the same login by a normal domain users. The important thing is to create on freeipa the right mapping beewteen domain users and freeipa group and give to this freeipa group the right grant for accessing to linux system. All that can be done by GUI freeipa.

Next the Administrator windows user is able to change his password correctly on linux system:

[administrator@kali.it@ipaclient ~]$ passwd

Changing password for user administrator@kali.it.

Current Password:

New password:

Retype new password:

passwd: all authentication tokens updated successfully.

[administrator@kali.it@ipaclient ~]$ kinit Administrator@KALI.IT

Password for Administrator@KALI.IT:

[administrator@kali.it@ipaclient ~]$ klist

Ticket cache: KEYRING:persistent:97200500:krb_ccache_Q2NIGAo

Default principal: Administrator@KALI.IT

Valid starting Expires Service principal

06/09/2016 08:43:02 06/09/2016 18:43:02 krbtgt/KALI.IT@KALI.IT

renew until 06/10/2016 08:42:58

[administrator@kali.it@ipaclient ~]$

Configuring a sudo policy on freeipa for ad_admins, it’s possible to get root permission by sudo command.

Configure the sudo rule on freeipa by GUI clicking on add button in Policy/Sudo sheet.

ssh kerberos authentication

Let’s try now the “sudo su -” command:

[root@ipaserver ~]# kinit Administrator@KALI.IT

Password for Administrator@KALI.IT:

[root@ipaserver ~]# ssh -l Administrator@kali.it ipaclient.linux.kali.it

Last login: Thu Jun 9 09:03:11 2016 from ipaserver.linux.kali.it

[administrator@kali.it@ipaclient ~]$ id

uid=97200500(administrator@kali.it) gid=97200500(administrator@kali.it) groups=97200500(administrator@kali.it),5400000(admins),5400004(ad_admins),5400005(ad_users),97200512(domain admins@kali.it),97200513(domain users@kali.it),97200518(schema admins@kali.it),97200519(enterprise admins@kali.it),97200520(proprietari autori criteri di gruppo@kali.it)

[administrator@kali.it@ipaclient ~]$ pwd

/home/kali.it/administrator

[administrator@kali.it@ipaclient ~]$ sudo su –

Last login: Thu Jun 9 09:33:35 CEST 2016 from 192.168.1.5 on pts/1

[root@ipaclient ~]#

Following the kerberos packet exchanged between linux system with active directory kerberos and with freeipa kdc:

freeipa active directory

- AS/REQ is sent from linux sytem to active directory kerberos. The ad kerebros ip address is detected by dns: a srv query like _kerberos._udp.kali.it.

- The AD returns in AS REP a TGT that is used next for a service ticket to host/ipaclient.linux.kali.it@LINUX.KALI.IT. The TGT_REQ for this service ticket is always sent to AD.

- The AD returns in TGT_REP a new ticket signed with a key shared with freeipa during trust procedure.

- With the ticket above, the linux client can ask to freepa KDC the service ticket for host/ipaclient.linux.kali.it@LINUX.KALI.IT.

The important thing to understand is that: Active directory manages the authentication, freeipa the authorization. That’s all.

Conclusions

The freeipa trust with active directory is very interesting for a company. The access to linux system is centralized in active directory and freeipa has the responsability for the authorization process.

It’s possible to have more freeipa server replicated with more linux domains under a principal domain that is in trusted with windows. In this way every organizational unit with its domain (uk.linux.kali.it, fr.linux.kali.it, etc..) is trusted with active directory domain root kali.it.

The freeipa is the right and best solution for who wants to have an identity management like active directory for linux world. Use it and you will save time for managing the linux authentication and authorization process.

Doesn’t hesitate to contact me for any problem during freeipa trust installation and configuration.

1.1 Отключение проверки DNSSEC.

Для этого нужно отредактировать 2 параметра в файле

/etc/named.conf

Задайте им следующие значения:

dnssec-enable no; dnssec-validation no;

Перезагрузите сервер или службу IPA командой:

systemctl restart ipa

На время настройки сервиса переведите selinux в режим уведомлений. Для этого измените содержимое конфигурационного файла:

nano /etc/selinux/config

Заменив текст SELINUX=enforcing на SELINUX=permissive

Выполните:

setenforce 0

Более подробно см.ссылку

Не забудьте включить selinux после завершения настройки.

1.2 Отредактируйте /etc/hosts.

Впишите туда адрес сервера MS AD и его хостнейм.

10.81.81.174 dc.ipa.ipamurom dc

1.3 Настройка времени

На всех серверах и рабочих станциях время должно быть синхронизировано.

nano /etc/chrony.conf

Удалите все остальные строки, начинающиеся на server.

Вставьте следующие строки в файл:

server ntp1.stratum2.ru iburst server ntp2.stratum2.ru iburst server ntp3.stratum2.ru iburst

Укажите подсеть:

allow 10.81.81.0/24

Перезапустите сервис chronyd:

systemctl restart chronyd

Проверка:

chronyc sources

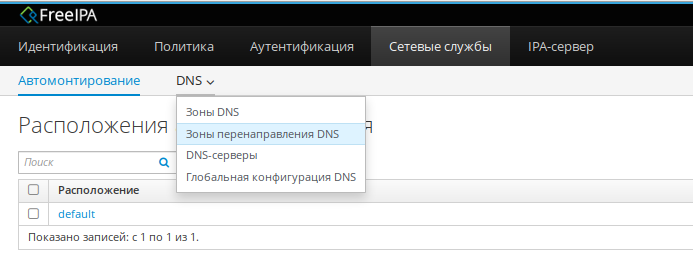

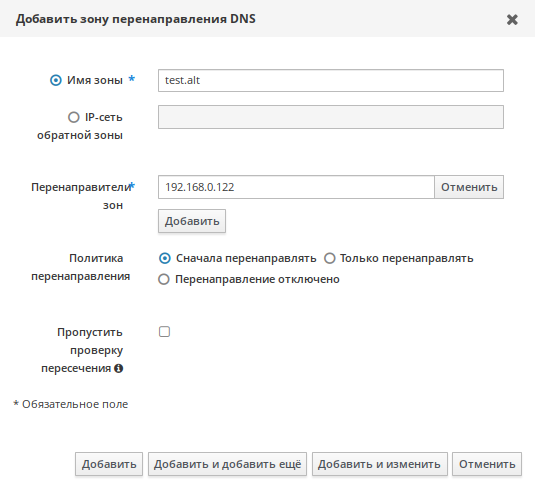

1.4 Настройка зоны перенаправления на IPA сервере

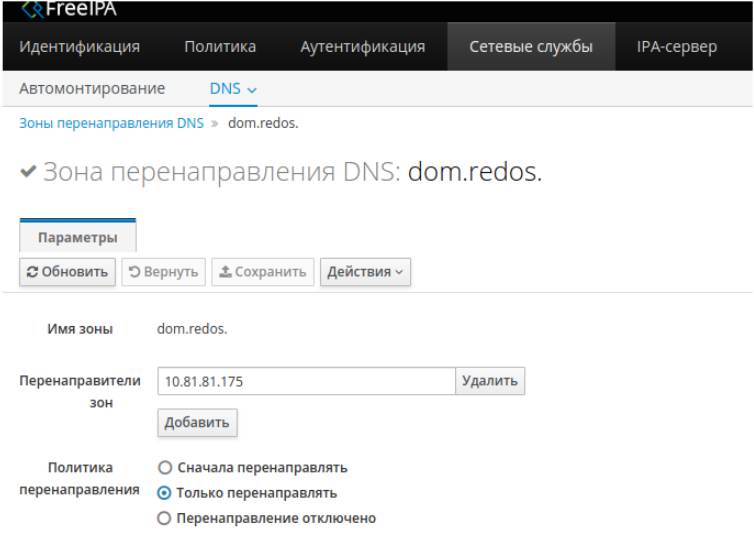

На сервере IPA добавьте условный сервер пересылки (зону пересылки dns) для домена Windows AD:

#kinit admin

#ipa dnsforwardzone-add dom.redos --forwarder=10.81.81.175 --forward-policy=only

здесь 10.81.81.175 — windows server;

dom.redos — имя домена windows.

C помощью web GUI в параметрах DNS-сервера IPA укажите ip-адрес перенаправителя, им должен быть сервер Window.

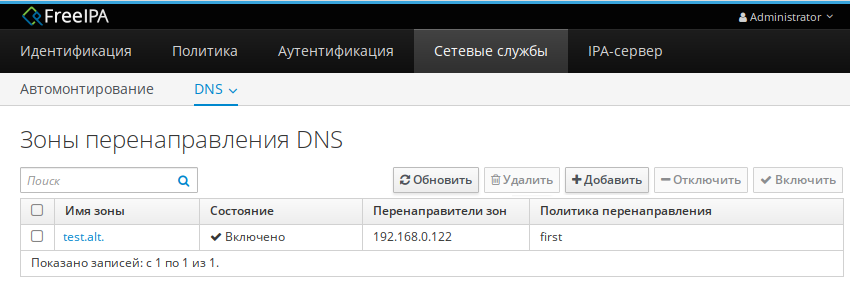

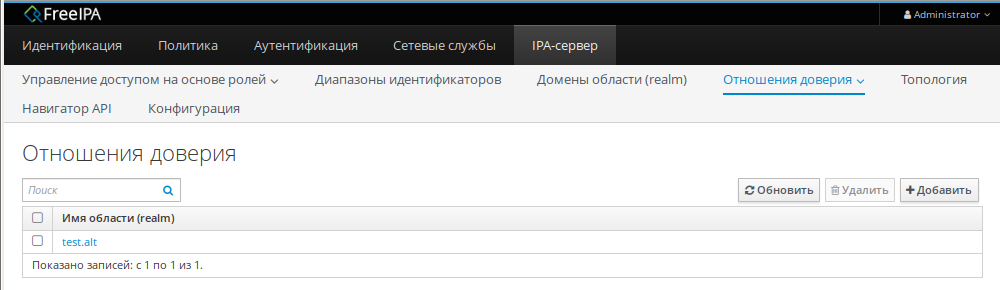

У вас должно получится примерно следующее:

Проверьте, резолвится ли сервер MS AD. Воспользуйтесь командой:

# nslookup dc.win.redos Server: 10.81.81.175 Address: 10.81.81.175#53 Non-authoritative answer: Name: dc.ipa.ipamurom Address: 10.81.81.174

Вам должен вернуться адрес вашей MS AD.

Так же проверьте SRV записи.

# dig SRV _ldap._tcp.ipa_domain # dig SRV _ldap._tcp.ad_domain

1.5 Переустановка samba-dc

Для корректной работы Ipa сервера и ms ad требуется версия samba-dc 4.9.1-3.

Скачать данную версию можно по ссылке из облака: https://share.red-soft.ru/index.php/s/tgLJdCYrzcScdXJ.

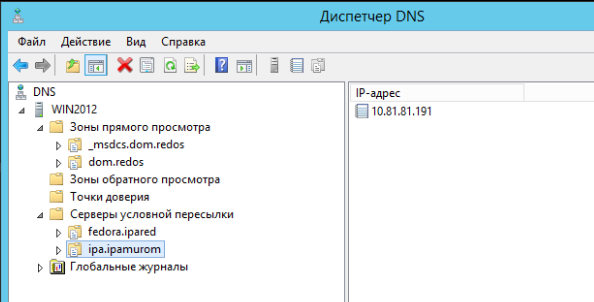

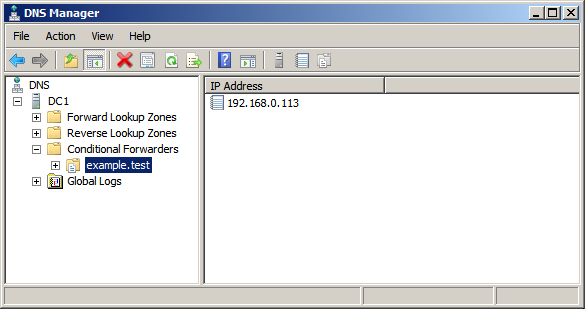

2 Настройка DNS на сервере Windows

Вам нужно сделать так, что бы доменом IPA сервера управлял DNS IPA.

В случае разных доменов создайте сервер условной пересылки.

- Откройте Диспетчер DNS и перейдите на вкладку «Серверы условной пересылки».

- В контекстном меню выберите «Создать сервер условной пересылки».

- Впишите DNS домен сервера IPA и его ip адрес.

- Выберите «Все DNS серверы в этом лесу» и нажмите ОК.

- Ниже приведен примерный результат:

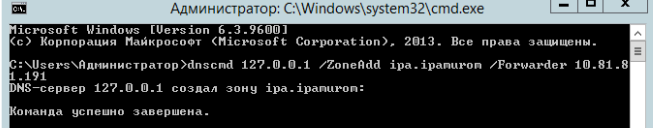

Также это можно сделать с помощью команды:

dnscmd 127.0.0.1 /ZoneAdd ipa.ipamurom /Forwarder 10.81.81.191

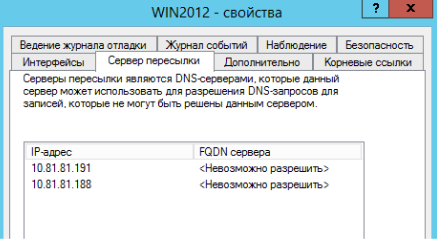

Кроме этого необходимо добавить глобальный «Сервер пересылки» в свойствах dns-сервера windows. Для этого в диспетчере DNS нажмите правой клавиши мыши на сервере DNS (SERV) и в выпадающем меню выберите «Свойства«, перейдите на вкладку «Сервер пересылки«, нажмите на кнопку «Изменить» и в открывшемся окне введите ip-адрес сервера IPA.

Также это можно сделать с помощью команды:

dnscmd 127.0.0.1 /ResetForwarders 10.81.81.191 /Slave

Проверьте конфигурацию DNS на сервере Windows.

Чтобы убедиться, что сервер AD может корректно видеть IPA, проверьте, правильно ли разрешены записи SRV.

C:> nslookup > set type=srv > _ldap._tcp.ad_domain > _ldap._tcp.ipa_domain > quit

3 Добавьте доверительные отношения между доменами

3.1 Сконфигурируйте сервер IPA для доверительных отношений с AD.

# ipa-adtrust-install

Отвечайте на все вопросы скрипта положительно (yes).

При доступе пользователей AD к IPA-клиентам обязательно запустите ipa-adtrust-install на каждом IPA-сервере, к которому будут подключаться клиенты IPA.

3.2 Добавьте доверительные отношения.

#ipa trust-add --type=ad dom.redos --range-type ipa-ad-trust --admin admin--password --two-way TRUE

При появлении запроса введите пароль администратора. Если все будет настроено правильно, будет установлено доверие к домену AD.

Важно!

Учетная запись пользователя, используемая при создании доверия (аргумент опции —admin команды ipa trust-add), должна быть членом группы Domain Admins. Имя учетной записи должно быть на английском языке.

На этом этапе IPA создаст одностороннее доверие к лесу на стороне IPA, создаст одностороннее доверие к лесу на стороне AD и инициирует проверку доверия с AD-стороны. Для двустороннего доверия нужно добавить опцию --two-way=true.

3.3 После того, как установлена доверительное отношение на стороне AD, необходимо получить список доверенных доменов леса со стороны AD. Это делается с помощью следующей команды:

# ipa trust-fetch-domains "ad_domain"

При успехе IPA получит информацию о доверенных доменах и создаст для них все необходимые идентификаторы.

Используйте «trustdomain-find», чтобы просмотреть список доверенных доменов из доверенного леса:

# ipa trustdomain-find "ad_domain"

3.4 Создать внешнюю группу, сопоставленную с группой posix freeipa: это позволит предоставить право внешней группе. Затем active directory группа администраторов домена сопоставляется с группой ad_admins, которая принадлежит пользователю admins. В этом случае каждый администратор домена windows имеет некоторый грант администратора freeipa:

ipa group-add --desc='ad domain external map' ad_admins_external --external ipa group-add --desc='ad domain users' ad_admins ipa group-add-member ad_admins_external --external 'WIN.REDOSАдминистраторы домена' ipa group-add-member ad_admins --groups ad_admins_external

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Many companies use Active Directory for centrally managing existing systems, but if you mix in Linux systems, you have to take care of a few things, such as different forms of integration. We show you how to connect the FreeIPA identity management framework as an interface to an Active Directory domain.

A directory service usually provides a wealth of information on top of the classic user and group accounts, including machine and service accounts, security rules, and possibly DNS information and other data that administrators would like to store centrally to deliver to clients in the domain.

Such data can, of course, be stored either in an Active Directory (AD) or in any other directory service, although it is not irrelevant which clients then have access to the data. For example, an AD provides more of a native interface for Windows clients than for POSIX clients. This in turn affects how well the client integration works and what data these clients can retrieve, evaluate, and implement from the directory service.

Therefore, it is very importance that you define from the beginning which data should be available to Linux clients from Windows AD. Do you just want to authenticate AD users to access resources on a Linux system, or should they also be able to evaluate appropriate security rules for access to the resources? Where should these security rules be stored? The AD may provide the corresponding functions, but the solutions provided are oriented more toward Windows clients than Linux systems.

Ultimately, you have two types of integration. First is the option to integrate Linux clients directly in a Windows domain and manage them using an AD domain controller. The second option is a kind of indirect integration based on data synchronization or domain trust. With data synchronization, user accounts with previously defined attributes are replicated in a different directory service, which then makes these account available to Linux clients. However, I won’t delve into the implementation of this any further at this point because this type of indirect integration has a load of disadvantages. Instead I’ll just point out the available literature on the subject [1].

Direct vs. Indirect Integration

Winbind, which comes from the Samba project, is often used in an open source environment for direct integration. The manual configuration of the necessary PAM and NSS modules, which are required for access to the LDAP and Kerberos server of a Windows domain controller, is also performed by some administrators. However, these days, the System Security Services Daemon (SSSD) [2] is used most of the time in such scenarios. This approach, together with the software [3], is the simplest way to integrate Linux clients directly into an existing Windows domain and therefore to manage them using the existing Windows tools. Proprietary tools also exist for this task: The authentication services available from Dell and originally developed by Quest will certainly be well known to a few administrators.

Direct integration requires that only a single identity store, the Active Directory, exists and is therefore the only source from which user information can be queried. This is often a requirement of various compliance regulations. However, it is the security-relevant information related to user and group accounts managed using a Windows AD that is insufficiently available to Linux clients. Just think about configuration data for sudo, SELinux Role-based Access Control (RBAC) policies, or other infrastructure-related data (e.g., for operating an automounter).

This kind of data can only be stored in a Windows AD to a very limited extent and very laboriously, which means that distributing the necessary configuration data for the indirect integration of Linux clients then needs be accomplished with the use of other management tools, such as Puppet, Foreman, Chef, or similar tools.

This approach certainly scales sufficiently for a manageable number of client systems, but it definitely is not a satisfactory solution in large environments. In such cases, you would be better off going for indirect integration based on a Kerberos trust. Here, I present an example setup based on the FreeIPA identity management framework [4].

Trust Relationships Allow Data Transfer

A domain trust is a trust relationship established between two or more domains. Such a trust relationship can, for example, be set up where domains are located in a common AD structure (forest). Here, users from one domain can be authenticated by a domain controller (DC) from the other domain. Two-way and transitive trust relationships between the domains that Windows sets up by default are responsible for this. Either Kerberos V5 or NTLM are used as protocols for this, although Kerberos is the default for Active Directory domains.

The FreeIPA open source identity management framework also provides a Kerberos realm and can present it to a Windows AD as part of a separate Kerberos structure. In turn, Windows is able to establish a trust relationship with such a Kerberos realm – even if it does not belong to a Windows domain. In this case, I am talking about a cross-realm trust. Windows users then have the option to access resources on a Linux system, which is part of the Kerberos realm with which a trust relationship was established. Because FreeIPA doesn’t currently provide a global catalog server, it is effectively a one-way trust, meaning that users can’t access resources from the Windows domain from the FreeIPA.

The Windows account is still just saved on the Windows domain controller. The Windows domain controller also authenticates this account. Unlike the integration of Linux on the basis of data synchronization, no additional software needs to be installed on the domain controllers.

The fact that there is a trust relationship between the Windows realm and the FreeIPA realm means that, for starters, all accounts managed by the DC can natively access Linux resources in the FreeIPA realm. This also applies to Windows accounts from other domains for which there are transitive trusts relationships. Access can also be limited, of course, but more on that later.

FreeIPA (via PAM, NSS, and various helper applications) provides a native interface for Linux and other Unix clients, so it is the perfect tool for holding other domain-relevant data in a central location and making the Linux and Unix clients available, as required. The security-related policies mentioned at the beginning of the articles are included in this, as well as SSH user and host keys, SELinux user mappings, and other data. Only the authentication of users of the AD domain occurs via the AD trust. The FreeIPA framework makes all other data available to its own client systems.

Own DNS Zones Required

A few preparations need to be made first. Both the AD and FreeIPA need standalone DNS zones because both environments store information about the Kerberos infrastructure used in SRV and TXT records in the DNS. Whether you splash out on a completely independent DNS zone for FreeIPA or whether you set it up below the existing DNS zone in the AD domain doesn’t matter for now. In any case, you should make sure the zone has a proper delegation. In test environments, you can also work with corresponding forwarders. In the following example, the DNS zone of the AD domain is coe.muc.redhat.com

. The FreeIPA environment receives a sub-zone called linux.coe.muc.redhat.com

. This is managed via the BIND DNS server integrated in FreeIPA.

Furthermore, I assume that you already have an existing FreeIPA installation. If you don’t, you can set one up using:

ipa-server-install

To use the latest features, you need to install version 4.1 of FreeIPA and version 1.12 of the client service SSSD. The setup presented here works with older versions but requires a bit more manual work here and there. A Windows Server 2008 R2 or later is required on the Windows side.

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Примечание: В примере для создания доверительных отношений будут использоваться следующие данные:

- Домен FreeIPA — example.test

- Сервер FreeIPA — ipa.example.test (192.168.0.113)

- NetBIOS имя IPA домена: EXAMPLE

- Домен AD — test.alt

- Сервер AD — dc1.test.alt (192.168.0.122)

- NetBIOS имя AD домена: TEST

FreeIPA использует Samba для интеграции в Active Directory. Для работы Samba необходим работающий стек IPv6.

Настройка DNS

Перед подключением FreeIPA и Active Directory (AD) к доверию необходимо убедиться, что серверы видят друг друга и правильно разрешают доменные имена. В этом сценарии описывается настройка DNS для разрешения доменных имен между:

- основной сервер FreeIPA, использующий интегрированный сервер DNS и CA;

- контроллер домена AD.

Для настройки DNS необходимо:

- настроить зоны DNS на сервере FreeIPA;

- настроить условную переадресацию DNS в AD;

- проверить правильности конфигурации DNS.

Настройка зоны перенаправления DNS на сервере FreeIPA