The current stable release of Wireshark is 4.0.3.

It supersedes all previous releases.

Not What You’re Looking For?

Older Releases

All present and past releases can be found in our download area.

Installation Notes

For a complete list of system requirements and supported platforms,

please consult the User’s Guide.

Information about each release can be found in the release notes.

Each Windows package comes with the latest stable release of Npcap, which is required for live packet capture.

If needed you can download separately from the Npcap web site.

You can also capture packets using WinPcap, although it is no longer maintained or supported.

Live on the Bleeding Edge

You can download source code packages and Windows installers which are

automatically created each time code is checked into the

source code repository.

These packages are available in the automated

build section of our download area.

Go Spelunking

You can explore the download areas of the main site and mirrors below.

Past releases can be found by browsing the all-versions directories

under each platform directory.

- Wireshark Foundation (https, us)

- Wireshark Foundation (https, us)

- Wireshark Foundation (https, us)

- Wireshark Foundation (https, us)

- University of Kaiserslautern (ftp, de)

- University of Kaiserslautern (http, de)

- Yamagata University, Japan (http, jp)

- Yamagata University, Japan (ftp, jp)

- Yamagata University, Japan (rsync, jp)

- MARWAN, Morocco (https, ma)

- Wireshark.org (https, us)

Stay Current

You can stay informed about new Wireshark releases by subscribing to

the wireshark-announce mailing list. We

also provide a PAD file to

make automated checking easier.

Verify Downloads

File hashes for the 4.0.3 release can be found in

the signatures file.

It is signed with key id 0xE6FEAEEA.

Prior to April 2016 downloads were signed with key id 0x21F2949A.

Stay Legal

Wireshark is subject to

U.S. export regulations. Take heed.

Consult a lawyer if you have any questions.

Какой наиболее мощный инструмент для захвата и анализа интернет трафика на сегодняшний день? Ответ прост – программа Wireshark. Она способна перехватывать не только исходящие TCP пакеты, но и входящие. Такой инструмент состоит на вооружении многих профессионалов. Да и хакеры не гнушаются его использовать. Возможности программы безграничны. С ее помощью можно вытащить любой файл из пакета, просмотреть его и проверить. Главный вопрос состоит в том, как это сделать. В этом мы и попробуем разобраться.

Сия утилита предназначена для контроля интернет трафика. Она перехватывает TCP пакеты, которые были приняты компьютером или посланы с него. Функционал программы настолько богат, что простым перехватом дело не ограничивается. Можно просматривать содержимое пакетов, искать ошибки и так далее. Кроме того, с помощью WS можно вытащить из пакетов практически любой файл и просмотреть его. Чтобы лучше понять, что это за программа, нужно выделить ее основные преимущества. Итак, плюсы:

- кроссплатформенность (есть версии для Linux, Mac, Unix);

- утилита совершенно бесплатна;

- обладает широким функционалом;

- гибкость настройки;

- возможность фильтрации трафика;

- создание собственных фильтров;

- перехват пакетов в реальном времени.

Преимуществ у данной утилиты действительно много. А вот недостатков как таковых нет вообще. Недаром Wireshark считается лучшей в своем роде для захвата и анализа TCP пакетов. Теперь нужно немного разобраться в самой программе.

Установка и настройка

Скачать Wireshark можно с официального сайта разработчика. Программа совершенно бесплатна. Стоит обратить внимание на то, что последняя версия (2.0.5) не работает с Wi-Fi адаптерами. Поэтому, если вам нужно анализировать трафик беспроводного соединения, следует скачать более старую версию.

Установка утилиты стандартна и не вызовет никаких проблем даже у новичков. В инсталляторе все понятно, хоть он и на английском. Кстати, Wireshark на русском языке в природе не существует, поэтому для того, чтобы успешно справляться с этим софтом придется напрячь память и вспомнить английский. В принципе, для простого захвата и просмотра TCP пакетов ничего сверхъестественного не понадобится. Хватит и школьного уровня английского.

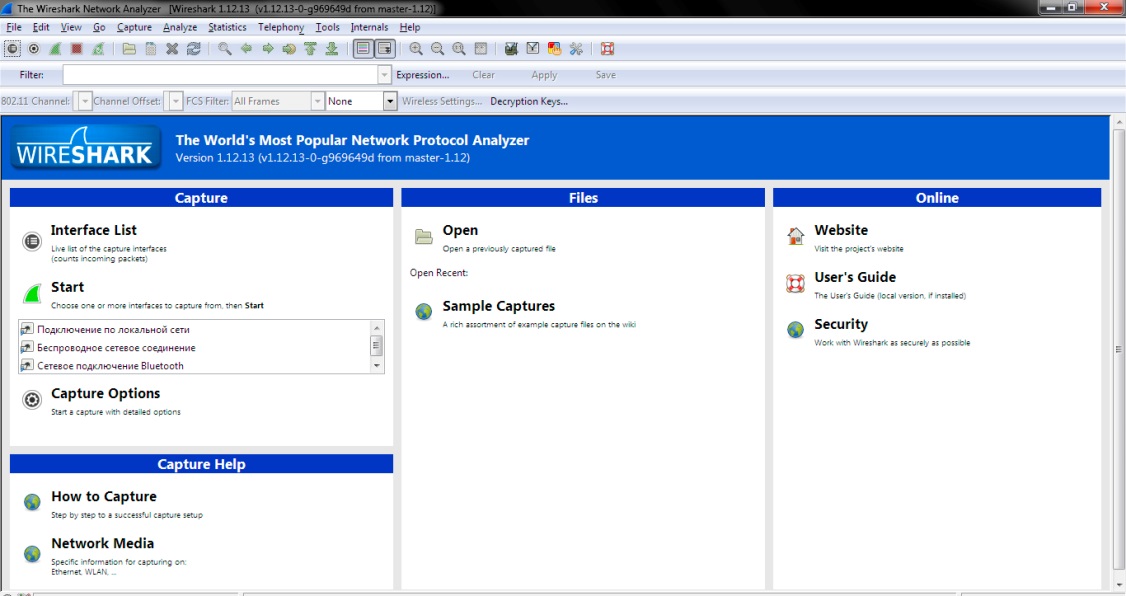

Итак, первое, что мы видим после запуска установленной программы – главное окно. Для неподготовленного пользователя оно может показаться непонятным и страшным.

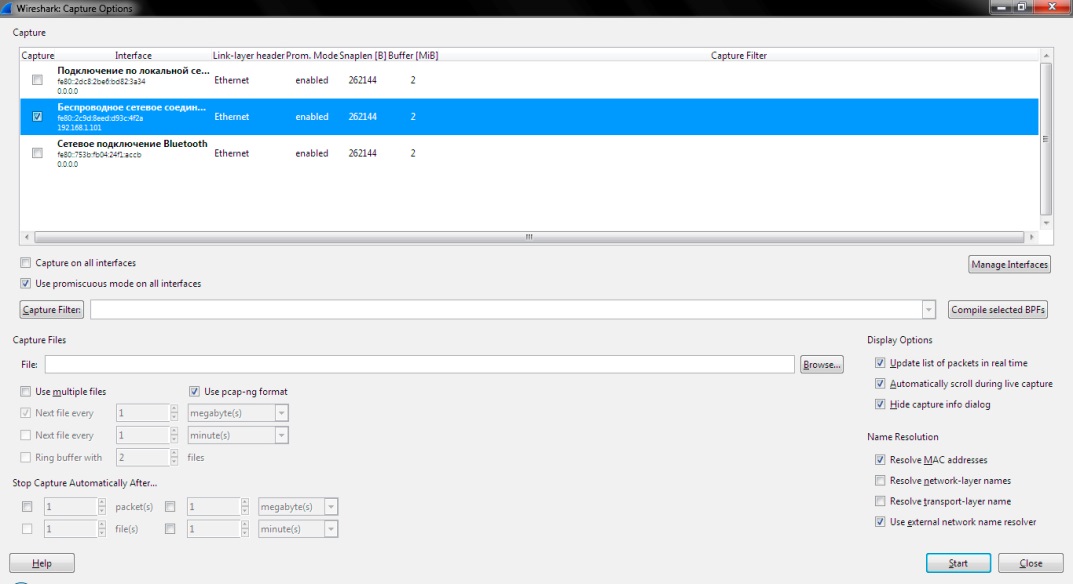

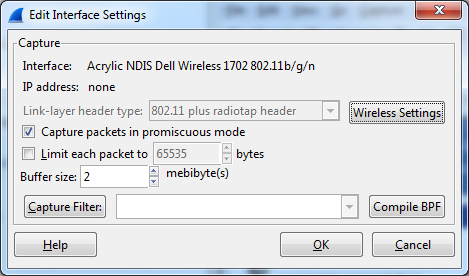

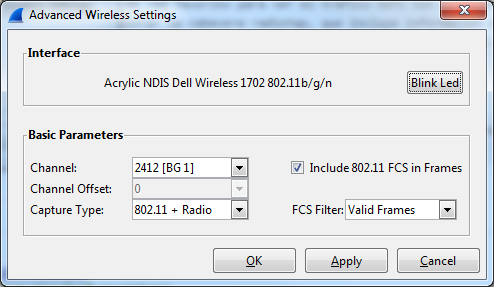

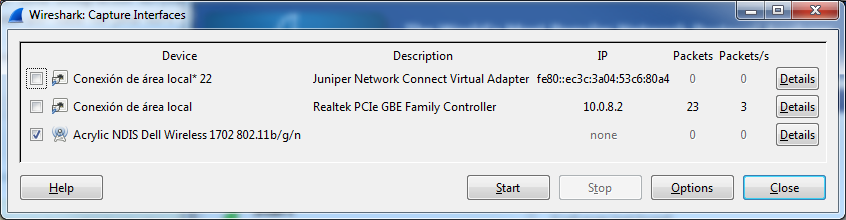

Ничего страшного в нем нет. В этом вы сейчас убедитесь. Для начала работы нужно сначала выбрать источник, из которого будет производиться захват TCP пакетов. Перехват может осуществляться как с Ethernet подключения, так и с WLAN адаптера. В качестве примера рассмотрим вариант с WLAN. Для настройки нужно зайти в пункт «Capture», подпункт «Options». В открывшемся окне следует выбрать ваш беспроводной адаптер и отметить его галочкой. Для начала захвата трафика достаточно нажать кнопку «Start».

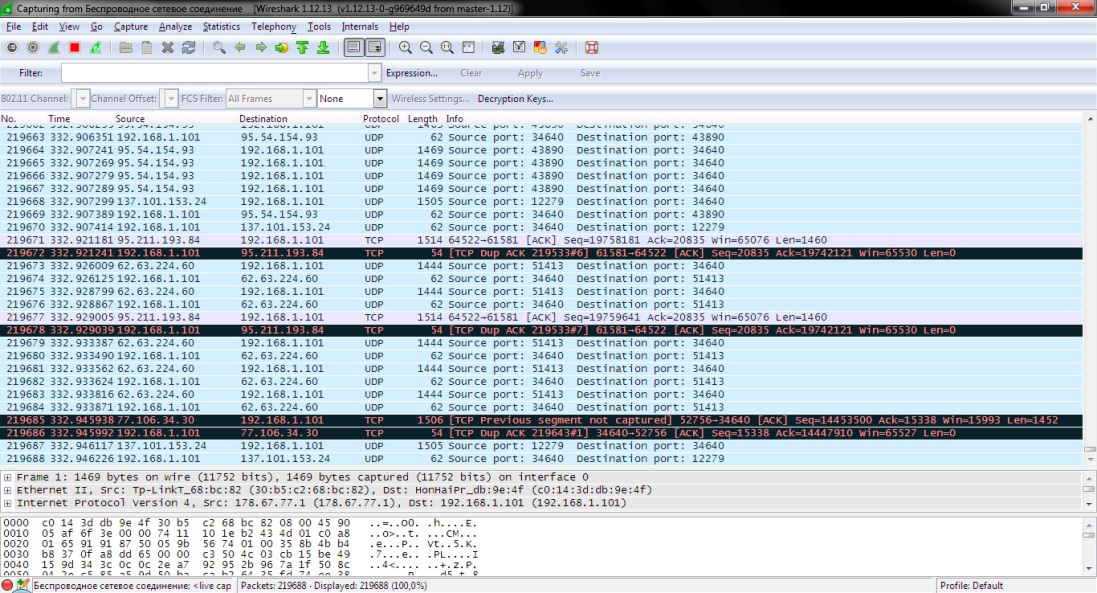

После нажатия «Start» начнется анализ и захват пакетов. В окне появится много непонятных букв и цифр. Некоторые из пакетов имеют собственную цветовую маркировку. Для того, чтобы хоть что-то понять, нужно определить какой цвет к чему относится. Зеленый – TCP трафик, темно-синий – DNS, светло-синий – UDP и черный – пакеты TCP с ошибками. Теперь разобраться в этой горе данных проще.

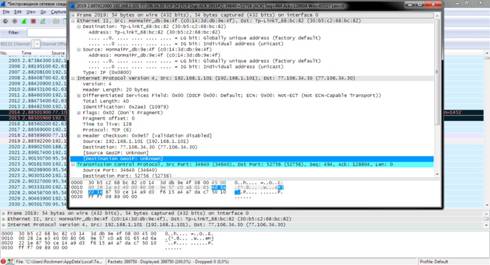

Для остановки процесса перехвата достаточно нажать кнопку «Stop», которая помечена красным прямоугольником. Теперь можно выбрать интересующий вас пакет и просмотреть его. Для этого нужно щелкнуть по пакету правой клавишей мыши и в появившемся меню выбрать пункт «Show packet in new window». Тут же появится куча непонятных букв и цифр.

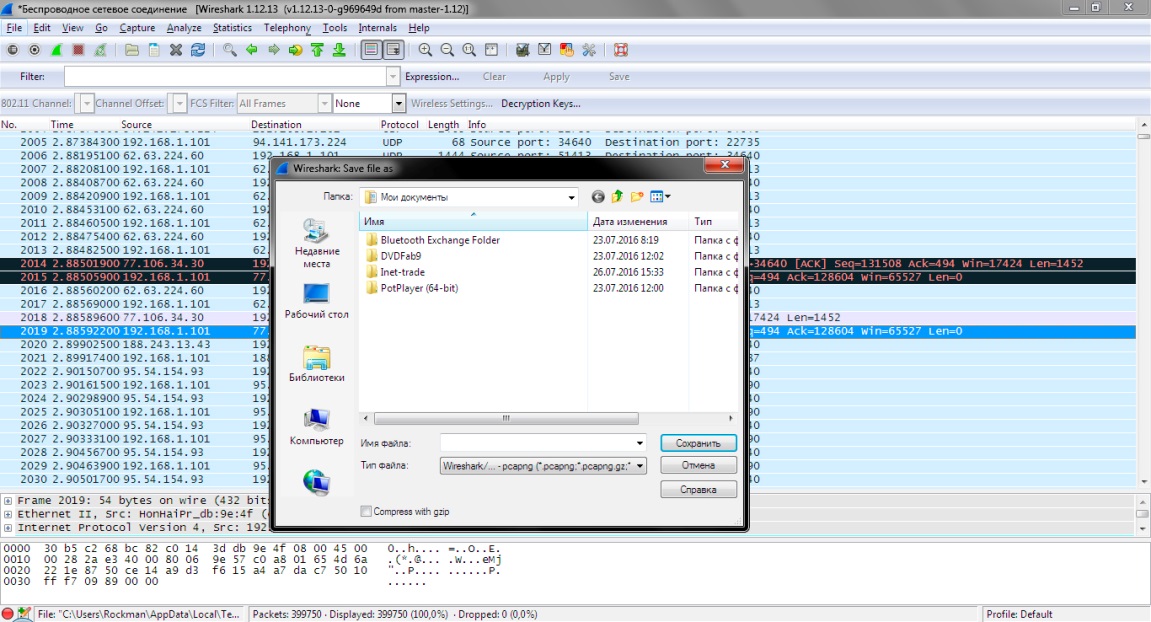

Но при углубленном изучении представленной информации можно понять, откуда и куда шел пакет и из чего он состоял. Для того чтобы просмотреть данные о TCP пакетах позднее, нужно использовать функцию сохранения захваченной информации. Она находится в пункте меню «File», подпункт «Save as». Потом можно будет загрузить информацию из файла и спокойно просмотреть ее.

Использование фильтров

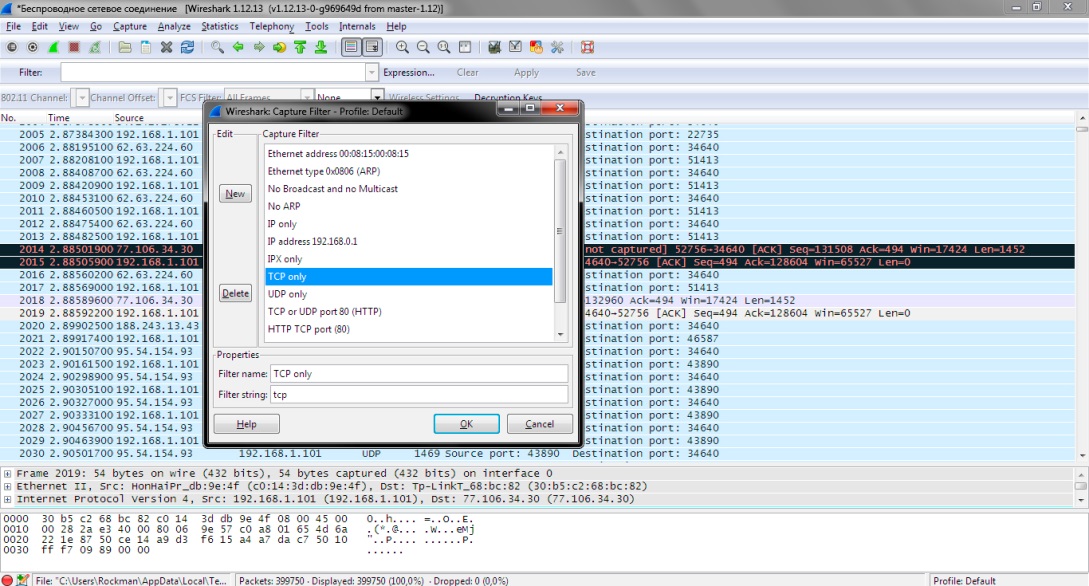

Для отображения только той информации, которая вас интересует можно заставить Wireshark использовать фильтры и отсекать ненужный трафик. Инструкция по тонкой настройке фильтров находится в Сети, а мы пока рассмотрим только один пример. Допустим, вас интересуют только TCP пакеты. Для того, чтобы программа отображала только их, следует зайти в пункт меню «Capture», подпункт «Capture filters», выбрать пункт «TCP Only» и нажать кнопку «OK».

Таким образом можно заставить утилиту отображать только тот трафик, который вас интересует. Подробнее о том, как пользоваться фильтрами, написано на просторах интернета. Можно даже создать свой собственный шаблон для фильтра. Но это уже совсем другая история.

Заключение

Среди программ для захвата и анализа трафика Wireshark зарекомендовала себя как наиболее достойная утилита для решения подобных задач. Многие профессионалы с успехом используют ее. Конечно, для того, чтобы работать в ней на профессиональном уровне придется подтянуть свои знания в английском и изучить некоторые принципы передачи данных. Но это того стоит. Теперь ни одна программа на вашем компьютере не сможет отсылать тонны ненужной информации незнамо куда без вашего ведома. Wireshark как перехватчик и анализатор не имеет себе равных.

Видео

Депобразования и молодежи Югры

бюджетное учреждение профессионального образования

Ханты-Мансийского автономного округа – Югры

«Мегионский политехнический колледж»

(БУ «Мегионский политехнический колледж»)

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

ПО ВЫПОЛНЕНИЮ ПРАКТИЧЕСКИХ РАБОТ

ПО МДК ПМ-04.

ПК 4.2.1-4.2.15 «Наладчик технологического оборудования»

Мегион, 2015

РАССМОТРЕНО

на заседании ЦМК естественнонаучных дисциплин

БУ «Мегионский политехнический колледж»

Протокол №198 от «8»июня 2015 г.

Составитель:

Шулика Ф.И., преподаватель

Методические указания разработаны для оказания помощи обучающимся в выполнении практических работ и подготовки к экзамену по дисциплине «операционные системы» (специальность «230115 Программирование в компьютерных системах»).

Содержание

Пояснительная записка 4

Практическая работа №1 5

Практическая работа №2 6

Практическая работа №3 7

Практическая работа №4 9

Практическая работа №5 11

Практическая работа №6 13

Практическая работа №7 16

Практическая работа №8 17

Практическая работа №9 19

Практическая работа №10 20

Практическая работа №11 22

Практическая работа №12 23

Практическая работа №13 25

Практическая работа №14 27

Практическая работа №15 28

Практическая работа №16 32

Практическая работа №17 34

Практическая работа №18 35

Практическая работа №19 36

Практическая работа №20 37

Практическая работа №21 39

Практическая работа №22 40

Практическая работа №23 41

Практическая работа №24 42

Практическая работа №25 43

Практическая работа №26 44

Практическая работа №27 46

Практическая работа №28 48

Практическая работа №29 49

Практическая работа №30 50

Пояснительная записка

В учебном процессе наряду с теоретическим обучением значительное место отводится практическим работам. Правильное сочетание теоретических знаний с практикой обеспечивает высокое качество подготовки специалистов.

Практикум представляет собой руководство по выполнению практических работ, составленное в соответствии с учебной программой МДК ПМ-04.

ПК 4.2.1-4.2.15 «Наладчик технологического оборудования», для специальности 230115 Программирование в компьютерных системах среднего профессионального образования.

Каждая практическая работа содержит вопросы для подготовки к работе, краткие теоретические сведения по исследуемой теме, указания по методике выполнения, контрольные вопросы и задания для выполнения.

Практическая работа №1

Тема: Установка и настройка сетевого оборудования

Цель: Знать виды и классификацию локальных сетей, физические среды передачи данных, научиться устанавливать и настраивать сетевой интерфейс

Ход работы.

Установка сетевой карты (условно)

Для установки сетевой карты необходимо выключить и обесточить вычислительную систему, снять защитный кожух системного блока, и установить сетевую карту в слот, соответствующий ее интерфейсу.

Подготовка к выполнению работы

- Если монитор вычислительной системы имеет питание, отдельное от системного блока, включите монитор.

- Включите компьютерную систему выключателем системного блока.

- При появлении запроса о пароле нажмите на клавиатуре клавишу Esc.

Установка драйвера сетевой карты

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- Откройте объект Сеть. В появившемся окне на вкладке Конфигурация нажмите кнопку Добавить…

- Выберите тип устанавливаемого компонента: Сетевая карта. Нажмите кнопку Добавить…

- Выберите соответствующие пункты в окнах Изготовители: Обнаруженные сетевые драйверы и Сетевые платы: Драйвер Ndis2. Нажмите кнопку OK.

- Отметьте появления в окне В системе установлены следующие компоненты компонентов Драйвер Ndis2 и соответствующих ему протоколов.

- Перезагрузите систему.

Удаление сетевой карты

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- Откройте объект Сеть. В появившемся окне:

- На вкладке Конфигурация в окне В системе установлены следующие компоненты выберите тип удаляемого компонента: Драйвер Ndis2 Нажмите кнопку Удалить.

- Нажмите кнопку OK.

- Отметьте исчезновение в окне В системе установлены следующие компоненты компонентов Драйвер Ndis2 и соответствующих ему протоколов.

- Перезагрузите систему.

Завершение работы

Дождавшись окончания запуска операционной системы, уточните у преподавателя порядок завершения работы с компьютером. Приведите компьютер в исходное состояние.

Практическая работа №2

Тема: Сравнительная характеристика сетевых карт

Цель: Изучение конструкции сетевых адаптеров, функционального назначения их компонентов и блоков. Приобретение навыков настройки параметров сетевого адаптера.

Ход работы.

1. Изучите конструкцию представленного сетевого адаптера.

2. Схематически изобразите в отчете расположение основных компонентов.

3. Дайте характеристику и опишите функциональное назначение основных компонентов.

4. Установите переключатели сетевого адаптера для работы со следующими параметрами:

a. прерывание (IRQ) – 5;

b. порт ввода/вывода (I/O port) – 320h;

c. ПЗУ удаленной загрузки (boot ROM) – выключено.

d. режим работы – 10Base-T.

5. Отключите питание компьютера и установите адаптер в свободный разъем на материнской плате.

6. Включите компьютер и, загрузившись с дискеты, запустите программу lanset.exe.

7. С помощью программы настройки адаптера проведите диагностику адаптера и изучите основные параметры настройки адаптера.

Практическая работа №3

Тема: Подключение к сети Интернет

Цель: знать виды и классификацию локальных сетей, физические среды передачи данных, научиться устанавливать и настраивать сетевой интерфейс

Ход работы.

Подготовка к выполнению работы

- Изучите настоящие указания, уточните непонятные моменты.

- Если монитор вычислительной системы имеет питание, отдельное от системного блока, включите монитор.

- Включите компьютерную систему выключателем системного блока.

- При появлении запроса о пароле нажмите на клавиатуре клавишу Esc.

Установка протоколов

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- Нажмите кнопку Добавить… Выберите тип устанавливаемого компонента: Протокол. Нажмите кнопку Добавить…

- Выберите соответствующие пункты в окнах Изготовители: Microsoft и Сетевые протоколы: IPX/SPX-совместимый протокол. Нажмите кнопку OK.

- Нажмите кнопку OK.

- Для корректной настройки драйвера перезагрузите систему (условно).

Удаление протоколов

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- Откройте объект Сеть. В появившемся окне на вкладке Конфигурация выберите компонент IPX/SPX-совместимый протокол. Нажмите кнопку Удалить…

- Для корректной настройки драйвера перезагрузите систему (условно).

Настройка сетевого протокола TCP/IP

- Выберите компонент TCP/IP. Нажмите кнопку Свойства. В появившемся окне:

- на вкладке Адрес IP снимите значения параметров IP-адрес и Маска подсети

- на вкладке Шлюз снимите значения параметра Установленные шлюзы

- на вкладке Конфигурация снимите значения параметров Имя компьютера, Домен, Порядок просмотра серверов DNS.

- Нажмите кнопку OK.

Проверка настройки протокола

- После перезагрузки компьютера проверьте работу сетевого интерфейса командой ping IP-адрес и работу сервера DNS командой ping доменное_имя. Адреса и доменные имена для проверки работы сети (получить у преподавателя):

|

IP-адрес |

Доменное имя |

Примечание |

Проверьте работу маршрутизации командой tracert IP-адрес (tracert доменное_имя). Адреса и доменные имена для проверки работы сети (получить у преподавателя).

- Заполните таблицу:

|

№ п/п |

Наименование |

Значение |

|

|

Сетевая плата |

|

|

|

Используемые протоколы |

|

|

|

IP-адрес |

|

|

|

Маска подсети |

|

|

|

Доменное имя компьютера |

|

|

|

DNS-сервер(ы) |

|

|

|

Шлюз |

Завершение работы

Уточните у преподавателя порядок завершения работы с компьютером. Приведите компьютер в исходное состояние.

Практическая работа №4

Тема: Автоматическое получение IP -адреса

Цель: Научиться настраивать локальную сеть на автоматическое получение IP адреса в соответствии с текущей конфигурацией сети

Ход работы.

Подготовка к выполнению работы

- Изучите настоящие указания, уточните непонятные моменты.

- Если монитор вычислительной системы имеет питание, отдельное от системного блока, включите монитор.

- Включите компьютерную систему выключателем системного блока.

- При появлении запроса о пароле нажмите на клавиатуре клавишу Esc.

Установка контроллера удаленного доступа

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- Откройте объект Установка и удаление программ. В появившемся окне:

- на вкладке Установка Windows в окне Компоненты выберите пункт Связь и нажмите кнопку Состав…

- В появившемся окне выберите пункт (установите флажок) Удаленный доступ к сети и нажмите кнопку OK.

- Подождите, пока система устанавливает программное обеспечение. По завершении перезагрузите компьютер.

Установка модема

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- Откройте объект Модемы (появится диалоговое окно Установка нового модема).

- Установите флажок Не определять тип модема (выбор из списка). Нажмите кнопку Далее >.

- Прочитайте и законспектируйте сообщение. Выберите соответствующие пункты в окнах Изготовители: (Standard Modem Types) и Модели: Standard 28800 bps Modem. Нажмите кнопку Далее >.

- В окне Укажите порт, к которому он присоединен: укажите Последовательный порт (COM2). Нажмите кнопку Далее >.

- Подождите, пока идет установка модема. По завершении нажмите кнопку Готово.

Создание удаленного соединения

- Откройте объект Мой компьютер.

- Откройте объект Удаленный доступ к сети.

- Откройте объект Новое соединение. В появившемся окне:

- введите название соединения Лаб9; выберите в выпадающем списке установленный модем. Нажмите кнопку Далее…

- введите Код города: 222; Телефон: 22222, Код страны: Россия (7). Нажмите кнопку Далее…

- нажмите кнопку Готово

Настройка удаленного соединения

- В окне Удаленный доступ к сети выберите объект Лаб 9. Выберите в меню Файл пункт Свойства. В открывшемся окне:

- на вкладке Общие проверьте код города, код страны, телефон.

- на вкладке Тип сервера отметьте тип удаленного сервера; установите Допустимые сетевые протоколы: TCP/IP.

- нажмите кнопку OK.

Установка удаленного соединения

- В окне Удаленный доступ к сети откройте объект Лаб 9. В открывшемся окне:

- введите Имя пользователя: dial-up

- введите Пароль: 12345

- нажмите кнопку Установить связь

Фазы установления соединения:

- набор номера

- согласование параметров связи

- проверка имени пользователя и пароля

- вход в сеть

- установка соединения

Завершение работы

- Нажмите кнопку Пуск на панели задач. Выберете пункт Настройка -> Панель Управления.

- В окне Удаленный доступ к сети выберите объект Лаб 9. Выберите в меню Файл пункт Удалить.

- Откройте объект Модемы. Выберите Standard 28800 bps Modem. Нажмите кнопку Удалить Нажмите кнопку Закрыть

- Откройте объект Сеть. Выберите Контроллер удаленного доступа. Нажмите кнопку Удалить Нажмите кнопку ОК

- Уточните у преподавателя порядок завершения работы с компьютером. Приведите компьютер в исходное состояние.

Практическая работа №5

Тема: Просмотр конфигурации TCP/IP с помощью средства Ipconfig.exe. Отображение сведений о подключении с помощью средства Nbtstat.exe

Цель: является изучение методов контроля и мониторинга сетей, построенных на базе стека протоколов TCP/IP с помощью утилит операционной системы Windows.

Ход работы.

С помощью утилиты ipconfig, запущенной из командной строки, определить имя, IP-адрес и физический адрес основного сетевого интерфейса компьютера, IP-адрес шлюза, IP-адреса DNS-серверов и использование DHCP. Результаты представить в виде таблицы в отчете.

С помощью утилиты nslookup определить IP-адрес одного из удаленных серверов, доменные имена которых указаны в табл. 4.2.

С помощью утилиты ping проверить состояние связи c любыми компьютером и шлюзом локальной сети, а также с одним из удаленных серверов, доменные имена которых указаны в табл. 4.2.

Таблица4.2

Число отправляемых запросов должно составлять не менее 10. Для каждого из исследуемых хостов отразить в виде таблицы в отчете IP-адрес хоста назначения, среднее время приема-передачи, процент потерянных пакетов.

С помощью утилиты arp проверить состояние ARP-кэша. Провести пингование какого либо хоста локальной сети, адрес которого не был отражен в кэше. Повторно открыть ARP-кэш и проконтролировать модификацию его содержимого. Представить полученные значения ARP-кэша в отчете.

Провести трассировку одного из удаленных хостов в соответствии с вариантом, выбранным в п. 4.3.2. Если есть потери пакетов, то для соответствующих хостов среднее время прохождения необходимо определять с помощью утилиты ping по 10 пакетам. В отчете привести копию окна с результатами работы утилиты tracert.

Определить участок сети между двумя соседними маршрутизаторами, который характеризуется наибольшей задержкой при пересылке пакетов. Для найденных маршрутизаторов с помощью сервиса Whois определить название организаций и контактные данные администратора (тел., e-mail). Полученную информацию привести в отчете.

С помощью утилиты netstat посмотреть активные текущие сетевые соединения и их состояние на вашем компьютере, для чего:

- запустить несколько экземпляров веб-браузера, загрузив в них различные страницы с разных веб-сайтов (по указанию преподавателя);

- закрыть браузеры и с помощью netstat проверить изменение списка сетевых подключений.

Проконтролировать сетевые соединения в реальном масштабе времени, для чего:

- закрыть ранее открытые сетевые приложения;

- запустить из командной строки утилиту netstat, задав числовой формат отображения адресов и номеров портов и повторный вывод с периодом 20-30 с;

- в отдельном окне командной строки запустить утилиту ping в режиме «до прерывания»;

- наблюдать отображение netstat, текущей статистики сетевых приложений;

- с помощью клавиш Ctrl+C последовательно закрыть утилиты ping и netstat.

В отчете привести копии окон с результатами работы утилиты netstat с пояснением отображаемой информации.

Практическая работа №6

Тема: Настройка рабочей станции для работы в сети

Цель: Освоение основных способов определения сетевых параметров и их настройки для подключения рабочей станции к сети передачи данных.

В результате выполнения лабораторной работы студенты должны изучить функции всех сетевых параметров, усвоить способы их представлений, познакомиться с методом введения этих параметров, если даже у них нет права администратора на хост. Также они должны уметь выявлять и устранять возможные неисправности и сбои при сетевом подключении.

Ход работы.

1. Двойным щелчком мыши на значке Сетевое окружение определить имена NetBIOS вашего собственного компьютера и компьютера преподавателя.

2. Забрать файл с лабораторной работой из папки с:Temp компьютера преподавателя

3. Определите параметры протокола TCP/IP вашего компьютера. Для этого проделайте следующие действия: Выберете меню Пуск -Настройка – Панель управления – Сеть (или сетевые подключения)– Устройства и протоколы – TCP/IP. Нажмите кнопку Свойства.

Примечание. Возможно, у Вас не хватает необходимых прав администратора для просмотра параметров на вкладках, тогда всю работу следует выполнять в режиме Командной строки.

4. Определите следующие параметры протокола:

— IP адрес сетевого адаптера

— Сетевую маску

— Адрес шлюза по умолчанию

— Адрес основного и вспомогательного сервера DNS.

— определите систему счисления этих параметры

5. Определите физический адрес сетевого адаптера вашего компьютера и его доменное имя. Для этого нужно в командной строке (менюПуск – Программы – Стандартные – Командная строка или в меню Пуск – Выполнить) ввести команду ipconfig (для операционных системWindows 2000/XP/2003 – ввести команду

>ipconfig /all )

Определите систему счисления этих параметров.

6. Определите, открыт ли сетевой доступ к диску вашего компьютера. Для этого щелкните правой клавишей на значке диска и в открывшемся контекстном меню выберите значение Свойства. Определите также емкость диска.

7. Выясните возможность изменения физического адреса вашей рабочей станции. Обоснуйте полезность такого изменения.

8. Можете ли вы изменить IP адрес и сетевую маску вашей рабочей станции. Обоснуйте ответ.

9. Определите топологию, метод коммутации, технические средства и линии связи, использованные в сети вашего учебного заведения.

10. Определите быстродействие и память вашего компьютера. Для этого щелкните правой кнопкой мыши на значке Мой компьютер и в открывшемся контекстном меню выберите значение Свойства, а затем вкладку Общие

11. Прочитайте справочный материал о протоколе DHCP (Dynamic Host Configuration Protocol) и о серверах службы имен Microsoft WINS(Windows Internet Naming Service)

12. Создайте текстовый файл, в который занесите следующие сведения:

— Ваша Фамилия И.О.

— Группа

— Имя компьютера по протоколу NetBIOS (имя в сетевом окружении)

— Полное доменное имя Вашего компьютера (это Имя компьютера с Основным доменным суффиксом, который тоже можно посмотреть по команде ipconfig -all)

— Физический адрес сетевого адаптера и его тип

— IP адрес и маску

— Адрес шлюза по умолчанию

— Адрес серверов DNS

— Система счисления всех данных параметров

— Параметры вашего компьютера: тактовая частота процессора, оперативная память, размер диска (сколько имеется свободного места на жестком диске?), параметры сетевого доступа к диску.

— Языки, которые вы изучаете (первый и второй)

Файл также должен содержать ответы на следующие вопросы:

· Какое представление имеет IP-адрес?

· Может ли служить IP-адресом 267.197.0. 301? Почему?

· Может ли один хост иметь более одного IP-адреса? Обосновать свой ответ.

· Для чего используется DNS? Какой файл был прообразом DNS?

· Опишите принцип функционирования DNS.

· Какие серверы Интернета вы знаете?

· Можно ли поместить в один компьютер два Web-узла? Обосновать свой ответ.

Практическая работа №7

Тема: Управление и учет входящего и исходящего объема информации (трафика) сети

Цель: Знать принципы анализа сетевого трафика.

Научиться использовать сетевой анализатор (сниффер Wireshark).

Научиться анализировать сетевой трафик на примере протоколов ARP, IP и ICMP.

Ход работы.

- Изучить интерфейс программы Wireshark

(ftp://iipo.tu-bryansk.ru/pub/Install/windows/net/wireshark/) - Захватить 100 произвольных пакетов. Определить статистические данные:

- процентное соотношение трафика разных протоколов в сети;

- среднюю скорость кадров/сек;

- среднюю скорость байт/сек;

- минимальный, максимальный и средний размеры пакета;

- степень использования полосы пропускания канала (загрузку сети).

- Зафиксировать 20 IP-пакетов. Определить статистические данные:

- процентное соотношение трафика разных протоколов стека tcp/ip в сети;

- средний, минимальный, максимальный размеры пакета.

- Выполнить анализ ARP-протокола по примеру из методических указаний.

- На примере любого IP-пакета указать структуры протоколов Ethernet и IP, Отметить поля заголовков и описать их.

- Проанализировать и описать принцип работы утилиты ping.

При этом описать все протоколы, используемые утилитой. Описать все поля протоколов. Составить диаграмму взаимодействия машин при работе утилиты ping.

Примечание. Данная утилита использует протокол ICMP (RFC 792 и RFC 960).

Практическая работа №8

Тема: Поиск информации в Интернете

Цель: знать , уметь выполнять при помощи браузера — перемещение по гиперссылкам, открытие и загрузку файлов, работать с ftp-сервером.

Ход работы.

Подготовка к выполнению работы

- Изучите настоящие указания, уточните непонятные моменты.

- Если монитор вычислительной системы имеет питание, отдельное от системного блока, включите монитор.

- Включите компьютерную систему выключателем системного блока.

- При появлении запроса о пароле нажмите на клавиатуре клавишу Esc.

Запуск программы

- Запустите программу Outlook Express при помощи ярлыка на рабочем столе либо Главного меню (Пуск -> Программы-> Internet Explorer).

Перемещение по гиперссылкам

- Переход на начальную страницу. Нажмите кнопку Домой или выберите в меню Вид пункт Переход -> Домашняя страница. Отметьте «горячее» сочетание клавиш для данной функции.

- Ввод URL в адресную строку. Введите в строку Адрес: http://rb.gasu.ru

- Перемещение на страницу назад. Нажмите кнопку Назад или выберите в меню Вид пункт Переход -> Назад. Отметьте «горячее» сочетание клавиш для данной функции.

- Перемещение на страницу вперед. Нажмите кнопку Вперед или выберите в меню Вид пункт Переход -> Вперед. Отметьте «горячее» сочетание клавиш для данной функции.

- Перемещение по ссылкам. Выберите последовательно ссылки Университет -> Студентам -> ЭПФ -> Первый курс -> ВМСТ -> Лабораторные работы -> Лабораторная работа №12 на страничке http://www.gasu.ru.

- Отработайте все виды перемещения по ссылкам.

Открытие файлов при помощи браузера.

- Повторите действия п.10.

- Выберите ссылку Открыть файл в браузере.

- Отметьте появление новых пунктов в меню. Нажмите кнопку Сервис на панели инструментов. Отметьте изменения.

Загрузка файлов при помощи браузера.

- Повторите действия п.10.

- Выберите ссылку Загрузить файл в браузере.

- В появившемся окне:

- установите переключатель в положение Сохранить этот файл на диске. Нажмите кнопку OK.

- в открывшемся окне Сохранение файла выберите Сохранить в: Рабочий стол. Нажмите кнопку сохранить.

- Изучите окно Загрузка завершена.

- Отметьте появление файла на рабочем столе. Определите тип файла.

Доступ на FTP-сервер

- Введите в строку Адрес: ftp://ftp.gasu.ru

- Перейдите в каталог Pub -> VMST

- Выберите файл test.txt.

- Сохраните файл на рабочем столе (используя контекстное меню).

Завершение работы с программой

- Закройте окно программы кнопкой Х.

- Уточните у преподавателя порядок завершения работы с компьютером. Приведите компьютер в исходное состояние.

Практическая работа №9

Тема: Монтаж сети с использованием витой пары

Цель:

- Изучить виды, топологию и компоновку локальных сетей.

- Изучить аппаратные средства локальных сетей.

Ход работы.

- Изучить сетевые карты с разъемом PCI, разъем RJ-45 и сетевой кабель категории 5.

- Изучить правила разводки сетевого кабеля в вилке разъема RJ-45 в соответствии с Приложением 1.

- Осуществить разделку сетевого кабеля, развод жил вилке разъема RJ-45 и обжим вилки с помощью инструмента – монтажных клещей.

Контрольные вопросы:

- Типы сетей

- Виды сетей

- Топология сети

- Преимущества сети

- Одноранговые сети

- Сети на основе сервера

- Выбор топологии сети

- Сеть на тонком Ethernet

- Сеть на толстом Ethernet

- Сеть с репитерами

- Сеть Ethernet на витой паре

- Беспроводные сети

- Основные группы кабелей

- Классы коаксиальных кабелей и требования пожарной безопасности

- Неэкранированная витая пара

- Оптоволоконные кабели

- Сетевые карты

- Разъемы

- Разводка проводов витой пары в разъеме RJ-45.

Практическая работа №10

Тема: Проектирование локальной сети

Цель: Изучение базовых технологий построения локальных сетей; получение навыков конфигурирования локальной компьютерной сети в зависимости от возлагаемых на нее функций. Применение метода анализа иерархий для выбора оптимального решения.

Ход работы.

- Для проектирования ЛВС провести анализ предметной области, указанной в варианте задания:

- Выделить основные подразделения исследуемой организации с указанием их основных задач и функций;

- Сформулировать основные цели внедрения локальной вычислительной сети исходя из нужд исследуемой организации;

- Выделить функционально-независимые группы пользователей ЛВС и указать для каждой из них перечень функций, которые должна обеспечивать компьютерная сеть.

- Сформулировать общие требования, которым должна удовлетворять проектируемая локальная сеть (размер, структура, направление, характер и интенсивность информационных потоков и т.д.).

- Предложить 3 различных варианта ЛВС, удовлетворяющих выдвинутым требованиям. Предложенные проекты могут отличаться по следующим параметрам:

- Базовая топология сети или сегментов (шина, звезда, кольцо);

- Применяемая сетевая технология (Ethernet, Token Ring);

- Используемые каналы связи (витая пара, коаксиальный кабель, волоконно-оптический кабель, беспроводные каналы связи);

- Метод организации управления ЛВС (одноранговая сеть, серверная сеть с «толстым» клиентом, серверная сеть с «тонким» клиентом);

- Принимаемые меры по обеспечению информационной безопасности и защиты ЛВС от перебоев электропитания.

- Используемая сетевая операционная система (Novel Netware, Windows Server).

- Используя метод анализа иерархий провести оценку предложенных проектов ЛВС и выбрать оптимальный вариант.

- Назначить каждому члену бригады, выполняющей лабораторную работу, одну из ролей:

- Технический директор – согласовывает с генеральным директором финансирование проектов, связанных с технической модернизацией, отвечает за эффективную работу технических и программных средств, осуществляет стратегическое планирование в соответствующей области;

- Системный администратор – обеспечивает бесперебойную работу компьютерного и программного обеспечения, отвечает за информационную безопасность и сохранность данных, осуществляет тактическое планирование в соответствующей области;

- Разработчик информационных систем (для бригад из трех человек) – обеспечивает эффективную работу пользователей, отвечает за быстрый и надежный доступ к информации, осуществляет планирование развития информационных систем организации.

- Построить иерархическую модель поставленной задачи принятия решения. Для определения критериев оценки ЛВС использовать указания к выполнению лабораторной работы.

- Задать матрицу сравнения, характеризующую степень относительного влияния мнения каждого эксперта на принятие окончательного решения.

- Каждому члену бригады, в соответствии с выбранной ролью, задать матрицу сравнения, характеризующую относительную важность используемых критериев. Для каждого критерия выполнить сравнение альтернативных вариантов ЛВС, используя информацию из указаний к выполнению лабораторной работы (в частности, таблицы 1 – 4).

- Для полученных матриц сравнения вычислить векторы соответствующих локальных приоритетов.

- В соответствии с алгоритмом МАИ синтезировать вектор глобальных приоритетов и определить оптимальный вариант ЛВС.

- В отчете к лабораторной работе подробно отразить ход выполнения работы, в том числе иерархическую модель задачи принятия решений. Обязательно изложить сделанные выводы.

Практическая работа №11

Тема: Осуществление настройки сетевых протоколов серверов и рабочих станций

Цель:

- Тестирование и настройка параметров сетевого адаптера.

- Установка сетевых служб, протоколов, параметров адаптера, привязки.

Ход работы.

— проверка свободных прерываний на компьютере программными средствами тестирования компьютера в среде MS-DOS;

— тестирование сетевой карты с помощью прилагаемых к ней программных средств в среде MS-DOS;

— установка параметров адаптера,

— инициализация адаптера в Windows;

— установка сетевых служб;

— установка протоколов;

— регистрация в сети Windows NT.

Контрольные вопросы:

1. Какие прерывания может занять сетевой адаптер, |

2. Когда можно выбрать дуплексный режим обмена, а когда только полудуплексный.

3. Какие протоколы можно использовать и в ЛВС и в ГОС, а какие только в ЛВС.

4. Какие адреса имеет узел в сети.

5. Назначение основных сетевых служб.

6. Чем маршрутизируемый протокол отличается от немаршрутизируемого.

7. Для чего необходимо осуществить привязки адаптеров, служб, протоколов.

8. Как с помощью привязок оптимизировать скорость обмена по сети.

9. Сколько Windows-имен может иметь станция.

Практическая работа №12

Тема: Настройка DHCP-сервера

Цель: Научться настравивать DHCP-серверы. Уметь опредилять, какие узлы Вашей сети должны получать автоматические настройки сетевых интерфесов.

Ход работы.

- Проверьте установлен ли на узлах host1 и host2 пакет dhcp, на узлах host2 и host3 пакет dhclient. Если нет, то установите его.

- Используя файлы описания настроек сетевых интерфейсов (ifcfg-*) и скрипт /etc/init.d/network, сконфигурируйте внешний интерфейс узла host3 так, чтобы он автоматически получал настройки. Определите какие настройки он получил?

- Изучите файл /var/lib/dhcp/dhclient-eth0.leases. Опишите полученную аренду сетевых настроек. Кто их выдал?

- На узле host1.

- Изучите пример конфигурационного файла dhcpd.conf (/usr/share/doc/dhcp-*/dhcpd.conf.sample).

- Разработайте свой файл конфигурации (/etc/dhcpd.conf) таким образом, чтобы сервер предлагал адреса из сети 172.16.N.0/24. Параметры области следующие:

- адреса выдаются из диапазона от 120 до 140;

- шлюз — 172.16.N.1;

- DNS сервер 172.16.N.1;

- имя домена задайте согласно задания.

- Запустите сервер dhcpd (/etc/init.d/dhcpd start). При помощи утилиты netstat проверте, что сервер готов принимать запросы по протоколу UDP и порту 67. Посмотрите сообщения, произведённые DHCP сервером в системном журнале (/var/log/messages).

- Сконфигурируйте сервис dhcpd так, чтобы он автоматически запускался при загрузки системы на уровенях 3 и 5.

- Настройте внутренние интерфейсы узлов host2 и host3 на автоматическое получение параметров. Проверьте правильность работы dhcp сервера. Убедитесь, что клиенты получили адреса в аренду (проверте содержимое каталога /var/lib/dhcp).

- Задайте на DHCP сервере резервирование для узла host3. Параметры резервирования следующие:

- имя узла — host3.groupN.local

- шлюз по умолчанию — host2

- На host3 переполучити настройки для локального интерфейса и убедитесь, что они соответсвуют зарезервированным.

- Остановите сервис dhcpd на узле host1. На узле host3 удалите информацию о всех полученных арендах. Переполучите настройки сетевых интерфейсов. Убедитесь, что настройка локального интерфейса закончится ошибкой.

- На узле host2.

- Сконфигурируйте локальный интерфейс с использованием файлов описания сетевых настроке. Добавьте в файл /etc/sysconfig/network следующую строку: GATEWAY=10.0.0.(N+1). Убедитесь, что после перезапуска /etc/init.d/network интерфейс будет сконфигурирован корректно.

- Установите и настройте dhcp сервер так. чтобы он отвечал на запросы из сетей 10.0.0.0/28 и 172.16.[(N+1)*10].0/24. Сервер должен «прослушивать» только внешний интерфейс (задаётся в файле /etc/sysconfig/dhcp). Параметры областей следующие:

- Область 10.0.0.0/28 — пустая (нет ни каких настроек)

- Область 172.16.[(N+1)*10].0:

- адреса выдаются из диапазона от 230 до 240.

- шлюз по умолчанию — 172.16.[(N+1)*10].2.

- Настройте агента ретрансляции таким образом, чтобы он передавал все запросы на автоматическую конфигурацию сетевых интерфесов узлу с адресом 10.0.0.[(N-1)*10].

- Запустите сервис dhcprelay. Настройте его таким образом, чтобы он запускался автоматически при загрузке системы на уровень 3.

- На узле host3 переполучите настройки сетевых интерфейсов. Убедитесь, что настройка локального интерфейса получена от DHCP сервера из соседней сети.

Практическая работа №13

Тема: Подключение и настройка клиента

Цель: Научиться настраивать клиентскую часть DNS на компьютере под управлением Windows 7.

Ход работы.

1. Щелкните Пуск(Start), затем — Панель управления(Control Panel).

2. В окне Панель управления(Control Panel) щелкните категорию Сеть и подключения Интернета(Network And Internet Connections).

3. Щелкните значок Сетевые подключения(Network Connections).

4. Щелкните правой кнопкой мыши Локальное подключение(Local Area Connection), затем щелкните Свойства(Properties).

5. Щелкните в списке компонентов пунктПротокол Интернета (TCP/IP)(Internet Protocol TCP/IP), затем щелкните кнопкуСвойства(Properties).

6. В диалоговом окне Свойства: протокол Интернета TCP/IP(Internet Protocol (TCP/IP) Properties) щелкните переключательИспользовать следующие адреса DNS-серверов(Use The Following DNS Server Addresses).

7. B текстовом поле Предпочитаемый DNS-сервер(Primary DNS Server) введите 1Р-адрес предпочитаемого сервера DNS для этого клиента.

ПримечаниеЕсли ваш компьютер подключен к сети, спросите у своего сетевого администратора 1Р-адрес доступного DNS-сервера и введите это адрес в текстовом поле Предпочитаемый DNS-сервер(Primary DNS Server). Если ваш компьютер не подключен к сети или если у вас в сети нет DNS-сервера, то в качестве IP-адреса предпочитаемого сервера DNS можно ввести 192.168.1.203.

8. Если для этого клиента есть второй сервер имен, в текстовом поле Альтернативный DNS-сервер(Alternate DNS-Server) введите IP-адрес второго сервера имен для этого клиента.

ПримечаниеЕсли ваш компьютер подключен к сети, спросите у своего сетевого администратора IP-адрес доступного DNS-сервера и введите этот адрес в текстовом поле Альтернативный DNS-сервер(Alternate DNS Server). Если ваш компьютер не подключен к сети, или если у вас в сети нет DNS-сервера, то в качестве IP-адреса альтернативного DNS-сервера можно ввести 192.168.1.205. Клиент пытается послать запрос на предпочитаемый сервер имен. Если этот сервер имен не отвечает, клиент посылает запрос на альтернативный сервер имен.

Совет Если вы собираетесь настроить несколько компьютеров под управлением Windows ХР Professional в качестве клиентов DNS, настройте часть клиентов на использование альтернативного сервера имен вместо предпочитаемого сервера имен. Это уменьшает нагрузку на предпочитаемом сервере.

9. Щелкните кнопку Дополнительно(Advanced), затем в диалоговом окне Дополнительные параметры TCP/IP(Advanced TCP/IP Settings) щелкните вкладку DNS.

10. Щелкните кнопку Добавить(Add), расположенную под списком Адреса DNS-серверов, в порядке использования(DNS Server Addresses, In Order Of Use).

11. Если для ЭТОГО клиента есть третий сервер имен, в текстовом поле DNS-сервер TCP/IP(TCP/ IP DNS Server) введите IP-адрес третьего доступного сервера имен для этого клиента.

Примечание Если ваш компьютер подключен к сети, узнайте у своего сетевого администратора IP-адрес третьего сервера DNS и введите этот адрес в текстовом поле DNS-сервер TCP/IP(ТСРДР DNS Server). Если ваш компьютер не подключен к сети, или если у вас в сети нет DNS-сервера, то в качестве IP-адреса дополнительного DNS-сервера можно ввести 192.168.1.207.

12. Щелкните кнопку Добавить(Add), чтобы добавить третий адрес сервера DNS и закройте диалоговое окно DNS-сервер TCP/IP(TCP/IP DNS Server). В списке Адреса DNS-серверов, в порядке использования(DNS Server Addresses, In Order Of Use) теперь указаны три адреса DNS-серверов.

13. Щелкните OK,чтобы закрыть диалоговое окно Дополнительные параметры TCP/IP(Advanced TCP/IP Settings).

14. Щелкните OK,чтобы закрыть диалоговое окно Свойства: протокол Интернета TCP/IP(Internet Protocol (TCP/IP) Properties)

15. Щелкните кнопку Закрыть(Close), чтобы закрыть диалоговое окно Свойства: локальное подключение(Local Connection Properties).

16. Закройте окно Сетевые подключения(Network Connections).

Практическая работа №14

Тема: Осуществление системного администрирования локальных сетей

Цель: ознакомление c утилитой telnet. Администрирование сети с ее помощью

Ход работы.

- Запустите сеанс telnet (запускается в командной строке командой telnet). При этом появится подсказка Microsoft Telnet>. С полным списком команд можно ознакомиться с помощью команды help.

- Разрешите режим отображения вводимых с клавиатуры символов с помощью команды set localecho.

- В соответствии с протоколом HTTP необходимо установить соединение с веб-сервером. Для этого с помощью команды open устанавливается соединение, например: open www.yandex.ru 80.

- Сформируйте клиентский запрос. Как минимум он должен содержать строку состояния, например:

GET HTTP://WWW.YANDEX.RU/INDEX.HTML HTTP/1.0

Если поля запроса отсутствуют, то ввод заканчивается двумя нажатиями клавиши для вставки пустой строки после заголовка.

Следует обратить внимание на то, что при вводе нельзя допускать ошибок, поскольку при попытке их исправить с помощью клавиши , ее нажатие интерпретируется как часть запроса.

- Изучите полученный ответ сервера. Обратите внимание на код ответа в строке состояния ответа веб-сервера в строке состояния и поля заголовка ответа.

Если ответ сервера очень большой (в первую очередь из-за размера документа в теле ответа), то содержимое ответа сервера в окне интерпретатора командной строки обрезается с начала. В этом случае рекомендуется для просмотра заголовка вместо метода GET использовать метод HEAD.

Практическая работа №15

Тема: Аудит информационной безопасности

Цель: Ознакомиться с проблемами реализации политик безопасности в компьютерных системах на примере дискреционной модели.

Ход работы.

Пусть множество S возможных операций над объектами компьютерной системы задано следующим образом: S = {«Доступ на чтение», «Доступ на запись», «Передача прав»}.

1. Получить данные о количестве пользователей и объектов компьютерной системы из табл. 2, соответственно варианту.

2. Реализовать программный модуль, создающий матрицу доступа пользователей к объектам компьютерной системы. Реализация данного модуля подразумевает следующее:

2.1. Необходимо выбрать идентификаторы пользователей, которые будут использоваться при их входе в компьютерную систему (по одному идентификатору для каждого пользователя, количество пользователей указано для варианта). Например, множество из трёх идентификаторов пользователей {Ivan, Sergey, Boris}. Один из данных идентификаторов должен соответствовать администратору компьютерной системы (пользователю, обладающему полными правами доступа ко всем объектам).

2.2. Реализовать программное заполнение матрицы доступа, содержащей количество пользователей и объектов, соответственно Вашему варианту.

2.2.1. При заполнении матрицы доступа необходимо учитывать, что один из пользователей должен являться администратором системы (допустим, Ivan). Для него права доступа ко всем объектам должны быть выставлены как полные.

2.2.2. Права остальных пользователей для доступа к объектам компьютерной системы должны заполняться случайным образом с помощью датчика случайных чисел. При заполнении матрицы доступа необходимо учитывать, что пользователь может иметь несколько прав доступа к некоторому объекту компьютерной системы, иметь полные права, либо совсем не иметь прав.

2.2.3. Реализовать программный модуль, демонстрирующий работу в дискреционной модели политики безопасности.

3. Данный модуль должен выполнять следующие функции:

3.1. При запуске модуля должен запрашиваться идентификатор пользователя (проводится идентификация пользователя), при успешной идентификации пользователя должен осуществляться вход в систему, при неуспешной – выводиться соответствующее сообщение.

3.2. При входе в систему после успешной идентификации пользователя на экране должен распечатываться список всех объектов системы с указанием перечня всех доступных прав доступа идентифицированного пользователя к данным объектам. Вывод можно осуществить, например, следующим образом:

User: Boris

Идентификация прошла успешно, добро пожаловать в систему

Перечень Ваших прав:

Объект1: Чтение

Объект2: Запрет

Объект3: Чтение, Запись

Объект4: Полные права

Жду ваших указаний >

3.3. После вывода на экран перечня прав доступа пользователя к объектам компьютерной системы, необходимо организовать ожидание указаний пользователя на осуществление действий над объектами в компьютерной системе. После получения команды от пользователя, на экран необходимо вывести сообщение об успешности либо не успешности операции. При выполнении операции передачи прав (grant) должна модифицироваться матрица доступа. Программа должна поддерживать операцию выхода из системы (quit), после которой запрашивается идентификатор пользователя. Диалог можно организовать, например, так:

Жду ваших указаний > read

Над каким объектом производится операция? 1

Операция прошла успешно

Жду ваших указаний > write

Над каким объектом производится операция? 2

Отказ в выполнении операции. У Вас нет прав для ее осуществления

Жду ваших указаний > grant

Право на какой объект передается? 3

Отказ в выполнении операции. У Вас нет прав для ее осуществления

Жду ваших указаний > grant

Право на какой объект передается? 4

Какое право передается? read

Какому пользователю передается право? Ivan

Операция прошла успешно

Жду ваших указаний > quit

Работа пользователя Boris завершена. До свидания.

User:

4. Выполнить тестирование разработанной программы, продемонстрировав реализованную модель дискреционной политики безопасности.

5. Оформить отчет по лабораторной работе.

Таблица Варианты заданий

|

Вариант |

Количество субъектов доступа (пользователей) |

Количество объектов доступа |

|

1 |

3 |

3 |

|

2 |

4 |

4 |

|

3 |

5 |

4 |

|

4 |

6 |

5 |

|

5 |

7 |

6 |

|

6 |

8 |

3 |

|

7 |

9 |

4 |

|

8 |

10 |

4 |

|

9 |

3 |

5 |

|

10 |

4 |

6 |

|

11 |

5 |

3 |

|

12 |

6 |

4 |

|

13 |

7 |

4 |

|

14 |

8 |

5 |

|

15 |

9 |

6 |

|

16 |

10 |

3 |

|

17 |

3 |

4 |

|

18 |

4 |

4 |

|

19 |

5 |

5 |

|

20 |

6 |

6 |

|

21 |

7 |

3 |

|

22 |

8 |

4 |

|

23 |

9 |

4 |

|

24 |

10 |

5 |

|

Окончание табл. 2 |

||

|

Вариант |

Количество субъектов доступа (пользователей) |

Количество объектов доступа |

|

25 |

3 |

6 |

|

26 |

4 |

3 |

|

27 |

5 |

4 |

|

28 |

6 |

4 |

|

29 |

6 |

5 |

|

30 |

8 |

6 |

Практическая работа №16

Тема: Создание проекта в среде программирования BorlandDelphi 1

Цель: Составить программу идентификации и установления подлинности пользователя

Ход работы.

1. В табл. 3 найти для указанного варианта значения характеристик P, V, T.

2. Вычислить по формуле (1) нижнюю границу S* для заданных P, V, T.

3. Выбрать некоторый алфавит с мощностью A и получить минимальную длину пароля L, при котором выполняется условие (2).

4. Реализовать программу для генерации паролей пользователей. Программа должна формировать случайную последовательность символов длины L, при этом должен использоваться алфавит из A символов.

5. Оформить отчет по лабораторной работе.

Коды символов:

1. Коды английских символов : «A» = 65, …, «Z» = 90, «a» = 97,…, «z» = 122.

2. Коды цифр : «0» = 48, «9» = 57.

3. «!» = 33, «“» = 34, «#» = 35, «$» = 36, «%» = 37, «&» = 38, «‘» = 39.

4. Коды русских символов : «А» – 128, … «Я» – 159, «а» – 160,…, «п» – 175, «р» – 224,…, «я» – 239.

Таблица 3. Варианты заданий

|

Вариант |

P |

V |

T |

|

1 |

10-4 |

15 паролей/мин |

2 недели |

|

2 |

10-5 |

3 паролей/мин |

10 дней |

|

3 |

10-6 |

10 паролей/мин |

5 дней |

|

4 |

10-7 |

11 паролей/мин |

6 дней |

|

5 |

10-4 |

100 паролей/день |

12 дней |

|

6 |

10-5 |

10 паролей/день |

1 месяц |

|

7 |

10-6 |

20 паролей/мин |

3 недели |

|

8 |

10-7 |

15 паролей/мин |

20 дней |

|

9 |

10-4 |

3 паролей/мин |

15 дней |

|

10 |

10-5 |

10 паролей/мин |

1 неделя |

|

11 |

10-6 |

11 паролей/мин |

2 недели |

|

12 |

10-7 |

100 паролей/день |

10 дней |

|

13 |

10-4 |

10 паролей/день |

5 дней |

|

14 |

10-5 |

20 паролей/мин |

6 дней |

|

15 |

10-6 |

15 паролей/мин |

12 дней |

|

16 |

10-7 |

3 паролей/мин |

1 месяц |

|

17 |

10-4 |

10 паролей/мин |

3 недели |

|

18 |

10-5 |

11 паролей/мин |

20 дней |

|

19 |

10-6 |

100 паролей/день |

15 дней |

|

20 |

10-7 |

10 паролей/день |

1 неделя |

|

21 |

10-4 |

20 паролей/мин |

2 недели |

|

22 |

10-5 |

15 паролей/мин |

10 дней |

|

23 |

10-6 |

3 паролей/мин |

5 дней |

|

Окончание табл. 3 |

|||

|

Вариант |

P |

V |

T |

|

24 |

10-7 |

10 паролей/мин |

6 дней |

|

25 |

10-4 |

11 паролей/мин |

12 дней |

|

26 |

10-5 |

100 паролей/день |

1 месяц |

|

27 |

10-6 |

10 паролей/день |

3 недели |

|

28 |

10-7 |

20 паролей/мин |

20 дней |

|

29 |

10-4 |

15 паролей/мин |

15 дней |

|

30 |

10-5 |

3 паролей/мин |

1 неделя |

Практическая работа №17

Тема: Создание проекта в среде программирования BorlandDelphi 2

Цель: Создание базы данных в среде программирования BorlandDelphi.

Ход работы.

1. Разработать консольное приложение для шифрования/дешифрования произвольных файлов с помощью алгоритма RSA.

2. Разработать визуальное приложение для шифрования/дешифрования изображений.

3. Разработать визуальное приложение для шифрования/дешифрования произвольных файлов.

4. Разработать клиент-серверное приложение для защищённой передачи файлов по сети.

5. Разработать клиент-серверное приложение для защищённого обмена сообщениями по сети.

6. Разработать визуальное приложение для шифрования/дешифрования чисел.

7. Разработать консольное приложение для генерации ключей.

8. Реализовать программу для шифрования / дешифрования текстов, работающую по алгоритму RSA. Программа должна уметь работать с текстом произвольной длины.

Практическая работа №18

Тема: Создание проекта в среде программирования BorlandDelphi 3

Цель: Создание выбора режимов Регистрация, Пользователь, Администратор

Ход работы.

Разработать программу, реализующую привязку к компьютеру, используя совокупность характеристик согласно варианту задания. Добиться того, чтобы программа не запускалась на другом компьютере.

Таблица 4. Варианты заданий

|

№ варианта |

Характеристики |

|

1 |

Серийный номер раздела жесткого диска, MAC-адрес сетевой карты |

|

2 |

Информация из реестра, тактовая частота процессора |

|

3 |

Версия операционной системы, MAC-адрес сетевой карты |

|

4 |

Имя пользователя, серийный номер раздела жесткого диска |

|

5 |

Название компьютера, информация из реестра |

|

6 |

Версия БИОС, имя пользователя |

|

7 |

Серийный номер раздела жесткого диска, имя пользователя |

|

8 |

Имя пользователя, тактовая частота процессора |

|

9 |

MAC-адрес сетевой карты, тактовая частота процессора |

Практическая работа №19

Тема: Создание проекта в среде программирования BorlandDelphi 7. Определение прав пользователей.

Цель: Ознакомление со средой визуального программирования Delphi и разра- ботка в ней простейших приложений: определение прав пользователей.

Ход работы.

- Войдите в среду Delphi, дважды щелкнув мышью на пиктограмму Delphi или через меню “Пуск”.

- Совершите экскурс в среду визуального программирования Delphi. При этом результаты своей работы не сохраняйте на диске.

- Попытайтесь создать различные приложения с помощью Expert-ов Delphi, исследовать в окне редактирования полученный код. Приложения на диске не запоминать.

- Выберите пункт меню File/New Application, этим вы создадите новый проект приложения.

- Выберите команду File/Save Project As…

♦ В появившемся диалоге перейдите к корневому каталогу диска C, выбрав соответствующий пункт в выпадающем списке вверху окна.

♦ Откройте папку, соответствующую названию вашей группы (напри- мер, Р-123). Если такой нет, то создайте её, щелкнув правой кнопкой мыши на свободном месте, выбрав из появившегося контекстного меню пункт Создать/папку и введя нужное название (после чего не забудьте её открыть).

♦ Создайте (как описано в предыдущем пункте) папку «Ваша_фамилия Lab1».

♦ Сохраните Unit1.pas под новым именем Main.pas, а Project1.dpr под новым именем Lab1.dpr. - Выберите из политры Standard визуальных компонентов и поместите в форму следующие компоненты:

♦ Окно редактирования со связанной с ним меткой Operand 1. В этом окне вводится первый операнд.

♦ Окно редактирования со связанной с ним меткой Operator.

Практическая работа №20

Тема: Создание проекта в среде программирования BorlandDelphi 7.Ввод пароля и получение разрешения на доступ.

Цель: Ознакомление с классом исключительных ситуаций Delphi и создание приложений, генерирующих исключения и обрабатывающие различные фо- кусы ввода, обработки пароля.

Ход работы.

- В среде программирования Delphi cоздайте новый проект, выбрав пункт меню File/New Application.

- Сохраните этот проект в папке»С:Ваша_группаВаша_фамилия Lab2″. (Unit1.pas под новым именем Main2.pas, а Project1.dpr под новым именем Lab2.dpr).

- Разработайте приложение, обрабатывающее исключительную ситуацию, согласно вашему варианту индивидуального задания.

- Открыть новое приложение.

- Создать форму с пятью полями редактирования и пятью соответствующими надписями, которые поясняют, какой вид проверки осуществляет соответствующий компонент Edit. Форма также содержит кнопку для проверки содержимого первого поля редактирования.

Варианты индивидуальных заданий

- Создать программу, позволяющую пользователю ввести два числа, которые программа разделит. Необходимо поместить на форму три объекта класса TEdit — два для операндов, один – для результата и кнопку (объект класса TButton), нажимая на которую пользователь выполняет деление. Исключить попытку деления на ноль а так же введения символов вместо цифр. Выдать сообщение о типе возник- шей ошибке.

- Создать программу, вычисляющую корни квадратного уравнения (ax2 +bx+c=0). Необходимо поместить на форму четыре объекта класса TEdit — три для коэффициентов квадратного уравнения, один – для результата и кнопку (объект класса TButton), нажимая на кото- рую пользователь выполняет нахождение корней. Исключить ввод символов вместо цифр, получение отрицательного дискриминанта и ввод а = 0. Вывести при всех типах ошибок одно и то же сообщение.

- Создать программу с “бесконечным” циклом типа while. В цикле увеличивать переменную I до значения, заданного пользователем. При достижении этого значения выходить из цикла с помощью воз- буждения исключения EAbort. Выдать сообщение о выходе из цикла в блоке Except. Необходимо поместить на форму кнопку (объект класса TButton), которая запускает цикл; сообщение можно выдать с помощью функции ShowMessage, или поместить на форму метку (объект класса TLabel), в которую помещается сообщение.

- Создать программу, вычисляющую тангенс угла. Необходимо по- местить в форму два компонента Tedit для ввода значения и резуль- тата и кнопку Tbutton для вычисления значения тангенса. Исключить ввод символов вместо цифр и получение значения тангенса угла 90 градусов. Предусмотреть возможность ввода значений в радианах.

- Создать программу, вычисляющую логарифм числа. Для этого необ- ходимо поместить в форму два компонента Tedit для ввода значения и результата и кнопку Tbutton для вычисления значения логарифма. Исключить ввод символов вместо цифр и получение значения лога- рифма 0.

- Создать программу обработки исключения при обращении к несу- ществующему элементу массива. В форму поместите поля редакти- рования для ввода – вывода значений и номеров элементов массива и кнопку для обработки события.

Практическая работа №21

Тема: Создайте программу (транслятор) для преобразования текста в бинарное представление и наоборот

Цель: Объектно – ориентированное программирование в среде Delphi и разработка приложения, конвертирующего текст в бинарный код и наоборот.

Ход работы.

- В среде программирования Delphi cоздайте новый проект, выбрав пункт меню File/New Application.

- Сохраните этот проект в папке «С:Ваша_группаВаша_фамилия Lab4». (Unit1.pas под новым именем Main4.pas, а Project1.dpr под новым именем Lab4.dpr).

- Открыть модуль, не связанный с формой (File/New и отметьте на страни- це New появившегося окна Object Repository элемент Unit), и поместить в него три класса:

- Класс Animal, который содержит в разделе public объявление конструк- тора Create и объявление метода-функции: Voice – звук, издаваемый жи- вотным. Тип результата возвращаемого функцией, – string. Метод Voice объявить виртуальным и абстрактным.

- Класс Dog объявить потомком класса Animal: TDog = class (TAnimal) В разделе public этого класса объявить конструктор и методы Voice и Eat. Метод Eat типа string объявить виртуальным (пища животного).

- Класс Cat объявить потомком класса Animal. TCat = class (TAnimal) Раздел public класса содержит те же определения, что и соответст- вующий раздел класса Dog.

- Задать имя модуля и имя проекта, в который этот модуль будет включен.

- Добавить в проект форму, которой присвоить имя Animals, также задать имя модулю, связанному с формой.

- В форме расположить три кнопки опций (компонент RadioButton) с на- званиями Animal, Dog, Cat ; кнопкой команды (компонент Button) с на- званием Kind и две крупные надписи (компонент Label)(рис. 4.1). Нажа- тию одной из кнопок опций будет соответствовать выбор животного. При нажатии кнопки команды надписи должны отобразить звук, изда- ваемый животным, и его пищу.

Практическая работа №22

Тема: Создание проекта в среде программирования BorlandDelphi 7. Шифратор-дешифратор, методом простой замены.

Цель: Объектно–ориентированное программирование в среде Delphi и разработка приложения, создающего шифратор-дешифратор

Ход работы.

- Используя материалы § 50 учебника, постройте модуль, описывающий иерархию классов логических элементов. Для проверки его работы напишите программу, которая строит таблицу истинности последовательного соединения логических элементов «И» и «НЕ».

- Добавьте в иерархию классов элементы «исключающее ИЛИ», «И-НЕ» и «ИЛИ-НЕ». Вынесите всю построенную систему классов логических элементов в отдельный модуль LogElement.

«Соберите» в программе RS-триггер из двух логических элементов «ИЛИ-НЕ», постройте его таблицу истинности (обратите внимание на вариант, когда оба входа нулевые).

- задания 3-4 для RS-триггера на двух логических элементах «И-НЕ». Определите, при каких входах состояние сохраняется, а какие входные сигналы запрещены.

- Постройте логический элемент «шифратор», который выдает на выходы двоичное представление номера входа, на который подали сигнал.

- Постройте модель логического элемента «дешифратор» (англ. decoder), который выполняет обратную операцию. Напишите программу, которая строит его таблицу истинности.

Практическая работа №23

Тема: Создание проекта в среде программирования BorlandDelphi 7. Шифратор-дешифратор, метод маршрутная транспозиция-треугольник

Цель: Объектно–ориентированное программирование в среде Delphi и разработка приложения, создающего шифратор-дешифратор

Ход работы.

- Настройте псевдоним для базы данных AL_shop

- Откройте в среде Delphi проект Project_Tovar (из папки PR_4)

- Определить как главную форму Fm_tovar

- Если в модуле данных нет, то добавить компоненты для подключения к данным о единицах измерения (Tb_ed: Ttable и Ds_ed: TDataSource для таблицы Edin).

- Создайте в наборе данных товар виртуальное поле для отображения связанных названий Единиц измерений из справочника. Для этого:

- в редактор полей набора данных TB_tovar добавьте новое поле

- установите для него следующие параметры:

- Имя – Ed

- компонент — TB_tovar_ed

- Тип данных – символьный, Размер — 20

- Вид – связанное

- Поля связи – id_ed

- Поле подстановки — name_ed

- набор данных — TB_ed

- На форме в таблице Db_Gr_Tovar после поля Количество расположите поле Ed с заголовком Ед. измерения, при необходимости расширьте форму и таблицу

- Сохранить и запустить программу. Просмотрите правильность отображения связанных данных об Единицах измерения (для каждого товара).

Практическая работа №24

Тема: Создание проекта в среде программирования BorlandDelphi 7. Шифратор-дешифратор, метод маршрутная транспозиция-квадрат

Цель: Объектно–ориентированное программирование в среде Delphi и разработка приложения, создающего шифратор-дешифратор

Ход работы.

- Настройте псевдоним для базы данных AL_shop

- Откройте в среде Delphi проект Project_Tovar (из папки PR_4)

- Определить как главную форму Fm_ed

- Для связи будущего отчета с набором данных поместите в модуль данных невизуальный компонент для связи данных с отчетом (RvDs_Ed: RvDataSetConnection со страницы Rave). Задайте связь с набором данных Tb_Ed

- Запустите встроенную программу конструирования отчетов Rave Reports 5.0 (меню ToolsRave Designer)

просмотрите дерево проекта отчета, какие в нем имеются элементы

- Просмотрите макет созданного отчета. Что нового появилось в дереве проекта отчета?

- Измените имя отчета (Report2) на Rpt_Ed

- Просмотрите отчет (File / Execute Report / Preview)

- Замените подписи полей русскими заголовками

- Для всех тестовых объектов установите тип шрифта Arial Cyr (через страницу компонентов Font)

- Увеличьте ширину области данных в два раза

- В верхний части области данных разместить горизонтальную линию (Запустите. Сколько линий в отчете).

- Для каждой области (полосы) отчета просмотрите значение свойств Стиль (BandStyle) и Подчинение (ControllerBand)

- После области данных добавьте новую полосу заголовка (Band со страницы Report) и установите подчинение к Области данных, а Стиль (Окончание отчета BodyFooter, на первой First и на каждой страницы New Page). Обратите внимание, как изменился значок полосы

- На вновь созданной полосе разместите горизонтальную, красную, пунктирную линию (такой же длины, как и другая)

- Просмотреть отчет. Обратите внимание на положение данных, текста и полосы

- После красной полосы разместите компонент Вычисляемое поле (CalcText страница Report) и установите подчинение Области данных, Узел связи Dv_Ed, поле Номер, тип вычислений Количество. Оформление шрифта: 16, красный, жирный

- Слева от вычисляемого поля добавьте текст «Всего:»

- Сохранить созданный проект отчета с именем Rep_Sprav.rav в папке PR_4 (File — Save As…). Закройте программу конструирования отчетов

- Поместите в модуль данных компонент подключения отчета (RvPr_Sprav: RvProject со страницы Rave) и установите для него путь к файлу Rep_Sprav.rav

- Поместить в форму кнопку: имя Btn_Pr_Ed, подпись «Печать»

- В процедуре события нажатия на кнопку Btn_Pr_Ed запустите отчет вызовом метода ExecuteReport для компонента RvPr_Sprav, указав в качестве параметра имя станицы отчета (‘Rpt_ed’)

- Сохраните и запустите проект. Сформируйте отчет кнопкой Печать

Практическая работа №25

Тема: Информационная безопасность сети. Работа с программой XSpider 7.

Цель: ознакомление с проблематикой безопасности в локальных сетях, получение представления о методике контроля и обеспечения безопасности, получение практических навыков работы со сканерами безопасности на примере программы XSpider.

Ход работы.

- Включить компьютеры и убедиться в работоспособности сети.

- В случае неработоспособности сети – восстановить ее работоспособность:

- проверить подключение сетевых кабелей;

- проверить работоспособность сетевых адаптеров;

- проверить работоспособность установленных драйверов;

- проверить IP-адреса и маски подсетей;

- устранить все обнаруженные неполадки.

- Запустить программу XSpider 7 и ознакомиться с ее интерфейсом.

- Запустить поиск уязвимостей на соседнем компьютере.

- Проанализировать результаты сканирования, выяснить причины появления уязвимостей и методы их устранения.

- Попытаться устранить указанную преподавателем проблему.

- Запустить повторное сканирование.

- Проанализировать полученные результаты.

— Сделать выводы о возможности использования программы в различных ситуациях

Практическая работа №26

Тема: Установка антивирусных программ

Цель: Ознакомиться с теоретическими аспектами защиты информации от вредоносных программ: разновидности вирусов, способах заражения и методы борьбы. Ознакомиться с различными видами программных средств защиты от вирусов. Получить навыки работы с антивирусным пакетом AVAST.

Ход работы.

- Сканирование папок на наличие вирусов:

- Двойным щелчком на значке антивируса на панели индикации открыть главное окно программы;

- Изучить содержимое окна: обратить внимание на дату последнего обновления антивирусной базы и дату последней полной проверки компьютера;

- В своей личной папке создать папкуПодозрительные файлы и создать там 2 файла:Текстовый файл и Документ Microsoft Word. Имена файлов ввести согласно своему варианту поВариантам задания к работе;

- Выбрав пункт в главном окне программы пунктПоиск вирусов и добавить в окно заданий папкуПодозрительные файлы.

- Выполнить проверку папки. По завершению сканирования, используя кнопку «Сохранить как…», сохранить отчет с результатами проверки в папке Подозрительные файлы. Имя файла-отчета –Scan_Log.

- Закройте окно Поиск вирусов.

- Обновление антивирусной базы:

- В главном меню программы выберете пункт Сервис.

- Нажмите на пункт Обновление и, используя кнопкуОбновить, осуществите обновление базы известных вирусов.

- По завершению обновления, используя кнопку«Сохранить как…», сохранить отчет об обновлении в папке Подозрительные файлы. Имя файла-отчета – Upd_Log.

- Закройте окно Обновление, и обратите внимание на пункт Дата выпуска сигнатур.

- Закройте окно Антивируса AVAST.

Содержание отчета

- Название и цель лабораторной работы;

- Доклад на выбранную по варианту тему;

- Содержимое файла Scan_Log.txt по пункту 1 Порядка выполнения работы

- Содержание файла Upd_Log.txt по П.2 Порядка выполнения работы.

- Выводы.

Контрольные вопросы

- Что называется компьютерным вирусом?

- Какая программа называется «зараженной»?

- Что происходит, когда зараженная программа начинает работу?

- Как может маскироваться вирус?

- Каковы признаки заражения вирусом?

- Каковы последствия заражения компьютерным вирусом?

- По каким признакам классифицируются компьютерные вирусы?

- Как классифицируются вирусы по среде обитания?

- Какие типы компьютерных вирусов выделяются по способу воздействия?

- Что могут заразить вирусы?

- Как маскируются «невидимые» вирусы?

- Каковы особенности самомодифицирующихся вирусов?

- Какие методы защиты от компьютерных вирусов можно использовать?

- В каких случаях применяют специализированные программы защиты от компьютерных вирусов?

- На какие виды можно подразделить программы защиты от компьютерных вирусов?

- Как действуют программы-детекторы?

- Что называется сигнатурой?

- Всегда ли детектор распознает зараженную программу?

- Каков принцип действия программ-ревизоров, программ-фильтров, программ-вакцин?

- Как выглядит многоуровневая защита от компьютерных вирусов с помощью антивирусных программ?

- Перечислите меры защиты информации от компьютерных вирусов.

- Каковы современные технологии антивирусной защиты?

- Каковы возможности антивируса Касперского для защиты файловых серверов? почтовых серверов?

- Какие модули входят в состав антивируса Касперского для защиты файловых систем?

- Каково назначение этих модулей?

- Какие элементы электронного письма подвергаются проверке на наличие вирусов?

- Как обезвреживаются антивирусом Касперского обнаруженные подозрительные или инфицированные объекты?

- Как обновляется база вирусных сигнатур?

Практическая работа №27

Тема: Сервисное программное обеспечение

Цель: Ознакомление с работой сервисных программ семейства Windows

Ход работы.

Задание № 1. Произвести проверку поверхности диска [С:]. Во время проверки требуется освобождать потерянные цепочки кластеров, итоговые результаты выводить на экран.

- Произведите запуск программы ScanDisk.

- Откройте окно Дополнительные параметры проверки диска (клавиша Дополнительно в окне программы ScanDisk) установите флажки Всегда во вкладке Выводить итоговые результаты и Освобождать во вкладке Потерянные цепочки кластеров.

- Закройте окно Дополнительные параметры проверки диска и нажмите кнопку Запуск.

- В отчете, представляющем собой текстовый файл, созданный любым текстовым редактором, укажите, сколько кластеров находится на диске, размер одного кластера в байтах, сколько кластеров свободно и количество потерянных кластеров.

Задание №2. Произвести проверку файлов и папок диска на наличие ошибок. При этом требуется удалять файлы с общими кластерами и проверять уникальность имен файлов. Итоговые результаты выводить на экран.

- Произведите запуск программы ScanDisk.

- В окне программы ScanDisk установите флажок Стандартная проверка файлов и папок.

- В окне Дополнительные параметры установите флажки: во вкладке Выводить итоговые результаты — флажок Всегда; во вкладке Файлы с общими кластерами => флажок Удалять; во вкладке Проверять => флажок Уникальность имен файлов.

- Наймите кнопку <ОК>.

- В отчете, представляющем собой файл, созданный любым текстовым редактором, укажите размер свободного пространства на Диске, сколько места занято папками и файлами, какие ошибки обнаружила программа.

Задание № 3. Произвести проверку на наличие ошибок системной области диска.

- Произведите запуск программы ScanDisk.

- В основном окне программы ScanDisk установите флажок Полная проверка диска.

- В окне Режим проверки поверхности диска (клавиша Настройка) во вкладке Выполнить проверку следующих областей установите флажок Только системная область.

- Нажмите кнопку <ОК>.

- В отчете, представляющем собой файл, созданный любым текстовым редактором, укажите размер общего пространства на диске, сколько имеется кластеров, ошибки, обнаруженные программой.

Практическая работа №28

Тема: Осуществление мер по защите компьютерных сетей от несанкционированного доступа

Цель: Ознакомиться с некоторыми программными продуктами, предназначенными для зашиты информации на компьютере.

Ход работы.

- Зашифровать и спрятать текстовый файл в файлы формата .bmp, .gif или .wav с помощью программы S-TOOLS.

- Зашифровать и спрятать текстовый файл с помощью программы MASKER.

- Создать собственный контейнер для хранения секретной информации с помощью программы VipNet Safe Disk. Изучить возможности программы.

- Подготовить отчет в электронном виде, содержащий краткие сведения о каждой из изученных программ.

Практическая работа №29

Тема: Исследование программных средств защиты

Цель: Ознакомление с историей становления криптографии, освоение алгоритма шифрования «двойными перестановками», криптоанализа сообщений, зашифрованных указанным алгоритмом.

Ход работы.

- Зашифровать предложение из 16 символов методом двойной перестановки и показать преподавателю.

- Произвести криптоанализ перехваченного сообщения (выдает преподаватель).

- Сравнить полученный и исходные ключи.

- Разработать программы, позволяющие максимально автоматизировать процесс криптоанализа (автоматизированное рабочее место криптоаналитика).

Практическая работа №30

Тема: Практическая защита персональных данных. Подготовка пакета документов по защите персональных данных.

Цель: Практическое применение на практике защиты информации при помощи криптографических методов шифрования информации

Ход работы.

Используя все полученные знания за курс составьте программное обеспечение, реализующее алгоритм RSA. Исходные данные должны передаваться через файлы: файл с открытым ключом, закрытым ключом и шифруемая информация. Для созданного программного обеспечения проведите тестирование не менее чем на 10 различных наборах данных.

Предлагаем вам подборку видеороликов, которые помогут быстро начать работу с популярным сниффером Wireshark. Наше руководство содержит ответы на самые часто задаваемые вопросы по этой программе и поможет вам легко сделать первые шаги.

1. Где скачать и как установить Wireshark?

2. Как выглядит интерфейс и с чего начать?

3. Как настроить перехват трафика в Wireshark?

4. Строка инструментов: как выглядит и зачем нужен каждый из инструментов?