VMware Horizon — сетевая платформа для организации системы виртуальных рабочих столов (VDI или Virtual Desktop Infrastructure), состоящих из облачных серверов с развернутыми на ними виртуальными машинами (операционные системы или отдельные приложения) и клиентского программного обеспечения, что предоставляет удаленный доступ к VDI. К такому клиентскому ПО и относится рассматривая программа VMware Horizon Client.

Сама по себе она распространяется бесплатно. Платным является доступ к вычислительным мощностям, на которых развернуты виртуальные рабочие столы. Платформа VMware Horizon предназначена, в первую очередь, для использования корпоративными клиентами.

Виртуальные рабочие столы — это предварительно настроенные образы операционных систем и/или приложений, которые физические отделены от того устройства, что используется для подключения к ним. Принцип работы таких платформ чем-то напоминает работу систем удаленного доступа к компьютерам — например такие, что можно легко развернуть при помощи программы TeamViewer. Серверная часть приложения TeamViewer устанавливается на удаленный управляемый компьютер, а клиентская — на управляющий (администраторский) ПК. Подключившись с клиента к удаленному компьютеру, пользователь получит доступ к любым функциям установленной на нем операционной системы.

Платформа VMware Horizon работает примерно также, только здесь в качестве удаленного компьютера используются виртуальные машины, развернутые на мощных серверах. Таких виртуальных машин на одном сервере может быть множество. И все они управляются одним или группой администраторов, именующихся посредниками (брокерами). В их задачу входит настройка прав доступа пользователей к тем или иным функциям виртуального рабочего стола.

Пользователи могут иметь или не иметь возможность сохранять изменения (например, в открываемых электронных документах), устанавливать и удалять приложения, выполнять операции над файлами и т.д. В этом плане виртуальный рабочий стол практически ни чем не отличается от корпоративного компьютера, полностью контролируемого системным администратором.

Преимущества платформы VMware Horizon

К одному из основных преимуществ платформы VMware Horizon относится универсальность ее клиентской программы. Представленный на данной странице клиент VMware Horizon Client предназначен для установки на компьютеры под управлением Windows. Но также существуют версии приложения под MacOS, iOS, Android, Linux. Возможно подключение к виртуальным рабочим столам и из обычного браузера. При этом клиентское устройство (компьютер, планшет или даже смартфон) не должен обладать высокими техническими параметрами, потому как единственная оказываемая на него нагрузка — это операции по приему видеосигнала и отправки на виртуальную машину команд с клавиатуры, мыши, тачскрина и т.д.

Вот еще важные особенности использования виртуальных рабочих столов и платформы VMware Horizon, в частности:

- Стоимость. Виртуальный рабочий стол, как мы уже выяснили, практически ничем не отличается от обычного компьютера. Если требуется обеспечить, к примеру, 20 офисных сотрудников высокопроизводительными настольными ПК, будет разумней сэкономить, приобретя менее мощные машины (т.н. офисный вариант) и подключив их впоследствии к платформе VMware Horizon.

- Безопасность. Еще одним из преимуществ виртуальных рабочих столов над физическими настольными компьютерами является более высокий уровень безопасности хранения данных. Во-первых, они хранятся в едином центре обработки данных, а не на отдельных конечных компьютерах, которые приходится защищать антивирусами и прочими защитными средствами в индивидуальном порядке. Во-вторых, если компьютер выйдет из строя или попросту будет украден, то злоумышленники не смогут получить доступ к каким-либо важным данным, т.к. хранятся они на удаленных серверах. Ко всему прочему, клиент VMware Horizon Client работает в изолированной среде, что дополнительно увеличивает уровень защиты данных от кибератак.

- Гибкость. Для организаций с гибкой рабочей силой (или другими словами — для организаций, нанимающих персонал на короткое время) виртуальные рабочие столы имеют явное преимущество в плане обеспечения сотрудников такими мощностями, которые будут им достаточно для реализации конкретной задачи. Администраторы могут быстро и легко выделять виртуальные рабочие столы без необходимости приобретать дорогостоящие физические машины пользователям, которым они могут понадобиться только на короткое время.

- Простое управление. ИТ-отдел может легко управлять большим количеством удаленных виртуальных рабочих столов из единого центра. Обновления программного обеспечения выполняются быстрее и проще, потому что их можно выполнять сразу и для всех пользователей, а для каждого компьютера индивидуально.

Впрочем, у подобных платформ есть и недостатки. Если в центре обработки данных, где развернута система VMware Horizon, закончится дисковое пространство для хранения данных, пользователи смогут испытывать затруднения с доступом к своим рабочим столам и выполнению любых операций. Выхода из ситуации два — либо приобретение дополнительного дискового пространства, что в итоге увеличит стоимость подписки на использование виртуальной машины, либо удаление/перемещение данных, что зачастую недопустимо для средних и крупных компаний.

Несмотря на то, что к производительности клиентского устройства не предъявляется высоких требований, работа с удаленным рабочим столом все же может быть затруднена по причине плохого сетевого соединения. И это еще не говоря о прямой зависимости от сетевого подключения — если оно внезапно пропадет, то работа всей организации попросту остановится до устранения неполадок с сетью.

Программное обеспечение VMware Horizon предлагает возможность входа в виртуальное рабочее пространство на базе Windows и использование всех функций операционной системы. Использование среды виртуального рабочего стола позволяет пользователям запускать программное обеспечение и другие программы, которые могут не работать на их рабочих станциях.

Программное обеспечение разработано для обеспечения превосходной и точной производительности виртуализации. Создатели этого продукта заявляют, что это программное обеспечение — самый простой и быстрый способ виртуализации. Вы также можете использовать это программное обеспечение и не беспокоиться о безопасности, разработчики здесь выступают гарантами, доверять им или нет, решать вам.

С VMware Horizon вы получаете мощную платформу для обеспечения безопасности и эффективности пользователей, полную интеграцию с VMware vSphere, которая является проверенной и надежной платформой виртуализации, и программное обеспечение, хорошо интегрируемое с популярными поставщиками облачных услуг. Инструмент идеально подходит для сред с несколькими внешними пользователями, которым требуется доступ к корпоративной среде.

Приложение предлагает отличные возможности для конечного пользователя, но при развертывании приложений необходимо соблюдать осторожность, поскольку не все приложения подходят для виртуализированных сред.

Как показывает практика, VMware Horizon часто используется в крупных организациях, где требуется безопасный доступ к приложениям и данным из-за пределов внутренней сети.

Позволяет пользователям в полной мере использовать удаленный рабочий стол с доступом ко всем ресурсам, доступным в локальной внутренней частной сети. он работает быстро и надежно, данные не должны проходить через соединение в качестве соединения VPN и остаются в локальной внутренней сети, что повышает вашу безопасность во время передачи.

Удаленное управление

Клиент VM Horizon разработан для управления офисной работой даже в удаленных местах. Это обеспечивает функциональную виртуальную платформу для офисов. Каждый конечный пользователь защищен, а администраторы имеют оптимальный контроль, безопасность и контроль над рабочим местом.

Скачать

Скачивайте переходя ниже по ссылке.

В связи с потребностью в удаленной работе возникает вопрос об эффективных протоколах для передачи удаленного рабочего стола.

Кроме штатного протокола RDP, повысить удобство работы может VMware Horizon Client, который дополнительно поддерживает протоколы Blast (Blast Extreme) и PCoIP (PC over IP).

Подготовка ПК, к которому будем подключаться

Совместимость версий Windows и Horizon:

| Windows Version | Horizon Version | Protocol |

| Windows 11 Education and Pro 21H2 and later | 8 (2206 and later) | Blast only |

| Windows 10 Education and Pro 20H2 and later | 8 (2206 and later) | Blast only |

| Windows 10 Enterprise 1909 and later | 7.12 and later

8 (2006 and later) |

Blast or RDP |

| Windows 10 Enterprise 1903 | 7.12 and later | Blast or RDP |

| Windows 10 Enterprise 1803-1809 | 7.7 and later | Blast or RDP |

| Windows 10 Enterprise 17xx | 7.x | RDP only |

| Windows 10 (non-Enterprise) | 7.x

8 (2006 and later) |

RDP only |

| Windows 7 | 7.x | RDP only |

Для установки требуется агент:

VMware-Horizon-Agent-x86_64-7.12.0-15805436.exe

Чтобы пропустить указание Connection Server необходимо использовать параметр запуска:

|

/v VDM_SKIP_BROKER_REGISTRATION=1 |

А также плагин:

VMware-Horizon-Agent-Direct-Connection-x86_64-7.12.0-15805436.exe

Для мониторинга показателей протокола при установке отметить VMware Horizon Perfomance Tracker, дополнительно можно использовать Remote Display Analyzer https://rdanalyzer.com/

ПК с клиентом

Для подключения необходимо установить клиента:

VMware-Horizon-Client-5.4.0-15805437.exe

После установки указываем имя/адрес удаленного ПК. Для настроек и выбора протокола следует отключить опцию в клиенте Autoconnet to This Desktop.

Переключение между Blast и PCoIP возможно в рамках сессии.

Для переключения на RDP и обратно сессию нужно завершать.

Мониторинг

RDA RDP

RDA PCoIP

RDA Blast

VHPT Blast

Подробные инструкции

Подключение физических машин

https://techzone.vmware.com/resource/using-horizon-access-physical-windows-machines#_Overview

Описание протокола Blast

https://techzone.vmware.com/sites/default/files/resource/blast_extreme_display_protocol_in_vmware_horizon_7.pdf

Оптимизация протокола Blast

https://techzone.vmware.com/resource/vmware-blast-extreme-optimization-guide#introduction

Сетевые порты Horizon для настройки правил файерволов

https://techzone.vmware.com/resource/network-ports-vmware-horizon-7

Прочая документация по Horizon

https://techzone.vmware.com/resource/horizon

Документация по прямому подключению

View Agent Direct-Connection Plug-In Administration

Удаленный доступ

Коронавирус изменил всё. Многие компании оказались не готовы к такому повороту событий, не прошли эту первую проверку на прочность, которых будет еще много в наше непростое беспокойное время. Карантин диктует свои правила работы, и уже сейчас нужно переводить сотрудников на удаленную работу из дома. Именно поэтому система удаленного доступа превратилась в необходимость.

Основные проблемы удаленного доступа

ИТ отделы занимаются организацией удаленного доступа сотрудников к их рабочим местам в офисах. Основные проблемы следующие:

- скорость предоставления удаленного доступа

- сложная для пользователя инструкция по настройке удаленного доступа

- для доступа нужен домашний компьютер

- удаленный доступ организован, но нарушает политики безопасности компании. Отдел ИБ не может его контролировать.

- не работают периферийные устройства

- и др.

Варианты решения

По запросу удаленный доступ Яндекс выдает программы, которые больше подходят для личного использования: TeamViewer, AmmyAdmin и др. Кроме того, эти программы используют внешние (облачные) ресурсы для авторизации и соединения с компьютером, что неприемлемо для конфиденциальной информации.

Корпоративные решения такие как Citrix XenDesktop, Microsoft RDS и VMware Horizon в своей полной реализации сложны в настройке, зато не передают информацию за пределы компании, полностью управляются администраторами и имеют широкий спектр возможностей для решения задач бизнеса в изменяющихся условиях.

Самым доступным, на наш взгляд, корпоративным решением для быстрой настройки удаленного доступа к физическим персональным компьютеров сотрудников является VMware Horizon в его минимальной конфигурации. Этот продукт позволяет решить вышеописанные проблемы, дать системному администратору и администратору информационной безопасности необходимые возможности управления.

Предварительные требования

За один рабочий день системный администратор, вполне, может настроить простейшую систему удаленного доступа на базе VMware Horiozon и предоставить доступ первым пользователям. Для этого ему потребуется:

- скачать необходимые дистрибутивы VMware

- установить и настроить сервер управления

- установить и настроить сервер подключений

- установить на ПК пользователя ПО агента

- предоставить учетной записи пользователя удаленный доступ к конкретному ПК

- выслать пользователю инструкцию для получения удаленного доступа

Дистрибутивы

Для настройки системы удаленного доступа на базе VMware Horizon 7.12 потребуются следующие дистрибутивы:

VMware Connection server (сервер управления) и VMware Security server (сервер подключения) устанавливаются из одного архива (ссылка)

Программное обеспечение, которое необходимо установить на рабочий ПК пользователя VMware Horizon Agent (ссылка)

Программное обеспечение, которое необходимо установить на личное устройство пользователя.

— для Windows устройств (ссылка)

— для Mac устройств (ссылка)

— для Android устройств доступен Google Play store

— для iOS устройств доступен в Apple App Store

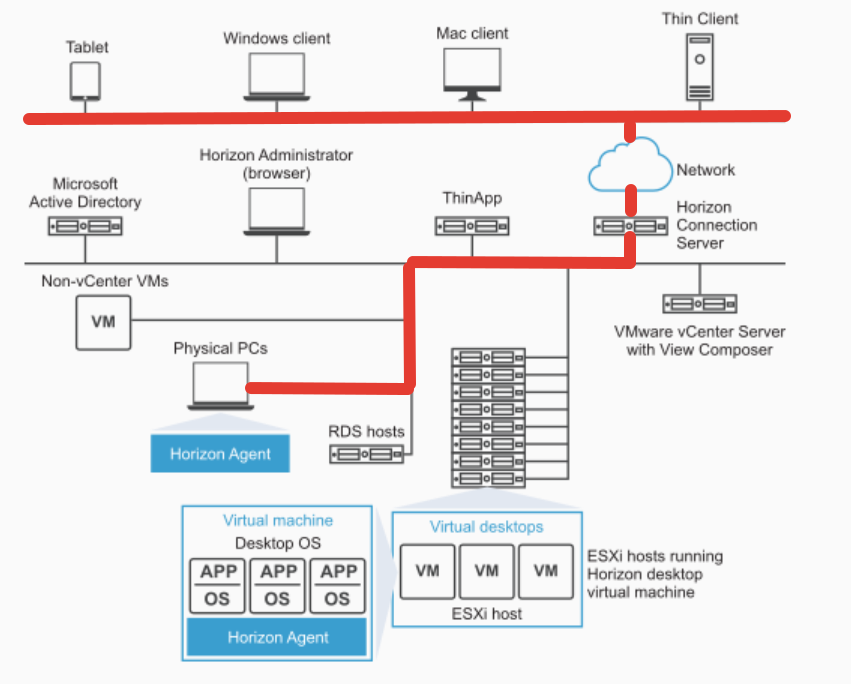

Архитектура

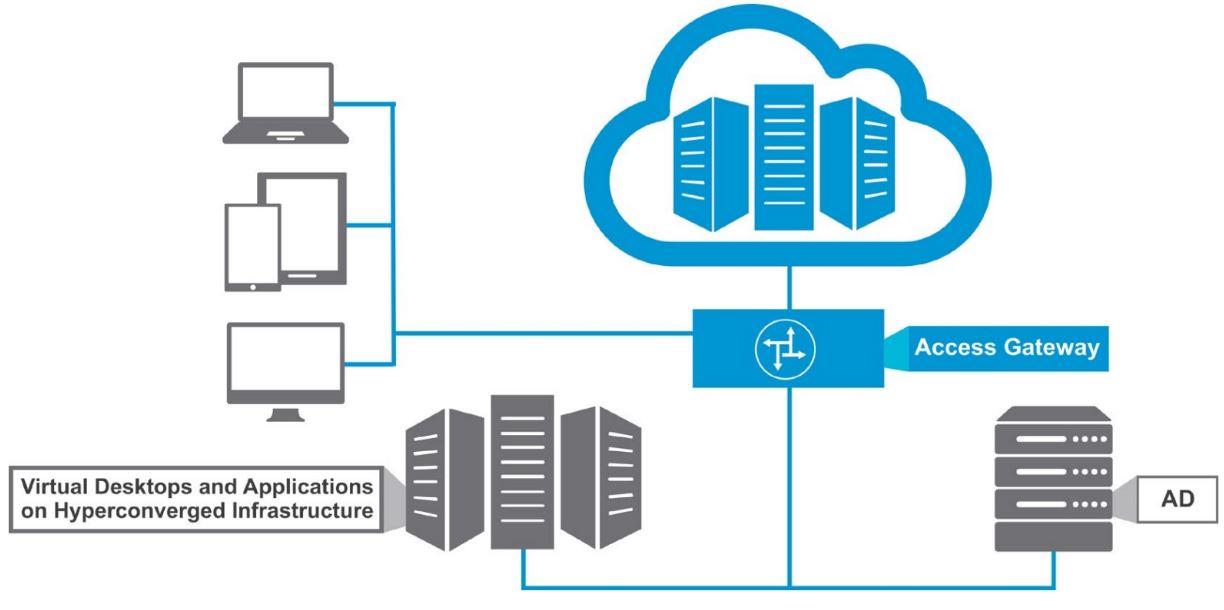

Красной линией на Рис. 1 выделена схема подключения, которая должна быть реализована для организации простейшего удаленного доступа к физическому ПК пользователя.

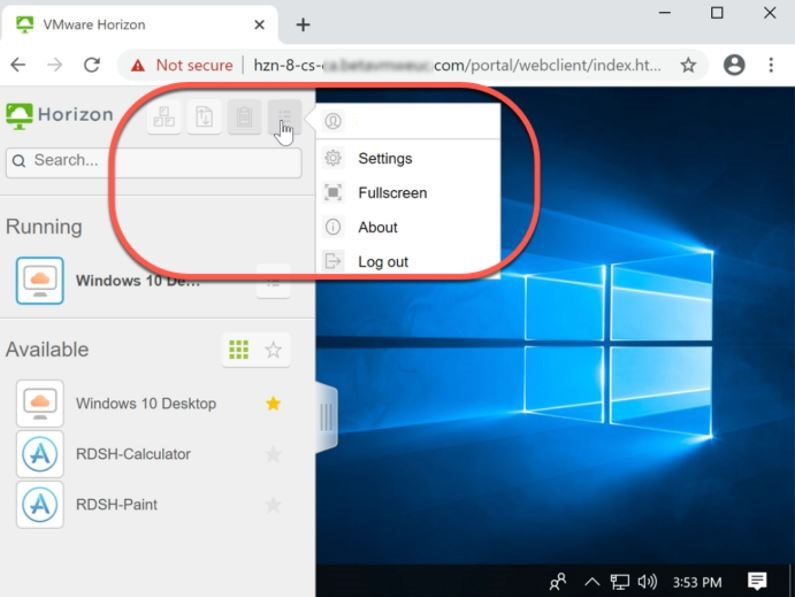

У пользователя на его устройстве должен быть установлена программа клиент, в котором необходимо ввести адрес сервера подключения. Ввести свой логин и пароль, после чего откроется рабочий стол рабочего компьютера.

Настройка

Последовательность настройки удаленного доступа на базе VMware Horizon 7.12 следующая:

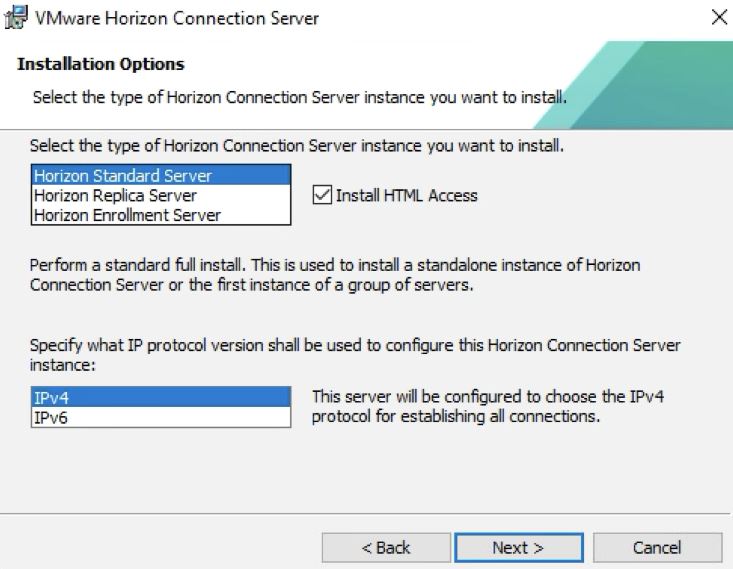

- Установка Connection server

- Установка Security server

- Установка VMware Horizon Agent на физический ПК пользователя

- Установка сертификатов, проброс портов, тестирование удаленного доступа

Для демонстрации настройки у меня настроена тестовая инфраструктура: Windows домен, виртуальная машина для VMware Connection server, виртуальная машина для VMware Security server, виртуальная машина в качестве ПК, куда я буду подключаться.

После настройки базового удаленного доступа к физическим ПК пользователей и решения оперативных вопросов открывается широкий круг возможностей, которые можно реализовать с помощью VMware Horizon.

VDI — virtual desktop access — удаленный доступ к виртуальным рабочим местам. Основные принципы работы данной технологии описаны в данной статье.

Терминальный доступ — доступ к удаленному рабочему столу на базе терминальных служб Windows server, подробнее в этой статье.

Замена рабочих ПК в офисе на тонкие клиенты.

As the name suggests, VMware stands for Virtual Machine Ware. It is a company that develops software for creating a virtual machine. A virtual machine divides the hardware of your computer like processor, storage. etc. In an abstract way to create multiple independent computers.

Each virtual machine has its own operating system like Windows, Linux running individually. Every machine gets a configuration file which has all of the settings of the VM and a virtual drive which acts as a hard drive for the system and contains the OS for the VM.

Virtual machine has a lot of advantages for companies and commercial users. They can get the full potential from the hardware that they have invested in. On VMs, companies can run each application on its own OS to avoid the risk of data loss due to app crashes. Also, creating more servers on a single physical server allows the company to save space at their offices and at the same time save energy.

VMware Horizon is the software developed by VMware for connecting the client devices to the virtual machines. It is available for Windows, Linux ,macOS, iOS, Android and Chrome OS. It was originally sold under the name VMware VDM but now, it is known as VMware Horizon. The Horizon client acts as the middleman between the client device and View desktops (VMs). Users enter their credentials into the Horizon Client and with the help of View connection server, the application connects the client to their VMs.

Horizon Client can use the PCoIP, Microsoft RDP and VMware Blast remote display protocols to establish a network connection between client devices and Horizon View desktops running on a server. VMware Horizon Client also supports USB peripheral devices and also has aecurity features such biometric and two-factor authentication. You can downlad the VMware Horizon Client from the link below for Windows 7/8/8.1/10.

Software Details:-

Name – VMware Horizon Client

File Size – 238.87MB

Download – Click Here

25 Июня 2021

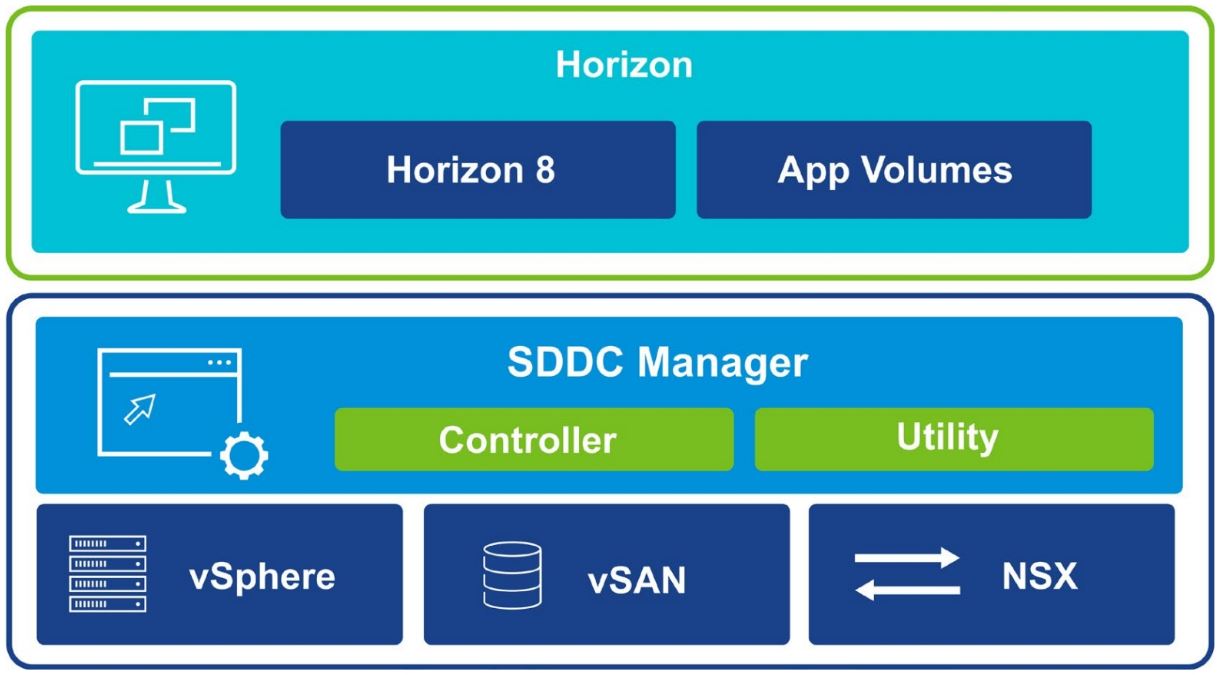

VMware Horizon — это платформа для создания эффективной и безопасной инфраструктуры виртуальных рабочих столов (VDI) и приложений в локальной, гибридной или многооблачной среде.

Что такое VMware Horizon

VMware Horizon является одной из составляющих решения VMware Workspace ONE, в комплекс которого также входят: vIDM, отвечающий за идентификацию пользователей и реализацию технологии единого входа, и система управления мобильными устройствами (в ней можно распространять политики настройки устройств, устанавливать или удалять ПО, отслеживать геопозицию пользователя).

VDI-платформа VMware Horizon включает следующие компоненты:

- vCenter Server — централизованная система управления, которая устанавливается на виртуальной машине, работающей на хосте ESXi. Для развертывания vCenter как vCenter Server Appliance рекомендуется использовать предварительно определенный шаблон OVA. Лицензия Horizon включает лицензию vCenter;

- ESXi гипервизор — физический сервер, на котором размещены виртуальные машины, служащие рабочими столами пользователей и загруженные операционными системами и приложениями;

- агент VMware Horizon View — программный компонент, который необходимо установить на всех виртуальных машинах, управляемых VMware Horizon. Услуга просмотра агента предусматривает мониторинг подключения, совместимость с USB, виртуальную печать и единый вход. В любой системе, которая будет использоваться в качестве виртуального рабочего стола, должен быть установлен агент просмотра;

- клиент Horizon — клиентская программа, которая взаимодействует с View Connection Server для установления соединения между пользовательскими устройствами конечных точек и виртуальными рабочими столами Horizon. Клиент совместим с операционными системами Windows, Linux и macOS;

- сервер подключений Horizon View — сервер, который аутентифицирует пользователей через Active Directory, предлагает единый вход и, помимо других функций, связывает виртуальные рабочие столы с пользователями. Сервер подключений View получает базу данных LDAP (облегченный протокол доступа к каталогам), которая используется для аутентификации Active Directory. Это один из наиболее важных элементов инфраструктуры виртуальных рабочих столов VMware Horizon;

- ThinApp — дополнительный компонент VMware для виртуализации приложений, не требующий установки какого-либо программного обеспечения.

- View Composer — компонент, который управляет виртуальными рабочими столами на vCenter Server и использует связанные клоны для экономии объема хранилища. Связанные клоны создаются с родительского виртуального диска, а не с полных клонов (VMDK). Для хранения уникальных данных, которые отличаются от данных на родительском диске, для связанных клонов требуются специальные разностные виртуальные диски. Без родительских дисков связанные клоны работать не будут. На каждом экземпляре vCenter Server должен быть установлен View Composer отдельно.

- администратор Horizon — веб-интерфейс управления для Horizon VDI. Рекомендуется, чтобы каждый экземпляр Horizon Connection Server имел собственный экземпляр Horizon Administrator.

Для решения задач виртуализации в данной платформе используется VMware Horizon View, которая поддерживает работу с несколькими мониторами, ускоренное воспроизведение видео, локальное подключение к периферийным устройствам, высококачественную трехмерную графику, а также обеспечивает легкое масштабирование для поддержки растущего числа настольных виртуальных компьютеров, динамическое выделение вычислительных ресурсов для наибольшей производительности и оптимизации, и повышенную отказоустойчивость всей виртуальной инфраструктуры.

Все перечисленные компоненты VMware Horizon повышают для конечных пользователей удобство цифровой рабочей области.

Основные направления развития VMware Horizon

К основным направлениям развития VMware Horizon относятся:

- классический доступ VDI — для реализации классического VDI используется простая архитектура: серверная часть, состоящая из сервера управления (Connection server), сервера внешних подключений (Security server на Windows или Unified Access Gateway на Linux) и Composer server, который необходим для создания полноценно работающих виртуальных машин (по так называемому «золотому образу»);

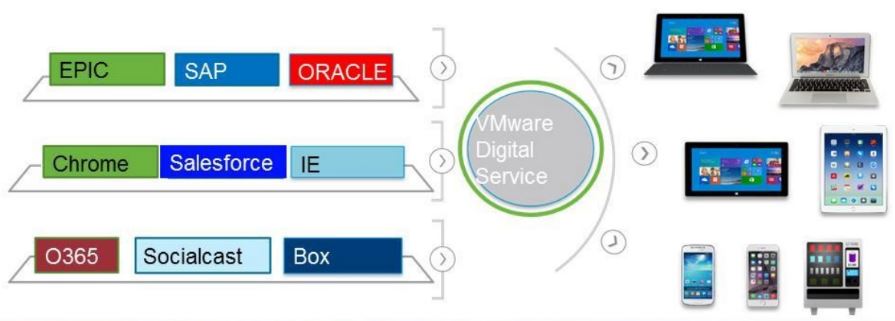

- мобильные пользователи (VMware Horizon AirWatch) — доступ к корпоративным приложениям у сотрудника должен с любого устройства (в том числе с мобильного), для чего iOS и Android интегрируются в VDI с помощью решения по управлению корпоративными мобильными устройствами VMware Airwatch;

- доставка приложений (App Volumes) — основная функция этого программного продукта — бесшовная доставка приложения непосредственно в виртуальную машину и возможность запуска его без инсталляции. Этот продукт дает заказчикам возможность доставлять приложения по запросу в инфраструктуре VDI только тем сотрудникам, которым данное приложение требуется для работы. В консоли администратора всегда видно, сколько лицензий каким пользователям назначено. Также в App Volumes есть встроенный функционал для управления личными данными пользователя (профилем), а в новых версиях был добавлен функционал катастрофоустойчивости и репликации между ЦОД;

- катастрофоустойчивость (VMware Horizon PODS) — чтобы снизить риск простоев VDI, при планировании архитектуры рекомендуется делать актив-актив проекты с помощью ряда программных решений, которые входят в лицензии VMware Horizon. Для работы актив-актив архитектуры создаются две идентичные инсталляции, работающие независимо друг от друга, но с репликацией данных пользователей и настроек. Пользователь в соответствии с правилами с заранее описанными правилами попадает на одну из активных площадок. В случае выхода ее из строя, связь пользователя с его виртуальной машиной VDI теряется, происходит переподключение ко второй активной площадке, где продолжается работа;

- протокол доступа Blast Extreme, который делится на два разных продукта — один работает через HTML5 в браузере (Blast Extreme HTML5 client), второй (Blast Extreme Horizon client) предназначен для установки в операционную систему. Функционально продукты различны: в «толстом клиенте» имеется полный набор всех фич от VMware;

- VMware Horizon Monitoring — для осуществления мониторинга в VMware Horizon используется vRealize Operations for Horizon, лицензия на который включена редакцию Horizon Enterprise. Основные функции системы vRealize: мониторинг работоспособности, анализ производительности, управление ресурсами с элементами планирования и оптимизации. В комплексе продукты мониторинга от VMware нацелены на выявление системы до сбоя, своевременное реагирование на случившиеся сбои и оперативное устранение неисправностей в серверной или пользовательской части VDI;

- серверная виртуализация — vSAN. В VMware Horizon включены лицензии на лучшую систему серверной виртуализации VMware vSphere в максимальной редакции Enterprise Plus, благодаря чему инсталляция дополнительных хостов на ESXi для проекта VDI не вызовет проблем. Также новые хосты виртуализации включаются в общий план резервного копирования, на них применяются политики безопасности, принятые в компании;

- VMware Horizon NSX (виртуальные сети и микросегментация), которые используются для обеспечения сетевой безопасности виртуальных машин VDI. В VMware Horizon NSX задаются правила Firewall, привязанные, например, к типу виртуальных машин.

В целом VMware Horizon позволяет сократить затраты на поддержку ИТ-инфраструктуры, повысить ее безопасность, ввести новые сценарии работы и минимизировать время простоев.

Как VMware помогает людям работать из дома

Платформа для управления виртуальными рабочими столами от VMware позволяет удаленным сотрудникам полноценно выполнять свои обязанности при помощи домашнего настольного ПК, ноутбука или нетбука, планшета, а также решений класса «тонкий клиент» (thin client) и «нулевой клиент» (zero client).

При этом с помощью VMware Horizon возможно создание «гибридных» рабочих сред, например, в случаях, когда для выполнения своих задач часть сотрудников до начала удаленной работы использовала устройства со специфическими возможностями, например, станции 3D-рендеринга. Инструментарий VMware позволяет включить данное оборудование в общую инфраструктуру с виртуальными десктопами, обеспечив полный удаленный доступ к таким ПК с соблюдением всех правил безопасности. Для этого потребуется лишь брокер соединений и программные агенты.

Работа ЦОД с внедренным VDI также существенно упрощается — этому помогает функция «мгновенного клонирования». При этом пулы клонов создаются из уже включенных виртуальных машин, и этот процесс занимает считанные секунды. Благодаря этому удается полностью избежать «boot-штормов».

Пример работы VMware

Примером создания инфраструктуры безопасных рабочих мест для удаленных сотрудников с помощью Workspace ONE (частью которого является VMware Horizon) может стать «магазин приложений» для пользователя.

В этом «магазине» пользователь загружает необходимые для работы программы, при этом для каждой из них организуется отдельный VPN-канал. Так, при выборе приложения Gmail в Android у сотрудника будут две иконки почтового клиента: его личная почта и отдельно корпоративный аккаунт, который прежде, чем открыться, будет устанавливать защищённое соединение. Обмен данных между приложениями из личной зоны пользователя и корпоративной зоны станет невозможен.

Workspace ONE предоставляет удаленному сотруднику функции автоматической настройки и шифрования. Однако перед интеграцией в VDI гаджет обязательно должен проверяться на соответствие корпоративным политикам. Если вдруг что-то в прошивке изменилось после проверки соответствия, то автоматически может применяться запрет на работу с данными или запускаться процесс принудительного обновления. Администратор может удаленно очистить систему, но личные данные при этом не устраняются.

Логическая архитектура VMware Horizon

Версии и цены VMware Horizon

Продукты VMware Horizon представлены тремя пакетами программ:

- VMware Horizon Workspace – общий портал, позволяющий управлять данными пользователя и получать доступ к корпоративным приложениям через стандартный браузер или View Client, рабочим станциям и мобильным телефонам сотрудников. В результате пользователи получают доступ к VDI со своих мобильных устройств, а ИТ-администраторы обеспечены ресурсами для контроля безопасности корпоративных данных;

- VMware Horizon Mirage – продукт, позволяющий управлять физическими компьютерами пользователей и создавать образ виртуальной рабочей станции, при этом разделяя его послойно на систему, данные, приложения и настройки пользователя;

- VMware Horizon Suite, объединяющий в себе функционал и возможности Horizon View, Horizon Mirage и Horizon Workspace.

Цены на данные продукты представлены в таблице

| Название продукта | Horizon Mirage | Horizon Workspace | Horizon Suite | |||

| Количество лицензий | 10 | 100 | 10 | 100 | 10 | 100 |

| Цена продукта | $1 650 | $16 500 | $1 650 | $16 500 | $3 300 | $33 000 |

| Цена технической поддержки на год | $346,50 | $3 465 | $346,50 | $3 465 | $693 | $6 930 |

Версии продукта VMware Horizon также отличаются стоимостью и количеством лицензий:

| Название продукта | VMware Horizon | |||

| Версии продукта | Advanced | Enterprise | ||

| Количество лицензий | 10 | 100 | 10 | 100 |

| Цена продукта | $2 750 | $27 500 | $3 300 | $33 000 |

| Цена технической поддержки на год | $681,45 | $6 814,50 | $817,74 | $8 177,40 |

При выборе решений для создания виртуальной цифровой рабочей среды возникает вопрос — стоит ли VMware Horizon шумихи вокруг него. Ответ на это таков — VMware Horizon подходит, если ваша компания интересуется VDI и уже использует технологии виртуализации VMware, такие, как vCenter Server, ESXi Hypervisor, View Agent, Horizon Client, Connection Server, ThinApp, View Composer и Horizon Administrator являются ключевыми компонентами Horizon View. Также стоит обратить внимание на VMware Horizon, если необходима альтернатива традиционным рабочим столам или решениям для удаленных рабочих столов.

Статьи по теме

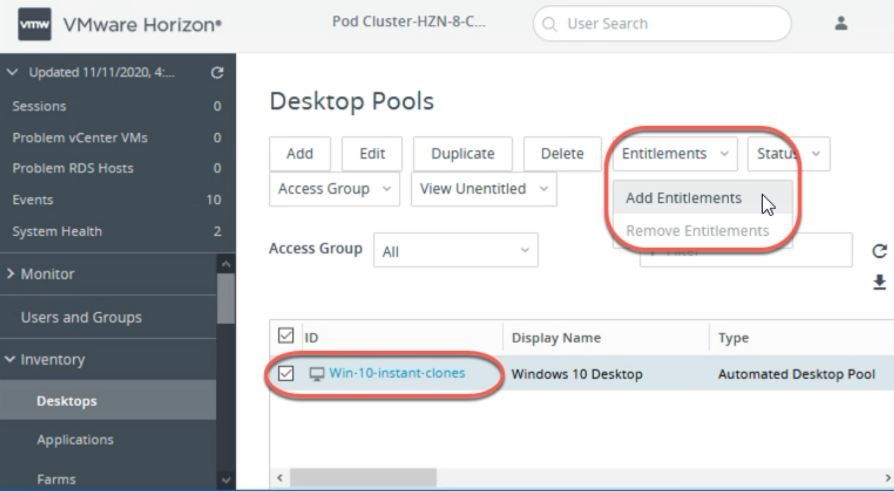

Horizon – одно из интереснейших и мощнейших направлений VMware, отвечающее за поддержку виртуальной десктопной инфраструктуры (VDI), службу удаленных рабочих столов (RDS) и публикацию приложений. В простоте и отсутствии масштаба заподозрить его, согласитесь, получится вряд ли, и тем не менее, тема эта по своей актуальности равна немногим. 7 января 2021 вендор выпустил очередной релиз продукта серии – 2012, – и сегодня нашей задачей как раз и станет максимально содержательное с ним знакомство.

Мы будем учиться устанавливать все компоненты данного продукта и осуществлять их базовую настройку, создавать пулы десктопов и приложений, получим некоторое понимание процесса автоматизации всех операций и конфигурирования связанных систем безопасности, а также узнаем о множестве других полезнейших функций, без которых виртуализация десктопов не может называться полноценной.

Объем работ нами намечен колоссальный, и приступим мы к нему, естественно, с обязательного изучения требований и совместимости. Однако, вначале, в двух словах коснемся необходимой для понимания всего нижеследующего теории – ценного помощника в будущем в процессе реализации Horizon-архитектуры на практике.

Введение в теорию десктопной виртуализации

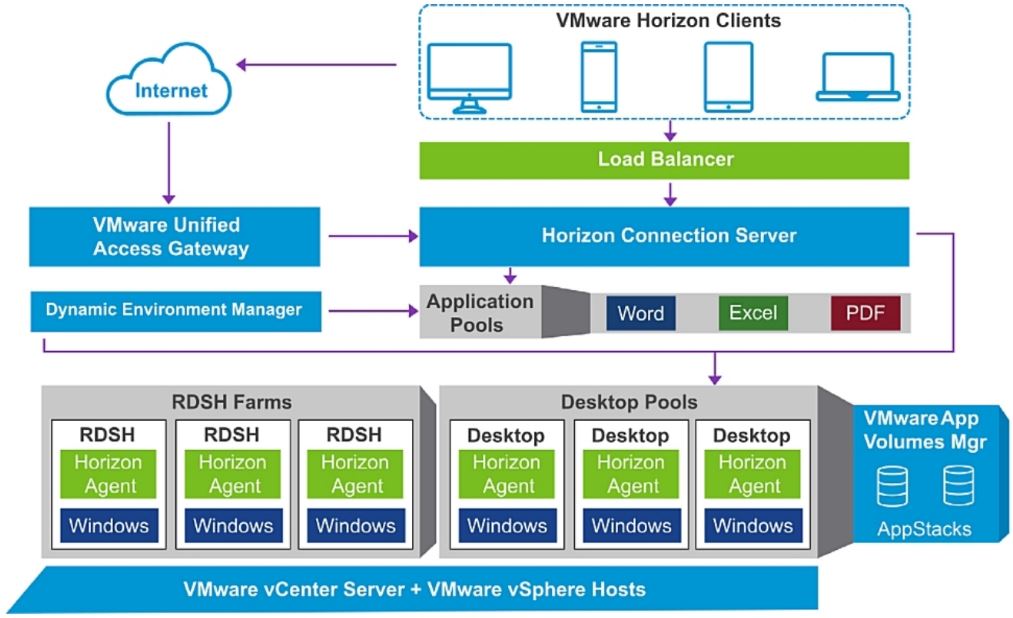

Цель Horizon, как VDI-продукта, доставка виртуальных рабочих столов и опубликованных приложений конечным пользователям. Поддержка VDI-десктопов осуществляется с помощью таких инструментов:

- Виртуализация пользовательских рабочих столов по всей инфраструктуре дата-центра;

- Предоставление доступа пользователям к опубликованным приложениям вне клиентского устройства;

- Упрощение доступа к онлайн-сервисам путем предоставления единого цифрового рабочего пространства:

Тонкость задумки заключается в том, что благодаря Horizon ИТ-департаменты компаний могут доставлять десктопы и приложения дата-центра их сотрудникам как услугу, реализуя на практике стратегию «компьютер в компьютере». В итоге на каждом физическом ядре сервера может запускаться по нескольку виртуальных машин, а управление рабочими столами и приложениями при этом значительно упрощается за счет автоматизации. Одновременно соблюдаются все политики организации в отношении безопасности, иерархичности доступа, унификация стандартов использования ресурсов, а также, что невероятно удобно и немаловажно, становится доступной функция совместной работы сотрудников.

Функции Horizon

Помимо воплощения в жизнь легендарного лозунга VMware о работе с любого устройства и в любом месте, Horizon готов предложить весьма богатый функционал:

- Пакетное решение управления пулами десктопов, виртуальную печать, виртуализацию приложений и координацию их прав, хранение данных и пр.;

- Встроенные функции автоматической доставки рабочих столов и приложений в режиме реального времени (технология Instant Clone; Environment Manager для персонализации и индивидуальной настройки пользователей и приложений, которыми они пользуются, конфигурирования их сред; присоединение приложений к ВМ прямо при логине благодаря App Volumes), усовершенствование безопасности путем удаления десктопов при логауте пользователя;

- Тесное сотрудничество с другими продуктами вендора для создания монолитной полнофункциональной и очень гибко подстраивающейся под текущие требования виртуальной среды Software-Defined Data Center (SDDC) (включая vSphere, vSAN и NSX). Оперирование решением как в on-premise, так и в публичных облаках:

Любая поддерживаемая ESXi гостевая ОС может использоваться в качестве десктопа, а система vCenter Server при этом управляет ресурсами и помогает разворачивать рабочие столы, работать с балансировкой нагрузки и НА. Десктопная виртуализация обладает собственным Connection Server, автоматизирующим связь между клиентскими компьютерными устройствами и виртуальным десктопом, а в ряде случаев – позволяя подключаться к одному из нескольких идентичных рабочих столов в пуле. Для связи удаленного клиента с виртуальным десктопом используется удаленный протокол, построенный на TCP/IP, и в общем случае он включает Virtual Network Computing (VNC), Remote Desktop Protocol (RDP), Independent Computing Architecture (ICA) и X Window System. При этом протоколов можно использовать сразу множество.

Horizon поддерживает виртуальные десктопы как на базе Windows, так и Linux, а также хостящиеся на RDS приложения без необходимости подключения пользователей к полноценному рабочему столу. Хочется немного рассказать и о термине JMP (Just-in-Time Management Platform) – замечательной технологии VMware, позволяющей снизить потребление ресурсов и сложность организации виртуальной среды благодаря апдейтам с нулевым простоем, контекстному управлению политиками, мгновенной доставке приложений и в целом очень быстрой работе всей инфраструктуры.

Важной и очень актуальной сегодня составляющей решения десктопной виртуализации является Horizon Cloud – возможность расширения виртуальных Windows-десктопов до облачных рабочих столов:

Помимо этого, доступна автоматизация и интеграция благодаря сторонним инструментам управления. В частности, тесному сотрудничеству с Windows PowerShell и Microsoft System Center Operations Manager (SCOM). Для администрирования из командной строки PowerCLI предоставляет cmdlet Windows PowerShell, и использование их аналогично применению в любой консольной среде.

Архитектура и дизайн десктопной виртуализации

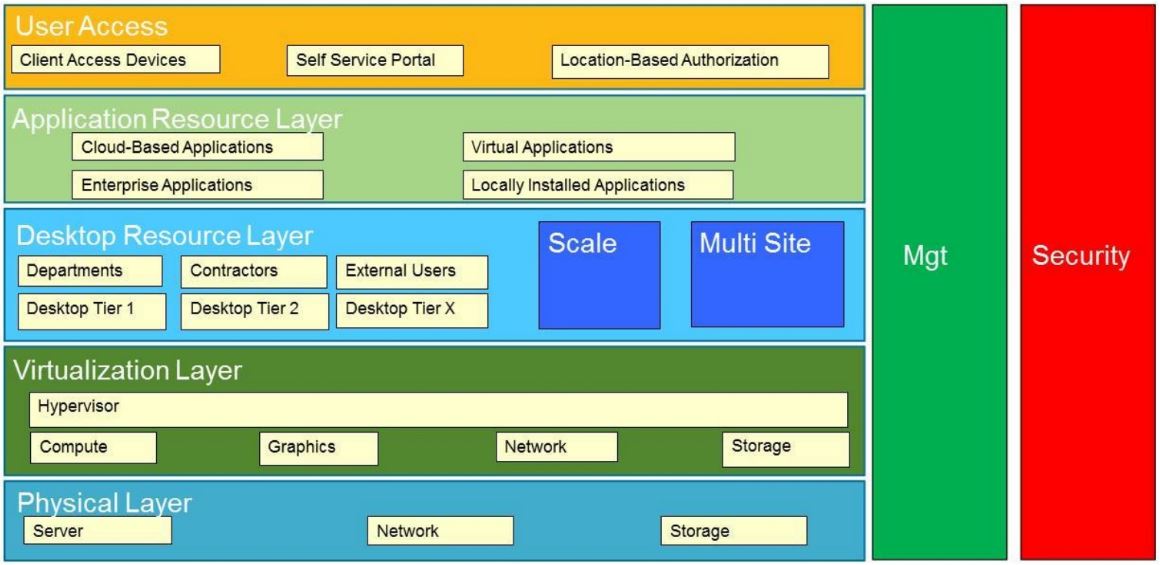

Архитектура Horizon удобно масштабируема и организована она по модульному принципу, отвечая строгим требованиям к стандартизации работы, планируемому расширению и простоте управления. Для наглядности она поделена на уровни, дизайн которых не может осуществляться изолированно, так как все в них глубоко взаимосвязано:

Рассмотрим их в деталях:

- Физический уровень. Состоит из компонентов подключения и сети, настроенных под клиентскую коммуникацию;

- Уровень виртуализации. Использование всех возможностей и ресурсов гипервизора, сервисов вычисления, хранилищ, сетевых функций и графики;

- Уровень ресурсов десктопа. Предоставление профилей и сеансов, определяющих ассоциируемые с управлением множеством виртуальных десктопов требования в разнообразных пользовательских сообществах. Обеспечение интеграции в AD, функции контроля над аутентификацией, пользовательскими данными и настройками;

- Уровень ресурсов приложений. Предоставление приложений как части сеансов, других приложений или профилей. Определяет инфраструктуру, которая нужна для компоновки, разворота и управления приложениями;

- Уровень пользовательского доступа. Обращение к физическим устройствам, дающим пользователям доступ к виртуальному рабочему столу.

Схема взаимодействия компонентов уровней архитектуры Horizon при этом может выглядеть так:

Компоненты Horizon

Как все это выглядит в целом, для чего нужно и как взаимодействует, теперь мы примерно понимаем. Резюмируя приведенную выше информацию, можно сказать, что для работы Horizon нам нужны клиентские точки доступа и ПО на них, с помощью которого они обращаются к распределяющим виртуальные рабочие столы и приложения компонентам, сам агент, который будет управлять этим процессом, а также программно-определяемая возможность налаживания связи между перечисленным:

И теперь настало время рассмотреть ключевые компоненты десктопной виртуализации по отдельности, так как именно с их инсталляцией и настройками нам придется далее работать вплотную.

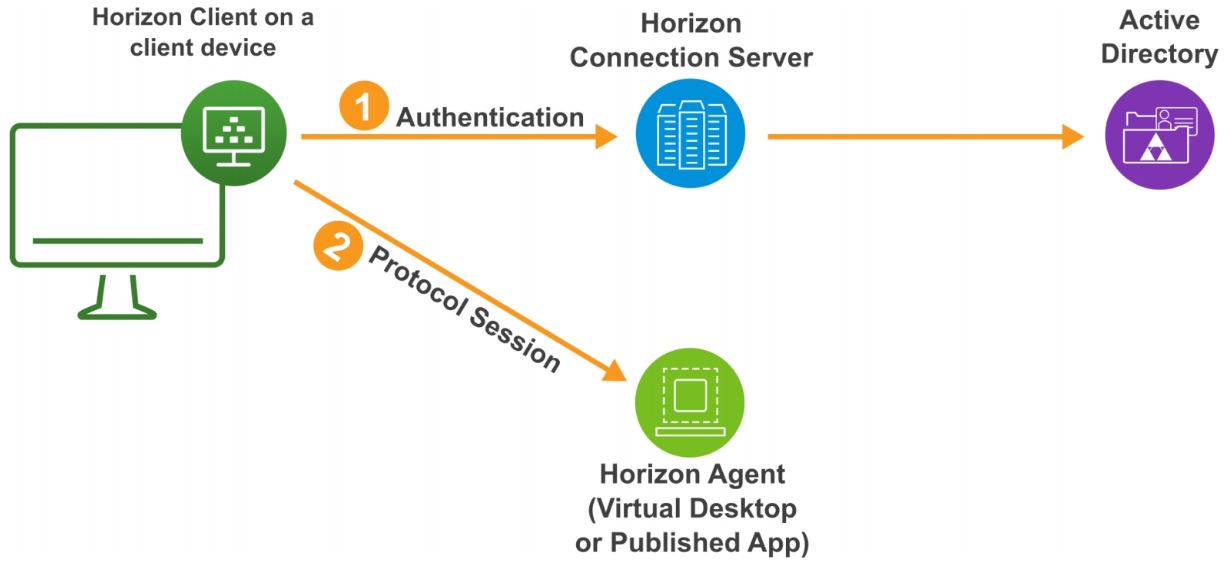

Connection Server

Connection Server представляет собой программную службу, осуществляющую предоставление и распределение пользовательских подключений. Его функционал следующий:

- Аутентификация пользователей с AD и направление запроса на подходящую ВМ, физический компьютер или Microsoft RDS-хост;

- Обеспечение безопасной связи между пользователями и удаленными десктопами и приложениями;

- Предоставление пользователям доступа к указанным пулам и рабочим столам.

Клиентские устройства

Клиентские устройства представляют собой все разнообразие девайсов, с которых пользователь может получить доступ к удаленному приложению или персонализированному виртуальному рабочему столу. Это могут быть тонкие клиенты, корпоративные планшеты, ноутбуки и ПК, их личные аналоги и даже телефоны.

Horizon Client

Horizon Client – это клиентское ПО для доступа к удаленным рабочим столам и приложениям, которое может запускаться на планшете, телефоне, ПК или ноутбуке с Windows, Linux или MacOS семействами ОС, на тонком клиенте и других устройствах.

Horizon agent

Служба, устанавливаемая на всех ВМ, физических системах и Microsoft RDS-хостах, используемых в качестве источника для приложений и удаленных десктопов, называется Horizon Аgent. На уровне виртуальной машины она связывается с Horizon Client, чтобы предоставлять такие функции:

- мониторинг связи,

- виртуальную печать,

- Horizon Persona Management (управление профилями пользователей),

- Доступ к локально подключенным USB-устройствам.

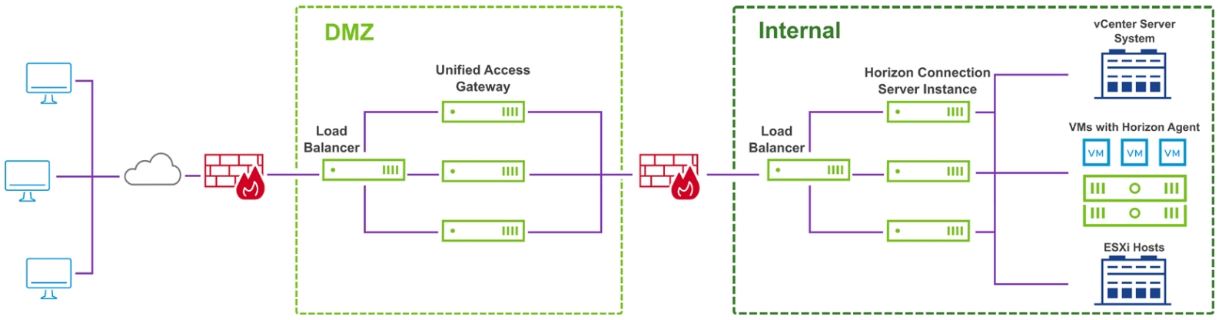

Unified Access Gateway (UAG)

UAG предоставляет защищенный шлюз для внешних пользовательских подключений к десктопам и приложениям. Обычно располагается на DMZ и работает как прокси-хост для подключений внутри доверенной корпоративной сети.

Десктопы и приложения

Windows-ресурсы десктопов и приложений предоставляются пулами десктопов в рамках одной сессии или сессий совместного использования ферм RDSH-сервера.

Фермы RDSH-сервера и пулы виртуальных десктопов

В таких пулах ВМ создаются из золотого образа. Проинсталлированный на виртуальном десктопе или RDSH-сервере агент Horizon подключается к Horizon Client с пользовательского устройства для определения, какие десктопы и приложения стоит предоставить юзеру. Также агент в этом случае предлагает множество полезных функций, вроде мониторинга соединения, перенаправления клиентского диска, интегрированной печати VMware и доступа к локально подключенным USB-устройствам.

Хосты vCenter Server и ESXi

Базовые элементы любой виртуальной среды, без которых, разумеется, десктопная виртуализация существовать попросту не сможет. vCenter Server отвечает за ключевые операционные и административные функции в отношении ВМ:

- предоставление,

- клонирование,

- управление.

А ESXi – тот самый наш традиционный гипервизор, с разворота которого и начинается любое внедрение виртуализации.

Также опционально можно использовать Workspace ONE Access, Horizon Control Plane и Cloud Connector (для облаков), Dynamic Environment Manager. Их комбинации с Horizon будут посвящены главы отдельных наших будущих материалов, а про App Volumes в деталях поговорим ниже, в разделе о лицензировании, так как доступен он ограниченному количеству лицензий. Либо же за более детальной информацией по этим специфическим вопросам рекомендуем обратиться к официальным тематическим курсам VMware.

Построение дизайна десктопной виртуализации

Прежде чем определяться с общим видением архитектуры, масштабом разворота и эксплуатации Horizon, и, следовательно, выбирать подходящий тип лицензии (о лицензировании в целом будет рассказано ниже в соответствующем блоке раздела «Требования и совместимость»), следует провести аудит задач, стоящих перед компанией, где все это будет внедряться, оценить специфику ее работы.

Как правило, утрируя, в любой компании применим одним из следующих сценариев требований (либо их комбинация):

- Все сотрудники работают с данными на своих защищенных ПК, доступ по USB и перенаправление буфера обмена запрещены. Тем не менее руководящему звену разрешено использовать некоторые USB-устройства;

- Руководителям высшего звена часто приходится работать удаленно, из-за чего они нуждаются в специфических конфигурациях для поддержки пользовательского подключения, учитывая ограничения пропускной способности и задержки сети.

В первом случае используются только защищенные внутренние коммуникации, а в качестве приложений, ОС и устройств – лишь MS Office, Windows 10 и тонкий клиент. Во втором же соединение может быть, как внешним, так и внутренним, девайсы – это и лэптопы, и другие варианты устройств (с микрофонами и веб-камерами), система, допустим, та же, но с внедренными приложениями, вроде ERP и CRM.

В зависимости от специфики актуального сценария рабочие процессы можно поделить на следующие категории (это важно, так как в каждом случае требуется своя особая организация виртуализации десктопов):

- Статические исполнители задач (зафиксированные в определенной локации работники без удаленного доступа – сотрудники колл-центров, административное звено, продажники и т.д.);

- Мобильные работники умственного труда (квалифицированный персонал для различных производственных задач с необходимостью доступа из разных конечных точек – экономические отделы, маркетинг, HR, персонал больниц и других социальных служб и пр.);

- IT или разработчики софта (сотрудники, нуждающиеся в правах администратора для инсталляции приложений, использующие огромное их количество, в том числе и такие, которые требуют дополнительные ресурсы памяти и CPU);

- Инженеры и дизайнеры мультимедиа (активные пользователи, нуждающиеся в мощных GPU-приложениях, использовании огромного количества памяти и CPU);

- Работники по контракту (внешние пользователи, которым требуется доступ к специфическим бизнес-приложениям удаленно или с мобильных девайсов).

Именно в соответствии с этими категориями в будущем будут назначаться роли пользовательских аккаунтов и определяться их права. По каждой группе пользователей перед выбором модели конфигурации необходимо произвести оценку в разрезе таких параметров:

- Принадлежность к определенной бизнес-единице (колл-центр, IT-департамент, девелоперы и т.д.);

- Количество пользователей в бизнес-группе (рассчитать полное кол-во и кол-во конкурентных пользователей);

- Класс десктопа;

- Тип вычислительного устройства, конфигурация «железа» и ОС, с которых будет осуществляться клиентский вход;

- Устройство клиентского доступа;

- Доступ к периферийным устройствам;

- Метод аутентификации;

- Способ подключения (тип сети – LAN, удаленный доступ по VPN, SSL-туннель);

- Желаемая пропускная способность канала и показатели задержки;

- Специфические требования к виртуальному десктопу (постоянный доступ/уменьшение ресурсов для обновления рабочего стола/повышенные запросы по ресурсам/мультимедиа и видео, улучшенная графика и пр.) и нужды в определенных программных средствах, в т. ч. драйверах, к примеру.

Кроме того, важно учесть, какой почтой пользуются сотрудники, применяется ли ПО Microsoft Office и другие наборы инструментов в работе, насколько активными будут они в процессе и есть ли пики загруженности десктопов в течение рабочего дня?

Ответы на эти вопросы помогут правильно рассчитать необходимое для удовлетворительной работы пользователей и инфраструктуры в целом количество ресурсов (RAM, CPU, размер хранилища и дисков, других конфигурационных элементов), безусловно, с учетом возможностей масштабирования при росте нагрузок.

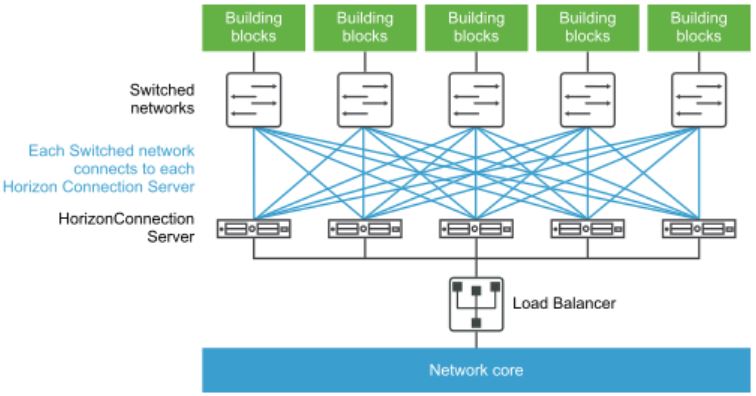

Понятие строительных блоков и подов Horizon

В дизайне десктопной виртуализации используется понятие «строительных блоков» – комбинации физических серверов, инфраструктуры vSphere, серверов самого Horizon, общих хранилищ, сетевых компонентов, ВМ десктопов для конечных пользователей. Это логическая конструкция, предельные размеры которой будут рассмотрены ниже в разделе «Требования и совместимость». Строительные блоки бывают двух видов:

- управляющие (единственный),

- ресурсные:

По best practice не стоит допускать более 4 000 сеансов на каждый блок Horizon.

Строительные блоки могут собираться в т.н. поды (до пяти ресурсных блоков в одном поде и только один – в управляющем), которые, в свою очередь, управляются как одно целое. В случае подов легко добиться мульти-серверной сетевой конфигурации при развороте десктопной виртуализации, использующей технологии реплицирования во избежание потерь коннекта пользователей и простоев в работе даже в случае падения одного из инстансов Connection Server:

Также в этом случае доступны преимущества балансировки нагрузки и рост емкости ресурсов:

Пулы десктопов

В средних и больших средах, тем более с разнообразием категорий пользователей и вариативными их требованиями, без создания пулов десктопов никак не обойтись. Один такой пул может включать тысячи удаленных рабочих столов. Удобно, что, создав единственный образ десктопа по каждой категории, с помощью Horizon 2012 можно сгенерировать любое поддерживаемое количество его клонов.

При этом весь пул будет управляться централизованно, используя в качестве источника ресурсов:

- физическую систему или физический десктопный ПК,

- виртуальную машину на ESXi-хосте под vCenter Server или на другой платформе виртуализации, поддерживающей Horizon Agent,

- сессионный рабочий стол на RDS-хосте.

В случае vSphere для него устанавливается минимальное и максимальное кол-во создаваемых десктопов, а затем можно ими управлять, применяя сразу к пулу определенные настройки, разворачивая приложения по всем удаленным рабочим столам, указывая, какие именно пользователи или их группы (категории) могут иметь к нему доступ, назначать протокол удаленного отображения по умолчанию, предоставляя юзерам права на замену этого протокола. Как для ВМ полных клонов, так и для linked-clone-машин, можно задавать настройки прямо по всему пулу, решать, удалять ли полностью виртуалку по окончанию с ней работы, выключать ли ее при простое и т.д.

В зависимости от назначения пулы десктопов бывают двух видов:

- С выделенным назначением (каждому пользователю сопоставляется конкретный удаленный рабочий стол, и всякий раз, входя в систему, он будет возвращаться на него же. При этом требуется однозначное соответствие десктопа и юзера, то есть, сколько пользователей – столько и рабочих столов);

- С плавающим назначением (пользователи одного десктопа могут тасоваться, некоторое кол-во рабочих столов может использоваться превышающим это значение числом пользователей. Удаленный десктоп можно удалить и воссоздать заново после каждого использования, а среда строго контролируется администратором).

Пулы приложений

Пулы приложений позволяют давать доступ пользователям к приложениям, выполняемым на серверах дата-центра, вместо того, чтобы они использовали те, что записаны конкретно на их персональных ПК или других устройствах. Использование пулов приложений исчерпывающе характеризуют с позитивной стороны следующие преимущества:

- Доступность приложений независимо от точки подключения к сети, возможность настраивать безопасность сетевого доступа;

- Независимость устройств с возможностью использовать самый широкий их спектр под управлением всех распространенных ОС;

- Контроль доступа к приложениям как отдельных пользователей, так и сразу групп юзеров;

- Ускоренный разворот приложений;

- Полная управляемость софтом (разворот, настройка, поддержка, техобслуживание и апгрейды комплексом для всех приложений в пуле одновременно);

- Рост безопасности использования приложений;

- Снижение ресурсных затрат.

О том, как создавать и настраивать пулы десктопов и приложений средствами Horizon, мы поговорим ниже.

Требования и совместимость

Так как Horizon, по факту, является своеобразным придатком виртуальной среды, он весьма неприхотлив в плане требований к своему развороту и совместимости с другими продуктами. Как уже было отмечено, он с равным успехом сотрудничает с любой современной клиентской ОС, однако характеризуется, все же, некоторыми ограничениями и богатым функционалом разных уровней лицензирования.

Совместимость с другими продуктами VMware (в частности, с версией компонентов vSphere, хранилища, NSX, Workspace ONE-линейкой продуктов, Identity Manager, VMware Tools и др.), а также с клиентами самого Horizon следует проверять здесь. А интеграцию с партнерскими платформами и продуктами, «железом» и операционными системами – здесь.

Сетевые требования

Для нормальной работы десктопной виртуализации нужно достичь, минимум 1 Гбит/с скорости связи между всеми компонентами Horizon и десктопами. При расчете пропускной способности хранилища следует учесть, что такая скорость расписывается на каждую сотню ВМ в инфраструктуре.

В большинстве же своем, все ограничения, которые мы описывали в статье «Инсталляция и разворот VMware vSphere 7.0» актуальны и для нее.

Также следует открыть все необходимые порты для существующих типов связи и всех компонентов Horizon. Соответствующие таблицы и схемы будут приведены ниже в разделе «Подготовка к инсталляции компонентов VMware Horizon 8 2012».

Требования к хранилищу

Все, что писалось выше для сети, работает и при выделении хранилища под компоненты Horizon. В самых простейших случаях, если, к примеру, нет отдельного стораджа или не пользуетесь vSAN, можно создать обычное локальное хранилище на ESXi-хосте.

Требования к браузеру

Администрирование Horizon через консоль (веб-приложение) диктует определенные требования к браузеру. Это может быть лишь:

- Internet Explorer 11,

- Firefox (последние версии),

- Chrome (последние версии),

- Safari (последние версии),

- Microsoft Edge (Windows 10).

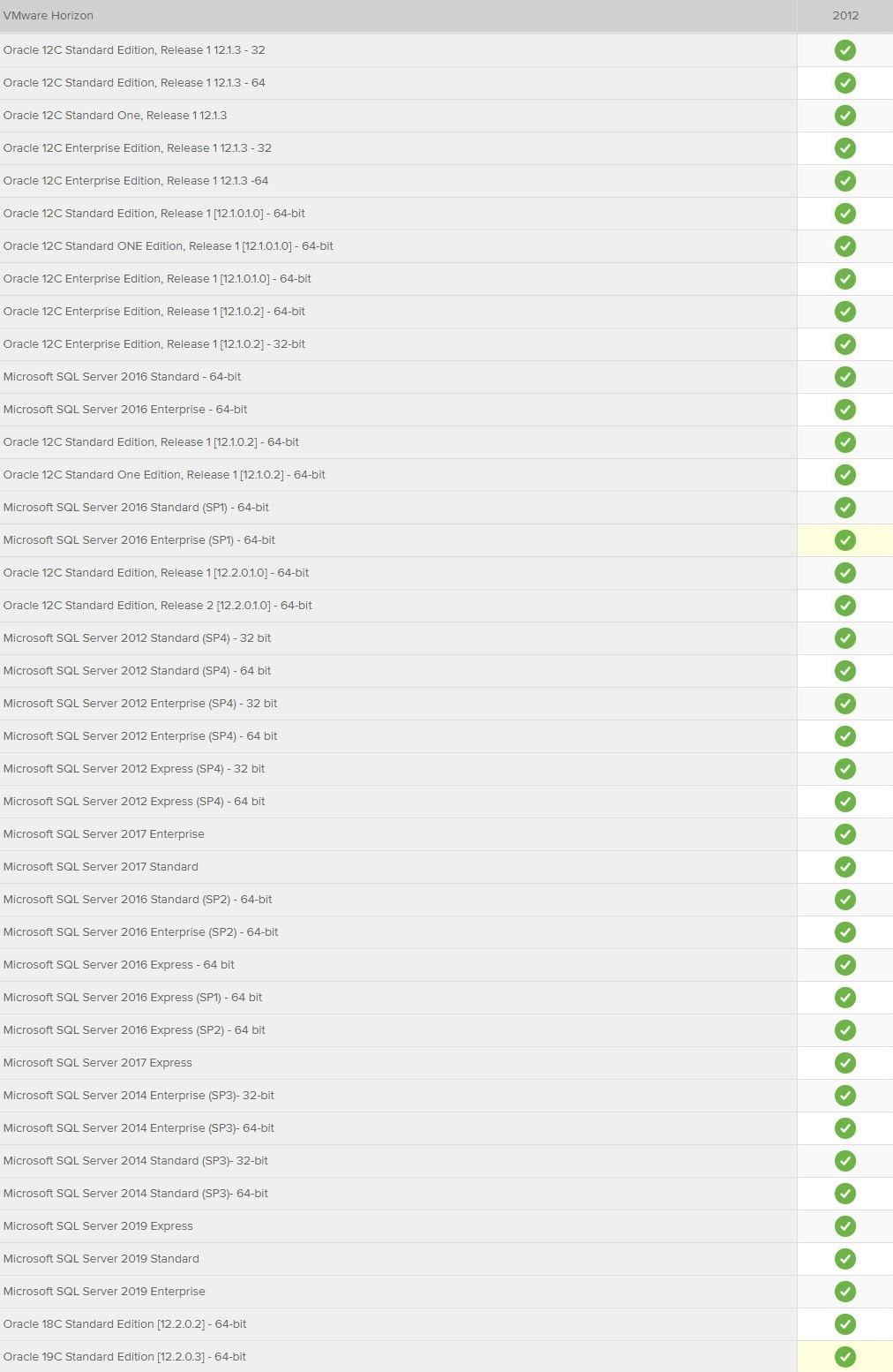

Поддерживаемые базы данных

Чтобы проверить совместимость своей базы данных с Horizon 2012 нужно зайти на страницу, и на второй вкладке «Solution/Database Interoperability» выбрать в первой секции «VMware Horizon» и «2012». Ниже будет следующий список:

Требования к инстансам Connection Server

По «железу», Connection Server нуждается в, минимум, одном процессоре класса Pentium IV 2.0GHz или выше (рекомендовано использовать 4 CPU), 4-10 ГБ памяти (верхний диапазон здесь – минимальное значение для разворотов Connection Server, обслуживающих 50 и более удаленных десктопов).

Требования к агенту Horizon

Устанавливать Horizon Agent можно на таких Windows 10-гостевых операционных системах:

- Windows 10 20H2 SAC (Pro,Education,Enterprise),

- Windows 10 2004 SAC (Pro,Education,Enterprise),

- Windows 10 1909 SAC (Pro,Education,Enterprise),

- Windows 10 LTSC 2019 (Enterprise),

- Windows 10 1607 LTSB (Enterprise).

И на следующих ОС, не относящихся к семейству Windows 10:

- Win Server 2019 (Standard/Datacenter) – 64 bit,

- Win Server 2016 (Standard/Datacenter) – 64 bit,

- Win Server 2012 R2 (Standard/Datacenter) – 64 bit,

- Ubuntu 16.04 и04 x64,

- RHEL 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 8.0, 8.1 и2 x64,

- CentOS 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 8.0, 8.1 и2 x64,

- SLED 12.x SP3,

- SLES 12.x SP3 и

Требования к ВМ для удаленных десктопов

По понятным причинам, размер памяти, CPU и дисков ВМ напрямую влияет на функционал, скорость и качество работы предоставляемых Horizon десктопов и приложений. Здесь все, конечно же, очень индивидуально, и зависит от состава требований, описанных выше в дизайне категорий пользователей, плотности графика обращения к ВМ, вычислительной или мультимедийной сложности приложений.

Для пользователей, нуждающихся в высокопроизводительных десктопах и приложениях (ярким примером их служат разработчики ПО), рекомендована дуальная система vCPU или даже из четырех единиц. Последняя справится и с 4К-разрешением экрана, проигрыванием HD-видео и тяжелыми CAD-приложениями. Для всех других классов пользователей за глаза хватит и одного процессора.

В остальном, ничего нового, по сравнению с требованиями к классическим машинам vSphere, не предвидится, однако стоит привести очень интересную таблицу соотношения количества памяти и характеристик мониторов пользователей, а также случаев мульти-мониторного использования:

| Стандарт разрешения | Размеры, в px | RAM для 1 монитора, в МБ | RAM для 2 мониторов, в МБ | RAM для 3 мониторов, в МБ | RAM для 4 мониторов, в МБ |

| VGA | 640х480 | 1.20 | 3.20 | 4.80 | 5.60 |

| WXGA | 1280х800 | 4.00 | 12.50 | 18.75 | 25.00 |

| 1080p | 1920х1080 | 8.00 | 25.40 | 38.00 | 50.60 |

| WQXGA | 2560х1600 | 16.00 | 60.00 | 84.80 | 109.60 |

| UHD (4K) | 3840х2160 | 32.00 | 78.00 | 124.00 | 170.00 |

Минимально же для 32-bit Windows 7-десктопов и более новых следует выделять 1 ГБ памяти, а для 64-bit Windows 7 и новее – 2 ГБ. 3D-рабочие процессы требуют не менее 4 ГБ RAM и 2 vCPU.

Что же касается размера дискового пространства, следует помнить, что в стандартных случаях рекомендуется выделять для ВМ удаленного десктопа 24 ГБ (немного меньше, чем в обычном случае) системного диска и более 5 ГБ места для пользовательских данных. В случае же доставки приложений, для работы пользователя с Microsoft Word, Excel, PowerPoint, Adobe Reader, Internet Explorer, McAfee Antivirus и PKZIP пользователю понадобится, минимум 8 ГБ места на системном диске.

Требования к ВМ для RDS-хоста

В отношении RDS-хоста справедливы следующие минимумы:

- RAM – 24 ГБ,

- vCPU – 4,

- емкость системного диска – 40 ГБ,

- ОС – 64-bit Windows Server 2008 R2 или Windows Server 2012 R2.

Лимиты для Horizon 2012

На этой странице содержится полезная информация о максимумах конфигурации Horizon 2012 для Cloud Pod Architecture (федерация и поды), организации Connection Server (память и vCPU ВМ на каждый сервер), а также предельно доступное количество сессий для них, сколько может быть десктопов в одном инстант-клоне, связанном или полном клоне, RDS-хостов в ферме, кол-во активных сессий для UAG и многие другие нужные вещи.

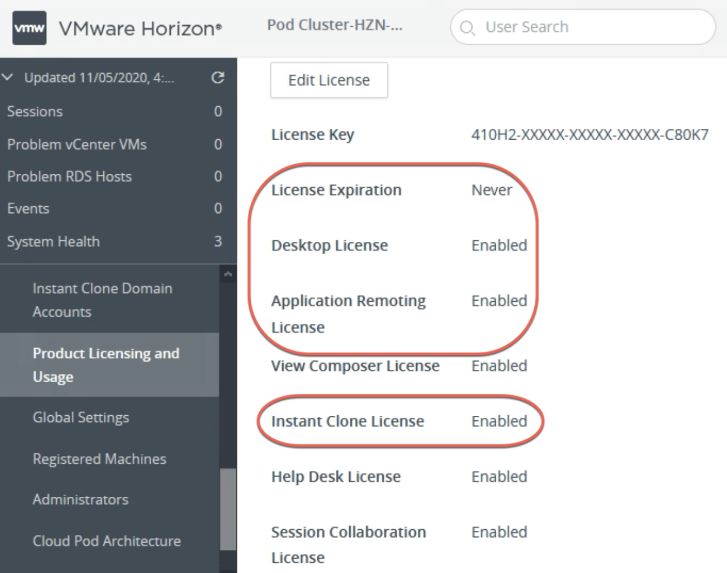

Лицензирование

Важным моментом в подготовке к установке и дальнейшему использованию Horizon является выбор подходящего уровня лицензии. Для этого продукта их предлагается три:

| VMware Horizon | VMware Horizon Advanced Edition | VMware Horizon Enterprise Edition | |

| Что подлежит лицензированию? | Каждое конкурентное соединение | Доступно и для каждого конкурентного пользователя, и для именованного | Доступно и для каждого конкурентного пользователя, и для именованного |

| Возможности и компоненты | VMware Horizon

ThinApp vSphere Desktop vCenter Desktop Blast Performance |

Все, что для VMware Horizon-лицензии +

Workspace ONE Access Virtualization Pack для Skype for Business vSAN для Horizon RDSH Hosted Applications |

Все, что для VMware Horizon Advanced Edition-лицензии +

VMware vRealize Operations для Horizon vRealize Automation Plug-In App Volumes VMware Dynamic Environment Manager Horizon для Linux |

Первый вариант – это автономная версия с базовым функционалом для тестов, демонстраций и очень небольших компаний со скромными требованиями. Advanced ведет себя куда гибче в процессе доставки приложений и рабочих столов, имеет расширенные возможности автоматизации. Этот тип лицензии позволяет обращаться к десктопам и приложениям не только конкурентным пользователям, но и именованным. То есть тем, для кого актуален доступ к ВМ в течение всего дня. Что для нее, что для Enterprise предлагается Workspace ONE Access, но в случае последней имеем вдобавок весь комплект вкусностей от vRealize, включая автоматизацию и облака, а также App Volumes.

Приятно, что vSphere Desktop, участвующая во всех трех уровнях лицензирования равна по своему функционалу vSphere Enterprise Plus.

App Volumes

Корпоративные уровни лицензии позволяют использовать систему централизованного управления всеми приложениями App Volumes. Она помогает построить динамичную схему доставки приложений с помощью виртуальных дисков на десктопы в режиме реального времени. Сами рабочие столы или приложения при этом не требуют никакой модификации.

Инфраструктура App Volumes состоит из следующих компонент:

- База данных App Volumes (Microsoft SQL для продакшена или SQL Express для не-продакшен приложений), содержащая конфигурационную информацию для AppStack, томов с возможностью записи, пользователей, ВМ, прав и транзакций;

- Пакет приложений (Application Package) – том, доступный только для чтения, в котором может находится любое количество Windows-приложений. Несколько пакетов могут сопоставляться с индивидуальной системой или пользователем;

- Том с возможностью записи (Writable volume) представляет собой пользовательский том, где можно хранить свои данные (информацию локального профиля вроде настроек приложений, лицензии и т.д., установленных пользователем приложения). В каждый момент времени пользователю может быть доступен только один Writable volume.

Все эти компоненты содержатся в хранилище, поэтому производительность стораджа оказывает на них прямое влияние.

В Horizon не обойтись без концепции SDDC (программно-определяемого дата-центра). Следовательно, нужны, по крайней мере, базовые знания в организации виртуальной среды vSphere, в виртуализации хранилищ и сети. Освежить их, при необходимости, рекомендуем в наших статьях: «Инсталляция и разворот VMware vSphere 7.0», «Дизайн и разворот vSAN 7.0U1», «Дизайн VMware NSX-T Data Center 3.1» и «VMware NSX-T Data Center 3.1: Разворот с нуля».

Далее будем готовиться к развороту Horizon, предполагая, что установка гипервизора и vCenter Server, разворот виртуальных машин, использование VMware Tools (гайд по ним можно прочитать здесь), организация виртуального хранилища и сети, работа с AD и Identity Manager, а также другими сопутствующими технологиями и продуктами не представляют сложности для читателя.

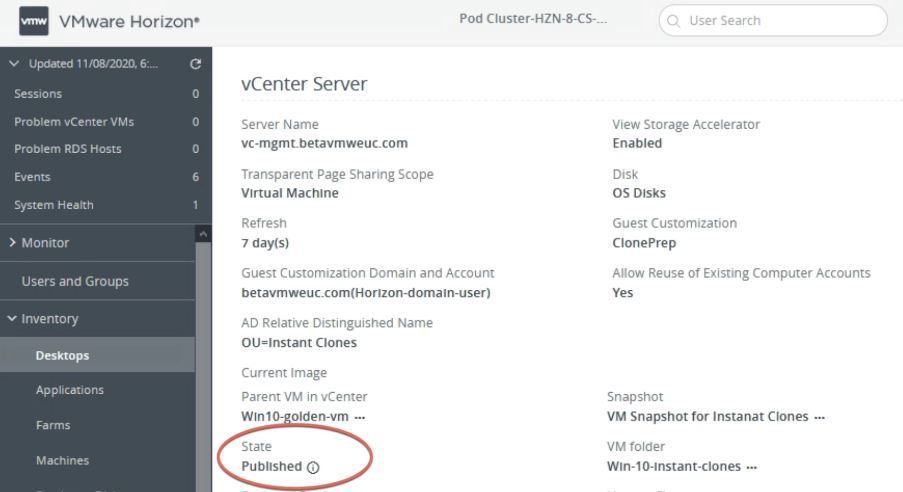

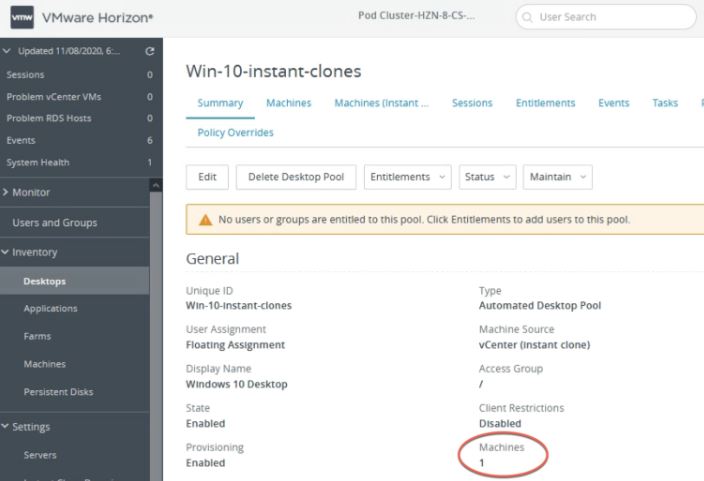

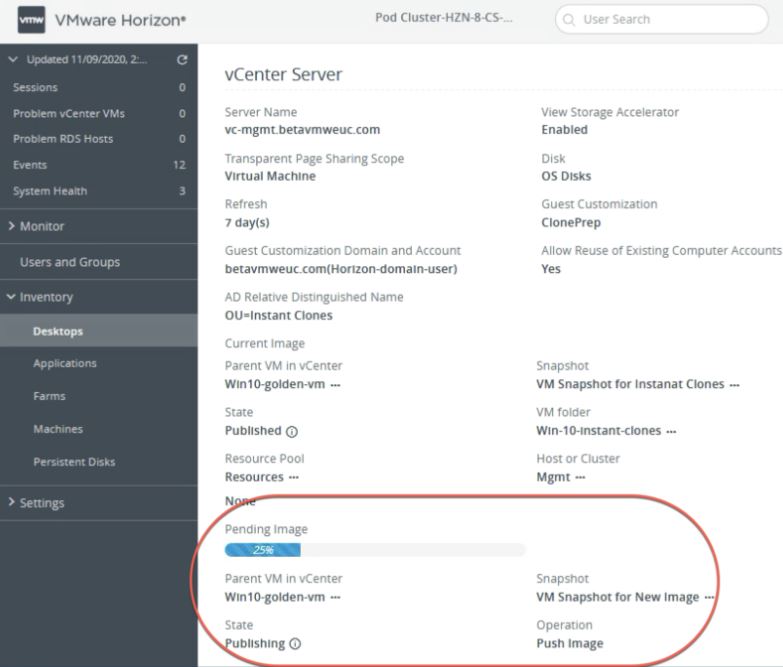

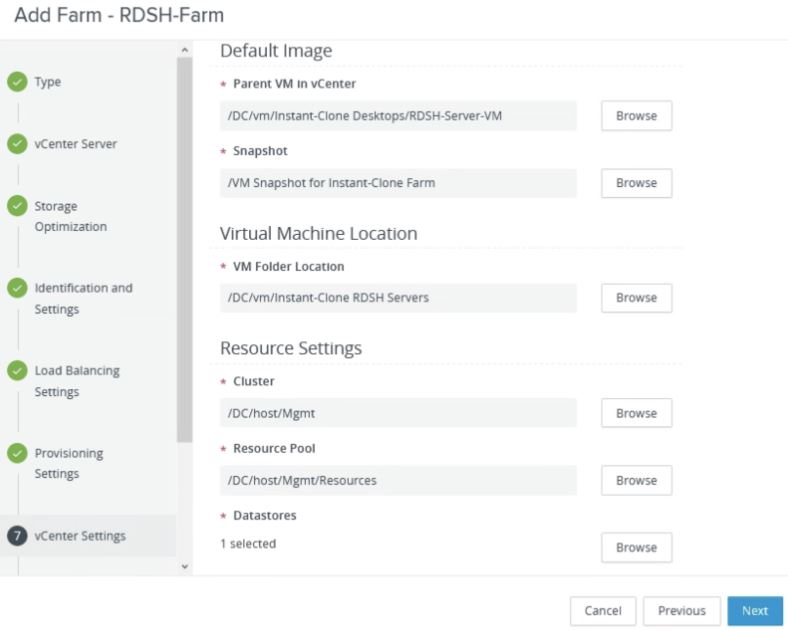

Так как целью этой статьи является обучение базовым принципам разворота Horizon и обеспечения его минимальной функциональности в процессе использования, в качестве исходных данных будем рассматривать on-premise-среду vSphere (клауд-случаям в разрезе сотрудничающих вендоров уделим внимание в будущем соответствующем цикле материалов нашего блога). Она станет использовать минимум ресурсов и всего несколько опубликованных приложений, а также виртуальный десктопный пул. Приложения будут доставляться при помощи RDSH-серверов, а десктопный пул и серверная ферма создадутся с использованием instant-clone-технологии. Устройства клиентов Horizon, предположим, используют ОС Windows-семейства.

Также понадобится предварительно загрузить все требуемые инсталляторы в соответствии с уровнем приобретенной лицензии с этой страницы. Если лицензия еще не приобретена, а посмотреть на возможности продукта вживую все же хочется, доступен 90-дневный бесплатный триал. Скачать нужно следующее:

- Horizon Connection Server (64-bit),

- Horizon Agent (64-bit),

- Horizon GPO Bundle.

Учтите, что, если лицензия была уже куплена, в процессе инсталлятор предложит ввести ее ключ.

Удобно, что в случае отсутствия готовой развернутой среды vSphere, последние версии гипервизора и vCenter Server Appliance можно скачать там же. Понадобится минимум 1 ESXi-хост и 1 инстанс vCenter Server.

Затем на клиентское оборудование, с которого планируется осуществлять подключение к виртуальным десктопам и пулам приложений, нужно загрузить с этой страницы соответствующий установленной операционной системе клиент (либо же можно использовать подключение через веб-клиент, но, об это позже).

Следующим этапом подготовки станет открытие нужных портов и проверка, включает ли наша аутентификационная инфраструктура AD, DNS и DHCP, настроена ли (опционально) TLS/SSL-сертификация (по дефолту сервера Horizon включают само-подписанные сертификаты), развернут ли сервер базы данных SQL для создания базы событий, куда будет записываться все, что вы делаете в системе (если нет, простая схема его создания будет приведена ниже).

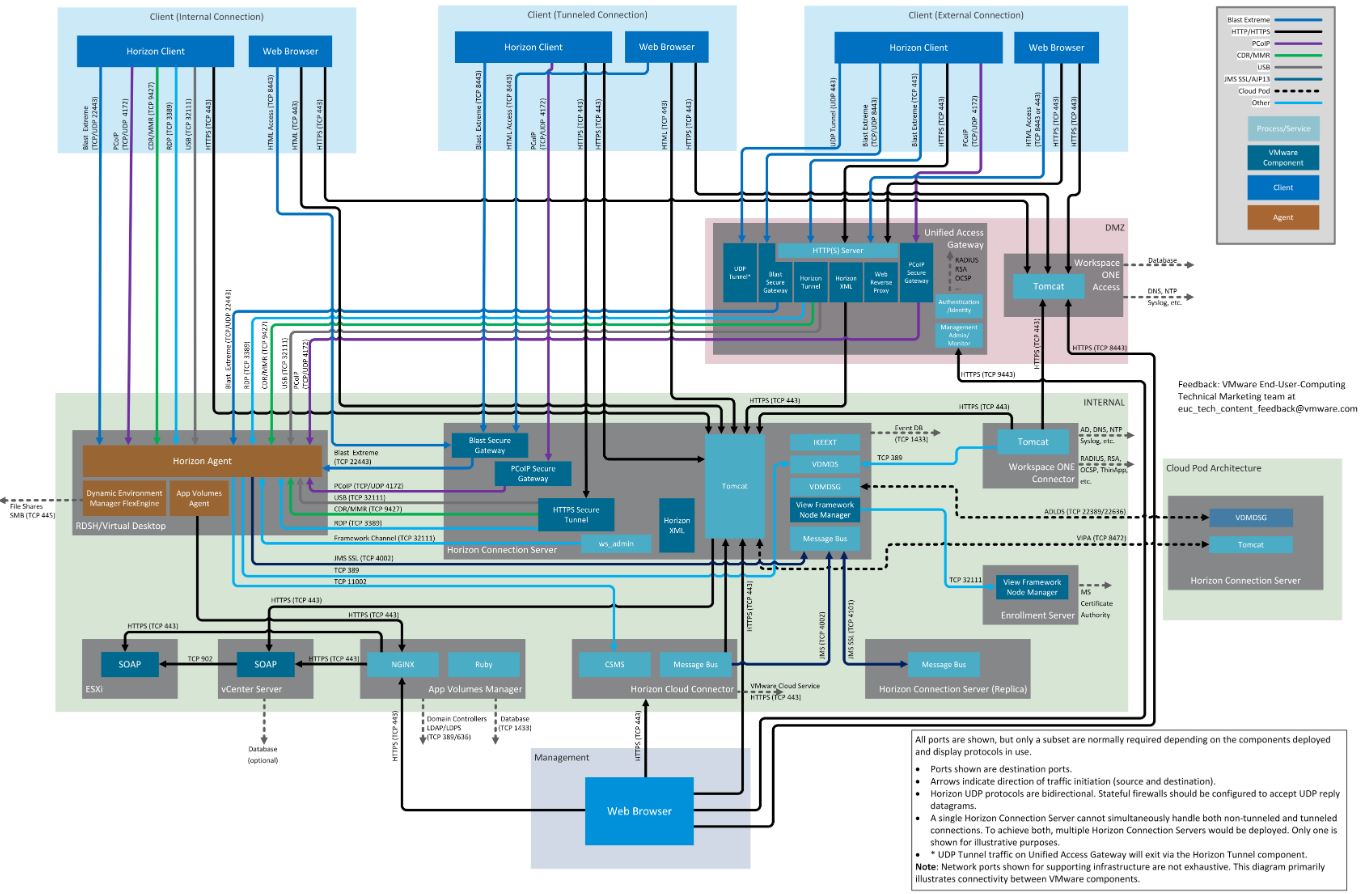

Сетевые порты для Horizon

В процессе подготовки к развороту Horizon одной из первоочередных задач является грамотная организация сети, поэтому процедура открытия нужных портов, естественно, не могла избежать нашего внимания. Для наглядности приведем схему сетевых портов десктопной виртуализации со всеми типами подключений и всеми отображаемыми протоколами:

(Если на диаграмме плохо видно детали, вот ссылка на ее HTML5-версию, где есть возможности зумминга).

На этой схеме показаны три различных типа клиентских подключений и все варианты их организации. Однако в производственных схемах далеко не всегда есть нужда в открытии всех этих портов. Например, если Blast Extreme является единственным используемым протоколом, нет необходимости открывать PCoIP и RDP-порты.

Важно! UDP-протоколы Horizon являются двунаправленными. Следует настроить stateful-файерволы на ответный прием UDP датаграмм.

Сетевые порты для связи между клиентом и различными компонентами Horizon имеют свои отличия, в зависимости от того, внутренние ли они, внешние или туннелированные. Приведем конкретные их таблицы по каждому виду в отдельности.

Внутренняя связь

Начальная аутентификация в этом случае производится на Connection Server, после чего клиент подключается напрямую к агенту на виртуальном десктопе или RDS-хосте.

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Клиент Horizon | Connection Server | TCP | 443 | Трафик логгирования. SSL (HTTPS-доступ) включен по дефолту для клиентских подключений, однако порт 80 (HTTP-доступ) все равно может использоваться в ряде случаев |

| Агент Horizon | TCP | 22443 | Blast Extreme | |

| UDP | 22443 | Blast Extreme | ||

| TCP | 4172 | PCoIP | ||

| UDP | 4172 | PCoIP | ||

| TCP | 3389 | RDP | ||

| TCP | 9427 | Опционально, для перенаправления диска клиента и перенаправления мультимедиа | ||

| TCP | 32111 | Опционально, для перенаправления USB | ||

| Браузер | Connection Server | TCP | 8443 | Доступ по HTML |

| Workspace ONE Access Appliance | TCP | 443 | Логгирование и трафик данных Workspace ONE Access | |

| оба | 88 | iOS SSO | ||

| TCP | 5262 | Android SSO | ||

| TCP | 7443 | Аутентификация SSL-сертификата | ||

| Workspace ONE Access Connector | TCP | 443 | Требуется только для использования во входящем режиме коннектора (рекомендован исходящий) при настроенной проверке подлинности Kerberos |

Внешняя связь

Этот вид связи отвечает за безопасный доступ к ресурсам Horizon из внешней сети (с помощью Unified Access Gateway (UAG)). Этот сервис располагается на Edge, куда поступают все запросы клиента извне, после чего они связываются с внутренними ресурсами.

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Клиент Horizon | UAG | TCP | 443 | Трафик логгирования. SSL (HTTPS-доступ) включен по дефолту для клиентских подключений, однако порт 80 (HTTP-доступ) все равно может использоваться в ряде случаев. Также может нести туннелированный RDP, Client Drive Redirection и USB-перенаправление трафика |

| TCP | 4172 | PCoIP черезPCoIP Secure Gateway на UAG | ||

| UDP | 4172 | PCoIP черезPCoIP Secure Gateway на UAG | ||

| TCP | 8443 | Blast Extreme через Blast Secure Gateway на UAG для трафика данных (производительный канал) | ||

| UDP | 8443 | Blast Extreme через Blast Secure Gateway на UAG для трафика данных (адаптивный транспорт) | ||

| TCP | 443 | Blast Extreme через Blast Secure Gateway на UAG для трафика данных с использованием расшаривания портов (вместо TCP 8443) | ||

| Браузер | UAG | TCP | 8443 или 443 | Horizon HTML Access (дефолтный 8443 на UAG меняется на 443) |

| Workspace ONE Access Appliance | TCP | 443 | Логин в Workspace ONE Access и трафик данных | |

| оба | 88 | iOS SSO | ||

| TCP | 5262 | Android SSO | ||

| TCP | 7443 | Аутентификация SSL-сертификата | ||

| Workspace ONE Access Connector | TCP | 443 | Требуется только для использования во входящем режиме коннектора (рекомендован исходящий) при настроенной проверке подлинности Kerberos |

Важно! Если UAG настраивается для использования и IPv4, и IPv6, TCP/UDP нужно установить на порт 443. Можно включить UAG как мост между клиентами IPv6 для подключения к Connection Server на IPv4 или к среде агента.

Туннелированная связь

Туннелированная связь использует Connection Server для предоставления служб шлюза. Аутентификация и трафик сеансов в этом случае идет через Connection Server. Эта ситуация не так распространена на практике, потому как UAG даже более функционален в этом смысле.

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Клиент Horizon | Connection Server | TCP | 443 | Трафик логгирования. SSL (HTTPS-доступ) включен по дефолту для клиентских подключений, однако порт 80 (HTTP-доступ) все равно может использоваться в ряде случаев. Также может нести туннелированный RDP, Client Drive Redirection и USB-перенаправление трафика |

| TCP | 8443 | Blast Extreme на o Blast Secure Gateway | ||

| TCP | 4172 | PCoIP на PCoIP Secure Gateway | ||

| UDP | 4172 | PCoIP на PCoIP Secure Gateway | ||

| Браузер | Connection Server | TCP | 8443 | Horizon HTML Access |

| Workspace ONE Access Appliance | TCP | 443 | Вход в Workspace ONE Access и трафик данных | |

| оба | 88 | iOS SSO | ||

| TCP | 5262 | Android SSO | ||

| TCP | 7443 | Аутентификация SSL-сертификата | ||

| Workspace ONE Access Connector | TCP | 443 | Требуется только для использования во входящем режиме коннектора (рекомендован исходящий) при настроенной проверке подлинности Kerberos |

Сетевые порты для связи виртуального десктопа или RDS-хоста с другими компонентами Horizon

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Агент Horizon | Connection Server | TCP | 4002 | Java Message Service (JMS) при использовании расширенной безопасности (по умолчанию) |

| TCP | 4001 | JMS (устаревший) | ||

| TCP | 389 | Требуется исключительно при регистрации неуправляемого агента | ||

| Cloud Connector | TCP | 11002 | Сбор данных агентом | |

| Агент App Volumes | App Volumes Manager | TCP | 443 | Если не используются SSL-сертификаты можно применять порт 80 |

| Dynamic Environment Manager FlexEngine | Общедоступные файловые ресурсы | TCP | 445 | Для доступа агента Dynamic Environment Manager к SMB-файловым ресурсам |

Порты для связи Connection Server с другими компонентами

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Connection Server | Агент Horizon | TCP | 22443 | Blast Extreme для туннелированной связи |

| TCP | 4172 | PCoIP для туннелированной связи | ||

| UDP | 4172 | PCoIP для туннелированной связи | ||

| TCP | 3389 | RDP для туннелированной связи | ||

| TCP | 9427 | Опционально, для перенаправления диска клиента и перенаправления мультимедиа для туннелированной связи | ||

| TCP | 32111 | Framework-канал, используемый ws_admin. Один из вариантов применения: для vdmadmin с целью настройки или чтения из агента | ||

| TCP | 32111 | Опционально, для USB-перенаправления при туннелированной связи | ||

| vCenter Server | TCP | 443 | SOAP-сообщения | |

| Connection Server | TCP | 4100 | JMS для реплицирования Connection Server с целью масштабирования и избыточности | |

| TCP | 4101 | JMS SSL для реплицирования Connection Server с целью масштабирования и избыточности | ||

| TCP | 32111 | При инсталляции реплики Connection Server и при смене ключа мастера кластера | ||

| TCP | 135 | При сопоставлении конечной точки MS-RPC. Требуется для репликации Connection Server | ||

| TCP | 49152 -65535 | Динамический диапазон клиентских портов MS-RPC. Для нормальной работы Remote Procedure Call (RPC) и репликации AD (Microsoft Windows) | ||

| TCP | 389 | Используется исключительно в процессе инсталляции реплики Connection Server | ||

| TCP | 22389 | Cloud Pod Architecture ADLDS – глобальная LDAP-репликация | ||

| TCP | 22636 | Cloud Pod Architecture ADLDS – защищенная глобальная LDAPS -репликация | ||

| TCP | 8472 | Cloud Pod Architecture внутренний под VIPA | ||

| База данных (события) | TCP | 1433 | Если используется Microsoft SQL база данных (по дефолту 1443) | |

| TCP | 1521 | Если используется Oracle база данных | ||

| Сервер регистрации | TCP | 32111 | Framework-канал | |

| Workspace ONE Access Appliance | TCP | 443 | Шина сообщений | |

| RSA SecurID Authentication Manager | UDP | 5500 | Двухфакторная аутентификация. Порт настраивается |

Порты для связи UAG с другими Horizon-компонентами

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| UAG | Connection Server | TCP | 443 | Вход |

| Агент Horizon | TCP | 22443 | Blast Extreme | |

| UDP | 22443 | Blast Extreme | ||

| TCP | 4172 | PCoIP | ||

| UDP | 4172 | PCoIP | ||

| TCP | 3389 | RDP | ||

| TCP | 9427 | Опционально, для перенаправления диска клиента и перенаправления мультимедиа | ||

| TCP | 32111 | Опционально, для USB-перенаправления | ||

| RADIUS и др. | UDP | 5500 | Аутентификация другого типа. Настраивается |

Порты для сервера регистрации (Enrollment Server)

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Сервер регистрации | AD Certificate Services | TCP | 135 | Запросы на получение временного краткосрочного CA-сертификата Microsoft |

| Домен-контроллеры AD | Использует все соответствующие порты для обнаружения домен-контроллеров, привязки и запросов к AD. Подробности здесь |

Порты для связи App Volumes Manager с другими компонентами Horizon

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| App Volumes Manager | App Volumes Manager | TCP | 3001-3004 | HTTP |

| TCP | 54311 | HTTPS | ||

| vCenter Server | TCP | 443 | SOAP | |

| ESXi | TCP | 443 | Hostd | |

| База данных | TCP | 1433 | Дефолтный порт для Microsoft SQL | |

| AD | TCP | 389 | LDAP | |

| TCP | 636 | Опциональный, LDAPS |

Порты для консоли администрирования

| Источник | Назначение | Сетевой протокол | Порт назначения | Примечания |

| Браузер, с которого осуществляется администрирование | Horizon Connection Server | TCP | 443 | https://<FQDN Connection Server>/admin |

| vCenter Server | TCP | 443 | https://<vCenter Server FQDN>/ | |

| Horizon Cloud Connector | TCP | 443 | ||

| App Volumes Manager | TCP | 443 | https:// <App Volumes Manager Server FQDN>/ | |

| Workspace ONE Access Appliance | TCP | 443 | https://<W1 Access Instance FQDN> | |

| TCP | 8443 | https://<W1 Access Appliance FQDN>:8443/cfg/login | ||

| TCP | 22 | SSH | ||

| Workspace ONE Access Connector | TCP | 8443 | ||

| TCP | 22 | SSH | ||

| UAG | TCP | 9443 | https://<UAG FQDN or IP Address>:9443/admin/ | |

| Microsoft

Remote Assistant |

Virtual Desktop or RDS Host | TCP | 3389 | RDP-трафик для удаленных сеансов |

Завершая тему сетевой организации Horizon, напомним, что vCenter Server связывается с ESXi по TCP-протоколу через порт 902 для получения SOAP.

О портах и сетевых настройках, необходимых для работы Horizon Cloud Connector, подробный разговор состоится в отдельном цикле статей, посвященных облачной виртуализации от VMware. Аналогично и по Workspace ONE.

Создание ВМ для Connection Server и сервера базы данных

Важно! Если вы уже работаете с vSphere-средой и там проинсталлированы ВМ с Windows Server, можно использовать их, или же их клоны, в случае соответствия требованиям по виртуальному «железу».

Для начала нужно запастись ISO-файлом Windows и загрузить его на датасторадж vSphere (версия ОС должна поддерживаться – см. выше в разделе «Требования и совместимость»). Все дальнейшие операции следует проделывать под привилегиями, позволяющими создавать ВМ.

Принцип создания новой ВМ в веб-клиенте нам хорошо знаком, но все же приведем его пример с подготовкой конкретно под Horizon с нашими исходными данными:

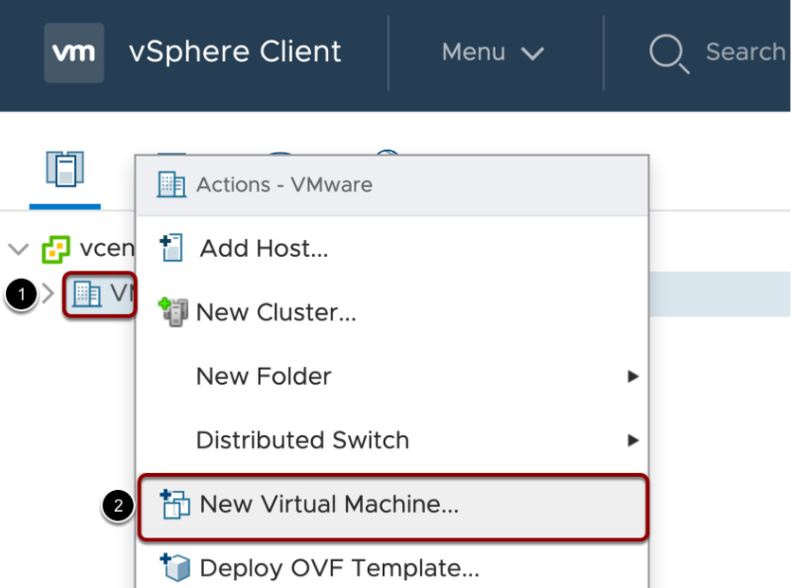

- Кликаем правой кнопкой на дата-центр, кластер, хост или папку с ВМ и выбираем «New Virtual Machine»:

- В появившемся визарде пройдем последовательно все его пункты:

«Select a creation type». Выбираем первую строку из приведенного меню – «Create a new virtual machine»:

«Next»;

«Select a name and a folder». Называем как-то информативно нашу ВМ и выбираем ее месторасположение:

«Next»;

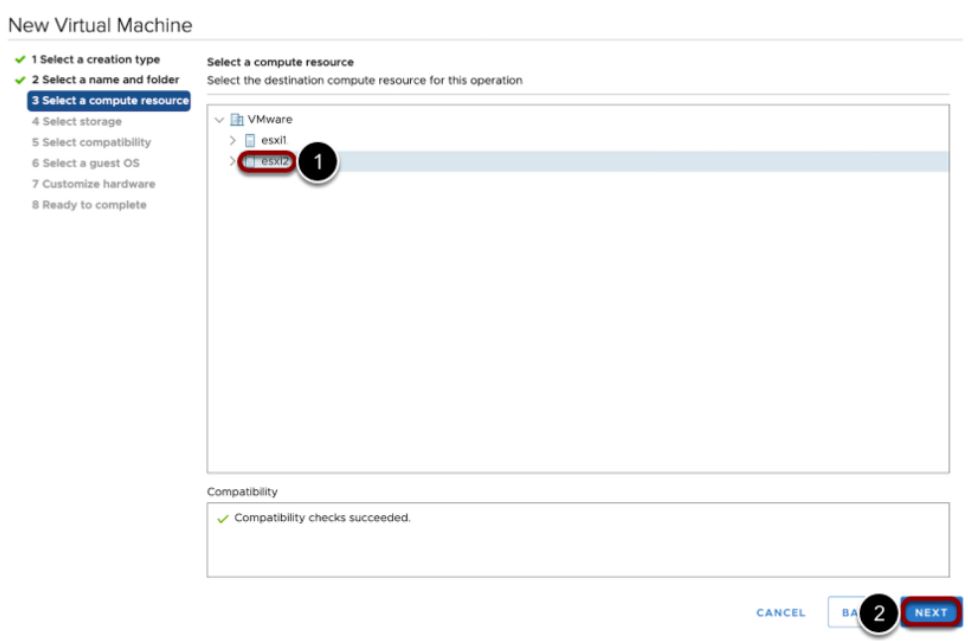

«Select a compute resource». Выбираем кластер или хост в качестве вычислительного ресурса:

«Next»;

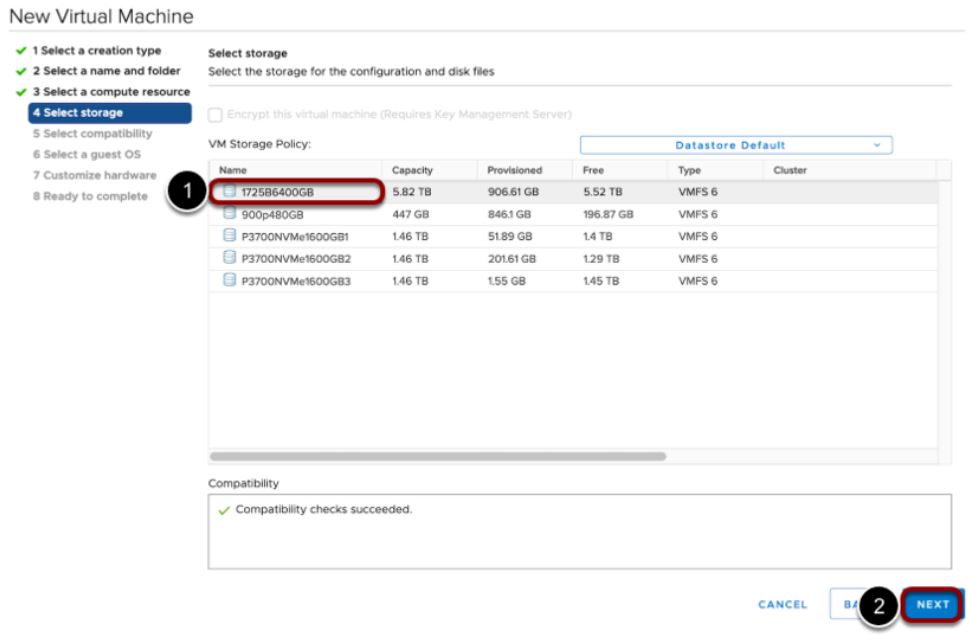

«Select storage». Выбираем хранилище для новой ВМ:

«Next»;

«Select compatibility». Выбираем минимальную версию ESXi-хоста, на которой наша ВМ будет разворачиваться:

«Next»;

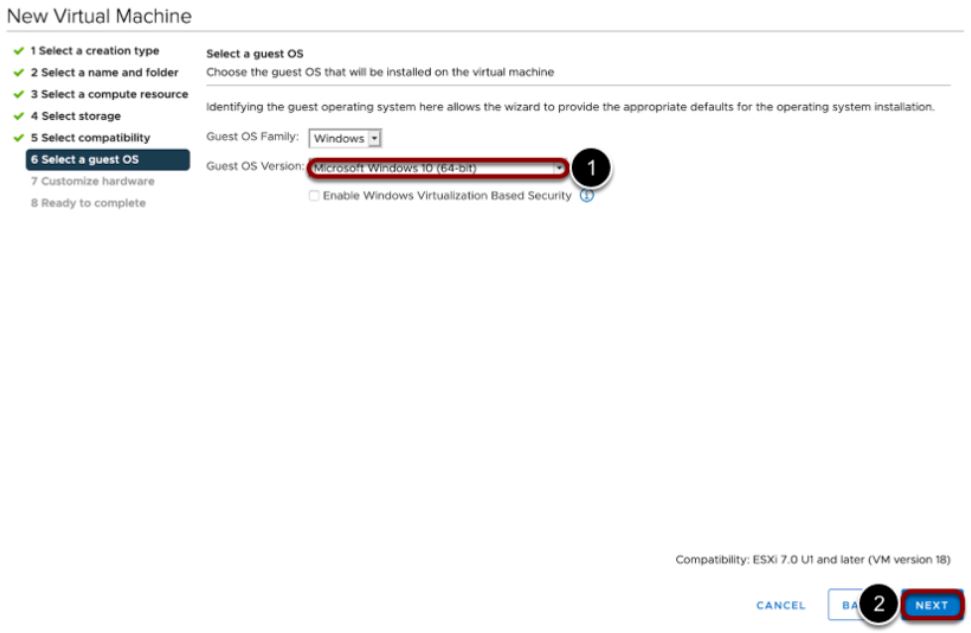

«Select a guest OS». Назначаем гостевую операционную систему как Windows и выбираем ее версию с корректной архитектурой (Microsoft Windows Server 2019):

«Next»;

«Customize hardware». Этот пункт меню состоит из двух вкладок. Начнем с «Virtual hardware».

Указываем настройки виртуального «железа». 4 CPU, 4 ГБ памяти, обязательно раскрываем секцию «Memory», где ставим галочку на «Reserve all guest memory (All locked)». Затем далее выбираем подходящий размер жесткого диска (40 ГБ), тип нового SCSI контроллера (LSI Logic SAS), в «New Network» назначаем подходящую сеть и раскрываем эту секцию, чтобы выбрать тип адаптера как «VMXNET 3», ставим галочки на статусе подключения и включении прямого пути ввода-вывода. После в пункте «Datastore ISO File» ищем наш предварительно загруженный ISO Windows и ставим галочку на «Connect…», удаляем крестиком USB-контроллер по строке «New USB Controller». Теперь нужно раскрыть секцию «Video card», выбрать количество желаемых мониторов (у нас – 1) и выделить под память для видео, например, 32 МБ (см. табличку сверху в теме «Требования к ВМ для удаленных десктопов» раздела «Требования и совместимость»):

Вторая вкладка – «VM Options» – здесь раскрываем секцию «Advanced» и нажимаем на «Edit Configuration…»:

В появившемся окне нажимаем на «Add configuration params» и в поле «Name» набираем «devices.hotplug», а напротив в «Value» – «False», чтобы отключить функцию авто-определения:

После этого нажимаем на «ОК» для сохранения настройки и жмем «Next»;

В последнем пункте визарда «Ready to complete» проверяем сделанные настройки, и, если все устраивает, кликаем на «Finish».

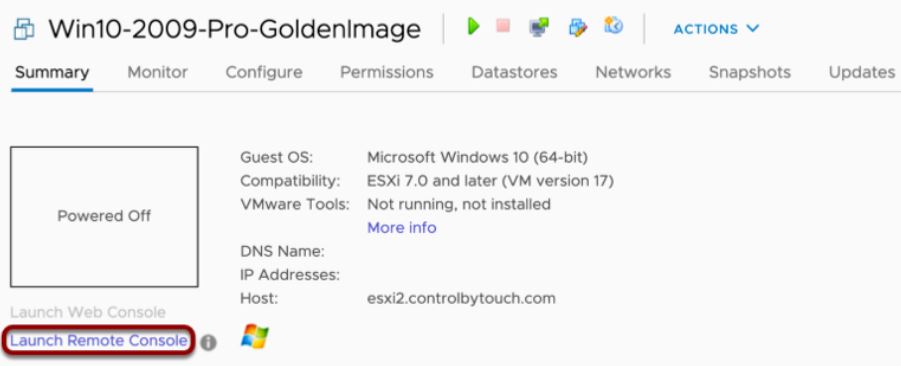

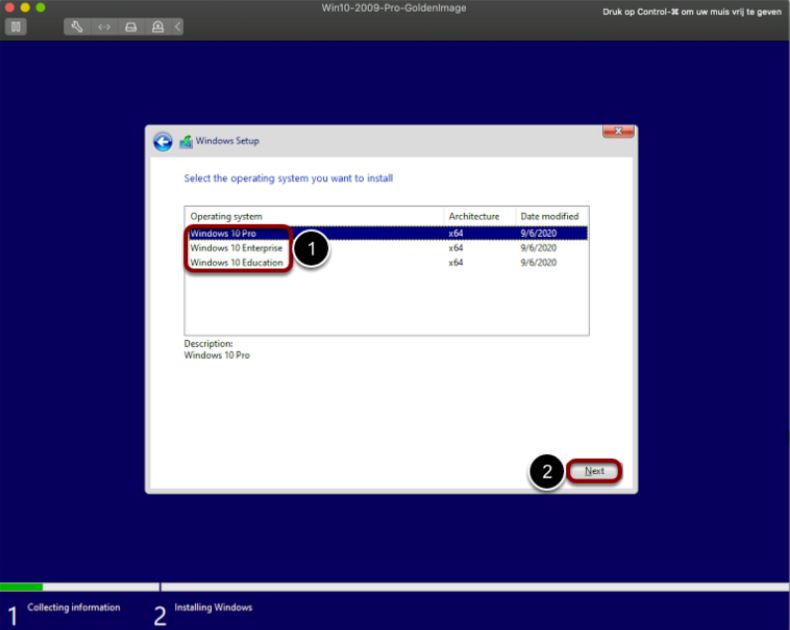

- После загрузки новой ВМ инсталляция операционной системы (мы ее указали в предыдущем пункте) стартует автоматически. Принимаем все дефолтные настройки и соглашаемся с предупреждениями. Обязательно указываем, что речь о новой инсталляции, а не об апдейте. Открываем удаленную консоль, выбираем новосозданную ВМ в инвентаре и запускаем ее консоль, нажав на «Launch Remote Console» (если она предварительно проинсталлирована. Если нет – выбираем «Launch Web Console». Кстати, удаленную консоль можно прямо тут же загрузить и установить, если нажать на «i»):

В консоли включаем ВМ соответствующей иконкой:

Загружаем ВМ с виртуального CD, нажав любую клавишу на клавиатуре:

В появившемся окне выбираем настройки региона:

«Next»;

Нажимаем на «Install now»:

В выскочившем окне выбираем операционную систему:

Ставим галочку в лицензионном соглашении и нажимаем «Next»;

В следующем окне нам нужно выбрать второй пункт – «Custom: Install Windows only (advanced)»:

Выбираем место для установки (по дефолту) и жмем «Next»:

Какое-то время будет идти инсталляция. Затем нужно задать традиционные настройки, чтобы завершить процесс инсталляции Windows.

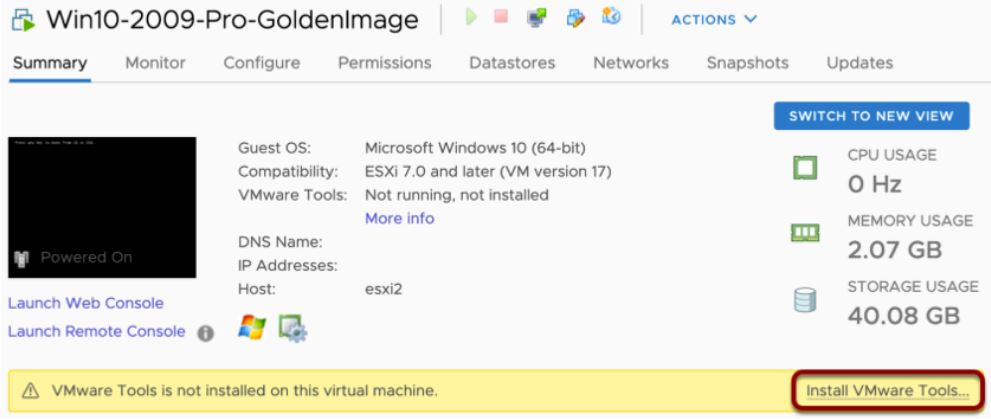

- Устанавливаем VMware Tools, используя веб-клиент vSphere, где нужно подмонтировать соответствующий виртуальный DVD:

Нажав на «Install VMware Tools», а затем на «Mount», получим искомый результат. Альтернативно, можно выбрать ВМ в инвентаре, и в выпадающем меню «Actions» нажать на «Guest OS», и после – на «Install VMware Tools».

Теперь открываем командную строку и запускаем следующую команду:

d:setup64.exe /s /v” /qb REBOOT=R ADDLOCAL=ALL REMOVE=Hgfs,SVGA,VSS,AppDefense,NetworkIntrospection”

- Для инсталляции .NET Framework 3.5 открываем командную строку и запускаем команду:

DISM /Online /Enable-Feature /FeatureName:NetFx3 /All /LimitAccess /Source:D:sourcessxs

Устанавливаем все требуемые компоненты, которые используют Windows Update (C++ runtime, Office и др.).

- В завершение нам нужно установить последние апдейты Для этого в настройках кликаем на «Update & Security»:

В открывшемся окне нажимаем на «Check for updates»:

Важно! Если речь о не принадлежащих к LTSB версиях Windows 10, вначале нужно кликнуть на «Advanced options» и выбрать «Defer feature upgrades».

Ждем окончания инсталляции обновлений и перезапускаем ОС:

Этой новой виртуальной машине с установленной на ней ОС суждено стать шаблоном – золотым образом, с которого будем клонировать все остальные необходимые в дальнейшем. Процесс полностью повторяет то, к чему мы привыкли в vSphere. Если есть необходимость освежить знания по этому вопросу, рекомендуем воспользоваться этим и этим гайдами.

Одним из созданных клонов будет ВМ Connection Server (в зависимости от дизайна их может быть несколько – см. выше), другим – машина для сервера базы данных, если она необходима. Учтите, что для дальнейшего разворота сервера базы данных нужны Microsoft SQL Server Management Studio, Microsoft SQL Server Configuration Manager, которые должны быть проинсталлированы на SQL-сервере.

Важно! В процессе разворота этих ВМ им нужно назначить неизменяемый IP-адрес. В средах IPv4 следует настроить статический IP, а в IPv6 машины будут автоматически получать неизменяемый адрес.