Если вы из Windows 10 или 11 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей версии Windows отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). В современных версиях Windows 10 и в Windows 11 по-умолчанию отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2 и SMBv3.

Microsoft планомерно отключает старые и небезопасные версии протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows при доступе к общей сетевой папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Нет доступа к сетевой папке, у вас нет прав доступа

- Дополнительные способы проверки доступа к сетевой папке в Windows

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

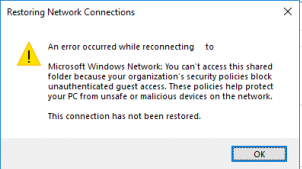

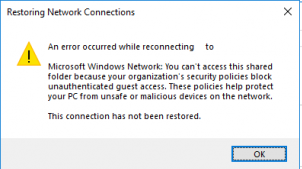

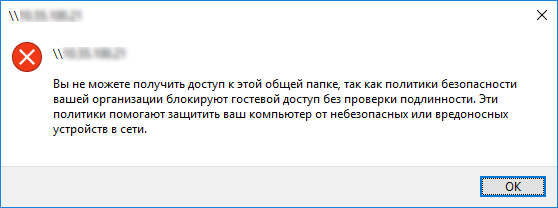

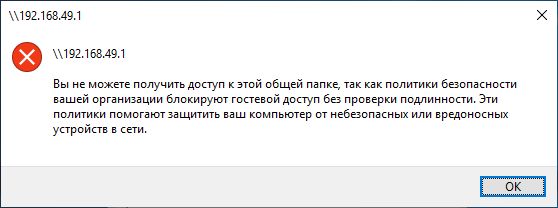

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции [global] конфигурационного файла smb.conf строку:

map to guest = never

А в секции с описанием сетевой папки запретить анонимный доступ:

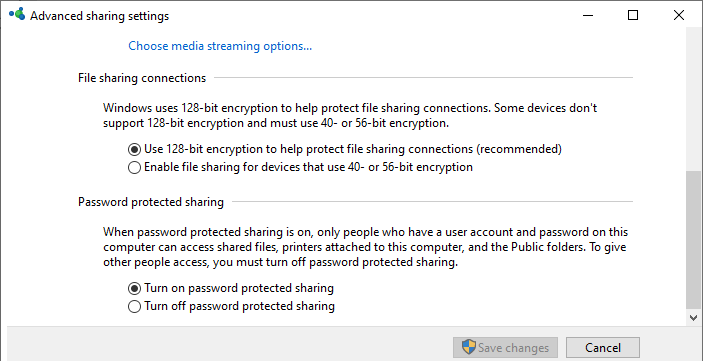

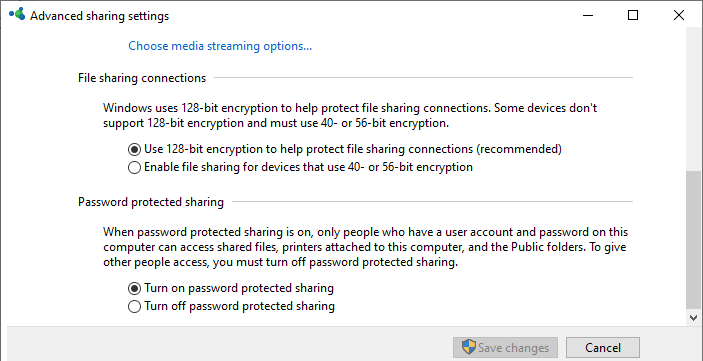

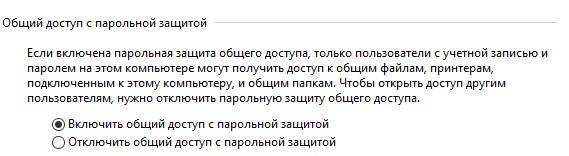

guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

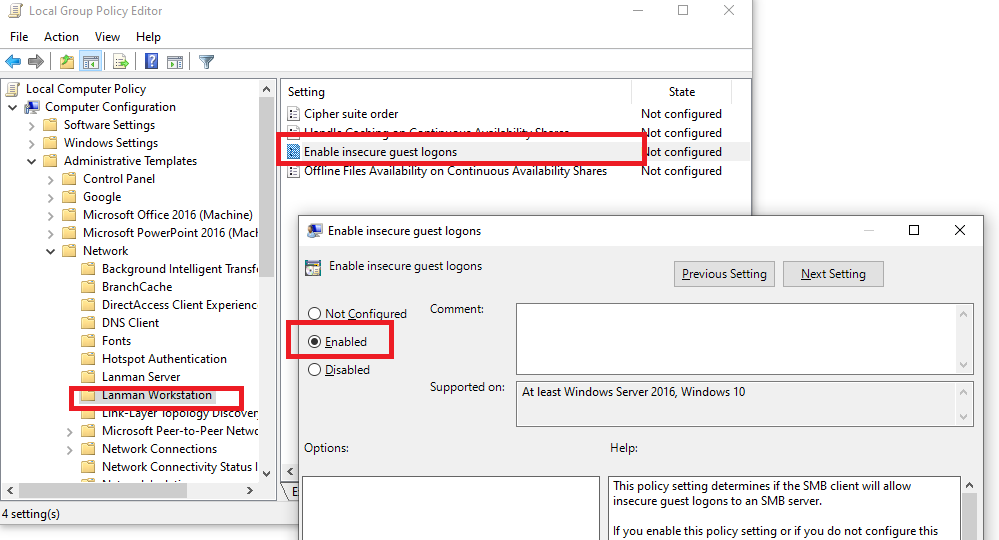

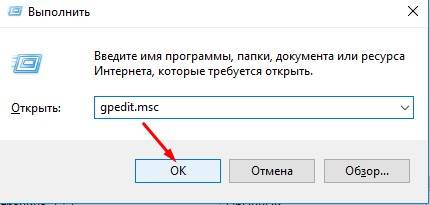

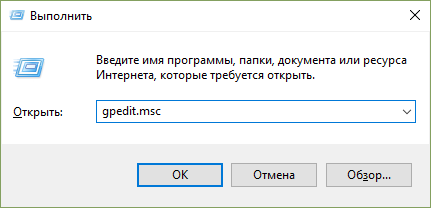

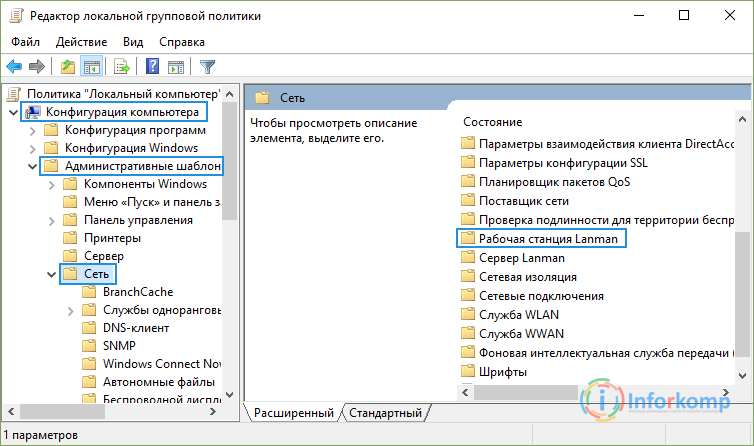

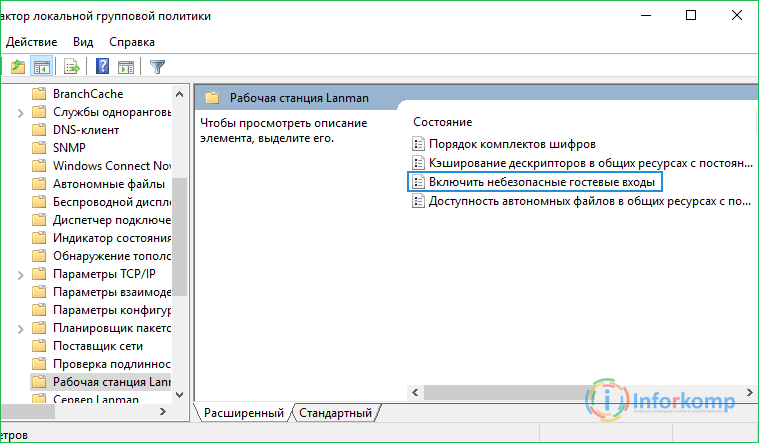

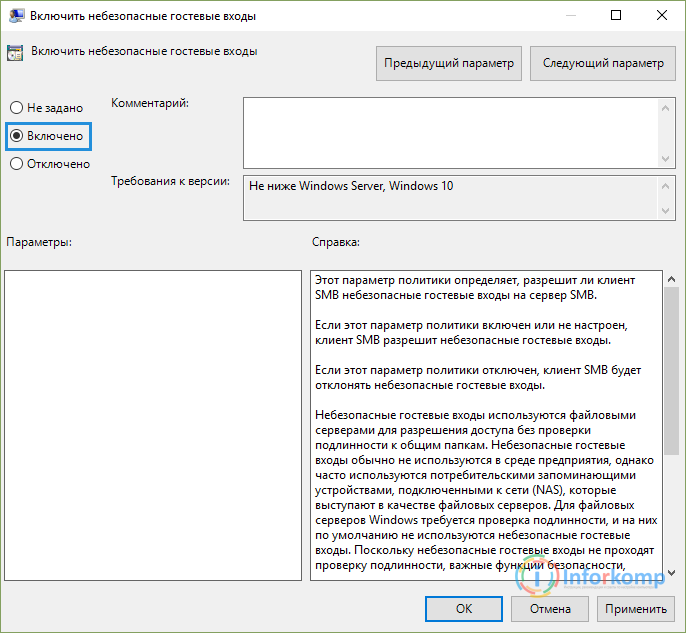

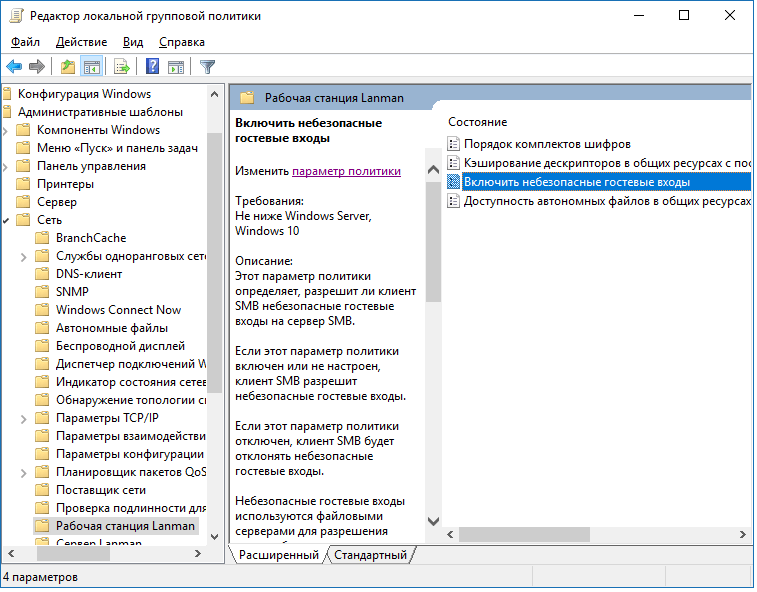

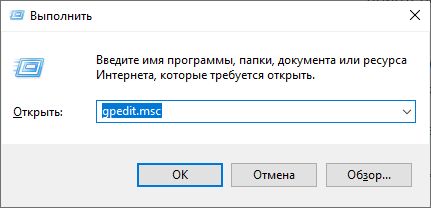

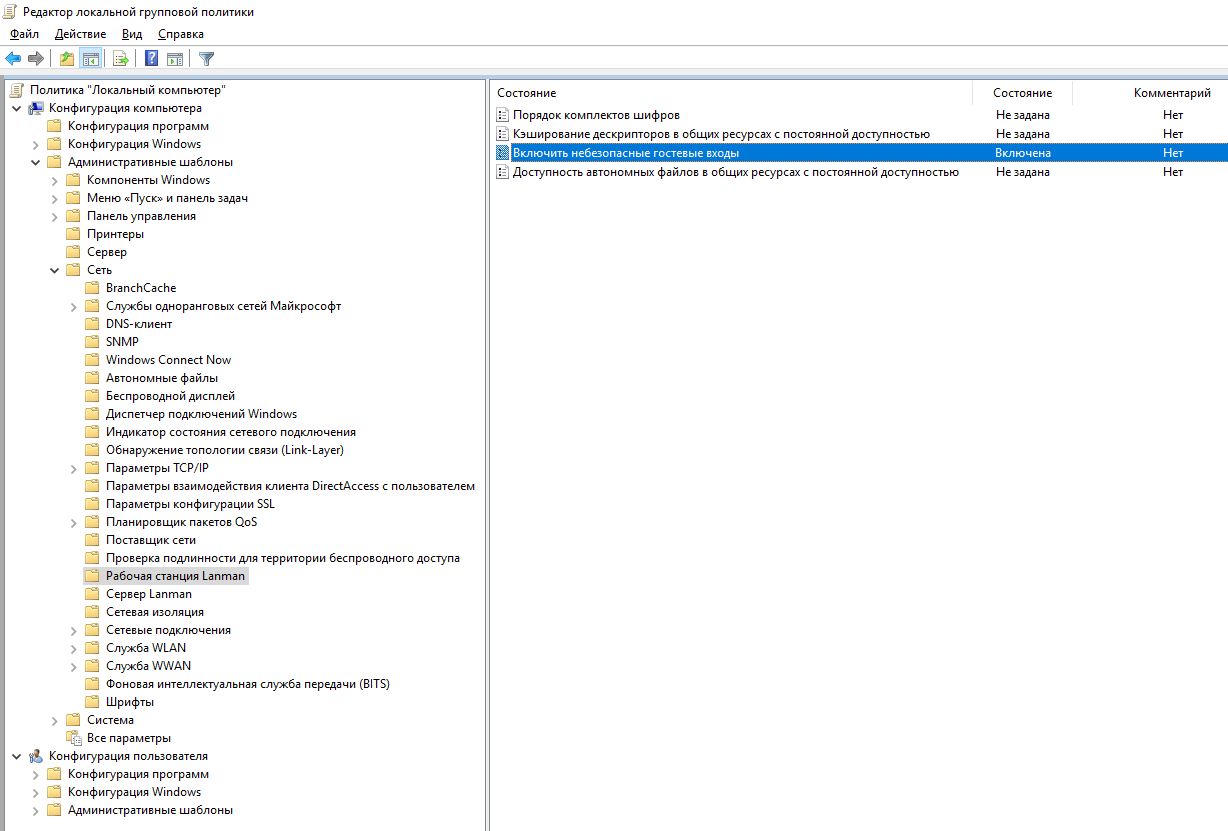

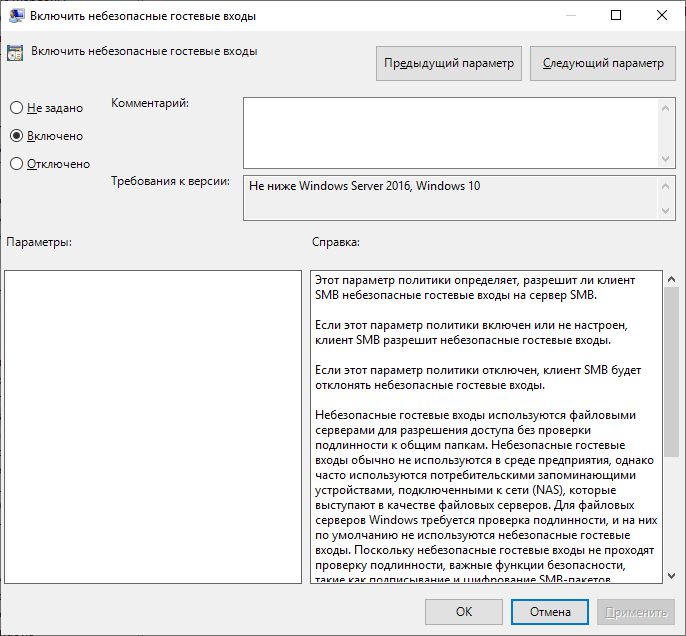

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

gpupdate /force

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

reg add HKLMSoftwarePoliciesMicrosoftWindowsLanmanWorkstation /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

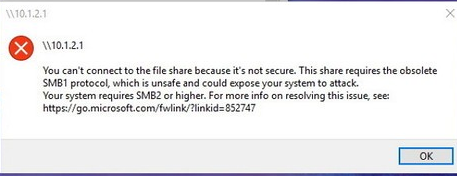

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10, то при попытке открыть шару или подключить сетевой диск вы можете получить ошибку:

Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки. Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии сетевых папок по UNC пути может появляться ошибка 0x80070035.

Сообщение об ошибки явно указывает, что сетевая папка поддерживает только SMBv1 для доступа к файлам. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba сервер на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так через реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

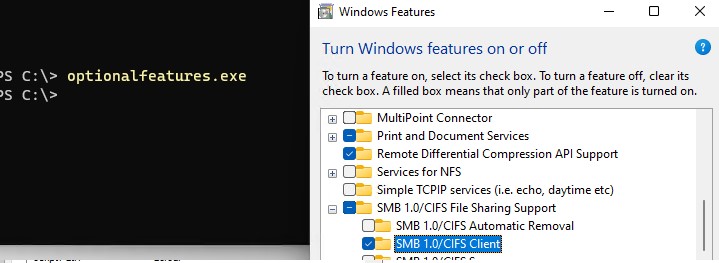

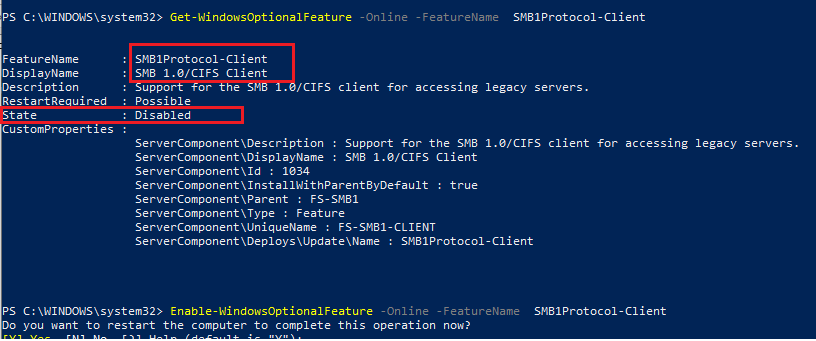

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Если удаленное устройство требует использовать SMBv1 для подключения, и этот протокол отключен в вашем устройстве Windows, в Event Viewer появляется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 32000 Description: SMB1 negotiate response received from remote device when SMB1 cannot be negotiated by the local computer.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (

State: Disabled

):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

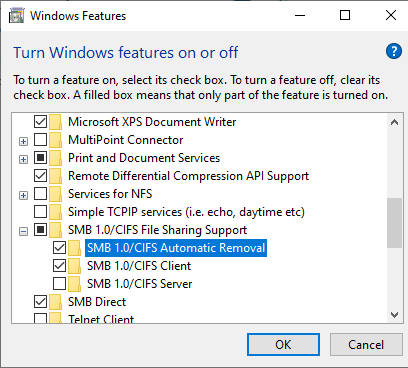

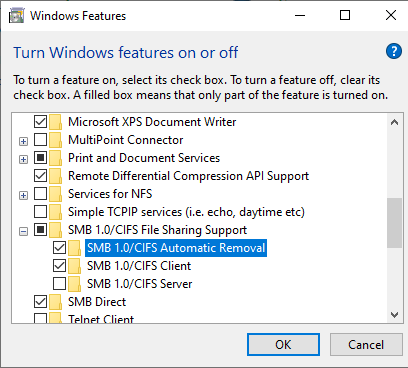

Также вы можете включить/отключить SMBv1 в Windows 10 и 11 из меню

optionalfeatures.exe

-> SMB 1.0/CIFS File Sharing Support –> SMB 1.0/CIFS Client.

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установке клиента SMBv1, вы должны без проблем подключиться к общей сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает снижает уровень безопасности.

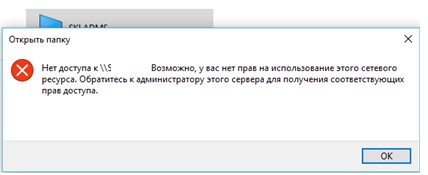

Нет доступа к сетевой папке, у вас нет прав доступа

При подключении к сетевой папке на другом компьютере может появится ошибка:

Нет доступа к \ComputerNameShare. Возможно у вас нет прав на использование этого сетевого ресурса. Обратитесь к системному администратору этого сервера для получения соответствующих прав доступа.

Network Error Windows cannot access \PC12Share You do not have permissions to access \PC12Share. Contact your network administrator to request access.

При появлении это ошибки нужно:

- Убедиться, что пользователю, под которым вы подключаетесь к сетевой папке, предоставлены права доступа на сервере. Откройте свойства общей папке на сервере и убедитесь что у вашего пользователя есть права доступа.

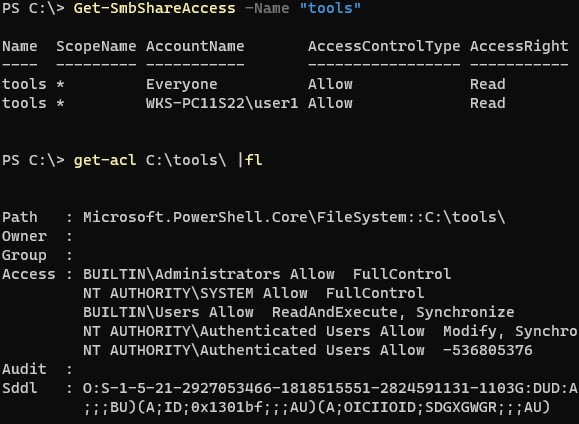

Проверьте разрешения сетевой шары на сервере с помощью PowerShell:

Get-SmbShareAccess -Name "tools"

Затем проверьте NTFS разрешения:

get-acl C:tools |fl

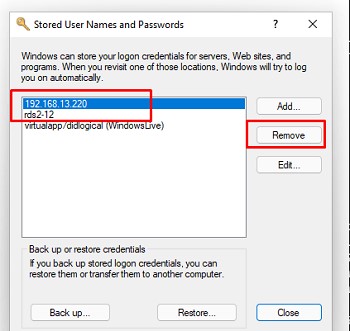

Если нужно, отредактируйте разрешения в свойствах папки. - Проверьте, что вы используете правильные имя пользователя и пароль для доступа к сетевой папки. Если имя и пароль не запрашиваются, попробуйте удалить сохраненные пароли для доступа к сетевой папке в диспетчере учетных записей Windows. Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgr

и удалите сохраненные учетные данные для доступа к сетевой папке.

При следующем подключении к сетевой папки появится запрос имени и пароля. Укажите имя пользователя для доступа к папке. Можете сохранить его в Credential Manager или добавить вручную.

Дополнительные способы проверки доступа к сетевой папке в Windows

В этом разделе указаны дополнительные способы диагностики при проблема с открытием сетевые папок в Windows:

Если вы попытаетесь подключиться к устройству, которое требует учетных данных гостя вместо правильной проверки подлинности, вы можете столкнуться с сообщением об ошибке: вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ .

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Основная причина, по которой возникает такая проблема, — это отсутствие Установка SMB1 и отключение SMB2 в Windows 10 v1709 или более поздних версиях. SMB или Server Message Block отвечает за гостевой доступ, и вам может потребоваться включить его вручную, чтобы он мог разрешить небезопасный гостевой вход на SMB-сервер. Итак, вам нужно выполнить несколько шагов, чтобы включить SMB1 вручную.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Это происходит потому, что гостевой доступ в SMB2 по умолчанию отключен. Чтобы исправить эту ошибку в Windows 10, вы можете выполнить следующие действия:

- Откройте редактор локальной групповой политики

- Перейти на рабочую станцию Lanman

- Измените настройку Включить небезопасный гостевой вход из «Не настроено» в «Включено»

- Сохраните изменения и попробуйте еще раз.

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

После открытия редактора локальной групповой политики перейдите по этому пути —

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Справа вы должны увидеть параметр под названием Включить небезопасный гостевой вход. Дважды кликните по нему и измените настройку на Не настроено к Включено и сохраните изменения.

Теперь у вас не должно возникнуть никаких проблем.

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Перед настройкой любого файла рекомендуется сделать резервную копию всех файлов реестра. Затем откройте редактор реестра на своем компьютере. Для этого нажмите Win + R, введите regedit, и нажмите Enter. Вам нужно выбрать Да в окне UAC. После этого перейдите по этому пути —

Компьютер HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

Содержание

- 1 Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- 2 Вашей системе необходимо использовать SMB2 или более позднюю

- 3 Как вернуть доступ к общим папкам в Wndows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Microsoft планомерно отключает старые и небезопасные версий протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

-

Samba сервер на Linux — если вы раздаете SMB каталог с Linux, в конфигурационном файле smb.conf в секции [global] нужно добавить строку:

map to guest = neverА в секции с описанием сетевой папки запретить анонимный доступ:guest ok = no -

В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) имените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для подключения к общим папкам на этом компьютере.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такой командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (State: Disabled):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe-> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Многие столкнулись с тем, что при обновлении Windows 10 до последних релизов из под обновлённой ОС перестали открываться сетевые папки. Произошло это из-за того, что Microsoft усилила безопасность и теперь, на сборке 1709, не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

При попытке подключения может выдаваться следующее сообщение:

«Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети«

Для того, чтобы решить данную проблему, необходимо либо включить общий доступ с парольной защитой:

И проблема устранится сама по себе.

Такой вариант решения проблемы удобен далеко не всем, т. к. пароль при этом варианте приходится устанавливать пароль, а он не всегда нужен. Для того, чтобы избежать установки пароля и вернуть возможность получать общий доступ без парольной защиты, необходимо выполнить несколько простых шагов:

- Открываем Win+R (Пуск->Выполнить) и пишем gpedit.msc

2. Далее необходимо перейти по следующему пути «Конфигурация компьютера ===> Административные шаблоны ===> Сеть>Рабочая станция Lanmann»;

3. Выставить параметр «Включить небезопасные гостевые входы» в положение «Включено».

Однако, необходимо иметь в виду, что данное решение временное и не рекомендуется открывать доступ без проверки подлинности для кого угодно.

Поделиться с друзьями:

Windows 10 уже дано как появился на свет, и на сегодняшний день уже даже вышло несколько крупных обновлений, которым из каждых была присвоена своя определенная версия. На 06 февраля 2018 года самой актуальной версией является 1709, которая была выпущена 17 октября 2017 года.

Так вот, на текущей версии, а именно 1709, была замечена такая проблема, что некоторые пользователи не могли зайти в общедоступные папки на других компьютерах или подключиться к сетевому принтеру.

Вместо этого появлялась ошибка, в которой говорилось, что вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности.

Мною было замечено, что подобное сообщение появлялось именно на корпоративных Windows 10, в «Профессиональных» версиях подобной ошибки, с блокировкой доступа без проверки подлинности, ранее не обнаруживалось.

Как вернуть доступ к общим папкам в Wndows 10

Наверное, начнем с того, что самым простым способом будет полная переустановка системы с использованием самого свежего образа, скачанного с сервера Майкрософт, так же, возможно есть смысл попробовать поставить Windows 10 «Профессиональная», и проверить результат с этой версией системы.

Но, если вы пока не готовы переустанавливать свою систему и не особо хотите экспериментировать с различными версиями, можно воспользоваться временным способом, который будет показан прямо сейчас.

Смысл его в том, что нам для обхода блокировки доступа без проверки подлинности, а именно для беспрепятственного доступа к сетевым папкам, необходимо в групповых политиках активировать параметр «Включить небезопасные гостевые входы».

Начнем с запуска редактора групповых политик, открываем окно выполнения «Wir+R» и запускаем там вот такую команду.

С левой стороны находим «Конфигурация компьютера» и открываем папки «Административные шаблоны», потом «Сеть» и теперь с правой стороны ищем пункт «Рабочая станция Lanman», открыв его двойным кликом мышки.

В появившихся доступных параметрах открываем пункт «Включить небезопасные гостевые входы».

Откроется новое окно с свойствами данного пункта, в котором для обхода блокировки доступа без проверки подлинности, необходимо значение поменять на «Включено» и применить изменения.

После этого вы должны без проблем подключиться к любым общедоступным папкам или сетевым принтерам. Ещё раз замечу, что проблема мною была обнаруженная на версиях Windows 10 (1709).

Кстати, информацию о том, как посмотреть версию своей системы вы можете найти по ссылке.

В итоге, лично мне удавалось справиться с данной проблемой именно таким образом, если же вы знаете какой-нибудь иной способ, буду рад если вы поделитесь им с нами в комментариях.

Так что жду ваших отзывов о том оказался ли данный вариант решения для вас полезным или нет.

«Вы не можете получить доступ к этой общей папке»Используемые источники:

- https://winitpro.ru/index.php/2018/01/24/ne-otkryvayutsya-smb-papki-posle-ustanovki-windows-10-1709/

- http://vel-com76.ru/posle-obnovleniya-windows-10-perestali-otkryvatsya-setevye-papki/

- https://inforkomp.com.ua/oshibki/laquo-vyi-ne-mozhete-poluchit-dostup-k-etoy-obshhey-papke-raquo.html

Windows 10 уже дано как появился на свет, и на сегодняшний день уже даже вышло несколько крупных обновлений, которым из каждых была присвоена своя определенная версия. На 06 февраля 2018 года самой актуальной версией является 1709, которая была выпущена 17 октября 2017 года.

Так вот, на текущей версии, а именно 1709, была замечена такая проблема, что некоторые пользователи не могли зайти в общедоступные папки на других компьютерах или подключиться к сетевому принтеру.

Вместо этого появлялась ошибка, в которой говорилось, что вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности.

Мною было замечено, что подобное сообщение появлялось именно на корпоративных Windows 10, в «Профессиональных» версиях подобной ошибки, с блокировкой доступа без проверки подлинности, ранее не обнаруживалось.

Как вернуть доступ к общим папкам в Wndows 10

[adsense1]

Наверное, начнем с того, что самым простым способом будет полная переустановка системы с использованием самого свежего образа, скачанного с сервера Майкрософт, так же, возможно есть смысл попробовать поставить Windows 10 «Профессиональная», и проверить результат с этой версией системы.

Но, если вы пока не готовы переустанавливать свою систему и не особо хотите экспериментировать с различными версиями, можно воспользоваться временным способом, который будет показан прямо сейчас.

Смысл его в том, что нам для обхода блокировки доступа без проверки подлинности, а именно для беспрепятственного доступа к сетевым папкам, необходимо в групповых политиках активировать параметр «Включить небезопасные гостевые входы».

Начнем с запуска редактора групповых политик, открываем окно выполнения «Wir+R» и запускаем там вот такую команду.

С левой стороны находим «Конфигурация компьютера» и открываем папки «Административные шаблоны», потом «Сеть» и теперь с правой стороны ищем пункт «Рабочая станция Lanman», открыв его двойным кликом мышки.

В появившихся доступных параметрах открываем пункт «Включить небезопасные гостевые входы».

Откроется новое окно с свойствами данного пункта, в котором для обхода блокировки доступа без проверки подлинности, необходимо значение поменять на «Включено» и применить изменения.

После этого вы должны без проблем подключиться к любым общедоступным папкам или сетевым принтерам. Ещё раз замечу, что проблема мною была обнаруженная на версиях Windows 10 (1709).

Кстати, информацию о том, как посмотреть версию своей системы вы можете найти по ссылке.

В итоге, лично мне удавалось справиться с данной проблемой именно таким образом, если же вы знаете какой-нибудь иной способ, буду рад если вы поделитесь им с нами в комментариях.

Так что жду ваших отзывов о том оказался ли данный вариант решения для вас полезным или нет.

Ошибка доступа к сетевой папке «Microsoft Windows Network: Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.«, которую вы видите на экране возникает чаще всего после обновления Windows.

На англоязычных версиях Windows ошибка звучит следующим образом «You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.» Но решение у них одинаковое.

1. Решение доступа к сетевому диску или к сетевой папки через настройку групповой политики.

1. Откроем редактор групповых политик. Для этого нажмите комбинацию клавиш Win+R в приложении Выполнить введите и нажмите ОK.

2. В открывшемся окне «Редактор локальной групповой политики» перейдите в раздел: Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman.

3. В правом поле находим пункт «Включить небезопасные гостевые входы» и переводим кнопку на Включено.

4. В командной строке для применения настроек групповой политики вводим gpupdate /force и просто перезагружаем компьютер.

5. Проверяем доступность сетевого диска.

1. Решение доступа к сетевому диску или к сетевой папки через редактор реестра.

Если у вас не открывается окно групповой политики после вводы команды «gpedit.msc», значит у вас версия Windows Home, а не Professional. В этом случае решение будет следующим:

1. Переходим в редактор реестра.

2. Переходим по ветке

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters

3. Создаем параметр DWORD (32 бита) с именем (без кавычек)“AllowInsecureGuestAuth” и значение 1.

или

в командной строке, запущенной от имени Администратора, вводим:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

4. Перезагружаем компьютер.

Содержание

- В Windows Server 2019 не сохраняется «Включить сетевое обнаружение» (РЕШЕНО)

- Как в Windows Server 2019 включить сетевое обнаружение

- Связанные статьи:

- Рекомендуется Вам:

- Comments

- Не открываются общие сетевые SMB папки в Windows 10

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Гостевой доступ в SMB2 и SMB3 отключен по умолчанию в Windows

- Симптомы

- Запись журнала 1

- Рекомендации

- Запись журнала 2

- Рекомендации

- Причина

- Решение

- Дополнительная информация

- Записки ИТ специалиста.

- MS Windows 10 не подключается к сетевой папке на сервере SAMBA

- Windows server 2019 не подключается к сетевой папке

- Не открываются общие сетевые SMB папки в Windows 10

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

- Симптомы

- Причина

- Решение

- Трассировка сети

- Сбор параметров реестра

- Проверка параметров реестра

- Применение hotfixes (сервер и клиент)

- Ссылки

- Windows server 2019 не подключается к сетевой папке

- Вопрос

- Ответы

- Все ответы

- Windows server 2019 не подключается к сетевой папке

- Постановка задачи

- Методы настройки сети в Windows Server 2019

- Настройка сети через графический интерфейс

- Настройка сети через Windows Admin Center

- Настройка сети Windows Server 2019 через командную строку

- Настройка сети через PowerShell

- Удаленная настройка сети

В Windows Server 2019 не сохраняется «Включить сетевое обнаружение» (РЕШЕНО)

Как в Windows Server 2019 включить сетевое обнаружение

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа» и выберите опцию «Включить сетевое обнаружение»:

Затем нажмите кнопку «Сохранить изменения».

Вновь откройте «Изменение расширенных параметров общего доступа» и проверьте сделанные настройки.

В настоящее время Windows Server 2019 не сохраняется «Включить сетевое обнаружение».

Для включения сетевого обнаружения (network discovery) необходимо, чтобы были запущены определённую службы.

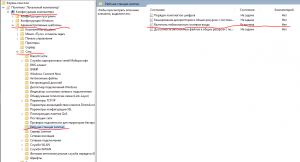

Откройте services.msc и убедитесь, что запущены следующие службы:

Если у вас русскоязычная версия, то службы называются так:

Затем снова включите сетевое обнаружение — теперь настройка должна сохраняться и SMB и другие связанные функции должны работать.

Связанные статьи:

Рекомендуется Вам:

Дякую! Допомогли вирішити дану проблему )

Не помогло. Брэндмауэр отключил даже. И все равно сервер никто не может дажи пинговать. Хотя сервак пингует ПК

А что именно не помогло исправить? Настройка не сохраняется? Эта заметка посвящена тому, как включить конкретную настройку.

Если у вас другие проблемы с доступом к сетевой папке, то посмотрите, например, разделы, посвящённые созданию сетевых папок с паролем и без пароля. Там же написано, как подключаться к сетевой папке — нюансов много.

Что касается пинга Windows хостов, то особо на это не стоит обращать внимания, так как по умолчанию все Windows машины настроены не отвечать на пинги. То есть если машина не отвечает на пинг, то это не означает, например, что не будет доступа к сетевой папке, которая размещена на ней.

Источник

Не открываются общие сетевые SMB папки в Windows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

Или такой командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен ( State: Disabled ):

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Источник

Гостевой доступ в SMB2 и SMB3 отключен по умолчанию в Windows

В этой статье описываются сведения Windows отключения гостевого доступа в SMB2 и SMB3 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Применяется к: Windows 10 — все выпуски, Windows Server 2019

Исходный номер КБ: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

В SMB2 и SMB3 в этих версиях Windows:

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 до тех пор, пока Установлен KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ и не разрешили удаленным пользователям подключаться в качестве гостей или анонимных пользователей с 2000 г. Windows 2000 г. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Дополнительная информация

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

Источник

Записки ИТ специалиста.

MS Windows 10 не подключается к сетевой папке на сервере SAMBA

После обновления на домашнем ПК MS Windows до версии 1709 перестал подключаться к сетевой папке. Отваливается с ошибкой 0x80004005. Решение проблемы далее

Имеется домашний сервер на базе FreeBSD, на нем поднят SAMBA сервер, на котором расшарена папка. Безопасность в домашней сети нулевая, на SAMBA настроен гостевой доступ с полными правами к единственной сетевой папке. Все работало до обновления домашнего ПК с MS Windows 10 до версии 1709. После обновления этот комп перестал видеть шару. Остальные устройства видят шару как и раньше, без проблем. После обновления в MS Windows 10 «подкрутили гайки» с безопасностью и гостевой доступ стал недоступен.

Ослабляем гайки и возвращаем доступ

Для этого запускаем редактор групповой политики на ПК

Политика «Локальный компьютер»Конфигурация компьютераАдминистративные шаблоныСетьРабочая станция Lanman

Параметр «Включить небезопасные гостевые входы» — Состояние «Включена»

Перезагружаем ПК и проверяем, что доступ к сетевой папке появился

Где искать в английской версии:

Group Policy settings:

Computer configurationadministrative templatesnetworkLanman Workstation

«Enable insecure guest logons»

Настройки можно произвести и через реестр

Default Registry Value:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters]

«AllowInsecureGuestAuth»=dword:0

Configured Registry Value:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters]

«AllowInsecureGuestAuth»=dword:1

Источник

Windows server 2019 не подключается к сетевой папке

Не открываются общие сетевые SMB папки в Windows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

Или такой командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен ( State: Disabled ):

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

В этой статье данная статья предоставляет решения проблемы, из-за которую псевдоним DNS CNAME не может получить доступ к файлам SMB-серверов.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 7 Пакет обновления 1

Исходный номер КБ: 3181029

Симптомы

Если приложение или пользователь использует фактическое имя хранилища (имя NetBIOS или FQDN) для файлов или других ресурсов на сервере, использующем SMB, доступ будет успешным.

Когда приложение или пользователь использует псевдоним CNAME для файлов или других ресурсов на сервере, использующем SMB, и вы пытаетесь подключиться к акции на файловом сервере с его псевдонимом DNS CNAME. Например, вы пытаетесь подключиться к доле на файловом сервере с помощью псевдонима DNS CNAME:

В этом случае вы испытываете следующие действия:

Доступ от клиента Windows Server 2008 R2 Windows 7 является успешным.

Доступ к windows Server 2012 R2, Windows 8.1 или более поздней версии клиента Windows является неудачным. В этом случае вы получаете сообщение об ошибке, напоминаемом следующее:

\uncpath недоступен. Возможно, у вас нет разрешения на использование этого сетевого ресурса. Обратитесь к администратору этого сервера, чтобы узнать, есть ли у вас разрешения на доступ.

Ошибка logon. Имя целевой учетной записи неверно.

Причина

Если вы используете сетевой монитор, проводную акулу или анализатор сообщений Майкрософт для проверки сетевого следа при успешной установке сеанса SMB, сеанс переходит к tree Connect.

Однако при проверке сетевого следа при неудачной установке сеанса SMB сеанса с ошибкой Kerberos KRB_AP_ERR_MODIFIED. Вот пример неудачного запроса на установку сеансов SMB в сетевом следе:

В неудачном запросе на установку сеанса SMB клиент передает неправильный SPN CNAME. SpN может быть неправильным, так как он зарегистрирован на старом сервере. Однако в случае успешного запроса на установку сеанса SMB, например в случае Windows Server 2008 R2 клиента, клиент переадвергает SPN для фактического имени сервера.

Если имя файлового сервера было разрешено с помощью DNS, клиент SMB привносим суффикс DNS в имя, предоставленное пользователем. То есть первым компонентом SPN всегда будет имя пользователя, как в следующем примере:

Эта попытка не удалась бы для более старых реализации SMB (Например, AIX Samba 3.5.8), которые не могут быть настроены для проверки подлинности Kerberos и не прослушивают порт прямого хоста SMB 445, а только в порту NetBIOS 139.

Если имя файлового сервера было разрешено с помощью другого механизма, например

клиент SMB использует предоставленное пользователем имя, например следующее:

Решение

Чтобы устранить эту проблему на файловом сервере с протоколом SMB версии 1, добавьте значение в DisableStrictNameChecking реестр:

Расположение реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Имя DWORD: DisableStrictNameChecking

Значение DWORD: 1

Не используйте DNS CNAMEs в будущем для файловой серверы. Если вы хотите по-прежнему давать альтернативные имена серверам, вы можете сделать это со следующей командой:

NETDOM COMPUTERNAME/ADD

Эта команда автоматически регистрирует SPNs для альтернативных имен.

Мы не рекомендуем устранять эту проблему для файлового сервера, не основанного на Windows, введя следующие команды в окне командной подсказки на компьютере с Windows. Необходимо войти в систему с учетными данными администратора домена. Затем нажмите кнопку Ввод в командной подсказке для регистрации SPN для CNAME устройства хранения файлового сервера на основе Windows:

Трассировка сети

Чтобы собрать сетевой след, выполните следующие действия:

Откройте окно командной подсказки, введите следующую команду и нажмите кнопку Ввод:

Удалите все существующие сетевые подключения File Server, заверив следующую команду:

Инициализация кэша всех имен путем удаления существующего кэша:

Чтобы удалить кэш DNS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш NetBIOS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш Kerberos, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш ARP, введите следующую команду и нажмите кнопку Ввод:

Попробуйте подключиться к сетевой сети, введя следующую команду и нажав кнопку Ввод:

Чтобы остановить сетевой след в неудачном сценарии, введите следующую команду и нажмите кнопку Ввод:

Сбор параметров реестра

Чтобы собрать параметры реестра на файловом сервере, выберите Начните, выберите Выполнить, введите команду в поле Открыть, а затем выберите ОК. Повторите этот шаг для следующих команд:

Файлы параметров реестра (. ВИЧ) сохраняются в папке TEMP на файловом сервере.

Проверка параметров реестра

Проверьте параметры следующих значений реестра на файловом сервере:

Применение hotfixes (сервер и клиент)

Для Windows 7 и Windows Server 2008 R2 в Windows 7 Корпоративная:

Кроме того, применим следующие горячие фиксы:

Ссылки

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Windows server 2019 не подключается к сетевой папке

Вопрос

Ответы

1. Про «Сетевое окружение» можно смело забыть. Оно не поддерживается и не работает в современных версиях серверного ПО.

2. Судя по анамнезу у вас возможны проблемы с firewall (например включено правило Network Discovery, но при этом закрыт 445 TCP). Сложность ещё в том, что вы не привели текст ни одной ошибки.

3. Грамотный troubleshooting начинается тогда когда открываются логи, запускается сниффер (тот же Wireshark) и проблема воспроизводится.

4. Посмотрите ещё в сторону апдейтов, возможно что последние на 2019 можно попробовать откатить и воспроизвести трабл ещё раз.

Все ответы

1. Про «Сетевое окружение» можно смело забыть. Оно не поддерживается и не работает в современных версиях серверного ПО.

2. Судя по анамнезу у вас возможны проблемы с firewall (например включено правило Network Discovery, но при этом закрыт 445 TCP). Сложность ещё в том, что вы не привели текст ни одной ошибки.

3. Грамотный troubleshooting начинается тогда когда открываются логи, запускается сниффер (тот же Wireshark) и проблема воспроизводится.

4. Посмотрите ещё в сторону апдейтов, возможно что последние на 2019 можно попробовать откатить и воспроизвести трабл ещё раз.

Спасибо за ответ. Фаир вол отключал и включал. в 2016 все отлично работает но в 2019 все перепробовал, компы видит но открыть не может, при создании ярлыков с названием клиентского ПК не создает, пишет проверьте правильность имени ПК. Тупо даже на виртуалку ставьте и проверяйте, сервак клиент пк не откроет

Тупо даже на виртуалку ставьте и проверяйте, сервак клиент пк не откроет

тут мы вам помогаем, а не наоборот. Мы не тех поддержка, а сотрудники различных компаний которые безоплатно (без оплаты с вашей стороны или со стороны мс), делимся личным опытом. Если вы перепробовали «все» значит решения нет.

Возможно кто-то решит проверить ваши шаги, но вангую что проблемы он/она не получит, а если так то время человека решившего вам помочь будет потрачено зря (а ведь это время можно потратить более полезно, интересно и приятно). Уважайте пожалуйста время участников, в противном случае искать решение вам придется самостоятельно

The opinion expressed by me is not an official position of Microsoft

Windows server 2019 не подключается к сетевой папке

Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

Среди инструментов можно выделить:

Настройка сети через графический интерфейс

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом«, настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

Настройка сети через Windows Admin Center

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

Далее находим раздел «Сеть«, тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

Для настройки сети нажмите кнопку «Параметры«. Как видим стоит автоматическое получение настроек.

Активируем пункт «Использовать следующий IP-адрес» и задаем нужные сетевые настройки, после чего сохраняем изменения.

Подтверждаем применение настроек.

В правом верхнем углу вам покажут, что началось задание по обновлению.

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

Настройка сети Windows Server 2019 через командную строку

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

Прописываем альтернативный DNS адрес

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

Настройка сети через PowerShell

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

В результате я вижу имя интерфейса Ethernet0.

Зададим теперь оба DNS-сервера через команду

Посмотрим текущие сетевые настройки через команду:

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

Удаленная настройка сети

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье «Включить RDP Windows удаленно и локально».

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

Источник

Опубликовано: 16 февраля 2020 / Обновлено: 6 августа 2020

Раздел(ы): Windows

Просмотры: 10994

Комментарии: 0

Безопасность — это прекрасно. Но иногда последствия от внедрения новых правил застают пользователей врасплох. Так случилось и со мной.

Однажды я решил подключиться к сетевому диску и получил следующее предупреждение:

Предистория

Мой сетевой диск — это внешний USB накопитель Seagate Expansion Portable Drive емкостью 2 ТБ (STEA2000400), который подключен к маршрутизатору Keenetic Giga KN-1010. С домашнего компьютера и ноутбука у меня не было проблем с подключением.

А когда однажды я решил подключиться через VPN с рабочего компьютера, то получилось фиаско описанное выше.

Поначалу, я думал, что виноват VPN и/или настройки маршрутизатора. Но потом обратил внимание на то, что дома я использовал операционные системы Windows 8.1, а на работе — Windows 10. В последней, как оказалось, усилены меры безопасности, которые и не позволяли получить доступ к моему сетевому диску.

Вы не можете получить гостевой доступ к этой общей папке

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах или на компьютерах со старыми версиями Windows, скорее всего проблема в том, что в вашей Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB.

При это на других компьютерах с операционными системами Windows 8.1/7 и даже на Windows 10 (до билда 1709) эти же сетевые каталоги могут открываться вполне себе нормально.

Как разрешить гостевой доступ к сетевым дискам в Windows 10 без проверки подлинности

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc). Для этого нажмите клавиши [Win]+[R], наберите «gpedit.msc» и нажмите [OK]:

Затем следует перейди в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman:

В котором необходимо включить политику «Включить небезопасные гостевые входы»:

После этого необходимо закрыть редактор групповых политик и применить их. Это можно сделать без перезагрузки выполнив команду в консоли Windows:

gpupdate/force

Вместо послесловия

Этот способ желательно использовать только как временный, так как доступ к папкам без проверки подлинности снижает уровень безопасности ваших данных.

Благодарности

При написании статьи были использованы следующие источники:

- https://winitpro.ru/index.php/2018/01/24/ne-otkryvayutsya-smb-papki-posle-ustanovki-windows-10-1709/

- https://winnote.ru/instructions/115-primenenie-politik-bez-perezagruzki-kompyutera.html