По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

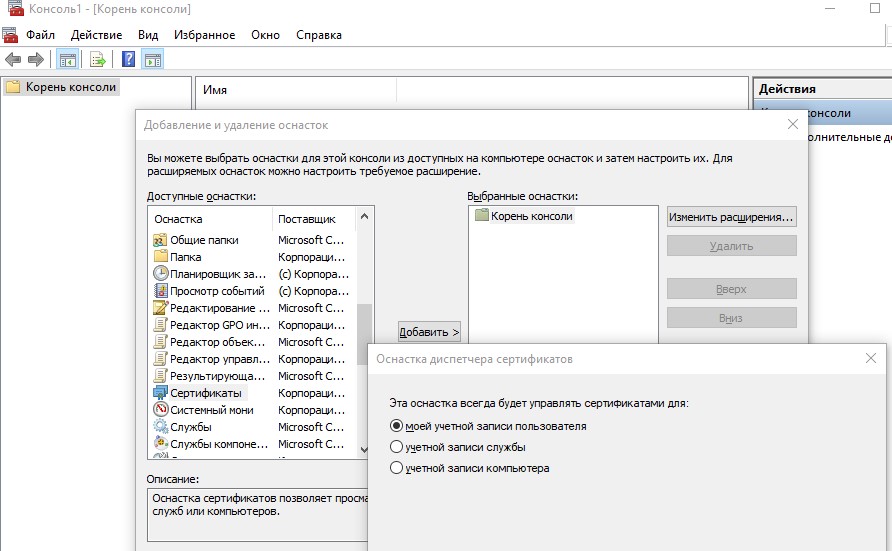

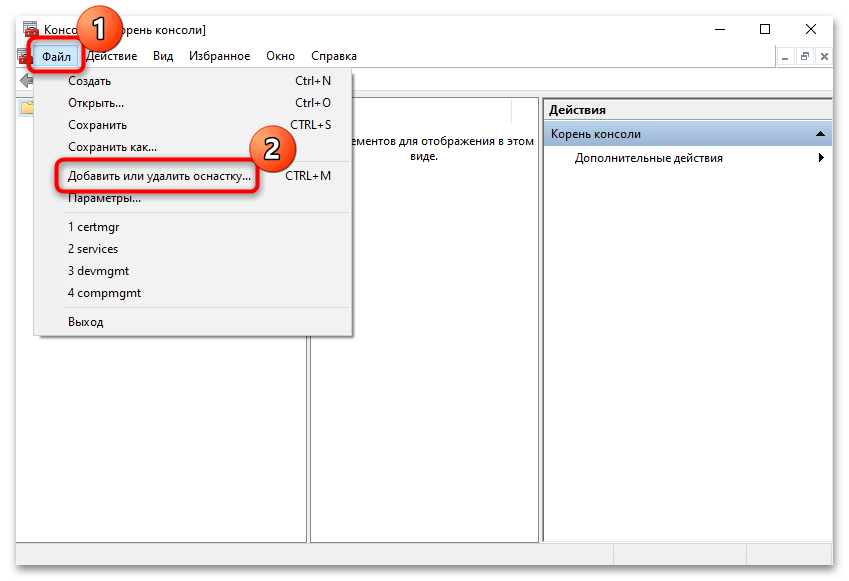

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

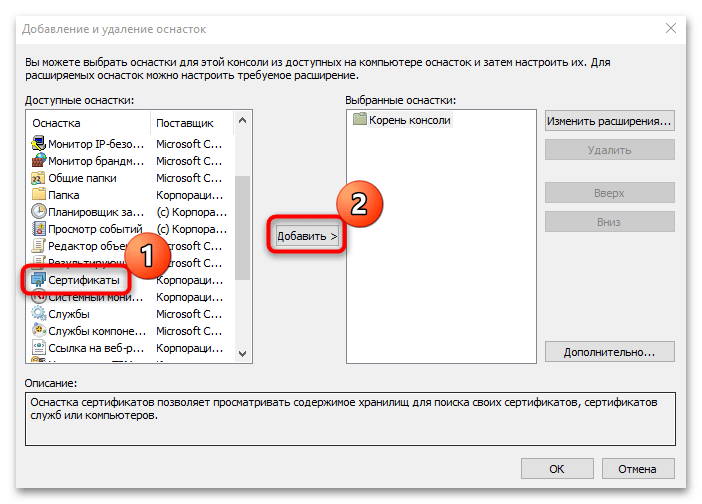

; - Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

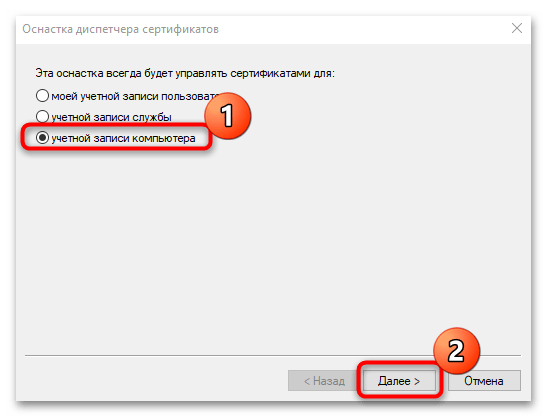

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Далее -> Ok -> Ok;

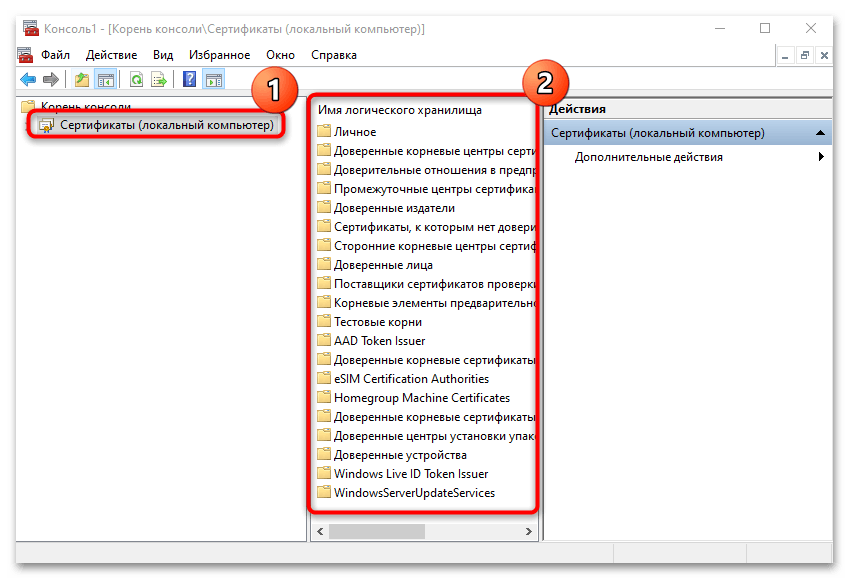

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

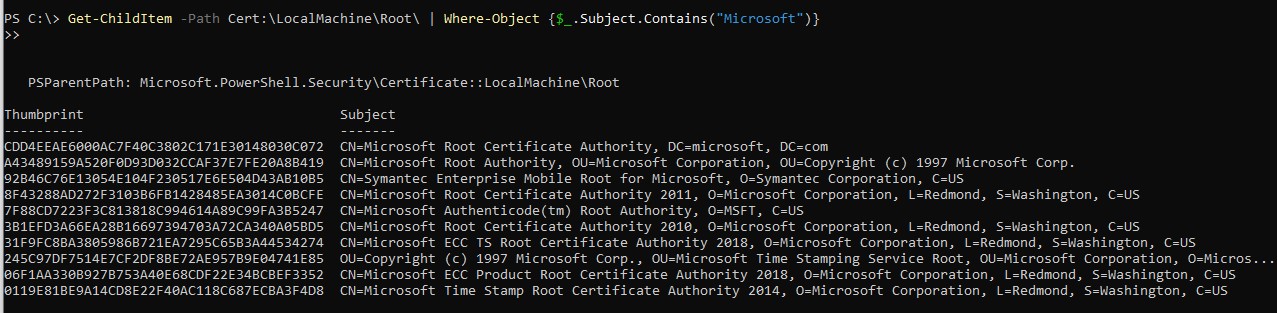

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:LocalMachineroot |format-list

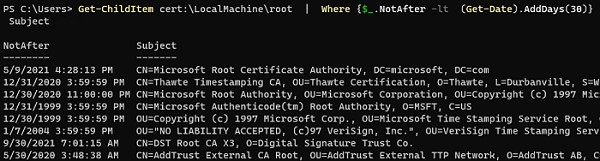

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:LocalMachineroot| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

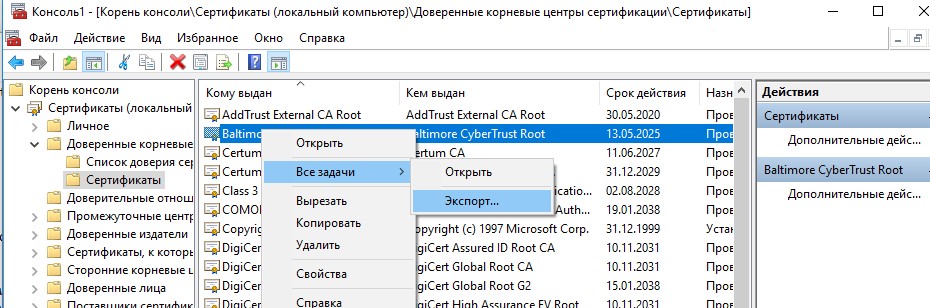

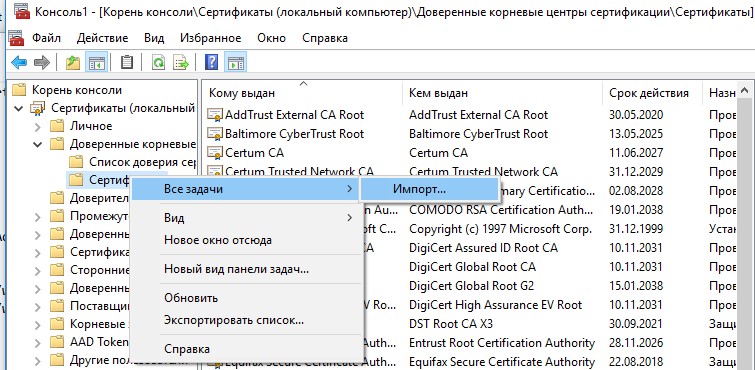

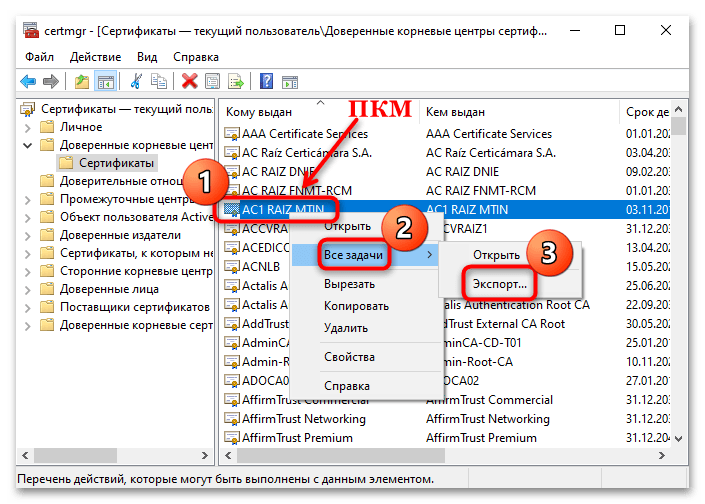

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

Включить/отключить автоматическое обновление корневых сертификатов в Windows

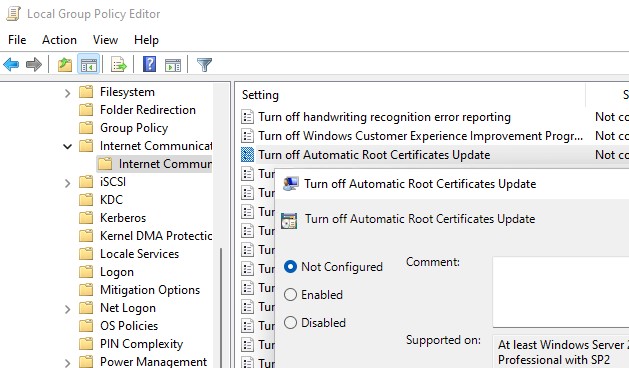

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

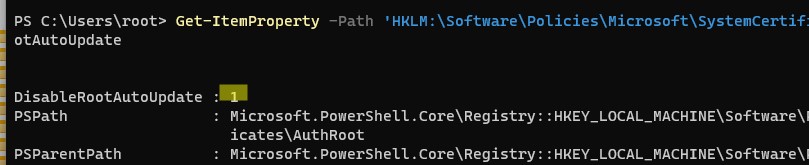

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path 'HKLM:SoftwarePoliciesMicrosoftSystemCertificatesAuthRoot' -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Ручное обновление корневых сертификатов в Windows 10 и 11

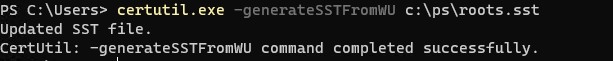

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

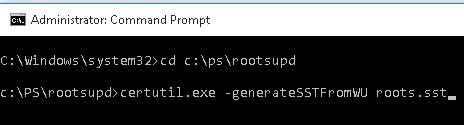

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:PSroots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

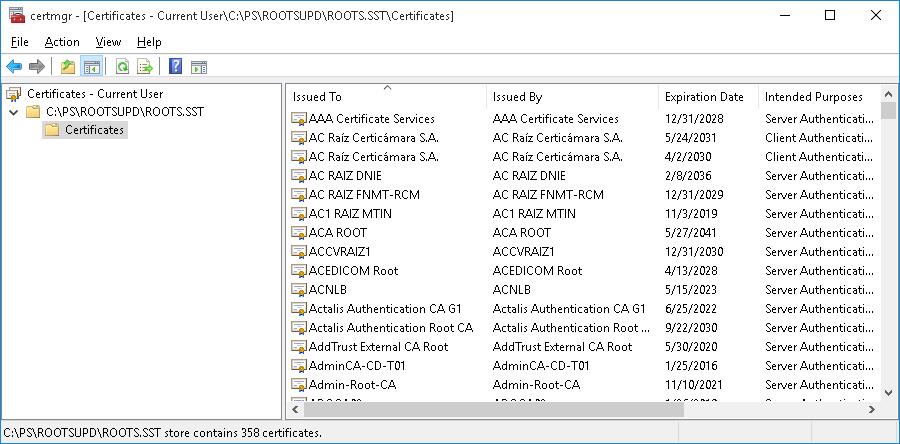

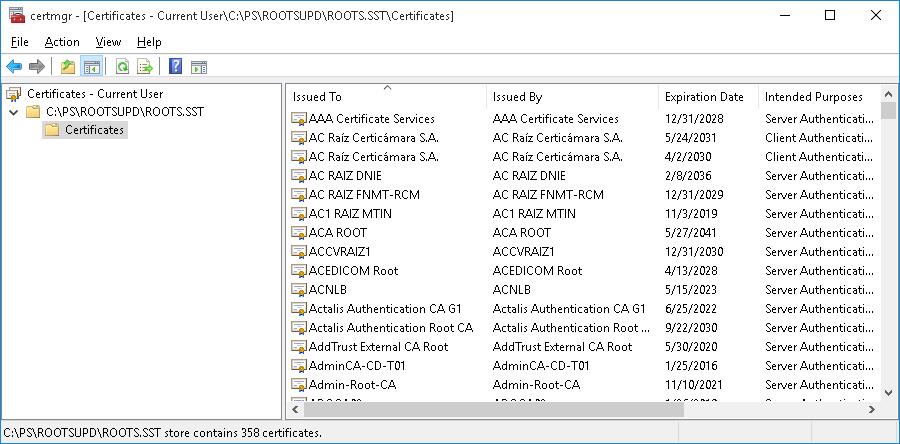

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

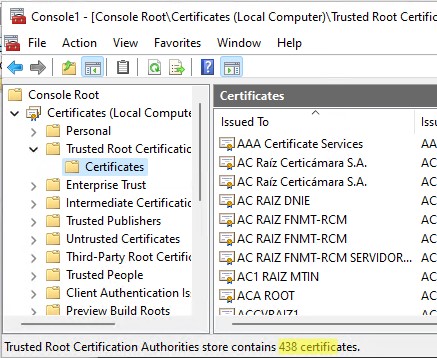

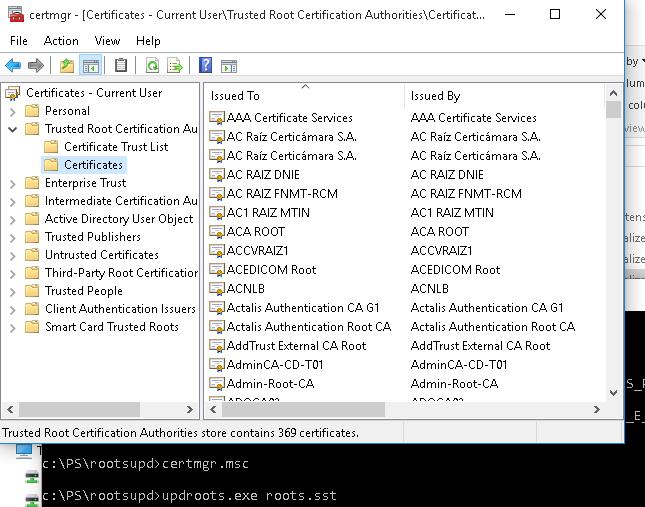

Для установки всех сертификатов из SST файла и добавления их в список корневых сертификатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:psrootsupdroots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:LocalMachineRoot

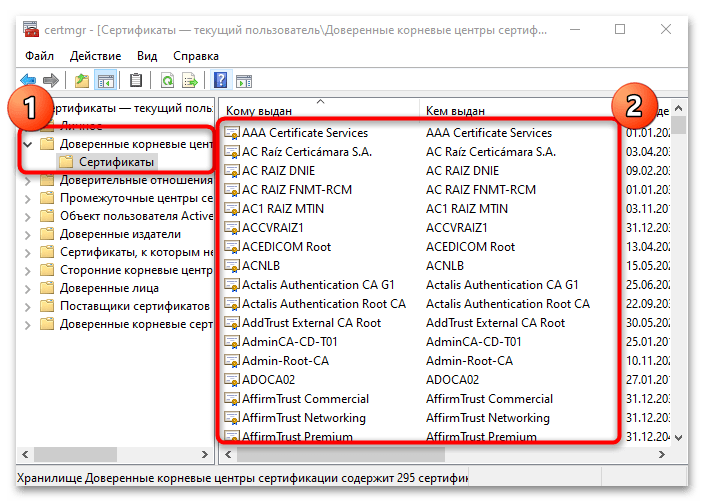

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

Список корневых сертификатов в формате STL

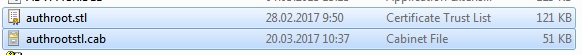

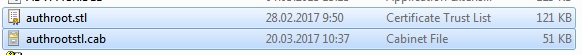

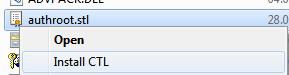

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

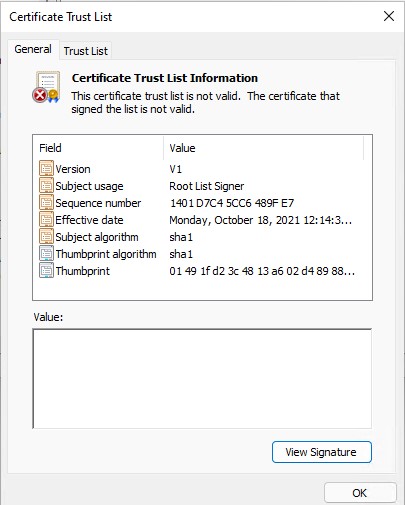

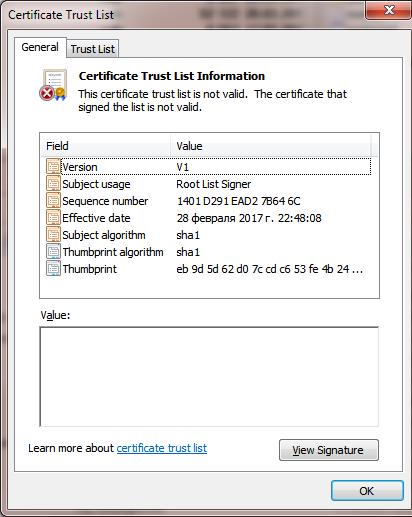

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

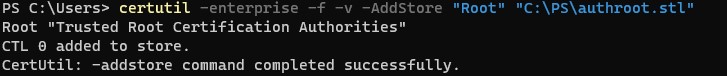

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore "Root" "C:PSauthroot.stl"

Root "Trusted Root Certification Authorities" CTL 0 added to store. CertUtil: -addstore command completed successfully.

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root CertificationAuthorities –>Certificates -> All Tasks > Import). Укажите путь к вашему STL файлу сертификатами.

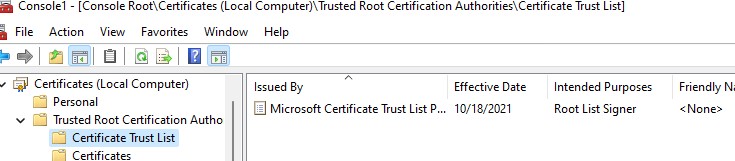

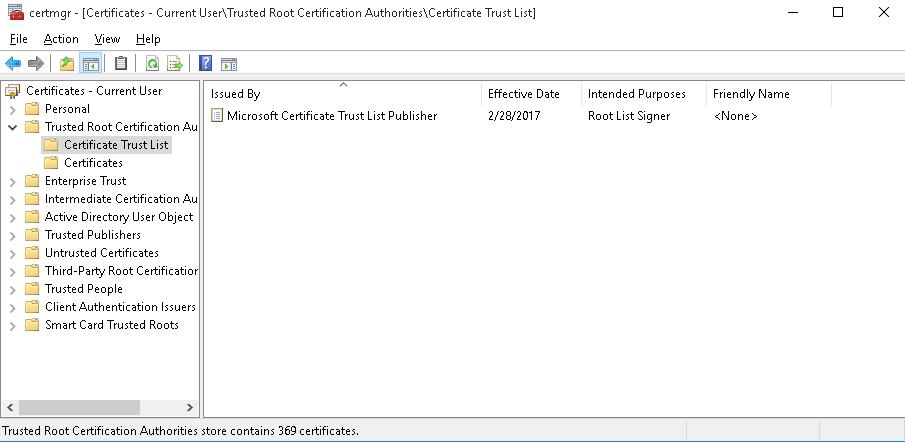

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -enterprise -f -v -AddStore disallowed "C:PSdisallowedcert.stl "

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \dc01SYSVOLwinitpro.rurootcertroots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:LocalMachineRoot

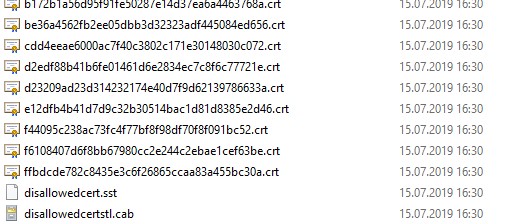

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \dc01SYSVOLwinitpro.rurootcert

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

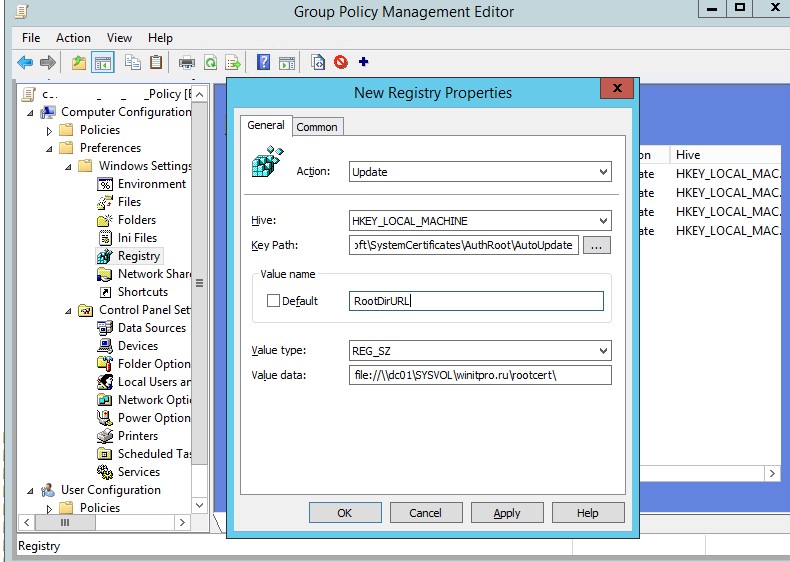

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLMSoftwareMicrosoftSystemCertificatesAuthRootAutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: SoftwareMicrosoftSystemCertificatesAuthRootAutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://\dc01SYSVOLwinitpro.rurootcert

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление KB2813430 (https://support.microsoft.com/en-us/topic/an-update-is-available-that-enables-administrators-to-update-trusted-and-disallowed-ctls-in-disconnected-environments-in-windows-0c51c702-fdcc-f6be-7089-4585fad729d6).

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

certutil.exe -generateSSTFromWU c:psroots.sst

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

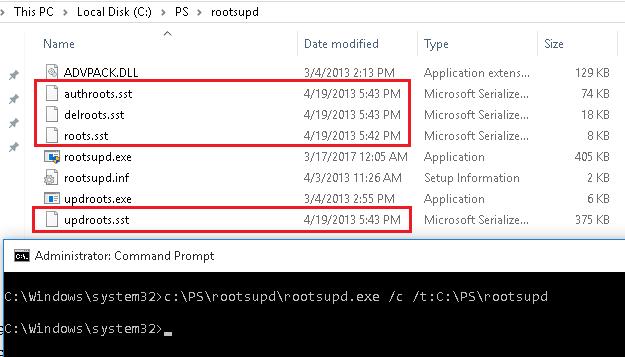

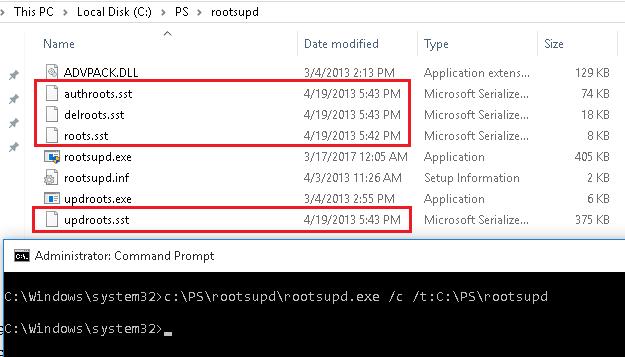

Утилита rootsupd.exe для обновления сертификатов в Windows XP

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip);

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:PSrootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.

Содержание

- Ошибка сертификата при входе на сайты с Windows 7 после 01.10.21

- Установка сертификата

- Установка обновлений

- Windows имеет внутренний список неудаляемых корневых сертификатов

- Необходимые надежные корневые сертификаты

- Сводка

- Необходимые и надежные корневые сертификаты

- Работа с сертификатами

- Просмотр сертификатов

- Хранилища сертификатов

- Выбор хранилища

- Доступ к хранилищам

- Цепочка доверия и центры сертификации

- Отключение механизма проверки цепочки доверия

- Нестандартная проверка подлинности

- Использование командлета PowerShell New-SelfSignedCertificate для создания цепочки сертификатов

- Создание цепочки доверия с помощью командлета New-SelfSignedCertificate

- Выбор сертификата для использования

- Сертификаты служб

- Сертификаты клиента

- Проверка отзыва сертификатов в режиме подключения к сети и автономном режиме

- Срок действия сертификата

- Список отзыва сертификатов

- Метод SetCertificate

- Несколько сертификатов с одинаковыми значениями полей

- Сертификаты в конфигурации

- Сопоставление сертификата с учетной записью пользователя

- Автоматическое обновление хранилища сертификатов доверенных корневых центров сертификации на компьютерах Windows не имеющих прямого доступа в Интернет.

Ошибка сертификата при входе на сайты с Windows 7 после 01.10.21

С 1 октября 2022 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

Из-за этого владельцы ПК на Windows 7 и Windows Server 2008 с выключенными обновлениями могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID» при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Установка сертификата

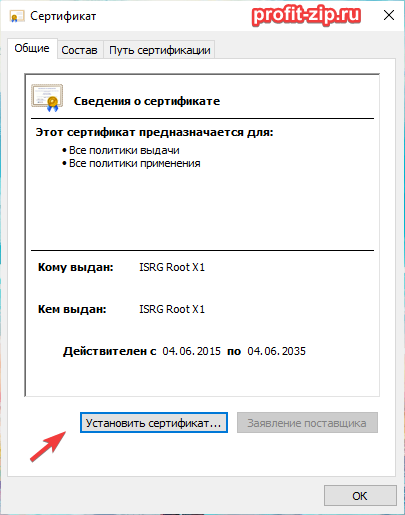

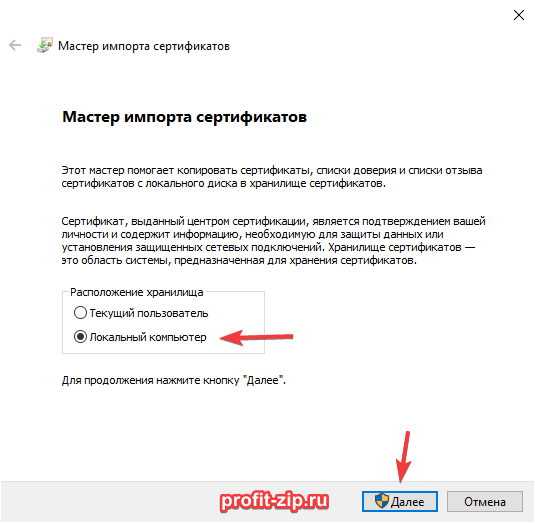

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

Выберите расположение «Локальный компьютер» и нажмите «Далее».

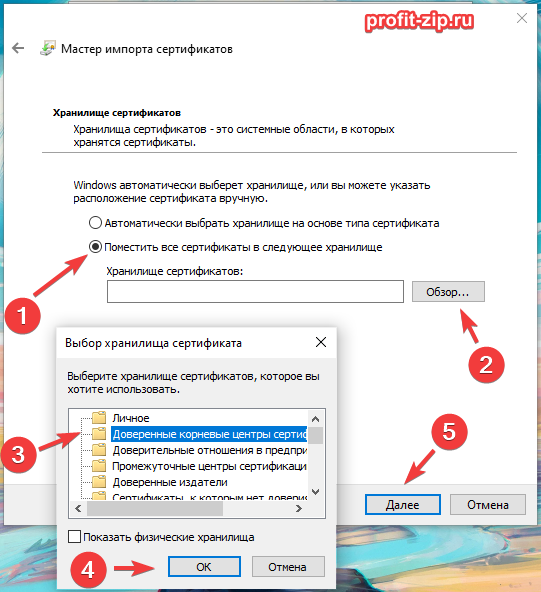

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Установка обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574:

Источник

Windows имеет внутренний список неудаляемых корневых сертификатов

В Windows, согласно этой информации обновление корневых сертификатов производится с помощью Certificate Trust List — CTL. Хотя из статьи следует, что это какая то примочка для кеширования списка сертификатов на локальном сервере, поиск услужливо подсказывает, что существует authrootstl.cab, подписанный Microsoft, которому Windows, начиная с 7, доверяет безоговорочно, и обновляет его каждую неделю, а в случае установки обновления KB3004394 — каждый день.

В консоли (MMC) можно добавить сертификаты, к которым нет доверия, но вот удалить корневой сертификат не так то просто.

Вдохновившись недавним скандалом с объединением WoSign и StartCom, решил удалить какой-нибудь стремный сертификат из Windows 7. Выбор пал на Izenpe.com (06 e8 46 27 2f 1f 0a 8f d1 84 5c e3 69 f6 d5), ибо баски и SHA-1. Но не тут-то было. После удаления корневого сертификата и захода на https://www.izenpe.com из Chrome 55.0.2883.87 m сертификат появился в списке сторонних корневых центров сертификации, и, соответственно, в списке доверенных корневых центров сертификации. Что, в принципе, ожидаемо.

Google Chrome attempts to use the root certificate store of the underlying operating system to determine whether an SSL certificate presented by a site is indeed trustworthy, with a few exceptions.

https://www.chromium.org/Home/chromium-security/root-ca-policy

Повторить трюк с Firefox 50.1.0 не вышло, те используют внутри браузера свое хранилище сертификатов. С Internet Explorer 11.0.9600.18163 трюк повторяется.

Казалось бы, виновники найдены. Но нет, берем https://opensource.apple.com/source/security_certificates/security_certificates-55036/roots/Izenpe-RAIZ2007.crt и открываем через Расширения оболочки шифрования, то бишь двойным щелчком.

И видим, что сертификат доверенный.

Это как вообще? Заходим в консоль и видим, что злосчастный сертификат есть в списке доверенных корневых центров сертификации.

А может Windows все неизвестные корневые сертификаты подтягивает в доверенное хранилище? Берем OpenSSL, генерируем корневой сертификат, открываем. Недоверенный.

А я уже раскатал губу, что удастся подписывать своим CA сертификаты для гитхаба. Хотя ни одна из записей реестра, описанная в статье на technet не существует по умолчанию ни в Windows 7, ни в Windows Server 2012, по всему видно, что имеется захардкоженный список доверенных сертификатов, не видимый ни в реестре, ни в групповых политиках, ни в консоли управления.

Источник

Необходимые надежные корневые сертификаты

В этой статье перечислены надежные корневые сертификаты, необходимые для Windows операционных систем. Эти надежные корневые сертификаты необходимы для правильной работы операционной системы.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 293781

Сводка

В рамках процедуры управления доверием к общедоступным ключам (PKI) некоторые администраторы могут принять решение удалить надежные корневые сертификаты из домена, сервера или клиента Windows на основе Windows. Однако корневые сертификаты, перечисленные в разделе Необходимые и надежные корневые сертификаты в этой статье, необходимы для правильной работы операционной системы. Удаление следующих сертификатов может ограничить функциональность операционной системы или привести к сбой компьютера. Не удаляйте их.

Необходимые и надежные корневые сертификаты

Необходимы и надежны следующие сертификаты:

Последующие сертификаты необходимы и доверяются Windows XP и Windows Server 2003:

| Кому выдан | Выдан | Серийный номер | Срок действия | Назначения | Понятное имя | Статус |

|---|---|---|---|---|---|---|

| Copyright (c) 1997 Microsoft Corp. | Copyright (c) 1997 Microsoft Corp. | 01 | 12/30/1999 | Штамповка времени | Microsoft Timestamp Root | R |

| Корневой орган Microsoft Authenticode ™ | Корневой орган Microsoft Authenticode ™ | 01 | 12/31/1999 | Безопасность электронной почты, подписание кода | Корень Microsoft Authenticode ™ | R |

| Корневой орган Майкрософт | Корневой орган Майкрософт | 00c1008b3c3c8811d13ef663ecdf40 | 12/31/2020 | Все | Корневой орган Майкрософт | R |

| НЕТ ОТВЕТСТВЕННОСТИ ПРИНЯТО, (c)97 VeriSign, Inc. | НЕТ ОТВЕТСТВЕННОСТИ ПРИНЯТО, (c)97 VeriSign, Inc. | 4a19d2388c82591ca55d735f155ddca3 | 1/7/2004 | Штамповка времени | VeriSign Time Stamping CA | R |

| VeriSign Коммерческие издатели программного обеспечения CA | VeriSign Коммерческие издатели программного обеспечения CA | 03c78f37db9228df3cbb1aad82fa6710 | 1/7/2004 | Безопасность электронной почты, подписание кода | VeriSign Коммерческие издатели программного обеспечения CA | R |

| Thawte Timestamping CA | Thawte Timestamping CA | 00 | 12/31/2020 | Штамповка времени | Thawte Timestamping CA | R |

| Microsoft Root Certificate Authority | Microsoft Root Certificate Authority | 79ad16a14aa0a5ad4c7358f407132e65 | 5/9/2022 | Все | Microsoft Root Certificate Authority | R |

Последующие сертификаты необходимы и доверяются в Microsoft Windows 2000:

| Кому выдан | Выдан | Серийный номер | Срок действия | Назначения | Понятное имя | Статус |

|---|---|---|---|---|---|---|

| Copyright (c) 1997 Microsoft Corp. | Copyright (c) 1997 Microsoft Corp. | 01 | 12/30/1999 | Штамповка времени | Microsoft Timestamp Root | R |

| Корневой орган Microsoft Authenticode ™ | Корневой орган Microsoft Authenticode ™ | 01 | 12/31/1999 | Безопасность электронной почты, подписание кода | Корень Microsoft Authenticode ™ | R |

| Корневой орган Майкрософт | Корневой орган Майкрософт | 00c1008b3c3c8811d13ef663ecdf40 | 12/31/2020 | Все | Корневой орган Майкрософт | R |

| НЕТ ОТВЕТСТВЕННОСТИ ПРИНЯТО, (c)97 VeriSign, Inc. | НЕТ ОТВЕТСТВЕННОСТИ ПРИНЯТО, (c)97 VeriSign, Inc. | 4a19d2388c82591ca55d735f155ddca3 | 1/7/2004 | Штамповка времени | VeriSign Time Stamping CA | R |

| VeriSign Коммерческие издатели программного обеспечения CA | VeriSign Коммерческие издатели программного обеспечения CA | 03c78f37db9228df3cbb1aad82fa6710 | 1/7/2004 | Безопасность электронной почты, подписание кода | VeriSign Коммерческие издатели программного обеспечения CA | R |

| Thawte Timestamping CA | Thawte Timestamping CA | 00 | 12/31/2020 | Штамповка времени | Thawte Timestamping CA | R |

Истек срок действия некоторых сертификатов, перечисленных в предыдущих таблицах. Однако эти сертификаты необходимы для обратной совместимости. Даже если имеется просроченный надежный корневой сертификат, все, что было подписано с помощью этого сертификата до истечения срока действия, требует проверки доверенного корневого сертификата. До тех пор, пока сертификаты с истекшим сроком действия не отозваны, их можно использовать для проверки всего, что было подписано до истечения срока действия.

Источник

Работа с сертификатами

Для программирования безопасности Windows Communication Foundation (WCF) обычно используются цифровые сертификаты X.509, с помощью которых выполняется проверка подлинности клиентов и серверов, шифрование и создание цифровой подписи для сообщений. В этом разделе содержится краткое описание возможностей для работы с цифровыми сертификатами X.509 и порядка использования этих возможностей в WCF. Кроме того, этот раздел включает ссылки на другие разделы с более подробным объяснением основных понятий и порядка выполнения общих задач с использованием WCF и сертификатов.

Вкратце, цифровой сертификат является частью инфраструктуры открытых ключей (PKI), представляющей собой систему цифровых сертификатов, центров сертификации и других центров регистрации, которые используются для проверки подлинности каждой стороны, участвующей в электронной транзакции, посредством использования шифрования с открытым ключом. Сертификаты выдаются центрами сертификации, и каждый сертификат имеет набор полей, в которых содержатся такие данные, как субъект (сущность, которой выдается сертификат), срок действия (период времени, в течение которого сертификат является действительным), издатель (лицо, выдавшее сертификат) и открытый ключ. В WCF каждое из этих свойств обрабатывается как утверждение Claim, и каждое утверждение затем подразделяется на два типа: удостоверение и право. Дополнительные сведения о сертификатах X.509 см. в разделе Сертификаты открытого ключа X.509. Дополнительные сведения об утверждениях и авторизации в WCF см. в разделе Управление утверждениями и авторизацией с помощью модели удостоверения. дополнительные сведения о реализации pki см. в статье Enterprise pki с Windows Server 2012 R2 Active Directory Certificate Services.

Основной функцией сертификата является удостоверение подлинности владельца сертификата для других сторон. В сертификате содержится открытый ключ владельца, в то время как закрытый ключ хранится у владельца. Открытый ключ можно использовать для зашифровывания сообщений, передаваемых владельцу сертификата. Доступ к закрытому ключу имеет только владелец сертификата, поэтому только он может расшифровать эти сообщения.

Сертификаты должны выдаваться центром сертификации, который обычно является сторонним издателем сертификатов. Домен Windows содержит центр сертификации, который можно использовать для выдачи сертификатов компьютерам домена.

Просмотр сертификатов

При работе с сертификатами зачастую необходимо просматривать их и проверять определенные свойства. Это легко выполняется с помощью консоли управления (MMC). Дополнительные сведения см. в разделе Практическое руководство. Просмотр сертификатов с помощью оснастки MMC.

Хранилища сертификатов

Сертификаты хранятся в хранилищах. Существует два основных хранилища, которые подразделяются на вложенные хранилища. Администратор компьютера может просматривать оба основных хранилища с помощью средства MMC. Пользователи, не являющиеся администраторами, могут просматривать только хранилище текущего пользователя.

Хранилище локального компьютера. Он содержит сертификаты, к которым обращаются машинные процессы, например ASP.NET. Это расположение используется для хранения сертификатов, удостоверяющих подлинность сервера для клиентов.

Хранилище текущего пользователя. Интерактивные приложения обычно помещают сертификаты в это хранилище для текущего пользователя компьютера. В случае клиентского приложения в это хранилище обычно помещаются сертификаты, используемые для проверки подлинности пользователя при подключении к службе.

Эти два хранилища подразделяются на вложенные хранилища. Ниже представлены наиболее важные вложенные хранилища, используемые при программировании с помощью WCF.

Доверенные корневые центры сертификации. Сертификаты из этого хранилища можно использовать для создания цепочки сертификатов, которую можно проследить до сертификата центра сертификации в этом хранилище.

Локальный компьютер полностью доверяет любому сертификату, помещенному в это хранилище, даже если он поступил не из доверенного стороннего центра сертификации. Поэтому в данное хранилище не следует помещать сертификаты, к издателям которых нет полного доверия, или если последствия не до конца ясны.

Личное. Это хранилище используется для хранения сертификатов, связанных с пользователем компьютера. Обычно в этом хранилище хранятся сертификаты, выданные одним из центров сертификации, сертификаты которых находятся в хранилище «Доверенные корневые центры сертификации». С другой стороны, сертификат, находящийся в этом хранилище, может быть самостоятельно выданным, и ему будет доверять приложение.

Дополнительные сведения о хранилищах сертификатов см. в разделе Хранилища сертификатов.

Выбор хранилища

Выбор расположения для хранения сертификата зависит от режима и места выполнения клиента или службы. Действуют следующие общие правила.

Если служба WCF размещается в службе Windows, используйте хранилище локального компьютера. Обратите внимание, что для установки сертификатов в хранилище локального компьютера требуются привилегии администратора.

Если служба или клиент является приложением, выполняющимся от имени учетной записи пользователя, используйте хранилище текущего пользователя.

Доступ к хранилищам

Хранилища защищаются с помощью списков управления доступом (ACL) аналогично папкам на компьютере. при создании службы, размещенной службы IIS (IIS), процесс ASP.NET выполняется под учетной записью ASP.NET. Эта учетная запись должна иметь доступ к хранилищу, в котором содержатся используемые службой сертификаты. Каждое основное хранилище защищается с помощью списка управления доступом по умолчанию, однако списки можно изменять. При создании отдельной роли для доступа к хранилищу необходимо предоставить ей разрешение на доступ. Сведения о том, как изменить список доступа с помощью средства WinHttpCertConfig.exe, см. в разделе Практическое руководство. Создание временных сертификатов для использования во время разработки.

Цепочка доверия и центры сертификации

Сертификаты создаются в иерархии, где каждый отдельный сертификат связан с выдавшим его органом сертификации. Эта ссылка указывает на сертификат органа сертификации. Затем сертификат ЦС связывается с центром сертификации, который выдал сертификат исходного ЦС. Процесс повторяется до тех пор, пока не будет достигнут корневой сертификат органа сертификации. Сертификат корневого органа сертификации является изначально доверенным.

Любой издатель может быть сделан доверенным корневым центром; для этого необходимо поместить сертификат издателя в хранилище сертификатов доверенных корневых центров.

Отключение механизма проверки цепочки доверия

Свойство также можно задать с использованием конфигурации. Для задания режима проверки используются следующие элементы.

Нестандартная проверка подлинности

При создании пользовательской структуры проверки подлинности наиболее важным методом, который необходимо переопределить, является метод Validate. Образец создания пользовательской структуры проверки подлинности см. в разделе Проверяющий элемент управления для сертификатов X.509. Дополнительные сведения см. в разделе Пользовательские учетные данные и проверка учетных данных.

Использование командлета PowerShell New-SelfSignedCertificate для создания цепочки сертификатов

Командлет PowerShell New-SelfSignedCertificate создает сертификаты X. 509, а также пары «закрытый ключ — открытый ключ». Закрытый ключ можно сохранить на диск, а затем использовать его для выдачи и подписи новых сертификатов, что позволяет имитировать иерархию цепочки сертификатов. Командлет предназначен для использования только в качестве вспомогательной службы при разработке служб и никогда не должен использоваться для создания сертификатов для фактического развертывания. При разработке службы WCF выполните следующие действия, чтобы создать цепочку отношений доверия с помощью командлета New-SelfSignedCertificate.

Создание цепочки доверия с помощью командлета New-SelfSignedCertificate

Создайте временный сертификат корневого центра сертификации с помощью командлета New-SelfSignedCertificate. Сохраните закрытый ключ на диск.

Воспользуйтесь новым сертификатом для выдачи другого сертификата, содержащего открытый ключ.

Импортируйте сертификат корневого центра в хранилище «Доверенные корневые центры сертификации».

Выбор сертификата для использования

Сертификаты служб

Также обратите внимание, что поле Назначения сертификата должно включать соответствующее значение, например «Проверка подлинности сервера» или «Проверка подлинности клиента».

Сертификаты клиента

Сертификаты клиентов, как правило, выдаются не сторонними центрами сертификации. В хранилище «Личное» текущего пользователя обычно содержатся сертификаты, выданные корневым центром; в поле «Назначения» этих сертификатов задано значение «Проверка подлинности клиента». Клиент может использовать такой сертификат, когда требуется взаимная проверка подлинности.

Проверка отзыва сертификатов в режиме подключения к сети и автономном режиме

Срок действия сертификата

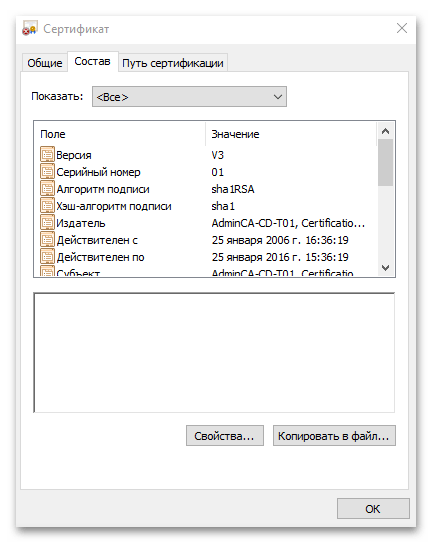

Каждый сертификат действителен только в течение заданного периода времени, который называется сроком действия. Срок действия определяется значениями полей Действителен с и Действителен по сертификата X.509. Во время проверки подлинности проверяется, не истек ли срок действия сертификата.

Список отзыва сертификатов

Центр сертификации может отменить действующий сертификат в любой момент. Это может произойти по многим причинам, например при компрометации закрытого ключа сертификата.

Можно также задать режим в конфигурации, используя revocationMode атрибут как (of), так и (of ).

Метод SetCertificate

В WCF часто требуется задать сертификат или набор сертификатов, который служба или клиент будут использовать для проверки подлинности, шифрования или подписи сообщения. Это можно сделать программно с помощью метода SetCertificate различных классов, представляющих сертификаты X.509. Следующие классы используют метод SetCertificate для задания сертификата.

Несколько сертификатов с одинаковыми значениями полей

В хранилище может содержаться несколько сертификатов с одним и тем же именем субъекта. Поэтому если для параметра x509FindType задано значение FindBySubjectName или FindBySubjectDistinguishedName и существует несколько сертификатов с таким значением, возникает исключение, поскольку в этом случае невозможно определить, какой именно сертификат требуется использовать. Это можно подавить, задав для параметра x509FindType значение FindByThumbprint. В поле отпечатка содержится уникальное значение, которое можно использовать для поиска конкретного сертификата в хранилище. Однако у данного подхода есть свой недостаток: если сертификат был отозван или обновлен, метод SetCertificate выполнить не удастся, поскольку исходный отпечаток на будет найден. А если сертификат является недействительным, проверка подлинности не будет пройдена. Это можно подавить, задав для параметра x590FindType значение FindByIssuerName и указав имя издателя. Если указывать издателя не требуется, можно также задать одно из значений перечисления X509FindType, например FindByTimeValid.

Сертификаты в конфигурации

Сопоставление сертификата с учетной записью пользователя

Службы IIS и Active Directory предусматривают возможность сопоставления сертификата с учетной пользовательской записью Windows. Дополнительные сведения об этой возможности см. в разделе Сопоставление сертификатов с учетными записями пользователей.

Сопоставление сертификата X.509 с маркером, представляющим учетную запись пользователя Windows, считается повышением привилегий, поскольку после сопоставления маркер Windows может использоваться для получения доступа к защищенным ресурсам. Поэтому перед сопоставлением необходимо проверить, что сертификат X.509 соответствует политике домена. Проверку этого требования обеспечивает пакет безопасности SChannel.

В первом выпуске WCF сопоставление выполняется без обращения к политике домена. Поэтому более старые приложения, которые работали при использовании первого выпуска, могут не работать, если включено сопоставление и сертификат X.509 не удовлетворяет требованиям политики домена.

Источник

Автоматическое обновление хранилища сертификатов доверенных корневых центров сертификации на компьютерах Windows не имеющих прямого доступа в Интернет.

Для начала, на что нужно обратить внимание, это на то, что в групповых политиках, применяемых к компьютерам, не должен быть задействован параметр блокирующий работу механизма авто-обновления. Это параметр Turn off Automatic Root Certificates Update в разделе Computer Configuration > Administrative Templates > System > Internet Communication Management > Internet Communication settings. Нам потребуется, чтобы этот параметр был Выключен, либо просто Не настроен.

Если взглянуть на хранилище сертификатов TrustedRootCA в разделе Локальный компьютер, то на системах, не имеющих прямого доступа в Интернет, набор сертификатов будет прямо так скажем небольшой:

Но вариант прямого доступа в рамках данной заметки мы больше упоминать не станем и рассмотрим пример локализации процесса обновления в соответствии с ранее упомянутой статьёй.

Первое, что нам нужно сделать, это рассмотреть варианты получения актуальных файлов набора корневых сертификатов для их дальнейшего распространения внутри локальной сети.

Попробуем на компьютере имеющем прямое подключение к Интернету выполнить команду генерации SST файла, который будет в себе содержать актуальный набор файлов корневых сертификатов. В данном случае на компьютере с Windows 10 выполняется команда, вызывающая входящую в базовый состав ОС утилиту Certutil, которая в свою очередь обращается к веб-узлу Microsoft и создаёт по указанному нами пути SST файл:

Полученный в результате выполнения команды SST-файл по сути является контейнером, который содержит в себе все сертификаты для нужного нам обновления системы. Этот контейнер легко открывается в Проводнике Windows загружая ассоциированную с расширением файла оснастку управления сертификатами.

Этот файл удобно использовать, например, когда из всего подмножества доступных сертификатов нужно выбрать лишь некоторый набор и выгрузить их в отдельный SST файл для дальнейшей загрузки, например, с помощью консоли управления локальными сертификатами или с помощью консоли управления групповыми политиками (для импорта в какую-либо доменную политику через параметр Computer Configuration > Policies > Windows Settings > Security Settings > Public Key Policies > Trusted Root Certification Authorities).

Однако для интересующего нас способа распространения корневых сертификатов, с помощью модификации работы механизма авто-обновления на конечных клиентских компьютерах, нам потребуется несколько иное представление множества актуальных корневых сертификатов. Получить его можно с помощью всё той же утилиты Certutil, но уже с другим набором ключей.

В нашем примере в качестве локального источника распространения будет использована общая сетевая папка на файловом сервере. И здесь важно обратить внимание на то, что при подготовке такой папки обязательно нужно ограничивать доступ на запись, чтобы не получилось так, что любой желающий сможет модифицировать набор корневых сертификатов, которые потом будут «разливаться» по множеству компьютеров.

В результате выполнения команды в указанной нами сетевой папке появится множество файлов общим объемом примерно в пол мегабайта:

Скопируем этот файл на контроллер домена в каталог %SystemRoot%inf (как правило, это каталог C:Windowsinf ). После этого перейдём в редактор доменных групповых политик и создадим отдельную новую политику, открыв затем её на редактирование. В разделе Computer Configuration > Administrative Templates… откроем контекстное меню и выберем пункт подключения нового шаблона политик Add/Remove Templates

После проделанного действия в разделе Configuration > Administrative Templates > Classic Administrative Templates (ADM) появится группа Windows AutoUpdate Settings, в которой будет доступен единственный параметр URL address to be used instead of default ctldl.windowsupdate.com

Сохраним проделанные изменения и применим созданную политику к доменному контейнеру, в котором расположены целевые компьютеры. Однако рассмотренный метод настройки GPO имеет ряд недостатков и именно поэтому я назвал его «олд-скульным».

При необходимости можем для созданного параметра GPP включить гибкий механизм нацеливания (Закладка Common > Опция Item-level targeting) на конкретный компьютер или группу компьютеров для предварительного тестирования того, что у нас в конечном итоге получиться после применения групповых политик.

Разумеется, нужно выбрать какой-то один вариант, либо с подключением собственного ADM-шаблона, либо с использованием GPP.

Для примера посмотрим, есть ли в хранилище сертификатов компьютера корневой сертификат, использованный для выпуска сертификата, который установлен на сайте с именем buypass.no (но на сам сайт пока не переходим :)).

Сделать это удобнее всего с помощью средств PowerShell:

После этого мы можем снова выполнить указанную ранее команду запроса к хранилищу корневых сертификатов и увидим, что теперь в нём действительно появился новый корневой сертификат, именно тот который фигурировал в событии event-лога Windows:

Как видим, механизм авто-обновления работает и теперь всё, что остаётся, это организовать поддержку в актуальном состоянии файлов в сетевой папке, запланировав, например на ночное время, ежесуточное выполнение задания обновления ранее упомянутой командой:

Дополнительные источники информации:

Источник

Содержание

- Способ 1: «Диспетчер сертификатов»

- Способ 2: Оснастка «MMC»

- Способ 3: «Панель управления»

- Способ 4: Браузер Microsoft Edge

- Вопросы и ответы

Способ 1: «Диспетчер сертификатов»

Благодаря цифровым сертификатам пользователь может безопасно обновлять систему через «Центр обновлений» и выполнять другие действия в интернете, например обмениваться данными без опасения, что на ПК попадут подозрительные утилиты или файлы. В Windows 10 предусмотрен «Диспетчер сертификатов», через который можно посмотреть зашифрованные данные:

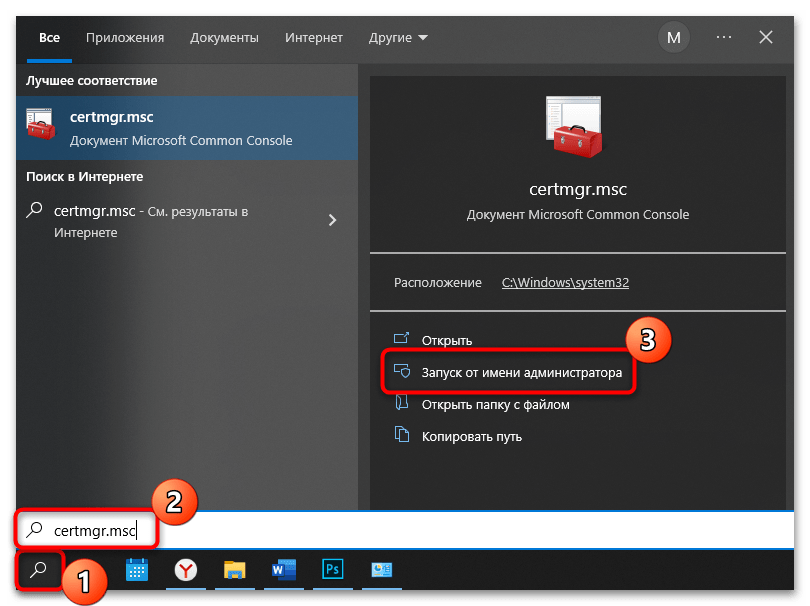

- Отыщите через «Пуск» диспетчер, прописав

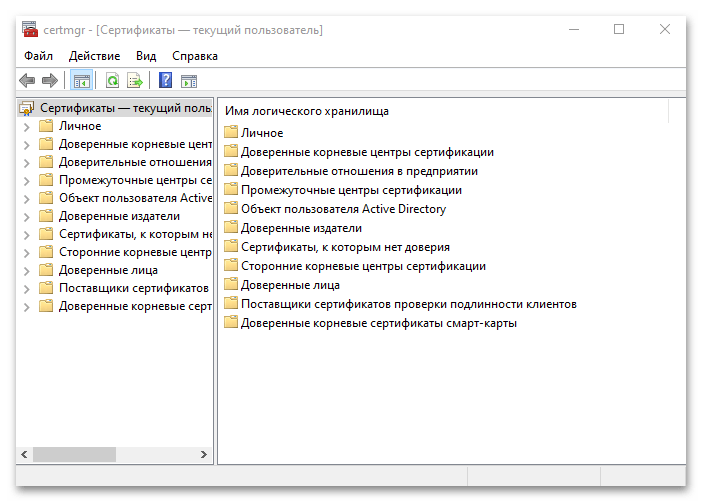

certmgr.msc. Запустите приложение от имени администратора. - На панели слева отобразятся разделы с различными типами цифровых сертификатов.

- В каталоге «Личное» по умолчанию сертификатов нет, поскольку пользователь самостоятельно их устанавливает с токена или делает импорт данных. «Доверенные корневые центры сертификации» позволяют посмотреть данные от крупнейших издательств, которые представлены во внушительном списке. Благодаря им используемый браузер доверяет сертификатам большинства сайтов. Это обеспечивает безопасное пребывание в сети.

- Чтобы посмотреть содержимое корневого сертификата, дважды щелкните левой кнопкой мыши по его названию. В дополнительном окне есть общая информация, подробный состав и свойства каждого элемента, а также путь сертификации.

- С помощью «Мастера экспорта» можно скопировать сертификаты в самых распространенных форматах на другой компьютер. Чтобы запустить средство, нажмите на нужный объект правой кнопкой мыши, наведите курсор на «Все задачи», затем кликните по строке «Экспорт…».

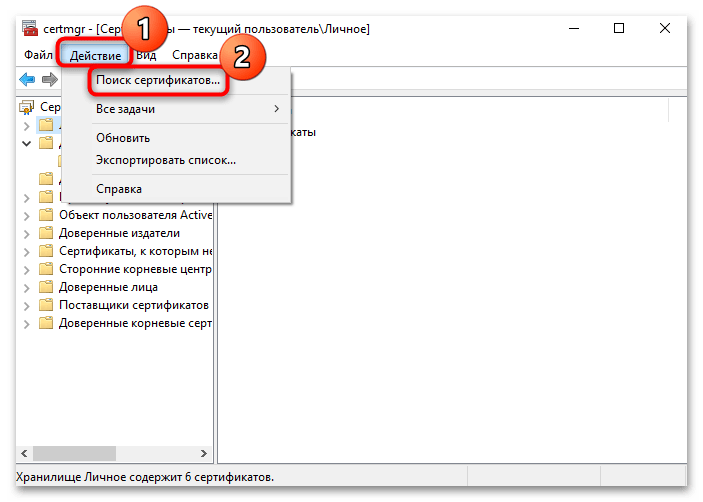

- Для просмотра сертификатов в Windows 10 изучите разделы — их название говорит о содержимом. Зная название зашифрованных данные, можно отыскать их, если использовать вкладку «Действие» и функцию «Поиск сертификатов…».

Способ 2: Оснастка «MMC»

Штатный инструмент «Microsoft Management Console» («MMC») представляет собой графический интерфейс, предназначенный для настройки различных программ. Оснастка является компонентом «MMC», в которую встроен набор параметров модуля ОС или приложения. Просматривать и редактировать сертификаты Windows 10 можно, используя оснастку:

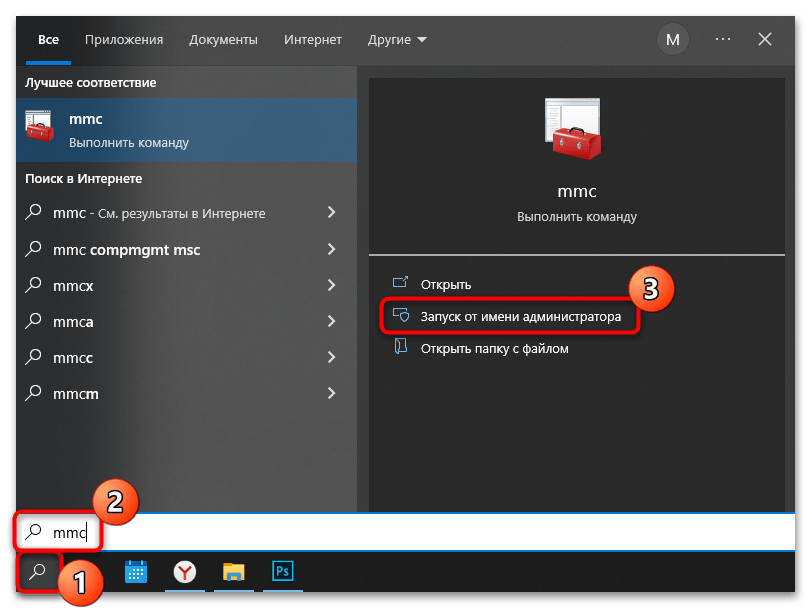

- Через «Пуск» Windows 10 найдите средство и запустите его с расширенными правами: это позволит вручную вносить изменения.

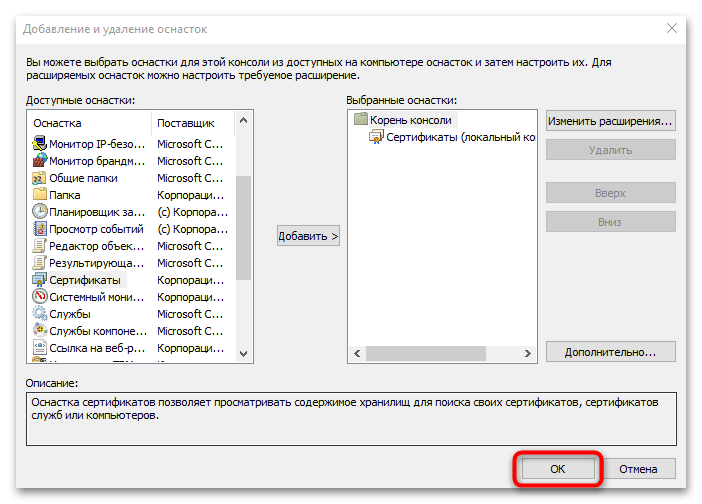

- В открывшемся окне нажмите на вкладку «Файл» и выберите пункт «Добавить или удалить оснастку…».

- Отобразится окно, разделенное на две части. Слева нужно выбрать тип оснастки. Отыщите в списке строку «Сертификаты» и кликните по ней левой кнопкой мыши. Нажмите на кнопку «Добавить».

- В новом окне выберите, какой сертификат будет редактироваться. Если вы не администратор, то управление данными может быть только для учетки пользователя, который выполнил вход в систему. В другом случае выберите пункт «учетной записи компьютера». Кликните по кнопке продолжения.

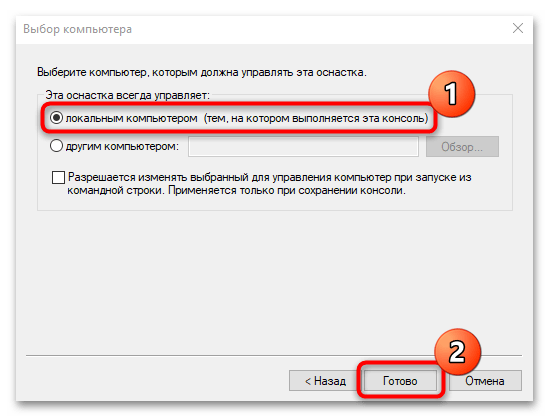

- В следующем шаге настройки отметьте то, чем будет управлять оснастка – «локальным компьютером». Нажмите на «Готово».

- В окне добавления и удаления оснасток в правой части появится пункт «Сертификаты». Нажмите по кнопке «ОК», чтобы закрыть окошко.

- На панели слева в интерфейсе «MMC» дважды кликните по строке с сертификатами, чтобы посмотреть доступные данные.

Визуально оснастка станет такая же, как и в Способе 1, когда напрямую открывался «Диспетчер сертификатов».

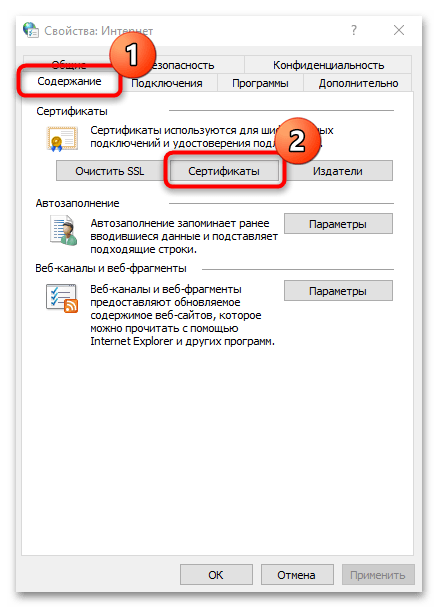

Способ 3: «Панель управления»

Следующий способ подойдет, если никаких изменений в сертификаты вноситься не будет, то есть для визуального просмотра зашифрованных данных. В этом случае перейдите в раздел со свойствами интернета в классической «Панели управления»:

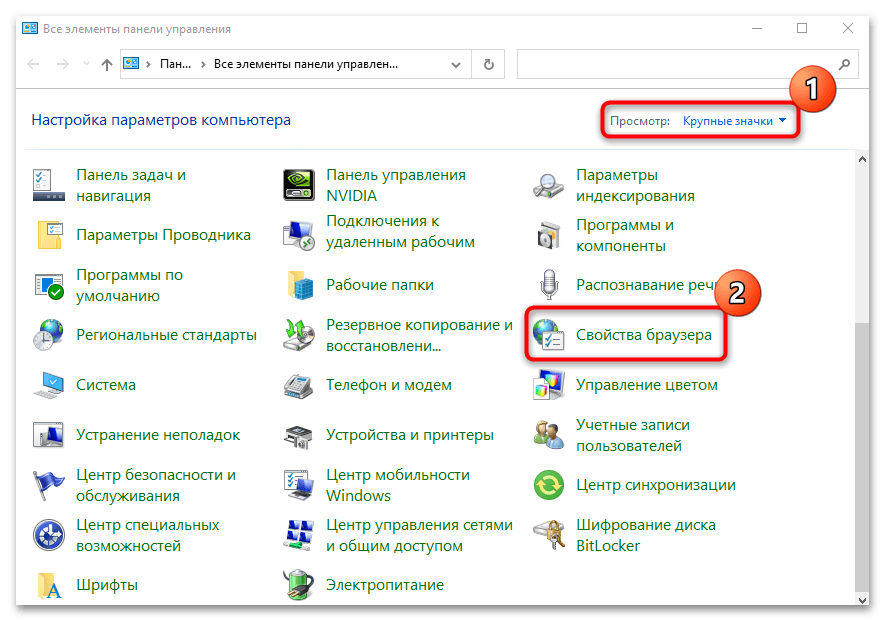

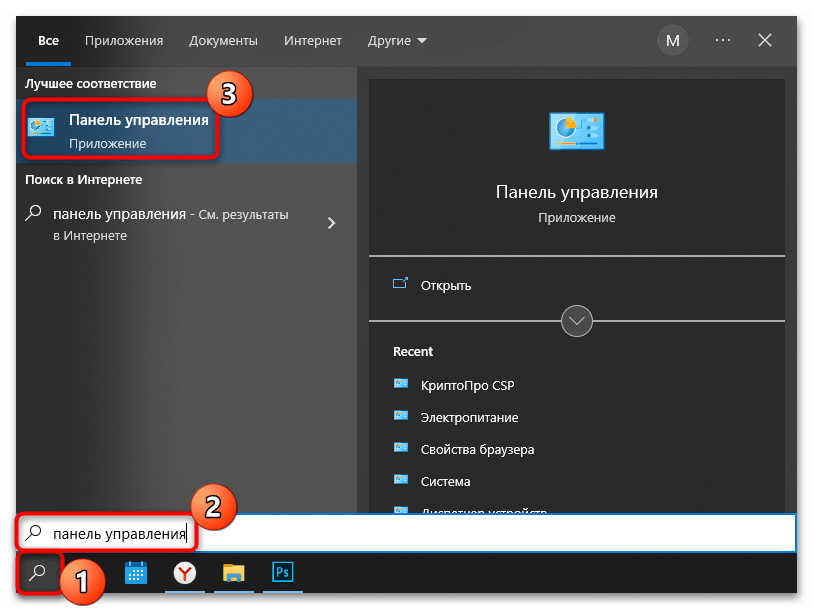

- Запустите «Панель управления» через кнопку меню «Пуск».

- Для удобства просмотра разделов выберите крупные или мелкие значки. Кликните по «Свойства браузера».

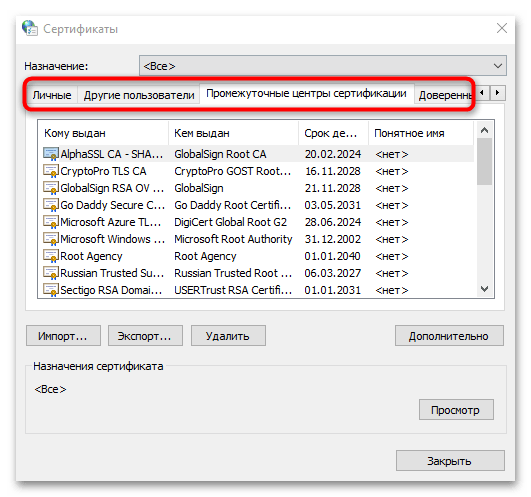

- В системном окне перейдите на вкладку «Содержание» и нажмите на кнопку «Сертификаты».

- Все типы данных разделены по вкладкам. Для просмотра их состава дважды кликните левой кнопкой мыши по названию сертификата.

В этом способе просмотр данных доступен без прав администратора.

Способ 4: Браузер Microsoft Edge

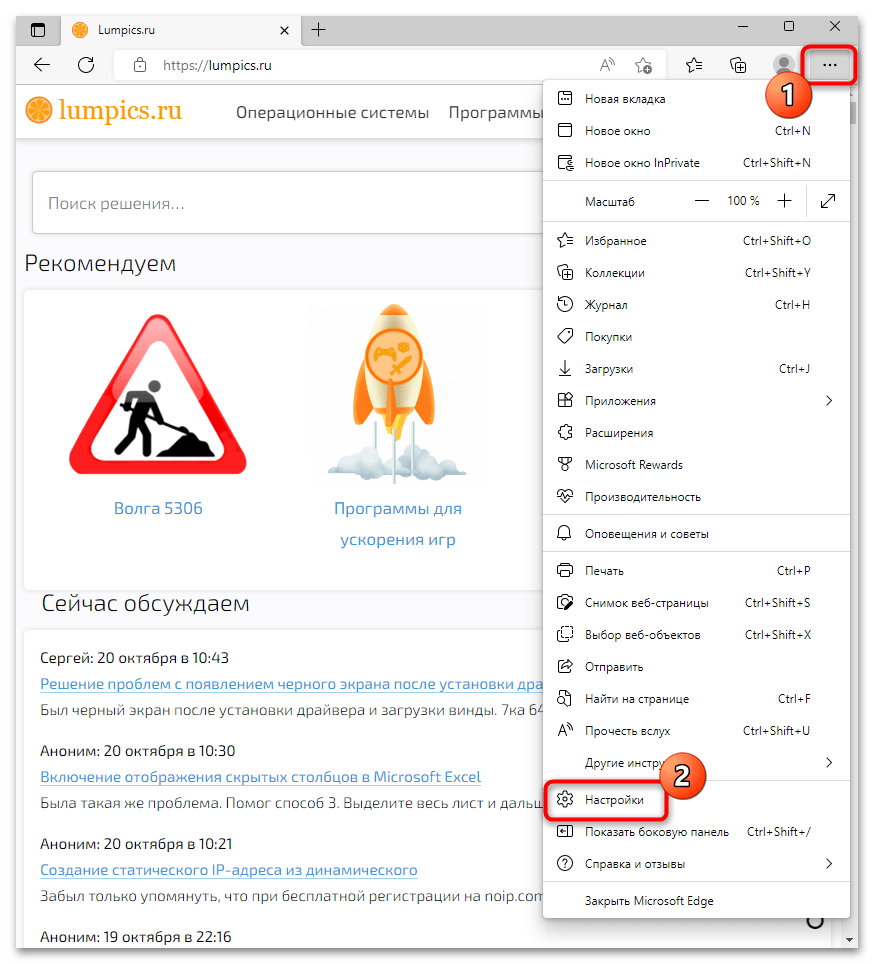

Еще один способ открыть окно с информацией о добавленных сертификатах – это использовать настройки фирменного браузера Microsoft Edge.

- Запустите обозреватель и откройте главное меню, кликнув по трем точкам в верхнем правом углу. Выберите «Настройки».

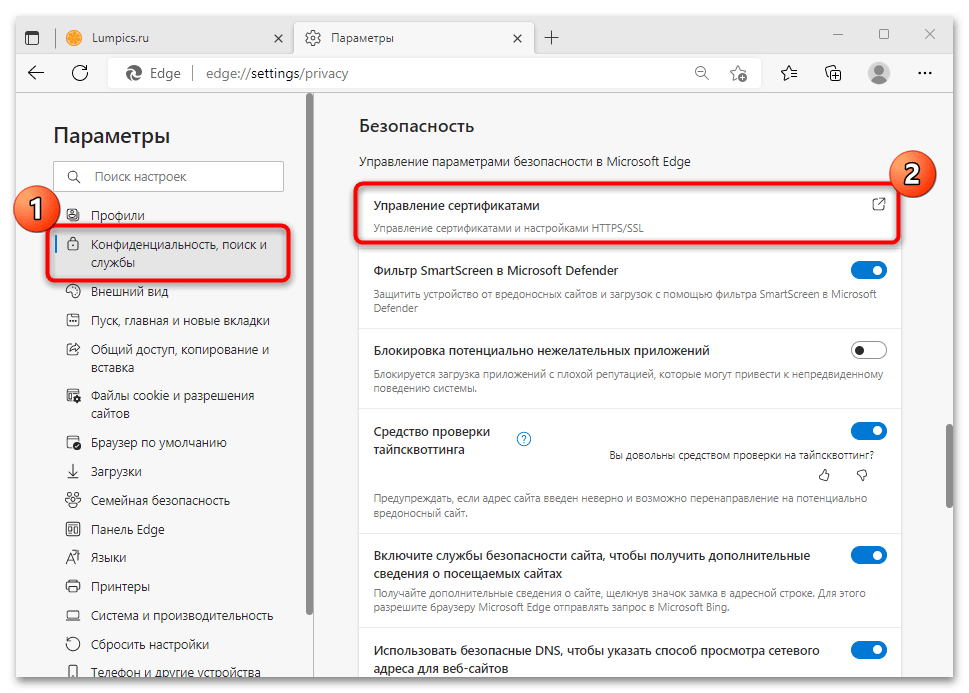

- На левой панели страницы с параметрами перейдите в раздел «Конфиденциальность, поиск и службы». В главном окне отыщите блок «Безопасность» и щелкните по строке «Управление сертификатами».

После этого запустится системное окно, где можно посмотреть сертификаты Windows 10.

Еще статьи по данной теме:

Помогла ли Вам статья?

Содержание

- Введение

- Что такое сертификат PFX

- Логические хранилища

- Модуль PKI

- Поиск и выбор сертификата

- Создание сертификата

- Установка сертификата pfx

- Добавление сертификата в список доверенных

- Проверка наличия дубликата сертификата

- Экспорт и импорт сертификата

- Экспорт сертификата pfx

- Импорт сертификата pfx

- Как экспортировать сертификат cer из pfx

- Удаление сертификата

- Удаление с помощью thumbprint

- Поиск и удаление сертификата с помощью сопоставления значений

- Диспетчер сертификатов Windows

Введение

Сертификат – это контейнер для открытого ключа. Он включает в себя такую информацию как значение открытого ключа, имя сервера или пользователя, некоторую дополнительную информацию о сервере или пользователе, а также содержит электронную подпись, сформированную издающим центром сертификации (ЦС). Ранее мы уже писали о работе с сертификатами pfx с помощью openssl, теперь рассмотрим использование встроенных средств, а именно powershell.

Что такое сертификат PFX

Файл .pfx, который не следует путать с .cer, представляет собой архив PKCS#12; это пакет, который может содержать несколько объектов с дополнительной защитой паролем. Обычно он содержит сертификат (возможно, со своим набором цепочки сертификатов верхнеуровневых УЦ) и соответствующий закрытый ключ. В то время как PFX может содержать в себе несколько сертификатов, файл .cer содержит один единственный сертификат без пароля и закрытого ключа. В Windows все сертификаты находятся в логических местах хранения, называемых хранилищами сертификатов.

Одним из самых распространенных областей применения сертификатов PFX является подпись кода (code signing). Также, в случае защиты надежным паролем pfx можно передавать по открытым каналам связи.

Логические хранилища

Логические хранилища – это виртуальные месторасположения, в которых которых локально храняться сертификаты как для пользователя так и для компьютера. Powershell использует Cert PSDrive для сопоставления сертификатов с физическими хранилищами. Наименование логических хранилищ Certificates Microsoft Management Console (MMC) отличается от маркировки хранилища Cert PSDrive. В таблице ниже показано сравнение между ними:

| CERT: | CERTIFICATES MMC |

|---|---|

| My | Личные |

| Remote Desktop | Удаленный рабочий стол |

| Root | Доверенные корневые центры сертификации |

| CA | Промежуточные центры сертификации |

| AuthRoot | Сторонние корневые центры сертификации |

| TrustedPublisher | Доверенные издатели |

| Trust | Доверительные отношения в предприятии |

| UserDS | Объект пользователя Active Directory |

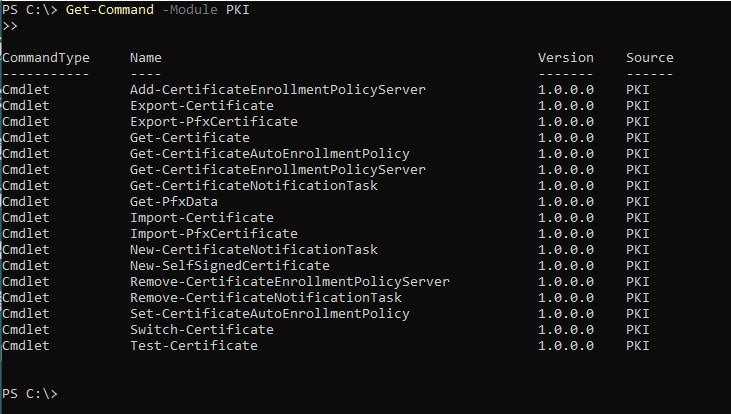

Модуль PKI

Утилита MakeCert.exe, входящая в состав Microsoft .NET Framework SDK и Microsoft Windows SDK, используется для создания самоподписанного сертификата. В системе, где не установлен Windows SDK, для управления сертификатами используются команды модуля Powershell PKI.

Чтобы перечислить все команды, доступные в модуле PKI, выполните следующую команду:

Get-Command -Module PKI

Командлеты, используемые в этой статье, описаны ниже:

Export-PfxCertificate

Командлет Export-PfxCertificate экспортирует сертификат или объект PFXData в файл Personal Information Exchange (PFX). По умолчанию экспортируются расширенные свойства и вся цепочка.

Get-Certificate

КомандлетGet-Certificate можно использовать для отправки запроса на сертификат и установки полученного сертификата, установки сертификата из запроса на сертификат, а также для регистрации в службе каталогов протокола LDAP.

Get-PfxData

Командлет Get-PfxData извлекает содержимое файла Personal Information Exchange (PFX) в структуру, содержащую сертификат конечного субъекта, любые промежуточные и корневые сертификаты.

Import-PfxCertificate

КомандлетImport-PfxCertificate импортирует сертификаты и закрытые ключи из файла PFX в локальное хранилище.

New-SelfSignedCertificate

Командлет New-SelfSignedCertificate создает самоподписанный сертификат. С помощью параметра CloneCert указанный сертификат может быть создан на основе существующего сертификата с копированием всех параметров из оригинального сертификата, за исключением открытого ключа.

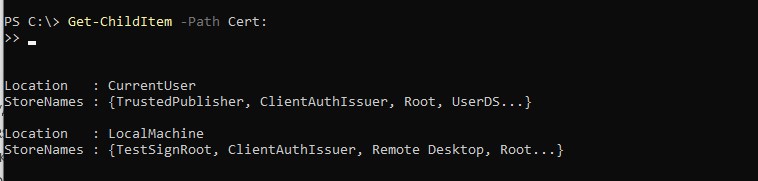

Поиск и выбор сертификата

В Powershell Cert: PSDrive используется для вывода списка сертификатов в определенном хранилище. Чтобы вывести оба хранилища в Cert: PSDrive, выполните следующую команду:

Get-ChildItem -Path Cert:Будут показаны месторасположения сертификатов для CurrentUser и LocalMachine. Чтобы перечислить сертификаты для доверенных корневых центров сертификации LocalMachine, выполните следующую команду:

Get-ChildItem -Path Cert:LocalMachineRootВозвращаемый объект будет представлять собой сертификаты, которые можно изменить, удалить или экспортировать.

Команду Get-ChildItem можно комбинировать с Where-Object для поиска конкретных сертификатов. Приведенная ниже команда найдет сертификат, предположительно выданный Microsoft, проверяя свойство Subject сертификатов:

Get-ChildItem -Path Cert:LocalMachineRoot | Where-Object {$_.Subject.Contains("Microsoft")}У выведенных в сертификатов часть значения Subject будет содержать Microsoft.

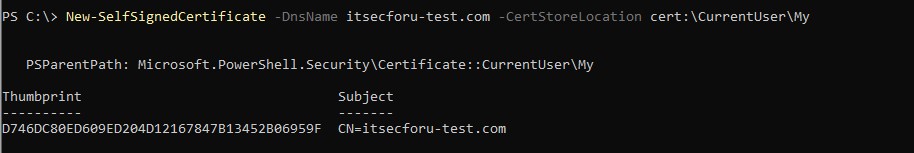

Создание сертификата

Для создания сертификата необходимо указать значения -DnsName (имя DNS-сервера) или -Subject и -CertStoreLocation (хранилище сертификатов, в которое будет помещен созданный сертификат). Чтобы создать сертификат для DNS itsecforu-test.com и установить его в список Личные сертификаты в системе, выполните следующую команду:

New-SelfSignedCertificate -DnsNameitsecforu-test.com -CertStoreLocation cert:CurrentUserMyКоманда генерирует новый сертификат и устанавливает его в личное хранилище пользователя. При открытии certmgr.msc ( certlm.msc – для локального компьютера соответственно ) сертификат появится в разделе Personal. В выводе будут показаны сведения о только что созданном сертификате, включая его отпечаток:

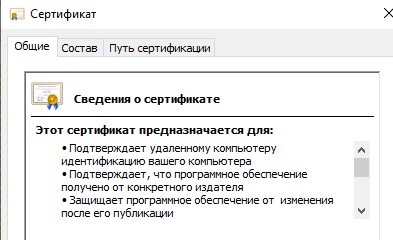

По умолчанию самоподписанный сертификат генерируется со следующими настройками:

- Криптографический алгоритм: RSA;

- Длина ключа: 2048 бит;

- Допустимое использование ключа: Проверка подлинност клиента и Проверка подлинности сервера;

- Сертификат может быть использован для цифровой подписи, шифрования ключей;

- Срок действия: 1 год.

Срок действия сгенерированного сертификата ограничен одним годом. Для увеличения срока действия сертификата необходимо указать соответствующий атрибут Date с увеличенным значением срока действия с помощью ключа -notafter. Чтобы выпустить сертификат на 5 лет, выполните приведенную ниже команду:

$expiry_year = (Get-Date).AddYears(5)

New-SelfSignedCertificate -DnsName itsecforu-test.com -notafter $expiry_year -CertStoreLocation Cert:CurrentUserMyНовые сертификаты могут быть созданы только в личных хранилищах Cert:LocalMachineMy или Cert:CurrentUserMy. Выполните приведенную ниже команду help для просмотра всех остальных параметров, принимаемых командой New-SelfSignedCertificate:

help New-SelfSignedCertificate -FullУстановка сертификата pfx

Сертификат может быть установлен в различные места хранения, каждое место хранения имеет свое определенное назначение, но в этой статье мы будем устанавливать в четыре места Cert:CurrentUserMy, Cert:LocalMachineMy, Cert:CurrentUserRoot и Cert:LocalMachineRoot. Расположение My является личным хранилищем для ненадежных приложений, а Root – хранилищем для доверенных сертификатов.

Команда, используемая для установки общего сертификата, отличается от команды для установки сертификата PFX. Для установки сертификата pfx используется команда Powershell Import-PfxCertificate.

Чтобы установить сертификат PFX в личное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserMy -Password P@sw0rd

Для установки в личное местоположение системы измените местоположение хранилища в команде выше с Cert:CurrentUserMy на Cert:LocalMachineMy.

Чтобы установить PFX сертификат в доверенное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserRoot -Password P@sw0rd

При установке в корневое расположение текущего пользователя появится диалоговое окно для подтверждения установки сертификата, но при установке в системное корневое расположение никакого диалога не появится. Для установки в системное доверенное место измените расположение хранилища в команде выше с Cert:CurrentUserRoot на Cert:LocalMachineRoot.

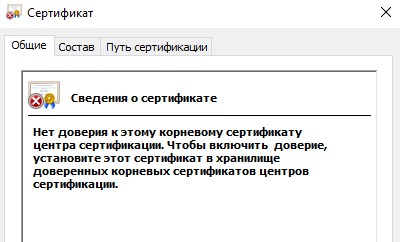

Добавление сертификата в список доверенных

Недоверенный сертификат гораздо опаснее и подозрительнее, чем отсутствие сертификата вообще, поэтому важно добавить наш сертификат в доверенные корневые сертификаты.

Сертификаты могут быть созданы только в хранилище Cert:LocalMachineMy или Cert:CurrentUserMy . Поскольку любой сертификат в этом месте по умолчанию помечен как недоверенный, чтобы сделать его легитимным, необходимо его переместить из Cert:LocalMachineMy или Cert:CurrentUserMy в Cert:LocalMachineRoot и Cert:CurrentUserRoot соответственно.

Move-Item -Path$cert-Destination "Cert:LocalMachineRoot"Проверка наличия дубликата сертификата

Чтобы избежать повторного добавления уже существующего сертификата в хранилище сертификатов, перед добавлением нового сертификата с тем же значением Subject следует проверить и удалить уже имеющийся сертификат. Powershell автоматически создает путь виртуального диска для метки cert: и ведет себя как обычный каталог. В приведенном ниже фрагменте проверяется путь cert:LocalMachineMy хранилища сертификатов, чтобы найти сертификат по значению Subject.

$cert_name = "itsecforu-test.com"

ForEach ($cert in (ls cert:CurrentUserMy)) {

If ($cert.Subject -eq "CN=$cert_name") {

//the certificate can be deleted or edited in here

}

}

Экспорт и импорт сертификата

Команды для импорта и экспорта pfx-сертификата отличаются от команд для экспорта и импорта обычного сертификата. Команда Import-PfxCertificate используется для импорта запароленного сертификата pfx, а команда Export-PfxCertificate – для экспорта сертификата из места хранения в новое местоположение файла.

Экспорт сертификата pfx

Для экспорта сертификата pfx необходим пароль для шифрования закрытого ключа. В приведенном ниже примере мы используем значение Subject для поиска экспортируемого сертификата, выбрав сертификат, значение Subject которого равно itsecforu-test.com

$certificate = Get-ChildItem -Path Cert:CurrentUserMy | Where-Object {$_.Subject -match "itsecforu-test.com"}

После выбора сертификата его можно экспортировать из места хранения в папку с помощью приведенной ниже команды:

$pass= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -Cert $certificate -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx -Password $pass

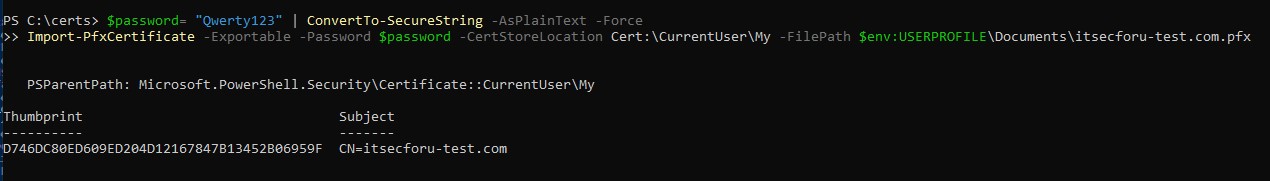

Импорт сертификата pfx

Скаченные или экспортированные сертификаты pfx можно установить с помощью команды Import-PfxCertificate. Для импорта требуется пароль для сертификата и местоположение.

Команда ниже импортирует сертификат pfx, который мы экспортировали ранее:

$password= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force Import-PfxCertificate -Exportable -Password $password -CertStoreLocation Cert:CurrentUserMy -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx

Параметр -Exportable отмечает закрытый ключ как экспортируемый.

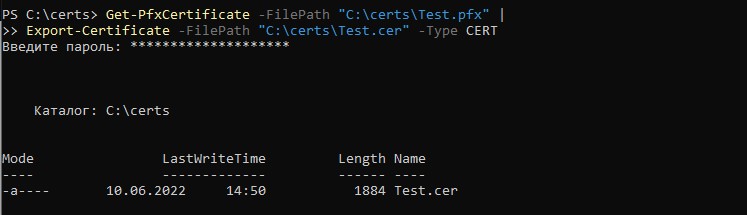

Как экспортировать сертификат cer из pfx

Для экспорта сертификата из файла pfx используется комбинированная команда Get-PfxCertificate и Export-Certificate. Get-PfxCertificate используется для поиска сертификата pfx, а Export-Certificate – для экспорта указанного сертификата в FilePath. Требуется ввод пароля от pfx контейнера Ниже приведенная команда экспортирует сертификат в кодировке DER (двоичный) из файла pfx.

Get-PfxCertificate -FilePath "C:certsTest.pfx" |

Export-Certificate -FilePath "C:certsTest.cer" -Type CERT

Обратите внимание на параметр-Type, который используется для указания типа экспортируемого сертификата, в данном примере это сертификат CERT в кодировке DER (двоичный). Существуют и другие типы, они перечислены ниже.

-Type <CertType> Указывает тип выходного файла для экспорта сертификатов следующим образом. -- SST: формат файла Microsoft serialized certificate store (.sst), который может содержать один или несколько сертификатов. Это значение по умолчанию для нескольких сертификатов. -- CERT: формат файла .cer, который содержит один сертификат в DER-кодировке. Это значение по умолчанию для одного сертификата. -- P7B: формат файла PKCS#7, который может содержать один или несколько сертификатов.

Удаление сертификата

Для удаления сертификата можно использовать команду Remove-Item в Powershell. Перед удалением сертификата необходимо узнать его значение thumbprint (отпечатка) или определить сам объект сертификата.

Удаление с помощью thumbprint

В приведенном ниже фрагменте для удаления используется отпечаток сертификата…

Get-ChildItem Cert:CurrentUserMy7da4d700318ee2a08f96aab9bc71990ca6376053| Remove-Item

Поиск и удаление сертификата с помощью сопоставления значений

Сертификат можно искать в хранилище с помощью команды Where-Object, которая принимает условный оператор, соответствующий искомому сертификату.

Get-ChildItem Cert:CurrentUserMy |

Where-Object { $_.Subject -match 'itsecforu-test.com' } |

Remove-Item

Обратите внимание, что мы используем значения поля сертификата Subject , другие возможные параметры – Thumbprint и SerialNumber.

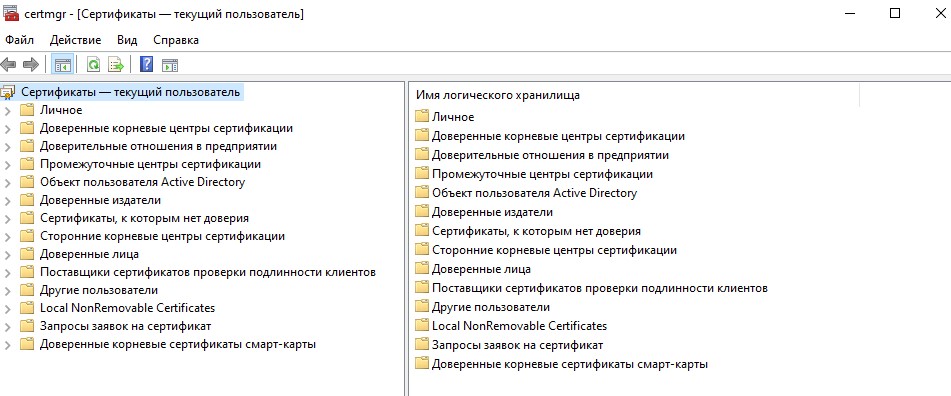

Диспетчер сертификатов Windows

Диспетчер сертификатов Windows (certmgr.msc) – это приложение с графическим интерфейсом Windows для управления сертификатами. Найдите certmgr в меню Пуск, чтобы открыть Windows Certificates MMC или введите certmgr.msc в командной строке. Вид консоли предоставляет собой обзор всех локальных хранилищ.

Сертификаты можно устанавливать, удалять, импортировать и экспортировать из диспетчера сертификатов Windows.

Listen to this article

В операционные системы семейства Windows встроена система автоматического обновления корневых сертификатов с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

Много текста

ОС Windows запрашивает обновление корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия).

Примечание. В том случае, если пользователи получают доступ в интернет через прокси сервер, для того, что работало автоматическое обновление корневых сертификатов на компьютера пользователей, Microsoft рекомендует открыть прямой доступ (bypass) к узлам Microsoft. Но это не всегда возможно.

Что такое корневой сертификат?

Корневой сертификат (СА) — часть ключа, которым центры сертификации подписывают выпущенные SSL-сертификаты. Выдавая корневой сертификат, каждый такой центр гарантирует, что пользователи или организации, запросившие SSL, верифицированы и действия с доменом или приложением легальны.

Что будет если не обновлять корневые сертификаты?

Если не обновлять корневые сертификаты, то:

- вы не сможете заходить на сайты, которые используют доверенные центры сертификации, которых у вас нет в системе, или срок которых у вас истёк.

- при включенной проверке издателя, вы не сможете устанавливать новые программы, которые используют доверенные центры сертификации, которых у вас нет в системе, или срок которых у вас истёк.

- вы не сможете продолжать полноценно использовать приложения, которые используют доверенные центры сертификации, которых у вас нет в системе, или срок которых у вас истёк.

Обязательно ли обновлять сертификаты?

Нет. В случае если у вас Windows 7, Windows 8, Windows 8.1, Windows 10, и у вас включено автоматическое обновление Windows (Службы криптографии и BITS), то сертификаты обновляются автоматически.

Обновление сертификатов (для всех версий Windows)

На примере сертификатов КриптоПро CSP

Шаг 1. Удаление старых сертификатов из контейнера

В проводнике наберите в адресной строке адрес: «mmc.exe» (без кавычек) и нажмите Enter.

Откроется окно консоли управления Microsoft.

В основном меню консоли, выберите «Файл» — «Добавить или удалить оснастку». Будет открыто окно «Добавление и удаление оснасток».

В левом списке выберите пункт «Сертификаты» и нажмите на кнопку «Добавить». Будет открыто окно «Оснастка диспетчера сертификатов».

Нажмите на кнопку «Готово». Окно «Оснастка диспетчера сертификатов» будет закрыто, Вы вернетесь в окно консоли управления Microsoft.

В левом списке раскройте дерево «Сертификаты — текущий пользователь». Раскройте пункт «Доверенные корневые центры сертификации». Выберите пункт «Сертификаты». В центральной части будут отображены сертификаты выбранного раздела.

В списке сертификатов (центральная часть) найдите сертификаты, выданные УЦ КРИПТО-ПРО (6 сертификатов). Выделите найденные сертификаты и нажмите правую кнопку мыши. В контекстном меню выберите пункт «Удалить».

Будет открыто окно предупреждения. Сертификаты КРИПТО-ПРО не являются ключевыми и могут быть удалены без последствий. Нажмите «Да».

Перед удалением каждого из сертификатов контейнера будет выводиться окно подтверждения на удаление. Во всех окнах следует нажать кнопку «Да»

Шаг 2. Удаление старого сертификата безопасности для веб-узла

В левом списке раскройте дерево «Сертификаты — текущий пользователь». Раскройте пункт «Другие пользователи». Выберите пункт «Сертификаты».

Нажмите правой кнопкой мыши на сертификате. В контекстном меню выберите пункт «Удалить».

Появится окно предупреждения. Нажмите «Да». Сертификат будет удален.

Обновление корневых сертификатов в Windows 10 / Windows Server 2016

Вы также можете получить список доверенных корневых сертификатов со сроками действия с помощью PowerShell:

Get-Childitem cert:LocalMachineroot |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:LocalMachineroot | Where {$_.NotAfter -lt (Get-Date).AddDays(30)}

В консоли mmc вы можете просмотреть информацию о любом сертификате или удалить его из доверенных. В целях безопасности рекомендуем периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck.

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Этот способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \dc01SYSVOLwinitpro.rurootcertroots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:LocalMachineRoot

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \dc01SYSVOLrucore.netrootcert

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLMSoftwareMicrosoftSystemCertificatesAuthRootAutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: SoftwareMicrosoftSystemCertificatesAuthRootAutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://\dc01SYSVOLrucore.netrootcert

Осталось назначить эту политику на компьютеры и после обновления политик проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Установка основного сертификата — для Windows 10 (Vista, 7,

На примере сертификатов КриптоПро CSP

Для установки сертификата веб-узла выполните следующие действия. Щелкните правой клавишей мыши по файлу имя_сертификата.cer. В открывшемся контекстном меню выберите команду «Установить сертификат».

При запуске может быть открыто окно предупреждения системы безопасности. Нажмите кнопку «Открыть».

Откроется окно «Мастер импорта сертификатов».

В последующих шагах установки нажимайте на кнопку «Далее», не меняя параметров установки. После завершения установки, на экран будет выведено окно оповещения.

Нажмите на кнопку «ОК», окно будет закрыто. Поздравляем! Вы установили основной сертификат ssl.croinform.cer.

Шаг 3. Установка сертификатов из контейнера

Щелкните правой клавишей мыши по файлу. В открывшемся контекстном меню выберите команду «Установить сертификат».

При запуске может быть открыто окно предупреждения системы безопасности. Нажмите кнопку «Открыть».

Откроется окно «Мастер импорта сертификатов».

Нажмите кнопку «Далее». Мастер перейдет к выбору хранилища для размещения сертификатов

Установите переключатель в положение «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор». Появится окно «Выбор хранилища сертификатов».

Выберите в списке пункт «Доверенные корневые центры сертификации» и нажмите кнопку «ОК». Окно «Выбор хранилища сертификатов» будет закрыто, и Вы вернетесь в окно «Мастер импорта сертификатов». В поле «Хранилище сертификатов» появится выбранное хранилище сертификатов.

Нажмите кнопку «Далее». Окно «Мастер импорта сертификатов» откроется на шаге «Завершение мастера импорта сертификатов».

Нажмите кнопку «Готово». На экране появится окно предупреждения системы безопасности.

Нажмите на кнопку «ОК», кно будет закрыто. Во всех последующих окнах предупреждения системы безопасности (они будут аналогичны первому) также нажмите кнопку «ОК». После завершения установки всех сертификатов на экран будет выведено окно оповещения.

Нажмите на кнопку «ОК», окно будет закрыто. Сертификаты из контейнера cacer.p7b успешно установлены.

Что такое ЭЦП и сертификат закрытого ключа

Электронная цифровая подпись используется во многих программных продуктах: 1С: Предприятие (и другие программы для ведения хозяйственного или бухгалтерского учёта), СБИС++, Контур.Экстерн (и прочие решения для работы с бухгалтерской и налоговой отчётностью) и других. Также ЭЦП нашла применение в обслуживании физических лиц при решении вопросов с государственными органами.

Как и при подписании бумажных документов, процесс подписания электронных носителей информации связан с «редактированием» первичного источника.

Электронная цифровая подпись документов осуществляется путём преобразования электронного документа с помощью закрытого ключа владельца, этот процесс и называется подписанием документа

На сегодняшний день сертификаты закрытого ключа чаще всего распространяются либо на обычных USB-флешках, либо на специальных защищённых носителях с тем же USB интерфейсом (Рутокен, eToken и так далее).

Если вы используете ЭЦП у себя дома, то каждый раз подключать/отключать токен быстро надоедает. Кроме того, носитель будет занимать один USB-порт, которых и так не всегда хватает для подключения всей необходимой периферии.

Если же вы используете ЭЦП на работе, то бывает, что ключ удостоверяющим центром выдан один, а подписывать документы должны разные люди. Таскать контейнер туда-сюда тоже не удобно, да ещё бывают и случаи, когда в одно время с сертификатом работают сразу несколько специалистов.

Кроме того, и дома, и, особенно, на работе, случается, что на одном компьютере необходимо производить действия с использованием сразу нескольких ключей цифровой подписи. Именно в тех случаях, когда использование физического носителя сертификата неудобно, можно прописать ключ ЭЦП в реестр КриптоПро и использовать сертификат, не подключая носитель к USB-порту компьютера.

Добавление в КриптоПро CSP

Запускаем программу от имени администратора правой кнопкой мыши или из меню самой утилиты на вкладке Общие

Теперь переходим на вкладку Оборудование и нажимаем на кнопку Настроить считыватели…

Если в открывшемся окне нет варианта Реестр, то, чтобы его здесь вывести, жмём на кнопку Добавить…

Далее, следуя командам Мастера установки считывателя поэтапно перемещаемся по окнам:

- Жмём кнопку Далее в первом окне.

- Из списка считывателей от всех производителей выбираем вариант Реестр и снова жмём Далее.

- Вводим произвольное имя считывателя, можно оставить название по умолчанию. Жмём Далее.

- В последнем окне видим оповещение, что после завершения настройки считывателя рекомендуется перезагрузить компьютер. Жмём кнопку Готово и самостоятельно перезагружаем машину.

Считыватель Реестр добавлен, о чём свидетельствует соответствующий пункт в окне Управление считывателями (напоминаем, что данное окно вызывается по пути КриптоПро — Оборудование — Настроить считыватели…)

Установка сертификата закрытого ключа КриптоПро CSP

В завершении настройки подписи документов без подключения носителя ключа к компьютеру нам остаётся только установить сертификат закрытого ключа из контейнера созданного носителя.

Чтобы установить сертификат в КриптоПро необходимо проделать следующее:

- В утилите CSP на вкладке Сервис жмём на кнопку Просмотреть сертификаты в контейнере…

- В открывшемся окне нажимаем на кнопку Обзор, где по заданному нами имени выбираем искомый носитель, подтвердив выбор кнопкой OK. Нажимаем Далее.

- В завершающем окне проверяем правильность выбора сертификата и подтверждаем решение кнопкой Установить.

Теперь у нас установлен Сертификат закрытого ключа из локального носителя. Настройка КриптоПро завершена, но вам следует помнить, что для многих программных продуктов также потребуется перепрописать новый ключ в настройках системы.

После проделанных действий мы можем подписывать документы без подключения ключа, будь то Рутокен, eToken или какой-то другой физический носитель.

Источники: http://croinform.ru/ — https://winitpro.ru/ — https://miradmin.ru/

Если Вам понравилась статья — поделитесь с друзьями

11 093 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Примечание. В том случае, если пользователи получают доступ в интернет через прокси сервер, для того, что работало автоматическое обновление корневых сертификатов на компьютера пользователей, Microsoft рекомендует открыть прямой доступ (bypass) к узлам Microsoft. Но это не всегда возможно/применимо.

Утилита rootsupd.exe

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe, список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

- Скачайте утилиту rootsupd.exe, перейдя по ссылке http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe (по состоянию на 15.09.2017 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа).

- Для установки сертификатом, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t: C:PSrootsupd - Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Получения списка корневых сертификатов с узла Windows Update с помощью Certutil

Последняя версия утилиты для управления и работы с сертификатам Certutil (представленная в Windows 10), позволяет скачать и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий сертификаты.

Для установки всех сертификатов, содержащихся в файле, воспользуемся утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе).

Установка сертификатов из STT фалйла выполняется командой:

updroots.exe roots.sst

Список корневых сертификатов в формате STL