Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

Рис.1

.

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

Рис.2

.

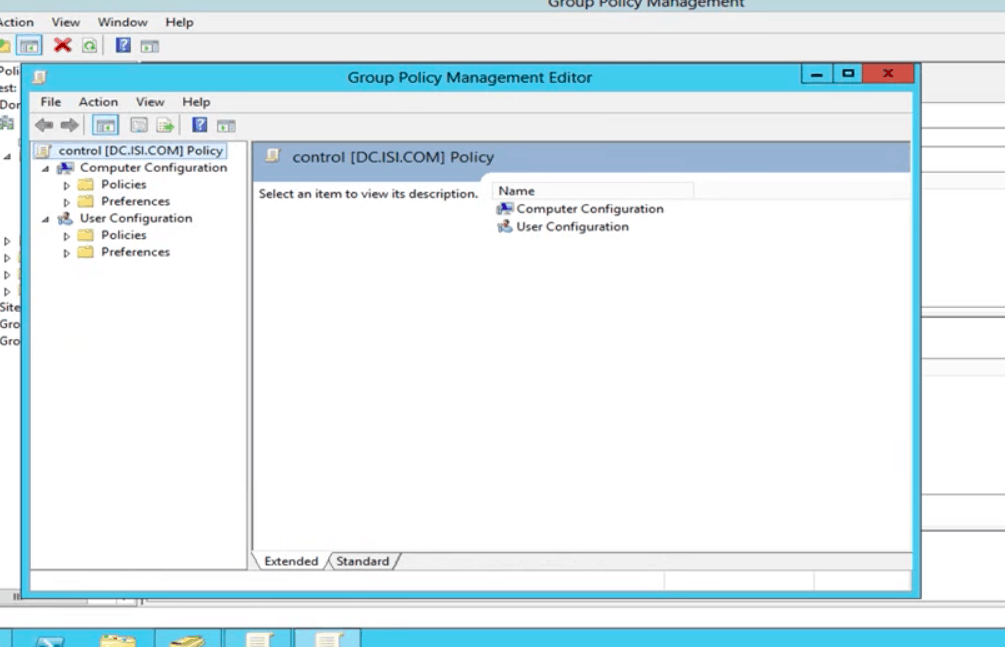

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

Рис.3

.

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

Рис.4

.

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

Рис.5

.

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

Рис.6

.

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

Рис.7

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

Рис.8

.

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

Рис.9

.

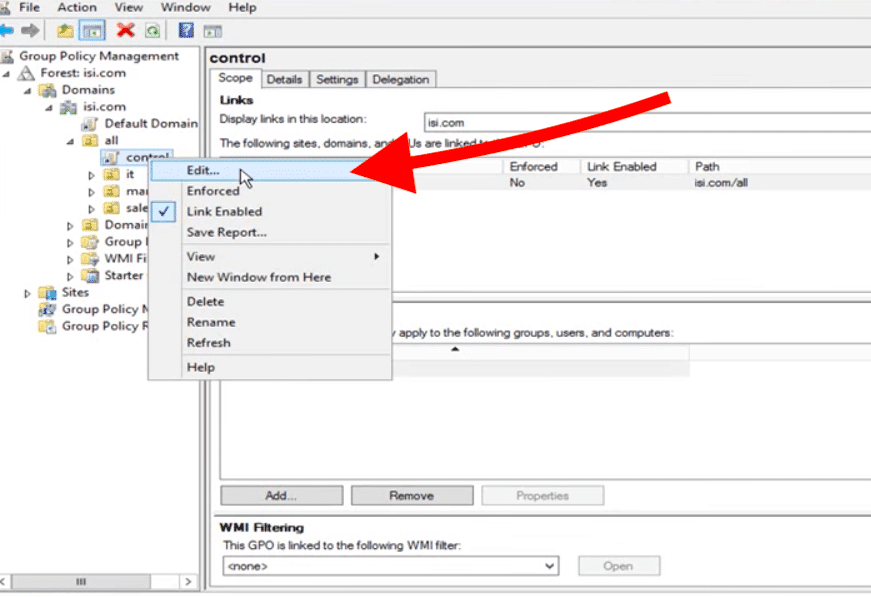

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

Рис.10

.

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

Рис.11

.

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

Рис.12

.

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

Рис.13

.

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

Рис.14

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

Рис.15

.

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

Рис.16

.

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

Рис.17

.

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

Рис.18

.

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

Рис.19

.

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

Рис.20

.

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

Рис.21

.

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

Рис.22

.

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

Рис.23

.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Рис.24

.

Надеемся, что данное руководство помогло Вам!

.

The Group Policy Management Console — also known as the GPMC or Group Policy Management Editor — is used to configure permissions and settings in Windows Server 2008. It is one of the easiest ways to configure a system, so it used extensively in businesses and other situations requiring extensive setting configuration. It doesn’t come pre-installed with Server 2008, however, so before it can be opened for the first time it must be installed. To install and open the GPMC in Server 2008, use the Server Manager in the Command Prompt.

-

Open the Start menu, click «All Programs,» click «Accessories,» right-click «Command Prompt» and then select «Run as administrator» from the context menu. Confirm the operation when prompted.

-

Type «ServerManagerCmd -install gpmc» in the Command Prompt window. The Group Policy Management Console will now install; close the window when it has finished.

-

Open the Group Policy Management Console. Go back to the Accessories category in the All Programs section of the Start menu. Click «Run,» type «gpmc.msc» in the box and then click «OK» to open it.

Group Policy (GP) is a Windows management feature that allows you to control multiple users’ and computers’ configurations within an Active Directory environment.

With GP, all Organizational Units, sites, or domains can be configured from a single and central place.

This feature helps network admins in large Windows environments to save time by not having to go through every computer to set a new configuration.

Although there are other ways to manage Windows estates, like Desired State Configuration (DSC), System Center Configuration Manager (SCCM), and Mobile Device Management (MDM), nothing allows the fine-grained control that GP provides.

What is the Group Policy Management Console?

A collection of Group Policy (GP) settings, referred to as a Group Policy Object (GPO), determines how a group of users or computers must behave.

GPOs are associated with AD containers, including the local computer, site, domain, and Organizational Unit (OU).

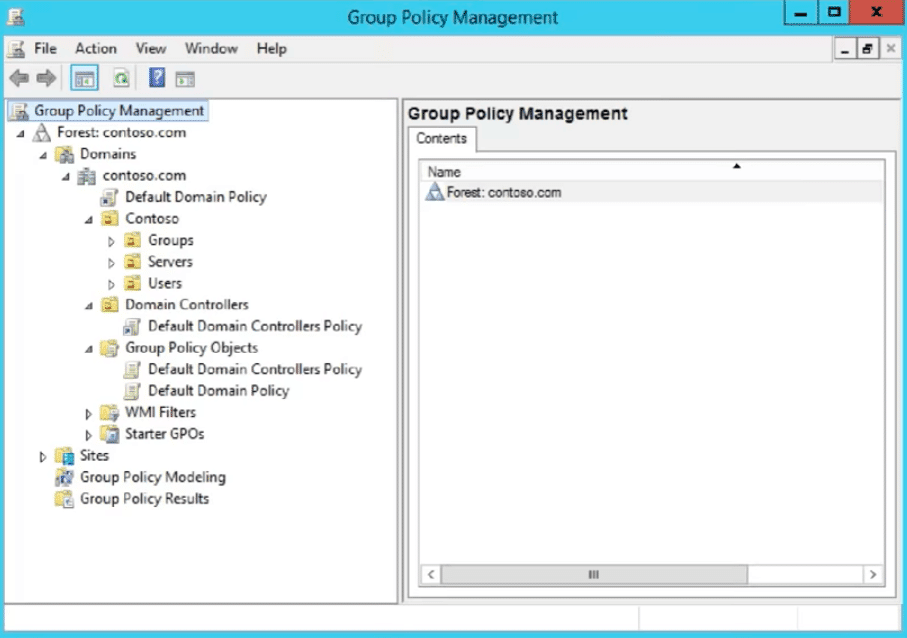

Group Policies within the entire AD forest can be managed via the Group Policy Management Console (GPMC)— a built-in Windows Server 2008 (and beyond) admin tool.

GPMC works via the Microsoft Management Console (MMC) snap-in.

It consolidates the functionality of many tools (snap-ins) into one, including the AD Users and Computers, Resultant Set of Policy, the ACL Editor, and the GMPC Delegation Wizard.

Overall, GPMC gives you the interface to view, control, and troubleshoot GPs from a central place.

But you can also have a fine-control to create GPOs that define policies, security options, software updates, installation, maintenance settings, scripts, folder redirections, and more.

Additionally, you can also backup, restore, and import GPOs.

To open GPMC, go to the Windows Server Manager > Open “Tools Menu” > “Group Policy Management”

How to Install the Group Policy Management Console?

As mentioned before, GMPC is built-in in Windows Server (starting from 2008), so installing it is a very straightforward process.

In this tutorial, we’ll install the GPMC on a Windows Server 2012 R2.

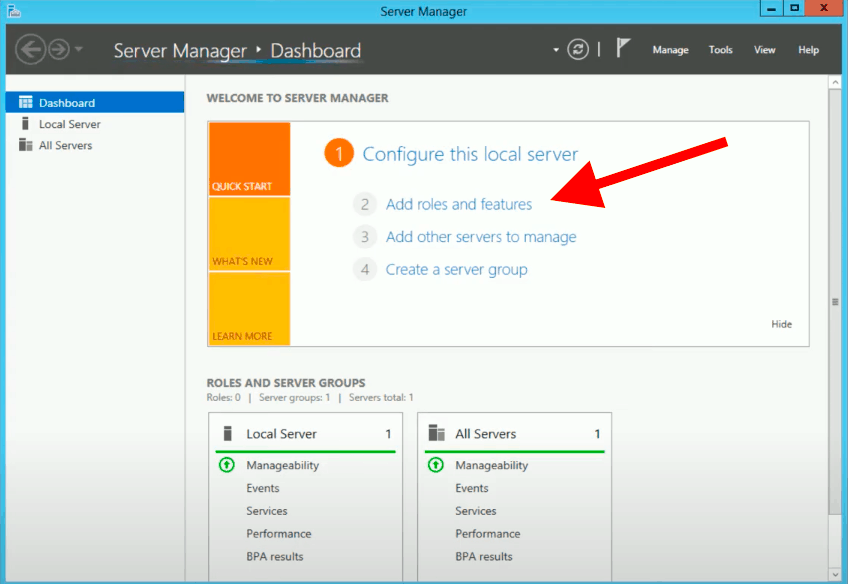

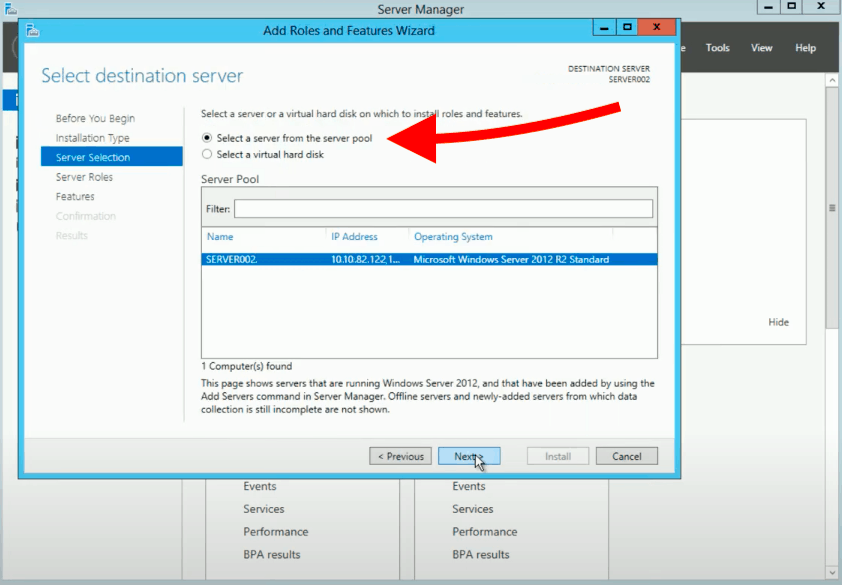

- Open the Server Manager. By default, the Server Manager application is pinned down at the taskbar. But if you can’t find it there, you can hold the combination of Win + R keys to open the Run window. Then type “Server Manager” and click “Ok.”

- In Server Manager’s dashboard, click “Add roles and features.”

- The Add Features and Roles Wizard will open.

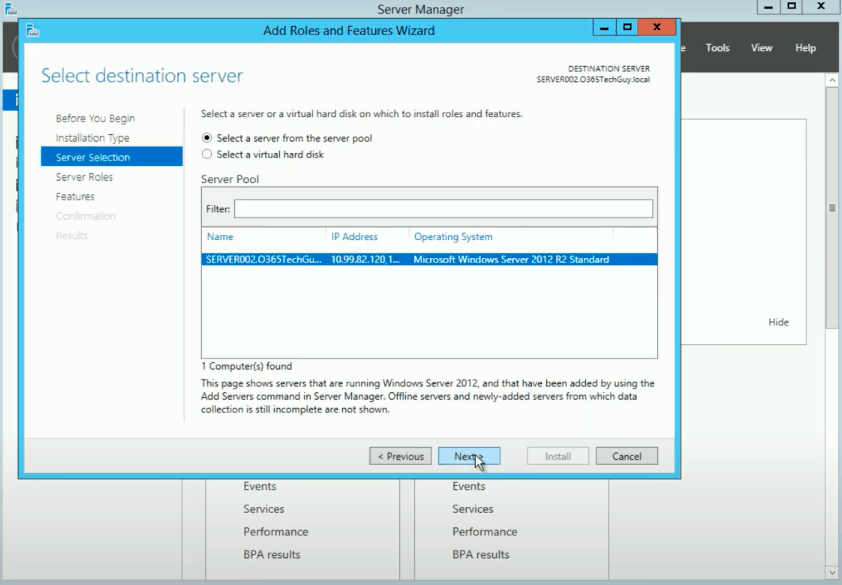

Leave the “Installation Type” with its default values: “Role-based or Feature-based installation.” - Select a server from your server pool.

Find the server running Windows where you want to install the GPMC. Click “Next.”

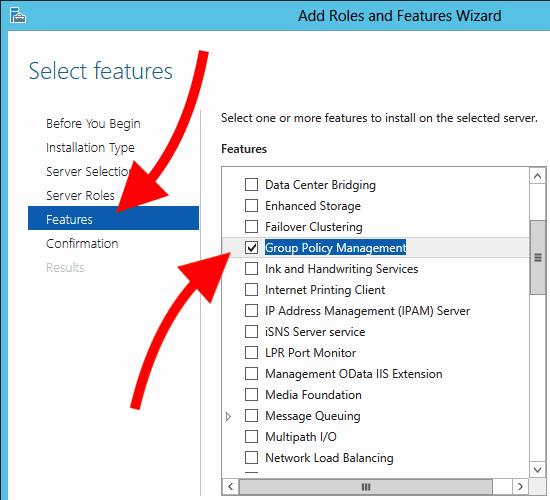

- Skip Server Roles and Go to “Features.” In the “Features” section, you should find the “Group Policy Management” tool. Go ahead, tick the box, click “Next,” and click on “Install.”

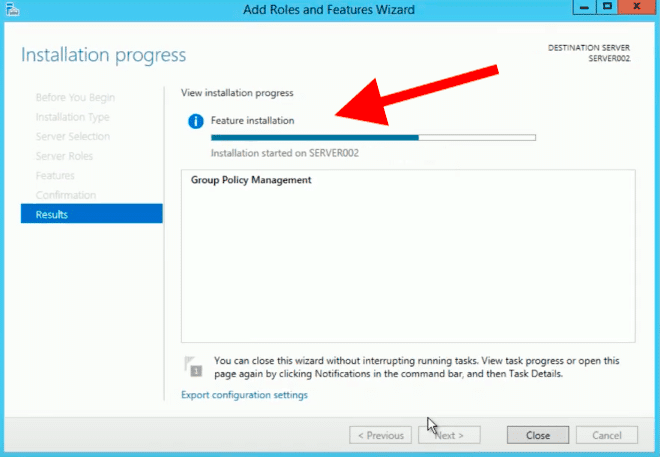

- The installation process should take a few minutes to complete.

How to use the Group Policy Management Console?

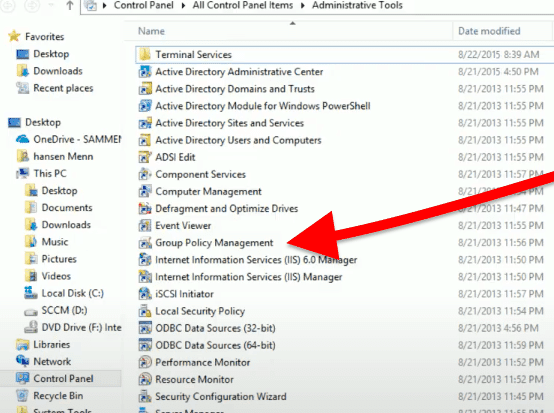

To open GPMC, go again to the Administrator Tools (Win + R and type “Administrator Tools”), find and double-click on the Group Policy Management Console.

As mentioned earlier, the Group Policy Management Console allows you to manage the entire AD forest, including its sites, domains, and Organizational Units.

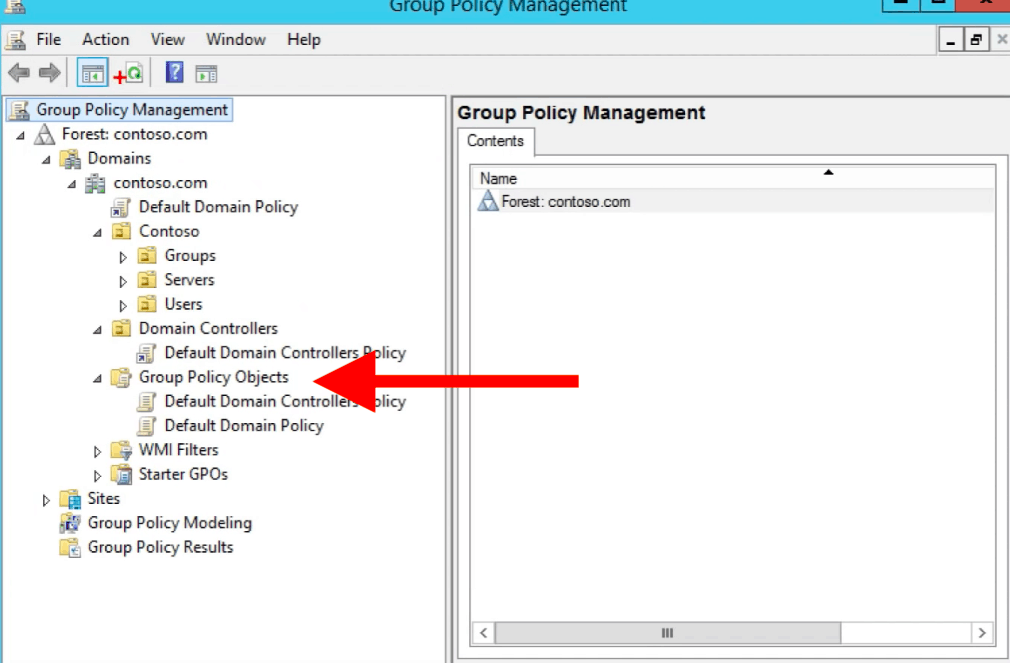

- To see the inventory of all GPOs configured under a Domain: Go to the left pane of the GPMC.

- Under “Forest”: Select the “Domain” > and go to “Group Policy Objects.”

- Here, you’ll notice two types of default GPOs: The Default Domain Policy and the Default Domain Controllers Policy. One is linked to the domain, and the other to the domain’s controller.

Within this structure, including Domain Controllers and Domains’s policies, you can see the status of their GPOs, linked GPOs, GP Inheritance, and their Delegation.

How to Create a New Group Policy Object (GPO)?

As a best practice, avoid changing Default Domain Policy and Default Domain Controllers Policy, as you can always take GPOs back to their original configuration.

There are a few things you need to consider when creating a new GPO.

- Give your new GPO a name (you can use another GPO’s name as a Source).

- Determine where to link your new GPO, whether OU, domain, or site.

To create a new GPO:

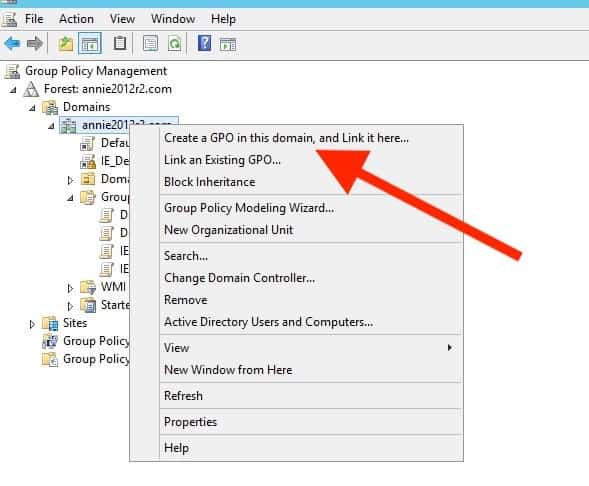

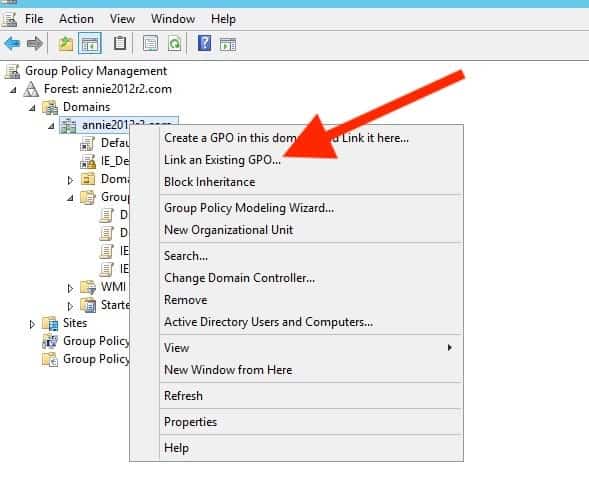

- Right-click on the OU, and click on the option “Create a GPO in this domain, and Link it here…”

- Give your new GPO a Name, and click “Ok.”

- When you save it, your brand new GPO will be instantly enabled and linked to the specified OU.

The second way to create a new GPO is to right-click on the Group Policy Object container and click on “New.” Your new GPO is created but un-linked!

Using this second method, you’ll have to manually link the new GPO to a domain, site, or OU. Right-click where you want to link it, and select “Link an Existing GPO.”

Once you create the new GPO, it will instantly be linked, enabled, and stored in the GPO inventory.

How to Edit a Group Policy Object?

Once you create a new GPO for any domain, site, or OU, it will be automatically generated with default configuration values. These values have no configuration whatsoever, so you’ll need to open the GPO and edit its “default” configuration.

To edit a GPO, go to the GPO inventory and find the GPO that you want to edit, right-click on it and select “Edit.”

The Group Policy Management will automatically open on the editor in a new window.

The Group Policy Management Editor is also an essential Windows admin tool that allows users to change configuration policies on computers and users.

The structure of the editor is divided into two GPO configuration types: “User” and “Computer.”

The user configuration is set when the user logs in, whereas the computer configuration applies to the Windows OS when it starts.

GPO Configuration: Policies and Preferences

The GPM Editor’s structure is further divided into Policies and Preferences, whether you are under User or Computer configurations.

What are their differences?

- Policies:

Started since Windows Server 2000. Policies have been the original method on how we configure settings globally. When a policy is applied to a computer or user, configurations may be changed or removed, but they’ll go back to their value as defined in the Group Policy. These settings have more priority than the application’s configuration settings, and sometimes they even “grayed out.” Within policies, you’ll find Software Settings (apply software configuration to computers/users), Windows Settings (for Windows security or accounting settings), and Administrative Templates (Control of the OS and user).

Policies are checked and applied every 90 minutes through a process called “Background Refresh”

- Preferences:

This setting was included since Windows 2008 with the idea to replace the login custom scripts that were used to add functionality. These settings can be applied, only if desired, and are not “policied” with a background refresh (as policies do). Preferences are set only when a computer starts, or the user logs for the first time, but allow the user more flexibility to change and remove them.

Within Preferences, you can set the Windows settings and Control Panel Settings. Preferences can only be configured within domain GPOs, whereas policies can be set for both domain and local GPOs.

GPO Precedence and Inheritance

As mentioned previously, when you create a new GPO, you also need to link it somewhere, such as domain, site, or OU.

But you can also have multiple GPOs linking to different domains, sites, or OUs. But to allow this, you’ll need to set priorities.

The GPO Precedence allows GPOs to be configured with different levels of priorities.

By default, the GPOs with the most precedence are those linked to the OU. Lesser precedence goes to those linked to the domain and then to the site.

The least amount of precedence is given to local group policies. That means the GPOs linked to an OU in AD’s highest level will be processed first.

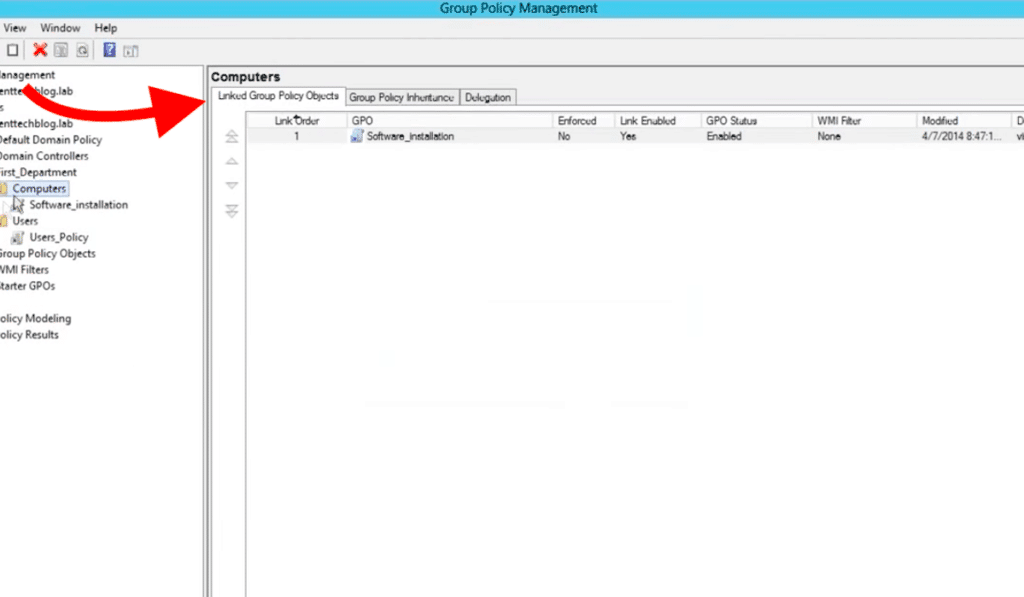

- To see the GPOs linked to a specific domain, site, or OU, go to the Linked Group Policy Objects tab.

If there is a single GPO linked, you should see it in this tab. If there are more, you will see all GPOs with their respective Link Order number.

The highest the link number a GPO has, the least precedence it has.

For example, a GPO with a Link Order No. of 1 will always take precedence over a GPO with Link Order No.2.

To adjust the GPO precedence, you can change the Link Order number by moving the GPO up or down.

By default, all group policy settings linked to a parent object (i.e., site, domain, or OU) are inherited to the child objects (domain, OUs, or child OU) within the AD hierarchy.

You can see all the inherited GPOs from the Group Policy Inheritance tab.

Final Words

When configuring group policies, Microsoft’s Group Policy Management Console (GPMC) is a must!

While other third-party Group Policy management tools can also help you control GPs, with extraordinary capabilities, nothing compares to GPMC.

The GPMC is the out-of-the-box Windows Server tool.

It is easy to install and use. GPMC is not only made to create and edit GPOs; you can have exceptional fine-grain control and even automate things.

For example, If you are looking for automation while staying in the Windows environment, GPMC also includes the PowerShell module.

This module will help you automate management tasks for your Group Policies.

Related Post: Best Active Directory Monitoring Tools & Software

Group Policy Management FAQs

How do I access Group Policy Management?

Group Policy Management can be accessed through the Group Policy Management Console (GPMC) on a Windows server running Active Directory. It can also be accessed through the Local Group Policy Editor on a Windows client machine.

What are the benefits of using Group Policy?

Group Policy allows for centralized management of settings and configurations, which can save time and improve security. It also allows for the enforcement of specific settings and configurations, which can help ensure compliance with organizational policies.

How do I create a new Group Policy Object (GPO)?

To create a new GPO, open the Group Policy Management Console and navigate to the appropriate domain or organizational unit. Right-click and select «New» and then «Group Policy Object.»

How do I link a GPO to a domain or organizational unit?

To link a GPO to a domain or organizational unit, open the Group Policy Management Console and navigate to the appropriate domain or organizational unit. Right-click and select «Link an Existing GPO.»

How do I edit an existing GPO?

To edit an existing GPO, open the Group Policy Management Console and navigate to the appropriate GPO. Right-click and select «Edit.»

How do I know if a GPO is being applied to a specific user or computer?

To check the application of a GPO to a specific user or computer, open the Group Policy Management Console and navigate to the appropriate GPO. Right-click and select «Group Policy Results» or «Group Policy Modeling.»

How do I troubleshoot GPO issues?

To troubleshoot GPO issues, you can use the Group Policy Management Console to check the status of GPOs and their links, and to check the event logs for related error messages. Additionally, you can use the GPRESULT command-line tool to check the effective GPO settings for a user or computer.

Групповые политики Active Drirectory

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Компоненты GPO

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Создание объектов групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настроим созданный объект

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Удаление объекта групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

Источник

Управление групповыми политиками Active Directory (AD GPO)

В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Что такое групповые политики и зачем они нужны?

Групповая политика — это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу. Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды. С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью Active Directory GPO можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

Компоненты GPO

Существует два компонента групповых политик — серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент — оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее). Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения — это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка Управление групповыми политиками

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

Оснастка выглядит следующим образом:

Создание объектов групповой политики

Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

В открывшемся окне отметьте Enable для включения правила и при необходимости напишите комментарий. Нажмите OK для сохранения изменений.

На этом создание объекта групповой политики закончено.

Поиск объектов групповой политики

Как правило в корпоративных средах большое количество объектов GPO, чтобы было проще найти нужный, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

Удаление объекта групповой политики

Если экземпляр GPO больше не нужен, его можно удалить. Выберете объект для удаления и с помощью правой кнопки мыши выберете опцию Delete.

Источник

First published on TechNet on Jul 07, 2008

Mike

here again. For some time now, we’ve had inquiries about where the Group Policy Management Console (GPMC) is located in Windows Server 2008 or Windows Vista SP1. It’s well documented that Server 2008 includes GPMC but, it does not appear in the administrative tools.

The Group Policy Management Console is included in Windows Server 2008; however, you must install it before you can use it. The domain controller promotion process installs GPMC on the server, in addition to adding the domain controller to the domain. Additionally, you can install GPMC on a member server as long as it’s a member of the domain. Let’s look at two ways to install GPMC on Windows Server 2008 (other than through DCPROMO).

Installing GPMC using Server Manager (Windows Server 2008)

The Group Policy Management Console is a Feature in Windows Server 2008. You install Features using Server Manager. Once installed, you can access the feature using Server Manager or you can the specific management console (like gpmc.msc).

-

Open

Server Manager

by click

Start

and then point to

Administrative Tools

. Click

Server Manager

-

Click

Features

in the console tree. In the Features pane, click Add Features -

Select

Group Policy Management

from the list of available features in the

Add Feature

Wizard. Click

Install

. -

Start using

GPMC

or close

Server Manager

.

There’s another way to install GPMC using Server Manager, which usually installs quicker that using the Server Manager user interface. Server Manager includes a command line utility for installing Features and Roles named ServerManagercmd.exe.

Installing GPMC from the Command Line

- Open an elevated command prompt.

-

In the command prompt, type

ServerManagercmd –install gpmc

-

Start

GPMC

from the command prompt by typing

start gpmc.msc

- Close the command prompt.

Installing GPMC on Windows Vista Service Pack 1

Installing GPMC on Windows Vista Service Pack 1 can be a little confusing. First, you must download the Remote Server Administration Tools for Windows Vista Service Pack 1 before you can install GPMC. You may remember that GPMC was included in Windows Vista RTM; however Service Pack 1 removes it. After installing RSAT, you then want to install GPMC. Installing RSAT simply includes the Remote Server Administration tools on the Windows Vista SP1 computer but does not deploy for use—you’ll want to choose which RSAT tools you want used on the computer.

-

Download and install the

Remote Server Administration Tools

(http://go.microsoft.com/fwlink.?LinkID=95703).

-

After the installation is complete, then click

Start

, click

Control Panel

, and then click

Programs

. -

Click

Turn Windows Features on or off

from

Programs and Features

. -

Click Remote Server Administration Tools

and then click

Feature Administration Tools

from the

Windows Features

dialog box. -

Click

Group Policy Management Tools

and click

OK

to complete the installation.

You’ll now see Group Policy Management included under the list of Administrative Tools (On Vista, you may need to actually show the Administrative Tools on the start menu – this can be done through

Control Panel

–>

Taskbar and Start Menu

–>

Start Menu

–>

Customize

–>

System Administrative Tools

). You can also start GPMC from the command line or run/search menu by typing

gpmc.msc.

— Mike Stephens

Объекты групповых политик делятся на две категории:

- Доменные объекты групповых политик, которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

- Локальные объекты групповых политик, которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

В этой статье речь пойдет об управлении локальными объектами групповых политик.

Управление локальными объектами групповых политик

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки:

Открытие оснастки «Редактор локальных групповых политик»

Вы можете открыть данную оснастку несколькими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpedit.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК»;

На следующем скриншоте отображена оснастка «Редактор объектов групповой политики»:

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

- Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

- Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Конфигурация программ

В узле конфигурации программ расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения. Расширения клиентской стороны (Client-Side-Extension CSE) преобразовывает указанные параметры в объект групповой политики и вносит изменения в конфигурацию пользователя или компьютера. Создавать объекты GPO для развертывания программного обеспечения можно только в операционной системе Windows Server 2008/2008R2. Процесс создания GPO для установки программ будет подробно рассмотрен в одной из последующих статей.

Конфигурация Windows

Узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В конфигурации Windows вы можете найти несколько узлов:

Политика разрешения имен

Этот узел предоставляет возможность управлением расширением таблицы политик разрешения имен (NRTP), которая хранит параметры конфигурации для безопасности DNS (DNSSEC). Политика разрешения имен – это объект групповой политики, в котором указаны сведения о политике, которые отображаются в NRTP. Это расширение стоит настраивать только в том случае, если ваш компьютер входит в состав домена Active Directory. Эта политика расположена только в узле «Конфигурация компьютера».

При создании правила вам следует обратить внимание на следующие моменты:

Правила можно создавать для следующих частей пространства DNS:

- Суффикс – это зона пространства имен DNS, к которой применяется данное правило. Суффикс является частью полного доменного имени;

- Префикс – это первая часть полного доменного имени, к которому применяется правило;

- Полное доменное имя – состоит из узла и имени домена, включая домен верхнего уровня;

- Подсеть (IPv4) – это адрес подсети в формате IPv4 для зоны, к которой в случае обратного просмотра будет применено правило;

- Подсеть (IPv6) – это адрес подсети в формате IPv6 для зоны, к которой в случае обратного просмотра будет применено правило;

- Любой – применяется для всех найденных пространств имен DNS.

В поле «Центр сертификации» вы можете указать ЦС, который используется для создания цифровых подписей. Можно вводить ЦС вручную или выбрать нужный, воспользовавшись кнопкой «Обзор».

На вкладке «DNSSEC» вы можете включить DNSSEC для создаваемого правила и указать принудительную проверку конфигурации для безопасности DNS, а также выбрать тип шифрования, который будет использоваться для данного правила. Доступные значения: «Без шифрования (только целостность)», «Тройной DES (3DES)», «Advanced Encryption Standard (AES)» с длиной ключа 128, 192 или 256 бит, или AES с длиной ключа 192 и 256 бит.

На вкладке «Параметры DNS для прямого доступа» вы можете указать серверы, которые клиент DNS будет использовать при соответствии указанного имени; прокси-сервер, который будет использоваться для подключения к Интернету; и можете указать тип шифрования для использования IPSec при взаимодействии между клиентом и сервером DNS.

Если вы нажмете на кнопку «Дополнительные параметры глобальной политики», то сможете настроить параметры роуминга, параметры ошибки запроса и разрешения запроса.

После того как все параметры будут указаны, нажмите на кнопку «Создать». После чего созданное правило отобразится в таблице политик разрешения имен. Изменения политики не будут сохранены, пока вы не нажмете на кнопку «Применить».

Сценарии

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке. Время ожидания обработки сценариев – 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

- Откройте редактор локальной групповой политики;

- Выберите «Сценарий запуск/завершение» из конфигурации Windows узла «Конфигурация компьютера» или «Конфигурация пользователя»;

- Дважды щелкните левой кнопкой мыши на политике «Автозагрузка» или «Завершение работы»;

- В диалоговом окне свойств политики нажмите на кнопку «Добавить»;

- В диалоговом окне «Добавление сценария», в поле «Имя сценария» введите путь к сценарию или нажмите на кнопку «Обзор» для поиска файла, а в поле «Параметры сценария» введите необходимые параметры аналогично вводу этих параметров в командной строке;

При назначении нескольких сценариев они будут применяться в заданном порядке. Чтобы переместить сценарий в списке вверх, выберите его и нажмите на кнопку «Вверх». Для того чтобы переместить сценарий в списке вниз, выберите его и нажмите на кнопку «Вниз». Для того чтобы изменить сценарий, нажмите на кнопку «Изменить». Кнопка «Удалить» предназначена для удаления сценария из списка.

На вкладке «Сценарий PowerShell» вы можете добавить сценарии с расширением *.ps1. Также, вы можете выбрать порядок выполнения обычных сценариев и сценариев PowerShell из раскрывающегося списка.

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила. На следующем скриншоте вы увидите правило безопасности подключения туннельного режима, созданного средствами групповых политик и открытого в оснастке «Брандмауэр Windows в режиме повышенной безопасности»:

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

- настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

- создавать и распространять список доверия сертификатов (CTL);

- добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

- добавлять агенты восстановления данных шифрования диска BitLocker.

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

QoS на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

- Отправляющее приложение;

- URL-адрес;

- Исходные или конечные адреса или префиксы адресов IPv4 и IPv6;

- Исходные или конечные порты или диапазоны портов протоколов TCP и UDP;

- Протоколы TCP или UDP.

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

Настройки Internet Explorer

Чаще всего эти параметры используются для настройки внешнего вида браузера и его функций для применения стандартов организации, связанных с Интернетом, а также, чтобы предоставить пользователям общий интерфейс браузера. При помощи этого функционала вы можете настраивать заголовки браузера, панели инструментов, строки User-Agent, зон безопасности, оценки содержимого и многое другое. Подробно эти параметры будут рассматриваться в одной из последующих статей.

В узле «Конфигурация Windows» операционной системы Windows Server 2008R2 вы также можете найти узел «Перенаправленные папки», которые позволяют менять местоположение специальных папок внутри профиля пользователя на новое, например, на место в общем сетевом ресурсе.

Заключение

На этом заканчивается первая часть статьи, посвященной оснастке «Редактор локальной групповой политики». При помощи текущей оснастки вы можете проводить разнообразные действия для настройки компьютера и повышения его безопасности. В этой статье был проведен краткий обзор функционала узлов «Конфигурация программ» и «Конфигурация Windows», используя которые вы можете управлять установкой программ, аудитом пользователей, изменять запуска служб, сценарии автозапуска и завершения, правил брандмауэра Windows в режиме повышенной безопасности и многое другое. В следующей части статьи я расскажу о принципах работы с узлом «Административные шаблоны», а также о фильтрации параметров политик данной оснастки.

This topic provides you with information about the common administration and troubleshooting tasks and tools associated with Group Policy.

- Common tasks

- Useful tools

- Local Group Policy Editor

- Group Policy Management Console

- Downloads

- Deployment

- Operations

- Technical reference

Common tasks

These links will take you to additional information on the Microsoft Web site.

- Start the Group Policy Management Console

- Edit Group Policy objects

- Work with Group Policy objects

- Delegate Group Policy tasks

- Use security group filtering

- Use Group Policy management reports

- Edit registry-based policy settings

- Use scripts and command-line methods

Useful tools

This section describes the Microsoft Web site downloads and tools associated with this version of Windows that help you configure and

manage Group Policy.

Local Group Policy Editor

Local Group Policy Editor is a Microsoft Management Console (MMC) snap-in that you can use to edit local Group Policy objects

(GPOs). Local Group Policy Editor and the Resultant Set of Policy snap-in are available in Windows Server 2008 R2 and Windows 7 Professional, Windows 7 Ultimate, and Windows 7 Enterprise. For more information, see

http://go.microsoft.com/fwlink/?LinkId=139815.

You can find this MMC snap-in in the following location: %windir%System32gpedit.msc

To open the Local Group Policy Editor, click

Start, click Run, and then type

gpedit.msc.

Group Policy Management Console

To manage domain Group Policy across an enterprise, you must first install the Group Policy Management Console (GPMC). The

GPMC consists of a MMC snap-in and a set of scriptable interfaces for managing Group Policy. The GPMC is included with Remote Server Administration Tools (RSAT), which is available for download at

http://go.microsoft.com/fwlink/?LinkId=130862.

RSAT enables IT administrators to remotely manage roles and features in Windows Server 2008 R2 from a computer that is running Windows

7. RSAT includes support for the remote management of computers that are running either a Server Core installation or the full installation option of Windows Server 2008 R2.

Important

- Installing RSAT does not automatically install the GPMC. To install the GPMC after you install RSAT, click Programs in Control Panel, click Turn Windows features on or off, expand Remote Server Administration Tools, expand Feature Administration Tools,

and select the Feature Administration Tools and Group Policy Management Tools check boxes. It may be necessary to run MMC with elevated privileges even if your account is in the Computer Administrators group. To open MMC with elevated privileges, click Start,

click All Programs, click Accessories, right-click Command Prompt and then point to Run as administrator. If Windows displays a security message asking your permission to run this program, click Allow. In the command prompt that opens, type mmc.exe to start

MMC. In the console tree of MMC, click File, click Add/Remove Snap-in, and then select Group Policy Object Editor and click Add.

Windows PowerShell Group Policy cmdlets

Windows PowerShell is a Windows command-line shell and scripting language that you can use to automate many of the same tasks that you

perform in the user interface by using the Group Policy Management Console (GPMC). To help you perform these tasks, Group Policy provides more than 25 cmdlets. Each cmdlet is a simple, single-function command-line tool.

You can use the Group Policy cmdlets to perform the following tasks for domain-based Group Policy objects (GPOs):

- Maintaining GPOs: GPO creation, removal, backup, and import.

- Associating GPOs with Active Directory® containers: Group Policy link creation, update, and removal.

- Setting inheritance flags and permissions on Active Directory organizational units (OUs) and domains.

- Configuring registry-based policy settings and Group Policy Preferences Registry settings: Update, retrieval, and removal.

- Creating and editing Starter GPOs.

To use the Windows PowerShell Group Policy cmdlets, you must be running either Windows Server 2008 R2 on a domain controller or on a member

server that has the GPMC installed, or Windows 7 with Remote Server Administration Tools (RSAT) installed. RSAT includes the GPMC and its cmdlets.

You must also use the

Import-Module grouppolicy command to import the Group Policy module before you use the cmdlets at the beginning of every script that uses them and at the beginning of every Windows PowerShell session.

You can use the

GPRegistryValue cmdlets to change registry-based policy settings and the

GPPrefRegistryValue cmdlets to change registry preference items. For information about the registry keys that are associated with registry-based policy settings, see the

Group Policy Settings Reference. This reference is a downloadable spreadsheet.

Note

- For more information about the Group Policy cmdlets, you can use the Get-Help<cmdlet-name> and Get-Help<cmdlet_name>-detailed cmdlets to display basic and detailed Help.

Downloads

For Group Policy downloads, go to the following resources on the Microsoft Web site:

- Windows Server 2008 R2 Remote Server Administration Tools for Windows 7

- Group Policy Settings Reference

- Microsoft Download Center Web site

Deployment

For information about deploying Group Policy, go to the following resources on the Microsoft Web site.

- Planning and Deploying Group Policy with Windows Server 2008

- Managing Group Policy ADMX Files Step-by-Step Guide

Operations

For operational information about Group Policy, go to the following procedures on the Microsoft Web site:

- Step-by-Step Guide to Managing Multiple Local Group Policy Objects

- Step-by-Step Guide to Controlling Device Installation Using Group Policy

- Your Guide to Group Policy Troubleshooting

Technical reference

For more information about Group Policy, go to the following technical references on the Microsoft Web site:

- Core Group Policy Technical Reference

- Group Policy Settings Reference

- Group Policy ADMX Syntax Reference Guide

- Windows Client TechCenter

- Group Policy Home Page on TechNet

See also

- Windows Client TechCenter

- Group Policy Home Page on TechNet

___________________________________________________________________________________________________