Содержание

- Редактор групповой политики

- Запуск редактора групповой политики

- Работа в редакторе

- Настройки политики

- Фильтры политик

- Экспорт списка политик

- Применение фильтрации

- Принцип работы с групповыми политиками

- Изменение окна безопасности Windows

- Изменения панели мест

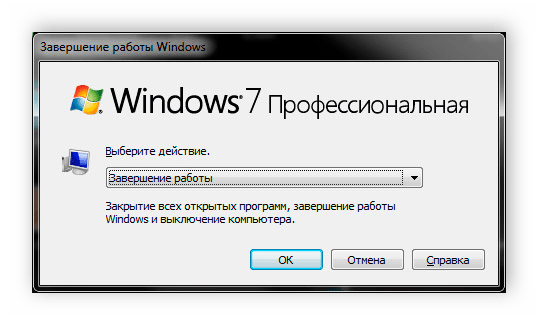

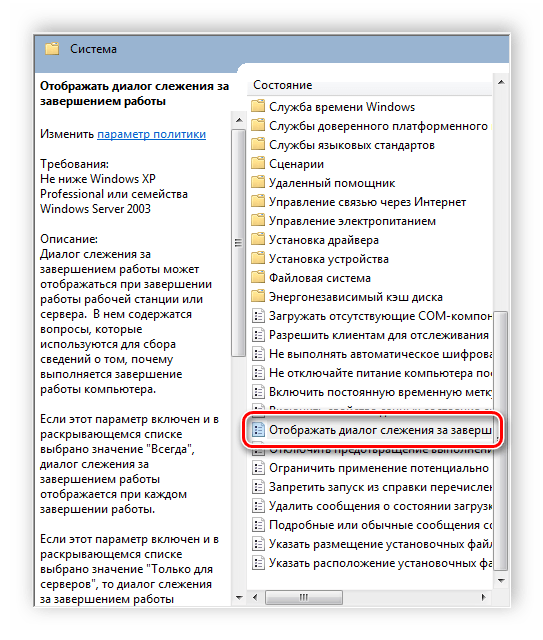

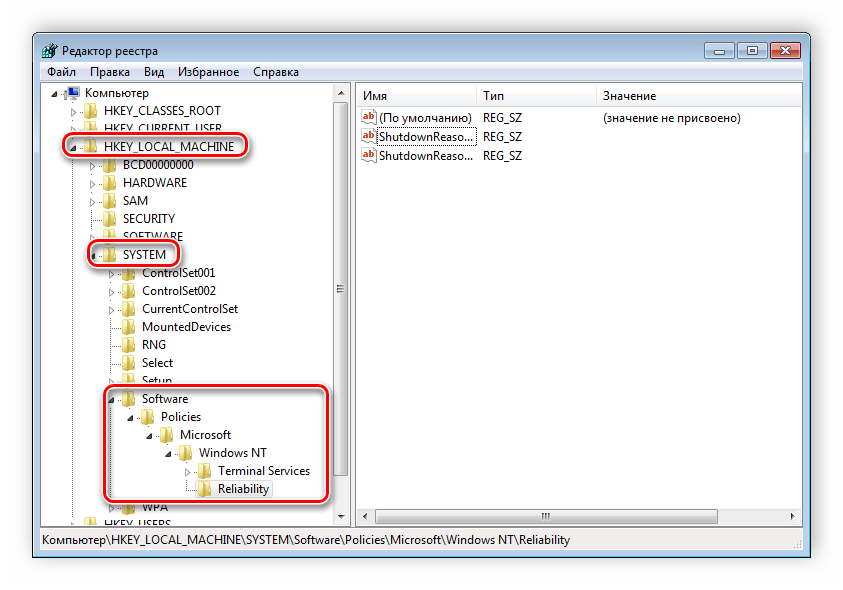

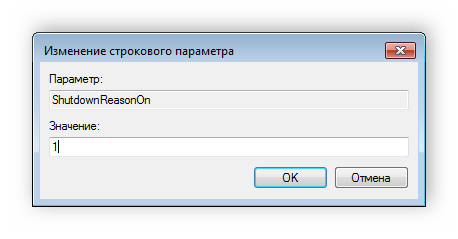

- Слежение за завершением работы компьютера

- Вопросы и ответы

Групповые политики нужны для управления операционной системы Windows. Они применяются во время персонализации интерфейса, ограничения доступа к определенным ресурсам системы и многого другого. Используют данные функции преимущественно системные администраторы. Они создают однотипную рабочую среду на нескольких компьютерах, ограничивают доступ пользователям. В этой статье мы подробно разберем групповые политики в Windows 7, расскажем про редактор, его настройку и приведем некоторые примеры групповых политик.

Редактор групповой политики

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра. Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только необходимо:

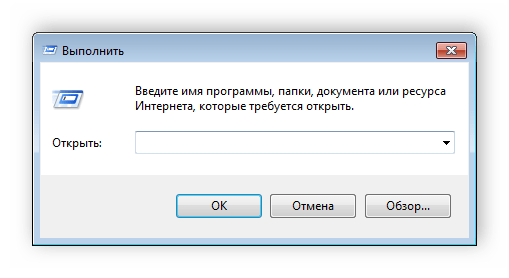

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

- Напечатать в строке gpedit.msc и подтвердить действие, нажав «ОК». Далее запустится новое окно.

Теперь можно приступать к работе в редакторе.

Работа в редакторе

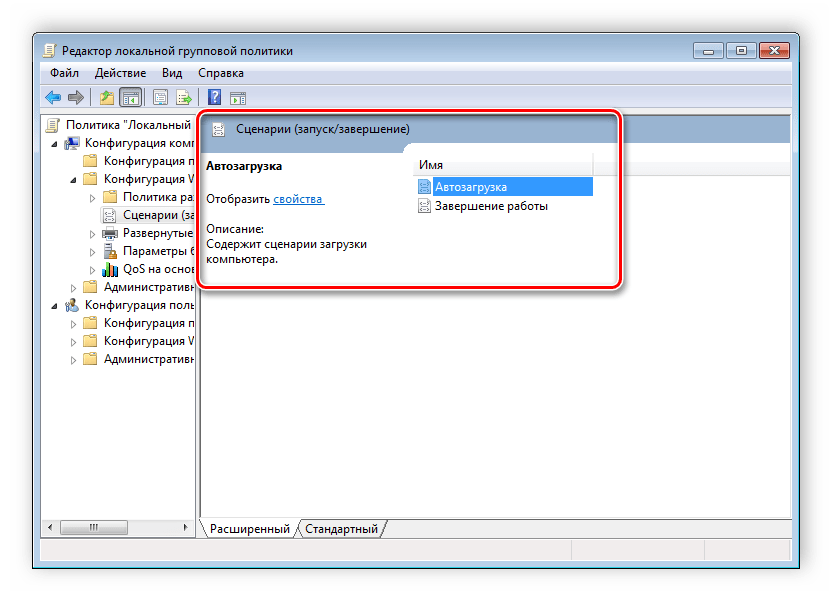

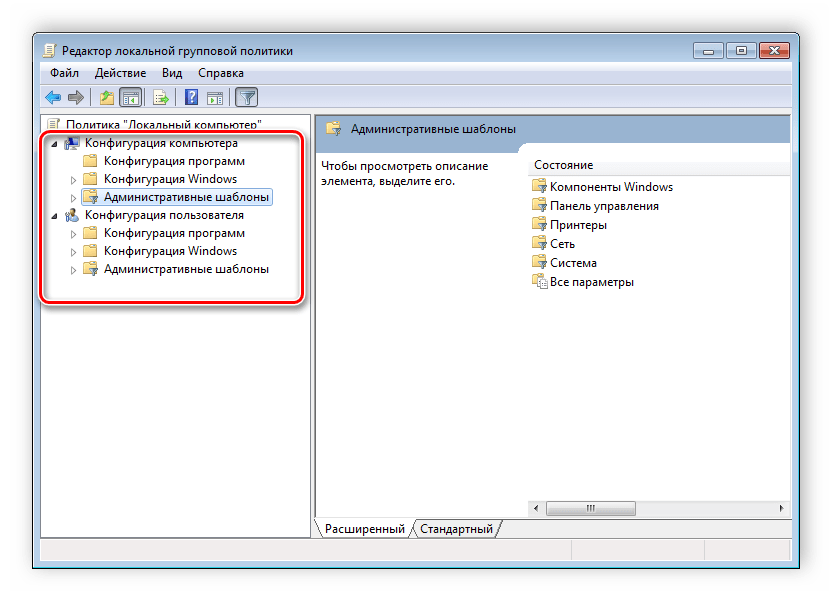

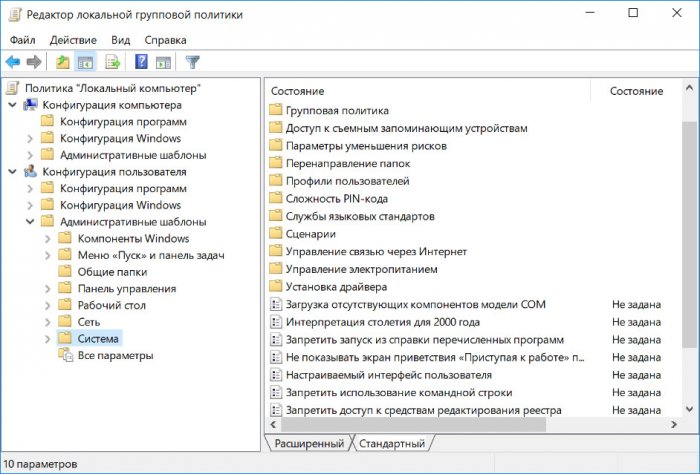

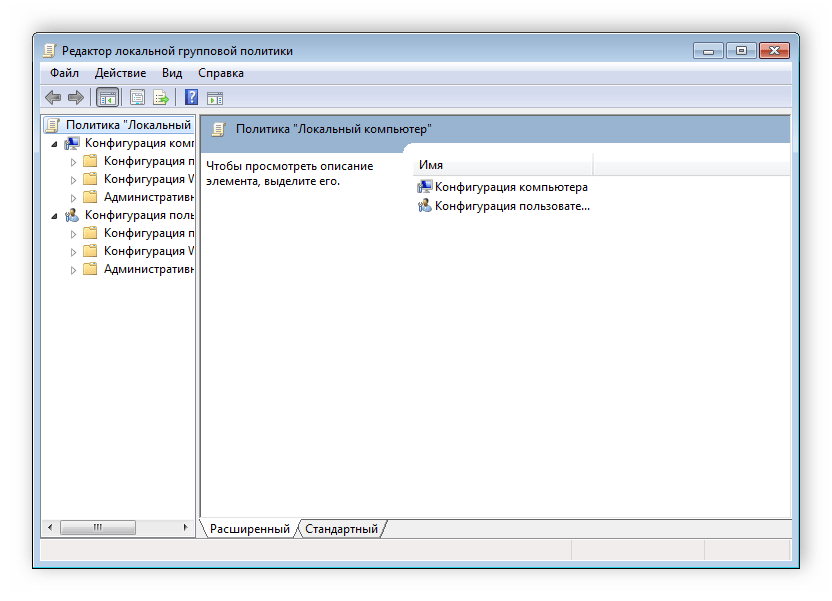

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска необходимой настройки. Выберите, например, «Административные шаблоны» в «Конфигурации пользователя» и перейдите в папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

Настройки политики

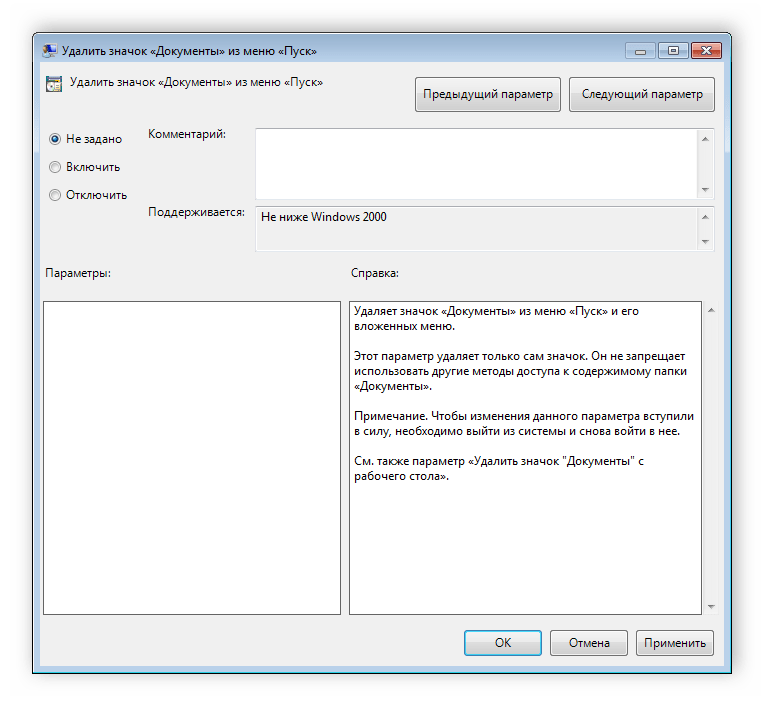

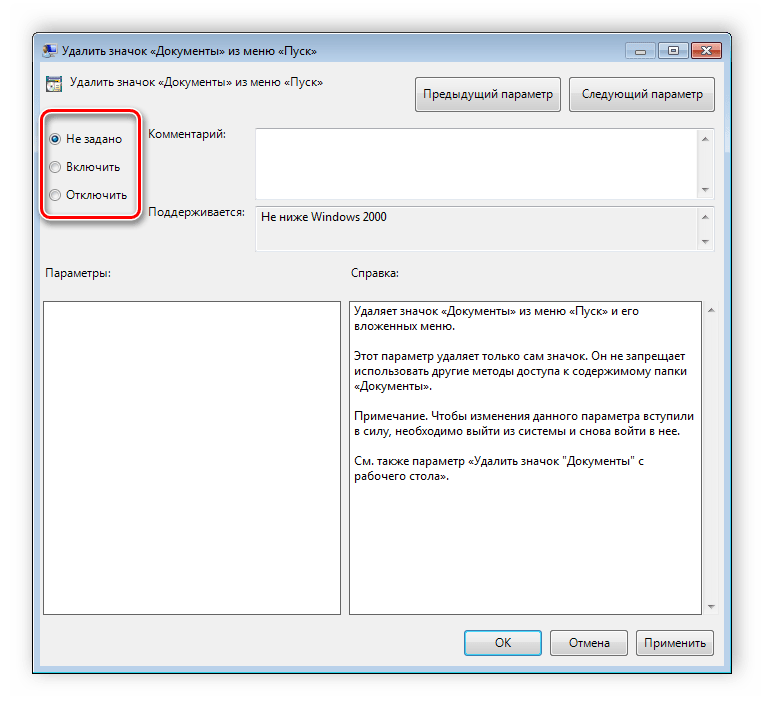

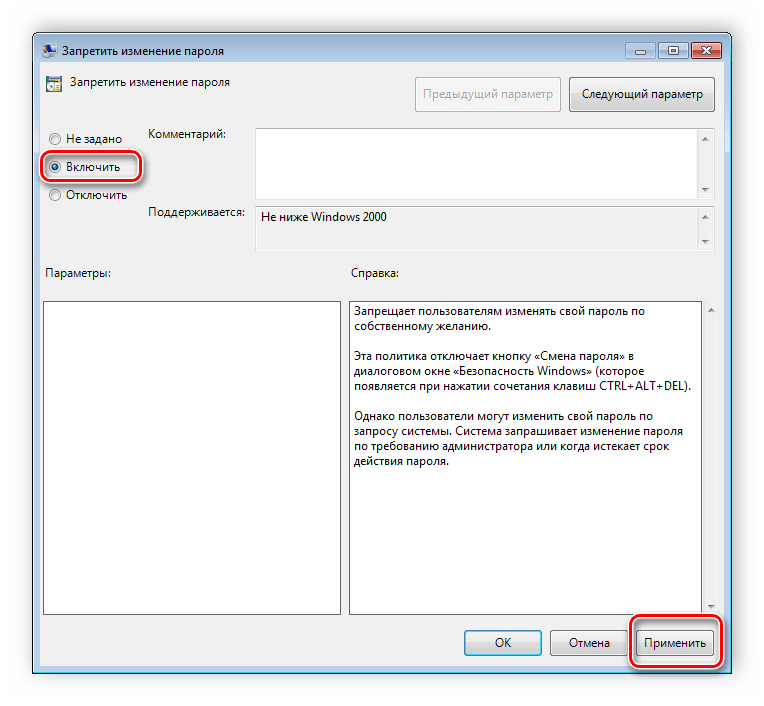

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит напротив «Не задано», то политика не действует. «Включить» – она будет работать и активируются настройки. «Отключить» – находится в рабочем состоянии, однако параметры не применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает, на какие версии Windows распространяется политика.

Фильтры политик

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились тематические папки.

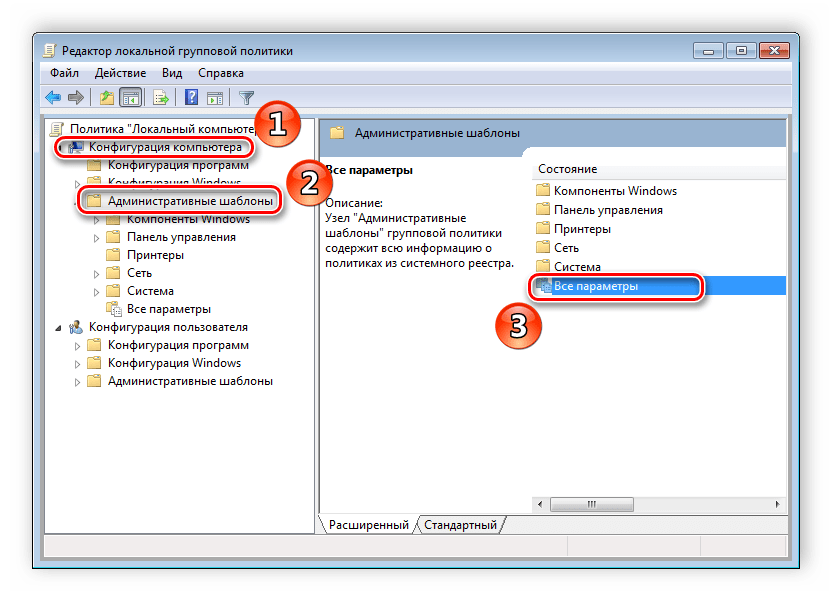

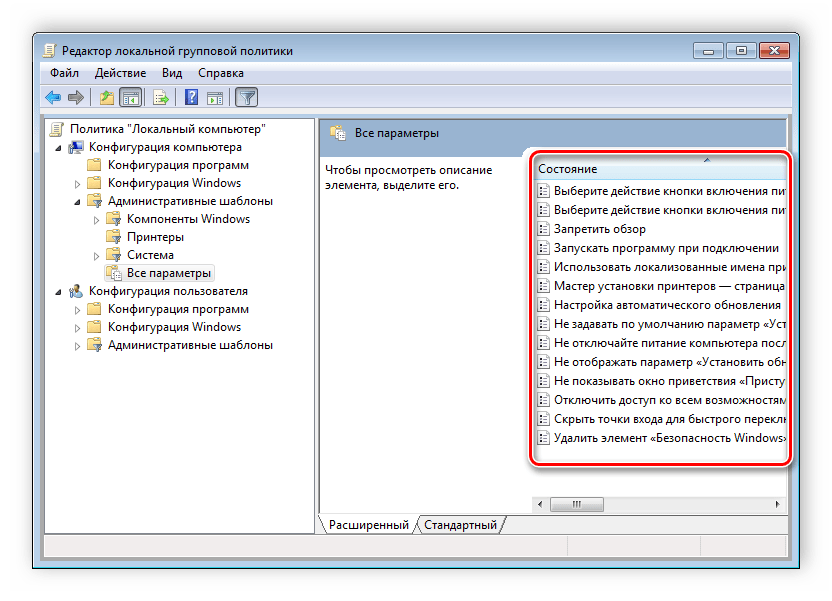

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать пункт в правой части редактора «Все параметры», что приведет к открытию всех политик данной ветви.

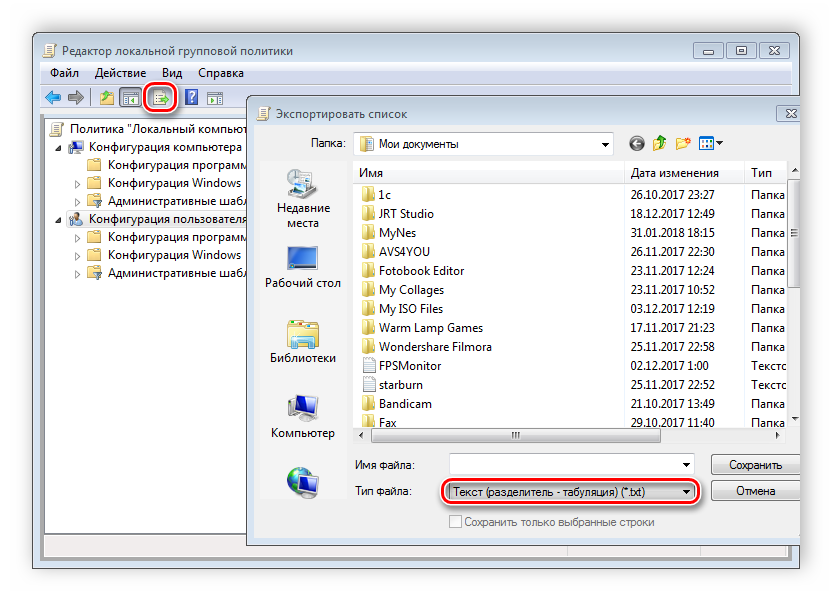

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и сохраняет в выбранном месте на компьютере.

Применение фильтрации

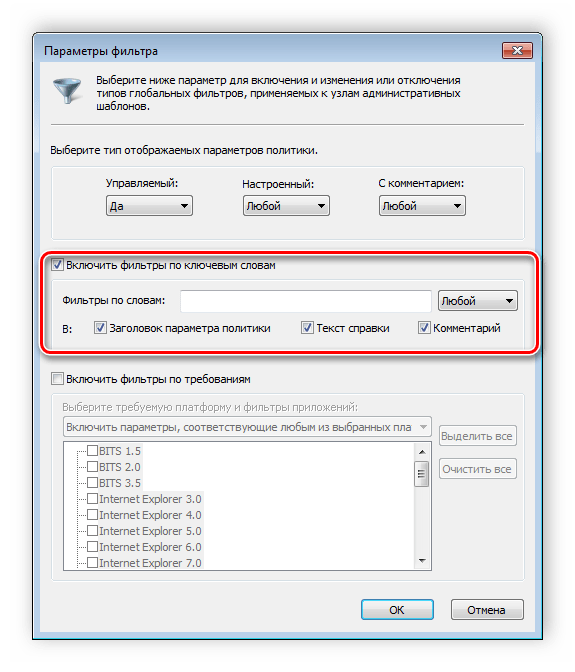

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

- Выберите, например, «Конфигурация компьютера», откройте раздел «Административные шаблоны» и перейдите в «Все параметры».

- Разверните всплывающее меню «Действие» и перейдите в «Параметры фильтра».

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста и выберите «Любой» – если нужно отображать все политики, которые соответствуют хотя бы одному указанному слову, «Все» – отобразит политики, содержащие текст из строки в любом порядке, «Точный» – только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками снизу строки соответствий отмечаются места, где будет осуществляться выборка.

- Нажмите «ОК» и после этого в строке «Состояние» отобразятся только подходящие параметры.

В том же всплывающем меню «Действие» ставится или убирается галочка напротив строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора соответствий.

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

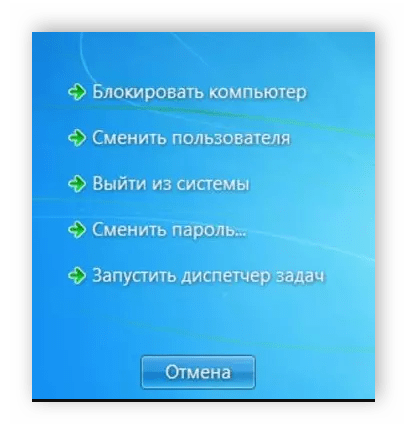

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

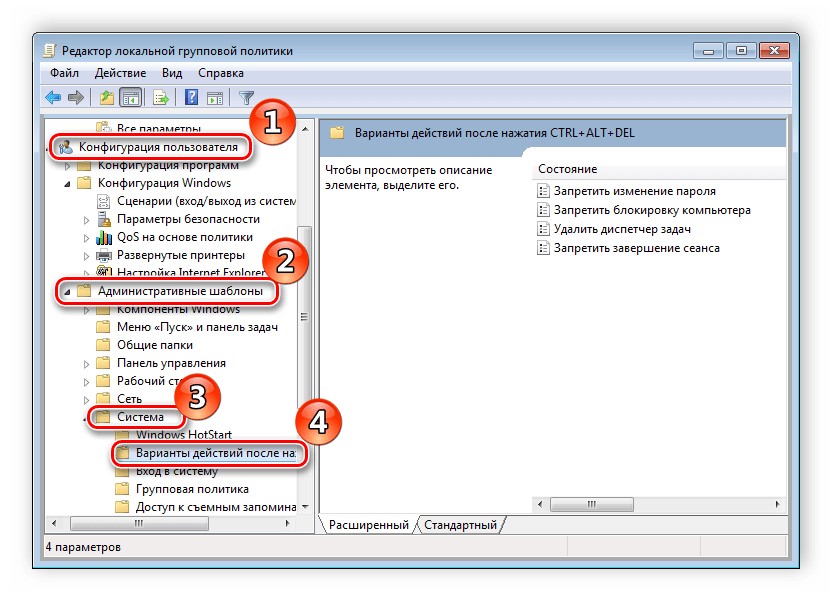

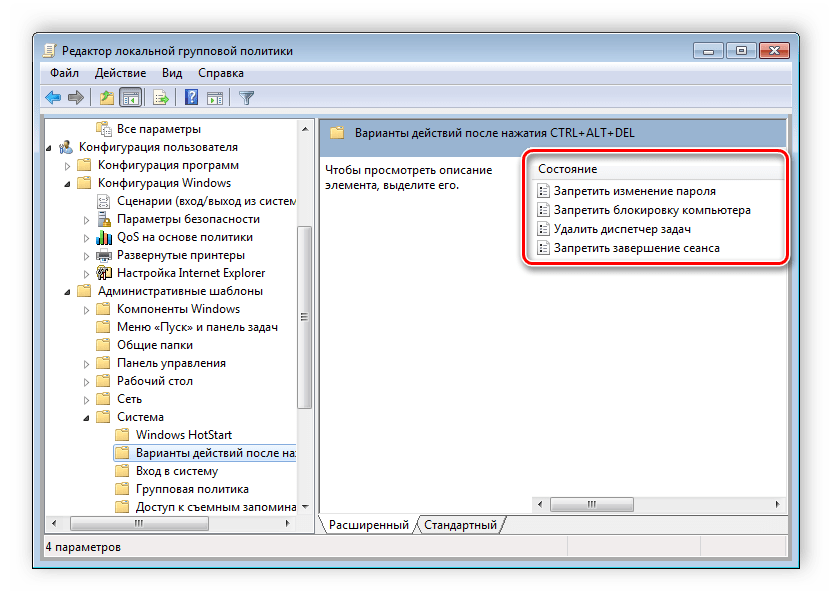

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

- Откройте любую необходимую политику в окне справа.

- В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

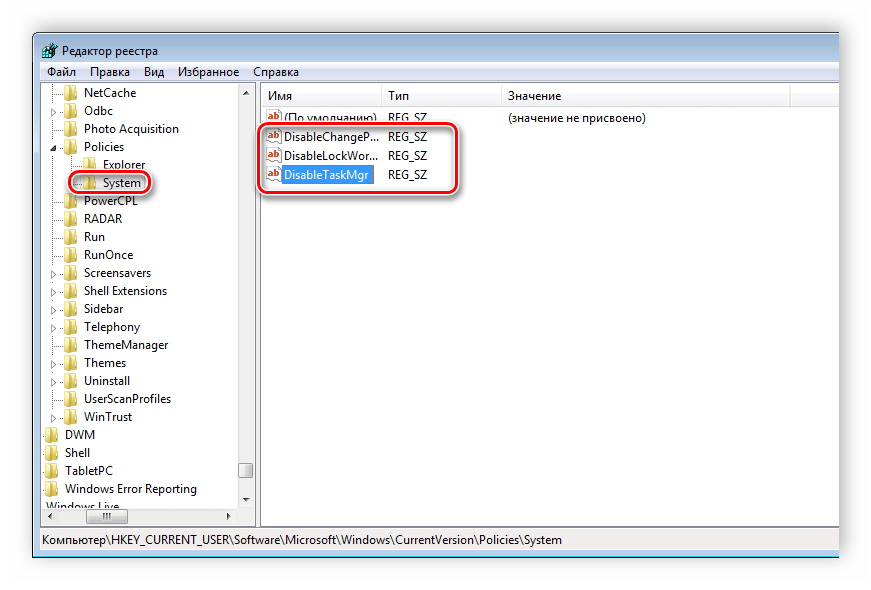

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

- Перейдите к разделу «System». Он находится по этому ключу:

- Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

- Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

Подробнее: Как открыть редактор реестра в Windows 7

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

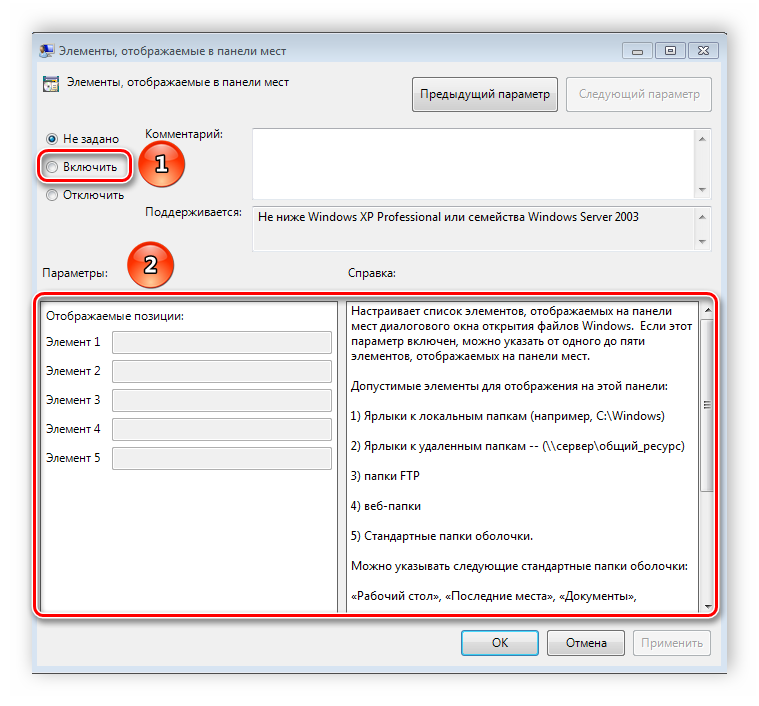

Изменения панели мест

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

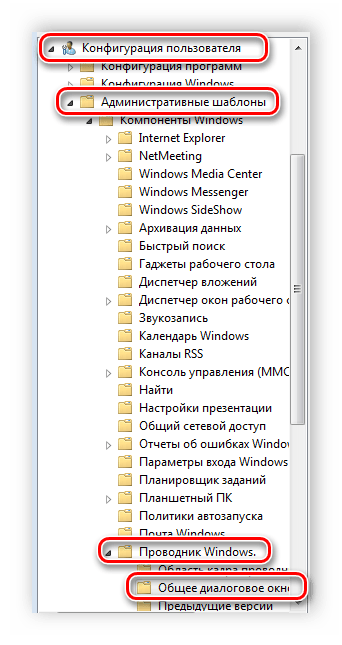

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

- Здесь вас интересует «Элементы, отображаемые в панели мест».

- Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

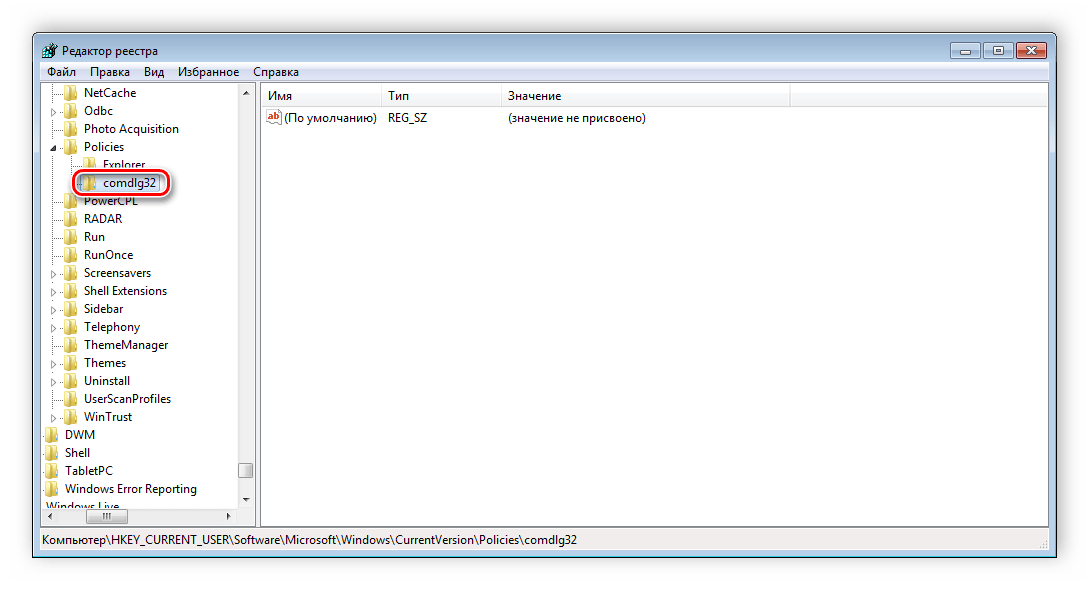

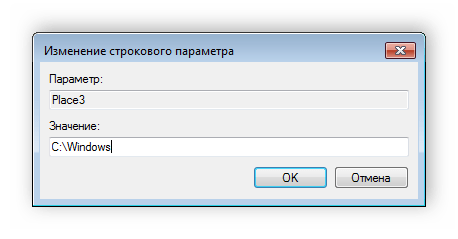

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

- Перейдите по пути:

- Выберите папку «Policies» и сделайте в ней раздел comdlg32.

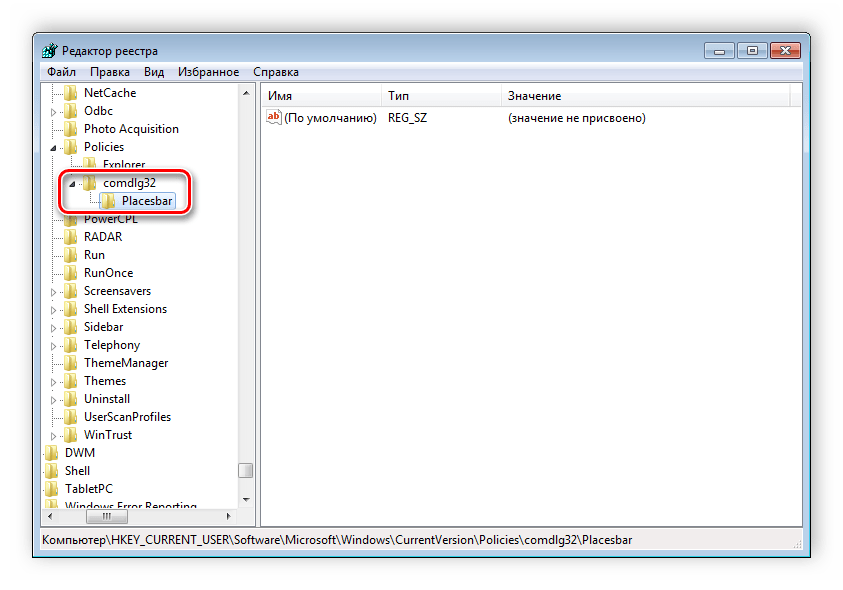

- Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

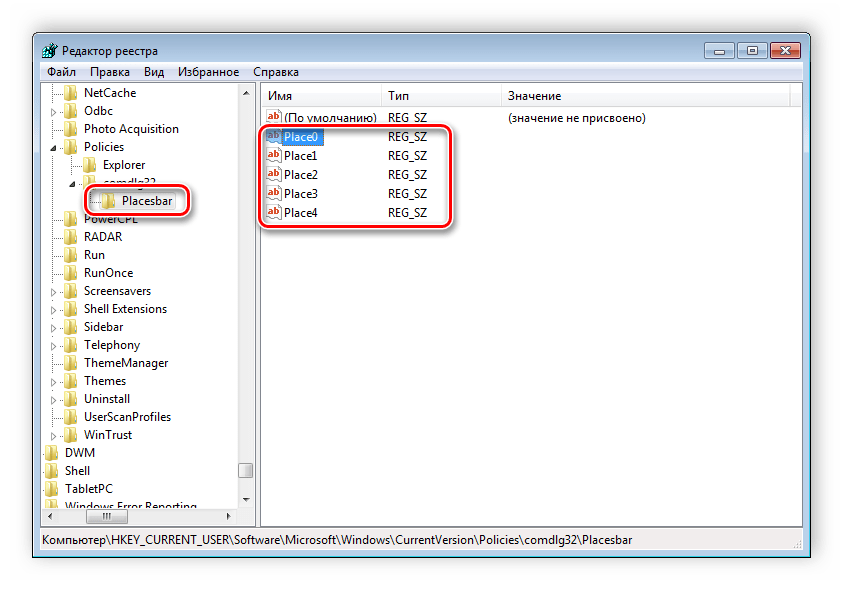

- В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

- После создания откройте каждый из них и в строку введите необходимый путь к папке.

HKCUSoftwareMicrosoftWindowsCurrentVersionPolicies

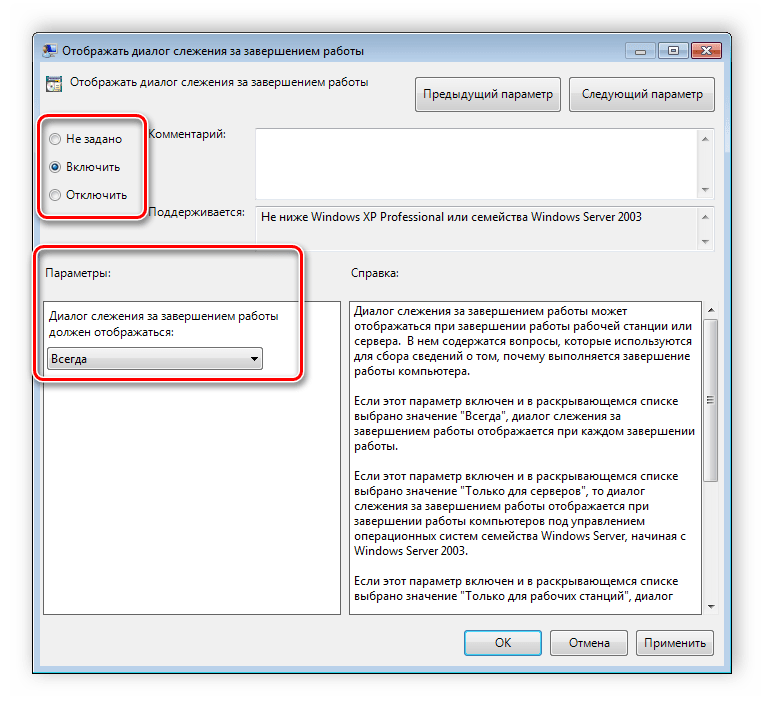

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

- В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

- Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

- Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

- Введите в строку с состоянием «1».

HKLMSoftwarePoliciesMicrosoftWindows NTReliability

Читайте также: Как узнать, когда в последний раз включался компьютер

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Друзья, в одной из недавних статей сайта мы рассмотрели 5 способов ограничения возможностей пользователей компьютеров, реализуемых за счёт превалирования учётных записей администраторов над стандартными и использования функционала типа «Родительский контроль». В этой статье продолжим тему осуществления контроля пользователей, которым мы вынуждены иногда доверять свои компьютеры, однако не можем быть уверенными в их действиях в силу неосознанности или неопытности. Рассмотрим, какие ещё действия детей и неопытных взрослых можно ограничить в среде Windows. И для этих целей будем использовать штатный инструмент локальной групповой политики, доступный в редакциях Windows, начиная с Pro.

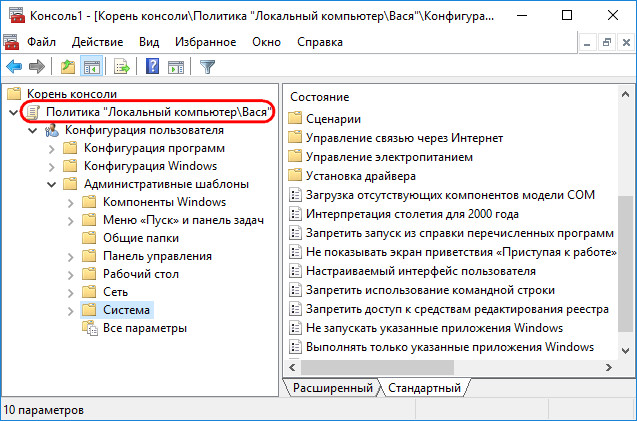

Групповая политика – это инструмент, с помощью которого можно гибко настроить работу Windows. Управление этим функционалом осуществляется посредством редактора gpedit.msc. Для быстрого запуска его название можно ввести в поле внутрисистемного поиска или команды «Выполнить». Редактор содержит две основных ветки параметров:

• «Конфигурация компьютера», где содержатся параметры для всего компьютера, то есть для всех его пользователей;

• «Конфигурация пользователя» – каталог, содержащий параметры отдельных пользователей компьютера.

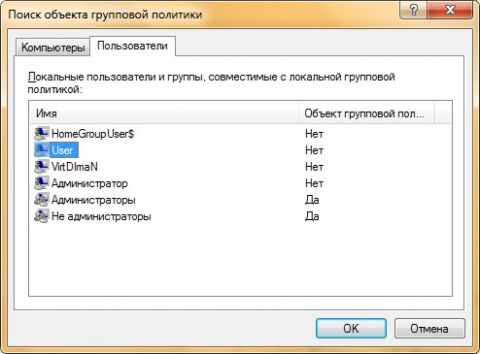

Внесение изменений непосредственно в окне редактора будет иметь силу для всех учётных записей. Если, например, заблокировать запуск каких-то программ, эта блокировка будет применена и для администратора, и для стандартных пользователей. Если на компьютере проводится работа с единственной учётной записи администратора, можно сразу приступать к рассмотрению конкретных параметров, которые приводятся в последнем разделе статьи. Но если у других членов семьи есть свои учётные записи, при этом ограничения не должны касаться администратора, потребуется ещё кое-что настроить.

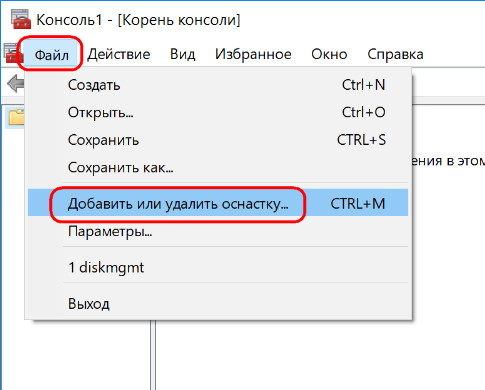

Как сделать так, чтобы с помощью локальной групповой политики можно было вносить изменения только для отдельных учётных записей? Возможность управления этим инструментом системы в части применения изменений не для всех, а лишь для выбранных пользователей компьютера, появится, если редактор добавить в качестве оснастки консоли ММС. С помощью внутрисистемного поисковика или команды «Выполнить» запускаем штатную утилиту mmc.exe. В меню «Файл» консоли выбираем «Добавить или удалить оснастку».

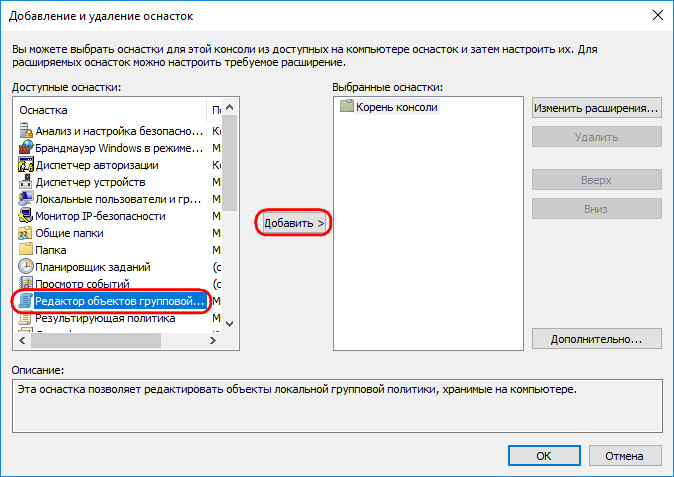

В колонке справа выбираем «Редактор объектов групповой политики», жмём посередине «Добавить».

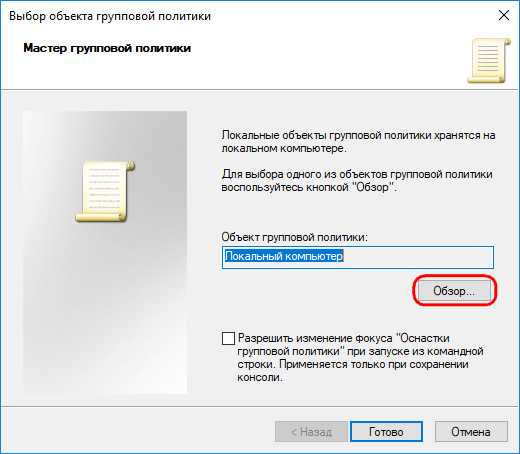

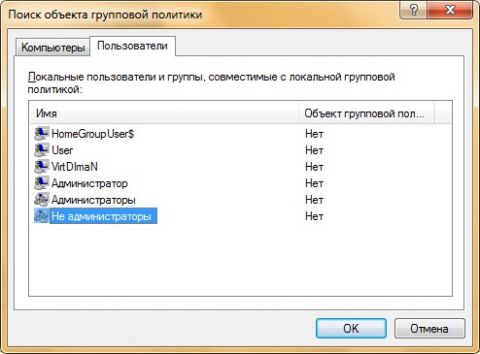

Теперь – «Обзор».

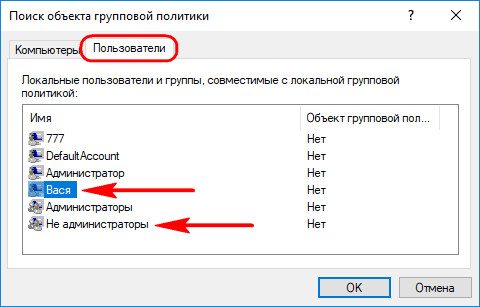

И добавляем пользователей. Выбираем:

• либо «Не администраторы», если нужно, чтобы настройки применялись ко всем имеющимся в системе учётным записям типа «Стандартный пользователь»;

• либо конкретного пользователя.

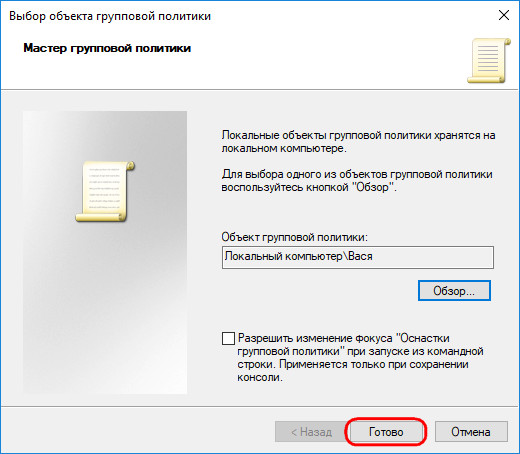

Готово.

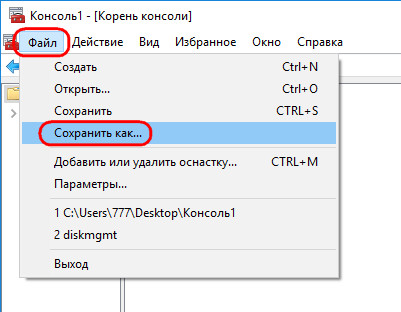

Жмём «Ок» в окошке добавления оснасток, затем в меню «Файл» выбираем «Сохранить как».

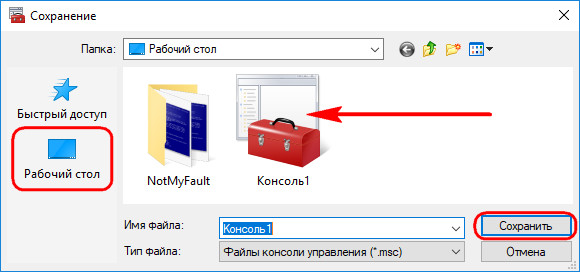

Задаём файлу консоли имя, указываем какой-нибудь удобный путь сохранения, скажем, на рабочем столе, и сохраняем.

Итак, мы создали оснастку редактора групповой политики для отдельного пользователя. Это, по сути, тот же редактор, что и gpedit.msc, но ограниченный наличием только единственной ветки «Конфигурация пользователя». В этой ветке и будем работать с параметрами групповой политики.

Сохранённый файл консоли нужно будет запускать каждый раз при необходимости изменить параметры групповой политики для отдельных учётных записей.

Редактор групповой политики содержит массу параметров, которые вы, друзья, можете самостоятельно исследовать и решить, какие из них необходимо применять в вашем конкретном случае. Я же сделал небольшую подборку запретов в среде Windows 10 на своё усмотрение. Все они будут касаться только подконтрольного пользователя. И, соответственно, изменения будут вноситься в ветку редактора «Конфигурация пользователя».

Итак, если нужно внести ограничения для всех, кто пользуется компьютером, запускаем редактор gpedit.msc. А если нужно урезать возможности отдельных людей, но чтобы это не касалось администратора, запускаем созданный файл консоли и работаем с редактором внутри неё.

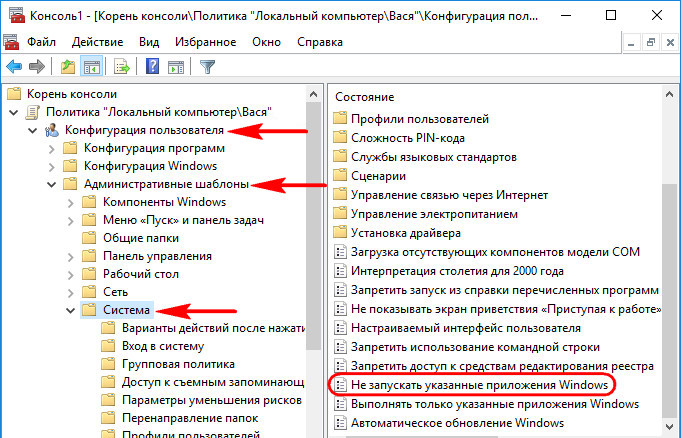

Если кого-то нужно ограничить в работе с отдельными программами или играми, следуем по пути:

Административные шаблоны — Система

Выбираем параметр «Не запускать указанные приложения Windows».

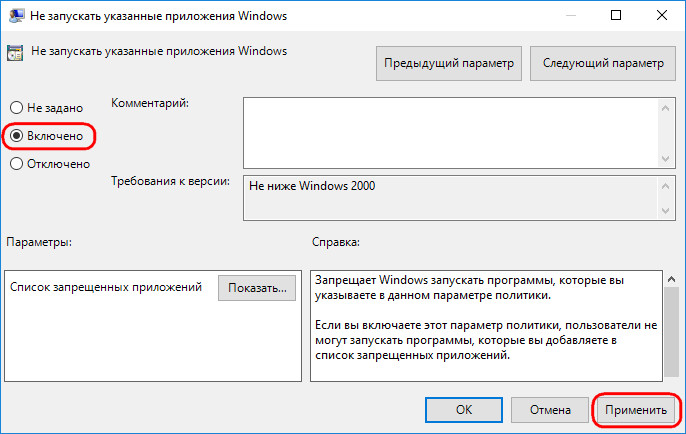

Включаем его, жмём «Применить».

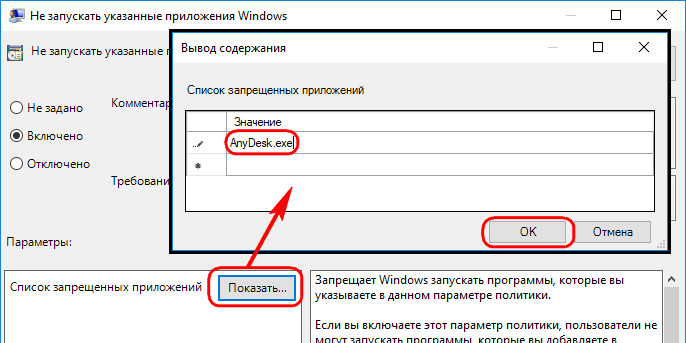

Появится список запрещённых приложений. Кликаем «Показать» и в графы появившегося окошка поочерёдно выписываем десктопные программы и игры, запуск которых будет заблокирован. Вписываем их полное имя с расширением по типу:

AnyDesk.exe

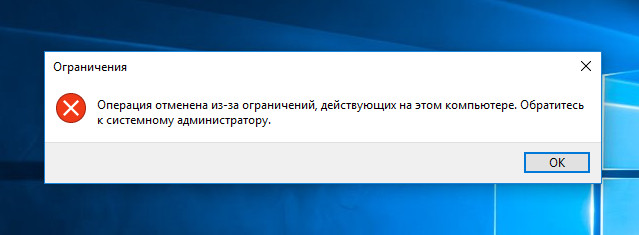

После чего снова жмём «Применить» в окне параметра. Теперь подконтрольный пользователь вместо запуска программы или игры увидит только вот это.

По такому же принципу можно сформировать перечень только разрешённых для запуска программ и игр, выбрав параметр в этой же ветке ниже «Выполнять только указанные приложения Windows». И тогда для пользователя будет блокироваться всё, что не разрешено этим перечнем.

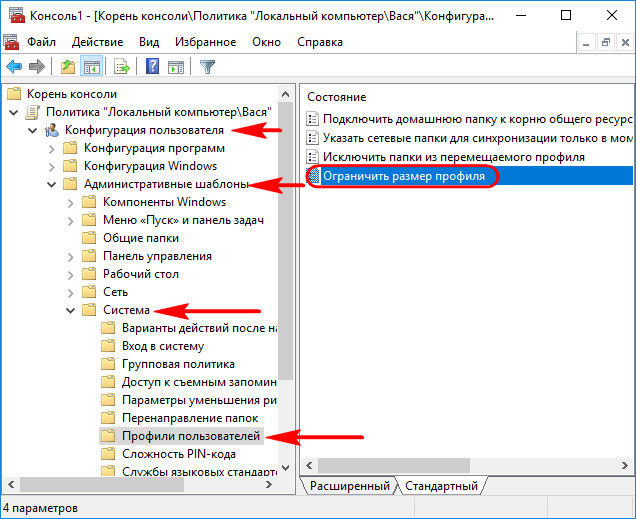

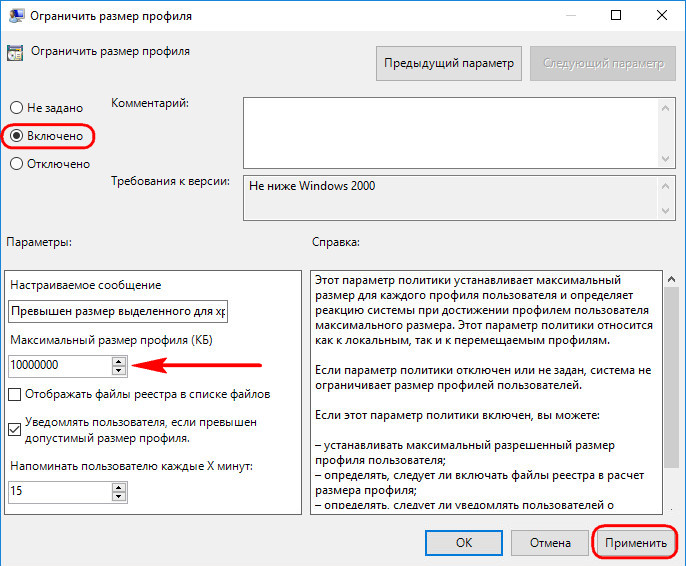

Пыл любителей скачивать с Интернета что попало и захламлять раздел (C:) можно поубавить, если ограничить профиль таких пользователей в размере. Идём по пути:

Административные шаблоны – Система – Профили пользователей

Выбираем параметр «Ограничить размер профиля».

Включаем, устанавливаем максимальный размер профиля в кБ, при желании можем отредактировать сообщение о превышении лимита пространства профиля и выставить свой интервал появления этого сообщения. Применяем.

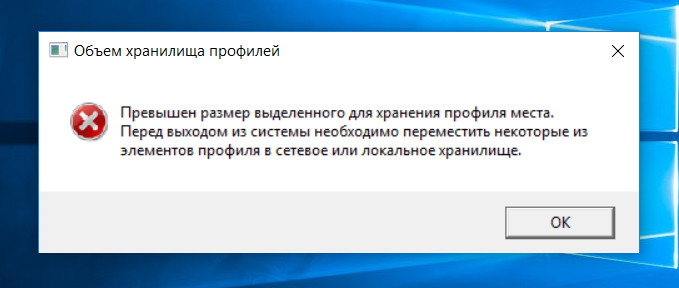

При достижении указанного лимита система будет выдавать соответствующее сообщение.

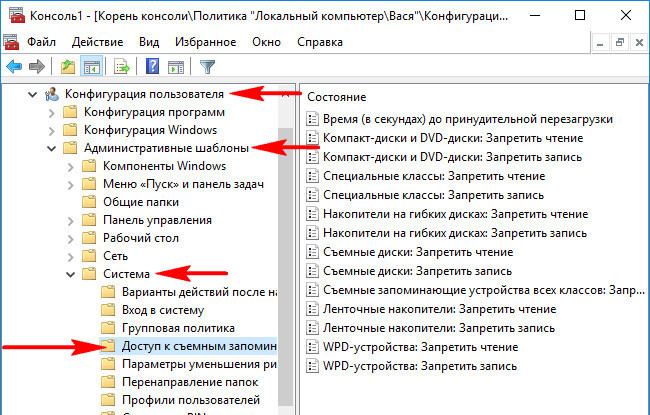

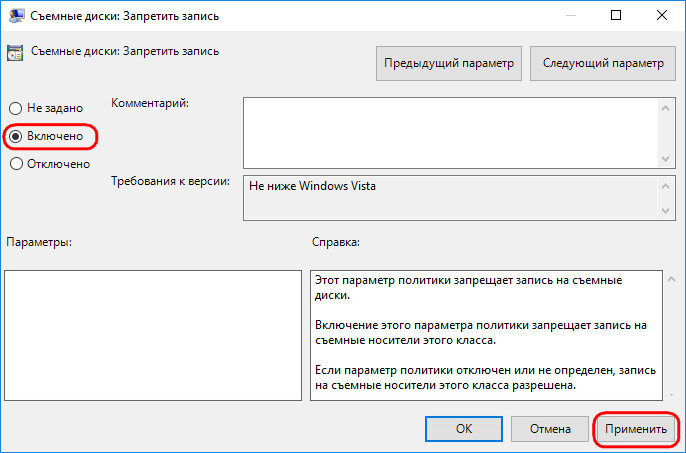

Отключение возможности записи на съёмные носители – это мера предосторожности скорее для серьёзных организаций, бдящих о сохранении коммерческой тайны. Таким образом на компьютерах сотрудников блокируется возможность переноса на флешки или прочие носители важных данных. Но в семьях бывают разные ситуации. Так что если потребуется, для отдельных людей можно отключить работу с подключаемыми носителями – и чтение, и запись. Делается это по пути:

Административные шаблоны – Система – Доступ к съёмным запоминающим устройствам.

Чтобы, например, кто-то из близких не перенёс на съёмный носитель (любого типа) хранящуюся на компьютере ценную информацию, выбираем параметр «Съёмные диски: Запретить запись». Включаем, применяем.

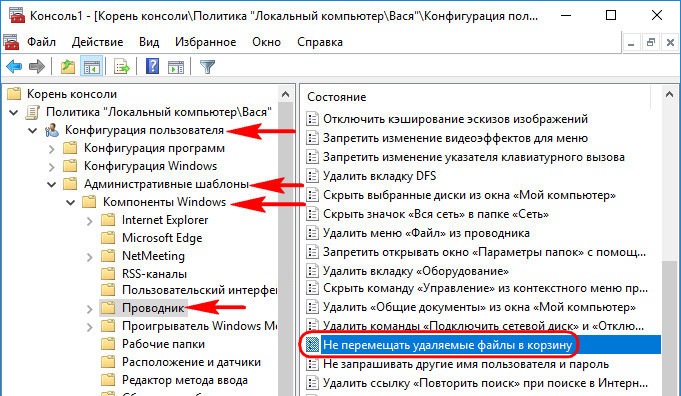

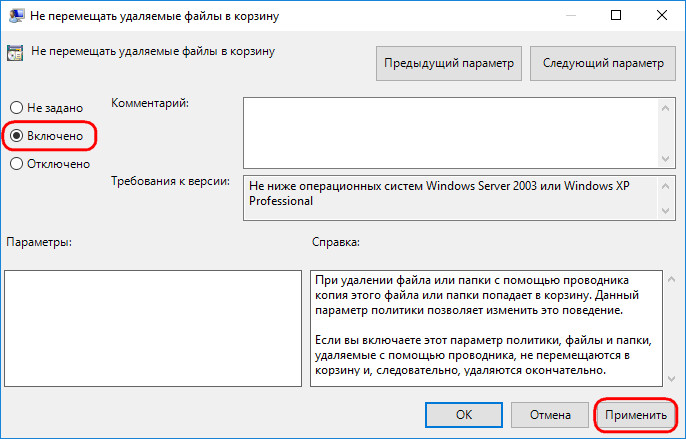

При частом захламлении диска (C:) учётные записи активно участвующих в этом процессе пользователей можно настроить так, чтобы их файлы удалялись полностью, минуя корзину. Это делается по пути:

Административные шаблоны – Компоненты Windows – Проводник

Отрываем параметр «Не перемещать удаляемые файлы в корзину».

Включаем, применяем.

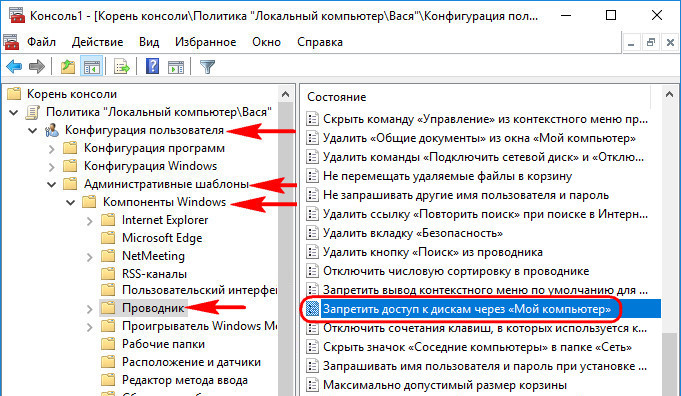

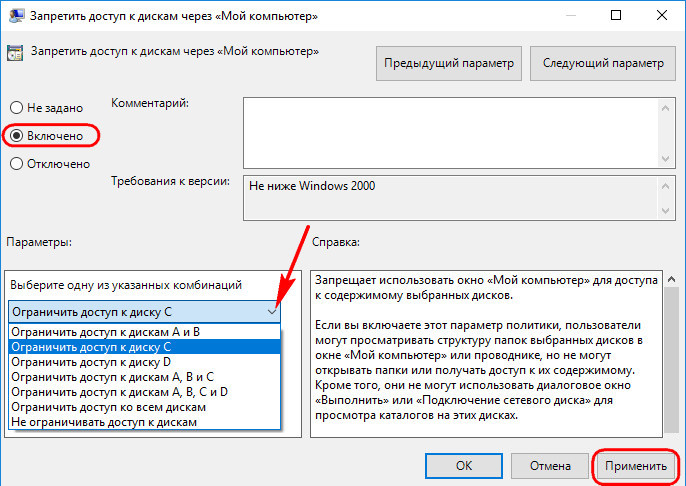

Ограничить доступ других пользователей к отдельным дискам компьютера можно разными методами. Например, путём установки запрета доступа в свойствах диска или посредством функционала шифрования, в частности, штатного BitLocker. Но есть и способ с помощью групповой политики. Правда, работает он только для штатного проводника. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Открываем параметр «Запретить доступ к дискам через «Мой компьютер».

Включаем, применяем. Появится окошко выбора дисков компьютера. Выбираем нужный вариант и применяем настройки.

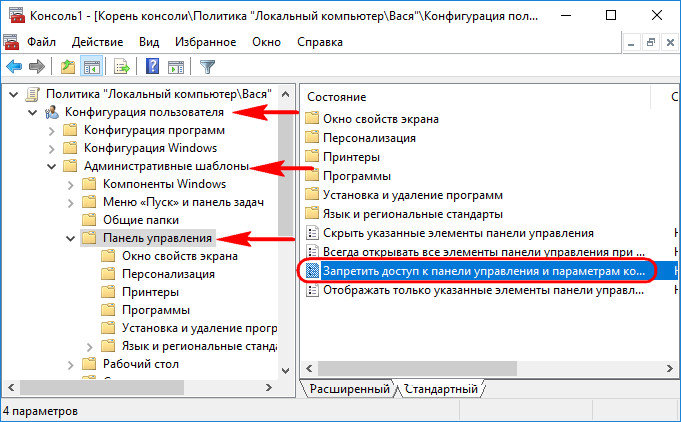

Стандартные учётные записи в любом случае ограничены UAC, и с них невозможно без пароля администратора вносить какие-то серьёзные настройки в систему. Но при необходимости для стандартных пользователей можно и вовсе запретить запуск панели управления и приложения «Параметры». Чтобы не могли менять даже и то, на что не требуется разрешение администратора. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Запускаем параметр «Запретить доступ к панели управления и параметрам компьютера».

Включаем, применяем.

|

Настройка политик управления правами пользователей |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Примечание.

|

| 1. |

Откройте контейнер групповой политики, с которым Вам необходимо работать, затем откройте узел Локальные политики (Local Policies), спускаясь по дереву консоли. Разверните узлы Конфигурация компьютера (Computer Configuration), Конфигурация Windows (Windows Settings), Параметры безопасности(Security Settings), затем Локальные политики (Local Policies). |

| 2. |

Разверните Присвоение прав пользователя (User Rights Assignment), как показано на рисунке 8-5. Теперь Вы можете управлять правами пользователя. |

| 3. |

Для назначения прав пользователя, дважды щелкните или щелкните правой кнопкой по праву пользователя и выберите Свойства (Properties). Откроется диалоговое окно Свойства (Properties). |

| 4. |

Теперь можно настроить права пользователя, как описано в шагах 1-4 раздела « Локальная настройка прав пользователей» или шагах 1-7 следующего раздела « Глобальная настройка прав пользователей» Рисунок 8-5. Используйте узел Назначение прав пользователя (User Rights Assignment) для конфигурирования прав пользователей текущего контейнера групповой политики. |

Глобальная настройка прав пользователей

Вы можете настроить индивидуальные права пользователей для сайта, домена или подразделения, выполнив следующие шаги:

| 1. |

Откройте диалоговое окно Свойства (Properties) для права пользователя, как показано на Рисунке 8-6.

Примечание. |

| 2. |

Выберите « Определить следующие параметры политики в шаблоне (Define These Policy Settings)», чтобы определить политику |

| 3. |

Чтобы применить право пользователю или группе, нажмите кнопку Добавить пользователя или группу (Add). Откроется диалоговое окно Выбор: Пользователи или группы (Select Users Or Groups), показанное на рисунке 8-7. В этом окне используются следующие поля:

• Рисунок 8-6. Определите право пользователя и назначьте его пользователю или группе.

Примечание.

•

•

• |

| 4. |

После того, как Вы выбрали учетные записи для добавления в группу, нажмите кнопку ОК. В диалоговом окне Название группы (Group Name) будут отображены выбранные учетные записи. Еще раз нажмите кнопку ОК. |

| 5. |

В обновленном диалоговом окне Свойства (Properties) отобразятся выбранные Вами пользователи. Если Вы ошиблись, выделите имя и удалите его, нажав кнопку Удалить (Remove) |

| 6. |

Если Вы закончили назначение прав пользователям и группам, нажмите кнопку ОК. |

Локальная настройка прав пользователей

Чтобы назначить права пользователей на локальном компьютере, выполните следующие шаги:

| 1. |

Откройте диалоговое окно Свойства (Properties) для конфигурирования прав, изображенное на Рисунке 8-8. |

| 2. |

Действующая политика для компьютера показана, но Вы не можете изменить её. Однако Вы можете изменить параметры локальной политики, используя специальные поля. Помните, что политики сайта, домена и подразделения имеют превосходство над локальными политиками.

Рисунок 8-7. Используйте диалоговое окно Выбор: Пользователи или группы, чтобы присвоить права пользователям или группам. |

| 3. |

Графа Назначен (Assigned To) показывает текущих пользователей и группы, которым было назначено право.

Установите или снимите соответствующие флажки под графой |

Вы можете назначить данное право дополнительным пользователям и группам, нажав кнопку

Добавить (Add). Откроется диалоговое окно

Выбор: Пользователи или группы (Выбор: Пользователи или группы), показанное на Рисунке 8-7 ранее. Теперь можно добавить пользователей и группы.

Добавление учетной записи пользователя

Необходимо создать учетную запись для каждого пользователя, которому нужно использовать сетевые ресурсы. Доменные учетные записи пользователей создаются с помощью оснастки Active Directory – Пользователи и компьютеры (Active Directory Users And Computers) . Локальные учетные записи создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups).

Создание доменных учетных записей пользователей

Существует два способа создания новых учетных записей пользователей в домене:

| • |

Создание полностью новой учетной записи пользователя. Чтобы создать совершенно новую учетную запись, щелкните правой кнопкой на контейнере, в который Вам необходимо поместить учетную запись, выберите Новый объект (New), затем Пользователь (User). Откроется окно мастера Новый объект – Пользователь (New Object — User), показанное на Рисунке 8-9. Когда Вы создаете новую учетную запись, используются системные параметры, установленные по умолчанию. Рисунок 8-8. Определите право пользователя, затем присвойте его пользователям или группам. |

| • |

Создание новой учетной записи на основе существующей учетной записи. Щелкните правой кнопкой по учетной записи пользователя, которую Вам необходимо скопировать, в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers), затем выберите Копировать (Copy). Откроется мастер Копирование объекта – Пользователь (Copy Object — User), аналогичный мастеру Новый объект – Пользователь (New Object — User). Несмотря на то, что Вы создаете копию учетной записи, новая учетная запись получит большинство настроек из существующей учетной записи. Для получения дополнительной информации по копированию учетных записей обратитесь к разделу « Копирование доменных учетных записей» (» Copying Domain User Accounts«) Главы 9. |

Запустив один из мастеров, Новый объект – Пользователь (New Object — User) или Копирование объекта – Пользователь (Copy Object — User), Вы можете создать учетную запись, выполнив следующие шаги:

| 1. | Первое диалоговое окно мастера используется для настройки отображаемого имени пользователя и имени входа, как показано на Рисунке 8-9. |

| 2. | Введите имя и фамилию пользователя в предназначенные для этого поля. Имя и фамилия используются для создания полного имени, которое является отображаемым именем пользователя. |

| 3. |

Внесите в поле Полное имя (Full Name) необходимые изменения. Например, Вам может понадобиться ввести имя в формате «Фамилия Имя Инициал» или в формате «Имя Инициал Фамилия». Полное имя должно быть уникальным в пределах домена и не длиннее 64 символов. |

| 4. |

В поле Имя входа пользователя (User Logon Name) введите имя пользователя для входа в систему. Затем выберите из выпадающего списка домен, с которым будет связана учетная запись. Это однозначно определяет имя входа. |

| 5. |

Для создания имени входа совместимого с Windows NT 4.0 или более ранними версиями Windows, используются первые 20 символов имени входа Windows 2000. Имя входа должно быть уникальным в пределах домена. Измените имя входа Windows NT 4.0 или более ранних версий, если это необходимо.

Рисунок 8-9. Настройте имя входа и отображаемое имя пользователя. |

| 6. |

Нажмите кнопку Далее (Next). Настройте пароль пользователя, используя диалоговое окно, показанное на рисунке 8-10. Поля этого диалогового окна перечислены ниже:

•

•

•

•

•

• |

| 7. |

Нажмите кнопку Далее (Next), затем нажмите кнопку Готово (Finish) для создания учетной записи. Если во время создания учетной записи возникли проблемы, Вы увидите предупреждение, и Вам придется использовать кнопку Назад (Back), чтобы заново ввести информацию об имени пользователя и его пароле в соответствующих диалоговых окнах, если это необходимо. |

Когда учетная запись создана, можно установить для нее дополнительные свойства, которые описаны далее в этой главе.

Рисунок 8-10. Настойка пароля пользователя.

Создание локальных учетных записей пользователей

Локальные учетные записи пользователей создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups). Для доступа к этой утилите и создания учетной записи Вам необходимо выполнить следующие шаги:

| 1. |

Нажмите Пуск (Start), Программы(Programs), Администрирование(Administrative Tools), Управление компьютером (Computer Management) или просто выберите Управление компьютером (Computer Management) в папке Администрирование (Administrative Tools). |

| 2. |

Щелкните правой кнопкой мыши по узлу Управление компьютером (Computer Management) в дереве консоли и выберите Подключиться к другому компьютеру (Connect To Another Computer) из контекстного меню. Теперь можно выбрать компьютер, учетными записями пользователей которого Вам необходимо управлять. У контроллеров домена нет локальных пользователей и групп. |

| 3. |

Раскройте узел Служебные программы (System Tools), нажав на значок «плюс» ( +) возле него, и выберите Локальные пользователи и группы (Local Users And Groups). |

| 4. |

Щелкните правой кнопкой мыши папку Пользователи (Users) и выберите Новый пользователь (New User). Откроется диалоговое окно Новый пользователь (New User), показанное на Рисунке 8-11. Поля этого диалогового окна перечислены ниже:

•

•

•

•

•

Рисунок 8-11. Настройка локальной учетной записи пользователя отличается от настройки доменной учетной записи.

•

Потребовать смену пароля при следующем входе в систему (User Must Change Password At Next Logon).

•

•

• |

| 5. |

Нажмите кнопку Создать (Create), когда закончите настройку новой учетной записи. |

Создание учетной записи группы

Группы используются для управления правами нескольких пользователей. Учетные записи глобальных групп (Примечание переводчика. Групп безопасности Active Directory, содержащих учетные записи только из собственного домена) создаются с помощью оснастки Active Directory – Пользователи и компьютеры (Active Directory Users And Computers), учетные записи локальных групп — с помощью оснастки Локальные пользователи и группы (Local Users And Groups).

Создавая учетные записи групп, помните, что группы создаются для схожих типов пользователей. Некоторые типы групп, которые Вам возможно понадобится создать, приведены ниже:

| • |

Группы для отделов организации. Обычно пользователям, работающим в одном отделе, необходим доступ к одним и тем же ресурсам. Поэтому Вы можете создать группы для отделов, таких как отдел развития, отдел продаж, отдел маркетинга или инженерный отдел. |

| • |

Группы для пользователей особых приложений. Зачастую пользователям необходим доступ к приложению и ресурсам, связанным с этим приложением. Если Вы создаете группы для пользователей определенного приложения, Вы можете быть уверены, что у пользователей есть доступ к необходимым ресурсам и файлам приложения. |

| • |

Группы на основе обязанностей пользователей . Группы также могут быть созданы по принципу разделения обязанностей пользователей. Например, управляющему, наблюдателю и обычному пользователю необходим доступ к различным ресурсам. Создавая группы по этому принципу, Вы можете быть уверены, что права доступа к необходимым ресурсам даны пользователям, которые в них нуждаются. |

Создание глобальной группы

Для создания глобальной группы необходимо выполнить следующие шаги:

| 1. |

Запустите оснастку Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Щелкните правой кнопкой мыши по контейнеру, в который Вам необходимо поместить учетную запись группы. Потом выберите Создать (New) -> Группу (Group). Откроется диалоговое окно Новый объект – Группа (New Object — Group), показанное на Рисунке 8-12. |

| 2. | Введите название группы. Названия учетных записей глобальных групп должны соответствовать правилам для отображаемых имен учетных записей пользователей. Они не чувствительны к регистру и не могут быть длиннее 64 знаков. |

| 3. |

При создании имени группы для совместимости с Windows NT 4.0 или более ранними версиями Windows, используются первые 20 символов названия группы Windows 2000. Название группы должно быть уникальным в пределах домена. Измените название группы Windows NT 4.0 или более ранних версий, если это необходимо.

Рисунок 8-12. Диалоговое окно Новый объект – Группа позволяет добавлять новые глобальные группы в домен. |

| 4. | Выберите область действия группы: локальный домен, глобальная или универсальная. |

| 5. | Выберите тип группы: группа безопасности или группа распространения. |

| 6. |

Для создания группы нажмите кнопку ОК. Теперь в группу можно добавить пользователей и установить дополнительные свойства, которые описаны далее в этой главе. |

Создание локальной группы и добавление членов

Локальные группы создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups). Вы можете открыть её, выполнив следующие шаги:

| 1. |

Нажмите Пуск (Start), Программы(Programs), Администрирование(Administrative Tools), Управление компьютером (Computer Management) или просто выберите Управление компьютером (Computer Management) в папке Администрирование (Administrative Tools). |

| 2. |

Щелкните правой кнопкой мыши по узлу Управление компьютером (Computer Management) в дереве консоли и выберите Подключиться к другому компьютеру (Connect To Another Computer) из контекстного меню. Теперь можно выбрать компьютер, учетными записями которого Вам необходимо управлять. У контроллеров домена нет локальных пользователей и групп. |

| 3. |

Раскройте узел Служебные программы (System Tools), нажав на значок «плюс» ( +), соответствующий этому узлу, и выберите Локальные пользователи и группы (Local Users And Groups). |

| 4. |

Щелкните правой кнопкой мыши по папке Группы (Groups) и выберите Новая группа (New Group). Откроется диалоговое окно Новая группа (New Group), показанное на Рисунке 8-13. |

| 5. |

После того, как Вы ввели название и описание группы, нажмите кнопку Добавить (Add), чтобы добавить пользователей в данную группу. Откроется диалоговое окно Выбор: Пользователи или группы (Select Users Or Groups), показанное на рисунке 8-7. Теперь можно добавить в группу членов. Поля данного диалогового окна описаны ниже:

•

•

•

• |

| 6. |

После того, как Вы выберете названия учетных записей для добавления в группу, нажмите кнопку ОК. |

| 7. |

Диалоговое окно Новая группа (New Group) обновлено, чтобы отразить ваш выбор. Если Вы ошиблись, выделите имя и удалите его, нажав кнопку Удалить (Remove) |

| 8. |

Когда Вы закончите добавление или удаление членов группы, нажмите кнопку Создать (Create). Рисунок 8-13. Диалоговое окно Новая группа позволяет добавить новую локальную группу. |

Управление принадлежностью к глобальной группе

Для настройки членства в группах используйте оснастку Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Работая с группами, помните о следующих моментах:

| • | Все вновь созданные пользователи домена являются членами группы Пользователи домена (Domain Users), она также является их основной группой. |

| • | Все вновь созданные рабочие станции и рядовые серверы домена являются членами группы Компьютеры домена (Domain Computers), она также является их основной группой. |

| • | Все вновь созданные контроллеры домена являются членами группы Контроллеры домена (Domain Controllers), которая является их основной группой. |

Оснастка Active Directory – Пользователи и компьютеры (Active Directory Users And Computers) предоставляет несколько способов управления членством в группах. Вы можете:

| • | Управлять членством отдельных пользователей и компьютеров |

| • | Управлять членством нескольких пользователей и компьютеров |

| • | Устанавливать членство в основной группе для отдельных пользователей и компьютеров |

Управление членством отдельных пользователей и компьютеров

Вы можете добавлять или удалять членство в группах для любого типа учетной записи, выполняя следующие шаги:

| 1. |

Дважды щелкните по пользователю, компьютеру или группе в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Откроется диалоговое окно Свойства (Properties) учетной записи. |

| 2. |

Выберите вкладку Участник (Member Of). |

| 3. |

Чтобы сделать учетную запись членом группы, нажмите кнопку Добавить (Add). Откроется такое же диалоговое окно Выбор: Группы (Select Groups), как диалоговое окно Выбор: Пользователи или группы (Select Users Or Groups), описанное в предыдущих примерах. |

| 4. |

Чтобы удалить учетную запись из группы, выберите группу и затем нажмите кнопку Удалить (Remove). |

| 5. |

Нажмите кнопку ОК. |

Управление членством нескольких пользователей или компьютеров

Диалоговое окно группы Свойства (Properties), также позволяет управлять членством в группах. Для добавления или удаления учетных записей выполните следующие шаги:

| 1. |

Дважды щелкните по пользователю или компьютеру в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Откроется диалоговое окно Свойства (Properties) учетной записи. |

| 2. |

Выберите вкладку Участники (Members). |

| 3. |

Нажмите Добавить (Add), чтобы добавить учетные записи в группу. Откроется диалоговое окно Выбор: пользователи или группы (Select Users Or Groups). Выберите пользователей, компьютеры и группы, которые должны стать членами данной группы. |

| 4. |

Чтобы удалить членов из группы, выделите учетную запись и затем нажмите кнопку Удалить (Remove). |

| 5. |

Нажмите кнопку ОК. |

Установка членства в основной группе для пользователей и компьютеров

Основные группы используются пользователями, которые работают с Windows 2000 через службы, совместимые с Макинтош. Когда пользователь Макинтош создает файлы или папки на компьютере, работающем под управлением Windows 2000, основная группа присваивается этим файлам и папкам.

Все учетные записи пользователей и компьютеров должны иметь основную группу, независимо от того работают они с Windows 2000 посредством Макинтош или нет. Эта группа должна быть глобальной или универсальной, такой как глобальная группа Пользователи домена (Domain Users) или глобальная группа Компьютеры домена (Domain Computers).

Чтобы установить основную группу, выполните следующие шаги:

| 1. |

Дважды щелкните по пользователю или компьютеру или группе в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Откроется диалоговое окно Свойства (Properties) учетной записи. |

| 2. |

Выберите вкладку Участник (Member Of). |

| 3. |

Выберите глобальную или универсальную группу в списке Участник (Member Of). |

| 4. |

Нажмите кнопку Установить основную группу (Set Primary Group). |

Все пользователи должны быть членами хотя бы одной основной группы. Вы не можете аннулировать членство пользователя в основной группе, пока не присвоите пользователю другую основную группу. Чтобы сделать это, выполните следующие шаги:

| 1. |

Выберите другую глобальную или универсальную группу в списке Участник (Member Of), затем нажмите кнопку Установить основную группу (Set Primary Group) |

| 2. |

В списке Участник (Member Of) выделите бывшую основную группу и нажмите кнопку Удалить (Remove). Членство в группе аннулировано. |

Материал взят из книги «Windows 2000. Руководство администратора». Автор Уильям Р. Станек (William R. Stanek). © Корпорация Microsoft, 1999. Все права защищены.

Автор Уильям Р. Станек (William R. Stanek).

Автор: Александр Кузьменко aka Kthulhu

Иcточник: (переведено с англ.) Microsoft Technet

Взято с oszone.ru

Оцените статью: Голосов

Контроль учетных записей пользователей. Часть 2 — настройка с помощью групповых политик

В корпоративной среде Контроль учетных данных пользователей (UAC) управляется централизованно, при помощи групповых политик. За настройку UAC отвечает 10 политик. Все они находятся в узле Конфигурация компьютераКонфигурацияWindowsПараметры безопасностиЛокальные политикиПараметры безопасности.

Рассмотрим более подробно эти политики и их влияние на контроль учетных записей:

Режим одобрения администратором для встроенной учетной записи администратора

Определяет, как работает режим одобрения для встроенной учетной записи администратора. Стоит иметь ввиду, что в Windows 7 встроенная учетная запись администратора по умолчанию отключена, поэтому данная политика имеет смысл только если вы активировали эту запись. Сделать это можно тут-же с помощью политики Учетные записи: Состояние учетной записи «Администратор» . Если активировать только учетную запись администратора, то одобрение будет происходить автоматически, без уведомления UAC. Если же активировать обе политики, то встроенная учетная запись также будет получать уведомления.

Поведение запроса на повышение прав для администраторов в режиме одобрения

Действует аналогично диалоговому окну «Параметры управления учетными данными пользователей». Она позволяет настроить уровень уведомлений для пользователей, вошедших в систему с административными правами, но в отличие от диалогового окна имеет выбор из шести вариантов:

• Повышение без запросов — запросы подтверждаются автоматически, уведомление не выдается;

• Запрос учетных данных на безопасном рабочем столе — UAC всегда запрашивает ввод пароля, рабочий стол затемняется;

• Запрос согласия на безопасном рабочем столе — запрашивается только подтверждение без ввода пароля, рабочий стол затемняется;

• Запрос учетных данных — запрашивается ввод пароля, рабочий стол затемняется только в том случае, если включена политика Переключение к безопасному рабочему столу при выполнении запроса на повышение прав;

• Запрос подтверждения — запрашивается подтверждение, ввод пароля не требуется, рабочий стол затемняется только в том случае, если включена политика Переключение к безопасному рабочему столу при выполнении запроса на повышение прав;

• Запрос согласия для двоичных данных не из Windows — задано по умолчанию. Запрос выдается только в том случае, если повышение запрашивает программа не из состава Windows.

Поведение запроса на повышение прав для обычных пользователей

Эта политика определяет, будет ли Windows выдавать запрос на повышение полномочий пользователю, не входящему в группу администраторов, и если будет то как именно. По умолчанию запросы автоматически отклоняются без выдачи сообщений. Остальные варианты задают запрос учетных данных пользователей на безопасном или обычном рабочем столе.

Переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Задает вывод уведомления UAC на безопасном рабочем столе. Если эта политика включена, то, независимо от того что задано в политиках поведения приглашений для администраторов и обычных пользователей, все запросы на повышение полномочий будут выдаваться на безопасный рабочий стол.

Обнаружение установки приложений и запрос на повышение прав

Определяет, может ли запрашивать повышение полномочий установщик приложений. Включение этой политики означает, что установка приложений разрешена (при условии что на это дано разрешение и предоставлены соответствующие учетные данные). По умолчанию включена.

Повышение прав только для подписанных и проверенных исполняемых файлов

Запрос на повышение выдается только для исполняемых файлов, имеющих цифровую подпись от доверенного центра сертификации (CA). Если у приложения нет цифровой подписи или его подпись выдана центром сертификации, не являющимся доверенным, то запрос на повышение отклоняется. Эта политика по умолчанию отключена, и включать ее следует только в том случае, если все приложения, требующие повышения имеют цифровую подпись.

Все администраторы работают в режиме одобрения администратором

Определяет, выдаются ли уведомления UAC пользователям с административными правами при выполнении задач, требующих повышения. Включена по умолчанию. Если ее отключить, то для этих пользователей повышение производится автоматически. По сути отключение этой политики означает выключение UAC для всех пользователей, входящих в группу администраторов.

При сбоях записи в файл или реестр виртуализация в место размещения пользователя

Политика для старых приложений, которые предпринимают попытки записи в папки Program Files, Windows, Windowssystem32 или в ветку реестра HKLMSoftware . Windows 7 не разрешает приложениям записывать данные в эти расположения, и чтобы старые приложения могли функционировать их данные перенаправляются в виртуальные расположения, индивидуальные для каждого пользователя. Если эта политика выключена, то Windows полностью заблокирует запись в защищенные расположения. По умолчанию включена.

Разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

UIAccess — это особый вид приложений, которые взаимодействуют с Windows от имени пользователя , например виртуальная клавиатура и Удаленный помощник Windows (Remote Assistance). Они идентифицируются на основании свойств приложения. Данная политика определяет, могут ли приложения UIAccess выдавать уведомление UAC без использования безопасного рабочего стола. Активировать ее следует в том случае, если подключившись к удаленному рабочему столу необходимо отреагировать на уведомление UAC. К сожалению, в удаленном сеансе безопасный рабочий стол недоступен (его просто не видно). В этом случае ответить на уведомление можно только если безопасный рабочий стол отключен. Данная политика работает только если включены уведомления UAC для обычных пользователей. По умолчанию отключена.

Повышать права для UIAccess-приложений только при установке в безопасных местах

Применяется только для UIAccess-приложений. Включение этой политики означает, что запрашивать повышение могут только UIAccess-приложения, установленные в папки WindowsSystem32 и Program Files. Независимо от настроек этой политики UIA-программы, запрашивающие повышение, должны иметь цифровую подпись от доверенного центра сертификации.

Прочитав статью Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker’a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker’ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows

Заходим в настройки:

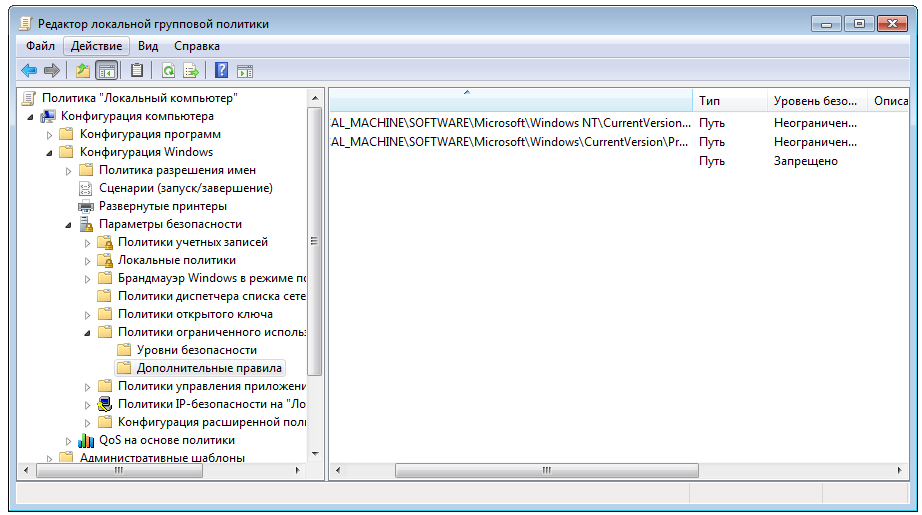

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача — не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk — мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

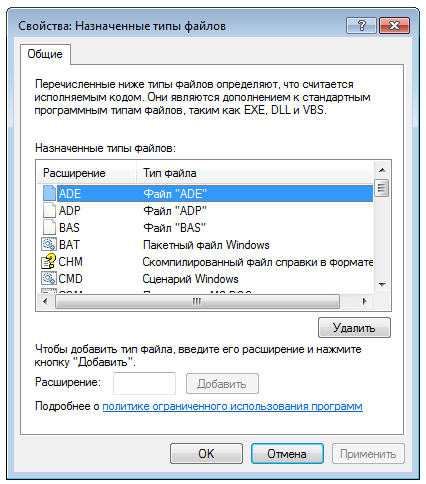

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры — можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

How to apply a Group Policy Object to individual users or computers

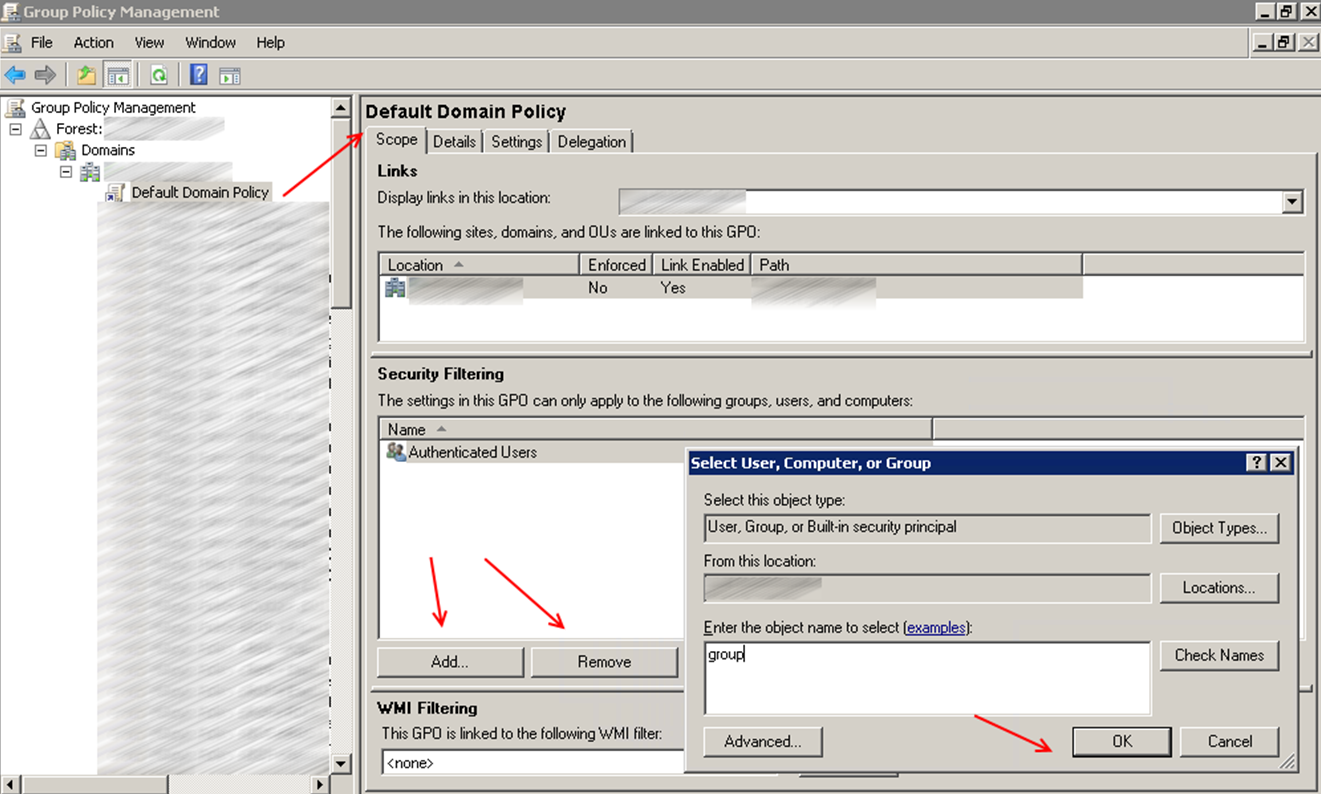

Привет, Хабр! Речь пойдет про групповые политики и Security Filtering. В зависимости от размера вашего домена, его логической структуры и количества OU, инструмент Security Filtering может быть вам очень полезным.

Используя Security Filtering вы можете применить политику к пользователям или к ПК которые расположены разных OU, разместив вашу политику в корне домена и применив фильтр.

Типовая задача для фильтрации это монтирование сетевых папок и принтеров. Но на принтерах и папках все только начинается и заканчивается вашей фантазией.

Читайте под катом, как применять групповые политики к отдельным пользователям/группам, и на что обратить внимание если при использовании Security Filtering ваши политики не работают.

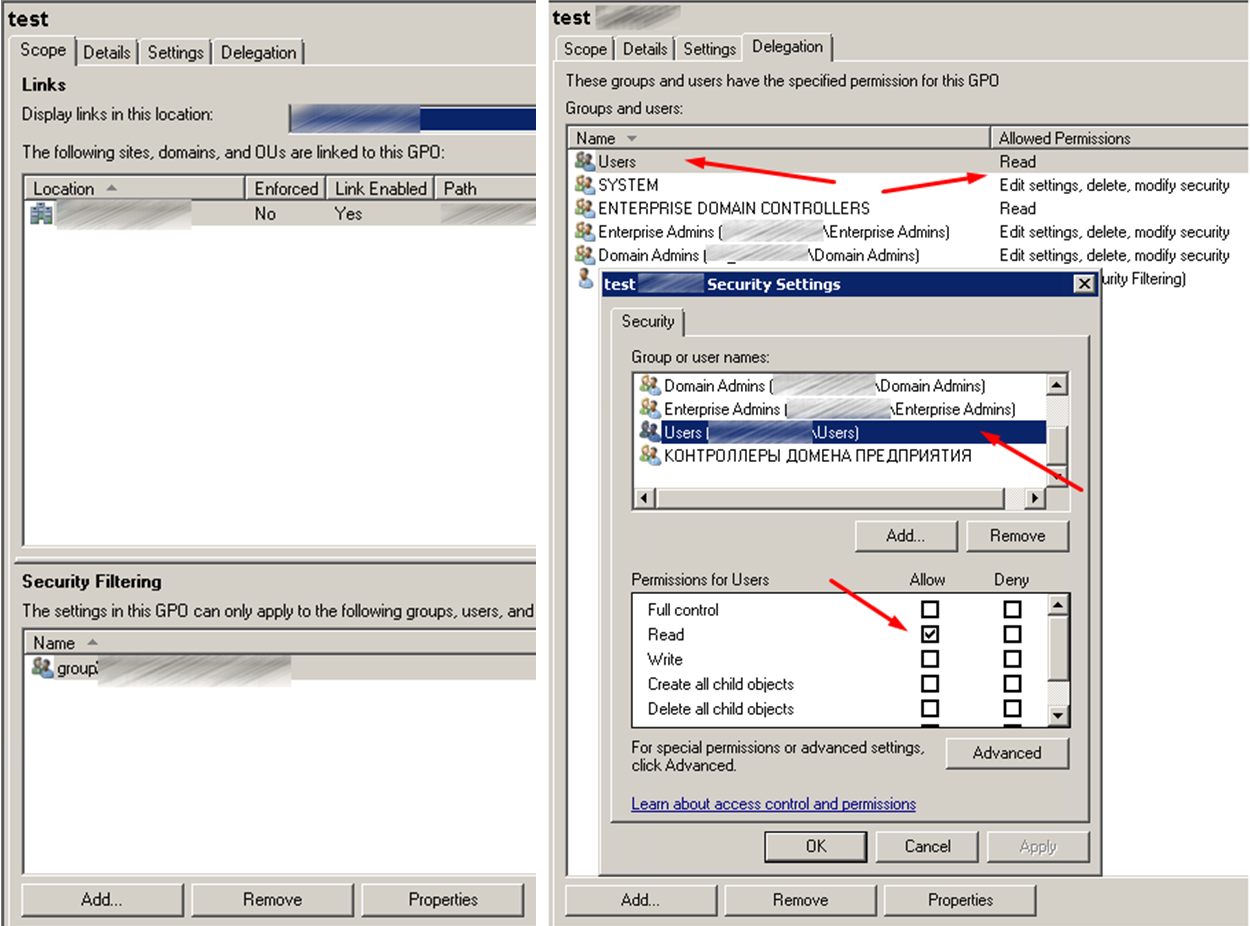

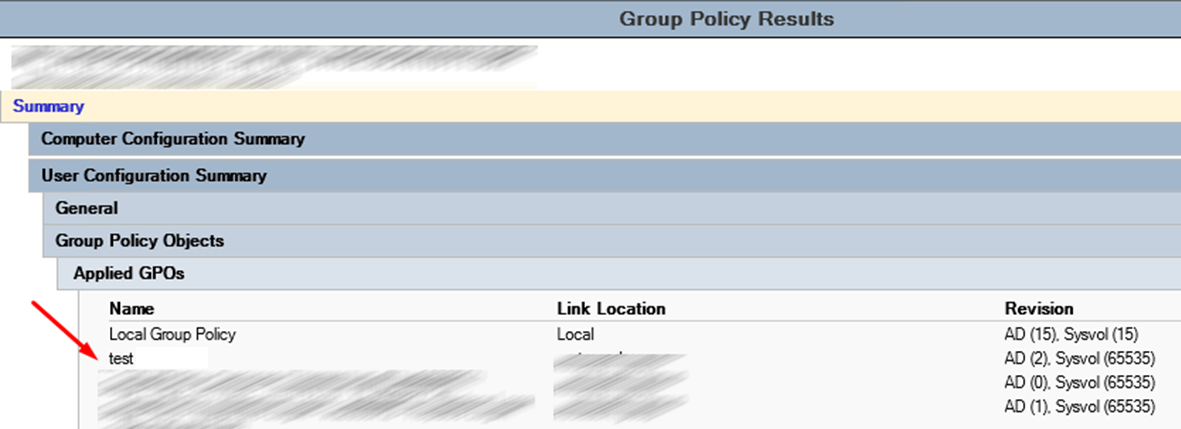

Механизм фильтрации прост, в закладке Security Filtering указаны группы к которым применяется политика, по умолчания политика применяется к группе Authenticated Users. Удалите группу Authenticated Users и укажите группы пользователей или ПК к которым должна применяться ваша политика.

Про проблемы и диагностику

После установки обновлений перестали работать некоторые политики.

Первое что я заметил, перестала работать политика которая монтировала сетевой диск пользователям. Долго я не разбирался и закрыл эту проблему инструментами Item-level targeting, а в настройках Security Filtering вернул стандартную группу Authenticated Users.

Item-level targeting можно использовать только для group policy preferences, и по этому это применимо не во всех случаях.

В чем же причина?

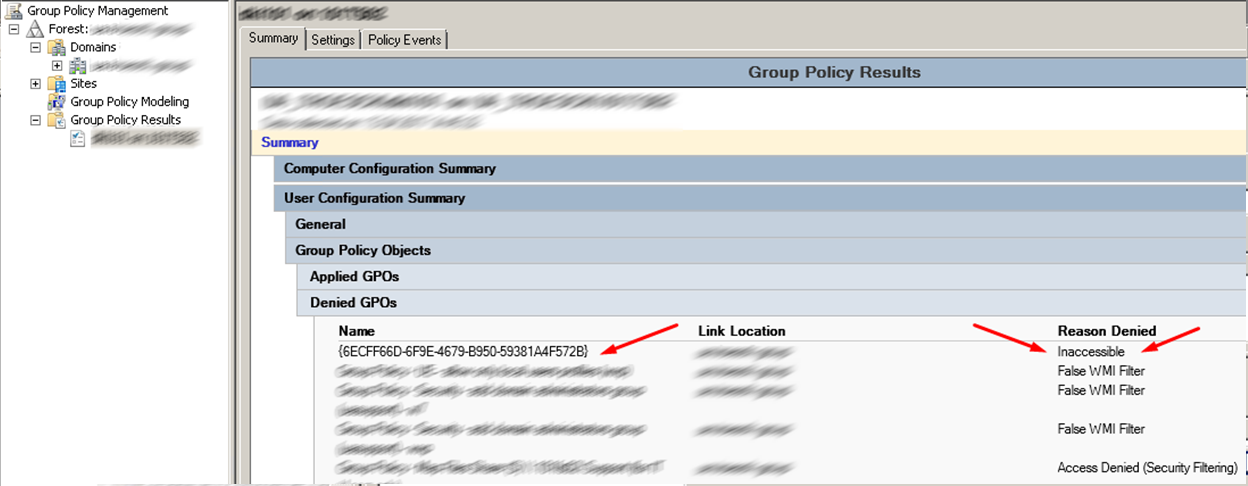

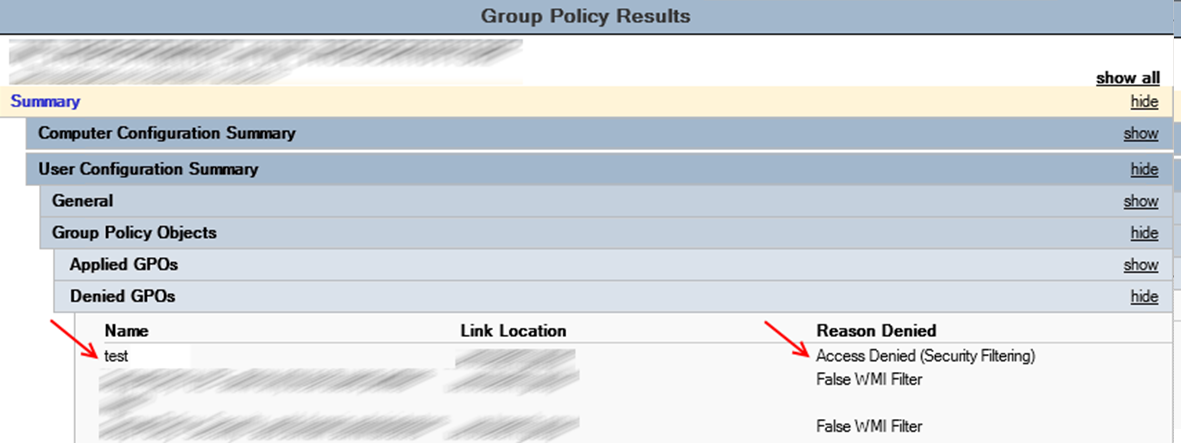

Если запустить визард Group Policy Results видно что политика с фильтром безопасности не применилась из за ошибки Inaccessable.

Решение я нашел на GROUP POLICY CENTRAL, это отличный ресурс посвященный групповым политикам, и на нем есть две статьи посвященных Security Filtering.

Автор пишет о том что нельзя удалять из фильтра безопасности группу Authenticated Users, и рекомендует использовать закладку GPO Delegation Advanced для фильтрации. Также говорится про то что политика будет работать, но микрософт все чаще преподносит сюрпризы своими обновлениями.

You should never do this as this however as this can cause “Inaccessible” (see image below) error messages on Group Policy Objects in the Group Policy Management Console for anyone who is not an Domain Administrator. This happens because you have removed the ability to for the user to read contents GPO but don’t worry this does not mean the policy will be applied to that user.

Я решил просто делегировал группе Users права только на чтение.

Проверяем Group Policy Results, политика применилась и нормально читается.

Если исключить пользователя из группы, причина отказа будет Access Denied (Security Filtering), все работает как и задумывалось.

Вот что по поводу проблем с Security Filtering пишут в микрософт

Коллеги из микрософта пишут что нужно предоставить права на чтение группе Authenticated Users или Domain Computers.

Symptoms

All user Group Policy, including those that have been security filtered on user accounts or security groups, or both, may fail to apply on domain joined computers.

Cause

This issue may occur if the Group Policy Object is missing the Read permissions for the Authenticated Users group or if you are using security filtering and are missing Read permissions for the domain computers group.

Resolution

To resolve this issue, use the Group Policy Management Console (GPMC.MSC) and follow one of the following steps:

— Add the Authenticated Users group with Read Permissions on the Group Policy Object (GPO).

— If you are using security filtering, add the Domain Computers group with read permission.

Подробный разбор MS16-072 уже присутствует на хабре — отличная статья

Более опытные коллеги предлагают изменить схему домена. Интересное решение, но я для себя не вижу проблемы руками настроить безопасность объекта групповой политики.

Пару слов про исключения пользователей.

Это отличный инструмент когда вам нужно исключить пользователей или ПК из зоны действия политики.

Пример: Такой политикой на терминальных серверах я скрываю от пользователей локальные диски в проводнике. Политика применяется на стандартную группу Authenticated Users, а в настройках безопасности для группы Administrators назначаю права Denay для Allow Apply group policy.

Так приходится делать потому что применив политику на группу по умолчанию Authenticated Users, вы автоматически применяете ее на всех пользователей, ведь администраторы автоматически являются участниками группы Authenticated Users.

Использование множественной локальной групповой политики

Эта статья является продолжением цикла руководств по групповым политикам операционных систем Windows. В связи с тем, что при помощи групповых политик домена можно управлять настройками всех компьютеров и пользователей, которые входят его состав, у вас может возникнуть вопрос: «Возможна ли реализация настроек групповых политик для отдельных групп и пользователей моего локального компьютера?». В свою очередь, в операционной системе Windows XP локальные политики применяются ко всем группам пользователей, включая администраторов. Теперь оснастка объектов локальной групповой политики позволяет управлять настройками вашего локального компьютера, а также текущего пользователя, которые не входят в состав домена. В операционных системах Windows, начиная с Windows Vista, вы можете это сделать благодаря функционалу «Множественной локальной групповой политики».

Множественная локальная групповая политика (MLGPO) является неким расширением для оснастки «Объекты локальной групповой политики» по отношению ко всем операционным системам, предшествующим Windows Vista. Этот функционал представляет собой набор объектов локальной групповой политики, который обеспечивает управление для компьютеров, групп, а также пользователей, которые не состоят в домене. К набору объектов множественной локальной групповой политики можно отнести следующее:

Политика локального компьютера. Эта политика также известна как «Локальная групповая политика» и является основным объектом для множественной групповой политики. Данная локальная групповая политика применяет параметры политики к компьютеру и всем вошедшим пользователям. Используя этот набор объектов, вы можете изменять как настройки компьютера, так и пользователя, но пользовательские настройки будут применены только к группе администраторов. По существу, этот набор объектов является идентичным тем, которые были в операционной системе Windows XP.

Политика группы «Администраторы» и пользователей, не входящих в группу «Администраторы». В любой операционной системе Windows создаются несколько групп и пользователей по умолчанию. Одной из этих групп является группа «Администраторы». Группа «Администраторы» создается при установке или обновлении системы по умолчанию и в этой группе по умолчанию создается один пользователь – «Администратор». Все пользователи, которые входят в эту группу являются администраторами компьютера. Локальная групповая политика группы «Администраторы» применяет параметры политики пользователя к членам этой группы.

Для всех остальных пользователей, которые не входят в группу «Администраторы» применяется набор объектов локальной групповой политики «Не администраторы».

Политика для отдельных локальных пользователей. Помимо встроенных учетных записей, администраторы систем Windows могут самостоятельно создавать учетные записи с разными правами. При помощи функционала множественной групповой политики вы можете управлять настройками для определённой учетной записи.

Открытие оснастки «Множественная локальная групповая политика»

Как таковой, оснастки «Множественная локальная групповая политика» не существует. Для того чтобы воспользоваться этим функционалом вам нужно выполнить следующие действия:

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить»;

- Для того чтобы выбрать нужный объект групповой политики, в появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор»;

- В диалоге «Поиска объекта групповой политики» перейдите на вкладку «Пользователи» и выберите объект, над которым будут проводиться настройки групповой политики, например «Не администраторы»;

Как видно на следующем скриншоте, для этого объекта вы можете настраивать только узел «Конфигурация пользователя»:

Если вы планируете и в дальнейшем проводить настройки для выбранного объекта, то вам понадобится сохранить текущую оснастку. Для этого в меню «Файл» выберите команду «Сохранить как». В появившемся диалоге «Сохранить как» выберите папку, в которую должен быть сохранен файл. По умолчанию выбрана папка %USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsAdministrative Tools. Если требуется сохранить файл оснастки в новой папке, то ее можно создать непосредственно из этого диалога, используя контекстное меню или кнопку «Создание новой папки» на панели действий. В поле «Имя файла» введите имя и нажмите на кнопку «Сохранить».

Примеры использования множественной локальной групповой политики

В следующих примерах вы узнаете, как используется множественная локальная групповая политика для всех четырех ее объектов.

Политика локального компьютера

В этом примере проиллюстрирован способ настройки объекта политики локального компьютера. Использование этого объекта ничем не отличается от действий, выполняемых при помощи оснастки «Редактор локальной групповой политики». Соответственно, для этого объекта доступны оба узла групповых политик – «Конфигурация компьютера» и «Конфигурация пользователя».

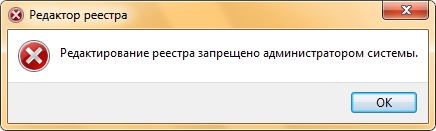

Используя политику локального компьютера, запретим всем пользователям вашего локального компьютера открывать редактор системного реестра, а также использовать командную строку. Для этого выполните следующее:

- Откройте объект политики локального компьютера;

- Откройте узел Конфигурация пользователяАдминистративные шаблоныСистема;

- Откройте параметр «Запретить использование командной строки» и выберите опцию «Включить» и в раскрывающемся списке параметров команду «Да». При необходимости введите комментарий. Нажмите кнопку «Применить», а затем кнопку «Следующий параметр»;

- В диалоговом окне настроек параметра «Запретить доступ к средствам редактирования реестра» выберите опцию «Включить» и в раскрывающемся списке параметров команду «Да».

- Нажмите на кнопку «ОК».

Перезагрузите компьютер для проверки параметров.

После перезагрузки, для того чтобы проверить результат настройки групповой политики локального компьютера, выполните следующие действия:

- Попробуйте открыть редактор системного реестра. Для этого нажмите на кнопку «Пуск», в поле поиска введите regedit, а затем нажмите на кнопку «Enter». Вместо открытия приложения вы увидите следующее предупреждение:

Локальная групповая политика группы «Администраторы»

Из этого примера вы увидите, как действуют настройки объектов набора локальной групповой политики группы «Администраторы». Этот набор объектов действует только на те учетные записи, которые являются членами группы «Администраторы». В этом примере, используя локальную групповую политику группы «Администраторы добавьте в меню «Пуск» команду «Выполнить» и отключите «Windows Media Center». Для этого выполните следующие действия:

- Запустите объект локальной групповой политики группы «Администраторы»;

- Разверните узел Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задач;

- Откройте параметр «Добавить команду «Выполнить» в меню «Пуск»», в открывшемся диалоговом окне выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК»;

- Разверните узел Конфигурация пользователяАдминистративные шаблоныКомпоненты WindowsWindows Media Center;

- Откройте параметр «Не запускать Windows Media Center», в открывшемся диалоге выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК».

Перезагрузите компьютер для проверки параметров.

После перезагрузки компьютера, для того чтобы проверить результат настройки групповой политики группы «Администраторы», войдите в систему под учетной записью, которая состоит в группе «Администраторы». Нажмите на кнопку «Пуск» для открытия меню. Как показано на следующем скриншоте, в меню появилась команда «Выполнить», причем, эта ссылка есть в меню «Пуск», независимо от того, установлен ли в диалоговом окне «Настройка меню «Пуск»» флажок на опции «Команда «Выполнить»» или нет.

Локальная групповая политика пользователей, не входящих в группу администраторов

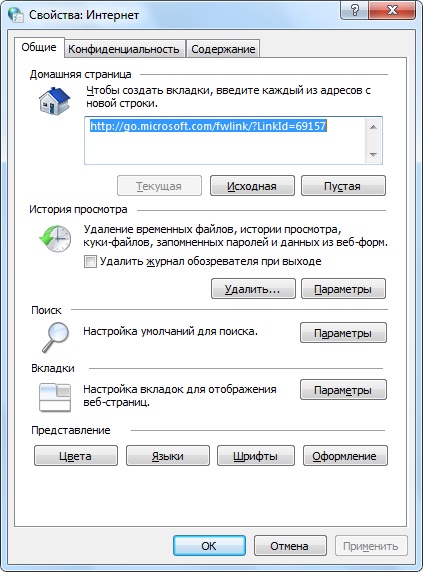

Из этого примера вы узнаете, как можно настроить групповые политики для пользователей, которые не входят в группу «Администраторы». Для того чтобы выполнить действия, которые описаны в следующей процедуре, у вас должна быть учетная запись обычного пользователя. Способы создания учетных записей пользователей были расписаны в статье «Работа с учетными записями пользователей в Windows 7 — подробное руководство (Часть 1)». В этом примере, используя локальную групповую политику для пользователей, которые не входят в группу администраторы, отключим в браузере Internet Explorer вкладки «Дополнительно», «Безопасности», «Программы» и «Подключение», а также включим ClearType и анимацию для веб-страниц. Для этого выполните следующие действия:

- Запустите объект локальной групповой политики для пользователей, которые не входят в группу администраторы;

- Разверните узел Конфигурация пользователяАдминистративные шаблоныКомпоненты WindowsInternet ExplorerПанель управления браузером;

- Откройте параметр «Отключить вкладку «Безопасности»». В открывшемся диалоговом окне выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК»;

- Повторите эти действия для следующих параметров: «Отключить вкладку «Дополнительно»», «Отключить вкладку «Программы»» и «Отключить вкладку «Подключения»»;

- Разверните узел «Конфигурация пользователяАдминистративные шаблоныКомпоненты WindowsInternet ExplorerПанель управления браузеромВкладка «Дополнительно»;

- Откройте параметр «Включить ClearType», в открывшемся диалоговом окне выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК».

- Повторите эти действия для параметра «Показывать анимацию на веб-страницах».

Перезагрузите компьютер для проверки параметров.

После перезагрузки компьютера, для того чтобы проверить результат настройки групповой политики пользователей, не входящих в группу «Администраторы», войдите в систему под учетной записью, которая не состоит в группе «Администраторы». Откройте «Свойства обозревателя» веб-браузера Internet Explorer. Как видите на следующем скриншоте, вкладки, которые были отключены при помощи групповых политик не отображаются. Причем, открыв этот же диалог под учетной записью, которая входит в группу «Администраторы» все отключенные выше вкладки будут отображаться.

Локальная групповая политика для отдельного пользователя

Этот пример показывает способ настройки параметров групповой политики для определенного пользователя, который есть на вашем компьютере. В этом примере, мы укажем для пользователя конкретную визуальную тему и запретим изменять все параметры окна персонализации. Для этого выполните следующие действия:

- Выберите в диалоге «Поиск групповой политики» оснастки групповой политики консоли управления ММС любого пользователя, созданного на вашем компьютере;

Перезагрузите компьютер для проверки параметров.

После перезагрузки, зайдите в систему под учетной записью того пользователя, для которого вы изменяли параметры групповой политики. Зайдите в окно «Персонализация». Как видно на следующем скриншоте, под этой учетной записью у вас нет прав для изменения текущих настроек, причем у всех остальных учетных записей вашего компьютера на выполнение этих действия права остаются.

Удаление объектов локальной групповой политики

В некоторых случаях, перед вами может стоять необходимость удаления объектов локальной групповой политики. Вы можете удалить любой из четырех существующих наборов объектов локальной групповой политики. Удалить их вы можете следующим образом:

- Войдите в систему под учетной записью, которая создавалась при инсталляции операционной системы;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить»;

- Для того чтобы выбрать нужный объект групповой политики, в появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор»;

- В диалоге «Поиска объекта групповой политики» перейдите на вкладку «Пользователи», где из контекстного меню политики, которую нужно удалить выберите команду «Удалить объект групповой политики»;

- В диалоге с предупреждением нажмите на кнопку «Да»;

Заключение

В данной статье рассмотрен вопрос применения и настройки «Множественной локальной групповой политики». Множественная локальная групповая политика (MLGPO) является неким расширением для оснастки «Объекты локальной групповой политики» по отношению ко всем операционным системам, предшествующим Windows Vista. Используя инструкции данной статьи, вы научились открывать оснастку «Множественная локальная групповая политика», познакомились с примерами использования множественной локальной групповой политики. В описанных выше примерах вы узнали, как используется множественная локальная групповая политика для всех четырех ее объектов: политики локального компьютера, локальной групповой политики группы «Администраторы», локальной групповой политики пользователей, не входящих в группу администраторов, а также локальной групповой политики для отдельного пользователя. Ознакомившись с инструкцией удаления объектов локальной групповой политики, вы можете удалить любой из четырех существующих наборов объектов локальной групповой политики

Как применить групповую политику к группе пользователей

Создай групповую политику домена,

в редакторе групповой политики на вкладке Delegation жмешь кнопку Advanced, открывается окно Security Settings,

группе «Прошедшие проверку» снимаешь галку «Применение групповой политики»,

добавляешь нужную группу безопасности,

выставляешь права Чтение и Применение групповой политики.

На клиентском ПК делаем

и убеждаемся что политика применяется на пользователя (члена этой группы безопасности).

Для управления контролем учетных записей (User Account Control) в Windows 7 можно использовать до 10 параметров групповых политик. В этом посте я хочу рассмотреть все эти настройки и рассказать Вам как они влияют на работу пользователя и приложений в Windows 7.

Для начала разберем, что такое UAC и для чего он необходим. Любой системный администратор знает, что самое важное правило для управления доступом к ресурсам является предоставление наименьшего уровня прав доступа, которые необходимы пользователю для выполнения его задач. Многие задачи, которые выполняют пользователи на своих домашних компьютерах или на рабочих компьютерах не требуют прав администратора. Тем не менее, во всех версиях Windows, за исключением Windows Vista и Windows 7, по умолчанию все учетные записи создавались с правами Администратора и такие пользователи автоматически получали полный доступ ко всем ресурсам системы. Права администратора давали возможность пользователю устанавливать не только легальные программы, но и вредоносные, намеренно или ненамеренно. Вредоносная программа, установленная администратором, может подвергнуть опасности работу компьютера и всех пользователей.

Начиная с Windows Vista подход к созданию учетных записей в системе и выполнению действий пользователем на компьютере изменился – начиная с операционной системы Windows Vista появился User Account Control (UAC). UAC – это компонент безопасности операционной системы Windows Vista или Windows 7, который обеспечивает контроль доступа к ресурсам системы и предоставляет пользователю запрос на подтверждение в случае необходимости выполнения действий в системе с правами администратора, например установка программного обеспечения, внесение изменений в системные файлы и папки или внесение записей в защищённые области реестра Windows.

Для того, чтобы управлять UAC и производить его настройки необходимо рассмотреть более подробно сам процесс предоставления административных привилегий.

В Windows 7, по умолчанию, обычные пользователи и администраторы получают доступ к ресурсам системы и запускают приложения в контексте безопасности обычных пользователей. Когда пользователь входит в компьютер, система создает маркер доступа (называемый токеном) для этого пользователя. Маркер доступа содержит сведения о уровень доступа, который предоставляется пользователю предоставляется, включая идентификаторы безопасности (SID) и привилегии Windows. В случае если на компьютер входит администратор система создает два отдельных маркера доступа : маркер доступа обычного пользователя и маркер доступа администратора. Маркер доступа обычного пользователя содержит те же сведения пользователя что и маркер доступа администратора, за исключением того что удалены привилегии администратора Windows и SIDs администратора. Маркер доступа обычного пользователя используется для запуска приложений и выполнения действий в системе, которые не требуют прав администратора. Также маркер доступа обычного пользователя используется для запуска процесса Explorer.exe, который отображает рабочий стол пользователя. Для всех приложений пользователя Explorer.exe является родительским процессом и они от него наследуют маркер доступа. В следствие этого все приложения запускаются от имени обычного пользователя до тех пор пока пользователь явно не подтвердит использование приложением маркера полного доступа администратора. Все это проиллюстрировано на следующем рисунке:

Пользователь, который является членом группы администраторов может войти в систему и выполнять обычные действия пользователя (например просматривать Веб или читать почту) используя маркер доступа обычного пользователя. Когда администратор должен выполнить задачу, которая требует маркер доступа администратора, Windows 7 автоматически предлагается пользователю изменить или «поднять» контекст безопасности от обычного пользователя до администратора, называемый режим одобрения администратором и запрашивает у пользователя подтверждение. Этот запрос называется запрос на повышение прав, и его поведение можно настроить с помощью локальной политики безопасности snap-in (Secpol.msc) или групповой политики.

Каждое приложение, требующее маркер доступа администратора должен запросить администратора подтверждение. Единственным исключением является связь, которая существует между родительскими и дочерними процессами. Дочерний процесс наследует маркера доступа от родительского процесса. Родительские и дочерние процессы должны иметь такой же уровень целостности. Windows 7 защищает процессы, помечая их уровнями целостности. Уровни целостности являются измерителями доверия. К приложениям «высокой» целостности, относят приложения выполняющие задачи, которые вносят изменения в систему, такие как,например, приложения управления разделами диска, в то время как к приложениям «низкой» целостности относят приложения, выполняющие задачи, которые потенциально могут скомпрометировать операционную систему, например, такие как веб-браузер. Приложения с более низким уровнем целостности не могут вносить изменения в данные приложений с более высоким уровнем целостности.

Если говорить вкратце, то вот таким образом обеспечивается контроль доступа к ресурсам системы со стороны пользователя.

Теперь необходимо обсудить отличия UAC в Windows Vista и Windows 7. Реализация UAC в Windows Vista предусматривала защиты на основе контроля учетных записей : UAC включен или отключен. Стоить отметить, что из-за своей дотошности и надоедливости в Vista большинство пользователей его сразу после установки системы отключали. Было этой ошибкой или нет решать не мне, у каждого свое мнение по этому поводу и каждый отчасти прав. Поэтому перед выпуском Windows 7 UAC был значительно переработан и теперь есть масса изменений, которые делают UAC более дружественным по отношению к пользователю, что очень радует и позволяет его применять более эффективно. Изменения UAC в Windows 7 сразу видны, во-первых, по количеству уровней – теперь их четыре, а не два как в Windows Vista. Если Вы вошли в систему как локальный администратор, можно включить или отключить UAC-запросы или выбрать, когда получать уведомления об изменениях на компьютере.

На выбор предлагаются четыре режима уведомления:

- Никогда не уведомлять. Уведомления об изменениях в параметрах Windows и об установке ПО не выдаются;

- Уведомлять только при попытках программ внести изменения в компьютер. Уведомления не выдаются, если пользователь самостоятельно вносит изменения в параметры Windows, но если изменения вносятся программой, уведомления будут выдаваться;

- Всегда уведомлять. Уведомления выдаются независимо от того, кто вносит изменения в параметры Windows — пользователь или программа;

- Всегда уведомлять и ожидать ответа. Запросы выдаются при выполнении любых задач администратора на безопасном рабочем столе. Этот режим аналогичен текущему поведению Windows Vista.

Для настройки контроля учетных записей в Windows 7 существует 10 параметров групповой политики. Параметры групповых политики для настройки контроля учетных записей находятся в оснастке «Локальная политика безопасности : Security SettingsLocal PoliciesSecurity Options.

В таблице приведен список параметров групповой политики, соответствующий ему ключ реестра и его возможные значения и значение по умолчанию:

Ключи реестра, которые отвечают за настройки UAC расположены по следующему пути в реестре:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

|

Параметр групповой политики |

Ключ реестра |

Значение по умолчанию |

Возможные значения параметра политики и ключа реестра |

|

User Account Control: Admin Approval Mode for the built-in Administrator account (Контроль учетных записей: режим одобрения администратором для встроенной учетной записи администратора) |

FilterAdministratorToken |

Disabled |

0 (Default) |

|

User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop (Контроль учетных записей: разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол) |

EnableUIADesktopToggle |

Disabled |

0 (Default) |

|

User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode (Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором) |

ConsentPromptBehaviorAdmin |

Prompt for consent for non-Windows binaries |

0 = Elevate without prompting |

|

User Account Control: Behavior of the elevation prompt for standard users (Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей) |

ConsentPromptBehaviorUser |

Prompt for credentials on the secure desktop |

0 = Automatically deny elevation requests |

|

User Account Control: Detect application installations and prompt for elevation (Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав) |

EnableInstallerDetection |

Enabled (default Disabled (default |

1 = Enabled (default for home) |

|

User Account Control: Only elevate executable that are signed and validated (Контроль учетных записей: повышать права только для подписанных и проверенных исполняемых файлов) |

ValidateAdminCodeSignatures |

Disabled |

0 (Default) |

|

User Account Control: Only elevate UIAccess applications that are installed in secure locations (Контроль учетных записей: повышать права для UIAccess-приложений только при установке в безопасных местах) |

EnableSecureUIAPaths |

Enabled |

0 = Disabled |

|

User Account Control:Run all Administrators in Admin approval Mode (Контроль учетных записей: все администраторы работают в режиме одобрения администратором) |

EnableLUA |

Enabled |

0 = Disabled |

|

User Account Control:Switch to the secure desktop when prompting for elevation (Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав) |

PromptOnSecureDesktop |

Enabled |

0 = Disabled |

|

User Account Control: Virtualize file and registry write failures to per-user locations (Контроль учетных записей: при отказе в праве на запись использовать виртуализацию файловой системы и реестра для перенаправления в расположение пользователя) |

EnableVirtualization |

Enabled |

0 = Disabled |

Теперь рассмотрим подробнее параметры групповой политики для управлением контролем учетных записей:

1. Контроль учетных записей: Режим одобрения администратором для встроенной учетной записи администратора (User Account Control : Admin Approval Mode for the built-in Administrator account) – этот параметр управляет поведением режима одобрения администратором для встроенной учетной записи администратора: если этот параметр включен (Enabled), то любое выполненное действие под встроенной учетной записью локального администратора, для выполнения которого необходимы права администратора, будет приводить к выдаче подтверждения выполнения этого действия. По умолчанию этот параметр Отключен (Disabled) и при выполнении действий под встроенной учетной записью локального администратора, требующих прав администратора, подтверждения выполнения этих действий не выдаются. Следует учитывать, что этот параметр групповой политики влияет на работу UAC только для встроенной учетной записи администратора.

2. Контроль учетных записей: Поведение запроса на повышение прав для администраторов в режиме одобрения администратором (User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode) – этот параметр групповой политики влияет поведение UAC, когда администратор (помимо встроенной учетной записи администратора) запускает приложение требующее каких-либо административных прав. Возможные варианты настройки этого параметра следующие:

-

Повысить права без выдачи запроса (Elevate without prompting) – в случае установки этого параметра все приложения, для запуска которых нужны административные права, будут автоматически получать эти права без запроса подтверждения или учетных данных; Этот параметр следует использовать очень осторожно и только в наиболее безопасной среде. Я бы лично порекомендовал не использовать этот вариант настройки по соображениям безопасности.

-