kaktusenok

четверг, 16 августа 2012 г.

Специальные группы Windows и их перевод на русский язык

Вот уж не думал, что будет непросто найти перевод группы «Authenticated Users». Но всё-таки получилось! Ниже приведены названия специальных групп (не всех) и их перевод на русский язык (найденные экспериментально).

ВНИМАНИЕ! При поиске по фрагменту названия очень важно соблюдать регистр! Введя «СЕ» найдём группу «СЕТЬ», а вот введя «Сеть» — уже нет. Поэтому данные (по крайней мере по русскому переводу и по возможности на английском языке) приведены в соответствующем регистре.

Знаком * отмечены встроенные группы и идентификаторы. Некоторые группы не стали переводить, а оставили в английском варианте, например, LOCAL SERVICE.

* SYSTEM

* система (Windows 7)

* SYSTEM (Windows Server 2008)

* LOCAL SERVICE

* LOCAL SERVICE (именно так!)

* NETWORK SERVICE

* NETWORK SERVICE (именно так!)

* BATCH

* ПАКЕТНЫЕ ФАЙЛЫ

* REMOTE INTERACTIVE LOGON

* REMOTE INTERACTIVE LOGON (именно так!)

* DIALUP

* УДАЛЕННЫЙ ДОСТУП

* ANONYMOUS LOGON

* АНОНИМНЫЙ ВХОД

* authenticated users

* Прошедшие проверку

* IUSR

* IUSR (именно так!)

* OWNER RIGHTS

* ПРАВА ВЛАДЕЛЬЦА

* CREATOR OWNER

* СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ

* CREATOR GROUP

* ГРУППА-СОЗДАТЕЛЬ

DOMAIN ADMINS

Администраторы домена

DOMAIN USERS

Пользователи домена

DOMAIN GUESTS

Гости домена

Конечно, это не полный список. Полный список будет зависеть от операционной системы, языка, включения в домен и других параметров/условий. Например, сюда не вошли:

* SELF

* Дайджест проверка подлинности

* Данная организация

* Другая организация

* КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ

* ОГРАНИЧЕННЫЕ

* ПОЛЬЗОВАТЕЛЬ СЕРВЕРА ТЕРМИНАЛОВ

* Проверка подлинности NTLM

* Проверка подлинности SChannel

? PROXY

ACCOUNT OPERATORS

BACKUP OPERATORS

DnsAdmins

DnsUpdateProxy

HelpServicesGroup

PRINT OPERATORS

REPLICATOR

SERVER OPERATORS

TelnetClients

Администраторы DHCP

Администраторы SQL

Администраторы WSUS

Администраторы предприятия

Администраторы схемы

Владельцы-создатели групповой политики

Доступ DCOM службы сертификации

Издатели сертификатов

Компьютеры домена

Компьютеры сервера терминалов

Контроллеры домена

Контроллеры домена — только чтение

Контроллеры домена предприятия — только чтение

Криптографические операторы

Операторы архива

Операторы настройки сети

Операторы печати

Операторы сервера

Операторы учета

Пользователи

Пользователи DCOM

Пользователи DHCP

Пользователи домена

Пользователи журналов производительности

Пользователи системного монитора

Пользователи удаленного рабочего стола

Пред-Windows 2000 доступ

Репликатор

Серверы RAS и IAS

Серверы лицензий сервера терминалов

Сертификат этой организации

Создатели отчетов WSUS

Источник

В чем разница между группами Everyone и Authenticated Users?

В целях поддержания надлежащего уровня контроля доступа, важно однозначно понимать, что каждый объект в списке управления доступом (ACL) представляет, в том числе встроенные в ОС Windows.

Существует множество встроенных учетных записей с малопонятными именами и неопределенными описаниями, что может привести к путанице в понимании разницы между ними. Очень частый вопрос: «В чем разница между группами Everyone и Authenticated Users?»

Самое важное

Группа Authenticated Users охватывает всех пользователей, вошедших в систему, используя учетную запись и пароль. Группа Everyone охватывает всех пользователей, вошедших в систему с учетной записью и паролем, а также встроенные, незащищённые паролем учетные записи, такие как Guest и LOCAL_SERVICE.

Если описанное выше показалась вам упрощённым, то дальше чуть больше деталей.

Группа Authenticated Users включает в себя всех пользователей, чья подлинность была подтверждена при входе в систему, в них входят как локальные учетные записи, так и учетные записи доверенных доменов.

Группа же Everyone включает всех членов группы Authenticated Users, а также гостевую учетную запись Guest и некоторые другие встроенные учетные записи, такие как likeSERVICE, LOCAL_SERVICE, NETWORK_SERVICE и др. Гостевая учётная запись Guest по умолчанию отключена, однако если она активна, то она дает возможность попасть в систему без ввода пароля.

Вопреки распространенному мнению, любой, кто вошел в систему анонимно, т.е. не прошедшие процедуру подтверждения подлинности, не будут включены в группу Everyone. Это имело место ранее, но изменено начиная с Windows 2003 и Windows XP (SP2).

Когда дело доходит до распределения разрешений, существует один важный вопрос, на который мы должны быть в состоянии ответить: какие конкретные люди имеют доступ к данному ресурсу?

Большую часть разрешений, которые мы видим, даны не конкретным людям, а группам безопасности (и это — правильно), роль которых не всегда очевидна. В результате приходится тратить много времени для выяснения ответа на вопрос выше.

Решение есть. Когда ваш CEO спросит: «Кто имеет доступ к «Зарплатная ведомость.doc»?» вы сможете быстро, уверенно и абсолютно точно дать ответ, вместо предположений после недельных расследований.

Источник

Права и группы пользователей в Windows

Группы пользователей Windows и их права

Мы уже обсуждали возможности Windows по настройке прав доступа пользователей к определенным объектам. Данными объектами выступали папки или файлы. Соответственно, мы могли дать некоторым пользователям доступ к выбранным объектам, а некоторым запретить. Права доступа к файлам это одно, а вот как настроить права доступа к определенным компонентам и возможностям операционной системы Windows? Как одному пользователю разрешить пользоваться удаленным рабочим столом, а второму запретить изменять настройки сети или времени? Тут уже обычными правами доступа NTFS не обойтись.

Для решения данной проблемы в Windows есть специальные группы пользователей с определенными правами доступа. Самые известные и наиболее используемые группы пользователей Windows — это группы Администраторы, Пользователи и Гости. Права пользователей входящих в данные группы приблизительно понятны, но сегодня я познакомлю Вас с ними поближе. Кроме этого не стоит забывать, что количество групп пользователей колеблется от 10 до 20-25, поэтому Вам будет интересно узнать про основные из них.

Как изменить права доступа пользователя?

В Windows имеется два инструмента, которые позволяют манипулировать содержимым групп пользователей операционной системы Windows. Другими словами, добавить пользователя в определенную группу или, наоборот, выкинуть его оттуда под силу сразу двум инструментам Windows:

- Консоль Управление компьютером.

- Редактор локальной групповой политики.

Рассмотрим оба варианта.

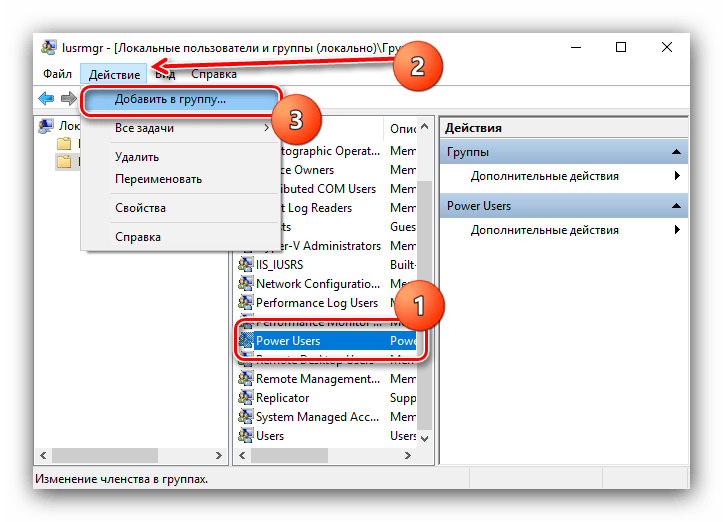

Настройка групп пользователей Windows через консоль Управление компьютером

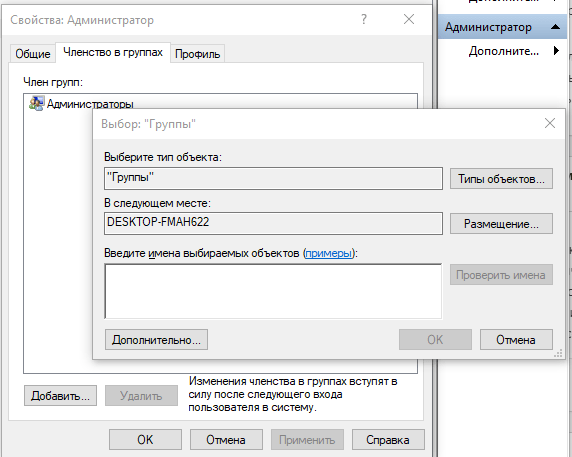

Как добавить пользователя в группу пользователей Windows:

- Выполните клик правой кнопкой компьютерной мышки по пункту Мой компьютер.

- В контекстном меню выберите пункт Управление.

- В открывшемся окне раскройте узел Локальные пользователи и группы.

- Выберите узел Группы.

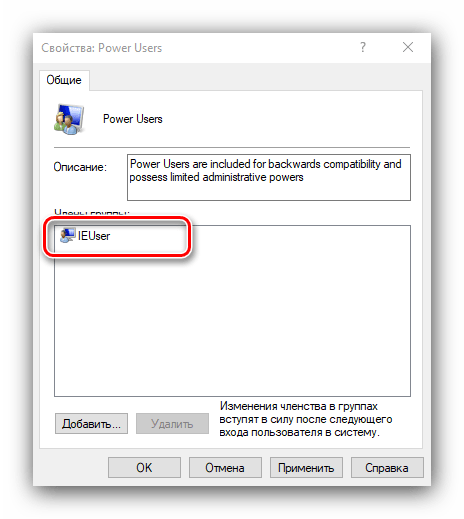

- В центральном окне выберите необходимую группу и откройте ее.

- В открывшемся окне выберите пункт Добавить.

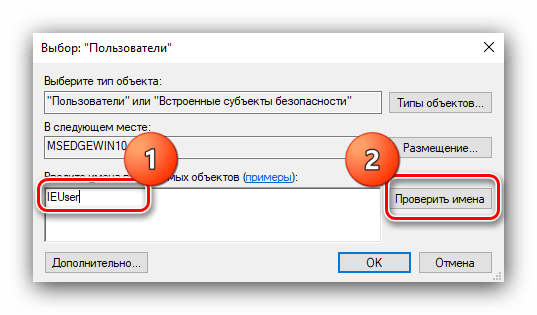

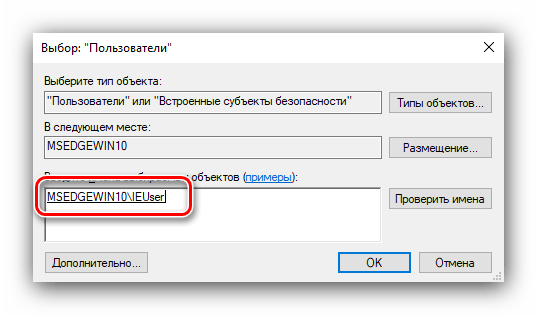

- В следующем окне введите имя пользователя Windows, которого Вы хотите добавить в данную группу. При необходимости воспользуйтесь кнопкой Проверить имена.

- После выбора пользователя или сразу нескольких пользователей, жмите кнопку ОК.

Как удалить пользователя из группы:

- Проделайте первые 5 пунктов описанные выше.

- В открывшемся окне выберите нужного пользователя и нажмите кнопку Удалить.

- Нажмите ОК.

Работа с группами пользователей Windows в Редакторе локальной групповой политики

Как добавить/удалить пользователя в/из группу/группы пользователей WIndows:

- Через меню Выполнить откройте Редактор локальной групповой политики. Вызываемый файл носит имя gpedit.msc.

- Перейдите в узел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователей.

- Выберите необходимую политику(каждая политика подразумевает в себе определенные права доступа).

- Далее необходимо действовать по аналогии — для добавления пользователя проделайте пункты 6-8, а для удаления 2-3 из соответствующих пунктов настройки через консоль Управление компьютером.

Разница политик от консоли Управление компьютера в том, что они позволяют настроить права доступа по винтикам. Если группы пользователей Windows в Управлении компьютером имеют довольно обширные права и запреты, то политики позволяют настроить права пользователей Windows до такой мелочи, как возможность изменения времени или часового пояса.

Группы пользователей в Windows и их права доступа

А вот и долгожданный список основных групп пользователей Windows:

- Администраторы. Неограниченный доступ.

- Операторы архива. Члены данной группы имеют права создания резервной копии даже тех объектов, к которым не имеют доступа.

- Опытные пользователи. Толку от них немного, так как группа включена только для совместимости с предыдущими версиями

- Пользователи системного монитора. Есть чудесная вещь под названием Системный монитор(perfmon.msc), с помощью которого можно отследить использование различных ресурсов компьютером. А группа дает доступ к данному инструменту.

- Операторы настройки сети. Члены группы могут изменять параметры TCP/IP.

- Пользователи удаленного рабочего стола. Пользователи этой группы смогут входить в систему через удаленный рабочий стол.

- Пользователи журналов производительности. 4-ая группа дает только поверхностный доступ к Системному монитору. Данная группа дает более полные права.

- Пользователи DCOM. Пользователи группы могут манипулировать объектами распределенной модели DCOM.

- Криптографические операторы. Члены данной группы могут выполнять криптографические операции.

- Читатели журнала событий. Думаю объяснять нету смысла, все предельно ясно.

Данный список может быть намного шире. Тут приведены только основные группы пользователей Windows, которые встречаются практически на всех машинах под управлением операционной системы от Microsoft.

Источник

Вот уж не думал, что будет непросто найти перевод группы «Authenticated Users». Но всё-таки получилось! Ниже приведены названия специальных групп (не всех) и их перевод на русский язык (найденные экспериментально).

ВНИМАНИЕ! При поиске по фрагменту названия очень важно соблюдать регистр! Введя «СЕ» найдём группу «СЕТЬ», а вот введя «Сеть» — уже нет. Поэтому данные (по крайней мере по русскому переводу и по возможности на английском языке) приведены в соответствующем регистре.

Знаком * отмечены встроенные группы и идентификаторы. Некоторые группы не стали переводить, а оставили в английском варианте, например, LOCAL SERVICE.

* SYSTEM

* система (Windows 7)

* SYSTEM (Windows Server 2008)

* SERVICE

* СЛУЖБА

* LOCAL SERVICE

* LOCAL SERVICE (именно так!)

* NETWORK SERVICE

* NETWORK SERVICE (именно так!)

* NETWORK

* СЕТЬ

* BATCH

* ПАКЕТНЫЕ ФАЙЛЫ

* INTERACTIVE

* ИНТЕРАКТИВНЫЕ

* REMOTE INTERACTIVE LOGON

* REMOTE INTERACTIVE LOGON (именно так!)

* DIALUP

* УДАЛЕННЫЙ ДОСТУП

* EVERYONE

* Все

* ANONYMOUS LOGON

* АНОНИМНЫЙ ВХОД

* authenticated users

* Прошедшие проверку

* IUSR

* IUSR (именно так!)

* OWNER RIGHTS

* ПРАВА ВЛАДЕЛЬЦА

* CREATOR OWNER

* СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ

* CREATOR GROUP

* ГРУППА-СОЗДАТЕЛЬ

ADMINISTRATOR

Администратор

ADMINISTRATORS

Администраторы

DOMAIN ADMINS

Администраторы домена

USERS

Пользователи

DOMAIN USERS

Пользователи домена

GUEST

Гость

GUESTS

Гости

DOMAIN GUESTS

Гости домена

Конечно, это не полный список. Полный список будет зависеть от операционной системы, языка, включения в домен и других параметров/условий. Например, сюда не вошли:

* SELF

* Дайджест проверка подлинности

* Данная организация

* Другая организация

* КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ

* ОГРАНИЧЕННЫЕ

* ПОЛЬЗОВАТЕЛЬ СЕРВЕРА ТЕРМИНАЛОВ

* Проверка подлинности NTLM

* Проверка подлинности SChannel

? PROXY

ACCOUNT OPERATORS

BACKUP OPERATORS

DnsAdmins

DnsUpdateProxy

HelpServicesGroup

PRINT OPERATORS

REPLICATOR

SERVER OPERATORS

TelnetClients

Администраторы DHCP

Администраторы SQL

Администраторы WSUS

Администраторы предприятия

Администраторы схемы

Владельцы-создатели групповой политики

Доступ DCOM службы сертификации

Издатели сертификатов

Компьютеры домена

Компьютеры сервера терминалов

Контроллеры домена

Контроллеры домена — только чтение

Контроллеры домена предприятия — только чтение

Криптографические операторы

Операторы архива

Операторы настройки сети

Операторы печати

Операторы сервера

Операторы учета

Пользователи

Пользователи DCOM

Пользователи DHCP

Пользователи домена

Пользователи журналов производительности

Пользователи системного монитора

Пользователи удаленного рабочего стола

Пред-Windows 2000 доступ

Репликатор

Серверы RAS и IAS

Серверы лицензий сервера терминалов

Сертификат этой организации

Создатели отчетов WSUS

В целях поддержания надлежащего уровня контроля доступа, важно однозначно понимать, что каждый объект в списке управления доступом (ACL) представляет, в том числе встроенные в ОС Windows.

Существует множество встроенных учетных записей с малопонятными именами и неопределенными описаниями, что может привести к путанице в понимании разницы между ними. Очень частый вопрос: «В чем разница между группами Everyone и Authenticated Users?»

Самое важное

Группа Authenticated Users охватывает всех пользователей, вошедших в систему, используя учетную запись и пароль. Группа Everyone охватывает всех пользователей, вошедших в систему с учетной записью и паролем, а также встроенные, незащищённые паролем учетные записи, такие как Guest и LOCAL_SERVICE.

Больше деталей

Если описанное выше показалась вам упрощённым, то дальше чуть больше деталей.

Группа Authenticated Users включает в себя всех пользователей, чья подлинность была подтверждена при входе в систему, в них входят как локальные учетные записи, так и учетные записи доверенных доменов.

Группа же Everyone включает всех членов группы Authenticated Users, а также гостевую учетную запись Guest и некоторые другие встроенные учетные записи, такие как likeSERVICE, LOCAL_SERVICE, NETWORK_SERVICE и др. Гостевая учётная запись Guest по умолчанию отключена, однако если она активна, то она дает возможность попасть в систему без ввода пароля.

Вопреки распространенному мнению, любой, кто вошел в систему анонимно, т.е. не прошедшие процедуру подтверждения подлинности, не будут включены в группу Everyone. Это имело место ранее, но изменено начиная с Windows 2003 и Windows XP (SP2).

Выводы

Когда дело доходит до распределения разрешений, существует один важный вопрос, на который мы должны быть в состоянии ответить: какие конкретные люди имеют доступ к данному ресурсу?

Большую часть разрешений, которые мы видим, даны не конкретным людям, а группам безопасности (и это — правильно), роль которых не всегда очевидна. В результате приходится тратить много времени для выяснения ответа на вопрос выше.

Решение есть. Когда ваш CEO спросит: «Кто имеет доступ к «Зарплатная ведомость.doc»?» вы сможете быстро, уверенно и абсолютно точно дать ответ, вместо предположений после недельных расследований.

Как и операционные системы семейства Linux, операционные системы Windows также поддерживают объединение пользователей в группы. Это позволяет удобно управлять пользовательскими правами. На каждом компьютере с Windows существуют локальные группы, присутствие или отсутствие пользователей в которых определяет права, которыми наделены пользователи.

По умолчанию в Windows уже есть перечень групп, в которые могут входить как учётные записи пользователей, так и другие группы. Хотя в заголовке этой статьи говорится о локальных пользователях и группах, в локальные группы могут входить и доменные учётные записи и группы. Различные программы могут добавлять свои группы. Создать новую группу может и пользователь, наделённый правами локального администратора. Рассмотрим основные группы в Windows.

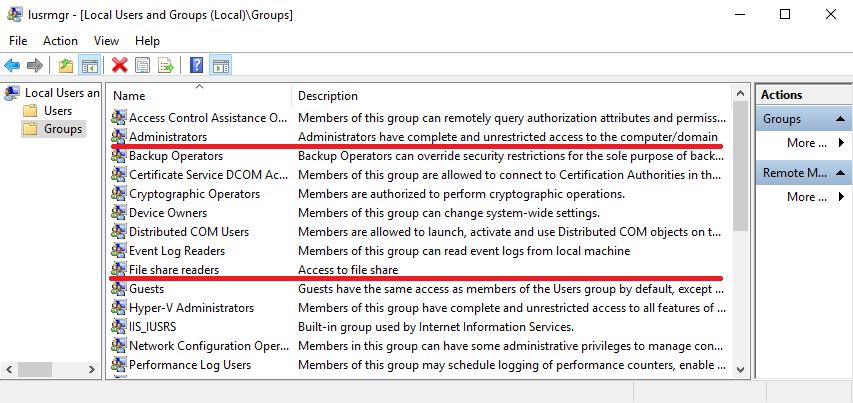

Посмотреть перечень существующий в системе групп можно через консоль Управление компьютером. Она находится в Панели управления, раздел Администрирование.

Администраторы — группа локальных администраторов, способных управлять конкретным компьютером. Локальные администраторы не являются администраторами домена;

Администраторы Hyper-V — группа пользователей, имеющий полный доступ к функциям Hyper-V. Не являются локальными администраторами и администраторами домена;

Гости — по умолчанию члены этой группы имеют те же права, что и пользователи, за исключением учетной записи Гость, которая ещё больше ограничена в правах;

Операторы архива — имеют права на создание резервных копий и восстановления из них даже тех объектов, к которым не имеют доступа;

Операторы настройки сети — имеют административные права для настройки сетевых параметров операционной системы;

Опытные пользователи — на текущий момент оставлена для совместимости с предыдущими версиями Windows. Может быть использована для разграничения прав пользователей. Например, если одним пользователям на компьютере нужно больше прав, чем другим;

Пользователи — основная пользовательская группа. Пользователи могут изменять крайне ограниченное число настроек, но, как правило, могут запускать большинство приложений в системе;

Пользователи DCOM — члены этой группы могут запускать, активизировать и использовать объекты DCOM;

Пользователи журналов производительности — по функционалу похожа на группу Пользователи системного монитора, но имеет куда больший доступ к Системному монитору, который позволяет отследить использование ресурсов компьютера;

Пользователи удаленного рабочего стола — состоящие в данной группе пользователи могут подключаться к указанному компьютеру через удалённый рабочий стол;

Читатели журнала событий — входящие в эту группу пользователи могут просматривать журналы событий компьютера;

IIS_IUSRS — группа, появившаяся в IIS 7.0 как замена группе IIS_WPG. Операционная система автоматически заносит в данную группу учётные записи, когда они назначаются в качестве удостоверения для пула приложений. Как правило, эта группа не требует действий со стороны администратора.

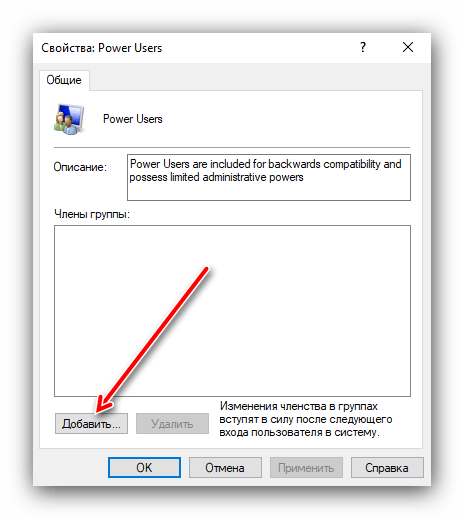

Просмотреть содержимое групп могут и пользователи, а вот для работы с ними нужно быть администратором. Откройте интересующую вас группу. Вы увидите её описание, содержимое (группы могут включать в себя не только пользователей, но и другие группы) и кнопки Добавить и Удалить. С их помощью мы и можем управлять членством в группе.

Допустим, что мы хотим добавить в группу нового пользователя (или группу пользователей). Нажимаем кнопку Добавить и видим окно добавления пользователя или группы.

Если вы знаете имя пользователя/группы, просто введите его в большое поле и нажмите Проверить имена. Обратите внимание также на кнопки Типы объектов и Размещение. Нажав на первую, можно выбрать объекты, которым мы ищем. Нажав на вторую, указать место поиска объектов (локальный компьютер или домен). Внизу ещё есть кнопка Дополнительно, она открывает окно с более удобным интерфейсом поиска.

Даже если вы не знаете имя пользователя/группы, вы можете указать место поиска, а потом просто нажать кнопку Поиск, чтобы посмотреть список имеющихся пользователей и групп.

Удалить пользователя/группу из группы ещё проще. Просто откройте свойства интересующей вас группы, выделите пользователя/группу и нажмите кнопку Удалить.

Помните: изменять членство в группах нужно только тогда, когда вы понимаете, что делаете. В противном случае это может сказаться на работоспособности системы или отдельных программ в ней. Кроме того, раздавая права всем подряд, вы можете спровоцировать инциденты, относящиеся к области информационной безопасности.

Что ещё можно сделать с группами? Щёлкнем по группе правой кнопкой мыши, чтобы вызвать контекстное меню (альтернатива — выделить группу и открыть меню Действие).

Как видим, группу ещё можно переименовать и удалить. Естественно, можно создать и новую группу. Для этого, не выделяя никакую из существующих групп, либо воспользуйтесь меню Действие → Создать группу, либо щёлкните правой кнопкой мыши по пустой области, чтобы вызвать контекстное меню с этим пунктом.

Введите название группы, описание, чтобы другим пользователям было удобнее понимать для чего эта группа (или чтобы самому потом не забыть), наполните группу пользователями/группами и нажмите кнопку Создать.

Как видите, наша группа появилась в перечне групп.

Теперь поговорим о том, для чего можно использовать группы в Windows. Как уже было сказано, главное предназначение групп — разграничение прав в системе. Для нас важно понимать как группы используются для назначения прав на уровне файловой системы.

Группы позволяют гибко настраивать права на файлы и каталоги. В конечном счёте, таким образом мы можем определять, кому разрешено запускать исполняемые файлы (а значит и программы), кто может добавлять, удалять, читать файлы в папках. Это может быть не так важно на домашнем компьютере, где небольшое число пользователей. А вот в корпоративном сегменте важно.

Если в организации несколько структурных подразделений, которым требуются разные права, выдавать права каждому пользователю утомительно. Проще объединять пользователей в группы и выдавать права группе.

Добавим разрешения на каталог primer для нашей только что созданной группы. Можно нажать кнопку Изменить, а можно Дополнительно. Второй способ более гибкий, поэтому лучше использовать его.

Нажмите кнопку Добавить.

Сперва нужно выбрать субъект, на который будут распространяться новые права.

Впишите название группы и нажмите кнопку Проверить имена.

Теперь можно выбрать, хотим мы установить разрешающее правило или запрещающее, будет ли оно применяться к подпапкам и файлам, а также суть даваемых разрешений или запретов.

Наша группа появилась в перечне других групп, которым даны разрешения на этот каталог. Не забудьте нажать Применить для сохранения настроек.

Итак, мы познакомились с локальными группами в Windows. Во второй статье о группах в Windows мы поговорим про группы в Active Directory.

There are a number of special groups in Windows. Included among these are Authenticated Users, Interactive Users, Everyone, etc. These days, Everyone and Authenticated Users are effectively equivalent for most purposes, but if you had a pre-2003 domain level domain that would not be true.

In any event, there is no way to observe the membership of these groups. In a sense the membership is calculated when a SACL or DACL is processed.

That said, it seems strange to me that you would be assigning permissions in the file system to authenticated users, especially C:. A more appropriate setting would be Interactive Users or, if you’re locking down workstations, read only.

The technical definitions of these two, according to Microsoft, are:

Authenticated Users:

Any user accessing the system through a logon process has the Authenticated Users identity. This identity allows access to shared resources within the domain, such as files in a shared folder that should be accessible to all the workers in the organization.

Everyone:

All interactive, network, dial-up, and authenticated users are members of the Everyone group. This special identity group gives wide access to a system resource.

You can find these for yourself, along with all others, here: http://technet.microsoft.com/en-us/magazine/dd637754.aspx

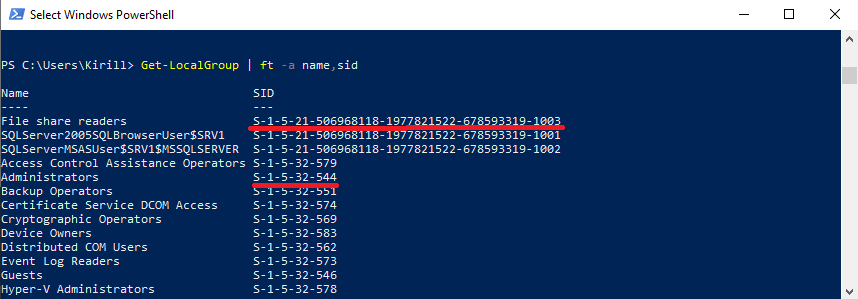

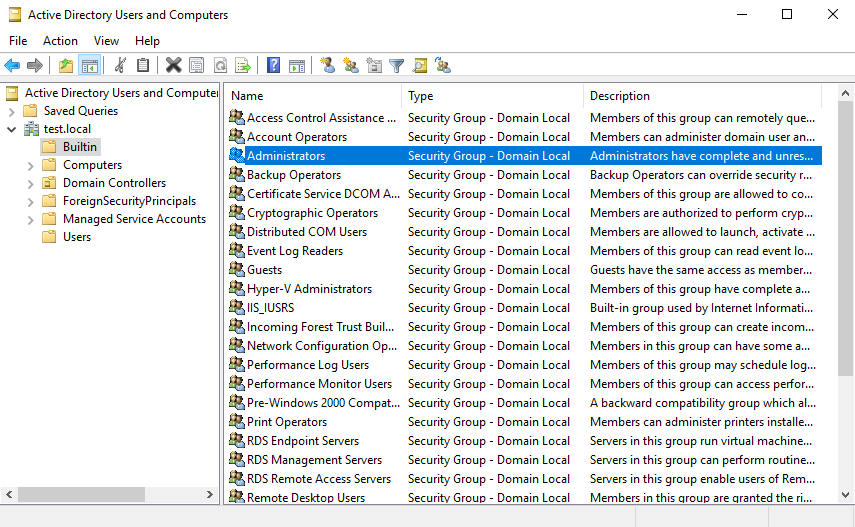

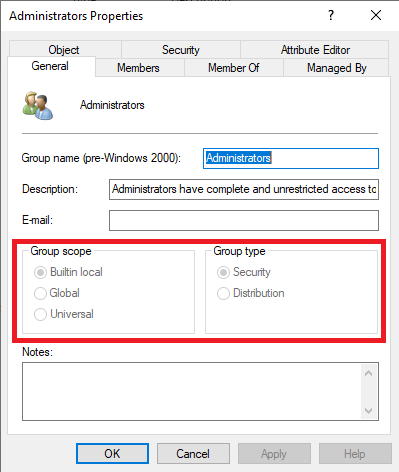

Группы — это объекты, являющиеся участниками системы безопасности (security principals) и предназначенные для управления доступом к ресурсам. Каждой группе присваивается уникальный идентификатор безопасности (Security Identifier, SID), который сохраняется в течение всего срока службы.

Условно группы можно разделить по области их действия.

Локальные группы

Локальные группы безопасности создаются на локальном компьютере, и использовать их можно для управления доступом к ресурсам, находящимся только на этом компьютере. Управляются они менеджером учетных записей безопасности (Security Account Manager, SAM).

Локальные группы можно условно разделить на два типа — встроенные (BuiltIn) и дополнительно созданные. Встроенные группы — это группы, имеющиеся в операционной системе по умолчанию, например та же группа Administrators. Ну а дополнительно созданные — группы, созданные вручную, для предоставления доступа к локальным ресурсам, например общим папкам.

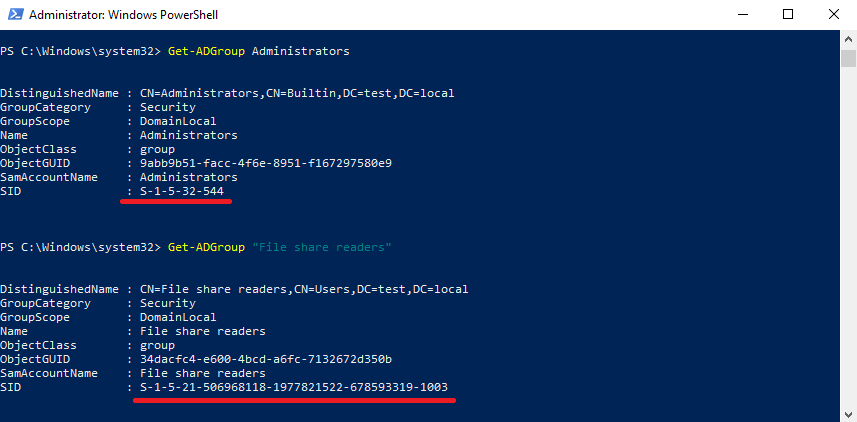

Различить эти группы легко можно по SID-у. У встроенных групп SID формата S-1-5-32-XXX, где XXX — число от 500 до 1000. У обычных же формат вида S-1-5-21-XXX-XXX-XXX-YYY, где XXX-XXX-XXX — это 48-битный идентификатор системы, YYY- относительный идентификатор (Relative ID, RID). RID состоит из четырех чисел (от 1000 и больше) и однозначно идентифицирует участника безопасности в локальном домене.

Примечание. SID-ы встроенных групп во всех операционных системах Windows идентичны.

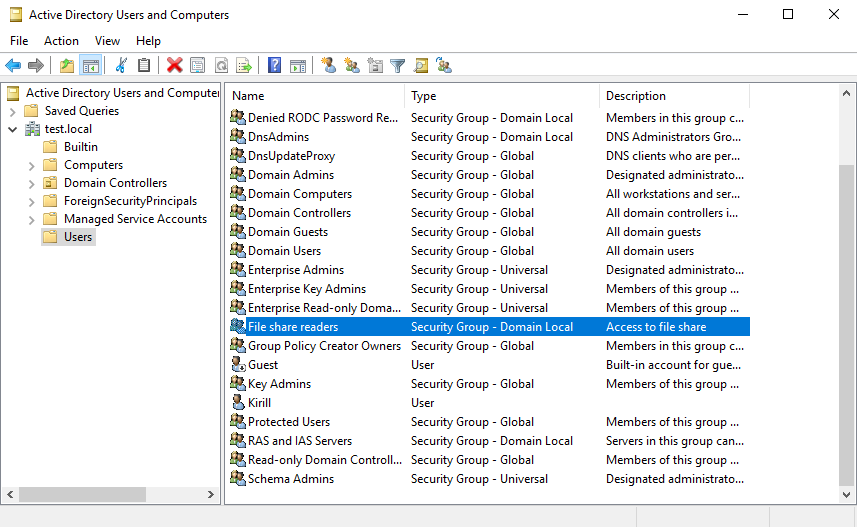

Доменные группы

С локальными группами все более менее понятно, переходим к доменным. Группы безопасности в домене Active Directory разделяются по области применения:

• Локальные в домене (Domain Local);

• Глобальные (Global);

• Универсальные (Universal).

Для наглядности сведем различия между ними в таблицу.

| Область применения | Может включать в себя | Может быть преобразована | Может предоставлять разрешения | Может быть участником групп |

|---|---|---|---|---|

| Локальные в домене | Учетные записи из любого домена или любого доверенного домена

Глобальные группы из любого домена или любого доверенного домена Универсальные группы из любого домена в одном лесу Другие локальные группы домена из того же домена Учетные записи, глобальные группы и универсальные группы из других лесов и из внешних доменов |

Можно преобразовать в универсальную, если группа не содержит другие локальные группы домена | В том же домене | Другие локальные группы домена из того же домена

Локальные группы на компьютерах в том же домене, за исключением встроенных групп с хорошо известными идентификаторами безопасности (Well Known SIDs) |

| Глобальные | Учетные записи из того же домена

Другие глобальные группы из того же домена |

Может быть преобразована в универсальную, если группа не является членом какой-либо другой глобальной группы | На любом домене в одном лесу или доверенных доменах или лесах | Универсальные группы из любого домена в одном лесу

Другие глобальные группы из того же домена Локальные группы домена из любого домена в том же лесу или из любого доверенных доменов |

| Универсальные | Учетные записи из любого домена в одном лесу

Глобальные группы из любого домена в одном лесу Другие универсальные группы из любого домена в том же лесу |

Можно преобразовать в локальную доменную, если группа не является членом каких-либо других универсальных групп Можно преобразовать в глобальную, если группа не содержит других универсальных групп |

На любом домене в одном лесу или доверенных лесах | Другие универсальные группы в том же лесу

Локальные группы в одном лесу или доверенных лесах Локальные группы на компьютерах в одном лесу или доверенных лесах |

Встроенные доменные группы

И вот теперь плавно переходим к группам, ради которых и задумана эта статья, а именно встроенные группы домена (Builtin Local).

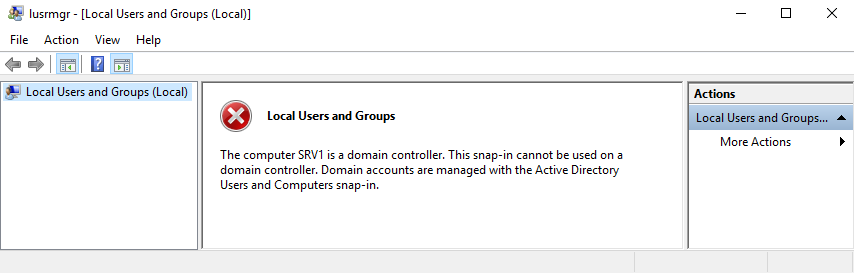

При повышении сервера до контроллера домена локальная база SAM становится недоступной, так же как и оснастка Local Users and Groups, а для входа на сервер используется база данных Active Directory. Это сделано с целью повышения безопасности.

Примечание. Единственный случай, когда для входа на контроллер домена используется SAM — это загрузка в режиме восстановления (Directory Service Restore Mode, DSRM). Это связано с тем, что пароль администратора DSRM хранится локально в базе SAM, а не в Active Directory (что вполне логично).

А что же происходит с локальными группами на сервере, когда мы делаем его контроллером домена? Сам сервер становится общей базой данных пользователей, групп и других объектов безопасности в домене, а все его локальные пользователи и группы переносятся в базу Active Directory. Пользователи и дополнительно созданные группы попадают в контейнер Users

а встроенные группы — в Builtin.

Что примечательно, членство в группах сохраняется. К примеру, если на сервере был локальный пользователь, который входил в группу локальных администраторов, то после повышения сервера до контроллера домена этот пользователь будет преобразован в доменного и помещен во встроенную доменную группу Administrators.

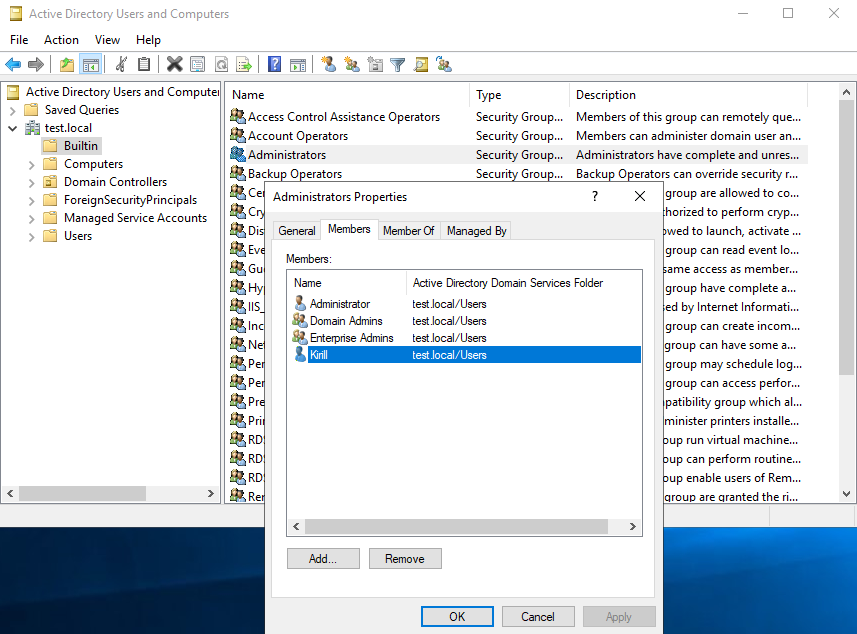

Не смотря на то, что формально встроенные доменные группы считаются Domain Local, на практике они стоят отдельно от остальных групп и имеют свою уникальную область действия.

Для примера возьмем группу, созданную вручную, и сравним ее со встроенной доменной.

Как видите, у обоих групп SID остался таким же, как был на локальном сервере. И так же, как у локальных групп, встроенные группы домена не содержат в своем SID-е идентификатор домена. По сути встроенные доменные группы дублируют локальные встроенные группы, но на уровне домена. Как я уже говорил, SID встроенных групп во всех операционных системах Windows идентичны, и получается, что на каждом компьютере домена (кроме домен-контроллеров) имеются свои локальные встроенные группы, идентификаторы которых совпадают с идентификаторами встроенных групп домена.

Поэтому использовать их на рабочих станциях и рядовых серверах домена невозможно. Например, вы не сможете добавить добавить доменных BuiltInAdministrators в список доступа на файловую шару на рядовом сервере домена, ее там просто не будет видно. Область действия доменных Builtin Local групп ограничена системами, на которых локальная база SAM недоступна — то есть контроллерами домена.

Domain Local группы, созданные из обычных локальных групп, такого ограничения не имеют. Их SID содержит компонент с идентификатором домена, поэтому уникальность в сравнении с другими локальными группами домена сохраняется. Что важно — при превращении сервера в первый контроллер домена в новом домене SID этих групп не меняется. Поэтому если создать на сервере локальную группу и выдать ей права например на папку с файлами, то после повышения сервера эта группа станет Domain Local и все её права сохранятся.

Но вернемся к нашим баранам Builtin Local группам и рассмотрим их поподробнее.

| Группа | Описание | Права по умолчанию |

| Account Operators | Члены этой группы могут создавать, изменять и удалять учетные записи для пользователей, групп и компьютеров, расположенных в контейнерах Users и Computers и организационных подразделениях домена, за исключением организационного подразделения Domain Controllers. Члены этой группы не имеют разрешения изменять группы Administrators или Domain Admins, а также не имеют разрешения изменять учетные записи для членов этих групп. Члены этой группы могут локально входить в систему на контроллерах домена в домене и отключать их. Эта группа обладает значительными полномочиями в домене, добавляйте пользователей с осторожностью. | Локальный вход в систему; Выключение системы. |

| Administrators | Члены этой группы имеют полный контроль над всеми контроллерами домена в домене. По умолчанию в нее входят группы Domain Admins и Enterprise Admins, а также встроенная учетная запись администратора домена. Поскольку эта группа имеет полный контроль над доменом, добавляйте пользователей с осторожностью. | Доступ к этому компьютеру по сети; Настройка квот памяти для процесса; Резервное копирование файлов и каталогов; Сквозной проход по папкам без проверки (Bypass traverse checking); Изменение системного времени; Создание файла подкачки; Отладка программ; Включение доверенных учетных записей компьютера и пользователей для делегирования; Принудительное завершение работы удаленной системы; Увеличение приоритета планирования; Загрузка и выгрузка драйверов устройств; Локальный вход в систему; Управление журналом аудита и безопасности; Изменение значений среды встроенного ПО; Профилирование отдельного процесса; Профилирование производительности системы; Удаление компьютера с док-станции; Восстановление файлов и каталогов; Завершение работы системы; Получение прав владения (ownership) на файлы или другие объекты. |

| Backup Operators | Члены этой группы могут создавать резервные копии и восстанавливать все файлы на контроллерах домена в домене, независимо от их собственных индивидуальных разрешений на эти файлы. Операторы резервного копирования также могут входить в систему контроллеров домена и отключать их. В этой группе нет участников по умолчанию. Поскольку эта группа обладает значительными полномочиями на контроллерах домена, добавляйте пользователей с осторожностью. |

Резервное копирование файлов и каталогов; Восстановление файлов и каталогов; Локальный вход в систему; Завершение работы системы. |

| Guests | По умолчанию группа Domain Guests, является членом этой группы. Учетная запись Guest (которая по умолчанию отключена) также является членом этой группы по умолчанию. | Нет прав по умолчанию |

| Incoming Forest Trust Builders (only appears in the forest root domain) | Члены этой группы могут создавать односторонние входящие доверия к корневому домену леса. Например, члены этой группы, находящиеся в лесу A, могут создать одностороннее входящее доверие леса из леса B. Это одностороннее входящее доверие между лесами позволяет пользователям в лесу A получать доступ к ресурсам, расположенным в лесу B. Членам этой группы предоставляется разрешение Создать входящее доверие леса (Create Inbound Forest Trust) в корневом домене леса. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Network Configuration Operators | Члены этой группы могут вносить изменения в настройки TCP/IP, а также обновлять и освобождать адреса TCP/IP на контроллерах домена в домене. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Performance Monitor Users | Члены этой группы могут отслеживать счетчики производительности на контроллерах домена в домене, локально и с удаленных клиентов, не будучи членами групп Administrators или Performance Log Users. | Нет прав по умолчанию |

| Performance Log Users | Члены этой группы могут управлять счетчиками производительности, журналами и оповещениями на контроллерах домена в домене, локально и с удаленных клиентов, не являясь членами группы Administrators. | Нет прав по умолчанию |

| Pre-Windows 2000 Compatible Access | Члены этой группы имеют доступ на чтение для всех пользователей и групп в домене. Эта группа предусмотрена для обеспечения обратной совместимости для компьютеров под управлением Windows NT 4.0 и более ранних версий. По умолчанию специальный идентификатор Everyone является членом этой группы. Добавляйте пользователей в эту группу, только если они работают под управлением Windows NT 4.0 или более ранней версии. | Доступ к этому компьютеру по сети; Сквозной проход по папкам без проверки (Bypass traverse checking). |

| Print Operators | Члены этой группы могут управлять, создавать, предоставлять общий доступ и удалять принтеры, подключенные к контроллерам домена в домене. Они также могут управлять объектами принтера в Active Directory. Члены этой группы могут локально входить в систему на контроллерах домена в домене и отключать их. В этой группе нет участников по умолчанию. Поскольку члены этой группы могут загружать и выгружать драйверы устройств на всех контроллерах домена в домене, добавляйте пользователей с осторожностью. | Локальный вход в систему; Завершение работы системы. |

| Remote Desktop Users | Члены этой группы могут удаленно входить в систему на контроллерах домена в домене. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Replicator | Эта группа поддерживает функции репликации каталогов и используется службой репликации файлов на контроллерах домена в домене. В этой группе нет участников по умолчанию. Не добавляйте пользователей в эту группу. | Нет прав по умолчанию |

| Server Operators | На контроллерах домена члены этой группы могут входить в систему в интерактивном режиме, создавать и удалять общие ресурсы, запускать и останавливать некоторые службы, создавать резервные копии и восстанавливать файлы, форматировать жесткий диск и выключать компьютер. В этой группе нет участников по умолчанию. Поскольку эта группа обладает значительными полномочиями на контроллерах домена, добавляйте пользователей с осторожностью. | Резервное копирование файлов и каталогов; Изменение системного времени; Принудительное завершение работы из удаленной системы; Локальный вход в систему; Восстановление файлов и каталогов; Завершение работы системы. |

| Users | Члены этой группы могут выполнять наиболее распространенные задачи, такие как запуск приложений, использование локальных и сетевых принтеров и блокировка сервера. По умолчанию членами этой группы являются группа Domain Users, Authenticated Users и Interactive. Таким образом, любая учетная запись пользователя, созданная в домене, становится членом этой группы. | Нет прав по умолчанию |

Как видите, не смотря на ограниченную область действия встроенные группы домена обладают весьма широкими возможностями. Особенно аккуратно стоит относиться к группе Administrators, которая имеет неограниченные полномочия в рамках всего домена, а в корневом домене леса — и во всем лесу.

Как можно использовать Builtin Local группы и стоит ли это вообще делать? Вопрос спорный. Практически все административные задачи можно решить с помощью обычных доменных групп, поэтому лично я стараюсь встроенные группы не использовать. В качестве заключения расскажу одну историю, приключившуюся со мной лично.

Итак, есть организация. В организации, как положено, есть отдел техподдержки, который занимается поддержкой пользователей. Чтобы сотрудники техподдержки имели возможность заходить на компьютеры пользователей, всех их добавляют в локальные админы с помощью групповой политики.

И вдруг оказывается, что некоторые сотрудники техподдержки каким то образом заходят на контроллеры домена и вносят изменения в Active Directory, хотя прав на это у них быть не должно. В группе доменных админов они отсутствуют, делегированных полномочий тоже нет. А права тем не менее есть.

Стали выяснять и оказалось, что политика, которая добавляет пользователей в локальные админы, применена ко всему домену. Отработала она и на контроллерах домена, и поскольку локальных администраторов там нет, добавила техподдержку в доменную BuiltinAdministrators. Со всеми вытекающими последствиями.

Ничего страшного в итоге не произошло, политику переназначили, пользователей из группы убрали. Но после этого я стараюсь со встроенными группами обращаться очень аккуратно 🙂

Содержание

- Запуск «Локальных пользователей и групп»

- «Пользователи»

- «Группы»

- Добавление нового пользователя

- Присоединение пользователя к группе

- Вопросы и ответы

В системных оснастках Windows 10 присутствует средство для управления учётными записями, сохранёнными на текущем компьютере, которая называется «Локальные пользователи и группы». Давайте разберёмся, что это за инструмент.

Важно! Рассматриваемая оснастка присутствует только в редакциях Pro и Enterprise!

Запуск «Локальных пользователей и групп»

Доступ к рассматриваемому элементу можно получить следующим образом:

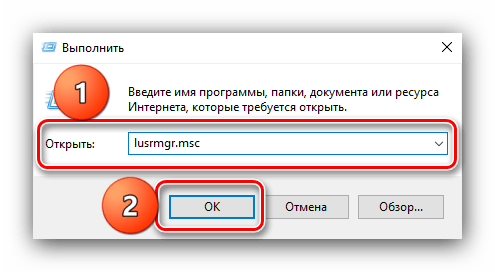

- Вызовите инструмент «Выполнить» сочетанием клавиш Win+R, введите в нём запрос

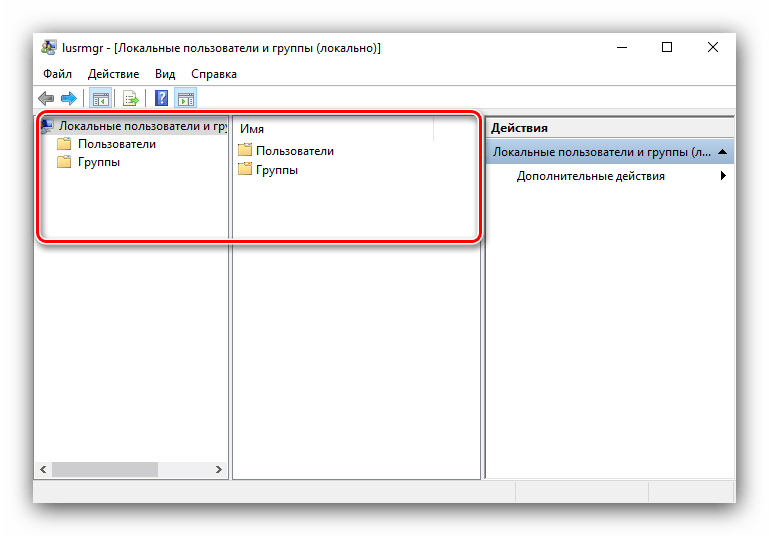

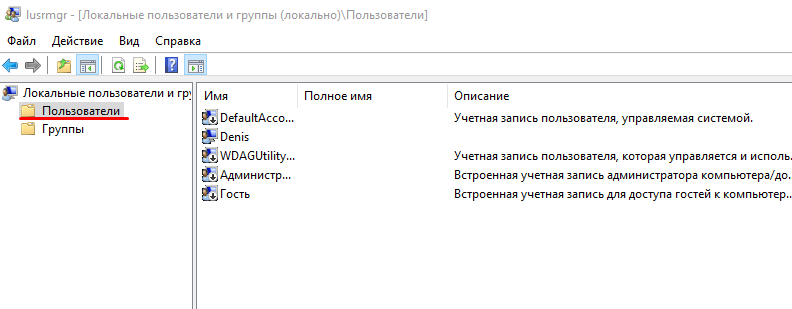

lusrmgr.mscи щёлкните «ОК». - Запустится нужный инструмент.

Теперь взглянем подробнее на особенности приложения.

«Пользователи»

В данном каталоге присутствуют такие категории:

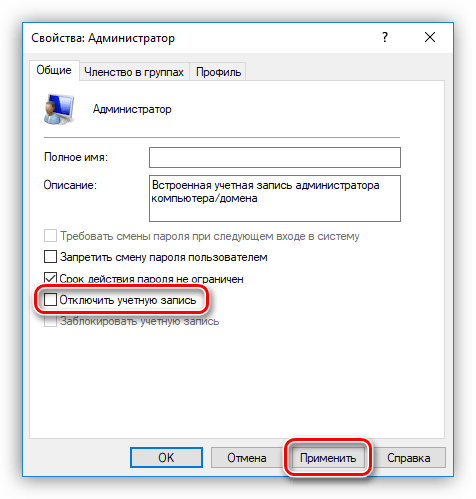

- «Администратор» – встроенный аккаунт, который используется в процессе инсталляции ОС перед тем, как юзер создаст свой собственный. Полномочия данной учётки весьма обширны, плюс её нельзя никаким образом удалить. Она пригодится в случае, когда в систему необходимо внести серьёзные изменения, но обычного пользователя-администратора для этой цели недостаточно.

Читайте также: Использование встроенной учётной записи администратора Windows 10

- «Гость» — второй аккаунт по умолчанию, присутствующий в указанном каталоге. Из названия элемента ясно, каково его предназначение – это гостевая учётка, ограниченная в правах. Данный аккаунт задействуется для разового использования, и по умолчанию отключен из-за возможной угрозы безопасности.

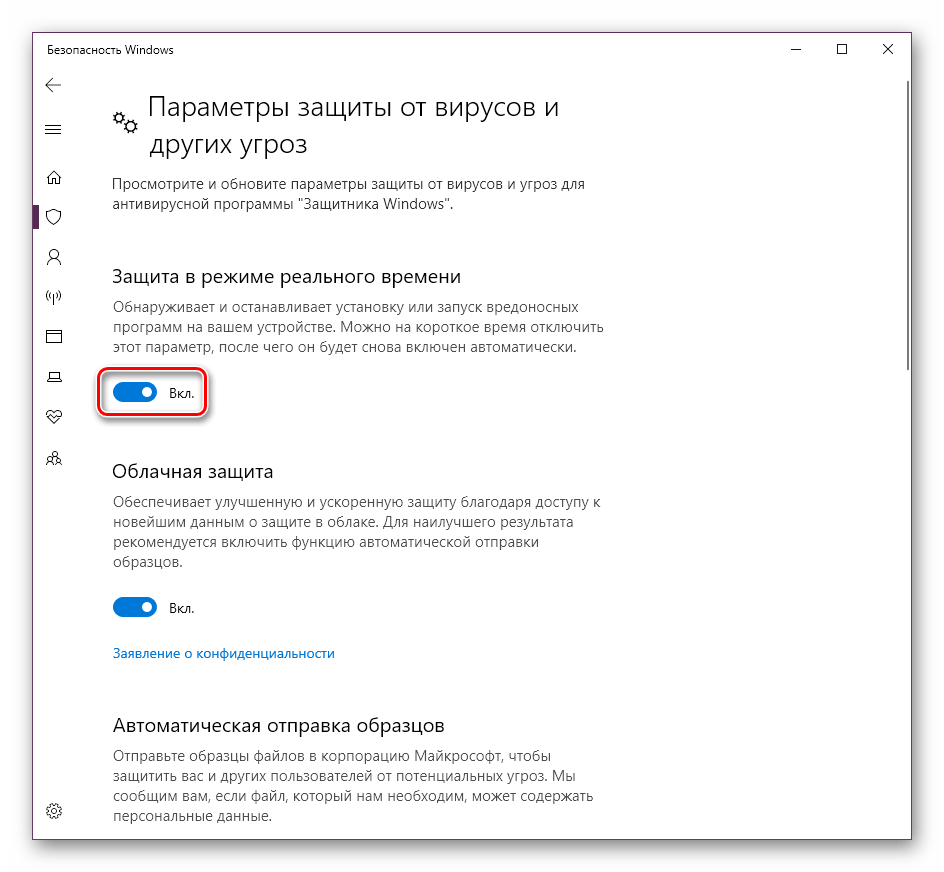

- «WDAGUtilityAccount» — это запись, используемая Защитником Windows при открытии небезопасных сайтов или приложений, чтобы не подвергать опасности основное пространство. Если вы не совершали никаких манипуляций со встроенным в «десятку» антивирусом, WDAGUtilityAccount активен и задействуется.

Читайте также: Отключение Защитника в Windows 10

- «Пользователь» — учётка, созданная при первичной настройке системы.

- «HelpAssistant» — временная запись, которая используется для создания сеанса удаленной помощи. Ею управляет служба Remote Desktop Help Session Manager.

«Группы»

В каталоге «Группы» записей намного больше – они обозначают категории, разграниченные в правах и выполняемых функциях. В этой директории обычно присутствуют следующие элементы:

- «Администраторы» – основная группа, члены которой имеют полный доступ к управлению операционной системой, соответственно, добавлять к ней новые учётки стоит с осторожностью.

- «Администраторы Hyper-V» – здесь находятся записи, которым разрешен доступ к виртуальной машине Hyper-V.

Читайте также: Виртуальная машина в Windows 10

- «Владельцы устройства» – аккаунты из этой категории по своим полномочиям дублируют вариант «Администраторы».

- «Гости» – название говорит само за себя: сюда входят гостевые учётные записи.

- «Криптографические операторы» – пользовательские аккаунты из этого раздела способны выполнять связанные с криптографией действия, например, с цифровыми подписями.

- «Операторы архива» – интересная категория, поскольку записи, которые в неё входят, способны обходить системные ограничения доступа, но только в целях создания точек восстановления или резервного копирования.

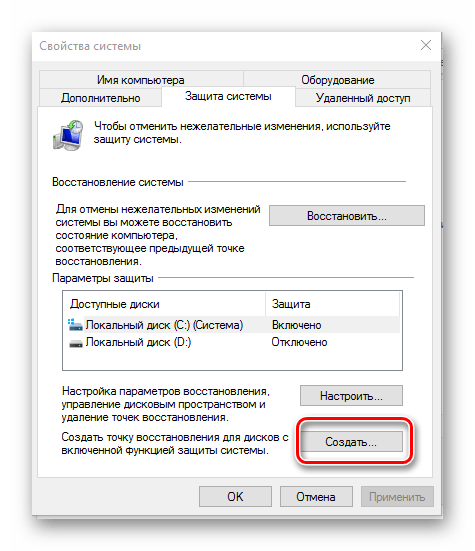

Читайте также: Создание точек восстановления Windows 10

- «Операторы настройки сети» – записям из этой категории разрешено управлять подключениями к сетям.

- «Опытные пользователи» – специфичный вариант, который существует для обеспечения совместимости. Дело в том, что эта категория в предыдущих версиях Виндовс обладала ограниченными административными правами для работы с некоторыми приложениями. В десятой редакции, в целях безопасности, редактирование этой группы запрещено, однако учётки в неё помещаются автоматически, если используется одно из тех самых специфичных приложений.

- «Пользователи» – самый большой раздел, в который входят все пользовательские учётные записи.

Остальные позиции представляют собой системные категории, с которыми рядовой юзер навряд ли столкнётся.

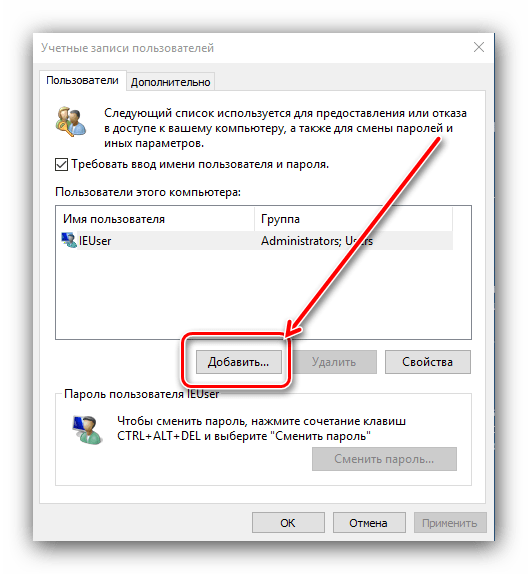

Добавление нового пользователя

Посредством рассматриваемой оснастки можно добавить новую учётную запись. Процедура описана одним из наших авторов, рекомендуем прочитать статью по ссылке далее.

Подробнее: Добавление нового пользователя в Windows 10

Присоединение пользователя к группе

Редактирование группы происходит по похожему алгоритму:

- Выделите одиночным кликом ЛКМ категорию, после чего воспользуйтесь вариантами «Действие» – «Добавить пользователя в группу».

- В окне свойств группы кликните по кнопке «Добавить».

- Укажите имя аккаунта в блоке «Введите имена выбираемых объектов», после чего щёлкните «Проверить имена».

Под названием должно появиться подчёркивание – это означает, что объект распознан и будет присоединён.

- По возвращении в окно свойств вы увидите имя добавленной учётки.

Как видим, действительно ничего сложного.

Теперь вам известно, что собой представляет оснастка «Локальные пользователи и группы» в Windows 10.

Еще статьи по данной теме:

Помогла ли Вам статья?

Внутренние настройки операционной системы предполагают отдельный блок для работы с определенной группой профайлов. Раздел в Windows 10 называется «Локальные группы и пользователи». Инструмент позволяет регулировать деятельность и количество возможностей участников, добавлять или убирать функции, распределять права. Существует несколько ключевых особенностей, которые важно учитывать при настройке.

Запуск «Локальных пользователей и групп»

Функциональный комплекс, связывающий внутренние профили персонального компьютера, запускается быстро. Специальных навыков и знаний не потребуется. Этапы действий:

- кликнуть одновременно сочетание горячих кнопок «Windows» и «R» (русская раскладка – «Win» и «К»);

- в открывшемся поле «Выполнить» напечатать lusrmgr.msc;

- подтвердить запрос клавишей «Enter» на клавиатуре или «ОК» в поле окна;

- откроется дополнительный интерфейс – группы и пользователи операционной системы в локальном обозначении.

Открытое поле разделено на несколько активных блоков. В верхней части – возможные действия и настройки (стандартные – файл, справка, вид и другие). В основной части – требуемые разделы и профайлы.

Каталог «Пользователи»

В левой части интерфейса отображается название подгрупп – пользователи и, непосредственно, группы из них. В первом блоке отображаются следующие наименования профилей:

- Администратор – профиль, который устанавливается разработчиком, по умолчанию является неактивным (дополнительный пункт безопасности операционки), особенности аккаунта: невозможно удалить или перепрошить, имеет расширенный функционал и доступ к системным файлам (настройкам) персонального устройства;

- Гость – дополнительный акк, также сформированный разработчиками компании Microsoft, второй после административного профиля, права ограничены (основное – просмотр, использование стандартных групп программ). Внимание! Профиль типа «Гость» используется разово. Ограниченное время работы и небольшой набор функций предусмотрены для защиты внутренних данных компьютера или ноутбука;

- WDAGUyilityAccount – аккаунт, возможности которого использует Защитник операционки Windows, если пользователь пытается перейти по небезопасной ссылке или открыть папки (документы, архивы, фото и иные), угрожающие безопасности ПК.

Кроме указанных, отображаются учетки с наименованием «Пользователь» (появляется во время первой активации системы) и HelpAssistent (временный аккаунт, применяется разово приложением Remote Desktop Help Session Manager).

Каталог «Группы»

Список с наименованием «Группы» включает большее количество пунктов. Пользователи разграничиваются по возможностям, набору используемых приложений. В перечень обычно входят следующие группы:

- администраторы – блок считается основным среди представленных, участники имеют право изменять внутренние показатели операционной системы Windows Внимание! Изменять состав участников данной группы нужно осторожно. Аккаунты раздела имеют доступ к системным настройкам, исправлять ошибки в которых достаточно сложно;

- админы Hyper-V – аккаунты имеют доступ к виртуальному механизму компании Microsoft (гипервизор для работы с системами на 64 бита);

- владельцы ПК – папка, по функционалу дублирующая раздел «Администраторы»;

- гости – вход для гостевых профилей персонального устройства;

- криптографические операторы – пользователи работают с криптографическими параграфами устройства (например, использование и настройка цифровых подписей);

- архивные операторы – отдельная группа пользователей, собственники аккаунтов, способны обходить некоторые системные ограничения, создавать или восстанавливать точки соединения и копии резервного типа;

- операторы сети – профили имеют доступ к подключениям сети;

- опытные юзеры – отдельный тип пользователей, используется для оптимизации внутренних процессов операционной системы персонального компьютера. Внимание! В ранних версиях операционки этот класс профилей был ограничен в некоторых наборах функций. В «десятке» предусмотрели запрет на редакцию списка и функционала пользователей данной группы.

Самый большой – раздел пользовательских профайлов, в перечень включают все учетки, которые созданы на персональном устройстве. Обычные пользователи редко сталкиваются с большей частью подгрупп, представленных в списках левой части окна.

Добавление нового пользователя и присоединение его к группе

Чтобы начать использование отдельных функций операционки, необходимо добавить новую запись учетного профиля. Существует несколько способов создания дополнительного локального аккаунта. Инструкция:

- открыть раздел «Учетные записи пользователей»;

- затем – блок «Управление учетными записями»;

- выбрать тип профиля, который нужно создать.

При создании новой учетки следует учитывать несколько ключевых нюансов. В противном случае могут возникнуть неполадки.

Причины и методы решения отсутствия локальных пользователей и групп

В некоторых ситуациях профиль может оказаться неактивным – операционка не реагирует на попытки изменить или скорректировать функционал аккаунта. Это значит, что в управлении персональным компьютером установлен строгий регламент по работе с профайлами (UAC).

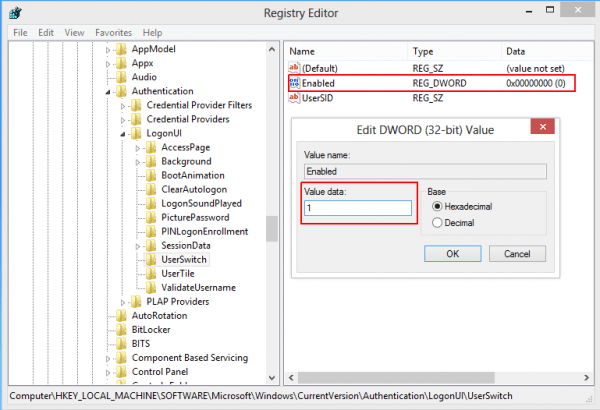

Если система после активации нового акка по умолчанию запускает прежний профиль, необходимо исправить некоторые настройки. В окне «Выполнить» ввести «regedit» и «ОК». Затем переключить в пункте «UserSwitch» отдельный параметр «Enabled» (сменить значение на единицу). Затем устройство перезагружают.

Локальные группы и пользователи – это специальный функциональный раздел операционной системы, который позволяет применить дополнительные корректировки к различным профилям. С большей частью групп обычный юзер не сталкивается, поэтому просто менять параметры без специальных навыков и знаний не стоит. Лучше обратиться к мастеру.

Давно хотел зафиксировать тут эту информацию:

Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям

группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов.

Для упрощения администрирования учетных записей пользователя назначить привилегии следует в первую очередь учетным записям группы, а не отдельным учетным записям пользователя. При назначении

привилегий учетной записи групп пользователи автоматически получают эти привилегии, когда становятся членами этой группы. Этот метод администрирования привилегий значительно проще назначения

отдельных привилегий каждой учетной записи пользователя в момент создания учетной записи.

В следующей таблице перечислены и описаны предоставляемые пользователю привилегии.

| Привилегия | Описание | Значение по умолчанию |

|---|---|---|

|

Функционирование в виде части операционной системы |

Позволяет процессу олицетворять любого пользователя без проверки подлинности. Таким образом, процесс может получить доступ к тем же локальным ресурсам, что и пользователь.

Процессы, требующие эту привилегию, вместо использования отдельной учетной записи пользователя со специально назначенной привилегией должны применять учетную запись «Локальная |

«Локальная система» |

|

Добавление рабочих станций в домен |

Определяет группы или пользователей, которые могут добавлять рабочие станции в домен.

Это право пользователя используется только для контроллеров доменов. По умолчанию это право имеет любой прошедший проверки подлинности пользователь; он также может создавать до 10 Благодаря добавлению учетной записи в домен, компьютер распознает учетные записи и группы, существующие в доменной службе Active Directory (AD DS). |

Контроллеры домена. «Прошедшие проверку» |

|

Настройка квот памяти для процесса |

Определяет пользователей, которые могут изменять максимальный объем памяти, используемый процессом. Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. |

«Администраторы» |

|

Архивирование файлов и каталогов |

Определяет пользователей, которые могут обойти разрешения на файлы, каталоги, реестр и другие постоянные объекты при резервном копировании системы. |

«Администраторы» и «Операторы архива» |

|

Обход перекрестной проверки |

Определяет, какие пользователи могут производить обзор деревьев каталога, даже если у этих пользователей отсутствуют разрешения на каталог. Эта привилегия не позволяет Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. |

Рабочие станции и серверы. «Администраторы», «Операторы архива», «Опытные пользователи», «Пользователи», «Все» Контроллеры домена. «Администраторы» и «Прошедшие проверку» |

|

Изменение системного времени |

Определяет пользователей и группы, которые могут изменять время и дату на внутренних часах компьютера. Пользователи, имеющие данное право, могут изменять внешний вид журналов Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. |

Рабочие станции и серверы. «Администраторы« и «Опытные пользователи» Контроллеры домена. «Администраторы» и «Операторы сервера» |

|

Создание файла подкачки |

Позволяет создавать файл подкачки и изменять его размер. Для этого в группе Параметры быстродействия на |

«Администраторы» |

|

Создание объекта типа токен |

Позволяет процессу создавать токен, который затем может использоваться для доступа к любому локальному ресурсу при применении NtCreateToken() или других

Процессы, требующие эту учетную запись, вместо использования отдельной учетной записи пользователя со специально назначенной привилегией должны применять учетную запись «Локальная |

Нет |

|

Создание глобальных объектов |

Определяет учетные записи, которые могут создавать глобальные объекты в сеансе служб терминалов или служб удаленного рабочего стола. |

«Администраторы» и «Локальная система» |

|

Создание постоянных общих объектов |

Позволяет процессу создавать объект каталога в диспетчере объектов операционной системы. Эта привилегия полезна для работающих в режиме ядра компонентов, расширяющих пространство |

Нет |

|

Отладка программ |

Определяет пользователей, которые могут прикреплять отладчик к любому процессу или ядру. Разработчикам, выполняющим отладку собственных приложений, это право назначать не нужно. |

«Администраторы» и «Локальная система» |

|

Разрешение доверия к учетным записям компьютеров и пользователей при делегировании |

Определяет пользователей, которые могут устанавливать параметр Делегирование разрешено в объекте пользователя или компьютера.

Пользователь или объект, получившие это право, должны иметь доступ на запись к управляющим флагам учетной записи объекта пользователя или компьютера. Серверный процесс, Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. |

Контроллеры домена. «Администраторы» |

|

Принудительное удаленное завершение работы |

Определяет, кому из пользователей разрешено удаленное завершение работы компьютера. Неправильное применение этого права пользователя может стать причиной отказа в обслуживании. Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. |

Рабочие станции и серверы. «Администраторы» Контроллеры домена. «Администраторы» и «Операторы сервера» |

|

Создание аудитов безопасности |

Определяет, какие учетные записи могут быть использованы процессом для добавления записей в журнал безопасности. Журнал безопасности используется для отслеживания |

«Локальная система» |

|

Олицетворение клиента после проверки подлинности |

Определяет учетные записи, разрешенные для олицетворения других учетных записей. |

«Администраторы» и «Служба» |

|

Увеличение приоритета выполнения |

Определяет, какие учетные записи могут использовать процесс, имеющий право доступа «Запись свойства» для другого процесса, для увеличения приоритета выполнения, назначенного |

«Администраторы» |

|

Загрузка и выгрузка драйверов устройств |

Определяет, кто из пользователей может динамически загружать и выгружать драйверы устройств или другой код в режиме ядра. Данное пользовательское право не применяется к драйверам |

«Администраторы» |

|

Блокировка страниц в памяти |

Определяет, какие учетные записи могут использовать процессы для сохранения данных в физической памяти для предотвращения сброса этих данных в виртуальную память на диске. |

Нет; некоторые системные процессы имеют эту привилегию изначально |

|

Управление аудитом и журналом безопасности |

Определяет, кто из пользователей может указывать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и разделы реестра.

Данный параметр безопасности не позволяет пользователю включить аудит доступа к файлам и объектам в целом. Для включения такого аудита нужно настроить параметр доступа к объекту События аудита можно просмотреть в журнале безопасности средства просмотра событий. Пользователь с данной привилегией может также просматривать и очищать журнал безопасности. |

«Администраторы» |

|

Изменение значения параметров аппаратной среды |

Определяет, кто может изменять значения параметров аппаратной среды. Переменные аппаратной среды — это параметры, сохраняемые в энергонезависимой памяти компьютеров, архитектура

|

«Администраторы» и «Локальная система» |

|

Профилирование одного процесса |

Определяет пользователей, которые могут использовать средства мониторинга производительности для отслеживания производительности несистемных процессов. |

«Администраторы», «Опытные пользователи» и «Локальная система» |

|

Профилирование производительности системы |

Определяет пользователей, которые могут использовать средства мониторинга производительности для отслеживания производительности системных процессов. |

«Администраторы» и «Локальная система» |

|

Отключение компьютера от стыковочного узла |

Определяет, может ли пользователь отстыковать портативный компьютер от стыковочного узла без входа в систему.

Если данная политика включена, пользователь перед отключением портативного компьютера от стыковочного узла должен войти в систему. Если данная политика отключена, пользователь |

Отключено |

|

Замена токена уровня процесса |

Определяет, какие учетные записи пользователей могут инициализировать процесс замены токена по умолчанию, связанного с запущенным подпроцессом. Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. |

«Локальная служба» и «Сетевая служба» |

|

Восстановление файлов и каталогов |

Определяет пользователей, которые могут обойти разрешения на файлы, каталоги, реестр и другие постоянные объекты при восстановлении резервных копий файлов и каталогов, а также В частности, это право пользователя подобно предоставлению следующих разрешений пользователю или группе для всех папок и файлов в системе:

|

Рабочие станции и серверы. «Администраторы» и «Операторы архива» Контроллеры домена. «Администраторы», «Операторы архива» и «Операторы сервера» |

|

Завершение работы системы |

Определяет пользователей, которые после локального входа в систему могут завершить работу операционной системы при помощи команды Завершить работу. |

Рабочие станции. «Администраторы», «Операторы архива», «Опытные пользователи», «Пользователи» Серверы. «Администраторы», «Операторы архива», «Опытные пользователи» Контроллеры домена. «Операторы учетных записей», «Администраторы», «Операторы архива», «Операторы сервера», «Операторы печати» |

|

Синхронизация данных службы каталогов |

Определяет пользователей и группы, которые имеют право синхронизировать все данные службы каталогов. Это также называется синхронизацией Active Directory. |

Нет |

|

Смена владельцев файлов или иных объектов |

Определяет пользователей, которые могут стать владельцем любого защищаемого объекта системы, в том числе: объектов Active Directory, файлов и папок, принтеров, разделов реестра, |

«Администраторы» |

Некоторые привилегии могут переопределять разрешения, заданные для объекта. Например, пользователь, вошедший в домен в качестве члена группы «Операторы архива», имеет право на выполнение операций

резервного копирования для всех серверов домена. Однако для этого необходимо право на чтение всех файлов на этих серверах, даже тех файлов, для которых их владельцы установили разрешения, явно

запрещающие доступ всем пользователям, включая членов группы «Операторы архива». Право пользователя (в данном случае — право на выполнение резервного копирования) имеет приоритет над всеми

разрешениями для файлов и каталогов. Дополнительные сведения см. в статье Резервное копирование и восстановление

(страница может быть на английском языке) http://go.microsoft.com/fwlink/?LinkId=131606.

|

Примечание |

|

Чтобы просмотреть свои привилегии, в командной строке введите whoami /priv. Взято ТУТ. |