[конспект админа] Меньше администраторов всем

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

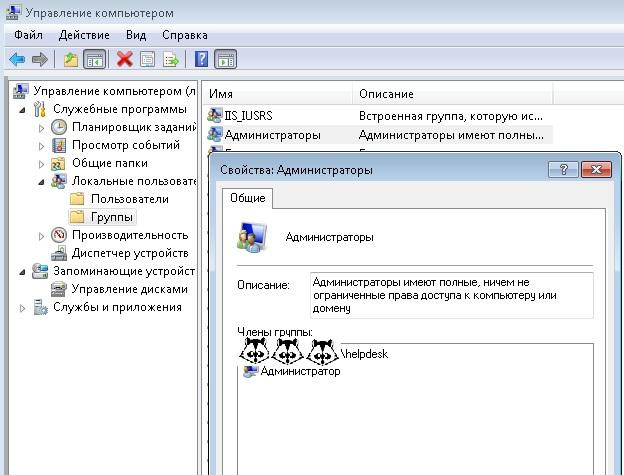

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

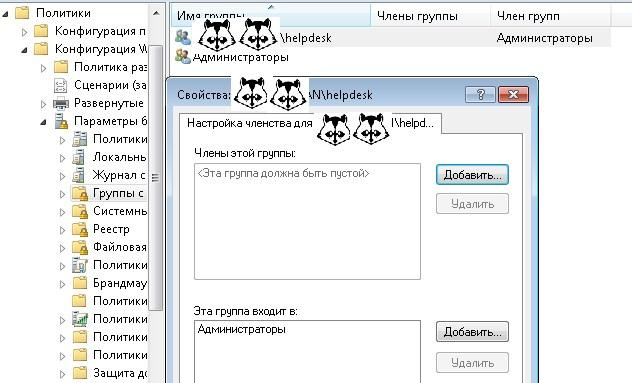

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

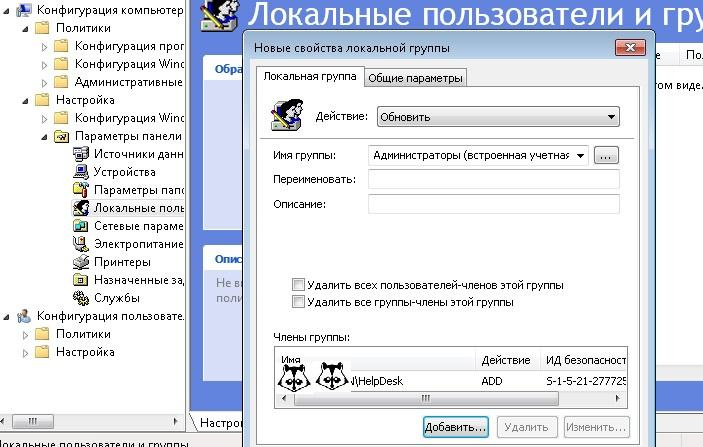

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 102016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_Module" -ItemType Directory

New-ModuleManifest -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleDemo_Module.psd1"

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleRoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFilesWindowsPowerShellModulesDemo_ModuleRoleCapabilitiesVMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAINVM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramDataJEAConfigurationTranscripts"

}

New-Item -Path "$env:ProgramDataJEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramDataJEAConfigurationVM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramDataJEAConfigurationVM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

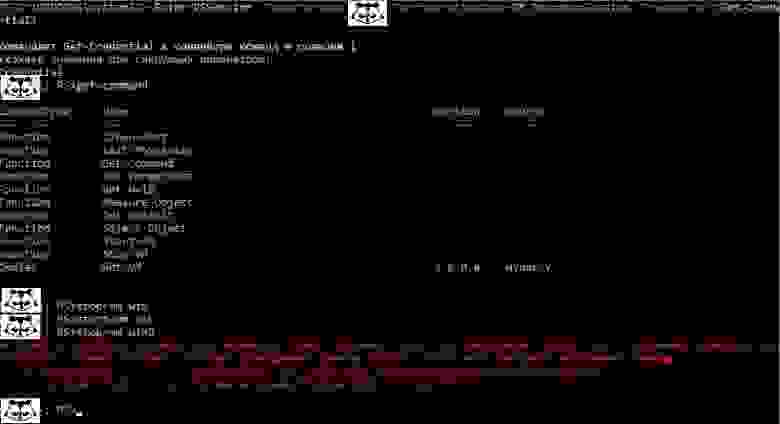

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

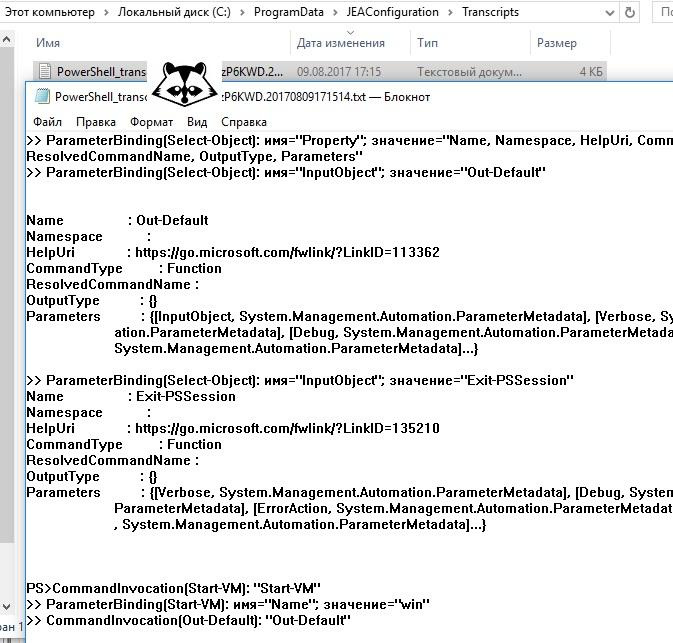

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Локальные (или встроенные) группы безопасности создаются при установке операционной системы и служат для назначения пользователям прав доступа к различным ресурсам на отдельно взятом компьютере. Групп довольно много, но на практике используются всего две:

- Пользователи (Users) — могут запускать приложения и работать с ними, но не имеют прав на изменение параметров системы.

- Администраторы (Administrators) — имеют полные и ничем не ограниченные права доступа к компьютеру.

В группу Администраторы входит встроенная учетная запись администратора, учетная запись под которой производилась установка системы и (если компьютер входит в домен) группа Администраторы домена (Domain Admins). Все остальные локальные и доменные пользователи по умолчанию помещаются в группу Пользователи и не имеют административных полномочий на локальном компьютере.

Для того, чтобы добавить доменного пользователя в локальную группу безопасности на одном компьютере, можно особо не мудрить и воспользоваться оснасткой Локальные пользователи и группы (Local users and groups). Однако, если эту процедуру необходимо проделать с большим количеством компьютеров (например, добавить сотрудников техподдержки в группу локальных админов на всех компьютерах сети), то лучше воспользоваться групповыми политиками.

Групповые политики предоставляют два варианта добавления пользователей, и мы рассмотрим их оба. И первый способ, это:

Группы с ограниченным доступом, или Restricted Groups

Несмотря на свое название, эта политика не ограничивает доступ, а позволяет добавить доменных пользователей в локальные группы безопасности. Находится она в узле Конфигурация компьютераПолитикиПараметры безопасности (Computer configurationPoliciesSecurity Settings)

Добавить пользователей в локальные группы довольно просто, достаточно создать синоним локальной группы Администраторы и добавить туда нужную доменную группу (или отдельных пользователей). Тогда члены этой группы станут локальными администраторами и смогут входить на любую рабочую станцию с административными привилегиями.

Однако есть некоторые нюансы, а именно: если сначала добавить в Restricted Groups группу Администраторы, а затем в нее добавить доменную группу (в нашем случае HelpDesk), то локальными администраторами останутся только встроенный Администратор и добавленная нами группа HelpDesk, а все остальные, даже если они были добавлены вручную, будут из этой группы удалены. Более того, добавить обратно этих пользователей можно будет только одним способом — через Restricted Groups, при этом они станут станут локальными админами на всех компьютерах, на которые действует эта политика.

Поэтому, чтобы избежать подобных последствий, сначала добавляем в Restricted Groups доменную группу HelpDesk, а уже ее в группу Администраторы. В этом случае члены группы HelpDesk станут локальными администраторами вместе с уже заведенными пользователями и останется возможность добавлять пользователей в группу локальных администраторов вручную.

Этот способ работает на всех операционных системах, начиная с Windows 2000. Если же у вас в качестве клиентской операционной системы используется Windows 7, то можно воспользоваться вторым способом:

Предпочтения групповой политики или Group Policy Preferences

Системы на базе Windows 7 поддерживают расширения обычных групповых политик, названные Предпочтениями (Preferences). Предпочтения настраиваются только в объектах групповых политик, хранящихся в доменах Active Directory на базе серверов Windows Server 2008 и 2008 R2.

С помощью предпочтений конфигурируется рабочая среда клиентских компьютеров, и хотя действия, выполняемые с помощью предпочтений, можно реализовать посредством стандартных групповых политик, предпочтения использовать намного удобнее и проще.

Для добавления пользователей в локальные группы с помощью предпочтений идем в раздел Конфигурация компьютераНастройкаПараметры панели управления (Computer ConfigurationPreferencesControl Panel Settings) и выбираем пункт Локальные пользователи и группы (Local User and Groups)

Щелкаем правой клавишей мыши на пустом поле, и в контекстном меню выбираем пункт Создать — Локальная группа

Открывается окно свойств локальной группы, в котором мы и будем настраивать членство в группе и другие опции. В качестве действия можно выбрать один из 4 вариантов:

- Обновить (по умолчанию) — выбранные пользователи просто добавляются в локальную группу

- Заменить — выбранные пользователи добавляются в группу, при этом все остальные члены группы удаляются

- Создать — создается новая локальная группа, в которую добавляются выбранные пользователи

- Удалить — удаляются все члены выбранной локальной группы

В поле имя группы выбираем Администраторы (встроенная учетная запись), это выберет группу локальных администраторов, даже если она была переименована. Затем жмем на кнопку Добавить и в качестве членов группы выбираем доменную группу HelpDesk. Теперь осталось нажать ОК, и наша группа техподдержки будет добавлена в группу локальных админов на всех рабочих станциях домена.

А если вы хотите полностью контролировать всех участников локальной группы Администраторы, то можно отметить пункты Удалить всех пользователей-членов этой группы (Delete all member users) и Удалить все группы-члены этой группы (Delete all member groups). Теперь, даже если вручную добавить туда нового пользователя или группу, при следующей перезагрузке список членов группы будет обновлен в соответствии со списком, указанным в групповой политике.

И еще, хотя в локальные группы можно добавлять отдельных доменных пользователей, по возможности старайтесь этого избежать. Даже если добавить необходимо всего одного пользователя, лучше создать для него в домене группу безопасности и работать с ней. Это более грамотный подход с точки зрения безопасности, и кроме того это существенно облегчит процесс добавления пользователей в дальнейшем.

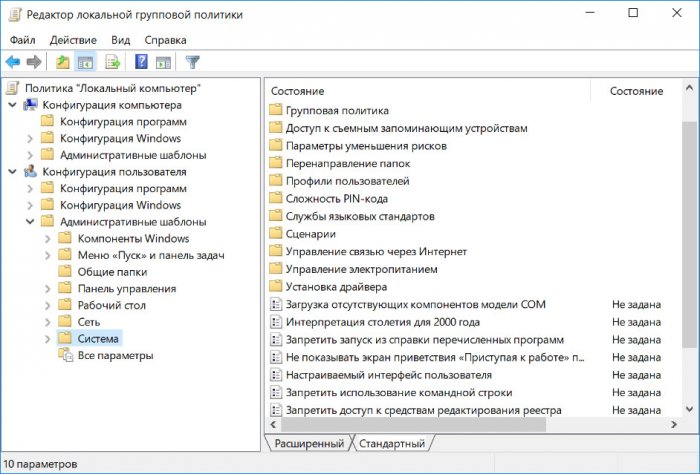

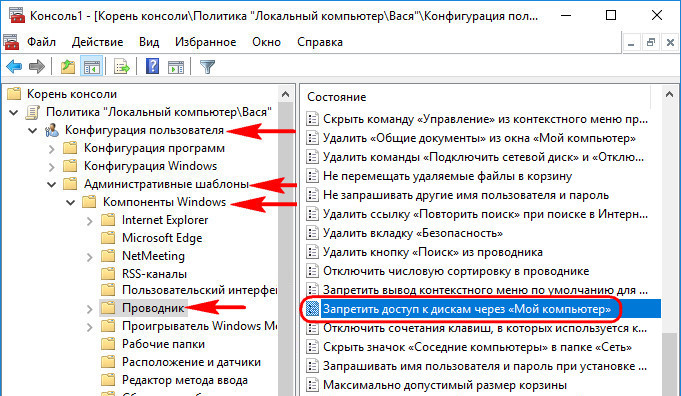

Друзья, в одной из недавних статей сайта мы рассмотрели 5 способов ограничения возможностей пользователей компьютеров, реализуемых за счёт превалирования учётных записей администраторов над стандартными и использования функционала типа «Родительский контроль». В этой статье продолжим тему осуществления контроля пользователей, которым мы вынуждены иногда доверять свои компьютеры, однако не можем быть уверенными в их действиях в силу неосознанности или неопытности. Рассмотрим, какие ещё действия детей и неопытных взрослых можно ограничить в среде Windows. И для этих целей будем использовать штатный инструмент локальной групповой политики, доступный в редакциях Windows, начиная с Pro.

Групповая политика – это инструмент, с помощью которого можно гибко настроить работу Windows. Управление этим функционалом осуществляется посредством редактора gpedit.msc. Для быстрого запуска его название можно ввести в поле внутрисистемного поиска или команды «Выполнить». Редактор содержит две основных ветки параметров:

• «Конфигурация компьютера», где содержатся параметры для всего компьютера, то есть для всех его пользователей;

• «Конфигурация пользователя» – каталог, содержащий параметры отдельных пользователей компьютера.

Внесение изменений непосредственно в окне редактора будет иметь силу для всех учётных записей. Если, например, заблокировать запуск каких-то программ, эта блокировка будет применена и для администратора, и для стандартных пользователей. Если на компьютере проводится работа с единственной учётной записи администратора, можно сразу приступать к рассмотрению конкретных параметров, которые приводятся в последнем разделе статьи. Но если у других членов семьи есть свои учётные записи, при этом ограничения не должны касаться администратора, потребуется ещё кое-что настроить.

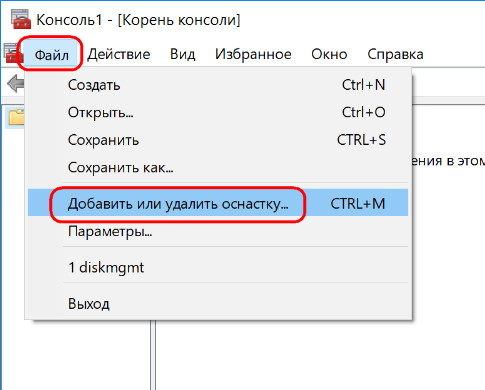

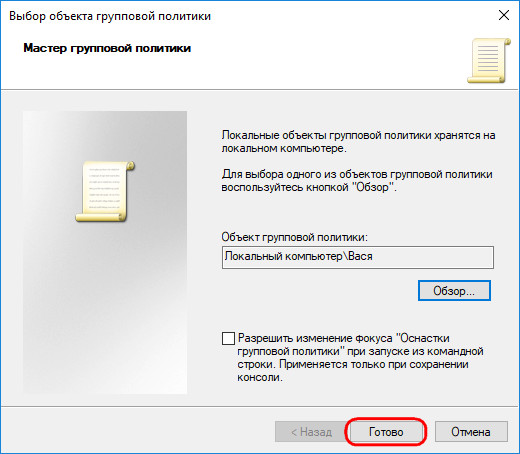

Как сделать так, чтобы с помощью локальной групповой политики можно было вносить изменения только для отдельных учётных записей? Возможность управления этим инструментом системы в части применения изменений не для всех, а лишь для выбранных пользователей компьютера, появится, если редактор добавить в качестве оснастки консоли ММС. С помощью внутрисистемного поисковика или команды «Выполнить» запускаем штатную утилиту mmc.exe. В меню «Файл» консоли выбираем «Добавить или удалить оснастку».

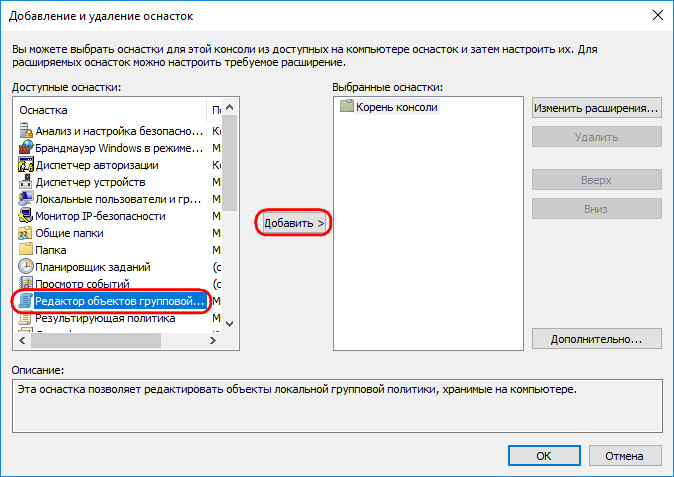

В колонке справа выбираем «Редактор объектов групповой политики», жмём посередине «Добавить».

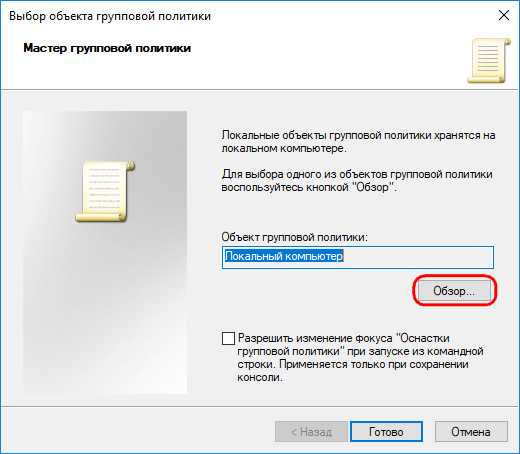

Теперь – «Обзор».

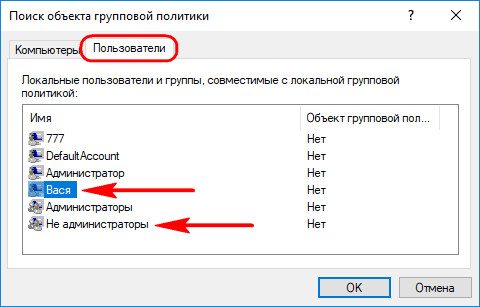

И добавляем пользователей. Выбираем:

• либо «Не администраторы», если нужно, чтобы настройки применялись ко всем имеющимся в системе учётным записям типа «Стандартный пользователь»;

• либо конкретного пользователя.

Готово.

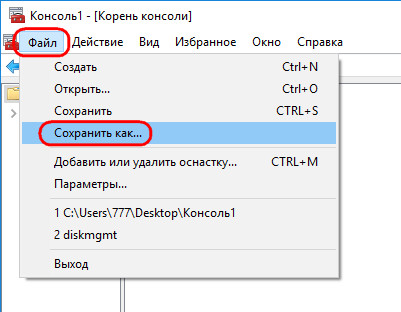

Жмём «Ок» в окошке добавления оснасток, затем в меню «Файл» выбираем «Сохранить как».

Задаём файлу консоли имя, указываем какой-нибудь удобный путь сохранения, скажем, на рабочем столе, и сохраняем.

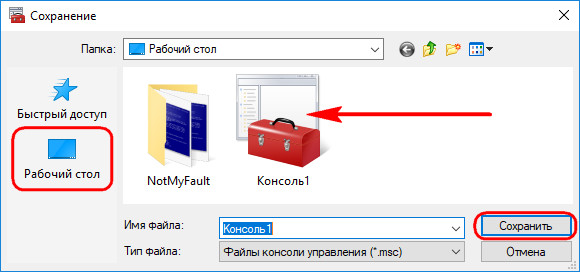

Итак, мы создали оснастку редактора групповой политики для отдельного пользователя. Это, по сути, тот же редактор, что и gpedit.msc, но ограниченный наличием только единственной ветки «Конфигурация пользователя». В этой ветке и будем работать с параметрами групповой политики.

Сохранённый файл консоли нужно будет запускать каждый раз при необходимости изменить параметры групповой политики для отдельных учётных записей.

Редактор групповой политики содержит массу параметров, которые вы, друзья, можете самостоятельно исследовать и решить, какие из них необходимо применять в вашем конкретном случае. Я же сделал небольшую подборку запретов в среде Windows 10 на своё усмотрение. Все они будут касаться только подконтрольного пользователя. И, соответственно, изменения будут вноситься в ветку редактора «Конфигурация пользователя».

Итак, если нужно внести ограничения для всех, кто пользуется компьютером, запускаем редактор gpedit.msc. А если нужно урезать возможности отдельных людей, но чтобы это не касалось администратора, запускаем созданный файл консоли и работаем с редактором внутри неё.

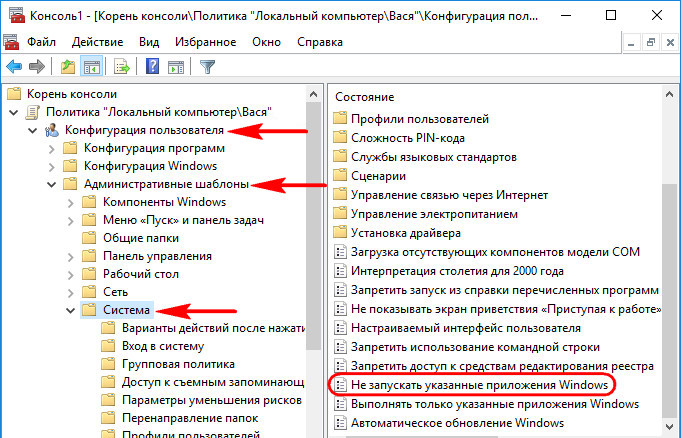

Если кого-то нужно ограничить в работе с отдельными программами или играми, следуем по пути:

Административные шаблоны — Система

Выбираем параметр «Не запускать указанные приложения Windows».

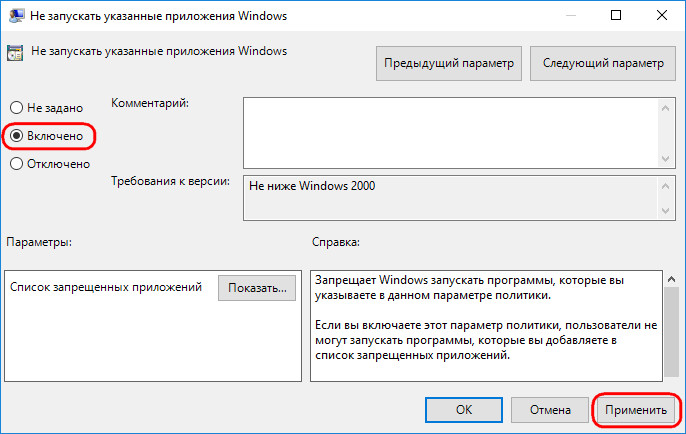

Включаем его, жмём «Применить».

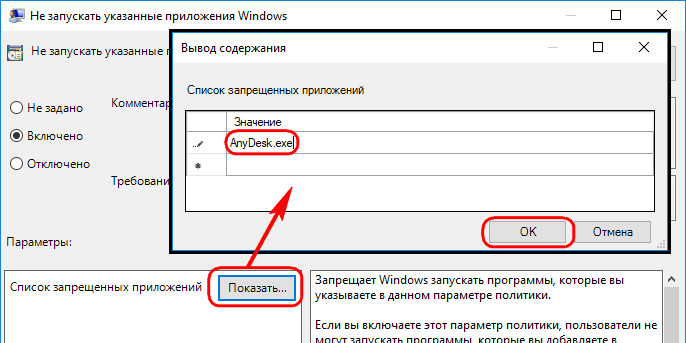

Появится список запрещённых приложений. Кликаем «Показать» и в графы появившегося окошка поочерёдно выписываем десктопные программы и игры, запуск которых будет заблокирован. Вписываем их полное имя с расширением по типу:

AnyDesk.exe

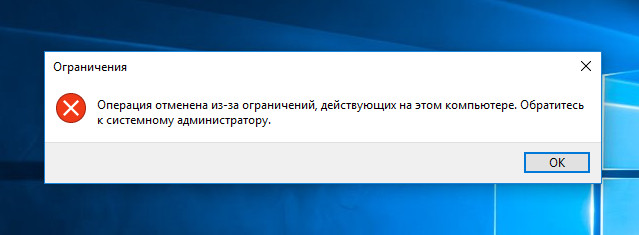

После чего снова жмём «Применить» в окне параметра. Теперь подконтрольный пользователь вместо запуска программы или игры увидит только вот это.

По такому же принципу можно сформировать перечень только разрешённых для запуска программ и игр, выбрав параметр в этой же ветке ниже «Выполнять только указанные приложения Windows». И тогда для пользователя будет блокироваться всё, что не разрешено этим перечнем.

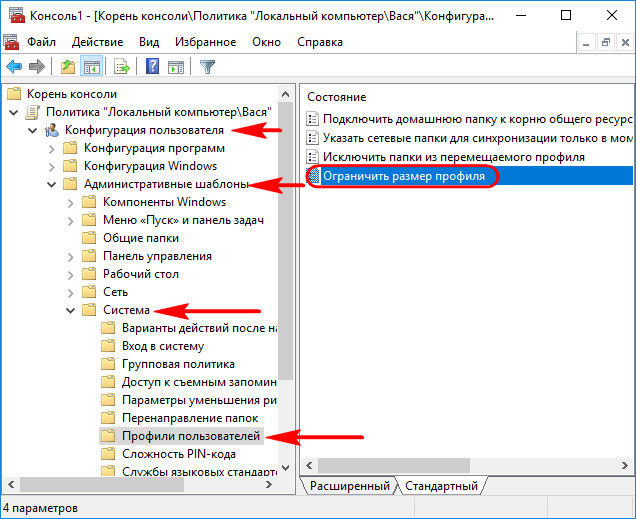

Пыл любителей скачивать с Интернета что попало и захламлять раздел (C:) можно поубавить, если ограничить профиль таких пользователей в размере. Идём по пути:

Административные шаблоны – Система – Профили пользователей

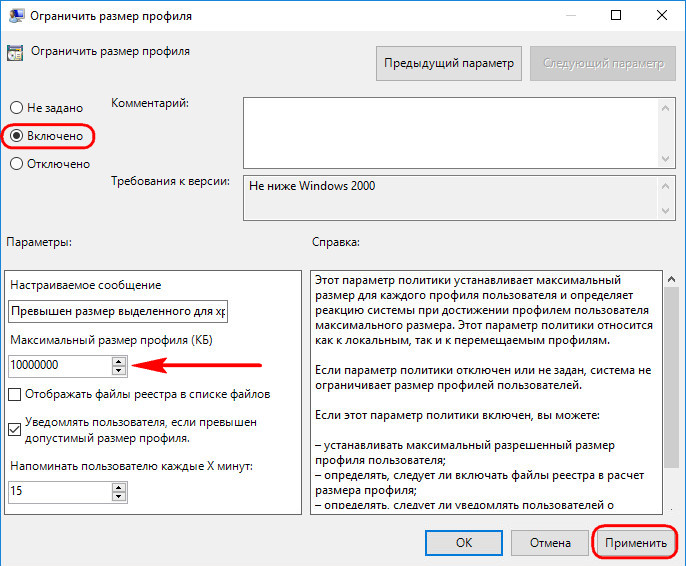

Выбираем параметр «Ограничить размер профиля».

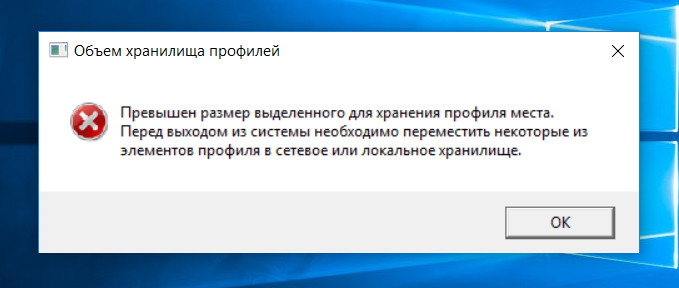

Включаем, устанавливаем максимальный размер профиля в кБ, при желании можем отредактировать сообщение о превышении лимита пространства профиля и выставить свой интервал появления этого сообщения. Применяем.

При достижении указанного лимита система будет выдавать соответствующее сообщение.

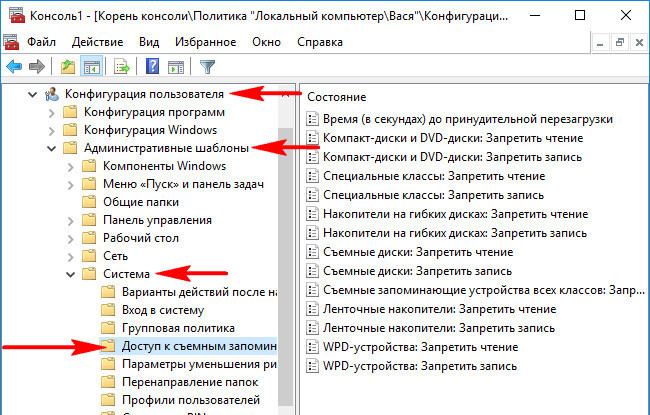

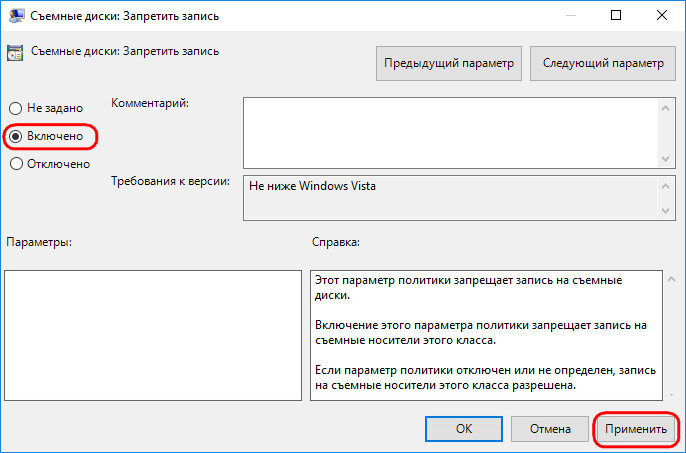

Отключение возможности записи на съёмные носители – это мера предосторожности скорее для серьёзных организаций, бдящих о сохранении коммерческой тайны. Таким образом на компьютерах сотрудников блокируется возможность переноса на флешки или прочие носители важных данных. Но в семьях бывают разные ситуации. Так что если потребуется, для отдельных людей можно отключить работу с подключаемыми носителями – и чтение, и запись. Делается это по пути:

Административные шаблоны – Система – Доступ к съёмным запоминающим устройствам.

Чтобы, например, кто-то из близких не перенёс на съёмный носитель (любого типа) хранящуюся на компьютере ценную информацию, выбираем параметр «Съёмные диски: Запретить запись». Включаем, применяем.

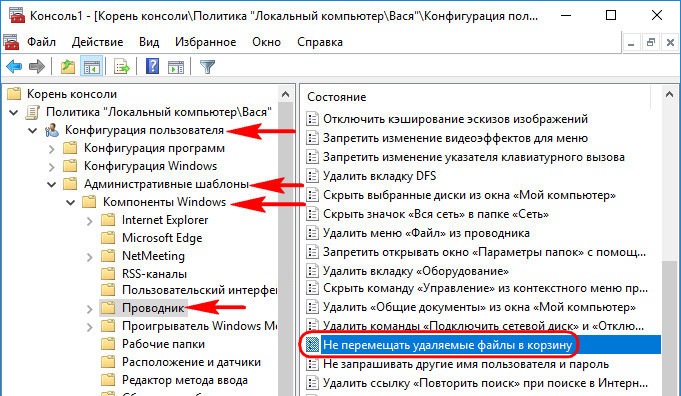

При частом захламлении диска (C:) учётные записи активно участвующих в этом процессе пользователей можно настроить так, чтобы их файлы удалялись полностью, минуя корзину. Это делается по пути:

Административные шаблоны – Компоненты Windows – Проводник

Отрываем параметр «Не перемещать удаляемые файлы в корзину».

Включаем, применяем.

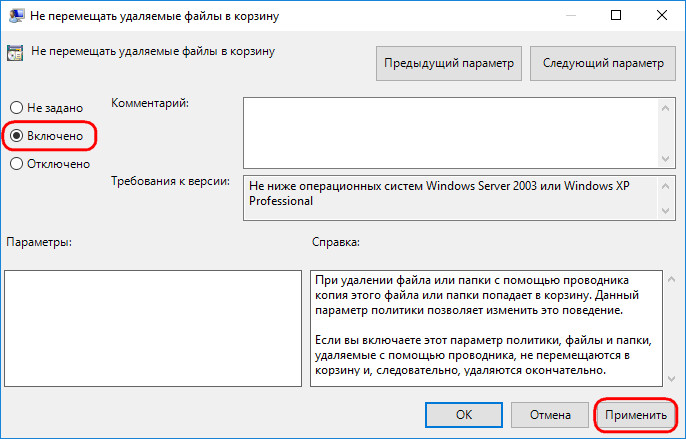

Ограничить доступ других пользователей к отдельным дискам компьютера можно разными методами. Например, путём установки запрета доступа в свойствах диска или посредством функционала шифрования, в частности, штатного BitLocker. Но есть и способ с помощью групповой политики. Правда, работает он только для штатного проводника. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

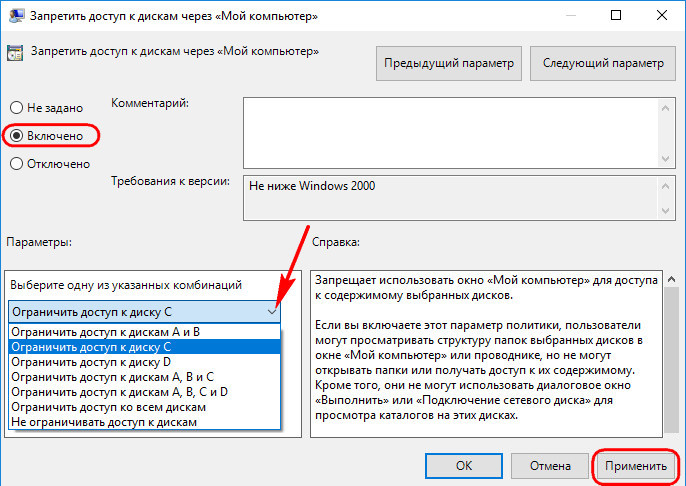

Открываем параметр «Запретить доступ к дискам через «Мой компьютер».

Включаем, применяем. Появится окошко выбора дисков компьютера. Выбираем нужный вариант и применяем настройки.

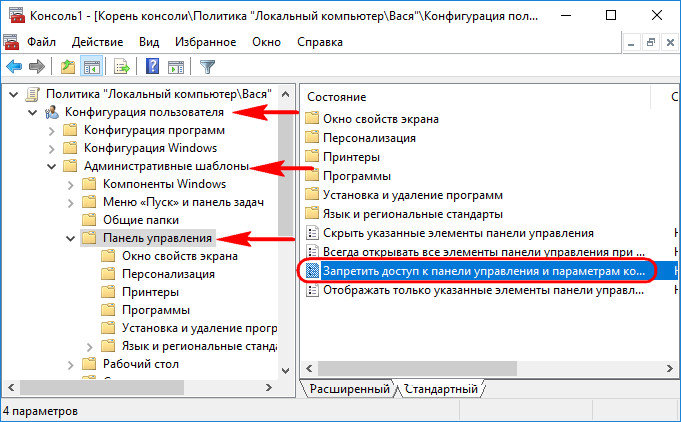

Стандартные учётные записи в любом случае ограничены UAC, и с них невозможно без пароля администратора вносить какие-то серьёзные настройки в систему. Но при необходимости для стандартных пользователей можно и вовсе запретить запуск панели управления и приложения «Параметры». Чтобы не могли менять даже и то, на что не требуется разрешение администратора. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Запускаем параметр «Запретить доступ к панели управления и параметрам компьютера».

Включаем, применяем.

Иногда появляется необходимость в закрытии доступа к какой-либо личной информации от других пользователей одного и того же компьютера. Один из простых способов сделать это в системах Windows — изменить права доступа к блокируемым объектам. Мы рассмотрим этот процесс, но сначала хотелось бы отметить несколько нюансов по этой теме:

- Если учетная запись другого пользователя компьютера также является администраторской, то он сможет повторно изменить права доступа к папке и, как следствие, просмотреть ее содержимое (но это лишь в случае, если пользователь умеет обращаться с тонкими системными настройками или, как минимум, понимать и следовать инструкциям, подобным этой).

- Если на компьютере только одна учетная запись для всех пользователей, то для блокировки папки придется закрывать доступ самому себе (или вообще всем). Поэтому в таких случаях при каждом просмотре папки придется сначала снимать ограничения, а после завершения работы — повторно активировать их (главное, не забыть — ведь при снятии ограничений доступ к папке будет открыт всем).

- Если накопитель данных (жесткий диск, SSD-накопитель, USB-флешка и т.д.), на котором происходит блокировка папки, подключить к другому компьютеру или просто открыть в другой системе на этом же компьютере (т.е. при наличии двух Windows на одном ПК), то заданные права доступа также могут быть изменены.

Другими словами, блокировка папки от других пользователей ПК путем изменения прав доступа к ней эффективна только в том случае, если эти самые другие пользователи не разбираются в компьютере на том же уровне, на котором в них разбирается читатель этой статьи.

Последнее — опыты с ограничением доступа рекомендуем проводить над пустыми папками.

Изменение прав доступа к папке для ее блокировки

Заблокировать любой объект на диске можно двумя способами — либо путем ограничения доступа для конкретных учетных записей, либо путем предоставления доступа только определенным учетным записям Windows.

Запрет доступа к папке для конкретных пользователей ПК

Если на компьютере несколько учетных записей, проще использовать именно этот способ:

- Открываем свойства блокируемой папки и переходим во вкладку «Безопасность».

- В блоке «Группы или пользователи» будут перечислены учетные записи (включая не интересующие нас системные/технические), которые имеют доступ к папке. В этом списке, как правило, отсутствуют названия учетных записей пользователей Windows. И первым делом нам нужно добавить сюда ту учетную запись, для которой доступ к папке будет закрыт. Нажимаем кнопку «Изменить».

- В открывшемся окне жмем «Добавить…».

- Теперь в блок «Введите имена выбираемых объектов» нужно вписать название блокируемой учетной записи в точности так, как она зарегистрирована в системе. Стоит знать, что Windows учитывает регистр букв, т.е. если в названии учетки присутствуют большие буквы, их так и нужно вписывать. В нашем случае имя учетной записи — «usver». Вписываем и нажимаем справа кнопку «Проверить имена». Если все нормально, текстовое поле примет следующий вид:

- Если написание имени учетной записи неизвестно, это можно определить здесь же — нажмите ниже кнопку «Дополнительно», затем — в открывшемся новом окне — кнопку «Поиск». Посмотрите написание имени учетки и закройте это окно.

- После вписывания имени учетной записи нажимаем «ОК», что вернет нас в предыдущее окно. Теперь в блоке «Группы или пользователи» появится новая запись. Выбираем ее и проставляем флажки в столбце «Запретить» ниже, после чего нажимаем кнопку «Применить» и кнопку «Да» в диалоговом окне с предупреждением.

- Закрываем это окно. На экране останется только окно свойств папки. Во вкладке «Безопасность» теперь будет отображена добавленная учетная запись, а ниже — в блоке «Разрешения для группы» — можно будет убедиться, что доступ владельца этой записи в папку запрещен.

Запрет доступа к папке для всех пользователей ПК, кроме избранных

Данный способ предполагает изменение прав доступа к папке таким образом, чтобы открыть ее можно было только из указанной учетной записи. Это также означает, что программы, запускающиеся не от имени администратора, могут утратить доступ к содержимому папки. Действия следующие:

- Откройте свойства папки, перейдите во вкладку «Безопасность» и нажмите кнопку «Дополнительно» в нижней части окна.

- В новом открывшемся окне «Дополнительные параметры безопасности» убедитесь, что владельцем папки является ваша учетная запись. Если это так, пропустите следующий шаг, в противном случае — кликните по элементу «Изменить».

- Впишите название вашей учетной записи в открывшееся окно по инструкции выше, где мы вписывали в аналогичное окно имя учетной записи другого пользователя. Нажмите «ОК» для продолжения.

- В окне дополнительных параметров безопасности нажимаем кнопку «Отключение наследования». Откроется еще одно окно — жмем в нем «Удалить все унаследованные разрешения из этого объекта».

- Применяем настройки, согласившись с предупреждением в диалоговом окне.

- Теперь в окне свойств папки в блоке «Группы или пользователи» не будет ни одной учетной записи. Нам осталось добавить пользователей, у которых будет доступ к этой папке: 1) нажимаем «Изменить»; 2) затем «Добавить»; 3) вписываем имя учетной записи и нажимаем «ОК»; 4) проставляем галочки в столбце «Разрешить»; 5) жмем кнопку «Применить» и закрываем все открытые окна.

Последний шаг — не обязательный. Если не добавлять учетных записей, то Windows сама сделает это при первом же открытии папки ее владельцем, заданным в дополнительных параметрах безопасности.

Полный запрет доступа к папке

Когда нет возможности создания индивидуальных учетных записей для каждого отдельного пользователя компьютера, приведенные выше способы закрытия доступа не сработают. В этом случае можно перекрыть доступ к папке вообще для всех пользователей, а когда ее нужно будет открыть самому — предварительно снять запрет. Есть два способа сделать это. Первый предполагает полное выполнение предыдущей инструкции и последующее закрытие доступа для своей же учетной записи, второй — более простой (т.к. инструкцию выполнять не нужно) — перекрытие доступа к папке при помощи «технической» учетной записи «Все».

Первый способ:

- Выполняем предыдущую инструкцию.

- Открыв вкладку «Безопасность» окна свойств папки, выделяем собственную учетную запись и нажимаем кнопку «Изменить».

- Проставляем галочки в столбце «Запретить», нажимаем «Применить» и соглашаемся с тем, что сообщает нам система.

Теперь контрольную папку не сможет открыть никто.

Второй способ:

- Открываем свойства папки, затем жмем кнопку «Изменить» во вкладке «Безопасность» (и здесь, кстати, неважно, сколько и какие учетные записи будут отображены в блоке «Группы или пользователи»). В новом окне нажимаем кнопку добавления пользователей.

- Нам нужно добавить «техническую» учетную запись, которая называется «Все». Разрешения, выданные этой учетке, распространяются на все остальные, включая владельца папки (и только владелец в будущем сможет изменить права доступа). Вписываем «Все» (без кавычек и с заглавной буквой) в текстовое поле и, нажав кнопку «Проверить имена», убеждаемся, что все вписали правильно. По завершению нажимаем «ОК».

- Устанавливаем флажки в столбце «Запретить», нажимаем «Применить» и соглашаемся с предупреждением.

- Готово.

Чтобы в дальнейшем снимать ограничения доступа, в окне настройки разрешений проставьте галочки в столбце «Разрешить». Это относится к обоим рассмотренным выше случаям закрытия доступа.

Содержание

- 1 Как создать пользователя с ограниченными правами

- 2 Как ограничить доступ к файлам?

- 3 Как запретить доступ к программам в windows 7

- 4 Как ограничить доступ к папке в windows 7

- 5 Способы получения прав администратора

- 6 Права на наследование.

- 7 Зачем нужно получение прав администратора

- 8 и диспетчер устройств

- 9 Вход в пункт управления компьютером

- 10 Виды Windows 7

- 11 Администрирование учетных записей

Как создать пользователя с ограниченными правами

Желательно, после установки операционной системы windows, создать учетную запись пользователя с ограниченными правами и работать под ней.

Как создать учетную запись с ограниченными правами?

Дополнительную учетную запись в windows 7 можно легко создать, нажав на кнопку «Пуск», перейдя в «Панель управления» и выбрать меню «Учетные записи»-«Добавление и удаление учетных записей пользователя».

В открывшемся окне снизу нужно нажать на строку-ссылку «Создание учетной записи». Стоит заметить, что создать учетную запись можно только из учетной записи, которая имеет права Администратора.

В новом окне необходимо ввести имя новой учетной записи, например «Андрей», отметить точкой права пользователя «Обычный доступ» и нажать на кнопку внизу окна «Создание учетной записи».

Для новой учетной записи обязательно нужно придумать пароль. Для этого по кликаем мышкой по ее ярлыку двойным щелчком, после чего нажимаем на строку-ссылку «Создание пароля». В открывшемся диалоговом окне вводим пароль, затем дублируем его в строке ниже и нажимаем на кнопку «Создать пароль».

Вот и все, новая учетная запись с ограниченными правами создана. Теперь пользователь, который будет из-под нее работать, не сможет ни запустить, ни удалить файлы, если не будет знать пароль администратора.

Чтобы зайти в компьютер под новой учетной записью, перезагрузка не нужна. Для этого всего лишь нужно нажать на кнопку «Пуск», после чего нажать на стрелку в меню «Завершение работы», и выбрать из выпавшего меню «Сменить пользователя». После выбора нужной учетной записи, нажатия на ее ярлык и введения пароля вы сразу же увидите свой новый рабочий стол.

Настройка учетной записи с ограниченными правами

Чтобы при запуске файлов или их удалении открывалось окно с предложением ввести пароль администратора для продолжения работы, а не предупреждение о том, что вы не можете установить программу, так как у вас нет административных привилегий, необходимо изменить степень контроля учетных записей.

Эта опция специально предназначена для уведомления пользователя, который собирается произвести какие-либо манипуляции, требующие административных прав.

Следует заметить, что настраивать учетную запись с ограниченными правами нужно только из-под учетной записи администратора, иначе вы ничего не сможете сделать.

Для этого нужно нажать «Пуск»-«Панель управления», затем нажав на меню «Система и безопасность», выбрать строку «Изменение параметров контроля учетных записей».

В открывшемся окне нужно поднять бегунок на вторую позицию сверху «Всегда уведомлять», нажать «Ок», и в следующем окне, которое всегда теперь будет появляться при попытках запустить или удалить файлы, нажать «Да».

Теперь у вас есть пользователь с ограниченными правами в windows.

v-mire.net

Как ограничить доступ к файлам?

Зачем это делать, наверное, каждый из вас понимает и без моих подсказок. А вот как правильно ограничить доступ к файлам в windows 7, знают не все. Поэтому разберем этот процесс очень подробно.

ограничение доступа к файлам и папкам в windows 7

Для начала, конечно же, необходимо определиться с объектом, доступ к которому будем ограничивать. Итак, выбрали файл или папку и действуем по следующему алгоритму:

1. Кликаем по объекту (файлу или папке) правой кнопкой мыши и выбираем пункт “Свойства”.

2. В открывшемся окошке выбираем вкладку “Безопасность”. Именно в ней и определяются права пользователей на доступ к конкретному файлу или папке.

В верхней области будут отображаться все пользователи или группы пользователей, созданных в системе. Кликнув по конкретному пункту, можно просмотреть и изменить права конкретного пользователя на данный объект. Чтобы полностью запретить пользователю “прикасаться” к конкретной папке или файлу, удалите его из верхнего списка.

3. Если у вам не получается удалить или изменить права конкретного пользователя, значит все его права наследуются от “родителя”. Чтобы все-таки получить возможность ограничивать права пользователя на конкретный объект, проделайте следующее: зайдите снова на вкладку “Безопасность” в свойствах файла и кликните по кнопке “Дополнительно” (под разделом отображения прав пользователя (см.рисунок выше).

Откроется окошко “Дополнительных параметров безопасности”:

Перейдите на вкладку “Разрешение”, если она не открылась у вас по умолчанию. Далее кликните по кнопке “Изменить разрешение”. Далее уберите галочку “Добавить разрешение, наследуемые от родительских объектов”, прочитав сообщение с предупреждением, кликайте по кнопке “Добавить”. А потом все время “ОК”, пока не вернетесь к вкладке “Безопасность” свойства файла.

Теперь можете без ограничений изменить права для пользователей на доступ к конкретному объекту.

значения разрешений доступа

Более подробно остановимся на значениях конкретных прав пользователей:

- Полный доступ – здесь все довольно просто: разрешено выполнение всех операций с объектом, в том числе изменение разрешения и становится владельцем объекта.

- Изменение – отличается от предыдущего пункта тем, что разрешено выполнять только базовые операции с объектом, т.е. чтение, изменение, создание и удаление объекта. Изменять же разрешение текущего объекта и становится его владельцем не разрешено.

- Чтение и выполнение – говорит само за себя: можно просматривать содержимое объекта и запускать программы.

- Список содержимого папки – то же самое, что и в предыдущем пункте, только относительно каталогов.

- Чтение – разрешено только просматривать объект.

- Запись – разрешается создавать файлы и записывать в них данные.

- Особые разрешения – это разрешения, которые устанавливаются, нажав на кнопку “Дополнительно”.

особые рекомендации при настройке прав доступа к файлам и папкам

- Советую вам обратить внимание на следующее:

- Если выставить флажок для разрешения с более высоким приоритетом, то автоматически выставятся флажки зависимых разрешений.

- Установка разрешения “Запретить” имеет более высокий приоритет, чем “Разрешить”.

- Изменяя разрешения для каталога, автоматически изменятся и разрешения для всех вложенных объектов (папок и файлов).

- Если определенные разрешения недоступны, значит, они наследуются наследуется от родительской папки.

- Если у вас отсутствуют права на изменение разрешений, то и все флажки вам будут не доступны.

- При изменении разрешений для групп (например: “Администраторы”, “Пользователи”, “Системные”), автоматически изменятся соответствующие разрешения ко всем пользователям данной группы.

- Не изменяйте разрешения для группы “Система”, это может нарушить работу операционной системы.

Изменяя разрешения для конкретного объекта, будьте внимательны и осторожны. Не изменяйте за один сеанс сразу несколько разрешений, обязательно проверяйте работоспособность системы после внесения изменений.

pc4me.ru

Мои программы и не отдам! Вообще можно ли сделать так, чтобы у обычного пользователя (не администратора) в windows 7 был доступ только к ограниченному списку программ, который определяет администратор? Разумеется! Для этого нам пригодится локальная групповая политика.

Однако, сразу предупредим – для работы нам потребуется редактор локальной групповой политики, которого, увы, не найдешь в версиях windows 7 “Домашняя базовая” и “Домашняя расширенная”.

Чтобы открыть редактор, щелкните на кнопке Пуск и введите в поле запроса команду gpedit.msc, после чего нажмите клавишу .

Откроется окно редактора, в котором следует перейти в папку Конфигурация пользователя > Административные шаблоны > Система.

Прокрутите список в правой панели вниз и дважды щелкните на строке Выполнять только указанные приложения windows.

В открывшемся окне выберите переключатель Включить, а в поле Параметры щелкните на кнопке Показать, расположенной справа от строки Список разрешенных приложений.

В новом окне Вывод содержания введите те программы (дважды щелкая на строке), доступ к которым нужно разрешить. Закончив ввод, щелкните на кнопке ОК и закройте редактор групповой политики.

Вот, собственно, и все дела. Теперь если пользователь без полномочий администратора попытается получить доступ к программе, его встретит недружелюбное сообщение об ошибке, где предложат обратиться к системному администратору, дабы тот разрешил запуск программы.

Таким простым методом можно запретить девушке доступ к Пасьянсу, хе-хе 😉

windata.ru

Как ограничить доступ к папке в windows 7

Бывают ситуации когда нужно запретить или поставить ограничение доступа к папкам или файлам, особенно это актуально если на вашем компьютере есть несколько локальных пользователей которые не имеют прав администратора. Таким образом можно обезопасить свои данные как от чтения так и от полного удаления с ПК.

Как ограничить или запретить доступ к папке

Для ограничения прав работы с той или иной папкой для нескольких пользователей одного и того же компьютера, найдите необходимую папку и нажмите по ней правой кнопкой мышки, выберете последний пункт контекстного меню — «Свойства».

Затем в появившемся окне «Свойства папки» перейдите на третью вкладку — «Безопасность» и выберете пользователя для которого вы хотите наложить запрет на ее использование. Если у вас больше двух пользователей, то ограничения нужно выставлять для каждого из них.

Выбрав пользователя нажмите «Изменить», после чего появится окно с пунктами, каждый из них накладывает определенный запрет. К примеру выбрав «Полный доступ» вы ограничиваете любые действия связанные с папкой (вход, редактирование). Выбрав пункт «Запись» в папку можно будет войти, но вот добавить файлы или удалить их — невозможно. «Чтение» — накладывает запрет на вход.

Также установите пароль для своей учетной записи администратора, чтоб другие пользователи от вашего имени не могли снять наложенные вами запреты. Ну вот в принципе и все, как ограничить доступ к папке вы знаете.

tehno-bum.ru

Способы получения прав администратора

Чтобы было больше прав на администрирование Windows, нужно увеличить свои полномочия в системе. Сделать это можно разными способами. Чаще всего используются два из них:

Через окно управления пользователями. На клавиатуре необходимо набрать комбинацию «WIN+R», в открывшемся окне набрать имя оснастки lusrmgr.msc и нажать «Ок». В открывшемся окне «Локальные пользователи и группы» необходимо зайти в пункт «Пользователи». На учетной записи администратора правой кнопкой мышки вызвать меню и выбрать пункт «Свойства», в котором снять флажок отключения учетной записи. Далее выбрать завершение, нажать «Ок» и перезагрузить устройство.

Администрирование Windows 7 может понадобиться на короткий срок, например, для запуска программы, которая в обычном режиме работает нестабильно. Для этого необходимо правой кнопкой мышки щелкнуть по программе и выбрать из меню пункт «запустить от имени администратора». При этом программа будет работать с повышенными правами.

Для включения повышенных прав для постоянной работы необходимо запустить командную строку от имени администратора, ввести строчку «net user Администратор /active:yes» (при том условии, что вы включаете администрирование Windows 7 русскоязычной версии), а затем нажать Enter. После перезагрузки будет возможность выбора учетной записи администратора на экране приветствия вместе с другими учетными записями.

Необходимо учитывать, что постоянная работа под учетной записью администратора осуществляется с очень низким уровнем защиты, так как все программы, включая вирусные и вредоносные, будут запускаться с максимальными привилегиями.

Права на наследование.

Существует два типа прав доступа:

- Прямые права доступа: если объект создаётся действием пользователя, доступ, установлен по умолчанию на не дочерние объекты.

- Унаследованный доступ: доступ распространяется на объект от родительского объекта. Наследованный доступ облегчает управление разрешениями и обеспечивает единообразие доступа для всех, находящихся в данном контейнере, объектов.

Наследованный доступ позволяет набору NTFS разрешений для папки быть автоматически применённым к файлам, созданным в той папке и её подпапках. Это означает, что разрешения NTFS для всей структуры папки могут быть установлены в одном месте. И если требуются изменения, то их можно сделать в одном единственном пункте.

Также, не изменяя оригинального назначения доступом, можно установить разрешения на папки и файлы ниже начального пункта наследования. Это сделано для того, чтобы иметь возможность предоставить определённому пользователю или группе пользователей другой доступ к файлу, отличающийся от основного унаследованного доступа.

Существует три способа изменения унаследованного доступа:

- Внести изменения в родительской папке, а затем файлы или папки, унаследуют эти права доступа.

- Изменить доступ на противоположный (разрешить или запретить), чтобы отменить унаследованный доступ.

- Выбрать «не наследовать права доступа от родительского объекта», а затем внести изменения в права или удалить группу или пользователя из списка прав доступа к файлу или папке.

В большинстве случаев, если папка наследует конфликтующие параметры от разных родителей, команда «Запретить» переопределяет команду «Разрешить». В этом случае, ближайший к объекту в поддереве наследуемый от родительского элемента параметр, будет иметь приоритет.

Дочерними объектами наследуются только наследуемые права доступа. Когда установлены права доступа к родительскому объекту, в дополнительных настройках безопасности вам нужно установить, могут ли папки или подпапки их наследовать.

Примечание: Если объект имеет прямое право — «Разрешить», запрет на унаследованное право доступа не препятствует доступу к объекту. Прямые права доступа имеют приоритет над унаследованными правами, даже над унаследованным запретом.

Зачем нужно получение прав администратора

Чтобы осуществлять полное администрирование Windows 7, необходимо обладать правами администратора. Пользователь, который создается при установке Windows, имеет довольно ограниченные права из соображений безопасности. Под учетной записью текущего пользователя не будут запускаться вредоносные программы или вирусы, не произойдет случайного удаления важных системных файлов, не будет нанесен какой-либо существенный урон необходимым для ОС файлам. Но есть и неприятные моменты. При установке некоторых программ, например, офисных, пользователь может столкнуться с тем, что сделанные изменения в системе не сохранились или установленные программы работают со сбоями и не сохраняют данные. При выяснении причин оказывается, что у пользователя не хватает прав на определенные операции, например, на запись файлов в папку Program Files.

и диспетчер устройств

Не менее важно администрирование дисков Windows 7. Это дает возможность не только создать разделы на жестком диске, но и изменять их размеры, назначать им имена и буквенный идентификатор, под которым он видится в системе. В этот раздел панели управления заглядывают в случае, если не определяется в системе флешка или не задается буква диска. При подключении новых дисков в оснастке можно назначить им размеры, произвести форматирование и другие операции.

Информацию об оборудовании компьютера можно увидеть в диспетчере устройств. Бывают случаи, когда новое оборудование не определяется системой и приходится искать драйвера под него неизвестно где. Администрирование в Windows 7 позволяет в посмотреть информацию не только по установленным устройствам, но и по тем, драйвера по которым не нашлись. В свойствах каждого устройства указывается уникальный идентификатор устройства, группы, к которой принадлежит устройство. По данным параметрам можно легко найти драйвер под новое устройство. Чаще всего возникают проблемы с драйверами видеокарт, адаптерами Wi-Fi и т. д.

Средства удаленного администрирования позволяют выполнять настройки системы и устранять ошибки в работе программ и операционной системы удаленно по внутренней сети или через интернет. Удаленное администрирование Windows 7 возможно не во всех видах ОС, подключение настраивается только при корпоративной, профессиональной и максимальной версиях (посмотреть версию операционной системы можно в «Свойствах компьютера»).

Встроенная утилита «Удаленный рабочий стол» позволяет администратору подключиться к компьютеру и произвести на нем определенные настройки без влияния на сеанс пользователя. Для активации возможности подключения нужно зайти в Панель управления, после чего в свойствах системы внести изменения в пункт «Настройка удаленного доступа». При включенном и разрешенном удаленном подключении вести удаленное администрирование Windows 7 не составляет особого труда.

Вход в пункт управления компьютером

Это место, где администрирование в Windows 7 наиболее удобно осуществлять через основные средства управления компьютером. Попасть туда можно разными способами. Самый простой — щелкнуть правой кнопкой мышки на иконку «Мой компьютер» и выбрать пункт «Управление» или «Средства» по отдельности. Еще есть варианты запуска через панель «Администрирование» в или через командную строку командой compmgmtlauncher. В этой оснастке собраны такие часто используемые средства администрирования Windows 7, как управление службами и дисками, просмотр событий и другие средства управления. Опытные пользователи и администраторы в случае сбоев в системе могут быстро найти проблему, всего лишь изучив лаги системы в ветке «Просмотр событий». Логи ведутся практически на все события, происходящие в системе, начиная от запуска служб при включении компьютера и заканчивая фиксированием действий пользователей в системе.

Виды Windows 7

Существует несколько вариантов операционной системы Windows 7. Они рассчитаны на различные задачи и области применения, и, соответственно, обладают различными возможностями и инструментами администрирования.

Наиболее распространенные модификации Windows — максимальная, профессиональная и домашняя. Администрирование Windows 7 имеет свои особенности в каждом из видов ОС. Наиболее полный пакет для администрирования представлен в Windows 7 Ultimate, так как она является универсальной и для рабочих задач, и для развлекательных. Меньше всего настроек в Windows 7 Starter. Она предназначена для решения базовых задач, устанавливается на маломощные ноутбуки или нетбуки, часто предназначается для предпродажной демонстрации возможности компьютерной техники.

Администрирование учетных записей

В операционной системе предусмотрено администрирование учетных записей Windows 7. Есть возможность управлять не только локальными учетными записями (создание новых, редактирование, удаление имеющихся, смена пароля и т. д), но и учетными записями пользователей удаленного доступа. Как уже говорилось выше, из соображений безопасности рекомендуется создать учетную запись пользователя и входить в систему под ней. Так как она с пониженными привилегиями, то в случае заражения вирусом или при малом опыте работы пользователя вред системным файлам будет минимальный.

Если на компьютере работает несколько пользователей, то можно создать несколько учетных записей. Выбор пользователя происходит при входе в систему на окне приветствия. Каждый пользователь может настроить личные параметры системы, например, такие, как ярлыки и фон рабочего стола, которые хранятся в личном профиле пользователя. Администратор имеет возможность работать со всеми профилями пользователей компьютера.

Используемые источники:

- https://htfi.ru/windows_7/kak_ogranichit_polzovatelya_v_windows_7.html

- https://bazava.ru/setting-up-account-rights-for-windows-7-how-to-create-a-user-with-limited-rights.html

Как ограничить доступ к папке в домашней группе Windows 7

- Выберите Пуск → Компьютер, а затем выберите библиотеку, в которой находится папка.

- Перейдите к папке, которую вы хотите заблокировать, и выберите ее из домашней группы.

- В строке меню нажмите кнопку «Поделиться с кем» и выберите «Никто».

Как мне запретить другим доступ к моим файлам?

Используйте Частные папки для предотвращения несанкционированного доступа к файлам. Щелкните правой кнопкой мыши папку, которую вы хотите сделать частной, и выберите свойства. Если есть вкладка «Безопасность», вам нужно будет выполнить шаги, указанные в разделе «Использование разрешений» ниже. Сделайте папку частной.

Как отключить общий доступ к файлам в Windows 7?

Отключить общий доступ к файлам

- В меню «Пуск» нажмите «Панель управления», затем нажмите «Центр управления сетями и общим доступом».

- На левой панели щелкните «Изменить дополнительные параметры общего доступа», затем щелкните стрелку справа для перехода «Дом» или «Работа» (сделав его текущим профилем).

Как ограничить пользователей в Windows 7?

Чтобы настроить родительский контроль

- Перейдите в Панель управления из меню «Пуск».

- Щелкните Настроить родительский контроль для любого пользователя. Приступаем к родительскому контролю.

- Щелкните любую стандартную учетную запись. …

- Нажмите «Вкл.», Чтобы включить родительский контроль. …

- Теперь вы можете нажать «Ограничения по времени», «Игры» или «Разрешить» и заблокировать определенные программы, чтобы установить родительский контроль.

Как запретить людям удалять файлы и папки в Windows 7?

Да, есть. Поместите файлы в папку, в которую пользователь доступ только для чтения. Вам нужно щелкнуть папку правой кнопкой мыши, чтобы установить для нее права доступа. Помните, что доступ «только для чтения» также не позволит пользователю изменять файлы.

Как скрыть папку от другого пользователя?

Как скрыть файлы и папки с помощью проводника

- Откройте «Проводник».

- Перейдите к файлу или папке, которую хотите скрыть.

- Щелкните элемент правой кнопкой мыши и выберите «Свойства».

- На вкладке «Общие» в разделе «Атрибуты» установите флажок «Скрытый».

- Нажмите «Применить».

Как запретить другим пользователям доступ к моим файлам в Windows 10?

1 ответ. Взгляните на некоторые настройки разрешений для файлов и папок. Щелкните правой кнопкой мыши файлы / папки, к которым Steam не должен получать доступ, щелкните значок Вкладка «Безопасность», затем «Изменить» под разрешениями. Затем просмотрите список отображаемых пользователей, выберите «Steam» и выберите «Запретить» в разделе «Полный доступ».

Может ли кто-нибудь увидеть мой Google Диск?

Файлы и папки на вашем Google Диске по умолчанию являются личными, пока вы не решите поделиться ими. Вы можете поделиться своими документами с определенными людьми или сделать их общедоступными и любой в Интернете может просматривать общие файлы.

Как мне убедиться, что мой Google Диск приватен?

Как я могу убедиться, что мой Google Диск приватен?

- Начните с нажатия на папку хранилища, которую вы хотите сделать частной.

- Нажмите «Поделиться», затем «Дополнительно». ‘

- Затем нажмите «Изменить», и вам будет предложено установить несколько разрешений на доступ.

- Вы можете это сделать. а. …

- Сохраните и завершите новые настройки.

Как мне перестать делиться своим диском C?

Прекратить совместное использование сетевой папки с помощью управления компьютером

- Откройте Пуск в Windows 10.

- Найдите «Управление компьютером» и щелкните верхний результат, чтобы открыть консоль.

- Разверните ветвь общих папок на левой панели.

- Щелкните элемент «Общие ресурсы».

- Щелкните папку правой кнопкой мыши и выберите параметр «Остановить совместный доступ». …

- Щелкните кнопку Да.

Прекратить делиться файлом

- Откройте главный экран для Google Диска, Google Документов, Google Таблиц или Google Slides.

- Выберите файл или папку.

- Нажмите «Поделиться» или «Поделиться».

- Найдите человека, с которым хотите больше не делиться.

- Справа от их имени нажмите стрелку вниз. Удалять.

- Чтобы сохранить изменения, нажмите «Сохранить».

- Remove From My Forums

Группы с ограниченным доступом

-

Вопрос

-

Доброго дня

Имеем домен на 2008 R2. Необходимо добавить в локальную группу Администраторы на клиентах группу, которая будет иметь естественно админские права. Что сделано:

1. Создал Подразделения, в которое поместил клиентские компьютеры

2. Создал группу Admins, которая будет входить в группу Администраторы на клиентах

3. Создал политику, в параметрах Группы с ограниченным доступом добавил Admins и указал что эта группа является членом группу Администраторы.

4. Добавил в группу Admins пользователей

5. Обновил политики, перезагрузил клиента на всякий случай, итог- не срабатывает. Т.е. группа появляется на клиенте, а эффекта нет. Пользователь из этой группы не имеет админ. прав на клиенте -почему?(((

Ответы

-

Друзья…Я не могу это объяснить, НО сегодня утром еще раз все перепроверил и уведенное меня просто …наповал. В группе Админы не было вообще никого??!! Но когда я настраивал все это дело я на 100% добавил нужных пользователей в эту группу.

В начале поста, извеняюсь за опечатку, группа наз не Admins , а Админы. Такой группы Admins вообще нет и если Вы предположите, что я мог не ту группу указать в политиках-то это не так)Т.е. после того как я добавил туда нужных мне товарисЧей-все встало на свои места)) Но почему они оттуда исчезли? Я к сожалению даже предположить не могу(((( Большое спасибо, что не обошли стороной данный пост.

Да чуть не забыл) С добавлением нужной группы все в норме, но вот настроить не добавление и замещение всех в группе Администраторы, кроме соот. администратора локального на группу Админы, я так и не смог. Вроде все понятно, но группа Администраторы домена не

удаляется. Хотелось бы иметь в локальной группе только группу Админы и администратора, а тут еще и Администраторы домена тусуются)))-

Изменено

30 ноября 2011 г. 2:52

-

Помечено в качестве ответа

Vinokurov Yuriy

30 ноября 2011 г. 8:50

-

Изменено