Windows 10: Windows 10 — Guarded Host — Blocked Information

Discus and support Windows 10 — Guarded Host — Blocked Information in Windows 10 Installation and Upgrade to solve the problem; Hi,

I have a question, today after install Windows 10 Evaluation Copy Build 18312. I go to Control Panel > Programs and Features in > Turn Windows…

Discussion in ‘Windows 10 Installation and Upgrade’ started by Pedro YuriBrito Fernandes, Jan 10, 2019.

-

Windows 10 — Guarded Host — Blocked Information

Hi,

I have a question, today after install Windows 10 Evaluation Copy Build 18312. I go to Control Panel > Programs and Features in > Turn Windows Features On or Off i select the box «Guarded Host» and automatically the Hyper-V with square black. I receive a message to restart the computer, after that i can’t access to computer, when i turn on appear light blue with «rectangles» (maybe options) but nothing written.

I already tried using old Windows 10 DVD to recovery my information in computer but i receive information say the disk is protect.

Exist some Solution for this Problem without lose information.

Thank You Very Much.

Best Regards,

Pedro Fernandes

-

Blocking sites with Hosts File

Hello,

I am trying to block all porn sites on the laptop that I let kids play on. I tried using the hosts file to block them, I found a huge list of porn sites to block. But when I tried to load other sites like Facebook, YouTube, etc. It will take forever to load as I believe it is checking the whole list of sites.

Now what am wondering is there anyway of doing it and not have any difference with the speed of any other website? Because youtube should just come up with no issues. But with all those sites in the host file it takes forever.

Windows 10 (by the way)

Thanks!

-

Windows 10 — Guarded Host — Blocked Information

Need help. Something is blocking sites.

Check hosts file (C:WINDOWSsystem32driversetc). The blocked sites should be listed there.

Windows 10 — Guarded Host — Blocked Information

-

Windows 10 — Guarded Host — Blocked Information — Similar Threads — Guarded Host Blocked

-

Windows 10 Device Guard and Credential Guard Demystified

in Windows 10 Ask Insider

Windows 10 Device Guard and Credential Guard Demystified: [ATTACH] submitted by /u/Wireless_Life

[link] [comments]https://www.reddit.com/r/Windows10/comments/l7w0j3/windows_10_device_guard_and_credential_guard/

-

Windows 10 Exploit Guard

in AntiVirus, Firewalls and System Security

Windows 10 Exploit Guard: One of the mitigations available in exploit guard feature is «Do not allow child processes».We can configure it in the group policy using rules to apply it on the system.

I am looking for more details on how does this work. I do not think so system can work without…

-

How to block a website in Windows etc/hosts?

in Windows 10 Network and Sharing

How to block a website in Windows etc/hosts?: I want to block a games website from my computer and on the internet, one suggestion was to edit /etc/hosts and put in these rules.C:WINDOWSsystem32drivers etchosts

127.0.0.1 http://crazygames.com

127.0.0.1 http://www.crazygames.comBut it does not work….

-

Hibernation settings unavailable and blocked by Guarded Host

in Windows 10 Support

Hibernation settings unavailable and blocked by Guarded Host: Hey everyone,

I’ve recently noticed that my laptop is going to sleep when I press the power button. I’ve had it configured to hibernation previously. However, when I opened the power settings, neither the Fast Boot nor the hibernation was present. Not greyed out, but… -

Windows 10 Device Guard and Credential Guard Demystified

in Windows 10 News

Windows 10 Device Guard and Credential Guard Demystified: While helping Windows Enterprise customers deploy and realize the benefits of Windows 10, I’ve observed there’s still a lot of confusion regarding the security features of the operating system. This is a shame since some of the key benefits of Windows 10 involve these deep… -

Windows defender blocking Shell Infrastructure host

in AntiVirus, Firewalls and System Security

Windows defender blocking Shell Infrastructure host: Why would windows defender want to block features of thisIs it safe to allow

https://answers.microsoft.com/en-us/windows/forum/all/windows-defender-blocking-shell-infrastructure/6b3bda38-a76a-44a0-a673-d400ca318a26″

-

Device Guard blocking Windows Store Apps from running

in AntiVirus, Firewalls and System Security

Device Guard blocking Windows Store Apps from running: Hello everyone,I’m a PC enthusiast, running Windows 10 Pro on my home computer, and I’ve been exploring the possibilities of the built-in security features as an alternative to buying an antivirus license from other established vendors.

I’ve been experimenting with…

-

Block Websites using Hosts File in Windows

in Windows 10 Tutorials

Block Websites using Hosts File in Windows: How to: Block Websites using Hosts File in WindowsHow to Block Websites using Hosts File in Windows

The Hosts file is used by the operating system to map human-friendly hostnames to numerical Internet Protocol (IP) addresses which identify and locate a host in an IP…

-

Blocking sites with Hosts File

in Browsers and Email

Blocking sites with Hosts File: Hello,I am trying to block all porn sites on the laptop that I let kids play on. I tried using the hosts file to block them, I found a huge list of porn sites to block. But when I tried to load other sites like Facebook, YouTube, etc. It will take forever to load as I…

Users found this page by searching for:

-

guarded host

,

-

windows 10 guarded host

,

-

windows guarded host

,

- guarded host windows 10,

- win 10 guarded host,

- what is guarded host windows 10 pro,

- what is guarded host,

- windows 10 features guarded host,

- guarded host hibernation,

- what is windows 10 guarded host,

- guarded host windows 10 wiki,

- guarded host windows,

- guarded host blocks hibernation mode,

- windows 10 configure guarded host,

- how to access guarded host in windows 10 pro

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это.

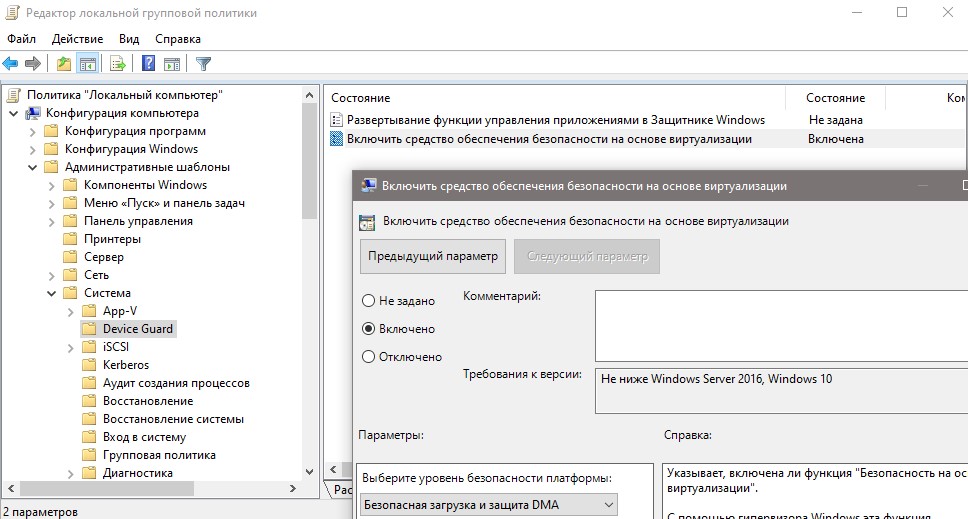

Как включить и отключить Device Guard

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

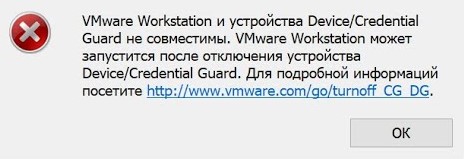

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

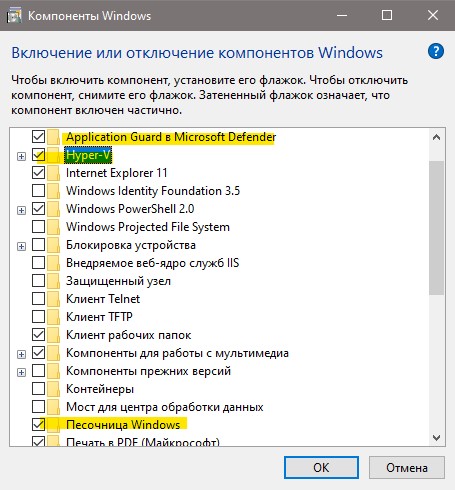

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

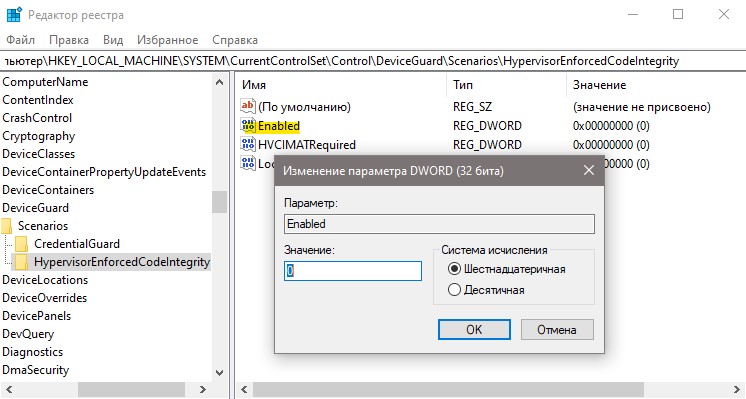

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

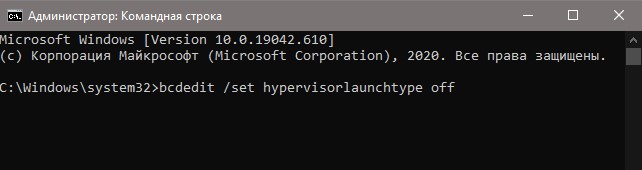

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Смотрите еще:

- Включить и использовать Exploit Protection в Windows 10

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Как обновить и очистить прошивку процессора безопасности TPM

- Как включить или отключить Windows Sandbox в Windows 10

- Защитник Windows: Ограничить нагрузку на процессор

[ Telegram | Поддержать ]

Где находится процесс Compressed Memory в Windows 10 Anniversary Edition?

В Windows 10 реализован процесс сжатия страниц данных вместо их записи в файл подкачки, Memory Compression. Изначально эта память была просто частью процесса System, что вызывало вопрос, почему System использует так много памяти. В сборке 1511 процесс System был переименован, чтобы отразить тот факт, что он также содержит память, которая используется для хранилища сжатых страниц (System и память для сжатых данных), однако эта ситуация изменилась в версии Anniversary (сборка 1607). Сейчас существует отдельный процесс Memory Compression, но он скрыт в менеджере задач Task Manager. Для просмотра процесса нужно использовать другой инструмент, команду Get-Process в PowerShell:

PS C:WINDOWSsystem32> Get-Process -Name "Memory Compression"

Количество памяти, которая используется для сжатия, также показано как величина Compressed на вкладке Memory в разделе Performance в Task Manager. Если вы проведете курсором по области распределения памяти в менеджере задач, то увидите количество памяти, которое удалось сэкономить посредством сжатия (см. экран 1). В моей системе установлен большой объем памяти, поэтому у меня незначительный объем сжатой памяти.

|

| Экран 1. Просмотр объема сжатой памяти |

Каким образом мультиплексор SDNv2 MUX оптимизирует внутренний трафик East-West при балансировке нагрузки?

В решение сетевой виртуализации Software Defined Network v2 Windows Server 2016 (SDNv) включен новый компонент — мультиплексор балансировки нагрузки Software Load Balancer MUX, который работает как точка входа для запросов. Далее данные направляются на виртуальный коммутатор VMSwitch на хосте Hyper-V, где располагается адрес VM DIP, цель запроса. Когда балансировщик нагрузки является внутренним, это означает, что трафик идет горизонтально, «с востока на запад» (то есть оставаясь внутри центра обработки данных, в противоположность вертикальному трафику, «север-юг», который идет наружу или извне центра обработки данных), и выполняется дополнительная оптимизация. Для трафика «восток-запад», как только начальный пакет пересылается через MUX (который имеет VIP-адрес балансировщика нагрузки), MUX отсылает на VMSwitch, который является хостом исходной виртуальной машины, инструкцию перенаправления. Таким образом, все последующие пакеты, направленные по целевому адресу, теперь будут обходить MUX и отсылаться на коммутатор VMSwitch хоста Hyper-V, содержащего VM DIP.

Что такое NTOWF?

NTOWF расшифровывается как NT One Way Function и является функцией, которая используется для создания хеш-значения паролей пользователей при применении протокола NTLM. Когда говорят о NTOWF, имеют в виду хеш пароля пользователя.

Как мне использовать параметр SET в SCVMM 2016?

Чтобы задействовать параметр SET вместо обычной LBFO при создании группы из адаптеров, просто укажите тип группы «Встроенная» (Embedded), при настройке режима входящего соединения Uplink при создании логического коммутатора Logical Switch (см. экран 2).

|

| Экран 2. Выбор встроенной группы адаптеров |

Можно ли установить SCVMM 2016 на Windows Server 2012 R2?

Нет. Диспетчер SCVMM 2016 требует наличия версии Windows Server 2016. Его можно установить в режиме развертывания Server with Desktop или Server Core, но не Nano Server. SCVMM может использовать Nano Server как сервер библиотеки и как хост экземпляров виртуальных машин.

Почему в режиме Server with Desktop Experience в Windows Server 2016 отсутствует браузер Edge?

Существует три режима развертывания Windows Server 2016:

- Nano Server;

- Server Core;

- Server with Desktop Experience.

Nano Server работает с вариантом обслуживания CBB (Current Branch for Business), с появляющимися пару раз в год новыми сборками, тогда как Server Core и Server with Desktop Experience используют вариант обслуживания LTSB (Long Term Servicing Branch), который является более традиционной моделью обновления (в течение первых пяти лет при помощи новых версий и дополнительный период поддержки пять лет).

Что касается корпоративной редакции Windows 10 Enterprise, то в LTSB браузер Edge вместе с магазином приложений Windows Store и универсальными приложениями удалены, поскольку все они часто обновляются по Интернету, а это противоречит самой идее обслуживания в варианте LTSB. Поскольку Server with Desktop Experience обслуживается по варианту LTSB, он следует тем же правилам и также не имеет в своем составе Edge, Windows Store и т. д.

Является ли BASH частью Windows Server 2016?

В версии Windows 10 Anniversary Update реализована поддержка BASH, что стимулирует разработчиков приложений создавать, переносить и тестировать код Linux напрямую на Windows. Однако создание таких приложений не нацелено на их развертывание в производственных условиях, оно предназначено только для написания кода. Таким образом, на сегодня BASH не является частью Windows Server 2016.

Как мне получить конкретный IP-адрес на моей системе при помощи кода PowerShell?

Если у вас несколько IP-адресов в машине, то, зная часть IP-адреса, например подсеть, вы можете получить подробную информацию об IP с помощью следующего кода:

Get-NetIPAddress | where {$_.IPAddress -like "10.7*"}

| ft IPAddress, InterfaceAlias, InterfaceIndex -AutoSize

Применимы ли максимальные новые размеры виртуальных машин поколения Generation 2 в Windows Server 2016 к виртуальным машинам поколения Generation 1?

Нет. Новые пределы виртуальных процессоров в 240 vCPU и 12 Тбайт памяти применимы только к виртуальным машинам Generation 2. Ограничения на максимальное количество в 64 vCPU и 1 Тбайт оперативной памяти, которые предусмотрены в версии 2012 R2, все еще применимы к виртуальным машинам Generation 1 в Windows Server 2016 Hyper-V.

Могу ли я обновить пробную версию Windows Server 2016 до официальной версии RTM?

Да. Если вы работаете в режиме установки сервера с возможностями рабочего стола Server with Desktop Experience, то Windows Server 2016 можно обновить с пробной версии до RTM при помощи ключа. Но это невозможно, если вы работаете в режиме установки Server Core или Nano Server. Процесс подробно описан в статье по адресу: https://technet.microsoft.com/en-us/windows-server-docs/get-started/supported-upgrade-paths? f=255&MSPPError=-2147217396.

Я сохранил ключи восстановления OneDrive BitLocker для OneDrive, но как мне их получить?

Недавно у меня был такой случай, и я обратился к OneDrive, но не смог найти действующие ключи. Как выяснилось, нужно было пройти на веб-страницу, где показаны все ключи. Она доступна по этому адресу: https://onedrive.live.com/RecoveryKey.

Я настроил в системе использование защиты учетных данных в удаленном режиме Prefer Remote Credential Guard, но теперь она не соединяется с удаленными системами. Почему не происходит возврата к обычной аутентификации?

Групповая политика Computer Configuration — Administrative Templates — System — Credentials Delegation — Restrict delegation of credentials to remote servers действует не совсем так, как вы себе это представляете. Одной из настроек является Prefer Remote Credential Guard, которую многие воспринимают как «попробуйте защиту Remote Credential Guard, и если у вас не получается, то используйте обычную аутентификацию», но данная политика на самом деле означает другое. Настройка Prefer Remote Credential Guard в действительности означает выбор Remote Credential Guard, а не администратора с ограниченными правами Restricted Admin. И если ни один из вариантов не невозможен, то соединение попросту даст сбой.

Restricted Admin подсоединял пользователя к удаленному серверу, не отсылая его учетные данные на удаленный хост, а все последующие соединения с удаленными службами из удаленной сессии выполнялись как с объектом «компьютер» сервера, что вызывает проблемы, если объект «компьютер» не имел разрешений на использование этих удаленных ресурсов.

Может ли служба KMS сервера Windows Server 2012 R2 активировать хосты Windows Server 2016?

Будет выпущено обновление для Windows Server 2012 R2, которое даст ему возможность активировать хосты версии 2016, но вам потребуются обновленные ключи для версии 2016.

Как мне экспортировать избранное из Edge?

Edge сохраняет избранное содержимое в хранилище Extensible Storage Engine (ESE, которое расположено в папке %localappdata%PackagesMicrosoft.MicrosoftEdge_8wekyb3d8bbweACMicrosoftEdgeUserDefaultDataStoreDatanouser1120712-0049DBStorespartan.edb. В Edge нет встроенной функции экспорта. Но в материале по адресу: http://www.emmet-gray.com/Articles/EdgeManage.html вы можете найти инструмент, который экспортирует содержимое базы данных в файл формата HTML. Его вы можете впоследствии импортировать в любой браузер. Этот файл позволит вам структурировать избранное содержимое и другие типы действий с вашим избранным содержимым. Чтобы использовать этот инструмент, необходимо закрыть Edge.

Как мне заставить удаленные сессии использовать масштабирование с RDCMan на мониторах HDI?

RDCMan представляет собой великолепную утилиту для управления и подключения к нескольким удаленным экземплярам. Однако, когда используется монитор HDI, например типа 4 К, масштабирование не происходит, поэтому текст и значки в удаленной сессии очень маленькие. Решение этой проблемы очень простое:

- Откройте папку, где находится RDCMan.exe, то есть C:Program Files (x86)MicrosoftRemote Desktop Connection Manager.

- Щелкнув правой кнопкой мыши по RDCMan.exe, откройте контекстное меню и выберите Properties.

- Выберите вкладку Compatibility.

- Уберите флажок у параметра Disable display scaling on high DPI settings (см. экран 3).

- Нажмите ОК.

|

| Экран 3. Включение масштабирования |

Когда я использую Remote Credential Guard, может ли клиент RDP быть в другом домене, а не в том, где находится сервер?

Да. Единственным требованием является наличие доверительных отношений между доменами.

У меня несколько мониторов, которые соединены через DisplayPort. После того как они побывают в режиме энергосбережения, все окна оказываются переставленными. Что делать?

Недавно я установил новую систему с графической картой и несколькими мониторами 4К. После того как мои мониторы перешли в режим энергосбережения, спустя некоторое время все окна, которые у меня были открыты, были переставлены и появились на случайных местах. Я испробовал много решений и немало времени потратил на решение этой проблемы. И вот какой план в результате сработал:

- откройте редактор реестра;

- перейдите в раздел HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlGraphicsDriversConfiguration;

- удалите все подразделы;

- перезагрузите компьютер.

После перезагрузки все работает, но, если вы поменяли места мониторов или изменили главный дисплей, вам придется повторить настройки. Также, если выполняется обновление основного графического драйвера, вам придется заново выполнить эти шаги. Хоть это и не идеальный вариант, но какое-никакое решение, которое, как я выяснил, работает.

Какой тип идентификационных данных можно защитить при помощи Remote Credential Guard?

В версии RTM защита учетных данных удаленного режима Remote Credential Guard может обезопасить следующие типы учетных данных:

- пользовательские пароли (так как они никогда не отсылаются на удаленную систему, однако никакие учетные данные, которые вводятся при работе в удаленной сессии, не будут защищены);

- NTOWF из NTLM;

- билеты длительного действия и билеты сессии TGT от Kerberos (но билеты сессии Kerberos Service Ticket не защищены).

Этот тип защиты похож на систему защиты, которую предлагает Credential Guard на локальном компьютере, исключая тот факт, что Credential Guard защищает и хранящиеся учетные данные домена за счет использования Credential Manager.

Могу ли я использовать контейнеры на Windows 10, и если да, то какой именно тип?

Версия Windows 10 Anniversary и более новые версии поддерживают контейнеры и дают разработчикам возможность строить и тестировать приложения внутри контейнера, который будет использоваться в рабочей среде. Контейнеры на самом деле интегрируются с Visual Studio, предоставляя простой опыт проектирования и тестирования. Единственными типами контейнера, поддерживаемыми Windows 10, являются контейнеры Hyper-V Containers (которые используют автоматическую управляемую виртуальную машину для размещения экземпляра контейнера, запущенного на экземпляре Nano Server), а не контейнеры Windows Containers. Это не означает, что вы должны использовать Hyper-V Containers в рабочей среде, поскольку рабочей средой для ваших контейнеров будет хост Windows Server 2016. Но у вас есть выбор, использовать Windows Containers или Hyper-V Containers в зависимости от требуемого уровня локализации ошибок. Windows Containers предусматривает локализацию на уровне пользовательского режима User Mode, а Hyper-V Containers — локализацию на уровне режима ядра.

Как мне создать виртуальные машины, которые могут воспользоваться лицензией Hybrid Use Benefit?

Лицензии типа Hybrid Use Benefit (HUB) доступны для использования теми, у кого есть корпоративные соглашения, Enterprise Agreements, и подписка Software Assurance. Эти лицензии позволяют задействовать расположенные в локальной сети Windows Server со службами Azure. Результатом являются одинаковые затраты на виртуальные машины Windows — они такие же, как и на виртуальные машины Linux (поскольку отсутствует плата за лицензию Windows Server).

Чтобы активировать лицензирование HUB при создании новых виртуальных машин, нужно задать тип лицензирования при помощи PowerShell (-LicenseType Windows_Server) или шаблонов JSON («licenseType»: «Windows_Server» как часть свойств). Этот процесс описан в документе по адресу: https://azure.microsoft.com/en-us/documentation/articles/virtual-machines-windows-hybrid-use-benefit-licensing/.

Если у вас имеются виртуальные машины в Azure, то на сегодня не существует способа конвертировать их с лицензированием HUB через коммутатор, однако это, возможно, будет доступно со временем. На данный момент единственным способом достичь этого является удаление виртуальной машины при сохранении ее хранилища данных, а затем создание новой виртуальной машины с нужными параметрами, с использованием хранилища данных от предыдущей машины.

Использует ли Windows Server 2016 сжатую память?

Нет. Технология «сжатой памяти», или Compressed Memory, существует в Windows Server 2016, поскольку он имеет общее ядро кода с Windows 10, которая включает в себя функцию Compressed Memory. Но эта функция в Windows Server 2016 блокирована.

Существует ли хороший бесплатный инструмент для редактирования шаблонов Azure JSON?

Если вы используете приложение «Блокнот», то самый лучший вариант — это использование приложения VS Code, которое Microsoft предоставляет бесплатно. Кроме того, оно имеет расширения для менеджера ресурсов Azure Resource Manager и фрагменты кода JSON, которые вы можете использовать при просмотре и редактировании JSON.

- Загрузите VS Code по адресу: https://code.visualstudio.com.

- После установки выберите значок Extensions (значок квадрата), установите модуль, а затем активируйте расширение инструментов менеджера ресурсов Azure Resource Manager Tools.

- Добавьте фрагменты кода JSON с сайта https://github.com/Azure/azure-xplat-arm-tooling/blob/master/VSCode/armsnippets.json в VS Code через меню File — Preferences — User Snippets — JSON. Перед закрывающей скобкой «}» просто вставьте все содержимое.

Эти шаги подробно описаны в статье по адресу: https://azure.microsoft.com/en-us/documentation/articles/resource-manager-vs-code/. Изучив эту информацию, вы получите отличный опыт работы с просмотром и редактированием кода JSON. Если вы хотите создать файл JSON с нуля, то при работе с VS Code это будет трудно сделать. Программа Visual Studio с подключением Azure API имеет больше хороших мастеров настройки и процессов для создания нового шаблона, однако в большинстве случаев лучше начать с одного из опубликованных шаблонов JSON, которые доступны по адресу: https://github.com/Azure/azure-quickstart-templates. Кроме того, вы можете выгрузить код JSON для существующей Resource Group, как это описано в статье по адресу: http://windowsitpro.com/azure/create-json-file-existing-resource-group-azure.

Как мне удалить информацию о том, что файл был загружен из Интернета?

Существует два способа. Первый: в приложении «Проводник» щелкните правой кнопкой мыши на файле, выберите пункт «Свойства» и на вкладке общих свойств General нажмите кнопку разблокировки Unblock в разделе Security.

Второй способ: загрузите утилиту Streams по адресу: https://technet.microsoft.com/en-us/sysinternals/streams.aspx и используйте команду Streams -s -d для удаления.

Каким образом Windows узнает, что файл загружен из Интернета?

Существует много компонентов Windows, которые негативно реагируют на файлы, загруженные из Интернета. Способ, посредством которого Windows узнает об этом, связан с наличием у файлов альтернативного потока данных, alternate data stream (ADS), которые содержат идентификатор Zone.Identifier. Этот идентификатор сигнализирует о том, что файл загружен из Интернета. Чтобы просмотреть ADS, используйте переключатель/r вместе с командой просмотра каталога dir. Например:

C:Temp>dir /r MSLogoHistory.png

Volume in drive C is Windows

Volume Serial Number is CA5B-5BBB

Directory of C:Temp

10/13/2016 10:09 AM 25,312 MSLogoHistory.png

26 MSLogoHistory.png:Zone.Identifier:$DATA

Вы даже можете просмотреть содержимое идентификатора, используя такую строку:

notepad MSLogoHistory.png: Zone.Identifier

У меня есть соединение ExpressRoute с полосой 10 Гбит/с, но я могу получить только 2 Гбит/с на виртуальную сеть даже при использовании шлюза высокой производительности High Performance Gateway. Как мне получить увеличенную полосу пропускания?

В октябре 2016 года Microsoft выпустила новый вариант шлюза, который называется шлюз Ultra. Он дает возможность создавать соединение до 10 Гбит/с на одну виртуальную сеть.

Я использую Azure Site Recovery. Как мне задать параметры виртуальных машин, созданных посредством ASR, чтобы использовать гибридное развертывание Hybrid Use Benefit при лицензировании?

Чтобы использовать лицензирование Hybrid Use Benefit (HUB) для виртуальных машин, требуется особый коммутатор. Чтобы задать параметры для виртуальных машин, созданных при помощи Azure Site Recovery, вам нужно использовать такой код:

Set-AzureRmSiteRecoveryReplicationProtectedItem -ReplicationProtectedItem $ProtectedItem -LicenseType WindowsServer

Другие полезные коды PowerShell, которые связаны с приведенным выше, таковы:

- Найти хранилище сайта восстановления Azure — Get-AzureRmRecoveryServicesVault/Get-AzureRmSiteRecoveryVault.

- Настроить хранилище контекста — Set-AzureRmSiteRecoveryVaultSettings -ASRVault/-ARSVault.

- Получить список инфраструктур в хранилище — Get-AzureRmSiteRecoveryFabric.

- Получить список защищенных контейнеров Protection Containers для инфраструктуры — Get- AzureRmSiteRecoveryProtectionContainer -Fabric $FabricObject.

- Получить список защищенных машин в защищенном контейнере — Get-AzureRmSiteRecoveryReplicationProtectedItem -ProtectionContainer $ProtectionContainerObject.

Как проверить, существует ли организационное подразделение Organization Unit в каталоге Active Directory, используя PowerShell?

Самый простой способ проверить, существует ли организационное подразделение, это воспользоваться интерфейсом ADSI и LDAP. Создайте переменную $path, которая представляет полностью определенное имя OU, а затем проверьте, существует ли оно, используя такой код:

[string] $Path = "OU=Labs,OU=NA,DC=savilltech,DC=net"

if(![adsi]::Exists("LDAP://$Path"))

{

}

В данном примере будет выполнен следующий за оператором IF код, если OU не существует.

Существует ли простой способ запустить команду на каждом узле кластера?

PowerShell делает процесс выполнения команд на удаленных системах очень простым, а само управление в дистанционном режиме активируется по умолчанию в версии Windows Server 2012 и последующих. Для запуска команды PowerShell на каждом узле кластера используйте представленный ниже код (заменив имя кластера и ту команду PowerShell, которую вы хотите запустить: показанная в примере команда открывает порт Hyper-V Replica):

$clusname = "savdalhv16clus"

$servers = Get-ClusterNode -Cluster $clusname

foreach ($server in $servers)

{

Invoke-Command -ComputerName $server.Name -ScriptBlock `

{Enable-Netfirewallrule -DisplayName `

"Hyper-V Replica HTTP Listener (TCP-In)"}

}

Как мне управлять Windows 10, используя групповую политику Group Policy или систему управления мобильными устройствами Mobile Device Management («мобильное устройство управления»)?

Выпустив Windows 10, компания Microsoft стандартизировала операционную систему на всех платформах, включая настольные компьютеры, телефоны, устройства HoloLens, Surface Hub, встраиваемые устройства класса IoT и даже Xbox. В рамках этой стратегии решение для управления мобильными устройствами (MDM) является частью платформы Windows 10. Это означает, что оно может быть использовано в Windows 10 в таких версиях, как Pro и Enterprise.

Windows 10 теперь стандартизирует управление с помощью диспетчера настройки Common Device Configurator, применяемого всеми платформами управления, которые впоследствии используют провайдеров MDM Configuration Service Providers (CSP), для того чтобы определить сделанные настройки. Посредник WMI Bridge дает возможность инструментам типа диспетчера настроек Configuration Manager использовать данные от MDM CSP.

При выборе между групповой политикой и стандартным решением управления типа System Center Configuration Manager (SCCM) или решением типа Mobile Device Management, наподобие Intune, следует учесть, какую службу каталогов вы используете, AD или Azure AD.

Если системы присоединены к AD, то вам нужно задействовать групповую политику Group Policy и инструменты типа SCCM.

Если системы присоединены к Azure AD или применяются учетные данные Azure AD для регистрации, то вам нужно использовать решения типа MDM.

Я пытаюсь обновить компьютер с Server Core до версии Windows Server 2016, но окно настройки в какой-то момент становится пустым, и я не могу продолжать. Что делать?

Если вы видите то, что показано на экране 4, во время процесса обновления до Windows Server 2016 Server Core, то вы не сможете продолжать процесс обновления. Для устранения этой ошибки нужно перезапустить процесс установки (а не продолжать его с момента последней попытки), но при вызове setup.exe добавить переключатель «/compat ignorewarning», например:

setup.exe/compat ignorewarning

|

| Экран 4. Пустое окно диалога настройки |

Это избавит вас от появления пустого экрана во время процесса

Я пытаюсь выполнить аттестацию в Host Guardian Server, но у меня ничего не получается, потому что проверка целостности кода гипервизора не активирована. Что предпринять?

Вы можете выполнить тестирование своего хоста Hyper-V на готовность к аттестации, чтобы использовать защищенные виртуальные машины, применив следующие команды:

#Verify on the guarded host

Get-HgsTrace -RunDiagnostics

#Attempt attestation on the guarded host

Get-HgsClientConfiguration

Ниже представлен пример выполнения в безопасной среде (за исключением того, что у меня есть только одна система HGS и вследствие этого нет избыточности):

PS C:> Get-HgsTrace -RunDiagnostics

Overall Result: Warning

savdalhv07: Warning

Best Practices: Warning

Resolves Service Hostname to Multiple Addresses:

Warning

>>> DNS server at 10.7.173.10 cannot resolve

"hgs.savtechhgs.net" to multiple IP

>>> addresses. The recommended configuration

is to have multiple HGS servers

>>> available at "hgs.savtechhgs.net"

for high availability.

>>> DNS server at 10.7.173.11

cannot resolve "hgs.savtechhgs.net to multiple IP

>>> addresses. The recommended configuration

is to have multiple HGS servers

>>> available at "hgs.savtechhgs.net"

for high availability.

Traces have been stored at "C:Users

administrator.SAVILLTECHAppData

LocalTemp2HgsDiagnostics-

20160820-093352".

PS C:> Get-HgsClientConfiguration

IsHostGuarded : True

Mode : HostGuardianService

KeyProtectionServerUrl :

http://hgs.savtechhgs.net/KeyProtection

AttestationServerUrl : http://hgs.savtechhgs.net/

Attestation

AttestationOperationMode : Tpm

AttestationStatus : Passed

AttestationSubstatus : NoInformation

Однако, если система выдает ошибки, связанные с проверкой целостности Hyper-V Code Integrity, которая не активирована, убедитесь, что включена функция защиты на базе виртуализации Virtualization Based Security. Просмотреть эту информацию вы можете с помощью команды, показанной ниже, а кроме того, проверьте значение EnableVirtualizationBasedSecurity, которое должно равняться 1:

PS C:> Get-ItemProperty HKLM:SYSTEMCurrentControlSet

ControlDeviceGuard

RequireMicrosoftSignedBootChain : 1

EnableVirtualizationBasedSecurity : 1

Locked : 0

RequirePlatformSecurityFeatures : 3

PSPath : Microsoft.PowerShell.CoreRegistry::

HKEY_LOCAL_MACHINESYSTEM

CurrentControlSetControlDeviceGuard

PSParentPath : Microsoft.PowerShell.Core

Registry::HKEY_LOCAL_MACHINESYSTEM

CurrentControlSetControl

PSChildName : DeviceGuard

PSDrive : HKLM

PSProvider : Microsoft.PowerShell.CoreRegistry

Если значение не равно 1, то у вас, возможно, есть локальная политика, которая отключает проверку целостности гипервизора (по умолчанию настройка политики не выполняется и она не нужна, однако если политика настроена на отключение проверки, она вызовет проблемы).

- Откройте gpedit.msc.

- Перейдите по маршруту Computer Configuration («Настройка компьютера»), Administrative Templates («Административные шаблоны»), System («Система»), Device Guard («Защита устройства»).

- Дважды щелкните мышью по Turn on Virtualization Based Security («Включить защиту на базе виртуализации»).

- Убедитесь, что параметр Virtualization Based Protection of Code Integrity выставлен в значение Enabled without lock (есть еще Credential Guard Configuration, но оно не рекомендуется) (см. экран 5).

- Нажмите ОК.

|

| Экран 5. Включение защиты целостности |

Эти действия должны включить проверку целостности гипервизора.

Система выдает ошибку при аутентификации на Windows Azure Pack на портале абонента и портале управления с номером 500 и более детализированную ошибку JWT10329. Что делать?

Убедитесь, что у вас имеется обновленный сертификат на сервере ADFS. Сертификаты можно просмотреть на портале управления ADFS в разделе Service — Certificates. Если у сертификата истек срок действия, сделайте запрос на получение нового сертификата, используйте действие Set Service Communications Certificate для обновления сертификата, а затем примените PowerShell для обновления. Код PowerShell, представленный в листинге 1, выводит список сертификатов с их содержимым и настраивает сертификат так, чтобы SSL мог его использовать.

Следующий шаг: убедитесь, что параметры настройки ADFS на сервере WAP верны. Измените строку подключения для своего сервера SQL с именем сервера ADFS. Запуск команды, показанной в листинге 2, исправляет ошибки аутентификации WAP по ADFS для моей рабочей среды.

Программа iTunes автоматически запускается в Windows 10, как это прекратить?

Такое происходит, когда в Windows 10 запускается служба Plex. Для устранения этой проблемы выполните следующие шаги:

- Откройте приложение iTunes.

- В меню Edit выберите Preferences.

- Выберите Advanced.

- Включите режим Share iTunes Library XML with other applications.

- Нажмите ОК.

Листинг 1. Список сертификатов

PS C:> dir cert:localmachinemy Directory: Microsoft.PowerShell.SecurityCertificate::localmachinemy Thumbprint Subject ---------- ------- 085F0D04CEB4A3CC95232FDCDCB83BE2F16F9199 CN=savdaladfs01.savilltech.net PS C:> Set-AdfsSslCertificate -Thumbprint 085F0D04CEB4A3C C95232FDCDCB83BE2F16F9 199 PS C:> Get-AdfsSslCertificate HostName PortNumber CertificateHash -------- ---------- --------------- localhost 443 085F0D04CEB4A3CC95232FDCDCB83... savdaladfs01.savilltech.net 443 085F0D04CEB4A3CC95232FD CDCB83... savdaladfs01.savilltech.net 49443 085F0D04CEB4A3CC95232F DCDCB83... EnterpriseRegistration.savillt... 443 085F0D04CEB4A3CC95232 FDCDCB83...

Листинг 2. Исправление ошибок WAP

Import-Module -Name MgmtSvcConfig $ConnectionString = 'Data Source=savdalsql01;Initial Catalog=Microsoft.MgmtSvc.Config;User ID=sa;Password=Pa55word' Set-MgmtSvcRelyingPartySettings -Target Tenant -MetadataEndpoint "https://savdaladfs01.savilltech.net/FederationMetadata/2007-06/FederationMetadata.xml" -ConnectionString $ConnectionString Set-MgmtSvcRelyingPartySettings -Target Admin -MetadataEndpoint 'https://savdaladfs01.savilltech.net/FederationMetadata/2007-06/FederationMetadata.xml' -ConnectionString $ConnectionString Set-MgmtSvcIdentityProviderSettings -Target Membership -MetadataEndpoint 'https://savdaladfs01.savilltech.net/FederationMetadata/2007-06/FederationMetadata.xml' -ConnectionString $ConnectionString #-DisableCertificateValidation Set-MgmtSvcIdentityProviderSettings -Target Windows -MetadataEndpoint 'https://savdaladfs01.savilltech.net/FederationMetadata/2007-06/FederationMetadata.xml' -ConnectionString $ConnectionString #-DisableCertificateValidation

Прежде всего, авторский пост написан на английском языке программным менеджером Амитабхом Тамхане, и Райеном Пуффером, программным менеджером по продуктам Windows Server.

«Host Guardian Service” (HGS) новая серверная роль представленная в Windows Server 2016. HGS предоставляет Аттестацию и защиту ключом, которая позволяет Hyper-V запускать ВМ работающих с помощью экранирования ВМ. Хост Hyper-V, теперь так же известный как «Охраняемый хост», проходит аттестацию, для подтверждения достоверности своей конфигурации. После получения положительного ответа, Key Protection предоставляет транспортный ключ (Transport Key, TK), необходимый для разблокировки и запуска экранированных ВМ.

Экранированные Вм защищают данные ВМ, а так же их состояние с помощью vTPM устройств, которые позволяют BitLocker шифровать диски ВМ. vTPM устройство шифруется с помощью транспортного ключа. HGS является критичным компонентом безопасности, который защищает транспортный ключ. Кроме того, присутствуют значительные улучшения безопасности некоторых компонентов (включая Hyper-V), которые повышают уровень безопасности экранированных ВМ.

Установка роли HGS

Большую часть настройки нужно выполнить в PowerShell. Что бы установить эту роль, зайдите в Диспетчер сервера и выберите Host Guardin Service.

Для PowerShell:

Install-WindowsFeature HostGuardianServiceRole -IncludeManagementTools

Конфигурация сервера

После установки роли, необходимо настроить сервер для обеспечения его полной функциональности. Вся настройка проходит с помощью PowerShell.

первым шагом станет настройка AD леса. Каждый узел в кластере HGS является DC для этого приватного домена. Нужно убедиться, что сервер HGS не находится в домене перед выполнением команды ниже:

$safepass = ConvertTo-SecureString -String "YouAdminPassword" -AsPlainText -Force Install-HgsServer -hgsDomainName "DomainName.com" -SafeModeAdministratorPassword $safepass -Restart

После установки домена, приходит время для настройки HGS кластера и веб сервера для ключей защиты и аттестации. Вам потребуется 2 сертификата (1 для подписи, 1 для шифрования), чтобы выполнить этот шаг.

$safepass = ConvertTo-SecureString -String "YourPass" -AsPlainText -Force Initialize-HgsServer -LogDirectory C:PFX -HgsServiceName HGS -Http -TrustTpm -SigningCertificatPath C:PFXHgs_Signer.pfx -SigningCertificatePassword $safepass -EncryptionCertificatePath C:PFXHs_Encrypt.pfx -EncryptionCertificatePassword $safepass

«HgsServiceName» будет использоваться для регистрации имени в локальном DNS.

«TrustTpm» указывает режим работы сервиса аттестации. Если ваша хост машина не соответствует требованиям к оборудованию необходимым для работы TPM аттестации, вы можете использовать аттестацию с помощью AD, указав параметр «-TrustActiveDirectory»

Последние 4 параметра указываются для сертификата подписи и шифрования. Сертификаты предоставляются в качестве ссылки на файл защищённые паролем PFX, содержащие публичные и частные ключи каждого сертификата. Эти сертификаты используются службой защиты ключей в HGS для расшифровки ключей от экранированных ВМ. Владельцы экранированных ВМ могут использовать открытые ключи для авторизации, необходимой для запуска ВМ. Если вы тестируете эту роль в пределах тестовой лаборатории, используйте самозаверающие сертификаты, что бы быстрее приступить к работе. Для создания самощаверяющих сертификатов и их экспорта в PFX используйте cmdlet New-SelfSignedCertificate и Export-PfxCertificate.

При использовании HSM сертификатов с поддержкой или без поддержки экспорта сертификатов из PKI, вы указывает отпечаток сертификата pfx-файл и пароль при запуске Initialize-HgsServer.

Валидация вашей конфигурации

После настройки HGS, вы можете запустить диагностику, чтобы убедиться в правильности проделанной работы. Если возникают какие-либо вопросы, вы должны предпринять дополнительные меры:

get-HgsTrace -RunDiagnostics Overall Result: Pass

Авторизация охраняемого хоста

Прежде чем узел Hyper-V можно будет запустить с экранированными ВМ, HGS должен быть настроен политикой аттестации, который необходим для определения, является ли узел «жизнеспособным» и разрешено ли запрашивать ключи для экранированной ВМ.

Для подтверждения модуля TPM, охраняемый хост TPM 2.0 должен быть получен и добавлен в список авторизируемых узлов HGS. На каждом узле должен быть выполнен cmdlet Get—PlatformIdentifier, чтобы создать XML содержащий EKpub и EKcert.

$out = Get-PlatformIdentifier -Name "Host1" $out.InnerXml > C:Host1_EKpub.xml

Скопируйте файл на HGS сервер и добавьте его с помощью cmdlet

Add-HgsAttestationTpmHost:

Add-HgsAttestationTpmHost -Name "Host1" -Path C:Host1_EKpub.xml

Аттестация с помощью AD

Для доверенного администратора аттестации, охраняемая принимающей стороной ожидает, что является участником группы безопасности AD. Используйте Add-HgsAttestationHostGroup:

$adminSid = "S-1-5-32-544" Add-HgsAttestationHostGroup -Name HostGroup1 -Identifier $adminSid

Add-HgsAttestationCIPolicy

На эталонный узел, который полностью настроен, на нём установлено все необходимое ПО, выполните cmdlet New-CIPolicy, чтобы создать политику целостности кода. Эта политика будет применена к каждой машине с такой же конфигурацией, и будет использоваться для предотвращения несанкционированного ПО на хост. Вам необходимо будет создать политику для каждой уникального компьютера или ПО в вашем дата-центре. После создания, вы будете иметь политику целостности кода, которая будет храниться в двоичном файле и иметь расширение p7b. Скопируйте этот файл на ваш сервер HGS и добавьте его в сервис аттестации:

Add-HgsAttestationCIPolicy -Name "CIPolicy1" -Path C:SIPolicy.p7b

Get-HgsAttestationBaselinePolicy

Далее, для каждой уникальной конфигурации оборудования в вашем ЦОД необходимо собрать базовую политику TPM. Этот файл будет содержать в себе информацию о UEFI до той точки, где управление передаётся в загрузчик ОС. Это даёт HGS подтверждение, что система не была подвержена атаке и в ней не находится руткит.

Что бы захватить политику, выполните следующую команду на эталоном хосте:

Get-HgsAttestationBaseLinePolicy -Path C:tcglog.bin

Скопируйте файл на HGS сервер и зарегистрируйте его:

Add-HgsAttestationTpmPolicy -Name "TpmPolicy1" -Path C:Tcglog.bin

Конфигурация клиентов

Остался заключительный шаг настройки каждого охраняемого хоста. Выполните приведённую ниже команду для каждого хоста, который нужно охранять:

Set-HgsClientConfiguration -KeyProtectionServerUrl "http://hgs.domainname.com/KeyProtection" --AttestationServerUrl "http://hgs.domainname.com/Attestation"

Device Guard в Windows 10 – это микропрограмма, которая не позволяет загружать не прошедшие проверку подлинности, неподписанные, неавторизованные программы, а также операционные системы. Мы уже говорили о том, что нам нужна операционная система, которая выполняет самопроверку того, что все подается на него и загружается в оперативную память для выполнения. Зависимость только от программного обеспечения для защиты от вредоносных программ не является мудрой вещью в наши дни, хотя у нас не так много вариантов. Антивредоносное ПО – это отдельное приложение, которое необходимо загрузить в память, прежде чем оно начнет сканирование приложений, загружаемых в память.

Ранее мы говорили о том, что Windows 8.1 – это антивирусная операционная система. Он действует на себя и на другие приложения, чтобы определить, являются ли они подлинными приложениями, необходимыми компьютеру, задолго до загрузки интерфейса, так что уровень безопасности добавляется к компьютерам, на которых он запускается. Короче говоря, он предоставляет Trusted Boot , службу защиты от вредоносного ПО во время загрузки, чтобы держать вредоносное ПО в страхе. Но авторы вредоносных программ умны и могут использовать определенные методы, чтобы обойти эту проверку. Поэтому Microsoft добавила еще одну функцию, которая обещает более жесткие меры защиты от вредоносного ПО во время загрузки.

Содержание

- Device Guard в Windows 10

- Разрешает ли Device Guard другие операционные системы?

- Необходимое аппаратное и программное обеспечение для Device Guard

Device Guard в Windows 10

В связи с растущими проблемами безопасности Microsoft теперь предлагает встроенное ПО, которое будет работать на аппаратном уровне во время и даже перед загрузкой, чтобы позволить загружать только правильно подписанные приложения и сценарии. Это называется Windows Device Guard , и OEM-производители с радостью готовы установить его на компьютеры, которые они производят.

Device Guard – одна из главных функций безопасности Microsoft в Windows 10. OEM-производители, такие как Acer, Fujitsu, HP, NCR, Lenovo, PAR и Toshiba, также одобрили ее.

Device Guard – это комбинация аппаратных и программных функций безопасности, которые при совместном конфигурировании блокируют устройство, чтобы оно могло запускать только доверенные приложения. Он использует новую систему безопасности на основе виртуализации в Windows 10, чтобы изолировать службу целостности кода от самого ядра Windows, позволяя службе использовать сигнатуры, определенные вашей корпоративной политикой, чтобы помочь определить, что заслуживает доверия.

Основная функция Device Guard в Windows 10 заключается в проверке каждого процесса, загружаемого в память, на выполнение до и во время процесса загрузки. Он будет проверять подлинность, основываясь на надлежащих сигнатурах приложений, и будет предотвращать загрузку в память любого процесса, которому не хватает надлежащей подписи.

Device Guard от Microsoft использует технологию, встроенную на аппаратном уровне, а не на программном уровне, которая может пропустить обнаружение вредоносного ПО. Он также использует виртуализацию для обеспечения правильного процесса принятия решений, который сообщит компьютеру, что разрешать и что предотвращать загрузку в память. Эта изоляция предотвратит вредоносное ПО, даже если злоумышленник полностью контролирует системы, в которых установлена защита. Они могут попытаться, но не смогут выполнить код, поскольку у Guard есть свои собственные алгоритмы, которые блокируют выполнение вредоносных программ.

Говорит Microsoft:

Это дает ему значительное преимущество по сравнению с традиционными антивирусными технологиями и технологиями контроля приложений, такими как AppLocker, Bit9 и другие, которые могут быть изменены администратором или вредоносным ПО.

Device Guard против антивирусного программного обеспечения

Пользователям Windows по-прежнему необходимо установить на свои устройства программное обеспечение для защиты от вредоносных программ, если вредоносное ПО происходит из других источников. Единственное, от чего Windows Device Guard защитит вас, – это вредоносная программа, которая пытается загрузиться в память во время загрузки, прежде чем антивирусная программа сможет защитить вас.

Поскольку новый Device Guard может не иметь доступа к макросам в документах и вредоносных программах на основе сценариев, Microsoft заявляет, что пользователям придется использовать программное обеспечение для защиты от вредоносных программ в дополнение к Guard. В Windows теперь есть встроенная антивирусная программа под названием Защитник Windows. Вы можете зависеть от этого или использовать стороннее вредоносное ПО для лучшей защиты.

Разрешает ли Device Guard другие операционные системы?

Windows Guard позволяет обрабатывать только предварительно утвержденные приложения во время загрузки. ИТ-разработчики могут разрешить все приложения доверенному поставщику или настроить его для проверки каждого приложения на утверждение. Независимо от конфигурации, Windows Guard разрешит запуск только утвержденных приложений. В большинстве случаев утвержденные заявки будут определены подписью разработчика приложения.

Это дает поворот к параметрам загрузки. Те операционные системы, которые не имеют проверенных цифровых подписей, не будут загружены Windows Guard для загрузки.Однако для того, чтобы получить какое-либо приложение или ОС для получения сертификата, не требуется много усилий.

Необходимое аппаратное и программное обеспечение для Device Guard

Чтобы использовать Device Guard, вам необходимо установить и настроить следующее аппаратное и программное обеспечение:

- Windows 10. Device Guard работает только с устройствами под управлением Windows 10.

- UEFI. Он включает функцию Secure Boot, которая помогает защитить целостность вашего устройства в самой прошивке.

- Надежный ботинок. Это архитектурное изменение, которое помогает защитить от руткит-атак.

- Безопасность на основе виртуализации. Контейнер, защищенный Hyper-V, который изолирует чувствительные процессы Windows 10. T

- Инспектор пакетов. Инструмент, который поможет вам создать каталог файлов, которые требуют подписи для классических приложений Windows.

Вы можете прочитать больше об этом на TechNet.

Потратьте некоторое время, чтобы прочитать о защите корпоративных данных в Windows 10.

На чтение 3 мин. Просмотров 302 Опубликовано 03.07.2021

Device Guard позволяет заблокировать систему для запуска только доверенных приложений. Выполните следующие действия, чтобы включить Device Guard в Windows 10.

Одной из интересных функций Windows является Device Guard. Эта функция специально разработана для предприятий, где безопасность и контроль являются главными требованиями. Когда он включен и настроен правильно, он позволяет администраторам ограничивать систему запуском только доверенного приложения. Хорошо то, что администраторы могут устанавливать правила, называемые политиками целостности кода, для определения того, что составляет доверенные приложения. Если приложение не находится в списке доверенных, оно не будет работать, что бы вы ни делали.

Поскольку Device Guard представляет собой комбинацию аппаратных и программных функций безопасности и работает в защищенном контейнере гипервизора вместе с ядром Windows, очень сложно обойти ограничения. Итак, в этом кратком руководстве я покажу, как включить Device Guard и отключить его при необходимости.

Содержание

- Требования

- Шаги по включению Device Guard (GPO)

- Действия по отключению

Требования

Чтобы включить и использовать защиту устройства, вы должны соответствовать определенным требованиям к аппаратному и программному обеспечению. Они заключаются в следующем.

- Требования к оборудованию: У Microsoft есть отличная страница со списком всех конкретных требований к оборудованию. Взгляните на это.

- Требования к программному обеспечению: Должна использоваться версия Windows Enterprise или Education. Если вы используете другие версии, такие как Home или Pro, ваша система несовместима.

Шаги по включению Device Guard (GPO)

Шаги по включить функцию защиты устройства довольно просто и понятно. Помните, что ваша система должна соответствовать всем перечисленным выше требованиям.

1. Первое, что нам нужно сделать, это включить гипервизор Hyper-V. Для этого откройте меню «Пуск», выполните поиск по запросу « Включение или отключение компонентов Windows » и щелкните результат поиска.

2. На панели «Функции Windows» прокрутите вниз, разверните «Hyper-V → Hyper-V Platform» и установите флажок «Hyper-V Hypervisor» . Нажмите кнопку « Ok », чтобы сохранить изменения.

3. Теперь Windows внесет необходимые изменения. Перезагрузите Windows, чтобы изменения вступили в силу.

4. Затем откройте меню «Пуск», найдите « gpedit.msc » и щелкните результат поиска, чтобы открыть редактор групповой политики.

5. В редакторе групповой политики перейдите в следующую папку.

Конфигурация компьютера → Административные шаблоны → Система → Device Guard

6 . На правой панели найдите и дважды щелкните объект групповой политики « Включить безопасность на основе виртуализации ».

7. В окне свойств выберите вариант « Включено ». Это действие активирует от трех до четырех дополнительных параметров на панели «Параметры».

8. В доступных раскрывающихся меню выберите соответствующие параметры .

Если вам когда-нибудь понадобится дополнительная информация о том, что делает каждый параметр, взгляните на левую панель. Он подробно расскажет вам, что делает каждый параметр.

9. По завершении настройки нажмите кнопки « Применить » и « Ok ».

10. Перезагрузите Windows .

После включения Device Guard вам необходимо настроить политики. Я рекомендую вам начать работу с этого руководства Microsoft.

Действия по отключению

Если вы хотите отключить функцию Device Guard, просто выберите «Отключено» или «Не настроено» »В окне свойств политики (см. Шаг 7).

Вот и все. Надеюсь, это поможет. Если вы застряли или вам нужна помощь, прокомментируйте ниже, и я постараюсь помочь в максимально возможной степени. Если вам понравилась эта статья, узнайте, как включить защиту от программ-вымогателей в Windows 10, чтобы защитить ваши данные от программ-вымогателей.