С хешем определенного файла восстановить исходный файл невозможно по этой причине хорошей практикой безопасности является хранение хэшей паролей в базах данных, чтобы никто не мог получить информацию в виде простого текста. Однако, чтобы взломать этот «хеш», вы проверяете тысячи комбинаций и сравниваете ли они одинаковые.

Другое использование, которое может быть дано хешу, это проверить целостность файла то есть узнать, был ли он изменен или нет. Размер хэша каждого файла уникален, в случае обнаружения того, что два разных файла или данные генерируют один и тот же хэш, считается, что произошла коллизия, и этот используемый алгоритм хэширования небезопасен.

Хеш обычно меньше, чем исходные данные , Это так, потому что хеширование просто генерирует код определенной фиксированной длины, хотя есть хеш-функции, которые имеют переменный вывод. Хеш добавляет уровень защиты при хранении паролей , поскольку невозможно расшифровать его, если вы не атакуете его грубой силой или словарем. Существует инструмент под названием Hashcat что позволит вам взламывать пароли, используя основные алгоритмы хеширования для хранения паролей. На этот раз мы покажем вам шаг за шагом, как установить этот инструмент в Windows 10, хотя он также совместим с Linux и операционные системы macOS.

Зачем мне иметь такой инструмент на моем компьютере? Как профессионалы в области компьютерной безопасности, так и энтузиасты используют этот инструмент, чтобы проверить, насколько защищены различные пароли. Однако, как и любой инструмент такого типа, он может использоваться злоумышленниками в злонамеренных целях. В любом случае, мы считаем, что важно, чтобы каждый имел доступ к инструментам с этими утилитами для образовательных и профессиональных целей.

Содержание

- Как установить Hashcat в Windows 10

- Выполнение атаки грубой силы

- Команда для атаки грубой силы на хеш MD5

- Кто использует Hashcat?

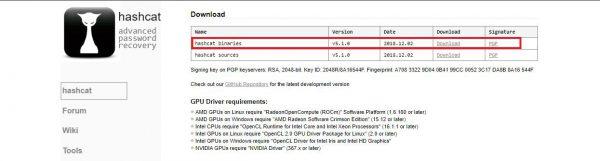

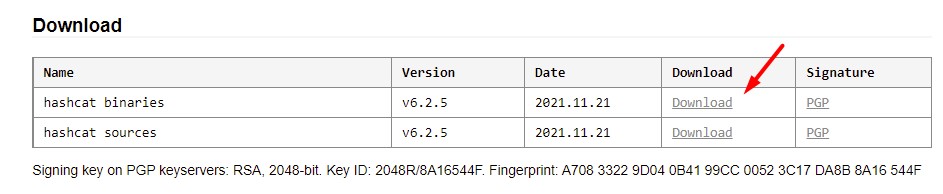

Что мы будем делать в первую очередь, это ввести Официальный представитель в Грузии Hashcat портал и скачать файл в двоичном формате. Рассмотрим этот скриншот для справки:

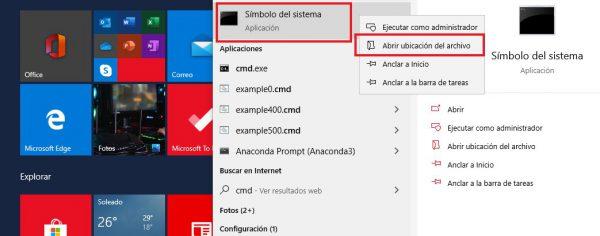

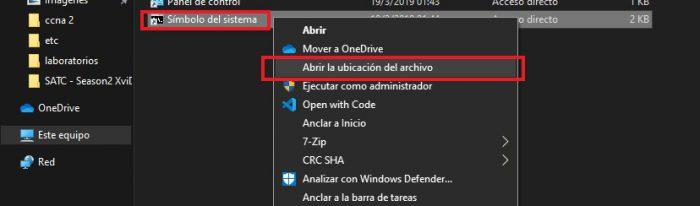

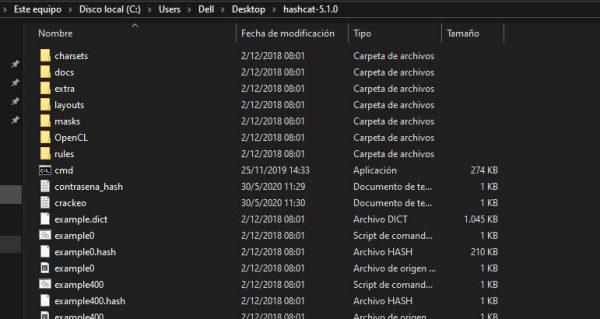

Файл будет загружен в сжатом виде. Кстати, чтобы иметь возможность распаковывать и управлять всеми сжатыми файлами, используйте 7-Zip программа , Разархивируйте папку в удобном месте, чтобы найти и войти в эту папку. Вы увидите несколько файлов и, прежде чем начать, мы скопируем ярлык на Командная строка (командная строка) для более удобного доступа к Hashcat всякий раз, когда нам нужно:

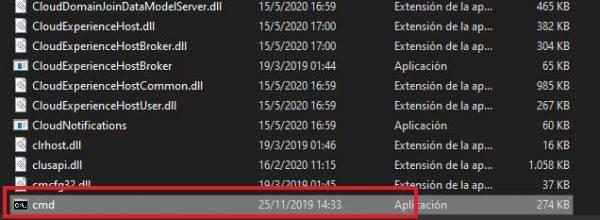

Как только мы нашли CMD исполняем, копируем и вставляем в папку, из которой скачиваем Hashcat .

Как только мы вставим cmd в папку, мы можем начать использовать Hashcat через командную строку

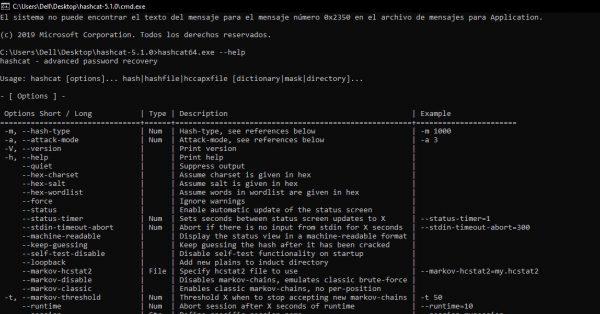

Мы открываем cmd и сразу же начинаем использовать инструмент из папки, которую мы скачали.

Простая команда, которая поможет нам проверить правильность работы инструмента, выглядит следующим образом:

hashcat64.exe --help

Если наша операционная система 32-битная, мы используем следующую команду:

hashcat32.exe --help

Появится обширный список аргументов команд и вся информация, необходимая для использования Hashcat в различных сценариях.

Выполнение атаки грубой силы

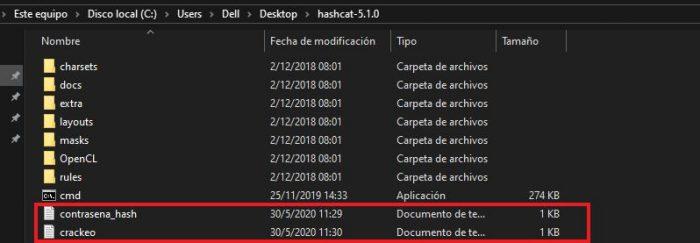

Всегда в одной папке, мы собираемся создать два .текст файлы для имитации нашего атака грубой силой , В первом файле мы будем хранить наш зашифрованный пароль, а во втором файле пароль уже взломан.

В этом примере для хранения зашифрованного пароля я вызываю файл пароль_хэш а где взломанный пароль будет называться просто трещина .

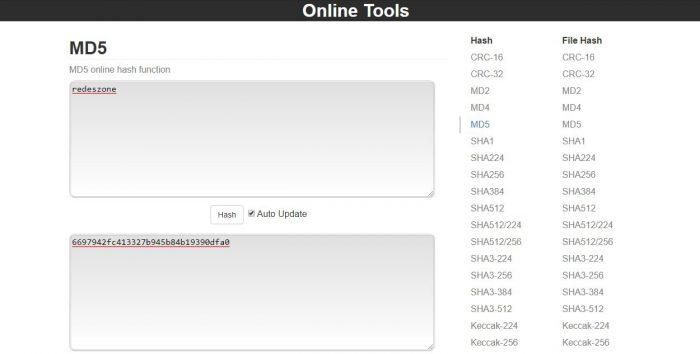

Чтобы зашифровать наш пароль, мы можем найти несколько генераторов хеша. Тот, который мы использовали вот этот , который предлагает широкий спектр алгоритмов шифрования. Просто вы должны ввести текст для шифрования и в реальном времени генерировать хэш. Когда вы добавляете больше слов в текст, сгенерированный хэш автоматически обновляется.

После того как вы сгенерировали хеш, вы сохраните его в файле, который мы недавно создали для хранения зашифрованного пароля. Наш пример: пароль_хэш , Затем мы возвращаемся к командной строке Hashcat, чтобы выполнить процесс взлома нашего зашифрованного пароля.

Структура команды проста и будет варьироваться в зависимости от того, что мы хотим сделать. Таким образом, мы должны иметь в виду, что в соответствии с алгоритмом шифрования, который мы используем для шифрования данных, и типом атаки, ЦП использование может значительно увеличиться. Следовательно, мы должны убедиться, что наш компьютер не перегревается из-за взлома паролей.

Хорошей практикой является наличие программ, которые отслеживают температуру нашего компьютера и использование процессора, и открывают его одновременно с Hashcat. Таким образом, мы можем предотвратить любую случайность. Например, синий экран .

Команда для атаки грубой силы на хеш MD5

hashcat64.exe -m0 -o crackeo.txt contrasena_hash.txt

Команда, которую мы видим выше, имеет разные аргументы, которые означают следующее:

- hashcat64.exe — исполняемый файл Hashcat

- -m0 — алгоритм шифрования для взлома (MD5)

- -o — тип выполняемой атаки, который будет грубая сила

- crackeo.txt — файл, в котором будет храниться взломанный пароль

- password_hash.txt — файл, где у нас есть пароль для взлома

Конечно, это относится и к массовому взлому паролей. То есть в одном и том же файле мы можем иметь сотни тысяч или миллионы паролей. Хорошо бы подчеркнуть тот факт, что для этого потребуется хорошее потребление ресурсов. Поэтому мы рекомендуем проявлять крайнюю осторожность при использовании этого решения.

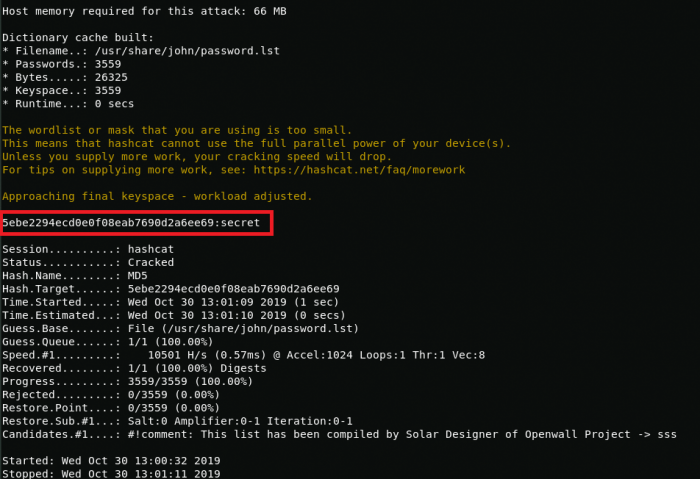

После того, как вы запустите эту команду, вам больше ничего не нужно делать. Если все в порядке, нужно подождать несколько минут, пока не будет получен вывод, был ли процесс взлома успешным или неудачным. Это пример того, был ли взлом успешным:

Кто использует Hashcat?

Первоначально это решение было создано для использования в законных целях. Прежде всего, в профессиональных целях. Например, системный администратор может использовать Hashcat для проверки безопасности паролей пользователей, которые являются частью сети. Если вам удалось взломать его самостоятельно, киберпреступник тоже может это сделать.

Другой контекст, в котором это может быть применено, находится в pentesting , Основная задача pentester — найти как можно больше дыр в безопасности, чтобы его клиенты могли применять как можно больше мер безопасности для защиты своих систем. Как в профессиональном, так и в академическом контексте, инструменты этого типа могут быть использованы.

Невозможно запретить киберпреступникам использовать этот тип инструментов для атаки и присвоения данных миллионами людей по всему миру. Тем не менее, те, кто использует его в законных целях, осознают важность не только надежных паролей, но и важность их хранения с максимально возможным уровнем защиты.

Вы можете подумать, что Hashcat — это инструмент, который делает практически бесполезным использование алгоритмов хеширования для наших паролей, даже с самыми надежными алгоритмами, такими как SHA3. Не лучше ли выбрать хранить все в виде простого текста и все? Нет, также обязательно, чтобы организации, которым требуются пароли для доступа к их службам, хранили их надежно, таким образом, чтобы обеспечить большую безопасность и конфиденциальность.

Compiling hashcat for Windows with Windows Subsystem for Linux.

Tested on Windows 10 x64, should also work to build hashcat for Windows on Linux.

I had it tested with WSL2 using Ubuntu_2004.2020.424.0_x64.appx.

Make sure to have the system upgraded after install (otherwise it will fail to find the gcc-mingw-w64-x86-64 package).

Installation

Enable WSL.

Press the win + r key on your keyboard simultaneously and in the «Run» popup window type bash and make sure to install additional dependencies necessary for hashcat compilation

sudo apt install gcc-mingw-w64-x86-64 g++-mingw-w64-x86-64 make git

git clone https://github.com/hashcat/hashcat

git clone https://github.com/win-iconv/win-iconv

cd win-iconv/

patch < ../hashcat/tools/win-iconv-64.diff

sudo make install

cd ../

Building

You’ve already cloned the latest master revision of hashcat repository above, so switch to the folder and type «make win» to start compiling hashcat

The process may take a while, please be patient. Once it’s finished, close WSL.

Press the win + r keys together and (in the «Run» popup window) type cmd, using cd navigate to the hashcat folder e.g.

cd "C:Usersuserhashcat"

and start hashcat by typing

Hashcat is my favorite password cracker. You can use it on any operating system or distribution, but it’s often easier to use Windows to avoid drivers issues (especially with a recent GPU). Anyway, I will explain how to install it on Windows in this tutorial.

Hashcat is officially supported on Windows, binaries files can be downloaded on the official website directly. Once the files extracted, Hashcat can be used directly in the command prompt, there is no installation required.

If you are new to this, it might not be obvious to you, but don’t worry, I’ll explain everything in this step-by-step tutorial.

Hide your IP address and location with a free VPN:

Try it for free now, companies are paying for you.

1500 servers in 120 countries. It’s free. Forever. No email required.

Here are the required steps to install Hashcat on Windows:

- Download the latest Hashcat version from the official website.

- Extract the files on your computer.

- Open a command prompt and run hashcat in command line.

I will now explain each step in details.

Download Hashcat

Stay tuned with the latest security news!

You’ll enjoy receiving the recent articles directly in your inbox every week!

The first step is to download the latest Hashcat version. It’s available on their official website:

- Go to the Hashcat website homepage.

- Find the binaries and click on “Download” to get the archive on your computer.

The file is an archive, so the next step will be to extract the files before using them.

Extract the files

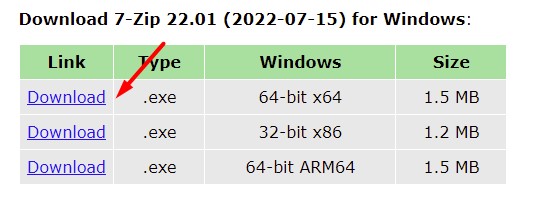

The files are compressed with 7zip. If you can’t open the archive, you might need to install it first:

- Go to the 7zip website.

- Download the file corresponding to your operating system (the first link should be fine if your computer is recent, or use the 32-bit version if you have any doubt).

- Once downloaded, double-click on the file to install 7zip on your computer.

Follow the installation wizard, keep the default options.

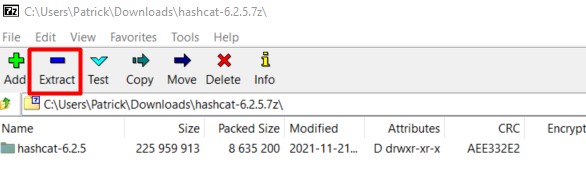

Once done, you should be able to open the Hashcat archive and extract the files.

Click on the “Extract” button in the top bar:

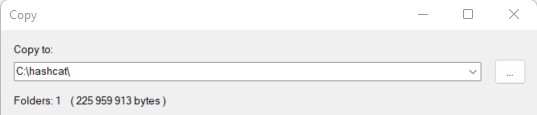

I recommend choosing a different path for the extract location. I don’t know you, but in my case, I tend to delete everything in the “Downloads” folder from time to time, and if I keep hashcat there, I will need to reinstall it eventually.

So, for the example, I’m extracting the files to C:hashcat, but you can put them wherever you want:

Remember the files location, as you’ll have to go to this path on the next step.

Ethical Hacking Course

Learn Ethical Hacking From Scratch

Become an ethical hacker that can hack computer systems like black hat hackers and secure them like security experts.

Start now

Run Hashcat for the first time

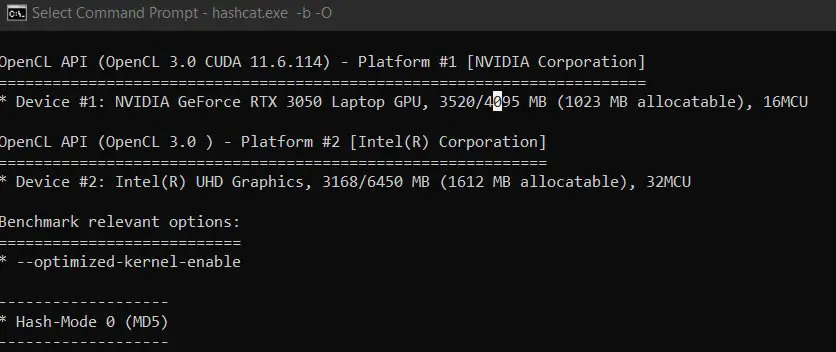

We are almost done, we’ll just make sure everything is working as expected:

This command will run a benchmark of your system, telling you the decryption rate you can expect on this computer, but also showing errors if there is something misconfigured on your system (like missing GPU drivers).

How to use Hashcat on Windows

Stay tuned with the latest security news!

You’ll enjoy receiving the recent articles directly in your inbox every week!

If the benchmark command is working correctly, you can now use Hashcat on your Windows computer with the same commands as on Linux. It’s the same thing.

I already have several tutorials on this topic on the website, so I won’t repeat myself here, but if you need further assistance, feel free to read these tutorials:

- Is MD5 Easy to Crack? (and how long does it really takes)

- How to Brute Force a Password? (MD5 Hash)

- How to Install and Use Hashcat to Decrypt MD5? (Tutorial)

Hashcat FAQ

Is there a GUI for Hashcat?

Hashcat doesn’t include a graphic interface by default, but a few projects exist with the goal to add an interface to it, like the hashcat GUI toolkit (Windows interface) or Crackerjack (web interface).

Is Hashcat cross-platform?

Hashcat can run on most operating systems (Linux, Windows and macOS). The installation is slightly different on each system, but the command usage is the same on all platforms.

You can find my guide on how to install Hashcat on Ubuntu there.

How to install OpenCL on Windows?

Running hashcat on Windows require the latest drivers for your OpenCL device (your GPU). AMD and Nvidia official drivers include OpenCL by default, and for Intel GPU you have to install an additional package (link here).

If you experience any issue, make sure you installed the latest version of your graphic card driver, downloading it from the official website.

Installing this on Linux could be a nightmare with some distributions and hardware, but on Windows it’s pretty straightforward (in theory).