Содержание

- Установка ключа в КриптоПро

- Как скопировать ЭЦП на флешку с компьютера или другого носителя с ЭЦП?

- Инструкция о том, как скопировать ЭЦП на флешку

- Как проверить, что ЭЦП действительно скопирована на флешку?

- 1.3 Работа с сертификатами КриптоПро

- Как открыть Управление дисками в Windows 10?

- С помощью кнопки Пуск

- С помощью кнопки или строки поиска на панели задач Windows 10

- С помощью списка приложений в меню Пуск

- С помощью адресной строки в проводнике

- С помощью приложения “Выполнить”

- С помощью классической Панели управления

- Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54

Установка ключа в КриптоПро

Данный ключ необходимо установить в систему, чтобы в последующем им можно было воспользоваться.

Для начала рекомендую проверить что у текущего пользователя существует хранилище для сертифкатов:

Будет выведен список сертификатов в хранилище в следующем формате:

\.HDIMAGEcert1

\.HDIMAGEcert2

Так же о наличии хранилища свидетельствует папка с именем пользователя в каталоге /var/opt/cprocsp/keys Команда ll /var/opt/cprocsp/keys выведет список пользователей у которых есть хранилища для ключей.

Если хранилища HDIMAGE нет, то его надо создать. Создается оно с правами пользователя root

Теперь надо добавить имеющийся у нас ключ в хранилище. Предположим что есть папка newkeys.000, а ключ надо добавить для пользователя username

В этом случае надо скопировать папку вместе со всеми файлами в каталог /var/opt/cprocsp/keys/username

После копирования нужно установить права доступа.

Если в текущий момент мы находимся не под пользователем username, то надо сделать его владельцем файлов

Но лучше все операции делать под пользователем.

После этого можно проверить, что в хранилище появился новый контейнер. Сделать это можно все той же командой

В результате вывода появится новый контейнер. Обычно его название совпадает с именем папки. Или же имя папки с ключами является префиксом к имени контейнера.

К примеру, вывод данной команды может стать следующим

\.HDIMAGEcert1

\.HDIMAGEcert2

\.HDIMAGEnewkeys_KEY_FOR_USER

Можно проверить данный контейнер и ключи в нем на корректность. Для этого можно выполнить следующую команду:

Если ключ был установлен правильно и сам ключ корректен, то утилита выведет информационное сообщение о том что все в порядке.

Если вместе с файлами ключа был еще и файл сертифката, то сертификат тоже надо установить в контейнер. Сделать это можно с помощью команды:

Вывести список доступных сертификатов

После этого сертифкатом и ключем можно пользоваться как обычно.

Источник

Как скопировать ЭЦП на флешку с компьютера или другого носителя с ЭЦП?

Некоторым пользователям иногда требуется скопировать ЭЦП на флешку. Например, перенести с одного компьютера на другой или из одной флешки с ЭЦП сделать две флешки. Прочитав нашу инструкцию, вы узнаете, как просто скопировать ЭЦП на флешку, используя функции программы КриптоПро CSP. Если самостоятельно скопировать ЭЦП не получится, обратитесь к нашим компьютерным мастерам. Мы удалённо подключимся к вашему устройству, поможем скопировать ЭЦП и настроим рабочее место.

Инструкция о том, как скопировать ЭЦП на флешку

Наша статья для тех, у кого возникли трудности на начальном этапе.

Обратите внимание, папка “AppData” является скрытой и вам может потребоваться сделать ее видимой, чтобы получить доступ к контейнеру закрытого ключа по указанному адресу.

Если не знаете, как открыть скрытую папку “AppData”.

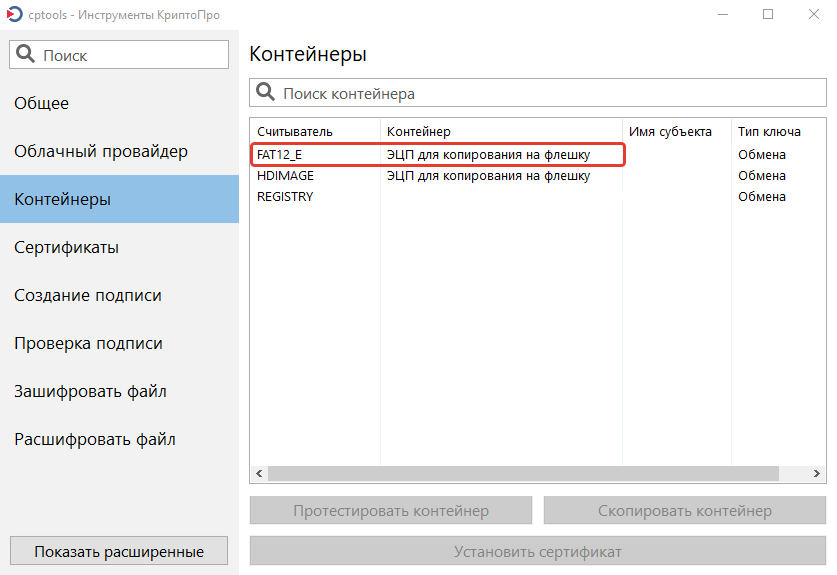

Как проверить, что ЭЦП действительно скопирована на флешку?

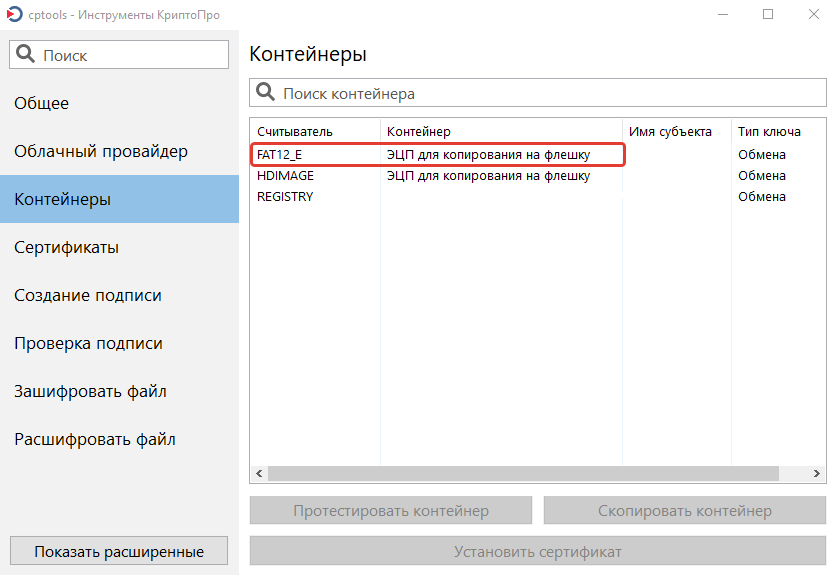

Если вы записали ЭЦП на флешку, а считыватель “FAT12_E” не видите, значит ЭЦП записалась некорректно или не записалась вовсе. Убедитесь, что контейнер с ЭЦП “HDIMAGE” имеется в столбце “Считыватель” и повторите копирование ЭЦП на флешку повторно.

Получилось ли у вас скопировать ЭЦП на флешку?

Источник

1.3 Работа с сертификатами КриптоПро

Для удобства использования утилит КриптоПро создадим на них символьные ссылки, для этого выполните:

Просмотр версии КриптоПро:

Для установки лицензии выполните (с правами root):

При использовании токенов сервис pcscd должен быть запущен. Проверка статуса pcscd:

если он выключен, то включите его:

Вывод сообщений журнала службы pcscd:

Узнать модель подключенного токена:

Работа с криптоконтейнерами

1. Проверить наличие доступных контейнеров:

Имена контейнеров используются для установки личных сертификатов.

2. Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

3. Просмотр подробной информации о контейнере:

4. Перечисление контейнеров пользователя:

5. Перечисление контейнеров компьютера:

6. Открыть(проверить) контейнер пользователя:

7. Открыть(проверить) контейнер компьютера:

Установка личных сертификатов

Установку личных сертификатов необходимо производить в консоли обычного пользователя (не root).

1. Установка сертификата без привязки к ключам:

2. Установка личного сертификата cert_bob.cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

в команде указывается сертификат cert_bob.cer, который ассоциируется с приватным контейнером \.FLASHbob’

3. Установка сертификата с токена (в конце команды указывается контейнер)

Установка корневых сертификатов

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

1. Установка в хранилище КриптоПро:

2. Установка в хранилище ПК:

3. Установка списка отозванных сертификатов crl:

1. Просмотр установленных сертификатов:

2. Просмотр установленных сертификатов в локальном хранилище uMy:

3. Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

4. Просмотр сертификатов в контейнере:

5. Просмотр промежуточных сертификатов:

1. Удалить сертификат из личного хранилища сертификатов

Просмотрите установленные сертификаты:

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

2. Удалить сертификаты, установленные в хранилище КриптоПро:

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

3. Удалить все сертификаты, установленные в хранилище КриптоПро:

4. Удалить все сертификаты, установленные в хранилище ПК:

Перенос контейнера с flash носителя в локальное хранилище ПК

1. Активируем хранилище HDIMAGE:

2. Посмотрим, какие контейнеры доступны на флешке:

Перейдите на Flash носитель и скопируйте этот контейнер — каталог bob.000 с приватными (закрытыми) ключами в /var/opt/cprocsp/keys/user — в этом каталоге находится локальное хранилище HDIMAGE

3. Посмотрим доступные контейнеры:

Как видим, появился новый контейнер \.HDIMAGEbob

Теперь flash носитель можно отключить, он нам больше не понадобится.

5. Установим пользовательский сертификат с привязкой к закрытому контейнеру \.HDIMAGEbob

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

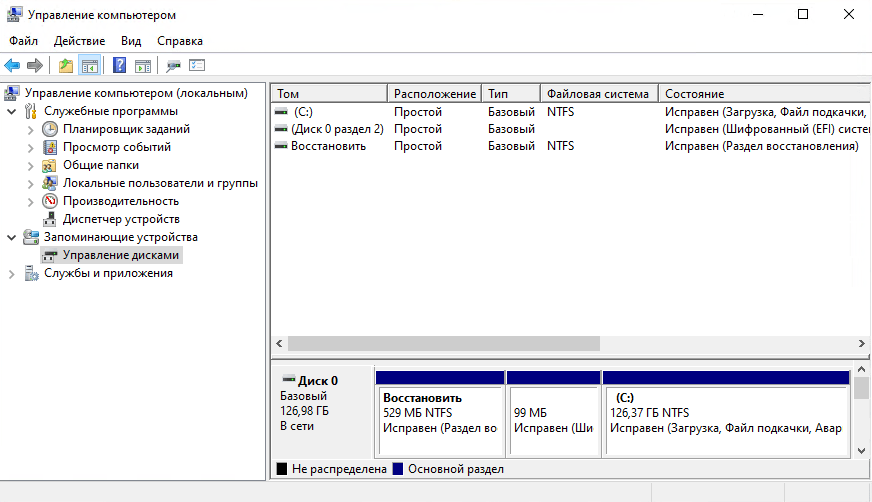

Как открыть Управление дисками в Windows 10?

В этой статье мы расскажем о простых и доступных способах перейти в Управление дисками в Windows 10. Это может понадобиться, если возникнут какие-то проблемы с подключёнными дисками (HDD или SSD) или потребуется получить доступ к системным средствам работы с носителями информации. По традиции начнём с самых удобных и запоминающихся способов.

С помощью кнопки Пуск

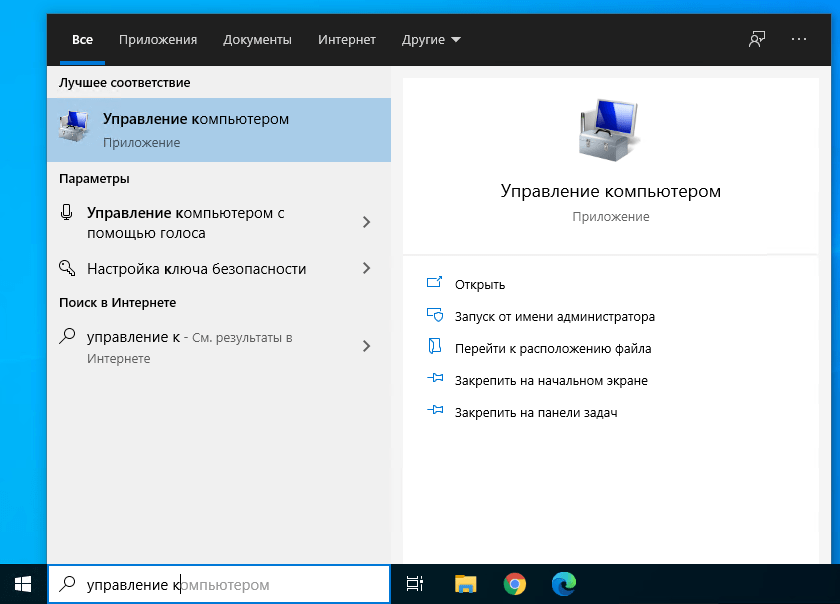

С помощью кнопки или строки поиска на панели задач Windows 10

В Windows 10 на панели задач можно увидеть кнопку поиска в виде лупы или строки с текстом “Введите здесь текст для поиска”.

С помощью списка приложений в меню Пуск

С помощью адресной строки в проводнике

Еще один вариант открытия утилиты “Управление дисками” из любой папки.

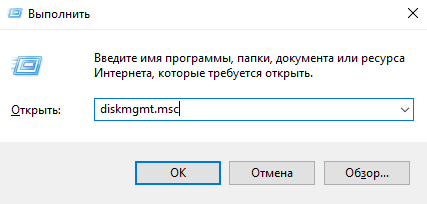

С помощью приложения “Выполнить”

С помощью классической Панели управления

Если не знаете, как воспользоваться данным способом и возникает трудность с поиском классической Панели управления

А какой вариант открытия утилиты “Управление дисками” используете вы?

Напишите в комментариях о своих способах 😉

Источник

Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54

Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54.

1 Установка КриптоПро JCP 1.0.54.

Последовательность установки и настройки электронных подписей

— Установить JDK 7u21;

— Установить и настроить JCP;

— Установить корневой сертификат Центра сертификации;

— Отправить готовый запрос на генерацию тестового ключа ЭП.

Проверить работоспособность установленных крипто-механизмов.

Установка JDK 7u21:

Установить JDK 7u21, в соответствии с разрядностью ПК (32-bit или 64- bit).

Установка КриптоПро JCP 1.0.54

— Установить JCP 1.0.54

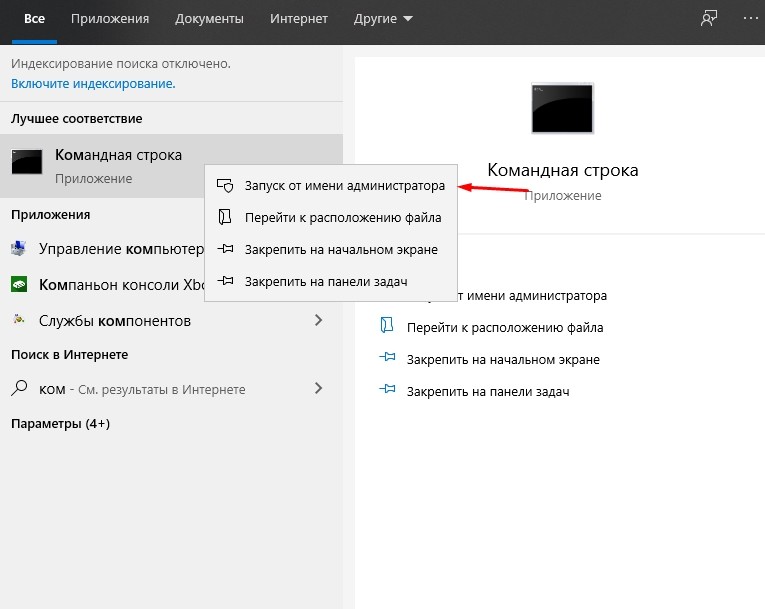

1) Запустить командную строку от имени Администратора:

б) В командной строке выполнить команду с указанием расположения ПО JCP. «Название диска :», нажать «Enter» Пример: С: (рисунок 1).

Рисунок 1 – Командная строка cmd

2) Ввести команду «cd», указать путь к папке с устанавливаемым модулем JCP, нажать «Enter». Пример: cd C:jcp.1.0.54lib (рисунок 2).

Рисунок 2 – Путь к папке

3) Прописать команду «Install. bat «пробел» путь к установленной ранее ПО Java JDK, нажать «Enter». Пример: Install.bat “C:Program Files (x86)Javajdk1.7.0_21”. Путь необходимо взять в “кавычки” (рисунок 3).

Рисунок 3 – Выполнение установки ПО

Запустить выполнение модуля JCP.

5) Выполнить команду ControlPane. bat «пробел» путь к установленной ранее ПО Java JDK, нажать «Enter». Пример: ControlPane.bat “C:Program Files (x86)Javajdk1.7.0_21”.

6) Откроется окно настройки КриптоПРо JCP (рисунок 4)

Рисунок 4 – Настройка КриптоПро JCP

Добавление сертификата в контейнер.

7) Перейти на закладку «Хранилище ключей и сертификатов» двойным щелчком мыши открыть «Контейнер HDImageStore», нажать кнопку «Создать» (рисунок 5)

Рисунок 5 – Контейнер HDImageStore

Рисунок 6 – Генерирование ключа

— В открывшемся окне проставить чб BASE64 (рисунок 7). Нажать кнопку «Сохранить».

Рисунок 7 – Запрос на сертификат

— Выбрать путь сохранения файла, указать название файла. Появиться сообщение «Генерирование и запись завершены». Нажать «Ок». Запись добавиться в контейнер (рисунок 8).

Рисунок 8 – Добавление записи в контейнер

а) Переименовать файл, добавив расширение *.txt. Открыть файл с помощью блокнота, скопировать сообщение.

в) Вставить скопированное сообщение в поле запроса, нажать кнопку «Выдать». Нажать на ссылку Загрузить сертификат, выбрать сертификат, нажать кнопку «Сохранить».

г) Перейти в Хранилище контейнеров, выбрать созданный контейнер, ввести пароль, появиться сообщение о замене сертификата, нажать кнопку «Ок». Щелкнуть мышью по контейнеру, ввести пароль. В контейнере отобразиться ключ и сертификат (рисунок 9).

Рисунок 9 – Ключ и сертификат добавлены в контейнер

2 Инструкция по импорту ключей КриптоПро

Для работы в АРМ ЛПУ с ключами КриптоПро необходимо разместить их в хранилище контейнеров КриптоПро JCP. При этом изначально ключи могут храниться в следующих форматах:

· файлы в формате реестра Windows «.reg»;

· файлы на файловой системе в виде директории с наименованием «.000»;

· контейнеры ключей в КриптоПро CSP (физически расположены в реестре ОС Windows).

В настоящей инструкции описан процесс импорта ключей из файлов реестра «.reg» в КриптоПро CSP с последующим импортом в КриптоПро JCP, с которым работает АРМ ЛПУ. В общем виде процедура импорта ключей в КриптоПро JSP выглядит следующим образом:

1. Получить reg-файлы ключей от заказчика.

2. Импортировать reg-файлы ключей на рабочую станцию с КриптоПро CSP.

3. Экспортировать контейнер ключей из КриптоПро CSP на файловую систему.

4. Импортировать контейнер ключей в КриптоПро JCP на рабочей станции с АРМ ЛПУ.

Выполните следующие действия:

1. Получите от заказчика reg-файлы с ключами и сохраните их на файловую систему с установленным СПО КриптоПро CSP.

2. Откройте в текстовом редакторе полученный reg-файл с ключом и найдите строку с веткой реестра вида:

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCrypto ProSettingsUSERS\Keys] – для 64-разрядной версии Windows

[HKEY_LOCAL_MACHINESOFTWARECrypto ProSettingsUSERS\Keys] – для 32-разрядной версии Windows

3. Вместо SID укажите свой собственный SID, который можно посмотреть в ветке реестра (в зависимости от разрядности ОС Windows):

Для просмотра реестра необходимо от имени администратора запустить команду regedit:

Пуск, Выполнить, regedit

Также SID текущего пользователя можно узнать, выполнив команду:

После изменения сохраните reg-файл.

4. Импортируйте ключ в реестр, дважды щёлкнув на изменённом reg-файле. Теперь этот контейнер ключей распознаётся в КриптоПро CSP.

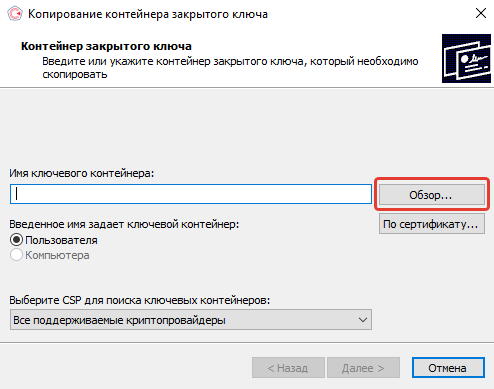

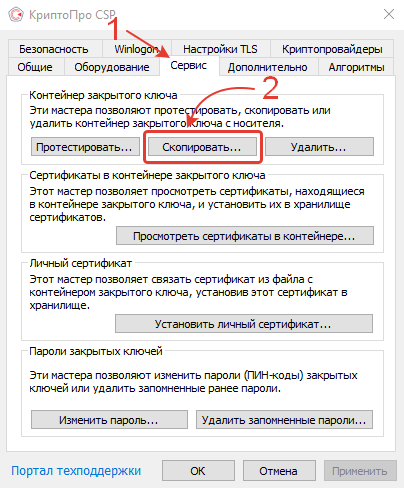

5. Откройте КриптоПро CSP, перейдите на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Протестировать…».

6. В открывшемся окне из считывателя «Реестр» выберите контейнер ключей, импортированный на предыдущем шаге, и нажмите кнопку «Далее». В случае успешного выполнения будет показана информация о контейнере закрытого ключа.

7. Для переноса контейнера закрытого ключа из КриптоПро CSP на файловую систему необходимо наличие внешнего накопителя типа USB Flash Drive. Однако не всегда есть возможность подключить к рабочей станции внешний накопитель, например, в том случае, если работа осуществляется на удалённой машине. В таком случае рекомендуется выполнить эмуляцию работы внешнего накопителя при помощи утилиты ImDisk Virtual Disk Driver. Дальнейшие шаги описывают работу именно с этой утилитой.

http://www. ltr-data. se/files/imdiskinst. exe

8. Установите ImDisk Virtual Disk Driver на рабочую станцию, на которой расположено СПО КриптоПро CSP. В результате успешной установки должен появиться пункт «ImDisk Virtual Disk Driver» в панели управления:

9. Запустите утилиту ImDisk Virtual Disk Driver и в открывшемся окне нажмите кнопку «Mount new…».

10. Задайте параметры эмулируемого диска, указав размер. Также выберите пункты «Create virtual disk in physical memory» и «Removable media», после чего нажмите кнопку «OK»:

11. После создания эмулируемого диска произойдёт его автоматическое монтирование. При запросе форматирования этого диска от ОС Windows подтвердите действие, задайте тип файловой системы NTFS:

12. После завершения форматирования диска откройте окно КриптоПро CSP, перейдите на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Скопировать…».

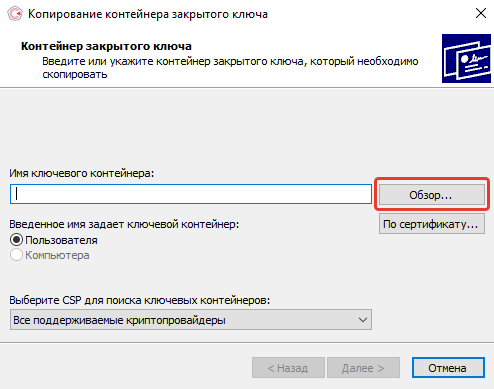

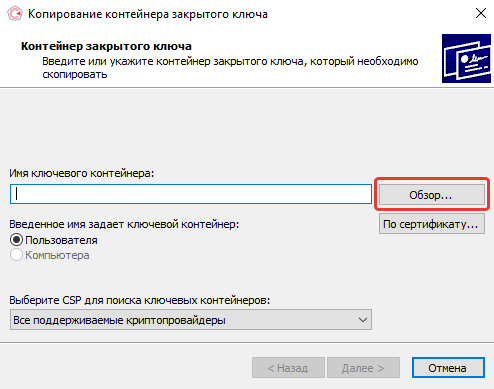

13. В открывшемся окне выберите контейнер ключей для копирования, нажмите кнопку «Далее».

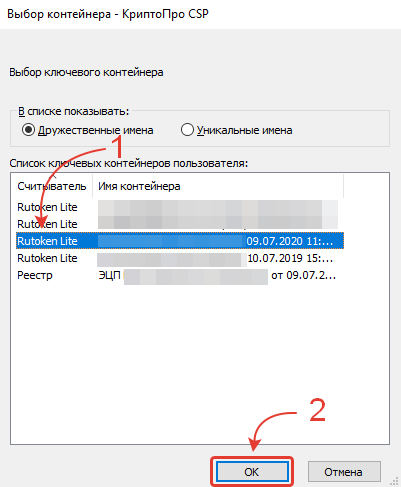

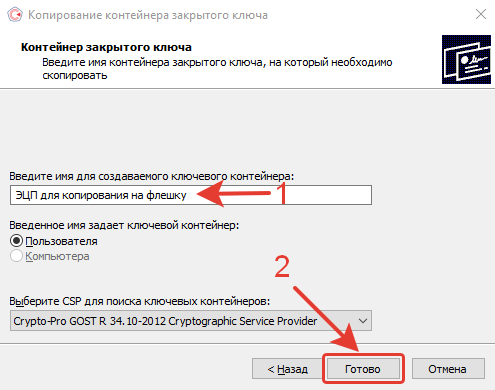

14. В следующем окне задайте имя копии контейнера, нажмите кнопку «Готово». В открывшемся окне выберите эмулируемый диск и нажмите кнопку «OK»:

15. Откройте в проводнике Windows эмулируемый диск. В корневой директории должен находиться контейнер закрытого ключа в виде директории с наименованием «.000».

16. Перейдите в директорию КриптоПро JCP, выполнив команду:

17. Откройте панель управления КриптоПро JCP, выполнив команду, предварительно указав путь к JDK:

ControlPane. bat “C: Program FilesJavajdk1.7.0_21”

18. Перейдите на вкладку «Оборудование» и сохраните путь из поля «Путь к HDImage».

19. Используя проводник Windows, скопируйте директорию с контейнером закрытого ключа из эмулируемого диска в директорию с хранилищем HDImage.

20. В панели управления КриптоПро JCP перейдите на вкладку «Хранилища ключей и сертификатов», в разделе «Хранилища контейнеров» раскройте пункт «HDImageStore» и убедитесь, что новый контейнер появился в списке. При необходимости импортируйте в КриптоПро JCP необходимые сертификаты, в том числе и сертификат закрытого ключа.

21. В окне утилиты ImDisk выберите эмулируемый диск и нажмите кнопку «Remove» для удаления созданного диска:

22. Откройте АРМ ЛПУ и убедитесь, что сертификат, привязанный к новому контейнеру закрытого ключа, доступен пользователю.

Источник

-

Опубликовано

21 июля 2022 -

Обновлено 14 ноября 2022 -

КриптоПро

-

Нет комментариев

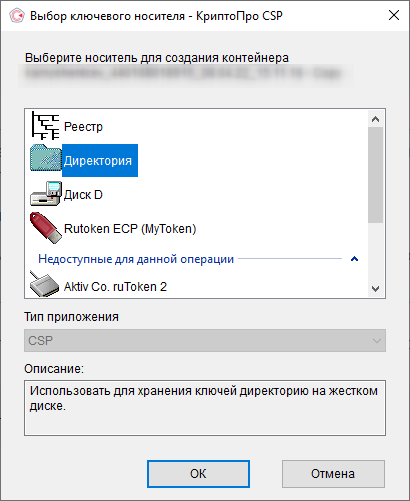

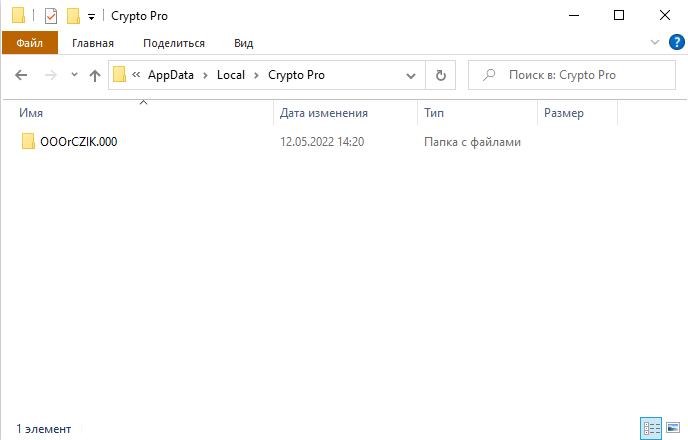

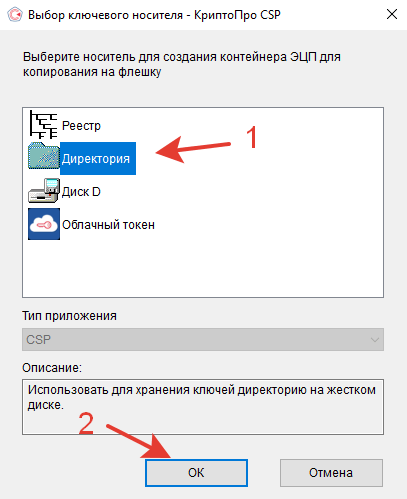

При выборе в качестве носителя для создания контейнера «Директория» (Использовать для хранения ключей директорию на жестком диске) файлы контейнера будут записаны по следующему пути:

C:Users<имя пользователя>AppDataLocalCrypto Pro

Обратите внимание, каталог «AppData» является скрытым и чтобы в него попасть нужно включить отображение скрытых файлов или набрать «%appdata%» (без кавычек) прямо в адресной строке проводника.

Для быстрого доступа можно нажать WIN + R и ввести следующий адрес:

%appdata%..LocalCrypto Pro

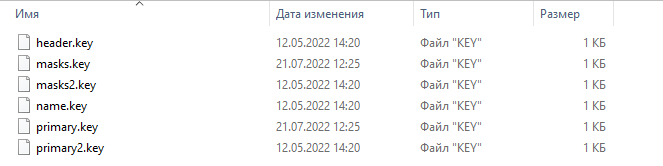

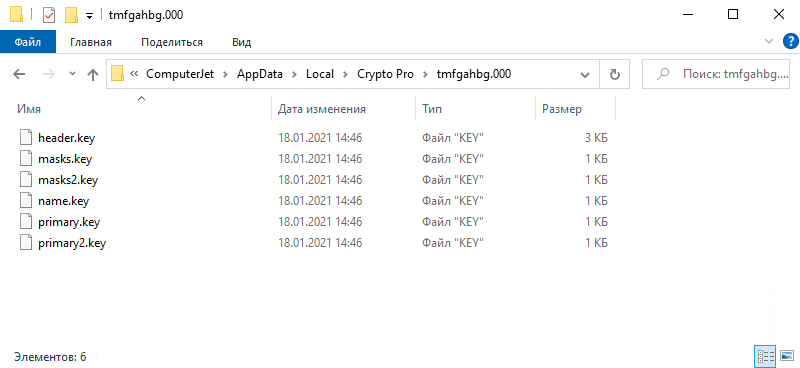

В этой директории вы увидите стандартные файлы контейнеров в папках формата хххххххх.000

Внутри будут файлы с расширением *.key. Это и есть контейнер криптопро с закрытым и открытым ключом, а также сертификатом, если он был установлен в контейнер.

Директория с контейнерами КриптоПро CSP на жёстком диске обновлено: 14 ноября, 2022 автором: ЭЦП SHOP

Добавить комментарий

Некоторым пользователям иногда требуется скопировать ЭЦП на флешку. Например, перенести с одного компьютера на другой или из одной флешки с ЭЦП сделать две флешки. Прочитав нашу инструкцию, вы узнаете, как просто скопировать ЭЦП на флешку, используя функции программы КриптоПро CSP. Если самостоятельно скопировать ЭЦП не получится, обратитесь к нашим компьютерным мастерам. Мы удалённо подключимся к вашему устройству, поможем скопировать ЭЦП и настроим рабочее место.

Инструкция о том, как скопировать ЭЦП на флешку

- Запустите программу КриптоПро CSP.

Как открыть КриптоПро CSP? 2 способа

Наша статья для тех, у кого возникли трудности на начальном этапе.

- Перейдите во вкладку «Сервис».

- В разделе «Контейнер закрытого ключа» нажмите кнопку «Скопировать».

- В открывшемся окне «Копирование контейнера закрытого ключа» нажмите кнопку «Обзор» или «По сертификату».

- Выберите контейнер с сертификатом, который вы хотите скопировать на флешку, и нажмите кнопку «ОК».

- В текстовом поле введите имя для создаваемого ключевого контейнера и нажмите кнопку «Готово».

- В открывшемся окне «Выбор ключевого носителя» выберите «Директория» и нажмите кнопку «ОК».

- При желании можете защитить доступ к ЭЦП, установив пароль для контейнера закрытого ключа в открывшемся окне «Аутентификация» и нажав кнопку «ОК».

- Контейнер закрытого ключа будет создан в системной папке на вашем устройстве, о чем сообщит уведомление об успешном копировании.

- Откройте Проводник и перейдите по адресу:

C:Usersимя вашего пользователяAppDataLocalCrypto Pro

Обратите внимание, папка «AppData» является скрытой и вам может потребоваться сделать ее видимой, чтобы получить доступ к контейнеру закрытого ключа по указанному адресу.

Как открыть скрытые папки и файлы в Windows 10?

Если не знаете, как открыть скрытую папку «AppData».

- По указанному адресу вы найдете папку с трудно читаемым названием, в которой будет 6 файлов: header.key, masks.key, masks2.key, name.key, primary.key, primary2.key. Если в папке «Crypto Pro» много папок с автоматизированными наименованиями, выберите ту, которая создана последней.

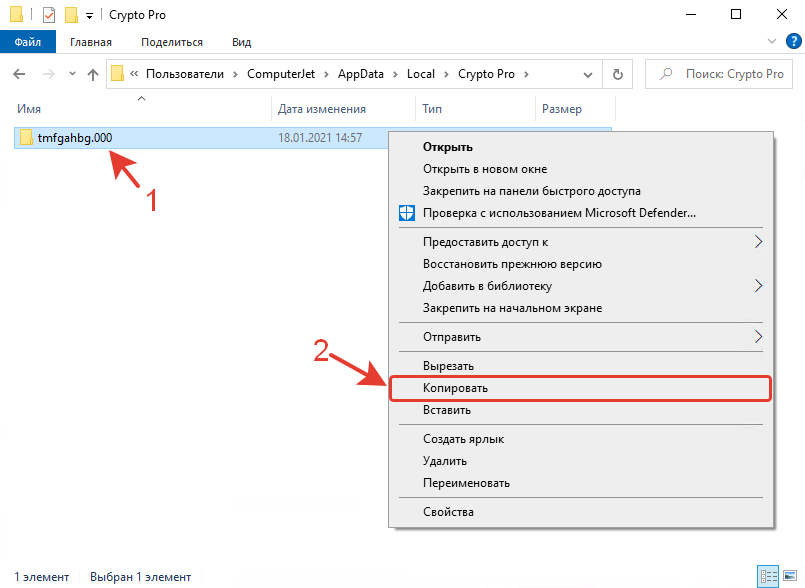

- Скопируйте папку и вставьте её на заранее подготовленную флешку. Желательно, чтобы флешка была пустая (отформатированная в NTFS или FAT32). Для копирования ЭЦП вы можете воспользоваться функцией «Отправить», нажав правой кнопкой мыши по папке и выбрав соответствующий элемент контекстного меню, а затем носитель для будущего размещения ЭЦП.

- Поздравляем! Теперь вы знаете, как скопировать ЭЦП на флешку.

Как проверить, что ЭЦП действительно скопирована на флешку?

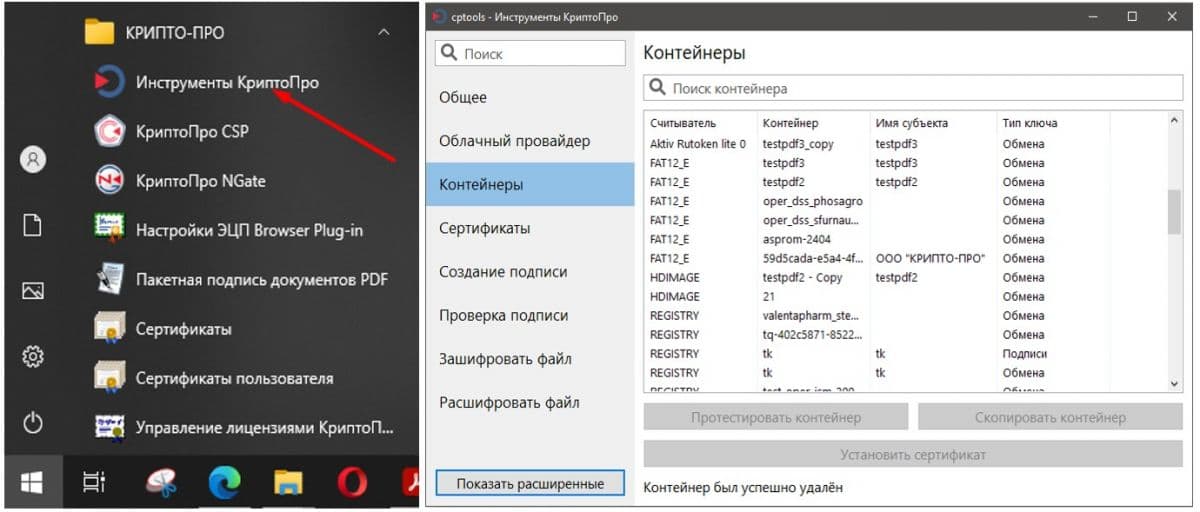

- Запустите «Инструменты КриптоПро».

- Перейдите в раздел «Контейнеры».

- В столбце «Считыватель» вы увидите несколько контейнеров с ЭЦП:

- FAT12_E — это ваша флешка с только что записанной ЭЦП.

- HDIMAGE — это папка с ЭЦП, сохранённая локально в директории (если после копирования вы не удаляли папку с ЭЦП).

Если вы записали ЭЦП на флешку, а считыватель «FAT12_E» не видите, значит ЭЦП записалась некорректно или не записалась вовсе. Убедитесь, что контейнер с ЭЦП «HDIMAGE» имеется в столбце «Считыватель» и повторите копирование ЭЦП на флешку повторно.

Получилось ли у вас скопировать ЭЦП на флешку?

Расскажите в комментариях 😉

|

levandowskiy |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 14 раз |

Здравствуйте, интересует вопрос, как создать HDImageStore хранилище файлом в операционной системе? А также добавить туда сертификаты (корневые УЦ КриптоПро и сертификаты НБКИ)? |

|

|

|

Евгений Афанасьев |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 20 раз |

Здравствуйте. Отредактировано пользователем 18 декабря 2013 г. 9:11:03(UTC) |

|

Тех. поддержка |

|

|

|

|

|

levandowskiy

оставлено 18.12.2013(UTC) |

|

levandowskiy |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 14 раз |

Еще подскажите пожалуйста, в чем может быть проблема в следующей ситуации: Код: а в консоль у меня сыплется следующее: Код: Как я понимаю проблема с реестром. Конкретно, что-то туда не установилось. Не подскажете как решить данную проблему? |

|

|

|

Евгений Афанасьев |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 20 раз |

Автор: levandowskiy HDImageStore.getDir() = ${user.home}Local SettingsApplication DataCrypto Pro Путь к папке с контейнерами выводится, но, предположительно, установка производилась не под администратором. |

|

Тех. поддержка |

|

|

|

|

|

levandowskiy

оставлено 25.12.2013(UTC) |

|

levandowskiy |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 14 раз |

Здравствуйте! Создаю контейнер HDImageStore в JCP ControlPane. Пытаюсь добавить в него сертификат, на что программа спрашивает The certificate founded in container. Replace it? Я соглашаюсь. После чего панель выдает сообщение об ошибке: Can’t write certificate to store! |

|

|

|

levandowskiy |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 14 раз |

И еще, если это на что-либо укажет специалистам: при нажатии на кнопку add (добавление сертификата в HDImageStore) в консоль вываливаются ошибки: |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Как скопировать ЭЦП на флешку с компьютера или другого носителя с ЭЦП?

Некоторым пользователям иногда требуется скопировать ЭЦП на флешку. Например, перенести с одного компьютера на другой или из одной флешки с ЭЦП сделать две флешки. Прочитав нашу инструкцию, вы узнаете, как просто скопировать ЭЦП на флешку, используя функции программы КриптоПро CSP. Если самостоятельно скопировать ЭЦП не получится, обратитесь к нашим компьютерным мастерам. Мы удалённо подключимся к вашему устройству, поможем скопировать ЭЦП и настроим рабочее место.

Инструкция о том, как скопировать ЭЦП на флешку

Наша статья для тех, у кого возникли трудности на начальном этапе.

Обратите внимание, папка “AppData” является скрытой и вам может потребоваться сделать ее видимой, чтобы получить доступ к контейнеру закрытого ключа по указанному адресу.

Если не знаете, как открыть скрытую папку “AppData”.

Как проверить, что ЭЦП действительно скопирована на флешку?

Если вы записали ЭЦП на флешку, а считыватель “FAT12_E” не видите, значит ЭЦП записалась некорректно или не записалась вовсе. Убедитесь, что контейнер с ЭЦП “HDIMAGE” имеется в столбце “Считыватель” и повторите копирование ЭЦП на флешку повторно.

Получилось ли у вас скопировать ЭЦП на флешку?

Источник

Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54

Краткое руководство пользователя по работе с ЭЦП КриптоПро JCP 1.0.54.

1 Установка КриптоПро JCP 1.0.54.

Последовательность установки и настройки электронных подписей

— Установить JDK 7u21;

— Установить и настроить JCP;

— Установить корневой сертификат Центра сертификации;

— Отправить готовый запрос на генерацию тестового ключа ЭП.

Проверить работоспособность установленных крипто-механизмов.

Установка JDK 7u21:

Установить JDK 7u21, в соответствии с разрядностью ПК (32-bit или 64- bit).

Установка КриптоПро JCP 1.0.54

— Установить JCP 1.0.54

1) Запустить командную строку от имени Администратора:

б) В командной строке выполнить команду с указанием расположения ПО JCP. «Название диска :», нажать «Enter» Пример: С: (рисунок 1).

Рисунок 1 – Командная строка cmd

2) Ввести команду «cd», указать путь к папке с устанавливаемым модулем JCP, нажать «Enter». Пример: cd C:jcp.1.0.54lib (рисунок 2).

Рисунок 2 – Путь к папке

3) Прописать команду «Install. bat «пробел» путь к установленной ранее ПО Java JDK, нажать «Enter». Пример: Install.bat “C:Program Files (x86)Javajdk1.7.0_21”. Путь необходимо взять в “кавычки” (рисунок 3).

Рисунок 3 – Выполнение установки ПО

Запустить выполнение модуля JCP.

5) Выполнить команду ControlPane. bat «пробел» путь к установленной ранее ПО Java JDK, нажать «Enter». Пример: ControlPane.bat “C:Program Files (x86)Javajdk1.7.0_21”.

6) Откроется окно настройки КриптоПРо JCP (рисунок 4)

Рисунок 4 – Настройка КриптоПро JCP

Добавление сертификата в контейнер.

7) Перейти на закладку «Хранилище ключей и сертификатов» двойным щелчком мыши открыть «Контейнер HDImageStore», нажать кнопку «Создать» (рисунок 5)

Рисунок 5 – Контейнер HDImageStore

Рисунок 6 – Генерирование ключа

— В открывшемся окне проставить чб BASE64 (рисунок 7). Нажать кнопку «Сохранить».

Рисунок 7 – Запрос на сертификат

— Выбрать путь сохранения файла, указать название файла. Появиться сообщение «Генерирование и запись завершены». Нажать «Ок». Запись добавиться в контейнер (рисунок 8).

Рисунок 8 – Добавление записи в контейнер

а) Переименовать файл, добавив расширение *.txt. Открыть файл с помощью блокнота, скопировать сообщение.

в) Вставить скопированное сообщение в поле запроса, нажать кнопку «Выдать». Нажать на ссылку Загрузить сертификат, выбрать сертификат, нажать кнопку «Сохранить».

г) Перейти в Хранилище контейнеров, выбрать созданный контейнер, ввести пароль, появиться сообщение о замене сертификата, нажать кнопку «Ок». Щелкнуть мышью по контейнеру, ввести пароль. В контейнере отобразиться ключ и сертификат (рисунок 9).

Рисунок 9 – Ключ и сертификат добавлены в контейнер

2 Инструкция по импорту ключей КриптоПро

Для работы в АРМ ЛПУ с ключами КриптоПро необходимо разместить их в хранилище контейнеров КриптоПро JCP. При этом изначально ключи могут храниться в следующих форматах:

· файлы в формате реестра Windows «.reg»;

· файлы на файловой системе в виде директории с наименованием «.000»;

· контейнеры ключей в КриптоПро CSP (физически расположены в реестре ОС Windows).

В настоящей инструкции описан процесс импорта ключей из файлов реестра «.reg» в КриптоПро CSP с последующим импортом в КриптоПро JCP, с которым работает АРМ ЛПУ. В общем виде процедура импорта ключей в КриптоПро JSP выглядит следующим образом:

1. Получить reg-файлы ключей от заказчика.

2. Импортировать reg-файлы ключей на рабочую станцию с КриптоПро CSP.

3. Экспортировать контейнер ключей из КриптоПро CSP на файловую систему.

4. Импортировать контейнер ключей в КриптоПро JCP на рабочей станции с АРМ ЛПУ.

Выполните следующие действия:

1. Получите от заказчика reg-файлы с ключами и сохраните их на файловую систему с установленным СПО КриптоПро CSP.

2. Откройте в текстовом редакторе полученный reg-файл с ключом и найдите строку с веткой реестра вида:

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCrypto ProSettingsUSERS\Keys] – для 64-разрядной версии Windows

[HKEY_LOCAL_MACHINESOFTWARECrypto ProSettingsUSERS\Keys] – для 32-разрядной версии Windows

3. Вместо SID укажите свой собственный SID, который можно посмотреть в ветке реестра (в зависимости от разрядности ОС Windows):

Для просмотра реестра необходимо от имени администратора запустить команду regedit:

Пуск, Выполнить, regedit

Также SID текущего пользователя можно узнать, выполнив команду:

После изменения сохраните reg-файл.

4. Импортируйте ключ в реестр, дважды щёлкнув на изменённом reg-файле. Теперь этот контейнер ключей распознаётся в КриптоПро CSP.

5. Откройте КриптоПро CSP, перейдите на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Протестировать…».

6. В открывшемся окне из считывателя «Реестр» выберите контейнер ключей, импортированный на предыдущем шаге, и нажмите кнопку «Далее». В случае успешного выполнения будет показана информация о контейнере закрытого ключа.

7. Для переноса контейнера закрытого ключа из КриптоПро CSP на файловую систему необходимо наличие внешнего накопителя типа USB Flash Drive. Однако не всегда есть возможность подключить к рабочей станции внешний накопитель, например, в том случае, если работа осуществляется на удалённой машине. В таком случае рекомендуется выполнить эмуляцию работы внешнего накопителя при помощи утилиты ImDisk Virtual Disk Driver. Дальнейшие шаги описывают работу именно с этой утилитой.

http://www. ltr-data. se/files/imdiskinst. exe

8. Установите ImDisk Virtual Disk Driver на рабочую станцию, на которой расположено СПО КриптоПро CSP. В результате успешной установки должен появиться пункт «ImDisk Virtual Disk Driver» в панели управления:

9. Запустите утилиту ImDisk Virtual Disk Driver и в открывшемся окне нажмите кнопку «Mount new…».

10. Задайте параметры эмулируемого диска, указав размер. Также выберите пункты «Create virtual disk in physical memory» и «Removable media», после чего нажмите кнопку «OK»:

11. После создания эмулируемого диска произойдёт его автоматическое монтирование. При запросе форматирования этого диска от ОС Windows подтвердите действие, задайте тип файловой системы NTFS:

12. После завершения форматирования диска откройте окно КриптоПро CSP, перейдите на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Скопировать…».

13. В открывшемся окне выберите контейнер ключей для копирования, нажмите кнопку «Далее».

14. В следующем окне задайте имя копии контейнера, нажмите кнопку «Готово». В открывшемся окне выберите эмулируемый диск и нажмите кнопку «OK»:

15. Откройте в проводнике Windows эмулируемый диск. В корневой директории должен находиться контейнер закрытого ключа в виде директории с наименованием «.000».

16. Перейдите в директорию КриптоПро JCP, выполнив команду:

17. Откройте панель управления КриптоПро JCP, выполнив команду, предварительно указав путь к JDK:

ControlPane. bat “C: Program FilesJavajdk1.7.0_21”

18. Перейдите на вкладку «Оборудование» и сохраните путь из поля «Путь к HDImage».

19. Используя проводник Windows, скопируйте директорию с контейнером закрытого ключа из эмулируемого диска в директорию с хранилищем HDImage.

20. В панели управления КриптоПро JCP перейдите на вкладку «Хранилища ключей и сертификатов», в разделе «Хранилища контейнеров» раскройте пункт «HDImageStore» и убедитесь, что новый контейнер появился в списке. При необходимости импортируйте в КриптоПро JCP необходимые сертификаты, в том числе и сертификат закрытого ключа.

21. В окне утилиты ImDisk выберите эмулируемый диск и нажмите кнопку «Remove» для удаления созданного диска:

22. Откройте АРМ ЛПУ и убедитесь, что сертификат, привязанный к новому контейнеру закрытого ключа, доступен пользователю.

Источник

Установка ключа в КриптоПро

Данный ключ необходимо установить в систему, чтобы в последующем им можно было воспользоваться.

Для начала рекомендую проверить что у текущего пользователя существует хранилище для сертифкатов:

Будет выведен список сертификатов в хранилище в следующем формате:

\.HDIMAGEcert1

\.HDIMAGEcert2

Так же о наличии хранилища свидетельствует папка с именем пользователя в каталоге /var/opt/cprocsp/keys Команда ll /var/opt/cprocsp/keys выведет список пользователей у которых есть хранилища для ключей.

Если хранилища HDIMAGE нет, то его надо создать. Создается оно с правами пользователя root

Теперь надо добавить имеющийся у нас ключ в хранилище. Предположим что есть папка newkeys.000, а ключ надо добавить для пользователя username

В этом случае надо скопировать папку вместе со всеми файлами в каталог /var/opt/cprocsp/keys/username

После копирования нужно установить права доступа.

Если в текущий момент мы находимся не под пользователем username, то надо сделать его владельцем файлов

Но лучше все операции делать под пользователем.

После этого можно проверить, что в хранилище появился новый контейнер. Сделать это можно все той же командой

В результате вывода появится новый контейнер. Обычно его название совпадает с именем папки. Или же имя папки с ключами является префиксом к имени контейнера.

К примеру, вывод данной команды может стать следующим

\.HDIMAGEcert1

\.HDIMAGEcert2

\.HDIMAGEnewkeys_KEY_FOR_USER

Можно проверить данный контейнер и ключи в нем на корректность. Для этого можно выполнить следующую команду:

Если ключ был установлен правильно и сам ключ корректен, то утилита выведет информационное сообщение о том что все в порядке.

Если вместе с файлами ключа был еще и файл сертифката, то сертификат тоже надо установить в контейнер. Сделать это можно с помощью команды:

Вывести список доступных сертификатов

После этого сертифкатом и ключем можно пользоваться как обычно.

Источник

Что делает пакет lsb-cprocsp-rdr-gui?

Этот пакет рисует графические окна для работы с биологическим датчиком случайных чисел. Для его работы необходимо:

Это нормально: для работы таких устройств, как HDIMAGE, флешка, дискета не требуется настройка носителя. См. вопрос «Что такое считыватели и носители? Чем они отличаются?».

Как настроить дискету в CSP 3.6?

Как настроить CSP для работы с rutoken/etoken?

Для работы смарт-карт необходимо настроить считыватель и носитель. Для настройки считывателя достаточно ПО КриптоПро и драйвера для устройства; для настройки носителя нужны модули поддержки rutoken/etoken для CSP. Драйверы и модули поддержки делают производители смарт-карт (компании Актив и Aladdin соответственно). Последние версии драйверов и модулей поддержки и рекомендации по их настройке можно получить у них.

Для настройки считывателя в CSP 3.6 сделайте следующее:

— поставьте пакеты libusb, ccid и pcsclite из состава дистрибутива

— установите драйверы для устройства

У меня CSP версии 3.6. В списке считывателей есть FLASH, но флешка не работает. Что делать?

Замените скрипт /opt/cprocsp/sbin/архитектура/mount_flash.sh на:

Что такое считыватели и носители? Чем они отличаются?

Считыватели (reader) – устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флешек (FLASH), реестр(в случае если используется windows), считыватели смарт-карт, считыватель образа дискеты на жестком диске(HDIMAGE) и др. Для некоторых устройств хранения информации требуются дополнительные настройки и модули поддержки. В этом случае говорят о настройке носителя (media). К таким устройствам, для которых необходимо настраивать носитель относятся смарт-катры, «таблетки» и НЕ относятся флешки, дискеты, реестр, HDIMAGE.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Обновлено: 03.02.2023

Для удобства использования утилит КриптоПро создадим на них символьные ссылки, для этого выполните:

Просмотр версии КриптоПро:

Для установки лицензии выполните (с правами root):

При использовании токенов сервис pcscd должен быть запущен. Проверка статуса pcscd:

если он выключен, то включите его:

Узнать модель подключенного токена:

Работа с криптоконтейнерами

1. Проверить наличие доступных контейнеров:

Имена контейнеров используются для установки личных сертификатов.

- Считыватель HDIMAGE размещается в /var/opt/cprocsp/keys/<имя пользователя>/ т.е в данном случае используется жесткий диск для хранения ключей.

- Считыватель FLASH означает, что используется флешка для хранения приватных ключей.

- Также считывателем может выступать токен.

2. Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

3. Просмотр подробной информации о контейнере:

4. Перечисление контейнеров пользователя:

5. Перечисление контейнеров компьютера:

6. Открыть(проверить) контейнер пользователя:

7. Открыть(проверить) контейнер компьютера:

Установка личных сертификатов

Установку личных сертификатов необходимо производить в консоли обычного пользователя (не root).

1. Установка сертификата без привязки к ключам:

2. Установка личного сертификата cert_bob.cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

3. Установка сертификата с токена (в конце команды указывается контейнер)

если сертификат не привязан к контейнеру на токене, то при установке укажите путь до него через параметр -file:

Установка корневых сертификатов

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

1. Установка в хранилище КриптоПро:

2. Установка в хранилище ПК:

3. Установка списка отозванных сертификатов crl:

Просмотр сертификатов

1. Просмотр установленных сертификатов:

2. Просмотр установленных сертификатов в локальном хранилище uMy:

3. Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

4. Просмотр сертификатов в контейнере:

5. Просмотр промежуточных сертификатов:

Удаление сертификатов

1. Удалить сертификат из личного хранилища сертификатов

Просмотрите установленные сертификаты:

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

2. Удалить сертификаты, установленные в хранилище КриптоПро:

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

3. Удалить все сертификаты, установленные в хранилище КриптоПро:

4. Удалить все сертификаты, установленные в хранилище ПК:

Перенос контейнера с flash носителя в локальное хранилище ПК

1. Активируем хранилище HDIMAGE:

2. Посмотрим, какие контейнеры доступны на флешке:

3. Посмотрим доступные контейнеры:

Как видим, появился новый контейнер \.HDIMAGEbob

Теперь flash носитель можно отключить, он нам больше не понадобится.

5. Установим пользовательский сертификат с привязкой к закрытому контейнеру \.HDIMAGEbob

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Загрузить последнюю версию Крипто-Про с официального сайта

Открыть Пуск->Утилиты->Менеджер файлов mc

перейти в каталог куда загрузили архив

Распакуем архив

$ tar -xf linux-amd64_deb.tgz

Перейдем в каталог

$ cd linux-amd64_deb

получим то что на картинке ниже

Жмем клавишу Enter

Выбираем все пункты нажимая на клавишу «Пробел» переход осуществляется клавишами вниз/вверх

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Вводим свой серийный номер. Регистр нужно строго соблюдать.

Жмем клавишу Enter

Жмем выбираем Exit клавишами Tab, жмем клавишу Enter, Выбираем Yes, жмем клавишу Enter

они все есть в репозитарии астры, ничего нигде искать дополнительно не надо

Библиотека libccid не ниже 1.4.2

Проверить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Если что то не работает пишите возможно я что то упустил, а так же пишите коды ошибок, будем пополнять базу знаний и возможные пути решений

$ tar -xf cades_linux_amd64.tar.gz

Конвертируем в deb пакеты

<вывод команды>

Warning: Skipping conversion of scripts in package cprocsp-pki-cades: postinst prerm

Warning: Use the —scripts parameter to include the scripts.

cprocsp-pki-cades_2.0.0-2_amd64.deb generated

cprocsp-pki-phpcades_2.0.0-2_amd64.deb generated

Warning: Skipping conversion of scripts in package cprocsp-pki-plugin: postinst prerm

Warning: Use the —scripts parameter to include the scripts.

cprocsp-pki-plugin_2.0.0-2_amd64.deb generated

Warning: Skipping conversion of scripts in package lsb-cprocsp-devel: prerm

Warning: Use the —scripts parameter to include the scripts.

lsb-cprocsp-devel_4.0.9921-6_all.deb generated

</вывод команды>

если вывод команды был «bash: alien: команда не найдена», то вам надо читать внимательней потребности, установить alien

Выбор ранее не выбранного пакета lsb-cprocsp-devel.

(Чтение базы данных … на данный момент установлено 232442 файла и каталога.)

Подготовка к распаковке lsb-cprocsp-devel_4.0.9921-6_all.deb …

Распаковывается lsb-cprocsp-devel (4.0.9921-6) …

Выбор ранее не выбранного пакета cprocsp-pki-cades.

Подготовка к распаковке cprocsp-pki-cades_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-cades (2.0.0-2) …

Выбор ранее не выбранного пакета cprocsp-pki-phpcades.

Подготовка к распаковке cprocsp-pki-phpcades_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-phpcades (2.0.0-2) …

Выбор ранее не выбранного пакета cprocsp-pki-plugin.

Подготовка к распаковке cprocsp-pki-plugin_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-plugin (2.0.0-2) …

Настраивается пакет lsb-cprocsp-devel (4.0.9921-6) …

Настраивается пакет cprocsp-pki-cades (2.0.0-2) …

Настраивается пакет cprocsp-pki-phpcades (2.0.0-2) …

Настраивается пакет cprocsp-pki-plugin (2.0.0-2) …

Обрабатываются триггеры для libc-bin (2.24-11+deb9u3) …

на всякий пожарный установку лучше повторить, т.к. бывали случаи что установка прошла успешно, а библиотек на месте не было

на всякий пожарный что бы было, если вдруг с путями кто-нибудь из программ случайно, обязательно затупит, сделаем симлинки на библиотеки

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

так же желательно сделать симлинки нашел в какой то документации, возможно в них и нет необходимости, эти каталоги это для корректной работы плагинов браузеров и библиотек плагинов,

Одно из самых главных требований при работе с этим плагином, это нужно при КОПИРОВАНИИ или СОЗДАНИИ контейнера установить пинкод

Разархивируем

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

config = cert_from_registry = «false»;

set_user_pin = «false»;

>

< name = «Криптопровайдер КриптоПро CSP»;

alias = «CryptoPro»;

type = «capi»;

provider_name = «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

Перейти в меню — Дополнительные инструменты — Расширения и включить плагин

Можно проверять .

На случай диагностики ошибок ifcplugin нужен будет лог /var/log/ifc/engine_logs/engine.log

Вложения

DavidovichDV

New member

Общее описание выводов ошибок

[ErrorCode: 0x00000000]

\ Код ошибки 0, значит все прошло успешно

Error number 0x8009001f (2148073503).

Неправильный параметр набора ключей.

\ скорее всего нужно добавить пинкод или другой тип стандарта контейнера если ошибка возникает при копировании ключей

\ -pinsrc 12345678

\ -pindest 12345678

ERROR: SCardListReaders(NULL)

если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Спойлер: Частые команды для управления ключами и сертификатами

Проверить/отобразить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Примерный вывод:

Aktiv Co. Rutoken S 00 00

если получили ERROR: SCardListReaders(NULL) , если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Спойлер: Вывести список всех ключевых носителей и контейнеров

Вывести список всех ключевых носителей и контейнеров

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

<вывод команды>

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 28131731

\.Aktiv Co. Rutoken S 00 00key1

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,380 sec

[ErrorCode: 0x00000000]

</вывод команды>

Вывод всех ключевых носителей и контейнеров с отображением уникального имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn -uniq

<вывод команды>

CSP (Type:80) v4.0.9018 KC2 Release Ver:4.0.9958 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 16527635

\.HDIMAGEkey0 |\.HDIMAGEHDIMAGE\key0.0001174

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 2,130 sec

[ErrorCode: 0x00000000]

</вывод команды>

Нужная нам информация между строками » AcquireContext: OK. » и » OK . «

Еще возможный вывод \.HDIMAGE и \.FLASH, где

\.HDIMAGE это ключевой носитель сохранен на жестком диске, вроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе.

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘\.HDIMAGEkey0’ -contdest ‘\.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

<описание опций>

csptest -keycopy \ Запуск копирования

-contsrc ‘\.HDIMAGEkey0’

\ Указываем откуда копируем «\.HDIMAGE» это указатель откуда брать ключ в данном случае из локального расположения,

навроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе

-contdest ‘\.Aktiv Co. Rutoken S 00 00key1’

\ Указываем куда копируем ‘\.Aktiv Co. Rutoken S 00 00key1’ это указатель на устройство

ОБЯЗАТЕЛЬНО . Имя ключей должно отличаться

ОБЯЗАТЕЛЬНО . Имя ключей должно быть на латинице,

КАТЕГОРИЧЕСКИ не рекомендуется использовать кириллицу или любой другой алфавит отличный от латиницы

-typesrc 75 \ Тип сформированного контейнера откуда копируется по ГОСТУ где 75(ГОСТ-2001), 80(ГОСТ-2012)

-typedest 75 \ Тип сформированного контейнера куда копируется

-pinsrc 12345678 \ Пинкод источника ключевого носителя

-pindest 12345678 \ Пинкод ключевого носителя

</описание опций>

<вывод команды>

Копирование контейнера с ключами по уникальным именам на случай если имя контейнера содержит кириллицу или какие нибудь непонятные символы

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘HDIMAGE\key0.0001174’ -contdest ‘\.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75

Удаление контейнера с ключами по уникальному имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -delete -cont ‘HDIMAGE\key0.0001174’

Спойлер: Импорт, экспорт и удаление сертификатов в хранилище сертификатов

*** Импорт корневого доверенного сертификата

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file ROOT.cer

Вместо ROOT.cer подставить свой корневой серитикат который вы хотите загрузить

Спойлер: *** Импорт личного сертификата в хранилище из ключевых носителей

*** Загрузка личного сертификата в хранилище в данном случае из локального считывателя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘HDIMAGE’

*** Загрузка личного сертификата в хранилище в данном случае из рутокена

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

*** Загрузка личного сертификата в хранилище в данном случае из Флэш накопителя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘FLASH’

*** Вывод личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy

*** Вывод субъекта и серийного номера загруженных личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$/opt/cprocsp/bin/amd64/certmgr -list -cert -store uroot

*** Вывод субъекта и серийного номера загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store root | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca

*** Вывод субъекта и серийного номера загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca | grep -iE «^Serial|^Subject»

Спойлер: *** Загрузка личного сертификата в хранилище, в данном случае из всех считывателей rutoken

*** Загрузка личного сертификата в личное хранилище сертификатов, в данном случае из всех считывателей rutoken

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

<вывод команды>

Match: SCARDrutoken_32b56458B007E72

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,760 sec

[ErrorCode: 0x00000000]

</вывод команды>

<описание вывода>

Match: SCARDrutoken_32b56458B007E72

\Match это означает что он нашел ключевые носители удовлетворяющие условию и загрузил с него все сертификаты

\Skip это значит что этот считыватель и контейнер не соответствует запросу и будет проигнорирован

</описание вывода>

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file 48b19fb33bb637c88a54d19650730b67e42db121.cer

файл сертификата прикреплен

Спойлер: —Экспорт личного сертификата и закрытого ключа

*** Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn «CN=» -dest ‘cert.crt’

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

— Эспорт в файл закрытого ключа из хранилища

/opt/cprocsp/bin/amd64/certmgr -export -file 1234.pfx

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

Вложения

Blaze

New member

Вопросы по госуслугам.

1) Возможен-ли вход в Личный кабинет Госуслуг, если личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE?

2) Или вход возможен только по rutoken с установленным пин кодом.

3) Для чего в /etc/ifc.cfg секция

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

DavidovichDV

New member

Вопросы по госуслугам.

1) Возможен-ли вход в Личный кабинет Госуслуг, если личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE?

2) Или вход возможен только по rutoken с установленным пин кодом.

3) Для чего в /etc/ifc.cfg секция

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

1. Да может.

2. нет, можно воспользоваться любым контейнером

3. Это либо от старого функционала который в новой версии не работает, либо планируемый на будущее и сейчас тестируется у разработчика

лучше оставить так как работает, любы изобретения могут привести к сбоям в работе

Blaze

New member

Использую Porteus 4.0 x86_64 + КриптоПро CSP 5.0.11233 (Domovoy) KC1 от 18.09.2018 + IFCPlugin-3.0.3.0-x86_64 + pcsc-lite-1.8.24-x86_64-1cf

В /etc/ifc.cfg добавил:

личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE

В Astra Linux применяется какая версия пакета pcsc-lite ?

У меня вечно, пока не закроешь страницу, висит на обращении к средству электронной подписи и бесконечно бегает анимация

DavidovichDV

New member

У вас плагин версии 3.0.3 он не работает, нужен 3.0.0, проверено на многих дистрибутивах

pcsc-1.8.20, но это существенной роли не сыграет главное это версия плагина.

amotash

New member

Здравствуйте.

С плагином 3.0.3 не появлялось окно с выбором сертификата.

Установил плагин 3.0.0 окно выбора сертификата появилось. (обрадовался )

После выборы нужно сертификата и ввода пароля окно закрывается, вход в личный кабинет не происходит.

Вложения

DavidovichDV

New member

Здравствуйте.

С плагином 3.0.3 не появлялось окно с выбором сертификата.

Установил плагин 3.0.0 окно выбора сертификата появилось. (обрадовался )

После выборы нужно сертификата и ввода пароля окно закрывается, вход в личный кабинет не происходит.

нужен хотя бы скриншот того что у вас происходит, желательно скриншоты под спойлеры

amotash

New member

нужен хотя бы скриншот того что у вас происходит, желательно скриншоты под спойлеры

DavidovichDV

New member

amotash

New member

Пинкод на контейнере стоит.

Вводил правильный, неправильный, оставлял пустым — результат один и тот же. Скидывает на страницу входа.

Вложения

mfc31

New member

DavidovichDV

New member

Пинкод на контейнере стоит.

Вводил правильный, неправильный, оставлял пустым — результат один и тот же. Скидывает на страницу входа.

есть подозрение что виноват Yandex-browser, проверьте пожалуйста на интегрированном chromium или chromium-gost

renbuar

New member

По данной инструкции зашел на площадки и госуслуги. Спасибо.

renbuar

New member

Andrey, [05.10.18 11:28]

[В ответ на Дмитрий Давидович]

У них кривой сертификат сервера.

Диагностировать можно так:

[root@test-x64-centos7

Andrey, [05.10.18 11:35]

Но мы сделали параметр для отключения требований RFC6125, который может подвергнуть систему опасности для атак с подменой сертификатов:

[root@test-x64-centos7

Система цифровых сертификатов используется аналогично паролям, для подтверждения личности пользователя или ПК, обмена электронной информацией в виртуальной сети. Легковесные файлы содержат личные данные, которые применяются при идентификации личности. Хранилище сертификатов в ОС Windows 10 находится в секретном месте. Иногда фирмам приходится настраивать личные сертификаты, поэтому им важно знать местоположение файлов.

Для чего знать, где хранятся сертификаты?

Каждый файл в хранилище предусмотрен для защиты операционки цифрового устройства. Они препятствуют проникновению вредоносных программ в систему. Отдельная цифровая подпись отвечает за определенный скачанный софт.

Знание о том, где хранятся такие файлы, требуется в случае просмотра или установки корневых, личных сертификатов. В «десятке» инструменты находятся в контейнере двух типов:

- Certificate store локального ПК – включают список файлов для проверки оригинальности сервера.

- Certificate store для пользователя – хранят сертификаты утилит, которые запускает юзер.

Сертификаты представляют собой корневые и личные файлы. Первые являются составным элементом секретного ключа. Вторые предназначены для идентификации юзеров при обмене электронных данных. Поменять настройки в «десятке» можно через mmc оснастки, в том числе через хранилище.

Просмотр установленных сертификатов Windows 10

Список важных объектов: сертификаты для оборудования, персональные файлы – находят несколькими способами с помощью встроенных инструментов, сторонних утилит.

Через «КриптоПро»

Криптопровайдер предназначен для организации защиты программных обеспечений методом шифрования. Менеджер защищает конфиденциальную информацию при обмене данными через сеть интернет, обеспечивает юридическую достоверность электронных документов.

Для включения программы ее требуется скачать с официального сайта разработчика, инсталлировать на компьютер. Все действия выполняются с правами Администратора. Во время установки ПО можно выполнять настройки через панель свойств. После инсталляции потребуется перезагрузить устройство.

Просмотр проверочных ключей ЭЦП происходит по следующему алгоритму:

- Открыть «Все программы».

- Выбрать «КриптоПро».

В открывшемся окне пользователь увидит все актуальные корневые, личные файлы. Обладая администраторскими правами, можно управлять файлами в «десятке»: выполнять копирование, редактирование, деинсталлировать файлы.

Через Certmgr

Диспетчер разрешает проводить различные действия с цифровыми документами. Консоль является частью операционной системы, включает инструменты для функций управления.

Для просмотра данных нужно следовать инструкции:

- Открыть Командную строку, набрать: c Нажать «Enter».

- В меню появившегося окна выбрать «Личное» и «Корневые сертификаты…». Зайдя в разделы, можно развернуть реестры с полным списком ключей.

Без прав Администратора утилита не заработает. Софт имеет ограничение в шифровании данных, где происходит специальное кодирование файлов.

Через Internet Explorer

Браузер интегрирован в ОС Виндовс 10, включает набор инструментов, позволяющих искать и просматривать информацию в виртуальной сети. Если веб-проводник отсутствует в «десятке», его легко можно скачать с официального источника.

С помощью браузера можно найти ЭЦП, следуя инструкции:

- Тапнуть по разделу «Содержание».

- Нажать на подраздел «Сертификаты».

В результате откроется содержимое с полным списком искомых файлов. В веб-сервисе существует возможность их добавления. Юзеру стоит помнить, что корневые ЭЦП удостоверяющих центров деактивировать запрещено.

Аналогичный способ поиска документов выполняется через Центр управления сетями или общим доступом:

Преимущество метода заключается в том, что посмотреть список ЭЦП можно без администраторских прав. Для обычных людей доступен только просмотр, вносить изменения запрещено.

Через контроль управления

Представляет собой один из важнейших компонентов ОС Виндовс 10. С помощью встроенного средства осуществляется управление, запуск, настройка большинства системных функций. Также можно найти, где лежат сертифицированные файлы ЭЦП для их редактирования.

- Нажать: «Win + R».

- Ввести в строку запроса: cmd. Нажать «Enter».

- после этого перейти по команде mmc в терминал;

- В открывшемся списке тапнуть «Добавить изолированную оснастку».

Все действия пользователь может выполнять только с правами Администратора. Такой вариант подходит не каждому человеку, так как некоторые запросы вводятся через Командную строку. Сервисом обычно пользуются системные администраторы или люди, хорошо разбирающиеся в теме.

Существует целый список сторонних ресурсов, позволяющих управлять сертификатами, инсталлированными в ОС Виндовс 10. Но пользоваться такими утилитами не рекомендуется, так как нет гарантии, что в них присутствует команда отправки сертификата на внешний сервер. Надежное сертифицированное приложение – это «КриптоПро», которое дает гарантию защиты от несанкционированного доступа посторонних лиц к ЭЦП.

Также в последних версиях Винды зашифрованные файлы просматривают, перейдя по пути: C:UsersПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftSystemCertificates. Словосочетание «Пользователь» меняется на название учетной записи. В результате откроется полный список засекреченных данных.

Сертификаты созданы для безопасной работы цифровой техники. Их достоверность гарантирована сертификационным центром. Управление ЭЦП требует определенных знаний, поэтому работу должен выполнять специалист или продвинутый пользователь.

Скопировать в корень дискеты или флэшки сертификат и приватный ключ (из каталога 999996.000 , 999996 — название (alias) контейнера):

Выполнить команду по копированию ключа с флэшки на диск, ключ попадет в пользовательское хранилище My .

Необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

С жесткого диска

Скопировать приватный ключ в хранилище (контейнер), где <username> — имя пользователя linux:

Поставить «минимальные» права:

Узнать реальное название контейнера:

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My :

Если следующая ошибка, нужно узнать реальное название контейнера (см. выше):

Установить сертификат УЦ из-под пользователя root командой:

Проверка успешности установки закрытого ключа

Если выводится PrivateKey Link: Yes. Container: HDIMAGE\999996.000D7BB , то есть и сертификат, и приватный ключ, а если выводится PrivateKey Link: No — связи нет, и использовать такой контейнер для подписи не удастся.

Добавление тестового сертификата

Добавление работает только на той же машине, и в тот же контейнер, где был сформированы следующий запрос на добавление:

Ввести пароль на контейнер test123 .

Ввести пароль на контейнер. По-умолчанию: 12345678

Удаление сертификата

Проверка сертификата

Подписание пустого файла (размер 0) проходит успешно, но при просмотре сертификатов этого файла выдается ошибка:

Просмотр всех атрибутов сертификата

В cryptcp нет необходимых инструментов для получения всех атрибутов сертификата. Поэтому следует использовать openssl , но настроив его.

Получаем SHA 1 хеши:

В цикле извлекаем сертификаты:

Настройка openssl для поддержки ГОСТ:

В файл /etc/ssl/openssl.cnf

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся тут: /var/opt/cprocsp/keys . Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт самих сертификатов (если их 14):

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

И как обычно, связываем сертификат и закрытый ключ:

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Если все успешно:

Если нет закрытого ключа, то просто ставим сертификат:

Подписание документа ЭЦП

Пример создания ЭЦП (по SHA1 Hash):

| [ReturnCode: x] | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|

| 0 | успешно | 0 |

| 0x8010006b | Введен неправильный PIN | 107 |

| 0x2000012d | Сертификат не найден | 45 |

| 0x20000065 | Не удалось открыть файл | 101 |

Проверка подписи ЭЦП

Для верифицирования сертификатов нужен сертификат удостоверяющего центра и актуальный список отзыва сертификатов, либо настроенный для этого revocation provider.

Корневой сертификат УЦ, список отзыва сертификата является одним из реквизитов самого сертификата.

Проверка конкретной подписи из локального хранилища по его хешу:

Проверить, взяв сертификат из file1.sig , подпись файла file2.sig . Практически, надо использовать один и тот же файл:

| [ReturnCode: x] | Текст | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|---|

| 0 | Успешно | 0 | |

| 0x80091004 | Invalid cryptographic message type | Неправильный формат файла | 4 |

| 0x80091010 | The streamed cryptographic message is not ready to return data | Пустой файл | 16 |

Получение исходного файла

Будет ругаться на сертификат (так как не будет проверки), но подпись удалит. Вариант с проверкой:

Читайте также:

- Как восстановить spool в windows 7

- Kernel panic mac os как исправить

- Поиск в центре обновления windows долго ищет драйвера

- Windows 10 powershell отключить обновление

- Не запускается nox на windows 10

Работа с криптоконтейнерами

Установка личных сертификатов

Установка корневых сертификатов

Установка сертификатов pfx

Просмотр сертификатов

Удаление сертификатов

Перенос контейнера с flash носителя в локальное хранилище ПК

Просмотр цепочки сертификата

Для удобства использования утилит КриптоПро создадим на них символьные ссылки, для этого выполните:

ln -s /opt/cprocsp/bin/amd64/certmgr /usr/bin/certmgr ln -s /opt/cprocsp/bin/amd64/csptest /usr/bin/csptest ln -s /opt/cprocsp/sbin/amd64/cpconfig /usr/bin/cpconfig

Просмотр версии КриптоПро:

csptest -enum -info

или

cat /etc/opt/cprocsp/release

Проверка лицензии:

cpconfig -license -view

Для установки лицензии выполните (с правами root):

# cpconfig -license -set <серийный_номер>

При использовании токенов сервис pcscd должен быть запущен. Проверка статуса pcscd:

systemctl status pcscd

если он выключен, то включите его:

systemctl start pcscd systemctl enable pcscd

Вывод сообщений журнала службы pcscd:

pcscd -dffff

Узнать модель подключенного токена:

csptest -card -enum -v -v pcss_scan

Работа с криптоконтейнерами

1. Проверить наличие доступных контейнеров:

csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251 CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 16778675 \.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4 \.FLASHbob \.HDIMAGEbob OK. Total: SYS: 0,010 sec USR: 0,110 sec UTC: 6,240 sec [ErrorCode: 0x00000000]

Имена контейнеров используются для установки личных сертификатов.

- Считыватель HDIMAGE размещается в /var/opt/cprocsp/keys/<имя пользователя>/ т.е в данном случае используется жесткий диск для хранения ключей.

- Считыватель FLASH означает, что используется флешка для хранения приватных ключей.

- Также считывателем может выступать токен.

2. Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

csptest -keyset -enum_cont -fqcn -verifyc -uniq CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 23397811 \.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4 | \.Aladdin R.D. JaCarta 00 00SCARDJACARTA_6082028344937676CC00E412 OK. Total: SYS: 0,000 sec USR: 0,110 sec UTC: 6,230 sec [ErrorCode: 0x00000000]

3. Просмотр подробной информации о контейнере:

csptest -keyset -container '\.HDIMAGEbob' -info

4. Перечисление контейнеров пользователя:

csptest -keyset -enum_cont -verifycontext -fqcn

5. Перечисление контейнеров компьютера:

csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys

6. Открыть(проверить) контейнер пользователя:

csptest -keyset -check -cont '\.имя считывателяимя контейнера'

7. Открыть(проверить) контейнер компьютера:

csptest -keyset -check -cont '\.имя считывателяимя контейнера' -machinekeyset

Установка личных сертификатов

1. Установка сертификата без привязки к ключам:

certmgr -inst -file cert_bob.cer

2. Установка личного сертификата cert_bob.cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

certmgr -inst -file cert_bob.cer -store uMy -cont '\.FLASHbob'

в команде указывается сертификат cert_bob.cer, который ассоциируется с приватным контейнером \.FLASHbob’

3. Установка сертификата с токена (в конце команды указывается контейнер)

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont '\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4'

Установка корневых сертификатов

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

1. Установка в хранилище КриптоПро:

certmgr -inst -store uRoot -file <название-файла>.cer

2. Установка в хранилище ПК:

certmgr -inst -store mRoot -file <название-файла>cer

3. Установка списка отозванных сертификатов crl:

certmgr -inst -crl -file <название-файла>.crl

Установка сертификатов pfx

1. Необходимо установить пакет cprocsp-rsa, который находится в составе дистрибутива КриптоПро (linux-amd64).

2. Выполним команду от локального (доменного) пользователя:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -pfx -pin <пинкод> -file 'путь до pfx'

Цепочка сертификатов будет отображаться в утилите «Ключевые носители и сертификаты» в «Личное хранилище сертификатов».

Просмотр сертификатов

1. Просмотр установленных сертификатов:

certmgr -list

2. Просмотр установленных сертификатов в локальном хранилище uMy:

certmgr -list -store uMy

3. Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

$ certmgr -list -store uRoot

4. Просмотр сертификатов в контейнере:

certmgr -list -container '\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4'

5. Просмотр промежуточных сертификатов:

certmgr -list -store uca

Удаление сертификатов

1. Удалить сертификат из личного хранилища сертификатов

Просмотрите установленные сертификаты:

certmgr -list

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

certmgr -delete -store uMy

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

2. Удалить сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -store uRoot

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

3. Удалить все сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -all -store uRoot

4. Удалить все сертификаты, установленные в хранилище ПК:

certmgr -delete -store mRoot

Перенос контейнера с flash-носителя в локальное хранилище ПК

1. Активируем хранилище HDIMAGE:

cpconfig -hardware reader -add HDIMAGE store Adding new reader: Nick name: HDIMAGE Succeeded, code:0x0

2. Посмотрим, какие контейнеры доступны на флешке:

csptest -keyset -enum_cont -fqcn -verifyc CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 32114099 \.FLASHbob OK. Total: SYS: 0,020 sec USR: 0,080 sec UTC: 0,190 sec [ErrorCode: 0x00000000]

3. Перейдите на Flash-носитель и скопируйте этот контейнер — каталог bob.000 с приватными (закрытыми) ключами в /var/opt/cprocsp/keys/user — в этом каталоге находится локальное хранилище HDIMAGE

4. Посмотрим доступные контейнеры:

csptest -keyset -enum_cont -fqcn -verifyc CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 36951475 \.FLASHbob \.HDIMAGEbob OK. Total: SYS: 0,000 sec USR: 0,070 sec UTC: 0,160 sec [ErrorCode: 0x00000000]

Как видим, появился новый контейнер \.HDIMAGEbob

Теперь flash-носитель можно отключить, он нам больше не понадобится.

5. Установим пользовательский сертификат с привязкой к закрытому контейнеру \.HDIMAGEbob

certmgr -inst -file cert-bob.cer -cont '\.HDIMAGEbob'

Просмотр цепочки сертификата

Просмотр необходимых корневых сертификатов и сертификатов отзыва вы можете посмотреть следующей командой:

1) Для сертификатов, хранящихся в личном хранилище:

certmgr -list -store uMy

Интересующие строки, информирующие о необходимом сертификате начинаются со слов

URL сертификата УЦ URL списка отзыва

Или в английском варианте:

CA cert URL CDP

2) Для просмотра цепочки на токене выполните следующую команду:

certmgr -list -cont '<CONTAINER>'

Где вместо ‘<CONTAINER>’ укажите ваш контейнер, к примеру ‘\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4’

3. Просмотр цепочки из файла сертификата:

certmgr -list -file 'путь_к_файлу'

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Из нашей статьи вы узнаете:

Для работы с квалифицированной электронной подписью необходимо средство криптографической информации (СКЗИ). Это программа для защиты от изменений и шифрования подписанных данных. Также она запрашивает пароль контейнера при аутентификации пользователя. В настоящее время одним из самых популярных СКЗИ является КриптоПро CSP от компании КриптоПро.

Рассмотрим, где взять пароль КриптоПро CSP, если пользователь его забыл, как его удалить и какие пароли ставят по умолчанию на физические носители.

Купить лицензию КриптоПроCSP рекомендуем в нашем интернет-магазине. Оставьте короткую заявку для бесплатной консультации специалиста.

Как восстановить пароль контейнера

Восстановить пароль закрытого ключа невозможно. Его можно только подобрать или вспомнить. Чтобы подобрать пароль, пользователь сначала определяет носитель, на котором хранится контейнер закрытого ключа, а потом его тип.

Определить носитель

КриптоПро CSP 4.0/5.0

Для КриптоПро CSP версии 4.0/5.0 достаточно выполнить следующие шаги:

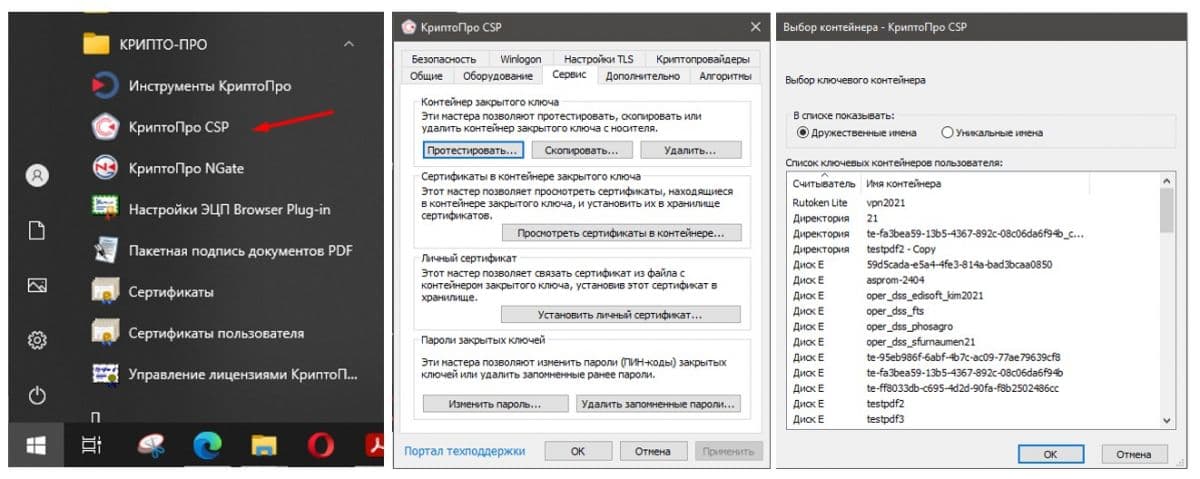

Открыть меню «Пуск» → «Все программы» → «КриптоПро CSP» → Вкладка «Сервис» → «Протестировать» → «Обзор»

Носитель, на котором записан контейнер закрытого ключа, будет показан в колонке «Считыватель».

КриптоПро CSP 5.0

В КриптоПро CSP версии 5.0 носитель контейнера можно посмотреть следующим образом:

Открыть меню «Пуск» → «Все программы» → «Инструменты КриптоПро» → «Контейнеры»

Носитель, на котором записан контейнер закрытого ключа, будет показан в колонке «Считыватель».

Определить тип носителя

Рассмотрим типы носителей, на которых хранится контейнер закрытого ключа:

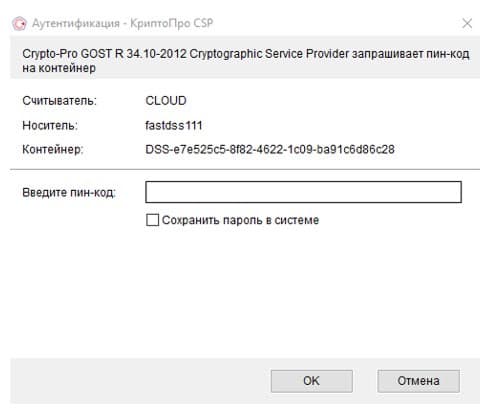

- CLOUD — это контейнер закрытого ключа, который хранится в облачном сервере. Что делать, если пользователь забыл пароль и не знает, что вводить на данной странице: