- Remove From My Forums

-

Question

-

In Disk Management we can assign drive letters and/or paths to a volume to get it mounted. While the drive letters mapping are recorded in HKLMSystemMountedDevices, where are the paths stored in the registry?

All replies

-

Hi,

Do you mean the network location?

If so, it is saved under this registry key:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionExplorerMountPoints2″Network location»

HKEY_CURRENT_USER NetworkZ

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

-

In Disk Management we can assign drive letters and/or paths to a volume to get it mounted. While the drive letters mapping are recorded in HKLMSystemMountedDevices, where are the paths stored in the registry?

Do you mean the GUIDs returned by mountvol?

Anyway, please read this article:

http://www.forensicmag.com/articles/2012/06/windows-7-registry-forensics-part-5

Well this is the world we live in And these are the hands we’re given…

-

Edited by

Thursday, March 10, 2016 7:44 PM

-

Edited by

-

No, I mean this:

-

Hi,

That could be in this registry key:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionExplorerMountPoints2CPCLOCALMOF

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

-

Proposed as answer by

Exotic Hadron

Wednesday, March 16, 2016 11:31 AM -

Unproposed as answer by

tom.ty89

Saturday, March 19, 2016 9:27 AM

-

Proposed as answer by

-

I don’t think so. I don’t see that the paths are mapped to any GUID or so.

-

Hi tom,

Look at this URL’s:

- http://www.howtogeek.com/98195/how-to-mount-a-hard-drive-as-a-folder-on-your-windows-pc/

- http://www.sevenforums.com/tutorials/11253-mount-drives-partitions-folder.html

I hope this will helpful to you. Thanks in advance.

Regards,

Arun

-

Edited by

Arun_KumarSSS

Wednesday, March 16, 2016 10:49 AM

-

I don’t think so. I don’t see that the paths are mapped to any GUID or so.

The path referred to by Kate was slightly incorrect on its end. The correct path would be:

HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2CPCVolume<VOLUME_GUID>

Where <VOLUME_GUID> is the ID of the mounted volume, for example.

HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2CPCVolume{634ca3a3-1276-11e5-b4a7-b9e109d95c6e}And here’s the output of the Mounvol that confirms the registry key referred is correct and is linked to the mounted volume:

\?Volume{634ca3a3-1276-11e5-b4a7-b9e109d95c6e} F: D:MountHere F: is a USB stick and D:Mount is the folder on a local D: drive were the F: volume is mounted to.

Well this is the world we live in And these are the hands we’re given…

-

Edited by

Exotic Hadron

Wednesday, March 16, 2016 11:30 AM -

Proposed as answer by

Exotic Hadron

Wednesday, March 16, 2016 11:30 AM -

Unproposed as answer by

tom.ty89

Saturday, March 19, 2016 9:27 AM

-

Edited by

-

So this is my test case with an external drive (`E:`):

If I shut down the computer, and restart it without the drive connected:

As you can see, the entry under `HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2CPCVolume` already disappeared (i.e. it’s «volatile»). Also, an extra entry popped out under `HKLMSYSTEMMountedDevices`.

The entry under `HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2CPCLocalMOF` remains though:

Then I deleted all the entries related to `E:`:

Once I reboot, the extra entry popped out under `HKLMSYSTEMMountedDevices` comes back:

But not the one under LocalMOF though:

Then I connect the drive again. The path mapping is NOT removed (as hinted by the extra entry popped out under `HKLMSYSTEMMountedDevice`):

As you can notice I restarted regedit. The entry in LocalMOF does not come back right after I connect the drive again. In fact, it will only come back if I boot Windows with the drive connected.

So far the only way I discovered to remove the path mappings (I mean except `Disk Management`) is `mountvol /R`, unlike drive letters mapping, which you can delete directly from `HKLMSYSTEMMountedDevices`. However, I notice that `mountvol /R` does not

even remove entries under `HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2CPCLocalMOF`.-

Edited by

tom.ty89

Sunday, March 20, 2016 9:59 AM

-

Edited by

-

I think the paths are actually junctions/reparse points, and as such are stored in the file system. If you mount a drive to a folder, a junction is created at that location (use dir /L to see the junction).

At the same time the LocalMOF entries are created so diskmgmt and MountVol know what mount points have been created. As you found, these entries do not affect access to the mount folder whenever the drive is connected, because the junction still exists at

the mount folder in the file system even if those registry entries are deleted.However, if you delete the junction, the mount point is removed from diskmgmt and mountvol.

Probably why you can only mount drives into NTFS sub-folders (maybe ExFAT too, but I don’t use it).

I had a bunch of mount points for USB drives under T:DriveMounts (so I have fixed locations with not enough drive letters), and just realized that some were created by direct junction creation instead of using diskmgmt or mountvol. I found out by accidentally

running mountvol /r instead of mountvol /l, and many of my mount folders were deleted (those created by diskmgmt/mountvol), but some remained because they were created directly as junctions, so no LocalMOF registry entry and mountvol wasn’t aware of them.

Now I just have to recreate them. -

In Disk Management we can assign drive letters and/or paths to a volume to get it mounted. While the drive letters mapping are recorded in HKLMSystemMountedDevices, where are the paths stored in the registry?

Volumes mounted as a folder are not stored in the registry. They are actually NTFS

Junctions stored in the filesystem itself. For example, i used

Disk Management to mount a drive as:E:Expansion

You can then see the NTFS junction from the command-line:

D:>dir /al

Volume in drive D is Develop

Volume Serial Number is 1E62-DDA3

Directory of D:

12/18/2019 06∶47 ᴘᴍ <JUNCTION> Expansion [??Volume{b3eb1921-0000-0000-0000-100000000000}]

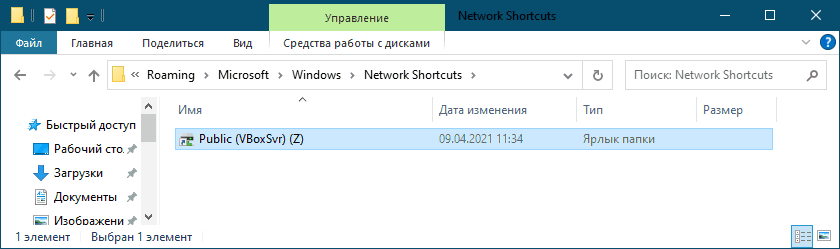

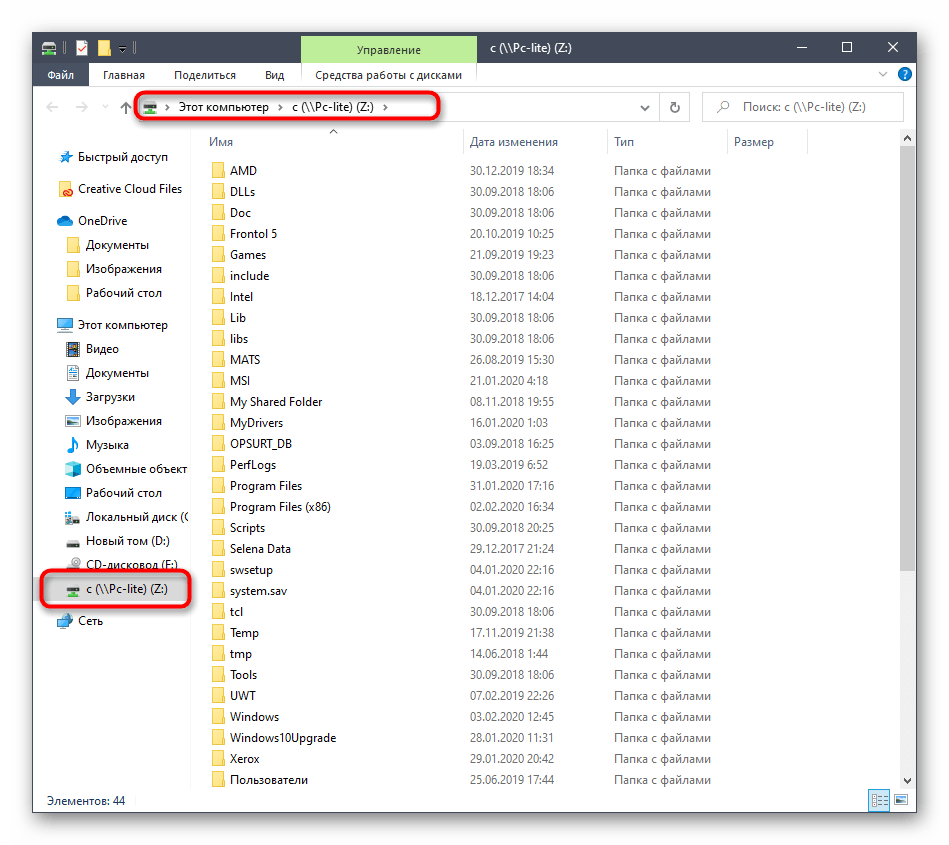

Сетевые диски часто используются для получения доступа к данным в локальной сети, хранящимся на другом компьютере. При подключении и получении доступа к данным на компьютере создается кэш сетевого диска для более быстрой обработки всех следующих к нему запросов, наподобие того как создается кэш загружаемых и обрабатываемых браузером страниц. Если такой кэш окажется поврежден, при подключении к другому ПК могут возникнуть проблемы.

Также вы можете захотеть удалить сведения о подключении из соображений конфиденциальности.

В таких случаях может помочь очистка кэша сетевого диска.

Существует два основных способа это сделать — через командную строку и удалив соответствующий ключ в системном реестре, а если вернее, второй способ дополняет первый.

Рассмотрим оба эти варианта.

Первый самый простой.

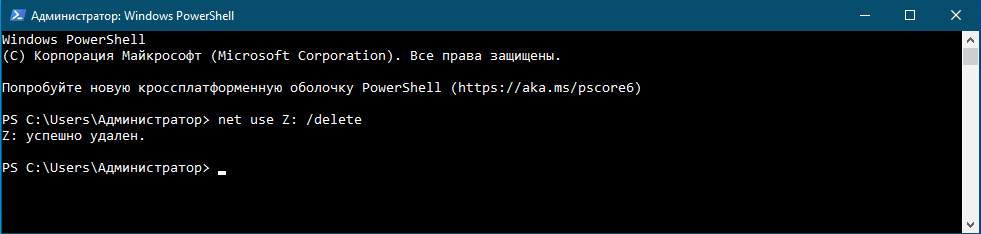

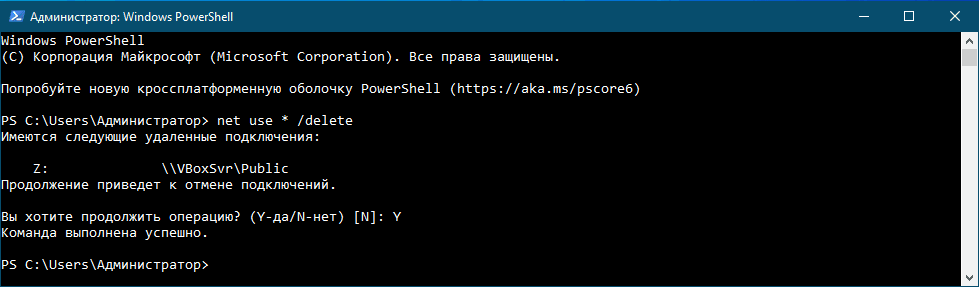

Откройте от имени администратора командную строку или PowerShell и выполните команду net use Z: /delete, где Z — буква подключенного сетевого диска.

Если сетевых дисков несколько, и вы хотите удалить их все, на место буквы подставьте звездочку без двоеточия, вот так: net use * /delete.

Подтвердите удаление вводом Y, если консоль попросит это сделать.

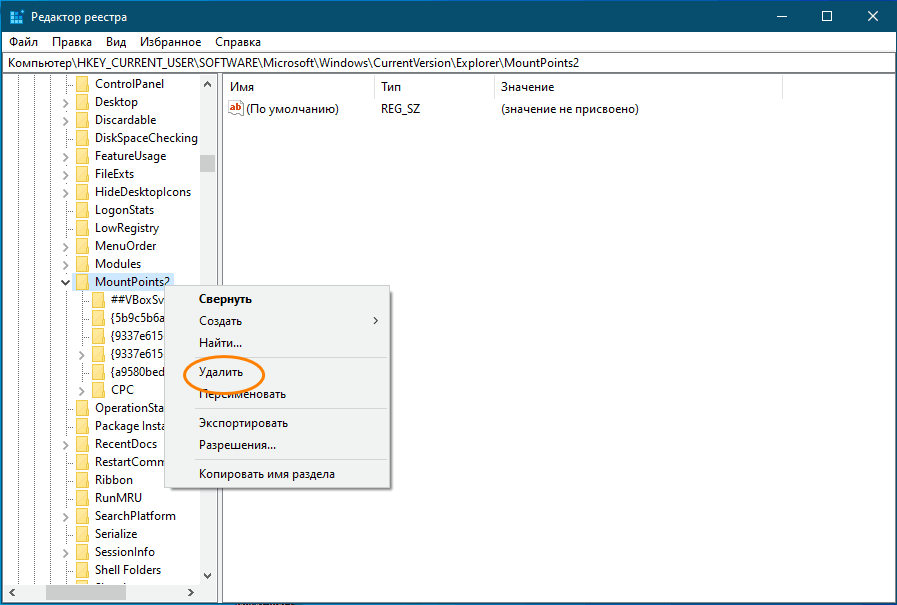

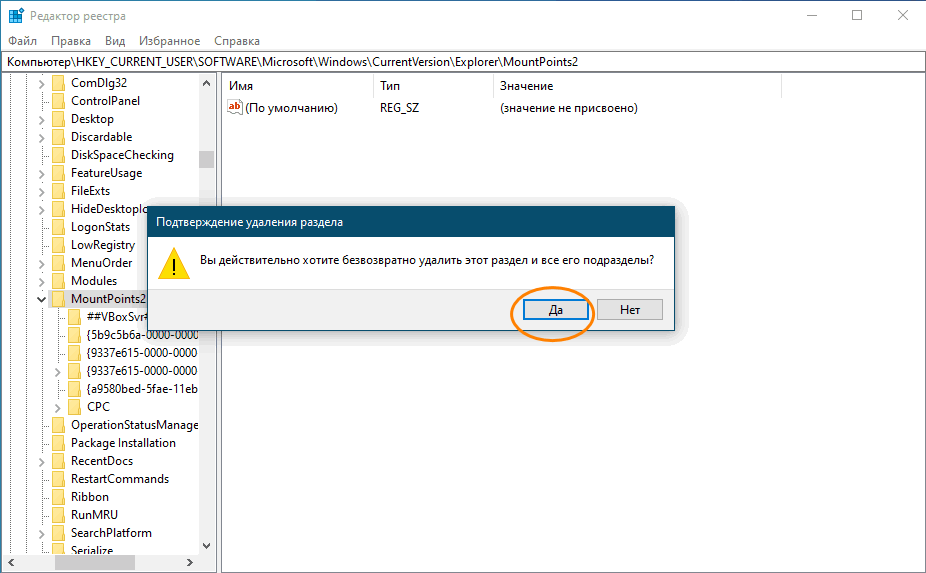

Теперь можно подчистить и реестр.

Откройте редактор RegEdit одноименной командой и перейдите к ключу:

HKCUSoftwareMicrosoftWindowsCurrentVersionExplorer

Найдите подраздел с именем MountPoints2.

И удалите его со всем его содержимым.

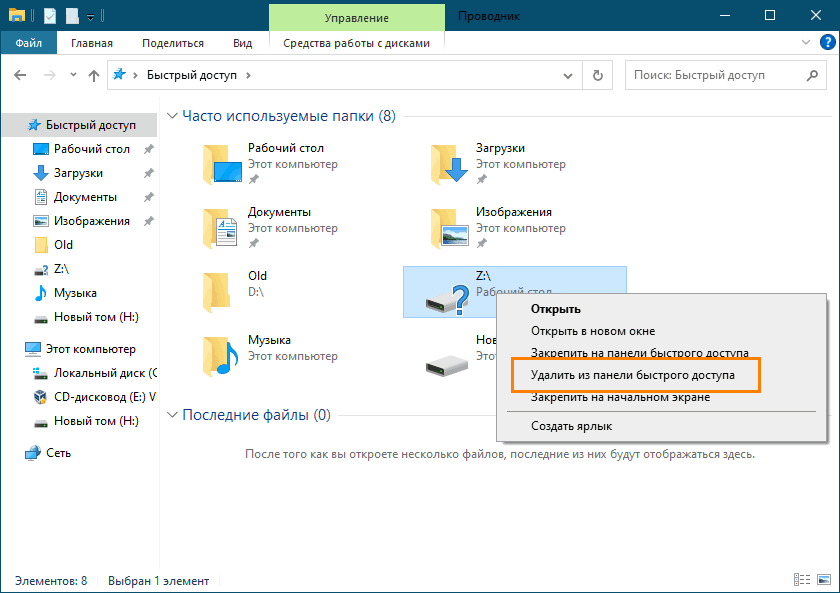

Перезапустите Проводник, чтобы удалить ярлык сетевого диска из панели переходов, также вы можете проверить наличие ярлыка в папке %userprofile%AppDataRoamingMicrosoftWindowsNetwork Shortcuts и удалить его вручную.

Завершаем очистку удалением ярлыка сетевого диска из панели быстрого доступа, если он там присутствует.

Загрузка…

Содержание

- Введение

- NTFS — НАШЕ ВСЕ, ИЛИ СПОСОБ №1

- СЛАВНЫЕ ОСОБЕННОСТИ FAT32, ИЛИ СПОСОБ №2

- СОВЛАДАТЬ С АВТОЗАГРУЗКОЙ

- ПОЛЕЗНЫЕ УТИЛИТЫ

- Правим права доступа в консоли

- Непробиваемая защита

Введение

Правильно говорят: «все новое — хорошо забытое старое». Привыкнув, что зараза прет только через инет, мы окончательно забыли, как лихо подцепляли вирусы с дискет друзей и знакомых. В наше время малварь нашла другой способ распространения: через USB-носители. Они оказались идеальным контейнером. А вкупе с дебильной политикой Винды — еще и очень эффективным.

Вставь пендрайв где-нибудь в универе или интернет-кафе — и малварь не заставить себя ждать. К гадалке не ходи по поводу флешки подружки: вопрос тут только в том, сколько разновидностей малвари уживается в одном месте. Да что там говорить, — если даже у опытных пользователей на внешних носителях часто оседает случайно подцепленная зараза? Принцип действия настолько прост, что описывается буквально в двух словах. Любой вирус, у которого в арсенале числится распространение через внешние носители, использует 2 файла autorun.inf и бинарник с собственно телом вируса. Когда пользователь вставляет флешку, Винда считывает зловредный autorun.inf и, следуя указаниям, сразу запускает тело вируса или же исполняет его во время двойного клика по иконке накопителя. Ну а, обосновавшись в системе, ничего не стоит копировать эти файлы на все подключаемые в систему диски. Недавний опыт Downadup, который использовал небольшой хинт, чтобы обмануть антивирусы, показал, что дело пора брать в свои руки. Сегодня мы разберемся, во-первых, как обезопасить свою флешку, а во-вторых, как избавить систему от «вредных привычек».

NTFS — НАШЕ ВСЕ, ИЛИ СПОСОБ №1

Оставим изучение живности зоологам. Вместо того чтобы ежедневно отлавливать малварь, мы сделаем так, чтобы она попросту не появлялась. А для этого создадим флешке такие условия, чтобы живность там не могла существовать. Первый способ — очень легкий и, пожалуй, самый эффективный (но, увы, не лишенный недостатков). Суть в том, чтобы распрощаться с файловой системой FAT32, которая поголовно используется на внешних носителях по умолчанию, — и перевести флешку на NTFS, получив все ее преимущества. Самый удачный вариант перейти на NTFS — отформатировать пендрайв специальной утилитой от компании HP: HP USB Disk Storage Format Tool (дистрибутив можно найти в Google по названию файла SP27213.exe). Требуется лишь выбрать нужный диск и файловую систему — в нашем случае NTFS. Практика, однако, показывает, что ничем не хуже оказываются встроенные средства Винды. Поэтому можно просто выбрать в контекстном меню пункт «Отформатировать» или даже банально воспользоваться консольной командой:

format f: /FS:NTFS

Если есть необходимость сохранить данные на флешке, используй встроенную утилиту для преобразования файловой системы на выбранном разделе:

convert f: /FS:NTFS

Вспоминаем, что вирусу обязательно нужно создать свой autorun.inf в корне сменного носителя, чтобы обосноваться на USB-носителе. Поэтому следующий шаг — просто запретить создание каких-либо файлов в корне флешки. Где же тогда хранить файлы? Очень просто — в специально созданной папке (пусть она будет называться FILES), для которой по-прежнему будут разрешены операции чтения/записи/выполнения файлов. Для этого переходим в свойства безопасности каталога и нажимаем на кнопку «Дополнительно». В появившемся окошке надо сделать важную вещь — отключить наследование разрешений от родительского объекта, сняв соответствующую опцию. Далее, в появившемся диалоге, жмем «Копировать» и выходим отсюда, дважды ответив «Ок». Теперь можно смело отключать запись в корневой каталог, не опасаясь, что новые политики будут унаследованы в нашей папке с файлами. Выбираем в колонке «Запретить» пункт «Запись», а в столбце «Разрешить» оставляем следующие права: «Чтение и выполнение», «Список содержимого папки», «Чтение». В итоге, мы получаем флешку, на которую не сможет записаться Autorun (ради чего собственно все и затеяли).

Для удобства можно создать защищенный от записи autorun.inf, который будет открывать ту самую папку FILES. Панацея? К сожалению, нет. Если малварь запущена с правами администратора, то ничто не помешает ей поменять ACL-разрешения, как вздумается. Правда, на практике, малвари, готовой к подобной ситуации, пока немного. А вот со следующей проблемой я столкнулся лично, — когда вставил вакцинированную флешку в свою магнитолу и, естественно, обломался. Большинство бытовых девайсов знать не знают о существовании NTFS и работают только с флешками на FAT32. Многие люди используют в качестве флешки PSP или MP3-плеер — и их вообще никак не получится отформатировать в NTFS. Ну и напоследок: флешки с NTFS становятся Read only на маках и на многих Linux’ах. Внимание — важный нюанс!

Если в случае с FAT32, на это можно было смело забивать, то с NTFS все данные проходят через кэш, и вероятность того, что часть данных, не успев полностью скопироваться из кэша, пропадет при отключении, крайне велика. В общем, ты меня понял — только «Безопасное отключение»!

СЛАВНЫЕ ОСОБЕННОСТИ FAT32, ИЛИ СПОСОБ №2

Как я уже сказал, вариант c NTFS прокатывает далеко не всегда. Но есть возможность оставить носитель на родной файловой системе FAT32 и, более того, — использовать для защиты ее специфику. Задача опять же та же — запретить вирусу создавать на флешке файл autorun.inf. Когда-то было достаточно просто создать каталог с именем AUTORUN. INF, выставив ему атрибуты «Read only» и «Hidden». Так мы препятствовали созданию файла с тем же именем. Сейчас это, понятно, не вариант. Зато есть чуть модифицированный трик, который большинство малвари обходить пока не научилось. Объясняю идею. Создаем каталог AUTORUN. INF. Если каталог не пустой, удалить его можно, лишь расправившись со всем содержимым. Это очень просто, — но только не в случае, когда в каталоге есть файлы с некорректными для FAT32 именами! Именно этот принцип защиты лежит в основе программы USB Disk Security (www.zbshareware.com), которая создает на флешке AUTORUN. INF и в нем файл «zhengbo.» (да-да, с точкой на конце — что, естественно, некорректно). И знаешь: большинство малвари остается не у дел. За свое «ноу-хау» разработчики просят $50, но нам ничего не стоит сделать то же самое вручную. Для этого вспоминаем старый трик из нашей давней статьи «Обход ограничений FAT32/NTFS заключающийся в использовании локальных UNC-путей. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Он имеет вид \serversharepath, где server — это название удаленного хоста. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «?» или «.», а путь к файлу указывать вместе с буквой диска. Например, так: \?C: folderfile.txt. Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами. Создадим несложный BAT-файл со следующим содержанием:

mkdir «\?J:AUTORUN.INFLPT3»

После запуска получим каталог с некорректным именем LPT3, находящийся в папке AUTORUN.INF — обычным способом ее уже не удалить, а значит, малварь не сможет создать файл autorun.inf, оставшись не у дел! Недостатков хватает и у этого способа. Во-первых, разработчики новой малвари могут использовать хинт от обратного и воспользоваться UNC-путями для удаления файлов/папок с некорректным именем: \?J:AUTORUN.INFLPT3. Директорию можно вообще не удалять — а беспрепятственно переименовать: к примеру, в AUTORUN.INF1. Другой вопрос, что такой малвари пока, опять же, немного. И раз мы заговорили о создании BAT-файла, то накидаем универсальный скриптик, который, помимо всего прочего, будет:

- удалять папку, замаскированную под корзину (на флешке ее быть не должно), где располагают свои тела многие черви (в том числе, Downadup), а также папку с файлами восстановления системы;

- создавать системную папку AUTORUN.INF с директорией COM1 ;

- с удалением такого файла будут трудности даже под NTFS;

- удалять и защищать desktop.ini, который также часто используется малварью.

rd /s /q %~d0recycled

rd /s /q %~d0recycler

rd /s /q «%~d0System Volume Information»

del /f /q %~d0autorun.*

mkdir «\?%~d0autorun.infcom1»

attrib +s +h %~d0autorun.inf

del /f /q %~d0desktop.ini

mkdir «\?%~d0desktop.inicom1»

attrib +s +h %~d0desktop.ini

Достаточно сохранить это на флешке с именем, например, autorun.bat и запустить.

СОВЛАДАТЬ С АВТОЗАГРУЗКОЙ

Одно дело — разобраться со своей собственной флешкой, и совсем другое — не подцепить заразу с чужих. Для того чтобы малварь не перекочевала на твой комп, продолжив свое победоносное шествие, необходимо, во-первых, грамотно отключить автозагрузку, и, во-вторых, взять на вооружение пару полезных утилит.

Начнем с первого. Казалось бы: что может быть проще, чем отключение автозапуска? Но на деле все не так прозрачно! Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

[autorun]

open = calc.exe

shellOpenCommand=calc.exe

shellOpenDefault=1

shellExploreCommand=calc.exe

shellAutoplayCommand=calc.exe

Во время монтирования девайса, действительно, ничего не запускается, но попробуем дважды щелкнуть по иконке носителя. Что мы видим? Винда открывает калькулятор! Думаю, не надо объяснять, что вместо него т ам могло оказаться, что угодно. Вместо этого приведу подробную инструкцию, как правильно и окончательно отключить автозапуск системы:

1. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesCdrom

находим параметр AutoRun и устанавливаем его равным нулю.

2. Далее переходим в раздел

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer

Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе. Для верности можно повторить те же действия в ветке

HKEY_CURRENT_USER

но они все равно будут игнорироваться.

3. Другой интересный хинт заключается в редактировании ключа

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionIniFileMappingAutorun.inf

которому нужно присвоить значение (типа REG_SZ) — @SYS:DoesNotExist. Так мы заставляем Windows думать, что autorun.inf является конфигурационным файлом древних программ, разработанных для ОС, более ранних чем Windows 95! Не имея в распоряжении реестра, они использовали .INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

HKEY_LOCAL_MACHINE SOFTWAREDoesNotExist

(естественно, он не существует). Таким образом, autorun.inf вообще игнорируется системой, что нам и нужно. Используемый в значении параметра символ @ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела

HKEY_ LOCAL_MACHINESoftware.

4. Нелишним будет обновить параметры файлов, которые не должны автозапускаться, добавив туда маску *.*. В разделе

HKEY_LOCAL_ MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerAutoplayHandlers CancelAutoplayFiles

создаем строковой параметр типа REG_SZ с названием *.*. 5. В реестре Винды есть замечательный раздел MountPoints2, который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2

и в политике доступа запрещаем редактирование ключа всем пользователям, включая админов. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет. Кто бы мог подумать, что все так сложно?

ПОЛЕЗНЫЕ УТИЛИТЫ

В поиске и сопротивлении малвари хорошими помощниками могут стать несколько утилит. Я не буду здесь приводить обычные антивирусы, которые, само собой, с этой напастью борются и во многих случаях — довольно успешно. Вместо этого рассмотрим несколько небольших, но очень полезных утилит.

1. AutoRunGuard (autorun.synthasite.com/AutoRunGuard.php). Миниатюрная, но очень расширяемая тулза позволит настроить правила — что должно происходить, когда подключается флешка или CD. Можно, к примеру, в момент монтирования тут же запускать сканнер малвари. AutoRunGuard сама проверяет наличие autorun.inf, а также скрытых файлов, уведомляя о них юзера.

2. Flash Guard (www.davisr.com). Эта утилита также следит за появлением в системе сменных накопителей. При обнаружении нового диска она предлагает, на выбор:

- Удалить добавленные файлом Autorun.inf пункты контекстного меню диска;

- Информировать пользователя о наличии на диске файла Autorun.inf;

- Удалить файл Autorun.inf;

- Удалить все файлы Autorun.*; Удаляем во всех случаях Autorun.inf и спим спокойно.

3. USB Disk Security (www.zbshareware.com). Увы, платная утилита для защиты флешек от малвари. По своему опыту могу сказать, что с вирусами она справляется на раз-два. В качестве бесплатной альтернативы можно привести Flash Disinfector.

Правим права доступа в консоли

Установить ручками права доступа для одной флешки — легко. Для двух-трех — тоже ничего сложного. Но если требуется вакцинировать сразу десяток, скажем, для всех сотрудников предприятия? В этом случае нелишним будет автоматизировать процесс, устанавливая ACL-правила для флешки через командную строку. Кстати говоря, используемая для этого консольная утилита cacls (Change Access Control Lists) — единственный способ настроить параметры безопасности в Windows XP Home Edition. Первым делом нужно получить текущую ACL-таблицу с флешки. Допустим, она определяется в системе как диск X: — команда для просмотра таблицы будет:

cacls X:

В большинстве случаев вернется строка:

X: Все:(OI)(CI)F

Символ F (от слова Full) в конце означает полный доступ для всего содержимого, — о чем говорят флаги (OI)(CI). Нам нужно удалить права на изменение файлов, поэтому по очереди удаляем записи из таблицы. В нашем примере надо удалить запись о полном доступе для группы «Все»:

cacls X: /E /R

Все. После чего разрешаем доступ к каталогу в режиме чтения (Read only):

cacls X: /G Все:R

Попробуй теперь создать в корне флешки файл. Едва ли получится :).

Непробиваемая защита

Самая лучшая защита на флешке — запрет записи на хардварном уровне. Некоторое время назад у многих флешек такой переключатель был по умолчанию, но сейчас производители отошли от этой практики. Зато почти на всех карточках Secure Digital (SD) переключатели по-прежнему есть. Поэтому могу предложить непробиваемый вариант: купи такую карточку и компактный картридер, и в случае малейшего подозрения ставь переключатель в положение «read only». К тому же, картридер еще наверняка тебе пригодится (чтобы помочь скинуть фотографии красивой девушке, которая в панике бегает по офису в поисках провода от фотоаппарата).

Степан «STEP» Ильин

Written by Administrator on 23 мая 2011.

Иногда при попытке открыть флешку (или локальный диск) щелчком левой кнопки мыши появляется сообщение об ошибке, что невозможно открыть флешку, так как отсутствует какой-либо файл, как правило, autorun.inf. В таком случае нужно открывать флешку (или локальный диск), вызывая правой кнопкой мыши контекстное меню (выбрать пункт Проводник или Открыть).

Такое поведение флешки обусловлено тем, что она была заражена вирусом, прописавшим ей автозапуск для дальнейшего распространения заразы. После чего она была пролечена антивирусом (или файл autorun.inf был удален вручную), но запись об автозапуске флешки осталась в Реестре Windows.

Следует отметить, что в последнее время очень широко распространены всевозможные USB-шные (флешечные) вирусы, специально созданные для съемных носителей информации и распространяемые при помощи этих носителей.

Как происходит заражение

На зараженном ПК эти вирусы являются резидентными – они постоянно находятся в оперативной памяти и отслеживают порты USB на предмет подключения съемных носителей. При подключении носителя он проверяется вирусом, заражен ли он уже таким вирусом. Если нет, то вирус копирует на носитель исполняемый файл, а для автоматического запуска вируса при каждом открытии в корневой директории носителя создается файл autorun.inf.

Например, одна из разновидностей вируса RavMon создает в корневой директории носителя файл autorun.inf со следующим содержимым:

[AutoRun]

open=RavMon.exe

shellopen=ґтїЄ(&O)

shellopenCommand=RavMon.exe

shellexplore=ЧКФґ№ЬАнЖч(&X)

shellexploreCommand=»RavMon.exe -e»

При открытии флешки (или корневой директории локального диска, когда вирус заражает винчестер ПК) этот файл создает в Реестре Windows ключи, подобные следующим:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2{8397b16a-78ce-11dc-abd6-806d6172696f}ShellAutoRuncommand]

строковый параметр по умолчанию – RavMon.exe

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2{8397b16a-78ce-11dc-abd6-806d6172696f}Shellexplore]

строковый параметр по умолчанию – ЧКФґ№ЬАнЖч(&X)

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2{8397b16a-78ce-11dc-abd6-806d6172696f}ShellexploreCommand]

строковый параметр по умолчанию – RavMon.exe -e

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2{8397b16a-78ce-11dc-abd6-806d6172696f}Shellopen]

строковый параметр по умолчанию – ґтїЄ(&O)

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2{8397b16a-78ce-11dc-abd6-806d6172696f}ShellopenCommand]

строковый параметр по умолчанию – RavMon.exe

При этом в контекстном меню дисков вместо пунктов Открыть, Проводник – появляются пункты ґтїЄ(O), ЧКФґ№ЬАнЖч(X).

В чем заключается проблема и как ее решить

Проблема заключается в том, после лечения флешки (или локального диска) файл autorun.inf и ключи Реестра, созданные вирусом, остаются, и при попытке открытия носителя появляется сообщение об ошибке. В лучшем случае появится окно Выбор программы с сообщением Выберите программу для открытия этого файла. Файл <Буква_диска>. При этом, как правило, в поле Программы по умолчанию выделен Internet Explorer, с помощью которого можно открыть диск, щелкнув кнопку OK. Если в поле Программы нет Internet Explorer (или с его помощью раскрыть диск не удается), щелкните кнопку Обзор… и выберите Проводник Windows (WINDOWSexplorer.exe) –> OK –> OK.

Раскрыв диск, найдите файл autorun.inf и удалите его.

Внимание!

1. Этот файл, как правило, имеет атрибуты Скрытый, Системный, Только для чтения. Поэтому в меню Сервис –> Свойства папки… –> Вид –> нужно поставить переключатель Показывать скрытые файлы и папки, установить флажок Отображать содержимое системных папок и снять флажок Скрывать защищенные системные файлы –> OK.

Если пункт меню Свойства папки недоступен, см. Что делать, если недоступен пункт меню «Свойства папки»?.

2. Если удалить из Реестра ключи, созданные вирусом, но оставить файл autorun.inf, то при каждой попытке раскрыть носитель этот файл будет вновь создавать ключи вируса в Реестре.

Теперь нужно открыть Реестр Windows: Пуск –> Выполнить… –> regedit –> OK;

– найти раздел

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2<Буква_неоткрывающегося_диска>];

– удалить в нем подраздел Shell.

Внимание!

1. Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы!

2. Для штатного раскрытия любого диска в разделе

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2<Буква_диска>] достаточно строкового (REG_SZ) параметра BaseClass со значением Drive (при этом значение параметру «по умолчанию» не присвоено).

3. Если ошибка остается, продолжите поиск в Реестре по имени вируса (например, RavMon), или по созданному вирусом названию пункта контекстного меню (например, ЧКФґ№ЬАнЖч(X). Для этого в меню Правка –> Найти… –> в окне Поиск в поле Найти введите название искомого параметра –> Найти далее –> F3.

4. Если вы не можете запустить Реестр Windows, см. Что делать, если появляется сообщение «Редактирование реестра запрещено администратором системы»?.

***

Как уберечься от USB-шных (флешечных) вирусов

1. Пользуйтесь надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

2. Не полагайтесь на антивирусный монитор: всегда перед копированием и открытием проверяйте антивирусным сканером все исполняемые файлы и документы.

3. Почаще делайте так называемый «бэкап», храните копии наиболее ценной информации на разных носителях.

4. Если вам нужно скопировать информацию с вашей флешки на посторонний ПК, перед подключением включайте блокировку записи (если она предусмотрена конструкцией вашей флешки).

Кстати, USB-вирусы на зараженном ПК при подключении флешки, защищенной от записи, как правило, начинают «материться» (чем выдают себя с головой!) – появляется окно Ошибка защиты от записи с сообщением: «Запись на диск невозможна, так как диск защищен от записи. Снимите защиту от записи с тома в устройстве <Буква_диска>…». Окно это непотопляемое, с тремя кнопками Отмена, Повторить, Продолжить. Но какую кнопку ни нажми, – появляется следующее окно и т.д.

Если на вашей флешке нет блокировки записи, то перед ее подключением к чужому ПК отключите неизвестные и сомнительные процессы в Диспетчере задач Windows.

Для запуска Диспетчера задач Windows нажмите Ctrl+Alt+Delete (или Пуск –> Выполнить… –> Запуск программы –> taskmgr –> OK).

Откройте вкладку Процессы, щелчком левой кнопки мыши выделите процесс для завершения, нажмите кнопку Завершить процесс, в появившемся окне Предупреждение диспетчера задач нажмите кнопку Да. Не бойтесь, отключая процессы: критические системные службы ОС не даст выключить.

5. Если вы не можете запустить Диспетчер задач, см. Что делать, если появляется сообщение «Диспетчер задач отключен администратором»?.

Изменение буквы диска

Относится к: Windows 10, Windows 8.1, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012.

Если вас не устраивает буква, назначенная для диска, или у вас есть диск, который еще не получил букву диска, можно использовать управление дисками для ее изменения. Чтобы вместо этого подключить диск в пустой папке и он отображался как обычная папка, см. статью Назначение диску пути к папке точки подключения.

Если вы измените букву диска, где установлена система Windows или приложения, могут возникнуть проблемы при запуске и поиске этого диска. По этой причине не рекомендуется изменять букву диска, на котором установлена система Windows или приложения.

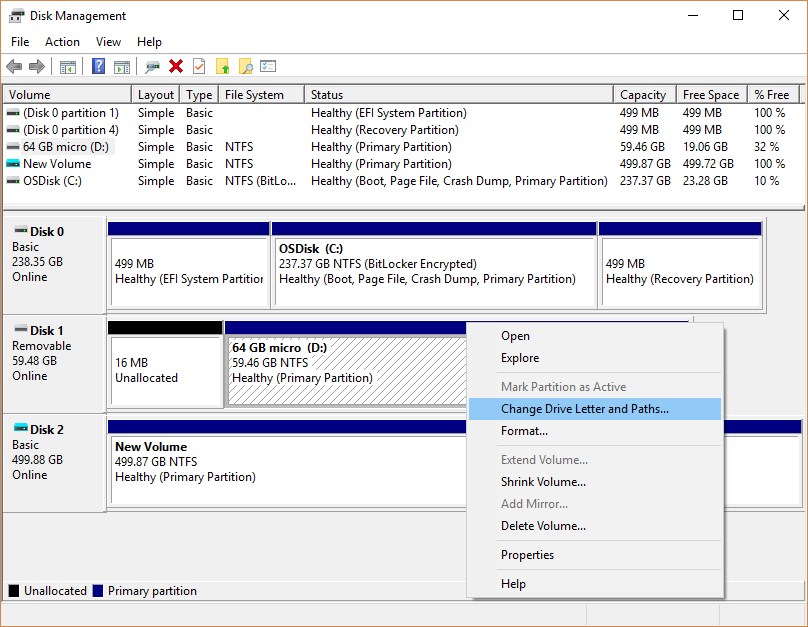

Вот как изменить букву диска:

Откройте модуль управления дисками с правами администратора. Чтобы сделать это, щелкните и удерживайте (или щелкните правой кнопкой мыши) кнопку «Пуск», а затем выберите элемент Управление дисками.

В оснастке управления дисками выберите и удерживайте (или щелкните правой кнопкой мыши) том, для которого хотите изменить или добавить букву диска, а затем выберите команду Изменить букву или путь к диску.

Если вы не видите команду Изменить букву или путь диска или она недоступна, возможно, том еще не готов к назначению буквы диска; эта ситуация может возникнуть, если диск не распределен и должен быть инициализирован. Возможно также, что он не предназначен для доступа; это относится к системным разделам EFI и разделам восстановления. Если вы убедились, что у вас есть отформатированный том с буквой диска, к которому можно получить доступ, но букву по-прежнему невозможно изменить, к сожалению, этот раздел, скорее всего, не поможет. Рекомендуем обратиться в корпорацию Майкрософт или к производителю своего ПК за дополнительными сведениями.

Чтобы изменить букву диска, выберите Изменить. Чтобы добавить букву диска, если ее еще нет, выберите Добавить.

Выберите новую букву диска, затем нажмите ОК, а затем выберите Да при появлении уведомления о том, что программы, использующие букву диска, могут работать неправильно.

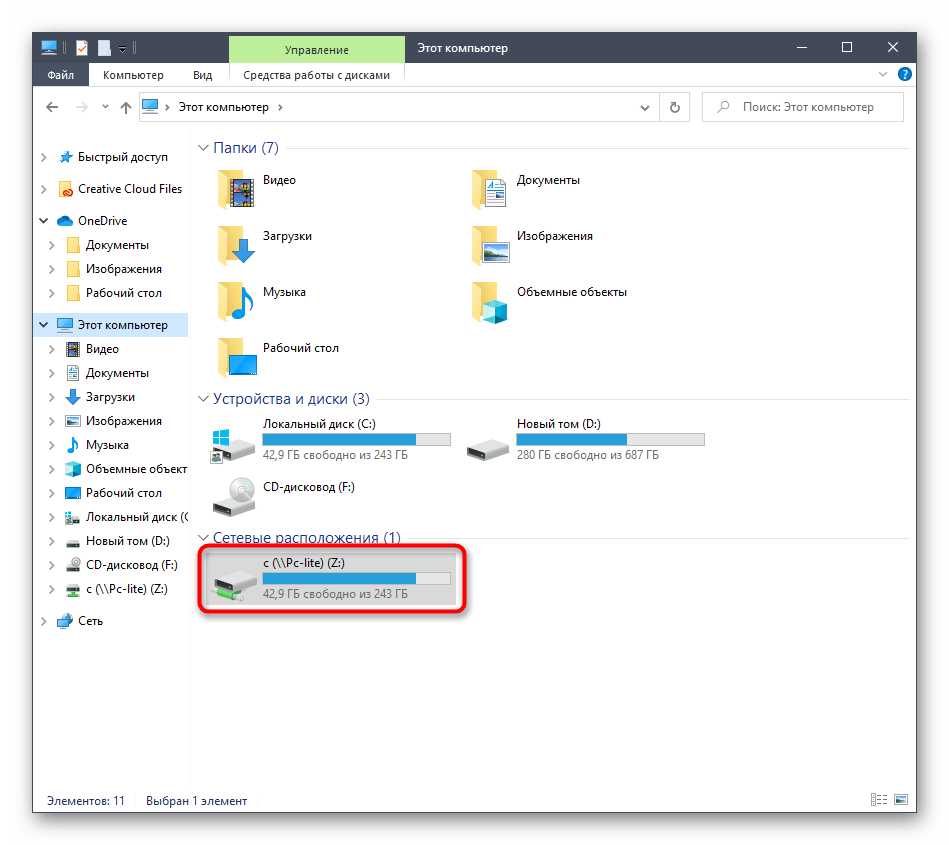

Подключение сетевого диска в Windows 10

Сетевым диском называется одна или несколько директорий, находящихся в общем доступе и имеющих определенную метку тома в виде буквы. Благодаря этому становится возможным обмен файлами между всеми участниками локальной сети без каких-либо трудностей. Подключение сетевого диска в операционной системе Windows 10 доступно всем пользователям, обладающим соответствующими правами, и сегодня мы хотим рассказать о трех методах осуществления этой операции.

Перед началом рассмотрения инструкций мы советуем убедиться в том, что локальная сеть и общий доступ в Windows 10 были настроены правильно. Более детальные инструкции по данной теме вы найдете в отдельных материалах на нашем сайте, кликнув по ссылкам ниже.

Подробнее:

Настройка локальной сети в Windows 10

Создание домашней сети на Windows 10

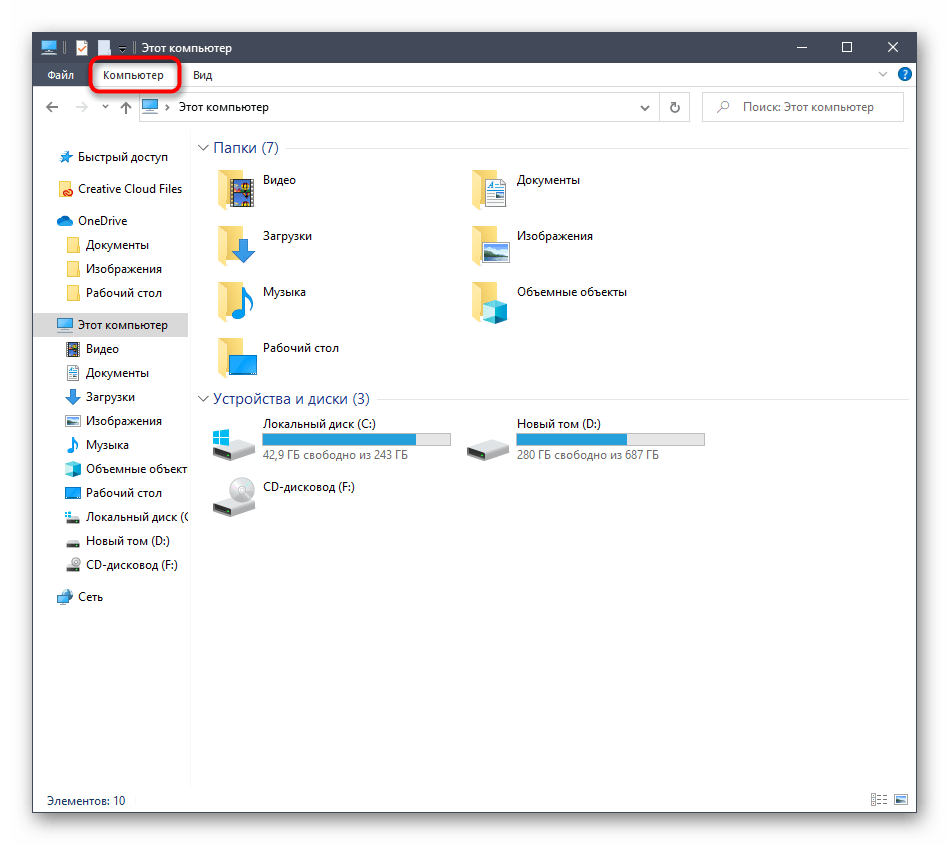

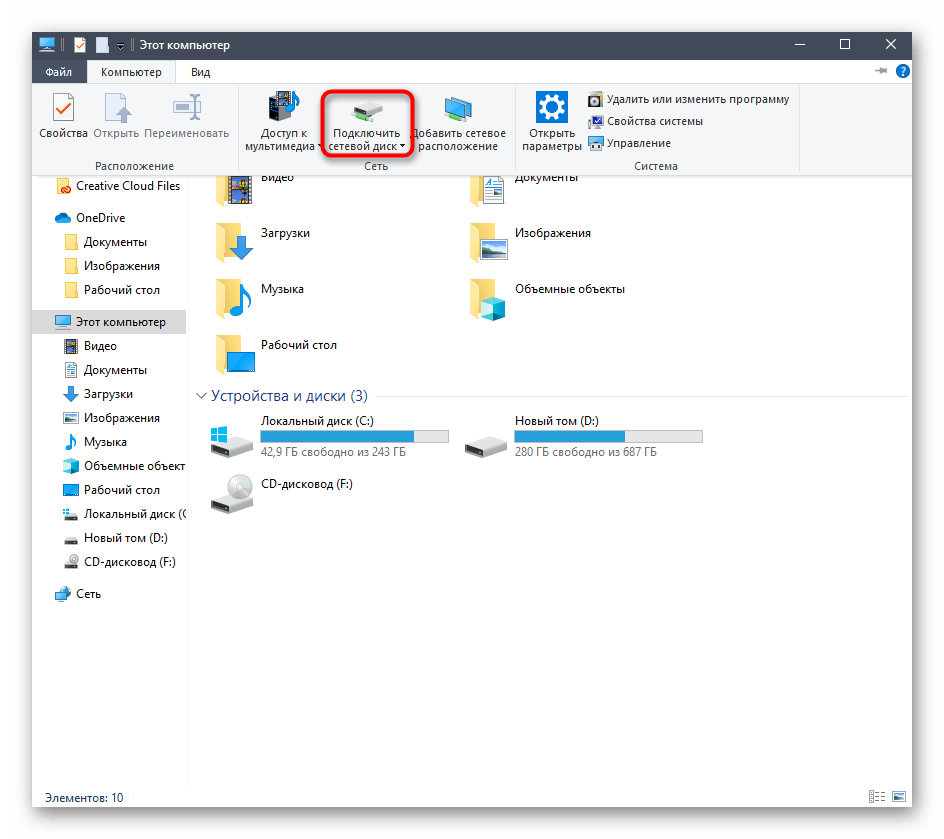

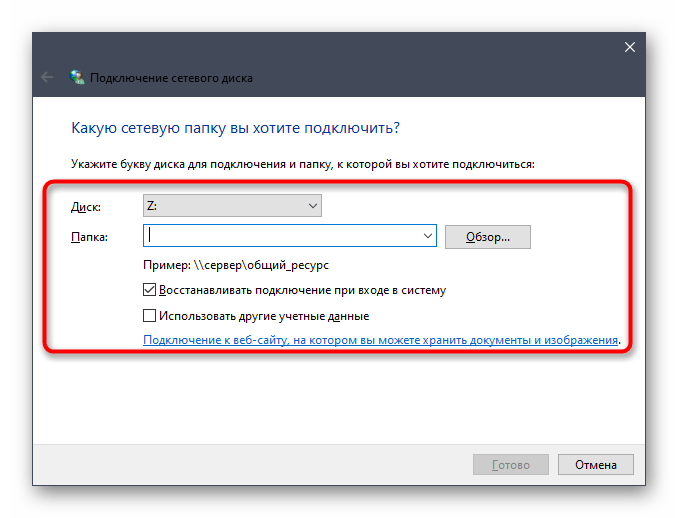

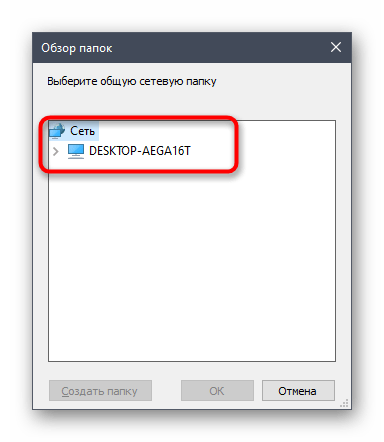

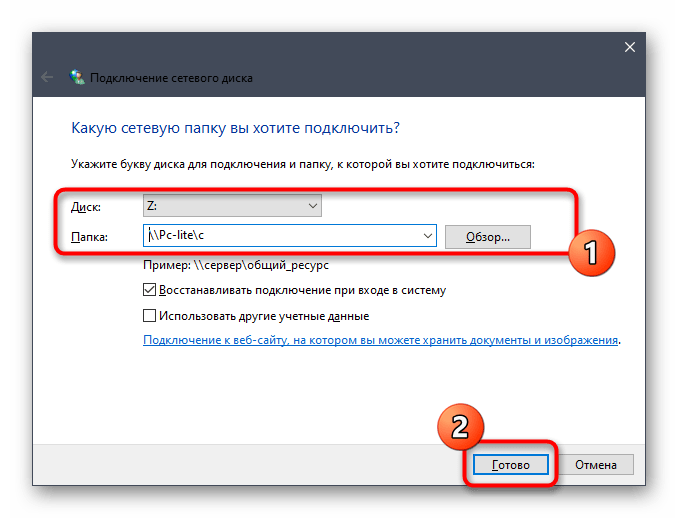

Способ 1: Папка «Этот компьютер»

Самый простой метод создания сетевого диска — использование меню «Этот компьютер». Там пользователю нужно только нажать на несколько кнопок, чтобы справиться с поставленной задачей. Давайте более детально рассмотрим этот вариант, разобрав каждый шаг.

- Откройте Проводник и перейдите в раздел «Мой компьютер». Здесь нажмите по кнопке «Компьютер», чтобы раскрыть список дополнительных опций.

Точно таким же образом можно добавлять неограниченное количество дисков, обладая соответствующими правами доступа. Если же этот вариант вам не подходит, переходите к ознакомлению со следующим, а при возникновении проблем обратитесь к завершающему разделу сегодняшнего материала.

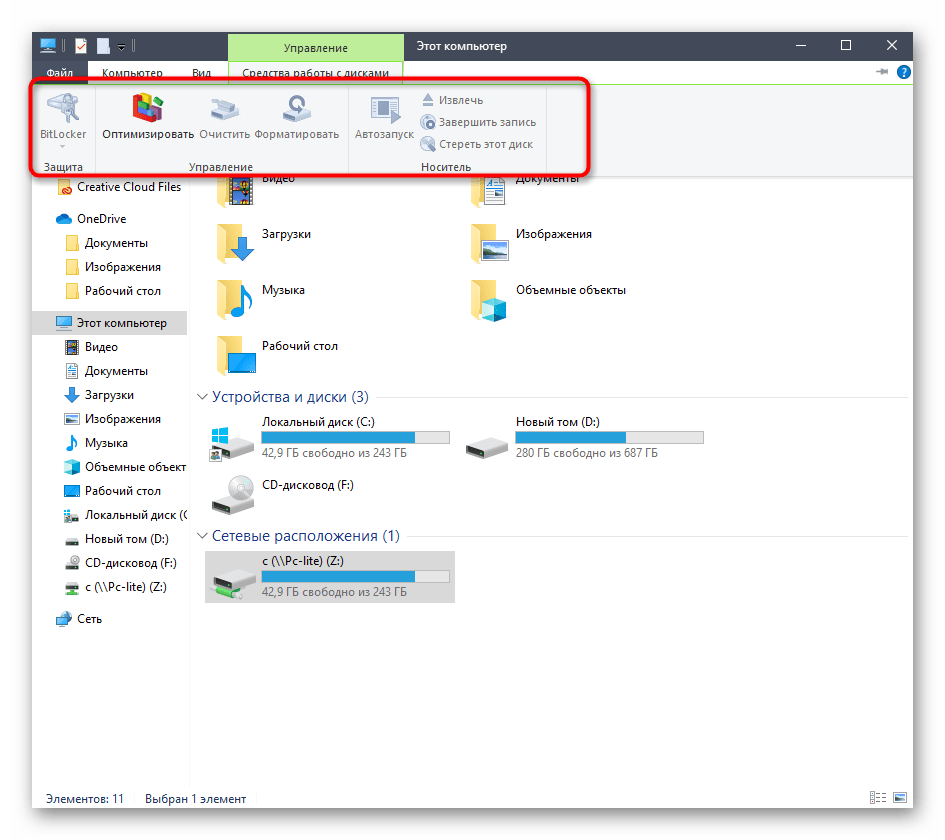

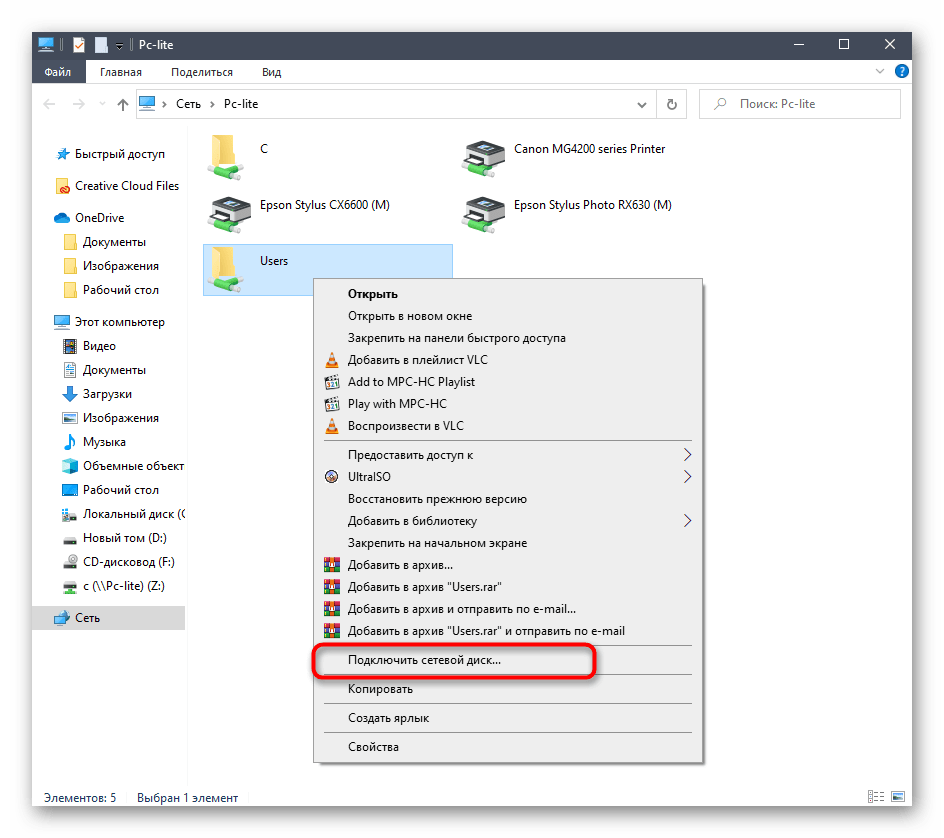

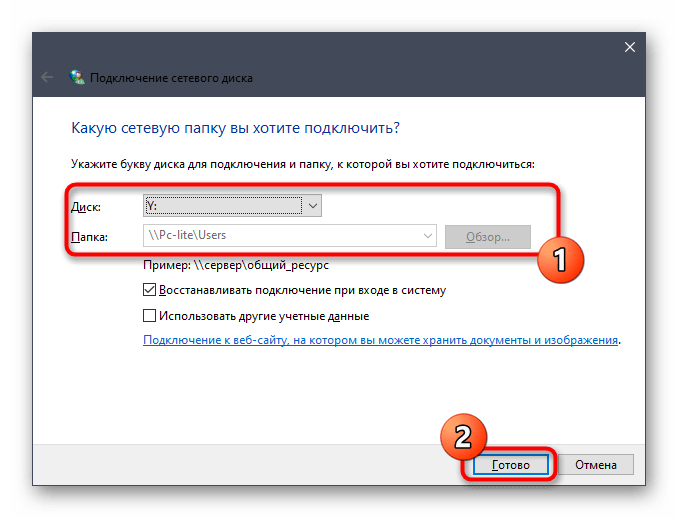

Способ 2: Корень сетевого расположения

Иногда пользователю требуется подключить в качестве сетевого диска уже имеющуюся общую папку. В таком случае тоже можно воспользоваться первым методом, однако немного быстрее будет осуществить это при помощи соответствующего контекстного меню.

- Откройте утилиту Выполнить, зажав горячую клавишу Win + R. В строке введите \Name , где Name — название стандартного сетевого расположения, например, имя текущего компьютера или устройства локальной сети.

Этот метод можно применять к любому каталогу, находящемся в общем доступе. Для реализации данной задачи потребуется выполнить всего три простых действия, поэтому с этим не должно возникнуть проблем даже у начинающих юзеров.

Способ 3: Подключение Яндекс.Диска в качестве сетевого

Если вы являетесь пользователем Яндекс.Диска, скорее всего, обратились к этой статье, чтобы разобраться, как именно подключать это облачное хранилище в качестве сетевого диска. Принцип осуществления этого действия практически соответствует тем, о которых мы уже говорили в предыдущих способах. Другой наш автор в отдельной статье более детально рассказал, как именно производится подключение. Рекомендуем ознакомиться с ней, кликнув по ссылке далее.

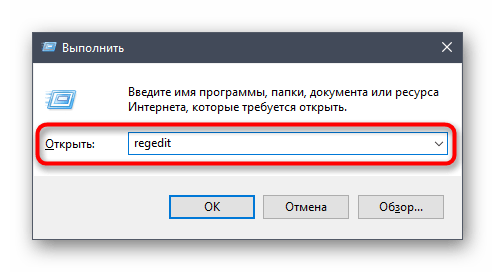

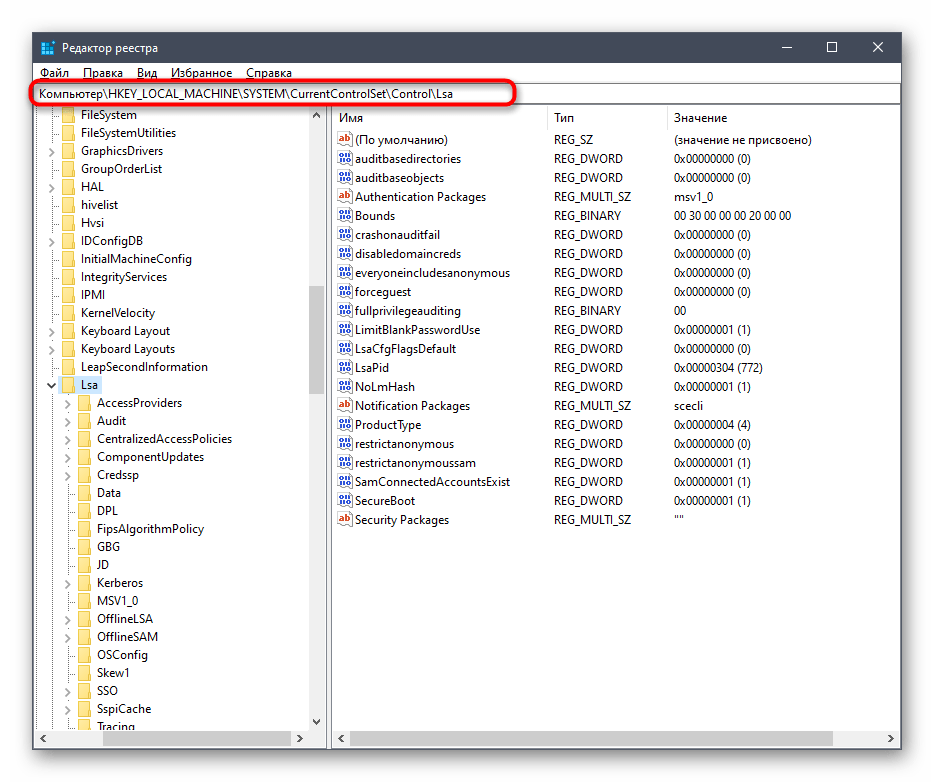

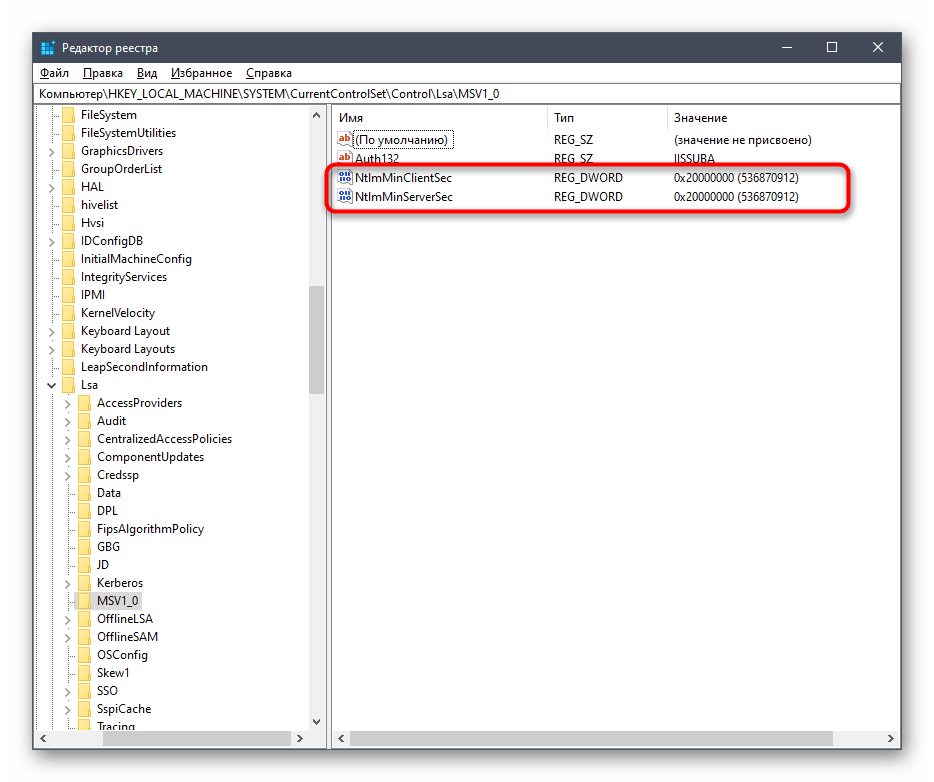

Это были все методы, позволяющие подключить сетевой диск в Windows 10. Осталось только разобраться с возможными проблемами, которые возникают во время этого процесса. Начнем с самой распространенной, связанной с неправильно установленными параметрами реестра. Исправляется эта неполадка следующим образом:

- Откройте утилиту «Выполнить» (Win + R), а затем введите в строке regedit и нажмите на Enter.

Внесенные только что изменения связаны с задержкой стороны клиента и общими параметрами сетевого окружения. После их применения при перезагрузке компьютера подключение сетевого диска должно пройти успешно. Если этого добиться не удалось, обратите внимание на приведенное далее руководство. Там описаны другие причины возникновения подобной проблемы.

Это было все, что мы хотели рассказать о подключении сетевого диска в Виндовс 10. Как видите, ничего в этом сложного нет, а возможность выбора оптимального варианта позволит любому пользователю быстро и легко справиться с этой задачей.

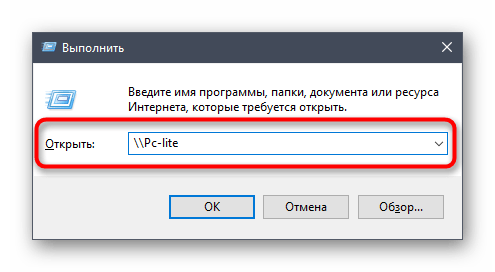

Переименование сетевого диска

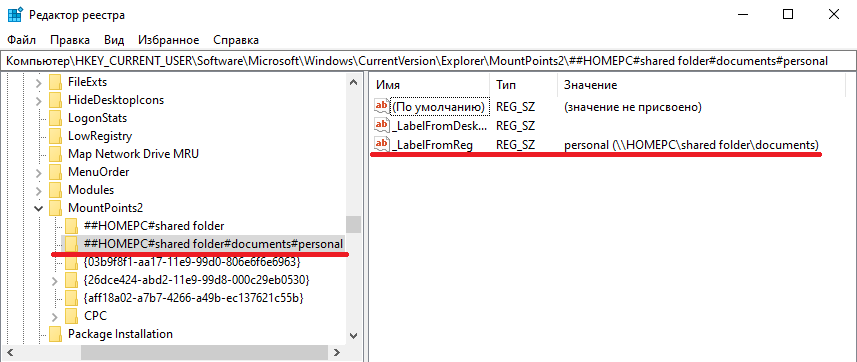

Когда вы подключаете сетевую папку в виде диска, то проводник Windows отображает имя диска в виде полного пути до сетевого ресурса.

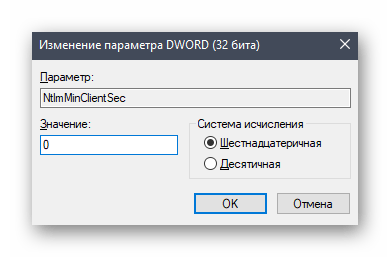

К примеру, есть общая папка ″\HOMEPСshared folderdocumentspersonal″. Когда я подключаю ее как сетевой диск X, то в проводнике она отображается следующим образом.

Согласитесь, что выглядит это не очень красиво, а кроме того, неинформативно для пользователя. Гораздо правильней будет выдать диску имя, по которому пользователь сможет его легко идентифицировать.

Но тут есть одна проблема. Если диск подключался вручную, то его легко можно переименовать с помощью проводника. А вот при централизованном подключении, например скриптом, выдать диску имя сложнее. Ни PowerShell, ни старая добрая утилита NET USE не умеют переименовывать сетевые диски.

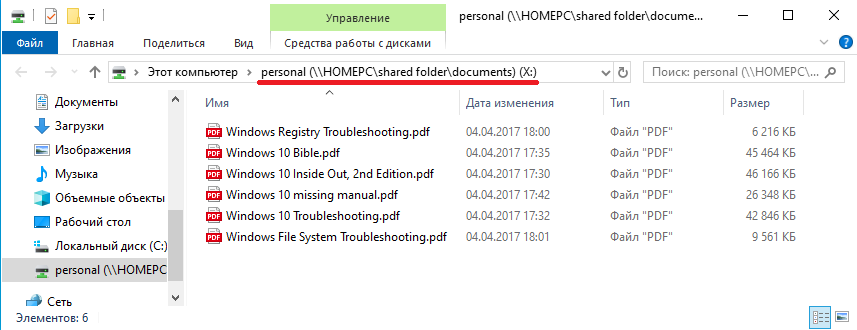

А откуда проводник берет имя диска? Как выяснилось, после подключения сетевого диска в реестре по адресу HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2 создаётся раздел с информацией о сетевом диске. Имя раздела соответствует сетевому пути, в котором вместо слеша стоит знак решетки. Так в нашем примере имя раздела ##HOMEPС#shared folder#documents#personal. А за имя диска, отображающееся в проводнике, отвечает параметр _LabelFromReg, находящийся в этом разделе.

Для примера при подключении дадим нашему диску имя ″Мои документы″. Для этого есть два способа.

Способ первый — просто отредактировать реестр, изменив значение параметра _LabelFromReg. Для подключения диска и его переименования воспользуемся такими командами:

$FolderPath = ‘\HOMEPCshared folderdocumentspersonal’;

$FolderName = ‘Мои документы’;

$RegPath = ‘HKCU:SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2##HOMEPC#shared folder#documents#personal’;

New-PSDrive -Name X -Root $FolderPath -PSProvider FileSystem;

New-ItemProperty -Path $RegPath -Name _LabelFromReg -Value $FolderName -Force;

Способ второй — использовать сервер сценариев Windows (WSH). В этом случае команды для подключения будут выглядеть так: