Аннотация

В данной статье описано, как разделы реестра Run, RunOnce, RunServices, RunServicesOnce и RunOnceSetup связаны друг с другом и с папкой «Автозагрузка». Также в статье описывается порядок загрузки данных разделов.

Сведения, содержащиеся в этой статье, являются дополнением к следующей статье базы знаний Майкрософт:

137367 Назначение разделов «Run» системного реестра WindowsСм. в данной статье подробные сведения о каждом из этих разделов.

Дополнительная информация

В операционных системах Microsoft Windows 95, Windows 98 и Windows Millennium Edition (Me), в которых поддерживаются все разделы, данные разделы загружаются в следующем порядке:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

<Запрос на вход>

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

Папка «Автозагрузка»

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnceЗа исключением раздела HKEY_LOCAL_MACHINE…RunOnce, все разделы и записи в них загружаются асинхронно. Таким образом, все записи в разделах RunServices и RunServicesOnce могут выполняться одновременно.

Записи раздела HKEY_LOCAL_MACHINE…RunOnce загружаются синхронно, в неопределенном порядке.

Поскольку раздел HKEY_LOCAL_MACHINE…RunOnce загружается синхронно, все его записи должны быть загружены до того, как загрузятся записи разделов HKEY_LOCAL_MACHINE…Run, HKEY_CURRENT_USER…Run, HKEY_CURRENT_USER…RunOnce и папки «Автозагрузка».

Разделы RunServicesOnce и RunServices загружаются до входа пользователя в систему Windows 95, Windows 98 или Windows Me. Поскольку эти два раздела запускаются неодновременно с диалоговым окном входа в систему, их запуск может продолжаться и после входа пользователя. Однако, поскольку раздел HKEY_LOCAL_MACHINE…RunOnce должен загружаться синхронно, его записи не начнут загружаться, пока не закончится загрузка разделов RunServicesOnce и RunServices.

Так как конфигурация системы может быть различной (например, компьютер может быть сконфигурирован на автоматический вход в систему), следует иметь в виду, что загрузка приложения, которое зависит от других приложений, выполняющихся по завершении загрузки данных разделов, начнется только после полной загрузки этих приложений. В остальном же приведенное выше описание относится также к Microsoft Windows NT 4.0, Windows 2000 и Windows XP.

Примечания.

-

Система Windows NT 3.51 не поддерживает разделы RunOnce.

-

При запуске Windows 2000 и Windows XP в безопасном режиме разделы RunOnce игнорируются.

Ссылки

Дополнительные сведения о разделе реестра RunOnceEx см. в следующей статье базы знаний Майкрософт:

232487 Описание раздела реестра RunOnceEx (эта ссылка может указывать на содержимое полностью или частично на английском языке)Дополнительные сведения см. также в следующей статье базы знаний Майкрософт:

137367Назначение разделов «Run» системного реестра Windows

Нужна дополнительная помощь?

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО.

Безмалый В.Ф.

MVP Consumer Security

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО, причем даже не обязательно вредоносное. При поиске резидентного вредоносного ПО нас не могут не волновать следующие вопросы:

- Как осуществляется автозагрузка?

- Где найти список программ, загружаемых автоматически?

- Как отключить соответствующий список автозагрузки?

Именно этому и будет посвящена эта статья.

Существует много способов автозагрузки. Ниже приведены несколько вариантов. Надеюсь, что это сможет вам помочь в розыске и удалении вредоносного ПО из автозагрузки.

Способы автозагрузки

Реестр

В реестре Windows 7 автозагрузка представлена в нескольких ветвях:

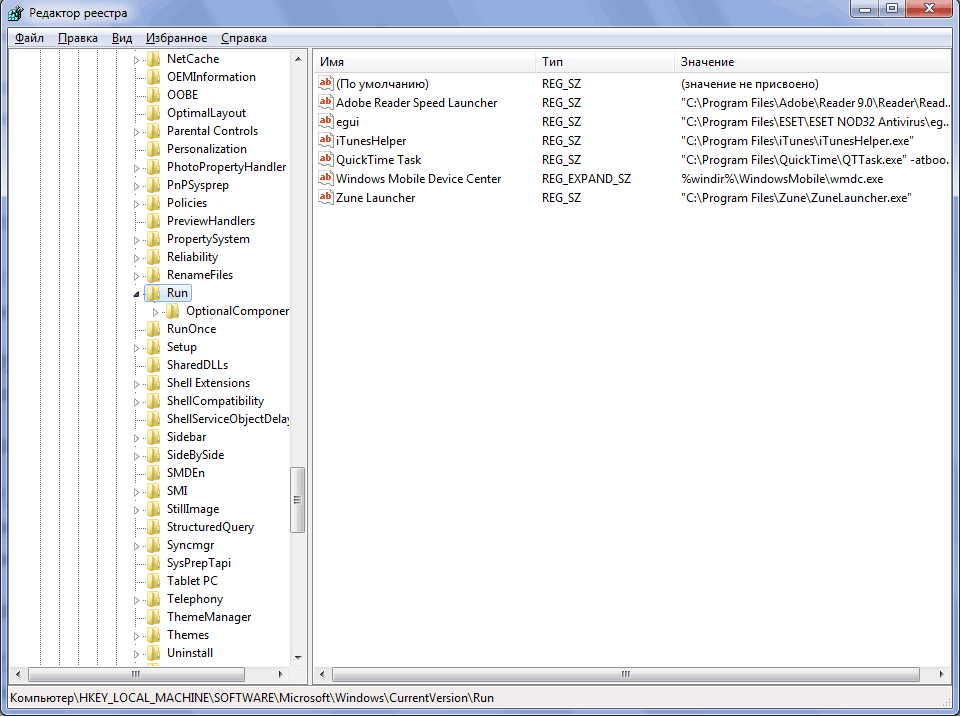

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] ‐ программы, запускаемые при входе в систему.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе (рис.1).

Рисунок 1 Автозапуск для всех пользователей

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce] ‐ программы, запускаемые только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] ‐ программы, которые запускаются при входе текущего пользователя в систему

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce] ‐ программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

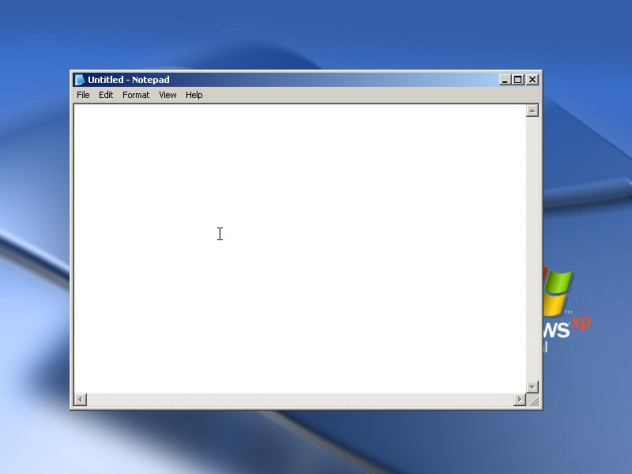

Например, чтобы автоматически запускать Блокнот при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] и добавляем следующий ключ:

«NOTEPAD.EXE»=»C:WINDOWSSystem32notepad.exe»

Использование групповой политики для автозапуска

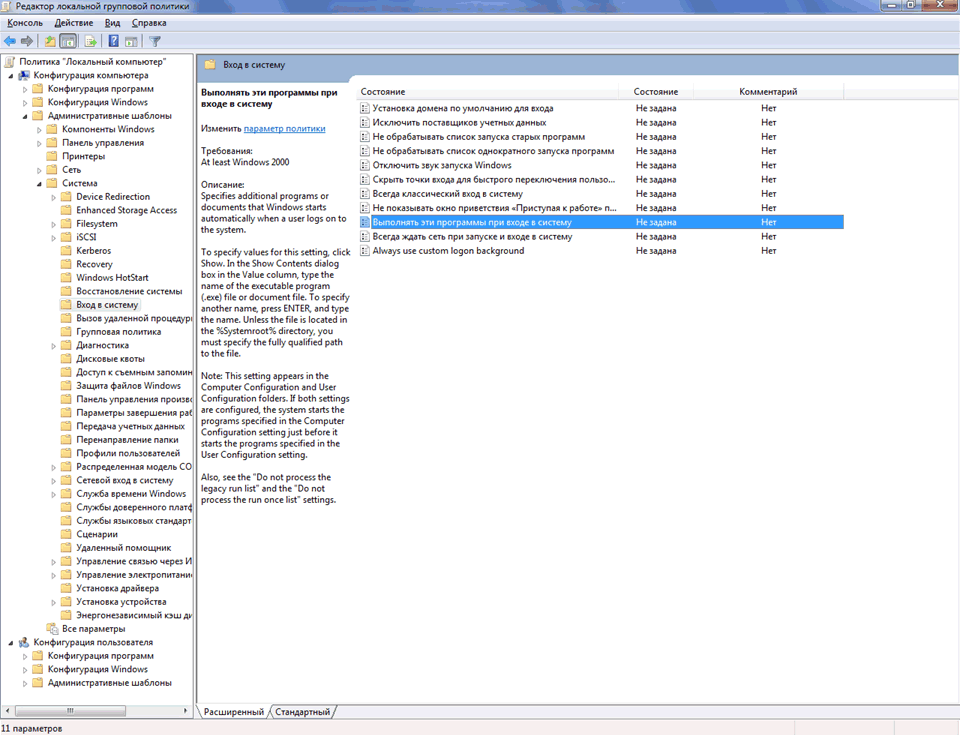

Откройте оснастку «Групповая политика» (gpedit.msc), перейдите на вкладку «Конфигурация компьютера ‐ Административные шаблоны ‐ Система». В правой части оснастки перейдите на пункт «Вход в систему». (рис.2).

Рисунок 2 Использование групповой политики для автозапуска (для всех пользователей)

По умолчанию эта политика не задана, но вы можете добавить туда программу: включаем политику, нажимаем кнопку «Показать ‐ Добавить», указываем путь к программе, при этом если запускаемая программа находится в папке ..WINDOWSSystem32 то можно указать только название программы, иначе придется указать полный путь к программе.

Фактически в данном разделе локальной групповой политики можно указать дополнительную программу или документ, который будет выполняться при входе пользователя в систему.

Внимание! Данный пункт политики доступен в Конфигурации компьютера и Конфигурации пользователя. Если заданы оба пункта политики, то вначале будет запущена программа из Конфигурации компьютера, а затем уже пользователя.

При этом в системном реестре в разделе [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies] создается подраздел ExplorerRun с ключами добавленных программ.

Пример:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorerRun]

«1»=»notepad.exe»

В итоге получаем запуск Блокнота (рис 3).

Рисунок 3 Запуск Блокнота с помощью локальной групповой политики

Аналогично задается автозапуск для текущих пользователей, в оснастке «Групповая политика» это путь «Конфигурация пользователя ‐ Административные шаблоны ‐ Система» (рис 2), а в реестре раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun]

Внимание! При этом программы из этого списка не отображаются в списке программ доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки.

Игнорировать списки автозагрузки программ выполняемых однажды

Настраивается с помощью групповой политики: «Конфигурация компьютера ‐ Административные шаблоны ‐ Система — Вход в систему ‐ Не обрабатывать список однократного запуска программ»

Если эту политику включить, то не будут запускаться программы, запускаемые из списка

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce] Если эта политика

включена, в реестре создается следующий ключ:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer]

«DisableLocalMachineRunOnce»=dword:00000001

Так же настраивается политика для текущих пользователей: «Конфигурация пользователя ‐ Административные шаблоны ‐ Система — Вход в систему ‐ Не обрабатывать список однократного запуска программ» Параметры реестра:

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer]

«DisableLocalUserRunOnce»=dword:00000001

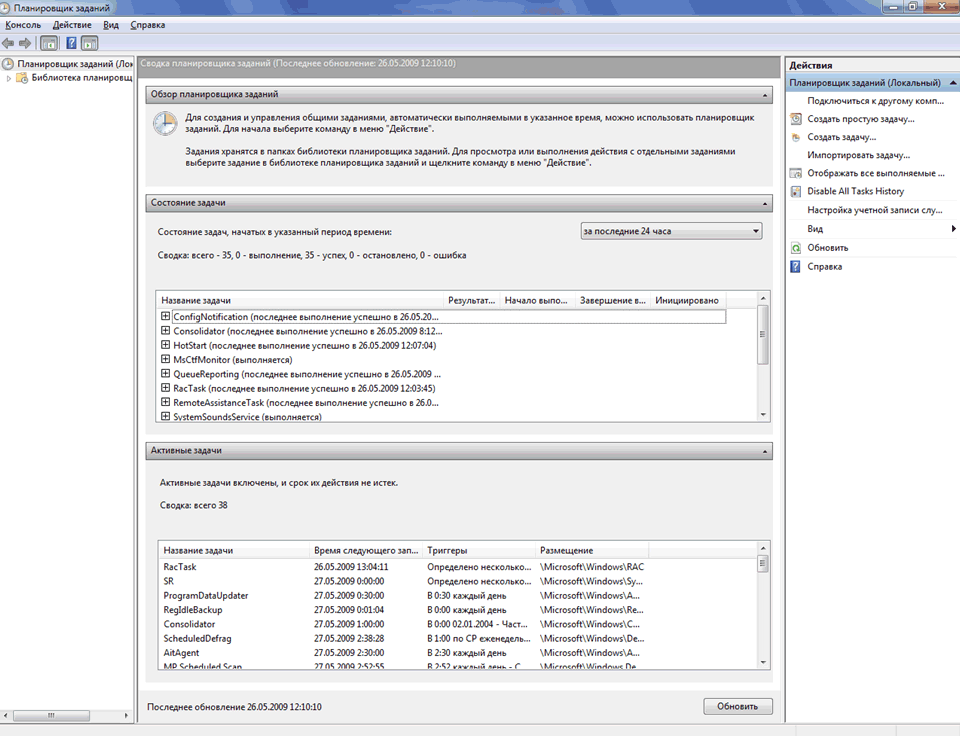

Назначенные задания

Программы могут запускаться с помощью «Планировщика заданий». Посмотреть список установленных заданий, а также добавить новое можно так: «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные — Планировщик заданий» ‐ при этом откроется окно Планировщика заданий, в котором отображены назначенные задания (рис.4).

Рисунок 4 Окно Планировщика заданий

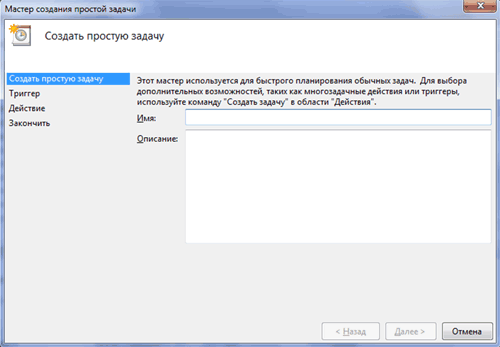

Чтобы добавить новое задание, нужно из меню «Действия» выбрать пункт «Создать простую задачу» (рис.5).

Рисунок 5 Создание простой задачи в Планировщике задач

Запуск программ с помощью этого мастера возможен однократно, при входе в Windows, при включении компьютера, а также по расписанию.

Папка «Автозагрузка»

Папка, в которой хранятся ярлыки для программ запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки ‐ общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь:

.. UsersAll UsersMicrosoftWindowsStart MenuProgramsStartup ‐ это папка, программы из которой будут запускаться для всех пользователей компьютера.

%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup ‐ это папка, программы из которой будут запускаться для текущего пользователя.

Посмотреть какие программы у вас запускаются таким способом можно открыв меню «Пуск ‐ Все программы ‐ Автозагрузка». Если вы создадите в этой папке ярлык для какой-то программы, она будет запускаться автоматически после входа пользователя в систему.

Смена папки автозагрузки

Windows считывает данные о пути к папке «Автозагрузка» из реестра. Этот путь прописан в следующих разделах:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Common Startup»=«%ProgramData%MicrosoftWindowsStart MenuProgramsStartup»‐ для всех пользователей системы.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=«%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup»

‐ для текущего пользователя. Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки.

Пример:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=»c:mystartup» ‐ система загрузит все программы, ярлыки которых находятся в папке c:mystartup, при этом папка «Автозагрузка» все так же будет отображаться в меню «Пуск», а если у пользователя в ней ничего не было, то он и не заметит подмены.

Подмена ярлыка для программы из списка автозагрузки

Допустим у вас установлен пакет Acrobat. Тогда в папке «Автозагрузка» у вас будет находиться ярлык «Adobe Reader Speed Launch» ‐ этот ярлык устанавливается туда по умолчанию. Но вовсе необязательно этот ярлык ссылается именно на соответствующее приложение ‐ вместо него может быть запущена любая другая программа, тем более что на функциональности Acrobat это не скажется.

Добавление программы к программе запускаемой из списка автозагрузки

Модификация предыдущего варианта ‐ одновременно с загрузкой какой-либо программы из списка автозагрузки у вас будет стартовать другая программа ‐ дело в том, что можно «склеить» два исполняемых файла в один и они будут запускаться одновременно. Существуют программы для такой «склейки». Или ярлык может ссылаться на командный файл, из которого и будут запускаться как оригинальная программа из списка, так и добавленные посторонние программы.

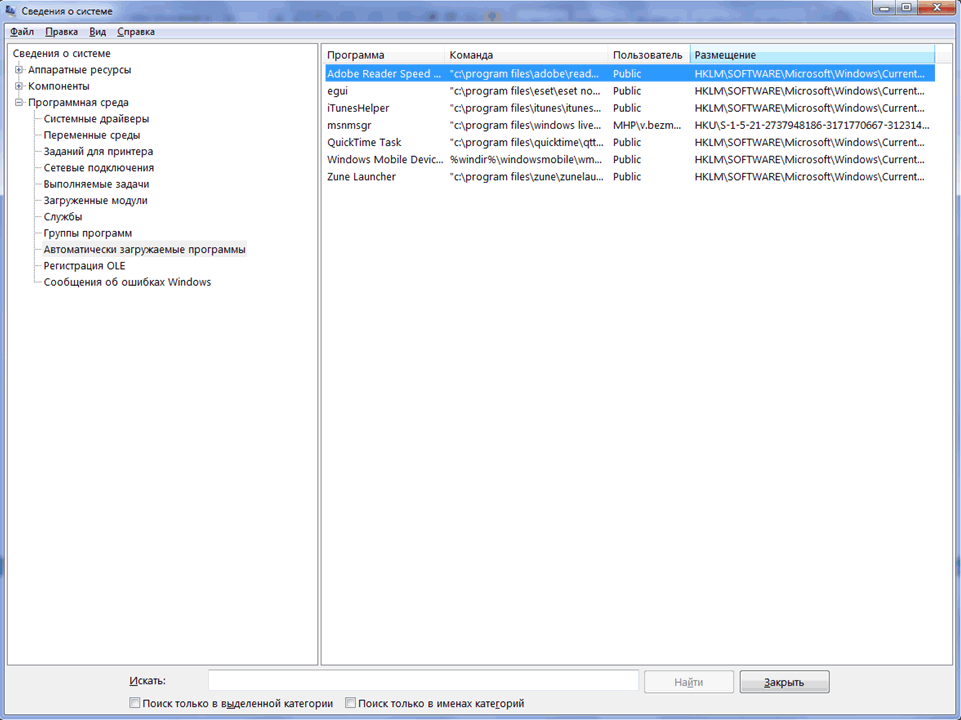

Посмотреть список автоматически загружаемых программ можно открыв программу «Сведения о системе» (откройте «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные ‐ Сведения о системе» или наберите msinfo32.exe в командной строке) и перейдя в пункт «Программная среда ‐ Автоматически загружаемые программы». Программа «Свойства системы» отображает группы автозагрузки из реестра и папок «Автозагрузка» (рис.6).

Рисунок 6 Автоматически загружаемые программы

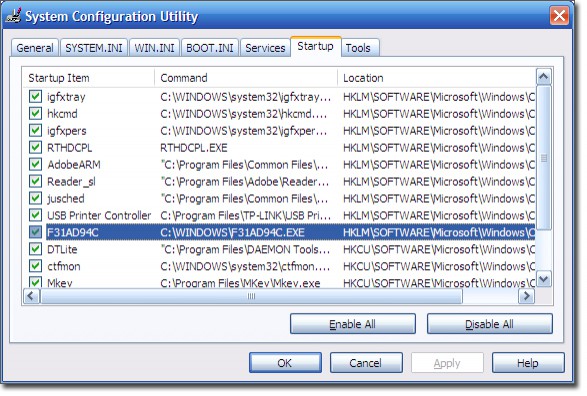

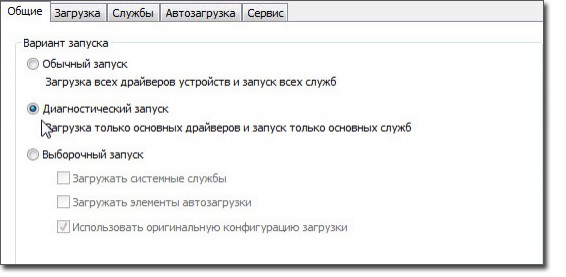

Другая программа, позволяющая посмотреть список программ автозагрузки ‐ «Настройка системы» (для запуска наберите msconfig.exe из командной строки). Эта программа кроме просмотра списка автозагрузки предоставляет возможность отключения всех пунктов автозагрузки (вкладка «Общие») или выборочных программ (вкладка «Автозагрузка»).

Заключение

Безусловно, сведения, приведенные в данной статье нельзя считать исчерпывающими, однако, надеюсь, они помогут вам в нелегком труде борьбы с вредоносным ПО.

Многие сталкивались с порно баннерами, блокирующими экран, кому то необходимо прописать запуск программ без полной загрузки системы, а кто то просто хочет самостоятельно проверить компьютер на наличие разных лишних программ в автозапуске, которые сразу и не видны. Этому и посвящена статья ниже.

Утилита системной конфигурации MSConfig.exe

Начиная с Windows версии 98, Microsoft поставляет утилиту «MSConfig.exe», предоставляющую удобный интерфейс для управления файлами, запускающимися при загрузке Windows. Она находится в каталоге установки Windows. Ее можно запустить из диалогового окна «Выполнить». В ней нет возможности добавлять новый элемент с именем приложения или документа для автозапуска, но можно отключать, не удаляя, любой пункт из находящихся в списках. Есть еще одна интересная возможность — проверка правильности пути, соответствующего элементу автозапуска, и удаление из списков элементов, пути к которым не верны. Возможности этого приложение достаточно убогие и годятся для пользователей системы, но никак не для администраторов. Далее в статье я, по необходимости, буду ссылаться на эту утилиту.

Автозапуск из файлов инициализации

Изложение мест автозапуска будет вестись в хронологическом порядке, начиная с первых версий Windows и устаревших технологий. Файлы инициализации достались в наследство от 16-битных версий Windows 3.x. Microsoft несколько раз декларировала, что она избавляется от устаревших файлов, но на самом деле они до сих пор обрабатываются при запуске.

В файле «Win.ini» в разделе «[windows]» есть два параметра, которые могут служить местом для автозапуска. Первый параметр это «load», второй — это «run». Содержимое по умолчанию для них — это пустая строка. Имена файлов в них не должны содержать пробелов, указание полного имени файла в двойных кавычках не допускается. В них можно перечислить несколько имен файлов через запятую. Обычно они используются для загрузки драйверов, но могут загружать «троянских коней» или «клавиатурных шпионов».

Еще один файл инициализации, который может быть использован для автоматического запуска программ, — это файл «System.ini». В этом файле в разделе «[boot]» есть параметр «shell», который хранит имя оболочки Windows. Значение по умолчанию этого параметра — «Explorer.exe». Значение «shell» может содержать список приложений для автоматического запуска как параметры командной строки «Explorer.exe». Приложение «Explorer.exe» обрабатывает командную строку и пытается запускать приложения или документы, перечисленные в командной строке. Требования к формату параметра «shell» такие же, как и у вышеупомянутых параметров файла «Win.ini». В последнее время этот параметр начал широко использоваться для запуска сетевых червей. Это делает локализацию трудно обнаруживаемой, т.к. администраторы забывают просматривать этот параметр как место для запуска деструктивных приложений.

Утилита «MSConfig.exe» позволяет просматривать состояние и редактировать содержимое этих трех параметров: «load», «run», «shell», находящихся в файлах инициализации.

Папки автозапуска

Первая папка, которая отрабатывается после завершения загрузки Windows, — это папка «Автозагрузка», которая может хранить список ярлыков (*.lnk) приложений или документов. Ее состояние можно увидеть, выйдя из меню «Пуск» в подменю «Программы». Это — папка, относящаяся к «Текущему пользователю».

Чтобы найти ее размещение, сначала надо найти в системном реестре ключ «HKEY_CURRENT_USER SOFTWARE Microsoft Windows CurrentVersion Explorer User Shell Folders», хранящий размещение всех измененных папок, и отыскать там параметр «Startup» строкового типа. Если искомый параметр отсутствует, то ее размещение по умолчанию на жестком диске прописано в системном реестре в параметре «Startup» ключа «HKEY_CURRENT_USER SOFTWARE Microsoft Windows CurrentVersion Explorer Shell Folders».

Ярлыки к приложениям, находящимся в папке «Автозагрузка», отображаются в программе для настройки системы «MSConfig.exe». Если отключить автоматический запуск какого-нибудь элемента через «MSConfig.exe», то в папке «Программы» (она же и подменю в меню «Пуск») будет создана папка с названием «Отключенные элементы запуска», куда «MSConfig.exe» и переместит отключенный элемент. Для того чтобы временно исключить ярлык из автоматической загрузки, я прибегаю к более простому способу: у необходимого ярлыка я выставлю атрибут «скрытый» и при следующей загрузке он пропускается.

Следующая папка — это «Общая» для всех пользователей папка «Автозагрузки» (Common Startup Folder), которая также отрабатывается после загрузки Windows в поисках ярлыков с документами или приложениями. Увидеть ее в подменю «Пуск» можно в Windows NT или 2000. В Windows 9.x, ME ее содержимое не отображается. Она должна хранить ярлыки общие для профилей всех пользователей. В документации Microsoft (MSDN) сказано, что эта папка создавалась для Windows. Однако ее содержимое отрабатывается, даже если Windows 95, 98, ME работают в однопользовательском режиме.

В системном реестре ее размещение на жестком диске прописано в строковом параметре «Common Startup» ключа «HKEY_LOCAL_MACHINE SOFTWARE Micro-soft Windows CurrentVersion Explorer Shell Folders», который хранит измененные пути папок. При отсутствии этого параметра следует посмотреть размещение этой папки по умолчанию в параметре «Common Startup» ключа «HKEY_LOCAL_MA-CHINE SOFTWARE Microsoft Windows CurrentVersion Explorer Shell Folders».

Список исполнимых файлов, находящихся в «Общей» (для профилей всех пользователей) папке «Автозагрузка» также показываются «MSConfig.exe». Если отключить автоматический запуск какого-нибудь элемента через «MSConfig.exe», то в той же папке, где находится папка «Общего запуска», будет создана папка с названием «Отключенные элементы запуска», куда утилитой «MSConfig.exe» будут перемещены отключенные элементы запуска.

Администраторам следует обращать внимание на содержимое этой папки как место для возможного запуска приложений.

Системный реестр: автозапуск, общий для всех версий Windows

В системном реестре Windows есть ветвь «SOFTWARE Microsoft Windows CurrentVersion», содержащая несколько групп для автоматического запуска приложений. Все эти группы могут быть как в разделе HKEY_LOCAL_MACHINE, так и в разделе HKEY_CURRENT_USER. Изложение будет общим, и все может быть экстраполировано на оба этих раздела. Если Windows используется как многопользовательская среда, другими словами, это либо Windows версий NT/2000/XP, либо 95, 98, ME с задействованными профилями пользователей, то группы запуска следует искать также в разделе «HKEY_USERS .Default». Это раздел общий для всех пользователей системы. Если Windows 95, 98, ME работают в однопользовательском режиме, то раздел «HKEY_USERS .Default» идентичен разделу HKEY_CURRENT_USER.

Итак, я приведу полные пути к ключам: «SOFTWARE Microsoft Windows CurrentVersion Run», «SOFTWARE Microsoft Windows CurrentVersion RunOnce», «SOFTWARE Microsoft Windows CurrentVersion RunOnceEx», «SOFTWARE Microsoft Windows CurrentVersion RunOnce Setup», «SOFTWARE Microsoft Windows CurrentVersion RunServices», «SOFTWARE Microsoft Windows CurrentVersion RunServicesOnce», которые могут содержать строковые параметры, с именами приложений или документов запускающиеся при старте системы. Раздел реестра «RunOnce» не поддерживается в Windows NT 3.5. Имена строковых параметров, содержащихся в этих ключах, могут быть произвольными.

Далее я приведу несколько правил, ориентируясь на которые можно лучше понять процесс и очередность запуска приложений, прописанных в тех или иных местах автозапуска:

Ключи, содержащиеся в разделе HKEY_LOCAL_MACHINE, отрабатываются раньше соответствующих ключей, находящихся в разделе HKEY_CURRENT_USER.

Содержимое ключей системного реестра «RunServices», «RunServicesOnce» обрабатывается раньше параметров ключей «Run», «RunOnce».

Запуск «RunServices» и «RunServicesOnce» происходит до выдачи окна регистрации пользователя, далее идет асинхронно с диалогом регистрации и может продолжаться и после успешно проведенной регистрации. Приложения, прописанные в параметры системного реестра, содержащиеся в ключах «RunServices» и «RunServicesOnce», запускаются асинхронно, и поэтому может возникнуть ситуация, когда они будут работать одновременно.

Запуск приложений или документов, как это следует из самого названия, прописанных в ключах «RunOnce» и «RunServicesOnce», происходит один раз, независимо от того, был он успешным или нет. Параметр, находящийся в ключе «RunOnce» или «RunServicesOnce», удаляется до запуска приложения, имя которого он содержит.

Параметры, содержащиеся в ключах «Run», «RunOnce», запускаются синхронно и в неопределенном порядке, но после того, как закончило загрузку содержимое «RunServices» и «RunServicesOnce».

Ключи системного реестра обрабатываются в следующем порядке. Первыми отрабатывается содержимое «RunServices» и «RunServicesOnce» раздела HKEY_LOCAL_MACHINE. Далее выдается окно регистрации пользователя в системе. После этого операционная система переходит к обработке ключей «RunOnce» и «Run» раздела HKEY_LO-CAL_MACHINE, далее «Run» раздела HKEY_CURRENT_USER. Следующими запускаются элементы, содержащиеся в папке «Автозагрузка». После этого наступает очередь параметров ключа «RunOnce» раздела HKEY_CURRENT_USER.

Списками параметров, автоматически запускающих приложения при старте Windows, находящихся в ключах «RunServices» и «Run», можно управлять с помощью приложения для настройки системы «MSConfig.exe». Если отключить какой-либо элемент из списка, то «MSConfig.exe» переместит этот элемента в ключ «RunServices-» или «Run-» соответственно.

Следует обратить внимание на ключ «Setup», который может содержаться в ключе «RunOnce» как в разделе HKEY_LOCAL_MACHINE, так и в разделе HKEY_CURRENT_USER. Этот ключ используется как мастером установки Windows, так и мастером «установки — удаления» программ. При отработке параметров, содержащихся в этом ключе, отображается диалоговое окно с индикатором прогресса. Имя параметра используется как имя пункта в диалоговом окне. Аналогично содержимому ключа «RunOnce», пункты ключа «RunOnce Setup» удаляются и запускаются один раз.

Еще один ключ системного реестра, на который следует обратить внимание, — это «RunOnceEx». Приведу отличия запуска параметров, находящихся в «RunOnceEx» от запуска параметров, содержащихся в ключах системного реестра «RunOnce» и «Run».

Параметры, находящиеся в ключе «RunOnceEx», запускаться не будут. Для автоматической отработки необходимо создать в нем ключ реестра, и уже в нем должны быть параметрами с именами приложений. Ключи и параметры, находящиеся в ключе «RunOnceEx», сортируются в алфавитном порядке для того, чтобы принудительно придать им строго определенный порядок запуска. Другими словами, элемент, находящийся выше по алфавиту, будет запущен раньше, независимо от того, когда он был добавлен в ключ «RunOnceEx». Приложения или файлы сценариев должны или сами себя завершать, или не требовать отдельного вмешательства для завершения, пока не завершится один элемент запуска или остановится дальнейшая отработка списка, или загрузка Windows остановится в ожидании принудительного завершения запущенного приложения. Для приложений, запущенных из ключа «RunOnceEx», в отличие от ключей «RunOnce» и «Run», отдельные процессы не создаются.

Содержимое ключей «RunOnce», «RunOnceEx», «RunOnce Setup» и «RunServicesOnce» приложением настройки системы «MSConfig.exe» не отображается.

Особенности автозапуска в Windows NT/2000/XP

В добавление к вышеперечисленным ключам, для Windows версий NT, 2000 и XP специфичен еще один ключ системного реестра — «Software Microsoft Windows NT CurrentVersion Windows Run», который может находиться в разделах LO-CAL_MACHINE или HKEY_CURRENT_USER.

В ключе «Software Microsoft Windows NT CurrentVersion Windows» могут находиться два строковых параметра «Load» и «Run», которые могут хранить списки приложений для автоматического запуска.

Эти параметры аналогичны одноименным параметрам из файла инициализации «Win.ini». При установке Windows NT (2000) поверх Windows 95, 98 значения параметров из «Win.ini» раздела «[windows]» переносятся в соответствующие параметры ключа «Software Microsoft Windows NT CurrentVersion Windows». Если в параметре указывается несколько файлов, то имена должны быть разделены пробелами. Поэтому в них невозможно прописать путь к файлу, содержащим пробелы, — двойные кавычки не принимаются. «Значение по умолчанию» для этих параметров — пробел. Программы, запущенные из параметра «Load», минимизируются при запуске.

Особенности автозапуска в Windows ME/2000/XP

У Windows версий ME, 2000 и XP появляется еще один список автозагрузки программ или документов, запускающихся после регистрации пользователя в системе, который может размещаться как в разделе HKEY_LOCAL_MACHINE, так и в разделе HKEY_CURRENT_USER. Он размещается в строковых параметрах ключа «Software Microsoft Windows CurrentVersion Policies Explorer Run». Имена параметров для этого ключа имеют особенность: они должны быть представлены в виде порядковых номеров, начиная с «1». Список, находящийся в разделе HKEY_LOCAL_MACHINE, будет отработан раньше списка раздела HKEY_CURRENT_USER.

Автозапуск при отработке Windows Logon

Отдельная группа Windows Logon для управления инициализацией при регистрации пользователя появляется в Windows NT и далее развивается Microsoft для Windows версий 2000 и XP. Параметры Winlogon находятся в системном реестре в ключе «SOFTWARE Microsoft Windows NT CurrentVersion Winlogon» раздела HKEY_LOCAL_MACHINE. Все описываемые в статье параметры, относящиеся к Winlogon, имеют строковый тип.

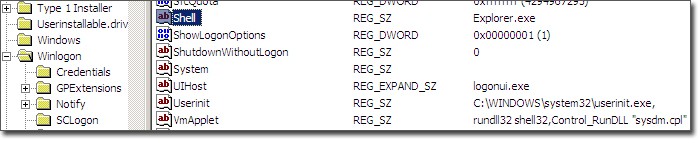

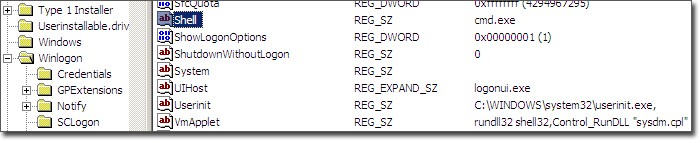

Параметр Shell

Параметр «Shell», отвечающий за программную оболочку, присутствует в ветви реестра «Winlogon» в версиях Windows NT, 2000 и XP.

Этот строковый параметр определяет список исполнимых файлов, обеспечивающих для операционной системы интерфейс пользователя и которые должны быть запущены вместе с программной оболочкой.

По умолчанию Windows запускает программы, перечисленные в параметре «Userinit», расположенном в ветви «Winlogon», включая и сам «Userinit.exe». Если же по какой-то причине «Winlogon» процесс не смог запустить программы, определенные в параметре «Userinit», тогда «Winlogon» переходит непосредственно к обработке исполнимых файлов, имена которых записаны в параметре «Shell».

Значение по умолчанию параметра «Shell» может варьироваться. Это — «taskman, progman, wowexec» для Windows NT и «Explorer.exe» для Windows 2000, XP.

Параметр System

Этот параметр присутствует в Windows версий NT, 2000 и XP. Он содержит список имен исполнимых файлов, запускаемых Winlogon в системном контексте во время инициализации системы. Этот список можно варьировать, редактируя значение этого параметра.

Значение по умолчанию этого параметра — «lsass.exe, spoolss.exe» для Windows NT, и «lsass.exe» для Windows 2000, XP. Интересно замечание Microsoft, приведенное в MSDN: «Этот параметр появляется, но не используется самой Windows 2000».

Параметр VmApplet

Параметр «VmApplet», запускающий приложение «Панели управления» для настройки конфигурации системы, специфичен для Windows версий 2000 и XP.

Он содержит список или один исполнимый файл, которые Winlogon-процесс запускает для того, чтобы пользователь мог скорректировать настройки виртуальной памяти, если на системном томе отсутствует страничный файл подкачки. В этом параметре не обязательно указывать расширения для имен файлов.

Значение по умолчанию этого параметра — «rundll32 shell32, Control_RunDLL «sysdm.cpl»». Не стоит без нужды и изменять значение этого параметра, потому что это может привести к изменению настроек виртуальной памяти в Windows 2000, XP.

Параметр Userinit

«Userinit» (инициализация пользователя) специфичен для версий Windows NT, 2000 и XP.

Значение этого параметра содержит исполнимые файлы, которые запускаются процессом WinLogon в контексте пользователя, при регистрации пользователя в системе.

По умолчанию Winlogon запускает «Userinit.exe», который ответственен за запуск программной оболочки и исполняет файлы сценариев для регистрации, переустанавливает сетевые соединения и затем запускает «Explorer.exe».

Значение по умолчанию параметра «Userinit»: «userinit, nddeagnt.exe» для Windows NT, «userinit» для Windows 2000, XP. Приложение «nddeagnt.exe» необходимо для запуска NetDDE — сетевого динамического обмена данными.

Расширения в именах файлов, перечисленных в этом параметре, не обязательны.

Значение этого параметра можно изменять, добавляя или убирая программы из списка.

Если необходимо запустить приложение до загрузки интерфейса пользователя вместе с «проводником» Windows, то для этого можно заменить «Userinit.exe» на имя своей программы, не забыв включить в приложение код для запуска «Userinit.exe», или поступить еще проще, создав исполнимый файл для пакетной обработки с именем «userinit.bat», со списком программ для запуска и в одной из строк прописать собственно «Userinit.exe».

P.S. Информация, систематизированная в этой статье, была адресована в первую очередь администраторам Windows-систем, а не хакерам. Все сведения, приведенные в статье, содержатся в том или ином виде в официальной документации Microsoft.

Skip to content

- ТВикинариум

- Форум

- Поддержка

- PRO

- Войти

Автозапуск программ в реестре [Решено]

Цитата: Павел (Koriss_) от 20.11.2020, 09:10Здравствуйте🖐. Куда гадят программы в реестр для автозапуска? Просто не все они в диспетчере задач, да и просто интересно откуда их Win 10 Tweaker выпиливает.

Здравствуйте🖐. Куда гадят программы в реестр для автозапуска? Просто не все они в диспетчере задач, да и просто интересно откуда их Win 10 Tweaker выпиливает.

Цитата: ЯR от 20.11.2020, 10:09Добрый день!

В самом реестре, знаю о двух расположениях, где прописываются программы в автозагрузке:HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunТакже, + задания в Планировщике задач. И, это далеко не весь список Автозагрузки Windows.

Добрый день!

В самом реестре, знаю о двух расположениях, где прописываются программы в автозагрузке:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

Также, + задания в Планировщике задач. И, это далеко не весь список Автозагрузки Windows.

Цитата: Сергей от 20.11.2020, 10:10Добрый 🖐

Ещё папкаC:Users%username%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

Добрый 🖐

Ещё папка СкопированоC:Users%username%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

Цитата: Павел (Koriss_) от 20.11.2020, 14:47Сергей, получается туда можно закинуть ярлык и не париться?

Яр, спасибо, буду знать.

Сергей, получается туда можно закинуть ярлык и не париться?

Яр, спасибо, буду знать.

Цитата: Nikitos от 20.11.2020, 14:57Здравствуйте

Основные:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRunOnce

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnceВ реестре Windows 7, 8 во всех пользовательских профилях, для 32-64 разрядных ОС:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorerRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorerRunДля 64 разрядных ОС:

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRunOnceДополнительные:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftShared ToolsMSConfigstartupfolder

HKEY_LOCAL_MACHINESOFTWAREMicrosoftShared ToolsMSConfigstartupreg

HKEY_CURRENT_USER— программы запускаются при входе текущего пользователя

HKEY_LOCAL_MACHINE— программы запускаются при входе в систему

Run— программы запускаются всегда

RunOnce— программы запускаются только один раз, после этого ключи программ автоматически удаляются из данного раздела реестра.

Здравствуйте

Основные:

СкопированоHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRunOnce

СкопированоHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

В реестре Windows 7, 8 во всех пользовательских профилях, для 32-64 разрядных ОС:

СкопированоHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorerRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorerRun

Для 64 разрядных ОС:

СкопированоHKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRunOnce

Дополнительные:

СкопированоHKEY_LOCAL_MACHINESOFTWAREMicrosoftShared ToolsMSConfigstartupfolder

HKEY_LOCAL_MACHINESOFTWAREMicrosoftShared ToolsMSConfigstartupreg

СкопированоHKEY_CURRENT_USER — программы запускаются при входе текущего пользователя

СкопированоHKEY_LOCAL_MACHINE — программы запускаются при входе в систему

СкопированоRun — программы запускаются всегда

СкопированоRunOnce — программы запускаются только один раз, после этого ключи программ автоматически удаляются из данного раздела реестра.

Цитата: Сергей от 20.11.2020, 15:08Сергей, получается туда можно закинуть ярлык и не париться?

Яр, спасибо, буду знать.Да, Павел, можно. Но лучше через Win 10 Tweaker в Автозагрузку закинуть.

Сергей, получается туда можно закинуть ярлык и не париться?

Яр, спасибо, буду знать.

Да, Павел, можно. Но лучше через Win 10 Tweaker в Автозагрузку закинуть.

Цитата: Adler от 20.11.2020, 15:18Добрый день.

Самый «феншуйно» правильный запуск — через планировщик, а потом уже, по убыванию «феншуйности», идут реестр и папка автозапуска.

Добрый день.

Самый «феншуйно» правильный запуск — через планировщик, а потом уже, по убыванию «феншуйности», идут реестр и папка автозапуска.

Цитата: Павел (Koriss_) от 22.11.2020, 11:52Спасибо огромное вам всем за ответы, думаю тему можно закрывать.

Спасибо огромное вам всем за ответы, думаю тему можно закрывать.

Цитата: XpucT от 22.11.2020, 12:51Павел (Koriss_), привет 🖐

Цитата: Adler от 20.11.2020, 15:18Добрый день.

Самый «феншуйно» правильный запуск — через планировщик, а потом уже, по убыванию «феншуйности», идут реестр и папка автозапуска.Поясню ответ коллеги.

Через реестр вариант не очень, потому что серьёзные программы требуют административных привилегий, а значит просто так прописать их в реестр, даже в HKLM, не вариант. Только в Планировщик. Только оттуда программа гарантированно будет запускаться и выполняться с любыми привилегиями. Ну, как любыми…. с системными не прокатит, тут уже нужно кое-что серьёзнее. Но в 99.99999% случаев более чем достаточно именно через Планировщик.

Павел (Koriss_), привет 🖐

Цитата: Adler от 20.11.2020, 15:18Добрый день.

Самый «феншуйно» правильный запуск — через планировщик, а потом уже, по убыванию «феншуйности», идут реестр и папка автозапуска.

Поясню ответ коллеги.

Через реестр вариант не очень, потому что серьёзные программы требуют административных привилегий, а значит просто так прописать их в реестр, даже в HKLM, не вариант. Только в Планировщик. Только оттуда программа гарантированно будет запускаться и выполняться с любыми привилегиями. Ну, как любыми…. с системными не прокатит, тут уже нужно кое-что серьёзнее. Но в 99.99999% случаев более чем достаточно именно через Планировщик.

Есть программы, которые автоматически запускаются при загрузке системы независимо от того, хотите вы этого или нет. Поиск и остановка таких программ — сизифов труд. Автоматический запуск программ операционной системой Windows возможен из двух папок и восьми главных разделов реестра. Ниже перечислены 10 мест, откуда Windows XP, Windows 2000, Windows NT f также Windows 7 могут автоматически запускать программы в процессе загрузки системы.

10. Папка Startup.

Пользовательская папка Startup является одним из распространенных мест расположения программ, которые Windows автоматически загружает на начальном этапе работы. Папка может иметь следующий полный путь: Documents and Settings, user, Start Menu, Programs, Startup. После миграции из NT папку Startup можно найти в WinNT, Profiles, user, Start Menu, Programs, Startup.

9. Папка All Users Startup.

Еще одно распространенное место, где могут храниться автоматически запускаемые программы. Если содержимое папки Startup определяет программы, которые автоматически запускаются только для данного зарегистрировавшегося пользователя, то папка All Users Startup автоматически запускает программы вне зависимости от того, кто зарегистрировался в системе. Полный путь папки: Documents and Settings, All Users, Start Menu, Programs, Startup. После миграции из NT папку можно найти в WinNT, Profiles, user, Start Menu, Programs, Startup.

8. Раздел load.

Несколько подразделов реестра также могут автоматически запускать программы. Одно из таких тайных мест — параметр реестра load в подразделе

HKEY_CURRENT_USERSoftwareMicrosoftWindowsNTCurrentVersionWindowsload.

7. Параметр Userinit.

Параметр Userinit в разделе

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsNTCurrentVersionWinlogonUserinit

также может инициировать запуск программ на этапе загрузки системы. Обычно данный параметр содержит значение userinit.exe, но он может принимать значения переменных, разделяемых запятыми, так что другие программы могут добавляться в конец записи.

6. Параметр ExplorerRun.

В отличие от load и Userinit, параметр ExplorerRun находится в двух корневых разделах —

HKEY_CURRENT_USER

и

HKEY_LOCAL_MACHINE

Полные названия подразделов с параметрами

ExplorerRun: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun

и

KEY_LOCAL_MACHINESOFTWAREMicrosoftWindows CurrentVersionPoliciesExplorerRun.

5. Параметр RunServicesOnce.

Параметр RunServicesOnce предназначен для запуска служебных программ до того, как пользователь зарегистрируется в системе, и до того, как запустятся программы из других подразделов. Параметр RunServicesOnce вы найдете в подразделах

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

и

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows CurrentVersionRunServicesOnce.

4. Параметр RunServices.

Программы, перечисленные в RunServices, запускаются сразу после указанных в RunServicesOnce и до того, как пользователь зарегистрируется в системе. Параметр RunServices можно найти в подразделах

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunServices

и

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServices.

3. Параметр RunOnceSetup.

Значение по умолчанию для RunOnceSetup определяет программы для запуска после регистрации пользователя. Параметр RunOnceSetup есть в корневых разделах

HKEY_CURRENT_USER и HKEY_LOCAL_MACHINE.

Полные названия подразделов:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnceSetup

и

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnceSetup.

2. Параметр RunOnce.

Обычно параметр RunOnce используется для автоматического запуска программ различными средствами настройки. Этот параметр можно найти в подразделах

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

и

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

Параметр RunOnce в корневом разделе HKEY_LOCAL_MACHINE запускает соответствующие программы непосредственно после регистрации пользователя и до того, как запустятся программы, указанные в других параметрах Run. Параметр RunOnce в корневом разделе HKEY_CURRENT_USER запускает программы после того, как операционная система обработает другие параметры Run и содержимое папки Startup. Работая в XP, можно также проверить параметр RunOnceEx в подразделе

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnceEx.

1. Параметр Run.

Несомненно, самое распространенное местоположение программ автозапуска — параметр Run, он находится в подразделе

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

и в

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

Параметр Run в корневом разделе HKEY_LOCAL_MACHINE запускает программы непосредственно перед параметром Run в корневом разделе HKEY_CURRENT_USER, и указанные в обоих параметрах программы запускаются раньше, чем программы из папки Startup.

Вредоносные программы, как и любые программы, для работы нуждаются в запуске. Поэтом они часто используют реестр, в частности, его разделы, отвечающие за автоматический запуск программ при загрузке операционной системы.

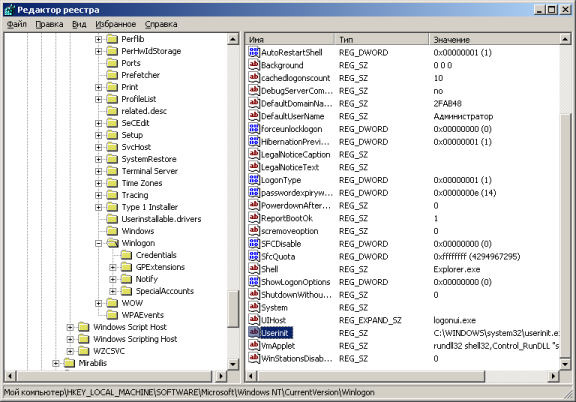

- Откройте Редактор реестра.

- В ветви HKEY_LOCAL_MACHINE выберите Software MicrosoftWindowsNTCurrentVersionWinlogon.

- В правой половине окна появится список ключей для данной ветви. Найдите ключ Userinit и проверьте его содержимое.

Рис.

23.3.

Нормальным значением данного ключа является запись C:WINDOWSsystem32userinit.exe . Наличие в ключе других записей может свидетельствовать о наличии на компьютере вредоносных программ. Для удаления из ключа подозрительной записи щелкните на нем два раза левой кнопкой мыши. После редактирования нажмите ОК.

Рис.

23.4.

Далее перейдите в папку, где находится подозрительный файл и удалите его вручную. После этого перезагрузите систему. Если после перезагрузки в ключе удаленное значение не появилось снова – система вылечена.

Как уже говорилось выше, любимым местом вредоносных программ являются разделы реестра, отвечающие за автозапуск.

В реестре автозагрузка представлена в нескольких местах:

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun — программы, которые запускаются при входе в систему. Данный раздел отвечает за запуск программ для всех пользователей системы.

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce — программы, которые запускаются только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы.

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnceEx — программы, которые запускаются только один раз, когда загружается система. Этот раздел используется при инсталляции программ, например для запуска настроечных модулей. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы.

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun — программы, которые запускаются при входе текущего пользователя в систему

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce — программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServices — программы, которые загружаются при старте системы до входа пользователя в Windows.

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServicesOnce — программы отсюда загружаются только один раз, когда загружается система.

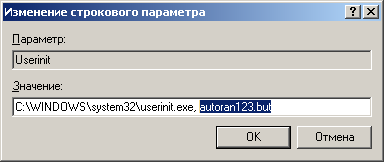

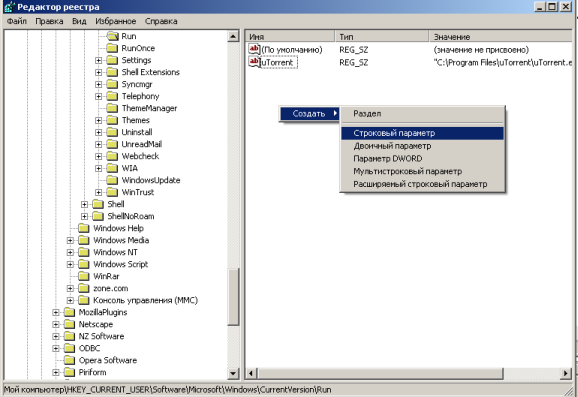

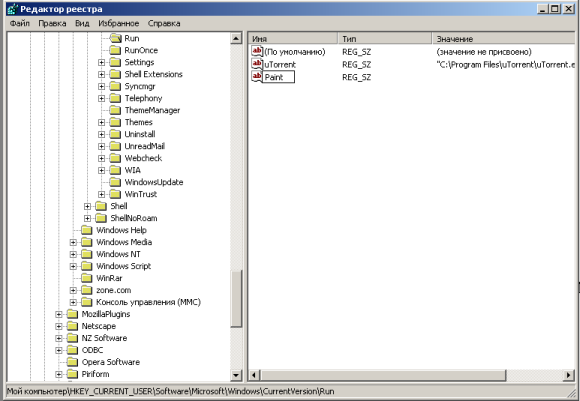

- Откройте Редактор реестра

- Откройте следующий раздел HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

- В правой части окна вызовите правой кнопкой мыши контекстное меню и выберите Создать->Строковый параметр

Рис.

23.5.

- Задайте имя для создаваемого параметра.

Рис.

23.6.

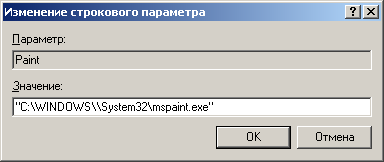

- Откройте вновь созданный параметр и задайте ему значение в виде пути к исполняемому файлу Paint — C:WINDOWS\System32mspaint.exe

Рис.

23.7.

- Нажмите ОК и перезагрузите компьютер. Paint загрузится автоматически после загрузки операционной системы.

Содержание

- INFO: Описание разделов реестра Run, RunOnce, RunServices, RunServicesOnce и Startup

- Аннотация

- Дополнительная информация

- Ссылки

- Автозагрузка в Windows 7

- Способы автозагрузки

- Реестр

- Использование групповой политики для автозапуска

- Игнорировать списки автозагрузки программ выполняемых однажды

- Назначенные задания

- Папка «Автозагрузка»

- Смена папки автозагрузки

- Подмена ярлыка для программы из списка автозагрузки

- Добавление программы к программе запускаемой из списка автозагрузки

- Заключение

- Как открыть автозагрузку в Windows 10, добавить и убрать автозапуск программ

- Как открыть, просмотреть, включить и отключить автозапуск программ в Windows 10

- Параметры Windows

- Автозагрузка в Диспетчере задач

- Автозагрузка в реестре

- Автозапуск программ через планировщик заданий Windows 10

- Папка автозагрузки Windows 10

- Сторонние программы и утилиты для работы с автозагрузкой Виндовс 10

- CCleaner

- Autoruns

- Автозагрузка в Windows 7

- Способы автозагрузки

- Реестр

- Использование групповой политики для автозапуска

- Игнорировать списки автозагрузки программ выполняемых однажды

- Назначенные задания

- Папка «Автозагрузка»

- Смена папки автозагрузки

- Подмена ярлыка для программы из списка автозагрузки

- Добавление программы к программе запускаемой из списка автозагрузки

- Заключение

INFO: Описание разделов реестра Run, RunOnce, RunServices, RunServicesOnce и Startup

Аннотация

В данной статье описано, как разделы реестра Run, RunOnce, RunServices, RunServicesOnce и RunOnceSetup связаны друг с другом и с папкой «Автозагрузка». Также в статье описывается порядок загрузки данных разделов.

Сведения, содержащиеся в этой статье, являются дополнением к следующей статье базы знаний Майкрософт:

137367 Назначение разделов «Run» системного реестра WindowsСм. в данной статье подробные сведения о каждом из этих разделов.

Дополнительная информация

В операционных системах Microsoft Windows 95, Windows 98 и Windows Millennium Edition (Me), в которых поддерживаются все разделы, данные разделы загружаются в следующем порядке:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnceЗа исключением раздела HKEY_LOCAL_MACHINE. RunOnce, все разделы и записи в них загружаются асинхронно. Таким образом, все записи в разделах RunServices и RunServicesOnce могут выполняться одновременно.

Записи раздела HKEY_LOCAL_MACHINE. RunOnce загружаются синхронно, в неопределенном порядке.

Поскольку раздел HKEY_LOCAL_MACHINE. RunOnce загружается синхронно, все его записи должны быть загружены до того, как загрузятся записи разделов HKEY_LOCAL_MACHINE. Run, HKEY_CURRENT_USER. Run, HKEY_CURRENT_USER. RunOnce и папки «Автозагрузка».

Разделы RunServicesOnce и RunServices загружаются до входа пользователя в систему Windows 95, Windows 98 или Windows Me. Поскольку эти два раздела запускаются неодновременно с диалоговым окном входа в систему, их запуск может продолжаться и после входа пользователя. Однако, поскольку раздел HKEY_LOCAL_MACHINE. RunOnce должен загружаться синхронно, его записи не начнут загружаться, пока не закончится загрузка разделов RunServicesOnce и RunServices.

Так как конфигурация системы может быть различной (например, компьютер может быть сконфигурирован на автоматический вход в систему), следует иметь в виду, что загрузка приложения, которое зависит от других приложений, выполняющихся по завершении загрузки данных разделов, начнется только после полной загрузки этих приложений. В остальном же приведенное выше описание относится также к Microsoft Windows NT 4.0, Windows 2000 и Windows XP.

Система Windows NT 3.51 не поддерживает разделы RunOnce.

При запуске Windows 2000 и Windows XP в безопасном режиме разделы RunOnce игнорируются.

Ссылки

Дополнительные сведения о разделе реестра RunOnceEx см. в следующей статье базы знаний Майкрософт:

232487 Описание раздела реестра RunOnceEx (эта ссылка может указывать на содержимое полностью или частично на английском языке)Дополнительные сведения см. также в следующей статье базы знаний Майкрософт:

137367Назначение разделов «Run» системного реестра Windows

Источник

Автозагрузка в Windows 7

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО.

Безмалый В.Ф.

MVP Consumer Security

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО, причем даже не обязательно вредоносное. При поиске резидентного вредоносного ПО нас не могут не волновать следующие вопросы:

Именно этому и будет посвящена эта статья.

Существует много способов автозагрузки. Ниже приведены несколько вариантов. Надеюсь, что это сможет вам помочь в розыске и удалении вредоносного ПО из автозагрузки.

Способы автозагрузки

Реестр

В реестре Windows 7 автозагрузка представлена в нескольких ветвях:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] ‐ программы, запускаемые при входе в систему.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе (рис.1).

Рисунок 1 Автозапуск для всех пользователей

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce] ‐ программы, запускаемые только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] ‐ программы, которые запускаются при входе текущего пользователя в систему

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce] ‐ программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Например, чтобы автоматически запускать Блокнот при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] и добавляем следующий ключ:

«NOTEPAD.EXE»=»C:WINDOWSSystem32notepad.exe»

Использование групповой политики для автозапуска

Откройте оснастку «Групповая политика» (gpedit.msc), перейдите на вкладку «Конфигурация компьютера ‐ Административные шаблоны ‐ Система». В правой части оснастки перейдите на пункт «Вход в систему». (рис.2).

Рисунок 2 Использование групповой политики для автозапуска (для всех пользователей)

Фактически в данном разделе локальной групповой политики можно указать дополнительную программу или документ, который будет выполняться при входе пользователя в систему.

Внимание! Данный пункт политики доступен в Конфигурации компьютера и Конфигурации пользователя. Если заданы оба пункта политики, то вначале будет запущена программа из Конфигурации компьютера, а затем уже пользователя.

При этом в системном реестре в разделе [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies] создается подраздел ExplorerRun с ключами добавленных программ.

Пример:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorerRun]

«1»=»notepad.exe»

В итоге получаем запуск Блокнота (рис 3).

Рисунок 3 Запуск Блокнота с помощью локальной групповой политики

Аналогично задается автозапуск для текущих пользователей, в оснастке «Групповая политика» это путь «Конфигурация пользователя ‐ Административные шаблоны ‐ Система» (рис 2), а в реестре раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun]

Внимание! При этом программы из этого списка не отображаются в списке программ доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки.

Игнорировать списки автозагрузки программ выполняемых однажды

Если эту политику включить, то не будут запускаться программы, запускаемые из списка

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce] Если эта политика

включена, в реестре создается следующий ключ:

Назначенные задания

Рисунок 4 Окно Планировщика заданий

Чтобы добавить новое задание, нужно из меню «Действия» выбрать пункт «Создать простую задачу» (рис.5).

Рисунок 5 Создание простой задачи в Планировщике задач

Запуск программ с помощью этого мастера возможен однократно, при входе в Windows, при включении компьютера, а также по расписанию.

Папка «Автозагрузка»

Папка, в которой хранятся ярлыки для программ запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки ‐ общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь:

.. UsersAll UsersMicrosoftWindowsStart MenuProgramsStartup ‐ это папка, программы из которой будут запускаться для всех пользователей компьютера.

%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup ‐ это папка, программы из которой будут запускаться для текущего пользователя.

Посмотреть какие программы у вас запускаются таким способом можно открыв меню «Пуск ‐ Все программы ‐ Автозагрузка». Если вы создадите в этой папке ярлык для какой-то программы, она будет запускаться автоматически после входа пользователя в систему.

Смена папки автозагрузки

Windows считывает данные о пути к папке «Автозагрузка» из реестра. Этот путь прописан в следующих разделах:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Common Startup»=«%ProgramData%MicrosoftWindowsStart MenuProgramsStartup»‐ для всех пользователей системы.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=«%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup»

‐ для текущего пользователя. Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=»c:mystartup» ‐ система загрузит все программы, ярлыки которых находятся в папке c:mystartup, при этом папка «Автозагрузка» все так же будет отображаться в меню «Пуск», а если у пользователя в ней ничего не было, то он и не заметит подмены.

Подмена ярлыка для программы из списка автозагрузки

Допустим у вас установлен пакет Acrobat. Тогда в папке «Автозагрузка» у вас будет находиться ярлык «Adobe Reader Speed Launch» ‐ этот ярлык устанавливается туда по умолчанию. Но вовсе необязательно этот ярлык ссылается именно на соответствующее приложение ‐ вместо него может быть запущена любая другая программа, тем более что на функциональности Acrobat это не скажется.

Добавление программы к программе запускаемой из списка автозагрузки

Модификация предыдущего варианта ‐ одновременно с загрузкой какой-либо программы из списка автозагрузки у вас будет стартовать другая программа ‐ дело в том, что можно «склеить» два исполняемых файла в один и они будут запускаться одновременно. Существуют программы для такой «склейки». Или ярлык может ссылаться на командный файл, из которого и будут запускаться как оригинальная программа из списка, так и добавленные посторонние программы.

Посмотреть список автоматически загружаемых программ можно открыв программу «Сведения о системе» (откройте «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные ‐ Сведения о системе» или наберите msinfo32.exe в командной строке) и перейдя в пункт «Программная среда ‐ Автоматически загружаемые программы». Программа «Свойства системы» отображает группы автозагрузки из реестра и папок «Автозагрузка» (рис.6).

Рисунок 6 Автоматически загружаемые программы

Другая программа, позволяющая посмотреть список программ автозагрузки ‐ «Настройка системы» (для запуска наберите msconfig.exe из командной строки). Эта программа кроме просмотра списка автозагрузки предоставляет возможность отключения всех пунктов автозагрузки (вкладка «Общие») или выборочных программ (вкладка «Автозагрузка»).

Заключение

Безусловно, сведения, приведенные в данной статье нельзя считать исчерпывающими, однако, надеюсь, они помогут вам в нелегком труде борьбы с вредоносным ПО.

Источник

Как открыть автозагрузку в Windows 10, добавить и убрать автозапуск программ

Из этой статьи вы узнаете, что такое автозагрузка в Windows 10, где находиться и как ее открыть. Разберемся, как отключить автозапуск программ, добавить приложение в автозагрузку и убрать его оттуда. Рассмотрим вопросы настройки автозапуска ПО и нужна ли нам папка автозагрузки в текущей версии Виндовс 10. Расскажу про пару бесплатных утилит, позволяющих более удобно и наглядно управлять автозапуском приложений.

Программы и утилиты, добавленные в автозагрузку, запускаются сразу после включения ПК или ноутбука. Она позволяет сэкономить ваше время, запуская в автоматическом режиме наиболее часто используемое ПО. Например, у вас по любому стоит на автоматическом запуске антивирус. Так же при старте Windows, можно автоматически загружать Skype, Дискорд, Стим и другие популярные приложения. Для многих из них вы можете видеть значки в области уведомлений

справа внизу на панели задач.

Вместе с полезным софтом, в автозагрузку может добавляться и вредоносное ПО, причем без вашего ведома.

Большое количество приложений, запускаемых автоматически, приводит к замедлению работы компьютера.

Поэтому, даже простому пользователю будет полезно разобраться, как удалять ту или иную утилиту из автозагрузки. Управляя ей, ваш настольный ПК или ноут станет работать быстрее и стабильнее.

Как открыть, просмотреть, включить и отключить автозапуск программ в Windows 10

Контроль автозагрузки различных программ, приложений и утилит, можно осуществлять в параметрах ОС Windows, диспетчере задач, папке автозагрузки, системном реестре, планировщике заданий или через сторонний софт.

Параметры Windows

Самый простой способ открыть, просмотреть, включить или выключить программы, находящиеся в автозагрузке Windows 10 пункт “Параметры” ⇒

и далее “Автозагрузка”

Если вы не понимаете, что можно отключить, а что нет, то лучше ничего не трогать. По большому счету, даже удалив все из автозапуска, вы не навредите компьютеру, так как там нет ничего влияющего на его работоспособность. Только потом придется запускать некоторые программы вручную.

В крайних версиях Windows 10 появилась новая функция.

Программы, которые не были корректно завершены при выключении компьютера или ноутбука, АВТОМАТИЧЕСКИ запускаются при следующем входе в операционную систему.

Это не является автозагрузкой и вы их там не найдете.

Автозагрузка в Диспетчере задач

В “Диспетчере задач” во вкладке “Автозагрузка” вы так же можете посмотреть и настроить работу программ и приложений ⇒

Нажав по любой строке правой кнопкой мыши, вы можете включить или отключить авто запуск того или иного приложения, просмотреть путь к исполняемому файлу и открыть его или найти информацию об этом ПО в сети интернет.

В колонке “Влияние на запуск”

можно приблизительно понять, насколько данная программа влияет на время загрузки ОС. Оно бывает низким, средним и высоким. Если программа имеет статус высокого потребления, и она вам нужна редко, то её лучше убрать. Чем слабее комп, тем более ответственно надо подойти к этому вопросу.

Влияние на скорость запуска Винды, после отключения того или иного приложения, вы можете увидеть в строке “Длительность последнего запуска BIOS”.

Автозагрузка в реестре

Чтобы это сделать, нажмите ПКМ по пустому месту правой части окна редактора ⇒ нажмите кнопку “Создать” и выберите пункт “Строковый параметр”. Переименуйте параметр, дав ему имя запускаемого приложения или любое другое. Далее дважды кликните по нему или нажмите ПКМ и пункт “Изменить”. В нижней строке укажите путь к исполняемому файлу выбранной вами программы. Если не знаете, как посмотреть путь к файлу, то читайте в этой статье.

Автозапуск программ через планировщик заданий Windows 10

В планировщике заданий так же можно создать задачу на автоматический запуск любой программы или приложения.

Открыть планировщика в Windows 10 можно, нажав по кнопке 🔎 поиска с левой стороны панели задач и начать вводить название утилиты

Сама настройка производиться в библиотеке планировщика заданий. В нее включены утилиты, приложения, программы и команды, которые автоматически выполняются при определенных событиях, в том числе и при входе в систему. Вы можете удалить ненужные вам задания или добавить какие-то свои.

Папка автозагрузки Windows 10

Выглядит она как обычная папка, но работает по другому. Когда вы помещаете в нее ярлык от какого либо ПО, то Windows автоматически загружает его при запуске системы.

По большому счету, папка автозагрузки уже устарела. Она была полнофункциональной до версии Винды 1709. Тогда управление программами при запуске осуществлялось только через нее. Сейчас она заменена панелью автоматического запуска приложений, которая намного удобней.

Это можно понять, по тому количеству ярлыков, которые в ней находятся. Их намного меньше, чем активных программ в автозагрузке.

Папку автозагрузки в Виндовс 10 можно найти на своем ПК по адресу ⇒

Нужно только скопировать и ввести указанный путь в адресную строку проводника и нажать Ввод.

Еще один способ ее открыть, это нажать клавиши Win+R и ввести в окно “Выполнить” shell:startup и нажать Ок. У вас откроется папка с ярлыками программ для автозапуска.

Чтобы добавить программу в автозагрузку, вы можете просто создать ярлык для нее в указанной папке.

Не со всеми программами срабатывает. Лучше всего работает раздел автозагрузки в реестре Windows 10, о котором я писал выше.

Сторонние программы и утилиты для работы с автозагрузкой Виндовс 10

Создано много бесплатных программ и утилит, с помощью которых можно просмотреть и удалить любое приложение из автозагрузки. Я советую пользоваться одной из двух ⇒

CCleaner Free попроще в настройке и более понятна неискушенному пользователю, а в Autoruns интерфейс потяжелее и она подойдет тем, кто хочет все контролировать от и до.

CCleaner

Вы можете прямо из рабочего окна CCleaner включить/отключить или удалить приложение. Так же можно перейти в реестр для редактирования уже в нем.

Autoruns

Не требует установки на компьютер и совместима со всеми последними версиями ОС, включая Windows 10.

После запуска вы получите полный список всего, что запускается системой — программы, службы, библиотеки, задания планировщика и многое другое.

Основные возможности, которые могут пригодиться при настройке ПО в автозагрузке ⇒

Так же в Autoruns можно просмотреть и настроить службы, различные задачи выполняемые при входе в систему, элементы планировщика заданий.

Для начинающего пользователя утилита сложновата и не всегда понятна, но это самый функциональный инструмент. Очень рекомендую к использованию.

Если у вас остались вопросы по данной теме, то задавайте их ниже в комментариях, а я, да и другие пользователи постараются на них дать ответ.

Есть три способа добавить программу в автозагрузку — добавление программы (или ярлыка программы) в пользовательскую папку, редактирование реестра или планировщик заданий.

Запускаем редактор реестра, нажав клавиши Win+R и вводим regedit.

Источник

Автозагрузка в Windows 7

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО, причем даже не обязательно вредоносное. При поиске резидентного вредоносного ПО нас не могут не волновать следующие вопросы:

Именно этому и будет посвящена эта статья.

Существует много способов автозагрузки. Ниже приведены несколько вариантов. Надеюсь, что это сможет вам помочь в розыске и удалении вредоносного ПО из автозагрузки.

Способы автозагрузки

Реестр

В реестре Windows 7 автозагрузка представлена в нескольких ветвях:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] — программы, запускаемые при входе в систему.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе (рис.1).

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce] — программы, запускаемые только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] — программы, которые запускаются при входе текущего пользователя в систему

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce] — программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Например, чтобы автоматически запускать Блокнот при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] и добавляем следующий ключ:

«NOTEPAD.EXE»=»C:WINDOWSSystem32notepad.exe»

Использование групповой политики для автозапуска

Откройте оснастку «Групповая политика» (gpedit.msc), перейдите на вкладку «Конфигурация компьютера — Административные шаблоны — Система». В правой части оснастки перейдите на пункт «Вход в систему». (рис.2).

Фактически в данном разделе локальной групповой политики можно указать дополнительную программу или документ, который будет выполняться при входе пользователя в систему.

Внимание! Данный пункт политики доступен в Конфигурации компьютера и Конфигурации пользователя. Если заданы оба пункта политики, то вначале будет запущена программа из Конфигурации компьютера, а затем уже пользователя.

При этом в системном реестре в разделе [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies] создается подраздел ExplorerRun с ключами добавленных программ.

Пример:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorerRun]

«1»=»notepad.exe»

В итоге получаем запуск Блокнота (рис 3).

Аналогично задается автозапуск для текущих пользователей, в оснастке «Групповая политика» это путь «Конфигурация пользователя — Административные шаблоны — Система» (рис 2), а в реестре раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun]

Внимание! При этом программы из этого списка не отображаются в списке программ доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки.

Игнорировать списки автозагрузки программ выполняемых однажды

Настраивается с помощью групповой политики: «Конфигурация компьютера — Административные шаблоны — Система — Вход в систему — Не обрабатывать список однократного запуска программ»

Если эту политику включить, то не будут запускаться программы, запускаемые из списка

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce] Если эта политика включена, в реестре создается следующий ключ:

Так же настраивается политика для текущих пользователей: «Конфигурация пользователя — Административные шаблоны — Система — Вход в систему — Не обрабатывать список однократного запуска программ» Параметры реестра:

Назначенные задания

Программы могут запускаться с помощью «Планировщика заданий». Посмотреть список установленных заданий, а также добавить новое можно так: «Пуск — Все программы — Стандартные — Служебные — Планировщик заданий» — при этом откроется окно Планировщика заданий, в котором отображены назначенные задания (рис.4).

Чтобы добавить новое задание, нужно из меню «Действия» выбрать пункт «Создать простую задачу» (рис.5).

Запуск программ с помощью этого мастера возможен однократно, при входе в Windows, при включении компьютера, а также по расписанию.

Папка «Автозагрузка»

Папка, в которой хранятся ярлыки для программ запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки — общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь:

.. UsersAll UsersMicrosoftWindowsStart MenuProgramsStartup — это папка, программы из которой будут запускаться для всех пользователей компьютера.

%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup — это папка, программы из которой будут запускаться для текущего пользователя.

Посмотреть какие программы у вас запускаются таким способом можно открыв меню «Пуск — Все программы — Автозагрузка». Если вы создадите в этой папке ярлык для какой-то программы, она будет запускаться автоматически после входа пользователя в систему.

Смена папки автозагрузки

Windows считывает данные о пути к папке «Автозагрузка» из реестра. Этот путь прописан в следующих разделах:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Common Startup»=«%ProgramData%MicrosoftWindowsStart MenuProgramsStartup» — для всех пользователей системы.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=«%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup»

— для текущего пользователя. Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки.

Пример:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=»c:mystartup» — система загрузит все программы, ярлыки которых находятся в папке c:mystartup, при этом папка «Автозагрузка» все так же будет отображаться в меню «Пуск», а если у пользователя в ней ничего не было, то он и не заметит подмены.

Подмена ярлыка для программы из списка автозагрузки

Допустим у вас установлен пакет Acrobat. Тогда в папке «Автозагрузка» у вас будет находиться ярлык «Adobe Reader Speed Launch» — этот ярлык устанавливается туда по умолчанию. Но вовсе необязательно этот ярлык ссылается именно на соответствующее приложение — вместо него может быть запущена любая другая программа, тем более что на функциональности Acrobat это не скажется.

Добавление программы к программе запускаемой из списка автозагрузки

Модификация предыдущего варианта — одновременно с загрузкой какой-либо программы из списка автозагрузки у вас будет стартовать другая программа — дело в том, что можно «склеить» два исполняемых файла в один и они будут запускаться одновременно. Существуют программы для такой «склейки». Или ярлык может ссылаться на командный файл, из которого и будут запускаться как оригинальная программа из списка, так и добавленные посторонние программы.

Посмотреть список автоматически загружаемых программ можно открыв программу «Сведения о системе» (откройте «Пуск — Все программы — Стандартные — Служебные — Сведения о системе» или наберите msinfo32.exe в командной строке) и перейдя в пункт «Программная среда — Автоматически загружаемые программы». Программа «Свойства системы» отображает группы автозагрузки из реестра и папок «Автозагрузка» (рис.6).

Другая программа, позволяющая посмотреть список программ автозагрузки — «Настройка системы» (для запуска наберите msconfig.exe из командной строки). Эта программа кроме просмотра списка автозагрузки предоставляет возможность отключения всех пунктов автозагрузки (вкладка «Общие») или выборочных программ (вкладка «Автозагрузка»).

Заключение

Безусловно, сведения, приведенные в данной статье нельзя считать исчерпывающими, однако, надеюсь, они помогут вам в нелегком труде борьбы с вредоносным ПО.

Источник

28 июня 2014

28.06.14

6

7809

Информационной безопасности пост. Часть третья: реестр, автозапуск и пара слов о диспетчере задач.

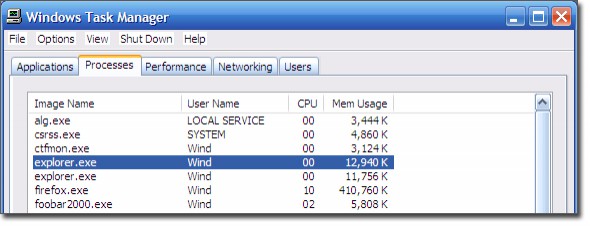

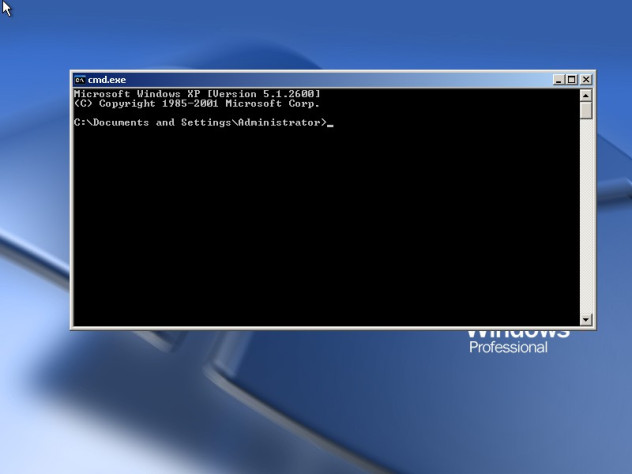

Всем привет. Я продолжаю рассказывать вам о том, какие опасности могут скрываться буквально под ближайшей ссылкой в гугле, и сегодня я поведаю о том, что нужно предпринять, если у вас возникают подозрения на заражение вашего компьютера какой-либо заразой. К сожалению, у меня одолжили блок питания моего ноутбука под Windows 7, потому скрины я представлю с Windows XP — но это некритично, ситуация схожая. Некоторые моменты могут не работать под Windows 8, и, быть может, я исправлю это недоразумение, описав её безопасность в одном из своих будущих блогов. Сам я ей не пользуюсь, но ради того, чтобы поделиться знаниями, я, возможно, поставлю её под виртуальной машиной. Прошу отписаться в комментариях, насколько это нужно.

Прежде чем я начну повествование, я дам ссылки на прошлые посты серии блогов о безопасности:

Блог первый, посвящённый возможным сценариям заражения вследствие неосторожности или незнания. Ориентирован на новичков.

Блог второй, о типах вредоносного ПО.

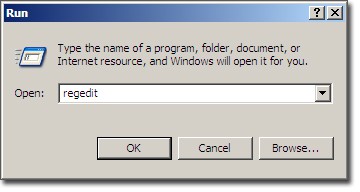

Итак, бывают ситуации, когда в мучениях от долгой загрузки Windows вы лезете в системный конфигуратор дабы посмотреть список программ, стартуемых при загрузке самой Windows. Так, «Пуск», «Выполнить…»,

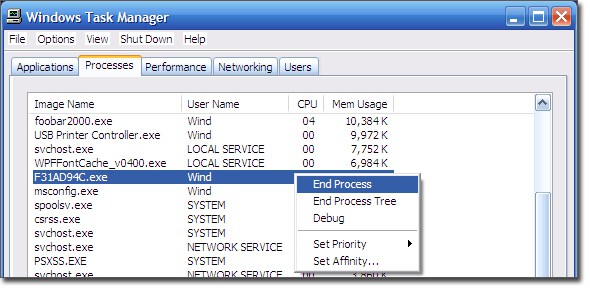

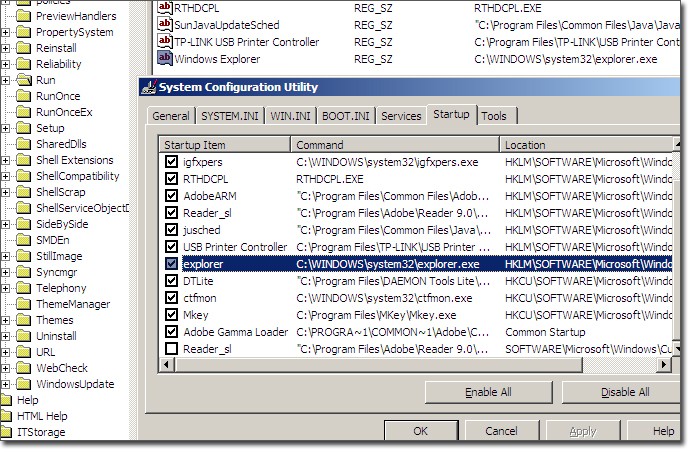

msconfig, «Автозагрузка»… Это мне нужно, пусть загружается само, это тоже, это можно убрать… И тут мы видим это:

Непонятный exe’шник, непонятно откуда взявшийся и непонятно что делающий. Хотя в данном случае он ручной, пусть побудет тут для примера.

И тут я сделаю небольшое отступление. С чего я решил, что это вредоносный файл, спросите вы? Дело в том, что это мой компьютер и я им управляю. Я говорю ему, что необходимо делать, а чего он делать не должен. И неизвестные процессы мне так или иначе не нужны. Вы — хозяин своей системы. Если вы не уверены в том, что это за процесс — посмотрите, к чему он относится.

Для примера возьмём со скрина выше файл igfxtray, расположенный в системном каталоге — Google подскажет, что это процесс драйвера Intel’овских интегрированных графических карт. Значит, ему можно доверять. А если мы погуглим, например, файл rundl132.exe, то узнаем, что это ПО класса MalWare. Обратите внимание на название: оно написано так, что его легко спутать по написанию с оригинальным системным файлом rundll32.exe, если бегло просматривать список процессов.

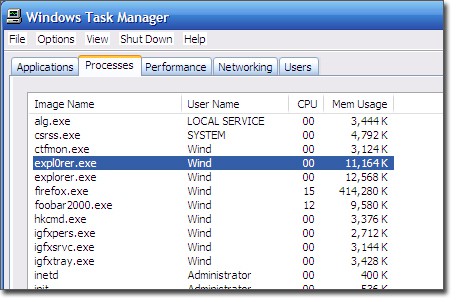

Ещё один пример, с системным файлом explorer.exe и фальшивкой, expl0rer.exe.

В Windows 7 в диспетчере задач есть полезная функция, отображение пути к образу исполняемой программы. Рекомендую воспользоваться, она очень полезна — например, в таких ситуациях:

Какой из процессов фальшивый? Оба имеют оригинальное название системного файла, оба занимают около 12-13 мегабайт и оба одновременно могут быть подлинными. Любопытствующим отвечу, что второй — фейк. Я сделал его для экспериментов и скринов — а если бы вместо него был бы вредоносный, как бы вы его различили?

Итак, вернёмся к тому странному файлу, что мы нашли в автозагрузке. Снимаем галку напротив него, идём в папку с файлом, сносим его и успокаиваемся? Как бы не так. Хорошо, если он вообще позволит себя удалить, будучи не запущенным и ничем не занятым. А что, если нет? И что, если антивирус спокойно дрыхнет себе в трее? Давайте разбираться. Первым делом обновим антивирусные базы (при условии, если вообще есть для чего их обновлять — если нет, можете скачать CureIt — это, по сути, одноразовая версия Dr.Web). Что, даже если натравить антивирус на этот файл, то он ничего не находит? В такой ситуации главное — не паниковать. Для начала отправьте подозрительный файл разработчику вашего антивируса (в самой программе должна быть эта функция), можете дождаться ответа. Но это может затянуться на длительное время. Пусть пока изучают, а мы попытаемся снести хулигана своими руками. Направляемся в диспетчер задач и отыскиваем там незванного гостя на вкладке процессов:

Нашли? Выделяйте наглеца и смело жмите на кнопку «завершить процесс».

Однако может случиться так, что через несколько секунд процесс запустится заново. И тут уж хоть затыкайте кнопку завершения процесса в диспетчере задач. Это означает, что работа основного процесса контролируется дополнительным — или вовсе службой. Кстати, иногда может помочь программа UnLocker — она выгружает процессы, которые препятствуют удалению того или иного файла, а если не получается — то попробует удалить его при перезагрузке Windows.

Если вы помните из прошлых постов серии понятие «руткит», то, возможно, вы уже задаётесь вопросом о эффекте его использования. Напомню, что руткит — это ПО для сокрытия в системе какого-либо процесса (-ов), файлов или элементов реестра. Так вот, если в системе активен так же руткит, привязанный к тому или иному паразиту, то процесса этого самого паразита в списке процессов и не будет. Опытный хакер/кракер/программист может в коде самой программы использовать хитрости для скрытия её процесса, не прибегая к помощи руткитов. Можно сказать, такая программа будет сама себя прятать.

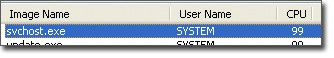

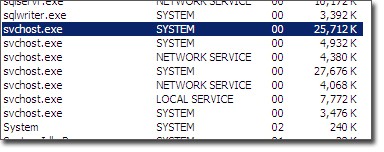

svchost курильщика. Только гляньте на наглеца. Это явно ненормальное поведение для системного процесса. Будем избавляться.

При этом может использоваться подлинный svchost.exe, а может и поддельный (как уже описывалось выше на примере других системных файлов). Очень важный момент: svchost никогда и ни при каких условиях не запускается от имени обычного пользователя — за исключением вредоносной подделки.

svchost здорового человека компьютера. Вернее, Windows’а.