В данной статье рассказывается о механизме Software Restriction Policies (SRP), который предназначен для создания политик запуска программ в среде Microsoft Windows. В частности, для возможности использования SRP для минимизации рисков возможного инфицирования компьютера вредоносными программами.

1. С чего начинается защита от вирусов

2. Описание механизма SRP

3. Работа с SRP

4. Устранение возможных проблем

5. Выводы

С чего начинается защита от вирусов и других зловредных программ?

Защита от компьютерных вирусов, «троянских коней» и прочей дряни в первую очередь зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все учётные записи (логины) делятся на две категории — административные, предназначенные для установки программ и настройки системы; и стандартные (с ограниченными правами), предназначенные для ежедневной работы. Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в Skype? Входи стандартным пользователем.

Дело в том, что у стандартных пользователей нет прав на инсталляцию программ и настройку системы, за счёт чего она работает весьма стабильно и безопасно. Что-то напортачить или сломать не получится, на это у пользователя просто нет прав. Компьтерный вирус — это не чёрная магия, а программа, просто компьютерная программа, поэтому заразить систему вирусом рядовой пользователь тоже не может. Причём, компьютеру всё равно, новый это вирус или старый, особо хитрый или примитивный — если имеющихся привилегий недостаточно, занести вирус в системную папку или прописать его автозапуск в системном реестре не получится никак.

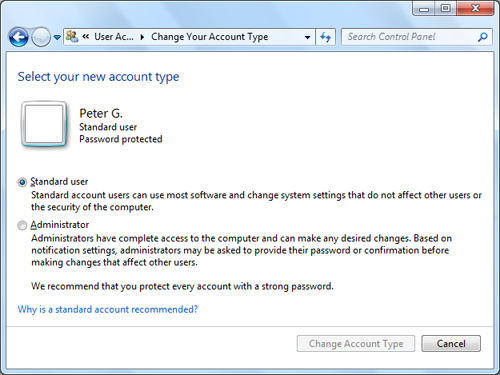

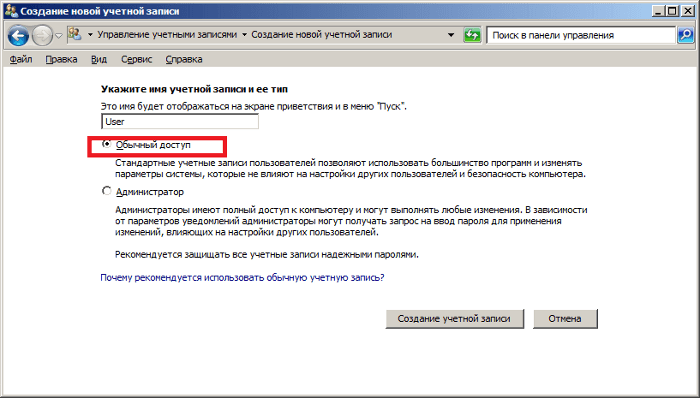

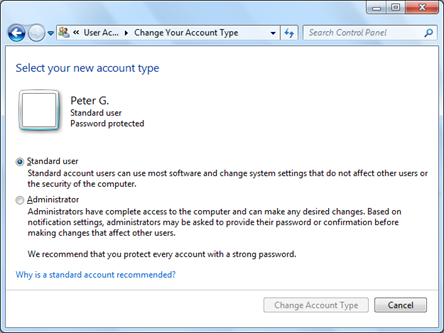

Рисунок 1. Уровень привилегий учётной записи пользователя в Windows 7

Вне зависимости от того, работаем мы дома или в офисе, в систему всегда следует входить только с ограниченными привилегиями. Системные администраторы должны обладать двумя учётными записями — и рядовой, и административной, но использовать последнюю только при доказанной необходимости. Тип используемой вами учётной записи можно уточнить в Control Panel (Панели Управления).

Однако, существуют зловредные программы, которые способны сохраняться не только в системных папках, но и в User Profile — так называемом профиле, рабочей среде пользователя. Эти программы запускаются каждый раз при входе пользователя в систему. Обычно вирусы такого типа «приезжают» на flash-дисках, рассылаются через программы обмена сообщениями и по электронной почте, попадают в компьютер со специальным образом созданных веб-страниц. Для борьбы с подобного типа угрозами в Windows-системах существует весьма простая и надёжная настройка безопасности — Software Restriction Policies (Политики ограничения программ).

Что же такое Software Restriction Policies?

С помощью SRP можно создать “белый список” программ, которые заведомо разрешены для запуска; все остальные программы будут заблокированы. Например, мы говорим системе “запускай всё из папок C:Windows, C:Program Files, D:Games, а остальное не разрешается”. В результате, приезжающий на флешке вирус тихо «обламывается», не сумев запуститься с неразрешённого пути E: или Z:. Что-то попыталось пролезть с ненадёжного веб-сайта? Оно тоже не запустится, так как было сохранено в папке профиля пользователя Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали! Присланный посредством Skype «новый супер-пупер скринсейвер», на самом деле представляющий собой троянскую программу, тоже не запустится.

Политика Software Restriction Policies сильно выигрывает в сравнении с любыми тормозяще-навороченными, но в то же время очень ненадёжными антивирусными программами, будь то Kaspersky, NOD или Avast (название и производитель не имеют значения). Ловля блох антивирусным монитором — компьютерный аналог «русской рулетки». Причём, далеко не факт, что вы в ней выиграете. В то же время, SRP сразу же отбросит всё неразрешённое, не вникая, что это там было, хорошее или плохое.

На самом деле, политика не предотвратит сохранение тела вируса на жёстком диске. SRP — не антивирусная программа, она не анализирует содержимое файлов. Но и запуститься хранящейся на диске или flash-носителе потенциально деструктивной программе она не позволит.

SRP не нужно откуда-то скачивать, она уже встроена в следующие системы Microsoft:

- Windows XP Professional, Windows XP Media Center 2005;

- Windows Vista Business, Windows Vista Enterprise & Ultimate;

- Windows 7 Professional, Windows 7 Enterprise & Ultimate;

- Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

Как включить и настроить политику SRP?

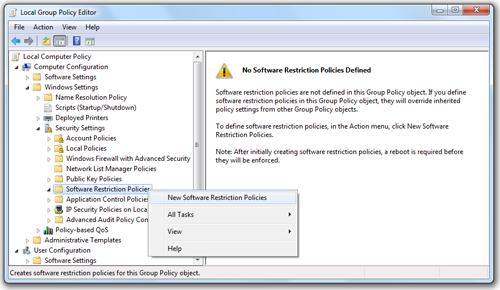

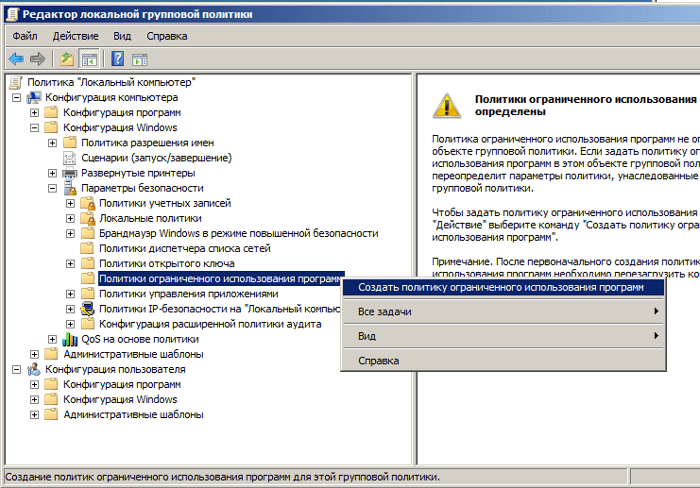

Для включения SRP зайдите в систему с правами администратора и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration (Конфигурация компьютера) раскройте папку Windows Settings → Security Settings → Software Restriction Policies.

Рисунок 2. Включение политики SRP

На всех упомянутых ранее версиях Windows это окно выглядит примерно одинаково. Однако, в политиках домена Active Directory вы можете найти SRP и в разделе User Configuration (Конфигурация пользователя). Я рекомендую выполнять базовую конфигурацию SRP на уровне Computer Configuration, а User Configuration использовать только для расширения области действия политики для некоторых групп пользователей.

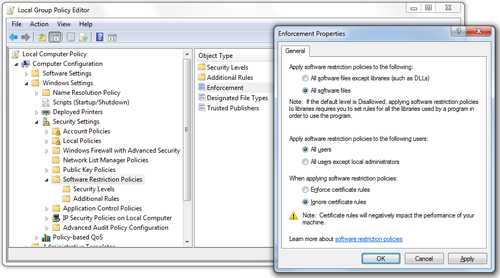

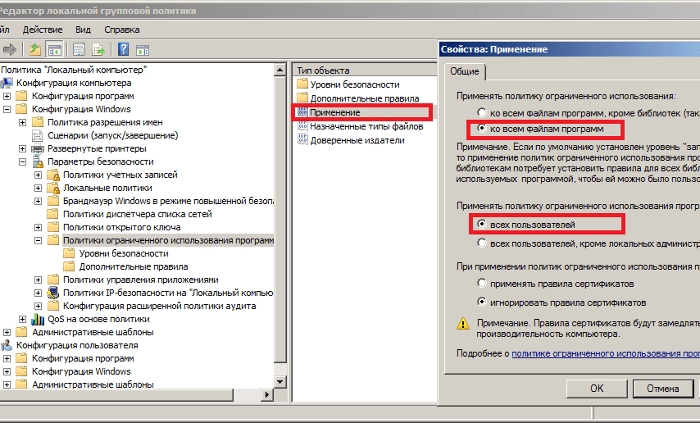

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика создана, теперь нужно сделать дополнительные настройки. Выполните двойной щелчок по значению Enforcement и укажите Apply to: All software files и Apply to: All Users. Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов.

Параметр Apply to: All software files может оказаться неприменимым для вашей системы, если используются приложения, вызывающие dll-модули некорректными методами либо хранящие множество своих модулей в профилях пользователей. Чтобы облегчить управление такими приложениями, можно ослабить уровень защиты, переключив настройку в положение Apply to: All software except libraries. Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:Recyclervirus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

Рисунок 3. Настройка области действия политики SRP

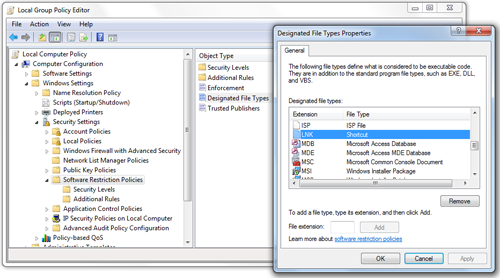

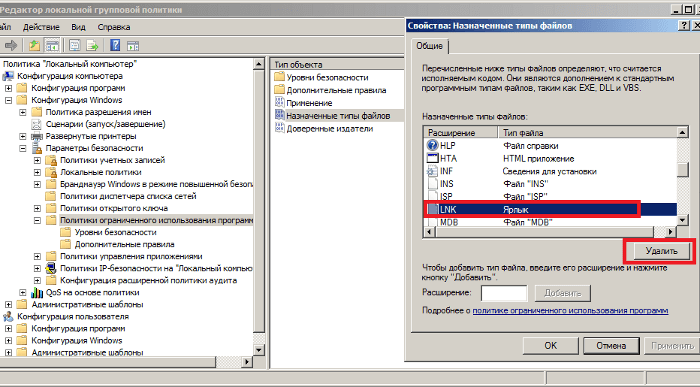

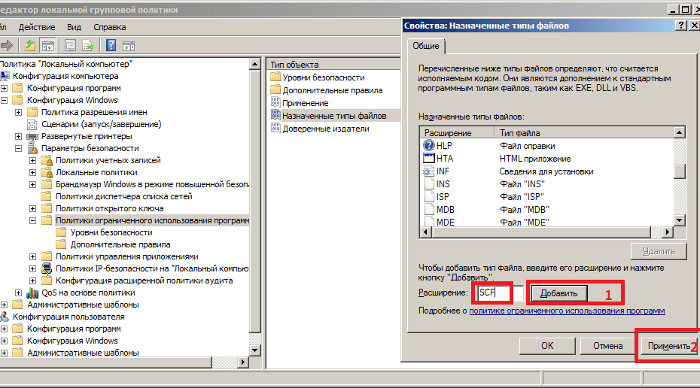

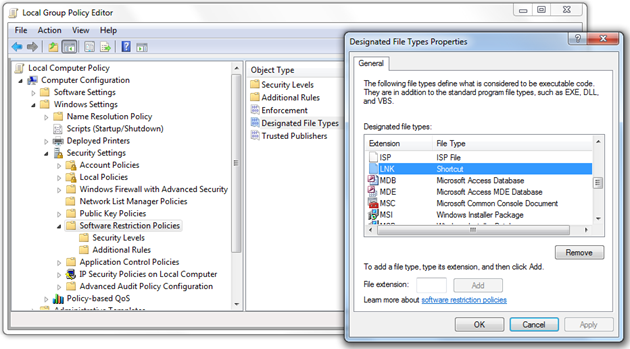

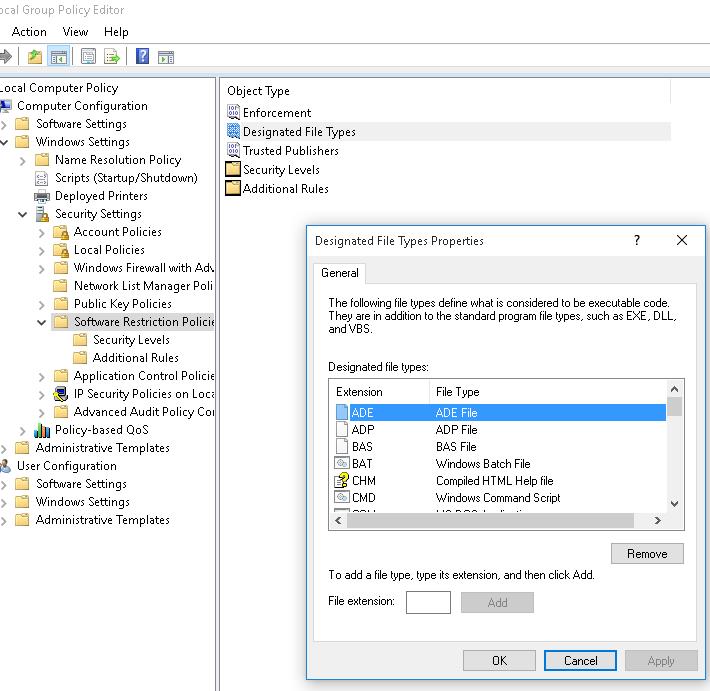

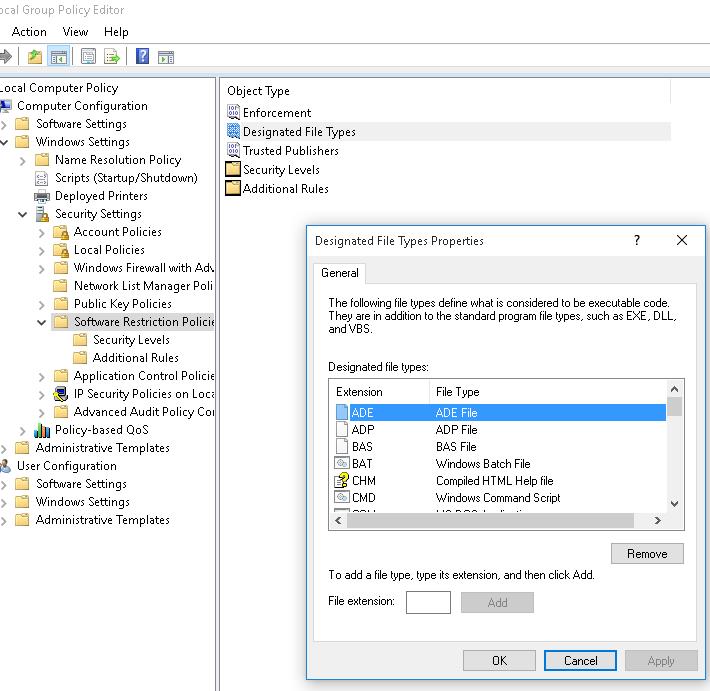

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значениюDesignated File Types и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Рисунок 4. Настройка обрабатываемых политикой SRP типов файлов

Существуют несколько режимов работы SRP:

- Disallowed: режим «белого списка». По умолчанию, запрещён запуск любых программ, кроме описанных в правилах политики;

- Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

- Unrestricted: режим «чёрного списка». По умолчанию, разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

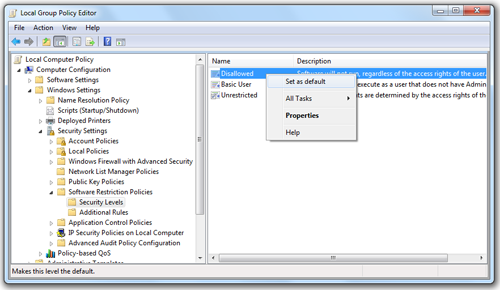

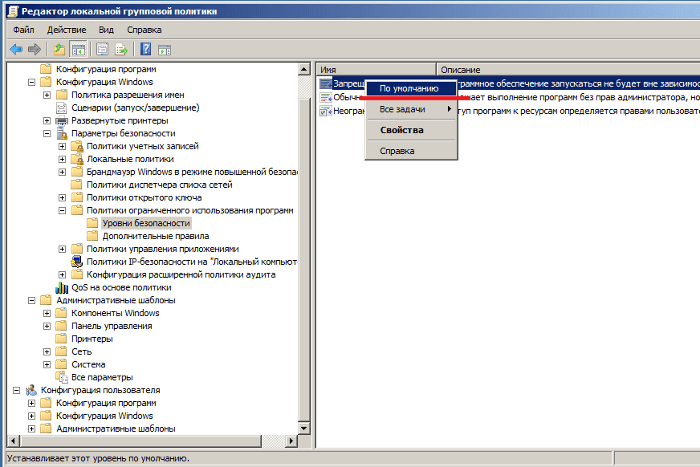

Раскройте папку Security Levels и назначьте режим Disallowed в качестве основного.

Рисунок 5. Включение режима «белого списка» политики SRP

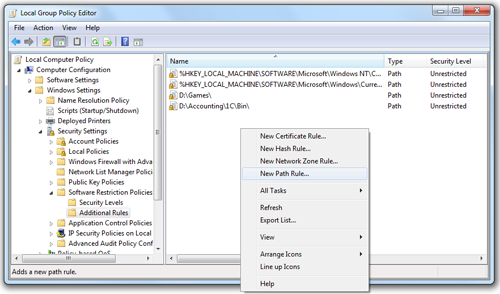

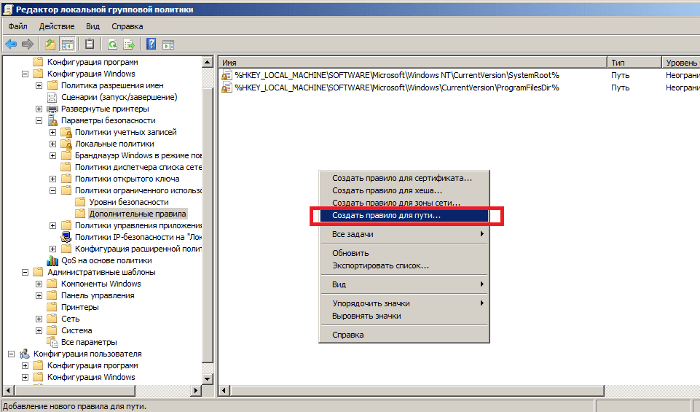

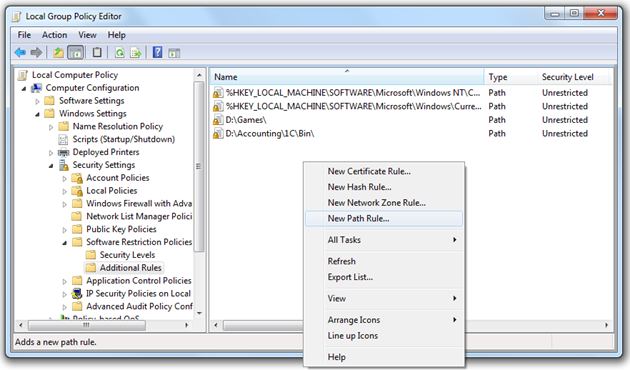

В контейнере Additional Rules перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок. Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted.

По возможности, не добавляйте в Additional Rules пути, которые открыты рядовым пользователям для Записи. «Белый список» Software Restriction Policies позволяет защитить систему не только от случайно приносимых вирусов, но также от других нежелательных программ — например, чат-клиентов, игр, альтернативных браузеров. Ни в коем случае не добавляйте в Additional Rules пути вида C:, %Temp% илиF: (путь к сменному носителю) с типом доступа Unrestricted, так как это аннулирует весь эффект политики.

Рисунок 6. Настройка списка разрешённых для запуска программ

Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

Что делать, если что-то перестало работать?

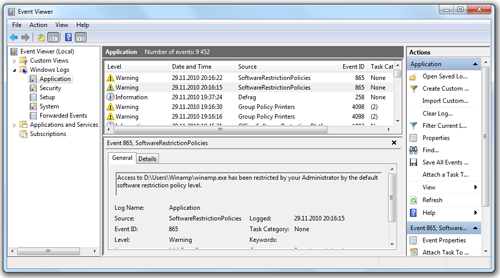

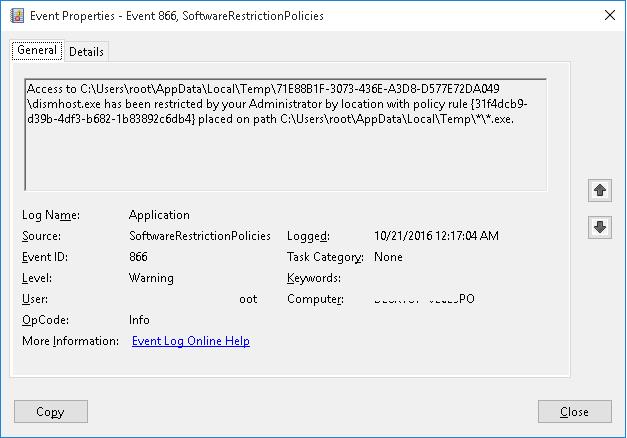

Существует вероятность, что самая важная для вас программа перестанет работать из-за блокировок, налагаемых политикой SRP. В этом случае, вам на помощь приходит системный журнал, с содержимым которого можно ознакомиться, выполнив команду Start → Run → eventvwr.msc.

Рисунок 7. Просмотр журнала событий Application

Если действительно SRP является причиной неработоспособности программы, вы увидите в журнале одно или несколько предупреждений от источника SoftwareRestrictionPolicies с кодом 865. Внутри сообщения указывается имя и путь заблокированного модуля. Добавьте этот путь или цифровой отпечаток (hash) программы в Additional Rules и запустите программу ещё раз.

Теперь всё работает, но что будет дальше?

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

"DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

"DefaultLevel"=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed в режим «чёрного списка» Default: Unrestricted, разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules в режиме Disallowed. По возможности, не создавайте записи с типом доступа Disallowed, так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

- отключаем защиту SRP ярлыком SRP Disable;

- инсталлируем программу или выполняем обновление системы;

- снова включаем SRP ярлыком SRP Enable.

Рисунок 8. Ярлыки управления режимами SRP

Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed. В любом случае, после перезагрузки компьютера Software Restriction Policies включится автоматически.

Software Restriction Policies не гарантирует стопроцентную защиту от зловредных программ, но её эффективность может быть по крайней мере на несколько порядков выше эффективности обычных антивирусных программ. Успехов в повышении уровня безопасности вашего компьютера!

Источник

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

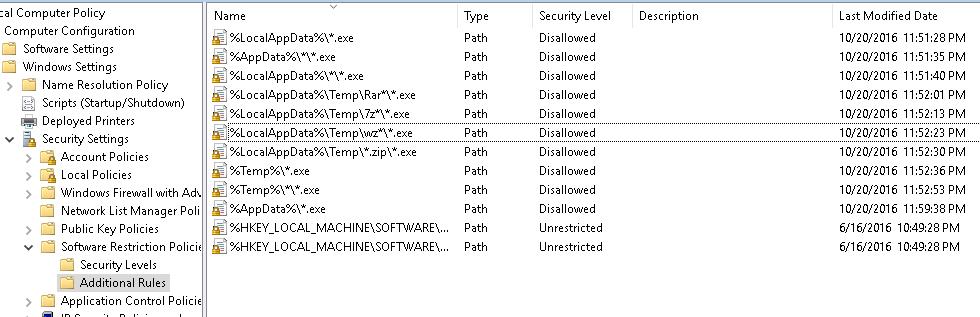

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

Примечание. Настоятельно рекомендуем перед внедрением SRP политик, протестировать их работу на группе тестовых компьютерах. В случае обнаружения легитимных программ, которые не запускаются из-за SRP, нужно добавить отдельные разрешительные правила.

В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

- Path: %AppData%*.exe

- Security Level: Disallowed

- Description: Блокировка запуска exe файлов из папки %AppData%

| Описание | Windows XP и 2003 | Windows Vista/7/8/10, Windows Server 2008/2012 |

| Запрет запуска файлов из %LocalAppData% | %UserProfile%Local Settings*.exe | %LocalAppData%*.exe |

| Запрет запуска файлов из вложенных каталогов %AppData%: | %AppData%**.exe | %AppData%**.exe |

| Запрет запуска файлов из вложенных каталогов %LocalAppData% | %UserProfile%Local Settings**.exe | %LocalAppData%**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinRAR | %UserProfile%Local SettingsTempRar**.exe | %LocalAppData%TempRar**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью 7zip | %UserProfile%Local SettingsTemp7z**.exe | %LocalAppData%Temp7z**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinZip | %UserProfile%Local SettingsTempwz**.exe | %LocalAppData%Tempwz**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows | %UserProfile%Local SettingsTemp*.zip*.exe | %LocalAppData%Temp*.zip*.exe |

| Запрет запуска exe файлов из каталога %temp% | %Temp%*.exe | %Temp%*.exe |

| Запрет запуска exe файлов из вложенных каталогов %temp% | %Temp%**.exe | %Temp%**.exe |

| Опционально. Запрет запуска exe фалов из любых каталогов в профиле пользователя .

Важно. с эти правилом нужно быть внимательным, т.к. некоторое ПО, например плагины браузеров, установщики – хранят свои исполняемые файлы в профиле. Для таких программ нужно будет сделать правило исключения SRP |

%UserProfile%**.exe | UserProfile%**.exe |

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

Как правило, также следует запретить запуск других расширений потенциально опасных файлов (*.bat,*.vbs, *.js, *.wsh и т.п.), ведь вредоносный код может находиться не только в *.exe файлах. Для этого нужно изменить пути в правилах SPR , удалив вхождения *.exe. Таким образом, будет запрещен запуск всех исполняемых файлов и файлов сценариев в указанных каталогах. Список «опасных» расширений файлов задается в параметрах политики SRP в разделе Designated File Types. Как вы видите, в нем уже есть предустановленный список расширений исполняемых файлов и скриптов. Можете добавить или удалить определенные расширения.

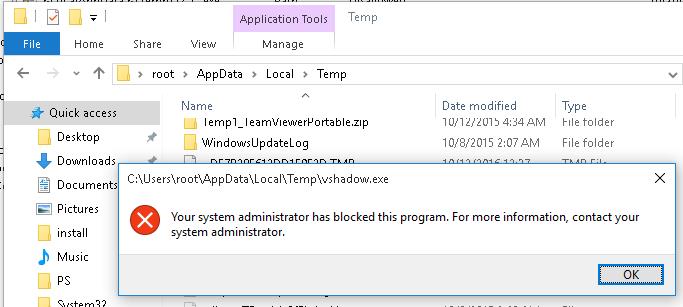

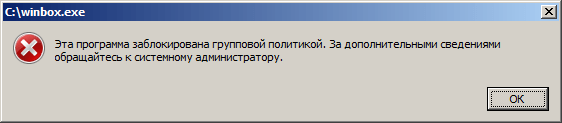

Your system administrator has blocked this program. For more info, contact your system administrator.

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Access to C:UsersrootAppDataLocalTemp71E88B1F-3073-436E-A3D8-D577E72DA049dismhost.exe has been restricted by your Administrator by location with policy rule {31f4dcb9-d39b-4df3-b682-1b83892c6db4} placed on path C:UsersrootAppDataLocalTemp**.exe.

Совет. В том случае, если политика мешает запуску нужного доверенного приложения, можно добавить это файл в исключения политики (создав новое правило, указывающее на этот *.exe файл со значением Unrestricted).

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

Contents of this directory is archived and no longer updated.

Update 04.09.2009: относительно пункта 3 данного поста обязательно прочтите обновление информации по нему: Секреты Software Restriction Policies (часть 3) (так же прочитать пункт 3). Т.е. вы должны исключить LNK файлы из проверки политикой и, следовательно, исключения для них создавать не надо.

Так же прочтите обновление по этой же ссылки относительно использования переменных окружения в правилах SRP.

Наблюдая за сообщениями на форумах (а так же по комментариям в моём блоге) пришёл к выводу, что очень немногие понимают всю значимость Software Restriction Policies и далеко не каждый обладает навыками эффективного управления данной политикой. Я уже освещал некоторые вопросы по данной теме, но тем не менее пробелы до сих пор есть, а так же есть новые трюки для обхода политики.

Итак, для тех, кто ещё не в курсе, о чём идёт речь предлагается прочитать:

- На страже безопасности – Software Restriction Policies

- Секреты Software Restriction Policies

В данном посте я планирую раскрыть секреты расширения SCF, трюки с hh.exe, рассмотреть вопросы унификации правил и два важных момента в управлении политикой.

1) Расширение SCF – это командный файл, который обрабатывается стандартным шеллом (он же explorer.exe). Данные файлы достаточно хитры, поскольку проводник (explorer) даже в режиме показа известных расширений никогда не показывает его. Это ещё пол беды. Основная угроза, которая может от них исходить – встраиваемость в файлы. В двух словах это выглядит как прописывание своего кода в любой файл (будь то текстовый, графический, медиафайл и т.д.), подмена расширения и иконки. Синтаксис SCF файлов очень похож на синтаксис INI и INF файлов. Т.е. он состоит из секций, заключённых в квадратные скобки и элементы секций:

[section]

parameter=value

[section2]

parameter2=value2

parameter3=value3

Самый знакомый нам файл такого типа – Show Desktop в панели quick launch. Это самый настоящий SCF файл, который имеет следующее содержание:

[shell]

Command=2

IconFile=explorer.exe,3

[TaskBar]

Command=ToggleDesktop

как видно отсюда, мы можем изменять иконку файла на любую. Очень полезно для маскировки файла под другой тип файла. И в секции TaskBar мы видим вызов внутренней команды explorer.exe – ToggleDesktop. Напомню, что эти файлы обрабатываются только оболочкой explorer.exe. Если сохранить эту часть в текстовом файле и указать расширение SCF, то вы получите сворачивалку окон. Если, к примеру, в секции Command указать другую команду, например, Explorer, то при двойном клике на него запустится сам explorer.exe:

[shell]

Command=2

IconFile=explorer.exe,3

[TaskBar]

Command=Explorer

А теперь как встраивать код в другие файлы. Берём любой произвольный файл, например картинку в формате JPEG, открываем его в текстовом редакторе, но лушче будет в FAR и в самое начало или самый конец файла пишем:

[shell]

Command=2

IconFile=imageres.dll,66

[TaskBar]

Command=Explorer

сохраняем изменения и переименовываем файл в image.jpeg.scf.В Windows Vista/Windows Server 2008 мы получим файл размером с картинку, подходящее расширение и значок JPEG файла (хвост .scf будет скрыт от нас в любом случае). Если по нему нажать 2 раза, то запустится explorer. Причём никаких ошибок вы не получите, потому что остальное содержимое файла будет проигнорировано и будет выполнена только та часть кода, которую мы добавили. Искать иконки можно различными редакторами ресурсов, как Restorator или ResHacker. Просто в категории Icon или IconGroup выбираете нужный номер иконки и вставляете этот номер в параметр значка. При этом скорее всего потребуется уменьшить это число на единицу, поскольку Explorer будет считать значки с нуля, в то время как редакторы ресурсов считают с единицы. Но это уже детали.

К сожалению я в данный момент не обладаю сведениями о полном функционале файлов SCF, но доподлинно известно, что ими можно манипулировать как оболочкой explorer.exe, так и браузером Internet Explorer. Поэтому я пока не могу сказать на сколько это может быть опасно. Но неадекватное поведение файла при его запуске может доставить массу хлопот как самим пользователям, так и администраторам.

Следовательно имеет смысл при развёртывании политики SRP включить данное расширение в список блокируемых, а значок Show Desktop.scf разрешить по хэшу! Это важно, поскольку разрешение пути позволит пользователю модифицировать файл и исполнить его.

Примечание: в новых версиях Windows начиная от Windows Vista значок ShowDesktop.scf был сменён с SCF файла на Show Desktop.lnk, следовательно для этих версий ОС достаточно будет просто включить данное расширение в список и всё. Хотя SCF файл в Windows Vista будет работать

2)hh.exe – исполняемый файл, который обрабатывает фалы справки CHM. CHM – это скомпилированный HTML файл, следовательно может содержать потенциально уязвимый код. Но тут, казалось бы, бояться нечего, поскольку расширение CHM по умолчанию мониторится политикой SRP и его запуск из пользовательского окружения недоступен. Но это не совсем так. В действительности пользователь может обойти ограничение SRP и спокойно запускать любые CHM файлы. Обходится данное ограничение очень просто:

Start –> Run… –> hh.exe pathhelpfile.chm

и всё. К сожалению, я не нашёл метода, как гибко бороться с этим, только явно запрещать политикой SRP запуск программы hh.exe. Ещё к бОльшему сожалению блокировать CHM файлы в системах до Windows Vista тяжело, поскольку почти вся справка Windows там написана в CHM. Однако, в Windows Vista и выше встроенная справка уже не базируется на CHM файлах, поэтому в них мы можем со значительно меньшими последствиями просто блокировать hh.exe. Но тут можно упереться в вопрос совместимости сторонних приложений, которые зачастую содержат справку в CHM файлах. Поэтому, я не призываю блокировать hh.exe, но просто исследовать данный вопрос в каждом индивидуальном случае отдельно.

Примечание: на данный момент мне неизвестно о других расширениях, которые подвержены данной проблемы. Я тестировал набор расширений, но добиться подобного результата не удалось. Хочется надеяться, что это единственное такое хитрое расширение

3) унификация и стандартизация создания исключений в политику SRP. Прочитав топик на форуме TechNet – сслыка, я в очередной раз пришёл к мнению, что человек первый раз столкнувшись с SRP не обладает навыками эффективного создания исключений. Это и не удивительно вобщем, поэтому я в темах про SRP ставлю перед собой задачу – рассказать про Best Practices для эффективной реализации этой политики.

За время практики я (и не только) смог выработать для себя общий концепт создания исключений, который звучит примерно так: следует предельно максимально использовать переменные окружения и ключи реестра вместо абсолютных путей.

Политика SRP даёт нам широкие возможности для этого, это и использование системных переменных окружений %variable%, но и чтение этих переменных из реестра. Повторюсь, что данная концепция решает несколько задач, как унификация правил для различных платформ и обход локализованных барьеров. В качестве примеров можно привести различия некоторых стандартных путей в ОС Windows XP и Windows Vista.

- Например, профили пользователей раньше хранились в C:Documents and Settings, а в Vista – C:Users. Уже здесь мы видим эффект от использования системных переменных окружения как %userprofile%.

- Но если в сети используются и локализованные системы (смешанные), то системные переменные доставят нам хлопот, поскольку придётся часто дублировать исключения пути: %userprofile%Desktop*.lnk и %userprofileРабочий стол*.lnk. Это так же существенный барьер, который обойти стандартными переменными окружения практически нерентабельным. И вот здесь мы видим эффект от чтения нужных путей из реестра.

Чтобы администраторам дать хорошую отправную точку, я решил поделиться стандартным набором разрешений, который будет отвечать следующим требованиям:

- пользователи могут запускать исполняемые файлы из системной папки Windows и Program Files

- пользователи могут запускать ярлыки из своего пользовательского Start Menu

- пользователи могут запускать ярлыки из Start Menu общего профиля, который известен как AllUsersProfile

- пользователи могут запускать ярлыки со своего и AllUsers рабочего стола

- пользователи могут запускать ярлыки из своего меню быстрого запуска (Quick Launch)

- пользователи не могут запускать исполняемые файлы из папки спулера и системного Temp.

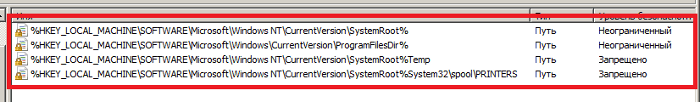

И вот такой список исключений нам потребуется:

Unrestricted — %systemroot%

Unrestricted — %programfiles%

Unrestricted — %userprofile%Application DataMicrosoftInternet ExplorerQuick Launch*.lnk – (Windows XP/2003 only)

Unrestricted — %HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionExplorerShell FoldersAppData%/Microsoft/Internet Explorer/Quick Launch/*.lnk – (Windows Vista/2008 или выше)

Unrestricted — %HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell FoldersDesktop%*.lnk

Unrestricted — %HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell FoldersPrograms%*.lnk

Unrestricted — %HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell FoldersPrograms%*/*.lnk

Unrestricted — %HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell FoldersPrograms%*/*/*.lnk

Unrestricted — %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell FoldersCommon Administrative Tools%*.lnk

Unrestricted — %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell FoldersCommon Desktop%*.lnk

Unrestricted — %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell FoldersCommon Programs%*.lnk

Unrestricted — %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell FoldersCommon Programs%*/*.lnk

Unrestricted — %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell FoldersCommon Programs%*/*/*.lnk

Dissalowed — %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionPrintPrinters%

Dissalowed — %systemroot%Temp

Здесь хочу сделать несколько комментариев:

- Мы явно запрещаем запуск недозволенных приложений из системных папок, куда пользователи по умолчанию имеют право записи и исполнения. Это C:WindowsTemp и папка спулера, поскольку они явно разрешаются первым правилом. Следовательно, чтобы предотвратить запуск файлов из этих папок мы явно их запрещаем отдельными правилами.

- я указал 2 пути для QuickLaunch для систем Windows XP и Windows Vista. Это обусловленно тем, что в Windows XP/Windows Server 2003 максимальная длина исключения для пути ограничена 133 знаками и вот такой “финт ушами”, который я привёл для Windows Vista, не проходит. В новых ОС этот недостаток устранён.

- здесь я не привёл явного запрещения для hh.exe, т.к. это стартовый набор правил, которое обеспечивает достаточную совместимость с другими приложениями.

- Мы разрешаем несколько уровней вложения для Start Menu, поскольку всё это меню как правило состоит из 3-х уровней вложения.

Примечание: для бизнес-приложений, которые как правило инсталлируются на отличный от системного том (обычно D:) и для них рекомендуется делать исключения по хешу, нежели по пути. Это полезно по двум причинам:

- зачастую бизнес-приложения пишутся “быдлокодерами” (простите уж за такую лексику, но это суровая правда), которые требуют разрешения записи пользователям в папку с исполняемым модулем. Спастись от заражения этого модуля пользователями можно только хешем. Это, к сожалению, актуальная проблема, которую нужно решать примерно так: “разработчиков софта, требующего админских привилегий, нужно силой пересаживать на OpenBSD, и не кормить дошираком до тех пор, пока их г***ософт не начнет там работать в ANSi-режиме на библиотеке ncurses” © Amin

- в случае, если случится факт заражения (в данном случае только от лица неосторожного администратора), то высока вероятность, что вирус постарается инфицировать все .exe файлы в системе и по изменившемуся хешу это можно быстро вычислить (приложение больше не запустится) и в кратчайшие сроки вывести поражённую систему из сети для дальнейшего расследования инцидента.

4) обновление ярлыков временного отключения и включения SRP. Я считаю удобным держать на рабочем столе администратора ярлыки, которые запускают REG файлы, которые в свою очередь временно отключают и возвращают политику в исходную позицию. Если для одной рабочей станции – это менее критично, то в условиях домена отключать политику для установки/обновления ПО на уровне GPO – крайне нецелесообразно. Я уже публиковал в своём предыдущем блоге тексты REG файлов, но без учёта папки Temp.

Т.к. мы явно запретили запуск недозволенных расширений из папки C:WindowsTemp, то даже временная деактивация политики ярлыками не позволит нам сделать некоторые действия, например, установка драйвера или приложения, если установщик сперва распаковывает INF файлы в эту папку, поскольку перевод глобального режима политики в Unrestricted не отменит этот явный запрет. Следовательно мы помимо перевода политики в Unrestricted должны вывести администраторов из под действия политики. Вот REG файлы для временного отключения и включения политики:

SRP_Disable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

«DefaultLevel»=dword:00040000

«PolicyScope»=dword:00000001

SRP_Enable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

«DefaultLevel»=dword:00000000

«PolicyScope»=dword:00000000

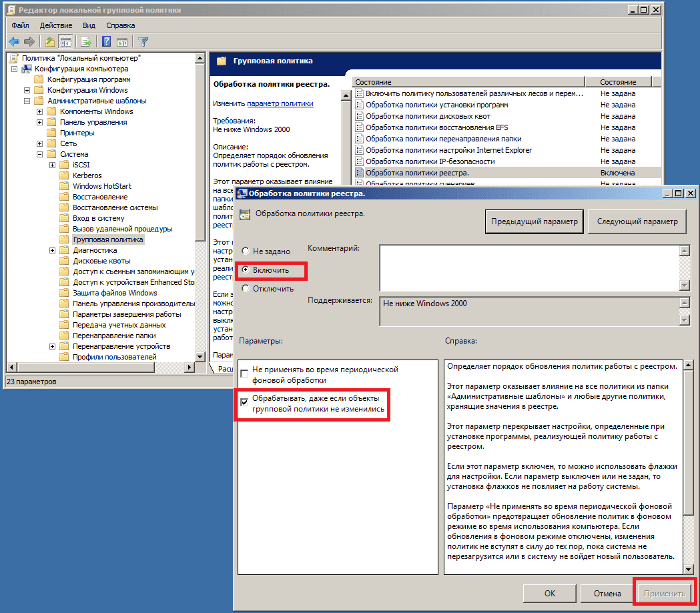

5) обновление политики. В процессе работы с ярлыками обнаружился один неприятный факт: если отключить политику реестром и не включить обратно, то после перезагрузки машины кроме включения политики реестром обратно потребуется выполнить ещё 2 перезагрузки. Как вы, наверное, поняли, эти ключи реестра не изменяют саму политику, а только её поведение. Следовательно пришлось решать вопрос возвращения политики в исходное состояние при перезагрузках при помощи групповых политик. По умолчанию, политики перезаписывают соответствующие ключи реестра только при изменение состояния политики (чего мы ярылками не делаем). Т.к. SRP у нас основывается на реестре (все её правила и настройки хранятся именно в реестре), то нужно задать принудительное переприменение политики при перезагрузках (или периодических обновлений политики в домене). Делается это в Group Policy:

Computer ConfigurationAdministrative TemplatesSystemGroup PolicyRegistry policy processing

и этот элемент необходимо выставить в Enabled внутри поставить галочку в Process even if the Group Policy objects have not changed. В таком случае даже если администратор забудет реестром обратно включить политику SRP, то политика процессинга сама вернёт её в исходное состояние – Disallowed.

——————-

Сегодня мы рассмотрели очередную партию насущных вопросов по настройке и управлению политикой Software Restriction Policies. Я недеюсь, что этот материал будет полезен как начинающим (тех, кто только начинает работать с политикой SRP) и опытным администраторам, которые уже используют политики SRP в своих сетях.

Немного отступления или вступление.

Если вы читаете данную заметку, скорее всего уже имеете печальный опыт в ситуации, когда любимый антивирус пропустил какую-то заразу.

Наверняка я не открою новую галактику, сообщив, что в большинстве случаев антивирусы устраняют последствия, а не предотвращают заражение. Антивирусные базы этих компаний пополняются за счет несчастных пострадавших от неизвестных ранее вирусов.

Часто слышишь от друзей и знакомых такие просьбы о помощи:

- Вирус зашифровал мои файлы, что делать?

- Как убрать порно-баннер?

- У меня тормозит компьютер, куча установленных программ, но я ничего не устанавливал(а);

- Не открываются сайты, помоги;

- и так далее.. продолжай помогать нам дорогой друг.

Спасение утопающих — дело рук самих утопающих. («Двенадцать стульев», И. Ильф, E. Петров)

Потратив сейчас 15 минут на пошаговую настройку компьютера, вы получите хорошую первоначальную защиту от троянов, баннеров, шифровщиков и прочей массовой нечисти.

Основная часть заметки касается настройки политики SRP — Software restriction policy (англ.: Политика ограниченного использования программ). Данная настройка (политика) работает по следующим принципам:

- Все программы на компьютере могут свободно запускаться и работать только из тех мест (папок), из которых мы это разрешим явно;

- Все остальные программы запускаться и работать не смогут. А следовательно и навредить вам они не смогут.

Единственный маленький минус этого способа предотвращения заражения компьютерными вирусами заключается в том, что после настройки компьютера по данной заметке, установка любой новой программы на ваш компьютер будет занимать на пару минут больше времени. Вас это не останавливает? Тогда перейдем к делу.

Большинство шагов относится к операционной системе Windows 7 (32/64). До Windows 8 пока не дошли ноги, а Windows XP доживает свой век. (Если кому нужно, добавлю описание шагов для XP)

Статья применима к следующим редакциям Windows:

Windows 7 Профессиональная, Windows 7 Корпоративная и Windows 7 Максимальная;

Windows Vista Бизнес, Windows Vista Корпоративная и Windows Vista Максимальная;

Windows XP Professional, Windows XP Media Center 2005.

Windows 7 Домашняя (Базовая и Расширенная) к сожалению не поддерживается. В этих версиях можно использовать «Родительский контроль». Чуть позже опишу и этот способ защиты.

1. Включите обновления вашей операционной системы

Для чего это нужно? Странный вопрос на самом деле. Дело в том, что производители ПО часто выпускают исправления ошибок в работе своих программ. Образно говоря, заколачивают дыры в заборе, через которые на ваш компьютер проникают вирусы.

Как включить обновления?

Пуск -> Все программы -> Центр обновления Windows -> Настройка параметров -> Важные обновления -> Устанавливать обновления автоматически

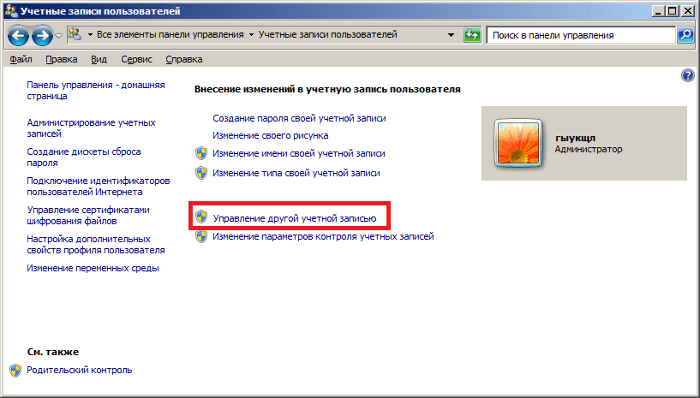

2. Не работайте под пользователем с правами администратора системы

Работая в системе с правами администратора вы фактически позволяете злоумышленникам (читай вирусам) распоряжаться как у себя дома. Вирусы с большой легкостью и вероятностью могут повредить ваши системные файлы. А если вы работаете под пользователем с ограниченными правами — безопасность системы значительно повышается.

Возьмите себе за правила:

- Ежедневные дела за компьютером (работа с текстом, графикой, интернет, игрушки) выполняйте в системе под пользователем с ограниченными правами;

- Если нужно установить какую либо программу — заходите под пользователем с правами администратора и устанавливайте.

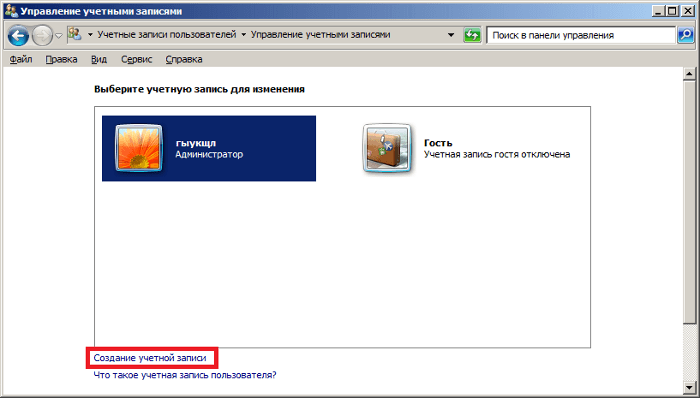

Проверьте под каким пользователем сейчас работаете и, если окажется, что у текущего пользователя права администратора (как в примере ниже), добавьте в систему простого пользователя с ограниченными правами и работайте под ним.

Пуск -> Панель управления -> Учетные записи пользователей

Нажмите «Создание учетной записи»

В будущем ежедневную работу выполняйте от имени этого пользователя, как уже упоминалось выше.

3. Создание политики ограниченного использования программ (SRP)

Все дальнейшие настройки выполняются от имени администратора.

3.1. Откройте редактор групповой политики

Пуск -> Выполнить -> gpedit.msc (или, если нет пункта Выполнить: Пуск -> Найти программы и файлы -> gpedit.msc)

3.2. Создайте политику ограниченного использования программ

В редакторе групповой политики следующий путь:

Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ — Создать политику ограниченного использования программ

3.3. Политика ограниченного использования программ — Применение

Применять ко всем файлам программ; Применять для всех пользователей.

3.4. Политика ограниченного использования программ — Назначенные типы файлов

Удалить LNK — Ярлык

Добавить тип SCF

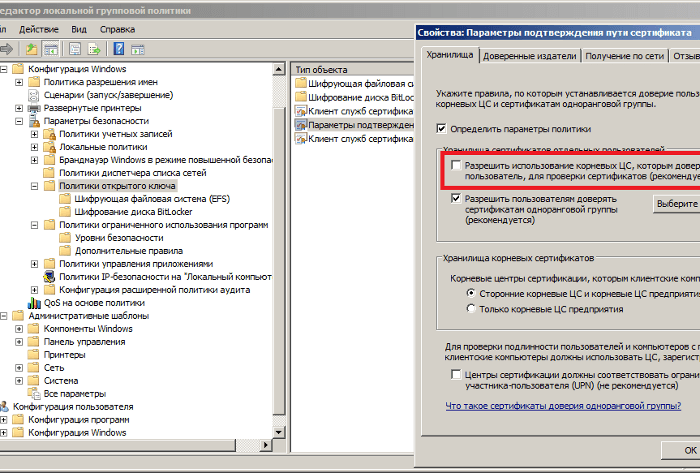

3.5. Политики открытого ключа — Параметры подтверждения пути сертификата

убрать галочку «Разрешить использование корневых ЦС, которым доверяет пользователь, для проверки сертификатов»

3.6. Политики ограниченного использования программ — Уровни безопасности

Установить Запрещено по умолчанию

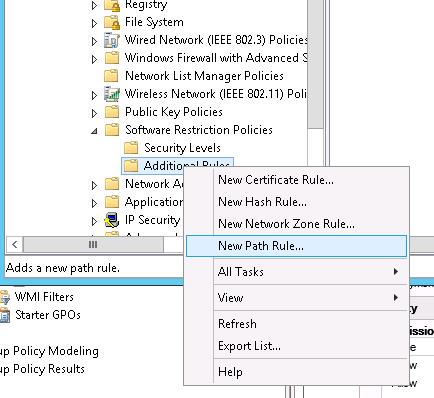

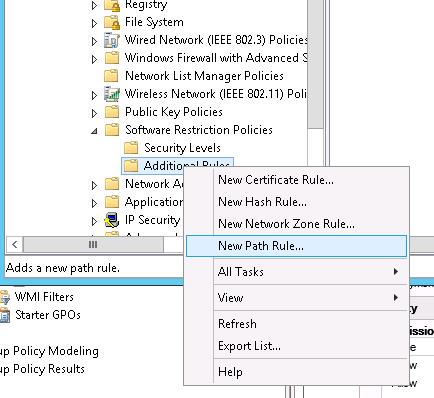

3.7. Политики ограниченного использования программ — Дополнительные правила

Здесь уже есть несколько правил по умолчанию.

Добавим сюда еще пару правил.

В контекстном меню в правой части окна: Создать правило для пути…

Добавляем следующие правила:

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%Temp — Уровень безопасности: Запрещено

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%System32/spool/PRINTERS — Уровень безопасности: Запрещено

В итоге у нас получился такой список правил:

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot% — Уровень безопасности: Неограниченный

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir% — Уровень безопасности: Неограниченный

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%Temp — Уровень безопасности: Запрещено

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%System32/spool/PRINTERS — Уровень безопасности: Запрещено

Для Windows 7 x64 здесь будет еще 2 пути по умолчанию:

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir (x86)% — Уровень безопасности: Неограниченный

Путь: %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramW6432Dir% — Уровень безопасности: Неограниченный

Если у вас есть другие места откуда вы обычно запускаете программы (точнее куда вы их устанавливаете), например, игры вы устанавливаете в папку на диске D:

D:Games

В этом случае добавьте эти пути аналогично тому, как было указано выше, и установите для этих путей уровень безопасности Неограниченный

Очень важное замечание!

Не добавляйте сюда временные папки (c:temp и т. д.) или папки вашего профиля (c:usersmasha и т. д.) с уровнем безопасности Неограниченный! Иначе все наши настройки политики потеряют смысл. Почему? Потому, что вирусы как правило загружаются на ваш компьютер через дыру в браузере или какую-либо другую дыру и записываются в указанные выше места (а точнее они записываются туда, куда имеют доступ на запись). Если вы разрешите запуск программ из этих папок, то сами понимаете что произойдет.

Добавили все необходимые вам пути?

3.8. Настроим автоматическое применение политики, даже если мы забудем ее включить

Здесь же, в редакторе групповой политики откройте следующий путь:

Конфигурация компьютера — Административные шаблоны — Система — Групповая политика — Обработка политики реестра

поставьте там следующие галочки:

На этом окно Редактора групповой политики можно закрыть.

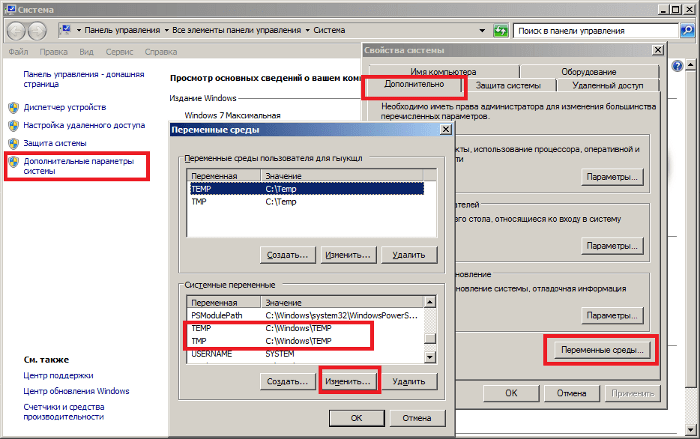

4. Перенос системной папки Temp и папки spoolPRINTERS

Создайте папку Temp на диске C (C:Temp).

Далее откройте свойства системы:

Правой кнопкой мыши на значке Мой компьютер -> Свойства -> Дополнительные параметры системы

или просто нажмите на клавиатуре клавиши: Win+Pause/Break

Далее, вкладка Дополнительно -> Переменные среды

измените системные переменные TEMP и TMP на C:Temp

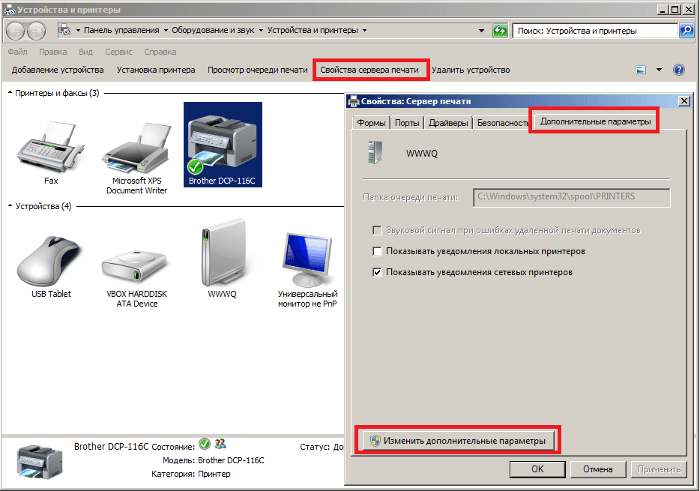

Теперь перенесем папку spoolPRINTERS

Создайте на диске C папку spool. Внутри созданной папки spool создайте папку PRINTERS.

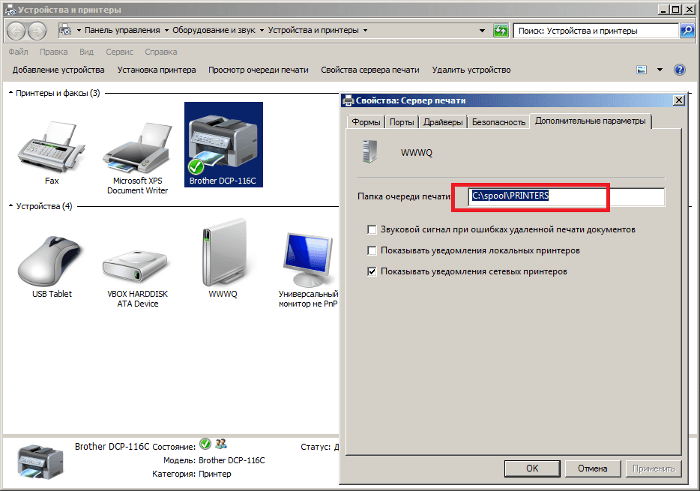

Откройте Пуск -> Устройства и принтеры

Выделите мышью любой принтер или факс, чтобы в верхней части окна появилось меню Свойства сервера печати.

Откройте последовательно Свойства сервера печати -> Дополнительные параметры -> Изменить дополнительные параметры

В строку Папка очереди печати впишите путь к ранее созданной папке C:spoolPRINTERS

Нажмите Применить и ОК.

5. Быстрое включение и отключение политики ограниченного использования программ

Чтобы у вас была возможность при необходимости устанавливать программы из любой папки (скачали программу, например, в D:Downloads, а запуск оттуда естественно запрещен) создадим 2 ярлыка. Один временно выключает политику (srp_disable.reg), другой (srp_enable.reg) включает ее обратно.

1-й файл

Откройте блокнот (Пуск -> Все программы -> Стандартные -> Блокнот)

Вставьте туда следующий текст:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

«DefaultLevel»=dword:00040000

Сохраните файл под названием srp_disable.reg

Меню Файл -> Сохранить как…

Выберите: Тип файла -> Все файлы (*.*)

Имя файла: SRP_Disable.reg

2-й файл

Откройте блокнот, вставьте следующий текст:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

«DefaultLevel»=dword:00000000

Сохраните по аналогии с предыдущим, только назовите файл srp_enable.reg

Переместите созданные файлы в системную папку C:Windows

Создайте для каждого файла ярлык и поместите его на рабочий стол:

Правой кнопкой мыши на файле -> Отправить ярлык на рабочий стол

В итоге должно быть 2 ярлыка на рабочем столе:

srp_disable.reg и srp_enable.reg

Теперь если вам нужно установить какую либо программу, запускаете ярлык srp_disable.reg устанавливаете программу, после чего запускаете srp_enable.reg

На этом настройка закончена. Перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь если вы попробуете запустить какую-либо программу из не разрешенного для запуска места, увидите такое предупреждение:

Еще раз порядок действий для безопасной от вирусов работы за компьютером

- Ежедневную работу, игры, и т. д. выполняйте под пользователем с ограниченными правами.

- Для установки необходимых программ делайте следующее:

а) Пуск — Сменить пользователя (или клавиши Win+L)

б) Выбираем пользователя с правами администратора

в) Зашли под администратором

г) Запустили ярлык srp_disable.reg

д) Установили необходимую программу (предварительно проверив ее антивирусом)

е) Запустили ярлык srp_enable.reg

ж) Пуск — Сменить пользователя (или клавиши Win+L)

з) Выбираем своего обычного пользователя с ограниченными правами

и) Свободно работаем в системе без вирусов, баннеров, шифровщиков.

Хотелось бы отметить, что данная технология не отменяет использование антивирусов, их можно использовать хотя бы для проверки скачанных из сети файлов. Ну и две двери лучше чем одна)

При подготовке статьи были использованы материалы с сайта Vadims Podans

Краткое изложение этой статьи (скорее для себя + картинки из моей русской Windows XP)

0) Фишка работает в:

- Windows XP Professional, Windows XP Media Center 2005;

- Windows Vista Business, Windows Vista Enterprise & Ultimate;

- Windows 7 Professional, Windows 7 Enterprise & Ultimate;

- Windows Server 2003 и 2008 (все редакции);

1) Запускаем из Выполнить gpedit.msc из-под пользователя с правами администратора. Идем в Computer Configuration → Settings → Security Settings → Software Restriction Policies (по-русски

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Политики ограничения использования программ

)

2) По умоолчанию там пусто. Покажут страчнику с текстом, мол чтобы создать новые правила, нужно в меню Action

(Действие

) выбрать» команду New Software Restriction Policies (

Создать новые политики)

3) Выполните двойной щелчок по значению Enforcement (

Принудительный

) и укажите Apply to: All software files (

ко всем файлам программ

) и Apply to: All Users (

Для всех пользователей

). Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов. Жмем ОК.

ЗЫ В случае возникновения проблем с теми программаи, которые хранят часть своих библиотек в каталогах пользователей (типа C:UsersuserAppData), то можно ослабить уровень защиты вернув в сад точку Apply to: All software except libraries (

ко всем файлам программ, кроме библиотек (таких как DLL)

). Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:Recyclervirus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

4) Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значению Designated File Types (

Назначенные типы файлов

) и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно невозможно.

5) Существуют несколько режимов работы SRP:

- Disallowed (Не разрешено): режим «белого списка». Если выбран «По умолчанию», то запрещён запуск любых программ, кроме описанных в правилах политики;

- Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

- Unrestricted (Неограниченный): режим «чёрного списка». Если выбран «По умолчанию», разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

Именно последний уровень и является выбранным по умолчанию изначально.

Раскройте папку Security Levels (Уровни безопасности) и назначьте режим Disallowed (Не разрешено) в качестве основного.

6) В контейнере Additional Rules (

Дополнительные правила

) перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок.

Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted (Неограниченный).

7) Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два reg-файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers] "DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers] "DefaultLevel"=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed (Не разрешено) в режим «чёрного списка» Default: Unrestricted (Неограниченный), разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules (Дополнительные правила) в режиме Disallowed (Не разрешено). По возможности, не создавайте записи с типом доступа Disallowed (Не разрешено), так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

- отключаем защиту SRP ярлыком SRP Disable;

- инсталлируем программу или выполняем обновление системы;

- снова включаем SRP ярлыком SRP Enable.

9) Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени.

Запустив gpedit.msc, далее Computer Configuration → Administrative Templates → System → Group Policy

(Конфигурация компьютера → Административные шаблоны → Система → Групповая политика

) и в параметре Registry Policy Processing (

Обработка политики реестра

) выберите Enabled (

Включен

) и включите галочку Process even if the GPO have not changed (

Обрабатывать, даже если объекты групповой политики не изменились

).

Теперь в любом случае после перезагрузки компьютера Software Restriction Policies включится автоматически.

Содержание

- Блокировка вирусов и шифровальщиков с помощью Software Restriction Policies

- DenTNT.trmw.ru

- Записная книжка

- Windows: Экспортировать или импортировать настройки Software Restriction Policies (SRP)

- Применение политик ограниченного использования программ для защиты от несанкционированного программного обеспечения

- Приложение

- Формат реестра

- Пошаговое руководство по цифровому подписыванию файлов тестовыми сертификатами

- Заключение

- Связанные ресурсы

Блокировка вирусов и шифровальщиков с помощью Software Restriction Policies

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

Источник

DenTNT.trmw.ru

Записная книжка

Windows: Экспортировать или импортировать настройки Software Restriction Policies (SRP)

Согласно сравнительной таблицы с этой страницы, Software Restriction Policies (SRP) не могут быть импортированы или экспортированы, в отличие от того же AppLocker.

Однако настройки SRP хранятся в реестре, поэтому странно, что нельзя было просто экспортировать нужную ветку реестра. Проверим…

1. На компе с Windows 7 настраиваем SRP.

2. После того, как все настроено и проверено на работоспособность, открываем реестр.

3. Нам нужна ветка [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowssafer]

4. Экспортируем ее в файл SRP.reg и переписываем этот файл на компьютер с Windows 10.

5. На компьютере с Windows 10 запускаем под админом консоль и там импортируем этот файл:

Настройки SRP, которые должны храниться в реестре импортированы. Но это только часть настроек. Если мы запустим gpedit.msc или secpol.msc на компьютере с Windows 10, то:

1. Политики в оснастке не будут заданы, нужно будет создать первоначальные правила. Если быть точнее, то настройки действующей политики просто не будут видны, т.к. «ключи» не совпадают.

2. Несмотря на пункт (1), политики будут работать. Например невозможно будет запустить файл из НЕРАЗРЕШЕННЫХ папок.

3. Текущий уровень SRP (согласно оснастке secpol) будет установлен в Unrestricted (по умолчанию), при этом пункт (2) будет актуален, т.е. все попытки запустить приложение из НЕРАЗЕШЕННЫХ папок будут заблокированы.

4. Если при этом через оснастку secpol.msc добавить любую из заблокированных папок в список разрешенных, то она все равно будет заблокирована.

Для примера: в пункте 1 мы внесли папку C:WindowsSystem32spooldriverscolor в список запрещенных, после чего экспортировали ветку реестра с этими настройками на другой комп. После того, как там эти политики применились и эта папка оказалась заблокирована, мы ее через оснастку secpol.msc добавляем в список разрешенных, но файлы из нее запустить не получится, т.к. действует импортированная политика у которой другое название:

Запрещающая политика для этого пути — HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowssafercodeidentifiersPaths<60cb49c2-bc06-4f64-aaed-f7208a74b2ba>

Разрешающая политика для этого пути — HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowssafercodeidentifiers262144Paths

Ранее я читал, что включение/выключение SRP производится сменой ключа DefaultLevel.

Выключение:

1. При импортировании настроек с Windows 7 в Windows 10, в реестре для этого правила был создан раздел HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers со следующими ключами:

Здесь «authenticodeenabled» = 0 означает НЕ использование сертификатов.

«TransparentEnabled» = 1 означает усиление политик (0 — нет усиления, 1 — все файлы, кроме DLL, 2 — все файлы, включая DLL)

«PolicyScope» — применение политик к пользователям (0 — ко всем пользователям, 1 — ко всем, кроме администраторов)

«ExecutableTypes» — типы файлов.

2. При импортировании настроек с Windows 7 в Windows 10, в реестре для этого правила был также создан раздел HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowssafercodeidentifiers262144Paths <60cb49c2-bc06-4f64-aaed-f7208a74b2ba>со следующими ключами:

LastModified — время изменения ключа в миллисекундах

Description — описание правила

SaferFlags — флаги (0x0004000 или 0x0), которые вроде как и не работают, поэтому можно оставить все равным 0.

В итоге, если вам нужно ОТКЛЮЧИТЬ именно эту политику, то нужно либо удалить ключ из пункта 2, либо перенести его из папки 0 в папку 262144:

После этого политики нужно применить:

Поскольку импортированные подобным образом правила оснастка secpol их НЕ ВИДИТ, то нужно быть крайне осторожным, чтобы что-то случайно не перепутать, а то потом придется перелопатить весь реестр в поисках запрещающего правила…

При работе с gpedit, политики SRP сохраняются в следующей ветке реестра:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionGroup Policy Objects<36 chars id>MachineSoftwarePoliciesMicrosoftWindowsSaferCodeIdentifiers262144Paths

или

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSecEditReg ValuesMACHINE/Software/Policies/Microsoft/Windows/Safer/CodeIdentifiers/AuthenticodeEnabled

Источник

Применение политик ограниченного использования программ для защиты от несанкционированного программного обеспечения

Приложение

Этот раздел содержит список назначенных по умолчанию типов файлов, форматы системного реестра и руководство по цифровому подписыванию файлов тестовыми сертификатами.

Формат реестра

После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее.

Политика пользователя хранится в следующем разделе:

Политика компьютера хранится в следующем разделе:

Описание формата реестра

[Необязательные значения реестра. Должны быть заданы вручную]

Примечание. Записи в этом разделе являются правилами с уровнем безопасности Не разрешено (Disallowed)

Примечание: Каждое число в скобках – это код GUID. Каждый код GUID является уникальным.

Примечание. тип REG_EXPAND_SZ имеют правила для пути в реестре и правила для пути, в которых используются переменные среды

Примечание. Записи в этом разделе являются правилами с уровнем безопасности Неограниченный (Unrestricted)

Правила для сертификата

Правила политик ограниченного использования программ для сертификата хранятся в отдельном разделе реестра.

Правила для политик пользователей хранятся в следующем разделе реестра:

| • | HKEY_CURRENT_USERSOFTWAREPoliciesMicrosoftSystemCertificates |

Правила для политик компьютеров хранятся в следующем разделе реестра:

| • | HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftSystemCertificates |

Примечание. Записи в этом разделе являются правилами с уровнем безопасности Неограниченный (Unrestricted)

Примечание. Это хеш сертификата

Примечание. Записи в этом разделе являются правилами с уровнем безопасности Не разрешено (Disallowed)

Примечание. Это хеш сертификата

Параметры по умолчанию

Пошаговое руководство по цифровому подписыванию файлов тестовыми сертификатами

В этом разделе рассматриваются процессы и инструменты для цифрового подписывания файлов, которые используются при работе с правилами для сертификата.

Шаг 1: Загрузка инструментов

Загрузите инструменты проверки подлинности Authenticode для Internet Explorer 5.0. Эти инструменты используются для цифрового подписывания и проверки файлов с помощью подписей Authenticode.

Step 2: Подача заявки на сертификат для подписывания кода

Следующий шаг – это получение действующего сертификата для подписывания кода. Для этого существует три способа:

| • | Подать заявку н сертификат в коммерческий центр сертификации, такой как VeriSign. Если Вы хотите, чтобы цифровые подписи Ваших файлов были действительны за пределами Вашей организации, Вам нужно воспользоваться этим способом. | ||||||||||||

| • | Установить центр сертификации Windows 2000 или Windows Server 2003. Подайте заявку на сертификат через этот центр сертификации. Если цифровыми подписями пользуются только сотрудники Вашей организации, Вам нужно воспользоваться этим способом. | ||||||||||||

| • | Создайте самоподписанный сертификат для задач тестирования. После загрузки инструментов Authenticode выполните следующие две команды:

Команда setreg.exe указывает локальному компьютеру доверять сертификату центра Test Root Agency (центр сертификации операционной системы, предназначенный для задач тестирования), который выдает Вам тестовый сертификат для подписывания кода. Вы не должны использовать сертификаты Test Root Agency на рабочих машинах. Шаг 3: Подписывание файла Создайте тестовый файл сценария Visual Basic под названием hello.vbs со следующим содержимым: Подпишите этот файл и установите штамп времени, выполнив следующую команду: Если операция подписывания и установки штампа времени завершена успешно, Вы увидите надпись «Succeeded». Файл сценария будет содержать дополнительную Base64–шифрованную секцию с цифровой подписью, как изображено на Рисунке 11. Вы можете проверить, что файл был правильно подписан, выполнив команду: Появится диалоговое окно, изображенное на Рисунке 12. Шаг 4: Создание правила для сертификата и правила для пути Выполните команду secpol.msc, чтобы начать редактирование локальной политики безопасности. Создайте два правила:

Выполните следующую команду, чтобы экспортировать сертификат в файл. Укажите этот файл во время создания правила для сертификата. Вместе эти два правила запрещают выполнение любых файлов сценариев Visual Basic, кроме тех, которые подписаны тестовым сертификатом. Ваша политика должна выглядеть так, как показано в примере на Рисунке 13. Шаг 5: Повторный вход в систему и тестирование политики ограниченного использования программ

ЗаключениеПолитики ограниченного использования программ предоставляют администраторам основанный на управлении политиками механизм идентификации программ, выполняющихся на компьютере домена, и контролируют возможность их выполнения. Политики ограниченного использования программ могут применяться для блокирования вредоносных сценариев, обеспечения безопасности компьютера или предотвращения запуска нежелательных приложений. Они могут использоваться изолированно или управляться через групповую политику, и могут быть приспособлены к потребностям группы пользователей или компьютеров. Политики ограниченного использования программ обеспечивают улучшенную целостность и управляемость системы и существенно снижают стоимость владения компьютером. Связанные ресурсыОбратитесь к следующим ресурсам для получения дальнейшей информации: Источник Adblock |

Понедельник, 30 — Май — 2011

1. С чего начинается защита от вирусов и других зловредных программ?

Защита от компьютерных вирусов, «троянских коней» и прочей дряни в первую очередь зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все учётные записи (логины) делятся на две категории — административные, предназначенные для установки программ и настройки системы; и стандартные (с ограниченными правами), предназначенные для ежедневной работы. Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в Skype? Входи стандартным пользователем.

Дело в том, что у стандартных пользователей нет прав на инсталляцию программ и настройку системы, за счёт чего она работает весьма стабильно и безопасно. Что-то напортачить или сломать не получится, на это у пользователя просто нет прав. Компьтерный вирус — это не чёрная магия, а программа, просто компьютерная программа, поэтому заразить систему вирусом рядовой пользователь тоже не может. Причём, компьютеру всё равно, новый это вирус или старый, особо хитрый или примитивный — если имеющихся привилегий недостаточно, занести вирус в системную папку или прописать его автозапуск в системном реестре не получится никак.

Рис. 1. Уровень привилегий учётной записи пользователя в Windows 7

Вне зависимости от того, работаем мы дома или в офисе, в систему всегда следует входить только с ограниченными привилегиями. Системные администраторы должны обладать двумя учётными записями — и рядовой, и административной, но использовать последнюю только при доказанной необходимости. Тип используемой вами учётной записи можно уточнить в Control Panel (Панели Управления).

Однако, существуют зловредные программы, которые способны сохраняться не только в системных папках, но и в User Profile — так называемом профиле, рабочей среде пользователя. Эти программы запускаются каждый раз при входе пользователя в систему. Обычно вирусы такого типа «приезжают» на flash-дисках, рассылаются через программы обмена сообщениями и по электронной почте, попадают в компьютер со специальным образом созданных веб-страниц. Для борьбы с подобного типа угрозами в Windows-системах существует весьма простая и надёжная настройка безопасности — Software Restriction Policies (Политики ограничения программ).

2. Что же такое Software Restriction Policies?

С помощью SRP можно создать «белый список» программ, которые заведомо разрешены для запуска; все остальные программы будут заблокированы. Например, мы говорим системе «запускай всё из папок C:Windows, C:Program Files, D:Games, а остальное не разрешается». В результате, приезжающий на флешке вирус тихо «обламывается», не сумев запуститься с неразрешённого пути E: или Z:. Что-то попыталось пролезть с ненадёжного веб-сайта? Оно тоже не запустится, так как было сохранено в папке профиля пользователя Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали! Присланный посредством Skype «новый супер-пупер скринсейвер», на самом деле представляющий собой троянскую программу, тоже не запустится.

Политика Software Restriction Policies сильно выигрывает в сравнении с любыми тормозяще-навороченными, но в то же время очень ненадёжными антивирусными программами, будь то Kaspersky, NOD или Avast (название и производитель не имеют значения). Ловля блох антивирусным монитором — компьютерный аналог «русской рулетки». Причём, далеко не факт, что вы в ней выиграете. В то же время, SRP сразу же отбросит всё неразрешённое, не вникая, что это там было, хорошее или плохое.

На самом деле, политика не предотвратит сохранение тела вируса на жёстком диске. SRP — не антивирусная программа, она не анализирует содержимое файлов. Но и запуститься хранящейся на диске или flash-носителе потенциально деструктивной программе она не позволит.

SRP не нужно откуда-то скачивать, она уже встроена в следующие системы Microsoft:

-

Windows XP Professional, Windows XP Media Center 2005;

-

Windows Vista Business, Windows Vista Enterprise & Ultimate;

-

Windows 7 Professional, Windows 7 Enterprise & Ultimate;

-

Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

3. Как включить и настроить политику SRP?

Для включения SRP зайдите в систему с правами администратора и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration (Конфигурация компьютера) раскройте папку Windows Settings → Security Settings → Software Restriction Policies.

Рис. 2. Включение политики SRP.

На всех упомянутых ранее версиях Windows это окно выглядит примерно одинаково. Однако, в политиках домена Active Directory вы можете найти SRP и в разделе User Configuration (Конфигурация пользователя). Я рекомендую выполнять базовую конфигурацию SRP на уровне Computer Configuration, а User Configuration использовать только для расширения области действия политики для некоторых групп пользователей.

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика создана, теперь нужно сделать дополнительные настройки. Выполните двойной щелчок по значению Enforcement и укажите Apply to: All software files и Apply to: All Users. Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов.

Параметр Apply to: All software files может оказаться неприменимым для вашей системы, если используются приложения, вызывающие dll-модули некорректными методами либо хранящие множество своих модулей в профилях пользователей. Чтобы облегчить управление такими приложениями, можно ослабить уровень защиты, переключив настройку в положение Apply to: All software except libraries. Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:Recyclervirus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

Рис. 3. Настройка области действия политики SRP.

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значению Designated File Types и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Рис. 4. Настройка обрабатываемых политикой SRP типов файлов.

Существуют несколько режимов работы SRP:

-

Disallowed: режим «белого списка». По умолчанию, запрещён запуск любых программ, кроме описанных в правилах политики;

-

Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

-

Unrestricted: режим «чёрного списка». По умолчанию, разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

Раскройте папку Security Levels и назначьте режим Disallowed в качестве основного.

Рис. 5. Включение режима «белого списка» политики SRP.

В контейнере Additional Rules перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок. Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted.

По возможности, не добавляйте в Additional Rules пути, которые открыты рядовым пользователям для Записи. «Белый список» Software Restriction Policies позволяет защитить систему не только от случайно приносимых вирусов, но также от других нежелательных программ — например, чат-клиентов, игр, альтернативных браузеров. Ни в коем случае не добавляйте в Additional Rules пути вида C:, %Temp% или F: (путь к сменному носителю) с типом доступа Unrestricted, так как это аннулирует весь эффект политики.

Рис. 6. Настройка списка разрешённых для запуска программ.

Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

4. Что делать, если что-то перестало работать?

Существует вероятность, что самая важная для вас программа перестанет работать из-за блокировок, налагаемых политикой SRP. В этом случае, вам на помощь приходит системный журнал, с содержимым которого можно ознакомиться, выполнив команду Start → Run → eventvwr.msc.

Рис. 7. Просмотр журнала событий Application.

Если действительно SRP является причиной неработоспособности программы, вы увидите в журнале одно или несколько предупреждений от источника SoftwareRestrictionPolicies с кодом 865. Внутри сообщения указывается имя и путь заблокированного модуля. Добавьте этот путь или цифровой отпечаток (hash) программы в Additional Rules и запустите программу ещё раз.

5. Теперь всё работает, но что будет дальше?

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers] "DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers] "DefaultLevel"=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed в режим «чёрного списка» Default: Unrestricted, разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules в режиме Disallowed. По возможности, не создавайте записи с типом доступа Disallowed, так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

-

отключаем защиту SRP ярлыком SRP Disable;

-

инсталлируем программу или выполняем обновление системы;

-

снова включаем SRP ярлыком SRP Enable.

Рис. 8. Ярлыки управления режимами SRP.

Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed. В любом случае, после перезагрузки компьютера Software Restriction Policies включится автоматически.

Software Restriction Policies не гарантирует стопроцентную защиту от зловредных программ, но её эффективность может быть по крайней мере на несколько порядков выше эффективности обычных антивирусных программ. Успехов в повышении уровня безопасности вашего компьютера!

Last Content Update: 16-Jan-2011