Содержание

- Ключ реестра WOW6432Node может быть указан в реестре системы в 32-битной (x86) версии Windows 7

- Симптомы

- Причина

- Решение

- Определение платформы Windows 7

- Метод 1. Использование средства системной информации для просмотра архитектуры процессора

- Метод 2. Использование команды Set для отображения архитектуры процессора

- Проверка ключей реестра на подверженность перенаправлению Wow6432 (redirected, shared, reflected)

- Dragokas

- Svhost.exe 100%, решение которое мне помогло

- Найдены дубликаты

- Процесс svchost.exe (netsvcs) грузит оперативную память и процессор: решение проблемы

- Что это за процесс svchost.exe (netsvcs)?

- Причины высокой нагрузки процессом svchost.exe (netsvcs)

- Проверка на вирусы

- Очистка журналов событий

- Отключение службы BITS

- Отключение Центра обновления Windows

- Отключение проблемных служб

- Что делать, если svchost exe грузит процессор в Windows 7

- Причины высокой нагрузки процессом svchost.exe (netsvcs)

- Почему запущено так много Service Host процессов

- Очистка журналов событий

- Реализация

- Service tags

- Svchost.exe (netsvcs)

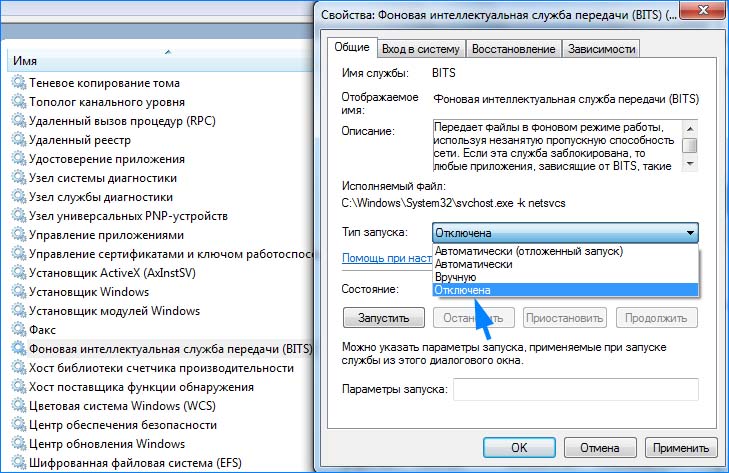

- Отключение службы BITS

- Утилиты для управления службами и процессами

- AnVir Task Manager: бесплатный и производительный

- Видео: как установить AnVir Task Manager и пользоваться им

- Process Lasso: платный инструмент с множеством опций

- Видео: обзор программы Process Lasso

- Process Explorer: приложение от дочерней компании Microsoft

- Видео: как пользоваться Process Explorer

- Easy Service Optimizer: простой вариант на русском языке для новичков

- Отключение Центра обновления Windows

- Что это за процесс?

- Проверка связанных служб в Process Explorer

- Видео

Ключ реестра WOW6432Node может быть указан в реестре системы в 32-битной (x86) версии Windows 7

В этой статье устраняется проблема, из-за которой подкайка реестра с меткой Wow6432Node указана в реестре системы на компьютерах x86.

Оригинальная версия продукта: Windows 7 Пакет обновления 1

Исходный номер КБ: 2582176

Симптомы

Рассмотрим следующий сценарий.

Компьютер с 32-битной (x86) платформой Windows 7.

Установите Windows 7 с помощью SP1 или установите Windows 7 RTM, обновленную до SP1.

Нажмите кнопку Начните, введите regedit в поле поиска, чтобы открыть редактор реестра.

Расширь следующий ключ реестра:

В этом сценарии можно заметить подки реестра с меткой Wow6432Node и почувствовать, что система может быть неправильно установлена или обновлена.

Причина

Этот ключ реестра обычно используется для 32-битных приложений на 64-битных машинах. Если они присутствуют на компьютерах x86, они не вызывают проблем, так как они не используются.

Решение

Можно смело игнорировать значение реестра.

Определение платформы Windows 7

Существует ряд средств, которые можно использовать для определения платформы, установленной в системе. Ниже приведены два способа, которые можно использовать для идентификации платформы

Метод 1. Использование средства системной информации для просмотра архитектуры процессора

Нажмите кнопку Начните.

В поле Поиск введите команду MSINFO32 без кавычка.

В левой области щелкните System Summary.

В правой области просмотра записи с меткой System Type.

Если в записи говорится о x86-based PC, это 32-битная платформа. Если в записи говорится о x64-based PC, это 64-битная платформа.

Метод 2. Использование команды Set для отображения архитектуры процессора

Откройте командную команду администрирования

Введите следующую команду:

Если результат PROCESSOR_ARCHITECTURE=x86, это 32-битная платформа. Если результат PROCESSOR_ARCHITECTURE=AMD64, это 64-битная платформа.

Источник

Проверка ключей реестра на подверженность перенаправлению Wow6432 (redirected, shared, reflected)

Dragokas

Very kind Developer

Привет!

Для тех, кому все это в новинку поясню, что для 64-разрядных ОС некоторые ключи в реестре существуют в двух представлениях:

— для х64 битных приложений.

— для х32 битных приложений.

Если вы попытаетесь в 64-битной ОС с помощью 32-разрядного приложения прочитать/записать/удалить и.т.п. ключ № 1, произойдет перенаправление, и действие выполнится с ключем № 2.

Это пример обычного перенаправления (redirected).

В плане переадресации существуют такие виды ключей реестра:

1. Перенаправляемые (redirected)

2. Общие (shared)

3. Отраженные (reflected)

4. Также выделю отдельной группой симлинки (symlink), связанные с механизмом registry redirector.

1. Перенаправляемые (redirected).

Пример таких ключей описан выше (см. Введение).

Возьмем для примера такие ключи:

а) HKLMSoftwareWow6432NodeMicrosoftWindowsCurrentVersionPolicies (32-битное представление)

б) HKLMSoftwareMicrosoftWindowsCurrentVersionPolicies (64-битное представление)

В виду особой важности, некоторые ключи в обеих представлениях (64 и 32) физически ссылаются на один и тот же ключ. Это означает, что если Вы измените ключ под Wow6432Node (ключ а.), то изменения будут видны и в ключе б. И наоборот.

Такие ключи использовались в ОС Windows Server 2008 / Vista / Server 2003 / XP.

Начиная с Windows 7 они были заменены на Shared (общие ключи, см. выше).

4. Симлинки, связанные с переадресацией под Wow64.

Microsoft не рекомендует использовать для доступа к 32-разрядным ключам жестко закодированные строки, проходящие через имя Wow6432Node. Вместо этого есть цивилизованные способы.

Однако, некоторые программисты все же используют такие пути. И это могло бы плохо закончится, потому что, начиная с Windows 7 (?) путь к Wow6432Node для некоторых ключей изменился, а для других было вообще отключено 32-битное представление.

Возьмем замечательную утилиту ListRegistryLinks от Helge Klein, и выполним в командной строке, например, такое для улья HKLM:

Перечень ключей реестра, подверженных переадресации

Такой перечень присутствует на сайте Microsoft, но он давно не обновлялся.

Я написал скрипт (батник), который позволяет проверить индивидуальный (введенный вами) ключ на предмет его перенаправления таких видов:

1) Shared

2) Redirected

Источник

Svhost.exe 100%, решение которое мне помогло

Прошу не пинать сразу, но возможно это описывали. В поиске я не нашел, как в гугле, так и на пикабу.

Знаю не мало случаев, когда из-за проблем с злополучным процессом, люди не найдя точного пошагового решения сносили свою систему, и любимые программы в целях заполучить чистый, без косяков windows 7.

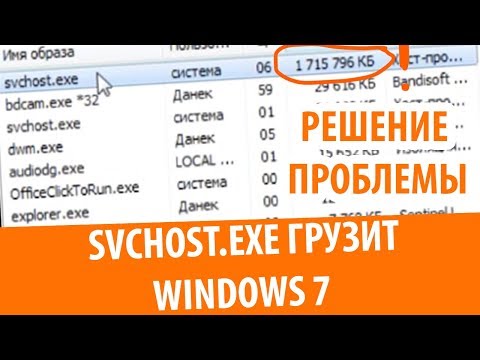

Я и сам работая настройщиком, не раз сталкивался с данной ситуацией, когда в диспетчере svhost.exe бушует под сотку жируя драгоценной озухой.

В интернете поиски мне предлагали проверить hosts файл, проверить систему различными антивирусами, перепроверить последние установленные программы. Но в большинстве случаев, это оказывалось бессмысленной тратой времени.

Так вот.

Долгими поисками злополучной службы грузящей систему оказалось

Служба обновления windows.

То есть, люди отрубившие обновление винды через панель управления, заблокировали доступ системе к самообновлению, что в логичность итоге должно было отрубить данную службу в параметрах системы, но увы нет. Она остаётся включенной, и усердно пытается найти обновления несмотря на указания оболочки.

Говоря проще:

Если у вас грузит свхост

Вы попробовали все (что пробовал я) в интернете и вам не помогло

Если вам не необходимы обновления, и вас все устраивает

Если вы отрубили обновления системы в центре обновления

То:

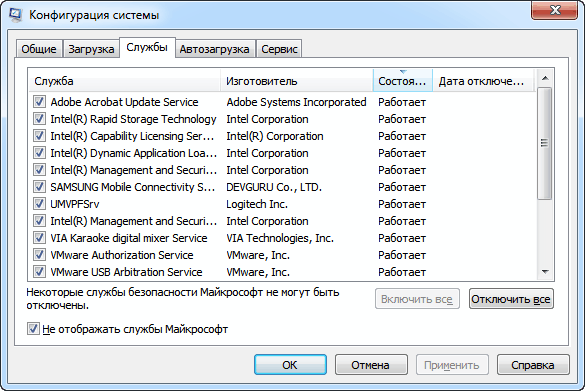

Идём в win+r msconfig службы, и отрубаем службу обновления windows.

После перезагрузки все будет ОК

P/s грамматика не мое

Найдены дубликаты

Как было написано на каком-то сайте.

Svchost начинает грузить потому, что в винде косяк и если за раз доступно очень много обновлений, то служба виснет и начинает грузить.

Качал вот эти 3 обновления, после чего служба обновлений переставала виснуть и нормально работала

не раз и не на одной системе замечал что служба обновлений начинает пздц как много жрать если система очень долго стоит без обновлений, так как не однократно после установки всё тех же дистрибутивов что и раньше при нормальном обновлении нифига почти не жрет.

У меня был образ оригинальной 7 где-то через пол года как она там вышла все дела

Раньше при переустановке все было ок, может года 1.5-2 назад столкнулся вот с этой проблемой что после переустановки начал виснуть svchost, но как же так, вирусни нет и образу лет 6-7, в котором я уверен на 146%

Окно с обновлениями тупо не открывало, даже после часиков 3-4 оно таки и не родило

После установки этих 3 заплаток центр обновления нормально работает

ну это да, после установления обновлений центр работает нормально, но если перестать обновляться то через пол года опять начнет жрать.

Также файл подкачки может под тем же именем грузить систему. Через монитор ресурсов лучше смотреть, что именно грузит и отключать ненужное

файл подкачки озу под 2гб не грузит (по крайней мере я ни разу не встречал)

Я согласен, есть способы установить обновление. Но я предложил альтернативу, которая устроит простотой пользователя, которому возможно это покажется более простым вариантом решения проблемы.

Представьте себе, что вы настройщик, и пришли по вызову семьи, которые не могут спокойно сидеть в ВК, из-за данной проблемы.

У вас три выхода:

1) развести людей на переустановки системы

2) установить обновления, искореняющие данный баг

3) отключить службу

В моем случае, я использую последний метод

а еще это может быть процесс Superfetch

или еще какие субпроцессы

тогда уж вместо того, чтобы зхаставлять людей вырубать winupdate, рассказал, как искать мразь голодную, что жрет оперативу

ой не вариант. не вариант, каждому человеку обьяснять (особенно когда они чайники) заебешься, мой вариант сразу после установки винды обновить её и отключить службу (поставить в режим ручного запуска) или просто автообновление вырубить.

Чувак, не хотел бы я быть твоим клиентом. С такими советами тебе прямой путь на Ответы Мэйл Ру.

Если вам не необходимы обновления, и вас все устраивает

а потом отправляешь 300$ в биткоинах всем подряд)

Я решил подобные проблемы переходом на линукс, теперь проблемы стали еще больше

а нажать правой кнопкой по процессу и далее «Перейти к службам» и отрубить запущенную этим процессом службу никак нельзя догадаться?

Шел 2017 год, а в windows так и не завезли нормальной системы обновлений.

Наоборот, ставишь чистую винду. раз 5 апдейт-перезагрузка и у тебя шикарнейшая проапдейченая винда. А отрубать обновление винды это полнейший бред. имхо такие советы дают ботоводы и прочие ваннакраеписатели которые еще всякого говна пропихнуть пытаются людям.

Мне что не звонят то минимум часик провозиться и систему от мусора вычестить, а уж переустановка системы часа 2 минимум.

Источник

Процесс svchost.exe (netsvcs) грузит оперативную память и процессор: решение проблемы

После включения компьютера в Диспетчере устройств можно наблюдать, как svchost.exe (netsvcs) начинает запрашивать все больше и больше оперативной памяти и не может «отпустить» ее независимо от того, сколько ее накопилось. Узнаем подробнее, что это за процесс, почему сильно грузит оперативную память и процессор.

Что это за процесс svchost.exe (netsvcs)?

Svchost.exe (netsvcs) – это основной хост-процесс для служб Windows, без которого операционная система не будет работать. Так как через него запускаются многие службы, можно наблюдать кратковременные всплески использования процессора и оперативной памяти.

Причины высокой нагрузки процессом svchost.exe (netsvcs)

Проблема очень серьезна, поскольку общий объем оперативной памяти, используемой процессом svchost.exe (netsvcs) доходит до 50% после включения ПК и увеличивается до точки, когда компьютер становится настолько медленным, что за ним невозможно работать и требуется только перезагрузка. Проблема не является исключением для какой-то определенной версии ОС, от нее не застрахованы пользователи Windows 7, 8.1 и 10.

Высокая нагрузка на процессор и ОЗУ может произойти по двум основным причинам:

Среди прочих причин источником проблемы может быть вирус или вредоносная программа, которая маскируется под этот процесс и запускается автоматически при загрузке системы.

Если столкнулись с неполадкой, когда svchost.exe (netsvcs) грузит процессор и память, воспользуйтесь следующими решениями.

Проверка на вирусы

Svchost.exe может чрезмерно грузить процессор и память из-за заражения компьютера вирусами. При вирусном заражении процесс может использовать большие объемы ОЗУ, не «отпуская» ни одного байта ОЗУ. Во время такой нагрузки на ресурсы системы, ощущается сильное замедление работы компьютера.

Для эффективного лечения сначала проверьте систему антивирусной программой типа Malwarebytes, затем воспользуйтесь более мощным антивирусом.

Очистка журналов событий

В некоторых случаях процесс потребляет высокий процент памяти из-за слишком больших файлов журналов.

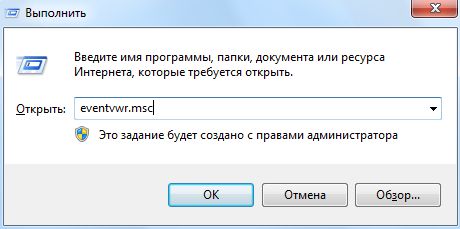

Откройте окно «Выполнить» (клавиши Win + R), впишите команду eventvwr.msc, нажмите Enter для входа в раздел Просмотра событий.

С левой стороны разверните Журналы WIndows. Кликните правой кнопкой мыши по очереди на подразделах Приложения, Безопасность, Установка, Система, Перенаправление события и выберите «Очистить журнал».

Отключение службы BITS

Фоновая интеллектуальная служба передачи (BITS) – это компонент операционной системы, который использует незанятую пропускную способность сети для загрузки критически важных для ОС данных (например, обновлений ОС) в фоновом режиме. Но иногда она работает со сбоями, чрезмерно снижая пропускную способность и скорость передачи по сети, в результате svchost.exe начинает грузить почти до 100% оперативную память и процессор.

Поэтому при снижении скорости интернета и высокой нагрузке на ОЗУ попробуйте отключить BITS.

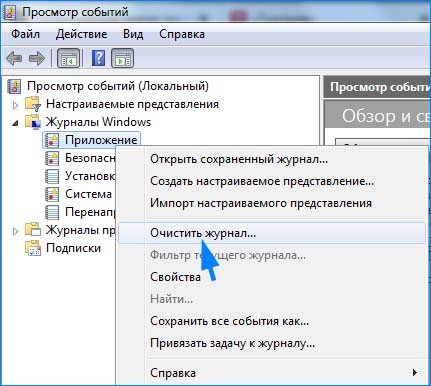

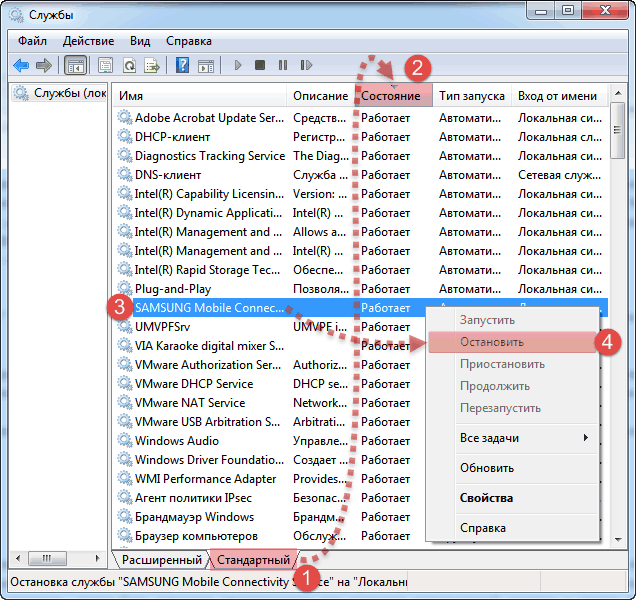

Введите services.msc в окне «Выполнить» (Win + R), подтвердите запуск команды на Enter.

Найдите Фоновую интеллектуальную службу передачи (BITS) и дважды кликните по ней для входа в Свойства. Разверните выпадающее меню перед типом запуска, выберите «Отключено». Подтвердите изменения нажатием на кнопку «Применить».

Перезагрузите компьютер. Посмотрите, насколько svchost.exe грузит ЦП и ОЗУ.

Отключение Центра обновления Windows

Известны случаи, когда из-за службы Центра Обновления Windows svchost.exe начинает сильно грузить память и процессор. Чтобы проверить, не является ли он источником проблемы, выполните следующие действия:

Откройте окно «Выполнить» комбинацией клавиш Win + R, наберите services.msc. Прокрутите экран в самый низ, дважды кликните на «Центр обновления Windows». Установите тип запуска в положение «Отключена», для сохранения изменений нажмите на кнопку «Применить».

После перезагрузки ПК проверьте в Диспетчере задач нагрузку на ОЗУ. Имейте в виду, отключение этой службы означает, что Центр обновления Windows не будет автоматически устанавливать ожидающие обновления.

Поэтому если убедитесь, что проблема не Центре обновлений, включите ее обратно.

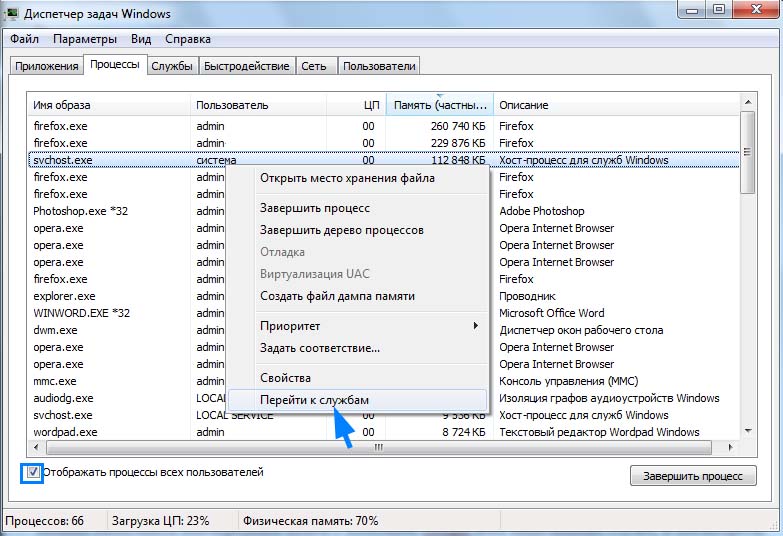

Отключение проблемных служб

Для решения сначала определим, какая служба или программа работает под процессом svchost.exe и потребляет много ресурсов процессора и памяти. Затем ее отключим или полностью удалим.

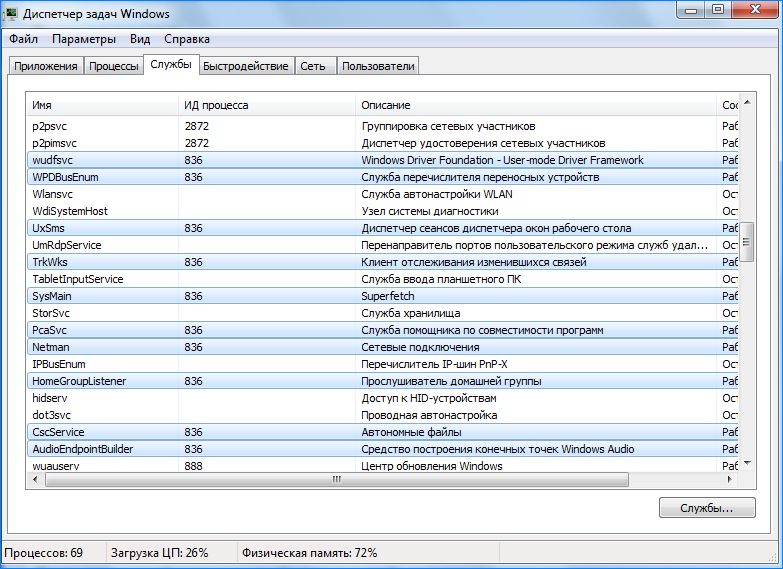

Нажмите клавиши Ctlr + Alt+Del, перейдите в «Диспетчер задач». На вкладке Процессы установите флажок «Отображать процессы от всех пользователей». Кликните правой кнопкой мыши на svchost.exe, который потребляет много ОЗУ, выберите «Перейти к службам».

На этой вкладке будет выделено несколько служб, которые работают под этим процессом.

Теперь нужно выяснить, какая из них грузит оперативную память и процессор. Определить ее можно двумя способами:

Чтобы временно отключить кликните на ней правой кнопкой мыши, выберите «Остановить».

После того, как обнаружили проблемную службу или приложение, ее нужно полностью отключить.

Нажмите клавиши Win + R, впишите команду services.msc, подтвердите ее запуск на Enter. В списке кликните правой кнопкой мыши кликните на проблемную, выберите Свойства.

Измените тип запуска на «Отключено», подтвердите изменения на «ОК», перезапустите компьютер.

Источник

Что делать, если svchost exe грузит процессор в Windows 7

06.09.2016 windows | для начинающих | лечение вирусов

У многих пользователей возникают вопросы, связанные с процессом «Хост-процесс для служб Windows» svchost.exe в диспетчере задач Windows 10, 8 и Windows 7. Некоторых смущает, что процессов с таким именем большое число, другие сталкиваются с проблемой, выраженной в том, что svchost.exe грузит процессор на 100% (особенно актуально для Windows 7), вызывая тем самым невозможность нормальной работы с компьютером или ноутбуком.

В этой подробно о том, что это за процесс, для чего он нужен и как решать возможные проблемы с ним, в частности выяснить — какая именно служба, запущенная через svchost.exe грузит процессор, и не является ли данный файл вирусом.

Причины высокой нагрузки процессом svchost.exe (netsvcs)

Проблема очень серьезна, поскольку общий объем оперативной памяти, используемой процессом svchost.exe (netsvcs) доходит до 50% после включения ПК и увеличивается до точки, когда компьютер становится настолько медленным, что за ним невозможно работать и требуется только перезагрузка. Проблема не является исключением для какой-то определенной версии ОС, от нее не застрахованы пользователи Windows 7, 8.1 и 10.

Высокая нагрузка на процессор и ОЗУ может произойти по двум основным причинам:

Среди прочих причин источником проблемы может быть вирус или вредоносная программа, которая маскируется под этот процесс и запускается автоматически при загрузке системы.

Если столкнулись с неполадкой, когда svchost.exe (netsvcs) грузит процессор и память, воспользуйтесь следующими решениями.

Почему запущено так много Service Host процессов

Если Вы когда-нибудь просматривали раздел «Службы» в панели управления, то Вы, вероятно, заметили, что Windows требует много сервисов. Если каждая отдельная служба будет работать под одним Service Host процессом, то отказ в одной службе может привести к сбою всей Windows. Поэтому они отделены друг от друга.

Службы организованы в логические группы, которые все связаны друг с другом, а затем создается один экземпляр Service Host процесса для размещения каждой группы. Например, один Service Host процесс запускает три службы, связанные с брандмауэром. Другой Service Host процесс может запускать все службы, связанные с пользовательским интерфейсом, и так далее. На приведенном ниже изображении, например, Вы можете видеть, что один Service Host (узел службы) процесс запускает несколько связанных сетевых служб, а другой запускает службы, связанные с удаленными вызовами процедур.

Очистка журналов событий

В некоторых случаях процесс потребляет высокий процент памяти из-за слишком больших файлов журналов.

Откройте окно «Выполнить» (клавиши Win + R), впишите команду eventvwr.msc, нажмите Enter для входа в раздел Просмотра событий.

С левой стороны разверните Журналы WIndows. Кликните правой кнопкой мыши по очереди на подразделах Приложения, Безопасность, Установка, Система, Перенаправление события и выберите «Очистить журнал».

Реализация

Его исполняемый образ «%SystemRoot%»/»System32″/»Svchost.exe» или «%SystemRoot%»/»SysWOW64 «/»Svchost.exe» (для 32-разрядных служб, работающих в 64-разрядных системах) выполняется в нескольких экземплярах, каждый из которых размещает одну или несколько служб.

Расположение системного файла «Svchost»

В первый раз, когда процесс Svchost запускается с определенным параметром, он ищет значение с тем же именем в ключе «HKLM»-«SOFTWARE»-«Microsoft»-«Windows NT «-«CurrentVersion»-«Svchost», которое оно интерпретирует как список имен служб. Затем он уведомляет SCM о всех сервисах, которые он размещает. SCM не запускает второй процесс Svchost для любой из полученных служб: вместо этого он просто отправляет команду «начать» соответствующему процессу Svchost, содержащему имя службы, которое должно быть запущено в его контексте.

Процесс Svchost запускается с определенным параметром, он ищет значение с тем же именем в ключе «HKLM»-«SOFTWARE»-«Microsoft»-«Windows NT»-«CurrentVersion»-«Svchost»

Согласно презентации MS 2003, минимальный рабочий набор общей службы составляет приблизительно 150 КБ против 800 КБ для автономного процесса.

Service tags

Начиная с Windows Vista, внутренняя идентификация сервисов внутри общих процессов (включая svchost) достигается с помощью так называемых Service tags. Service tags для каждого потока хранится в SubProcessTag его блока среды потока (TEB). Service tag распространяется по всем потокам, которые затем запускают основной поток службы, за исключением потоков, созданных косвенно API-интерфейсами потоков Windows. Набор процедур управления Service tags в настоящее время является не документированным API, хотя он используется некоторыми утилитами Windows, такими как netstat, для отображения TCP-соединений, связанных с каждой службой. Некоторые сторонние инструменты, такие как ScTagQuery, также используют этот API.

Svchost.exe (netsvcs)

Netsvcs — подпроцесс, используемый svchost.exe

Netsvcs — это подпроцесс, используемый svchost.exe (netsvcs). Если и когда происходит утечка памяти, svchost.exe начинает сильно нагружать CPU. Эта проблема возникает из-за утечки дескриптора в службе Winmgmt после установки Windows Management Framework 3.0 на компьютере. Служба Winmgmt является службой инструментария управления Windows (WMI) в процессе svchost.exe, которая выполняется под учетной записью LocalSystem.

Отключение службы BITS

Фоновая интеллектуальная служба передачи (BITS) – это компонент операционной системы, который использует незанятую пропускную способность сети для загрузки критически важных для ОС данных (например, обновлений ОС) в фоновом режиме. Но иногда она работает со сбоями, чрезмерно снижая пропускную способность и скорость передачи по сети, в результате svchost.exe начинает грузить почти до 100% оперативную память и процессор.

Поэтому при снижении скорости интернета и высокой нагрузке на ОЗУ попробуйте отключить BITS.

Введите services.msc в окне «Выполнить» (Win + R), подтвердите запуск команды на Enter.

Найдите Фоновую интеллектуальную службу передачи (BITS) и дважды кликните по ней для входа в Свойства. Разверните выпадающее меню перед типом запуска, выберите «Отключено». Подтвердите изменения нажатием на кнопку «Применить».

Перезагрузите компьютер. Посмотрите, насколько svchost.exe грузит ЦП и ОЗУ.

Утилиты для управления службами и процессами

Существуют специальные приложения от сторонних разработчиков, которые заменяют классический сервис Windows «Диспетчер задач». В отличие от стандартной утилиты они имеют более широкий функционал для удобного управления службами и процессами, запущенными на ПК. В этих программах вы сможете быстро отключать и останавливать службы без необходимости запуска отдельных окон, например, сервиса «Службы».

AnVir Task Manager: бесплатный и производительный

AnVir Task Manager — бесплатный инструмент с поддержкой русского языка для осуществления контроля за процессами и тонкой настройки ПК. Создано приложение компанией AnVir Software. Утилита подходит для таких версий Windows: XP, 7, 8, 10. Приложение можно скачать на официальном сайте. Установщик весит всего 4,2 МБ.

У этого стороннего менеджера следующие возможности:

Рассмотрим следующие вкладки программы:

В окне AnVir Task Manager вы можете ознакомиться с подробной информацией о том или ином процессе

В контекстном меню процесса вы можете сразу перейти на соответствующую ему службу во вкладке «Сервисы»

В столбце «Исполняемый файл» вы сразу увидите расположение файла, отвечающего за процесс

Проверить, подлинный ли svchost, можно с помощью пункта «Проверить на сайте» в контекстном меню процесса

В окне AnVir Task Manager пользователь может сразу изменить тип запуска той или иной службы

Видео: как установить AnVir Task Manager и пользоваться им

Process Lasso: платный инструмент с множеством опций

Process Lasso — платная утилита для управления процессами и слежения за стабильностью работы системы. Разработчиком является компания Bitsum Technologies.

Process Lasso позволяет мониторить загрузку ЦП и корректировать работу процессов

У неё два минуса — отсутствие русской версии и необходимость оплачивать использование. Утилита стоит от 15$ до 25$ за компьютер в зависимости от периода, в течение которого разработчик будет обновлять ПО: один год или пожизненно. Однако то огромное количество возможностей, которое она предлагает, сможет перекрыть эти два недостатка для некоторых юзеров:

Если Process Lasso — то, что вам нужно, переходите на официальный сайт инструмента, оплачивайте его и загружайте.

Видео: обзор программы Process Lasso

Process Explorer: приложение от дочерней компании Microsoft

Process Explorer — бесплатный вариант от компании Sysinternals, владельцем которой сейчас является корпорация Microsoft. В окне этой утилиты отображается значительно больше информации о процессах, нежели в «Диспетчере задач». Программа быстро показывает, какому процессу принадлежит то или иное открытое окно.

В Process Explorer процессы отображаются в древовидном перечне

Инструмент умеет выполнять такие задачи:

Утилита поддерживает все популярные версии Windows, начиная с XP. Загружать её нужно с официального сайта Microsoft.

Видео: как пользоваться Process Explorer

Easy Service Optimizer: простой вариант на русском языке для новичков

Easy Service Optimizer — ещё одно бесплатное решение с поддержкой русского и других языков для тех, кому нужно расширить функционал стандартного «Диспетчера задач». Разработчик утилиты — компания Sordum. Она доступна для скачивания на её официальном ресурсе. Инструмент подходит для работы на таких версиях Windows: XP, Vista, 7, 8, 8.1, 10.

У Easy Service Optimizer понятный интерфейс, поэтому он рекомендован новичкам

Ключевое преимущество утилиты — простота управления. Кроме этого, она портативная — её не нужно инсталлировать на ПК. Загружайте исполняемый файл и сразу приступайте к работе. Архив с файлом весит всего 484 КБ. В перечне отображаются все запущенные и отключенные процессы. С помощью кнопки Default можно сделать быстрый откат до значений по умолчанию, если выключение каких-либо служб вызвало сбои в системе.

В функционал также входит редактура служб, сохранение применённых настроек в отдельный файл. В целом набор опций не такой широкий, как у предыдущих вариантов.

Отключение Центра обновления Windows

Известны случаи, когда из-за службы Центра Обновления Windows svchost.exe начинает сильно грузить память и процессор. Чтобы проверить, не является ли он источником проблемы, выполните следующие действия:

Откройте окно «Выполнить» комбинацией клавиш Win + R, наберите services.msc. Прокрутите экран в самый низ, дважды кликните на «Центр обновления Windows». Установите тип запуска в положение «Отключена», для сохранения изменений нажмите на кнопку «Применить».

После перезагрузки ПК проверьте в Диспетчере задач нагрузку на ОЗУ. Имейте в виду, отключение этой службы означает, что Центр обновления Windows не будет автоматически устанавливать ожидающие обновления.

Поэтому если убедитесь, что проблема не Центре обновлений, включите ее обратно.

Что это за процесс?

Svchost.exe — это важный системный процесс Windows, который используется различными службами. Неудивительно, что если открыть диспетчер задач (одновременно на Ctrl+Alt+Del) — то вы можете увидеть не один, а сразу несколько открытых процессов с таким именем. Кстати, из-за этого эффекта, многие вирусо-писатели и маскируют свои творения под этот системный процесс, т.к. отличить фальшивку от реального системного процесса — не так просто (об этом — см. пункт 3 данной статьи).

Несколько запущенных процессов svchost.

Проверка связанных служб в Process Explorer

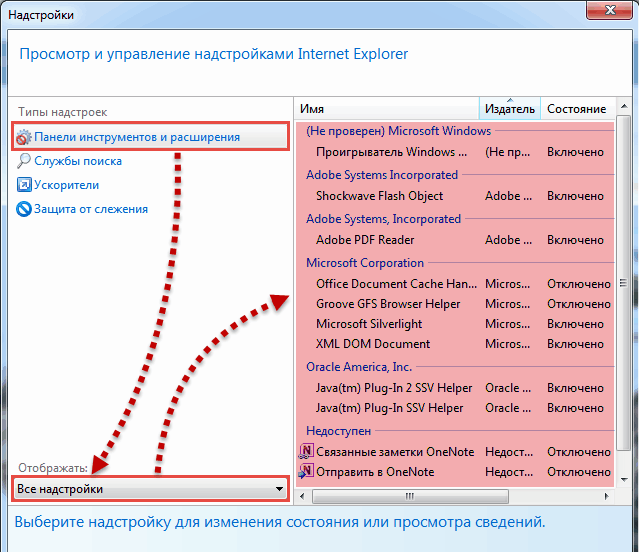

Для продвинутых пользователей компания Microsoft предлагает инструмент для работы с процессами в составе линейки Sysinternals. Просто загрузите Process Explorer и запустите его – это портативное приложение, поэтому нет необходимости его устанавливать.

Process Explorer также группирует связанные службы в каждом экземпляре «svchost.exe»

. В списке процессов указаны не названия служб, а имена файлов. Полное наименование указано в столбце описание, а если навести курсор на имя файлы, вы увидите полный путь к нему во всплывающей подсказке.

Утилита также выводит информацию о ресурсах, которые в данный момент использует связанная служба.

Источник

Видео

Процесс Svchost.exe (netsvcs) Нагружает память и систему

Что такое svchost и почему грузит процессор?

Как отключить svchost навсегда

SVCHOST.EXE грузит Windows 7? Решение есть!

Как удалить вирус svchost.exe (троян)

svchost.exe : вирус убираем 100{51920baf2c994bb810909ed2305fabb508cbde480bba41801e2906ad2bbc90aa}

TextInputHost как ОТКЛЮЧИТЬ

Svchost exe Windows 10 решение | Svchost.exe грузит процессор

svchost.exe (netsvcs) если грузит ОЗУ

Как удалить процесс svchost.exe(netsvcs)

I’m writing a small security tool that investigates which .exes and .DLLs are being run by current services but I’m coming across a problem identifying .dlls from the appropriate registry keys.

I understand that svchost.exe loads DLLs by using the -k parameter to define which group of DLLs to load as the services. The tag (string) following the -k parameter points to the registry key value at:

HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionSvchost

which has a value of a list of service names to find the list of services to load, and then each service in that list, use the key:

HKLM:SYSTEMCurrentControlSetServices<NAME>Parameters

(with <NAME> replaced by each of the services in the list of services to load.) In this key, the value ‘Service.Dll’ gives the path to the DLL that svchost.exe will run.

So far, all good… BUT… if you take the example from my Windows 10 Pro installation, there is an svchost.exe like this:

svchost.exe -k netsvcs

and in HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionSvchost, the key ‘netsvcs’ points to the list of services:

CertPropSvc SCPolicySvc lanmanserver gpsvc IKEEXT iphlpsvc seclogon msiscsi EapHost schedule winmgmt ProfSvc SessionEnv wercplsupport PushToInstall InstallService TroubleshootingSvc LxpSvc shpamsvc XblGameSave DmEnrollmentSvc Themes WManSvc TokenBroker lfsvc

FastUserSwitchingCompatibility Ias Irmon Nla Ntmssvc NWCWorkstation Nwsapagent Rasauto Rasman Remoteaccess SENS Sharedaccess SRService Tapisrv Wmi WmdmPmSp wuauserv BITS ShellHWDetection LogonHours PCAudit helpsvc uploadmgr dmwappushservice wisvc NetSetupSvc

WpnService XboxNetApiSvc UsoSvc UserManager DsmSvc wlidsvc XboxGipSvc NcaSvc AppInfo XblAuthManager NaturalAuthentication browser BDESVC AppMgmt LxssManager

but although many of these services have an appropriate registry entry — example: HKLM:SYSTEMCurrentControlSetServicesProfSvcParameters has a value of Service.Dll of «%systemroot%system32profsvc.dll» (which is the DLL loaded and executed) there

are lots of services that don’t have a corresponding key.

For example, a service you can see in this list above is ‘FastUserSwitchingCompatibility’ from the list of services for the svchost.exe group ‘netsvcs’ listed abovem but it doesn’t have a corresponding key:

HKLM:SYSTEMCurrentControlSetServicesFastUserSwitchingCompatibilityParameters

So… finally… my question is… how do I know which DLL is loaded when there isn’t a corresponding subkey in the key HKLM:SYSTEMCurrentControlSetServices?

There must be some way that Windows knows where to look ,but I can’t see how it knows this!

Троянская программа Trojan.Mayachok.1

Антивирусы находят, блокируют в памяти — но при перезагрузке опять появляется.

http://vkontakte.ru/dream_lair Салават Валиуллин

Доброго времени суток всем… Не давно тоже столкнулся с этим, В последнее время эта напасть успела осложнить жизнь многим пользователям интернета, и я надеюсь найденный мной способ поможет сберечь время, деньги и нервы многим будущим пострадавшим от Trojan.Mayachok.1

Описание повадок зловреда на сайте Dr.Web достаточно подробное поэтому не будем повторяться, от себя только добавлю что иногда пострадавший сталкивается с полной невозможностью выйти в интернет при помощи любого браузера, или вместо нормальной загрузки сайта открытие страниц происходит в виде, напоминающем исходный код.

Итак, выяснили, у нас действительно Trojan.Mayachok.1. Что делать? Нет смысла скачивать большое количество разнообразного антивирусного софта и тратить время на многочасовые проверки в надежде что поможет хоть что-то из этого — ни одно, так другое. Такая вероятность есть, но в некоторых случаях троянец хоть и определяется антивирусом, но оказывается ему не по зубам — при следующих проверках мы видим его снова и снова. Не стоит отчаиваться, всё на самом деле очень просто. Открываем редактор реестра — regedit.exe, находим ветку: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindows и параметр AppInit_DLLs. Смотрим значение этого параметра. Если видим запись, подобную этой: «AppInit_DLLs» = «C:windowssystem32tvhihgf.dll» (кроме tvhihgf.dll имя файла может состоять из любых других латинских букв) — удаляем ее (имя файла запомните или запишите, чтобы потом легко его найти). Сам параметр AppInit_DLLs при этом оставляем, убираем только значение. Перезагружаемся. После этого разыскиваем этот файл на диске — и так же удаляем. Это и есть наш Trojan.Mayachok.1. Потом находим и удаляем созданные одновременно с tvhihgf.dll (смотрим по дате) файлы с расширением .tmp из каталога C:windowssystem32. Ещё раз перезагружаемся и наслаждаемся беспрепятственным доступом к любимым сайтам.

Внимание! Перед тем как удалить любую запись в AppInit_DLLs, обязательно гуглим по ней, поскольку в этом параметре могут быть прописаны и вполне легитимные программы. Если в AppInit_DLLs перечислено несколько файлов — находим информацию по каждому, и удаляем только троянский ключ.

Для пользователей x64 разрядных систем:

Троянец может находиться в каталоге C:windowsSYSWOW64

Редактор реестра, отвечающий за 32 разрядные компоненты в x64 разрядных системах находится в каталоге C:windowsSysWOW64

Для его запуска через меню «Пуск» — «Выполнить» нужно указывать полный путь:

%SystemRoot%SysWOW64regedit.exe

По умолчанию на x64 разрядных системах запускается редактор из каталога C:windows, т е отвечающий за 64 разрядные компоненты. В нем так же есть 32 битный раздел — HKLMSOFTWAREWow6432Node, то есть проверять нужно в том числе ветку

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindows NTCurrentVersionWindows

——

Описание трояна:

http://news.drweb.com/?i=1809

Я не родился — меня призвали.

На чтение 6 мин. Просмотров 7.4k. Опубликовано 03.09.2019

Svchost.exe (netsvcs) , в противном случае Service Host, является общим процессом службы в Windows. Это подпроцесс Svchost.exe, который загружает многочисленные сервисы, заполненные в пределах группы netsvcs .

Эта группа служб включает в себя Диспетчер пользователей, Планировщик задач, Центр обновления Windows, BITS, Темы, Конфигурация удаленного рабочего стола и некоторые другие, которые довольно важны для Windows 10.

Основная идея Svchost.exe заключается в том, что группа служб совместно использует один процесс для сохранения системных ресурсов. Однако некоторые пользователи обнаружили, что Svchost.exe (netsvcs) имеет чрезмерно высокую загрузку ЦП или ОЗУ.

Иногда это может привести к тому, что netsvcs будет загружать до 50% оперативной памяти. Svchost.exe (netsvcs), занимающийся перегрузкой системных ресурсов, является проблемой, которая сохраняется со времен Windows 7 и может быть связана с вредоносными программами, обновлениями Windows или полным журналом просмотра событий.

Содержание

- Как исправить ошибки Svchost.exe

- 1. Сканирование на наличие вредоносных программ

- 2. Очистите журнал просмотра событий

- 3. Запустите средство устранения неполадок Центра обновления Windows.

- 4. Удалите папку SoftwareDistribution

- 5. Отключить сервис Wuauserv

Как исправить ошибки Svchost.exe

- Сканирование на наличие вредоносных программ

- Очистить журнал просмотра событий

- Запустите средство устранения неполадок Центра обновления Windows

- Удалить папку SoftwareDistribution

- Отключить сервис Wuauserv

Вы можете проверить распределение системных ресурсов Svchost.exe (netsvcs) с помощью диспетчера задач. Во-первых, вы должны щелкнуть правой кнопкой мыши панель задач и выбрать Диспетчер задач .

Нажмите Детали, чтобы открыть вкладку, показанную непосредственно ниже. Это показывает вам использование ЦП и ОЗУ программного обеспечения и других процессов. Svchost.exe указан там несколько раз, но только один из этих системных процессов – Svchost.exe (netsvcs).

Вы можете проверить связанные службы для каждого системного процесса Svchost.exe, щелкнув его правой кнопкой мыши и выбрав Перейти к службам . Откроется вкладка «Служба» с выделенными запущенными службами.

Системный процесс Svchost.exe (netsvcs) откроет вкладку «Служба» с выделенными службами netsvc, как показано на снимке ниже, когда вы выберите Перейти к службам .

1. Сканирование на наличие вредоносных программ

Если вы обнаружите, что netsvcs имеет чрезмерно высокую загрузку ЦП или ОЗУ, есть несколько возможных решений этой проблемы. Раздутый системный процесс Svchost.exe (netsvcs) часто может быть вызван вредоносным ПО.

Поэтому сканируйте на наличие вредоносных программ с помощью антивирусной утилиты. Существуют различные сторонние утилиты, которые удаляют вредоносное ПО, но вы также можете сканировать с помощью Защитника Windows следующим образом.

- Нажмите кнопку Cortana на панели задач и введите «Защитник» в поле поиска.

- Выберите, чтобы открыть Защитник Windows, показанный непосредственно ниже.

- Нажмите кнопку Включить , чтобы активировать утилиту. Обратите внимание, что для проверки с помощью Защитника Windows вам необходимо закрыть стороннее антивирусное программное обеспечение.

- Выберите параметр Полный для более тщательного сканирования.

- Нажмите кнопку Сканировать сейчас .

- Если Защитник Windows обнаружит что-либо, вы можете нажать кнопку Очистить компьютер , чтобы удалить обнаруженные объекты.

2. Очистите журнал просмотра событий

Проблема высокой загрузки ЦП или ОЗУ Svchost.exe (netsvcs) также может быть связана с чрезмерно полным журналом просмотра событий. Таким образом, очистка журнала Просмотр событий является еще одним потенциальным исправлением. Вот как вы можете очистить этот лог в Win 10.

- Нажмите клавишу Win + R, чтобы открыть Run.

- Введите «eventvwr» в текстовом поле «Выполнить» и нажмите кнопку ОК . Это открывает Event Viewer, показанный непосредственно ниже.

- Теперь вы можете дважды щелкнуть Журналы Windows.

- Затем вы должны щелкнуть правой кнопкой мыши по Приложению и выбрать Очистить журнал в его контекстном меню.

- Кроме того, очистите журналы установки, системы и безопасности.

- Затем вы можете перезагрузить Windows 10.

3. Запустите средство устранения неполадок Центра обновления Windows.

Высокое использование системных ресурсов netsvcs часто происходит во время обновлений Windows. Таким образом, служба Центра обновления Windows (wuauserv) обычно вызывает чрезмерное использование ЦП и ОЗУ netsvcs. Запуск средства устранения неполадок Центра обновления Windows может помочь исправить wuauserv.

- Средство устранения неполадок Центра обновления Windows не включено в Win 10. Откройте страницу этого веб-сайта и нажмите Загрузить средство устранения неполадок для Windows 10 , чтобы сохранить средство устранения неполадок на своем ноутбуке или рабочем столе.

- Нажмите WindowsUpdateDiagnostic, чтобы открыть средство устранения неполадок Центра обновления Windows, как показано ниже.

- Нажмите кнопку Далее в средствах устранения неполадок.

- Нажмите кнопку Запустить средство устранения неполадок Центра обновления Windows 10 , чтобы запустить более свежую версию средства устранения неполадок.

- Нажмите кнопку Далее , чтобы запустить сканирование и исправить ошибку Wuauserv.Если средство устранения неполадок обнаружит что-либо, оно представит список проблем, которые он обнаружил и исправил.

- Перезагрузите ваш рабочий стол или ноутбук.

4. Удалите папку SoftwareDistribution

SoftwareDistribution – это папка, в которой хранятся обновления, и их очистка также может помочь исправить Windows Update. Чтобы очистить эту папку, нажмите горячую клавишу Win + R, чтобы открыть Run.

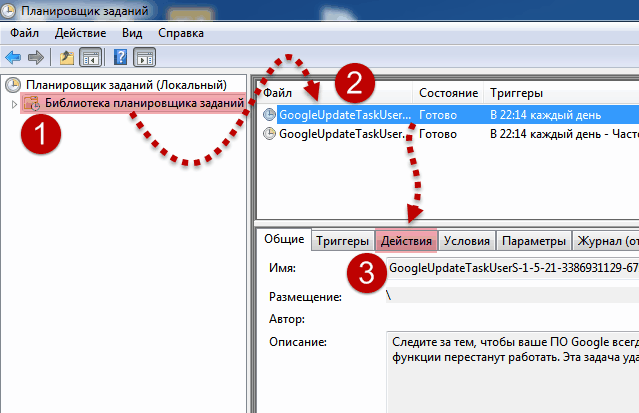

- Введите «services.msc» в текстовом поле «Выполнить» и нажмите кнопку ОК .

- Прокрутите окно служб до тех пор, пока не доберетесь до Центра обновления Windows. Затем вы можете щелкнуть правой кнопкой мыши Центр обновления Windows и выбрать Стоп .

- Нажмите кнопку «Проводник» на панели задач.

- Откройте папку C: Windows, которая содержит подпапку SoftwareDistribution.

- Теперь вы можете щелкнуть правой кнопкой мыши папку SoftwareDistribution и выбрать Удалить .

- Затем перезагрузите компьютер или ноутбук и проверьте наличие обновлений с помощью приложения «Настройки».

5. Отключить сервис Wuauserv

Отключение Центра обновления Windows должно быть последним потенциальным решением проблемы. Центр обновления Windows не является обязательным сервисом, но вы пропустите обновления, если он отключен. Обновления исправляют ошибки в Windows, а основные обновления добавляют новые опции и приложения в ОС.

Например, обновление Creators добавляет Paint 3D в Windows 10. Тем не менее, вы можете отключить wuauserv следующим образом.

- Откройте Run, нажав сочетание клавиш Win + R.

- Введите «services.msc» в текстовое поле и нажмите ОК , чтобы открыть окно ниже.

- Дважды щелкните Центр обновления Windows, чтобы открыть окно в снимке экрана непосредственно ниже.

- Выберите Отключено в раскрывающемся меню «Автозагрузка».

- Нажмите кнопки Применить и ОК .

После этого вы можете вручную проверять наличие обновлений, временно переключая wuauserv обратно каждые несколько месяцев. Переключите тип запуска Центра обновления Windows на Вручную , чтобы перезапустить wuauserv, а затем вы можете вручную проверить наличие обновлений. Когда вы обновите платформу, снова выключите wuauserv.

Эти исправления могут гарантировать, что Svchost.exe (netsvcs) не потребляет столько системных ресурсов. Вы также можете попробовать отключить другие службы в группе netsvcs почти так же, как Windows Update, но некоторые из них могут быть весьма важны для ОС.

Поэтому проверьте сервисные данные, включенные в окна свойств, прежде чем отключать их.

Идея написания сводного руководства по самостоятельному обнаружению вирусов на станциях под управлением Windows зрела на протяжении достаточно длительного времени и обуславливалась, прежде всего необходимостью составить и время от времени дополнять справочник возможных расположений запуска вирусного кода. Лейтмотивом этой идеи является необходимость непосредственного, то есть самостоятельного (ручного) анализа системы в случаях, когда имеется подозрение, что автоматические методы (утилиты/антивирусы), не в состоянии обнаружить работающий в системе вредоносный код. Обнаружение вируса собственными силами — вот тот уровень, который не будет лишним для любого технического специалиста по операционным системам Windows. Хотелось бы сделать небольшое отступление и пару слов сказать на счет самих антивирусных продуктов. Надо заметить, что эти, самые надежные по мнению большинства, помощники в борьбе с вредоносным кодом, вообще-то не являются панацеей от заражения операционной системы. Повидавшая виды практика помнит случаи, когда грамотно написанный вредоносный код, учитывающий эвристические особенности определенных «региональных» антивирусов, долгое время оставался незамеченным на критически важных корпоративных системах. В этом то и заключается парадокс зараженной системы, в которой установлен авторитетный антивирус с актуальными антивирусными базами. Подобный курьез говорит о том, что если вирус использует хотя бы мало-мальски оригинальный код, методы маскировки, различные виды упаковок, алгоритмы противодействия, то антивирусу бывает сложно обнаружить его, либо он не может деактивировать и удалить уже находящийся и функционирующий в системе вредоносный код, и это не смотря на продвинутые методы контроля системы с перехватом различных системных вызовов и прочие виды глубокой системной интеграции. Подобных доводов можно привести множество, но все они сводятся к одному единственному выводу.

Невозможно обеспечить 100% антивирусную защиту автоматизированными средствами.

И именно в свете сего немаловажного обстоятельства, в критические моменты встает необходимость уметь собственноручно обнаруживать и удалять вредоносный код, и именно поэтому данная статья будет посвящена изложению методов обнаружения без использования каких-либо антивирусных средств, исключением у нас будут, разве что, небольшие сопутствующие утилиты.

«Все течет, все меняется» (© Гераклит), и операционные системы из этого постулата, конечно же, не исключение. На протяжении всей истории развития операционных систем Windows, идет их постоянное видоизменение, одни системные механизмы перестают эксплуатироваться, долгое время присутствуя в системе в виде рудиментов совместимости и в последствии исчезая, другие же появляются. Происходит бесконечное движение, вирусописатели подстраиваются под эволюционирующую среду, переписывая код, использующий устаревающие механизмы, начинают искать и эксплуатировать другие, обретающие актуальность. Учитывая меняющиеся от версии к версии особенности операционных систем и достаточно большое количество потенциальных точек активации вредоносного кода, статья эта никогда не будет завершена полностью и конечно же не будет претендовать на полное руководство по выбранной тематике. Однако, по мере получения новых знаний, будет время от времени мною дорабатываться в бесконечной попытке соответствовать современным реалиям.

Перед тем как мы начнем работать с довольно сложной темой под названием обнаружение вируса, хотелось бы отдельно сказать вот еще о чем.

Во избежание разночтения и неправильного трактования некоторых моих выражений, под понятием вирус в данной статье будет подразумеваться любой вид вредоносного кода.

Дело в том, что с момента зарождения эры компьютерных вирусов, специалистами по безопасности было введено в оборот такое великое многообразие терминов и определений, что классификация в рамках небольшой статьи выглядела бы, откровенно говоря, излишней, учитывая и тот факт, что в свете характера статьи для нас фактически не так уж и важно, как зовется та или иная разновидность вредоносного кода. В разнообразных материалах, посвященных теме компьютерных вирусов, встречаются оригинальные определения, специалисты по безопасности называют программное обеспечение, которое выполняет деструктивные действия различными именами. На заре операционной системы MS-DOS вирусами называли программы, которые реплицировали собственный код в обнаруживаемые исполняемые модули и загрузочный сектор. С появлением линейки операционных систем Windows, вредоносный код обрел истинное многообразие, на свет появилось большое количество всевозможных алгоритмических отклонений, таких как руткиты (rootkit), трояны (troyan), шпионы (spyware), рекламные программы (adware), вымогатели (ransomware), сетевые черви (worms) и прочее, прочее, прочее. И все эти вариации на вирусную тему имеют различное предназначение. Часто термины ассоциируются неправильно, и вещи называются не своими именами, в дополнение, ко всему этому многообразию применяются второстепенные термины, такие как вредоносный код, зловред, вредонос. Поэтому, дабы не вводить читателя в заблуждение, я буду использовать определение «вирус» применительно к любому вредоносному коду, поэтому встречая в тексте термин вирус, подразумеваем любой вид вредоносного кода.

По каким косвенным признакам пользователь может обнаружить вирус в операционной системе? Дело в том, что какого-то единого, вполне определенного и однозначного симптома заражения системы вирусом не существует, однако общими следствиями вирусной активности могут быть:

- Низкая производительность операционной системы;

- Низкая производительность отдельных приложений;

- Часто возникающие ошибки в приложениях;

- Отображение посторонних информационных окон;

- Блокировка рабочего стола пользователя различными информационными окнами;

- Блокировка страницы (вкладки) браузера различными информационными окнами;

- Блокировка доступа к определенным ресурсам в сети Интернет (например, к сайтам антивирусных лабораторий);

- Автоматический запуск разнообразных программ;

- Отказ в изменении некоторых настроек операционной системы (даже под учетной записью локального администратора);

- Загруженная сеть, наличие интенсивного трафика на интерфейсах в моменты бездействия;

- Иная подозрительная (отклоненная от штатной) активность операционной системы;

Внимательно изучив описанные выше первичные признаки, можно сделать однозначный вывод что зачастую довольно сложно отличить вирусную активность от типовых сбоев, вызванных аппаратными и программными проблемами. Обычно в случае подозрения на аномальную активность, пользователь прибегает к помощи антивирусов, но что же делать ему в ситуации, когда работающий антивирус при сканировании не может детектировать в системе никакой вирусной активности, а «глюки» сохраняются и подозрение на вирус остается?! В этом случае можно попробовать переустановить операционную систему, выбор безусловно за вами, но в этом случае вы теряете уникальную возможность саморазвития, не получаете дополнительных знаний по компьютерным вирусам, исключаете возможность обнаружить новые виды вирусной активности. Может все же стоит попробовать «пройтись по системе» самостоятельно с целью обнаружения вируса, изучив возможные местоположения запуска и модификации? Хорошо, для начала требуется усвоить одно простое правильно:

Компьютерный вирус — код, способный (несанкционированно, без ведома пользователя) копировать самого себя в любом доступном виде, модифицируя требуемым образом различные системные области: регионы виртуальной памяти, системный реестр, загрузочный сектор диска/раздела, файловую систему. Может содержать деструктивную нагрузку.

Большинство вирусов рассчитаны на многократное исполнение, поэтому обычно оставляют свою копию в файловой системе в виде отдельного файла (группы файлов), с целью в дальнейшем иметь возможность запускаться многократно в автоматическом режиме. Применительно к операционной системе Windows, вирус представляется обычно в виде отдельного файла с расширением, идентифицирующим исполняемый различными подсистемами операционной системы код, вот некоторые из этих расширений: .exe, .dll, .sys, .ocx, .js, .ps1, .wht, .com, .bat, .vbs и прч. Некоторые вирусы, активизирующиеся в системе, не оставляют свои запускаемые копии, а просто проводят модификации определенных ключей реестра или ключевых конфигурационных файлов с целью решения собственных задач. Следуя этой логике, в целях обнаружения вируса, мы будем искать наличие подозрительных данных в физических секторах диска, файловой системе, реестре и оперативной памяти. Но ведь не придется же нам парсить полностью все эти компоненты в поисках вирусного кода? Хотя идея и неплоха

Еще одним немаловажным аспектом является наличие сторонней среды, то есть операционной системы, заведомо чистой от различного рода вирусов. Делается это с тем расчетом, что некоторые особо продвинутые вирусы могут маскировать свою активность в системе, перехватывая вызовы различных функций Windows API. Поэтому, с целью получения чистой тестовой среды, мы можем:

- Запуститься в обычном режиме загрузки под учетной записью с правами локального администратора.

- Загрузиться в защищенный режим; Большинство вирусов в защищенном режиме не запускаются.

- Загрузиться с внешнего диска LiveCD, содержащего среду Windows PE (Portable Executable), в состав которой входят средства работы с физическими секторами диска, файловой системой и системным реестром.

Сокращения, используемые далее в данной статье:

| Сокращение | Полное наименование |

|---|---|

| HKCR | HKEY_CLASSES_ROOT |

| HKCU | HKEY_CURRENT_USER |

| HKLM | HKEY_LOCAL_MACHINE |

| HCU | HKEY_USERS |

В статье я постарался свести максимальное количество известных мне методов загрузки вирусов в операционной системе Windows.

Автозагрузка

Конечно же, первое по популярности расположение в операционной системе это автозагрузка. Автозагрузка — специализированное расположение в операционной системе, описываемое соответствующими ключами реестра а так же определенными каталогами в файловой системе, которое предназначается для автоматической загрузки исполняемых модулей на этапе загрузки операционной системы. Большой процент вирусов пытается прописать себя именно в автозагрузку методом модификации соответствующих ключей и расположений. Поэтому, для того, чтобы обнаружить вирус, достаточно пристально изучить списки программ, загружающихся с помощью данного системного механизма.

Автозагрузка в реестре

Windows 7:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun

Определяет общесистемную ветку реестра, содержащую записи о программам, запускаемых при входе в систему любого пользователя. - HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun

Определяет пользовательскую ветку реестра, содержащую записи о программах, запускаемых при входе в систему конкретного пользователя. - HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun

Определяет общесистемную ветку реестра, содержащую записи о 32-битных программах, загружаемых при входе в 64-битную систему любого пользователя. - HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOnce

Определяет общесистемную ветку реестра, содержащие записи о программам, запускаемых при входе в систему разово, то есть единожды. После единственного запуска ключи программ автоматически удаляются операционной системой из данного раздела. - HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunOnce

Определяет ветку реестра конкретного пользователя, содержащую записи о программах, запускаемых при входе в систему конкретного пользователя разово, то есть единожды. После единственного запуска ключи программ автоматически удаляются операционной системой из данного раздела. - HKEY_USERSSID_пользователяSoftwareMicrosoftWindowsCurrentVersionRun

Содержит копию основной ветви автозагрузки для пользователя системы, определяемого конкретным SID-идентификатором. Например HKEY_USERSS-1-5-21-792320725-696519568-570327587-7793SoftwareMicrosoftWindowsCurrentVersionRun. Если Вы проверяете систему из защищенного режима, либо с LiveCD, то не поленитесь проверить данный раздел для SID пользователя, который, предположительно, подхватил заразу.

Индивидуальные пути Windows 98/98SE/ME:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunServices

- HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunServices

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunServicesOnce

- HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunServicesOnce

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOnceEx

Индивидуальные пути Windows XP:

- HKCUSOFTWAREMicrosoftWindows NTCurrentVersionWindowsRun

Автозагрузка групповой политики (в реестре)

В системе присутствуют ключи реестра, которые используются для загрузки программ как части групповой политики компьютера/пользователя. Если политики не заданы, что обычно имеет место быть в случае типовой домашней станции, то подраздел пуст. Записи в нем создаются только по определенным условиям, например при использовании локальной или доменной групповой политики для загрузки программ. Программы из списка автозагрузки с использованием групповой политики не отображаются во вкладке Автозагрузка в утилите msconfig.exe, могу предположить что и другие менеджеры автозагрузки могут не отображать эти записи, по этой то причине с целью обнаружения вируса, стоит заглянуть непосредственно в следующие ключи реестра:

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun

Автозагрузка в файловой системе

Однако, автозагрузка вовсе не ограничивается ключами реестра. Как мы все прекрасно знаем, в Windows существует еще один (пожалуй основной) способ автоматически загрузить программу при старте операционной системы. В интерфейсе пользователя присутствует раздел Автозагрузка, который аккумулирует списки программ из специализированных расположений в файловой системе: каталогов с именем Startup в профиле конкретного пользователя и профиле пользователя по-умолчанию. Помещая в это расположение ярлык программы либо непосредственно саму программу, можно легко добиться автозагрузки программы на стадии запуска. Меня всегда вот удивляло, почему нельзя универсализировать механизмы реестровой автозагрузки и пользовательской и объединить их? Почему в Windows присутствует именно несколько различных методов загрузки, мало того, что представлены специальные ветви реестра, так еще и предоставили каталоги? Немного поразмыслив, понял, что механизм с реестром позиционируется как «системный», а механизм с автозагрузкой в качестве «пользовательского», чтобы пользователю можно было тривиально, в два клика обеспечить своему приложению автозапуск. Представляете ситуацию объединения этих механизмов.. неподготовленный (рядовой) пользователь получал бы возможность видеть все специализированные утилиты, которые загружаются через реестр и мог бы (не)преднамеренно просто их поудалять. К тому же, не каждая программа способна загрузиться посредством записи в ключах реестра.

Конечно же, и этот механизм не смог обойтись без внимания вирусописателей, и некоторые вирусы используют механизм автозагрузки из каталога для добавления исполняемых модулей при первичном получении управления собственным кодом. Поэтому специалисту не лишним будет проверить следующие местоположения:

| Версия | Размещение |

|---|---|

| Windows Vista/7 | Для текущего пользователя: %APPDATA%MicrosoftWindowsStart MenuProgramsStartup Для всех пользователей системы: %ProgramData%MicrosoftWindowsStart MenuProgramsStartup |

| Windows 2000/XP | Для текущего пользователя: %UserProfile%Start MenuProgramsStartup Для всех пользователей системы: %AllUsersProfile%Start MenuProgramsStartup |

Однако описанные местоположения могут быть изменены через ключи реестра.

Для всех пользователей системы:

- ключ HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders,

параметрCommon Startup= %ProgramData%MicrosoftWindowsStart MenuProgramsStartup

Для текущего пользователя системы:

- ключ HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders,

параметрStartup= %USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

Поэтому стоит иногда заглядывать в упомянутые ключи с целью проверки корректных значений установленных путей как составляющей общей стратегии по обнаружению вируса.

Загрузка на ранних стадиях

По задумке разработчиков некоторые сервисные утилиты, к примеру дефрагментаторы, программы проверки дисков, антивирусные сканеры, должны запускаться на раннем этапе процесса загрузки Windows, когда стартовали драйвера этапа загрузки (тип BOOT_START) и этапа системы (тип SYSTEM_START), но еще не инициализирован файл подкачки, переменные среды и не запущены некоторые подсистемы. В данной точке Диспетчер сеансов (Session Manager, smss.exe) только начинает разбирать переменные окружения пользовательского режима, поэтому никаких других процессов, понятное дело, еще не запущено. Однако, на данном этапе возможен запуск специально написанных образов, поддерживающих нативный (native) режим (использующих функции Native API).

Загрузка через Диспетчер сеансов настраивается в ключе реестра:

- ключ HKLMSystemCurrentControlSetControlSession Manager,

параметрBootExecute= autocheck autochk *

Если в данном параметре Вы обнаружили дополнительные образы загрузки, присмотритесь к ним внимательнее, а что если это вирус? Только не удаляйте значение по умолчанию (autocheck autochk *), оно указывает на запуск утилиты проверки диска autochk с модификатором autocheck, которая проверяет значение грязного бита (dirty bit), сообщающего о необходимости проверки раздела диска на наличие ошибок.

Hosts

Файл hosts — это системный конфигурационный (текстовый) файл, содержащий локальную базу доменных имен, используемую системой в процессе сопоставления имени хоста с IP-адресом и предназначающуюся для обеспечения возможности пользовательской настройки адресов отдельных узлов сети. Его еще можно назвать своеобразным локальным DNS-сервером. Предположим, у пользователя или какой-нибудь программы появится необходимость привязать имя домена example.com к IP-адресу 1.2.3.4, то он сможет это сделать именно благодаря внесению изменений в файл hosts. Запрос к записям из файла hosts имеет приоритет перед обращением к прописанным в системе DNS-серверам, что является немаловажным фактором. Надо ли объяснять, что для вирусов это достаточно интересная точка перенаправления трафика и модификация файла вирусом может привести к подмене адреса определенного доверенного узла. Существует категория вирусов, которая модифицирует файл hosts для маршрутизации запросов на фишинговые (поддельные) сайты, в точности эмитирующие страницы оригинальных сайтов [социальных сетей] с целью кражи паролей учетных записей, показа рекламных страниц, либо просто с целью блокировки доступа к определенным ресурсам. Поэтому, обнаружение в файле hosts сторонних записей может свидетельствовать о наличии в системе вредоносного кода, либо о разовой модификации записей вредоносным кодом, что может указывать на существование в системе серьезной уязвимости безопасности. Файл hosts по-умолчанию размещается в папке %SystemRoot%System32Driversetc и оригинальное его содержимое выглядит следующим образом:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

# Copyright (c) 1993—2009 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a ‘#’ symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host # localhost name resolution is handled within DNS itself. # 127.0.0.1 localhost # ::1 localhost |

Видите, все закомментировано (лидирующий символ # в начале строки). В Windows 7 в файле hosts нет и одной реальной записи, только лишь примеры использования. В предыдущих версиях Windows правильный файл может содержать записи об интерфейсе локальной петли (localhost), но не более.

А вот как выглядит модифицированный вирусом тот же файл hosts:

|

... 1.2.3.4 my.mail.ru 1.2.3.4 m.my.mail.ru 1.2.3.4 vk.com 1.2.3.4 ok.ru 1.2.3.4 m.vk.com 1.2.3.4 odnoklassniki.ru 1.2.3.4 vk.com 1.2.3.4 www.odnoklassniki.ru 1.2.3.4 m.odnoklassniki.ru 1.2.3.4 ok.ru 1.2.3.4 m.ok.ru 1.2.3.4 www.odnoklassniki.ru ... |

Можно увидеть, что доменные имена крупных российских социальных сетей перенаправлены на некий неизвестный хост 1.2.3.4. Поэтому, если Вы обнаружили в файле hosts подозрительные записи, которых Вы уж точно не добавляли, то можете их смело удалять. Однако, в случае, если они через некоторое время появляются вновь, можно с уверенностью говорить о наличии в системе активного вируса, одним из функциональных особенностей которого является периодическое обновление данных файла. Поскольку это не место загрузки вируса, а место модификации, то надо сперва обнаружить в системе сам активный код вируса и устранить причину, а затем уже следствие.

Ко всему прочему, само местоположение файла hosts в рамках системы может быть подвергнуто атаке и изменено. Задается оно соответствующим параметром в ветви реестра:

- ключ HKLMSystemCurrentControlSetServicesTcpipParameters,

параметрDatabasePath= %SystemRoot%System32driversetc

..но вредоносный код, получивший привилегии локального администратора, может изменить значение параметра на собственное, ссылающееся совершенно в другое местоположение файловой системы. Обязательно проверьте данный параметр, и если Вы обнаружите в параметре DatabasePath что-либо отличное от вышеуказанного значения, то стоит заменить значение на базовое.

DNS

DNS (Domain Name System) — распределенная система доменных имен, которая используется для сопоставления IP-адреса с именем хоста (фактически получения IP-адреса на основе заданного имени). Для большинства рабочих окружений на основе операционной системы Windows это основной метод разрешения внешних (по отношению к локальной сети) имен хостов. Конечно же, он имеет меньший приоритет по сравнению с вышеописанным файлом hosts, тем не менее используется очень часто. С помощью (локального|внешнего) сервера DNS разрешаются символические имена узлов (например datadump.ru), к которым Вы обращаетесь в локальной|внешней сети, и которые не были разрешены другими, более приоритетными, методами. Существует категория вирусов, которые преднамеренно модифицируют параметры реестра, относящиеся к настройкам DNS-серверов с целью перенаправления сетевого трафика скомпрометированной машины на собственные сервера имен. В операционной системе Windows настройки DNS-серверов, к которым обращается модуль разрешения имен, хранятся в специальном ключе реестра:

- HKLMSYSTEMCurrentControlSetServicesTcpipParameters

параметры DhcpNameServer и NameServer которого должны содержать исключительно DNS-сервера, предоставляемые вашим локальным сетевым подключенным сетевым оборудованием (роутером/маршрутизатором), контроллером домена либо провайдером-поставщиком услуг доступа к сети Интернет.

Дополнительно, я бы проверил одноименные параметры для адаптеров и интерфейсов в следующих ключах реестра:

- HKLMSYSTEMCurrentControlSetServicesTcpipParametersAdapters{GUID}

- HKLMSYSTEMCurrentControlSetServicesTcpipParametersInterfaces{GUID}

Для того, чтобы проверить корректность адресов DNS-серверов, Вы должны просто-напросто знать адреса «своих» серверов, обычно это адреса из частных диапазонов подсетей: 192.168.0.0/16, 172.16.0.0/12 и 10.0.0.0/8, но не во всех случаях.

Для того, чтобы можно было посмотреть адреса DNS-серверов, можно выполнить из консоли (cmd) следующую команду:

ipconfig /all

которая сгенерирует вывод информации обо всех сетевых интерфейсах, сконфигурированных в вашей операционной системе:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

. . . Ethernet adapter Подключение по локальной сети: DNS-суффикс подключения . . . . . : domain.com Описание. . . . . . . . . . . . . : Intel(R) 82579LM Gigabit Network Connection Физический адрес. . . . . . . . . : 24-BE-05-17-5D-79 DHCP включен. . . . . . . . . . . : Да Автонастройка включена. . . . . . : Да IPv4-адрес. . . . . . . . . . . . : 172.16.5.16(Основной) Маска подсети . . . . . . . . . . : 255.255.255.128 Аренда получена. . . . . . . . . . : 24 февраля 2016 г. 9:15:55 Срок аренды истекает. . . . . . . . . . : 4 марта 2016 г. 9:16:02 Основной шлюз. . . . . . . . . : 172.16.5.126 DHCP-сервер. . . . . . . . . . . : 172.16.2.197 DNS-серверы. . . . . . . . . . . : 172.16.0.23 172.16.1.23 NetBios через TCP/IP. . . . . . . . : Включен . . . |

Для того, чтобы найти в этом огромном потоке информации интересующие нас DNS-сервера, Вы можете найти в выводе тот интерфейс, который «смотрит» у вас в сеть Интернет, и изучить сопоставленные с ним параметры конфигурации. Стоит обратить внимание на значение параметра «DNS-серверы». Если Вы вдруг обнаружили «левые» адреса серверов, принадлежность которых сложно установить, то можете смело их удалять, либо менять на корректные.

Оболочка (Проводник)

С тех давних пор, как мир обленился и основная масса пользователей отказалась от текстового интерфейса в пользу графического, классическое понимание оболочки (shell) определенным образом трансформировалось и в дополнение к своим типичным консольным характеристикам текстового режима приобрело дополнительные особенности в виде графической среды взаимодействия с операционной системой. Графическая оболочка пользовательского интерфейса операционной системы Windows, иначе называемая Проводником и представленная в системе файлом explorer.exe, включает в себя функционал различных элементов интерфейса пользователя, как то: рабочий стол, меню пуск, проводник (файловый менеджер), панель инструментов и некоторые другие элементы взаимодействия. Однако в Windows с целью расширения целевого применения операционной системы в качестве различных однооконных киосков, не стали жестко закреплять «родную» пользовательскую оболочку explorer.exe и дали пользователю свободу конфигурировать альтернативную оболочку посредством ключей реестра, чем и не преминули воспользоваться вирусописатели.

В реестре за настройку пользовательской оболочки отвечает ключ:

- ключ HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon,

параметрShell= explorer.exe

Помимо оболочки есть еще параметр userinit, который описывает программы, загружаемые процессом Winlogon на этапе входа пользователя в систему. По умолчанию, Winlogon запускает модуль под названием Userinit.exe, который запускает скрипты стадии загрузки, а уже только затем вызывает оболочку пользовательского интерфейса explorer.exe. Настройка хранится в том же ключе в параметре Userinit:

- ключ HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon,

параметрUserinit= C:Windowssystem32userinit.exe,

Обнаружение вируса в данном случае сводится к проверке наличия сторонних записей в данных ключах реестра.

Конфигурационные ini-файлы

Вплоть до современных версий в системе Windows все еще присутствует такой рудимент из прошлого, как конфигурационные ini-файлы. Речь у нас идет о следующих файлах:

- %SystemRoot%system.ini

- %SystemRoot%win.ini

В старых версиях Windows ini-файлы активно использовались в качестве основного механизма конфигурации системы, в том числе и для автозагрузки. В современных же версиях Windows система загружает некоторые параметры из указанных ini-файлов в реестр, используя так называемое отображение (сопоставление), задаваемое в следующем ключе реестра:

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionIniFileMapping

Отображение (маппинг) осуществляется следующим образом:

- Переменные Run и Load из секций

[boot],[windows]файла win.ini, проецируются в ключ реестра HKCUSoftwareMicrosoftWindows NTCurrentVersionWindows. Таким образом, данные параметры операционная система обрабатывает как элементы автозагрузки, то есть как если бы они находились в секции[windows]файла win.ini. - Переменная Shell из файла system.ini проецируется в HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

Отображение используется в целях совместимости с устаревшим программным обеспечением, которое знает про существование ini-файлов, однако не имеет никакого представления о том, что такое реестр. В случае подобного кода, который работает через совместимые функции Win16/Win32 API, функции эти получают информацию не из описанных файлов напрямую, а уже из соответствующих сопоставленных ключей реестра. Как мы можем догадаться, механизм этот оставлен разработчиками исключительно в целях совместимости с устаревшим интерфейсом Win16, который не рекомендуется к использованию в современных реалиях Win32. Но, как говорится, что работает, то может быть использовано, поэтому вирусы иногда задействуют данный механизм.

Фильтры выполнения оболочки

Так называемые фильтры выполнения оболочки (Shell Execute Hooks) предоставляют программный метод, который расширяет функционал системных функций ShellExecute и ShellExecuteEx. Конфигурацию фильтров в реестре можно найти в разделах:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerShellExecuteHooks

- HKLMSoftwareWow6432NodeMicrosoftWindowsCurrentVersionExplorerShellExecuteHooks

Записи зачастую содержат идентификаторы CLSID, ссылающиеся на ключи HKLMSOFTWAREClassesCLSID{CLSID}, в которых в параметрах InprocServer32 содержится информация о конкретном исполняемом модуле фильтра.

Фильтры выполнения оболочки не рекомендованы к использованию начиная с Windows Vista.

Объекты загрузки оболочки

Объекты загрузки оболочки (SSO/Shell Service Object) — это библиотеки, которые в процессе загрузки пользовательского окружения загружаются системной программой оболочки explorer.exe в качестве так называемых собственных расширений проводника. Функционируют в контексте родительского процесса проводника (explorer.exe) и загружаются до авторизации пользователя в системе.

В реестре представлены ключами:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerShellServiceObjects

- HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionExplorerShellServiceObjects

В дополнение к вышеописанным, имеются еще так называемые объекты отложенной загрузки оболочки (SSODL/Shell Service Object Delay Load), обычно представляющие из себя типичные библиотеки DLL. Описываются ключом реестра:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionShellServiceObjectDelayLoad

параметры данного раздела — это имена объектов оболочки, которые записываются в форме:

Имя_объекта = CLSID (например: WebCheck = {E6FB5E20-DE35-11CF-9C87-00AA005127ED})

Как мы видим, имена ссылаются на идентификаторы CLSID, которые можно найти в разделе HKLMSOFTWAREClassesCLSID{CLSID}, где информация о местоположении исполняемого файла оболочки содержится в параметре InprocServer32.

Уведомления оболочки

В Windows имеется механизм под названием Winlogon Notification Packages или Уведомления оболочки. Механизм уведомлений используются для запуска программ при возникновении предопределенных системных событий. События подразделяются на: вход (logon), выход (logoff), запуск (startup), завершение (shutdown), запуск хранителя экрана (startscreensaver) и останов хранителя экрана (stopscreensaver). Когда модуль Winlogon стартует, он проверяет реестр и загружает зарегистрированные пакеты уведомления оболочки (представленные в виде .dll-библиотек). Приведенные события генерируются самим процессом Winlogon.exe на разных стадиях своего функционирования. Когда событие возникает, Winlogon в параметрах ключа Notify ищет функцию обработчика того или иного события. Вирусы обычно загружают себя по событию входа пользователя (logon) в операционную систему.

Ответственный ключ реестра:

- HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotify

Модули (библиотеки) инициализации приложений

App Init DLLs — это системный механизм, который позволяет загружать произвольный список библиотек в адресное пространство каждого пользовательского процесса, использующего библиотеку user32.dll (а её функции используют практически все программы). Все начинается с загрузки user32.dll. Поскольку это типовая библиотека, входящая в состав базового набора поддержки подсистемы Win32 API, она загружается стандартным механизмом LoadLibrary. Загрузчик образа вызывает функцию DllEntryPoint библиотеки user32.dll, которая в недрах своего алгоритма содержит процедуру сканирования ключа реестра AppInit_Dll, которая загружает все перечисленные в ключе библиотеки в виртуальное адресное пространство процесса, а затем поочередно вызывает для каждой из них процедуру инициализации. Именно таким образом перечисленные библиотеки получают управление. Этот механизм так же носит название DLL injection, или внедрение динамической библиотеки. Естественно, если какое-либо приложение не использует стандартную библиотеку user32.dll, то никакие библиотеки, описанные в ключе AppInit_Dll в его адресное пространство загружены не будут. Согласитесь, что подобный функционал очень интересен для разнообразного злонамеренного кода. Поэтому, после всех проблем, которые доставил данный механизм в плане безопасности операционной системы, начиная с Windows 7 разработчики решили добавить необходимость подписания кода загружаемых библиотек. А в последствии грозятся и вовсе перейти на загрузку только лишь подписанных библиотек.

Later versions of Windows will load only code-signed AppInit DLLs and will not include a registry key to disable this requirement.

Информация об активном механизме, а так же списках загружаемых библиотек хранится в следующих ключах.

- для 32-битных DLL, функционирующих в 32-битной системе:

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWindows

параметрAppInit_DLLs - Для 64-битных DLL, функционирующих в 64-битной системе:

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWindows

параметрAppInit_DLLs - Для 32-битных DLL, функционирующих в 64-битной системе:

HKLMSOFTWAREWow6432NodeMicrosoftWindows NTCurrentVersionWindows

параметрAppInit_DLLs

Параметр содержит множество значений, разделенных пробелом либо запятой, каждое из которых описывает отдельную библиотеку.

Работать с данным ключам надо предельно внимательно, и хорошо себе представлять происходящее. Дело в том, что параметр может содержать модули вполне легальных приложений (антивирусы, клиенты виртуализации и прочее). Поэтому, не стоит спешить с массовым удалением всех присутствующих программ, и следует быть предельно аккуратным с очисткой данного параметра. Я думаю, в самом общем случае, алгоритм обнаружения вируса и очистки должен быть следующим: находим первую запись, определяем [гуглим] принадлежность модуля, если вирус — удаляем, если легальный — оставляем, и так по всем записям списка.

Известные библиотеки