Содержание

- Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

- Введение

- Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

- Настройка правила для входящего и исходящего подключения

- Назначение фильтрации для созданного правила

- Заключение

Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

Введение

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку «Брандмауэр Windows в режиме повышенной безопасности» непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить», или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки «Редактор управления групповыми политиками», нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

- Первым делом убедитесь, что в вашем домене для клиентских компьютеров создано специальное подразделение. Я полагаю, что ни для кого не является секретом то, что по умолчанию все клиентские компьютеры создаются в контейнере (не подразделении) Computers, к которому невозможно привязать объект групповой политики. Поэтому, откройте оснастку «Active Directory – пользователи и компьютеры», в дереве консоли разверните свой домен и убедитесь, что для клиентских компьютеров создано подразделение;

- Если такое подразделение ранее не было вами создано, в области сведений нажмите правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Подразделение». В диалоговом окне «Новый объект — Подразделение» укажите имя подразделения, например, «Клиенты», и установите флажок «Защитить контейнер от случайного удаления»;

- Перейдите в контейнер «Computers», выделите созданные ранее учетные записи компьютеров, нажмите на них правой кнопкой мыши и из контекстного меню выберите команду «Переместить». В диалоговом окне «Переместить», выберите подразделение, которое вы создали на предыдущем шаге и нажмите на кнопку «ОК». Данное диалоговое окно показано на следующей иллюстрации:

Рис. 2. Диалоговое окно «Переместить»

После того как вы перенесете все созданные ранее учетные записи компьютеров в созданное вами подразделение, содержимое данного подразделения должно выглядеть так, как показано на следующей иллюстрации:

Рис. 3. Содержимое подразделения «Клиенты»

Теперь, когда все учетные записи перенесены в нужное подразделение, можно закрыть оснастку «Active Directory – пользователи и компьютеры» и переходить к созданию объекта групповой политики.

Рис. 4. Отключение параметров конфигурации пользователя

На последнем шаге предварительной подготовки объекта групповой политики вам нужно связать созданный ранее объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры данного GPO. В дереве консоли выберите подразделение, содержащее учетные записи компьютеров, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите созданный ранее объект GPO, в данном случае, «Настройки брандмауэра Windows» и нажмите на кнопку «ОК».

Рис. 5. Связывание объекта GPO с подразделением компьютеров

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

- В узле «Объекты групповой политики» оснастки «Управление групповой политикой» выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасностиПравила для входящих подключений. Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило», как показано на следующей иллюстрации:

Рис. 6. Создание нового правила для входящих подключений

- Для программы. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

- Для порта. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

- Предопределённые. Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

- Настраиваемые. Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило»;

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:Program Files (x86)Windows LiveMessengermsnmsgr.exe», как показано ниже:

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

- Все порты. Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

- Специальные порты. В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

- Сопоставитель конечных точек RPC. Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

- Динамические порты RPC. Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

- IPHTTPS. Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

- Обход узлов. Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP», в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты», а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900». Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее»;

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес», правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить». В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее»;

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

- Разрешить подключение. При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

- Разрешить безопасное подключение. Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

- Блокировать подключение. В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее»;

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный». Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее»;

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово».

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

- Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности»;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасностиПравила для исходящих подключений. Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило»;

- На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее»;

- На странице «Программа», установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%Internet Exploreriexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор»;

- На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее»;

- На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее»;

- На заключительной странице, странице «Имя», введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово».

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой», что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел «Фильтры WMI», выберите его, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

- В диалоговом окне «Новый фильтр WMI», в текстовом поле «Имя» укажите имя фильтра, например «64-bitArch», в поле «Описание» укажите подробное описания для данного фильтра, например, «Определение 64-разрядных операционных систем». Для добавления запроса нажмите на кнопку «Добавить»;

- Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. В данном примере, необходимые классы расположены в корневом классе rootCIMv2. Для определения 64-разрядных операционных систем нужно воспользоваться следующим запросом: Select * FROM Win32_OperatingSystem WHERE OSArchitecture=”64-bit”, как показано на следующей иллюстрации:

Рис. 15. Создание WMI-запроса

Рис. 16. Применение фильтра WMI

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности», а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Прежде чем получить доступ к Вашему WMI-хосту или OPC-серверу, запущенному на ПК с Microsoft Windows, следует убедиться, что распределённая объектная модель компонентов (Distributed COM (DCOM)) настроена должным образом на данном ПК. Следуйте контрольному перечню этапов, чтобы правильно выполнить настройку.

1. Запуск необходимых сервисов

Пожалуйста, убедитесь, что сервисы Server и RemoteRegistry запущены на ПК с COM-сервером.

2. Настройка прав доступа

Чтобы избежать ошибочной ситуации, когда Доступ отклонён, лучше подключиться к COM-серверу под идентификатором зарегистрированного в настоящий момент пользователя. Если разрешение прав доступа уровня «администратора» получить сложно, можно создать локального пользователя в группе «Пользователи».

2a. настройка доступа к DCOM

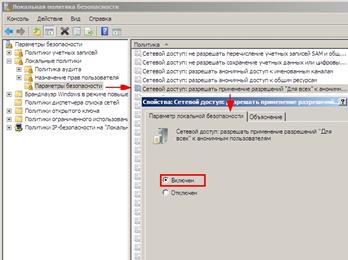

Перейдите в Панель Управления (Control Panel)> Администрирование (Administrative Tools) > Локальная политика безопасности (Local Security Policy) > Настройки безопасности (Security Settings) > Локальная политика ( Local Policies) > Опции безопасности (Security Options):

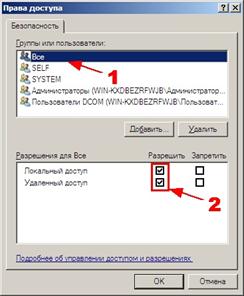

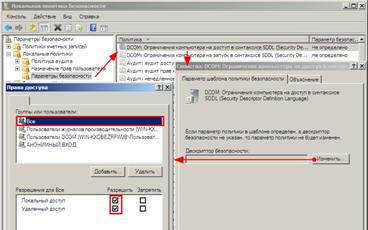

- Дважды щёлкните мышью по DCOM: Политика ограничения прав доступа к ПК (Machine Access Restrictions policy), кликните Редактировать безопасность (click Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Удаленный доступ».

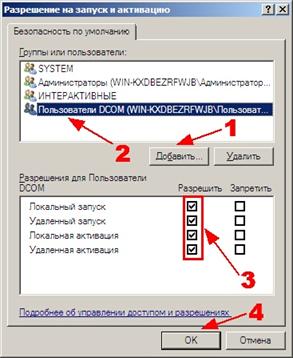

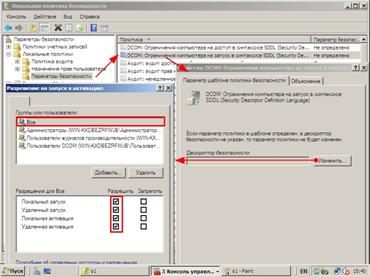

- Дважды щёлкните мышью по DCOM: Политика ограничений для запуска ПК (Machine Launch Restrictions policy), щёлкните Редактировать безопасность (Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Локальный запуск», «Удаленный запуск», «Локальная активация, «Удалённая активация».

- Дважды щёлкните по элементу Доступ по сети (Network access): Модель защиты и совместного пользования для политики локальных учетных записей (Sharing and security model for local accounts policy), выберите элемент Классическая модель (Classic) — пользователь авторизуется под своим именем.

2B. настройка безопасности COM

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой компьютер (My Computer) > щёлкните по элементе Свойства (Properties) > вкладка Параметры по умолчанию (Default Settings):

- проверьте «Активировать распределённую COM на этом компьютере»

- установите уровень авторизации для подключения по умолчанию

- установите Уровень имперсонализации для идентификации по умолчанию

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой Компьютер (My Computer) > щёлкните Свойства (Properties) > щёлкните по вкладке Безопасность COM (COM Security):

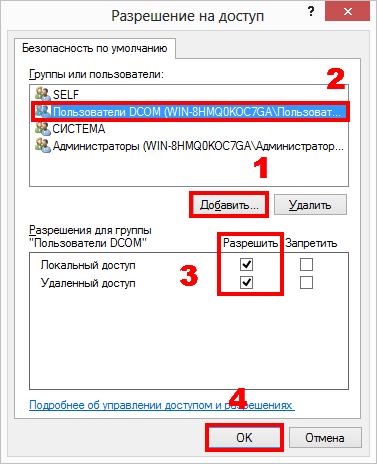

- А разделе Права доступа (Access Permissions), щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее, (или авторизовавшегося в данный момент пользователя), разрешите «Удаленный доступ («Remote Access«)

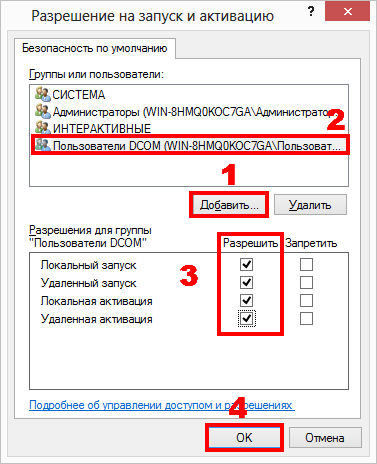

- В разделе Права доступа к запуску и активации ( Launch and Activation Permissions) > щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее (или авторизовавшегося в данный момент пользователя), разрешите «Локальный запуск» (Local Launch), «Удаленный запуск» (Remote Launch), «Локальная активация» (Local Activation), «Удалённая активация» (Remote Activation).

|

Что касается раздела Служебные компоненты (Component Services), Вы можете перейти к определённому компоненту и дать разрешение оттуда, а не из элемента «Мой компьютер» (My Computer), что является общим разрешением (blanket grant) |

3. Настройка Windows Firewall

Иногда Windows Firewall будет действовать некорректно, если его неверно настроить, поэтому, пожалуйста, убедитесь, что Вы настроили его для протокола DCOM или отключили его. Следует также убедиться, что должная настройка firewall позволит предотвратить неполадки приложений DCOM Windows.

4. Отключение UAC

Когда Управление доступом пользователя (User Access Control (UAC)) активно, у учетной записи администратора есть два токена безопасности, обычный токен пользователя и административный токен (который активируется лишь, когда Вы пройдёте процедуру UAC). К сожалению, удалённые запросы, которые поступают по сети, дают администратору обычный токен пользователя, и поскольку нет возможности обрабатывать процедуру UAC удалённо, токен нельзя повысить до токена уровня администратора.

Т.о., UAC следует отключить, чтобы разрешить удаленный доступ к DCOM.

5. Установка последних обновлений

Пожалуйста, убедитесь, что Ваш ПК с Windows (где развёрнут COM-сервер) имеет все пакеты обновления Microsoft. Многие проблемы возникают из-за неправильной конфигурации ПК.

Если перечисленные инструкции не помогли, обратитесь к примечаниям для особых версий Windows, расположенных ниже.

Настройка DCOM на Windows 2000

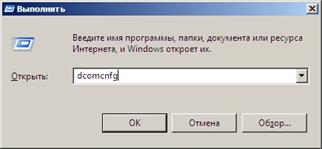

1. Кликните Старт (Start), Запустить (Run), а затем наберите DCOMCNFG.

2. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать Распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (вариант None тоже подходит). Установите уровень Имперсонализации для идентификации по умолчанию (вариант Impersonate тоже подходит).

3. Кликните по элементу Безопасность по умолчанию.

4. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать (Edit Default). Добавьте SYSTEM и INTERACTIVE. Пользователь, чьи учётные данные будут использоваться для доступа к COM-приложению, должны быть тоже включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

5. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значения, что и Права доступа по умолчанию (Default Access Permissions).

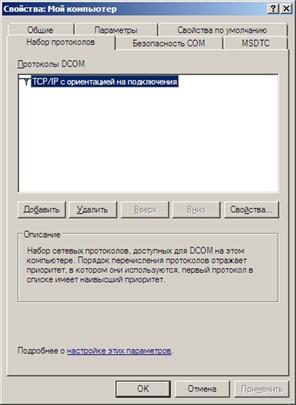

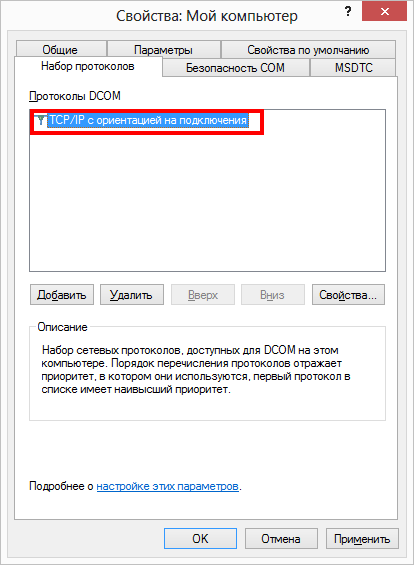

6. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

7. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните на приложении, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

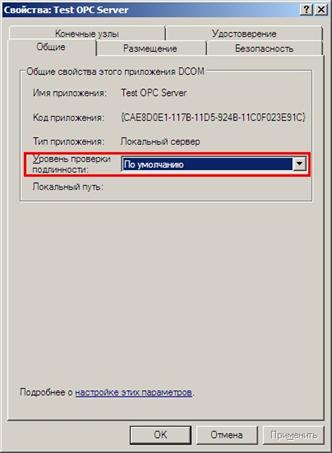

8. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

9. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

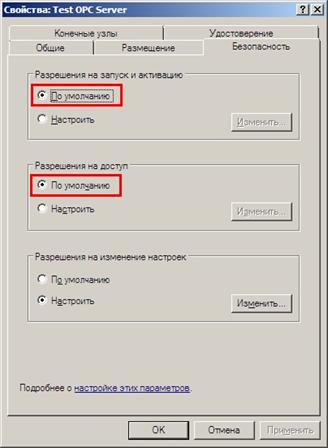

10. Кликните по элементу Безопасность (Security). Выберите Использовать права доступа по умолчанию (Use default access permissions) и используйте Права доступа для запуска по умолчанию ( default launch permissions).

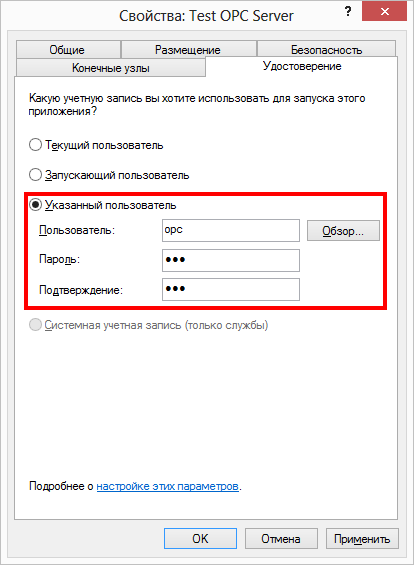

11. Кликните по элементу Идентичность (Identity). Выберите Запускающего пользователя (launching user). Этот параметр задает учётную запись, которая будет использоваться для запуска COM после того, как она запущено программой клиента. Запускающий пользователь — это учетная пользовательская запись процесса клиента, который запустил сервер, и это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, Вам, возможно, потребуется изменить его на:

— интерактивного пользователя (interactive user) — пользователь, который в настоящий момент авторизован на ПК, размещающем приложение COM.

— данного пользователя — определите пользовательскую учётную запись, которая всегда будет использоваться для запуска приложения COM, независимо от того, к какому из приложений подключается пользователь.

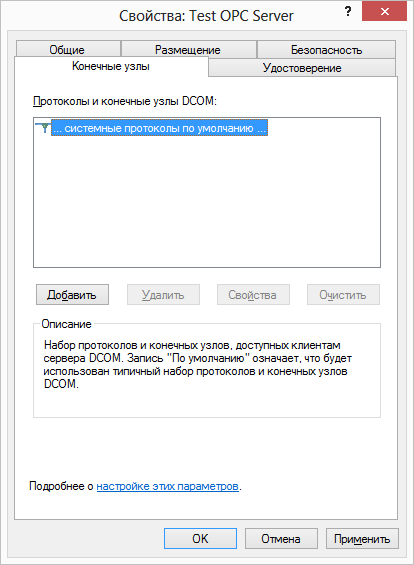

12. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

13. Если Вы всё ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить новым параметрам вступить в силу.

Настройка DCOM на Windows XP и Windows Server 2003

1. Если компьютер принадлежит не домену, а рабочей группе, следует убедиться, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр (click) и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2. Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools,) кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (None тоже подходит). Установите Уровень имперсонализации для идентификации по умолчанию (Impersonate тоже подходит).

5. Кликните Безопасность COM по умолчанию (Default COM Security).

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните по Редактировать по умолчанию (Edit Default). Добавьте SYSTEM, INTERACTIVE или NETWORK. Пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, должны быть также включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значению, что и Права доступа по умолчанию (Default Access Permissions).

8. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

9. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните по приложению, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

10. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

11. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

12. Кликните по элементу Безопасность (Security). Установите Использовать права доступа к запуску по умолчанию (Set Launch Permissions to Use Default). Установите права доступа по умолчанию (Access Permissions to Use Default). Установите права доступа к настройкам по умолчанию (Configuration Permissions to Use Default).

13. Кликните по элементу Идентичность (Identity). Выберите запускающего пользователя (launching user). Эта настройка задает учётную запись, которая будет использоваться для запуска приложения COM после того, как оно запущено программой клиента. Запускающий пользователь — это пользовательская учетная запись, которая запускает сервер, это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, может потребоваться изменить его на:

— интерактивного пользователя — пользователь, который в текущий момент авторизован на ПК, размещающем приложение COM.

— этот пользователь — задать пользовательскую учётную запись, которая будет всегда использоваться для запуска приложения COM, независимо от того, какой пользователь имеет к ней доступ.

14. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

15. Если Вы все ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить вступить в силу новым параметрам.

настройка DCOM на Windows XP SP2

Microsoft добавил некоторые опции оптимизации безопасности DCOM в XP Service Pack 2. Помимо выше упомянутых параметров настройки для Windows XP DCOM, Вам потребуется выполнить следующие этапы:

1. Если компьютер принадлежит не к домену, а рабочей группе, убедитесь, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2.Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools), кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Безопасность COM по умолчанию (Default COM Security).

5. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, все имеют права Локального и Удаленного доступа.

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: ANONYMOUS LOGON (Локальный доступ) и Все (Локальные и удаленный доступ). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будут использоваться для доступа к приложению COM. Разрешите этому пользователю иметь локального и удаленного доступа (Local and Remote Access permissions).

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, имеют права локального и удаленного доступа, а также права локальной и удалённой активации.

8. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: MACHINEAdministrators (Локальный и удаленный запуск, локальная и удалённая активация) и Все (Локальный запуск и локальная активация). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будет использоваться для доступа к приложению COM. Разрешите этому пользователю иметь права доступа к локальному и удалённому запуску (Local and Remote Launch permissions), а также разрешения локальной и удалённой активации (Local and Remote Activation permissions).

9. Service Pack 2 включает в себя встроенный Windows Firewall. Если firewall включён, вам придётся позволить приложению COM подключиться по сети к Вашему ПК. Вы можете это сделать, открыв Windows Firewall и добавив Ваше приложение COM в список программ, расположенных во вкладке Исключения (Exceptions). Если выбрано Отображать уведомление, когда Windows Firewall блокирует программу, тогда система вам подскажет разблокировать приложение COM, когда AggreGate Server подключается к Вашему DCOM-серверу в первый раз. Выберите Разблокировать (Unblock), когда система предлагает так поступить.

10. Если все ещё всплывает сообщение об ошибке Доступ не разрешён (access denied) или Нет прав доступа (permission denied) после настройки параметров DCOM, попробуйте перезапустить Ваш ПК, чтобы изменения вступили в силу.

Содержание

- DCOM для ОС Windows 10

- Члены групп

- Настройки DCOM

- Настройки брандмауэра

- Настройка параметров DCOM. Dcomcnfg

- Настройка DCOM и OPC на Windows 2008 и Windows 7

- 4. Настройка параметров DCOM

- 4.1 Настройка параметров по умолчанию

- 4.2 Настройка параметров для OPC сервера

- 4.3 Настройка доступа к OPC серверам «Для всех»

- Настройка DCOM

- Настройка DCOM

- Настройка общих параметров DCOM

- 4.1.2 Настройка параметров DCOM для OPC-сервера

- DCOM для ОС Windows 10

- Члены групп

- Настройки DCOM

- Настройки брандмауэра

- Настройка параметров DCOM и Dcomcnfg на Windows 8, Windows Server 2012

- 4. Настройка параметров DCOM

- 4.1 Настройка параметров по умолчанию

- 4.2 Настройка параметров для OPC сервера

- 4.3 Настройка доступа к OPC серверам «Для всех»

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

Откройте оснастку Службы компонентов как указано на рисунке 1.

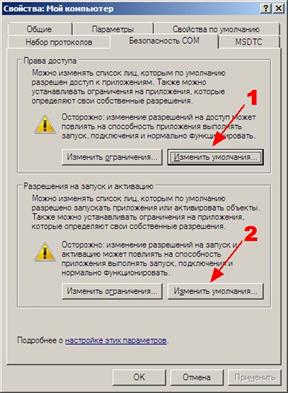

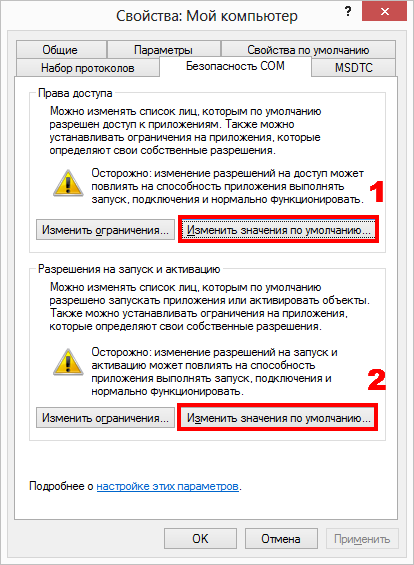

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

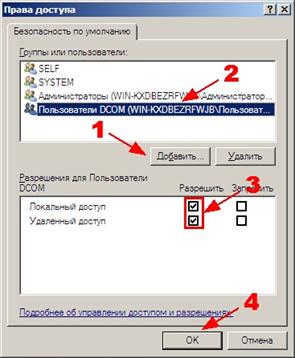

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

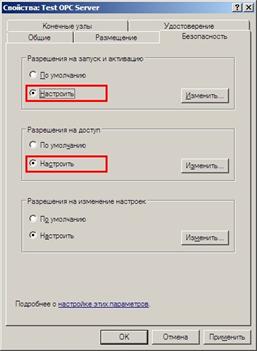

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

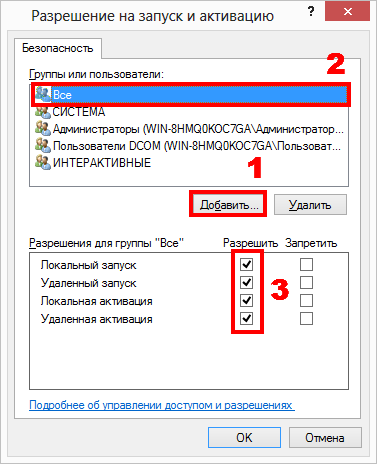

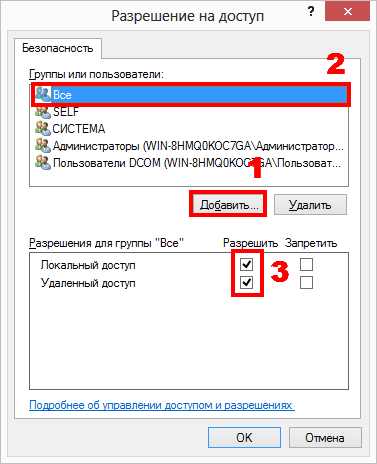

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

Источник

4. Настройка параметров DCOM

Для корректной работы OPC серверов необходимо настроить сетевые параметры и параметры безопасности DCOM.

Настройка OpcEnum не требуется, поскольку данная служба автоматически настраивается при установке «OPC Core Components».

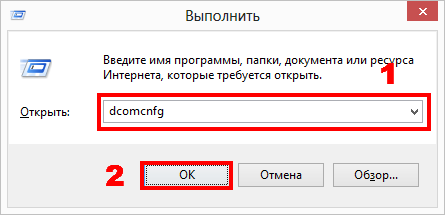

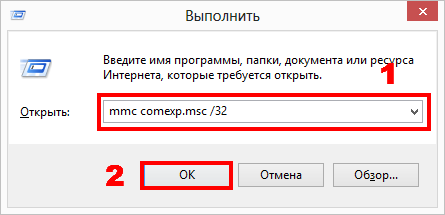

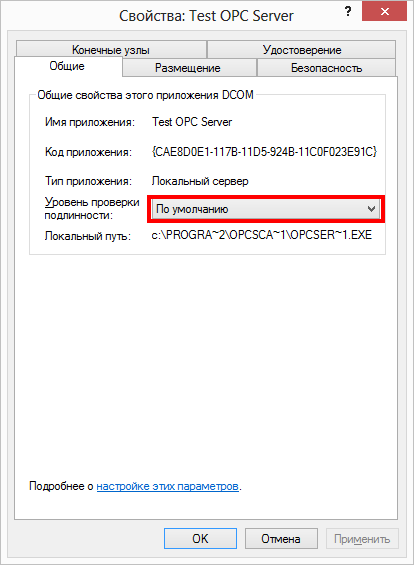

Пример настройки параметров приведен для тестового OPC сервера «Те st OPC Server». Настройка параметров DCOM выполняется с помощью служебной команды «dcomcnfg».

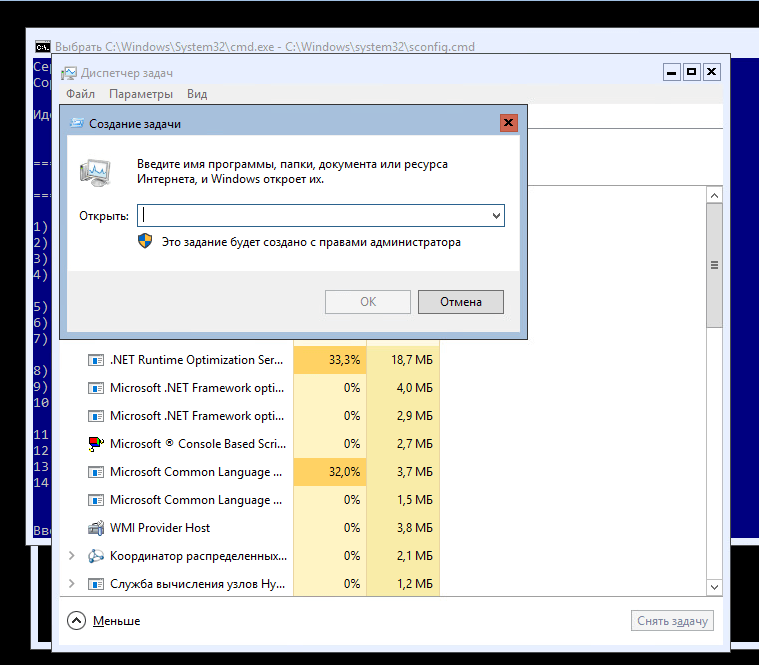

Для запуска «dcomcnfg» нажмите на клавиатуре Win+ R, чтобы открыть окно запуска программ из командной строки.

Рис. 20 Запуск службы компонентов

4.1 Настройка параметров по умолчанию

Рис. 22 Безопасность COM

Кликните по кнопке №1 (рис. 22). В появившемся диалоговом окне (рис.23):

Рис. 23 Настройка прав доступа

Повторите действия в диалоговом окне «Разрешение на запуск и активацию» (рис.24), которое появляется при клике на кнопке №2 «Изменить умолчания» (рис.22).

Рис. 24 Настройка разрешений на запуск

На закладке «Набор протоколов» (рис.25) удалите все протоколы, кроме TCP/ IP и нажмите «OK» для того чтобы сохранить изменения в диалоговом окне «Свойства: Мой компьютер».

Рис. 25 Настройка разрешений на запуск

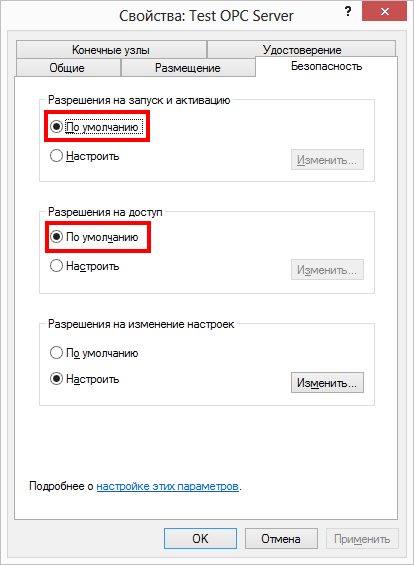

4.2 Настройка параметров для OPC сервера

Рис. 26 Настройка DCOM для OPC сервера

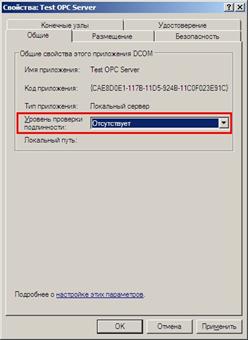

Поскольку все параметры были настроены для всего компьютера, то необходимо убедиться, что OPC сервер использует параметры по умолчанию.

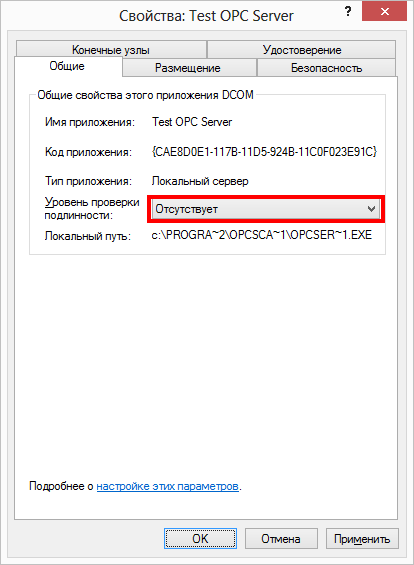

Рис. 27 Общие свойства OPC сервера

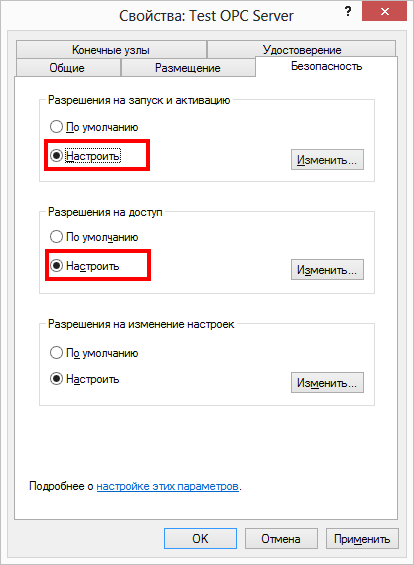

Рис. 28 Свойства безопасности

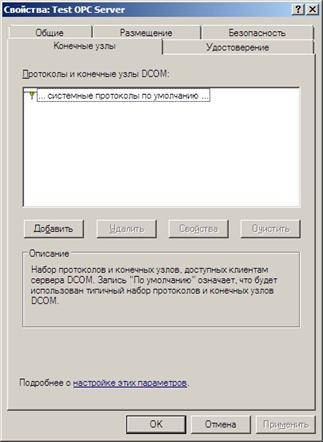

Рис. 29 Конечные узлы

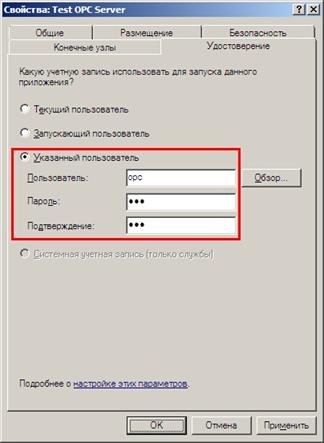

Рис. 30 Удостоверение

На закладке «Удостоверение» необходимо указать имя пользователя, который был создан ранее, от имени которого будет запускаться OPC сервер.

Замечание 1. Перед изменением настроек OPC сервера необходимо убедиться, что он не запушен и отсутствует в списке активных процессов. Или перезапустить OPC сервер после изменения настроек.

Замечание 2. Для некоторых OPC серверов необходимо, чтобы они были запущены хотя бы один раз с правами администратора, для того чтобы зарегистрироваться в системе и инициализировать параметры OPC сервера. Только после такой инициализации они будут доступны для обнаружения через OpcEnum и подключения.

4.3 Настройка доступа к OPC серверам «Для всех»

Внимание! Разрешение доступа для всех может снизить уровень безопасности компьютера.

Иногда требуется разрешить доступ к OPC серверу для всех, включая анонимных пользователей. Например, когда компьютер с сервером не включен в домен, а к серверу будут подключаться множество клиентов.

Если вы хотите дать доступ к OPC серверу для всех, то необходимо настроить индивидуальные права доступа для выбранного OPC сервера.

Откройте настройки DCOM для OPC сервера, как показано в разделе 4.2 и модифицируйте их согласно рис.31 – рис.34. Остальные опции должны соответствовать параметрам, указанным в разделе 4.2.

Рис. 31 Общие свойства

Рис. 32 Свойства безопасности

Рис. 33 Разрешения на запуск и активацию

Рис. 34 Права доступа

Рис. 35 Свойства политики безопасности

Если после изменения политики безопасности, как показано на рис. 35, OPC клиенты не могут получать список OPC серверов и подключаться к ним, то необходимо настроить и сохранить дополнительные свойства политики безопасности (рис. 36-37).

Рис. 36 DCOM: ограничения на доступ

Рис. 37 DCOM: ограничения на запуск

Процесс добавление группы пользователь подробно показан в разделе 2.2.

Источник

Настройка DCOM

Для настройки прав доступа к DCOM-приложениям в операционных системах Windows XP, Windows Server 2003 и Windows Vista используется оснастка «Службы компонентов» (Component Services) консоли управления.

Оснастку можно вызвать:

Рисунок 4.15 Запуск утилиты dcomcnfg

Рисунок 4.16 Системные инструментальные средства «Службы компонентов»

После запуска оснастки «Службы компонентов» производится поиск COM-приложений, которые ещё не зарегистрированы в системе на данный момент, и предлагается зарегистрировать их. Обычно, следует разрешать регистрацию, за исключением случаев, когда иное не указано в документации на программное обеспечение.

После запуска появляется окно «Службы компонентов» (рисунок 4.17)

Рисунок 4.17 Оснастка «Службы компонентов»

После перехода к более низкому уровню безопасности следует перезапустить операционную систему, чтобы изменения вступили в силу.

Настройка общих параметров DCOM

Для установления связи с удаленными OPC-серверами сначала следует настроить общие параметры DCOM. Для этого:

Кнопка «Изменить ограничения…» может быть не доступна, если была изменена политика «DCOM: Ограничения компьютера на доступ в синтаксисе SDDL (Security Descriptor Definition Language)». В этом случае пропустите текущий шаг.

Эти настройки необходимы для функционирования утилиты поиска OPC-серверов (OPCEnum.exe) и некоторых OPC-серверов, для которых «Уровень проверки подлинности» («Authentication Level») установлен «Нет» («None»).

Этот шаг настройки необходимо выполнить как на компьютере, где установлен OPC-сервер, так и на компьютере, где установлен OPC-клиент. Остальные шаги выполняются на компьютере сервера.

Закладка «Свойства по умолчанию» (рисунок 4.22)

Значения по умолчанию:

- Установлена галочка «Разрешить использование DCOM на этом компьютере».

- § «Уровень проверки подлинности по умолчанию» – «Подключение».

- § «Уровень олицетворения по умолчанию» – «Идентификация».

- § Снята галочка «Повышенная безопасность для отслеживания ссылок».

Рисунок 4.22 — Свойства компьютера, закладка «Свойства по умолчанию»

Добавлены следующие протоколы DCOM:

- § «TCP/IP c ориентацией на подключения»

- § «SPX c ориентацией на подключения».

Значения по умолчанию:

- § Установлена галочка «Проверять локальное хранилище при выборе раздела».

- § «Время ожидания транзакции (с)»: 60.

При работе в компьютерной сети в случае возникновения обрывов, переполнения и других критических ситуациях при попытках восстановления связи DCOM-приложения используют время ожидания транзакции (Transaction timeout). Это время, в течение которого DCOM-приложение посылает запрос к источнику данных и ожидает восстановления связи. DCOM-приложение совершает до 6 таких попыток, прежде чем подаст сигнал об ошибке в сети.

По умолчанию этот интервал равен 60 секундам. Соответственно, максимальное время, за которое DCOM-приложение определит, что сеть неисправна – 60*6 = 360 секунд или 6 минут.

Однако это время не всегда может устроить Пользователей DCOM-приложения. Очевидно, что чем короче время ожидания транзакции, тем быстрее DCOM-приложение сможет сообщить Пользователю об ошибке в сети. Поэтому, если Пользователь DCOM-приложения хочет сократить время определения ошибки в сети, он может уменьшить время ожидания транзакции.

Времени ожидания транзакции настраивается на компьютере сервера.

При изменении времени ожидания транзакции следует понимать, что это коснется ВСЕХ DCOM-приложений, работающих на этом компьютере. Поэтому, если нет сильной необходимости изменить значение по умолчанию для этого пункта, то изменять его не рекомендуется.

4.1.2 Настройка параметров DCOM для OPC-сервера

Настройки, описанные в этом пункте, производятся на компьютере, где установлен OPC-сервер.

Для того чтобы настроить параметры DCOM для конкретного OPC-сервера, следует:

- 1) В оснастке «Службы компонентов» выберите раздел «Корень консоли/Службы компонентов/Компьютеры/Мой компьютер/Настройка DCOM» («Console Root/Component Services/Computers/My Computer/DCOM Config»)

- 2) Откройте контекстное меню нужного OPC-сервера (рисунок 4.25) и выберите пункт «Свойства» («Properties»)

- 3) В открывшемся окне «Свойства:…» перейдите на закладку «Безопасность» («Security»)

- 4) На панели «Разрешения на запуск и активацию» выберите «Настроить» и нажмите на кнопку «Изменить …». В открывшемся окне «Разрешение на запуск» (рисунок 4.26) нажмите кнопку «Добавить» и добавьте группу «Users OPC» (описание в разделе 4.1 «Создание и настройка учетных записей Пользователей»)

Для группы «Users OPC»поставьте галочки «Разрешить» для всех пунктов. Если Пользователи группы должны получить только удаленный доступ к OPC-серверу, поставьте галочки «Разрешить» только для пунктов «Удаленный запуск» и «Удаленная активация»

- 5) На панели «Права доступа» (закладка «Безопасность») выберите «Настроить» и нажмите на кнопку «Изменить …». В открывшемся окне «Разрешение на доступ» (рисунок 4.27) нажмите кнопку «Добавить» и добавьте группу «Users OPC» (описание в разделе 4.1 «Создание и настройка учетных записей Пользователей»)

Для этой группы («Users OPC») поставьте галочки «Разрешить» для всех вариантов доступа.

Если Пользователи группы должны получить только удаленный доступ к OPC-серверу, поставьте галочку «Разрешить» только для пункта «Удаленный доступ».

- 6) Для того, чтобы указать, под какой учетной записью будет запускаться OPC-сервер, перейдите на закладку «Удостоверение» (рисунок 4.28).

Выбор учетной записи для запуска данного приложения зависит от реализации данного OPC-сервера. Воспользуйтесь документацией к OPC-серверу, чтобы выбрать «запускающего» Пользователя.

Общие рекомендации по выбору Пользователя для запуска OPC-сервера приведены в таблице 4.1.

Источник

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

Откройте оснастку Службы компонентов как указано на рисунке 1.

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

Источник

Для корректной работы OPC серверов необходимо настроить сетевые параметры и параметры безопасности DCOM.

Настройка OpcEnum не требуется, поскольку данная служба автоматически настраивается при установке «OPC Core Components».

Пример настройки параметров приведен для тестового OPC сервера «Теst OPC Server» (является 32-х битным приложением). Настройка параметров DCOM выполняется с помощью панели управления «Службы компонентов» Windows. В зависимости от разрядности операционной системы и приложения OPC сервера необходимо запускать соответствующую версию панели управления:

Для выполнения команды нажмите на клавиатуре Win + R, чтобы открыть окно запуска программ из командной строки.

Рис. 19.1 Запуск службы компонентов (вариант 1)

Рис. 20 Запуск службы компонентов (вариант 2)

4.1 Настройка параметров по умолчанию

Рис. 22 Безопасность COM

Кликните по кнопке №1 (рис. 22). В появившемся диалоговом окне (рис.23):

Рис. 23 Настройка прав доступа

Повторите действия в диалоговом окне «Разрешение на запуск и активацию» (рис.24), которое появляется при клике на кнопке №2 «Изменить умолчания» (рис.22).

Рис. 24 Настройка разрешений на запуск

На закладке «Набор протоколов» (рис.25) удалите все протоколы, кроме TCP/ IP и нажмите «OK» для того чтобы сохранить изменения в диалоговом окне «Свойства: Мой компьютер».

Рис. 25 Настройка разрешений на запуск

4.2 Настройка параметров для OPC сервера

Рис. 26 Настройка DCOM для OPC сервера

Поскольку все параметры были настроены для всего компьютера, то необходимо убедиться, что OPC сервер использует параметры по умолчанию.

Рис. 27 Общие свойства OPC сервера

Рис. 28 Свойства безопасности

Рис. 29 Конечные узлы

Рис. 30 Удостоверение

На закладке «Удостоверение» необходимо указать имя пользователя, который был создан ранее, от имени которого будет запускаться OPC сервер.

Замечание 1. Перед изменением настроек OPC сервера необходимо убедиться, что он не запушен и отсутствует в списке активных процессов. Или перезапустить OPC сервер после изменения настроек.

Замечание 2. Для некоторых OPC серверов необходимо, чтобы они были запущены хотя бы один раз с правами администратора, для того чтобы зарегистрироваться в системе и инициализировать параметры OPC сервера. Только после такой инициализации они будут доступны для обнаружения через OpcEnum и подключения.

4.3 Настройка доступа к OPC серверам «Для всех»

Внимание! Разрешение доступа для всех может снизить уровень безопасности компьютера.

Иногда требуется разрешить доступ к OPC серверу для всех, включая анонимных пользователей. Например, когда компьютер с сервером не включен в домен, а к серверу будут подключаться множество клиентов.

Если вы хотите дать доступ к OPC серверу для всех, то необходимо настроить индивидуальные права доступа для выбранного OPC сервера.

Откройте настройки DCOM для OPC сервера, как показано в разделе 4.2 и модифицируйте их согласно рис.31 – рис.34. Остальные опции должны соответствовать параметрам, указанным в разделе 4.2.

Рис. 31 Общие свойства

Рис. 32 Свойства безопасности

Рис. 33 Разрешения на запуск и активацию

Рис. 34 Права доступа

Рис. 35 Свойства политики безопасности

Если после изменения политики безопасности, как показано на рис. 35, OPC клиенты не могут получать список OPC серверов и подключаться к ним, то необходимо настроить и сохранить дополнительные свойства политики безопасности (рис. 36-37).

Рис. 36 DCOM: ограничения на доступ

Процесс добавление группы пользователь подробно показан в разделе 2.2.

Источник

I want to create below GPO Firewall rules via Powershell

Here are properties of existing rules (i want to create with powershell)

Get-NetFirewallRule | where {$_.Name -like "WMI*"}

Name : WMI-RPCSS-In-TCP

DisplayName : Windows Management Instrumentation (DCOM-In)

Description : Inbound rule to allow DCOM traffic for remote Windows Management Instrumentation. [TCP 135]

DisplayGroup : Windows Management Instrumentation (WMI)

Group : @FirewallAPI.dll,-34251

Enabled : True

Profile : Domain, Private, Public

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Name : WMI-ASYNC-In-TCP

DisplayName : Windows Management Instrumentation (ASync-In)

Description : Inbound rule to allow Asynchronous WMI traffic for remote Windows Management Instrumentation. [TCP]

DisplayGroup : Windows Management Instrumentation (WMI)

Group : @FirewallAPI.dll,-34251

Enabled : True

Profile : Domain, Private, Public

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Here is my code for creating one of those rules

$GpoName = "Global-WinRM"

$PolicyStoreName = "abc.com" + $GpoName

$GpoSessionName = Open-NetGPO –PolicyStore $PolicyStoreName

New-NetFirewallRule -Name "Windows Management I" -DisplayName "Windows Management Instrumentation (ASync-In)" -DisplayGroup "Windows Management Instrumentation (WMI)" -Group "%systemroot%system32wbemunsecapp.exe" -Profile Domain -Action Allow -GPOSession $GpoSessionName -Verbose

Error:

New-NetFirewallRule : The system cannot find the file specified.

At line:1 char:1

- New-NetFirewallRule -Name «Windows Management I» -DisplayName «Window …

-

+ CategoryInfo : ObjectNotFound: (MSFT_NetFirewallRule:root/standardcimv2/MSFT_NetFirewallRule) [New-NetFirewallRule], CimException + FullyQualifiedErrorId : Windows System Error 2,New-NetFirewallRule

I want to create below GPO Firewall rules via Powershell

Here are properties of existing rules (i want to create with powershell)

Get-NetFirewallRule | where {$_.Name -like "WMI*"}

Name : WMI-RPCSS-In-TCP

DisplayName : Windows Management Instrumentation (DCOM-In)

Description : Inbound rule to allow DCOM traffic for remote Windows Management Instrumentation. [TCP 135]

DisplayGroup : Windows Management Instrumentation (WMI)

Group : @FirewallAPI.dll,-34251

Enabled : True

Profile : Domain, Private, Public

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Name : WMI-ASYNC-In-TCP

DisplayName : Windows Management Instrumentation (ASync-In)

Description : Inbound rule to allow Asynchronous WMI traffic for remote Windows Management Instrumentation. [TCP]

DisplayGroup : Windows Management Instrumentation (WMI)

Group : @FirewallAPI.dll,-34251

Enabled : True

Profile : Domain, Private, Public

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Here is my code for creating one of those rules

$GpoName = "Global-WinRM"

$PolicyStoreName = "abc.com" + $GpoName

$GpoSessionName = Open-NetGPO –PolicyStore $PolicyStoreName

New-NetFirewallRule -Name "Windows Management I" -DisplayName "Windows Management Instrumentation (ASync-In)" -DisplayGroup "Windows Management Instrumentation (WMI)" -Group "%systemroot%system32wbemunsecapp.exe" -Profile Domain -Action Allow -GPOSession $GpoSessionName -Verbose

Error:

New-NetFirewallRule : The system cannot find the file specified.

At line:1 char:1

- New-NetFirewallRule -Name «Windows Management I» -DisplayName «Window …

-

+ CategoryInfo : ObjectNotFound: (MSFT_NetFirewallRule:root/standardcimv2/MSFT_NetFirewallRule) [New-NetFirewallRule], CimException + FullyQualifiedErrorId : Windows System Error 2,New-NetFirewallRule

Содержание

- Настройка брандмауэра в Server Core и удаленное управление

- Диспетчер устройств (Device Manager)

- Управление дисками (Disk Management)

- IPSec Management

- Настройка брандмауэра Windows из командной строки cmd

- Выключение и включение

- Разрешение протоколов

- Закрытие и открытие портов

- Ограничения по IP адресам

- Правила для приложений

- Комбинирования параметров

- Настройка удаленного WMI-подключения

- Параметры брандмауэра Windows

- Параметры контроля учетных записей

- Параметры DCOM

- Параметры CIMOM

- Настройка брандмауэра Windows для удаленной отладки

- Настройка портов для удаленной отладки

- Порты на удаленном компьютере, обеспечивающие удаленную отладку

- Настройка удаленной отладки через брандмауэр Windows

- Разрешение и настройка удаленного отладчика через брандмауэр Windows

- Устранение неполадок подключения удаленной отладки

- Штатное средство «Подключение к удаленному рабочему столу» в ОС Windows 10

- Редакции операционных систем

- Учетные записи пользователей

- Этапы подготовки компьютера с операционной системой Microsoft Windows 10 в качестве узловой системы для удаленного рабочего стола

- Отключение режима автоматического засыпания

- Настройка брандмауэра операционной системы Microsoft Windows 10 для удаленного рабочего стола

- Активация удаленного рабочего стола

- Настройка параметров сетевого обнаружения

- Разрешение доступа к удаленному рабочему столу для определенных пользователей

- 1 способ

- 2 способ

- Подключение к удаленному компьютеру через графический интерфейс

- Решение проблемы при удаленном подключении с Windows XP к компьютерам под управлением Windows 7/8/8.1/10, а также к серверным операционным системам

- Решение проблемы при подключении к удаленному компьютеру, используя учетные данные пользователя с пустым паролем в операционной системе Windows 10

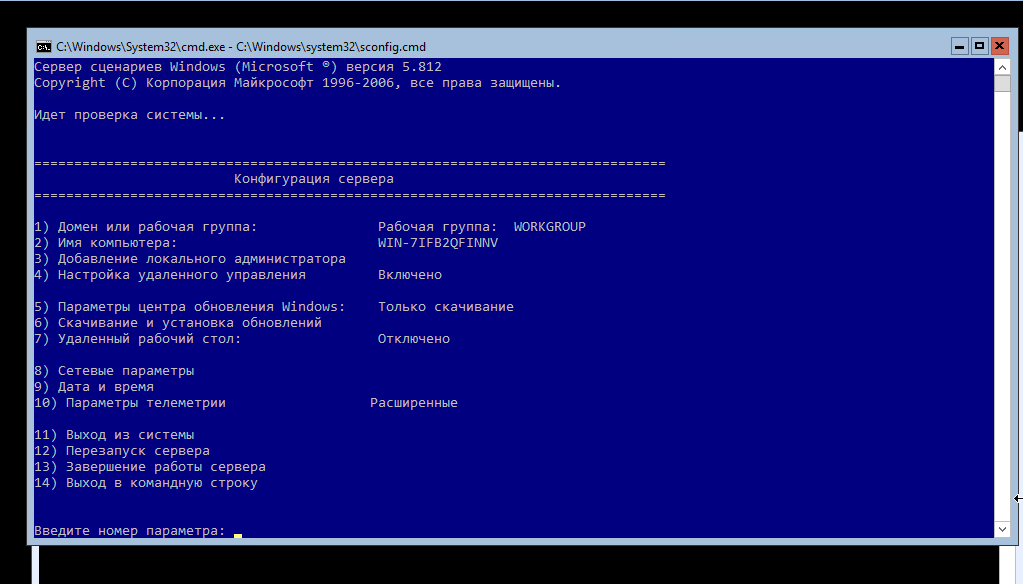

Настройка брандмауэра в Server Core и удаленное управление

Как вы знаете Server Core в Windows Server 2008 не включает в себя традиционный полный графический интерфейс пользователя (GUI).

Как и в стандартной (полной) установке Windows Server 2008, брандмауэр Windows включен по умолчанию, и большинство сетевых портов сразу после установки блокируются. Однако, поскольку основной задачей севера является предоставление некой услуги (будь то некая служба, файл, или что-то другое, что должно быть доступно по сети), вам необходимо разрешить определенный сетевой трафик на брандмауэре.

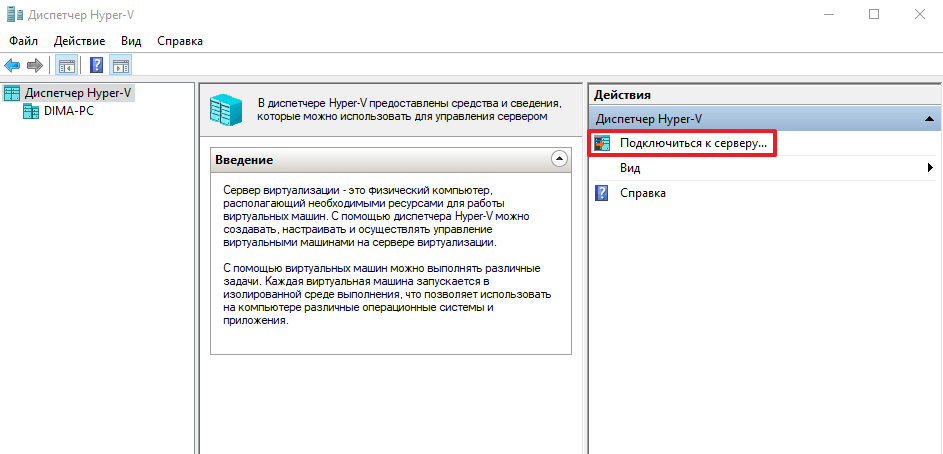

Одной из причин для открытия входящего трафика на брандмауэре – необходимость дистанционного управления сервером. Как уже упоминалось в предыдущих статьях, вы можете управлять Server Core с помощью локальной командной строки, дистанционно с помощью обычной MMC оснастки, через WinRM и WinRS, и даже через удаленный рабочий стол (хотя вы все равно получите обычное окно командной строки …)

В большинстве случаев после начальной конфигурации сервера, у Вас возникнет необходимость управления ролями и функциями, установленными на сервере, и вероятно, вы захотите использовать MMC-оснастку Administration tools. Есть три сценария удаленного управления через MMC:

Эта команда разрешает использование большинства методик удаленного управления и разрешает доступ к большинству оснасток MMC. Однако есть оснастки, удаленный доступ к которым настраивается дополнительно:

Диспетчер устройств (Device Manager)

Чтобы разрешить подключаться к диспетчеру устройств, нужно включить параметр политики «Allow remote access to the PnP interface».

Управление дисками (Disk Management)

IPSec Management

Вы должны сначала установить удаленное управление для IPSec. Это можно сделать с помощью скрипта scregedit.wsf (он лежит в папке system32):

Таким образом, доступ к большинству MMC оснасток удаленного администрирования, включается одним правилом на брандмауэре — Remote Administration firewall rules. Однако зачастую бывает необходимость предоставить доступ только ограниченному числу MMC-оснасток.

В брандмауэре существуют правила не для всех оснасток, в таблице перечислены существующие правила:

Чтобы включить любую из этих групп, нужно набрать команду:

Где — имя из приведенной таблицы.

Вы также можете удаленно включить их из брандмауэра Windows, запущенного в режиме Advanced Security. Для просмотра всех правил, просто сделайте сортировку по столбцу “Enable”:

Источник

Настройка брандмауэра Windows из командной строки cmd

Способ управления брандмауэром через командную строку имеет массу незаменимых преимуществ перед оконным способом. Если вы хорошо владеете командной строкой, то гораздо быстрей выполните необходимые настройки написав нужные команды в cmd, чем кликая курсором по окнам. К тому же, консольный способ дает возможность управлять брандмауэром удаленного компьютера незаметно для его пользователя.

Рассмотрим подробнее какие команды есть для настройки брандмауэра Windows из командной строки CMD.

Для управление брандмауэром с помощью команд, командную строку CMD необходимо запустить с правами администратора.

Выключение и включение

Выключение сетевых профилей:

Включение сетевых профилей:

Запрет всех входящих соединений и разрешение исходящих:

Разрешение протоколов

Следующее правило принимает входящий трафик по ICMP-протоколу, проще говоря разрешает ping:

Закрытие и открытие портов

Разрешение входящих протоколов TCP и UDP на 80 порт:

Запрет входящих протоколов на 80 порт:

Открыть диапозон портов для исходящего UDP трафика

Удаление правил по имени

Ограничения по IP адресам

правило ограничивающие подключение одно ip-адреса

Ограничение подключений с диапазона ip-адресов или сетей.

Правила для приложений

Разрешить соединения для программы MyApp.exe

Комбинирования параметров

Можно использовать длинные выражения путем комбинирования сразу нескольких параметров:

Мы создали правило, которое разрешает входящие соединения к приложению MyApp из сетей с ip-адресами 157.60.0.1,172.16.0.0/16 и доменным профилем сетевого подключения.

На официальном сайте Microsoft можно ознакомится с примерами сравнения старого контекста Windows XP и нового, который начал использоваться в Windows 7.

Источник

Настройка удаленного WMI-подключения

для подключения к пространству имен WMI на удаленном компьютере может потребоваться изменить параметры брандмауэра Windows, контроля учетных записей (UAC), DCOM или модель CIM диспетчера объектов (CIMOM).

В этом разделе обсуждаются следующие разделы:

Параметры брандмауэра Windows

параметры wmi для Windows параметры брандмауэра позволяют использовать только подключения WMI, а не другие приложения DCOM.

Необходимо задать исключение в брандмауэре для инструментария WMI на удаленном целевом компьютере. Исключение для WMI позволяет инструментарию WMI принимать удаленные подключения и асинхронные обратные вызовы для Unsecapp.exe. Дополнительные сведения см. в разделе Настройка безопасности при асинхронном вызове.

Если клиентское приложение создает собственный приемник, этот приемник необходимо явно добавить в исключения брандмауэра, чтобы разрешить успешные обратные вызовы.

вы можете включить или отключить трафик WMI через пользовательский интерфейс брандмауэра Windows.

Включение или отключение трафика WMI с помощью пользовательского интерфейса брандмауэра

Вы можете включить или отключить трафик WMI через брандмауэр в командной строке.

Включение или отключение трафика WMI в командной строке с помощью группы правил WMI

Используйте следующие команды в командной строке. Введите следующую команду, чтобы включить трафик WMI через брандмауэр.

netsh advfirewall firewall set Rule Group = «Инструментарий управления Windows (WMI)» новое включение = да

Введите следующую команду, чтобы отключить трафик WMI через брандмауэр.

netsh advfirewall firewall set Rule Group = «Инструментарий управления Windows (WMI)» новое включение = нет

Вместо использования одной команды группы правил WMI можно также использовать отдельные команды для каждой DCOM, службы WMI и приемника.

Включение трафика WMI с помощью отдельных правил для DCOM, WMI, приемника обратного вызова и исходящих подключений

Чтобы установить исключение брандмауэра для порта DCOM 135, используйте следующую команду.

netsh advfirewall Firewall добавить правило dir = in Name = «DCOM» Program =% systemroot% system32 svchost.exe Service = RPCSS Action = Allow Protocol = TCP localPort = 135

Чтобы установить исключение брандмауэра для службы WMI, используйте следующую команду.

netsh advfirewall Firewall Add правило dir = in Name = «WMI» Program =% системный_корневой_каталог% system32 svchost.exe Service = Winmgmt Action = Allow Protocol = TCP localPort = Any

Чтобы установить исключение брандмауэра для приемника, который получает обратные вызовы с удаленного компьютера, используйте следующую команду.

netsh advfirewall Firewall добавить правило dir = in имя = «Унсекапп» Program =% systemroot% system32 WBEM unsecapp.exe действие = разрешить

Чтобы установить исключение брандмауэра для исходящих подключений к удаленному компьютеру, с которым локальный компьютер обменивается данными в асинхронном режиме, используйте следующую команду.

netsh advfirewall Firewall добавить правило DIR = OUT имя = «WMI _ out» программа =% SystemRoot% system32 svchost.exe служба = Winmgmt Action = разрешить протокол = TCP localPort = Any

Чтобы отключить исключения брандмауэра по отдельности, используйте следующие команды.

Отключение трафика WMI с помощью отдельных правил для DCOM, WMI, приемника обратного вызова и исходящих подключений

Для отключения исключения DCOM.

netsh advfirewall Firewall Delete Rule Name = «DCOM»

Для отключения исключения службы WMI.

netsh advfirewall Firewall Delete Rule Name = «WMI»

Для отключения исключения приемника.

netsh advfirewall Firewall Delete Rule Name = «Унсекапп»

, Чтобы отключить исходящее исключение.

netsh advfirewall Firewall удаление правила Name = «WMI _ out»

Параметры контроля учетных записей

Управление учетными записями пользователей (UAC) — фильтрация маркеров может влиять на то, какие операции разрешены в пространствах имен WMI или какие данные возвращаются. В разделе UAC все учетные записи в локальной группе «Администраторы» выполняются с маркером доступаобычного пользователя, также известным как фильтрация маркера доступа UAC. Учетная запись администратора может выполнять скрипт с повышенными привилегиями — «Запуск от имени администратора».

При отсутствии подключения к встроенной учетной записи администратора UAC влияет на подключения к удаленному компьютеру по-разному в зависимости от того, находятся ли два компьютера в домене или рабочей группе. Дополнительные сведения об UAC и удаленных подключениях см. в разделе Управление учетными записями пользователей и инструментарий WMI.

Параметры DCOM

Дополнительные сведения о параметрах DCOM см. в разделе Защита удаленного WMI-подключения. Однако UAC влияет на подключения для недоменных учетных записей пользователей. При подключении к удаленному компьютеру с использованием недоменной учетной записи пользователя, входящей в локальную группу администраторов удаленного компьютера, необходимо явным образом предоставить учетной записи права удаленного доступа DCOM, активации и запуска.

Параметры CIMOM

Необходимо обновить параметры CIMOM, если удаленное подключение установлено между компьютерами, не имеющими отношения доверия. в противном случае асинхронное соединение завершится ошибкой. Этот параметр не следует изменять для компьютеров в том же домене или в доверенных доменах.

Чтобы разрешить анонимный обратный вызов, необходимо изменить следующую запись реестра:

HKey _ _ Программное обеспечение локального компьютера Microsoft WBEM CIMOM аллованонимаускаллбакк

Если значение аллованонимаускаллбакк равно 0, то служба WMI предотвращает анонимный обратный вызов клиента. Если значение равно 1, служба WMI разрешает клиенту анонимные обратные вызовы.

Источник

Настройка брандмауэра Windows для удаленной отладки

В сети, защищенной брандмауэром Windows, необходимо настроить брандмауэр для разрешения удаленной отладки. Visual Studio и средства удаленной отладки пытаются открыть правильные порты брандмауэра во время установки или запуска, но также может потребоваться открыть порты или разрешить отладку приложений вручную.

В этой статье описывается настройка брандмауэра Windows для включения удаленной отладки на компьютерах с Windows 10, 8/8.1 и 7, а также на компьютерах с Windows Server 2012 R2, 2012 и 2008 R2. Компьютер с Visual Studio и удаленный компьютер не должны работать под управлением разных операционных систем. Например, на компьютере с Visual Studio может использоваться Windows 10, а на удаленном компьютере — Windows Server 2012 R2.

Инструкции по настройке брандмауэра Windows немного различаются в зависимости от операционной системы. Кроме того, они другие в прежних версиях Windows. В параметрах Windows 8/8.1, Windows 10 и Windows Server 2012 используется слово приложение, тогда как в Windows 7 и Windows Server 2008 используется слово программа.

Настройка портов для удаленной отладки

Visual Studio и удаленный отладчик пытаются открыть правильные порты во время установки или запуска. Однако в некоторых сценариях, таких использование стороннего брандмауэра, может потребоваться открыть порты вручную.

Открытие порта

В меню Windows Пуск найдите и откройте Брандмауэр Windows в режиме повышенной безопасности. В Windows 10 это Брандмауэр Защитника Windows с повышенной безопасностью.

Для нового входящего порта выберите Правила для входящего трафика, затем Новое правило. Для правила для исходящего трафика выберите Правила для исходящего трафика.

В окне мастера создания правил для входящего трафика выберите Порт, а затем нажмите кнопку Далее.

Выберите TCP или UDP в зависимости от номера порта из следующих таблиц.

В разделе Определенные локальные порты введите номер порта из следующих таблиц, а затем нажмите кнопку Далее.

Нажмите кнопку Проверить соединение, а затем Далее.

Выберите один тип сети или несколько для включения, в том числе тип сети для удаленного подключения, а затем нажмите кнопку Далее.

Присвойте правилу имя (например, msvsmon, IIS или Веб-развертывание), а затем нажмите кнопку Готово.

Новое правило должно появиться и быть выбранным в списке Правила для входящего трафика или Правила для исходящего трафика.

Чтобы открыть порт с помощью PowerShell, выполните следующие действия:

Для Брандмауэра Windows можно использовать команды PowerShell, например New-NetFirewallRule.

В следующем примере порт 4026 открывается для удаленного отладчика на удаленном компьютере. Путь, который необходимо использовать, может отличаться.

В следующем примере порт 4024 открывается для удаленного отладчика на удаленном компьютере. Путь, который необходимо использовать, может отличаться.

Порты на удаленном компьютере, обеспечивающие удаленную отладку

Для удаленной отладки на удаленном компьютере должны быть открыты следующие порты.

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 4026 | Входящий | TCP | Для Visual Studio 2022. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 4025 | Входящий | TCP | Для Visual Studio 2022. Этот порт используется только для удаленной отладки 32-разрядного процесса из 64-разрядной версии удаленного отладчика. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 3702 | Исходящий | UDP | (Необязательно.) Требуется для обнаружения удаленного отладчика. |

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 4024 | Входящий | TCP | Для Visual Studio 2019. Номер порта увеличивается на 2 с каждой версией Visual Studio. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 4025 | Входящий | TCP | Для Visual Studio 2019. Этот порт используется только для удаленной отладки 32-разрядного процесса из 64-разрядной версии удаленного отладчика. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 3702 | Исходящий | UDP | (Необязательно.) Требуется для обнаружения удаленного отладчика. |

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 4022 | Входящий | TCP | Для Visual Studio 2017. Номер порта увеличивается на 2 с каждой версией Visual Studio. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 4023 | Входящий | TCP | Для Visual Studio 2017. Номер порта увеличивается на 2 с каждой версией Visual Studio. Этот порт используется только для удаленной отладки 32-разрядного процесса из 64-разрядной версии удаленного отладчика. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 3702 | Исходящий | UDP | (Необязательно.) Требуется для обнаружения удаленного отладчика. |

Если выбрать параметр Использовать режим совместимости управляемого кода в разделе Сервис > Параметры > Отладка, следует открыть эти дополнительные порты удаленного отладчика. Режим совместимости управляемого кода позволяет использовать устаревшую версию отладчика Visual Studio 2010.

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 135, 139, 445 | Исходящий | TCP | Обязательный. |

| 137, 138 | Исходящий | UDP | Обязательный. |

Если, согласно политике домена, обмен данными по сети должен выполняться по протоколу IPSec, необходимо открыть дополнительные порты как на компьютере с Visual Studio, так и на удаленном компьютере. Для отладки на удаленном веб-сервере IIS откройте порт 80 на удаленном компьютере.

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 500, 4500 | Исходящий | UDP | Требуется, если в соответствии с политикой домена обмен данными по сети должен осуществляться по протоколу IPSec. |

| 80 | Исходящий | TCP | Требуется для отладки веб-сервера. |

Сведения о разрешении взаимодействия с конкретными приложениями через брандмауэр Windows см. в разделе Настройка удаленной отладки через брандмауэр Windows.

Настройка удаленной отладки через брандмауэр Windows

Можно установить средства удаленной отладки на удаленном компьютере или запустить их из общей папки. В любом случае необходимо правильно настроить брандмауэр удаленного компьютера.

На удаленном компьютере средства удаленной отладки находятся в следующей папке:

Разрешение и настройка удаленного отладчика через брандмауэр Windows

В меню Windows Пуск найдите и откройте Брандмауэр Windows или Брандмауэр Защитника Windows.

Щелкните Разрешить взаимодействие с приложением через брандмауэр Windows.

Если удаленный отладчик или удаленный отладчик Visual Studio не отображаются в разделе Разрешенные приложения и компоненты, выберите Изменить параметры, а затем выберите Разрешить другое приложение.

В списке Приложения выберите только что добавленный удаленный отладчик. Выберите Типы сетей, затем выберите один тип сети или несколько для включения, в том числе тип сети для удаленного подключения.

Выберите Добавить, а затем нажмите кнопку ОК.

Устранение неполадок подключения удаленной отладки

Если вы не можете присоединиться к приложению с помощью удаленного отладчика, проверьте правильность всех портов брандмауэра, протоколов, типов сетей и параметров приложения для удаленной отладки.