Прежде чем получить доступ к Вашему WMI-хосту или OPC-серверу, запущенному на ПК с Microsoft Windows, следует убедиться, что распределённая объектная модель компонентов (Distributed COM (DCOM)) настроена должным образом на данном ПК. Следуйте контрольному перечню этапов, чтобы правильно выполнить настройку.

1. Запуск необходимых сервисов

Пожалуйста, убедитесь, что сервисы Server и RemoteRegistry запущены на ПК с COM-сервером.

2. Настройка прав доступа

Чтобы избежать ошибочной ситуации, когда Доступ отклонён, лучше подключиться к COM-серверу под идентификатором зарегистрированного в настоящий момент пользователя. Если разрешение прав доступа уровня «администратора» получить сложно, можно создать локального пользователя в группе «Пользователи».

2a. настройка доступа к DCOM

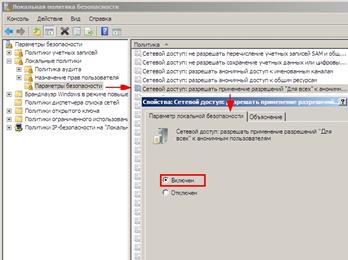

Перейдите в Панель Управления (Control Panel)> Администрирование (Administrative Tools) > Локальная политика безопасности (Local Security Policy) > Настройки безопасности (Security Settings) > Локальная политика ( Local Policies) > Опции безопасности (Security Options):

- Дважды щёлкните мышью по DCOM: Политика ограничения прав доступа к ПК (Machine Access Restrictions policy), кликните Редактировать безопасность (click Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Удаленный доступ».

- Дважды щёлкните мышью по DCOM: Политика ограничений для запуска ПК (Machine Launch Restrictions policy), щёлкните Редактировать безопасность (Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Локальный запуск», «Удаленный запуск», «Локальная активация, «Удалённая активация».

- Дважды щёлкните по элементу Доступ по сети (Network access): Модель защиты и совместного пользования для политики локальных учетных записей (Sharing and security model for local accounts policy), выберите элемент Классическая модель (Classic) — пользователь авторизуется под своим именем.

2B. настройка безопасности COM

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой компьютер (My Computer) > щёлкните по элементе Свойства (Properties) > вкладка Параметры по умолчанию (Default Settings):

- проверьте «Активировать распределённую COM на этом компьютере»

- установите уровень авторизации для подключения по умолчанию

- установите Уровень имперсонализации для идентификации по умолчанию

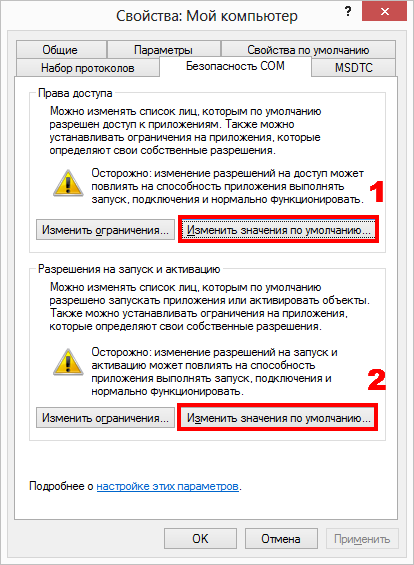

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой Компьютер (My Computer) > щёлкните Свойства (Properties) > щёлкните по вкладке Безопасность COM (COM Security):

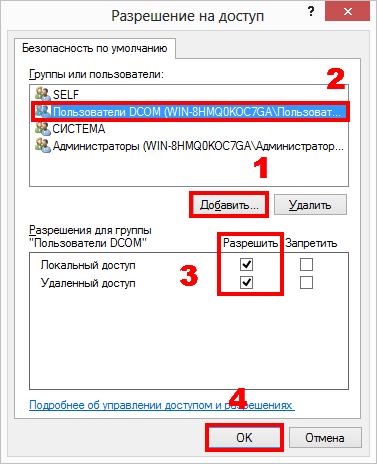

- А разделе Права доступа (Access Permissions), щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее, (или авторизовавшегося в данный момент пользователя), разрешите «Удаленный доступ («Remote Access«)

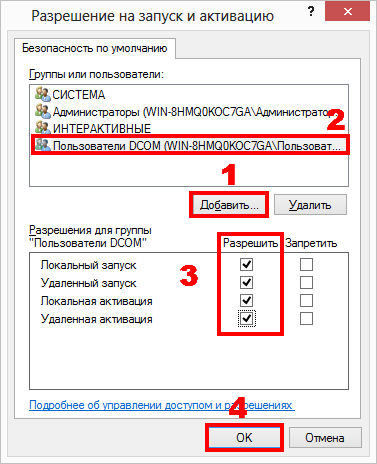

- В разделе Права доступа к запуску и активации ( Launch and Activation Permissions) > щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее (или авторизовавшегося в данный момент пользователя), разрешите «Локальный запуск» (Local Launch), «Удаленный запуск» (Remote Launch), «Локальная активация» (Local Activation), «Удалённая активация» (Remote Activation).

|

Что касается раздела Служебные компоненты (Component Services), Вы можете перейти к определённому компоненту и дать разрешение оттуда, а не из элемента «Мой компьютер» (My Computer), что является общим разрешением (blanket grant) |

3. Настройка Windows Firewall

Иногда Windows Firewall будет действовать некорректно, если его неверно настроить, поэтому, пожалуйста, убедитесь, что Вы настроили его для протокола DCOM или отключили его. Следует также убедиться, что должная настройка firewall позволит предотвратить неполадки приложений DCOM Windows.

4. Отключение UAC

Когда Управление доступом пользователя (User Access Control (UAC)) активно, у учетной записи администратора есть два токена безопасности, обычный токен пользователя и административный токен (который активируется лишь, когда Вы пройдёте процедуру UAC). К сожалению, удалённые запросы, которые поступают по сети, дают администратору обычный токен пользователя, и поскольку нет возможности обрабатывать процедуру UAC удалённо, токен нельзя повысить до токена уровня администратора.

Т.о., UAC следует отключить, чтобы разрешить удаленный доступ к DCOM.

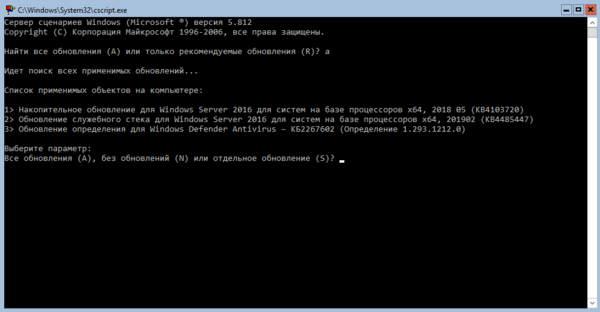

5. Установка последних обновлений

Пожалуйста, убедитесь, что Ваш ПК с Windows (где развёрнут COM-сервер) имеет все пакеты обновления Microsoft. Многие проблемы возникают из-за неправильной конфигурации ПК.

Если перечисленные инструкции не помогли, обратитесь к примечаниям для особых версий Windows, расположенных ниже.

Настройка DCOM на Windows 2000

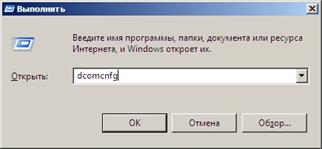

1. Кликните Старт (Start), Запустить (Run), а затем наберите DCOMCNFG.

2. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать Распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (вариант None тоже подходит). Установите уровень Имперсонализации для идентификации по умолчанию (вариант Impersonate тоже подходит).

3. Кликните по элементу Безопасность по умолчанию.

4. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать (Edit Default). Добавьте SYSTEM и INTERACTIVE. Пользователь, чьи учётные данные будут использоваться для доступа к COM-приложению, должны быть тоже включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

5. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значения, что и Права доступа по умолчанию (Default Access Permissions).

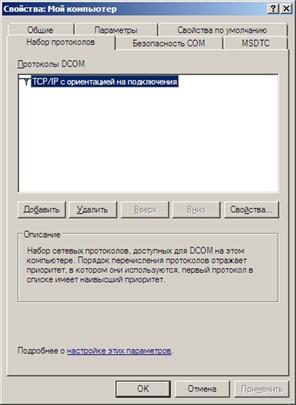

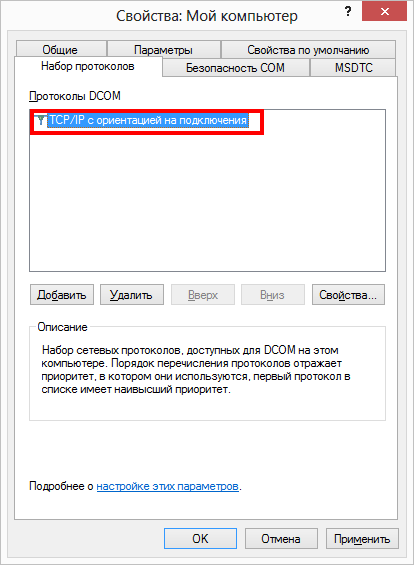

6. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

7. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните на приложении, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

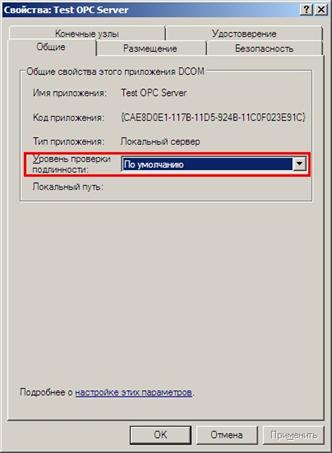

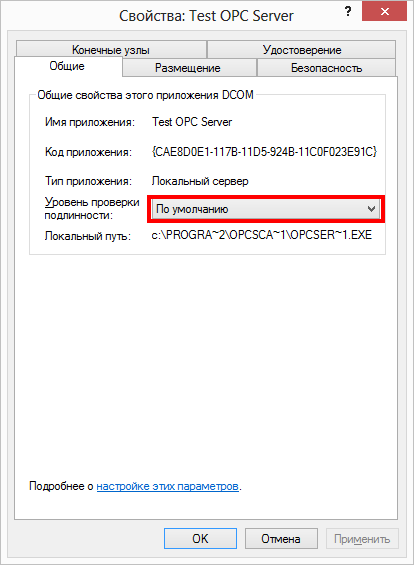

8. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

9. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

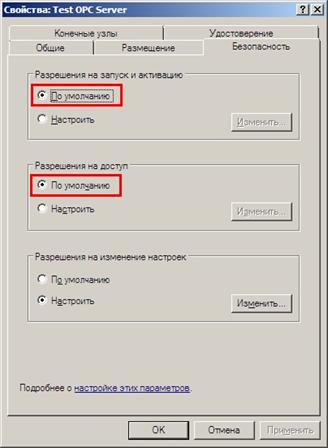

10. Кликните по элементу Безопасность (Security). Выберите Использовать права доступа по умолчанию (Use default access permissions) и используйте Права доступа для запуска по умолчанию ( default launch permissions).

11. Кликните по элементу Идентичность (Identity). Выберите Запускающего пользователя (launching user). Этот параметр задает учётную запись, которая будет использоваться для запуска COM после того, как она запущено программой клиента. Запускающий пользователь — это учетная пользовательская запись процесса клиента, который запустил сервер, и это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, Вам, возможно, потребуется изменить его на:

— интерактивного пользователя (interactive user) — пользователь, который в настоящий момент авторизован на ПК, размещающем приложение COM.

— данного пользователя — определите пользовательскую учётную запись, которая всегда будет использоваться для запуска приложения COM, независимо от того, к какому из приложений подключается пользователь.

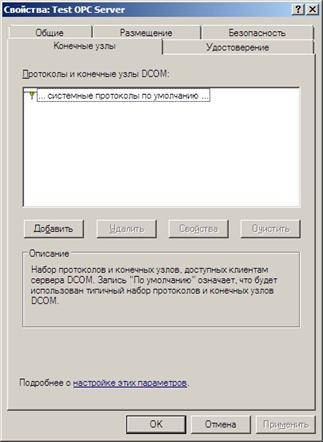

12. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

13. Если Вы всё ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить новым параметрам вступить в силу.

Настройка DCOM на Windows XP и Windows Server 2003

1. Если компьютер принадлежит не домену, а рабочей группе, следует убедиться, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр (click) и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2. Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools,) кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (None тоже подходит). Установите Уровень имперсонализации для идентификации по умолчанию (Impersonate тоже подходит).

5. Кликните Безопасность COM по умолчанию (Default COM Security).

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните по Редактировать по умолчанию (Edit Default). Добавьте SYSTEM, INTERACTIVE или NETWORK. Пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, должны быть также включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значению, что и Права доступа по умолчанию (Default Access Permissions).

8. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

9. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните по приложению, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

10. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

11. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

12. Кликните по элементу Безопасность (Security). Установите Использовать права доступа к запуску по умолчанию (Set Launch Permissions to Use Default). Установите права доступа по умолчанию (Access Permissions to Use Default). Установите права доступа к настройкам по умолчанию (Configuration Permissions to Use Default).

13. Кликните по элементу Идентичность (Identity). Выберите запускающего пользователя (launching user). Эта настройка задает учётную запись, которая будет использоваться для запуска приложения COM после того, как оно запущено программой клиента. Запускающий пользователь — это пользовательская учетная запись, которая запускает сервер, это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, может потребоваться изменить его на:

— интерактивного пользователя — пользователь, который в текущий момент авторизован на ПК, размещающем приложение COM.

— этот пользователь — задать пользовательскую учётную запись, которая будет всегда использоваться для запуска приложения COM, независимо от того, какой пользователь имеет к ней доступ.

14. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

15. Если Вы все ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить вступить в силу новым параметрам.

настройка DCOM на Windows XP SP2

Microsoft добавил некоторые опции оптимизации безопасности DCOM в XP Service Pack 2. Помимо выше упомянутых параметров настройки для Windows XP DCOM, Вам потребуется выполнить следующие этапы:

1. Если компьютер принадлежит не к домену, а рабочей группе, убедитесь, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2.Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools), кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Безопасность COM по умолчанию (Default COM Security).

5. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, все имеют права Локального и Удаленного доступа.

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: ANONYMOUS LOGON (Локальный доступ) и Все (Локальные и удаленный доступ). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будут использоваться для доступа к приложению COM. Разрешите этому пользователю иметь локального и удаленного доступа (Local and Remote Access permissions).

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, имеют права локального и удаленного доступа, а также права локальной и удалённой активации.

8. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: MACHINEAdministrators (Локальный и удаленный запуск, локальная и удалённая активация) и Все (Локальный запуск и локальная активация). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будет использоваться для доступа к приложению COM. Разрешите этому пользователю иметь права доступа к локальному и удалённому запуску (Local and Remote Launch permissions), а также разрешения локальной и удалённой активации (Local and Remote Activation permissions).

9. Service Pack 2 включает в себя встроенный Windows Firewall. Если firewall включён, вам придётся позволить приложению COM подключиться по сети к Вашему ПК. Вы можете это сделать, открыв Windows Firewall и добавив Ваше приложение COM в список программ, расположенных во вкладке Исключения (Exceptions). Если выбрано Отображать уведомление, когда Windows Firewall блокирует программу, тогда система вам подскажет разблокировать приложение COM, когда AggreGate Server подключается к Вашему DCOM-серверу в первый раз. Выберите Разблокировать (Unblock), когда система предлагает так поступить.

10. Если все ещё всплывает сообщение об ошибке Доступ не разрешён (access denied) или Нет прав доступа (permission denied) после настройки параметров DCOM, попробуйте перезапустить Ваш ПК, чтобы изменения вступили в силу.

Содержание

- DCOM для ОС Windows 10

- Члены групп

- Настройки DCOM

- Настройки брандмауэра

- Настройка параметров DCOM. Dcomcnfg

- Настройка DCOM и OPC на Windows 2008 и Windows 7

- 4. Настройка параметров DCOM

- 4.1 Настройка параметров по умолчанию

- 4.2 Настройка параметров для OPC сервера

- 4.3 Настройка доступа к OPC серверам «Для всех»

- Настройка DCOM

- Настройка DCOM

- Настройка общих параметров DCOM

- 4.1.2 Настройка параметров DCOM для OPC-сервера

- DCOM для ОС Windows 10

- Члены групп

- Настройки DCOM

- Настройки брандмауэра

- Настройка параметров DCOM и Dcomcnfg на Windows 8, Windows Server 2012

- 4. Настройка параметров DCOM

- 4.1 Настройка параметров по умолчанию

- 4.2 Настройка параметров для OPC сервера

- 4.3 Настройка доступа к OPC серверам «Для всех»

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

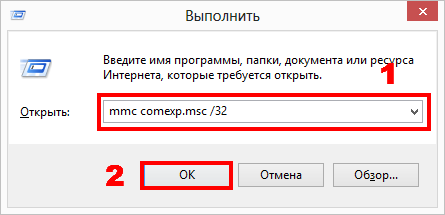

Откройте оснастку Службы компонентов как указано на рисунке 1.

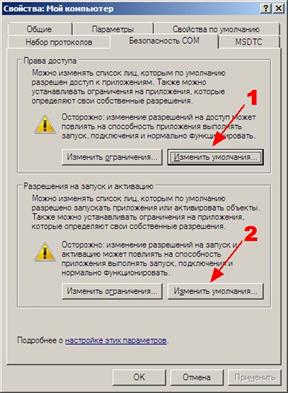

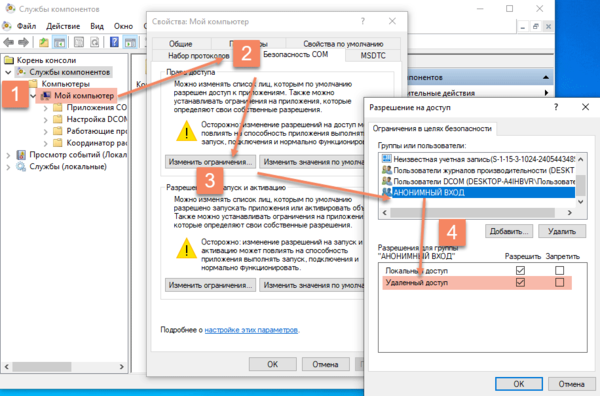

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

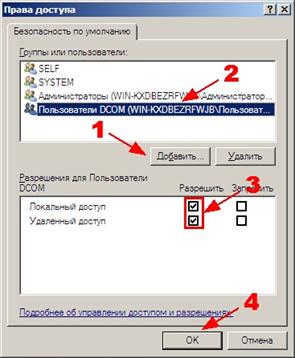

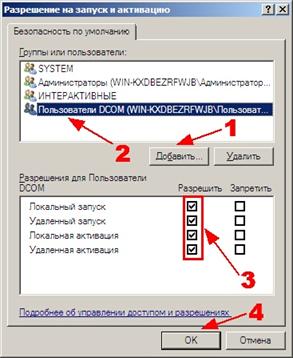

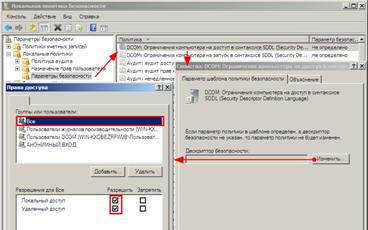

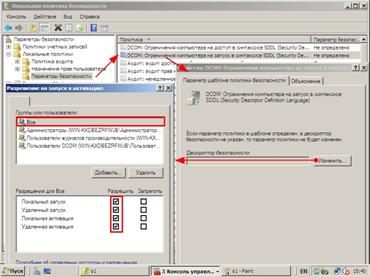

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

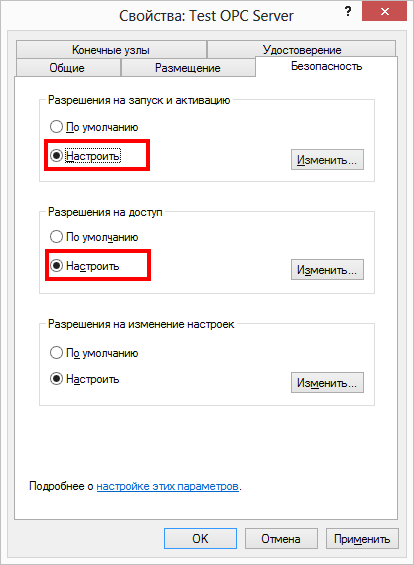

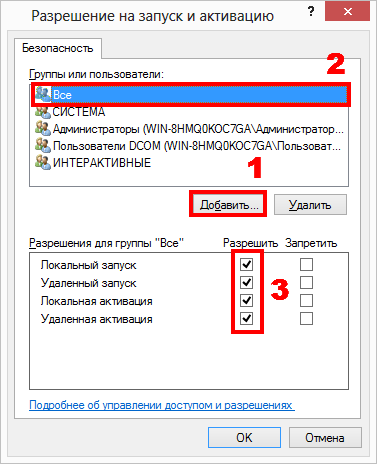

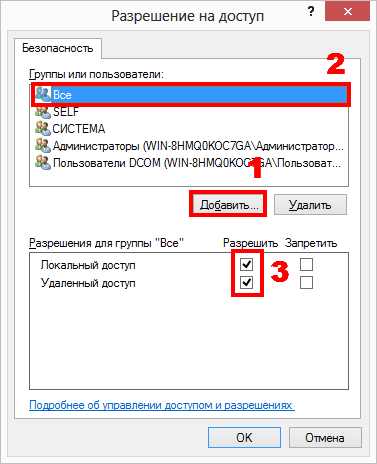

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

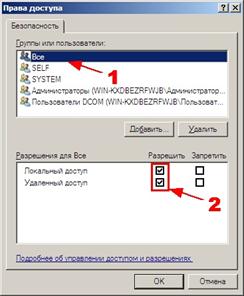

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

Источник

4. Настройка параметров DCOM

Для корректной работы OPC серверов необходимо настроить сетевые параметры и параметры безопасности DCOM.

Настройка OpcEnum не требуется, поскольку данная служба автоматически настраивается при установке «OPC Core Components».

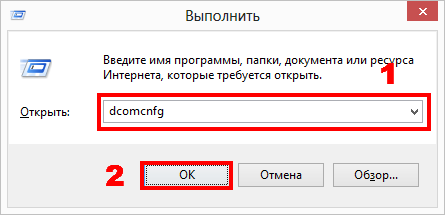

Пример настройки параметров приведен для тестового OPC сервера «Те st OPC Server». Настройка параметров DCOM выполняется с помощью служебной команды «dcomcnfg».

Для запуска «dcomcnfg» нажмите на клавиатуре Win+ R, чтобы открыть окно запуска программ из командной строки.

Рис. 20 Запуск службы компонентов

4.1 Настройка параметров по умолчанию

Рис. 22 Безопасность COM

Кликните по кнопке №1 (рис. 22). В появившемся диалоговом окне (рис.23):

Рис. 23 Настройка прав доступа

Повторите действия в диалоговом окне «Разрешение на запуск и активацию» (рис.24), которое появляется при клике на кнопке №2 «Изменить умолчания» (рис.22).

Рис. 24 Настройка разрешений на запуск

На закладке «Набор протоколов» (рис.25) удалите все протоколы, кроме TCP/ IP и нажмите «OK» для того чтобы сохранить изменения в диалоговом окне «Свойства: Мой компьютер».

Рис. 25 Настройка разрешений на запуск

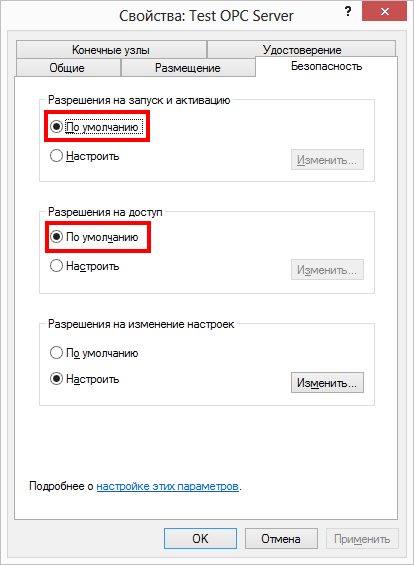

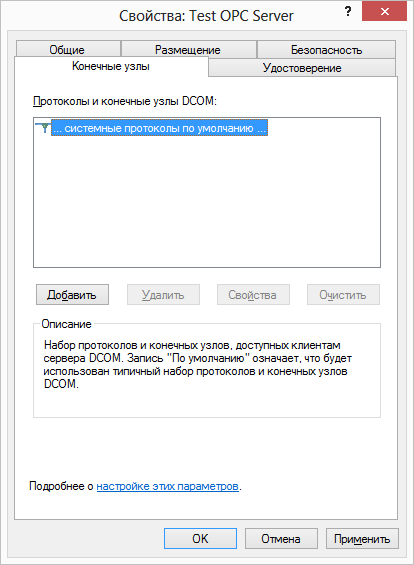

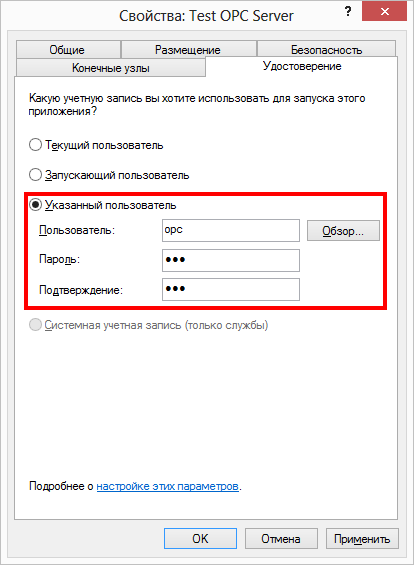

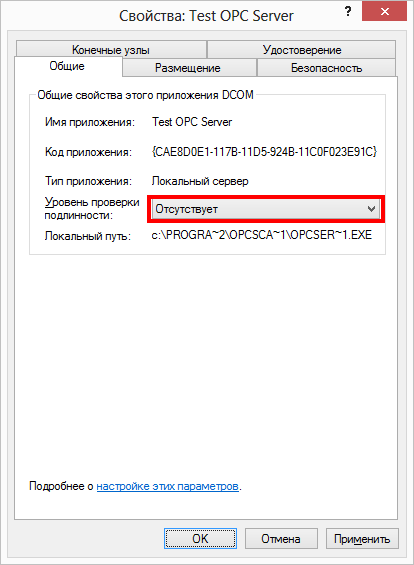

4.2 Настройка параметров для OPC сервера

Рис. 26 Настройка DCOM для OPC сервера

Поскольку все параметры были настроены для всего компьютера, то необходимо убедиться, что OPC сервер использует параметры по умолчанию.

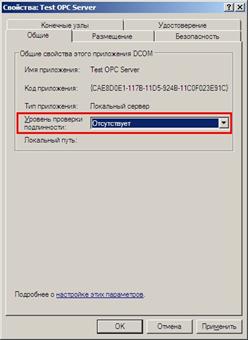

Рис. 27 Общие свойства OPC сервера

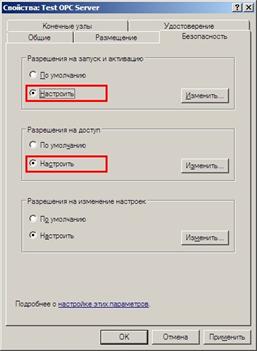

Рис. 28 Свойства безопасности

Рис. 29 Конечные узлы

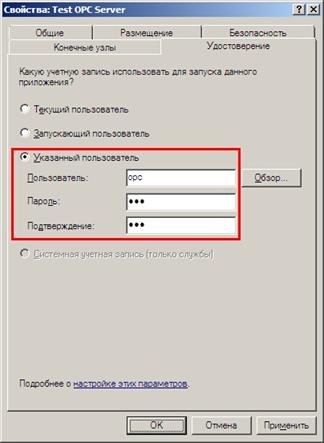

Рис. 30 Удостоверение

На закладке «Удостоверение» необходимо указать имя пользователя, который был создан ранее, от имени которого будет запускаться OPC сервер.

Замечание 1. Перед изменением настроек OPC сервера необходимо убедиться, что он не запушен и отсутствует в списке активных процессов. Или перезапустить OPC сервер после изменения настроек.

Замечание 2. Для некоторых OPC серверов необходимо, чтобы они были запущены хотя бы один раз с правами администратора, для того чтобы зарегистрироваться в системе и инициализировать параметры OPC сервера. Только после такой инициализации они будут доступны для обнаружения через OpcEnum и подключения.

4.3 Настройка доступа к OPC серверам «Для всех»

Внимание! Разрешение доступа для всех может снизить уровень безопасности компьютера.

Иногда требуется разрешить доступ к OPC серверу для всех, включая анонимных пользователей. Например, когда компьютер с сервером не включен в домен, а к серверу будут подключаться множество клиентов.

Если вы хотите дать доступ к OPC серверу для всех, то необходимо настроить индивидуальные права доступа для выбранного OPC сервера.

Откройте настройки DCOM для OPC сервера, как показано в разделе 4.2 и модифицируйте их согласно рис.31 – рис.34. Остальные опции должны соответствовать параметрам, указанным в разделе 4.2.

Рис. 31 Общие свойства

Рис. 32 Свойства безопасности

Рис. 33 Разрешения на запуск и активацию

Рис. 34 Права доступа

Рис. 35 Свойства политики безопасности

Если после изменения политики безопасности, как показано на рис. 35, OPC клиенты не могут получать список OPC серверов и подключаться к ним, то необходимо настроить и сохранить дополнительные свойства политики безопасности (рис. 36-37).

Рис. 36 DCOM: ограничения на доступ

Рис. 37 DCOM: ограничения на запуск

Процесс добавление группы пользователь подробно показан в разделе 2.2.

Источник

Настройка DCOM

Для настройки прав доступа к DCOM-приложениям в операционных системах Windows XP, Windows Server 2003 и Windows Vista используется оснастка «Службы компонентов» (Component Services) консоли управления.

Оснастку можно вызвать:

Рисунок 4.15 Запуск утилиты dcomcnfg

Рисунок 4.16 Системные инструментальные средства «Службы компонентов»

После запуска оснастки «Службы компонентов» производится поиск COM-приложений, которые ещё не зарегистрированы в системе на данный момент, и предлагается зарегистрировать их. Обычно, следует разрешать регистрацию, за исключением случаев, когда иное не указано в документации на программное обеспечение.

После запуска появляется окно «Службы компонентов» (рисунок 4.17)

Рисунок 4.17 Оснастка «Службы компонентов»

После перехода к более низкому уровню безопасности следует перезапустить операционную систему, чтобы изменения вступили в силу.

Настройка общих параметров DCOM

Для установления связи с удаленными OPC-серверами сначала следует настроить общие параметры DCOM. Для этого:

Кнопка «Изменить ограничения…» может быть не доступна, если была изменена политика «DCOM: Ограничения компьютера на доступ в синтаксисе SDDL (Security Descriptor Definition Language)». В этом случае пропустите текущий шаг.

Эти настройки необходимы для функционирования утилиты поиска OPC-серверов (OPCEnum.exe) и некоторых OPC-серверов, для которых «Уровень проверки подлинности» («Authentication Level») установлен «Нет» («None»).

Этот шаг настройки необходимо выполнить как на компьютере, где установлен OPC-сервер, так и на компьютере, где установлен OPC-клиент. Остальные шаги выполняются на компьютере сервера.

Закладка «Свойства по умолчанию» (рисунок 4.22)

Значения по умолчанию:

- Установлена галочка «Разрешить использование DCOM на этом компьютере».

- § «Уровень проверки подлинности по умолчанию» – «Подключение».

- § «Уровень олицетворения по умолчанию» – «Идентификация».

- § Снята галочка «Повышенная безопасность для отслеживания ссылок».

Рисунок 4.22 — Свойства компьютера, закладка «Свойства по умолчанию»

Добавлены следующие протоколы DCOM:

- § «TCP/IP c ориентацией на подключения»

- § «SPX c ориентацией на подключения».

Значения по умолчанию:

- § Установлена галочка «Проверять локальное хранилище при выборе раздела».

- § «Время ожидания транзакции (с)»: 60.

При работе в компьютерной сети в случае возникновения обрывов, переполнения и других критических ситуациях при попытках восстановления связи DCOM-приложения используют время ожидания транзакции (Transaction timeout). Это время, в течение которого DCOM-приложение посылает запрос к источнику данных и ожидает восстановления связи. DCOM-приложение совершает до 6 таких попыток, прежде чем подаст сигнал об ошибке в сети.

По умолчанию этот интервал равен 60 секундам. Соответственно, максимальное время, за которое DCOM-приложение определит, что сеть неисправна – 60*6 = 360 секунд или 6 минут.

Однако это время не всегда может устроить Пользователей DCOM-приложения. Очевидно, что чем короче время ожидания транзакции, тем быстрее DCOM-приложение сможет сообщить Пользователю об ошибке в сети. Поэтому, если Пользователь DCOM-приложения хочет сократить время определения ошибки в сети, он может уменьшить время ожидания транзакции.

Времени ожидания транзакции настраивается на компьютере сервера.

При изменении времени ожидания транзакции следует понимать, что это коснется ВСЕХ DCOM-приложений, работающих на этом компьютере. Поэтому, если нет сильной необходимости изменить значение по умолчанию для этого пункта, то изменять его не рекомендуется.

4.1.2 Настройка параметров DCOM для OPC-сервера

Настройки, описанные в этом пункте, производятся на компьютере, где установлен OPC-сервер.

Для того чтобы настроить параметры DCOM для конкретного OPC-сервера, следует:

- 1) В оснастке «Службы компонентов» выберите раздел «Корень консоли/Службы компонентов/Компьютеры/Мой компьютер/Настройка DCOM» («Console Root/Component Services/Computers/My Computer/DCOM Config»)

- 2) Откройте контекстное меню нужного OPC-сервера (рисунок 4.25) и выберите пункт «Свойства» («Properties»)

- 3) В открывшемся окне «Свойства:…» перейдите на закладку «Безопасность» («Security»)

- 4) На панели «Разрешения на запуск и активацию» выберите «Настроить» и нажмите на кнопку «Изменить …». В открывшемся окне «Разрешение на запуск» (рисунок 4.26) нажмите кнопку «Добавить» и добавьте группу «Users OPC» (описание в разделе 4.1 «Создание и настройка учетных записей Пользователей»)

Для группы «Users OPC»поставьте галочки «Разрешить» для всех пунктов. Если Пользователи группы должны получить только удаленный доступ к OPC-серверу, поставьте галочки «Разрешить» только для пунктов «Удаленный запуск» и «Удаленная активация»

- 5) На панели «Права доступа» (закладка «Безопасность») выберите «Настроить» и нажмите на кнопку «Изменить …». В открывшемся окне «Разрешение на доступ» (рисунок 4.27) нажмите кнопку «Добавить» и добавьте группу «Users OPC» (описание в разделе 4.1 «Создание и настройка учетных записей Пользователей»)

Для этой группы («Users OPC») поставьте галочки «Разрешить» для всех вариантов доступа.

Если Пользователи группы должны получить только удаленный доступ к OPC-серверу, поставьте галочку «Разрешить» только для пункта «Удаленный доступ».

- 6) Для того, чтобы указать, под какой учетной записью будет запускаться OPC-сервер, перейдите на закладку «Удостоверение» (рисунок 4.28).

Выбор учетной записи для запуска данного приложения зависит от реализации данного OPC-сервера. Воспользуйтесь документацией к OPC-серверу, чтобы выбрать «запускающего» Пользователя.

Общие рекомендации по выбору Пользователя для запуска OPC-сервера приведены в таблице 4.1.

Источник

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

Откройте оснастку Службы компонентов как указано на рисунке 1.

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

Источник

Для корректной работы OPC серверов необходимо настроить сетевые параметры и параметры безопасности DCOM.

Настройка OpcEnum не требуется, поскольку данная служба автоматически настраивается при установке «OPC Core Components».

Пример настройки параметров приведен для тестового OPC сервера «Теst OPC Server» (является 32-х битным приложением). Настройка параметров DCOM выполняется с помощью панели управления «Службы компонентов» Windows. В зависимости от разрядности операционной системы и приложения OPC сервера необходимо запускать соответствующую версию панели управления:

Для выполнения команды нажмите на клавиатуре Win + R, чтобы открыть окно запуска программ из командной строки.

Рис. 19.1 Запуск службы компонентов (вариант 1)

Рис. 20 Запуск службы компонентов (вариант 2)

4.1 Настройка параметров по умолчанию

Рис. 22 Безопасность COM

Кликните по кнопке №1 (рис. 22). В появившемся диалоговом окне (рис.23):

Рис. 23 Настройка прав доступа

Повторите действия в диалоговом окне «Разрешение на запуск и активацию» (рис.24), которое появляется при клике на кнопке №2 «Изменить умолчания» (рис.22).

Рис. 24 Настройка разрешений на запуск

На закладке «Набор протоколов» (рис.25) удалите все протоколы, кроме TCP/ IP и нажмите «OK» для того чтобы сохранить изменения в диалоговом окне «Свойства: Мой компьютер».

Рис. 25 Настройка разрешений на запуск

4.2 Настройка параметров для OPC сервера

Рис. 26 Настройка DCOM для OPC сервера

Поскольку все параметры были настроены для всего компьютера, то необходимо убедиться, что OPC сервер использует параметры по умолчанию.

Рис. 27 Общие свойства OPC сервера

Рис. 28 Свойства безопасности

Рис. 29 Конечные узлы

Рис. 30 Удостоверение

На закладке «Удостоверение» необходимо указать имя пользователя, который был создан ранее, от имени которого будет запускаться OPC сервер.

Замечание 1. Перед изменением настроек OPC сервера необходимо убедиться, что он не запушен и отсутствует в списке активных процессов. Или перезапустить OPC сервер после изменения настроек.

Замечание 2. Для некоторых OPC серверов необходимо, чтобы они были запущены хотя бы один раз с правами администратора, для того чтобы зарегистрироваться в системе и инициализировать параметры OPC сервера. Только после такой инициализации они будут доступны для обнаружения через OpcEnum и подключения.

4.3 Настройка доступа к OPC серверам «Для всех»

Внимание! Разрешение доступа для всех может снизить уровень безопасности компьютера.

Иногда требуется разрешить доступ к OPC серверу для всех, включая анонимных пользователей. Например, когда компьютер с сервером не включен в домен, а к серверу будут подключаться множество клиентов.

Если вы хотите дать доступ к OPC серверу для всех, то необходимо настроить индивидуальные права доступа для выбранного OPC сервера.

Откройте настройки DCOM для OPC сервера, как показано в разделе 4.2 и модифицируйте их согласно рис.31 – рис.34. Остальные опции должны соответствовать параметрам, указанным в разделе 4.2.

Рис. 31 Общие свойства

Рис. 32 Свойства безопасности

Рис. 33 Разрешения на запуск и активацию

Рис. 34 Права доступа

Рис. 35 Свойства политики безопасности

Если после изменения политики безопасности, как показано на рис. 35, OPC клиенты не могут получать список OPC серверов и подключаться к ним, то необходимо настроить и сохранить дополнительные свойства политики безопасности (рис. 36-37).

Рис. 36 DCOM: ограничения на доступ

Процесс добавление группы пользователь подробно показан в разделе 2.2.

Источник

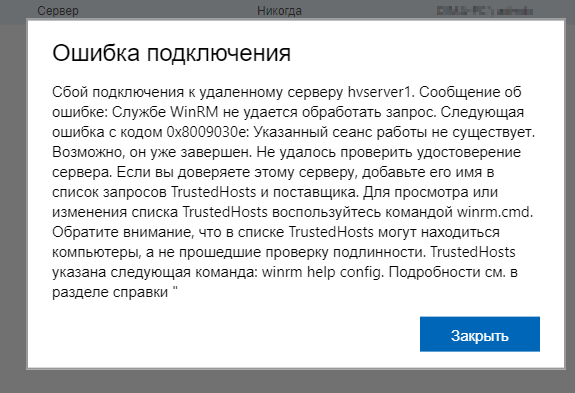

Название заметки лишь описывает сообщение о ошибке, а

ниже находиться перечень нюансов, которые затрагивают как выше ошибку, так и

некоторые другие.

- И так, первоначально, в настройках удаленного сервера

должно быть разрешено удаленное управление

- Далее на удаленной стороне открыть порт 5985 как на роутере, так и в брандмауэре,

входящем подключении. - А также на удаленном сервере нужно включить в брандмауэре

уже готовые правила входящих подключений:

Доступ к сети COM+ (DCOM — входящий трафик)Удаленное управление журналом событий (именованные каналы

— входящий)Удаленное управление журналом событий (RPC)Удаленное управление журналом событий (RPC-EPMAP)

- Далее, на сервера с которого нужно подключаться нужно

выполнить в cmd команду

winrm set winrm/config/client

@{TrustedHosts=»*»}

это нужно сделать, потому что будет ошибка при

подключении удаленного сервера в Диспетчере серверов о том, что типа

«Ошибка

gurt-jabber: не удалось обновить конфигурацию. Ошибка: Не удалось получить

метаданные с сервера из-за следующей ошибки: Клиенту WinRM не удается

обработать запрос. Если применяемая схема проверки подлинности отличается от

Kerberos или компьютер клиента не входит в домен, необходимо использовать

транспорт HTTPS или добавить компьютер назначения к значениям параметра

конфигурации TrustedHosts. Чтобы настроить TrustedHosts, используйте winrm.cmd.

Обратите внимание, что в списке TrustedHosts могут находиться компьютеры, не

прошедшие проверку подлинности. Чтобы получить дополнительные сведения об этом,

выполните следующую команду: winrm help config. 23.10.2015 10:15:56»

- *Еще есть нюанс, который точно не проверенный, это то, что

на обоих серверах, пользователь Администратор должен иметь одинаковый пароль.

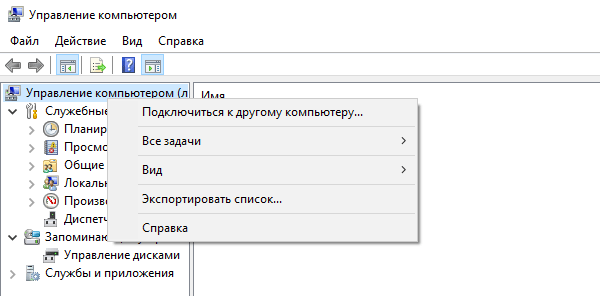

После данных манипуляций я получил

И все же, как написал я в начале, мы то добавили удаленный

сервер в диспетчер серверов, но нам еще предстоит открытия множество портов как

на роутере, так и готовых правилах брандмауэра что бы, например, иметь доступ к

оснастке Управления компьютером удаленного сервера или же открыть Диспетчер

устройств удаленного сервера, но это уже отдельная история + рекомендую в

брандмауэре использовать Фильтры для группировки групп связанных с той или иной

службой.

Прежде чем получить доступ к Вашему WMI-хосту или OPC-серверу, запущенному на ПК с Microsoft Windows, следует убедиться, что распределённая объектная модель компонентов (Distributed COM (DCOM)) настроена должным образом на данном ПК. Следуйте контрольному перечню этапов, чтобы правильно выполнить настройку.

1. Запуск необходимых сервисов

Пожалуйста, убедитесь, что сервисы Server и RemoteRegistry запущены на ПК с COM-сервером.

2. Настройка прав доступа

Чтобы избежать ошибочной ситуации, когда Доступ отклонён, лучше подключиться к COM-серверу под идентификатором зарегистрированного в настоящий момент пользователя. Если разрешение прав доступа уровня «администратора» получить сложно, можно создать локального пользователя в группе «Пользователи».

2a. настройка доступа к DCOM

Перейдите в Панель Управления (Control Panel)> Администрирование (Administrative Tools) > Локальная политика безопасности (Local Security Policy) > Настройки безопасности (Security Settings) > Локальная политика ( Local Policies) > Опции безопасности (Security Options):

- Дважды щёлкните мышью по DCOM: Политика ограничения прав доступа к ПК (Machine Access Restrictions policy), кликните Редактировать безопасность (click Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Удаленный доступ».

- Дважды щёлкните мышью по DCOM: Политика ограничений для запуска ПК (Machine Launch Restrictions policy), щёлкните Редактировать безопасность (Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Локальный запуск», «Удаленный запуск», «Локальная активация, «Удалённая активация».

- Дважды щёлкните по элементу Доступ по сети (Network access): Модель защиты и совместного пользования для политики локальных учетных записей (Sharing and security model for local accounts policy), выберите элемент Классическая модель (Classic) — пользователь авторизуется под своим именем.

2B. настройка безопасности COM

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой компьютер (My Computer) > щёлкните по элементе Свойства (Properties) > вкладка Параметры по умолчанию (Default Settings):

- проверьте «Активировать распределённую COM на этом компьютере»

- установите уровень авторизации для подключения по умолчанию

- установите Уровень имперсонализации для идентификации по умолчанию

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой Компьютер (My Computer) > щёлкните Свойства (Properties) > щёлкните по вкладке Безопасность COM (COM Security):

- А разделе Права доступа (Access Permissions), щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее, (или авторизовавшегося в данный момент пользователя), разрешите «Удаленный доступ («Remote Access«)

- В разделе Права доступа к запуску и активации ( Launch and Activation Permissions) > щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее (или авторизовавшегося в данный момент пользователя), разрешите «Локальный запуск» (Local Launch), «Удаленный запуск» (Remote Launch), «Локальная активация» (Local Activation), «Удалённая активация» (Remote Activation).

|

Что касается раздела Служебные компоненты (Component Services), Вы можете перейти к определённому компоненту и дать разрешение оттуда, а не из элемента «Мой компьютер» (My Computer), что является общим разрешением (blanket grant) |

3. Настройка Windows Firewall

Иногда Windows Firewall будет действовать некорректно, если его неверно настроить, поэтому, пожалуйста, убедитесь, что Вы настроили его для протокола DCOM или отключили его. Следует также убедиться, что должная настройка firewall позволит предотвратить неполадки приложений DCOM Windows.

4. Отключение UAC

Когда Управление доступом пользователя (User Access Control (UAC)) активно, у учетной записи администратора есть два токена безопасности, обычный токен пользователя и административный токен (который активируется лишь, когда Вы пройдёте процедуру UAC). К сожалению, удалённые запросы, которые поступают по сети, дают администратору обычный токен пользователя, и поскольку нет возможности обрабатывать процедуру UAC удалённо, токен нельзя повысить до токена уровня администратора.

Т.о., UAC следует отключить, чтобы разрешить удаленный доступ к DCOM.

5. Установка последних обновлений

Пожалуйста, убедитесь, что Ваш ПК с Windows (где развёрнут COM-сервер) имеет все пакеты обновления Microsoft. Многие проблемы возникают из-за неправильной конфигурации ПК.

Примечания для особых версий Windows

Если перечисленные инструкции не помогли, обратитесь к примечаниям для особых версий Windows, расположенных ниже.

Настройка DCOM на Windows 2000

1. Кликните Старт (Start), Запустить (Run), а затем наберите DCOMCNFG.

2. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать Распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (вариант None тоже подходит). Установите уровень Имперсонализации для идентификации по умолчанию (вариант Impersonate тоже подходит).

3. Кликните по элементу Безопасность по умолчанию.

4. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать (Edit Default). Добавьте SYSTEM и INTERACTIVE. Пользователь, чьи учётные данные будут использоваться для доступа к COM-приложению, должны быть тоже включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

5. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значения, что и Права доступа по умолчанию (Default Access Permissions).

6. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

7. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните на приложении, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

8. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

9. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

10. Кликните по элементу Безопасность (Security). Выберите Использовать права доступа по умолчанию (Use default access permissions) и используйте Права доступа для запуска по умолчанию ( default launch permissions).

11. Кликните по элементу Идентичность (Identity). Выберите Запускающего пользователя (launching user). Этот параметр задает учётную запись, которая будет использоваться для запуска COM после того, как она запущено программой клиента. Запускающий пользователь — это учетная пользовательская запись процесса клиента, который запустил сервер, и это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, Вам, возможно, потребуется изменить его на:

— интерактивного пользователя (interactive user) — пользователь, который в настоящий момент авторизован на ПК, размещающем приложение COM.

— данного пользователя — определите пользовательскую учётную запись, которая всегда будет использоваться для запуска приложения COM, независимо от того, к какому из приложений подключается пользователь.

12. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

13. Если Вы всё ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить новым параметрам вступить в силу.

Настройка DCOM на Windows XP и Windows Server 2003

1. Если компьютер принадлежит не домену, а рабочей группе, следует убедиться, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр (click) и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2. Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools,) кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (None тоже подходит). Установите Уровень имперсонализации для идентификации по умолчанию (Impersonate тоже подходит).

5. Кликните Безопасность COM по умолчанию (Default COM Security).

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните по Редактировать по умолчанию (Edit Default). Добавьте SYSTEM, INTERACTIVE или NETWORK. Пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, должны быть также включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значению, что и Права доступа по умолчанию (Default Access Permissions).

8. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

9. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните по приложению, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

10. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

11. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

12. Кликните по элементу Безопасность (Security). Установите Использовать права доступа к запуску по умолчанию (Set Launch Permissions to Use Default). Установите права доступа по умолчанию (Access Permissions to Use Default). Установите права доступа к настройкам по умолчанию (Configuration Permissions to Use Default).

13. Кликните по элементу Идентичность (Identity). Выберите запускающего пользователя (launching user). Эта настройка задает учётную запись, которая будет использоваться для запуска приложения COM после того, как оно запущено программой клиента. Запускающий пользователь — это пользовательская учетная запись, которая запускает сервер, это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, может потребоваться изменить его на:

— интерактивного пользователя — пользователь, который в текущий момент авторизован на ПК, размещающем приложение COM.

— этот пользователь — задать пользовательскую учётную запись, которая будет всегда использоваться для запуска приложения COM, независимо от того, какой пользователь имеет к ней доступ.

14. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

15. Если Вы все ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить вступить в силу новым параметрам.

настройка DCOM на Windows XP SP2

Microsoft добавил некоторые опции оптимизации безопасности DCOM в XP Service Pack 2. Помимо выше упомянутых параметров настройки для Windows XP DCOM, Вам потребуется выполнить следующие этапы:

1. Если компьютер принадлежит не к домену, а рабочей группе, убедитесь, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2.Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools), кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Безопасность COM по умолчанию (Default COM Security).

5. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, все имеют права Локального и Удаленного доступа.

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: ANONYMOUS LOGON (Локальный доступ) и Все (Локальные и удаленный доступ). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будут использоваться для доступа к приложению COM. Разрешите этому пользователю иметь локального и удаленного доступа (Local and Remote Access permissions).

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, имеют права локального и удаленного доступа, а также права локальной и удалённой активации.

8. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: MACHINEAdministrators (Локальный и удаленный запуск, локальная и удалённая активация) и Все (Локальный запуск и локальная активация). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будет использоваться для доступа к приложению COM. Разрешите этому пользователю иметь права доступа к локальному и удалённому запуску (Local and Remote Launch permissions), а также разрешения локальной и удалённой активации (Local and Remote Activation permissions).

9. Service Pack 2 включает в себя встроенный Windows Firewall. Если firewall включён, вам придётся позволить приложению COM подключиться по сети к Вашему ПК. Вы можете это сделать, открыв Windows Firewall и добавив Ваше приложение COM в список программ, расположенных во вкладке Исключения (Exceptions). Если выбрано Отображать уведомление, когда Windows Firewall блокирует программу, тогда система вам подскажет разблокировать приложение COM, когда AggreGate Server подключается к Вашему DCOM-серверу в первый раз. Выберите Разблокировать (Unblock), когда система предлагает так поступить.

10. Если все ещё всплывает сообщение об ошибке Доступ не разрешён (access denied) или Нет прав доступа (permission denied) после настройки параметров DCOM, попробуйте перезапустить Ваш ПК, чтобы изменения вступили в силу.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

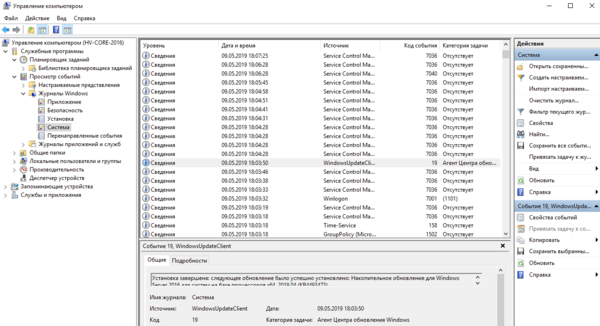

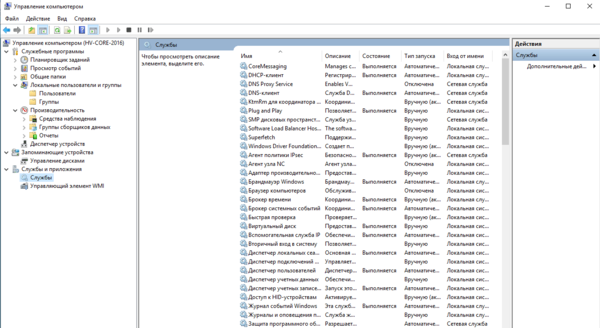

На момент написания данной статьи Hyper-V Server 2016 является предпоследней версией гипервизора, однако в Hyper-V Server 2019 были обнаружены ошибки и релиз был отозван, в настоящий момент он недоступен для скачивания. А с учетом здоровой консервативности, версию 2016 можно смело рассматривать как основной гипервизор для современных внедрений, актуальность которого будет сохраняться еще как минимум в течении года — полутора, пока в новой версии найдут и исправят все ошибки, а также отшлифуют огрехи.

Получить Hyper-V Server 2016 можно на официальном сайте, для скачивания вам потребуется учетная запись Microsoft, либо будет необходимо заполнить небольшую анкету. При этом мы настоятельно не рекомендуем скачивать установочный образ из иных, непроверенных источников.

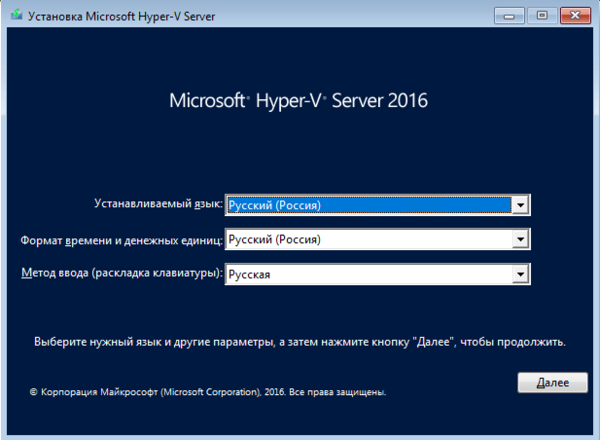

Установка и первоначальная настройка Hyper-V Server

Мы не будем подробно останавливаться на процессе установки — он ничем не отличается от установки других продуктов Microsoft и не должен вызвать каких-либо сложностей.

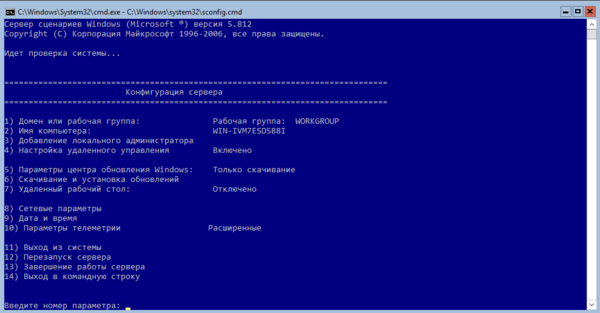

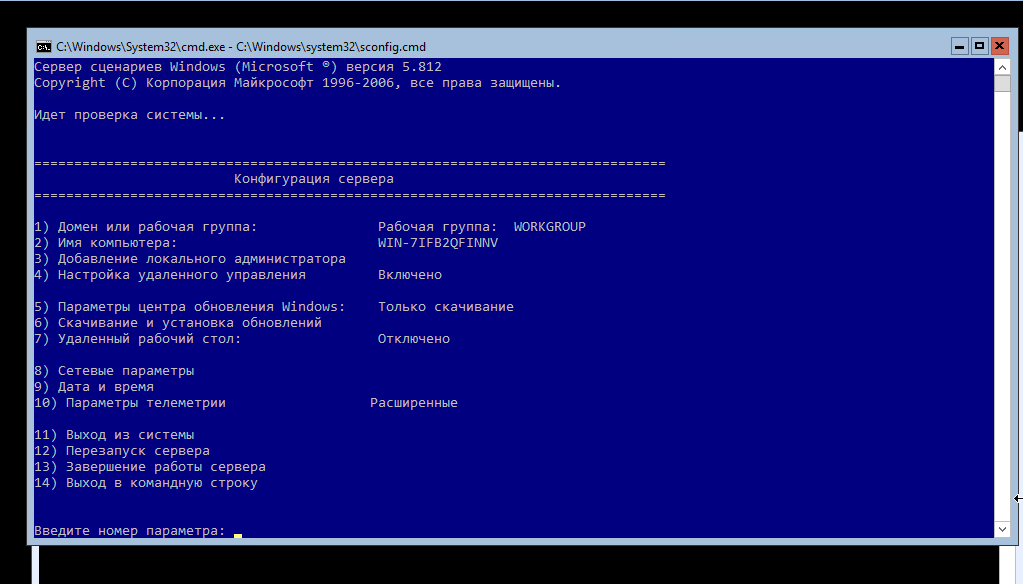

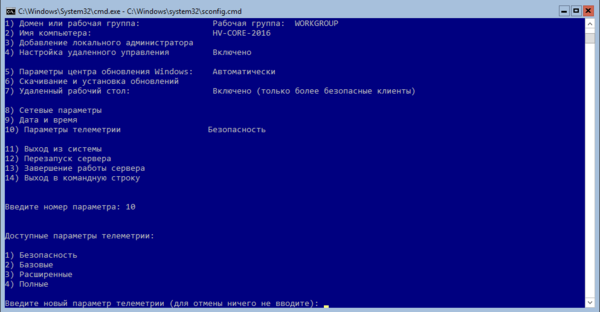

Если вы случайно закрыли это окно, то повторно его можно вызвать командой:

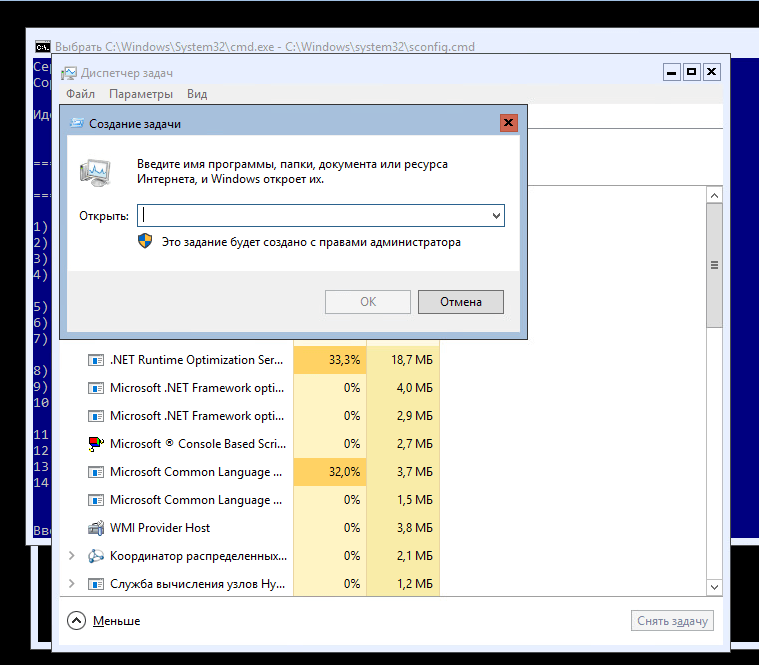

sconfigЕсли же вы закрыли все окна и оказались перед пустым экраном, то нажмите Ctrl+Shift+Esc, данное сочетание клавиш работает в том числе и в RDP-сессии и вызывает диспетчер задач, с помощью которого вы можете запустить командную строку или утилиту конфигурации.

Далее идем практически по порядку. Но первым шагом следует изменить имя сервера на что-нибудь более информативное и удобное, в нашем случае это будет HV-CORE-2016. Затем, при необходимости, изменяем рабочую группу или присоединяем сервер к домену. Также рекомендуется добавить локального администратора, чтобы не использовать встроенную учетную запись.

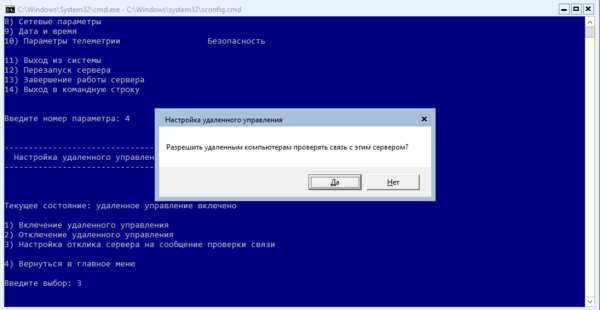

Если вы хотите, чтобы ваш сервер отвечал на пинги, то следует явно разрешить такое поведение в пункте 4) Настройка удаленного управления, которое также должно быть включено.

Затем включаем удаленный рабочий стол (пункт 7) и настраиваем сетевые параметры (пункт

Для полноценного удаленного управления данным сервером нужно включить соответствующие правила брандмауэра, для этого выйдем в командную строку и запустим оболочку PowerShell:

powershellЦвет окна при этом останется черным, но в начале приглашения командной строки появятся буквы PS. Затем последовательно выполним следующие команды:

Enable-NetFireWallRule -DisplayName "Инструментарий управления Windows (DCOM - входящий трафик)"

Enable-NetFireWallRule -DisplayGroup "Удаленное управление журналом событий"

Enable-NetFireWallRule -DisplayGroup "Удаленное управление Windows"

Enable-NetFireWallRule -DisplayGroup "Удаленное управление томами"

Enable-NetFireWallRule -DisplayGroup "Удаленное управление брандмауэром Windows"

Enable-NetFireWallRule -DisplayGroup "Удаленное управление назначенными задачами"для англоязычного выпуска Hyper-V эти команды будут выглядеть следующим образом:

Enable-NetFireWallRule -DisplayName "Windows Management Instrumentation (DCOM-In)"

Enable-NetFireWallRule -DisplayGroup "Remote Event Log Management"

Enable-NetFireWallRule -DisplayGroup "Remote Service Management"

Enable-NetFireWallRule -DisplayGroup "Remote Volume Management"

Enable-NetFireWallRule -DisplayGroup "Windows Firewall Remote Management"

Enable-NetFireWallRule -DisplayGroup "Remote Scheduled Tasks Management"На этом настройку сервера можно считать законченной, и мы перейдем к настройке клиентского ПК.

Настройка клиента для работы с Hyper-V Server

Для работы с Hyper-V Server 2016 вам потребуется ПК с операционной системой Windows 10 версий Pro или Enteprise х64, иные редакции или 32-х разрядные версии не подойдут, так как в них нет возможности установить диспетчер Hyper-V.

Прежде всего проверим, что сервер доступен по своему сетевому имени, в доменной сети ему должна соответствовать A-запись на DNS-сервере, в одноранговой сети такую запись потребуется создать вручную на локальном DNS, либо добавить нужную запись в файл hosts клиентской машины, в нашем случае она выглядит следующим образом:

192.168.16.146 HV-CORE-2016Если учетная запись под которой вы работаете на клиентском ПК отличается от учетных данных администратора Hyper-V, а это практически всегда так, даже если вы работаете в доменной сети (мы надеемся, что вы не используете в повседневной деятельности учетку Администратора домена), то следует явно указать учетные данные для соединений с сервером командой:

cmdkey /add:HV-CORE-2016 /user:Администратор /pass:MyPa$$wordВ особых пояснениях данная команда не нуждается, мы указали сетевой узел и учетные данные для подключения к нему. Если вы будете подключаться к нескольким серверам, то необходимо выполнить данное действие для каждого из них.

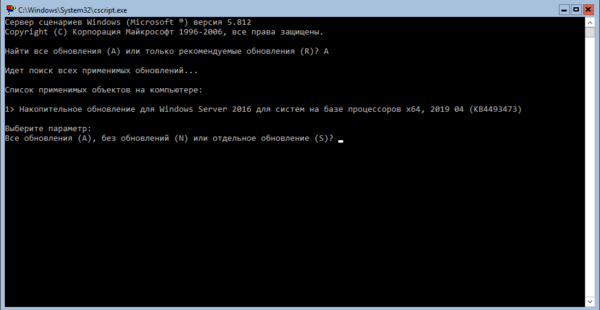

Теперь запустим консоль PowerShell от имени Администратора и выполним следующую команду:

winrm quickconfigУтвердительно отвечаем на все вопросы, при этом будет настроен автоматический запуск службы WinRM и созданы разрешающие правила в брандмауэре.

Set-Item WSMan:localhostClientTrustedHosts -Value "HV-CORE-2016"Если серверов несколько — добавляем в доверенные каждый из них.

Теперь через командную строку или команду Выполнить (Win + R) запустим оснастку dcomcnfg, в ней разверните дерево Службы компонентов — Компьютеры — Мой компьютер. После чего по щелчку правой кнопки мыши выберите Свойства и перейдите на закладку Безопасность COM — Права доступа — Изменить ограничения и в открывшемся окне установите для пользователя АНОНИМНЫЙ ВХОД права Удаленный доступ.

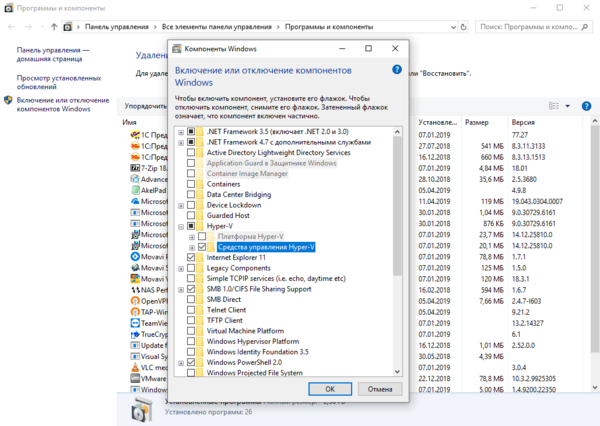

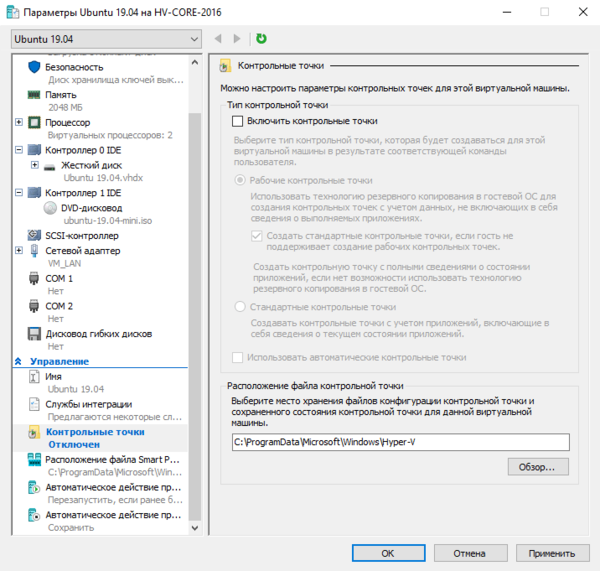

Теперь установим Диспетчер Hyper-V, для этого откроем оснастку Программы и компоненты и перейдем во Включение или отключение компонентов Windows. В открывшемся окне найдем пункт Hyper-V и отметим для установки Средства управления Hyper-V.

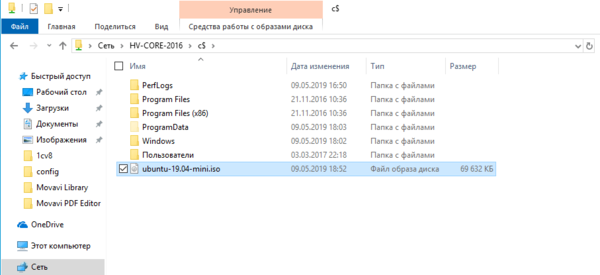

\HV-CORE-2016C$мы попадем на диск C сервера.

Для примера мы создали новую виртуалку и без каких-либо проблем установили туда свежую Ubuntu 19.04.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Hyper V Server Free, установка и первоначальная настройка.

В сегодняшней статье я хочу рассказать об установке и настройке бесплатного гипервизора первого уровня(bare-metal) Hyper V Server от Microsoft.

Hyper-V Server является бесплатным продуктом от компании Microsoft и представляет из себя платформу виртуализации, устанавливаемую непосредственно на «железо»(не путать с ролью Hyper-V, которую можно установить на Windows). Скачать его можно на сайте https://www.microsoft.com/en-us/evalcenter/evaluate-hyper-v-server-2019

Не буду распространяться о достоинствах и недостатках, скажу только, что в отличие от бесплатного гипервизора ESXi, имеющего много ограничений в сравнении с платными версиями, Hyper-V Server имеет ограничение, выражающееся в отсутствии графического интерфейса и некоторые сложности в настройке. Хотя, вряд ли это можно считать существенными недостатками, ведь для управления серверами Hyper-V есть достаточно средств, в том числе и бесплатные от самой Microsoft.

Думаю, достаточно прелюдий, давайте приступим к установке.

Установка Hyper-V Server.

Установка Hyper-V Server ничем не отличается от установки Windows с графическим интерфейсом, как и установка Server Core, поэтому описывать ее еще раз я не буду.

Скажу только, что после установки вы не увидите привычный графический интерфейс. Вместо этого, будут доступны интерфейс командной строки, Powershell и утилита настройки сервера sconfig.

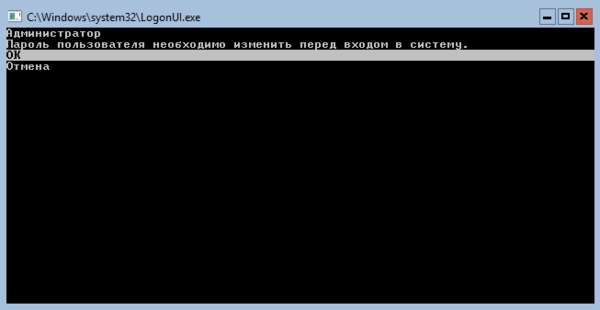

Итак, после установки, вам предложат сменить пароль для учетной записи Администратора, и снова, как и при установке Server Core откроется мастер настройки сервера sconfig.

К этому мастеру вы всегда можете вернуться, набрав в командной строке sconfig. Если вы закрыли все окна, открыть консоль Powershell или CMD можно из диспетчера задач, запустив его нажатием Ctrl+Shift+Esc, в меню «Файл» выбрать «Создать новую задачу» и, в открывшемся окне ввести название программы, которую хотите запустить( например powershell, cmd или notepad).

Но, вернемся к настройке. В меню sconfig все понятно, там можно сменить имя компьютера, добавить его в домен или рабочую группу, изменить сетевые настройки и т.д. Просто введите нужный пункт меню и нажмите Enter.

Я изменю имя сервера, создам еще одну учетку с правами администратора, разрешу удаленное управление(в том числе ping), удаленный доступ по RDP и настрою статический IP-адрес. Также, рекомендую скачать и установить доступные обновления. И создайте соответствующую запись на вашем ДНС-сервере или пропишите соответствие имени и IP-адреса сервера в файле hosts на машине, с которой будете управлять гипервизором.

После этого, можно подключиться к серверу по RDP. Но, подключившись к удаленному рабочему столу, мы увидим те же самые CMD и Powershell.

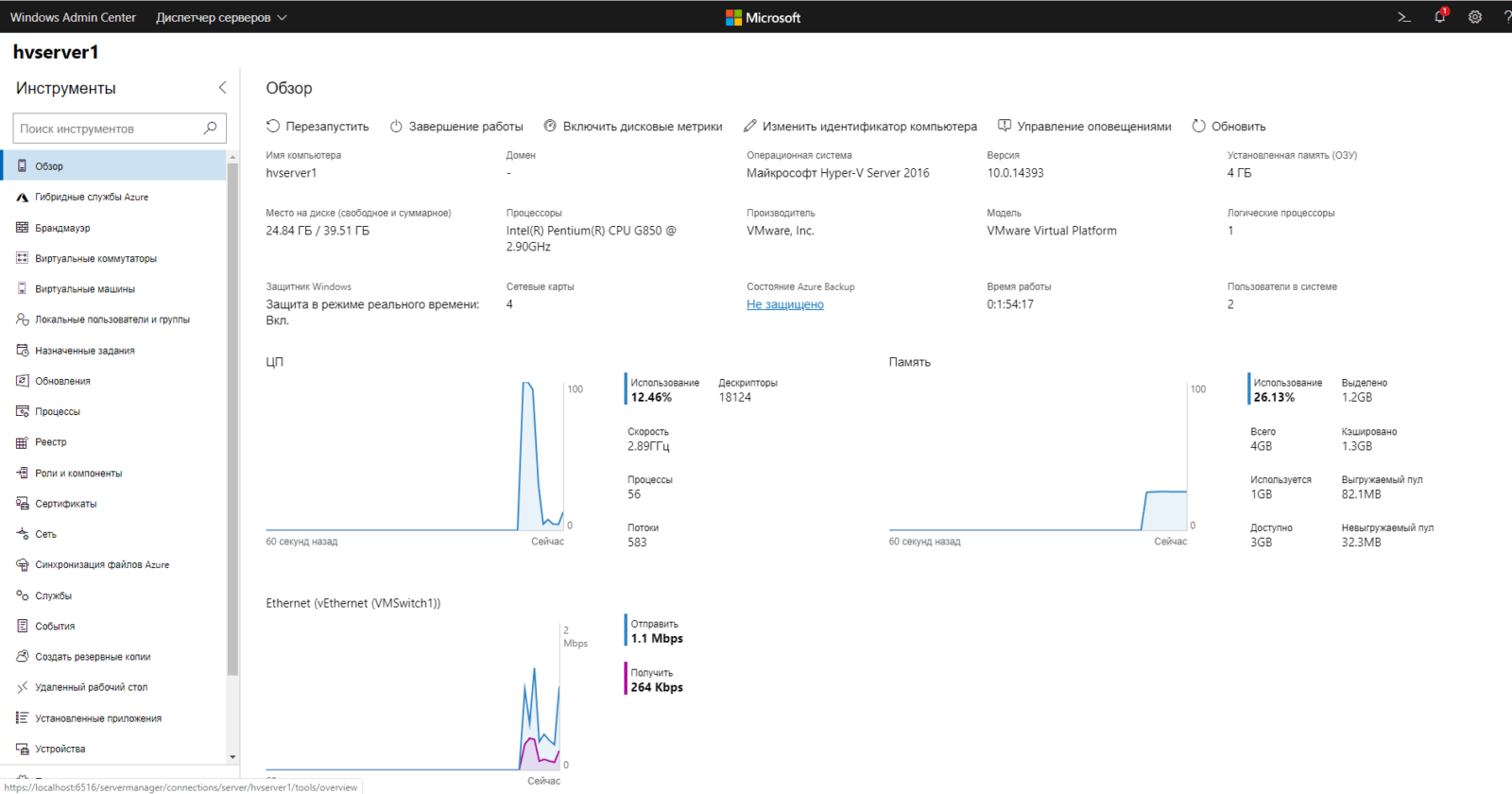

Для более удобного управления сервером у Microsoft есть бесплатный инструмент Windows Admin Center. Узнать о нем подробнее и скачать его можно по ссылке: https://docs.microsoft.com/ru-ru/windows-server/manage/windows-admin-center/understand/windows-admin-center

Также, управлять сервером можно с помощью Диспетчера серверов, входящего в «комплектацию» серверных операционных систем Windows Server, либо в пакет для удаленного администрирования RSAT.

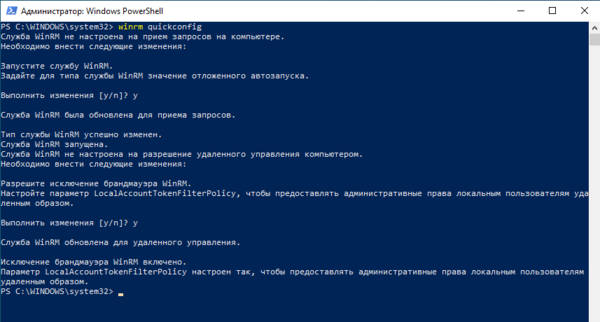

Так вот, сейчас, при попытке добавить наш сервер для управления в Windows Admin Center, мы получим ошибку:

Для ее устранения нужно на клиентском компьютере, с которого производится управление сервером выполнить команду:

|

Set-Item WSMan:localhostClientTrustedHosts -Value «hvserver1» -Concatenate |

Она добавит сервер с именем «hvserver1» в список доверенных хостов на вашем клиентском компьютере. Ключ -Concatenate означает, что список нужно дополнить, а не перезаписать содержащиеся там записи.

Настройка правил файрволла на сервере:

Настройка файрволла для русскоязычной ОС:

|

Enable-NetFireWallRule -DisplayName «Инструментарий управления Windows (DCOM — входящий трафик)» Enable-NetFireWallRule -DisplayGroup «Удаленное управление журналом событий» Enable-NetFireWallRule -DisplayGroup «Удаленное управление Windows» Enable-NetFireWallRule -DisplayGroup «Удаленное управление томами» Enable-NetFireWallRule -DisplayGroup «Удаленное управление брандмауэром Windows» Enable-NetFireWallRule -DisplayGroup «Удаленное управление назначенными задачами» |

Настройка файрволла для англоязычной ОС:

|

Enable-NetFireWallRule -DisplayName «Windows Management Instrumentation (DCOM-In)» Enable-NetFireWallRule -DisplayGroup «Remote Event Log Management» Enable-NetFireWallRule -DisplayGroup «Remote Service Management» Enable-NetFireWallRule -DisplayGroup «Remote Volume Management» Enable-NetFireWallRule -DisplayGroup «Windows Firewall Remote Management» Enable-NetFireWallRule -DisplayGroup «Remote Scheduled Tasks Management» |

Разрешить удаленное управление дисками можно и так:

|

Enable-NetFirewallRule -name RVM-RPCSS-In-TCP,RVM-VDSLDR-In-TCP,RVM-VDS-In-TCP |

Отключить файрвол полностью можно командой:

|

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled False |

Разрешим удаленное управление:

и передачу учетных данных:

|

Enable-WSManCredSSP -Role server |

Будет создано правило файрвола для прослушивателя WinRM. Внимание, этот пункт завершится с ошибкой если любая из сетевых карточек имеет тип сети «публичная». Если у вас при настройке вышла такая ошибка, измените профиль этой сети командлетом Set-NetConnectionProfile и после этого запустите Enable-PSRemoting снова. Если вам нужна сетевая карточка с профилем «Публичная сеть» запустите Enable-PSRemoting с параметром -SkipNetworkProfileCheck в этом случае будут созданы правила файрвола, разрешающие доступ из общедоступных сетей в той же локальной подсети. Подробнее про PSRemoting можно прочитать здесь: https://docs.microsoft.com/en-us/powershell/module/microsoft.powershell.core/enable-psremoting?view=powershell-6

Проверить прослушивается ли порт WinRM можно командой:

также, может быть полезной команда:

|

winrm e winrm/config/listener |

Если подключение к Hyper V Server производится с компьютера, находящегося в другой локальной сети, и сервер является членом домена, проверьте разрешено ли политиками удаленное управление из этой сети. В политиках этот параметр находится по пути Конфигурация компьютера->Административные шаблоны->Компоненты Windows->Удаленное управление Windows->Служба удаленного управления Windows. Параметр Разрешить удаленное администрирование сервера средствами WinRM.

На клиентском компьютере можно выполнить команду, добавляющую учетные данные для подключения к серверу(если используются разные учетные данные).

|

cmdkey /add:HVSERVER1 /user:Администратор /pass:MyPa$$word |

и разрешим передачу учетных данных:

|

Enable-WSManCredSSP -Role client -DelegateComputer «hvserver1» |

Также, возможно, потребуется сделать следующее:

Через командную строку или команду Выполнить (Win + R) запустите оснастку dcomcnfg, в ней разверните дерево Службы компонентов — Компьютеры — Мой компьютер. После чего по щелчку правой кнопки мыши выберите Свойства и перейдите на закладку Безопасность COM — Права доступа — Изменить ограничения и в открывшемся окне установите для пользователя АНОНИМНЫЙ ВХОД права Удаленный доступ.

После этого можно будет подключиться к серверу с помощью Windows Admin Center и добавить сервер в Диспетчер серверов.

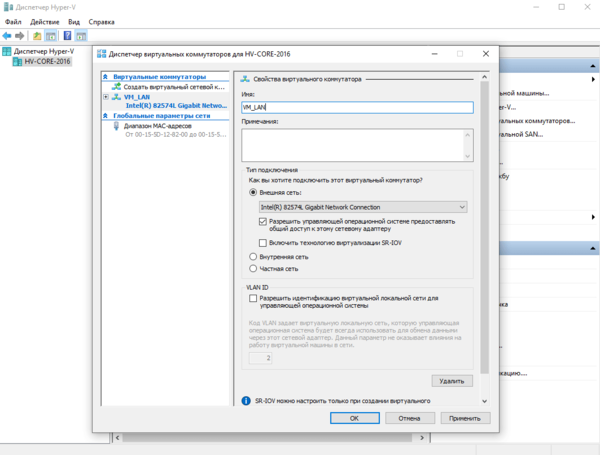

Настройка сети.

Настройку сети можно произвести из Windows Admin Center и в Диспетчере серверов. Правда, доступны не все настройки. Но тут на помощь всегда может прийти Powershell.

Например, настройку объединения сетевых карт можно сделать в Диспетчере серверов или в Powershell:

|

New-NetLbfoTeam -Name NicTeam -TeamMembers Ethernet0,Ethernet1 -TeamingMode SwitchIndependent -LoadBalancingAlgorithm Dynamic |

Изменить режим работы объединенного интерфейса можно при помощи командлета Set-NetLbfoTeam

|

Set-NetLbfoTeam -Name «NicTeam» -TeamingMode LACP |

Создать виртуальный коммутатор на основе созданного объединенного интерфейса:

|

New-VMSwitch -Name VMSwitch1 -NetAdapterName «NicTeam» -AllowManagementOS $true -Confirm:$false |

Настроить на нем IP-адрес:

|

New-NetIPAddress -InterfaceAlias «vEthernet (VMSwitch1)» -IPAddress 192.168.1.40 -PrefixLength 24 -DefaultGateway 192.168.1.1 |

Настроить днс-серверы:

|

Set-DnsClientServerAddress -InterfaceAlias «vEthernet (VMSwitch1)» -ServerAddresses 192.168.1.1,192.168.1.2 |

Вот еще несколько команд, которые могут пригодиться при настройке сети:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 |

Get-NetLbfoTeam Set-NetLbfoTeam -Name «NicTeam» -TeamingMode Lacp Remove-NetLbfoTeamNic -Team «Team-name» -VlanID «VLAN» Get-NetAdapter Rename-NetAdapter -Name «OldName» -NewName «NicTeam» Get-NetIPConfiguration Set-NetIPAddress -InterfaceAlias «vEthernet (VMSwitch1)» -IPAddress 192.168.1.70 -PrefixLength 24 Set-VMNetworkAdapterVlan -ManagementOS -Access -VlanId 100 Get-VM | Get-VMNetworkAdapter | Disconnect-VMNetworkAdapter Get-VMSwitch | Remove-VMSwitch -Force |

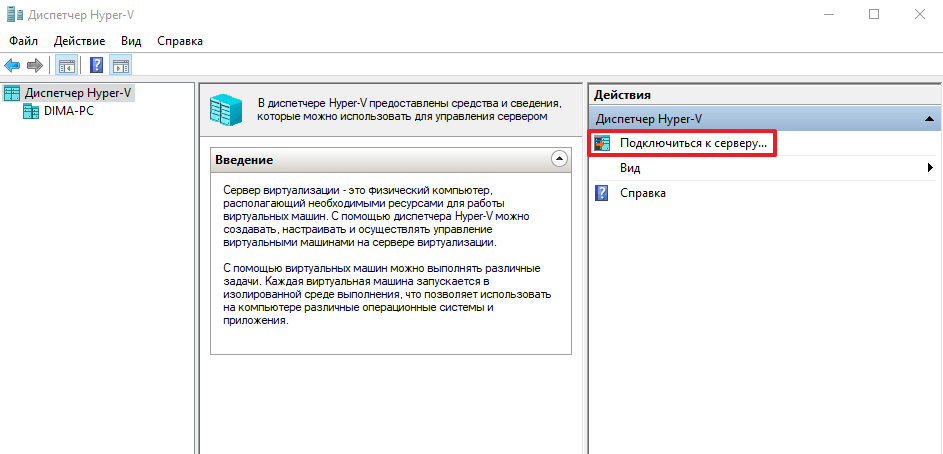

Ну и наконец управлять виртуальными машинами можно с помощью стандартной оснастки Hyper-V, которая доступна в составе компонентов Windows, если не ошибаюсь, с 8 версии(естественно, не Home редакции).

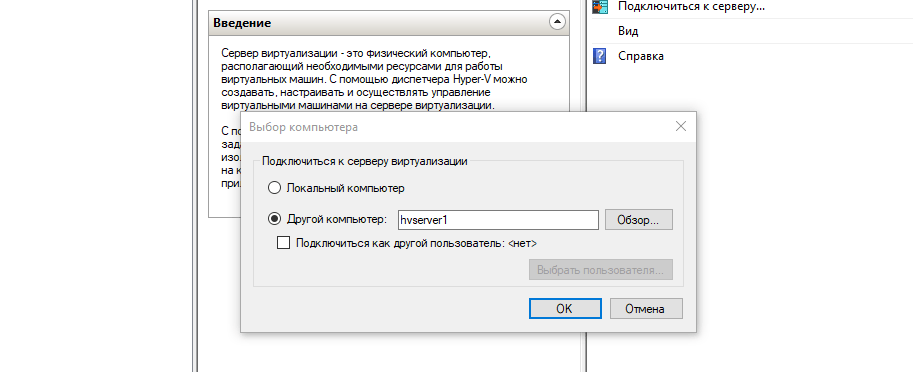

Для управления Hyper V Server, запустите оснастку Hyper-V и выберите «Подключиться к серверу».

В открывшемся окне выберите «Другой компьютер» и укажите имя Hyper-V Server. Если вы указали ранее учетные данные для управления сервером командой cmdkey, то просто нажмите ОК. Если нет, то выберите «Подключиться как другой пользователь» и укажите имя пользователя и пароль.

После подключения, вы сможете управлять виртуальными машинами и параметрами Hyper-V.

Хост с Hyper-V Server также может быть добавлен в Virtual Machine Manager.

Настройка DCOM для Windows 10

Содержание

- 1 ВВЕДЕНИЕ

- 2 ПЕРЕД НАСТРОЙКОЙ

- 3 НАСТРОЙКА DCOM

- 3.1 На обоих ПК

- 3.2 Настройка ПК с ОРС-сервером.

- 3.3 Настройка ПК со Scada

ВВЕДЕНИЕ

Внимание!

В настоящее время рекомендуем использовать для настройки статью DCOM Дополнительная настройка 2021

Внимание! Данное руководство подходит для настройки ПК.

Для Пульта-ПК нашего производства — не подходит, возможно появление «черного экрана»!

Данное руководство рекомендуется применять в случае необходимости организовать подключение программы АСУД.SCADA к Tekon ОРС-серверу, находящихся на разных ПК.

Приведенные рекомендации более точны, с точки зрения безоапасности, чем предыдыщая версия DCOM Дополнительная настройка.

ПЕРЕД НАСТРОЙКОЙ

Прежде чем приступать настройке необходимо учесть несколько следующих факторов:

1) На обоих компьютерах должен быть установлен оригинальный образ операционной системы Windows 10 Профессиональная (или Корпоративная).

Если на одном из ПК будет установлена ОС Windows версии Home — установка будет невозможна.

Замечание относительно брендированных версий ОС. К примеру, может попасться ноутбук с предустановленной Windows. И в свойствах его операционной системы мы увидим иконку торговой марки производителя (HP, Acer, Dell и т.д.). На рисунке, приведённом ниже, показано, где это можно увидеть.

С настройкой такой версии ОС Windows возможны проблемы (мы сталкивались с этим в процессе эксплуатации систем).

Окно свойств оригинального образа выглядят так:

2) На обоих компьютерах должны быть настроены идентичные (т. е. имеющая одинаковые имя пользователя и пароль) учетные записи.

Процесс настройки пользователей будет подробно рассмотрен далее.

НАСТРОЙКА DCOM

Далее можно приступать к настройке DCOM. Её можно разбить на два этапа:

- Настройка ПК с ОРС-сервером

- Настройка ПК со Scada

На обоих ПК

Для начала на обоих ПК необходимо настроить следующее:

Пуск — Панель управления — Брандмауэр Защитника Windows – Дополнительные параметры — Правила для входящих подключений.

Включаем два правила: «Наблюдение за виртуальной машиной (эхо-запрос — ICMPv4 — входящий трафик)» и «Наблюдение за виртуальной машиной (DCOM — входящий трафик)».

Проверить работоспособность правил, а так же корректность сетевого соединения можно следующими командами cmd с обоих сторон:

* ping <ip клиента или сервера > (должны «посыпаться» ответы) * telnet <ip клиента или сервера> 135 (после ввода должен появиться черный экран мигающим белым курсором в левом верхнем углу)

Следует иметь в виду, что клиент telnet по умолчанию выключен. Включить его можно(рекомендуется сделать это временно, только для проверки) так: Пуск — Панель управления — Программы и компоненты — Включение и отключение компонентов Windows. В открывшемся окне ставим галочку Telnet Client.

Настройка ПК с ОРС-сервером.

Зайти в Брандмауэр Защитника Windows — Дополнительные параметры — Правила для входящих подключений. Добавить два правила:

- Добавить правило: Для программы — «%SystemDrive%1TekonASUD ScadaOPC Serveropcsrv.exe», Разрешить подключение, Имя — Tekon OPC Server.

- Добавить правило: Для программы — «%SystemRoot%SysWOW64OpcEnum.exe», Разрешить подключение, Имя — Tekon OPC Enum.

Далее Пуск — Управление компьютером.

Далее Локальные пользователи и группы — Пользователи.

Создаем двух новых пользователей:

- tekon.server.1

- tekon.scada.1

пароль назначаем 0000 (или другой на ваше усмотрение) каждому, галочки ставим, как показано ниже:

Пользователя tekon.scada.1 добавляем в группы Пользователи DCOM.

Таким же образом добавляем пользователя в группу Администраторы.

Далее:

Панель управления → Администрирование -> Локальная политика безопасности →Параметры безопасности — Локальные политики — Назначение прав пользователя — Вход в качестве службы.

Добавляем туда пользователя:

- tekon.server.1

В том же окнеЖ Запретить локальный вход — добавляем пользователей

- tekon.server.1

- tekon.scada.1

В этом же окне Отказать в доступе к этому компьютеру из сети — добавляем пользователя

- tekon.server.1

Далее

Панель управления — Администрирование — Службы — Tekon OPC Server – Свойства — Вход в систему.

Ставим галочку — С учетной записью

- имя пользователя tekon.server.1

- пароль 0000.

После применения настроек необходимо перезапустить службу topcsever (Tekon OPC Server).

Далее заходим в Пуск — Панель управления — Службы компонентов — Компьютеры — Мой компьютер — Свойства — Свойства по умолчанию. Уровень проверки подлинности по умолчанию: Подключиться,Уровень олицетворения по умолчанию: Определить.

Далее, в этом же окне Службы компонентов — Компьютеры — Мой компьютер — Настройка DCOM – OPC Enum — Свойства. Во вкладке Общие сделать: Уровень проверки подлинности: По умолчанию. Во вкладке Безопасность в каждом Разрешении добавить группу Пользователи DCOM и дать ей полные права.

Теперь во вкладке Настройка DCOM ищем Tekon OPC Data Access Server (version 3.4). Открываем Свойства и делаем аналогично OPC Enum, как описано пунктом ранее. Общие сделать: Уровень проверки подлинности: По умолчанию. Во вкладке Безопасность в каждом Разрешении добавить группу Пользователи DCOM и дать ей полные права.

Настройка ПК со Scada

Заходим в Брандмауэр Защитника Windows — Дополнительные параметры — Правила для входящих подключений. Добавляем правило:Для программы — «%SystemDrive%1TekonASUD ScadaSCADAscada.exe», Разрешить подключение, Имя — Tekon Scada.

Далее Пуск -> Управление компьютером -> Локальные пользователи и группы — Пользователи. Добавляем нового пользователя:

- tekon.server.1, пароль 0000 (или другой если вы меняли его при настройке ОРС-сервера)

В свойствах этого пользователя удаляем группу Пользователи и добавляем группу Пользователи DCOM.

Далее запрещаем пользователю tekon.server.1 локальный вход. Панель урпавления -> Администрирование -> Локальная политика безопасности — Параметры безопасности -> Локальные политики -> Назначение прав доступа -> Запретить локальный вход.

Добавить пользователя: tekon.server.1

В программе Scada при регистрации орс — сервера указывать

- имя учетной записи — tekon.scada.1

- пароль — 0000

-

Question

-

На одном из серверов 2012R2 начались проблемы с доступом по сети.

Началось всё с того, что я потерял возможность подключатся оснасткой Hyper-V запущенной от пользователя с правами администратора. И теперь обратил внимание что и по WMI я не могу к серверу подключатся — пишут отказано в доступе.

Службы которые должны быть запущены — запущены. Ни каких изменений вроде не производилось. Как мне продиагностировать ошибку? Мне кажется это всё связанно…

All replies

-

В каких логах искать? В сети есть ещё один сервер тоже с 2012R2 и там всё нормально. Проблема уже несколько месяцев, не могу точно сказать про обновления. Проблемный сервер работает в режиме облегчённой оболочки…

но изначально всё было нормально. Антивирус не стоит. Брандмауэр на всех серверах настроен одинаково… -

Запустил журнал на сервере, ошибки при доступе к журналу, хотя всё показывает: