|

|||

| mojed

31.07.08 — 11:43 |

Не могу подключиться терминально к серверу ОС рабочей ст-ции:

Имя узла: GLAVBUH

ОС Сервера: |

||

| FreeFin

1 — 31.07.08 — 12:07 |

домен есть? |

||

| mojed

2 — 31.07.08 — 12:09 |

(1) нет, одноранг |

||

| kosts

3 — 31.07.08 — 12:17 |

В политиках безопасности поищи. |

||

| Ангел-Хоронитель

4 — 31.07.08 — 12:17 |

(2)либо админом заходи, либо юзером из группы «Ползователи удаленного рабочего стола» |

||

| FreeFin

5 — 31.07.08 — 12:28 |

англ:

Выставить кому можно (по-умолчанию только Администраторы и Пользователи удаленного рабочего стола). |

||

| mojed

6 — 31.07.08 — 12:36 |

(4) 1)учетная запись «glavbuh» на сервере создана |

||

| FreeFin

7 — 31.07.08 — 12:40 |

(6) Быстрее всего пересоздать (удалить учетку, копирнуть куданить мойдоки и рабстол) удалить каталог главбуха в доки-сеттингс, создать новую такую-же (но чтобы новый sid прихватило). Быывает и плющит. |

||

| eklmn

8 — 31.07.08 — 12:45 |

(6) А до этого всех 30 штук сам подключал? |

||

| mojed

9 — 31.07.08 — 12:49 |

(8) переесоздал — помогло !!! |

||

| mojed

10 — 31.07.08 — 12:50 |

(8)канечно |

||

|

mojed 11 — 31.07.08 — 12:51 |

извиняюсь , 9 для 7 |

ВНИМАНИЕ! Если вы потеряли окно ввода сообщения, нажмите Ctrl-F5 или Ctrl-R или кнопку «Обновить» в браузере.

Ветка сдана в архив. Добавление сообщений невозможно.

Но вы можете создать новую ветку и вам обязательно ответят!

Каждый час на Волшебном форуме бывает более 2000 человек.

- Remove From My Forums

интерактивный вход в систему на данном компе запрещен локальной политикой

-

Общие обсуждения

-

Правка локальной политики удаленно:

ntrights +r SeInteractiveLogonRight -u «Администраторы» -m \SERVER1

ntrights -r SeDenyInteractiveLogonRight -u «Администраторы» -m \SERVER1Дополнительно:

C:>ntrights /?

NTRights.Exe — Beta Version by Georg Zanzen

Grants/Revokes NT-Rights to a user/group

usage: -u xxx User/Group

-m \xxx machine to perform the operation on (default local machine)

-e xxxxx Add xxxxx to the event log

-r xxx revokes the xxx right

+r xxx grants the xxx right

valid NTRights are:

SeCreateTokenPrivilege

SeAssignPrimaryTokenPrivilege

SeLockMemoryPrivilege

SeIncreaseQuotaPrivilege

SeUnsolicitedInputPrivilege

SeMachineAccountPrivilege

SeTcbPrivilege

SeSecurityPrivilege

SeTakeOwnershipPrivilege

SeLoadDriverPrivilege

SeSystemProfilePrivilege

SeSystemtimePrivilege

SeProfileSingleProcessPrivilege

SeIncreaseBasePriorityPrivilege

SeCreatePagefilePrivilege

SeCreatePermanentPrivilege

SeBackupPrivilege

SeRestorePrivilege

SeShutdownPrivilege

SeAuditPrivilege

SeSystemEnvironmentPrivilege

SeChangeNotifyPrivilege

SeRemoteShutdownPrivilege

В своей работе мне довольно часто приходится создавать учетные записи, предназначенные для каких либо технических задач (запуск скриптов, отправка почтовых уведомлений и т.п.). Поскольку эти учетные записи не предназначены для обычной работы, то, в целях безопасности, они не должны иметь возможность входа на сервер.

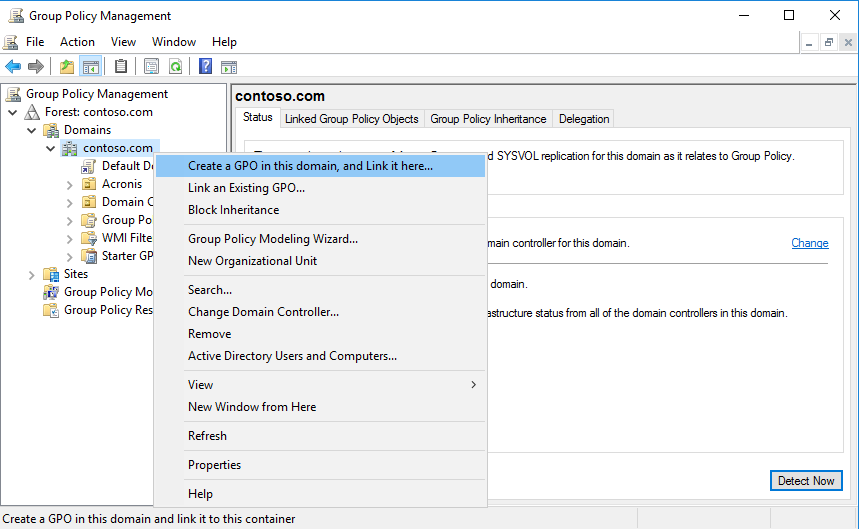

Запретить вход в систему для определенных учетных записей можно с помощью групповых политик. Для этого откроем оснастку управления групповыми политиками и создадим новый GPO.

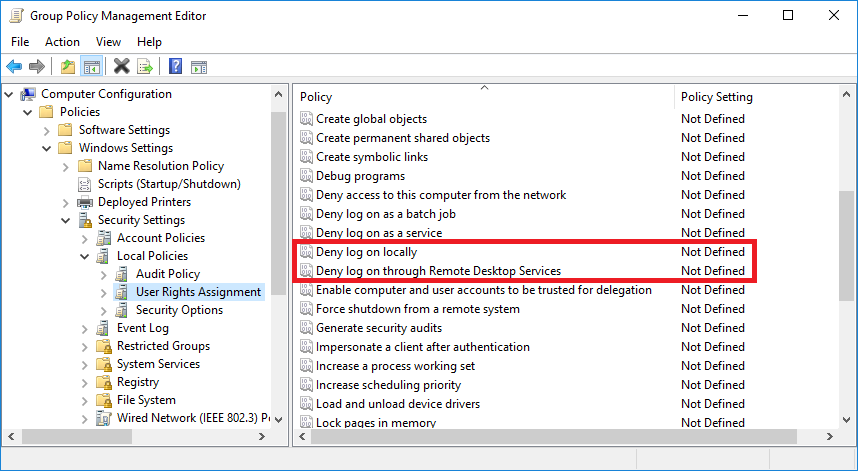

Затем откроем созданный GPO для редактирования и перейдем в раздел Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment. Здесь нас интересуют два параметра:

Deny log on locally — запрет на локальный (интерактивный) вход в систему;

Deny log on through Remote Desktop Services — запрет на вход по RDP.

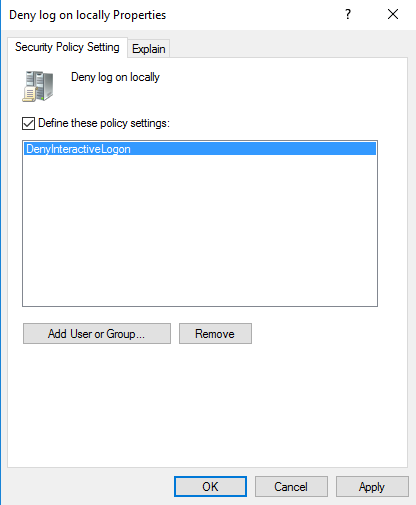

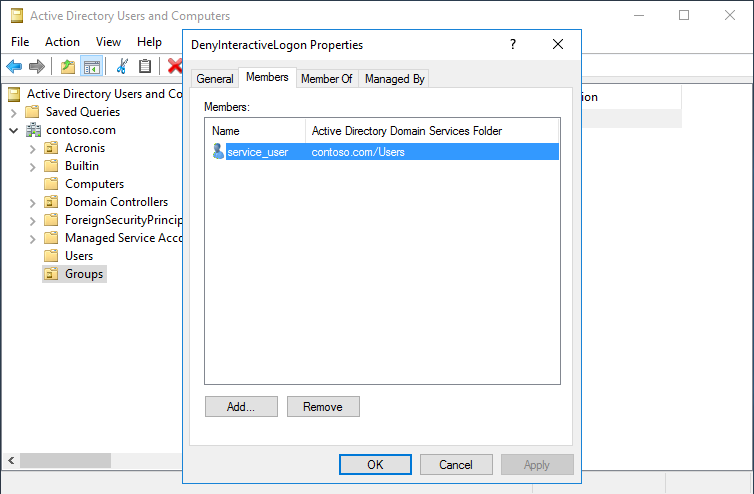

Для активации политики необходимо включить (define) ее и указать пользователей или группы, для которых необходимо запретить вход. Использовать группы более удобно, чем добавлять пользователей по одному, поэтому я создал группу DenyInteractiveLogon, которую и добавлю в данные политики.

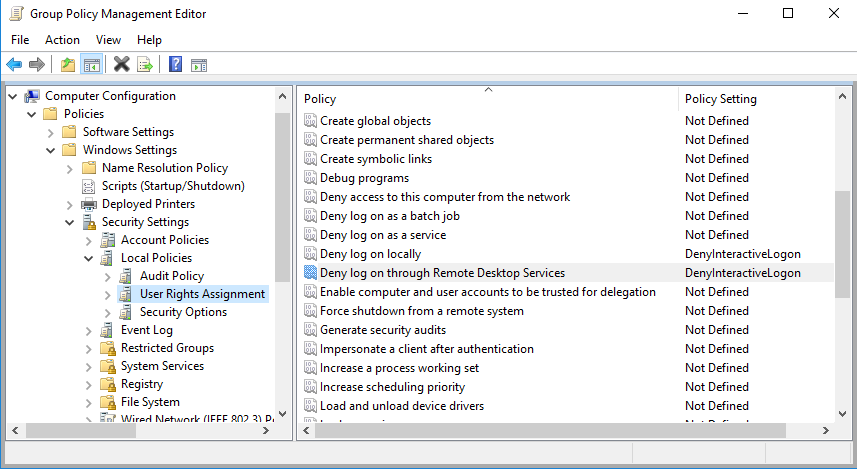

В результате должна получиться такая картина.

Политика готова, надо проверить ее действие. Для этого в оснастке ADUC находим группу DenyInteractiveLogon, добавляем в нее специально созданную сервисную учетку service_user

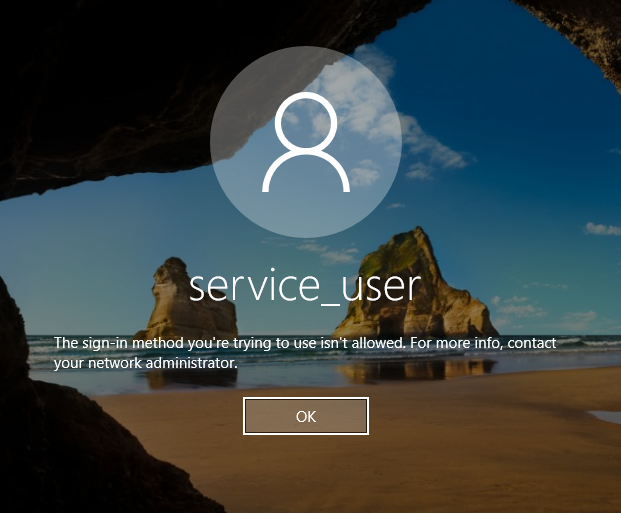

и безуспешно пытаемся войти на компьютер под этим пользователем. При любой попытке входа (локально или по RDP) выдается сообщение об ошибке.

В заключение пара важных моментов, о которых надо помнить при использовании запретов:

• Политика предназначена для компьютеров, поэтому назначать ее надо на подразделения, в которых находятся компьютеры, а не пользователи. В принципе можно особо не заморачиваться и назначить политику на весь домен, все равно запрет будет действовать только на указанные в политике группы;

• Данная политика довольно опасна в неумелых руках. К примеру, если указать в ней группу Domain Users, то никто из доменных пользователей не сможет войти на свой компьютер, а если добавить группу Everyone, то запрет подействует на все без исключения учетные записи. Поэтому, выбирая объекты для запрета будьте внимательны, чтобы не запретить вход обычным пользователям;

• По возможности для технических целей старайтесь использовать управляемые учетные записи служб (managed service accounts), они более безопасны в использовании.