Статья давно не обновлялась, поэтому информация могла устареть.

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

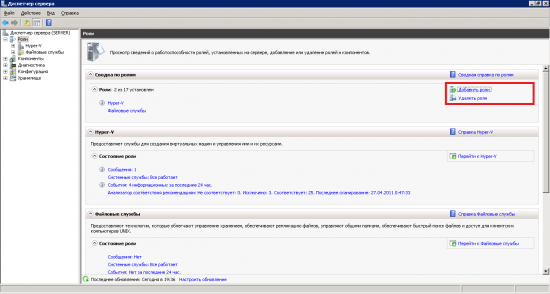

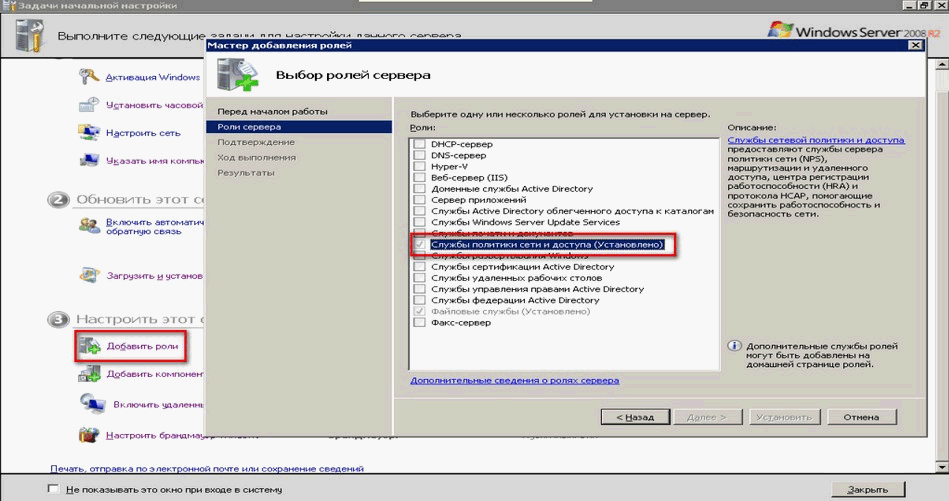

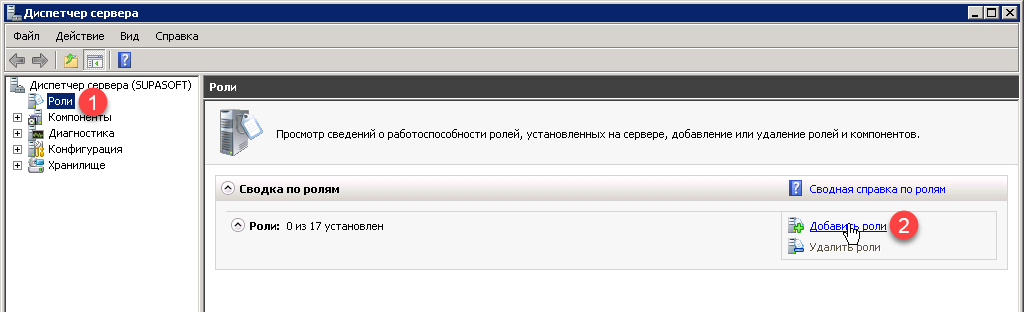

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

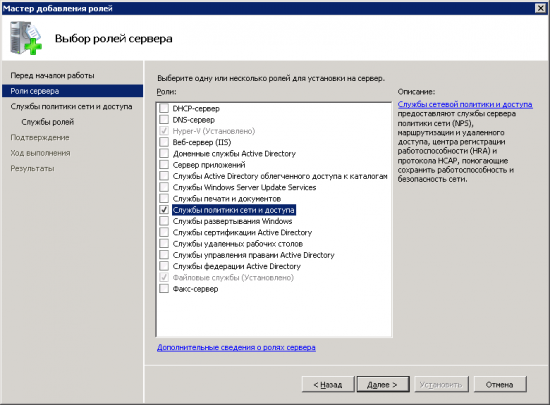

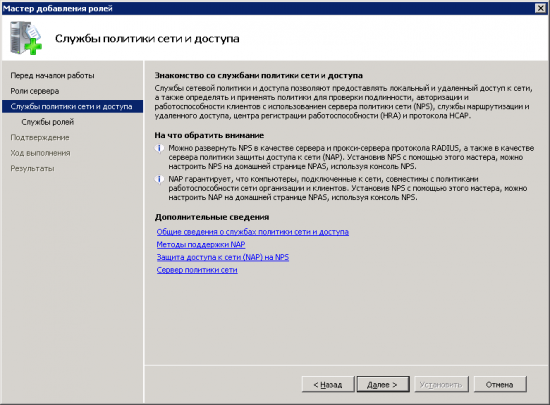

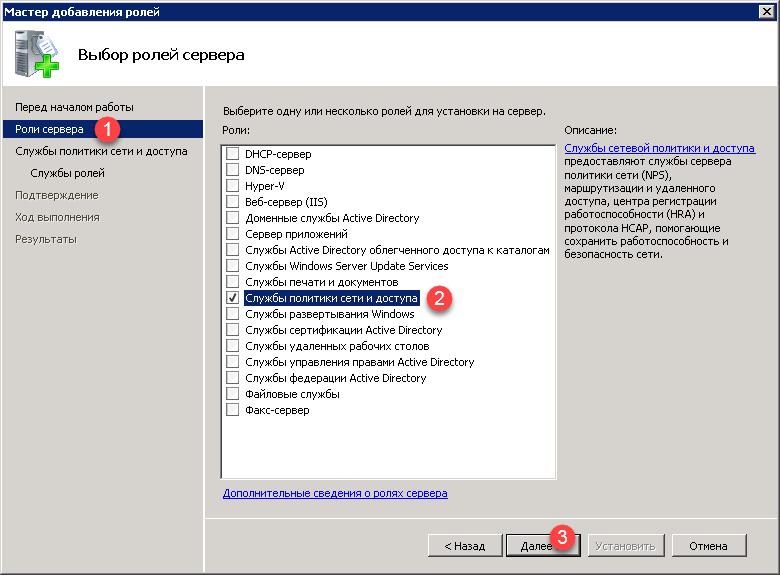

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

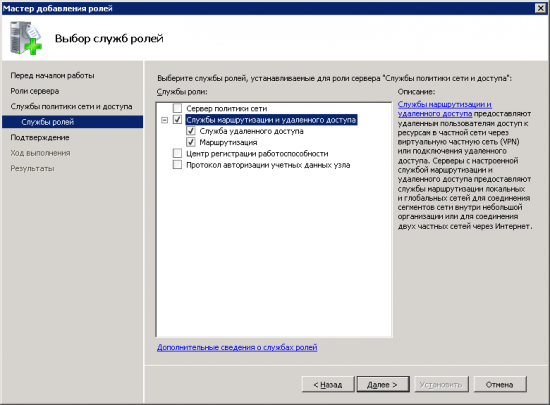

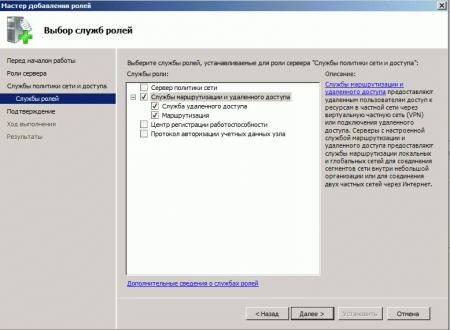

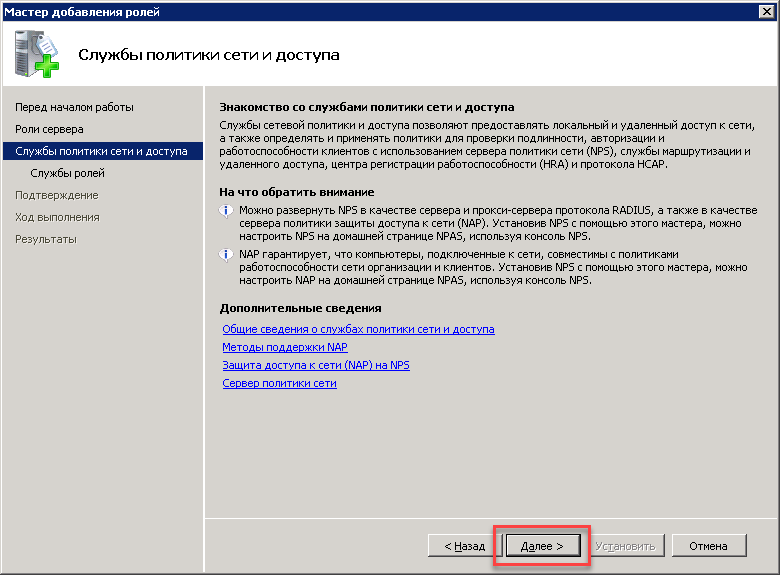

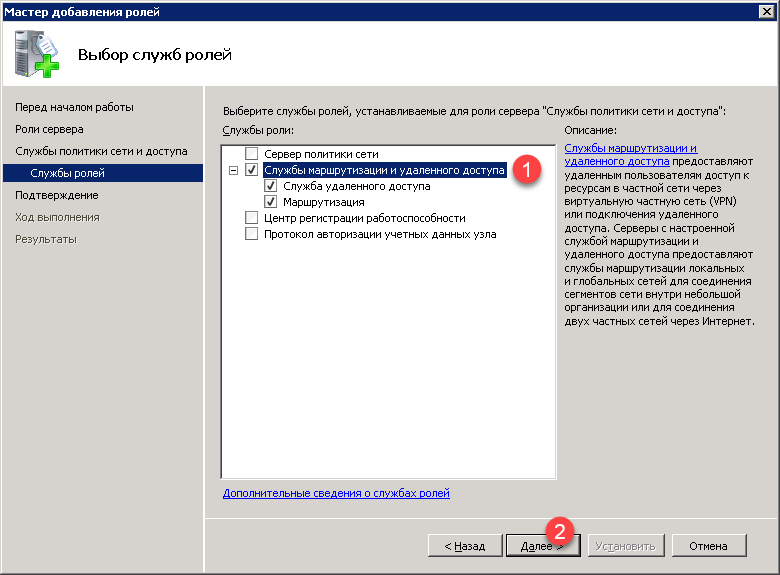

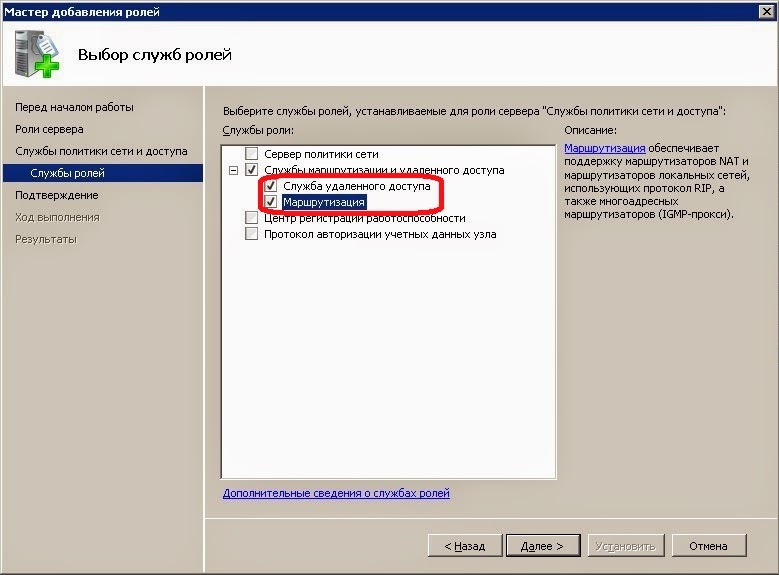

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем далее.

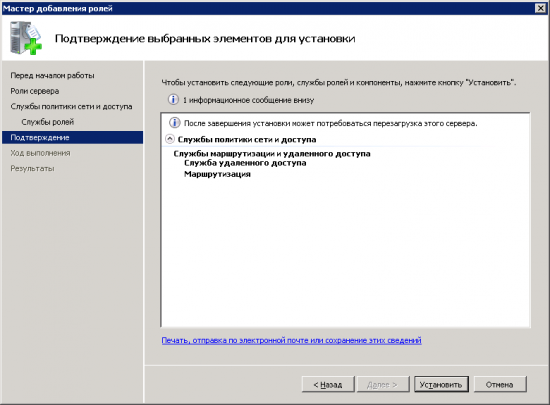

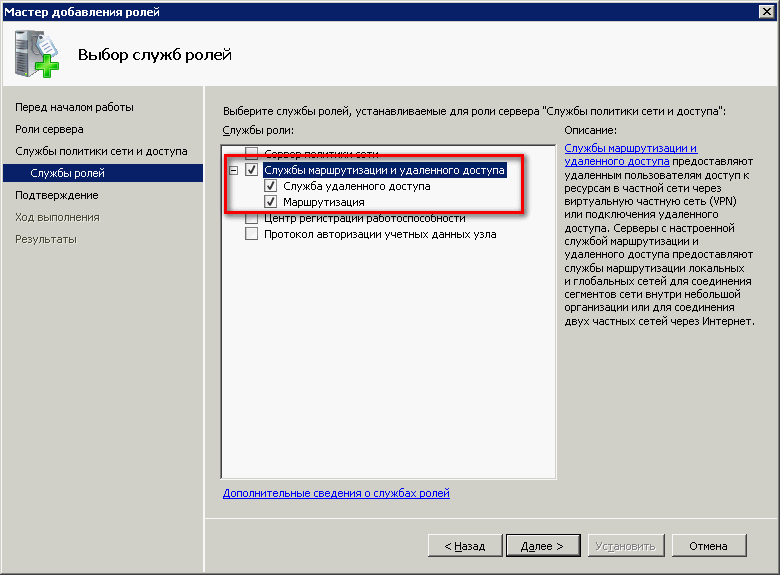

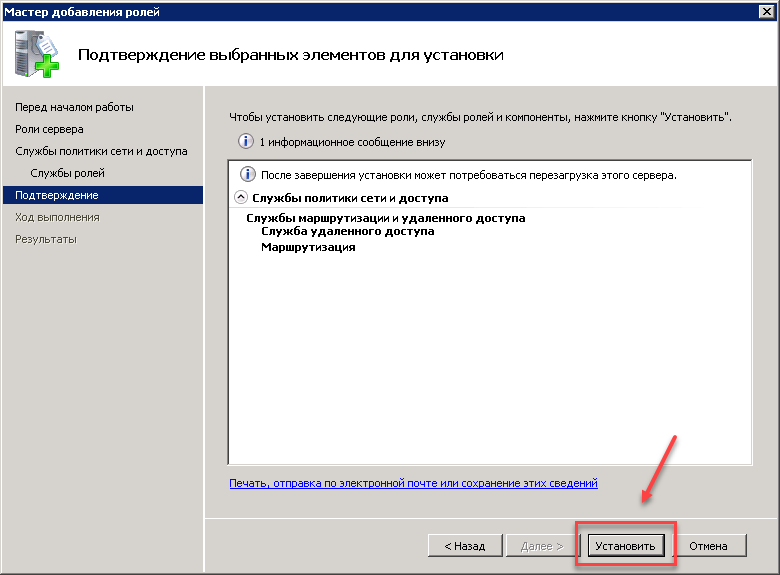

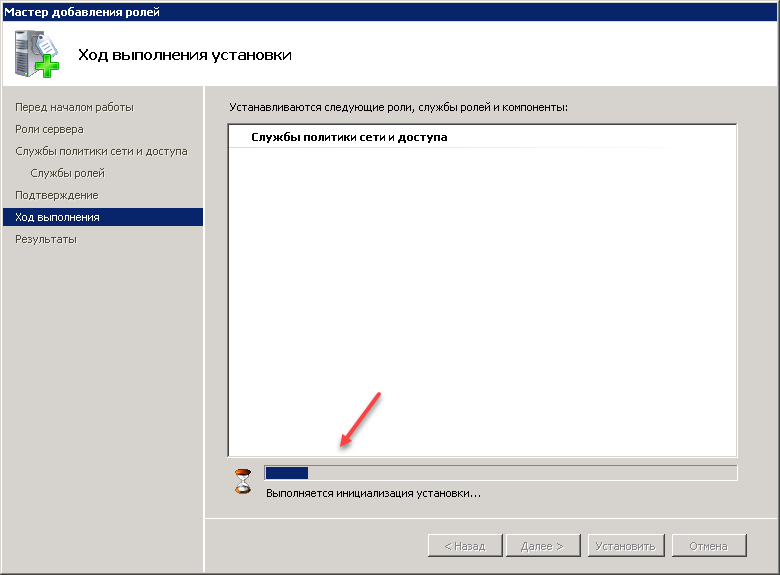

Все данные собраны, нажимаем кнопку «Установить».

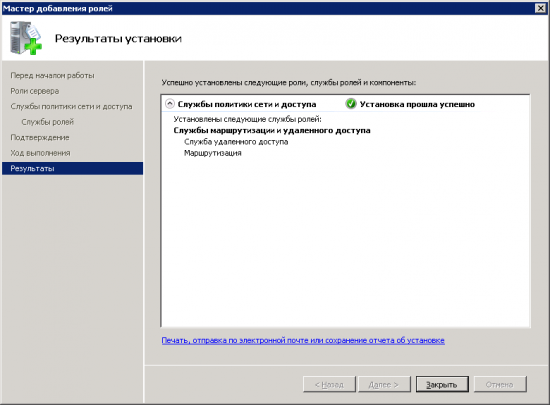

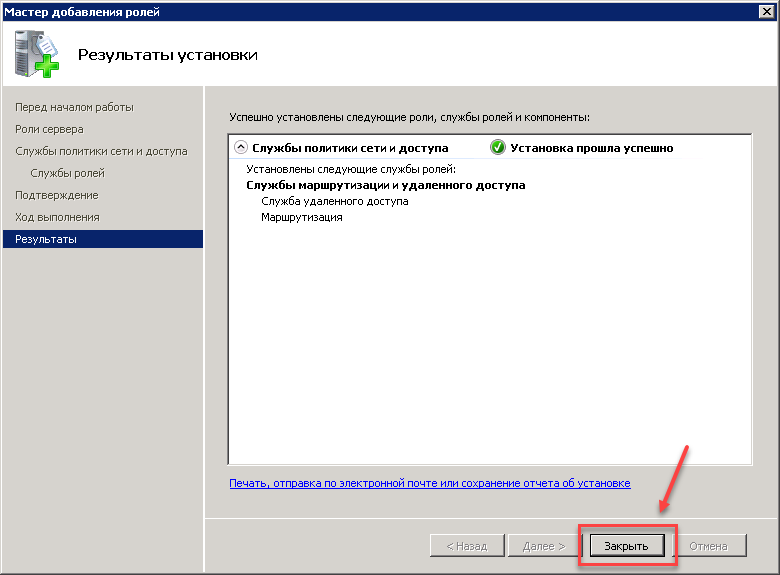

Роль сервера была успешно установлена, нажимаем кнопку «Закрыть».

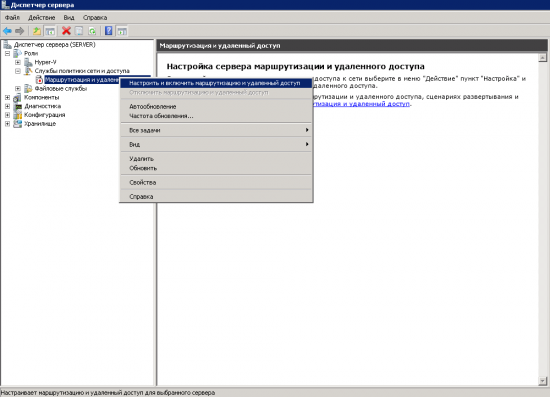

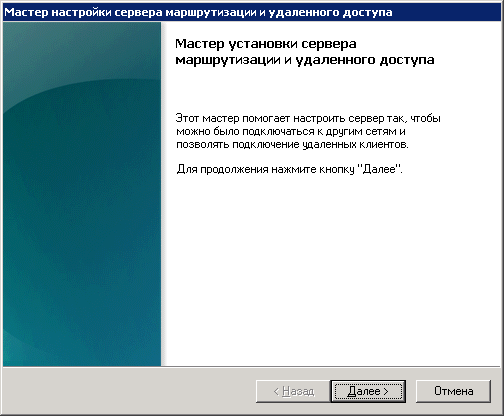

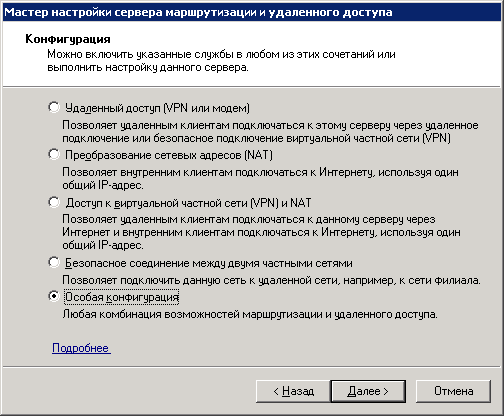

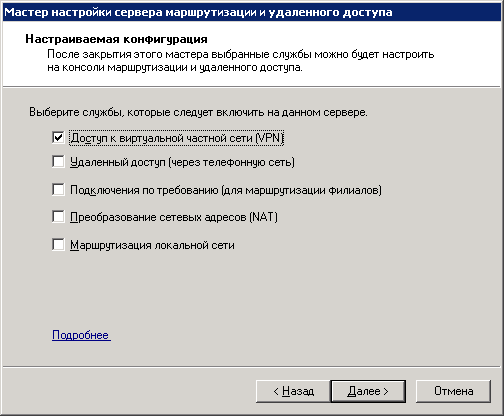

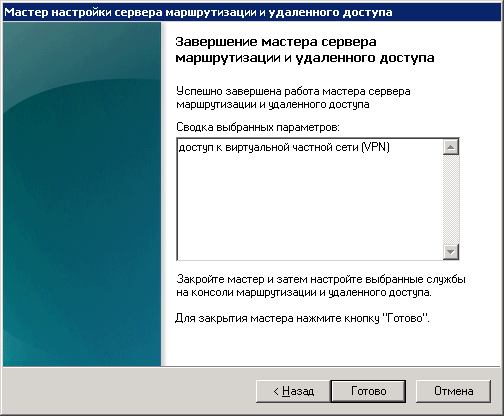

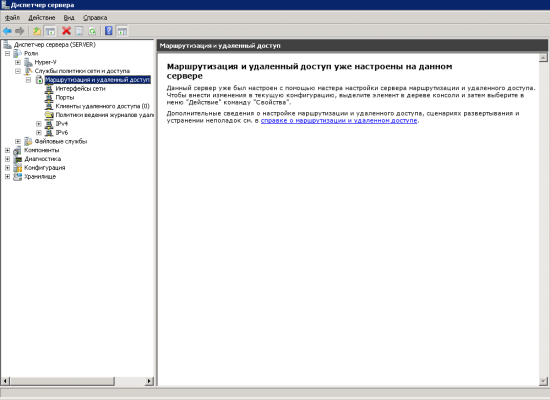

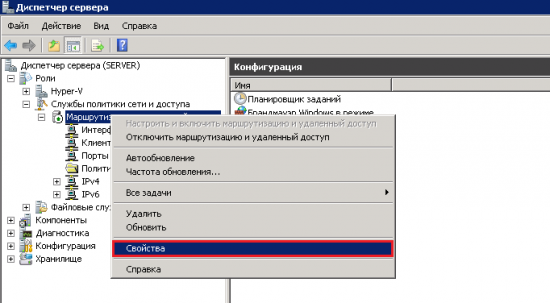

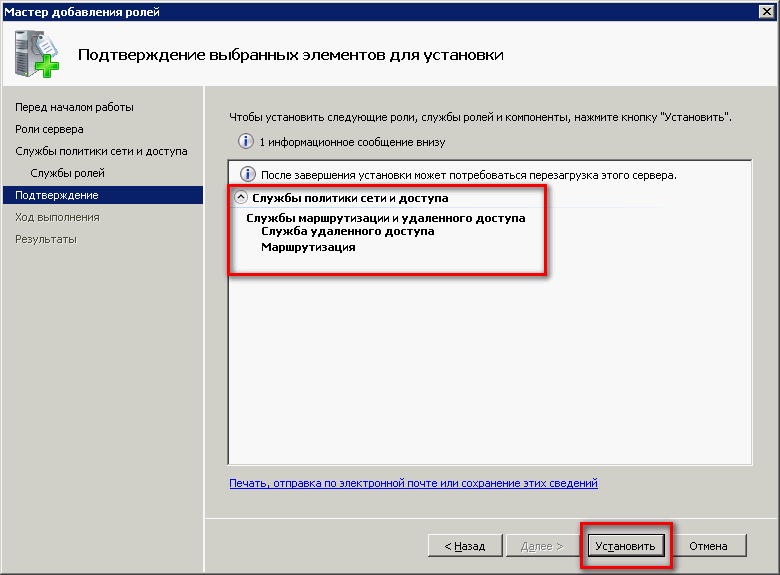

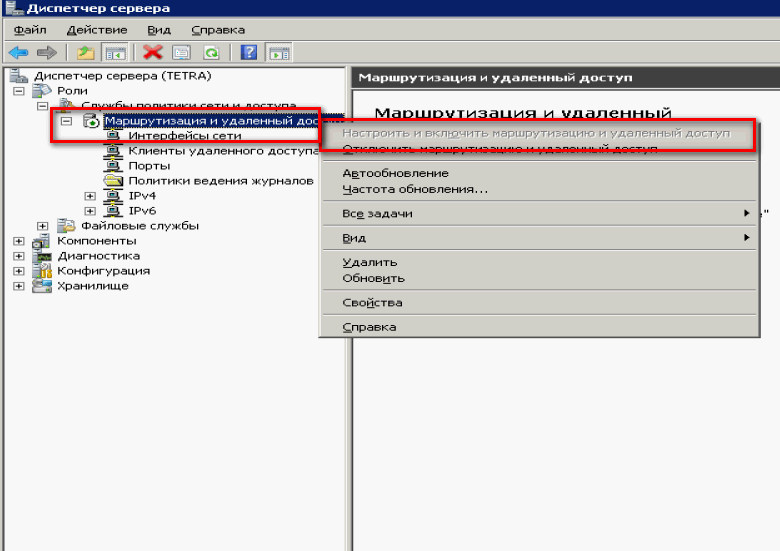

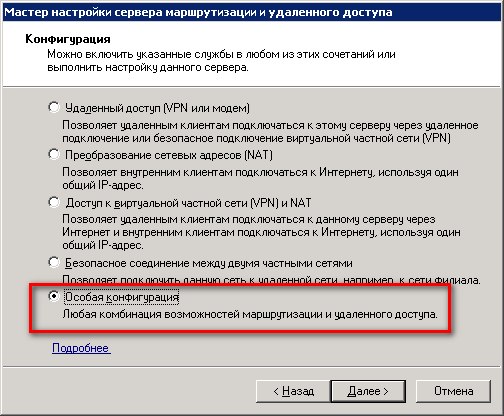

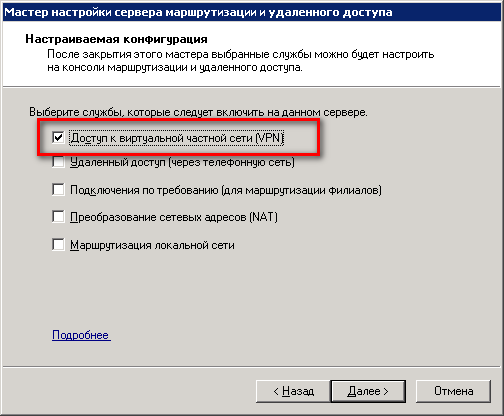

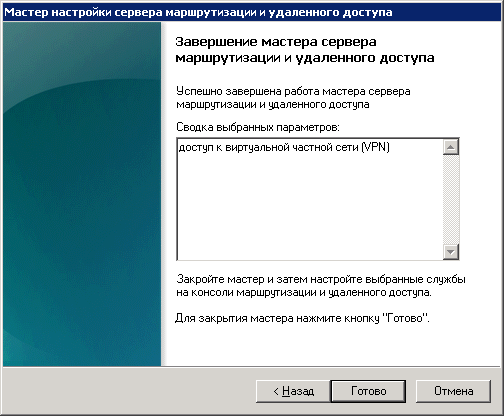

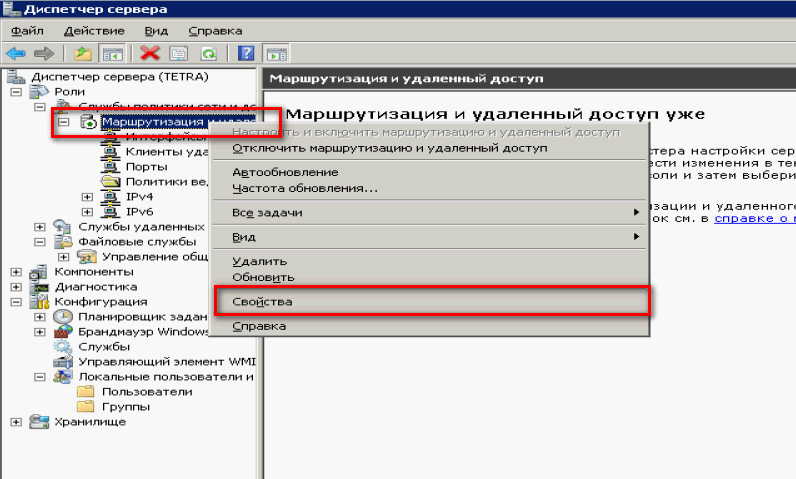

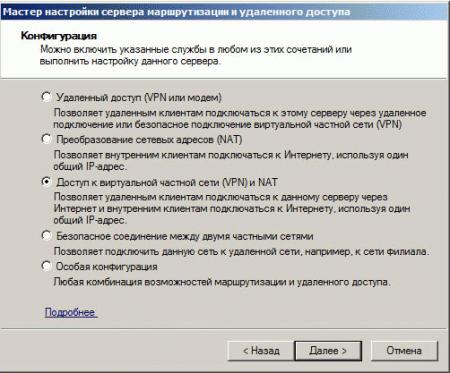

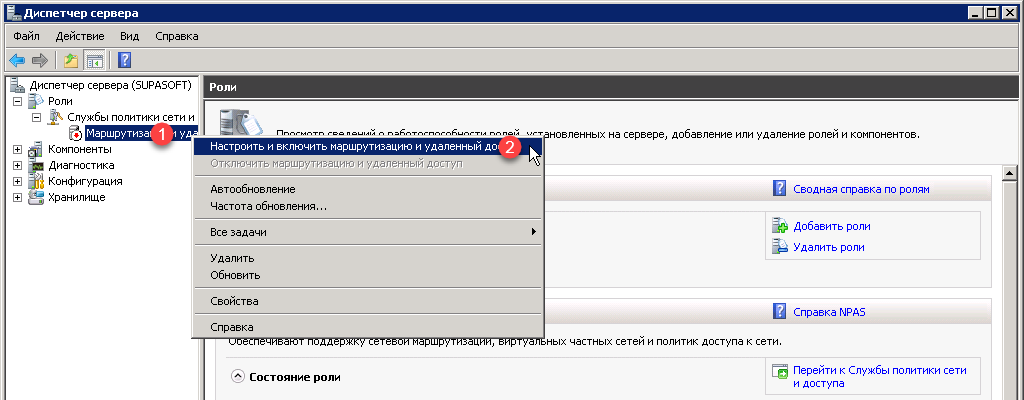

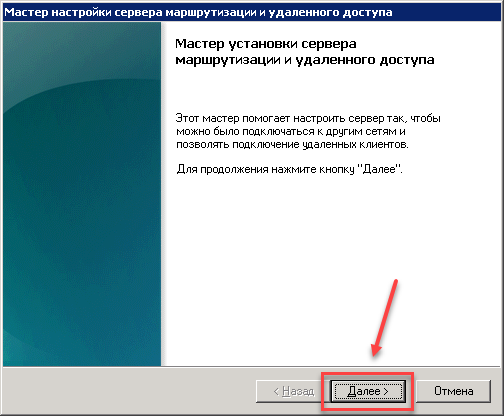

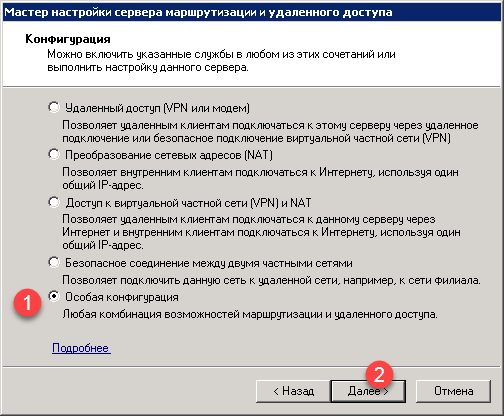

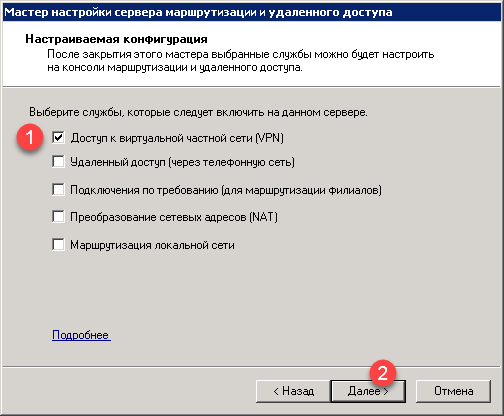

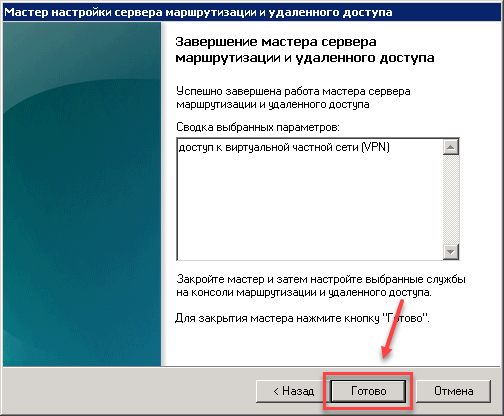

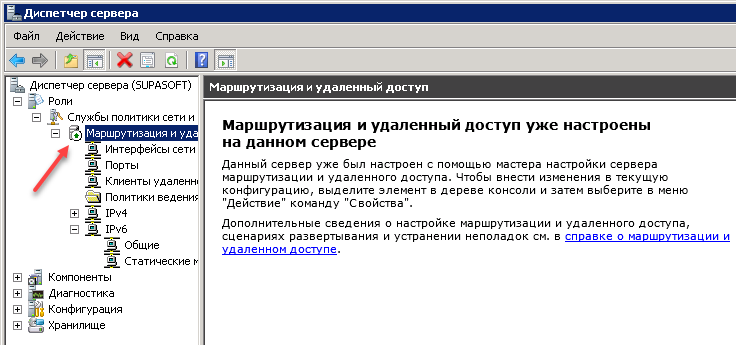

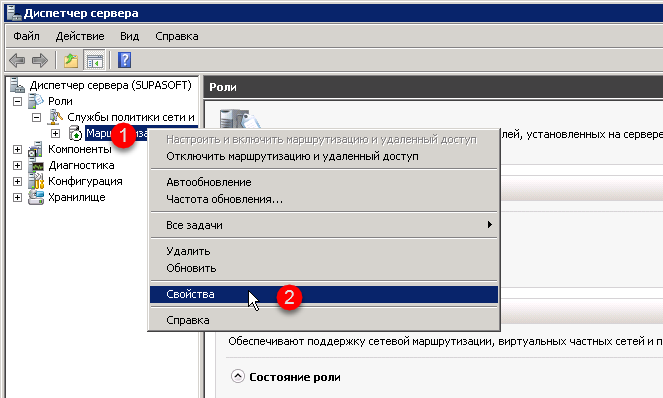

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ», выставляем все параметры согласно скриншотам.

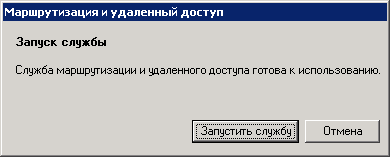

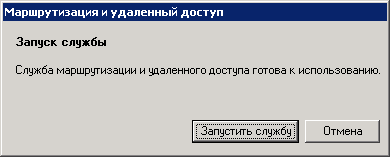

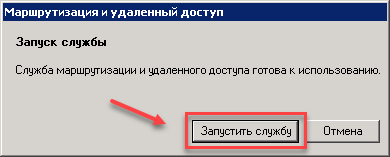

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP); Для L2TP: 1701 (TCP) и 500 (UDP); Для SSTP: 443 (TCP).

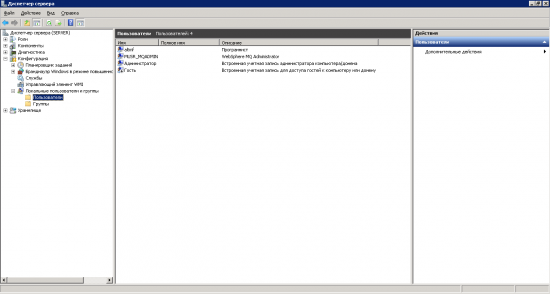

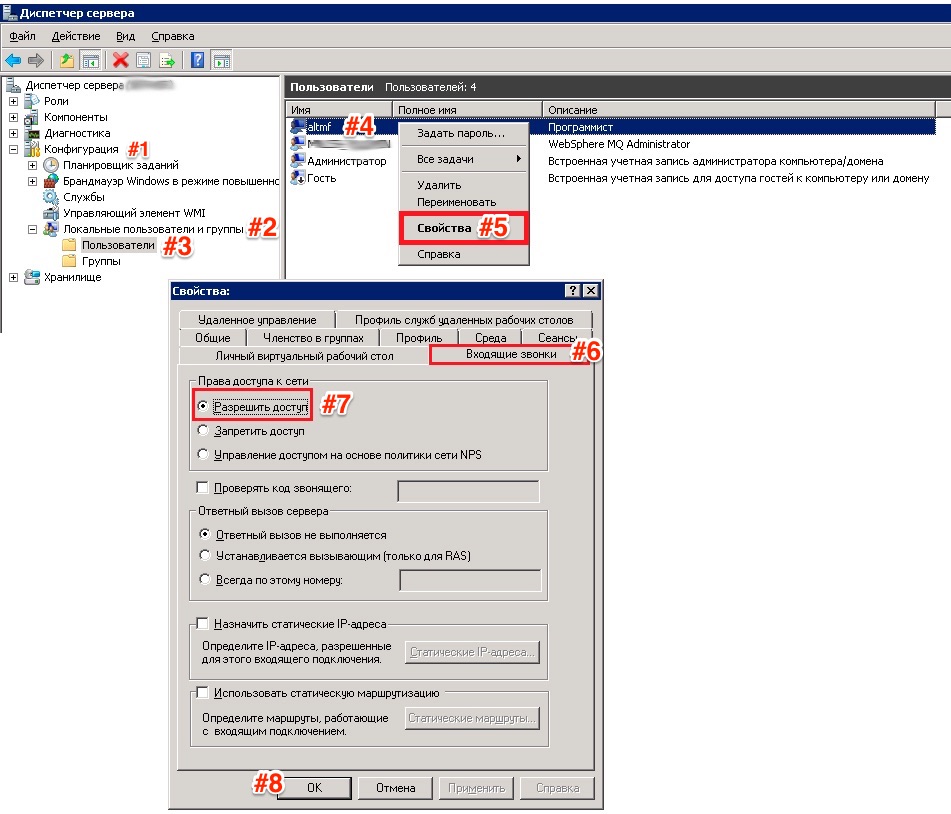

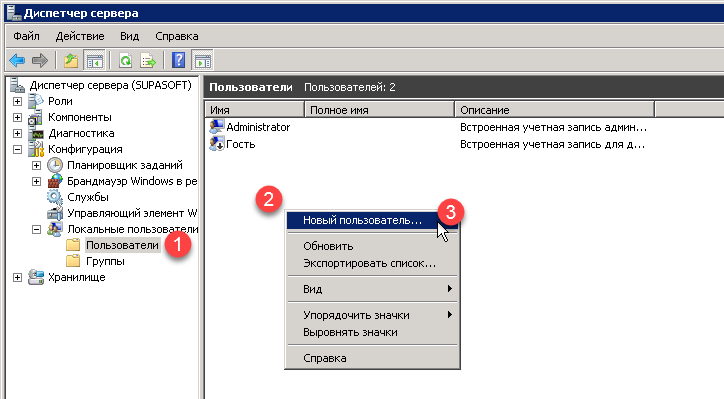

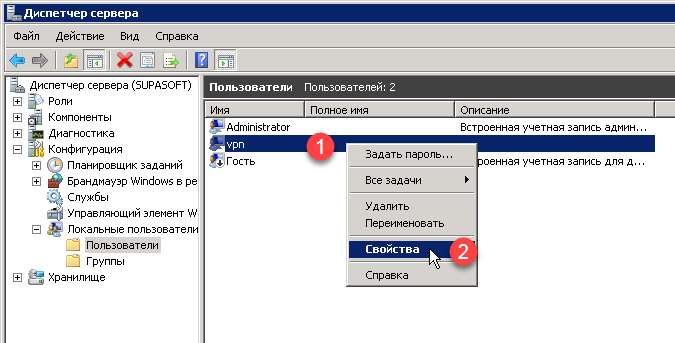

4. Следующим шагом будет настройка разрешений для пользователя. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

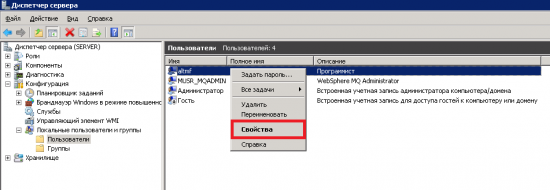

Выбираем нужного нам пользователя и переходим в его свойства:

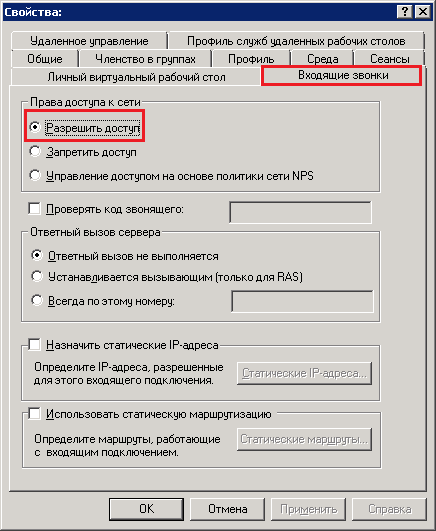

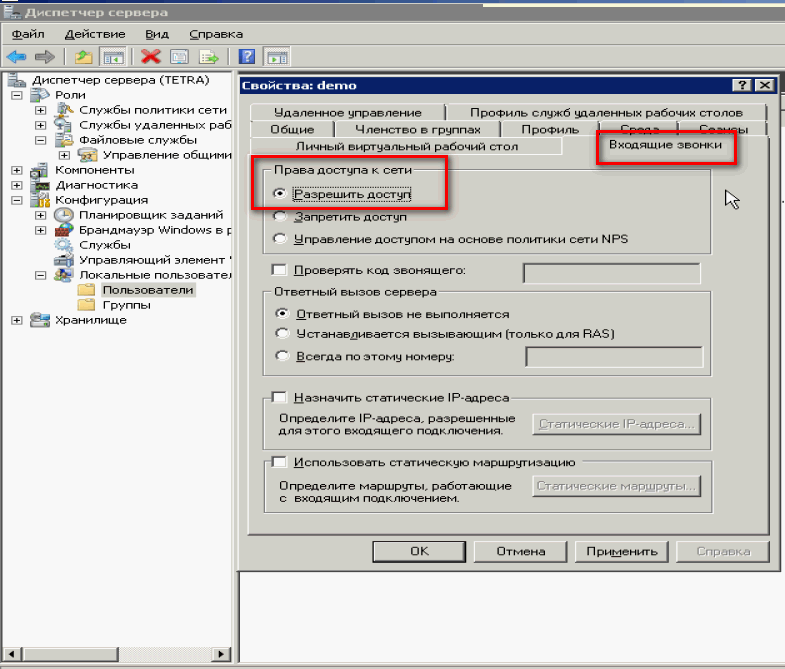

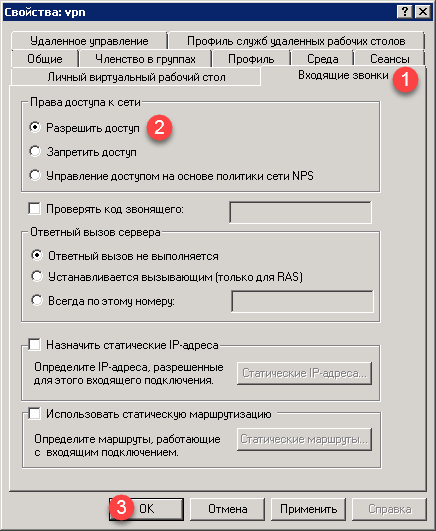

Переходим на вкладку «Входящие звонки» и в «Права доступа к сети» ставим переключатель в положение «Разрешить доступ».

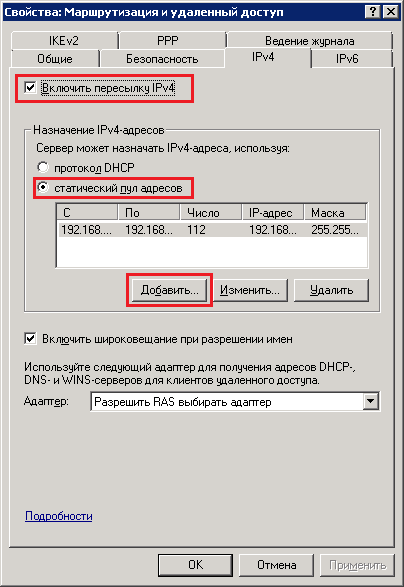

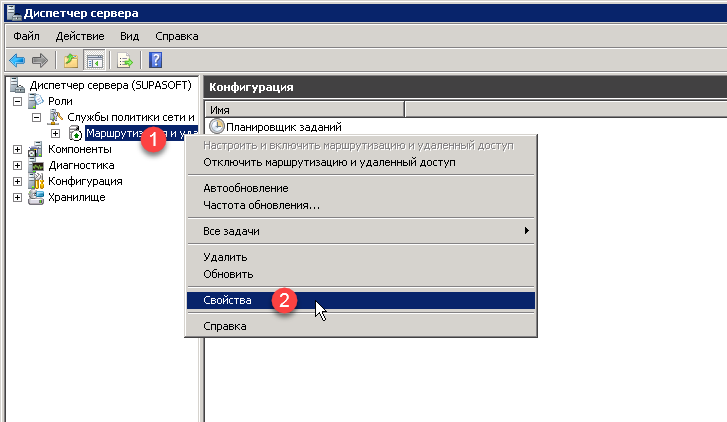

5. Следующим шагом будет настройка выдачи адресов, этот шаг опционален, его можно не выполнять. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

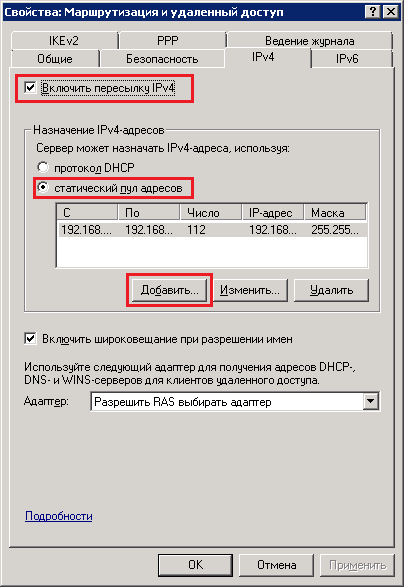

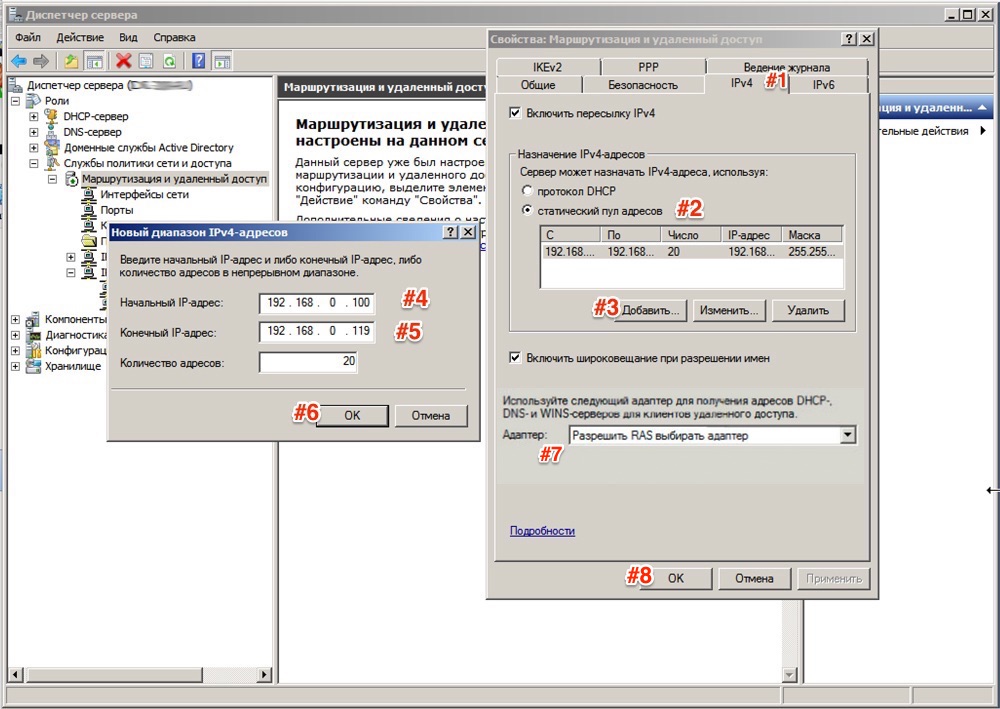

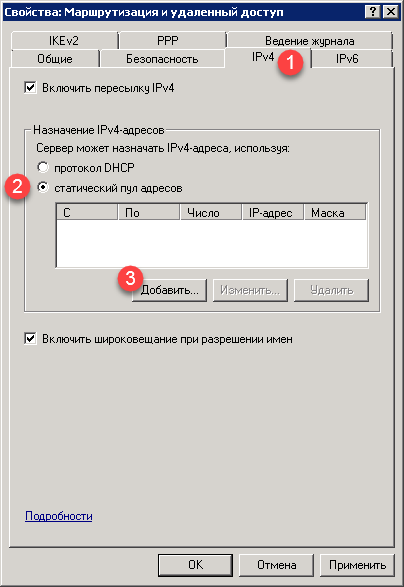

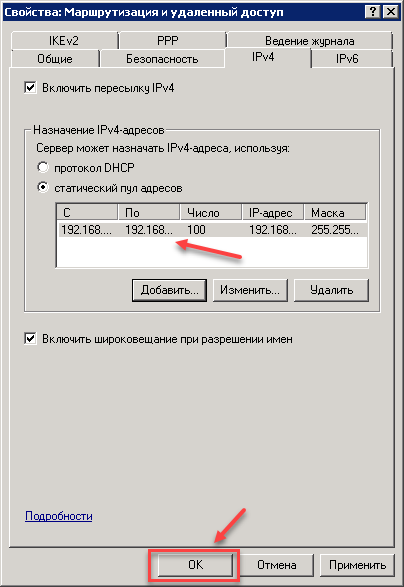

Переходим на вкладку «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

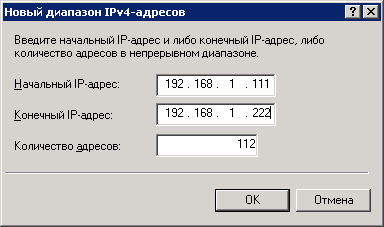

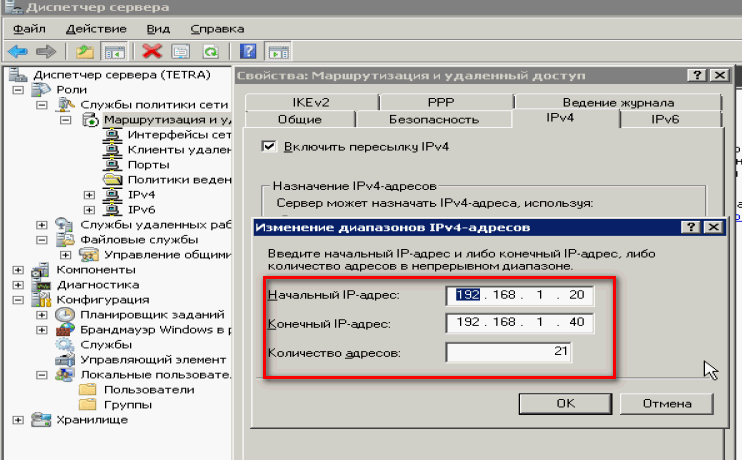

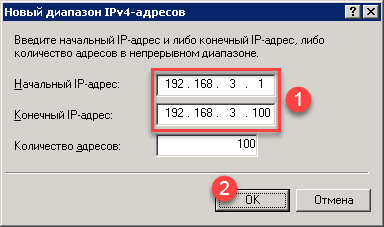

Задаем диапазон адресов и нажимаем «ОК»:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

Этот материал был полезен?

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем «Добавить роль» (Add Roles) роль сервера «Службы политики сети и доступа» (Network Policy and Access Services):

Далее выбираем «Службы маршрутизации и удаленного доступа» (Routing and Remote Access Services ) и нажимаем далее:

Все проверяем и устанавливаем:

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль «Службы политики сети и доступа», так как у меня эта служба уже установлена, подменю «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

Запускаем службу

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;

TCP 1701 и UDP 500 для L2TP;

TCP 443 для SSTP.

Настраиваем выдачи адресов. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Закладка «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон выдаваемых адресов:

Теперь настроем разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

К нужному пользователю заходим в Свойства и закладке «Входящие звонки» (Dial-in) разрешить подключение (allow access).

-

Windows

-

help2site

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.

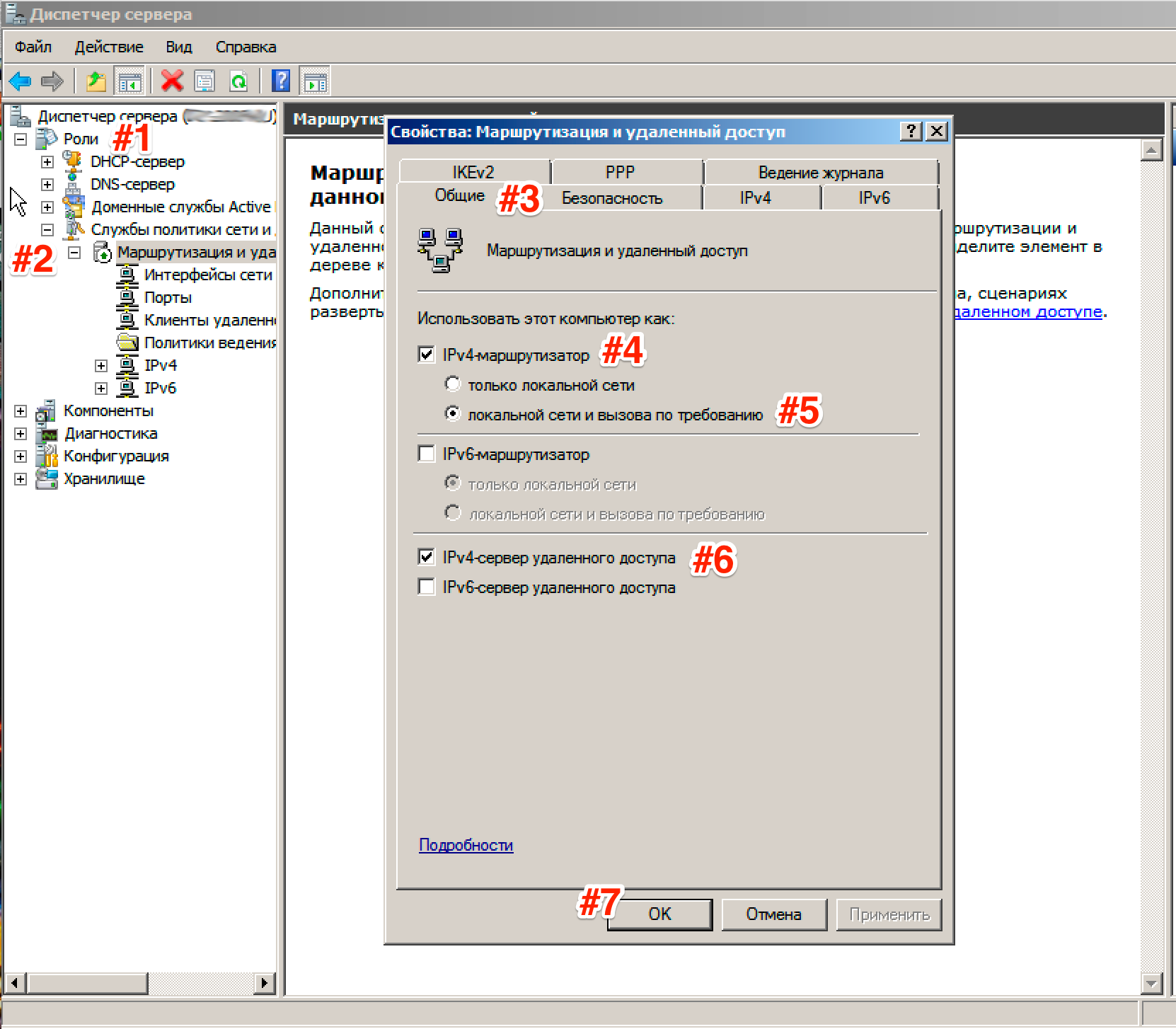

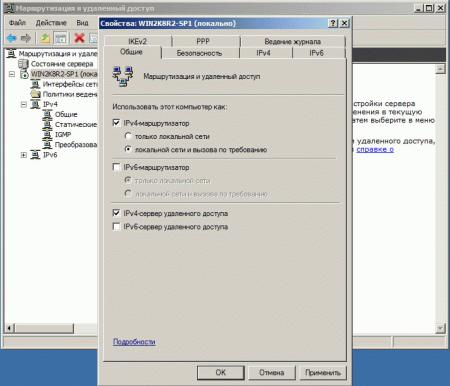

Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

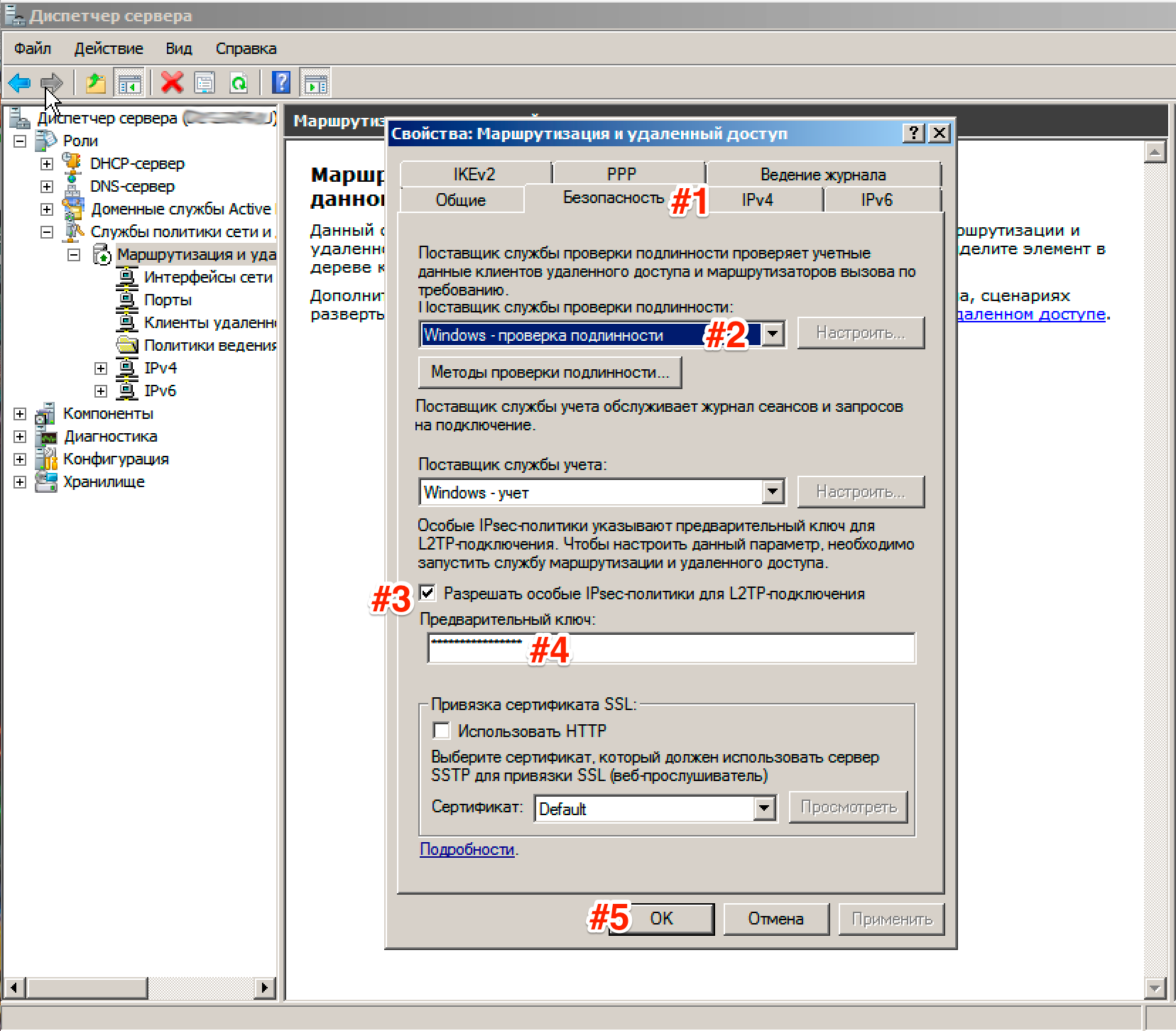

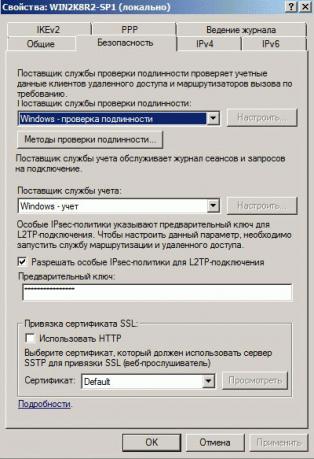

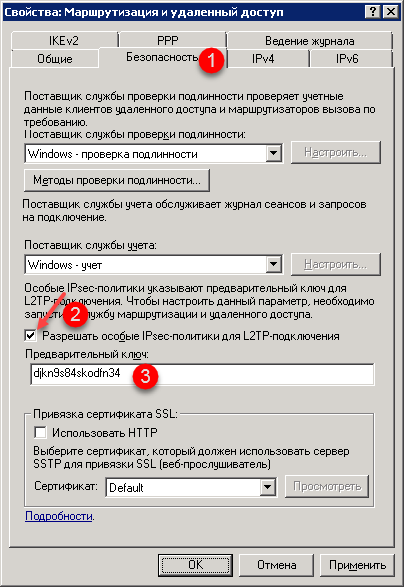

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

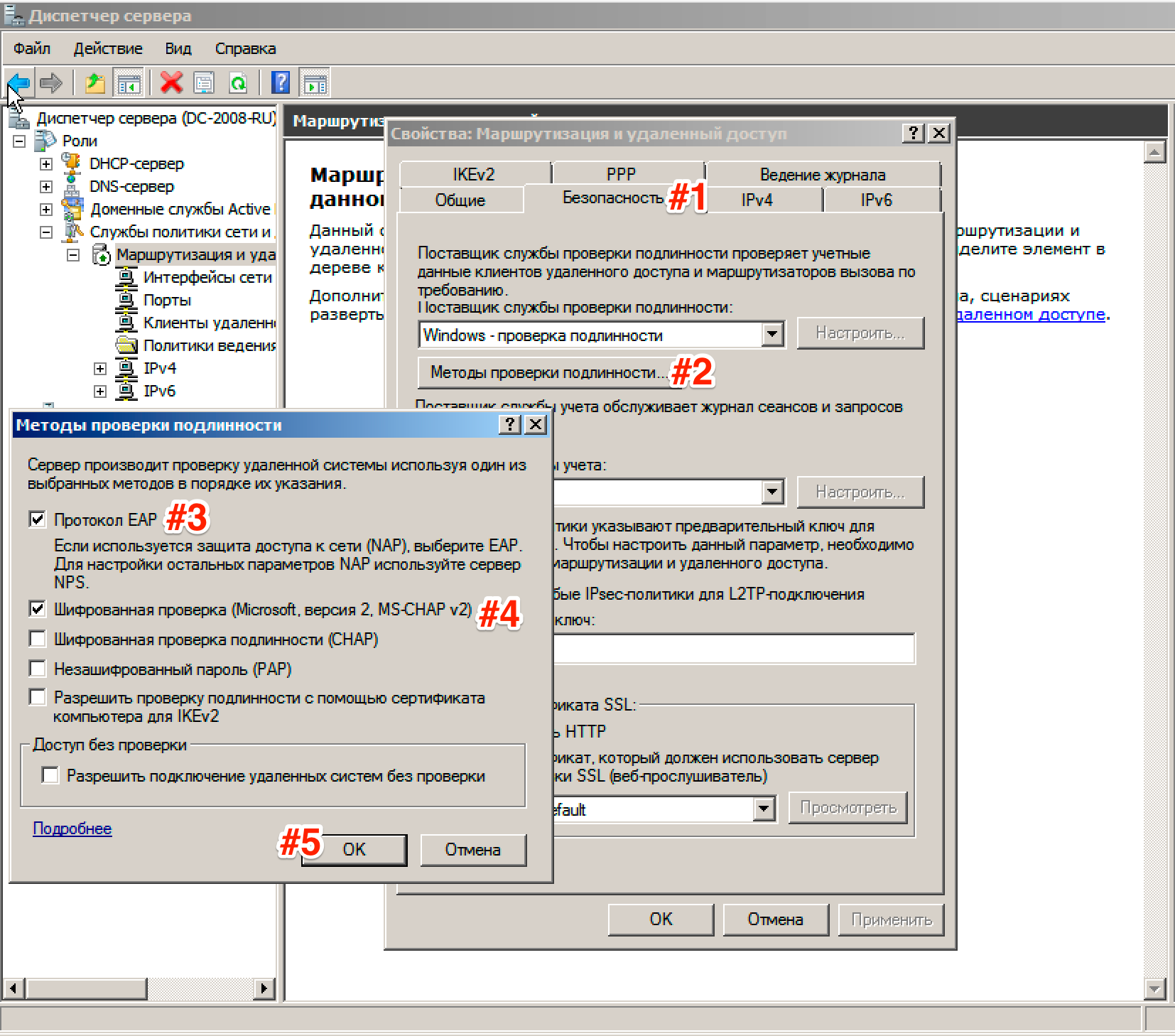

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

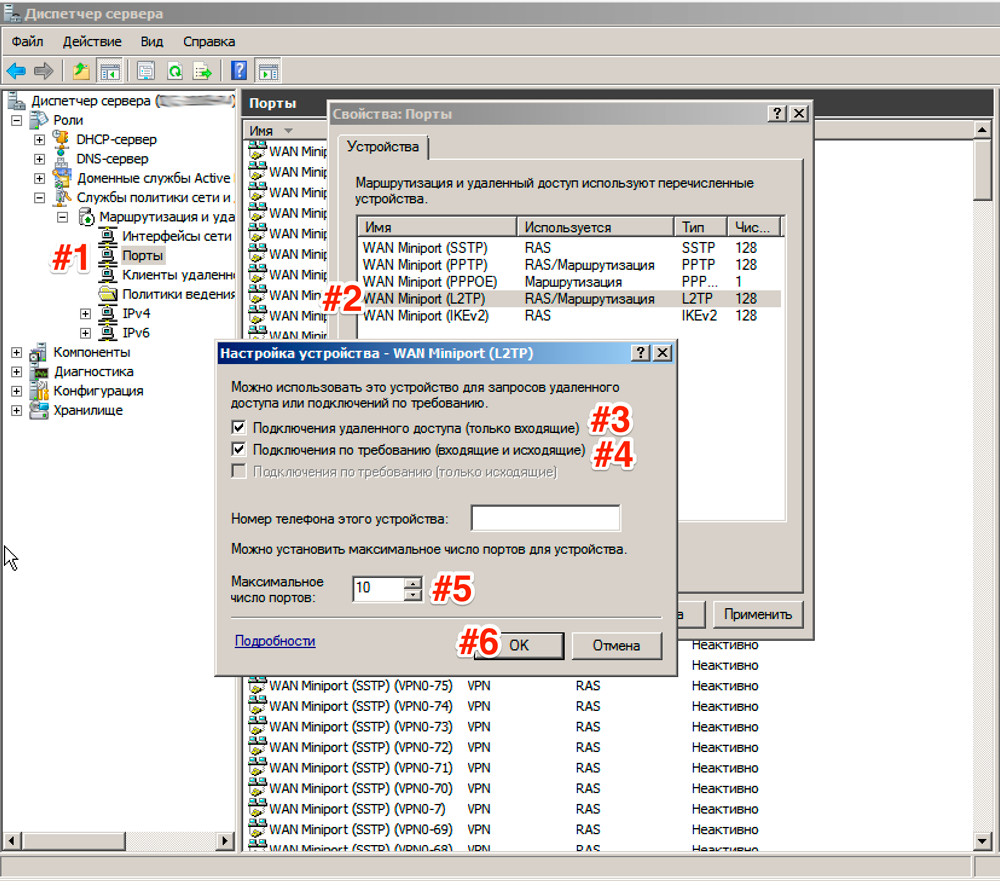

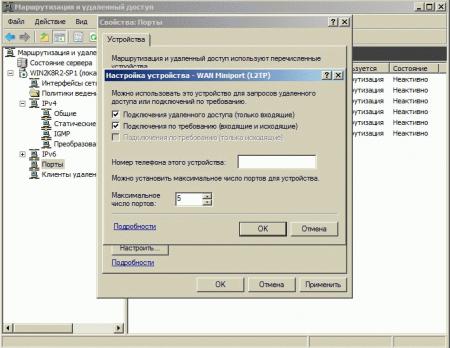

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

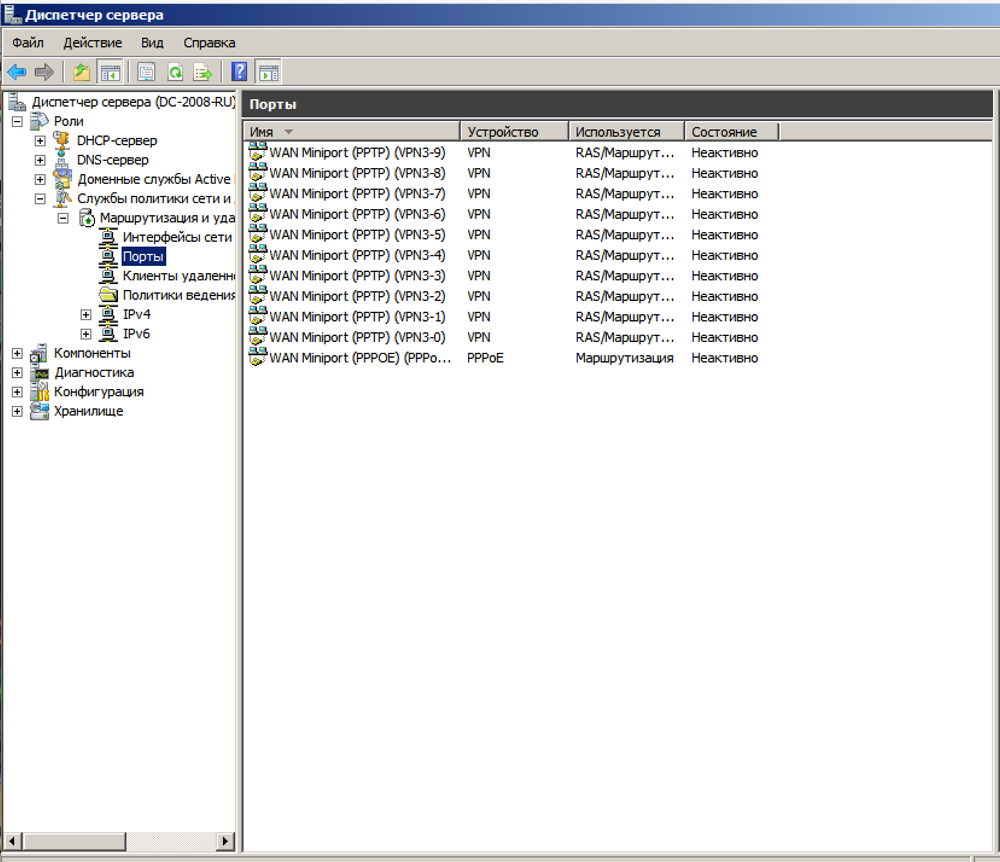

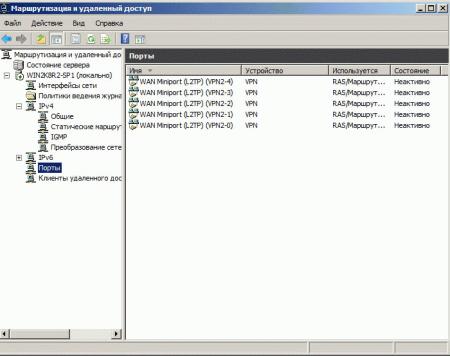

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

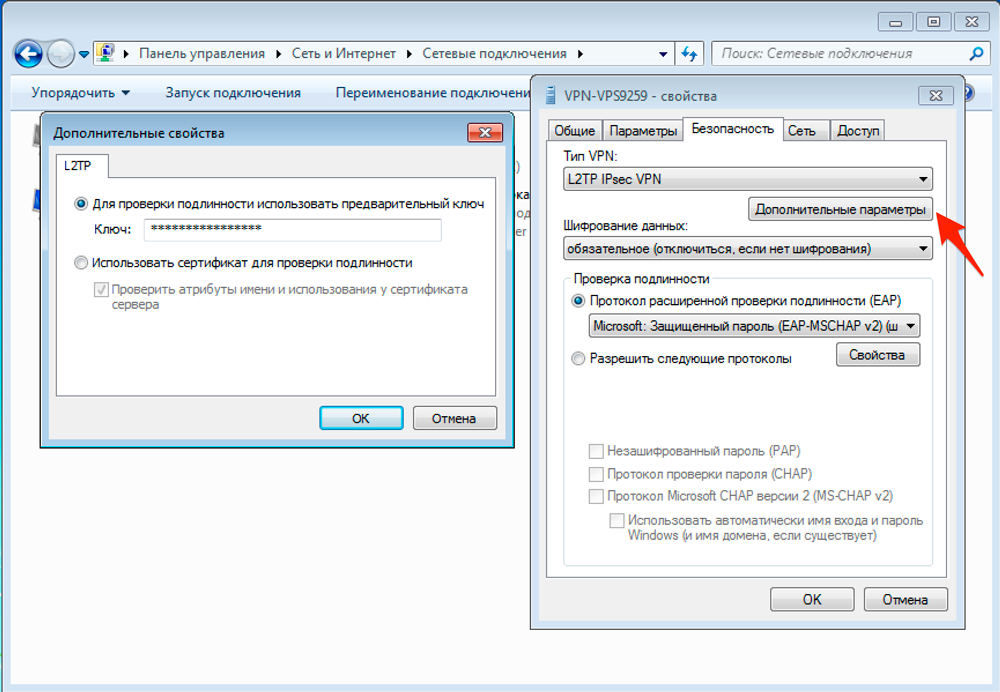

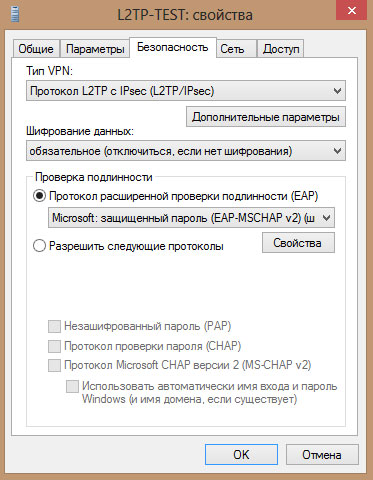

Настройка L2TP подключения на клиенте производится стандартными методами (О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (ПриемОтправка)

- L2TP — UDP порт 1701 (ПриемОтправка)

- IPSec ESP — UDP порт 50 (ПриемОтправка)

- IPSec NAT-T — UDP порт 4500 (ПриемОтправка)

При покупке компьютера с предустановленной ОС Windows 8 можно заметить

Термин автозагрузка говорит сам за себя, то есть при загрузки

Для того чтобы комфортно ремонтировать компьютер требуется определённая материальная база

В этом разделе собран полный список CMD команд Windows от

Очень расстраивает, когда привычные, много раз выполняемые манипуляции, вдруг, в

Для начала давайте разберемся что такое Postfix? Postfix — это

DroidWall — это первая программа для Android для контролирование доступа

Входим в Bill manager, переходим в пункт меню Клиент—> Клиенты

CommentLuv — это дополнительные комментарии на вэб-ресурсах. СommentLuv – это

Оглавление Как выбрать хостинг для сайта. Как выбрать хостинг для

Оборудование

Оглавление Что делать, если принтер отказывается нормально печатать Это, как правило, случается в самое неподходящее время — когда вам срочно нужен важный документ, а принтер

iOS

Installous поможет вам установить взломанные программы из appStore бесплатно. Я думаю не каждый захочет устанавливать взломанные игры или приложения на свой Айпад , безусловно выбор только за вами. Установка

Ремонт

Самое время вспомнить что командная строка и CHKDSK лучшее средство. Если ваши разделы дисков начали глючить, тормозить, стали появляться ошибки вроде “доступ к папке заблокирован”

Web-Дизайн

Современный владелец сайта или сайтов а также сео оптимизатор, нуждается в сервисе с помощью которого он сможет проводить качественный мониторинг сайтов для лучшего продвижения сайта

Интернет

Конвертировать файл из одного форма в другой. Подобная проблема-вопрос встает периодически перед каждым пользователем компьютера. Не всегда на нашем компьютере может оказаться подходящая программа-конвертер. Современные компьютерные

Диагностика

Когда вы создаете новое приложение в Yii, при генерации файла класса модели для таблицы БД может возникнуть ошибка: exception ‘CDbException’ with message ‘CDbConnection failed to

Windows

В процессе работы или при перезапуске компьютера некоторые пользователи сталкиваются с ситуацией, когда рабочий стол просто пропадает. На нем ничего не отображается, и работать за

Web-Дизайн

В прошлый раз я писал о существующих типах операторов в PHP. Этот пост начинает серию связанных заметок об управляющих структурах (условия, циклы и т.д.) в PHP.

Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

2 персональных компьютера с установленной операционной системой Windows 7 Профессиональная в офисе №2. Установка Windows 7 на эти машины была описана нами в одной из предыдущих статей.

В офисе №1 стоит маршрутизатор Asus RT-N16.

В офисе №2 стоит маршрутизатор Asus RT-N10.

Необходимо обеспечить доступ с 2ух персональных компьютеров из офиса №2 к ресурсам файлового сервера в офисе №1, для этого решено установить и настроить VPN PPTP сервер на базе Windows Server 2008 R2.

Для соединения сервера и компьютеров, расположенных в разных офисах, системному администратору необходимо выполнить ряд действий.

Начнем с «Диспетчер сервера» — «Роли» — «Добавить роли» — «Далее».

Выбираем «Службы политики сети и доступа».

Выделяем «Службы маршрутизации и удаленного доступа» — далее устанавливаем.

Заходим в «Диспетчер сервера» — «Роли» — «Маршрутизация и удаленный доступ».

«Правый клик» — запускаем «Настроить и включить маршрутизацию и удаленный доступ». Выбираем «Особую конфигурацию».

Ставим галочку на «Доступ к виртуальной частной сети (VPN)».

«Далее» — «Готово» — «Запустить службу».

Правый клик на «Маршрутизация и удаленный доступ» — «Свойства». Вкладка «IPv4» — включаем пересылку IPv4 и выделяем статический пул адресов — здесь выбираем пул адресов который будет выдаваться подключаемым клиентам, подсеть лучше сделать отличной от используемой.

Серверу автоматически выдается IP адрес из этого диапазона. Командой ipconfig /all видим, что сервер получил первый адрес из заданного диапазона (192.168.5.10).

Заходим в свойства пользователей, которым нам необходимо дать доступ к серверу (если пользователи еще не созданы, то их необходимо создать) и выбираем вкладку «Входящие звонки», в правах доступа к сети должно быть отмечено «Разрешить доступ».

В брандмауэре сервера необходимо открыть подключение по протоколу tcp порт 1723.

Выполняем настройку роутера офиса №1. В разделе «Интернет» — «Переадресация портов» прописываем правило согласно которому пакеты, приходящие на внешний интерфейс, на порт tcp 1723 переадресуются соответственно на IP адрес сервера (не тот, который был выдан выше по DHCP).

В офисе №2 на каждом из компьютеров, которые необходимо подключить, выполняем «Настройку нового подключения или сети».

«Подключение к рабочему месту».

«Использовать мое подключение к интернету (VPN)».

В поле интернет адрес вводим IP офиса №1 — «Далее»

Пишем имя пользователя, которому мы предварительно открывали доступ, и его пароль — «Подключить».

Нам необходимо зайти в свойства созданного VPN подключения и на вкладке «Сеть» выбрать «Протокол интернета версии 4» — «Свойства».

«Дополнительно» — снимаем галочку с «Использовать основной шлюз в удаленной сети».

Выполняем подключение.

Настройка компьютеров для VPN PPTP подключения завершена. Успешной работы.

Представляю подробную инструкцию по OpenVPN v2.3.8 на Windows server 2008R2 c уровнем шифрования TLS. Так же будут подробно описаны все параметры.

Настройка сервера

Для начала качаем дистрибутив с официально сайта. Запускаем установщик openvpn-install-2.3.8-I001-x86_64. В компонентах включаем следующее:

Указываем путь установки (

Все дальнейшие действия будут ориентироваться на данный путь указанный в примере

):

В процессе установке потребуется установить виртуальный сетевой адаптер, соглашаемся с установкой.

После успешной установки переходим в каталог “C:Programm FilesOpenVPN” где создаем директорию “SSL” (каталог может называться как угодно, в последующих настройках будет использоваться именно этот каталог), в данном каталоге будут располагаться сертификаты сервера, алгоритмы шифрования и проверка подлинности клиента.

Переходим в каталог “C:Programm FilesOpenVPNeasy-rsa”, открываем с помощью notepad или notepad++ (более правильный вариант) «vars.bat» (скрипт, содержащий в себе параметры ответов для создания и генерации клиентских/серверных сертификатов и последующих настроек сервера).

В самом низу файла есть следующие параметры, которые нужно настроить под себя:

set KEY_COUNTRY=RU

set KEY_PROVINCE=MO

set KEY_CITY=MOSCOW

set KEY_ORG=OpenVPN

set KEY_EMAIL=local@mos.local

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=OU

set PKCS11_MODULE_PATH=changeme rem Параметр по умолчанию

set PKCS11_PIN=1234 rem Параметр по умолчанию

Сохраняем.

В этом же каталоге “C:Programm FilesOpenVPNeasy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad или notepad++ (более правильный вариант) и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

default_days = 3650 # how long to certify for

Сохраняем.

Далее будем генерировать следующее:

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

server.crt — сертификат сервера

server.key — ключ сервера

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

Открываем командную строку и переходим в каталог “C:Program FilesOpenVPNeasy-rsa”

cd C:Program FilesOpenVPNeasy-rsa

Вводим команду “vars” нажимаем Enter (инициируем работу со скриптами, в случае закрытия командной строки, команду “vars” придется вводить заного)

Вводим команду “clean-all” (Очищаем каталог “C:Program FilesOpenVPNeasy-rsakeys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должны создаться файлы “index.txt и serial”.

Вводим команду “openvpn —genkey —secret %KEY_DIR%ta.key”

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должен создаться файл “ta.key”.

Вводим команду “build-dh” — генерация ключа Диффи Хельмана.

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должен создаться файл “dh1024.pem”.

Вводим команду “build-ca” — генерация ключа центра сертификации (CA)

На все вопросы отвечаем по умолчанию нажатием клавиши Enter, эти параметры мы прописали в “vars.bat”

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должны создаться файлы “ca.crt и ca.key”.

Вводим команду “build-key-server server” — генерация сертификата сервера.

На вопросы Country Name, State Name, Locality Name и т.д. отвечаем по умолчанию нажатием клавиши Enter до самого конца, эти параметры мы прописали в “vars.bat”, далее будет предложено создание сертификата сроком на 3650 дней (данный параметр мы указывали в openssl-1.0.0.cnf) нажимаем “Y”, будет предложено записать сертификат сервера в базу, нажимаем “Y”.

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должены создаться файлы “server.crt, server.key, server.csr”.

Вводим команду “build-key revokecrt” — команда для создания пользовательского сертификата, но в данном случае мы создаем произвольный сертификат “revokecrt” для последующей генерации файла “crl.pem”, который отвечает за проверку и последующий отзыв сертификатов. Теоретически данную процедуру можно проделать в самом конце и даже жить без нее, но тогда не сможем отзывать сертификаты и конфигурационный файл “server.ovpn” будет выглядеть иначе.

На вопросы Country Name, State Name, Locality Name и т.д. отвечаем по умолчанию нажатием клавиши Enter до вопросов Common Name и Name, на эти вопросы нужно отвечать согласно названию создаваемого сертификата пользователя, в нашем случае это произвольный сертификат “revokecrt” на оставшиеся вопросы нажимаем Enter, далее будет предложено создание сертификата сроком на 3650 дней (данный параметр мы указывали в openssl-1.0.0.cnf) нажимаем “Y”, будет предложено записать сертификат сервера в базу, нажимаем “Y”.

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должны создаться файлы “revokecrt.crt, revokecrt.key, revokecrt.csr”

Вводим команду “revoke-full revokecrt” – команда отвечает за отзыв сертификата и последующего создания файла “crl.pem”

Не закрывая командную строку, проверяем содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должен создаться файл “crl.pem”

Теперь создадим сертификат пользователя, аналогично сертификату “revokecrt” см. выше.

Вводим команду “build-key user1” – создаем сертификат пользователя с именем user1

.

На данном этапе работа с консолью закончена, можно закрыть окно и проверить содержимое каталога “ C:Program FilesOpenVPNeasy-rsakeys”, должны создаться файлы “user1.crt, user1.key, user1.csr”

Рекомендую создать папку “Clients” в любом удобном для Вас месте и скопировать туда необходимые файлы для передачи пользователям:

1 — ca.crt

2 — user1.crt

3 — user1.key

4 — ta.key

Также хочу обратить Ваше внимание на то, что содержимое папки “keys” удалять нельзя, при создании пользовательских сертификатов или любых изменениях в консоли, делайте копию данного каталога во избежание потерь или случайных генераций сертификатов сервера и обновления базы данных.

Копируем файлы сервера в раннее созданную папку “ssl” в каталоге “ C:Program FilesOpenVPNssl”:

1 — ca.crt

2 — server.crt

3 — server.key

4 — dh1024.pem

5 — ta.key

Переходим в каталог “C:Program FilesOpenVPNconfig” и создадим файл конфигурации сервера “server.ovpn” со следующим содержимым:

# Создаем маршрутизируемый IP туннель.

dev tun

# Указываем протокол для подключения.

proto udp

# Указываем порт на котором будем слушать.

port 1194

# Указываем что это TLS сервер.

tls-server

# Указываем путь к доверенному сертификату.

ca «C:\Program Files\OpenVPN\ssl\ca.crt»

# Указываем путь к сертификату сервера.

cert «C:\Program Files\OpenVPN\ssl\Server.crt»

# Указываем путь к ключу сервера.

key «C:\Program Files\OpenVPN\ssl\Server.key»

# Указываем путь к ключю Диффи Хельмана

dh «C:\Program Files\OpenVPN\ssl\dh1024.pem»

# Указываем адресацию сети.

server 10.8.0.0 255.255.255.0

# Указываем алгоритм шифрования должен быть одинаковый клиент/сервер.

cipher AES-128-CBC

# Указываем не перечитавать файлы ключей при перезапуске туннеля.

persist-key

# Указываем путь к ключу безопасности и устанавливаем параметр сервера 0

tls-auth «C:\Program Files\OpenVPN\ssl\ta.key» 0

# Разрешаем общаться клиентам внутри тоннеля.

client-to-client

# Указываем каталог с описаниями конфигураций каждого из клиентов.

client-config-dir «C:\Program Files\OpenVPN\ccd»

# Указываем файл с описанием сетей между клиентом и сервером.

ifconfig-pool-persist «C:\Program Files\OpenVPN\ccd\ipp.txt»

# Указывает сверку по отозванным сертификатам.

crl-verify «C:\Program Files\OpenVPN\easy-rsa\keys\crl.pem»

# Указываем путь к логу со статусом.

status «C:\Program Files\OpenVPN\log\logopenvpn-status.log»

# Указываем путь к логу.

log «C:\Program Files\OpenVPN\log\openvpn.log»

# Указывает MTU для туннеля, должны быть одинаковые параметры клиент/сервер.

tun-mtu 1500

# Включаем сжатие.

comp-lzo

# Устранение проблем с передачей MTU.

mssfix

# Указывает отсылать ping на удаленный конец тунеля после указанных n-секунд,

# если по туннелю не передавался никакой трафик.

# Указывает, если в течении 120 секунд не было получено ни одного пакета,

# то туннель будет перезапущен.

keepalive 10 120

# Указываем уровень логирования.

verb 3

Сохраняем.

На сервере где будет крутиться OpenVPN необходимо проделать следующее:

1 – Если вы используете встроенный Брандмауэр Windows, создайте разрешающее правило для входящих и исходящих подключений по протоколу UDP на порт 1194.

2 – В службах сервера найдите OpenVPN Service и установите запуск на автоматический, это позволит автоматически запускаться сервису при перезагрузке сервера.

C рабочего стола сервера запускаем “OpenVPN GUI”, в трее дважды щелкаем по значку “OpenVPN GUI” откроется окно лога, если после запуска сервиса в пункте 2 нечего не произошло, нажимаем слева внизу подключиться и если все хорошо, мы должны увидеть следующее содержимое:

Сервис VPN на сервере запущен и готов принимать клиентов.

Настройка клиента

Запускаем ранее скаченный установщик openvpn-install-2.3.8-I001-x86_64, выбор компонентов оставляем по умолчанию, путь сохраняется прежний.

После успешной установки переходим в каталог “C:Program FilesOpenVPNconfig” и создаем файл конфигурации клиента “test.ovpn” со следующим содержимым:

# Создаем маршрутизируемый IP туннель.

dev tun

# Указываем протокол для подключения.

proto udp

# Указываем IP аддрес сервера с портом.

remote X.X.X.X 1194

# Указываем задержку в секундах для построения маршрута.

route-delay 3

# Указываем чтобы клиент забирал информацию о маршрутизации с сервера.

client

# Указываем что мы являемся TLS клиентом.

tls-client

# Параметр защиты от MitM атак.

ns-cert-type server

# Указываем путь к доверенному сертификату.

ca «C:\Program Files\OpenVPN\ssl\ca.crt»

# Указываем путь к клиентскому сертификату.

cert «C:\Program Files\OpenVPN\ssl\user1.crt»

# Указываем путь к клиентскому ключу.

key «C:\Program Files\OpenVPN\ssl\user1.key»

# Указываем путь к ключу безопасности и устанавливаем параметр клиента 1

tls-auth «C:\Program Files\OpenVPN\ssl\ta.key» 1

# Указываем алгоритм шифрования должен быть одинаковый клиент/сервер.

cipher AES-128-CBC

# Включаем сжатие.

comp-lzo

# Устранение проблем с передачей MTU.

mssfix

# Указывает MTU для туннеля, должны быть одинаковые параметры клиент/сервер.

tun-mtu 1500

# Указываем, сли в течении 60 секунд не было получено ни одного пакета,

# то туннель будет перезапущен.

ping-restart 60

# Указывает отсылать ping на удаленный конец тунеля после указанных n-секунд,

# если по туннелю не передавался никакой трафик.

ping 10

# Указываем уровень логирования.

verb 3

Сохраняем.

C рабочего стола запускаем “OpenVPN GUI”, в трее дважды щелкаем по значку “OpenVPN”, откроется окно лога, нажимаем подключиться и если все хорошо, то мы увидим следующее:

Запускаем пинг на 10.8.0.1 и видим что сеть доступна (10.8.0.1 адрес, который получил виртуальный сетевой адаптер на сервере).

На сервере мы увидим лог подключения:

Собственно на этом этапе можно закончить и все в дальнейшем будет работать. Но я хотел бы еще кое-что добавить. Для уменьшения количества файлов у клиента и добавление еще одного пункта в безопасности (пароль на подключение), можно сделать следующее, на этапе создания сертификата пользователя на сервере, выполняем команду “build-key-pkcs12 user2” вместо “build-key user1”, выполняем все аналогично первой команде, до пункта Export Password, в этом пункте необходимо указать пароль, например 12345, данный пароль по факту назначается на сертификат “user2.p12”, при попытке подключения через “OpenVPN”, программа обращается к сертификату и требует пароль (зная пароль, его можно изменить, удалить и т.д).

В таком случае, комплект для пользователя будет состоять из:

1 – user2.p12

2 – ta.key

Конфигурационный файл “test.ovpn” должны быть следующего содержания:

# Создаем маршрутизируемый IP туннель.

dev tun

# Указываем протокол для подключения.

proto udp

# Указываем IP аддрес сервера с портом.

remote X.X.X.X 1194

# Указываем задержку в секундах для построения маршрута.

route-delay 3

# Указываем чтобы клиент забирал информацию о маршрутизации с сервера.

client

# Указываем что мы являемся TLS клиентом.

tls-client

# Параметр защиты от MitM атак.

ns-cert-type server

# Указываем путь к сертификату.

pkcs12 «C:\Program Files\OpenVPN\ssl\user2.p12»

# Указываем путь к ключу безопасности и устанавливаем параметр клиента 1

tls-auth «C:\Program Files\OpenVPN\ssl\ta.key» 1

# Указываем алгоритм шифрования должен быть одинаковый клиент/сервер.

cipher AES-128-CBC

# Включаем сжатие.

comp-lzo

# Устранение проблем с передачей MTU.

mssfix

# Указывает MTU для туннеля, должны быть одинаковые параметры клиент/сервер.

tun-mtu 1500

# Указываем, сли в течении 60 секунд не было получено ни одного пакета,

# то туннель будет перезапущен.

ping-restart 60

# Указывает отсылать ping на удаленный конец тунеля после указанных n-секунд,

# если по туннелю не передавался никакой трафик.

ping 10

# Указываем уровень логирования.

verb 3

Сохраняем.

Пробуем подключиться, вводим пароль 12345

Если все хорошо видим следующее:

Ну и на последок, как отозвать сертификат пользователя и вообще посмотреть список выданных сертификатов. Сам список храниться по следующему пути “C:Program FilesOpenVPNeasy-rsakeysindex.txt”

Для того чтобы отозвать сертификат, заходим в командную строку. Переходим в каталог “C:Programm FilesOpenVPNeasy-rsa”:

cd C:Program FilesOpenVPNeasy-rsa

Вводим команду “vars” нажимаем Enter (инициируем работу со скриптами). Вводим команду для отзыва сертификата пользователя “revoke-full user2” (указываем название заведенного раннее пользователя).

После заходим в “index.txt” “C:Program FilesOpenVPNeasy-rsakeysindex.txt” и видим, что сертификат отозван “R”.

Не готов сказать на 100%, но судя по описанию, файл “index.txt” проверяется каждый час, соответственно через час, сертификат будет заблокирован, ну или просто достаточно перезапустить сервис на сервере.

Еще рекомендую использовать отдельную учетную запись для службы “OpenVPN Service” и в случае если пользователи будут работать с этим сервером, где развернут VPN, обязательно уберите права у простых пользователей на каталог “C:Program FilesOpenVPN”.

Всем спасибо, надеюсь, данная статься поможет многим, кто сталкивается с вопросами и не находил подходящих ответов, разжевал как мог.

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.

Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

Настройка L2TP подключения на клиенте производится стандартными методами(О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (ПриемОтправка)

- L2TP — UDP порт 1701 (ПриемОтправка)

- IPSec ESP — UDP порт 50 (ПриемОтправка)

- IPSec NAT-T — UDP порт 4500 (ПриемОтправка)

VPN соединение позволяет получить доступ к ресурсам локальной сети через сеть интернет, по безопасному каналу. Это позволяет работать в офисе удаленно. Просто выполнив подключение через VPN, вы можете пользоваться всеми доступными для вас ресурсами корпоративной сети, как будто бы ваш компьютер был физически подключен к данной сети.

Как правило, это используется для объединения удаленных офисов или мелких филиалов в одну сеть.

Меня зовут Севостьянов Антон и в данном видео давайте рассмотрим процесс настройки VPN сервера на базе Windows Server 2016. И делать мы это будем на арендованном виртуальном сервере от компании NeoServer.

Несмотря на то, что я буду выполнять все действия в Windows Server 2016, аналогичным образом все можно настроить на 2008 и 2012 серверах.

Как я и говорил, весь процесс настройки у нас будет проходить на арендованном виртуальном сервере. Поэтому первым делом нам нужно создать виртуальный сервер, для этого переходим на сайт neoserver.ru Войти Виртуальные сервера.

Если вы никогда не работали с сервисом NeoServer, то на эту тему у меня есть более подробное видео «Настройка виртуального VPS VDS сервера Windows», в котором я рассказываю все от процесса регистрации до конфигурации сервера.

Соберем сервер, у меня он будет состоять из следующих характеристик: Windows Server 2016 ru, 2Гб ОЗУ, все остальное по умолчанию.

Я буду работать через RDP подключение, так как для меня этот способ наиболее удобен.

Пуск Диспетчер серверов Управление Добавить роли и компоненты Далее Далее Далее Удаленный доступ Далее Далее DirectAccesss и VPN Добавить компоненты Далее Далее Установить.

Настройка VPN сервера

Мы можем запустить процесс настройки либо сразу из окна мастера добавления ролей и компонентов, либо через оснастку «Маршрутизация и удаленный доступ» (Средства Маршрутизация и удаленный доступ Выбираем наш сервер ПКМ Настроить и включить маршрутизацию и удаленный доступ Далее Особая конфигурация Далее Доступ к виртуальной частной сети (VPN) Далее Готово Запустить службу)

Отлично, службу мы запустили, остается выполнить более тонкие настройки (Имя сервера Свойства IPv4 Сервер может назначать адреса используя статический пул адресов, так как у нас в сети нет DHCP, то выбираем эту настройку, если у вас DHCP есть, то оставляем, по умолчанию 192.168.0.10-192.168.0.20 Безопасность Разрешить пользовательские политики Вводим ключ безопасности Применить Перезапускаем службу Маршрутизации и удаленного доступа Диспетчер задач Службы Маршрутизация и удаленный доступ Перезапустить)

Предоставляем доступ пользователям для подключения через VPN

(Пуск Управление компьютером Пользователи Администратор Входящие звонки Разрешить доступ)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом Создание и настройка нового подключения Подключение к рабочему месту Использовать мое подключение к интернету (VPN) IP адрес Свойства подключения Безопасность Протокол L2TP Дополнительные параметры Для проверки подлинности использовать общей ключ вводим ключ Шифрование данных Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения Сеть IPv4 Свойства Дополнительно Использовать основной шлюз в удаленной сети Убираем галочку ОК)

Подключаемся к виртуальной сети VPN

Выбираем сетевое подключение Подключиться Вводим имя пользователи и пароль Все

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

В описании данного видео, есть временные метки, по которым вы сможете сразу перейти к моменту в видео, который вас больше всего интересует.

Список временных меток:

- Создание виртуального сервера VPS/VDS на сервисе NeoServer

- Подключение к виртуальному серверу

- Установка роли VPN сервера

- Настройка VPN сервера

- Настройка доступа к VPN серверу

- Создание VPN соединения на клиентском компьютере

- Проверка работы сети через VPN подключение

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Несмотря на простоту развертывания и подключения самых различных клиентов протокол PPTP имеет ряд существенных недостатков. Самый существенный — это однофакторная аутентификация при помощи пары логин / пароль, а так как логин пользователя чаще всего известен (или не составляет труда его выяснить), то по факту для аутентификации используется только пароль, будучи скомпрометированным он позволяет третьим лицам получить полный доступ к корпоративной сети.

Второй недостаток, вытекающий из первого — невозможность проверить подлинность подключающегося хоста, т.е. администратор не может с уверенностью сказать, что данное подключение выполнено пользователем Иванов со служебного ноутбука, а не злоумышленником, получившим доступ к учетным данным.

И наконец, третий недостаток связан с тем, что PPTP использует для работы два соединения: канал данных и канал управления. Это создает сложности с подключением, так как не все провайдеры, особенно при мобильном или гостевом доступе, обеспечивают нормальное прохождение GRE-пакетов, что делает подключение к VPN-серверу невозможным.

L2TP не имеет указанного недостатка, так как использует только одну UDP-сессию для передачи данных и управления, что облегчает подключение клиентов и администрирование сетевой инфраструктуры.

Вторым достоинством L2TP является двухфакторная аутентификация. Перед установлением соединения узлы проверяют подлинность друг друга на основании сертификата или предварительного ключа и только после этого приступают к соединению. Аутентификация с использованием сертификатов требует развернутой в сети инфраструктуры PKI, при ее отсутствии можно использовать аутентификацию по предварительному ключу. Мы будем рассматривать именно этот вариант.

Аутентификация по предварительному ключу менее надежна, чем по сертификату, но тем не менее позволяет организовать более высокий уровень безопасности VPN-сети нежели с использованием протокола PPTP. Предварительный ключ указывается один раз, при создании VPN-подключения на клиенте и может быть неизвестен пользователю (настройку производит администратор), в этом случае можно быть уверенным в подлинности подключающегося хоста и компрометация пароля в этом случае не позволит подключится к сети предприятия, так как предварительный ключ неизвестен.

Для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2 SP1, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа.

Дальнейшая настройка производится через оснастку Маршрутизация и удаленный доступ, доступной в меню Пуск — Администрирование. При первом обращении будет запущен мастер, который поможет вам быстро настроить необходимые службы. Если вы планируете использовать это сервер как роутер, для обеспечения доступа в интернет компьютеров локальной сети, то следует выбрать Доступ к виртуальной частной сети (VPN) и NAT, если вам нужен только VPN-сервер, то Удаленный доступ (VPN или модем).

Настройку служб NAT мы рассматривать не будем, при необходимости обратитесь к данной статье. Также довольно часто встречается ситуация, когда службы NAT уже развернуты, в этом случае нужно включить службы VPN вручную. Для этого в оснастке Маршрутизация и удаленный доступ щелкните правой кнопкой мыши на имени сервера и выберите Свойства. В открывшемся окне на вкладке Общие поставьте переключатель IPv4-маршрутизатор в положение локальной сети и вызова по требованию, а также установите галочку IPv4-сервер удаленного доступа.

На вкладке Безопасность введите предварительный ключ.

Остальные параметры мы подробно рассматривать не будем, так как подробно рассматривали их в статье посвященной настройке PPTP-сервера. Применяем изменения, перезапускам службу.

Затем переходим в раздел Порты и в свойствах L2TP устанавливаем обе галочки Подключения удаленного доступа и Подключения по требованию, максимальное число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав с свойствах обе галочки.

В итоге в списке портов должны остаться только L2TP порты в указанном вами количестве.

Настройка L2TP подключения на клиенте производится стандартными методами, на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка VPN-сервера для виртуального выделенного сервера (VDS/VPS).

Для начала необходимо установить роль сервера «Службы политики сети и доступа». Для этого откройте «Диспетчер сервера» и нажмите на ссылку «Добавить роль».

В мастере добавления ролей выберите «Роли сервера», отметьте флаг «Службы политики сети и доступа» и нажмите Далее.

На следующем шаге нажмите Далее.

Отметьте флажок «Службы маршрутизации и удаленного доступа» и нажмите Далее.

На следующем шаге нажмите Установить.

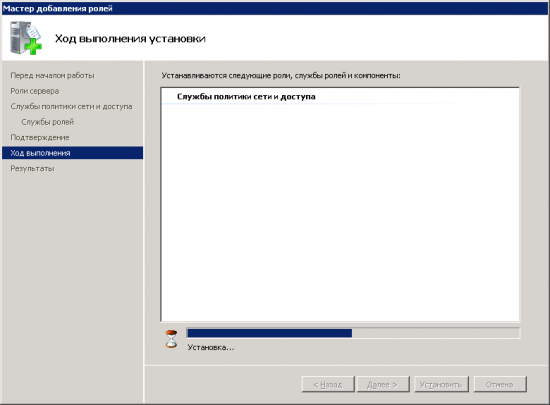

Начнется процесс установки.

После завершения установки нажмите Закрыть.

Теперь нужно настроить и включить добавленную роль. Раскройте узел Роли, затем раскройте узел «Службы политики сети и доступа», щелкните правой кнопкой по пункту «Маршрутизация и удаленный доступ» и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ».

Появится мастер настройки сервера маршрутизации. Нажмите Далее.

Выберите «Особая конфигурация» и нажмите Далее.

Выберите «Доступ к виртуальной частной сети (VPN)».

Завершена настройка мастера настройки. Нажмите Далее.

В следующем диалоге нажмите «Запустить службу».

Данная зеленая стрелочка говорит о том, что служба запущена.

Теперь нужно добавить пользователя и разрешить ему подключаться по VPN.

Раскройте узлы «Конфигурация», затем «Локальные пользователи и группы» и выделите пункт «Пользователи».

В правой части в пустом месте щелкните правой кнопкой мыши и выберите пункт «Новый пользователь…».

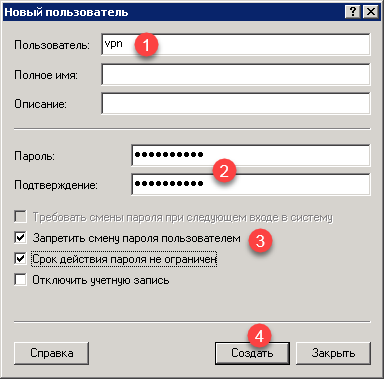

Введите имя пользователя (например vpn), укажите в двух поля одинаковый пароль (придумайте сами), снимите флаг «Требовать смены пароля при следующем входе в систему», поставьте флаги «Запретить смену пароля пользователя» и «Срок действия пароля не ограничен». Нажмите Создать (это окно не закроется), затем нажмите Закрыть (теперь окно закроется).

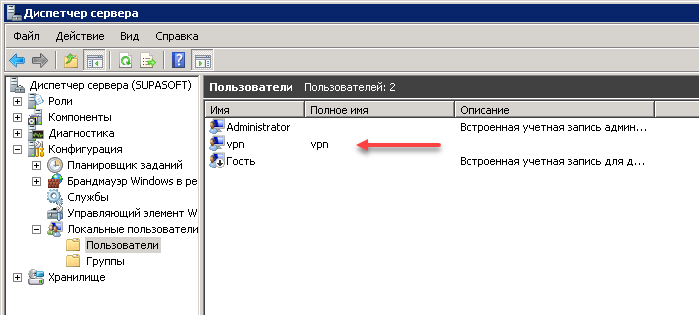

Пользователь будет добавлен в таблицу пользователей.

Щелкните правой кнопкой мыши на этом пользователе и выберите пункт «Свойства».

В появившемся диалоге переключитесь на вкладку «Входящие звонки», в «Права доступа у сети» включите флаг «Разрешить доступ» и нажмите ОК.

Теперь настроим выдачу IP-адресов всем кто подключится по VPN.

Щелкните правой кнопкой мыши по «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке «IPv4» отметьте флаг «статический пул адресов» и нажмите «Добавить».

Укажите начальный и конечный IP-адреса (например как на рисунке ниже) и нажмите ОК.

Статический пул адресов добавлен. Нажмите ОК.

На этом настройка VPN сервера завершена.

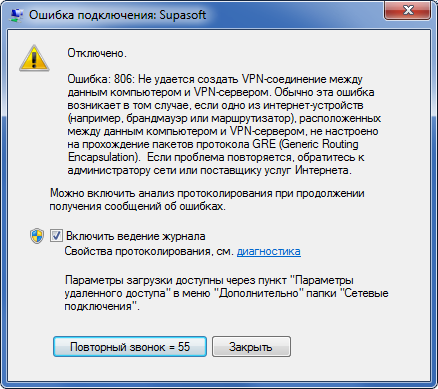

Если при подключении клиента появляется эта «Ошибка 806… прохождение пакетов GRE…», то придется настроить L2TP.

Раньше провайдеры выдавали всем пользователям интернета внешние адреса, хоть и динамические. Но теперь, когда пользователей все больше, внешних адресов на всех не хватает и все больше провайдеры выдают несколько пользователям один внешний адрес (NAT). Особенно в крупных городах. В этом случае придется настроить L2TP вместо PPTP. Для L2TP внешний адрес на стороне клиента не нужен. Как настроить L2TP на сервере читайте дальше.

Настройка L2TP на сервере

Откройте «Диспетчер задач», раскройте узел Роли, раскройте «Службы политики сети и доступа», нажмите правой кнопкой на «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке Безопасность поставьте флаг «Разрешить особые IPsec-политики для L2TP-подключения», введите «Предварительный ключ» (просто набор английский символов и цифр) и нажмите ОК. Сохраните этот ключ. Его потребуется вводить в клиенте в при настройке подключения к серверу.

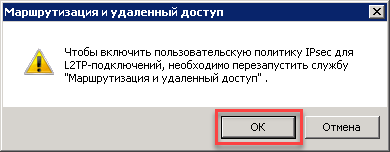

Нажмите ОК. Будет напоминание о том, что службу «Маршрутизация и удаленный доступ» надо перезапустить.

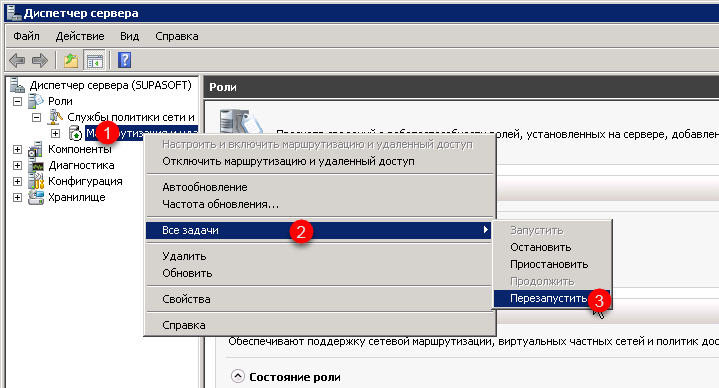

Чтобы перезапустить службу щелкните правой кнопкой на «Маршрутизация и удаленный доступ», выберите «Все задачи», затем «Перезапустить».

Начнется перезапуск службы.

Настройка L2TP завершена. Исправьте на клиенте подключение с PPTP на L2TP.

В данной статье подробно описаны все шаги установки и настройки простейшего VPN сервера, работающего по протоколу PPTP. инструкция актуально не только для Windows Server 2008 R2. но и для 2008/2003.

PPTP — туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. PPTP помещает (инкапсулирует) кадры PPP в IP-пакеты для передачи по глобальной IP-сети, например Интернет. PPTP может также использоваться для организации туннеля между двумя локальными сетями. РРТР использует дополнительное TCP-соединение для обслуживания туннеля.

В случае, если VPN сервер стоит за фаерволом (а так и должно быть), нам также необходимо открыть порт TCP 1723 на нашем шлюзе.

Установка и настройка:

- Открываем Диспетчер Сервера, выбираем раздел Роли и в правой части консоли нажимаем Добавить роли (Рис.1):

Рис.1.

2. Откроется Мастер добавления ролей. Выбираем роль «Службы политики сети и доступа» и нажимаем Далее (Рис.2):

Рис.2.

3. В следующем окне нажимаем Далее (Рис.3):

Рис.3.

4. В окне выбора службы ролей выбираем «Служба удаленного доступа» и «Маршрутизация», затем нажимаем Далее (Рис.4):

Рис.4.

5. На странице подтверждения установки нажимаем Установить (Рис.5):

Рис.5.

6. После успешной установки нажимаем Закрыть (Рис.6):

Рис.6.

7. Далее открываем консоль «Маршрутизация и удаленный доступ», на имени нашего сервера нажимаем правой кнопкой мыши -> «Настроить и включить маршрутизацию и удаленный доступ» (Рис.7):

Рис.7.

8. Откроется мастер настройки сервера Маршрутизации и Удаленного доступа, нажимаем Далее (Рис.8):

Рис.8.

9. На странице выбора конфигурации выбираем «Особая конфигурация» и нажимаем Далее (Рис.9):

Рис.9.

10. В следующем окне выбираем «Доступ к виртуальной частной сети (VPN)» и нажимаем Далее (Рис.10):

Рис.10.

11. В окне завершения работы мастера нажимаем Готово (Рис.11):

Рис.11.

12. В появившемся окне нажимаем «Запустить службу» (Рис.12):

Рис.12.

13. В консоли «Маршрутизация и удаленный доступ» нажимаем правой кнопкой мыши на нашем сервере и нажимаем Свойства (Рис.13):

Рис.13.

14. В окне «Свойства сервера» выбираем вкладку IPv4. В опциях «Назначение IPv4-адресов» выбираем «Статический пул адресов» и нажимаем кнопку Добавить (Рис.14):

Рис.14.

15. Задаем начальный и конечный IP-адреса и нажимаем Ок (Рис.15):

Рис.15.

16. Чтобы разрешить пользователю доступ к VPN, открываем свойства нужного нам пользователя, переходим на вкладку Входящие звонки. В опции «Права доступа к сети» выбираем «Разрешить доступ» и нажимаем Применить (Рис.16):

Рис.17.

VPN сервер PPTP установлен и настроен. Не забываем открыть порт TCP 1723 на шлюзе.

Успехов!