- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

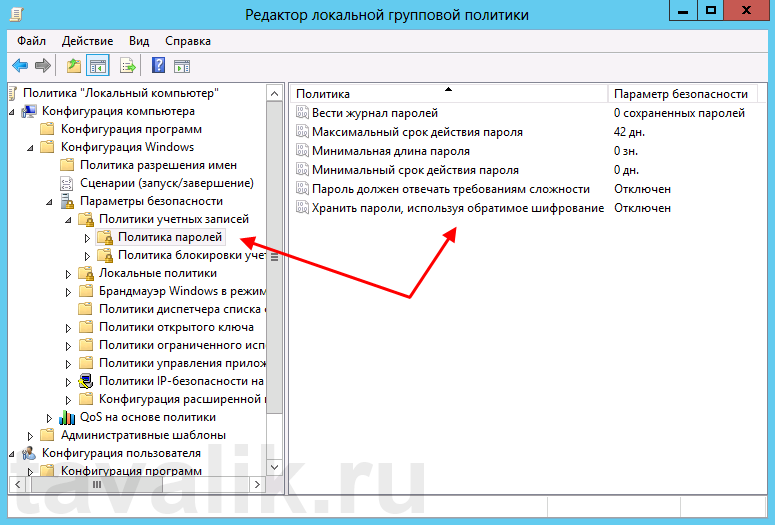

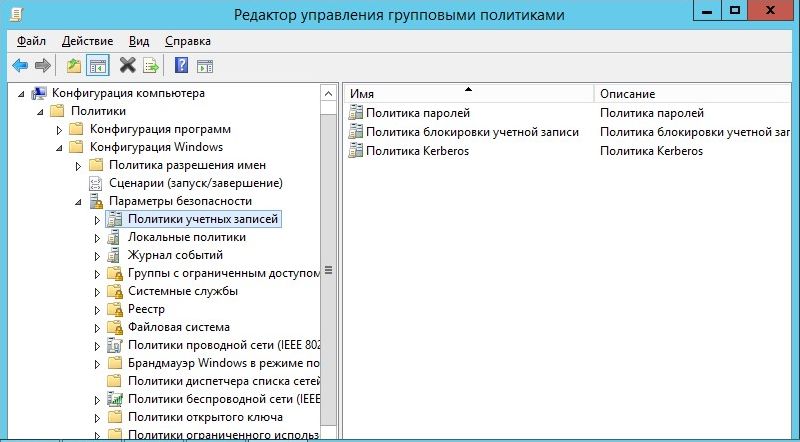

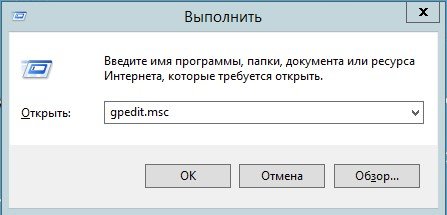

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

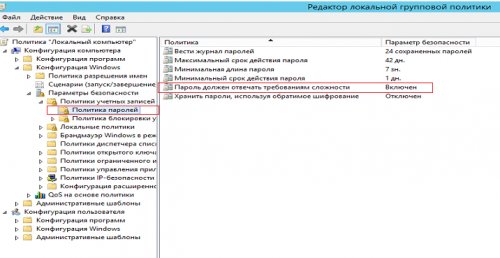

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

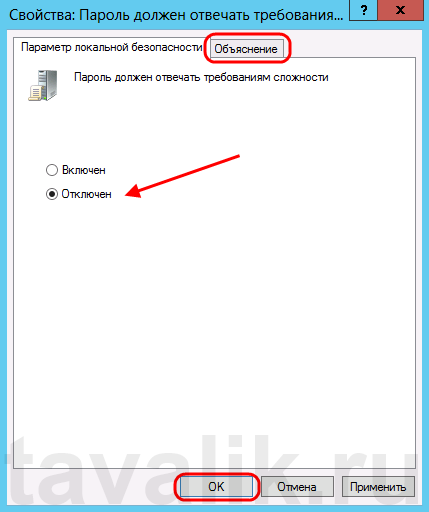

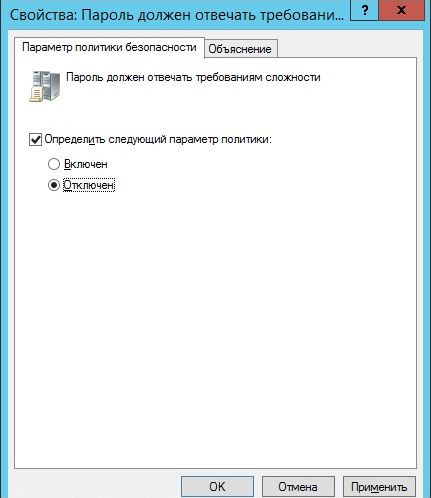

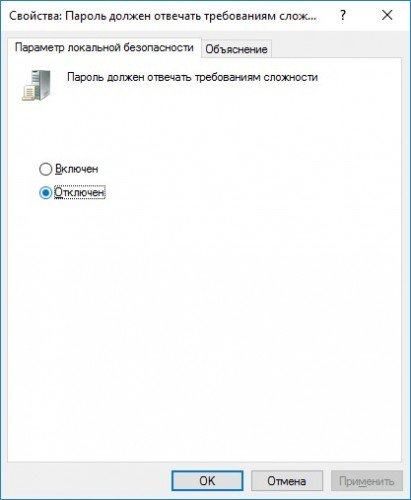

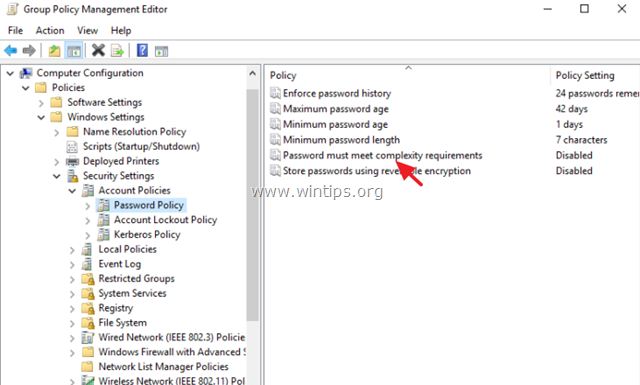

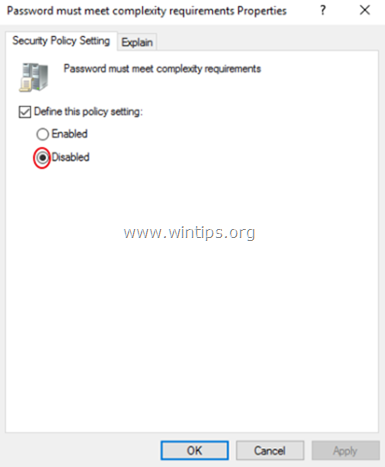

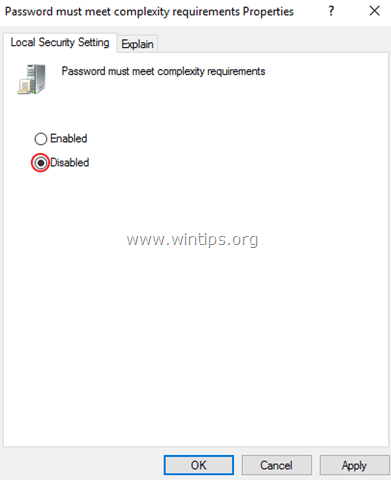

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Разрешить простые пароли в домене Windows Server 2012 R2

Не всегда удобно использовать сложные мудрёные пароли учётных записей с использованием цифр и различных символов. Зачастую, в маленьких организациях стараются этот момент упростить и в качестве пароля использовать что-то более обычное, не смотря на то, что с точки зрения информационной безопасности, это не правильно.

Чтобы для клиентов доменной сети сделать простые пароли, нужно выполнить следующее:

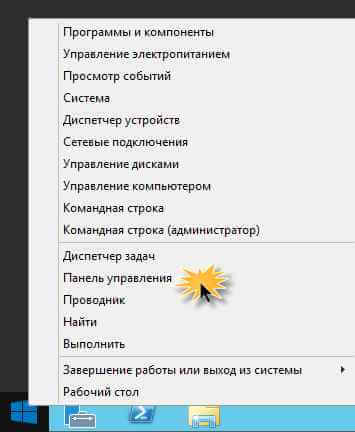

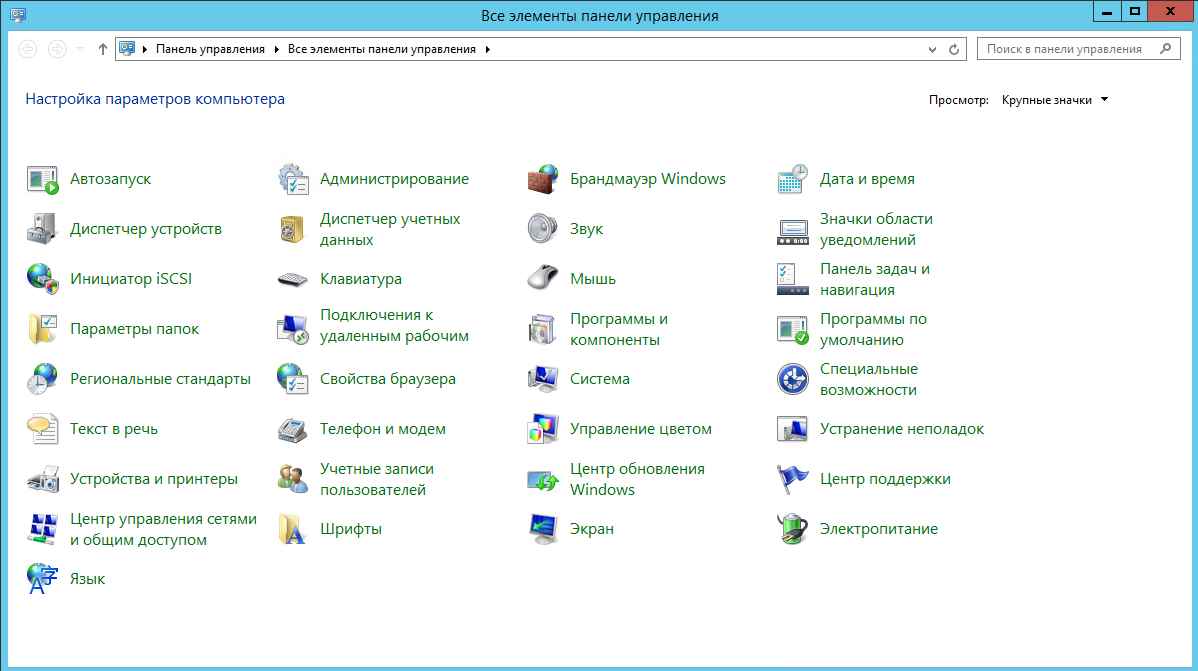

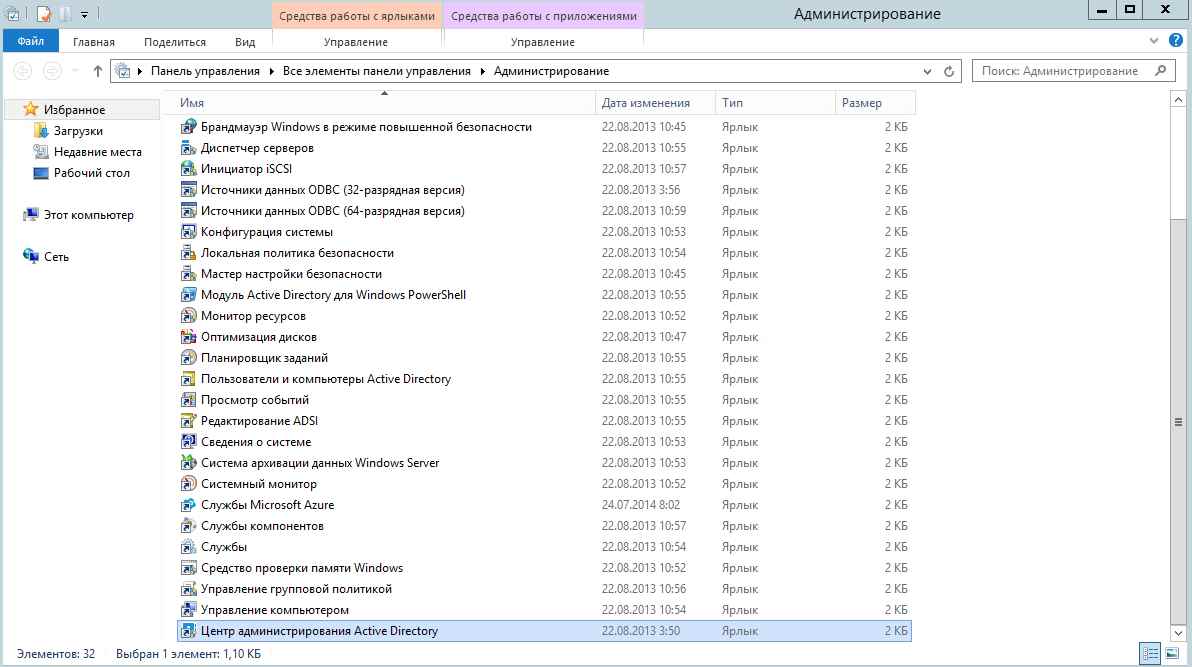

Пуск — Администрирование

Выбрать оснастку «Управление групповой политикой»

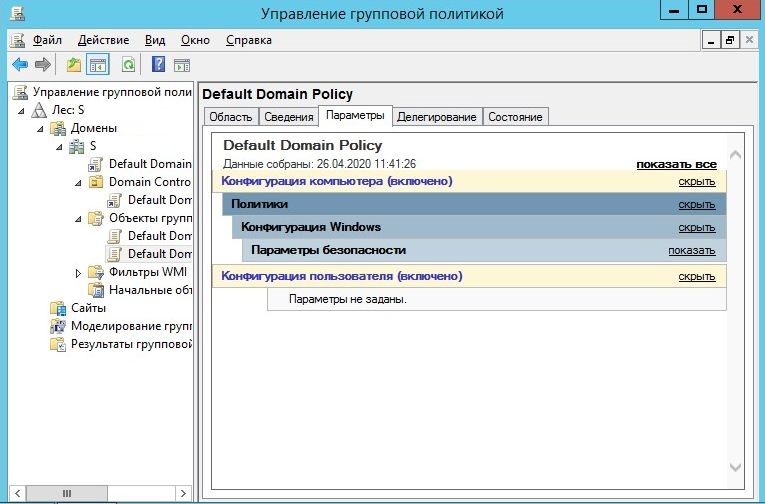

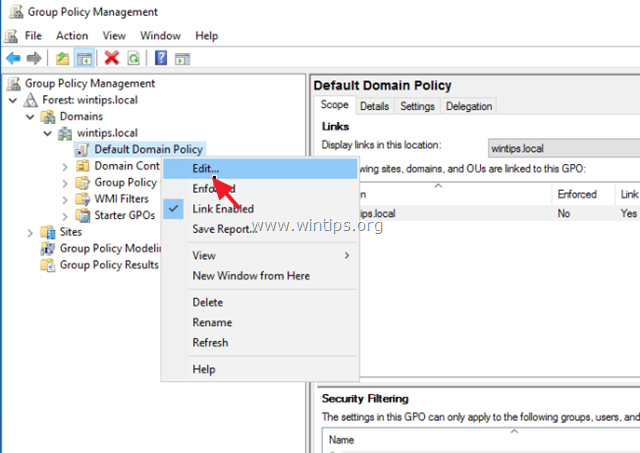

Раскрыть ветви своего домена и найти там Default Domain Policy

Открыть закладку «параметры»

Раскрыть «политики» — «конфигурация windows» — «параметры безопасности»

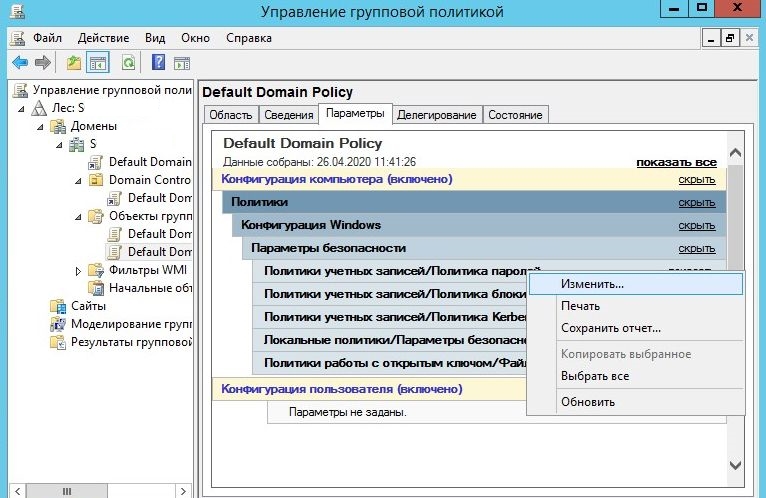

Кликнуть правой кнопкой мыши по параметру «политика учетных записей/политика паролей» и нажать «изменить»

В открывшемся окне перейти по пути: «Конфигурация компьютера» — «Политики» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей».

И в правой половине окна выбрать «Политика паролей».

Тут нужно отключить параметр «Пароль должен отвечать требованиям сложности».

Также можно изменить минимальную длину пароля, срок его действия и др..

Обновлено 08.09.2018

Щелкаем правым кликом по пуску или сочетание клавиш CTRL+X и выбираем, нужный пункт.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01

Дальше Администрирование-Центр Администрирования.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02

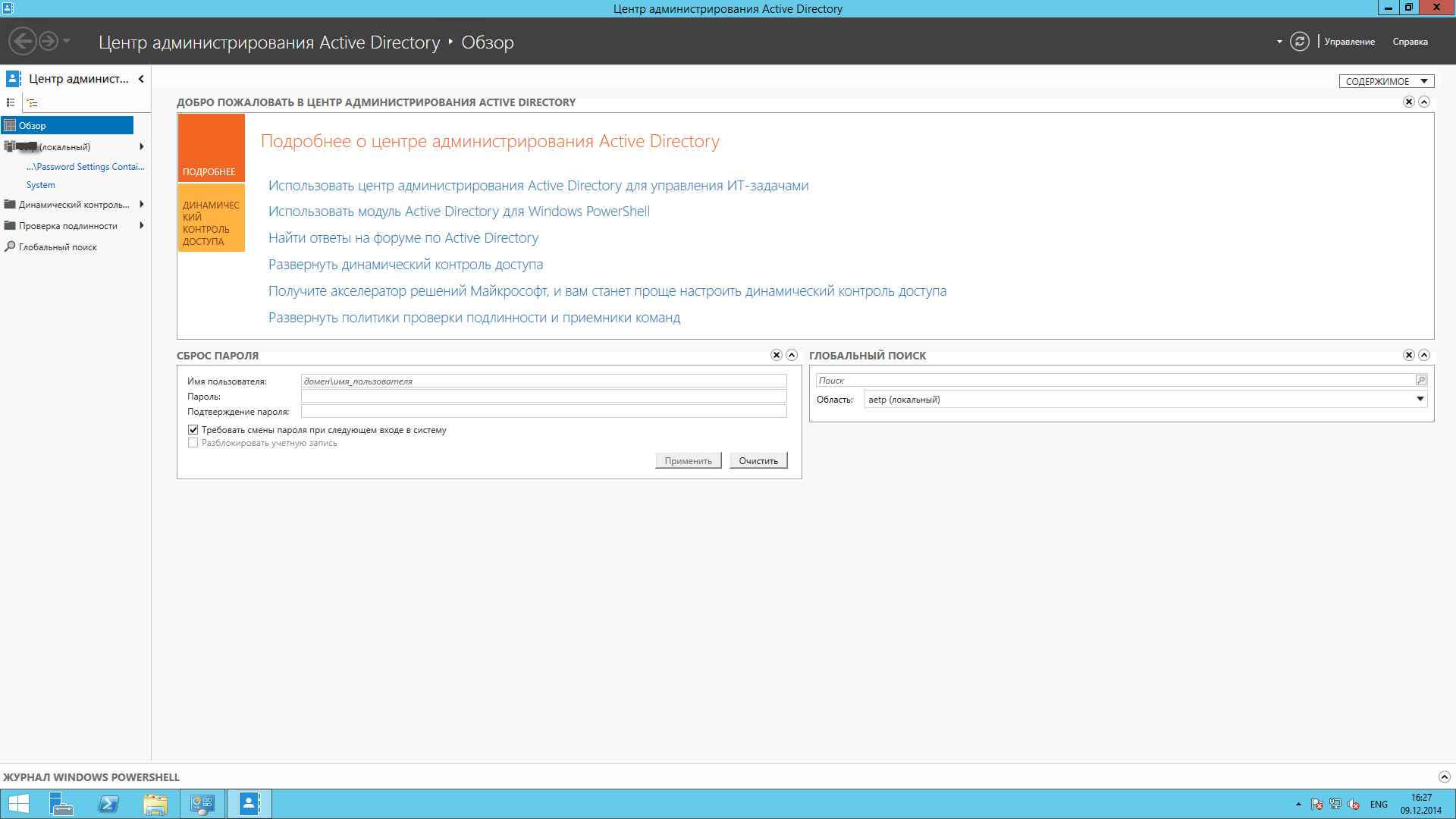

Либо можете ввести в окне «Выполнить» сокращенную аббревиатуру dsac.exe.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03

У вас откроется «Центр администрирования Active Directory», как видите оснастка очень похожа, на начальную «Диспетчер серверов»

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04

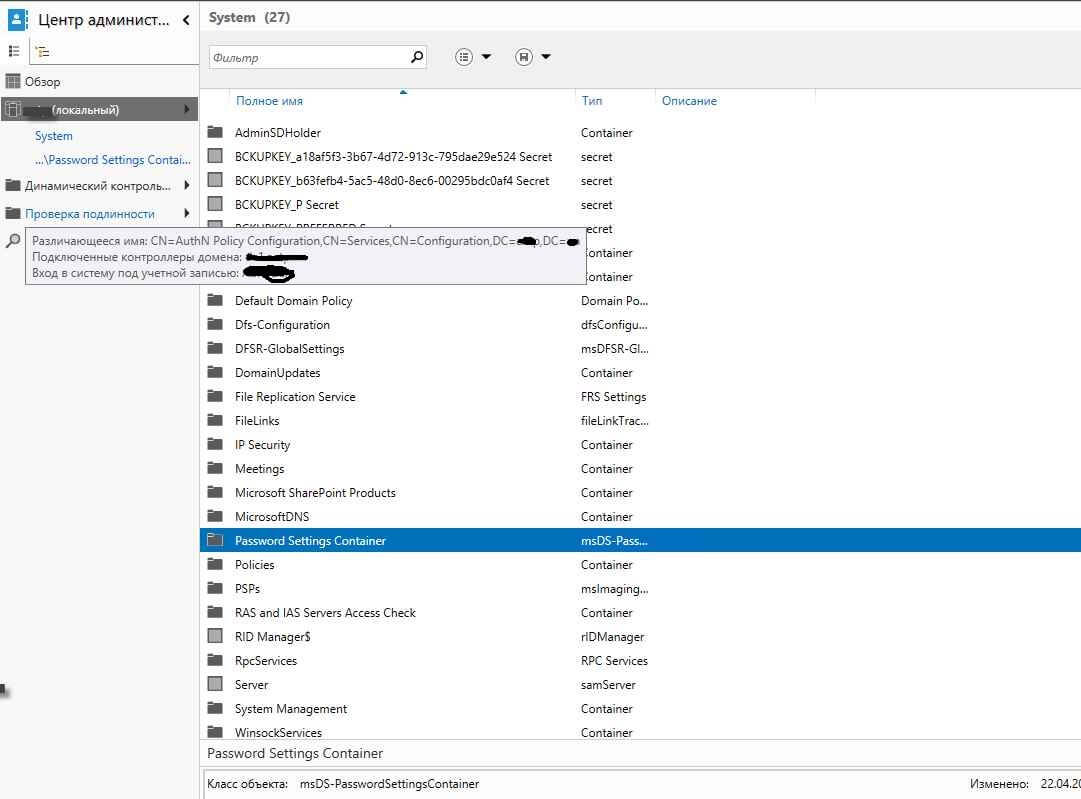

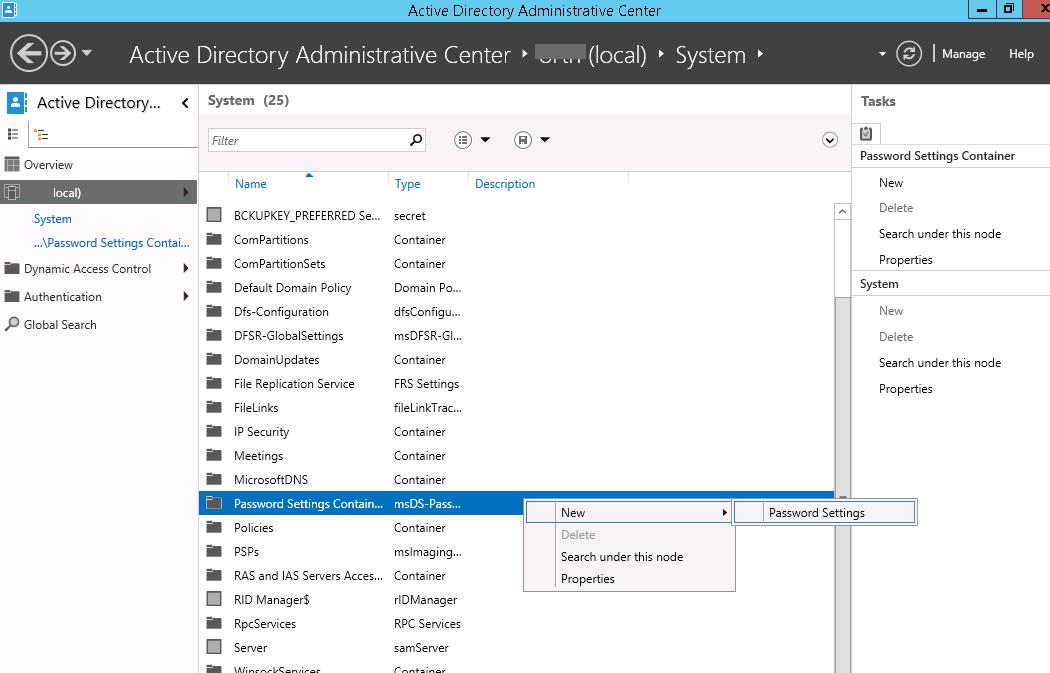

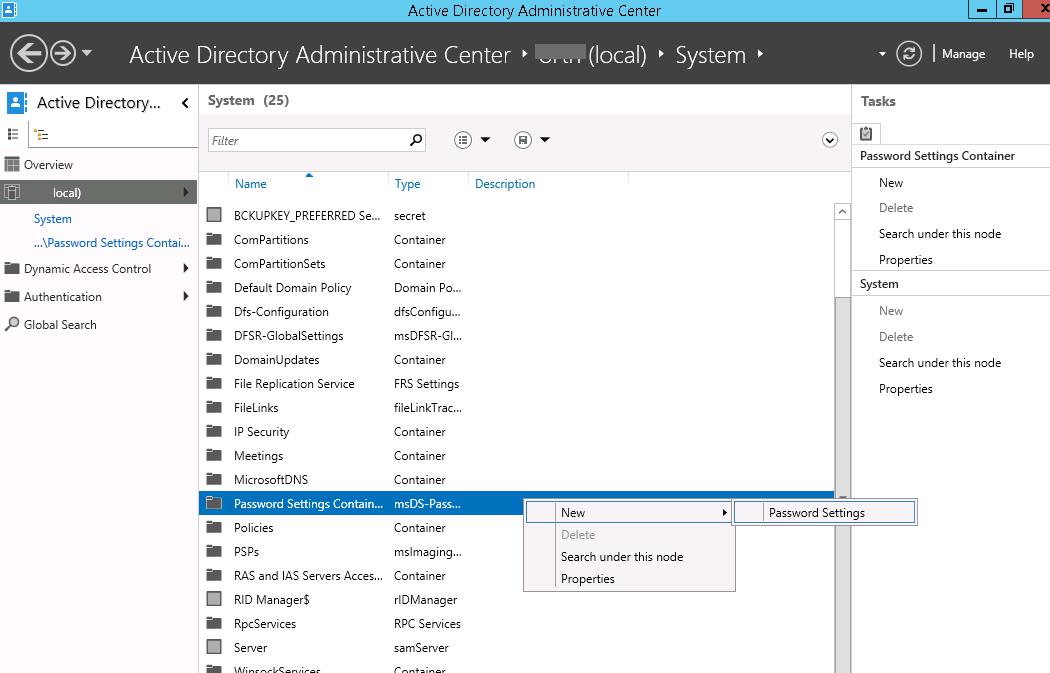

В левом углу видим наш домен, щелкаем по нему и идем System-Password Setting Container

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05

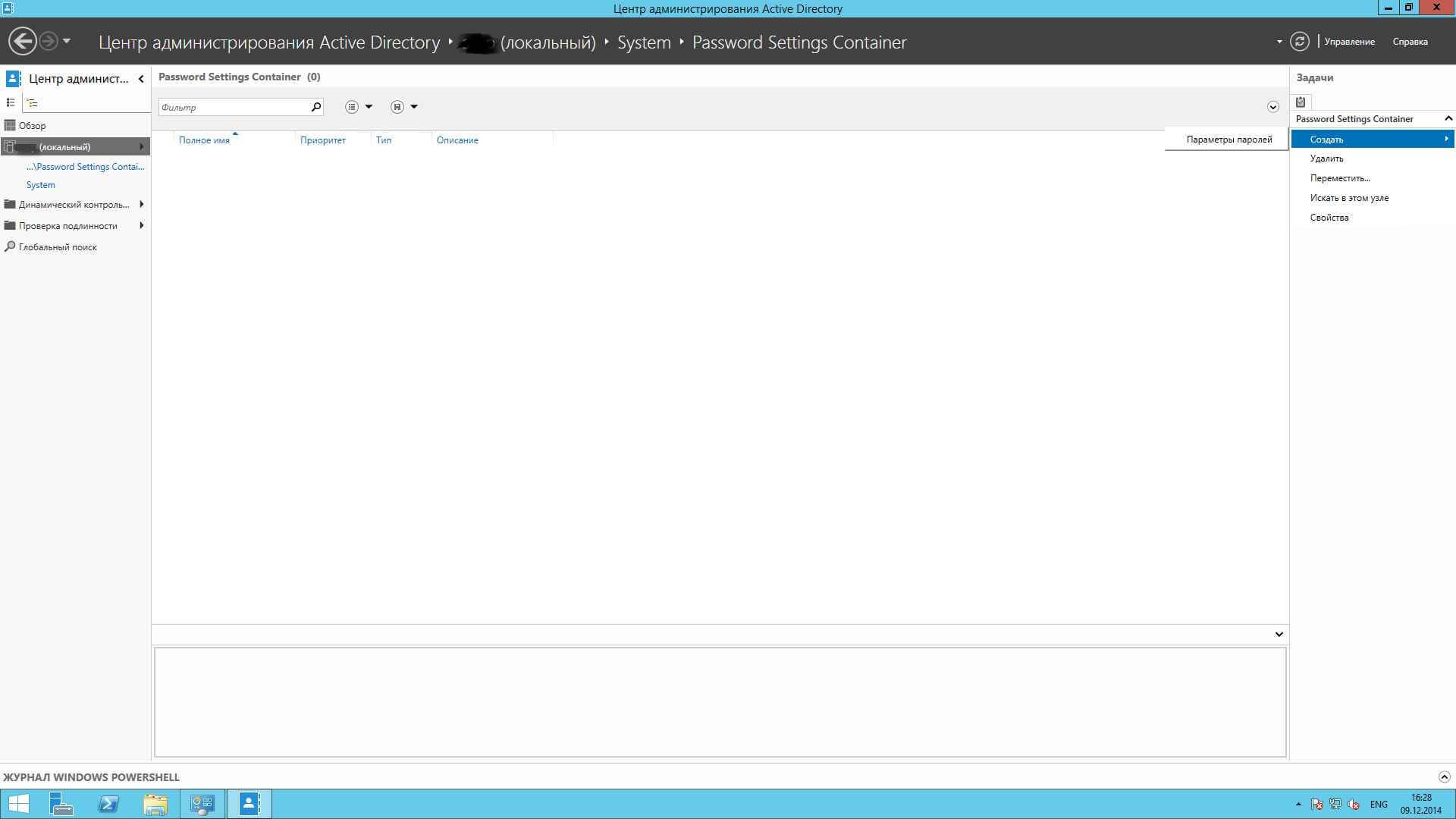

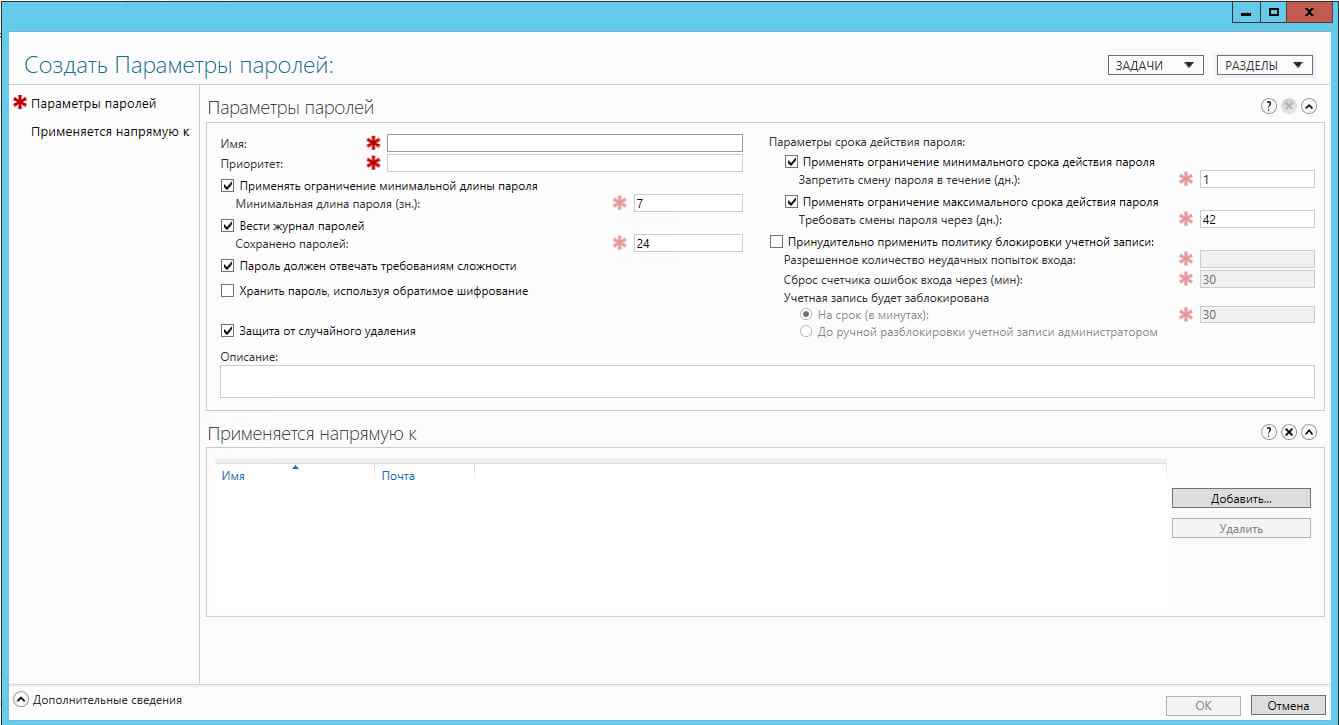

Справа нажимаем создать-Параметры паролей.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06

Ну а дальше все просто выбираем, что нужно, и снизу жмем кнопку Добавить, в которой можно выбрать пользователя или группу.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07

Как видите Microsoft с каждым разом все упрощает и в случае с корзиной Active Directory и в плане PSO политик, думаю это правильное решение.

Сен 8, 2018 15:38

Раздельные (гранулированные) политики паролей Fine-Grained Password Policies (FGPP) позволяют создать отдельные политики паролей для определенных пользователей или групп. Множественные политики паролей FGPP доступны, начиная с версии Active Directory в Windows Server 2008. В предыдущих версиях AD 2000 можно было создать только одну политику паролей в каждом домене (в рамках Default Domain Policy).

В этой статье мы покажем, как создать и настроить раздельные политики управления паролями (Password Setting Objects) в домене.

Содержание:

- Множественные политики управления паролями — Fine-Grained Password Policies

- Настройка Password Settings Policy в Active Directory

- Настройка политики паролей PSO с помощью PowerShell

Множественные политики управления паролями — Fine-Grained Password Policies

Fine-Grained Password Policies позволяют администратору создать в одном домене несколько специальных политик управления паролями (Password Settings Policy — PSO). В PSO объектах задаются требования к паролям (длина, сложность, история) и настройки блокировки учетных записей. Политики PSO можно назначать на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Если к пользователю/группе привязана политика PSO, то настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

С помощью политик FGPP можно задать более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ в домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- Функциональный уровень домена Windows Server 2008 или выше;

- Парольные политики можно назначить на пользователей или глобальные (!) группы безопасности (global security);

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP).

Настройка Password Settings Policy в Active Directory

Вы можете создавать и редактировать парольные политики Fine-Grained Password Policies из графического интерфейса консоли Active Directory Administration Center (ADAC).

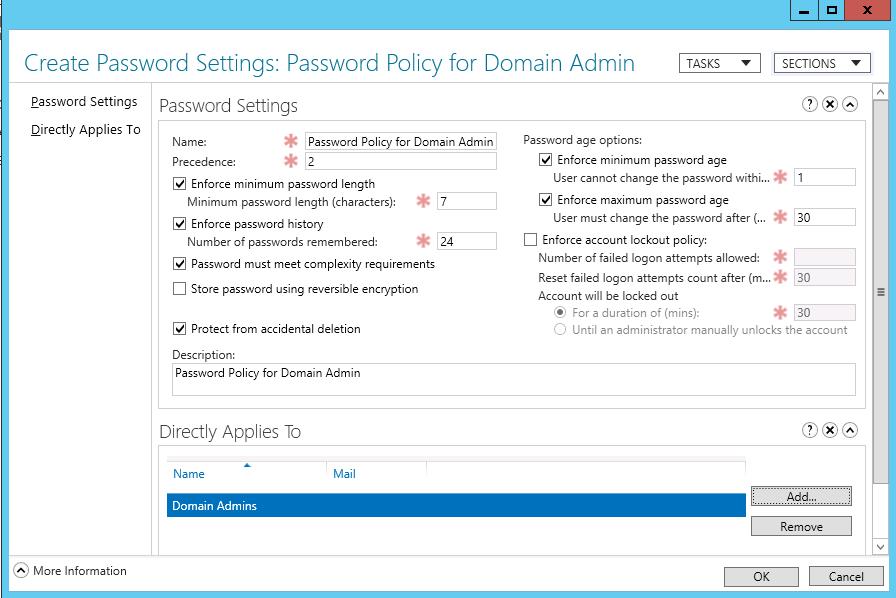

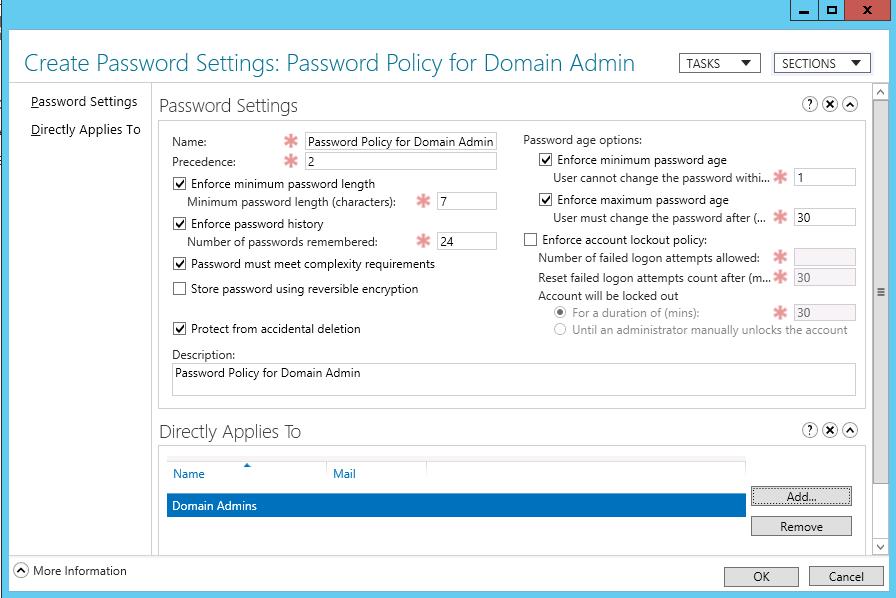

В данном примере мы покажем, как создать и назначить отдельную парольную политику на доменную группу Domain Admins.

Запустите консоль Active Directory Administrative Center (dsac.msc), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings.

Укажите имя политики паролей (например, Password Policy for Domain Admins) и задайте настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, частота смены пароля, параметры блокировки при неправильном введении пароля и т.д.

Каждый из параметров объекта PSO (класс

msDS-PasswordSettings

) описывается отдельным атрибутом AD:

- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

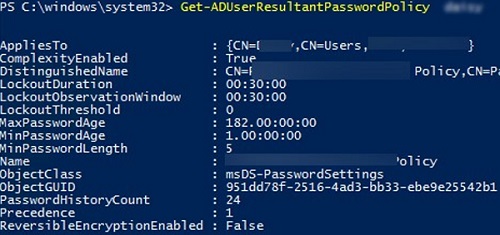

Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на пользователя AD действуют несколько политик PSO, то к нему будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две PSO политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID;

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To добавьте группы или пользователей, на которых должна действовать политика (в этом примере Domain Admins). Сохраните политику.

Рекомендуется применять политику PSO к группам, а не отдельным пользователям. Создайте отдельную группу безопасности и добавляйте в нее учетные записи пользователей. Это упростит управление.

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admins.

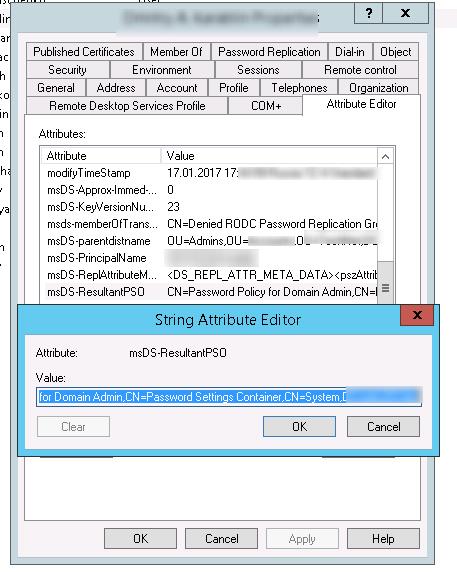

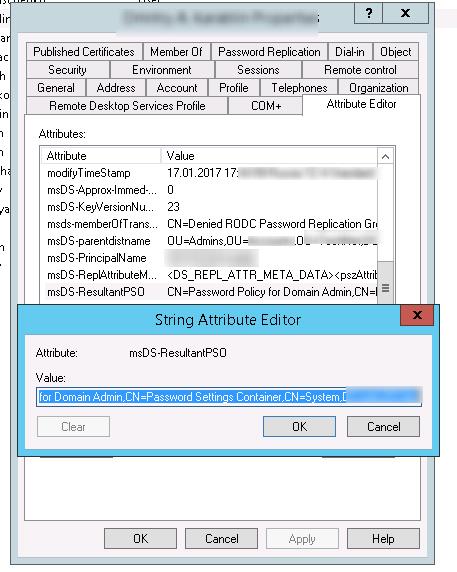

Запустите консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откройте свойства любого пользователя из группы Domain Admins. Перейдите на вкладку редактора атрибутов (Attribute Editor) и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (

CN=Password Policy for Domain Admins,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru

).

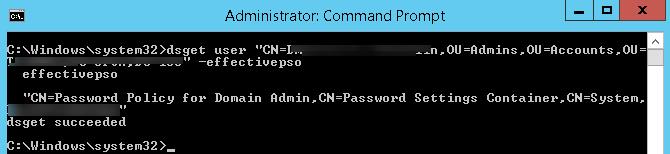

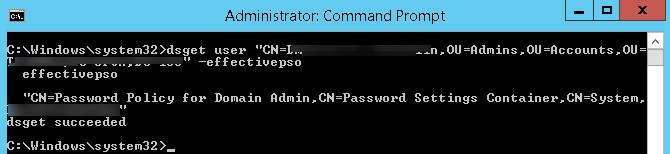

Также действующую политику PSO для пользователя можно получить с помощью dsget:

dsget user "CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru" –effectivepso

Настройка политики паролей PSO с помощью PowerShell

Вы можете управлять политиками паролей PSO с помощью PowerShell (на компьютере должен быть установлен модуль RSAT-AD-PowerShell).

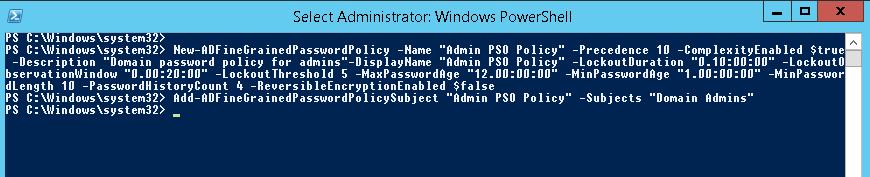

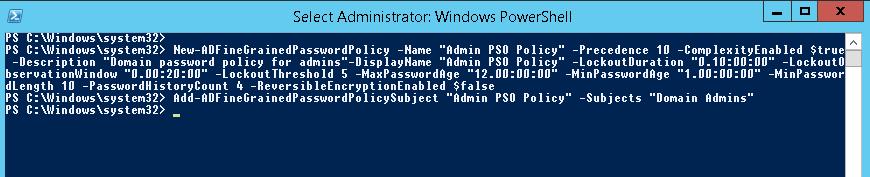

Для создания новой политики используется командлет New-ADFineGrainedPasswordPolicy:

New-ADFineGrainedPasswordPolicy -Name "Admin PSO Policy" -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Теперь можно назначить политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO Policy" -Subjects "Domain Admins"

Чтобы изменить настройки политики PSO:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"30"

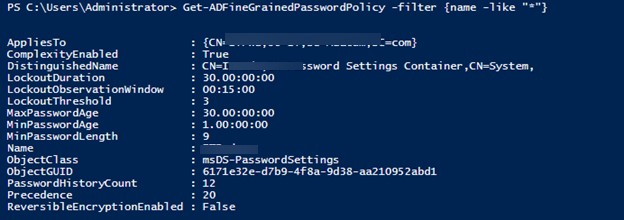

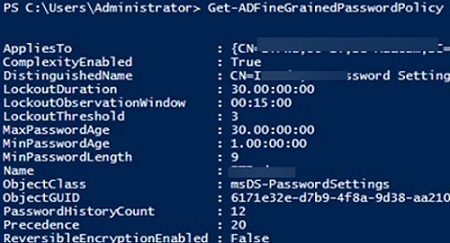

Вывести все политики FGPP в домене:

Get-ADFineGrainedPasswordPolicy -Filter *

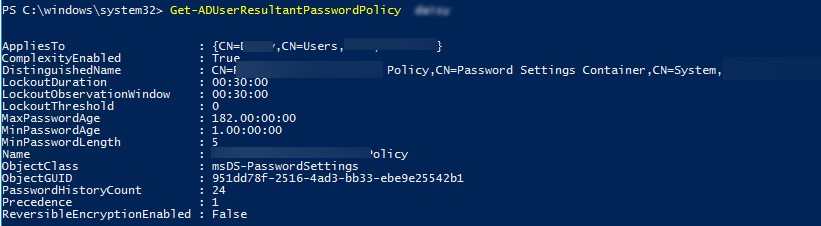

Для получения результирующей парольной политики, которая применяется к конкретному пользователю используется команды. Имя политики PSO, которая действует на пользователя указано в поле Name.

Get-ADUserResultantPasswordPolicy -Identity username

Список политик PSO, назначенных на группу Active Directory, можно вывести с помощью командлета:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

Чтобы вывести настройки политики паролей по-умолчанию из Default Domain Policy, выполните команду:

Get-ADDefaultDomainPasswordPolicy

Совсем недавно мы писали о сроке действия пароля для пользователей Windows Server 2012. Сегодня предлагаем, не отходя далеко от темы, обсудить системные требования к сложности пароля, а также целесообразность и способ их отключения.

По умолчанию пароль должен быть не короче шести символов, не содержать в себе имени учетной записи, а еще в него должны входить знаки минимум трех из четырех групп:

- латинские заглавные буквы (A-Z);

- латинские строчные буквы (a-z);

- цифры (0-9);

- неалфавитные символы (!, ?, %, $, # и т. д.)

Но, если у вас есть права администратора, вы можете отключить требования сложности пароля для всех пользователей вашего сервера.

1. Выполните команду gpedit.msc: Win + R > пропишите gpedit.msc> ОК.

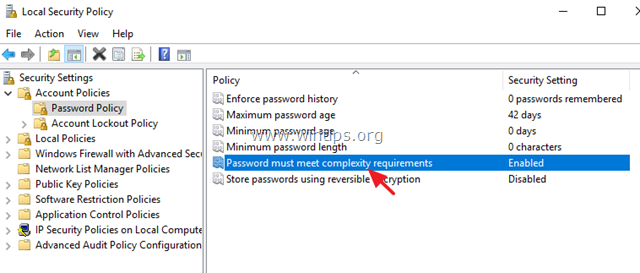

2. Перейдите: Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики учетных записей > Политика паролей > Пароль должен отвечать требованиям сложности.

3. Выберите Отключен и нажмите ОК.

Вот и все, требования сложности отключены.

Полезно!

Также в Политике паролей можно изменить минимальный и максимальный сроки действия, длину и другие параметры пароля.

Отключить требования сложности пароля для Windows Server 2012 нетрудно, но мы все же рекомендуем подходить к этому вопросу взвешенно и учитывать элементарные советы по безопасности. В противном случае, будьте готовы однажды найти свой пароль в рейтинге самых ненадежных. Ведь часто именно слабый пароль – главная лазейка для злоумышленников. Необязательно генерировать новую комбинацию каждую неделю или раз в месяц, можно и реже. Просто не используйте для этих целей свою фамилию, имя дочери или название фирмы. И не забудьте позаботиться о безопасном сервере, грамотном администрировании и своевременном бэкапе – обращайтесь к нам за консультацией 24/7.

Если вы уже использовали Windows Server 2012, или более ранние версии Windows Server, то вы уже знаете что по умолчанию политика паролей в этих операционных системах определена так, что все пароли учетных записей пользователей должны удовлетворять ряду требований.

Они не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков. Они должны иметь длину не менее 6 знаков. Они должны содержать знаки трех из четырех указанных в скобках категорий (латинские заглавные буквы, латинские строчные буквы, цифры, отличающиеся от букв и цифр знаки, например, !, $, #, %).

Такая политика паролей обеспечивает наличие достаточно безопасных с точки зрения подбора паролей. Но на тот случай, когда по тем или иным причинам вам нужно изменить политику паролей в Microsoft Windows Server 2012, ниже приведена небольшая инструкция.

Поскольку все параметры политики паролей задаются в локальных групповых политиках, нам нужно запустить Редактор Локальных Групповых Политик (Local Group Policy Editor), для этого нам нужно выполнить команду gpedit.msc (нажимаем комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть» (Open) пишем gpedit.msc и нажимаем «ОК»).

Открывается нужная нам оснастка и в левой части окна, в дереве групповых политик мы последовательно раскрываем следующие группы:

«Конфигурация компьютера» (Computer Configuration)

«Конфигурация Windows» (Windows Settings)

«Параметры безопасности» (Security Settings)

«Политики учетных записей» (Account Policies)

«Политика паролей» (Password Policy)

Вот здесь мы как раз и можем изменить необходимую нам политику. Кроме нужной нам политики сложности паролей, также здесь мы можем поменять и остальные параметры, касающиеся срока действия пароля и его длины. Для изменения политики сложности пароля мы кликаем два раза мышкой по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в открывшемся окне «Свойства политики» устанавливаем переключатель в значение «Отключен» (Disabled). Если нам необходимо прочитать информацию за что отвечает та или иная политика, то мы можем перейти на вкладку «Объяснение» (Explain) и получить весьма подробное описание.

После изменения необходимых нам параметров, нам остается сохранить настройки и закрыть окна, нажав кнопку «ОК».

Кроме того, в левой части окна также присутствует раздел «Политика блокировки учетных записей» (Account Lockout Policy), который вы также можете настроить под ваши требования, эта политика отвечает за блокировку учетной записи в случае неверного ввода паролей. Ну и не забывайте о том, что изменение политики паролей может серьезно снизить безопасность сервера, поскольку многие пользователи любят очень простые пароли, а это весьма критично с точки зрения безопасности.

Так что гораздо лучше приучать пользователей к использованию паролей, удовлетворяющих требованиям безопасности, что в дальнейшем им будет только на руку при использовании других сервисов. К примеру, когда им потребуется IP телефония, то при создании своего SIP – аккаунта также нужно будет использовать сложный пароль, который исключает возможность подбора злоумышленником. В этом случае использование IP телефонии будет безопасным и позволит сэкономить немало денег.

Fine-Grained Password Policies (FGPP) allow you to create multiple password policies for specific users or groups. Multiple password policies are available starting with the Windows Server 2008 version of Active Directory. In previous versions of AD, you could create only one password policy per domain (using the Default Domain Policy).

In this article, we’ll show how to create and configure multiple Password Setting Objects in an Active Directory domain.

Contents:

- Fine-Grained Password Policies Concepts

- How to Create Password Setting Policy (PSO) in Active Directory?

- Configuring Fine-Grained Password Policies (PSOs) Using PowerShell

Fine-Grained Password Policies Concepts

Fine-Grained Password Policies allow an administrator to create multiple custom Password Setting Objects (PSO) in an AD domain. In PSOs, you can set the password requirements (length, complexity, history) and account lockout options. PSO policies can be assigned to specific users or groups, but not to Active Directory containers (OUs). If a PSO is assigned to a user, then the password policy settings from the Default Domain Policy GPO are no longer applied to the user.

For example, using FGPP policies you can increase the requirements to the length and complexity of passwords for the administrator accounts, service accounts, or users having external access to the domain resources (via VPN or DirectAccess).

Basic requirements for using multiple FGPP password policies in a domain:

- Domain functional level of Windows Server 2008 domain or newer;

- Password policies can be assigned to users or Global (!) security groups;

- FGPP is applied entirely (you cannot set some of the password settings in the GPO, and some of them in FGPP)

How to Create Password Setting Policy (PSO) in Active Directory?

On Windows Server 2012 and newer, you can create and edit Fine-Grained Password Policies from the graphical interface of the Active Directory Administration Center (ADAC) console.

In this example, we’ll show how to create and assign a separate password policy for the Domain Admins group.

Start the Active Directory Administrative Center (dsac.msc), switch to the tree view and expand the System container. Find the Password Settings Container, right-click it, and select New -> Password Settings.

Specify the name of the password policy (in our example it is Password Policy for Domain Admins) and configure its settings (minimal length and complexity of a password, the number of passwords stored in the history, lockout settings, how often to change password, etc.).

Each of the PSO parameters (msDS-PasswordSettings class) is described by a separate AD attribute:

- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

Pay attention to the Precedence attribute. This attribute determines the priority of the current password policy. If an object has several FGPP policies assigned to it, the policy with the lowest value in the Precedence field will be applied.

Note.

- If a user has two policies with the same Precedence value assigned, the policy with the lower GUID will be applied.

- If a user has several policies assigned, and one of them enabled through the AD security group, and another one assigned to the user account directly, then the policy assigned to the account will be applied.

Then add groups or users in the Direct Applies To section to apply the policy (in our case, it is Domain Admins). We recommend that you apply the PSO policy to groups rather than individual users. Save the policy.

After that, this password policy will be applied to all members of the Domain Admins group.

Start the Active Directory Users and Computers (dsa.msc) console (with the Advanced Features option enabled) and open the properties of any user from the Domain Admins group. Go to the Attribute Editor tab and select Constructed option in the Filter field.

Find the msDS-ResultantPSO user attribute. This attribute shows the password policy enabled for a user (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=woshub,DC=com).

You can also get the current PSO policy for a user using the dsget tool:

dsget user "CN=Max,OU=Admins,DC=woshub,DC=com" –effectivepso

Configuring Fine-Grained Password Policies (PSOs) Using PowerShell

You can manage PSO password policies using PowerShell (the Active Directory PowerShell module must be installed on your computer).

The New-ADFineGrainedPasswordPolicy cmdlet is used to create a new PSO:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.20:00:00” -LockoutObservationWindow “0.00:30:00” -LockoutThreshold 6 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 8 -PasswordHistoryCount 12 -ReversibleEncryptionEnabled $false

Now you can assign a password policy to a user group:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

To change the PSO policy settings:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"12"

List all FGPP policies in a domain:

Get-ADFineGrainedPasswordPolicy -Filter *

Use the Get-ADUserResultantPasswordPolicy command to get the resulting password policy that applies to a specific user.

Get-ADUserResultantPasswordPolicy -Identity jsmith

The name of the PSO that applies to the user is specified in the Name field.

You can display the list of PSO policies assigned to an Active Directory group using the Get-ADGroup cmdlet:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

To show the default password policy settings from the Default Domain Policy GPO, run the command:

Get-ADDefaultDomainPasswordPolicy

Содержание

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Изменение политики паролей в Windows Server 2008 R2

- Смотрите также:

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Изменение политики паролей в Windows Server 2012 R2

- Как отключить требования сложности пароля на сервере 2016 года.

- Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Источник

Изменение политики паролей в Windows Server 2008 R2

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности»

Все, теперь можно использовать любые пароли, но нужно помнить, что это небезопасно.

Смотрите также:

Есть ситуации, когда необходимо изменить порт для подключения к серверу терминалов в Windows Server 2008 R2. Здесь я расскажу как это сделать. 1. Изменение порта в реестре Заходим на…

В этой статье я расскажу, как установить Windows Server 2008. Как правило, установка проходит без каких-либо трудностей и мало чем отличается от установки Windows 7. Но многие вещи, о которых…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Источник

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Источник

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Источник

Как отключить требования сложности пароля на сервере 2016 года.

Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа.

2. Пароли должны быть длиной не менее семи символов.

3. Пароли должны содержать символы из трех следующих четырех категорий:

В этом руководстве содержатся инструкции по отключению требований к сложности паролей на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности паролей в Active Directory 2016.

Часть 2. Как отключить требования к сложности паролей на автономном сервере 2016 года.

Часть 1. Как отключить требования сложности пароля в Active Directory Domain Server 2016.

Снять сложность пароля в Active Directory 2016.

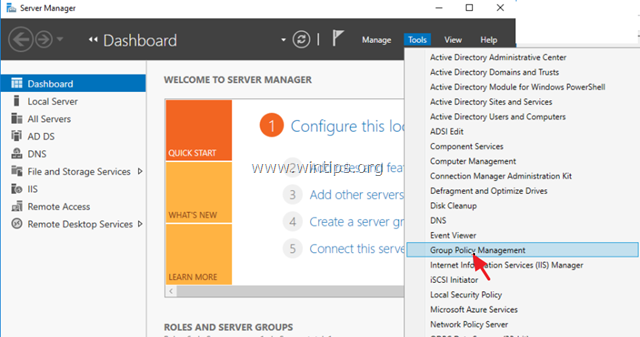

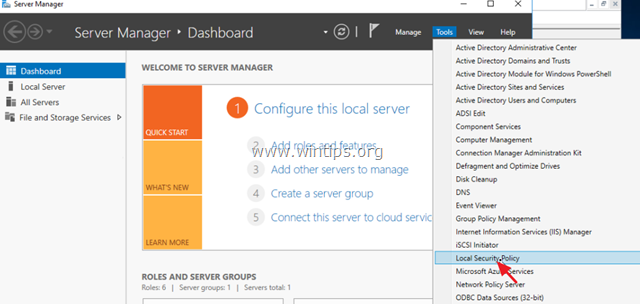

1. В контроллере домена AD Server 2016 откройте Диспетчер серверов а затем из инструменты меню, откройте Управление групповой политикой. *

2. Под Домены, выберите свой домен и затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выбрать редактировать.

3. Затем перейдите к:

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

5. Выбрать Определите этот параметр политики: отключено а затем нажмите хорошо.

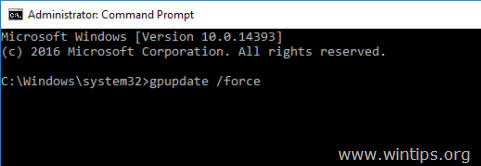

6. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Часть 2. Как отключить требования сложности пароля в автономном сервере 2016 года.

1. Из диспетчера сервера перейдите на инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите к Панель управления открыто Инструменты управления а затем откройте Политика локальной безопасности.

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

4. Выбрать инвалид а затем нажмите ХОРОШО.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

Источник