Начало

В данном руководстве будет рассмотрена процедура изменения порта RDP в операционной системе Windows Server 2012.

Обратите внимание что — все дальнейшие процедуры меняют порт RDP что приведет к отключению текущего соединения с сервером,в связи с этим рекомендуем использовать другие варианты подключения к серверу (например через Веб консоль из личного кабинета).

Для того чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы.

Редактирование реестра производится с помощью программы-редактора.

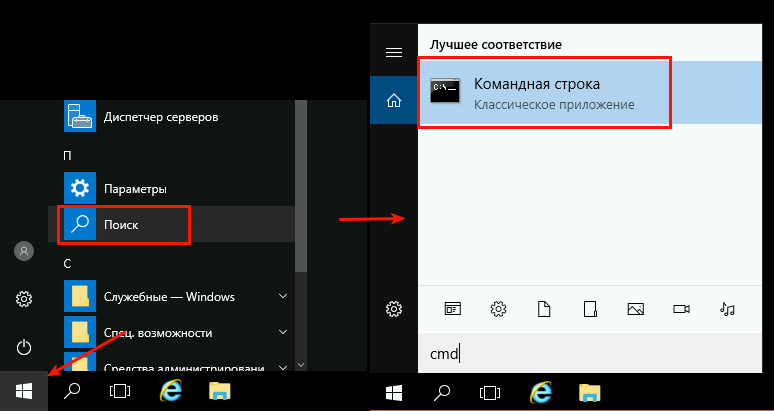

Нажмите Пуск и в панели Поиск напечатайте cmd.

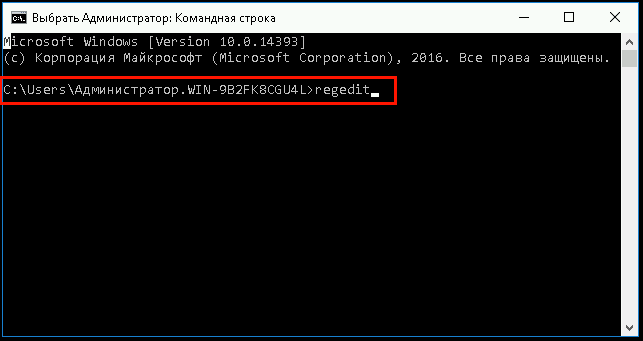

В появившемся окне консоли наберите и выполните команду regedit.

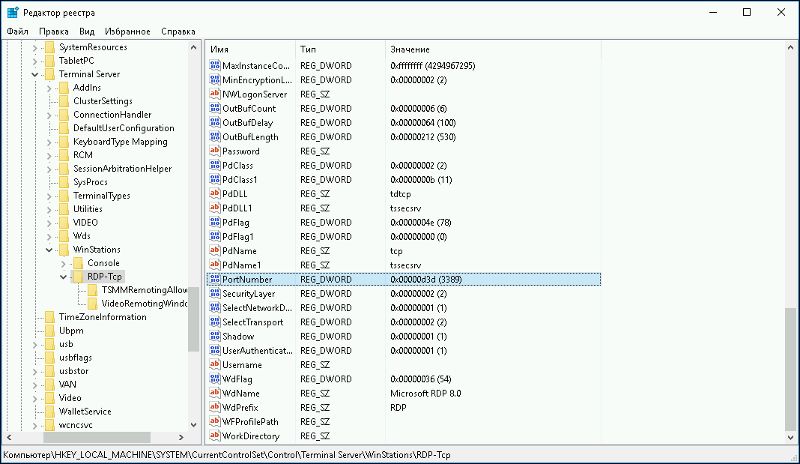

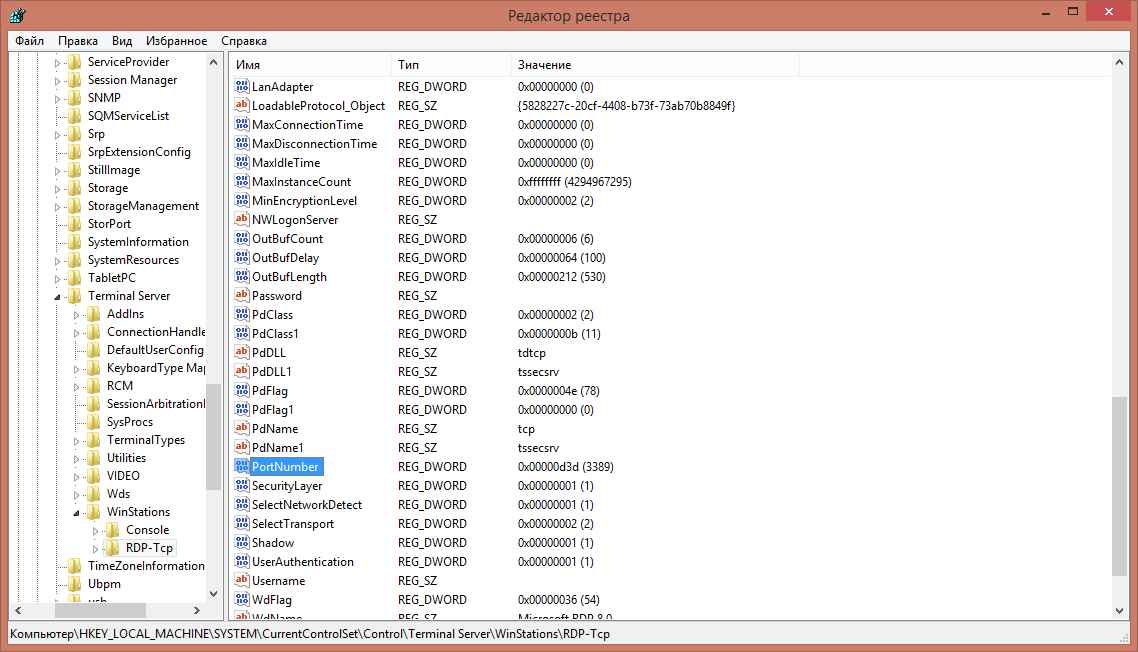

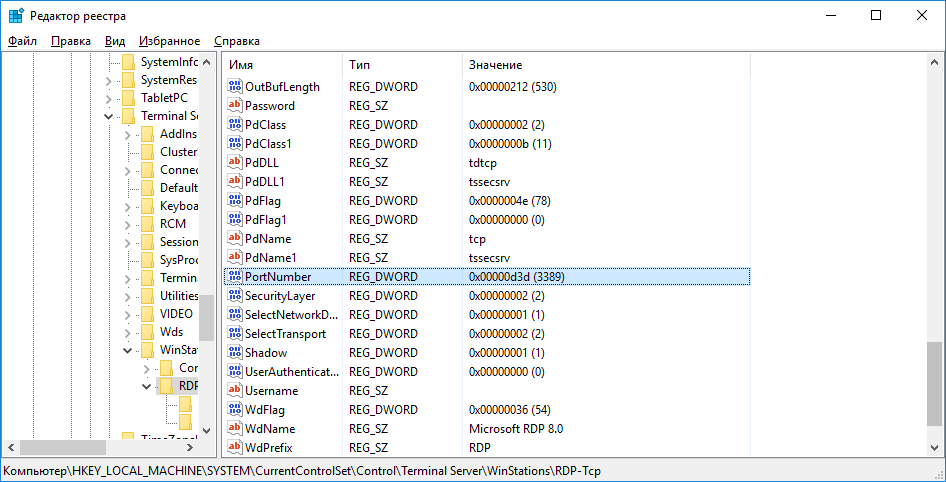

В редакторе реестра нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

В нем необходимо отыскать элемент PortNumber (как на картинке выше), и открыть этот параметр.

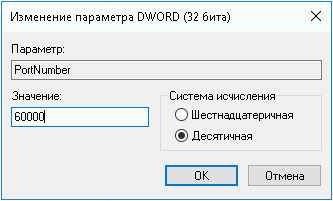

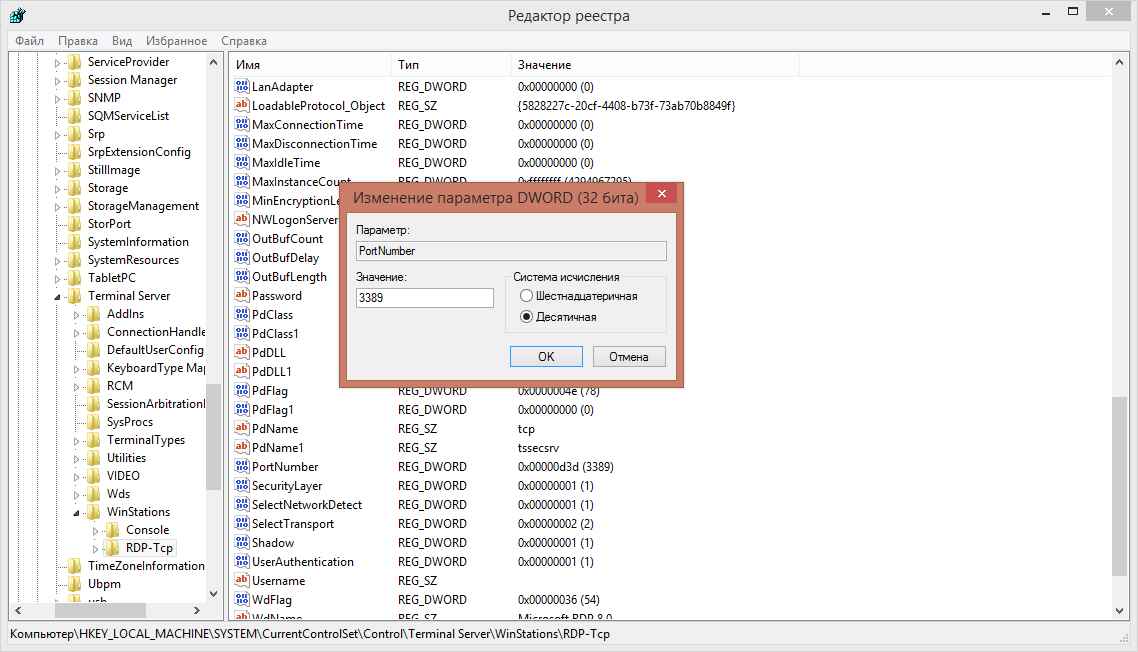

Далее следует переключиться в Десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority).

Как правило, их используют различные системные приложения ОС. - Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

Правило для порта

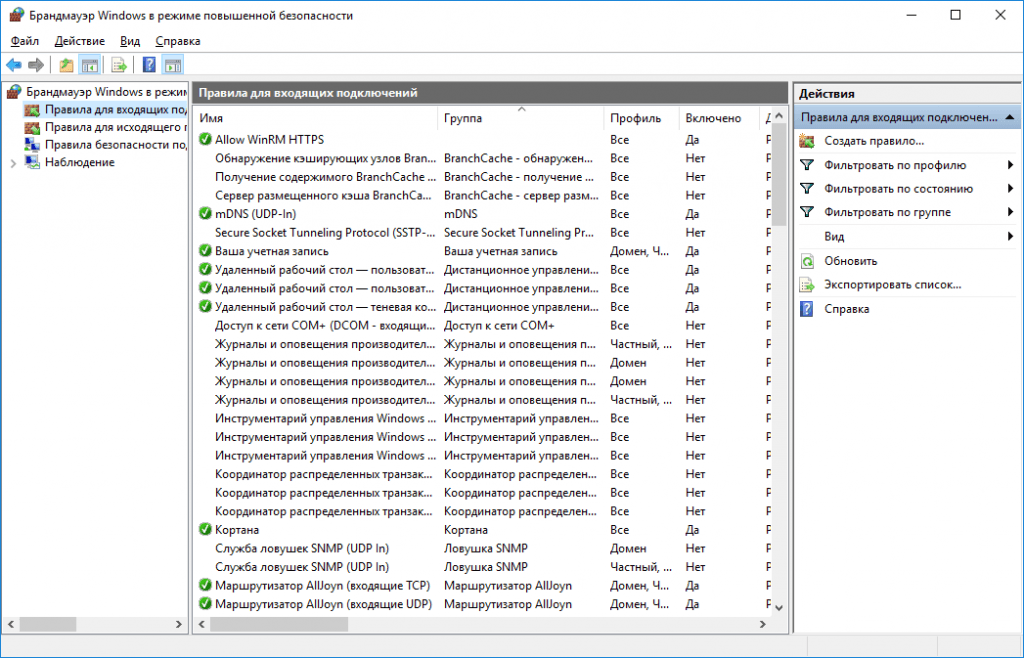

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства

Далее нужно выбрать пункт «Брандмаэур Windows в режиме повышенной безопасности»

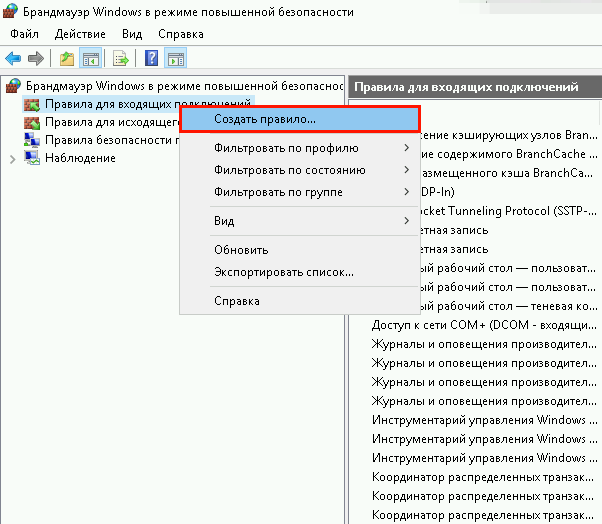

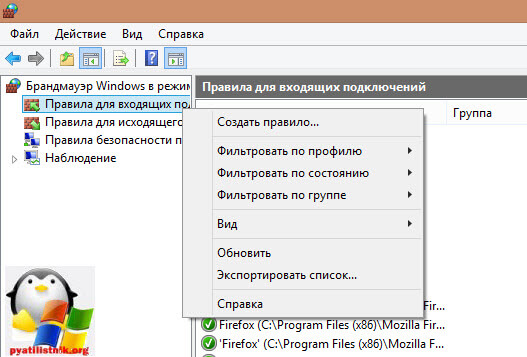

В новом окне выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

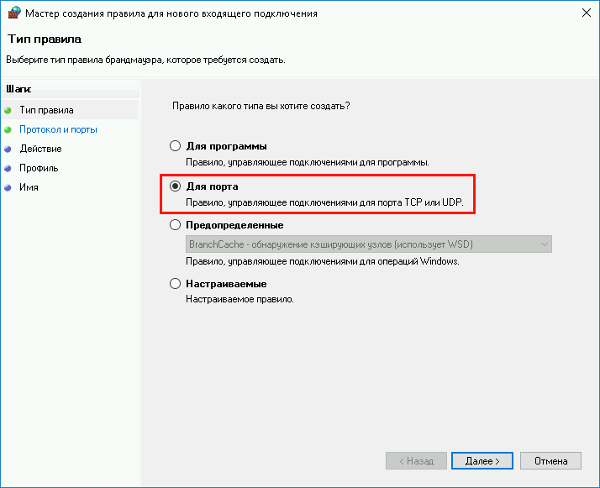

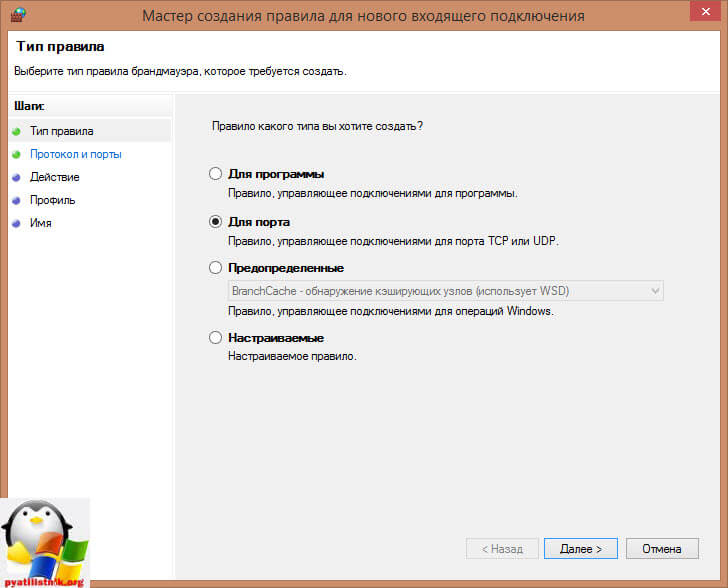

Мы будем создавать правило для порта:

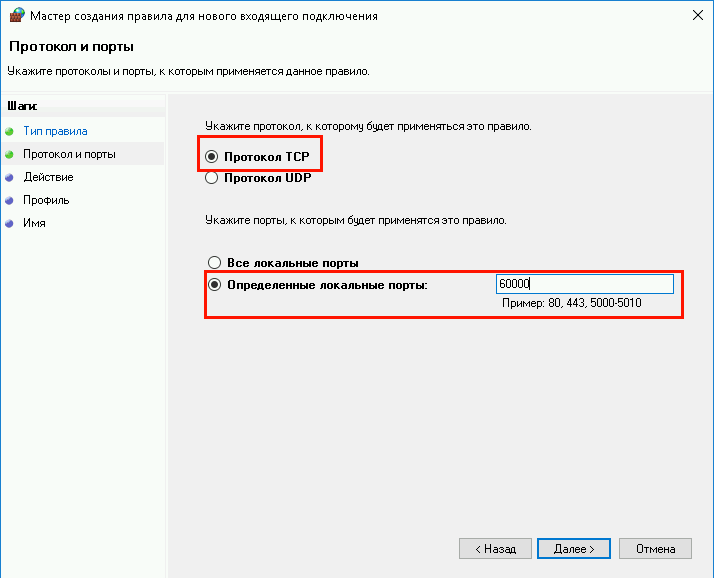

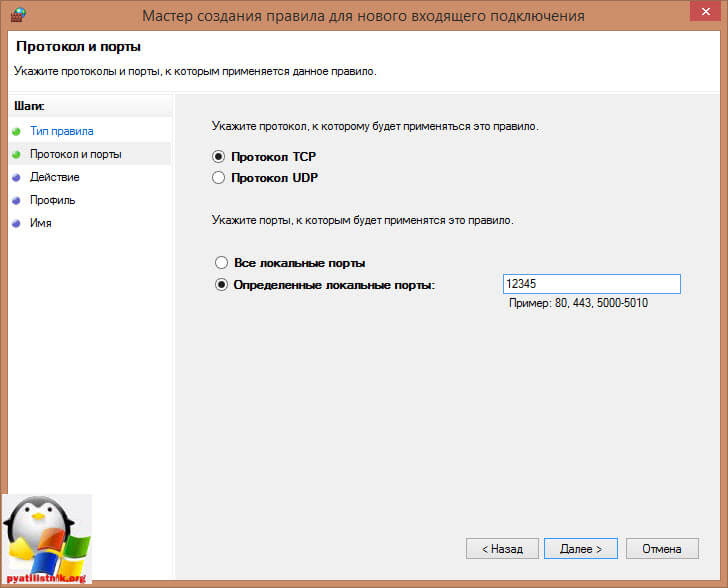

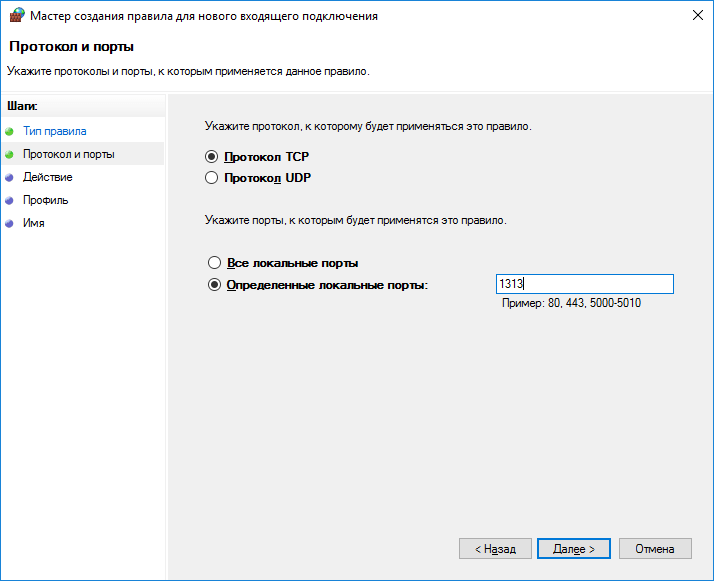

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

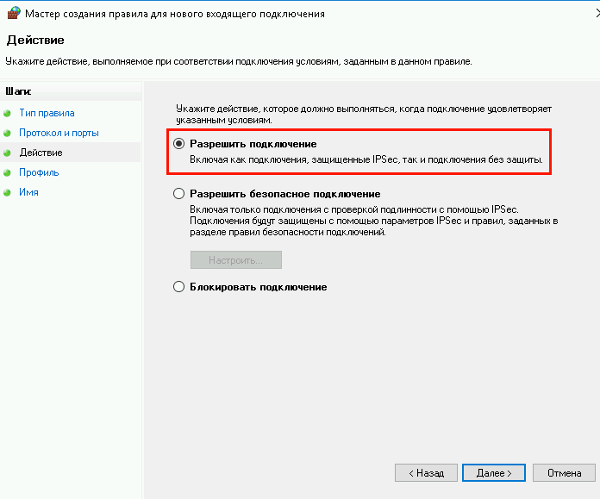

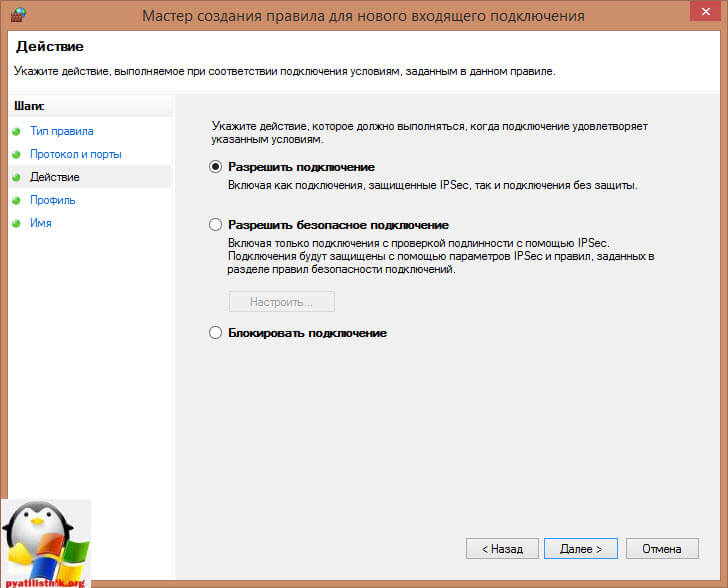

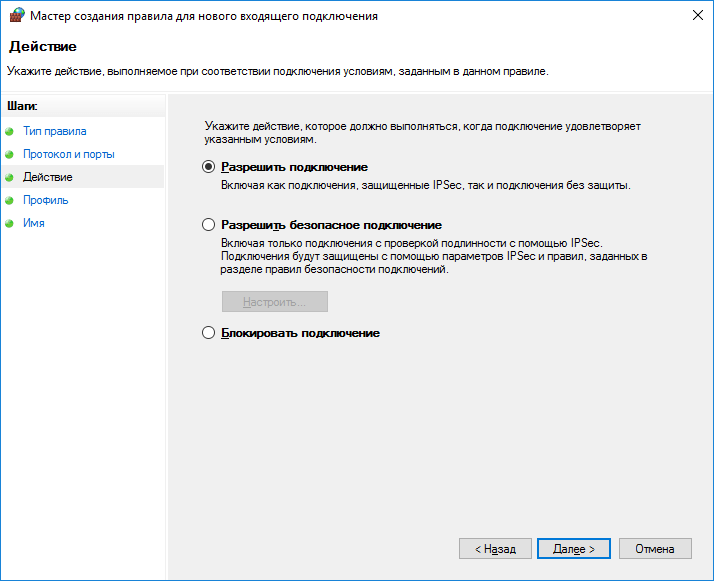

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение.

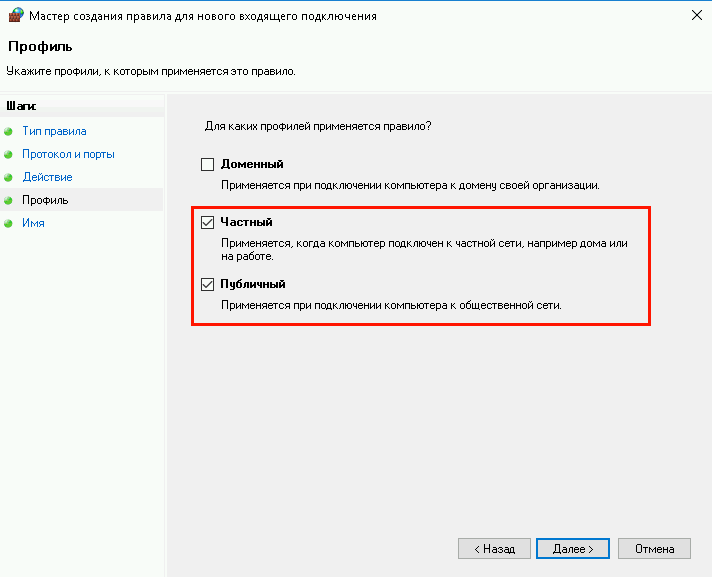

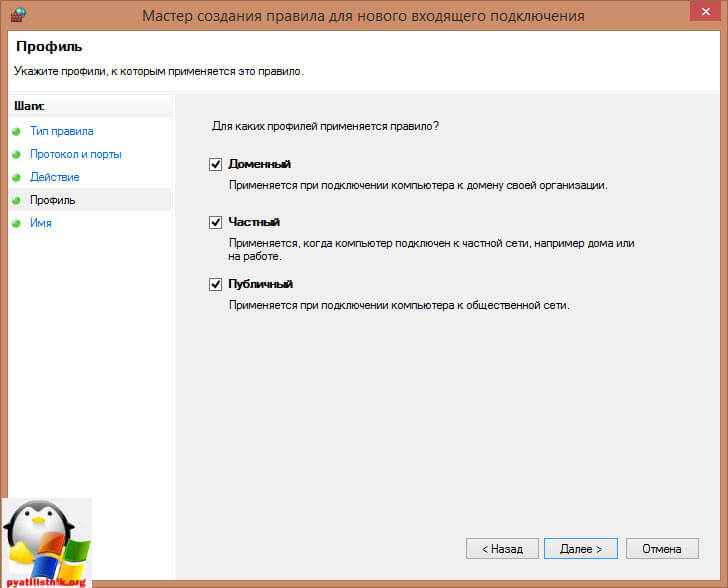

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

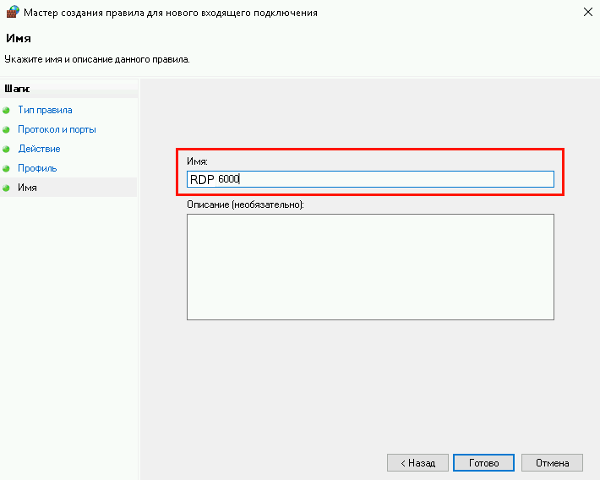

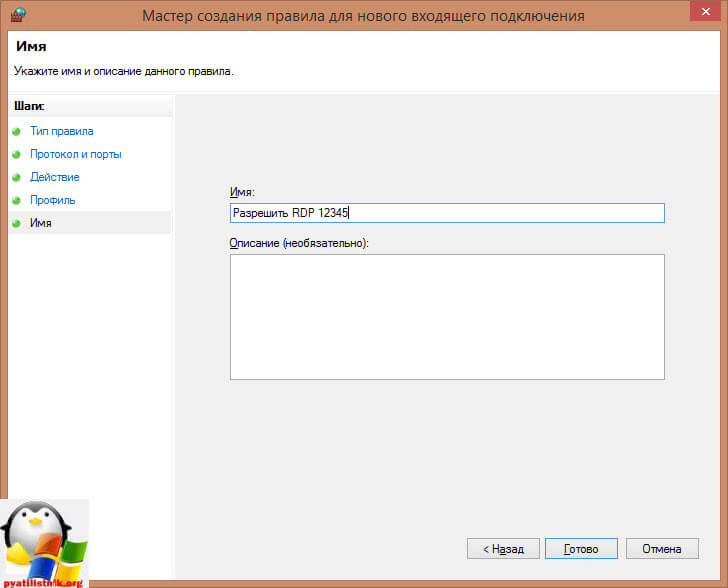

Затем нужно выбрать имя для правила

(рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

RDP (Remote Desktop Protocol), или протокол удалённого рабочего стола — это протокол прикладного уровня, использующийся для обеспечения удаленного доступа к серверам и рабочим станциям Windows. По умолчанию для подключения по RDP используется порт TCP 3389, но иногда может возникнуть необходимость его изменить, например по соображениям безопасности.

- Запустите редактор реестра regedit (WIN+R).

- Откройте ветку реестра — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- Измените параметр PortNumber на любой из диапазона от 1024 до 65535, например, 50415.

- Запустите Брандмауэр Windows и создайте новое правило в разделе «Правила для входящих подключений»

- Тип правила — Для порта, Протокол TCP, Определённые локальный порты — 50415, Разрешить подключение, Профиль — Доменный, Публичный и Частный, Имя — Allow RDP

В дальнейшем, при подключении используйте новый порт, например, 50415.

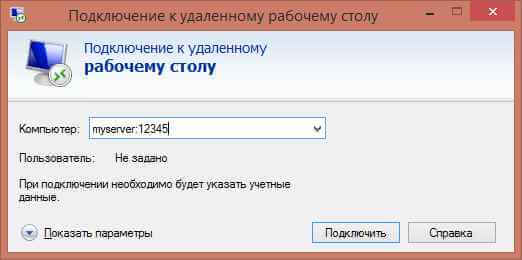

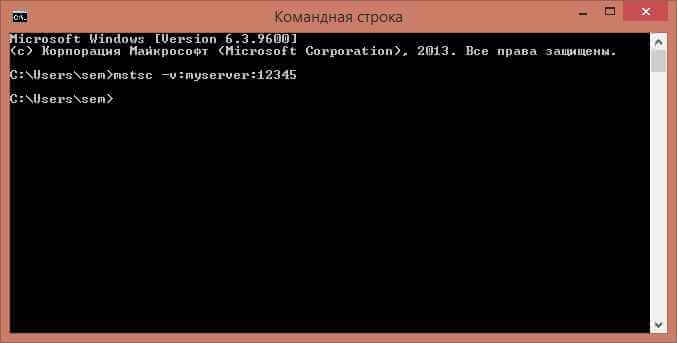

- Запустите подключение к удалённому рабочему столу mstsc (WIN+R)

- Введите ваш IP и порт через двоеточие, например, 192.168.40.57:50415.

Наш телеграм-канал

Регулярно пишем о технологиях.

Подписаться

It’s highly recommended to change windows remote desktop default port for added security.

You can change the default port with a few easy steps, first, you’ll change the port and define this port in a firewall rule.

Change RDP TCP port on Windows Server 2016

- Open registry editor app by searching for

regeditin windows search or useRUN. - Locate the following from

regeditapp:HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- look for

PortNumberand right-click on it andModify - Make sure to select

DecimalunderBaseoption - Change the port number to any number you prefer, let’s say

1234and clickOK - Quit the registry editor

- Open Firewall (Windows Defender Firewall with Advanced Security)

- From the left sidebar click on

Inbound Rules - From the right sidebar click on

New Rule - Select

Portand clickNext - Select

TCPand type the port number inSpecific local portand clickNextuntil you reach the step where you asked to enter a rule name, give the rule a name and ClickFinish. (Repeat from #7 to #11 for UDP) - Restart the server or execute this PowerShell command

Restart-Service -Force -DisplayName "Remote Desktop Services" - Try to connect to RDP as usual but when you type the IP, don’t forget to type the custom port number after the IP in this format

IP:Port(e.g. 192.168.1.5:1234)

PowerShell

You can also change the RDP port by running the following PowerShell commands. In this command, we’ll specify the new RDP port as 1234.

To add a new RDP Port to the registry:

Set-ItemProperty -Path 'HKLM:SYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp' -name "PortNumber" -Value 1234

Then Add Firewall Rule to open port 1234 on the Public profile using PowerShell

New-NetFirewallRule -DisplayName 'RDPPORT_TCP' -Profile 'Public' -Direction Inbound -Action Allow -Protocol TCP -LocalPort 1234

Repeat to open UDP port 1234 (recommended)

New-NetFirewallRule -DisplayName 'RDPPORT_UDP' -Profile 'Public' -Direction Inbound -Action Allow -Protocol UDP -LocalPort 1234

Restart Remote Desktop Service from PowerShell

Restart-Service -Force -DisplayName "Remote Desktop Services"

Find this tutorial on Microsoft.com:

https://support.microsoft.com/en-gb/help/306759/how-to-change-the-listening-port-for-remote-desktop

Watch Video Tutorial: https://www.youtube.com/watch?v=k8mswkiok70

Обновлено 12.06.2018

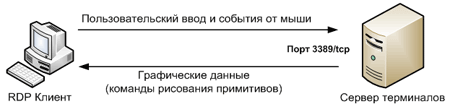

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

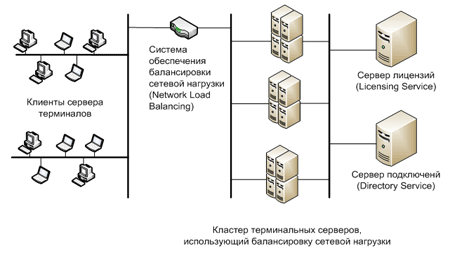

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

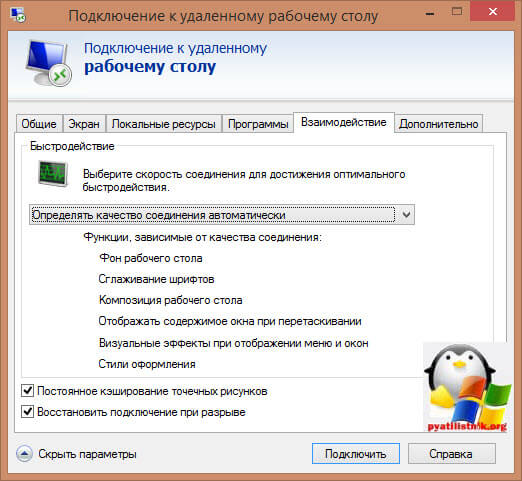

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

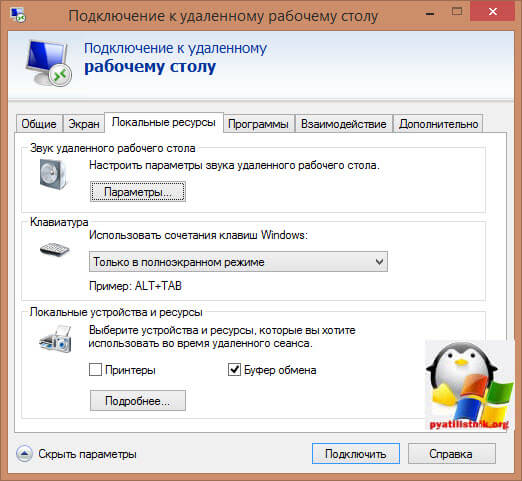

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

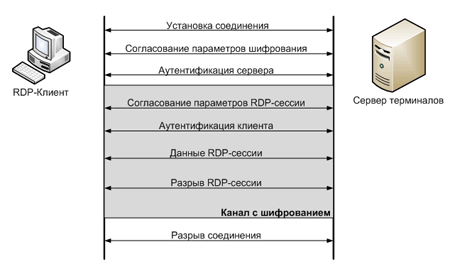

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

- CredSSP

- TLS 1.0

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

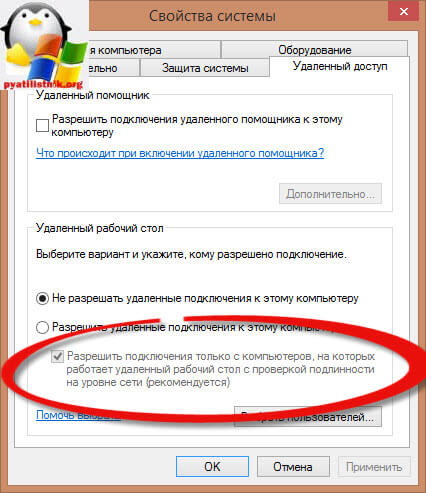

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

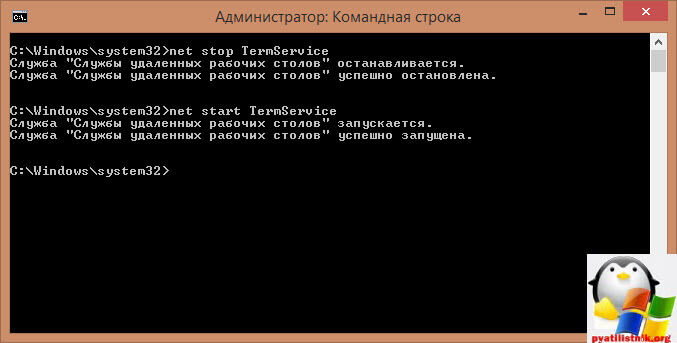

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

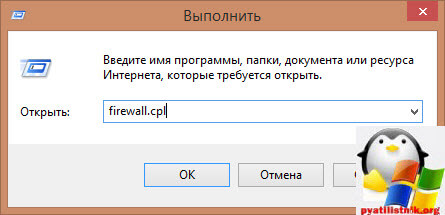

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

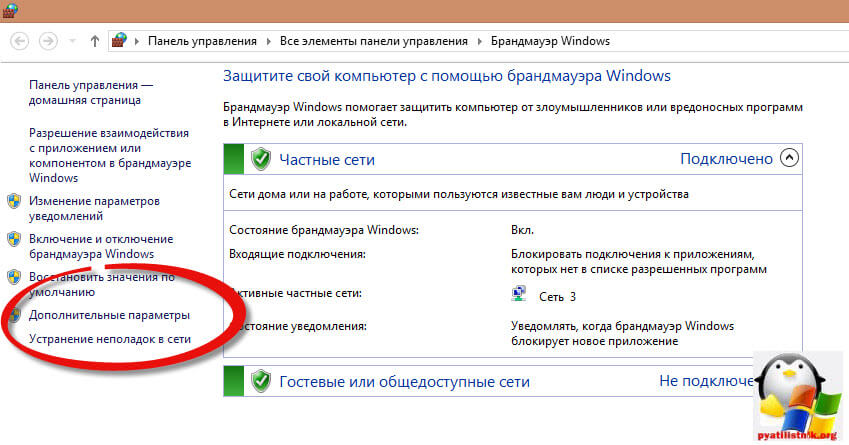

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

Далее будут рассмотрены пять мер, позволяющих существенно повысить безопасность RDP в Windows 2016. В статье предполагается, что сервер терминалов уже прошел предварительную настройку и работает. Все скриншоты соответствуют Windows Server 2016.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра — HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-TcpPortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение(рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

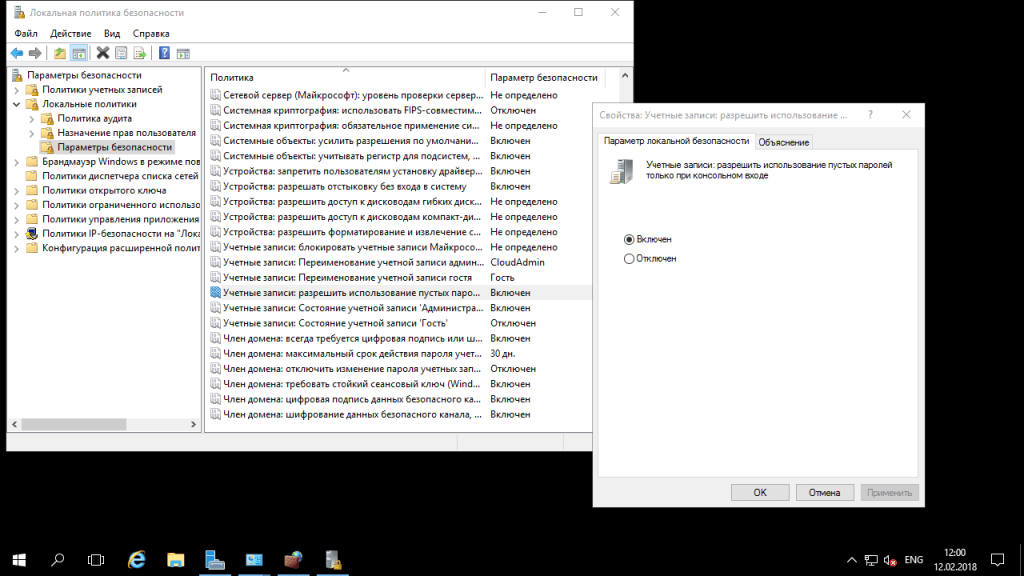

Блокируем учетные записи с пустым паролем

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

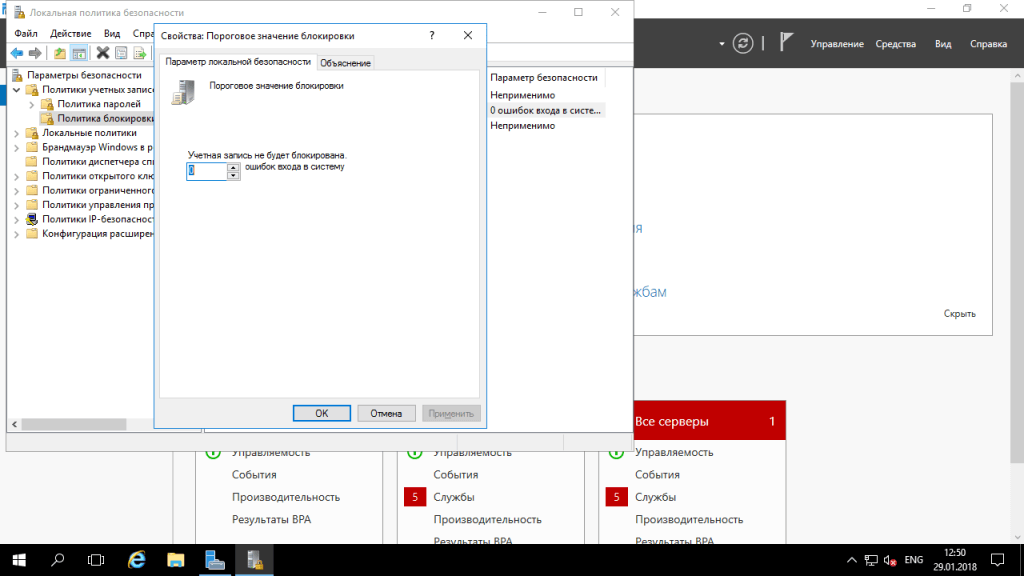

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Настройка службы шлюза служб терминалов

Служба «Шлюз TS (служб удаленных рабочих столов)» Windows Server 2016 разрешает сторонним пользователям реализовывать удаленное подключение к терминальным серверам и другим машинам частной сети с активированным протоколом удаленного рабочего стола. Служба обеспечивает RDP безопасность подключений за счет использования протокола HTTPS/SSL, что позволяет не заниматься настройкой VPN для шифрования трафика.

Служба позволяет контролировать доступ к машинам, устанавливая правила авторизации и требования к удаленным пользователям. Администратор сможет контролировать пользователей, которые могут подключаться к внутренним сетевым ресурсам, сетевые ресурсы, к которым могут подключаться пользователи, определять, должны ли клиентские компьютеры быть членами групп Active Directory и др.

Порядок действий для установки службы «Шлюз ТS»:

- Откройте Диспетчер серверов и на главной его странице нажмите ссылку Добавить роли и компоненты

- Нажмите Далее, а затем выберите Установка ролей или компонентов.

- Выберите ваш сервер из пула серверов

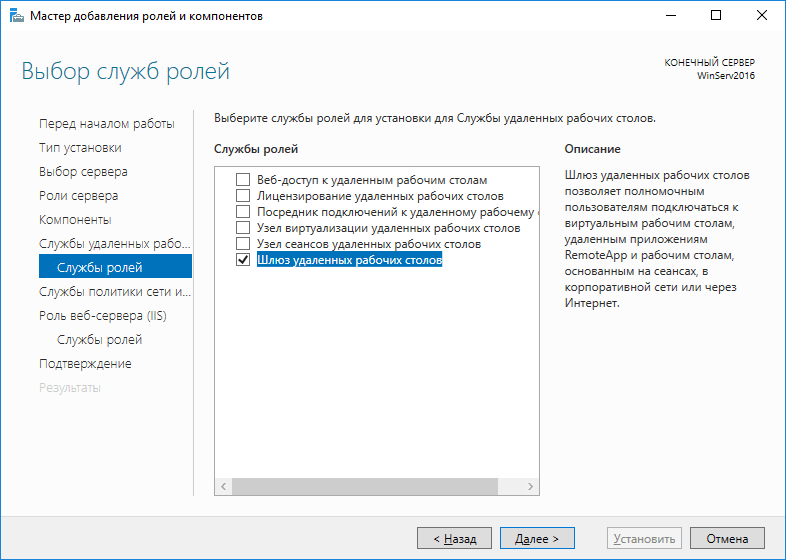

- Выберите Службы удаленных рабочих столов и нажмите Далее несколько раз, пока не достигнете страницы Выбор служб ролей

- Выберите службы ролей Шлюз удаленных рабочих столов (рис. 7)

- Нажмите кнопку Добавить компоненты

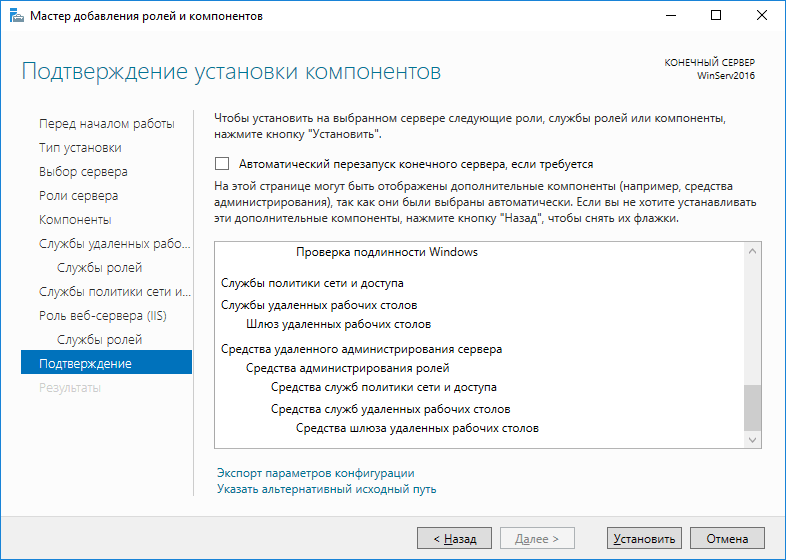

- Нажимайте Далее для завершения процедуры установки. Когда все будет готово для установки выбранных компонентов, нажмите кнопку Установить (рис. 8).

Рис. 7. Установка службы ролей

Рис. 8. Все готово для установки

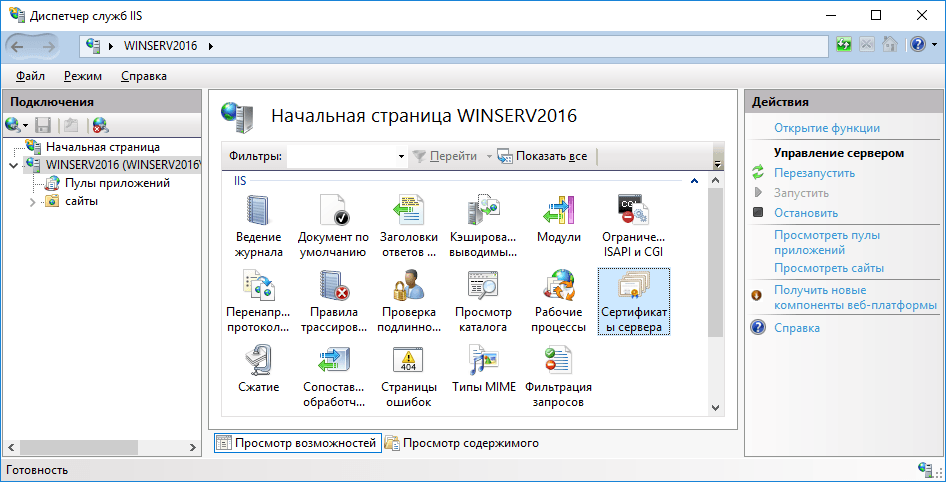

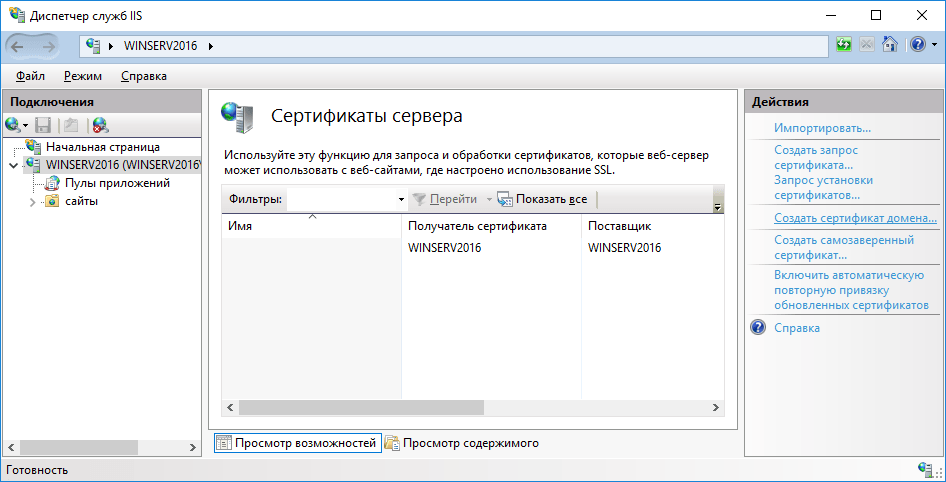

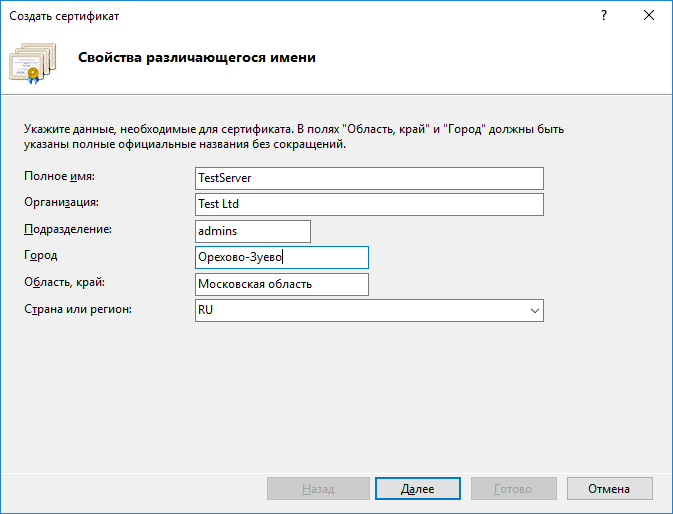

Далее нужно создать сертификат для шлюза служб удаленных рабочих столов. Запустите Диспетчер служб IIS, выберите пункт Сертификаты сервера. На панели справа выберите Создать сертификат домена. Введите необходимые сведения (рис. 11).

Рис. 9. Диспетчер служб IIS

Рис. 10. Выберите Создать сертификат домена

Рис. 11. Информация о сертификате

Далее нужно выбрать центр сертификации, который подпишет сертификат, и нажать кнопку Готово. Сертификат появится в списке сертификатов.

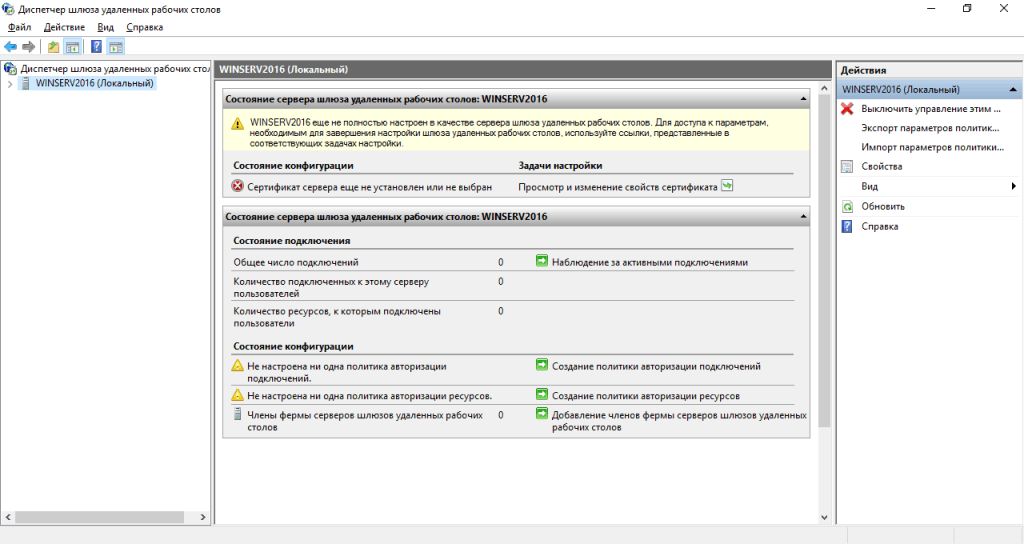

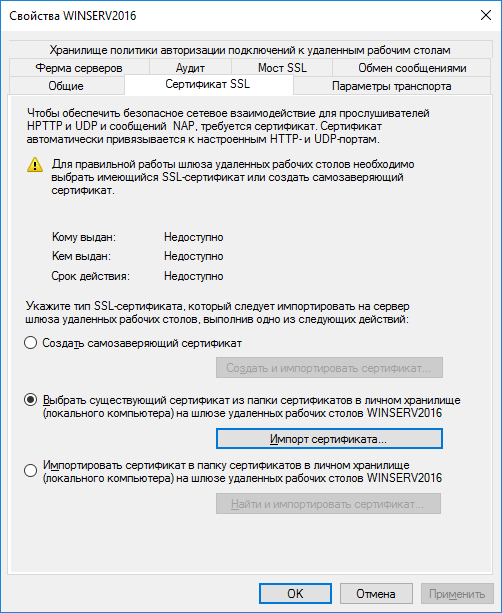

Следующий шаг — настройка шлюза TS на использование сертификата. Вернитесь к Диспетчеру серверов и, используя меню Средства, запустите Диспетчер шлюза удаленных рабочих столов. Обратите внимание, что есть одна ошибка — Сертификат сервера еще не установлен или не выбран. Собственно, все, что остается сделать — нажать ссылку рядом Просмотр и изменение свойств сертификата и выбрать ранее созданный сертификат, нажав кнопку Импорт сертификата (рис. 13). В этом окне также можно создать самозаверяющийся сертификат.

Рис. 12. Диспетчер шлюза удаленных рабочих столов

Рис. 13. Выбор сертификата SSL

Используем протокол SSL/TLS для защиты RDP

Если соединение с RDP-сервером реализовывается не через VPN, для обеспечения защиты подключений рекомендуется активировать SSL/TLS-туннелирование соединения.

Опцию RDP через TLS можно активировать через набор правил и настроек защиты сервера удаленных рабочих столов. Введите команду gpedit.msc и перейдите в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Безопасность. Откройте политику Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP. Выберите значение Включено и выберите уровень безопасности SSL (рис. 14).

Рис. 14. Включение RDP через TLS

На этом настройка безопасности RDP Windows server 2016 закончена.

Оглавление

- Добавление ролей и компонентов

- Активация лицензии удалённых рабочих столов

- Изменение стандартного порта подключения

- Возможные проблемы

- Подключение было запрещено

- CredSSP

- Отсутствуют доступные серверы лицензирования удаленных рабочих столов

Добавление ролей и компонентов

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера.

На будущем терминальном сервере открываем диспетчер сервера через Панель управления (Win + R Control) — Администрирование — Диспетчер серверов (Server Manager)

или через команду «Выполнить» (Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation),

выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host),

жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager).

Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение,

и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google).

Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем

командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов (Win + R lsdiag.msc). Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр (Win + R regedit), переходим по ветке:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта.

Так же это можно сделать через командную строу:

reg add "HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /v PortNumber /t REG_DWORD /d НОВЫЙ_НОМЕР_ПОРТА /f

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

netsh advfirewall firewall add rule name="RDP PORT НОВЫЙ_НОМЕР_ПОРТА" dir=in action=allow protocol=TCP localport=НОВЫЙ_НОМЕР_ПОРТА

И перезапустить службу

net stop TermService && net start TermService

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«,

а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

О ней я писал ранее в статье:»Ошибка RDP подключения: CredSSP encryption oracle remediation. Как исправить?».

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов.

Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально.

Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerRCMGracePeriod

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость).

Если не поможет, то советую переустановить роли и компоненты.

— Advertisement —

Hello! One of the many tasks that system administrators have is to manage computers remotely. This way they can solve users’ problems. They can also update computers or resolve concerns about the use of computers. Although there are third-party applications, Windows Server has its own remote connection manager. Indeed, Remote Desktop allows you to connect to Windows Server with any device with a Remote Desktop client. However, this technology uses the Remote Desktop Protocol (RDP). Which is connected through port 3389. Additionally, today we will see how to change the remote desktop port in Windows Server 2019, 2016.

How to modify the port for the remote desktop connection in Windows Server

The main reason to modify this port is very simple. Because security is a crucial element in any server. Indeed, hackers know that port 3389 is the one used for remote connection. They can then try to access the computer to steal information or make unauthorized changes. Consequently, it is highly recommended to change this port. To do this we will modify the Windows Server Registry. With this intention, press the Win+R combination and execute the following command:

regedit

Now please follow the next path:

HKEY_LOCAL_MACHINE / SYSTEM / CurrentControlSet / Control / Terminal Server / WinStations / RDP-Tcp

Then select the value corresponding to PortNumber

Then double-click on the value. Immediately the values are displayed. Also, you can see that the value is displayed as d3d. This is because it is in a hexadecimal format. When you pass it to a decimal value, it is displayed as 3389.

Well, please edit it and add the value 6000. This will set this port. Finally, it is necessary to check a couple of steps. First, please check that the port is not blocked by the Windows Firewall. Finally, restart the server to set the changes.

Check access to the remote desktop.

Once the port is modified, it is time to check if the access to the remote desktop is correct. With this intention, please open the Remote Desktop client and enter the server name or IP address.

However, the connection will not be successful and you will see the following error message.

To access correctly, it is necessary to add the port number at the end of the IP address. For example:

192.168.30.128:6000

In this way, you will be asked for credentials to connect:

Lately, we have seen How to change the remote desktop port in Windows Server 2019, 2016. This way you can increase the security of the server. We hope that you like this. If so, please share on your social networks and don’t miss our post about How to use Active Directory Administrative Center in Windows Server 2019/2016.

Для обеспечения безопасности во многих случаях требуется изменить порт RDP терминального сервера с 3389 на любой другой. Данная инструкция подходит для версий Windows Server 2016, 2019, 2022.

Список действий:

- Открыть PowerShell с правами администратора;

- Ввести команды на изменения порта RDP;

- Добавить в фаервол правила с новым портом RDP;

- Перезагрузить сервер.

Инструкция с картинками:

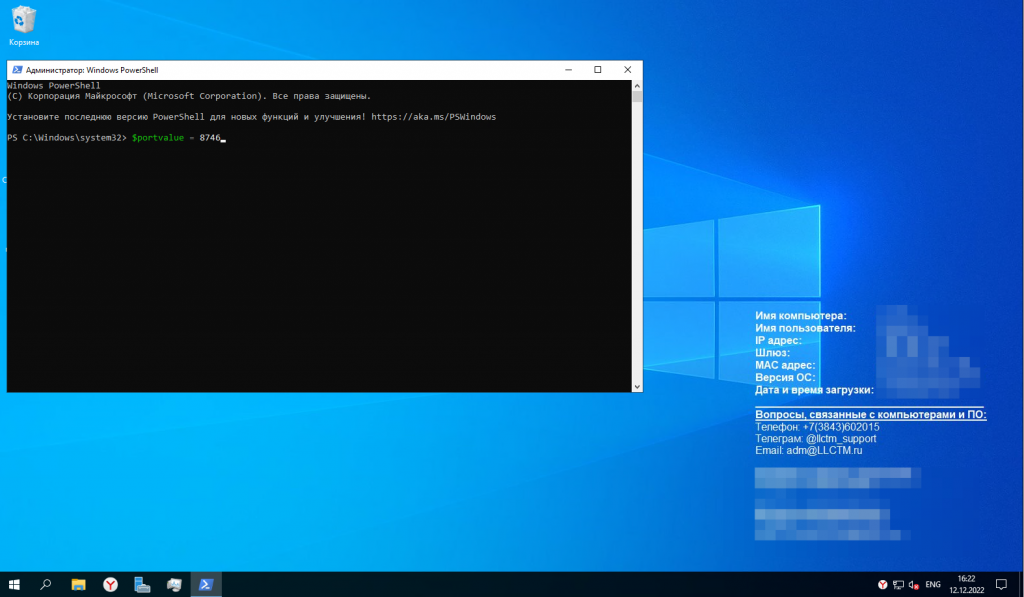

Первым делом запускам PowerShell с правами администратора, вводим команду $portvalue = 8746 вместо 8746 указываем любой другой порт.

Жмем Enter, и следующей командой будет само изменение порта RDP терминального сервера.

Изменить RDP порт через PowerShell

$portvalue = 8746

Set-ItemProperty -Path ‘HKLM:SYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -name “PortNumber” -Value $portvalue

Добавляем правила в фаервол:

New-NetFirewallRule -DisplayName ‘RDPPORTLatest-UDP-In’ -Profile ‘Public’ -Direction Inbound -Action Allow -Protocol UDP -LocalPort $portvalue

New-NetFirewallRule -DisplayName ‘RDPPORTLatest-TCP-In’ -Profile ‘Public’ -Direction Inbound -Action Allow -Protocol TCP -LocalPort $portvalue

После применения команды перезагружаем терминальный сервер и подключаемся к нему по новому порту.