Подготовка

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

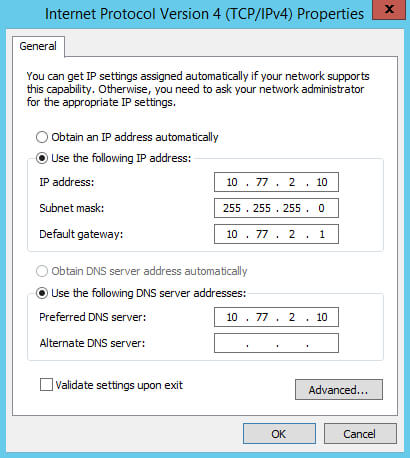

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

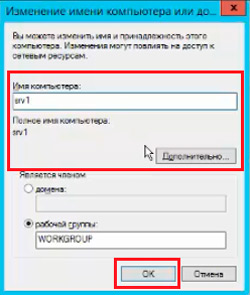

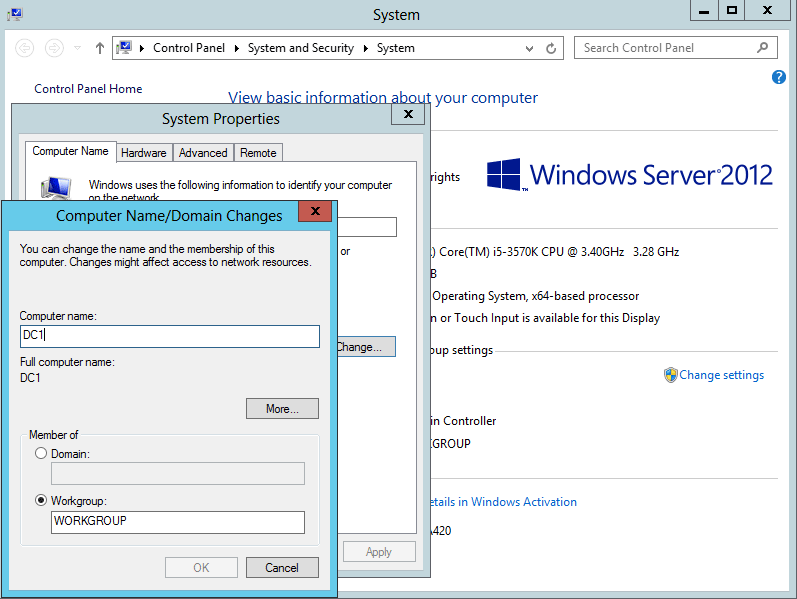

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.

Итак, после предварительной настройки сервера, переходим к установки роли службы каталогов.

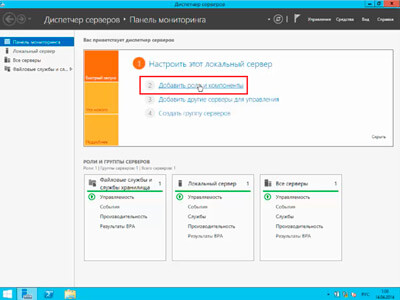

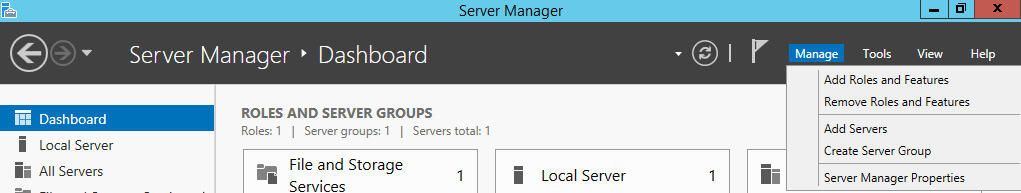

Start -> Server Manager (Пуск -> Диспетчер сервера).

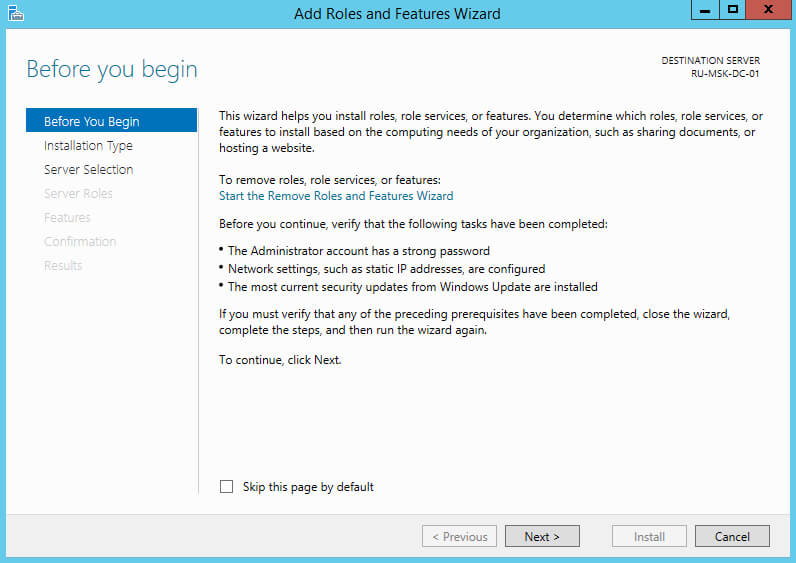

Add roles and features -> Next

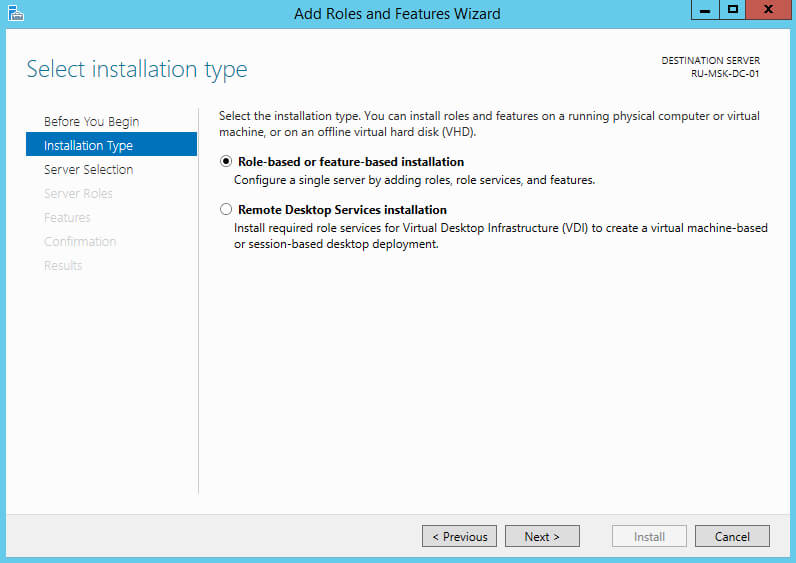

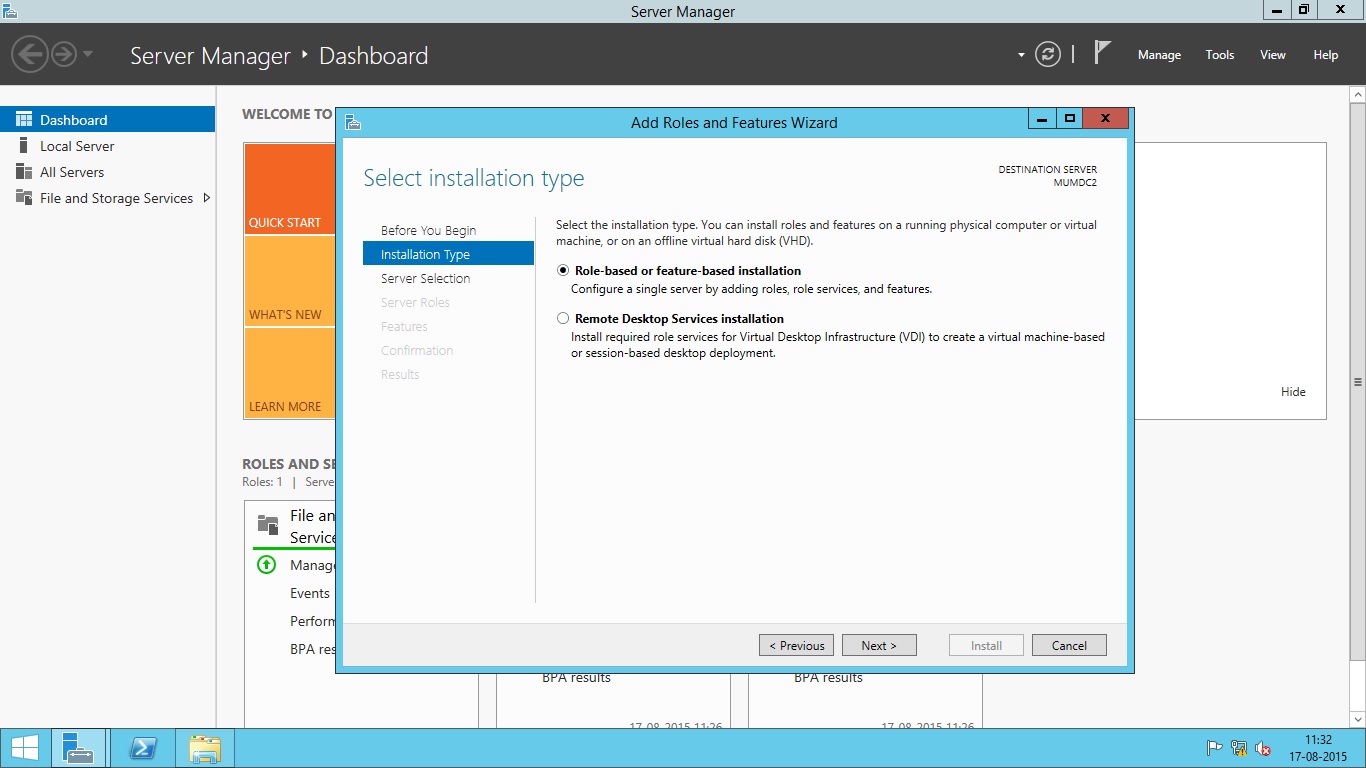

Выбрать Role-based or feature-based Installation (Установка ролей и компонентов) -> Next

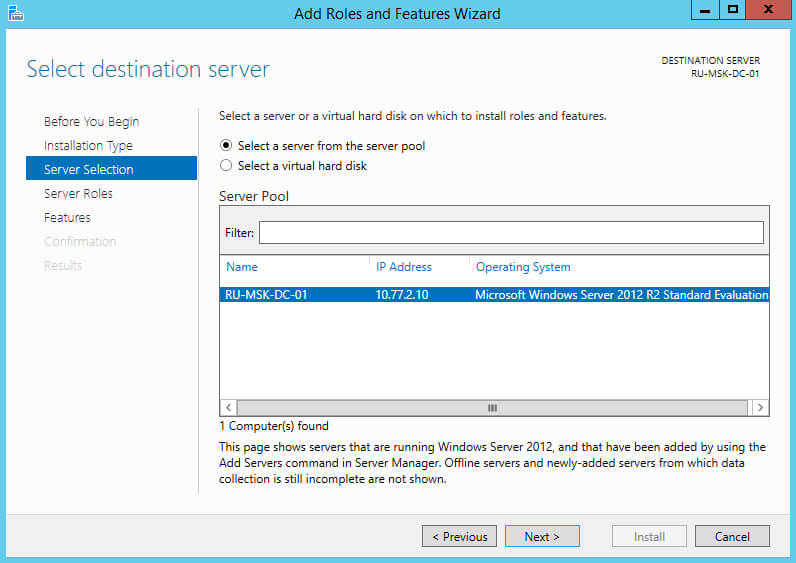

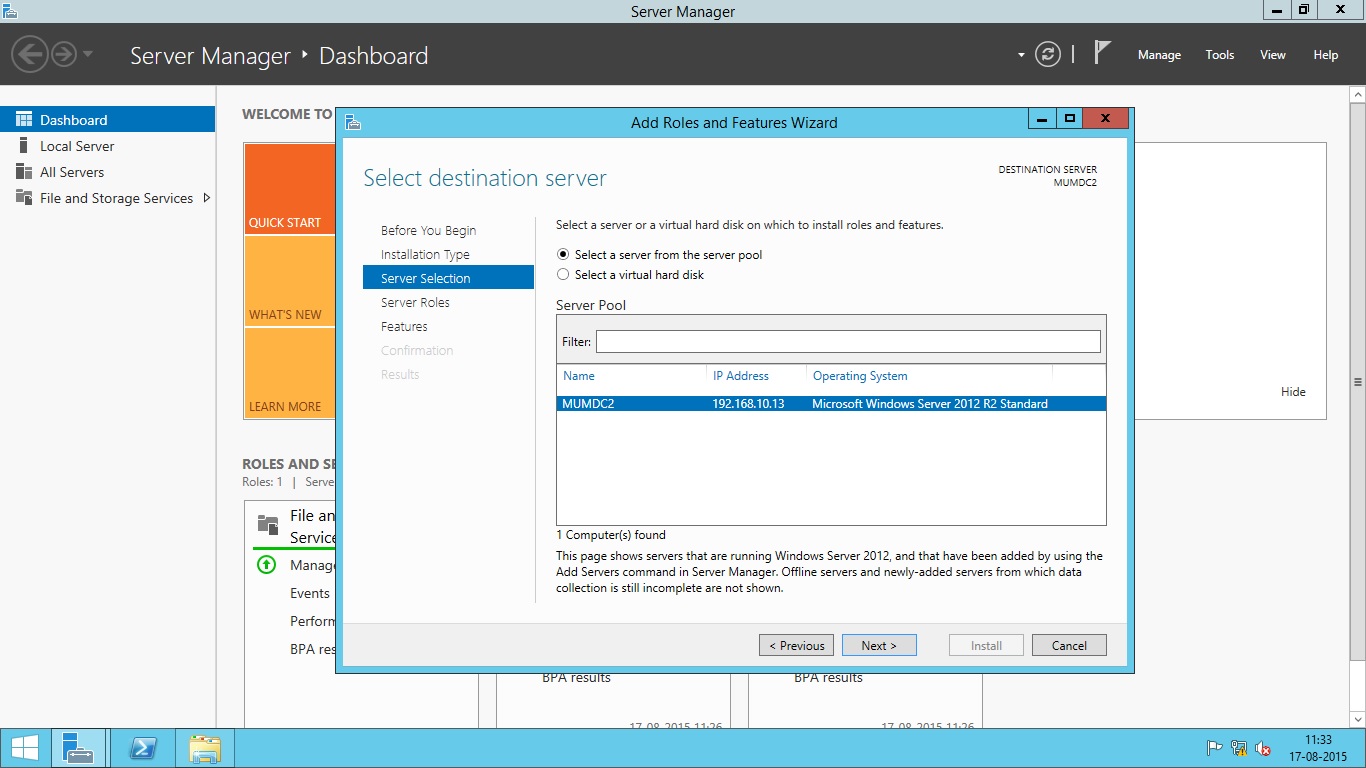

Выбрать сервер, на который устанавливается роль AD и нажать Далее. Select a server from the server pool -> Next

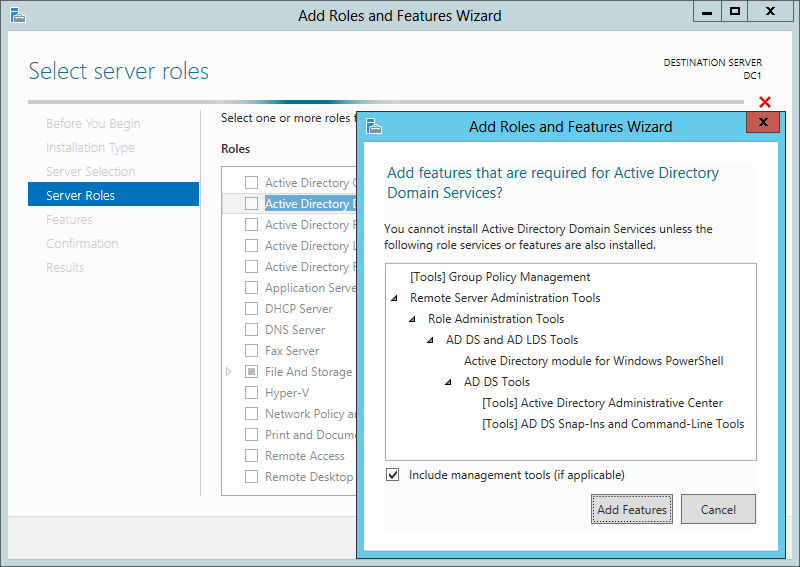

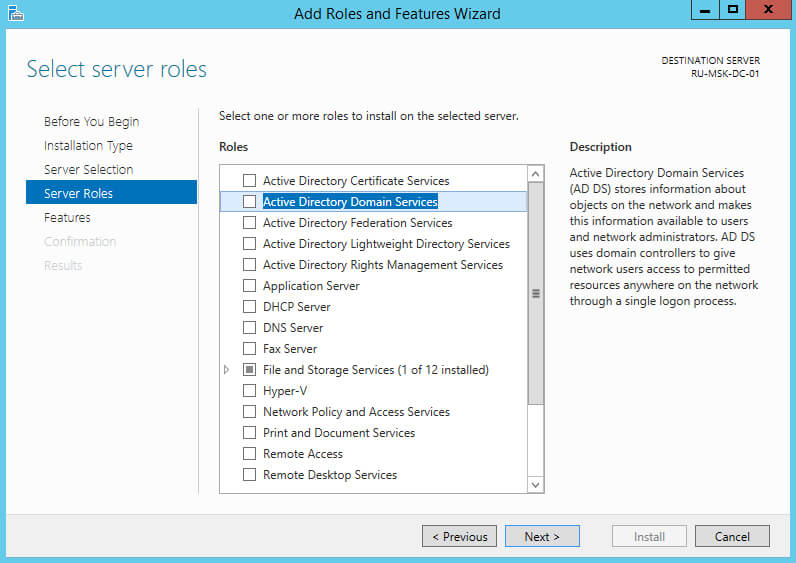

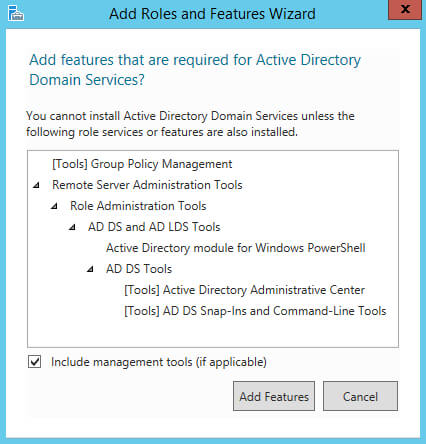

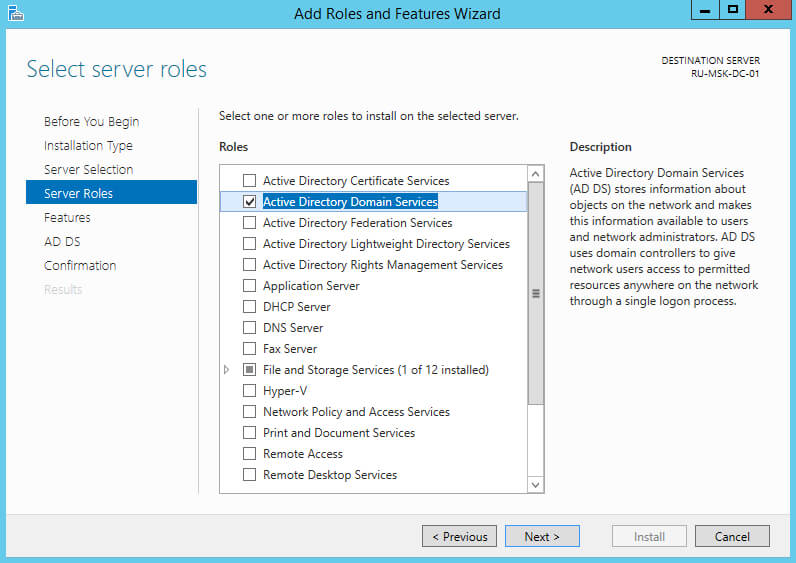

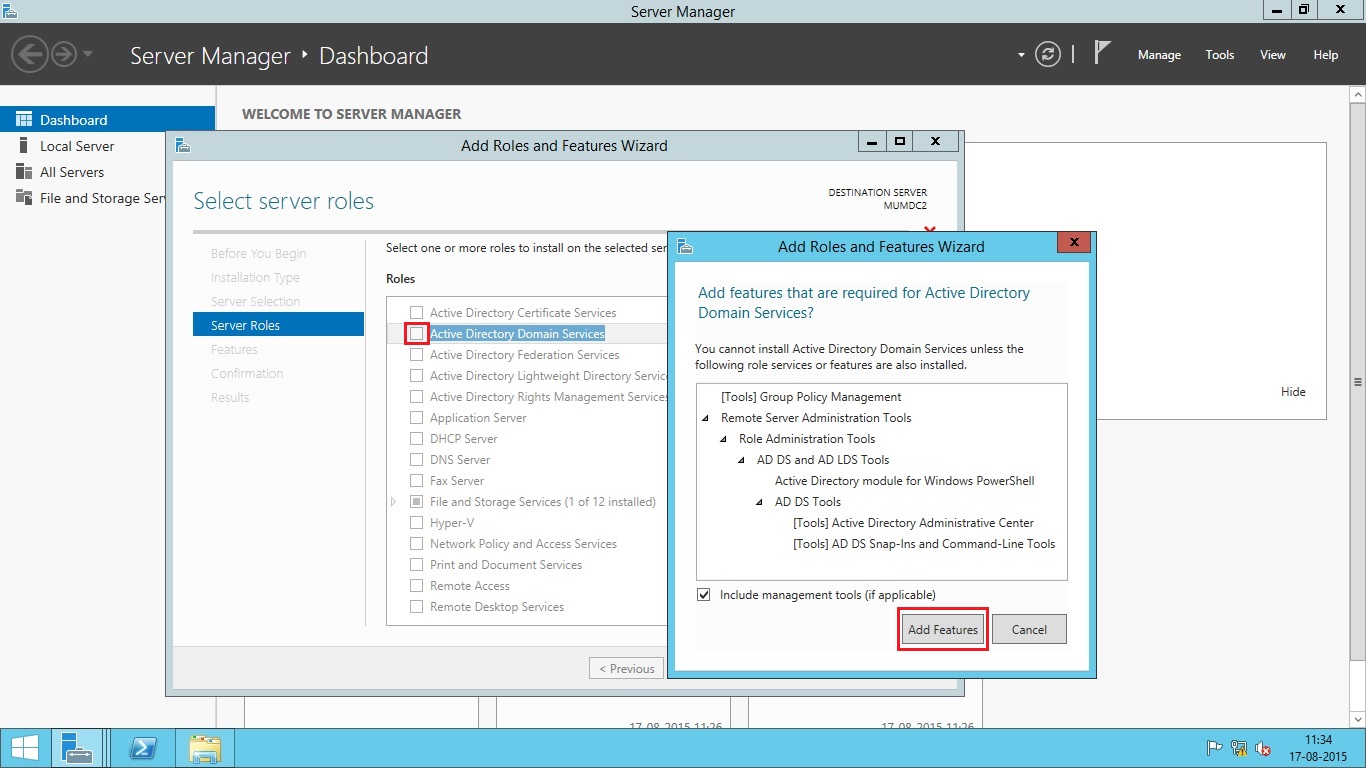

Выбираем роль Active Directory Domain Services (Доменные службы Active Directory), после чего появляется окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features.

Можно также выбрать роль DNS Server. Если вы забудете установить галочку для добавления роли DNS Server, можно особо не переживать, т.к. её можно будет добавить позже на стадии настройки роли AD.

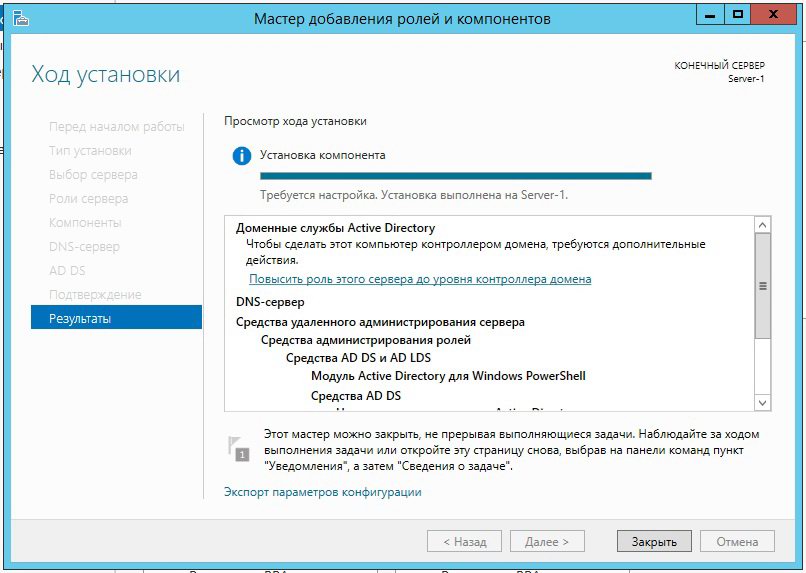

После этого жмем каждый раз кнопку Next и устанавливаем роль.

Настройка доменных служб Active Directory

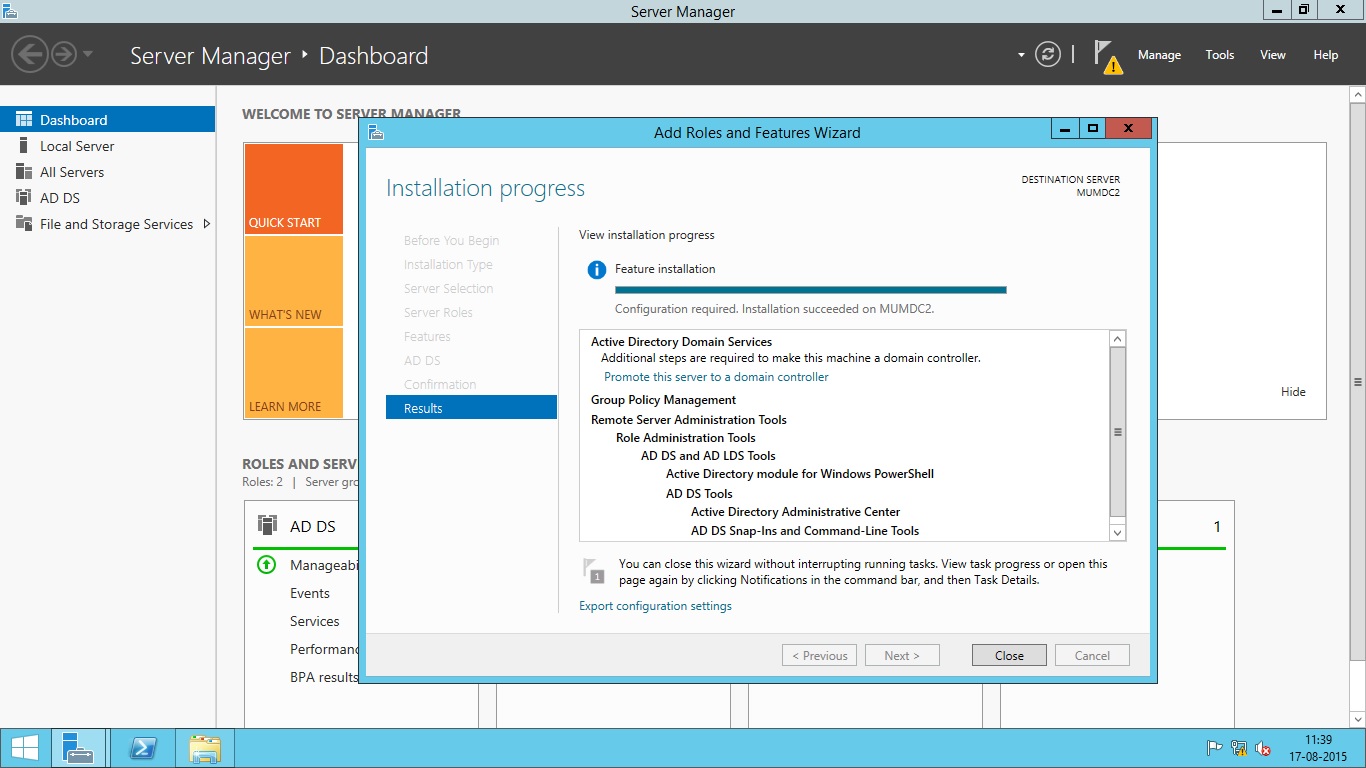

После установки роли, закрыть окно — Close. Теперь необходимо перейти к настройке роли AD.

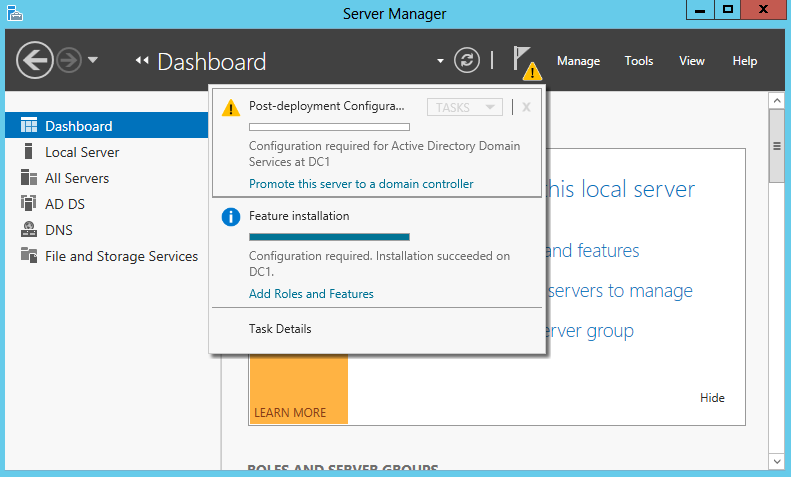

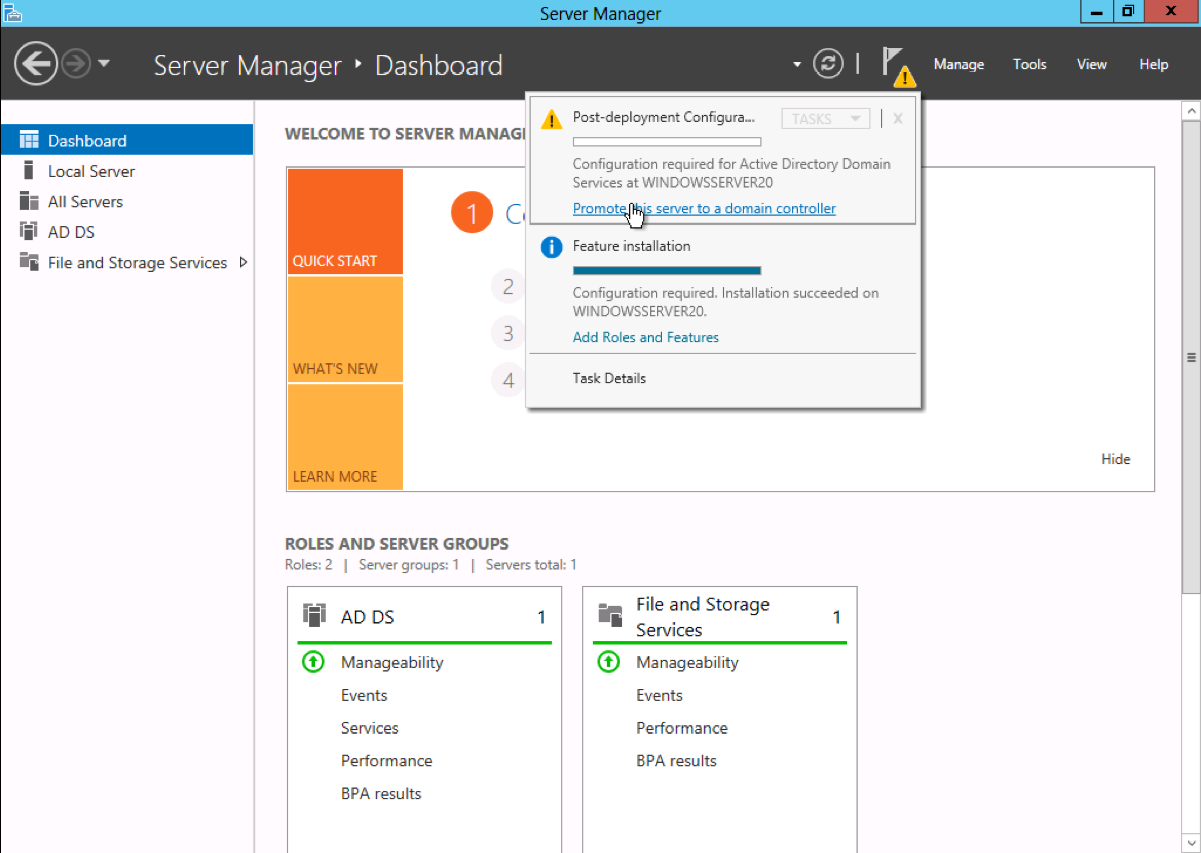

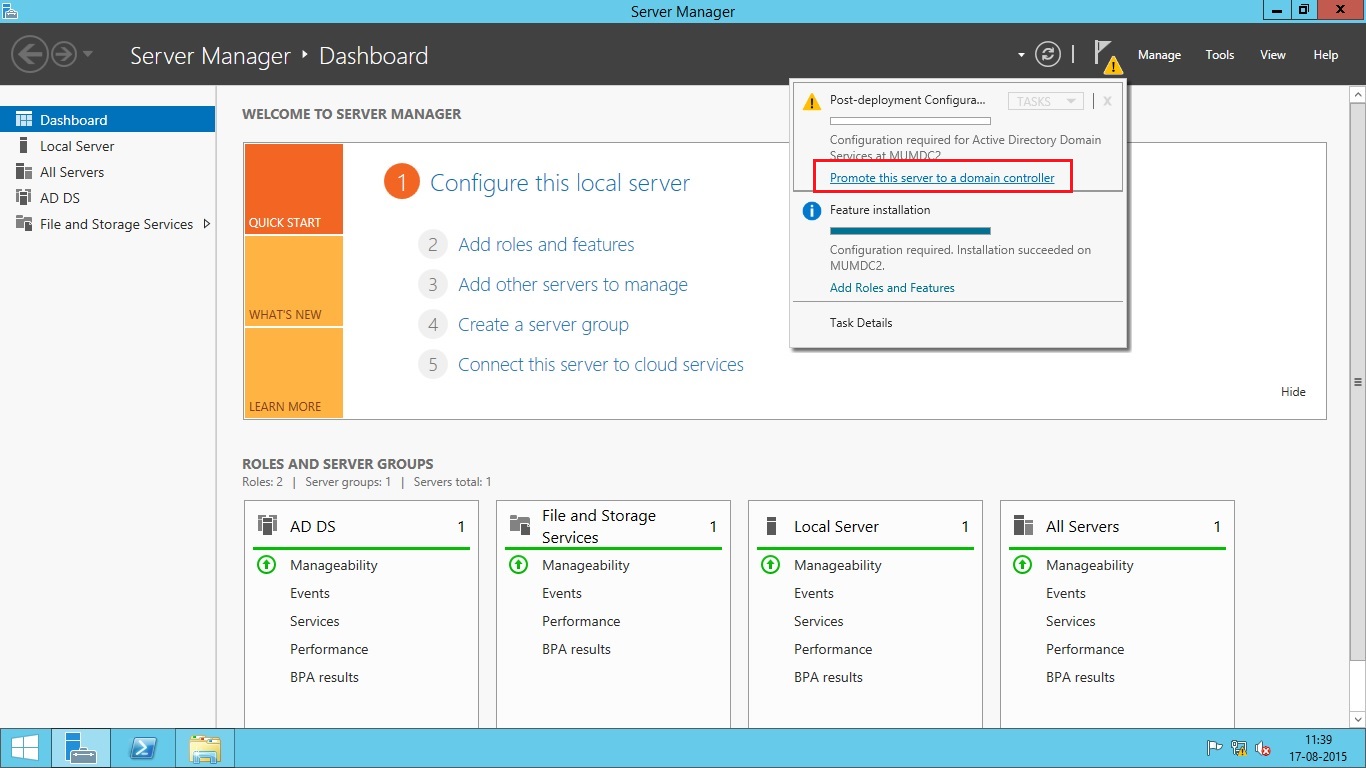

В окне Server Manager нажать пиктограмму флага с уведомлением и нажать Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера домена) на плашке Post-deploiment Configuration.

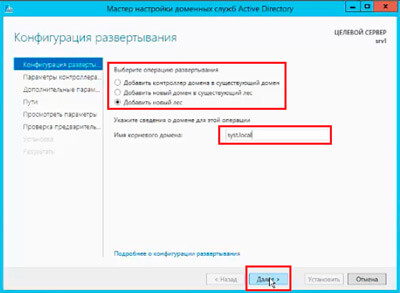

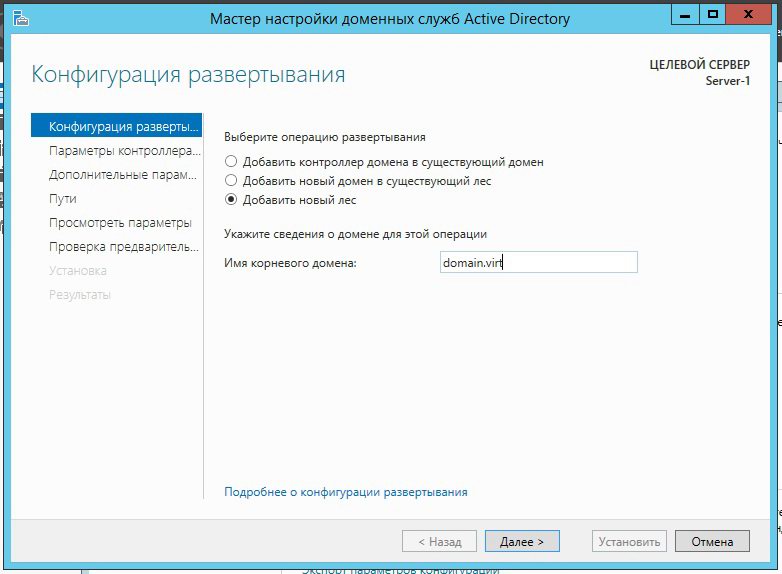

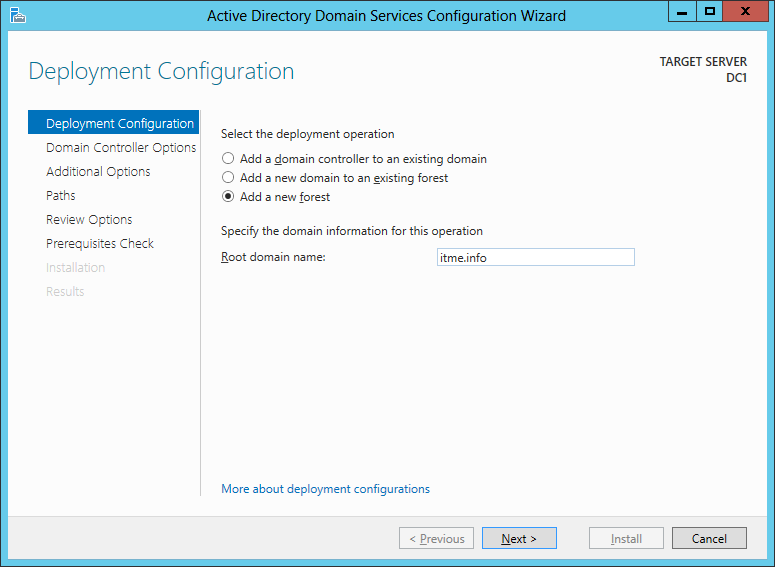

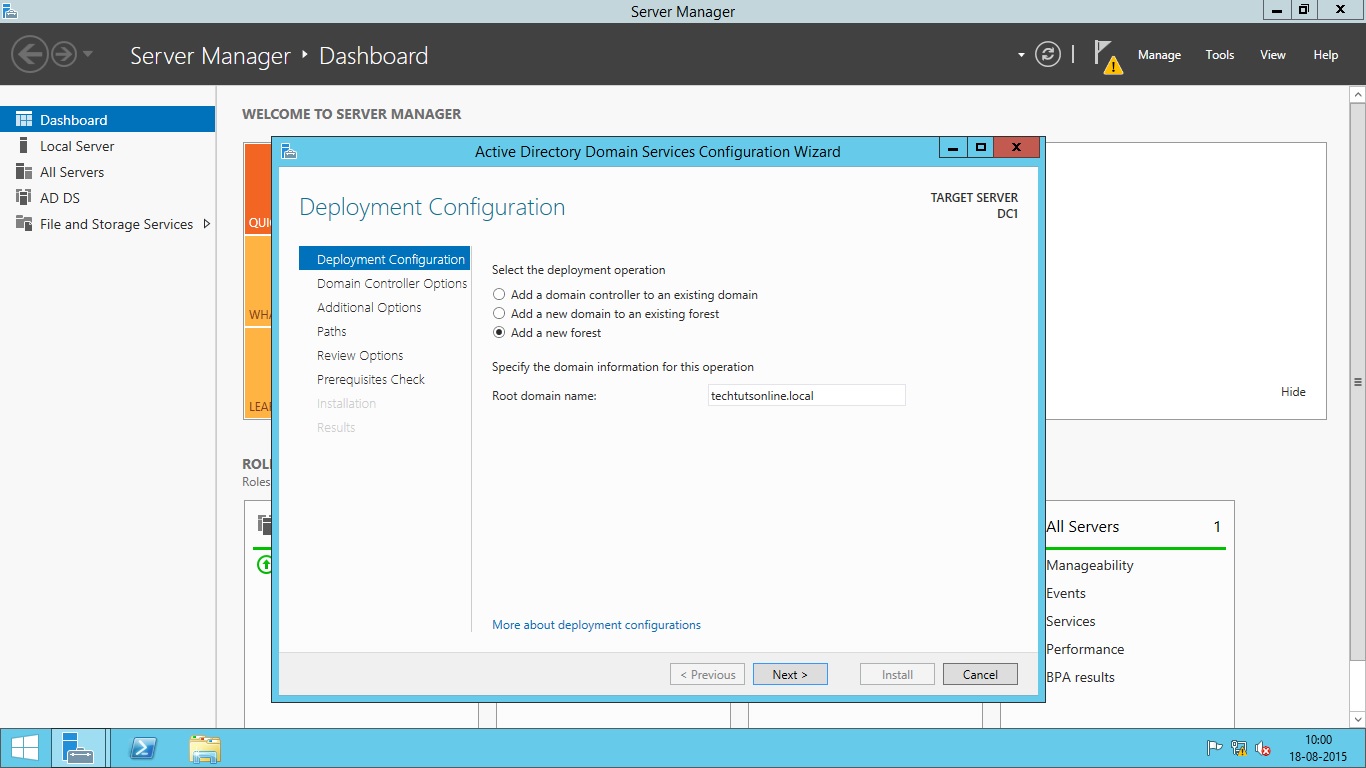

Выбрать Add a new forest (Добавить новый лес), ввести название домена и нажать Далее.

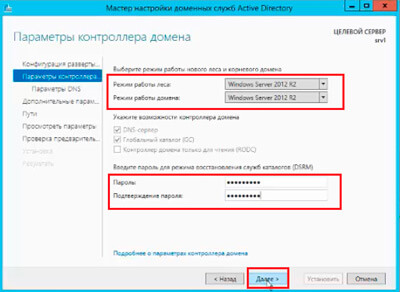

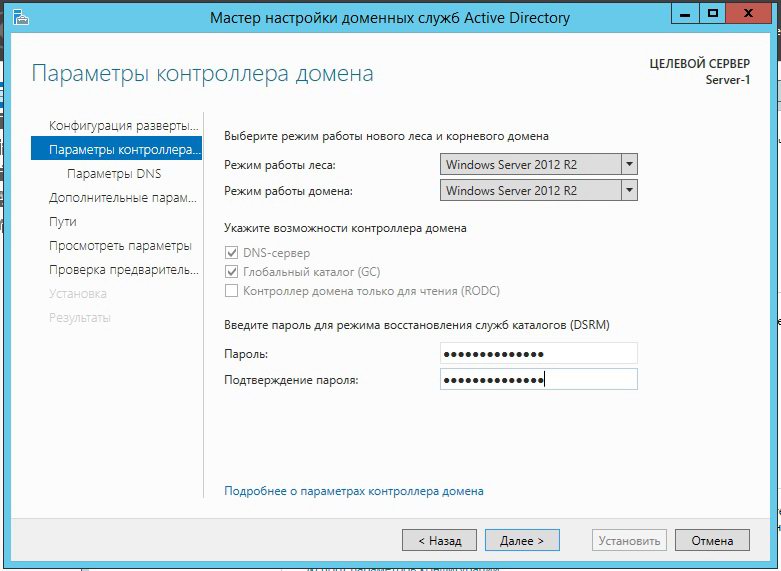

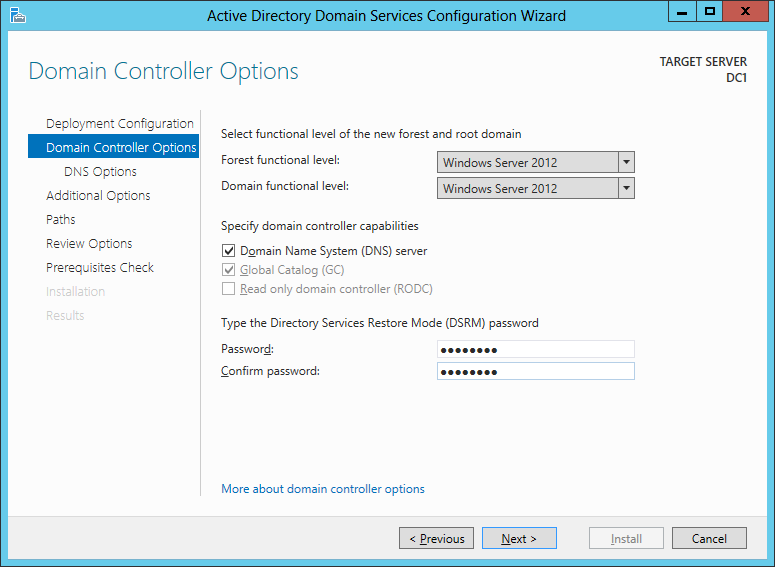

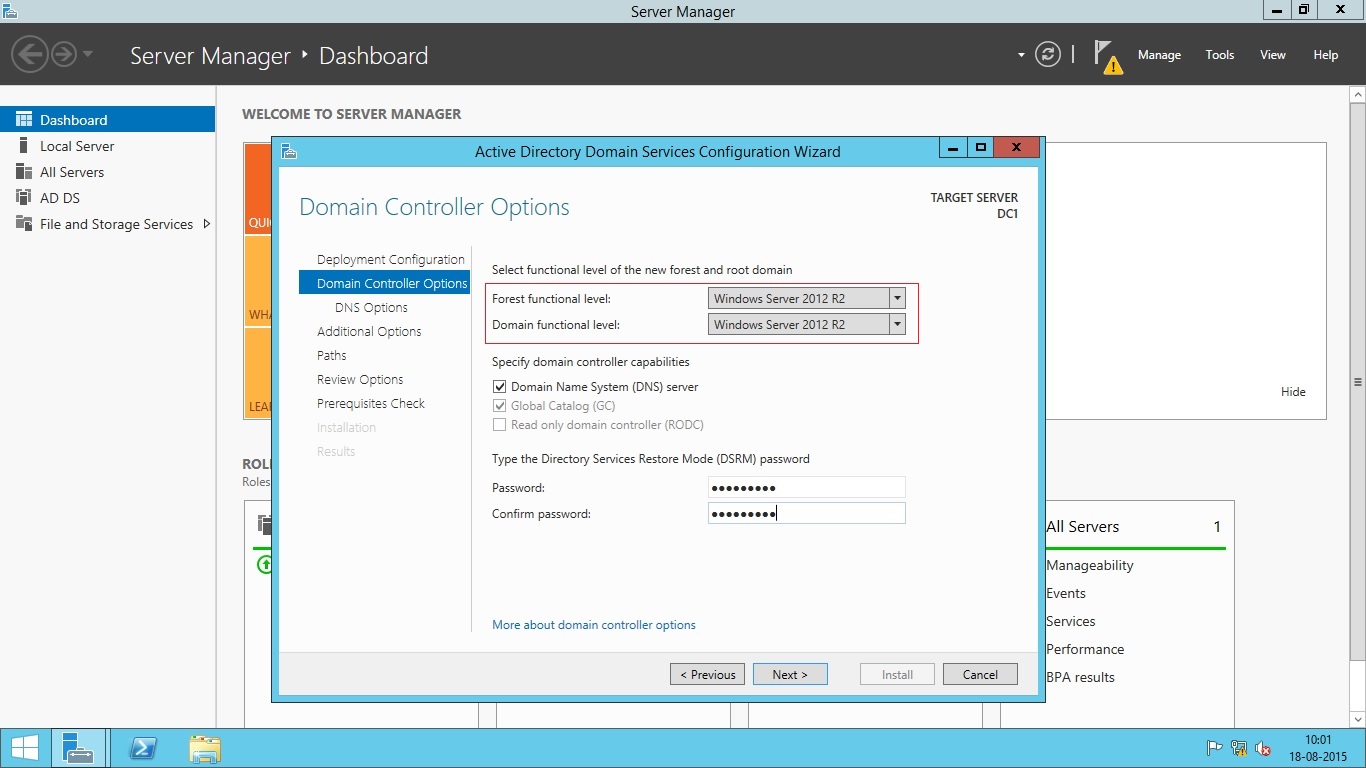

Можете выбрать совместимость режима работы леса и корневого домена. По умолчанию устанавливается Windows Server 2012.

На этой вкладке можно будет отключить роль DNS Server. Но, в нашем случае, галочку оставляем.

Далее ввести пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем Далее.

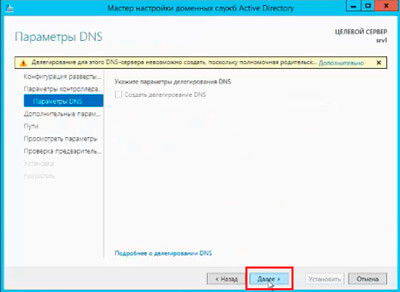

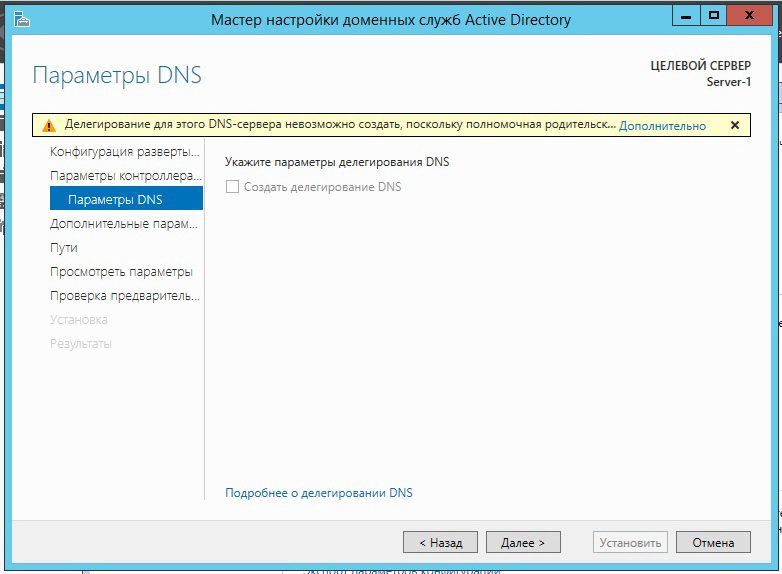

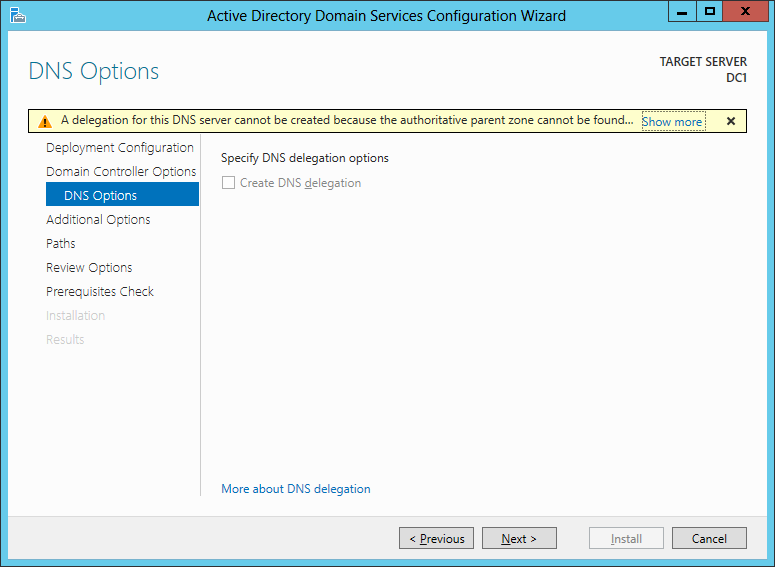

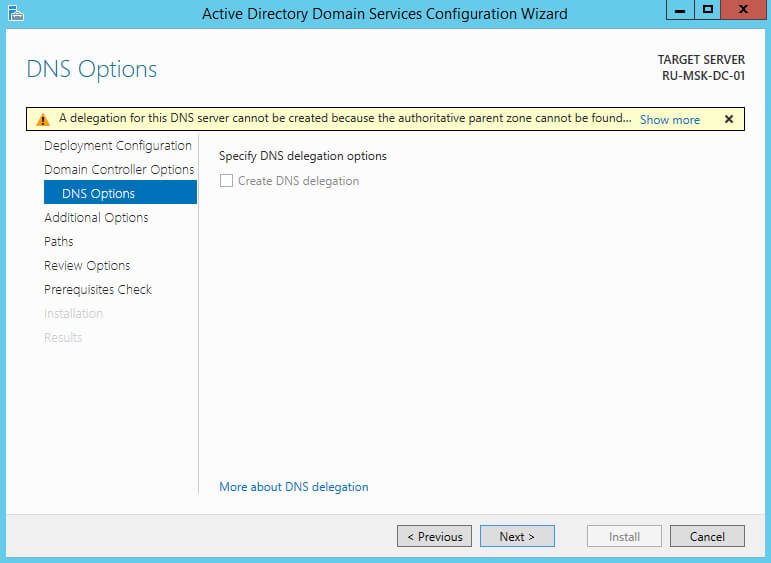

На следующем шаге мастер предупреждает о том, что делегирование для этого DNS-сервера создано не было (A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server. If you are integrating with an existing DNS infrastructure, you should manually create a delegation to this DNS server in the parent zone to ensure reliable name resolution from outside the domain «ithz.ru». Otherwise, no action is required.).

Нажимаем Next.

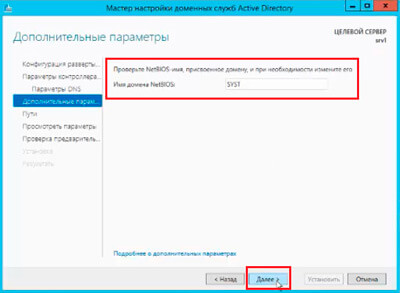

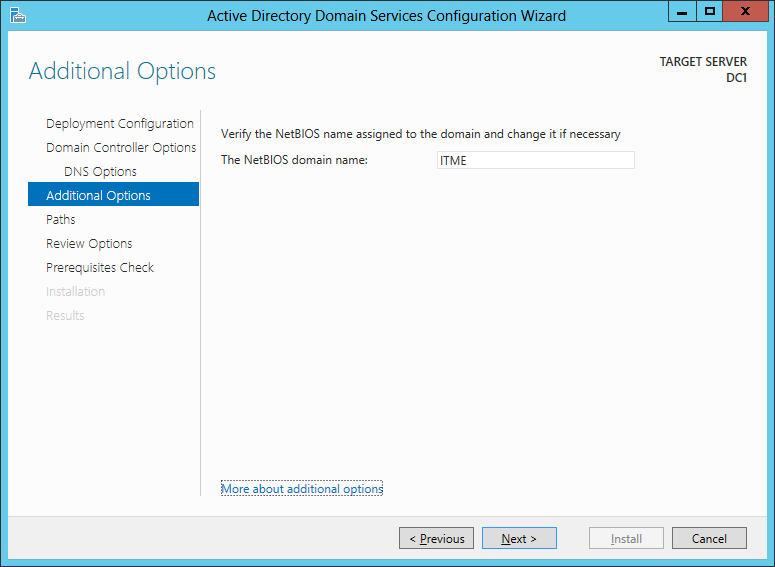

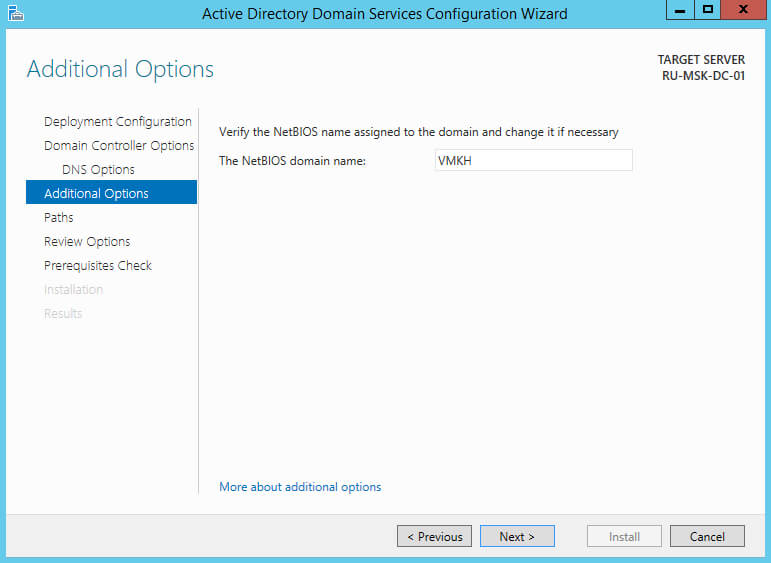

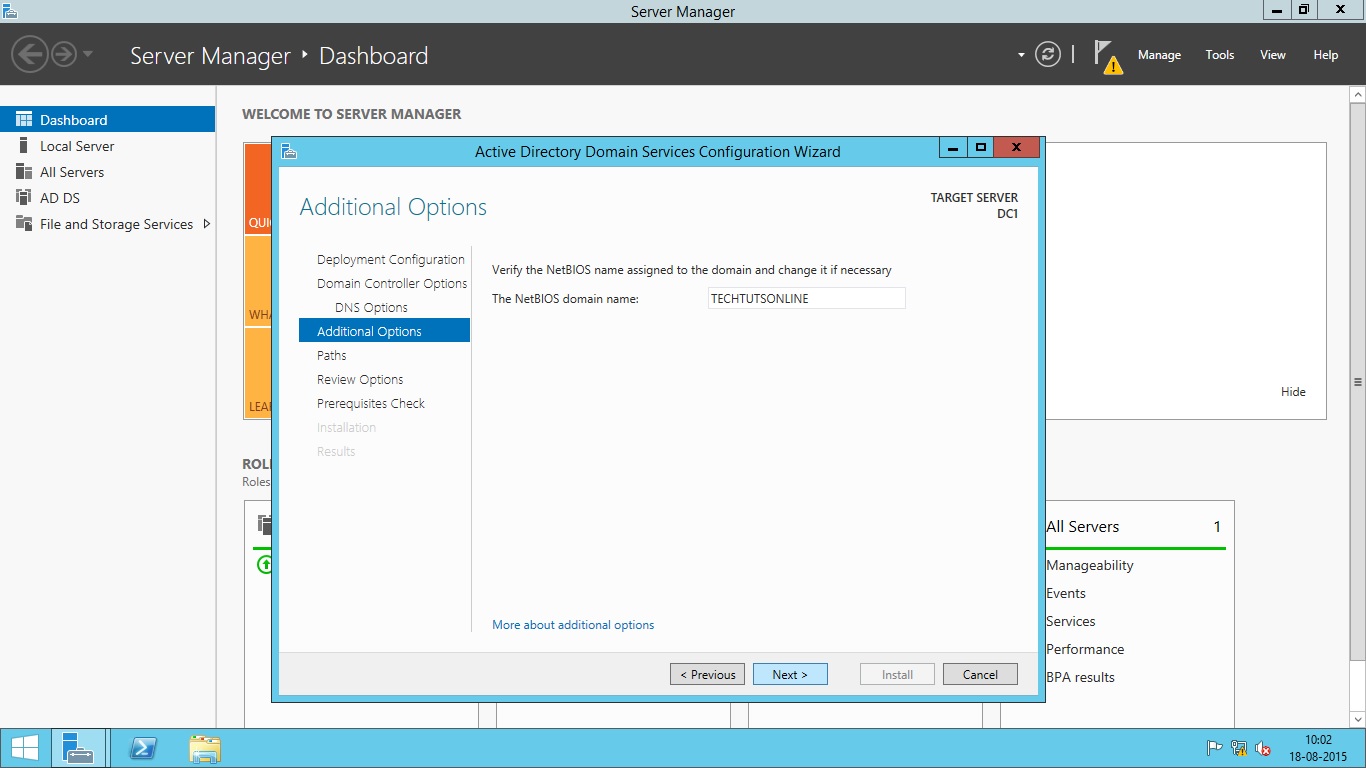

На следующем шаге можно изменить NetBIOS имя, которое было присвоено домену. Мы этого делать не будем. Просто нажимаем Далее.

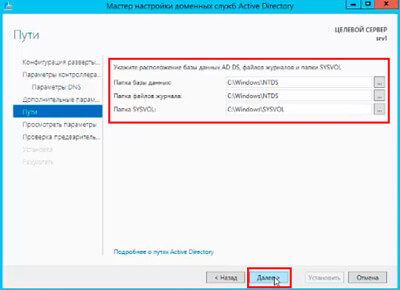

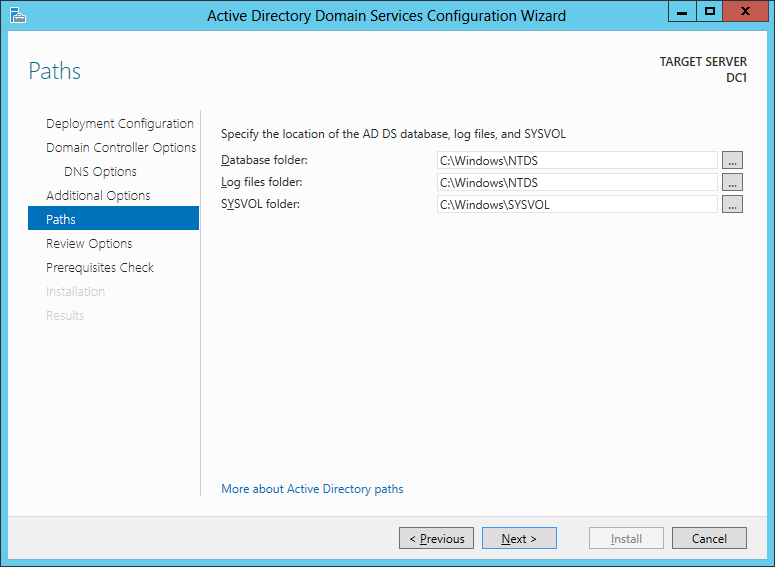

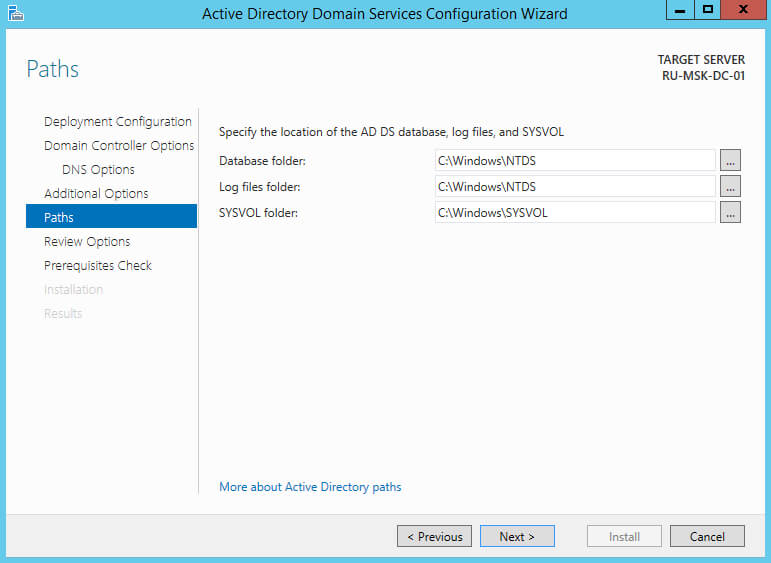

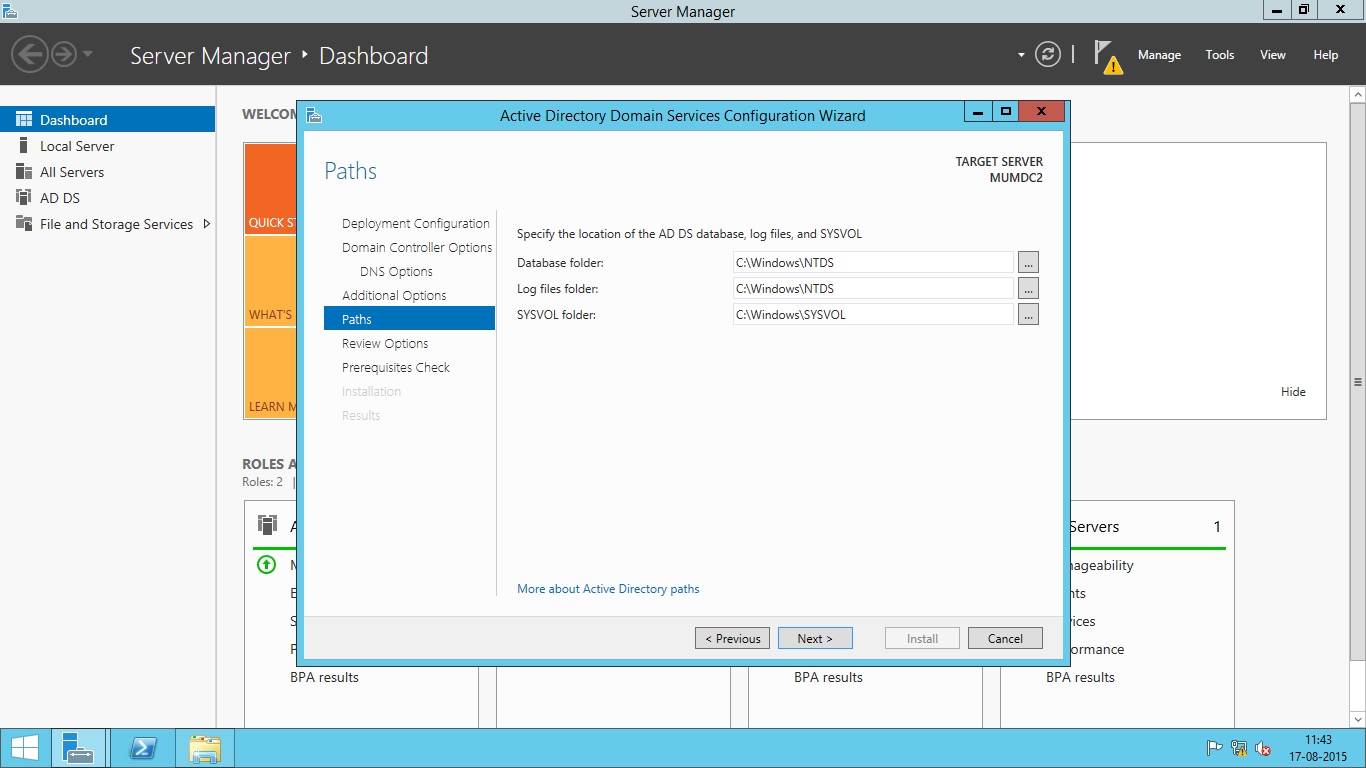

На следующем шаге можно изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Мы менять ничего не будем. Нажимаем кнопку Далее.

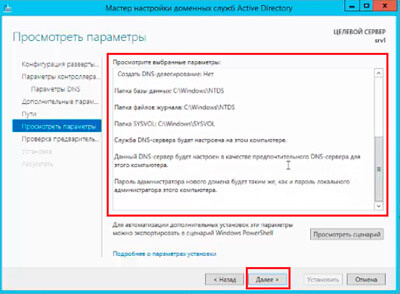

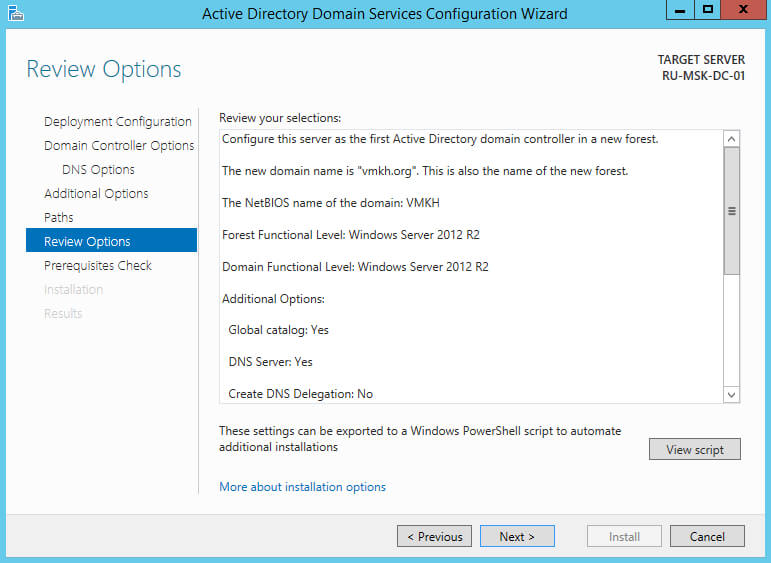

На следующем шаге отображается сводная информация по настройке. Нажав кнопку View Script, можно посмотреть Powershell скрипт, который произведет настройку доменных служб Active Directory.

# Windows PowerShell script for AD DS Deployment

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath "C:WindowsNTDS" ` -DomainMode "Win2012" ` -DomainName "ithz.ru" ` -DomainNetbiosName "ITME" ` -ForestMode "Win2012" ` -InstallDns:$true ` -LogPath "C:WindowsNTDS" ` -NoRebootOnCompletion:$false ` -SysvolPath "C:WindowsSYSVOL" ` -Force:$true

Убедившись, что все указано верно, нажимаем на кнопку Next.

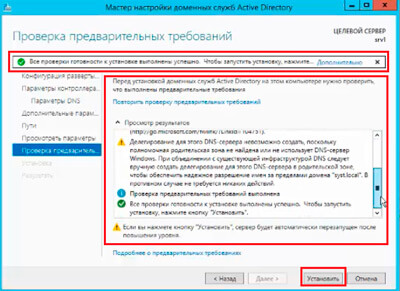

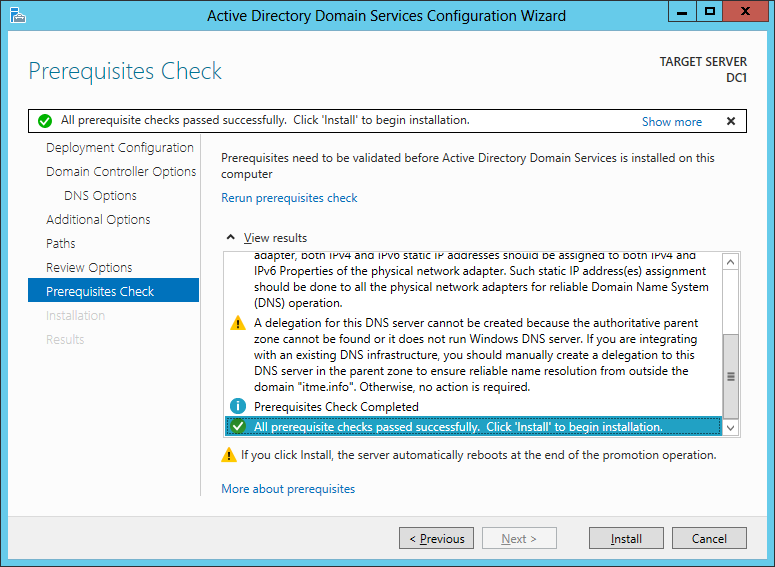

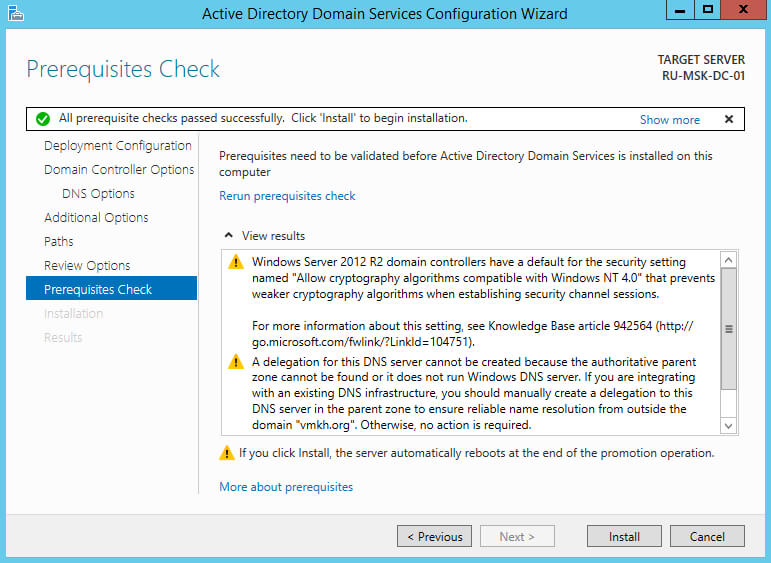

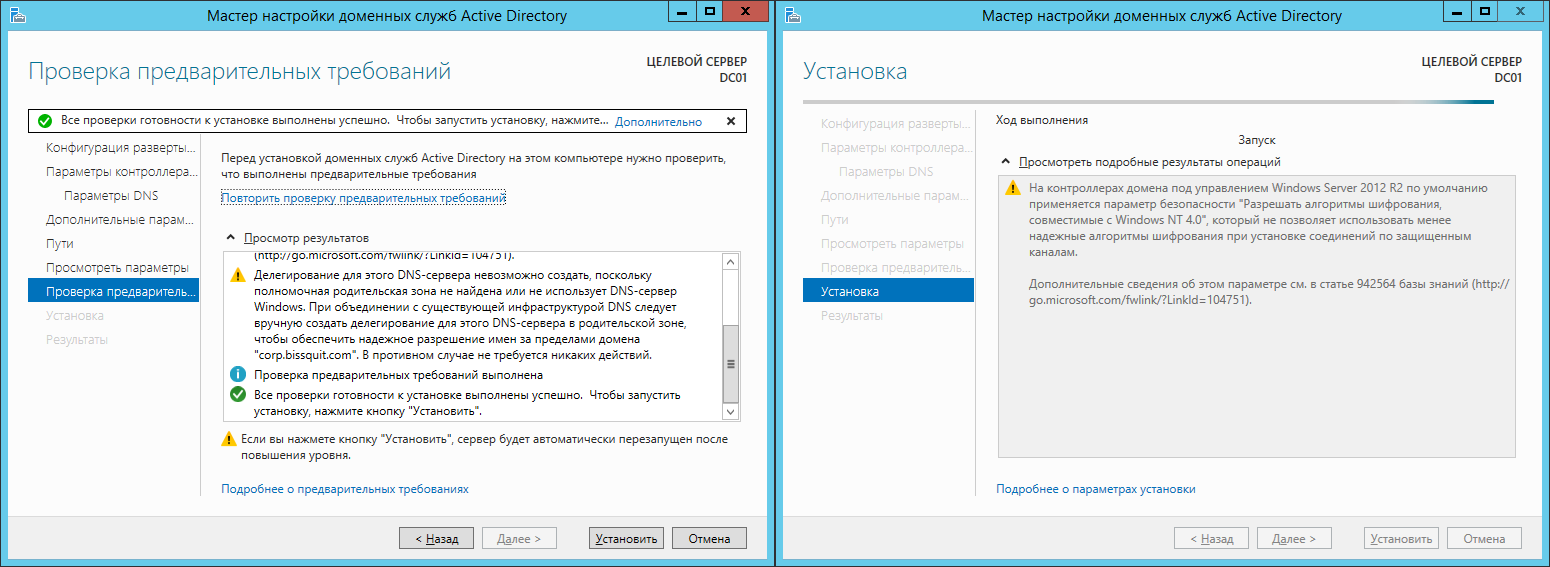

На следующем шаге производится проверка, все ли предварительные требования соблюдены. После чего покажет нам отчёт. Одно из обязательных требований — это установленный пароль локального администратора. В самом низу можно прочитать предупреждение о том, что после того, как будет нажата кнопка Install уровень сервера будет повышен до контроллера домена и будет произведена автоматическая перезагрузка.

Должна появиться надпись All prerequisite checks are passed successfully. Click «install» to begin installation.

Нажимаем кнопку Install.

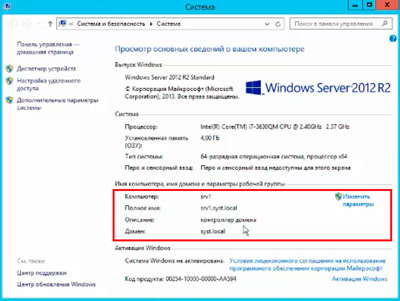

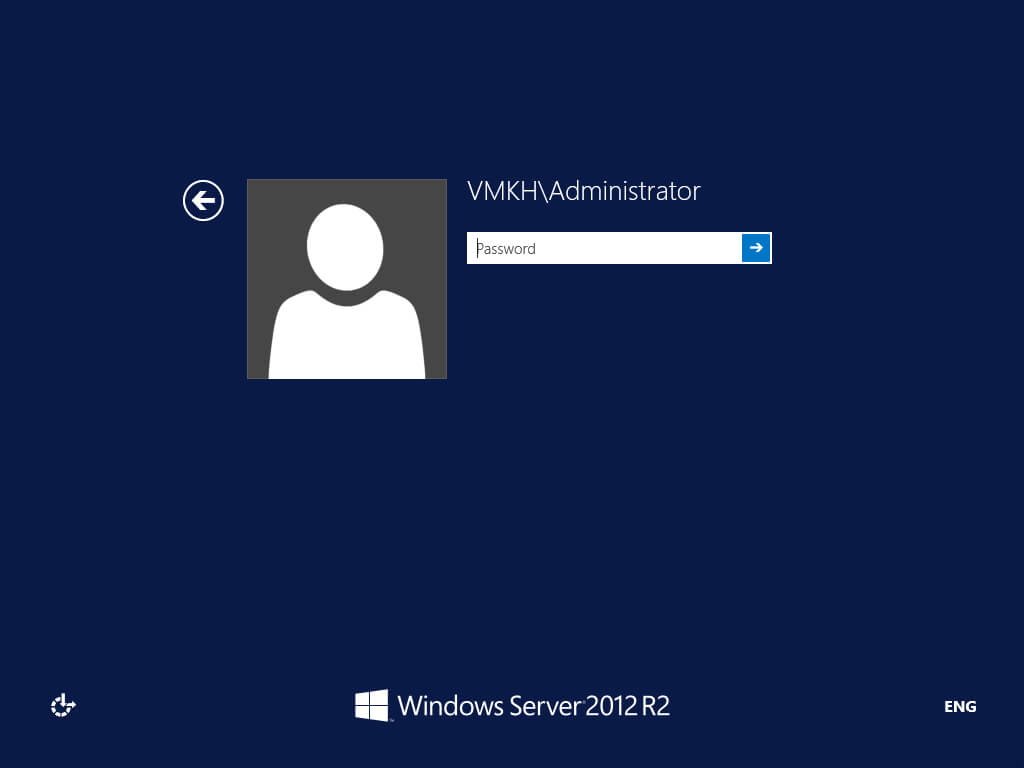

После завершения всех настроек, сервер перезагрузится, и вы совершите первый ввод компьютера в ваш домен. Для этого необходимо ввести логин и пароль администратора домена.

На этом базовая настройка служб каталога Active Directory завершена. Конечно же еще предстоит проделать огромный объем работы по созданию подразделений, созданию новых пользователей, настройке групповых политик безопасности, …

Дополнительная информация по статье

Прощай dcpromo, привет Powershell

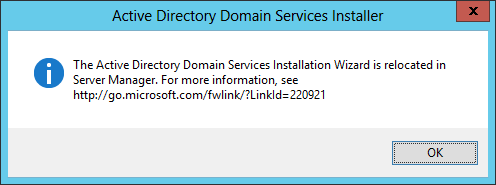

Из анонсов все уже знают, что утилита dcpromo устарела. Если запустить в командной строке dcpromo, то появится окно с предупреждением, предлагающее вам воспользоваться Диспетчером сервера.

The Active Directory Services installation Wizard is relocated in Server Manager.

Тем не менее, данной командой можно воспользоваться c указанием параметра автоматической настройки — dcpromo /unattend. При работе сервера в режиме Core, предупреждения не будет, а в командной строке появится информация по использованию утилиты dcpromo.

Все эти изменения связаны с тем, что в Windows Server 2012 сделали акцент на администрирование с помощью Powershell.

Компоненты, связанные с Active Directory, удаленны из Windows Server 2012

Службы федерации Active Directory (AD FS)

- Больше не поддерживаются приложения, использующие веб-агенты «в режиме маркеров NT». Эти приложения должны переноситься на платформу Windows Identity Foundation и использовать службу Claims to Windows Token для преобразования имени участника-пользователя из маркера SAML в маркер Windows для использования в приложении.

- Больше не поддерживаются «Группы ресурсов» (описание групп ресурсов см. по адресу http://technet.microsoft.com/library/cc753670(WS.10).aspx)

- Больше не поддерживается возможность использования служб Active Directory облегченного доступа к каталогам (AD LDS) в качестве хранилища результатов проверки подлинности.

- Необходим переход к версии AD FS в Windows Server 2012. Не поддерживается обновление «на месте» с AD FS 1.0 или со «стандартной» версии AD FS 2.0.

Поставщики WMI

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2012 R2.

Для установки роли Active Directory Domain Services на Windows Server 2012 R2 потребуется компьютер, под управлением Windows Server 2012 R2 (О том как установить Windows Server 2012 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2012 R2 c USB флешки» ).

I. Настройка имени сервера и статического IP-адреса

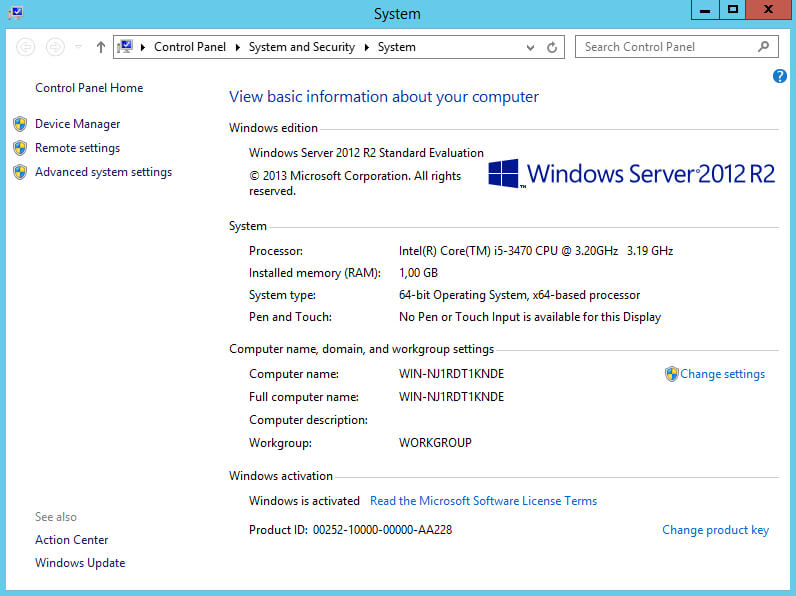

1.Откройте Пуск > Компьютер (пр. кнопкой мыши) > Свойства (Рис.1).

Рис.1

.

2. В открывшемся окне выберите Изменить параметры (Рис.2).

Рис.2

.

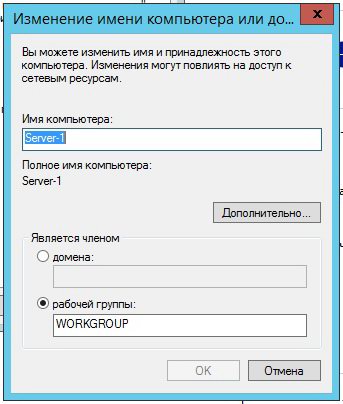

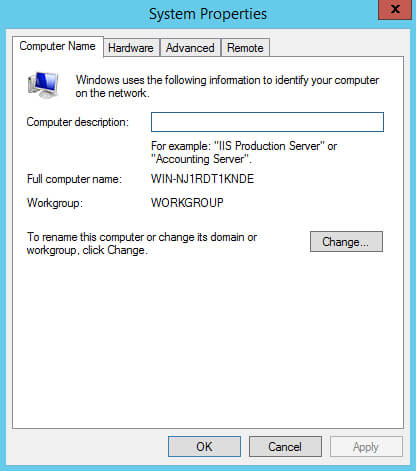

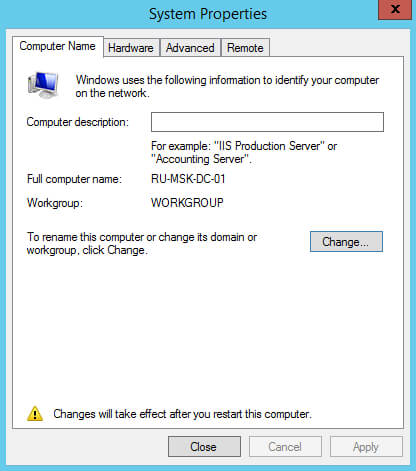

3. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера (прим. в данном руководстве это SERVER2012R2), затем нажмите ОК (Рис.3).

Рис.3

.

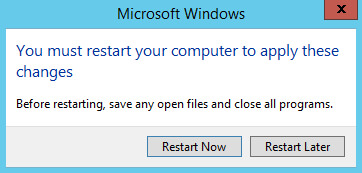

4. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.4).

Рис.4

.

5. После перезагрузки, в правом нижнем углу кликните (пр. кнопкой мыши) на иконке сетевого соединения. В открывшемся меню выберите Центр управления сетями и общим доступом (Рис.5).

Рис.5

.

6. В открывшемся окне выберите Изменение параметров адаптера (Рис.6).

Рис.6

.

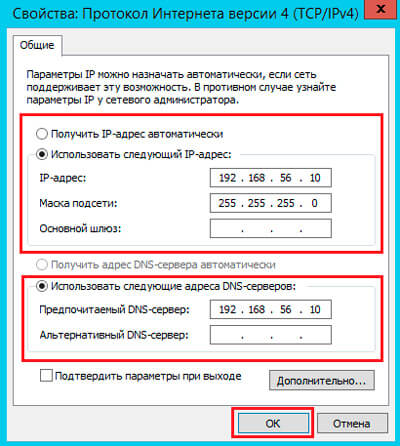

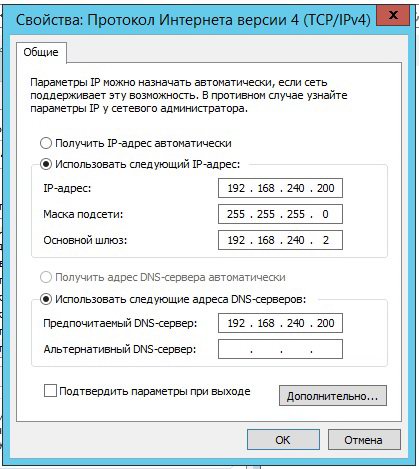

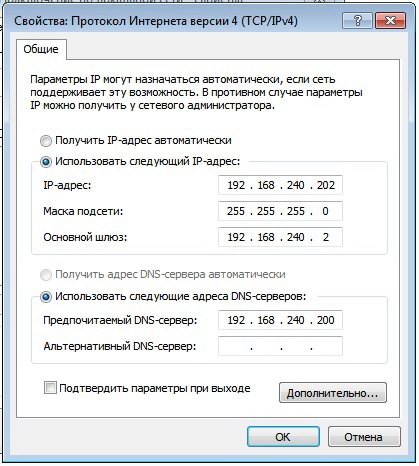

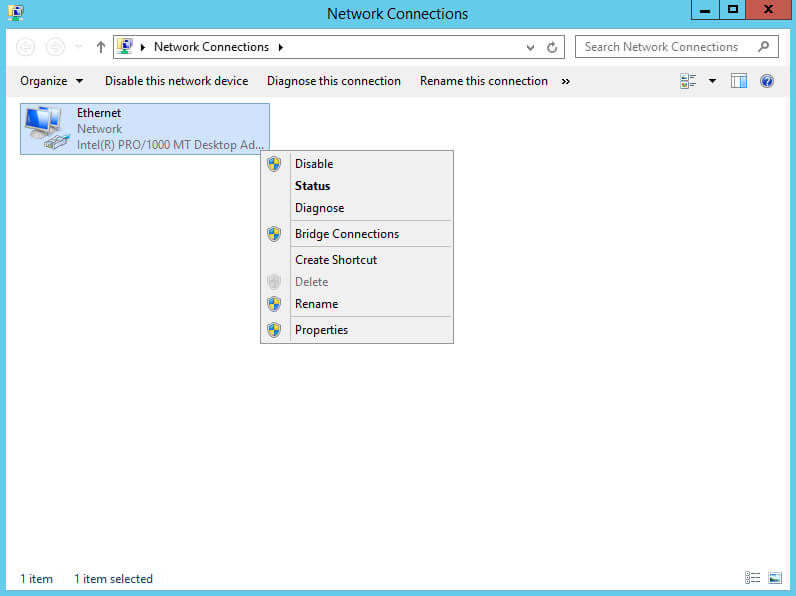

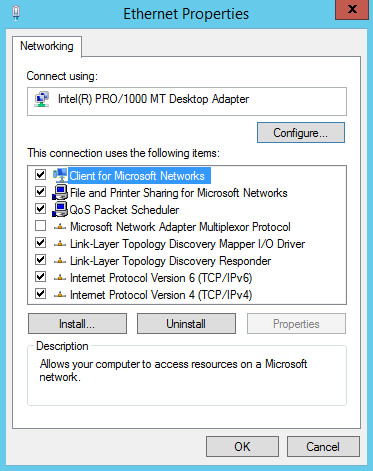

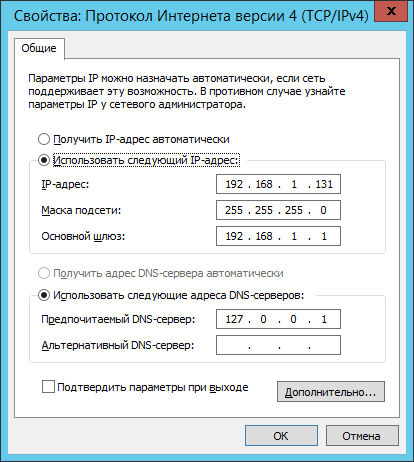

7. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.7).

Рис.7

.

8. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.8).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.8

.

II. Установка роли Active Directory Domain Services

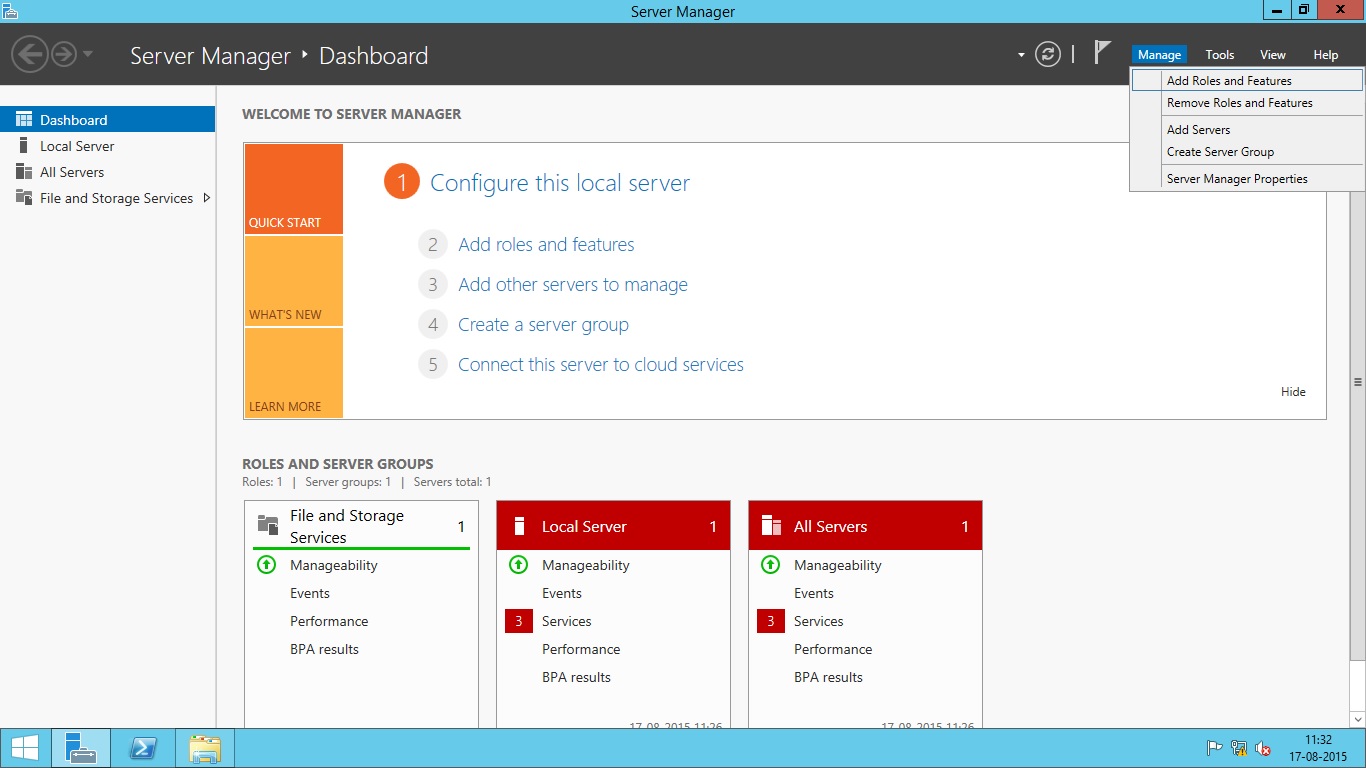

1. Откройте окно диспетчера сервера и выберите пункт Добавить роли и компоненты (Рис.9).

Рис.9

.

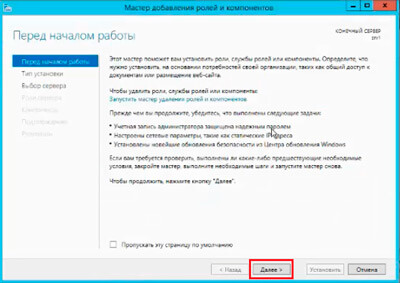

2. В появившемся окне нажмите Далее (Рис.10).

Рис.10

.

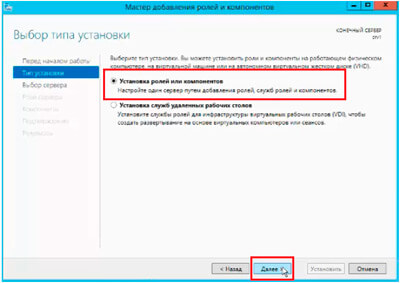

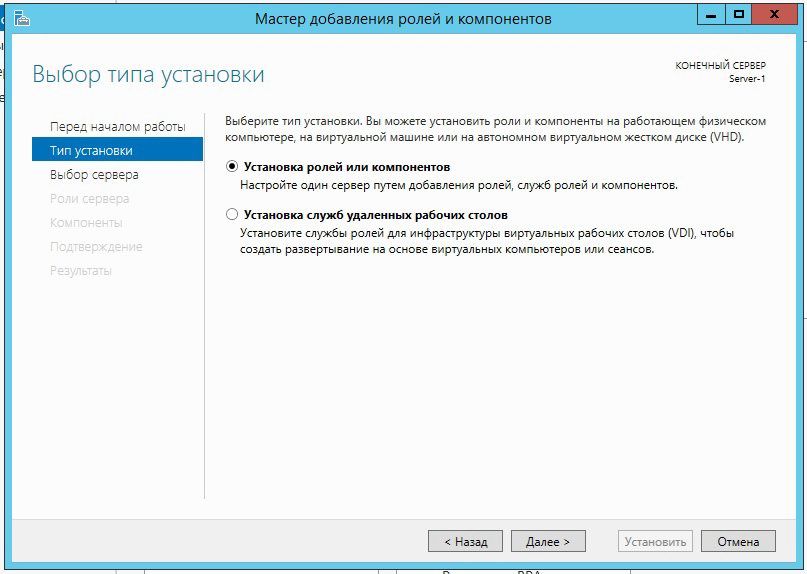

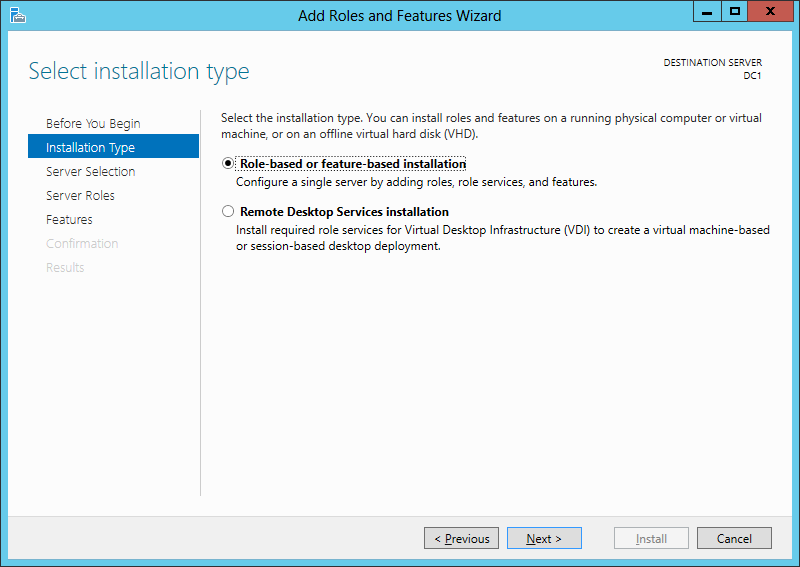

3. Выберите пункт Установка ролей и компонентов, затем нажмите Далее (Рис.11).

Рис.11

.

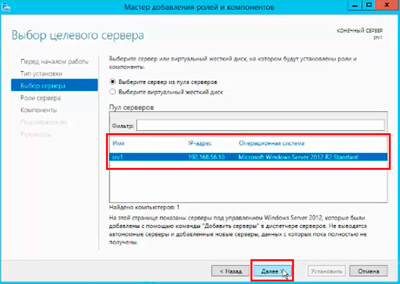

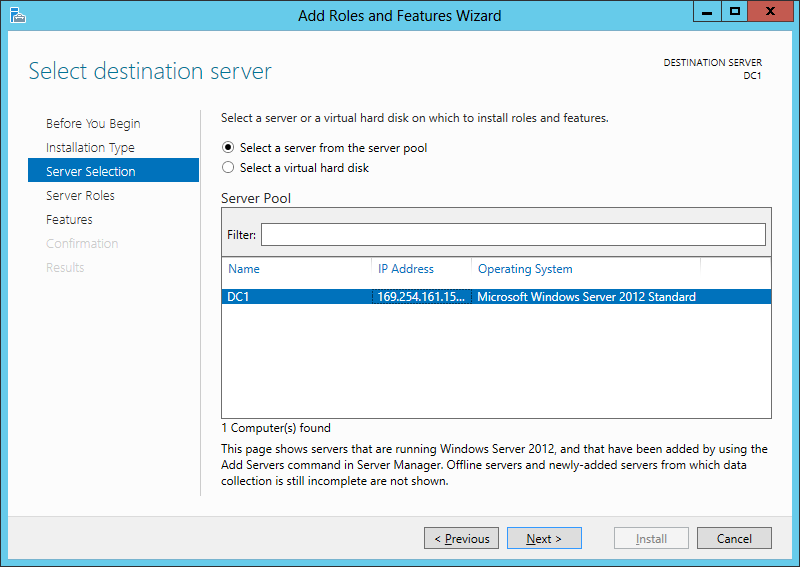

4. Выберите сервер на который будет производиться установка роли, затем нажмите Далее (Рис.12).

Рис.12

.

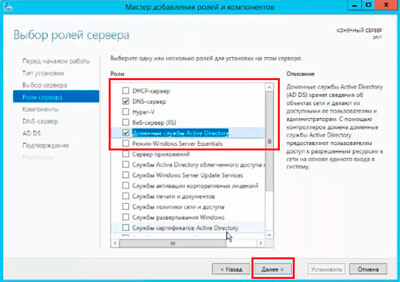

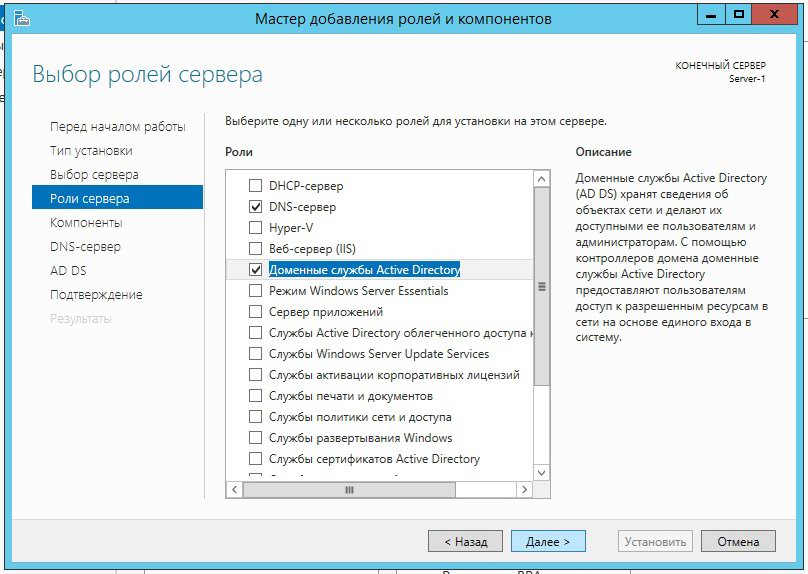

5. Выберите роль Доменные службы Active Directory, на следующем этапе Мастер установки ролей предупредит, что для установки роли Доменные службы Active Directory нужно установить несколько компонентов. Нажмите Добавить компоненты (Рис.13).

Рис.13

.

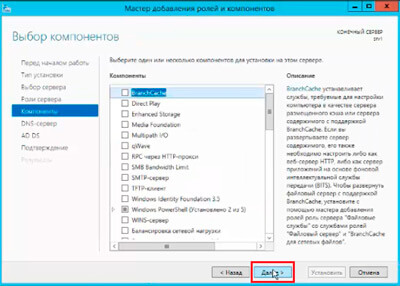

6. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.14).

Рис.14

.

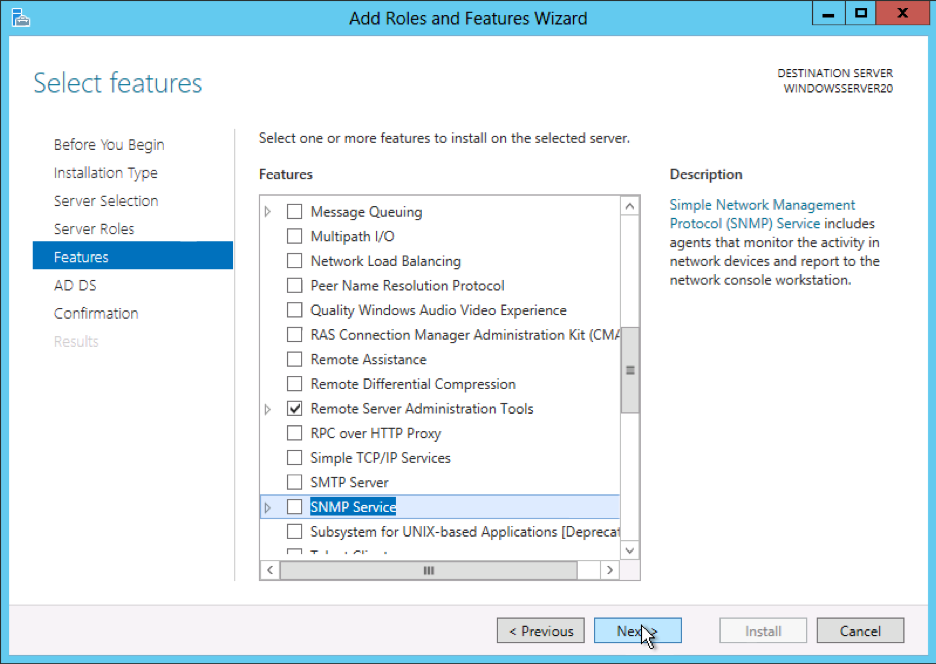

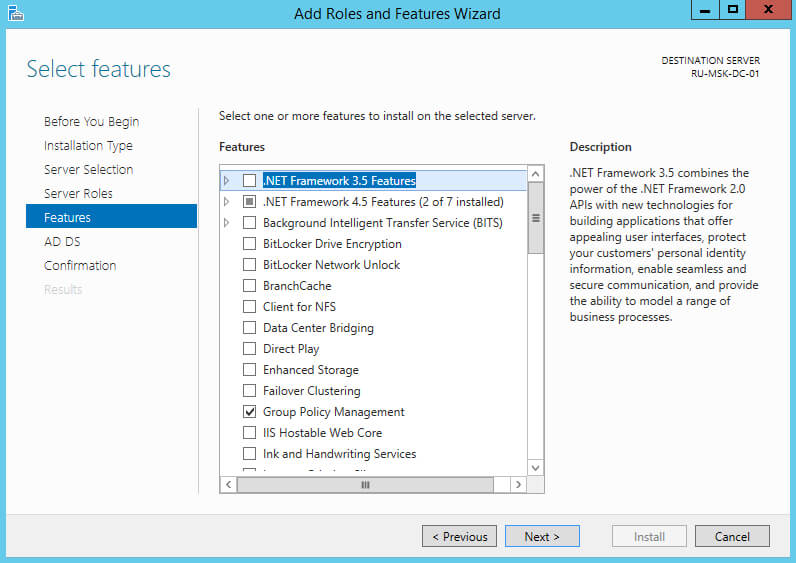

7. На этапе добавления компонентов оставьте все значения по умолчанию и нажмите Далее (Рис.15).

Рис.15

.

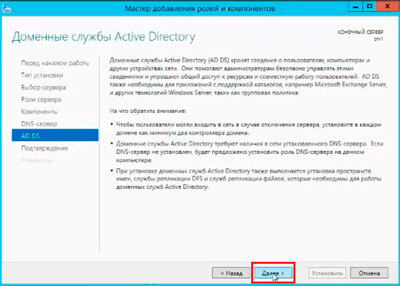

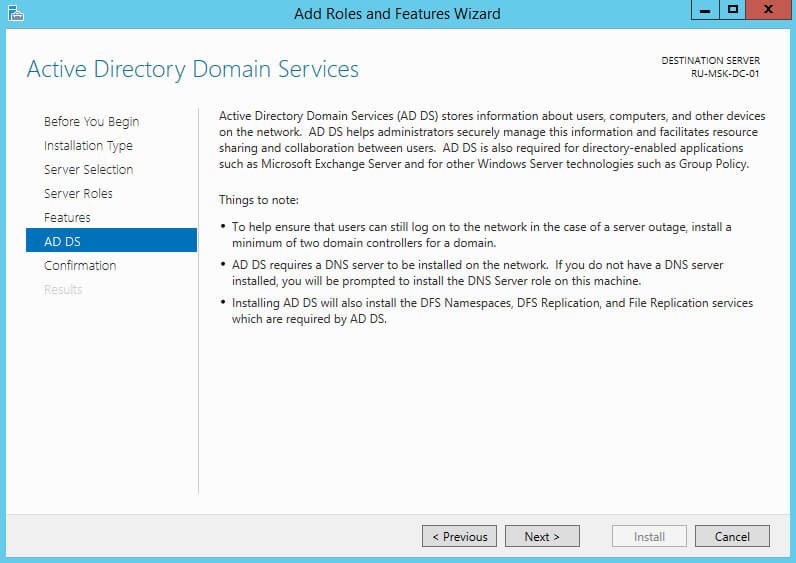

8. Ознакомьтесь с дополнительной информацией касательно Доменных служб Active Directory, затем нажмите Далее (Рис.16).

Рис.16

.

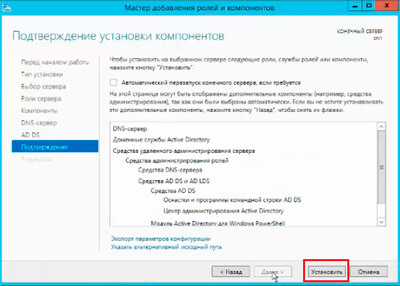

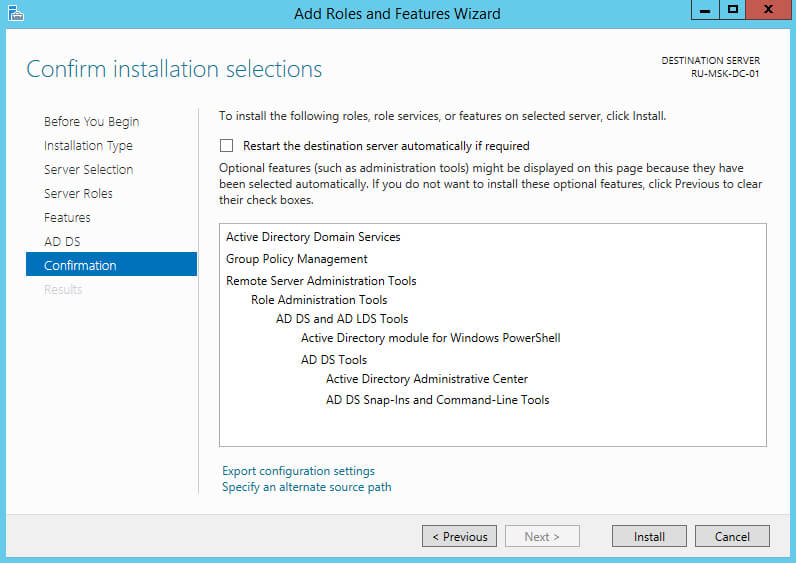

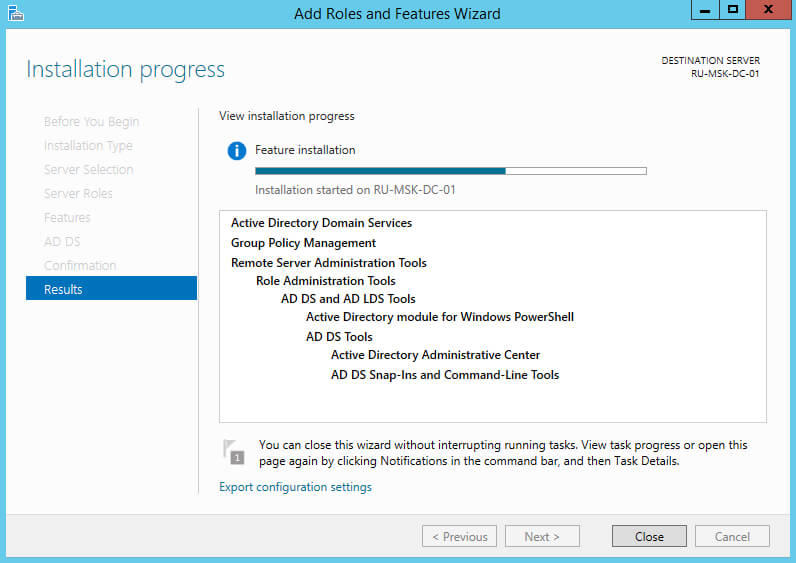

9. Для начала установки роли нажмите Установить (Рис.17).

Рис.17

.

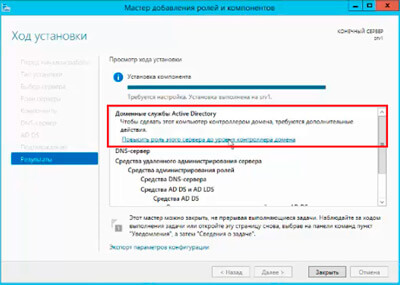

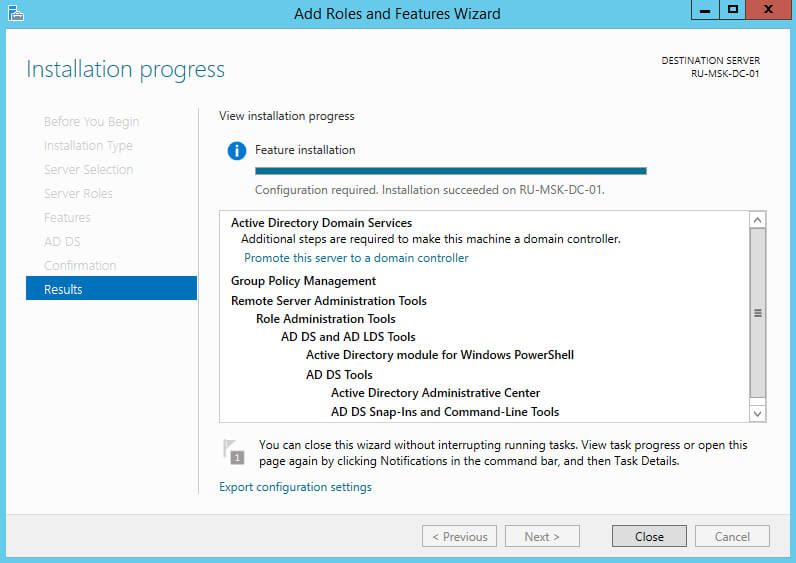

10. После окончания установки нажмите Повысить роль этого сервера до уровня контроллера домена (Рис.18).

Рис.18

.

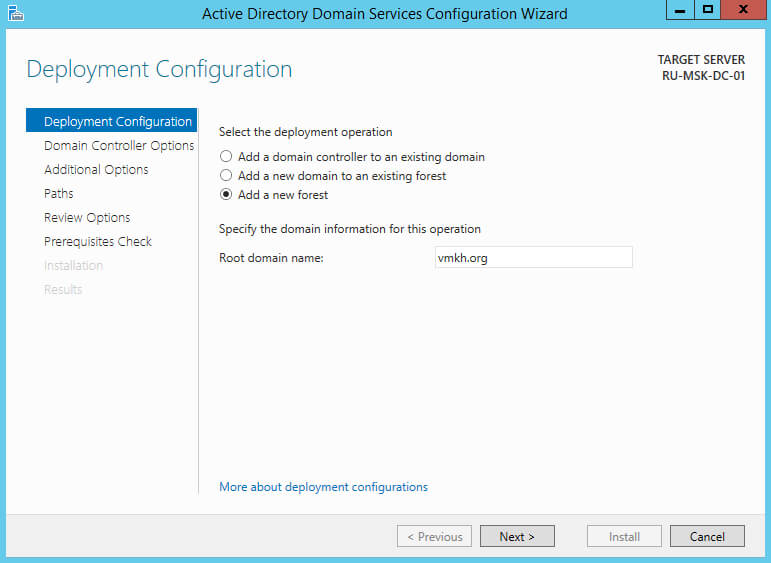

11. Выберите пункт Добавить новый лес, затем в поле Имя корневого домена введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.19).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.

Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.19

.

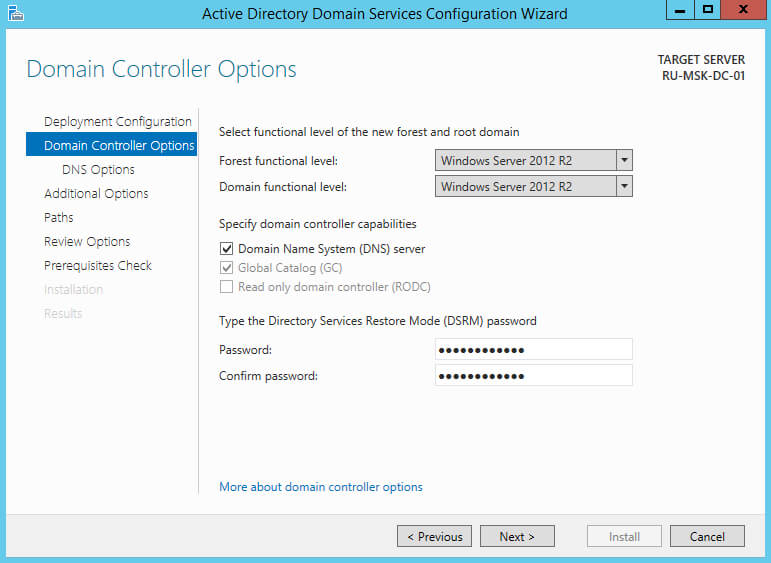

12. На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Установите галочку напротив DNS-сервер, придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.20).

Рис.20

.

13. Оставьте значение NetBIOS по умолчанию и нажмите Далее (Рис.21).

Рис.21

.

14. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

15. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.23).

Рис.23

.

16. Далее Мастер настройки доменных служб Active Directory проверит все ли предварительные требования соблюдены и выведет отчет. Нажмите Установить (Рис.24).

Рис.24

.

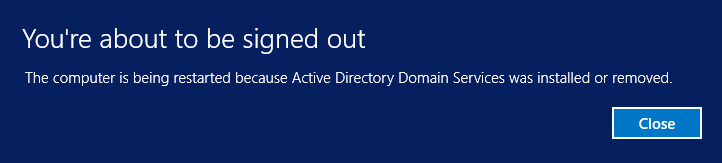

17. После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится. Перед тем как сервер начнет перезагружаться вы увидите предупреждение (Рис.25).

Рис.25

.

18. После повышения роли сервера до уровня контроллера домена и перезагрузки — зайдите в систему под учетной записью с правами администратора домена (Рис.26).

Рис.26

.

Установка контроллера домена Active Directory в Windows Server 2012 R2 завершена!

.

Итак, начнем с теории. Active Directory (далее AD) — служба каталогов корпорации Microsoft для ОС семейства WindowsNT. AD позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать ПО на множестве компьютеров через групповые политики посредством System Center Configuration Manager, устанавливать и обновлять ОС. AD хранит данные и настройки среды в централизованной базе данных. Сети AD могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Приступим.

2. Подготовка

Что бы установить роль AD нам необходимо:

1) Задать адекватное имя компьютеру

Открываем Пуск -> Панель управления -> Система, слева жмем на «Изменить параметры«. В «Свойствах системы» на вкладке «Имя компьютера» нажимаем кнопку «Изменить» и в поле «Имя компьютера» вводим имя (я ввел ADserver) и жмем «ОК«. Появится предупреждение о необходимости перезагрузки системы, что бы изменения вступили в силу, соглашаемся нажав «ОК«. В «Свойствах системы» жмем «Закрыть» и соглашаемся на перезагрузку.

2) Задать настройки сети

Открываем Пуск -> Панель управления -> Центр управления сетями и общим доступом -> Изменить параметры адаптера. После нажатия правой кнопкой на подключении выбираем пункт «Свойства» из контекстного меню. На вкладке «Сеть» выделяем «Протокол интернета версии 4 (TCP/IPv4)» и жмем «Свойства«.

Я задал:

IP-адрес: 192.168.10.252

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.10.1

Предпочтительный DNS-сервер: 127.0.0.1 (так как тут будет располагаться локальный DNS-сервер)

Альтернативный DNS-сервер: 192.168.10.1

После чего жмем «ОК» и «Закрыть«.

Подготовка закончилась, теперь преступим к установке роли.

3. Установки роли

Для установки роли AD на компьютер откроем Пуск -> Диспетчер сервера. Выберем «Добавить роли и компоненты«.

После чего запустится «Мастер добавления ролей и компонентов«.

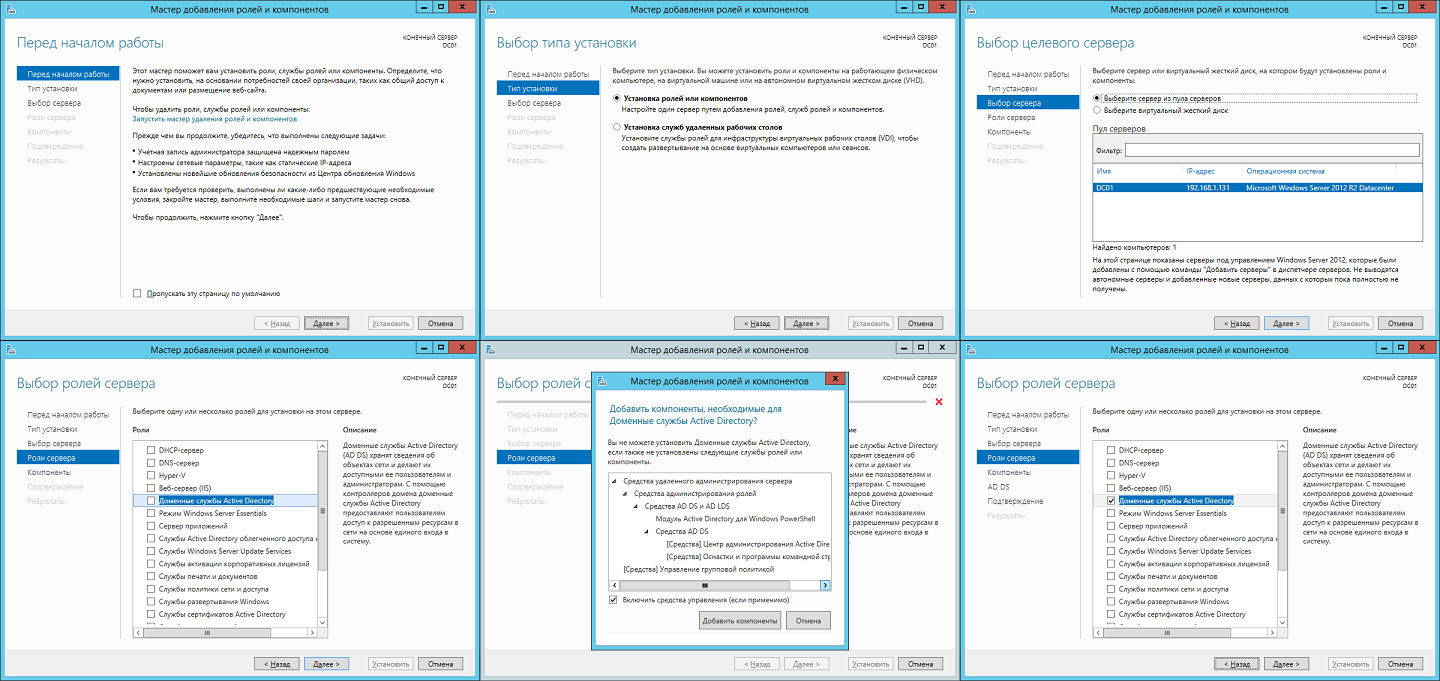

3.1 На первом этапе мастер напоминает, что нужно сделать перед началом добавления роли на компьютер, просто нажимаем «Далее«.

3.2 Теперь выбираем «Установка ролей и компонентов» и жмем «Далее«.

3.3 Выберем компьютер, на котором хотим установить роль AD и опять «Далее«.

3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем «Доменные службы Active Directory» и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав «Добавить компоненты» и опять «Далее«.

3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем «Далее«.

3.6 Теперь нам выведут описание роли «Доменных служб Active Directory«. Прочитаем внимательно и жмем «Далее«.

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем «Установить«.

3.8 После установки просто жмем «Закрыть«.

4. Настройка доменных служб Active Directory

Теперь настроим доменную службу запустив «Мастер настройки доменных служб Active Directory» (жмем на иконку «Уведомления» (флажок) в «Диспетчере сервера» и после этого выбираем «Повысить роль этого сервера до уровня контроллера домена«).

4.1 Выбираем «Добавить новый лес» и вписываем наш домен в поле «Имя корневого домена» (я решил взять стандартный домен для таких случаев test.local) и жмем «Далее«.

4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы «Windows Server 2012«). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM(Directory Service Restore Mode — режим восстановления службы каталога), задаем пароль и тыкаем «Далее«.

4.3 На данном этапе мастер настройки предупреждает нас, что домен test.local нам не делегирован, ну это и логично, нам ни кто его не давал, он будет существовать только в нашей сети, так, что жмем просто «Далее«.

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем «Далее«.

4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services — доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем «Далее«.

4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.

Тут же, нажав на кнопку «Просмотреть сценарий» мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

Жмем «Далее«.

4.7 Мастер проверит соблюдены ли предварительные требования, видим несколько замечаний, но они для нас не критичны, так что жмем кнопку «Установить«.

4.8 После завершения установки, компьютер перезагрузится.

5. Добавление нового пользователя

5.1 Запустим Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory. Или через панель управления сервером:

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем «Создать» -> «Подразделение«.

После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем «ОК«.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

5.3 Теперь создадим пользователя в подразделении «Пользователи«. Правой кнопкой на подразделение и выбираем в нем «Создать» -> «Пользователь«. И заполняем основные данные: Имя, Фамилия, логин.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

Жмем «Далее«.

Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как:

— Требовать смены пароля пользователя при следующем входе в систему — при входе пользователя в наш домен, ему будет предложено сменить пароль.

— Запретить смену пароля пользователем — отключает возможность смены пароля пользователем.

— Срок действия пароля не ограничен — пароль можно не менять сколько угодно.

— Отключить учетную запись — делает учетную запись пользователя не активной.

Жмем «Далее«.

И теперь «Готово«.

5.4 Выделим созданного пользователя и в контекстном меню выберем «Свойства«. На вкладке «Учетная запись» ставим галочку напротив «Разблокировать учетную запись«, после чего нажимаем «Применить«, затем «ОК«.

6. Ввод компьютера в домен

6.1 Для начала, создадим новую виртуальную машину с Windows 7 на борту. Зададим ему настройки сети, где:

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1 (vyatta, где настроен NAT из мой прошлой заметки)

Preferred DNS server: 192.168.10.252 (AD сервер, который мы настраивали выше)

Alternate DNS server: 192.168.10.1 (опять vyatta, так как он проксирует DNS запросы на Google DNS сервер 8.8.8.8)

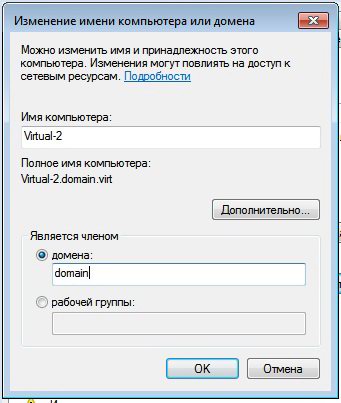

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем «ОК«.

Введем логин и пароль заново

После успешного добавления в домен увидим сообщение:

6.3 После перезагрузки компьютера увидим сообщение о логине в систему. Жмем Switch User.

Нажмем на Other User.

И введем логин и пароль.

Вот мы и залогинились как пользователь домена. Ура!)

Last updated on: 2018-09-27

Authored by: Rackspace Support

This article walks you through the process of setting up the Active

Directory® role on a Microsoft® Windows Server® 2012 server.

This article is intended for users who don’t have existing Active Directory

forests. It does not cover how to configure a server to act as a domain

controller for an existing Active Directory forest.

Note: For information about setting up the Active Directory Domain

Services (AD DS) role on Microsoft Windows Server 2008 R2 Enterprise 64-bit

(W2K8), see Install Active Directory Domain Services on Windows Server 2008

R2 Enterprise

64-bit.

Install Active Directory

Use the following steps to install Active Directory on the server:

-

Open the Server Manager from the task bar.

-

From the Server Manager dashboard, select Add roles and features.

The Roles and Features Wizard launches. This wizard enables you to

make modifications to the Windows Server 2012 instance. -

On the Installation Type screen, select Role-based or

features-based and click Next.Note: Roles represent the major feature sets of the server, such as

Internet Information Services (IIS). Features provide additional

functionality for a given role. -

By default, the current server is selected. Click Next.

-

On the Server Roles screen, select the check box next to Active

Directory Domain Services.A notice displays that explains that you must also install additional

roles, services, or features in order to install Domain Services. These

additional capabilities include certificate services, federation services,

lightweight directory services, and rights management.To select additional capabilities, click Add Features.

-

On the Select features screen, select the check boxes next to the

features that you want to install during the AD DS installation process and

click Next. -

Review the information on the AD DS tab, then click Next.

-

Review the information on the Confirm installation selections screen,

then click Install.Note: Information on the progress of the installation displays.

After the installation is complete, the AD DS role displays on the Server

Manager landing page.

Start the remote registry service

Before you can promote the server to domain controller, you must start the

remote registry service by using the following steps:

-

Click Start > Control Panel.

-

Under Services, right-click Remote Registry and open the

Properties menu. -

From the Startup type: drop-down menu, select Automatic.

-

Under Service Status, select Start.

The remote registry service starts.

Configure Active Directory

After you have installed the AD DS role, you must configure the server

for your domain by using the following steps:

-

From the task bar, click Open the Server Manager.

-

Select the yellow notifications icon in the top navigation bar of the

Server Manager window.The Notifications Pane opens and displays a Post-deployment

Configuration notification. Click the Promote this server to a domain

controller link that appears in the notification. -

From the Deployment Configuration tab, select Radial options > Add a

new forest. Enter your root domain name in the Root domain name field

and click Next. -

Select a Domain and a Forest functional level.

Note: These selections affect features and server domain controller

eligibility. For further information on domains and forest functional

levels, see the official Microsoft documentation.Enter a password for Directory Services Restore Mode (DSRM) in the

Password field.Note: The DSRM password is used when booting the Domain Controller

into recovery mode. -

Review the warning on the DNS Options tab and select Next.

-

Confirm or enter a NetBIOS name and click Next.

-

Specify the locations of the Database, Log files, and SYSVOL

folders, then click Next. -

Review the configuration options and click Next.

-

The system checks if all of the necessary prerequisites are installed on

the system. If the system passes these checks, click Install.Note: The server automatically reboots after the installation is

complete. -

After the server reboots, reconnect to it by using Microsoft Remote Desktop

Protocol (RDP).

©2020 Rackspace US, Inc.

Except where otherwise noted, content on this site is licensed under a Creative Commons Attribution-NonCommercial-NoDerivs 3.0 Unported License

See license specifics and DISCLAIMER

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить роль Active Directory Domain Services на Windows Server 2012 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Подробно о том, как установить Windows Server 2012 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2012 R2”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

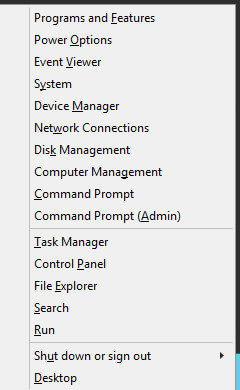

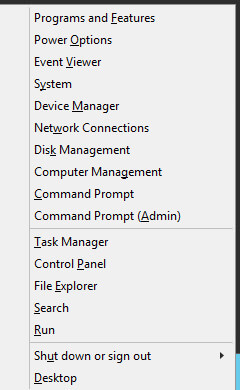

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “x”, затем в открывшемся меню выбираем “System”.

Далее в окне “System” в разделе “Computer name, domain, and workgroup settings” нажимаем на кнопку “Change settings”.

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле “Computer Name” и нажимаем на кнопку “OK”.

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем на кнопку “OK”.

В окне “System Properties” нажимаем на кнопку “Close”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

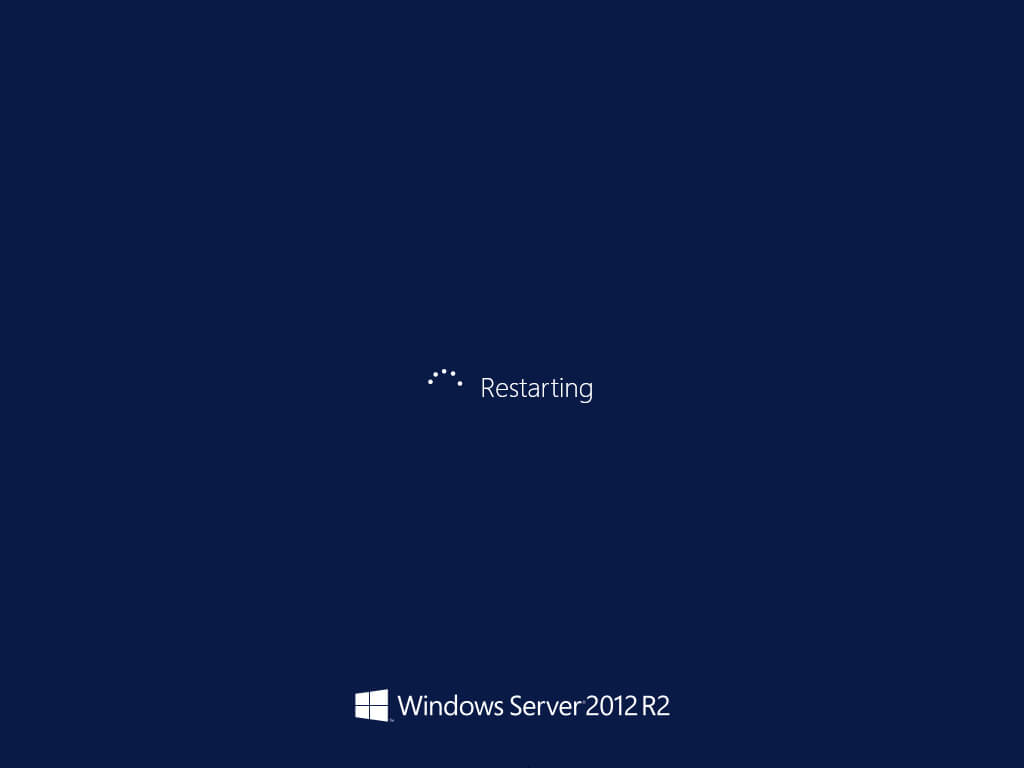

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “x”, затем в открывшемся меню выбираем “Network Connections”.

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Ethernet Properties” нажимаем на кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

Нажимаем на кнопку “Next”.

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Promote this server to a domain controller”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Configuration Wizard” выбираем пункт “Add a new forest” и в поле “Root domain name” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Next”.

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем на кнопку “Next”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

Сообщение “All prerequisite checks are passed successfully” означает, что все требования соблюдены.

Нажимаем на кнопку “Install”.

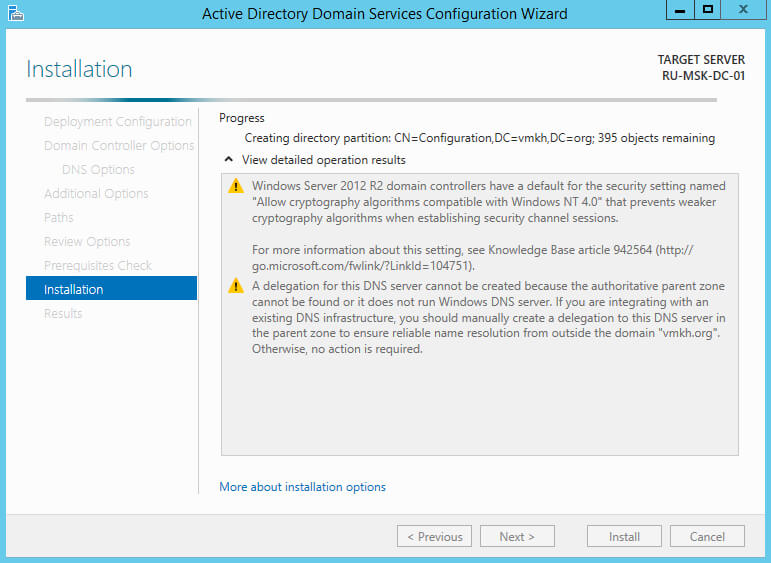

Начался процесс повышения роли сервера до уровня контроллера домена.

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

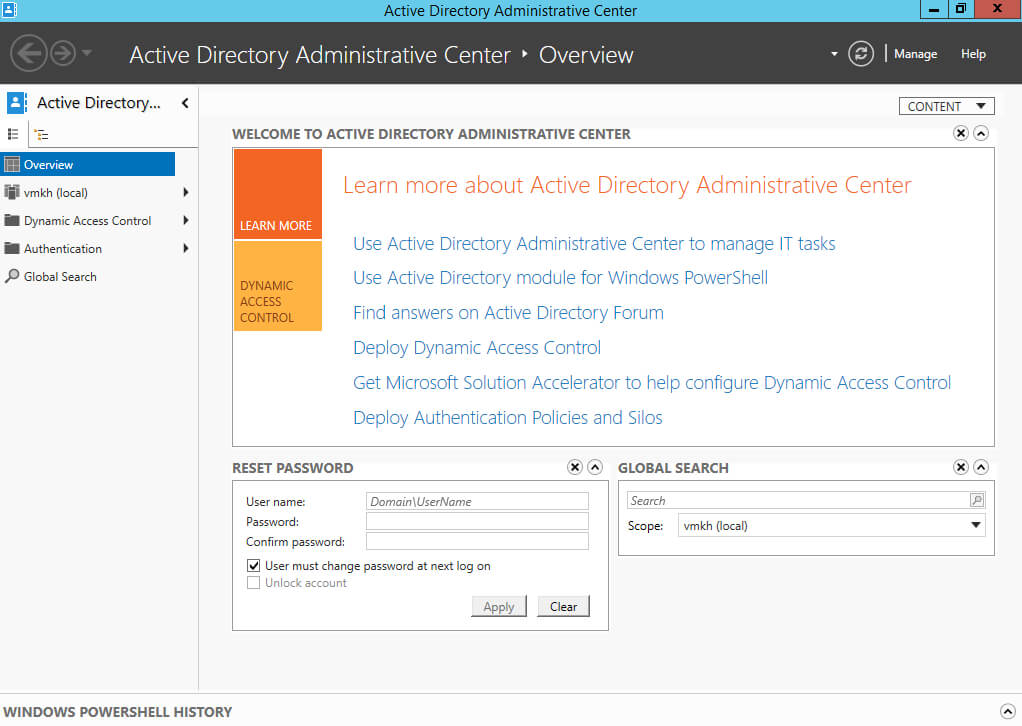

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

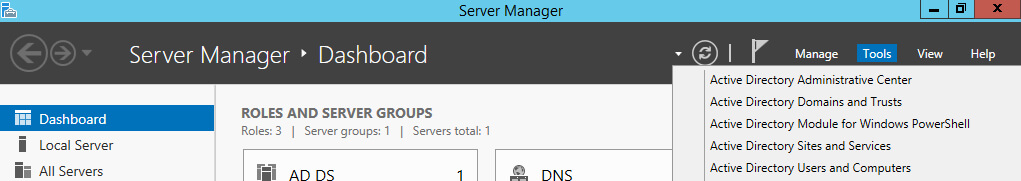

Открываем Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Administrative Center”.

Откроется Active Directory Administrative Center.

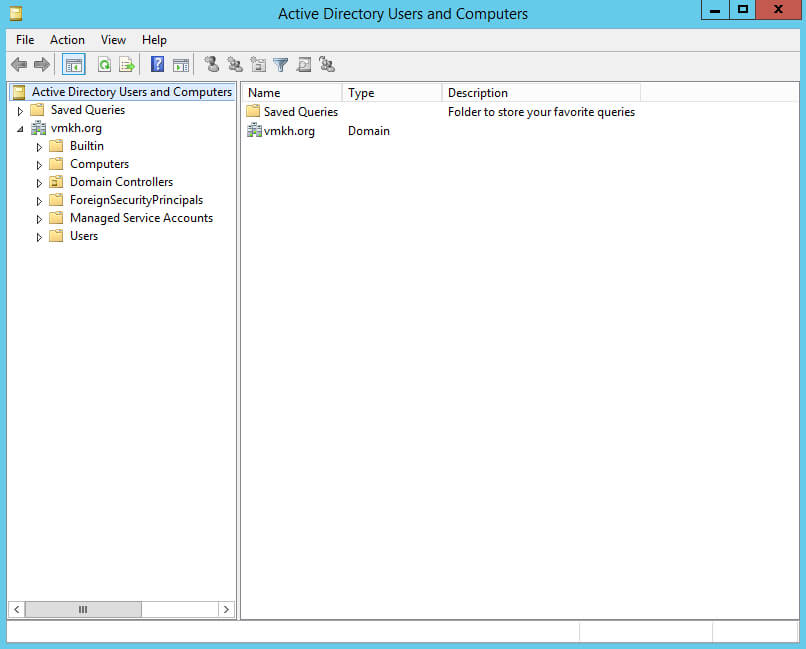

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге. Также рекомендую ознакомиться с основной статье по Active Directory — Active Directory Domain Services

Содержание

- 1 Подготовка окружения

- 2 Установка Active Directory

- 3 Настройка Active Directory

- 3.1 Повышение роли сервера до контроллера домена

- 3.2 Создание учетных записей администраторов домена/предприятия

- 3.3 Настройка DNS на единственном DC в домене

- 3.4 Добавление второго DC в домен

- 3.5 Настройка DNS на нескольких DC в домене

- 3.6 Настройка времени

Подготовка окружения

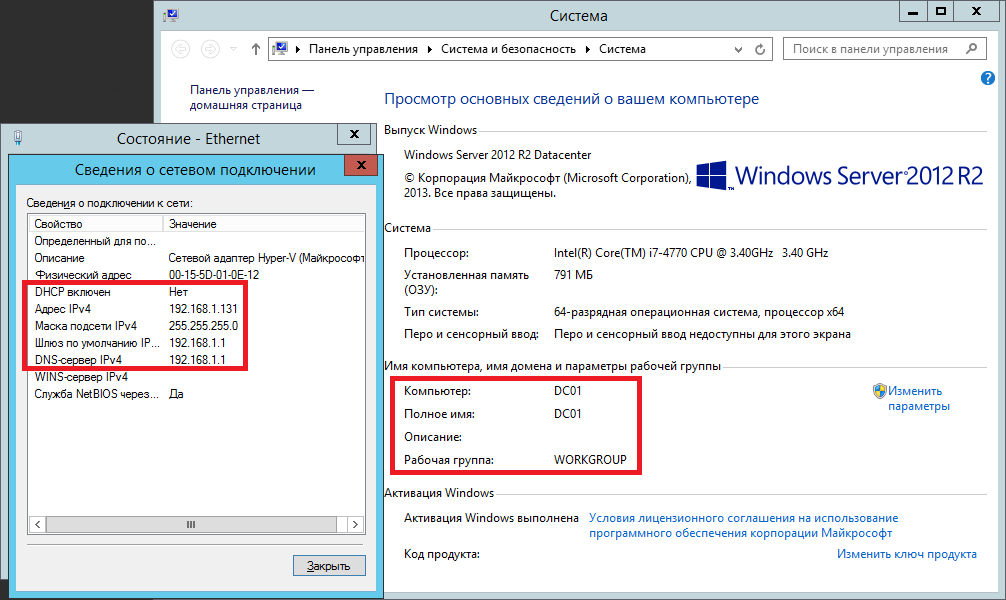

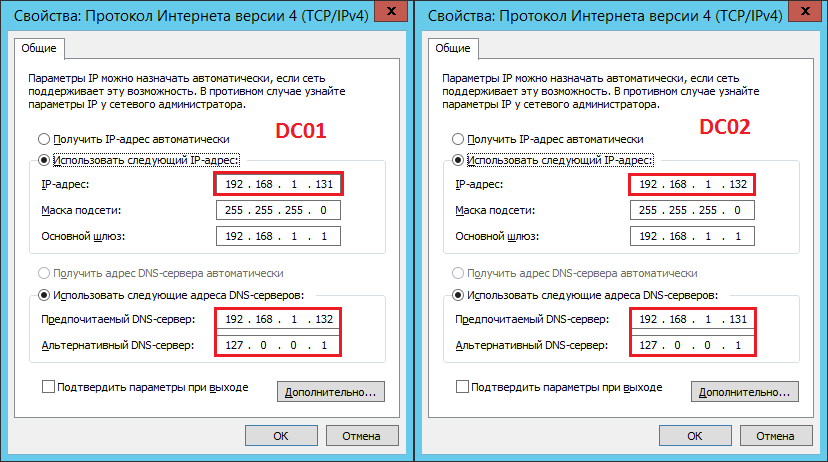

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

- Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

- Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно.

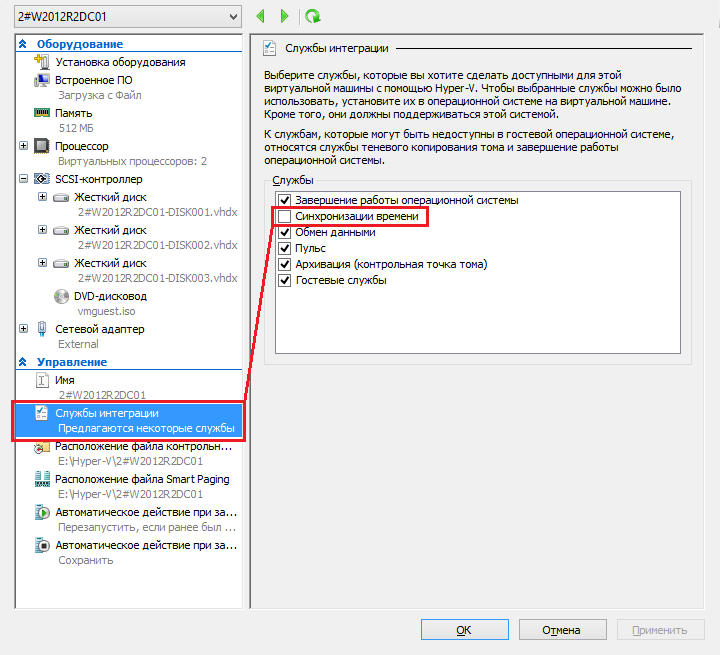

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации — самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично 1. Для понимания принципа работы читайте официальную документацию 2 3, которая в последние годы радикально подскочила вверх по уровню изложения материала.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 4 5:

Виртуальные среды представляют особую трудность для распределенных рабочих потоков, зависящих от логической схемы репликации по времени. Например, репликация AD DS использует равномерно увеличивающееся значение (которое называется USN, или номер последовательного обновления), назначенное транзакциям в каждом контроллере домена. Каждый экземпляр базы данных контроллера домена также получает идентификатор под названием InvocationID. InvocationID контроллера домена и его номер последовательного обновления вместе служат уникальным идентификатором, который связан с каждой транзакцией записи, выполняемой на каждом контроллере домена, и должны быть уникальны в пределах леса.

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

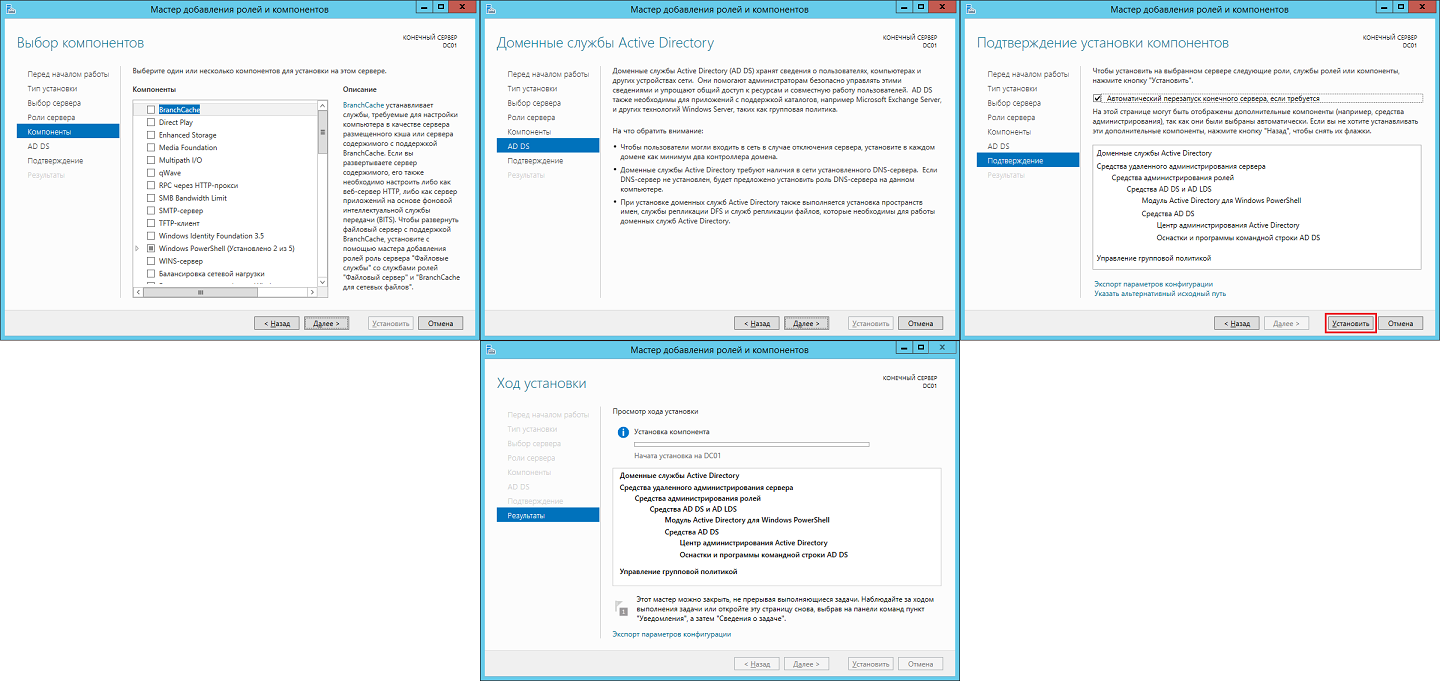

Установка производится через Server Manager и в ней нет ничего сложного, подробно все этапы установки вы можете увидеть ниже:

Сам процесс установки претерпел некоторые изменения 6 по сравнению с предыдущими версиями ОС:

Развертывание доменных служб Active Directory (AD DS) в Windows Server 2012 стало проще и быстрее по сравнению с предыдущими версиями Windows Server. Установка AD DS теперь выполняется на основе Windows PowerShell и интегрирована с диспетчером серверов. Сократилось количество шагов, необходимых для внедрения контроллеров домена в существующую среду Active Directory.

Необходимо выбрать только роль Доменные службы Active Directory, никакие дополнительные компоненты устанавливать не нужно. Процесс установки занимает незначительно время и можно сразу переходить к настройке.

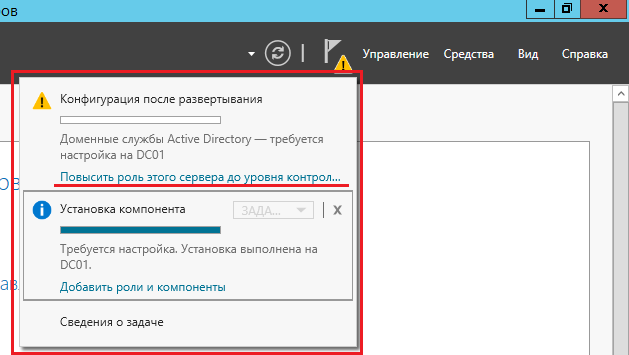

Настройка Active Directory

Когда установится роль, справа вверху Server Manager вы увидите восклицательный знак — требуется провести конфигурацию после развертывания. Нажимаем Повысить роль этого сервера до контроллера домена.

Далее весь процесс будет проходить в мастере настройки.

Повышение роли сервера до контроллера домена

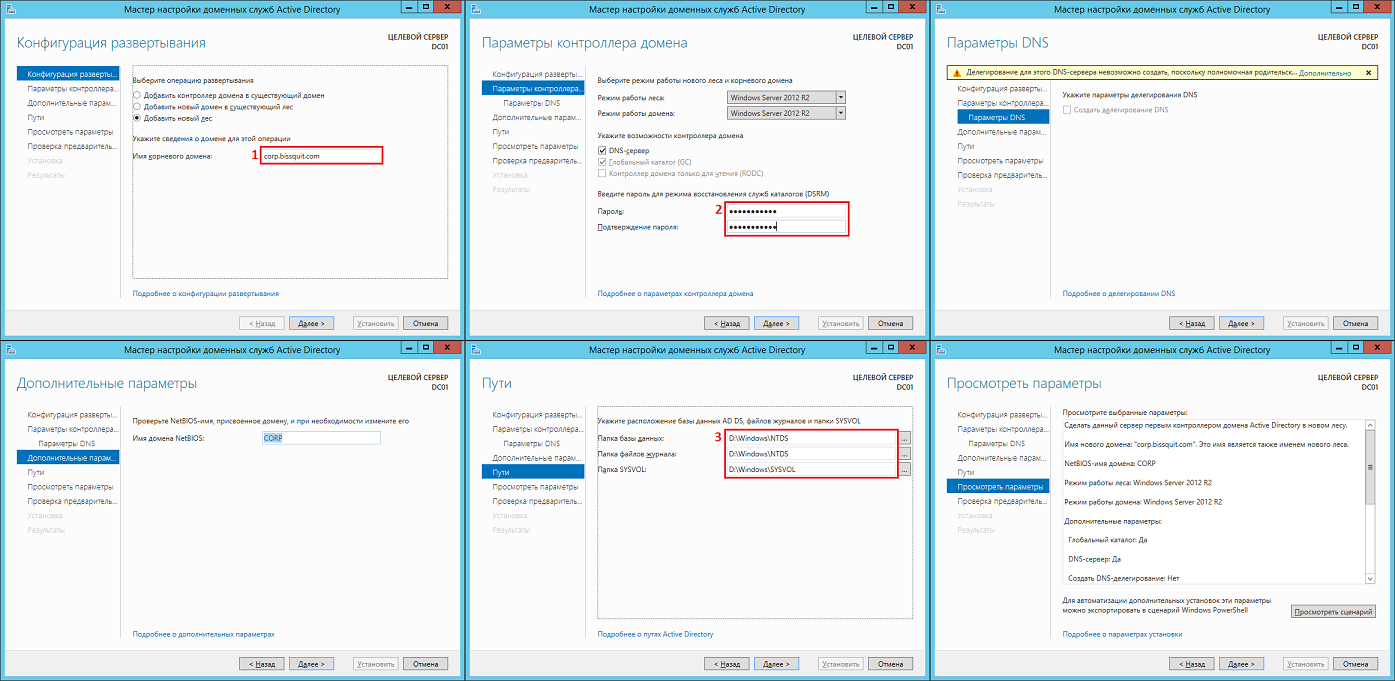

Этапы работы мастера подробно описаны в документации 7. Тем не менее, пройдемся по основным шагам.

Поскольку мы разворачиваем AD с нуля, то нужно добавлять новый лес. Не забудьте надежно сохранить пароль для режима восстановления служб каталогов (DSRM). Расположение базы данных AD DS можно оставить по умолчанию (именно так и рекомендуют. Однако для разнообразия в своей тестовой среде я указал другой каталог).

Дожидаемся установки.

После этого сервер самостоятельно перезагрузится.

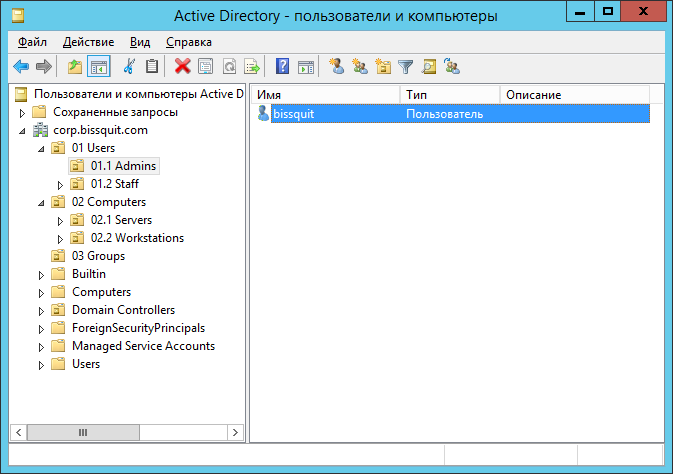

Создание учетных записей администраторов домена/предприятия

Залогиниться нужно будет под учетной записью локального администратора, как и прежде. Зайдите в оснастку Active Directory — пользователи и компьютеры, создайте необходимые учетные записи — на этом этапе это администратор домена.

Сразу же рекомендую настроить и иерархию организации (только не используйте русские символы!).

Настройка DNS на единственном DC в домене

Во время установки AD также была установлена роль AD DNS, поскольку других серверов DNS у меня в инфраструктуре не было. Для правильно работы сервиса необходимо изменить некоторые настройки. Для начала нужно проверить предпочитаемые серверы DNS в настройках сетевого адаптера. Необходимо использовать только один DNS-сервер с адресом 127.0.0.1. Да, именно localhost. По умолчанию он должен прописаться самостоятельно.

Убедившись в корректности настроек, открываем оснастку DNS. Правой кнопкой нажимаем на имени сервера и открываем его свойства, переходим на вкладку «Сервер пересылки». Адрес DNS-сервера, который был указан в настройках сети до установки роли AD DS, автоматически прописался в качестве единственного сервера пересылки:

Необходимо его удалить и создать новый и крайне желательно, чтобы это был сервер провайдера, но никак не публичный адрес типа общеизвестных 8.8.8.8 и 8.8.4.4. Для отказоустойчивости пропишите минимум два сервера. Не снимайте галочку для использования корневых ссылок, если нет доступных серверов пересылки. Корневые ссылки — это общеизвестный пул DNS-серверов высшего уровня.

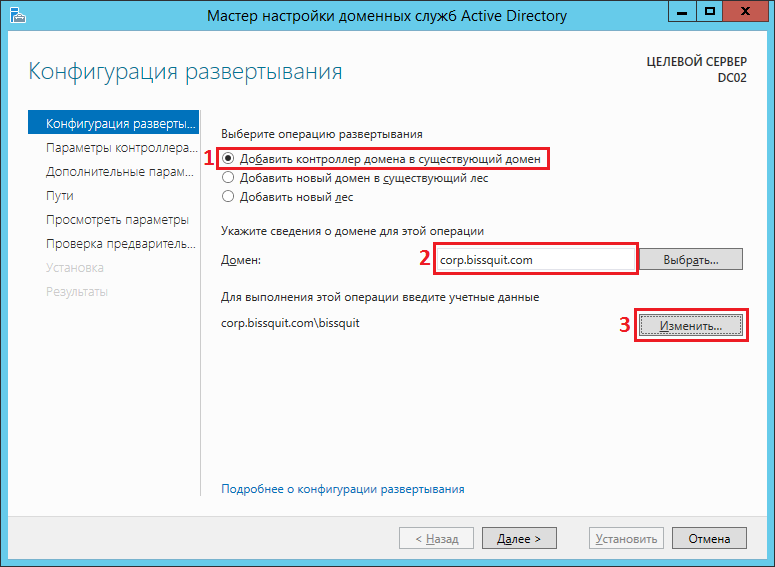

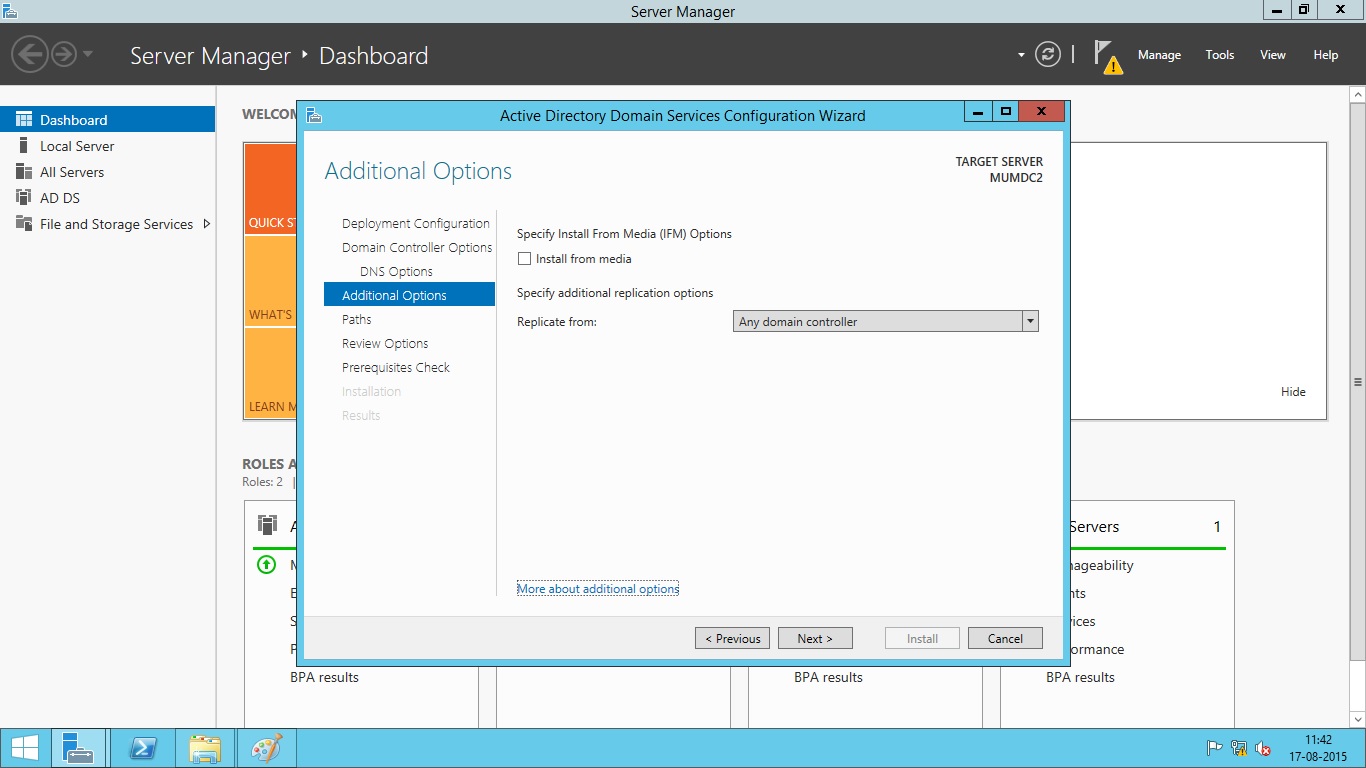

Добавление второго DC в домен

Поскольку изначально я говорил о том, что у меня будет два контроллера домена, пришло время заняться настройкой второго. Проходим также мастер установки, повышаем роль до контроллера домена, только выбираем Добавить контроллер домена в существующий домен:

Обратите внимание, что в сетевых настройках этого сервера основным DNS-сервером должен быть выбран настроенный ранее первый контроллер домена! Это обязательно, иначе получите ошибку.

После необходимых настроек логиньтесь на сервер под учетной записью администратора домена, которая была создана ранее.

Настройка DNS на нескольких DC в домене

Для предупреждения проблем с репликацией нужно снова изменить настройки сети и делать это необходимо на каждом контроллере домена (и на существовавших ранее тоже) и каждый раз при добавлении нового DC:

Если у вас больше трех DC в домене, необходимо прописать DNS-серверы через дополнительные настройки именно в таком порядке. Подробнее про DNS вы можете прочитать в моей статье Шпаргалка по DNS.

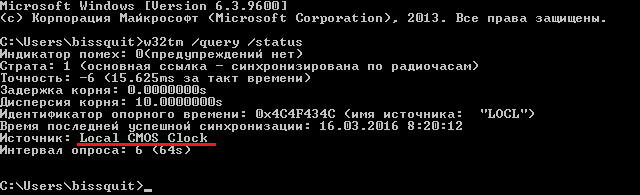

Настройка времени

Этот этап нужно выполнить обязательно, особенно если вы настраиваете реальное окружение в продакшене. Как вы помните, ранее я отключил синхронизацию времени через гипервизор и теперь нужно её настроить должным образом. За распространение правильного время на весь домен отвечает контроллер с ролью FSMO PDC эмулятор (Не знаете что это такая за роль? Читайте статью PDC emulator — Эмулятор первичного контроллера домена). В моем случае это конечно же первый контроллер домена, который и является носителем всех ролей FSMO изначально.

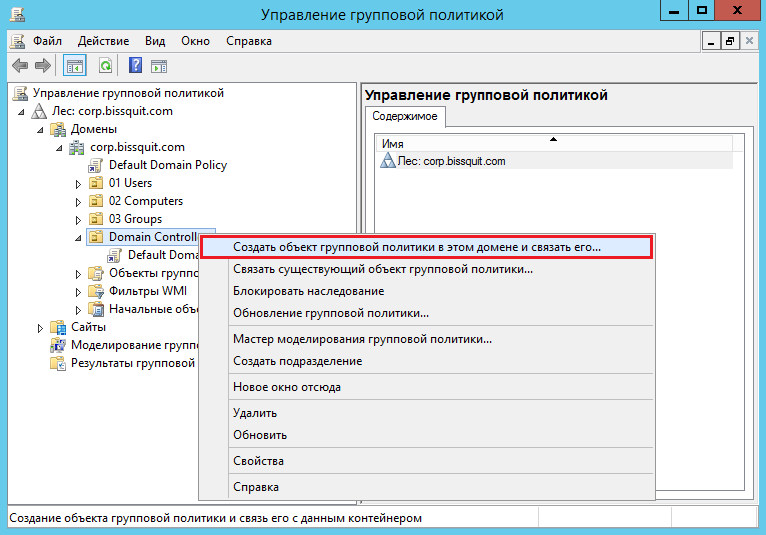

Настраивать время на контроллерах домена будем с помощью групповых политик. Напоминаю, что учетные записи компьютеров контроллеров домена находятся в отдельном контейнере и имеют отдельную групповую политику по умолчанию. Не нужно вносить изменения в эту политику, лучше создайте новую.

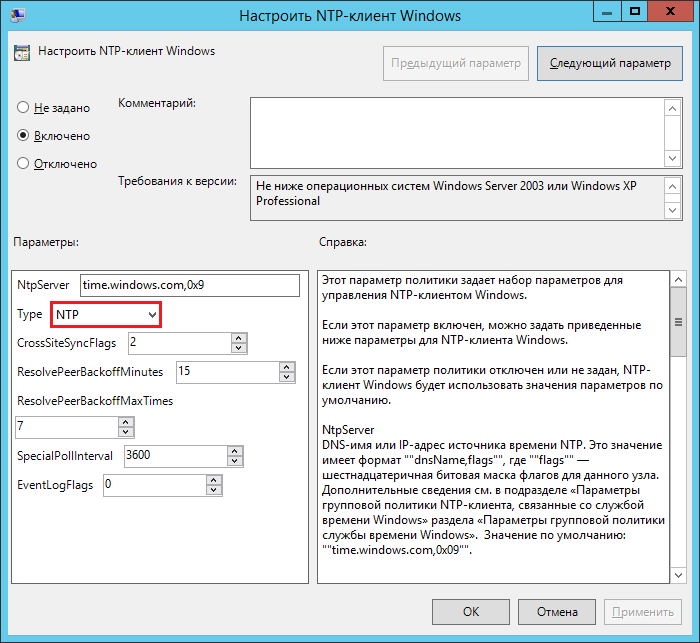

Назовите её как считаете нужным и как объект будет создан, нажмите правой кнопкой — Изменить. Переходим в Конфигурация компьютераПолитикиАдминистративные шаблоныСистемаСлужба времени WindowsПоставщики времени. Активируем политики Включить NTP-клиент Windows и Включить NTP-сервер Windows, заходим в свойства политики Настроить NTP-клиент Windows и выставляем тип протокола — NTP, остальные настройки не трогаем:

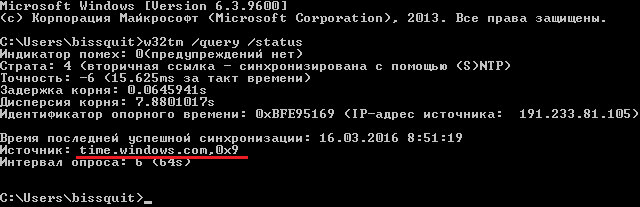

Дожидаемся применения политик (у меня это заняло примерно 5-8 минут, несмотря на выполнение gpupdate /force и пару перезагрузок), после чего получаем:

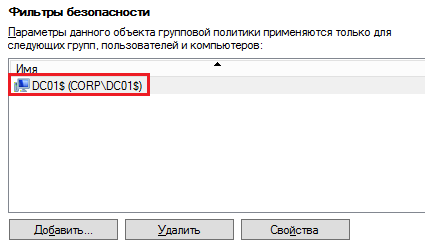

Вообще надо сделать так, чтобы время с внешних источников синхронизировал только PDC эмулятор, а не все контроллеры домена под ряд, а будет именно так, поскольку групповая политика применяется ко всем объектам в контейнере. Нужно её перенацелить на конкретный объект учетной записи компьютера-владельца роли PDC-эмулятор. Делается это также через групповые политики — в консоли gpmc.msc нажимаем левой кнопкой нужную политику и справа у вас появятся её настройки. В фильтрах безопасности нужно добавить учетную запись нужного контроллера домена:

Подробнее о принципе работы и настройке службы времени читайте в официальной документации 8.

На этом настройка времени, а вместе с ней и начальная настройка Active Directory, завершена.

comments powered by HyperComments

Active Directory in Windows Server 2012 R2

If you are already familiar to the process of promoting a server to domain controller, you would be surprised to know that DCPROMO (legacy domain controller promotion) tool is now deprecated in Windows Server 2012 and above. Now you can do this using Server Manager or via Windows PowerShell. Another important fact I would like to mention is that the PowerShell remoting is enabled by default in Windows Server 2012. So, you can now use PowerShell remoting to start Active Directory Domain Services (AD DS) deployment process right from one server and without logging into other remote servers.

I will show you how to install active directory domain services using Server Manager GUI as well as using PowerShell. Remember that if you come across to a server core installation which do not have GUI installed, you have to complete the whole process using Windows PowerShell.

Active Directory Deployment using Server Manager GUI

To deploy the first Windows Server 2012 or Windows Server 2012 R2 domain controller in a new forest, you can run Windows PowerShell commands directly on the server by either logging on locally to the server or by using Remote Desktop. Another option is to use Windows PowerShell remoting, which enables you to run Windows PowerShell commandlets (cmdlets) on one or more remote computers simultaneously by using the WS-Management protocol. In this section, I am going to show you the process using Server Manager.

Before starting, configure the static IP address and DNS address on each server. Make sure all of your Servers which you are going to promote to domain controllers can communicate (ping) each other. You may need to modify the Windows firewall on your servers.

Best Practices for DNS settings on Domain Controllers

- In single DC/DNS in a domain environment, DC/DNS server must point to its private IP address (not to loopback 127.x.x.) as preferred DNS server in TCP/IP property.

- If multiple DCs/DNS servers are in a domain environment, recommendation to have all DCs point to their own private IP address in preferred DNS server field and other DNS server in alternate DNS server field. Add 127.0.0.1 (loopback) as tertiary DNS server entry (in Advanced settings).

- Each DC must have one IP address and one network adapter is enabled (disable unused NICs).

- IPv6 should not be disabled on DC’s NIC card. Set it to “obtain IPV6 address automatically” and “obtain DNS server address automatically”

- If multiple NICs (enabled and disabled) are present on server, make sure the active NIC should be on top in NIC binding.

- Contact your ISP and get valid DNS IPs from them and add it in to the forwarders, Do not set public DNS server in TCP/IP settings of DC.

Once the above settings are done and all servers can ping each other, you begin the deployment process. Follow the steps shown below to install Active Directory in Windows Server 2012 R2:

- Open Server Manager.

- Click Manage drop-down and then select Add Roles and Features option as shown below.

- Press Next on welcome screen and select Role-based or feature-based installation under Installation Type screen and then click Next.

- Select a server from pool. Make sure the server you want to promote is selected then click Next.

- Select the checkbox in front of Active Directory Domain Services. As soon as you select this option, you will be prompted with Add features that are required by AD DS. Simply click Add Features button as shown below.

- Press Next and then click Install to begin the installation of Active Directory Domain Services binaries. Once the installation is complete, click Close button.

- Once the process is complete, you will be asked for Post deployment configuration by Server Manager. Look at the top right side of Server Manager, you will see yellow triangle near to Flag icon indicating unread notification. Click on the notification and select the option Promote this server to a domain controller.

- Once you click at the option ‘Promote this server to a domain controller’, you will see Active Directory Domain Services Configuration Wizard. Now, select one option depending upon your environment. At this stage I assume that you are creating a new AD Forest. So, this server is going to be your first domain controller of first domain in the new forest. Enter the name of your Root domain and click Next. See the diagram below:

- In this screen you have to select domain controller options like Forest and Domain Functional Level. You also need to specify whether to install DNS service on this server. The Directory Service Restore Mode (DSRM) password is also entered here. This password will be used when you want to start the server in Active Directory Restore Mode for Recovery operations. Notice that the Global Catalog (GC) and Read Only Domain Controller (RODC) options are greyed since this is a first domain controller in this new forest. So, It must be a Global Catalog and it can not be a RODC at first place.

- Press Next and you will be asked to enter the netBIOS name for this server. Leave it default and press Next.

- Note that if you are adding domain controller to existing domain, you will see Install from Media (IFM) or Replicate from existing domain controllers options at next screen. Install from Media is the option which helps you save your network bandwidth if you are adding a new domain controller to existing domain. Because replication traffic can be huge depending upon the Active Directory infrastructure size, and if you are using slow network link between this server and other domain controllers, it will be a good idea to choose Install from Media option. You can use the Ntdsutil.exe tool to create installation media for additional domain controllers that you are creating in a domain. By using the Install from Media (IFM) option, you can minimize the replication of directory data over the network. In this screen, you can also select a particular domain controller to replicate the data from.

If you are creating a new Forest, you will not see the above options.

- In the next screen, you will have to choose the location of active directory database, log files and sysvol folders. After selecting the location, press Next.

- Now the server will verify the prerequisites needed for active directory domain services. Once this is completed, press Install button to begin the install operation.

- Restart the server after the installation completes.

Active Directory Deployment using Windows PowerShell

This topic explains how to accomplish common server configuration tasks, such as changing computer name, configuring network properties and promoting the server to a domain controller while the server is in Server Core mode where you do not have any GUI or if you want to do everything using command-line interface.

Change Computer Name

When you install Windows Server 2012 R2 on any system, by default the computer name is set randomly. To change the computer name, you can use the following PowerShell command.

PS C:>Rename-Computer -NewName DC1 -Restart

You should know that promoting a server to domain controller need a static IP address configured on server. Active Directory will not work when the server is set to obtain IP address automatically from DHCP. So, the first step is to set static IP address.

Set a Static IP address

-

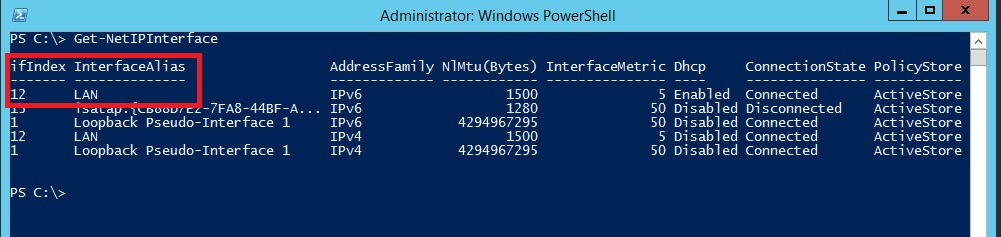

In Windows PowerShell, run Get-NetIPInterface cmdlet.

-

Make a note of the number shown in the IfIndex column of the output for your IP interface or the InterfaceAlias string. If your computer has more than one network adapter, make a note of the number or string corresponding to the interface for which you wish to set a static IP address. See the Figure below:

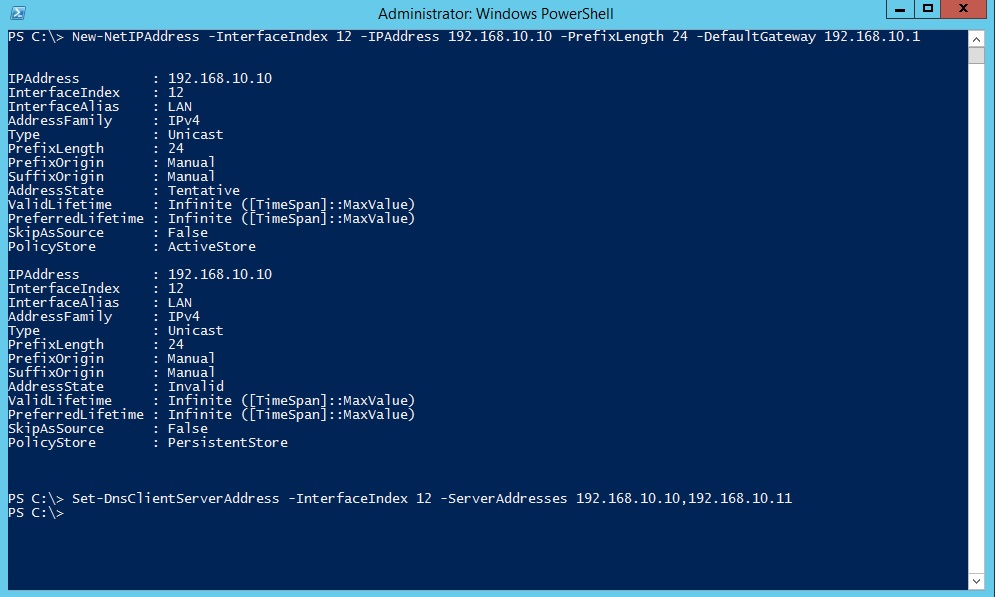

In this Figure, IfIndex is 12 for which we will set the IP address.

-

In Windows PowerShell, run the command New-NetIPAddress –InterfaceIndex 12 –IPAddress -192.168.10.10 –PrefixLength 24 –DefaultGateway -192.192.168.10.1

Where:

InterfaceIndex is the value of IfIndex from Step 2 (in this example, 12).

IPAddress is the static IP address you intend to set (in this example, 192.168.10.10).

PrefixLength is the prefix length (another form of subnet mask) for the IP address you intend to set (in this example, 24).

DefaultGateway is the default gateway (in this example, 192.168.10.1).

-

In Windows PowerShell, run the command Set-DNSClientServerAddress –InterfaceIndex 12 -ServerAddresses 192.168.10.10,192.168.10.11

Where:

InterfaceIndex is the value of IfIndex from Step 2 (In this example, 12).

ServerAddresses is the IP address of your DNS server. You can enter multiple addresses separated by comma.

If you need to switch to using DHCP, use the Windows PowerShell command: Set-DnsClientServerAddress –InterfaceIndex 12 –ResetServerAddresses

Setup Windows PowerShell Remoting

As I have already mentioned that you can install active directory domain services on local computer or on remote computer using Windows PowerShell without the need to login into the remote computer. Windows Server 2012 has PowerShell remoting enabled by default.

Windows PowerShell remoting is primarily intended for remotely managing domain-joined computers, and if you are preparing to deploy the first domain controller in a new forest there is no domain to join yet. In other words, the remote server that will be promoted to a domain controller is initially in a workgroup, not a domain. In addition, the local computer from which you will be performing the deployment might also be in a workgroup. If you try to run any command on remote server, you will get the error as shown below:

PS C:> Get-WindowsFeature -ComputerName DELDC2 Get-WindowsFeature : WinRM cannot process the request. The following error occurred while using Kerberos authentication: Cannot find the computer DELDC2. Verify that the computer exists on the network and that the name provided is spelled correctly. At line:1 char:1 + Get-WindowsFeature -ComputerName DELDC2 + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : DeviceError: (Microsoft.Manag...rDetailsHandle):CimException) [Get-WindowsFeature], Exception + FullyQualifiedErrorId : UnSupportedTargetDevice,Microsoft.Windows.ServerManager.Commands.GetWindowsFeatureCommand

Notice that the error message says Error occurred while using Kerberos authentication. This is because by default WS-Man protocol uses Kerberos authentication. Since all the Servers are yet in workgroup environment; the Kerberos is not supported.

In this situation, you need to enable the two stand-alone computers to talk to each other using the WS-Management protocol. If the computer from which you are performing the deployment is also running Windows Server 2012 or Windows Server 2012 R2, you just need to add the name of the remote server to the TrustedHosts list in the local computer’s WinRM configuration. Doing this enables the local computer to connect to the remote server using NTLM as the authentication mechanism instead of Kerberos, which is used in domain-based environments.

I am currently on server DELDC1 and I have other 3 servers named DELDC2, MUMDC1 and MUMDC2. By default, the TrustedHosts list is empty on every server. So, it does not allow commands to any remote computer which is not in domain.

PS C:> Get-Item WSMan:\localhostclientTrustedHosts WSManConfig: Microsoft.WSMan.ManagementWSMan::localhostClient Type Name SourceOfValue Value ---- ---- ------------- ----- System.String TrustedHosts

Now, I will add the 3 servers to TrsutedHosts list using Set-Item cmdlet as shown below:

PS C:> Set-Item WSMan:\localhostclientTrustedHosts -Value DELDC2 -Concatenate -Force PS C:> Set-Item WSMan:\localhostclientTrustedHosts -Value MUMDC1 -Concatenate -Force PS C:> Set-Item WSMan:\localhostclientTrustedHosts -Value MUMDC2 -Concatenate -Force

Note that the –Concatenate parameter is mandatory, otherwise every time you run the Set-Item command, it will keep overwriting the old values in TrustedHosts list. The -force parameter is however optional, which is used to suppress the confirmation (Yes/No) prompt. Now, take a look on TrustedHosts list again.

PS C:> Get-Item WSMan:\localhostclientTrustedHosts WSManConfig: Microsoft.WSMan.ManagementWSMan::localhostClient Type Name SourceOfValue Value ---- ---- ------------- ----- System.String TrustedHosts DELDC2,MUMDC1,MUMDC2

DELDC2, MUMDC1 and MUMDC2 servers are now listed under TrsustedHosts. You can now run PowerShell remoting commands on these remote servers from your local server (DELDC1).

PS C:> Get-WindowsFeature -ComputerName DELDC2 AD-Domain-Services Display Name Name Install State ------------ ---- ------------- [ ] Active Directory Domain Services AD-Domain-Services Available

You did not get any error this time; remote commands are now working. The windows feature ‘Active Directory Domain Services’ in now listed as available on remote server.

Install Active Directory Domain Services

Next step is to Install the AD DS binaries as we did using Server Manager GUI. The interesting thing is that the Server Manager also uses Windows PowerShell cmdlets behind the scenes. Whatever command you give in Server Manager GUI, it is converted to relevant PowerShell cmdlet and run in background.

To install AD DS binaries run the command as shown below:

PS C:> Install-WindowsFeature AD-Domain-Services Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Active Directory Domain Services}

The ADDSDeplyment PowerShell module is installed when you run the above shown command on the server. Notice that the server is not yet promoted to domain controller. We have just installed the required binaries for AD DS.

Now, you need to import the ADDSDeployment module using Import-Module command. See below example:

PS C:> Import-Module ADDSDeployment

If you did not get any error message as shown above, it means the module is loaded.

The Windows PowerShell cmdlets for adding a new forest, adding new domain, deploying domain controllers and performing other deployment tasks are found in the ADDSDeployment module. To see a list of the available cmdlets in this module, use the Get-Command cmdlet as follows:

PS C:> Get-Command -Module ADDSDeployment CommandType Name ModuleName ----------- ---- ---------- Cmdlet Add-ADDSReadOnlyDomainControllerAccount ADDSDeployment Cmdlet Install-ADDSDomain ADDSDeployment Cmdlet Install-ADDSDomainController ADDSDeployment Cmdlet Install-ADDSForest ADDSDeployment Cmdlet Test-ADDSDomainControllerInstallation ADDSDeployment Cmdlet Test-ADDSDomainControllerUninstallation ADDSDeployment Cmdlet Test-ADDSDomainInstallation ADDSDeployment Cmdlet Test-ADDSForestInstallation ADDSDeployment Cmdlet Test-ADDSReadOnlyDomainControllerAccountCreation ADDSDeployment Cmdlet Uninstall-ADDSDomainController ADDSDeployment

To add a new forest, we will use the Install-ADDSForest cmdlet listed above.

But before actually installing, we need to make sure if our server is ready for this process. We can test this using Test-ADDSForestInstallation cmdlet. This cmdlet will run a prerequisite check on server and will notify us if installation will be successful or not. The Prerequisites check is a new feature in AD DS 2012 domain configuration. These checks will alert you with suggested options, and inform you of new security changes that will affect older operating systems. This test is also run when you add a domain controller to existing domain.

PS C:> Test-ADDSForestInstallation cmdlet Test-ADDSForestInstallation at command pipeline position 1 Supply values for the following parameters: DomainName: techtutsonline.local SafeModeAdministratorPassword: ********* Confirm SafeModeAdministratorPassword: ********* WARNING: Windows Server 2012 R2 domain controllers have a default for the security setting named "Allow cryptography algorithms compatible with Windows NT 4.0" that prevents weaker cryptography algorithms when establishing security channel sessions. For more information about this setting, see Knowledge Base article 942564 (http://go.microsoft.com/fwlink/?LinkId=104751). WARNING: A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server. If you are integrating with an existing DNS infrastructure, you should manually create a delegation to this DNS server in the parent zone to ensure reliable name resolution from outside the domain "techtutsonline.local". Otherwise, no action is required. Message Context RebootRequired Status ------- ------- -------------- ------ Operation completed succes... Test.VerifyDcPromoCore.DCP... False Success

I have run Test-ADDSForestInstallation command in PowerShell and then I am prompted to enter Domain Name. After that I am prompted to enter DSRM password. Finally I got the message that Operation completed successfully. This was only a test; no AD forest and domain is yet created.

To use Install-ADDSForest cmdlet, it is a good idea to take a look at the help page for this cmdlet. This command will show us the syntax and all the parameters this cmdlet can accept as shown below:

PS C:> Get-Help Install-ADDSForest NAME Install-ADDSForest SYNTAX Install-ADDSForest -DomainName <string> [-SkipPreChecks] [-SafeModeAdministratorPassword <securestring>] [-CreateDnsDelegation] [-DatabasePath <string>] [-DnsDelegationCredential <pscredential>] [-NoDnsOnNetwork] [-DomainMode <DomainMode> {Win2008 | Win2008R2 | Win2012 | Win2012R2 | Default}] [-DomainNetbiosName <string>] [-ForestMode <ForestMode> {Win2008 | Win2008R2 | Win2012 | Win2012R2 | Default}] [-InstallDns] [-LogPath <string>] [-NoRebootOnCompletion] [-SkipAutoConfigureDns] [-SysvolPath <string>] [-Force] [-WhatIf] [-Confirm] [<CommonParameters>] [output cut]

Take a look at all the parameters and note down which one you have to use in your command.

Install AD DS Forest

To create a new forest and Add the local server as a first domain controller to this forest, Run the following command:

PS C:> Install-ADDSForest –domainname techtutsonline.local –DomainMode Win2012R2 –ForestMode Win2012R2 –DatabasePath "D:NTDS" –SYSVOLPath "D:SYSVOL" –LogPath "D:NTDS" -Force SafeModeAdministratorPassword: ********* Confirm SafeModeAdministratorPassword: ********* The target server will be configured as a domain controller and restarted when this operation is complete. Do you want to continue with this operation? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A

If you want to run this command on remote server (DC2), you can use the above command in the following fashion:

PS C:> Invoke-Command -ComputerName DC2 -ScriptBlock {Install-ADDSForest –domainname techtutsonline.local –DomainMode Win2012R2 –ForestMode Win2012R2 –DatabasePath "D:NTDS" –SYSVOLPath "D:SYSVOL" –LogPath "D:NTDS" -Force

}

Note that I have changed the path of database, log files and sysvol. Also note that I had not added -SafeModeAdministratorPassword parameter in command. So, the PowerShell prompted me to enter the password when I hit enter. I have not included this parameter here because PowerShell accepts password as a secure string and it will be complicated for you if are new to PowerShell. If you wish to provide the password in the command, then it must be a Secure string using the ConvertTo-SecureString cmdlet. You can add –SafeModeAdministratorPassword (ConvertTo-SecureString ‘[email protected]’ –AsPlainText –Force) at the end of command.

If you typed A at confirmation prompt, then the server will be prompted to domain controller and it will restart automatically after installation. You can add –NoRebootOnCompletion parameter in command if you want to suppress the automatic restart of server.

Add Additional Domain Controller to Existing Domain

You can use the Install-ADDSDomainController cmdlet to install an additional domain controller in an existing domain. For example, the following command installs and promotes a new domain controller and DNS server in the techtutsonline.local domain using domain administrator credentials:

PS C:>Install-ADDSDomainController -InstallDns -Credential `

(Get-Credential techtutsonlineadministrator) -DomainName techtutsonline.local

You will be prompted to provide and confirm the DSRM password and password for techtutsonlineadministrator during the installation process.

Add Read-Only Domain Controller

You can use the Add-ADDSReadOnlyDomainControllerAccount cmdlet to create an RODC account that can be used to install an RODC in your forest. After you have created the RODC account, you can use the Install-ADDSDomainController cmdlet with the –ReadOnlyReplica parameter to deploy a new RODC in an existing domain.

To Remove AD DS using PowerShell

To uninstall AD DS and demote the Operation Master Roles from server, you can use Uninstall-ADDSDomainController cmdlet. If the logged on user does not have enough privileges, you can use -credential argument to run the command with Enterprise Admins privilege:

PS C:> Uninstall-ADDSDomainController –Forceremoval -Demoteoperationmasterrole

Back

Windows server – операционные системы, из разряда серверных, компании Microsoft. Начало положено 27 июля 1993 г. выпуском Windows NT 3.1 Advanced Server. Windows 2000 Server выпущен в феврале 2000 г. и с этого же года вся линейка серверных систем имеет в названии цифры года выпуска. Windows Server 2003 – вышел в апреле 2003 г., Windows Server 2008 – февраль 2008 г., Windows Server 2012 – август 2012, Windows Server 2016 – октябрь 2016.

Таким образом серверная операционная система появляется один раз в четыре-пять лет. Исходя из этого возможно предположить, что следующая операционная система будет называться скорее всего Windows Server 2020.

Возможности серверных систем огромные: это доступ и поддержка удостоверений, возможность работы со службой каталогов, различные сетевые возможности, работа с веб-приложениями и локальными приложениями, возможность работы с хранилищами, имеется автоматизация, для удобства управления созданы роли сервера, появилась виртуализация. Все эти возможности в купе с управлением с помощью групповых политик, а также с помощью панелей управления в графическом интерфейсе, делает процесс использования серверных систем Windows достаточно удобным.

Для того, чтобы начать пользоваться серверной системой, ее (систему) сначала надо установить. Устанавливается серверная система практически также как обычная операционная система семейства Windows. После установки операционной системы необходимо продумать, что вы хотите от сервера в конечном итоге получить, от этого и зависит дальнейшие действия. Как правило это выбор определенных ролей сервера, которые после установки донастраиваются до необходимого уровня. Основные роли — это конечно же роли Active Directory и роли DNS сервера.

Одна из основных ролей Windows сервера — это установка роли Active Directory. Active Directory компании Microsoft представляет собой структуру, состоящую из объектов. Данная структура имеет иерархическую структуру, LDAP-совместимую реализацию службы каталогов. Лес — верхний уровень, обьединяет все объекты, атрибуты и правила в Active Directory. Это необходимо для управления информационной структуры от управления доменами, до управления отдельных объектов, в том числе с помощью групповых политик.

Установка роли Directory

Развернем роль Active Directory в операционной системе Windows server 2012 R2. До установки роли устанавливаем операционную систему как обычную систему Windows — Установка Windows server 2012.

1. Задаем статический IP адрес (Центр управления сетями и общим доступом — Изменение параметров адаптера — правой клавишей нажимаем на выбранный сетевой интерфейс — Свойства — Протокол Интернета версии 4 (TCP/IPv4). Также задаем «Маску подсети», «Предпочитаемый DNS-сервер», «Основной шлюз» если есть. DNS сервер будет развернут на том же сервере, где будет развернута роль Active Directory.

2. Следующим шагом задаем имя нашему будущему серверу (нажимаем правой клавишей мыши на значок «Этот компьютер» — Свойства — изменить прааметры). В открывшемся окне нажимаем кнопку «Изменить» и задаем «Имя компьютера». Далее перезагружаем сервер.

3. После перезагрузки сервера приступаем к разворачиванию роли «Active Directory». Нажимаем «Диспетчер серверов» и в открывшемся окне — «Добавить роли и компоненты»

4. В следующем окне нажимаем «Далее».

5. Следующее окно — выбираем «Установка ролей или компонентов» и нажимаем «Далее».

6. В следующем окне выбираем сервер из пула серверов и снова «Далее».

7. Затем ставим чексбоксы напротив «DNS-сервер» и «Доменные службы Active Directory», при этом нажимаем кнопку «Добавить компонеты» при установке чекбоксов, и нажимаем «Далее».

8. Следующее окно — «Далее».

9. Читаем что пишут и нажимаем «Далее».

10. В следующем окне еще немного почитаем и нажимаем «Далее».

11. В открывшемся окне просто нажимаем «Установить» и ждем окончания установки.

12. Повышаем роль сервера до уровня контроллера домена. Для этого нажимаем «Повысить роль этого сервера до уровня контроллера домена».

13. В следующем окне ставим чексбокс «Добавить новый лес» и указываем «Имя корневого домена», например syst.local. Затем нажимаем «Далее».

14. В следующем окне выбераем режим работы нового леса и корневого домена, затем вводим пароль для режима восстановления служб каталогов (DSRM), затем нажимаем «Далее».

15. В следующем окне читаем предупреждение и нажимаем «Далее».

16. Задаем «Имя домена NetBIOS», например SYST, затем «Далее».

17. В следующем окне указываем расположение базы данных AD DS, файлов журналов и папки SYSVOL или оставляем все по умолчанию, затем «Далее».

18. В открывшемся окне проверяем выбранные параметры и нажимаем «Далее».

19. Проверяем предварительные требования и нажимаем «Установить», затем ждем.

20. После перезагрузки получаем результат работы.

Также как и что устанавливать можно посмотреть здесь:

Также читайте:

- Установка Windows server 2012

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Создание и подключение общего сетевого ресурса в домене Windows Server 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

Содержание (быстрый переход):

- Подготовка и установка доменных служб Active Directory (AD DS) и DNS-сервера на Windows Server 2012 R2

- Подключение рабочих станций к домену

- Управление политикой и ресурсами домена

Доменные службы Active Directory (AD DS) хранят сведения об объектах сети и делают их доступными ее пользователям и администраторам. С помощью контроллеров домена доменные службы Active Directory предоставляют пользователям доступ к разрешенным ресурсам в сети на основе единого входа в систему.

Рассмотрим установку и настройку доменных служб Active Directory (AD DS) на Windows Server 2012 R2. Мы не будем описывать каждый клик — только самые основные и важные моменты.

Обычно рекомендуют преобретать и использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом. Но т.к. наши клиенты в основном преобретают русские версии — мы будем рассматривать установку и настройку именно на такой версии.

Подготовка и установка доменных служб Active Directory (AD DS) и DNS-сервера на Windows Server 2012 R2

1) Перед началом установки роли доменных служб Active Directory необходимо указать статический IP-адрес в настройках сетевого подключения, а затем присвоить серверу корректное имя в соответствии со стандартами вашей организации и структуры серверов.

Указываем свободный IP-адрес, маску подсети и шлюз. В поле “Предпочитаемый DNS-сервер” указываем IP-адрес этого сервера, так как на нашем сервере будет присутствовать роль DNS-сервера, которую установим вместе с ролью “Доменные службы Active Directory”.

2) Приступим к установке роли “Доменные службы Active Directory” и «DNS-сервер».

3) Нажимаем на кнопку “Повысить роль этого сервера до уровня контроллера домена”.

4) Придумываем доменное имя, которое вы будете использовать при добавлении нового леса и указываем его для корневого домена.

5) Выбираем функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе ОС Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Указываем пароль для DSRM (Режим восстановления службы каталога).

6) “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера создано не было.

Так как в данном примере один домен просто проигнорируйте данное сообщение, если же вы создаете дочерний домен, то на родительском домене необходимо создать делегирование DNS зоны.

7) Далее можно изменить NetBIOS имя которое было присвоено вашему домену и изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

Если не все требования соблюдены — мастер не даст продолжить, пока мы не исправим.

Подключение рабочих станций к домену

Проверяем правильность настройки домена и доменных служб Active Directory (AD DS) — регистрируем другие компьютеры в домене. Настраиваем сетевые протоколы и имя компьютера, вводим пароль администратора домена.

И если мы все правильно сделали — видим приветственное сообщение домена.

Управление политикой и ресурсами домена

Редактор управления групповыми политиками. «Панель управления» — «Система и безопасность» — «Администрирование» — «Управление групповой политикой» — (Лес-Домены-домен-Default Domain Policy (правой кнопкой мыши — изменить)). Там много интересного, из самых популярных: политика паролей.

Центр администрирования Active Directory. «Панель управления» — «Система и безопасность» — «Администрирование» — «Центр администрирования Active Directory». Из самого популярного: управление пользователями и компьютерами домена.

Редактор ADSI. WIN+R — adsiedit.msc. Это редактор низкого уровня AD DS/LDS. Из самого популярного: особая политика безопасности для некоторых пользователей или групп пользователей.

In this Figure, IfIndex is 12 for which we will set the IP address.

In this Figure, IfIndex is 12 for which we will set the IP address.