После того, как установлена роль Доменные службы Active Directory, пришло врем создать пользователя в домене в Windows Server 2016. Начиная с версии Windows Server 2008 появилась возможность восстанавливать из корзины обьекты Active Directory, в том числе пользователей домена. Если в Windows Server 2008 было возможно восстанавливать объекты из корзины из Power Shell, то начиная с версии Windows Server 2012 появилась возможнсоть работать с графическим интерфейсом.

Создание учётной записи в Windows server 2016.

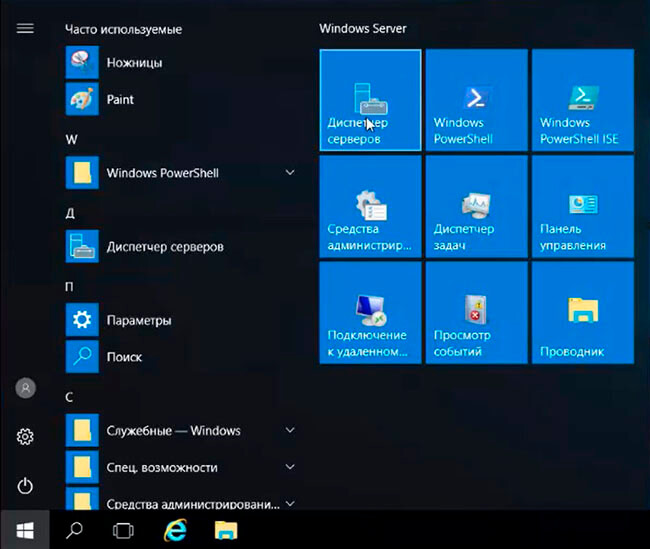

1. Нажимаем Пуск, далее выбираем Диспетчер серверов.

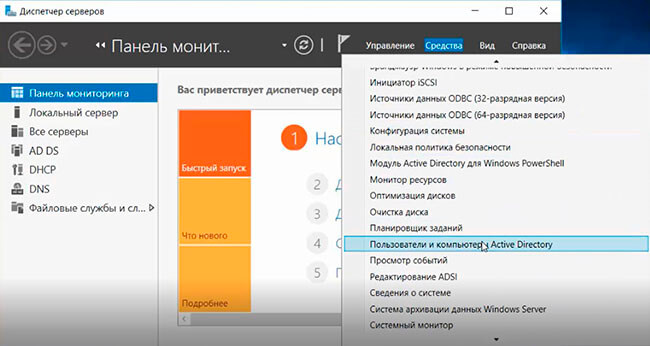

2. В «Диспетчер серверов» выбираем «Средства», затем «Пользователи и компьютеры Active Directory».

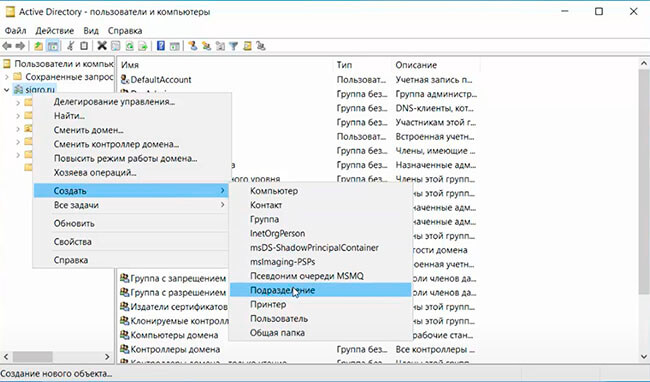

3. В окне «Active Directory» выбираем домен, правой клавишей мыши — «Создать», далее «Подразделение».

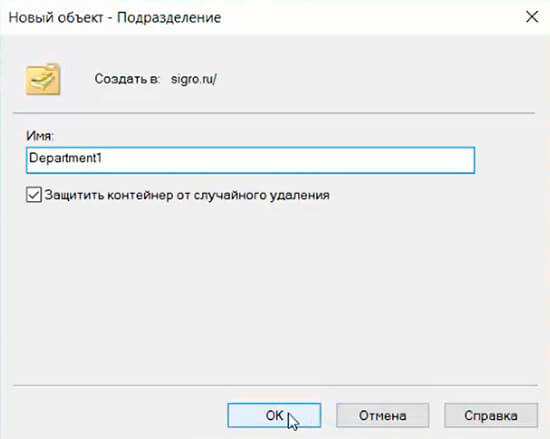

4. Создаём новое подразделение в домене. Для защиты контейнера отслучайного удаления не снимаем чекбокс. Нажимаем «ОК».

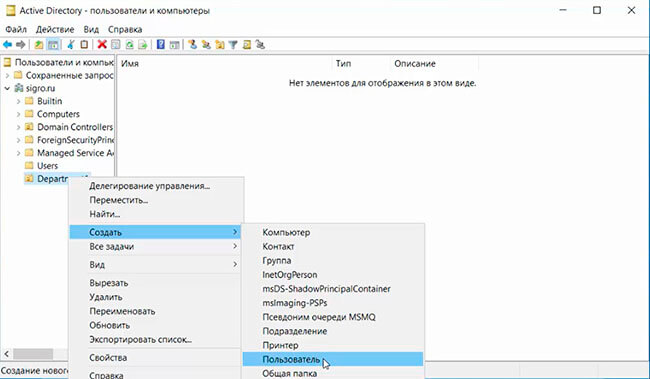

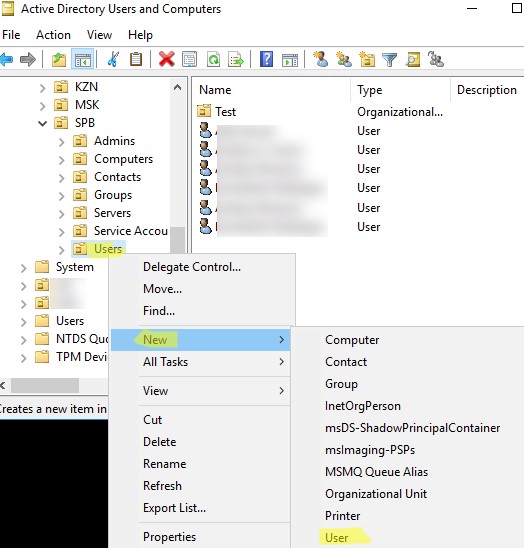

5. В новом подразделении заведём пользователя домена. Для этого правой клавишей мыши на подразделение — «Создать» — «Пользователь».

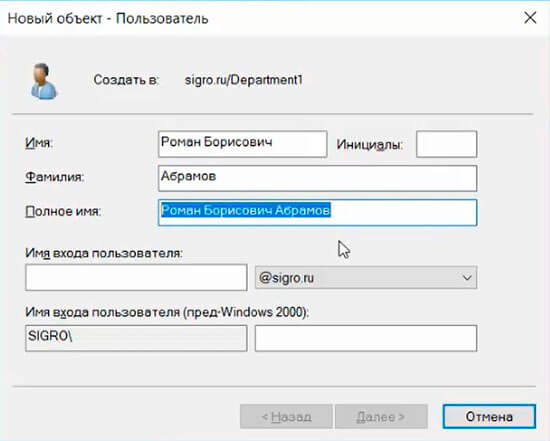

6. При создании пользователя в графе «Полное Имя» пользователь отображается в виде Имя-Отчество-Фамилие. Для удобства изменим отображение на более привычный вид Фамилие-Имя-Отчество.

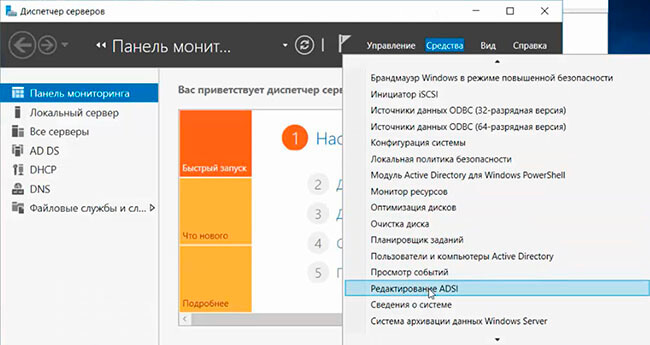

7. Для этого в «Диспетчер серверов» выбираем «Средства», далее «Редактирование ADSI».

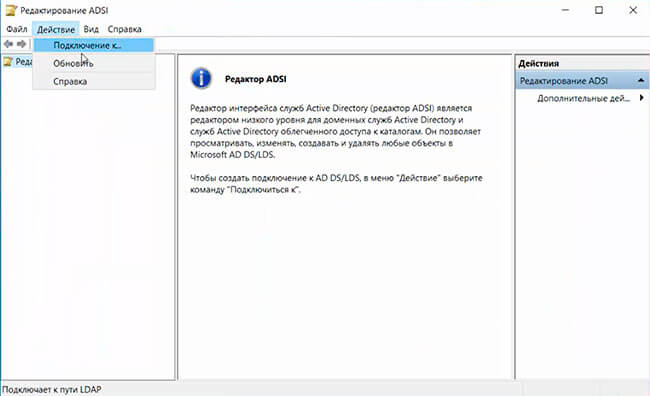

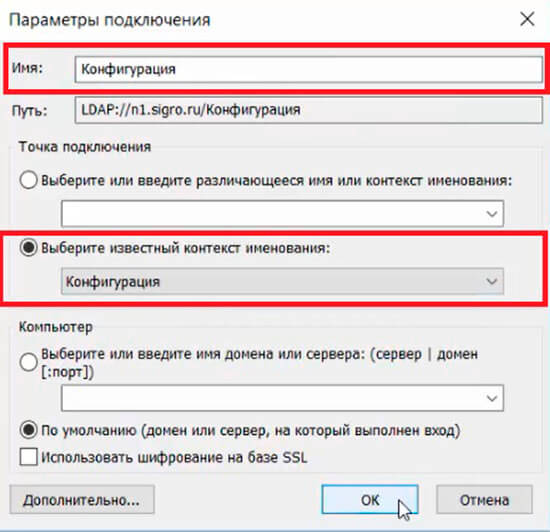

8. В новом окне нажимаем «Действие» — «Подключение к…».

9. В поле «Известный контекст именования:» выбираем «Конфигурация», нажимаем «ОК».

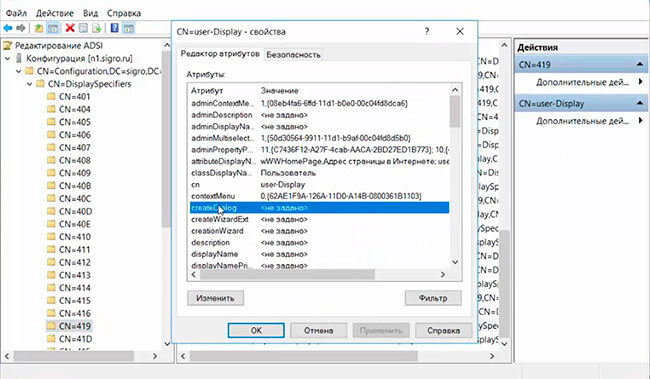

10. Открываем «Конфигурация [домен]» — «CN=DisplaySpecifiers» — «CN=419». Далее «CN=user-Display» — «createDialog».

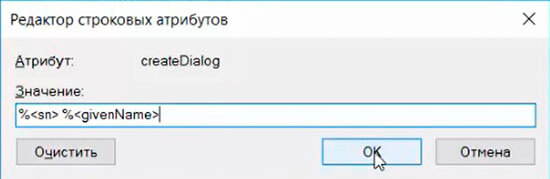

11. В редакторе строковых атрибутов устанавливаем значение: %<sn> %<givenName>. Не забываем пробел в устанавливаемом значении и нажимаем «ОК».

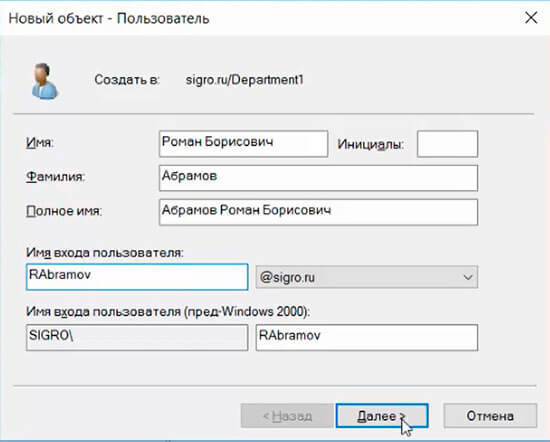

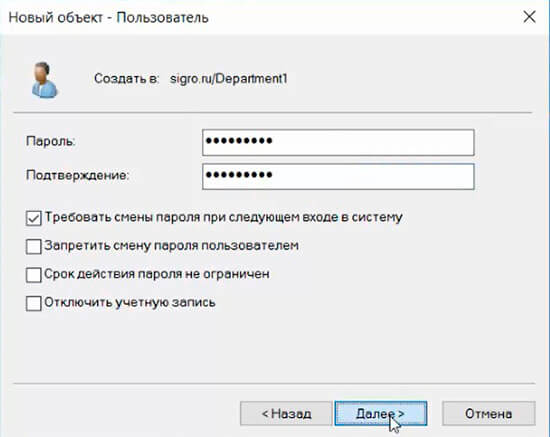

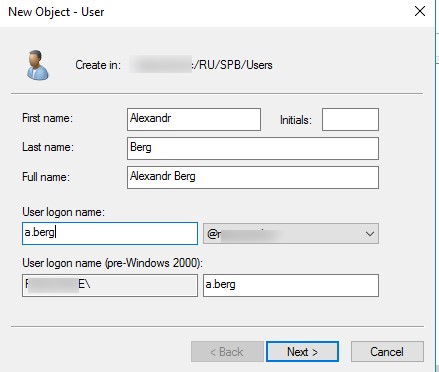

12. Теперь при заполнении полей создания пользователя графа «Полное имя» будет отображаться в виде Фамилияе-Имя-Отчество. Заполняем все графы в окне «Новый объект — Пользователь» и нажимаем «Далее».

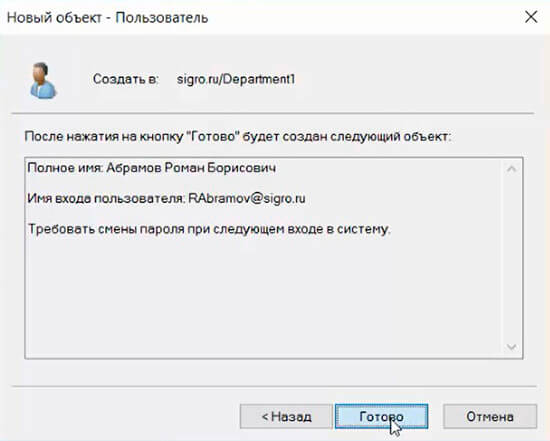

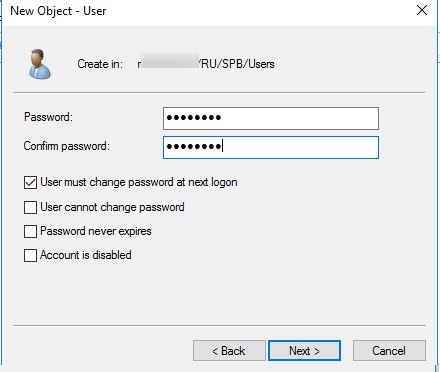

13. В следующем окне вводим пароль и подтверждение пароля для пользователя и нажимаем «Далее».

14. Проверяем параметры создания нового пользователя, затем «Готово».

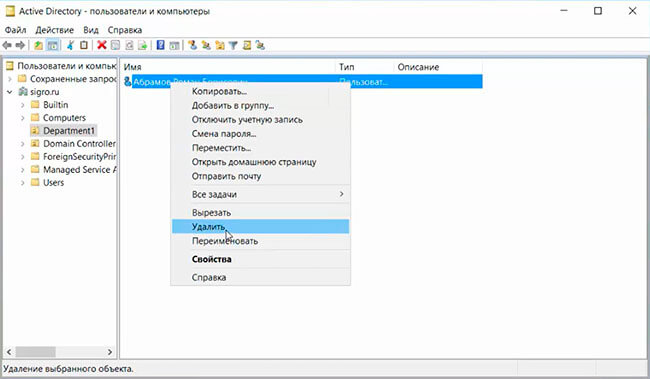

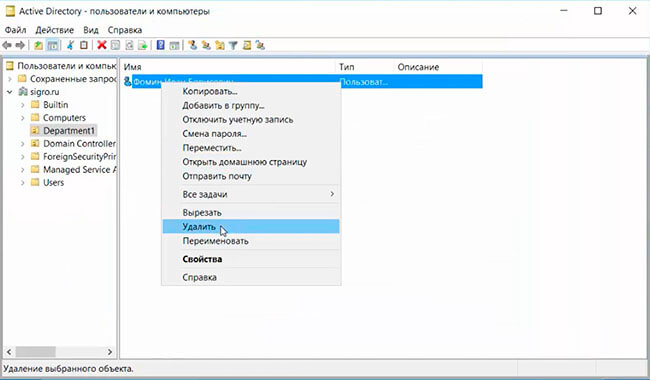

15. Удалить пользователя в домене очень просто. Выбираем пользователя, правой клавишей мыши на обьекте, далее «Удалить».

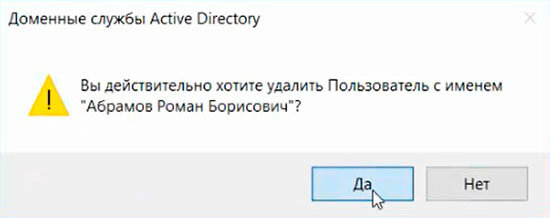

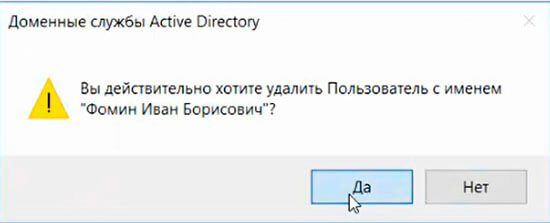

16. Появится предупреждение «Вы действительно ходите удалить Пользователь …». При выборе «Да» пользователь будет удален из Active Directory.

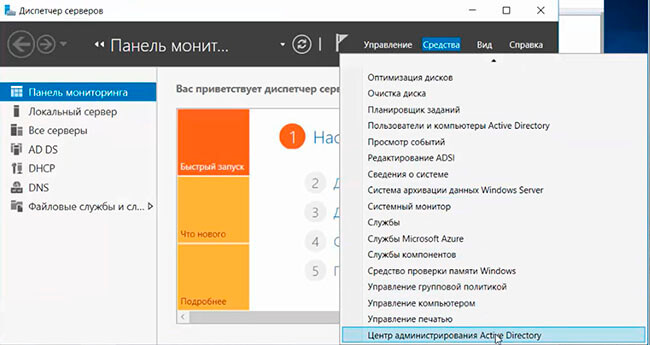

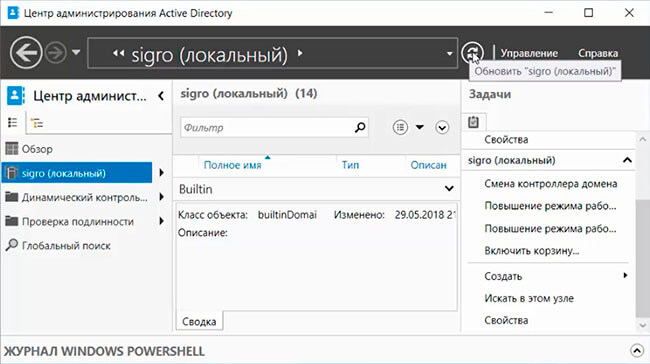

17. Для восстановления объектов Active Directory, в том числе пользователей», необходимо включить корзину. По умолчанию корзина выключена. В «Диспетчере серверов» выбираем «Средства», далее «Центр администрирования Active Directory».

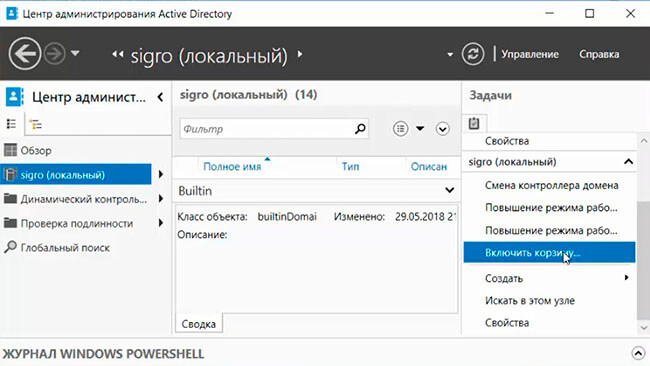

18. В новом окне выбираем наш домен, затем в правой части выбираем «Включить корзину…».

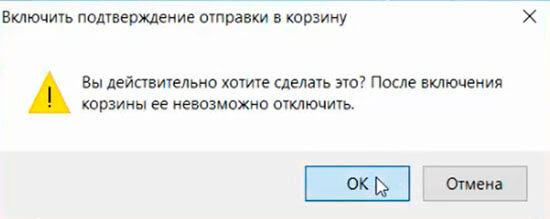

19. Появится подтверждение включения корзины в Active Directory. Нажимаем «ОК».

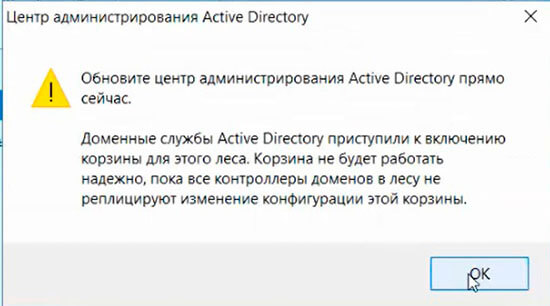

20. Для актуализации состояния корзины в домене необходимо обновить центр администрирования Active Directory. Нажимаем «ОК».

21. Обновляем состояния центра администрирования.

22. Для проверки работоспособности корзины удаляем пользователя в домене.

23. Отвечаем «Да» на появление запроса на подтверждение удаления пользователя.

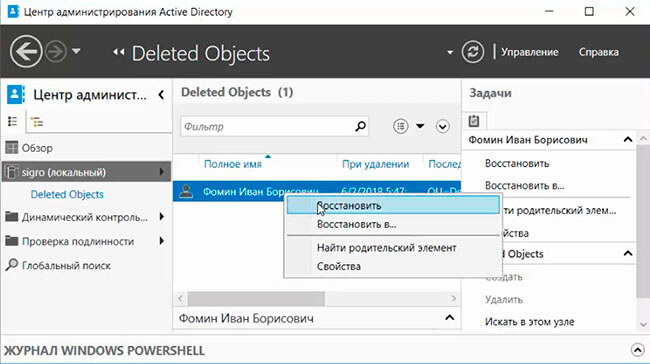

24. Переходим в Центр администрирования Active Directory. Выбираем наш домен. Справа появится удаленный объект. Нажимаем правой клавишей мыши на удаленного пользователя, далее «Восстановить». Удаленный пользователь будет восстановлен в Active Directory.

Посмотреть, что и как делать, можно здесь:

Читайте также:

- Установка DNS и Active Directory — Windows Server 2016

- Установка и настройка DHCP — Windows Server 2016

- Второй контроллер домена — Windows Server 2016

- Ввод компьютера в домен — Windows Server 2016

- Переименование учётной записи администратора домена — Windows Server 2016

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

После того, как установлена роль Доменные службы Active Directory, пришло врем создать пользователя в домене в Windows Server 2016. Начиная с версии Windows Server 2008 появилась возможность восстанавливать из корзины обьекты Active Directory, в том числе пользователей домена. Если в Windows Server 2008 было возможно восстанавливать объекты из корзины из Power Shell, то начиная с версии Windows Server 2012 появилась возможнсоть работать с графическим интерфейсом.

Создание учётной записи в Windows server 2016.

1. Нажимаем Пуск, далее выбираем Диспетчер серверов.

2. В «Диспетчер серверов» выбираем «Средства», затем «Пользователи и компьютеры Active Directory».

3. В окне «Active Directory» выбираем домен, правой клавишей мыши — «Создать», далее «Подразделение».

4. Создаём новое подразделение в домене. Для защиты контейнера отслучайного удаления не снимаем чекбокс. Нажимаем «ОК».

5. В новом подразделении заведём пользователя домена. Для этого правой клавишей мыши на подразделение — «Создать» — «Пользователь».

6. При создании пользователя в графе «Полное Имя» пользователь отображается в виде Имя-Отчество-Фамилие. Для удобства изменим отображение на более привычный вид Фамилие-Имя-Отчество.

7. Для этого в «Диспетчер серверов» выбираем «Средства», далее «Редактирование ADSI».

8. В новом окне нажимаем «Действие» — «Подключение к…».

9. В поле «Известный контекст именования:» выбираем «Конфигурация», нажимаем «ОК».

10. Открываем «Конфигурация [домен]» — «CN=DisplaySpecifiers» — «CN=419». Далее «CN=user-Display» — «createDialog».

11. В редакторе строковых атрибутов устанавливаем значение: %<sn> %<givenName>. Не забываем пробел в устанавливаемом значении и нажимаем «ОК».

12. Теперь при заполнении полей создания пользователя графа «Полное имя» будет отображаться в виде Фамилияе-Имя-Отчество. Заполняем все графы в окне «Новый объект — Пользователь» и нажимаем «Далее».

13. В следующем окне вводим пароль и подтверждение пароля для пользователя и нажимаем «Далее».

14. Проверяем параметры создания нового пользователя, затем «Готово».

15. Удалить пользователя в домене очень просто. Выбираем пользователя, правой клавишей мыши на обьекте, далее «Удалить».

16. Появится предупреждение «Вы действительно ходите удалить Пользователь …». При выборе «Да» пользователь будет удален из Active Directory.

17. Для восстановления объектов Active Directory, в том числе пользователей», необходимо включить корзину. По умолчанию корзина выключена. В «Диспетчере серверов» выбираем «Средства», далее «Центр администрирования Active Directory».

18. В новом окне выбираем наш домен, затем в правой части выбираем «Включить корзину…».

19. Появится подтверждение включения корзины в Active Directory. Нажимаем «ОК».

20. Для актуализации состояния корзины в домене необходимо обновить центр администрирования Active Directory. Нажимаем «ОК».

21. Обновляем состояния центра администрирования.

22. Для проверки работоспособности корзины удаляем пользователя в домене.

23. Отвечаем «Да» на появление запроса на подтверждение удаления пользователя.

24. Переходим в Центр администрирования Active Directory. Выбираем наш домен. Справа появится удаленный объект. Нажимаем правой клавишей мыши на удаленного пользователя, далее «Восстановить». Удаленный пользователь будет восстановлен в Active Directory.

Посмотреть, что и как делать, можно здесь:

Читайте также:

- Установка DNS и Active Directory — Windows Server 2016

- Установка и настройка DHCP — Windows Server 2016

- Второй контроллер домена — Windows Server 2016

- Ввод компьютера в домен — Windows Server 2016

- Переименование учётной записи администратора домена — Windows Server 2016

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

В обязанности системного администратора помимо всего прочего входит и добавление нового пользователя, а также назначение ему определенных прав. Рассмотрим как это сделать в операционных системах семейства Microsoft Windows Server. Данный способ универсален для большинства существующих версий данной ОС. Возможны некоторые фразеологические отличия.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

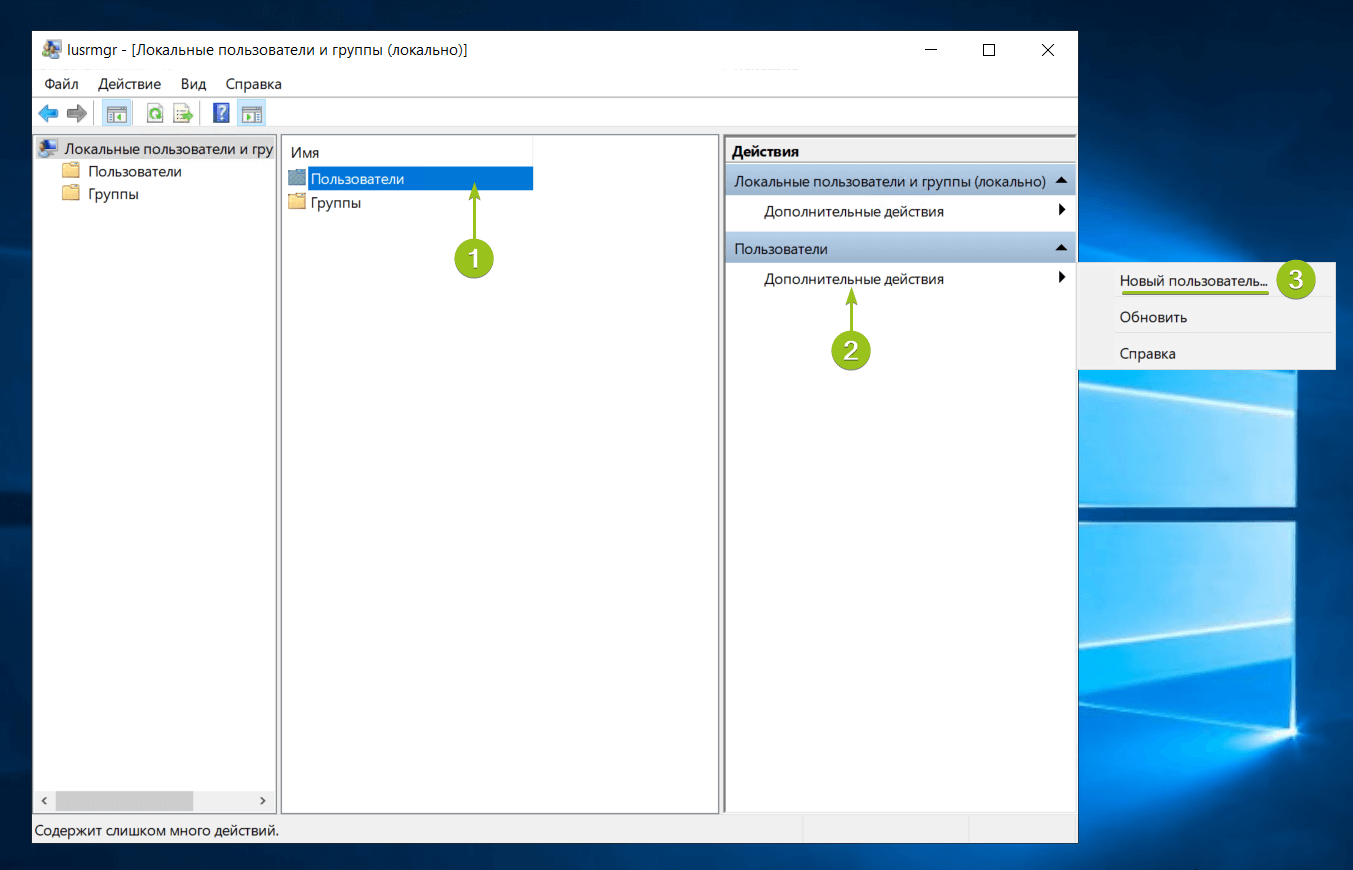

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по свободному месту и в контекстном меню выбираем “Новый пользователь”.

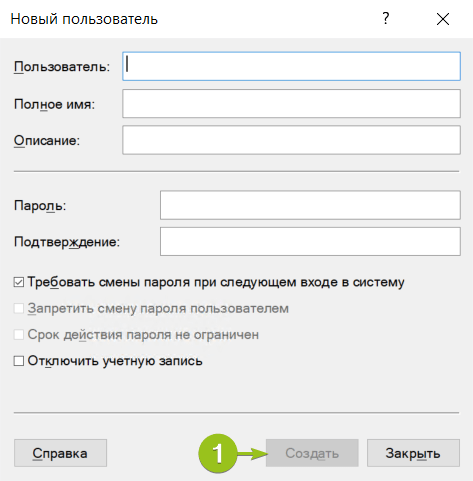

В новом окне вводим логин пользователя, пароль и подтверждение пароля. Для полноты понимания какому пользователю принадлежит учетная запись, а также чтобы у коллег не возникало вопросов рекомендуется заполнять поля “Полное имя” и “Описание”.

Для повышения безопасности рекомендуется установить галку “Требовать смены пароля при следующем входе в систему” только в том случае, если вы используете один и тот же пароль для всех создаваемых учетных записей.

Отключение учетной записи допустимо, например, если пользователь только заступает в должность.

Кликаем по кнопке Создать.

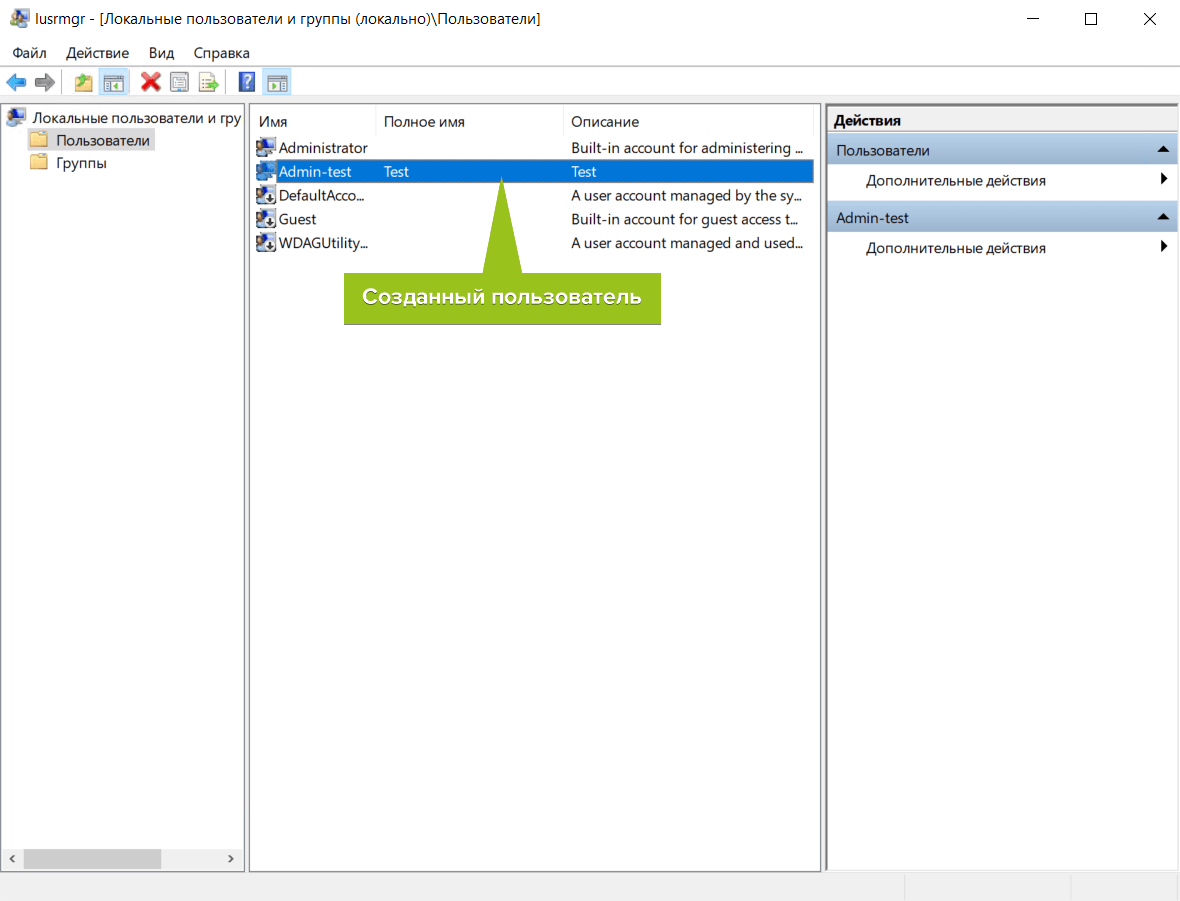

Учетная запись создана. Перейдем к ее настройке. Для этого все в том же окне “Управление компьютером” кликаем по учетной записи правой кнопкой мыши. В контекстном меню выбираем Свойства.

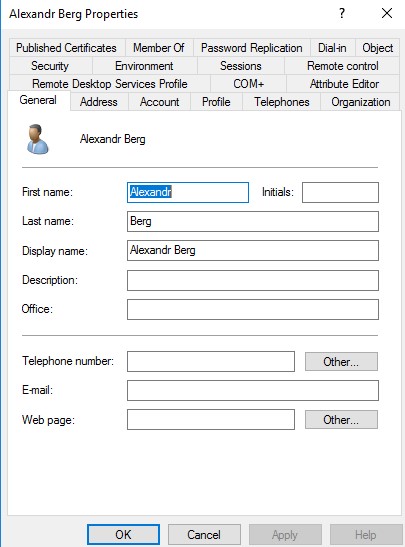

Настройки учетной записи пользователя, для удобства, представлены на нескольких вкладках.

Общие — управляет базовыми параметрами учетной записи.

Членство в группах — позволяет задать пользователю членство в группах.

Профиль — на этой вкладке определяется расположение пользовательского домашнего каталога, путь к профилю пользователя, а также сценарий для входа.

Среда — дает возможность назначить запуск определенной программы при входе в систему, а также разрешает подключение жестких дисков, принтеров и выбор принтера по умолчанию при входе.

Сеансы — позволяет накладывать ограничения на общую длительность сеанса, на время бездействия и многое другое.

Профиль служб удаленных рабочих столов — задает профиль пользователя, который будет загружен при входе на сервер средствами удаленного рабочего стола.

Входящие звонки — определяет параметры сетевых соединений, а также их права.

Рассмотрим делегирование прав пользователю на доступ к удаленному рабочему столу.

Выбираем вкладку Членство в группах и кликаем по кнопке Добавить.

В открывшемся окне кликаем по кнопке Дополнительно. Затем в новом окне кликаем по кнопке Поиск. Внизу окна отобразятся все доступные группы. Выбираем Пользователи удаленного рабочего стола двойным кликом или одиночным с последующим нажатием на кнопку ОК.

Окно Выбор: “Группы” изменит внешний вид. Нажимаем кнопку ОК.

Теперь под учетными данными этого пользователя можно подключиться к серверу.

Аverage rating : 4.3

Оценок: 3

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

700

300

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator. Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

- Добавление учётной записи в Windows Server 2016

- Добавление учётной записи в Windows Server 2019

- Зачем нужны RDP-лицензии и где их взять

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator. Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

- Как добавить русский язык в Windows Server 2016

- Как добавить русский язык в Windows Server 2019

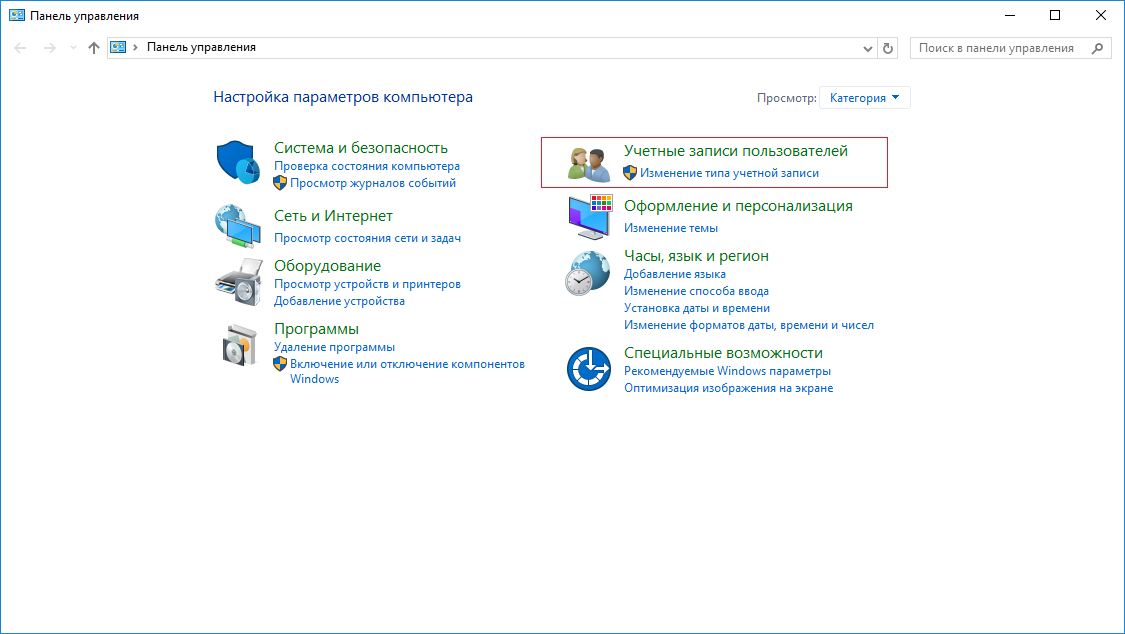

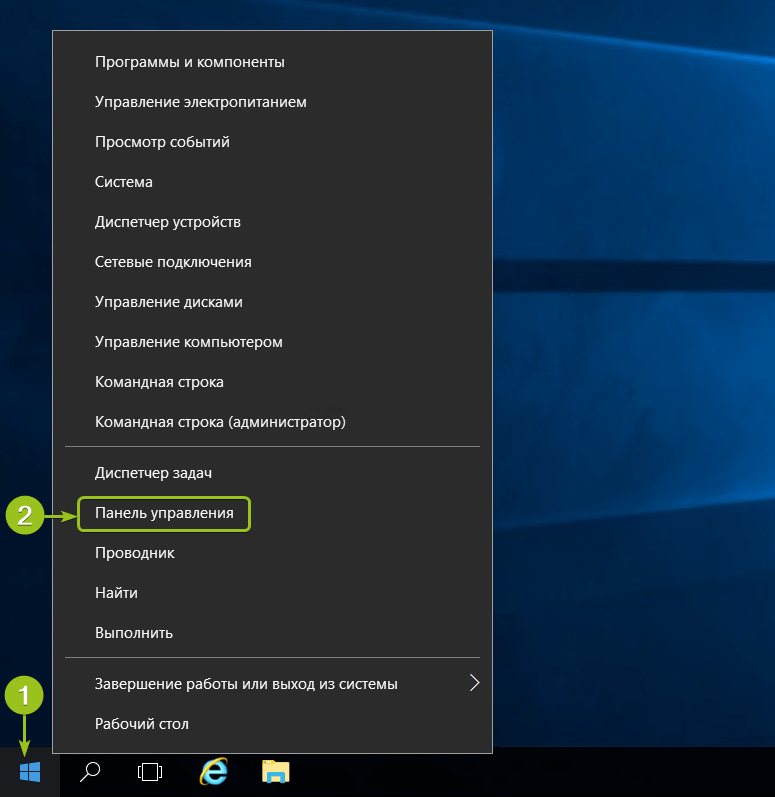

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск»:

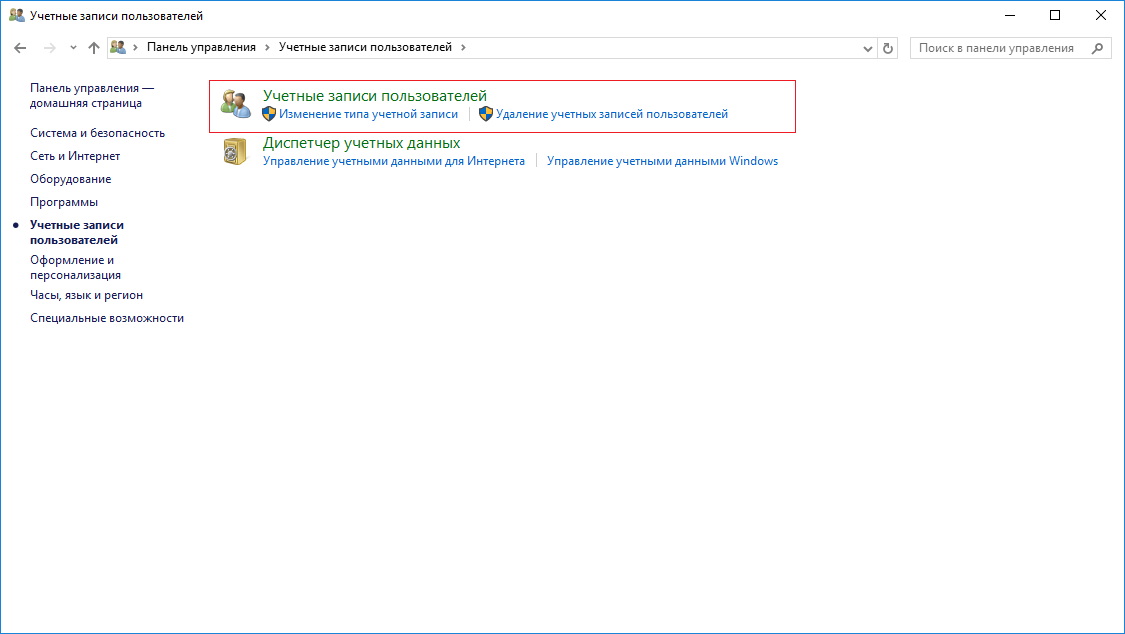

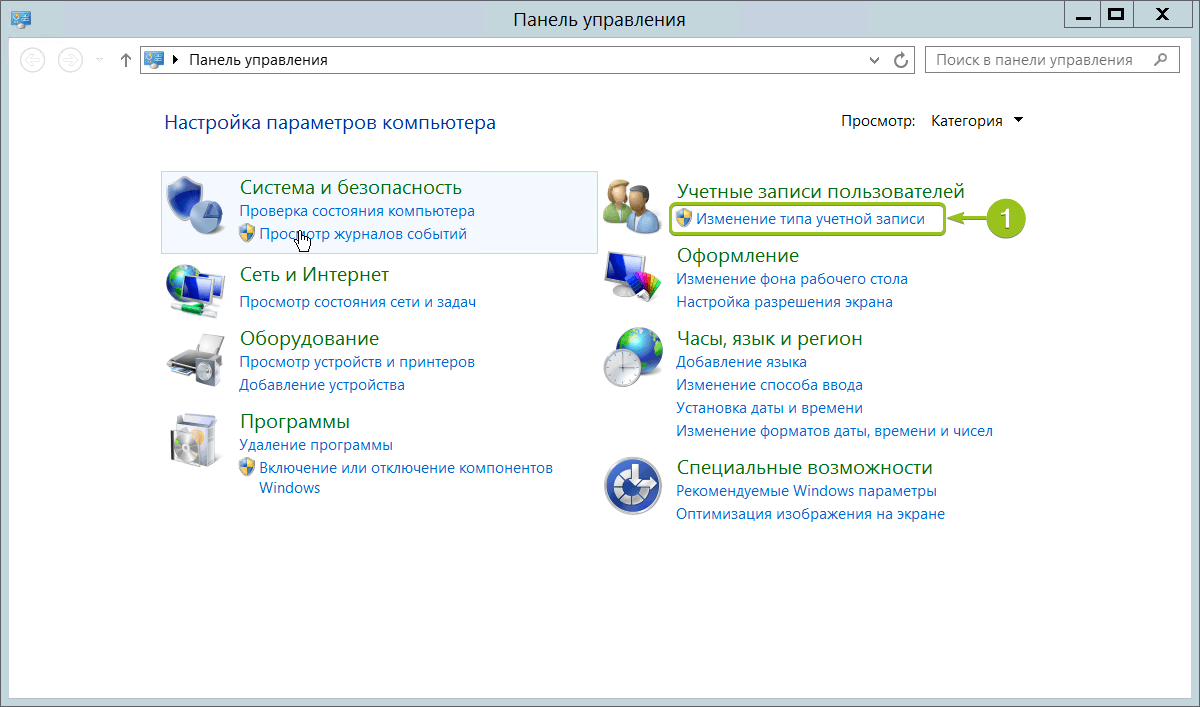

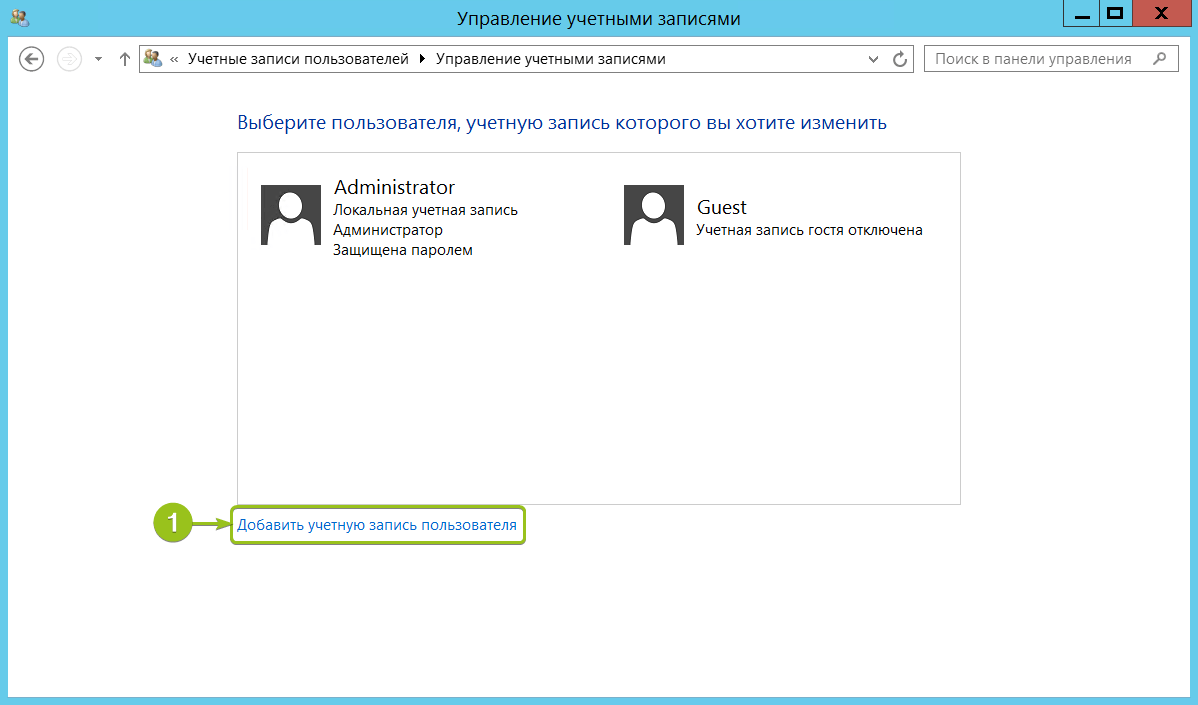

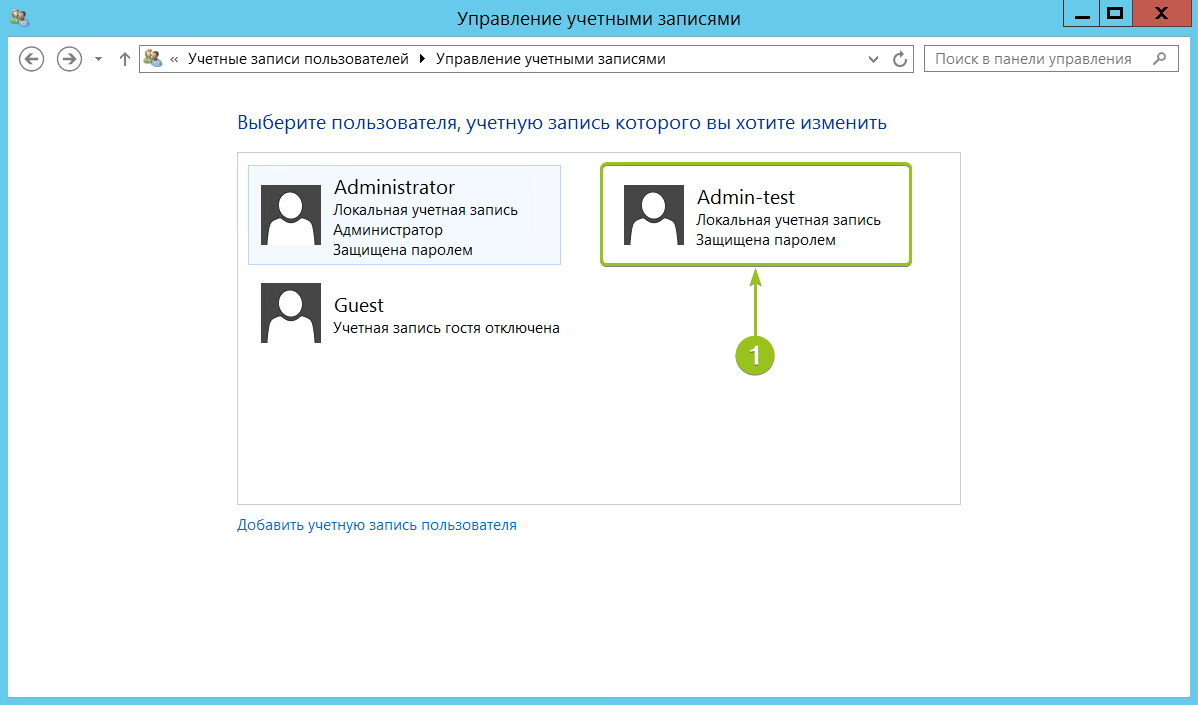

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи». Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя»:

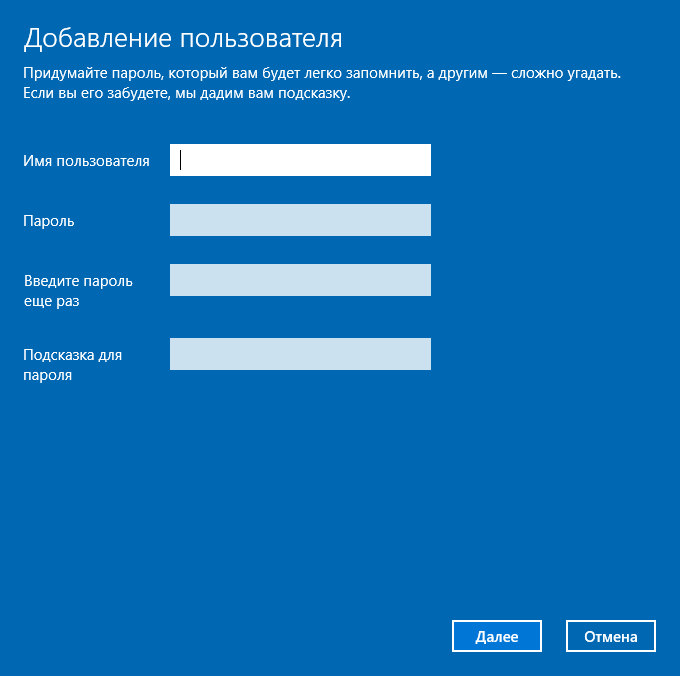

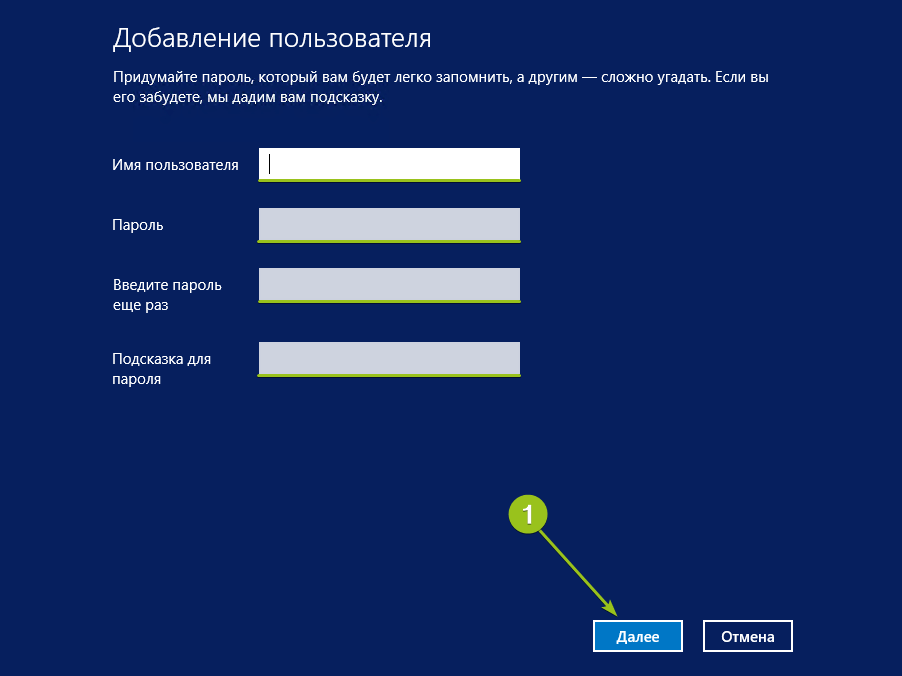

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее».

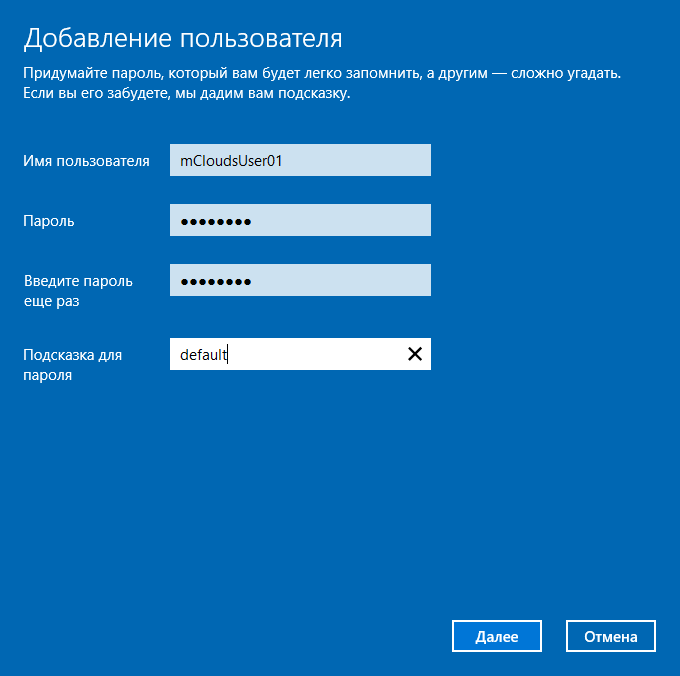

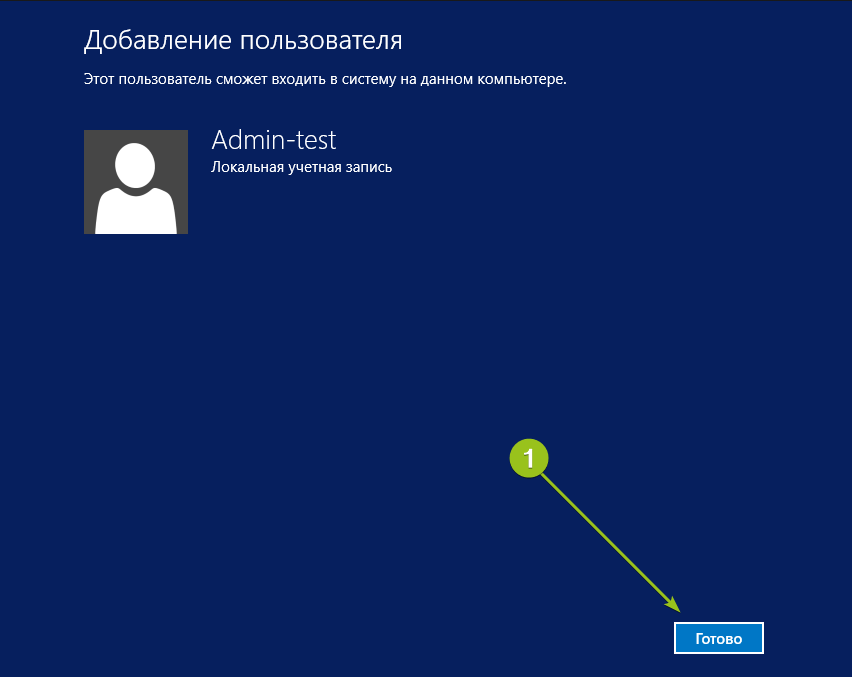

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово»:

После этого в списке пользователей появится новая учётная запись.

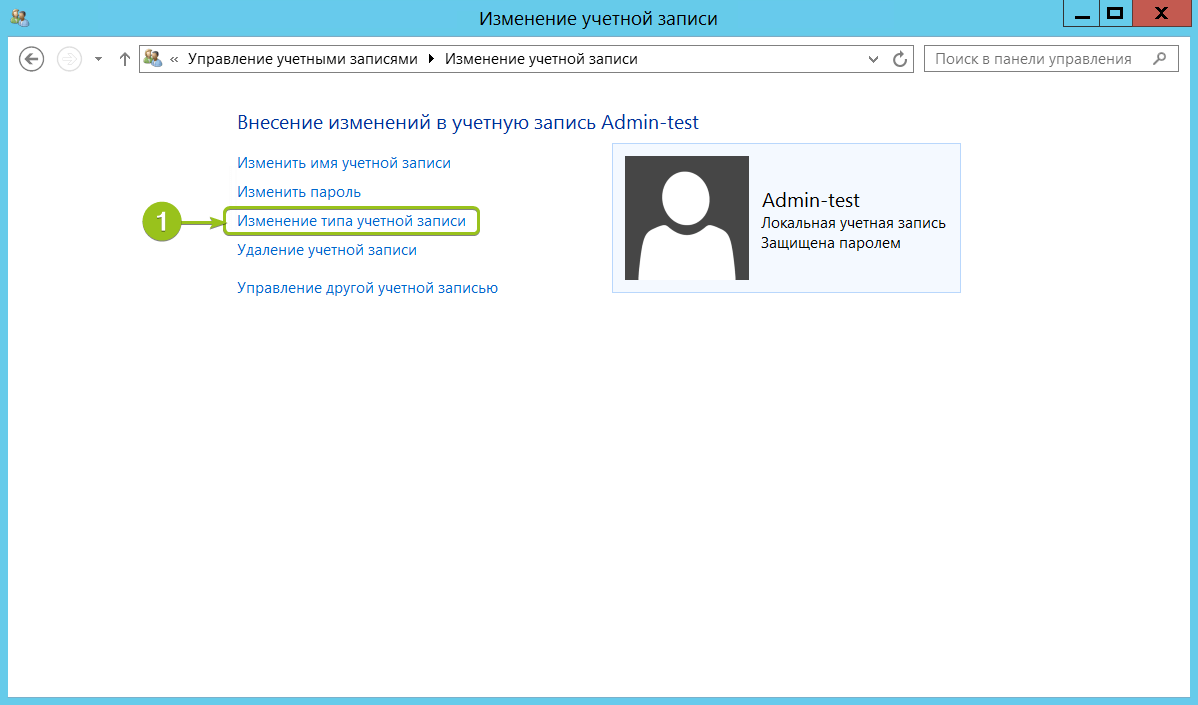

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

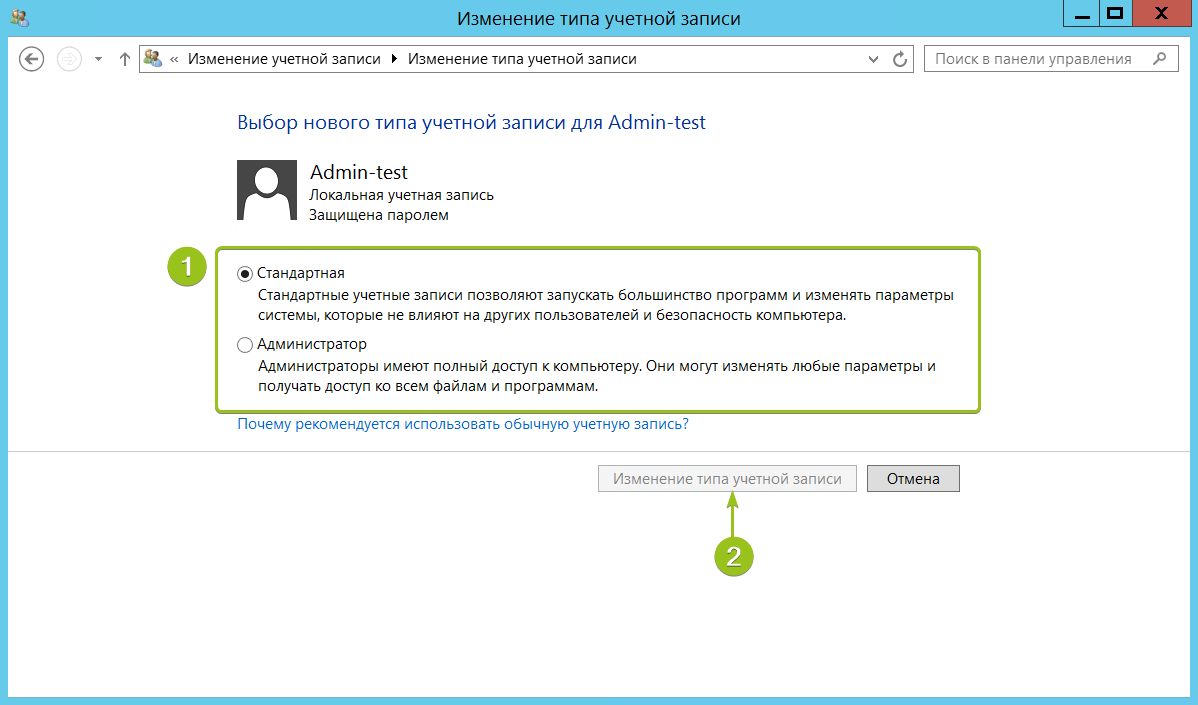

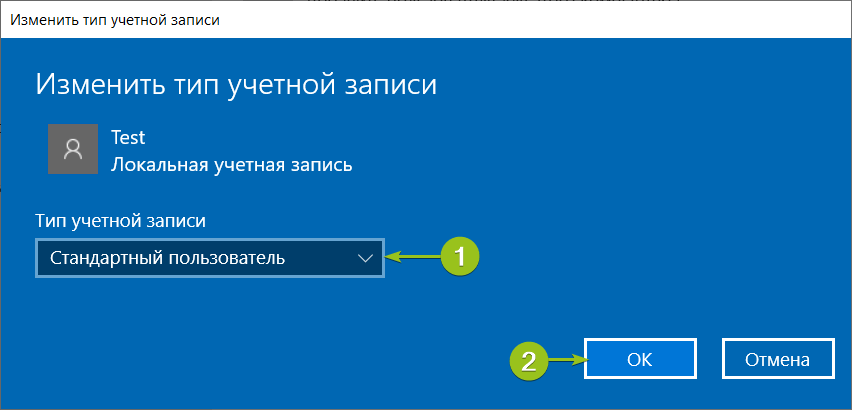

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2016 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Добавление учётной записи в Windows Server 2019

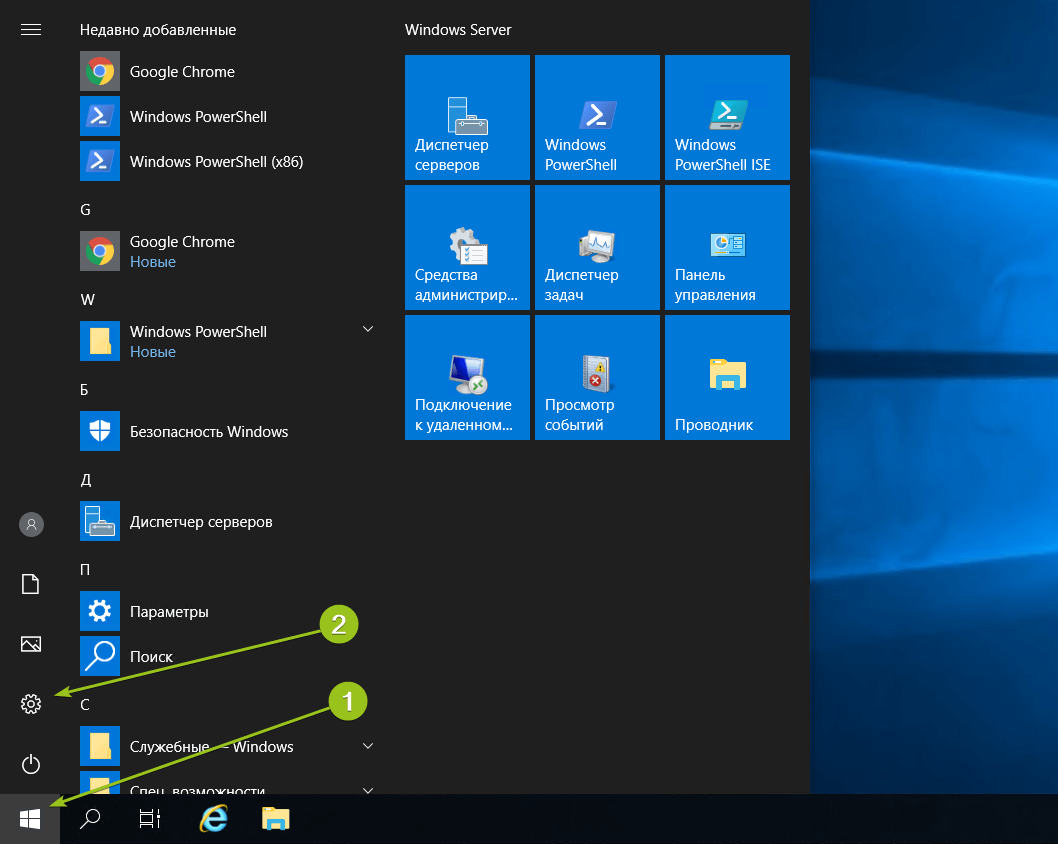

Алгоритм создания пользователей на Windows Server 2019 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры».

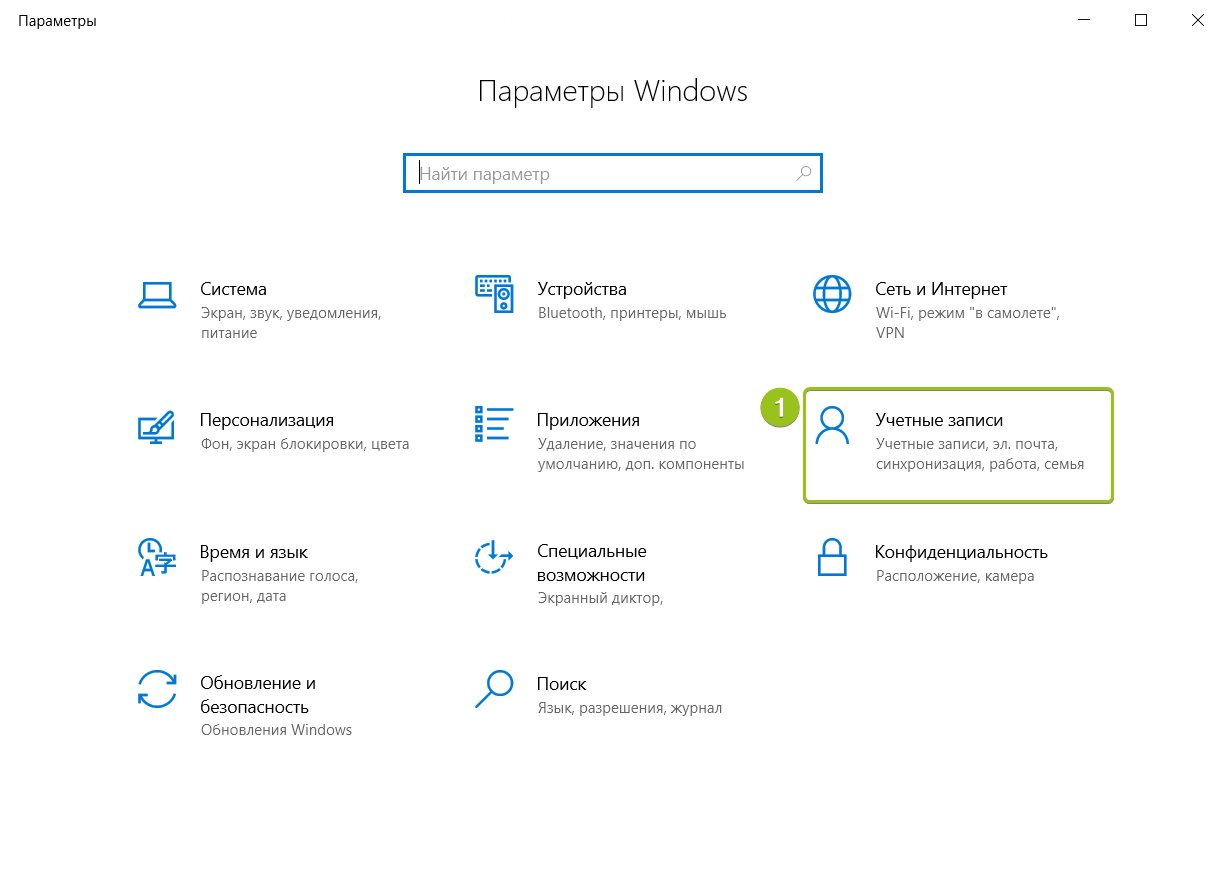

В панели управления выберите раздел «Учётные записи».

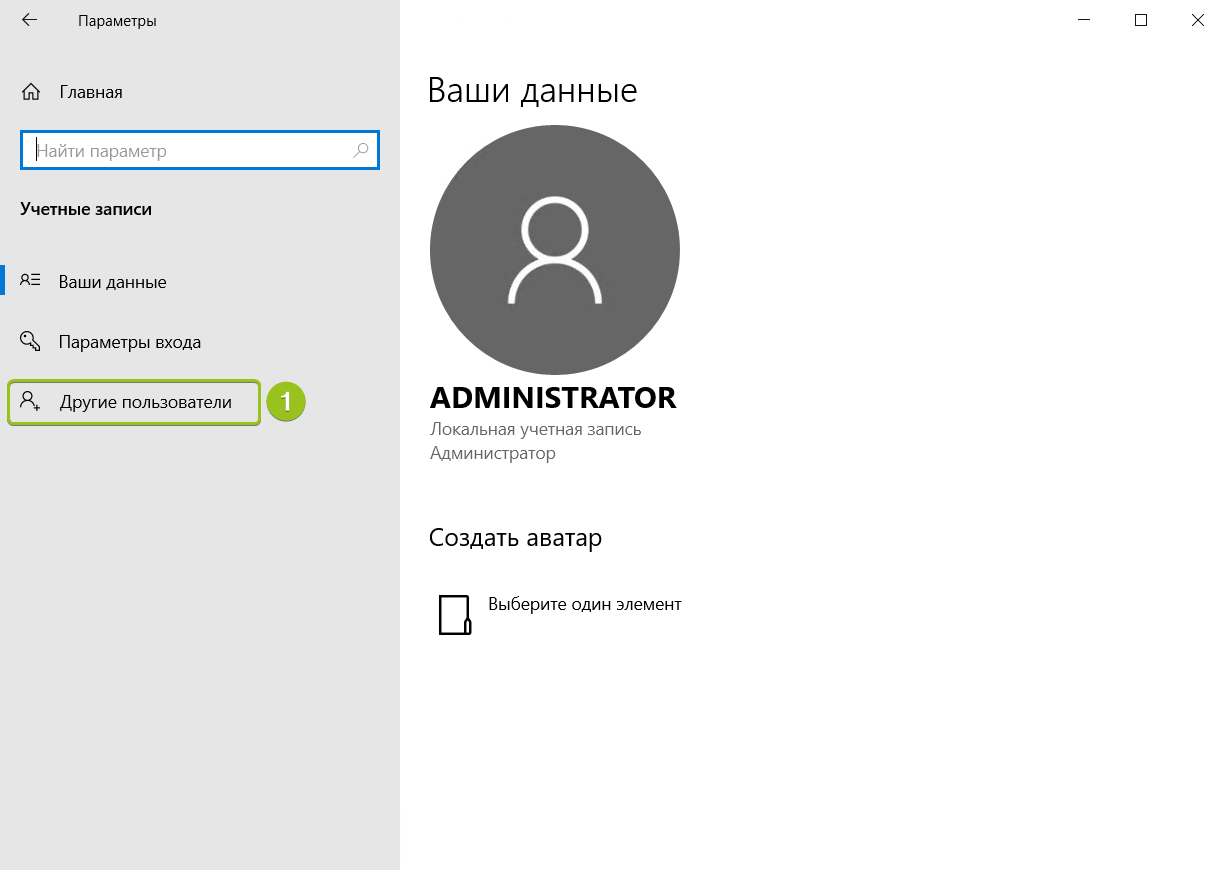

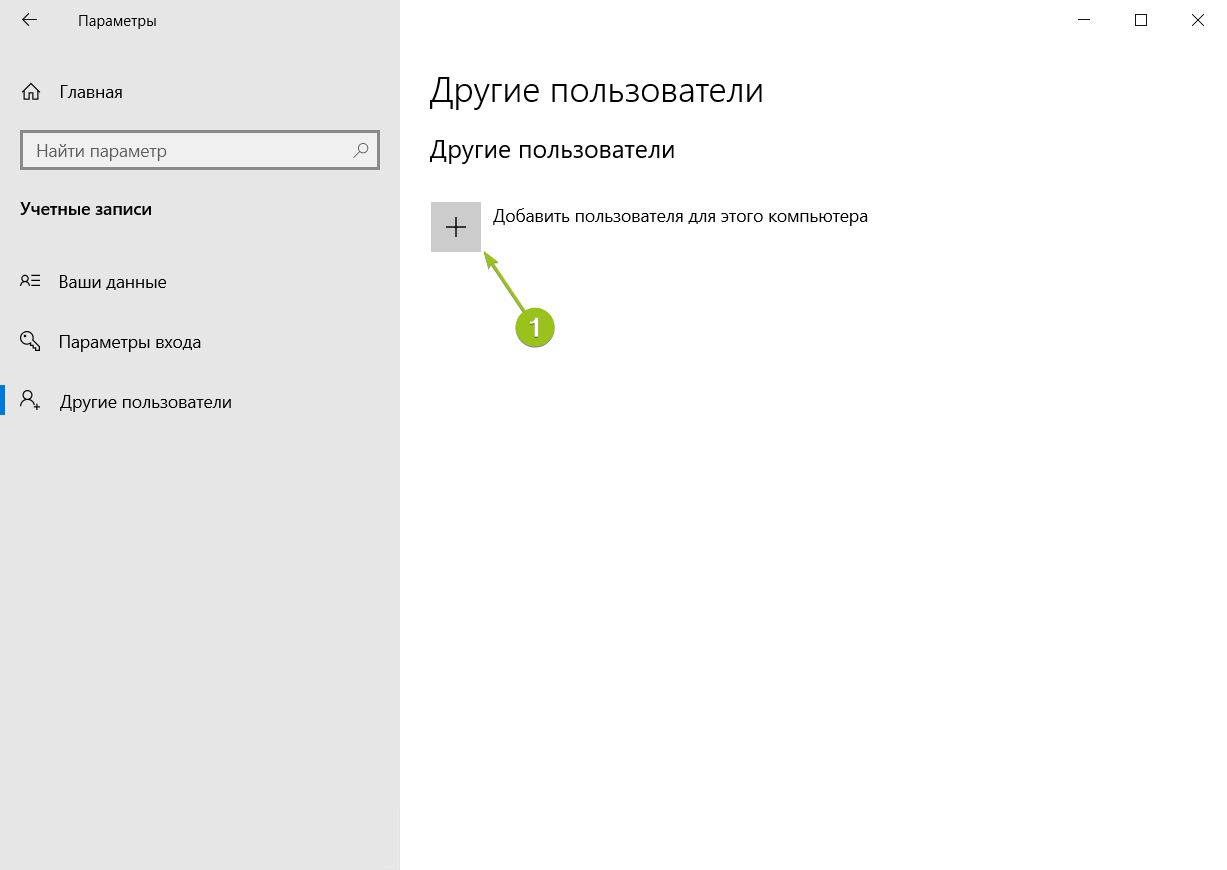

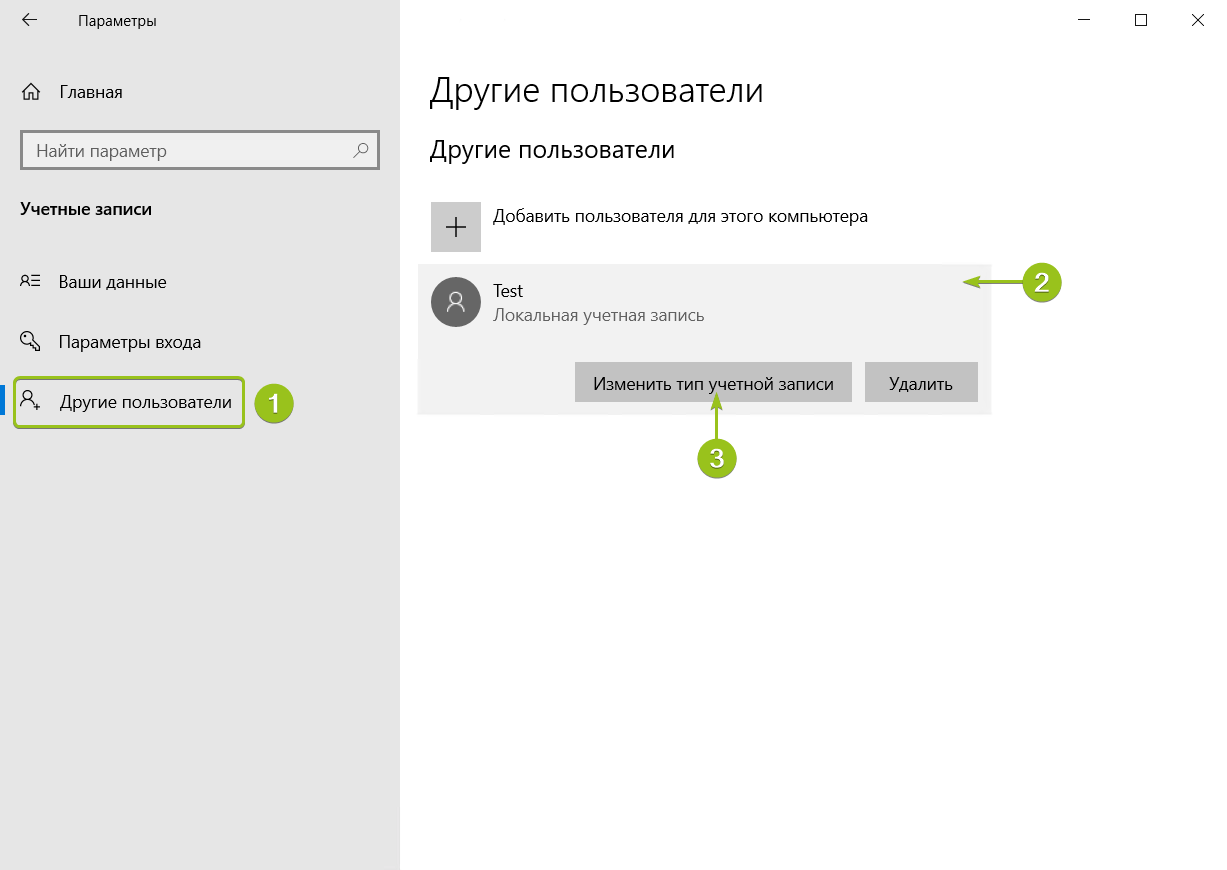

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь...»:

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать». Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи. Выберите созданного пользователя и нажмите «Изменить тип учётной записи».

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК».

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

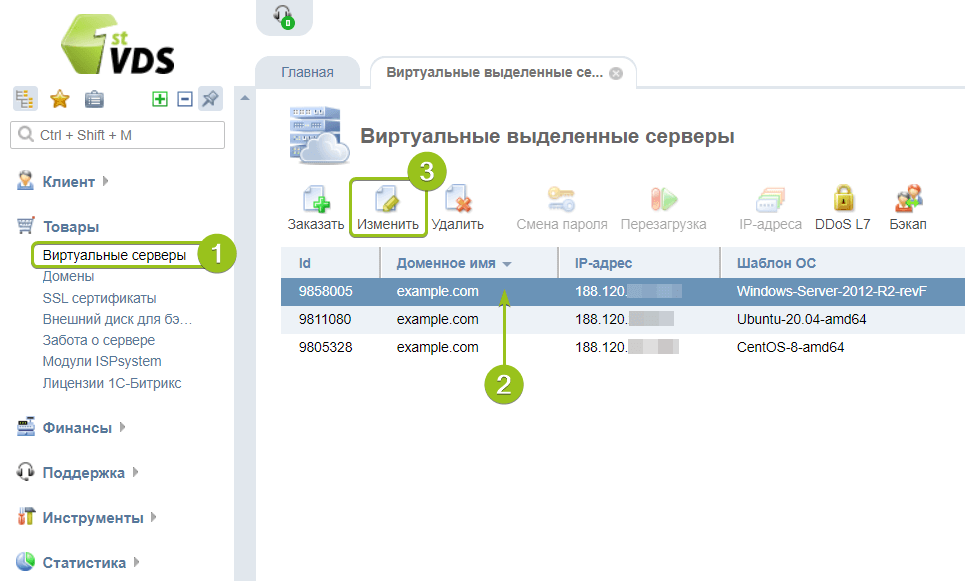

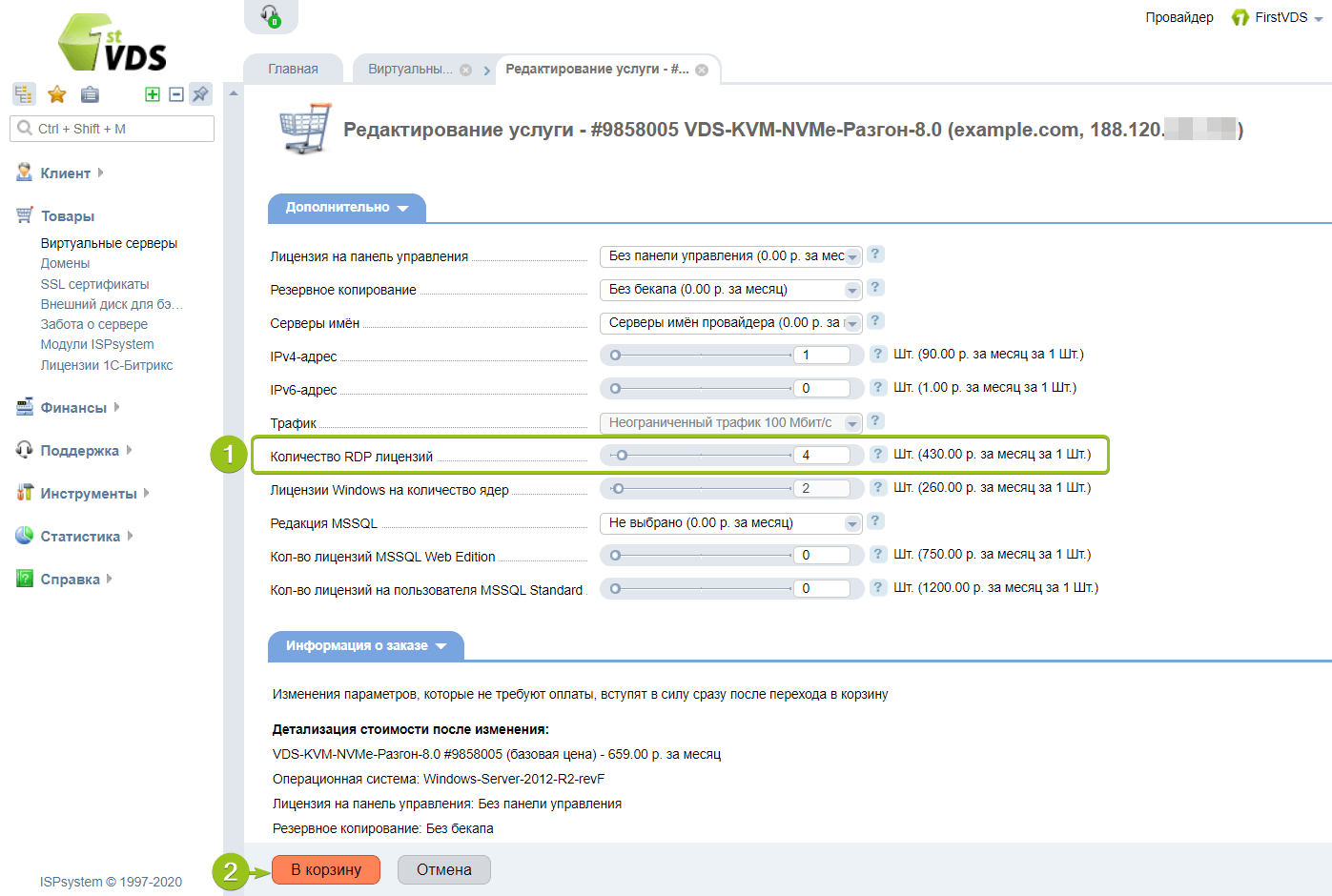

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator. Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы, выберите ваш сервер в списке, сверху «Изменить».

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину». Стоимость одной RDP-лицензии составляет 430 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.

Этот материал был полезен?

Создание пользователя Windows Server 2016 / 2012 R2

Задача: создать пользователя и добавить права для удалённого доступа к серверу.

- Нажмите на пункт «Учётные записи пользователей»

- Нажмите на пункт «Учётные записи пользователей»

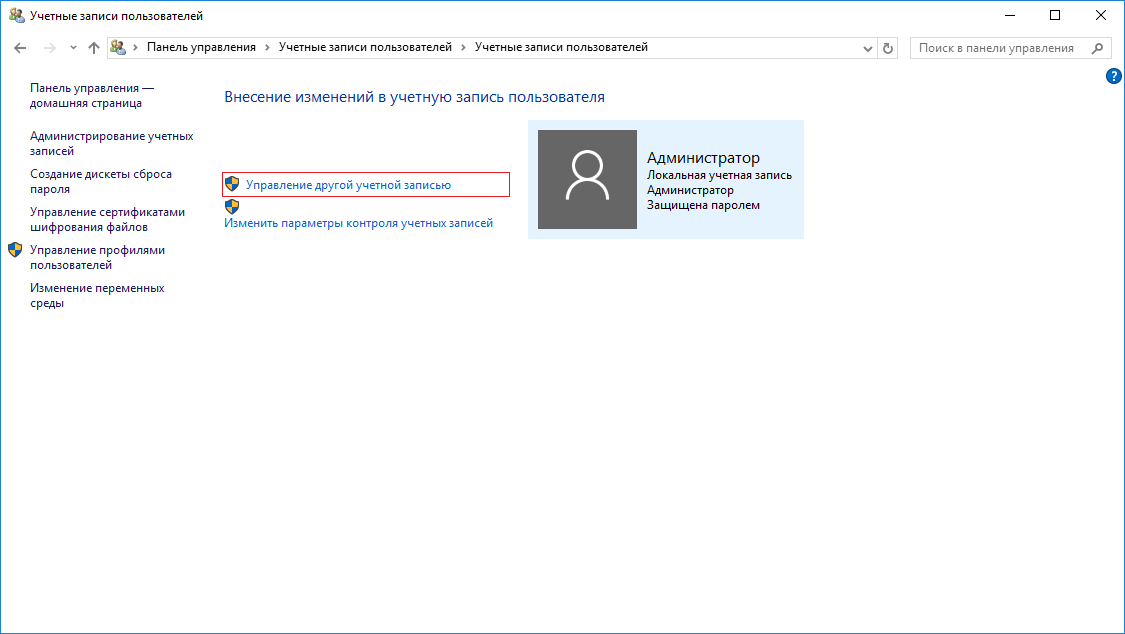

- Нажмите на пункт «Управление другой учётной записью»

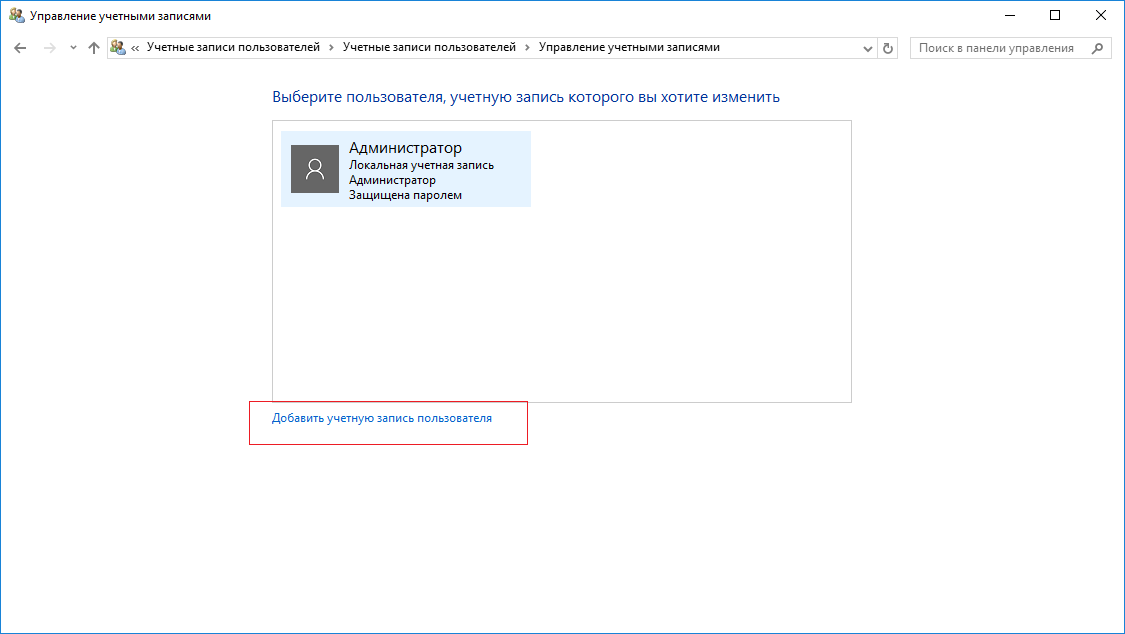

- Нажмите на пункт «Добавить учётную запись пользователя»

- Введите имя пользователя и пароль, эти данные будут использоваться для подключения пользователя к серверу

- После заполнения нажмите кнопку «Далее»

- Пользователь успешно создан

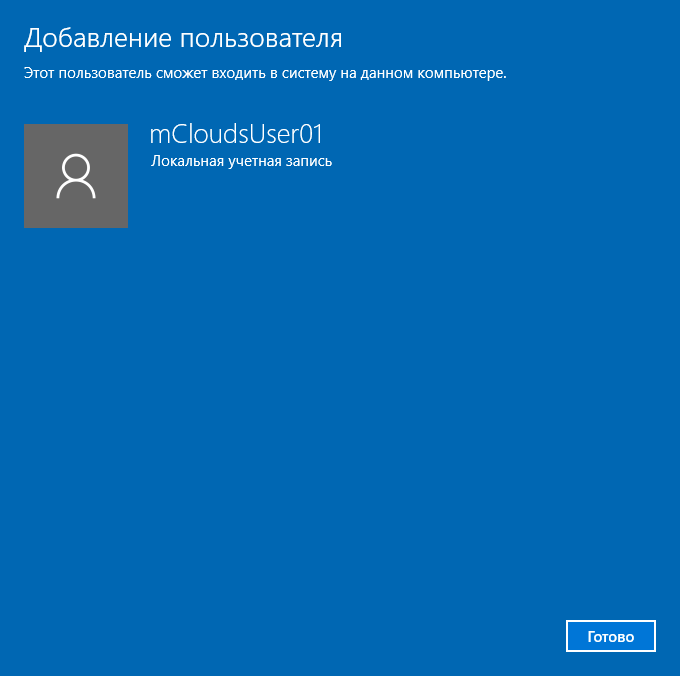

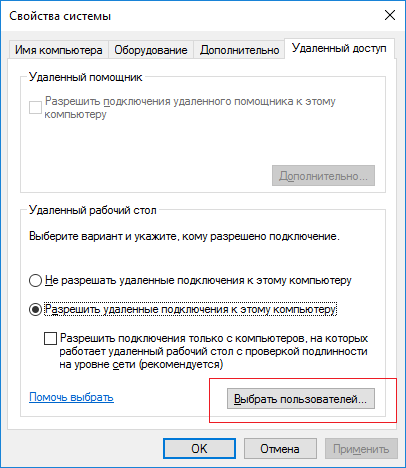

- Нажмите по пуску правой кнопкой мыши (далее ПКМ) и нажмите на пункт «Система»

- Нажмите на пункт «Настройка удалённого доступа»

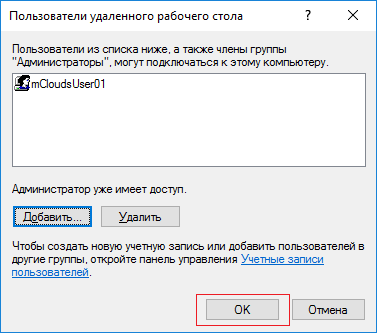

- Нажмите на кнопку «Выбрать пользователя»

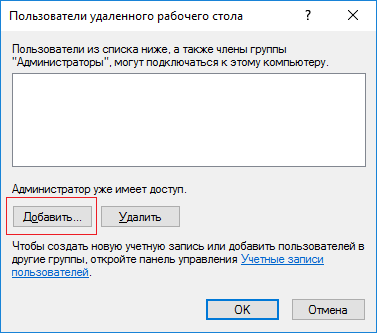

- Нажмите кнопку «Добавить»

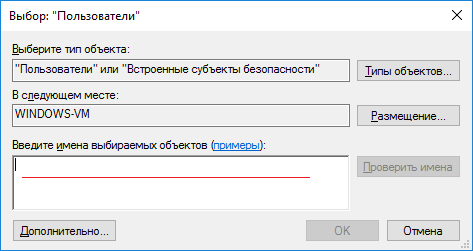

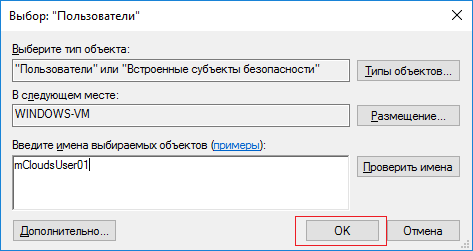

- В поле для ввода введите полное имя пользователя и нажмите кнопку «Проверить имена», если проверка пройдёт успешна и пользователь найден, вы сможете продолжить добавление пользователя, иначе вам система предложит вам выполнить поиск пользователя.

- Нажмите на кнопку «ОК»

- Нажмите на кнопку «ОК»

Пользователь успешно добавлен и имеет удалённый доступ.

Наш телеграм-канал

Регулярно пишем о технологиях.

Подписаться

Целью такого тестирования является возможность использовать облачные ресурсы для проверки корректности работы своего программного обеспечения, приложений на функциональность, выявить все «узкие места» и подстраховаться заранее. В статье подробнее рассмотрим важные нюансы тестирования.

27 января, 2023

Программные продукты 1С — это сложный составной продукт, который часто кастомизируется под конкретные задачи компаний. Для миграции 1С в «облако» необходимо правильно подойти к выбору платформы, которая бы отвечала всем требованиям программного продукта, а также самого исполнителя проекта. Разберем основные критерии в статье.

27 января, 2023

Вопрос по обеспечению защиты персональных данных актуален для каждой компании, пользующейся облачными сервисами. А с учетом того, что за последний год существенно возросли киберугрозы, стоит разобраться в чем преимущества облачных сервисов, аттестованных по ФЗ № 152 и как они могут обеспечить современную защиту ПДн.

27 января, 2023

Запустите [Диспетчер серверов] и откройте [Инструменты] — [Управление компьютером]. Щелкните правой кнопкой мыши [Пользователи] в разделе [Локальные пользователи и группы] на левой панели и выберите [Новый пользователь]. Введите имя пользователя и пароль для нового пользователя и нажмите кнопку [Создать]. Другие внутренние элементы устанавливать необязательно.

Чтобы активировать учетную запись пользователя

- Откройте панель мониторинга Windows Server Essentials.

- На панели навигации щелкните Пользователи.

- В представлении списка выберите учетную запись пользователя, которую вы хотите активировать.

- в На панели задач щелкните Активировать учетную запись пользователя.

- В окне подтверждения нажмите Да, чтобы подтвердить свое действие.

Как управлять пользователями в Windows Server?

Настройка разрешений и групп (Windows Server)

- Войдите в Microsoft Windows Server как администратор.

- Создайте группу. Щелкните Пуск> Панель управления> Администрирование> Управление компьютером. …

- Настройте пользователей и группу DataStage для входа в систему.…

- Добавить пользователей в группу. …

- Установите разрешения для следующих папок:

Как открыть локальных пользователей и группы в Windows Server 2016?

Чтобы получить доступ к оснастке «Локальные пользователи и группы», нажмите Win + X и щелкните Управление компьютером. Другой способ получить к нему доступ — нажать Win + R, ввести lusrmgr. msc и нажмите Enter.

Как мне добавить пользователя в Server 2016?

В этой статье

- Введение.

- 1 Выберите Пуск → Администрирование → Пользователи и компьютеры Active Directory.

- 2 Щелкните правой кнопкой мыши домен, в который вы хотите добавить пользователя, а затем выберите «Создать» → «Пользователь» в контекстном меню.

- 3 Введите имя, отчество и фамилию пользователя.

Как узнать, есть ли у меня права администратора в Windows Server 2016?

Как узнать, есть ли у меня права администратора Windows?

- Откройте панель управления.

- Щелкните параметр Учетные записи пользователей.

- В разделе «Учетные записи пользователей» вы видите имя своей учетной записи, указанное справа. Если у вашей учетной записи есть права администратора, под ее именем будет написано «Администратор».

Как дать права локального администратора серверу 2016?

Делаем пользователя локальным администратором на компьютере с Windows 2016

- Щелкните Пуск> Диспетчер сервера.

- На странице панели мониторинга диспетчера сервера щелкните Инструменты> Управление компьютером.

- В области навигации страницы «Управление компьютером» разверните «Локальные пользователи и группы», а затем щелкните «Пользователи».

Как мне добавить пользователей в Windows Server?

Чтобы добавить пользователей в группу:

- Щелкните значок диспетчера сервера (…

- Выберите меню «Инструменты» в правом верхнем углу, затем выберите «Управление компьютером».

- Разверните Локальные пользователи и группы.

- Разверните Группы.

- Дважды щелкните группу, в которую вы хотите добавить пользователей.

- Выберите Добавить.

Как разрешить кому-либо доступ к моему серверу?

Нажмите кнопку «Пуск», наведите указатель на «Администрирование» и выберите «Пользователи и компьютеры Active Directory». Щелкните правой кнопкой мыши учетную запись пользователя, которой вы хотите разрешить удаленный доступ, и выберите пункт «Свойства». Щелкните вкладку Dial-in, щелкните Allow access, а затем щелкните OK.

Как мне предоставить кому-то доступ к моему серверу?

Процедура

- Войдите в Microsoft Windows Server как администратор.

- Создайте группу. Щелкните Пуск> Панель управления> Администрирование> Active Directory и компьютеры. …

- Настройте сервер, чтобы разрешить локальным пользователям и группе DataStage вход в систему.…

- Добавить пользователей в группу. …

- Установите разрешения для следующих папок:

Где локальные пользователи на сервере 2016?

Чтобы просмотреть, отредактировать или добавить новые локальные учетные записи пользователей, откройте оснастка для управления локальными пользователями. Это можно быстро получить, используя команду «Выполнить» (клавиша Windows + R), Пуск → Выполнить. Затем введите lusrmgr.

Как включить локальных пользователей и группы в Windows Server 2019?

Как добавить локальную учетную запись пользователя в Windows Server 2019

- Шаг 1: Откройте диспетчер сервера. Нажмите кнопку «Пуск» в Windows и найдите «Диспетчер серверов», если он еще не запущен.

- Шаг 2: Откройте управление компьютером. …

- Шаг 3: Добавьте пользователя. …

- Шаг 4: Необязательно Добавление пользователя в группу администраторов. …

- Шаг 5: Настройте член.

Как мне создать администратора домена?

В списке пользователей дважды щелкните нового пользователя, чтобы открыть диалоговое окно свойств пользователя. На вкладке «Член» щелкните Добавить. Введите Администраторы домена; PdwControlNodeAccess а затем щелкните Проверить имена. Щелкните ОК.

Table of Contents

- Workgroup

- Domain

- Create a Domain Environment

- AD DS Installation

- Azure Active Directory connect

- AD DS Configuration

- Directory Services Restore Password (DSRM)

Workgroup

As showing in Figure 1.1 we have a bus-topology and 8 computers are connected with it through a T connector. Any system can independently do any task, what ever he/ she wants. We know if we have to use system or computer then we must have a user with any

name. Spouse we have a network of 8 computers. We create a user on System1 with the name of «Cortana». Now, if Cortana wants to logon on System2 or any other system except System1. He cannot login at that system. If we want to logon at that systems then we

also have to create user with the name of «Cortana». Then we shall be able to login at that systems. But if our System1 down or any disaster occur. Our whole network will be stop. We can solve this problem in Figure 1.2

Figure 1.1

If we create a shared folder on System4, in which our database will store. Whole systems, will have to login after authenticate from this database. If any credentials are incorrect then login access will be denied. But if we have a network of 400 users and

we spouse 1 user creation time is 1 minute. Then the total creation time will be 8 hours and 20 minutes and our job time is 7 hours. Mean to say we create only users in 2 days. If we have to implement Group Policy no our systems, implement some security permissions,

and install some windows updates. We have to go physically to all single system and do required task.

Figure 1.2

In workgroup our password will save in SAM file (Security Account Manager)

NTLM protocol use for authentication in workgroup (New Technology LAN Manager)

It has Decentralized Database, Authentication separately, are all independent systems.

Domain

As you can see we put a Server place of a system. Now all systems will authenticate from it. We create users on Windows Server and login it anywhere in the network. If we have to create 400 users we can create in seconds. If have to change

password of any user just right click on user and click on reset password. We can implement Group Policies or Security Permission from the Server. We also can install Windows Updates to our clients from our Windows Server thought WSUS (Windows Server Update

Services)

Figure 2.1

In Domain our Domain is AD DS (Active Directory Domain Services) every user will authenticate form it.

NTDS.DIT is a database file (New Technology Directory Services Directory Information Tree)

Centralized authentication through Kerberos protocol

It is also called

- Dependent on Windows Server

- Client Server Model

- Centralized Database

- Centralized Management

- Centralized Authentication

- Centralized Authorization

Create a Domain Environment

Install Microsoft Windows Server 2016 on your machine.

Before you continue, please verify

- Strong Password of your Administrator like “Pa$$w0rd”

- Windows Server most current update installed on your system (not compulsory)

- If you don’t have a static IP Address or, have not strong password then you will get an error. (Static IP and Strong Password are Recommended)

Note: Your network adapter must be enable if this is disable (Red cross mark on your network icon) you cannot continue your installation.

AD DS Installation

Click on Server Manager icon from start menu. In dashboard section click on Add Roles and Features.

Next and select on what Server Pool you want to install AD DS

Check mark on Active Directory Domain Services

AD DS works, to store information about objects on network and makes this information available to users and network administrators. AD DS uses domain controllers to give network users access to permitted resources anywhere on the network through a single

logon process.

Microsoft recommend you to must install a ADC (Additional Domain Controller) on your network. If one server down, then not all the network will stop.

If you have install DNS Server on another machine, you can give that machine IP Address in Server DNS section by entering command in run “ncpa.cpl”

Microsoft provide this option first time in Windows Server 2016. Which give you the facility to configure your on-premises Domain. For this, you have to configure Azure Active Directory with Office 365.

Azure Active Directory connect

Integrating your on-premises directories with Azure AD makes your users more productive by providing a common identity for accessing both cloud and on-premises resources.

If you want to configure it click on Configure Office 365 with Azure Active Directory Connect and press next and install.

Now you AD DS role been installed.

Click on Promote this server to a domain controller

AD DS Configuration

select Add a new forest

If you have existing domain and you want to install ADC then select first option

If you have an existing forest and you want to install Child Domain or Tree Domain, then select this option

In our case, we don’t have any existing domain or forest that’s why click on Add a new forest

Enter your domain name don’t enter a dote before your domain name press next. As I did enter

Root domain is the first domain in your forest other are child domains.

Directory Services Restore Password (DSRM)

If accidentally or any disaster occur your active directory is not working well. Then you can restore your domain by enter this password.

DNS delegation caution of creating DNS delegation

NetBIOS domain name is a nick name of your domain its limit is 15 characters.

Functional levels are allow which Servers can connects with you during adding ADCs in your network.

You also can uncheck DNS if you have DNS Server install on another server

Global Catalog (GC) is working of indexing. It tells the server where object is exist.

GC have five other rights are following

- Schema Master

- Domain Naming Master

- RID Pool Master

- PDC Master

- Infrastructure Master

which give different facility in your network if after installation you did uncheck GC then no one user can authenticate from your Windows Server 2016.

Database folder where you NTDS.DIT database file will store “New Technology Directory Services, Directory Information Tree”

Log file folder, all log of your network Server and Client machines are included

SYSVOL folder will save your group policies.

Press next its check prerequisites and then click on install.

After restart your machine you can use your domain controller and create objects.

Back to Top

В этой статье мы рассмотрим, как создать (добавить) нового пользователей в домен Active Directory. Вы можете создать учетные записи пользователей в Active Directory с помощью графических mmc оснасток Active Directory Users and Computers (

dsa.msc

)/ AD Administrative Center (

dsac.msc

) или с помощью скриптов PowerShell.

Содержание:

- Как создать нового пользователя в домене Active Directory?

- New-ADUser: создать учетную запись пользователя с помощью PowerShell

- PowerShell: Массовое создание новых пользователей в AD по CSV файлу

Как создать нового пользователя в домене Active Directory?

Самый простой способ создания нового доменного пользователе в Active Directory – воспользоваться графической mmc консоль ADUC.

- Запустите консоль Active Directory Users and Computers, выполнив команду

dsa.msc

; - Выберите контейнер (Organizational Unit, OU) Active Directory, в котором вы хотите создать нового пользователя. Щелкните по нему правой кнопкой и выберите New -> User;

Для создания пользователей в домене ваша учетная запись должна состоять в группе администраторов домена, Account Operators или вы можете делегировать права на создание пользователей другим пользователям/группам.

- Укажите имя, фамилию и инициалы пользователя, выберите его userPrincipalName (имя входа пользователя) и sAMAccountName, нажмите Next;

- Затем задайте пароль пользователя. На этой форме вы можете дополнительно включить для пользователя следующие опции атрибута UserAccountControl:

User must change password at next logon — пользователь при первом входе должен будет изменить пароль;

User cannot change password — пользователь не сможет самостоятельно изменить свой пароль (смена/сброс пароля может быть выполнена только администратором);

Password never expires — срок действия пароля пользователя никогда не истечет (если эта опция не включена, тогда срок действия пароля пользователя определяется политикой паролей Active Directory);

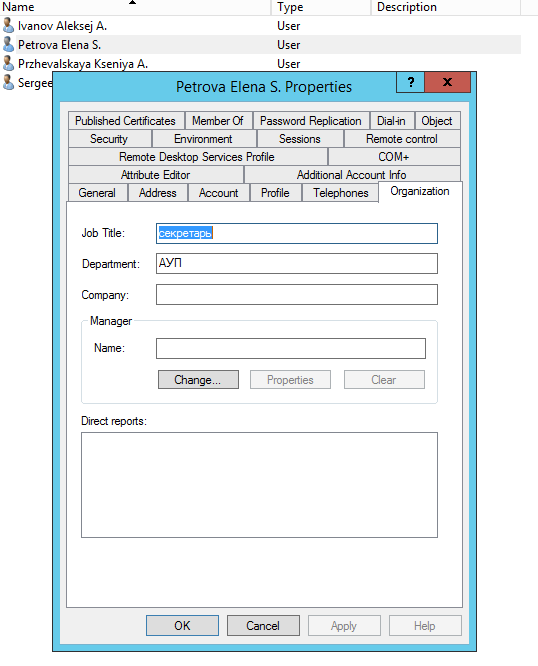

Account is disabled — учетная запись пользователя в домене отключена и не может использоваться для входа. - Найдите пользователя в консоли ADUC и откройте его свойства. Здесь вы можете задать дополнительные атрибуты пользователя: номер телефон, адрес, описание, должность, компанию (и т.д.), добавить его в группы AD, и изменить другие атрибуты на вкладке Attribute Editor.

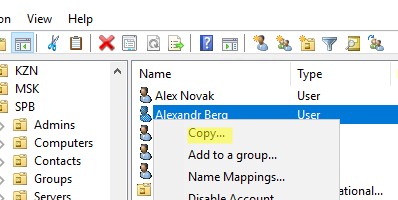

Вы можете создавать новых пользователей с аналогичными параметрами с помощью копирования. Такой способ создания новых пользователей подходит, когда вы хотите создать еще одного пользователя из одного подразделения, с тем же набором прав, адресом и описанием.

Щелкните по пользователю и выберите Copy. При копировании пользователя ему будет скопирован список групп, адрес (кроме улицы), настройки атрибута useraccountcontrol, параметры организации и ряд других атрибутов.

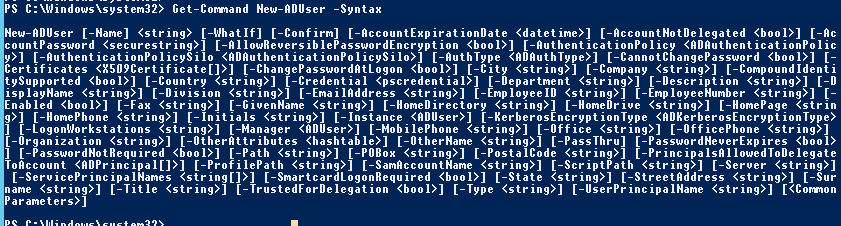

New-ADUser: создать учетную запись пользователя с помощью PowerShell

Выше мы показали, как вручную создать пользователя в домене AD с помощью графической консоли ADUC. Если вы постоянно создаете в домене новых пользователей, то гораздо удобнее автоматизировать этот процесс с помощью PowerShell.

Для создания учетных записей пользователей в AD можно использовать командлет New-ADUser из модуля Active Directory Module for Windows PowerShell.

Полный синтаксис командлета New-ADUser можно получить с помощью команды:

Get-Command New-ADUser –Syntax

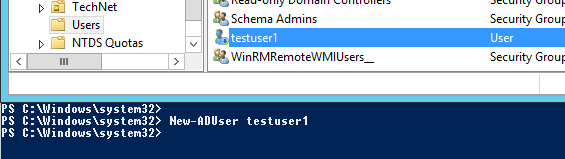

В минимальной версии для создания новой учетной записи пользователя в AD достаточно указать только его имя:

New-ADUser testuser1

Как вы видите, новая учетная запись пользователя была создана в контейнере Users. По умолчанию этот пользователь отключен. Чтобы использовать эту учетную запись, ее нужно включить (командлет Enable-ADAccount), задать пароль (командлет Set-ADAccountPassword) и настроить другие атрибуты (по необходимости).

Чтобы создать новую учетную запись в определенном контейнере (OU) домена с паролем и сразу включить ее, воспользуйтесь такой командой:

New-ADUser -Name "Test User2" -GivenName "Test" -Surname "User2" -SamAccountName "testuser2" -UserPrincipalName "[email protected]" -Path "OU=Users,OU=Accounts,OU=SPB,DC=winitpro,DC=loc" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

Команда предложит сразу указать пароль нового пользователя (пароль передается в защищенном виде).

Примечание. Пароль пользователя должен соответствовать доменным политикам безопасности паролей по длине, сложности и т.д, иначе командлет вернет ошибку: New-ADUser : The password does not meet the length, complexity, or history requirement of the domain. Вы можете использовать готовый скрипт PowerShell для генерации сложного пароля для каждого пользователя.

Вы можете получить информацию о созданном пользователе домена с помощью командлета Get-ADUser:

Get-ADUser testuser2

PowerShell: Массовое создание новых пользователей в AD по CSV файлу

Вы можете использовать PowerShell скрипты для массового заведения пользователей в домене Active Directory. Рассмотрим несколько простой скрипт для создания учетных записей пользователей по списку из CSV файла.

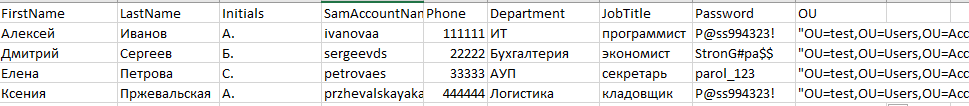

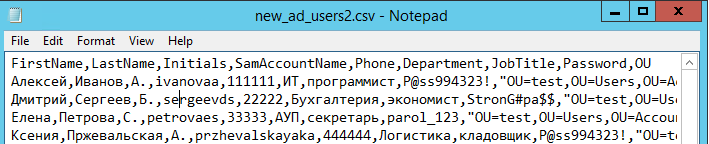

Заполните необходимые параметры пользователей в формате CSV (Excel) файла. Например, мой Excel файл с пользователями состоит из 9 колонок и имеет следующий формат шапки:

FirstName;LastName;Initials;SamAccountName;Phone;Department;JobTitle;Password;OU

Заполните данные пользователей и сохраните Exсel файл с в формате CSV c запятыми, в качестве разделителей. Кодировка файла должна быть обязательно UTF-8 (важно!).

Вы можете обращаться к значениям в ячейках Excel файла напрямую из PowerShell. Для упрощения кода скрипта в этом примере я использую плоский CSV файл.

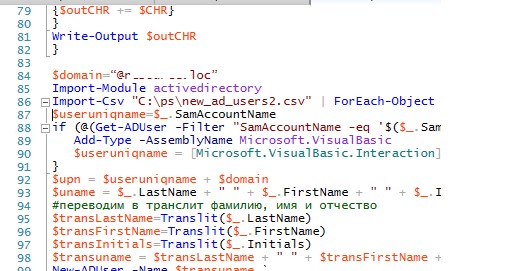

Теперь вы можете импортировать данный CSV файл (new_ad_users2.csv) и создать в домене новых пользователей. Код готового PowerShell скрипта представлен ниже:

Примечание.

- Имя OU, в котором нужно создать пользователя указывается в формате distinguishedName (

"OU=Users,OU=SPB,OU=RU,DC=winitpro,DC=ru"

). Значение нужно взят в двойные кавычки (т.к. строка содежрит запятые); - Имя пользователя в домене мы будем заводить на английском языке. Для транслитерации имен и фамилий пользователей с кириллицы в латиницу мы добавили в скрипт отдельную функцию Translit;

- Если в качестве разделителя CSV файла используется “;”, в командлет Import-Csv нужно добавить аргумент

-delimiter ";"

. Проверьте, какой разделитель (делиметер) используется в вашей Windows по-умолчанию (команда

(Get-Culture).TextInfo.ListSeparator)

. Если системный разделитель отличается от разделителя в CSV файле, его нужно указать в параметре

–Delimiter

; - Скрипт проверяет, существует ли пользователь в домене. Если в домене уже есть такая учетная запись, появляется предупреждение и предлагается ввести уникальный sAMAccountName (вы можете добавить порядковый номер в конце имени учетной записи).

$domain=“@winitpro.loc”

Import-Module activedirectory

Import-Csv "C:psnew_ad_users2.csv" | ForEach-Object {

$userSAM=$_.SamAccountName

if (@(Get-ADUser -Filter "SamAccountName -eq '$($_.SamAccountName)'").Count -ne 0) {

Add-Type -AssemblyName Microsoft.VisualBasic

$userSAM = [Microsoft.VisualBasic.Interaction]::InputBox("Пользователь с именем $_.SamAccountName уже существует", 'Укажите новое имя пользователя', $_.SamAccountName)

}

$upn = $userSAM + $domain

$uname = $_.LastName + " " + $_.FirstName + " " + $_.Initials

#переводим в транслит фамилию, имя и отчество

$transLastName=Translit($_.LastName)

$transFirstName=Translit($_.FirstName)

$transInitials=Translit($_.Initials)

$transuname = $transLastName + " " + $transFirstName + " " + $transInitials

New-ADUser -Name $transuname `

-DisplayName $uname `

-GivenName $_.FirstName `

-Surname $_.LastName `

-Initials $_.Initials `

-OfficePhone $_.Phone `

-Department $_.Department `

-Title $_.JobTitle `

-UserPrincipalName $upn `

-SamAccountName $userSAM `

-Path $_.OU `

-AccountPassword (ConvertTo-SecureString $_.Password -AsPlainText -force) -Enabled $true

}

Ниже представлен код функции транслитерации (вставить выше кода основного скрипта):

#сама функция транслитерации

function global:Translit {

param([string]$inString)

$Translit = @{

[char]'а' = "a"

[char]'А' = "A"

[char]'б' = "b"

[char]'Б' = "B"

[char]'в' = "v"

[char]'В' = "V"

[char]'г' = "g"

[char]'Г' = "G"

[char]'д' = "d"

[char]'Д' = "D"

[char]'е' = "e"

[char]'Е' = "E"

[char]'ё' = "yo"

[char]'Ё' = "Yo"

[char]'ж' = "zh"

[char]'Ж' = "Zh"

[char]'з' = "z"

[char]'З' = "Z"

[char]'и' = "i"

[char]'И' = "I"

[char]'й' = "j"

[char]'Й' = "J"

[char]'к' = "k"

[char]'К' = "K"

[char]'л' = "l"

[char]'Л' = "L"

[char]'м' = "m"

[char]'М' = "M"

[char]'н' = "n"

[char]'Н' = "N"

[char]'о' = "o"

[char]'О' = "O"

[char]'п' = "p"

[char]'П' = "P"

[char]'р' = "r"

[char]'Р' = "R"

[char]'с' = "s"

[char]'С' = "S"

[char]'т' = "t"

[char]'Т' = "T"

[char]'у' = "u"

[char]'У' = "U"

[char]'ф' = "f"

[char]'Ф' = "F"

[char]'х' = "h"

[char]'Х' = "H"

[char]'ц' = "c"

[char]'Ц' = "C"

[char]'ч' = "ch"

[char]'Ч' = "Ch"

[char]'ш' = "sh"

[char]'Ш' = "Sh"

[char]'щ' = "sch"

[char]'Щ' = "Sch"

[char]'ъ' = ""

[char]'Ъ' = ""

[char]'ы' = "y"

[char]'Ы' = "Y"

[char]'ь' = ""

[char]'Ь' = ""

[char]'э' = "e"

[char]'Э' = "E"

[char]'ю' = "yu"

[char]'Ю' = "Yu"

[char]'я' = "ya"

[char]'Я' = "Ya"

}

$outCHR=""

foreach ($CHR in $inCHR = $inString.ToCharArray())

{

if ($Translit[$CHR] -cne $Null )

{$outCHR += $Translit[$CHR]}

else

{$outCHR += $CHR}

}

Write-Output $outCHR

}

После выполнения скрипта, откройте консоль ADUC, разверните указанный контейнер и убедитесь, что в AD появились новые учетки пользователей (отследить создание учетных записей в AD можно так: Получение списка учетных записей AD, созданных за последние 24 часа.)

Вы сразу можете добавить учетные записи в нужные группы AD с помощью командлета Add-AdGroupMember. Для этого нужно немного модифицировать скрипт, добавив в цикле строку:

Add-AdGroupMember -Identity AllowPublicInet -Members $userSAM

Также вы можете установить фотографию пользователя в AD, чтобы она отображалась в Outlook и Lync:

Set-ADUser $userSAM -Replace @{thumbnailPhoto=([byte[]](Get-Content "C:psuser1_photo.jpg" -Encoding byte))}