Если вам необходимо установить сертификат на Windows Server, давайте разберёмся, как это сделать. Если вы ещё не получили сертификат, то можете ознакомиться с инструкцией «Как сгенерировать запрос на SSL-сертификат в Windows Server».

Если файлы сертификата у вас на руках, приступаем к установке.

Добавляем сертификат на сервер

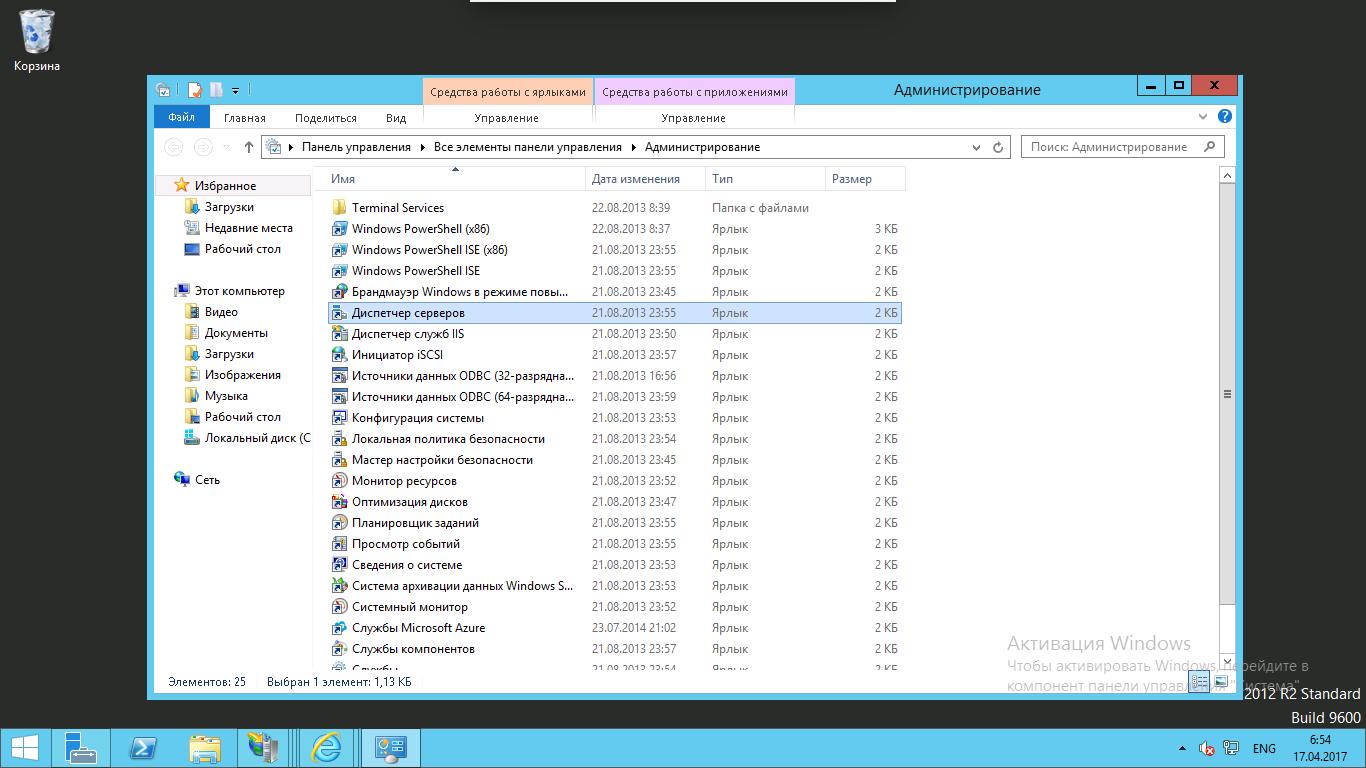

Для того чтобы загрузить сертификат, перейдите в Диспетчер серверов (Пуск — Администрирование — Диспетчер серверов).

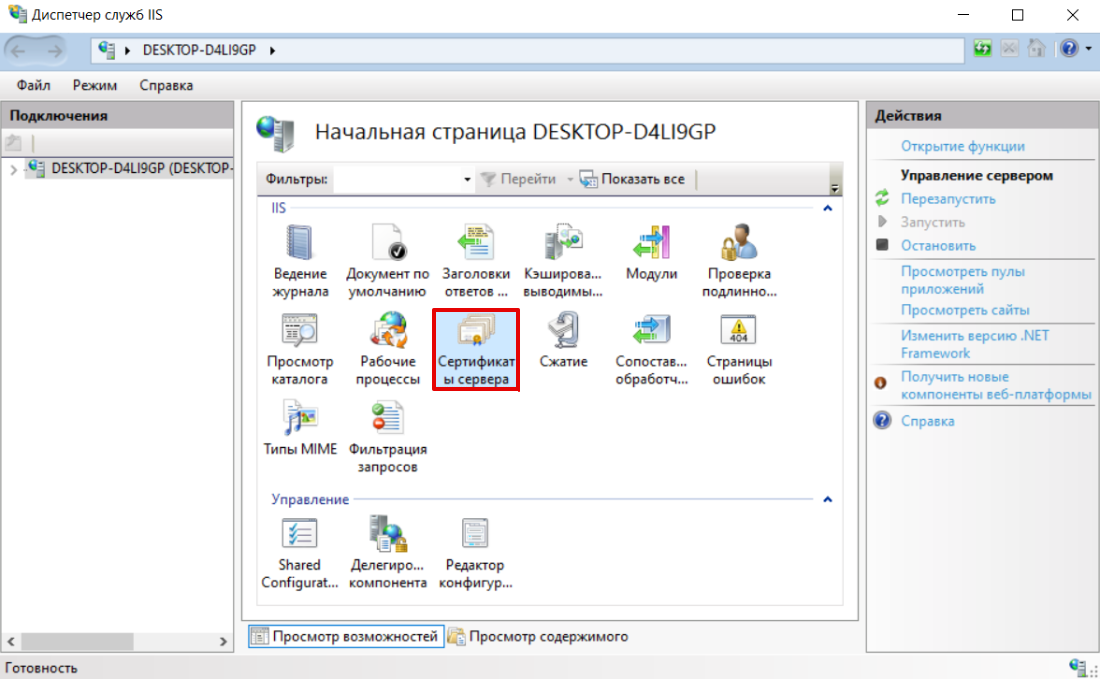

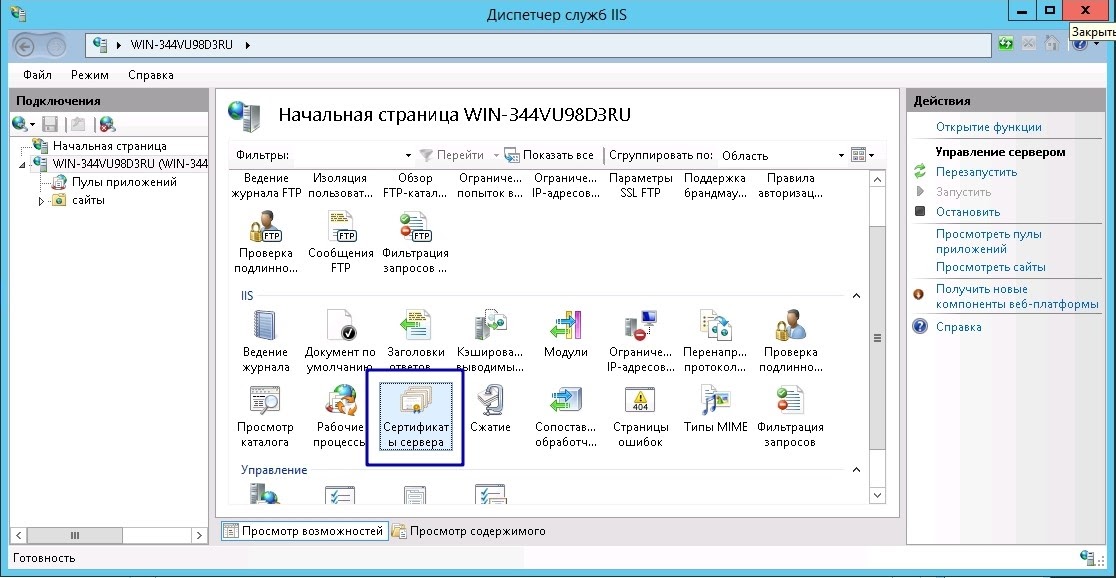

Затем откройте Диспетчер служб IIS (Средства — Диспетчер служб IIS) и кликните на Сертификаты сервера.

Далее способ установки зависит от того, где вы генерировали CSR:

1) Если Вы генерировали CSR на том же сервере, куда устанавливаете сертификат.

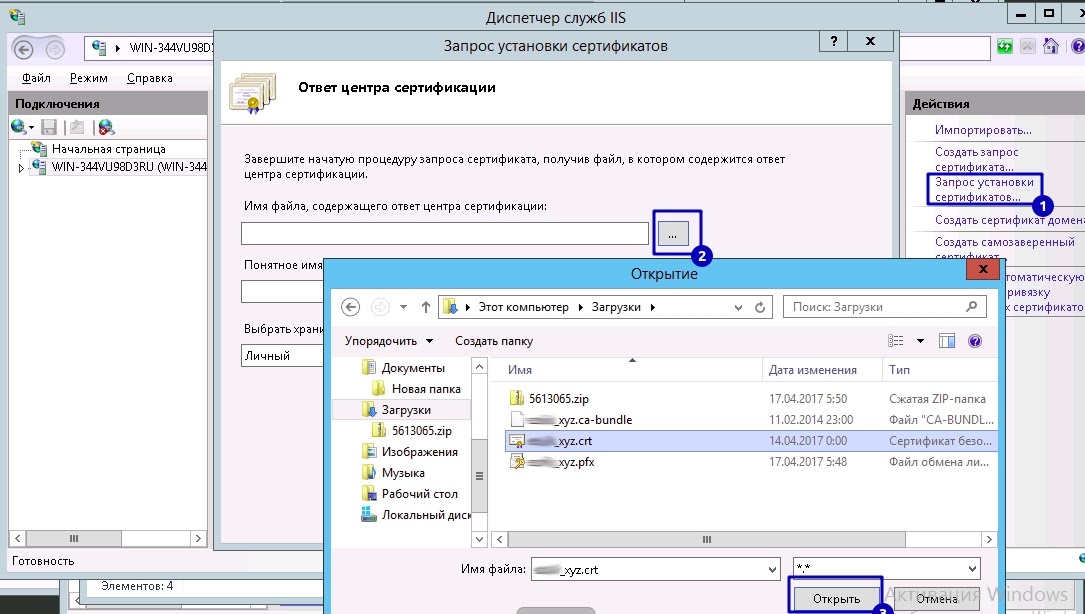

В меню Действия кликните пункт Запрос установки сертификатов.

Добавьте .crt файл, в поле имя — укажите домен сайта и нажмите ОК.

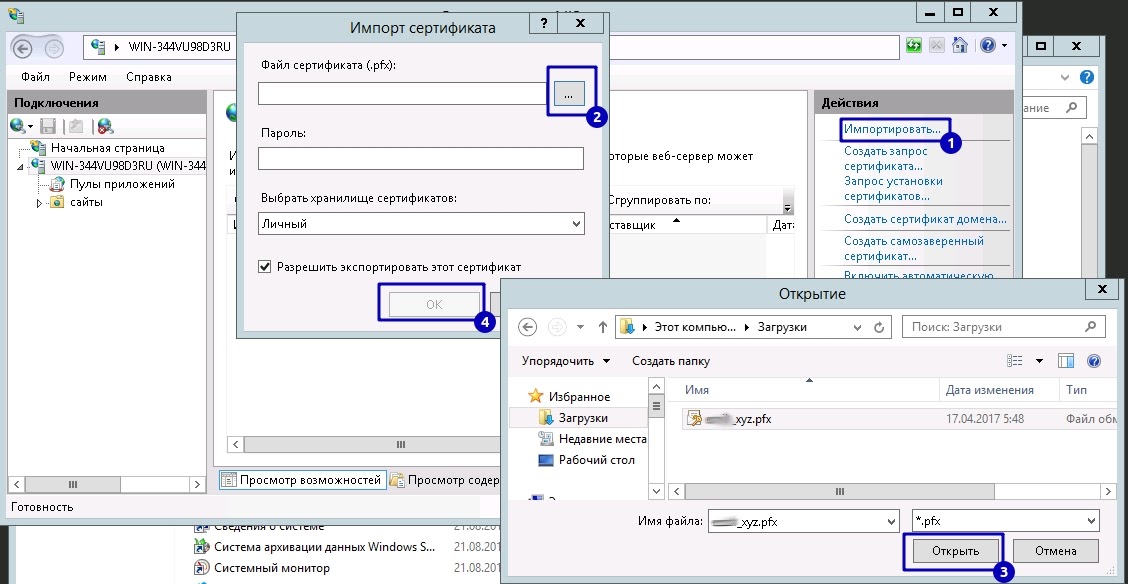

2) Если Вы генерировали CSR через личный кабинет/самостоятельно, то предварительно экспортируйте сертификат с ключом в .pfx файл.

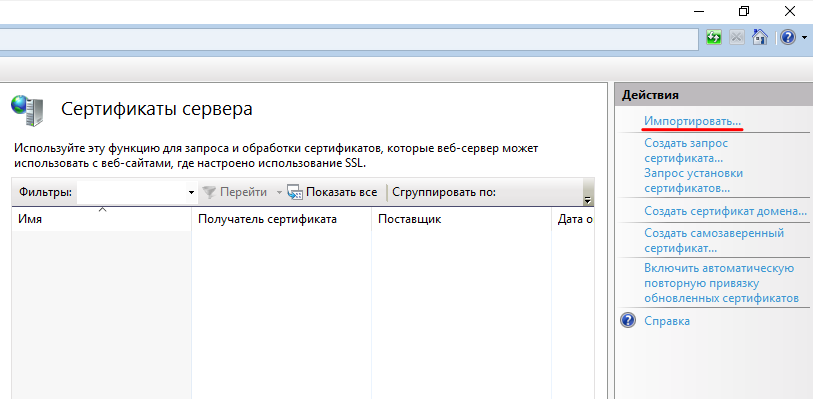

Чтобы добавить сгенерированный .pfx файл на сервер, в меню Действия нажимаем на кнопку Импортировать .

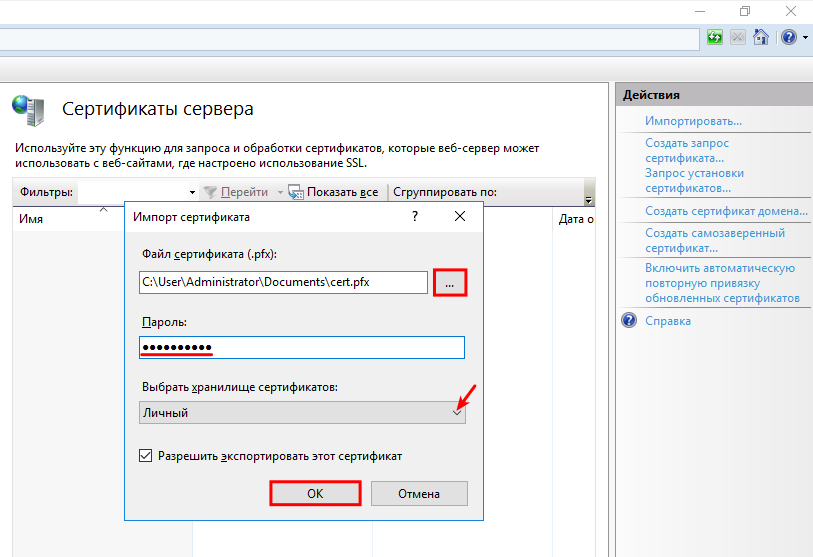

В открывшемся окне укажите расположение файла и пароль. Пароль задается при генерировании файла .pfx.

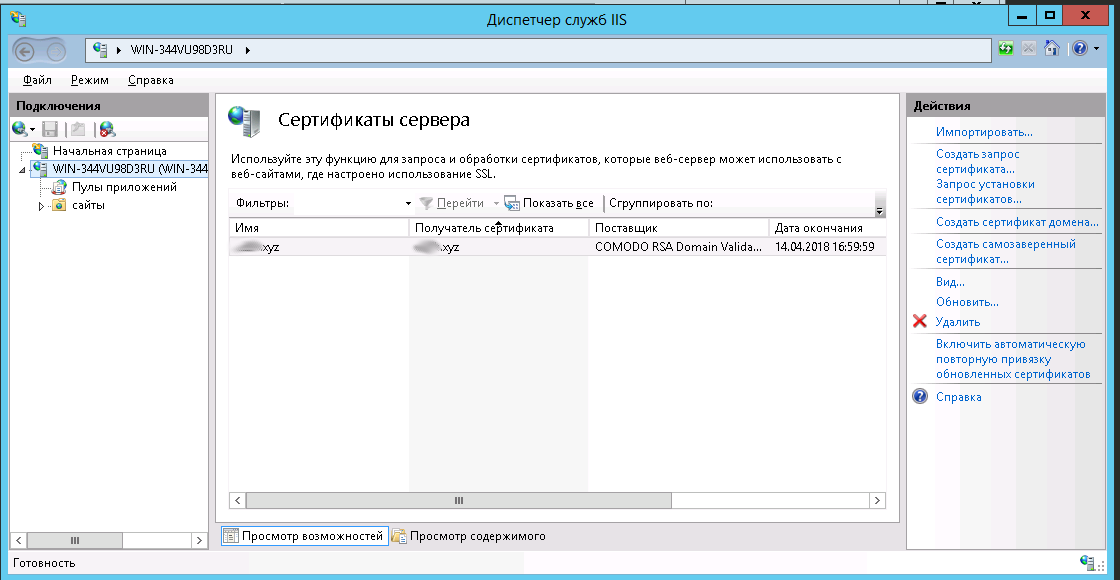

Сертификат загружен. В обоих вариантах, после добавления файла, сертификат будет доступен в разделе Сертификаты сервера. Осталось настроить доменное имя.

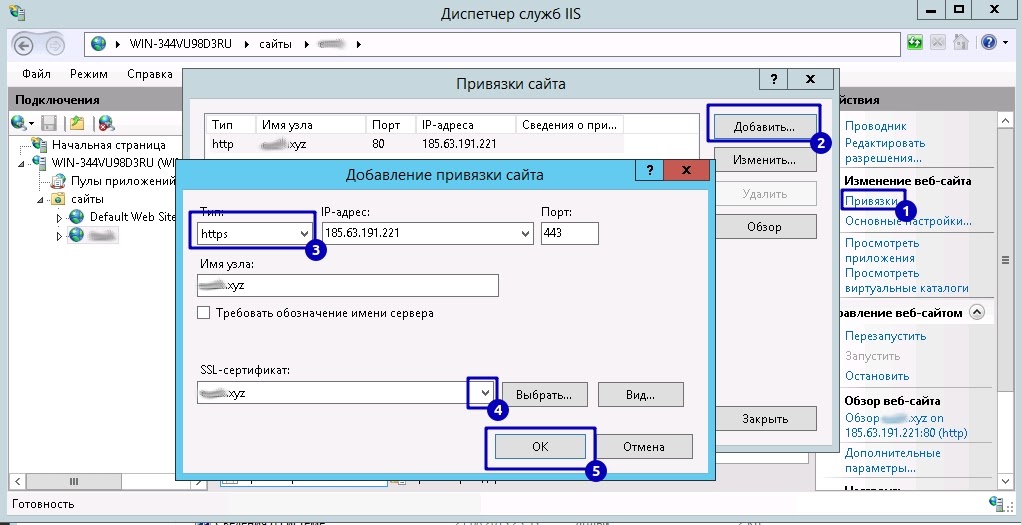

Подключаем SSL-сертификат на домен

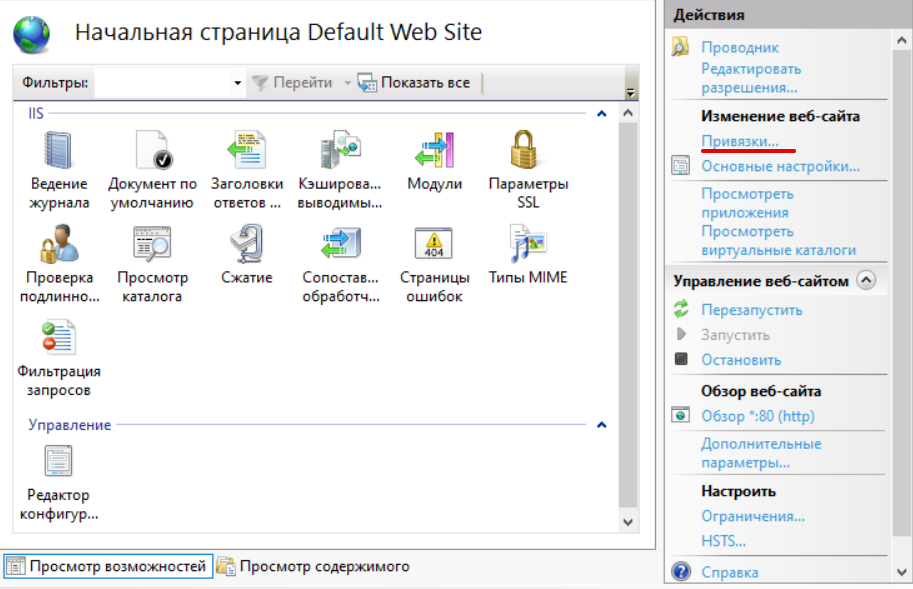

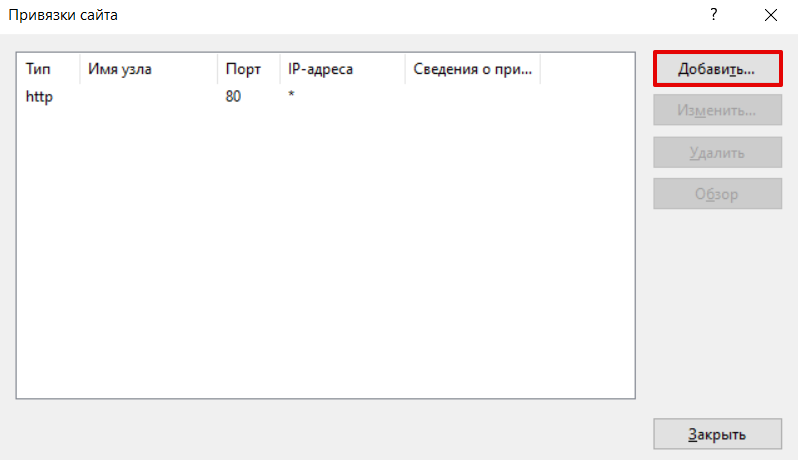

Переходим в настройки сайта. В меню Подключения выберите сайт и кликните на пункт Привязки.

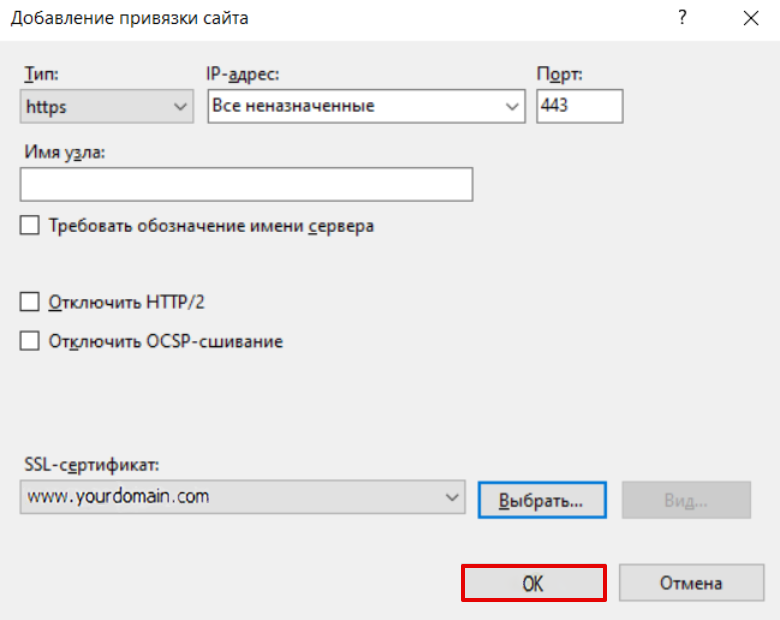

В открывшемся окне нажимаем Добавить и заполняем информацию:

Тип — https

Порт — 443

Имя узла — доменное имя.

IP address — IP-адрес сайта (для сертификата следует выделять отдельный IP для каждого сайта)

В поле SSL-сертификаты указываем созданный сертификат.

Перезагружаем сайт/сервер.

Проверяем — если сертификат установлен, то сайт будет доступен по https://.

Этот материал был полезен?

В сегодняшней статье будет рассмотрена установка SSL сертификата. Мы поговорим о том, как создать SSL сертификат самому и подключить его к сайту для осуществления обмена информацией с пользователями по защищённому протоколу HTTPS.

Сразу скажу, что установить SSL сертификат на сайт можно двумя путями: через интерфейс панели управления сервером и с помощью ручного копирования файлов сертификата с последующими настройками веб-сервера (Apache или Nginx) в случае, если ваш хостинг не имеет графической панели управления.

Информация по установке SSL сертификата будет представлена в виде пошаговой инструкции, при составлении которой я воспользовался первым способом и своим хостингом TheHost, к панели управления которого (используется ISPManager) у меня есть доступ.

TheHost позволяет как устанавливать SSL сертификаты, приобретённые у него, так и выполнять подключение SSL сертификата, приобретённого у других поставщиков.

Также в панели управления хостингом есть возможность сделать бесплатный SSL сертификат от Let’s Encrypt и самоподписанный с последующей их установкой.

Все эти варианты мы сегодня и рассмотрим, т.к. на практике случаются разные ситуации, для которых бывают нужны различные типы SSL сертификатов безопасности.

Поехали 🙂

- Как установить SSL сертификат на сайт: этапы

- Создание SSL сертификата

- Как заказать SSL сертификата на хостинге?

- Создание самоподписанного SSL сертификата

- Подключение SSL сертификата, оформленного в другом месте

- Создание запроса SSL сертификата у CA

- Как получить бесплатный SSL сертификат Lets Encrypt?

- Установка SSL сертификата на хостинг

- Проверка правильности установки SSL сертификата

Надеюсь, на данный момент вы уже определились с тем, что такое SSL сертификат и какой он бывает.

Если говорить о том, как подключить SSL сертификат к сайту, то весь процесс состоит из нескольких этапов:

- Генерация SSL сертификата. Заключается в создании самоподписанного сертификата на сервере самостоятельно либо в формировании запроса на выпуск данного документа в центр сертификации (CA).

- Установка SSL сертификата на хостинг.

- Подключение SSL сертификата к сайту.

После этого необходимо будет произвести некоторые настройки для вашего движка сайта, чтобы он корректно обменивался данными с пользователями по HTTPS, о чём мы поговорим в следующих публикациях, т.к. каждая платформа требует индивидуального подхода.

Итак, рассмотрим каждый этап подробнее, начиная с создания SSL сертификата.

Создание SSL сертификата

Поскольку все сегодняшние действия будут производиться на хостинге TheHost, то сперва нужно создать учётную запись, чтобы они были возможны.

Для этого регистрируемся на сайте thehost.ua, после чего вам на электронную почту придёт письмо с учётными данными пользователя, а также ссылкой на кабинет пользователя и панель управления хостингом.

Как я уже сказал, SSL сертификаты можно создавать разные и различными способами. Начнём с самого простого с технической точки способа, который потребует от вас минимума знаний.

Как заказать SSL сертификата на хостинге?

Сразу скажу, что у данного способа создания SSL сертификата есть целых три преимущества над остальными, благодаря чему я настоятельно рекомендую воспользоваться им большинству людей.

Во-первых, сгенерировать SSL сертификат данного типа сможет даже ребёнок: не нужно скачивать и запускать какие-то утилиты, а также вникать в тонкости того, как установить SSL сертификат на сервер.

Всё, что от вас потребуется — просто ввести нужную информацию о сайте и свои персональные данные. Создание и установка SSL сертификата на сайт произойдёт автоматически.

Во-вторых, по сравнению с заказом SSL сертификата у официальных регистраторов, хостинг-провайдеры, которые выступают посредниками, часто вводят различные акции и бонусы, в результате чего сертификат можно приобрести со существенной скидкой или вообще бесплатно.

Официальные регистраторы, насколько я знаю, таким покупателей не балуют.

В-третьих, по сравнению с бесплатными сертификатами, коммерческие имеют бОльший срок действия. Их можно оформлять на год и дольше, в то время, как бесплатные действуют в течении считанных месяцев, из-за чего их нужно постоянно продлевать.

И не дай Бог вам забыть это сделать — пользователи ваш сайт вообще не увидят, а только лишь сообщение об угрозе безопасности на весь экран браузера.

Чтобы сделать заказ, сперва нам нужно зайти в кабинет пользователя через сайт thehost.ua либо по ссылке, содержащейся в письме, сгенерированном при регистрации. После того, как войдёте в систему, выберите пункт бокового меню «SSL сертификаты» и нажмите кнопку «Заказать» вверху страницы.

После проделанных действий на экране появится диалоговое окно, которое выглядит так:

Здесь нам нужно выбрать тип SSL сертификата, который вы хотите купить и срок его действия. Цена услуги, естественно, будет зависеть от этих двух параметров.

Более подробно о доступных SSL сертификатах, которые можно заказать через TheHost, можете прочитать здесь — https://thehost.ua/services/ssl

Сразу скажу, что у данного провайдера цены на сертификат безопасности SSL начинаются от 7$ за год использования, чего я не встречал больше ни у кого на данный момент.

В зависимости от того, какой тариф вы выберете, у вас могут присутствовать или отсутствовать некоторые из приведённых далее шагов. Имейте ввиду!

После выбора необходимого тарифа нажимаем Далее и переходим к следующему шагу создания SSL сертификата:

Он представляет из себя формирование запроса в сертификационный центр, необходимого для того, чтобы получить SSL сертификат.

Запрос должен быть в виде файла с вашими зашифрованными персональными данными с расширением csr.

Если вы его уже сгенерировали (а о том, как это сделать прямо в ISPManager админки TheHost, я расскажу вам дальше), то на данном шаге просто введите его содержимое.

Для этого нужно выбрать для пункта «Способ ввода CSR» значение «Ввод имеющегося CSR», которое выбрано по умолчанию.

Если же такового файла у вас ещё нет или формат вашего запроса был не принят, то сгенерировать его можно здесь же, не вникая в подробности.

Для этого выберите в качестве способа ввода CSR в выпадающем списке значение «Генерация CSR и Private key».

При этом данное диалоговое окно примет следующий вид:

Вводим всю необходимую информацию максимально внимательно, т.к. в дальнешем вам придётся её подтвердить независимо от того, какой тип SSL сертификата вы оформляете.

О том, какие данные следует вводить и откуда их брать, вы можете прочитать в статье о том, что такое HTTPS.

Нажимаем «Далее», и на следующем экране, если вы генерировали запрос, вы увидите следующую информацию:

Здесь приводится содержимое вашего секретного ключа, который будет использоваться при шифровании передаваемой информации по HTTPS протоколу.

Рекомендуется его сохранить в файлике на компьютере для большей безопасности, чтобы никто не мог получить к нему доступ при взломе TheHost, например 🙂

Либо же можно сохранить его в системе, чтобы не вводить на дальнейших шагах, чем я и воспользовался.

Если же вы вводили текст существующего запроса, то данный код у вас уже должен быть и обычно он хранится в файле с расширением key, приходящим вам на почту после генерации запроса через сторонние утилиты. Поэтому данного шага у вас не будет.

На следующем шаге от нас снова требуется ввод контактной информации администратора и технической поддержки, с которыми могут связаться представители CA для подтверждения информации, введённой в заявке на выпуск SSL сертификата:

Далее нам предстоит ввод данных организации, которые также могут проверяться с помощью письма или звонка, например, так что указывайте корректно почтовые данные:

Следующим этапом является ввод email, на который будет высылаться ссылка для подтверждения генерации SSL сертификата:

Если у вас нет готового email, присутствующего среди вариантов выпадающего списка, то заведите его.

В случае же, если вы не подтвердите запрос, сертификат вы не получите, равно как можно будет не рассчитывать на компенсацию потраченных на его выпуск денег.

Что вполне справедливо, т.к. TheHost сам сертификат не выпускает, а заказывает его у официальных сертификационных центров.

Ну, и на финальном этапе от вас потребуется выбрать способ оплаты и срок продления SSL сертификата, на который он будет автоматически выпускаться при истечении своей действительности:

Нажимаем на Готово и всё, что теперь остаётся — это дождаться запроса подтверждения выпуска SSL сертификата из центра сертификации и самого сертификата.

После того, как он будет у вас на руках, останется только подключить его к сайту. Но об этом мы поговорим немного позже, когда я рассмотрю все способы создания SSL сертификатов у TheHost, которые, как я уже говорил ранее, могут быть разных видов.

Создание самоподписанного SSL сертификата

Итак, как сделать заказ генерации SSL сертификата у официальных центров сертификации, я вам показал.

Однако, бывают ситуации, когда нужны и другие виды сертификатов. Например, для тестирования настроек движка сайта для HTTPS передачи данных на локальном сервере и тестовом домене.

В таком случае вполне подойдёт бесплатный самоподписанный SSL сертификат, который создать у TheHost можно за считанные секунды.

Для этого заходим в ISPManager по ссылке из письма, пришедшего при регистрации на thehost.ua, либо в панель управления сервером можно попасть прямо из кабинета пользователя следующим способом:

Если вам плохо видно изображённое на картинке, то для перевода в ISPManager из кабинета пользователя нужно выбрать пункт меню «Хостинг», выбрать необходимый сервер (может быть несколько в одной учётке юзера) и нажать на кнопку «На сервер», которая становится доступной после выбора сервера.

Находясь в ISPManager, выбираем пункт меню SSL сертификаты и нажимаем на кнопку «Создать в самом» верху страницы.

В появившемся диалоговом окне выбираем для поля Тип сертификата значение «самоподписанный», после чего окно примет следующий вид:

Вводим необходимую информацию, аналогичную той, которую мы указывали при оформлении SSL сертификата в CA, после чего нажимаем «ОК».

Сертификат появится в списке существующих SSL сертификатов.

Обратите внимание, что преимуществом самоподписанного SSL сертификата является его бесплатность и практически неограниченный срок действия.

Минусом же выступает то, что он не обеспечивает безопасность данных, что помечается в браузерах и отпугивает ваших клиентов.

Поэтому я настоятельно рекомендую использовать коммерческие, выпускаемые официальными сертифицирующими центрами.

Подключение SSL сертификата, оформленного в другом месте

Если же вам по какой-то причине не подошли сертификаты или их стоимость от TheHost, и вы заказали SSL сертификат в другом месте, но у вас есть сайт, расположенный на данном хостинге, то вы можете подключить свой сертификат к имеющемуся сайту.

Сделать это можно в том же диалоговом окне, которое использовалось для создания самоподписанного SSL сертификата.

Только для добавления на сервер TheHost существующего документа нужно будет в поле «Тип сертификата» выбрать значение «существующий», после чего всё диалоговое окно примет следующий вид:

Вводим информацию, содержащуюся в вашем готовом SSL сертификате для домена, в соответствующие поля и нажимаем «ОК».

Если у вас возникнут трудности при добавлении данного документа, то вы всегда сможете обратиться к технической поддержке TheHost для консультации.

Создание запроса SSL сертификата у CA

Ну, и ещё одной возможностью, доступной в данном диалоговом окне создания SSL сертификата, является генерация запроса на выпуск данного документа в центре сертификации.

Данная возможность вам может пригодиться, как уже говорилось ранее, при заказе SSL сертификата не через своего хостинг провайдера, а через других, в том числе и при обращении в CA

напрямую.

Сгенерировать запрос на выпуск SSL сертификата для домена можно прямо у себя на рабочем компьютере с помощью специальных утилит.

Наиболее распространённой является OpenSSL, которая доступна как под Linux, так и под Windows благодаря CygWin или использованию других эмуляторов консоли Linux (та же самая командная строка Git поддерживает Linux команды или утилита PuTTY).

Также есть масса онлайн генераторов запросов на выпуск SSL сертификата. Вот наиболее популярные из них:

- https://www.rapidsslonline.com/ssl-tools/csr-generator.php

- https://csrgenerator.com/

- https://www.ssl.com/online-csr-and-key-generator/

Также, данные генераторы предоставляют все официальные сертифицирующие центры и многие хостинг провайдеры.

Есть такой и у TheHost, который доступен в данном окне.

Чтобы его запустить, выбираем в поле «Тип ключа» значение «Запрос», после чего диалоговое окно примет следующий вид:

Вводим необходимую информацию и нажимаем ОК. После этого на сервере TheHost сгенерируются файлы csr и key, которые вы сможете в дальнейшем использовать для выпуска сертификата.

Чтобы можно было использовать их содержимое, вам нужно будет выбрать запись с типом «Запрос» в списке всех SSL сертификатов в панели управления хостингом TheHost и нажать кнопку «Скачать» в самом верху экрана, после чего вам на компьютер будет загружен архив с указанными файлами.

Открывайте их обычным текстовым редактором и копируйте код запросов при оформлении SSL сертификатов как через TheHost, так и у других регистраторов.

Как получить бесплатный SSL сертификат Lets Encrypt?

Ну, и напоследок я решил оставить обзор способа создания самого нужного и востребованного у большинства вебмастеров варианта SSL сертификата для домена, который существует у TheHost.

Речь идёт о генерации бесплатного SSL сертификата LetsEncrypt, создать который можно за считанные секунды.

Среди его преимуществ можно выделить не только то, что за его оформление вам не придётся платить, но и то, что процедура его выпуска самая быстрая из всех указанных (по крайней мере, у TheHost), т.к. при генерации не придётся указывать абсолютно никакой дополнительной информации, кроме доменного имени сайта, для которого документ будет выпускаться.

Из минусов можно отметить только то, что он выпускается лишь на 3 месяца, после чего его нужно будет продлевать.

Итак, чтобы создать SSL сертификат от Lets Encrypt, заходим на страницу «SSL сертификаты» в ISPManager и нажимаем на кнопку «Lets Encrypt», после чего откроется следующее диалоговое окно:

Выбираем из списка домен, для которого сертификат будет выпускаться, и нажимаем «ОК».

После этого, без всяких лишних вопросов, сертификат добавится в список. Если просмотреть информацию, содержащуюся в нём (нужно выбрать сертификат и нажать на кнопку «Информация»), то можно увидеть следующее:

Как видите, для всех LetsEncrypt SSL сертификатов TheHost указывает абсолютно идентичную информацию, упрощая и ускоряя процедуру их выпуска.

При желании вы можете произвести настройку SSL сертификата и изменить содержащуюся в нём информацию на данном этапе. Кстати, настоятельно рекомендую это сделать, т.к. этот шаг повысит ваше доверие у ваших пользователей, которые решат просмотреть данные сертификата.

Отсутствие персональных данных владельца в нём может серьёзно насторожить их, а для некоторых может даже послужить сигналом отказа от использования данного сайта.

Установка SSL сертификата на хостинг

Итак, создание SSL сертификата, я надеюсь, прошло у вас успешно. Теперь всё, что осталось сделать для успешной передачи данных по HTTPS, — это подключить SSL сертификат к сайту, для которого он оформлялся.

В качестве наглядного примера я решил продемонстрировать подключение SSL сертификата к своему тестовому сайту, для которого с этой целью был специально зарегистрирован поддомен. О том, как создать поддомен сайта в ISPManager на примере TheHost вы можете прочитать в статье по указанной ссылке.

Итак, для подключения SSL сертификата к сайту в панели управления хостингом ISPManager открываем пункт меню «WWW домены», выбираем необходимый и нажимаем на кнопку «Изменить», которая становится доступной в самом верху страницы.

После этого на экране появляется следующее диалоговое окно:

Чтобы установить SSL сертификат на выбранный домен, нам нужно поставить галочку в поле «SSL» и выбрать из выпадающего списка имя нужного документа.

Вот и всё. SSL сертификат на сайт установлен. Сами могли убедиться, насколько это просто и быстро благодаря TheHost и ISPManager, в частности.

Да, пусть он выглядит неказисто, но со своими задачами справляется на отлично 🙂

Теперь нам останется только произвести настройки движка сайта, чтобы он корректно работал по новому HTTPS протоколу. Среди них будут редиректы с HTTP на HTTPS, настройка зеркал, правки карты сайта и robots.txt, а также много другое.

Но мы поговорим об этом в следующих статьях, т.к. каждая платформа требует индивидуального подхода.

В завершение обзора настроек сайта в ISPManager, связанных с SSL, хочу обратить ваше внимание на поле «Только SSL» в диалоговом окне, изображённом на скриншоте выше. С помощью него возможно сделать редиректы с HTTP на HTTPS для URL сайта на уровне веб сервера Nginx.

Установив галочку в данном поле, в файл конфигурации веб сервера Nginx на хостинге добавится следующий код:

if ($ssl_protocol = "") {

rewrite ^ https://$server_name$request_uri? permanent;

}

Можете взять данный способ организации редиректов с HTTP на HTTPS себе на заметку, особенно, если вы не пользуетесь услугами shared хостингов и панелями управления хостингом, в частности, а редирект настроить нужно.

Преимущество данного способа перенаправления трафика над редиректом в коде сайта заключается в том, что он происходит быстрее. В количественном выражении эти изменения не существенны, но при больших размерах проекта они станут заметны.

Проверка правильности установки SSL сертификата

После того, как SSL сертификат на сайт установлен и активирован, логическим завершением данного процесса будет проверка наличия ошибок, которые могли возникнуть в процессе.

Они могут быть разнообразны: начиная от несовпадения информации в сертификате с той, которая хранится в центре сертификации, заканчивая ошибками в работе самого сертификата.

Чтобы получить полный список проблем перехода на HTTPS и просканировать свой сайт на их наличие, я рекомендую воспользоваться следующими сервисами:

- https://www.ssllabs.com/ssltest

- https://www.digicert.com/help

В качестве вывода хотелось бы сказать, что в ходе чтения статьи вы сами заметили, насколько хостинг провайдер и панель управления хостингом упрощает жизнь при заказе, установке и настройке SSL сертификатов. Особенно вы могли это ощутить, если когда-либо устанавливали HTTPS соединение для сайта на сервере вручную, не располагающего панелью управления.

А это, надо сказать, неплохая мотивация пользоваться первым типом хостеров, где от пользователя не требуется много времени и знаний.

Особенно ценен данный аргумент для людей, которые никогда не были связаны с веб-программированием и созданием сайтов, но установка SSL сертификата на их сайты необходима.

Поэтому, если вы относитесь к данной категории, то советую воспользоваться услугами именно своего хостинг-провайдера. Я более, чем уверен, что он избавит вас от ненужной головной боли.

Ну, а если вы ещё только выбираете такового, то хочу порекомендовать TheHost, инструкция по созданию и установке SSL сертификата в панели управления которого и была представлена в данной статье.

На этом всё. До новых встреч! 🙂

P.S.: если вам нужен сайт либо необходимо внести правки на существующий, но для этого нет времени и желания, могу предложить свои услуги.

Более 5 лет опыта профессиональной разработки сайтов. Работа с PHP, OpenCart, WordPress, Laravel, Yii, MySQL, PostgreSQL, JavaScript, React, Angular и другими технологиями web-разработки.

Опыт разработки проектов различного уровня: лендинги, корпоративные сайты, Интернет-магазины, CRM, порталы. В том числе поддержка и разработка HighLoad проектов. Присылайте ваши заявки на email cccpblogcom@gmail.com.

И с друзьями не забудьте поделиться 😉

Download Article

Download Article

SSL certificates are how websites and services earn validation for the encryption on the data sent between them and their clients. They can also be used to verify that you are connected with the service you wish to be connecting with (e.g., am I really signing into my email provider or is this a fraudulent clone?). If you are providing a website or service that requires a secure connection, you may wish to install an SSL certificate to validate your trustworthiness. Read on after the jump to learn how.

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key. You can create a CSR in IIS 8 with just a few clicks of the mouse:[1]

- Open the Server Manager.

- Click Tools and select Internet Information Services (IIS) Manager.

- Select the workstation you are installing the certificate on under the Connections list.

- Open the Server Certificates tool.

- Click the Create Certificate Request link in the upper-right corner, under the Actions list.

- Fill in the information in the Request Certificate wizard. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Leave the “Cryptographic service provider” set to default.

- Set “Bit length” to “2048”.

- Name the certificate request file. The file name doesn’t matter, as long as you can find it amongst your files.

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server. Some providers will have you copy the contents of the CSR file, while others will have you upload the file itself.

Advertisement

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website.

- Rename the Primary Certificate to “yoursitename.cer”.

-

4

Open the Server Certificates tool in IIS again. From here, click the “Complete Certificate Request” link underneath the “Create Certificate Request” link you clicked to generate a CSR.

-

5

Browse for the certificate file. Once you’ve located it on your computer, you’ll need to apply a “Friendly name” to it, which is the quick name for identifying the certificate on your server. Store the certificate in the “Personal” store. Click OK to install the certificate.

- Your certificate should appear on the list. If it does not, ensure that you are using the same server that you generated the CSR on.

-

6

Bind the certificate to your website. Now that the certificate has been installed, you’ll need to bind it to the website that you want to protect. Expand the “Sites” folder in the Connections list, and then click on the website.

- Click the Bindings link in the Actions list.

- Click the Add button in the Site Bindings window that appears.

- Select “https” from the “Type” dropdown menu, and select your installed certificate from the “SSL certificate” dropdown menu.

- Press OK and then Close.

-

7

Install the Intermediate Certificates. Find the Intermediate Certificates that you downloaded from the certificate provider. Some providers provide more than one certificate that needs to be installed, while others only have one. Copy these certificates to a dedicated folder on your server. [2]

- Once the certificates have been copied to the server, double-click it to open the Certificate Details.

- Click the General tab. Click the “Install Certificate” button at the bottom of the window.

- Select “Place all certificates in the following store” and then browse for the Local store. It can be found by checking the “Show physical stores” box, selecting Intermediate Certificates, and then clicking Local Computer.

-

8

Restart IIS. In order to start distributing certificates, you’ll need to restart your IIS server. To restart IIS, click Start and then select Run. Type “IISREset” and then press Enter. The Command Prompt will appear and display the status of the IIS restart.[3]

-

9

Test your certificate. Use various web browsers to test that your certificate is working properly. Connect to your website using “https://” to force the SSL connection. You should see the padlock icon in your address bar, usually with a green background.

Advertisement

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key. You can generate a CSR directly from the Apache command line:

- Start the OpenSSL utility. This can usually be found at /usr/local/ssl/bin/

- Create a key pair by entering the following command:

openssl genrsa –des3 –out www.mydomain.com.key 2048

- Create a passphrase. This passphrase will need to be entered whenever you interact with your keys.

- Start the CSR generation process. Enter the following command when prompted to create the CSR file:

openssl req –new –key www.mydomain.com.key –out www.mydomain.com.csr - Fill out the requested information. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Create the CSR file. Once the information has been entered, run the following command to generate the CSR file on your server:[4]

openssl req -noout -text -in www.mydomain.com.csr

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server.

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website. Your key should look similar to this:

-----BEGIN CERTIFICATE----- [Encoded Certificate] -----END CERTIFICATE-----

- If the certificates are in a text file, you will need to change it to a .CRT file before uploading it

- Check the keys that you download. There should be 5 dashes “-” on either side of the BEGIN CERTIFICATE and END CERTIFICATE lines. Also ensure that there are no extra spaces or line breaks inserted into the key.

-

4

Upload the certificates to your server. The certificates should be put in a folder dedicated to certificates and key files. An example location would be /usr/local/ssl/crt/. All of your certificates need to be in the same folder.

-

5

Open the “httpd.conf” file in a text editor. Some versions of Apache have an “ssl.conf” file for the SSL certificates. Only edit one of the two if you have both. Add the following lines to the Virtual Host section:

SSLCertificateFile /usr/local/ssl/crt/primary.crt SSLCertificateKeyFile /usr/local/ssl/private/private.key SSLCertificateChainFile /usr/local/ssl/crt/intermediate.crt

- Save the changes to the file once you are finished. Re-upload the file if necessary.

-

6

Restart your server. Once the file has been changed, you can start using your SSL certificate by restarting your server. Most versions can be restarted by entering the following commands:

apachectlp stop apachectl startssl

-

7

Test your certificate. Use various web browsers to test that your certificate is working properly. Connect to your website using “https://” to force the SSL connection. You should see the padlock icon in your address bar, usually with a green background.[5]

Advertisement

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key.

- Open the Exchange Management Console. You can find this by clicking Start, clicking Programs, selecting Microsoft Exchange 2010, and then clicking Exchange Management Console.

- Once the program loads, click the Manage Databases link in the center of the window.

- Select “Server Configuration”. This is located in the left frame. Click the “New Exchange Certificate” link in the Actions list on the right side of the screen.

- Enter a memorable name for the certificate. This is for your own convenience and reference, and will not affect the certificate.

- Enter your configuration information. Exchange should automatically select the proper services, but if it does not you can set them yourself. Make sure all of the services you need protected are selected.

- Enter in your organization information. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Enter a location and name for the CSR file that will be generated. Make note of this location for the certificate ordering process.

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server. Some providers will have you copy the contents of the CSR file, while others will have you upload the file itself.

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website.

- Copy the certificate file that you receive to your Exchange server.

-

4

Install the Intermediate certificate. In most cases, you can copy the provided certificate data into a text document and save it as “intermediate.cer”. Open the Microsoft Manage Console (MMC) by clicking Start, selecting Run, and then typing in “mmc”.

- Click File and select Add/Remove Snap In.

- Click Add, select Certificates, and then click Add again.

- Select Computer Account and then click Next. Choose Local Computer for the storage location. Click Finish and then OK. This will return you to the MMC.

- Select Certificates in the MMC. Choose “Intermediate Certification Authorities” and then select Certificates.

- Right-click on Certificates, choose All Tasks, and then choose Import. Use the wizard to load the Intermediate Certificates that you obtained from your certificate provider.

-

5

Open the “Server configuration” section in the Exchange Management Console. See Step 1 for information on how to open it. Click your certificate in the center of the window and then click the “Complete Pending Request” link in the Actions list.

- Browse for your Primary certificate file and then click Complete. Once the certificate has been loaded, click Finish.

- Ignore any errors that say the process failed; this is a common bug.

-

6

Enable the certificate. Once the certificate has been installed, click the “Assign Services to Certificate” link towards the bottom of the Actions list.

- Select your server from the list that appears and click Next.

- Select which services you want to protect with the certificate. Click Next, then Assign, and then Finish.

Advertisement

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key.

- Login to cPanel. Open the control panel and look for the SSL/TLS Manager.

- Click the “Generate, view, upload, or delete your private keys” links.

- Scroll down to the “Generate a New Key” section. Enter in your domain name, or select it from the drop-down menu. Select 2048 for “Key Size”. Click the Generate button.

- Click “Return to SSL Manager”. From the main menu, select the “Generate, view, or delete SSL certificate signing requests” link.

- Enter in your organization’s information. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Click the Generate button. Your CSR will be displayed. You can copy this and enter it into your certification order form. If the service requires the CSR as a file, copy the text into a text editor and save it as a .CSR file.

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server. Some providers will have you copy the contents of the CSR file, while others will have you upload the file itself.

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website.

-

4

Open the SSL Manager menu again in cPanel. Click the “Generate, view, upload, or delete SSL certificates” link. Click the Upload button to browse for the certificate that you received from the certificate provider. If the certificate came as text, paste it into the box in the browser.

-

5

Click the “Install SSL Certificate” link. This will finalize the installation of the SSL certificate. Your server will restart, and your certificate will begin being distributed.

-

6

Test your certificate. Use various web browsers to test that your certificate is working properly. Connect to your website using “https://” to force the SSL connection. You should see the padlock icon in your address bar, usually with a green background.

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

Thanks for submitting a tip for review!

About This Article

Article SummaryX

1. Generate a CSR on your server.

2. Order a certificate.

3. Download the certificate.

4. Upload the certificate to the server.

5. Enter the cert info in httpd.conf or ssl.conf.

6. Restart Apache.

Did this summary help you?

Thanks to all authors for creating a page that has been read 200,449 times.

Is this article up to date?

Download Article

Download Article

SSL certificates are how websites and services earn validation for the encryption on the data sent between them and their clients. They can also be used to verify that you are connected with the service you wish to be connecting with (e.g., am I really signing into my email provider or is this a fraudulent clone?). If you are providing a website or service that requires a secure connection, you may wish to install an SSL certificate to validate your trustworthiness. Read on after the jump to learn how.

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key. You can create a CSR in IIS 8 with just a few clicks of the mouse:[1]

- Open the Server Manager.

- Click Tools and select Internet Information Services (IIS) Manager.

- Select the workstation you are installing the certificate on under the Connections list.

- Open the Server Certificates tool.

- Click the Create Certificate Request link in the upper-right corner, under the Actions list.

- Fill in the information in the Request Certificate wizard. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Leave the “Cryptographic service provider” set to default.

- Set “Bit length” to “2048”.

- Name the certificate request file. The file name doesn’t matter, as long as you can find it amongst your files.

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server. Some providers will have you copy the contents of the CSR file, while others will have you upload the file itself.

Advertisement

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website.

- Rename the Primary Certificate to “yoursitename.cer”.

-

4

Open the Server Certificates tool in IIS again. From here, click the “Complete Certificate Request” link underneath the “Create Certificate Request” link you clicked to generate a CSR.

-

5

Browse for the certificate file. Once you’ve located it on your computer, you’ll need to apply a “Friendly name” to it, which is the quick name for identifying the certificate on your server. Store the certificate in the “Personal” store. Click OK to install the certificate.

- Your certificate should appear on the list. If it does not, ensure that you are using the same server that you generated the CSR on.

-

6

Bind the certificate to your website. Now that the certificate has been installed, you’ll need to bind it to the website that you want to protect. Expand the “Sites” folder in the Connections list, and then click on the website.

- Click the Bindings link in the Actions list.

- Click the Add button in the Site Bindings window that appears.

- Select “https” from the “Type” dropdown menu, and select your installed certificate from the “SSL certificate” dropdown menu.

- Press OK and then Close.

-

7

Install the Intermediate Certificates. Find the Intermediate Certificates that you downloaded from the certificate provider. Some providers provide more than one certificate that needs to be installed, while others only have one. Copy these certificates to a dedicated folder on your server. [2]

- Once the certificates have been copied to the server, double-click it to open the Certificate Details.

- Click the General tab. Click the “Install Certificate” button at the bottom of the window.

- Select “Place all certificates in the following store” and then browse for the Local store. It can be found by checking the “Show physical stores” box, selecting Intermediate Certificates, and then clicking Local Computer.

-

8

Restart IIS. In order to start distributing certificates, you’ll need to restart your IIS server. To restart IIS, click Start and then select Run. Type “IISREset” and then press Enter. The Command Prompt will appear and display the status of the IIS restart.[3]

-

9

Test your certificate. Use various web browsers to test that your certificate is working properly. Connect to your website using “https://” to force the SSL connection. You should see the padlock icon in your address bar, usually with a green background.

Advertisement

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key. You can generate a CSR directly from the Apache command line:

- Start the OpenSSL utility. This can usually be found at /usr/local/ssl/bin/

- Create a key pair by entering the following command:

openssl genrsa –des3 –out www.mydomain.com.key 2048

- Create a passphrase. This passphrase will need to be entered whenever you interact with your keys.

- Start the CSR generation process. Enter the following command when prompted to create the CSR file:

openssl req –new –key www.mydomain.com.key –out www.mydomain.com.csr - Fill out the requested information. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Create the CSR file. Once the information has been entered, run the following command to generate the CSR file on your server:[4]

openssl req -noout -text -in www.mydomain.com.csr

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server.

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website. Your key should look similar to this:

-----BEGIN CERTIFICATE----- [Encoded Certificate] -----END CERTIFICATE-----

- If the certificates are in a text file, you will need to change it to a .CRT file before uploading it

- Check the keys that you download. There should be 5 dashes “-” on either side of the BEGIN CERTIFICATE and END CERTIFICATE lines. Also ensure that there are no extra spaces or line breaks inserted into the key.

-

4

Upload the certificates to your server. The certificates should be put in a folder dedicated to certificates and key files. An example location would be /usr/local/ssl/crt/. All of your certificates need to be in the same folder.

-

5

Open the “httpd.conf” file in a text editor. Some versions of Apache have an “ssl.conf” file for the SSL certificates. Only edit one of the two if you have both. Add the following lines to the Virtual Host section:

SSLCertificateFile /usr/local/ssl/crt/primary.crt SSLCertificateKeyFile /usr/local/ssl/private/private.key SSLCertificateChainFile /usr/local/ssl/crt/intermediate.crt

- Save the changes to the file once you are finished. Re-upload the file if necessary.

-

6

Restart your server. Once the file has been changed, you can start using your SSL certificate by restarting your server. Most versions can be restarted by entering the following commands:

apachectlp stop apachectl startssl

-

7

Test your certificate. Use various web browsers to test that your certificate is working properly. Connect to your website using “https://” to force the SSL connection. You should see the padlock icon in your address bar, usually with a green background.[5]

Advertisement

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key.

- Open the Exchange Management Console. You can find this by clicking Start, clicking Programs, selecting Microsoft Exchange 2010, and then clicking Exchange Management Console.

- Once the program loads, click the Manage Databases link in the center of the window.

- Select “Server Configuration”. This is located in the left frame. Click the “New Exchange Certificate” link in the Actions list on the right side of the screen.

- Enter a memorable name for the certificate. This is for your own convenience and reference, and will not affect the certificate.

- Enter your configuration information. Exchange should automatically select the proper services, but if it does not you can set them yourself. Make sure all of the services you need protected are selected.

- Enter in your organization information. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Enter a location and name for the CSR file that will be generated. Make note of this location for the certificate ordering process.

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server. Some providers will have you copy the contents of the CSR file, while others will have you upload the file itself.

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website.

- Copy the certificate file that you receive to your Exchange server.

-

4

Install the Intermediate certificate. In most cases, you can copy the provided certificate data into a text document and save it as “intermediate.cer”. Open the Microsoft Manage Console (MMC) by clicking Start, selecting Run, and then typing in “mmc”.

- Click File and select Add/Remove Snap In.

- Click Add, select Certificates, and then click Add again.

- Select Computer Account and then click Next. Choose Local Computer for the storage location. Click Finish and then OK. This will return you to the MMC.

- Select Certificates in the MMC. Choose “Intermediate Certification Authorities” and then select Certificates.

- Right-click on Certificates, choose All Tasks, and then choose Import. Use the wizard to load the Intermediate Certificates that you obtained from your certificate provider.

-

5

Open the “Server configuration” section in the Exchange Management Console. See Step 1 for information on how to open it. Click your certificate in the center of the window and then click the “Complete Pending Request” link in the Actions list.

- Browse for your Primary certificate file and then click Complete. Once the certificate has been loaded, click Finish.

- Ignore any errors that say the process failed; this is a common bug.

-

6

Enable the certificate. Once the certificate has been installed, click the “Assign Services to Certificate” link towards the bottom of the Actions list.

- Select your server from the list that appears and click Next.

- Select which services you want to protect with the certificate. Click Next, then Assign, and then Finish.

Advertisement

-

1

Generate a Certificate Signing Request (CSR). Before you can purchase and install an SSL certificate, you will need to generate a CSR on your server. This file contains your server and public key information, and is required to generate the private key.

- Login to cPanel. Open the control panel and look for the SSL/TLS Manager.

- Click the “Generate, view, upload, or delete your private keys” links.

- Scroll down to the “Generate a New Key” section. Enter in your domain name, or select it from the drop-down menu. Select 2048 for “Key Size”. Click the Generate button.

- Click “Return to SSL Manager”. From the main menu, select the “Generate, view, or delete SSL certificate signing requests” link.

- Enter in your organization’s information. You will need to enter your two-digit country code, the state or province, city or town name, full company name, section name (i.e. IT or Marketing), and the common name (typically the domain name).

- Click the Generate button. Your CSR will be displayed. You can copy this and enter it into your certification order form. If the service requires the CSR as a file, copy the text into a text editor and save it as a .CSR file.

-

2

Order your SSL certificate. There are several services online that offer SSL certificates. Make sure to only order from a reputable service, since you and your customer’s security is at stake. Popular services include DigiCert, Symantec, GlobalSign, and more. The best service for you will vary depending on your needs (multiple certificates, enterprise solutions, etc.).

- You will need to upload your CSR file to the certificate service when you order it. This will be used to generate the certificate for your server. Some providers will have you copy the contents of the CSR file, while others will have you upload the file itself.

-

3

Download your certificates. You will need to download the Intermediate Certificates from the service that you purchased your certificates from. You will receive your Primary Certificate via email or through the customer area of the website.

-

4

Open the SSL Manager menu again in cPanel. Click the “Generate, view, upload, or delete SSL certificates” link. Click the Upload button to browse for the certificate that you received from the certificate provider. If the certificate came as text, paste it into the box in the browser.

-

5

Click the “Install SSL Certificate” link. This will finalize the installation of the SSL certificate. Your server will restart, and your certificate will begin being distributed.

-

6

Test your certificate. Use various web browsers to test that your certificate is working properly. Connect to your website using “https://” to force the SSL connection. You should see the padlock icon in your address bar, usually with a green background.

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

Thanks for submitting a tip for review!

About This Article

Article SummaryX

1. Generate a CSR on your server.

2. Order a certificate.

3. Download the certificate.

4. Upload the certificate to the server.

5. Enter the cert info in httpd.conf or ssl.conf.

6. Restart Apache.

Did this summary help you?

Thanks to all authors for creating a page that has been read 200,449 times.

Is this article up to date?

В этом обзоре мы расскажем об особенностях установки и привязки бесплатного TLS/SSL сертификата от Let’s Encrypt для сайта на веб сервере IIS, запущенного на Windows Server 2019/2016/2012 R2.

Содержание:

- Let’s Encrypt и ACME клиенты для Windows

- Клиент WACS для установки TLS сертификата Let’s Encrypt в IIS на Windows Server

- Перенаправление трафика IIS сайта с HTTP на HTTPS адрес

- Использование сертификата Let’s Encrypt для Remote Desktop Services

Let’s Encrypt и ACME клиенты для Windows

Наличие TLS/SSL сертификата у сайта позволяет защитить данные пользователей, передаваемые по сети от атак человек-посередине (man-in-the-middle) и гарантировать целостность переданных данных. Некоммерческий центр сертификации Let’s Encrypt позволяет в автоматическом режиме через API выпускать бесплатные криптографические TLS сертификаты X.509 для шифрования (HTTPS) . Выдаются только сертификаты для валидации доменов (domain validation), со сроком действия 90 дней (есть ограничение – 50 сертификатов для одного домена в неделю). Но вы можете автоматически перевыпускать SSL сертификат для своего сайта по расписанию.

API интерфейс, позволяющий автоматически выпускать сертификаты называется Automated Certificate Management Environment (ACME) API. Для Windows систем на данный момент имеется 3 самых популярных реализации клиента ACME API:

- Утилита Windows ACME Simple (WACS) – утилита командной строки для интерактивного выпуска сертификата и привязки его к определенному сайту на вашем веб сервере IIS;

- Модуль Powershell ACMESharp – библиотека Powershell с множеством команд для взаимодействия через ACME API с серверами Let’s Encrypt;

- Certify – графический менеджер SSL сертификатов для Windows, позволяет интерактивно управления сертификатами через ACME API.

Клиент WACS для установки TLS сертификата Let’s Encrypt в IIS на Windows Server

Самый простой способ получить SSL сертификат от Let’s Encrypt — воспользоваться консольной утилитой Windows ACME Simple (WACS) (ранее проект назывался LetsEncrypt-Win-Simple). Она представляет собой простой мастер, который позволяет выбрать один из сайтов, запущенных на IIS, и автоматически выпустить и привязать к нему SSL сертификат.

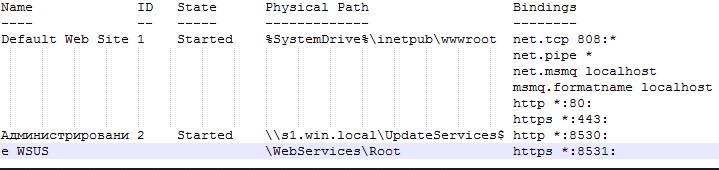

Итак, предположим у нас имеется веб сайт на IIS, развёрнутый под управлением Windows Server 2016. Наша задача, переключить его в HTTPS режим, установив SSL сертификат от Let’s Encrypt.

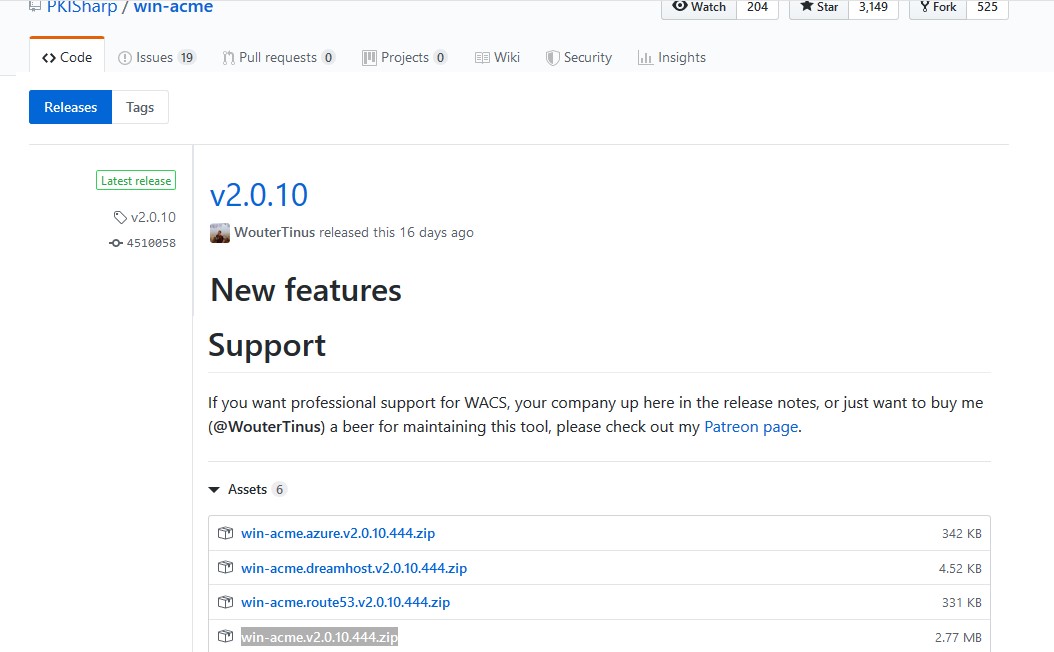

Скачайте последний релиз клиента WACS со страницы проекта на GitHub https://github.com/PKISharp/win-acme/releases (в моем случае это версия v2.0.10 – файл win-acme.v2.0.10.444.zip).

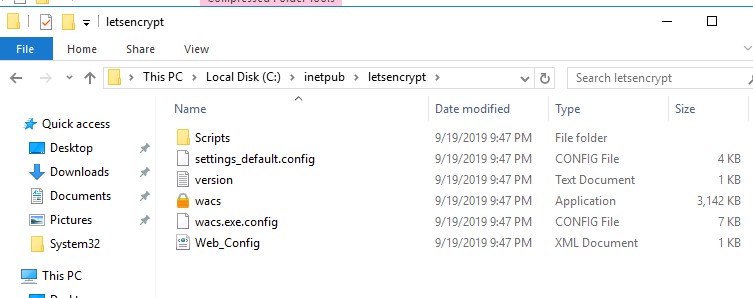

Распакуйте архив в каталог на сервере с IIS: c:inetpubletsencrypt

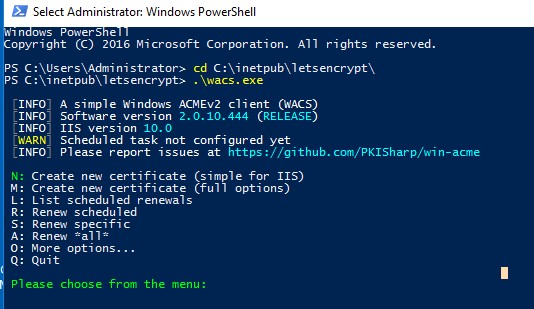

Откройте командную строку с правами администратора, перейдите в каталог c:inetpub letsencrypt и запустите wacs.exe.

Запустится интерактивный мастер генерации сертификата Let’s Encrypt и привязки его к сайту IIS. Чтобы быстро создать новый сертификат выберите N: — Create new certificates (simple for IIS).

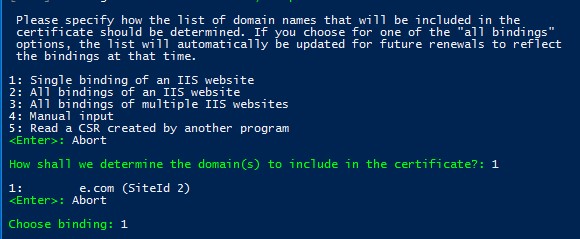

Затем нужно выбрать тип сертификата. В нашем примере нет необходимости использовать сертификат с псевдонимами (несколькими SAN — Subject Alternative Name), поэтому достаточно выбрать пункт 1. Single binding of an IIS site. Если вам нужен Wildcard-сертификат, выберите опцию 3.

Далее утилита выведет список сайтов, запущенных на сервере IIS и предложит выбрать сайт, для которого нужно создать и привязать новый SSL сертификат.

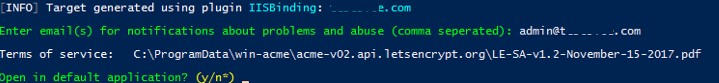

Укажите ваш email, на который будут отправляться уведомления о проблемах с обновлением сертификата сайта и другие о повешения (можно указать несколько email через запятую). Осталось согласится с условиями использования и Windows ACME Simple подключится к серверам Let’s Encrypt и попытается автоматически сгенерировать новый SSL сертификат для вашего сайта.

Процесс генерации и установки SSL сертификата Let’s Encrypt для IIS полностью автоматизирован.

По умолчанию выполняется валидация домена в режиме http-01 validation (SelfHosting). Для этого нужно, чтобы в DNS домена имелась запись, указывающая на ваш веб сервера. При запуске WACS в ручном режиме можно выбрать валидацию типа — 4 [http-01] Create temporary application in IIS (recommended). В этом случае на веб-сервере IIS будет создано небольшое приложение, через которое сервера Let’s Encrypt смогут провести валидацию.

Примечание. При выполнении TLS/HTTP проверки ваш сайт должен быть доступен снаружи по полному DNS имени по протоколам HTTP (80/TCP) и HTTPS (443/TCP).

Утилита WACS сохраняет закрытый ключ сертификата (*.pem), сам сертфикат и ряд других файлов в каталог C:Users%username%AppDataRoamingletsencrypt-win-simple. Затем она в фоновом режиме установит сгенерированный SSL сертификат Let’s Encrypt и привяжет его к вашему сайту IIS. Если на сайте уже установлен SSL сертификат (например, самоподписанный), он будет заменен новым.

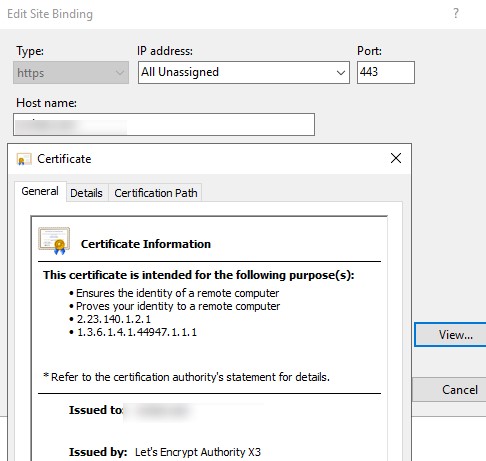

В IIS Manager откройте меню Site Binding для вашего сайта и убедитесь, что для него используется сертификат, выданный Let’s Encrypt Authority X3.

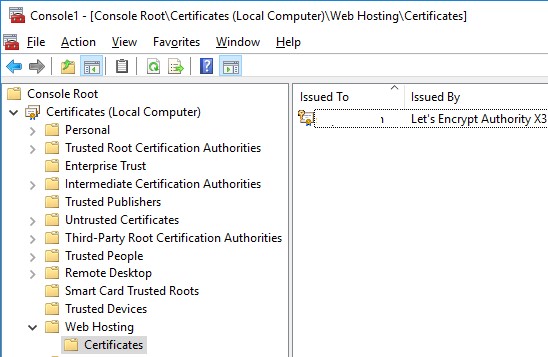

В хранилище сертификатов компьютера сертификат Let’s Encrypt для IIS вы можете найти в разделе Web Hosting -> Certificates.

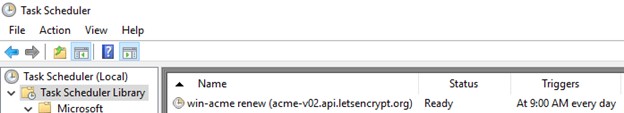

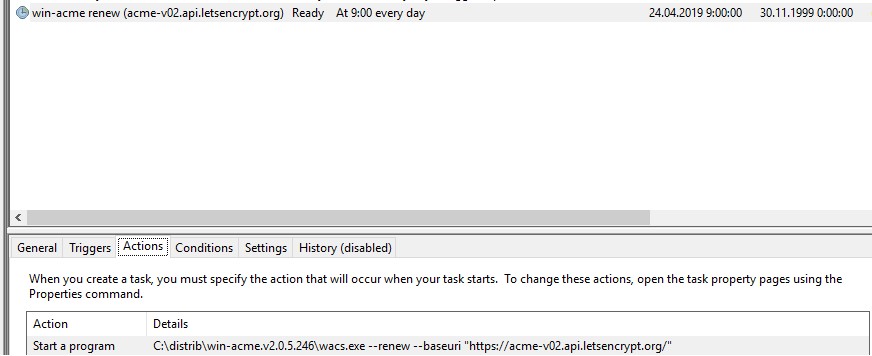

Windows ACME Simple создает новое правило в планировщике заданий Windows (win-acme-renew (acme-v02.api.letsencrypt.org)) для автоматического продления сертификата. Задание запускается каждый день, продление сертификата выполняется через 60 дней. Планировщик запускает команду:

C:inetpubletsencryptwacs.exe --renew --baseuri "https://acme-v02.api.letsencrypt.org"

Эту же команду вы можете использовать для ручного обновления сертфиката.

Перенаправление трафика IIS сайта с HTTP на HTTPS адрес

Чтобы перенаправить весь входящий HTTP трафик на HTTPS сайт, нужно установить модуль Microsoft URL Rewrite Module (https://www.iis.net/downloads/microsoft/url-rewrite), и убедиться, что в настройках сайта не включена опция обязательного использования SSL (Require SSL). Осталось настроить редирект в файле web.config:

<system.webServer>

<rewrite>

<rules>

<rule name="HTTP to HTTPS Redirect" enabled="true" stopProcessing="true">

<match url="(.*)" />

<conditions>

<add input="{HTTPS}" pattern="off" ignoreCase="true" />

</conditions>

<action type="Redirect" url="https://{HTTP_HOST}/{R:1}" appendQueryString="true" redirectType="Permanent" />

</rule>

</rules>

</rewrite>

</system.webServer>

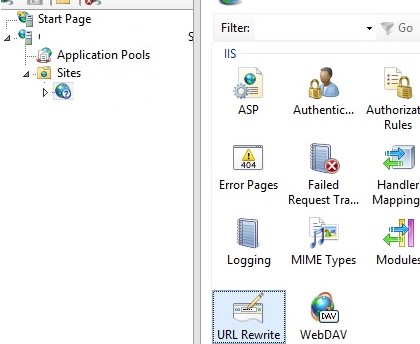

Также вы можете настроить перенаправление трафика через URL Rewrite через графический интерфейс IIS Manager. Выберите Sites -> yoursitename -> URL Rewrite.

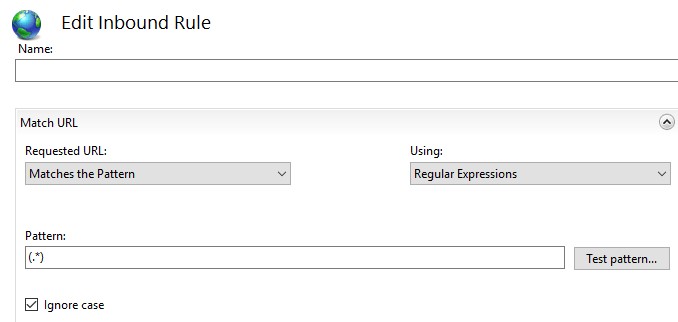

Создайте новое правило Add Rule -> Blank rule.

Укажите имя правила и измените значения параметров:

- Requested URL -> Matches the Pattern

- Using -> Regular Expressions

- Pattern -> (.*)

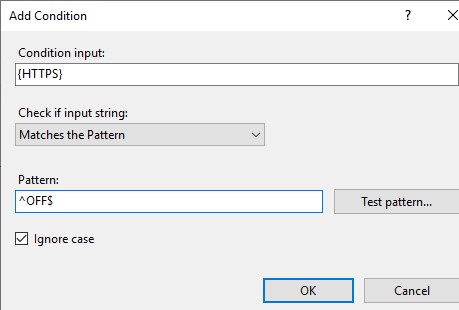

В блоке Conditions измените Logical Grouping -> Match All и нажмите Add. Укажите

- Condition input -> {HTTPS}

- Check if input string -> Matches the Pattern

- Pattern -> ^OFF$

Теперь в блоке Action выберите:

- Action Type -> Redirect

- Redirect URL -> https://{HTTP_HOST}/{R:1}

- Redirect type -> Permanent (301)

Откройте браузер и попробуйте открыть ваш сайт по HTTP адресу, вас должно автоматически перенаправить на HTTPS URL.

Использование сертификата Let’s Encrypt для Remote Desktop Services

Если вы используете для подключения внешних пользователей в корпоративную сеть шлюз Remote Desktop Gateway/ RD Web Access, вы можете использовать нормальный SSL сертификат Let’s Encrypt вместо обычного самоподписанного сертификата. Рассмотрим, как корректно установить сертификат Let’s Encrypt для зажиты служб Remote Desktop Services в Windows Server.

Если на Remote Desktop Gateway сервере поднята также роль RDSH, нужно запретить пользователям Read доступ к каталогу, в котором у вас хранится WACS (в моем примере это c:inetpubletsencrypt ) и к каталогу с сертификатами сертификат Let’s Encrypt (C:ProgramDatawin-acme).

Затем на сервере RDP GW, запускаете wacs.exe, как описано выше, и вы выбираете нужный сайт IIS (обычно, Default Web Site). Let’s Encrypt выдает вам новый сертификат, который устанавливается для веб-сайта и в планировщике появляется задание на автоматические обновление сертификата.

Вы можете вручную экспортировать данный сертификат и привязать его к нужным службам RDS через SSL binding. Но вам придется выполнять эти действия вручную каждые 60 дней при перевыпуске сертификата Let’s Encrypt.

Нам нужен скрипт, который бы сразу после получения (продления) сертификата Let’s Encrypt применял бы его для RD Gateway.

В проекте win-acme есть готовый PowerShell скрипт ImportRDGateway.ps1 (https://github.com/PKISharp/win-acme/tree/master/dist/Scripts), который позволяет установить выбранный SSL сертификат для служб Remote Desktop. Главный недостаток скрипта – приходится вручную указывать отпечаток нового сертификата:

ImportRDGateway.ps1 <certThumbprint>

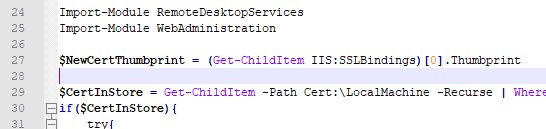

Для автоматического получения отпечатка сертификата с указанного сайта IIS используйте доработанный скрипт ImportRDGateway_Cert_From_IIS.ps1 (основан на стандартном ImportRDGateway.ps1).

Инструкция и модифицированный PowerShell скрипт присланы нашим читателем Антоном, за что посылаем ему лучи благодарности!

Вы можете запустить это скрипт вручную:

powershell -File ImportRDGateway_Cert_From_IIS.ps1

Если у вас RDS Gateway живет на стандартном IIS сайте «Default Web Site» с индексом 0, можете использовать скрипт без изменений.

Чтобы получить ID сайта в IIS, откройте консоль PowerShell и выполните:

Import-Module WebAdministration

Get-ChildItem IIS:Sites

Получите список вида:

В колонке ID указан индекс вашего сайта, отнимите от него единицу. Полученный индекс вашего сайта нужно указать вместо 0 в 27 строке скрипта PowerShell:

$NewCertThumbprint = (Get-ChildItem IIS:SSLBindings)[0].Thumbprint

Теперь откройте задание планировщика win-acme-renew (acme-v02.api.letsencrypt.org) и на вкладке Action добавьте новое задание, которое запускает скрипт ImportRDGateway_Cert_From_IIS.ps1 после обновления сертификата.

Чтобы не менять разрешения на выполнение скриптов PowerShell, вы можете вызывать скрипт командой:

PowerShell.exe -ExecutionPolicy Bypass -File c:inetpubletsencryptImportRDGateway_Cert_From_IIS.ps1

Теперь скрипт привязки SSL сертификата к службам RDS будет выполнятся сразу после продления сертификата Let’s Encrypt. При этом автоматически перезапускается служба RD Gateway командой:

Restart-Service TSGateway

При перезапуске службы TSGateway все текущие сессии пользователей разрываются, поэтому желательно изменить периодичность запуска задания обновления сертфиката на 1 раз в 60 дней.

Также вы можете использовать бесплатные сертификаты Let’s Encrypt в Linux для веб сайтов на Nginx или apache.

Отметим, что сертификаты Let’s Encrypt в настоящий момент широко используются на сайтах многих крупных компаний и им доверяют все браузеры. Надеюсь, что судьба бесплатного центра сертификации Let’s Encrypt не постигнет участь WoSign и StartCom.

Обратите внимание

Данная инструкция подойдет как для SSL-сертификатов, заказанных в REG.RU, так и для SSL-сертификатов, заказанных в других компаниях.

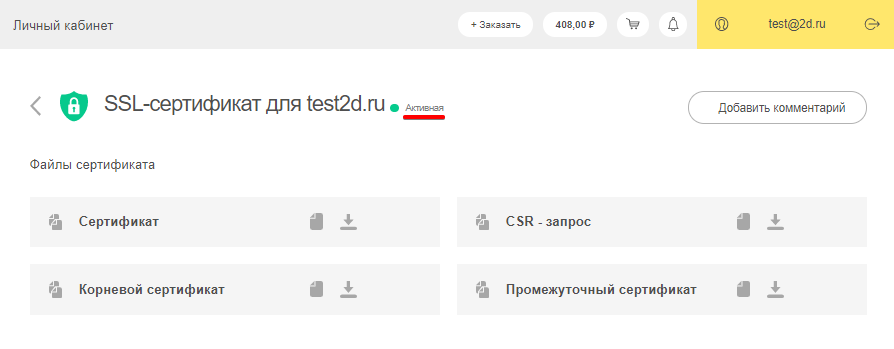

Важно! Перед установкой SSL-сертификата от REG.RU перейдите в Личный кабинет и убедитесь, что услуга SSL-сертификата активна:

Если услуга неактивна, то воспользуйтесь инструкцией Как активировать SSL-сертификат.

В Windows 10 служба IIS не установлена, но все компоненты программы находятся на ПК. Перед работой с SSL-сертификатом установите IIS на компьютер.

Чтобы установить SSL-сертификат на Microsoft IIS:

-

1.

Нажмите Пуск — Средства администрирования Windows — Диспетчер служб IIS или нажмите Win+R и введите команду inetMgr.

-

2.

Откройте раздел Сертификаты сервера (Server Certificates):

-

3.

В блоке «Действия» нажмите Импортировать…:

-

4.

Конвертируйте сертификат в формат .pfx и сохраните PFX-пароль в надёжном месте.

-

5.

В открывшемся блоке нажмите на троеточие и выберите файл на локальном компьютере. В поле «Пароль» введите PFX-пароль и в качестве хранилища сертификатов выберите Личный. Затем нажмите OK:

-

6.

В блоке «Подключения» (Connections) нажмите Default Web Site:

-

7.

Затем в блоке «Действия» (Actions) нажмите Привязки… (Bindings):

-

8.

В окне «Привязки сайта» (Site Bindings) кликните Добавить (Add):

-

9.

В открывшемся блоке заполните поля:

- Тип (Type) ― https,

- IP-адрес (IP address) ― все неназначенные (All Unassigned) или IP-адрес сервера, на котором расположен сайт,

- Порт (Port) ― 443,

- SSL-сертификат (SSL Certificate) ― выберите имя загруженного сертификата.

Нажмите ОК:

Готово, вы установили SSL-сертификат. Теперь ваш сайт будет работать через защищенное соединение.

Что такое SSL-сертификат и как его сгенерировать и использовать для локальной разработки, в том числе — для тестирования на мобильных устройствах, разбирает старший веб-разработчик Noveo Антон.

Антон

Noveo Senior Developer

Немного теории

SSL-сертификат — это цифровой сертификат, позволяющий убедиться в том, что сервер, передавший данные клиенту, не подменен и данные передал именно он.

Сертификат состоит из закрытого ключа, который держится в секрете и с помощью которого данные шифруются сервером, и самого сертификата с открытым ключом, с помощью которого данные расшифровываются клиентом. Не имея закрытого ключа, невозможно зашифровать данные таким образом, чтобы клиент расшифровал их тем же открытым ключом. Главная информация в сертификате — это то, кому он выдан, то есть доменное имя.

Также в сертификат может кодироваться информация об издателе (сертификате), которым был подписан сертификат сервера. Это информация имеет контрольную подпись, которая может быть сгенерирована только обладателем закрытого ключа сертификата издателя. Таким образом, только издатель может подписать и сгенерировать валидный сертификат.

Клиент считает соединение защищенным, если, проверяя цепочку сертификатов, доходит до корневых доверенных центров сертификации, встроенных в систему или браузер, которые, в свою очередь, являются самоподписанными.

Для чего это нужно?

Приложения, требующие наличие валидного сертификата при локальной разработке:

- PWA-приложения,

- приложения, использующие WebRTC.

Есть два способа выполнить эту задачу:

- Сгенерировать самоподписанный сертификат и добавить его в список доверенных корневых центров сертификации; таким образом устройство будет считать его валидным. Как следует из названия, это сертификат, который подписан закрытым ключом его самого же.

- Сгенерировать корневой сертификат и добавить его в список доверенных корневых центров сертификации, далее сгенерировать сертификат сервера и подписать его ранее созданным корневым сертификатом.

Подготовка

Нам понадобится OpenSSL. Инсталляторы-бинарники для Windows.

Файл конфигурации openssl.cfg

[ req_distinguished_name ]

countryName = CO

stateOrProvinceName = ST

localityName = ST

organizationName = O

####################################################################

# Extensions for when we sign normal certs (specified as default)

[ usr_cert ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

subjectAltName = email:move

####################################################################

# Same as above, but cert req already has SubjectAltName

[ usr_cert_has_san ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

####################################################################

# Extensions to use when signing a CA

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

subjectAltName=email:move

####################################################################

# Same as above, but CA req already has SubjectAltName

[ v3_ca_has_san ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

[ req ]

prompt = no

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

[ req_ext ]

subjectAltName = @alt_names

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.comГенерируем самоподписанный сертификат

1. Генерируем приватный ключ:

mkdir example.com

openssl genrsa -out example.com/example.com.keyРезультат:

Generating RSA private key, 2048 bit long modulus (2 primes)

........................+++++

..........................................................+++++

e is 65537 (0x010001)2. Создаем запрос на сертификат:

openssl req -new -key example.com/example.com.key -out

example.com/example.com.csr -config openssl.cfg -subj

"/CN=example.com certificate"3. В файле конфигурации openssl.cfg нужно прописать доменное имя или несколько имен в блоке [alt_names].Раньше поддерживалось только одно имя, которое задавалось в поле CN, но сейчас можно указать несколько имен, а также сделать wildcard-сертификат на все поддомены.

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.com4. Генерируем сертификат:

openssl x509 -req -in example.com/example.com.csr -extensions

req_ext -extfile openssl.cfg -signkey

example.com/example.com.key -out example.com/example.com.crt

-days 18255. Проверяем результат:

openssl x509 -in example.com/example.com.crt -textРезультат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

0f:63:6b:b8:76:27:71:d1:e9:f3:53:01:11:11:7c:52:d6:c7:ea:c6

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = example.com certificate

Validity

Not Before: Sep 27 05:08:48 2022 GMT

Not After : Sep 26 05:08:48 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:3b:24:

26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

20:a9:...:fe:fd:

5f:30:e8:4a

-----BEGIN CERTIFICATE-----

MIIC+zCCAeO…8w6Eo=

-----END CERTIFICATE-----Теперь у вас есть сам сертификат example.com.crt и файл ключа example.com.key, которые можно использовать в ваших приложениях.

Генерируем корневой сертификат + сертификат сервера

1. Генерируем приватный ключ корневого сертификата:

mkdir ca

openssl genrsa -out ca/ca.keyРезультат:

Generating RSA private key, 2048 bit long modulus (2 primes)

...........................................+++++

...................................+++++

e is 65537 (0x010001)2. Создаем сертификат:

openssl req -x509 -new -key ca/ca.key -days 1825 -out ca/ca.crt

-extensions v3_ca_has_san -config openssl.cfg -subj "/CN=Root CA3. Повторяем шаги 1-5 инструкции про самоподписанный сертификат.

4. Генерируем сертификат, подписанный нашим корневым сертификатом:

openssl x509 -req -in example.com/example.com.csr -CA ca/ca.crt

-CAkey ca/ca.key -CAcreateserial -extensions req_ext -extfile

openssl.cfg -out example.com/example.com.ca.crt -days 18255. Проверяем результат:

openssl x509 -in example.com/example.com.ca.crt -textРезультат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

27:f4:ec:08:a8:36:b8:38:81:53:d9:8f:b5:fe:91:13:79:f0:9e:dc

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = Root CA

Validity

Not Before: Sep 27 05:46:19 2022 GMT

Not After : Sep 26 05:46:19 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

9e:72:...:57:17

-----BEGIN CERTIFICATE-----

MIIC…JXFw==

-----END CERTIFICATE-----Теперь у вас есть сертификат сервера example.com.crt в комплекте с ключом example.com.key, а также корневой сертификат ca.crt в комплекте с ключом ca.key. Если добавить корневой сертификат в хранилище корневых сертификатов в вашей системе или браузере, то это сделает валидными все сертификаты, подписанные им.

Браузер Chrome использует системное хранилище сертификатов:

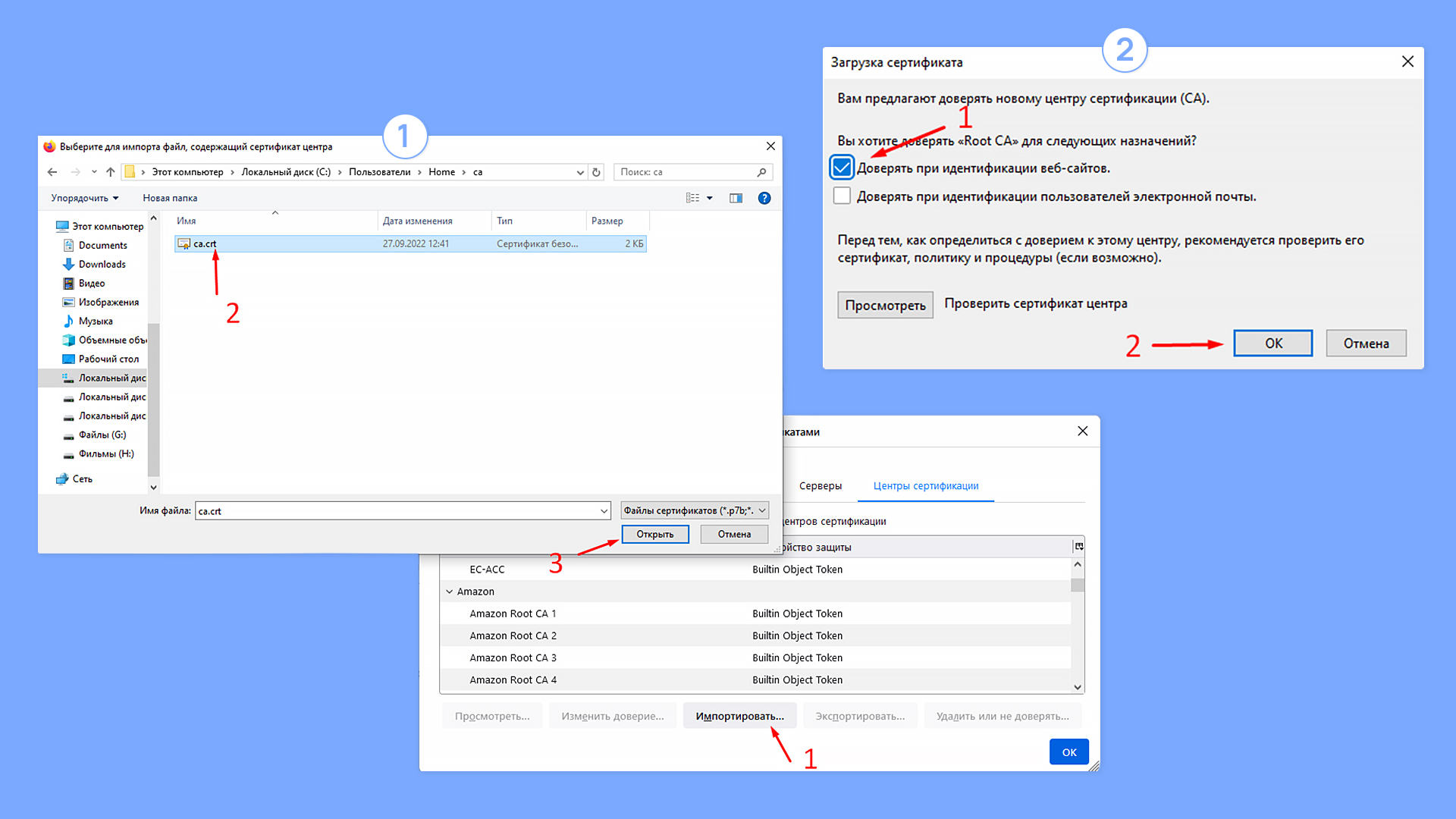

Добавляем корневой сертификат в браузере Mozilla

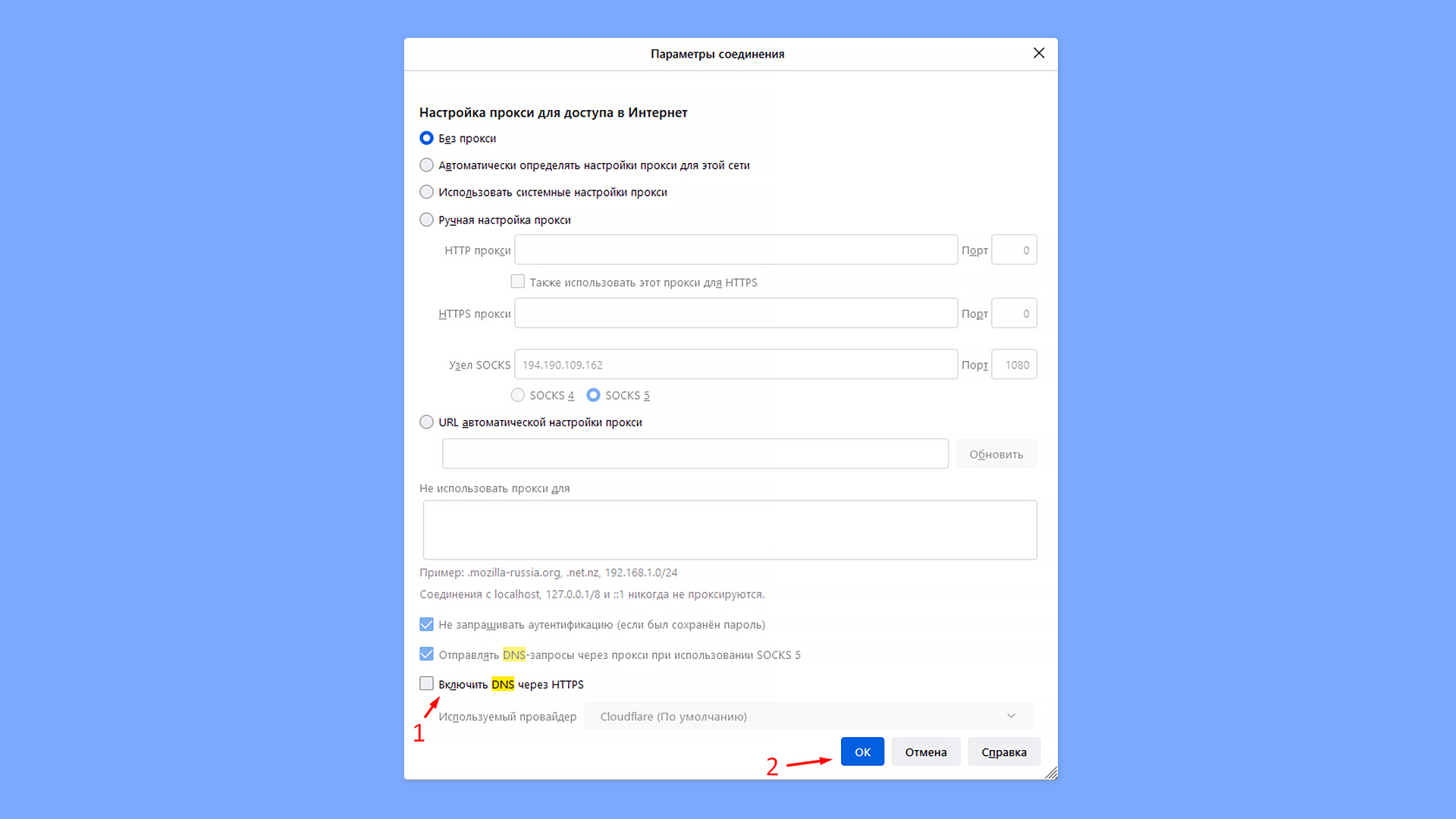

Возможно, придется отключить DNS over HTTPS, чтобы браузер использовал системный DNS, который, в свою очередь, использует файл hosts.

Использование на примере create-react-app

1. Добавляем в .env следующие переменные:

HTTPS=true

SSL_CRT_FILE=certs/example.com.crt

SSL_KEY_FILE=certs/example.com.key

HOST=example.com2. Добавляем в файл host (C:WindowsSystem32Driversetchosts для Windows, /etc/hosts для Ubuntu) строку:

192.168.2.116 example.comчтобы example.com резолвился на локальный адрес компьютера (свой можно посмотреть в свойствах подключения).

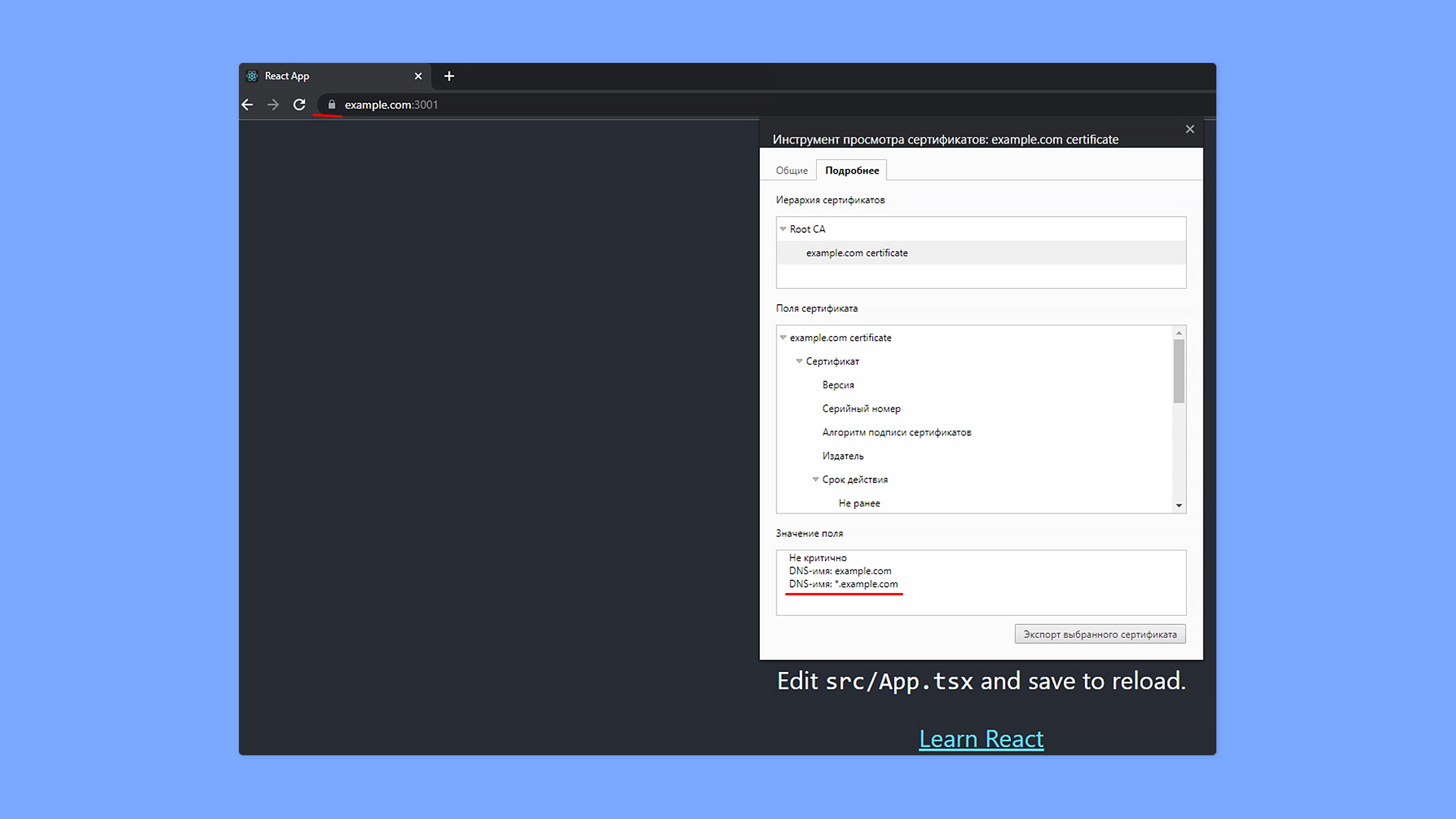

3. Запускаем приложение и видим, что соединение защищено и сертификат валидный:

Как установить сертификат на мобильное устройство Android?

1. Поместить телефон и ПК в одну локальную сеть.

2. Использовать create-react-app.

3. Положить в папку public ca.crt.

4. Прописать в .env адрес компьютера в локальной сети:

HOST=192.168.2.1165. Запустить create-react-app без https.

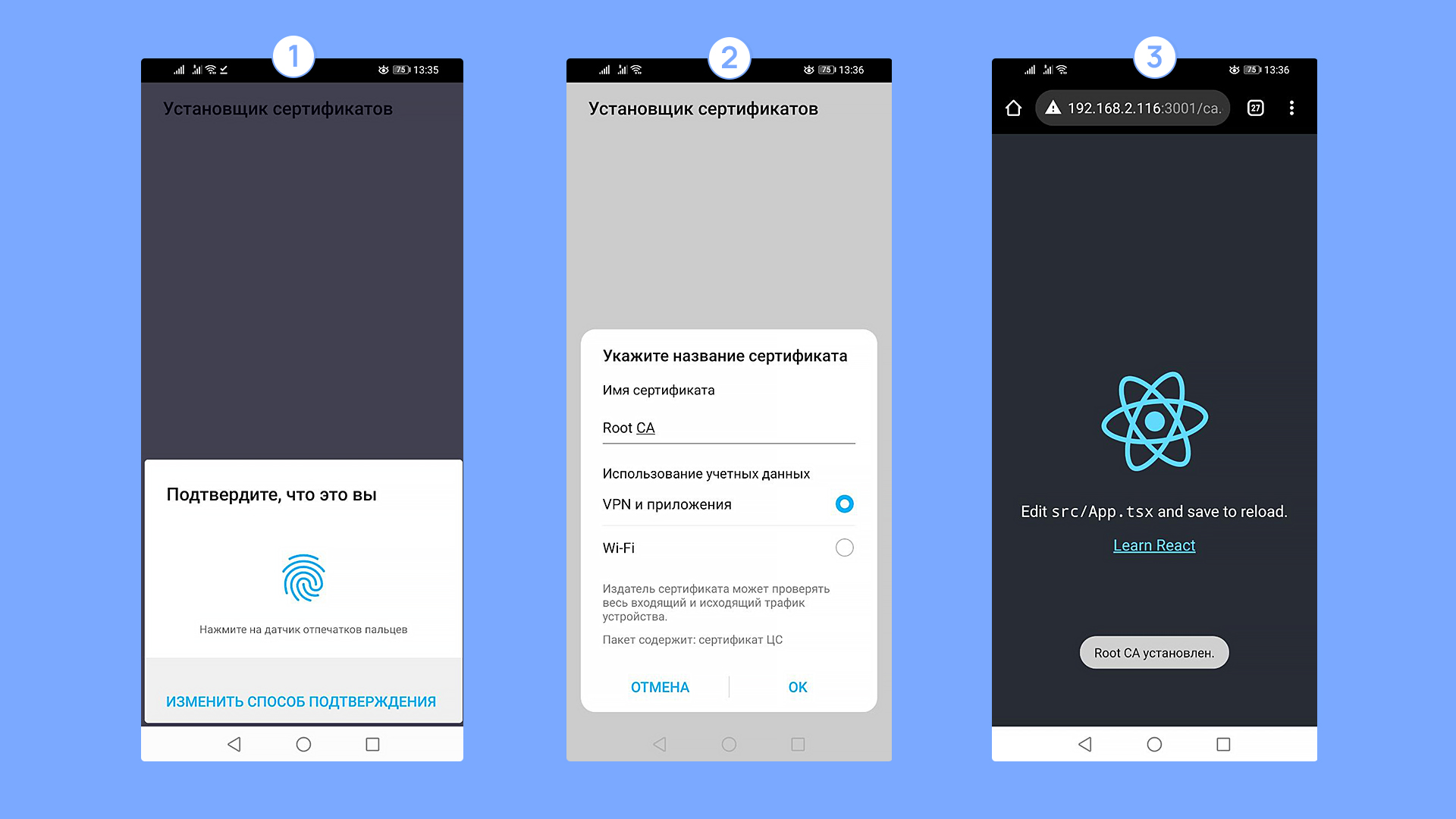

6. Открыть на телефоне http://192.168.2.116:3000/ca.crt и установить сертификат:

Как прописать домен на Android устройстве?

Для того, чтобы тестировать приложения, нужно обеспечить, чтобы ваше доменное имя резолвилось на локальный адрес компьютера. Тут есть два решения:

1. Имея root-доступ на смартфоне, отредактировать файл hosts.

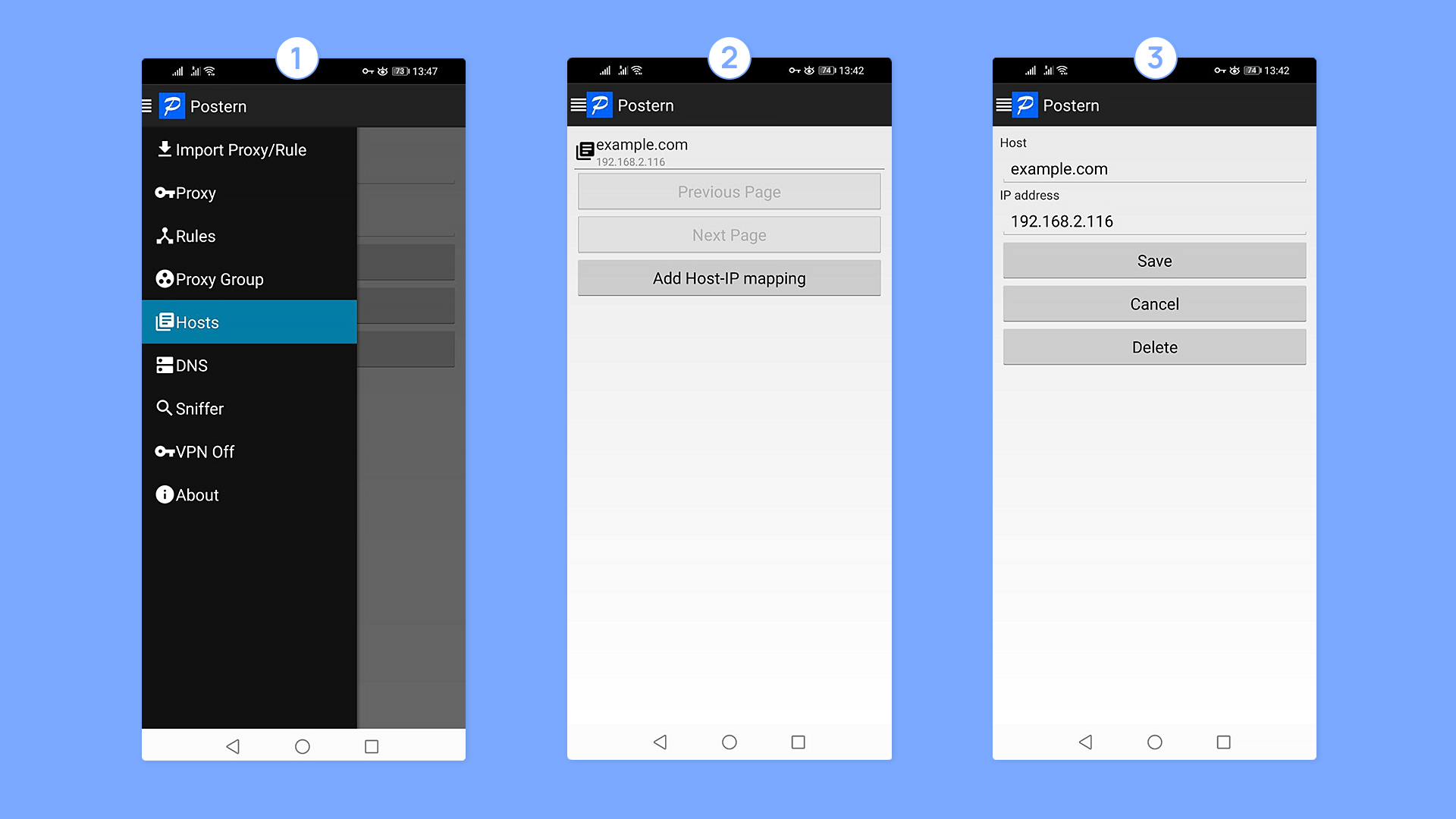

2. Если прав root нет, то есть более элегантное решение — воспользоваться приложением Postern. Это VPN-сервер, запускаемый на вашем устройстве и способный модифицировать трафик, в том числе перехватывать DNS-запросы и отвечать на них. Через него можно установить соответствие доменного имени example.com ip-адресу вашего компьютера в локальной сети, где запущен webpack-dev-server:

То, что Postern запущен, можно понять по иконке замка в статус-баре (VPN включен, все запросы идут через него).

После того, как все действия проделаны, можно открыть в браузере ваше приложение:

Готово! Теперь вы не только знаете в теории, что такое SSL-сертификат, но и умеете с ним работать на практике.

Обратите внимание:

- инструкция подойдет как для SSL-сертификатов, заказанных в 2DOMAINS, так и для SSL-сертификатов, заказанных в других компаниях;

- перед установкой нужно проверить в Личном кабинете, что услуга SSL активна. Если услуга неактивна, используйте инструкцию Как активировать AlphaSSL и DomainSSL.