Все описанное в статье реализовано в виде инструмента Toroxy, доступного на GitHub

В последнее время анонимность в сети является предметом горячих споров. Ни для кого не секрет, что данные о посещениях Интернет-ресурсов с локального устройства могут собираться на разных уровнях с целью построения «модели» пользователя, которая позже против него же и может быть использована (или могла бы). Поэтому не удивительно, что все большее количество активных пользователей Интернета становятся уверены в необходимости механизмов проксирования и анонимизации. В связи с этим появляется все больше новых VPN-клиентов, но, как показывает практика, далеко не всем из них по-настоящему можно доверять: то не все работает из коробки, то анонимизируется только HTTP-трафик, то качество реализации хромает, а то и вовсе разработчики грешат сливанием данных о своих пользователях.

В этой статье мы попробуем собрать из ряда программных компонентов собственный инструмент с UI, который бы позволил полностью анонимизировать трафик локальной системы и не допустить утечек по «прослушиваемым» каналам ни на одном из этапов работы.

Главной нашей целью будет «сборка» надежной утилиты из готовых инструментов. Очевидно, что идея создания с нуля качественного инструмента за разумный срок чревата ошибками, а поэтому бытрее и надежнее будет выбрать готовые компоненты, а затем правильно их связать!

Что должен уметь инструмент?

- Перенаправлять весь трафик целевой системы на промежуточные узлы (желательно несколько) для надежной маскировки источника

- Отслеживать возможные нарушения анонимности, исправлять их и сообщать о них с помощью UI уведомлений

Выбранные компоненты для создания инструмента:

- tor

- iptables

- python3

- systemd

Перемешав все компоненты в оболочке под названием «Linux» мы определенно сможем получить что-то стоящее, что поможет достигнуть итоговой цели.

Компонент №1: Tor

Именно вокруг этого компонента будет построена вся остальная инфраструктура инструмента. Tor предоставляет механизм, который находится в составе любого VPN-клиента — механизм заворачивания трафика через промежуточные анонимные для внешнего наблюдателя узлы (в стандартной конфигурации таких узла 3).

По умолчанию клиент Tor из стандартных пакетных репозиториев после установки начинает слушать порт 9050, принимающий любого клиента, «умеющего» socks. Проблема заключается в том, что помимо socks-трафика в нашей системе может быть куча другого трафика от приложений, не работающих по этому протоколу. В связи с этим прежде всего в пределах локальной системы придется прорубить окно в сеть Tor для любого нового сетевого соединения. Делается это достаточно просто с помощью поднятия transparent proxy в конфигурации torrc:

/etc/tor/torrc

...

TransPort 9040

# а это нам еще понадобится в дальнейшем для автоматизации из python

ControlPort 9051

...

Отдельного внимания заслуживает UDP трафик. Дело в том, что в основе принципа луковой маршрутизации лежит концепция «соединения» (stream), существующего, как известно, только в TCP. Отправив через Tor UDP-пакет, целевая система не сможет получить на него ответ, так как ответный пакет не найдет обратной дороги. Но несмотря на эту особенность, у нас остается возможность анонимизировать DNS запросы, которые, как известно осуществляются по UDP, а заодно и включить .onion резолв:

/etc/tor/torrc

...

AutomapHostsOnResolve 1

DNSPort 53

...

На этом доступ в Tor открыт в пределах loopback’а.

Компонент №2: Iptables

Так как наша задача заключается в сокрытии истинного источника трафика от внешнего наблюдателя в пределах всей системы, а окно в Tor уже открыто, осталось только завернуть весь трафик в это окно. Поможет нам в этом системный файрвол, находящийся в комплекте с ядром Linux:

# заворачиваем tcp

iptables -t nat -A OUTPUT -p tcp --syn -j REDIRECT --to-ports $TRANS_PORT

# заворачиваем частично udp (dns only)

iptables -t nat -A OUTPUT -p udp --dport 53 -j REDIRECT --to-ports 53

iptables -A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# запрещаем всему остальному трафику покидать систему

iptables -A OUTPUT -j REJECT

ip6tables -A OUTPUT -j REJECT

На данном этапе мы получаем рабочую утилиту, надежно маскирующую весь исходящий трафик, однако это только половина работы.

Компонент №3: python + Desktop Evironment UI

Каждый раз производить ручную конфигурацию из консоли (даже если это будет запуск bash-скрипта) будет достаточно утомительно, поэтому самое время приступить к написанию небольшой утилиты, помогающей нам конкретно в следующем:

- Автоматическая установка конфигурации

- Смена своего identity в пределах Tor в любой момент

- Отслеживание целостности правил iptables и их перезапись при нарушении

- Отслеживание текущего identity (IP)

- Уведомление о двух предыдущих пунктах с помощью уведомлений графическогой оболочки

При первом запуске утилита самостоятельно скачает все необходимые компоненты, а при последующих запусках будет конфигурировать Tor в связке с iptables, как описано выше.

При желании смены своего внешнего IP адреса, будет происходить взаимодействие со служебным портом Tor — 9051, открытым в самом начале для автоматизации смены IP:

with Controller.from_port(port = 9051) as controller:

controller.authenticate()

controller.signal(Signal.NEWNYM)

Отслеживание целостности можно реализовать достаточно банально (делаем же на коленке) с помощью периодического чтения структуры правил iptables и проверки их SHA256-суммы:

def rulesOk(self):

RULES_CHECKSUM_CMD = "{ iptables-save && ip6tables-save; } | sed s/--uid-owner\\s[0-9]\\+\\s//g | grep -viE '^#' | grep -viE '^:' | sort | uniq | sha256sum | cut -d' ' -f 1"

checkSum = getoutput(RULES_CHECKSUM_CMD).strip()

alright = checkSum == Strings.RULES_CHECKSUM_CORRECT_HASH

if not alright:

rules = getoutput('iptables-save && ip6tables-save')

self.lastSnapshotFileName = "/tmp/broken-rules-%s.log" % time.strftime("%d-%m-%Y_%I-%M-%S")

open(self.lastSnapshotFileName, "w").write(rules)

return False

else:

return True

Также при обнаружении несостыковок с ожидаемой контрольной суммой можно сохранить дамп правил iptables в /tmp/broken-rules-%d-%m-%Y_%I-%M-%S.log для дальнейших разбирательств. Если окажется, что

rulesOk() == Falseто будет инициирована перезапись таблицы правил iptables.

Наблюдение за текущим IP будет происходить с помощью постоянного обращения на какой-нибудь внешний ресурс, предоставляющий IP-клиента — например, ident.me.

Ну, и напоследок задействуем DE UI для сообщения о проблемах с правилами либо о смене IP. Каждое графическое окружение в каком-то роде уникально, особенно когда речь идет об использовании UI из процесса-демона, но все же на большинстве Linux’ов такой bash-код, вызываемый из Python будет успешно показывать уведомления:

# root UI

eval "export $(egrep -z DBUS_SESSION_BUS_ADDRESS /proc/$(pgrep -u $LOGNAME gnome-session)/environ)"

export DISPLAY=:0

for USR in `ls /home && echo root`

do

# ubuntu gnome + root UI

export XAUTHORITY=/home/$USR/.Xauthority

notify-send -u {0} '{1}' '{2}'

# ubuntu parallels

for UID in `ls /run/user/`

do

su $USR -c "DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/$UID/bus notify-send -u {0} '{1}' '{2}'"

done

done

Объединив все это в 200-строчном Python скрипте, получаем то, чего добивались. Вот, например, как будет выглядеть уведомление о том, что наш identity обновился:

А вот так будет выглядеть уведомление о том, что была нарушена целостность правил Iptables с указанием выгруженного дампа, содержащего нарушение:

Компонент №4: systemd

Ну и напоследок нам определенно хотелось бы произвести единоразовую настройку и не думать в дальнейшем о своей безопасности, а потому на помощь приходят автозапуск и сервисы. В Linux есть несколько стандартных подсистем управления демонами: systemd, sysV, init. В нашем случае выбор пал на systemd из-за гибкости его настройки.

Предположим, что написанный в предыдущем шаге python-скрипт называется «toroxy» и лежит в /usr/bin/, тогда его автозапуск и последующий мониторинг с определенной гибкостью управления демоном будет таким:

[Unit]

Description=Toroxy

After=network.target

StartLimitIntervalSec=0

[Service]

Type=simple

Restart=always

RestartSec=1

User=root

# service toroxy start

ExecStart=/usr/bin/toroxy service

# service toroxy stop

ExecStop=/usr/bin/toroxy stop

# service toroxy reload

ExecReload=/usr/bin/toroxy switch

[Install]

# запускаемся на init 3, чтобы с пользовательского уровня до загрузки UI трафик уже шел через Tor

WantedBy=multi-user.target

Почти все готово для «промышленной» эксплуатации. Последний штрих, который хотелось бы внести в инструмент для дополнительной надежности — это автоматическая инициализация правил iptables при запуске системы (как известно, правила iptables при перезагрузке сбрасываются) с помощью iptables-persistent:

iptables-save > /etc/iptables/rules.v4

ip6tables-save > /etc/iptables/rules.v6

netfilter-persistent start && netfilter-persistent save

Заключение

Вот мы и собрали из совокупности разношерстных компонентов собственный инструмент, который с достаточно высокой степенью надежности способен обеспечивать непрерывную анонимность пользователя Linux в сети. В завершение следует сказать, что все описанное в статье реализовано в виде инструмента Toroxy, доступного на GitHub.

В этой статье вы узнаете, как пустить весь трафик через цепочки Tor Browser.

Сам по себе Tor можно использовать как браузер для веб-серфинга в анонимной сети, но этот способ поможет вам использовать анонимную сеть Tor’а, как VPN.

Только VPN проигрывает, т.к. VPN-сервисы видят ваш реальный ip-адрес, ведут логи, и при обращении к ним блюстителей закона, послушно отдают всю информацию, которую они собрали про вас.

Софт который Вам понадобится:

1)Tor Browser — Скачать можно здесь https://www.torproject.org/download/download

2)Proxifier — Скачать можно здесь http://www.proxifier.com/download.htm

Инструкция по пуску трафика через TOR

1)Для начала запускаем Tor Browser и подключаемся к сети.

2)После запускаем Proxifier и скрываем DNS(Domain Name System). Открываем вкладку «Name Resolution». Убираем первую галочку(Detect DNS settings automatically) и ставим вторую(Resolve hostnames through proxy). Нажимаем OK.

3)Чтобы пустить весь трафик через Tor открываем вкладку «Proxy Servers».Нажимаем кнопку «Add…».

В поле «Address» Прописываем «127.0.0.1». В поле «Port» Прописываем «9150».

Ставим галочку напротив «SOCKS Version 5». Жмем ОК.

4)Теперь вы практически анонимны, т.к. провайдер все равно видит Ваши перемещения в сети.

Но если запустить Tor в VPN, то вы значительно усложните возможность отслеживать вас.

Так же можно использовать виртуальные машины в сочетании VPN, для еще большей анонимности =)

Загрузить PDF

Загрузить PDF

Сеть Tor позволяет сделать интернет-трафик анонимным. Многим пользователям известно, как подключиться к сети Tor, но немногие знают, как перенаправить весь сетевой трафик через эту сеть. В этой статье мы расскажем вам, как это сделать.

Шаги

-

1

Установите Tor. Скачайте его на сайте www.torproject.org

-

2

Запустите Tor (а также браузер Tor, если он не запускается автоматически при подключении к сети Tor).

-

3

В браузере Tor нажмите «Настройки» > «Сеть» > «Настройки прокси». Теперь прокрутите вниз до строки «localhost» (локальный адрес) или до строки «127.0.0.1».

-

4

В строке «localhost» (локальный адрес) или «127.0.0.1» найдите номер порта, который указан справа. Теперь скопируйте этот номер порта.

-

5

Откройте настройки прокси системы и задайте новый прокси. IP-адресом будет 127.0.0.1 (или локальный адрес), а номером порта будет тот, который вы скопировали в настройках прокси браузера Tor. Теперь сохраните настройки и/или активируйте новый прокси.

- Отныне весь сетевой трафик будет перенаправляться через сеть Tor, то есть через порт, которым пользуется браузер Tor. Таким образом, вся ваша активность в интернете становится анонимной, а у вас появляется возможность открывать ссылки .onion в любом приложении браузера (chrome).

- Как правило, браузер Tor меняет порт при каждом новом подключении к сети Tor. Поэтому повторите шаги 2–5 при каждом повторном подключении к Tor. Проигнорируйте это, если не отключаетесь от сети Tor.

Реклама

Советы

- В точности выполните описанные здесь действия.

Реклама

Предупреждения

- Не переходите по подозрительным ссылкам .onion с включенным JavaScript.

- Описанные здесь действия затронут только те программы, которые пользуются прокси.

Реклама

Что вам понадобится

- Компьютер

- Браузер Tor (www.torproject.org)

Об этой статье

Эту страницу просматривали 4136 раз.

Была ли эта статья полезной?

👥 Пропускаем весь трафик через Tor в Windows или как попасть в Даркнет.Пропуск всего трафика через сеть Tor сеть поднимет безопасность и анонимность пользователя. Еще один плюс, для любого браузера станут доступными сайты доменной зоны .onion.

Минусом этой манипуляции является значительное уменьшение скорости интернета, что может привести к невозможности проводить прямые трансляции либо усложнит связь в том же Zoom, к примеру. Однако этот способ имеет место быть, особенно когда нужно анонимизировать свою работу.

Качаем все необходимое

Для пропуска трафика через Tor необходимо скачать клиент самого Tor-а (логичнож

▪️https://www.torproject.org/download/

Далее потребуется и Proxifier. Скачать его можно отсюда.

▪️https://www.proxifier.com/download/

Настройка

1. Запускаем Tor Browser

2. Запускаем Proxifier. Во вкладке «Profile» выбираем пункт «Proxy servers». В открывшемся окне нажимаем «Add» и вводим локальный адрес 127.0.0.1 с портом 9050 и типом Socks 5.

ps. Или просто сделайте все так как на скрине

Все! Теперь весь интернет-трафик системы проходит через сеть Tor.

2012-06-07 в 15:56, , рубрики: openvpn, Tor, tun2sock, анонимность в сети, информационная безопасность, Песочница, сетевое администрирование, метки: openvpn, Tor, tun2sock, анонимность в сети, сетевое администрирование

Уже давно мечтаю об ОС с полностью анонимным трафиком. До недавнего времени я использовал следующий способ.

Виртуальная машина, на которую ставится анонимизируемая система, связана через локальную сеть только с хостовой системой (режим Host-only виртуального сетевого адаптера), на которой стоит Tor. Внутри гостевой ОС у приложений, которым нужен интернет, прописывался адрес прокси-сервера Polipo, установленного вместе с Tor на хостовой системе. Таким образом, выход в интернет с гостевой системы возможен только через Tor. Однако у этого способа есть недостаток. Для каждого приложения необходимо прописывать прокси, к тому же не все приложения имеют такие настойки. Прибегать к использованию программ-проксификаторов не хотелось, т.к. такое решение мне показалось не совсем «естественным». Ниже я расскажу о более «естественном» способе ТОРификации.

После напряженного гугления наткнулся на софтину tun2socks. Используя устройство TUN/TAP (виртуальный сетевой адаптер), она направляет весь tcp и udp трафик через SOCKS-прокси. Для системы это выглядит как Ethernet-адаптер, подключенный к роутеру, раздающему интернет. Вполне «естественно», не правда ли?

Нам понадобятся:

- Vidalia Bundle (Tor)

- BadVPN (внутри архива присутствует tun2socks)

- OpenVPN (для создания устройства TUN/TAP).

Итак, приступим к настройке:

- Устанавливаем Windows на вашу любимую виртуальную машину. В настройках сетевого адаптера виртуальной машины выставляем режим Host-only (это означает, что из гостевой ОС по сети будет доступна только хостовая ОС).

- Назначаем фиксированные IP-адреса для адаптеров в хостовой и гостевой системах, например 192.168.220.1 и 192.168.220.2 соответственно.

- Устанавливаем на хостовую ОС Vidalia Bundle. Затем открываем файл torrc (%USERPROFILE%AppDataLocalVidalia) и дописываем в конец следующие строки:

SocksListenAddress 192.168.220.1 # Заставляем тор слушать порт 9050 на адресе 192.168.220.1

DNSListenAddress 192.168.220.1 # Вешаем встроенный в Tor DNS-сервер на указанный адрес

DNSPort 53 # Указываем на каком порту будет висеть DNS-сервер (почему-то без этой настройки тор выдает ошибку)

Запускаем Tor. - На гостевой системе устанавливаем OpenVPN. После этого в сетевых подключениях должен появится TUN/TAP сетевой адаптер со статусом «сетевой кабель не подключен». Зададим ему какое-нибудь имя покороче, например tor.

- Распаковываем куда-нибудь badvpn. В папке bin находим файл badvpn-tun2sock.exe и запускаем его со следующими параметрами:

—tundev <tun_spec> —netif-ipaddr 10.0.0.2 —netif-netmask 255.255.255.0 —socks-server-addr 192.168.220.1:9050

Здесь:

- <tun_spec> это строка tap0901:tor:10.0.0.1:10.0.0.0:255.255.255.0, где tor – название нашего TUN/TAP адаптера, 10.0.0.1 – адрес адаптера, 10.0.0.0 и 255.255.255.0 – адрес и маска подсети.

- 10.0.0.2 – адрес виртуального роутера, который выступает в качестве интернет шлюза.

- 255.255.255.0 – маска подсети.

- 192.168.220.1:9050 адрес прокси, установленного на хостовой ОС. В нашем случае роль прокси выполняет Tor.

Поле запуска tun2sock, статус TUN/TAP адаптера должен сменится на «Подключено».

Теперь в свойствах этого адаптера необходимо настроить шлюз и DNS-сервер:

В роли DNS-сервера у нас выступает DNS, встроенный в Tor (192.168.220.1:53), а в роли шлюза, как уже было сказано выше, виртуальный роутер (10.0.0.2). - Для того чтобы заработали скрытые сервисы тор, в torrc необходимо добавить следующие строки:

AutomapHostsOnResolve 1

AutomapHostsSuffixes .onion

VirtualAddrNetwork 10.192.0.0/10

Автор tun2socks пишет о том, что эта программа поддерживает также перенаправление udp, однако его не поддерживает тор. Подозреваю, что именно из-за этого мне не удалось воспользоваться WebICQ.

На этом все. Анонимного вам интернета.

Автор: Goshik

Содержание

- 1 Как пустить весь трафик через Tor

- 2 Перенаправление трафика в Tallow

- 2.1 Скачать Tallow

- 2.2 Установка Tallow

- 2.3 Использование Tallow

- 2.4 Настройка Tallow

- 2.5 Дополнительные настройки Tallow

- 3 Оценка программы Tallow

TOR — это более-менее надежный инструмент для обеспечения анонимности. Бывают ситуации когда необходимо через него пропустить не только трафик из браузера (что тот же Tor Browser), но и вообще весь трафик всей системы.

Как мы знаем не весь трафик можно пропустить через Tor. Например вы не сможете пустить UDP-трафик через Tor. Есть конечно всякие костыли, но все они реализуются через одно место и вследствие этого не всегда работают должным образом.

Как пустить весь трафик через Tor

Существует несколько способов решить эту проблему. Мы можем использовать Tor Bundle, о котором мы писали в статье «Запуск Tor автоматический». Но используя этот способ вы можете столкнуться с проблемой деанонимизации. Трафик который не поддерживает Tor может попросту выбежать и попасть в сеть в в открытом виде, тем самым засветив ваш IP.

Второй способ — это использовать специальные программы. Об одной из них и пойдет речь в следующей главе.

Перенаправление трафика в Tallow

Tallow (TorWall) — прозрачный брандмауэр Tor и прокси-решение для Windows. Вкратце, когда вы запустите Тэлоу:

- Весь трафик с вашего ПК прозрачно перенаправляется через сеть анонимности Tor. Программу не нужно настраивать для использования Tor.

- Все не связанные с Tor-трафик, такие как UDP, блокируются. Сюда входит и DNS-трафик, который помогает уменьшить утечки.

У Tallow есть несколько преимуществ:

Во-первых, весь не Tor трафик блокируется и не может покинуть ваш компьютер. Это защищает от некоторых уязвимостей, таких как «утечка DNS».

Во-вторых, Tallow прозрачен. Это означает, что ваши приложения и программы не будут знать, что трафик перенаправляется через Tor. Поэтому вы можете использовать свой предпочтительный веб-браузер или любую другую программу, которая подключается через Интернет, с нулевой конфигурацией.

Но будьте осторожны! В отличие от Tor Browser Bundle, Tallow не анонимизирует контент, отправленный через сеть Tor. Например куки или другая информация, которая может идентифицировать вас.

Скачать Tallow

Сначала загрузите Tallow. Скачать приложение можно с официального сайта по этой прямой ссылке. Программа имеет две версии: обычную и портабельную (версия которая не требует установки).

Работает на операционных системах: Windows Vista, Windows 7, Windows 8, Windows 10, MacOSX, Linux.

Также программу можно скачать с репозитория на GitHub:

Установка Tallow

С установкой на Windows все просто. Просто запускаете файл и дождитесь конца установки.

Использование Tallow

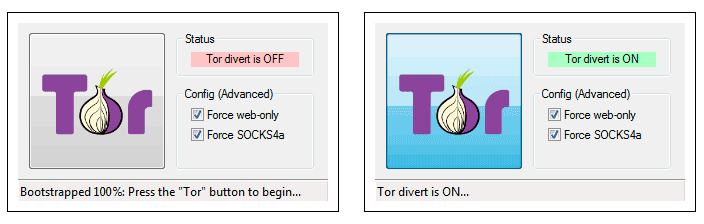

Использовать Tallow также просто как и устанавливать. Нажмите большую кнопку «Tor», чтобы начать перенаправление трафика через сеть Tor.

Нажмите кнопку «Tor» еще раз, чтобы остановить работу Тэлоу и вернуть подключение к Интернету, в прежнее состояние.

Имейте ввиду во время включения и отключения программы подключения к сети будет прерываться!

Настройка Tallow

Как вы видите на скрине. В программе имеется две настройки:

- Force web-only — блокирует весь трафик, не относящийся к сети (порт HTTP 80, HTTPS-порт 443)

- Force SOCKS4a — блокирует прямые подключения к IP-адресам через Tor.

Дополнительные настройки Tallow

Для продвинутых пользователей есть возможность изменить некоторые настройки редактируя разные файлы. Например:

- Используя командную строку можете настроить вывод отладки запустив файл tallow.exe.

- Изменив файл hosts.deny, вы сможете изменить домены которые блокируются через Tor.

- Отредактировав файл traffic.deny, контролировать, какие типы трафика блокируются через Tor.

- Изменив файл torrc для настройки Tor.

- Заменив файл tor.exe на обновить версию.

При тестировании программа работала нормально. Но надо понимать, что это бета-версия программы, а это значит что могут быть ошибки.

Наша оценка

Если вы просто хотите обойти блокировку сайтов и не заботитесь о сильной анонимности, тогда использование Tallow может быть вполне уместным.

User Rating:

3.84

( 5 votes)

Если вы хотите установить Tor как службу в Windows, то вам нужен Expert Bundle. Его можно скачать с этой страницы официального сайта.

Из скаченного архива (в моём случае файл называется tor-win32-0.4.5.8.zip) распакуйте папку Tor в корень диска C.

Теория: некоторые провайдеры Интернет-услуг блокируют работу Tor. Они могут использовать различные подходы, например, блокировать подключения ко всем IP сети Tor либо анализируя трафик и, если он определяется как принадлежащий сети Tor, блокируют его.

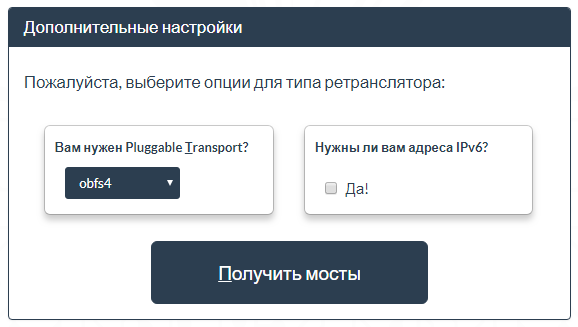

Для обхода такой блокировки можно использовать ретрансляторы. Мост – один из разновидностей ретрансляторов. Поскольку известны не все IP адреса мостов, то есть шанс обойти блокировку Tor’а.

Чтобы это работало, нужен obfs4 и список актуальных IP адресов мостов. В виде исходного кода obfs4 можно получить здесь:

- https://gitweb.torproject.org/pluggable-transports/obfs4.git/

- https://github.com/Yawning/obfs4

Он написан на языке Go. Вы можете скомпилировать исполнимые файлы из исходного кода. Я же возьму бинарники из Tor Browser. Нужные файлы находятся в папке BrowserTorBrowserTorPluggableTransports вашего Tor Browser. Скопируйте эту папку в C:Tor.

Необходимо получить список актуальных IP адресов. Для этого перейдите по ссылке: https://bridges.torproject.org/options

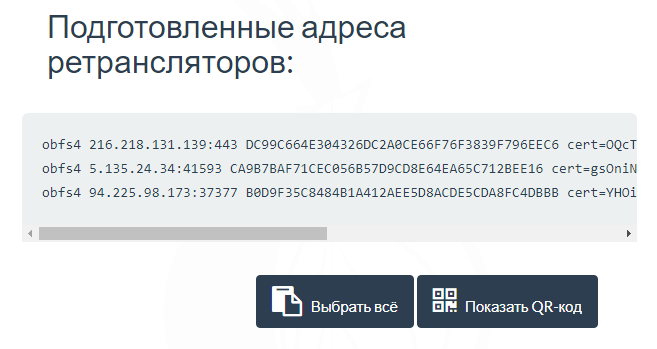

Выберите obfs4 и нажмите кнопку «Получить мосты!»:

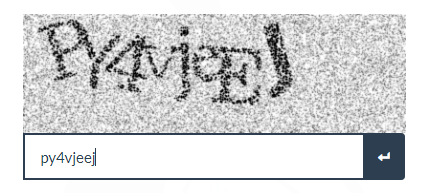

Введите капчу:

Вам будет дан список из трёх адресов. Скопируйте одну из этих строк.

Другим способом получения мостов является отправка электронного письма на адрес bridges@torproject.org. Пожалуйста, обратите внимание на то, что вы должны отправить электронный запрос с использованием одного из перечисленных сервисов: Riseup, Gmail или Yahoo.

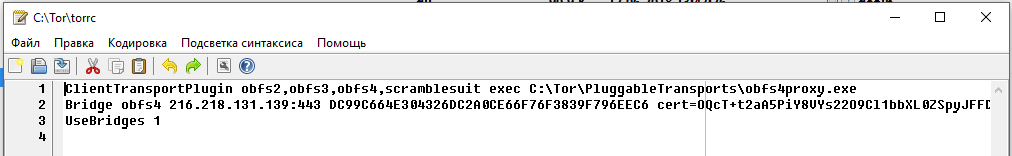

Теперь в файл C:Tortorrc добавьте:

ClientTransportPlugin obfs2,obfs3,obfs4,scramblesuit exec C:TorPluggableTransportsobfs4proxy.exe Bridge СТРОКА UseBridges 1

Вместо СТРОКА вставьте одну из тех длинных строк, которую мы получили на предыдущем шаге:

Должно получиться примерно так:

ClientTransportPlugin obfs2,obfs3,obfs4,scramblesuit exec C:TorPluggableTransportsobfs4proxy.exe Bridge obfs4 216.218.131.139:443 DC99C664E304326DC2A0CE66F76F3839F796EEC6 cert=OQcT+t2aA5PiY8VYs22O9Cl1bbXL0ZSpyJFFDikcZi3LVHOA4M/qrBhNF9MgxD8IbZLXdA iat-mode=0 UseBridges 1

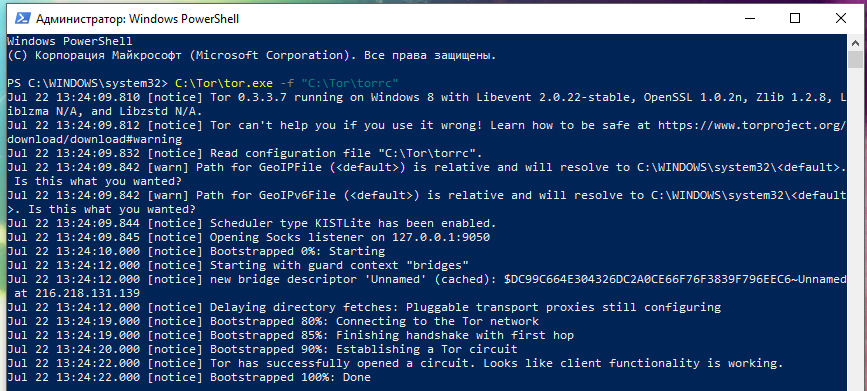

Выполним проверку:

C:Tortor.exe -f "C:Tortorrc"

Пример вывода:

Jul 22 13:24:09.810 [notice] Tor 0.3.3.7 running on Windows 8 with Libevent 2.0.22-stable, OpenSSL 1.0.2n, Zlib 1.2.8, Liblzma N/A, and Libzstd N/A. Jul 22 13:24:09.812 [notice] Tor can't help you if you use it wrong! Learn how to be safe at https://www.torproject.org/download/download#warning Jul 22 13:24:09.832 [notice] Read configuration file "C:Tortorrc". Jul 22 13:24:09.842 [warn] Path for GeoIPFile (<default>) is relative and will resolve to C:WINDOWSsystem32<default>. Is this what you wanted? Jul 22 13:24:09.842 [warn] Path for GeoIPv6File (<default>) is relative and will resolve to C:WINDOWSsystem32<default>. Is this what you wanted? Jul 22 13:24:09.844 [notice] Scheduler type KISTLite has been enabled. Jul 22 13:24:09.845 [notice] Opening Socks listener on 127.0.0.1:9050 Jul 22 13:24:10.000 [notice] Bootstrapped 0%: Starting Jul 22 13:24:12.000 [notice] Starting with guard context "bridges" Jul 22 13:24:12.000 [notice] new bridge descriptor 'Unnamed' (cached): $DC99C664E304326DC2A0CE66F76F3839F796EEC6~Unnamed at 216.218.131.139 Jul 22 13:24:12.000 [notice] Delaying directory fetches: Pluggable transport proxies still configuring Jul 22 13:24:19.000 [notice] Bootstrapped 80%: Connecting to the Tor network Jul 22 13:24:19.000 [notice] Bootstrapped 85%: Finishing handshake with first hop Jul 22 13:24:20.000 [notice] Bootstrapped 90%: Establishing a Tor circuit Jul 22 13:24:22.000 [notice] Tor has successfully opened a circuit. Looks like client functionality is working. Jul 22 13:24:22.000 [notice] Bootstrapped 100%: Done

Обратите внимание на строки, в которых говорится об использовании моста:

Jul 22 13:24:12.000 [notice] Starting with guard context "bridges" Jul 22 13:24:12.000 [notice] new bridge descriptor 'Unnamed' (cached): $DC99C664E304326DC2A0CE66F76F3839F796EEC6~Unnamed at 216.218.131.139

А строка Bootstrapped 100%: Done говорит о том, что подключение прошло успешно.

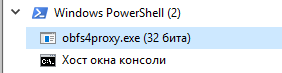

Обратите внимание, что obfs4proxy.exe не выгружается после остановки Tor и даже после закрытия консоли:

Вам нужно вручную остановить этот процесс.

Для поиска PID:

netstat -aon | findstr ":9050"

Для добавления в автозагрузку с настройками:

C:Tortor.exe --service install -options -f "C:Tortorrc"

Подключение к Tor через прокси

Вы можете подключаться к Tor через прокси. Поддерживаются такие виды прокси как:

- HTTP

- SOCKS5

- SOCKS4

Если вы подключаетесь через HTTP прокси, то используйте директиву HTTPSProxy:

HTTPSProxy Proxy_IP:8888

В качестве Proxy_IP впишите IP адрес прокси-сервера, и замените 8888 порт на нужный.

Если на прокси нужно ввести имя пользователя и пароль, то сделайте это так:

HTTPSProxyAuthenticator USER:PASS

Вместо USER впишите имя пользователя, а вместо PASS впишите пароль.

При подключении через SOCKS5-прокси, добавьте в конфигурационный файл:

Socks5Proxy Proxy_IP:8888

В качестве Proxy_IP впишите IP адрес SOCKS5 прокси-сервера, и замените 8888 порт на нужный.

Если нужно авторизоваться, то имя пользователя и пароль можно ввести так (замените USER и PASS на действительные данные):

Socks5ProxyUsername USER Socks5ProxyPassword PASS

При подключении через SOCKS4-прокси, добавьте в конфигурационный файл:

Socks4Proxy Proxy_IP:8888

В качестве Proxy_IP впишите IP адрес SOCKS5 прокси-сервера, и замените 8888 порт на нужный.

SOCKS4 не поддерживает аутентификацию.

Связанные статьи:

- Как отключить автоматическое обновление встроенных приложений из Microsoft Store (71.2%)

- Программное обеспечение для компьютерной криминалистики на Windows (51.5%)

- Бесплатные программы по восстановлению паролей в Windows (51.5%)

- Программы для извлечения информации из веб-браузеров и почтовых клиентов (51.5%)

- Как включить DNS через HTTPS в Windows 11 (51.5%)

- Что такое «блокчейн»? (RANDOM — 7%)