Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

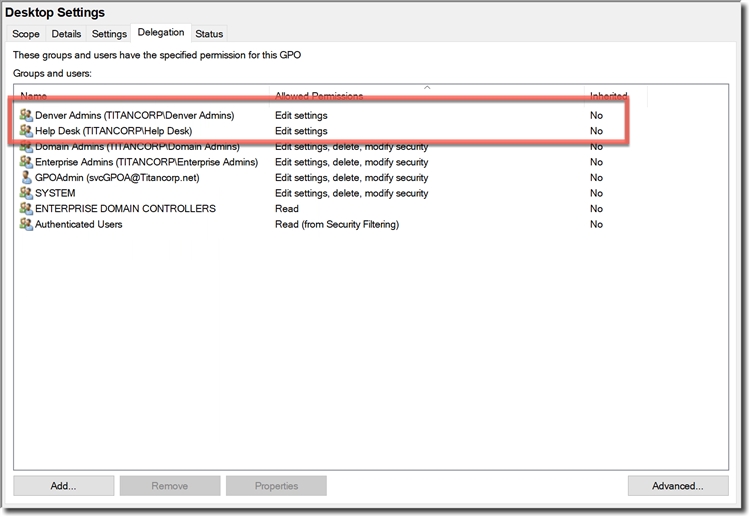

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

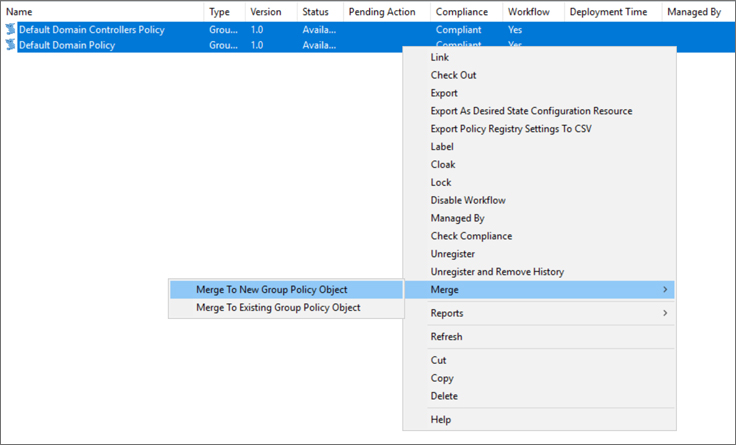

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

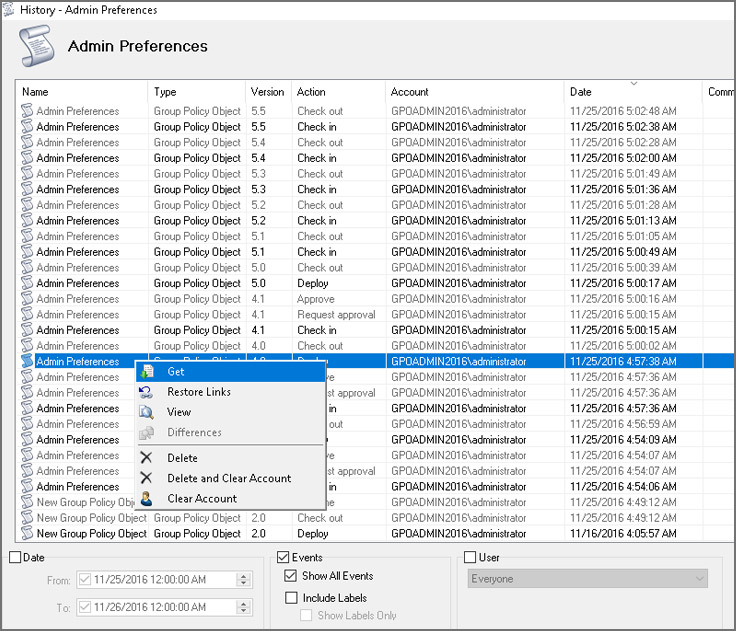

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

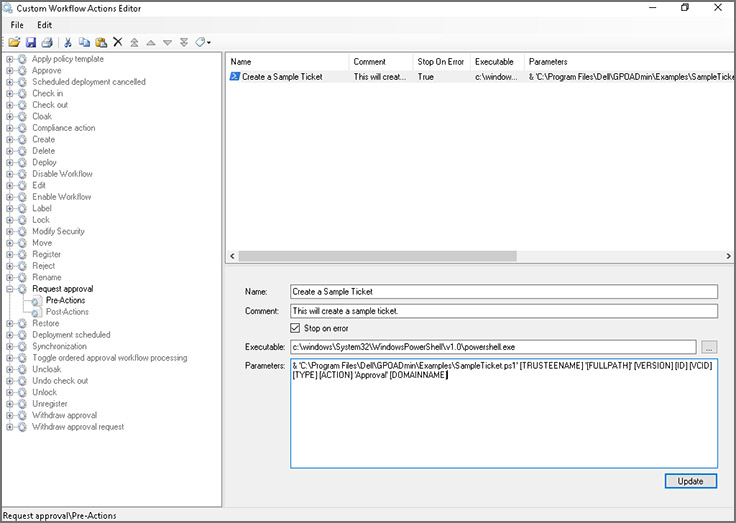

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

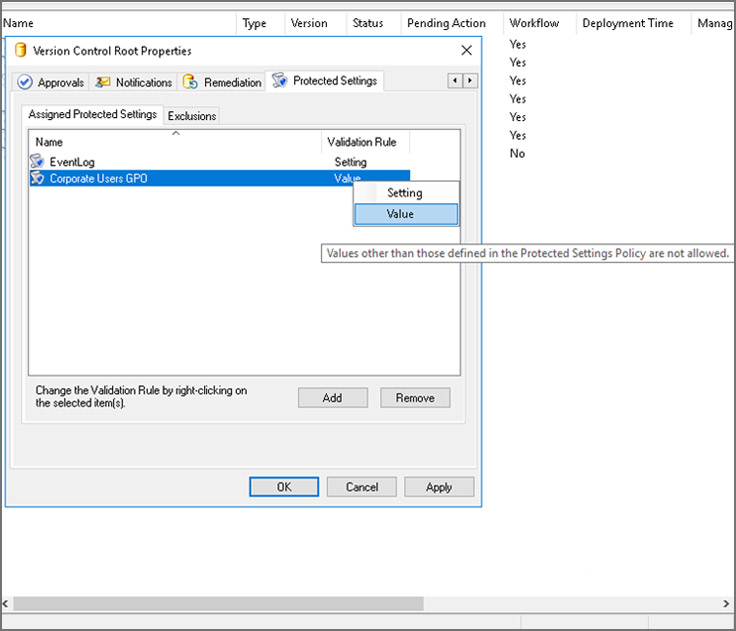

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

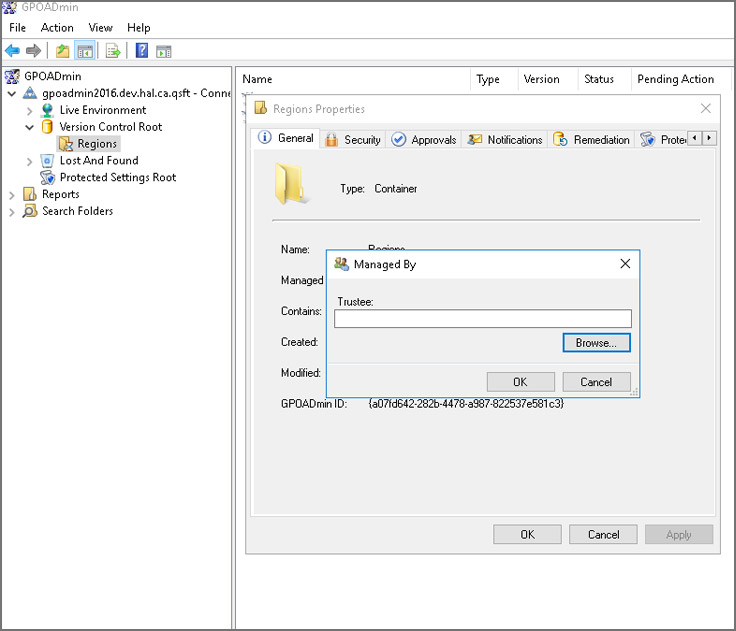

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

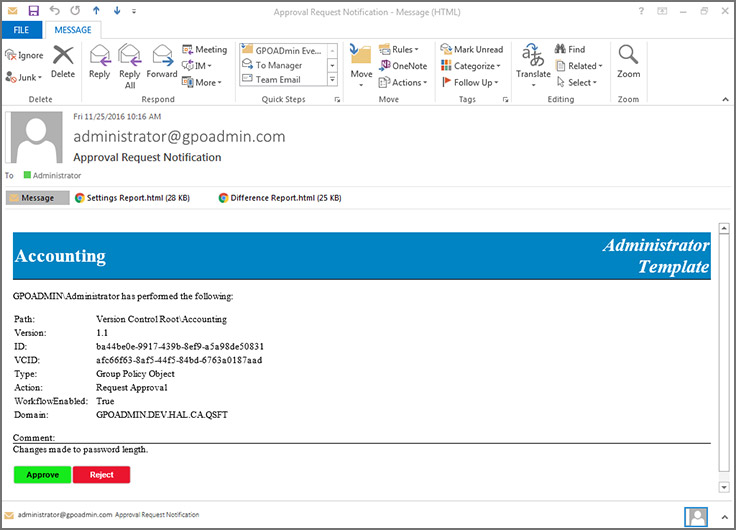

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

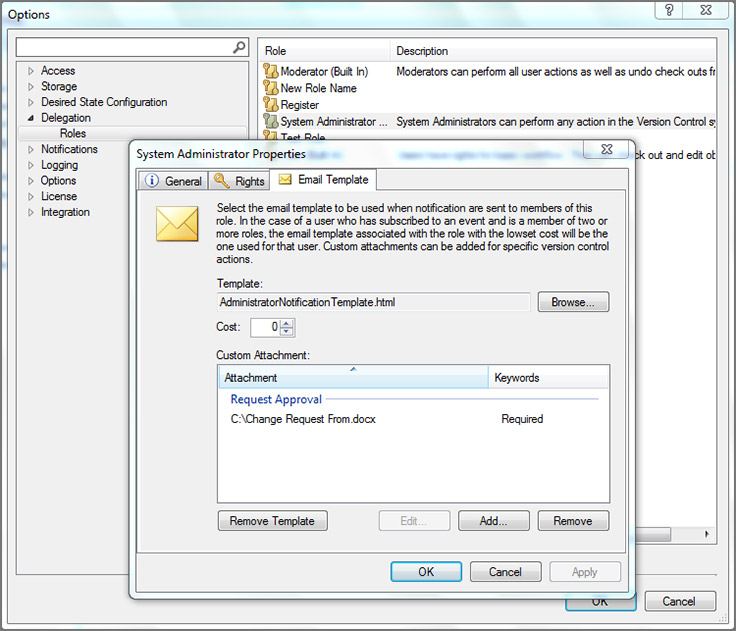

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

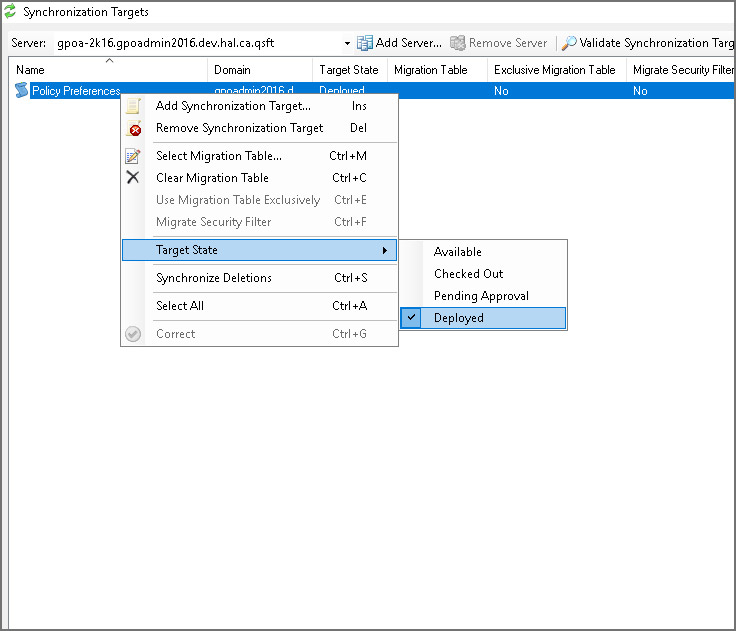

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

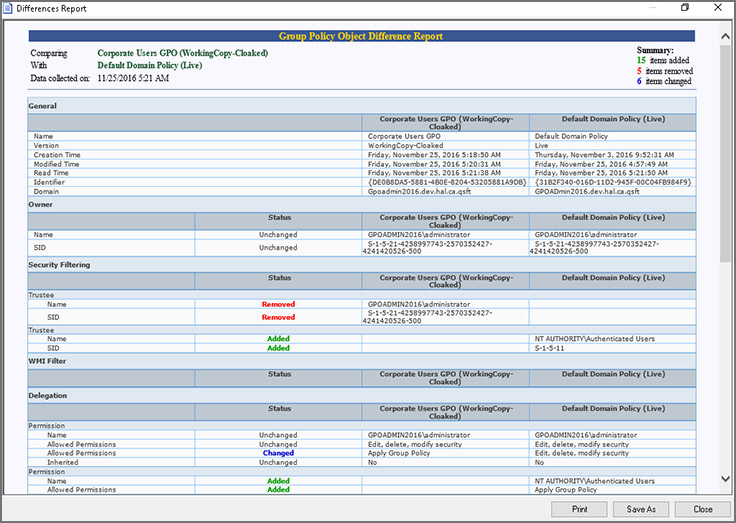

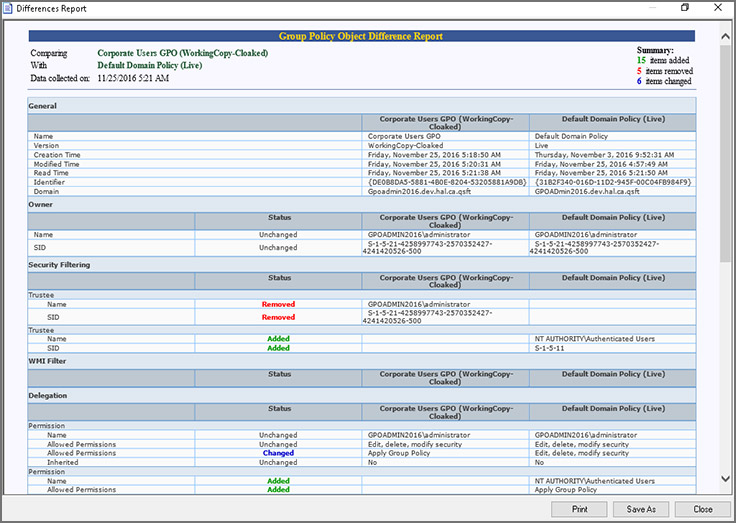

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

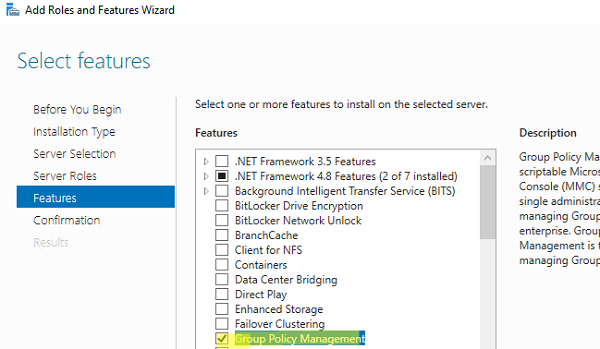

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

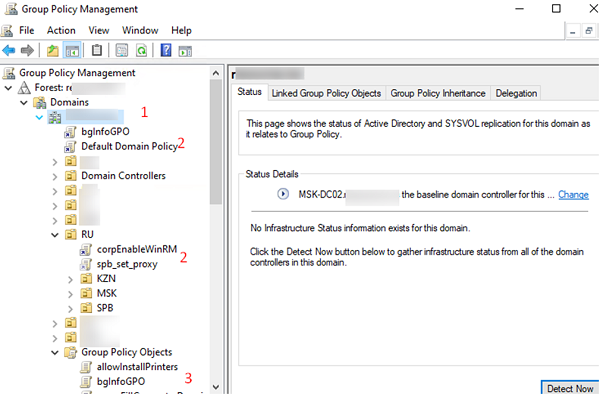

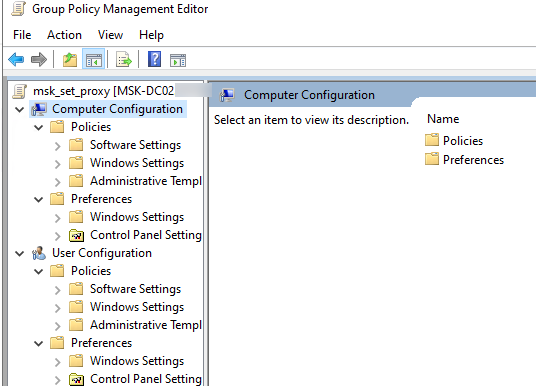

Окно оснастки управления групповой политикой выглядит так:

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

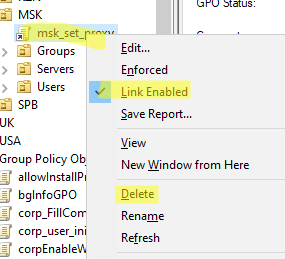

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

Групповые политики Active Directory позволяют централизованно применять одинаковые настройки ко множеству компьютеров и/или пользователей домена и существенно упрощают управление конфигурацией в доменной среде. Консоль Group Policy Management Console (GPMC.msc) – это основной инструмент для управления групповыми политиками (Group Policy Object, GPO) в Active Directory.

Содержание:

- Установка консоли GPMC в Windows

- Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Установка консоли GPMC в Windows

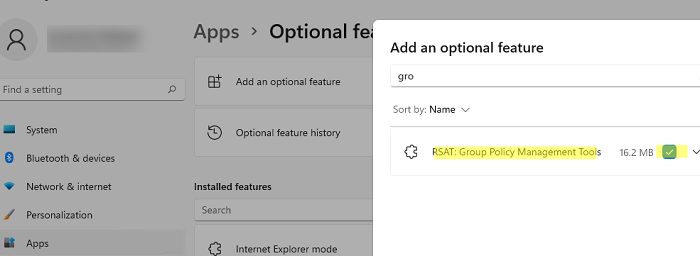

В Windows 10 и 11 консоль GPMC входит в состав RSAT, и вы можете установить ее через панель Settings. Перейдите Settings -> Apps -> Optional Features -> Add an optional feature -> выберите в списке RSAT: Group Policy Management Tools и нажмите Install.

Также вы можете установить консоль управления групповыми политиками в Windows 10 и 11 с помощью PowerShell:

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Или с помощью DISM:

DISM.exe /Online /add-capability /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Обратите внимание, что в современных версиях Windows 10 и 11 для установки инструментов управления RSAT, ваш компьютер должен быть подключен к Интернету. Подробнее про установку инструментов администрирования (RSAT) в Windows описано в статье по ссылке.

В Windows Server 2022/2019/2016/2012R2 вы можете установить консоль управления GPO через Server Manager: Add Roles and Features -> Features -> Group Policy Management.

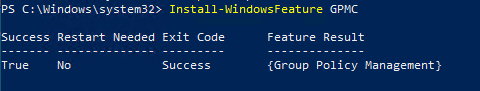

Также можно установить консоль GPMC в Windows Server с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature GPMC

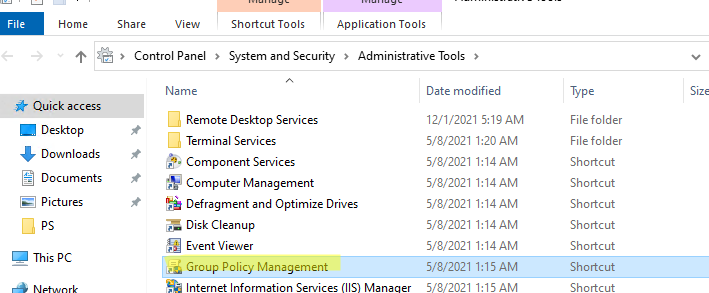

После установки, проверьте что ярлык Group Policy Management появится в разделе Administrative Tools в панели управления (Control PanelSystem and SecurityAdministrative Tools). Ярлык ссылается на MMC оснастку

%SystemRoot%system32gpmc.msc

.

Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Консоль GPMC позволяет управлять групповыми политиками на уровне сайтов AD, доменов и организационными подразделениями (Organizational Unit).

Для запуска консоли выполните команду:

gpmc.msc

По умолчанию консоль подключается к контроллеру домена с FSMO ролью Primary Domain Controller Emulator (PDC). Вы можете подключиться к любому другому DC. Для этого щелкните правой кнопкой по имени домена и выберите Change Domain Controller (для комфортной работы рекомендуем подключиться к вашему Logon Server-у).

Разверните Forest -> Domain -> Ваш домен.

На этом скриншоте выделены:

- Имя домена, к которому подключена консоль;

- Групповые политики, которые назначены на различные OU (отображается вся структура OU, которую вы видите в консоли ADUC);

- Полный список политик (GPO) в текущем домене доступен в разделе Group Policy Objects.

Групповые политики Active Directory можно назначить на OU, сайт или весь домен. Чаще всего политики привязываются к OU с компьютерами или пользователями.

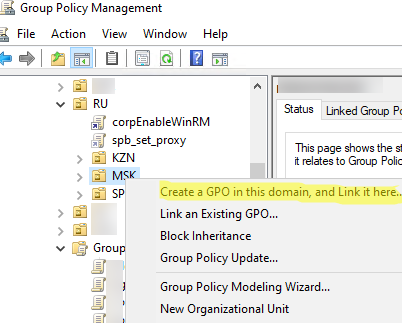

Чтобы создать новую GPO и сразу назначить ее на OU, щелкните по нужному контейнеру правой кнопкой и выберите Create a GPO in this domain, and Link it here.

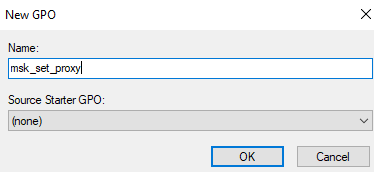

Задайте имя GPO:

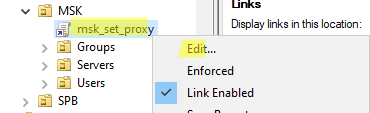

В консоли GPMC вы увидите вашу новую GPO, которая сразу назначена на выбранный вами контейнер (OU).

GPO активна (

Link Enabled = True

), это значит что ее настройки будут применяться ко всем объектом в данном OU.

Чтобы изменить настройки GPO выберите Edit.

Для управления параметрами групповой политики на компьютере Windows используется консоль локального редактора GPO – gpedit.msc. Он позволяет настроить параметры Windows с помощью одной или множественных локальных политик (MLGPO).

Перед вами откроется консоль редактора GPO, аналогичная локальному редактору GPO. Все настройки GPO разделены на две секции:

- Computer Configuration — здесь можно настроить параметров компьютера (Windows);

- User Сonfiguration – параметры, которые нужно применить для пользователей AD.

В каждой секции есть три подраздела:

- Software Settings – используется для установки и обновления программ через GPO;

- Windows Settings — здесь расположены основные параметры безопасности Windows: настройки политики паролей, блокировки аккаунтов, политики аудита, назначения прав пользователей и т.д;

- Administrative Templates – содержит параметры различных компонентов Windows. Здесь доступны как стандартные административные шаблоны Windows, так и дополнительно admx шаблоны, установленные администратором (например, admx шаблоны для управления программами Microsoft Office или шаблоны для Google Chrome). Рекомендуем использовать центральное хранилище административных шаблонов GPO для удобства управления.

Также здесь есть отдельный раздел Preferences. Здесь содержится дополнительный набор настроек Group Policy Preferences (GPP), которые вы можете задать для клиентских устройств через GPO.

Закройте редактор политики и вернитесь в консоль GPMC. Все настройки, которые вы изменили в GPO будут применены на клиентах при следующем цикле обновления настроек групповых политик.

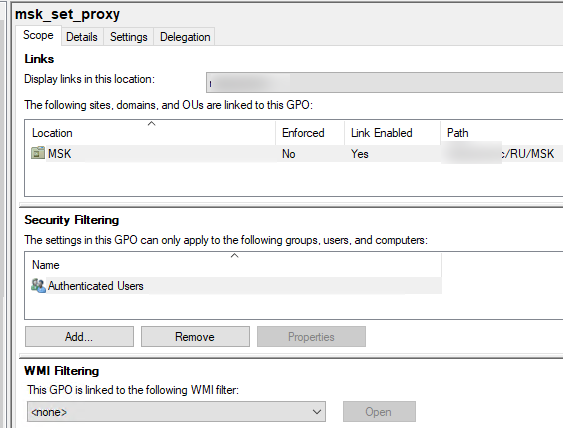

Выберите вашу GPO, чтобы вывести ее основные параметры. Здесь доступны 4 вкладки:

- Scope – здесь видно на какие OU назначена эта политики. В разделе Security Filtering можно настроить группы безопасности, для членов которых должна применяться политики (по умолчанию здесь задано Authenticated Users, это значит, что политика применяется ко всем объектам в OU). В параметре WMI filtering можно задать дополнительные правила фильтрации объектов для которых должна применяться GPO (см. WMI фильтры GPO);

- Details – содержится базовая информация о GPO (владелец, когда создана и изменена, версия, GUID);

- Settings – содержится отчет о всех настроенных параметрах GPO (отчет похож на результаты команды gpresult);

- Delegation – выводит текущие разрешения GPO, позволяет изменить их.

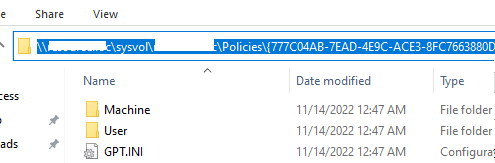

Active Directory хранит GPO хранятся в виде набора файлов и папок в каталоге SYSVOL, который реплицируется между DC. Вы можете найти каталог определенной GPO по ее GUID (на вкладке Details). Используйте следующий UNC путь:

\winitpro.rusysvolwinitpro.ruPolicies{GUID}

Если вы хотите, чтобы политика перестала действовать на клиенты в данном OU, можно либо удалить ссылку (

Delete

, при этом сама объект GPO не будет удален), либо временно отключить ее действие (

Link Enabled = False

).

Обратите внимание, что в домене уже есть две политики, которые действуют на все компьютеры и контроллеры домена соответственно:

- Default Domain Policy

- Default Domain Controller Policy

В большинстве случае не рекомендуется использовать эти GPO для настройки параметров клиентов. Лучше создать новые политики и назначить их на уровень всего домена или контейнера Domain Controllers.

Также консоль Group Policy Management позволяет:

- Импортировать/экспортировать, создавать резервные копии и восстанавливать GPO

- Создавать результирующие отчеты политик — Resultant Set of Policy (RSoP)

- Удаленно обновлять настройки GPO на компьютерах

- Подготавливать GPO к миграции между доменами

В отдельной статье “Почему не применяется групповая политика к компьютеру?” рассмотрены такие основные элементы групповых политик Active Directory как:

- Наследование в групповых полотках

- Область действия и порядок применения GPO (LSDOU)

- Приоритете и управление порядком применения политик

- Замыкание групповых политик (Loopback Processing mode)

- Фильтрация GPO

- Форсирование применения GPO

Рекомендуем внимательно ознакомиться с этой статьей для более эффективного использования возможностей групповых политик и понимания принципов их работы.

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

Единый интерфейс для разработки и управления объектами групповой политики

Вот почему консоль управления групповой политикой, Group Policy Management Console (GPMC), является неоценимым помощником администратора. GPMC — это новый бесплатный программный инструмент, реализованный в виде оснастки консоли Microsoft Management Console (MMC) для Windows Server 2003. Назначение GPMC — централизованное управление групповыми политиками.

Возможности GPMC

Список возможностей GPMC выглядит как перечень пожеланий администратора Group Policy. Для GPMC разработан новый графический интерфейс, который позволяет просматривать объекты Group Policy Object (GPO) во всем домене и даже в лесах интуитивно понятным образом. Теперь администратор может генерировать HTML-отчеты о произведенных установках GPO даже в том случае, когда право записи GPO отсутствует. К GPO теперь применимы операции резервирования и восстановления, GPO можно экспортировать, импортировать и даже выполнять при управлении несколькими доменами отображения на учетные записи других администраторов и указывать другие UNC-пути к ресурсам. В GPMC реализована функция предварительного просмотра результатов применения политик Resultant Set of Policies (RSoP). Для построения фильтров Windows Management Instrumentation (WMI) теперь можно использовать язык запросов Windows Management Instrumentation Query Language (WQL). Наконец, в GPMC заложены возможности поиска объектов групповых политик в рамках одного домена или во всех доменах леса.

Требования к установке

Говоря о GPMC, мы имеем в виду операционную систему Windows 2003. Хотя для работы GPMC не требуется самая последняя из выпущенных версий Windows, тем не менее в лицензионном соглашении сказано, что установить GPMC можно только в той сети, где работает по крайней мере одна копия Windows 2003. GPMC можно запустить в базовой конфигурации на Windows 2003 или на станции Windows XP Service Pack 1 (SP1) с установленным компонентом Windows .NET Framework. Когда GPMC разворачивается на XP, автоматически загружается обновление XP Quick Fix Engineering (QFE) Update Q326469, если оно еще не установлено. QFE обновляет библиотеку gpedit.dll для соответствия требованиям GPMC. GPMC не работает на 64-разрядных версиях Windows, поскольку пока еще не выпущена 64-разрядная версия Framework. GPMC и статьи, посвященные проблемам управления групповой политикой с использованием GPMC, доступны по адресу

www.microsoft.com/windowsserver2003/gpmc

.

Помимо обслуживания леса, Windows 2003 с помощью GPMC администратор может управлять лесами, состоящими из контроллеров доменов на базе Windows 2000. На Windows 2000 DC должен быть развернут как минимум SP2 (желательно — SP3). Дополнительные сведения об этом можно найти в статье Microsoft «Windows 2000 Domain Controllers Require SP3 or Later When Using Windows Server 2003 Administration Tools» по адресу

http://support.microsoft.com//?kbid=325465

. Чтобы воспользоваться функцией Group Policy Modeling, необходимо по крайней мере один из DC обновить до уровня Windows 2003. Нужно иметь в виду, что при редактировании GPO в лесу Windows 2000 на таких клиентах, как Windows 2003 или XP (так называемые uplevel-клиенты), важно помнить о некоторых тонкостях. Если редактирование Windows 2000 GPO ведется с uplevel-клиента, то более поздние настройки политики клиента автоматически и без предупреждения (это действие по умолчанию) заменят настройки GPO. Данная особенность GPMC описана в статье Microsoft «Upgrading Windows 2000 Group Policy for Windows XP» (

http://support.microsoft.com//?kbid=307900

). Для предотвращения нежелательного обновления GPO в рассматриваемом объекте требуется включить политику User Configuration/Administrative Templates/System/Group Policy/Turn off automatic update of ADM files.

Кроме того, можно непреднамеренно спровоцировать конфликт объектов политики, если сначала воспользоваться базовой версией XP для редактирования GPO, а затем выполнить обновление DC до Windows 2000 SP3. Происходит автоматическое обновление административных шаблонов на основе времени создания/модификации файла, и эти временные метки для только что установленного SP3 покажут, что данные файлы-шаблоны более свежие, чем на XP. В результате административные шаблоны Windows 2000 SP3 (более новые по временной метке) перезаписывают шаблоны XP Group Policy (более новые по коду), что может привести к разрушению административного шаблона. Превентивные меры и изменение ситуации, если она все-таки возникла, одинаковы: необходимо использовать клиентские станции Windows 2003, XP SP1 или Windows 2000 для редактирования объектов Windows 2000 GPO, поскольку временные метки названных операционных систем для административных шаблонов Group Policy — более поздние, чем временные метки шаблонов Windows 2000 SP3.

После установки GPMC соответствующий значок появляется в Administrative Tools — как Group Policy Management. Поскольку эта утилита является интегрированной оснасткой MMC, при желании можно настроить специализированную MMC-консоль GPMC путем добавления Group Policy Management с помощью меню Add/Remove Snap-in.

Интерфейс пользователя

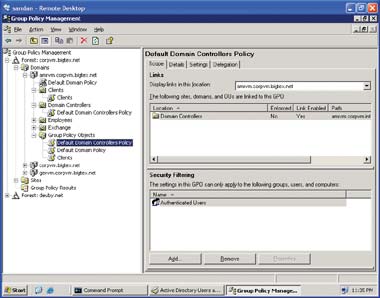

На Экране 1 показана основная консоль GPMC. Как и для всех оснасток MMC, интерфейс пользователя состоит из двух областей: слева панель дерева консоли, справа — панель сведений. Дерево консоли показывает структуру Active Directory (AD) в виде, напоминающем оснастку MMC Active Directory Users and Computers. Если присмотреться внимательно, можно заметить несколько важных отличий. Первое состоит в том, что в структуру AD разрешается включать несколько лесов (на Экране 1 это corpvm.bigtex.net и deuby.net). Второе отличие — внутри каждого леса в GPMC представлены только те контейнеры, между которыми в лесу существуют связи GPO, это могут быть сайты, домены и организационные единицы (OU), в терминологии Microsoft это субъект управления — Scope Of Management (SOM). Третье отличие связано с тем, как в дереве консоли изображаются связи GPO и SOM. На Экране 1 соответствия между различными объектами групповых политик и контейнерами изображены в виде ярлыков или связей — обратите внимание на маленькую стрелку на значках. Объекты групповой политики не хранятся в тех контейнерах, для которых они создавались; они хранятся на уровне домена (находятся в контейнере Group Policy Objects) и связаны с соответствующим SOM.

Экран 1. Интерфейс GPMC

Интерфейс GPMC поддерживает операции перетаскивания, как и традиционное контекстное меню для работы с GPO. Например, можно связать GPO с OU, выбрав нужный GPO в контейнере Group Policy Objects и перетащив его на OU контроллера домена. Большинство операций перетаскивания GPO сопровождается появлением окна с требованием подтвердить данное действие; такие виды операций могут иметь далеко идущие последствия при ошибочном связывании GPO не с тем контейнером из-за неточного позиционирования, что может нанести ущерб политике по умолчанию целого домена.

Описание DC GPO, заданное по умолчанию, выделено для домена amrvm.corpvm.bigtex.net в окне дерева консоли, так что в окне области сведений представлены подробные данные о выбранном объекте групповой политики. В панели сведений имеется четыре вкладки: область действия GPO, детальное описание параметров, настройки и делегирование GPO. На изучение того, с каким именно контейнером связан настроенный пользователем GPO в среде Windows 2000, могло бы уйти много времени. Вкладка Scope позволяет узнать это, один раз щелкнув мышкой.

Как показано на Экране 1, Default DC GPO не связан больше ни с каким другим сайтом, доменом или иным OU. Список Links представляет все связи GPO в одном месте интерфейса. Секция Security Filtering в окне сведений показывает, для каких пользователей или компьютеров данный GPO будет обрабатываться.

Вкладка Detail предоставляет информацию о GPO, которую раньше приходилось выуживать из самых разных мест. Сюда входят сведения о домене и владельце GPO, времени создания и модификации GPO, номерах версий пользователя и настройках компьютера в AD и SYSVOL, о глобальном уникальном идентификаторе (GUID) и о статусе GPO (включен/отключен).

Вкладка Settings позволяет просмотреть все настройки GPO в формате HTML — для этого больше не нужно лазить по всем закоулкам MMC Group Policy Editor (GPE). На вкладке показаны только действующие настройки для подключенных параметрических секций. Можно развернуть или свернуть каждую секцию, выбрав show или hide. Контекстное меню в любом месте отчета позволяет редактировать GPO (с помощью стандартной интегрированной оснастки MMC Group Policy Object Editor), вывести отчет на печать или сохранить его в HTML-файле.

На вкладке Delegation показано, у кого есть права на данный GPO. И опять же, здесь все гораздо проще и понятнее по сравнению с редактором ACL для объектов AD. Для любого представленного принципала безопасности существует всего пять комбинаций настроек: Read, Edit settings, Edit settings/delete/modify security, Read (from Security Filtering) и (если выбрать Advanced на вкладке Delegation и воспользоваться редактором разрешений непосредственно) Custom. Для субъекта безопасности, который обладает правом Read (from Security Filtering), накладываются фильтры безопасности, и для получения подробной информации о правах необходимо обратиться к вкладке Scope в секции Security Filtering.

Есть одна общая задача, в решении которой GPMC не сможет помочь администратору. Это запуск процедуры обновления политики. Данная процедура инициируется с помощью утилиты Gpupdate (для Windows 2003 и XP) или же Secedit (для Windows 2000). Чтобы запустить обновление Group Policy, следует открыть окно командной строки на станции клиента и запустить одну из названных выше утилит.

Работа с GPO

Один из разочаровывающих аспектов работы с объектами групповой политики в Windows 2000 состоит в том, что этими объектами невозможно манипулировать так же, как файлами. В отличие от объектов файловой системы или AD объекты групповой политики представляют собой гибридную конструкцию, уникальную для Windows 2000; каждому GPO соответствует некоторый компонент AD и компонент файловой системы. AD-компонент распределяется между репликами AD, а компонент файловой системы циркулирует по томам SYSVOL контроллеров домена через механизм File Replication Service (FRS). Это одна из причин, почему объектами GPO так непросто управлять. Можно создавать GPO, удалять их, редактировать параметры объекта Group Policy и настройки безопасности — и более ничего. Невозможно создать резервную копию GPO для надежного хранения, восстановить GPO при утере или порче информации, скопировать GPO для проверки выполненных настроек в тестовый лес. Однако теперь, при помощи GPMC, все перечисленные выше операции выполнить гораздо проще.

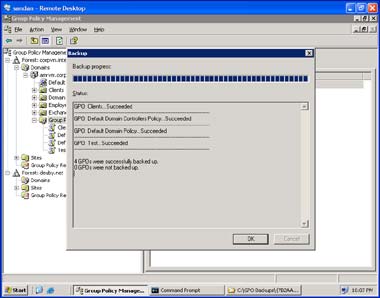

Операция Backup

Чтобы создать резервную копию GPO, нужно просто открыть контекстное меню объекта в окне дерева консоли и выбрать Backup. Прежде чем приступить к резервированию GPO, система предложит указать место хранения резервной копии и задать ее описание. Можно зарезервировать все GPO домена с помощью все того же контекстного меню, выбрав команду Back Up All. GPMC выводит на экран индикатор выполнения задания (см. Экран 2). Точно такое же контекстное меню предлагает утилита Manage Backups, в которой для указанного каталога перечисляются все хранящиеся в нем резервные копии GPO.

Экран 2. Резервное копирование всех GPO домена

Операция Restore

При восстановлении сохраненного GPO настройки текущего GPO удаляются, и данное GPO переходит в состояние, соответствовавшее моменту создания резервной копии. Причины использования операции Restore очевидны — возврат GPO в работоспособное состояние или восстановление случайно удаленного GPO. При этом GPMC не восстанавливает связи данного GPO, если их уже успели удалить, но, поскольку GPO GUID остался прежним, работа через ранее существовавшие связи для восстановленного GPO будет протекать точно так же, как и для оригинального GPO.

Чтобы восстановить GPO, следует открыть в контейнере контекстное меню объекта групповой политики и выбрать Restore From Backup. Если GPO отсутствует (случайно удален), нужно открыть контекстное меню контейнера, выбрать Manage Backups и указать GPO, который необходимо восстановить. После этого можно будет просмотреть настройки интересующего GPO (в виде такого же отчета, который представлен на вкладке Settings) и убедиться, что GPO для восстановления выбран правильно.

Операции Copy и Import

С помощью операций Copy и Import настройки существующего GPO передаются в новый GPO. Целевой GPO при этом может находиться в том же домене, в другом домене или даже в соседнем лесу.

Между операциями Copy и Import имеются различия. Import требует, чтобы целевой GPO уже существовал до начала операции импортирования настроек, тогда как Copy сама создает целевой GPO. Операция Copy требует наличия трастовых отношений между исходным и целевым доменом, с тем чтобы операция копирования была выполнена за один прием, для Import в этом нет необходимости, поскольку работа проводится с резервной копией GPO. Если между доменами не заданы трастовые отношения, воспользоваться операцией Copy будет невозможно, придется создать резервную копию GPO где-либо в файловой системе, а затем импортировать резервную копию GPO в целевой домен.

Чтобы импортировать настройки GPO, следует открыть контекстное меню целевого GP и выбрать Import Settings. Это действие запускает программу-мастер, которая предлагает сохранить существующую конфигурацию GPO, указать место хранения резервной копии GPO и восстановить настройки. Если исходный GPO ссылается на принципалы безопасности и определенные пути в формате UNC, мастер автоматически поможет воспользоваться таблицей миграции и задать отображение используемых принципалов безопасности и UNC на целевой GPO с учетом данных таблицы. Операция Copy предоставляет возможность разработать целый процесс управления изменением GPO, для чего желательно создать и протестировать GPO в отдельном домене или лесу доменов, а уже потом скопировать отлаженные GPO в производственный домен.

Миграционные таблицы

Копирование GPO внутри домена — это вполне очевидная операция, так как пользователи, компьютеры, группы и пути UNC, на которые ссылается GPO, доступны как исходному, так и целевому SOM. Копирование GPO между доменами в рамках одного леса — и тем более между доменами в разных лесах — операция более сложная, поскольку UNC-пути для каталогов переназначения или установки программ и принципалов безопасности (например, локальных групп домена), на которые имеются ссылки в настройках исходного GPO, могут оказаться недоступными в целевом GPO. Поскольку принципалы безопасности фигурируют в GPO под своими идентификаторами защиты (SID), простое копирование объекта групповой политики в целевой домен, в котором рассматриваемый SID не имеет никаких прав, приведет к появлению неразрешимого SID (Unresolved SID). В этом случае не только произойдет нарушение нормального функционирования GPO, но периодически в целевом домене в журнале Application Event Log начнут появляться сообщения об ошибках в компонентах SceCli и Userenv.

Положение можно исправить следующим образом. Нужно создать индивидуальное отображение между принципалами безопасности и UNC-путями исходного и целевого доменов. Например, если в домене TEST существует локальная группа под названием Test GPO Admins, то при копировании GPO в производственный домен PROD необходимо определиться, какую группу вместо Test GPO Admins следует иметь в виду в целевом домене. Группы Test GPO Admins, скорее всего, в домене PROD не существует, а создание новой локальной группы в производственном домене с таким же именем ни к чему не приведет, так как все равно идентификатор SID созданной группы будет отличаться от SID исходной группы Test GPO Admins. Но если создать таблицу, в которой установлено отображение TESTTest GPO Admins в PRODGPO Admins, GPMC автоматически заменит SID TESTTest GPO Admins на SID PRODGPO Admins и тогда GPO сможет нормально функционировать в целевом домене.

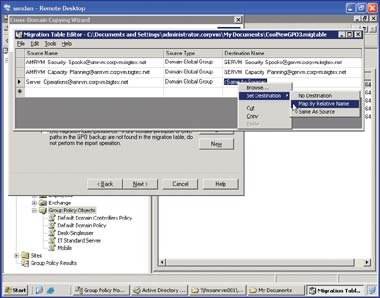

Специалисты Microsoft назвали эту таблицу миграционной. Приложение, с помощью которого создается миграционная таблица, называется Migration Table Editor (MTE) — mtedit.exe. MTE входит в состав операции Copy и Import, поэтому, когда система обнаруживает принципалы безопасности или пути UNC, в мастере появляется вариант запуска MTE. Редактор миграционной таблицы может быть запущен из панели дерева консоли контекстного меню контейнера GPO с помощью команды Open Migration Table Editor.

Пример операции копирования GPO

Давайте посмотрим, как выполнить копирование GPO из дочернего домена amrvm.bigtex.net в домен того же уровня gervm.bigtex.net. В исходном объекте групповой политики, CoolNewGPO, предоставлено право Capacity Planning для проведения анализа системной производительности, право Security для управления аудитом и работы с журналом Security log и Server Operations — для завершения работы системы в удаленном режиме. Для того чтобы скопировать данный GPO, требуется открыть контекстное меню CoolNewGPO в контейнере Group Policy Objects в домене AMRVM и выбрать Copy. Затем нужно открыть контекстное меню в контейнере Group Policy Objects в домене GERVM и выбрать Paste. Это приводит к запуску мастера Cross-Domain Copying Wizard, который помогает завершить операцию копирования. Необходимо быть внимательным и выполнять команду Paste только для целевого контейнера Group Policy Objects. Если случайно будет выбран другой контейнер, может оборваться связь исходного GPO с другими доменами. К счастью, в этом случае появляется окно с требованием подтвердить выполнение операций междоменной связи.

Если необходимо скопировать GPO между различными доменами, сначала требуется решить, нужно ли переносить разрешения исходного GPO или же воспользоваться для целевого GPO разрешениями по умолчанию. Например, мы принимаем, что в целевом GPO будут использоваться разрешения по умолчанию. Мастер Cross-Domain Copying Wizard анализирует, может ли для принципалов безопасности GPO-источника или UNC-путей понадобиться таблица миграции. Поскольку наш GPO содержит принципал безопасности, мастер предоставляет нам на выбор две возможности: скопировать принципалы безопасности из источника или построить таблицу миграции для перемещения исходных настроек в целевой домен. Так как мы заинтересованы в создании миграционной таблицы, нажимаем кнопку New для построения новой таблицы.

GPMC выдает для заполнения пустую миграционную таблицу. В меню File следует выбрать Tools, Populate from GPO. Это действие позволяет выбрать GPO-источник (хотя в самом начале операции Copy уже указано, какой именно GPO копируется) и заполнить таблицу миграции принципалами безопасности и UNC-информацией исходного GPO. Затем настает очередь выбора целевого домена, как показано на Экране 3.

Экран 3. Сопоставление GPO разных доменов

Исходный домен, AMRVM, имеет три глобальные группы интересов: AMRVM Security Spooks, AMRVM Capacity Planning и Server Operations. Требуется задать отображение этих групп в группы целевого домена — GERVM Security Spooks, GERVM Capacity Planning и Server Operations. Следует открыть контекстное меню поля Destination Name в MTE и выбрать Browse. Запускается AD Object Picker. Затем нужно щелкнуть кнопку Locations, ввести целиком или частично имена целевых групп, щелкнуть Check Names и нажать Enter. Когда пользователь указывает объект и нажимает ОК, мастер заполняет поле Destination Name наименованиями групп в формате User Principal Name (UPN).

Поскольку группа Server Operations (не путать со встроенной группой Server Operators) и в исходном домене, и в целевом называется одинаково, необходимо открыть контекстное меню поля Destination Name и выбрать Set Destination, Map By Relative Name (см. Экран 3). Когда используется этот режим отображения, GPMC осуществляет поиск принципала безопасности в целевом домене, у которого точно такое же относительное имя, и заменяет в политике исходный принципал безопасности на его целевой аналог с таким же именем.

Теперь миграционная таблица заполнена, осталось выбрать File, Exit и подтвердить сохранение выполненных изменений. Мастер выводит отчет о внесенных в конфигурацию GPO изменениях и после нажатия кнопки Finish будет запущена операция Copy. Чтобы показать скопированные настройки GPO, следует выбрать в дереве консоли GPMC вновь созданный объект GPO и в области сведений перейти на вкладку Settings. Обратите внимание на изменения, которые произошли в установках GPO при переносе объекта групповой политики из домена AMRVM в домен GERVM.

Составление сценария

GPMC основывается на COM-интерфейсах (доступных для VBScript, Jscript и Visual Basic — VB), через которые в основном и осуществляется работа консоли. Для пользователей, недостаточно хорошо владеющих механизмом составления сценариев, группа разработчиков GPMC включила в состав этого приложения набор сценариев, расположенных в каталоге %programfiles%gpmcscripts. Эти сценарии в той же степени полезны в работе, что и графический интерфейс, поскольку с их помощью администраторы программным путем могут управлять объектами групповых политик (за исключением настроек GPO). Сценарии можно запускать в режиме планировщика заданий без вмешательства оператора.

С помощью сценариев администратор может создавать резервные копии отдельных или всех GPO домена, восстанавливать их в случае необходимости, копировать GPO, удалять их, создавать GPO в конфигурации по умолчанию, менять разрешения, импортировать один или несколько GPO в домен, а также генерировать отчеты о состоянии любого числа GPO домена. Еще 12 сценариев позволяют получить информацию об особенностях настроек Group Policy. Например, можно получить список всех GPO домена и подробное описание соответствующих конфигураций объектов групповых политик или же список всех GPO, у которых отсутствуют связи с сайтом, доменом или OU.

Два сценария демонстрируют возможности использования сценариев и XML: CreateXMLFromEnvironment.wsf собирает сведения об OU, GPO, связях GPO и настройках безопасности GPO в домене и сохраняет эту информацию в .xml-файле; CreateEnvironmentFromXML.wsf читает .xml-файл, созданный CreateXMLFromEnvironment.wsf, и строит объектную среду, основанную на сохраненной информации. С помощью этих сценариев можно быстро построить среду разработки или тестирования, которая точно воспроизводит производственную среду.

Результирующая политика (RSoP)

RSoP — одна из наиболее примечательных возможностей Windows 2003. Политики, которые воздействуют на конечных пользователей, зависят от большого числа переменных, в связи с чем работать с ними становится очень сложно. Теперь можно вычислить воздействие, которое произведет на пользователей набор различных GPO, связанных с несколькими сайтами и OU в домене. RSoP позволяет оценить эффект политики — на любой компьютер в иерархии AD или на любого пользователя — в результате воздействия всех GPO, которые влияют на данный компьютер или пользователя. В RSoP различают режим регистрации (logging mode) и режим планирования (planning mode). Регистрация RSoP позволяет установить, какие GPO предназначены для пользователя или компьютера и от каких GPO накладываются конкретные установки. Планирование RSoP дает возможность выполнить анализ типа что — если для оценки влияния отдельного GPO (или целой группы GPO) на пользователя или компьютер, который перемещается в другой OU или группу безопасности. Обратиться к RSoP можно и без применения GPMC. Регистрируясь на станции Windows 2003 или XP, всегда можно быстро определить эффективную политику для учетной записи пользователя, набрав в окне командной строки:

RSoP.msc

Отображение эффективных настроек — сущность режима регистрации. Чтобы запустить RSoP в режиме планирования, минуя GPMC, следует открыть MMC на сервере Windows 2003 и добавить оснастку RSoP. После этого можно реализовать сценарий что — если для своей политики.

Поскольку GPMC разрабатывалась как центральное приложение администрирования Group Policy, RSoP может быть запущена непосредственно из GPMC. В GPMC для режимов RSoP специалисты Microsoft используют другие термины — RSoP Logging Mode переименован в Group Policy Results, а RSoP Planning Mode теперь называется Group Policy Modeling.

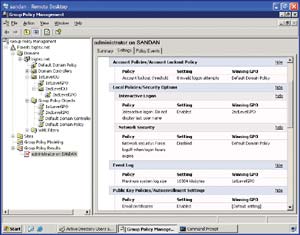

Group Policy Results.

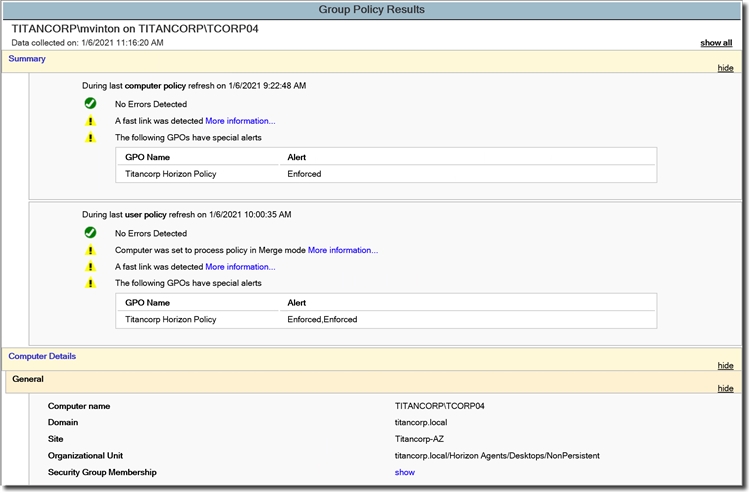

Получить отчет Group Policy Results можно со станции клиента в домене Windows 2000, однако на клиенте в этом случае должна работать система Windows 2003 или XP, а у пользователя должны быть права локального администратора на той станции, информацию о которой он собирает. Чтобы запустить программу Group Policy Results Wizard, следует открыть контекстное меню для значка Group Policy Results в левой части оснастки GPMC и выбрать Group Policy Results Wizard. Мастер последовательно проведет вас через все необходимые шаги для вычисления эффективных настроек выбранного компьютера или пользователя. GPMC выведет в область сведений исчерпывающую информацию (см. Экран 4). Обратите внимание на три вкладки. Вкладка Summary показывает сводную информацию о конфигурации компьютера пользователя, вкладка Settings — эффективные установки, а Policy Events — сообщения в журнале событий, относящиеся к Group Policy.

Экран 4. Мастер Group Policy Results

Group Policy Modeling.

Group Policy Modeling позволяет моделировать воздействие нескольких GPO на пользователей или компьютеры без особых усилий, что обычно сопутствует решению задач, связанных с Group Policy. Используется вместе с функциями Copy и Import и применяется для разработки, тестирования и быстрого развертывания GPO в среде Windows 2000.

Как и в случае с Group Policy Results, необходимо запустить мастер из контекстного меню Group Policy Modeling в левой части GPMC. Чтобы значок стал доступен для работы, в лесу должен быть установлен по крайней мере один компьютер Windows 2003 DC. Дополнительную информацию о Group Policy Modeling и Group Policy Planning можно найти в статье

http://www.microsoft.com/technet/prodtechnol/ windowsserver2003/proddocs/entserver/rspintro.asp

(в ссылке под названием Resultant Set of Policy).

Незаменимый помощник администратора

GPMC предоставляет программный инструмент исключительных функциональных возможностей для разработки и управления GPO, консолидируя множество различных функций в едином интерфейсе. Однако GPMC не охватывает всех аспектов управления Group Policy (например, не занимается внесением изменений), поэтому без приложений независимых разработчиков все-таки не обойтись. Совмещение таких функций, как Copy, Import и Group Policy Modeling, позволяет разрабатывать и развертывать GPO намного быстрее и с большей степенью безопасности, чем в Windows 2000. GPMC играет настолько важную роль для Windows 2003 и Windows 2000, что Microsoft следовало бы включить эту утилиту в состав операционной системы, а не выпускать в виде отдельного дополнения.

Иcточник: http://www.OSP.ru

Взято с oszone.ru

Оцените статью: Голосов

From Wikipedia, the free encyclopedia

|

|

Parts of this article (those related to Windows 10 issues) need to be updated. Please help update this article to reflect recent events or newly available information. (September 2018) |

Group Policy is a feature of the Microsoft Windows NT family of operating systems (including Windows 7, Windows 8.1, Windows 10, Windows 11, and Windows Server 2003+) that controls the working environment of user accounts and computer accounts. Group Policy provides centralized management and configuration of operating systems, applications, and users’ settings in an Active Directory environment. A set of Group Policy configurations is called a Group Policy Object (GPO). A version of Group Policy called Local Group Policy (LGPO or LocalGPO) allows Group Policy Object management without Active Directory on standalone computers.[1][2]

Active Directory servers disseminate group policies by listing them in their LDAP directory under objects of class groupPolicyContainer. These refer to fileserver paths (attribute gPCFileSysPath) that store the actual group policy objects, typically in an SMB share \domain.comSYSVOL shared by the Active Directory server. If a group policy has registry settings, the associated file share will have a file registry.pol with the registry settings that the client needs to apply.[3]

The Policy Editor (gpedit.msc) is not provided on Home versions of Windows XP/Vista/7/8/8.1/10/11.

Operation[edit]

Group Policies, in part, control what users can and cannot do on a computer system. For example, a Group Policy can be used to enforce a password complexity policy that prevents users from choosing an overly simple password. Other examples include: allowing or preventing unidentified users from remote computers to connect to a network share, or to block/restrict access to certain folders. A set of such configurations is called a Group Policy Object (GPO).

As part of Microsoft’s IntelliMirror technologies, Group Policy aims to reduce the cost of supporting users. IntelliMirror technologies relate to the management of disconnected machines or roaming users and include roaming user profiles, folder redirection, and offline files.

Enforcement[edit]

To accomplish the goal of central management of a group of computers, machines should receive and enforce GPOs. A GPO that resides on a single machine only applies to that computer. To apply a GPO to a group of computers, Group Policy relies on Active Directory (or on third-party products like ZENworks Desktop Management) for distribution. Active Directory can distribute GPOs to computers which belong to a Windows domain.

By default, Microsoft Windows refreshes its policy settings every 90 minutes with a random 30 minutes offset. On domain controllers, Microsoft Windows does so every five minutes. During the refresh, it discovers, fetches and applies all GPOs that apply to the machine and to logged-on users. Some settings — such as those for automated software installation, drive mappings, startup scripts or logon scripts — only apply during startup or user logon. Since Windows XP, users can manually initiate a refresh of the group policy by using the gpupdate command from a command prompt.[4]

Group Policy Objects are processed in the following order (from top to bottom):[5]

- Local — Any settings in the computer’s local policy. Prior to Windows Vista, there was only one local group policy stored per computer. Windows Vista and later Windows versions allow individual group policies per user accounts.[6]

- Site — Any Group Policies associated with the Active Directory site in which the computer resides. (An Active Directory site is a logical grouping of computers, intended to facilitate management of those computers based on their physical proximity.) If multiple policies are linked to a site, they are processed in the order set by the administrator.

- Domain — Any Group Policies associated with the Windows domain in which the computer resides. If multiple policies are linked to a domain, they are processed in the order set by the administrator.

- Organizational Unit — Group policies assigned to the Active Directory organizational unit (OU) in which the computer or user are placed. (OUs are logical units that help organizing and managing a group of users, computers or other Active Directory objects.) If multiple policies are linked to an OU, they are processed in the order set by the administrator.

The resulting Group Policy settings applied to a given computer or user are known as the Resultant Set of Policy (RSoP). RSoP information may be displayed for both computers and users using the gpresult command.[7]

Inheritance[edit]

A policy setting inside a hierarchical structure is ordinarily passed from parent to children, and from children to grandchildren, and so forth. This is termed inheritance. It can be blocked or enforced to control what policies are applied at each level. If a higher level administrator (enterprise administrator) creates a policy that has inheritance blocked by a lower level administrator (domain administrator), this policy will still be processed.

Where a Group Policy Preference Settings is configured and there is also an equivalent Group Policy Setting configured, then the value of the Group Policy Setting will take precedence.

Filtering[edit]

WMI filtering is the process of customizing the scope of the GPO by choosing a (WMI) filter to apply. These filters allow administrators to apply the GPO only to, for example, computers of specific models, RAM, installed software, or anything available via WMI queries.

Local Group Policy[edit]

Local Group Policy (LGP, or LocalGPO) is a more basic version of Group Policy for standalone and non-domain computers, that has existed at least since Windows XP,[when?] and can be applied to domain computers.[citation needed] Prior to Windows Vista, LGP could enforce a Group Policy Object for a single local computer, but could not make policies for individual users or groups. From Windows Vista onward, LGP allow Local Group Policy management for individual users and groups as well,[1] and also allows backup, importing and exporting of policies between standalone machines via «GPO Packs» – group policy containers which include the files needed to import the policy to the destination machine.[2]

Group Policy preferences[edit]

Group Policy Preferences are a way for the administrator to set policies that are not mandatory, but optional for the user or computer.

There is a set of group policy setting extensions that were previously known as PolicyMaker. Microsoft bought PolicyMaker and then integrated them with Windows Server 2008. Microsoft has since released a migration tool that allows users to migrate PolicyMaker items to Group Policy Preferences.[8]

Group Policy Preferences adds a number of new configuration items. These items also have a number of additional targeting options that can be used to granularly control the application of these setting items.

Group Policy Preferences are compatible with x86 and x64 versions of Windows XP, Windows Server 2003, and Windows Vista with the addition of the Client Side Extensions (also known as CSE).[9][10][11][12][13][14]

Client Side Extensions are now included in Windows Server 2008, Windows 7, and Windows Server 2008 R2.

Group Policy Management Console[edit]

Originally, Group Policies were modified using the Group Policy Edit tool that was integrated with Active Directory Users and Computers Microsoft Management Console (MMC) snap-in, but it was later split into a separate MMC snap-in called the Group Policy Management Console (GPMC). The GPMC is now a user component in Windows Server 2008 and Windows Server 2008 R2 and is provided as a download as part of the Remote Server Administration Tools for Windows Vista and Windows 7.[15][16][17][18]

Advanced Group Policy Management[edit]

Microsoft has also released a tool to make changes to Group Policy called Advanced Group Policy Management[19] (a.k.a. AGPM). This tool is available for any organization that has licensed the Microsoft Desktop Optimization Pack (a.k.a. MDOP). This advanced tool allows administrators to have a check in/out process for modification Group Policy Objects, track changes to Group Policy Objects, and implement approval workflows for changes to Group Policy Objects.

AGPM consists of two parts — server and client.

The server is a Windows Service that stores its Group Policy Objects in an archive located on the same computer or a network share.

The client is a snap-in to the Group Policy Management Console, and connects to the AGPM server. Configuration of the client is performed via Group Policy.

Security[edit]

Group Policy settings are enforced voluntarily by the targeted applications. In many cases, this merely consists of disabling the user interface for a particular function.[20]

"Circumventing Group Policy as a Limited User</ref>

Windows 8 enhancements[edit]

Windows 8 has introduced a new feature called Group Policy Update. This feature allows an administrator to force a group policy update on all computers with accounts in a particular Organizational Unit. This creates a scheduled task on the computer which runs the gpupdate command within 10 minutes, adjusted by a random offset to avoid overloading the domain controller.

Group Policy Infrastructure Status was introduced, which can report when any Group Policy Objects are not replicated correctly amongst domain controllers.[21]

Group Policy Results Report also has a new feature that times the execution of individual components when doing a Group Policy Update.[22]

See also[edit]

- Administrative Templates

- Group Policy improvements in Windows Vista

- Workgroup Manager

References[edit]

- ^ a b LLC), Tara Meyer (Aquent. «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». go.microsoft.com.

- ^ a b Sigman, Jeff. «SCM v2 Beta: LocalGPO Rocks!». Microsoft. Retrieved 2018-11-24.

- ^ «[MS-GPOD]: Group Policy Protocols Overview». Microsoft. Section 1.1.5 Group Policy Data Storage. Retrieved 2020-02-22.

- ^

Gpupdate - ^ «Group Policy processing and precedence». Microsoft Corporation. 22 April 2012.

- ^ «Group Policy — Apply to a Specific User or Group — Windows 7 Help Forums». www.sevenforums.com.

- ^ Archiveddocs. «Gpresult». technet.microsoft.com.

- ^ «Group Policy Preference Migration Tool (GPPMIG)». Microsoft.

- ^ «Group Policy Preference Client Side Extensions for Windows XP (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows XP x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 x64 Edition (KB943729)». Microsoft Download Center.

- ^

«How to Install GPMC on Server 2008, 2008 R2, and Windows 7 (via RSAT)». 2009-12-23. - ^

Microsoft Remote Server Administration Tools for Windows Vista - ^

Microsoft Remote Server Administration Tools for Windows Vista for x64-based Systems - ^

Remote Server Administration Tools for Windows 7 - ^ «Windows — Official Site for Microsoft Windows 10 Home & Pro OS, laptops, PCs, tablets & more». www.microsoft.com.

- ^ Raymond Chen, «Shell policy is not the same as security»

- ^ «Updated: What’s new with Group Policy in Windows 8». 17 October 2011.

- ^ «Windows 8 Group Policy Performance Troubleshooting Feature». 23 January 2012.

Further reading[edit]

- «Group Policy for Beginners». Windows 7 Technical Library. Microsoft. 27 April 2011. Retrieved 22 April 2012.

- «Group Policy Management Console». Dev Center — Desktop. Microsoft. 3 February 2012. Retrieved 22 April 2012.

- «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». Windows Vista Technical Library. Microsoft. Retrieved 22 April 2012.

- «Group Policy processing and precedence». Windows Server 2003 Product Help. Microsoft. 21 January 2005. Retrieved 22 April 2012.

External links[edit]

- Official website

- Group Policy Team Blog

- Group Policy Settings Reference for Windows and Windows Server

- Force Gpupdate

From Wikipedia, the free encyclopedia

|

|

Parts of this article (those related to Windows 10 issues) need to be updated. Please help update this article to reflect recent events or newly available information. (September 2018) |

Group Policy is a feature of the Microsoft Windows NT family of operating systems (including Windows 7, Windows 8.1, Windows 10, Windows 11, and Windows Server 2003+) that controls the working environment of user accounts and computer accounts. Group Policy provides centralized management and configuration of operating systems, applications, and users’ settings in an Active Directory environment. A set of Group Policy configurations is called a Group Policy Object (GPO). A version of Group Policy called Local Group Policy (LGPO or LocalGPO) allows Group Policy Object management without Active Directory on standalone computers.[1][2]

Active Directory servers disseminate group policies by listing them in their LDAP directory under objects of class groupPolicyContainer. These refer to fileserver paths (attribute gPCFileSysPath) that store the actual group policy objects, typically in an SMB share \domain.comSYSVOL shared by the Active Directory server. If a group policy has registry settings, the associated file share will have a file registry.pol with the registry settings that the client needs to apply.[3]

The Policy Editor (gpedit.msc) is not provided on Home versions of Windows XP/Vista/7/8/8.1/10/11.

Operation[edit]

Group Policies, in part, control what users can and cannot do on a computer system. For example, a Group Policy can be used to enforce a password complexity policy that prevents users from choosing an overly simple password. Other examples include: allowing or preventing unidentified users from remote computers to connect to a network share, or to block/restrict access to certain folders. A set of such configurations is called a Group Policy Object (GPO).

As part of Microsoft’s IntelliMirror technologies, Group Policy aims to reduce the cost of supporting users. IntelliMirror technologies relate to the management of disconnected machines or roaming users and include roaming user profiles, folder redirection, and offline files.

Enforcement[edit]

To accomplish the goal of central management of a group of computers, machines should receive and enforce GPOs. A GPO that resides on a single machine only applies to that computer. To apply a GPO to a group of computers, Group Policy relies on Active Directory (or on third-party products like ZENworks Desktop Management) for distribution. Active Directory can distribute GPOs to computers which belong to a Windows domain.

By default, Microsoft Windows refreshes its policy settings every 90 minutes with a random 30 minutes offset. On domain controllers, Microsoft Windows does so every five minutes. During the refresh, it discovers, fetches and applies all GPOs that apply to the machine and to logged-on users. Some settings — such as those for automated software installation, drive mappings, startup scripts or logon scripts — only apply during startup or user logon. Since Windows XP, users can manually initiate a refresh of the group policy by using the gpupdate command from a command prompt.[4]

Group Policy Objects are processed in the following order (from top to bottom):[5]

- Local — Any settings in the computer’s local policy. Prior to Windows Vista, there was only one local group policy stored per computer. Windows Vista and later Windows versions allow individual group policies per user accounts.[6]

- Site — Any Group Policies associated with the Active Directory site in which the computer resides. (An Active Directory site is a logical grouping of computers, intended to facilitate management of those computers based on their physical proximity.) If multiple policies are linked to a site, they are processed in the order set by the administrator.

- Domain — Any Group Policies associated with the Windows domain in which the computer resides. If multiple policies are linked to a domain, they are processed in the order set by the administrator.

- Organizational Unit — Group policies assigned to the Active Directory organizational unit (OU) in which the computer or user are placed. (OUs are logical units that help organizing and managing a group of users, computers or other Active Directory objects.) If multiple policies are linked to an OU, they are processed in the order set by the administrator.

The resulting Group Policy settings applied to a given computer or user are known as the Resultant Set of Policy (RSoP). RSoP information may be displayed for both computers and users using the gpresult command.[7]

Inheritance[edit]

A policy setting inside a hierarchical structure is ordinarily passed from parent to children, and from children to grandchildren, and so forth. This is termed inheritance. It can be blocked or enforced to control what policies are applied at each level. If a higher level administrator (enterprise administrator) creates a policy that has inheritance blocked by a lower level administrator (domain administrator), this policy will still be processed.

Where a Group Policy Preference Settings is configured and there is also an equivalent Group Policy Setting configured, then the value of the Group Policy Setting will take precedence.

Filtering[edit]

WMI filtering is the process of customizing the scope of the GPO by choosing a (WMI) filter to apply. These filters allow administrators to apply the GPO only to, for example, computers of specific models, RAM, installed software, or anything available via WMI queries.

Local Group Policy[edit]

Local Group Policy (LGP, or LocalGPO) is a more basic version of Group Policy for standalone and non-domain computers, that has existed at least since Windows XP,[when?] and can be applied to domain computers.[citation needed] Prior to Windows Vista, LGP could enforce a Group Policy Object for a single local computer, but could not make policies for individual users or groups. From Windows Vista onward, LGP allow Local Group Policy management for individual users and groups as well,[1] and also allows backup, importing and exporting of policies between standalone machines via «GPO Packs» – group policy containers which include the files needed to import the policy to the destination machine.[2]

Group Policy preferences[edit]

Group Policy Preferences are a way for the administrator to set policies that are not mandatory, but optional for the user or computer.

There is a set of group policy setting extensions that were previously known as PolicyMaker. Microsoft bought PolicyMaker and then integrated them with Windows Server 2008. Microsoft has since released a migration tool that allows users to migrate PolicyMaker items to Group Policy Preferences.[8]

Group Policy Preferences adds a number of new configuration items. These items also have a number of additional targeting options that can be used to granularly control the application of these setting items.

Group Policy Preferences are compatible with x86 and x64 versions of Windows XP, Windows Server 2003, and Windows Vista with the addition of the Client Side Extensions (also known as CSE).[9][10][11][12][13][14]

Client Side Extensions are now included in Windows Server 2008, Windows 7, and Windows Server 2008 R2.

Group Policy Management Console[edit]

Originally, Group Policies were modified using the Group Policy Edit tool that was integrated with Active Directory Users and Computers Microsoft Management Console (MMC) snap-in, but it was later split into a separate MMC snap-in called the Group Policy Management Console (GPMC). The GPMC is now a user component in Windows Server 2008 and Windows Server 2008 R2 and is provided as a download as part of the Remote Server Administration Tools for Windows Vista and Windows 7.[15][16][17][18]

Advanced Group Policy Management[edit]