В этой статье описывается обновление, которое позволяет срочные обновления для Программы корневых сертификатов Windows в Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 8, Windows RT, Windows Server 2012, Windows 7 и Windows Server 2008 R2. Перед установкой этого обновления, см. Дополнительные сведения об этом обновлении и извлечь необходимые компоненты в этой статье.

Сведения об этом обновлении

Программа корневых сертификатов Windows (Windows Root Certificate Program) обеспечивает автоматическое распространение доверенных корневых сертификатов в Windows. Обычно клиентский компьютер запрашивает обновление корневых сертификатов один раз в неделю. После применения этого обновления, клиентский компьютер может получать обновления срочные корневой сертификат в течение 24 часов.

Известные проблемы

После установки этого обновления при запуске Windows Update может появиться ошибка 0x800706f7.

Решение

Чтобы устранить эту проблему, установите обновление 3024777.

Как получить это обновление

Метод 1. Центр обновления Windows

Метод 2. Центр загрузки Майкрософт

Следующие файлы доступны для загрузки из Центра загрузки Майкрософт.

|

Операционная система |

Обновление |

|---|---|

|

Для всех поддерживаемых 86-разрядных версий Windows 8.1 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows 8.1 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows Server 2012 R2 |

|

|

Для всех поддерживаемых 32-разрядных версий Windows 8 |

|

|

Для всех поддерживаемых версий Windows 8 для систем на базе x64 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows Server 2012 |

|

|

Для всех поддерживаемых 86-разрядных версий Windows 7 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows 7 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows Server 2008 R2 |

|

|

Для всех поддерживаемых версий Windows Server 2008 R2 для платформы IA-64 |

|

Notes

-

Следует запускать программу установки из командной строки с повышенными правами.

-

Обновление для Windows RT 8.1 или Windows RT можно получить только из центра обновления Windows.

Для получения дополнительных сведений о том, как скачать файлы поддержки Майкрософт, щелкните следующий номер статьи базы знаний Майкрософт.

Как загрузить файлы поддержки Microsoft через оперативные службы 119591Корпорация Майкрософт проверила этот файл на наличие вирусов. Корпорация Майкрософт использует последнее антивирусное программное обеспечение, доступное на период публикации файла. Файл хранится на защищенных серверах, что предотвращает его несанкционированное изменение.

Способ 3: Накопительный пакет обновления для Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 8, Windows RT или Windows Server 2012

Установите одно из следующих накопительных пакетов обновления, датированные декабря 2014 г.

-

Получить декабря 2014 накопительный пакет обновления для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2

-

Получить декабря 2014 накопительный пакет обновления для Windows RT, Windows 8 и Windows Server 2012

Примечание. Накопительный пакет обновления устраняет многие другие проблемы, отдельное обновление устраняет проблему. Накопительный пакет обновления больше, чем отдельное обновление. Таким образом накопительный пакет обновлений занимает больше времени при загрузке.

Сведения об обновлении

Предварительные условия

Для установки этого обновления необходимо установить обновление 2919355 в Windows Server 2012 R2 или Windows 8.1. Или установите Пакет обновления 1 для Windows 7 или Windows Server 2008 R2.

Сведения о реестре

Чтобы применить это обновление, нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

Возможно потребуется перезагрузить компьютер после установки этого обновления.

Сведения о замене обновлений

Это обновление не заменяет ранее выпущенное обновление.

Дополнительные сведения

Дополнительные сведения см. ниже статьях базы знаний Майкрософт:

2677070 Программа автоматического обновления для отозванных сертификатов для Windows Vista, Windows Server 2008, Windows 7 и Windows Server 2008 R2

2813430 Обновление, которое позволяет администраторам обновлять надежные и запрещенные CTL в отключенных средах в Windows

Глобальная версия этого обновления устанавливает файлы, которые имеют атрибуты, перечисленные в следующих таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Сведения о файлах Windows 8.1 и Windows Server 2012 R2 и заметки

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.3.960 0.17 xxx

Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2

RTM

GDR

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды не указываются.

Для всех поддерживаемых 32-разрядных версий Windows 8.1

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,612,992 |

30-Oct-2014 |

23:38 |

x86 |

Для всех поддерживаемых версий на базе x64 Windows 8.1 или Windows Server 2012 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,970,432 |

30-Oct-2014 |

23:39 |

x64 |

|

Crypt32.dll |

6.3.9600.17475 |

1,612,992 |

30-Oct-2014 |

23:38 |

x86 |

Для всех поддерживаемых версий Windows 8.1 для систем на базе ARM

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,499,336 |

30-Oct-2014 |

23:32 |

Неприменимо |

Сведения о файле Windows 8 и Windows Server 2012 и заметки

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.2.920 0.17xxx

Windows 8, Windows RT или Windows Server 2012

RTM

GDR

6.2.920 0.21xxx

Windows 8, Windows RT или Windows Server 2012

RTM

LDR

-

Выпуски обновлений GDR содержат только те исправления, которые выпускаются повсеместно и предназначены для устранения распространенных критических проблем. В обновления LDR входят также специализированные исправления.

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды не указываются.

Для всех поддерживаемых версий Windows 8 для систем на базе x86

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,569,792 |

30-Oct-2014 |

05:22 |

x86 |

|

Crypt32.dll |

6.2.9200.21279 |

1,591,808 |

30-Oct-2014 |

00:46 |

x86 |

Для всех поддерживаемых версий x64 под управлением Windows 8 или Windows Server 2012

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,890,816 |

30-Oct-2014 |

07:20 |

x64 |

|

Crypt32.dll |

6.2.9200.21279 |

1,919,488 |

30-Oct-2014 |

00:51 |

x64 |

|

Crypt32.dll |

6.2.9200.17164 |

1,569,792 |

30-Oct-2014 |

05:22 |

x86 |

|

Crypt32.dll |

6.2.9200.21279 |

1,591,808 |

30-Oct-2014 |

00:46 |

x86 |

Для всех поддерживаемых версий Windows 8 для систем на базе ARM

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,403,392 |

30-Oct-2014 |

05:45 |

Неприменимо |

Информация о файлах для Windows 7 и Windows Server 2008 R2 и примечания

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

-

Выпуски обновлений GDR содержат только те исправления, которые выпускаются повсеместно и предназначены для устранения распространенных критических проблем. В обновления LDR входят также специализированные исправления.

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды не указываются.

Для всех поддерживаемых 86-разрядных версий Windows 7

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

Для всех поддерживаемых 64-разрядных версий Windows 7 и Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

1,480,192 |

12-Dec-2014 |

05:31 |

x64 |

|

Crypt32.dll |

6.1.7601.22908 |

1,480,704 |

12-Dec-2014 |

06:02 |

x64 |

|

Cryptnet.dll |

6.1.7601.18205 |

139,776 |

09-Jul-2013 |

05:46 |

x64 |

|

Cryptnet.dll |

6.1.7601.22780 |

142,336 |

19-Aug-2014 |

03:05 |

x64 |

|

Cryptsvc.dll |

6.1.7601.18526 |

187,904 |

07-Jul-2014 |

02:06 |

x64 |

|

Cryptsvc.dll |

6.1.7601.22736 |

190,976 |

07-Jul-2014 |

02:06 |

x64 |

|

Wintrust.dll |

6.1.7601.18526 |

229,376 |

07-Jul-2014 |

02:07 |

x64 |

|

Wintrust.dll |

6.1.7601.22736 |

229,376 |

07-Jul-2014 |

02:06 |

x64 |

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

Для всех поддерживаемых версий Windows Server 2008 R2 для систем на базе процессоров IA-64

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

2,690,048 |

12-Dec-2014 |

04:45 |

IA-64 |

|

Crypt32.dll |

6.1.7601.22908 |

2,691,072 |

12-Dec-2014 |

04:45 |

IA-64 |

|

Cryptnet.dll |

6.1.7601.18205 |

267,264 |

09-Jul-2013 |

04:27 |

IA-64 |

|

Cryptnet.dll |

6.1.7601.22780 |

272,896 |

19-Aug-2014 |

02:13 |

IA-64 |

|

Cryptsvc.dll |

6.1.7601.18526 |

388,608 |

07-Jul-2014 |

01:22 |

IA-64 |

|

Cryptsvc.dll |

6.1.7601.22736 |

392,704 |

07-Jul-2014 |

01:25 |

IA-64 |

|

Wintrust.dll |

6.1.7601.18526 |

514,048 |

07-Jul-2014 |

01:22 |

IA-64 |

|

Wintrust.dll |

6.1.7601.22736 |

514,048 |

07-Jul-2014 |

01:25 |

IA-64 |

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

Ссылки

См. термины , которые корпорация Майкрософт использует для описания обновлений программного обеспечения.

Содержание

- Этап 1: Получение сертификатов

- Этап 2: Установка новых сертификатов в Windows 7

- Вопросы и ответы

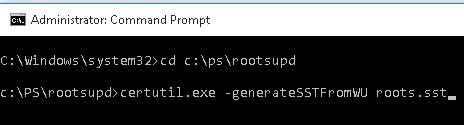

Этап 1: Получение сертификатов

Так как поддержка Windows 7 пользовательских редакций прекращена, единственный способ получения необходимых обновлений – это выгрузка таковых на актуальной системе, в частности, Windows 10 последних версий.

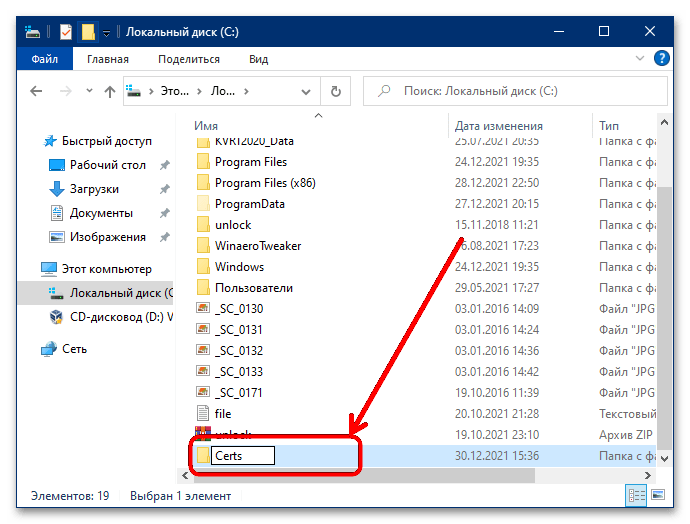

- Первым делом создайте каталог, куда будут выгружены сертификаты (например, папка на диске C: под названием Certs).

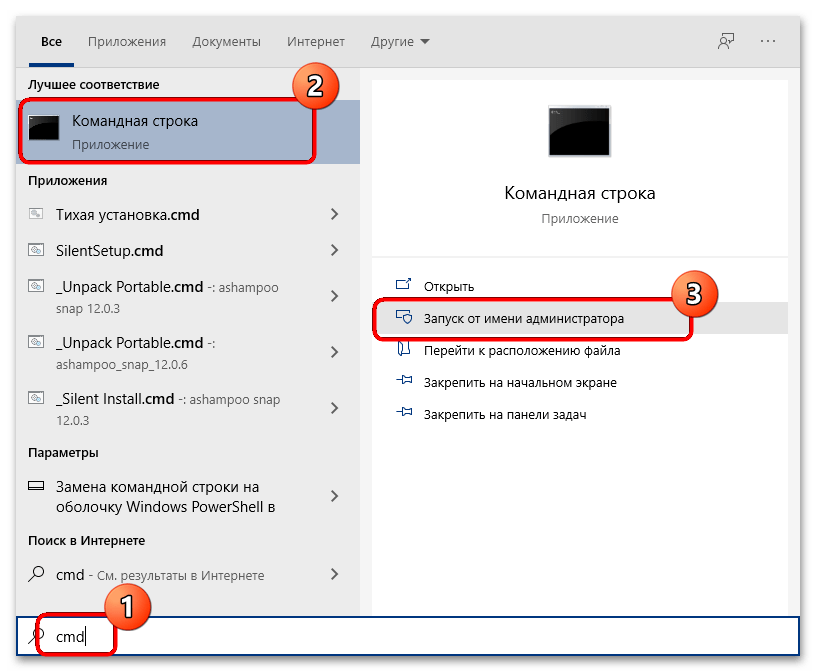

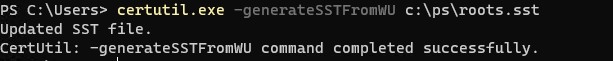

- Далее понадобится запустить «Командную строку» с привилегиями администратора – в «десятке» проще всего будет найти оснастку в «Поиске» по запросу

cmdи воспользоваться опциями запуска.Подробнее: Как открыть «Командную строку» от администратора в Windows 10

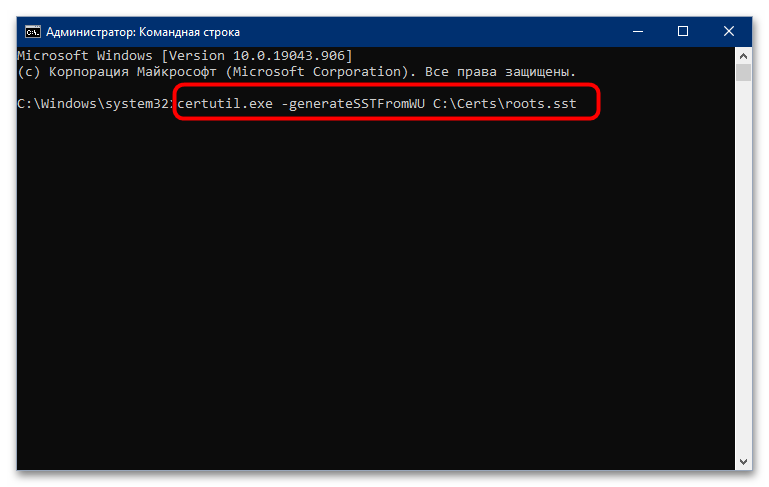

- Далее введите команду следующего вида:

certutil.exe -generateSSTFromWU *полный путь к целевой папке*roots.sstВместо

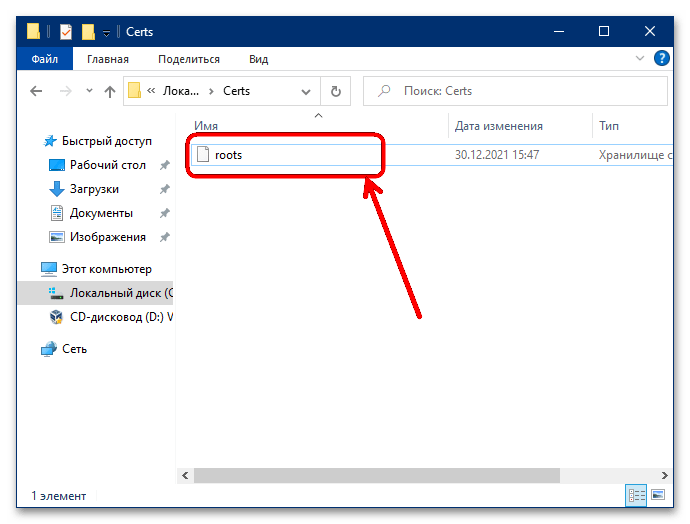

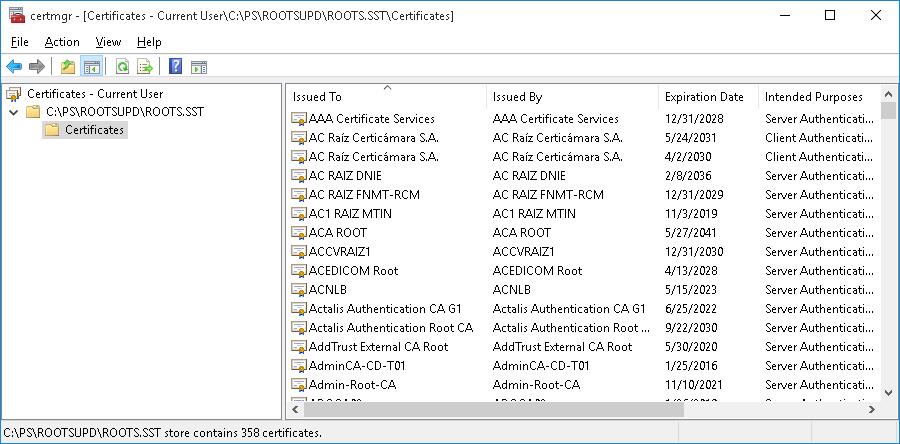

*полный путь к целевой папке*введите адрес каталога, созданного на шаге 1. Проверьте правильность ввода всех аргументов и нажмите Enter. - После сообщения о завершении работы откройте нужную директорию – в ней должен появиться файл roots.sst.

Скопируйте этот файл и перенесите его на компьютер с «семёркой».

Для того чтобы успешно выполнить рассматриваемую процедуру, понадобится загрузить специальную утилиту, которая называется rootsupd – она доступна по ссылке далее.

Скачать rootsupd для Windows 7

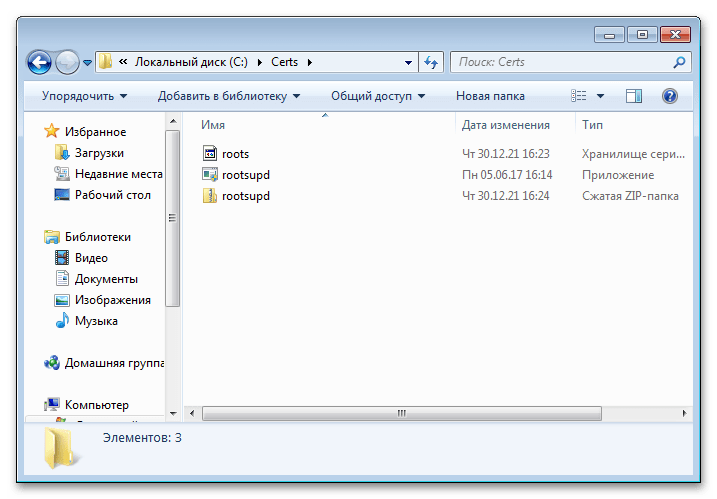

- Выберите любой подходящий вам каталог, куда сохраните полученный на первом этапе пакет сертификатов и туда же распакуйте архив с утилитой для обновления.

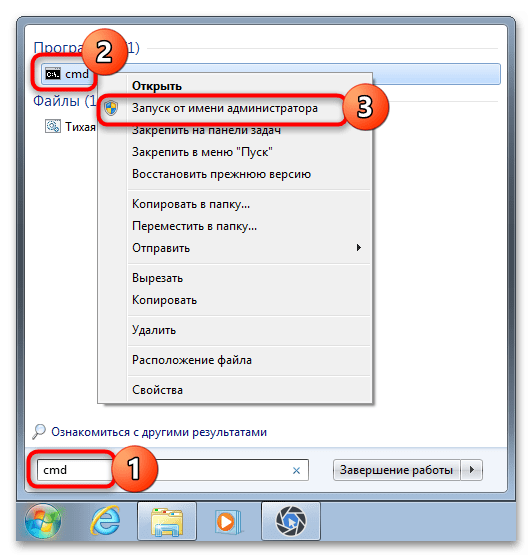

- Запустите интерфейс ввода команд от администратора – как и в случае с «десяткой», откройте «Пуск», выбрать поиск, в который введите запрос

cmd, а после обнаружения результата кликните по нему правой кнопкой мыши и выберите вариант «Запуск от имени администратора».Подробнее: Как запустить «Командную строку» от имени администратора в Windows 7

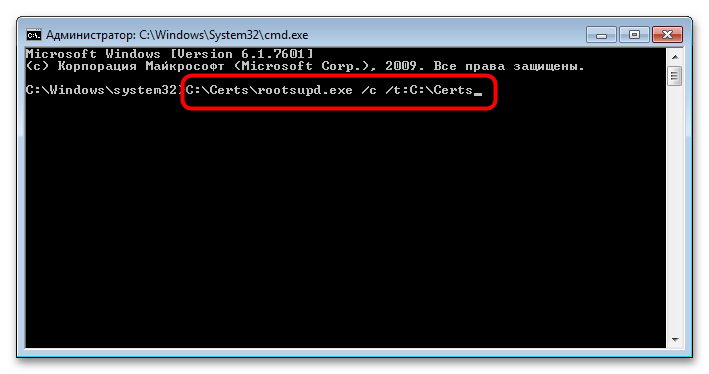

- Далее напишите в окне «Командной строки» следующее:

*папка с сертификатом и утилитой*rootupd.exe /c /t:*папка с сертификатом и утилитой*Вместо

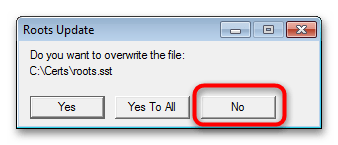

*папка с сертификатом и утилитой*укажите полный путь к каталогу, выбранному на шаге 1, проверьте правильность ввода и нажмите Enter.Появится небольшое окно с предложением перезаписать файл – нам это не требуется, поэтому выберите «No».

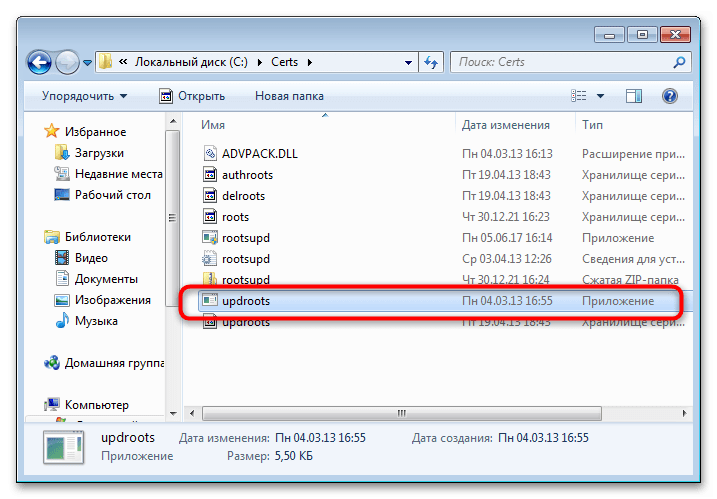

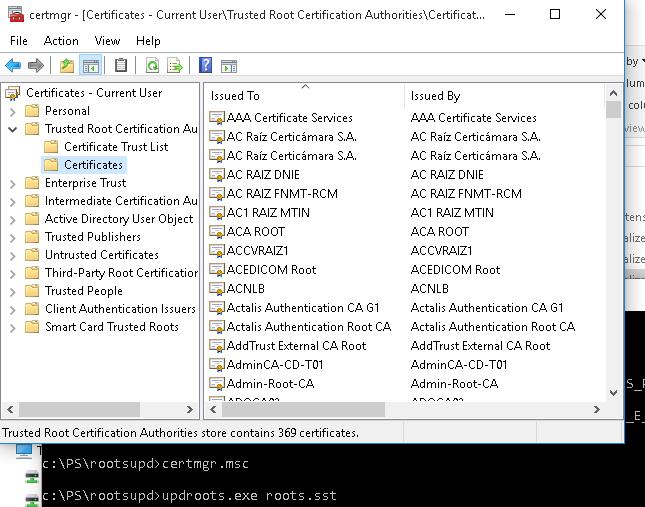

- После этих действий откройте папку с утилитой и сертификатами – там должны появиться новые элементы, в том числе исполняемый файл с именем updroots. Если он есть, можно продолжать выполнение процедуры, если отсутствует, повторите действия из третьего шага и внимательнее введите необходимые значения.

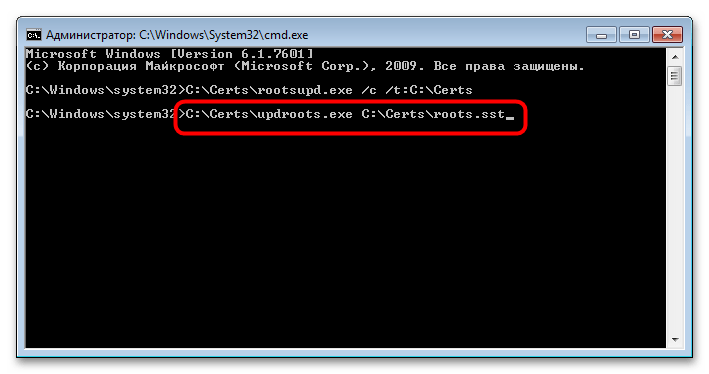

- Вернитесь к окну «Командной строки» и пропишите там такую команду:

*папка с сертификатом и утилитой*updroots.exe *папка с сертификатом и утилитой*roots.sstУбедитесь, что все аргументы указаны верно, затем выполните команду нажатием на Enter.

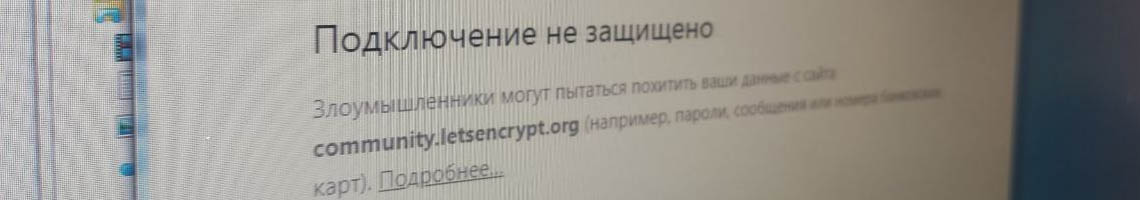

- Утилита никак не сигнализирует о выполнении задачи, поэтому единственный способ убедиться в работоспособности – открыть поддерживаемый браузер и удостовериться в том, что сайты и веб-приложения, которые раньше выдавали ошибки, теперь функционируют нормально.

Если вы по-прежнему наблюдаете сбои, это означает, что какое-то из действий Этапа 2 выполнено неверно, и процедуру понадобится повторить.

Еще статьи по данной теме:

Помогла ли Вам статья?

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125 (ссылка).

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:CAroots.sst

* где C:CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

* если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

В папке C:CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

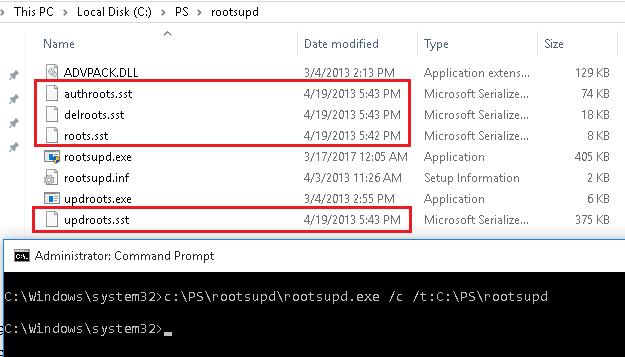

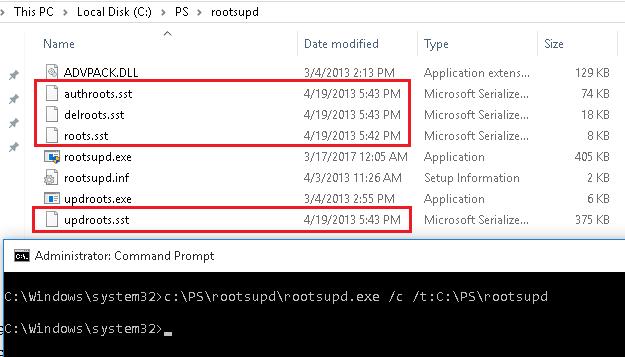

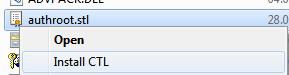

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:CArootsupd.exe /c /t:C:CA

* где C:CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:CAupdroots.exe C:CAroots.sst

Готово.

Была ли полезна вам эта инструкция?

Да Нет

В этой статье описывается обновление, которое позволяет срочные обновления для Программы корневых сертификатов Windows в Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 8, Windows RT, Windows Server 2012, Windows 7 и Windows Server 2008 R2. Перед установкой этого обновления, см. Дополнительные сведения об этом обновлении и извлечь необходимые компоненты в этой статье.

Сведения об этом обновлении

Программа корневых сертификатов Windows (Windows Root Certificate Program) обеспечивает автоматическое распространение доверенных корневых сертификатов в Windows. Обычно клиентский компьютер запрашивает обновление корневых сертификатов один раз в неделю. После применения этого обновления, клиентский компьютер может получать обновления срочные корневой сертификат в течение 24 часов.

Известные проблемы

После установки этого обновления при запуске Windows Update может появиться ошибка 0x800706f7.

Решение

Чтобы устранить эту проблему, установите обновление 3024777.

Как получить это обновление

Метод 1. Центр обновления Windows

Метод 2. Центр загрузки Майкрософт

Следующие файлы доступны для загрузки из Центра загрузки Майкрософт.

|

Операционная система |

Обновление |

|---|---|

|

Для всех поддерживаемых 86-разрядных версий Windows 8.1 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows 8.1 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows Server 2012 R2 |

|

|

Для всех поддерживаемых 32-разрядных версий Windows 8 |

|

|

Для всех поддерживаемых версий Windows 8 для систем на базе x64 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows Server 2012 |

|

|

Для всех поддерживаемых 86-разрядных версий Windows 7 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows 7 |

|

|

Для всех поддерживаемых 64-разрядных версий Windows Server 2008 R2 |

|

|

Для всех поддерживаемых версий Windows Server 2008 R2 для платформы IA-64 |

|

Notes

-

Следует запускать программу установки из командной строки с повышенными правами.

-

Обновление для Windows RT 8.1 или Windows RT можно получить только из центра обновления Windows.

Для получения дополнительных сведений о том, как скачать файлы поддержки Майкрософт, щелкните следующий номер статьи базы знаний Майкрософт.

Как загрузить файлы поддержки Microsoft через оперативные службы 119591Корпорация Майкрософт проверила этот файл на наличие вирусов. Корпорация Майкрософт использует последнее антивирусное программное обеспечение, доступное на период публикации файла. Файл хранится на защищенных серверах, что предотвращает его несанкционированное изменение.

Способ 3: Накопительный пакет обновления для Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 8, Windows RT или Windows Server 2012

Установите одно из следующих накопительных пакетов обновления, датированные декабря 2014 г.

-

Получить декабря 2014 накопительный пакет обновления для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2

-

Получить декабря 2014 накопительный пакет обновления для Windows RT, Windows 8 и Windows Server 2012

Примечание. Накопительный пакет обновления устраняет многие другие проблемы, отдельное обновление устраняет проблему. Накопительный пакет обновления больше, чем отдельное обновление. Таким образом накопительный пакет обновлений занимает больше времени при загрузке.

Сведения об обновлении

Предварительные условия

Для установки этого обновления необходимо установить обновление 2919355 в Windows Server 2012 R2 или Windows 8.1. Или установите Пакет обновления 1 для Windows 7 или Windows Server 2008 R2.

Сведения о реестре

Чтобы применить это обновление, нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

Возможно потребуется перезагрузить компьютер после установки этого обновления.

Сведения о замене обновлений

Это обновление не заменяет ранее выпущенное обновление.

Дополнительные сведения

Дополнительные сведения см. ниже статьях базы знаний Майкрософт:

2677070 Программа автоматического обновления для отозванных сертификатов для Windows Vista, Windows Server 2008, Windows 7 и Windows Server 2008 R2

2813430 Обновление, которое позволяет администраторам обновлять надежные и запрещенные CTL в отключенных средах в Windows

Глобальная версия этого обновления устанавливает файлы, которые имеют атрибуты, перечисленные в следующих таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Сведения о файлах Windows 8.1 и Windows Server 2012 R2 и заметки

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.3.960 0.17 xxx

Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2

RTM

GDR

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды не указываются.

Для всех поддерживаемых 32-разрядных версий Windows 8.1

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,612,992 |

30-Oct-2014 |

23:38 |

x86 |

Для всех поддерживаемых версий на базе x64 Windows 8.1 или Windows Server 2012 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,970,432 |

30-Oct-2014 |

23:39 |

x64 |

|

Crypt32.dll |

6.3.9600.17475 |

1,612,992 |

30-Oct-2014 |

23:38 |

x86 |

Для всех поддерживаемых версий Windows 8.1 для систем на базе ARM

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,499,336 |

30-Oct-2014 |

23:32 |

Неприменимо |

Сведения о файле Windows 8 и Windows Server 2012 и заметки

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.2.920 0.17xxx

Windows 8, Windows RT или Windows Server 2012

RTM

GDR

6.2.920 0.21xxx

Windows 8, Windows RT или Windows Server 2012

RTM

LDR

-

Выпуски обновлений GDR содержат только те исправления, которые выпускаются повсеместно и предназначены для устранения распространенных критических проблем. В обновления LDR входят также специализированные исправления.

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды не указываются.

Для всех поддерживаемых версий Windows 8 для систем на базе x86

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,569,792 |

30-Oct-2014 |

05:22 |

x86 |

|

Crypt32.dll |

6.2.9200.21279 |

1,591,808 |

30-Oct-2014 |

00:46 |

x86 |

Для всех поддерживаемых версий x64 под управлением Windows 8 или Windows Server 2012

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,890,816 |

30-Oct-2014 |

07:20 |

x64 |

|

Crypt32.dll |

6.2.9200.21279 |

1,919,488 |

30-Oct-2014 |

00:51 |

x64 |

|

Crypt32.dll |

6.2.9200.17164 |

1,569,792 |

30-Oct-2014 |

05:22 |

x86 |

|

Crypt32.dll |

6.2.9200.21279 |

1,591,808 |

30-Oct-2014 |

00:46 |

x86 |

Для всех поддерживаемых версий Windows 8 для систем на базе ARM

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,403,392 |

30-Oct-2014 |

05:45 |

Неприменимо |

Информация о файлах для Windows 7 и Windows Server 2008 R2 и примечания

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

-

Выпуски обновлений GDR содержат только те исправления, которые выпускаются повсеместно и предназначены для устранения распространенных критических проблем. В обновления LDR входят также специализированные исправления.

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды не указываются.

Для всех поддерживаемых 86-разрядных версий Windows 7

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

Для всех поддерживаемых 64-разрядных версий Windows 7 и Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

1,480,192 |

12-Dec-2014 |

05:31 |

x64 |

|

Crypt32.dll |

6.1.7601.22908 |

1,480,704 |

12-Dec-2014 |

06:02 |

x64 |

|

Cryptnet.dll |

6.1.7601.18205 |

139,776 |

09-Jul-2013 |

05:46 |

x64 |

|

Cryptnet.dll |

6.1.7601.22780 |

142,336 |

19-Aug-2014 |

03:05 |

x64 |

|

Cryptsvc.dll |

6.1.7601.18526 |

187,904 |

07-Jul-2014 |

02:06 |

x64 |

|

Cryptsvc.dll |

6.1.7601.22736 |

190,976 |

07-Jul-2014 |

02:06 |

x64 |

|

Wintrust.dll |

6.1.7601.18526 |

229,376 |

07-Jul-2014 |

02:07 |

x64 |

|

Wintrust.dll |

6.1.7601.22736 |

229,376 |

07-Jul-2014 |

02:06 |

x64 |

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

Для всех поддерживаемых версий Windows Server 2008 R2 для систем на базе процессоров IA-64

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

2,690,048 |

12-Dec-2014 |

04:45 |

IA-64 |

|

Crypt32.dll |

6.1.7601.22908 |

2,691,072 |

12-Dec-2014 |

04:45 |

IA-64 |

|

Cryptnet.dll |

6.1.7601.18205 |

267,264 |

09-Jul-2013 |

04:27 |

IA-64 |

|

Cryptnet.dll |

6.1.7601.22780 |

272,896 |

19-Aug-2014 |

02:13 |

IA-64 |

|

Cryptsvc.dll |

6.1.7601.18526 |

388,608 |

07-Jul-2014 |

01:22 |

IA-64 |

|

Cryptsvc.dll |

6.1.7601.22736 |

392,704 |

07-Jul-2014 |

01:25 |

IA-64 |

|

Wintrust.dll |

6.1.7601.18526 |

514,048 |

07-Jul-2014 |

01:22 |

IA-64 |

|

Wintrust.dll |

6.1.7601.22736 |

514,048 |

07-Jul-2014 |

01:25 |

IA-64 |

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

Ссылки

См. термины , которые корпорация Майкрософт использует для описания обновлений программного обеспечения.

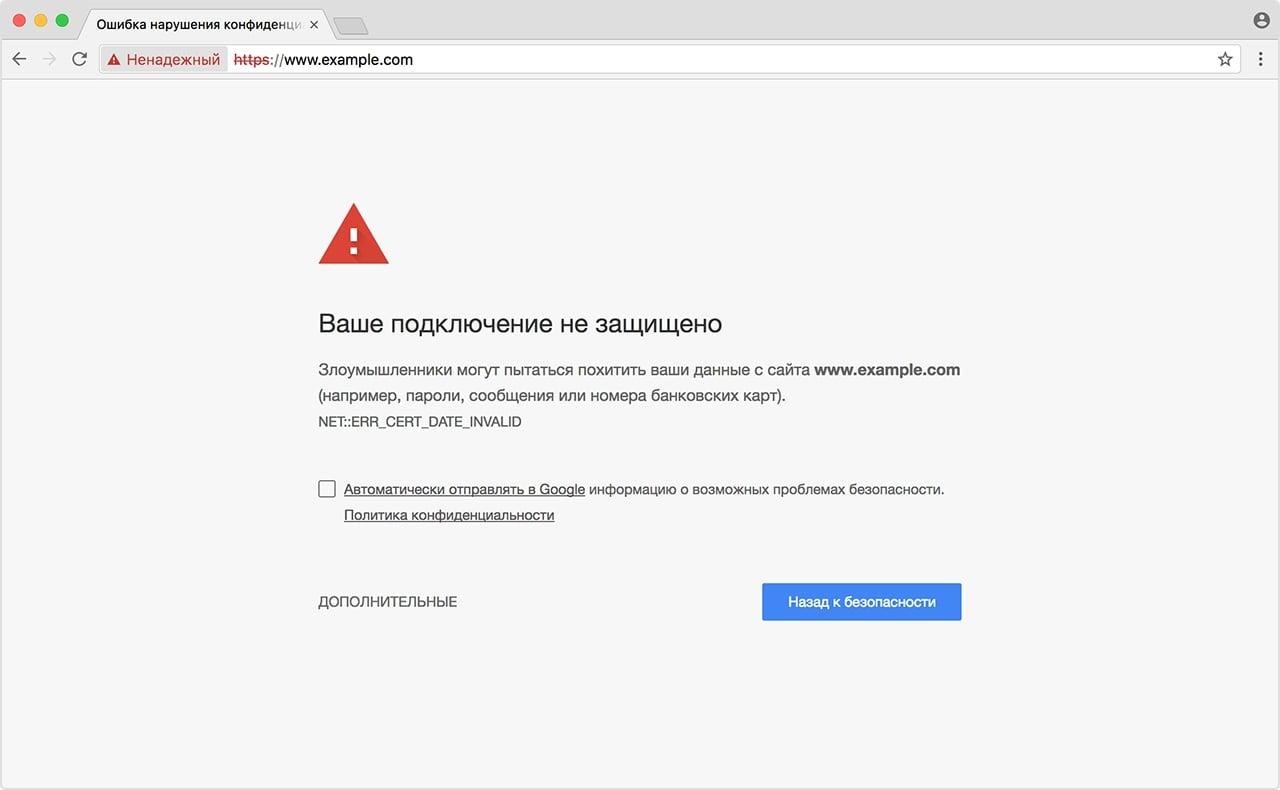

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125 (ссылка).

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:CAroots.sst

* где C:CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

* если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

В папке C:CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:CArootsupd.exe /c /t:C:CA

* где C:CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:CAupdroots.exe C:CAroots.sst

Готово.

Была ли полезна вам эта инструкция?

Да Нет

30 сентября истекает корневой сертификат который обеспечивает доступ к большинству сайтов. Миллионы устройств под управлением старых операционных систем лишаться доступа в сеть, будут иметь проблемы с открытием сайтов и запуском приложений. Из-за того что срок службы сертификата IdenTrust DST Root CA X3 подошел к концу все сертификаты выданные Lets Encrypt будут недействительны. Проблема коснётся пользователей Windows 7 и более старых операционных систем.

Мы максимально быстро подготовили небольшую программу, которая поможет пользователям Windows 7 обновить корневые сертификаты до современного состояния, что даст доступ ко всем сайтам и проблемы с сертификатами не будет.

На данный момент работа через защищённое соединение c устройств Apple не поддерживается.

На данный момент работа через защищённое соединение c Android-устройств не поддерживается.

Обновление сертификатов (для всех версий Windows)

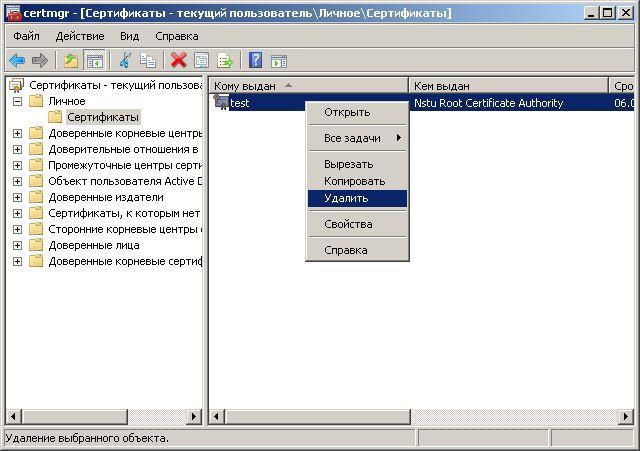

Шаг 1. Удаление старых сертификатов из контейнера cacer.p7b

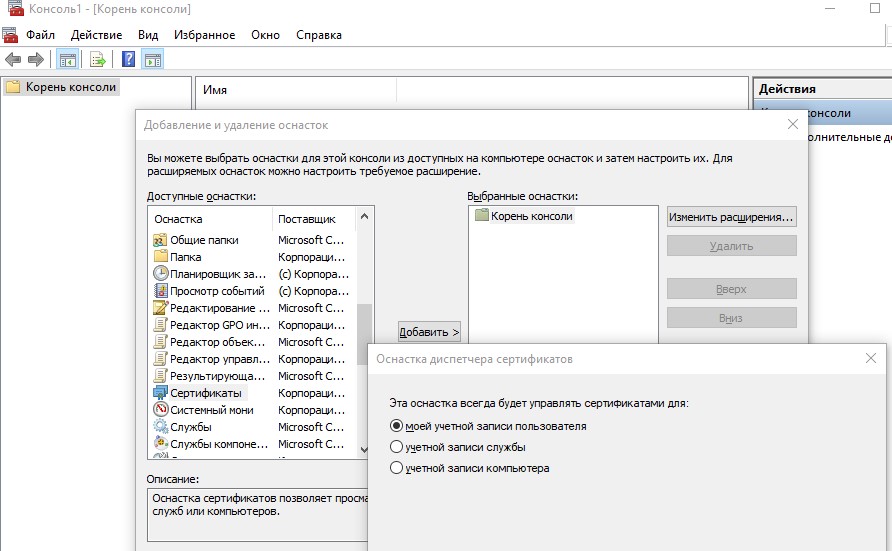

В проводнике наберите в адресной строке адрес: «mmc.exe» (без кавычек) и нажмите Enter.

Откроется окно консоли управления Microsoft.

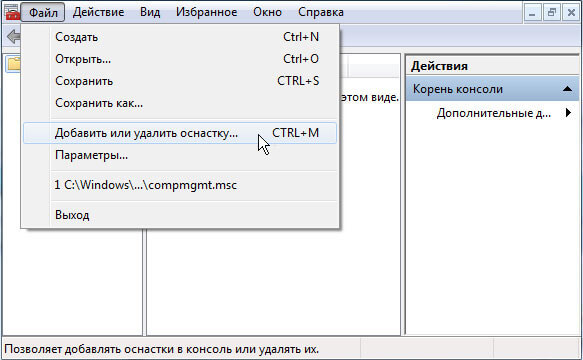

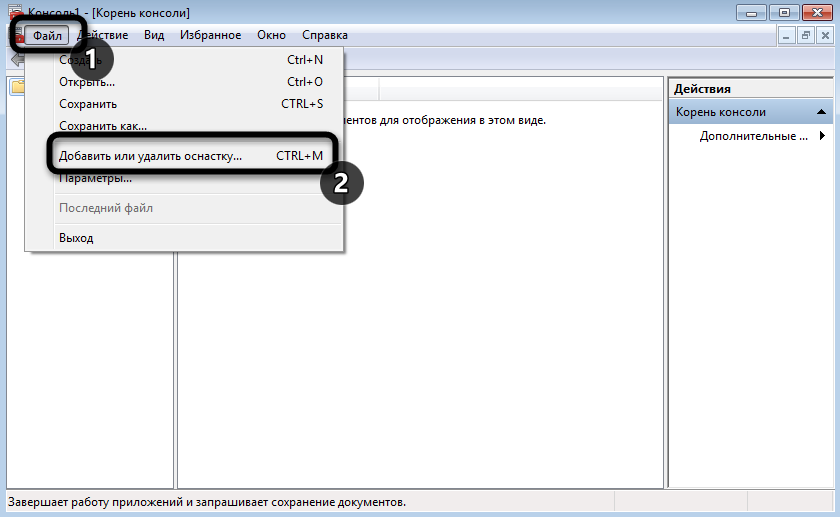

В основном меню консоли, выберите «Файл» — «Добавить или удалить оснастку». Будет открыто окно «Добавление и удаление оснасток».

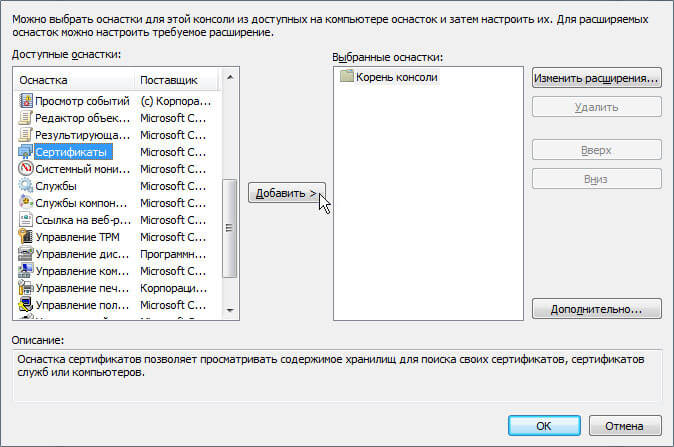

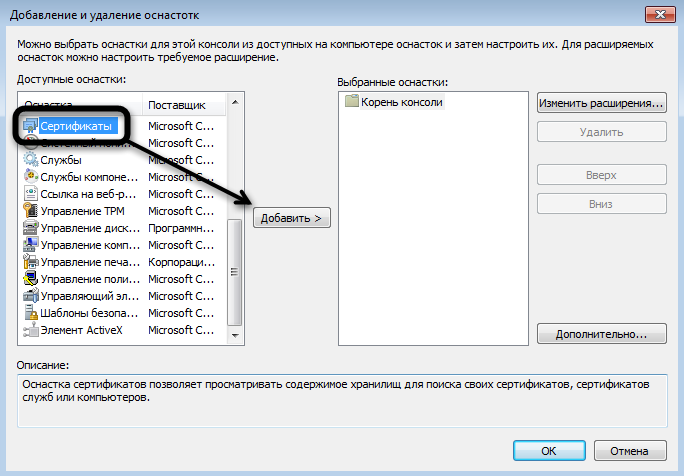

В левом списке выберите пункт «Сертификаты» и нажмите на кнопку «Добавить». Будет открыто окно «Оснастка диспетчера сертификатов».

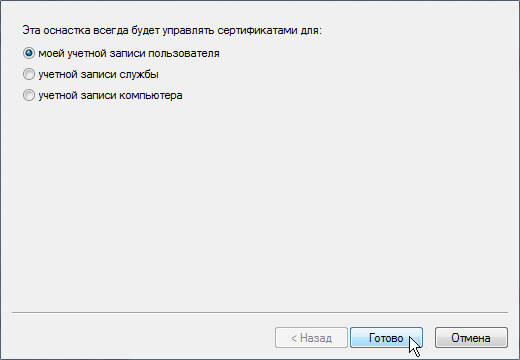

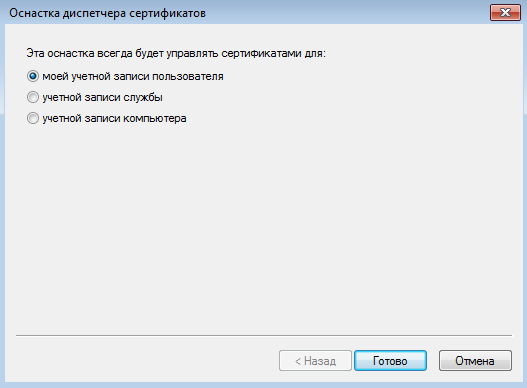

Нажмите на кнопку «Готово». Окно «Оснастка диспетчера сертификатов» будет закрыто, Вы вернетесь в окно консоли управления Microsoft.

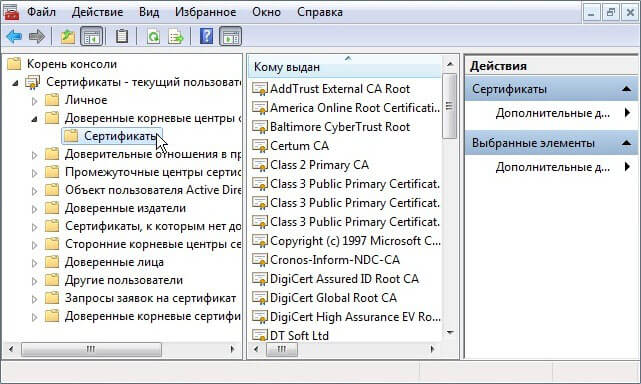

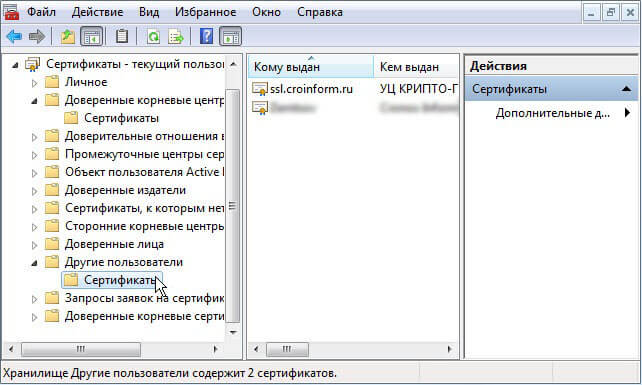

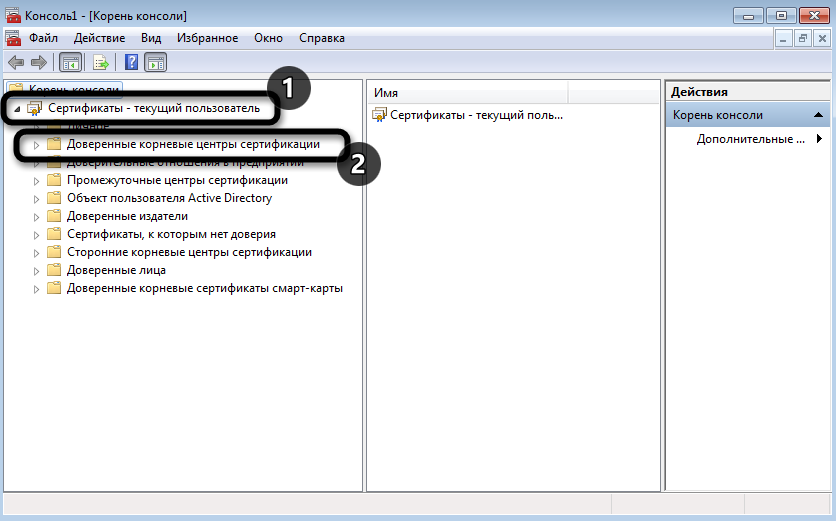

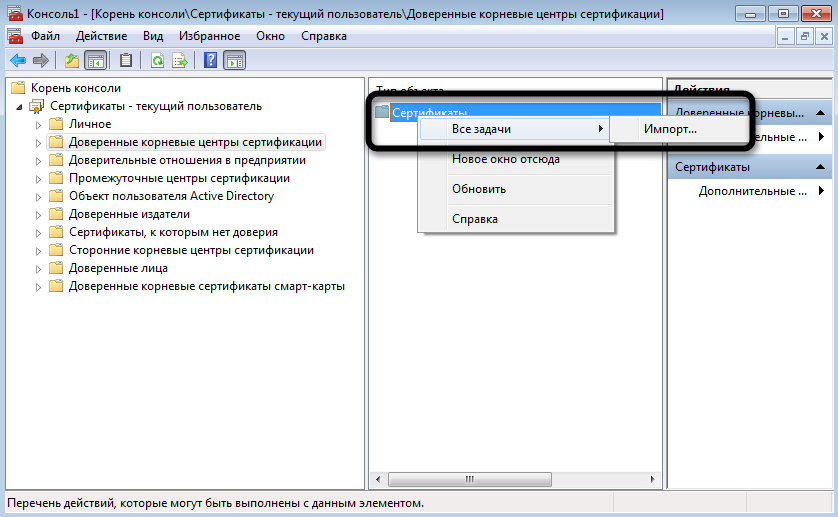

В левом списке раскройте дерево «Сертификаты — текущий пользователь». Раскройте пункт «Доверенные корневые центры сертификации». Выберите пункт «Сертификаты». В центральной части будут отображены сертификаты выбранного раздела.

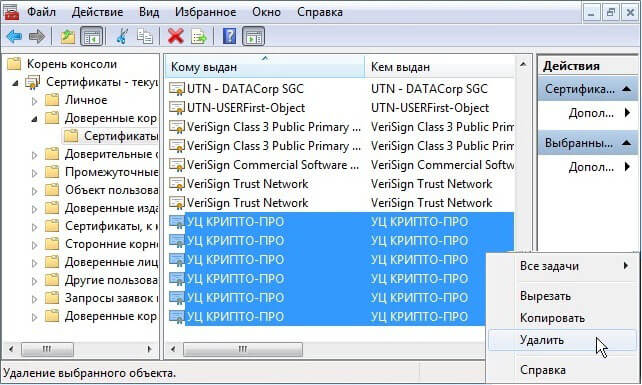

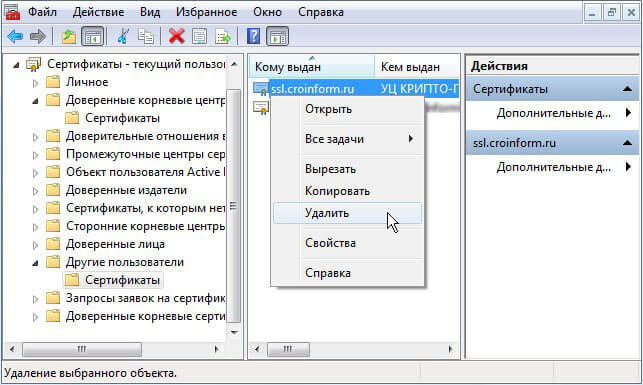

В списке сертификатов (центральная часть) найдите сертификаты, выданные УЦ КРИПТО-ПРО (6 сертификатов). Выделите найденные сертификаты и нажмите правую кнопку мыши. В контекстном меню выберите пункт «Удалить».

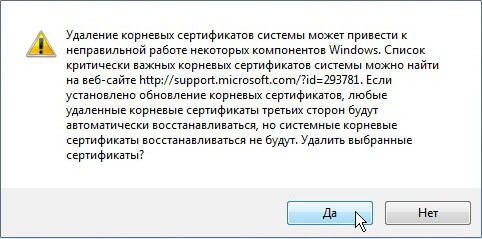

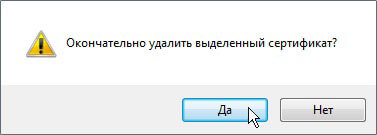

Будет открыто окно предупреждения. Сертификаты КРИПТО-ПРО не являются ключевыми и могут быть удалены без последствий. Нажмите «Да».

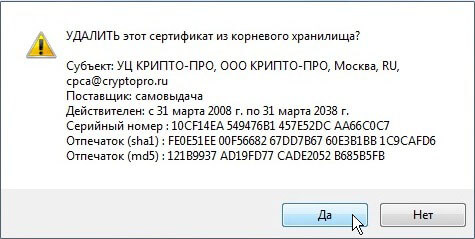

Перед удалением каждого из сертификатов контейнера будет выводиться окно подтверждения на удаление. Во всех окнах следует нажать кнопку «Да»

Шаг 2. Удаление старого сертификата безопасности для веб-узла сroInform.ru

В левом списке раскройте дерево «Сертификаты — текущий пользователь». Раскройте пункт «Другие пользователи». Выберите пункт «Сертификаты».

Нажмите правой кнопкой мыши на сертификате ssl.croinform.cer. В контекстном меню выберите пункт «Удалить».

Появится окно предупреждения. Нажмите «Да». Сертификат ssl.croinform.cer будет удален.

Обратите внимание:

После удаления необходимо установить новые версии сертификатов. Для установки сертификатов, воспользуйтесь инструкцией для Вашей операционной системы:

Обновление корневых сертификатов в Windows 7

Так как поддержка Windows 7 пользовательских редакций прекращена, единственный способ получения необходимых обновлений – это выгрузка таковых на актуальной системе, в частности, Windows 10 последних версий.

- Первым делом создайте каталог, куда будут выгружены сертификаты (например, папка на диске C: под названием Certs).

certutil.exe -generateSSTFromWU *полный путь к целевой папке*roots.sst

Этап 2: Установка новых сертификатов в Windows 7

Для того чтобы успешно выполнить рассматриваемую процедуру, понадобится загрузить специальную утилиту, которая называется rootsupd – она доступна по ссылке далее.

- Выберите любой подходящий вам каталог, куда сохраните полученный на первом этапе пакет сертификатов и туда же распакуйте архив с утилитой для обновления.

*папка с сертификатом и утилитой*rootupd.exe /c /t:*папка с сертификатом и утилитой*

Вместо *папка с сертификатом и утилитой* укажите полный путь к каталогу, выбранному на шаге 1, проверьте правильность ввода и нажмите Enter.

*папка с сертификатом и утилитой*updroots.exe *папка с сертификатом и утилитой*roots.sst

Если вы по-прежнему наблюдаете сбои, это означает, что какое-то из действий Этапа 2 выполнено неверно, и процедуру понадобится повторить.

Содержание

- Этап 1: Получение сертификатов

- Этап 2: Установка новых сертификатов в Windows 7

- Вопросы и ответы

Этап 1: Получение сертификатов

Так как поддержка Windows 7 пользовательских редакций прекращена, единственный способ получения необходимых обновлений – это выгрузка таковых на актуальной системе, в частности, Windows 10 последних версий.

- Первым делом создайте каталог, куда будут выгружены сертификаты (например, папка на диске C: под названием Certs).

- Далее понадобится запустить «Командную строку» с привилегиями администратора – в «десятке» проще всего будет найти оснастку в «Поиске» по запросу

cmdи воспользоваться опциями запуска.Подробнее: Как открыть «Командную строку» от администратора в Windows 10

- Далее введите команду следующего вида:

certutil.exe -generateSSTFromWU *полный путь к целевой папке*roots.sstВместо

*полный путь к целевой папке*введите адрес каталога, созданного на шаге 1. Проверьте правильность ввода всех аргументов и нажмите Enter. - После сообщения о завершении работы откройте нужную директорию – в ней должен появиться файл roots.sst.

Скопируйте этот файл и перенесите его на компьютер с «семёркой».

Для того чтобы успешно выполнить рассматриваемую процедуру, понадобится загрузить специальную утилиту, которая называется rootsupd – она доступна по ссылке далее.

Скачать rootsupd для Windows 7

- Выберите любой подходящий вам каталог, куда сохраните полученный на первом этапе пакет сертификатов и туда же распакуйте архив с утилитой для обновления.

- Запустите интерфейс ввода команд от администратора – как и в случае с «десяткой», откройте «Пуск», выбрать поиск, в который введите запрос

cmd, а после обнаружения результата кликните по нему правой кнопкой мыши и выберите вариант «Запуск от имени администратора».Подробнее: Как запустить «Командную строку» от имени администратора в Windows 7

- Далее напишите в окне «Командной строки» следующее:

*папка с сертификатом и утилитой*rootupd.exe /c /t:*папка с сертификатом и утилитой*Вместо

*папка с сертификатом и утилитой*укажите полный путь к каталогу, выбранному на шаге 1, проверьте правильность ввода и нажмите Enter.Появится небольшое окно с предложением перезаписать файл – нам это не требуется, поэтому выберите «No».

- После этих действий откройте папку с утилитой и сертификатами – там должны появиться новые элементы, в том числе исполняемый файл с именем updroots. Если он есть, можно продолжать выполнение процедуры, если отсутствует, повторите действия из третьего шага и внимательнее введите необходимые значения.

- Вернитесь к окну «Командной строки» и пропишите там такую команду:

*папка с сертификатом и утилитой*updroots.exe *папка с сертификатом и утилитой*roots.sstУбедитесь, что все аргументы указаны верно, затем выполните команду нажатием на Enter.

- Утилита никак не сигнализирует о выполнении задачи, поэтому единственный способ убедиться в работоспособности – открыть поддерживаемый браузер и удостовериться в том, что сайты и веб-приложения, которые раньше выдавали ошибки, теперь функционируют нормально.

Если вы по-прежнему наблюдаете сбои, это означает, что какое-то из действий Этапа 2 выполнено неверно, и процедуру понадобится повторить.

Еще статьи по данной теме:

Помогла ли Вам статья?

По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Управление корневыми сертификатами в Windows 10 и 11

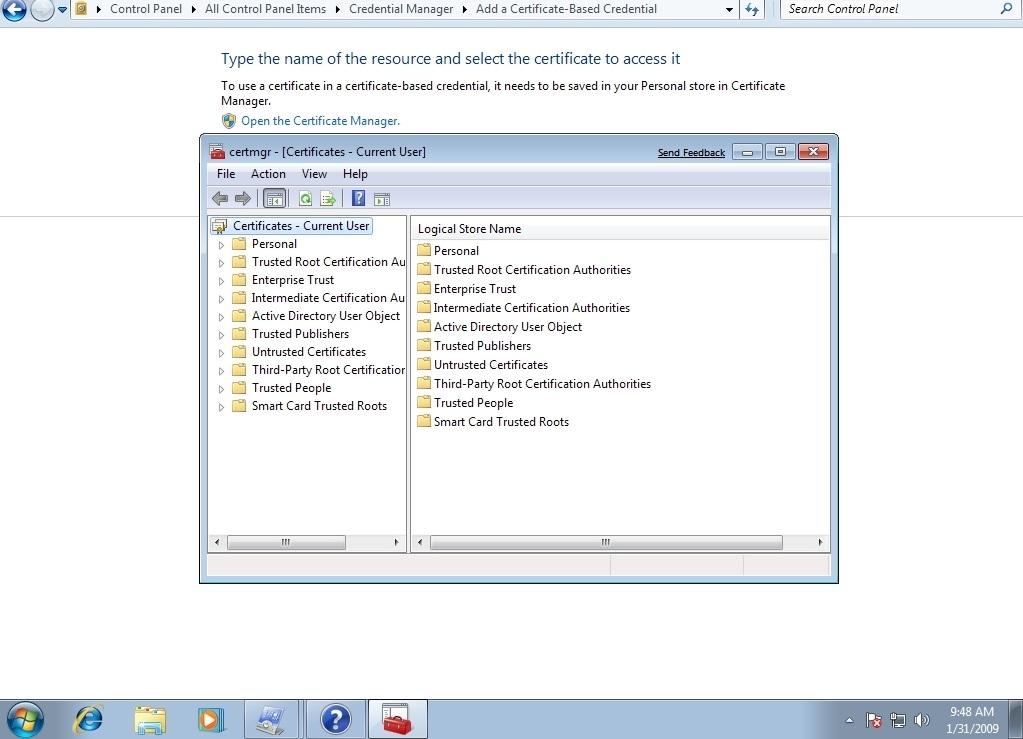

Как посмотреть список корневых сертификатов на устройстве Windows?

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:LocalMachineroot |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

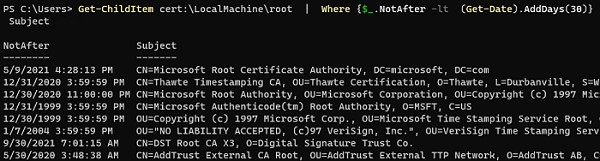

Get-ChildItem cert:LocalMachineroot| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

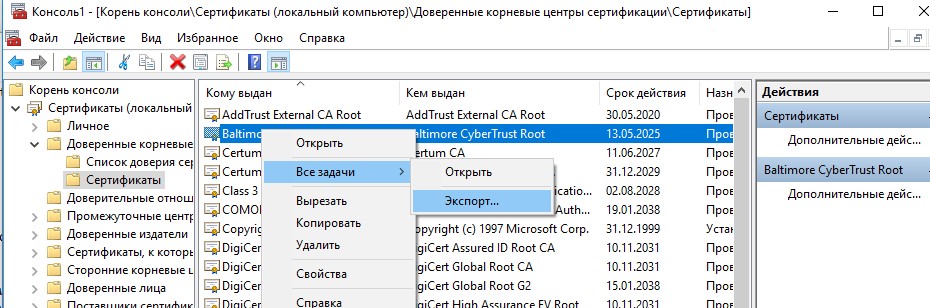

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

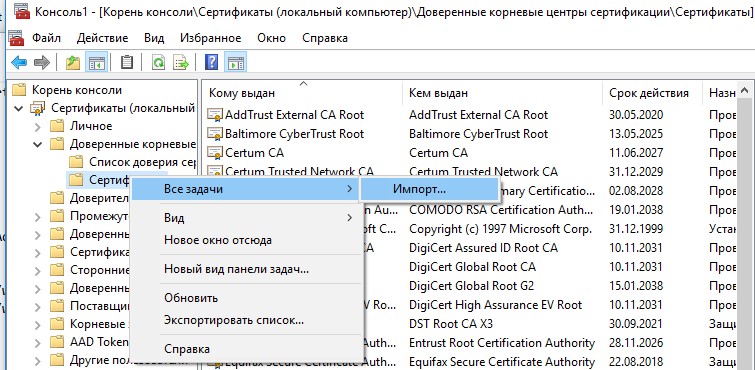

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

Включить/отключить автоматическое обновление корневых сертификатов в Windows

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

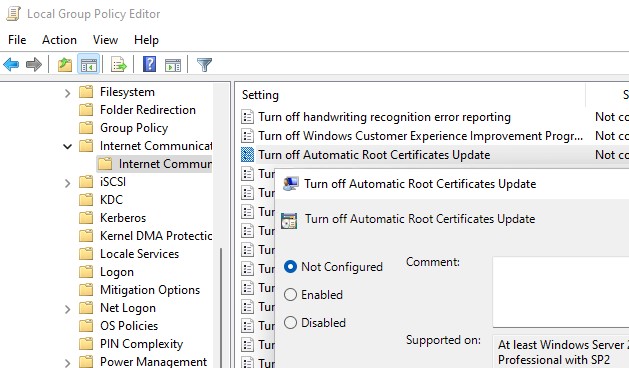

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

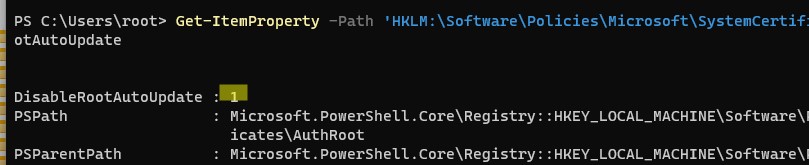

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path 'HKLM:SoftwarePoliciesMicrosoftSystemCertificatesAuthRoot' -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Ручное обновление корневых сертификатов в Windows 10 и 11

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:PSroots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

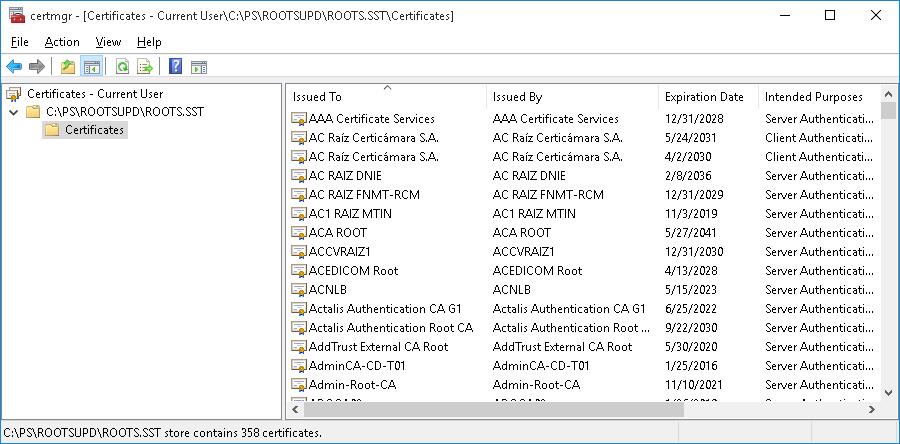

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

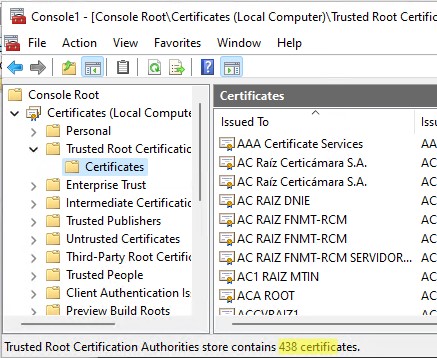

Для установки всех сертификатов из SST файла и добавления их в список корневых сертификатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:psrootsupdroots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:LocalMachineRoot

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

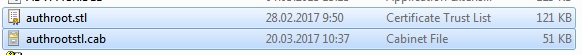

Список корневых сертификатов в формате STL

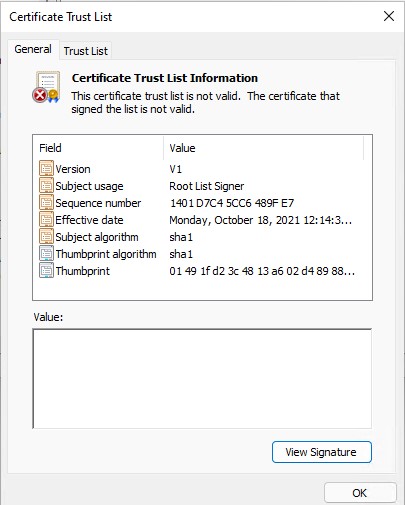

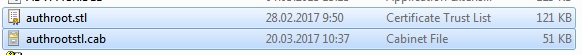

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

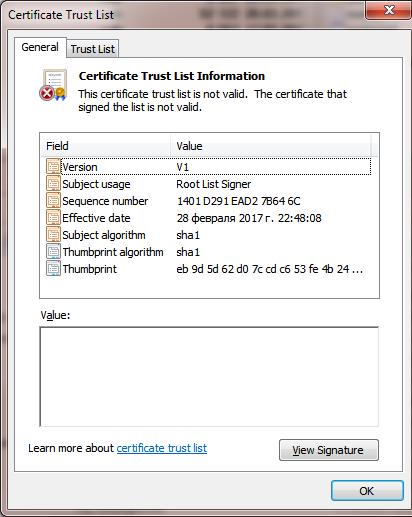

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

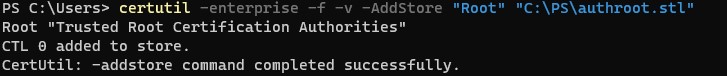

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore "Root" "C:PSauthroot.stl"

Root "Trusted Root Certification Authorities" CTL 0 added to store. CertUtil: -addstore command completed successfully.

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root CertificationAuthorities –>Certificates -> All Tasks > Import). Укажите путь к вашему STL файлу сертификатами.

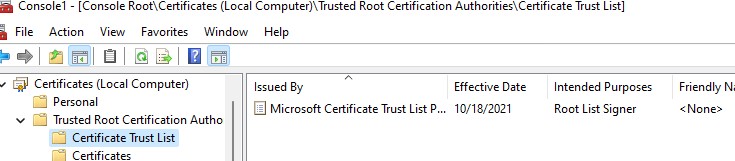

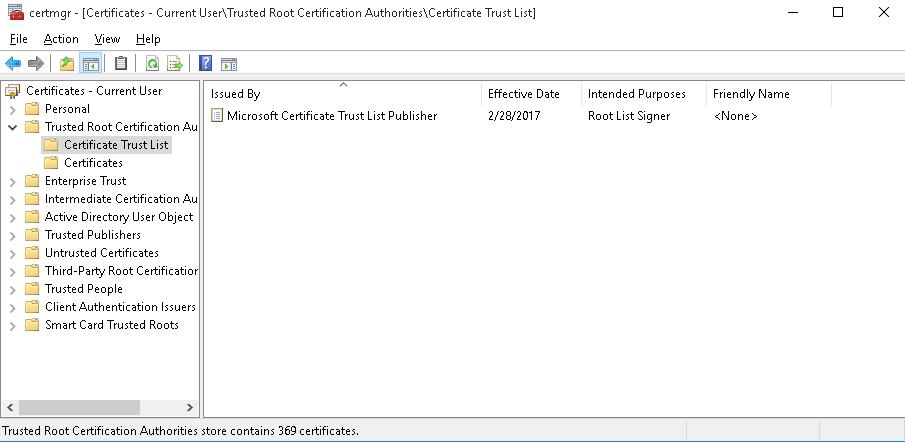

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

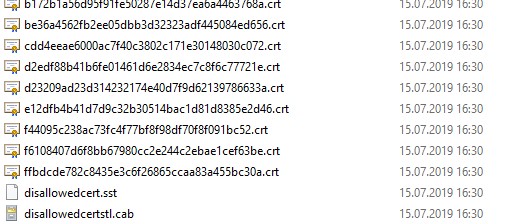

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -enterprise -f -v -AddStore disallowed "C:PSdisallowedcert.stl "

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path dc01SYSVOLwinitpro.rurootcertroots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:LocalMachineRoot

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f dc01SYSVOLwinitpro.rurootcert

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

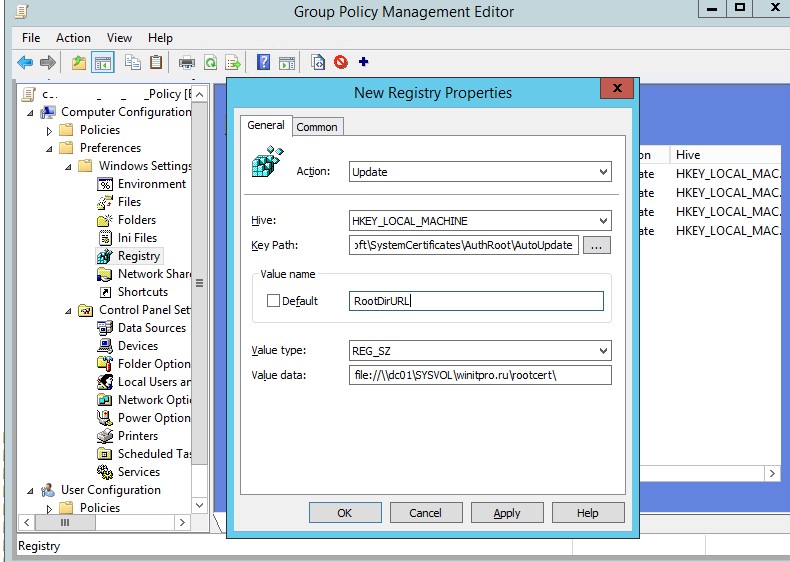

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLMSoftwareMicrosoftSystemCertificatesAuthRootAutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: SoftwareMicrosoftSystemCertificatesAuthRootAutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://dc01SYSVOLwinitpro.rurootcert

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

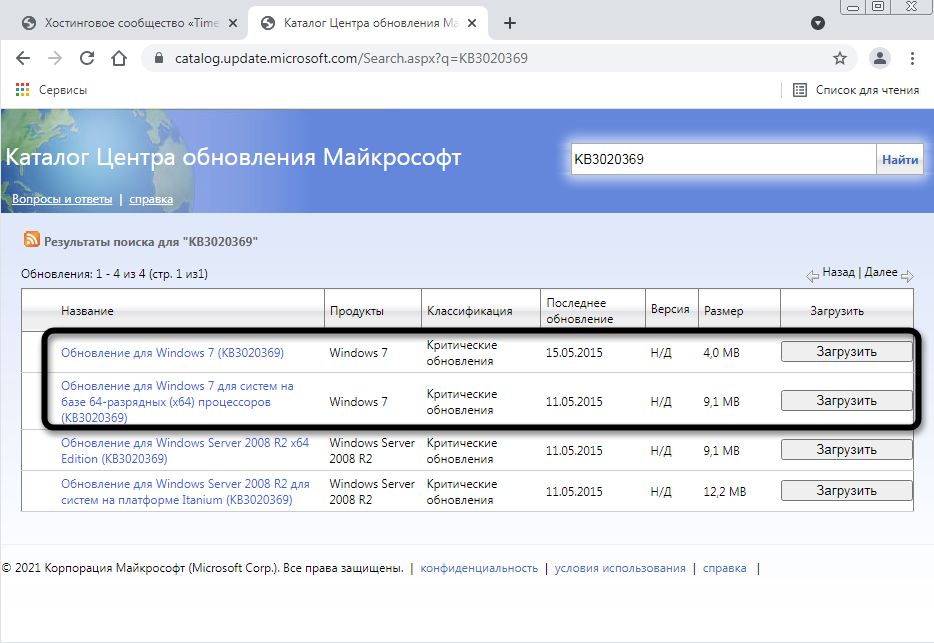

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление KB2813430 (https://support.microsoft.com/en-us/topic/an-update-is-available-that-enables-administrators-to-update-trusted-and-disallowed-ctls-in-disconnected-environments-in-windows-0c51c702-fdcc-f6be-7089-4585fad729d6).

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

certutil.exe -generateSSTFromWU c:psroots.sst

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

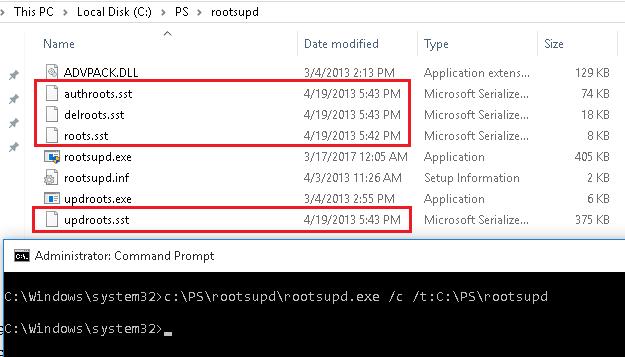

Утилита rootsupd.exe для обновления сертификатов в Windows XP

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip);

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:PSrootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.

В начале октября многие пользователи Windows 7 начали сталкиваться с проблемой, которая заключается в том, что некоторые сайты не открываются по соображениям безопасности. Ошибка касается не всех браузеров, но проявляется в большинстве.

Я расскажу, с чем это связано, а также продемонстрирую 4 способа исправить данную ошибку.

Причина появления проблем с сайтами в Windows 7

30 сентября истек срок корневого сертификата безопасности Let’s Encrypt в Windows 7, что привело к проблемам с открытием некоторых сайтов у пользователей этой ОС, а также старых версий Android и iOS. Встречается это и на компьютерах под управлением Linux, но для них пока известно только одно решение – установка приложения для подмены времени. То есть нужно поставить дату раньше 30 сентября.

Что касается мобильных операционных систем, то в этом случае ничего кроме обновления не поможет, поэтому пропустим детальное рассмотрение этого случая, а остановимся именно на Windows 7. Предлагаю начать с самых эффективных методов и закончить «Костылями».

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Способ 1: Установка недостающих обновлений Windows 7

Сначала рекомендую проверить, установлены ли на компьютере обновления, связанные с этим самым сертификатом безопасности. Необходимо скачать два разных пакета, в общей сумме занимающих 500 Мб пространства. Займет это не так много времени, а осуществляется следующим образом:

-

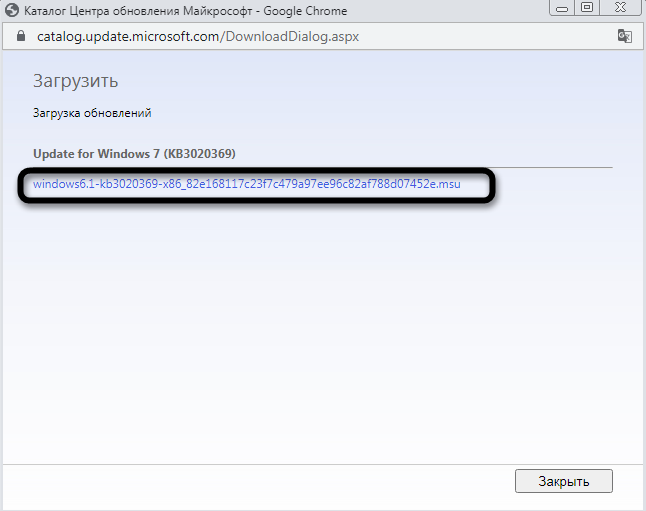

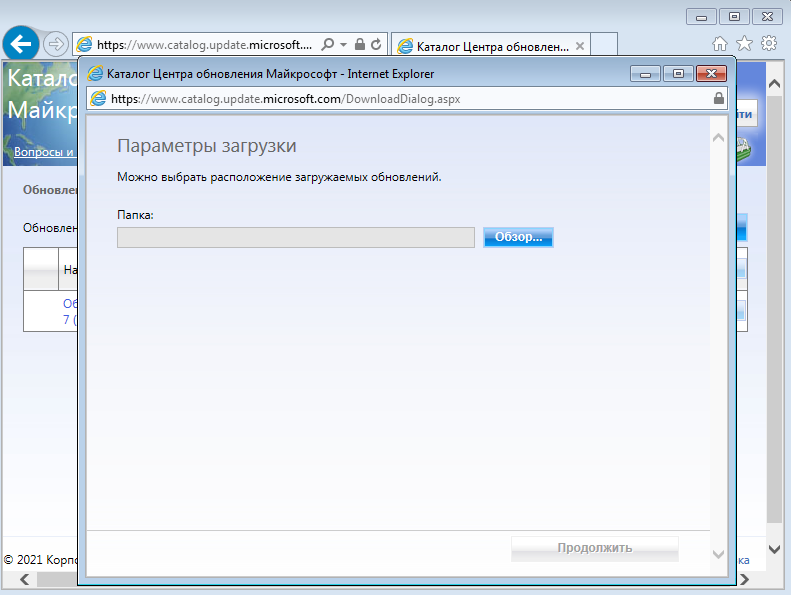

Откройте каталог центра обновления Microsoft или просто введите в поисковике название обновления – KB3020369. Выберите версию для своей разрядности ОС и начните загрузку.

-

Если взаимодействие происходит с каталогом, появится новое окно, в котором нужно нажать по ссылке.

-

В некоторых браузерах содержимое отображается некорректно, поэтому предпочтительно открыть Internet Explorer и запустить загрузку оттуда.

-

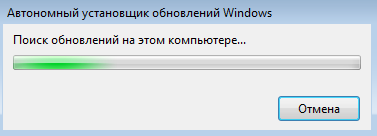

Откройте полученный исполняемый файл и дожидайтесь завершения поиска обновлений. Если пакет KB3020369 уже установлен, вы получите соответствующее уведомление.

-

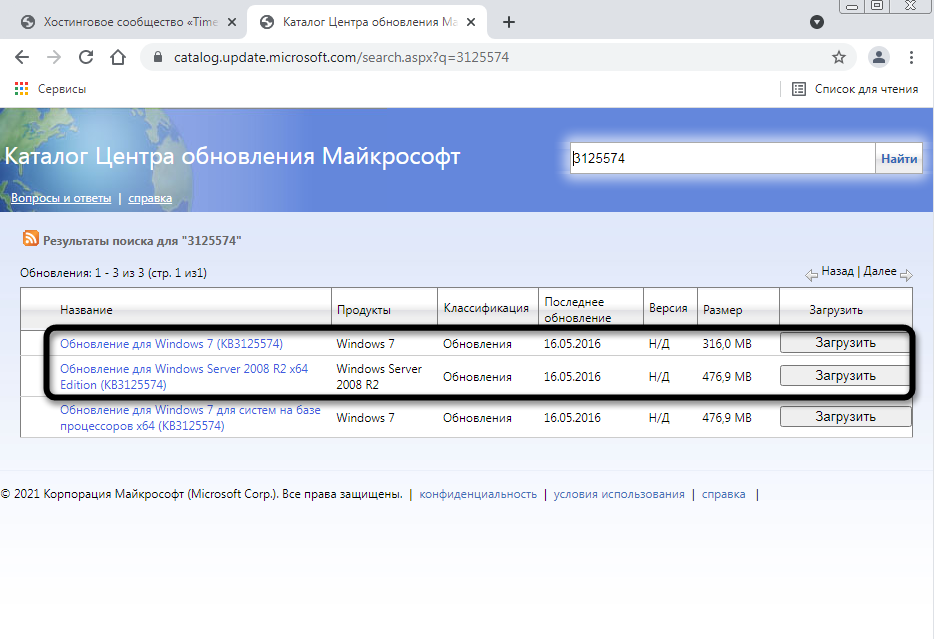

Точно так же найдите и загрузите KB3125574, установив версию, соответствующую вашей разрядности ОС.

Уточню, что не на всех компьютерах работает скачивание с каталога обновлений Microsoft, поэтому я не оставляю конкретных ссылок. Вы можете ввести название обновления в браузере или на сайте разработчика, чтобы открыть официальную страницу для загрузки пакета. В этом нет ничего сложного, главное – не использовать подозрительные сайты.

По завершении установки достаточно перезагрузить компьютер и проверить работоспособность ранее недоступных сайтов. На этот раз все должно открыться корректно.

Способ 2: Ручная установка корневого сертификата

Иногда проблема с открытием сайтов возникает и на компьютерах, где уже установлены упомянутые обновления. В таком случае понадобится вручную установить корневой сертификат. Если ранее вы не сталкивались с подобным действием, процесс может показаться сложным, но вам достаточно ознакомиться со следующей инструкцией, чтобы быстро справиться с поставленной задачей.

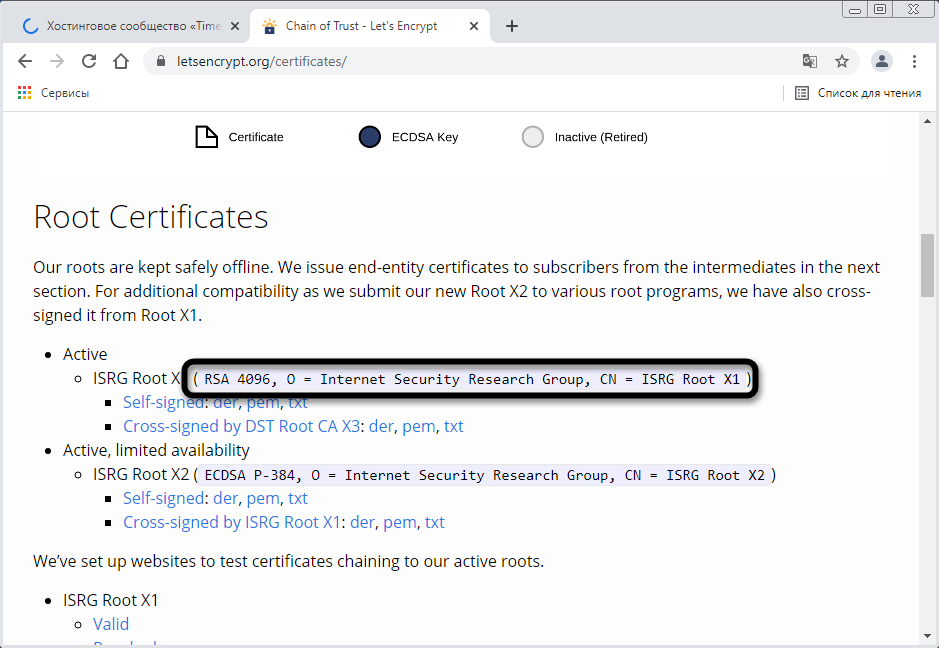

-

Откройте страницу https://letsencrypt.org/certificates/ и отыщите сертификат SRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1). Используйте поиск по странице (Ctrl + F), вставив название в поле, чтобы быстрее отыскать необходимую строку.

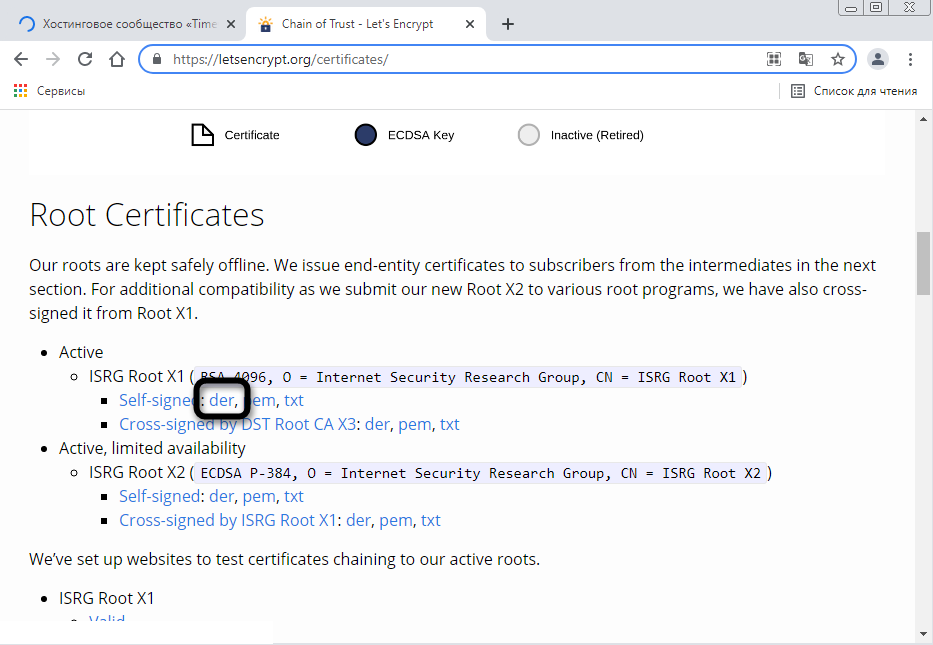

-

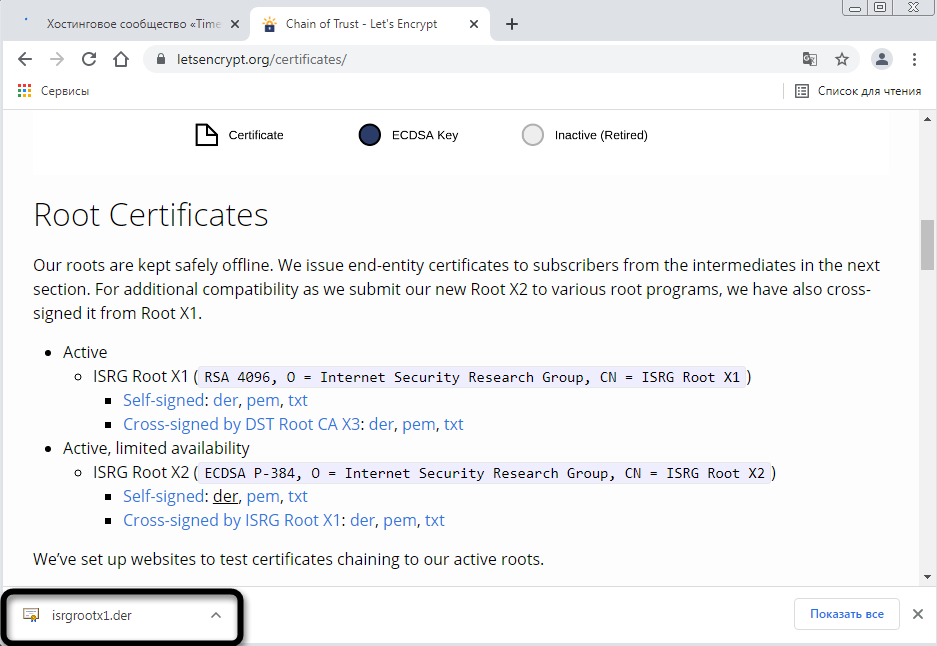

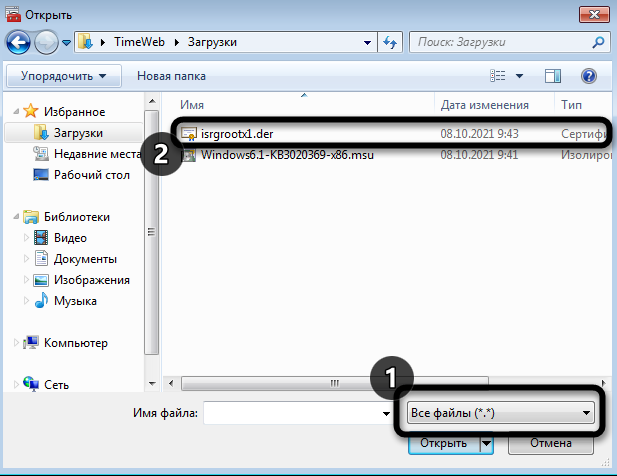

Выберите формат DER и нажмите по ссылке для начала загрузки.

-

Ожидайте окончания скачивания сертификата и переходите к следующему шагу. Не забудьте, в какую именно папку вы его загрузили.

-

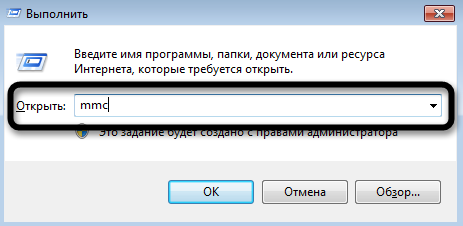

Откройте утилиту «Выполнить», используя сочетание клавиш Win + R, введите там mmc и нажмите Enter для перехода к оснастке.

-

В новом окне вызовите меню «Файл» и щелкните по строке «Добавить или удалить оснастку».

-

Выделите строку «Сертификаты» и нажмите «Добавить» для ее переноса на панель справа.

-

В появившемся меню оставьте значение по умолчанию и кликните по «Готово».

-

Выйдите из предыдущего окна, чтобы снова оказаться в корне консоли. Разверните «Сертификаты» и выберите папку «Доверенные корневые центры сертификации».

-

На панели справа щелкните ПКМ по папке «Сертификаты», наведите курсор на «Все задачи» и выберите пункт «Импорт».

-

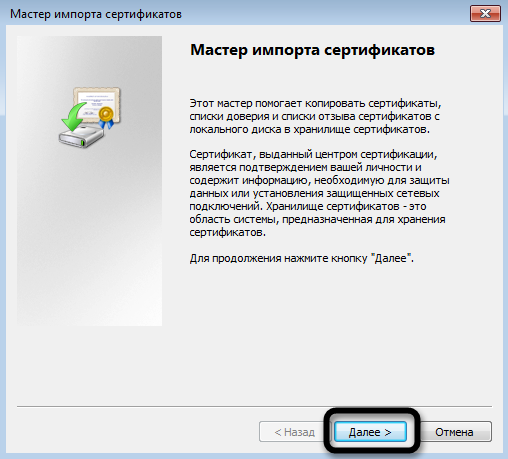

Отобразится окно Мастера импорта, в котором сразу переходите к следующему шагу.

-

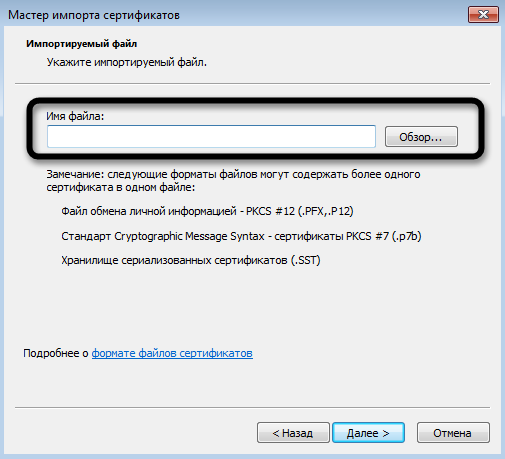

Напротив поля «Имя файла» нажмите «Обзор».

-

Отыщите тот самый файл Let’s encrypt, выбрав фильтр «Все файлы». Дважды щелкните по нему левой кнопкой мыши.

-

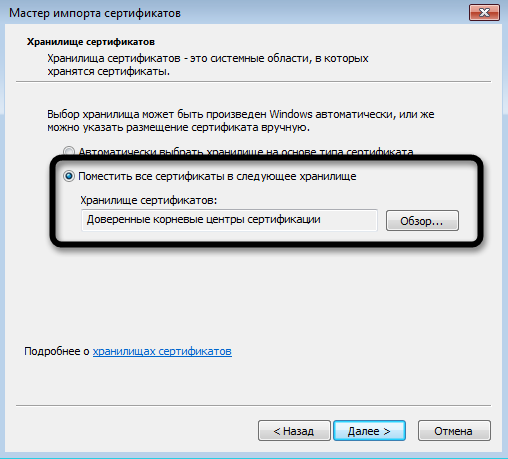

Отметьте маркером пункт «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор».

-

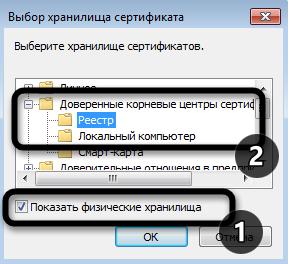

Активируйте отображение физических хранилищ, разверните папку с доверенными центрами сертификации и укажите каталог «Локальный компьютер», если хотите установить сертификат для всех пользователей. Для текущей учетной записи выберите «Реестр».

-

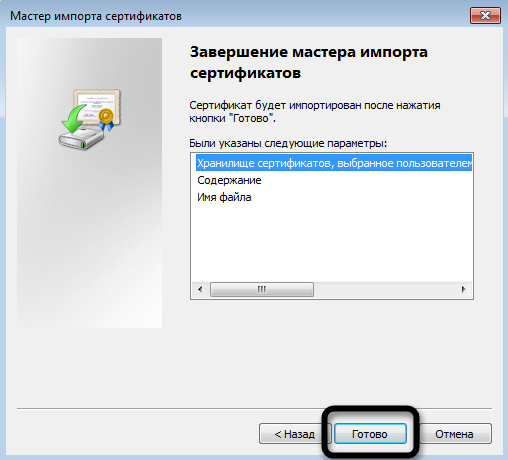

Остается только нажать «Готово», завершив процесс импорта.

-

Вы будете уведомлены о его успешном завершении. Перезагрузите компьютер и откройте ранее недоступные сайты.

Способ 3: Переход на Mozilla Firefox

Пользователи заметили, что проблема с истечением срока корневых сертификатов безопасности не относится к браузеру Mozilla Firefox, и все сайты открываются корректно. Если вы не хотите устанавливать файлы самостоятельно или два описанных выше метода не принесли должного результата, скачайте этот веб-обозреватель, перенесите свои настройки и используйте его на постоянной основе или только в некоторых случаях.

Способ 4: Установка фейкового времени

В начале этой статьи я уже говорил о том, что подмена времени работает в Linux. В Windows 7 вы можете провернуть ту же операцию, переведя дату на 29 сентября или еще раньше. Используйте встроенные настройки или скачайте специальный софт, чтобы осуществить задуманное. Расписывать детально этот метод я не буду, поскольку он является своего рода «костылем» и подходит далеко не всем юзерам.

Хотя бы один из перечисленных методов должен помочь вам исправить ситуацию с открытием сайтов. В идеале – как можно быстрее обновиться на более новую версию Windows, поскольку со временем похожих проблем будет больше. Если же у вас нет такой возможности, остается лишь решать проблемы по мере их появления.

Hi,

To narrow down the issue, I suggest you open Event Viewer, check the related logs. Please confirm if your system had tried to update the root certificates when the issue occurred. You may refer the following article when analyzing the logs.

Automatic Root Certificates Update Configuration

If you can find that the system never tried to update the certificates when the issue occurred, I suggest you check the following policy.

Computer Configuration/Administrative Templates/System/Internet Communication Management/Internet Communication settings/ Turn off Automatic Root Certificates Update.

Please ensure that “Turn off Automatic Root Certificates Update” is disabled or not configured.

Also your system may effected by group policy settings from Domain Controller. I suggest you also run the following command and check if this policy is enabled by any GPO.

gpresult /z > %userprofile%Desktopgpresult.txt

Then you can open the file gpresult.txt on Desktop, please check if the policy is enabled by GPO.

However if the system had tried to update the root certificates, I suspect that some programs such as security programs blocks the update from downloading or enrolling. You may disable antivirus and firewall and then check if the issue still occurs. If the

issue persists, you may reset IE settings.

1. Click Start, please type “inetcpl.cpl” (without quotation marks) in the Start Search bar and press Enter to open the Internet options window.

2. Switch to the Advanced tab.

3. Click the «Reset Internet Explorer Settings» button.

4. Click Reset to confirm the operation.

5. Click Close when the resetting process has finished.

6. Uncheck the «Enable third-party browser extensions» option in the Settings box.

7. Click Apply, click OK.

If the issue still occurs, please troubleshoot in IE No Add-ons Mode. Click the Start Button, All Programs, Accessories, System Tools, and then click Internet Explorer (No Add-ons). If the issue does not reoccur, it may be caused by an IE Add-on. In that

case, let’s continue to perform the following steps to narrow down the cause.

Check Internet Explorer Add-Ons

=========================

1. Click Tools, and then click Internet Options.

2. Click the «Programs» tab, and then click Manage Add-ons.

3. Select an add-on in the Name list, and then click Disable.

4. Restart IE with Add-ons and check the issue again.

If the issue is resolved, the disabled Add-on was the cause of the issue. If the issue reoccurs, continue to disable the next Add-on using the same method.

Hope this helps.

Vincent Wang

TechNet Community Support

Hi,

To narrow down the issue, I suggest you open Event Viewer, check the related logs. Please confirm if your system had tried to update the root certificates when the issue occurred. You may refer the following article when analyzing the logs.

Automatic Root Certificates Update Configuration

If you can find that the system never tried to update the certificates when the issue occurred, I suggest you check the following policy.

Computer Configuration/Administrative Templates/System/Internet Communication Management/Internet Communication settings/ Turn off Automatic Root Certificates Update.

Please ensure that “Turn off Automatic Root Certificates Update” is disabled or not configured.

Also your system may effected by group policy settings from Domain Controller. I suggest you also run the following command and check if this policy is enabled by any GPO.

gpresult /z > %userprofile%Desktopgpresult.txt

Then you can open the file gpresult.txt on Desktop, please check if the policy is enabled by GPO.

However if the system had tried to update the root certificates, I suspect that some programs such as security programs blocks the update from downloading or enrolling. You may disable antivirus and firewall and then check if the issue still occurs. If the

issue persists, you may reset IE settings.

1. Click Start, please type “inetcpl.cpl” (without quotation marks) in the Start Search bar and press Enter to open the Internet options window.

2. Switch to the Advanced tab.

3. Click the «Reset Internet Explorer Settings» button.

4. Click Reset to confirm the operation.

5. Click Close when the resetting process has finished.

6. Uncheck the «Enable third-party browser extensions» option in the Settings box.

7. Click Apply, click OK.

If the issue still occurs, please troubleshoot in IE No Add-ons Mode. Click the Start Button, All Programs, Accessories, System Tools, and then click Internet Explorer (No Add-ons). If the issue does not reoccur, it may be caused by an IE Add-on. In that

case, let’s continue to perform the following steps to narrow down the cause.

Check Internet Explorer Add-Ons

=========================

1. Click Tools, and then click Internet Options.

2. Click the «Programs» tab, and then click Manage Add-ons.

3. Select an add-on in the Name list, and then click Disable.

4. Restart IE with Add-ons and check the issue again.

If the issue is resolved, the disabled Add-on was the cause of the issue. If the issue reoccurs, continue to disable the next Add-on using the same method.

Hope this helps.

Vincent Wang

TechNet Community Support

По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:LocalMachineroot |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:LocalMachineroot| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

Включить/отключить автоматическое обновление корневых сертификатов в Windows

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path 'HKLM:SoftwarePoliciesMicrosoftSystemCertificatesAuthRoot' -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Ручное обновление корневых сертификатов в Windows 10 и 11

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:PSroots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.