Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

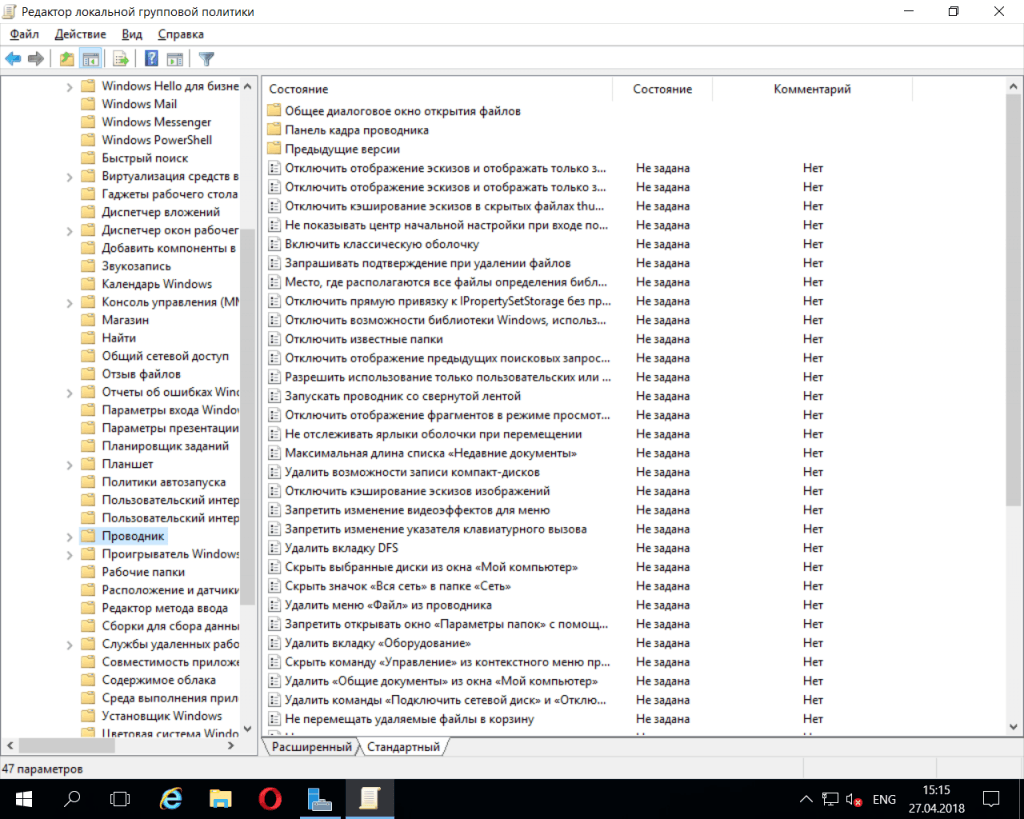

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

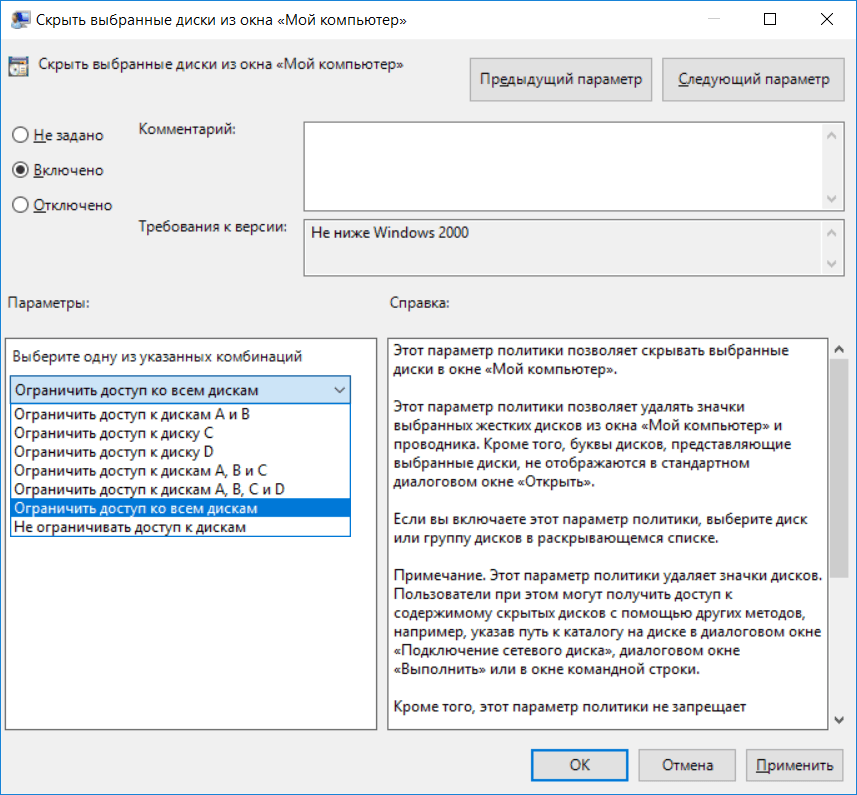

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

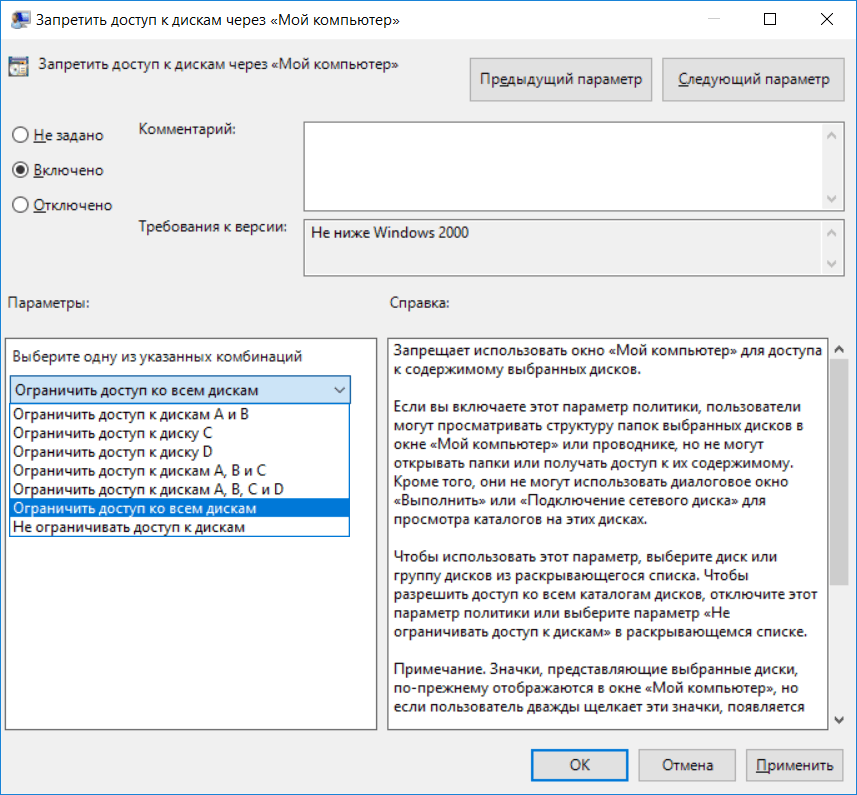

Впрочем, если пользователь окажется умным и введет путь диска (например, D:) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

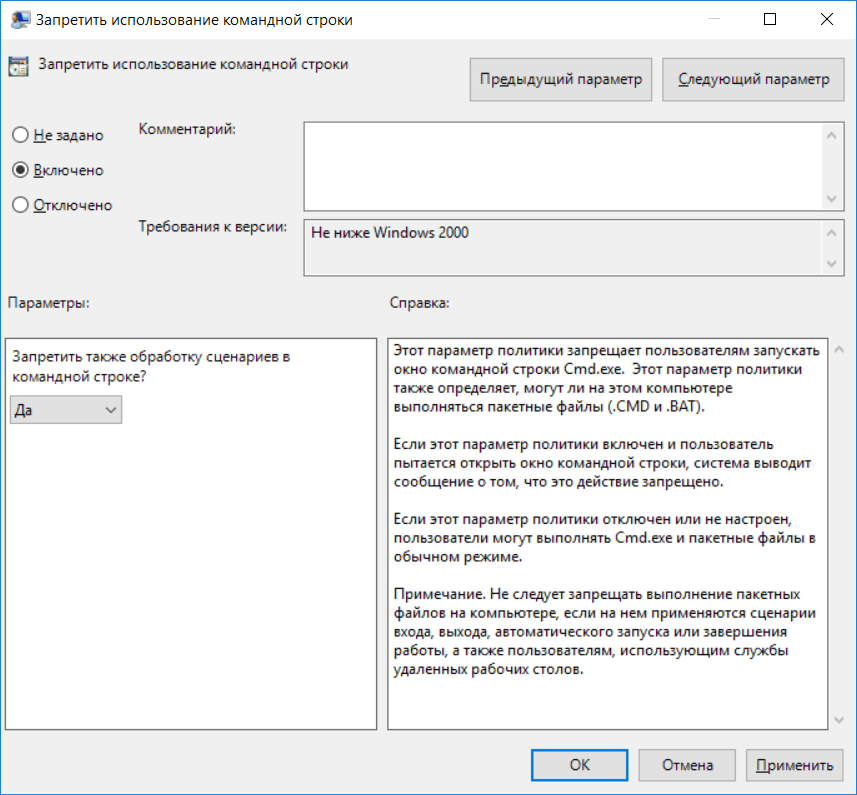

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

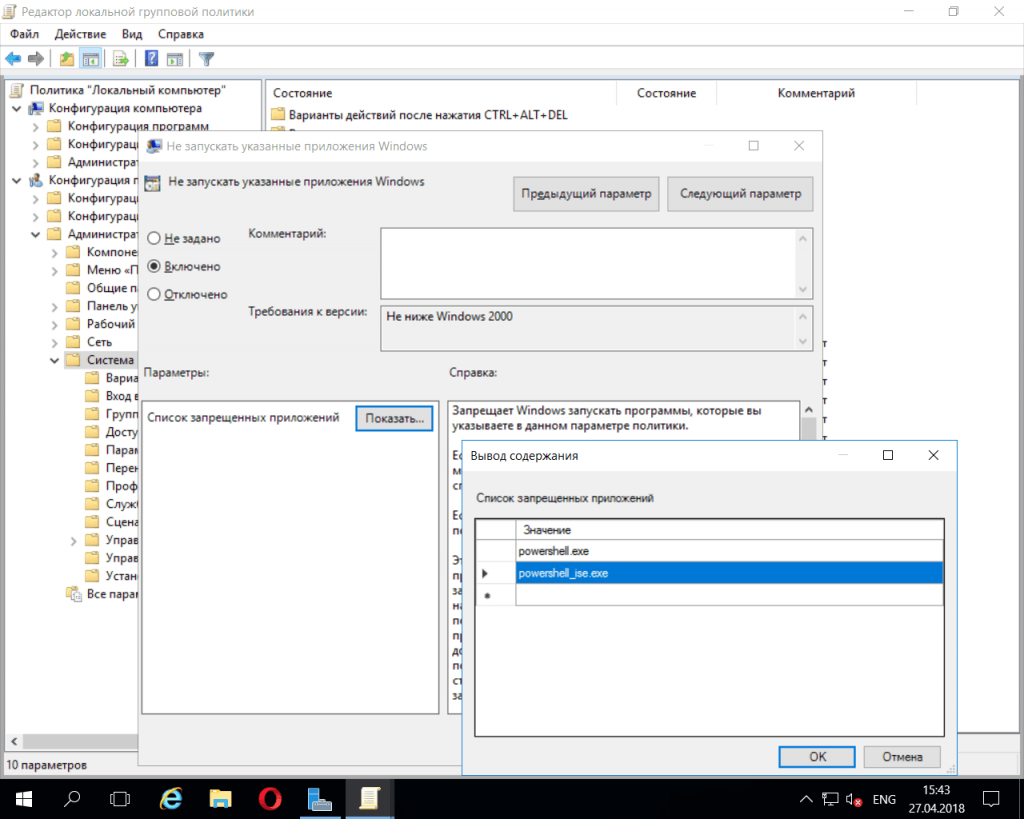

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

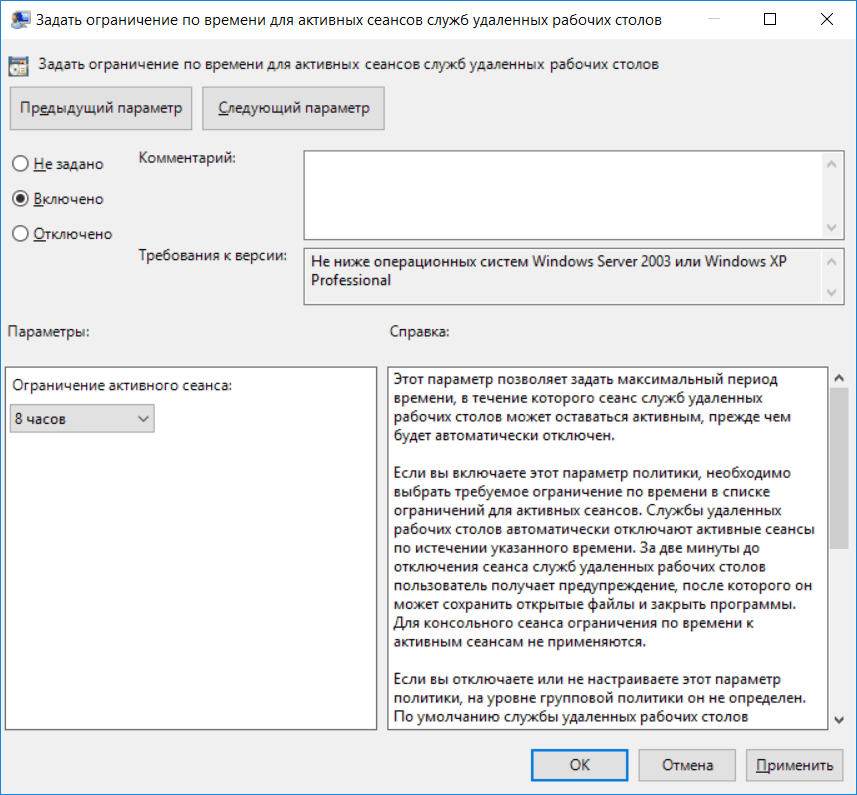

Максимальное время работы пользователя

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

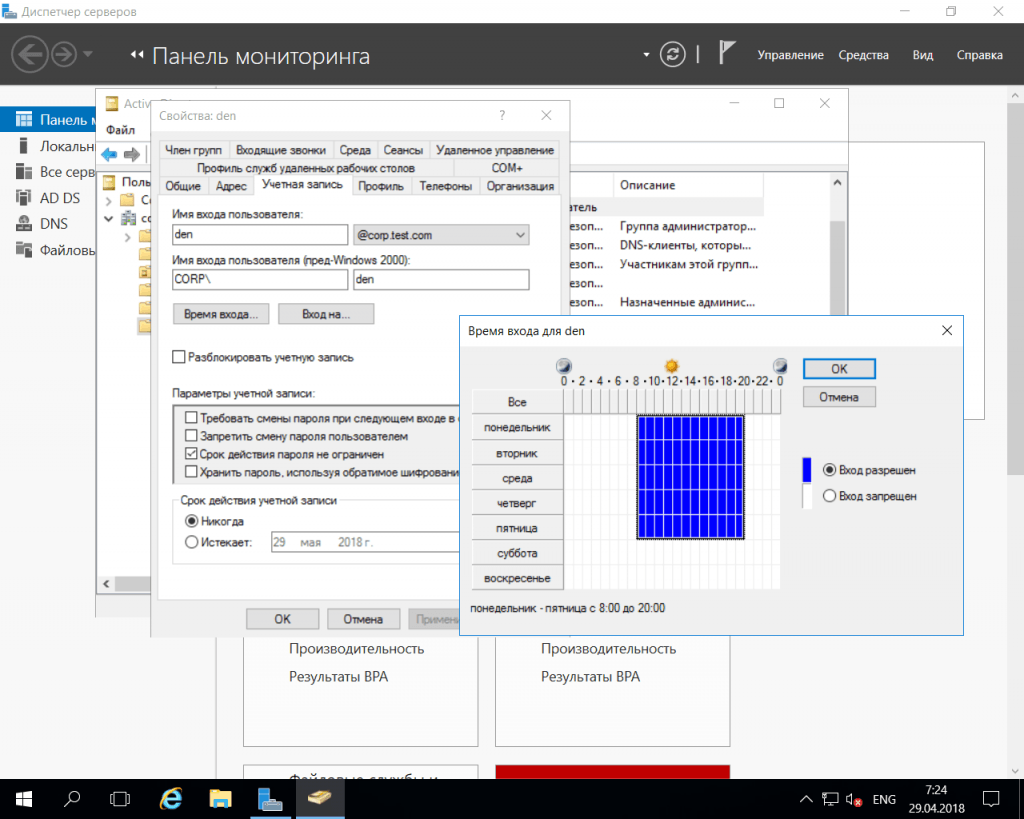

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

[конспект админа] Меньше администраторов всем

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

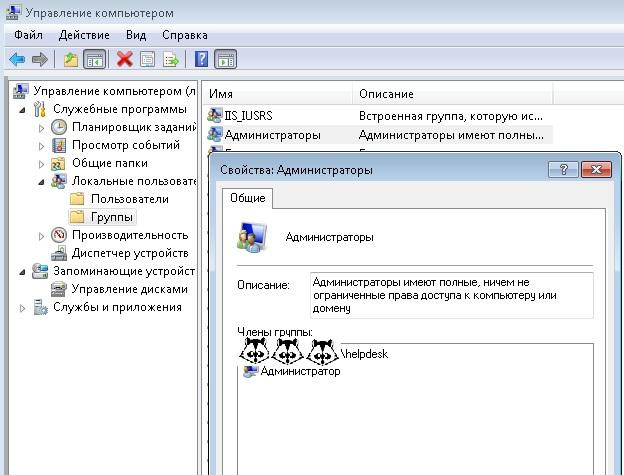

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

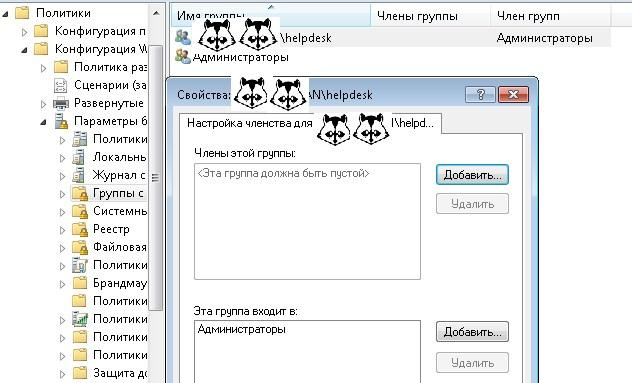

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

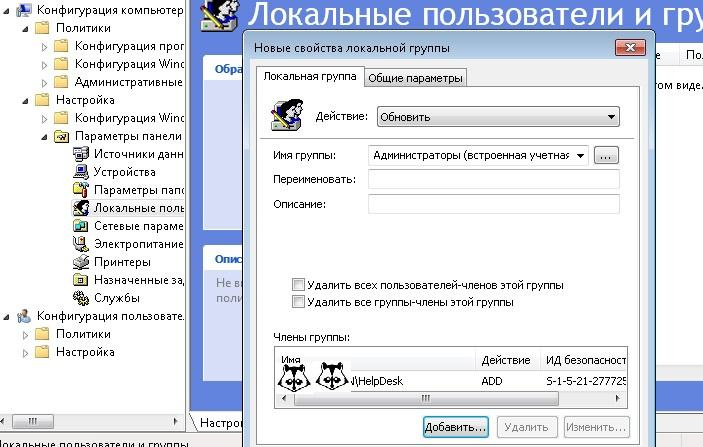

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

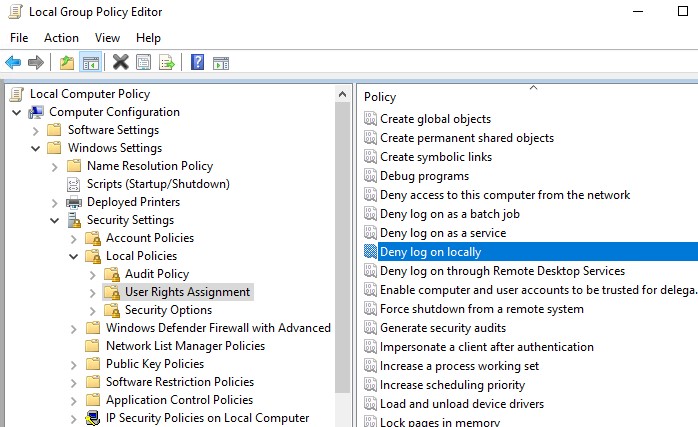

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 102016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

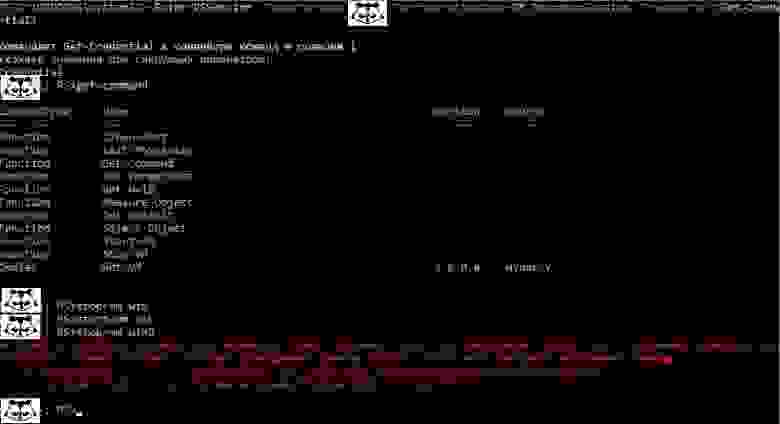

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_Module" -ItemType Directory

New-ModuleManifest -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleDemo_Module.psd1"

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleRoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFilesWindowsPowerShellModulesDemo_ModuleRoleCapabilitiesVMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAINVM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

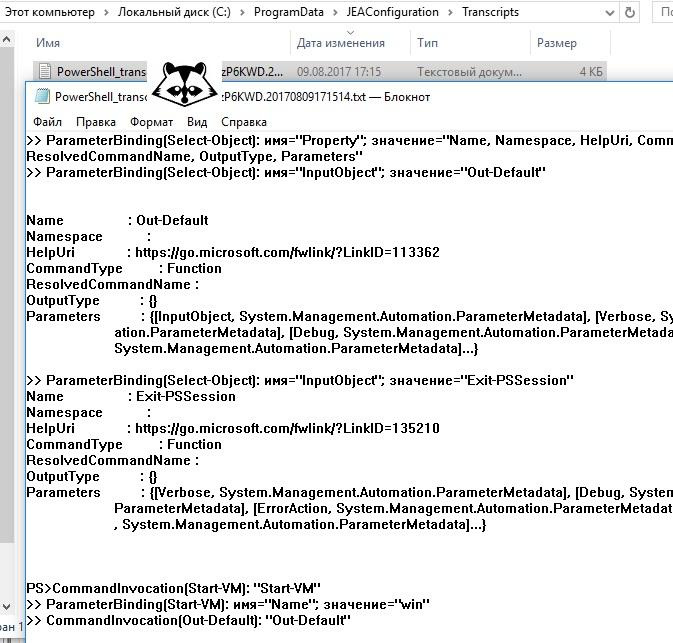

TranscriptDirectory = "$env:ProgramDataJEAConfigurationTranscripts"

}

New-Item -Path "$env:ProgramDataJEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramDataJEAConfigurationVM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramDataJEAConfigurationVM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

В сегодняшней Задать вопрос администратору, Я покажу вам, как реализовать управление привилегированным доступом (PAM) в Windows Сервер 2016.

Привилегированный доступ к Active Directory (AD) и другим чувствительным системам часто предоставляется персоналу ИТ на постоянной основе. Хакеры нацелены на этих пользователей, поскольку они обеспечивают простой способ скомпрометировать всю сеть. Чтобы помочь решить эту проблему, Microsoft рекомендует организациям внедрить модель административной среды расширенной безопасности (ESAE), в которой упрощен административный лес (бастионный лес) предназначен для управления AD и позволяет организациям восстановить контроль над уже скомпрометированными доменами.

Администрация «точно в срок»

Как часть инициативы ESAE, администрирование точно в срок (JIT) было введено в Windows Server 2016, который позволяет системным администраторам предоставлять пользователям права доступа к ресурсам на ограниченный период времени. Добавление к Just-Enough-администрирование (JEA), который ограничивает пользователей предварительно определенным списком командлетов, параметров и модулей PowerShell в сеансе PowerShell, модель JIT имеет две цели:

- Предотвращение ползучести привилегий, когда пользователям предоставляются повышенные привилегии намного дольше, чем необходимо

- Избегайте постоянного назначения привилегий, которые могут потребоваться только в течение коротких периодов времени

Для получения дополнительной информации об использовании JEA см. PowerShell 5.0 Простое администрирование (JEA) Часть 1: Понимание JEA и настройка Demo Toolkit и PowerShell 5.0 Простое администрирование (JEA) Часть 2: создание наборов инструментов и понимание журналов на Техническая база знаний Petri IT.

Теневые принципы и PIM Trust

Shadow Principals — новинка Windows 2016 и созданы в бастионном лесу. Теневые участники зеркалируют объекты в вашем производственном лесу, такие как группа администраторов домена и учетные записи ИТ-персонала. Административный доступ к производственному лесу управляется с помощью Shadow Principals в бастионном лесу. Управление AD с помощью Shadow Principals в бастионном лесу помогает снизить риск многих распространенных атак, в том числе Pass-the-hash, Pass-the-ticket, взлома Kerberos, целевого фишинга и т. Д.

Спонсоров

Бастионный лес должен строиться с нуля, обеспечивать надежную аутентификацию и подключаться к производственному лесу с использованием доверительного управления привилегированным идентификатором (PIM). Когда пользователи Shadow Principal добавляются в группы Shadow Principal в бастионном лесу, можно добавить значение времени жизни (TTL), чтобы гарантировать, что они будут удалены позже.

Чтобы полностью реализовать модель ESAE от Microsoft, рекомендуется использовать Microsoft Identity Manager (MIM). MIM используется для реализации рабочих процессов, чтобы пользователи могли запрашивать временный доступ к привилегированным группам в производственном лесу. Если вы реализуете свое собственное решение для рабочего процесса, MIM не требуется.

Для получения дополнительной информации о PAM в Windows Server 2016 и рекомендации Microsoft по внедрению JIT-администрирования см. Windows Управление привилегированным доступом Server vNext на Техническая база знаний Petri IT.

Создать новый бастионный лес

В этой демонстрации у меня уже есть рабочий домен (ad.contoso.com). Хотя бы один Windows Server 2012 R2 или Windows Контроллер домена Server 2016 требуется в производственном домене для включения доверия PIM. Я создам новый лес-бастион (pim.contoso.com) для безопасного администрирования моего существующего производственного домена.

Бастионный лес должен быть установлен на Windows Функциональный уровень леса Server 2016 и AD Привилегированное управление доступом функция включена. Откройте сеанс PowerShell и используйте install-WindowsОсобенность и Установить-ADDSForest установить службы каталогов Active Directory (ADDS) и настроить бастионный лес в Windows Сервер 2016.

$ domainName = 'pim.contoso.com' $ password = 'PassW0rd!' $ passwordsec = convertto-securestring $ password -asplaintext -force Install-WindowsФункция –Name AD-Domain-Services -IncludeManagementTools Install-ADDSForest -DomainName $ domainName -InstallDns -Force -Confirm: $ false -SafeModeAdministratorPassword $ passwordsec

Функциональный уровень леса по умолчанию в Windows Server 2016 является Windows2016Лес, Вы можете проверить функциональный уровень леса, используя Get-ADForest.

Get-ADForest

Для получения дополнительной информации об изменении функционального уровня леса см. Поднять уровни домена Active Directory и леса с помощью PowerShell on Петри.

Включить управление привилегированным доступом в Windows Сервер 2016 (Изображение предоставлено Расселом Смитом)

Затем вам необходимо включить Управление доступом к привилегиям в бастионном лесу, используя Enable-ADOptionalFeature, Это добавляет необходимые объекты к схеме AD и является необратимым.

Enable-ADOptionalFeature «Привилегированная функция управления доступом» -Scope ForestOrConfigurationSet -Target pim.contoso.com

Создание PIM Trust

Доверие PIM — это односторонний междоменный траст, установленный из производственного домена (ad.contoso.com) в домен bastion (pim.contoso.com). Убедитесь, что разрешение имен работает между производственными и бастионными лесами с использованием условных DNS-пересылок, а затем выполняется Netdom в производственной области для создания доверия. Для получения дополнительной информации о настройке DNS см. Настройте серверы пересылки DNS в Windows Сервер 2012 R2 on Петри.

netdom trust ad.contoso.com / Domain: pim.contoso.com / Add /UserD:administrator@pim.contoso.com / PasswordD: PassW0rd! /UserO:administrator@ad.contoso.com / PasswordO: PassW0rd! netdom trust ad.contoso.com /domain:pim.contoso.com / ForestTRANsitive: Да netdom trust ad.contoso.com /domain:pim.contoso.com / EnableSIDHistory: Да netdom trust ad.contoso.com / domain: pim. contoso.com / EnablePIMTrust: Да netdom trust ad.contoso.com /domain:pim.contoso.com / Quarantine: Нет

Создание доверительного управления доверительным управлением (PIM) (Image Credit: Russell Smith)

Теперь запустите Netdom в домене бастиона:

netdom trust pim.contoso.com / domain: ad.contoso.com / ForestTRANsitive: Да

Чтобы завершить процесс, включите Шифрование Kerberos AES на доверие к домену bastion для максимальной безопасности:

- Откройте Пользователи и компьютеры Active Directory из Инструменты в диспетчере серверов.

- Проверьте Расширенные функции в Вид меню.

- Нажмите Система контейнер в списке объектов слева.

- Дважды щелкните объект доверия для производственного домена в списке справа. В моем случае объект доверия ad.contoso.com.

- В разделе Свойства диалога на Общие вкладка, проверка Другой домен поддерживает шифрование Kerberos AES , а затем нажмите кнопку OK.

- Закрыть пользователей и компьютеров Active Directory.

Включить поддержку шифрования Kerberos AES в Trust (Image Credit: Russell Smith)

Создание теневых принципов

Мы создадим Shadow Principals в домене bastion, чтобы отразить группу Domain Admins домена домена и учетную запись ИТ-персонала, Russells, Создадим в домене bastion (pim.ad.contoso.com) Shadow Principal (PROD-Domain Admins) для группы Domain Admins в домене производства (ad.contoso.com).

$ ProdPrincipal = 'Domain Admins' $ ProdDC = 'dc1.ad.contoso.com' $ ShadowSuffix = 'PROD-' $ ProdShadowPrincipal = Get-ADGroup -Identity $ ProdPrincipal -Properties ObjectSID -Server $ ProdDC $ ShadowPrincipalContainer = 'CN = Тень Основная конфигурация, CN = Сервисы, '+ (Get-ADRootDSE) .configurationNamingContext New-ADObject -Type msDS-ShadowPrincipal -Name "$ ShadowSuffix $ ($ ProdShadowPrincipal.SamAccountName)" -Path $ ShadowPrincipalContainer -OtherAttributes @ {' msDS-ShadowPrincipalSid ' = $ ProdShadowPrincipal.ObjectSID}

Создайте теневого принципала в бастионном лесу (Image Credit: Russell Smith)

Теневые принципы также могут создаваться на основе объектов учетной записи пользователя. В ad.contoso.com, У меня есть ИТ-сотрудник с именем учетной записи Russells, Давайте создадим Теневого Принципала (PROD-russells) в домене bastion для Russells производственная учетная запись домена. Единственное изменение в коде выше: имя $ ProdPrincipal теперь принадлежит пользователю (russells), и мы заменим Get-ADGroup для Get-ADUser.

$ ProdPrincipal = 'russells' $ ProdDC = 'dc1.ad.contoso.com' $ ShadowSuffix = 'PROD-' $ ProdShadowPrincipal = Get-ADUser -Identity $ ProdPrincipal -Properties ObjectSID -Server $ ProdDC $ ShadowPrincipalContainer = 'CN = Shadow Principal Конфигурация, CN = Сервисы, '+ (Get-ADRootDSE) .configurationNamingContext New-ADObject -Type msDS-ShadowPrincipal -Name "$ ShadowSuffix $ ($ ProdShadowPrincipal.SamAccountName)" -Path $ ShadowPrincipalContainer -OtherAttributes @ {' msDS-ShadowPrincipalSid '= $ ProdShadowPrincipal.ObjectSID}

Предоставить привилегированный доступ к производственному домену

Теперь, когда создатели Shadow Principals созданы, добавим пользователя домена bastion (PIM-russells) в группу Shadow Principal Администраторы PROD-домена, Я уже создал PIM-Russells счета и PROD-Shadow Организационная единица (OU) в pim.contoso.com.

Set-ADObject -Identity "CN = PROD-Domain Admins, CN = Shadow Principal Configuration, CN = Services, CN = Configuration, DC = pim, DC = contoso, DC = com" -Add @ {'member' = " "}

Дополнительный шаг

Следующий шаг необязателен. Мы также можем дать PIM-Russells разрешения russells@ad.contoso.com используя объект Shadow Principal (PROD-russells) для этой учетной записи.

Set-ADObject -Identity "CN = PROD-russells, CN = Shadow Principal Configuration, CN = Services, CN = Configuration, DC = pim, DC = contoso, DC = com" -Add @ {'member' = " "}

PIM-Russells получат разрешения администратора домена для 5 минут в производственном домене, хотя пользовательский объект никогда не будет членом группы доменных администраторов производственного домена (ad.contoso.com). PIM-Russells также получат разрешения russells@ad.contoso.com если вы выполнили дополнительные шаги. Ограничение времени устанавливается в секундах, используя значение TTL.

Предоставить привилегированный доступ к производственному домену (Image Credit: Russell Smith)

Откройте Редактирование ADSI от Инструменты в диспетчере сервера в домене bastion, подключитесь к Конфигурация именования и перейдите к Услуги > Теневой главный контейнер, Открой Администраторы PROD-домена Shadow Principal и прокрутите вниз до член атрибут, где yo willl PIM-Russells является членом.

Вход в систему

Поскольку производственный домен потенциально скомпрометирован, мы будем использовать учетные записи в доверенном домене bastion для управления AD. Вместо того, чтобы использовать russells@ad.contoso.com или учет другого сотрудника ИТ, я буду использовать PIM-russells@pim.contoso.com.

Журнал Iв Производственный домен с привилегиями администратора домена (Image Credit: Russell Smith)

Войдите в компьютер в производственном домене и откройте командную строку как PIM-russells@pim.contoso.com. Вы можете использовать Whoami для подтверждения разрешений пользователя в производственном домене. Ты это видишь PIM-russells@pim.contoso.com является членом ADDomain Admins, и если вы выполнили дополнительный шаг выше, то также ADrussells.

Не забывайте, что мы установили TTL из 5 минут, поэтому вам нужно будет проверить этот таймфрейм. Чтобы подтвердить, что PIM-Russells разрешения были отменены через пять минут, закройте командную строку и снова откройте ее как PIM-Russells и запустить Whoami еще раз. Если вы открываете командную строку на контроллере домена, PIM-Russells будет отказано в доступе, если учетная запись не имеет прав администратора домена.

В этом Задать вопрос администратору, Я показал вам, как настроить и использовать Управление привилегированным доступом в Windows Сервер 2016.

сообщение Windows Server 2016: настройка управления привилегированным доступом Появившийся сначала на Петри.

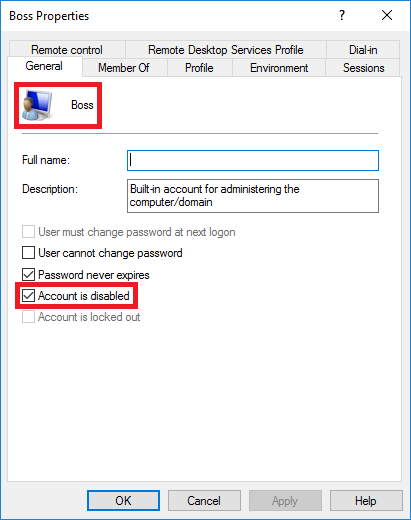

В каждой операционной системе Windows по умолчанию присутствует встроенная (built-in) учетная запись администратора. Эта учетная запись имеет неограниченные права и при ее компрометации злоумышленник получает полный контроль над системой. Чтобы этого не произошло, встроенную учетную запись администратора необходимо защитить.

Существует множество различных способов защиты и сегодня мы рассмотрим некоторые из них.

Отключение и переименование

Одной из наиболее распространенных атак является перебор паролей. Обычно от перебора защищаются с помощью политик блокировки, ограничивающих количество попыток ввода пароля. Однако особенностью встроенной учетной записи администратора является то, что она не зависит от количества неправильного ввода пароля и ее невозможно заблокировать. Поэтому учетная запись администратора является распространенной целью для подобного рода атак.

Одним из способов защиты от перебора является отключение учетной записи либо, если отключение невозможно, то ее переименование.

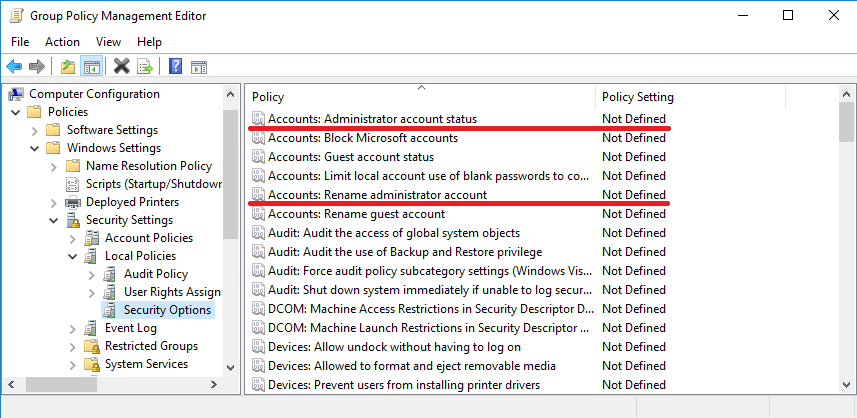

В производственной среде сделать это проще всего с помощью групповых политик. Нужные нам параметры находятся в разделе Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesSecurity Options.

Для получения доступа к системе необходимо узнать две вещи — имя пользователя и его пароль. В случае со встроенной учеткой администратора по умолчанию имя всегда Administrator (или Администратор в русскоязычной версии системы). Переименование усложнит процесс взлома, поскольку злоумышленнику придется сначала выяснить имя пользователя, а уже затем приступить к перебору.

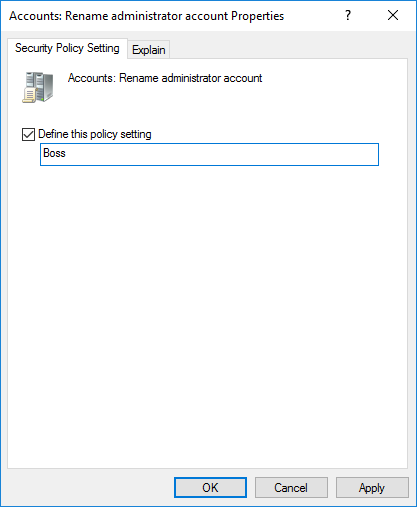

За переименование отвечает параметр политики с именем Accounts: Rename administrator account. Надо открыть его, отметить чекбокс ″Define this policy settings″ и задать новое имя пользователя. Имя может быть любое, насколько хватит фантазии. Как вариант, можно переименовать администратора в гостя (Guest), а гостя в администратора. Поскольку у гостевой учетной записи практически нулевые права в системе, то взломав ее злоумышленник будет неприятно удивлен 🙂

Переименование учетной записи повышает безопасность, однако эта мера недостаточно эффективна. Учетная запись администратора имеет известный идентификатор безопасности (SID) и существуют средства, позволяющие проходить аутентификацию с использованием SID а не имени пользователя.

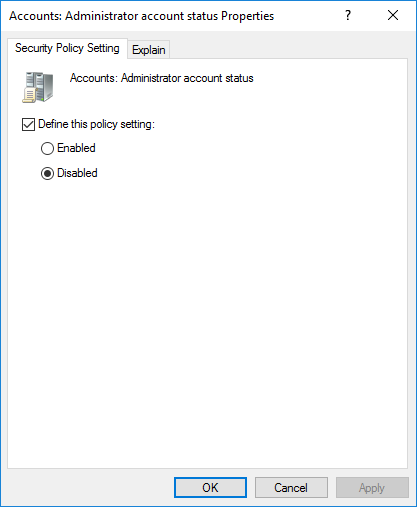

Поэтому более эффективным способом защиты учетной записи администратора является ее отключение. Для отключения используется параметр политики с названием Accounts: Administrator account status. Надо открыть его, отметить чекбок ″Define this policy settings″ и поставить переключатель в положение Disabled.

Ну а для большей безопасности учетную запись можно и переименовать и отключить. В результате должно получиться что то типа этого.

Примечание. Если вы сначала переименуете учетную запись администратора, а потом захотите ее отключить, то ничего не получится. Видимо дело в том, что политика жестко привязана к имени пользователя и при его изменении просто не находит нужную учетку. А вот в обратном порядке все отлично работает и переименовать отключенную учетную запись можно без проблем.

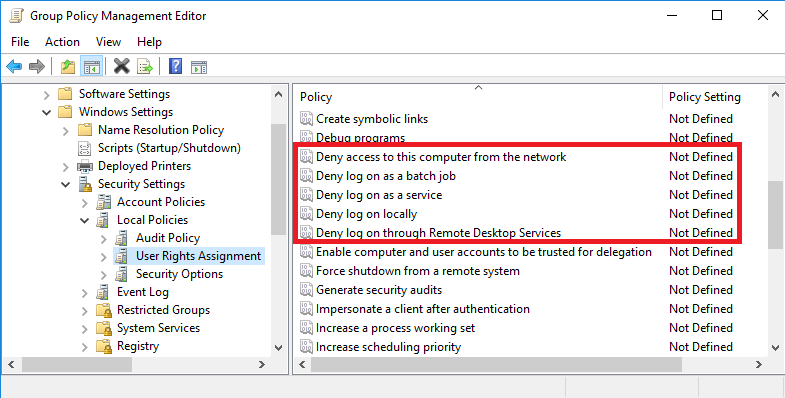

Запрет на вход

И переименование и даже отключение учетной записи администратора вовсе не гарантируют ее полную безопасность. Поэтому следующим этапом защиты будет минимизация потерь в том случае, если учетная запись все же оказалась скомпрометирована.

Надо сказать, что ограничить права локального администратора в системе практически невозможно, но зато можно запретить сам вход в систему. Для этого мы ограничим права входа для учетной записи локального администратора, также с помощью групповых политик.

Примечание. Права входа (Logon Rights) определяют способы входа в систему, доступные для пользователя.

В разделе Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment находятся следующие параметры:

Deny log on locally — запретить локальный вход в систему;

Deny log on through Remote Desktop Service — запретить доступ с помощью службы удаленных рабочих столов;

Deny access to this computer from the network — запретить доступ к компьютеру по сети. Доступ по сети используется при удаленном доступе к файловой системе или приложениям;

Deny log on as a service — запретить пользователю регистрироваться в качестве службы. Это право обеспечивает работу служб Windows в фоновом режиме;

Deny log on as a batch job — запретить пользователю регистрацию в качестве пакетного задания. Это право используется планировщиком заданий (Task Scheduler) и некоторыми другими службами.

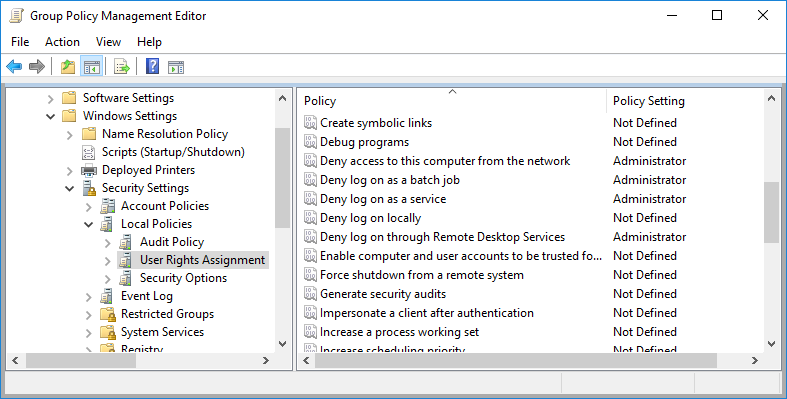

Для активации параметра политики надо надо открыть его, отметить чекбок ″Define this policy settings″ и указать пользователей или группы, для которого эта политика будет применяться. В нашем случае надо указать имя Administrator.

Microsoft рекомендует отключать для локального администратора все способы входа кроме локального, в результате должно получиться примерно так.

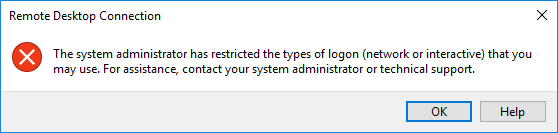

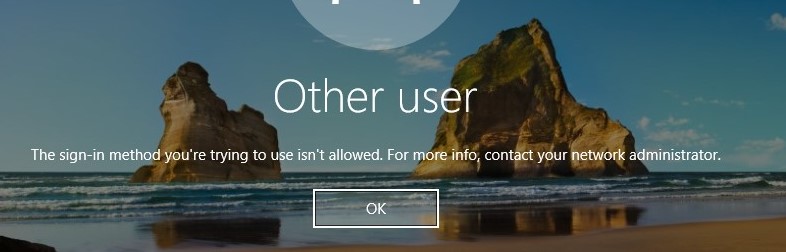

После применения запрещающих политик надо проверить их работу. Для проверки запрета на вход по RDP попробуем зайти на сервер с помощью RDP клиента, и если все получилось, то получим примерно такое сообщение.

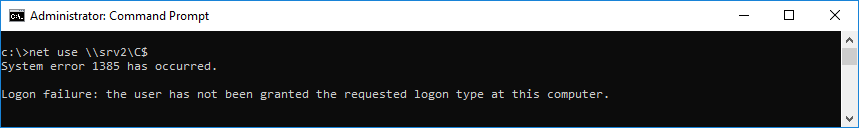

Проверить запрет на доступ по сети несколько сложнее. Для проверки надо зайти на сервер локально, запустить от имени администратора командную консоль и выполнить команду net use. Например:

net use \SRV2C$

Если политика отработала корректно, то вместо ответа будет выдана ошибка с номером 1385.

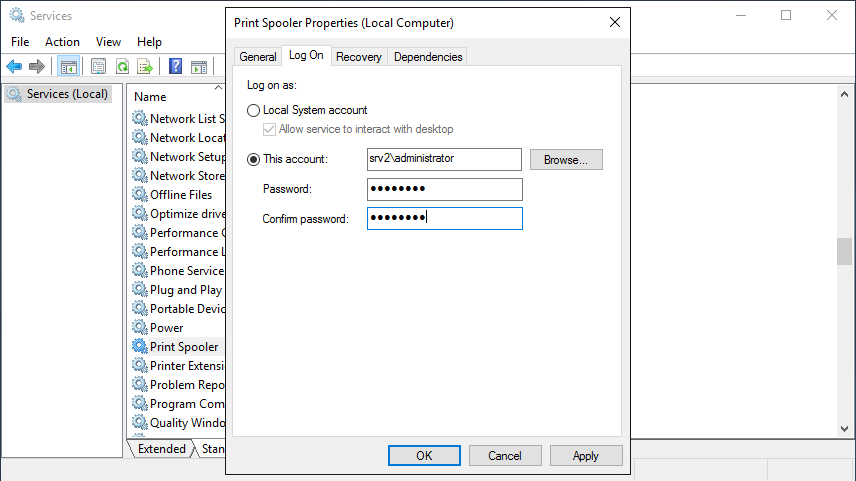

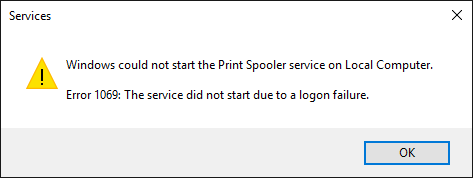

Для проверки запрета на запуск в виде сервиса надо открыть оснастку Services, выбрать любой некритичный сервис, например сервис печати (Print spooler), и попробовать запустить его от имени локального администратора.

В результате должна получиться следующая ошибка.

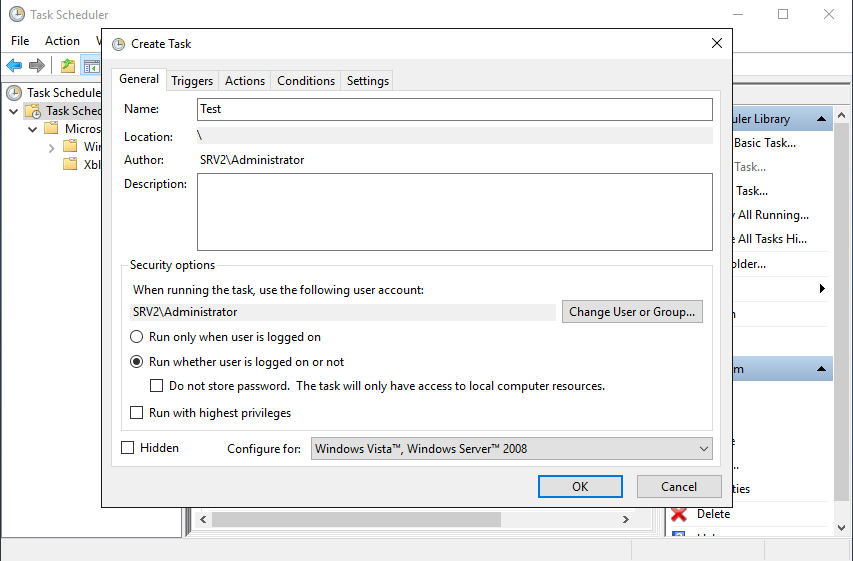

Ну и проверить запрет на запуск в виде пакетного задания можно с помощью планировщика заданий (Task scheduler). Для этого создадим в планировщике задание и укажем его запуск от имени учетной записи локального администратора.

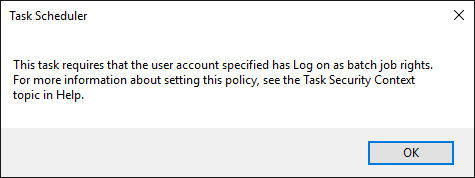

В случае успеха при сохранении задания мы получим ошибку.

Заключение

В заключение некоторые важные моменты, о которых необходимо помнить:

• Если вы решили отключить встроенную учетную запись администратора, то не забудьте создать на компьютере хотя бы одного пользователя с административными правами;

• Не рекомендуется применять вышеописанные политики к контроллерам домена. Дело в том, что на контроллерах домена нет локальных учетных записей и политики применяться к учетной записи DSRM администратора. При недоступности этой учетной записи вы не сможете зайти на контроллер домена в режиме восстановления Active Directory;

• При отключении политики переименования учетной записи администратора имя пользователя может не измениться на исходное. В этом случае потребуется в политике прописать стандартное имя, подождать пока она применится, и только потом ее отключать.

- Remove From My Forums

-

Вопрос

-

Добрый день, коллеги!

Описание вопроса:

Имеется ОС Windows Server 2016 Standard, среда — workgroup.

Задача — предоставить доступ к директории на уровне группы пользователей.

При предоставлении полного доступа на требуемую директорию для группы, пользователь входящий в группу не имеет доступа. Доступ для пользователя возможен только после явного добавления в список доступа на директорию. Но в таком случае

настройка прав неэффективна.Наследование для директории отключено

Подскажите, каким образом возможно разрешить вопрос посредством использования групп доступа

Спасибо

-

Изменено

28 мая 2018 г. 13:46

-

Изменено

Ответы

-

На сервере расположены : Директория, группа доступа, и учетная запись пользователя

Пользователь подключается по rdp и получается доступ к директории возможен только после явного добавления пользователя в список acl директории, хотя ранее в данный список была уже добавлена группа с правами доступа full, в которую входит пользователь

для начала убедитесь что пользователь таки входит в группу при помощи команды whoami /groups (под тестируемым пользователем). Если пользователь не состоял в группе на момент логина, то описанное поведение закономерно.

Для решения задачи достаточно перелогиниться

The opinion expressed by me is not an official position of Microsoft

-

Предложено в качестве ответа

Vector BCOModerator

28 мая 2018 г. 15:06 -

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Moderator

6 июня 2018 г. 7:49

-

Предложено в качестве ответа

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

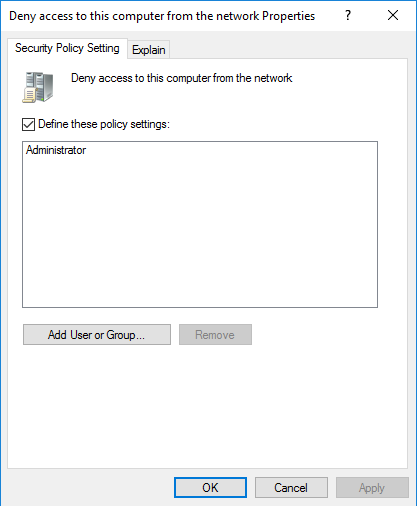

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

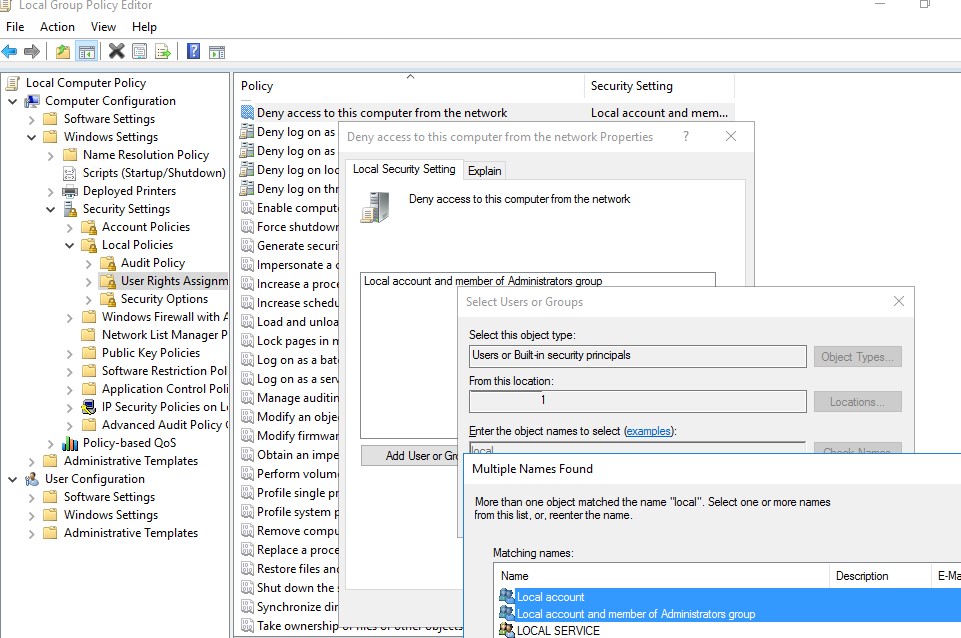

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

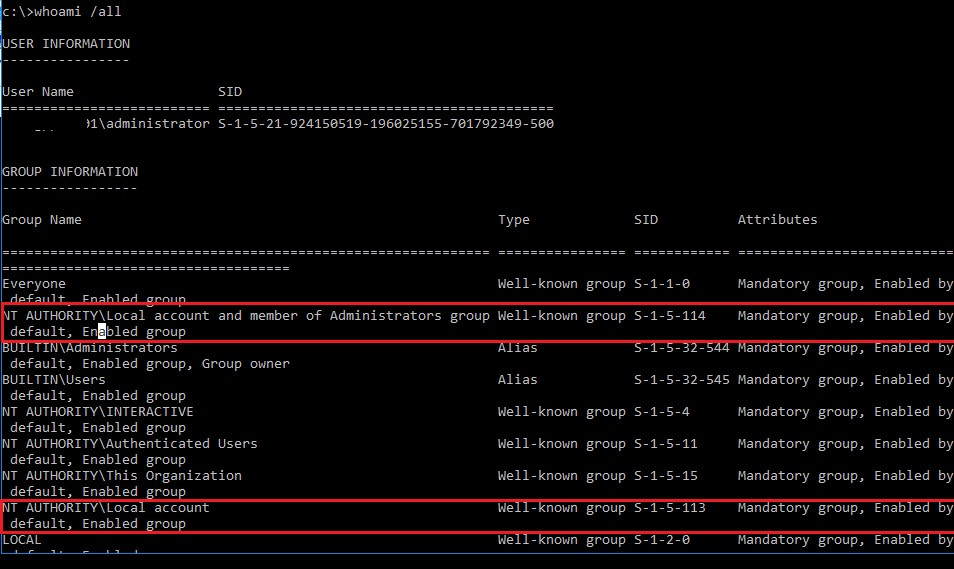

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITYLocal account (SID S-1-5-113)

и

NT AUTHORITYLocal account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT AuthorityLocal account, значит данная локальная группа (с этим SID) имеется.

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

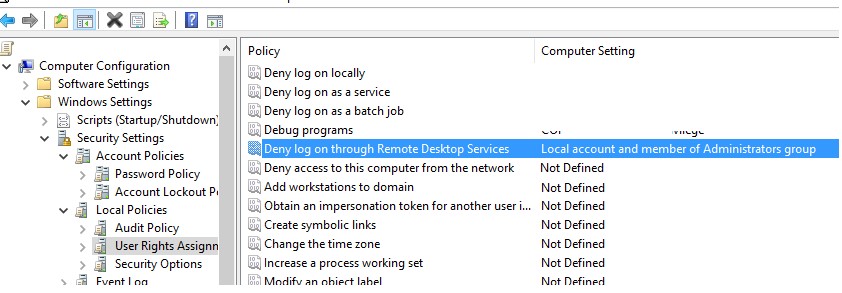

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

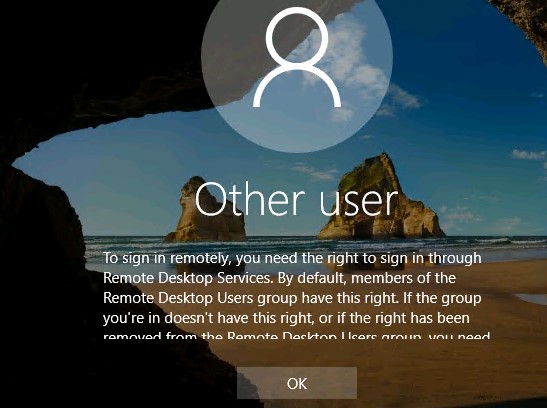

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

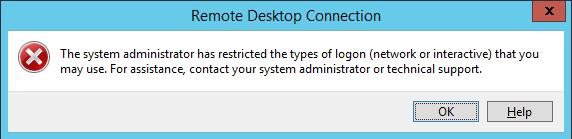

При попытке установить RDP сессию под учетной записью локального администратора (.administrator) появится сообщение об ошибке.

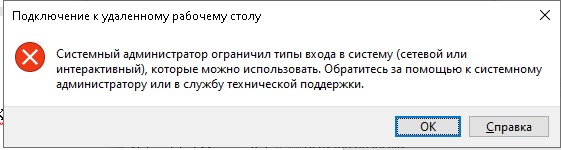

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.