I use Cisco AnyConnect (4.2.05015) on Win10 Enterprise to handle my WiFi connections and VPN connections. Currently, whenever AnyConnect connects to WiFi it automatically attempts to connect to one of my VPN access points. I would like to disable this behavior. AnyConnect should only connect to VPN when I press the appropriate «Connect» button, but it should not attempt to connect to VPN automatically. How can I accomplish this?

Update

C:/ProgramData/Cisco/Cisco AnyConnect Secure Mobility Client/Profile/

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="false">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="false">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="true">true

<AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="true">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>true

<TrustedDNSDomains>...</TrustedDNSDomains>

<TrustedNetworkPolicy>Disconnect</TrustedNetworkPolicy>

<UntrustedNetworkPolicy>Connect</UntrustedNetworkPolicy>

<AlwaysOn>false

</AlwaysOn>

</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<CertificateMatch>

<KeyUsage>

<MatchKey>Key_Encipherment</MatchKey>

<MatchKey>Digital_Signature</MatchKey>

</KeyUsage>

<ExtendedKeyUsage>

<ExtendedMatchKey>ClientAuth</ExtendedMatchKey>

</ExtendedKeyUsage>

<DistinguishedName>

<DistinguishedNameDefinition Operator="Equal" Wildcard="Enabled" MatchCase="Enabled">

<Name>ISSUER-CN</Name>

<Pattern>Seamless Access CA</Pattern>

</DistinguishedNameDefinition>

</DistinguishedName>

</CertificateMatch>

<EnableAutomaticServerSelection UserControllable="true">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

(TrustedDNSDomains has been removed for privacy reasons).

asked May 29, 2017 at 5:49

ChaimKutChaimKut

5233 gold badges5 silver badges20 bronze badges

6

Trusted Network Detection(TND) is not a user controllable security feature. It is enforced by your VPN Access Point administrator through VPN profile.

When the client’s DNS domain does not fall under the listed domains in the VPN profile, AnyConnect considers client is under untrusted domain and takes course of action based on the TND policy in the VPN profile. In your case, untrusted network policy is to establish VPN connection (which should be course of action for untrusted networks anyway). And yes, it is highly likely that AnyConnect is automatically initiating VPN connection when you are switching Wi-Fi networks because of TND feature.

Had if your admin configured AlwaysOn too for the AutomaticVPNPolicy, you will be locked from internet access unless VPN connection is established.

PS: User control is not relevant for TND feature and sorry for my misleading comments earlier.

answered Jun 5, 2017 at 19:29

MaheshMahesh

3011 silver badge6 bronze badges

- Open file

C:Users%USER%AppDataLocalCiscoCisco AnyConnect Secure Mobility Clientpreferences.xml - Put line between tags

<AnyConnectPreferences>...</AnyConnectPreferences>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> - Save file and restart cisco AnyConnect (or restart computer if needed)

answered Mar 15, 2022 at 6:51

hwakhwak

1011 bronze badge

I use Cisco AnyConnect (4.2.05015) on Win10 Enterprise to handle my WiFi connections and VPN connections. Currently, whenever AnyConnect connects to WiFi it automatically attempts to connect to one of my VPN access points. I would like to disable this behavior. AnyConnect should only connect to VPN when I press the appropriate «Connect» button, but it should not attempt to connect to VPN automatically. How can I accomplish this?

Update

C:/ProgramData/Cisco/Cisco AnyConnect Secure Mobility Client/Profile/

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="false">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="false">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="true">true

<AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="true">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>true

<TrustedDNSDomains>...</TrustedDNSDomains>

<TrustedNetworkPolicy>Disconnect</TrustedNetworkPolicy>

<UntrustedNetworkPolicy>Connect</UntrustedNetworkPolicy>

<AlwaysOn>false

</AlwaysOn>

</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<CertificateMatch>

<KeyUsage>

<MatchKey>Key_Encipherment</MatchKey>

<MatchKey>Digital_Signature</MatchKey>

</KeyUsage>

<ExtendedKeyUsage>

<ExtendedMatchKey>ClientAuth</ExtendedMatchKey>

</ExtendedKeyUsage>

<DistinguishedName>

<DistinguishedNameDefinition Operator="Equal" Wildcard="Enabled" MatchCase="Enabled">

<Name>ISSUER-CN</Name>

<Pattern>Seamless Access CA</Pattern>

</DistinguishedNameDefinition>

</DistinguishedName>

</CertificateMatch>

<EnableAutomaticServerSelection UserControllable="true">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

(TrustedDNSDomains has been removed for privacy reasons).

asked May 29, 2017 at 5:49

ChaimKutChaimKut

5233 gold badges5 silver badges20 bronze badges

6

Trusted Network Detection(TND) is not a user controllable security feature. It is enforced by your VPN Access Point administrator through VPN profile.

When the client’s DNS domain does not fall under the listed domains in the VPN profile, AnyConnect considers client is under untrusted domain and takes course of action based on the TND policy in the VPN profile. In your case, untrusted network policy is to establish VPN connection (which should be course of action for untrusted networks anyway). And yes, it is highly likely that AnyConnect is automatically initiating VPN connection when you are switching Wi-Fi networks because of TND feature.

Had if your admin configured AlwaysOn too for the AutomaticVPNPolicy, you will be locked from internet access unless VPN connection is established.

PS: User control is not relevant for TND feature and sorry for my misleading comments earlier.

answered Jun 5, 2017 at 19:29

MaheshMahesh

3011 silver badge6 bronze badges

- Open file

C:Users%USER%AppDataLocalCiscoCisco AnyConnect Secure Mobility Clientpreferences.xml - Put line between tags

<AnyConnectPreferences>...</AnyConnectPreferences>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> - Save file and restart cisco AnyConnect (or restart computer if needed)

answered Mar 15, 2022 at 6:51

hwakhwak

1011 bronze badge

Итак, я сейчас бегу:

- OS X 10.10.5

- Cisco AnyConnect Secure Mobility Client 4.1.04011

Я загружаю свой ноутбук, и AnyConnect работает. Я захожу в «Настройки» … «Пользователи и группы» и удаляю /Applications/Cisco/Ciscoиз списка элементов входа, после чего я выхожу из AnyConnect.

Завершите работу … включите компьютер позже, и он снова заработает, и он снова в моем списке элементов входа.

Компания, в которой я работаю, использует только AnyConnect для VPN.

Есть ли способ для меня, чтобы сохранить AnyConnect из моего списка элементов входа? Я не против того, чтобы он работал в фоновом режиме, но если это в моем command+ tabи т. Д., И я просто нахожу это раздражающим.

Ответы:

Так что может показаться, что если вы только установите VPN-клиент, AnyConnect не будет автоматически запускаться.

Я удалил AnyConnect (версия 4.x), а затем переустановил, делая выборочную установку. Я только установил VPN , я не установил:

- Веб-безопасность

- AMP Enabler

- Инструмент диагностики и отчетности

- осанка

- Положение ISE

Теперь AnyConnect больше не запускается автоматически (да!)

Имеет смысл, я полагаю, поскольку другие компоненты, которые устанавливаются по умолчанию, предназначены для «защиты» вашей системы.

Удаление следующего работало для меня.

- /Library/LaunchAgents/com.cisco.anyconnect.vpnagent.plist

- /Library/LaunchDaemons/com.cisco.anyconnect.gui.plist

Это сводит меня с ума. Я наконец-то обнаружил 3 plist-файла, которые, кажется, управляют этим в / Library / LaunchDaemons. Но я не смог изменить параметр RunAtLoad на false, потому что даже после изменения прав доступа к файлу я не смог сохранить файлы plist. Я наконец изменил права доступа к папке для чтения и записи и применил эти изменения к содержащимся элементам, и наконец я смог редактировать и сохранять. Я точно буду знать после следующей перезагрузки … что-то, что я сделаю через несколько дней, потому что запуск снова занимает вечность.

Забудьте о хитром удалении списков и тому подобного, просто переименуйте Cisco AnyConnect Secure Mobility Client в Finder, вот и все.

Редактировать: Странно, я получил отрицательный голос, потому что я только что проверил это сам, и это работает без каких-либо проблем. Возможно, не красивое решение, которое решает основную проблему (по замыслу?), Тем не менее …?

Это не разрешение самого файла, который мешает вам редактировать, это разрешение содержащейся папки. Тогда вам не следует менять разрешения таких системных файлов по соображениям безопасности. Но эти файлы легко редактировать: просто скопируйте их в другое место, где у вас есть разрешение на запись в файлы, например на Рабочий стол, и отредактируйте файлы там. Затем верните их обратно, заменив опцию и пройдя аутентификацию от имени администратора, и файл отредактируется.

Однако я не вижу этих трех файлов, о которых вы, кажется, упоминаете. В моей системе я нахожу только «com.cisco.anyconnect.ciscod.plist» и «com.cisco.anyconnect.vpnagentd.plist» в каталоге «/ Library / LaunchAgents». Возможно, что еще более важно, хотя установка в этих двух файлах параметра «RunAtLoad» в значение «false» действительно предотвращает назойливую переустановку приложения «Cisco AnyConnect Secure Mobility Client.app» в качестве элемента входа в систему после перезапуска, он также делает vpn в общий дисфункциональный.

Кто-нибудь нашел на самом деле решение?

Мне удалось остановить запуск клиента при запуске.

Я достиг этого, просто переместив папку Cisco из Приложения в любое другое место, скажем, например, Desktop:

sudo mv /Applications/Cisco/ /Users/{your-user}/Desktop/Cisco

Я думаю, что это не имеет никакого отношения к папке назначения. Достаточно просто переместить его из папки «Программы», чтобы остановить процесс, который запускает его поиск.

ChaimKut

2017-05-29 в 05:49

Я использую Cisco AnyConnect (4.2.05015) на Win10 Enterprise для обработки моих подключений WiFi и VPN. В настоящее время, когда AnyConnect подключается к WiFi, он автоматически пытается подключиться к одной из моих точек доступа VPN. Я хотел бы отключить это поведение. AnyConnect следует только подключиться к VPN, когда я нажимаю на соответствующую кнопку «Connect», но он должен не пытаться подключиться к VPN автоматически. Как я могу сделать это?

Обновление C: / ProgramData / Cisco / Клиент Cisco AnyConnect Secure Mobility / Профиль /

<ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="false">true</AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="false">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">true</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <IPProtocolSupport>IPv4,IPv6</IPProtocolSupport> <AutoReconnect UserControllable="true">true <AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="true">Automatic</RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment> <AutomaticVPNPolicy>true <TrustedDNSDomains>...</TrustedDNSDomains> <TrustedNetworkPolicy>Disconnect</TrustedNetworkPolicy> <UntrustedNetworkPolicy>Connect</UntrustedNetworkPolicy> <AlwaysOn>false </AlwaysOn> </AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <CertificateMatch> <KeyUsage> <MatchKey>Key_Encipherment</MatchKey> <MatchKey>Digital_Signature</MatchKey> </KeyUsage> <ExtendedKeyUsage> <ExtendedMatchKey>ClientAuth</ExtendedMatchKey> </ExtendedKeyUsage> <DistinguishedName> <DistinguishedNameDefinition Operator="Equal" Wildcard="Enabled" MatchCase="Enabled"> <Name>ISSUER-CN</Name> <Pattern>Seamless Access CA</Pattern> </DistinguishedNameDefinition> </DistinguishedName> </CertificateMatch> <EnableAutomaticServerSelection UserControllable="true">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> <AllowManualHostInput>true</AllowManualHostInput> </ClientInitialization> (TrustedDNSDomains был удален по соображениям конфиденциальности).

1 ответ на вопрос

Mahesh

2017-06-05 в 19:29

Обнаружение доверенной сети (TND) не является управляемой пользователем функцией безопасности. Это обеспечивается вашим администратором точки доступа VPN через профиль VPN.

Когда DNS-домен клиента не попадает под указанные домены в профиле VPN, AnyConnect считает, что клиент находится в недоверенном домене, и предпринимает действия на основе политики TND в профиле VPN. В вашем случае политика ненадежных сетей заключается в установлении VPN-подключения (что в любом случае должно быть направлением действий для ненадежных сетей). И да, весьма вероятно, что AnyConnect автоматически инициирует VPN-подключение при переключении сетей Wi-Fi из-за функции TND.

Если бы ваш админ тоже настроил AlwaysOn для AutomaticVPNPolicy, вы будете заблокированы от доступа в Интернет, если не установлено VPN-соединение.

PS: Пользовательский контроль не имеет отношения к функции TND и извините за мои вводящие в заблуждение комментарии ранее.

Похожие вопросы

-

1

Как я могу запретить создание маршрута в Windows XP при подключении к Cisco VPN?

-

1

Удаление Cisco VPN Client на Windows 7 RC приводит к тому, что компьютер становится BSOD. Как я могу…

-

1

Добавление машины в домен через соединение Cisco VPN

-

-

5

Cisco VPN отключается через 5 секунд с ошибкой 422

-

4

Cisco VPN не работает

-

1

Как создать VPN с разделенным туннелем на OSX для клиента Cisco VPN?

-

1

проблемы при установке клиента cisco vpn на Ubuntu

-

4

Может ли VPN, встроенная в Windows 7, заменить клиента Cisco VPN?

-

2

Dual Nic — как VPN с 1, а инет на 2?

-

2

Зачем нам нужен Cisco VPN клиент, так как большинство ОС имеет встроенный клиент?

Содержание

- Остановите автоматический запуск Cisco AnyConnect Secure Mobility Client для автоматического запуска

- Как отключить автозапуск cisco anyconnect на windows

- Как я могу отключить автоматическое подключение VPN при использовании AnyConnect?

- 1 ответ 1

- Stop Cisco AnyConnect Secure Mobility Client from starting up automatically

- 8 Answers 8

- AnyСonnect и пересечение адресных пространств

Остановите автоматический запуск Cisco AnyConnect Secure Mobility Client для автоматического запуска

Итак, я сейчас бегу:

- OS X 10.10.5

- Cisco AnyConnect Secure Mobility Client 4.1.04011

Я загружаю свой ноутбук, и AnyConnect работает. Я захожу в «Настройки» . «Пользователи и группы» и удаляю /Applications/Cisco/Cisco из списка элементов входа, после чего я выхожу из AnyConnect.

Завершите работу . включите компьютер позже, и он снова заработает, и он снова в моем списке элементов входа.

Компания, в которой я работаю, использует только AnyConnect для VPN.

Есть ли способ для меня, чтобы сохранить AnyConnect из моего списка элементов входа? Я не против того, чтобы он работал в фоновом режиме, но если это в моем command + tab и т. Д., И я просто нахожу это раздражающим.

Так что может показаться, что если вы только установите VPN-клиент, AnyConnect не будет автоматически запускаться.

Я удалил AnyConnect (версия 4.x), а затем переустановил, делая выборочную установку. Я только установил VPN , я не установил:

- Веб-безопасность

- AMP Enabler

- Инструмент диагностики и отчетности

- осанка

- Положение ISE

Теперь AnyConnect больше не запускается автоматически (да!)

Имеет смысл, я полагаю, поскольку другие компоненты, которые устанавливаются по умолчанию, предназначены для «защиты» вашей системы.

Удаление следующего работало для меня.

Это сводит меня с ума. Я наконец-то обнаружил 3 plist-файла, которые, кажется, управляют этим в / Library / LaunchDaemons. Но я не смог изменить параметр RunAtLoad на false, потому что даже после изменения прав доступа к файлу я не смог сохранить файлы plist. Я наконец изменил права доступа к папке для чтения и записи и применил эти изменения к содержащимся элементам, и наконец я смог редактировать и сохранять. Я точно буду знать после следующей перезагрузки . что-то, что я сделаю через несколько дней, потому что запуск снова занимает вечность.

Забудьте о хитром удалении списков и тому подобного, просто переименуйте Cisco AnyConnect Secure Mobility Client в Finder, вот и все.

Редактировать: Странно, я получил отрицательный голос, потому что я только что проверил это сам, и это работает без каких-либо проблем. Возможно, не красивое решение, которое решает основную проблему (по замыслу?), Тем не менее .

Это не разрешение самого файла, который мешает вам редактировать, это разрешение содержащейся папки. Тогда вам не следует менять разрешения таких системных файлов по соображениям безопасности. Но эти файлы легко редактировать: просто скопируйте их в другое место, где у вас есть разрешение на запись в файлы, например на Рабочий стол, и отредактируйте файлы там. Затем верните их обратно, заменив опцию и пройдя аутентификацию от имени администратора, и файл отредактируется.

Источник

Как отключить автозапуск cisco anyconnect на windows

Я использую Cisco AnyConnect (4.2.05015) на Win10 Enterprise для обработки моих подключений WiFi и VPN. В настоящее время, когда AnyConnect подключается к WiFi, он автоматически пытается подключиться к одной из моих точек доступа VPN. Я хотел бы отключить это поведение. AnyConnect следует только подключиться к VPN, когда я нажимаю на соответствующую кнопку «Connect», но он должен не пытаться подключиться к VPN автоматически. Как я могу сделать это?

Обновление C: / ProgramData / Cisco / Клиент Cisco AnyConnect Secure Mobility / Профиль /

(TrustedDNSDomains был удален по соображениям конфиденциальности).

Обнаружение доверенной сети (TND) не является управляемой пользователем функцией безопасности. Это обеспечивается вашим администратором точки доступа VPN через профиль VPN.

Когда DNS-домен клиента не попадает под указанные домены в профиле VPN, AnyConnect считает, что клиент находится в недоверенном домене, и предпринимает действия на основе политики TND в профиле VPN. В вашем случае политика ненадежных сетей заключается в установлении VPN-подключения (что в любом случае должно быть направлением действий для ненадежных сетей). И да, весьма вероятно, что AnyConnect автоматически инициирует VPN-подключение при переключении сетей Wi-Fi из-за функции TND.

Если бы ваш админ тоже настроил AlwaysOn для AutomaticVPNPolicy, вы будете заблокированы от доступа в Интернет, если не установлено VPN-соединение.

PS: Пользовательский контроль не имеет отношения к функции TND и извините за мои вводящие в заблуждение комментарии ранее.

Источник

Как я могу отключить автоматическое подключение VPN при использовании AnyConnect?

Я использую Cisco AnyConnect (4.2.05015) на Win10 Enterprise для обработки моих подключений WiFi и VPN. В настоящее время, когда AnyConnect подключается к WiFi, он автоматически пытается подключиться к одной из моих точек доступа VPN. Я хотел бы отключить это поведение. AnyConnect должны подключаться только к VPN , когда я нажимаю соответствующую кнопку «Connect», но он не должен пытаться подключиться к VPN автоматически. Как я могу сделать это?

Обновление C:/ProgramData/Cisco/ Клиент Cisco AnyConnect Secure Mobility / Профиль /

(TrustedDNSDomains был удален по соображениям конфиденциальности).

1 ответ 1

Обнаружение доверенной сети (TND) не является управляемой пользователем функцией безопасности. Это обеспечивается вашим администратором точки доступа VPN через профиль VPN.

Когда DNS-домен клиента не попадает под указанные домены в профиле VPN, AnyConnect считает, что клиент находится в недоверенном домене, и предпринимает действия на основе политики TND в профиле VPN. В вашем случае политика ненадежных сетей заключается в установлении VPN-подключения (что в любом случае должно быть направлением действий для ненадежных сетей). И да, весьма вероятно, что AnyConnect автоматически инициирует VPN-подключение при переключении сетей Wi-Fi из-за функции TND.

Если бы ваш админ тоже настроил AlwaysOn для AutomaticVPNPolicy, вы будете заблокированы от доступа в Интернет, если не установлено VPN-соединение.

PS: Пользовательский контроль не имеет отношения к функции TND и извините за мои вводящие в заблуждение комментарии ранее.

Источник

Stop Cisco AnyConnect Secure Mobility Client from starting up automatically

So I am currently running:

- OS X 10.10.5

- Cisco AnyConnect Secure Mobility Client 4.1.04011

I boot up my laptop and AnyConnect is running. I go into Preferences. Users & Groups and remove /Applications/Cisco/Cisco from my list of login items then I quit AnyConnect.

Shut down. turn computer on later and it’s back running and it’s back in my login items list.

The company I work for only uses AnyConnect for VPN.

Is there a way for me to keep AnyConnect out of my login items list? It’s not that I mind it running in the background but if it is it’s in my command + tab , etc. and I just find it annoying.

8 Answers 8

Removing the following worked for me.

Update: For macOS Catalina and anyconnect 4.7.x removing this single file seems to be enough:

If it’s not in «Login Items» then it has to be in launchctl . Always prefer the user interface when there is one rather than messing with files directly:

NB: be careful NOT to run sudo launchctl and NOT to run launchctl from a root terminal, because launchctl is user-dependent. For example, trying to run sudo launchctl unload -w /Library/LaunchAgents/com.cisco.anyconnect.gui.plist results in an error «Could not find specified service», whereas without the sudo it works.

When there’s a user interface it’s very likely because it does more than just moving one file. Don’t take the risk to miss those extra bits; use the official and documented user interface.

launchctl is the equivalent of systemd on Linux or services.msc on Windows. Every mac user should have at least some vague idea of what launchctl does because it manages far more than AnyConnect: basically every process not manually started by the user.

launchctl is documented in (surprise) man launchctl but that’s not for the faint of heart. For a friendlier documentation that does not assume you already know the difference between «loading» versus «starting» or between a «daemon» vs a «service» or an «agent» go to http://www.launchd.info/ first.

As a bonus and slightly off-topic answer, here’s a clean way to restart the AnyConnect daemon in case it gets stuck as it sometimes does. This is the other, lower-level AnyConnect process(es) without any user interface and running as root that does the actual work:

Источник

AnyСonnect и пересечение адресных пространств

Привет habr! В данной заметке хотел бы обсудить тему пересечения адресных пространств при предоставлении доступа удалённым пользователям. Буду рассматривать удалённый доступ средствами VPN-клиента Cisco AnyConnect. В качестве VPN-концентратора рассмотрим Cisco ASA. Примеры, описываемые в этой статье, были сконфигурированы на ASA5505 с версией программного обеспечения 9.1(6)6. Используемая версия клиента Anyconnect – 4.1. В качестве подключаемых по VPN клиентских устройств использовались персональные компьютеры с ОС Windows 7 и 8.1.

У многих сотрудников, желающих работать удалённо, для подключения к Интернет дома используются SOHO-маршрутизаторы, и очень часто маршрутизаторы установлены с заводскими настройками. А, как известно, в подавляющем большинстве случаев заводские настройки предполагают LAN-подсеть 192.168.0.0/24 или 192.168.1.0/24. Как показывает практика, вероятность наличия в центральном офисе (далее ЦО) компании сетей 192.168.0.0/24 и 192.168.1.0/24 велика. Получается пересечение адресных пространств. В данной заметке рассмотрю три варианта настроек подключений к ЦО через AnyConnect, выделю плюсы и минусы каждого варианта и опишу, как будет работать доступ в случае пересечении адресных пространств.

Первый вариант – самый простой. Заключается в отказе от Split tunneling (как мы помним Split tunneling позволяет указать, какой трафик нужно заворачивать в туннель, а какой не нужно). В данном случае абсолютно весь трафик заворачивается в VPN туннель. Данное поведение настраивается директивой split-tunnel-policy tunnelall в групповой политике VPN-подключения. При отключенном Split tunneling во время установления соединения из таблицы маршрутизации подключаемого устройства исчезает маршрут в локальную сеть и появляется новый маршрут по умолчанию с лучшей метрикой. Ниже примеры вывода route print windows-компьютера до установленного VPN-соединения и после подключения:

При этом, выход в Интернет для подключаемого устройства мы можем организовать только через Интернет-канал офиса, к которому пользователь и подключился. Заметим, при настроенном выходе в Интернет через ЦО, канал будет утилизироваться трафиком удалённого пользователя вдвое больше.

Для настройки Интернет доступа для удалённых подключений на Cisco ASA достаточно соблюсти два нюанса. Первый нюанс – корректно настроить dynamic nat|pat для пула адресов, выдаваемых AnyConnect. Пример настройки nat:

Второй нюанс – не забыть включить опцию same-security-traffic permit intra-interface.

Данная опция позволяет пакетам уходить с того же интерфейса, на который трафик был получен.

Плюсы первого варианта:

- Простота настройки;

- Единое поведение для всех удалённых пользователей вне зависимости от сетевых настроек подключаемого устройства.

Недостатки первого варианта:

- Необходимость настройки Интернет доступа для подключаемых пользователей через Интернет канал ЦО, и, как следствие, двойная утилизация канала ЦО Интернет-трафиком удалённого пользователя;

- Подключаемое устройство теряет доступ к собственной локальной сети. Например, сетевой принтер или сетевое хранилище в локальной сети становятся недоступны для пользователя во время сессии AnyConnect.

Перечисленные выше недостатки актуальны абсолютно для всех удалённых пользователей. Если даже у пользователя локальная сеть отлична от корпоративных сетей и пересечение адресных пространств не происходит. Всё равно весь пользовательский трафик будет туннелироваться в рамках сессии AnyConnect.

Второй вариант – использование политик Split tunneling. Политики Split tunneling бывают двух видов: Split Include и Split Exclude. В первом случае необходимо указать, какие сети нужно туннелировать, во втором – наоборот, указывается, какие сети не нужно заворачивать в туннель.

По нашему опыту Split Include используется наиболее часто. В этом случае необходимо настроить список доступа, который будет определять, какие именно сети нужно туннелировать. Пример настройки:

В случае пересечения адресных пространств удалённый пользователь попросту теряет доступ к своей локальной сети. То есть, если у пользователя локальная сеть 192.168.0.0/24 или 192.168.1.0/24, трафик к хостам данных сетей будет заворачиваться в туннель. При этом, Интернет-доступ для удалённого пользователя останется через локального Интернет-провайдера. По нашему опыту данная настройка устраивает пользователей в большинстве случаев.

Split Tunneling вида Split Exclude, наоборот, позволяет удалённым пользователям сохранить доступ к собственной локальной сети в любом случае. Безусловно, в случае пересечения адресных пространств доступ в конфликтную сеть ЦО работать не будет. Ниже приведём пример настройки Split Exclude. В список доступа в этом случае будем включать сети, которые не нужно туннелировать. В примере мы не будем туннелировать диапазоны публичных адресов (это обеспечит выход в Интернет с использованием локального Интернет-провайдера), а также не будем туннелировать сеть вида 0.0.0.0/255.255.255.255, описывающую в настройках ASA локальную сеть клиента. Запись сети 0.0.0.0/255.255.255.255 помогает достичь универсальности: не зависимо от того, какая именно сеть у пользователя является локальной, доступ к ней всегда будет работать.

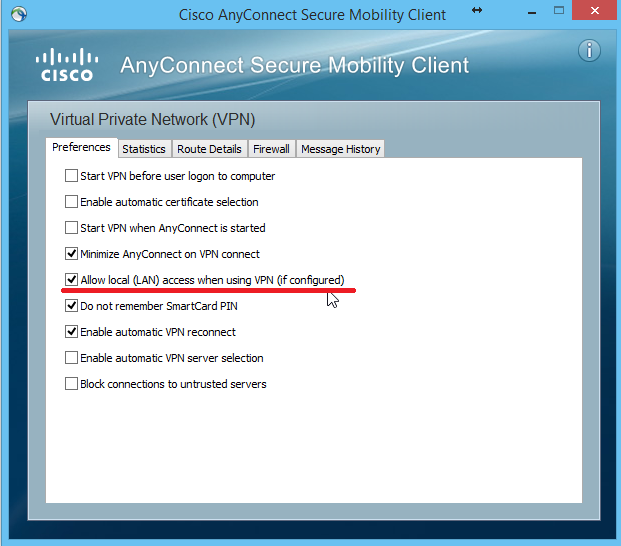

Однако, для того, чтобы доступ пользователя в собственную локальную сеть работал, нужно не забыть ещё один нюанс. В настройках клиента Anyconnect в явном виде должна быть указана опция Allow local (LAN) access:

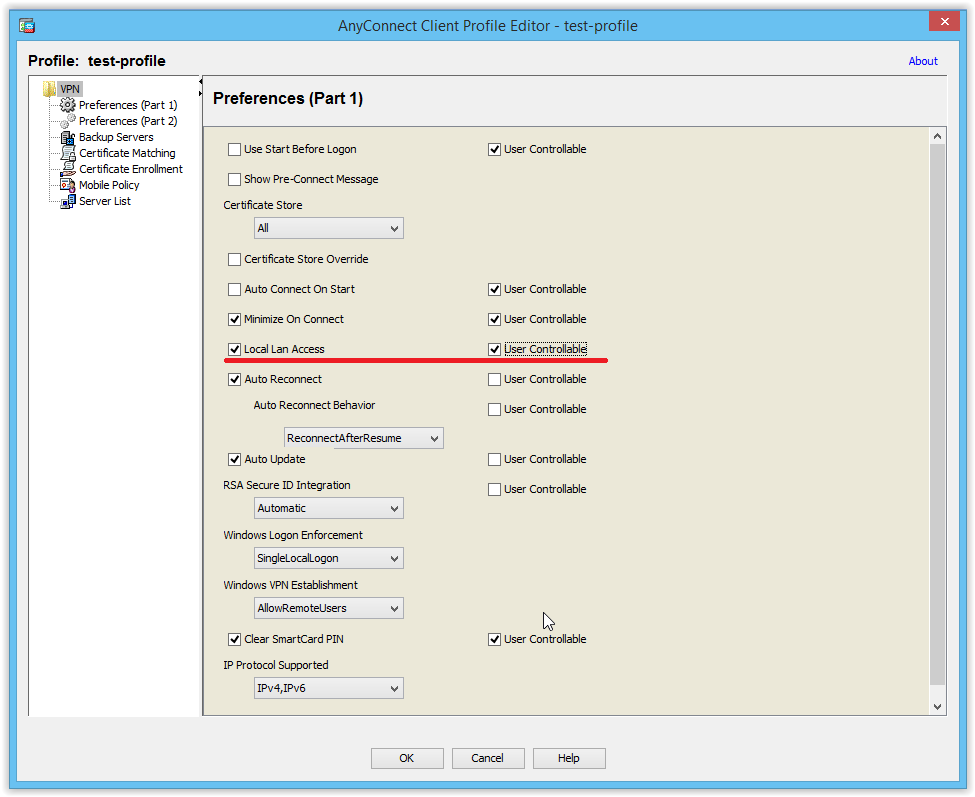

Эту опцию можно выставлять централизованно в настройках профиля клиента Anyconnect на Cisco ASA:

Преимущества второго варианта:

- Выход в Интернет можно настроить через локального провайдера. Здесь же хочется оговориться: для обеспечения максимального уровня безопасности рекомендуется организовывать выход в Интернет удалённых пользователей всё же через корпоративные шлюзы, мсэ и web-прокси серверы. Но на практике, данным требованием многие пренебрегают;

- Для пользователей, у которых нет пересечения адресных пространств с ЦО, доступ в локальную сеть работает без проблем.

Недостатки второго варианта:

- Для пользователей, у которых происходит пересечение адресных пространств с ЦО, теряется доступ в локальную сеть. Split Exclude помогает избежать потери доступа в локальную сеть, но в этом случае будет утерян доступ в конфликтную сеть ЦО.

Третий вариант — использование политик Split tunneling и правил NAT. Когда сетевой инженер слышит фразу «пересечение адресных пространств», наверное, первое что приходит в голову – разрешить конфликт с помощью трансляций сетевых адресов. Рассмотрим, как это можно настроить на ASA в случае подключения удалённых пользователей.

Предположим, наша задача организовать доступ таким образом, чтобы даже у пользователей, имеющих пересечение адресного пространства, всегда работал доступ как в конфликтную сеть ЦО, так и в собственную локальную сеть. Для этого нам потребуется транслировать конфликтную сеть ЦО в другую сеть для удалённых пользователей. Например, конфликтная сеть 192.168.1.0/24. Настроим трансляцию всей сети 192.168.1.0/24 в некоторую другую сеть 192.168.25.0/24. Тогда удалённые пользователи, желающие подключиться к хосту в ЦО с адресом, например, 192.168.1.10, должны будут использовать для подключения транслированный адрес 192.168.25.10. На ASA описываемую конструкцию можно настроить с помощью правил twice NAT следующим образом:

Конечно, работать с IP адресами для конечных пользователей не удобно. Тем более в описываемом случае придётся помнить, что чтобы попасть на хост 192.168.1.10, нужно использовать адрес 192.168.25.10 (то есть приходится запоминать уже два IP-адреса). На помощь приходит DNS и функция DNS doctoring на ASA. DNS doctoring позволяет изменять IP-адрес в DNS-ответах в соответствии с правилами NAT. Пример работы DNS Doctoring представлен на рисунке ниже:

В данном примере сервер «Application Server» с внутренним IP-адресом 10.1.1.100 опубликован в Интернет под публичным адресом 198.51.100.100. На корпоративном DNS-сервере существует A-запись для ресурса данного сервера www. abc.ru A Rcrd = 10.1.1.100. Функция DNS doctoring, включённая на ASA, приводит к автоматическому изменению A-записи, когда DNS-ответ проходит через ASA. В DNS-ответе происходит замена внутреннего IP-адреса сервера на публичный IP-адрес, доступный из сети Интернет.

Замечание 1: для использования функции DNS doctoring на ASA должны быть включена инспекция DNS:

Замечание 2: для использования функции DNS doctoring подключаемый по VPN клиент должен использовать внутренний корпоративный DNS-сервер (находящийся за ASA).

На ASA при настройке DNS doctoring есть нюанс. DNS doctoring не всегда можно настроить в правиле Twice NAT. Опция dns в правиле NAT становится не доступна, как только после source static появляется директива destination static:

Данное поведение задокументировано на сайте Cisco.

Если мы не будем использовать destination static, конфликтная сеть ЦО 192.168.1.0/24 будет транслироваться в новую сеть 192.168.25.0/24 всегда, а не только для удалённых сотрудников. Это поведение не приемлемо. Чтобы этого не происходило, мы должны поставить правило трансляции конфликтной сети в конец правил NAT. При этом вышестоящие правила трансляции, касающиеся конфликтной сети, мы должны модернизировать таким образом, чтобы правила срабатывали всегда, кроме случая обмена данными с удалёнными пользователями. В данном случае порядок правил NAT имеет решающее значение, поэтому, очень кратко напомню порядок правил NAT для ASA версии IOS 8.3 и выше. Правила NAT выполняются в порядке трёх секций:

Секция 1. Twice NAT в порядке конфигурации

Секция 2. Network Object NAT

- Static

- Dynamic

- Cначала, где меньше IP адресов для трансляции

- Сначала младшие номера IP

- По алфавиту (по названию Obj gr)

Секция 3. Twice NAT after auto в порядке конфигурации

Приведу пример. Для организации выхода в Интернет из конфликтной сети ЦО, как правило, требуется наличие соответствующего правила dynamic nat|pat. Если dynamic nat|pat настроено с помощью Network Object Nat, придётся модифицировать настройку к виду Twice NAT. Это необходимо, чтобы иметь возможность добавить в правило директиву destination static (получаем так называемый Policy NAT). Правило dynamic pat нужно поставить выше правила nat для удалённых пользователей. Это можно сделать разными способами: указать позицию правил в явном виде в секции 1, перенести правило nat для удалённых пользователей в секцию 3 after auto и т.д. Пример настройки:

Если мы используем Split tunneling вида Split Include, не забываем в соответствующем списке доступа указать именно транслированную сеть net-25:

Преимущества третьего варианта:

- Все преимущества использования Split Tunneling присущи третьему варианту;

- Для пользователей, у которых происходит пересечение адресных пространств с ЦО появляется возможность получить доступ в конфликтную сеть ЦО, сохраняя при этом доступ к собственной локальной сети.

Недостатки третьего варианта:

- Сложность конфигурирования. При использовании DNS doctoring необходимо модифицировать правила трансляции адресов, касающиеся конфликтных сетей.

Заключение

В данной заметке я рассмотрел три варианта настройки подключений удалённых пользователей с помощью клиента Cisco Anyconnect к МСЭ Cisco ASA:

- без Split Tunneling;

- с использованием Split Tunneling двух видов: Split Include и Split Exclude;

- с использованием Split Tunneling совместно с правилами NAT и опцией DNS doctoring.

Для каждого варианта постарался рассмотреть работу удалённого доступа в случае пересечения адресных пространств и выделить особенности каждого варианта.

Жду Ваши комментарии. Может быть, кто-то сможет поделиться своим опытом или другим способом решения проблемы пересечения адресных пространств.

Источник

-

-

July 8 2020, 17:48

При подключении к VPN-шлюзу, развернутому на МСЭ Cisco, например Cisco ASA, происходит автоматическое обновление Anyconnect-клиента, если на МСЭ есть более новая версия.

Отключить такое поведение можно на самом МСЭ с помощью создания профиля через ASDM > Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Client Profile

(https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect40/administration/guide/b_AnyConnect_Administrator_Guide_4-0/anyconnect-profile-editor.html)

Профиль создается при загрузке anyconnectХХХ.pkg на МСЭ и находится в disk0:/default.xml

Или в локальной политике Anyconnect, которая обычно находится в Windows 7 — C:ProgramDataCiscoCisco AnyConnect Secure Mobility ClientAnyConnectLocalPolicy.xml.

В этот файл нужно добавить параметр <BypassDownloader>:

<!—?xml version=»1.0″ encoding=»UTF-8″?—>

<anyconnectlocalpolicy acversion=»2.4.140″ xmlns=»http://schemas.xmlsoap.org/encoding/» xmlns:xsi=»http://www.w3.org/2001/XMLSchema-instance» xsi:schemalocation=»http://schemas.xmlsoap.org/encoding/ AnyConnectLocalPolicy.xsd»>

<BypassDownloader>true</BypassDownloader>

</AnyConnectLocalPolicy>

(https://community.cisco.com/t5/routing/how-to-disable-product-update-on-cisco-anyconnect-mobility/td-p/2593241)

I use Cisco AnyConnect (4.2.05015) on Win10 Enterprise to handle my WiFi connections and VPN connections. Currently, whenever AnyConnect connects to WiFi it automatically attempts to connect to one of my VPN access points. I would like to disable this behavior. AnyConnect should only connect to VPN when I press the appropriate «Connect» button, but it should not attempt to connect to VPN automatically. How can I accomplish this?

Update

C:/ProgramData/Cisco/Cisco AnyConnect Secure Mobility Client/Profile/

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="false">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="false">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="true">true

<AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="true">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>true

<TrustedDNSDomains>...</TrustedDNSDomains>

<TrustedNetworkPolicy>Disconnect</TrustedNetworkPolicy>

<UntrustedNetworkPolicy>Connect</UntrustedNetworkPolicy>

<AlwaysOn>false

</AlwaysOn>

</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<CertificateMatch>

<KeyUsage>

<MatchKey>Key_Encipherment</MatchKey>

<MatchKey>Digital_Signature</MatchKey>

</KeyUsage>

<ExtendedKeyUsage>

<ExtendedMatchKey>ClientAuth</ExtendedMatchKey>

</ExtendedKeyUsage>

<DistinguishedName>

<DistinguishedNameDefinition Operator="Equal" Wildcard="Enabled" MatchCase="Enabled">

<Name>ISSUER-CN</Name>

<Pattern>Seamless Access CA</Pattern>

</DistinguishedNameDefinition>

</DistinguishedName>

</CertificateMatch>

<EnableAutomaticServerSelection UserControllable="true">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

(TrustedDNSDomains has been removed for privacy reasons).

asked May 29, 2017 at 5:49

ChaimKutChaimKut

5233 gold badges5 silver badges20 bronze badges

6

Trusted Network Detection(TND) is not a user controllable security feature. It is enforced by your VPN Access Point administrator through VPN profile.

When the client’s DNS domain does not fall under the listed domains in the VPN profile, AnyConnect considers client is under untrusted domain and takes course of action based on the TND policy in the VPN profile. In your case, untrusted network policy is to establish VPN connection (which should be course of action for untrusted networks anyway). And yes, it is highly likely that AnyConnect is automatically initiating VPN connection when you are switching Wi-Fi networks because of TND feature.

Had if your admin configured AlwaysOn too for the AutomaticVPNPolicy, you will be locked from internet access unless VPN connection is established.

PS: User control is not relevant for TND feature and sorry for my misleading comments earlier.

answered Jun 5, 2017 at 19:29

MaheshMahesh

3011 silver badge6 bronze badges

- Open file

C:Users%USER%AppDataLocalCiscoCisco AnyConnect Secure Mobility Clientpreferences.xml - Put line between tags

<AnyConnectPreferences>...</AnyConnectPreferences>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> - Save file and restart cisco AnyConnect (or restart computer if needed)

answered Mar 15, 2022 at 6:51

hwakhwak

1011 bronze badge

Некоторые пользователи Windows 10, которые регулярно используют инструмент Cisco AnyConnect, сталкивались с ошибкой, которая называется «Сбой попытки подключения». Обычно это происходит, когда вы пытаетесь запустить виртуальную частную сеть (VPN), но не беспокойтесь, потому что есть способы решить эту проблему. Это также может быть связано с проблемой сети или ПК, и вас просят проверить подключение к Интернету и повторить попытку.

Надеюсь, однажды будет выпущено настоящее исправление, которое решит проблему раз и навсегда. Но пока мы предлагаем пока следовать нашему примеру.

- Откройте Cisco AnyConnect в режиме совместимости

- Отключить Microsoft Hyper V в Windows 10

- Отключить общий доступ к подключению к Интернету

Давайте обсудим это более подробно.

1]Откройте Cisco AnyConnect в режиме совместимости

Для этого вы должны сначала создать первичный исполняемый файл. Не все знают, как это сделать, поэтому, если вы подпадаете под эту категорию, вам нужно открыть проводник и перейти в следующее место:

C: Program Files (x86) Cisco Cisco AnyConnect Secure Mobility Client

После доступа к папке щелкните правой кнопкой мыши vpnui.exe и выберите «Свойства».

Оттуда перейдите в Совместимость> Режим совместимости. Наконец, установите флажок «Запустить эту программу в режиме совместимости для.

Выберите из списка Windows 8 или Windows 7, затем нажмите «Применить»> «ОК».

Перезагрузите компьютер, затем попытайтесь запустить Cisco AnyConnect еще раз, чтобы увидеть, появляется ли по-прежнему ошибка попытки подключения.

2]Отключить Microsoft Hyper V в Windows 10

Еще один способ решить проблему сбоя попытки подключения — отключить Hyper V в Windows 10. Есть три простых шага, которые можно предпринять, чтобы отключить Hyper V.

Как вы увидите из статьи, есть несколько способов отключить Hyper V, поэтому используйте тот, который лучше всего подходит для вас.

3]Отключить общий доступ к подключению к Интернету

Если вышеперечисленные параметры не работают, следующим шагом будет отключить общий доступ к подключению к Интернету из Windows 10. Это довольно просто, и вы узнаете все, что вам нужно знать, прочитав каждое слово.

ЧИТАЙТЕ: Инструмент моделирования сети Cisco Packet Tracer и его бесплатные альтернативы.

.

.