- Remove From My Forums

-

Question

-

Hallo Erveryone,

I cant find the place to disable the Windows Firewall on a Specific Network connection in windows server 2008 R2. In Windows Server 2008 the feature is Start>Control Panel>Windows Firewall>change settings> advanced.

Could someone please point me in the right direction!!!

Best regards

Domschi

Answers

-

hi there,

can you please tell us what is missing , are you not able to find the above said path ? can you please provide the screen shot ?

as far as i know there is no change in windows firewall advance section with windows 2008 r2

sainath

Windows Driver Development-

Proposed as answer by

Thursday, March 5, 2009 11:16 AM

-

Marked as answer by

Elisa Willman

Wednesday, March 18, 2009 5:39 AM

-

Proposed as answer by

-

Use Windows Firewall with Advanced Security instead of the Windows Firewall Control Panel. Start wf.msc. In the center pane click Windows Firewall Properties. On each Profile tab, next to Protected network connections click Customize. Clear the checkbox next to the connection that you do not want protected, and then click OK.

I hope this helps!

Dave Bishop

Senior Technical Writer

Windows Server Networking User Assistance-

Proposed as answer by

Dave Bishop

Thursday, November 5, 2009 5:14 PM -

Marked as answer by

domschi

Friday, November 6, 2009 10:30 AM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Hallo Erveryone,

I cant find the place to disable the Windows Firewall on a Specific Network connection in windows server 2008 R2. In Windows Server 2008 the feature is Start>Control Panel>Windows Firewall>change settings> advanced.

Could someone please point me in the right direction!!!

Best regards

Domschi

Answers

-

hi there,

can you please tell us what is missing , are you not able to find the above said path ? can you please provide the screen shot ?

as far as i know there is no change in windows firewall advance section with windows 2008 r2

sainath

Windows Driver Development-

Proposed as answer by

Thursday, March 5, 2009 11:16 AM

-

Marked as answer by

Elisa Willman

Wednesday, March 18, 2009 5:39 AM

-

Proposed as answer by

-

Use Windows Firewall with Advanced Security instead of the Windows Firewall Control Panel. Start wf.msc. In the center pane click Windows Firewall Properties. On each Profile tab, next to Protected network connections click Customize. Clear the checkbox next to the connection that you do not want protected, and then click OK.

I hope this helps!

Dave Bishop

Senior Technical Writer

Windows Server Networking User Assistance-

Proposed as answer by

Dave Bishop

Thursday, November 5, 2009 5:14 PM -

Marked as answer by

domschi

Friday, November 6, 2009 10:30 AM

-

Proposed as answer by

Насколько я могу судить по собственному опыту, системы Windows Server 2008 R2 и Windows Server 2008 — это первые версии Windows Server, обеспечивающие успешную работу сервера в корпоративной среде при включенном межсетевом экране. Ключевую роль в этом процессе играет оснастка Firewall with Advanced Security консоли Microsoft Management Console (MMC)

В наши дни модель безопасности целиком строится на концепции уровней безопасности. Если средства защиты вашей сети окажутся скомпрометированными, уровни безопасности могут, по меньшей мере, ограничить фронт атаки злоумышленников или ослабить удар. .

Профили брандмауэров

Пользователи системы Server 2008 R2 могут применять три различных профиля Windows Firewall. В каждый момент активным может быть только один из них.

- Профиль домена (Domain profile). Этот профиль активен в ситуации, когда сервер подключен к домену Active Directory (AD) по внутренней сети. Как правило, в активном состоянии бывает именно этот профиль, поскольку серверы по большей части являются членами домена AD.

- Частный профиль (Private profile). Этот профиль активен, когда сервер является членом рабочей группы. Для данного профиля специалисты Microsoft рекомендуют использовать настройки с более строгими ограничениями, чем для профиля домена.

- Общий профиль (Public profile). Этот профиль активен, когда сервер подключен к домену AD через общедоступную сеть. Microsoft рекомендует применять для него настройки с самыми строгими ограничениями.

Открыв оснастку Firewall with Advanced Security, вы можете увидеть, какой профиль брандмауэра активен в данный момент. Хотя специалисты Microsoft указывают на возможность применения различных настроек безопасности в зависимости от параметров профиля сетевого экрана, я обычно настраиваю брандмауэр так, как если бы внешнего сетевого экрана не было вовсе. При таких настройках, если какие-либо порты на внешних брандмауэрах случайно останутся открытыми, трафик будет заблокирован экраном Windows Firewall в Server 2008. Как и в предыдущих версиях продукта Windows Firewall, в версии Server 2008 R2 все входящие соединения блокируются, а все исходящие от сервера по умолчанию беспрепятственно функционируют (если только в данный момент не действует правило Deny).

В организации, где я работаю, используются описанные выше параметры, так что конфигурация наших брандмауэров напоминает среду общих профилей. Создавая некое правило, мы активируем его для всех трех профилей. Используя единообразную для всех трех доменных профилей конфигурацию сетевых экранов, мы устраняем угрозу возможного и нежелательного открытия портов в случае изменения профиля брандмауэра Windows Firewall.

IPsec и изоляция доменов

С помощью реализованного в Windows Firewall компонента IPsec администраторы могут осуществлять изоляцию доменов. Изоляция домена препятствует установлению соединения между не входящим в домен компьютером и системой, которая является членом домена. Администратор может настроить брандмауэр таким образом, чтобы при установлении связи между двумя членами домена весь трафик между двумя компьютерами шифровался средствами IPsec. Такая конфигурация может быть полезной в сети, где наряду со «своими» пользователями работают и гости, которым не следует предоставлять доступ к компьютерам, являющимся частью домена. Эту конфигурацию можно использовать в качестве альтернативы виртуальным локальным сетям Virtual LAN (VLAN) или как дополнение к ним. Более подробные сведения об изоляции доменов с помощью туннелей IPsec можно найти в подготовленной специалистами сайта Microsoft TechNet статье «Domain Isolation with Microsoft Windows Explained», опубликованной по адресу technet.microsoft.com/enus/library/cc770610(WS.10).aspx.

Не отключайте брандмауэр

Я рекомендую при первоначальной установке системы Server 2008 R2 не отключать брандмауэр. В наши дни почти все приложения достаточно «интеллектуальны», чтобы автоматически открывать нужный порт в сетевом экране в процессе установки (что снимает необходимость вручную открывать на сервере порты для приема запросов интернет-клиентов). Одно из оснований не отключать брандмауэр в ходе установки состоит в том, чтобы обеспечить защиту операционной системы до того, как вы получите возможность применить новейшие обновления.

Брандмауэр интегрирован с ролями и средствами диспетчера Server Manager. Когда на сервере добавляется роль или функция, брандмауэр автоматически открывает соответствующие порты для приема интернет-запросов. Система управления базами данных SQL Server по умолчанию использует порт TCP 1433. Поэтому администратор должен вручную создать правило для приема запросов, санкционирующее трафик для SQL Server через порт TCP 1433. Альтернативное решение — изменить настройки по умолчанию.

Создание правил для обработки входящего трафика

Если вы не будете отключать брандмауэр, вам, скорее всего, придется в тот или иной момент вручную создавать правило для приема запросов. Существует немало правил, созданных (но отключенных по умолчанию) для большого числа популярных приложений Windows.

Перед тем как приступать к созданию правила, удостоверьтесь, что правило, санкционирующее обработку интересующего вас трафика, пока не составлено. Если такое правило уже существует, вы можете просто активировать его и, возможно, изменить заданную по умолчанию область применения. Если же найти подходящее правило не удается, вы всегда можете создать его, что называется, с чистого листа.

В меню Start выберите пункт Administrative Tools, а затем щелкните на элементе Windows Firewall with Advanced Security. На экране появится окно оснастки Firewall with Advanced Security. Я покажу на примере, как создать правило, санкционирующее входящий трафик SQL Server через порт TCP 1433 с интерфейсного сервера Microsoft Office SharePoint Server.

Правой кнопкой мыши щелкните на пункте Inbound Rules и выберите элемент New Rule. Как показано на экране 1, в качестве типа правила (rule type) можно указать Program, Port, Predefined или Custom. Я обычно выбираю тип Custom, поскольку в этом случае система предлагает ввести область применения правила. Для продолжения нажмите кнопку Next.

|

| Экран 1. Выбор типа для нового правила обработки входящего трафика |

В открывшемся диалоговом окне, показанном на экране 2, можно указать программы или службы, к которым будет применяться правило. В нашем примере я выбрал пункт All programs, так что трафик будет управляться в зависимости от номера порта.

|

| Экран 2. Указание программы, к которой будет применяться новое правило обработки входящего трафика |

Затем, как видно на экране 3, я в качестве протокола указал TCP, а в раскрывающемся меню Local port выбрал пункт Specific Ports и указал порт 1433, по умолчанию применяющийся при работе с SQL Server. Поскольку удаленные порты относятся к категории динамических, я выбрал пункт All Ports.

|

| Экран 3. Указание протокола и портов для нового правила обработки входящего трафика |

В диалоговом окне Scope, показанном на экране 4, я в качестве локального IP-адреса указал 192.168.1.11, а в качестве удаленного IP-адреса — 192.168.1.10 (это IP-адрес интерфейсного сервера SharePoint нашей организации). Я настоятельно рекомендую указывать диапазон для каждого правила — на тот случай, если данный сервер вдруг окажется открытым для доступа из нежелательных подсетей.

|

| Экран 4. Определение локального и удаленного IP-адресов в области применения нового правила обработки входящего трафика |

В диалоговом окне Action на экране 5 я выбрал пункт Allow the connection, так как хотел разрешить входящий трафик для системы SQL Server. Можно использовать и другие настройки: разрешить трафик только в том случае, если данные зашифрованы и защищены средствами Ipsec, или вообще заблокировать соединение. Далее требуется указать профиль (профили), для которого будет применяться данное правило. Как показано на экране 6, я выбрал все профили (оптимальный метод). Затем я подобрал для правила описательное имя, указал разрешенную службу, область и порты, как показано на экране 7. И завершаем процесс создания нового правила для обработки входящего трафика нажатием кнопки Finish.

|

| Экран 5. Указание действий, которые необходимо предпринять, если при соединении выполняется условие, заданное в новом правиле обработки входящего трафика |

|

| Экран 6. Назначение профилей, к которым будет применяться новое правило обработки входящего трафика |

|

| Экран 7. Именование нового правила обработки входящего трафика |

Создание правил для обработки исходящего трафика

Во всех трех профилях брандмауэра (то есть в доменном, открытом и частном) входящий трафик по умолчанию блокируется, а исходящий пропускается. Если воспользоваться настройками по умолчанию, вам не придется открывать порты для исходящего трафика. Можете прибегнуть к другому способу: заблокировать исходящий трафик (но тогда вам придется открыть порты, необходимые для пропускания исходящих данных).

Создание правил для обработки исходящего трафика аналогично созданию правил для входящего; разница лишь в том, что трафик идет в противоположном направлении. Если на сервер попал вирус, который пытается атаковать другие компьютеры через те или иные порты, вы можете заблокировать исходящий трафик через эти порты с помощью оснастки Firewall with Advanced Security.

Управление параметрами брандмауэра

Правила для брандмауэров создаются не только с помощью оснастки Firewall with Advanced Security. Для этой цели можно воспользоваться командами Netsh. Более подробную информацию об использовании этих команд для настройки Windows Firewall можно найти в статье «How to use the ‘netsh advfirewall firewall’ context instead of the ‘netsh firewall’ context to control Windows Firewall behavior in Windows Server 2008 and in Windows Vista» по адресу support.microsoft.com/kb/947709.

Кроме того, управлять параметрами брандмауэра можно с помощью групповой политики. Один из самых простых способов формирования правил для брандмауэров с помощью групповой политики состоит в следующем. Сначала нужно создать правило, используя оснастку Firewall with Advanced Security, затем экспортировать его и, наконец, импортировать правило в редактор Group Policy Management Editor. После этого вы можете передать его на соответствующие компьютеры. Более подробная информация о том, как управлять брандмауэром Windows Firewall с помощью групповых политик, приведена в статье «Best Practice: How to manage Windows Firewall settings using Group Policy», опубликованной по адресу http://bit.ly/aZ4 HaR.

Диагностика

Если при попытке подключиться к серверу у вас возникают трудности, попробуйте активировать процедуру регистрации; это позволит получить информацию о том, блокируются ли нужные вам порты. По умолчанию функция входа в систему через брандмауэр отключена. Для ее включения следует правой кнопкой мыши щелкнуть на оснастке Windows Firewall with Advanced Security и в открывшемся меню выбрать пункт Properties. Теперь в разделе Logging перейдите на вкладку Active Profile (Domain, Private, or Public) и выберите пункт Customize.

По умолчанию журнал регистрации брандмауэра располагается по адресу C:Windowssystem32Log FilesFirewallpfirewall.log. Выясняя причины неполадок в функционировании средств подключения, я, как правило, регистрирую только потерянные пакеты, как показано на экране 8; иначе журналы могут заполниться массой ненужных сведений об успешных соединениях. Откройте журнал в редакторе Notepad и выясните, происходит ли потеря пакетов при прохождении брандмауэра.

|

| Экран 8. Активация журнала брандмауэра для доменного профиля |

Еще один совет из области диагностики: отключите брандмауэр; вероятно, после этого возможности соединения будут восстановлены. Если вам удалось восстановить соединение с отключенным сетевым экраном, откройте окно командной строки и введите команду Netstat -AN; таким образом вы сможете просмотреть детали соединения. Если приложение подключается по протоколу TCP, вы сможете определить порты приложения, просмотрев локальные и «чужие» IP-адреса с состоянием Established. Это особенно удобно в ситуациях, когда вы не знаете наверняка, какой порт (или порты) то или иное приложение использует для установления соединения.

Доступное по адресу technet.microsoft.com/en-us/sysinternals/bb897437 инструментальное средство TCPView из набора утилит Windows Sysinternals можно уподобить «усиленному» варианту Netstat. Это средство отображает детальную информацию о соединениях по протоколу TCP и может быть полезным при диагностике неполадок в средствах сетевого соединения.

Ваш помощник — сетевой экран

Системы Server 2008 R2 и Server 2008 — это первые версии Windows Server, допускающие возможность функционирования корпоративной среды без отключения сетевого экрана. Важно только не отключать брандмауэр при установке на сервере какой-либо программы. Таким образом вы сможете испытывать средства подключения сервера до их развертывания в производственной сети. Чтобы узнать, имеет ли место потеря пакетов при прохождении через сетевой экран, установите настройку Log dropped packets. Тем, кто решит активировать брандмауэр на сервере после того, как этот сервер в течение некоторого времени проработал в производственной сети, я рекомендую для начала поместить его в лабораторную среду и определить, какие порты необходимы для открытия брандмауэра.

Алан Сугано (asugano@adscon.com) — президент компании ADS Consulting Group, специализирующейся на разработках в области Microsoft.NET, SQL Server и сетевых технологиях

Базовую версию Windows Server 2008, при которой устанавливаются только основные компоненты системы, обычно ставят для повышения безопасности в определенных рабочих средах и локальных сетях. К тому же, некоторые компоненты системы (например, бесплатная роль Hyper-V) доступны только в базовой версии. Брандмауэр Windows (Windows Firewall) всех версиях Windows Server 2008 включен по умолчанию, поэтому многие администраторы первым делом после установки предпочитают его отключить. Это можно сделать следующей командой Netsh:

[netsh advfirewall set allprofiles state off]

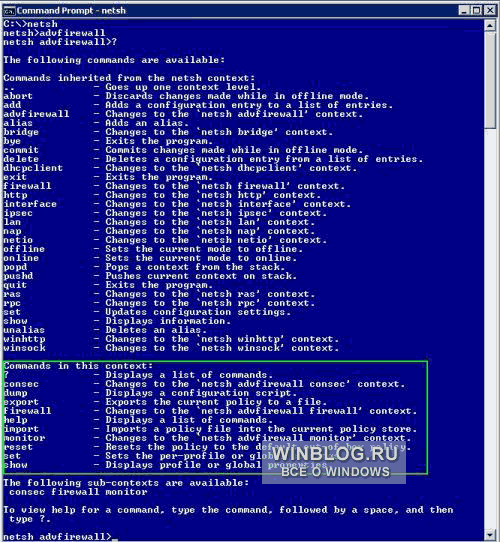

Эта команда позволяет отключить Брандмауэр Windows для всех сетевых профилей. Изменить параметры запуска брандмауэра можно тоже с помощью Netsh. Чтобы узнать, какие команды для этого используются, достаточно запустить Netsh и ввести знак вопроса (?) в одном из интерактивных контекстов. На рис. A показан контекст advfirewall.

Рисунок A

Подробнее об этом контексте можно узнать на сайте

TechNet.

Автор: Rick Vanover

Перевод: SVET

Оцените статью: Голосов

- Remove From My Forums

-

Question

-

Пытаюсь настроить или отключить брандмауэр 2008 r2 — буквально через минуту все слетает на дефолт. Комп не виден в сети и подключится к нему невозможно, кроме как через удаленный рабочий стол

All replies

-

Приветствую.

В итоге что вы хотите получить, в смысле результат?

Я не волшебник, я только учусь. MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте нажать на кнопку «Отметить как ответ» или проголосовать за «полезное сообщение». Disclaimer: Мнения, высказанные здесь,

являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть, без каких-либо на то гарантий.

Блог IT Инженера,

Яндекс Дзен,

YouTube, GitHub. -

В итоге хотелось бы чтобы винда перестала жить сама по себе и выполняла мои настройки. Ну или хотя бы была видна в сети другим

-

Я надеюсь, вы выключаете брадмауэр не гашением службы «Брандмауэр Windows» ?? Этого делать нельзя, она отвечает за сетевой стек в целом. Нужно в настройках панели управления отключить профиль доменный или какой там

у вас. А включаться может по велению антивируса, групповых политик… Так что тут надо больше информации.-

Edited by

Tuesday, July 30, 2019 11:29 AM

-

Marked as answer by

Petko KrushevMicrosoft contingent staff

Monday, August 5, 2019 7:06 AM -

Unmarked as answer by

Alex_pnz

Monday, August 5, 2019 8:45 AM

-

Edited by

-

Все попытки настроить или отключить брандмауэр успеха не имели — комп в сети не виден. Винда живет своей жизнью. На 2008 без R2 все работало нормально. Можно было отключить брандмауэр в рабочей сети или хотя бы настроить его.

Здесь же полный игнор админа идет. Винда считает себя вправе сбрасывать настройки админа. и че делать с этим восстанием машин непонятно… -

Не установлен ли у Вас часом TunnelBear или аналоги?

Также, установлено ли антивирусное ПО (какое?), фаервол стороннего разработчика?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

-

Прошу вас уточнить проблемный пк в домене?

Я не волшебник, я только учусь. MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте нажать на кнопку «Отметить как ответ» или проголосовать за «полезное сообщение». Disclaimer: Мнения, высказанные здесь,

являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть, без каких-либо на то гарантий.

Блог IT Инженера,

Яндекс Дзен,

YouTube, GitHub. -

Да в домене, кроме стандартного файрвола ничего нет. В домене есть все от ХР и 2003 до 10 и 2016 и таких проблем нет

-

Здравствуйте,

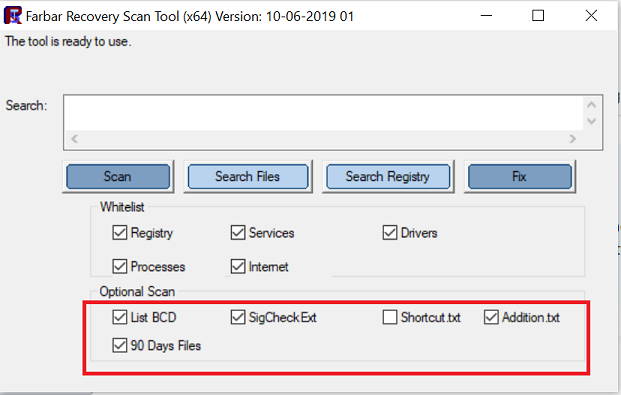

Предоставите лог сторонней антивирусной утилиты FRST согласно следующей инструкции, может она покажет аномалии которые возникают в вашей ОС:

Важно: обратите внимание, что указанная утилита, может показать возможное использование средств обхода лицензионного соглашения.

— Скачайте Farbar Recovery Scan Toolи сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится

на Вашей системе.- Запустите программу двойным щелчком. Когда программа запустится, нажмите

Yes для соглашения с предупреждением. - Убедитесь, что в окне Optional Scan отмечены «List BCD» и «SignCheckExt«.

- Нажмите кнопку Scan.

- После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. Пожалуйста, прикрепите отчет в следующем сообщении в качестве ссылки на скачивания с файлового хранилища (например

onedrive). - Если программа была запущена в первый раз, будет создан отчет (Addition.txt). Пожалуйста, прикрепите его в следующем сообщении в качестве ссылки на скачивания с файлового хранилища (например

onedrive).

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.Bien cordialement, Andrei …

MCP-

Edited by

SQx

Friday, August 9, 2019 2:33 AM

updated

- Запустите программу двойным щелчком. Когда программа запустится, нажмите

Управление firewall Windows из командной строки

|

В процессе настройки Windows Server часто приходится производить манипуляции с его брандмауэром. Открывать порты, давать доступ программам и т.д. Чтобы чего-то не забыть, ну или просто для написания скриптов могут пригодиться следующие команды netsh. |

- Узнать текущие свойства конфигурации Windows Firewall:

netsh advfirewall firewall show rule name=all

- Включить или выключить firewall:netsh advfirewall set allprofiies state on

или

netsh advfirewall set allprofiles state off

- Сбросить конфигурацию брандмауэра к установкам по умолчанию:

netsh advfirewall reset

- По умолчанию файлы журнала Windows Firewall сохраняются в папке Windowssystem32LogFilesFirewallpfirewall.log. Изменить путь сохранения журналов на C:temp можно с помощью команды: netsh advfirewall set currentprofile logging filename «C:temppfirewall.log»

- Запретить или разрешить ping сервера можно с помощью команд (наверное, одна из наиболее часто употребляемых команд):netsh advfirewall firewall add rule name=»ALL ICMP V4″ dir=in action=block protocol=icmpv4

или

netsh advfirewall firewall add rule name=»ALL ICMP V4″ dir=in action=allow protocol=icmpv4 - Открыть порт (например, для MS SQL Server это 1433)add rule name=»0pen SQL Server Port 1433″ dir=in action=allow protocol=TCP localport=1433

- Разрешить выполнение программы (например Skype)netsh advfirewall firewall add rule name=»Allow Skype» dir=in action=allow program=»C:Program Files (x86)SkypePhoneSkype.exe»

- Разрешить удаленное управление:netsh advfirewall firewall set rule group= «remote administration» new enable=yes

- Разрешить удаленный рабочий стол:netsh advfirewall firewall set rule group= «remote desktop» new enable=Yes

- Экспорт и импорт настройки firewallnetsh advfirewall export «C:tempWFconfiguration.wfw«

и

netsh advfirewall import «C:tempWFconfiguration.wfw«

Отмечу, что эти команды можно использовать и в PowerShell.

Эта информация была взята из статьи “Настройте сеть и брандмауэр Windows Server из командной строки” Майкла Оти замечательного журнала Windows IT Pro/RE

В Windows server 2008 (R2), а также в обычных Windows vista, 7, 8 есть встроенный брандмауэр (firewall). В этой статье расмотрим несколько примеров как создавать правила из командной строки, также эти команды можно использовать при написании своих пакетных сценариев cmd, bat, powershell.

Все команды нужно выполнять из коммандной строки cmd запущенной с правами администратора.

Включение, выключение

Включить брандмауэр:

netsh advfirewall set allprofiles state on

Выключить брандмауэр:

netsh advfirewall set allprofiles state off

Включение отдельных профилей:

netsh advfirewall set domainprofile state on netsh advfirewall set privateprofile state on netsh advfirewall set publicprofile state on

Выключение отдельных профилей:

netsh advfirewall set domainprofile state off netsh advfirewall set privateprofile state off netsh advfirewall set publicprofile state off

Запретить все входяшие соединения и разрешить все исходяшие:

netsh advfirewall set allprofiles firewallpolicy blockinbound,allowoutbound

Правила на порты

Разрешить входящие TCP и UDP соединения для 80 порта:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=allow dir=IN netsh advfirewall firewall add rule name="HTTP" protocol=UDP localport=80 action=allow dir=IN

Запретить входящие на 80 порт:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=block dir=IN netsh advfirewall firewall add rule name="HTTP" protocol=UDP localport=80 action=block dir=IN

Открыть диапозон портов для исходящего UDP трафика

netsh advfirewall firewall add rule name="Port range" protocol=UDP localport=5000-5100 action=allow dir=OUT

Удалять правила можно по имени

netsh advfirewall firewall delete rule name="HTTP"

Ограничения по IP адресам

Правила можно ограничивать для работы только с одним ip:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.1

Или ограничивать по подсетями причем можно использовать разный синтаксис:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=block dir=IN remoteip=192.168.0.0/24 netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.50-192.168.0.70 netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=block dir=IN remoteip=localsubnet

Правила для приложений

Разрешить соединения для программы MyApp.exe

netsh advfirewall firewall add rule name="My Application" dir=in action=allow program="C:MyAppMyApp.exe" enable=yes

Комбинирования параметров

Параметры можно соединять в довольно сложные цепочки:

netsh advfirewall firewall add rule name="My Application" dir=in action=allow program="C:MyAppMyApp.exe" enable=yes remoteip=157.60.0.1,172.16.0.0/16,LocalSubnet profile=domain

В данном случае мы создали правило для программы, которое работает при если компьютер подключен к доменну организации (profile=domain) и определенны три диапозона ip адресов.

Подробней о настройках брандмауэра можно прочитать на сайте микрософта там же есть отличия от сторого синтаксиса который использовался на Windows XP и Windows server 2003:

http://support.microsoft.com/kb/947709

Часть примеров были взяты из статьи на английском языке:

http://itblog.gr/213/configuring-windows-firewall-from-the-command-line/

Все об активации Windows 7 тут

weblifeplus.ru