— Advertisement —

Hello! The Firewall performs an essential security task on any version of Windows Server. In fact, it has the mission of preventing connections that could be attackers from accessing the server. In this way it avoids damage or loss of information. Additionally, the firewall allows you to manage the security of your computer by applying access and exit filters. Similarly, the use of rules allows or denies the traffic of information on the computer. However, for some administrative or support tasks it is necessary to deactivate it. Well, in this post we will see how to disable the firewall in Windows Server 2019/2016.

How to disable Windows Server 2019/ 2016 Firewall using PowerShell

A quick and safe way to disable the Windows Server Firewall. To do this from the Start menu, go to PowerShell.

Then run the following command to enable the firewall:

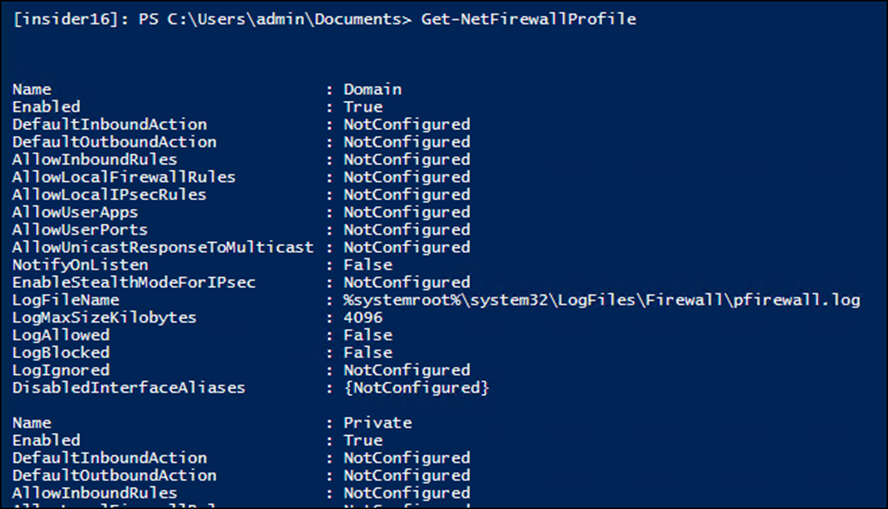

Get-NetFirewallProfile │select name, enabled

Then to disable the Firewall in Windows 10 we will run the following:

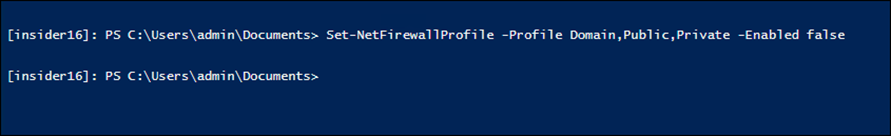

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled false

The false parameter indicates that the firewall is disabled in private, public and domain environments. Now, to re-enable the firewall on Windows Server, simply run the following command:

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled true

How to disable Windows Server 2019/2016 Firewall using GPO

It is also possible to disable the Firewall via GPO. If you want to know more about Group Policy Object, check out our post. With this in mind, from the Server Dashboard tools, enter the group management.

Once the editor is open, expand the domain and right click on Default Domain Policy and then on Edit.

Then follow the next path: Windows Settings>Administrative Templates>Network>Network Connections>Windows Defender Firewall. Next, select Domain Profile and then double-click on: Windows Defender Firewall: Protect all network connections.

A window with the rule values is immediately displayed. Please select the Disabled value to configure the Firewall in this way. Then press OK to set the changes.

Now, please follow this path. Computer Settings>Windows Settings>Security Settings>Windows Defender Firewall with Advanced Security. On this last value, right click on the mouse and enter the Properties.

Consequently, a window will be displayed with the behavior of the Firewall in the different environments. Please click on the tabs corresponding to the domain profile, public profile and private profile. In each of them you must set the Firewall status to Off. Press OK and restart the system to set the changes.

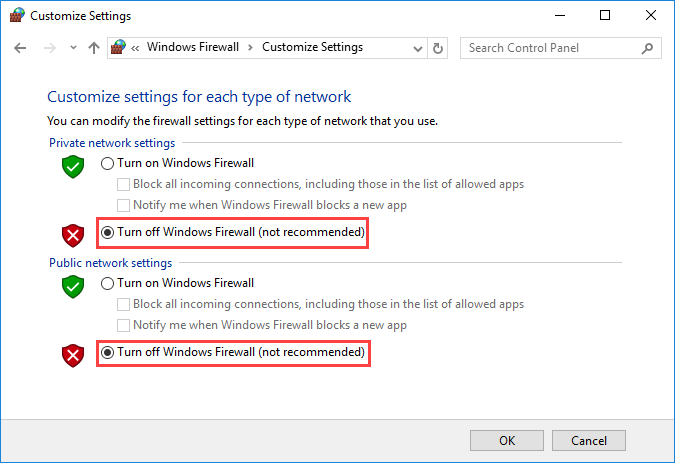

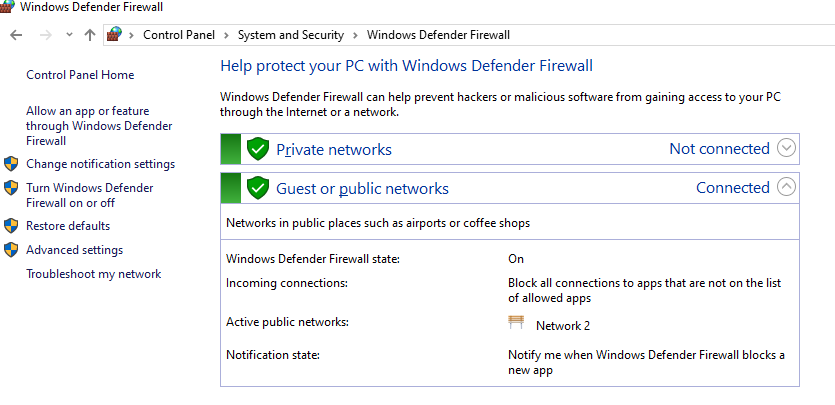

We will now validate that the Firewall is indeed disabled. To do this, follow the next path. Control Panel>System and Security>Windows Defender Firewall. On the next screen you can see that the firewall is disabled in all environments.

Conclusion

At the end of the day we have seen how to disable the Firewall in Windows Server 2019/2016. Also, we saw two ways to do it. That is, using PowerShell and also GPO. As you can see, it’s a simple and safe process to do. Bye!

In this article, I’ll show you how to disable the Windows Firewall on Windows Server Core 2016 using PowerShell.

With Microsoft announcement regarding Windows Server Core becoming the recommended Server OS for most deployment, you probably will need to know how to disable the firewall on your Server Core.

Disable Server Core Firewall

To get started, I’ll be using PowerShell ISE remote tabs to connect to my Server Core

You could also use the PowerShell console and connect using Enter-Pssession

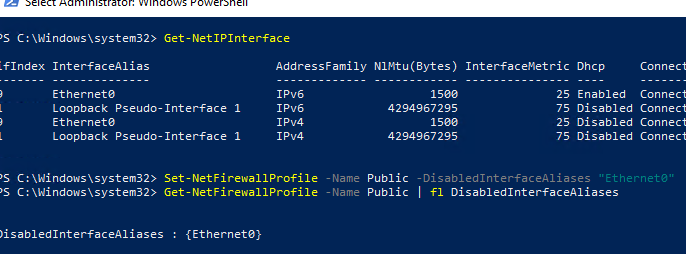

I run the cmdlet below to check the status of all the Firewall profiles

Get-NetFirewallProfile

To disable the Firewall run the cmdlet below

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled false

To enable the firewall again run

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled true

YouTube Video

By clicking submit, you agree to share your email address with the site owner and Mailchimp to receive marketing, updates, and other emails from the site owner. Use the unsubscribe link in those emails to opt out at any time.

Processing…

Success! You’re on the list.

There are many ways to disable Windows Firewall in Windows Server 2016. Depending on the version of the Server, such as GUI, Core or Nano Server, you will need to apply one of the following methods to achieve this.

Disable Firewall from the GUI

Open the Control Panel, go to System and Security, and then click Windows Firewall. Here, click Turn Windows Firewall on or off.

At this point, you can disable the Windows Firewall for the three network types such as Domain, Private, and Public, by enabling the Turn Off Windows Firewall option (not recommended) for each network type.

Disable Firewall from PowerShell

First, it’s a good idea to know the current status of the Firewall on the server by typing the following command.

To disable Firewall for all network types, run the following cmdlet.

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled False

To reactivate it, run the following cmdlet.

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled True

Disable Firewall from the Command Prompt

To disable Firewall for all network types, type the following command.

netsh advfirewall set allprofiles state off

To re-enable the Firewall, type the following command.

netsh advfirewall set allprofiles state on

Эта статья посвящена основам управления настройками и правилами встроенного Windows Firewall из командной строки PowerShell. Мы рассмотрим, как включать/отключать брандмауэр для различных профилей, создавать и удалять правила файервола, и рассмотрим небольшой скрипт, позволяющий сформировать удобную таблицу с текущим набором активных правил брандмауэра.

Содержание:

- Управление сетевыми профилями брандмауэра Windows из PowerShell

- Создание, редактирование и удаление правил Windows Firewall из PowerShell

- Вывод правил Windows Firewall через PowerShell

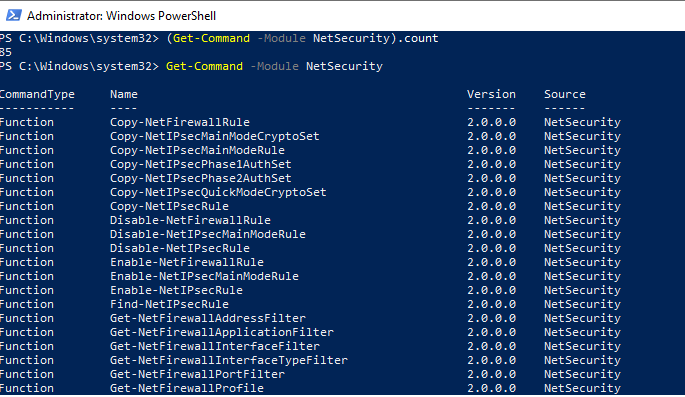

Вы можете управлять настройками Windows Firewall из графической консоли Control Panel -> System and Security -> Windows Defender Firewall. Однако начиная с Windows 8.1 (Windows Server 2012R2) для управления встроенным брандмауэром в систему был добавлен встроенный PowerShell модуль NetSecurity.

Раньше для управления правилами и настройками Брандмауэра Windows использовалась команда

netsh advfirewall firewall

.

В модуле NetSecurity в Windows 10 доступно 85 команд. Вы можете вывести их список:

Get-Command -Module NetSecurity

Управление сетевыми профилями брандмауэра Windows из PowerShell

В Windows Firewall есть три типа сетевых профилей:

- Domain (Доменный) – применяется к компьютерам, включенным в домен Active Directory;

- Private (Частный) – домашние или рабочие сети;

- Public (Общий) – общедоступные сети.

Информация о типах сетей хранится службой Network Location Awareness (NLA) в базе данных. Вы можете изменить профиль сети, если он определился некорректно.

Каждый профиль может отличаться используемым набором правил файервола. По умолчанию все сетевые интерфейсы компьютера защищены фаейрволом и к ним применяются все три типа профилей.

Чтобы включить все три сетевых профиля Domain, Public и Private, используйте команду:

Set-NetFirewallProfile -All -Enabled True

Либо укажите конкретный профиль вместо All:

Set-NetFirewallProfile -Profile Public -Enabled True

Чтобы отключить файервол для всех трех сетевых профилей, используется команда:

Set-NetFirewallProfile -All -Enabled False

С помощью командлета

Set-NetFirewallProfile

вы можете изменить параметры профиля (действие по-умолчанию, журналирование, путь и размер файла журнала, настройки оповещений и т.д.).

Как вы вероятно знаете, по умолчанию Windows Firewall включен в современных ОС для всех профилей. В настройках профилей разрешены все исходящие подключения и блокируется входящие (кроме разрешенных).

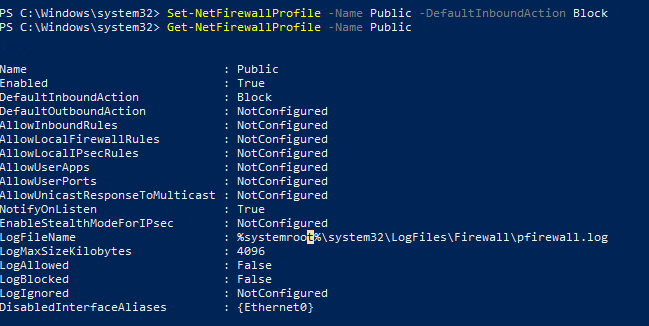

Изменим действие по-умолчнию для профиля Public – заблокировать все входящие подключения.

Set-NetFirewallProfile –Name Public –DefaultInboundAction Block

Текущие настройки профиля можно вывести так:

Get-NetFirewallProfile -Name Public

Если вы управляете настройками Windows Firewall через GPO, вы можете вывести текущие результирующие настройки профилей так:

Get-NetFirewallProfile -policystore activestore

Проверим, что все параметры брандмауэра применяются ко всем сетевым интерфейса компьютера.

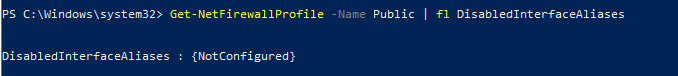

Get-NetFirewallProfile -Name Public | fl DisabledInterfaceAliases

Если все интерфейсы защищены, команда должна вернуть:

DisabledInterfaceAliases : {NotConfigured}

Можно отключить определенный профиль для интерфейса (вывести список имен интерфейсов можно с помощью командлета Get-NetIPInterface).

Set-NetFirewallProfile -Name Public -DisabledInterfaceAliases "Ethernet0"

Как вы видите, теперь профиль Public не применяется к интерфейсу Ethernet0:

DisabledInterfaceAliases : {Ethernet0}

Вы можете настроить параметры логирования сетевых подключений на уровне каждого профиля. По умолчанию журналы Windows Firewall хранятся в каталоге %systemroot%system32LogFilesFirewall, размер файла – 4 Мб. Вы можете изменить включить журналирование подключений и увеличить максимальный размер файла:

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogMaxSize 20000 -LogFileName ‘%systemroot%system32LogFilesFirewallpfirewall.log’

Создание, редактирование и удаление правил Windows Firewall из PowerShell

Для управления правилами брандмауэра есть 9 командлетов:

- New-NetFirewallRule

- Copy-NetFirewallRule

- Disable-NetFirewallRule

- Enable-NetFirewallRule

- Get-NetFirewallRule

- Remove-NetFirewallRule

- Rename-NetFirewallRule

- Set-NetFirewallRule

- Show-NetFirewallRule

Рассмотрим несколко простых примеров открытия портов в Windows Firewall.

Например, вы хотите разрешить входящие TCP подключения на порты 80 и 443 для профилей Domain и Private, воспользуйтесь такой командой:

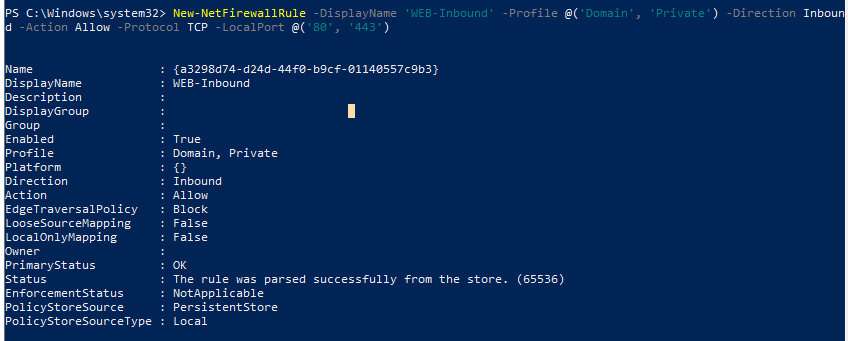

New-NetFirewallRule -DisplayName 'WEB-Inbound' -Profile @('Domain', 'Private') -Direction Inbound -Action Allow -Protocol TCP -LocalPort @('80', '443')

Вы можете разрешить или заблокировать трафик для конкретной программы. Например, вы хотите заблокировать исходящие соединения для FireFox:

New-NetFirewallRule -Program “C:Program Files (x86)Mozilla Firefoxfirefox.exe” -Action Block -Profile Domain, Private -DisplayName “Block Firefox” -Description “Block Firefox” -Direction Outbound

Разрешим входящее RDP подключение по порту 3389 только с IP одного адреса:

New-NetFirewallRule -DisplayName "AllowRDP" –RemoteAddress 192.168.1.55 -Direction Inbound -Protocol TCP –LocalPort 3389 -Action Allow

Чтобы разрешить ping для адресов из указанной подсети, используйте команды:

$ips = @("192.168.1.50-192.168.1.60", "192.165.2.22-192.168.2.200", ”10.10.0.0/16”)

New-NetFirewallRule -DisplayName "Allow inbound ICMPv4" -Direction Inbound -Protocol ICMPv4 -IcmpType 8 -RemoteAddress $ips -Action Allow

New-NetFirewallRule -DisplayName "Allow inbound ICMPv6" -Direction Inbound -Protocol ICMPv6 -IcmpType 8 -RemoteAddress $ips -Action Allow

В предыдущей статье мы показывали как с помощью PowerShell можно заблокировать доступ к сайтам не только по IP адресу, но и по DNS имени домена/сайта.

Чтобы отредактировать имеющееся правило брандмауэра, используется командлет Set-NetFirewallRule. Например, вы хотите разрешить входящие подключения с указанного IP адреса для ранее созданного правила:

Get-NetFirewallrule -DisplayName 'WEB-Inbound' | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 192.168.1.20

Если нужно добавить в правило файервола несколько IP адресов, используйте такой скрипт:

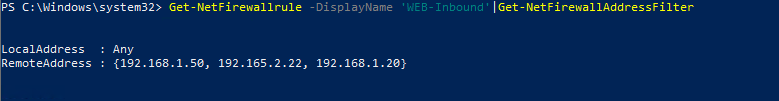

$ips = @("192.168.1.50", "192.165.2.22",”192.168.1.20”)

Get-NetFirewallrule -DisplayName 'WEB-Inbound'|Set-NetFirewallRule -RemoteAddress $ips

Вывести все IP адреса, которые содержатся в правиле брандмауэра:

Get-NetFirewallrule -DisplayName 'Allow inbound ICMPv4'|Get-NetFirewallAddressFilter

Вы можете включать/отключать правила файервола с помощью командлетов Disable-NetFirewallRule и Enable-NetFirewallRule.

Disable-NetFirewallRule –DisplayName 'WEB-Inbound'

Чтобы разрешить ICMP (ping), выполните команду:

Enable-NetFirewallRule -Name FPS-ICMP4-ERQ-In

Чтобы удалить правило брандмауэре используется командлет Remove-NetFirewallRule.

Вывод правил Windows Firewall через PowerShell

Список активных правил для входящего трафика можно вывести так:

Get-NetFirewallRule | where {($_.enabled -eq $True) -and ($_.Direction -eq "Inbound")} |ft

Если, например, нам нужно вывести список блокирующих исходящих правил:

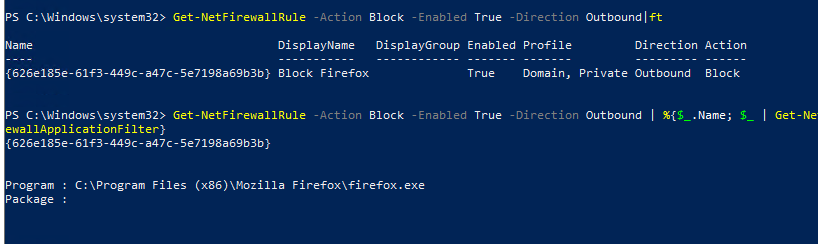

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound

Если нужно отобразить имя программы в правиле:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound | %{$_.Name; $_ | Get-NetFirewallApplicationFilter}

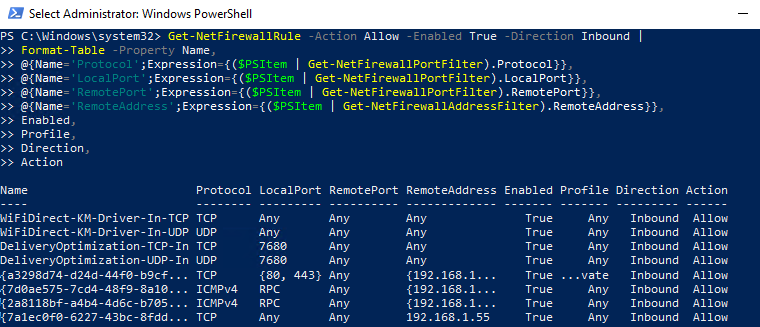

Как вы видите командлет Get-NetFirewallRule не выводит порты сетевые порты и IP адреса для правил брандмауэра. Чтобы вывести всю информацию о разрешенных входящих (исходящих) подключениях в более удобном виде с отображением номеров портов, используйте такой скрипт:

Get-NetFirewallRule -Action Allow -Enabled True -Direction Inbound |

Format-Table -Property Name,

@{Name='Protocol';Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name='LocalPort';Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name='RemotePort';Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name='RemoteAddress';Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action

Чтобы сбросить все правила Microsoft Defender Firewall и восстановить настройки по умолчанию, выполните команду:

netsh advfirewall reset

или

(New-Object -ComObject HNetCfg.FwPolicy2).RestoreLocalFirewallDefaults()

После этого все пользовательские настройки и правила Microsoft Defender удалены. В списке правил останутся только стандартные правила сетевого доступа Windows.

Перед сбросом можно экспортировать текущие настройки в файл. В дальнейшем вы можете вернуться к этой резевной копии.

netsh advfirewall export "C:Backupfirewall-config.wfw"

PowerShell предоставляет широкие возможности по управлению правилами Windows Firewall из командной строки. Вы можете автоматически запускать скрипты PowerShell для открытия/закрытия портов при возникновении определенных событий. В следующей статье мы рассмотрим простую систему на базе PowerShell и Windows Firewall для автоматической блокировки IP адресов, с которых выполняется удаленный перебор паролей по RDP на Windows VDS сервере.

Содержание

Параметры Брандмауэра

Самый простой способ запретить или разрешить ping — воспользоваться оснасткой

«Брандмауэр Windows в режиме повышенной безопасности».

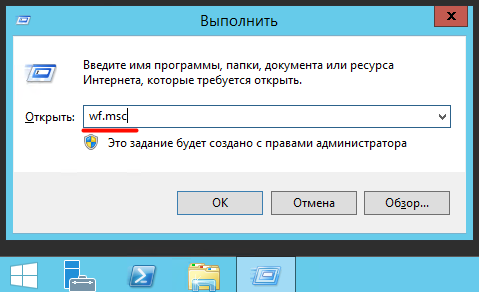

Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил («Правила для входящих подключений»).

Здесь нас интересует предопределенное правило для IPV4 — ″Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)″.

Обратите внимание, что в таблице присутствуют три правила с одинаковым названием.

На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Отключить/Включить правило

Для того, чтобы выключить/включить правило — выберите его и нажмите на правой панели «Отключить правило»/«Включить правило».

С отключенным правилом Ваш сервер не отвечает на запросы утилиты ping и наоборот, с включенным — отвечает.

Тематические термины: брандмауэр, Windows.

Графический интерфейс

Командная строка

Брандмауэр не включается

Начиная с Windows Vista / 7, брандмауэр не стоит отключать через службы, так как на нем завязана работа многих сетевых функций. Правильное отключение выполняется через панель управления.

Графический интерфейс

В нижней панели находим значок сети — кликаем по нему правой кнопкой мыши и выбираем Центр управления сетями и общим доступом:

В открывшемся окне в левом нижнем углу переходим по ссылке Брандмауэр Windows:

Теперь нажимаем по ссылке Включение и отключение брандмауэра Windows:

Отключаем или включаем во всех профилях сети брандмауэр:

и кликаем по OK.

* в данном примере всего два сетевых профиля, еще может быть доменный . Это стоит учесть при настройке.

Командная строка

Запускаем командную строку от имени администратора.

Отключить брандмауэр для всех профилей:

netsh advfirewall set allprofiles state off

Включить:

netsh advfirewall set allprofiles state on

Отключение для отдельных профилей:

netsh advfirewall set publicprofile state off

netsh advfirewall set privateprofile state off

netsh advfirewall set domainprofile state off

* где publicprofile — публичный профиль, privateprofile — рабочая сеть, domainprofile — для доменов.

Если брандмауэр не включается

Проверьте следующее:

- Служба «Брандмауэр Windows» находится в состоянии «Выполняется». Подробнее как запустить службы.

- На компьютере не установлен антивирус со своим собсвенным фаерволом.

Была ли полезна вам эта инструкция?

Да Нет