Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это.

Как включить и отключить Device Guard

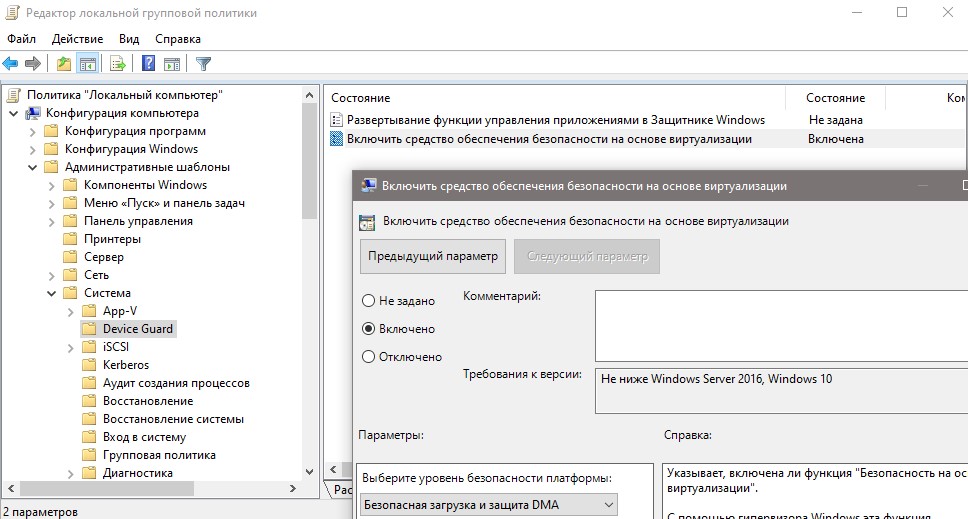

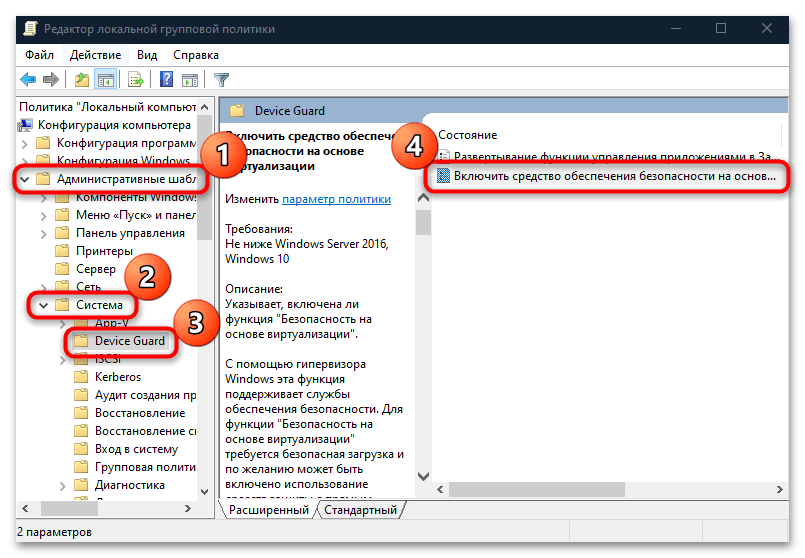

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

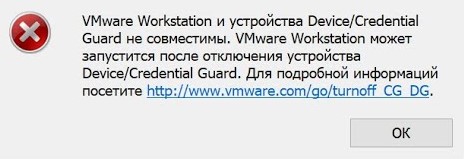

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

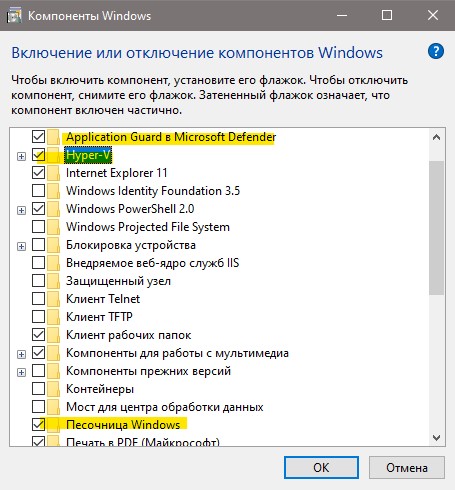

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

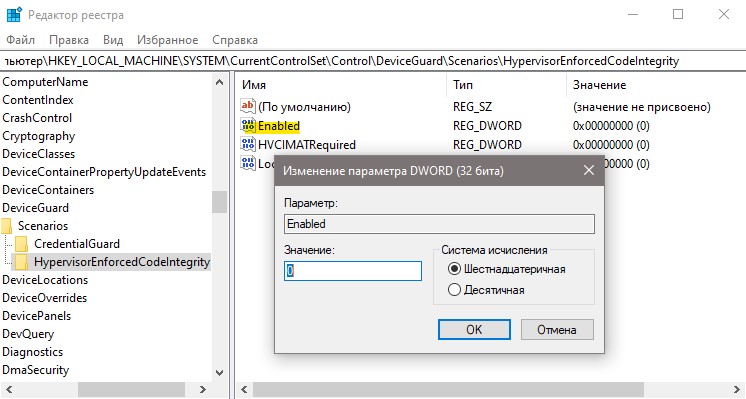

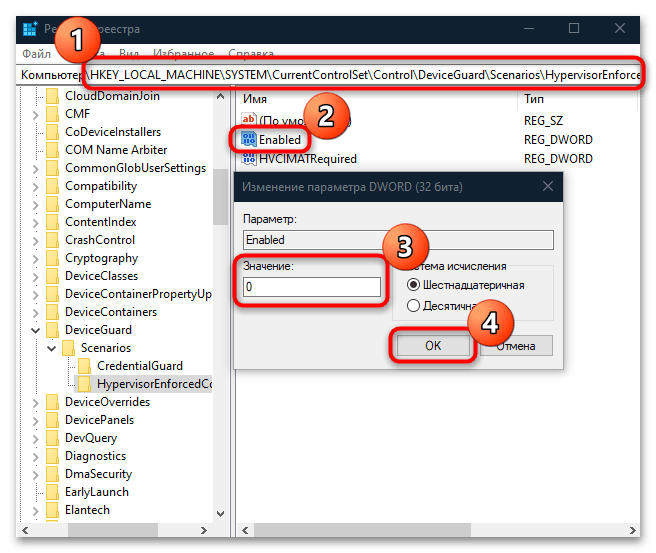

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

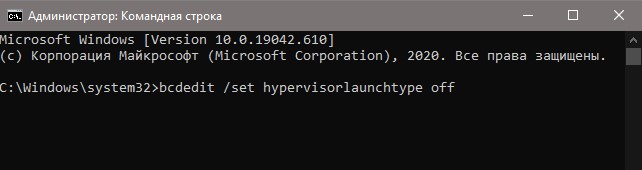

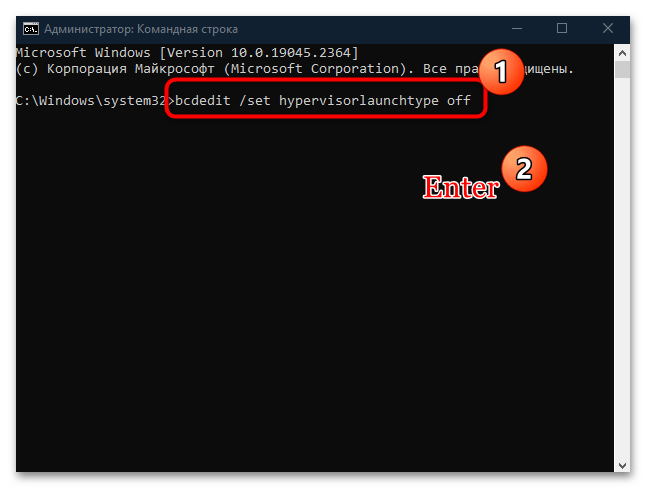

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Смотрите еще:

- Включить и использовать Exploit Protection в Windows 10

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Как обновить и очистить прошивку процессора безопасности TPM

- Как включить или отключить Windows Sandbox в Windows 10

- Защитник Windows: Ограничить нагрузку на процессор

[ Telegram | Поддержать ]

Содержание

- Способ 1: «Панель управления»

- Способ 2: Редактирование локальной групповой политики

- Способ 3: Внесение изменений в реестре

- Способ 4: «Командная строка»

- Вопросы и ответы

При использовании виртуальных машин, например VirtualBox или VMware Workstation, может появляться ошибка, где сообщается о ее несовместимости с компонентом Device/Credential Guard. Помочь проблему может отключение Device Guard, причем сделать это можно несколькими способами.

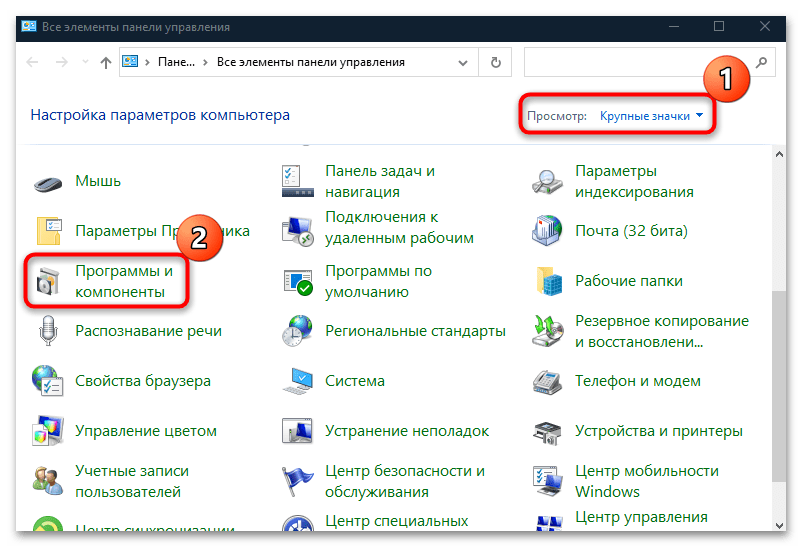

Способ 1: «Панель управления»

Сначала используйте наиболее простой и безопасный способ – через «Панель управления» и раздел с программами и компонентами:

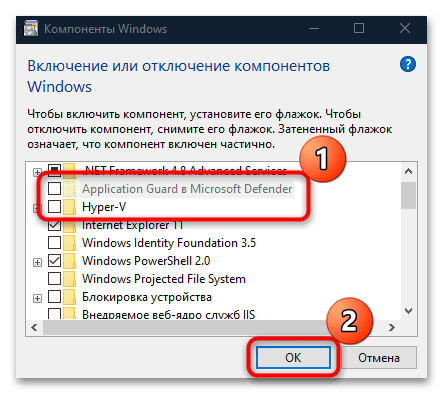

- Запустите «Панель управления», отыскав средство через строку системного поиска.

- В качестве просмотра разделов выберите мелкие или крупные значки, затем перейдите в «Программы и компоненты».

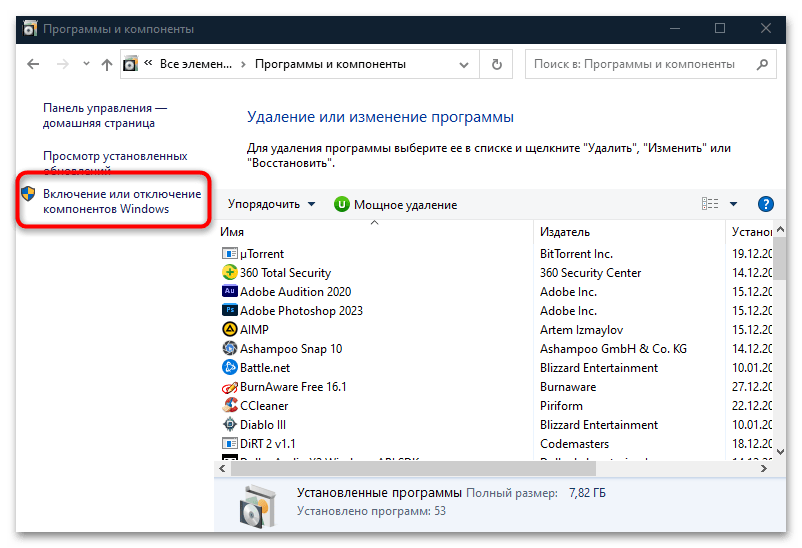

- На панели слева кликните по строке «Включение или отключение компонентов Windows».

- В появившемся окне отключите компонент «Application Guard в Microsoft Defender», сняв отметку. Помимо него, также рекомендуется выключить «Hyper-V» и «Песочница Windows», чтобы ошибка с совместимостью с виртуальной машиной была исправлена.

Способ 2: Редактирование локальной групповой политики

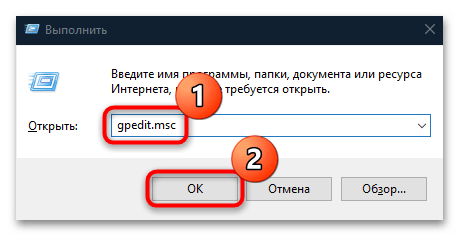

Device Guard также отключается через «Редактор локальной групповой политики», но способ подойдет только для Windows 10 редакций Pro и Enterprise. Если у вас «Домашняя» редакция операционки, переходите к другим пунктам.

- Одновременно зажмите клавиши «Win + R», затем пропишите

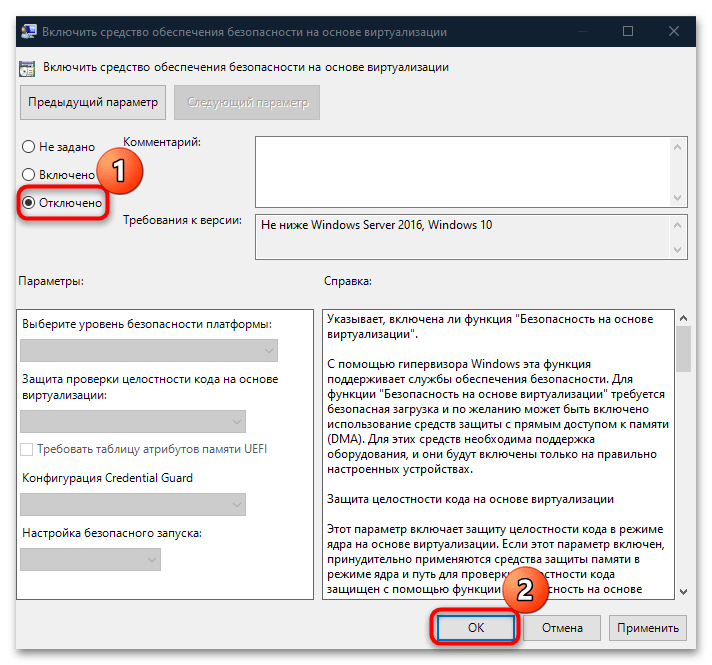

gpedit.mscи нажмите на кнопку «ОК». - На панели слева перейдите по следующему пути: «Административные шаблоны – Система – Device Guard». Дважды щелкните ЛКМ в центральной части окна по пункту «Включить средство обеспечения безопасности на основе виртуализации».

- В новом окне отметьте пункт «Отключено» и сохраните настройки.

Чтобы новые параметры вступили в силу, перезагрузите компьютер.

Способ 3: Внесение изменений в реестре

Другой вариант – это ручное редактирование системного реестра. Но прежде чем это делать, лучше создайте точку восстановления, чтобы была возможность откатить состояние системы, если что-то пойдет не так.

Читайте также: Инструкция по созданию точки восстановления Windows 10

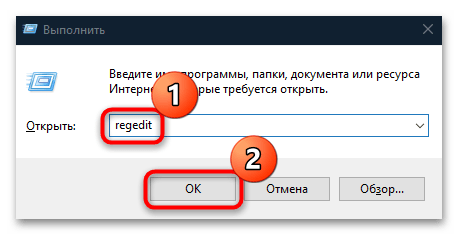

- Запустите «Редактор реестр». Для этого через диалоговое окно «Выполнить» выполните команду

regedit. - Разверните ветку

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrityи в центральной части окна дважды кликните по параметру «Enabled». В открывшемся окне в качестве значения задайте «0» и сохраните настройки.

После этого останется перезагрузить компьютер и проверить не пропала ли ошибка, связанная с Device Guard.

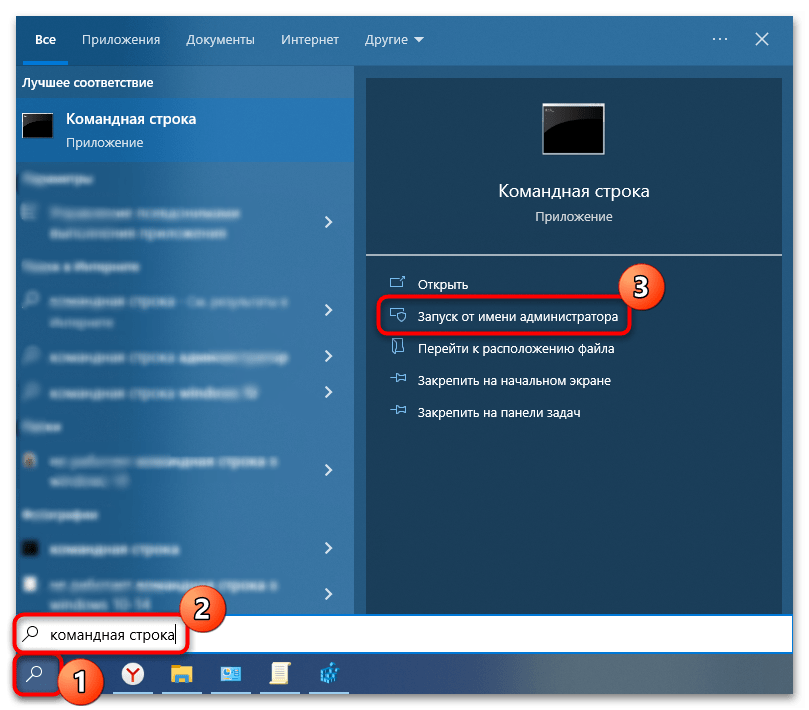

Способ 4: «Командная строка»

Также можете попытаться отключить устройство через «Командную строку», запущенную с расширенными правами:

- Отыщите консоль через поисковую строку на нижней панели и выберите запуск от имени администратора.

- В интерфейсе окна вставьте команду

bcdedit /set hypervisorlaunchtype offи нажмите на клавишу «Enter», чтобы выполнить ее.

Чтобы снова включить Device Guard, достаточно использовать команду bcdedit /set hypervisorlaunchtype auto.

Еще статьи по данной теме:

Помогла ли Вам статья?

На чтение 3 мин. Просмотров 302 Опубликовано 03.07.2021

Device Guard позволяет заблокировать систему для запуска только доверенных приложений. Выполните следующие действия, чтобы включить Device Guard в Windows 10.

Одной из интересных функций Windows является Device Guard. Эта функция специально разработана для предприятий, где безопасность и контроль являются главными требованиями. Когда он включен и настроен правильно, он позволяет администраторам ограничивать систему запуском только доверенного приложения. Хорошо то, что администраторы могут устанавливать правила, называемые политиками целостности кода, для определения того, что составляет доверенные приложения. Если приложение не находится в списке доверенных, оно не будет работать, что бы вы ни делали.

Поскольку Device Guard представляет собой комбинацию аппаратных и программных функций безопасности и работает в защищенном контейнере гипервизора вместе с ядром Windows, очень сложно обойти ограничения. Итак, в этом кратком руководстве я покажу, как включить Device Guard и отключить его при необходимости.

Содержание

- Требования

- Шаги по включению Device Guard (GPO)

- Действия по отключению

Требования

Чтобы включить и использовать защиту устройства, вы должны соответствовать определенным требованиям к аппаратному и программному обеспечению. Они заключаются в следующем.

- Требования к оборудованию: У Microsoft есть отличная страница со списком всех конкретных требований к оборудованию. Взгляните на это.

- Требования к программному обеспечению: Должна использоваться версия Windows Enterprise или Education. Если вы используете другие версии, такие как Home или Pro, ваша система несовместима.

Шаги по включению Device Guard (GPO)

Шаги по включить функцию защиты устройства довольно просто и понятно. Помните, что ваша система должна соответствовать всем перечисленным выше требованиям.

1. Первое, что нам нужно сделать, это включить гипервизор Hyper-V. Для этого откройте меню «Пуск», выполните поиск по запросу « Включение или отключение компонентов Windows » и щелкните результат поиска.

2. На панели «Функции Windows» прокрутите вниз, разверните «Hyper-V → Hyper-V Platform» и установите флажок «Hyper-V Hypervisor» . Нажмите кнопку « Ok », чтобы сохранить изменения.

3. Теперь Windows внесет необходимые изменения. Перезагрузите Windows, чтобы изменения вступили в силу.

4. Затем откройте меню «Пуск», найдите « gpedit.msc » и щелкните результат поиска, чтобы открыть редактор групповой политики.

5. В редакторе групповой политики перейдите в следующую папку.

Конфигурация компьютера → Административные шаблоны → Система → Device Guard

6 . На правой панели найдите и дважды щелкните объект групповой политики « Включить безопасность на основе виртуализации ».

7. В окне свойств выберите вариант « Включено ». Это действие активирует от трех до четырех дополнительных параметров на панели «Параметры».

8. В доступных раскрывающихся меню выберите соответствующие параметры .

Если вам когда-нибудь понадобится дополнительная информация о том, что делает каждый параметр, взгляните на левую панель. Он подробно расскажет вам, что делает каждый параметр.

9. По завершении настройки нажмите кнопки « Применить » и « Ok ».

10. Перезагрузите Windows .

После включения Device Guard вам необходимо настроить политики. Я рекомендую вам начать работу с этого руководства Microsoft.

Действия по отключению

Если вы хотите отключить функцию Device Guard, просто выберите «Отключено» или «Не настроено» »В окне свойств политики (см. Шаг 7).

Вот и все. Надеюсь, это поможет. Если вы застряли или вам нужна помощь, прокомментируйте ниже, и я постараюсь помочь в максимально возможной степени. Если вам понравилась эта статья, узнайте, как включить защиту от программ-вымогателей в Windows 10, чтобы защитить ваши данные от программ-вымогателей.

В последних обновлениях Windows 10 по умолчанию включен Windows Defender Credential Guard (Защитник Windows Защита учетной записи) и может получиться так, что ранее подготовленные виртуальные машины не запускаются в VMware Workstation или Hyper-V.

Не буду останавливаться на том, что это за технологии, т.к. цель данной заметки — просто и надежно отключить новый функуионал безопасности и тем самым исправить ошибку: «VMware Workstation and Device/Credential Guard are not compatible. VMware Workstation can be run after disabling Device/Credential Guard«.

При запуске несовместимой VM, появляется данное предупреждение и сразу же есть ссылка на официальный мануал по устранению этой проблемы. Там пошагово описан процесс включения и отключения Защиты учетной записи, но самый быстрый и безопасный вариант спрятан в самом конце заметки — что ж исправим ситуацию.

- Скачиваем официальны набор скриптов — Windows Defender Credential Guard hardware readiness tool — microsoft.com/en-us/download/details.aspx?id=53337 ;

- Распаковываем содержимое архива в удобную директорию;

- Запускаем Power Shell от имени администратора, переходим в папку с распакованным скриптом;

- Запускаем скрипт с нужными ключами (при необходимости подтверждаем выполнение операции — R).

В нашем примере используется ключ автоматической перезагрузки системы:

./DG_Readiness_Tool_v3.6.ps1 -Disable -AutoReboot

После перезагрузки можем как и прежде запускать виртуальные машины в VMware Workstation в нашей любимой Windows 10 😉

Автор статьи — Андрей Каптелин, участник ИТ-сообщества

Device Guard – набор программно-аппаратных технологий защиты, доступный для устройств с Windows 10. Статья посвящена одной из компонент Device Guard – политике Code Integrity (CI). С деталями настройки и применения CI можно познакомиться здесь.

Назначение Device Guard

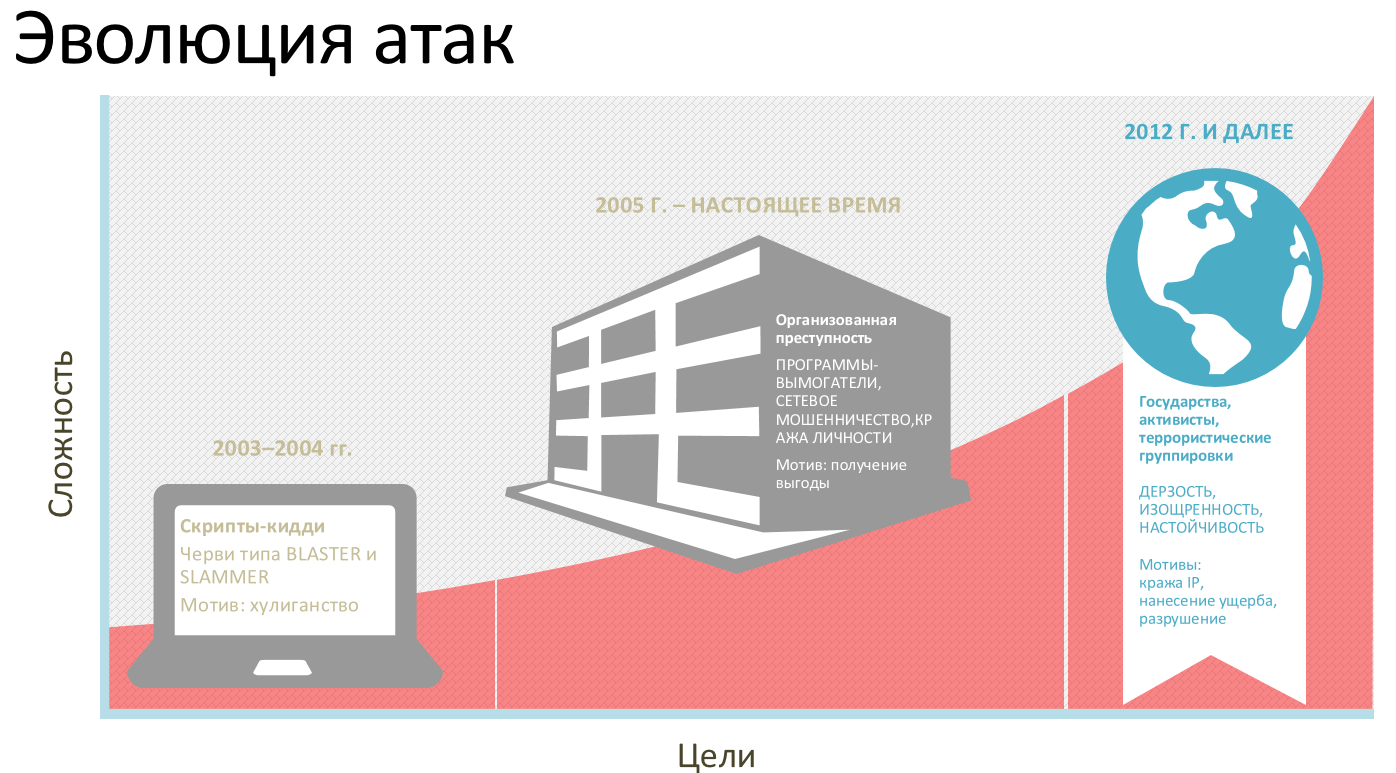

В современном мире киберугрозы развиваются очень быстро. Технологии защиты уже не поспевают за развитием вредоносных программ, как за их количеством, так и расширяющимся спектром атак.

Вирусы из забавы для одиночек переросли в организованную киберпреступность. Автоматизация и низкая стоимость сложных атак не оставляет шанса даже небольшим компаниям оставаться незамеченными.

Классическое решение основывается на трех основных условиях: установленные обновления, обновленный антивирус и отсутствие административных привилегий. Это уже давно сложившийся подход. Однако, совершенно легальная с точки зрения антивируса программа может выполнять нежелательные действия и не использовать при этом уязвимости ПО. Такой взгляд на безопасность ставит под подозрение любую программу. Уже нельзя полагаться на список сигнатур антивируса, а анализировать действия всех программ довольно трудно.

Новые угрозы требуют новых решений безопасности, и в Windows 10 они уже имеются. Одно из решений – запускать только одобренное программное обеспечение. Такой подход успешно опробован на мобильных платформах Windows и Apple. В них абсолютно все ПО проходит проверку и имеет цифровую подпись, на основании которой устройство разрешает его запуск. В Windows эту функцию обеспечивает механизм проверки целостности кода – Code Integrity (CI).

Уже на стадии запуска компьютера можно контролировать запуск программного обеспечения, подписанного доверенными сертификатами. Далее, имея список своего программного обеспечения, можно запретить запуск чего-то иного, и задача обеспечения безопасности решена. Список доверенных сертификатов, используемых для подписи исполняемых файлов, представляет собой файл-политику, которым и руководствуется операционная система.

Но мир ПО на Windows весьма разнообразен, и далеко не все программы имеют цифровые подписи, а многие не получат их никогда. Для этого механизм Code Integrity может использовать подписанные вашим сертификатом каталоги – списки файлов программы и их хэш-коды.

В итоге, для использования нового механизма, требуется создать политику, содержащую список доверенных сертификатов и хэш-коды не подписанных файлов и, при необходимости, дополнить её файлами-каталогами разрешенного программного обеспечения.

Самым простым использование Device Guard будет для новых, либо уже имеющихся рабочих мест с фиксированным списком ПО. Достаточно сформировать политику целостности кода и активировать функционал, после этого ничто постороннее не сможет запуститься на этих компьютерах.

Существует также возможность создания политик на основе нескольких возможных вариантов рабочих мест и слияние их в единую политику, назначаемую в последующем всем рабочим местам.

Для продвинутых пользователей, которые сами выбирают и устанавливают программы, достаточно режима аудита. Журнал запускаемых приложений пригодится в дальнейшем для определения нужных и ненужных программ.

Замечу, Device Guard с механизмами Code Integrity и Virtualization Based Security (VBS) доступен только в редакции Windows 10 Enterprise.

Настройка политики Code Integrity

Настройка Device Guard в пользовательском режиме (User Mode Code Integrity) наиболее близка к обычным задачам ограничения запуска программного обеспечения.

Для того чтобы создать политику Code Integrity на эталонном компьютере, потребуется создать теневую копию диска и запустить командлет сканирования файлов. В данном случае теневая копия позволяет получить процессу сканирования доступ ко всем, в том числе открытым на момент сканирования, файлам.

#Create a ShadowCopy to avoid locks

$s1 = (gwmi -List Win32_ShadowCopy).Create("C:","ClientAccessible")

$s2 = gwmi Win32_ShadowCopy | ? { $_.ID -eq $s1.ShadowID }

$d = $s2.DeviceObject + ""

cmd /c mklink /d C:scpy "$d"

Полученный снимок диска, подмонтированный в папку C:scpy, можно просканировать следующим командлетом:

New-CIPolicy -Level PcaCertificate -Fallback Hash -FilePath C:BasePolicy.xml -ScanPath C:scpy -UserPEsДанная команда создаст список подписей (сертификатов), обнаруженных на эталонном компьютере, и посчитает хэш-коды исполняемых файлов, не имеющих подписи. Результатом будет XML-файл содержащий следующие параметры:

<Rule><Option>Enabled:Audit Mode</Option></Rule>Опция, включающая работу модуля Code Integrity в режиме аудита, при котором все не попадающие под сформированную политику исполняемые файлы записываются в журнал аудита.

<Signer Name="Microsoft Code Signing PCA" ID="ID_SIGNER_S_231"><CertRoot Value=" 4E80BE107C860DE896384B3EFF50504DC2D76AC7151DF3102A4450637A032146" Type="TBS"/></Signer>Пример обнаруженного сертификата. Все подписанные им исполняемые файлы будут выполняться без ограничений.

<Allow Hash=" 88A87238099A3B4BB392C82589CA099DC70629D6EA32CF79F9071011C5994CA2" FriendlyName="\?GLOBALROOTDeviceHarddiskVolume4Distrnpp.6.8.3.Installer.exe Hash Page Sha256" ID="ID_ALLOW_A_8_1"/>Пример обнаруженного файла без цифровой подписи. При совпадении хэш-кода, данный файл будет запущен.

Полученный XML-файл необходимо скомпилировать в бинарный формат и поместить в системную папку C:WindowsSystem32CodeIntegrity.

ConvertFrom-CIPolicy C:BasePolicy.xml C:SIPolicy.bin

cp C:SIPolicy.bin c:WindowsSystem32CodeIntegritySIPolicy.p7b

После перезагрузки компьютера механизм Code Integrity начнет работу в режиме аудита. Проверив запуск и работу всех необходимых программ, можно дополнить политику данными, собранными аудитом, выполнив следующую команду.

New-CIPolicy -Level PcaCertificate -Fallback Hash C:AuditPolicy.xml -Audit

Ключ -Audit указывает, что необходимо создать политику на основе записей в журнале аудита.

Файл AuditPolicy.xml аналогичен по структуре файлу BasePolicy.xml, сформированному ранее.

Для объединения результатов первичного сканирования и собранной в режиме аудита информации существует команда объединения политик.

Merge-CIPolicy –OutputFilePath C:Final.xml –PolicyPaths C: BasePolicy.xml,C:AuditPolicy.xmlЧтобы включить принудительное применение политики, в полученном файле отключаем режим аудита.

Set-RuleOption -Option 3 -FilePath C:Final.xml -DeleteВ результате удаляется запись Enabled:Audit Mode из XML-файла, и такая политика будет блокировать всё неучтенное в ней ПО.

Далее компилируем XML-файл в бинарный формат, снова выполнив команду

ConvertFrom-CIPolicy C:Final.xml C:SIPolicy.binРаспространить политику на целевые компьютеры можно как скопировав удобным способом файл SIPolicy.bin, так и воспользовавшись групповой политикой Windows 10 в разделе Computer ConfigurationAdministrative TemplatesSystemDevice Guard.

Создание файла-каталога

Политика Code Integrity представляет собой монолитный список разрешенного программного обеспечения, что не всегда удобно. Для использования новых или обновленных программ, если их не удаётся заверить электронной подписью, можно создать файл-каталог.

Для примера возьмём программу 7zip, для которой создадим файл каталога, содержащий как данные об дистрибутиве, так и о всех исполняемых файлах после установки дистрибутива.

Для этого на станции без активного Device Guard запустим утилиту мониторинга PackageInspector (входит в состав Windows 10 Enterprise), указав в качестве параметров букву диска для наблюдения и запускаемый файл дистрибутива программы.

.PackageInspector.exe start C: -path c:Distr7z1508-x64.exeПо окончании установки 7zip проверяем его запуск и работу и останавливаем мониторинг командой

.PackageInspector.exe stop c: -name C:Distr7zip.cat -cdfpath c:Distr7zip.cdfФайл 7zip.cdf покажет все исполняемые файлы, подвергшиеся мониторингу.

Файл 7zip.cat содержит скомпилированную информацию для Device Guard.

Чтобы созданный файл каталога стал доверенным для Device Guard, подпишем его своей цифровой подписью.

Если у администратора уже имеется импортированный сертификат с назначением Code Sign, его можно использовать для подписи прямо из PowerShell, указав алгоритм хеширования SHA256, необходимый для Device Guard.

Get-ChildItem cert:CurrentUserMy -codesign

Set-AuthenticodeSignature -HashAlgorithm SHA256 7zip-osnova.cat @(Get-ChildItem cert:CurrentUserMy -codesign)[0]

Сертификат должен быть выдан доверенным центром сертификации, корневой сертификат которого был импортирован на эталонный компьютер перед созданием политики.

Далее нужно поместить сгенерированный и подписанный файл каталога на нужные компьютеры, скопировав в хранилище каталогов по пути

C:WindowsSystem32CatRoot{F750E6C3-38EE-11D1-85E5-00C04FC295EE}

В отличие от политики, файлы каталогов применяются сразу и без перезагрузки. Теперь установка и работа 7zip на компьютере разрешена.

Более подробная документация находится на портале TechNet по адресу:

https://technet.microsoft.com/ru-ru/library/mt463091(v=vs.85).aspx

Device Guard в Windows 10 – это микропрограмма, которая не позволяет загружать не прошедшие проверку подлинности, неподписанные, неавторизованные программы, а также операционные системы. Мы уже говорили о том, что нам нужна операционная система, которая выполняет самопроверку того, что все подается на него и загружается в оперативную память для выполнения. Зависимость только от программного обеспечения для защиты от вредоносных программ не является мудрой вещью в наши дни, хотя у нас не так много вариантов. Антивредоносное ПО – это отдельное приложение, которое необходимо загрузить в память, прежде чем оно начнет сканирование приложений, загружаемых в память.

Ранее мы говорили о том, что Windows 8.1 – это антивирусная операционная система. Он действует на себя и на другие приложения, чтобы определить, являются ли они подлинными приложениями, необходимыми компьютеру, задолго до загрузки интерфейса, так что уровень безопасности добавляется к компьютерам, на которых он запускается. Короче говоря, он предоставляет Trusted Boot , службу защиты от вредоносного ПО во время загрузки, чтобы держать вредоносное ПО в страхе. Но авторы вредоносных программ умны и могут использовать определенные методы, чтобы обойти эту проверку. Поэтому Microsoft добавила еще одну функцию, которая обещает более жесткие меры защиты от вредоносного ПО во время загрузки.

Содержание

- Device Guard в Windows 10

- Разрешает ли Device Guard другие операционные системы?

- Необходимое аппаратное и программное обеспечение для Device Guard

Device Guard в Windows 10

В связи с растущими проблемами безопасности Microsoft теперь предлагает встроенное ПО, которое будет работать на аппаратном уровне во время и даже перед загрузкой, чтобы позволить загружать только правильно подписанные приложения и сценарии. Это называется Windows Device Guard , и OEM-производители с радостью готовы установить его на компьютеры, которые они производят.

Device Guard – одна из главных функций безопасности Microsoft в Windows 10. OEM-производители, такие как Acer, Fujitsu, HP, NCR, Lenovo, PAR и Toshiba, также одобрили ее.

Device Guard – это комбинация аппаратных и программных функций безопасности, которые при совместном конфигурировании блокируют устройство, чтобы оно могло запускать только доверенные приложения. Он использует новую систему безопасности на основе виртуализации в Windows 10, чтобы изолировать службу целостности кода от самого ядра Windows, позволяя службе использовать сигнатуры, определенные вашей корпоративной политикой, чтобы помочь определить, что заслуживает доверия.

Основная функция Device Guard в Windows 10 заключается в проверке каждого процесса, загружаемого в память, на выполнение до и во время процесса загрузки. Он будет проверять подлинность, основываясь на надлежащих сигнатурах приложений, и будет предотвращать загрузку в память любого процесса, которому не хватает надлежащей подписи.

Device Guard от Microsoft использует технологию, встроенную на аппаратном уровне, а не на программном уровне, которая может пропустить обнаружение вредоносного ПО. Он также использует виртуализацию для обеспечения правильного процесса принятия решений, который сообщит компьютеру, что разрешать и что предотвращать загрузку в память. Эта изоляция предотвратит вредоносное ПО, даже если злоумышленник полностью контролирует системы, в которых установлена защита. Они могут попытаться, но не смогут выполнить код, поскольку у Guard есть свои собственные алгоритмы, которые блокируют выполнение вредоносных программ.

Говорит Microsoft:

Это дает ему значительное преимущество по сравнению с традиционными антивирусными технологиями и технологиями контроля приложений, такими как AppLocker, Bit9 и другие, которые могут быть изменены администратором или вредоносным ПО.

Device Guard против антивирусного программного обеспечения

Пользователям Windows по-прежнему необходимо установить на свои устройства программное обеспечение для защиты от вредоносных программ, если вредоносное ПО происходит из других источников. Единственное, от чего Windows Device Guard защитит вас, – это вредоносная программа, которая пытается загрузиться в память во время загрузки, прежде чем антивирусная программа сможет защитить вас.

Поскольку новый Device Guard может не иметь доступа к макросам в документах и вредоносных программах на основе сценариев, Microsoft заявляет, что пользователям придется использовать программное обеспечение для защиты от вредоносных программ в дополнение к Guard. В Windows теперь есть встроенная антивирусная программа под названием Защитник Windows. Вы можете зависеть от этого или использовать стороннее вредоносное ПО для лучшей защиты.

Разрешает ли Device Guard другие операционные системы?

Windows Guard позволяет обрабатывать только предварительно утвержденные приложения во время загрузки. ИТ-разработчики могут разрешить все приложения доверенному поставщику или настроить его для проверки каждого приложения на утверждение. Независимо от конфигурации, Windows Guard разрешит запуск только утвержденных приложений. В большинстве случаев утвержденные заявки будут определены подписью разработчика приложения.

Это дает поворот к параметрам загрузки. Те операционные системы, которые не имеют проверенных цифровых подписей, не будут загружены Windows Guard для загрузки.Однако для того, чтобы получить какое-либо приложение или ОС для получения сертификата, не требуется много усилий.

Необходимое аппаратное и программное обеспечение для Device Guard

Чтобы использовать Device Guard, вам необходимо установить и настроить следующее аппаратное и программное обеспечение:

- Windows 10. Device Guard работает только с устройствами под управлением Windows 10.

- UEFI. Он включает функцию Secure Boot, которая помогает защитить целостность вашего устройства в самой прошивке.

- Надежный ботинок. Это архитектурное изменение, которое помогает защитить от руткит-атак.

- Безопасность на основе виртуализации. Контейнер, защищенный Hyper-V, который изолирует чувствительные процессы Windows 10. T

- Инспектор пакетов. Инструмент, который поможет вам создать каталог файлов, которые требуют подписи для классических приложений Windows.

Вы можете прочитать больше об этом на TechNet.

Потратьте некоторое время, чтобы прочитать о защите корпоративных данных в Windows 10.

Статья обновлена: 16 августа 2022

ID: 15507

Ограничения в работе Kaspersky Internet Security возможны в следующих случаях:

- Если Windows 10 находится в режиме первоначальной настройки — Out Of Box Experience (OOBE).

- Если на Windows 10 включен режим Device Guard (комплекс программно-аппаратных технологий защиты, по умолчанию выключен).

Если вы используете другую версию Windows и столкнулись с проблемами совместимости, свяжитесь с технической поддержкой «Лаборатории Касперского», выбрав тему для своего запроса.

Ограничение работы Kaspersky Internet Security на Windows 10 в режиме OOBE

Ограничения в работе Kaspersky Internet Security при включенном режиме Device Guard на Windows 10

Device Guard — это сочетание корпоративных программных и аппаратных функций безопасности, которые при совместной настройке блокируют устройство для запуска только доверенных приложений, указанных в политике целостности кода. . Если приложение не является доверенным, оно не сможет работать. Если оборудование соответствует основным требованиям, это означает, что даже если злоумышленник может получить контроль над ядром Windows, он не сможет запустить вредоносный исполняемый код. При наличии подходящего оборудования Device Guard может использовать новую систему безопасности на основе виртуализации в Windows 10, чтобы изолировать службу целостности кода от Microsoft Windows. В этом случае служба целостности кода запускается в той же папке, что и виртуализированный защищенный контейнер Windows.

Из этого руководства вы узнаете, как включить или отключить безопасность на основе виртуализации Device Guard на компьютерах с Windows 10 Enterprise и Windows 10 Education.

Вы должны войти в систему как администратор, чтобы включить или отключить Device Guard.

- Как открыть Безопасность Windows в Windows 10

- Как включить защиту от изменений для безопасности Windows в Windows 10

- Повышение безопасности Windows 10 с помощью защиты от эксплойтов

Шаг 1 . Откройте возможности Windows.

В Windows 10 Enterprise / Education версии 1607 или более поздней выберите Hyper-V Hypervisor в Hyper-V и нажмите OK.

В версиях Windows 10 Enterprise / Education до версии 1607 выберите Hyper-V Hypervisor в Hyper-V, выберите изолированный пользовательский режим и нажмите OK.

Шаг 2 . Откройте редактор локальной групповой политики.

Шаг 3 . Перейдите к следующему ключу на левой панели редактора локальной групповой политики.

Конфигурация компьютераАдминистративные шаблоныSystemDevice Guard

Шаг 4. На правой панели Device Guard в редакторе локальной групповой политики дважды щелкните политику «Включить безопасность на основе виртуализации», чтобы изменить ее.

Шаг 5. Следуйте шагу 6 (включить) или шагу 7 (выключить).

Шаг 6. Чтобы активировать Device Guard

- Выберите Включено.

- В разделе «Параметры» выберите «Безопасная загрузка» или «Безопасная загрузка и защита DMA» в раскрывающемся меню «Выбрать уровень безопасности платформы».

Примечание. Параметр «Безопасная загрузка» (рекомендуется) обеспечивает безопасную загрузку с несколькими средствами защиты, поддерживаемыми определенным аппаратным обеспечением компьютера. Компьютер с диспетчером памяти ввода / вывода (IOMMU) будет иметь безопасную загрузку с защитой DMA. Компьютер без модулей IOMMU активирует только безопасную загрузку.

Безопасная загрузка с DMA обеспечивает безопасную загрузку и VBS только на компьютерах, поддерживающих DMA, т. Е. Компьютерах с модулями IOMMU. С этим параметром любой компьютер без IOMMU не будет иметь защиты VBS (аппаратной), хотя он может включить политики целостности кода.

- В разделе «Параметры» выберите «Включено с блокировкой UEFI» или «Включено без блокировки» в раскрывающемся меню «Защита на основе виртуализации» целостности кода.

Примечание. При включении параметра блокировки UEFI обеспечивается удаленное отключение защиты целостности кода на основе виртуализации. Чтобы отключить эту функцию, вам необходимо настроить групповую политику, а также удалить параметры безопасности для каждого компьютера с текущим пользователем, чтобы удалить конфигурацию в UEFI.

Параметр Включено без блокировки для виртуализации Защита целостности кода удаленно отключена с помощью групповой политики.

- При желании вы также можете активировать Credential Guard, выбрав Включено с блокировкой UEFI или Включено без блокировки в раскрывающемся меню Конфигурация Credential Guard.

Примечание. Если опция включена с блокировкой UEFI, Credential Guard не отключается удаленно. Чтобы отключить эту функцию, необходимо установить для групповой политики значение Отключено, а также удалить функцию безопасности на каждом компьютере с текущим пользователем, чтобы удалить конфигурацию в UEFI.

Параметр «Включено без блокировки» позволяет удаленно отключить Credential Guard с помощью групповой политики. Устройства, использующие эту установку, должны работать под управлением операционной системы Windows 10 (версия 1511) или более поздней версии.

- Перейти к шагу 8.

Шаг 7. Чтобы отключить Device Guard

Выберите «Не настроено» или «Отключено», нажмите «ОК» и перейдите к шагу 8.

Примечание. Значение по умолчанию «Не настроено».

Шаг 8. Закройте редактор локальной групповой политики.

Шаг 9. Перезагрузите компьютер, чтобы изменения вступили в силу.

Желаю всем успехов!