Протокол SMB (Message Blocks Protocol) используется в Windows-системах по умолчанию для общего доступа к папкам и файлам. SMB 1.0 был разработан для самых первых сетевых операционных систем Windows, таких как Microsoft LAN Manager и Windows for Workgroups, однако и в современных ОС Windows Server 2008, Windows 7 он продолжает использоваться в той или иной мере в своем изначальном формате.

SMB 2.0 впервые стал использоваться в ОС Windows Vista и Windows Server 2008. Его назначение – применение в сфере сетевых файловых серверов нового поколения. В целях обратной совместимости Windows Server 2008 и Windows Vista поддерживают как SMB 1.0 так и SMB 2.0..

В SMB 2.0 появились следующие изменения:

- Возможность отправки нескольких команд SMB в одном пакете, что снижает количество пакетов, передаваемых между клиентом и сервером

- Увеличены размеры буфера

- Повышенная масштабируемость, в том числе за счет увеличения числа одновременно открытых дескрипторов файлов на сервере и количества общих ресурсов, которые сервер может предоставлять.

- Поддержка символических ссылок

Тестирование, заключающееся в копировании больших файлов данных между Windows Vista и Windows Server 2008, а затем между Vista и Windows 2003, показало, что при использовании протокола SMB 2.0 копирование файлов выполняется почти в 2 раза быстрее, чем в старых операционных системах на SMB 1.0.

По идее, использование протокола SMB 2.0 одновременно на клиенте и на сервере дает нам существенное увеличение скорости передачи файлов по сети, однако это достижимо не во всех случаях. Причина в том, что версия SMB, которая будет использоваться для общего доступа к файлам, определяется в ходе инициации сессии SMB. Если и клиент и сервер поддерживают SMB 2.0, тогда эта версия и будет выбрана во время первоначального переговора. Если они оба не поддерживают его, в этом случае с целям обратной совместимости будет использоваться протокол SMB 1.0.

При использовании терминов «клиент» и «сервер», в случае общего доступа файлам и принтерам, мы понимаем, что слово клиент не обязательно пользовательская ОС (Vista,7), а слово сервер не обязательно серверная ОС (Windows Server 2008). В некоторых случаях ОС с Vista будет может подключаться к ПК с Windows 7, который в данном случае будет выступать в качестве сервера.

Что следует запомнить: если обмен происходит между новыми операционными системами Microsoft(Windows 7,Vista,2008,2008 R2), тогда по умолчанию будет использоваться протокол SMB 2.0. Если в качестве клиента или сервера будет использоваться ОС прошлого поколения (Windows XP,2003,2000), тогда всегда будет задействован SMB 1.0В некоторых случаях для устранения неполадок в сетях или диагностики, может возникнуть необходимость отключить SMB 2.0. Итак, чтобы отключить поддержку SMB 2.0 на клиентской ОС, вы можете воспользоваться следующими командами:

sc config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc config mrxsmb20 start= disabled

Обратите внимание на дополнительный пробел после знака «=».

Чтобы включить SMB 2.0 на клиентской ОС Windows 7, Vista, Windows Server 2008, выполните следующие команды:

sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc config mrxsmb20 start= auto

Опять обратите внимание на дополнительный пробел после знака «=».

Для того чтобы отключить SMB 2.0 на стороне сервера, выполните следующие действия:

- Запустите редактор реестра «regedit» на Windows Server 2008/R2.

- Перейдите к следующему разделу реестра.

HKLMSystemCurrentControlSetServicesLanmanServerParameters

- Создайте новый параметр типа REG_DWORD с именем » Smb2″ (без кавычек)

Value name: Smb2

Value type: REG_DWORD

0 = отключено

1 = включено

- Чтобы отключить SMB 2.0, сделайте этот параметр равным 0, чтобы активировать SMB 2.0 используйте значение 1.

- После чего сервер нужно перезагрузить.

Казалось бы, этот протокол вполне полезен, так зачем же его отключать? Проблема заключается в его уязвимости. Серверы SMB слишком плохо защищены, из-за чего атака на них является привлекательной для злоумышленников. Именно слабые стороны SMB1 использовали взломщики, запустившие в Интернет такие известные вредоносные программы, как Petya и WannaCry.

Эти вирусы блокировали файлы, размещенные на компьютерах, функционирующих на ОС Windows, а затем отображали на экране сообщение о том, что для разблокировки необходимо заплатить определенную сумму денежных средств. С целью сохранения анонимности злоумышленники требовали оплачивать выкуп не на банковский счет, а на кошелек криптовалюты Bitcoin.

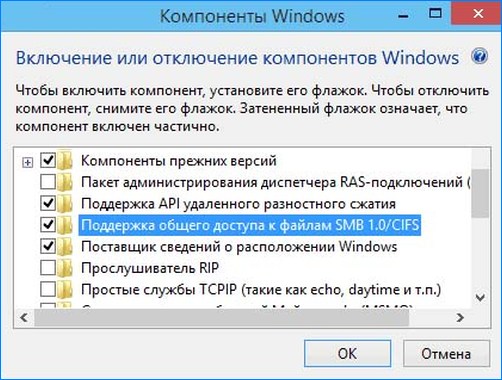

Чтобы обезопасить себя от подобных инцидентов, вам лучше отключить SMB1. Из этой статьи вы узнаете о том, что необходимо для этого сделать.

Для любых действий с этим протоколом нам понадобится командная строка Windows (читайте, как открыть командную строку Windows от имени администратора). Заходим в Пуск и в строке поиска набираем cmd, поиск нам покажет cmd.exe, нажимаем правой кнопкой на ней и выбираем Запуск от имени администратора

Отключаем протокол SMB в Windows 7

Отключить SMBv1. Копируем команду — sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

Нажимаем правой кнопкой в командной строке и выбираем Вставить, затем нажимаем Enter.

Затем копируем и вставляем вторую команду — sc.exe config mrxsmb10 start= disabled

Отключить SMBv2 или 3. Копируем команду — sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

Нажимаем правой кнопкой в командной строке и выбираем Вставить, затем нажимаем Enter.

Затем копируем и вставляем вторую команду — sc.exe config mrxsmb20 start= disabled

Как включить протокол SMB в Windows 7

Если по какой-либо причине после операций описанных выше вы всё же решили, что хотите оставить этот протокол включенным, тогда читайте дальше.

Включить SMBv1. Копируем команду — sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

Нажимаем правой кнопкой в командной строке и выбираем Вставить, затем нажимаем Enter.

Затем копируем и вставляем вторую команду — sc.exe config mrxsmb10 start= auto

Включить SMBv2 или 3. Копируем команду — sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

Нажимаем правой кнопкой в командной строке и выбираем Вставить, затем нажимаем Enter.

Затем копируем и вставляем вторую команду — sc.exe config mrxsmb20 start= auto

Ваши вопросы и комментарии:

Сетевой протокол Server Message Block (SMB) используется для совместного использования удаленного доступа к файлам, принтерам и другим устройствам через TCP-порт 445. В этой статье мы рассмотрим, какие версии (диалекты) SMB доступны в разных версиях Windows. (и как они соотносятся с версиями самбы в Linux); как определить версию SMB на вашем компьютере; и как включить / отключить клиентов и серверы SMBv1, SMBv2 и SMBv3.

Существует несколько версий протокола SMB (диалектов), которые постоянно появляются в новых версиях Windows:

Samba используется для реализации протокола SMB в системах Linux / Unix. В скобках мы указали, в каких версиях самбы поддерживается каждый диалект SMB.

- CIFS – Windows NT 4.0;

- SMB 1.0 – Windows 2000;

- SMB 2.0 – Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 – Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 – Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 – Windows Server 2012 R2 и Windows 8.1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с Samba 4.14, по умолчанию используется SMB2.1.

В сети SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая как клиентом, так и сервером.

Ниже представлена сводная таблица, по которой вы можете определить версию протокола SMB, выбранную при взаимодействии с разными версиями Windows:

| Операционная система | Win 10, Сервер 2016 | Windows 8.1, Сервер 2012 R2 |

Windows 8, Сервер 2012 |

Windows 7, Сервер 2008 R2 |

Виндоус виста, Сервер 2008 |

Windows XP, Server 2003 и более ранние версии |

| Windows 10 , Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 8.1 , Сервер 2012 R2 |

SMB 3.02 | SMB 3.02 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 8 , Сервер 2012 |

МСП 3.0 | МСП 3.0 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 7, Сервер 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Виндоус виста, Сервер 2008 |

МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | SMB 1.0 |

| Windows XP, 2003 и ранее | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Например, когда клиентский компьютер Windows 8.1 подключается к файловому серверу Windows Server 2016, он будет использовать SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 может использовать SMB 1.0 только для доступа к общим файлам и папкам на сервере, который можно отключить в более новых версиях Windows Server (2012 R2 / 2016). Следовательно, если в инфраструктуре одновременно используются компьютеры под управлением Windows XP (прекращено), Windows Server 2003 / R2 и серверы под управлением Windows Server 2012 R2 / 2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам в файле сервер с новой операционной системой.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, клиенты в Windows XP / Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и доступ к AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 отображается ошибка:

Указанное сетевое имя больше не доступно

Как проверить поддерживаемые версии SMB в Windows?

Давайте посмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере с Windows.

В Windows 10, 8.1 и Windows Server 2019/2016 / 2012R2 вы можете проверить статус различных диалектов протокола SMB с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Эта команда вернула протокол SMB1 отключенным (

EnableSMB1Protocol=False

) и включенным протоколом SMB2 и SMB3 (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны. SMBv3 или SMBv2 нельзя отключить или включить отдельно. Они всегда включаются / отключаются только вместе, потому что для этого используется стек.

В Windows 7, Vista, Windows Server 2008 R2 / 2008:

Get-Item HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object {Get-ItemProperty

Сетевой протокол Server Message Block (SMB) используется для совместного использования удаленного доступа к файлам, принтерам и другим устройствам через TCP-порт 445. В этой статье мы рассмотрим, какие версии (диалекты) SMB доступны в разных версиях Windows. (и как они соотносятся с версиями самбы в Linux); как определить версию SMB на вашем компьютере; и как включить / отключить клиентов и серверы SMBv1, SMBv2 и SMBv3.

Версии протокола SMB в Windows

Существует несколько версий протокола SMB (диалектов), которые постоянно появляются в новых версиях Windows:

Samba используется для реализации протокола SMB в системах Linux / Unix. В скобках мы указали, в каких версиях самбы поддерживается каждый диалект SMB.

- CIFS - Windows NT 4.0;

- SMB 1.0 - Windows 2000;

- SMB 2.0 - Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 - Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 - Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 - Windows Server 2012 R2 и Windows 8.1 (не поддерживается в Samba);

- SMB 3.1.1 - Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с Samba 4.14, по умолчанию используется SMB2.1.

В сети SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая как клиентом, так и сервером.

Ниже представлена сводная таблица, по которой вы можете определить версию протокола SMB, выбранную при взаимодействии с разными версиями Windows:

| Операционная система | Win 10, Сервер 2016 | Windows 8.1, Сервер 2012 R2 |

Windows 8, Сервер 2012 |

Windows 7, Сервер 2008 R2 |

Виндоус виста, Сервер 2008 |

Windows XP, Server 2003 и более ранние версии |

| Windows 10 , Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 8.1 , Сервер 2012 R2 |

SMB 3.02 | SMB 3.02 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 8 , Сервер 2012 |

МСП 3.0 | МСП 3.0 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 7, Сервер 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Виндоус виста, Сервер 2008 |

МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | SMB 1.0 |

| Windows XP, 2003 и ранее | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Например, когда клиентский компьютер Windows 8.1 подключается к файловому серверу Windows Server 2016, он будет использовать SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 может использовать SMB 1.0 только для доступа к общим файлам и папкам на сервере, который можно отключить в более новых версиях Windows Server (2012 R2 / 2016). Следовательно, если в инфраструктуре одновременно используются компьютеры под управлением Windows XP (прекращено), Windows Server 2003 / R2 и серверы под управлением Windows Server 2012 R2 / 2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам в файле сервер с новой операционной системой.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, клиенты в Windows XP / Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и доступ к AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 отображается ошибка:

Указанное сетевое имя больше не доступно

Как проверить поддерживаемые версии SMB в Windows?

Давайте посмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере с Windows.

В Windows 10, 8.1 и Windows Server 2019/2016 / 2012R2 вы можете проверить статус различных диалектов протокола SMB с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Эта команда вернула протокол SMB1 отключенным (

EnableSMB1Protocol=False

) и включенным протоколом SMB2 и SMB3 (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны. SMBv3 или SMBv2 нельзя отключить или включить отдельно. Они всегда включаются / отключаются только вместе, потому что для этого используется стек.

В Windows 7, Vista, Windows Server 2008 R2 / 2008:

sc.exe query mrxsmb10

Если этот раздел реестра не содержит параметров с именами SMB1 или SMB2, протоколы SMB1 и SMB2 включены по умолчанию.

Даже в этих версиях Windows вы можете проверить, какие диалекты SMB можно использовать в качестве клиента, с помощью команд:

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb10 TYPE: 2 FILE_SYSTEM_DRIVER STATUS: 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE: 0 (0x0) SERVICE_EXIT_CODE: 0 (WOx0) CHINT

STATE=4 Running

SERVICE_NAME: mrxsmb20 TYPE: 2 FILE_SYSTEM_DRIVER STATUS: 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE: 0 (0x0) SERVICE_EXIT_CODE: 0 (0xA) 0 CHECKINT

В обоих случаях службы работают (

Get-SMBConnection

). Это означает, что Windows может подключаться как к серверам SMBv1, так и к SMBv2.

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы уже говорили ранее, компьютеры, обменивающиеся данными по SMB, используют максимальную версию, поддерживаемую как клиентом, так и сервером. Вы можете использовать командлет PowerShell

Get-SmbConnection -ServerName servername

, чтобы определить версию SMB, используемую для доступа к удаленному компьютеру

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName), указана в столбце Dialect.

вы можете просмотреть информацию о версиях SMB, используемых для доступа к определенному серверу:

$ sudo smbstatus

Если вы хотите узнать, используется ли шифрование SMB (введенное в SMB 3.0), запустите:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В Linux вы можете увидеть список SMB-соединений и диалектов, используемых в самбе, с помощью команды:

Set-SmbServerConfiguration –AuditSmb1Access $true

Чтобы просмотреть на стороне сервера список версий протокола SMB, используемых клиентами, и количество клиентов, используемых конкретной версией протокола SMB, выполните команду:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

В нашем примере к серверу подключено 825 клиентов с использованием SMB 2.1 (Windows 7 / Windows Server 2008 R2) и 12 клиентов SMB 3.02.

вы можете использовать PowerShell, чтобы включить управление версиями SMB, используемую для подключения:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Затем события подключения можно получить из журналов средства просмотра событий:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Об опасности использования SMBv1

В последние годы Microsoft систематически отключает устаревший протокол SMB 1.0 из соображений безопасности. Это связано с большим количеством критических уязвимостей в этом протоколе (вспомните историю со вспышками программ-вымогателей wannacrypt и petya, которые использовали уязвимость в протоколе SMBv1). Microsoft и другие ИТ-компании настоятельно рекомендуют вам прекратить его использование.

Однако отключение SMBv1 может вызвать проблемы с доступом к общим файлам и папкам в более новых версиях Windows 10 (Windows Server 2016/2019) из устаревших клиентов (Windows XP, Server 2003), сторонних операционных систем (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различные старые устройства NAS.

Если в вашей сети не осталось устаревших устройств, поддерживающих только SMBv1, обязательно отключите эту версию диалекта в Windows.

Если у вас есть клиенты под управлением Windows XP, Windows Server 2003 или других устройств, которые поддерживают только SMBv1 в вашей сети, вам необходимо как можно скорее полностью обновить или изолировать их.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Давайте рассмотрим способы включения и отключения разных версий SMB в Windows. Мы пытаемся включить SMB-клиент и сервер отдельно (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016 / 2012R2:

Отключите клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только сервер SMBv1:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Включите клиент и сервер SMBv1:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить только сервер SMBv1:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Узнайте больше о протоколе SMBv1 в Windows 10 и Windows Server 2016/2019.

Отключите серверы SMBv2 и SMBv3:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Включите SMBv2 и SMBv3 Server:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 1 –Force

Windows 7, Vista, Windows Server 2008 R2 / 2008:

Отключить сервер SMBv1:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включите сервер SMBv1:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить клиент SMBv1:

конфигурация sc.exe lanmanworkstation зависит от = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = отключено

Включите клиент SMBv1:

конфигурация sc.exe lanmanworkstation зависит от Bowser / mrxsmb10 / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = auto

Отключите сервер SMBv2:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 0 -Force

Включить сервер SMBv2

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

Отключите клиент SMBv2:

конфигурация sc.exe lanmanworkstation зависит от = bowser / mrxsmb10 / nsi

sc.exe config mrxsmb20 start = отключено

Включите клиент SMBv2:

конфигурация sc.exe lanmanworkstation зависит от Bowser / mrxsmb10 / mrxsmb20 / nsi

sc.exe config mrxsmb20 start = auto

Чтобы отключить сервер SMBv1 на всех компьютерах, независимо от версии Windows, вы можете распространить значение реестра REG_DWORD с именем SMB1 и значение 0 (HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services LanmanServer Parameters) через GPO.

Чтобы отключить SMBv2, установите параметр SMB2 = 0 в той же ветви.

Чтобы отключить клиент SMBv1, вам необходимо распространить следующий раздел реестра:

- Ключ: HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet services mrxsmb10

- Имя: Начало

- Тип: REG_DWORD

- Значение: 4

При отключении поддержки общего доступа к файлам SMB 1.0 / CIFS в Windows вы можете столкнуться с ошибкой «0x80070035, сетевой путь не найден», ошибкой доступа к общим папкам и проблемами обнаружения компьютера в непосредственной близости от сети. В этом случае вместо службы обозревателя компьютеров нужно использовать службу обнаружения (ссылки).

Источник изображения: winitpro.ru.pspath}

Если этот раздел реестра не содержит параметров с именами SMB1 или SMB2, протоколы SMB1 и SMB2 включены по умолчанию.

Даже в этих версиях Windows вы можете проверить, какие диалекты SMB можно использовать в качестве клиента, с помощью команд:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

SERVICE_NAME: mrxsmb10 TYPE: 2 FILE_SYSTEM_DRIVER STATUS: 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE: 0 (0x0) SERVICE_EXIT_CODE: 0 (WOx0) CHINT

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

SERVICE_NAME: mrxsmb20 TYPE: 2 FILE_SYSTEM_DRIVER STATUS: 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE: 0 (0x0) SERVICE_EXIT_CODE: 0 (0xA) 0 CHECKINT

В обоих случаях службы работают ([*]). Это означает, что Windows может подключаться как к серверам SMBv1, так и к SMBv2.

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы уже говорили ранее, компьютеры, обменивающиеся данными по SMB, используют максимальную версию, поддерживаемую как клиентом, так и сервером. Вы можете использовать командлет PowerShell [*], чтобы определить версию SMB, используемую для доступа к удаленному компьютеру [*]:

Версия SMB, используемая для подключения к удаленному серверу (ServerName), указана в столбце Dialect.

вы можете просмотреть информацию о версиях SMB, используемых для доступа к определенному серверу:

[*]

Если вы хотите узнать, используется ли шифрование SMB (введенное в SMB 3.0), запустите:

[*]

В Linux вы можете увидеть список SMB-соединений и диалектов, используемых в самбе, с помощью команды:

[*]

Чтобы просмотреть на стороне сервера список версий протокола SMB, используемых клиентами, и количество клиентов, используемых конкретной версией протокола SMB, выполните команду:

[*]

В нашем примере к серверу подключено 825 клиентов с использованием SMB 2.1 (Windows 7 / Windows Server 2008 R2) и 12 клиентов SMB 3.02.

вы можете использовать PowerShell, чтобы включить управление версиями SMB, используемую для подключения:

[*]

Затем события подключения можно получить из журналов средства просмотра событий:

[*]

Об опасности использования SMBv1

В последние годы Microsoft систематически отключает устаревший протокол SMB 1.0 из соображений безопасности. Это связано с большим количеством критических уязвимостей в этом протоколе (вспомните историю со вспышками программ-вымогателей wannacrypt и petya, которые использовали уязвимость в протоколе SMBv1). Microsoft и другие ИТ-компании настоятельно рекомендуют вам прекратить его использование.

Однако отключение SMBv1 может вызвать проблемы с доступом к общим файлам и папкам в более новых версиях Windows 10 (Windows Server 2016/2019) из устаревших клиентов (Windows XP, Server 2003), сторонних операционных систем (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различные старые устройства NAS.

Если в вашей сети не осталось устаревших устройств, поддерживающих только SMBv1, обязательно отключите эту версию диалекта в Windows.

Если у вас есть клиенты под управлением Windows XP, Windows Server 2003 или других устройств, которые поддерживают только SMBv1 в вашей сети, вам необходимо как можно скорее полностью обновить или изолировать их.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Давайте рассмотрим способы включения и отключения разных версий SMB в Windows. Мы пытаемся включить SMB-клиент и сервер отдельно (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016 / 2012R2:

Отключите клиент и сервер SMBv1:

[*]

Отключить только сервер SMBv1:

[*]

Включите клиент и сервер SMBv1:

[*]

Включить только сервер SMBv1:

[*]

Узнайте больше о протоколе SMBv1 в Windows 10 и Windows Server 2016/2019.

Отключите серверы SMBv2 и SMBv3:

[*]

Включите SMBv2 и SMBv3 Server:

[*]

Windows 7, Vista, Windows Server 2008 R2 / 2008:

Отключить сервер SMBv1:

[*]

Включите сервер SMBv1:

[*]

Отключить клиент SMBv1:

конфигурация sc.exe lanmanworkstation зависит от = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = отключено

Включите клиент SMBv1:

конфигурация sc.exe lanmanworkstation зависит от Bowser / mrxsmb10 / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = auto

Отключите сервер SMBv2:

[*]

Включить сервер SMBv2

[*]

Отключите клиент SMBv2:

конфигурация sc.exe lanmanworkstation зависит от = bowser / mrxsmb10 / nsi

sc.exe config mrxsmb20 start = отключено

Включите клиент SMBv2:

конфигурация sc.exe lanmanworkstation зависит от Bowser / mrxsmb10 / mrxsmb20 / nsi

sc.exe config mrxsmb20 start = auto

Чтобы отключить сервер SMBv1 на всех компьютерах, независимо от версии Windows, вы можете распространить значение реестра REG_DWORD с именем SMB1 и значение 0 (HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services LanmanServer Parameters) через GPO.

Чтобы отключить SMBv2, установите параметр SMB2 = 0 в той же ветви.

Чтобы отключить клиент SMBv1, вам необходимо распространить следующий раздел реестра:

- Ключ: HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet services mrxsmb10

- Имя: Начало

- Тип: REG_DWORD

- Значение: 4

При отключении поддержки общего доступа к файлам SMB 1.0 / CIFS в Windows вы можете столкнуться с ошибкой «0x80070035, сетевой путь не найден», ошибкой доступа к общим папкам и проблемами обнаружения компьютера в непосредственной близости от сети. В этом случае вместо службы обозревателя компьютеров нужно использовать службу обнаружения (ссылки).

Источник изображения: winitpro.ru

Данный совет, применим исключительно для ОС Windows 10, Windows 7 и Windows 2008 R2.

Чтобы полностью

удалить драйвер, обрабатывающий доступ клиентов по протоколу SMB v1, выполните следующую команду через PowerShell, от имени администратора:

Disable-WindowsOptionalFeature -Online -FeatureName

SMB1Protocol -Remove

и перезагрузите

систему.

Чтобы убедиться,

что поддержка протокола SMB1

полностью отключена, в командной строке от имени администратора, введите

следующую команду:

Get-WindowsOptionalFeature –Online -FeatureName SMB1Protocol

Для отключения SMB версии 2 и 3 выполните следующий код:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Если захотите включить обратно, то поменяйте $false на $true.

Для Windows 7 и Windows 2008 R2, выполните следующее:

Чтобы отключить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 0 -Force

Чтобы отключить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 0 -Force

Чтобы включить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 1 -Force

Чтобы включить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 1 -Force

Также, чтобы отключить поддержку SMB 2.0 на клиентской ОС, можно в командной строке от администратора, выполнить нижеприведённые две команды. Актуально как для ОС Windows 7 так и ОС Windows 10.

- sc config lanmanworkstation depend= bowser/mrxsmb10/nsi

- sc config mrxsmb20 start= disabled

Внимание!

Обязательно соблюдайте пробел после знака равно (=). Для удобства, просто скопируйте и вставьте данные команды в командную строку.

Перед любыми изменениями в системе, создавайте резервные копии реестра, образ системы и создавайте контрольные точки восстановления.

SMB (Server Message Block) — один из превосходных протоколов для обмена файлами в локальной сети. В 1998 году Microsoft переименовала этот протокол в CIFS (ранее известный как SMB, но был переименован в CIFS (Common Internet File System)). С тех пор он был известен как SMB / CIFS во многих местах, последние версии SMB / CIFS имеют встроенную поддержку жестких и символических ссылок, файлы большего размера, и у нас даже есть аутентификация и безопасная передача файлов с использованием криптографических протоколов. Samba — это бесплатная реализация протокола Windows SMB / CIFS, поэтому у нас будет без проблем совместимость между системами Microsoft и операционными системами Linux и Unix. Сегодня в RedesZone мы объясним, как включить или отключить различные протоколы SMBv1,

Характеристики SMB / CIFS в разных версиях

SMB — это сетевой протокол, который позволяет нам обмениваться файлами, папками и принтерами по локальной сети между различными операционными системами, включая Windows, Linux, MacOS и любую операционную систему Unix, которая включает Samba. Этот протокол находится на уровне приложений, а ниже он использует TCP-порт 445, поэтому передача данных надежна, поскольку в случае возникновения проблемы происходит повторная передача данных. С момента появления SMB / CIFS и до настоящего времени у нас есть несколько версий, которые включают улучшения в работе, а также в безопасности протокола, однако не все серверы, работающие с SMB / CIFS, используют последние версии протокола. , поэтому мы можем столкнуться с неожиданными сбоями при попытке подключиться к локальному SMB-серверу.

Доступ к ресурсам SMB / CIFS может осуществляться посредством аутентификации с помощью локальных пользователей, посредством аутентификации на основе сервера RADIUS или LDAP и, конечно же, посредством аутентификации Active Directory. На уровне конфигурации мы могли бы настроить сервер, чтобы избежать использования нулевых паролей, мы также могли бы создать гостевые учетные записи, которые разрешат доступ к определенным ресурсам без какого-либо типа аутентификации. Другие особенности SMB / CIFS заключаются в том, что мы можем включить поддержку расширенных атрибутов OS / 2 в общем ресурсе, а также сохранить эти атрибуты DOS, если мы используем операционные системы Microsoft. Конечно, мы можем установить маску для создания файлов, а также каталогов, чтобы файлы или папки, которые мы собираемся создать, имели определенные разрешения.

Что касается производительности SMB / CIFS, мы можем включить асинхронный ввод-вывод, чтобы получить лучшую скорость чтения и записи в ресурсах Samba, более того, его можно было использовать только для файлов, размер которых превышает размер, определенный в конфигурации сервера. При настройке сервера SMB / CIFS очень важна используемая версия как на сервере, так и на клиенте. На уровне конфигурации мы можем установить различные параметры, чтобы установить максимальный поддерживаемый протокол уровня сервера, а также минимальный протокол уровня сервера, чтобы обеспечить наилучшую безопасность для клиентов. Например, очень безопасная установка должна поддерживать только протокол SMB3, однако у нас могут быть проблемы с некоторыми клиентами, которые поддерживают только SMB2,

PME / CIFS версия 1

Первая версия этого протокола родилась в 1983 году и была построена с использованием Microsoft NetBIOS, однако в более поздних версиях NetBIOS больше не использовался. Все более старые версии Microsoft Windows используют протокол SMBv1, однако в более новых версиях Windows 10 и Windows Server протокол SMBv1 не установлен в операционной системе по соображениям безопасности, поскольку этот протокол не работает. не рекомендуется использовать. Например, Windows Server 2016 и более поздние версии и Windows 10 Fall Creators Update не включают эту версию по умолчанию.

Также верно, что некоторые маршрутизаторы все еще используют первую версию протокола на своих серверах SMB / CIFS, в этом случае мало или ничего нельзя сделать, чтобы настроить его с более высокими версиями, так как это зависит от производителя в подавляющем большинстве случаев. . чехол. дело. Например, если у вас есть сторонняя прошивка, такая как OpenWRT или DD-WRT, вы можете отключить этот протокол SMBv1 и включить последние версии, потому что программное обеспечение в прошивке поддерживает его.

PME / CIFS версия 2

Microsoft выпустила версию SMBv2 для Windows Vista в 2006 году и для Windows Server 2008. Хотя этот протокол является частным, вся его спецификация была выпущена, чтобы позволить программам, таким как Samba для Linux и Unix, использовать его и взаимодействовать с различными операционными системами. В противном случае только операционные системы Windows могли обмениваться информацией друг с другом.

SMB2 — это большое изменение по сравнению с первой версией как в работе, так и в безопасности. SMB2 сокращает установление соединения по сравнению с SMB1.0, уменьшая количество команд и подкоманд, кроме того, он позволяет отправлять дополнительные запросы до получения ответа на предыдущий запрос, экономя время и повышая скорость, когда у нас большие задержки в соединениях , или когда мы хотим добиться максимальной производительности. Другими очень важными опциями являются возможность объединения нескольких действий в один запрос, что сокращает объем передаваемой информации. SMB 2.0 объединяет ряд идентификаторов, чтобы избежать повторного подключения с нуля в случае кратковременного сбоя сети, таким образом нам не придется восстанавливать связь.

Эта новая версия SMB 2.0 поддерживает символические ссылки, кэширование, подписывание сообщений с помощью HMAC-SHA256 и лучшую масштабируемость для одновременного использования нескольких пользователей на одном сервере, кроме того, она также помогает увеличить количество общих ресурсов и файлов, открытых сервером. . В то время как SMBv1 использует 16-битный размер данных, а максимальный размер блока составляет 64 КБ, в SMB2 для хранения используется 32- или 64-битный формат, что означает, что в сверхбыстрых сетевых соединениях, таких как гигабитные, мультигигабитные или 10G-сети, передача файлов намного быстрее при отправке очень больших файлов.

В RedesZone мы смогли достичь скорости 1,2 Гбит / с в сети 10G с использованием SMB2, с NAS-сервером QNAP TS-1277 с хранилищем SSD, а на исходном ПК у нас также было хранилище SSD, потому что хранилище Традиционные жесткие диски не поддерживают такие высокие скорости, если мы не используем некоторый RAID из многих дисков.

Windows Vista и Windows Server 2008 и более поздние операционные системы используют SMB2 по умолчанию, однако вы все равно можете встретить SMB1 на некоторых компьютерах, поэтому вам может потребоваться включить его специально для подключения к этим более старым серверам. Наконец, SMB 2.1, представленный в Windows 7 и Windows Server 2008 R2, еще больше повысил производительность за счет нового механизма гибкой блокировки.

PME / CIFS версия 3

Эта версия SMB 3.0 ранее называлась SMB 2.2, она была представлена в Windows 8 и Windows Server 2012 с некоторыми очень важными новыми изменениями, направленными на добавление новых функций и повышение производительности SMB2 в виртуализированных центрах обработки данных. Некоторые из внесенных изменений заключались в следующем:

- SMB Direct Protocol: это позволяет использовать SMB для прямого доступа к удаленной памяти RDMA, любой сервер с этой версией включает эту функцию для значительного повышения производительности.

- Многоканальный SMB: эта функция позволяет нам устанавливать несколько подключений за сеанс SMB, максимально усиливать связь и сжимать локальную сеть, в которой мы запускаем сервер и клиентов.

- Полностью прозрачный наклон.

Однако наиболее важной функцией является аутентификация пользователя в SMB, теперь она полностью зашифрована, прежде чем она всегда будет выполняться в виде открытого текста, чтобы злоумышленник мог установить сетевой сниффер и захват учетных данных пользователя. Благодаря этому аутентификация выполняется безопасно. Возможность иметь сквозное шифрование с помощью AES также была включена для шифрования или шифрования передачи файлов и папок. Таким образом, с SMB 3.0 у нас есть две возможности конфигурации:

- Безопасная аутентификация с шифрованием и передачей файлов и папок в незашифрованном виде.

- Аутентификация и обмен файлами и папками с симметричным шифрованием, это обеспечит нам максимальную безопасность, но производительность может быть снижена.

Если сервер SMB не поддерживает AES-NI в своем процессоре, вполне вероятно, что производительность, которую мы получаем при передаче файлов и папок, действительно низкая, поэтому настоятельно рекомендуется иметь мощный процессор с механизмом аппаратного шифрования. В настоящее время все процессоры с 2015 года используют эту технологию, но вы должны учитывать это в ее технических характеристиках.

Помимо SMB версии 3.0, SMB версии 3.0.2 также был представлен в Windows 8.1 и Windows Server 2012 R2, улучшая функциональность и производительность. Кроме того, в этих операционных системах уже можно отключить SMB версии 1.0 для повышения безопасности, поскольку во время подключения клиенты могут согласовывать, какой протокол SMB использовать.

Наконец, Microsoft представила SMB версии 3.1.1 в Windows 10 и Windows Server 2016 и более поздних версиях. Эта новая версия включает симметричное шифрование AES-128-GCM для обеспечения максимальной безопасности и наилучшей производительности чтения и записи, у нас также есть возможность настроить режим шифрования CCM. В дополнение к этому, он реализует предварительную проверку целостности с использованием хэша SHA2-512, одного из самых безопасных на сегодняшний день. Наконец, эта версия SMB 3.1.1 заставляет согласовывать клиентов, использующих SMB 2.0 или выше, с безопасностью, то есть аутентификацией с шифрованием.

Включение или отключение различных протоколов SMB в Windows

В настоящее время, если мы используем последние версии операционной системы Windows, SMB версии 1.0 по умолчанию отключен в целях безопасности, поскольку это протокол, который в настоящее время не считается безопасным, необходимо, чтобы вы использовали SMB 2.0 или выше, чтобы избежать безопасности. вопросы. Однако было бы целесообразно проверить, включены ли у нас разные протоколы, чтобы знать, какие из них нам нужно включить или отключить.

Затем мы объясним вам, как обнаруживать, деактивировать или активировать различные версии Samba. Первое, что нам нужно сделать, это нажать кнопку «Windows», а затем выполнить поиск по запросу « Powershell «Делаем щелчок правой кнопкой мыши и» выполнять как администратор .

SMBv1 как клиент, так и сервер

Если мы хотим включить или отключить поддержку SMBv1 на нашем компьютере, сначала нам нужно проверить, включили ли мы ее или нет.

Обнаружить:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Для активации протокола SMBv1 (не рекомендуется из соображений безопасности) необходимо поставить:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Чтобы отключить его:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

SMBv2 / SMB3 как клиент, так и сервер

Если мы хотим включить или отключить поддержку SMBv2 или SMBv3 на нашем компьютере, сначала нам нужно проверить, включили ли мы ее или нет.

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Чтобы активировать его:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Чтобы отключить его:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Он работает как для версии SMBv2, так и для версии SMBv3, таким образом у нас не будет специальной команды для SMBv3, поскольку она уже встроена в SMBv2, но нам нужно проверить, включено ли шифрование данных, функция, уникальная в последней версии .SMBv3:

Get-SmbServerConfiguration | Select EncryptData

Если указано «False», это означает, что шифрование данных не включено, чтобы включить его, нам нужно выполнить следующую команду:

Set-SmbServerConfiguration -EncryptData $True

Необходимо убедиться, что удаленный сервер поддерживает SMBv3, иначе при попытке доступа к общим ресурсам любого сервера будет отображаться ошибка.

There are many programs that are using a shared file on the server from clients from XP to Windows 10. From time to time it seems like there is a network outage and the handle to the file is broken and the file

cannot be read or updated. It seems more prevalent on a Windows 2012 server but may have happened from time to time on 2008 & 2008 R2. However there are not any network problems so it just leaves the server & Client

I have searched for possible resolutions including:-

-

Turning off the Cache for the share

-

Disabling the network adapter power setting to allow windows to put the device to sleep.

-

Disabling Antivirus/configuring it to ignore folders for on access scanning

-

Disabling SMB Signing

-

Configuring the clients DWORD registry value SilentForcedAutoReconnect=1 in HKEY_LOCAL_MACHINESoftwareMicrosoftCurrentVersionNetCache

-

Setting the «NET CONFIG SERVER /AUTODISCONNECT:-1» to not drop client

connections

The last bit of trouble shooting that I can think of is to disable SMB2 and SMB3 as that does a lot of caching and batching of packets which could also be the cause of the problem.

I have looked at

http://support.microsoft.com/kb/2696547/en-us

I have disabled SMB2&3 on the server as that is very straight forward.

When I get to the section about disabling SMB2 on the client the command fails.

sc config

lanmanworkstation depend= bowser/mrxsmb10/nsi

After running the above command, it returns an error:

[SC] ChangeServiceConfig FAILED 1059:

Circular Service Dependency was specified.

So it’s not worth running the following command:

sc config mrxsmb20 start= disabled

I have tried the command on Windows Vista, Windows 7 and Windows 10 just to confirm that it’s nothing to do with any particular PC, machines in Domains and Non-Domain machines.

So, my questions are:-

1, is

http://support.microsoft.com/kb/2696547/en-us actually correct and up to date and for the OSes (Vista, 7, 8, 8.1, 2012 server and Windows 10) with latest updates & service packs?

2, How do I disable SMB2 and SMB3 on clients for troubleshooting purposes the server to resolve problems with shared files (multi user access)

3, If I just disable SMB2 & 3 from the server would that force the clients not to use SMB2 when communicating with the server and therefore not caching the directory structure and file not found etc? I have seen posts that suggest this is not the case.

4. Does sc.exe have a bug in it?

Thanks in advance

Rob

-

Edited by

Thursday, October 23, 2014 8:24 AM

added question 4

There are many programs that are using a shared file on the server from clients from XP to Windows 10. From time to time it seems like there is a network outage and the handle to the file is broken and the file

cannot be read or updated. It seems more prevalent on a Windows 2012 server but may have happened from time to time on 2008 & 2008 R2. However there are not any network problems so it just leaves the server & Client

I have searched for possible resolutions including:-

-

Turning off the Cache for the share

-

Disabling the network adapter power setting to allow windows to put the device to sleep.

-

Disabling Antivirus/configuring it to ignore folders for on access scanning

-

Disabling SMB Signing

-

Configuring the clients DWORD registry value SilentForcedAutoReconnect=1 in HKEY_LOCAL_MACHINESoftwareMicrosoftCurrentVersionNetCache

-

Setting the «NET CONFIG SERVER /AUTODISCONNECT:-1» to not drop client

connections

The last bit of trouble shooting that I can think of is to disable SMB2 and SMB3 as that does a lot of caching and batching of packets which could also be the cause of the problem.

I have looked at

http://support.microsoft.com/kb/2696547/en-us

I have disabled SMB2&3 on the server as that is very straight forward.

When I get to the section about disabling SMB2 on the client the command fails.

sc config

lanmanworkstation depend= bowser/mrxsmb10/nsi

After running the above command, it returns an error:

[SC] ChangeServiceConfig FAILED 1059:

Circular Service Dependency was specified.

So it’s not worth running the following command:

sc config mrxsmb20 start= disabled

I have tried the command on Windows Vista, Windows 7 and Windows 10 just to confirm that it’s nothing to do with any particular PC, machines in Domains and Non-Domain machines.

So, my questions are:-

1, is

http://support.microsoft.com/kb/2696547/en-us actually correct and up to date and for the OSes (Vista, 7, 8, 8.1, 2012 server and Windows 10) with latest updates & service packs?

2, How do I disable SMB2 and SMB3 on clients for troubleshooting purposes the server to resolve problems with shared files (multi user access)

3, If I just disable SMB2 & 3 from the server would that force the clients not to use SMB2 when communicating with the server and therefore not caching the directory structure and file not found etc? I have seen posts that suggest this is not the case.

4. Does sc.exe have a bug in it?

Thanks in advance

Rob

-

Edited by

Thursday, October 23, 2014 8:24 AM

added question 4