UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

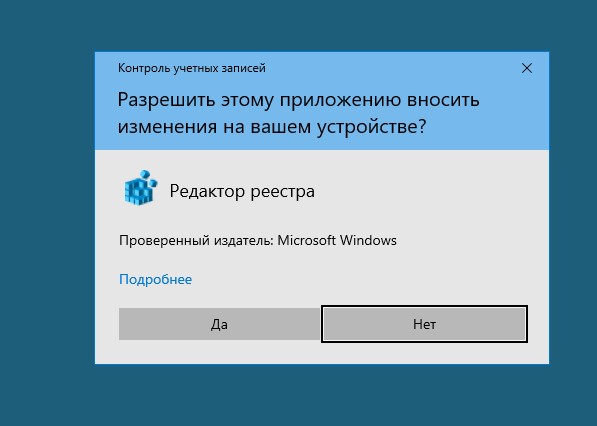

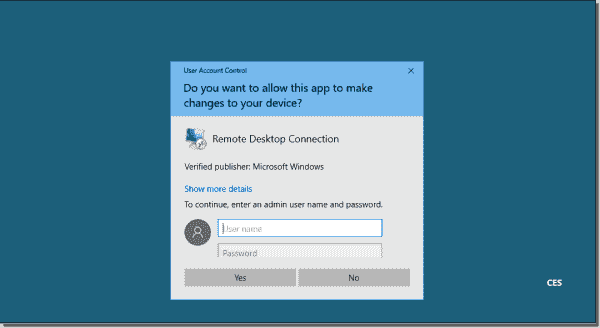

На скриншоте ниже показано, что при запуске редактора реестра (

regedit.exe

) в Windows 10 появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Содержание:

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

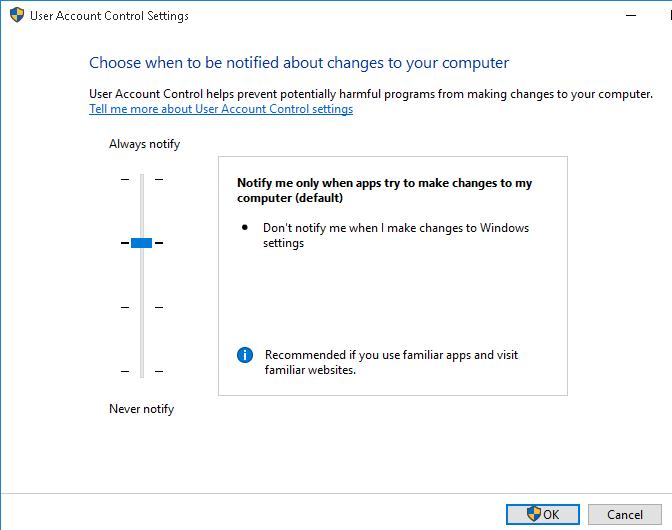

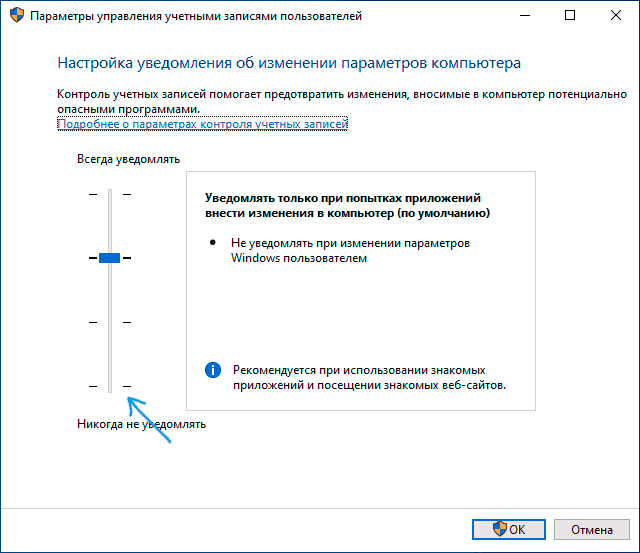

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом

UserAccountControlSettings.exe

). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

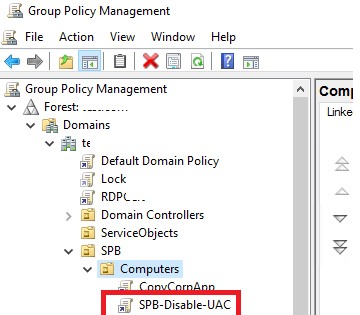

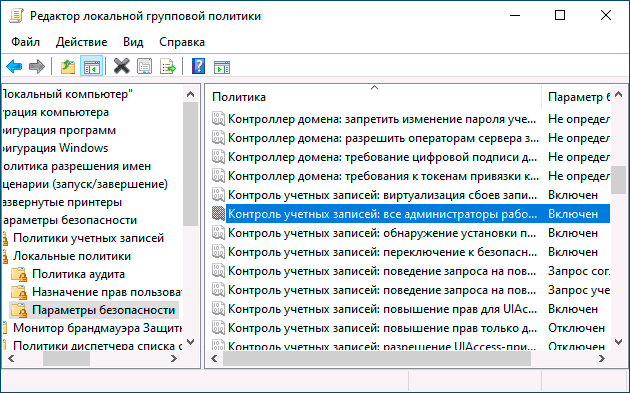

Как отключить User Account Control в Windows через GPO?

В большинстве случае не рекомендуется полностью отключать UAC. Контроль учетных записей это простое, но довольно эффективное средство защиты Windows. В своей практике я никогда не отключаю UAC на компьютерах пользователей без реального подтверждения того, что UAC мешает нормальной работе. Даже в этих случая есть простые обходные решения по отключению UAC для конкретного приложения, или запуску программ без прав администратора и подавления запроса UAC.

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

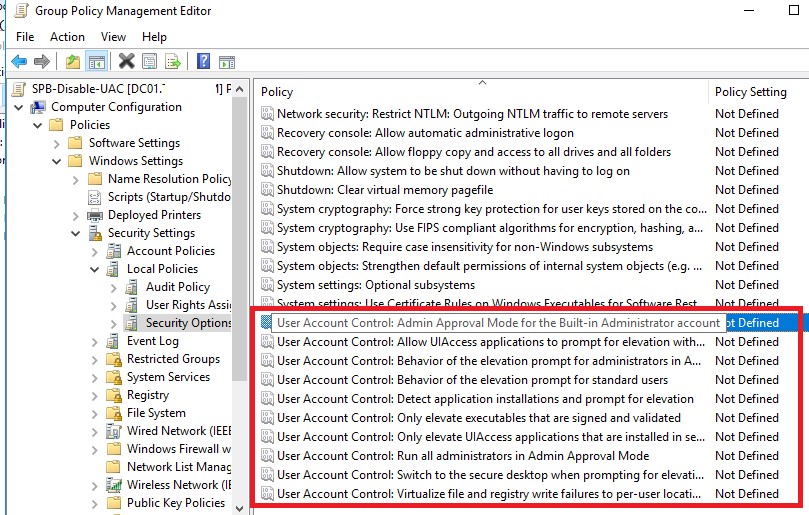

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

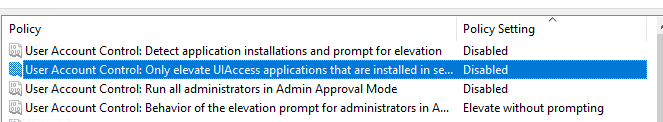

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

; - User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

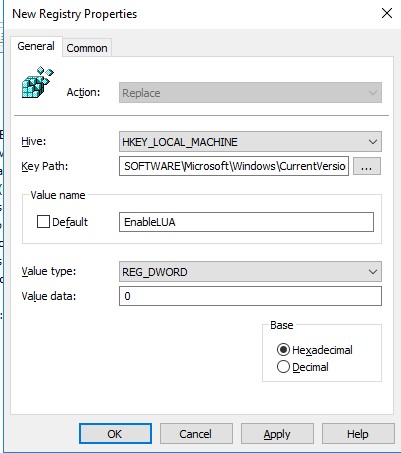

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

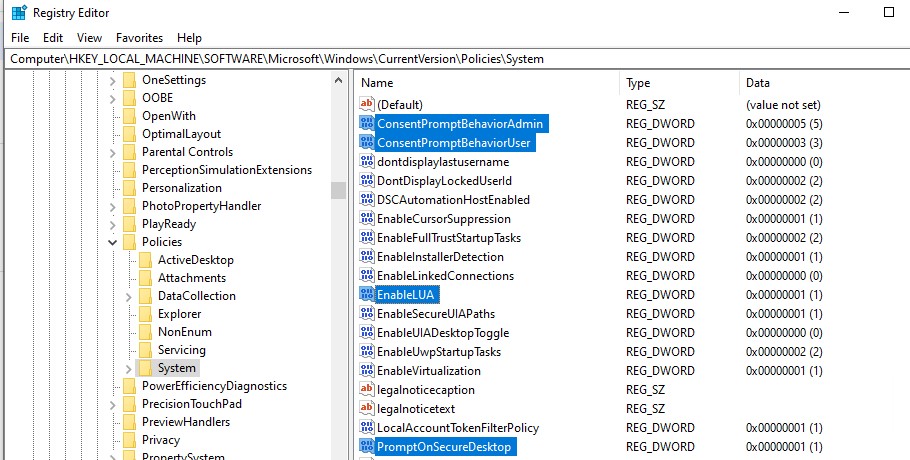

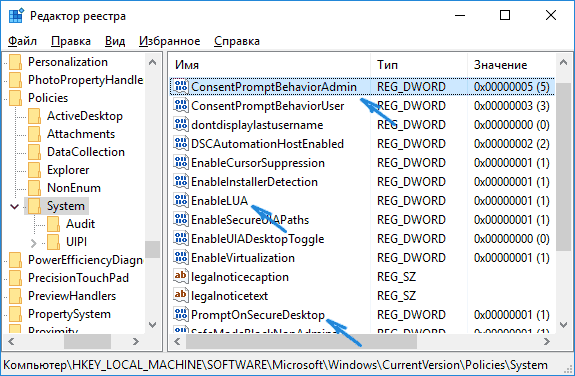

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] "ConsentPromptBehaviorAdmin"=dword:00000002 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 3 (Notify only when programs try to make changes to my computer):

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 2:

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 1 (Never notify — UAC отключен):

"ConsentPromptBehaviorAdmin"=dword:00000000 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:SoftwareMicrosoftWindowsCurrentVersionpoliciessystem -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

UAC всегда отключен в редакциях Windows Server Core.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC

LocalAccountTokenFilterPolicy

(об этом рассказано в предыдущей секции).

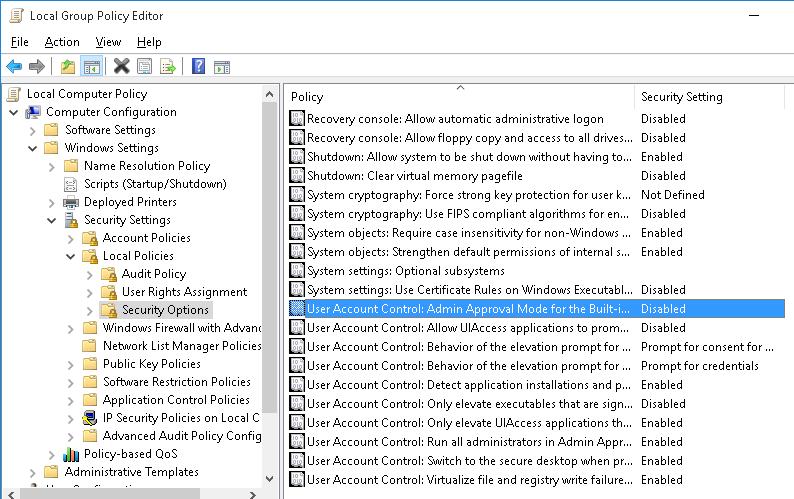

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Admin Approval Mode for the Built-in Administrator account =

Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop =

Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode =

Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users =

Prompt for credentials on the secure desktop

Detect application installations and prompt for elevation =

Enabled

для рабочих групп,

Disabled

для домена

Only elevate executables that are signed and validated =

Disabled

Only elevate UIAccess applications that are installed in secure locations =

Enabled

Run all administrators in Admin Approval Mode =

Enabled

Switch to the secure desktop when prompting for elevation =

Enabled

Virtualize file and registry write failures to per-user locations =

Enabled

- Remove From My Forums

-

Question

-

Currently I am having an issue with an application within my domain that prompts UAC for administrative credentials.

I’ve tried looking up solutions to handle a «white list» solution for this application.«Do you want to allow this app from an unknown publisher to make changes to your device?»

I tried using the attachment manager «Inclusion list for moderate risk file types». and adding .exe to it. But this didn’t seem to fix it.

I’ve also tried to add it to trusted publishers. But this also didn’t work.

I’ve recently moved from an old setup on a Windows server 2008 R2 to Windows server 2016. I didn’t transfer GPO due to an issue with permissions and decided to start from scratch. This wasn’t an issue on the 2008 Server. So I’m not sure where to go from here.

Any solutions?

- Remove From My Forums

-

Question

-

Currently I am having an issue with an application within my domain that prompts UAC for administrative credentials.

I’ve tried looking up solutions to handle a «white list» solution for this application.«Do you want to allow this app from an unknown publisher to make changes to your device?»

I tried using the attachment manager «Inclusion list for moderate risk file types». and adding .exe to it. But this didn’t seem to fix it.

I’ve also tried to add it to trusted publishers. But this also didn’t work.

I’ve recently moved from an old setup on a Windows server 2008 R2 to Windows server 2016. I didn’t transfer GPO due to an issue with permissions and decided to start from scratch. This wasn’t an issue on the 2008 Server. So I’m not sure where to go from here.

Any solutions?

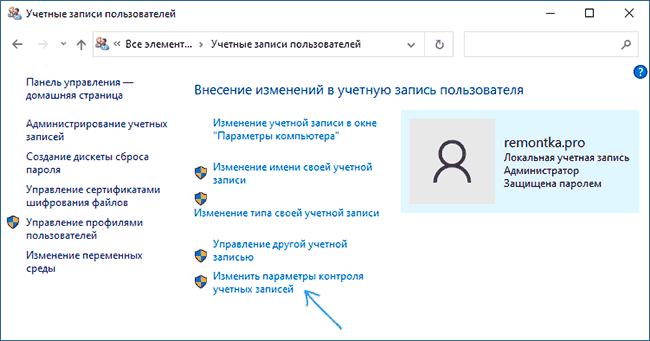

Проверка отключения контроля учетных записей (UAC). Если контроль учетных записей не отключен, его необходимо отключить для продолжения установки.

Контроль учетных записей (UAC) позволяет предотвратить несанкционированные изменения на компьютере. При выполнении задач, требующих прав администратора (таких как установка программного обеспечения или изменение параметров, влияющих на других пользователей), запрашивается разрешение.

Windows Server 2012 и 2012 R2

- Нажмите кнопку «Пуск» и затем выберите «Панель управления».

- В окне «Панель управления» выберите «Учетные записи пользователей».

- Выберите «Изменение параметров контроля учетных записей».

- В окне задач «Учетные записи пользователей» выберите «Включение или отключение контроля учетных записей (UAC)».

- Если в данный момент контроль учетных записей пользователей настроен в режиме одобрения администратором, появится соответствующее сообщение. Нажмите кнопку «Продолжить».

- Снимите флажок «Использовать контроль учетных записей (UAC) для защиты компьютера», а затем нажмите кнопку «ОК».

- Нажмите кнопку «Перезапустить сейчас», чтобы сразу применить изменения, или нажмите «Перезапустить потом» и закройте окно задач контроля управления пользователями.

Windows 7, 8 и 8.1

- Откройте панель управления Windows.

- В окне панели управления выберите раздел «Система и безопасность».

- Выберите «Центр поддержки».

- В окне «Центр поддержки» выберите «Изменение параметров контроля учетных записей пользователей».

- Переместите ползунок уведомления вниз к значению «Никогда не уведомлять».

- Нажмите кнопку «ОК» и перезагрузите компьютер.

Security Options, found under Local Policies in Group Policy, are an important aspect of the main security mechanism in Windows: security policy settings. They control various system behavior aspects like User Account Control (UAC) and more. Let’s have a closer look at how to configure accounts, interactive logon, and UAC-related settings.

Contents

- Accounts

- Interactive logon

- User Account Control

- Wrap-up

- Author

- Recent Posts

Leos has started in the IT industry in 1995. For the past 15+ years he focused on Windows Server, VMware administration and security. Recently, Leos is focusing on automation via Ansible. He is also a Certified Ethical Hacker.

Security policy settings control various aspects of system protection, as explained in my post User rights assignment in Windows Server 2016. Settings available in Security Options allow you to configure things related to user accounts, interactive logon, network access, network security, and the UAC feature. Today, I will cover settings related to interactive user behavior and built-in accounts. You should add these to your security baseline group policies and apply them on all computers.

Each setting uses the following format:

Name of the setting—Recommended value or values

Accounts

Accounts: Administrator account status—Disabled

The built-in Administrator account is often a target of attackers because it is a well-known account with complete control of the system. Furthermore, the account lockout policy does not apply to this account, so brute-force attacks will not lock it. Despite the fact you can rename the account with the Accounts: Rename administrator account setting, the recommended approach is to disable this account. Enumerating user account names is one of the first steps attackers undertake.

Note that in case of issues like a broken domain trust, you will need to reboot the system to safe mode, where the account is always enabled, or have another local account with administrator privileges available.

Accounts: Block Microsoft accounts—Users can’t add or log on with Microsoft accounts

Users should be able to use only accounts your organization provides. This option will prevent access to Microsoft online accounts.

Accounts: Guest account status—Disabled

Even though the Guest account has no rights by default, it is a best practice to disable it completely and rename it with the Accounts: Rename guest account option.

TIP: Renaming the Guest account to Administrator is a good trick on attackers—they think they are trying to hack the Administrator account, but in reality, they are hacking an account with no permissions. This may slow down an attack.

Accounts: Limit local account use of blank passwords to console logon only—Enabled

There may be some leftover local accounts with no passwords, which is far from secure. Enabling this setting ensures no one can use such accounts for Remote Desktop Protocol (RDP) connections or network access to a share. Physical access to the keyboard (or VMware console) is required to use such accounts.

Settings related to built in accounts

Interactive logon

Interactive logon: Do not display last user name—Disabled

Normally, when Windows boots up, it shows the username of the last logged-on user. The username is sensitive information. An attacker could use it to discover your naming convention and then guess other usernames.

Interactive logon: Do not require CTRL+ALT+DEL—Disabled

This well-known key combination prevents exploits that present users with a fake logon screen, capturing entered credentials.

Interactive logon: Number of previous logons to cache (in case domain controller is not available)—2

Cached logons are stored on the local filesystem. If an attacker gains access to the filesystem, he can also find these cached logons. It is not very common that a domain-joined server can’t reach domain controllers to authenticate a user.

Interactive logon: Require Domain Controller authentication to unlock workstation—Enabled

Enabling this setting ensures that changes to user accounts apply to users already logged on. For example, disabling a user account means no one can use it any longer to unlock a previously logged-on session. If you are working offline, this setting is not applied.

User Account Control

User Account Control: Admin Approval Mode for the Built-in Administrator account—Enabled

User Account Control: Run all administrators in Admin Approval Mode—Enabled

These two settings control whether UAC is enabled or not. By default, the first option is set to disabled; if you are logged on as Administrator, everything is running with elevated privileges. It is a best practice to enable UAC for the Administrator account also.

User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode—Prompt for consent on the secure desktop

User Account Control: Switch to the secure desktop when prompting for elevation—Enabled

User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop—Disabled

Configuring all three settings as above ensures that the system will always switch to the secure desktop (a dimmed screen with a prompt). Malware can spoof a standard elevation prompt—once you enter your elevated credentials, the attacker has them.

Secure desktop prompt

User Account Control: Detect application installations and prompt for elevation—Enabled

Some malware may look like a trusted program. When you permit it, it will try to install the malicious code. Enabling this setting will display another prompt, allowing you to mitigate damage.

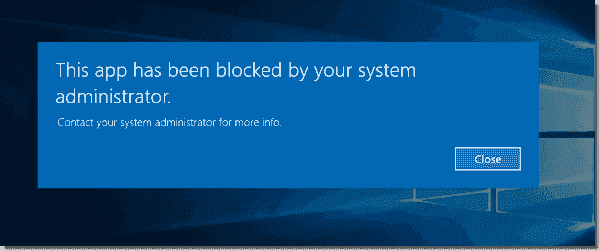

User Account Control: Behavior of the elevation prompt for standard users—Automatically deny elevation requests

When a standard user attempts to install software with this setting, the system will automatically deny the request, showing an error message that it has blocked the installation. It requires installing the software under an account with administrator privileges or using the Run as Administrator option.

Subscribe to 4sysops newsletter!

Error message for a standard user

Wrap-up

As you can see, many security settings are available in Windows Server 2016. A clean installation leaves many of them not configured for high security. I highly recommend changing them, especially those related to built-in accounts and the UAC feature. By doing so, you are making your server more secure.

Содержание

- База знаний Try 2 Fix beta

- Полное отключение Контроля учётных записей или UAC на Windows

- Эти статьи будут Вам интересны

- 1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

- Вход в сетевую папку без ввода пары логина и пароля

- WannaCry: Автономные пакеты обновления Microsoft MS17-010

- База знаний «Try 2 Fix» Beta

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

- How to disable User Account Control (UAC) on Windows Server

- Summary

- More information

- Script to disable UAC Server on Windows Server 2019

- Отключить контроль учетных записей windows server 2019

- Вопрос

База знаний

Try 2 Fix beta

Полное отключение Контроля учётных записей или UAC на Windows

Для установки некоторого программного обеспечения, например, криптопровайдеров Крипто-Про или ViPNet CSP, а также некоторых банк-клиентов, требуется отключить контроль учётных записей Windows или UAC. Вроде бы всё просто, но в большинстве случаев нас ждёт подвох.

Спойлер: ползунка в панели управления недостаточно!

Начиная с Windows Vista в линейке ОС Windows появляется Контроль учётных записей Windows (или по-заморскому User Account Control — UAC). Эта «фича» в какой-то степени защищает пользователя от действий, которые он не собирался совершать. При запуске какого-то ПО экран затемниться и появится диалоговое окно с вопросом, действительно ли Вы хотите разрешить этой программе сделать свои дела на Вашем ПК? Вроде бы неплохо. Но есть и обратная сторона: большое количество ПО, которое Вы намерено хотите установить, этот UAC установить Вам и не позволит.

В Windows 7 всё было просто:

А вот начиная с Windows 8 после всех манипуляций с ползунком и перезагрузки, Ваше ПО всё равно будет требовать отключить UAC. Нет, проблема не в нём. Проблема в Windows. Начиная с этой версии, чтобы полностью отключить UAC нужно кроме действий в Панели управления ещё и отключить UAC в реестре. Приступим:

Теперь UAC отключен на 100%! Не за что!

Эти статьи будут Вам интересны

1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

Вход в сетевую папку без ввода пары логина и пароля

По какой-то абсолютно необъяснимой причине пользователи Windows 10 в последнее время столкнулись со следующей проблемой: при входе в сетевую папку в каждой сессии предлагается ввести логин и пароль, даже если в прошлый раз пользователь ставил галочку «Запомнить пароль». В предыдущих версиях ОС такая проблема тоже встречалась, но не носила массовый характер. В Windows XP Home Edition вообще запомнить пароль к сетевому ресурсу нельзя. Делаем себе хорошо!

WannaCry: Автономные пакеты обновления Microsoft MS17-010

Про сам шифровальщик не слышал только мёртвый, поэтому без лишних слов ссылки на автономные пакеты обновлений Microsoft, закрывающие дыру, которую эксплуатирует WannaCry. Однако это не гарантирует 100% защиты. P.S. Забавно, что на 9 клиентских серверах и нескольких ПК я запустил простой поиск обновлений (через Панель управления > Центр обновления Windows), и ни на одном из них эти обновления не загрузились сами.

База знаний «Try 2 Fix» Beta

Все материалы свободны

к распространению с обязательным

указанием источника

Источник

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Затем перейдите на вкладку Common и включите опции:

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Источник

How to disable User Account Control (UAC) on Windows Server

This article introduces how to disable User Account Control (UAC) on Windows Server.

Applies to: В Windows Server 2012 R2

Original KB number: В 2526083

Summary

Under certain constrained circumstances, disabling UAC on Windows Server can be an acceptable and recommended practice. These circumstances occur only when both the following conditions are true:

If either of these conditions isn’t true, UAC should remain enabled. For example, the server enables the Remote Desktop Services role so that nonadministrative users can sign in to the server to run applications. UAC should remain enabled in this situation. Similarly, UAC should remain enabled in the following situations:

More information

UAC was designed to help Windows users move toward using standard user rights by default. UAC includes several technologies to achieve this goal. These technologies include:

File and Registry Virtualization: When a legacy application tries to write to protected areas of the file system or the registry, Windows silently and transparently redirects the access to a part of the file system or the registry that the user is allowed to change. It enables many applications that required administrative rights on earlier versions of Windows to run successfully with only standard user rights on Windows Server 2008 and later versions.

Same-desktop Elevation: When an authorized user runs and elevates a program, the resulting process is granted more powerful rights than those rights of the interactive desktop user. By combining elevation with UAC’s Filtered Token feature (see the next bullet point), administrators can run programs with standard user rights. And they can elevate only those programs that require administrative rights with the same user account. This same-user elevation feature is also known as Admin Approval Mode. Programs can also be started with elevated rights by using a different user account so that an administrator can perform administrative tasks on a standard user’s desktop.

Filtered Token: When a user with administrative or other powerful privileges or group memberships logs on, Windows creates two access tokens to represent the user account. The unfiltered token has all the user’s group memberships and privileges. The filtered token represents the user with the equivalent of standard user rights. By default, this filtered token is used to run the user’s programs. The unfiltered token is associated only with elevated programs. An account is called a Protected Administrator account under the following conditions:

User Interface Privilege Isolation (UIPI): UIPI prevents a lower-privileged program from controlling the higher-privileged process through the following way:

В В В Sending window messages, such as synthetic mouse or keyboard events, to a window that belongs to a higher-privileged process

Protected Mode Internet Explorer (PMIE): PMIE is a defense-in-depth feature. Windows Internet Explorer operates in low-privileged Protected Mode, and can’t write to most areas of the file system or the registry. By default, Protected Mode is enabled when a user browses sites in the Internet or Restricted Sites zones. PMIE makes it more difficult for malware that infects a running instance of Internet Explorer to change the user’s settings. For example, it configures itself to start every time the user logs on. PMIE isn’t actually part of UAC. But it depends on UAC features, such as UIPI.

Installer Detection: When a new process is about to be started without administrative rights, Windows applies heuristics to determine whether the new process is likely to be a legacy installation program. Windows assumes that legacy installation programs are likely to fail without administrative rights. So, Windows proactively prompts the interactive user for elevation. If the user doesn’t have administrative credentials, the user can’t run the program.

If you disable the User Account Control: Run all administrators in Admin Approval Mode policy setting. It disables all the UAC features described in this section. This policy setting is available through the computer’s Local Security Policy, Security Settings, Local Policies, and then Security Options. Legacy applications that have standard user rights that expect to write to protected folders or registry keys will fail. Filtered tokens aren’t created. And all programs run with the full rights of the user who is logged on to the computer. It includes Internet Explorer, because Protected Mode is disabled for all security zones.

One of the common misconceptions about UAC and Same-desktop Elevation in particular is: it prevents malware from being installed, or from gaining administrative rights. First, malware can be written not to require administrative rights. And malware can be written to write just to areas in the user’s profile. More important, Same-desktop Elevation in UAC isn’t a security boundary. It can be hijacked by unprivileged software that runs on the same desktop. Same-desktop Elevation should be considered a convenience feature. From a security perspective, Protected Administrator should be considered the equivalent of Administrator. By contrast, using Fast User Switching to sign in to a different session by using an administrator account involves a security boundary between the administrator account and the standard user session.

For a Windows-based server on which the sole reason for interactive logon is to administer the system, the goal of fewer elevation prompts isn’t feasible or desirable. System administrative tools legitimately require administrative rights. When all the administrative user’s tasks require administrative rights, and each task could trigger an elevation prompt, the prompts are only a hindrance to productivity. In this context, such prompts don’t/can’t promote the goal of encouraging development of applications that require standard user rights. Such prompts don’t improve the security posture. These prompts just encourage users to click through dialog boxes without reading them.

This guidance applies only to well-managed servers. It means only administrative users can log on interactively or through Remote Desktop services. And they can perform only legitimate administrative functions. The server should be considered equivalent to a client system in the following situations:

In this case, UAC should remain enabled as a defense-in-depth measure.

Also, if standard users sign in to the server at the console or through Remote Desktop services to run applications, especially web browsers, UAC should remain enabled to support file and registry virtualization and also Protected Mode Internet Explorer.

Another option to avoid elevation prompts without disabling UAC is to set the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode security policy to Elevate without prompting. By using this setting, elevation requests are silently approved if the user is a member of the Administrators group. This option also leaves PMIE and other UAC features enabled. However, not all operations that require administrative rights request elevation. Using this setting can result in some of the user’s programs being elevated and some not, without any way to distinguish between them. For example, most console utilities that require administrative rights expect to be started at a command prompt or other program that’s already elevated. Such utilities merely fail when they’re started at a command prompt that isn’t elevated.

Источник

Script to disable UAC Server on Windows Server 2019

The easiest way to disable UAC (User Account Control) on Windows Server 2019 is to modify the registry key on the server. You may use this reg file to Disable the UAC. Simply, double click the registry file and settings will be imported on the machine. This script can also to be used on Windows Server 2012 R2 and Windows Server 2016. Under certain constrained circumstances, disabling User Account Control (UAC) on Windows Server can be an acceptable and recommended practice (example: consistent backup). These circumstances occur only when all the following conditions are true: Only administrators are allowed to log on to the Windows-based server interactively at the console or by using Remote Desktop Services and administrators log on to the Windows-based server only to perform legitimate system administrative functions on the server.

Manual procedure to disable UAC is given below:

Download the script: Here

Then, execute the script and write “Yes” to confirm:

You can check the value data by opening “regedit” interface:

Microsoft’s Volume Shadow Copy Service (VSS) is Windows’ built-in infrastructure for application backups. As a native Windows service, VSS facilitates creating a consistent view of application data during the course of a backup. VSS relies on coordination between VSS requestors, writers, and providers for quiescence, or “to make quiet,” a disk volume so that a backup can be successfully obtained without data corruption. Native VSS is used to backup VMware and Hyper-V VMs and to restore them to a precise point in time… For example, Veeam Backup and Replication software needs the “application-aware processing” (VSS) option to be enabled to ensure application consistency of backup for VSS-Aware applications (SQL, AD, Exchange, SharePoint, Oracle Windows), but also the “File System” consistency for Windows Virtual Machines.

VeeamON Forum France Recap!

VeeamON Forum France – Interviewed by LeMagIT: LeMagIT

MUG – Microsoft User Group – First event in Monaco! Join us!.

Источник

Отключить контроль учетных записей windows server 2019

Вопрос

Доброго времени суток.

В наличии сервера на операционной системе Widows Server 2019 (SW_DVD9_Win_Server_STD_CORE_2019_1809.2_64Bit_Russian_DC_STD_MLF_X22-18461.ISO)и тестовый компьютер на Windows 10 PRO:

Если зайти на любой сервер под доменным администратором и попытаться открыть Персонализация > Темы > Параметры значков рабочего стола = то получаем ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту.» (рисунок Personalization.png) На просторах интернета нашел решение, если включить в политиках «User Account Control: Admin Approval Mode for the built-in Administrator account», то ошибка пропадает, но в этом случае появляется другая проблемма, я как доменный администратор не могу получить доступ к папкам других пользователей сервера у которых в разрешениях стоит «группа Администраторы полный доступ» (рисунок AccessDenied.png), как только я убираю политику «User Account Control: Admin Approval Mode for the built-in Administrator account» доступ к пользовательским папкам возобновляется, а «Параметры значков рабочего стола» снова не доступны. Если на сервер заходить под локальным администратором, и политика «User Account Control: Admin Approval Mode for the built-in Administrator account» выключена, то «Параметры значков рабочего стола» работает и доступ к папкам пользователей тоже есть.

Вопрос как Администратору домена не получать страшных сообщений «У Вас нет доступа к этому объекту» или «У Вас нет разрешений на доступ к этой папке»? В 2008R2 таких сложностей не было.

Источник

По умолчанию UAC включен и требует подтверждения для любых действий, могущих оказать влияние на операционную систему, однако вы можете отключить UAC или настроить его уведомления удобным для себя способом. В конце инструкции также имеется видео, где показаны оба способа отключения контроля учетных записей Windows 10. Примечание: если даже при отключенном контроле учетных записей какая-то из программ не запускается с сообщением, что администратор заблокировал выполнение этого приложения, должна помочь эта инструкция: Приложение заблокировано в целях защиты в Windows 10.

- Отключение контроля учетных записей в панели управления Windows 10

- Изменение параметров UAC в редакторе реестра

- Отключение UAC в командной строке

- Как отключить контроль учетных записей в редакторе локальной групповой политики

- Видео инструкция

Как отключить контроль учетных записей в панели управления Windows 10

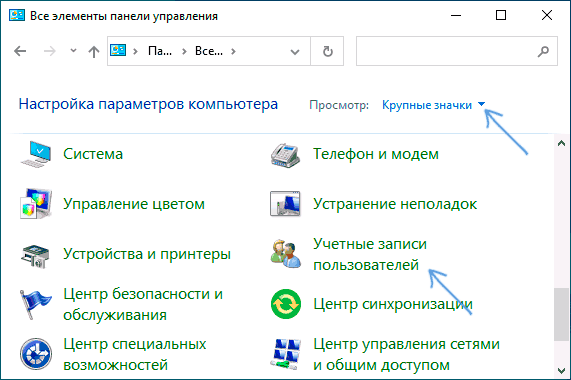

Первый способ — использовать соответствующий пункт в панели управления Windows 10 для изменения настроек контроля учетных записей.

- Откройте панель управления, для этого можно использовать поиск в панели задач или нажать клавиши Win+R, ввести control и нажать Enter. А можно сразу перейти к 4-му шагу, нажав Win+R и введя UserAccountControlSettings

- В панели управления вверху справа в поле «Просмотр» вместо «Категории» установите «Значки», а затем откройте пункт «Учетные записи пользователей».

- В следующем окне нажмите «Изменить параметры контроля учетных записей».

- Далее вы можете вручную задать параметры UAC или отключить контроль учетных записей Windows 10, достаточно выбрать один из вариантов настроек работы UAC, каждый из которых пояснён далее.

Возможные варианты настроек контроля учетных записей в панели управления от верхнего к нижнему:

- Всегда уведомлять, когда приложения пытаются установить программное обеспечение или при изменении параметров компьютера — самый безопасный вариант, при любом своем действии, которое может что-то изменить, а также при действиях сторонних программ вы будете получать уведомление об этом. Обычные пользователи (не администраторы) должны будут ввести пароль для подтверждения действия.

- Уведомлять только при попытках приложений внести изменения в компьютер — этот параметр установлен в Windows 10 по умолчанию. Он означает, что контролируются только действия программ, но не действия пользователя.

- Уведомлять только при попытках приложений внести изменения в компьютер (не затемнять рабочий стол). Отличие от предыдущего пункта в том, что рабочий стол не затемняется и не блокируется, что в некоторых случаях (вирусы, трояны) может быть угрозой безопасности.

- Не уведомлять меня — UAC отключен и не уведомляет о каких-либо изменениях в параметрах компьютера, инициированных вами или программами.

Если вы решили отключить контроль учетных записей Windows 10, что является совсем не безопасной практикой, в дальнейшем следует быть очень внимательным, поскольку все программы будут иметь к системе тот же доступ, что и вы, в то время как контроль учетных записей не сообщит, если какая-то из них может повлиять на работу системы. Иными словами, если причина отключения UAC только в том, что он «мешает», я настойчиво рекомендую включить его обратно.

Изменение параметров контроля учетных записей в редакторе реестра

Отключение UAC и выбор любого из четырех вариантов работы контроля учетных записей Windows 10 возможен и с помощью редактора реестра (чтобы запустить его нажмите Win+R на клавиатуре и введите regedit).

Параметры работы UAC определяются тремя ключами реестра, находящимися в разделе

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Перейдите в этот раздел и найдите следующие параметры DWORD в правой части окна: PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin. Для полного отключения контроля учетных записей достаточно изменить значение параметра EnableLUA на 0 (ноль), закрыть редактор реестра и перезагрузить компьютер.

Однако, когда вы меняете параметры UAC в панели управления, сама Windows 10 оперирует тремя параметрами одновременно и делает это несколько иначе (хотя предыдущий метод проще и быстрее). Далее привожу значения каждого из ключей PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin в том порядке, как они указаны для разных вариантов оповещений контроля учетных записей.

- Всегда уведомлять — 1, 1, 2 соответственно.

- Уведомлять при попытках приложений изменить параметры (значения по умолчанию) — 1, 1, 5.

- Уведомлять без затемнения экрана — 0, 1, 5.

- Отключить UAC и не уведомлять — 0, 1, 0.

Отключение UAC в командной строке

Быстрый способ полностью отключить контроль учетных записей — использовать командную строку, для этого:

- Запустите командную строку от имени администратора, в Windows 10 для этого можно начать вводить «Командная строка» в поиск на панели задач, а когда найдется нужный результат — либо нажать по нему правой кнопкой мыши и выбрать нужный пункт меню, либо выбрать «Запуск от имени администратора» в панели справа.

- Введите команду (нажав Enter после ввода)

reg ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f

- Закройте командную строку и перезапустите компьютер или ноутбук.

По своей сути этот метод является вариантом способа с редактором реестра, который описан выше: просто нужный параметр изменяется с помощью указанной команды.

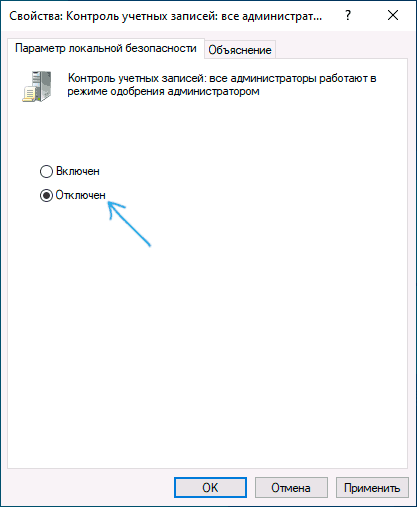

Как отключить контроль учетных записей UAC в редакторе локальной групповой политики Windows 10

Этот метод подойдёт для Windows 10 Pro и Enterprise, где присутствует редактор локальной групповой политики. Шаги будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

- В редакторе перейдите к разделу «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры Безопасности» — «Локальные политики» — «Параметры безопасности».

- В правой панели найдите параметр «Контроль учетных записей: все администраторы работают в режиме одобрения администратором» и дважды нажмите по нему.

- Установите параметр в значение «Отключен» и нажмите «Ок».

Перезагрузка компьютера обычно не требуется.

Видео

В завершение еще раз напомню: я не рекомендую отключать контроль учетных записей ни в Windows 10 ни в других версиях ОС, если только вы абсолютно точно не знаете, для чего вам это нужно, а также являетесь достаточно опытным пользователем.