Пример.

Расположение реестра политики: по адресу hklmsoftwaremicrosoftmicrosoft Windows куррентверсионполиЦиессистем

Тип: DWORD

Имя реестра: дисаблеаутоматикрестартсигнон

Устранение неполадок

При автоматической блокировке WinLogon трассировка состояния WinLogon будет храниться в журнале событий WinLogon.

Регистрируется состояние попытки настройки автоматического входа в систему

При изменении состояния BitLocker:

Удаление учетных данных будет зарегистрировано

Причины, по которым может произойти сбой автоматического входа

Существует несколько случаев, в которых пользователь не может достичь автоматического входа. Этот раздел предназначен для записи известных сценариев, в которых это может произойти.

Пользователь должен сменить пароль при следующем входе

Пользователь может войти в состояние блокировки, если требуется сменить пароль при следующем входе. Это может быть обнаружено до перезапуска в большинстве случаев, но не все (например, может быть достигнут срок действия пароля при завершении работы и следующем входе в систему).

Учетная запись пользователя отключена

Существующий сеанс пользователя можно поддерживать, даже если он отключен. Перезапуск для учетной записи, которая отключена, может быть обнаружена локально в большинстве случаев заранее. в зависимости от групповой политики он может не быть учетными записями домена (некоторые сценарии входа в систему в кэше работают, даже если учетная запись отключена на контроллере домена).

Время входа и родительский контроль

Время входа и родительский контроль могут препятствовать созданию нового сеанса пользователя. Если перезагрузка происходила в этом окне, пользователю запрещено выполнять вход. Существует дополнительная политика, которая вызывает блокировку или выход из системы в качестве действия соответствия. Это может быть проблематичным для многих дочерних случаев, когда блокировка учетной записи может происходить между временем и пробуждением, особенно если период обслуживания в это время обычно встречается.

Дополнительные ресурсы

Таблица SEQ таблица * Арабская 3: ГЛОССАРИй АРСО

Источник

Как включить автоматический вход в Windows 10 без пароля (Autologon)?

Для входа в Windows 10 пользователю приходится каждый раз вводить пароль от своей локальной или облачной учетной записи Microsoft. Это обеспечивает определенный уровень защиты данных компьютера от доступа третьих лиц, но неудобно для домашних пользователей, т.к. увеличивает время доступа к рабочему столу. В этой инструкции мы рассмотрим, как отключить запрос пароля на экране входа в Windows 10 (Windows Server 2016/ 2012 R2) и настроить автоматический вход в Windows под определённой пользователем.

Чаще всего автоматических вход без пароля разрешают для устройств, работающих в режиме киоска. При любой перезагрузке (например, при отключении питании), Windows автоматически войдет на рабочей стол и запустит (через автозапуск) нужные программы.

Отключение пароля при входе в Windows не означает, что у учетной записи пользователя используется пустой пароль или пароль не задан. Вы можете настроить Windows 10 так, чтобы она автоматически подставляла нужные имя и пароль пользователя для входа в компьютер. Во всех остальных случаях, например, при доступе с другого компьютера по сети или при подключении к удаленному рабочему столу (RDP), пароль будет запрашиваться.

Разрешаем вход в Windows без пароля в настройках учетных записей

Проще всего отключить запрос ввода пароля при входе в панели управления учетными записями пользователей.

В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

Начиная с билда Windows 10 2004 (20H1) Microsoft решила убрать пункт для настройки автовхода для локальных учетных записей в панели управления пользователями (скрин ниже). Если у вас для входа в Windows используется локальная учетная запись, а не запись Microsoft (MSA), то пункт “Требовать ввод имени пользователя и пароля” не отображается.

Чтобы отобразить пункт “Users must enter a user name and password to use this computer”, откройте консоль powershell.exe и внесите изменения в реестр:

Это значение ключа реестра отключает параметр Windows 10 “Требовать выполнение входа с Windows Hello для учетной записи Майкрософт” (Require Windows Hello sign-in for Microsoft accounts). Закройте и перезапустите консоль netplwiz и убедитесь, что чекбокс появился.

Таким образом вы можете настроить автологин на последних билдах Windows 10 20H2 и 20H2.

Сохраняем пароль для автовхода в Windows в реестре

Рассмотрим более универсальный способ автоматического входа в Windows 10 без запроса пароля. Метод подразумевает редактирование системного реестра. Этот способ позволяет разрешить вход без пароля для учетной записи Microsoft, доменной или локальной учетной записи Windows 10.

Для включения автологона через реестр можно воспользоваться следующим скриптом. Замените root и P@ssword на ваши имя пользователя и пароль, WORKGROUP нужно заменить на имя вашего компьютера или домена Active Directory (если учетная запись доменная):

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v AutoAdminLogon /t REG_SZ /d 1 /f

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultUserName /t REG_SZ /d root /f

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultPassword /t REG_SZ /d P@ssword /f

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v ForceAutoLogon /t REG_SZ /d 1 /f

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultDomainName /t REG_SZ /d WORKGROUP /f

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v IgnoreShiftOvveride /t REG_SZ /d 1 /f

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v AutoLogonCount /t REG_DWORD /d 1 /f

Либо можете скрипт PowerShell для сохранения данных для входа пользователя:

Отключить ввод пароля при выходе их режима сна/гибернации

С помощью GPO вы можете отключить запрос пароля при выходе компьютера из спящего режима иди гибернации.

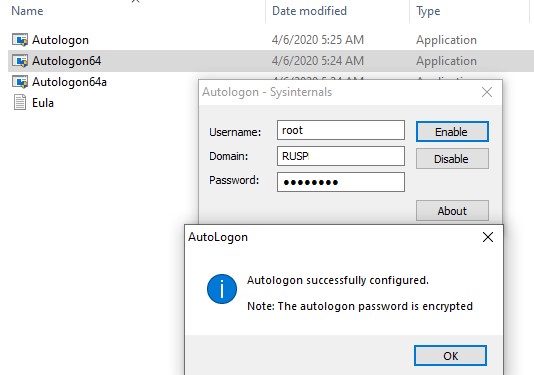

Автоматический вход в Windows без пароля с помощью Autologon

Для более безопасного включения автоматического входа в Windows 10 вы можете использовать бесплатную утилиту Autologon для Windows. Утилита входила в состав системных утилит Sysinternals и теперь доступна для загрузки на сайте Microsoft (https://technet.microsoft.com/ru-ru/sysinternals/autologon.aspx). Утилита Autologon также полезна тем, что предыдущие способы включения автологона в Windows 10 могут не работать на компьютерах, включенных в домен Active Directory.

Утилита Autologon позволяет работать в режиме командной строки. Чтобы настроить автовход в Windows для пользователя можно использовать такую команду:

autologon64.exe USERNAME DOMAIN PASSWORD /accepteula

Итак, мы рассмотрели, как отключить ввод пароля при входе в Windows 10 (Windows Server 2016) и выполнять автоматический вход сразу рабочий стол пользователя. Чтобы временно отключить автоматический вход в Windows и вручную выбрать пользователя и указать пароль, под которым нужно войти в систему, нужно при загрузке Windows удерживать нажатой клавишу Shift.

Источник

Как настроить автоматический вход (AutoLogon) в Windows?

Автоматический вход в Windows дает возможность загрузки рабочего стола пользователя без необходимости ввода логина и пароля. С точки зрения информационной безопасности такой подход к организации рабочего места не допустим, так как любой человек, получив физический доступ к компьютеру, сможет получить доступ к его содержимому. Однако, в некоторых случаях это может требоваться, например, для организации публичных киосков, информационных экранов или домашнего использования.

В рамках данной статьи рассмотрим 2 варианта включения автоматического входа в систему.

Включение автоматического входа в Windows при помощи утилиты

Включение автоматического входа в Windows при помощи правки реестра

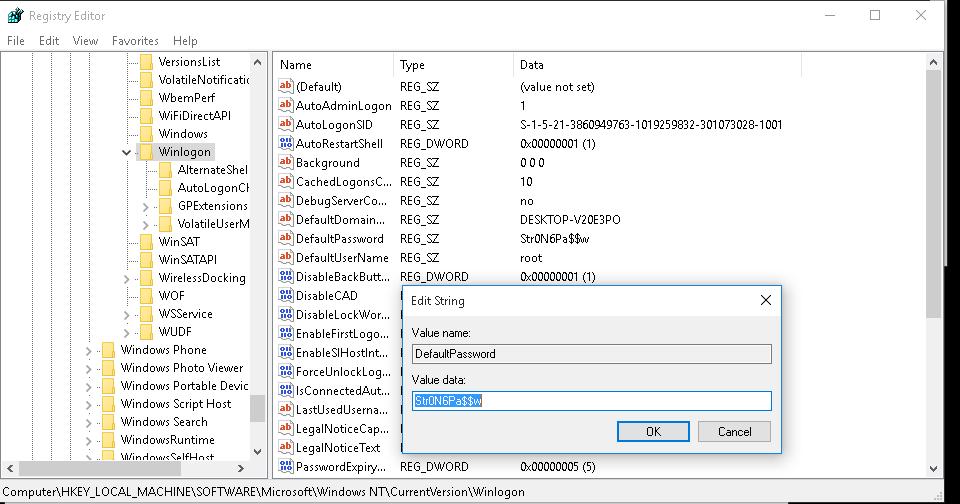

Данный способ требует выполнения тех же самых операций, но в ручном режиме. Он подойдет тем, кто по каким-либо причинам не может использовать сторонние утилиты.

Для включения автоматического входа с помощью редактора реестра, необходимо выполнить следующие действия:

Запустить редактор реестра Windows (RegEdit)

Перейти в раздел реестра:

Отредактировать параметр DefaultUserName, введя имя пользователя из под которого необходимо выполнять вход и нажать кнопку ОК.

Отредактировать параметр DefaultPassword, введя пароль от учетной записи указанной выше и нажмите кнопку ОК.

Отредактировать параметр AutoAdminLogon, выставив значение равное 1

Если для входа будет использоваться доменная учетная запись, то потребуется отредактировать параметр DefaultDomainName, указав в качестве значения короткое имя домена.

Закрыть редактор реестра и перезагрузить компьютер.

После перезагрузки вход в систему будет выполняется автоматически от имении указанного пользователя.

Источник

Adblock

detector

Для входа в Windows 10 пользователю приходится каждый раз вводить пароль от своей локальной или облачной учетной записи Microsoft. Это обеспечивает определенный уровень защиты данных компьютера от доступа третьих лиц, но неудобно для домашних пользователей, т.к. увеличивает время доступа к рабочему столу. В этой инструкции мы рассмотрим, как отключить запрос пароля на экране входа в Windows 10 (Windows Server 2016/ 2012 R2) и настроить автоматический вход в Windows под определённой пользователем.

Чаще всего автоматических вход без пароля разрешают для устройств, работающих в режиме киоска. При любой перезагрузке (например, при отключении питании), Windows автоматически войдет на рабочей стол и запустит (через автозапуск) нужные программы.

Предупреждение. Автоматический вход в Windows используется для удобства пользователя, но снижает уровень защиты данных на компьютере. Автологон стоит включать только тогда, когда вы единственный пользователь компьютера и уверены, что никто посторонний не сможет получить физический доступ к вашему устройству. Иначе безопасность ваших личных данных находится под угрозой.

Отключение пароля при входе в Windows не означает, что у учетной записи пользователя используется пустой пароль или пароль не задан. Вы можете настроить Windows 10 так, чтобы она автоматически подставляла нужные имя и пароль пользователя для входа в компьютер. Во всех остальных случаях, например, при доступе с другого компьютера по сети или при подключении к удаленному рабочему столу (RDP), пароль будет запрашиваться.

Содержание:

- Разрешаем вход в Windows без пароля в настройках учетных записей

- В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

- Сохраняем пароль для автовхода в Windows в реестре

- Отключить ввод пароля при выходе их режима сна/гибернации

- Автоматический вход в Windows без пароля с помощью Autologon

Разрешаем вход в Windows без пароля в настройках учетных записей

Проще всего отключить запрос ввода пароля при входе в панели управления учетными записями пользователей.

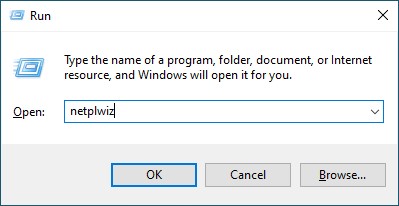

- Нажмите сочетание клавиш Win+R;

- В окне запуска укажите команду

netplwiz

или

control userpasswords2

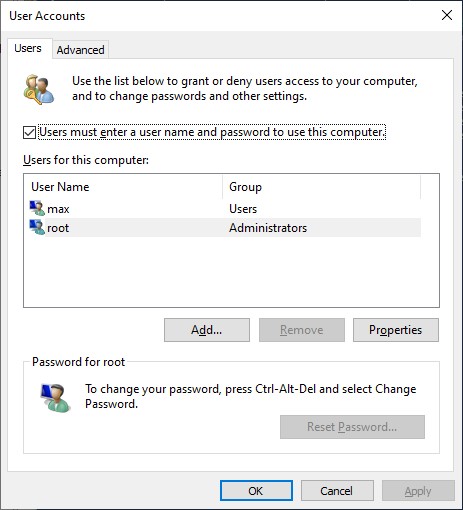

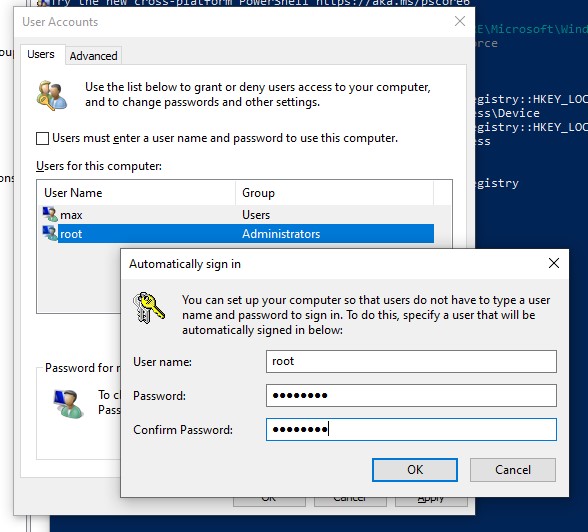

; - В открывшемся окне со списком локальных учетных записей Windows снимите флажок «User must enter a username and password to use this computer” (Требовать ввод имени пользователя и пароля) и сохраните изменения (OK);

- Появится окно “Автоматический вход в систему” (Automatically sign in), в котором нужно указать учетную запись и пароль пользователя (дважды), которые нужно использовать для автоматического входа и нажать “OK”;

- Перезагрузите компьютер и убедитесь, что Windows 10 загружается сразу на рабочий стол без ввода пароля.

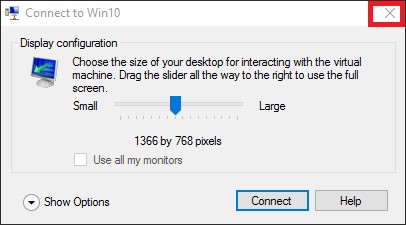

Если вы настраиваете вход без пароля в виртуальную машину Windows, запущенную на Hyper-V, не используйте Enhanced Session mode для подключения к консоли ВМ. В этом режиме автоматический вход под сохранными учетными данными не работает, т.к. подключение к консоли Hyper-V выполняется через службу Remote Desktop. Чтобы подключится к консоли ВМ не через Enhanced Session mode, закройте окно Connect, нажав крестик в верхнем правом углу окна.

В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

Начиная с билда Windows 10 2004 (20H1) Microsoft решила убрать пункт для настройки автовхода для локальных учетных записей в панели управления пользователями (скрин ниже). Если у вас для входа в Windows используется локальная учетная запись, а не запись Microsoft (MSA), то пункт “Требовать ввод имени пользователя и пароля” не отображается.

Чтобы отобразить пункт “Users must enter a user name and password to use this computer”, откройте консоль

powershell.exe

и внесите изменения в реестр:

New-ItemProperty -Path "HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionPasswordLessDevice" -Name DevicePasswordLessBuildVersion -Value 0 -Type Dword –Force

Это значение ключа реестра отключает параметр Windows 10 “Требовать выполнение входа с Windows Hello для учетной записи Майкрософт” (Require Windows Hello sign-in for Microsoft accounts). Закройте и перезапустите консоль netplwiz и убедитесь, что чекбокс появился.

Таким образом вы можете настроить автологин на последних билдах Windows 10 20H2 и 20H2.

Примечание. На компьютерах, входящих в домен Active Directory, нельзя отключить опцию “Требовать ввод имени пользователя и пароля” из-за доменной политики паролей. В этом случае проще всего настроить автовход в Windows через реестр (описано ниже).

Сохраняем пароль для автовхода в Windows в реестре

Рассмотрим более универсальный способ автоматического входа в Windows 10 без запроса пароля. Метод подразумевает редактирование системного реестра. Этот способ позволяет разрешить вход без пароля для учетной записи Microsoft, доменной или локальной учетной записи Windows 10.

Предупреждение. Этот способ автовхода менее безопасный, так как ваш пароль будет хранится в реестре в открытом виде и доступен для просмотра любому пользователю компьютера.

- Нажмите сочетание клавиш Win+R, и введите

regedit

; - Перейдите в раздел реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon;

- Измените значение параметра реестра AutoAdminLogon c 0 на 1;

- Создайте новый строковый параметр (типа String ) с именем DefaultDomainName, в качестве значения которого укажите имя домена или имя локального компьютера;

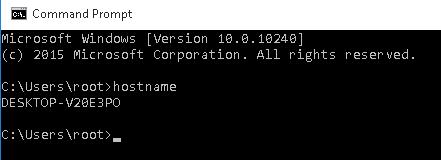

Совет. Узнать имя компьютера можно в свойствах системы или с помощью команды:

hostname

- В параметре DefaultUserName нужно указать имя учетной записи пользователя, под которым должен осуществляться вход (оставьте его как есть или измените на логин другого пользователя);

- Создайте строковый параметр с именем DefaultPassword, в котором в открытом виде укажите пароль учетной записи;

- Закройте редактор реестра и перезагрузите компьютер;

- При загрузке Windows должен сработать автоматических вход в систему под указанным пользователем без запроса имени и пароля. Вы должны увидеть свой рабочий стол.

Для включения автологона через реестр можно воспользоваться следующим скриптом. Замените root и [email protected] на ваши имя пользователя и пароль, WORKGROUP нужно заменить на имя вашего компьютера или домена Active Directory (если учетная запись доменная):

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v AutoAdminLogon /t REG_SZ /d 1 /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultUserName /t REG_SZ /d root /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultPassword /t REG_SZ /d [email protected] /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v ForceAutoLogon /t REG_SZ /d 1 /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultDomainName /t REG_SZ /d WORKGROUP /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v IgnoreShiftOvveride /t REG_SZ /d 1 /f

Вы можете использовать параметр реестраФ AutoLogonCount, чтобы установить сколько раз можно входить в систему с помощью AutoLogon. Это значение уменьшается каждый раз, при автовходе. Например, чтобы разрешить 10 автоматических входов в Windows:

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v AutoLogonCount /t REG_DWORD /d 1 /f

Либо можете скрипт PowerShell для сохранения данных для входа пользователя:

$Username ='root'

$Pass = '[email protected]'

$RegistryPath = 'HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionWinlogon'

Set-ItemProperty $RegistryPath 'AutoAdminLogon' -Value "1" -Type String

Set-ItemProperty $RegistryPath 'DefaultUsername' -Value $Username -type String

Set-ItemProperty $RegistryPath 'DefaultPassword' -Value $Pass -type String

Restart-Computer

Автоматический вход не работает, если на компьютер применяется политика с логон баннером Computer Configuration -> Policies -> Windows Settings >Security Settings > Local Policies -> Security Options -> Interactive Logon : Message text for users attempting to log on.

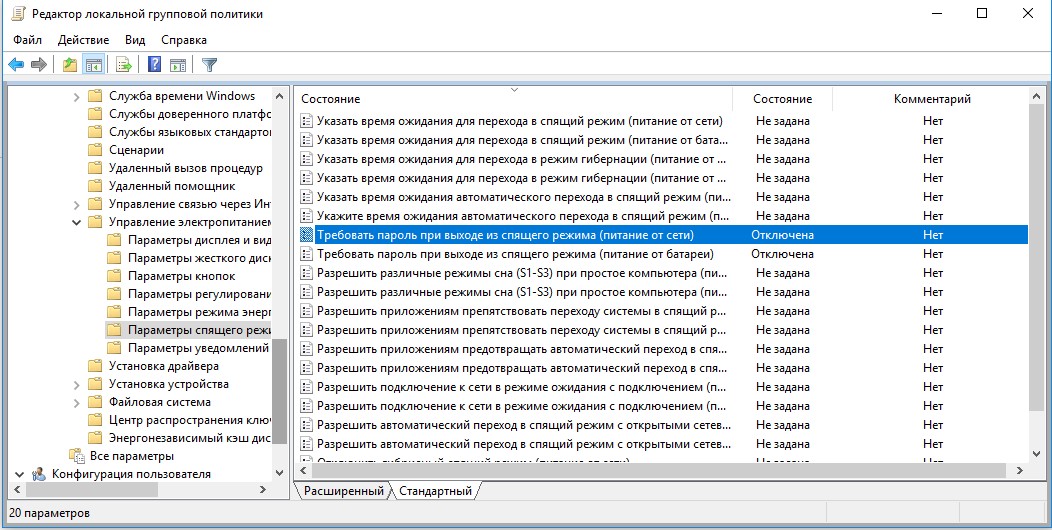

Отключить ввод пароля при выходе их режима сна/гибернации

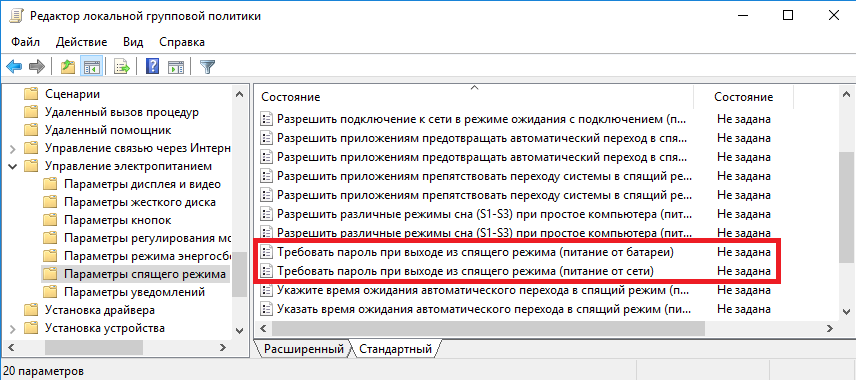

С помощью GPO вы можете отключить запрос пароля при выходе компьютера из спящего режима иди гибернации.

- Для этого запустите консоль

gpedit.msc

(в домашних версиях Windows 10 консоль редактора локальной политики можно запустить так); - Перейдите в раздел политики Конфигурация компьютера -> Административные шаблоны -> Система -> Управление электропитанием -> Параметры спящего режима (Computer Configuration -> Administrative Templates -> System -> Power Management -> Sleep Settings);

- Отключите политики “Требовать пароль при выходе из спящего режима (питание от сети)“ и ”Требовать пароль при выходе из спящего режима (питание от батареи)“ (Require a password when a computer wakes (on battery) и “Require a password when a computer wakes on battery (plugged in));

- Теперь Windows перестанет запрашивать пароль при выходе их режима сна или гибернации.

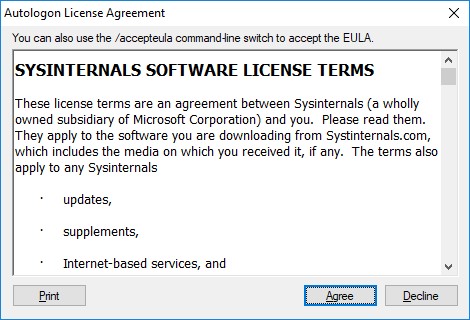

Автоматический вход в Windows без пароля с помощью Autologon

Для более безопасного включения автоматического входа в Windows 10 вы можете использовать бесплатную утилиту Autologon для Windows. Утилита входила в состав системных утилит Sysinternals и теперь доступна для загрузки на сайте Microsoft (https://technet.microsoft.com/ru-ru/sysinternals/autologon.aspx). Утилита Autologon также полезна тем, что предыдущие способы включения автологона в Windows 10 могут не работать на компьютерах, включенных в домен Active Directory.

- Скачайте утилиту и запустите

Autologon.exe

(или

autologon64.exe

в зависимости от разрядности вашей Windows) с правами администратора; - Примите условия лицензионного соглашения;

- Укажите учетную запись, имя домена и пароль пользователя, под которым нужно автоматически входить в Windows и нажмите кнопку Enable:

Autologon successfully configured. The autologon password is encrypted

- Появится окно, в котором указано, что автологон включен, а пароль пользователя хранится в реестре в зашифрованной виде. Зашифрованный пароль хранится в формате LSA в ветке HKLMSECURITYPolicySecrets. В этом случае пароль не хранится в открытом виде, но алгоритм шифрования не стойкий и технически любой локальный администратор компьютера (но не пользователь) может расшифровать его.

Утилита Autologon позволяет работать в режиме командной строки. Чтобы настроить автовход в Windows для пользователя можно использовать такую команду:

autologon64.exe USERNAME DOMAIN PASSWORD /accepteula

Чтобы отключить вход в Windows 10 без пароля, нужно запустить AutoLogon и нажать кнопку Disable.

Итак, мы рассмотрели, как отключить ввод пароля при входе в Windows 10 (Windows Server 2016) и выполнять автоматический вход сразу рабочий стол пользователя. Чтобы временно отключить автоматический вход в Windows и вручную выбрать пользователя и указать пароль, под которым нужно войти в систему, нужно при загрузке Windows удерживать нажатой клавишу Shift.

Содержание

- Политика паролей windows server 2019 настройка

- Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- Применение созданных групповых политик

- Проверка применения групповой политики на компьютере пользователя

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей windows server 2019 настройка

После установки и настройки Windows server 2019 , пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

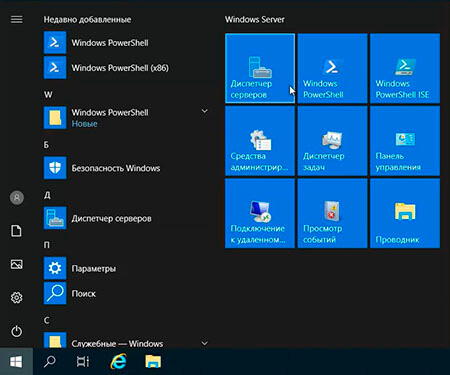

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

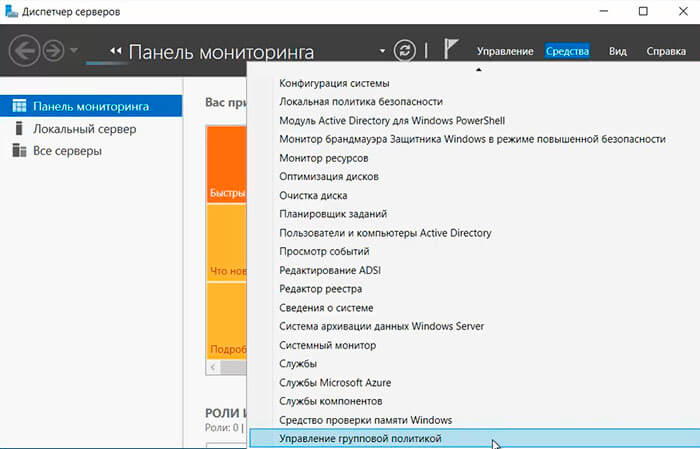

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

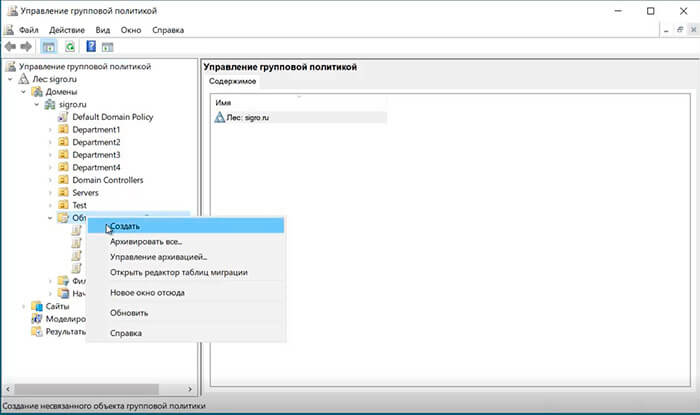

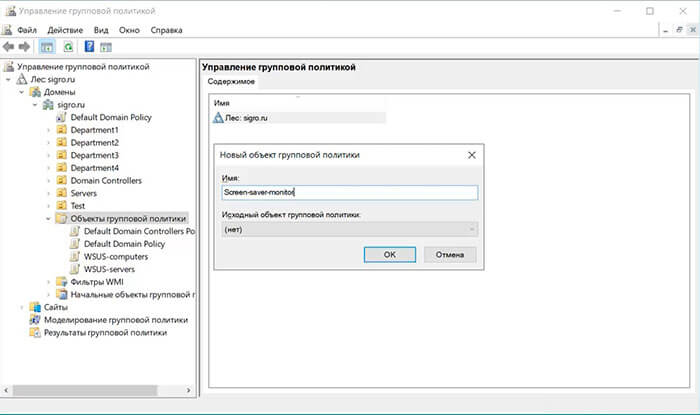

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

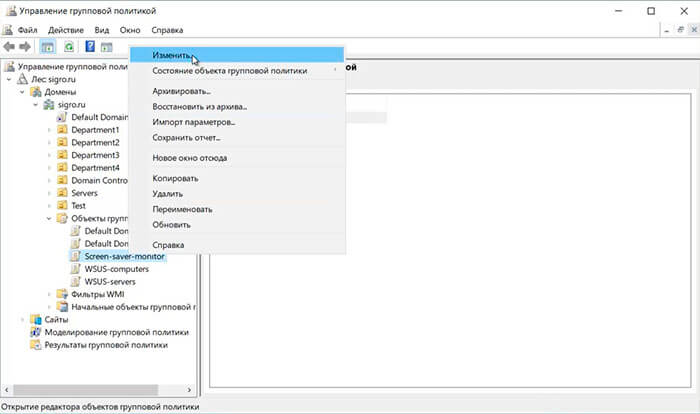

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

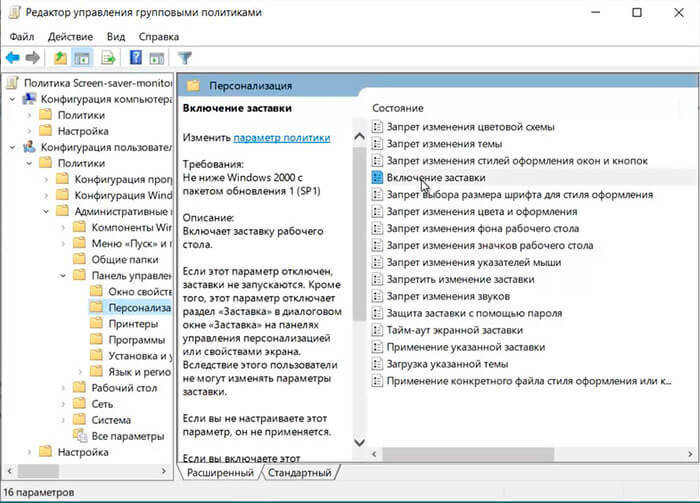

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

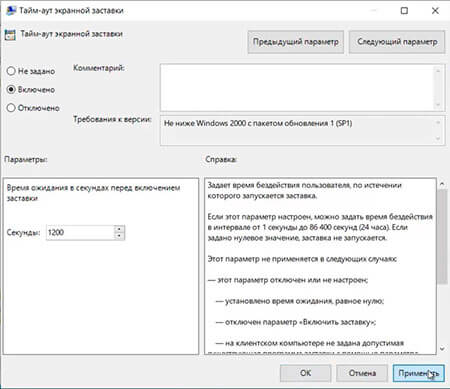

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

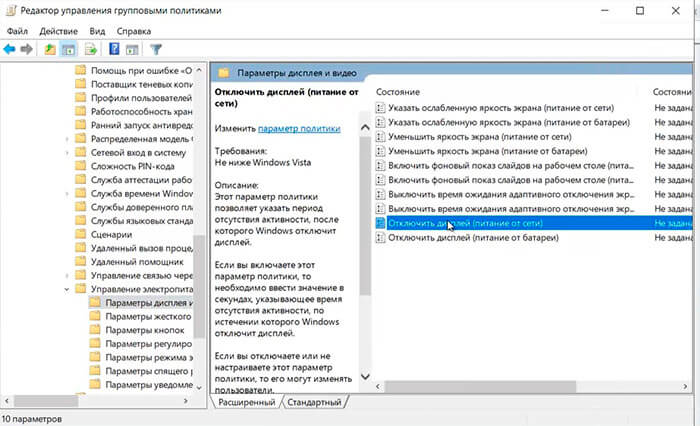

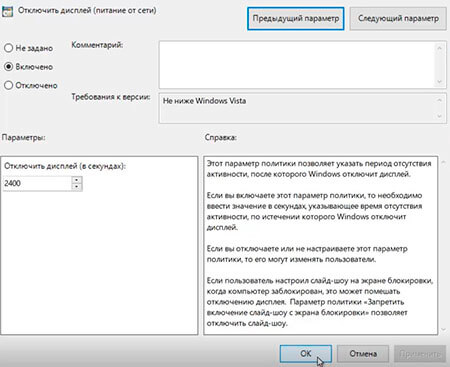

Выключение монитора после 40 минут бездействия пользователя

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

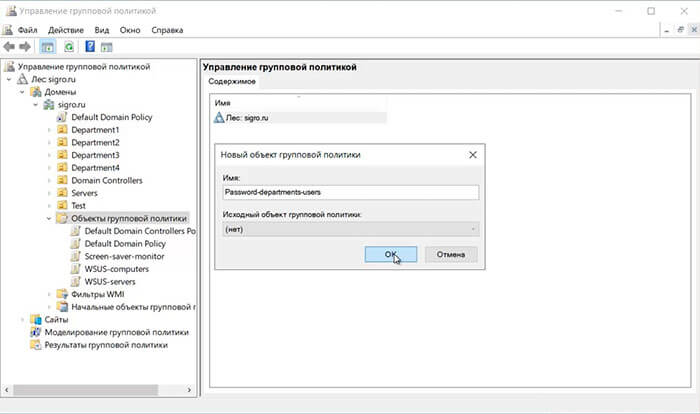

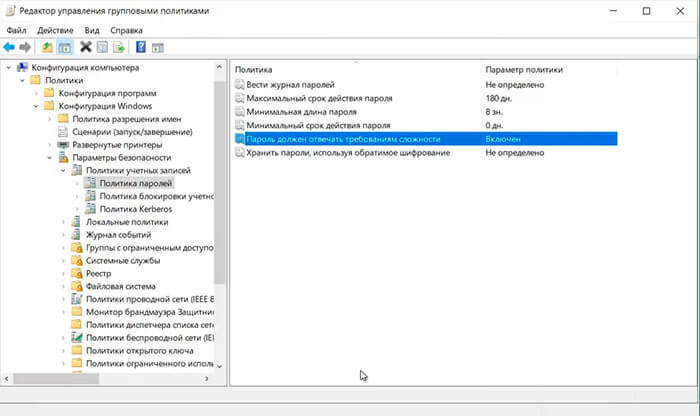

Изменение политики паролей

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

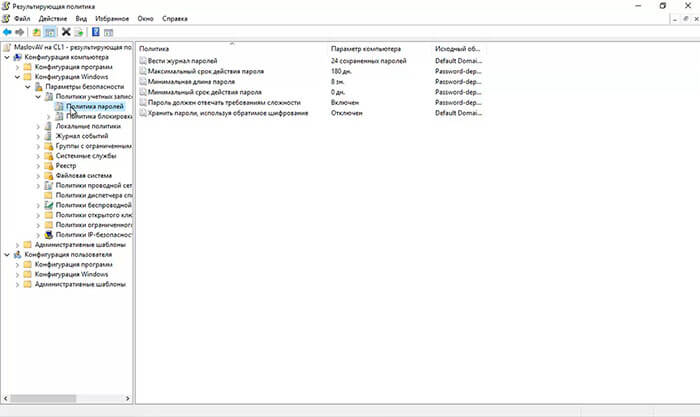

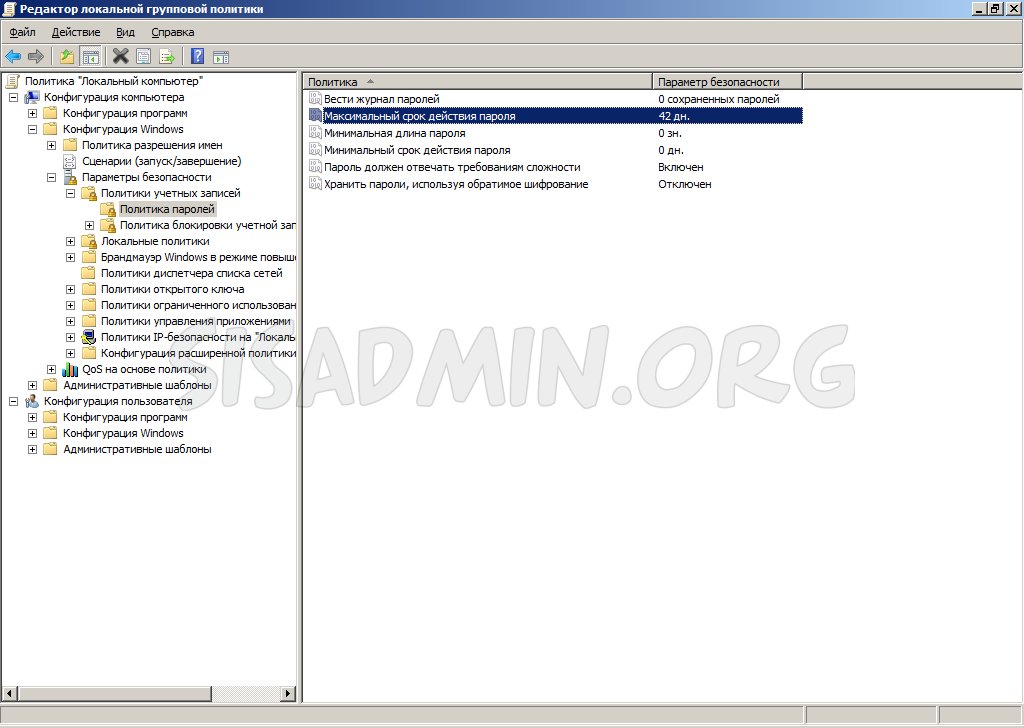

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

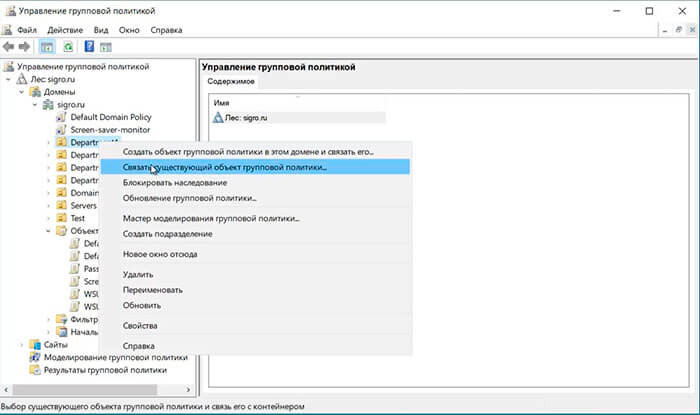

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

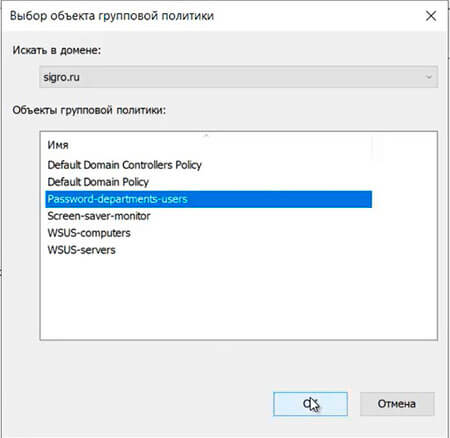

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

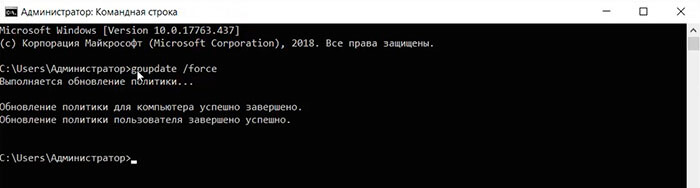

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console – gpmc.msc );

- Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

После установки и настройки Windows server 2019, пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

- Включение экранной заставки после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- применение созданных групповых политик

- проверка на компьютере пользователя применения групповых политик

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

Выключение монитора после 40 минут бездействия пользователя

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

Изменение политики паролей

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

Windows Server

- 11.12.2014

- 29 770

- 3

- 17.03.2021

- 40

- 39

- 1

- Содержание статьи

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Комментарии к статье ( 3 шт )

- Добавить комментарий

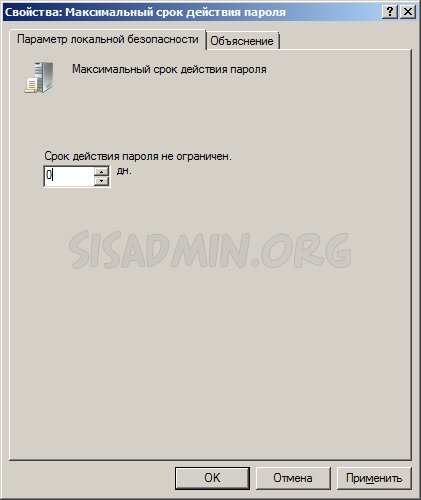

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

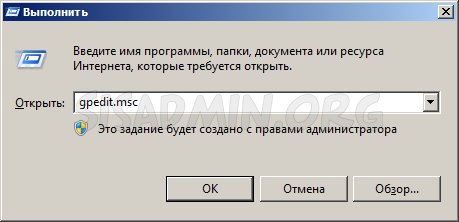

Отключение ограничения по сроку действия пароля локально

Данный способ подойдет только для серверов, которые не состоят в домене Active Directory.

Отключить данную настройку можно следующим образом:

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Жмем ОК.

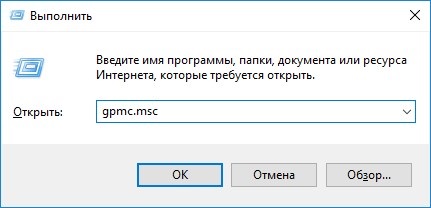

Отключение ограничения по сроку действия пароля в домене

Данный способ подойдет для серверов, пользователи которых являются членами домена Active Directory.

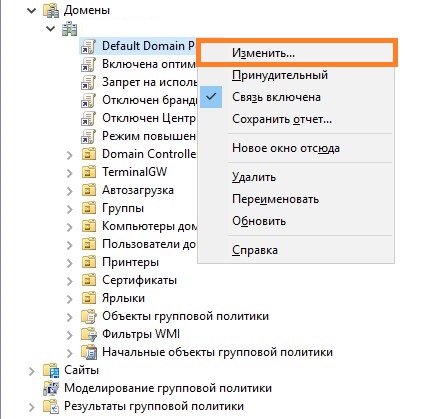

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc, после чего нажать кнопку «ОК».

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

По умолчанию, когда клиентский компьютер с Windows 11 или Windows 10 успешно устанавливает подключение к удаленному рабочему столу с хост-компьютером, используемые учетные данные затем сохраняются, чтобы обеспечить автоматическое подключение при последующих подключениях. подключиться к компьютеру — это может представлять угрозу безопасности вашего компьютера. В этом посте мы покажем вам, как включить или отключить «Всегда запрашивать пароль» при подключении удаленного рабочего стола к ПК с Windows.

Включить или отключить всегда запрашивать пароль при подключении к удаленному рабочему столу

Пользователи ПК могут запускать mstsc.exe или используйте приложение Microsoft Remote Desktop для подключения к ПК с Windows и управления им из удаленного места на удаленном устройстве. При подключении к удаленному рабочему столу вы можете использовать другое устройство для подключения к своему ПК и иметь доступ ко всем своим приложениям, файлам и сетевым ресурсам, как если бы вы физически присутствовали за рабочим столом; и вы можете увеличить количество подключений к удаленному рабочему столу на машину.

Вы можете включить или отключить «Всегда запрашивать пароль при подключении к удаленному рабочему столу к ПК с Windows 11/10» одним из двух способов при соблюдении следующих предварительных условий:

Мы обсудим два метода в этом разделе следующим образом:

Через редактор локальной групповой политики

Чтобы включить или отключить параметр «Всегда запрашивать пароль при подключении к удаленному рабочему столу на ПК с Windows 11/10 через редактор локальной групповой политики», выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите gpedit.msc и нажмите Enter, чтобы открыть редактор локальной групповой политики.

- В редакторе локальной групповой политики используйте левую панель, чтобы перейти по указанному ниже пути:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Безопасность

- В этом месте на правой панели дважды щелкните политику Всегда запрашивать пароль при подключении, чтобы изменить ее свойства.

- В открытом окне политики установите переключатель в положение «Включено», «Не настроено» или «Отключено» в соответствии с вашими требованиями.

- Нажмите Применить > ОК, чтобы сохранить изменения.

- Выйдите из редактора локальной групповой политики.

- Перезагрузите компьютер.

Вы можете использовать удаленный рабочий стол (RDP) в Windows Home; поэтому для пользователей домашней версии вы можете добавить функцию редактора локальной групповой политики, а затем выполнить инструкции, как указано выше, или вы можете использовать метод реестра ниже.

В одной из предыдущих статей я рассказывал о том, как в Windows 10 отключить запрос пароля при первоначальном входе в систему. Однако если ваш компьютер уйдет в спящий режим, то при пробуждении пароль все равно потребуется ввести. В Windows это называется повторным входом.

Повторный вход обеспечивает безопасность компьютера, однако не всем нравится постоянно набирать пароль. Поэтому сегодня я расскажу, как отключить запрос пароля при выходе из спящего режима. Для этого есть несколько способов, начнем с наиболее простого.

Графическая оснастка

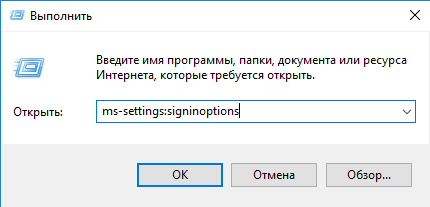

Для начала воспользуемся графической оснасткой, это самый простой и доступный способ. Нужные нам настройки находятся на странице «Параметры входа». Для быстрого перехода на эту страницу можно нажать клавиши Win+R и выполнить команду ms-settings:signinoptions.

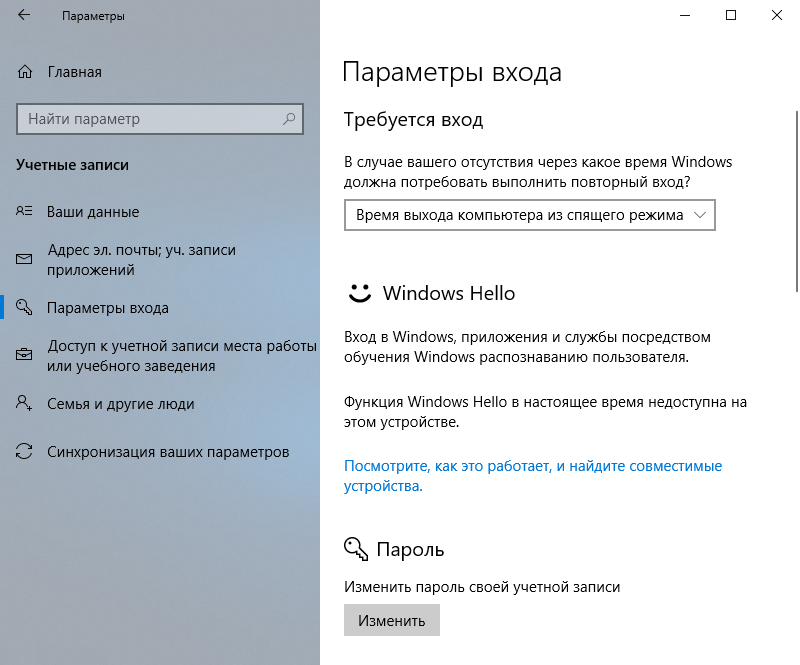

Как видите, по умолчанию каждый раз при выходе из спящего режима система требует ввести пароль.

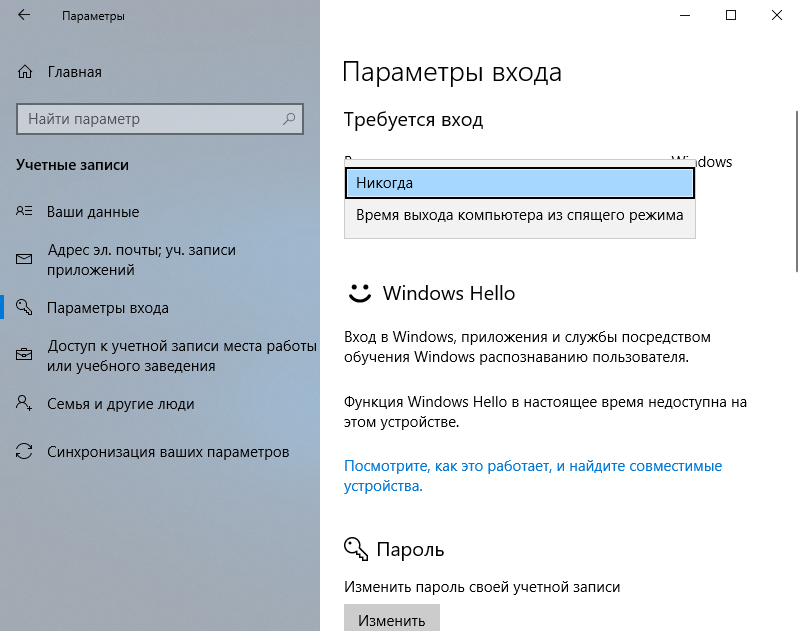

Для отключения повторного входа достаточно выбрать пункт «Никогда».

Командная строка

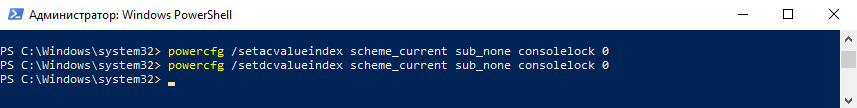

Для управления электропитанием в Windows имеется утилита командной строки powercfg. Для отключения запроса пароля надо запустить консоль cmd или powershell от имени администратора и выполнить команду:

powercfg /setacvalueindex scheme_current sub_none consolelock 0

Эта команда отключает запрос при работе от сети переменного тока (т.е. если компьютер включен в розетку). Если к примеру у вас ноутбук, то отключить запрос пароля при работе от от аккумулятора можно такой командой:

powercfg /setdcvalueindex scheme_current sub_none consolelock 0

Вернуть настройки обратно можно, выполнив эти же команды со значением 1.

Групповые политики

Групповые политики — простой и удобный способ управления компьютером. Открыть редактор локальных групповых политик можно, нажав Win+R и выполнив команду gpedit.msc.

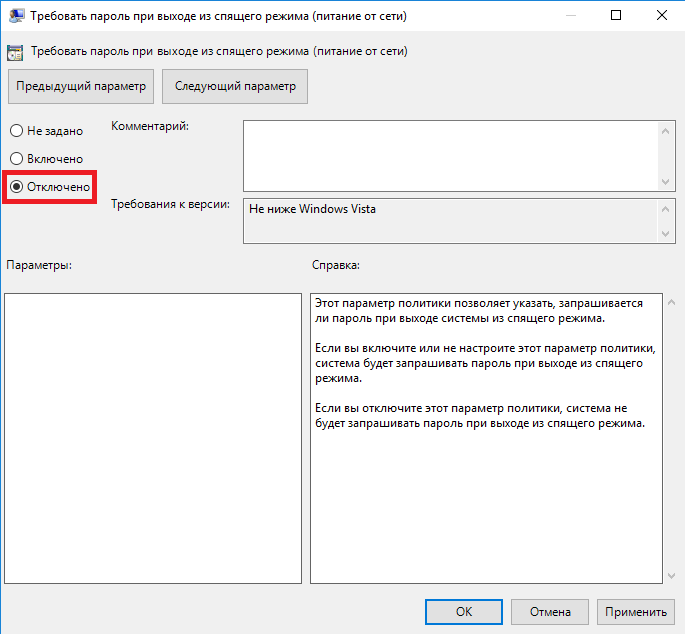

Нужные настройки находятся в разделе Конфигурация компьютераАдминистративные шаблоныСистемаУправление электропитаниемПараметры спящего режим. Здесь так же есть два параметра, один для питания от сети, второй — от батарей.

Для отключения запроса пароля надо установить параметры в значение «Отключено».

Если вдруг потребуется включить запрос обратно, то данные политики надо установить в значение «Включено» или «Не задано».

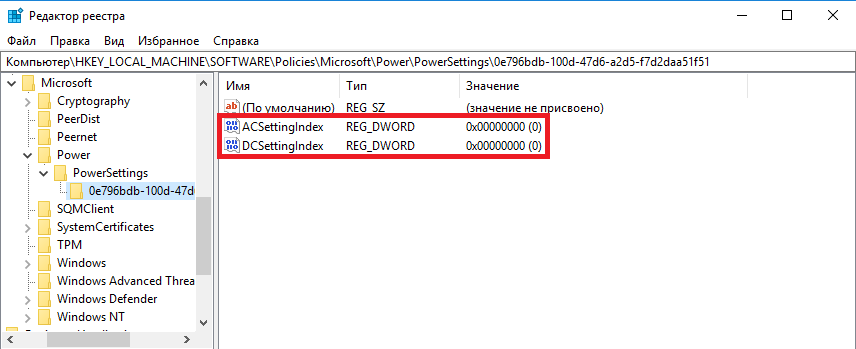

Системный реестр

Ну и последний, самый крайний способ. Его можно применять для домашних редакциях Windows 10, на которых нет редактора локальных групповых политик. Для отключения запроса пароля надо в ветке реестра HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftPowerSettingse796bdb-100d-47d6-a2d5-f7d2daa51f51 для параметров ACSettingIndex (питание от сети) и DCSettingIndex (питание от батарей) задать значение 0.

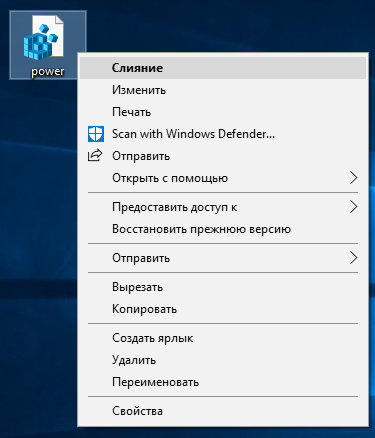

Если указанный раздел и параметры отсутствуют в реестре, то их необходимо создать. Для упрощения процесса можно создать текстовый файл с расширением reg следующего содержания:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftPowerSettingse796bdb-100d-47d6-a2d5-f7d2daa51f51]

″ACSettingIndex″=dword:00000000

″DCSettingIndex″=dword:00000000

Для применения настроек надо просто кликнуть по файлу правой клавишей и выбрать пункт «Слияние».

Вот пожалуй и все способы, по крайней мере известные мне. В заключение напомню, что запрос пароля призван обеспечить безопасность вашего компьютера и защитить его от несанкционированного доступа, поэтому перед его отключением стоит хорошенько подумать.