Ввести единую консоль управления сервером Windows Microsoft хотела еще с момента выпуска Windows Server 2008. Данная консоль управления получила название Server Manager, однако работать с ней было крайне неудобно. В Windows Server 2008 R2 консоль эту немного доработали, и часть операций управления сервером уже было удобно выполнять именно из нее. В Windows Server 2012 консоль управления Server Manager была существенно улучшена и доработана, причем, стоит отметить, данный инструмент управления сервером Windows стал действительно удобным и полезным.

По сути, консоль Server Manager является графической оберткой для генерации скриптов PowerShell (эта функционал не понаслышке знаком администраторам Exchange 2010). Например, в консоли управления AD — Active Directory Administrative Center появилась специальная панель — PowerShell History,в которой генерируются и отображаются скрипты, дублирующие действия администратора в GUI, и данный код можно использовать в дальнейшем для автоматизации некоторых задач по управлению параметрами и объектами Active Directory.

В новой консоли Server Manager появились следующие возможности:

- Возможность одновременного управления несколькими серверами из одной консоли, и возможность группировки серверов

- Возможность установки ролей и функций на удаленных серверах и отключенных виртуальных дисках (Vhd, Vhdx)

- Действия в консоли можно переводить в команды PowerShell

- Возможность интеграции других инструментов управления в консоль

- Мониторинг статуса всех подключенных серверов в одной панели (dashboard)

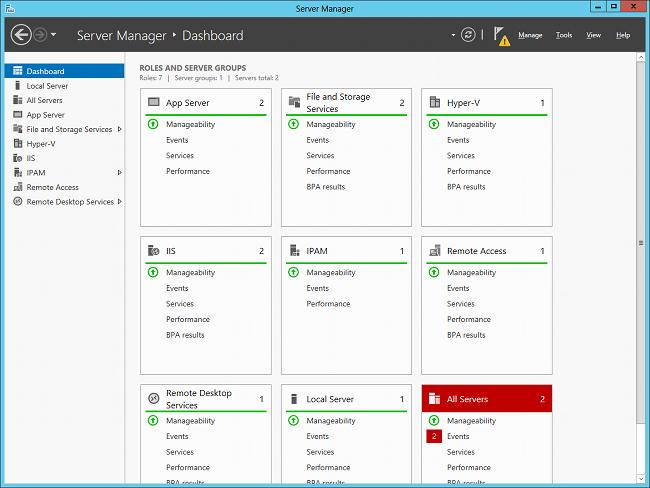

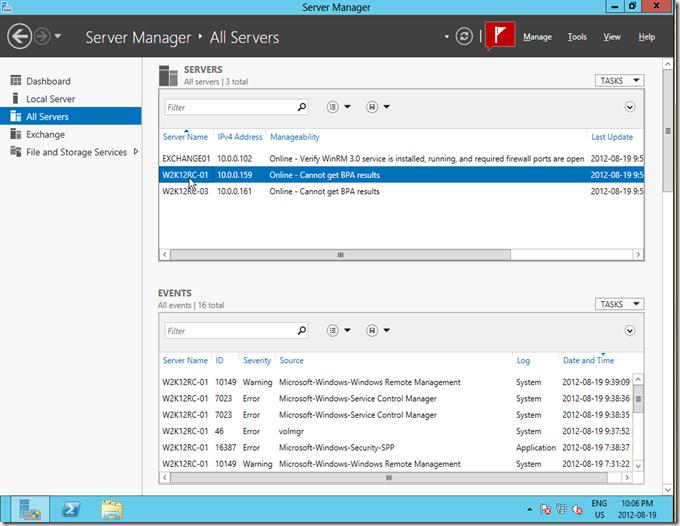

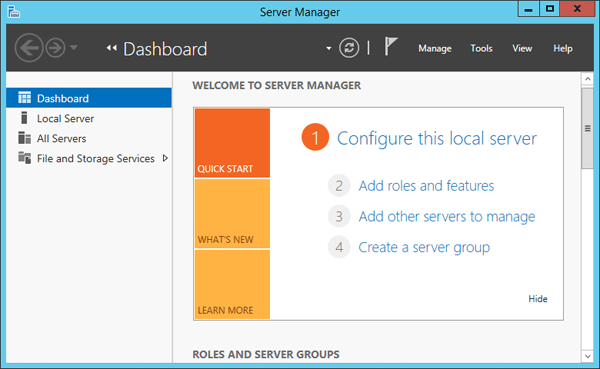

Консоль Server Manager запускается автоматически при входе на сервер и первое, что видит администратор – это панель Dashboard. На данной панели отображается текущее состояние серверов, подключенных к данной консоли Server Manager. В том случае, если наблюдались какие-либо проблемы с сервером или группой серверов, около элементов, требующих внимания администратора появляются красные значки (если присутствуют только зеленые элементы – все ОК).

В верхнем тулбаре окна располагаются несколько иконок и пункты меню: Manage, Tools, View и Help.

С помощью иконки Refresh можно вручную обновить информацию на панели Dashboard. Кроме того тут расположена иконка в виде флажка, если он красного цвета, то щелчок по нему покажет все обнаруженные на серверам проблемы.

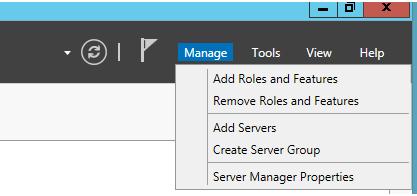

В меню управления (Manage) присутствуют пункты Add Roles and Features, Remove Roles and Features (установка/удаление ролей и функций), Add servers (добавление серверов в группу управления), Create Group (создать группу серверов) и Server Manager Properties (настройки консоли Server Manager: периодичность обновления, автоматический запуск).

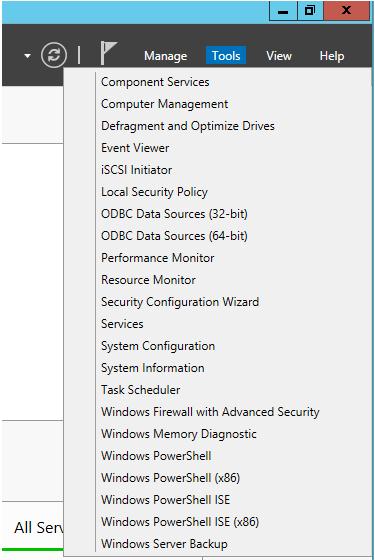

В меню Tools присутствуют ссылки на различные MMC консоли и другие утилиты администрирования. В данное меню можно добавить собственные инструменты (Как добавить собственные утилиты в Server Manager).

В правой панели содержаться следующие элементы: Dashboard, Local Server, All Servers и несколько групп серверов, созданных администратором. В центральной панели можно осуществить настройку локального сервера, управлять ролями и функциями и управлять группами серверов.

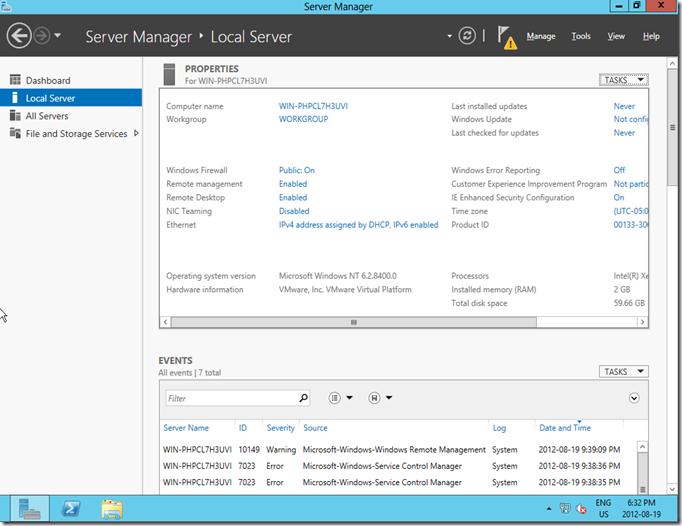

В разделе Local Server (локальный сервер) можно получить практически всю информацию о сервере, его ролях, событиях и службах. В свойствах локального сервера отображается такая информация, как имя компьютера, домен, настройки сети, версию ОС, параметры службы обновлений Windows, статус активации, параметры оборудования и временная зона.

В разделе All Servers содержится практически та же самая информация, что и у локального сервера, отличия в том, что из данного раздела можно просмотреть параметры сразу нескольких серверов.

В консоли можно создать несколько групп серверов по какому-либо признаку, например, “сервера филиала в Рязани”, все контроллеры домена, Exchange или Web сервера. Причем на данные сервера совсем не обязательно должна стоять Windows Server 2012, это могут быть и Windows 2008/R2/2003/R2, главное, чтобы на них был установлен и активирован пакет WinRM 3.0.

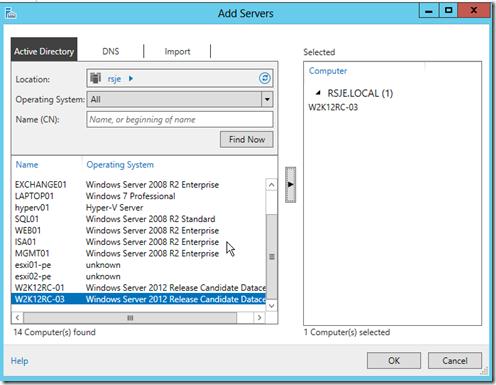

Добавить сервера в консоль можно с помощью соответствующего меню.

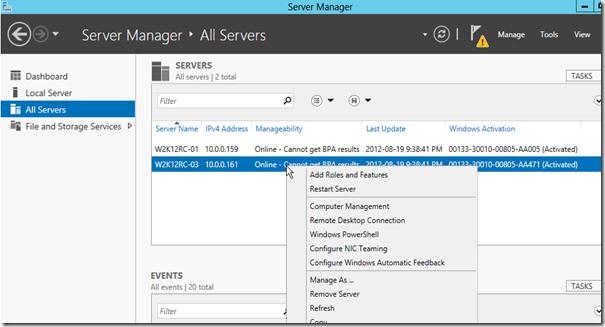

Щелкнув правой кнопкой по любому серверу в группе серверов, можно открыть меню, позволяющее запустить установку ролей, rdp клиент, открыть консоль управления сервером и т.д.

Server Manager is a management console (MMC) in Windows Server 2012 that allows you to add server roles / features, manage and deploy server remotely. In this tutorial we’ll show you 5 ways to launch Server Manager in Windows Server 2012.

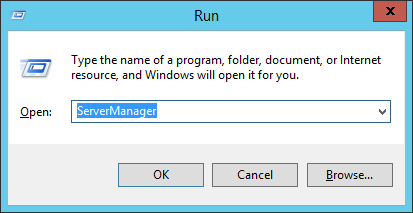

Method 1: Launch Server Manager from Command Line

Press the Windows key + R to open the Run box, or open the Command Prompt. Type ServerManager and press Enter.

This should be the most common and quickest way to open Server Manager in Windows Server 2012 / 2008.

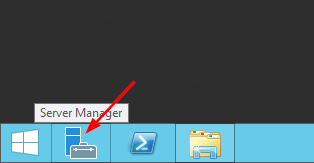

Method 2: Launch Server Manager from Taskbar

By default, the Server Manager shortcut is pinned to the taskbar. Just click the Server Manager icon and you can run Server Manager immediately.

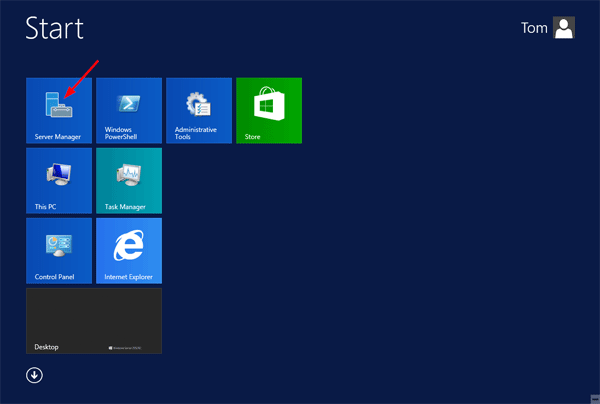

Method 3: Launch Server Manager from Start Screen

Click the Start button to open the Start Screen.

As you can see in the picture above, the Metro interface gives you access to Server Manager.

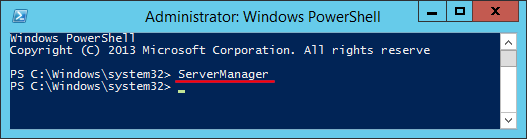

Method 4: Launch Server Manager Using PowerShell

Open PowerShell in Windows Server 2012. Type ServerManager and press Enter.

Method 5: Create a Desktop Shortcut to Launch Server Manager

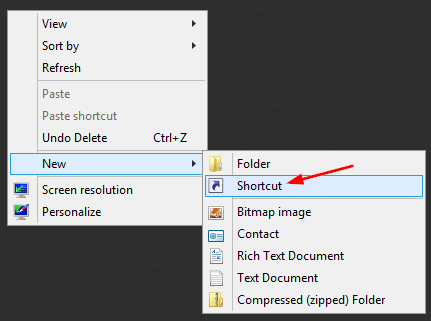

Right-click on any empty space on your desktop. Select New -> Shortcut from the context menu.

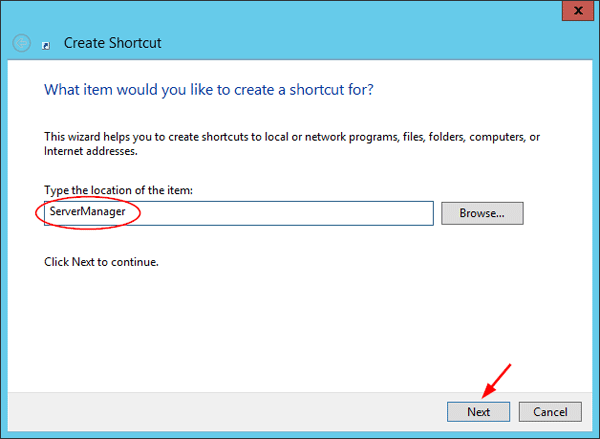

Type ServerManager in the shortcut location box and click Next.

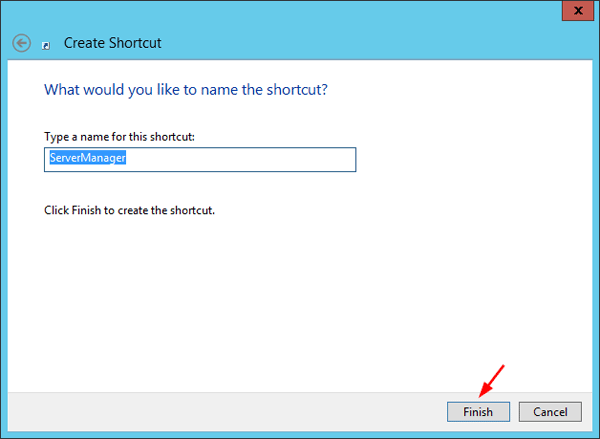

Give a name for the shortcut and click Finish.

You should now see a new desktop shortcut on the desktop. Double-click it and you can launch Server Manager quickly.

That’s it!

- Previous Post: How to Enable USB Write Protection in Windows 10, 8 and 7

- Next Post: How to Add Missing Disk Cleanup in Windows Server 2012

В отличие от системы Windows 8 управление сервером не ограничивается рамками локальной системы. Речь идет об удаленном управлении несколькими серверами и их ролями. Здесь на первый план выходит оснастка Windows Server 2012 Server Manager

В опубликованной в предыдущем номере статье «Осваиваем Windows Server 2012, часть 1» я рассказывал о том, как использовать интерфейс нового экрана Start и связанные с ним сочетания клавиши Winkey для выполнения локальных серверных задач. Однако в отличие от системы Windows 8 управление сервером не ограничивается рамками локальной системы. Речь идет об удаленном управлении несколькими серверами и их ролями. Здесь на первый план выходит оснастка Windows Server 2012 Server Manager.

Оснастка Server Manager устанавливается вместе с любой версией системы Windows Server 2012 с полным графическим пользовательским интерфейсом и по умолчанию автоматически запускается при регистрации в системе. Однако не обязательно регистрироваться на сервере с системой 2012, чтобы использовать оснастку Server Manager. Вы можете установить пакет Remote Server Administration Toolkit (RSAT) for Windows 8 (в данный момент находится на стадии подготовки), чтобы запускать оснастку Server Manager на клиентской системе Windows 8 (и только этой версии).

Оснастка Server Manager состоит из трех основных секций (экран 1): панель областей управления, панель подробностей и файловое меню. Не знаю, является ли данный набор самым актуальным (похоже, он меняется с каждым релизом), но предполагаю, что эти названия вам знакомы. Панель областей управления содержит общий набор областей применения оснастки Server Manager. При выборе одного из элементов на панели областей управления содержимое панели подробностей изменится, и вы получите подробную информацию по выбранной области. Файловое меню в правом верхнем углу – наиболее простой способ получить доступ ко множеству задач управления серверами в выбранной области управления.

|

| Экран 1. Обзор сервера |

Чтобы облегчить понимание отображаемой в консоли Server Manager информации, давайте отберем пять серверов в данном окружении, определив их операционные системы и установленные роли:

-HANSHI (R2 — AD DS, DNS, DHCP, Hyper-V и File and Storage Services); -SCVMM (R2 — System Center Virtual Machine Manager 2012, IIS и File and Storage Services); -ROOTCA (R2 – AD CS, IIS); -WS2012RTM-1 (WS2012 – AD DS, DNS, File and Storage Services); -WS2012RTM-2 (WS2012 – AD DS, DNS, File and Storage Services).

Консоль Server Manager использует менее подробное отображение информации, чем предыдущие версии управляющих консолей, и демонстрирует состояние системы с помощью «плиток» и цветов. В результате консоль полностью использует всю предоставляемую площадь монитора. При работе с более низким разрешением панель областей управления будет автоматически сжиматься, когда вы «проваливаетесь» в определенные серверные роли и группы. Первым делом вы, скорее всего, захотите скрыть область Quick Start, позволив, таким образом, всем ролям/группам разместиться на экране.

Добавление серверов и групп серверов

Как я говорил, файловое меню содержит множество задач, которые вы можете выполнить как на серверах, так и в самой консоли Server Manager. Вкладка Manage позволяет вам добавлять серверы в консоль Server Manager (при этом учтите, что вы не сможете удалить их из консоли), добавлять и удалять роли и компоненты на отслеживаемые серверы, регулировать некоторые базовые настройки Server Manager и создавать группы серверов. Давайте создадим группу серверов прежних версий, в которую будут входить только серверы с установленной операционной системой Windows Server 2008 R2. Выбор пункта меню Manage, Create Server Group вызывает окно выбора серверов, которые являются членами группы (экран 2). Обратите внимание на вкладки в верхней части области выбора – вы можете выполнять поиск по службе DNS, серверному пулу, импортированному списку или каталогу Active Directory. Я поддерживаю подробное описание, но данная структура настолько проста и прозрачна, что подробности проще будет опустить. При поиске серверов для группы Legacy Servers я использовал каталог AD, чтобы выбрать системы только с 2008 R2 или Windows 7. Еще один недостаток: список отбора операционных систем содержит одновременно и серверную, и клиентскую операционные системы определенного поколения (например, 2008 R2 и Windows 7), а не просто серверную операционную систему. Консоль Server Manager – это не больше и не меньше чем средство управления серверами, и она имеет ограниченные возможности в управлении клиентскими системами. К тому же в корпоративном окружении такой параметр быстрого отбора заставит вас прокручивать тысячи клиентских машин, чтобы найти необходимые серверы.

|

| Экран 2. Создание группы серверов |

Мониторинг серверов старых версий

Единственными старыми операционными системами, состояние которых может отслеживать консоль Server Manager, являются системы Windows Server 2008 или 2008 R2. Чтобы обеспечить возможность мониторинга этих серверов в консоли Windows Server 2012 Server Manager, вы должны сделать следующее.

* Установить пакет. NET Framework 4.0. Я подозреваю, что на большинстве серверов, для которых проводится регулярное обновление, он уже установлен.

* Установите пакет Windows Management Foundation 3.0. Этот пакет содержит обновления для инструментов PowerShell 3.0, WMI и WinRM.

* Возможно, вам придется установить обновления, описанные в статье KB 2682011 (http://go.microsoft.com/fwlink/p/?LinkId=245487). И опять же, если вы своевременно обновляете системы, то я подозреваю, что этот пакет уже установлен. Подробную информацию об удаленном мониторинге серверов с помощью Windows Server 2012 Server Manager можно найти в статье «Configure Remote Management in Server Manager» (http://technet.microsoft.com/en-us/library/hh921475).

Как только серверы с системой 2008 R2 были выделены в отдельную группу и «плитку», сразу стало очевидно, что возникли проблемы с взаимодействием консоли Server Manager и серверов R2 (экран 3). При этом оставались проблемы с мониторингом этих старых операционных систем. Щелчок мыши на элементе Manageability с тремя ошибками в «плитке» Legacy Servers выявил проблемы с получением данных со всех трех систем R2 (экран 4). Чтобы скрыть эти ошибки или другие ошибки, какие вы сочтете нужным, раскройте список выбора Status и снимите выделение с соответствующей записи. Строка вернется в нормальное состояние.

|

| Экран 3. «Плитки» |

|

| Экран 4. Ошибки получения данных из систем R2 |

Инструменты и уведомления

В файловом меню есть еще два важных пункта: Tools и Notifications. Tools – это замена консоли Administrative Tools в системе Windows Server 2012. Именно сюда необходимо зайти, если вы хотите напрямую вызвать знакомые инструменты (например, Active Directory Administrative Center, Group Policy Management, DNS и так далее), а не использовать рабочую панель Roles.

Notifications – это флажок, меняющий цвет на красный, если какие-либо элементы требуют вашего внимания (экран 5). Хотя данная функциональность отчасти повторяет уведомления рабочей области, преимущество флага Notifications состоит в том, что он остается всегда видимым, даже если вы углубляетесь в определенные области консоли Server Manager и не видите рабочую область.

Local Server / All Servers

|

| Экран 5. Notifications |

Давайте вернемся в панель областей управления и рассмотрим оставшиеся способы просмотра информации по вашим серверам. Области Local Server и All Servers позволяют управлять множеством серверов, используя вертикальный (в моем понимании) подход, то есть предоставляя управление всеми установленными ролями, компонентами и службами на сервере.

Область роли

Помимо областей Dashboard, Local Server, All Servers и любых созданных групп серверов (например, Legacy Servers), панель областей автоматически дополняется значками, соответствующими всем серверным ролям, находящимся под вашим управлением (экран 6). Такой подход позволяет взглянуть на ваши серверы «в разрезе»: распространение определенной роли по множеству серверов.

|

| Экран 6. Обзор роли |

Давайте взглянем на роль AD DS (экран 7). Каждая область представляет собой набор окон (в данном случае окон Servers, Events, Services, Best Practices Analyzer (BPA), Performance и Roles and Features). Вы можете щелкнуть правой кнопкой мыши на каждой записи в окне и получить доступ к задачам контекстного меню. В каждой области также имеется «вон та штука» под названием Tasks в правом верхнем углу каждого окна, которая представляет собой дополнительную точку запуска задач. Такое многообразие способов запуска задачи в консоли Server Manager, позволяет просто выбрать один из способов выполнения задачи. Например, запомните, что пункта Remove Server нет в файловом меню Manage, содержащем пункт Add Server. Вы можете удалить сервер из окна мониторинга, щелкнув по нему правой кнопкой мыши, либо из области Servers или любой области роли, в которой представлен данный сервер.

|

| Экран 7. Роль AD DS |

Новый мощный интерфейс управления

Вы можете многое узнать о возможностях Server Manager, щелкнув правой кнопкой мыши в любой области и просмотрев разрешенные операции в контекстном меню. Например, можно перезагрузить один (или все, в зависимости от выбранного количества) сервер из области All Servers, щелкнув правой кнопкой и выбрав операцию Restart Server. Вы можете настроить объединение сетевых интерфейсов, запустить удаленную сессию PowerShell или воспользоваться другими известными механизмами администрирования. Такой подход приводит к интересным эффектам при использовании старых, не обновленных до последней версии инструментов. Например, приложение LDP.EXE, запускается три раза (каждый раз для определенного контроллера домена), когда я выбираю данную команду для выборки из трех контроллеров домена. Соблазнительная возможность, ведь большинство популярных инструментов командной строки представлены в контекстном меню – однако они просто запускаются и «вылетают» по ошибке, так как вы не указали (и не могли указать) необходимые параметры.

Чего мне не хватало, так это возможности использовать кнопку мыши «назад» для возврата к предыдущему экрану, например, если вы углубились в изучение определенной роли и захотели вернуться к общему виду. Я удивлен, что эта кнопка не работает, так как мы говорим о базовой функции, которой мне стало не хватать спустя три минуты с момента начала использования Server Manager.

После того как вы привыкнете к интерфейсу консоли Server Manager, он покажет себя во всей красе. Например, область роли помогла мне обнаружить, что я установил роль AD DS на виртуальную машину SCVMM, но не повысил сервер до контроллера домена. Средство BPA предложило мне применить политику Default Domain Controllers Policy на подразделение Servers. И что же? При дальнейшем исследовании я обнаружил не до конца настроенную роль AD DS на сервере SCVMM, который входит в подразделение Server OU. Лучше бы средство BPA сообщило мне, что у меня есть сервер, на котором установлена роль AD DS, но он не входит в подразделение Domain Controllers.

Server Manager или экран Start?

Одной из главных проблем при работе как с консолью Server Manager, так и с экраном Start в системе Windows Server 2012 является поиск расположения привычных задач и витиеватых маршрутов, по которым к ним можно добраться. В общем, мне действительно понравилась консоль Windows Server 2012 Server Manager. Она имеет удобный интерфейс, который позволяет управлять удаленными и локальными серверами, а также просматривать их состояние с разных сторон, например, увидеть установленные роли, уровень операционной системы или использовать любую другую группировку. Механизмы интерфейса немедленно уведомляют вас о появлении предупреждений или ошибок, а вы можете выполнять различные действия для нескольких серверов, что раньше было невозможно.

Но я до сих пор сомневаюсь в целесообразности использования нового экрана Start и связанных с ним сочетаний клавиши Windows Key для управления серверами – особенно для удаленного управления «через консоль» посредством сессий Remote Desktop. А если вы не установите параметр Apply Windows key combinations on the remote computer в настройках Local Resources подключения Remote Desktop Connection, парадигма использования нового экрана Start становится практически непригодной. Не все управляют крупными «облачными» центрами обработки данных, поэтому я верю, что настанет время, когда операторы сервера будут использовать сенсорные экраны на серверных консолях для просмотра красных «плиток» консоли Server Manager в поисках ошибки. Но в тоже время, я думаю, пройдет немало времени, прежде чем специалисты будут администрировать свои серверы через сенсорные экраны. Механизмы экрана Start в серверных системах выглядят уверткой, связанной со спущенным «сверху» решением о том, что все версии Windows должны иметь одинаковый интерфейс, независимо от соответствия этого интерфейса требованиям платформы, или, что еще хуже, последствий этого решения.

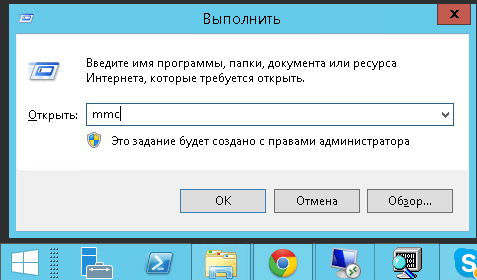

В Windows Server 2012 R2 переключитесь на начальный экран и введите mmc. В Windows 10 введите mmc в поле поиска на панели задач. Выберите MMC на панели результатов поиска. В окне MMC нажмите CTRL + M, чтобы добавить оснастку в консоль.

Чтобы открыть MMC, нажмите «Пуск», «Выполнить», затем введите mmc и нажмите [Enter]. Появится окно MMC, разделенное на две панели. Левая панель содержит две вкладки с названиями «Дерево» и «Избранное». Вкладка «Дерево», также называемая деревом консоли, отображает элементы, доступные в данной консоли.

Как мне получить доступ к диспетчеру Windows Server?

На панели задач Windows нажмите кнопку Диспетчер серверов. На начальном экране щелкните Диспетчер серверов.

Как мне настроить MMC?

A.

- Запустите среду MMC (Пуск, Выполнить, mmc.exe).

- В меню «Файл» выберите «Добавить / удалить оснастку» (или нажмите Ctrl + M).

- В диалоговом окне «Добавить / удалить оснастку» нажмите «Добавить».

- Добавьте необходимые оснастки; когда вы закончите, нажмите ОК.

- Разверните окно в MMC и разверните саму консоль MMC.

- В меню «Файл» выберите «Сохранить как».

16 центов 2004 г.

Как открыть консоль управления в Windows 10?

Нажмите клавишу с логотипом Windows + X, чтобы открыть меню опытного пользователя. Затем щелкните ярлык «Управление компьютером». Откройте командную строку в Windows 10, введите compmgmt. msc и нажмите Enter.

Как использовать консоль управления Microsoft в Windows 10?

Чтобы получить доступ к MMC, нажмите [Windows Key] + [R] и введите mmc.

- Это откроет пустую консоль. Отсюда вы можете начать добавлять оснастки в свою консоль. …

- Теперь вы можете выбрать, к каким инструментам вы хотите получить быстрый доступ. …

- Оснастки появятся на средней панели окна.

Как установить диспетчер сервера?

Перейдите в Панель управления -> Программы -> Включение или отключение компонентов Windows. Найдите Инструменты удаленного администрирования сервера и снимите соответствующие флажки. Ваша установка RSAT в Windows 10 завершена. Вы можете открыть диспетчер серверов, добавить удаленный сервер и начать им управлять.

Какая команда управляет режимом сервера?

Запустите сервер из командной строки Windows

- Откройте командную строку Windows. Щелкните Пуск> Программы> Стандартные> Командная строка.

- Измените каталоги на папку RUN вашей установки Service Manager. Например:…

- Введите следующую команду: sm -httpPort: 13080 -httpsPort: 13081. …

- Нажмите Ввод.

Как восстановить активный каталог?

Как восстановить Active Directory

- Перезагрузите сервер.

- В меню загрузки нажмите F8 для доступа к дополнительным параметрам.

- Прокрутите вниз и выберите режим восстановления служб каталогов.

- Нажмите Enter, и это перезагрузит компьютер в безопасном режиме. Он не запускает службы каталогов.

5 окт. 2020 г.

Как создать индивидуальную консоль MMC?

Создание настраиваемых консолей MMC для управления Windows Server

- В Windows Server 2012 R2 переключитесь на начальный экран и введите mmc. …

- Выберите MMC на панели результатов поиска.

- В окне MMC нажмите CTRL + M, чтобы добавить оснастку в консоль.

- В диалоговом окне «Добавить или удалить оснастки» нажмите «Дополнительно».

- В диалоговом окне «Дополнительно» установите флажок «Разрешить изменение родительской оснастки» и нажмите «ОК».

22 апр. 2016 г.

Что такое команда MMC?

Вы используете Microsoft Management Console (MMC) для создания, сохранения и открытия административных инструментов, называемых консолями, которые управляют оборудованием, программным обеспечением и сетевыми компонентами вашей операционной системы Microsoft Windows. … Чтобы создать собственную консоль MMC, вы воспользуетесь командой runas. Оснастка — это инструмент, размещенный в MMC.

Как открыть файл MMC от имени администратора?

Шаги по запуску приложения от имени администратора

- Найдите приложение, которое вы хотите запустить, в проводнике Windows, консоли управления Microsoft (MMC) или панели управления.

- Удерживая нажатой клавишу SHIFT, щелкните правой кнопкой мыши исполняемый файл или значок приложения, а затем выберите «Запуск от имени».

28 центов 2020 г.

Какая команда открывает Управление компьютером?

Окно «Выполнить» — еще один быстрый способ открыть системные инструменты в Windows. Вы также можете использовать его, чтобы открыть Управление компьютером. Нажмите клавиши Win + R на клавиатуре, чтобы открыть команду «Выполнить», введите команду compmgmt. msc, а затем нажмите клавишу ВВОД или ОК.

Как мне получить доступ к корню консоли?

Чтобы просмотреть свои сертификаты в оснастке MMC, выберите Корень консоли на левой панели, затем разверните «Сертификаты (локальный компьютер)». Появится список каталогов для каждого типа сертификата. Из каждого каталога сертификатов вы можете просматривать, экспортировать, импортировать и удалять его сертификаты.

Как открыть Управление дисками?

Чтобы запустить Управление дисками:

- Войдите в систему как администратор или как член группы администраторов.

- Нажмите Пуск -> Выполнить -> введите compmgmt. msc -> нажмите ОК. Или щелкните правой кнопкой мыши значок «Мой компьютер» и выберите «Управление».

- В дереве консоли щелкните Управление дисками. Откроется окно «Управление дисками».

Обновлено 08.02.2017

mmc или мега мощная консоль

Всем привет сегодня хочу рассказать о mmc (Microsoft Management Console), так как многие системные администраторы мало того, что о ней не знают, да если знают не до понимают какой mmc дает широкий функционал и экономию времени, например когда я только знакомился с операционными системами Windows, во многих книгах приводились примера, что у технической поддержки или у отдела кадров были специально подготовленные под них mmc консоли, в которых были все нужные им вещи, чтобы максимально снять нагрузку с системного администратора. Создадим с вами свою Мега консоль.

Рассматривать мы будем создание mmc или как я ее еще называю мега мощная консоль, на Windows Server 2012 R2.

Плюсы mmc

- не нужно иметь на рабочем столе или в меню быстрого доступа в пуске много ярлыков

- возможность управление другими серверами удаленно из одного места, если нет конечно System center configuration manager

- бесплатно, так как встроенная утилита Windows

- гибкая настройка именно под ваши нужды

Виды запуска mmc

Существует два вида запуска оснастки:

- Авторский — это режим когда вы можете добавлять и изменять содержимое оснастки

- Пользовательский — это режим когда есть уже оснастка управления и изменить, что либо в ней вы не можете, пример Управление компьютером, и куча таких

Запуск mmc

Запуская Microsoft Management Console, она откроется по умолчанию в авторском режиме подразумевающий правки, но при желании потом можно запретить изменение вашей консоли. Нажимаем Win+R и вводим mmc.

открываем mmc

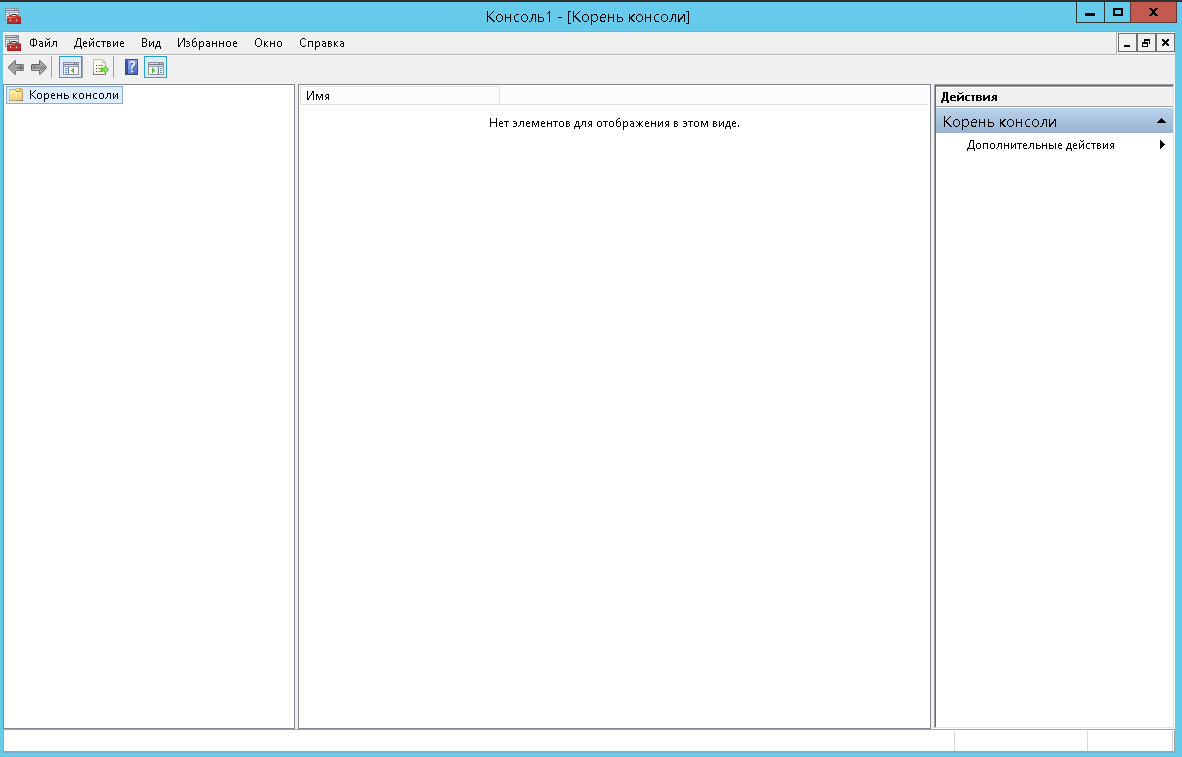

В итоге у вас появится вот такое окно

оснастка mmc

Добавление оснасток

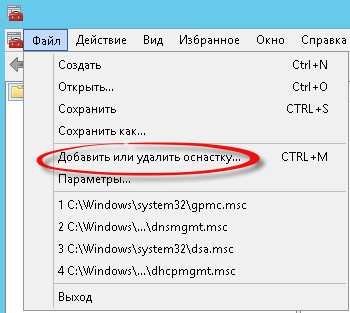

консоль mmc позволяет добавить нужные оснастки через меню Файл-Добавить или нажатием CTRL+M

консоль mmc

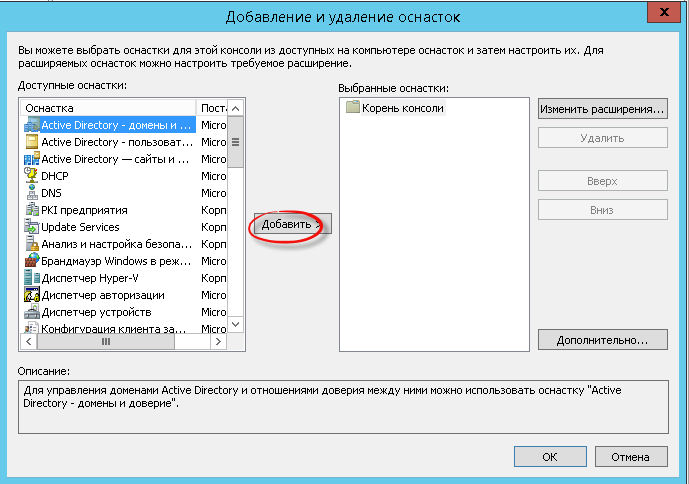

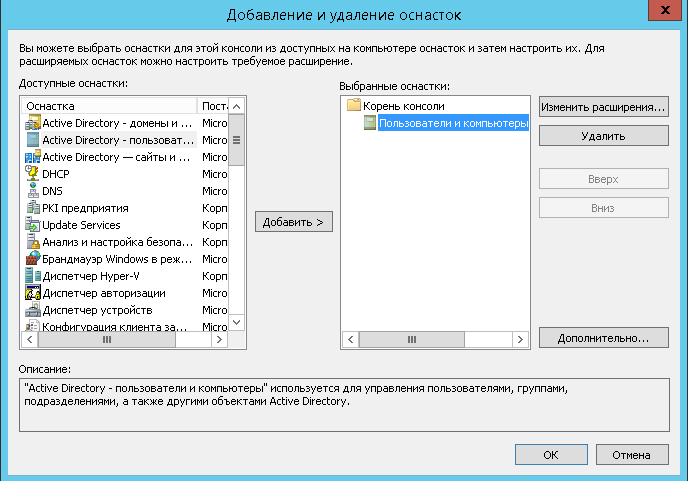

Я в своем примере добавлю вот такие вещи:

- Active Directory — Пользователи и компьютеры (самая используемая оснастка)

- Active Directory — Домены и доверие

- Active Directory — Сайты и службы

- DHCP

- DNS

- Диспетчер Hyper-V

- PKI предприятия

- Просмотр событий

- Редактирование ADSI

- Службы

- Управление групповой политикой

Выбираем нужное и жмем кнопку добавить.

mmc добавляем оснастки

Выбранная консоль появится с правой стороны

перенос консоли

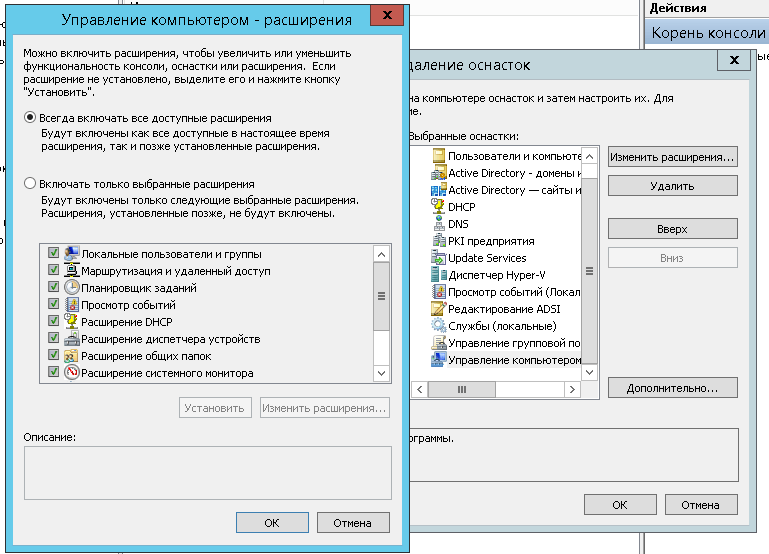

Если вы нажмете кнопку изменить расширения, то у вас появится возможность более тонкой настройки mmc windows console. Например некоторые из них включают дополнительные расширения. Видим что Управление компьютером состоит из более чем 10 расширений, если нужно то можете отключить не нужные.

mmc windows

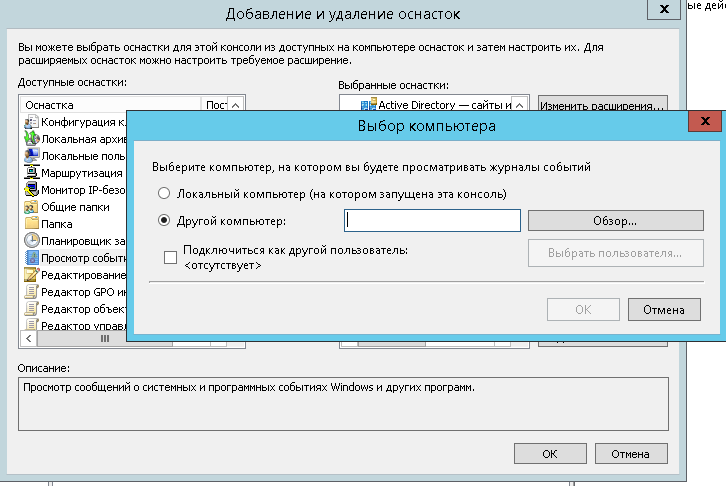

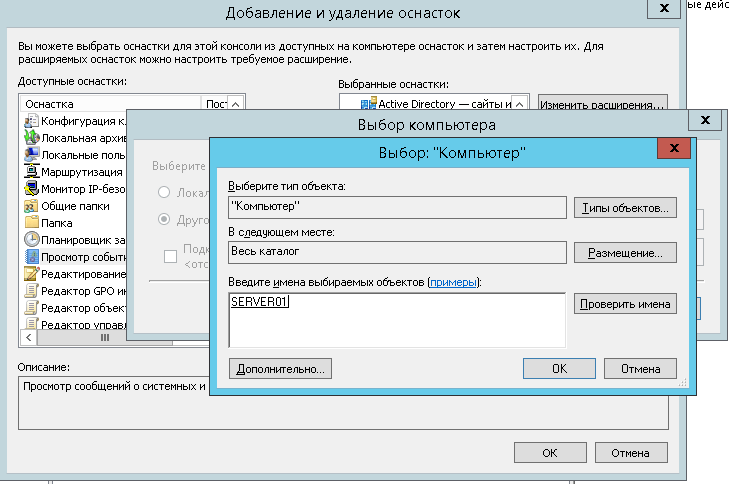

Еще mmc windows console позволяет добавить некоторые оснастки которые будут относиться к другим компьютерам, например просмотр событий который будет показывать логи с другого компьютера

mmc windows

жмем обзор и добавляем нужный.

добавление удаленного компьютера в mmc

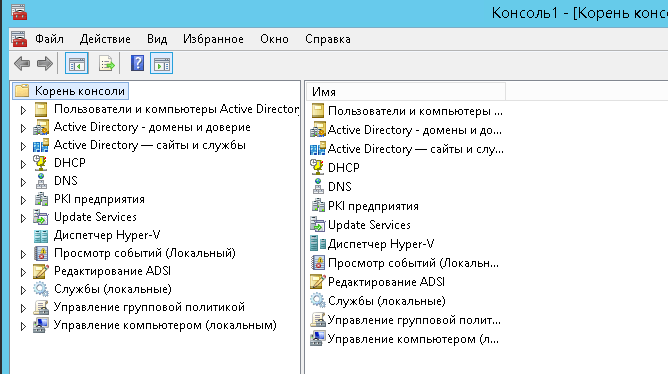

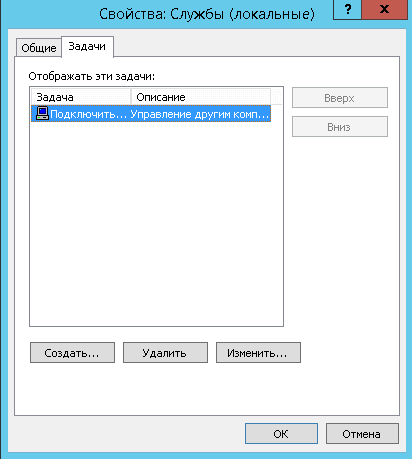

В итоге мы получили вот такой инструмент.

mmc с добавленными оснастками

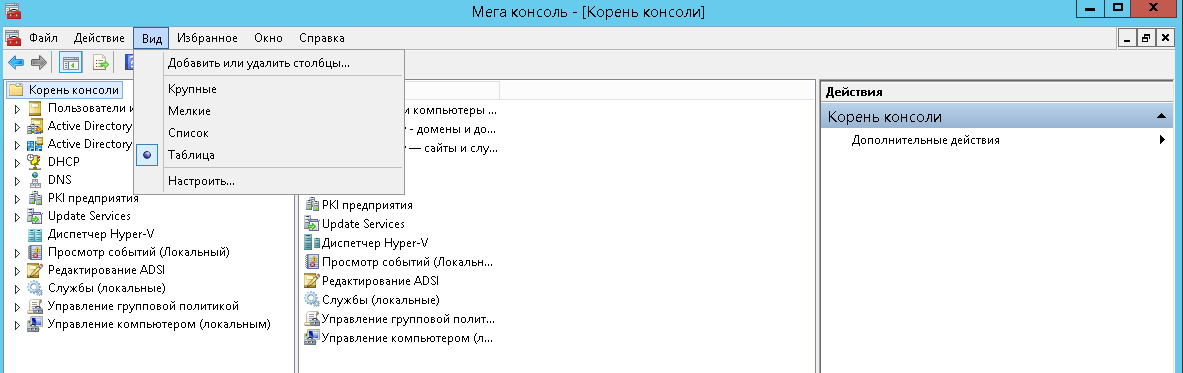

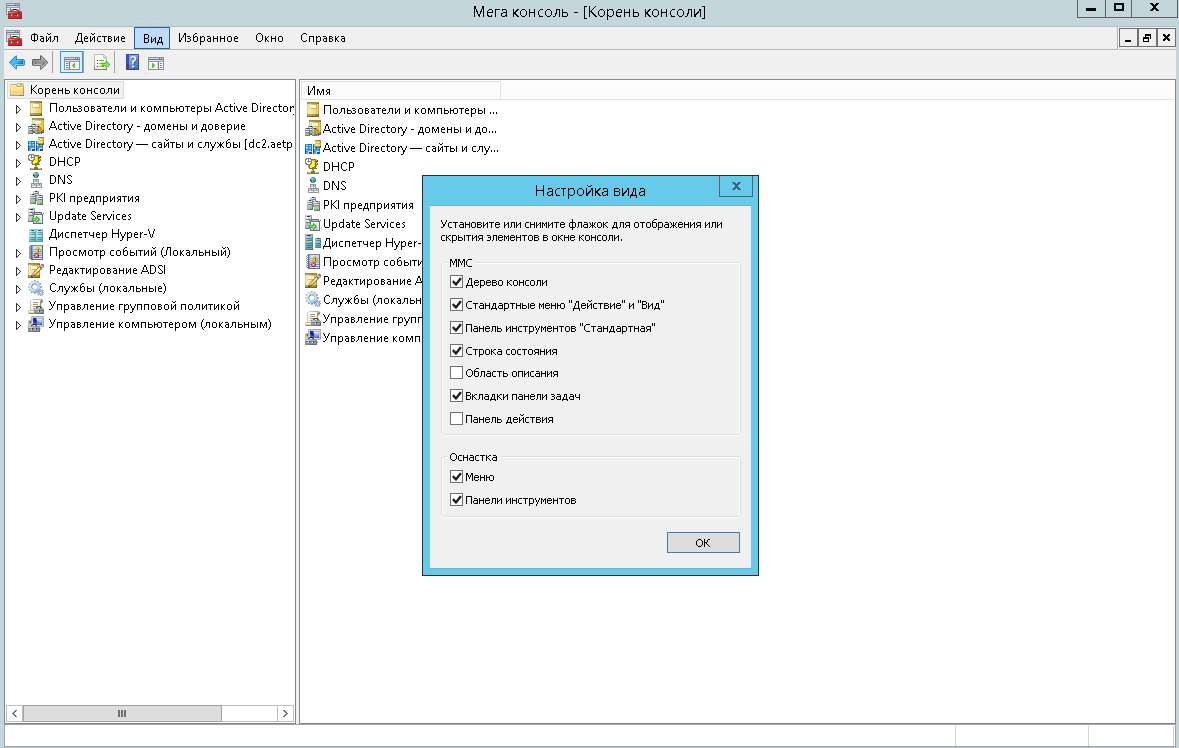

Настраиваем внешний вид mmc

Для того чтобы сделать вашу мега консоль более удобной я предлагаю расширить центральную область и избавиться от области действия. Для этого нажимаем Вид-Настроить.

mmc настройка внешнего вида

и снимаем галку панель действий.

MMC или мега мощная консоль

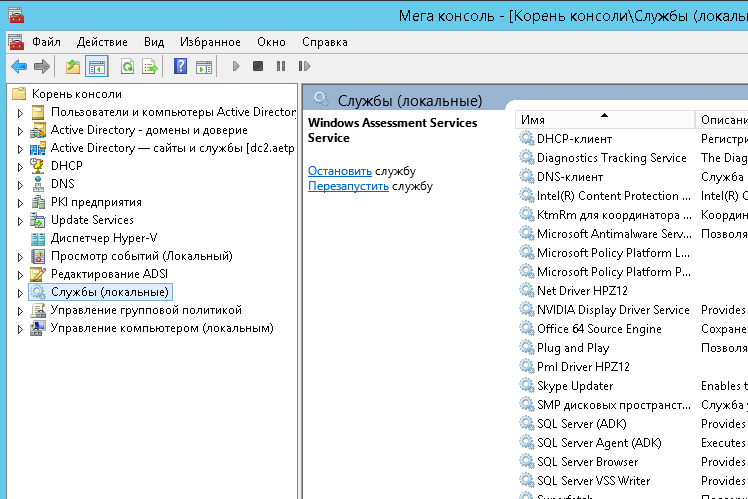

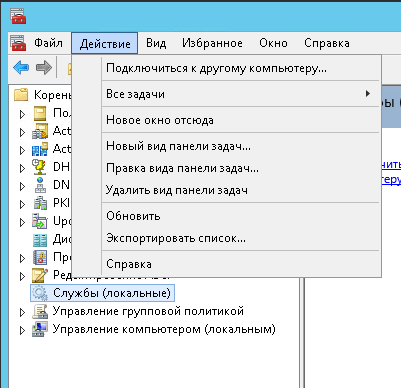

Так же для можно добавить дополнительных команд для превращения вашей оснастки реально в крутую вещью. Видим что в Службах есть только Отановить или перезапустить, давайте расширим этот функционал.

добавляем команды в mmc

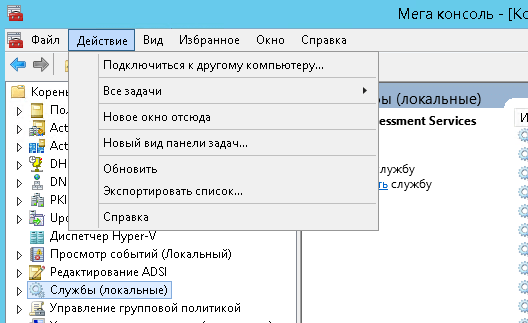

Выбираем действие-новый вид панели задач

mmc новый вид панели задач

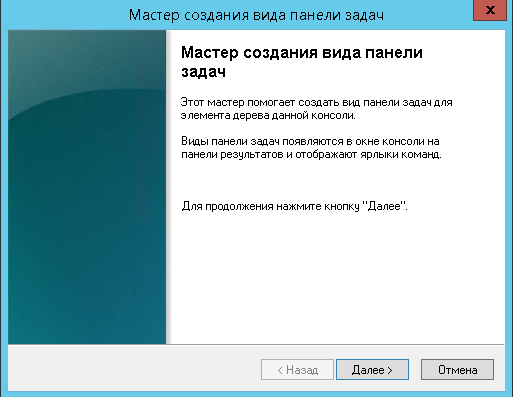

Откроется мастер создания вида панели

mmc новый вид панели задач

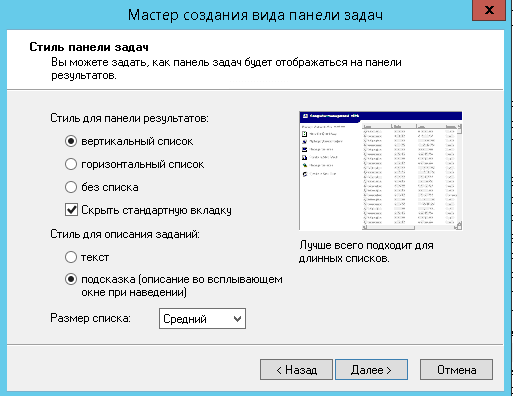

Выбираем вертикальный вид, хотя вам может понравится и другой, все на ваше усмотрени.

мастер настройки вида

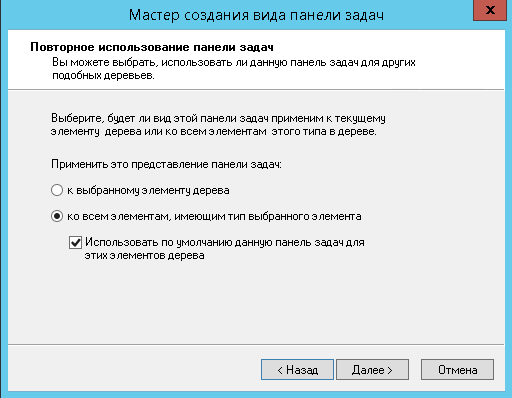

применяем ко всем элементам

MMC или мега мощная консоль-17

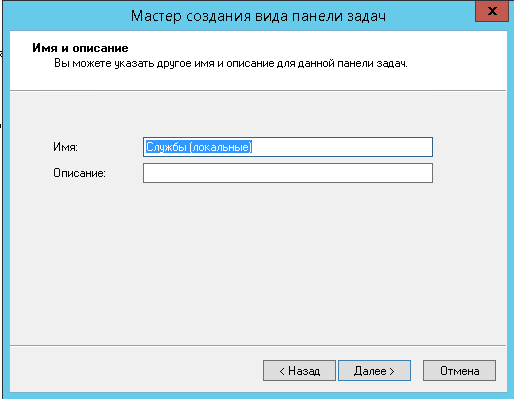

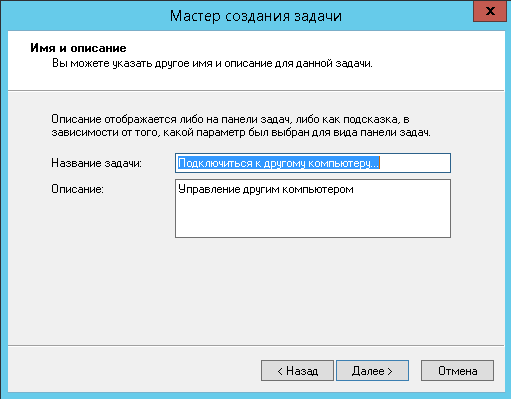

Задаем имя, если старое вас не устраивает

задаем имя оснастки

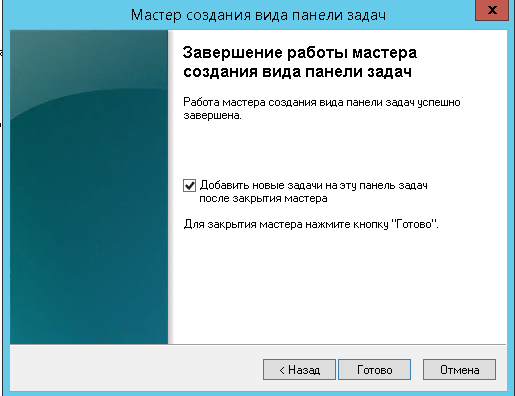

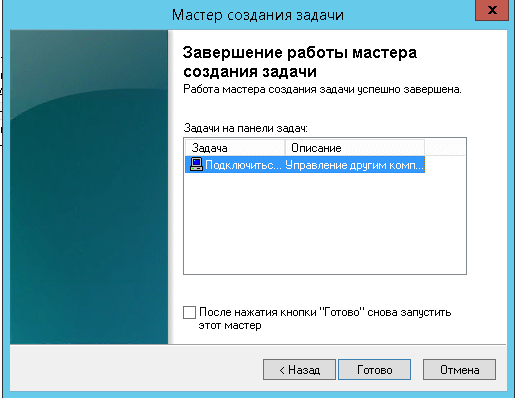

Готово.

MMC или мега мощная консоль-19

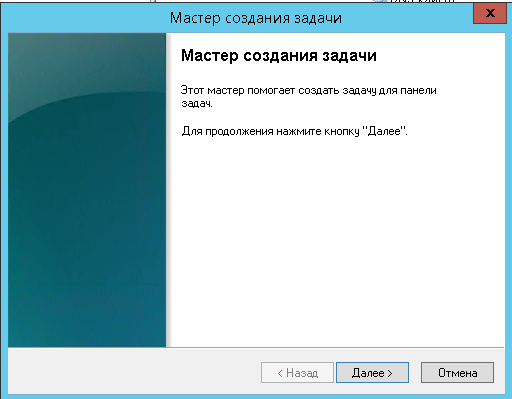

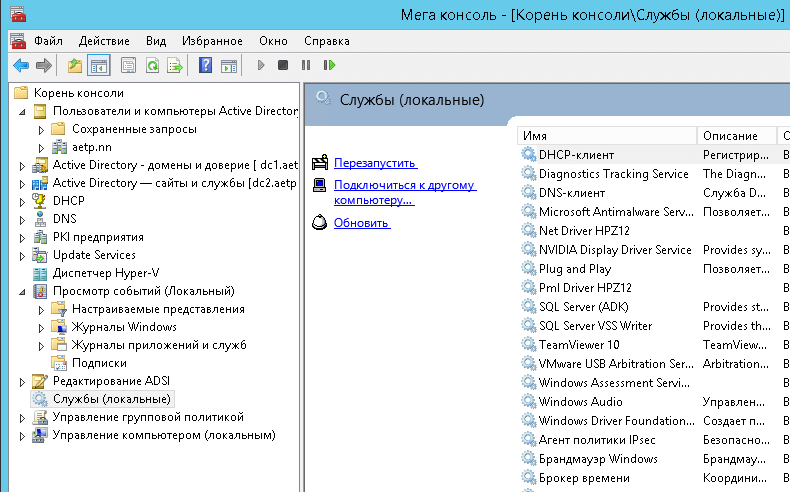

Теперь откроется мастер создания задачи.

мастер создания задачи mmc

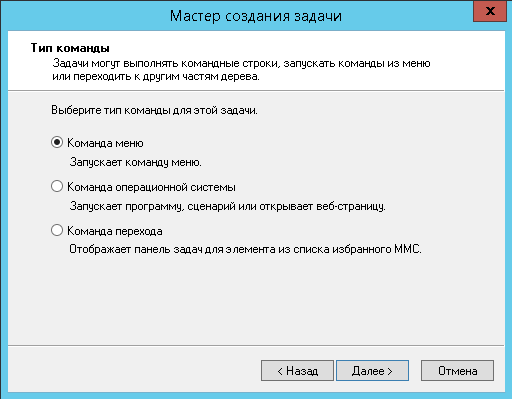

У вас на выбор три варианты

- Команда меню — стандартная команда

- Команда операционной системы — скрипт

- Команда перехода

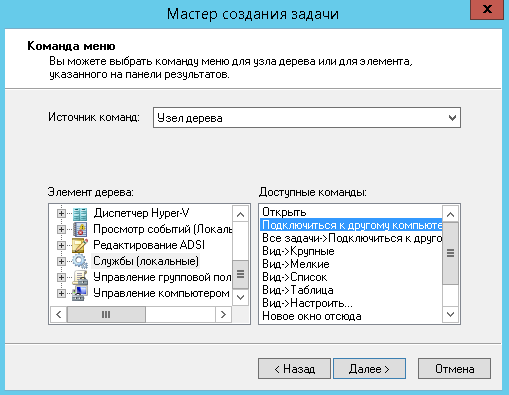

mmc

С левой стороны выбираем службы, а справа нужную команду.

Выбор команд

Для примера я выбрал подключиться к другому компьютеру.

MMC или мега мощная консоль-23

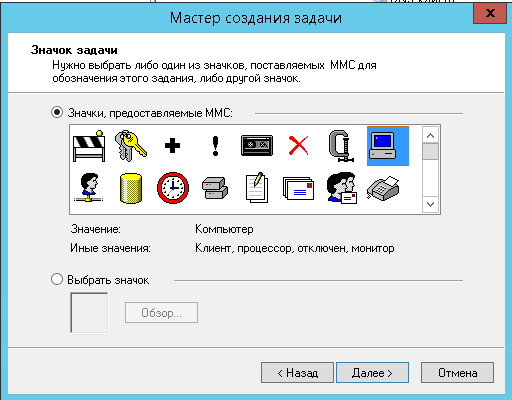

Задаем ярлык для нее

MMC или мега мощная консоль-24

Готово.

MMC или мега мощная консоль-25

Для того чтобы еще добавить команд в mmc, открываем Действие-Правка вида панели задач

MMCдобавление команд

Вкладка задачи-создать

MMC или мега мощная консоль-27

В итоге у меня получилось вот так

mmc с добавленными командами

Тут уже на что ваша фантазия горазда то и добавляйте, сделать можно хороший функционал.

Об остальном поговорим во второй части MMC или мега мощная консоль часть 2.

Материал сайта pyatilistnik.org

Практически во всех операционных системах множество функций можно запустить не только «кликом», но и с помощью определенной команды. Это касается и версии Windows для серверов. Большинство из тех команд, что используются для управления сервером, схожи с теми, что предназначены для обычной Windows. Я перечислю основные команды, которые в той или иной степени будут полезны при управлении ОС Windows Server.

Как запустить команды в терминале Windows Server

Как и в десктопной версии, все указанные команды можно запустить с помощью командной строки.

Для получения указанных прав нужно действовать следующим образом:

- Открыть строку поиска в панели «Пуск».

- Ввести в поле запрос «командная строка», можно и cmd.

- Когда соответствующее приложение выйдет, нажать на пункт «Запуск от имени администратора».

Команды можно запускать с помощью утилиты Windows PowerShell, которую также можно найти среди предустановленных программ.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Команды для Windows Server

Все указанные команды предназначены для самых разных задач. Я постараюсь рассортировать их по функционалу. В общей сложности вышло 65 команд, без учета дополнительных параметров и атрибутов в некоторых из них.

Настройка подключений

arp – данная команда предназначена для просмотра и изменения записей в кэше ARP. Это протокол, представляющий собой таблицу соответствия IP-адресов с MAC-адресами сетевых устройств.

dnscmd – диагностирует, исправляет ошибки в конфигурациях и еще выполняет множество других действий при администрировании сервера DNS.

ftp – передает туда и обратно файлы на компьютер, в котором запущена служба протокола FTP. У команды есть несколько параметров. Вот некоторые из них, которые будут наиболее полезны:

|

bye |

Завершает сеанс FTP на удаленном компьютере; есть аналогичная этой команда – FTP Quit |

|

delete |

Стирает указанные файлы на удаленном компьютере |

|

mget |

Копирует файлы с удаленного на локальный компьютер, используя текущий тип перемещения файлов |

|

mkdir |

Создает новую папку на удаленном компьютере |

|

open |

Подключается к указанному FTP-серверу |

|

rmdir |

Стирает выбранный каталог на удаленном ПК |

|

status |

Показывает текущее состояние FTP-подключений |

|

ftp trace |

Переключает трассировку пакетов, отображает внутренние вызовы функций FTP при запуске команды |

|

type |

Задает или отображает тип перемещения файла |

|

user |

Указывает пользователя для удаленного компьютера |

|

mdelete |

Стирает файлы на удаленном компьютере |

getmac – данный запрос определяет mac-адрес компьютера, а еще он используется для отображения mac-адресов сетевых адаптеров.

hostname – показывает наименование узла в полном имени компьютера.

ipconfig – этот параметр отображает актуальные на момент проверки параметры протокола TCP/IP. Он также применяется для обновления некоторых характеристик, задаваемых при автоматической конфигурации сетевых интерфейсов, задействующих протокол DHCP. К данной команде можно добавлять следующие атрибуты:

|

/all |

Выдает все доступные конфигурации IP |

|

/displaydns |

Отображает кэш DNS |

|

/flushdns |

Сбрасывает кэш DNS |

|

/registerdns |

Обновляет и повторно регистрирует параметры DNS |

|

/release |

Освобождает IP-адреса |

|

/renew |

Обновляет сведения для сетевых адаптеров |

|

/setclassid |

Меняет DHCP Class ID |

|

/showclassid |

Отображает DHCP Class ID |

msg – запускает отправку сообщения указанному удаленному пользователю.

mstsc – запускает подключение к удаленному рабочему столу.

net view – показывает имя компьютера в текущем домене.

netsh – сетевое служебное приложение, позволяет локально или удаленно отображать или изменять конфигурацию сети компьютера. Программу можно запустить как в командной строке, так и в Windows PowerShell.

shadow – удаленное управление активным сеансом другого пользователя.

netstat – показывает состояние TCP-подключений и портов, на которых компьютер прослушивается, статистику Ethernet, таблицу маршрутизации IP-адресов, а без использования параметров команда отображает лишь активные TCP-подключения.

nbtstat – отображает статистику протокола и активных подключений TCP/IP посредством NetBT, причем как для локального, так и для удаленных компьютеров. При использовании без параметров эта команда выдает только справочные данные.

nslookup – выдает сведения, используемые для диагностики DNS. Чаще всего используется для определения IP-адреса по доменному имени.

tracert – производит трассировку. Если говорить проще – показывает путь, по которому проходят пакеты данных при отправке из вашего компьютера в конечную точку. При этом показывает последовательно каждый этап маршрута, позволяет узнать, на каком этапе происходят крупные потери или задержки.

pathping – точно так же, как и tracert, выполняет трассировку, дополнительно предоставляя сведения о задержке сети и сетевой утрате в промежуточных узлах.

ping – проверяет подключение и доступность указанного компьютера на уровне TCP/IP. В результате показывается сообщения с информацией о получении соответствующих ответов, а также время кругового пути. Это основная команда для проверки и устранения неполадок подключения, доступности и разрешения имен.

qappsrv – показывает полный список доступных удаленных рабочих столов в текущем сеансе.

quser – выдает информацию о пользовательских сеансах на удаленный рабочий стол в текущем сеансе. Команда позволяет определить, вошел ли конкретный пользователь на конкретный сервер узла сеансов. После сканирования выдаются следующие сведения:

- имя пользователя;

- наименование сеанса на узле;

- идентификатор сеанса;

- состояние – активно или отключено;

- время простоя – означает промежуток времени с момента последнего нажатия клавиши или перемещения мыши в сеансе;

- дата и время входа пользователя.

rpcinfo – выводится список программ, установленных на удаленных компьютерах.

rasphone – инструмент для управления сетевыми подключениями, в основном используется на модемных линиях или в PPPOE, PPPTP.

route – можно просмотреть и изменить записи в локальной таблице маршрутизации IP. Если использовать без параметров, команда даст справку.

telnet – осуществление подключения по протоколу telnet. Позволяет проверять доступность портов. По умолчанию он не установлен, поэтому такая команда не всегда может сработать.

Работа в системе

at – запрос отвечает за планирование выполнения команд или запуска приложений в заданное время. Используется только совместно со службой расписания и с правами администратора.

compmgmt.msc – эта команда откроет инструмент «Управление компьютером», в котором можно просмотреть запланированные задачи, события, общие папки и пользователей. Также там есть инструмент для управления дисками, еще отображается раздел со списком служб и приложений.

control – запускает «Панель управления». Есть множество ее подвидов, позволяющих запустить окна для управления отдельными элементами. Среди них актуальными будут следующие:

- control admintools – переход в раздел «Администрирование» в панели управления.

- control color – открытие раздела Персонализация» из параметров системы, где можно настроить экран, темы, цвета и так далее.

- control folders – параметры «Проводника».

- control Userpasswords – свойства локальной учетной записи.

devmgmt.msc – команда запускает «Диспетчер устройств», утилиту для управления основными аппаратными и программными компонентами.

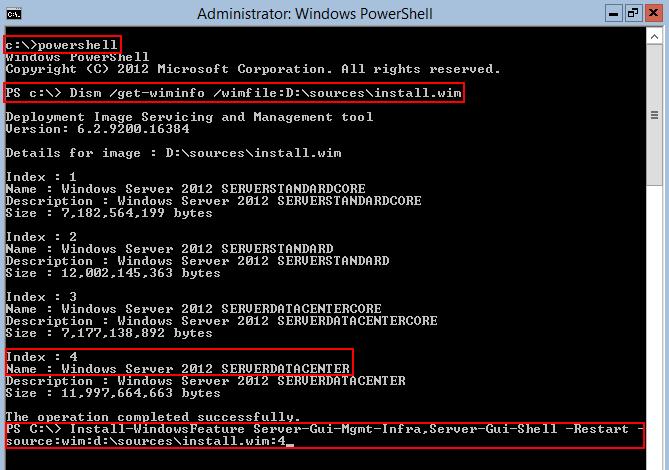

explorer – позволяет открыть «Проводник Windows».

logman – создает сеансы трассировки событий, управляет ими и журналами производительности, а также поддерживает многие функции мониторинга системы из командной строки.

mmc – открывает определенную консоль MMC, можно в режиме автора и с указанием версии – 32 или 64-разрядной.

mode – показывает состояние системы, изменяет параметры, перестраивает порты или устройства. При задаче команды без параметров отображаются все управляемые атрибуты консоли и доступные устройства com.

msconfig – открывает инструмент для тонкой настройки системы, управления загрузкой и автозагрузкой, а также активными службами и сервисами.

msinfo32 – запускает утилиту «Сведения о системе», где отображен полный список установленного оборудования, а также системных и программных компонентов на локальном компьютере.

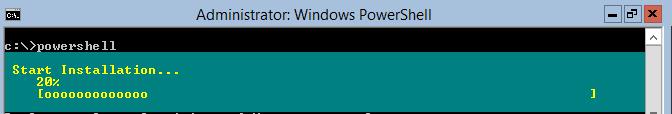

PowerShell – запуск нового сеанса для утилиты Windows PowerShell через окно командной строки.

PowerShell_ise – запускает сеанс в интегрированной среде сценариев Windows PowerShell (ISE). В таком режиме можно применять необязательные настройки для открытия некоторых файлов, проводить запуск без определенного профиля и так далее.

regedit – открывается редактора реестра.

secedit – анализируется и настраивается безопасность системы, текущая конфигурация сравнивается с актуальными шаблонами безопасности.

services.msc – открывается консоль для работы со службами и сервисами.

shutdown – выключение/перезагрузка локальных или удаленных компьютеров. Для той или иной процедуры стоит использовать соответствующий параметр.

- shutdown /r – перезагрузка компьютера после завершения работы.

- shutdown /s – полное завершение работы компьютера.

systeminfo – выдача подробной информации о конфигурации компьютера и его операционной системы, включая сведения о безопасности, идентификатор продукта и свойства оборудования.

wuauclt – открывает раздел параметров «Обновления Windows».

Работа с локальными и виртуальными жесткими дисками

attach vdisk – подключает виртуальный жесткий диск с дальнейшим его отображением в меню главного компьютера в качестве локального. Для отключения его отображения должна быть использована команда detach vdisk.

chkdsk – этот запрос запускает утилиту для проверки дисков и метаданных на наличие логических и физических ошибок. При использовании без параметров лишь отображает состояние и не исправляет ошибки. Для устранения ошибок следует дополнительно вводить параметр /f. Параметр /r запустит поиск поврежденных секторов.

cleanmgr – запускает инструмент «Очистка диска», отвечающий за удаление ненужных файлов с жесткого диска компьютера. Введя отдельные параметры, можно настроить утилиту на стирание временных файлов, кэша интернета, а также провести перезапуск файлов bin.

convert – преобразует диск из одного формата в другой.

defrag – выполняет дефрагментацию файловой системы. Определяет также степень фрагментации диска, объединяет файлы для повышения производительности ОС.

dfrg.msc – с помощью этого запроса включается дефрагментатор дисков.

diskpart – открывает одноименный интерпретатор, позволяющий управлять подключенными локальными дисками, разделами, томами компьютера и виртуальными дисками тоже.

expand vdisk – расширяет созданный виртуальный жесткий диск до определенного размера, указанного в параметрах. Предварительно для выполнения данной команды рекомендуется отключить VHD.

ntbackup – запускает из командной строки резервное копирование и восстановление компьютера и файлов.

recover – проводится восстановление данных, доступных для чтения, с поврежденного или дефектного диска. Эта команда считывает файл и сектор, а затем восстанавливает данные.

sfc /scannow – выполняется проверка целостности всех защищенных системных файлов и по возможности восстановление файлов с проблемами.

Работа с файлами и папками

copy – копирует нужный файл из исходного расположение в другое.

del – удаляет один или несколько файлов. Есть аналогичная – erase. Используя определенные параметры, можно активировать запрос для подтверждения удаления, также запустить принудительное стирание файлов, доступных только для чтения.

expand – разархивирует один или несколько сжатых файлов.

fsmgmt.msc – включается консоль с общими папками в системе.

manage-bde – активирует и дезактивирует BitLocker, задает способы разблокировки, обновляет методы восстановления и разблокирует защищенные диски.

md – создает новый каталог или подкаталог. Похожая команда – это mkdir.

mqbkup – запускает инструмент для архивирования и резервного копирования сообщений MSMQ, параметров реестра на запоминающее устройство, также проводит восстановление ранее сохраненных сообщений и параметров.

Интерфейс командной строки

cls – проводит очистку командной строки.

color – меняет цвет и фон утилиты.

exit – закрывает командную строку.

help – отображает полный список команд, доступных для задействования в данном инструменте.

Заключение

Как видно, команды для Windows Server практически ничем не отличаются от тех, что используются в обычной версии системы. Разница состоит лишь в задачах – для серверной версии в ход обычно идут несколько иные запросы – команды для командной строки в Windows Server больше акцентированы на работу с подключениями и дисками.

Содержание

- Windows Server 2012: Переключение между режимами GUI и Core

- Переключение из режима Server Core в GUI

- Переключение из GUI режима в Core

- Переключение из Windows Server 2012 GUI в Minimal Server interface

- Переключение из Core в Minimal Server Interface в Windows 2012

- 65 основных команд Windows Server

- Как запустить команды в терминале Windows Server

- Команды для Windows Server

- Настройка подключений

- Работа в системе

- Работа с локальными и виртуальными жесткими дисками

- Работа с файлами и папками

- Интерфейс командной строки

- Заключение

Windows Server 2012: Переключение между режимами GUI и Core

Server Core – особый режим установки Windows Server, это среда, в которой отсутствует графический интерфейс и средства управления, а также некоторые серверные роли и компоненты. Управление Windows Server Core предполагается из командной строки, с помощью PowerShell, или же с других серверов/рабочих станций с установленным RSAT (RSAT для Windows 7, RSAT для Windows 10). Впервые Core-режим работы серверной ОС Microsoft появился еще в Windows Server 2008. Основные преимущества Server Core перед полными инсталляциями Windows Server: экономия системных ресурсов, повышенная стабильность и безопасность за счет меньшего количества компонентов, упрощение обслуживания, меньший даунтайм при установке обновлений, сокращение поверхности атаки злоумышленниками.

Одним из главных недостатков в Windows Server 2008 Core являлась невозможность переключение в режим с графической оболочкой (GUI) или в обратную сторону (из GUI в Core режим). В случае возникновения такой необходимости приходилось целиком переустанавливать ОС.

В Windows Server 2012 Microsoft решила убрать это ограничение, кроме того появился еще один вариант работы сервера — минимальный интерфейс сервера (Minimal Server Interface). В этом режиме отсутствуют проводник, Internet Explorer, рабочий стол и начальный экран).

В Windows Server 2012 теперь можно установить и настроить сервер в знакомом администраторам GUI, после чего перевести сервер в Core режим. Этот подход упрощает процедуру настройки сервера, не вынуждая администраторов разбираться в подчас достаточно сложных консольных командах и командлетах PoSh.

Итак, в Windows Server 2012 возможна работа в нескольких режимах, между которыми в процессе эксплуатирования и настройки сервера может переключаться администратор.

- Full Server with GUI – полноценный сервер с GUI

- Server Core with GUI Management (Minimal Server Interface) – минимальная интерфейс сервера с Windows Server 2012, включающий графические утилитаты управления сервером

- Server Core – режим командной строки

Далее мы разберем способы переключения между данными режимами работа новой серверной платформы от Microsoft

Переключение из режима Server Core в GUI

В том случае, если сервер был установлен в режиме Windows Server 2012 Core, в установленных компонентах отсутствуют необходимые файлы для установки GUI (концепция минимизации занимаемого места на диске в Core режиме). По умолчанию, если нужные компоненты отсутствуют на диске, система пытается скачать их с сайта Windows Update. Если доступ в интернет у сервера отсутствует, нам придется указать альтернативные источник установки (с помощью команды powershell Install-WindowsFeature с параметром -Source).

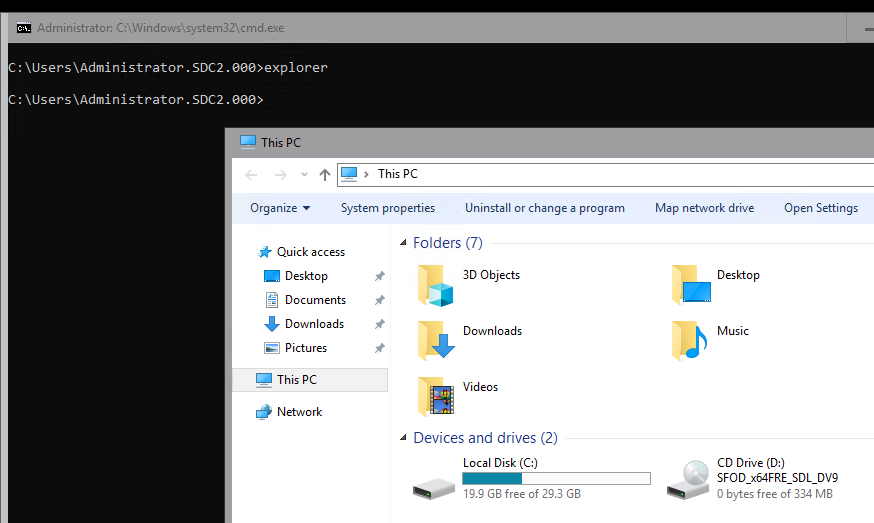

Для установки графического интерфейса нам понадобится дистрибутив Windows Server 2012. Допустим, мы вставили (смонтировали iso образа) дистрибутив Windows Server 2012 в устройство, которому назначена буква D:.

Далее нужно определить индекс установленной версии Windows Server 2012 в установочном wim образе. Для этого наберите команду, отображающую информацию о содержимом установочного образа:

Т.к. на сервере установлен Windows Server 2012 Datacenter, нас интересует дистрибутив SERVERDATACENTER, индекс которого 4.

Далее нужно установить недостающие компоненты (Server GUI) из wim файла командой:

После выполнения команды сервер автоматически перезагрузится и загрузится уже в графическом режиме.

Графические компоненты Windows Server 2012 можно также установить и с помощью DISM, ту же самую операцию выполним с помощью двух команд:

В том случае, если сервер изначально был установлен в GUI режиме, который затем отключили, его можно вернуть командой:

Переключение из GUI режима в Core

Удалить GUI режим в Win Server 2012 в Core можно несколькими способами:

- С помощью Powershell

- Из графического интерфейса консоли Server Manager

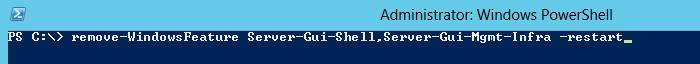

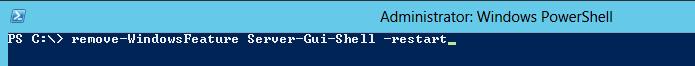

Запустите строку PoSh и выполните команду

Аналогом командлета remove-WindowsFeature является Uninstall-WindowsFeature команда, и чтобы перейти из режима Server with GUI в режим Server Core воспользуйтесь командами:

Если вам удобнее пользоваться графическими утилитами, откройте консоль Server Manager:

- Выберите пункт Remove Roles or Features

- Снимите флажки с Graphical Management Tools and Infrastructure и Server Graphical Shell

- После окончания работы мастера перезагрузите сервер

Переключение из Windows Server 2012 GUI в Minimal Server interface

В режиме работы Minimal Server Interface в системе присутствуют все базовые графические инструменты управления сервером (оснастки MMC, консоль Server Manager, элементы панели управления), однако такие компоненты как Windows Explorer, Internet Explorer 10, рабочий стол, начальный экран Start screen отсутствуют.

С помощью Powershell переключиться в режим Minimal Server Interface можно с помощью команды:

- Откройте консоль Server Manager

- Выберите Remove Roles or Features

- Снимите флажок с элемента Server Graphical Shell

- По окончании работы мастера перезагрузите сервер

Переключение из Core в Minimal Server Interface в Windows 2012

Откройте консоль Powershell и выполните команду:

65 основных команд Windows Server

Практически во всех операционных системах множество функций можно запустить не только «кликом», но и с помощью определенной команды. Это касается и версии Windows для серверов. Большинство из тех команд, что используются для управления сервером, схожи с теми, что предназначены для обычной Windows. Я перечислю основные команды, которые в той или иной степени будут полезны при управлении ОС Windows Server.

Как запустить команды в терминале Windows Server

Как и в десктопной версии, все указанные команды можно запустить с помощью командной строки.

Для получения указанных прав нужно действовать следующим образом:

- Открыть строку поиска в панели «Пуск».

- Ввести в поле запрос «командная строка», можно и cmd.

- Когда соответствующее приложение выйдет, нажать на пункт «Запуск от имени администратора».

Команды можно запускать с помощью утилиты Windows PowerShell, которую также можно найти среди предустановленных программ.

Команды для Windows Server

Все указанные команды предназначены для самых разных задач. Я постараюсь рассортировать их по функционалу. В общей сложности вышло 65 команд, без учета дополнительных параметров и атрибутов в некоторых из них.

Настройка подключений

arp – данная команда предназначена для просмотра и изменения записей в кэше ARP. Это протокол, представляющий собой таблицу соответствия IP-адресов с MAC-адресами сетевых устройств.

dnscmd – диагностирует, исправляет ошибки в конфигурациях и еще выполняет множество других действий при администрировании сервера DNS.

ftp – передает туда и обратно файлы на компьютер, в котором запущена служба протокола FTP. У команды есть несколько параметров. Вот некоторые из них, которые будут наиболее полезны:

bye

Завершает сеанс FTP на удаленном компьютере; есть аналогичная этой команда – FTP Quit

delete

Стирает указанные файлы на удаленном компьютере

mget

Копирует файлы с удаленного на локальный компьютер, используя текущий тип перемещения файлов

mkdir

Создает новую папку на удаленном компьютере

open

Подключается к указанному FTP-серверу

rmdir

Стирает выбранный каталог на удаленном ПК

status

Показывает текущее состояние FTP-подключений

ftp trace

Переключает трассировку пакетов, отображает внутренние вызовы функций FTP при запуске команды

type

Задает или отображает тип перемещения файла

user

Указывает пользователя для удаленного компьютера

mdelete

Стирает файлы на удаленном компьютере

getmac – данный запрос определяет mac-адрес компьютера, а еще он используется для отображения mac-адресов сетевых адаптеров.

hostname – показывает наименование узла в полном имени компьютера.

ipconfig – этот параметр отображает актуальные на момент проверки параметры протокола TCP/IP. Он также применяется для обновления некоторых характеристик, задаваемых при автоматической конфигурации сетевых интерфейсов, задействующих протокол DHCP. К данной команде можно добавлять следующие атрибуты:

/all

Выдает все доступные конфигурации IP

/displaydns

Отображает кэш DNS

/flushdns

Сбрасывает кэш DNS

/registerdns

Обновляет и повторно регистрирует параметры DNS

/release

/renew

Обновляет сведения для сетевых адаптеров

/setclassid

Меняет DHCP Class ID

/showclassid

Отображает DHCP Class ID

msg – запускает отправку сообщения указанному удаленному пользователю.

mstsc – запускает подключение к удаленному рабочему столу.

net view – показывает имя компьютера в текущем домене.

netsh – сетевое служебное приложение, позволяет локально или удаленно отображать или изменять конфигурацию сети компьютера. Программу можно запустить как в командной строке, так и в Windows PowerShell.

shadow – удаленное управление активным сеансом другого пользователя.

netstat – показывает состояние TCP-подключений и портов, на которых компьютер прослушивается, статистику Ethernet, таблицу маршрутизации IP-адресов, а без использования параметров команда отображает лишь активные TCP-подключения.

nbtstat – отображает статистику протокола и активных подключений TCP/IP посредством NetBT, причем как для локального, так и для удаленных компьютеров. При использовании без параметров эта команда выдает только справочные данные.

nslookup – выдает сведения, используемые для диагностики DNS. Чаще всего используется для определения IP-адреса по доменному имени.

tracert – производит трассировку. Если говорить проще – показывает путь, по которому проходят пакеты данных при отправке из вашего компьютера в конечную точку. При этом показывает последовательно каждый этап маршрута, позволяет узнать, на каком этапе происходят крупные потери или задержки.

pathping – точно так же, как и tracert, выполняет трассировку, дополнительно предоставляя сведения о задержке сети и сетевой утрате в промежуточных узлах.

ping – проверяет подключение и доступность указанного компьютера на уровне TCP/IP. В результате показывается сообщения с информацией о получении соответствующих ответов, а также время кругового пути. Это основная команда для проверки и устранения неполадок подключения, доступности и разрешения имен.

qappsrv – показывает полный список доступных удаленных рабочих столов в текущем сеансе.

quser – выдает информацию о пользовательских сеансах на удаленный рабочий стол в текущем сеансе. Команда позволяет определить, вошел ли конкретный пользователь на конкретный сервер узла сеансов. После сканирования выдаются следующие сведения:

- имя пользователя;

- наименование сеанса на узле;

- идентификатор сеанса;

- состояние – активно или отключено;

- время простоя – означает промежуток времени с момента последнего нажатия клавиши или перемещения мыши в сеансе;

- дата и время входа пользователя.

rpcinfo – выводится список программ, установленных на удаленных компьютерах.

rasphone – инструмент для управления сетевыми подключениями, в основном используется на модемных линиях или в PPPOE, PPPTP.

route – можно просмотреть и изменить записи в локальной таблице маршрутизации IP. Если использовать без параметров, команда даст справку.

telnet – осуществление подключения по протоколу telnet. Позволяет проверять доступность портов. По умолчанию он не установлен, поэтому такая команда не всегда может сработать.

Работа в системе

at – запрос отвечает за планирование выполнения команд или запуска приложений в заданное время. Используется только совместно со службой расписания и с правами администратора.

compmgmt.msc – эта команда откроет инструмент «Управление компьютером», в котором можно просмотреть запланированные задачи, события, общие папки и пользователей. Также там есть инструмент для управления дисками, еще отображается раздел со списком служб и приложений.

control – запускает «Панель управления». Есть множество ее подвидов, позволяющих запустить окна для управления отдельными элементами. Среди них актуальными будут следующие:

- control admintools – переход в раздел «Администрирование» в панели управления.

- control color – открытие раздела Персонализация» из параметров системы, где можно настроить экран, темы, цвета и так далее.

- control folders – параметры «Проводника».

- control Userpasswords – свойства локальной учетной записи.

devmgmt.msc – команда запускает «Диспетчер устройств», утилиту для управления основными аппаратными и программными компонентами.

explorer – позволяет открыть «Проводник Windows».

logman – создает сеансы трассировки событий, управляет ими и журналами производительности, а также поддерживает многие функции мониторинга системы из командной строки.

mmc – открывает определенную консоль MMC, можно в режиме автора и с указанием версии – 32 или 64-разрядной.

mode – показывает состояние системы, изменяет параметры, перестраивает порты или устройства. При задаче команды без параметров отображаются все управляемые атрибуты консоли и доступные устройства com.

msconfig – открывает инструмент для тонкой настройки системы, управления загрузкой и автозагрузкой, а также активными службами и сервисами.

msinfo32 – запускает утилиту «Сведения о системе», где отображен полный список установленного оборудования, а также системных и программных компонентов на локальном компьютере.

PowerShell – запуск нового сеанса для утилиты Windows PowerShell через окно командной строки.

PowerShell_ise – запускает сеанс в интегрированной среде сценариев Windows PowerShell (ISE). В таком режиме можно применять необязательные настройки для открытия некоторых файлов, проводить запуск без определенного профиля и так далее.

regedit – открывается редактора реестра.

secedit – анализируется и настраивается безопасность системы, текущая конфигурация сравнивается с актуальными шаблонами безопасности.

services.msc – открывается консоль для работы со службами и сервисами.

shutdown – выключение/перезагрузка локальных или удаленных компьютеров. Для той или иной процедуры стоит использовать соответствующий параметр.

- shutdown /r – перезагрузка компьютера после завершения работы.

- shutdown /s – полное завершение работы компьютера.

systeminfo – выдача подробной информации о конфигурации компьютера и его операционной системы, включая сведения о безопасности, идентификатор продукта и свойства оборудования.

wuauclt – открывает раздел параметров «Обновления Windows».

Работа с локальными и виртуальными жесткими дисками

attach vdisk – подключает виртуальный жесткий диск с дальнейшим его отображением в меню главного компьютера в качестве локального. Для отключения его отображения должна быть использована команда detach vdisk.

chkdsk – этот запрос запускает утилиту для проверки дисков и метаданных на наличие логических и физических ошибок. При использовании без параметров лишь отображает состояние и не исправляет ошибки. Для устранения ошибок следует дополнительно вводить параметр /f. Параметр /r запустит поиск поврежденных секторов.

cleanmgr – запускает инструмент «Очистка диска», отвечающий за удаление ненужных файлов с жесткого диска компьютера. Введя отдельные параметры, можно настроить утилиту на стирание временных файлов, кэша интернета, а также провести перезапуск файлов bin.

convert – преобразует диск из одного формата в другой.

defrag – выполняет дефрагментацию файловой системы. Определяет также степень фрагментации диска, объединяет файлы для повышения производительности ОС.

dfrg.msc – с помощью этого запроса включается дефрагментатор дисков.

diskpart – открывает одноименный интерпретатор, позволяющий управлять подключенными локальными дисками, разделами, томами компьютера и виртуальными дисками тоже.

expand vdisk – расширяет созданный виртуальный жесткий диск до определенного размера, указанного в параметрах. Предварительно для выполнения данной команды рекомендуется отключить VHD.

ntbackup – запускает из командной строки резервное копирование и восстановление компьютера и файлов.

recover – проводится восстановление данных, доступных для чтения, с поврежденного или дефектного диска. Эта команда считывает файл и сектор, а затем восстанавливает данные.

sfc /scannow – выполняется проверка целостности всех защищенных системных файлов и по возможности восстановление файлов с проблемами.

Работа с файлами и папками

copy – копирует нужный файл из исходного расположение в другое.

del – удаляет один или несколько файлов. Есть аналогичная – erase. Используя определенные параметры, можно активировать запрос для подтверждения удаления, также запустить принудительное стирание файлов, доступных только для чтения.

expand – разархивирует один или несколько сжатых файлов.

fsmgmt.msc – включается консоль с общими папками в системе.

manage-bde – активирует и дезактивирует BitLocker, задает способы разблокировки, обновляет методы восстановления и разблокирует защищенные диски.

md – создает новый каталог или подкаталог. Похожая команда – это mkdir.

mqbkup – запускает инструмент для архивирования и резервного копирования сообщений MSMQ, параметров реестра на запоминающее устройство, также проводит восстановление ранее сохраненных сообщений и параметров.

Интерфейс командной строки

cls – проводит очистку командной строки.

color – меняет цвет и фон утилиты.

exit – закрывает командную строку.

help – отображает полный список команд, доступных для задействования в данном инструменте.

Заключение

Как видно, команды для Windows Server практически ничем не отличаются от тех, что используются в обычной версии системы. Разница состоит лишь в задачах – для серверной версии в ход обычно идут несколько иные запросы – команды для командной строки в Windows Server больше акцентированы на работу с подключениями и дисками.

В этой статье я постарался собрать в одном месте основные команды cmd и PowerShell, которые полезны при настройке и управлении Windows Server Core. Думаю, этот гайд будет полезен как новичкам, так и опытным системным администраторам, как справочник по базовым командам Server Core.

Содержание:

- Настройка Windows Server Core с помощью SCONFIG

- Основные команды PowerShell для настройки Server Core

- Установка обновлений в Server Core

- Часто используемые команды в Server Core

Напомним, что Server Core это особый режим установки Windows Server без большинства графических инструментов и оболочек. Управление таким сервером выполняется из командной строки или удаленно.

Преимущества Windows Serve Core:

- Меньшие требования к ресурсам;

- Повышенная стабильность, безопасность, требует установки меньшего количества обновлений (за счет меньшего количества кода и используемых компонентов);

- Идеально подходит для использования в качестве сервера для инфраструктурных ролей (контроллер домена Active Directory, DHCP сервер, Hyper-V сервер, файловый сервер и т.д.).

Server Core лицензируется как обычный физический или виртуальный экземпляр Windows Server (в отличии от Hyper-V Server, который полностью бесплатен).

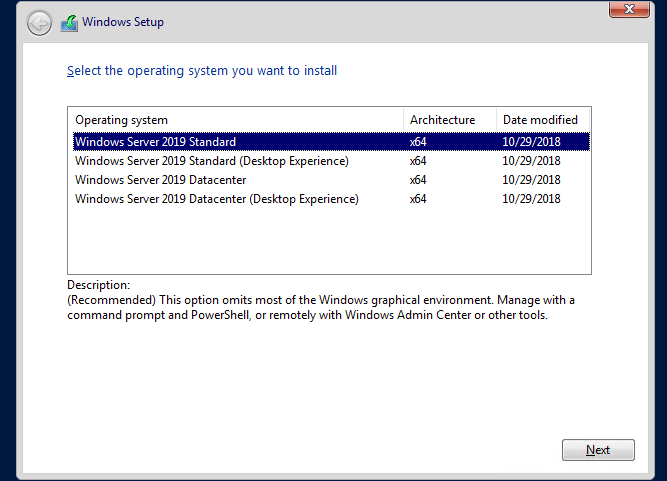

Для установки Windows Server 2016/2019 в режиме Core нужно выбрать обычную установку. Если вы выберите Windows Server (Desktop Experience), будет установлен GUI версия операционной системы (в предыдущих версиях Windows Server она называлась Server with a GUI).

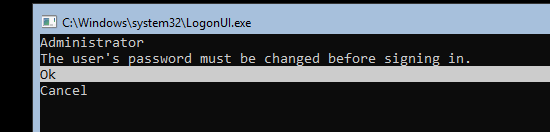

После установки Windows Server Core перед вами появляется командная строка, где нужно задать пароль локального администратора.

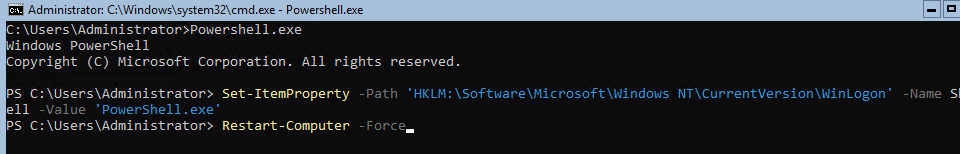

При входе на Server Core открывается командная строка (cmd.exe). Чтобы вместо командной строки у вас всегда открывалась консоль PowerShell.exe, нужно внести изменения в реестр. Выполните команды:

Powershell.exe

Set-ItemProperty -Path 'HKLM:SoftwareMicrosoftWindows NTCurrentVersionWinLogon' -Name Shell -Value 'PowerShell.exe'

И перезагрузите сервер:

Restart-Computer -Force

Если вы случайно закрыли окно командной строки, нажмите сочетание клавиш Ctrl+Alt+Delete, запустите Task Manager -> File -> Run -> выполните

cmd.exe

(или

PowerShell.exe

).

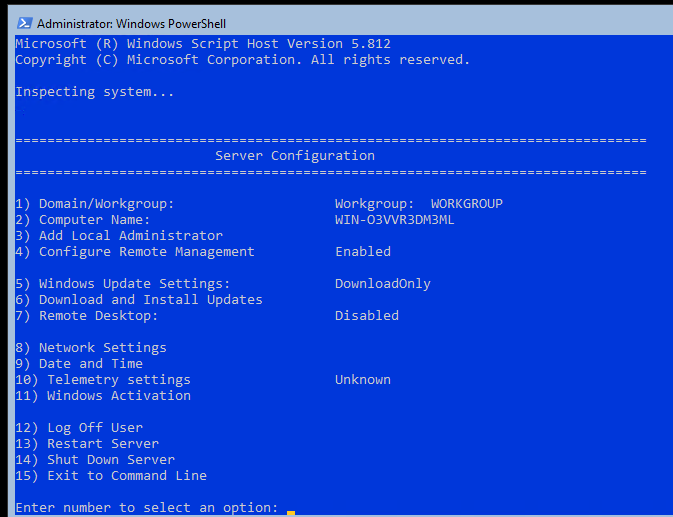

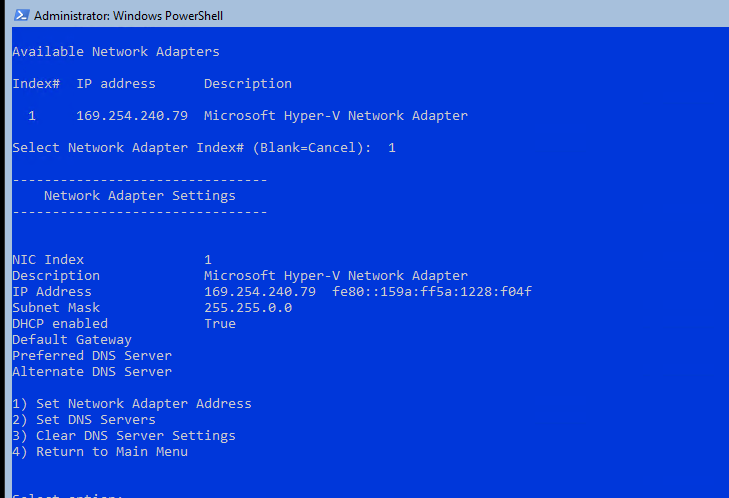

Настройка Windows Server Core с помощью SCONFIG

Для базовой настройки Server Core можно использовать встроенный скрипт sconfig. Просто выполните команду sconfig в консоли. Перед вами появиться меню с несколькими пунктами:

С помощью меню Server Configuration можно настроить:

- Добавить компьютер в домен или рабочую группу;

- Изменить имя компьютера (hostname);

- Добавить локального администратора;

- Разрешить/запретить удаленное управления и ответы на icmp;

- Настроить параметры обновления через Windows Update;

- Установить обновления Windows;

- Включить/отключить RDP;

- Настроить параметры сетевых адаптеров (IP адрес, шлюз, DNS сервера);

- Настроить дату и время;

- Изменить параметры телеметрии;

- Выполнить logoff, перезагрузить или выключить сервер.

Все пункт в меню

sconfig

пронумерованы. Чтобы перейти в определенное меню наберите его номер и Enter.

В некоторых пунктах меню настройки sconfig есть вложенные пункты. Там также, чтобы перейти к определенной настройке, нужно сделать выбор цифры пункта меню.

Не будем подробно рассматривать все пункты настройки sconfig, т.к. там все достаточно просто и очевидно. Однако в большинстве случаев администраторы предпочитают использовать для настройки новых хостов с Server Core различные PowerShell скрипты. Это намного проще и быстрее, особенно при массовых развёртываниях.

Основные команды PowerShell для настройки Server Core

Рассмотрим основные команды PowerShell, которые можно использовать для настройки Server Core.

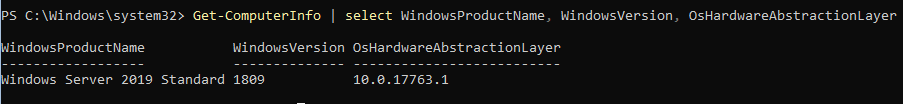

Узнать информацию о версии Windows Server и версии PowerShell:

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer

$PSVersionTable

Для перезагрузки Server Core нужно выполнить команду PowerShell :

Restart-Computer

Чтобы выполнить выход из консоли Server Core, наберите:

logoff

Настройка параметров сети

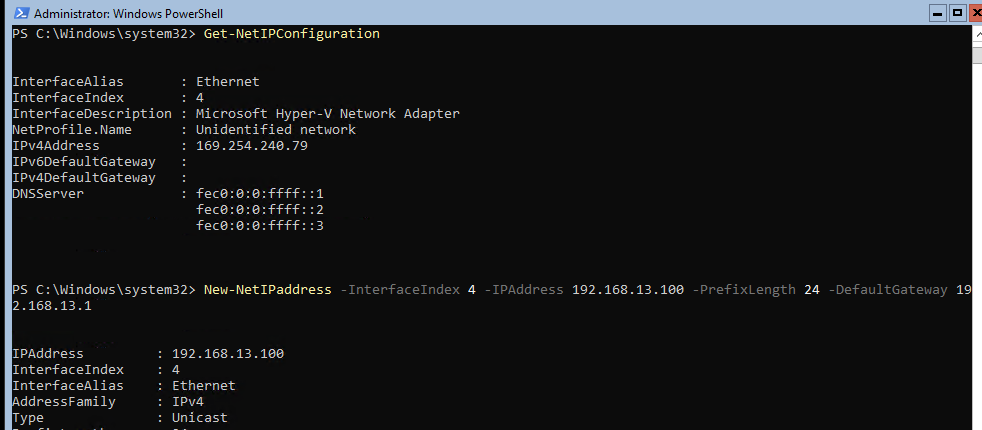

Теперь нужно из PowerShell нужно настроить параметры сети (по умолчанию Windows настроена на получение адреса от DHCP). Выведите список сетевых подключений:

Get-NetIPConfiguration

Теперь укажите индекс интерфейса сетевого адаптера (InterfaceIndex), который нужно изменить и задайте новый IP адрес:

New-NetIPaddress -InterfaceIndex 4 -IPAddress 192.168.13.100 -PrefixLength 24 -DefaultGateway 192.168.13.1

Set-DNSClientServerAddress –InterfaceIndex 4 -ServerAddresses 192.168.13.11,192.168.13.

111

Проверьте текущие настройки:

Get-NetIPConfiguration

Если нужно сбросить IP адрес и вернуться к получению адреса от DHCP, выполните:

Set-DnsClientServerAddress –InterfaceIndex 4 –ResetServerAddresses

Set-NetIPInterface –InterfaceIndex 4 -Dhcp Enabled

Включить/отключить сетевой адаптер:

Disable-NetAdapter -Name “Ethernet0”

Enable-NetAdapter -Name “Ethernet 0”

Включить, отключить, проверить статус поддержки IPv6 для сетевого адаптера:

Disable-NetAdapterBinding -Name "Ethernet0" -ComponentID ms_tcpip6

Enable-NetAdapterBinding -Name "Ethernet0" -ComponentID ms_tcpip6

Get-NetAdapterBinding -ComponentID ms_tcpip6

Настроить winhttp прокси сервер для PowerShell и системных подключений:

netsh Winhttp set proxy <servername>:<port number>

Настройка времени/даты

Вы можете настроить дату, время, часовой пояс с помощью графической утилиты

intl.cpl

или с помощью PowerShell:

Set-Date -Date "09/03/2022 09:00"

Set-TimeZone "Russia Time Zone 3

Задать имя компьютера, добавить в домен, активация

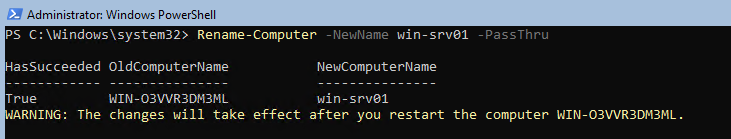

Чтобы изменить имя компьютера:

Rename-Computer -NewName win-srv01 -PassThru

Добавить сервер в домен Active Directory:

Add-Computer -DomainName "corp.winitpro.ru " -Restart

Если нужно добавить дополнительных пользователей в администраторы, можно настроить групповую политику или добавить вручную:

Add-LocalGroupMember -Group "Administrators" -Member "corpanovikov"

Для активации Windows Server нужно указать ваш ключ:

slmgr.vbs –ipk <productkey>

slmgr.vbs –ato

Или можно активировать хост на KMS сервере (например, для Windows Server 2019):

slmgr /ipk N69G4-B89J2-4G8F4-WWYCC-J464C

slmgr /skms kms-server.winitpro.ru:1688

slmgr /ato

Разрешить удаленный доступ

Разрешить удаленный доступ к Server Core через RDP:

cscript C:WindowsSystem32Scregedit.wsf /ar 0

Разрешить удаленное управление:

Configure-SMRemoting.exe –Enable

Enable-NetFirewallRule -DisplayGroup “Windows Remote Management”

Текущие настройки:

Configure-SMRemoting.exe -Get

Разрешить Win-Rm PowerShell Remoting:

Enable-PSRemoting –force

Сервером с Windows Server можно управлять удаленно c другого сервера (с помощью ServerManager.exe), через браузер с помощью Windows Admin Center (WAC), с любой рабочей станции с помощью инструментов администрирования RSAT, подключаться к нему по RDP, PowerShell Remoting или SSH (в современных версиях Windows есть встроенный SSH сервер).

Настройка Windows Firewall

Информация о настройке Windows Firewall есть в статье по ссылке. Здесь оставлю несколько базовых команд.

Включить Windows Defender Firewall для всех профилей:

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled True

Изменить тип сети с Public на Private:

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

Полностью отключить Windows Firewall (не рекомендуется):

Get-NetFirewallProfile | Set-NetFirewallProfile -enabled false

Разрешить подключение через инструменты удаленного управления:

Enable-NetFireWallRule -DisplayName “Windows Management Instrumentation (DCOM-In)”

Enable-NetFireWallRule -DisplayGroup “Remote Event Log Management”

Enable-NetFireWallRule -DisplayGroup “Remote Service Management”

Enable-NetFireWallRule -DisplayGroup “Remote Volume Management”

Enable-NetFireWallRule -DisplayGroup “Remote Scheduled Tasks Management”

Enable-NetFireWallRule -DisplayGroup “Windows Firewall Remote Management”

Enable-NetFirewallRule -DisplayGroup "Remote Administration"

Установка обновлений в Server Core

Для управления параметрами обновлений предпочтительно использовать групповые политики Windows Update, но можно задать параметры и вручную.

Отключить автоматическое обновление:

Set-ItemProperty -Path HKLM:SoftwarePoliciesMicrosoftWindowsWindowsUpdateAU -Name AUOptions -Value 1

Автоматически скачивать доступные обновления:

Set-ItemProperty -Path HKLM:SoftwarePoliciesMicrosoftWindowsWindowsUpdateAU -Name AUOptions -Value 3

Получить список установленных обновлений:

Get-Hotfix

Или

wmic qfe list

Для ручной установки обновлений Windows можно использовать утилиту wusa:

Wusa update_name.msu /quiet

Также для установки и управления обновлениями из командной строки удобно использовать PowerShell модуль PSWindowsUpdate.

Управление ролями, службами и процессами Windows

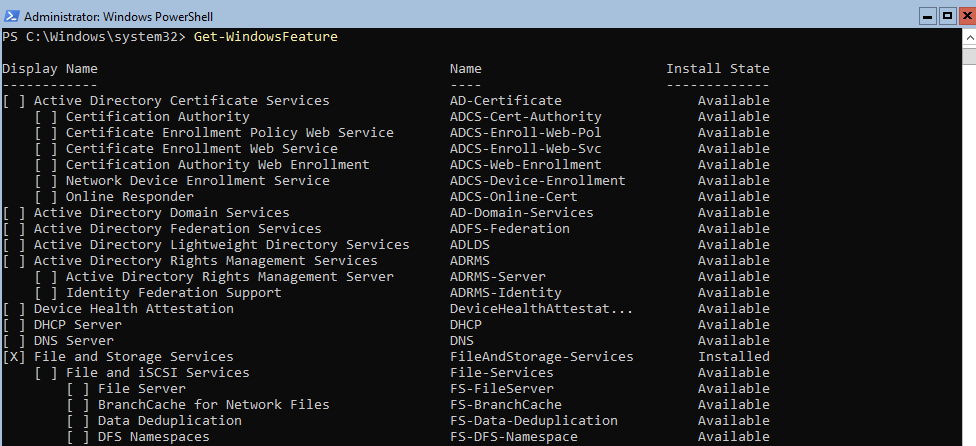

Для получения списка всех доступных ролей в Windows Server Core выполните команду PowerShell:

Get-WindowsFeature

Получить список всех установленных ролей и компонентов в Windows Server(можно быстро понять, для чего используется сервер):

Get-WindowsFeature | Where-Object {$_. installstate -eq "installed"} | ft Name,Installstate

Например, для установки службы DNS воспользуйтесь такой командой:

Install-WindowsFeature DNS -IncludeManagementTools

Список всех служб в Windows:

Get-Service

Список остановленных служб:

Get-Service | Where-Object {$_.status -eq “stopped”}

Перезапустить службу:

Restart-Service -Name spooler

Для управление процессами можно использовать стандартный диспетчер задач (taskmgr.exe) или PowerShell модуль Processes:

Get-Process cmd, proc1* | Select-Object ProcessName, StartTime, MainWindowTitle, Path, Company|ft

Часто используемые команды в Server Core

Ну и наконец, приведу список различных полезных мне команд, которые я периодически использую в Server Core.

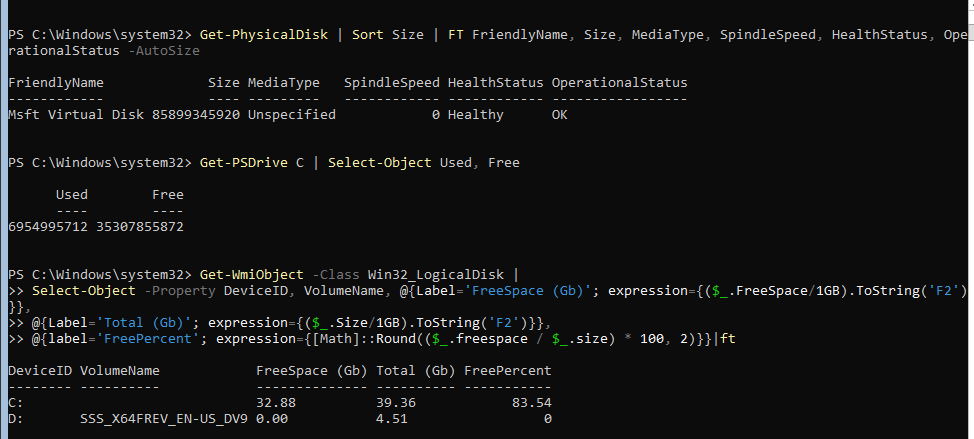

Информация о статусе и здоровье физических дисков (используется стандартный модуль управления дисками Storage):

Get-PhysicalDisk | Sort Size | FT FriendlyName, Size, MediaType, SpindleSpeed, HealthStatus, OperationalStatus -AutoSize

Информация о свободном месте на диске:

Get-WmiObject -Class Win32_LogicalDisk |

Select-Object -Property DeviceID, VolumeName, @{Label='FreeSpace (Gb)'; expression={($_.FreeSpace/1GB).ToString('F2')}},

@{Label='Total (Gb)'; expression={($_.Size/1GB).ToString('F2')}},

@{label='FreePercent'; expression={[Math]::Round(($_.freespace / $_.size) * 100, 2)}}|ft

Информация о времени последних 10 перезагрузок сервера:

Get-EventLog system | where-object {$_.eventid -eq 6006} | select -last 10

Список установленных программ:

Get-ItemProperty HKLM:SoftwareWow6432NodeMicrosoftWindowsCurrentVersionUninstall* | Select-Object DisplayName, DisplayVersion, Publisher, InstallDate | Format-Table –AutoSize

Скачать и распаковать zip файл с внешнего сайта:

Invoke-WebRequest https://contoso/test.zip -outfile test.zip

Expand-Archive -path '.test.zip' -DestinationPath C:UsersAdministratorDocuments

Чтобы скопировать все файлы из каталога на удаленный компьютер по сети можно использовать Copy-Item:

$session = New-PSSession -ComputerName remotsnode1

Copy-Item -Path "C:Logs*" -ToSession $session -Destination "C:Logs" -Recurse -Force

Для установки драйвера можно использовать стандартную утилиту:

Pnputil –i –a c:distrhpdp.inf

Также Microsoft предлагает специальный пакет Server Core App Compatibility Feature on Demand (FOD), который позволяет установить в Windows Server 2019 некоторые графические инструменты и консоли (MMC, Eventvwr, Hyper-V Manager, PerfMon, Resmon, Explorer.exe, Device Manager, Powershell ISE). Этот FOD доступен для загрузки в виде ISO при наличии активной подписки. Установка выполняется командой:

Add-WindowsCapability -Online -Name ServerCore.AppCompatibility~~~~0.0.1.0

Установка Server Core App Compatibility Feature on Demand будет использовать дополнительно около 200 Мб оперативной памяти в Server Core.

В этой статье я постарался собрать самые нужные команды, которые нужно постоянно держать под рукой при работе с Windows Server Core. Время от времени я буду обновлять статью и добавлять новые команды, которые покажутся мне нужными для повседневной работы.

Содержание

Что нового в Server Core

Установка Server Core

Руководство по безотказной работе Server Core

Переключение между версиями Server Core и GUI

Доступ к диспетчеру задач

Закрытие окна командной строки

Изменение пароля администратора

Доступ к общим файлам

Поиск команд от А до Z

Чтение текстовых файлов с помощью Notepad

Редактирование реестра

Завершение работы и перезагрузка

Начальная конфигурация Server Core

Предоставление информации о компьютере

Обновление сервера

Настройка сервера

Дистанционное администрирование Server Core

Конфигурирование ролей и компонентов

Создание контроллера домена и управление DNS

Конфигурирование службы DHCP

Настройка файлового сервера

Настройка сервера печати

Управление лицензиями с помощью службы KMS

Защита данных с помощью утилиты Windows Server Backup

Специалисты из компании Microsoft проектируют и разрабатывают очередные версии своих продуктов на основе рыночного спроса. Вдобавок они противостоят конкуренции путем объединения достоинств и компонентов, на что другим приходится как-то реагировать. Так, продуктом Server Core, который появился в Windows Server 2008 и был улучшен в Windows Server 2012 R2, разработчики из Microsoft расширили линейку своих ОС Windows для борьбы с конкурентами и в ответ на запросы системных администраторов, желавших работать командной строке.

В этой главе мы посмотрим, что нового в Server Core версии Windows Server 2012 R2, и покажем, как управлять этой ОС с использованием PowerShell.

В этой главе вы научитесь:

пользоваться новой функциональностью в Server Core;

устанавливать и конфигурировать Server Core;

настраивать Server Core для развертывания внутри филиала;

+ дистанционно управлять ОС.

Вы уже устанавливали Windows Server 2012 R2 и видели, что на паре экранов

отображались варианты установки. Обязаны ли вы применять версию с графичес

ким пользовательским интерфейсом (GUI)? Вам нравятся преимущества Server Core в отношении безопасности и сокращения накладных расходов, но вам также нравится пользовательский интерфейс в стиле «указать и щелкнуть», предлагаемый версией GUI. Для вас есть хорошие новости: в версии Windows Server 2008 R2 после установки Server Core возвратиться назад было невозможно, но в Windows Server 201 2 R2 теперь можно переключаться туда и обратно между версиями Server Core и GUI.

Стандартным выбором является Server Core, но если вы решите выбрать установку с использованием GUI, то все равно будете иметь доступный инструмент PowerShell.

Настроив сервер и подготовив его к функционированию в производственной среде, можете просто переключить ero на версию Server Core.

При чтении этой главы имейте в виду, что несмотря на возможность переключе

ния на версию G U 1 с целью решения тех же задач, мы будем применять для этого

Server Саге. Например, мы покажем, каким образом проверить копию Windows с использованием Server Core. Вы можете счесть выполнение этих задач более простым, переключившись на версию G Ul, и будете полностью правы. Большинство примеров в данной главе рассматривались также в главе 2, где они прорабатывались в версии GUI. В настоящее время PowerShell 3.0 предлагает дополнительные командлеты

для администрирования сервера Server Саге. Синтаксис командлетов теперь проще для понимания. Ко многим существовавшим ранее командлетам были добавлены параметры, позволяющие расширить и х функциональность. В разделе «Руководство по безотказной работе Server Core» далее в этой главе будет приведен полный список новых командлетов, добавленных в Windows Server 2012 R2.

Что ТАКОЕ SERVER CoRE?

Server Core — это ОС Windows Server с минимально необходимыми требованиями,

позволяющими функционировать в качестве операционной системы. В состав этой ОС не входит графический пользовательский интерфейс, проводник Windows, браузер lnternet Explorer и другие зависимые ком поненты. Устранение этих дополне

ний означает, что мы должны обходиться без многих удобных инструментов адми

нистрирования, в частности оснасток, встроенных в консоль управления Microsoft

(Microsoft Management Consote). В итоге главным интерфейсом для управления сис

темой остается командная строка PowerShell.

Что же это означает для администратора?

• Сокращение затрат на обслуживание. Меньший объем функциональности сни

жает объем необходимых обновлений.

• Уменьшение площади атаки. Отсутствие дополнительных средств приводит к