Аннотация

Для защиты безопасности операционной системы Windows ранее были подписаны обновления (с использованием как алгоритмов SHA-1, так и SHA-2). Подписи используются для проверки подлинности обновлений непосредственно от корпорации Майкрософт и не подделыв их во время доставки. Из-за недостатков алгоритма SHA-1 и в связи с отраслевыми стандартами мы изменили подпись обновлений Windows на более безопасный алгоритм SHA-2. Это изменение было поэтапно сделано с апреля 2019 г. по сентябрь 2019 г., чтобы обеспечить плавную миграцию (дополнительные сведения об изменениях см. в разделе «Расписание обновления продуктов»).

Клиентам, которые работают с устаревшими версиями ОС (Windows 7 с SP1, Windows Server 2008 R2 с SP1 и Windows Server 2008 с SP2), на их устройствах должна быть установлена поддержка подписи кода SHA-2 для установки обновлений, выпущенных в июле 2019 г. или после этого. Все устройства без поддержки SHA-2 не смогут установить обновления Windows в июле 2019 г. или после него. Для подготовки к этому изменению мы выпустили поддержку для входов SHA-2 в марте 2019 г. и внося добавоонные улучшения. cлужбы Windows Server Update Services (WSUS) 3.0 SP2 будет получать поддержку SHA-2 для безопасной доставки подписанных обновлений SHA-2. См. раздел «Расписание обновления продуктов» для временной шкалы миграции SHA-2.

Сведения о фоновом режиме

Безопасный hash Algorithm 1 (SHA-1) был разработан в качестве необратимых функций hashing и широко используется при подписании кода. К сожалению, безопасность алгоритма sha-1 со временем становится менее надежной из-за недостатков алгоритма, повышения производительности процессора и появления облачных вычислений. Более надежные альтернативы, такие как безопасный hash Algorithm 2 (SHA-2), теперь являются предпочтительными, так как в них проблемы не одинаковы. Дополнительные сведения о том, как не используется SHA-1, см. в документах «Hash» (Hash) и Signature Algorithms (Алгоритмы подписи).

Расписание обновления продукта

С начала 2019 г. процесс миграции на sha-2 начался поэтапно, и поддержка будет доставляться в автономные обновления. Корпорация Майкрософт нацелена на следующее расписание, чтобы предложить поддержку SHA-2. Имейте в виду, что может измениться следующая временная шкала. Мы продолжим обновлять эту страницу по мере необходимости.

|

Целевая дата |

Событие |

Применяется к |

|

12 марта 2019 г. |

Автономные обновления для системы безопасности KB4474419 и KB4490628, выпускаются для поддержки подписи кода SHA-2. |

Windows 7 с sp1 |

|

12 марта 2019 г. |

Отдельное обновление KB4484071 доступно в каталоге Обновлений Windows для WSUS 3.0 с sp2, который поддерживает доставку подписанных обновлений SHA-2. Для пользователей WSUS 3.0 с sp2 это обновление должно быть установлено вручную не позднее 18 июня 2019 г. |

WSUS 3.0 SP2 |

|

9 апреля 2019 г. |

Отдельное обновление KB4493730, в которое вводится поддержка подписи кода SHA-2 для стека обслуживания (SSU), выпущено в обновлении для системы безопасности. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

14 мая 2019 г. |

Отдельное обновление для системы безопасности KB4474419, выпущенное для поддержки подписи кода SHA-2. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

11 июня 2019 г. |

Отдельное обновление для системы безопасности KB4474419было выпущено повторно, чтобы добавить отсутствующие знаки кода MSI SHA-2. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

18 июня 2019 г. |

В Windows 10 подписи, измененные с двух подписей (SHA-1/SHA-2) на SHA-2, изменены. Действия клиента не требуются. |

Windows 10 версии 1709 |

|

18 июня 2019 г. |

Обязательно: Для клиентов, использующих WSUS 3.0 с sp2, для поддержки обновлений SHA-2 к этой дате необходимо вручную установить KB4484071. |

WSUS 3.0 SP2 |

|

9 июля 2019 г. |

Обязательно: Для обновления устаревших версий Windows потребуется установить поддержку подписи кода SHA-2. Поддержка, выпущенная в апреле и мае(KB4493730 и KB4474419),потребуется для продолжения получения обновлений для этих версий Windows. В настоящее время все устаревшие подписи Обновлений Windows изменились с SHA1 и на SHA-2 с двойной подписью (SHA-1/SHA-2) на SHA-2. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

16 июля 2019 г. |

В Windows 10 подписи, измененные с двух подписей (SHA-1/SHA-2) на SHA-2, изменены. Действия клиента не требуются. |

Windows 10 версии 1507 |

|

13 августа 2019 г. |

Обязательно: Для обновления устаревших версий Windows потребуется установить поддержку подписи кода SHA-2. Для продолжения получения обновлений для этих версий Windows потребуется поддержка, выпущенная в марте(KB4474419 и KB4490628). Если вы используете устройство или VM с загрузкой EFI, дополнительные действия по предотвращению проблемы с устройством могут не запускаться, см. в разделе «Вопросы и вопросы и вопросы». В настоящее время все устаревшие подписи Windows изменились с SHA-1 и SHA-1/SHA-2 на SHA-2. |

Windows 7 с sp1 |

|

10 сентября 2019 г. |

Подписи в устаревших обновлениях Windows были изменены с двух подписей (SHA-1/SHA-2) на SHA-2. Действия клиента не требуются. |

Windows Server 2012 |

|

10 сентября 2019 г. |

Отдельное обновление для системы безопасности KB4474419 было повторно выпущено для добавления отсутствующих сотрудников загрузки EFI. Убедитесь, что эта версия установлена. |

Windows 7 с sp1 |

|

28 января 2020 г. |

Подписи в списках доверия сертификата (CTLS) для надежной корневой программы Майкрософт изменены с двух подписей (SHA-1/SHA-2) на SHA-2. Действия клиента не требуются. |

Все поддерживаемые платформы Windows |

|

Август 2020 г. |

Конечные точки службы на базе Windows Update SHA-1 больше не будут. Это влияет только на старые устройства с Windows, на которых не были обновлены соответствующие обновления для системы безопасности. Дополнительные сведения см. в KB4569557. |

Windows 7 Windows Server 2008 R2 |

|

3 августа 2020 г. |

Корпорация Майкрософт удалила из Центра загрузки Майкрософт содержимое, подписанное на Windows для безопасного hash Algorithm 1 (SHA-1). Дополнительные сведения см. в блоге WINDOWS PRO SHA-1 для Windows, который будет отменен 3 августа 2020 г. |

Windows Server 2000 Windows Server 2008 R2 |

Текущее состояние

Windows 7 с sp1 и Windows Server 2008 R2 с SP1

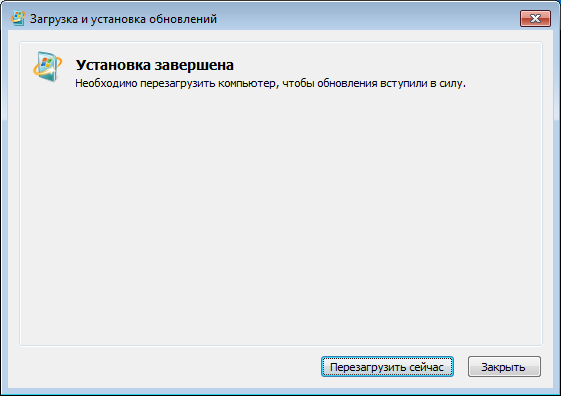

Перед установкой любого обновления, выпущенного 13 августа 2019 г. или более поздней версии, необходимо установить следующие необходимые обновления, а затем перезапустить устройство. Необходимые обновления можно устанавливать в любом порядке, и их не нужно переустановить, если только не установлена новая версия необходимого обновления.

-

Обновление стека обслуживания (SSU) (KB4490628). При использовании Обновления Windows вам будет автоматически предложен необходимый SSU.

-

Обновление SHA-2(KB4474419)выпущено 10 сентября 2019 г. При использовании Обновления Windows вам автоматически будет предложено необходимое обновление SHA-2.

Важно!После установки всех необходимых обновлений необходимо перезапустить устройство перед установкой ежемесячных обновлений, обновлений только для системы безопасности, предварительной версии monthly Rollup или автономных обновлений.

Windows Server 2008 с пакетом обновления 2 (SP2)

Перед установкой обновлений, выпущенных 10 сентября 2019 г. или более поздней версии, необходимо установить следующие обновления, а затем перезапустить устройство. Необходимые обновления можно устанавливать в любом порядке, и их не нужно переустановить, если только не установлена новая версия необходимого обновления.

-

Обновление стека обслуживания (SSU) (KB4493730). Если вы используете Обновление Windows, вам автоматически будет предложено необходимое обновление SSU.

-

Последнее обновление SHA-2(KB4474419)выпущено 10 сентября 2019 г. При использовании Обновления Windows вам автоматически будет предложено необходимое обновление SHA-2.

Важно!После установки всех необходимых обновлений необходимо перезапустить устройство перед установкой ежемесячных обновлений, обновлений только для системы безопасности, предварительной версии monthly Rollup или автономных обновлений.

Вопросы и ответы

Общие сведения, планирование и предотвращение проблем

Поддержка подписи кода SHA-2 была отправлена раньше, чтобы гарантировать, что большинству клиентов будет достаточно поддержки до того, как корпорация Майкрософт обновит SHA-2 для обновления этих систем. Отдельные обновления содержат некоторые дополнительные исправления, которые в настоящее время доступны для того, чтобы гарантировать, что все обновления SHA-2 входят в небольшое количество легко познаваемых обновлений. Корпорация Майкрософт рекомендует клиентам, которые сохраняют системные изображения для этих OSes, применять эти обновления к изображениям.

Начиная с WSUS 4.0 в Windows Server 2012, WSUS уже поддерживает обновления SHA-2, подписанные, и для этих версий не требуется никаких действий со стороны клиента.

Только для WSUS 3.0 SP2 требуется установить KB4484071для поддержки только подписанных обновлений SHA2.

Предположим, что вы запустите Windows Server 2008 с sp2. При двойном загрузке с Windows Server 2008 R2 SP1 или Windows 7 с SP1 диспетчер загрузки для этого типа системы будет работать в системе Windows Server 2008 R2/Windows 7. Чтобы успешно обновить обе эти системы для использования поддержки SHA-2, необходимо сначала обновить систему Windows Server 2008 R2/Windows 7, чтобы диспетчер загрузки обновился до версии, которая поддерживает SHA-2. Затем обновим систему Windows Server 2008 с sp2 с помощью SHA-2.

Как и в случае с двумя загрузками, необходимо обновить среду PE для Windows 7 до поддержки SHA-2. Затем необходимо обновить систему Windows Server 2008 с sp2 до поддержки SHA-2.

-

Запустите установку Windows для завершения и загрузки в Windows до установки обновлений от 13 августа 2019 г. или более поздней версии

-

Откройте окно командной подсказки администратора и запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перед установкой дополнительных обновлений установите выпуск KB4474419 и KB4490628 для Windows 7 с sp1 и Windows Server 2008 R2 с sp1 от 1 августа 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

-

Установите изображение на диск и загрузите его в Windows.

-

В командной области запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перед установкой дополнительных обновлений установите повторное обновление KB4474419 и KB4490628 для Windows 7 с SP1 и Windows Server 2008 R2 с sp1 от 23 сентября 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

Да, необходимо установить необходимые обновления, прежде чем продолжите:SSU (KB4490628)и SHA-2(KB4474419). Кроме того, после установки необходимых обновлений необходимо перезапустить устройство.

Windows 10 версии 1903 поддерживает SHA-2 с момента выпуска, а все обновления УЖЕ подписаны только на SHA-2. Для этой версии Windows не требуется никаких действий.

Windows 7 с sp1 и Windows Server 2008 R2 с SP1

-

Загрузка в Windows перед установкой обновлений от 13 августа 2019 г. или более поздней версии.

-

Перед установкой дополнительных обновлений установите выпуск KB4474419 и KB4490628для Windows 7 с SP1 и Windows Server 2008 R2 с sp1 от 23 сентября 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

Windows Server 2008 с пакетом обновления 2 (SP2)

-

Загрузка в Windows перед установкой обновлений от 9 июля 2019 г. или более поздней версии.

-

Перед установкой дополнительных обновлений установите повторное обновление KB4474419 и KB4493730 для Windows Server 2008 с обновлениями 2 (SP2) от 23 сентября 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

Проблема с восстановлением

Если вы видите сообщение об ошибке 0xc0000428 «Windows не удается проверить цифровую подпись для этого файла. В результате недавнего изменения оборудования или программного обеспечения мог быть установлен неправильно подписанный или поврежденный файл либо вредоносный программный продукт из неизвестных источников». выполните эти действия, чтобы восстановить данные.

-

Запустите операционную систему с помощью мультимедиа для восстановления.

-

Перед установкой дополнительных обновлений установите обновление KB4474419 от 23 сентября 2019 г. или более поздней с помощью системы обслуживания и управления образами развертывания(DISM)для Windows 7 с sp1 и Windows Server 2008 R2 с sp1.

-

В командной области запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перезапустите операционную систему.

-

Приостановка развертывания на других устройствах без перезапуска еще не перезапуска каких-либо устройств или ВМ-м.

-

Определение устройств и ВМ-устройств в состоянии ожидания перезагрузки с помощью обновлений, выпущенных 13 августа 2019 г. или более поздней версии, и открытия командной подсказки с повышенными уровнями

-

Найдите удостоверение пакета для обновления, которое вы хотите удалить, с помощью следующей команды, используя KB-номер для этого обновления (замените 4512506 на целевой номер KB, если он не выпущен 13 августа 2019 г.): dism /online /get-packages | findstr 4512506

-

Чтобы удалить обновление, заменив удостоверение пакета<на>с помощью предыдущей команды, воспользуйтесь следующей командой: Dism.exe /online /remove-package /packagename:<удостоверение пакета>

-

Теперь вам потребуется установить необходимые обновления, перечисленные в разделе «Как получить это обновление» обновления, который вы пытаетесь установить, или необходимые обновления, перечисленные выше в разделе «Текущее состояние» этой статьи.

Примечание.Для любого устройства или VM, на которое вы сейчас получаете 0xc0000428 или который начинает работать в среде восстановления, необходимо будет предпринять действия, которые необходимо предпринять, чтобы 0xc0000428.

Если вы столкнулись с этими ошибками, вам необходимо установить необходимые обновления, перечисленные в разделе «Как получить обновление» обновления, который вы пытаетесь установить, или необходимые обновления, перечисленные выше в разделе «Текущее состояние» этой статьи.

Если вы видите сообщение об ошибке 0xc0000428 «Windows не удается проверить цифровую подпись для этого файла. В результате недавнего изменения оборудования или программного обеспечения мог быть установлен неправильно подписанный или поврежденный файл либо вредоносный программный продукт из неизвестных источников». выполните эти действия, чтобы восстановить данные.

-

Запустите операционную систему с помощью мультимедиа для восстановления.

-

Установите последнее обновление SHA-2(KB4474419),выпущенное 13 августа 2019 г., с помощью системы обслуживания изображений развертывания(DISM)для Windows 7 с SP1 и Windows Server 2008 R2 с sp1.

-

Перезагружается в восстановленный носитель. Требуется перезапуск

-

В командной области запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перезапустите операционную систему.

Если вы столкнулись с этой проблемой, вы можете устранить эту проблему, открыв окно командной подсказки и выдав следующую команду, чтобы установить обновление (замените место <msu> на фактическое расположение и имя файла обновления):

wusa.exe <msu location> /quiet

Эта проблема устранена в выпуске KB4474419 от 8 октября 2019 г. Это обновление будет автоматически устанавливаться из Windows Update и WSUS cлужбы Windows Server Update Services (WSUS). Если вам нужно установить это обновление вручную, необходимо использовать вышеуказанное обходное решение.

Примечание.Если вы ранее установили KB4474419, выпущенный 23 сентября 2019 г., то у вас уже есть последняя версия этого обновления, и вам не нужно переустановить ее.

В мае 2021 года запуск игры станет невозможен без поддержки цифровой подписи на основе хеш-алгоритма SHA-2. Если у вашей операционной системы не установлены все обновления в «Центре обновления Windows», то можно подключить поддержку SHA-2 вручную или обновить свою Windows 7 до Windows 8 или более поздней версии. Чтобы активировать поддержку SHA-2 следуйте инструкции.

1. Перейдите по ссылке, чтобы скачать Service Pack 1: http://download.windowsupdate.com/msdownload/update/software/svpk/2011/02/windows6.1-kb976932-x64_74865ef2562006e51d7f9333b4a8d45b7a749dab.exe

Примечание: Если у вас не открывается ссылка, то попробуйте кликнуть по ней правой кнопкой мыши и выбрать вариант «Открыть в новой вкладке».

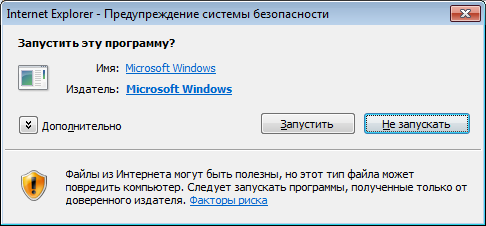

2. Нажмите на кнопку «Запустить», чтобы начать скачивание этого файла. Если у вас браузер отличный от Internet Explorer, то перейдите сразу к следующему пункту.

3. После того как вы скачаете Service Pack 1, появится следующее диалоговое окно, где необходимо нажать кнопку «Запустить».

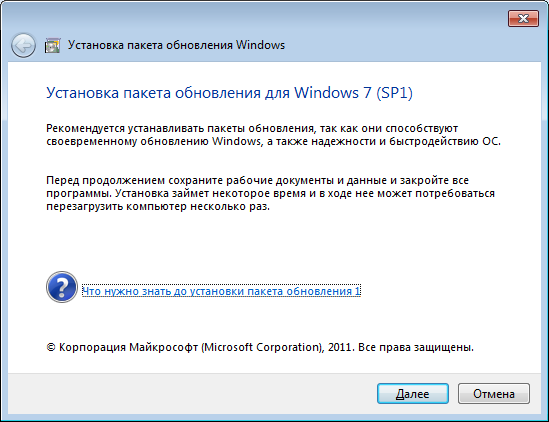

4. Ознакомьтесь с подробностями перед установкой Service Pack 1 и нажмите «Далее». Обратите внимание, что компьютер может несколько раз перезагрузиться во время установки.

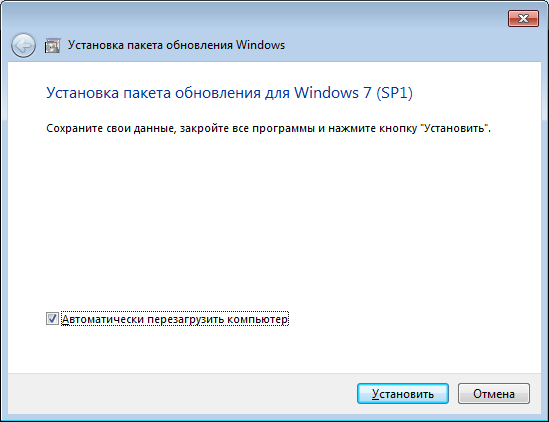

5. Сохраните все проекты и закройте программы, чтобы ничего не потерять, и установка прошла быстрее. Также рекомендуем нажать галочку «Автоматически перезагрузить компьютер». Установка Service Pack 1 начнется только после того, как вы нажмете на кнопку «Установить».

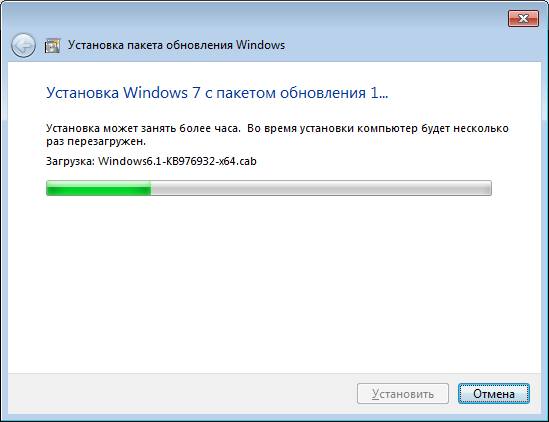

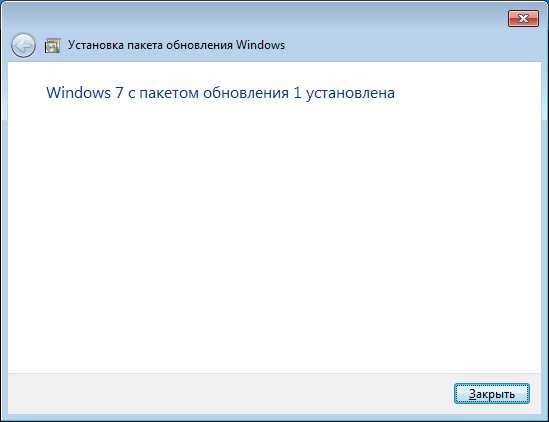

6. Когда установка будет завершена и ваш компьютер автоматически перезагрузится, Service Pack 1 будет полностью установлен. В некоторых случаях поддержка хеш-алгоритма цифровой подписи SHA-1 может автоматически не обновиться до SHA-2 — тогда при следующем запуске игры у вас появится инструкция, как его обновить вручную.

После установки Service Pack 1:

1. Перейдите по ссылке, чтобы скачать обновление хеш-алгоритма цифровой подписи с SHA-1 до SHA-2: http://download.windowsupdate.com/c/msdownload/update/software/secu/2019/09/windows6.1-kb4474419-v3-x64_b5614c6cea5cb4e198717789633dca16308ef79c.msu

Примечание: Если у вас не открывается ссылка, то попробуйте кликнуть по ней правой кнопкой мыши и выбрать вариант «Открыть в новой вкладке».

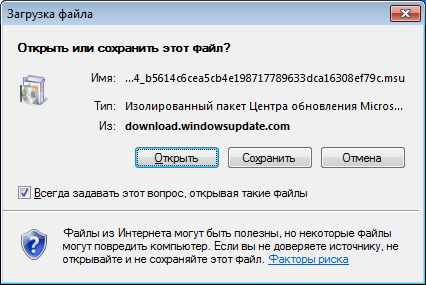

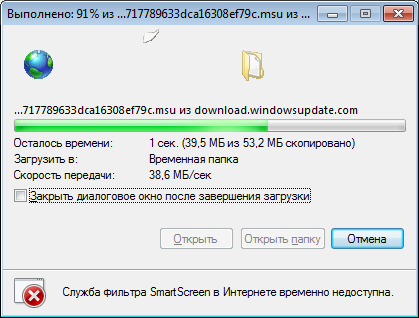

2. Чтобы начать скачивание этого файла, нажмите на кнопку «Открыть». Если у вас браузер отличный от Internet Explorer, то перейдите сразу к следующему пункту.

3. После того как вы запустите установщик, выдайте доступ на открытие web-контента кнопкой «Разрешить».

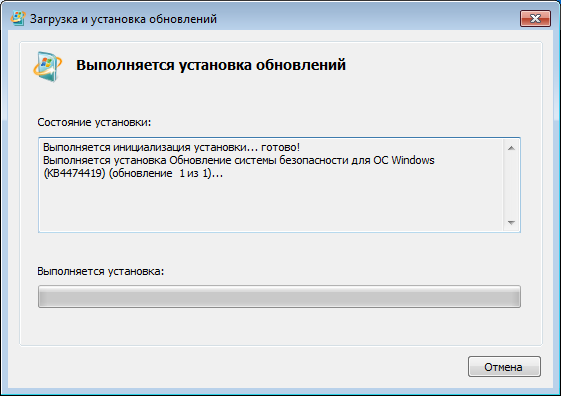

4. Следующим шагом будет установка обновления. Выберите вариант «Да» и ожидайте полной установки.

5. После завершения обновления и перезагрузки компьютера хеш-алгоритм SHA-2 станет активным — теперь вы можете продолжить играть.

В мае 2021 года запуск игры станет невозможен без поддержки цифровой подписи на основе хеш-алгоритма SHA-2. Если у вашей операционной системы не установлены все обновления в «Центре обновления Windows», то можно подключить поддержку SHA-2 вручную или обновить свою Windows 7 до Windows 8 или более поздней версии. Чтобы активировать поддержку SHA-2 следуйте инструкции.

Ваша версия Windows 7 без установленного Service Pack 1:

2. Нажмите на кнопку «Запустить», чтобы начать скачивание этого файла. Если у вас браузер отличный от Internet Explorer, то перейдите сразу к следующему пункту.

3. После того как вы скачаете Service Pack 1, появится следующее диалоговое окно, где необходимо нажать кнопку «Запустить».

4. Ознакомьтесь с подробностями перед установкой Service Pack 1 и нажмите «Далее». Обратите внимание, что компьютер может несколько раз перезагрузиться во время установки.

5. Сохраните все проекты и закройте программы, чтобы ничего не потерять, и установка прошла быстрее. Также рекомендуем нажать галочку «Автоматически перезагрузить компьютер». Установка Service Pack 1 начнется только после того, как вы нажмете на кнопку «Установить».

6. Когда установка будет завершена и ваш компьютер автоматически перезагрузится, Service Pack 1 будет полностью установлен. В некоторых случаях поддержка хеш-алгоритма цифровой подписи SHA-1 может автоматически не обновиться до SHA-2 — тогда при следующем запуске игры у вас появится инструкция, как его обновить вручную.

Ваша версия Windows 7 с установленным Service Pack 1:

1. Перейдите по ссылке, чтобы скачать обновление хеш-алгоритма цифровой подписи с SHA-1 до SHA-2.

—

Поставить апдейт x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2019/09/windows6.1-kb4474419-v3-x86_0f687d50402790f340087c576886501b3223bec6.msu

—

Поставить апдейт x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2019/09/windows6.1-kb4474419-v3-x64_b5614c6cea5cb4e198717789633dca16308ef79c.msu

2. Чтобы начать скачивание этого файла, нажмите на кнопку «Открыть». Если у вас браузер отличный от Internet Explorer, то перейдите сразу к следующему пункту.

3. После того как вы запустите установщик, выдайте доступ на открытие web-контента кнопкой «Разрешить».

4. Следующим шагом будет установка обновления. Выберите вариант «Да» и ожидайте полной установки.

5. После завершения обновления и перезагрузки компьютера хеш-алгоритм SHA-2 станет активным — теперь вы можете продолжить играть.

Статья обновлена: 11 мая 2022

ID: 15728

Статья относится к:

- Kaspersky Security 11.0.1 для Windows Server (версия 11.0.1.897);

- Kaspersky Endpoint Agent 3.10 MR3 и выше;

- Kaspersky Industrial CyberSecurity for Nodes 3.0 и выше;

- Kaspersky Embedded Systems Security 3.1 и выше.

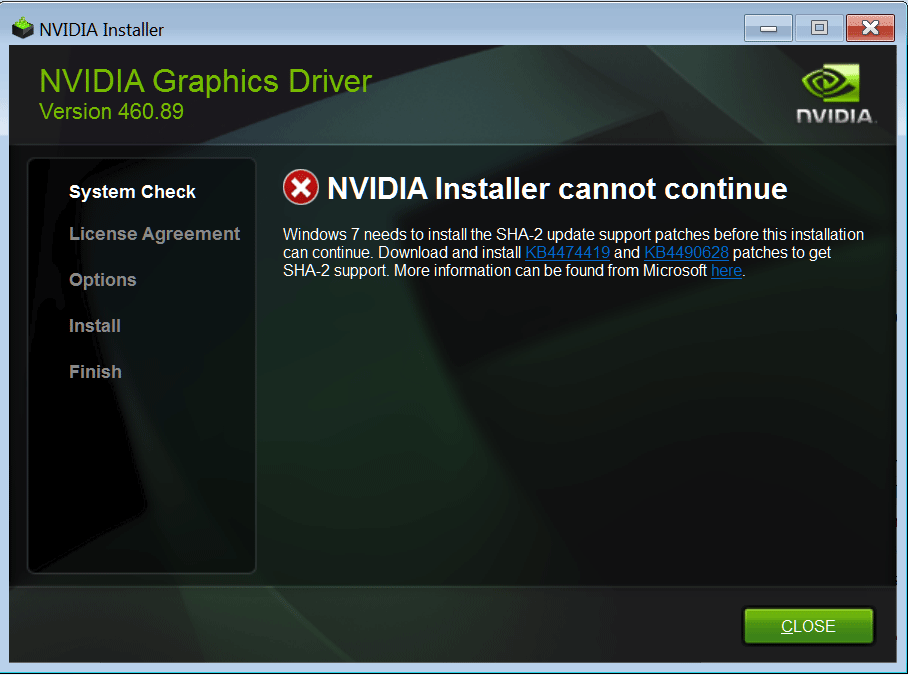

Microsoft прекращает поддержку корневых сертификатов, которые позволяют подписывать код драйверов, работающий на уровне ядра операционной системы. Теперь для подписи драйверов используется подпись WHQL (Windows Hardware Quality Lab), в основе которой лежит алгоритм хеширования SHA-2 (SHA-256). Для проверки такой подписи необходима поддержка SHA-2 в операционной системе.

Если вы устанавливаете продукт для бизнеса «Лаборатории Касперского» на защищаемое устройство с операционной системой из таблицы ниже, убедитесь, что в ней установлены обновления, включающие поддержку SHA-2. Если поддержка SHA-2 отсутствует, установка будет прервана. Вы можете установить необходимые обновления и запустить установку заново.

В таблице приведен список поддерживаемых версий Windows, для которых необходимо наличие обновлений, включающих поддержку SHA-2:

| Операционная система | Обновление |

|---|---|

| Windows 7 Professional/Enterprise/Ultimate (32/64 бита) | KB3033929 или KB4474419 |

| Windows Embedded Standard 7 SP1 (32/64 бита) | KB3033929 или KB4474419 |

| Windows Embedded POSReady 7 SP1 (32/64 бита) | KB3033929 или KB4474419 |

| Windows Embedded Standard/Enterprise 7 SP1 (32/64 бита) | KB3033929 или KB4474419 |

| Windows Vista SP2 (32/64 бита) | KB4474419 |

| Windows Server 2008 Standard/Enterprise/Datacenter SP2 или выше | KB4474419 |

| Windows Server 2008 Core Standard/Enterprise/Datacenter SP2 или выше (32/64 бита) | KB4474419 |

| Windows 2008 Server Microsoft Remote Desktop Services SP2 | KB4474419 |

| Microsoft Small Business Server 2008 SP2 Standard/Premium или выше (64 бита) | KB4474419 |

| Windows Server 2008 R2 Foundation/Core/Standard/Enterprise/Datacenter SP1 или выше (64 бита) |

KB3033929 или KB4474419 |

| Windows Hyper-V Server 2008 R2 SP1 или выше (64 бита) | KB3033929 или KB4474419 |

| Windows 2008 Server R2 Microsoft Remote Desktop Services | KB3033929 или KB4474419 |

| Microsoft Small Business Server 2011 Essentials/Standard SP1 или выше (64 бита) | KB3033929 или KB4474419 |

| Microsoft Windows MultiPoint Server 2011 (64 бита) | KB3033929 или KB4474419 |

Таблица не содержит обновления операционных систем с поддержкой SHA-2, которые могли быть выпущены после релизов указанных в статье продуктов для бизнеса «Лаборатории Касперского».

Вам помогла эта страница?

Все уже в курсе, что сертификаты с подписью SHA1 должны быть заменены, т.к. алгоритм SHA1 более не считается надёжным.

Сейчас появилось дополнение An update to our SHA-1 deprecation roadmap.

Суть в том, что в Microsoft решили ускориться и летом с выходом большого обновления Windows 10 (Anniversary Update) браузеры Internet Explorer и Edge начнут выдавать предупреждение для сайтов с сертификатами, подписанными SHA1, а в феврале 2017 года такие сайты будут блокироваться. Пока заявлено, что блокировка будет распространяться только на сертификаты, чьи корневые сертификаты входят в Microsoft Trusted Root Certificate program. Обновление будет выпущено для Windows 7, Windows 8.1 and Windows 10.

Переходим на SHA256:

1. На сервере с ролью CA(Certification Authority) проверить текущий используемый алгоритм: certutil -getreg cacspCNGHashAlgorithm

Если результат выполнения команды SHA256, перейти к шагу 4.

2. По умолчанию результат выполнения команды SHA1. Необходимо выполнить команду:

certutil -setreg cacspCNGHashAlgorithm SHA256

Это перенастроит ваш CA на использование SHA256 для CNG хешей.

3. Перезапустите Certificate Services:

net stop CertSvc && net start CertSvc

4. Перевыпишите ваш корневой сертификат:

certutil -renewCert ReuseKeys

5. Перезапустите службу Certificate Services:

net stop CertSvc && net start CertSvc

Эти действия сгенерируют новый корневой сертификат вашего CA с использованием SHA256 в качестве алгоритма подписи. Необходимо будет раздань новый сертификат вашим клиентам. http://technet.microsoft.com/en-us/library/cc730763(v=ws.10).aspx

Обновления, обеспечивающие поддержку SHA-256 для корректной работы Dr.Web на устаревших версиях Windows

Для корректной работы Dr.Web с Windows Vista, Windows 7, Windows Server 2008 или Windows Server 2008 R2 на компьютере должны быть установлены обновления системы безопасности Microsoft, обеспечивающие поддержку SHA-256. Если при установке или обновлении Dr.Web появляется сообщение о том, что ваша операционная система не поддерживает алгоритм хеширования SHA-256, установите нужное обновление из списка ниже.

- Для Windows Vista установите последовательно пакеты обновлений SP1 и SP2, затем установите обновление KB4090450.*

- Для Windows 7 установите пакет обновлений SP1, затем — KB3033929 или KB4474419 или KB4054518.

- Для Windows Server 2008 установите последовательно пакеты обновлений SP1 и SP2, затем обновление KB4474419 или KB4039648 или KB3033929.

- Для Windows Server 2008 R2 установите пакет обновлений SP1, затем — KB4474419.

Как обновления, так и пакеты обновлений SP необходимо устанавливать в том случае, если они не были установлены ранее. Установить их можно как вручную (получив по приведенным ссылкам), так и с помощью Центра обновлений Windows.

Обновления для работы с SHA-256 могут также содержаться в других обновлениях Windows.

* Официального пакета обновлений для Windows Vista не предусмотрено, но вы можете установить пакет от Windows Server 2008.

Чтобы узнать, какая у вас установлена версия пакета обновлений (SP), воспользуйтесь инструкцией.

Чтобы узнать, какая у вас установлена версия обновлений (KB), воспользуйтесь инструкцией.

Отметим, что необходимость обновления связана с политикой компании Microsoft, которая более не позволяет сторонним центрам сертификации (DigiCert, COMODO и др.) выпускать сертификаты, которыми можно подписывать модули для работы в ядре ОС Windows. Только Microsoft может подписывать модули для ядра своим WHQL-сертификатом, который существует только в виде версии SHA256. Более подробная информация приведена в документации Microsoft.

Dr.Web продолжает планомерно поддерживать устаревшие версии Windows.

Описание и рекомендации

KB4474419 – критическое обновление Windows. Пакет предназначен для адаптации операционной системы при переходе к проверке подлинности патчей только на базе цифровой подписи SHA 2.

Предлагаемое обновление безопасности совместимо с «Семеркой», а также версиями OS – Windows Server 2008 R2, WSUS 3.0. Утилита распространяется бесплатно, поддерживает архитектуры процессора x64 и x32.

Обновления KB4474419 и KB4490628 для Windows 7

Причина выпуска софта – уязвимость алгоритма хеширования SHA-1. Прежняя концепция Виндовс предусматривала проверку подлинности системных обновлений и пользовательских программ на базе обоих стандартов. Применялась двойная подпись с кодировкой через SHA-1 и усовершенствованное семейство хэш-функций SHA-2.

Исключение потенциально уязвимого алгоритма вызывает системную проблему. Обновления, подписанные исключительно стандартом SHA-2, невозможно верифицировать для Windows 7.

В таком формате (без SHA-1) корпорация Microsoft начала выпуск патчей с 16 июля 2019. Все они несовместимы с «Семеркой» без апгрейда.

Адаптировать новые обновления под Windows 7 позволяет установка пакетов KB4474419 и KB4490628. Перечисленные утилиты встраивают поддержку верификации софта только через подписи SHA-2.

В последующих версиях операционных систем – Windows 10, 11 используется исключительно усовершенствованный алгоритм хэширования. Поэтому дополнительных действий со стороны пользователя не требуется.

Причины для инсталляции патчей

Переход на верификацию подлинности программных продуктов только по алгоритму SHA-2 – вопрос уже решенный.

Следовательно, отсутствие патчей KB4474419, KB4490628 может привести к нежелательным последствиям:

- невозможность обновлять далее операционную систему;

- сбой при установке антивирусов;

- отказ в инсталляции пользовательского софта;

- проблемы с обновлением драйверов.

Применительно к системным патчам – файлам формата msi, msu возникает стандартное сообщение «Произошла неизвестная ошибка Windows Update». Аналогичные сложности наблюдаются при попытке установки новых редакций антивирусов Касперский, ESET NOD 32 и прочих.

Как понять, что необходим действительно патч?

Простейший способ – инсталляция KB4474419, KB4490628. Пользователю даже неважно, какая редакция Windows 7 установлена на компьютере. Патчи, не совместимые с ОС, попросту не будут инсталлированы.

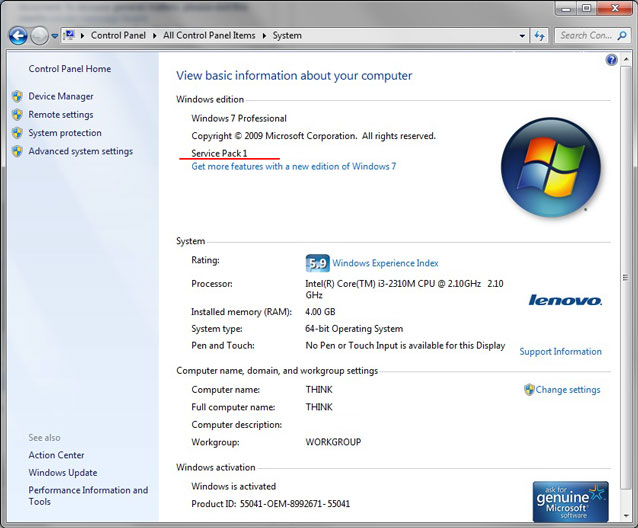

Если в процессе установки возникают сбои, рекомендуется:

- отключить антивирусный софт;

- убедиться, что в системе присутствует SP1;

- проверить ПК на наличие зловредного программного обеспечения и устранить его при обнаружении.

Разрешить ситуацию в последнем пункте лучше всего при помощи Dr.Web CureIt!. Действительно, другие антивирусные приложения могут не устанавливаться вследствие отсутствия патча.

Лечащая утилита CureIt! входит в состав пакета Dr.Web и распространяется бесплатно. Сразу после запуска приложения желательно убедиться, что закачаны последние обновления антивирусных баз.

Другое препятствие к установке KB4474419 – отсутствие сервисного пакета. Мы предлагаем не только патчи. Также вы можете скачать Service Pack 1 для Windows 7 без торрента, по прямой ссылке у нас на сайте.

Наиболее серьезный сбой происходит, когда инсталляция KB4474419 приостанавливается на 30% после перезагрузки ОС. Обоснованные объяснения для этой проблемы отсутствуют и уже не появятся, поскольку Windows 7 более не поддерживается разработчиком. В этом случае разрешить ситуацию поможет переустановка операционной системы.

Service Pack 1 для Windows 7

Фактически, это сервисный пакет, содержащий все обновления операционной системы, выпущенные до момента выхода SP1 (KB976932). Сравнительно с прежними версиями OS – Vista и XP, комплект патчей не столь масштабный. Но установка Service Pack 1 остается критически важной для работы некоторых системных программ и пользовательских приложений.

Заключение

Наши посетители могут скачать KB4474419 (KB4490628) бесплатно. Напоминаем, что инсталляция обновлений требует предварительной установки SP 1. Если сервисный пакет отсутствует, загрузить инсталлятор Service Pack 1 можно прямо с нашего сайта.

Скриншоты

Другие версии

Скачать KB4474419 для Windows 64-бита (ZIP)

Скачать KB4474419 для Windows 32-бита (ZIP)

Скачать KB4490628 для Windows 64-бита (ZIP)

Скачать KB4490628 для Windows 32-бита (ZIP)

Скачать Service Pack 1 (KB976932) для Windows 7 64-бита (ZIP)

Скачать Service Pack 1 (KB976932) для Windows 7 32-бита (ZIP)

Похожие программы

The clock is ticking for organizations to complete their SHA-1 migration. Here’s what admins must do to ensure they aren’t locked out.

As deadlines go, Jan. 1, 2017, isn’t far away, yet many organizations still haven’t switched their digital certificates and signing infrastructure to use SHA-2, the set of cryptographic hash functions succeeding the weaker SHA-1 algorithm. SHA-1 deprecation must happen; otherwise, organizations will find their sites blocked by browsers and their devices unable to access HTTPS sites or run applications.

All digital certificates — to guarantee the website accepting payment card information is secure, software is authentic and the message was sent by a person and not an impersonator — are signed by a hashing algorithm. The most common is currently SHA-1, despite significant cryptographic weaknesses that render the certificates vulnerable to collision attacks.

The current recommendation is to use the SHA-2 algorithm for all new certificates; existing SHA-1 certificates, meanwhile, will be replaced by newer versions signed with SHA-2. This isn’t as simple as it sounds, as the migration isn’t a two-step process where you flip off SHA-1 and flip on SHA-2. Instead, it requires intensive testing and analysis to ensure all devices, sites, and software are using SHA-2 correctly.

Time is running out. While Google, Mozilla, and Microsoft are sticking with Jan. 1, 2017, as the official cutoff date, Chrome and Firefox browsers already throw errors with websites using SHA-1 certificates. Microsoft Edge and Internet Explorer will follow suit this summer. Google and Mozilla will not likely follow through with previous hints to move up the deadlines to July 1, but nothing is keeping them from arbitrarily stopping support before the end of the year.

This is currently a race to complete the migration, which requires careful planning and execution to succeed. Here’s a checklist to help you keep on track.

1. Assemble the team

The biggest challenge facing the migration is logistical, not technical. Assemble a team that understands why SHA-2 is necessary and set them to work on the testing process. The team should involve IT directors, application managers, developers, and owners of public-facing websites, as well as network administrators and security professionals, not to mention those in charge of the organization’s SaaS apps, managed services, and online services.

Make sure the organization’s executive team understands that migrating can’t be treated as an optional task or one that can be deferred. Because a lot of dependencies and testing is involved, it’s better to spend the next six months on the migration instead of trying to cram it in alongside other big projects at the end of the year. Don’t forget to reach out — help desk and customer service staff should be aware of the road map so that they know what kind of calls to expect.

2. Know the schedule

The good news: About 7.6 percent of SSL-encrypted sites still use SHA-1, and that number is dropping steadily, according to SSL Pulse. Thus, most websites already use SHA-2 certificates. However, that simply means the vast majority of encrypted public websites will be safe from SHA-1 collision attacks. SSL Pulse doesn’t look at private certificates or internal applications, which still need to be migrated.

The timeline is a little hazy, but here are the key dates:

- Early 2016, Google started displaying a certificate error in Chrome browsers for SHA-1 certificates issued on or after Jan. 1, 2016, and chained to a public certificate authority. Other applications and devices to follow.

- Sometime in the summer of 2016, when Windows 10 Anniversary Update is released, Internet Explorer and Edge browsers will no longer treat SHA-1 signed TLS certificates as trusted. The sites will still be accessible, but the address bar lock icon will no longer be displayed.

- Starting Jan. 1, 2017, Microsoft will block code-signing certificates without Mark of the Web and time-stamped before Jan. 1, 2016. Google will completely stop supporting SHA-1 certificates in Chrome.

- Starting Feb. 14, 2017, Microsoft will block code-signing certificates without Mark of the Web and time-stamped after Jan. 1, 2016. Internet Explorer and Edge browsers will block SHA-1 signed TLS certificates completely.

3. Know what you have

Scan or inventory current certificates circulating within the organization and determine which ones use SHA-1. A number of online scanners can identify website certificates, such as the GlobalSign SSL Server Test and the DigiCert Sha-1 Sunset Tool. If the signature located under the Authentication section is listed as SHA-1, it needs to be replaced as soon as possible. The only exception is if the expiration date is before the end of the year; in that case, obtain a new SHA-2 certificate.

The OpenSSL client also supports the following command line on Linux systems:

openssl s_client -connect www.yoursite.com:443 < /dev/null 2>/dev/null

| openssl x509 -text -in /dev/stdin | grep "Signature Algorithm"

The Windows equivalent would be:

openssl.exe s_client -connect yoursitename.com:443 > CertInfo.txt && openssl x509 -text -in CertInfo.txt | find "Signature Algorithm" && del CertInfo.txt /F

Microsoft also has its Certutil tool, which lets administrators log SHA-1 certificates in use.

Certutil -setreg chainWeakSignatureLogDir %LogDir% Certutil -setreg chainWeakSha1ThirdPartyFlags 0x80900008

A SHA-1 certificate would return Signature Algorithm: sha1WithRSAEncryption, and SHA-2 would return Signature Algorithm: sha256WithRSAEncryption.

While most organizations typically focus on certificates for public-facing sites and applications, those with an internal public-key infrastructure will also need to upgrade internal-facing applications. This is a good time to track down certificates used to access third-party services such as Amazon Web Services and Rackspace, as well. Check the signature and the expiration date for all certificates to formulate a comprehensive inventory. Though time-consuming, it’s an essential step in the migration plan.

4. Decide which certificates to replace first

All SHA-1 certificates should be migrated to SHA-2, but in reality, it can’t happen at once. Some certificates will need to be handled before others. This is where expiration dates come in.

Most public certificate authorities have already stopped issuing SHA-1-based certificates with expiration dates after Jan. 1, 2017. But if your company’s compiled inventory reveals existing SHA-1 certificates with a 2017 expiration data or later, they become the first priority. Public certificates that do not expire in 2016 should take the highest priority, followed by third-party and internal certificates.

Not everyone operates on the same schedule or the same security model, which further complicates the process. Some vendors are focused on Transport Layer Security certificates, others care about about TLS and code-signing, and yet others eyeball any type of digital certificate. For example, the Jan. 1, 2017, deadline for Microsoft applies only to code-signing certificates, and the company will give organizations another month to get their TLS certificates in order before blocking them.

Certificates for external sites should be replaced before those covering internal applications. Without a certificate, users won’t be able to access the site. The fact is, it’s possible to run two CAs in parallel if the certificates are used both internally and externally. Organizations can run a SHA-1 CA for internal applications alongside the SHA-2 infrastructure for external sites. The two-track effort can give organizations some leeway if they can’t finish before the deadline, so long as they use SHA-1 on internal sites only.

5. Figure out a centralized management system

Cataloging all the certificates and prioritizing the replacement process can be time-consuming. Most enterprises tend to have a lot of certificates, many of them hidden in unexpected applications, so several administrators have to coordinate with each other.

By implementing a centralized certificate management system, you can simplify future decisions. With a centralized system, it’s possible to know when certificates need to be renewed, and you can monitor different certificate types. Armed with such information, you can more easily find problematic certificates and revoke them if necessary.

6. Upgrade and test applications and devices

Before you do anything with your certificates, make sure every device, operating system, and application in use within the organization can handle SHA-2. For web applications, the process is straightforward, as Windows Server 2008, Vista (and later versions of Windows), Internet Explorer, Microsoft Edge, Mac OS X, Firefox, Chrome, Opera, Java, and Adobe Acrobat/Reader all support SHA-2. This is a good argument for placing web applications and public-facing websites as the top priority in SHA-2 migration — the pieces are already in place.

However, devices and applications running older versions of OpenSSL don’t support SHA-2. Though you should’ve updated after Heartbleed, any device or application not on the latest version needs your attention first. Use a demo site or a known site with SHA-2 certification to run your tests. Don’t rely on vendor claims on what is and isn’t supported.

Windows Server 2003 and Windows XP are capable of supporting SHA-2 with the latest service packs and patches applied. Windows XP SP3 gives XP the ability to consume SHA-2 certificates, but Windows Server 2003 SP2 will need an additional patch (KB968730). Both Windows Server 2003 SP2 and Windows XP SP3 need KB968730 to request SHA-2 signed certificates from Windows Server 2008 ADCS and later versions. Windows 7 and Windows Server 2008 R2 need a patch to support SHA-2 code signing and code-signing verification. Bake in the time to update those machines.

Another application to check is Outlook. Outlook 2003, 2007, and 2010 running on Windows XP Service Pack 3 can sign and validate certificates when the certificate itself is SHA-2 signed. Outlook 2003, 2007, and 2010 running on Windows XP Service Pack 3 cannot validate email messages when the message itself is SHA-2 signed. Windows Vista with Outlook 2003 (or newer) can validate SHA-2 messages, but Windows Vista or 7 with Outlook 2007 or 2010 (or newer) is needed to both sign and validate SHA-2 messages.

Windows versions earlier than Windows Server 2003 and Windows XP do not natively support SHA-2. Android 2.2 and earlier do not support SHA-2 certificates either. If any users fall in these bucket, as is the case in many developing nations, they will see error messages after the migration. If a user with a non-SHA-2-compliant device or application tries to access the SHA-2 server, that user will likely see messages such as, “Certificate not recognized,” “Connection not sure,” “Connection can’t be established,” “Bad certificate,” or “Untrusted certificate.”

Not all platforms can handle both SHA-1 usage with SHA-2 on a single server. Apache has an option with dual certificate deployment, but that’s a different set of management. An alternative is to split up applications and certificates; those that can be migrated can run on a SHA-2 server, and legacy applications that require SHA-1 can be kept on a different server.

For non-web applications, make sure every element in the process flow is compatible with SHA-2. Earlier this year, Mozilla began rejecting SHA-1 certificates outright, only to find that some security scanners and antivirus applications still use SHA-1. Thus, they could not connect to the update servers over HTTPS. Check every process in the application to identify areas that need to be updated.

If the legacy application — say, a database or a firewall (to name two) — can’t support SHA-2, then the server switch will have to wait until the app has been updated.