10

Посты

3

Пользователи

1

Likes

21.1 Тыс.

Просмотры

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

08/02/2019 9:46 дп

С беспроводными атаками в Windows всё довольно плохо. Одной из немногих бесплатных программ, которые умеют выполнять настоящие атаки на Wi-Fi в Windows (а не только показывать доступные сети или извлекать ранее введённые пароли от Точек Доступа), является программа Router Scan by Stas’M. Она умеет выполнять атаки на WPS, в том числе Pixie Dust. Также она может подбирать пароли от Точек Доступа — но делает это онлайн, то есть требуется постоянное присутствие около ТД, к тому же, это очень медленно.

Есть несколько платных решений для режима монитора Wi-Fi в Windows и даже для беспроводной инъекции — но я их не изучал, если у кого-то есть практический опыт, то поделитесь им в этой теме.

Некоторое время назад (сейчас уже снят с производства), можно было купить аппаратное решение AirPcap, с которым могли работать некоторые программы.

Итак, в этой теме делимся своим опытом по переводу Wi-Fi адаптера в режим монитора в Windows и атаками на Wi-Fi из Windows.

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

08/02/2019 10:05 дп

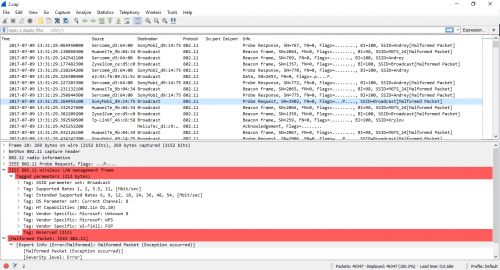

Npcap + Wireshark = режим монитора Wi-Fi в Windows

Теперь Npcap, которая пришла на смену WinPcap, в связке с Wireshark умеет переводить сетевые интерфейсы Wi-Fi в режим монитора и захватывать сырые Wi-Fi фреймы.

После долгих мук мне удалось таки заставить это работать.

Порядок действий следующий:

- удалите WinPcap

- установите Microsoft Visual C++ Redistributable 2013 ( https://www.microsoft.com/ru-RU/download/details.aspx?id=40784 )

- установите Npcap ( https://nmap.org/npcap/#download )

- установите Wireshark (если ещё не установлена)

- проверьте, чтобы в папках C:WINDOWSSystem32 и в C:WINDOWSSysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:WindowsSysWOW64Npcap и C:WindowsSystem32Npcap и больше нигде

- запустите Wireshark с правами администратора

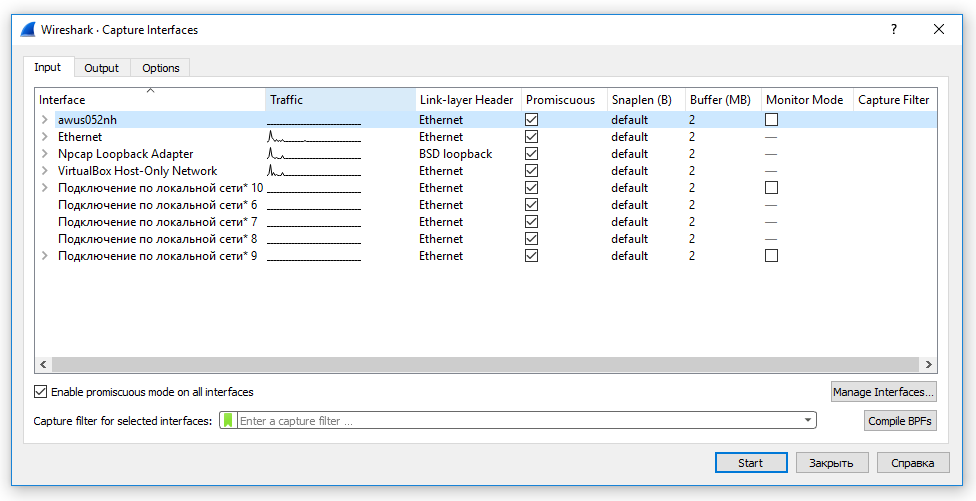

- в настройках интерфейса поставьте галочку в колонке Monitor Mode:

Удачно протестировано с Alfa AWUS052NH (идёт захват фреймов), но есть проблемы, о которых ниже.

Нерешённые проблемы:

- Не получилось менять номер канала для Wi-Fi адаптера Alfa AWUS052NH — всегда прослушивается только первый канал.

- При переводе адаптера Alfa AWUS036NHA Windows вылетает в синий экран смерти. Возможно, дело в кривых драйверах — нужно попробовать разные варианты. Например, Alfa AWUS036NHA нормально работает в Windows без установки драйверов от производителя. Можно попробовать установить или наоборот удалить эти драйвера.

Некоторые дополнительные подробности и примеры атаки «Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)».

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

30/04/2021 12:29 пп

@root у меня встроенную карту(intel AC 3165,режим монитора поддерживается)не получилось перевести , а внешнюю-древнюю RT 2571WF — марка чипа ,перевелась с лета!но у нее только поддержка bg , а n — не поддерживается….я так понял сейчас , когда у всех минимум n- этой стариной уже ничего не сделать?

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

30/04/2021 2:22 пп

Да, Точки Доступа на g встречаются уже как исключения. Но такой адаптер всё ещё можно использовать для атак на WPS.

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

30/04/2021 2:28 пп

Ещё можно попробовать атаки без клиентов https://hackware.ru/?p=6672 — благодаря обратной совместимости всех протоколов, ТД должна быть способна принимать подключения и на g и даже на b.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

01/05/2021 12:17 пп

@root

спасибо за совет!

обязательно буду пробовать.но мне вообще очень интересно — на что ,кроме просто захвата пакетов(кстати — если в сети все клиенты работают на стандарте n, а моя карта — на g : она их трафик нормально увидитсохранит?и она сможет кого-то отключить , чтобы хендшейк поймать?

запустил на другом компе убунту с aircrack ,так появился идиотский(возможно !), вопрос-вот мониторю я сеть Aircrack и решил отключить клиентов от сети — но в терминале то идет мониторинг,я нажал кнтр+с монитор остановился и я послал 5 комманд деаунтефикации ,а потом сразу включил монитор назад — я правильно действовал?

извините уж за кучу сумбурных вопросов ? …

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

01/05/2021 2:02 пп

@k0styan3, приветствую! Эта тема называется «Режим монитора Wi-Fi в Windows», то есть эти вопросы здесь не по теме.

Посмотрите сначала статьи здесь: https://hackware.ru/?p=372 . Если будут вопросы, то или здесь, на форуме, создавайте новые темы, чтобы не писать где попало, или спрашивайте там в комментариях.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

05/05/2021 6:50 пп

проверьте, чтобы в папках C:WINDOWSSystem32 и в C:WINDOWSSysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:WindowsSysWOW64Npcap и C:WindowsSystem32Npcap и больше нигде

у меня (винда 10,64 бит,карта встроенная intel AC3165 и D-link DWA 110)так вот при выполнении этой рекомендации в Шарке пропадают оба интерфейса из доступных с режимом монитора,и встроенная и юсб-шная.

если эти файлы скопировать обратно (из папки Npcap ),тогда появляется режим монитора для юсб-карты(но она древняя,поддержки n-нету!).хотелось бы конечно использовать интел….

(@root)

Active Member

Присоединился: 4 года назад

Сообщения: 18

Topic starter

06/05/2021 3:01 пп

Как человек, который потратил много безрезультатных часов, пытаясь что-то сделать в Windows с режимом монитора, мой вам совет — за то время, пока вы будете пытаться использовать режим монитора в Windows, вы сможете сходить в магазин за USB флешкой, установить на её Linux, всё настроить и разобраться с Linux.

А в Windows всё равно ничего не получится.

Я нашёл у себя адаптер без поддержки стандарта N и проверил — как выяснилось, он может выполнять атаки в том числе и на N. Подробности смотрите в статье «Для каких атак подходят старые Wi-Fi адаптеры»

Там же есть ссылки на статью про автоматическую сборку рукопожатий и про атаку Pixie Dust — в них всё очень просто, не нужно вручную выполнять деаутентификацию клиентов и прочее. Если у вас рукопожатия не будут захватываться, то это может быть связано с тем, что у ТД нет подключённых клиентов, или вы слишком далеко от них находитесь, но не с отсутствием поддержки стандарта N на вашем Wi-Fi адаптере.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Сообщения: 12

06/05/2021 3:44 пп

@root

Спасибо вам за уделённое время!

Я тоже прихожу к выводу,что Линукс на флешке — это то,что надо!

И железо планшета задействуется(относительно новое)и геморроя поменьше!

Ещё раз спасибо вам!

Хорошего дня!

С уважением,Костя

Если вы только начинаете анализ пакетов и тестирование на проникновение, наиболее важным шагом будет определение того, поддерживает ли ваша карта Wi-Fi неразборчивый или контролирующий режим. Обычно режим монитора отключен на встроенной карте Wi-Fi, предоставляемой производителем настольного компьютера или ноутбука. Но, прежде чем вы броситесь и потратите 30 $ на Wi-Fi USB адаптер, просто проверьте, поддерживает ли существующий режим монитора. В этой заметке вот как проверить, поддерживает ли ваша WiFi-карта режим монитора в Windows, Ubuntu и macOS.

Проверьте, поддерживает ли беспроводной адаптер режим монитора

1. Окна

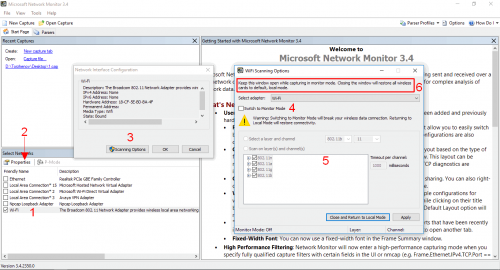

В Windows нет прямой команды для проверки или включения режима монитора на вашей карте Wi-Fi. Следовательно, нам нужно будет прибегнуть к инструменту под названием Монитор сети Microsoft. Это официальный инструмент, разработанный Microsoft, но в настоящее время он находится в архиве. Однако он полностью совместим для работы на компьютере с Windows 10.

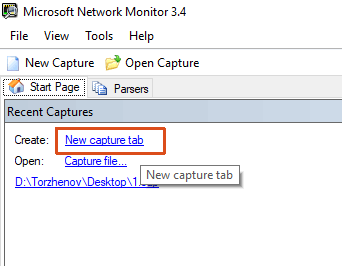

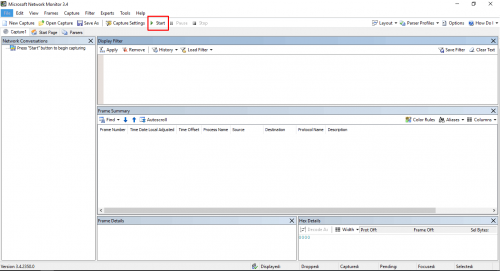

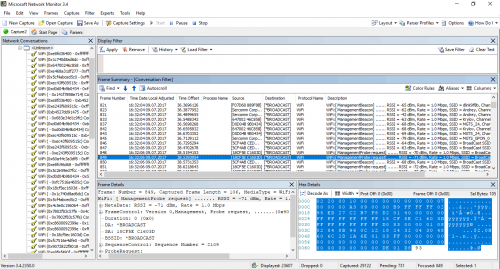

Загрузите и установите инструмент MS Network Monitor. После этого вам необходимо перезагрузить систему, чтобы инструмент обнаружил сетевые карты. Затем запустите приложение и на начальной странице нажмите «New Capture».

На вкладке New Capture мы хотим, чтобы только карта Wi-Fi прослушивала пакеты. Для этого нажмите «Настройки захвата» на верхней панели инструментов.

В диалоговом окне настроек снимите все флажки, кроме Wi-Fi, и нажмите кнопку «Закрыть». Это необходимо для того, чтобы карта Wi-Fi слушала только сетевой трафик.

Опубликуйте настройку, нажмите кнопку «Пуск», чтобы начать захват пакетов.

Если вы получаете сообщение об ошибке, это означает, что ваша карта Wi-Fi не поддерживает режим монитора. Между тем, если пакеты успешно захватываются, это означает, что ваша карта Wi-Fi поддерживает режим мониторинга.

В качестве альтернативы вы также можете сделать то же самое, используя Инструмент мониторинга сети Wireshark.

Скачать Монитор сети Microsoft

2. macOS

Для macOS вы можете проверить режим монитора карты Wi-Fi через терминал с помощью инструмента tcpdump. Однако этот процесс немного утомителен, поэтому мы пойдем путем графического интерфейса. Для этого запустите инструмент беспроводной диагностики из поиска Spotlight.

Кроме того, вы можете щелкнуть значок Wi-Fi на панели инструментов, удерживая нажатой клавишу выбора, и выбрать в раскрывающемся меню «Открыть беспроводную диагностику».

После запуска инструмента диагностики беспроводной сети нажмите ⌘ + ⌥ +6, чтобы открыть окно Sniffer. Кроме того, вы также можете сделать то же самое, щелкнув меню «Окно» на панели инструментов и щелкнув «Sniffer».

Во всплывающем окне сниффера вы увидите опцию «Каналы и ширина канала». На данный момент мы будем использовать параметры по умолчанию. Нажмите кнопку «Пуск», чтобы инструмент Sniffer начал сканирование. В зависимости от ваших настроек вам может потребоваться ввести учетные данные вашего Mac для аутентификации.

Читайте: 6 лучших альтернатив Wireshark для Windows и macOS

Если сниффер работает успешно, вы увидите, что ваш Wi-Fi отключен. Если вы щелкните значок Wi-Fi в правом верхнем углу, вы увидите, что ваш Wi-Fi находится в режиме мониторинга. Это означает, что ваш Wi-Fi поддерживает режим монитора. Если сниффер выдает ошибку, это означает, что ваш Wi-Fi не поддерживает режим монитора.

Когда Wi-Fi находится в режиме монитора, вы не будете подключены к Интернету. Чтобы получить доступ к Интернету, остановите инструмент Sniffer.

Когда вы завершаете работу с инструментом Sniffer, он создает файл «.pcap» в папке / var / tmp со всеми записанными за это время пакетами. Вы можете просмотреть файл с помощью следующей команды.

tcpdump -r /path/to/packetfile.pcap

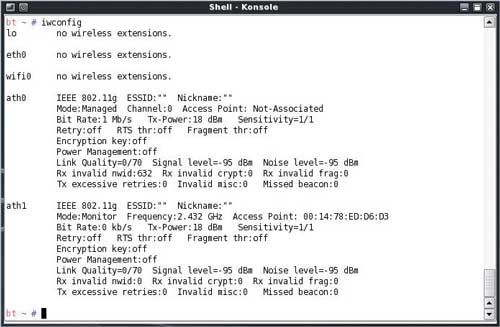

3. Ubuntu

В Ubuntu это довольно просто и не требует установки дополнительных инструментов. Прежде всего, нам нужно найти имя интерфейса адаптера Wi-Fi. Для этого используйте следующую команду

ip a

Эта команда отобразит все сетевые интерфейсы в вашей системе. Поскольку я подключен к Интернету через Wi-Fi, вы можете видеть IP-адрес и состояние UP. Итак, мое имя интерфейса Wi-Fi — «wlp3s0».

Когда у нас есть имя интерфейса, нам нужно выключить Wi-Fi. Для этого используйте следующую команду.

sudo ip link set dev wlp3s0 вниз

Замените wlp3s0 своим именем интерфейса Wi-Fi.

Теперь, когда у нас отключен интерфейс, мы можем переключить карту Wi-Fi в режим мониторинга. Для этого выполните следующую команду

sudo iwconfig монитор режима wlp3s0

Поскольку моя карта Wi-Fi поддерживает режим монитора, команда выполнена успешно. Если у вас нет режима монитора на вашей карте Wi-Fi, команда завершится ошибкой. Чтобы перепроверить, нажмите следующую команду.

iwconfig

Если последняя команда была успешной, карта Wi-Fi должна находиться в режиме монитора. В противном случае ваша карта Wi-Fi будет отображаться в «Управляемом режиме» и не поддерживает режим монитора.

Пока ваш Wi-Fi находится в режиме монитора, он будет отключен, и вы не сможете получить доступ к Интернету. Чтобы вернуть его в управляемый режим и включить, используйте следующую команду.

sudo iwconfig управляемый режим wlp3s0 sudo ip link set dev wlp3s0 up

Заключение

После того, как вы проверили, поддерживает ли ваш Wi-Fi режим мониторинга, вы можете продолжить анализ и тестирование сети. У нас есть специальная статья о лучших инструментах мониторинга сети с открытым исходным кодом для Windows и Linux, обязательно проверьте это. Кстати, Windows 10 и macOS не предназначены для использования в качестве сетевого сервера или анализатора безопасности. Так что в конечном итоге вам придется перейти на Kali Linux или Parrot OS.

Если вышеуказанные методы не работают для вас, это означает, что ваша карта Wi-Fi не поддерживает режим монитора. В таком случае вы можете приобрести USB-адаптер Wi-Fi примерно за 30 долларов. Я бы рекомендовал Альфа AWUSO36NH, Альфа AWUS036NHA, или Realtek RTL8812AU.

Большинство смартфонов Android поддерживают режим монитора прямо из коробки, однако вам потребуется root-доступ и такие приложения, как zAnti или cSploit для прослушивания пакетов данных в сети. Вот хорошая статья, с которой вы начнете.

С другой стороны, iPhone, скорее всего, не поддерживает режим монитора даже после взлома. Поэтому лучшее, что вы можете сделать, — это перехватить трафик к себе и от себя, а не от других устройств в сети.

Между тем, в Ubuntu вы можете проводить расширенный анализ и тестирование, установив терминальные сетевые инструменты, такие как Aircrack-ng, hcxtoolsи т.д. Если у вас возникнут дополнительные вопросы или проблемы, дайте мне знать в комментариях ниже.

Также читайте: 5 лучших инструментов сетевого мониторинга для Windows

Аналог этой команды это поставить галочку «Разрешить другим пользователям …» на адеаптере с интернетом и выбрать нужный адаптер в выпадающем списке. Но это не режим мониторинга.

А то что нужно для спуфинга называется Неразборчивый режим.

На повершеле

Проверь что адаптер сейчас не в нем

$(Get-NetAdapter -Name "Подключение по локальной сети").PromiscuousMode

Если не включенно, то немного черной магии с IOControl —

# Specify the IP Address of the Adapter

$NICIP = "192.168.128.108"

# Do some funky stuff with byte arrays

$byteIn = New-Object Byte[] 4

$byteOut = New-Object Byte[] 4

$byteData = New-Object Byte[] 4096

$byteIn[0] = 1

$byteIn[1-3] = 0

$byteOut[0-3] = 0

# Open an IP Socket

$Socket = New-Object System.Net.Sockets.Socket(

[Net.Sockets.AddressFamily]::InterNetwork,

[Net.Sockets.SocketType]::Raw,

[Net.Sockets.ProtocolType]::IP

)

# Include the ip header

$Socket.SetSocketOption("IP", "HeaderIncluded", $true)

# Big packet buffer in bytes

# NOTE: You might need to play with this value if things don't work.

# Try factors of 1024 (for example, 1024, 8192, 24576, 1024000, etc)

$Socket.ReceiveBufferSize = 512000

# Create ip endpoint

$Endpoint = New-Object System.Net.IPEndpoint([Net.IPAddress]$NICIP, 0)

$Socket.Bind($Endpoint)

# Enable promiscuous mode

[void]$Socket.IOControl([Net.Sockets.IOControlCode]::ReceiveAll, $byteIn, $byteOut)

Убедись что неразборчивый режим включился

$(Get-NetAdapter -Name "Подключение по локальной сети").PromiscuousMode

via

Но это код лучше перенесите в Вашу программу.

А режим мониторинга это другое

-

#2

Сначала ты должен выключить адаптер, затем дать ему монитор и включить. ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

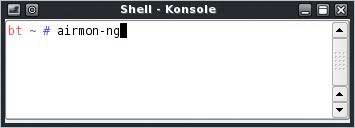

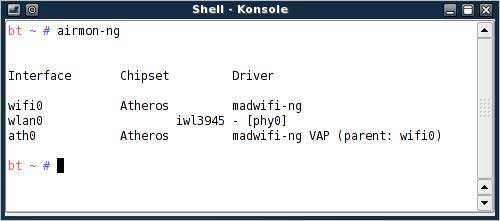

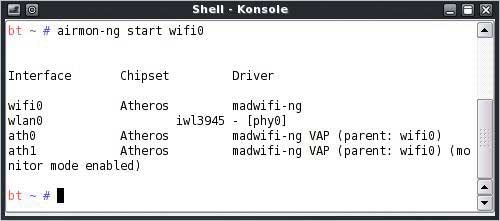

На скрин не попал вывод команды airmon-ng start wlan0

-

#3

Информацию о наличии режима монитонинга с данного адатера брал с этого сайта —

Ссылка скрыта от гостей

.

Вы взяли информацию за 2016 год, когда там описывали версию TP-LINK TL-WN727N 3.0, а у Вас сейчас 5. Это разные вариации. Рекомендую посмотреть нашу тему Адаптеры для пентестера в свободной продаже , а также глянуть тут

-

#5

На скрин не попал вывод команды airmon-ng start wlan0

Чуток затупил, сорри, вот скриншот.

-

VirtualBox_Virtual Box 20.2_14_06_2020_21_11_28.png

59,6 КБ

· Просмотры: 536

-

#6

Чуток затупил, сорри, вот скриншот.

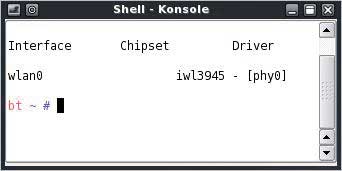

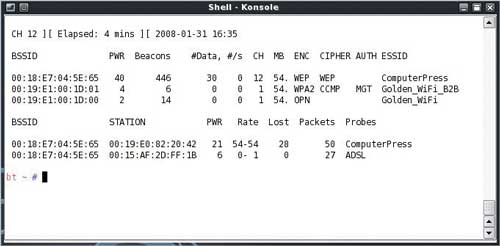

airodump-ng wlan0 что пишет?

-

#7

airmon-ng start wlan0 что пишет?

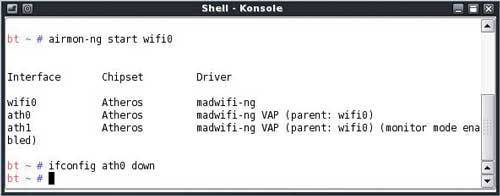

Просмотри скриншот выше с ответа другому пользователю, там оно обрисовано.

-

#8

Просмотри скриншот выше, там они обрисовано.

Я исправил строчку на верную. Покажите, каков вывод на команду, которую я написл.

airodump-ng wlan0 — иногда бывает «чудо», когда в консоль Вы не видите перевода в обычном понимании ( wlan0mon ) и бывает работает. Но на 70%, уверен, Вы не сможете добиться полноценной работоспособности этого адаптера в версии 5, недавно кое как смогли завести 3 версию, а тут уже 5. Купите адаптер б/у 1-2 версии, либо что то из списка, который был в сообщение выше.

Последнее редактирование: 14.06.2020

-

#9

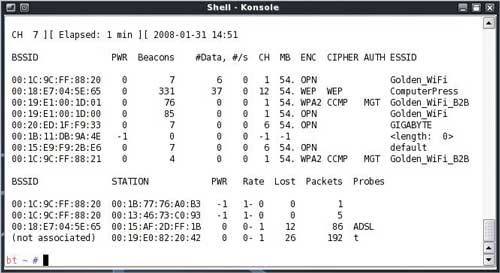

Я исправил строчку на верную. покажите каков вывод на команду, которую я написл.

Прошу прощения, не заметил, вот скриншот.

-

VirtualBox_Virtual Box 20.2_14_06_2020_21_28_14.png

64,1 КБ

· Просмотры: 363

-

#10

Прошу прощения, не заметил, вот скриншот.

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

-

#11

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

Понял, ещё раз спасибо за полезную информацию. Удачного дня!

Я исправил строчку на верную. Покажите, каков вывод на команду, которую я написл.

airodump-ng wlan0 — иногда бывает «чудо», когда в консоль Вы не видите перевода в обычном понимании ( wlan0mon ) и бывает работает. Но на 70%, уверен, Вы не сможете добиться полноценной работоспособности этого адаптера в версии 5, недавно кое как смогли завести 3 версию, а тут уже 5. Купите адаптер б/у 1-2 версии, либо что то из списка, который был в сообщение выше.

Из за отсутствия возможности как материальной так и покупки, приходится трепать невры и просматривать как и данный форум, так и весь интернет на наличие нормальной информации. Впервые когда увидел через «iwconfig» эту меню с wlan0 прямо похорошело, но всё свелось к данной теме и всё пошло по наклонной прямиком на дно…..

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

На последок два вопроса:

1) Что можно ещё сделать дабы хоть как то использовать адаптер и добить эту тему, установка дополнительного ПО, либо определённые действия?

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

-

#12

Если откопаете где-то V1.0, то будет чувствовать себя прекрасно без танцев с бубном из коробки. Правда сложновато будет поднять ему tx-power, в остальном работает отлично. С новыми версиями этого адаптера скорее всего получите геморрой.

-

#13

Если откопаете где-то V1.0, то будет чувствовать себя прекрасно без танцев с бубном из коробки. Правда сложновато будет поднять ему tx-power, в остальном работает отлично. С новыми версиями этого адаптера скорее всего получите геморрой.

Спасибо!

-

#14

На последок два вопроса:

1) Что можно ещё сделать дабы хоть как то использовать адаптер и добить эту тему, установка дополнительного ПО, либо определённые действия?

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

Продать его и купить подходящий адаптер

-

#15

Добрый вечер, недавно купил себе Wi-FI адаптер «TP-LINK TL-WN727N v5.2». Работал с виртуальной машиной и поставил Kali Linux 2020.2, настроил, всё сделал и с помощью одной из тем на этом форуме подключил адаптер к машине. После начал вводить команды которые должны впоследствии получить режим мониторинга, но столкнулся с проблемой, скорей ошибками описанными на скриншоте. Я новичок в этой теме, и тем более с адаптером, поэтому если этот вопрос будет уж слишком тупой, извените. Может я вовсе проебался с покупкой адаптера. Буду благодарен каждому конструктивному ответу на мою проблему, а ещё сильнее на её решение.

![Smile :) :)]()

Решение в альтернативном драйвере для чипа RTL8188EUS: aircrack-ng/rtl8188eus

Склонировать, собрать с помощью DKMS (запустить dkms-install.sh)

Код:

git clone https://github.com/aircrack-ng/rtl8188eus

cd rtl8188eus/

sudo ./dkms-install.shПосле этого внести в чёрный список WIP-драйвер:

Код:

echo "blacklist r8188eu" > "/etc/modprobe.d/realtek.conf"и перезагрузиться.

Перевод в режим мониторинга

1. Отключаем Wi-Fi в NetworkManager:

2. С помощью iw dev узнаём имя интерфейса.

3. Опускаем интерфейс (на примере wlan0):

4. Переводим в режим мониторинга:

Код:

sudo iw dev wlan0 set type monitor5. Поднимаем интерфейс:

Обратите внимание, что опускать и поднимать интерфейс требуется не всегда — экспериментируйте.

Последнее редактирование: 16.06.2020

-

#16

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

TL-WN722N начиная с v2 базируется на том же чипе RTL8188EUS, что и ваш TP-LINK TL-WN727N v5.2.

У меня TL-WN722N v2 — использую альтернативный драйвер, проблем нет.

Рекомендуется отключать NetworkManager перед переводом беспроводного адаптера в режим монитора. Делается это так:

systemctl stop NetworkManager

Чтобы запустить NetworkManager нужно выполнить команду:

systemctl start NetworkManager

Перевести беспроводной адаптер в режим монитора (контроля) можно выполнив следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

Одной командой:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Или так, заодно сменив MAC-адрес адаптера на случайный, чтобы не «светить» при исследовании беспроводных сетей:

ifconfig wlan0 down && macchanger wlan0 -r && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Определить, в каком режиме работает беспроводной адаптер можно командой:

iwconfig

Запись Mode:Monitor свидетельствует о том, что адаптер находится в режиме монитора.

Вернуть беспроводной адаптер в управляемый (managed) режим можно следующими командами:

ifconfig wlan0 down

iwconfig wlan0 mode managed

ifconfig wlan0 up

Одной командой:

ifconfig wlan0 down && iwconfig wlan0 mode managed && ifconfig wlan0 up

Или так, заодно вернув оригинальный (permanent) MAC-адрес адаптера:

ifconfig wlan0 down && macchanger wlan0 -p && iwconfig wlan0 mode managed && ifconfig wlan0 up

Содержание

- Что такое режим монитора

- Для чего это и как активировать

- Активируйте его в Acrylic Wi-Fi

- Активируйте его в Linux

Что такое режим монитора

Режим монитора также известен как режим прослушивания или неразборчивый режим . В этом режиме работы карта WIFi будет отвечать за прослушивание каждого из пакетов, которые находятся в «эфире», и у нас будет возможность перехватывать их с помощью различных программ. В этом режиме работы мы будем слушать не только то, что отправляет нам наш маршрутизатор или точка доступа, но и обмен информацией, которая существует в других сетях Wi-Fi, например, у наших соседей. Режим монитора будет отвечать за сканирование на всех частотах и сбор как можно большего количества данных, однако, поскольку он непрерывно сканирует все частоты Wi-Fi, если мы хотим получить всю информацию об определенном маршрутизаторе или точке доступа, мы должны установить определенный канал, который транслирует указанный маршрутизатор или точка доступа, чтобы не потерять какие-либо важные пакеты, которыми он обменивается с клиентами.

В этом режиме работы и с помощью вполне определенных программ мы сможем узнать MAC-адреса всех клиентов, которые подключены к определенному WiFi-маршрутизатору или точке доступа, потому что он сможет захватывать кадры, которые проходят через сеть. воздуха от пункта отправления до пункта назначения. Эта функция режима мониторинга на некоторых картах Wi-Fi необходима для проведения исследований сети Wi-Fi, а также аудита беспроводной сети.

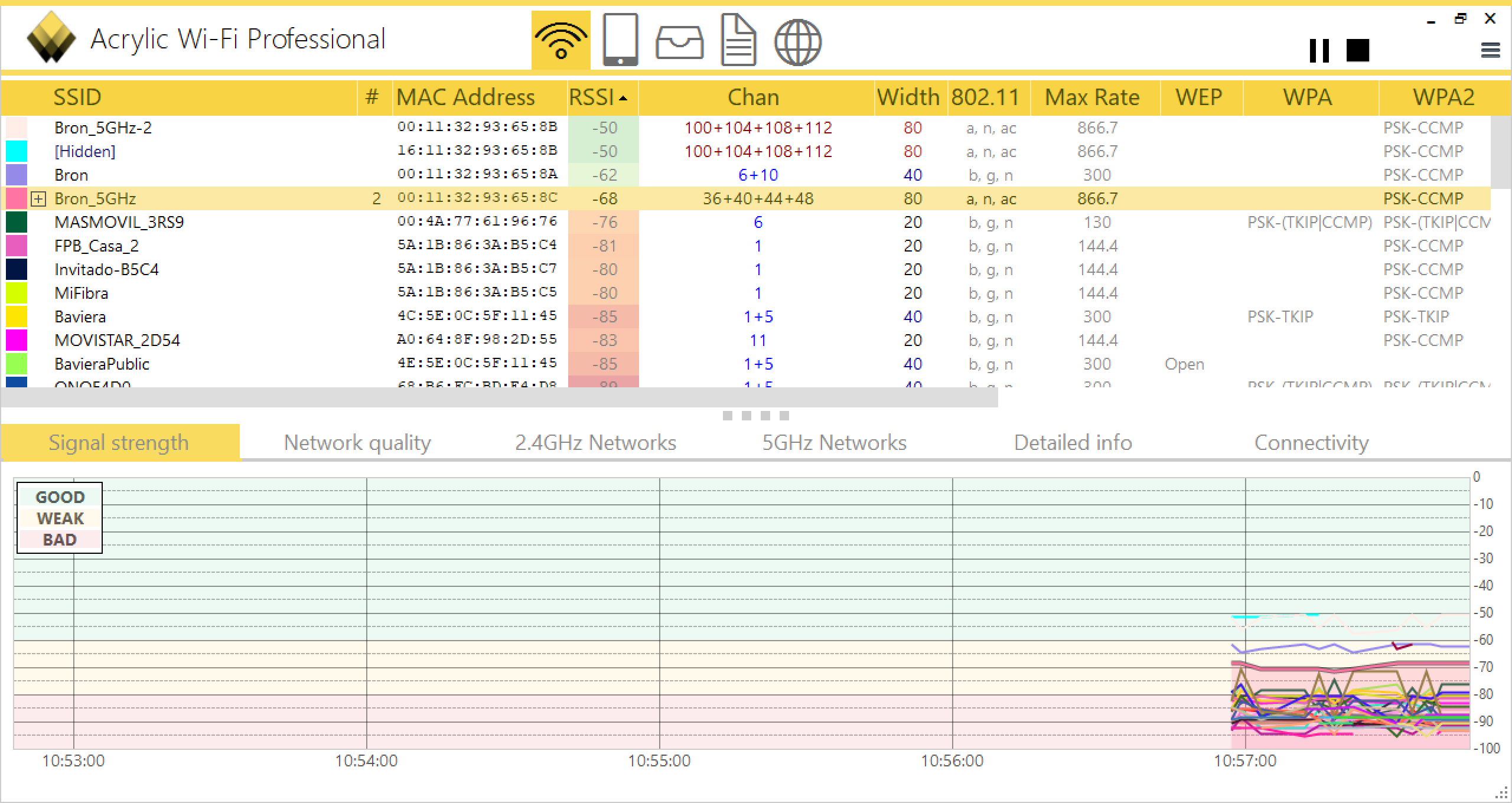

Хорошо известная программа для сканирования сети Wi-Fi, проверки SSID, каналов, количества клиентов и того, сколько клиентов подключено к определенной точке доступа, — это Acrylic Wi-Fi в домашней или профессиональной версии. Хотя эта программа работает с любой сетевой картой WiFi, если нам повезет, что чипсет нашей карты WiFi совместим с режимом монитора, и у нас установлены соответствующие драйверы, то мы сможем получить большое количество информации, и даже экспортировать его в формат pcap для последующего изучения с помощью программ, отвечающих за анализ пакетов, таких как WireShark и многих других.

Очень важная деталь режима монитора заключается в том, что как чипсет WiFi-карты должна быть совместима, будь то карта WiFi через USB или PCIe, а также драйвера которые мы используем . Если оба не соблюдены, наша сетевая карта WiFi не сможет работать в режиме монитора.

Для чего это и как активировать

Этот режим работы в основном используется для аудита беспроводных сетей WiFi, то есть для взлома сетей WiFi и проверки их безопасности. Когда мы собираемся провести аудит сетей Wi-Fi, важно иметь режим мониторинга для захвата пакетов, которые проходят по воздуху, чтобы позже использовать эту информацию, чтобы начать попытки взлома беспроводных сетей.

Например, если мы хотим взломать сеть Wi-Fi с протоколом WPA или WPA2, абсолютно необходимо настроить карту Wi-Fi в режиме монитора для захвата рукопожатия. Это рукопожатие представляет собой обмен информацией, который происходит, когда WiFi-клиент подключается к маршрутизатору и использует протокол WPA или WPA2. Как только рукопожатие перехвачено, мы можем попытаться взломать пароль методом грубой силы или по словарю. Когда в маршрутизаторах существовал протокол WEP, также было абсолютно необходимо иметь карту Wi-Fi с возможностями режима мониторинга, с целью захвата всех «кадров» беспроводной сети, а затем их внедрения для более легкого получения пароля. . быстрый.

Активируйте его в Acrylic Wi-Fi

Если мы собираемся использовать такую программу, как Acrylic WiFi, для углубленного изучения всех окружающих нас сетей Wi-Fi и хотим собрать все данные из беспроводных сетей, очень важно иметь сетевую карту WiFi. который работает в режиме монитора. Для работы режима монитора в этой программе нам понадобятся две вещи:

- Что сетевая карта WiFi имеет чипсет, совместимый с режимом монитора.

- Что у нас установлены соответствующие драйверы на нашем компьютере, чтобы активировать его.

Как только мы выполним оба требования, мы можем активировать режим мониторинга в программе, чтобы видеть все типы пакетов WiFi, включая маяки, пакеты данных, а также пакеты управления, включая всех беспроводных клиентов, которые в данный момент подключены к сети. беспроводной. Другой способ — использовать драйверы NDIS и карту WiFi, совместимую с этим драйвером и режимом работы Acrylic.

Активируйте его в Linux

In Linux-на основе операционных систем, если мы используем пакет Aircrack-ng, мы можем очень легко и быстро перевести карту WiFi в режим монитора, нам нужно будет только выполнить следующую команду, чтобы активировать ее:

sudo airmon-ng start wlan0

Конечно, в этом случае также будет совершенно необходимо иметь совместимую карту WiFi, и с установленными соответствующими драйверами для Linux, иначе он не будет работать. Если вы заинтересованы в проведении аудита WiFi, мы рекомендуем вам использовать WiFiSlax, потому что это дистрибутив, который имеет наибольшую поддержку по умолчанию для очень большого количества моделей карт WiFi, обнаружение полностью автоматическое, и мы можем включить или отключить режим мониторинга. через ifconfig или с помощью предварительно установленного пакета аудита Aircrack-ng.

Как вы видели, режим мониторинга карт WiFi, будь то с интерфейсом USB или PCIe, позволит нам перехватывать каждый из пакетов, находящихся в «эфире», и с помощью соответствующего программного обеспечения мы сможем знать количество клиентов и какие клиенты (с их MAC-адресом) подключены к определенному WiFi-маршрутизатору или точке доступа. Также, если вы собираетесь проводить аудит WiFi, этот режим работы обязательно нужно активировать, иначе вы не сможете достичь поставленной цели по проверке безопасности.

Wireshark использует библиотеку WinPcap для захвата трафика, а она не позволяет напрямую захватить Wi-Fi трафик и не позволяет включить Monitor Mode.

Я нашел два варианта захвата Wi-Fi трафика в Wireshark:

- Использовать специализированные Wi-Fi адаптеры с поддержкой библиотеки AirPcap;

- Использовать способ предложенный Acrylic.

Первый и второй вариант — платные. А т.к. данная задача возникает нечасто, хочется, что то бесплатное.

Решение нашлось…

У Microsoft есть замечательная утилита Microsoft Network Monitor. С помощью неё можно перехватывать трафик на сетевых интерфейсах включая и Wi-Fi интерфейсы в Monitor Mode.

Пример использования

После установки, запускаем Microsoft Network Monitor от прав Администратора!

Выбираем Wi-Fi адаптер (1), открываем окно с настройками (2), открываем окно с настройками сканирования эфира (3).

Включаем если нужно Monitor Mode (4) и далее выбираем частоты и стандартны 802.11 (Wi-Fi) (5).

ВАЖНО!

Окно настроек сканирования не закрываем во время захвата Wi-Fi трафика. Иначе все сделанные настройки сбросятся по умолчанию (6).

Создаём новую вкладку (tab) для захвата трафика.

Нажимаем Start и…

…видим наш Wi-Fi трафик.

Анализируем его на месте в Microsoft Network Monitor или сохраняем в файл pcap и открываем в Wireshark.

Ссылки

- Подборка ресурсов по захвату и анализу Wi-Fi трафика: Wireless Analysis Resources

- Подборка ссылок на темутику Wi-Fi: https://2keep.net/useful-links#wi-fi

The following two tabs change content below.

- Bio

- Latest Posts

В профессиональной сфере занимаюсь всем, что связанно с IT. Основная специализация — VoIP и сети передачи данных. Стараюсь не заниматься Windows серверами (но иногда приходится) и 1С.

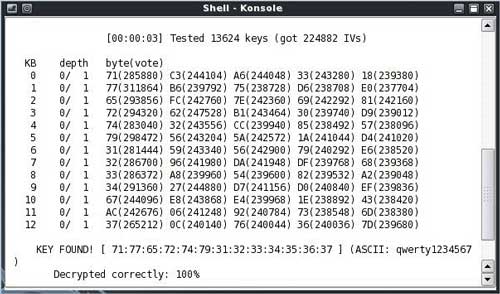

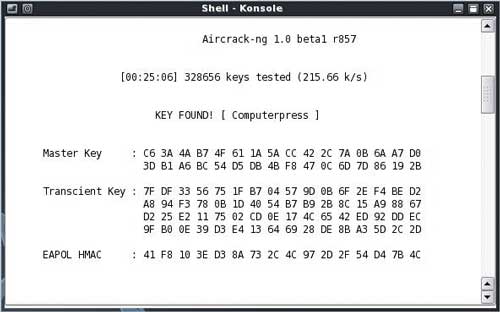

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Погнали.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер.

Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows.

Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

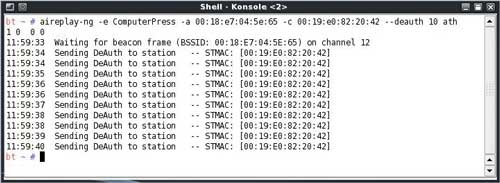

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Привет! В этой статье я попытаюсь показать подробно, как пользоваться программой CommView fo WiFi. Это то что нужно именно сейчас? Тогда предлагаю начать.

Внимание! Нашли неточность, остались вопросы или есть чем поделиться? Обязательно напишите в комментарии.

Что будем делать?

Для начала нужно определиться, в каких целях мы будем использовать эту чудесную программу. Ну действительно – что там у вас на уме прямо сейчас, я не могу угадать. Но общие моменты по работе с программой покажу без проблем.

Особых чудес от CommView ждать не стоит – это классный и удобный швейцарский нож по работе с Wi-Fi сетями, а особенно в сфере их анализа. Но все делать за вас, и придумывать на ходу задачи она не умеет, так что придется немного поклацать мышью. А еще я сторонник того, что лучше один раз увидеть, чем 100500 прочитать. Так что рекомендую:

Применение программы от самого безобидного – вроде получения информации обо всех окружающих вас Wi-Fi сетях, включая и скрытые, до перехвата пакетов с хэндшейками и не только. Но сам алгоритм работы под эти задачи примерно один и тот же.

Ранее я подробно уже писал обзор на эту программу, так что рекомендую ознакомиться с ним ЗДЕСЬ. В этой же статье планируется лишь краткая инструкция по использованию.

Предупреждения

Программа в какой-то степени заменяет на Windows известную утилиту в профессиональных кругах Aircrack-ng. Искренне рекомендую для дальнейшей работы постигнуть азы работы и с ней, т.к. все эти графические форточки… Ну вы поняли)

Для работы программы потребуется перевести беспроводной адаптер в режим мониторинга (программа сама это сделает). Не все Wi-Fi адаптеры поддерживают этот режим! Если не заработает – не удивляйтесь.

Алгоритм

Весь цикл работы с программой выглядит вот так (далее пробежимся по каждому пункту):

- Установка программы, установка драйверов, перевод адаптера в режим мониторинга.

- Сбор данных и пакетов.

- Сохранение захваченных пакетов.

Т.е. если вы что-то просто анализируете, можно обойтись и без последнего пункта. Но в случае частого использования для взлома и захвата хэндшейков (уж такой имидж у этой софтули), без сохранения не обойтись, т.к. далее этот CAP файл уже идет на расшифровку в средства озвученного выше Aircrack.

Инструкция

И вот добрались до сути. Итак, как пошагово пользоваться CommView for WiFi:

- Запускаем программу. При первом запуске будет предложено обновление драйверов (для того самого описанного выше режима мониторинга). Соглашаемся, ставим, для профилактики перезагружаем компьютер.

- Видите полосу вкладок? Перед началом рекомендую пробежаться по ней:

- Так рекомендуется проверить, что на вкладке Правила стоят галки Захват – Дата пакетов. Иногда их тут нет, а время при сборе данных потеряется впустую.

- Далее стоит перейти в настройки сканирования. Устанавливаем вот так вкладку «Основное»:

- Далее можно начинать сканирование, нажав по кнопке «Захват»:

Все. Точки доступа вокруг вас начнут собираться, а вся необходимая информация уже скоро появится в главном окне. Теперь остается только сохранить полученные пакеты:

- Файл – Сохранить пакеты как. Самый популярный здесь формат – CAP для использования в WireShark и Aircrack-ng:

В меню «Инструменты» есть еще 2 интересные функции: «Реассоциация узлов» – для деаутентификации пользователей с целью перехвата нового хэндшейк-пакета, «Генератор пакетов» – для вклинивания в сеть с целью возможной организации MITM-атаки.

Что вы будете делать далее с этими пакетами – оставляю на ваш выбор. С самим базовым функционалом CommView мы вроде как разобрались.

На самом деле, многое здесь постигается простым методом «тыка» под конкретную поставленную задачу.

Так что пишите свои комментарии, делитесь опытом использования программы с другими – это здорово поможет кому-то не наделать глупостей, ведь за всеми тонкостями не уследишь.

Commview for Wifi — инструкция как пользоваться программой

Сегодня практически каждый человек ежедневно пользуется интернетом. Иногда во время использования беспроводной сети люди сталкиваются с проблемами. Часто, чтобы определить причину их появления, приходится заниматься мониторингом и анализом сетевого трафика. Сделать это поможет специальная программа — Commview for WiFi.

Что предстоит сделать

Прежде чем воспользоваться приложением, необходимо разобраться, для чего именно это ПО будет использоваться. Программа CommView предназначена для работы с беспроводными сетями и для их анализа. Она обладает достаточно обширным функционалом, который позволяет узнать немало полезной информации о работе Wi-Fi.

CommView быстро определяет все точки доступа, которые находятся поблизости. При этом с ее помощью удастся обнаружить даже скрытые сети Wi-Fi. При необходимости ее можно использовать для перехвата получаемого и передаваемого интернет-трафика.

Дополнительная информация! Эта программа позволяет детально изучить полученные пакеты данных. Благодаря этому, удастся быстро выявлять проблемы в работе сети, и своевременно устранять их.

Эту программу следует использовать людям, которые хорошо разбираются в особенностях работы сетей. CommView подойдет для:

- сетевых администраторов;

- людей, работающих в сфере безопасности сетей;

- программистов, которые разрабатывают ПО для мониторинга работы Wi-Fi сети.

Конечно, воспользоваться этим софтом могут и обычные пользователи. Однако перед этим придется разобраться с ключевыми нюансами использования программы.

Доступность, стоимость, системные требования

Разработчики программы предлагают пользователям абсолютно бесплатно воспользоваться пробной версией софта в течение 30 дней. Однако потом все равно придется заплатить. Есть два вида лицензий:

- Home License. Эта версия обойдется в 2000 рублей. Такая лицензия позволяет установить ПО на один компьютер для анализа домашней сети.

- Enterprise License. Это корпоративная лицензия, стоимость которой составляет 10 000 рублей. Можно устанавливать на несколько ПК.

Дополнительная информация! Чтобы воспользоваться пробной и лицензионной версией, понадобится компьютер с ОС Windows XP и выше. Также ПК должен иметь сетевой адаптер, поддерживающий стандарт NDIS 3.0.

Плюсы

Commview WiFi, как и другие программы, обладает рядом преимуществ. Среди основных достоинств можно выделить:

- интерфейс, переведенный на русский язык;

- справочную систему, в которой детально описана инструкция по работе с ПО;

- поддержку разных моделей Wi-Fi и Ethernet адаптеров.

Также к достоинствам ПО можно отнести то, что оно совмещает в себе несколько средств для анализа интернет-пакетов.

Минусы

Несмотря на вышеперечисленные достоинства, у приложения есть и недостатки. К наиболее распространенным можно отнести следующее:

- отсутствие пресетов настройки перехвата трафика;

- неудобное меню;

- конфликты с другими программами с похожим функционалом.

К минусам относят и высокую стоимость, особенно корпоративной версии.

СommView For WiFi: инструкция по установке

Перед тем как начать пользоваться Commview For WiFi, необходимо установить программу на ПК. Делается это следующим образом:

- Скачать приложение. Для этого придется приобрести программу на официальном сайте.

- Открыть установщик. Чтобы начать процесс установки, нужно запустить файл «setup.exe».

- Установить драйвер. Сразу после запуска инсталлятора на экране появится окно, предлагающее загрузить драйвер. В нем нужно выбрать пункт «Install Driver».

- Установить Remote Agent. На этом этапе придется задать TCP-порт, по умолчанию используется 5051. Также придется придумать пароль для входа в клиент. Он должен состоять из цифр и латинских букв.

Все остальные компоненты программа установит самостоятельно.

Алгоритм по работе

Алгоритм работы с СommView состоит из нескольких последовательных этапов:

- Установка софта и сетевых драйверов.

- Включение Wi-Fi адаптера.

- Сбор интернет-пакетов.

- Анализ полученных данных.

Важно! При необходимости можно сохранить полученную информацию на жесткий диск, чтобы проанализировать ее позже.

При первом использовании программы необходимо сделать следующее:

- Запустить СommView. Сделать это можно через ярлык на рабочем столе или .exe файл, который находится в папке с установленным приложением.

- Зайти во вкладку «Правила». Здесь можно настроить параметры перехвата трафика. Необходимо установить галки напротив строки «Дата пакетов» и «Захват».

- Открыть параметры сканирования. В появившемся окошке надо отметить все галки, кроме одной около надписи «Отключение распознания DNS».

- Нажать на кнопку «Захват». После этого откроется окошко, в котором надо щелкнуть по кнопке «Начать сканирование».

После этого начнется проверка интернет-трафика. Чтобы сохранить полученную информацию, нужно на верхней панели щелкнуть по вкладке «Файл» и в выпадающем меню выбрать «Сохранить как».

Экспорт пакетов TCPdump

TCPdump — инструмент, использующийся для анализа работы сети. С его помощью можно перехватывать пакеты и при необходимости фильтровать их.

Мало кто знает, что TCPdump позволяет экспортировать полученную в процессе сканирования информацию. Чтобы это сделать, необходимо запустить утилиту с флагом —w. Таким образом, после завершения анализа вся полученная информация будет сохранена в отдельном файле. Открыть его можно будет любым текстовым редактором.

Аналоги программы

Работать с интернет-пакетами можно не только в СommView. Есть и другие программы с похожим функционалом. Чаще всего используется NetStumbler, с помощью которого можно обнаруживать беспроводные сети и перехватывать трафик. Также для этого можно воспользоваться такими программами, как WiFi Hopper и inSSIDer.

Чтобы определить причину появления проблем в работе беспроводной сети Wi-Fi, часто приходится заниматься анализом интернет-пакетов. Сделать это можно при помощи программы СommView. Однако перед тем как начать ее использовать, надо разобраться с основными рекомендациями по ее применению.

Последнее обновление — 10 июля 2022 в 03:05

Как пользоваться Commview For Wifi

Commview for wifi является специальной утилитой для проведения мониторинга и анализа всех сетевых пакетов беспроводной сети стандарта 802.11.

При использовании программы CommView wi-fi вы сможете с легкостью перехватывать все предаваемые пакеты, чтобы в последующем их отобразить в виде важной информации: списка доступных точек беспроводной сети, узлы, статистика для каждого узла, канал, уровень и тип сигнала, а также список сетевых графиков и соединений.

CommView — позволяет находить и анализировать важные пакеты, исправлять проблемы в работе сети, а также проводить оперативные ремонтные работы программного обеспечения. Все перехваченные пакеты сохраняются в специальный файл для дальнейшего анализа. CommView wi-fi программа используется администраторами беспроводных сетей, а также специалистами, отвечающими за сетевую безопасность.

Пользование CommView wi-fi

Перед установкой CommView wi-fi следует убедиться на счет поддержки программой установленного сетевого адаптера. Также если возникнет запрос на обновление карты Wi-Fi необходимо согласиться и обновить драйвер. Для нормального пользования CommView wi-fi потребуются дополнительные пакеты.

Aircrack-ng представляет собой отличный снифер, однако его работе под Windows могут возникать некоторые трудности.

Такая платформа имеет свой недостаток — она не может работать со стандартными инструментами и переводить wi-fi карточку в режим снифера, для сбора пакетных данных. Для этого следует использовать сторонние драйвера.

Однако лучшим вариантом будет связать снифер CommView wi-fi с утилитой Aircrack для взлома ключа WEP. Используя эту связку можно отказаться от установки драйверов для перевода карты в режим снифера.

Обновив драйвера необходимо перейти и активировать пункт захвата DATA для пакетов и пропуск пакетов BEACON. В других местах стоит снять галочки.

Зайдя в настройки CommView wi-fi надо выбрать пункты:

- преобразовывать номера портов в имена служб;

- преобразовывать МАС-адреса в псевдонимы;

- преобразовывать айпи адрес в псевдоним;

- преобразовывать айпи адреса имени хостов в пакетах;

- показывать названия производителей в МАС-адресах;

- принудительная дешифровка CommView wi-fi;

- игнорировать поврежденные пакеты в сканере;

- активное обнаружение узлов.

Перед тем как пользоваться CommView wi-fi нужно в разделе «Использование памяти» выставить максимальное число пакетов 20 000 и максимальное количество строк текущих соединений 20. Чем выше выставить RAМ, тем больше будет скорость процессов.

В главном окне программы CommView wi-fi надо активировать вкладку «Log файлы» и поставить отметку на автоматическое сохранение. Средний размер файла поставить 5 МБ, а максимально возможный размер каталога — 200 мБ.

Далее необходимо нажать кнопку «Захват» и в появившемся окне нажать «Начать сканирование». Весь список найденных точек отобразиться справа.

Следует выбрать интересующую сеть и нажать «Захват».

Стоит дождаться, когда нужное количество пакетов будет в пределах от 100 000 до 2 000 000, все зависит от того, насколько длинный ключ.

После сбора всех необходимых пакетов нажать комбинацию клавиш Ctrl+L и появится окно, где нужно перейти в раздел «Файл» и активизировать пункт «Загрузить log файлы». Выбрать все полученные файлы. Дальше в меню CommView wi-fi «Правила» выгрузить то, что было сохранено ранее.

Экспорт пакетов TCPdump

Запустив программу AirCrack нужно ввести данные и параметры, указать путь к файлу с полученными пакетами.

В «Encryption» выбрать «WEP». «Key size» — это размер ключа, нужно проработать по очереди начиная с меньшего значения. Если пакетов было захвачено достаточно, можно активировать пункт «USE PTW attack».

Кликнуть по кнопке Launch. Если программе удастся обнаружить нужный ключ, он отобразиться в окне с некоторым содержанием, по которому можно далее расшифровать полученное значение.

Если же ключ найти не удалось, стоит попробовать весь процесс заново.

Если у Вас не получается что то сделать самостоятельно, то советуем обратится в скорую компьютерную помощь — pchelp24.com, приемлемые цены, опытные специалисты, бесплатный вызов и диагностика.

Сommview for Wi-Fi: установка, настройка и функциональные возможности

Commview for wifi является специальной утилитой для проведения мониторинга и анализа всех сетевых пакетов беспроводной сети стандарта 802.11.

При использовании программы CommView wi-fi вы сможете с легкостью перехватывать все предаваемые пакеты, чтобы в последующем их отобразить в виде важной информации: списка доступных точек беспроводной сети, узлы, статистика для каждого узла, канал, уровень и тип сигнала, а также список сетевых графиков и соединений.

CommView — позволяет находить и анализировать важные пакеты, исправлять проблемы в работе сети, а также проводить оперативные ремонтные работы программного обеспечения. Все перехваченные пакеты сохраняются в специальный файл для дальнейшего анализа. CommView wi-fi программа используется администраторами беспроводных сетей, а также специалистами, отвечающими за сетевую безопасность.

Что будем делать?

Для начала нужно определиться, в каких целях мы будем использовать эту чудесную программу. Ну действительно – что там у вас на уме прямо сейчас, я не могу угадать. Но общие моменты по работе с программой покажу без проблем.

Особых чудес от CommView ждать не стоит – это классный и удобный швейцарский нож по работе с Wi-Fi сетями, а особенно в сфере их анализа. Но все делать за вас, и придумывать на ходу задачи она не умеет, так что придется немного поклацать мышью. А еще я сторонник того, что лучше один раз увидеть, чем 100500 прочитать. Так что рекомендую:

Применение программы от самого безобидного – вроде получения информации обо всех окружающих вас Wi-Fi сетях, включая и скрытые, до перехвата пакетов с хэндшейками и не только. Но сам алгоритм работы под эти задачи примерно один и тот же.

Корректное Удаление Драйверов при Помощи Driver Sweeper

Ранее я подробно уже писал обзор на эту программу, так что рекомендую ознакомиться с ним ЗДЕСЬ. В этой же статье планируется лишь краткая инструкция по использованию.

Основные сведения

К основным функциям утилиты можно отнести:

- Нахождение и анализ важных программ;

- Исправление проблем при функционировании сети;

- Проведение оперативных ремонтных работ программного обеспечения;

- Сохранение перехваченных пакетов с виде специального файла для проведения дальнейших исследований.

Обратите внимание! Использовать данную программу обычным пользователям нецелесообразно — она предназначена для работы специалистов, отвечающих за безопасность в сети Интернет.

Предупреждения

Программа в какой-то степени заменяет на Windows известную утилиту в профессиональных кругах Aircrack-ng. Искренне рекомендую для дальнейшей работы постигнуть азы работы и с ней, т.к. все эти графические форточки… Ну вы поняли)

Для работы программы потребуется перевести беспроводной адаптер в режим мониторинга (программа сама это сделает). Не все Wi-Fi адаптеры поддерживают этот режим! Если не заработает – не удивляйтесь.

Экспорт пакетов TCPdump

Способы быстрой раздачи Wi-Fi с ноутбука и ПК

TCPdump относится к мощным инструментам по анализу пакета командной строки, используемым для:

- осуществления захвата TCP/IP ;

- проведения фильтрации пакетов, которые получены или переданы благодаря конкретному интерфейсу через вай-фай сеть.

Tcpdump осуществляет вывод описания материалов пакетов в сети интерфейса, соответствующего некоторому логическому выражению.

Он также может быть запущен:

- с флагом -w, заставляющим инструмент анализа сохранять данные пакета в файл для последующего анализа,

- с флагом -r, заставляющим инструмент анализа читать из сохраненного файла в пакете, а не из сетевого интерфейса;

- с флагом -V, заставляющим инструмент анализа читать список сохраненных файлов пакетов;

- с флагом -c, позволяющим продолжать захват пакетов, пока не прервется работоспособность;

- С сигналом SIGINT (генерируемым, например, путем ввода символа прерывания, обычно control-C) или

- С сигналом SIGTERM (обычно генерируемым с kill (1) команда).

Если Tcpdump запускается с флагом -c , он будет захватывать пакеты до тех пор, пока его не прервет сигнал SIGINT или SIGTERM.

Когда tcpdump заканчивает захват пакетов, он сообщает о количестве:

- пакеты «захвачены» (это количество пакетов, которые tcpdump может получить и обработать);

- пакеты «полученные фильтром» (значение этого зависит от ОС и, от того, какова конфигурация ОС);

- пакеты, «отброшенные ядром» (это количество пакетов, которые были отброшены из-за недостатка места в буфере механизмом захвата пакетов в ОС, в которой работает tcpdump).

На платформах, которые поддерживают сигнал SIGINFO, таких как

- большинство BSD (включая macOS)

- Digital / Tru64 UNIX

он будет сообщать эти подсчеты при получении сигнала SIGINFO (генерируемого, например, путем ввода вашего символа «status»). На платформах, которые не поддерживают сигнал SIGINFO, того же можно достичь с помощью сигнала SIGUSR1.

Использование сигнала SIGUSR2 вместе с флагом -w принудительно сбрасывает буфер пакетов в выходной файл.

Чтение пакетов с сетевого интерфейса может потребовать наличия у пользователя особых привилегий, в то время чтение сохраненного файла пакета не требует специальных привилегий.

Алгоритм

Весь цикл работы с программой выглядит вот так (далее пробежимся по каждому пункту):

- Установка программы, установка драйверов, перевод адаптера в режим мониторинга.

- Сбор данных и пакетов.

- Сохранение захваченных пакетов.

Т.е. если вы что-то просто анализируете, можно обойтись и без последнего пункта. Но в случае частого использования для взлома и захвата хэндшейков (уж такой имидж у этой софтули), без сохранения не обойтись, т.к. далее этот CAP файл уже идет на расшифровку в средства озвученного выше Aircrack.

Пользование CommView Wi-Fi

Первым пунктом, стоящим в очереди последовательных действий по пользованию приложения, является проверка совместимости сетевого адаптера и программы. В тех случаях, когда система выдает запрос по обновлению карты Вай-Фай, следует провести обновление драйвера.

Чтобы осуществлять работу на CommView for Wi-Fi в комфортном режиме, необходимо иметь в наличии следующие программы:

Aircrack-ng относится к числу востребованных сниферов, но не уникальных. При работе на Виндовс возникает ряд неполадок:

- Платформа не может осуществлять работу на стандартных инструментах;

- Платформа не может осуществлять перевод вай-фай карточки в режим снифера.

Наиболее удачным способом считается связывание снифера CommView for WiFi с Aircrack с целью осуществления взлома WEP-ключа. Использование такого варианта позволяет уйти от того, чтобы установить драйвера, переводящие карту в снифер-режим.

При решении обновить драйверы необходимо:

- Осуществить переход на пункт DATA;

- Провести активацию пункта захвата DATA;

- Запустить пропуск BEACON;

- Снять выделение с других мест.

Инструкция

И вот добрались до сути. Итак, как пошагово пользоваться CommView for WiFi:

- Запускаем программу. При первом запуске будет предложено обновление драйверов (для того самого описанного выше режима мониторинга). Соглашаемся, ставим, для профилактики перезагружаем компьютер.

- Видите полосу вкладок? Перед началом рекомендую пробежаться по ней:

Программы для взлома игр на Android

- Так рекомендуется проверить, что на вкладке Правила стоят галки Захват – Дата пакетов. Иногда их тут нет, а время при сборе данных потеряется впустую.

- Далее стоит перейти в настройки сканирования. Устанавливаем вот так вкладку «Основное»:

- Далее можно начинать сканирование, нажав по кнопке «Захват»:

Все. Точки доступа вокруг вас начнут собираться, а вся необходимая информация уже скоро появится в главном окне. Теперь остается только сохранить полученные пакеты:

- Файл – Сохранить пакеты как. Самый популярный здесь формат – CAP для использования в WireShark и Aircrack-ng:

В меню «Инструменты» есть еще 2 интересные функции: «Реассоциация узлов» – для деаутентификации пользователей с целью перехвата нового хэндшейк-пакета, «Генератор пакетов» – для вклинивания в сеть с целью возможной организации MITM-атаки.

Что вы будете делать далее с этими пакетами – оставляю на ваш выбор. С самим базовым функционалом CommView мы вроде как разобрались.

На самом деле, многое здесь постигается простым методом «тыка» под конкретную поставленную задачу.

Так что пишите свои комментарии, делитесь опытом использования программы с другими – это здорово поможет кому-то не наделать глупостей, ведь за всеми тонкостями не уследишь.

Настройка

Для выполнения настройки программы comm view for сети Wi-Fi необходимо пользоваться инструкцией:

- Провести преобразование номеров портов в служебные имена на android;

- Осуществить преобразование МАС-адреса в его псевдоним;

- Изменить IP-адрес на псевдоним;

- Заменить IP-адреса имен хостов в пакетах;

- Указать на осуществление показа названий производителей в МАС-адресах;

- Провести принудительную дешифровку CommView for Wi-Fi;

- Осуществить игнорирование поврежденных пакетов в сканере;

- Активно обнаруживать узлы.

Проверка потери пакетов интернета онлайн или через командную строку

Непосредственно перед пользованием утилиты необходимо выполнить ряд последовательных операций:

- Зайти в раздел по использованию памяти;

- Задать максимально возможное число пакетов (20 тысяч);

- Задать максимально возможное число строк текущих соединений (20);

- Перейти в главное око программы CommView for Wi-Fi ;

- Провести активацию вкладки «Log-файлы»;

- Выставить отметку на разделе по автоматическому сохранению;

- Поставить размер файла на 5 Мегабайт;

- Указать максимальный размер каталога на 200 Мегабайт;

- Выбрать функцию захвата;

- В появившейся вкладке кликнуть на начало сканирования;

- Осуществить выбор интересующей сети;

- Нажать на захват;

- Дождаться количества пакетов в интервале 100 тысяч — 2 млн;

- Выбрать комбинацию Ctrl+L;

- Осуществить переход по вкладке Файл;

- Провести активацию пункта загрузки лог-файлов;

- Выбрать список всех полученных файлов;

- Зайти в главное меню программы;

- Перейти в «Правила»;

- Провести выгрузку ранее сохраненных пакетов.

Обратите внимание! Скорость процессов прямо пропорциональна числу RAM.

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе «Скрыть SSID».

- Не забывайте периодически обновлять прошивку на роутере.

Взламываем при помощи изменения MAC address

Некоторые умельцы предпочитают ставить фильтрацию по MAC адресу (MAC address – это уникальный идентификатор который есть у каждого устройства) вместо пароля. При сканировании вы увидите сеть, к которой якобы можно без проблем подключится, но при попытке у вас ничего не получится. Значит, стоит фильтрация, которую вам необходимо обойти.

Вам необходимо выяснить, какие MAC адреса разрешены для подключения. Здесь вам в помощь придут программы, которые умеют сканировать, к примеру, Airodump-NG, MAC Address Scanner.

Узнав MAC адреса можно приступать к замене на компьютере своего MAC адреса.

Заходим в «Пуск», «Панель управления» находим «Центр управления сетями и общим доступом» с левой стороны сверху ищем строку «Изменение параметров сетевого адаптера».

Выбираем активное сетевое подключение, клацаем на нем правой кнопкой мыши и нажимаем на строке «Свойства». В окне, которое выскочило, находим вкладку «Сеть» и жмем на кнопку «Настроить». Активируем сетевой адрес и вводим новый MAC.

Для замены MAC Address на Windows 10 есть очень удобная утилита Technitium MAC Address Changer с помощью, которой вы быстро это сделаете. Дальше рекомендуется перезагрузить ПК. Готово, вот мы и выяснили как можно взломать Wi Fi благодаря подмене MAC address.

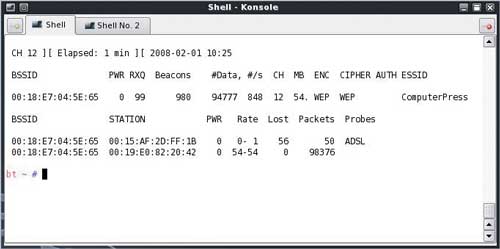

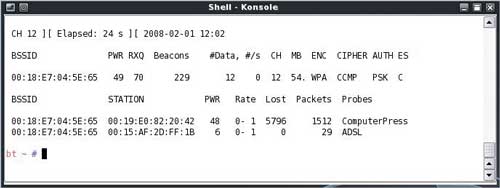

Беспроводные сети: ломаем, чтобы защищать

Методы защиты беспроводных сетей

Протокол WEP

Протокол WPA

Фильтрация MAC-адресов

Режим скрытого идентификатора сети SSID

Взлом беспроводных сетей

Арсенал злоумышленника

Этапы взлома беспроводных сетей

Обход защиты фильтра по MAC-адресам

Выводы

К беспроводным сетям Wi-Fi (сетям стандартов 802.11a/b/g) все уже давно привыкли. Хот-спотами теперь никого не удивишь, а в офисах Wi-Fi-сети используются наравне с проводными сетями. Более того, уже есть провайдеры Wi-Fi-доступа в Интернет для домашних пользователей и корпоративных клиентов.

Особенно популярным стало развертывание беспроводных сетей в домашних условиях. Типичная ситуация: дома используется не один компьютер, а несколько и для всех необходимо обеспечить доступ в Интернет или требуется выход в Интернет с ноутбука в любом месте квартиры. В этих случаях оптимальным, а подчас и единственно возможным решением является применение беспроводных маршрутизаторов, которые позволяют посредством одного проводного подключения к Интернету по технологии ADSL или Ethernet реализовать разделяемый беспроводной доступ для всех домашних или офисных компьютеров. Именно поэтому в последнее время стали столь популярны беспроводные маршрутизаторы именно для домашних пользователей.

Однако, принимая решение о переходе на беспроводную Wi-Fi-сеть, не стоит забывать, что она несовершенна в плане безопасности. Наряду с ростом популярности беспроводных сетей повышается интерес и к средствам их взлома. Он не столько имеет коммерческую подоплеку, сколько вызван азартом. Действительно, взлом сети ради получения халявного доступа к Интернету в наше время уже не актуален — ведь тарифы на доступ в Интернет настолько низкие, что легче заплатить, нежели взламывать сеть. А вот спортивный интерес — совсем другое дело: взлом ради взлома, и ничего личного. Беспроводные сети пытаются взламывать просто потому, что это интересно.

С уязвимостью беспроводных сетей связано немало мифов, и многие пользователи полагают, что любая беспроводная сеть отнюдь не безопасна и легко может быть взломана. На самом деле все не так просто: взломать беспроводную сеть удается лишь в исключительных случаях (когда, например, ее разворачивал и настраивал неопытный пользователь). Попробуйте осуществить несанкционированный доступ к беспроводной сети какого-нибудь провайдера, и вы поймете, что на самом деле беспроводные сети могут быть защищены достаточно надежно.

В данной статье мы на практических примерах покажем, в каких случаях и как можно взломать беспроводную сеть, а полученные знания можно будет в дальнейшем с успехом использовать для аудита безопасности беспроводных сетей, что позволит избежать традиционных ошибок, допускаемых при их настройке.

Отметим, что в одном из прошлогодних номеров нашего журнала мы уже описывали методы взлома беспроводных сетей на конкретных примерах. Однако, как выяснилось, появились новые версии программного обеспечения, предназначенного для взлома сетей, и хотя общая методология взлома не изменилась, наш «учебник юного хакера» явно нуждается в апгрейде.

Вначале рассмотрим основные меры безопасности, применяемые сегодня для защиты беспроводных сетей, а затем расскажем о том, как они преодолеваются.

Методы защиты беспроводных сетей

Стандартами беспроводных сетей предусмотрено несколько механизмов обеспечения безопасности:

- режим аутентификации и шифрования данных по протоколу WEP (Wired Equivalent Privacy);

- режим аутентификации и шифрования данных по протоколу WPA (Wi-Fi Protected Access);

- фильтрация по MAC-адресам;

- использование режима скрытого идентификатора сети.

Протокол WEP

Все современные беспроводные устройства (точки доступа, беспроводные адаптеры и маршрутизаторы) поддерживают протокол безопасности WEP, который был изначально заложен в спецификацию беспроводных сетей IEEE 802.11.

Протокол WEP позволяет шифровать поток передаваемых данных на основе алгоритма RC4 с ключом размером 64 или 128 бит. Некоторые устройства поддерживают также ключи в 152, 256 и 512 бит, однако это скорее исключение из правил. Ключи имеют так называемую статическую составляющую длиной 40 и 104 бит соответственно для 64- и 128-битных ключей, а также дополнительную динамическую составляющую размером 24 бита, называемую вектором инициализации (Initialization Vector, IV).

На простейшем уровне процедура WEP-шифрования выглядит следующим образом. Первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32), после чего контрольная сумма (integrity check value, ICV) добавляется в служебное поле заголовка пакета. Далее генерируется 24-битный вектор инициализации (IV), к которому добавляется статический (40- или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, используемого для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра.

На приемной стороне данные могут быть расшифрованы, поскольку вместе с данными передается информация о векторе инициализации, а статическая составляющая ключа хранится у пользователя, которому передаются данные.

Протокол WEP предусматривает два способа аутентификации пользователей: Open System (открытая) и Shared Key (общий ключ). При использовании открытой аутентификации собственно никакой аутентификации не происходит, то есть получить доступ в беспроводную сеть может любой пользователь. Однако даже в случае открытой системы допускается применение WEP-шифрования данных.

Протокол WPA

В 2003 году был представлен еще один стандарт безопасности — WPA, главной особенностью которого является технология динамической генерации ключей шифрования данных, построенная на базе протокола TKIP (Temporal Key Integrity Protocol), представляющего собой дальнейшее развитие алгоритма шифрования RC4. По протоколу TKIP сетевые устройства работают с 48-битовым вектором инициализации (в отличие от 24-битового вектора WEP) и реализуют правила изменения последовательности его битов, что исключает повторное использование ключей. В протоколе TKIP предусмотрена генерация нового, 128-битного ключа для каждого передаваемого пакета. Кроме того, контрольные криптографические суммы в WPA рассчитываются по новому методу — MIC (Message Integrity Code). В каждый кадр здесь помещается специальный восьмибайтный код целостности сообщения, проверка которого позволяет отражать атаки с применением подложных пакетов. В итоге получается, что каждый передаваемый по сети пакет данных имеет собственный уникальный ключ, а каждое устройство беспроводной сети наделяется динамически изменяемым ключом.

Помимо этого протокол WPA поддерживает шифрование по усовершенствованному стандарту AES (Advanced Encryption Standard), который отличается более стойким, по сравнению с протоколами WEP и TKIP, криптоалгоритмом. В этом случае говорят о протоколе WPA2.

При развертывании беспроводных сетей в домашних условиях или в небольших офисах обычно используется вариант протокола безопасности WPA или WPA2 на основе общих ключей — WPA-PSK (Pre Shared Key). В дальнейшем мы будем рассматривать только вариант WPA/WPA2-PSK, не касаясь вариантов протокола WPA, ориентированных на корпоративные сети, где авторизация пользователей проводится на отдельном RADIUS-сервере.

При использовании WPA/WPA2-PSK в настройках точки доступа и профилях беспроводного соединения клиентов указывается пароль длиной от 8 до 63 символов.

Фильтрация MAC-адресов

Фильтрация MAC-адресов, которая поддерживается всеми современными точками доступа и беспроводными маршрутизаторами, хотя и не является составной частью стандарта 802.11, тем не менее, как считается, позволяет повысить уровень безопасности беспроводной сети. Для реализации данной функции в настройках точки доступа создается таблица MAC-адресов беспроводных адаптеров клиентов, авторизованных для работы в данной сети.

Режим скрытого идентификатора сети SSID

Еще одна мера предосторожности, которую часто используют в беспроводных сетях, — это режим скрытого идентификатора сети. Каждой беспроводной сети назначается свой уникальный идентификатор (SSID), который представляет собой название сети. При попытке пользователя войти в сеть драйвер беспроводного адаптера прежде сканирует эфир на предмет наличия в ней беспроводных сетей. В случае использования режима скрытого идентификатора (как правило, этот режим называется Hide SSID) сеть не отображается в списке доступных и подключиться к ней можно, только если, во-первых, точно известен ее SSID, а во-вторых, заранее создан профиль подключения к этой сети.

Взлом беспроводных сетей

Ознакомившись с основными методами защиты сетей стандартов 802.11a/b/g, рассмотрим способы их преодоления. Отметим, что для взлома WEP- и WPA-сетей используется один и тот же инструментарий, поэтому сначала расскажем, что входит в арсенал злоумышленника.

Арсенал злоумышленника

Итак, для взлома беспроводной сети нам понадобятся:

- ноутбук или компьютер;

- «правильная» операционная система;

- набор утилит для взлома;

- беспроводной адаптер Wi-Fi.

Если с ноутбуком (компьютером) все понятно, то остальные атрибуты взломщика нуждаются в комментариях.

«Правильная» операционная система

Основная проблема, которая возникает в процессе подбора инструментов для взлома беспроводных сетей, заключается в обеспечении совместимости чипа беспроводного адаптера, используемого программного обеспечения и операционной системы.

Все утилиты, позволяющие взламывать беспроводные сети, «заточены» под Linux-системы. Существуют, правда, их аналоги под Windows-системы, но, по большому счету, это детский лепет. Linux-системы для взлома предпочтительны, поскольку при использовании Linux набор возможных инструментов гораздо шире, да и работают Linux-утилиты значительно быстрее. Ну не ломают сети на Windows-системах! Зато под Linux можно сделать все очень просто и быстро.

Если какой-то начинающий пользователь, едва освоивший Windows, патологически боится слова Linux, спешим его успокоить: мы опишем способы взлома сетей, которые не потребуют от вас установки на компьютер (ноутбук) операционной системы Linux, но в то же время взлом будет производиться из-под Linux и с помощью Linux-утилит. Мы просто воспользуемся специальным дистрибутивом Linux, который не требует инсталляции на компьютер и может запускаться с CD/DVD-диска или с USB-флэшки. И что самое главное, этот дистрибутив уже содержит все необходимые для взлома утилиты. Более того, вам не придется отдельно устанавливать драйверы видеокарты или беспроводного адаптера. Все, что нужно для работы, уже интегрировано в дистрибутиве — загрузил его и работай!

В принципе, существует довольно много вариантов дистрибутивов Linux, не требующих инсталляции на компьютер (так называемые пакеты LiveCD Linux), которые позволяют загружать операционную систему Linux с CD/DVD-диска или с USB-флэшки. Однако для нашей цели наилучшим выбором будет пакет BackTrack 3 Beta, который построен на основе Linux (ядро версии 2.6.21.5) и содержит все необходимые утилиты для взлома сетей. Отметим, что, кроме инструментария, нужного нам для взлома беспроводной сети, данный диск содержит множество других утилит, позволяющих производить аудит сетей (сканеры портов, снифферы и т.д.).

Образ данного диска можно скачать с сайта по ссылке: http://www.remote-exploit.org/backtrack.html. На этом же сайте можно найти версию дистрибутива для USB-флэшки. Отметим, что если ваш компьютер или ноутбук еще не слишком морально устарел и поддерживает загрузку с USB-носителя, то лучше всего записать загрузочный дистрибутив именно на флэшку. Загрузка операционной системы с флэш-носителя происходит гораздо быстрее, чем загрузка с CD/DVD-диска.

Для создания загрузочного USB-носителя потребуется флэшка объемом 1 Гбайт. Делается это следующим образом. Скачиваем с сайта файл bt3b141207.rar, разархивируем его и переписываем на флэш-носитель две директории: boot и BT3 (предполагается, что все эти действия осуществляются на компьютере с операционной системой Windows). Далее в директории boot находим файл bootinst.bat и запускаем его на выполнение. В результате на флэш-носителе будет создан скрытый загрузочный раздел (Master Boot Record, MBR), который можно использовать в качестве загрузочного диска с операционной системой Linux. Осуществив необходимые настройки в BIOS (дабы разрешить загрузку с USB-носителя), вставляем флэшку в компьютер (ноутбук) и перезапускаем компьютер. В результате через несколько секунд на компьютере загрузится операционная система Linux со всеми необходимыми для взлома беспроводных сетей утилитами.

Набор утилит для взлома

Традиционно для взлома беспроводных сетей применяется программный пакет aircrack-ng, который существует в версии как для Windows, так и для Linux. Текущая версия пакета — aircrack-ng 1.0 Beta 1 (для Windows и Linux используется одна и та же нумерация версий). Как мы уже отмечали, пользоваться Windows-версией данной программы — несерьезно, а потому мы даже не станем терять время на рассмотрение Windows-версии и сосредоточимся именно на версии Linux.