С помощью средства просмотра событий Windows вы можете отслеживать важную системную информацию, такую как журналы приложений и событий. Используя эти данные, вы можете быстро устранять различные системные сбои, ошибки или сбои как на аппаратном, так и на программном уровне.

Однако несколько пользовательских отчетов показывают им ошибку. Журнал безопасности теперь заполнен — идентификатор события 1104. Если вы также столкнулись с этой проблемой и хотите решить ее, то в этом руководстве мы предоставим вам ряд решений, которые вы можно использовать и, возможно, исправить. Итак, давайте приступим к делу.

Что такое идентификатор события 1104 и что вызывает эту проблему?

Ошибки в журнале событий являются общими, и вы столкнетесь с разными ошибками с разными идентификаторами ошибок. Например, событие с кодом 1104 появляется, когда достигается верхний предел размера файла журнала безопасности, и нет места для регистрации других событий.

Вот несколько распространенных причин, из-за которых вы столкнетесь с тем, что журнал безопасности теперь заполнен — идентификатор события 1104.

- Перезапись журнала не включена: событие с кодом 1104 запускается, если вы не включили параметр перезаписи журнала.

- Служба просмотра событий работает со сбоями. Если включение перезаписи не помогло, возможно, у службы просмотра событий возникли проблемы.

- Проблема в недавно установленном обновлении Windows. Каким бы хорошим ни было обновление Windows, иногда оно может привести к ошибке, которая может помешать бесперебойной работе ПК.

- Проблемы с системными файлами: если некоторые жизненно важные системные файлы повреждены или отсутствуют, вы столкнетесь с различными случайными проблемами.

Как я могу исправить Журнал безопасности заполнен — код события 1104?

1. Включите перезапись событий

- Нажмите Win клавишу, чтобы открыть меню «Пуск».

- Введите «Просмотр событий» и откройте его.

- Разверните Журналы Windows.

- Выберите Безопасность.

- В меню Действия выберите Свойства.

- Установите флажок Перезаписывать события по мере необходимости (сначала самые старые события) в разделе При достижении максимального размера журнала событий.

- Нажмите Применить и ОК.

Когда вы включаете параметр перезаписи журналов, это позволяет средству просмотра событий перезаписывать старые журналы, что, в свою очередь, предотвращает переполнение памяти.

2. Перезапустите службу просмотра событий.

- Нажмите клавиши Win + R, чтобы открыть диалоговое окно «Выполнить».

- Введите services.msc и нажмите Enter .

- Найдите журнал событий Windows.

- Щелкните правой кнопкой мыши журнал событий Windows и выберите «Перезагрузить».

Если в средстве просмотра событий возникает проблема, это может привести к его неисправности и возникновению ошибок. Перезапустите службу, выполнив указанные выше шаги, и посмотрите, решит ли это проблему.

3. Включить просмотр событий

- Нажмите клавиши Win + R, чтобы открыть диалоговое окно «Выполнить».

- Введите services.msc и нажмите Enter .

- Найдите журнал событий Windows.

- Дважды щелкните службу журнала событий Windows.

- В раскрывающемся списке Тип запуска выберите Автоматически.

- Нажмите кнопку «Пуск» в разделе «Статус службы», если это еще не сделано.

- Нажмите Применить и ОК.

Часто служба просмотра событий может быть отключена из-за конфликта с другой службой, поэтому вы можете получить сообщение об ошибке «Журнал безопасности заполнен — код события 1104».

В таком случае вы можете перейти в меню «Службы», включить службу «Просмотр событий» и посмотреть, устранит ли это ошибку.

4. Удалите недавно установленное обновление Windows.

- Нажмите клавиши Win + I, чтобы открыть меню настроек.

- Выберите Центр обновления Windows слева.

- Нажмите «История обновлений».

- В разделе Связанные настройки выберите Удалить обновления.

- Нажмите кнопку «Удалить» для недавно установленного обновления.

- Нажмите «Удалить».

- Обновление будет удалено.

Скорее всего, в недавно установленном обновлении Windows есть ошибка, которая вызывает ошибку. Журнал безопасности теперь заполнен — ошибка с кодом события 1104. Удалите недавно установленное обновление и проверьте, устраняет ли это проблему.

5. Исправить системные файлы

- Откройте меню «Пуск», нажав Win клавишу.

- Откройте командную строку от имени администратора.

- Введите приведенную ниже команду и нажмите Enter.

sfc /scannow - После завершения процесса перезагрузите компьютер.

Вы можете использовать встроенный инструмент сканирования SFC для выявления поврежденных или отсутствующих системных файлов и замены их новыми.

Хотя это простой процесс, часто сканирование SFC не так эффективно для устранения проблем. В таких случаях может пригодиться специальный инструмент для исправления системы, например инструмент Restoro .

Restoro сможет не только исправить системные файлы, но и исправить поврежденные библиотеки DLL, системные сбои и ошибки BSOD, удалить вредоносные программы или программы-вымогатели с вашего ПК и многое другое.

Это все от нас в этом руководстве. Несколько альтернатив Event Viewer предоставят вам более подробную информацию о процессах и событиях на вашем ПК.

Не стесняйтесь сообщить нам в комментариях ниже, какое из приведенных выше решений помогло вам исправить ошибку с идентификатором события 1104 — журнал безопасности теперь заполнен.

Содержание

- Как принудительно очистить журнал Windows Defender и избавиться от предупреждающих значков на иконке Защитника

- Изменение срока хранения Журнала Защитника

- Принудительная очистка Журнала Защитника

- Почистить журнал безопасности на компьютере

- Вопрос

- Ответы

- Проблемы в системе журналирования событий безопасности ОС Windows

- Проблема № 1. Неудачная система управления параметрами аудита

- Описание проблемы

- Объяснение

- В чем суть проблемы?

- Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

- Описание проблемы

- Особенности удаления файлов в Windows 10 и Server 2019

- В чем суть проблемы?

- Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

- Описание проблемы

- В чем суть проблемы?

- Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

- Описание проблемы

- В чем суть проблемы?

- Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

- Описание проблемы

- Симптомы

- Причины

- Рекомендации по решению проблемы

- В чем суть проблемы?

- Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

- Описание проблемы

- В чем суть проблемы?

- Заключение

- Очистить журнал защиты Защитника Windows в Windows 10

- Очистить журнал защиты из проводника

- Очистить журнал защиты в просмотре событий

- Изменить период автоматической очистки журнала

- Заметаем следы. Как заставить Windows удалить историю, логи, кеши и все забыть

- Содержание статьи

- 1. Очистка списков недавних мест и программ

- Xakep #208. Атака на сигналку

- 2. Очистка списка USB-накопителей

- 3. Очистка кеша и истории браузеров

- 4. Удаляем записи DNS

- 5. Очистка Flash Cookies

- 6. Удаление списка последних документов Microsoft Office

- 7. Автоматизируем очистку с помощью спецсофта

- 8. Реальное удаление файлов

- 9. Создаем bat-файл для очистки всего

- 10. Создаем AutoHotkey-скрипт для очистки всего

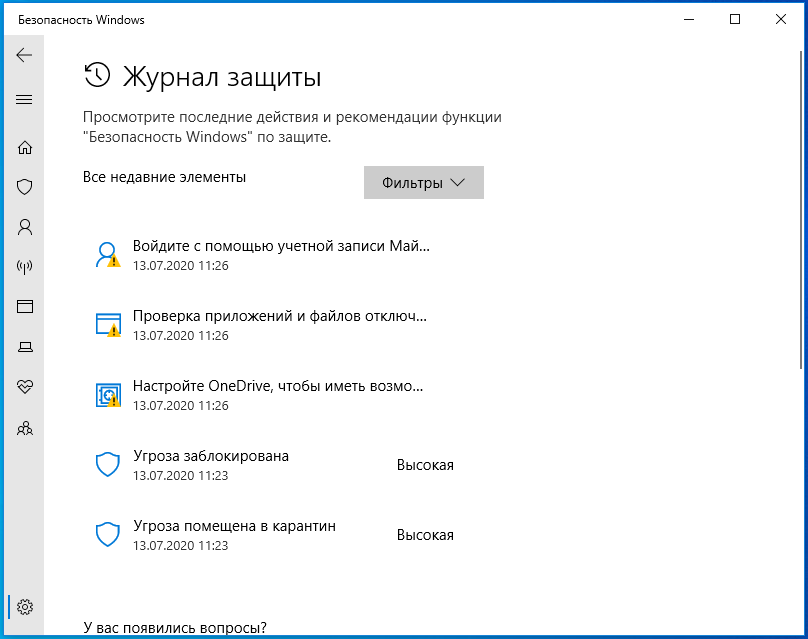

Как принудительно очистить журнал Windows Defender и избавиться от предупреждающих значков на иконке Защитника

Подобно другим антивирусам, встроенный Защитник Windows ведет историю обнаруженных угроз, просмотреть которую можно в журнале защиты. Эти записи будут отображаться в журнале, даже если опасный файл обезврежен и помещен в карантин, что может вызвать своеобразный побочный эффект, проявляющийся наличием красного или желтого значка на иконке Защитника в системном лотке. в Windows 10 2004 разработчики вроде бы должны были решить эту проблему.

Но, судя по отзывам пользователей, сталкиваться с ней приходится и в последней стабильной версии системы.

Чтобы избавиться от этих предупреждающих о несуществующей уже угрозе значков, нужно очистить журнал Windows Defender. В сборках до релиза 1903 сделать это можно было через интерфейс управления безопасностью Windows, в более поздних сборках системы кнопка очистки журнала отсутствует. Данные журнала удаляются автоматически по истечении 30-и дней, но вы можете сократить этот период или просто удалить их принудительно.

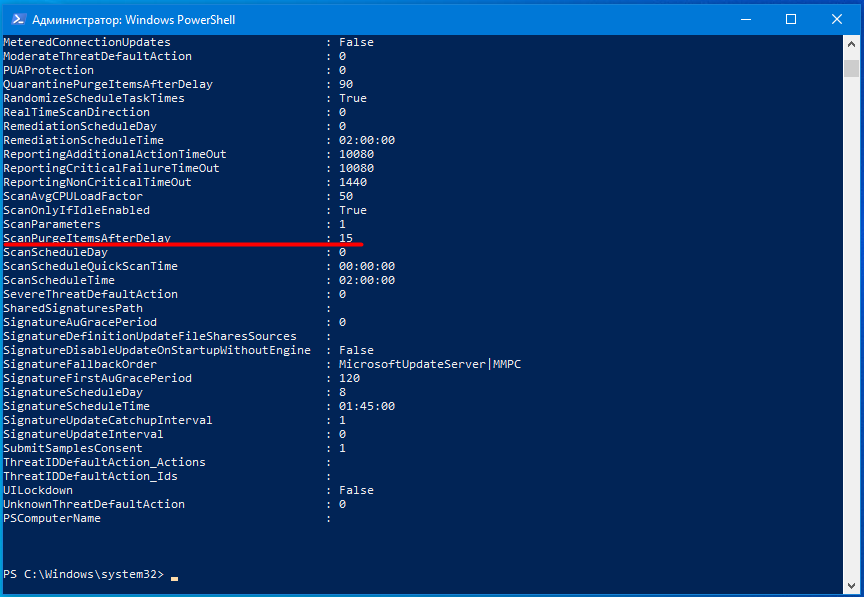

Изменение срока хранения Журнала Защитника

Запустив ее от имени администратора, выполните в ней команду Get-MpPreference и найдите в полученном списке параметр ScanPurgeItemsAfterDelay.

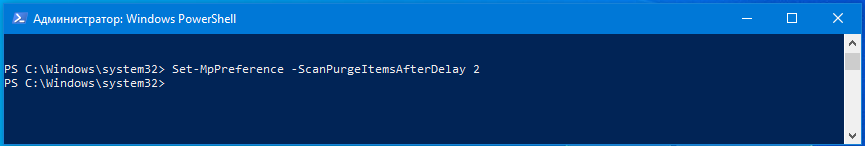

В Windows 10 2004 его значение равняется 15, то есть данные журнала хранятся 15 дней. Чтобы сократить этот срок, скажем, до двух дней, выполните в PowerShell такую команду:

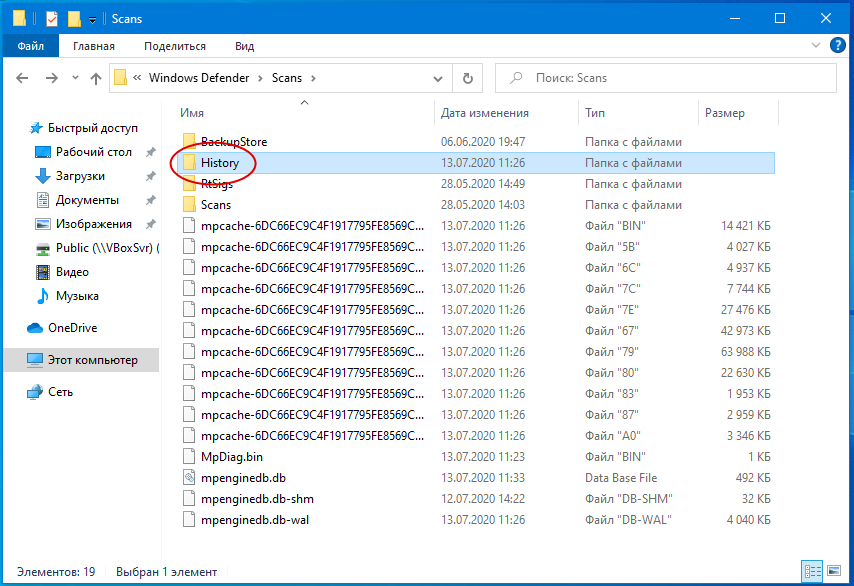

Принудительная очистка Журнала Защитника

Если вы хотите очистить журнал прямо сейчас, выполните следующие действия.

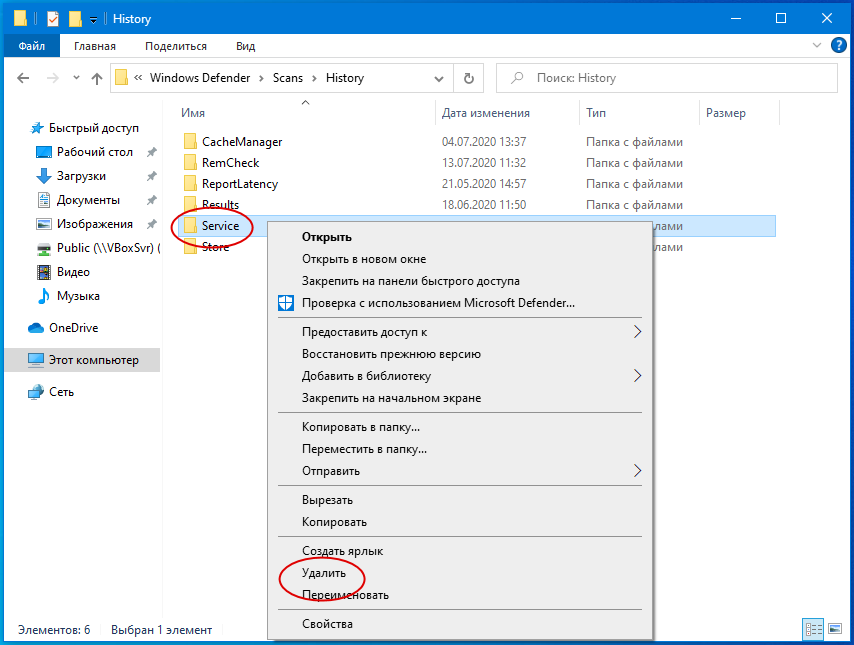

В свою очередь, в ней найдите папку Service и удалите ее.

Вместе с ней будет удалена и история действий Windows Defender.

Должен исчезнуть и значок предупреждения на иконке Защитника. Однако, если у вас не настроены базовые функции безопасности, желтый значок предупреждения будет отображаться независимо от того, имеются в журнале записи или нет.

Источник

Почистить журнал безопасности на компьютере

Вопрос

В редакции 1903 пропала функция очистки журнала угроз безопасности Windows.

Как я понял штатными средствами эту проблему устранить пока невозможно.

Отправил сообщение через центр отзывов.

Но может, кто знает как удалить сей журнал не штатными методами?

Ответы

ВРЕМЕННОЕ РЕШЕНИЕ.

Полностью это проблему, конечно не решает. Очистка журнала угроз безопасности Windows должна производиться штатными методами. Но это уже будем ждать от Microsoft.

Вот что можно сделать на данный момент:

1. Уменьшить время хранения журнала угроз безопасности Windows.

В PowerShell от имени администратора выполнить:

Где X количество дней хранения журнала.

2. Принудительно очистить журнал:

— отключаем Защиту в реальном времени (Real-Time protection)

— отключаем Облачную защиту (Cloud protection)

— удаляем папку Service

C:ProgramDataMicrosoftWindows DefenderScansHistory Service

— включаем Защиту в реальном времени (Real-Time protection)

— включаем Облачную защиту (Cloud protection)

Источник

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из рассматриваемых проблем будут некритичными, лишь осложняющими процедуры анализа событий, другие же будут представлять весьма серьезные угрозы безопасности.

Выявленные проблемы проверялись на Windows 7 Максимальная (русская версия), Windows 7 Professional (английская версия), Windows 10 Pro (русская версия), Windows Server 2019 Datacenter (русская версия). Все операционные системы были полностью обновлены.

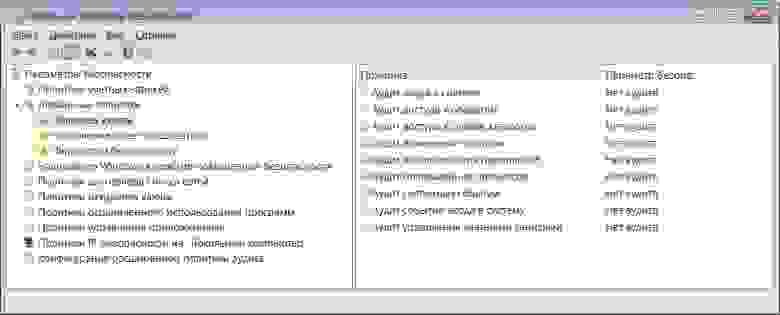

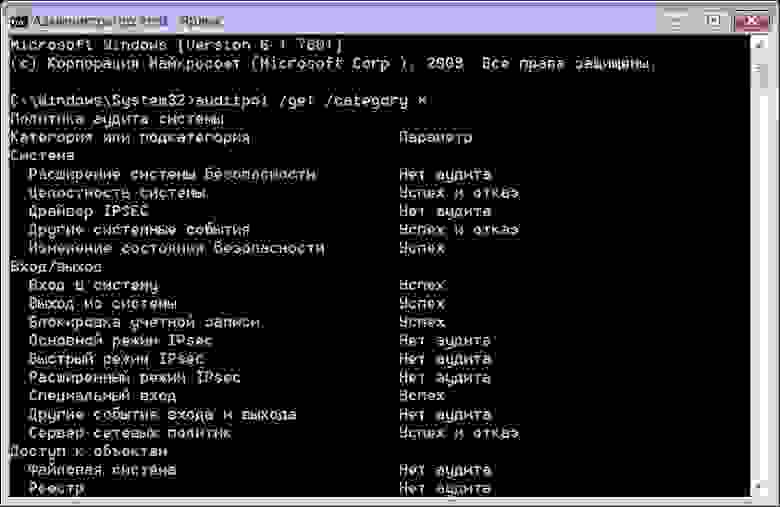

Проблема № 1. Неудачная система управления параметрами аудита

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Объяснение

Чтобы разобраться в причине подобного поведения, надо залезть «под капот» операционной системы. Начнем с того, что разберемся с базовыми и расширенными политиками аудита.

До Windows Vista были только одни политики аудита, которые сейчас принято называть базовыми. Проблема была в том, что гранулярность управления аудитом в то время была очень низкой. Так, если требовалось отследить доступ к файлам, то включали категорию базовой политики «Аудит доступа к объектам». В результате чего помимо файловых операций в журнал безопасности сыпалась еще куча других «шумовых» событий. Это сильно усложняло обработку журналов и нервировало пользователей.

Microsoft услышала эту «боль» и решила помочь. Проблема в том, что Windows строится по концепции обратной совместимости, и внесение изменений в действующий механизм управления аудитом эту совместимость бы убило. Поэтому вендор пошел другим путем. Он создал новый инструмент и назвал его расширенными политиками аудита.

Суть инструмента заключается в том, что из категорий базовых политик аудита сделали категории расширенных политик, а те, в свою очередь, разделили на подкатегории, которые можно отдельно включать и отключать. Теперь при необходимости отслеживания доступа к файлам в расширенных политиках аудита необходимо активировать только подкатегорию «Файловая система», входящую в категорию «Доступ к объектам». При этом «шумовые» события, связанные с доступом к реестру или фильтрацией сетевого трафика, в журнал безопасности попадать не будут.

Гигантскую путаницу во всю эту схему вносит то, что наименования категорий базовых политик аудита и расширенных не совпадают, и по началу может показаться, что это абсолютно разные вещи, однако это не так.

Приведем таблицу соответствия наименования базовых и расширенных категорий управления аудитом

| Наименование базовых политик аудита | Наименование расширенной политики аудита |

| Аудит доступа к службе каталогов | Доступ к службе каталогов (DS) |

| Аудит доступа к объектам | Доступ к объектам |

| Аудит использования привилегий | Использование прав |

| Аудит входа в систему | Вход/выход |

| Аудит событий входа в систему | Вход учетной записи |

| Аудит изменения политики | Изменение политики |

| Аудит системных событий | Система |

| Аудит управления учетными записями | Управление учетными записями |

| Аудит отслеживания процессов | Подробное отслеживание |

Важно понимать, что и базовые и расширенные категории по сути управляют одним и тем же. Включение категории базовой политики аудита приводит к включению соответствующей ей категории расширенной политики аудита и, как следствие, всех ее подкатегорий. Во избежание непредсказуемых последствий Microsoft не рекомендует одновременное использование базовых и расширенных политик аудита.

Теперь настало время разобраться с тем, где хранятся настройки аудита. Для начала введем ряд понятий:

| Наименование средства | Отображаемые политики аудита | Сохраняемые политики аудита |

| «Базовые политики аудита» оснастки «Локальные политики безопасности» | Эффективные политики аудита | Эффективные политики аудита, сохраненные политики аудита |

| «Расширенные политики аудита» оснастки «Локальные политики безопасности» | Файл %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv | |

| Утилита auditpol | Сохраненные параметры аудита | Эффективные параметры аудита, сохраненные параметры аудита |

Поясним таблицу на примерах.

Отдельного комментария требует порядок отображения параметров аудита в «Базовых политиках аудита» оснастки «Локальные политики безопасности». Категория базовой политики аудита отображается как установленная, если установлены все подкатегории соответствующей ей расширенной политики аудита. Если хотя бы одна из них не установлена, то политика будет отображаться как не установленная.

Администратор с помощью команды auditpol /set /category:* установил все подкатегории аудита в режим «Аудит успехов». При этом если зайти в «Базовые политики аудита» оснастки «Локальные политики безопасности», то напротив каждой категории будет установлено «Аудит успеха».

В «Базовых политиках аудита» оснастки «Локальные политики безопасности» эти сведения об аудите не отображаются, так как во всех категориях не определена одна или более подкатегорий. В «Расширенных политиках аудита» оснастки «Локальные политики безопасности» эти сведения не отображаются, так как оснастка работает только c параметрами аудита, хранящимися в файле %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv.

В чем суть проблемы?

По началу может показаться, что все это и не проблема вовсе, но это не так. То, что все инструменты показывают параметры аудита по разному, создает возможность к злонамеренному манипулированию политиками и, как следствие, результатами аудита.

Рассмотрим вероятный сценарий

Пусть в корпоративной сети работает технологическая рабочая станция на базе Windows 7.

Машина не включена в домен и выполняет функции робота, ежедневно отправляющего отчетность в контролирующие органы. Злоумышленники тем или иным образом получили на ней удаленный доступ с правами администратора. При этом основная цель злоумышлеников — шпионаж, а задача — оставаться в системе незамеченными. Злоумышленники решили скрытно, чтоб в журнале безопасности не было событий с кодом 4719 «Аудит изменения политики», отключить аудит доступа к файлам, но при этом чтобы все инструменты администрирования говорили, что аудит включен. Для достижения поставленной задачи они выполнили следующие действия:

Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

На одну операцию удаления файла, каталога или ключа реестра операционная система генерирует последовательность событий с кодами 4663 и 4660. Проблема в том, что из всего потока событий данную парочку не так уж просто связать друг с другом. Для того чтобы это сделать, анализируемые события должны обладать следующими параметрами:

Событие 1. Код 4663 «Выполнена попытка получения доступа к объекту». Параметры события:

«ObjectType» = File.

«ObjectName» = имя удаляемого файла или каталога.

«HandleId» = дескриптор удаляемого файла.

«AcessMask» = 0x10000 (Данный код соответствует операции DELETE. С расшифровкой всех кодов операций можно ознакомиться на сайте Microsoft).

Событие 2. Код 4660 «Объект удален».

Параметры события:

«HandleId» = «HandleId события 1»

«SystemEventRecordID» = «SystemEventRecordID из события 1» + 1.

С удалением ключа (key) реестра всё то же самое, только в первом событии с кодом 4663 параметр «ObjectType» = Key.

Отметим, что удаление значений (values) в реестре описывается другим событием (код 4657) и подобных проблем не вызывает.

Особенности удаления файлов в Windows 10 и Server 2019

В Windows 10 / Server 2019 процедура удаления файла описывается двумя способами.

В чем суть проблемы?

Проблема заключается в том, что узнать кто удалил файл или каталог, становится нетривиальной задачей. Вместо банального поиска соответствующего события по журналу безопасности необходимо анализировать последовательности событий, что вручную делать довольно трудоемко. На хабре даже по этому поводу была статья: «Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell».

Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Эта проблема состоит из двух подпроблем:

В чем суть проблемы?

Помимо затруднения поиска операций переименования файлов подобная особенность журналирования не позволяет отследить полный жизненный цикл объектов файловой системы или ключей реестра. В результате чего на активно используемом файловом сервере становится крайне затруднительно определить историю файла, который многократно переименовывался.

Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Windows не позволяет отследить создание каталога файловой системы и ключа реестра. Это заключается в том, что операционная система не генерирует событие, в котором содержалось бы имя создаваемого каталога или ключа реестра, и параметры которого указывали бы на то, что это именно операция создания.

В чем суть проблемы?

Эта проблема существенно затрудняет проведение расследований инцидентов информационной безопасности. Нет никаких разумных объяснений тому, что в журналах не фиксируется данная информация.

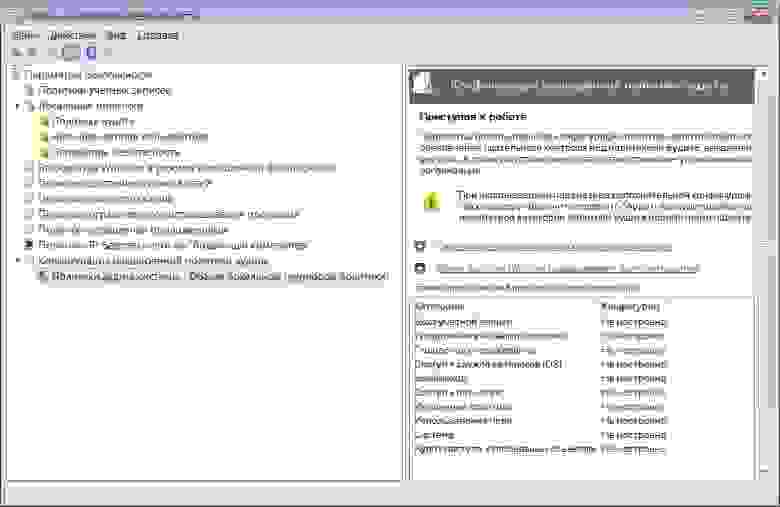

Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

Наличие проблемы подтверждено на русских редакциях Windows 7/10/Server 2019.

Описание проблемы

В русских версиях Windows есть ошибка, приводящая систему управления аудитом безопасности в нерабочее состояние.

Симптомы

Причины

Проблема возникает, если администратор активировал хотя бы одну из «сбойных» подкатегорий расширенных политик аудита. К подобным сбойным категориям, в частности, относятся:

Рекомендации по решению проблемы

Если проблема еще не произошла, то не активируйте указанные «сбойные» подкатегории. Если события этих подкатегорий очень нужны, то пользуйтесь утилитой auditpol для их активации или же управляйте аудитом с помощью базовых политик.

Если проблема произошла, то необходимо:

В чем суть проблемы?

Наличие данной проблемы уменьшает количество событий безопасности, которые можно контролировать штатным образом через расширенные политики аудита, а также создает угрозы отключения, блокирования и дестабилизации управления системой аудита в корпоративной сети.

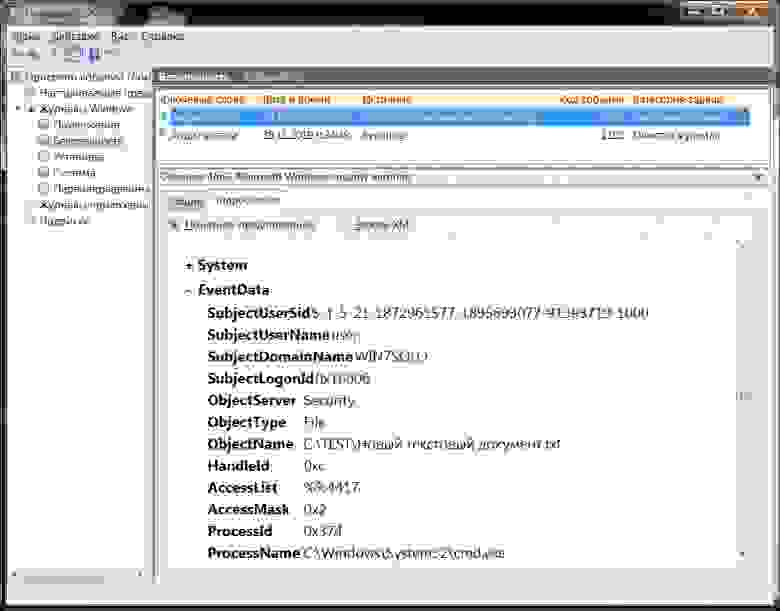

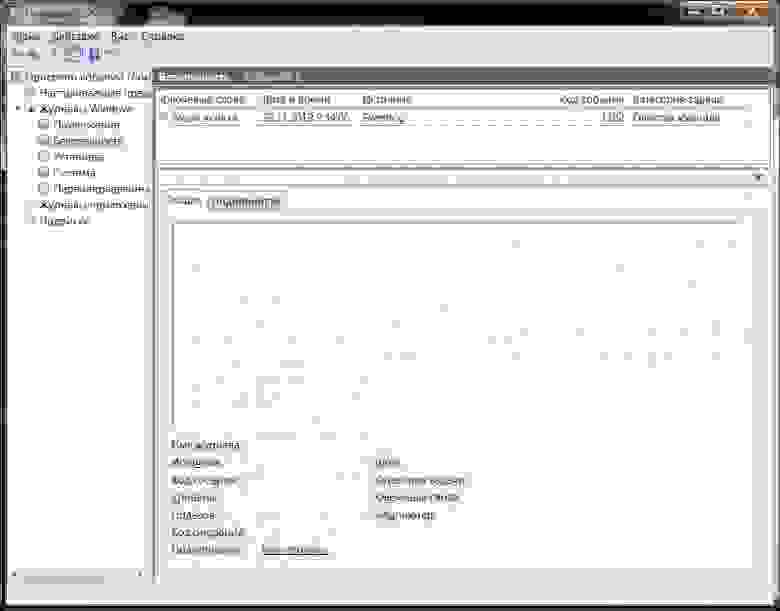

Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

Наличие проблемы подтверждено на Windows 7. Проблема отсутствует в Windows 10/Server 2019.

Описание проблемы

Это очень странная проблема, которая была обнаружена чисто случайно. Суть проблемы в том, что в операционной системе есть лазейка, позволяющая обойти аудит создания файлов.

Из командной строки выполним команду: echo > «c:testНовый текстовый документ.txt»

Наблюдаем:

По факту создания файла в журнале безопасности появилось событие с кодом 4663, содержащее в поле «ObjectName» имя создаваемого файла, в поле «AccessMask» значение 0x2 («Запись данных или добавление файла»).

Для выполнения следующих экспериментов очистим папку и журнал событий.

В журнале событий данное действие никак не отразилось. Также никаких записей не будет, если с помощью того же контекстного меню создать «Точечный рисунок».

Как и в случае с созданием файла через командную строку в журнале появилось событие с кодом 4663 и соответствующим наполнением.

В чем суть проблемы?

Конечно создание текстовых документов или картинок особого вреда не представляет. Однако, если «Проводник» умеет обходить журналирование файловых операций, то это смогут сделать и вредоносы.

Данная проблема является, пожалуй, наиболее значимой из всех рассмотренных, поскольку серьезно подрывает доверие к результатам работы аудита файловых операций.

Заключение

Приведенный перечень проблем не исчерпывающий. В процессе работы удалось споткнуться о еще довольно большое количество различных мелких недоработок, к которым можно отнести использование локализованных констант в качестве значений параметров ряда событий, что заставляет писать свои анализирующие скрипты под каждую локализацию операционной системы, нелогичное разделение кодов событий на близкие по смыслу операции, например, удаление ключа реестра — это последовательность событий 4663 и 4660, а удаление значения в реестре — 4657, ну и еще по мелочи…

Справедливости ради отметим, что несмотря на все недостатки система журналирования событий безопасности в Windows имеет большое количество положительных моментов. Исправление указанных здесь критических проблем может вернуть системе корону лучшего решения по журналированию событий безопасности из коробки.

MAKE WINDOWS SECURITY EVENT LOGGING GREAT AGAIN!

Источник

Очистить журнал защиты Защитника Windows в Windows 10

В журнале защиты вы можете посмотреть последние действия и рекомендации функции “Безопасность Windows” по защите. Другими словами, в журнале отображаются найденные угрозы, их описание и предложены различные варианты действий. Сегодня мы рассмотрим как очистить журнал защиты “Защитника Windows” в Windows 10.

Очистить журнал защиты из проводника

1. Откройте проводник (Win+E).

2. Перейдите по пути C:ProgramDataMicrosoftWindows DefenderScansHistory => нажмите на папку Service правой кнопкой мыши, выберите “Удалить”.

Очистить журнал защиты в просмотре событий

1. В строке поиска или в меню выполнить (Win+R) введите eventvwr и нажмите Enter.

2. Зайдите в “Журналы приложений и служб” => “Microsoft” => “Windows” => “Windows Defender” = > “Operational” = > нажмите на “Очистить журнал”.

3. Нажмите на “Очистить”.

Изменить период автоматической очистки журнала

По умолчанию, “Защитник Windows” очищает элементы из журнала через 30 дней.

1. Откройте PowerShell от имени администратора.

На сегодня все, если вы знаете другие способы – пишите в комментариях! Удачи Вам 🙂

Источник

Содержание статьи

Списки открытых файлов и подключенных по USB устройств, история браузера, кеш DNS — все это помогает узнать, что делал пользователь. Мы составили пошаговую инструкцию, как убрать следы своей деятельности в разных версиях Windows, Office и популярных браузерах. В конце статьи ты найдешь несколько скриптов, которые помогут тебе автоматически поддерживать чистоту на своей машине.

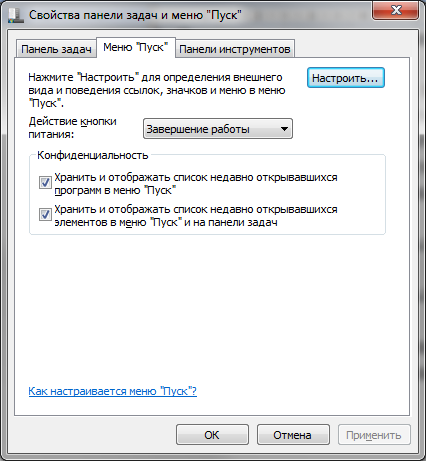

1. Очистка списков недавних мест и программ

Начнем уборку со списков недавних мест и программ. Список недавних (в Windows 10 — часто используемых) программ находится в главном меню, а список недавних мест — в проводнике.

Xakep #208. Атака на сигналку

Как отключить это безобразие? В Windows 7 — щелкнуть правой кнопкой мыши на кнопке «Пуск», выбрать «Свойства» и в появившемся окне снять обе галочки в разделе «Конфиденциальность».

Далее эти строчки пригодятся нам, когда будем писать собственный скрипт для очистки системы от следов нашего пребывания в ней.

Чтобы последние файлы очищались автоматически при выходе, нужно включить политику «Очищать журнал недавно открывавшихся документов при выходе», которая находится в разделе «Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задач».

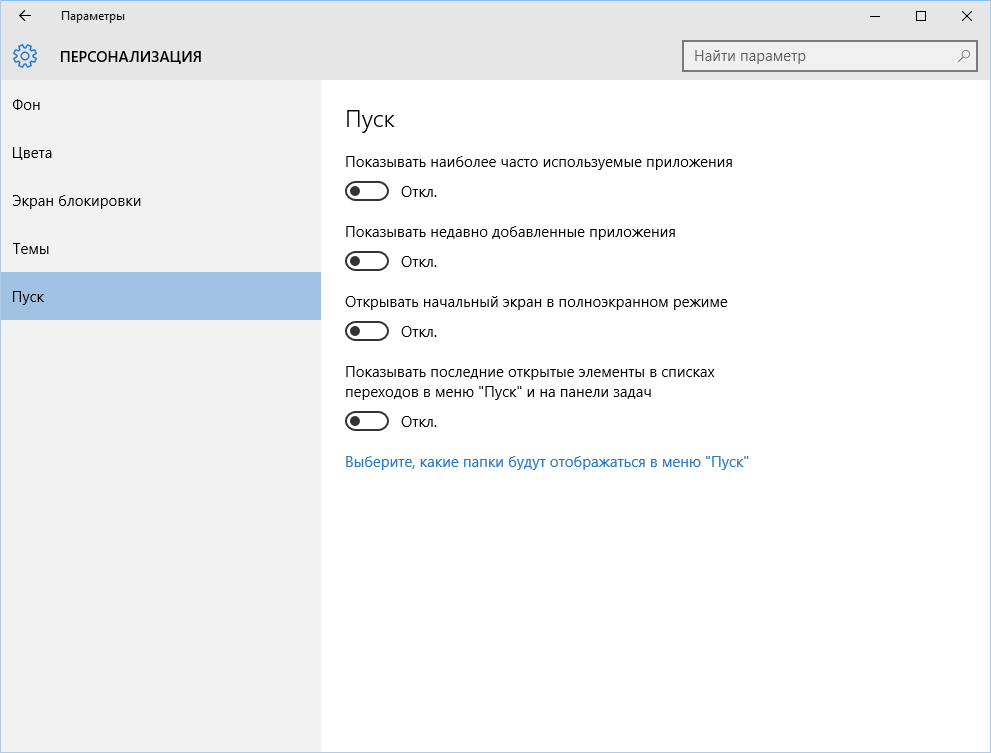

Теперь переходим к Windows 10. Отключить список недавно добавленных и часто используемых приложений можно через окно «Параметры». Открой его и перейди в раздел «Персонализация», пункт «Пуск». Отключи все, что там есть.

Кажется, что проблема решена, но это, увы, не совсем так. Если включить эти параметры снова, то все списки в таком же составе появятся вновь. Поэтому придется отключать эту фичу через групповую политику. Открой gpedit.msc и перейди в раздел «Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задач». Включи следующие политики:

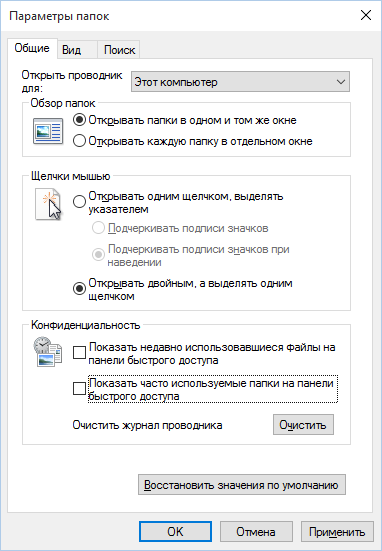

Очистить недавние места в Windows 10 проще, чем в «семерке». Открой проводник, перейди на вкладку «Вид» и нажми кнопку «Параметры». В появившемся окне отключи параметры «Показывать недавно использовавшиеся файлы на панели быстрого доступа» и «Показывать часто используемые папки на панели быстрого доступа». Не забудь нажать кнопку «Очистить».

Как видишь, у такой простой задачи, как очистка последних объектов, довольно непростое решение. Без редактирования групповых политик — никуда.

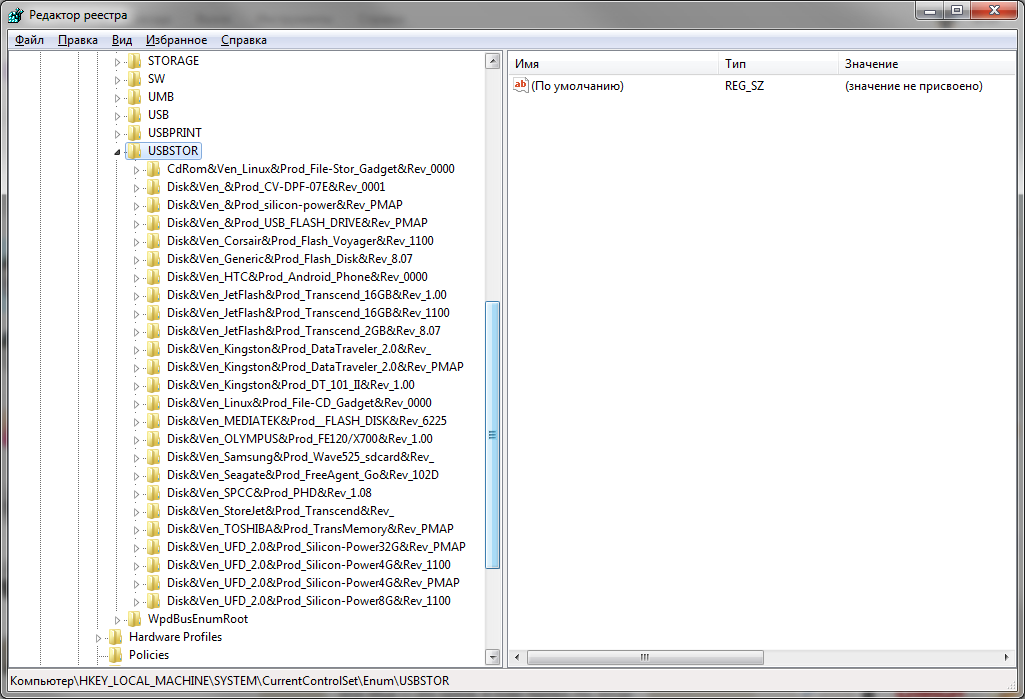

2. Очистка списка USB-накопителей

На некоторых режимных объектах к компьютеру разрешено подключать только флешки, зарегистрированные в журнале. Причем, как водится, журнал самый что ни на есть обычный — бумажный. То есть сам компьютер никак не ограничивает подключение незарегистрированных накопителей. Не ограничивает, зато протоколирует! И если при проверке обнаружат, что пользователь подключал незарегистрированные накопители, у него будут проблемы.

Мы ни в коем случае не советуем тебе пытаться украсть военные секреты, но умение очищать список недавно подключавшихся накопителей может пригодиться и в других жизненных ситуациях. Чтобы сделать это, загляни в следующие разделы реестра:

Вот они — все накопители, которые ты подключал к своему компу.

Казалось бы, нужно просто взять и все почистить. Но не тут-то было! Во-первых, разрешения на эти ветки реестра установлены таким образом, что ты ничего не удалишь даже в «семерке», не говоря уже о «десятке».

Во-вторых, назначать права и разрешения вручную долго, особенно если накопителей много. В-третьих, права админа не помогут. Скриншот выше был создан, когда я выполнял операцию удаления как раз с правами админа. В-четвертых, кроме этих двух разделов, нужно почистить еще длинный список разделов. Причем их нужно не просто удалять, а грамотно редактировать.

Если тебе по каким-то причинам понадобится сделать все вручную, то ищи по ключевым словам MountPoints, MountedDevices DeviceClasses и RemovableMedia. Но куда проще использовать готовую программу, которая сделает все за тебя. На некоторых форумах для этого рекомендуют USBDeview. Однако я ее протестировал и заявляю, что она вычищает информацию далеко не из всех нужных разделов. USBSTOR и USB продолжают содержать информацию о подключавшихся носителях.

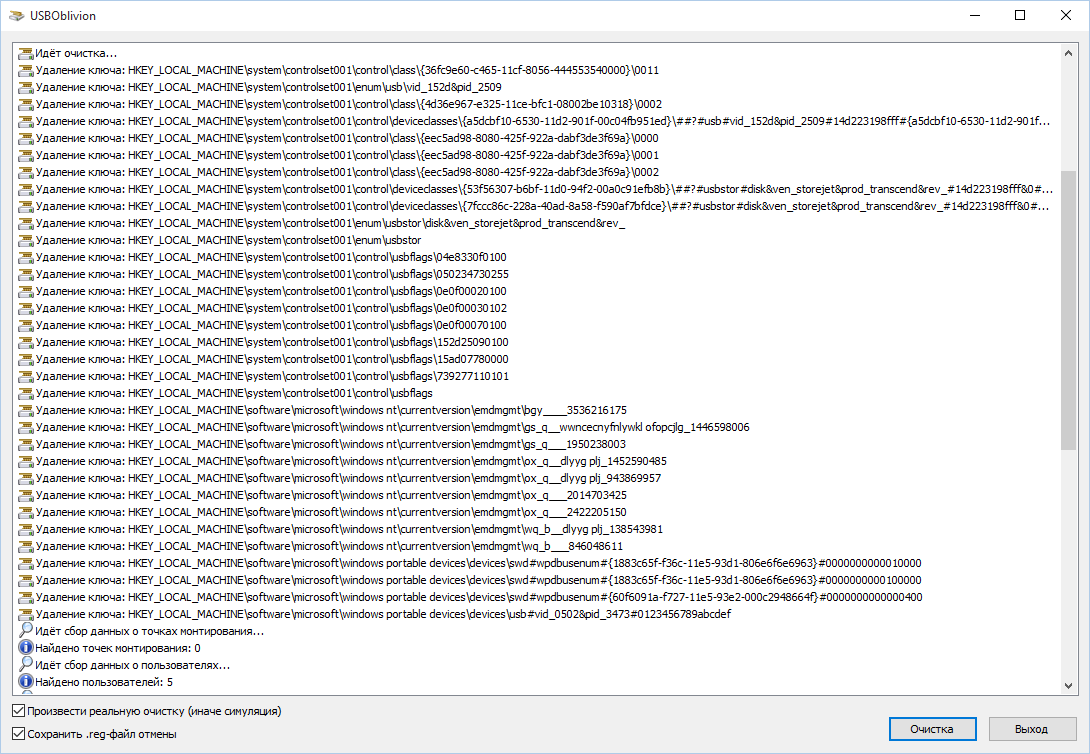

Программа не только чистит реестр, но и выводит подробный лог своих действий (см. ниже). Когда она завершит работу, не останется никаких упоминаний о подключении накопителей к компьютеру.

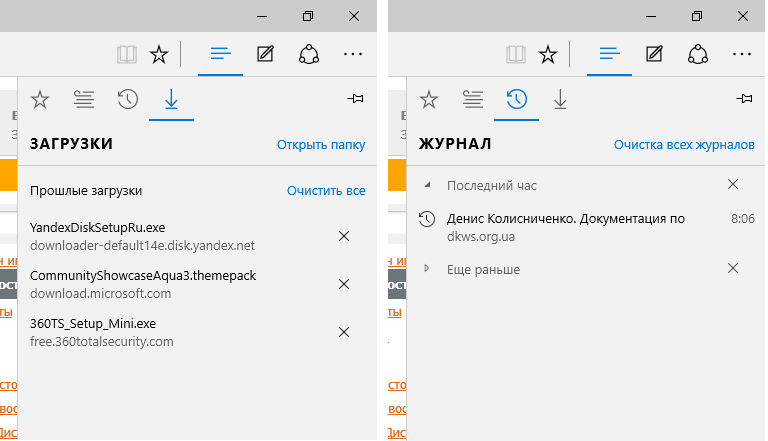

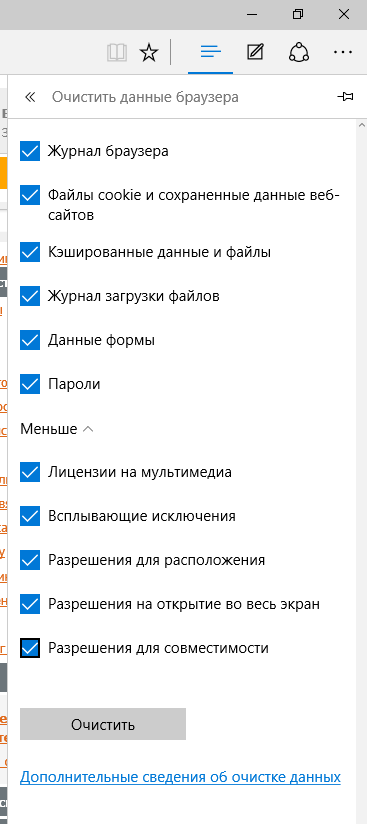

3. Очистка кеша и истории браузеров

Третий пункт в нашем туду — очистка кеша и журнала браузеров. Тут сложностей никаких — каждый браузер позволяет сбросить список недавно посещенных сайтов.

Edge. Очистить список загруженных файлов и все журналы можно с помощью «Концентратора». Просто щелкни соответствующие ссылки. При очистке журнала нужно выбрать все чекбоксы и нажать кнопку «Очистить».

Firefox. Открой настройки, перейди в раздел «Приватность», нажми ссылку «Удалить вашу недавнюю историю», выбери «Все», нажми кнопку «Удалить сейчас».

Chrome. Нажми Ctrl + Shift + Del, на появившейся странице выбери очистку за все время, отметь все чекбоксы и нажми кнопку «Очистить историю».

Opera. Выбери «Меню (Opera) → Настройки → Удалить личные данные». Принцип тот же — выбираем все, нажимаем кнопку «Удалить».

IE. Да кто его использует? Если что, рекомендации ты найдешь на сайте Microsoft.

В результате ты не только сотрешь следы, но и слегка освободишь диск. Чтобы не чистить заново, можешь продолжить пользоваться браузером в режиме инкогнито. Конечно, админ при желании заметит лог на шлюзе, но на твоем компьютере все будет чисто. Оптимальное решение — использовать Tor. В этом случае даже админ не увидит, какие сайты ты посещаешь (при условии, что за твоей спиной нет камеры наблюдения).

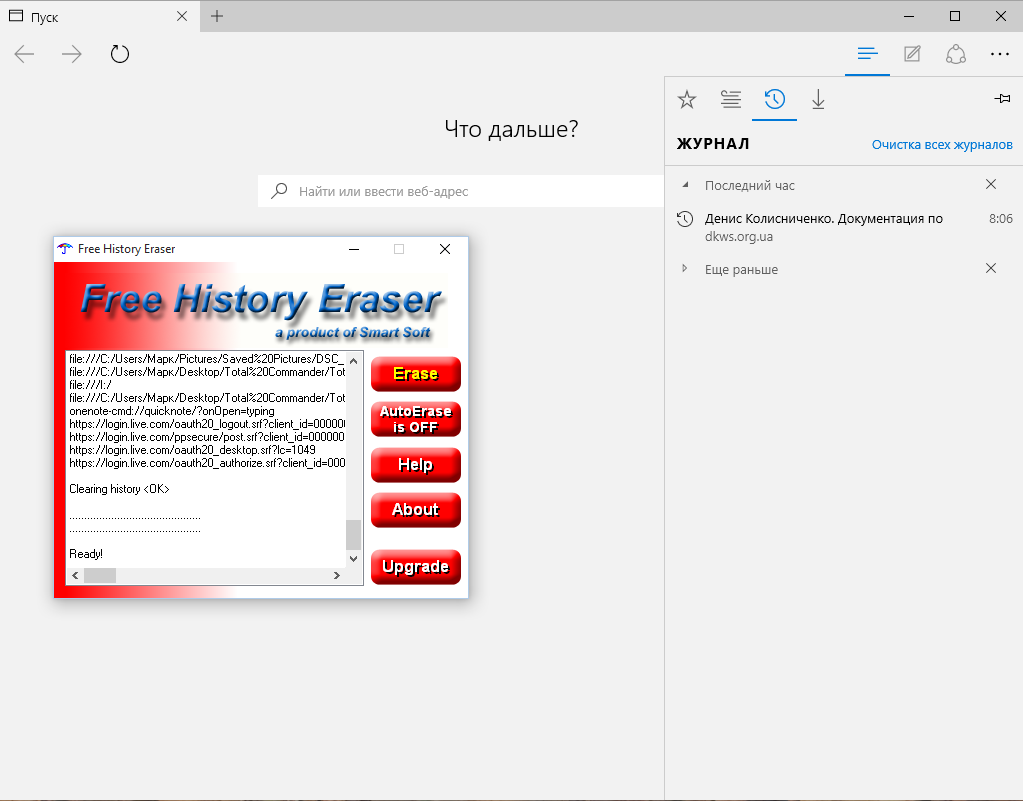

Если ты используешь не один браузер, а несколько и чистить нужно периодически, то можно использовать одну из специализированных утилит. Я протестировал Free History Eraser, и результат оказался средним: что-то почищено, что-то нет (журнал Edge, к примеру, остался нетронутым). Так что в важных случаях не забывай проверить вручную.

4. Удаляем записи DNS

5. Очистка Flash Cookies

За тобой следят все кому не лень. Даже Flash — и тот отслеживает твои посещения. Flash Cookies собираются в каталоге %appdata%MacromediaFlash Player#SharedObjects. Что с ним сделать, ты уже догадался — удалять к такой-то матери. Для скриптования этого процесса пригодятся вот эти две строчки:

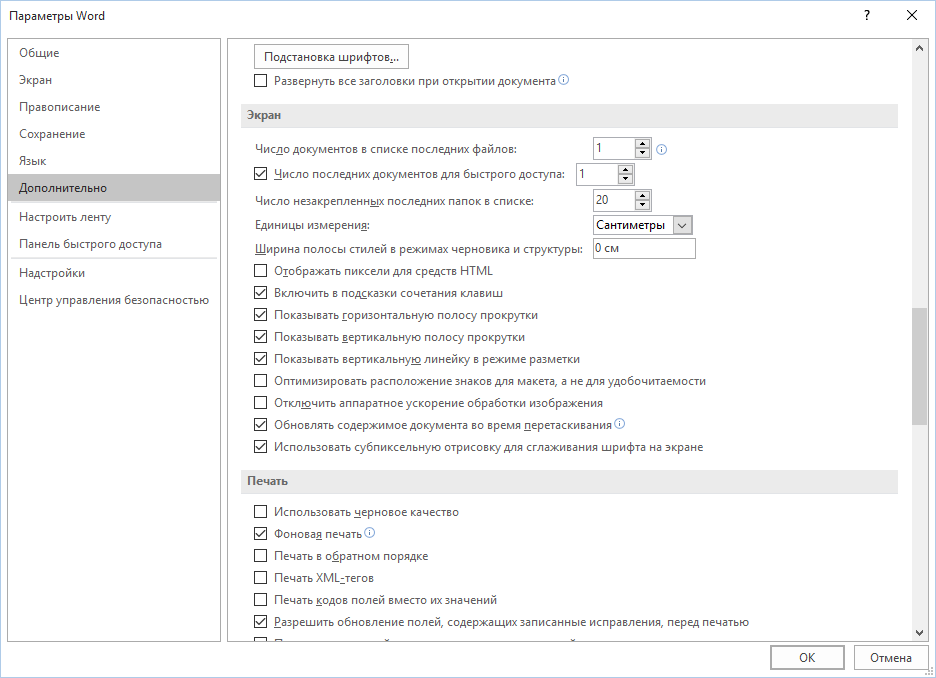

6. Удаление списка последних документов Microsoft Office

Для удобства пользователей список последних документов хранят все программы офисного пакета. Чтобы пресечь это безобразие, в новых версиях Office нужно в параметрах перейти в раздел «Дополнительно», установить число последних документов равным единице (обрати внимание — на скриншоте есть два параметра, которые нужно поменять на единицу). Значение 0 программа установить не позволит, поэтому последним нужно будет открыть какой-нибудь безобидный файл.

7. Автоматизируем очистку с помощью спецсофта

Обрати внимание, что нам нужна именно версия CCleaner Desktop, а не CCleaner Cloud. Последняя стоит денег, и ее набор функций значительно шире, чем нам нужно. Переходим по ссылке и выбираем версию Free.

Чем мне нравится CCleaner — так это тем, что он:

Пользоваться программой проще простого — выбери те элементы, которые хочешь очистить, и нажми кнопку «Очистка».

Есть и еще одна программа для очистки всей системы — Windows Cleaner. Правда, на ее сайте указано, что она поддерживает только системы до Windows 8 включительно. Действительно, в Windows 10 программа не работала так, как нужно (во всяком случае, с очисткой журнала Edge она не справилась). Но на более старых «Окнах» она вполне имеет право на существование.

8. Реальное удаление файлов

Все мы знаем, что при удалении файл на самом деле не стирается. Удаляется только запись о нем, а сами данные все еще продолжают существовать где-то на диске. Поэтому для полного удаления информации нужно использовать специальные утилиты, которые затирают свободное пространство диска нулями или случайными данными. После этого восстановить файлы не получится. В предыдущих шагах мы уже много чего удаляли, поэтому самое время затереть свободное пространство, чтобы нельзя было восстановить вообще ничего.

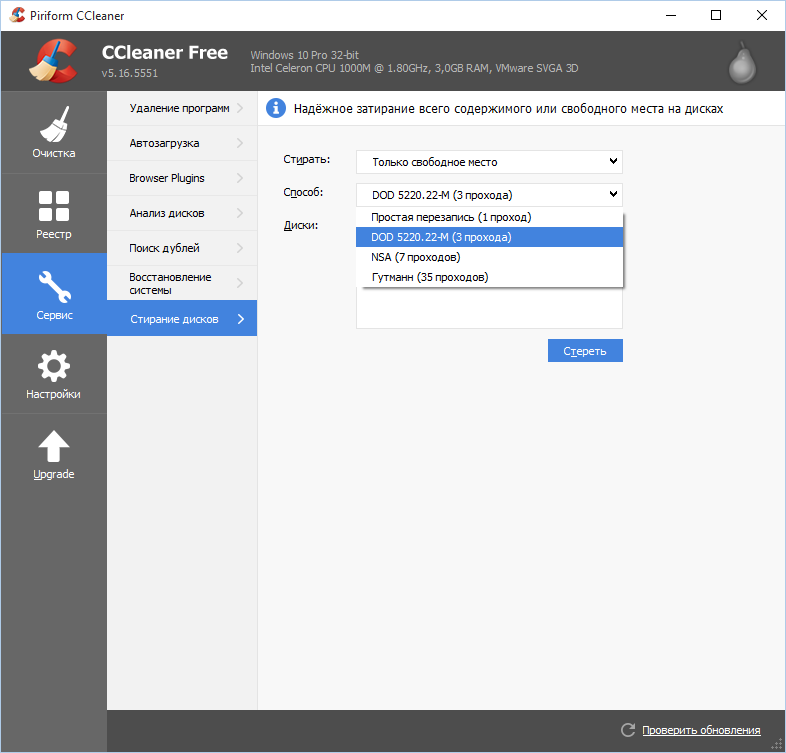

Существует много утилит для затирания информации. Но мы будем использовать то, что уже у нас есть, а именно CCleaner. Зайди в «Сервис → Стирание дисков», выбери диск, который хочешь очистить от недобитых файлов, укажи стирать «Только свободное место» и задай способ стирания. Приложение поддерживает несколько стандартов стирания — от самого простого, подразумевающего одну перезапись, до метода Гутмана (35 проходов).

Из конкурентов CCleaner интересна, к примеру, программа BCWipe — она может не только стирать свободное пространство, но и удалять файл подкачки, который также может содержать конфиденциальную информацию. BCWipe стоит денег, но для одноразового стирания подойдет и trial-версия.

9. Создаем bat-файл для очистки всего

Теперь попытаемся автоматизировать некоторые описанные ранее операции. Начнем с удаления файлов из каталога Recent. Удалять командой del, как было показано выше, можно, но лучше сразу использовать CCleaner для безопасного удаления.

К сожалению, CCleaner нельзя вызвать так, чтобы он почистил в режиме командной строки все свободное пространство, поэтому придется удалять файлы через него, а не командой del или же использовать команду del, а потом вручную запустить его и вызвать очистку свободного пространства. Последний параметр (1) означает удаление с тремя проходами. Это оптимальный режим, поскольку с одним проходом (0) — слишком просто, а все остальные — слишком долго. С полным перечнем параметров командной строки CCleaner можно ознакомиться на сайте разработчиков.

Из командной строки можно чистить и список USB-накопителей при помощи USB Oblivion:

Далее нужно запустить CCleaner с параметром /AUTO для автоматической очистки по умолчанию. Это не очистит кеш DNS, так что придется сделать это вручную:

В итоге у нас получился вот такой сценарий:

10. Создаем AutoHotkey-скрипт для очистки всего

Теперь напишем еще один скрипт. Он будет открывать браузер Chrome в режиме инкогнито, а после окончания сессии (будет задан WinWaitClose) запускать CCleaner для автоматической очистки — будет удален кеш браузера и временные файлы. После этого очистим еще и кеш DNS.

Источник

Содержание

- Журнал безопасности переполнен windows xp

- Проблемы в системе журналирования событий безопасности ОС Windows

- Проблема № 1. Неудачная система управления параметрами аудита

- Описание проблемы

- Объяснение

- В чем суть проблемы?

- Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

- Описание проблемы

- Особенности удаления файлов в Windows 10 и Server 2019

- В чем суть проблемы?

- Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

- Описание проблемы

- В чем суть проблемы?

- Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

- Описание проблемы

- В чем суть проблемы?

- Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

- Описание проблемы

- Симптомы

- Причины

- Рекомендации по решению проблемы

- В чем суть проблемы?

- Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

- Описание проблемы

- В чем суть проблемы?

- Заключение

- Журнал безопасности переполнен windows xp

- Журнал безопасности переполнен windows xp

Журнал безопасности переполнен windows xp

Сообщения: 52167

Благодарности: 15063

Apock, в просмотре событий на разделах Приложение, Безопасность, Система ткните правой кнопкой мыши и посмотрите Свойства (какой максимальный размер журнала, действие по достижении максимального размера).

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Источник

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из рассматриваемых проблем будут некритичными, лишь осложняющими процедуры анализа событий, другие же будут представлять весьма серьезные угрозы безопасности.

Выявленные проблемы проверялись на Windows 7 Максимальная (русская версия), Windows 7 Professional (английская версия), Windows 10 Pro (русская версия), Windows Server 2019 Datacenter (русская версия). Все операционные системы были полностью обновлены.

Проблема № 1. Неудачная система управления параметрами аудита

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Объяснение

Чтобы разобраться в причине подобного поведения, надо залезть «под капот» операционной системы. Начнем с того, что разберемся с базовыми и расширенными политиками аудита.

До Windows Vista были только одни политики аудита, которые сейчас принято называть базовыми. Проблема была в том, что гранулярность управления аудитом в то время была очень низкой. Так, если требовалось отследить доступ к файлам, то включали категорию базовой политики «Аудит доступа к объектам». В результате чего помимо файловых операций в журнал безопасности сыпалась еще куча других «шумовых» событий. Это сильно усложняло обработку журналов и нервировало пользователей.

Microsoft услышала эту «боль» и решила помочь. Проблема в том, что Windows строится по концепции обратной совместимости, и внесение изменений в действующий механизм управления аудитом эту совместимость бы убило. Поэтому вендор пошел другим путем. Он создал новый инструмент и назвал его расширенными политиками аудита.

Суть инструмента заключается в том, что из категорий базовых политик аудита сделали категории расширенных политик, а те, в свою очередь, разделили на подкатегории, которые можно отдельно включать и отключать. Теперь при необходимости отслеживания доступа к файлам в расширенных политиках аудита необходимо активировать только подкатегорию «Файловая система», входящую в категорию «Доступ к объектам». При этом «шумовые» события, связанные с доступом к реестру или фильтрацией сетевого трафика, в журнал безопасности попадать не будут.

Гигантскую путаницу во всю эту схему вносит то, что наименования категорий базовых политик аудита и расширенных не совпадают, и по началу может показаться, что это абсолютно разные вещи, однако это не так.

Приведем таблицу соответствия наименования базовых и расширенных категорий управления аудитом

| Наименование базовых политик аудита | Наименование расширенной политики аудита |

| Аудит доступа к службе каталогов | Доступ к службе каталогов (DS) |

| Аудит доступа к объектам | Доступ к объектам |

| Аудит использования привилегий | Использование прав |

| Аудит входа в систему | Вход/выход |

| Аудит событий входа в систему | Вход учетной записи |

| Аудит изменения политики | Изменение политики |

| Аудит системных событий | Система |

| Аудит управления учетными записями | Управление учетными записями |

| Аудит отслеживания процессов | Подробное отслеживание |

Важно понимать, что и базовые и расширенные категории по сути управляют одним и тем же. Включение категории базовой политики аудита приводит к включению соответствующей ей категории расширенной политики аудита и, как следствие, всех ее подкатегорий. Во избежание непредсказуемых последствий Microsoft не рекомендует одновременное использование базовых и расширенных политик аудита.

Теперь настало время разобраться с тем, где хранятся настройки аудита. Для начала введем ряд понятий:

| Наименование средства | Отображаемые политики аудита | Сохраняемые политики аудита |

| «Базовые политики аудита» оснастки «Локальные политики безопасности» | Эффективные политики аудита | Эффективные политики аудита, сохраненные политики аудита |

| «Расширенные политики аудита» оснастки «Локальные политики безопасности» | Файл %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv | |

| Утилита auditpol | Сохраненные параметры аудита | Эффективные параметры аудита, сохраненные параметры аудита |

Поясним таблицу на примерах.

Отдельного комментария требует порядок отображения параметров аудита в «Базовых политиках аудита» оснастки «Локальные политики безопасности». Категория базовой политики аудита отображается как установленная, если установлены все подкатегории соответствующей ей расширенной политики аудита. Если хотя бы одна из них не установлена, то политика будет отображаться как не установленная.

Администратор с помощью команды auditpol /set /category:* установил все подкатегории аудита в режим «Аудит успехов». При этом если зайти в «Базовые политики аудита» оснастки «Локальные политики безопасности», то напротив каждой категории будет установлено «Аудит успеха».

В «Базовых политиках аудита» оснастки «Локальные политики безопасности» эти сведения об аудите не отображаются, так как во всех категориях не определена одна или более подкатегорий. В «Расширенных политиках аудита» оснастки «Локальные политики безопасности» эти сведения не отображаются, так как оснастка работает только c параметрами аудита, хранящимися в файле %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv.

В чем суть проблемы?

По началу может показаться, что все это и не проблема вовсе, но это не так. То, что все инструменты показывают параметры аудита по разному, создает возможность к злонамеренному манипулированию политиками и, как следствие, результатами аудита.

Рассмотрим вероятный сценарий

Пусть в корпоративной сети работает технологическая рабочая станция на базе Windows 7.

Машина не включена в домен и выполняет функции робота, ежедневно отправляющего отчетность в контролирующие органы. Злоумышленники тем или иным образом получили на ней удаленный доступ с правами администратора. При этом основная цель злоумышлеников — шпионаж, а задача — оставаться в системе незамеченными. Злоумышленники решили скрытно, чтоб в журнале безопасности не было событий с кодом 4719 «Аудит изменения политики», отключить аудит доступа к файлам, но при этом чтобы все инструменты администрирования говорили, что аудит включен. Для достижения поставленной задачи они выполнили следующие действия:

Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

На одну операцию удаления файла, каталога или ключа реестра операционная система генерирует последовательность событий с кодами 4663 и 4660. Проблема в том, что из всего потока событий данную парочку не так уж просто связать друг с другом. Для того чтобы это сделать, анализируемые события должны обладать следующими параметрами:

Событие 1. Код 4663 «Выполнена попытка получения доступа к объекту». Параметры события:

«ObjectType» = File.

«ObjectName» = имя удаляемого файла или каталога.

«HandleId» = дескриптор удаляемого файла.

«AcessMask» = 0x10000 (Данный код соответствует операции DELETE. С расшифровкой всех кодов операций можно ознакомиться на сайте Microsoft).

Событие 2. Код 4660 «Объект удален».

Параметры события:

«HandleId» = «HandleId события 1»

«SystemEventRecordID» = «SystemEventRecordID из события 1» + 1.

С удалением ключа (key) реестра всё то же самое, только в первом событии с кодом 4663 параметр «ObjectType» = Key.

Отметим, что удаление значений (values) в реестре описывается другим событием (код 4657) и подобных проблем не вызывает.

Особенности удаления файлов в Windows 10 и Server 2019

В Windows 10 / Server 2019 процедура удаления файла описывается двумя способами.

В чем суть проблемы?

Проблема заключается в том, что узнать кто удалил файл или каталог, становится нетривиальной задачей. Вместо банального поиска соответствующего события по журналу безопасности необходимо анализировать последовательности событий, что вручную делать довольно трудоемко. На хабре даже по этому поводу была статья: «Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell».

Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Эта проблема состоит из двух подпроблем:

В чем суть проблемы?

Помимо затруднения поиска операций переименования файлов подобная особенность журналирования не позволяет отследить полный жизненный цикл объектов файловой системы или ключей реестра. В результате чего на активно используемом файловом сервере становится крайне затруднительно определить историю файла, который многократно переименовывался.

Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Windows не позволяет отследить создание каталога файловой системы и ключа реестра. Это заключается в том, что операционная система не генерирует событие, в котором содержалось бы имя создаваемого каталога или ключа реестра, и параметры которого указывали бы на то, что это именно операция создания.

В чем суть проблемы?

Эта проблема существенно затрудняет проведение расследований инцидентов информационной безопасности. Нет никаких разумных объяснений тому, что в журналах не фиксируется данная информация.

Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

Наличие проблемы подтверждено на русских редакциях Windows 7/10/Server 2019.

Описание проблемы

В русских версиях Windows есть ошибка, приводящая систему управления аудитом безопасности в нерабочее состояние.

Симптомы

Причины

Проблема возникает, если администратор активировал хотя бы одну из «сбойных» подкатегорий расширенных политик аудита. К подобным сбойным категориям, в частности, относятся:

Рекомендации по решению проблемы

Если проблема еще не произошла, то не активируйте указанные «сбойные» подкатегории. Если события этих подкатегорий очень нужны, то пользуйтесь утилитой auditpol для их активации или же управляйте аудитом с помощью базовых политик.

Если проблема произошла, то необходимо:

В чем суть проблемы?

Наличие данной проблемы уменьшает количество событий безопасности, которые можно контролировать штатным образом через расширенные политики аудита, а также создает угрозы отключения, блокирования и дестабилизации управления системой аудита в корпоративной сети.

Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

Наличие проблемы подтверждено на Windows 7. Проблема отсутствует в Windows 10/Server 2019.

Описание проблемы

Это очень странная проблема, которая была обнаружена чисто случайно. Суть проблемы в том, что в операционной системе есть лазейка, позволяющая обойти аудит создания файлов.

Из командной строки выполним команду: echo > «c:testНовый текстовый документ.txt»

Наблюдаем:

По факту создания файла в журнале безопасности появилось событие с кодом 4663, содержащее в поле «ObjectName» имя создаваемого файла, в поле «AccessMask» значение 0x2 («Запись данных или добавление файла»).

Для выполнения следующих экспериментов очистим папку и журнал событий.

В журнале событий данное действие никак не отразилось. Также никаких записей не будет, если с помощью того же контекстного меню создать «Точечный рисунок».

Как и в случае с созданием файла через командную строку в журнале появилось событие с кодом 4663 и соответствующим наполнением.

В чем суть проблемы?

Конечно создание текстовых документов или картинок особого вреда не представляет. Однако, если «Проводник» умеет обходить журналирование файловых операций, то это смогут сделать и вредоносы.

Данная проблема является, пожалуй, наиболее значимой из всех рассмотренных, поскольку серьезно подрывает доверие к результатам работы аудита файловых операций.

Заключение

Приведенный перечень проблем не исчерпывающий. В процессе работы удалось споткнуться о еще довольно большое количество различных мелких недоработок, к которым можно отнести использование локализованных констант в качестве значений параметров ряда событий, что заставляет писать свои анализирующие скрипты под каждую локализацию операционной системы, нелогичное разделение кодов событий на близкие по смыслу операции, например, удаление ключа реестра — это последовательность событий 4663 и 4660, а удаление значения в реестре — 4657, ну и еще по мелочи…

Справедливости ради отметим, что несмотря на все недостатки система журналирования событий безопасности в Windows имеет большое количество положительных моментов. Исправление указанных здесь критических проблем может вернуть системе корону лучшего решения по журналированию событий безопасности из коробки.

MAKE WINDOWS SECURITY EVENT LOGGING GREAT AGAIN!

Источник

Журнал безопасности переполнен windows xp

Сообщения: 52167

Благодарности: 15063

Apock, в просмотре событий на разделах Приложение, Безопасность, Система ткните правой кнопкой мыши и посмотрите Свойства (какой максимальный размер журнала, действие по достижении максимального размера).

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Источник

Журнал безопасности переполнен windows xp

Сообщения: 52167

Благодарности: 15063

Apock, в просмотре событий на разделах Приложение, Безопасность, Система ткните правой кнопкой мыши и посмотрите Свойства (какой максимальный размер журнала, действие по достижении максимального размера).

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Сообщения: 75

Благодарности: 3

——-

Говорят, что производители чипсетов не стоят на месте. Чушь. Как стоял завод корпорации 3dfx на перекрёстке 7-й авеню и 6-й дежавю, так и стоит.

Сообщения: 52167

Благодарности: 15063

Источник

Adblock

detector

Отслеживание событий — основа безопасности систем

Когда на компьютере происходит какое-либо значимое событие, операционная система записывает это событие в журнал. Входом в журналы служит Event Viewer (eventvwr.exe). Большинство администраторов открывают Event Viewer, только когда пытаются решить какую-нибудь проблему, и многие знакомые администраторы говорят мне, что используют Event Viewer только на серверах. Оба подхода ошибочны, потому что периодическая проверка системных журналов часто позволяет выявлять неполадки на ранней стадии, до того как они превратятся в серьезную проблему. Уметь пользоваться Event Viewer очень важно, поэтому я хочу предложить читателям краткий обзор по этой теме и представить свои способы работы с Event Viewer.

Общие сведения

Event Viewer открывается через меню Administrative Tools (если это меню добавлено в Programs) или через приложение Administrative Tools панели управления. Консоль программы Event Viewer содержит список доступных журналов. На компьютерах Windows по умолчанию имеются следующие журналы:

- Application (журнал приложе-ний) — содержит события, записываемые программами. Приложение определяет типы записываемых событий и язык сообщения.

- Security (журнал безопасности) — содержит события, относящиеся к безопасности компьютера, такие как попытки регистрации в системе или манипуляции с файлами.

- System (журнал системы) — содержит события, записываемые компонентами Windows.

В системах Windows Server 2003 и Windows 2000 Server в зависимости от роли сервера можно также использовать следующие журналы:

- Directory Service — содержит события, имеющие отношение к Active Directory (AD), и доступен только на контроллерах домена (DC).

- File Replication Service — содержит события, записываемые во время репликации между DC, и доступен только на DC.

- DNS Server — содержит события, относящиеся к разрешению имен DNS, и доступен только на серверах DNS.

Event Viewer отображает типы событий, каждое из которых имеет собственный уровень важности и собственную пиктограмму в журнале. Например:

- Error (ошибка) — сигнализирует об актуальной проблеме, которая может касаться потери функциональности, такой как нарушение корректного запуска служб и драйверов.

- Warning (предупреждение) — указывает на проблему, которая впоследствии может стать серьезной, если не обращать внимания на предупреждение. Предупреждения сугубо информативны и не свидетельствуют о наличии проблемы в настоящем или обязательном ее появлении в будущем.

- Success Audit (аудит успехов) — это событие, имеющее отношение к системе безопасности, которое произошло и записывается потому, что система или администратор включили аудит данного события.

- Failure Audit (аудит отказов) — это событие, имеющее отношение к системе безопасности, которое не произошло, но запись о нем делается потому, что система или администратор включили аудит данного события.

Информация, отображаемая в Event Viewer, включает дату и время, когда произошло событие, источник события (то есть служба, драйвер устройства или приложение, записавшее событие в журнал), категорию события, ID события, имя пользователя, который был зарегистрирован в системе, когда событие произошло (не обязательно) и имя компьютера, на котором произошло событие. Для того чтобы просматривать журнал Security, необходимо иметь права администратора.

Настройка Event Viewer

Системные журналы начинают функционировать автоматически при запуске операционной системы. Размеры журнальных файлов ограничены, и система записывает события, удаляя старые записи в соответствии с выбором параметров журнала. Чтобы просмотреть или изменить конфигурацию, нужно щелкнуть правой кнопкой на имени журнала в списке Event Viewer и выбрать в раскрывающемся меню пункт Properties. Должно появиться соответствующее диалоговое окно свойств, как показано на экране 1.

|

Экран 1. Настройка размеров и режима перезаписи журнала System |

Менять конфигурацию следует в зависимости от ситуации. Если вы не вносите существенных изменений в конфигурацию журнала или не видите необходимости в аудите событий, то работа настроек по умолчанию должна вас устроить. Настройка по умолчанию для максимального размера файла журнала составляет 512 Кбайт, и когда журнал заполнен, система автоматически заменяет старые записи новыми через 7 дней. Однако, если в систему вносятся существенные изменения или вводится в действие подробный аудит, журналы, скорее всего, начнут заполняться многочисленными записями. Если журнал оказывается заполненным и не содержит записей, хранящихся более 7 дней, утилите Event Viewer будет нечего удалить, чтобы освободить место для новых записей, и система прекратит записывать события. В этой ситуации нужно увеличить размер журнального файла или выполнить настройку журнала на затирание старых записей по мере необходимости (вариант Overwrite events — as needed).

Фильтры

Когда администратор исследует журнал, чтобы решить какую-либо проблему, или проверяет реакцию компьютера на существенное изменение конфигурации, он может ускорить этот процесс, избавившись от не имеющих отношения к делу записей в панели Details. Диалоговое окно Properties каждого журнала имеет вкладку Filter, с помощью которой выбираются типы отображаемых событий. Например, вы не хотите видеть информационные записи от определенных компьютеров или вы хотите видеть только события, произошедшие в течение недели после внесения системных изменений. Следует просто нужным образом выбрать фильтры (или отменить выбор). Помните, что фильтры влияют только на то, что отображается в окне; система продолжает записывать в журнал события тех типов, которые были отфильтрованы. Например, если есть основания полагать, что возникла угроза системе безопасности в виде вторжения извне, можно оставить для отображения события только тех типов, быстрый взгляд на которые позволяет обнаружить аномалии в регистрации, такие как события с ID 675 и 681, соответствующие неудачным попыткам аутентификации, или событие с ID 644, означающее блокировку учетной записи вследствие многократного некорректного ввода пароля.

Сортировка журнала

Погружаясь в решение какой-нибудь проблемы, я предпочитаю сортировать журналы, чтобы иметь возможность находить нужные записи непосредственно по типу события, идентификационному номеру (ID) события или по предполагаемому источнику сообщения. Например, я могла бы задаться целью найти событие Userenv, если проблема касается некоторого пользователя, имеющего проблемы с доступом в сети.

Общее событие Userenv имеет ID 1000 в журнале приложений и его описание гласит, что Windows не смогла определить имя пользователя или компьютера. Это означает, что конфигурация TCP/IP компьютера для обращения к DNS-серверу установлена некорректно. Администраторы сплошь и рядом используют неправильные адреса при настройке DNS на клиентских компьютерах; я часто нахожу IP-адрес шлюза в поле для адреса DNS. Проверку журнала компьютера-«обидчика» со своей рабочей станции обычно выполнить проще, чем идти к клиентскому компьютеру и проверять настройки TCP/IP.

Чтобы сосредоточиться на событиях конкретных типов, нужно выбрать подходящий журнал в консоли, раскрыть его содержимое, затем щелкнуть область заголовка столбца, по которому предстоит выполнить сортировку. По умолчанию журналы отсортированы по дате, а затем по времени.

Очистка журнала

Любой журнал можно очистить, чтобы освободить дополнительное место для записей. Если выбрана настройка Do not overwrite events (clear log manually) —«Не затирать события (очистка журнала вручную)», необходимо периодически чистить журнал.

Чтобы очистить журнал, следует щелкнуть правой кнопкой на названии журнала в списке консоли Event Viewer и выбрать пункт Clear all Events («Стереть все события»). Система спрашивает, нужно ли сохранить журнал перед тем, как очистить его. Если в журнале есть записи, которые могли бы пригодиться в будущем (например, при длительном отслеживании проблемы), можно выполнить архивацию содержимого журнала.

Архивация журнала

Любой журнал можно заархивировать как отдельный файл — это полезно, если в журнале появляются необычные записи и требуется понаблюдать некоторое время за изменением его содержимого. Иногда в журналах появляются события, которые выглядят угрожающе, но пользователь не ощущает никаких проблем. Если проблемы возникнут позже, сотрудникам службы поддержки Microsoft, возможно, будет полезно изучить историю этого события.

Чтобы создать архивную копию журнала, нужно щелкнуть правой кнопкой мыши по названию журнала в консоли и выбрать в меню Save Log File As («Сохранить файл журнала как…»). По умолчанию Windows сохраняет файл в папке Administrative Tools, расположенной в папке C:documentssettingsusernamestart menuprograms. Можно указать другую папку или создать отдельную папку для хранения архивных копий журналов. Я обычно присваиваю журналам имя в формате имя_журнала-дата (например, apps-dec012003). Windows добавляет расширение .evt.

Архивные копии журналов являются отдельными файлами на жестком диске, но открывать их можно только через программу просмотра событий Event Viewer. Для этого следует выбрать пункт Open Log File («Открыть файл журнала») в меню Action (или щелкнуть правой кнопкой по любому объекту в консоли и выбрать Open Log File). В диалоговом окне открытия файла требуется выбрать нужный архив, указать тип журнала (т. е. Application, Security) в меню со списком Log Type, затем щелкнуть Open.

Чтобы удалить архив из консоли, следует щелкнуть правой кнопкой по его названию в списке и выбрать Delete. Это действие не удаляет файл с жесткого диска — только из консоли. Удаление архивной копии журнала с жесткого диска выполняется так же, как и удаление любого другого файла.

Просмотр событий на удаленном компьютере

Чтобы облегчить себе задачу, администратор может со своей рабочей станции просматривать журналы удаленных компьютеров, на которых у него есть административные привилегии. На удаленном компьютере должна быть установлена Windows 2003, Windows XP, Windows 2000 Professional, Windows 2000 Server, Windows NT Server или NT Workstation.

На локальной консоли просмотра событий нужно щелкнуть правой кнопкой Event Viewer (Local) и выбрать Connect to another computer («Подключиться к другому компьютеру»). Следует ввести имя удаленного компьютера, с которым предстоит работать, или щелкнуть Browse, чтобы открыть диалоговое окно, показанное на экране 2, затем выбрать компьютер. Кроме того, если имя удаленного компьютера известно, нет необходимости вводить его в виде имени UNC. Вид консоли Event Viewer меняется таким образом, что отображает имя UNC удаленного компьютера. На удаленном компьютере можно производить те же действия, что и на локальном Event Viewer. Чтобы вернуться на локальный компьютер, следует щелкнуть правой кнопкой Event Viewer (имя компьютера), выбрать Connect to another computer, а затем Local computer.

|

Экран 2. Доступ к удаленному компьютеру из Event Viewer |

Что искать при просмотре событий

Большинство реальных и потенциальных проблем проявляют себя посредством записи событий в тот или иной журнал. Когда вы видите запись с пометкой Error или Warning, будьте внимательны. Поищите информацию об этом событии в Microsoft Knowledge Base или на Web-сайте Windows & .NET Magazine. Если медлить с просмотром журналов, вы упустите возможность предотвратить проблему. Приведу пример. Во время периодических просмотров журналов на всех компьютерах своей сети я обнаруживаю запись в системном журнале, которая показана на экране 3. Никаких видимых признаков неполадок на компьютере не было.

|

Экран 3. Обнаружение надвигающегося сбоя в Event Viewer |

Я быстро выполняю резервное копирование данных компьютера и запускаю программу Chkdsk, которая перемещает файлы (это были системные файлы) из испорченной области и помечает ее как испорченную, чтобы предотвратить дальнейшую запись в эту часть диска. Затем я начинаю ежедневно проверять системный журнал в течение нескольких недель и, только убедившись, что никаких новых сообщений об ошибках не появляется, возвращаюсь к еженедельному просмотру Event Viewer. Увидев дополнительные сообщения об ошибках, я бы заменила диск. Если бы я периодически не проверяла журналы компьютера, диск мог бы продолжать разваливаться и резервное копирование оказалось бы бесполезным из-за порчи файлов.

Кстати, когда я проверяю Event Viewer, я выполняю сортировку событий по типу и сначала просматриваю сообщения об ошибках, а затем предупреждения. В этот раз я также обнаружила предупреждение, датированное днем раньше, чем появилось сообщение об ошибке, и в этом предупреждении говорилось, что при записи в файл подкачки Windows обнаружила ошибку на диске. Если бы я проверила системный журнал днем раньше, я бы, возможно, нашла меньшее количество испорченных фрагментов для исправления программой Chkdsk.

Следует также просматривать все события в журнале безопасности. Этот журнал будет оставаться пустым до тех пор, пока вы не установите аудит событий безопасности. Если аудит событий безопасности установлен, ищите значительные события в зависимости от настроек аудита. Журнал безопасности — единственный журнал в Event Viewer, для просмотра которого необходимы административные полномочия. Более подробную информацию об аудите событий безопасности можно найти в статье «Мониторинг событий безопасности» (Windows & .NET Magazine/RE, №7 за 2003 год, и на Web-странице http://www.osp.ru/win2000/2003/07/019.htm).

Как остановить запись нежелательных событий

По умолчанию Windows настраивает компьютеры как принт-серверы, которые записывают все события, относящиеся к печати на принтерах. Кроме того, системный журнал компьютера делает информационные записи при каждой отправке документа на принтер и повторно — когда файл спулера удален после выполнения задания на печать.

Для меня события, относящиеся к печати на принтерах, не имеют значения, но некоторые администраторы хотят знать, были ли ошибки в работе с принтерами и если были, то когда; возможна также запись уведомлений, когда кто-то добавляет или удаляет принтер. Сомневаюсь, что администраторы убеждены в необходимости пополнять журнал уведомлений каждый раз, когда задание на печать отправляется спулеру, а потом удаляется.

Можно изменить выбор событий печати, записываемых в системный журнал, в папке Printers компьютера (в Windows 2003 и XP она называется Printers and Faxes). Выберите File, Server Properties и перейдите на вкладку Advanced, показанную на экране 4. Можно просто отменить выбор событий, которые вы не хотите регистрировать в журнале.

|

Экран 4. Выбор событий печати, записываемых в журнал System |

Возьмите за правило

Поместите Event Viewer в свой список задач по обслуживанию и периодически проверяйте сетевые компьютеры. Если вы отвечаете за множество компьютеров, обеспечьте по крайней мере еженедельную проверку серверов (особенно контроллеров доменов), а рабочие станции следует проверять так, чтобы каждая рабочая станция попадала в поле зрения раз в несколько недель. Хотя на первый взгляд может показаться, что эта задача очень трудоемкая, устранение серьезной проблемы отнимает намного больше времени и сил, чем проверка журналов для получения дополнительной информации о текущих неполадках.

Кэти Ивенс (kivens@win2000mag.com) — редактор Windows & .NET Magazine. Является соавтором более 40 книг по компьютерной тематике, включая «Windows 2000: The Complete Reference»

Предисловие

Многие из Вас замечали, что со временем компьютер начинает работать медленнее. Начиная от более длительного ожидания загрузки, до понижения FPS или значительно возросшего времени обработки файлов.

В этой статье мы пройдемся по способам поддержания быстродействия и чистоты вашего железного друга.

Самый главный враг в подобной ситуации это кэш, который Ваша система сохранила, чтобы в дальнейшем быстрее обрабатывать часто используемые приложения и т.д.

Большую часть кэша, но не весь, если он уже не нужен Windows удаляет сама, но некорректное завершение работы, сбои в системе и многое другое не дают это сделать в полном объеме. И он продолжает копиться замедляя тем самым скорость работы и отнимая ценные гигабайты памяти на диске.

Очистка диска

Первым делом пройдемся автоматизированными функциями самой Windows, а уже после почистим то, что осталось.

В поиске Windows набираем “Очистка диска”.

Выбираем нужный диск, в открывшемся меню в первый раз рекомендую установить все галочки и удалить все, что Windows посчитает ненужным.

Переживать не стоит, все важные файлы операционная система даже не тронет. Но обращаю внимание, что при установки галочки на “Предыдущие инсталляции Windows”.

Будут удалены файлы, необходимые для резервного восстановления, которые могут занимать до 10 ГБ.

Если не интересует, то удаляете. В противном случае можно и сохранить.

Аналогичным способом нужно пройтись по всем дискам и также очистить их.

Следующим шагом нужно зайти в “Параметры” и открыть вкладку “Система”.

Здесь нужно зайти в подраздел “Память” и дождаться анализа данных.

После переходим во вкладку “Временные файлы” и также удаляем все ненужное.

Очистка остаточных файлов системы

Теперь переходим в папку, которая хранит в себе наибольший объем временных файлов системы и программ.

Для этого жмём сочетание клавиш Win+R, в открывшемся меню вводим %temp%.

В папке выделяем все файлы сочетанием клавиш Ctrl+A и жмем Delete.

Некоторые файлы удалить нельзя, потому что они используются в данный момент. Поэтому жмем пропустить для всех файлов и идем дальше.

Поступаем аналогичным способом, но теперь в строке “Выполнить” (Win+R) набираем temp без знаков процент. Также выбираем все и удаляем. Используемые в данный момент файлы мы пропускаем.

Следующим обязательным пунктом является удаление временных файлов после обновления Windows. Они хранятся по следующему пути: C:WindowsSoftwareDistributionDownload

Смело выбираем все файлы и удаляем их.

Точно также поступаем и с файлами из папки “Prefetch”. Здесь хранятся файлы, которые система использует для ускорения загрузки ОС и некоторых приложений. После удаления этих файлов, первая перезагрузка системы будет длиться дольше, но в последующем вы заметите явное ускорение данного процесса. Находится эта папка также в папке Windows (C:WindowsPrefetch).

Очистка истории проводника

Чтобы избавиться от истории поиска по файловой системе, открываем любую папку , нажимаем на “Файл” в правом верхнем углу и изменить параметры папок. В открывшемся меню нужен подраздел конфиденциальность, в котором просто нажимаем очистить.

Удаление точек восстановления

Позволит удалить старые точки, которые также занимают немало места. Точки восстановления нужны для того, чтобы восстановить систему после критического сбоя сбросив настройки до стабильной версии. Но волноваться не стоит, после очистки мы создадим новую точку, которая будет занимать меньше места.

В поиске вводим “создание точки восстановления”.

Выбрать нужно тот диск, на котором включена защита системы. Жмем на кнопку “Настроить” и “Удалить”.

Теперь переходим к созданию новой точки. Ползунком выбираем меньший объем и жмем применить. Рекомендую установить объем в 15% от объема диска и через некоторое время проверить, на сколько использовано хранилище. А в дальнейшем уже отталкиваться от этого объема.

После нужно нажать “Применить”. Вас вернет в предыдущее меню, где нажимаете “Создать”, название можно указать любое.

Удаляем DNS кэш компьютера

После длительного использования системы с моменты её установки в ней накапливается DNS кэш со всех сайтов, на который Вы заходили. Из-за этого, загрузки страниц в браузере могут длиться больше, страница может загружаться с ошибкой или не загружаться вовсе.

Чтобы исправить сложившуюся ситуацию, нужно нажать комбинацию Win+R, в открывшемся меню набрать cmd и нажать Enter.

В командной строке набираем ipconfig/flushdns и нажать Enter.

Должна появится надпись: Кэш сопоставителя DNS успешно очищен.

Кэш браузера

Немаловажным также будет очистить остаточные данные браузера, которые копятся очень быстро. Ими являются “Cookie (куки) файлы”, история браузера, изображения и другие файлы, которые сохранены в кэше…

На моем примере будет Google Chrome.

Для этого переходим в историю браузера. Быстрее всего открыть историю сочетанием клавиш Ctrl+H и далее нажать “Очистить историю”.

Временной диапазон выбираем “Все время” и оставляем галочки на том, что желаете удалить.

Кэш видеокарты NVIDIA

Кэш видеокарты хранит в себе предыдущие версии драйверов, копии установочных файлов и т.д.

Чтобы также избавиться и от него, жмем Win+R и вводим %appdata%

Переходим в папку Local, далее NVIDIA.

C:UsersИмя_пользователяAppDataLocalNVIDIAGLCache

Здесь нам нужна папка GLCache, из которой мы также удаляем все файлы.

Кэш видеокарты AMD

Для владельцев карт от AMD все еще легче.

Открываем утилиту Adrenalin Edition.

На главной странице открываем настройки и вкладку “Графика”. Листаем в самый низ до расширенных настроек.

Ищем “Сброс кэша шейдеров” и собственно сбрасываем этот кэш.

Итоги

По итогу всех проделанных действий я смог избавиться от ненужных и неиспользуемых данных и освободить целых 80 ГБ.

Делитесь своими показателями в комментариях. Уверен, что данная статья поможет вам эффективно оптимизировать хранилище на вашем компьютере.