- Remove From My Forums

-

Question

-

Hi,

I have a web proxy server which can reach all internet addresses:

webproxy.myorg.org

What would be the best way to configure the proxy server for my ‘Windows 2016’ server?

I’m told that this would work:

netsh winhttp set proxy «webproxy.myorg.org:8080»

The server is part of an AD domain, so will this get removed by Group Policy.

Thanks for any help.

All replies

-

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Good day!

As we haven’t heard from you for a few days, may I confirm with you on the latest status?

Much appreciated for your response in advance.Jolin

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Believe you are doing well.

This is a kind follow up on this case. May I know the latest status?

Thanks and looking forward to your reply

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.

Below we may get step-by-step screenshots,

Step 1 — Verify and ensure appropriate IP addresses are assigned to all required fields.

Step 2 — Click on «Local Server«.

Step 3 — Click on «WORKGROUP«.

Step 4 — Click on «Change…«.

Step 5 — Click on «More…«.

Step 6 — Type the domain name and click on «OK«.

Step 10 — Click on «Close«.

Step 11 — Save rest of your background work, if any and click on «Restart Now«. If planning to restart after some time then click on «Restart Later«.

Step 12 — Click on «Add roles and features«.

Step 13 — Click on «Next«.

Step 14 — Keep selected «Role-based or feature-based installation» and click on «Next«.

Step 15 — Select/Verify the server name and IP address, then click on «Next«.

Step 16 — Locate «Remote Access» and click the check box.

Step 17 — Confirm the Tick mark and click on «Next«.

Step 18 — Click on «Next«.

Step 19 — Click on «Next«.

Step 20 — Locate «Web Application Proxy» and click the check box.

Step 21 — Click on «Add Features«.

Step 22 — Confirm the Tick mark and click on «Next«.

Step 23 — Click on «Install«.

Step 24 — Wait for some time until installation completes.

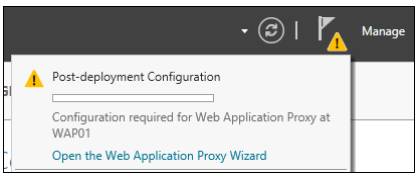

Step 25 — Click on «Open the Web Application Proxy Wizard«.

Step 26 — Click on «Next«.

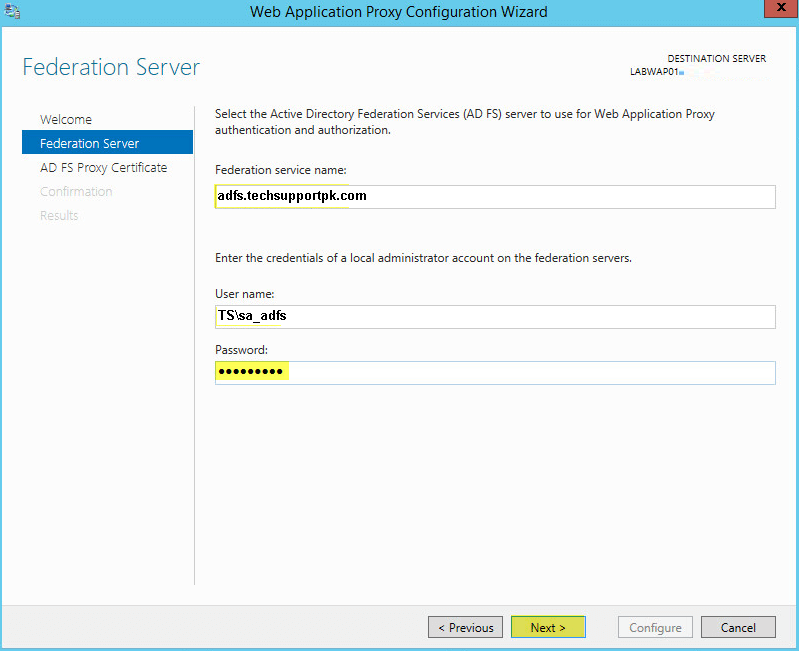

Step 27 — Type «Federation Service Name«, «User name and Password» of a local administrator account on the federation servers.

Step 28 — Click on «Next«.

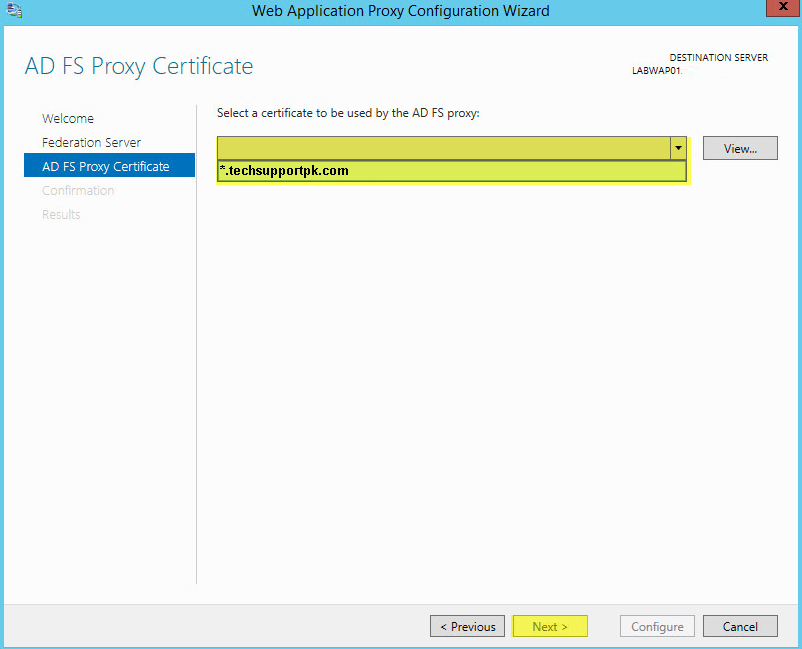

Step 29 — Select appropriate SSL Certificate from the drop down list and click on «Next«.

Step 30 — Review all selections and click on «Configure«.

Step 31 — Wait for some time until configuration completes.

Step 32 — Click on «Close«.

Step 33 — Click on «Publish«.

Step 34 — Click on «Next«.

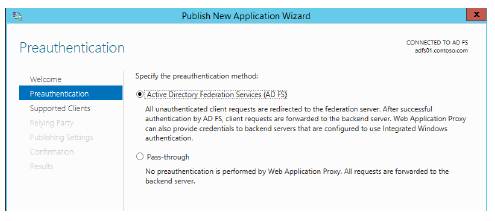

Step 35 — Click on «Pass-through«.

Step 36 — Click on «Next«.

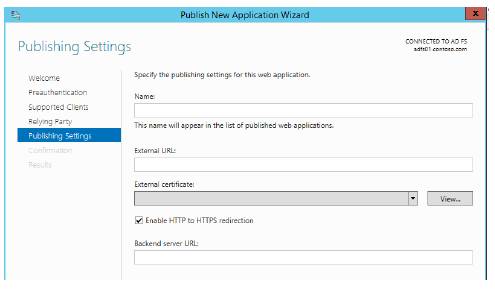

Step 37 — Type «Name«, «External URL» & «Backend server URL«, for example — «https://sso.dskoli.work/«, select appropriate «External certificate» from the drop down list.

Step 38 — Locate «Enable HTTP to HTTPS redirection«, click the check box, confirm the Tick mark and click on «Next«.

Step 39 — Review all selections and click on «Publish«.

Step 40 — Click on «Close«.

Step 41 — Published Web Application will be displayed in the list.

Step 42 — On the Public DNS Panel of domain, add «Host (A)» record for federation service name pointing to WAP server on Perimeter Network. For example, «sso.dskoli.work» pointing to Public IP.

“Thank You for being with me.”

Microsoft Web Application Proxy was introduced in Windows Server 2012 R2. It allows you to access web applications from outside your network and it acts as a reverse proxy and an Active Directory Federation Services proxy to pre-authenticate user access.

This guide walks you through the steps to install and configure web application proxy role on Windows Server 2016.

Web Application Proxy New Features

- Preauthentication for HTTP Basic application publishing

- HTTP Basic is the authorization protocol used by many protocols, including ActiveSync, to connect rich clients, including smartphones, with your Exchange mailbox. Web Application Proxy traditionally interacts with AD FS using redirections which is not supported on ActiveSync clients. This new version of Web Application Proxy provides support to publish an app using HTTP basic by enabling the HTTP app to receive a non-claims relying party trust for the application to the Federation Service.

- Wildcard domain publishing of applications

- To support scenarios such as SharePoint 2013, the external URL for the application can now include a wildcard to enable you to publish multiple applications from within a specific domain, for example, https://*.sp-apps.contoso.com. This will simplify publishing of SharePoint apps.

- HTTP to HTTPS redirection

- In order to make sure your users can access your app, even if they neglect to type HTTPS in the URL, Web Application Proxy now supports HTTP to HTTPS redirection.

- HTTP Publishing

- It is now possible to publish HTTP applications using pass-through preauthentication

- Publishing of Remote Desktop Gateway apps

- New debug log for better troubleshooting and improved service log for complete audit trail and improved error handling

- Administrator Console UI improvements

- Propagation of client IP address to backend applications

The following diagram explains the architectural layout of Web Application Proxy.

Prerequisites

Web Application Proxy and Active Directory Federation Services can not be deployed on same server. You need an additional server to set up web proxy. We assume that the following services are already installed and configured accordingly.

- Active Directory Domain Services

- Active Directory Federation Services

Installing the Web Application Proxy Server Role

To begin, Open up Server Manager and click Manage click Add Roles and Features

Click Next:

Select Role-based or feature-based installation, click Next:

Select the server you want to install this role on to and then click Next:

Select Remote Access then click Next:

No additional Features are needed. Click Next:

Click Next:

Select Web Application Proxy:

On the pop up click Add Features

The Web Application Proxy role does not required a reboot. Click Install

Once complete click Close

Web Application Proxy is now installed but you need the AD FS certificate to continue.

You need the certificate from your AD FS server added to your Web Application Proxy server. Login to your AD FS server and open MMC.exe:

Go to File > Add/Remove Snap-ins > select Certificates then click Add:

When you click OK you will get the following pop up. Select Computer account then click Next:

On AD FS Server: Scroll down to Personal > Certificates then right click the SSL certificate you used during setup of AD FS. Go to All Tasks > Export. Save to a location that your Web Application Proxy can access. Make sure you export the Private Key and certificate as a .pfx file format.

On Web Application Proxy: Right click on Personal > Certificates then go to All Tasks > Import:

This will bring up the Certificate Import Wizard. Click Next

Browse to the certificate that you exported from your AD FS server and select it. Click Next

Enter the password for the private key and check the box to make the key exportable. Click Next

Leave the default certificate store as Personal. Click Next

Click Finish

You should now see the certificate from your AD FS servers on your Web Application Proxy server

Now you are ready to start the Post Configuration settings.

Back on your Web Application Server open Server Manager then click Notifications then the message Open the Web Application Proxy Wizard:

Click Next:

Enter the FQDN of your AD FS name and the Service Account you created during AD FS setup. Click Next:

On the drop down menu select the certificate you imported from your AD FS server. Click Next

Click Configure

Once finished click Close

Remote Access Management Console should open when you clicked Close. On Operations Status you should see all the objects as green

Finally, its time to publish apps. In the Remote Access Management Console click Web Application Proxy then Publish

Click Next:

Pass-through will let WAP act like a reverse proxy.

Here you have two options: (AD FS and Pass-through) self-explanatory. I have already set up AD FS in your environment then go with the first option otherwise 2nd is my choice since at the moment I don’t have AD FS.

Select Pass-through and click Next

Name: Enter a display name

External URL: Enter the URL that will be coming in your the WAP server externally

External Certificate: The drop down menu will show certificates that are added on the WAP server. Select the same certificate that you used while setting up your application. In my case I used my wildcard certificate.

Backend server URL: Enter the web URL of the server you want the external URL forwarded

Click Next:

Copy the PowerShell command down and with some minor edits you can easily add additional PassThrough applications with ease.

Click Publish:

Click Close to finish:

Here you can see the published web application is ready for testing.

Before you move to test your published app, ask your network guy to set up 443 port redirection to WAP server on firewall to make it possible to access web applications from the external network.

Once done.

Then from the external network (for example on your smartphone or a PC) from home, try to access your web link like https://rds.techsupportpk.com and the following page will show up.

You have successfully deployed Web Application Proxy in your environment.

Как поднять прокси на Windows server 2016

Как поднять прокси на Windows server 2016 — Proxy5

- Обеспечивают полную анонимность внешнему IP-адресу

- Высокоскоростное соединение в условиях безлимитного трафика

- Поддерживают все браузеры, программы и приложения

Купить прокси

Остались вопросы?

Найдите ответ на свой вопрос или напишите нам, если у вас остались вопросы.

В этой статье мы рассмотрим, как в Windows Server 2016, для получения доступа к информации из любого места, можно использовать обновлённый Web Application Proxy.

Содержание:

- 1 Web Application Proxy и новые возможности публикации

- 2 Сценарии Remote Desktop Gateway

- 2.1 Аудит доступа к ресурсам

- 2.2 Применение прокси приложений в современном мире ИТ

Web Application Proxy и новые возможности публикации

Пользователи могут получить доступ к данным компании с помощью различных устройств, например, портативных компьютеров, планшетов и смартфонов. С этих устройств можно отправлять запросы из любого места, но пользователи ожидают иметь тот же функционал, к которому они привыкли находясь на своей территории. IT должно гарантировать, что весь канал связи защищён, от данных, находящихся в центре обработки (на месте или в облаке), до данных в пути к целевому устройству. Там, они также должны быть защищены.

Чтобы предоставить пользователям безопасный доступ к данным компании, Web Application Proxy в Windows Server 2016 был расширен, охватывая больше сценариев с приложением (BYOD), например Pre-Auth с Microsoft Exchange Server. Web Application Proxy, для аутентификации и авторизации, по-прежнему используют Active Directory Federation Services (AD FS) и AD DS.

Эта интеграция очень важна для BYOD сценариев, потому что даёт возможность создавать свои пользовательские правила для локальных пользователей, отличные от тех, что даются через Интернет.

Примечание. Если вы не знакомы с Web Application Proxy в Windows Server 2012 R2, читайте статьи на http://technet.microsoft.com/library/dn584107.aspx.

Опыт установки Web Application Proxy аналогичен предыдущей версии Windows Server 2012 R2. Таким образом для его установки в Windows Server 2016 можно использовать те же шаги. После завершения установки, вам предлагается выполнить конфигурацию после развёртывания.

Конфигурация после развёртывания для Web Application Proxy

Примечание. Перед развёртыванием Web Application Proxy, убедитесь, что вы спланировали инфраструктуру согласно рекомендациям из статьи на http://technet.microsoft.com/library/ dn383648.aspx. Эта статья была написана для Windows Server 2012 R2, но рекомендации по-прежнему применяются к Windows Server 2016.

Когда вы закончите шаги post-deployment, которые в основном подключают Web Application Proxy для сервера AD FS, можно использовать Publish New Application Wizard. Вы заметите, что в этой новой версии были введены некоторые изменения. Первое изменение вы увидите при нажатии кнопки «Опубликовать», под инструментом управления Web Application Proxy (параметры доступны в левой панели). Например на странице предварительной проверки подлинности, вы можете выбрать либо Active Directory Federation Services (AD FS) или метод предварительной аутентификации Pass-Through.

Выбор предварительной проверки подлинности

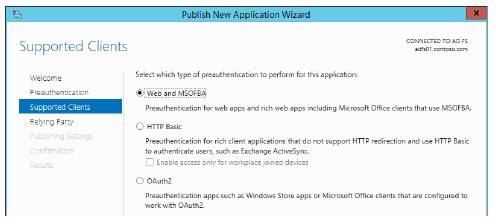

В этом примере, как метод предварительной проверки подлинности, выберите Active Directory Federation Services (AD FS) и затем нажмите кнопку «Далее». На странице Supported Clients ваши варианты — Web And MSOFBA, HTTP Basic или OAuth2.

Поддерживаемые клиенты

Чтобы выполнять предварительную проверку подлинности клиентов с использованием протокола Microsoft Office Forms Based Authentication (MSOFBA), можно использовать параметр Web and MSOFBA. MSOFBA при использовании клиентских приложений Office, обеспечивает проверку подлинности на основе форм базовой или NTLM аутентификации. Второй вариант — базовая проверка подлинности HTTP, которую можно использовать в таких сценариях, как Exchange Active Sync (ActiveSync). Это новые, добавленные в этот выпуск Web Application Proxy, возможности.

Для сценария, ActiveSync процесс аутентификации включает четыре основных этапа:

- WAP, останавливает запрос и передаёт все учётные данные AD FS.

- AD FS проверяет, применяет политику и отвечает с маркером.

- После успеха Web Application Proxy разрешает передачу запроса на сервер Exchange.

- Web Application Proxy кэширует маркер для будущего использования.

Третий вариант — OAuth2, который является основой авторизации многих производителей, включая Microsoft. Web Application Proxy поддерживает OAuth2 с Windows Server 2012 R2. Однако параметр не был доступен в пользовательском интерфейсе (UI).

Подробнее. Чтобы узнать больше о OAuth2, перейдите на http://tools.ietf.org/html/rfc6749. Вы можете найти дополнительную информацию о поддержке AD FS для OAuth2 на http://technet.microsoft.com/ library/dn383640.aspx.

После того, как вы выберите соответствующего клиента для публикации, нажмите кнопку «Далее». Страница «Параметры публикации» включает в себя одну новую опцию, где вы можете включить перенаправление HTTP на HTTPS.

Параметры публикации

Это большое дополнение, так как чтобы включить перенаправление HTTP на HTTPs в Windows Server 2012 R2, необходимо установить и настроить Internet Information Services (IIS). Обратите внимание, что этот параметр отмечен по умолчанию. Но, перед нажатием кнопки «Дальше» и переходом к странице подтверждения, убедитесь, что он выбран для вашего приложения.

Сценарии Remote Desktop Gateway

Изменения, которые впервые были сделаны в пакете обновления Windows Server 2012 R2 августа 2014, относительно того как Web Application Proxy обрабатывает публикации Remote Desktop Gateway, включены в этом выпуске. Это изменение упрощает процесс развёртывания для ИТ-администраторов, которые планируют публиковать RDP через Web Application Proxy и позволяет Remote Desktop Gateway собирать использованный Remote Desktop Web Access для аутентификации трафика RDP через HTTP, файл cookie сеанса.

Аудит доступа к ресурсам

Windows Server 2016 вводит новые возможности, что позволяет администраторам улучшить аудит доступа к опубликованным ресурсам. Теперь Web Application Proxy, чтобы проверить существует ли заголовок X-Forwarded-For (XFF), добавляет его каждому запросу. Если это так, Web Application Proxy связывает IP клиента с этим заголовком.

Примечание. XFF это нестандартный заголовок HTTP, который стал стандартом де-факто. Он широко используется с прокси-серверами для определения IP возникающего запроса. Дополнительные сведения об этом прочитайте на http://tools.ietf.org/html/rfc7239.

Ещё один важный аспект Web Application Proxy — возможность аудита событий, которые регистрируются в Event Viewer. В этом выпуске средство просмотра событий включает в себя множество событий, таких как журналы отладки и аналитики.

Применение прокси приложений в современном мире ИТ

Несколько лет назад у нашей команды была большая дилемма. У нас на рынке было два продукта: Forefront Threat Management Gateway и Forefront Unified Access Gateway. Оба эти продукта существовали в течение многих лет и были развёрнуты десятками тысяч клиентов. Оба они развивались с тех пор, как были впервые представлены в 1990-х годах.

Однако оба продукта имели схожие проблемы: они были очень сложными, сложными для развёртывания, устранения неполадок и обслуживания. Отчасти это было потому, что за эти годы они накопили много возможностей, которые стали неуместными. В то же время не хватало или имелась ограниченная поддержка современных технологий, таких как OAuth2. Вдобавок ко всему, это были дорогие продукты, со своими лицензиями.

Это было жёсткое решение, но мы решили начать с чистого листа, изучить все функции обратного прокси, выбрать и отобрать только те технологии, которые имеют значение сегодня, и реализовать их, используя новую базу кода, построенную на большинстве современных стандартов. Основная часть этого решения заключалась в том, что мы хотели встроить в Windows Server обратный прокси. Мы хотели сделать это точно так же, как и любую другую службу роли, доступной для установки из диспетчера сервера. Для нас это означало соблюдение самых строгих стандартов в отношении кода и управления. Клиенты Microsoft ожидают, что все службы роли Windows Server будут управляться одинаково, в том числе в Windows PowerShell, пользовательский интерфейс администратора, удалённый пользовательский интерфейс администратора, счётчики производительности, пакет System Center Operations Manager, журналы событий и т. д.

Именно так в Windows Server 2012 R2 появился Web Application Proxy. Мы не делали компромиссов по обеспечению безопасности кода, управлению и стандартизации. И мы были счастливы, что клиенты получили его. Компании смогли легко внедрить и интегрировать Web Application Proxy в свою инфраструктуру.

Недостаток этого подхода в том, что мы не смогли включить все функциональные возможности, которые хотели иметь — функциональность, которая позволила бы всем клиентам перейти с Threat Management Gateway и Unified Access Gateway к новому решению. Однако теперь, когда мы создали прочную основу, стало проще добавить больше функциональности, чтобы сделать Web Application Proxy очевидным выбором для публикации локальных ресурсов, таких как Microsoft SharePoint, Lync и Exchange удалённым пользователям. Эта версия знаменует важную веху в путешествии, которое мы начали довольно много лет назад.

Теперь пришло время начать ещё одно путешествие и обеспечить удалённый доступ к облачной эре. В качестве другого инструмента для публикации пользователями приложений в облачных решениях, мы создали Azure Active Directory Application Proxy. К счастью, Web Application Proxy в Windows Server и Azure Active Directory Application Proxy используют много кода. Более того, они используют одни и те же концепции и восприятие удалённого доступа, делая их простыми в развёртывании и лёгкими в поддержке.

В будущем мы продолжим развивать оба продукта. Мы планируем предложить заказчикам Microsoft выбор в использовании архитектуры. Облако предлагает пользователям уникальный и высокоэффективный способ реализации удалённого доступа, с использованием богатых функциональных возможностей и надёжных механизмов безопасности Azure Active Directory, без необходимости изменения их периметрической сети. Тот же сервис, который обслуживает 18 миллиардов запросов на проверку подлинности в неделю, обрабатывает ваши локальные приложения.

Меир Менделович, старший менеджер программы

Posted by admin on 21.05.2019 in Без рубрики | ∞

Задача. Находясь за границей, не хочу пугать местные сервисы типа банков или платежных систем подключением из непривычного места (другой страны).

Почему proxy делать именно на Windows? Чтобы в заголовках TCP пакетов все выглядело похожим на правду, будто я просто со своего ноута. Т.е. ОС берем ту же, что и на своем ПК, например, Windows 7 или Windows 10. (Не знаю точно, может быть это и не обязательно.) Серверная ОС не нужна.

Скачиваем 3proxy (https://3proxy.ru/download/stable), извлекаем содержимое архива в новый каталог (например, С:3proxy). В папке BIN или BIN64, в зависимости от скачанной версии, создаем конфигурационный файл (имя и расширение не принципиально), пусть это будет С:3proxyBIN643proxy.cfg.

Содержимое этого файла:

# максимальное кол-во одновременных подключений # 10 точно будет мало, т.к. каждая вкладка браузера # может создавать несколько соединений maxconn 100 flush auth strong # пользователь и его пароль для внешнего подключения к прокси серверу # здесь пользователь: test, пароль: 123456 users test:CL:123456 # разрешить подключение только этого пользователя allow test # порт, входящий адрес, исходящий адрес # таких строк может быть сколько угодно proxy -n -a -p3128 -i192.168.0.33 -e192.168.0.33

Открываем командную строку с повышенными привилегиями. Переходим в каталог сервера:

cd С:3proxyBIN64

устанавливаем наш прокси сервер в качестве службы:

3proxy.exe --install 3proxy.cfg

Проверяем его состояние и наличие в списке служб Windows

Создаем разрешающее правило в брандмауере:

В разделе «Правила для входящих подключений» Создать правило — для порта — задаем порт — задаем имя для правила.

На маршрутизаторе делаем проброс на свой proxy сервер:

ip nat inside source static tcp <proxy IP> 3128 <внешний IP> 3128 extendable

Добрый день. На моем сайте открылся партнерский магазин от сайта gold-nm.ru и по случаю открытия партнер предлагает всем пользователям сайта скидку на товары в размере 10% (используйте промокод 84DE22AD1A164230), для того чтобы ознакомиться с перечнем товаров перейдите по ссылке — магазин. Но это еще не все изменения, скоро откроется еще один магазин. Подписывайтесь на обновления, чтобы узнать об этом вовремя;)

Теперь немного предыстории. Один мой товарищ переехал в Чехию на обучение и подкинул мне идею для очередной темы статьи. Суть проблемы была в том, что Steam отказывается принимать на счет рубли, если пользователь находится в Европе/Америке. Логичным решением было воспользоваться прокси сервером. Но прокси сервер так же помогает обойти блокировку сайтов на работе, к примеру vk.com:). Достаточно настроить сервер у себя дома, а на работе подключиться к нему. Для большего удобства можно настроить постоянное доменное имя для вашего компьютера. Немного изучив вопрос, я понял что для настройки простого сервера нужно потратить от силы пять минут:) И сейчас я расскажу вам, как это сделать.

Инструкция

- Нам понадобится бесплатный прокси-сервер под названием 3proxy. Для этого переходим на официальный сайт. И качаем самую свежую версию, я использую 0.8, вам тоже рекомендую именно ее.

- Разархивируем и идем в папку bin.

- Создаем текстовый файл и меняем ему имя на 3proxy.cfg.

- Открываем файл в блокноте или любом другом текстовом редакторе и записываем в него следующие три строчки:

auth none log proxy

Это отключит авторизацию и включит лог, который будет отображаться в командной строке программы.

-

Запускаем программу. Чтобы подключиться к прокси серверу используйте свой внешний IP-адрес(как его узнать) и порт 3128 (используется по-умолчанию).

Это простейший сервер, который удовлетворит потребности большинства пользователей. Для более точной настройки сервера изучите файл 3proxy.cfg.sample , находящийся в папке cfg в архиве с программой.

На этом всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу в Вконтакте.

Спасибо за внимание!

Материал сайта Skesov.ru

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(20 голосов, среднее: 2.6 из 5)

Поделитесь с друзьями!