В этом кратком руководстве мы опишем процесс установки и настройке VPN-сервера на базе Windows Server. Все действия, описанные в этой статье, были выполнены на Windows Server 2016, но эта инструкция подходит для любой современной серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

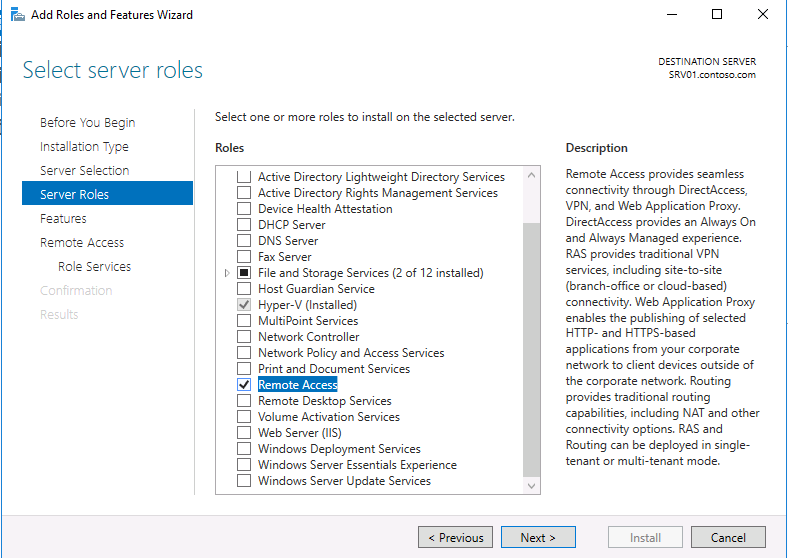

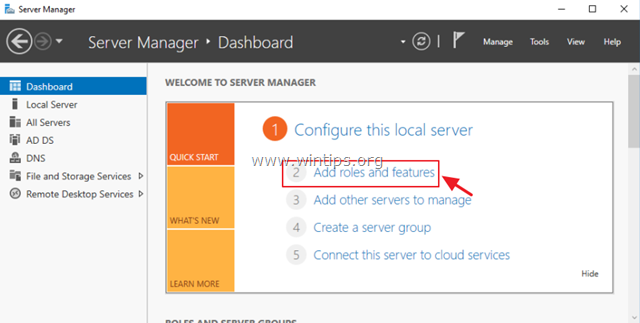

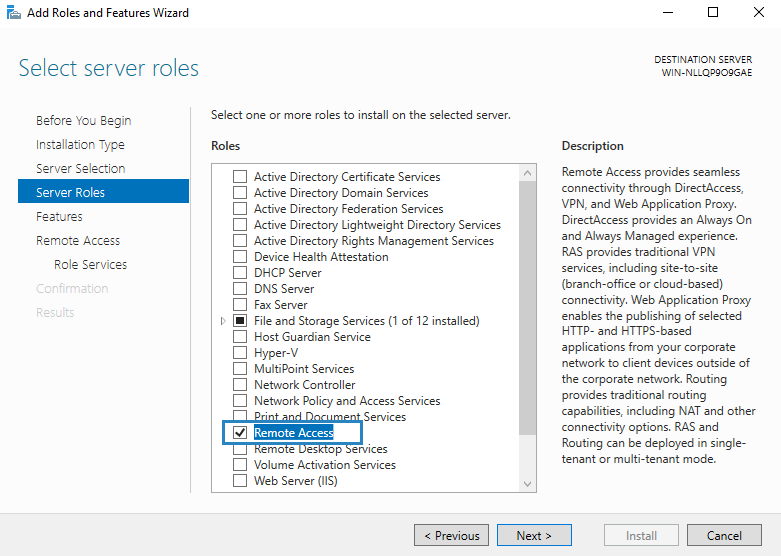

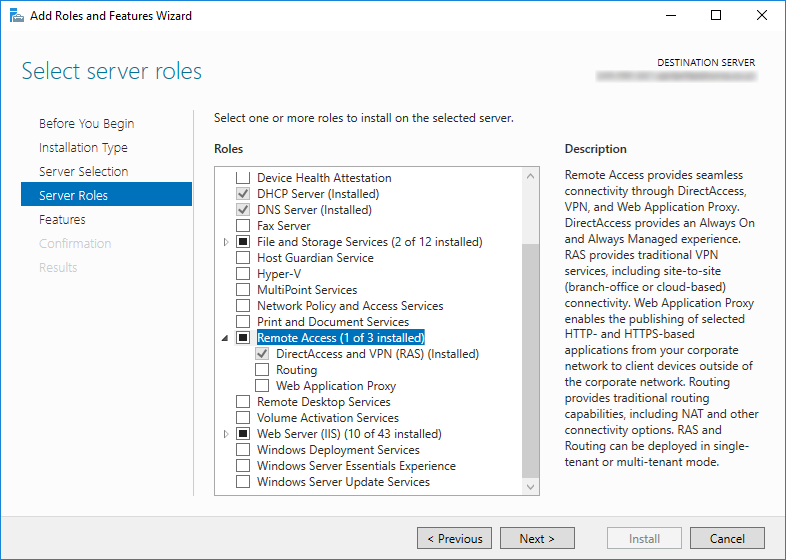

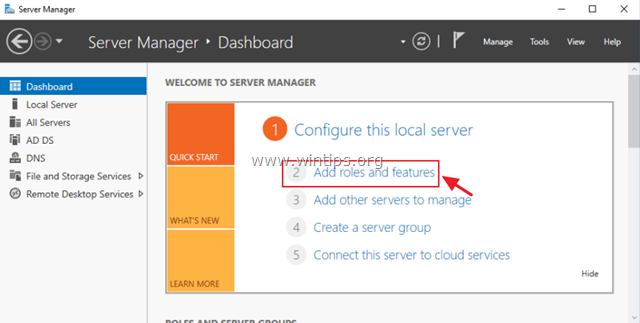

Итак, давайте начнем. Прежде всего нам нужно настроить роль удаленного доступа (Remote Access). Для этого в оснастке Server Manager запустите мастер добавления ролей и выберите роль Remote Access.

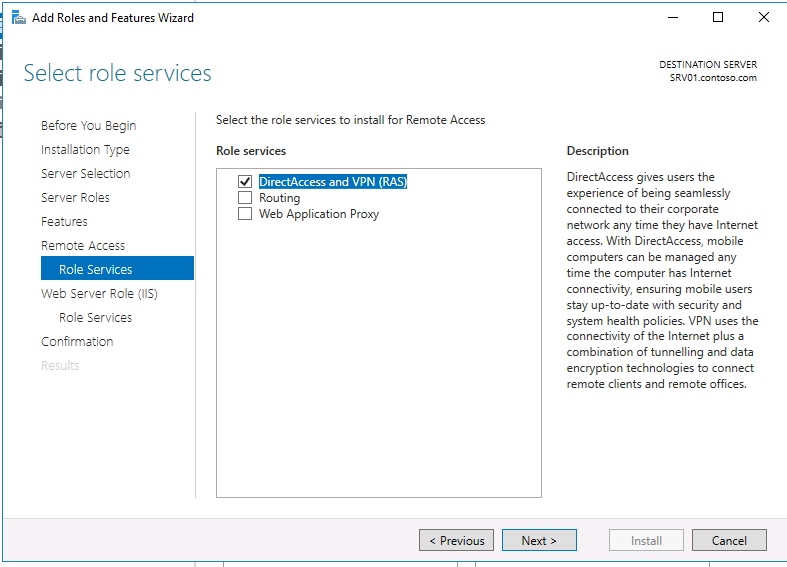

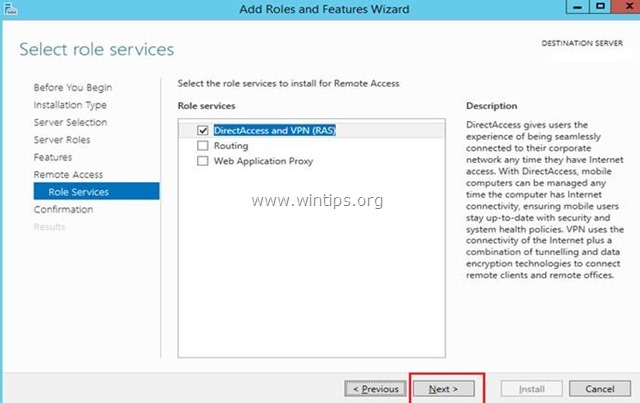

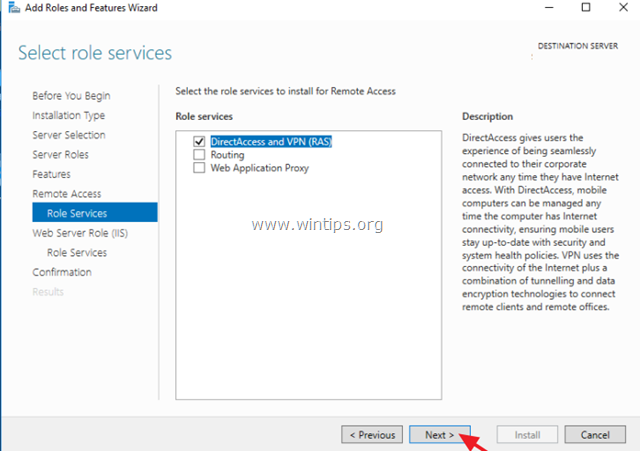

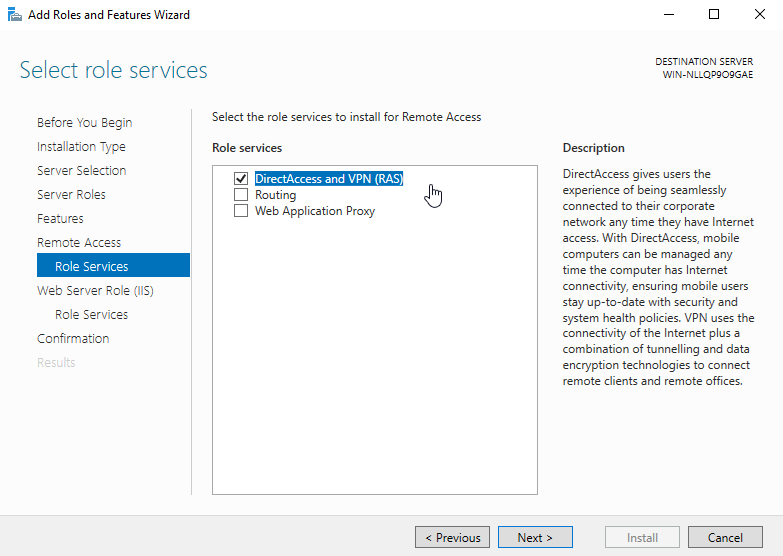

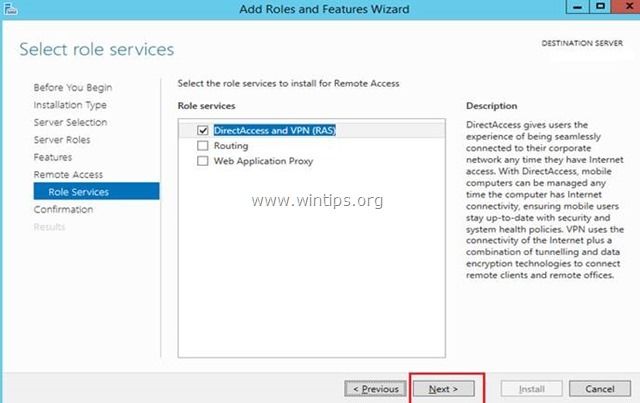

Затем, в списке служб роли выберите опцию «DirectAccess and VPN (RAS)«.

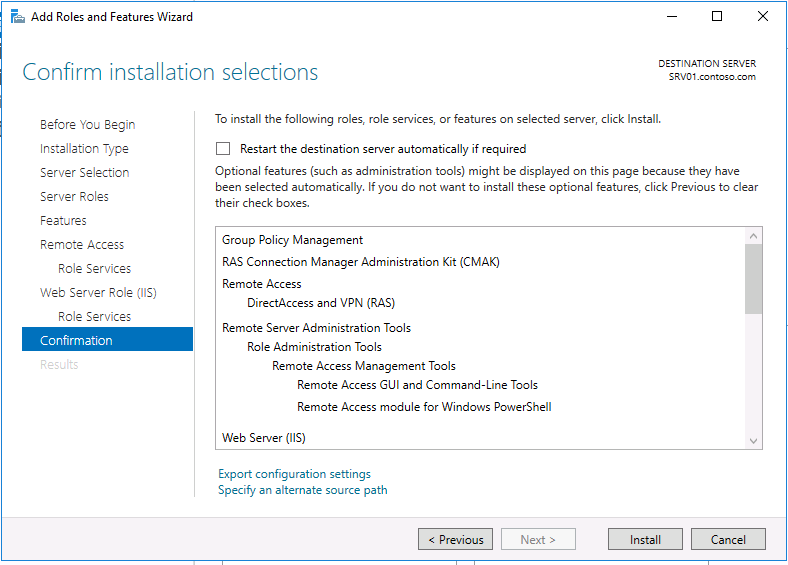

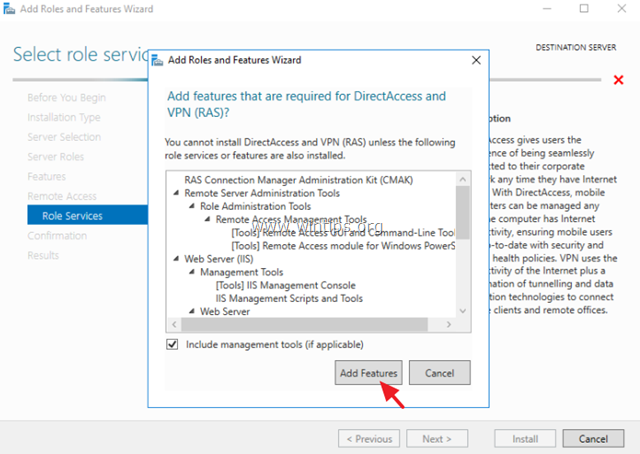

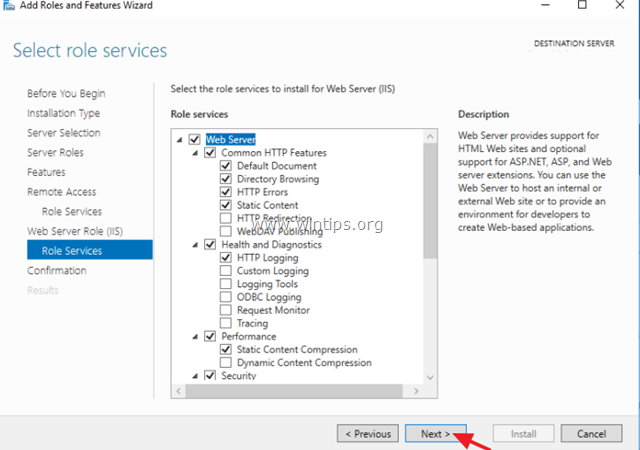

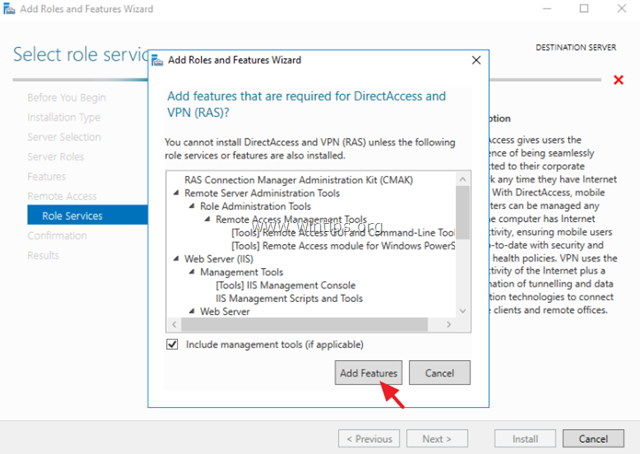

В дополнение к роли удаленного доступа и средствам управления, также автоматически будут установлены веб-сервер IIS и внутренняя база данных Windows (WID). Полный список установленных функций можно просмотреть в окончательном окне мастера, появляющимся перед тем, как вы подтвердите установку.

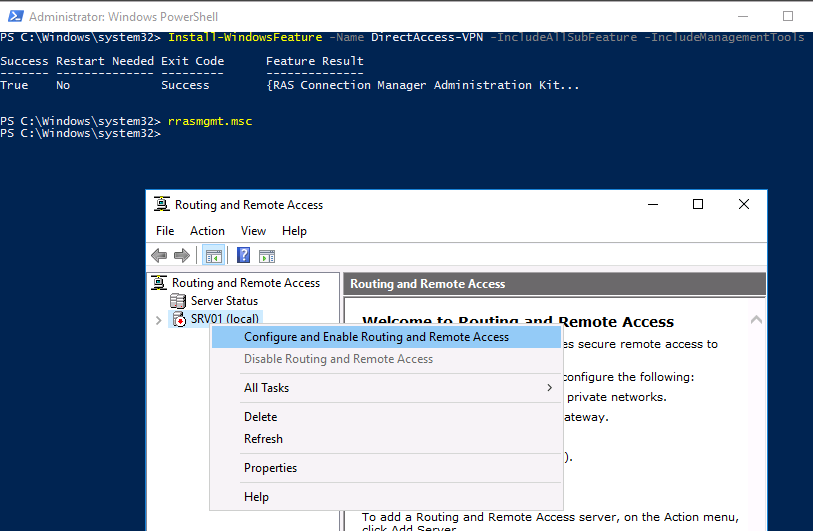

Установить роль Remote Access вместе со всеми необходимыми опциями можно всего одной командой PowerShell:

Install-WindowsFeature -Name DirectAccess-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли вам необходимо включить и настроить службу с помощью оснастки «Маршрутизация и удаленный доступ» (Routing and Remote Access) — rrasmgmt.msc.

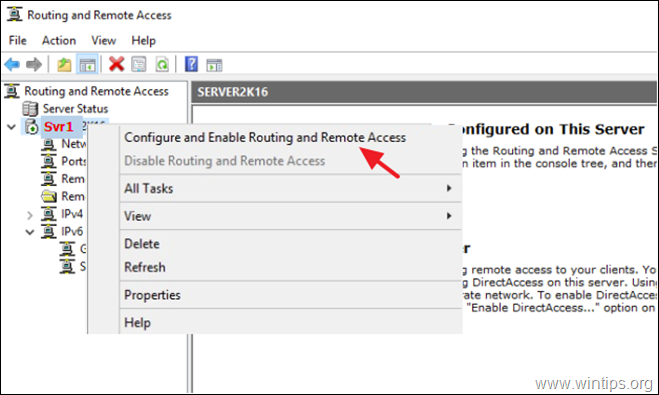

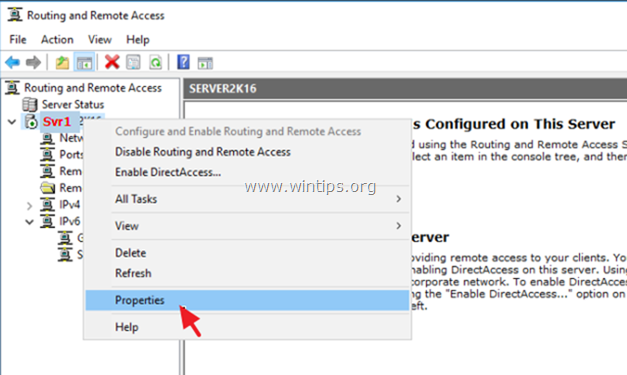

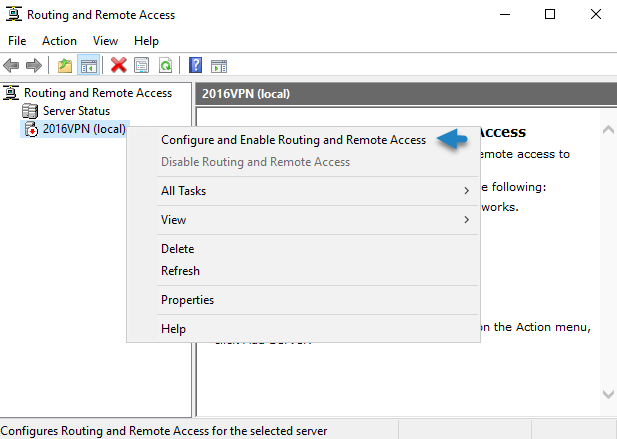

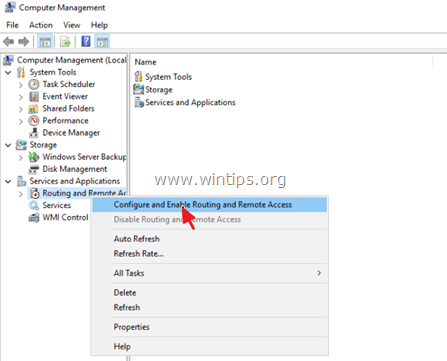

В оснастке RRAS выберите имя сервера, щелкните правой кнопкой мыши и выберите «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) в открывшемся меню.

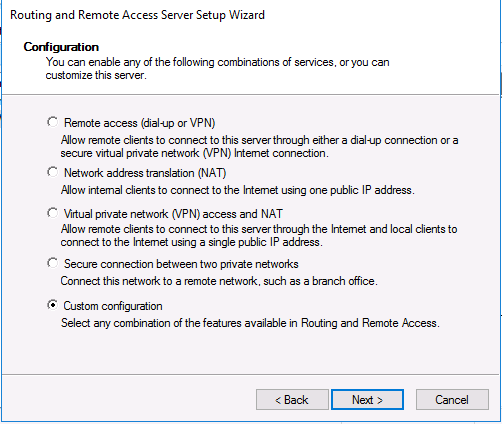

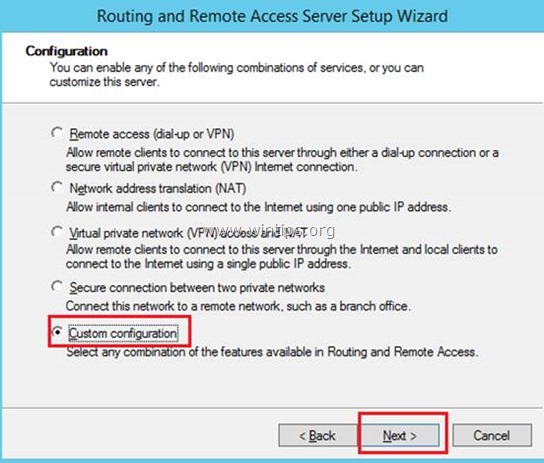

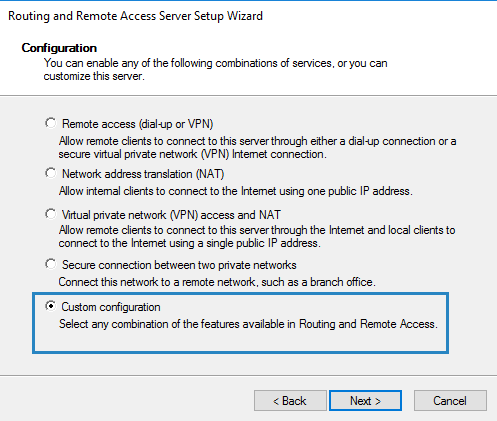

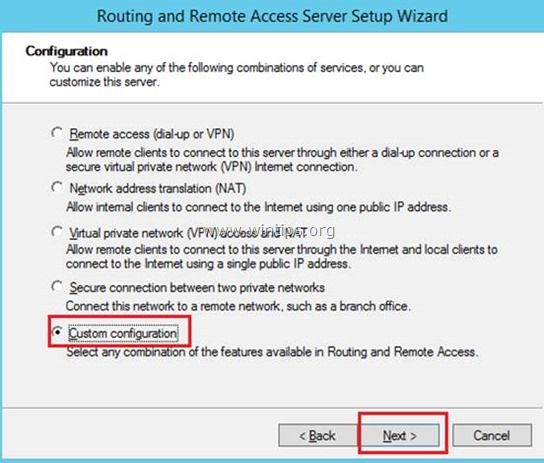

В мастере настройки выберите пункт Custom configuration.

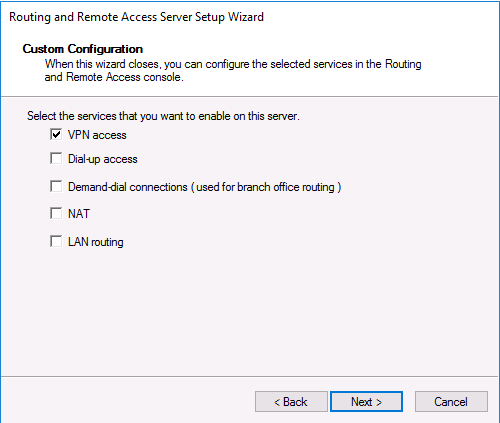

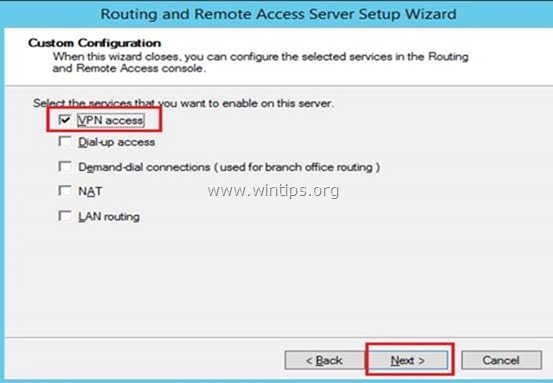

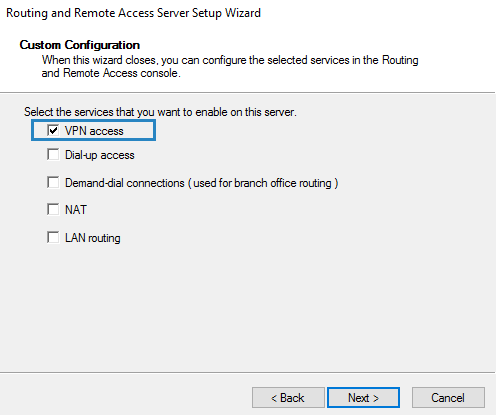

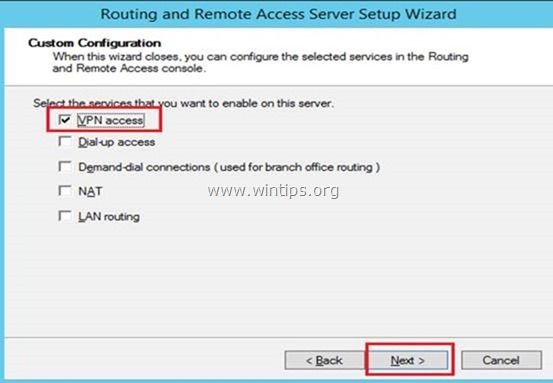

В списке служб выберите опцию VPN access.

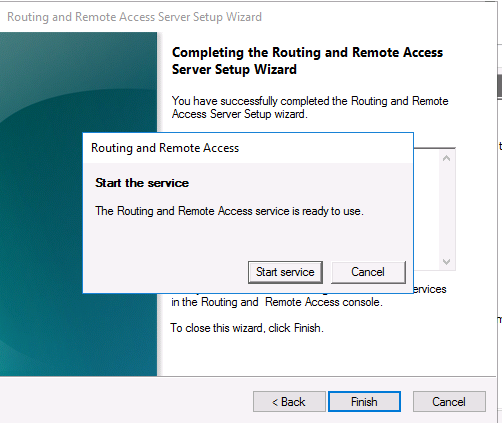

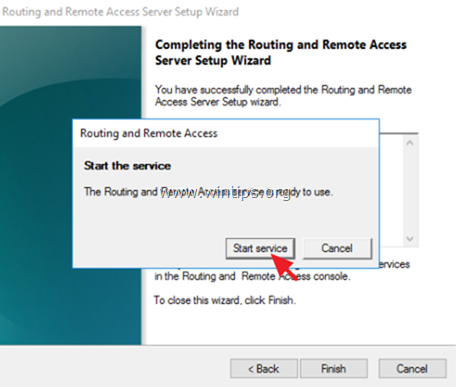

После этого система предложит вам запустить службу Маршрутизации и удаленного доступа.

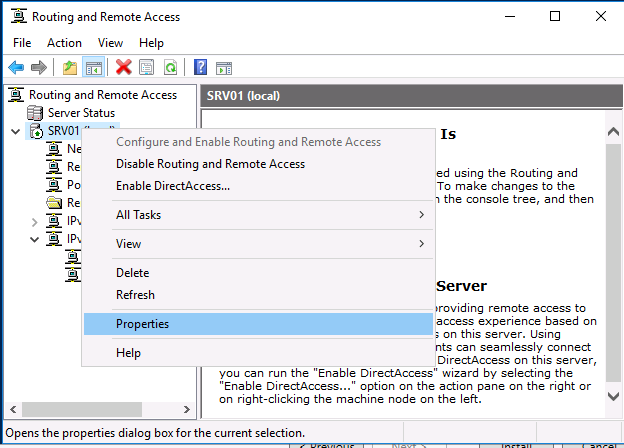

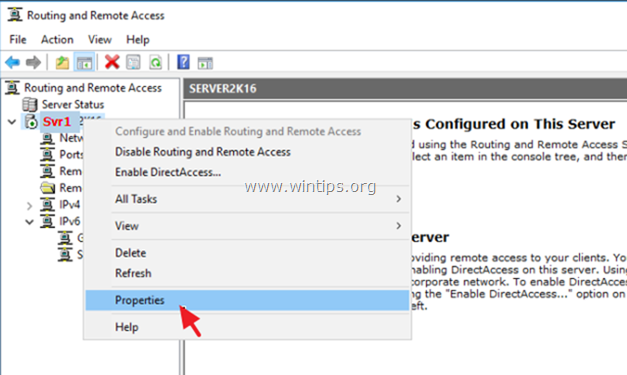

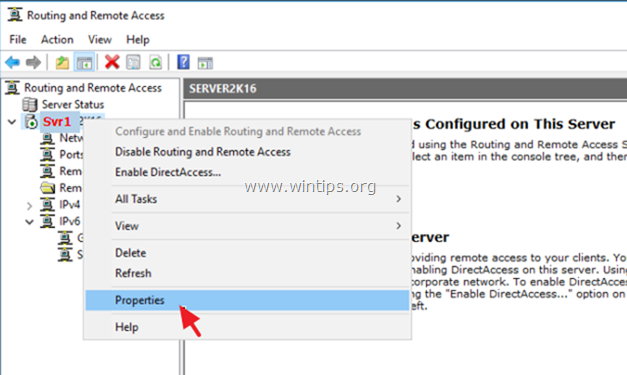

Служба VPN установлена и включена, теперь ее необходимо настроить. Снова откройте меню сервера и выберите пункт «Свойства».

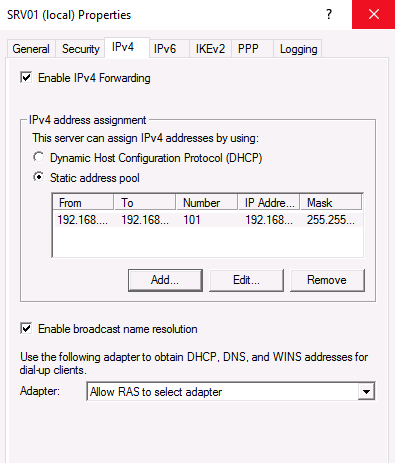

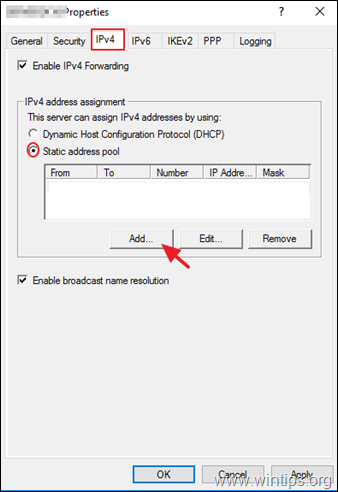

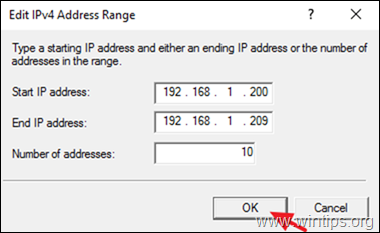

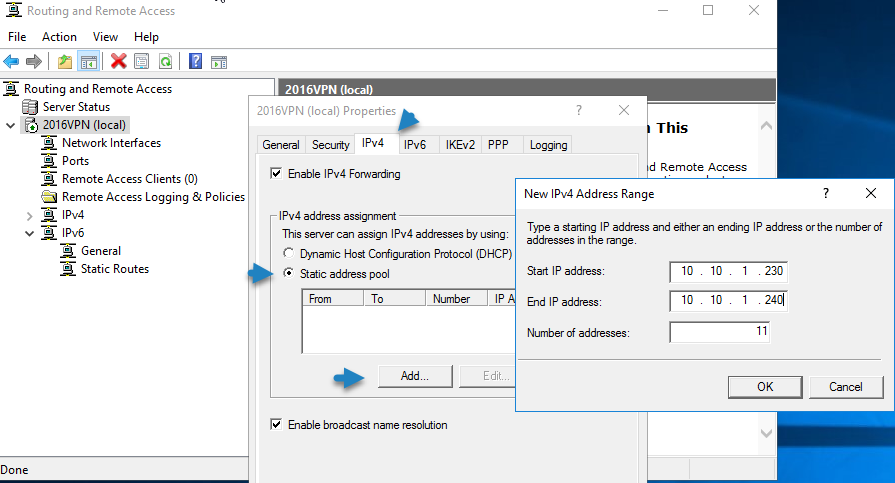

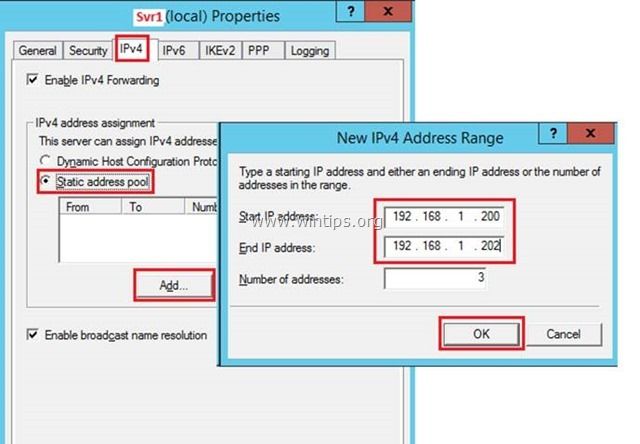

Перейдите на вкладку IPv4. Если у вас нет DHCP-серверов в сети, вам необходимо указать диапазон IP-адресов, которые будут получать клиенты при подключении к VPN-серверу.

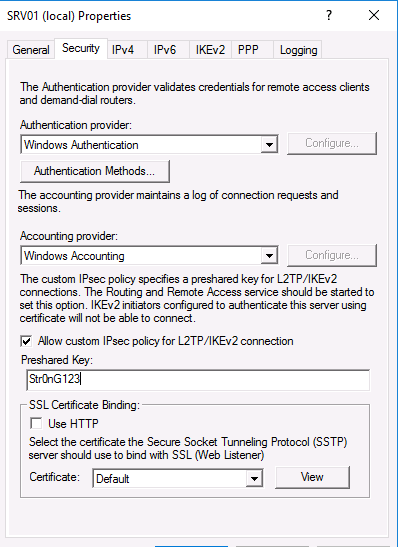

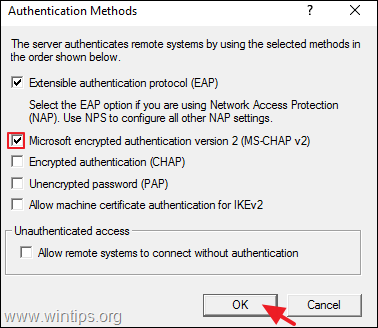

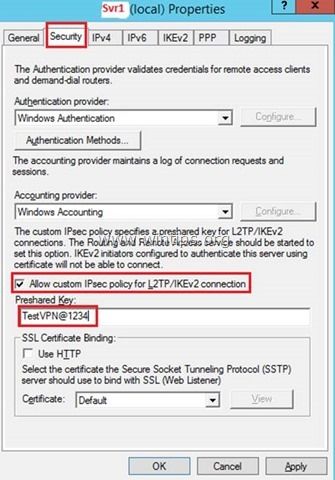

Кроме того, на вкладке Security вы можете настроить параметры безопасности — выбрать тип проверки подлинности, установить предварительный общий ключ для L2TP или выбрать сертификат для SSTP.

И еще пара нужных моментов, которые следует иметь в виду при настройке VPN-сервера.

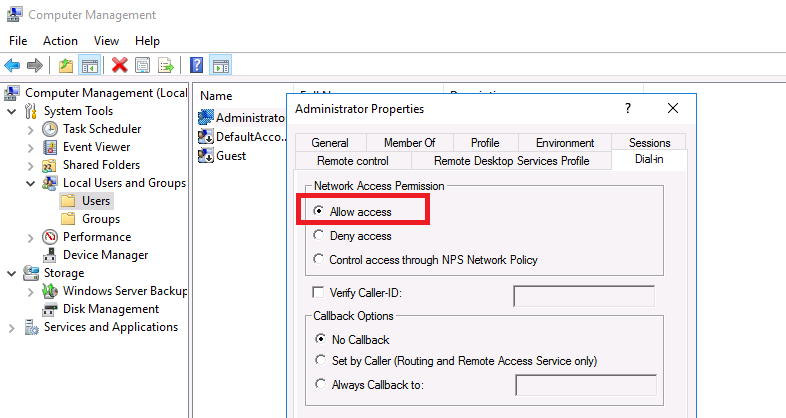

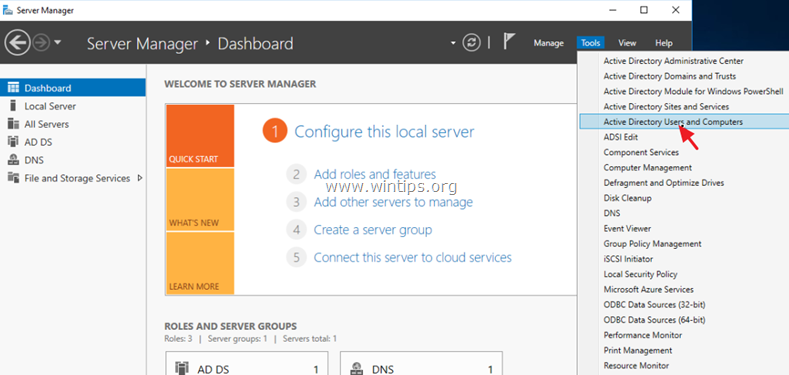

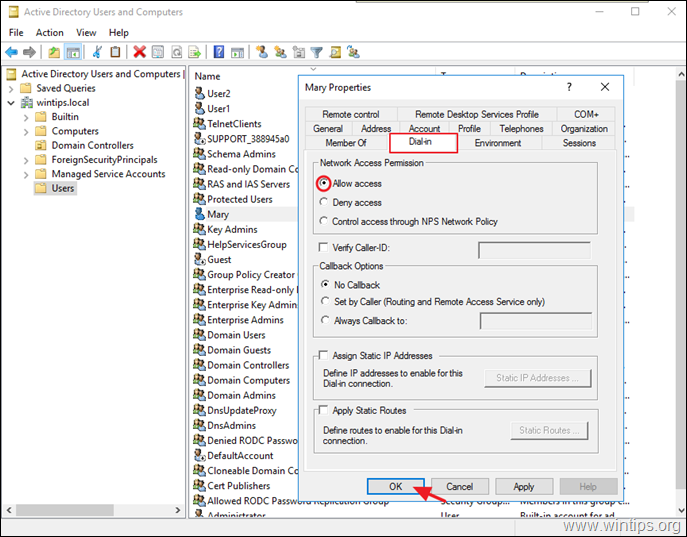

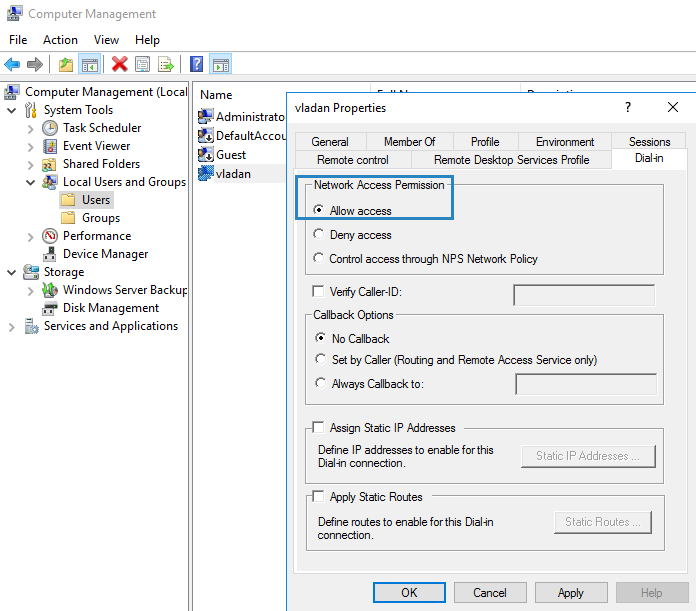

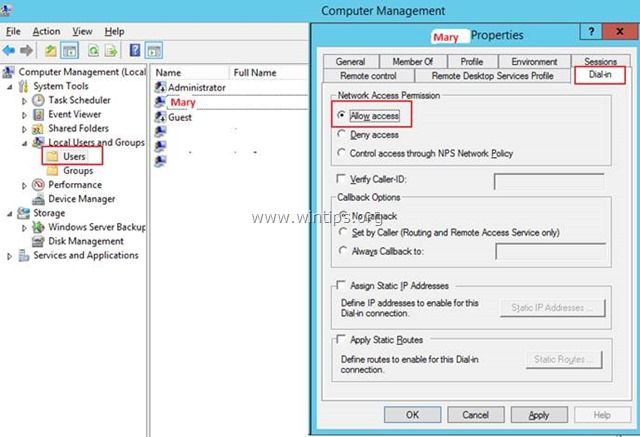

Во-первых, вам нужно указать пользователей, которых будет разрешено подключаться к этому VPN-серверу. Для автономного сервера настройка выполняется локально, в оснастке «Управление компьютером». Чтобы запустить оснастку, вам нужно выполнить команду compmgmt.msc, затем перейдите в раздел «Локальные пользователи и группы». Затем вам нужно выбрать пользователя, открыть его свойства, а на вкладке «Dial-In» отметьте пункт «Разрешить доступ» (Allow access). Если компьютер является членом домена Active Directory, те же настройки можно сделать из оснастки ADUC.

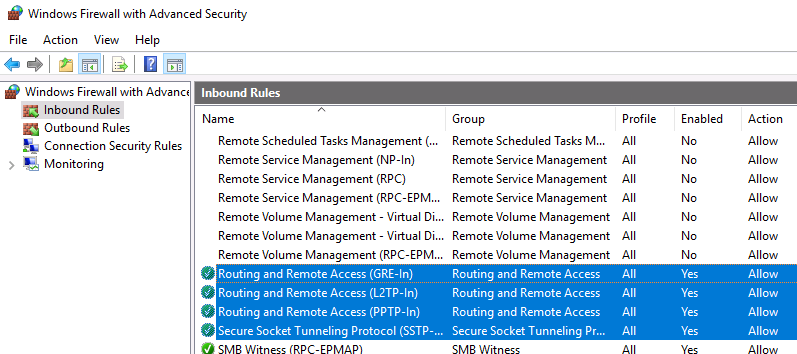

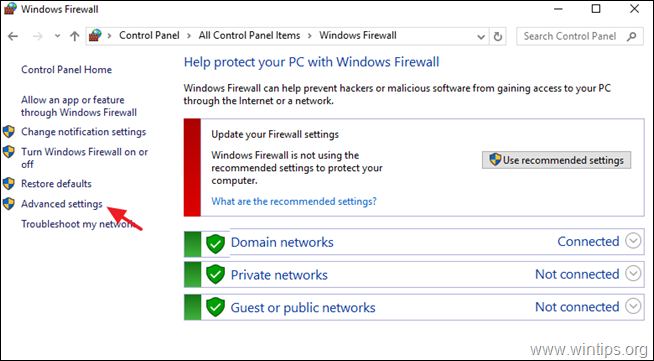

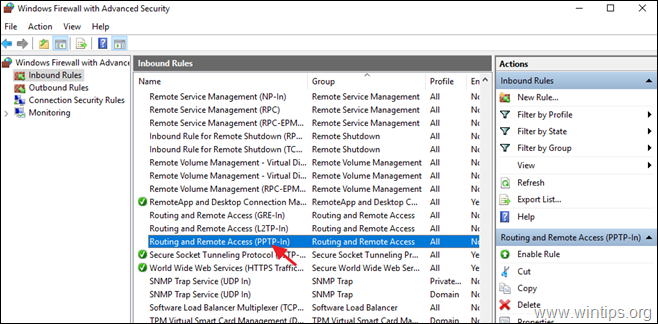

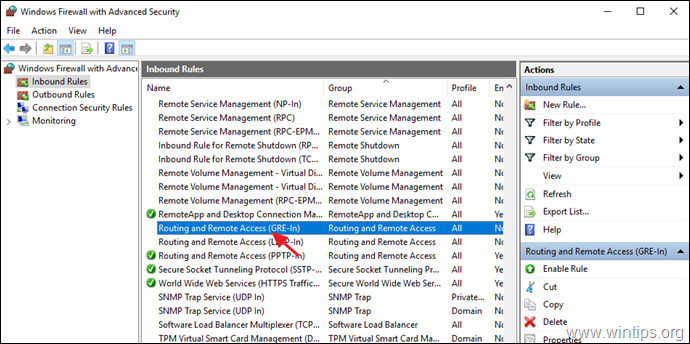

Во-вторых, проверьте, открыты ли все необходимые порты на брандмауэре Windows и межсетевом экране, осуществляющим NAT-трансляцию. Теоретически, когда вы устанавливаете роль RRAS, соответствующие правила автоматически включаются, но на всякий случай проверьте их самостоятельно. Список разрешенных правил для входящего трафика:

- Routing and Remote Access (GRE-In) — протокол 47 (GRE)

- Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP)

- Routing and Remote Access (PPTP-In) — TCP/1723

- Secure Socket Tunneling protocol (SSTP-in) – TCP/443

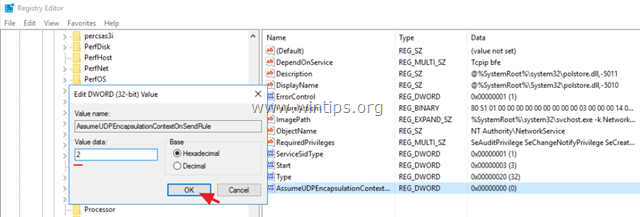

Если ваш VPN-сервер находится за NAT, для корректной установки VPN-соединения по протоколу L2TP/ipsec, на стороне клиента необходимо в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent создать ключ с именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

На этом все. Теперь, когда у вас имеется настроенный VPN-сервер, вы можете подключиться к нему с помощью VPN-клиента.

1

В Мастере добавления ролей и компонентов необходимо отметить галочкой Удаленный доступ и нажать Далее.

2

Переходим на вкладку Службы ролей и отмечаем галочкой DirectAccess и VPN (RAS).

3

В появившемся окне нажимаем кнопку Добавить компоненты.

4

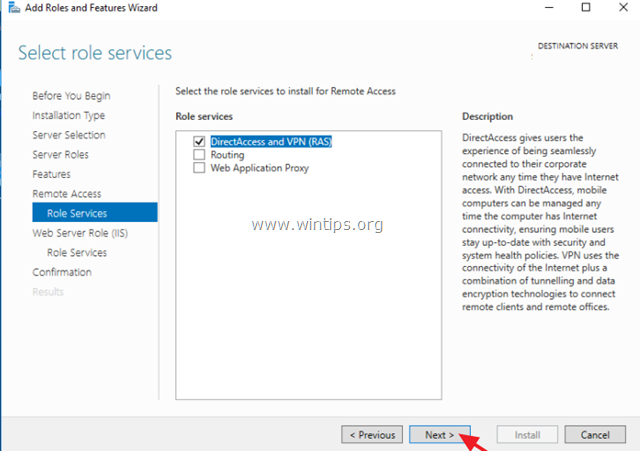

После того как окно закрылось нажимаем Далее.

5

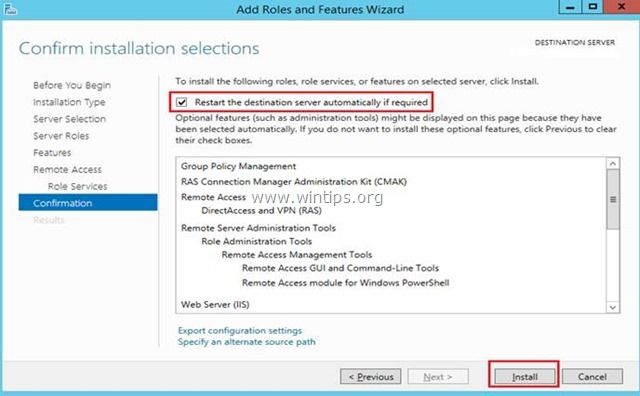

Выбираем пункт Подтверждение и нажимаем Установить.

6

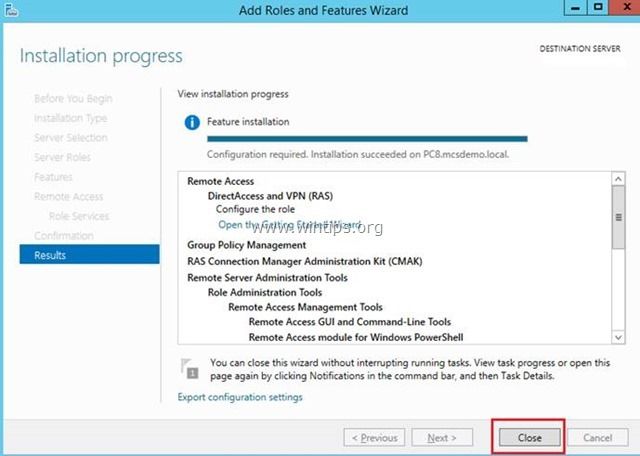

После завершения установки закрываем окно мастера.

7

Заходим в раздел Маршрутизация и удаленный доступ выбираем пункт Настроить и включить маршрутизацию и удаленный доступ.

8

В появившемся мастере жмем Далее.

9

Выбираем Особая конфигурация.

10

Ставим галочку напротив пункта Доступ к виртуальной частной сети (VPN) и жмем Далее.

11

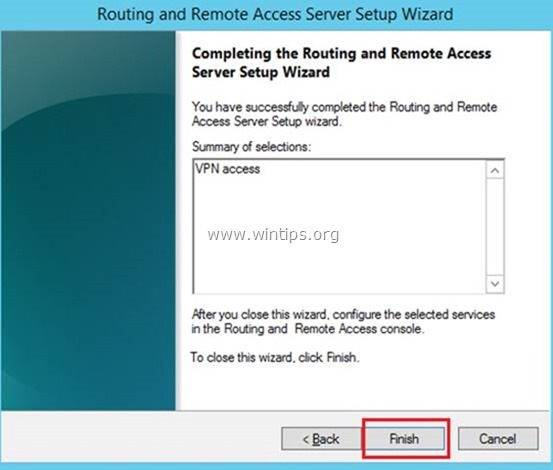

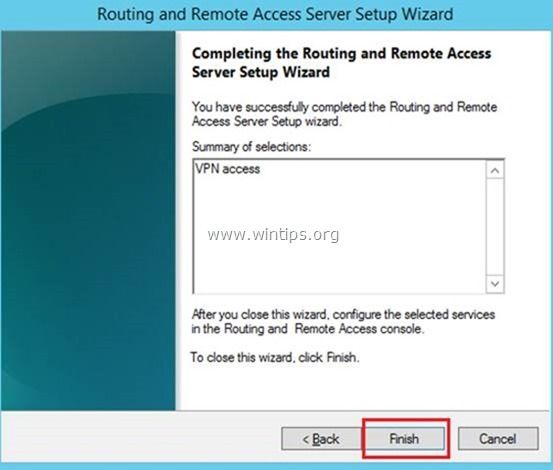

Завершаем работу мастера — жмем Готово.

12

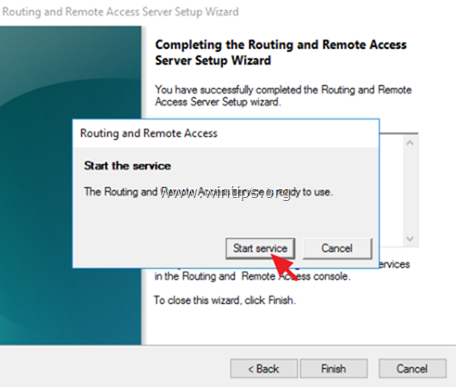

Появится окно с предложением запустить службу. Выбираем Запустить службу.

13

Снова заходим в Маршрутизация и удаленный доступ и выбираем Свойства.

14

Добавляем интервал адресов для VPN соединения — переходим на вкладку IPv4 и жмем Добавить.

15

В появившемся окне заполняем диапазон и жмем ОК.

16

Готово. Сервер настроен. Для того чтобы удаленные пользователи смогли подключиться, разрешаем доступ в свойствах пользователей или групп на вкладке Входящие звонки.

В начало статьи

Не нашли ответа на свой вопрос?

Закажите звонок специалиста!

Закажите звонок специалиста!

In this tutorial you will find step by instructions to setup a PPTP VPN Server 2016, in order to access your local network resources from anywhere in the world. So, if you have a Windows 2016 server with one network card and you want to setup a VPN connection in order to connect and access server or network files from everywhere, continue reading below…*

* Note: If you want to setup a more secure VPN Server for your network, then read this article: How to Setup L2TP VPN Server 2016 with a Custom Preshared Key for Authentication.

How to Install a PPTP VPN Server 2016 (With only One NIC).

To install and configure the Server 2016 to act as a PPTP VPN access server follow the steps below:

Step 1. Install the Routing and Remote Access Role on Server 2016.

Step 2. Enable the Routing and Remote Access on Server 2016.

Step 3. Configure VPN Server Settings (Security, IP Range, etc.).

Step 4. Allow Routing and Remote Access Inbound Traffic in Windows Firewall.

Step 5. Select the VPN Users.

Step 6. Configure the VPN Server to Allow the Network Access.

Step 7. Configure ISP’s Firewall to Allow the PPTP Connections.

Step 8. Setup the PPTP Connection on Clients.

.

Step 1. How to Add Remote Access (VPN Access) Role on a Server 2016.

The first step to setup a Windows Server 2016, as a VPN server is to add the Remote Access role to your Server 2016. *

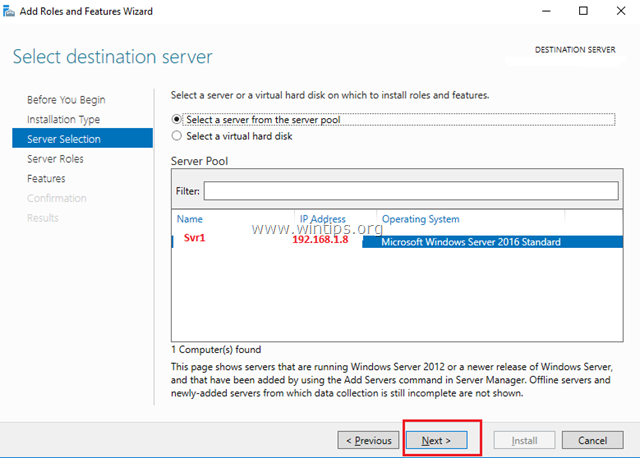

* Info: For this example we’re going to setup VPN on a Windows Server 2016 machine, named «Srv1» and with IP Address «192.168.1.8».

1. To install VPN role on Windows Server 2016, open ‘Server Manager’ and click on Add Roles and Features.

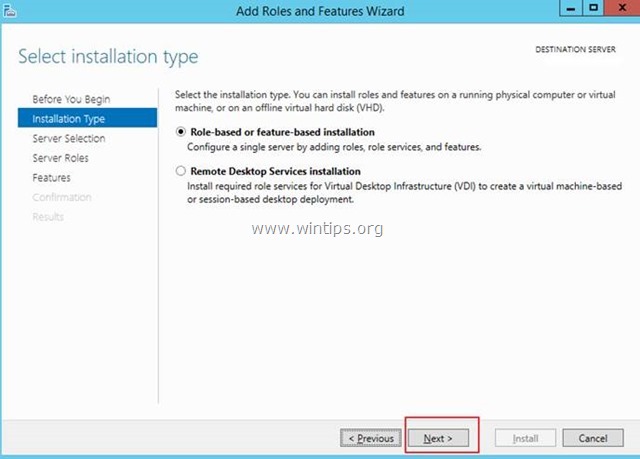

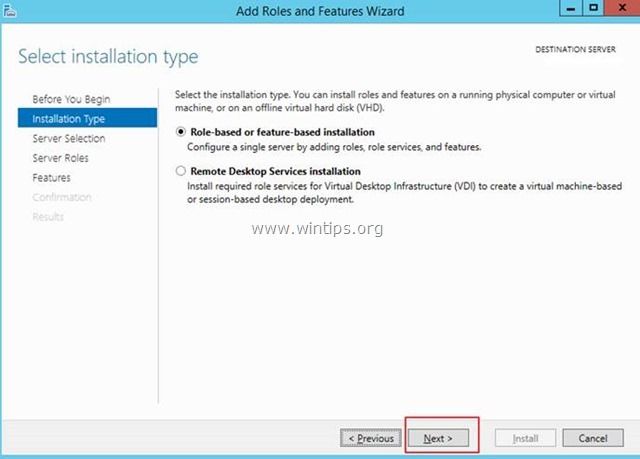

2. At the first screen of ‘Add Roles and Features wizard’, leave the Role-based or feature-based installation option and click Next.

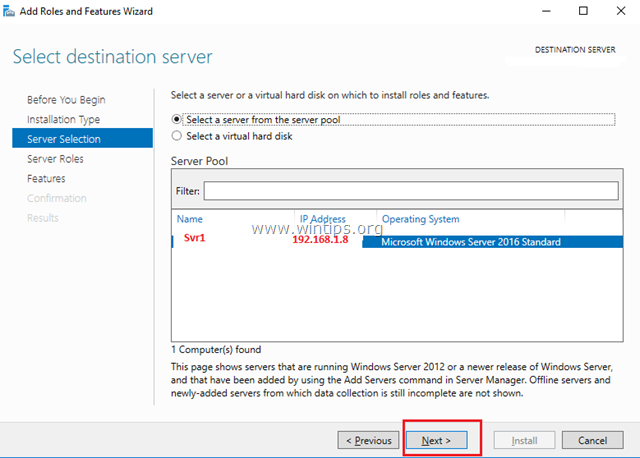

3. At the next screen, leave the default option «Select server from the server pool» and click Next.

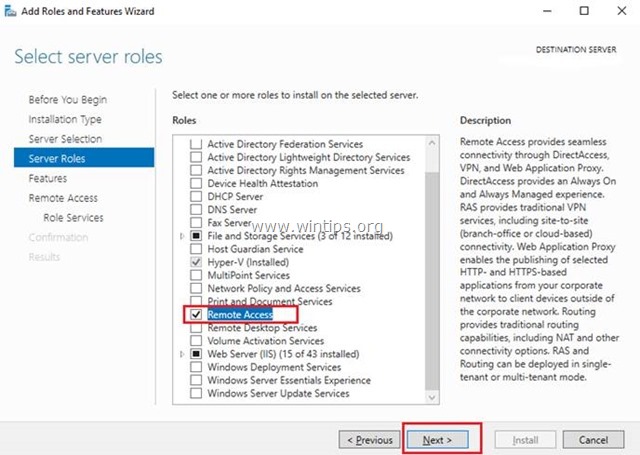

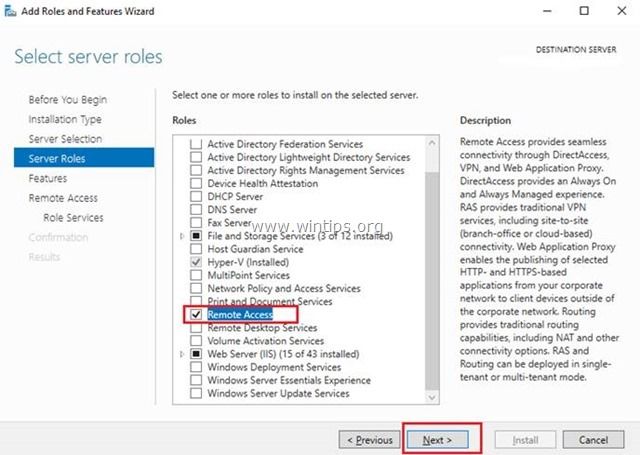

4. Then select the Remote Access role and click Next.

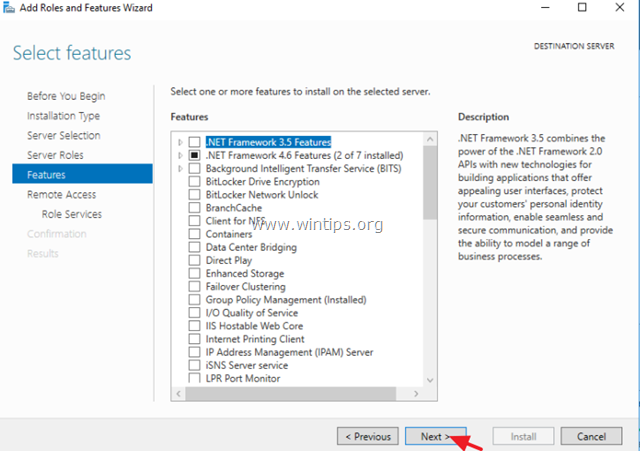

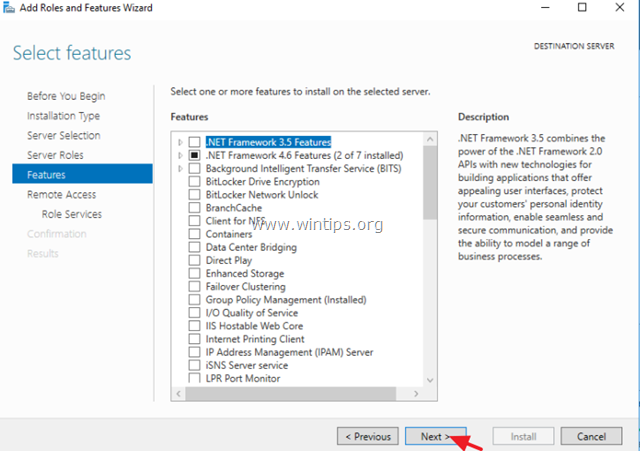

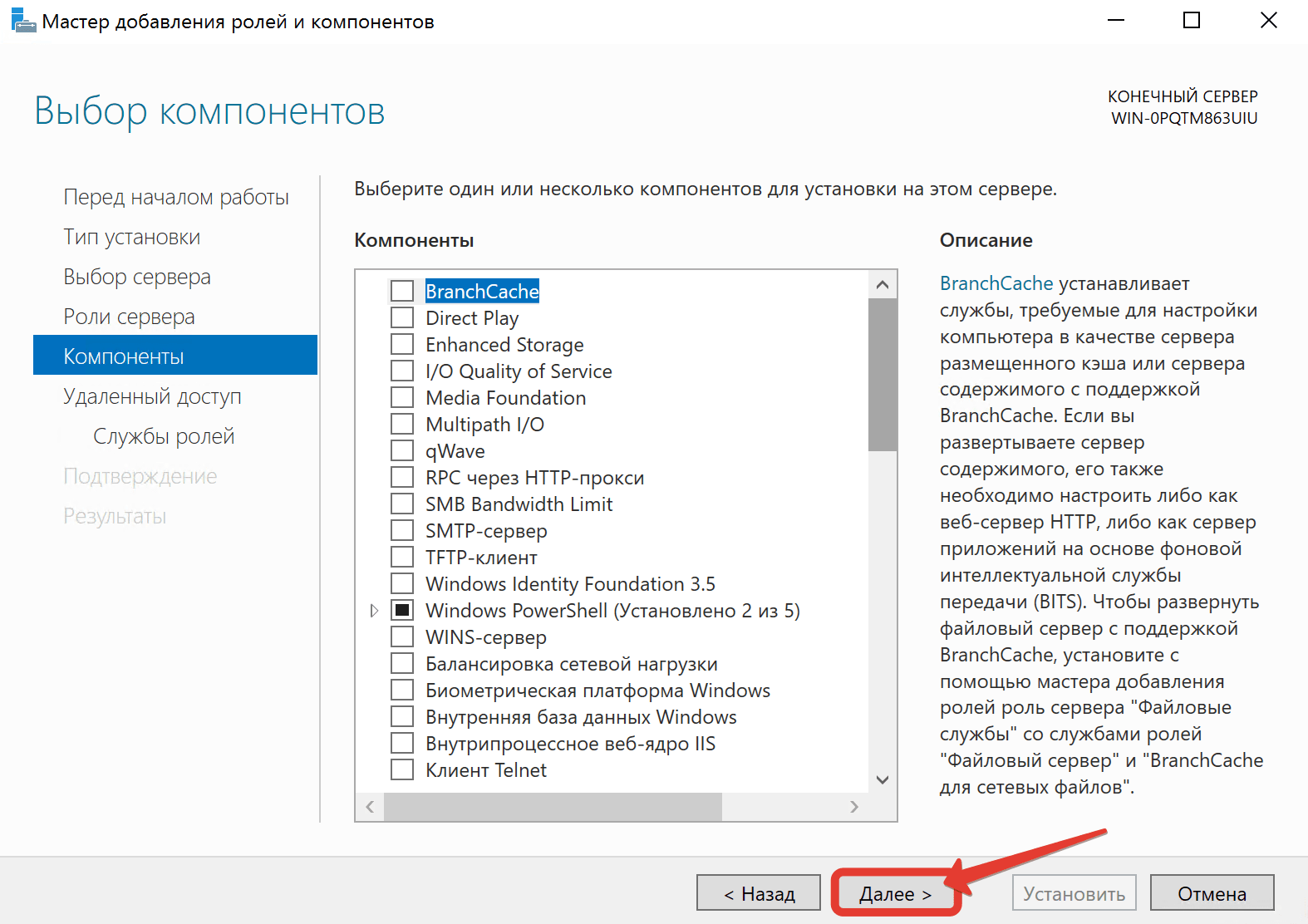

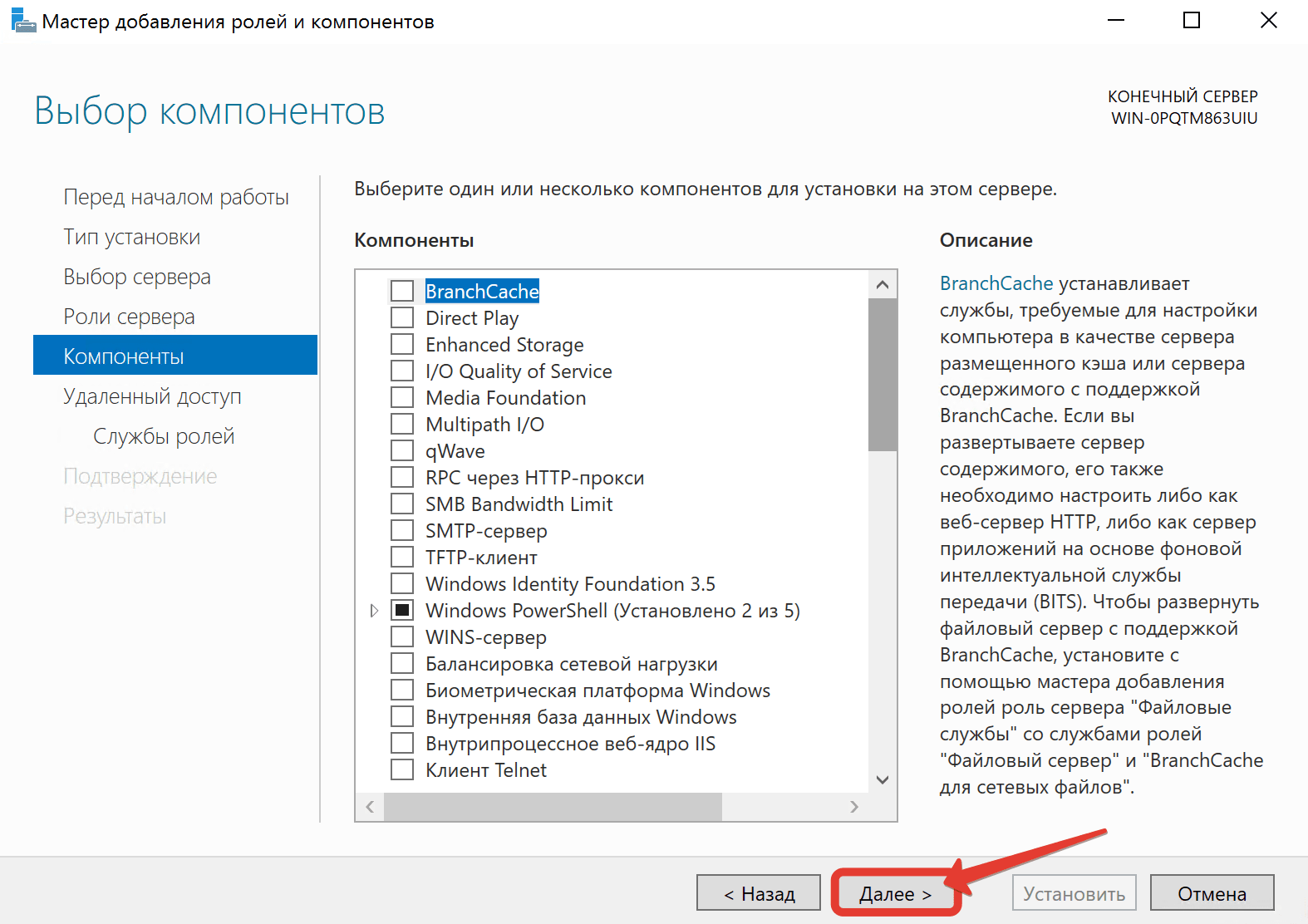

5. At ‘Features’ screen leave the default settings and click Next.

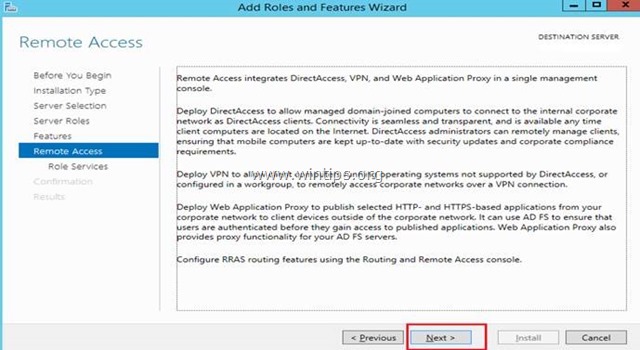

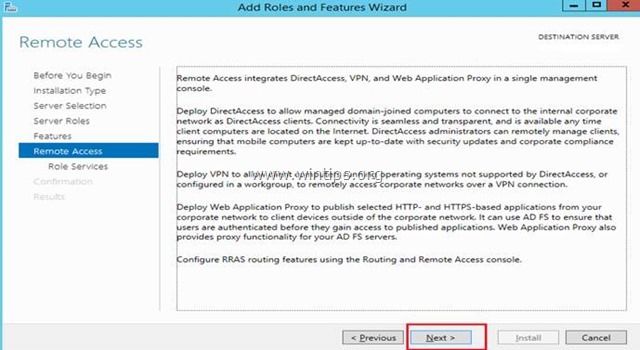

6. At ‘Remote Access’ information screen, click Next.

7. At ‘Remote Services’, choose the Direct Access and VPN (RAS) role services and then click Next.

8. Then click Add Features.

9. Click Next again.

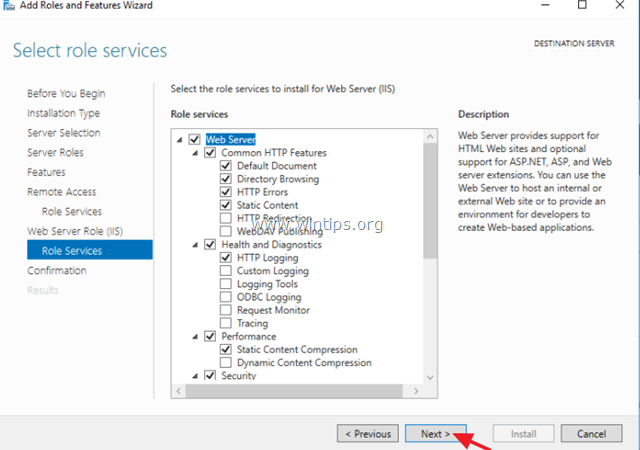

10. Leave the default settings and click Next (twice) at ‘Web Server Role (IIS)’ and ‘Role Services’ screens.

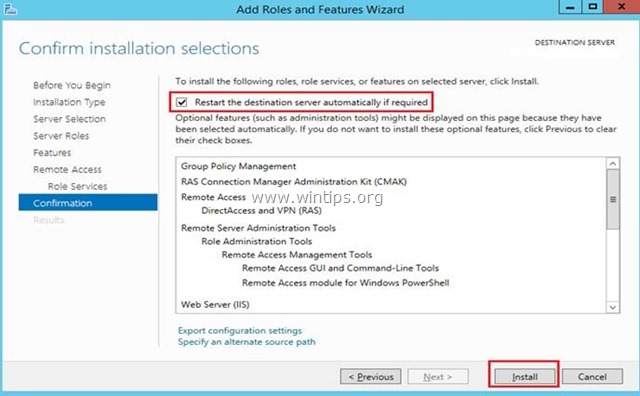

11. At ‘Confirmation’ screen, select Restart the destination server automatically (if required) and click Install.

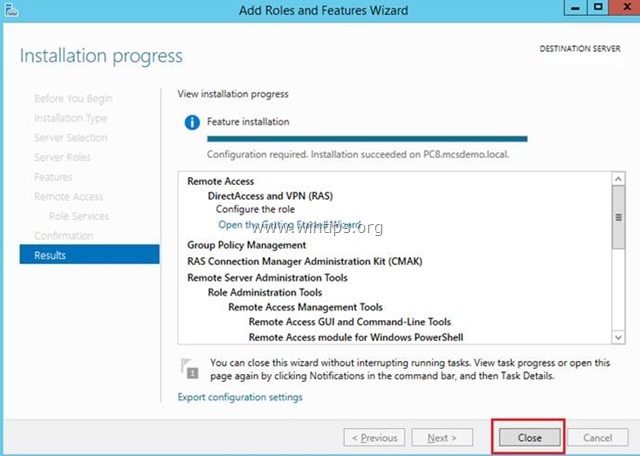

12. At the final screen, ensure that the installation of the Remote Access role is successful and Close the wizard.

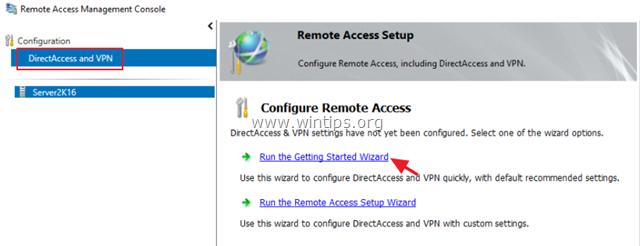

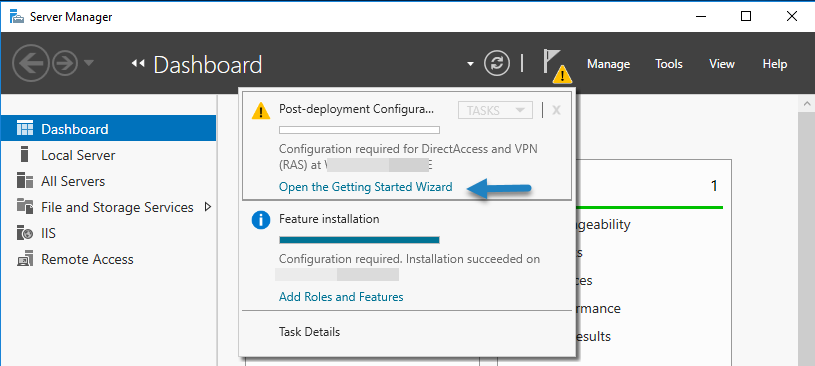

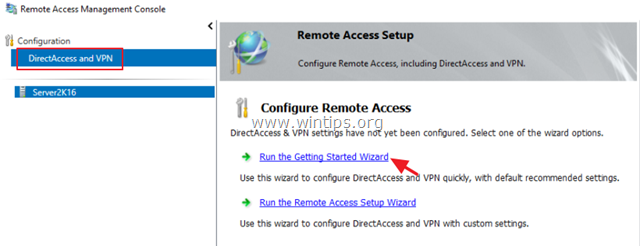

13. Then (from Server Manager) Tools menu, click on Remote Access Management.

14. Select Direct Access and VPN on the left and then click to Run the Getting Started Wizard.

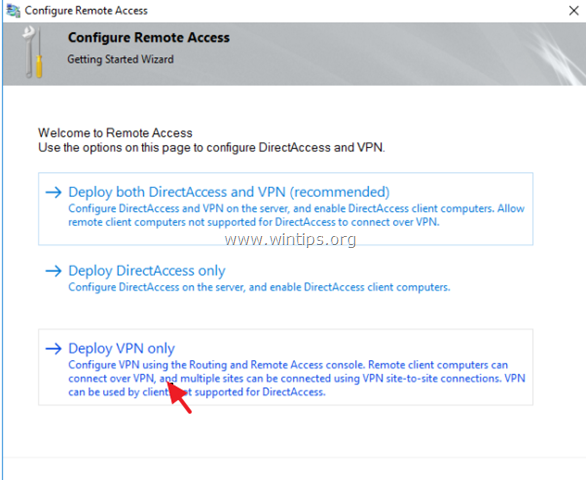

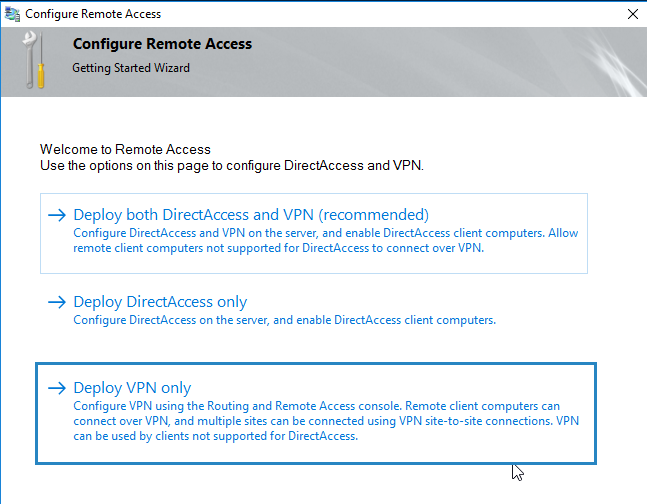

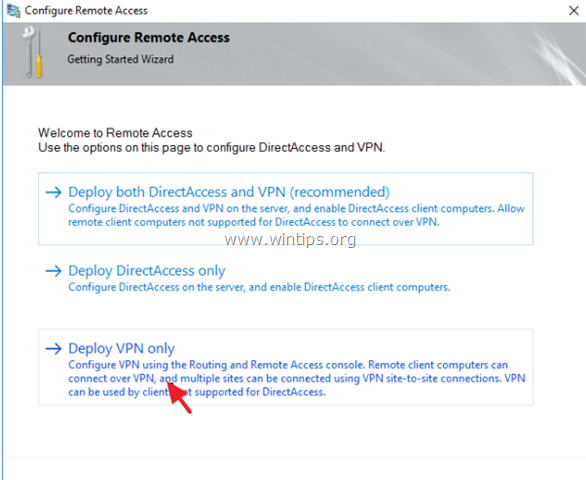

15. Then click Deploy VPN only.

16. Continue to step-2 below to configure Routing and Remote Access.

Step 2. How to Configure and Enable Routing and Remote Access on Server 2016.

The next step is to enable and configure the VPN access on our Server 2016. To do that:

1. Right click on the Server’s name and select Configure and Enable Routing and Remote Access. *

* Note: You can also launch Routing and Remote Access settings, by using the following way:

1. Open Server Manager and from Tools menu, select Computer Management.

2. Expand Services and Applications

3. Right click on Routing and Remote Access and select Configure and Enable Routing and Remote Access.

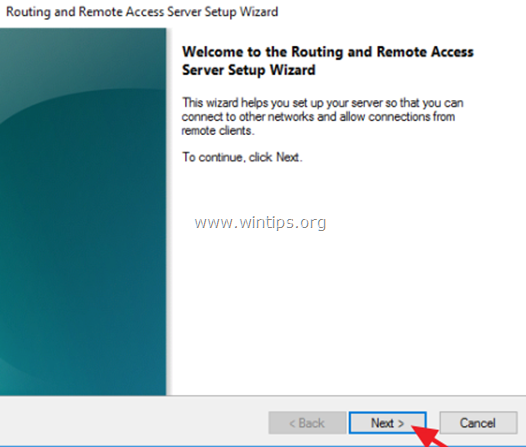

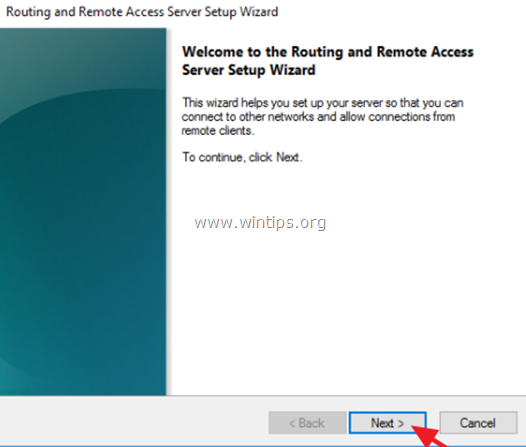

2. Click Next at ‘Routing and Remote Access Server Setup Wizard’.

3. Choose Custom configuration and click Next.

4. Select VPN access only in this case and click Next.

5. Finally click Finish. *

* Note: If you receive an error says » Remote Access Service in unable to enable Routing and Remote Access ports in Windows Firewall…», ignore it and click OK to continue.

6. When prompted to Start the service click Start.

Step 3. Configure VPN Server Settings (Security, IP Range, etc.)

1. At Routing and Remote access panel, right click on your server’s name and select Properties.

2a. At ‘Security’ tab, select the Windows Authentication as the Authentication Provider. and then click the Authentication Methods button.

2b. Make sure that the Microsoft encrypted authentication version 2 (MS-CHAP v2) is selected and then click OK.

3a. Now select the IPv4 tab, choose the Static address pool option and click Add.

3b. Now type the IP Address Range that will be assigned to VPN clients and click OK twice to close all windows.

e.g. For this example we’re going to use the IP address range: 192.168.1.200 – 192.168.1.209.

Step 4. Allow Routing and Remote Access Inbound Traffic in Windows Firewall

1. Go To Control Panel > All Control Panel Items > Windows Firewall.

2. Click Advanced settings on the left.

3. Select Inbound Rules on the left.

4a. At the right pane, double click at Routing and Remote Access (PPTP-In)

4b. At ‘General’ tab, choose Enabled, Allow the connection and click OK.

5a. Then double click at Routing and Remote Access (GRE-In).

5b. At General tab, choose Enabled, Allow the connection and click OK.

6. Close the Firewall settings and restart your server.

Step 5. How to Select which users will have VPN Access.

Now it’s time to specify which users will be able to connect to the VPN server (Dial-IN permissions).

1. Open Server Manager.

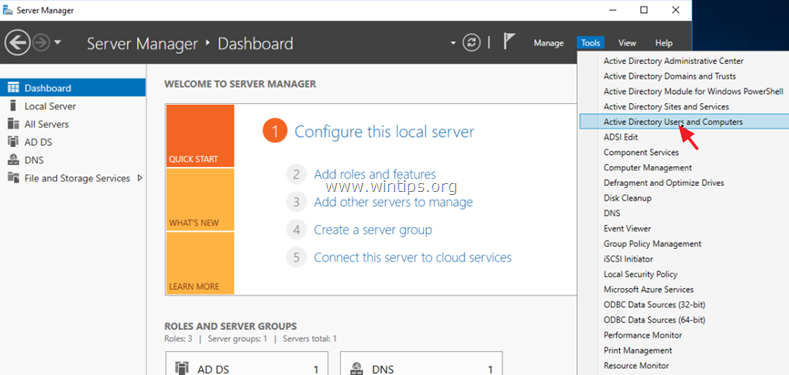

2. From Tools menu, select Active Directory Users and Computers. *

* Note: If your server doesn’t belong to a domain, then go to Computer Management -> Local Users and Groups.

3. Select Users and double click on the user that you want to allow the VPN Access.

4. Select the Dial-in tab and select Allow access. Then click OK.

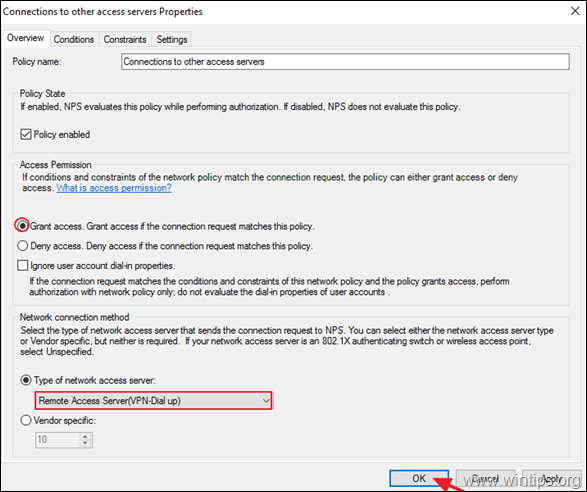

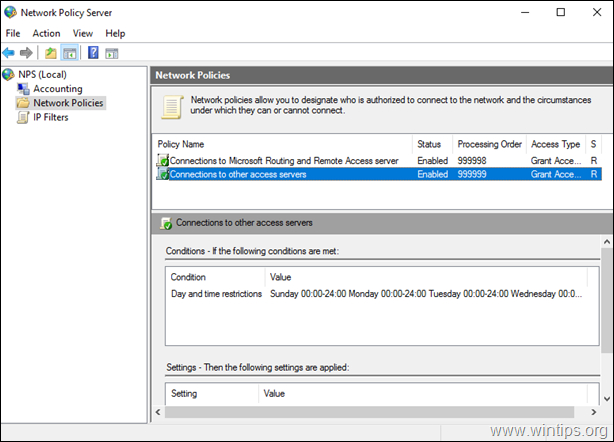

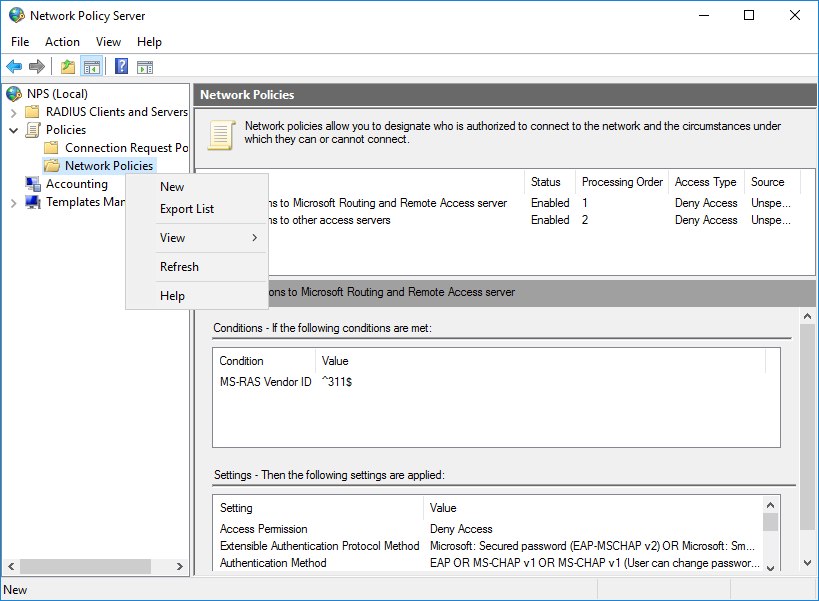

Step 6. How to Configure the Network Policy Server to Allow the Network Access.

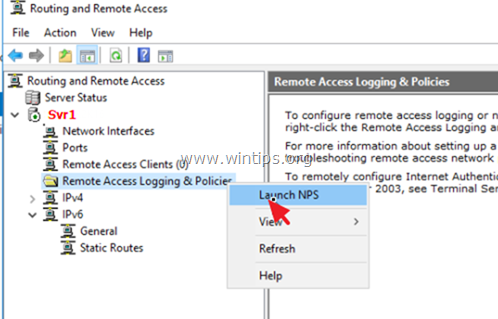

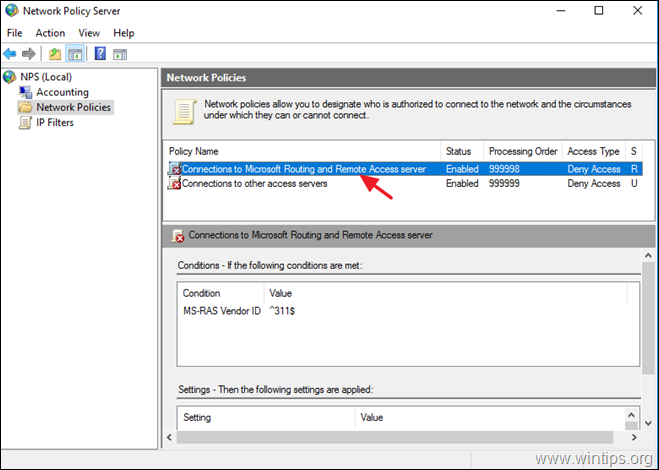

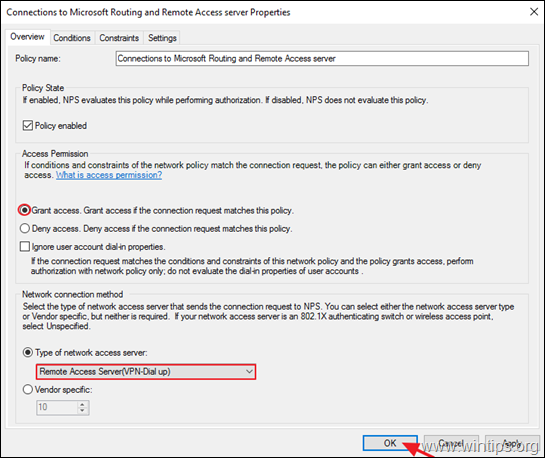

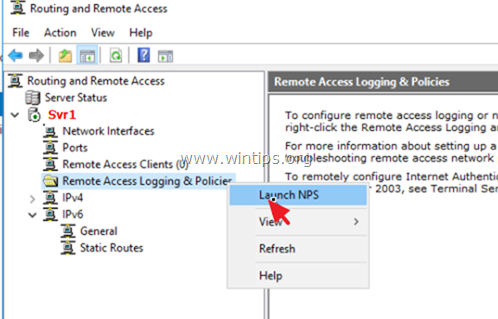

In order to allow the VPN users to access the network through the VPN connection, proceed and modify the Network Policy Server as follows:

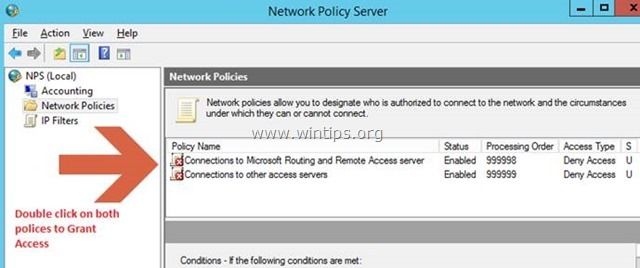

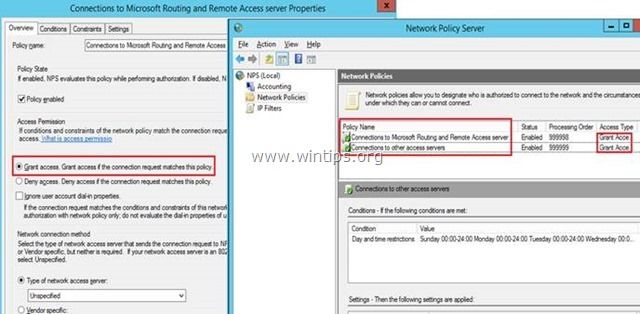

2. Under the NPS (Local) select Network Policies on the left.

3a. Double click at Connections to Microsoft Routing and Remote Access server policy.

3b. At the ‘Overview’ tab, select the following settings and click OK:

-

- Grant access: If the connection request matches this policy.

- Remote Access Server (VPN-Dial up)

4a. Now open the Connections to other access servers policy, select the same settings and click OK.

-

- Grant access: If the connection request matches this

policy. - Remote Access Server (VPN-Dial

up)

- Grant access: If the connection request matches this

5. Close the Network Policy Server settings.

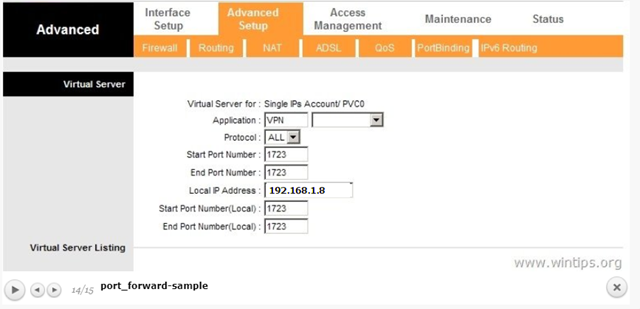

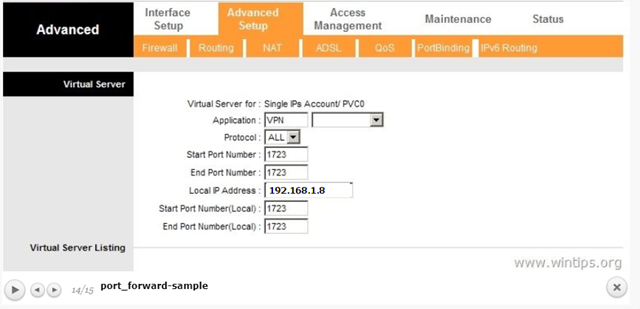

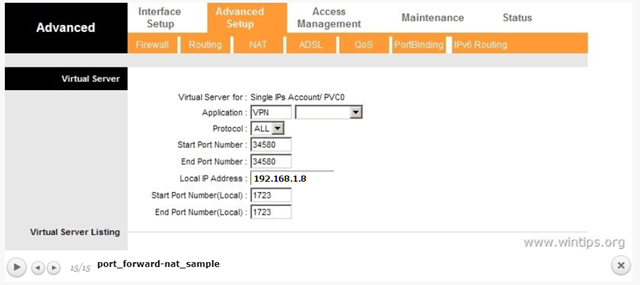

Step 7. How to Configure Firewall to Allow PPTP VPN Access (Port Forwarding).

The next step is allow the PPTP VPN connections on your ISP’s Router/Firewall.

1. At the top of our browser type your router’s IP address: (e.g. «http://192.168.1.1» in this example) and login to router’s web interface.

2. Inside the Router configuration setup, forward the port 1723 to the IP address of the VPN Server. (See your Router’s manual on how to configure Port Forward). *

- For example, if your VPN Server has the IP address «192.168.1.8» then you have to forward the port 1723 to the IP «192.168.1.8».

Step 8. How to Setup the PPTP VPN Connection on CLIENTS *

* Notes & Additional Help:

1. In order to be able to connect to your VPN server from a distance you have to know the public IP Address of the VPN server. To find the pubic IP Address navigate to this link: http://www.whatismyip.com/ (from VPN Server 2016).

2. To ensure that you can always connect to your VPN server it is better to have a Static Public IP Address. To obtain a Static Public IP Address you must contact your internet service provider. If you don’t want to pay for a static IP Address, then you can setup a free Dynamic DNS service (e.g. no-ip.) on your router’s (VPN Server) side.

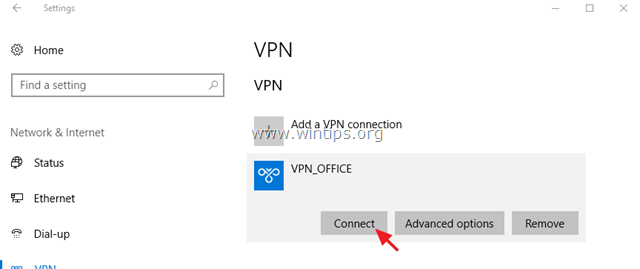

To setup a PPTP VPN Connection on Windows 10:

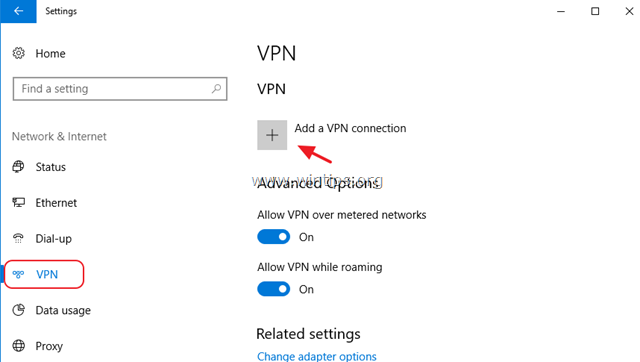

1. From Settings click Network and Internet, OR, right click at the Network icon on the taskbar and choose Open Network & Internet settings.

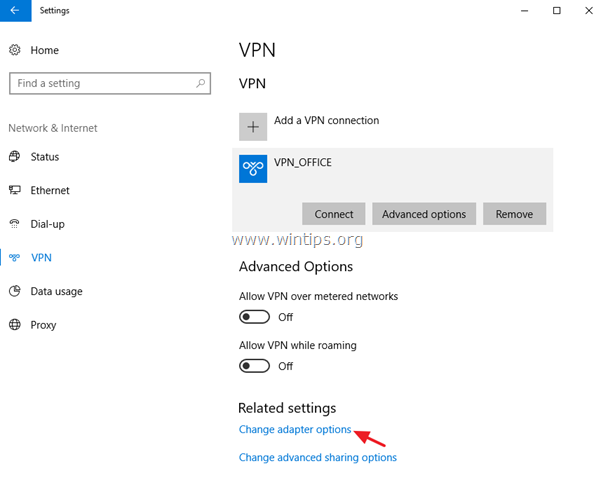

2. Click VPN on the left and then click + to Add a VPN connection.

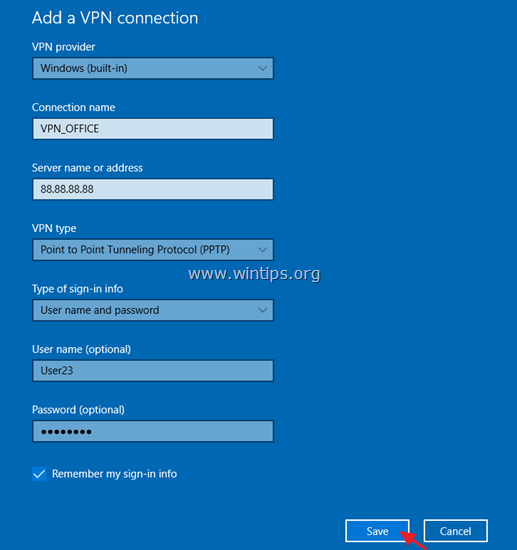

3. At the next screen, fill out the following information and click Save:

a. VPN provider: Select Windows (built-in).

b. Connection name: Type a friendly name for the VPN connection. (e.g.. «VPN_OFFICE»)

c. Server name or address: Type the VPN’s server host name or the public IP address or the VPN server.

d. VPN Type: Use the drop down arrow to select the type of the VPN connection that your company uses. {e.g. «Point to Point Tunneling Protocol (PPTP)»}.

e. Type of sign-in info: Use the drop down arrow and select the authentication type for the VPN connection. (e.g. «User name and password»).

f. User Name: Type the VPN user name.

g. Password: Type the VPN password.

h. Check the «Remember my sign-in info» checkbox, if you want to save your sign-in credentials for the VPN connection and then click Save

4. Under Related settings, choose Change adapter options.

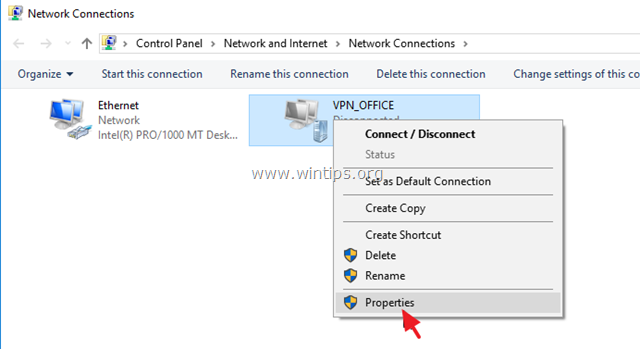

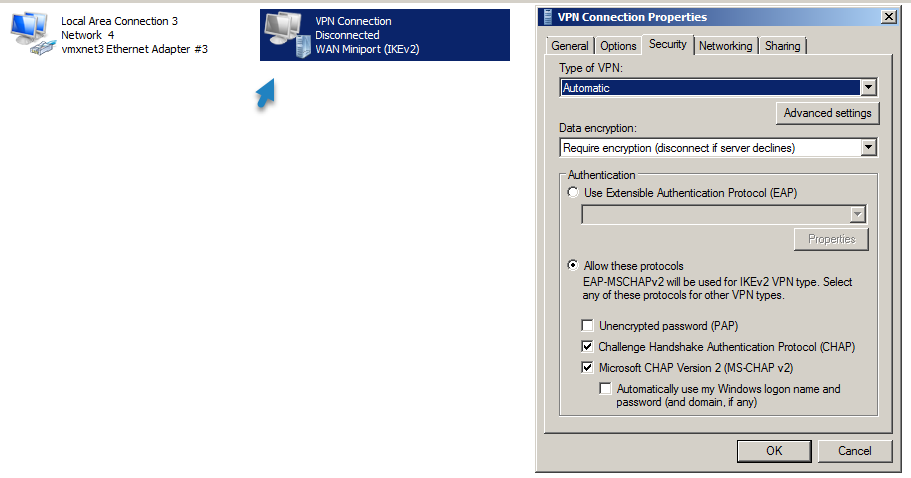

5. Right click on the VPN connection and choose Properties.

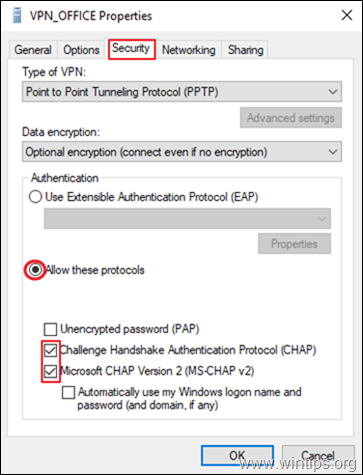

6. At Security Tab, select Allow these protocols, and check the following protocols:

-

- Challenge Handshake Authentication Protocol (CHAP)

- Microsoft CHAP Version 2 (MS-SHAP v2)

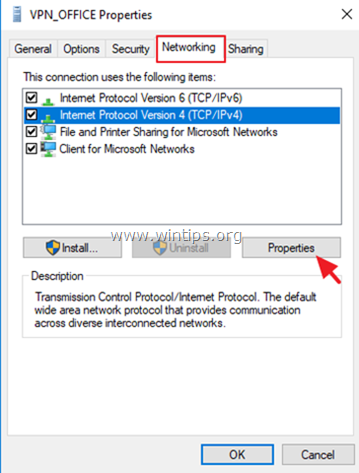

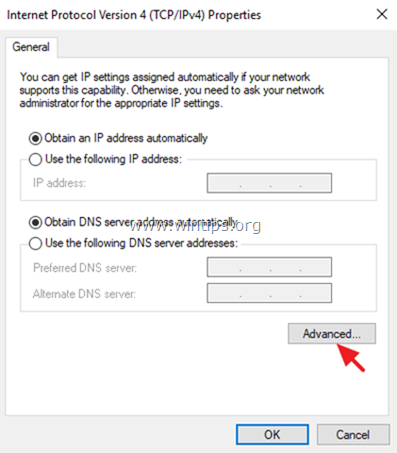

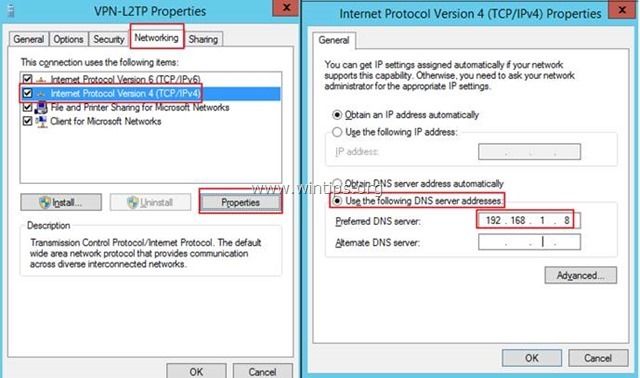

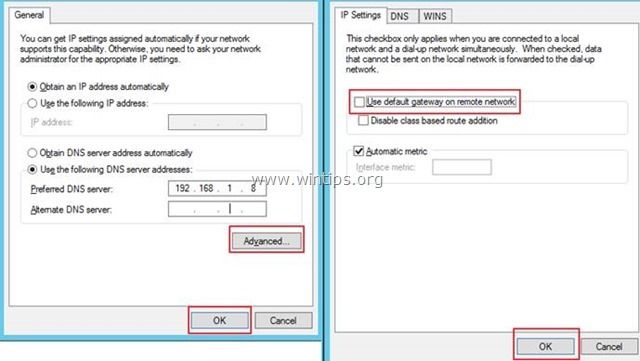

7. At Networking tab, select the Internet Protocol Version 4 (TCP/IPv4) and click Properties.

7a. Click Advanced.

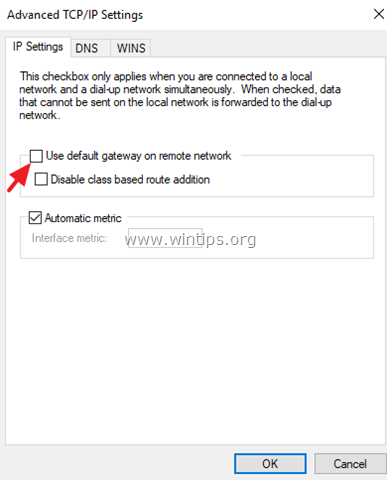

7b. Uncheck the «Use default gateway on remote network» and click OK three (3) times to apply changes and close all windows.

8. Now you’re ready to connect to your VPN Server 2016.

That’s it! Let me know if this guide has helped you by leaving your comment about your experience. Please like and share this guide to help others.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us in our effort to continue to help others while keeping this site free:

If you want to stay constantly protected from malware threats, existing and future ones, we recommend that you install Malwarebytes Anti-Malware PRO by clicking below (we

do earn a commision from sales generated from this link, but at no additional cost to you. We have experience with this software and we recommend it because it is helpful and useful):

Full household PC Protection — Protect up to 3 PCs with NEW Malwarebytes Anti-Malware Premium!

Для работы нам понадобится Windows Server, который имеет белый IP и выход за NAT. Т.к. данный урок я снимаю преимущественно для слушателей закрытой академии Kurets.Ru, весь процесс поднятия VPN будет продемонстрирован на версии сервера 2016 года. Данный релиз является наиболее актуальным и распространённым на сегодняшний день.

Однако тот же алгоритм действий вполне применим, как более новой версии 2019 года, так и к устаревшим 2012 и 2008 года соответственно. В качестве клиента будет использоваться стандартная рабочая станция с Windows 10. Такие дела. Что ж, ребятки, меньше слов, больше дела. Не будем сёдня долго запрягать. Погнали настраивать.

Шаг 1. Первым делом заходим на сервер в корпоративной сети и в оснастке «Диспетчер серверов» кликаем по пункту «Добавить роли и компоненты».

Шаг 2. Далее.

Шаг 3. Оставляем параметр «Установка ролей и компонентов».

Шаг 4. В данном окне выбираем сервер, на котором собираемся поднимать службу VPN. У нас выбор не велик. Жмём «Далее».

Шаг 5. Отмечаем пункт «Удалённый доступ». Next.

Шаг 6. В компонентах ничего не меняем.

Шаг 7. Знакомимся с информацией о том, что такое в принципе VPN и зачем нужен удаленный доступ.

Шаг 8. Отмечаем галочкой параметр «DirectAccess и VPN» и добавляем необходимые компоненты.

Шаг 9. Далее.

Шаг 10. Далее.

Шаг 11. Всё. Можно приступить к установке. Кликаем по соответствующей кнопке и идём заваривать чай.

Шаг 12. По завершению установки закрываем данную оснастку.

Шаг 13. В диспетчере серверов раскрываем «Средства» и ищем пункт «Маршрутизация и удаленный доступ».

Шаг 14. Видим слева наш сервер, отмеченный красной меткой. Данный цвет кружка свидетельствует о том, что сервер VPN не настроен и соответственно не функционирует. Исправим это недоразумение. Кликаем правой кнопкой. «Настроить и включить маршрутизацию и удаленный доступ».

Шаг 15. Выбираем пункт «Особая конфигурация».

Шаг 16. Отмечаем «Доступ к виртуальной частной сети (VPN)».

Шаг 17. И после нажатия на «Готово» в последнем окне кликаем по кнопке «Запустить службу».

Шаг 18. Сервер взлетел. Остались нюансы. Вызываем контекстное меню. «Свойства».

Шаг 19. У меня на учебном сервере не настроен DHCP, поэтому на вкладке IPv4 укажем статический пул адресов. Из этого диапазона будут получать настройки наши рабочие станции, которые мы далее будем подключать извне.

Шаг 20. Отлично. Диапазон задали. Теперь затронем вопрос безопасности. Переходим на соответствующую вкладку и отмечаем параметр «Разрешить пользовательские политики IPsec для L2TP». Вводим секретный ключ, который будет использоваться для подключения к нашей корпоративной сети из интернета. Жмём «Применить» и в появившемся окне соглашаемся с предупреждением о важности перезапуска службы маршрутизации.

Шаг 21. Перезапускать мы её будем прямо сейчас. В диспетчере привычным движением раскрываем «Средства» — «Службы».

Шаг 22. Ищем в длинном списке «Маршрутизация и удаленный доступ» и вызвав контекстное меню, перезапускаем эту историю.

Шаг 23. Осталось подумать, каким пользователям будет предоставлен доступ к нашей частной сети. У меня данная тачка не в домене. Т.к. подразумевается, что она выполняет исключительно роль общей шары. Поэтому будем мудрить с локальными пользюками. Открываем в пуске «Управление компьютером» и на соответствующей вкладке отмечаем нужного пользователя. Я заранее создал одного Юзверя.

Шаг 24. Заходим в свойства данной учётки и на вкладке «Входящие звонки» разрешаем «Права доступа к сети». Применяем наши изменения.

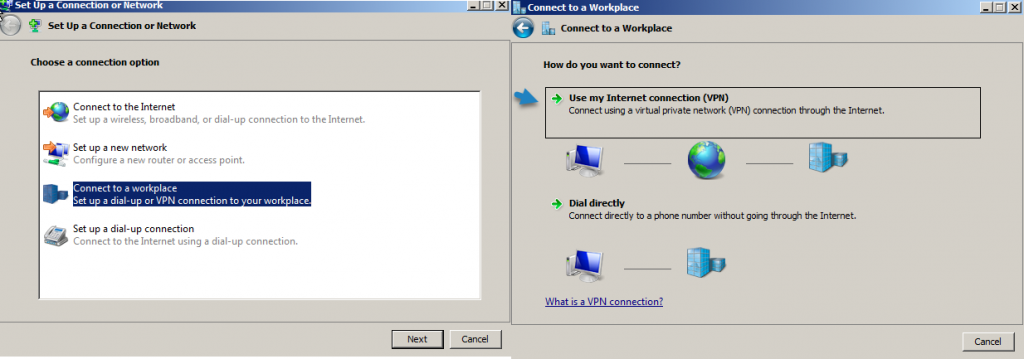

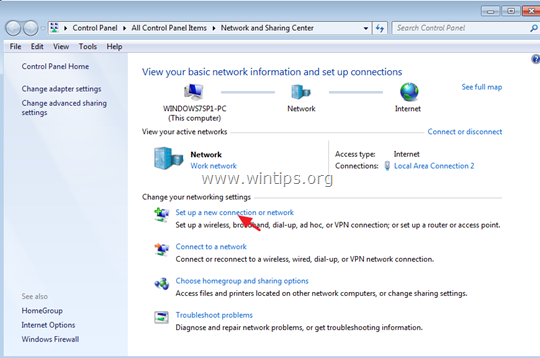

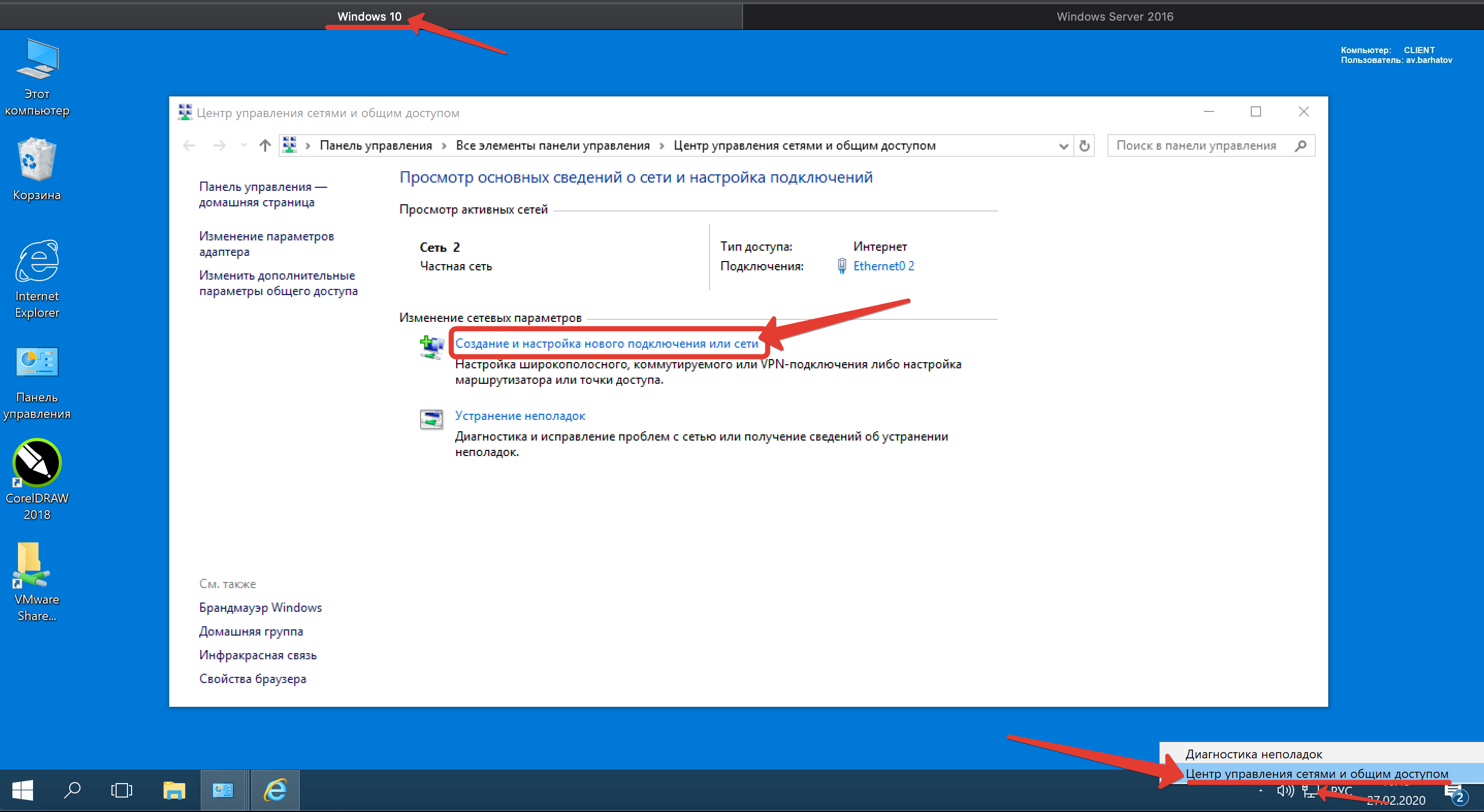

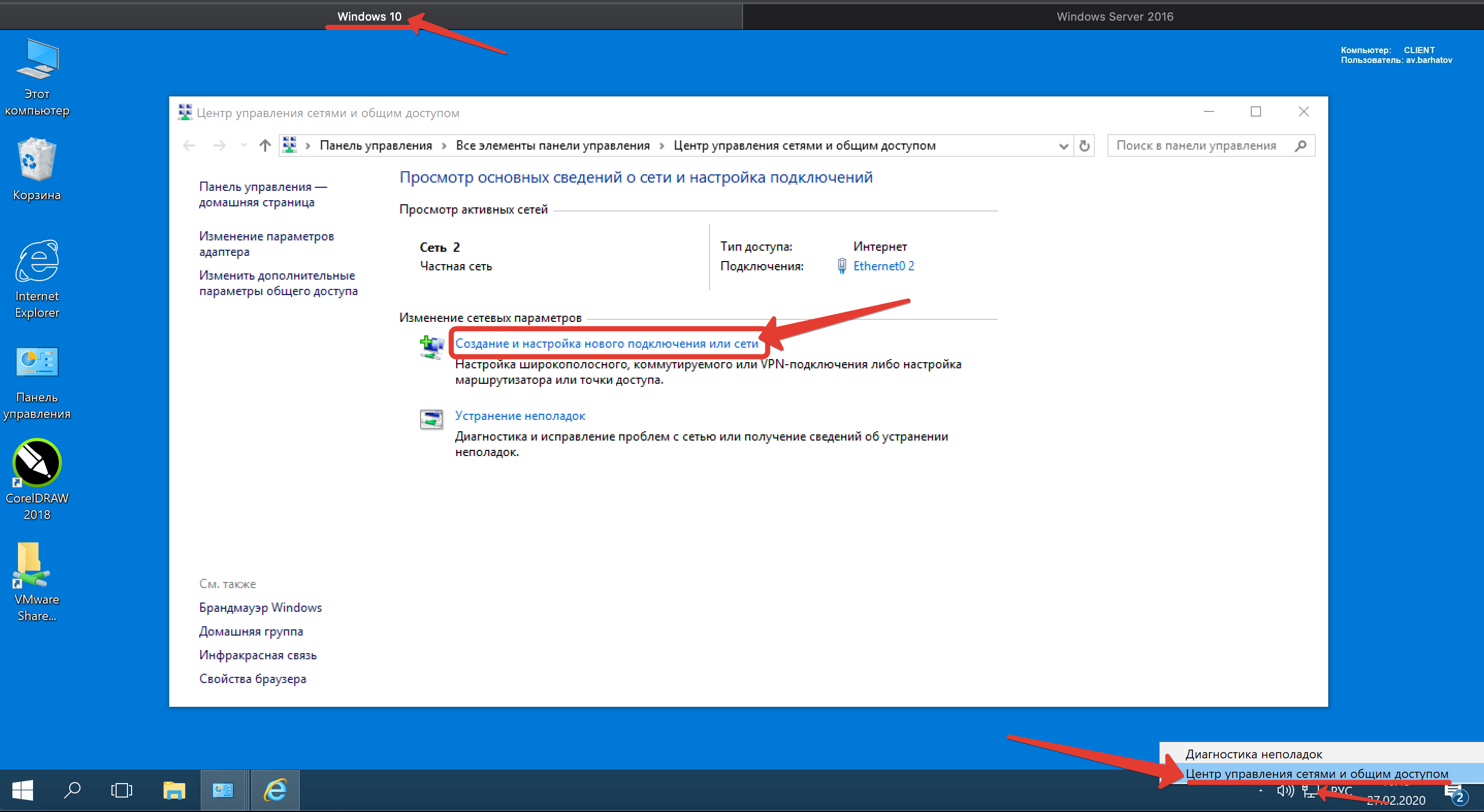

Шаг 25. И переходим к настройке клиентского компьютера. У меня это комп на Windows 10. Отмечу, что он не находится в одной сети с сервером, но при этом имеет выход в Интернет. Открываем «Центр управления сетями и общим доступом» и далее «Создание и настройка нового подключения или сети».

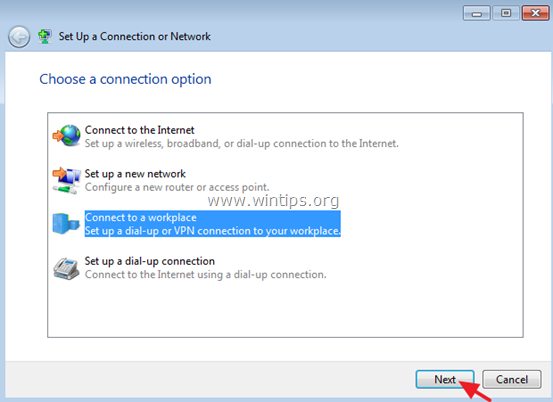

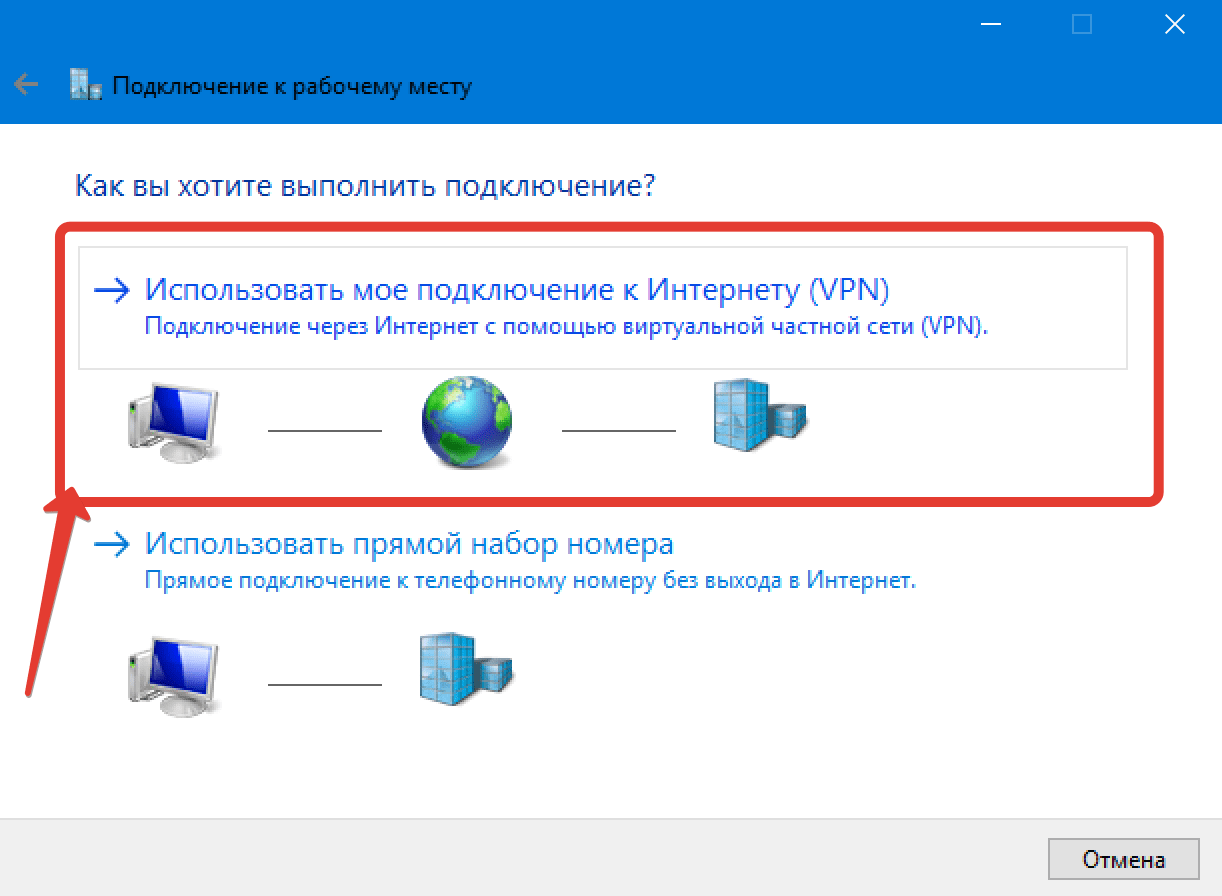

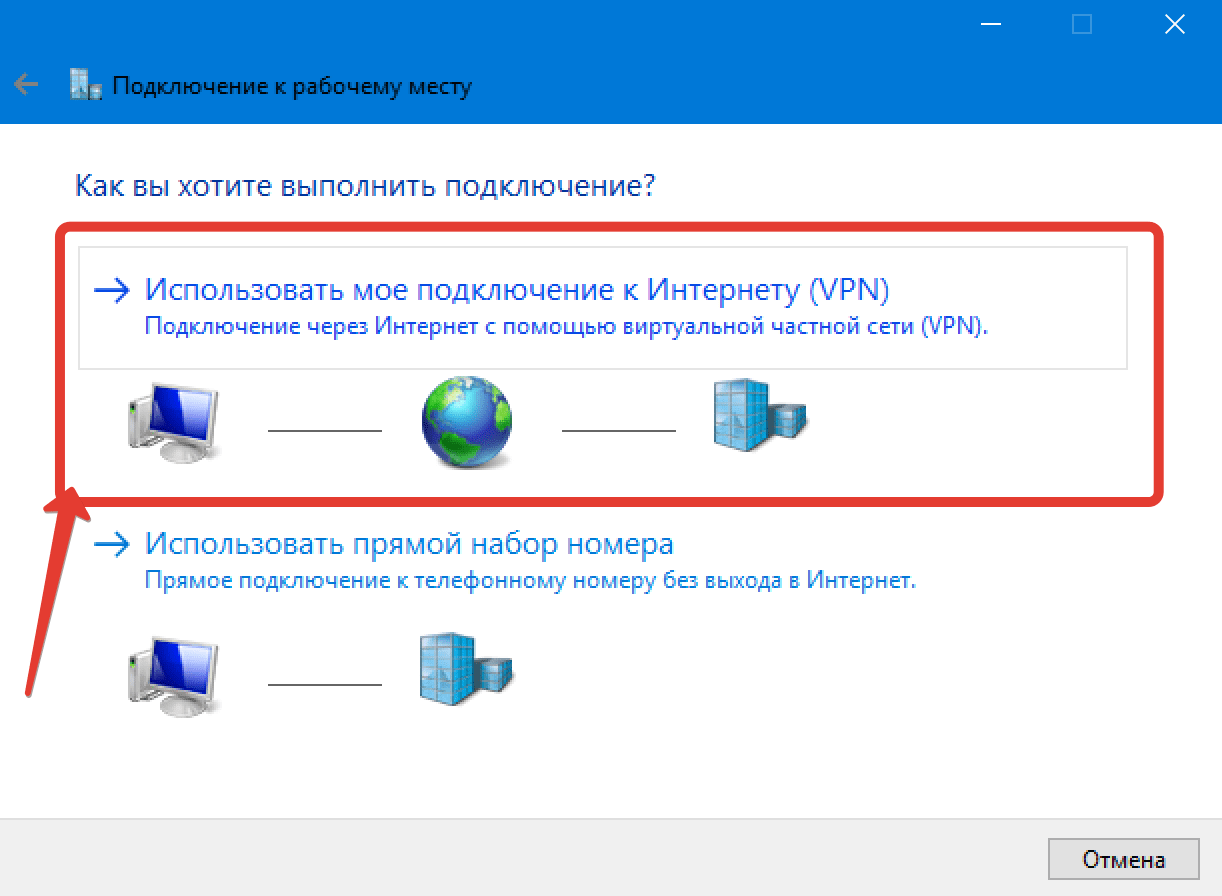

Шаг 26. В открывшемся окне помощника выбираем пункт «Подключение к рабочему месту».

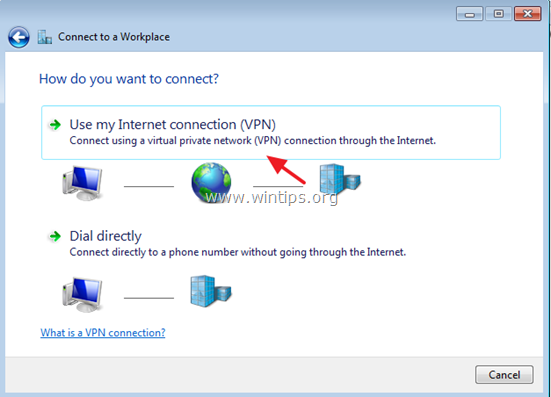

Шаг 27. «Использовать моё подключение к интернету».

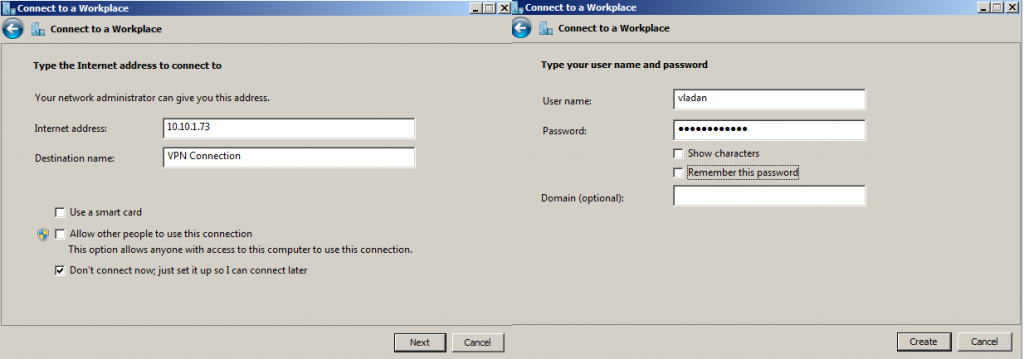

Шаг 28. Вводим белый ip-адрес нашего сервера, который выведен за NAT. И при желании изменяем название подключения. Я оставлю по умолчанию. Ждём «Создать».

Шаг 29. Хорошо. Далее заходим в «Свойства» созданного подключения.

Шаг 30. И на вкладочке «Сеть» раскрываем «Свойства» компонента IPv4. Жмём «Дополнительно» и снимаем галочку с пункта «Использовать основной шлюз в удаленной сети». Это очень важный момент. Если этого не сделать, то сразу после подключения к корпоративной сети, ваше локальное подключение к Интернету на компьютере пропадёт, ибо по умолчанию VPN использует шлюз удалёнки. Так что будьте предельно внимательны и не пропускайте данный шаг при настройке внешних рабочих станций.

Шаг 31. Сохраняем изменения и переходим на вкладочку «Безопасность». Тут нам необходимо изменить тип протокола на «L2TP» и в дополнительных параметрах задать «Ключ для проверки подлинности», который мы ранее указывали на сервере.

Шаг 32. Всё, братцы. Теперь смело можно подключаться. Кликаем по значку сети на панели задач и выбираем наше подключение.

Шаг 33. Вводим данные от учетной записи пользователя. Помним, что в данном примере мы разрешали доступ к нашей сети извне только одному Юзверю.

Шаг 34. И дожидаемся статуса «Подключено». С этого момента мы находимся в корпоративной сети, а следовательно можем пользоваться её ресурсами.

Шаг 35. Давайте попробуем проверить функционал общих папок. Открываем проводник и в адресной строке вводим ip сервера.

Шаг 36. Через некоторое время видим расшареную папку «Общий обмен». Это свидетельствует о том, что наше VPN-подключение к серверу сконфигурировано корректно.

Более подробно о том, как создавать общие папки, настраивать квоты и в целом производить полную настройку виндового сервера, что называется, под ключ. Вы можете узнать в нашем полноценном обучающем курсе по администрированию Windows Server 2016.

Друзья, сегодня мы научились создавать защищённое VPN-соединение. С его помощью вы сможете не только наладить свою собственную работу на удалёнке и выполнять большую часть задач прямо из дома, но также при возникновении соответствующей потребности объединить сети нескольких филиалов в единый канал.

Если урок оказался полезным, то не забудьте поставить лайк этому видео и оформить подписку с колокольчиком. Таким образом вы первыми будете получать информацию о новых выпусках. В заключении, традиционно, хочу пожелать вам удачи, успеха и самое главное отличного настроения. Берегите себя и свои сервера. До новых встреч.

I did previously setup during a few occasions, VPN access on Windows Server 2012 R2, but haven’t tested that on the newly released Windows Server 2016.

Remote access role is a VPN which protects the network connection or your remote connection from one side to another and protecting both sides from attacks or data sniffing as VPN protocol uses a tunnel inside of a standard data connection.

Conventional Disaster Recovery options for virtualized IT environments running on Microsoft Windows Server 2016

Learn from this video about:

- What you should prepare your IT environment for

- Storage Replica vs. Veeam Backup & Replication vs. Hyper-V Replica

- Demonstrating each disaster recovery site option in use

Free of Charge. No Registration.

Note: You’ll need to open a TCP port 1723 on your firewall as this port is used for the VPN access.

Also, I’d like to point out that this might not be a guide for enterprise deployment as there you’ll perhaps use a hardware VPN from your router or use a Direct Access feature which however relies on Internet Protocol version six (IPv6) technologies to establish client connections.

How to install VPN on Windows Server 2016 – The steps:

Install a Remote access role via the Add Roles and Features Wizard. Open Server Manager either locally on the server that will host the remote access role or on a computer that has Server Manager configured to connect to the server you’re deploying the role.

Then select Add Roles and Features Wizard from the Manage Menu. Click next on the before you begin page if it is displayed. Then select Role-Based or Feature-Based installation and click next.

On the Select Server Role page, scroll down and then select check box Remote Access. And then click next.

You’ll need to click two more times to get to the Remote access Role Services, where you’ll have to select Direct Access and VPN.

Accept the installation of sub-components, such as IIS… Accept all the defaults.

It will take some time to finish the installation of all components and sub-components.

Then click on the link Open the Getting Started Wizard to open the configuration wizard.

A new window will appear. You’ll need to click Deploy VPN only which will configure VPN by using the Routing and Remote Access console.

After you click on that part, you’ll open the Routing and Remote Access console. Right click on the Server name and click on Configure and Enable Routing and Remote Access.

Note: You can also launch this console via Control Panel > System and Security > Administrative tools.

Click Next and Select Custom Configuration.

So far, it’s been very simple. Let’s go and finish the configuration. All we need to do on the next screen is to tick the checkbox VPN access as we only want this feature to be active.

You’ll then have only one page which displays the summary of your selections. Confirm by clicking the Finish button. After few seconds, you’ll see a pop-up window asking you to start the Routing and Remote Access service. Click on Start Service button.

StarWind HyperConverged Appliance is a turnkey hyper-converged hardware platform fitted into a small two-node footprint. You don’t need anything else to build a budget-friendly new IT infrastructure or upgrade an existing one. All your systems will be “babysitted” by StarWind 24/7/365, troubleshooting any concerns without your involvement. Everything’s operated through a neat web UI. We’ll also migrate your workloads at no extra cost.

Dramatically decrease your CapEx, OpEx, and IT management costs, while visibly increasing return on investment (ROI) with hyperconvergence for ROBO, SMB & Edge from StarWind.

Next Step – Allow some users to connect to your newly configured VPN server

Usually this kind of small environment can be used for system administrators requiring access to remotely installed server, or for a small group of users within an organization. Depending on the architecture, the server can be part of a Microsoft Domain and have a central management of users through an Active Directory (AD) or it can be a standalone server which is just outside of any domain.

For the sake of simplicity, we consider this case, but in both cases, you’ll need to configure at least one user to access through the VPN and we’ll show you how.

So if you’re in “Workgroup” environment you can use a Computer Management Console (MMC), and if you’re in a domain environment this can be done in the user properties of an Active Directory user.

Usually, there is a DHCP server within a company environment. If that’s not the case, you’ll have to add a static address pool.

You can find the settings in the properties of your VPN server, where you can click on the IPv4 tab and enable and configure the Static address pool. Make sure to use the same subnet as your static address of your server.

Well, this is about.

From the client’s perspective. The client has to configure a VPN connection from the client’s end. So, depending on the Operating system the client is using, the setup might differ.

But basically, you’ll should set up new VPN connection.

And then

This will create a new connection within the network connection window there.

To finally get this screen after connecting and entering your password.

Wrap up: Windows Server VPN

This is the simplest way of doing it. It involves, however, opening the TCP 1723 port on the firewall. Note that another solution of remote access exists, but they usually involve installation of third party tools on the server side, and also on the client side.

You may want to avoid installing those tools on company servers and stick to traditional Built-in VPN from Microsoft, for remote administration.

You may also be limited with your budget as those tools usually cost money when used in the enterprise environment on server systems.

- How-to Create Bootable Windows Server 2016 USB Thumb Drive for Installing OS

- Why moving from Windows Server 2012 R2 to 2016 for Hyper-V

Following tutorial shows how to setup Windows Server 2016 (single NIC, behind NAT/Firewall) as a L2TP / IPSec VPN Server.

Install Remote Access Role

- Open Server Manager > Manage > Add Roles and Features and add Remote Access role.

- On Role Services screen choose only DirectAccess and VPN (RAS).

Enable and Configure Routing and Remote Access

- Open Server Manager > Tools > Routing and Remote Access

- Right click on server name and choose Configure Routing and Remote Access.

- Follow the wizard and choose options Custom Configuration and VPN Access.

- Right click on server name and choose Properties.

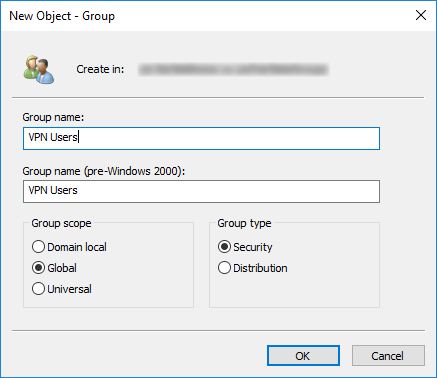

Create Active Directory VPN Group

- Open Active Directory Users and Computers.

- Create a new security group and add all users that will have permission to connect via VPN.

Create and Configure Remote Access Policy

- Open Server Manager > Tools > Network Policy Server

- Open Policies, right click on Network Policies and click on New

- Configure as follows:

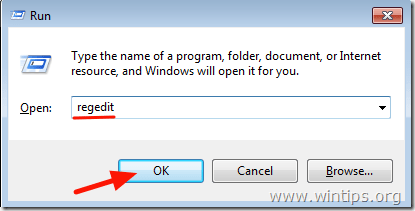

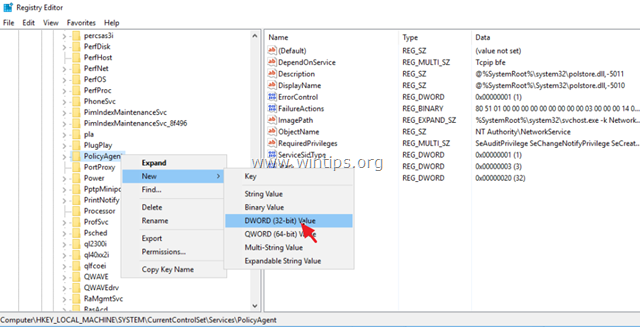

Make registry changes to allow L2TP behind NAT

This registry change needs to be done on the VPN server and all Windows VPN clients:

- Open regedit.exe

- Navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent

- Create a new DWORD 32 type value:

- Name: AssumeUDPEncapsulationContextOnSendRule

- Data: 2

0 — No connection to servers behind NAT (Default).

1 — Connection where VPN server is behind NAT.

2 — Connection where VPN server and client are behind NAT.

- Reboot computer for changes to take effect.

April 2018

Windows Server Standard 2016

Виртуальная частная сеть (VPN) позволяет вам безопасно подключаться к вашей частной сети из Интернета и защищает вас от интернет-атак и перехвата данных.

Чтобы установить и настроить VPN (или роль «Удаленный доступ») на сервере 2016, это многошаговый процесс, поскольку для успешной работы VPN необходимо настроить несколько параметров на стороне VPN-сервера.

Как установить и настроить VPN-сервер 2016 с настраиваемой политикой IPsec для соединения L2TP / IKEv2.

В этом пошаговом руководстве мы рассмотрим настройку VPN Server 2016 с использованием протокола туннелирования второго уровня (L2TP / IPSEC) с настраиваемым ключом PreShared для обеспечения более безопасных VPN-подключений.

Шаг 1. Добавьте роль удаленного доступа (VPN-доступ) на Server 2016.

Шаг 2. Настройте и включите маршрутизацию и удаленный доступ на сервере 2016.

Шаг 3. Включите политику IPsec для соединений L2TP / IKEv2.

Шаг 4. Настройте сервер сетевой политики.

Шаг 5. Включите соединения L2TP / IPsec за NAT.

Шаг 6. Проверьте, есть ли «IKE» Службы «Агент политики IPsec» работают.

Шаг 7. Разрешите L2TP / IPSEC-соединения с PreShared Key на сервере и клиенте.

Шаг 8. Выберите, какие пользователи будут иметь доступ к VPN.

Шаг 9. Настройте брандмауэр для разрешения доступа VPN.

Шаг 10. Подключитесь к VPN Server 2016 с клиентского компьютера Windows.

Шаг 1. Как добавить роль удаленного доступа (VPN-доступ) на сервере 2016 года.

Первым шагом для настройки Windows Server 2016 в качестве VPN-сервера является добавление Удаленный доступ роль {прямой доступ VPN (RAS) сервисы} к вашему Серверу 2016. *

* Информация: для этого примера мы собираемся настроить VPN на компьютере под управлением Windows Server 2016 с именем «Srv1» и с IP-адресом «192.168.1.8».

1. Чтобы установить роль VPN в Windows Server 2016, откройте «Диспетчер серверов» и нажмите Добавить роли и особенности.

2. На первом экране мастера добавления ролей и компонентов оставьте Ролевая или функциональная установка вариант и нажмите Следующий.

3. На следующем экране оставьте параметр по умолчанию «Выберите сервер из пула серверов«и нажмите Следующий.

4. Затем выберите роль удаленного доступа и нажмите следующий.

5. На экране «Функции» оставьте настройки по умолчанию и нажмите следующий.

6. На информационном экране «Удаленный доступ» нажмите следующий.

7. В разделе «Удаленные службы» выберите Прямой доступ и VPN (RAS) Ролевые службы, а затем нажмите следующий.

8. Затем нажмите Добавить функции.

9. щелчок следующий опять таки.

10. Оставьте настройки по умолчанию и нажмите следующий (дважды) на экранах «Роль веб-сервера (IIS)» и «Службы роли».

11. На экране «Подтверждение» выберите Перезагрузите сервер назначения автоматически (если требуется) и нажмите Установить.

12. На последнем экране убедитесь, что установка роли удаленного доступа прошла успешно и близко Мастер.

13. Затем (из диспетчера сервера) инструменты меню, нажмите на Управление удаленным доступом.

14. Выбрать Прямой доступ и VPN слева, а затем нажмите Запустите Мастер начала работы.

15. Затем нажмите Развернуть VPN только.

16. Продолжать часть 2 ниже, чтобы настроить маршрутизацию и удаленный доступ.

Шаг 2. Как настроить и включить маршрутизацию и удаленный доступ на сервере 2016.

Следующим шагом является включение и настройка VPN-доступа на нашем Сервере 2016. Для этого:

1. Щелкните правой кнопкой мыши на имени сервера и выберите Настройте и включите маршрутизацию и удаленный доступ. *

* Примечание: Вы также можете запустить настройки маршрутизации и удаленного доступа, используя следующий способ:

1. Откройте Диспетчер серверов и из инструменты меню, выберите Управление компьютером.

2. Разверните Услуги и приложения

3. Щелкните правой кнопкой мыши на Маршрутизация и удаленный доступ и выберите Настройте и включите маршрутизацию и удаленный доступ.

2. щелчок следующий в «Мастер настройки сервера маршрутизации и удаленного доступа».

3. выберите Пользовательская конфигурация и нажмите Следующий.

4. Выбрать VPN доступ только в этом случае и нажмите Следующий.

5. Наконец нажмите финиш.

6. При появлении запроса на запуск службы нажмите Начало.

7. Теперь вы увидите зеленую стрелку рядом с именем вашего сервера (например, «Svr1» в этом примере).

Шаг 3. Как включить пользовательскую политику IPsec для соединений L2TP / IKEv2.

1. В Маршрутизация и удаленный доступ щелкните правой кнопкой мыши на имени вашего сервера и выберите Свойства.

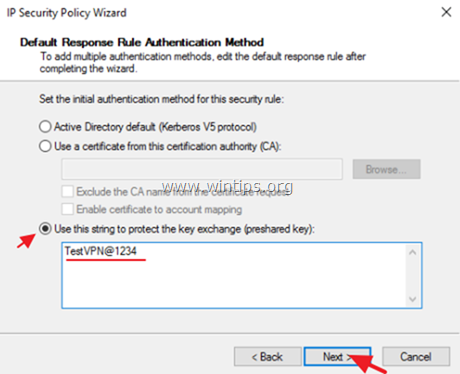

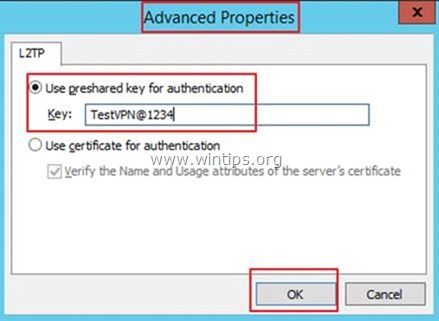

2. В Безопасность выберите вкладку Разрешить настраиваемую политику IPsec для соединения L2TP / IKEv2 и затем введите Предварительный ключ (для этого примера я набираю: «TestVPN @ 1234»).

3. Затем нажмите Методы аутентификации кнопку (выше) и убедитесь, что Microsoft зашифрованная аутентификация версии 2 (MS-CHAP v2) выбран, а затем нажмите ХОРОШО.

4. Теперь выберите IPv4 выберите вкладку Статический адресный пул и нажмите Добавлять.

5. Здесь введите диапазон IP-адресов, который будет назначен клиентам, подключенным к VPN, и нажмите хорошо (дважды), чтобы закрыть все окна.

например Для этого примера мы будем использовать диапазон IP-адресов: 192.168.1.200 — 192.168.1.202.

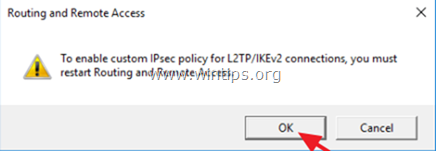

6. Когда появится всплывающее сообщение: «Чтобы включить настраиваемую политику IPsec для соединений L2TP / IKEv2, необходимо перезапустить маршрутизацию и удаленный доступ», нажмите хорошо.

7. Наконец щелкните правой кнопкой мыши на своем сервере (например, «Svr1») и выберите Все задачи> Перезагрузить.

Шаг 4. Как настроить сервер сетевой политики.

1. Чтобы настроить сервер сетевой политики, щелкните правой кнопкой мыши Ведение журнала удаленного доступа и политики и выберите Запустить NPS

2. На NPS (Местный) Выбрать Сетевые политики. Здесь вы увидите, что политики имеют красный ИКС.

3. Дважды щелкните по каждой политике и измените с Запретить доступ к Предоставление доступа и нажмите ХОРОШО.

Шаг 5. Как включить соединения L2TP / IPsec за NAT.

По умолчанию современные клиенты Windows (Windows 10, 8, 7 или Vista) и Windows Server 2016, 2012 Операционные системы 2008 не поддерживают соединения L2TP / IPsec, если компьютер Windows или сервер VPN расположены за NAT. Чтобы обойти эту проблему, вы должны изменить реестр следующим образом:

1. Одновременно нажмите Windows + р ключи, чтобы открыть окно запуска команды.

2. Тип смерзаться и нажмите Войти.

3. На левой панели перейдите к этой клавише:

- HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Sevices PolicyAgent

4. Щелкните правой кнопкой мыши на PolicyAgent и выберите новый -> DWORD (32 бит) Значение.

5. Для нового имени ключа введите: AssumeUDPEncapsulationContextOnSendRule и нажмите Войти.

* Примечание: значение должно вводиться всеми заглавными буквами и без пробелов.

6. Дважды щелкните этот новый ключ DWORD и введите данные значения: 2

7. близко Редактор реестра. *

* Важный: Если у вас возникают проблемы при подключении к вашему VPN-серверу с клиентского компьютера Windows (Windows Vista, 7, 8, 10 и 2008 Server), вам необходимо добавить значение «AssumeUDPEncapsulationContextOnSendRule» в следующем разделе реестра, а затем перезагрузить машина:

- HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services PolicyAgent

8. Перезагрузка VPN-сервер.

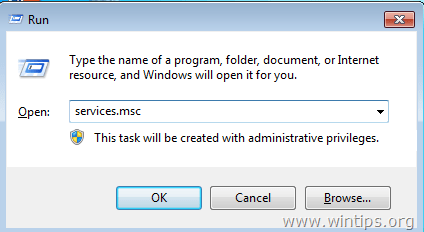

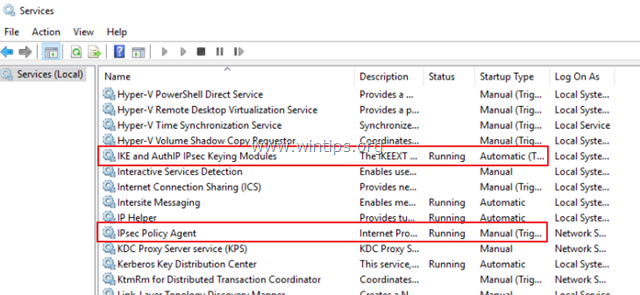

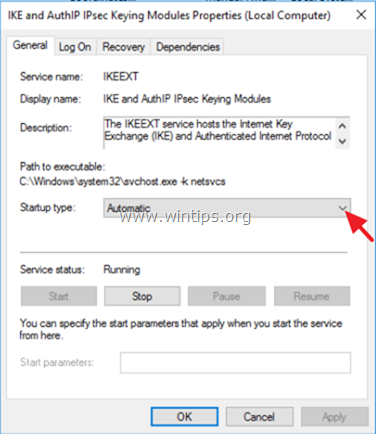

Шаг 6. Убедитесь, что IKE Службы агента политики IPsec работают.

После перезагрузки перейдите в панель управления службами и убедитесь, что следующие службы запущены и работают. Для этого:

1. Одновременно нажмите Windows + р ключи, чтобы открыть окно запуска команды.

2. В командной строке запуска введите: services.msc и нажмите Войти.

3. Убедитесь, что запущены следующие службы: *

-

- Модули ключей IKE и AuthIP IPsec

- Агент политики IPsec

* Заметки:

1. Если вышеперечисленные службы не запущены, дважды щелкните по каждой службе и установите Тип запуска в автоматическая. Затем нажмите хорошо а также перезапуск сервер.

2. Вы должны убедиться, что вышеуказанные службы также работают на клиентском компьютере Windows.

Шаг 7. Разрешите L2TP / IPSEC-соединения с PreShared Key на сервере и клиенте.

Теперь мы должны разрешить L2TP-соединения с пользовательским предварительным ключом как на сервере 2016, так и на клиенте Windows. Для этого:

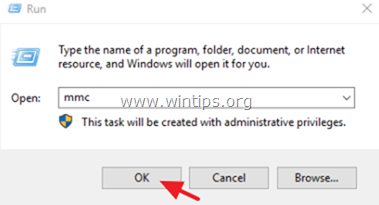

1. Одновременно нажмите Windows + р ключи, чтобы открыть окно запуска команды.

2. В командной строке запуска введите: ММС и нажмите Войти.

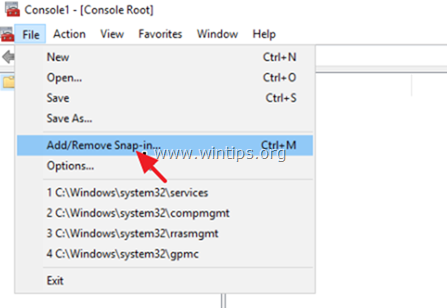

3. От файл выберите Добавить / удалить оснастку.

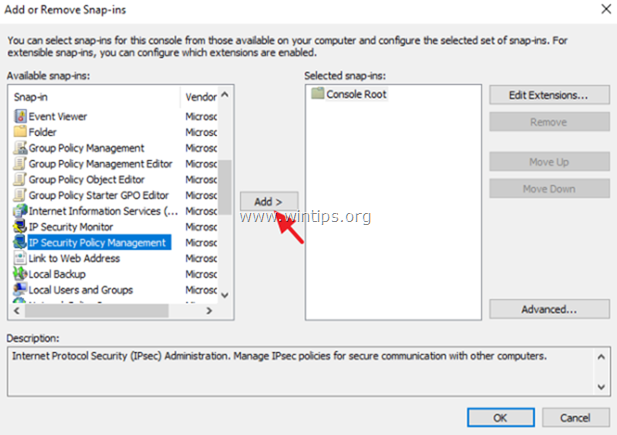

4. Выберите Управление политикой безопасности IP и нажмите на Добавлять.

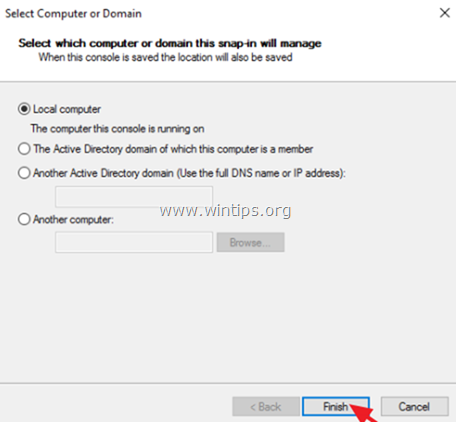

5. Оставлять Локальный компьютер на экране «Выберите компьютер или домен» и нажмите Финиш.

6. щелчок хорошо еще раз, чтобы закрыть окно «Add Remove Snap ins».

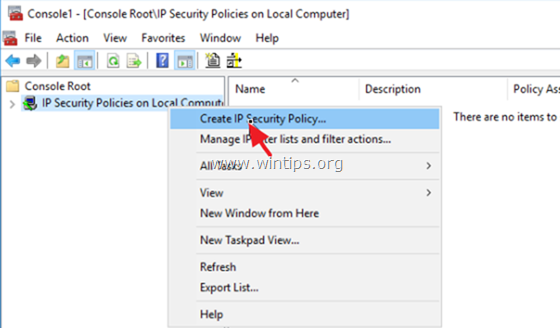

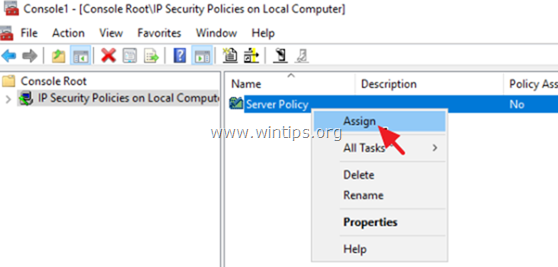

7. Щелкните правой кнопкой мыши на Политики IP-безопасности на локальном компьютере и выберите Создать политику безопасности IP …

8. щелчок следующий в «Мастере политики безопасности IP».

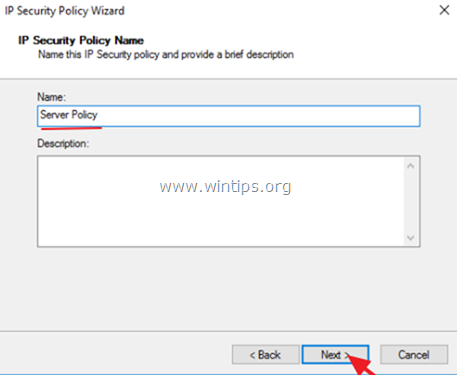

9. Теперь введите имя для новой политики (например, «Политика сервера») и нажмите следующий.

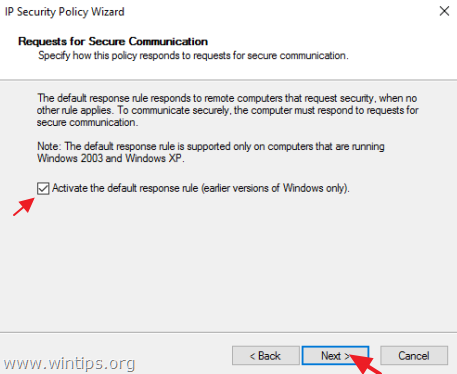

10. На следующем экране мы выберем Активируйте правило ответа по умолчанию если у вас есть клиент Widows XP и следующий.

11. Затем на Метод аутентификации правила ответа по умолчанию Выбрать Используйте эту строку для защиты обмена ключами и затем введите Предварительный ключ (например, «TestVPN @ 1234» в этом примере). Когда закончите, нажмите следующий.

12. На следующем экране снимите флажок Флажок Изменить свойства и нажмите на Финиш.

13. Затем щелкните правой кнопкой мыши на Политика сервера и нажмите на Присвоить.

14. близко MMC без сохранения настройки консоли на Console1.

15. Перезагрузка сервер. *

* Примечание. Не забудьте также внести изменения в клиентские компьютеры Windows.

Шаг 8. Как выбрать, какие пользователи будут иметь VPN-доступ.

Теперь пришло время указать, какие пользователи смогут подключаться к VPN-серверу (разрешения Dial-IN).

1. открыто Диспетчер серверов.

2. От инструменты меню, выберите Active Directory — пользователи и компьютеры. *

* Примечание. Если ваш сервер не принадлежит домену, перейдите по ссылке Управление компьютером -> Локальные пользователи и группы.

3. Выбрать пользователей и дважды щелкните по пользователю, которому вы хотите разрешить доступ VPN.

4. Выберите Ввести номер вкладка и выберите Разрешить доступ. Затем нажмите хорошо.

Шаг 9. Как настроить брандмауэр для разрешения доступа VPN (переадресация портов).

Следующим шагом будет разрешение VPN-подключений в брандмауэре.

1. В верхней части нашего браузера введите IP-адрес вашего маршрутизатора: (например, «http://192.168.1.1» в этом примере) и войдите в веб-интерфейс маршрутизатора.

2. В настройках конфигурации маршрутизатора перенаправьте порт 1723 на IP-адрес компьютера, на котором вы создали новое входящее соединение, и который действует как VPN-сервер. (См. Руководство вашего маршрутизатора о том, как настроить переадресацию портов).

- Например, если компьютер, на котором вы создали входящее (VPN) соединение, имеет IP-адрес 192.168.1.8, вам необходимо перенаправить порт 1723 на этот IP-адрес.

— Если вы хотите обеспечить максимальную безопасность, вы можете использовать другой неиспользуемый внешний порт для VPN-подключений (диапазон портов: 1-65535). См. Эту статью, чтобы найти неиспользуемый порт: Список номеров портов TCP и UDP

- Например, если вы укажете случайный (неиспользуемый) порт 34580 для входящих VPN-подключений, вы будете защищены от вредоносных программ, которые сканируют хорошо известные открытые сетевые порты, а затем подвергают риску вашу сеть.

Вы сделали!

Дополнительные инструкции:

- Чтобы иметь возможность подключаться к вашему VPN-серверу на расстоянии, вы должны знать общедоступный IP-адрес VPN-сервера. Чтобы найти общедоступный IP-адрес (с ПК с VPN-сервером), перейдите по этой ссылке: http://www.whatismyip.com/

- Чтобы вы всегда могли подключиться к своему VPN-серверу, лучше иметь статический публичный IP-адрес. Чтобы получить статический публичный IP-адрес, вы должны связаться с вашим интернет-провайдером. Если вы не хотите платить за статический IP-адрес, вы можете настроить бесплатную службу динамического DNS (например, no-ip.) На стороне вашего маршрутизатора (VPN-сервер).

- Для настройки нового VPN-соединения на вашем клиентском компьютере см. Следующие инструкции: Как настроить VPN-клиент.

Шаг 10. Как подключиться к VPN Server 2016 с клиентского компьютера Windows.

Теперь пришло время подключиться к нашему VPN Server 2006 с клиентского компьютера.

-

1. Откройте Центр управления сетями и общим доступом.

2. щелчок Создать новое соединение или сеть3. Выбрать Подключиться к рабочему месту и нажмите Следующий.

4. Затем выберите Используйте мое интернет-соединение (VPN).

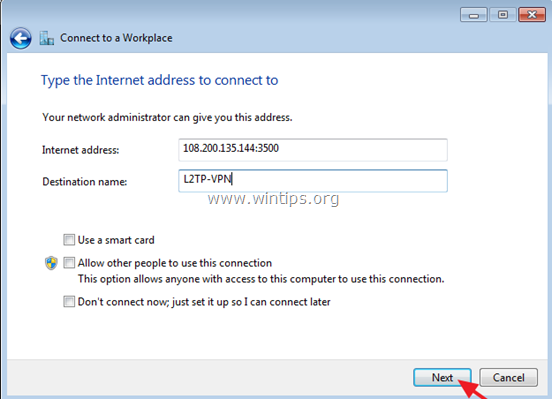

5. На следующем экране введите Общедоступный IP-адрес сервера VPN и VPN-порт, который вы назначили на стороне маршрутизатора, а затем нажмите Создайте.

например Если внешний IP-адрес: 108.200.135.144, и вы назначили порт 35000 для VPN, введите: 108.200.135.144:3500 в поле Интернет-адрес. В качестве имени получателя введите любое имя (например, «L2TP-VPN»).

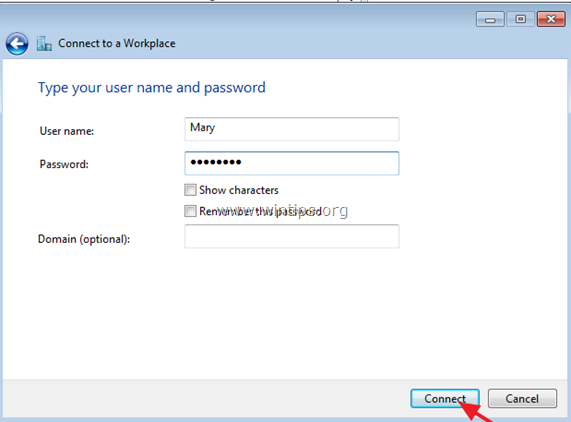

6. Введите имя пользователя и пароль для VPN-подключения и нажмите Connect.

7. Если вы настроите VPN на клиентском компьютере с Windows 7, он попытается подключиться. Нажмите Пропускать а затем нажмите близко, потому что вам нужно указать некоторые дополнительные настройки для подключения VPN.

8. В Центре управления сетями и общим доступом нажмите на Измените настройки адаптера слева.

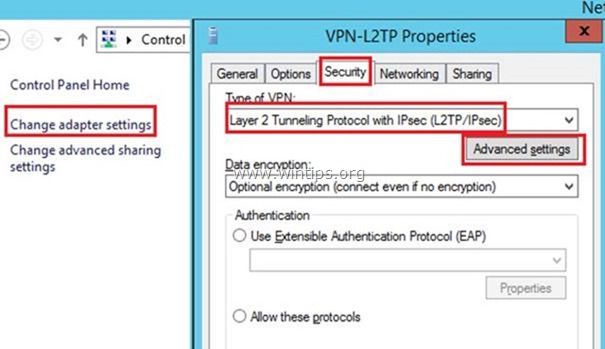

9. Щелкните правой кнопкой мыши новое VPN-соединение (например, «L2TP-VPN») и выберите свойства.

10. Выберите Безопасность вкладка и выберите Уровень 2 (Туннельный протокол с IPsec (L2TP / IPsec) а затем нажмите на Расширенные настройки.11. В разделе «Дополнительные настройки» введите предварительный ключ (например, «TestVPN @ 1234» в этом примере) и нажмите хорошо

12. Затем нажмите на Разрешить эти протоколы и выберите Microsoft CHAP версии 2 (MS-CHAP v2)

13. Затем выберите сетей Вкладка. Мы дважды щелкнем на Интернет-протокол версии 4 (TCP / IPv4) открыть свой свойства.

14. Для Предпочитаемый DNS-сервер введите Локальный IP-адрес VPN-сервера (например, в этом примере «192.168.1.8»).15. Затем нажмите кнопку «Дополнительно» и снимите флажок Использовать шлюз по умолчанию в удаленной сети потому что мы хотим отделить наш интернет-браузер на ПК от VPN-соединения.

16. Наконец нажмите хорошо постоянно закрывать все окна.17. Теперь дважды щелкните на новом VPN-соединении и нажмите Connect, подключиться к вашему рабочему месту.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

This post shows you how you can install a VPN Server on Windows Server 2016 Step-by-Step. It shows you how you can easily setup a VPN server for a small environment or for a hosted server scenario. This blog post covers how you can use Windows Server VPN.

This is definitely not a guide for an enterprise deployment, if you are thinking about a enterprise deployment you should definitely have a look at Direct Access.

I already did similar blog posts for Windows Server 2008 R2, Windows Server 2012 and Windows Server 2012 R2.

- How to Install VPN on Windows Server 2012 R2

- How to Install VPN on Windows Server 2012

- How to Install VPN on Windows Server 2008 R2

- How to Install VPN on Windows Server 2019

You can simply follow this step by step guide:

Install the Windows Server VPN Role

First install the “Remote Access” via Server Manager or Windows PowerShell.

Select the “DirectAccess and VPN (RAS)” role services and click next.

On the next steps just use the default settings. After that you can have a look at the overview screen and install the role.

After the features are installed, which can take a while to finish you see the link for the Getting Started Wizard. Click on “Open the Getting Started Wizard“.

Configure Windows Server VPN

This opens a new wizard which will help you to configure the server. On the first screen select “Deploy VPN only“.

This opens the Routing and Remote Access Management Console

Right click on the Server name and click on “Configure and Enable Routing and Remote Access“.

On the new wizard select “Custom configuration“.

Select “VPN Access“.

After you have click finish you can now start the Routing and Remote Access service.

If you have an other firewall between the internet and your Windows Server you have to open the following Firewall port sand forward them to your Windows Server:

For PPTP: 1723 TCP and Protocol 47 GRE (also known as PPTP Pass-through)

For L2TP over IPSEC: 1701 TCP and 500 UDP

For SSTP: 443 TCP

After the installation Users have to be enabled for Remote Access to connect to your VPN Server. On a standalone server this can be done in the Computer Management MMC, in a domain environment this can be done in the user properties of an Active Directory user.

If you don’t have a DHCP Server in your environment you have to add a static IP address pool. This is often needed if you have a single server hosted at a service provider. In the properties of your VPN server you can click on the IPv4 tab and enable and configure the “Static address pool”.

You now have to add a IP address from the same subnet as your static address pool to the network interface of your server, so users can access the server.

I hope this helps you to setup a VPN server in a small environment, lab or hosted server.

Tags: Direct Access, GRE, installation, L2TP, Microsoft, PPTP, RAS, Remote Access, routing, setup, SSTP, VPN, VPN Server, Windows, Windows Server, Windows Server 2016, Windows Server VPN Last modified: April 25, 2019

About the Author / Thomas Maurer

Thomas works as a Senior Cloud Advocate at Microsoft. He engages with the community and customers around the world to share his knowledge and collect feedback to improve the Azure cloud platform. Prior joining the Azure engineering team, Thomas was a Lead Architect and Microsoft MVP, to help architect, implement and promote Microsoft cloud technology.

If you want to know more about Thomas, check out his blog: www.thomasmaurer.ch and Twitter: www.twitter.com/thomasmaurer

Vpn сервер на windows server 2016 настройка

Для работы нам понадобится Windows Server, который имеет белый IP и выход за NAT. Т.к. данный урок я снимаю преимущественно для слушателей закрытой академии Kurets.Ru, весь процесс поднятия VPN будет продемонстрирован на версии сервера 2016 года. Данный релиз является наиболее актуальным и распространённым на сегодняшний день.

Однако тот же алгоритм действий вполне применим, как более новой версии 2019 года, так и к устаревшим 2012 и 2008 года соответственно. В качестве клиента будет использоваться стандартная рабочая станция с Windows 10. Такие дела. Что ж, ребятки, меньше слов, больше дела. Не будем сёдня долго запрягать. Погнали настраивать.

Шаг 1. Первым делом заходим на сервер в корпоративной сети и в оснастке «Диспетчер серверов» кликаем по пункту «Добавить роли и компоненты».

Шаг 2. Далее.

Шаг 3. Оставляем параметр «Установка ролей и компонентов».

Шаг 4. В данном окне выбираем сервер, на котором собираемся поднимать службу VPN. У нас выбор не велик. Жмём «Далее».

Шаг 5. Отмечаем пункт «Удалённый доступ». Next.

Шаг 6. В компонентах ничего не меняем.

Шаг 7. Знакомимся с информацией о том, что такое в принципе VPN и зачем нужен удаленный доступ.

Шаг 8. Отмечаем галочкой параметр «DirectAccess и VPN» и добавляем необходимые компоненты.

Шаг 9. Далее.

Шаг 10. Далее.

Шаг 11. Всё. Можно приступить к установке. Кликаем по соответствующей кнопке и идём заваривать чай.

Шаг 12. По завершению установки закрываем данную оснастку.

Шаг 13. В диспетчере серверов раскрываем «Средства» и ищем пункт «Маршрутизация и удаленный доступ».

Шаг 14. Видим слева наш сервер, отмеченный красной меткой. Данный цвет кружка свидетельствует о том, что сервер VPN не настроен и соответственно не функционирует. Исправим это недоразумение. Кликаем правой кнопкой. «Настроить и включить маршрутизацию и удаленный доступ».

Шаг 15. Выбираем пункт «Особая конфигурация».

Шаг 16. Отмечаем «Доступ к виртуальной частной сети (VPN)».

Шаг 17. И после нажатия на «Готово» в последнем окне кликаем по кнопке «Запустить службу».

Шаг 18. Сервер взлетел. Остались нюансы. Вызываем контекстное меню. «Свойства».

Шаг 19. У меня на учебном сервере не настроен DHCP, поэтому на вкладке IPv4 укажем статический пул адресов. Из этого диапазона будут получать настройки наши рабочие станции, которые мы далее будем подключать извне.

Шаг 20. Отлично. Диапазон задали. Теперь затронем вопрос безопасности. Переходим на соответствующую вкладку и отмечаем параметр «Разрешить пользовательские политики IPsec для L2TP». Вводим секретный ключ, который будет использоваться для подключения к нашей корпоративной сети из интернета. Жмём «Применить» и в появившемся окне соглашаемся с предупреждением о важности перезапуска службы маршрутизации.

Шаг 21. Перезапускать мы её будем прямо сейчас. В диспетчере привычным движением раскрываем «Средства» — «Службы».

Шаг 22. Ищем в длинном списке «Маршрутизация и удаленный доступ» и вызвав контекстное меню, перезапускаем эту историю.

Шаг 23. Осталось подумать, каким пользователям будет предоставлен доступ к нашей частной сети. У меня данная тачка не в домене. Т.к. подразумевается, что она выполняет исключительно роль общей шары. Поэтому будем мудрить с локальными пользюками. Открываем в пуске «Управление компьютером» и на соответствующей вкладке отмечаем нужного пользователя. Я заранее создал одного Юзверя.

Шаг 24. Заходим в свойства данной учётки и на вкладке «Входящие звонки» разрешаем «Права доступа к сети». Применяем наши изменения.

Шаг 25. И переходим к настройке клиентского компьютера. У меня это комп на Windows 10. Отмечу, что он не находится в одной сети с сервером, но при этом имеет выход в Интернет. Открываем «Центр управления сетями и общим доступом» и далее «Создание и настройка нового подключения или сети».

Шаг 26. В открывшемся окне помощника выбираем пункт «Подключение к рабочему месту».

Шаг 27. «Использовать моё подключение к интернету».

Шаг 28. Вводим белый ip-адрес нашего сервера, который выведен за NAT. И при желании изменяем название подключения. Я оставлю по умолчанию. Ждём «Создать».

Шаг 29. Хорошо. Далее заходим в «Свойства» созданного подключения.

Шаг 30. И на вкладочке «Сеть» раскрываем «Свойства» компонента IPv4. Жмём «Дополнительно» и снимаем галочку с пункта «Использовать основной шлюз в удаленной сети». Это очень важный момент. Если этого не сделать, то сразу после подключения к корпоративной сети, ваше локальное подключение к Интернету на компьютере пропадёт, ибо по умолчанию VPN использует шлюз удалёнки. Так что будьте предельно внимательны и не пропускайте данный шаг при настройке внешних рабочих станций.

Шаг 31. Сохраняем изменения и переходим на вкладочку «Безопасность». Тут нам необходимо изменить тип протокола на «L2TP» и в дополнительных параметрах задать «Ключ для проверки подлинности», который мы ранее указывали на сервере.

Шаг 32. Всё, братцы. Теперь смело можно подключаться. Кликаем по значку сети на панели задач и выбираем наше подключение.

Шаг 33. Вводим данные от учетной записи пользователя. Помним, что в данном примере мы разрешали доступ к нашей сети извне только одному Юзверю.

Шаг 34. И дожидаемся статуса «Подключено». С этого момента мы находимся в корпоративной сети, а следовательно можем пользоваться её ресурсами.

Шаг 35. Давайте попробуем проверить функционал общих папок. Открываем проводник и в адресной строке вводим ip сервера.

Шаг 36. Через некоторое время видим расшареную папку «Общий обмен». Это свидетельствует о том, что наше VPN-подключение к серверу сконфигурировано корректно.

Более подробно о том, как создавать общие папки, настраивать квоты и в целом производить полную настройку виндового сервера, что называется, под ключ. Вы можете узнать в нашем полноценном обучающем курсе по администрированию Windows Server 2016.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Друзья, сегодня мы научились создавать защищённое VPN-соединение. С его помощью вы сможете не только наладить свою собственную работу на удалёнке и выполнять большую часть задач прямо из дома, но также при возникновении соответствующей потребности объединить сети нескольких филиалов в единый канал.

Если урок оказался полезным, то не забудьте поставить лайк этому видео и оформить подписку с колокольчиком. Таким образом вы первыми будете получать информацию о новых выпусках. В заключении, традиционно, хочу пожелать вам удачи, успеха и самое главное отличного настроения. Берегите себя и свои сервера. До новых встреч.

Источник

Установка VPN сервера на Windows Server 2016

В этом кратком руководстве мы опишем процесс установки и настройке VPN-сервера на базе Windows Server. Все действия, описанные в этой статье, были выполнены на Windows Server 2016, но эта инструкция подходит для любой современной серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

Итак, давайте начнем. Прежде всего нам нужно настроить роль удаленного доступа (Remote Access). Для этого в оснастке Server Manager запустите мастер добавления ролей и выберите роль Remote Access.

Затем, в списке служб роли выберите опцию «DirectAccess and VPN (RAS)«.

В дополнение к роли удаленного доступа и средствам управления, также автоматически будут установлены веб-сервер IIS и внутренняя база данных Windows (WID). Полный список установленных функций можно просмотреть в окончательном окне мастера, появляющимся перед тем, как вы подтвердите установку.

Установить роль Remote Access вместе со всеми необходимыми опциями можно всего одной командой PowerShell:

Install-WindowsFeature -Name DirectAccess-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли вам необходимо включить и настроить службу с помощью оснастки «Маршрутизация и удаленный доступ» (Routing and Remote Access) — rrasmgmt.msc.

В оснастке RRAS выберите имя сервера, щелкните правой кнопкой мыши и выберите «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) в открывшемся меню.

В мастере настройки выберите пункт Custom configuration.

В списке служб выберите опцию VPN access.

После этого система предложит вам запустить службу Маршрутизации и удаленного доступа.

Служба VPN установлена и включена, теперь ее необходимо настроить. Снова откройте меню сервера и выберите пункт «Свойства».

Перейдите на вкладку IPv4. Если у вас нет DHCP-серверов в сети, вам необходимо указать диапазон IP-адресов, которые будут получать клиенты при подключении к VPN-серверу.

Кроме того, на вкладке Security вы можете настроить параметры безопасности — выбрать тип проверки подлинности, установить предварительный общий ключ для L2TP или выбрать сертификат для SSTP.

И еще пара нужных моментов, которые следует иметь в виду при настройке VPN-сервера.

Во-первых, вам нужно указать пользователей, которых будет разрешено подключаться к этому VPN-серверу. Для автономного сервера настройка выполняется локально, в оснастке «Управление компьютером». Чтобы запустить оснастку, вам нужно выполнить команду compmgmt.msc, затем перейдите в раздел «Локальные пользователи и группы». Затем вам нужно выбрать пользователя, открыть его свойства, а на вкладке «Dial-In» отметьте пункт «Разрешить доступ» (Allow access). Если компьютер является членом домена Active Directory, те же настройки можно сделать из оснастки ADUC.

Во-вторых, проверьте, открыты ли все необходимые порты на брандмауэре Windows и межсетевом экране, осуществляющим NAT-трансляцию. Теоретически, когда вы устанавливаете роль RRAS, соответствующие правила автоматически включаются, но на всякий случай проверьте их самостоятельно. Список разрешенных правил для входящего трафика:

- Routing and Remote Access (GRE-In) — протокол 47 (GRE)

- Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP)

- Routing and Remote Access (PPTP-In) — TCP/1723

- Secure Socket Tunneling protocol (SSTP-in) – TCP/443

Если ваш VPN-сервер находится за NAT, для корректной установки VPN-соединения по протоколу L2TP/ipsec, на стороне клиента необходимо в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent создать ключ с именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

На этом все. Теперь, когда у вас имеется настроенный VPN-сервер, вы можете подключиться к нему с помощью VPN-клиента.

Источник

VPN соединение позволяет получить доступ к ресурсам локальной сети через сеть интернет, по безопасному каналу. Это позволяет работать в офисе удаленно. Просто выполнив подключение через VPN, вы можете пользоваться всеми доступными для вас ресурсами корпоративной сети, как будто бы ваш компьютер был физически подключен к данной сети.

Как правило, это используется для объединения удаленных офисов или мелких филиалов в одну сеть.

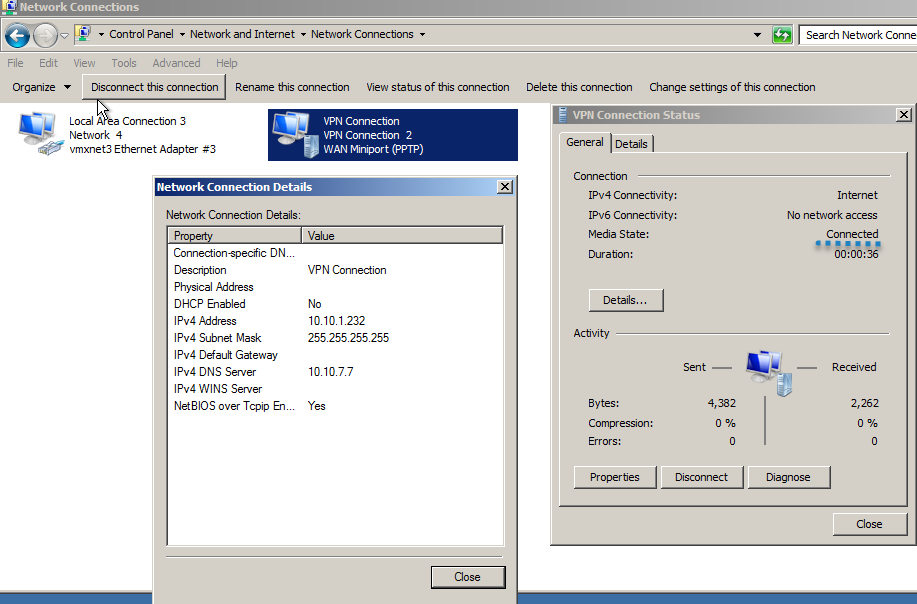

Меня зовут Севостьянов Антон и в данном видео давайте рассмотрим процесс настройки VPN сервера на базе Windows Server 2016. И делать мы это будем на арендованном виртуальном сервере от компании NeoServer.

Несмотря на то, что я буду выполнять все действия в Windows Server 2016, аналогичным образом все можно настроить на 2008 и 2012 серверах.

Как я и говорил, весь процесс настройки у нас будет проходить на арендованном виртуальном сервере. Поэтому первым делом нам нужно создать виртуальный сервер, для этого переходим на сайт neoserver.ru Войти Виртуальные сервера.

Если вы никогда не работали с сервисом NeoServer, то на эту тему у меня есть более подробное видео «Настройка виртуального VPS VDS сервера Windows», в котором я рассказываю все от процесса регистрации до конфигурации сервера.

Соберем сервер, у меня он будет состоять из следующих характеристик: Windows Server 2016 ru, 2Гб ОЗУ, все остальное по умолчанию.

Я буду работать через RDP подключение, так как для меня этот способ наиболее удобен.

Пуск Диспетчер серверов Управление Добавить роли и компоненты Далее Далее Далее Удаленный доступ Далее Далее DirectAccesss и VPN Добавить компоненты Далее Далее Установить.

Настройка VPN сервера

Мы можем запустить процесс настройки либо сразу из окна мастера добавления ролей и компонентов, либо через оснастку «Маршрутизация и удаленный доступ» (Средства Маршрутизация и удаленный доступ Выбираем наш сервер ПКМ Настроить и включить маршрутизацию и удаленный доступ Далее Особая конфигурация Далее Доступ к виртуальной частной сети (VPN) Далее Готово Запустить службу)

Отлично, службу мы запустили, остается выполнить более тонкие настройки (Имя сервера Свойства IPv4 Сервер может назначать адреса используя статический пул адресов, так как у нас в сети нет DHCP, то выбираем эту настройку, если у вас DHCP есть, то оставляем, по умолчанию 192.168.0.10-192.168.0.20 Безопасность Разрешить пользовательские политики Вводим ключ безопасности Применить Перезапускаем службу Маршрутизации и удаленного доступа Диспетчер задач Службы Маршрутизация и удаленный доступ Перезапустить)

Предоставляем доступ пользователям для подключения через VPN

(Пуск Управление компьютером Пользователи Администратор Входящие звонки Разрешить доступ)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом Создание и настройка нового подключения Подключение к рабочему месту Использовать мое подключение к интернету (VPN) IP адрес Свойства подключения Безопасность Протокол L2TP Дополнительные параметры Для проверки подлинности использовать общей ключ вводим ключ Шифрование данных Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения Сеть IPv4 Свойства Дополнительно Использовать основной шлюз в удаленной сети Убираем галочку ОК)

Подключаемся к виртуальной сети VPN

Выбираем сетевое подключение Подключиться Вводим имя пользователи и пароль Все

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

В описании данного видео, есть временные метки, по которым вы сможете сразу перейти к моменту в видео, который вас больше всего интересует.

Список временных меток:

- Создание виртуального сервера VPS/VDS на сервисе NeoServer

- Подключение к виртуальному серверу

- Установка роли VPN сервера

- Настройка VPN сервера

- Настройка доступа к VPN серверу

- Создание VPN соединения на клиентском компьютере

- Проверка работы сети через VPN подключение