If you change a lot of settings in the Local Group Policy Editor, and you now want to find all applied or enabled Group Policy settings on your Windows 10 system, then here is what you need to do. The Local Group Policy Editor plays a vital role in tweaking various system settings, and a wrong change can make or break your smooth user experience. If you made some change and you now do not remember the path, here is how to find it out.

There are four different ways to get the list of all enabled or applied changes that you have made in the Local Group Policy Editor, and they are mentioned below.

How to check the Group Policy applied on a computer

To find all applied or enabled Group Policy settings in Windows 10, you have four ways-

- Use Local Group Policy Editor’s State option

- Use the filter in Local Group Policy Editor

- Use Command line

- Use Resultant Set of Policy Tool (rsop.msc)

To know more about these methods, read on.

1] Use Local Group Policy Editor’s State option

It is the easiest method to find all the Enabled, Disabled, and Not configured policies within moments. The best thing is that you do not need to go through any complex step to get it done. Only one-click can show you all the changes on your screen.

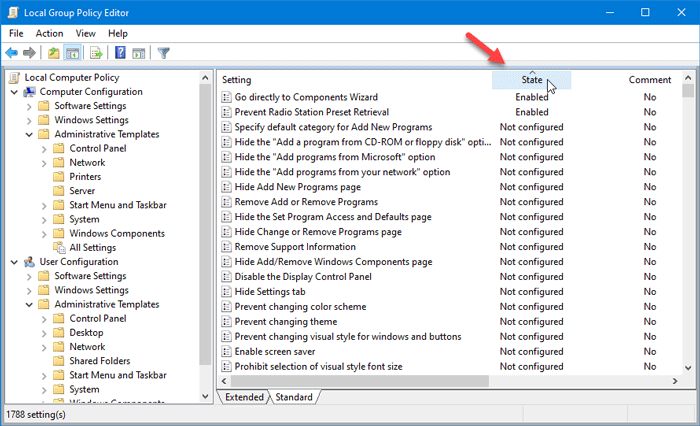

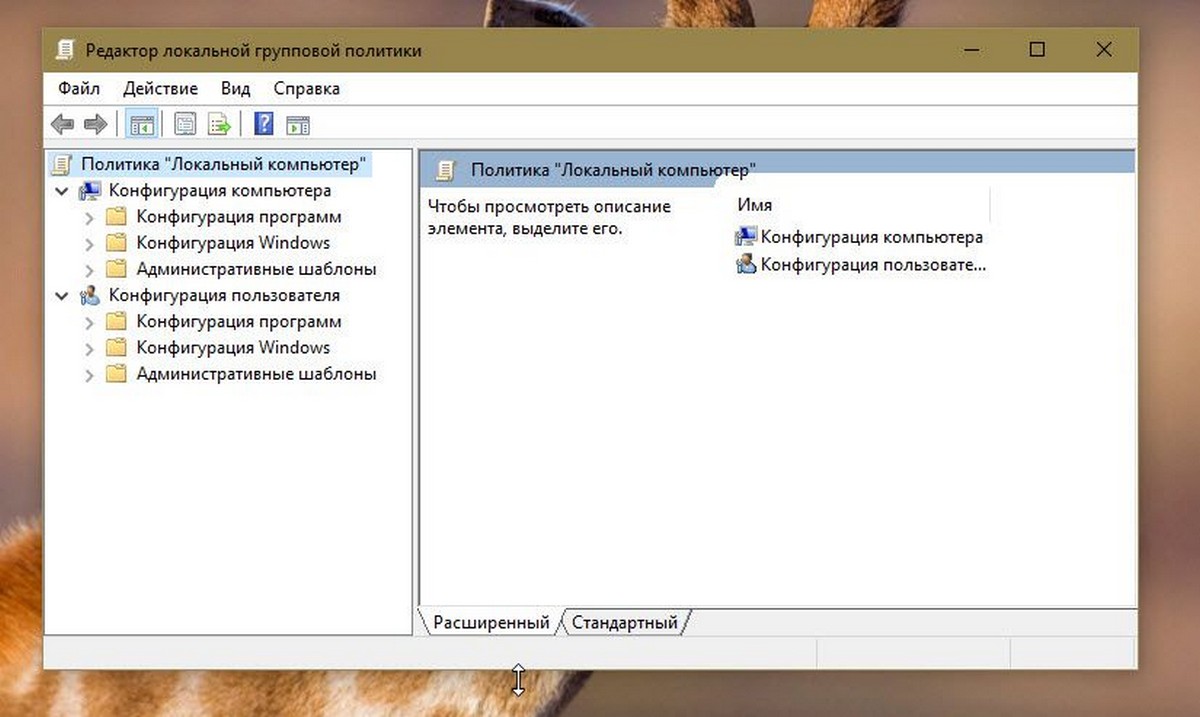

Open the Local Group Policy Editor on your computer. For that, press Win+R, type gpedit.msc and hit the Enter button. After that, find a folder from your left-hand side. If you do not want to get the list by folder and instead, you want to get the same across whole Local Group Policy Editor, you need to expand the Administrative Templates and select All Settings option.

Then, you should see all the settings on your right side. It should show a column called State. You need to click on the “State” text.

Now, your Local Group Policy Editor should show all the enabled settings on the top of the line. From here, you can follow the usual method to make a change if required.

2] Use the filter in Local Group Policy Editor

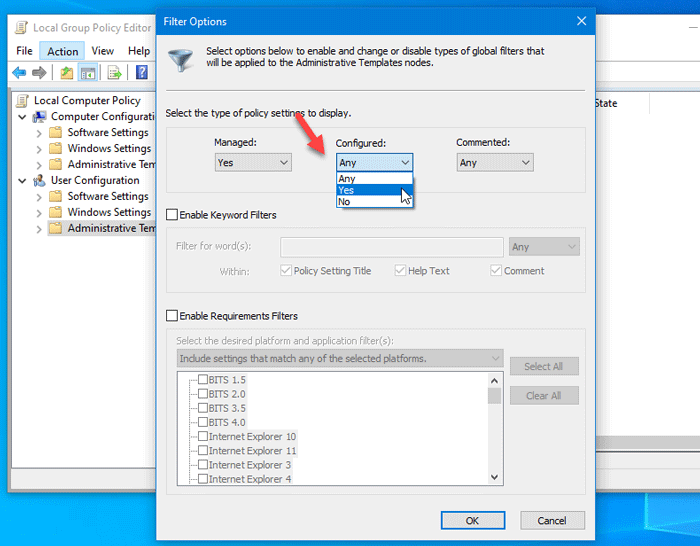

Microsoft included the “filter” option in the Local Group Policy Editor so that users can apply numerous conditions to find a specific type of setting. You can utilize that function to find all the enabled or applied settings in this tool. To get started, you need to right-click on a folder after opening the Local Group Policy Editor and select Filter Options.

Alternatively, you can go to Action > Filter Options. Then, select Yes from the Configured drop-down list and click on the OK button.

Now you can find only those folders, which are holding an Enabled setting.

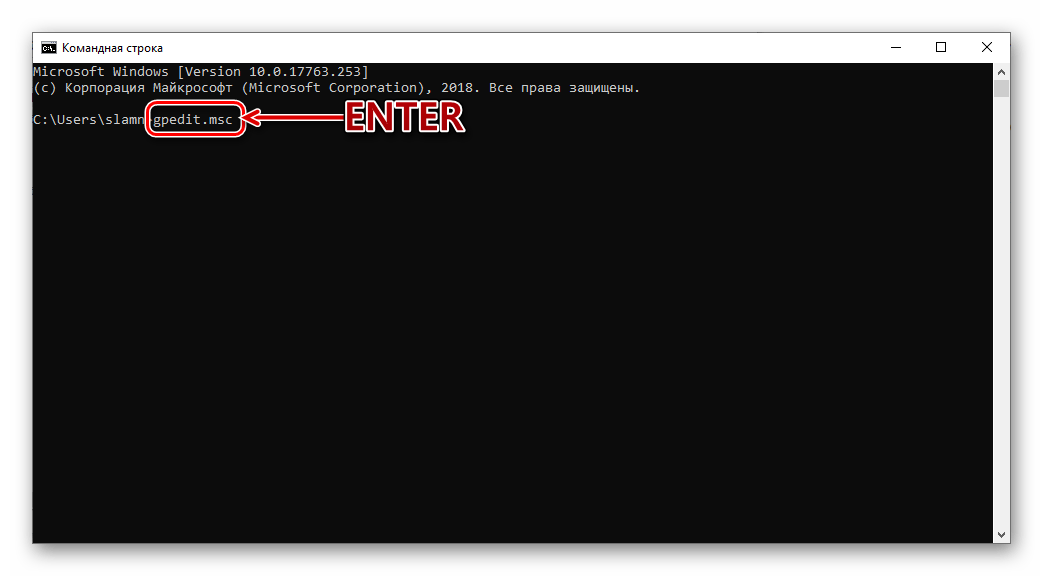

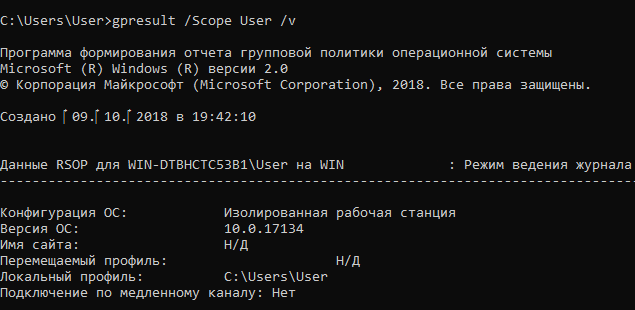

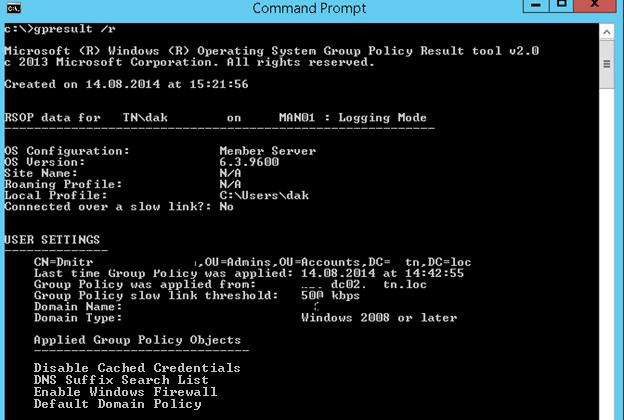

3] Use Command line

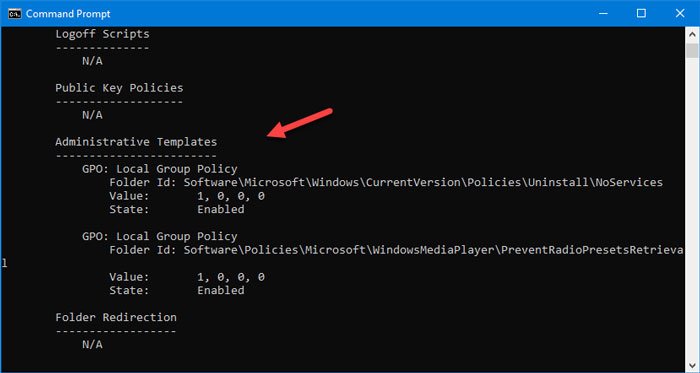

It is another easy way to find all the enabled Group Policy settings in Windows PC. All you need to do is to enter a command that will let you show all settings and the exact path to find it in the Local Group Policy Editor.

At first, open the Command Prompt on your Windows computer, and enter this command-

gpresult /Scope User /v

You should see the results.

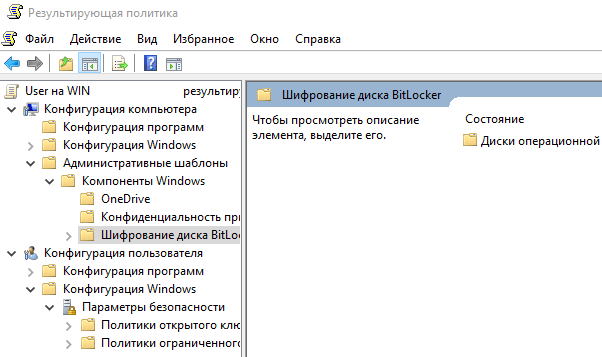

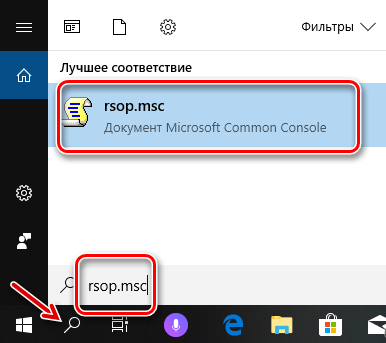

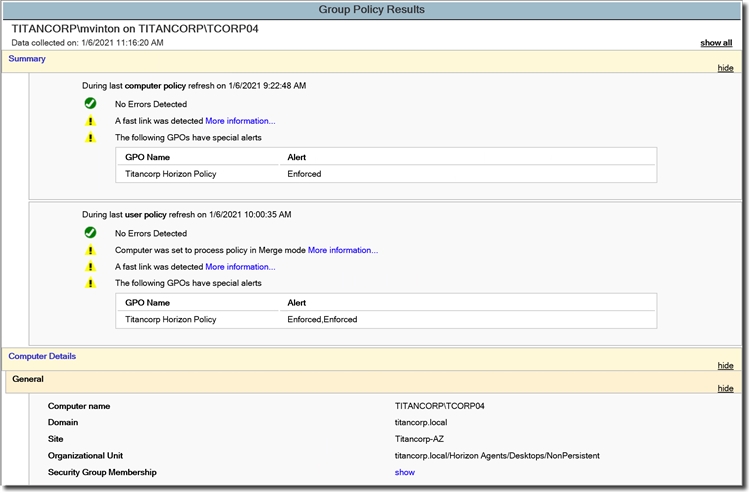

4] Use Resultant Set of Policy Tool (rsop.msc)

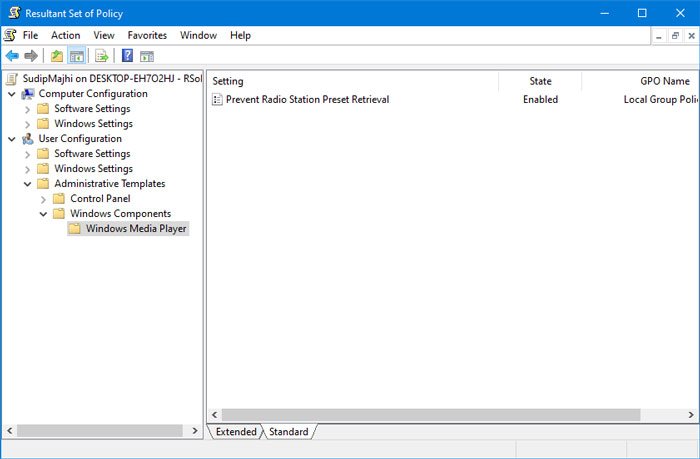

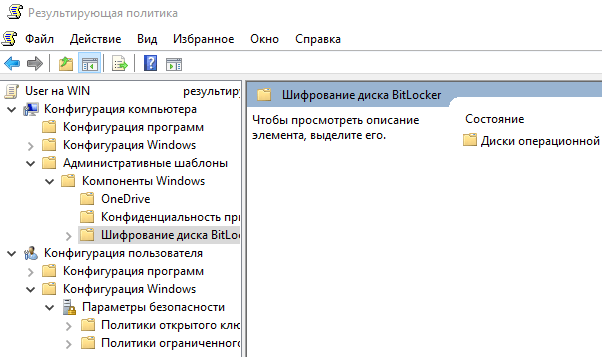

It is an in-built tool of Windows OS that allows users to see all the Group Policy settings that have applied to your computer. It is a graphical version of the command as mentioned earlier, and the user interface is almost the same as Local Group Policy Editor.

To get started, open the Run prompt by press Win+R keys together, type rsop.msc, and hit the Enter button. It should take a couple of seconds to load everything, and at the end, you can find a window like this-

Now you must navigate to the folders to check which setting is applied to your computer. The good news is that it shows only those folders where you can find an enabled setting or policy. Please note that this tool doesn’t allow you to change the setting.

These are some of the best methods to find all applied or enabled Group Policy settings in Windows 10.

If you change a lot of settings in the Local Group Policy Editor, and you now want to find all applied or enabled Group Policy settings on your Windows 10 system, then here is what you need to do. The Local Group Policy Editor plays a vital role in tweaking various system settings, and a wrong change can make or break your smooth user experience. If you made some change and you now do not remember the path, here is how to find it out.

There are four different ways to get the list of all enabled or applied changes that you have made in the Local Group Policy Editor, and they are mentioned below.

How to check the Group Policy applied on a computer

To find all applied or enabled Group Policy settings in Windows 10, you have four ways-

- Use Local Group Policy Editor’s State option

- Use the filter in Local Group Policy Editor

- Use Command line

- Use Resultant Set of Policy Tool (rsop.msc)

To know more about these methods, read on.

1] Use Local Group Policy Editor’s State option

It is the easiest method to find all the Enabled, Disabled, and Not configured policies within moments. The best thing is that you do not need to go through any complex step to get it done. Only one-click can show you all the changes on your screen.

Open the Local Group Policy Editor on your computer. For that, press Win+R, type gpedit.msc and hit the Enter button. After that, find a folder from your left-hand side. If you do not want to get the list by folder and instead, you want to get the same across whole Local Group Policy Editor, you need to expand the Administrative Templates and select All Settings option.

Then, you should see all the settings on your right side. It should show a column called State. You need to click on the “State” text.

Now, your Local Group Policy Editor should show all the enabled settings on the top of the line. From here, you can follow the usual method to make a change if required.

2] Use the filter in Local Group Policy Editor

Microsoft included the “filter” option in the Local Group Policy Editor so that users can apply numerous conditions to find a specific type of setting. You can utilize that function to find all the enabled or applied settings in this tool. To get started, you need to right-click on a folder after opening the Local Group Policy Editor and select Filter Options.

Alternatively, you can go to Action > Filter Options. Then, select Yes from the Configured drop-down list and click on the OK button.

Now you can find only those folders, which are holding an Enabled setting.

3] Use Command line

It is another easy way to find all the enabled Group Policy settings in Windows PC. All you need to do is to enter a command that will let you show all settings and the exact path to find it in the Local Group Policy Editor.

At first, open the Command Prompt on your Windows computer, and enter this command-

gpresult /Scope User /v

You should see the results.

4] Use Resultant Set of Policy Tool (rsop.msc)

It is an in-built tool of Windows OS that allows users to see all the Group Policy settings that have applied to your computer. It is a graphical version of the command as mentioned earlier, and the user interface is almost the same as Local Group Policy Editor.

To get started, open the Run prompt by press Win+R keys together, type rsop.msc, and hit the Enter button. It should take a couple of seconds to load everything, and at the end, you can find a window like this-

Now you must navigate to the folders to check which setting is applied to your computer. The good news is that it shows only those folders where you can find an enabled setting or policy. Please note that this tool doesn’t allow you to change the setting.

These are some of the best methods to find all applied or enabled Group Policy settings in Windows 10.

Групповая политика — это способ настройки параметров компьютера и пользователя для устройств, которые присоединены к доменным службам Active Directory (AD), а также к учетным записям локальных пользователей. Она контролирует широкий спектр параметров и может использоваться для принудительного применения и изменения настроек по умолчанию для соответствующих пользователей. Локальная групповая политика — это базовая версия групповой политики для компьютеров, не входящих в домен. Параметры локальной групповой политики хранятся в следующих папках:

- C:WindowsSystem32GroupPolicy

- C:WindowsSystem32GroupPolicyUsers.

Когда в Windows 10 вам необходимо открыть редактор локальной групповой политики, для этого вы можете использовать командную строку, команду выполнить, поиск на панели задач, меню Пуск или с помощью консоли управления (MMC).

Рассмотрим самые простые варианты:

- C помощью меню Пуск.

- C помощью команды Выполнить.

- C помощью Проводника Windows.

- С помощью командной строки или PowerShell

- Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

- Открыть редактор локальной групповой политики в Windows 10 Home.

Открыть редактор локальной групповой политики с помощью меню «Пуск».

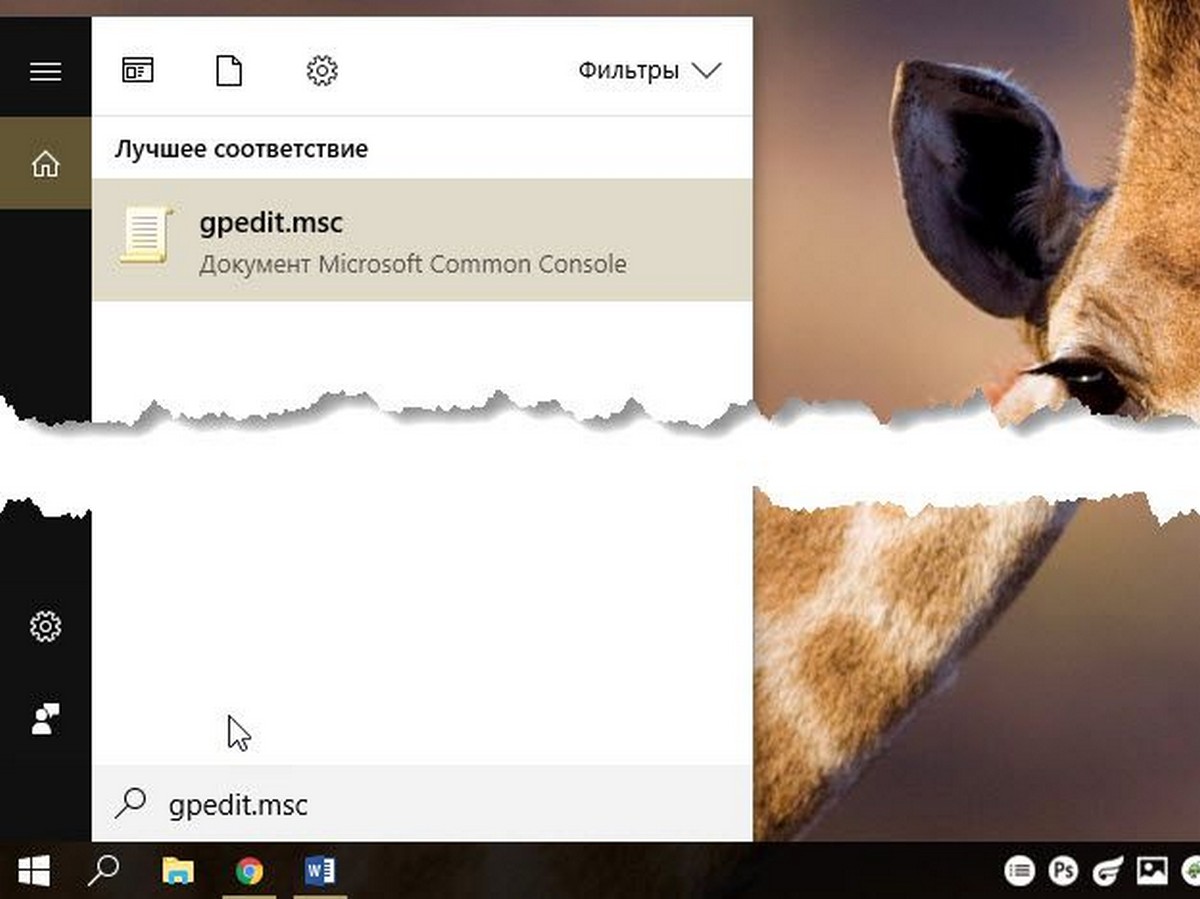

- Откройте меню «Пуск» и введите gpedit.msc в верхней части меню появится значок, при клике, на котором, откроется редактор политики.

Чтобы просмотреть все применяемые политики в разделе «Конфигурация компьютера», перейдите в раздел «Конфигурация компьютера Административные шаблоны Все параметры»

Чтобы просмотреть все применяемые политики пользовательской настройки, перейдите в раздел «Конфигурация пользователя Административные шаблоны Все параметры».

Примечание: вы можете использовать поиск на панели задач.

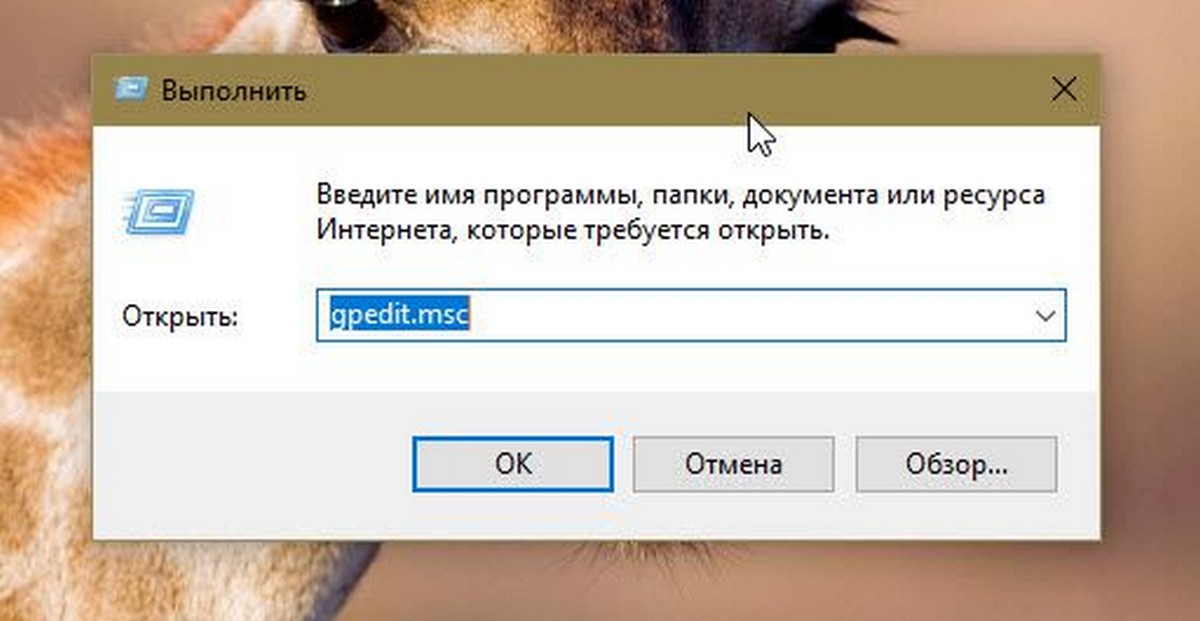

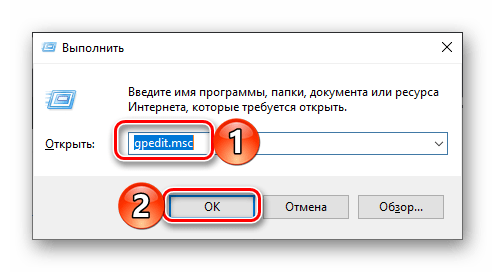

Открыть редактор локальной групповой политики с помощью команды «Выполнить».

- Нажмите сочетание клавиш Win + X или кликните правой кнопкой мыши на меню «Пуск».

- В открывшемся меню выберите Выполнить.

- В строке «Открыть» введите — gpedit.msc и нажмите кнопку «ОК».

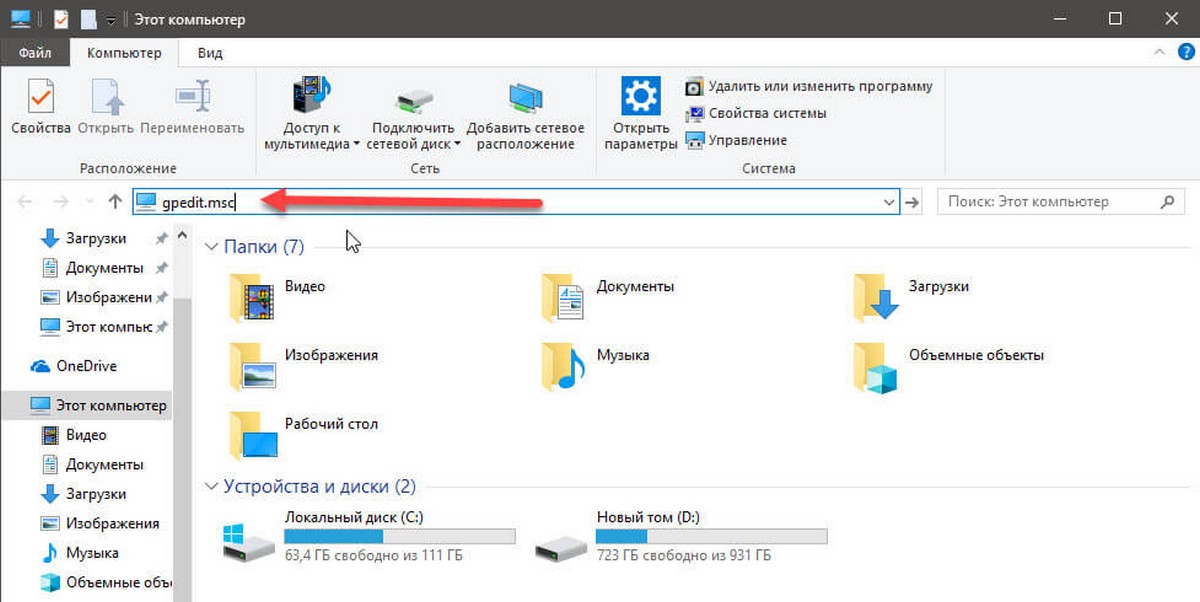

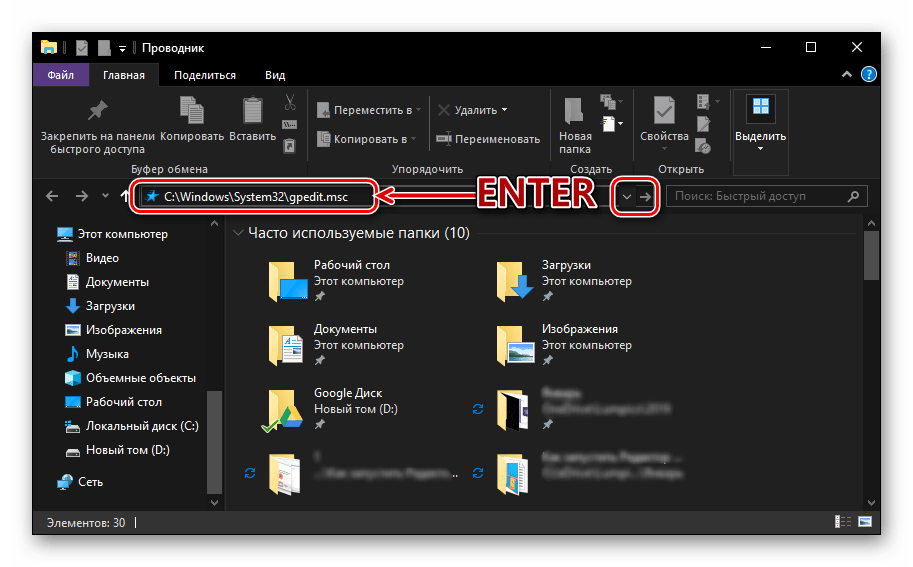

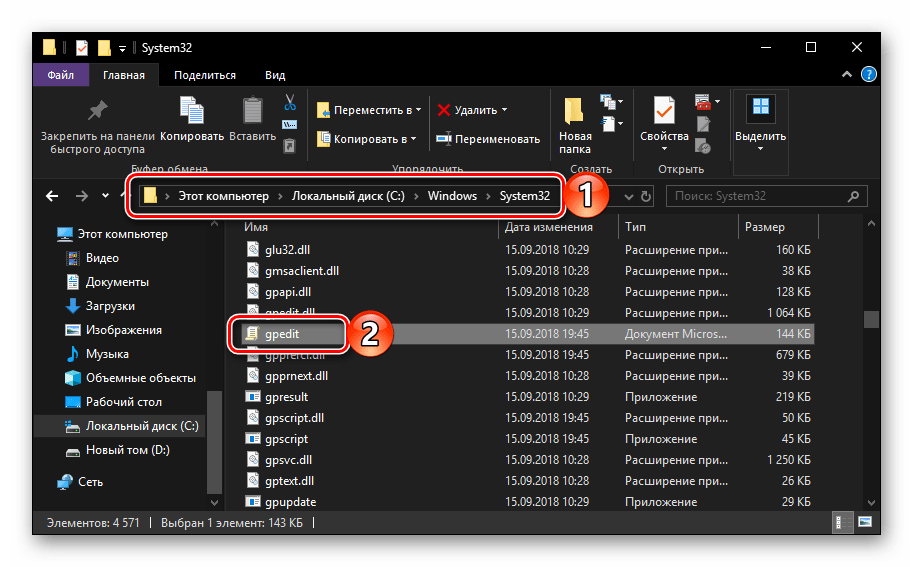

Открыть редактор локальной групповой политики с помощью Проводника Windows.

- Откройте Проводник с помощью ярлыка на панели задач или просто нажав сочетание клавиш Win + E

- В адресную строку проводника введите или скопируйте и вставьте:

gpedit.msc

- Нажмите Enter

Открыть редактор локальной групповой политики из командной строки или PowerShell

- Откройте Командную строку или вы можете открыть новый экземпляр PowerShell.

- Введите: gpedit.msc и нажмите клавишу Enter.

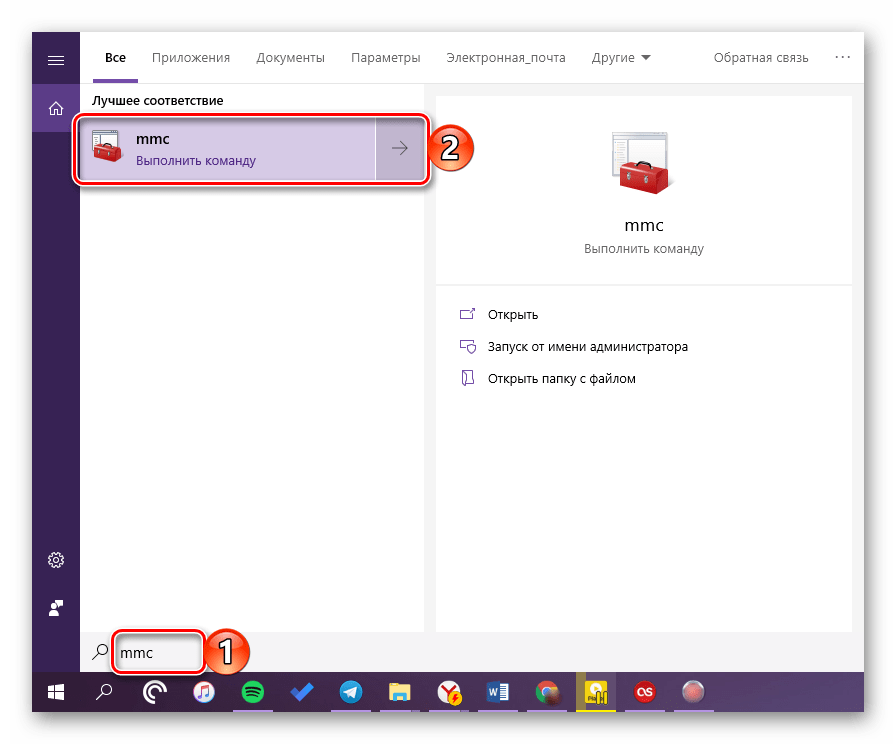

Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

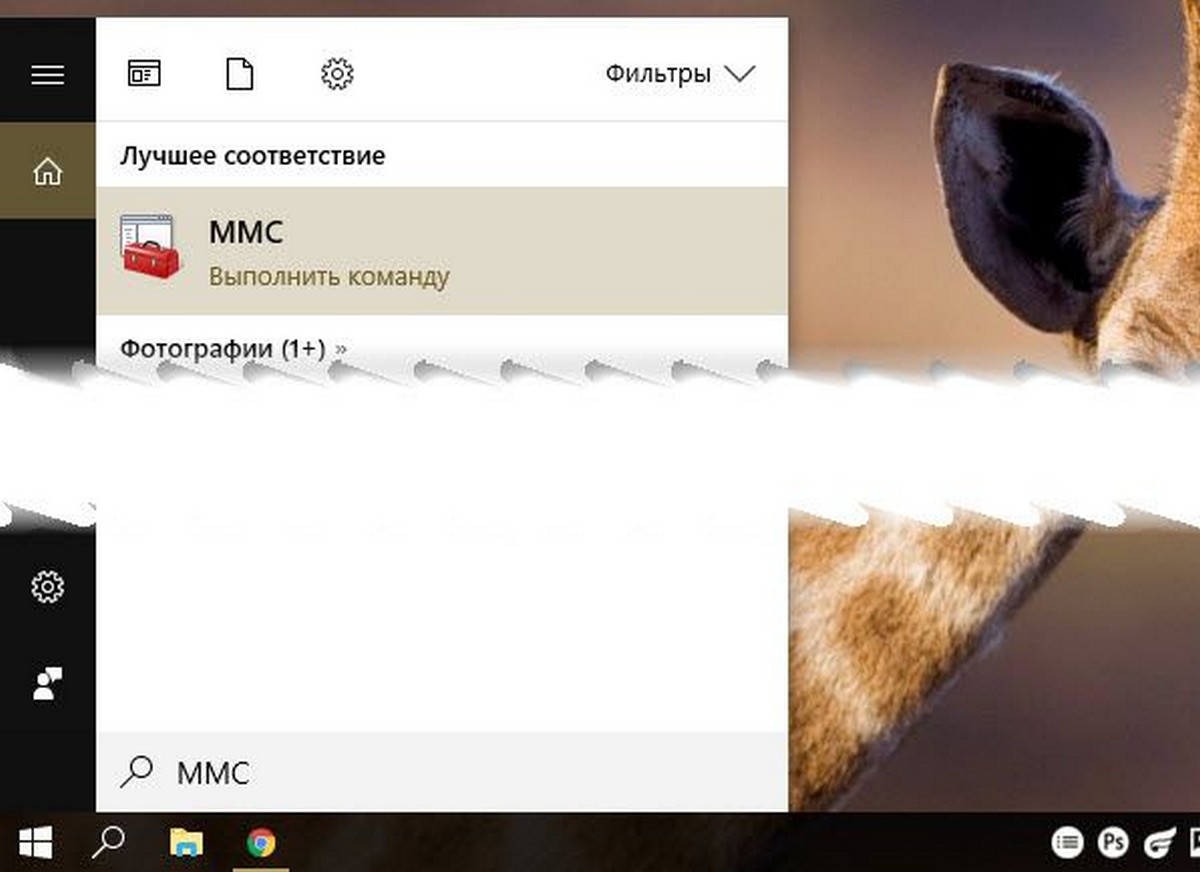

- Откройте консоль управления MMC. (Нажмите кнопку «Пуск», введите mmc и нажмите клавишу Enter).

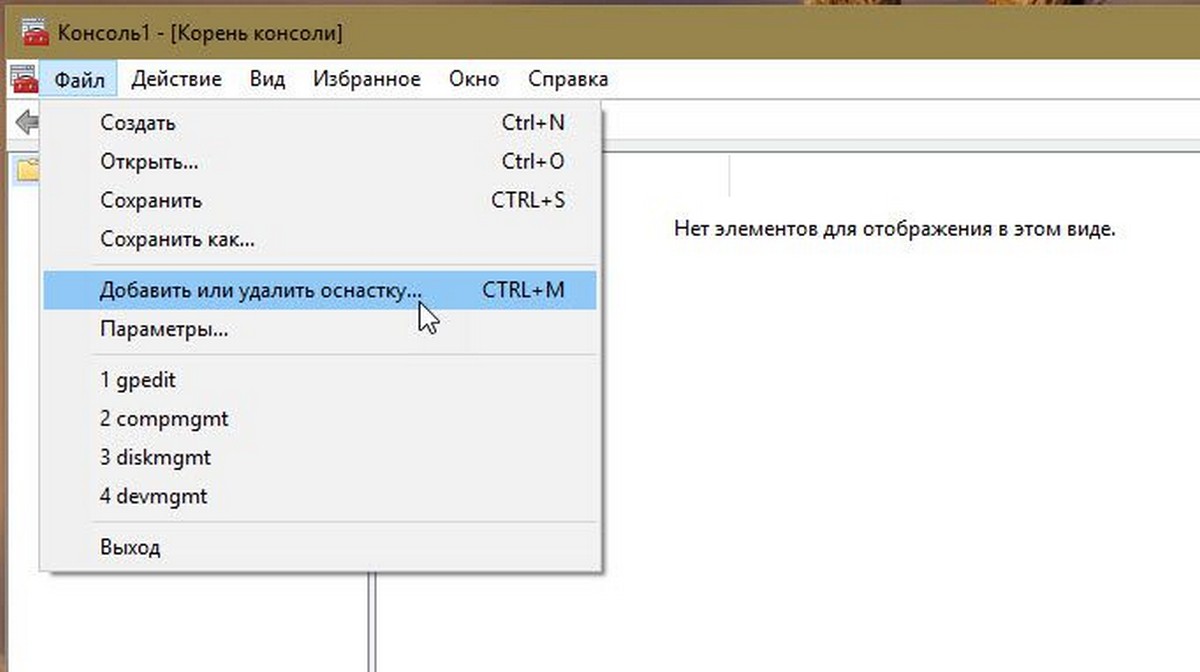

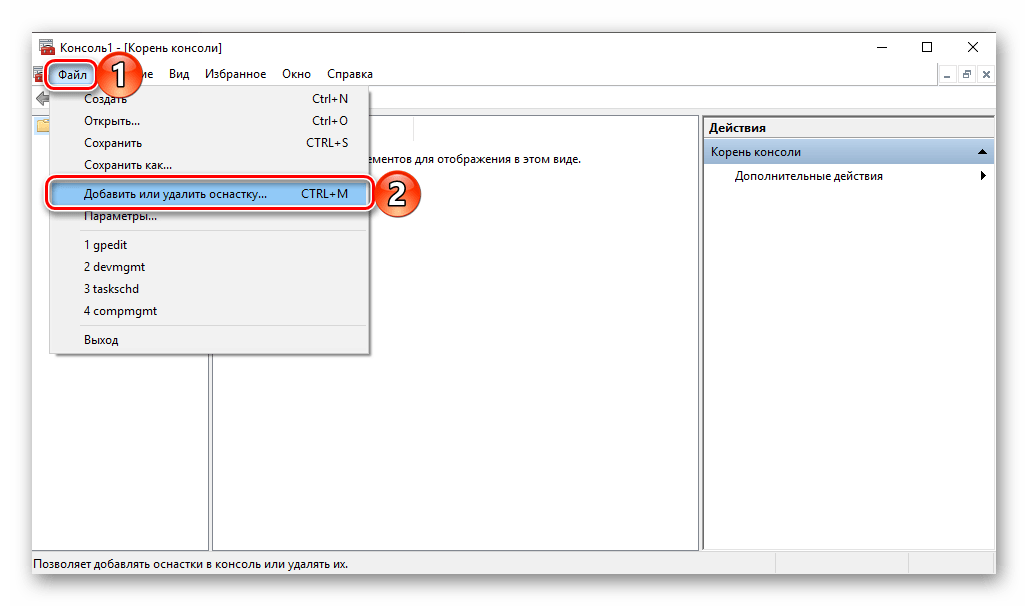

- В меню Файл выберите пункт Добавить или удалить оснастку.

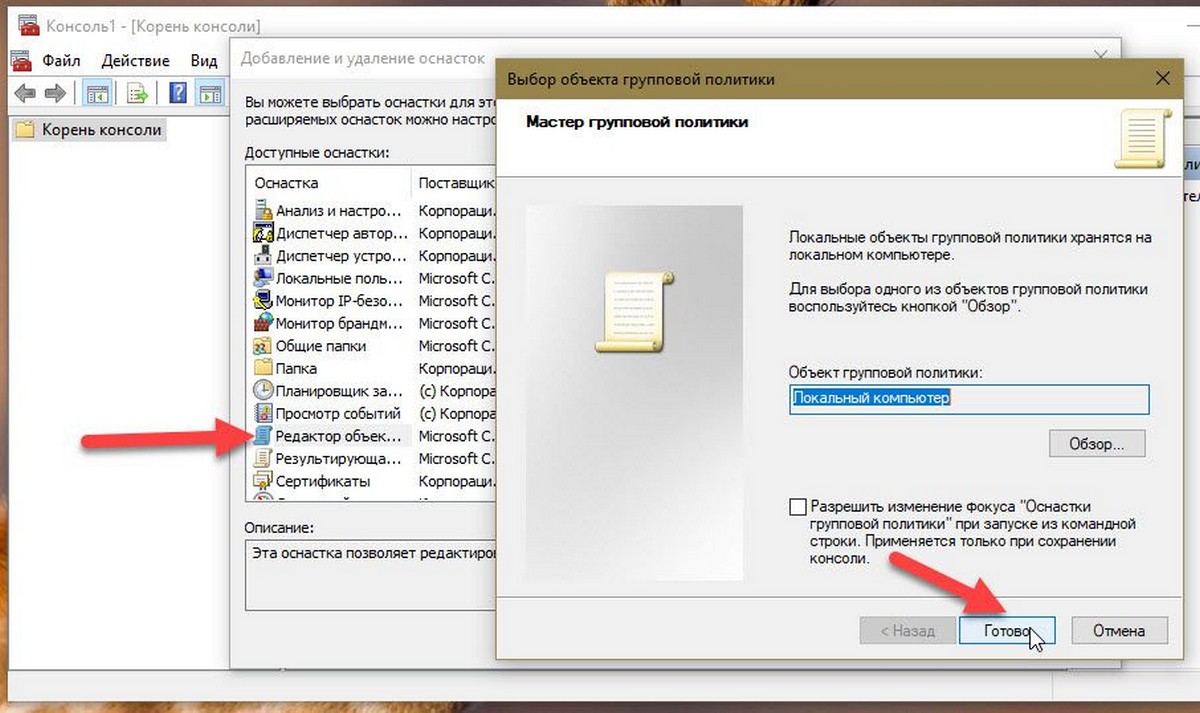

- В открывшимся диалоговом окне, дважды кликните «Редактор объектов групповой политики» и нажмите кнопку «Готово» и «ОК».

Открыть редактор локальной групповой политики в Windows 10 Home.

Как вы уже знаете, приложение Редактора локальной групповой политики доступно в Windows 10 Pro, Enterprise или Education. Пользователи Windows 10 Home не имеют доступа к gpedit.msc из-за ограничений ОС. Вот простое и элегантное решение, которое позволяет разблокировать его без установки сторонних приложений.

Существует простой способ включить Редактор локальных групповых политик в Windows 10 Home запустив всего лишь один пакетный файл.

Чтобы включить Gpedit.msc (групповая политика) в Windows 10 Home

- Загрузите следующий ZIP-архив: Скачать ZIP-архив.

- Распакуйте его содержимое в любую папку. Он содержит только один файл, gpedit_home.cmd

- Кликните правой кнопкой мыши по файлу.

- Выберите в контекстном меню «Запуск от имени администратора».

Все!

Пакетный файл вызовет DISM для активации редактора локальной групповой политики. Подождите, пока командный файл не завершит свою работу.

Помните, что некоторые политики не будут работать в Windows Home. Некоторые политики жестко заданы для версий Windows Pro. Кроме того, если вы активируете gpedit.msc с помощью предоставленного пакетного файла, изменение политик для отдельных пользователей не вступит в силу. Они по-прежнему требуют настройки реестра.

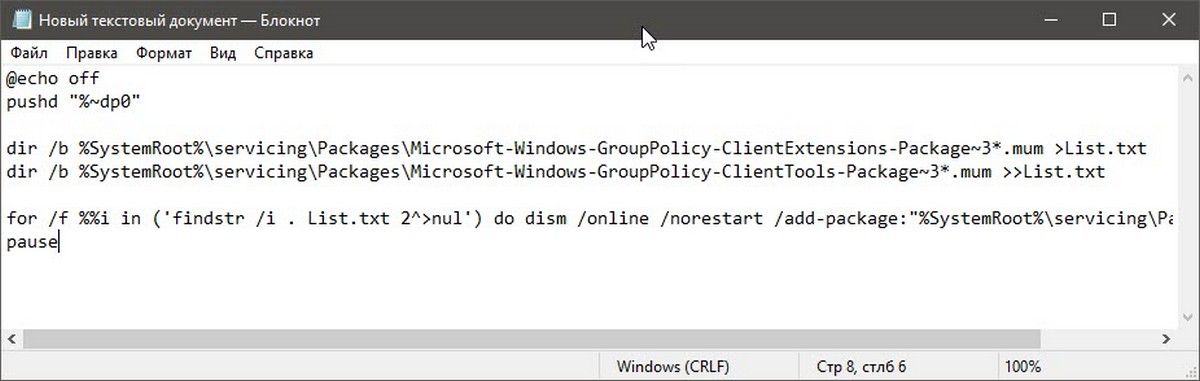

Вы можете самостоятельно создать пакетный файл. Прежде чем начать, рекомендуем создать точку восстановления системы, и вы могли в любой момент отменить произведенные изменения в системе.

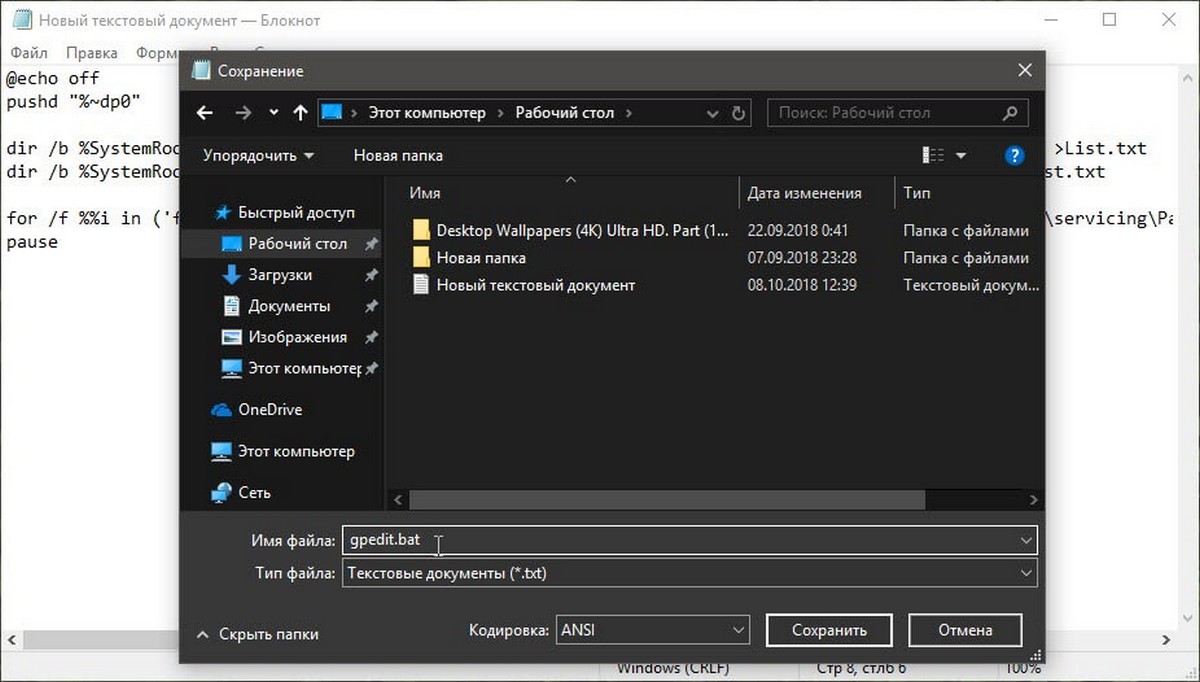

- Откройте текстовый редактор, например «Блокнот».

- Скопируйте и вставьте следующие строки:

@echo off

pushd "%~dp0"

dir /b %SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum >List.txt

dir /b %SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientTools-Package~3*.mum >>List.txt

for /f %%i in ('findstr /i . List.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%servicingPackages%%i"

pause

- В меню «Файл» текстового редактора выберите «Сохранить как» в диалоговом окне в строке «Имя файла» введите — gpedit.bat и нажмите кнопку «Сохранить».

- Запустите от имени Администратора полученный пакетный файл gpedit.bat

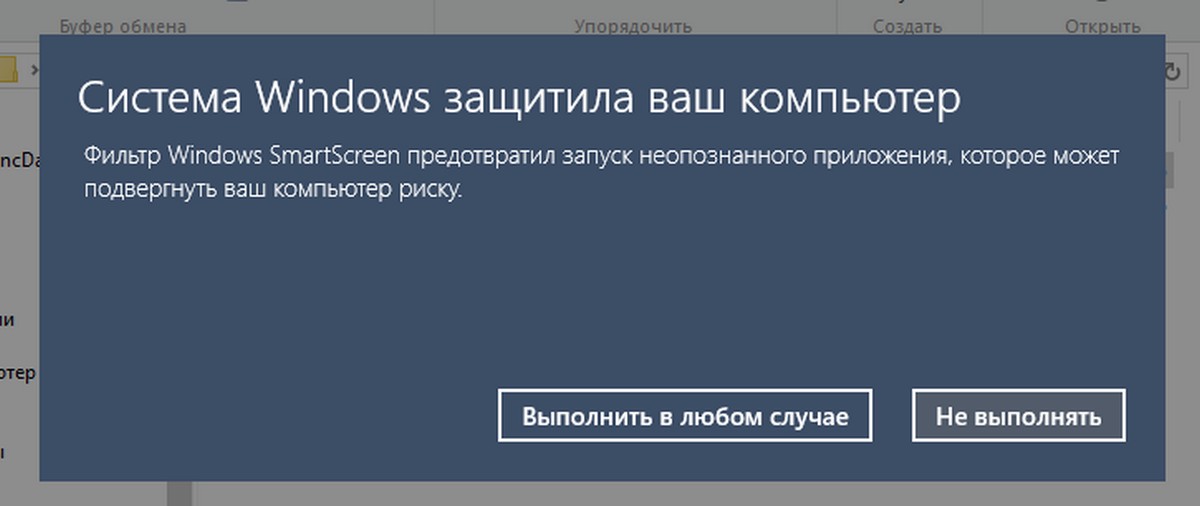

- При запросе фильтра Windows SmartScreen, нажмите «Подробнее», затем нажмите кнопку «Выполнить в любом случае».

- В окне Контроля учетных записей, нажмите кнопку «Да».

- Дождитесь пока утилита DISM внесет изменения и закройте окно.

Все! Редактор локальных групповых политик (gpedit.msc) включен и теперь Вы можете его запустить любым из описанных выше способов.

Policy Plus

Существует хорошая альтернатива встроенному приложению gpedit.msc, которое называется Policy Plus. Это стороннее приложение с открытым исходным кодом: PolicyPlus

Policy Plus предназначен для того, чтобы сделать параметры групповой политики доступными для всех.

- Редактор работает на всех выпусках Windows, не только на Pro и Enterprise

- Полностью соблюдает условия лицензирования

-

Просмотр и редактирование политик на основе реестра в локальных объектах групповой политики, объектах групповой политики для отдельных пользователей, отдельных файлах POL, автономных кустах пользователей реестра и действующем реестре

- Переход к политикам по идентификатору, тексту или отдельным записям реестра.

- Просмотр дополнительной технической информации об объектах (политики, категории, продукты)

- Удобные способы изменить и импортировать настройки политики

Рекомендуем:

- Как Windows 10 вернуть настройки локальной групповой политики по умолчанию.

- 12 способов открыть редактор локальной групповой политики в Windows 11

Опубликовано

Редактор локальных групповых политик Windows 10 предназначен для настройки параметров компьютера которые связаны с локальными учётными записями пользователей. Эти параметры локальной групповой политики Windows 10 хранятся в в следующих папках GroupPolicy и GroupPolicyUsers которые можно найти по адресу Локальный диск C: Windows System32 GroupPolicy и соответственно Локальный диск C: Windows System32 GroupPolicyUsers.

Открыть редактор локальной групповой политики Windows 10 можно несколькими способами.

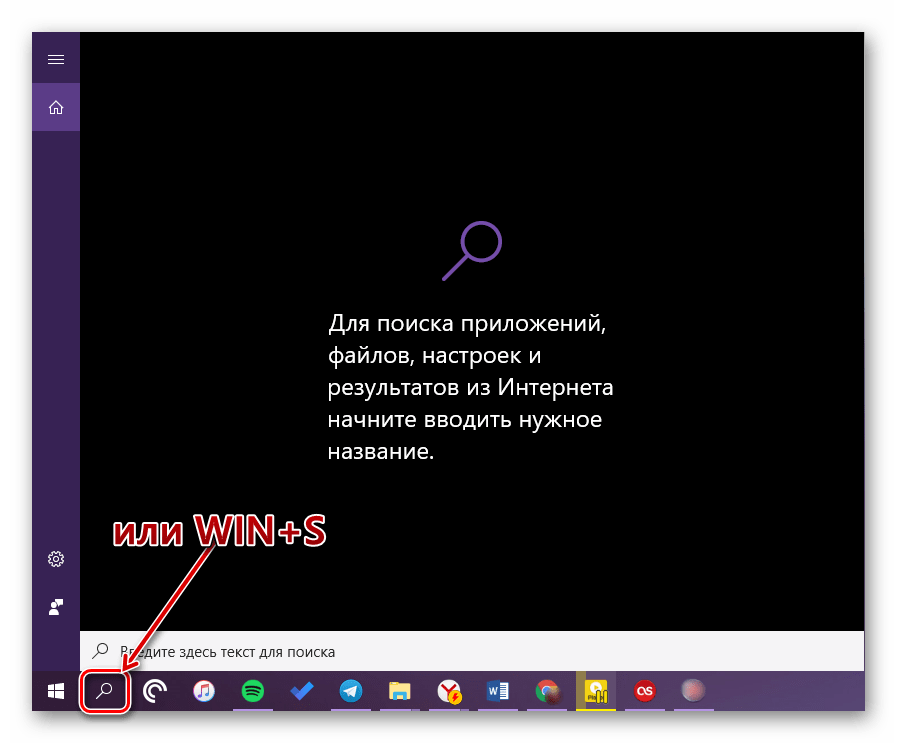

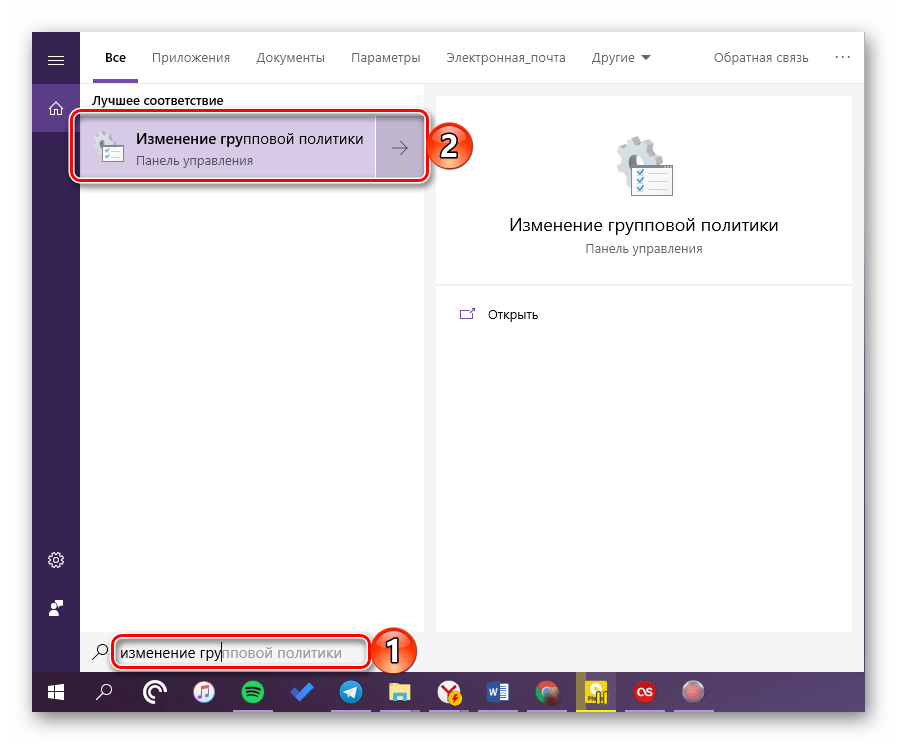

С помощью поиска

Чтобы редактор групповых политик Windows 10 открыть нажмите на значок лупы который находится около кнопки Пуск и в открывшемся окне введите gpedit.msc.

Сразу в этом же окне появится иконка редактора политик Windows 10. Нажав на эту иконку сразу откроется в виндовс 10 Редактор локальной групповой политики.

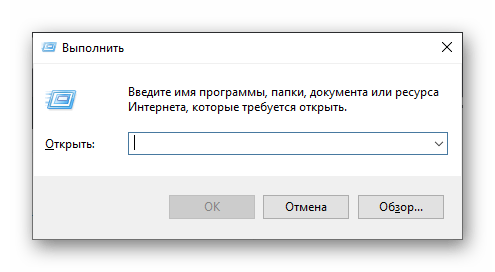

С помощью приложения Выполнить

На клавиатуре одновременно нажмите две клавиши WIN+R. Откроется окно Выполнить.

В это окно впишите команду gpedit.msc и нажмите ОК или на клавиатуре клавишу Enter.

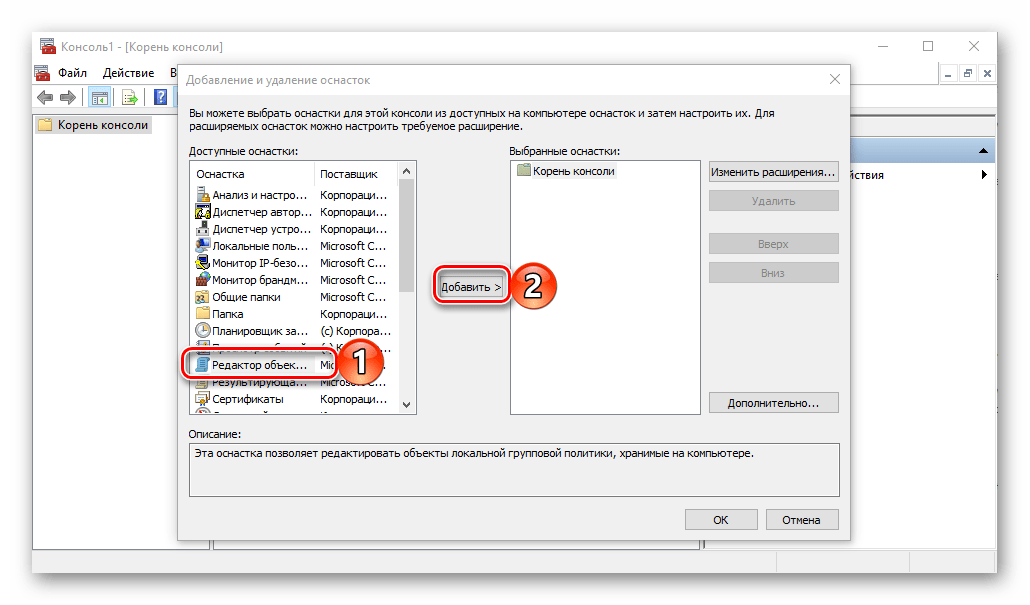

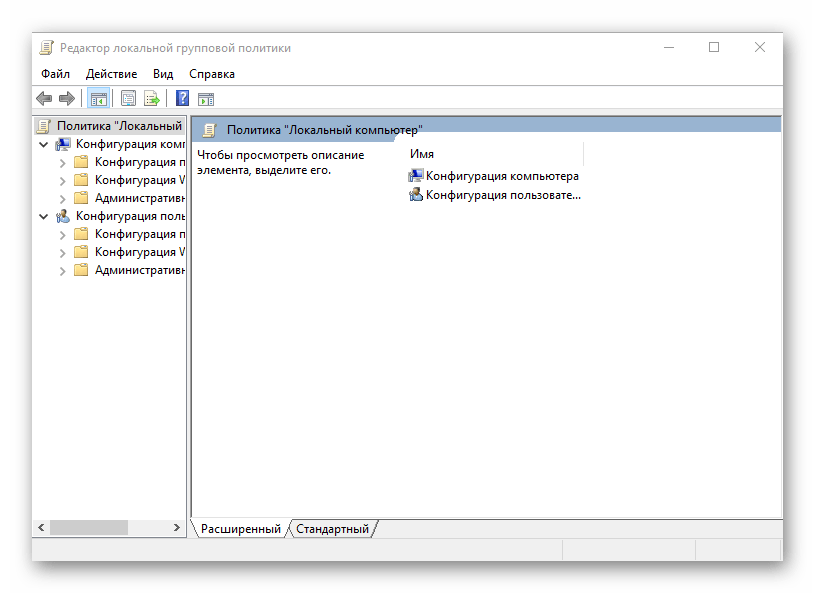

С помощью консоли управления MMC

Сначала запускаем консоль управления MMC, для этого нажимаем сразу на две клавиши WIN+R, вписываем в открывшееся окно команду mmc и жмём ОК.

В открывшемся окне консоли управления MMC нажимаем Файл — Добавить или удалить оснастку.

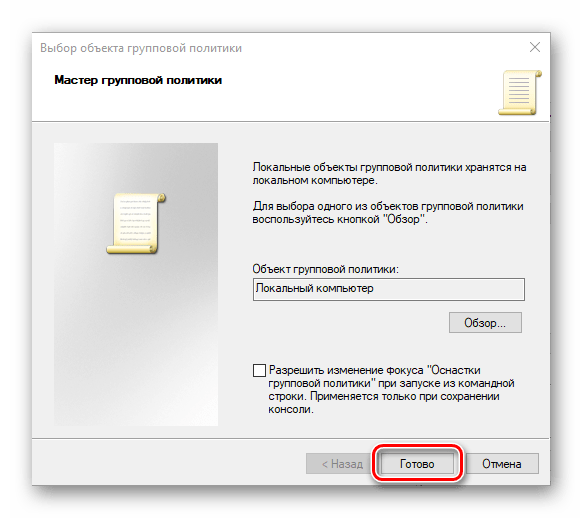

Откроется ещё окно в котором в левой части находите пункт Редактор объектов групповой политики и делаете по нему двойной клик левой кнопкой мыши.

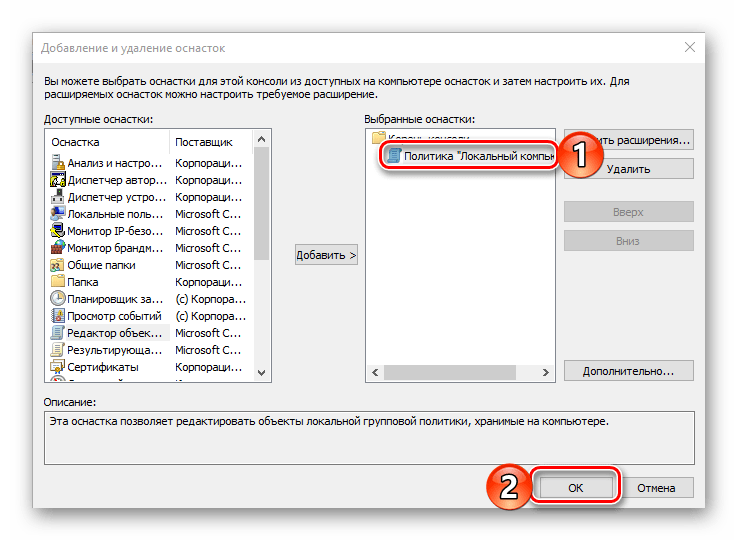

Откроется ещё одно окошко в котором нажимаете Готово, а в предыдущем нажимаете на ОК.

После этого в окне консоли управления появится пункт Политика «Локальный компьютер». Раскрыв его в левой части окна вы получите Редактор групповой политики виндовс 10.

Содержание

- «Редактор локальной групповой политики» в Виндовс 10

- Способ 1: Окно «Выполнить»

- Способ 2: «Командная строка»

- Способ 3: Поиск

- Способ 4: «Проводник»

- Способ 5: «Консоль управления»

- Создание ярлыка для быстрого запуска

- Вопросы и ответы

«Редактор локальной групповой политики» позволяет настраивать параметры работы компьютера и пользовательских учетных записей, используемых в среде операционной системы. Windows 10, как и предшествующие ей версии, тоже содержит данную оснастку, и в нашей сегодняшней статье речь пойдет о том, как ее запустить.

Прежде чем мы перейдем к рассмотрению вариантов запуска «Редактора локальной групповой политики», придется огорчить некоторых пользователей. К сожалению, данная оснастка присутствует только в Windows 10 Pro и Enterprise, а вот в версии Home ее нет, как нет в ней и некоторых других средств управления. Но это уже тема для отдельной статьи, мы же приступим к решению нашей сегодняшней задачи.

Читайте также: Отличия версий Виндовс 10

Способ 1: Окно «Выполнить»

Данный компонент операционной системы предоставляет возможность довольно быстрого запуска практически любой стандартной для Windows программы. В их числе и интересующий нас «Редактор».

- Вызовите окно «Выполнить», воспользовавшись комбинацией клавиш «WIN+R».

- Введите в поисковую строку представленную ниже команду и инициируйте ее запуск, нажав «ENTER» или кнопку «ОК».

gpedit.msc - Открытие «Редактора локальной групповой политики» произойдет мгновенно.

Читайте также: Горячие клавиши в Виндовс 10

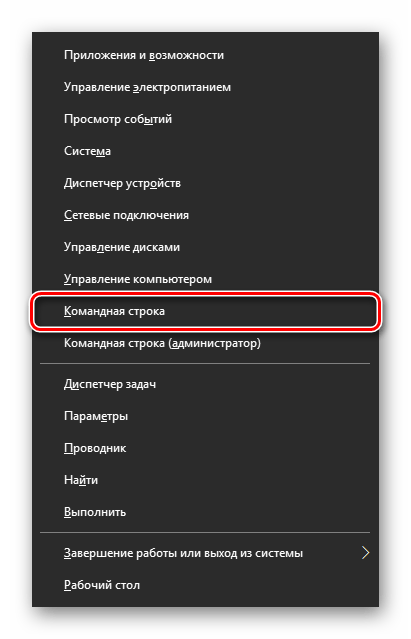

Способ 2: «Командная строка»

Предложенная выше команда может быть использована и в консоли – результат будет точно таким же.

- Любым удобным способом запустите «Командную строку», например, нажав «WIN+X» на клавиатуре и выбрав соответствующий пункт в меню доступных действий.

- Введите представленную ниже команду и нажмите «ENTER» для ее выполнения.

gpedit.msc - Запуск «Редактора» не заставит себя ждать.

Читайте также: Запуск «Командной строки» в Windows 10

Способ 3: Поиск

Сфера применения интегрированной в Виндовс 10 функции поиска еще более широкая, чем у рассмотренных выше компонентов ОС. К тому же для ее использования не нужно запоминать никаких команд.

- Нажмите на клавиатуре «WIN+S» для вызова окна поиска или воспользуйтесь его ярлыком на панели задач.

- Начните вводить в строку название искомого компонента – «Изменение групповой политики».

- Как только увидите соответствующий запросу результат выдачи, выполните его запуск одинарным кликом. Несмотря на то, что в данном случае значок и название искомого компонента отличается, будет запущен интересующий нас с вами «Редактор»

Способ 4: «Проводник»

Рассматриваемая в рамках нашей сегодняшней статьи оснастка – это по своей сути обычная программа, а потому у нее есть свое место на диске, папка, в которой содержится исполняемый файл для запуска. Находится он по следующему пути:

C:WindowsSystem32gpedit.msc

Скопируйте представленное выше значение, откройте «Проводник» (например, клавишами «WIN+E») и вставьте его в адресную строку. Нажмите «ENTER» или кнопку перехода, расположенную справа.

Это действие сразу же запустит «Редактор локальной групповой политики». При желании получить доступ к его файлу, вернитесь в обозначенном нами пути на шаг назад, в директорию C:WindowsSystem32 и пролистайте список содержащихся в ней элементов вниз, пока не увидите там тот, что называется gpedit.msc.

Примечание: В адресную строку «Проводника» не обязательно вставлять полный путь к исполняемому файлу, можно указать только его имя (gpedit.msc). После нажатия «ENTER» тоже будет запущен «Редактор».

Читайте также: Как открыть «Проводник» в Windows 10

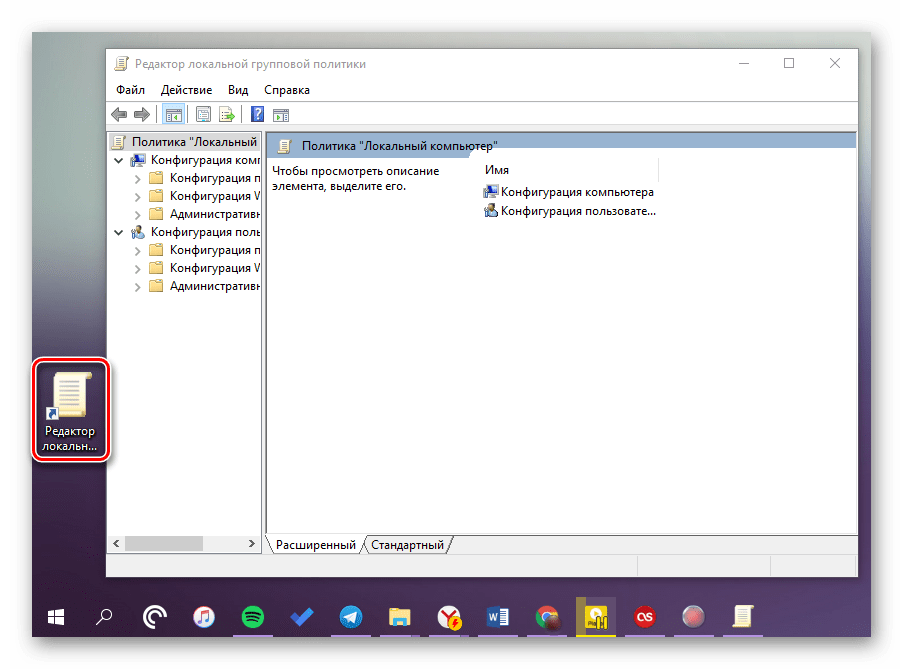

Способ 5: «Консоль управления»

«Редактор локальной групповой политики» в Виндовс 10 может быть запущен и через «Консоль управления». Преимущество данного метода заключается в том, что файлы последней могут быть сохранены в любом удобном месте на ПК (в том числе и на Рабочем столе), а значит, моментально запущены.

- Вызовите поиск Windows и введите запрос mmc (на английском). Нажмите по найденному элементу левой кнопкой мышки для его запуска.

- В открывшемся окне консоли поочередно перейдите по пунктам меню «Файл» — «Добавить или удалить оснастку» или вместо этого воспользуйтесь клавишами «CTRL+M».

- В представленном слева списке доступных оснасток найдите «Редактор объектов» и выделите его одинарным кликом и нажмите по кнопке «Добавить».

- Подтвердите свои намерения нажатием кнопки «Готово» в появившемся диалоговом окне,

а затем кликните «ОК» в окне «Консоли».

- Добавленный вами компонент появится в списке «Выбранные оснастки» и будет готов к использованию.

Теперь вы знаете обо всех возможных вариантах запуска «Редактора локальной групповой политики» в Windows 10, но наша статья на этом не заканчивается.

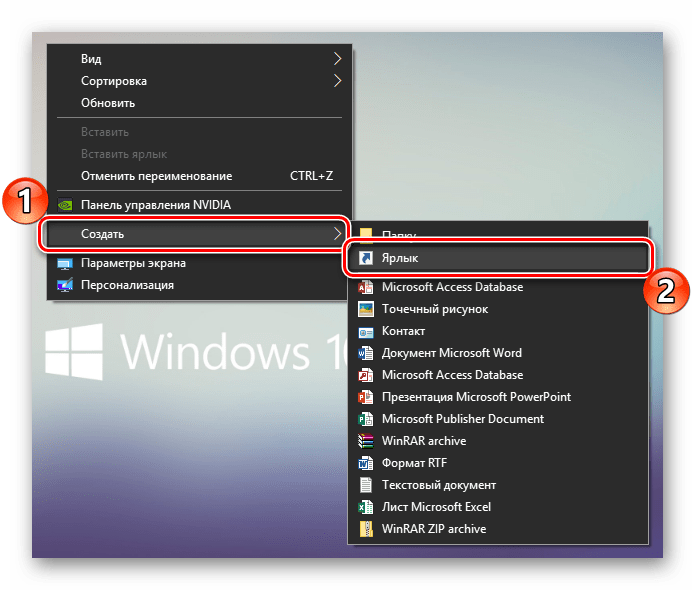

Создание ярлыка для быстрого запуска

Если вы планируете часто взаимодействовать с системной оснасткой, о которой шла речь в нашей сегодняшней статье, нелишним будет создать его ярлык на Рабочем столе. Это позволит максимально быстро запускать «Редактор», а заодно избавит вас от необходимости запоминания команд, названий и путей. Делается это следующим образом.

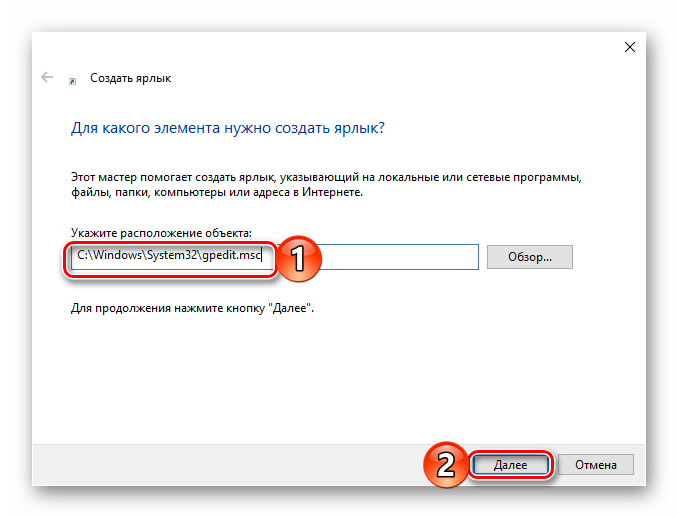

- Перейдите на Рабочий стол и кликните правой кнопкой мышки по пустому месту. В контекстном меню выберите поочередно пункты «Создать» — «Ярлык».

- В строке открывшегося окна укажите путь к исполняемому файлу «Редактора локальной групповой политики», который указан ниже, и нажмите «Далее».

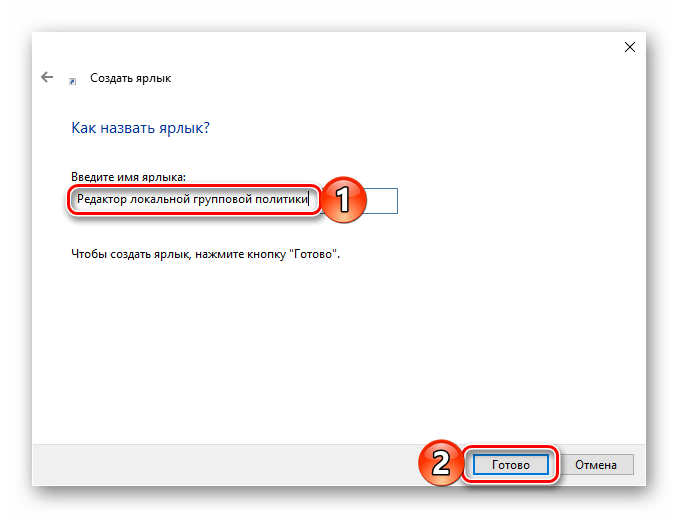

C:WindowsSystem32gpedit.msc - Придумайте создаваемому ярлыку имя (лучше указать его оригинальное название) и нажмите по кнопке «Готово».

Сразу же после выполнения этих действий на Рабочем столе появится добавленный вами ярлык «Редактора», запустить который можно двойным кликом.

Читайте также: Создание ярлыка «Мой компьютер» на Рабочем столе Виндовс 10

Заключение

Как видите, «Редактор локальной групповой политики» в Windows 10 Pro и Enterprise может быть запущен по-разному. Какой из рассмотренных нами способов взять на вооружение – решать только вам, мы же на этом закончим.

Еще статьи по данной теме:

Помогла ли Вам статья?

Содержание

- Как посмотреть, какие групповые политики применяются к вашему компьютеру с Windows 10

- Результирующий набор инструментов политики

- Просмотр политик из командной строкой

- gpresult

- Синтаксис

- Параметры

- Remarks

- Примеры

- Групповые политики (GPO) Active Directory: разбираемся почему это важно и как ими управлять в GPOAdmin

- Как устроены групповые политики

- Управление групповой политикой и делегирование

- Почему встроенные инструменты работы с GPO недостаточно удобны

- Как обезопасить GPO (объекты групповой политики)

- GPRESULT – отображение результирующей политики (RSoP) для указанного пользователя и компьютера.

- Пример отображаемой результирующей политики для подробнейшего режима при выполнении команды GPRESULT в ОС Windows 10:

- PowerShell: системное администрирование и программирование

- Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

- Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются

- Как использоваться инструментом Group Policy Results (GPResult.exe)?

- Отчёт RSoP HTML с использованием GPResult

- Как запустить GPResult на удалённом компьютере?

- У пользователя нет данных RSoP

- Следующие политики GPO не были применены, так как они отфильтрованы

- Все опции: GPResult

Как посмотреть, какие групповые политики применяются к вашему компьютеру с Windows 10

В мире Windows групповая политика предоставляет сетевым администраторам возможность назначать определенные параметры для групп пользователей или компьютеров. Эти настройки затем применяются, когда пользователь из группы входит в систему на сетевом компьютере, или всякий раз, когда запускается ПК в группе.

Локальная групповая политика – это чуть более ограниченная версия, которая применяет параметры только к локальному компьютеру или пользователям или даже к группе локальных пользователей.

В прошлом мы использовали ряд трюков, которые используют локальную групповую политику для изменения параметров, которые вы не можете изменить нигде, кроме как путем редактирования реестра Windows. Если вы привыкли менять параметры локальной групповой политики, вам может показаться полезным просмотр всех изменений, сделанных вами, в одном месте, вместо того, чтобы копаться в редакторе локальных групповых политик.

Примечание. Локальная групповая политика доступна только в версиях Windows Professional и Enterprise. Если вы используете домашнюю версию, у вас не будет доступа к редактору локальных групповых политик.

Результирующий набор инструментов политики

Самый простой способ увидеть все параметры групповой политики, которые вы применили к компьютеру или учетной записи пользователя, – использовать инструмент «Результирующий набор политик».

Он не покажет последнюю политику, примененную к вашему компьютеру, – для этого вам нужно будет использовать командную строку, как мы опишем в следующем разделе. Тем не менее, он показывает практически все политики, которые вы настроили для регулярного использования. И предоставляет простой графический интерфейс для просмотра параметров групповой политики, действующих на вашем ПК, независимо от того, входят ли эти параметры в групповую политику или локальную групповую политику.

Чтобы открыть инструмент, нажмите «Поиск», введите «rsop.msc» → нажмите на предложенный вариант.

Инструмент «Результирующий набор политик» начнёт сканирование вашей системы на примененные параметры групповой политики.

После того, как сканирование будет выполнено, инструмент покажет вам консоль управления, которая очень похожа на редактор локальной групповой политики, за исключением того, что она отображает только использованные параметры и несколько неустановленных настроек безопасности.

Это позволяет легко просматривать и видеть, какие политики действуют. Обратите внимание, что вы не можете использовать инструмент «Результирующая политика» для изменения этих параметров. Вы можете дважды щелкнуть параметр, чтобы просмотреть детали, но если вы хотите отключить или внести изменения в параметр, вам придется использовать редактор локальных групповых политик.

Просмотр политик из командной строкой

Если вам удобно использовать командную строку, это даёт несколько преимуществ перед использованием инструмента «Результирующая политика». Во-первых, он может отображать каждую последнюю политику, примененную на вашем ПК. Во-вторых, он покажет некоторые дополнительные сведения о безопасности – например, в какие группы безопасности входит пользователь или какие привилегии у них есть.

Для этого мы будем использовать команду gpresult. Вы должны указать область для результатов, а допустимые области включают «пользователь» и «компьютер». Это означает, что для просмотра всех политик, действующих для пользователя и компьютера, Вам придется дважды запускать команду.

Чтобы просмотреть все политики, применяемые к учетной записи пользователя, с помощью которой вы в настоящее время вошли в систему, вы должны использовать следующую команду:

gpresult /Scope User /v

Параметр /v в этой команде указывает на подробные результаты, так что вы увидите всё. Прокрутите вниз, и вы увидите раздел с названием «Результирующий набор политик для пользователя», который содержит информацию, которая вам нужна.

Если вы ищете политики, применяемые к вашему компьютеру, всё, что вам нужно сделать, это изменить область действия:

gpresult /Scope Computer /v

Если вы прокрутите вниз, вы увидите, что теперь есть раздел «Результирующий набор политик для компьютера».

Доступны и другие вещи, которые вы можете сделать с помощью команды gpresult. Например, если вы хотите сохранить отчет, а не просматривать его в командной строке, вы можете отключить параметр /v в любой из этих команд и вместо этого использовать /x (для формата XML) или /h (для формата HTML).

Источник

gpresult

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Отображает результирующий набор политик (RSoP) для удаленного пользователя и компьютера. Чтобы использовать отчеты RSoP для удаленных целевых компьютеров через брандмауэр, необходимо иметь правила брандмауэра, разрешающие входящий сетевой трафик на портах.

Синтаксис

За исключением использования /?, необходимо включить параметр OUTPUT, /r, /v, /z, /x или /h.

Параметры

| Параметр | Описание |

|---|---|

| ключ | Указывает имя или IP-адрес удаленного компьютера. Не используйте обратные косые черты. По умолчанию это локальный компьютер. |

| /u | Использует учетные данные указанного пользователя для выполнения команды. Пользователь по умолчанию — это пользователь, который вошел в систему на компьютере, который выдает команду. |

| /p [ |

Групповая политика является основным средством администрирования для определения и контроля работы программ, сетевых ресурсов и операционной системы для пользователей и компьютеров в Организации. В среде Active Directory групповая политика применяется к пользователям или компьютерам на основе их членства в сайтах, доменах или подразделениях.

Поскольку перекрывающиеся параметры политики можно применять к любому компьютеру или пользователю, функция групповая политика создает результирующий набор параметров политики при входе пользователя в систему. Команда gpresult отображает результирующий набор параметров политики, примененных к компьютеру для указанного пользователя при входе пользователя в систему.

Поскольку /v и /z создают много информации, полезно перенаправить вывод в текстовый файл (например, gpresult/z >policy.txt ).

в ARM64 версиях Windows только gpresult в SysWow64 работает с /h параметром.

Примеры

Чтобы сохранить все доступные сведения о групповая политика в файл с именем, policy.txt, только для удаленного пользователя маиндомхироплн с паролем p@ssW23 на компьютере срвмаин, введите:

Чтобы отобразить данные RSoP для вошедшего в систему пользователя, маиндомхироплн с паролем p@ssW23 для компьютера срвмаин, введите:

Источник

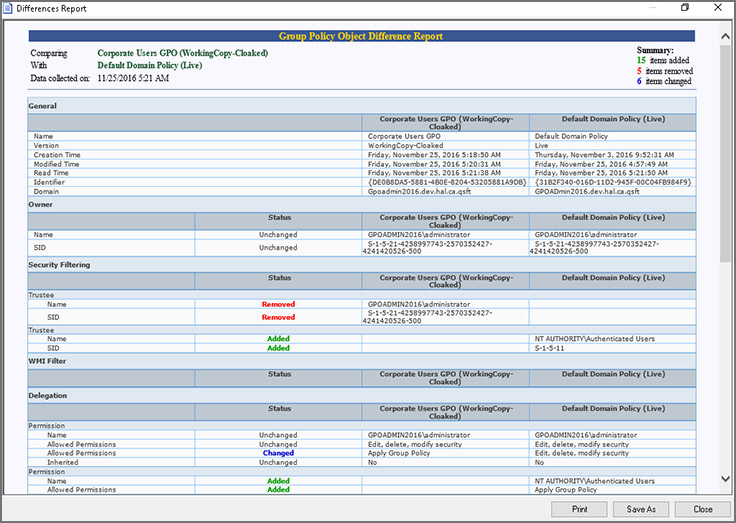

Групповые политики (GPO) Active Directory: разбираемся почему это важно и как ими управлять в GPOAdmin

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

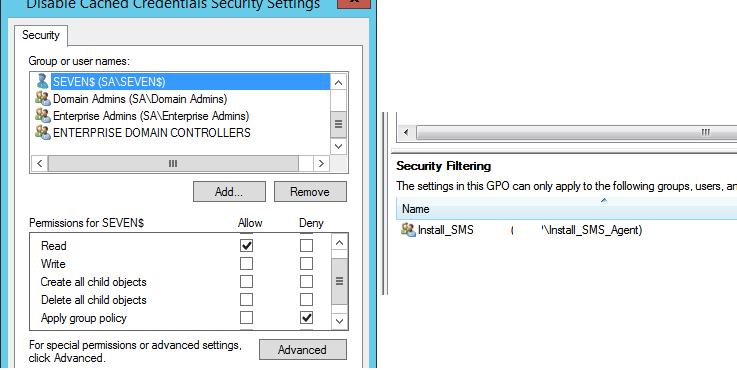

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

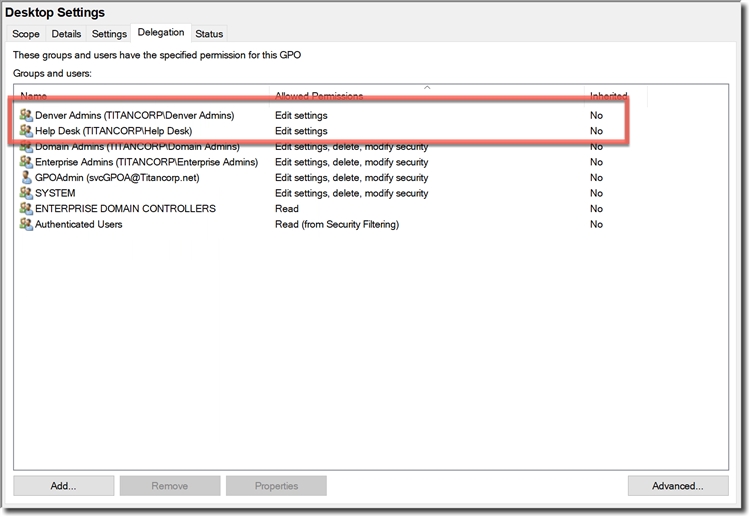

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

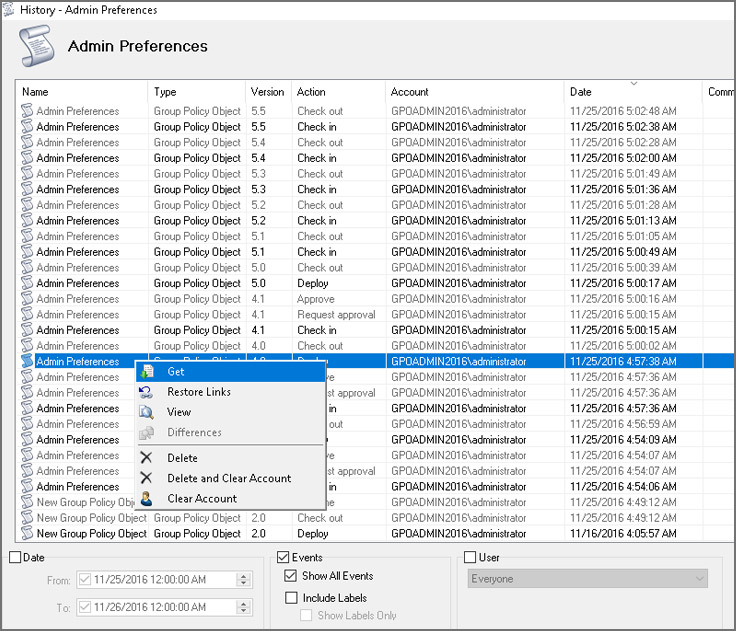

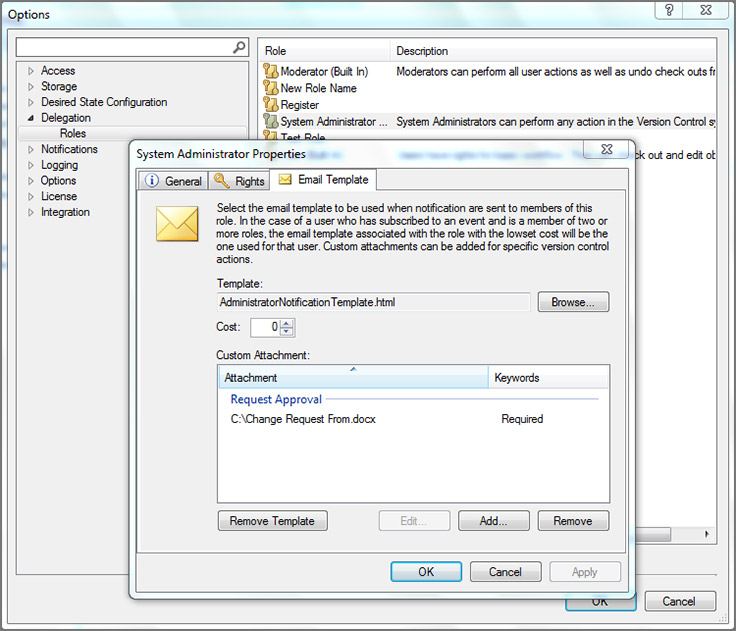

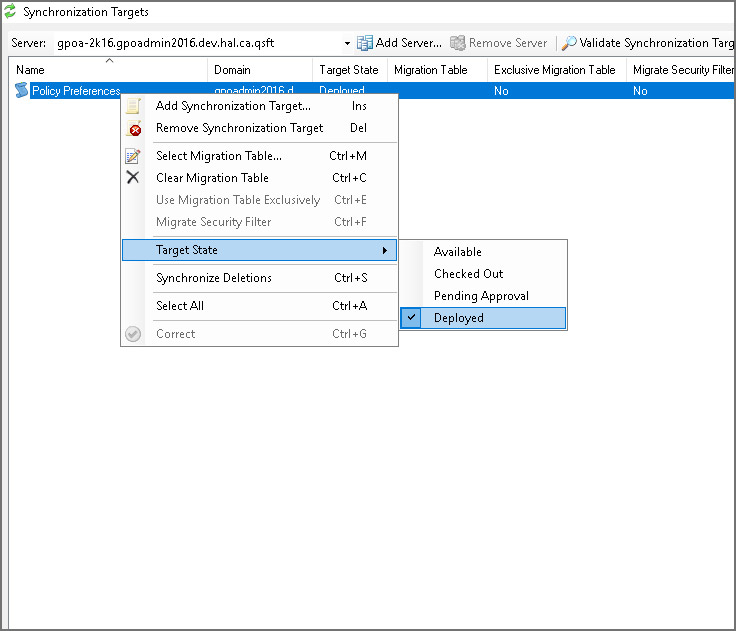

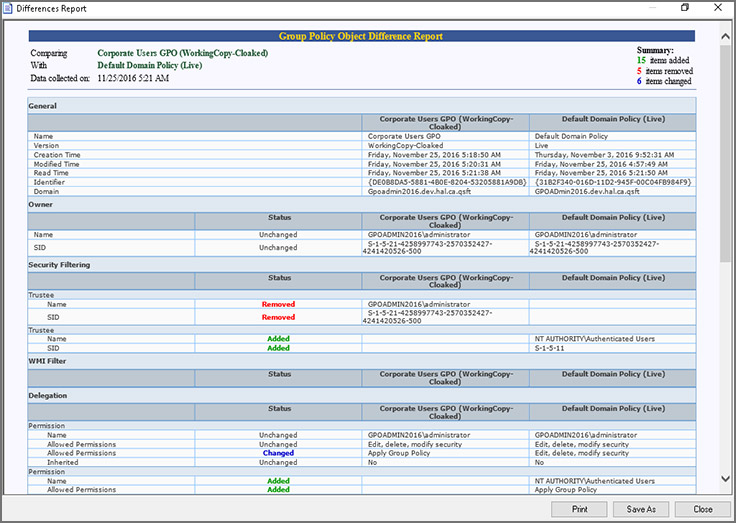

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

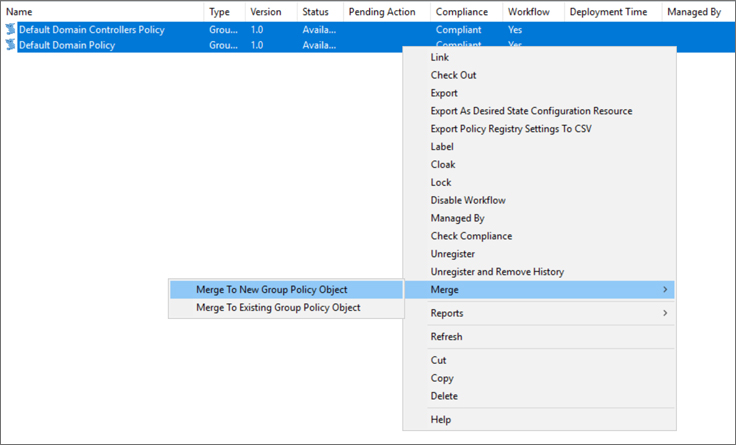

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

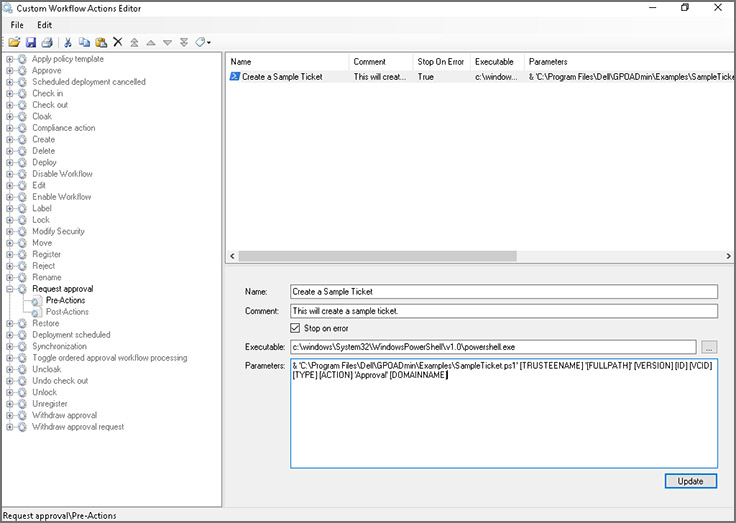

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

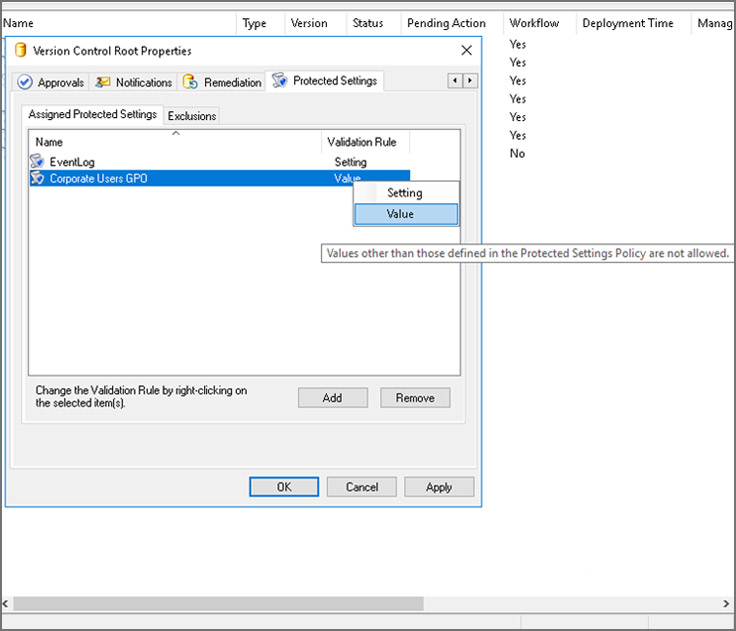

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

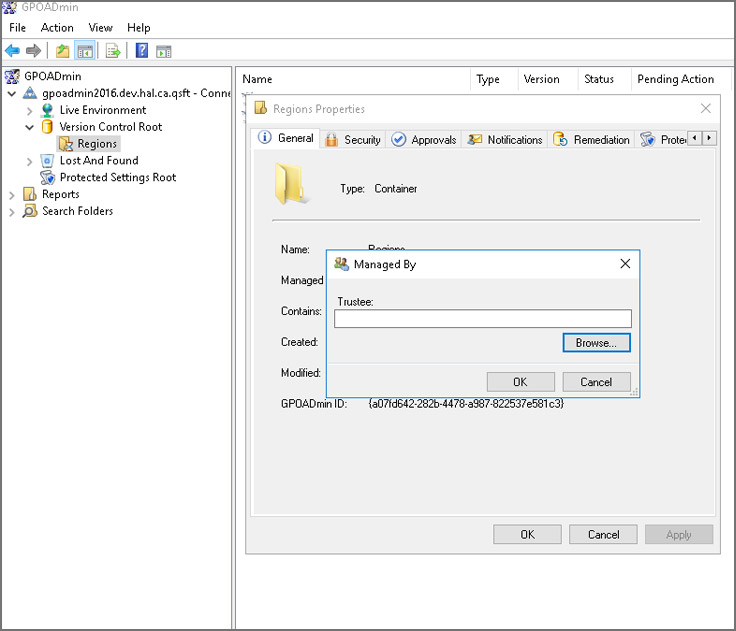

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

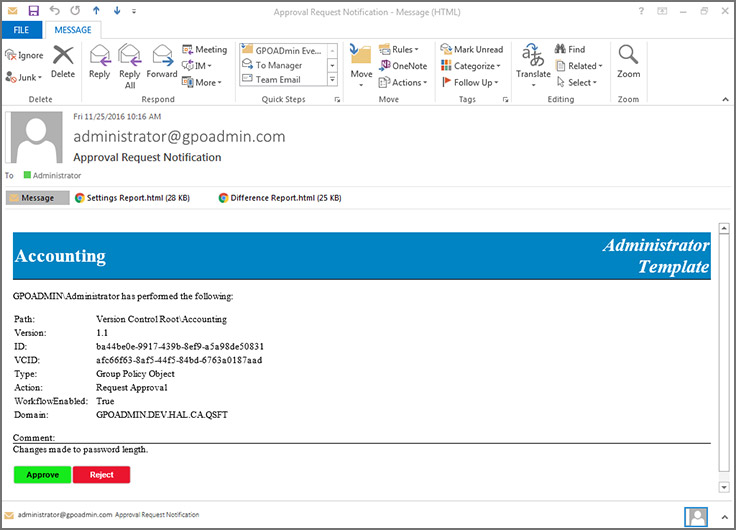

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Источник

GPRESULT – отображение результирующей политики (RSoP) для указанного пользователя и компьютера.

Команда GPRESULT позволяет отображать результирующую политику для пользователя и компьютера в локальной или удаленной системе. Используется системными администраторами для анализа применяемых групповых политик. Синтаксис и возможности команды в небольшой степени различаются для разных версий ОС Windows. Основное отличие состоит в том, что отчеты в HTML и XML-формате можно получить только при использовании команды GPRESULT в среде Windows 7 и старше.

Формат командной строки:

GPRESULT [/S система [/U пользователь [/P пароль]]] [/USER имя_конечного_пользователя] [/R | /V | /Z] [(/X | /H) имя_файла [/F]]

Параметры командной строки:

Большая часть возможностей команды GPRESULT доступна при использовании редактора локальной групповой политики (оснастки панели управления gpedit.msc )

Пример отображаемой результирующей политики для подробнейшего режима при выполнении команды GPRESULT в ОС Windows 10:

Программа формирования отчета групповой политики операционной системы

Microsoft (R) Windows (R) версии 2.0

c 2015 Корпорация Майкрософт. Все права защищены.

Создано 16.11.2015 в 12:10:18

Данные RSOP для comp1user1 на comp1 : Режим ведения журнала

—-

| Конфигурация ОС: Версия ОС: Имя сайта: Перемещаемый профиль: Локальный профиль: Подкл. по медленному каналу: |

Изолированная рабочая станция 10.0.10240 Н/Д Н/Д C:Usersuser1 Нет |

Последнее применение групповой политики: 16.11.2015 в 11:44:50

Групповая политика была применена с: Н/Д

Порог медленного канала для групповой политики: 500 kbps

Имя домена: comp1

Тип домена: Локальный компьютер

Примененные объекты групповой политики

—

Local Group Policy

Компьютер является членом следующих групп безопасности

—

Обязательный уровень системы

Все

Пользователи

СЛУЖБА

КОНСОЛЬНЫЙ ВХОД

Прошедшие проверку

Данная организация

BDESVC

BITS

CertPropSvc

DcpSvc

dmwappushservice

DoSvc

DsmSvc

Eaphost

IKEEXT

iphlpsvc

LanmanServer

lfsvc

MSiSCSI

NcaSvc

NetSetupSvc

RasAuto

RasMan

RemoteAccess

RetailDemo

Schedule

SCPolicySvc

SENS

SessionEnv

SharedAccess

ShellHWDetection

UsoSvc

wercplsupport

Winmgmt

wlidsvc

wuauserv

XboxNetApiSvc

ЛОКАЛЬНЫЕ

Администраторы

Результирующий набор политик для компьютера

—

Установка программ

—

Н/Д

Сценарии запуска

—

Н/Д

Сценарии завершения работы

—

Н/Д

Политики учетных записей

—

Н/Д

Политика аудита

—

Н/Д

Права пользователя

—

Н/Д

Параметры безопасности

—

Н/Д

Параметры журнала событий

—

Н/Д

Группы с ограниченным доступом

—

Н/Д

Системные службы

—

Н/Д

Параметры реестра

—

Н/Д

Параметры файловой системы

—

Н/Д

Политики открытого ключа

—

Н/Д

GPO: Local Group Policy

Идентификатор папки:

Software Policies Microsoft WindowsMediaPlayer DesktopShortcut

Значение: 110, 0, 111, 0, 0, 0

Состояние: Включено

GPO: Local Group Policy

Идентификатор папки:

Software Policies Microsoft WindowsMediaPlayer DisableAutoUpdate

Значение: 1, 0, 0, 0

Состояние: Включено

Последнее применение групповой политики: 16.11.2015 в 11:43:05

Групповая политика была применена с: Н/Д

Порог медленного канала для групповой политики: 500 kbps

Имя домена: comp1

Тип домена: Локальный компьютер

Примененные объекты групповой политики

—

Local Group Policy

Пользователь является членом следующих групп безопасности

—

None

Все

Локальная учетная запись и член группы «Администраторы»

Администраторы

Пользователи

ИНТЕРАКТИВНЫЕ

КОНСОЛЬНЫЙ ВХОД

Прошедшие проверку

Данная организация

Локальная учетная запись

ЛОКАЛЬНЫЕ

Проверка подлинности NTLM

Высокий обязательный уровень

Привилегии безопасности данного пользователя

—

Обход перекрестной проверки

Управление аудитом и журналом безопасности

Архивация файлов и каталогов

Восстановление файлов и каталогов

Изменение системного времени

Завершение работы системы

Принудительное удаленное завершение работы

Смена владельцев файлов и других объектов

Отладка программ

Изменение параметров среды изготовителя

Профилирование производительности системы

Профилирование одного процесса

Увеличение приоритета выполнения

Загрузка и выгрузка драйверов устройств

Создание файла подкачки

Настройка квот памяти для процесса

Отключение компьютера от стыковочного узла

Выполнение задач по обслуживанию томов

Имитация клиента после проверки подлинности

Создание глобальных объектов

Изменение часового пояса

Создание символических ссылок

Увеличение рабочего набора процесса

Результирующий набор политик для пользователя

—

Установка программ

—

Н/Д

Сценарии входа

—

Н/Д

Сценарии выхода

—

Н/Д

Политики открытого ключа

—

Н/Д

GPO: Local Group Policy

Идентификатор папки:

Software Microsoft Windows CurrentVersion Policies Explorer NoDriveTypeAutoRun

Значение: 255, 0, 0, 0

Состояние: Включено

GPO: Local Group Policy

Идентификатор папки:

Software Microsoft Windows CurrentVersion Policies Explorer NoAutorun

Значение: 1, 0, 0, 0

Состояние: Включено

Перенаправление папок

—

Н/Д

Пользовательский интерфейс браузера Internet Explorer

—

Н/Д

Подключения Internet Explorer

—

Н/Д

URL-адреса Internet Explorer

—

Н/Д

Безопасность Internet Explorer

—

Н/Д

Программы Internet Explorer

—

Н/Д

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Источник

PowerShell: системное администрирование и программирование

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются

GPResult.exe — это консольный административный инструмент, предназначенный для анализа и диагностики параметров групповой политики, которые применяются к компьютеру и/или пользователю в домене Active Directory. В частности, GPResult позволяет получить данные RSOP (Resultant Set of Policy), список применённых политик домена (GPO), их настройки и подробную информацию об ошибках при обработке GPO. Этот инструмент является частью ОС Windows, начиная с Windows XP. Инструмент GPResult позволяет ответить на такие вопросы: применяется ли конкретная политика к компьютеру, какой объект групповой политики изменил конкретную настройку Windows и как устранить проблемы с медленной обработкой GPO/GPP?

В этой статье мы рассмотрим нюансы использования команды GPResult для диагностики производительности и отладки групповых политик в домене Active Directory.

В более ранних версиях Windows для диагностики применения групповых политик на стороне клиента использовалась графическая консоль RSOP.msc, что позволяло получать результирующие параметры политики (домен + локальный), которые применяются к компьютеру и пользователю в графической форме, аналогичной консоли редактора GPO.

Однако консоль RSOP.msc непрактична для использования в современных версиях Windows, поскольку она не отображает настройки, применяемые различными расширениями групповой политики (client-side extensions, CSE), такими как GPP (Group Policy Preferences, предпочтения групповой политики), не позволяет искать среди настроек, не обеспечивает достаточно диагностической информации (в Windows 10 даже появляется предупреждение о том, что RSOP не даёт полного отчёта, в отличие от GPResult). Таким образом, команда GPResult сегодня является основным инструментом для выполнения диагностики GPO в Windows.

Как использоваться инструментом Group Policy Results (GPResult.exe)?

Команду GPResult необходимо запустить на компьютере, на котором вы хотите проверить применение групповых политик. Команда GPResult имеет следующий синтаксис:

Чтобы получить подробную информацию о групповых политиках, применённых к пользователю или компьютеру, а также о других параметрах, относящихся к инфраструктуре GPO (итоговые параметры политики GPO — RsoP), выполните следующую команду:

Результаты этой команды разделены на два раздела:

Давайте кратко рассмотрим основные настройки/разделы в выходных данных GPResult, которые могут нас заинтересовать:

В этом примере вы можете видеть, что к объекту пользователя применены 4 групповые политики.

Если вы не хотите одновременно отображать информацию о политиках пользователя и компьютера, вы можете использовать параметр /scope, чтобы отображать только нужный раздел. Только результирующая политика пользователя:

или только применяемые компьютерные политики:

Поскольку инструмент Gpresult отображает свои данные непосредственно в командной строке, что не всегда удобно для дальнейшего анализа, вывод можно перенаправить в буфер обмена:

или текстовый файл:

Чтобы отобразить сверхдетальную информацию RSOP, вам нужно добавить ключ /z:

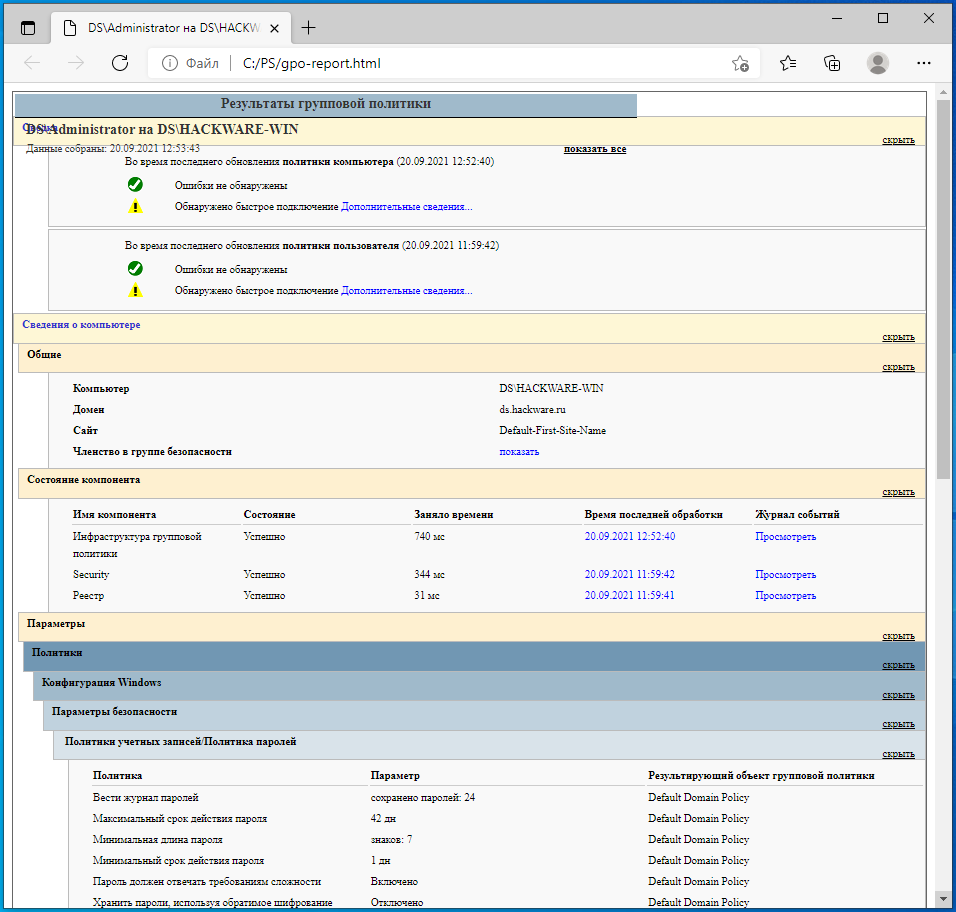

Отчёт RSoP HTML с использованием GPResult

Чтобы сгенерировать отчёт и автоматически открыть его в браузере, выполните следующую команду:

HTML-отчет gpresult содержит довольно много полезной информации: вы можете увидеть ошибки, возникшие во время применения объектов групповой политики, время обработки (в мс) для определённых политик и CSE (в разделе Computer Details → Component Status section («Сведения о компьютере» → «Состояние компонента»)). Как видите, этот HTML-отчёт gpresult намного удобнее для анализа применяемых политик, чем rsop.msc.

Как запустить GPResult на удалённом компьютере?

GPResult также может собирать данные с удалённого компьютера без необходимости локального входа в удалённую систему или через RDP. Команда для сбора RSOP с удалённого компьютера выглядит так:

Точно так же вы можете удалённо собирать данные как о пользовательских, так и о компьютерных политиках.

У пользователя нет данных RSoP

Когда UAC включён и GPResult используется в режиме без повышенных прав, отображается только раздел пользовательских настроек групповых политик. Если вам нужно, чтобы отображались оба раздела (Конфигурация пользователя и Конфигурация компьютера), команда должна быть запущена в командной строке с правами администратора. Если командная строка с повышенными привилегиями запускается от имени учётной записи, отличной от текущего пользователя, инструмент покажет предупреждение: INFO: The user “domainuser” does not have RSOP data (ИНФОРМАЦИЯ: пользователь «доменпользователь» не имеет данных RSOP). Это происходит из-за того, что GPResult пытается собрать данные пользователя, запустившего его, но поскольку этот пользователь не вошёл в систему, для него нет информации RSOP. Чтобы получить информацию RSOP от пользователя с активным сеансом, вам необходимо указать его учётную запись:

Если вы не знаете имя учётной записи, для которой выполнен вход на удалённый компьютер, вы можете получить такое имя пользователя:

Также проверьте время (и часовой пояс) на клиенте. Время должно совпадать со временем на контроллере домена.

Следующие политики GPO не были применены, так как они отфильтрованы

При устранении неполадок с групповыми политиками стоит обратить внимание на раздел: Следующие политики GPO не были применены, так как они отфильтрованы

Он содержит список объектов групповой политики, которые по какой-либо причине не применяются к этому объекту. Вот несколько причин, по которым политики не применяются:

Итак, в данной статье мы рассмотрели особенности диагностики применения групповых политик с помощью инструмента GPResult и рассмотрели основные сценарии его использования.

Все опции: GPResult

GPResult отображает результирующую политику (RSoP) для указанного пользователя и компьютера.

Источник