Иногда бывает необходимо понять кто удалил/изменил/переименовал конкретный файл или папку. В ОС Windows для этого используется аудит доступа к объектам.

Аудит это запись в специальные журналы информации об определенных событиях (источник, код события, успешность, объект и т.д. ). Объектом аудита может являться как любой файл или папка, так и определенное событие, например вход в систему или выход из нее, то есть можно записывать все события происходящие с конкретным файлом или папкой — чтение, запись, удаление и т.д., можно события входа в систему и т.д.

Необходимо понимать, что аудит забирает на себя.

Для того, чтобы можно было настраивать аудит файлов и папок необходимо предварительно включить эту возможность через локальные (или в случае если у Вас используется Microsoft AD групповые) политики безопасности.

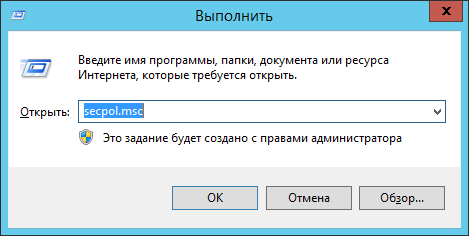

В случае локальных политик необходимо запустить оснастку “Локальная политика безопасности”, для этого необходимо нажать комбинацию клавиш Win+R, в открывшееся поле ввести secpol.msc и нажать клавишу Enter.

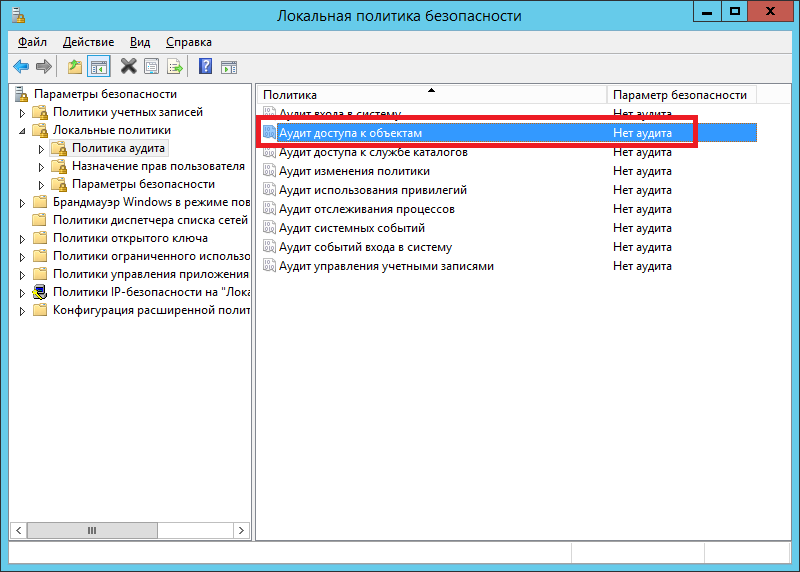

В открывшейся оснастке в дереве слева необходимо перейти в раздел “Локальные политики” — “Политика аудита”.

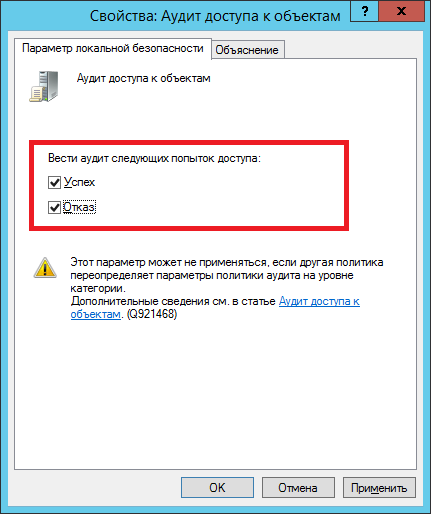

Далее необходимо выбрать необходимую нам политику — в данном случае это “Аудит доступа к объектам”. Именно этой политикой регулируется доступ к объектам файловой системы (файлам и папкам) и раскрыть ее двойным щелчком мыши. В открывшемся окне необходимо выбрать какие именно типы событий будут регистрироваться — “Успех” (разрешение на операцию получено) и/или “Отказ” — запрет операции и проставить соответствующие галочки, после чего нажать “Ок”.

Теперь когда включена возможность ведения аудита интересующих нас событий и их тип можно переходить к настройке самих объектов — в нашем случае файлов и папок.

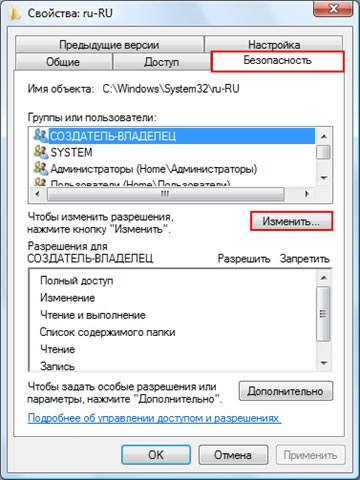

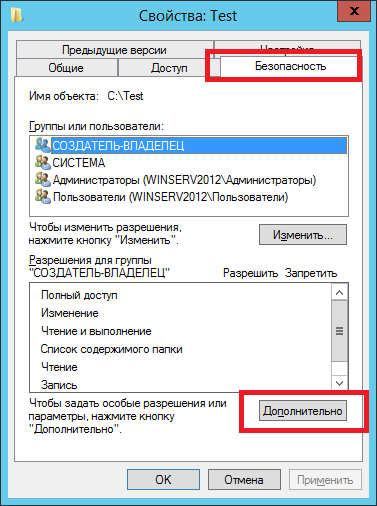

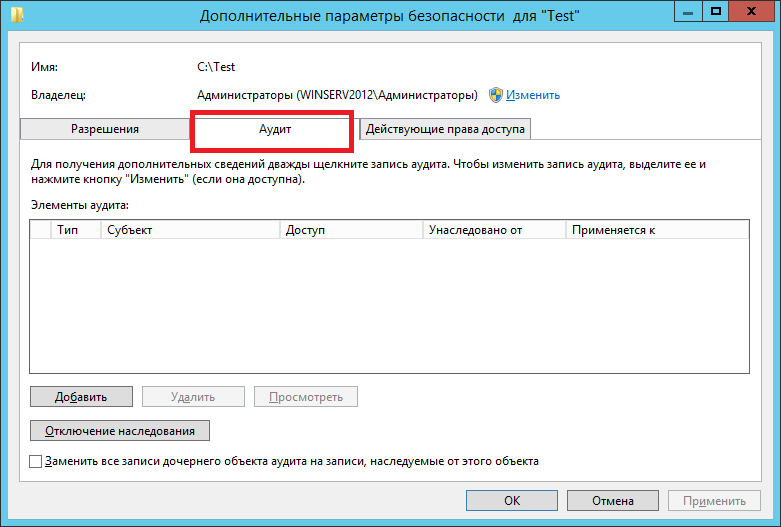

Для этого необходимо открыть свойства файла или папки, перейти на вкладку “Безопасность”, нажать “Дополнительно” и “Аудит”.

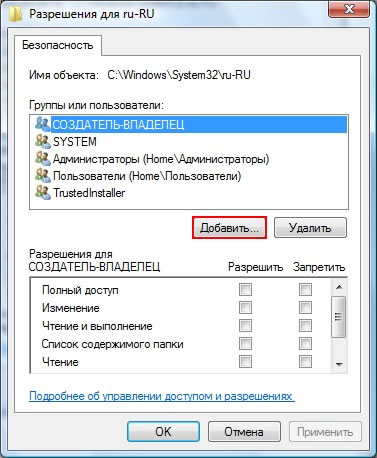

Нажимаем “Добавить” и начинаем настраивать аудит.

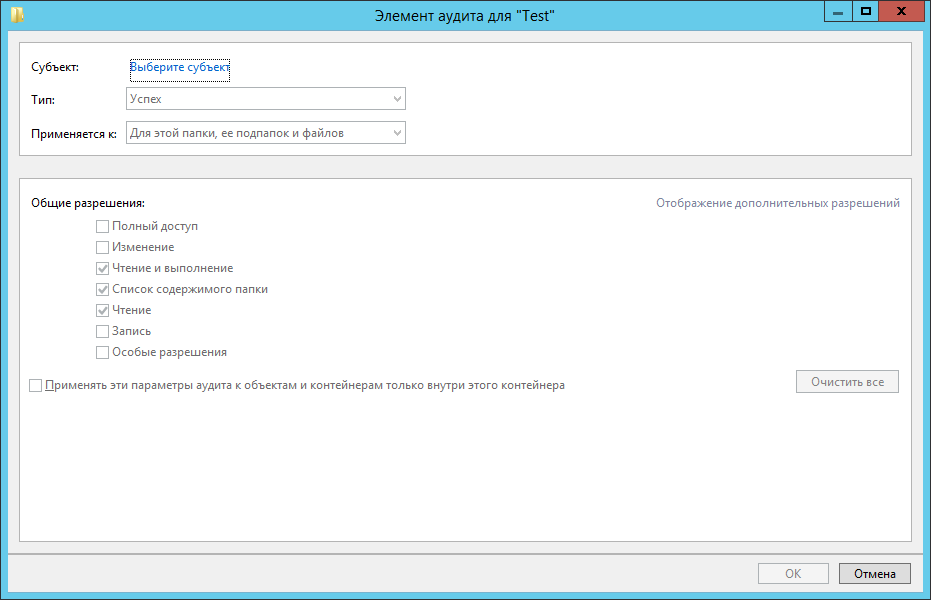

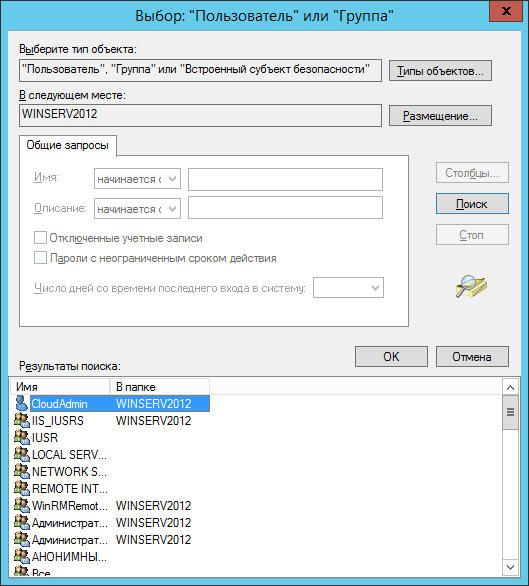

Сначала выбираем субъект — это чьи действия будут аудироваться (записываться в журнал аудита).

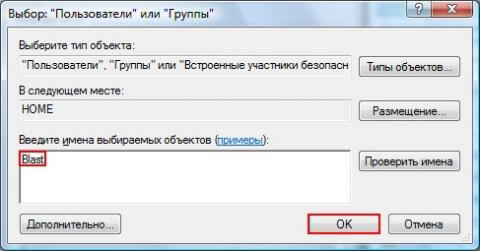

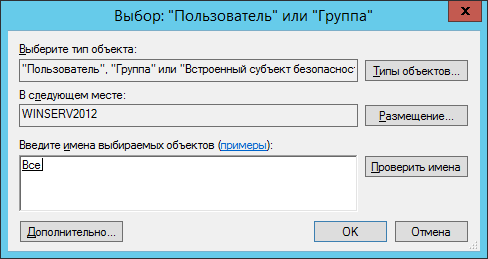

Можно вписать туда имя пользователя или группы, если имя заранее неизвестно, то можно воспользоваться кнопкой “Дополнительно” которая открывает форму поиска где можно выбрать интересующих нас пользователей и группы. Чтобы контролировались действия всех пользователей необходимо выбрать группу “Все”.

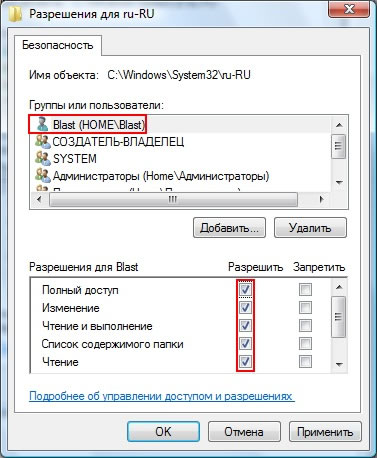

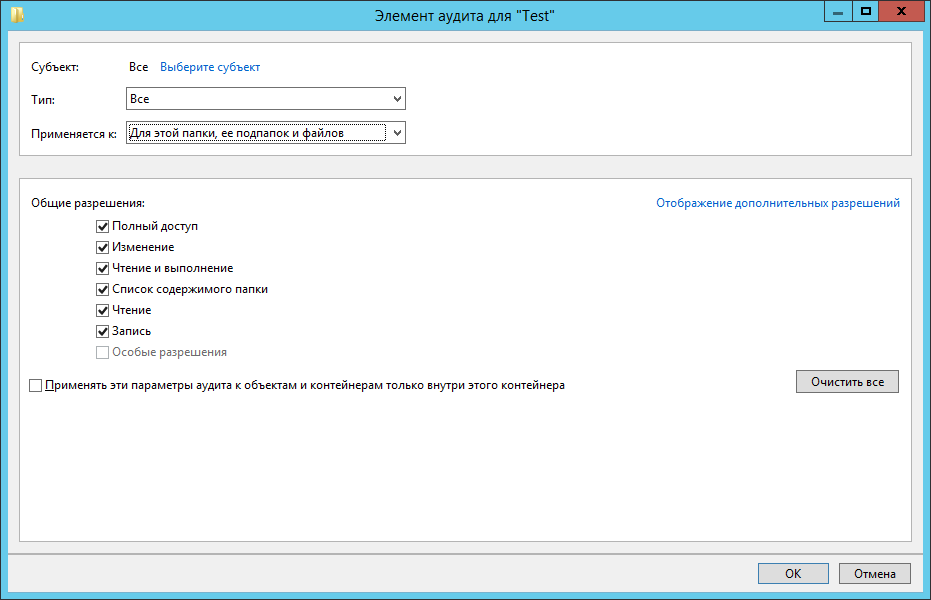

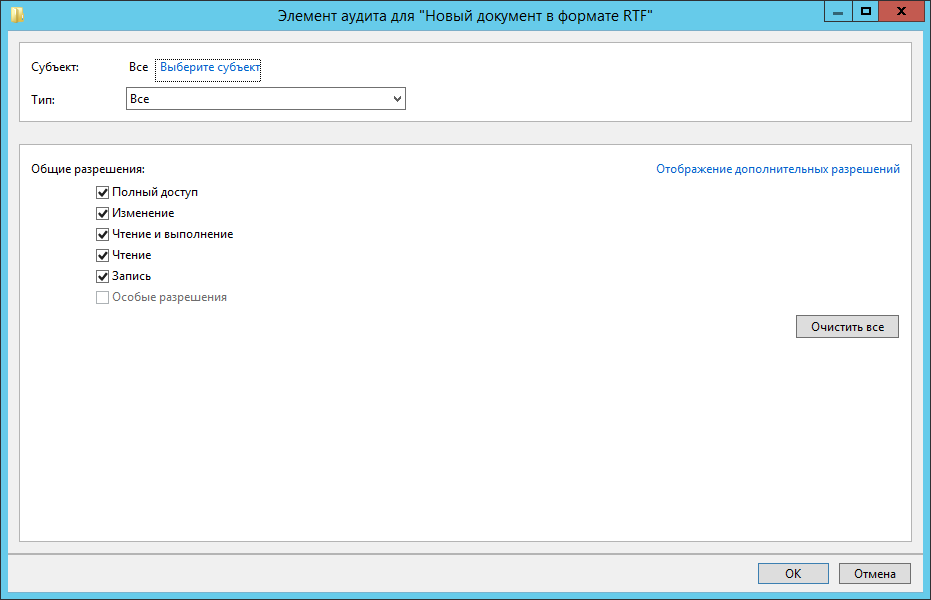

Далее необходимо настроить тип аудируемых событий (Успех, Отказ, Все), также область область применения для аудита папок — только эта папка, папка с подпапками, только подпапки. только файлы и т.д., а также сами события аудита.

Для папок поля такие:

А такие для файлов:

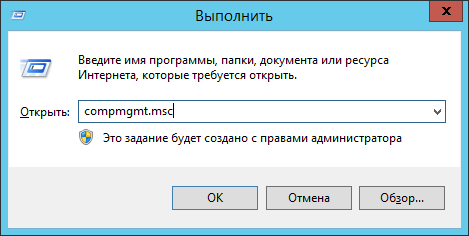

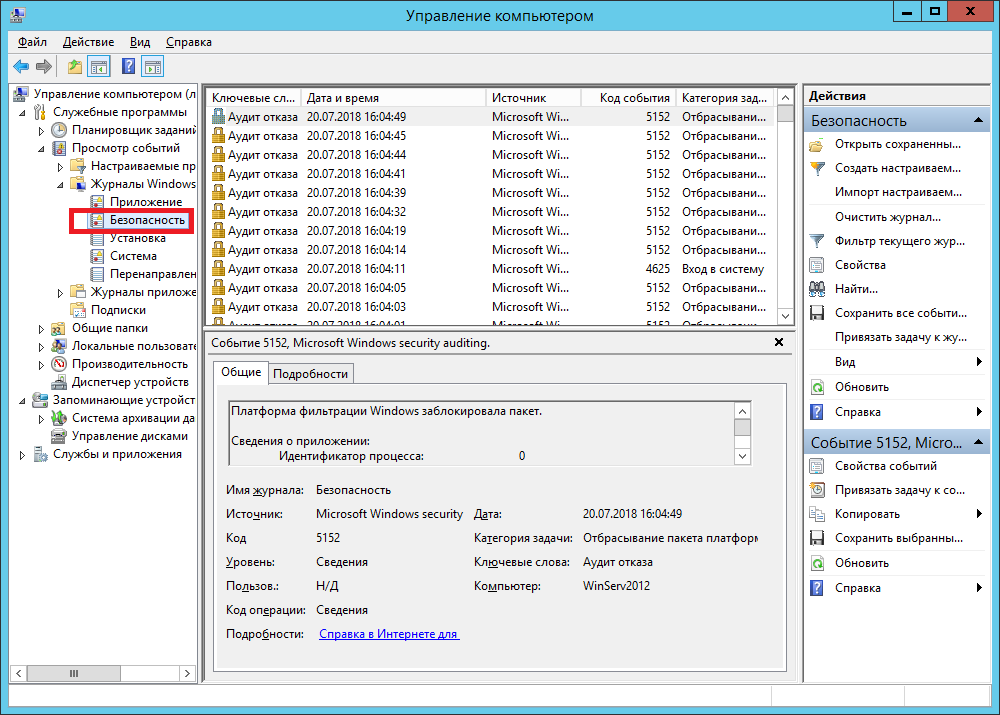

После этого начнется сбор данных аудита. Все события аудита пишутся в журнал “Безопасность”. Открыть его проще всего через оснастку “Управление компьютером” compmgmt.msc.

В дереве слева выбрать “Просмотр событий” — “Журналы Windows” — “Безопасность”.

Каждое событие ОС Windows имеет свой код события. Список событий достаточно обширен и доступен на сайте Microsoft либо в интернете.

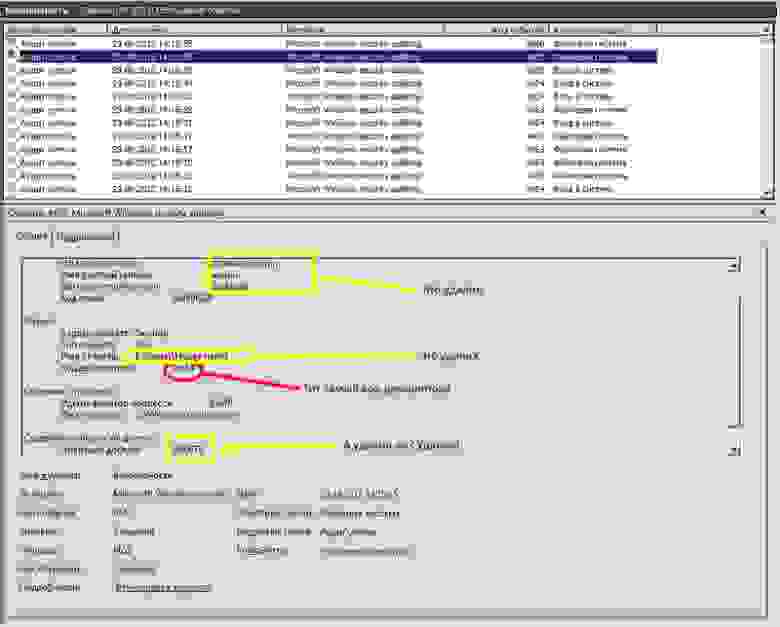

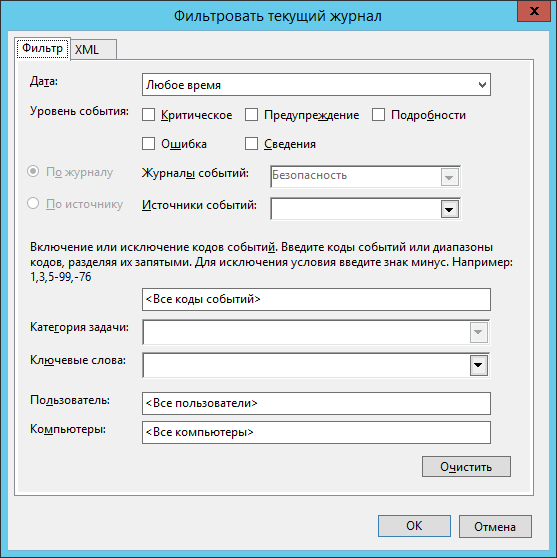

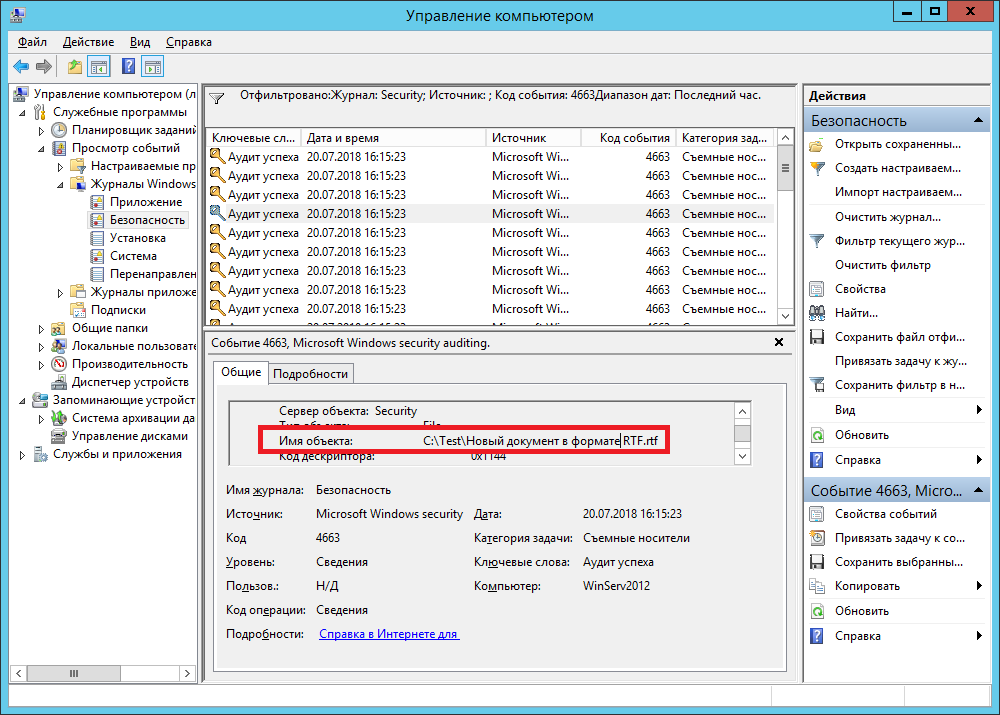

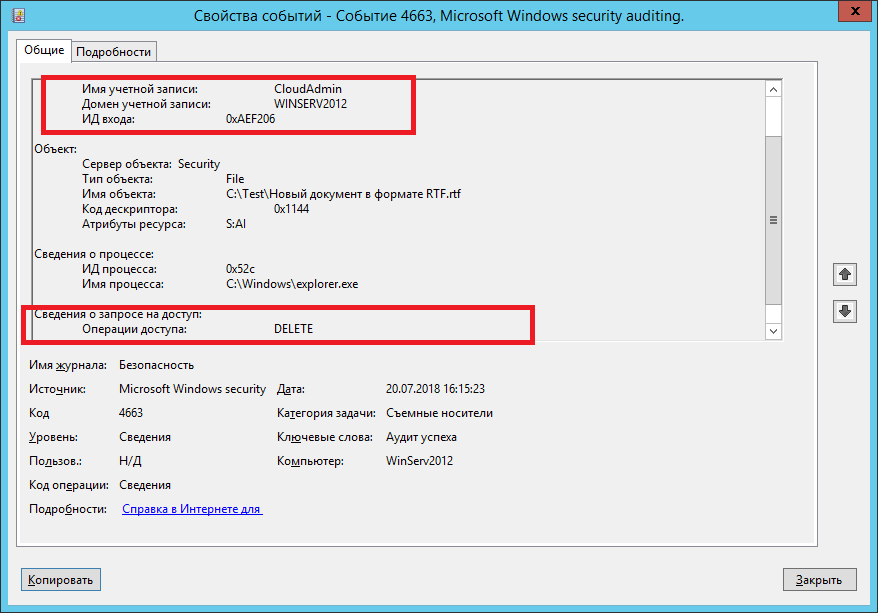

Попробуем например найти событие удаления файла, для этого удалим файл на котором предварительно настроен аудит (если это не тестовые файл, то не забываем сделать его копию, так как аудит это всего лишь информация о действиях, а не разрешение/запрет этих действий). Нам нужно событие с кодом 4663 — получение доступа к объекту, у которого в поле Операции доступа Написано “DELETE” . Поиск событий в журналах Windows достаточно сложен, поэтому обычно используются специализированные средства анализа — системы мониторинга, скрипты и т.д.

Вручную можно, например, задать например такой фильтр:

Далее в отфильтрованных событиях необходимо найти интересующее нас по имени объекта.

Открыть его двойным щелчком мыши и увидеть кто удалил данный файл в поле субъект.

На этом демонстрация аудита доступа к файлам и папкам Windows на примере Windows server 2012R2 окончена. В нашей базе знаний вы найдёте ещё множество статей посвящённых различным аспектам работы в Windows, а если вы ищете надежный виртуальный сервер под управлением Windows, обратите внимания на нашу услугу — Аренда виртуального сервера Windows.

В некоторых случаях администратору нужно определить какой процесс (программа) или пользователь изменил NTFS права доступа на папку или файл на файловом сервере Windows. В этой статье мы покажем, как отслеживать изменения NTFS разрешений на объектах файловой систем с помощью полит аудита, скриптов PowerShell и утилиты ProcMon.

Чтобы отслеживать изменения NTFS разрешений на объекты файловой системы Windows, вам нужно настроить политику аудита.

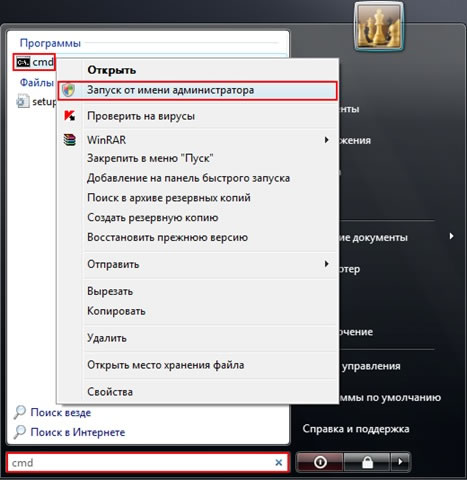

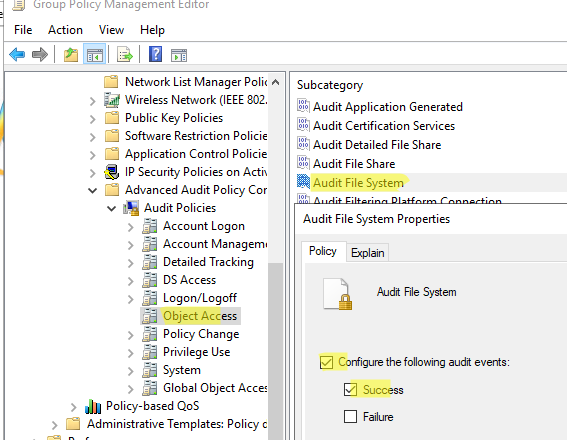

- Откройте редактор групповых политик. Если вы хотите настроить аудит доступа на одном конкретном сервере, запустите консоль редактора локальной групповой политики (

gpedit.msc

). Если нужно настроить аудит на нескольких устройствах в домене (например, на всех файловых серверах), нужно создать отдельную GPO с помощью консоли Group Policy Management (

gpmc.msc

); - Перейдите в раздел GPO Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Advanced Audit Policy Configuration -> Audit Policies -> Object Access;

- Включите параметр Audit File System и выберите Success;

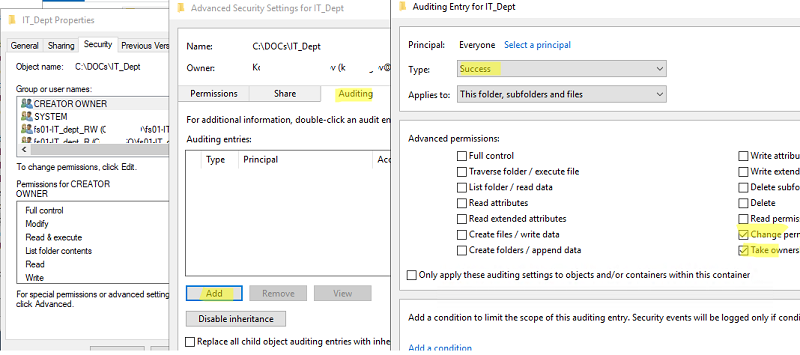

- Теперь нужно включить аудит в свойствах каталога, в котором нужно отслеживать изменения. Откройте свойства папки -> вкладка Security -> Advanced -> вкладка Auditing -> Continue -> нажмите кнопку Add и добавьте группу (select a principal), чьи действия вы хотите отслеживать. Мы указали здесь Everyone;

- Выберите Type=Success и в разделе Advanced Permissions включите опции Change Permissions и Take Ownership;

- Обновите настройки групповых политик на хосте:

gpupdate /force

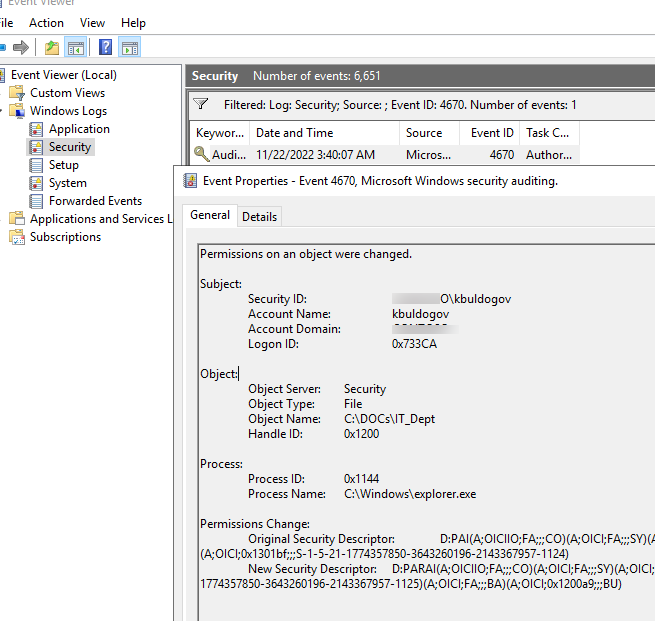

Если кто-то изменил NTFS права на объекты в указанной папке, в журнале Security появится событий с EventID 4670.

Откройте консоль Event Viewer (

eventvwr.msc

) -> Windows Logs -> Security. Включите фильтр по событию с ID 4670 (

Permissions on an object were changed

). Откройте последнее событие.

В описании события видно имя пользователя, которые изменил разрешения (Account Name:) и имя процесса (

C:Windowsexplorer.exe

). В описании события видна информация о предыдущих разрешениях (Original Security Descriptor) и новый список доступа (New Security Descriptor).

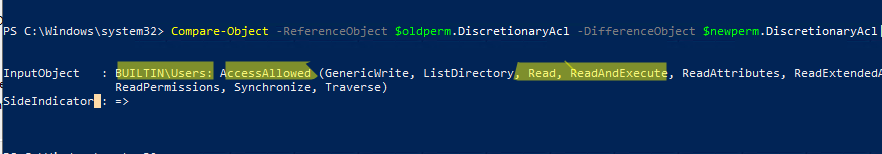

Обратите внимание что разрешения указаны в формате DACL, и сложны для понимания.Для преобразования строки в формате Security Descriptor Definition Language в объект PSCustomObject нужно использовать встроенный PowerShell командлет ConvertFrom-SddlString.

Чтобы увидеть, какие группы доступа были изменение в NTFS разрешениях на объект, нужно сравнить старый и новый дескрипторы безопасности (скопируйте код SDDL из события 4670):

$oldperm=ConvertFrom-SddlString "D:PAI(A;OICIIO;FA;;;CO)(A;OICI;FA;;;SY)(A;OICI;FA;;;BA)(A;OICI;0x1200a9;;;S-1-5-21-1774357850-3643260196-2143367957-1125)(A;OICI;0x1301bf;;;S-1-5-21-1774357850-3643260196-2143367957-1124)"

$newperm=ConvertFrom-SddlString "D:PARAI(A;OICIIO;FA;;;CO)(A;OICI;FA;;;SY)(A;OICI;0x1301bf;;;S-1-5-21-1774357850-3643260196-2143367957-1124)(A;OICI;0x1200a9;;;S-1-5-21-1774357850-3643260196-2143367957-1125)(A;OICI;FA;;;BA)(A;OICI;0x1200a9;;;BU)"

Compare-Object -ReferenceObject $oldperm.DiscretionaryAcl -DifferenceObject $newperm.DiscretionaryAcl|FL

В данном примере видно, что в новом ACL были добавлены права чтения для группы

BuiltinUsers

.

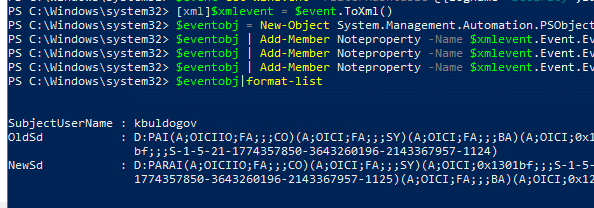

Для поиска в журнале событий Windows можно использовать PowerShell командлет Get-WinEvent. Чтобы найти событий с Event ID 4670 и получить значения OldSd и NewSD из кода скрипта, можно использовать такой код:

$event=Get-WinEvent -FilterHashtable @{logname='Security';id=4670} -MaxEvents 1

[xml]$xmlevent = $event.ToXml()

$eventobj = New-Object System.Management.Automation.PSObject

$eventobj | Add-Member Noteproperty -Name $xmlevent.Event.EventData.Data[1].name -Value $xmlevent.Event.EventData.Data[1].'#text'

$eventobj | Add-Member Noteproperty -Name $xmlevent.Event.EventData.Data[8].name -Value $xmlevent.Event.EventData.Data[8].'#text'

$eventobj | Add-Member Noteproperty -Name $xmlevent.Event.EventData.Data[9].name -Value $xmlevent.Event.EventData.Data[9].'#text'

$eventobj|format-list

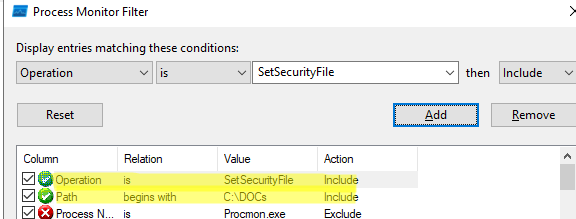

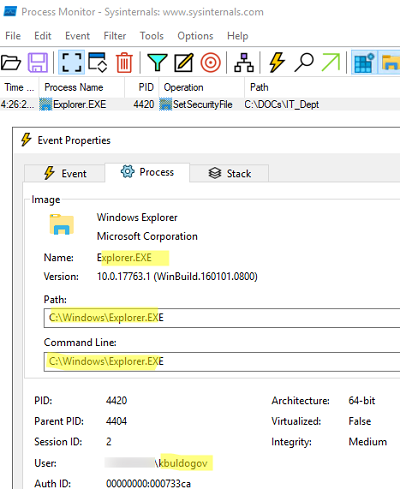

Если вам нужно только понять, какой процесс и пользователь меняют NTFS разрешения на папку, можно воспользоваться утилитой Process Monitor (https://learn.microsoft.com/en-us/sysinternals/downloads/procmon). Она позволит в реальном времени найти источник изменений.

- Скачайте и запустите

procmon64.exe

; - Настройте следующие фильтры Filter-> Filter (

CTRL+S

)Path -> begin with -> укажите путь к папке ->IncludeOperation -> is -> SetSecurityFile -> Include - Теперь, если кто-то изменит NTFS права на любой объект в этой папке, в окне ProcMon появится новое событие. В нем видно процесс (explorer.exe) и имя пользователя, который изменил разрешения.

|

1 / 1 / 0 Регистрация: 14.12.2011 Сообщений: 14 |

|

|

1 |

|

Журнал изменений прав доступа к общей папке14.12.2011, 21:54. Показов 12414. Ответов 5

Мальчишки привет! Тут возникла такая проблемка, у меня дома с соседями общая сетка под Windows 7. И я вдруг обнаружила, что одна моя папка перешла в общий доступ. Насколько я помню, я свойства этой папки не меняла и никто кроме меня моим домашним компьютером не пользуется. Мне сказали, что можно порыться в журналах событий Windows 7 и узнать историю изменений прав доступа к любой папке. Но этих журналов так много, что сама я не справлюсь Заранее спасибо,

__________________

0 |

|

Почетный модератор 28037 / 15768 / 981 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

16.12.2011, 09:57 |

2 |

|

кто и когда поменял права доступа для неё. если перед этим не был настроен аудит доступа это невозможно.

0 |

|

1 / 1 / 0 Регистрация: 14.12.2011 Сообщений: 14 |

|

|

16.12.2011, 14:36 [ТС] |

3 |

|

Да, я видела что некоторые журналы могут быть включены, а некоторые нет. Подскажите в каком смотреть то?

0 |

|

Почетный модератор 28037 / 15768 / 981 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

16.12.2011, 16:44 |

4 |

|

безопасность.

0 |

|

1 / 1 / 0 Регистрация: 14.12.2011 Сообщений: 14 |

|

|

16.12.2011, 17:11 [ТС] |

5 |

|

В журнале Безопасность только события «Аудит успеха», значит ли это что «Аудит доступа» не включен? И как его включить?

0 |

|

Почетный модератор 28037 / 15768 / 981 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

16.12.2011, 17:16 |

6 |

|

1 |

Я думаю, многие сталкивались с задачей, когда к Вам приходят и спрашивают: «У нас тут файл пропал на общем ресурсе, был и не стало, похоже кто-то удалил, Вы можете проверить кто это сделал?» В лучшем случае вы говорите, что у вас нет времени, в худшем пытаетесь найти в логах упоминание данного файла. А уж когда включен файловый аудит на файловом сервере, логи там, мягко говоря «ну очень большие», и найти что-то там — нереально.

Вот и я, после очередного такого вопроса (ладно бекапы делаются несколько раз в день) и моего ответа, что: «Я не знаю кто это сделал, но файл я Вам восстановлю», решил, что меня это в корне не устраивает…

Начнем.

Для начала включим к групповых политиках возможность аудита доступа к файлам и папкам.

Локальные политики безопасности->Конфигурация расширенной политики безопасности->Доступ к объектам

Включим «Аудит файловой системы» на успех и отказ.

После этого на необходимые нам папки необходимо настроить аудит.

Проходим в свойства папки общего доступа на файловом сервере, переходим в закладку «Безопасность», жмем «Дополнительно», переходим в закладку «Аудит», жмем «Изменить» и «Добавить». Выбираем пользователей для которых вести аудит. Рекомендую выбрать «Все», иначе бессмысленно. Уровень применения «Для этой папки и ее подпапок и файлов».

Выбираем действия над которыми мы хотим вести аудит. Я выбрал «Создание файлов/дозапись данных» Успех/Отказ, «Создание папок/дозапись данных» Успех/отказ, Удаление подпапок и файлов и просто удаление, так же на Успех/Отказ.

Жмем ОК. Ждем применения политик аудита на все файлы. После этого в журнале событий безопасности, будет появляться очень много событий доступа к файлам и папкам. Количество событий прямопропорционально зависит от количества работающих пользователей с общим ресурсом, и, конечно же, от активности использования.

Итак, данные мы уже имеем в логах, остается только их оттуда вытащить, и только те, которые нас интересуют, без лишней «воды». После этого акурратно построчно занесем наши данные в текстовый файл разделяя данные симовлами табуляции, чтобы в дальнейшем, к примеру, открыть их табличным редактором.

#Задаем период, в течении которого мы будем запускать один раз скрипт, и искать нужные нам события. Здесь период задан - 1 час. Т.е. проверяются все события за последний час.

$time = (get-date) - (new-timespan -min 60)

#$BodyL - переменная для записи в лог-файл

$BodyL = ""

#$Body - переменная, в которую записываются ВСЕ события с нужным ID.

$Body = Get-WinEvent -FilterHashtable @{LogName="Security";ID=4663;StartTime=$Time}|where{ ([xml]$_.ToXml()).Event.EventData.Data |where {$_.name -eq "ObjectName"}|where {($_.'#text') -notmatch ".*tmp"} |where {($_.'#text') -notmatch ".*~lock*"}|where {($_.'#text') -notmatch ".*~$*"}} |select TimeCreated, @{n="Файл_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "ObjectName"} | %{$_.'#text'}}},@{n="Пользователь_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "SubjectUserName"} | %{$_.'#text'}}} |sort TimeCreated

#Далее в цикле проверяем содержит ли событие определенное слово (к примеру название шары, например: Secret)

foreach ($bod in $body){

if ($Body -match ".*Secret*"){

#Если содержит, то пишем в переменную $BodyL данные в первую строчку: время, полный путь файла, имя пользователя. И #в конце строчки переводим каретку на новую строчку, чтобы писать следующую строчку с данными о новом файле. И так #до тех пор, пока переменная $BodyL не будет содержать в себе все данные о доступах к файлам пользователей.

$BodyL=$BodyL+$Bod.TimeCreated+"`t"+$Bod.Файл_+"`t"+$Bod.Пользователь_+"`n"

}

}

#Т.к. записей может быть очень много (в зависимости от активности использования общего ресурса), то лучше разбить лог #на дни. Каждый день - новый лог. Имя лога состоит из Названия AccessFile и даты: день, месяц, год.

$Day = $time.day

$Month = $Time.Month

$Year = $Time.Year

$name = "AccessFile-"+$Day+"-"+$Month+"-"+$Year+".txt"

$Outfile = "serverServerLogFilesAccessFileLog"+$name

#Пишем нашу переменную со всеми данными за последний час в лог-файл.

$BodyL | out-file $Outfile -append

А теперь очень интересный скрипт.

Скрипт пишет лог об удаленных файлах.

#Переменная $Time тут имеет такое же назначение как в предыдущем скрипте.

$time = (get-date) - (new-timespan -min 60)

#$Events - содержит время и порядковый номер записи евента с ID=4660. И сортируем по порядковому номеру.

#!!!!Это важное замечание!!! При удалении файла создается сразу 2 записи, с ID=4660 и ID=4663.

$Events = Get-WinEvent -FilterHashtable @{LogName="Security";ID=4660;StartTime=$time} | Select TimeCreated,@{n="Запись";e={([xml]$_.ToXml()).Event.System.EventRecordID}} |sort Запись

#Самые важные команды поиска. Опишу принцип ниже, после листинга скрипта.

$BodyL = ""

$TimeSpan = new-TimeSpan -sec 1

foreach($event in $events){

$PrevEvent = $Event.Запись

$PrevEvent = $PrevEvent - 1

$TimeEvent = $Event.TimeCreated

$TimeEventEnd = $TimeEvent+$TimeSpan

$TimeEventStart = $TimeEvent- (new-timespan -sec 1)

$Body = Get-WinEvent -FilterHashtable @{LogName="Security";ID=4663;StartTime=$TimeEventStart;EndTime=$TimeEventEnd} |where {([xml]$_.ToXml()).Event.System.EventRecordID -match "$PrevEvent"}|where{ ([xml]$_.ToXml()).Event.EventData.Data |where {$_.name -eq "ObjectName"}|where {($_.'#text') -notmatch ".*tmp"} |where {($_.'#text') -notmatch ".*~lock*"}|where {($_.'#text') -notmatch ".*~$*"}} |select TimeCreated, @{n="Файл_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "ObjectName"} | %{$_.'#text'}}},@{n="Пользователь_";e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq "SubjectUserName"} | %{$_.'#text'}}}

if ($Body -match ".*Secret*"){

$BodyL=$BodyL+$Body.TimeCreated+"`t"+$Body.Файл_+"`t"+$Body.Пользователь_+"`n"

}

}

$Month = $Time.Month

$Year = $Time.Year

$name = "DeletedFiles-"+$Month+"-"+$Year+".txt"

$Outfile = "serverServerLogFilesDeletedFilesLog"+$name

$BodyL | out-file $Outfile -append

Как оказалось при удалении файлов и удалении дескрипторов создается одно и тоже событие в логе, под ID=4663. При этом в теле сообщения могут быть разные значения «Операции доступа»: Запись данных (или добавление файла), DELETE и т.д.

Конечно же нас интересует операция DELETE. Но и это еще не все. Самое интересное, то что, при обычном переименовании файла создается 2 события с ID 4663, первое с Операцией доступа: DELETE, а второе с операцией: Запись данных (или добавление файла). Значит если просто отбирать 4663 то мы будем иметь очень много недостоверной информации: куда попадут файлы и удаленные и просто переименованные.

Однако мной было замечено, что при явном удалении файла создается еще одно событие с ID 4660, в котором, если внимательно изучить тело сообщения, содержится имя пользователя и еще много всякой служебной информации, но нет имени файла. Зато есть код дескриптора.

Однако предшествующим данному событию было событие с ID 4663. Где как раз таки и указывается и имя файла, и имя пользователя и время, и операция как не странно там DELETE. И самое главное там имеется номер дескриптора, который соответствует номеру дескриптора из события выше (4660, помните? которое создается при явном удалении файла). Значит теперь, чтобы точно знать какие файлы удалены, необходимо просто найти все события с ID 4660, а так же предшествующие каждому этому событию, событие с кодом 4663, в котором будет содержаться номер нужного дескриптора.

Эти 2 события генерируются одновременно при удалении файла, но записываются последовательно, сначала 4663, потом 4660. При этом их порядковые номера различаются на один. У 4660 порядковый номер на единицу больше чем у 4663.

Именно по этому свойству и ищется нужное событие.

Т.е. берутся все события с ID 4660. У них берется 2 свойства, время создания и порядковый номер.

Далее в цикле по одному берется каждое событие 4660. Выбирается его свойства, время и порядковый номер.

Далее в переменную $PrevEvent заносится номер нужного нам события, где содержится нужная информация об удаленном файле. А так же определяются временные рамки в которых необходимо искать данное событие с определенным порядковым номером (с тем самым который мы занесли в $PrevEvent). Т.к. событие генерируется практически одновременно, то поиск сократим до 2х секунд: + — 1 секунда.

(Да, именно +1 сек и -1 сек, почему именно так, не могу сказать, было выявлено экспериментально, если не прибавлять секунду, то некоторые может не найти, возможно связано с тем, что возможно два эти события могут создаваться один раньше другой позже и наоборот).

Сразу оговорюсь, что искать только по порядковому номеру по всем событиям в течении часа — очень долго, т.к. порядковый номер находиться в теле события, и чтобы его определить, нужно пропарсить каждое событие — это очень долго. Именно поэтому необходим такой маленький период в 2 секунда (+-1сек от события 4660, помните?).

Именно в этом временном промежутке ищется событие с необходимым порядковым номером.

После того как оно найдено, работают фильтры:

|where{ ([xml]$_.ToXml()).Event.EventData.Data |where {$_.name -eq "ObjectName"}|where {($_.'#text') -notmatch ".*tmp"} |where {($_.'#text') -notmatch ".*~lock*"}|where {($_.'#text') -notmatch ".*~$*"}}

Т.е. не записываем информацию об удаленных временных файлах (.*tmp), файлах блокировок документов MS Office (.*lock), и временных файлах MS Office (.*~$*)

Таким же образом берем необходимые поля из этого события, и пишем их в переменную $BodyL.

После нахождения всех событий, пишем $BodyL в текстовый файл лога.

Для лога удаленных файлов я использую схему: один файл на один месяц с именем содержащим номер месяца и год). Т.к. удаленных файлов в разы меньше чем файлов к которым был доступ.

В итоге вместо бесконечного «рытья» логов в поисках правды, можно открыть лог-файл любым табличным редактором и просмотреть нужные нам данные по пользователю или файлу.

Рекомендации

Вам придется самим определить время в течении которого вы будете искать нужные события. Чем больше период, тем дольше ищет. Все зависит от производительности сервера. Если слабенький — то начните с 10 минут. Посмотрите, как быстро отработает. Если дольше 10 минут, то либо увеличьте еще, вдруг поможет, либо наоборот уменьшите период до 5 минут.

После того как определите период времени. Поместите данный скрипт в планировщик задач и укажите, что выполнять данный скрипт необходимо каждые 5,10,60 минут (в зависимости какой период вы указали в скрипте). У меня указано каждый 60 минут. $time = (get-date) — (new-timespan -min 60).

PS

У меня оба эти скрипта работают для сетевого ресурса в 100Гб, на котором ежедневно активно работают в среднем 50 пользователей.

Время поиска удаленных файлов за час — 10-15 минут.

Время поиска всех файлов, к которым был доступ — от 3 до 10 минут. В зависимости от нагрузки на сервер.

Как найти историю изменений папки?

Папки. Чтобы отобразить историю изменений папки, щелкните значок папки и выберите «История папок». На вкладке «История» отображается история изменений папки. Чтобы сравнить две ревизии папки, щелкните и перетащите одну ревизию на другую.

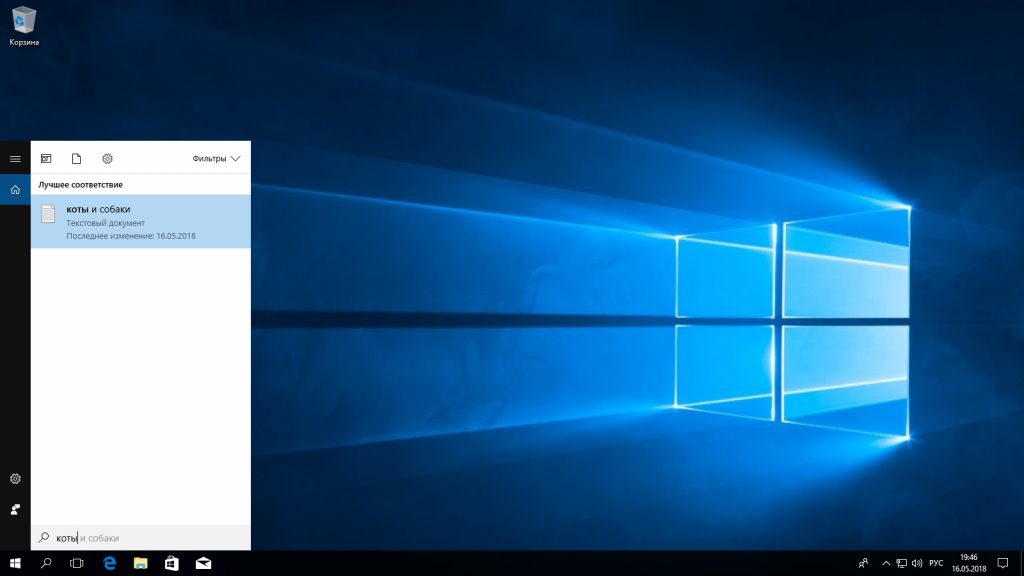

Как найти недавно отредактированные документы?

Проводник имеет удобный способ поиска недавно измененных файлов, встроенный прямо во вкладку «Поиск» на ленте. Перейдите на вкладку «Поиск», нажмите кнопку «Дата изменения» и выберите диапазон. Если вы не видите вкладку «Поиск», щелкните один раз в поле поиска, и оно должно появиться.

Как узнать, кто изменил имя папки?

Перейдите на вкладку Аудит файлов и в разделе Отчеты аудита файлов перейдите к отчету об изменениях прав доступа к папкам. Сведения, которые вы можете найти в этом отчете, включают: Имя файла / папки и его расположение на сервере. Имя пользователя, изменившего разрешение.

Как я могу узнать, когда в последний раз была изменена Active Directory?

Чтобы узнать, кто последним изменил объект AD, необходимо включить аудит доступа к объектам и установить списки управления доступом для объектов, которые нужно проверять. AD не записывает, кто изменил объект, только отметку времени последнего изменения.

Как я могу узнать, кто переместил файл?

Откройте средство просмотра событий → Найдите в журналах безопасности Windows событие с идентификатором 4663 с категорией задач «Файловый сервер» или «Съемное хранилище» и строкой «Доступ: WRITE_OWNER». «Subject Security ID» покажет вам, кто сменил владельца файла или папки.

Как найти историю файла?

История файлов в Windows

- Проведите пальцем от правого края экрана, а затем нажмите «Поиск». …

- Введите параметры истории файлов в поле поиска, а затем выберите параметры истории файлов.

- Выберите Выбрать диск и выберите сетевой или внешний диск, который вы хотите использовать.

- Включите историю файлов.

2 ответа. По умолчанию ни одна из версий Windows не создает журнал файлов, которые были скопированы на / с USB-накопителей или где-либо еще. … Например, Symantec Endpoint Protection можно настроить для ограничения доступа пользователей к флэш-накопителям USB или внешним жестким дискам.

Как узнать, какая программа создала файл?

Вы можете нажать и выберите Файлы, нажмите для поиска имени файла, затем нажмите «копать» (что покажет вам результат, аналогичный приведенной выше команде). После этого вы можете использовать тот же подход для поиска информации о процессе, который фактически создал файл.

Как найти недавно открытые документы в Windows 10?

Нажмите Windows Key + E. В Проводнике выберите Быстрый доступ. Теперь вы найдете раздел Последние файлы, в котором будут отображаться все недавно просмотренные файлы / документы.

Как узнать, кто создал папку?

Щелкните папку правой кнопкой мыши — выберите «Свойства». Щелкните Дополнительно, а затем щелкните вкладку Владелец.

Как я могу узнать, получил ли кто-то доступ к папке на моем компьютере?

Чтобы узнать, кто читает файл, откройте «Средство просмотра событий Windows» и перейдите в «Журналы Windows» → «Безопасность». На правой панели есть опция «Фильтровать текущий журнал», чтобы найти соответствующие события. Если кто-нибудь откроет файл, будут зарегистрированы события с идентификаторами 4656 и 4663.

Какие из перечисленных разрешений позволяют нам стать владельцем файлов?

Администратор. По умолчанию группе администраторов предоставляется право владения файлами или другими объектами. Кто угодно или любая группа, у которой есть право стать владельцем объекта.

Вы можете увидеть, кто последний раз редактировал файл?

Перейдите в проводнике Windows к файлу, который нужно отслеживать. Щелкните правой кнопкой мыши целевую папку / файл и выберите «Свойства». Безопасность → Дополнительно. Выберите вкладку аудита.

Как узнать, кто последним изменил файл в Linux?

- используйте команду stat (например: stat, см. это)

- Найдите время изменения.

- Используйте последнюю команду, чтобы просмотреть журнал в истории (см. Это)

- Сравните время входа / выхода с отметкой времени изменения файла.

3 центов 2015 г.

Как узнать, кто последний сохранял файл?

- Откройте проводник Windows.

- На левой панели перейдите к родительской папке файла или папки, для которой вы хотите включить аудит. …

- На правой панели щелкните правой кнопкой мыши целевой файл или папку и выберите «Свойства».

- Перейдите на вкладку «Безопасность».

- Нажмите кнопку Дополнительно.

- Выберите вкладку Auditing.

- Нажмите кнопку Добавить.

- Remove From My Forums

Отслеживание кто и когда открыл/изменил/удалил файл в сети, пытается получить доступ туда, куда нельзя и т.п.

-

Вопрос

-

Как я понял, всё это настраивается с помощью аудита. Прочитал несколько статеё и получилась каша в голове.

Задача:

Следить за всеми пользователями в едином лесу и едином домене. Следить неоходимо за объектами(файлы и папки) для того, чтобы в случае кражи информации выявить кто и когда это сделал.

Мне вот что не понятно. На КД захожу в «Управление групповой политикой». Например, создаю политику с названием «Аудит» и привязываю её ко всему домену. При редактировании политики выбираю пункт «Конфигурация компьютера — Политики — Конфигурация

Windows — Параметры безопасности — Локальные политики — Политика аудита». Включаю какой-либо параметр и всё. А что дальше не понимаю, то есть не понимаю где отслеживать события на каждом компьютере или ценрализованно на контроллере домена в событиях?Чувствую, что я вообще не правильно подхожу к этой задаче, поэтому прошу подсказать её решение.

Ответы

-

Помимо аудита в групповых политиках необходимо настроить аудит папки в параметрах безопасности. Отслеживать доступ/удаление к папкам и файлам надо на сервере где они расшарены в журнале Security

-

Предложено в качестве ответа

6 сентября 2010 г. 12:12

-

Помечено в качестве ответа

Vinokurov Yuriy

8 сентября 2010 г. 5:09

-

Предложено в качестве ответа

Содержание

- Доступ к папке Windows. Права на папку

- Содержание статьи:

- Права на папку в Windows

- Владелец папки в Windows

- Отказано в доступе к каталогу. Полный доступ к папке

- Нет доступа к папке. Windows.old

- Как узнать владельца папки или файла

- Как получить доступ к файлам, папкам, разделам реестра в Windows Vista и Windows 7

- Содержание

- Введение

- Способ 1. Использование графического интерфейса (GUI)

- Способ 2. Использование утилит командной строки takeown и icacls

- Способ 3. Пункт смены владельца объекта в контекстном меню проводника

- Как быстро узнать имя владельца любого объекта в Windows 10

- Как изменить владельца файла или папки в Windows 10

- Как добавить нового владельца папки и файлов в Windows 10

- Как сделать TrustedInstaller владельцем папки

- Как выжать максимум из поиска в Windows 10

- Фильтрация результатов поиска

- Простой поиск настроек

- Поиск в «Проводнике»

- Нечёткий поиск

- Поиск файла по его свойствам

- Выражения «и», «или», «нет»

- Как стать владельцем файла или папки в Windows 10

- Как стать владельцем файла или папки в Windows 10

- Получение полного контроля над папкой или файлом

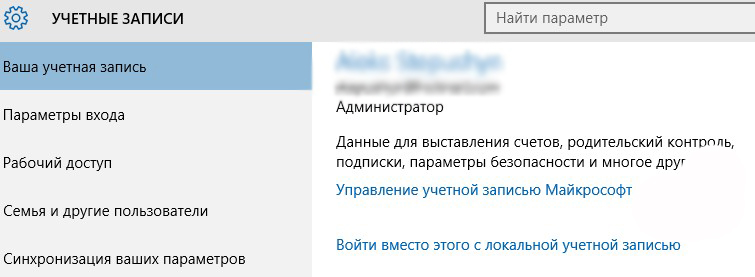

- Как найти и поменять имя пользователя в ОС Windows 10

- Типы учётной записи на Windows 10

- Как узнать и поменять имя учётной записи

- Локальная учётная запись

- Вариант 1. Меню управления учётными записями

- Вариант 2. Используя командную строку Windows

- Сетевая учётная запись

- Заключение

- Узнаём имя пользователя на Windows 10

- Как узнать имя пользователя

- Способ 1: «Командная строка»

- Способ 2: Панель управления

- 5 способов узнать имя компьютера

- Как узнать имя компьютера?

- Как узнать имя компьютера по ip адресу

Доступ к папке Windows. Права на папку

Рано или поздно многие пользователи Windows, заинтересованные в более глубоком использовании своего персонального компьютера, сталкиваются с проблемами, которые вызваны ограничениями прав доступа самой операционной системы. В рамках данной статьи поговорим о том, как решить одну из таких проблем, а именно, как получить доступ к папке в Windows. Вся инструкция будет сопровождаться большим количеством скриншотов для полного понимания каждого шага настроек. все изображения кликабельны.

Содержание статьи:

Права на папку в Windows

Ошибка доступа к папке в ОС Windows может возникать как при попытке открыть папку, так и при попытке удалить или изменить её содержимое, а также провести какие-либо манипуляции с самим каталогом.

Существует множество папок, доступ к которым может быть ограничен системой, в рамках текущей статьи мы рассмотрим способ устранения ошибки доступа к папке на примере каталога WindowsApps, который в системах Windows 8 и Windows 10 является местом расположения служебных файлов для программ и игр из Microsoft Store, то есть для всех метро-приложений. По умолчанию данный каталог является скрытым и расположен по пути:

При желание расположение метро-приложений можно изменить из меню параметров системы. Чтобы изменить раздел для установки приложений из магазина Microsoft Store, нужно в разделе Хранилище изменить место сохранения для новых приложений

Но если мы попытаемся вручную переименовать вышеупомянутый каталог, удалить его или даже просто открыть, то, возможно, нас встретит следующее предупреждение: У вас нет разрешений на доступ к этой папке

Владелец папки в Windows

Запустится процесс смены владельца папки.

Однако, для некоторых операций даже сейчас будет выдаваться ошибка: Нет доступа к целевой папке

Для устранения этой ошибки нужно получить полный доступ к папке.

Отказано в доступе к каталогу. Полный доступ к папке

Соглашаемся с внесением изменений и дожидаемся окончания процесса установки безопасности для папки.

На этом процедура получения прав на папку закончена, мы сделали своего пользователя владельцем и дали ему полный доступ к каталогу в системе Windows.

Нет доступа к папке. Windows.old

В заключении рассмотрим ситуацию, при которой мы являемся владельцами папки, у нас открыт к ней полный доступ, но, тем не менее, не удаётся открыть каталог для работы.

Рассмотрим две возможные причины блокировки доступа к каталогам Windows:

и копируем из папок все необходимые файлы в папки, расположенные по пути

Либо скачиваем на свой компьютер средство устранение неполадок после «миграции» Windows от компании Microsoft: windowsmigration_ENUS, запускаем его и следуем подсказкам программы, которая попытается в автоматическом режиме устранить возникшие проблемы, а затем просто проверяем доступность файлов в новой системе.

На этом описание настроек прав доступа к папке в Windows и изменения владельца папки в рамках данной статьи можно считать законченным.

Источник

Как узнать владельца папки или файла

К сожалению, чтобы определить владельца файла с помощью проводника нужно сделать множество щелчков мышью. Чтобы получить интересующую Вас информацию быстро, откройте окно командной строки и введите в ней команду:

Dir Q имя_файла

После нажатия клавиши Enter утилита Dir отобразит имя владельца файла. Как правило, владельцем файла является пользователь, создавший его. В самом худшем случае он способен переадресовать Вас к лицу, способному определить, что делать с файлом. Достоинством метода является возможность одновременной проверки множества файлов, особенно если эти файлы имеют одно расширение.

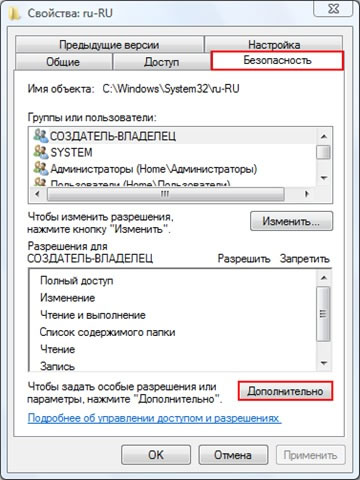

Если Вы подозреваете, что решение задачи подобным способом отнимает слишком много времени, воспользуйтесь проводником. Щелкните на файле правой кнопкой мыши и выберите в контекстном меню команду Свойства. В окне свойств перейдите на вкладку Безопасность и щелкните на кнопке Дополнительно. В диалоговом окне Дополнительные параметры безопасности перейдите на вкладку Владелец, в которой расположено поле Текущий владелец этого элемента. Именно в этом поле Вы найдете информацию о владельце файла. Единственной веской причиной для использования описанного метода является смена владельца файла — задача, которую не так просто решить с помощью командной строки.

Источник

Как получить доступ к файлам, папкам, разделам реестра в Windows Vista и Windows 7

Содержание

Введение

При отсутствии доступа к локальному объекту вы не можете управлять его разрешениями, отсутствие такой возможности может быть компенсировано сменой владельца объекта, после чего вы сможете управлять его разрешениями. Сделать это можно несколькими способами, рассмотрим их по порядку.

Способ 1. Использование графического интерфейса (GUI)

Способ 2. Использование утилит командной строки takeown и icacls

Пприменим только к файлам, папкам и дискам.

Примечание. Запуск от имени администратора в данном случае обязателен независимо от того, какими правами обладает учетная запись, в которой вы работаете в данный момент. Исключение может составлять только случай, когда вы работаете во встроенной учетной записи Администратор, которая по умолчанию отключена.

takeown /f «C:Program FilesERUNTERUNT.EXE»

Примечание. Здесь и далее полный путь и файл представлены в качестве примера и вместо «C:Program FilesERUNTERUNT.EXE» вы должны написать путь к файлу или папке, к которым необходимо получить доступ.

Обратите внимание на то, что если в пути присутствуют пробелы (как в примере), то путь должен быть заключен в кавычки.

В команде используется утилита takeown, которая позволяет восстанавливать доступ к объекту путем переназначения его владельца. Полный синтаксис утилиты вы можете получить по команде takeown /?

icacls «C:Program FilesERUNTERUNT.EXE» /grant Blast:F

Примечание. В данной команде помимо пути к файлу необходимо указать и имя учетной записи, которой будут переданы разрешения на объект. Соответственно вы должны будете ввести свое имя пользователя.

После применения этой команды вам будет показано сообщение об обработке файлов и папок. В случае, если таким образом не удастся получить полный доступ к объекту, проделайте процедуру повторно, загрузившись в безопасный режим.

В этой команде используется утилита icacls, позволяющая управлять списками управления доступом (ACL), а значит и разрешениями для пользователей и процессов использовать файлы и папки. Синтаксис утилиты вы сможете узнать по команде icacls /?

Способ 3. Пункт смены владельца объекта в контекстном меню проводника

Для упрощения процедуры смены владельца вы можете добавить соответствующий пункт в контекстное меню проводника.

В предлагаемом варианте также используются утилиты командной строки takeown и icacls с определенными параметрами, а полученная команда установит владельцем объекта, на котором будет применяться пункт меню, группу Администраторы (или Administrators в английской версии ОС).

Для добавления пункта меню «Смена владельца» в русской версии Windows Vista примените этот твик реестра:

Примечание: подробнее о применении твиков реестра вы можете прочитать здесь: Применение твиков реестра

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT*shellrunas]

@=»Смена владельца»

«NoWorkingDirectory»=»»

[HKEY_CLASSES_ROOT*shellrunascommand]

@=»cmd.exe /c takeown /f »%1» && icacls »%1» /grant администраторы:F»

«IsolatedCommand»=»cmd.exe /c takeown /f »%1» && icacls »%1» /grant администраторы:F»

[HKEY_CLASSES_ROOTDirectoryshellrunas]

@=»Смена владельца»

«NoWorkingDirectory»=»»

[HKEY_CLASSES_ROOTDirectoryshellrunascommand]

@=»cmd.exe /c takeown /f »%1» /r /d y && icacls »%1» /grant администраторы:F /t»

«IsolatedCommand»=»cmd.exe /c takeown /f »%1» /r /d y && icacls »%1» /grant администраторы:F /t»

Для добавления пункта меню «Take Ownership» в английской версии Windows Vista примените этот твик реестра:

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT*shellrunas]

@=»Take Ownership»

«NoWorkingDirectory»=»»

[HKEY_CLASSES_ROOT*shellrunascommand]

@=»cmd.exe /c takeown /f »%1» && icacls »%1» /grant administrators:F»

«IsolatedCommand»=»cmd.exe /c takeown /f »%1» && icacls »%1» /grant administrators:F»

[HKEY_CLASSES_ROOTDirectoryshellrunas]

@=»Take Ownership»

«NoWorkingDirectory»=»»

[HKEY_CLASSES_ROOTDirectoryshellrunascommand]

@=»cmd.exe /c takeown /f »%1» /r /d y && icacls »%1» /grant administrators:F /t»

«IsolatedCommand»=»cmd.exe /c takeown /f »%1» /r /d y && icacls »%1» /grant administrators:F /t»

Для удаления этого пункта меню (независимо от языка системы) можете использовать следующий твик реестра:

Windows Registry Editor Version 5.00

Источник

Как быстро узнать имя владельца любого объекта в Windows 10

Как изменить владельца файла или папки в Windows 10

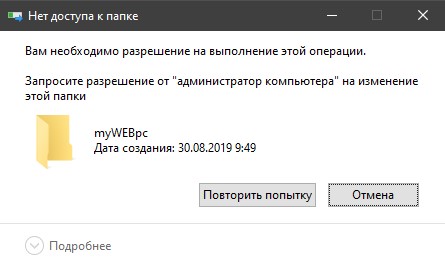

Иногда при редактировании файла или папки вам будет отказано в доступе с сообщением «Нет доступа к папке«. «Вам необходимо разрешение для выполнения этой операции«. «Запросите разрешение от Администратора или TrustedInstaller на изменение этой папки«. Дело в том, что вы не являетесь владельцем данной папки и вам нужно назначить свои права на эту папку.

Административные права в Windows 10 позволяют вам изменять множество критически важных аспектов в системе. Тем не менее, если вы будете копать достаточно глубоко, вы обнаружите, что даже прав администратора недостаточно для доступа к определенным файлам и папкам, или для внесения определенных изменений. Эти файлы и папки принадлежат TrustedInstaller, и он имеет приоритет над учетными записями администратора. По умолчанию, Windows сохраняет эти файлы заблокированными под учетной записью, которая создала файл или папку. Давайте разберем, как стать владельцем любой папки или файла, сделать TrustedInstaller владельцем папки, если она была изменена и вы решили вернуть эти права. Этими самым можно исправить ряд ошибок «Нет доступа к этой папке«, «Вам необходимо разрешение для выполнения этой операции«. «Запросите разрешение от Администратора или TrustedInstaller на изменение этой папки«.

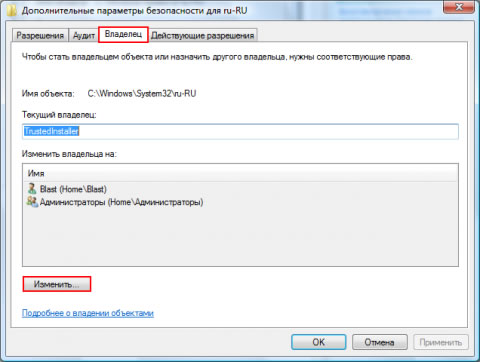

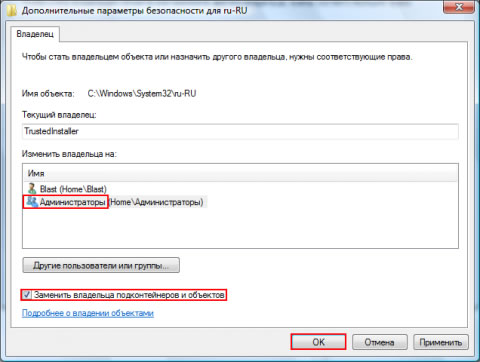

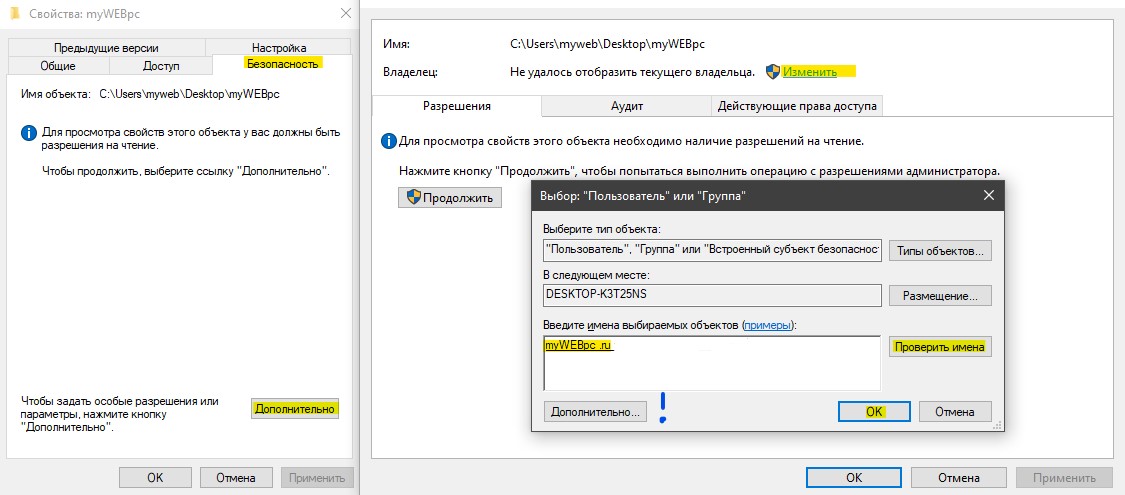

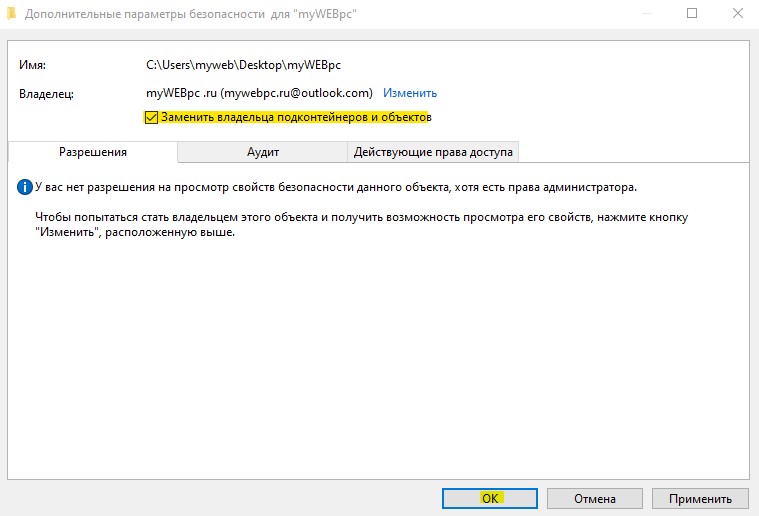

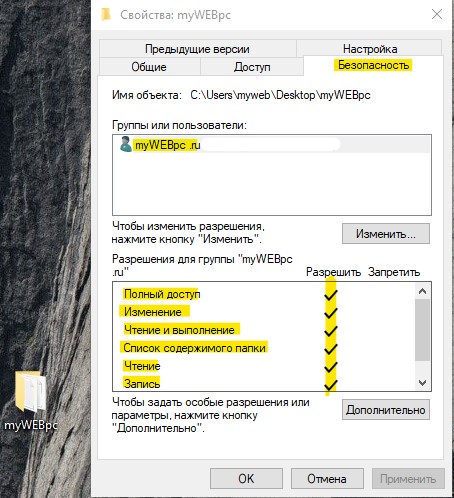

Как добавить нового владельца папки и файлов в Windows 10

Шаг 1. Нажмите правой кнопкой мыши на папке, в которой хотите назначить или сменить владельца, и выберите свойства. Перейдите во вкладку «Безопасность» и ниже нажмите на «Дополнительно«. В новом окне, сверху нажмите на ссылку-слово «Изменить» и введите имя своей учетной записи, после чего нажмите правее «Проверить имя«. Если ошибок не будет и вы указали правильное ваше имя, то оно появится с нижнем подчеркиванием. Если вы не помните или не знаете имя, то нажмите ниже на «Дополнительно» и следуйте ниже указаниям.

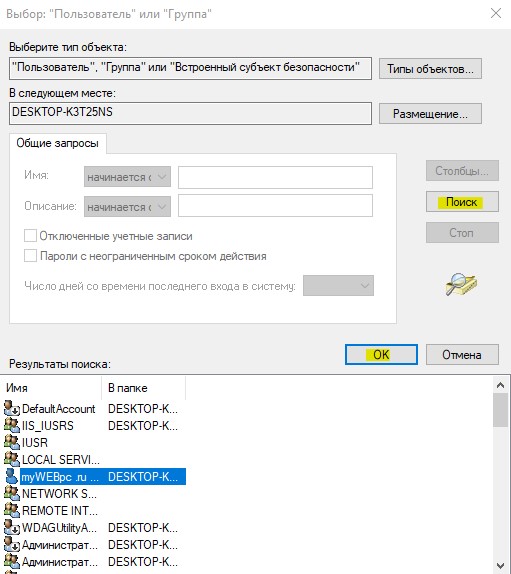

Как только вы нажали на дополнительно, у вас появится окно со списком пользователей и групп. Нажмите справа на «Поиск» и ниже в предоставленном списке, выберите свое имя.

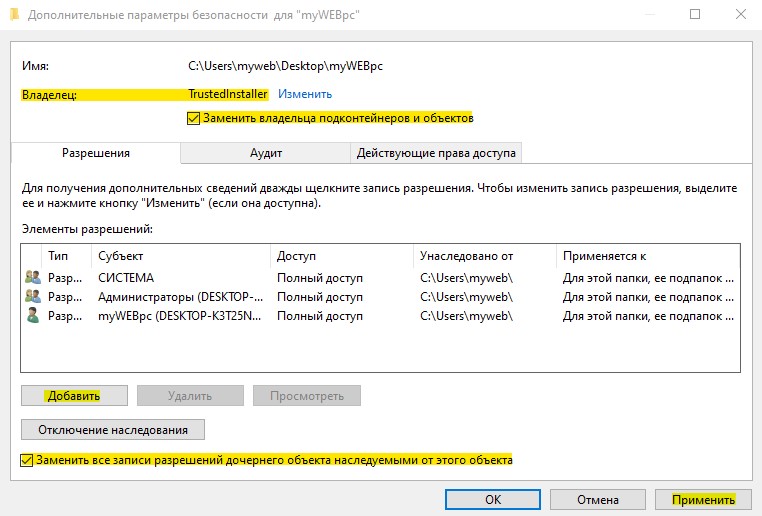

Шаг 2. Далее появится окно в котором вы уже владелец данной папки, но нужно установить галочку «Заменить владельца подконтейнеров и объектов«, чтобы все вложенные файлы в этой папки изменились.

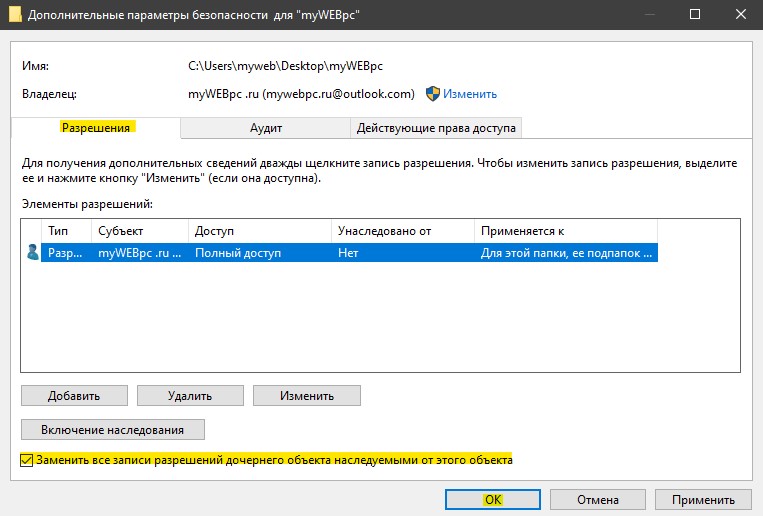

Шаг 3. Если после выше проделанного, вы не можете переместить или удалить папку, то нужно унаследовать эту папку с файлами. Нажмите обратно по этой папке правой кнопкой мыши и выберите «Свойства«. Перейдите во вкладку «Безопасность» и мы тут видим, что владелец с полным доступом задан, но папку все ровно нельзя удалить. Нажимаем ниже на «Дополнительно«.

Шаг 4. В новом окне мы можем заметить графу «Унаследовано от» и пусто. По этой причине мы и не могли удалить папку. Чтобы унаследовать, поставьте ниже галочку на «Заменить все записи разрешений дочернего объекта наследуемыми объектами от этого объекта» и нажмите чуть выше на «Включение наследования«. Теперь у вас полный доступ к этой папке.

Вы также можете задать доступ этому владельцу нажав по нему два раза в графе «Элементы разрешений» и выбрать права доступа.

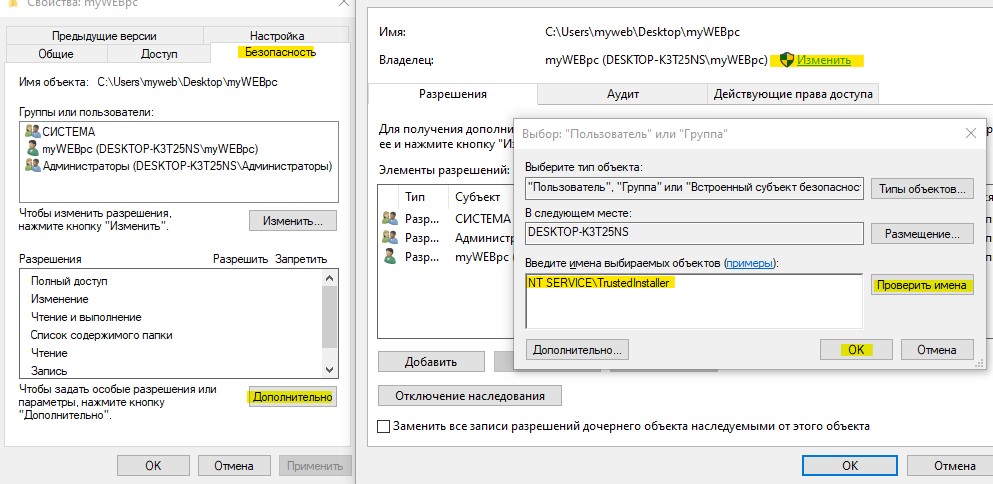

Как сделать TrustedInstaller владельцем папки

Если у вас был владелец папки TrustedInstaller и вы его заменили на свое имя учетной записи, а потом захотели вернуть обратно права TrustedInstaller, или просто хотите задать владельца TrustedInstaller, то разберем как это сделать.

Шаг 2. В новом окне вы уже заметите, что владелец сменен на TrustedInstaller. Поставьте галочки напротив пунктов «Заменить владельцы подконтейнеров и объектов» и «Заменить все записи разрешений дочернего объекта наследуемыми объектами от этого объекта» и нажмите «Применить«. Не закрывайте окно, а нажмите на «Добавить«, чтобы задать права доступа.

Шаг 3. Как только нажали «Добавить» у вас появится еще одно новое окно. Нажмите сверху на «Выберите субъект«, введите имя в поле NT SERVICETrustedInstaller и нажмите на «Проверить имя«, после чего «OK». Теперь поставьте галочку в самом низу «Применять эти разрешения к объектам и контейнерам только внутри этого контейнера«. Далее отметьте галочками «Общие разрешения«, обычно это полный доступ и отмечено всё.

Как выжать максимум из поиска в Windows 10

Эти трюки помогут найти любые файлы и папки, отфильтровать результаты поиска и добраться до нужных настроек.

Windows 10 обладает неплохим встроенным поиском, которым почему-то мало кто пользуется. Между тем это действительно крутой инструмент, который пригодится, если вы не очень аккуратно сортируете свои файлы по папкам. Да и вообще зачастую открывать документы поиском просто быстрее, чем проходить полный путь к файлу.

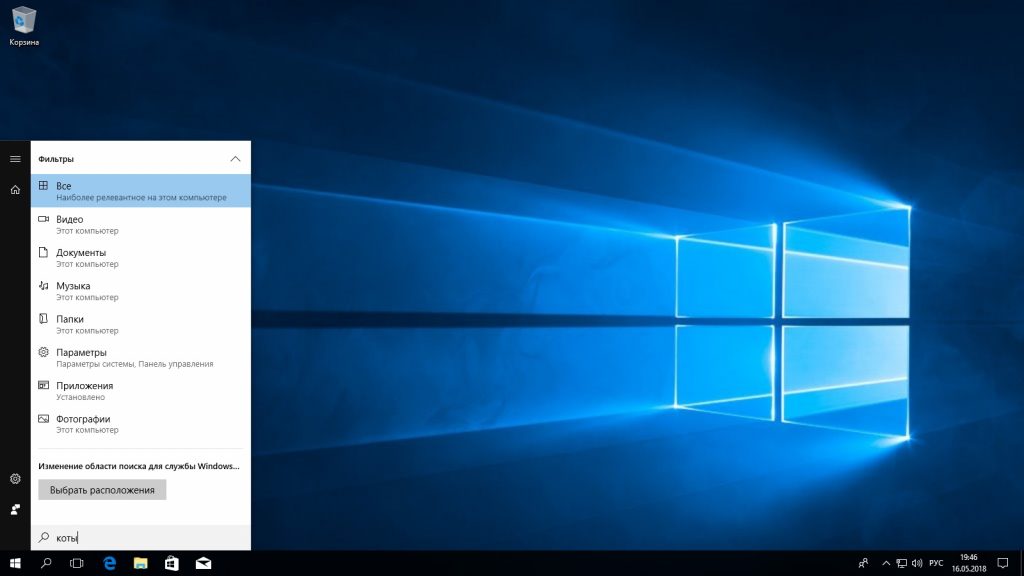

Есть два способа начать искать файлы. Вы можете щёлкнуть значок поиска (лупа) на панели задач. Либо просто откройте меню «Пуск» и начните вводить поисковой запрос.

Вот несколько трюков, которые помогут искать быстро и эффективно.

Фильтрация результатов поиска

Начните искать файлы, приложения и настройки как обычно. Затем нажмите на один из трёх значков в верхней части меню «Пуск», которые отфильтровывают приложения, документы и веб-страницы соответственно.

Ещё вы можете нажать на кнопку «Фильтры» сверху, чтобы указать, что искать: папки, музыку, фотографии, настройки или видео.

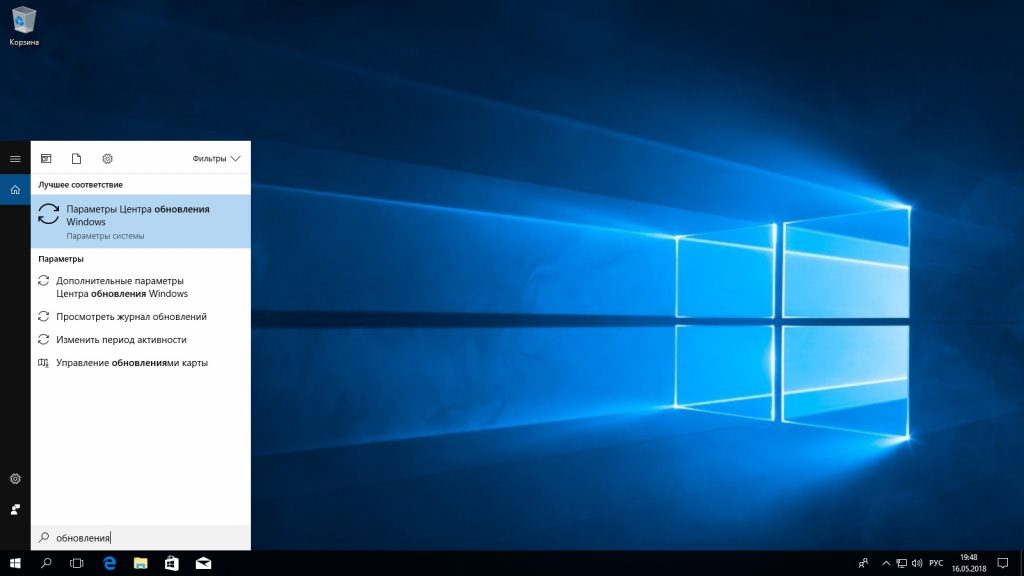

Простой поиск настроек

Один из недостатков Windows 10 — неочевидность настройки. Будучи смесью Windows 7 и Windows 8, «десятка» с момента релиза запутала многих пользователей наличием сразу двух панелей управления. Настройки в них разбросаны не особо логично, и в них легко потеряться.

Но поиск Windows 10 облегчает навигацию в настройках. Если вам нужен какой-то отдельный пункт, просто начните вводить его в меню «Пуск», и соответствующая опция найдётся. Неважно, в какой из двух панелей управления она расположена.

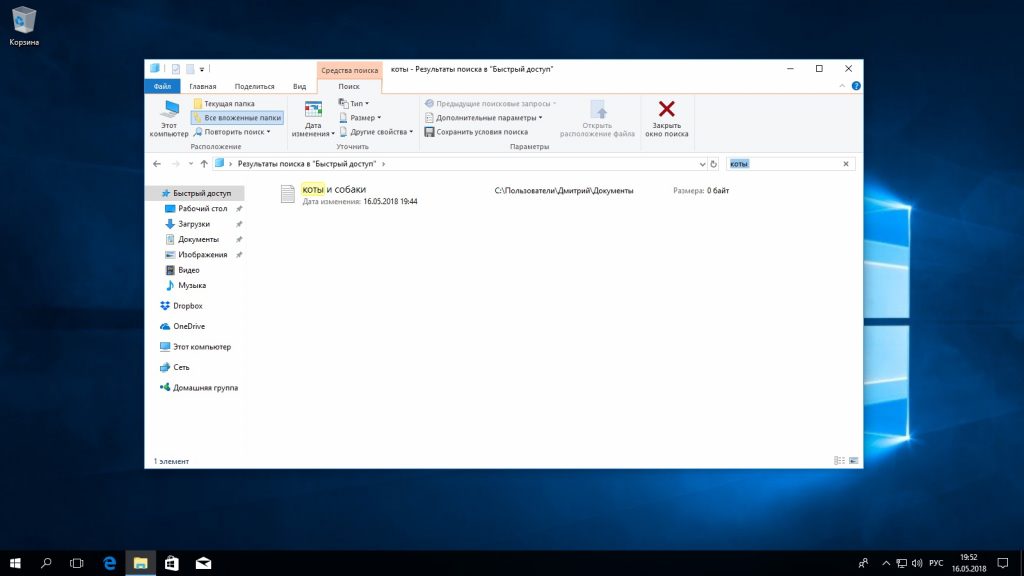

Поиск в «Проводнике»

В «Проводнике» Windows 10, как и в прошлых версиях, есть панель для быстрого поиска файлов и папок. Введите имя файла или папки, и Windows 10 найдёт их. Панель поиска также позволяет отсортировать найденные файлы по типу, размеру, времени изменения и другим параметрам. И в «Проводнике» есть ещё крутая возможность — сохранить поисковой запрос на будущее, как умную папку. Для этого просто нажмите «Сохранить условие поиска».

Нечёткий поиск

Если вы хотите найти что-то, но не знаете, что именно, вам поможет способность поиска Windows 10 угадывать слова в поиске. Для этого используются специальные подстановочные символы.

Поиск файла по его свойствам

Предположим, вы хотите найти файл, имя которого не знаете, но помните его формат, размер или время, когда вы создали или в последний раз изменяли этот файл. Начните поиск любых файлов запросом *, а затем в настройках фильтрации поиска укажите формат или временной диапазон, примерно соответствующий искомому файлу. Вы можете выполнять поиск по таким свойствам, как дата, тип файла, автор и так далее.

Заметьте, что когда вы меняете условия поисковых фильтров на панели, в строке поиска появляются непонятные слова. Вот что они значат:

Выражения «и», «или», «нет»

Эти выражения позволят вам использовать несколько условий поиска одновременно.

Как стать владельцем файла или папки в Windows 10

Для получения доступа к любому файлу или папке в Windows 10, пользователи должны иметь соответствующие привилегии. В некоторых случаях могут возникать проблемы, если у вас нет прав на редактирование определенных файлов и папок, и именно тогда вы должны стать владельцем необходимого объекта.

Получить разрешение на доступ для определенной папки или файла не так сложно как кажется и сегодня мы покажем как это сделать.

Как стать владельцем файла или папки в Windows 10

Ранее упоминалось, некоторые задачи в Windows 10 могут потребовать стать владельцем файла или папки и вы можете легко это сделать, выполнив следующие действия:

В окне «Дополнительные параметры безопасности» напротив надписи «Владелец» нажмите ссылку «Изменить«.

Введите имя пользователя, нажмите «Проверить имена» и кнопку «OK«.

Установите флажок «Заменить владельца подконтейнеров и объектов«, чтобы изменить владельца всех подпапок в этой папке, нажмите «Применить» и «OK«.

Получение полного контроля над папкой или файлом

Вы завладели папкой, но все еще нет полного контроля, это означает, что произвести какие-либо действия невозможно, например, изменение либо удаление файлов или папок. Чтобы исправить это дело, выполните следующее:

Зайдите в «Дополнительные параметры безопасности» как показано выше и нажмите «Добавить«.

В появившемся окне «Выберите субъект«.

Снова введите имя пользователя, нажмите «Проверить имена» и кнопку «OK«.

В разделе «Общие разрешения» поставьте везде галочки и нажмите «OK«.

Выберите вновь добавленного участника и установите флажок «Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта«. Примените изменения и нажмите «OK«.

Получить полный контроль над объектами не так уж сложно, теперь вы знаете как завладеть определенным файлом или папкой, или даже ключом реестра и решить возникшую проблему.

Как найти и поменять имя пользователя в ОС Windows 10

Windows 10 является самой современной версией операционной системы от компании Microsoft и многими она по праву считается лучшей из всех. Она прекрасно совмещает в себе удобство полюбившейся всей семёрки, при этом учитывает все современные тенденции программирования. Многие производители техники и разработчики рекомендуют её для использования на ваших компьютерах и ноутбуках.

Использование нескольких аккаунтов позволяет разграничить права юзеров.

Для того чтобы компьютером могли пользоваться несколько человек со своими настройками и программами, можно создать несколько аккаунта. По сравнению с предыдущими версиями, в десятке этот механизм был несколько переработан, что стало одной из особенностей выпуска.

В этой статье мы разберём, как узнать, а также как изменить имя пользователя в Windows 10. Это может пригодиться, если вы вдруг забыли свой логин учётной записи либо же просто хотите поменять отображаемое название.

Типы учётной записи на Windows 10

Для начала определим, что, вообще, представляет собой учётная запись компьютера. Это профиль с отдельными настройками, благодаря чему системой могут пользоваться сразу несколько человек. Можно даже выставить права доступа, ограничив их так, чтобы больше никто ничего не мог сделать лишнего и сбить настройки.

Поскольку от того, какой тип аккаунта вы используете, будет зависеть процедура изменения имени пользователя. Она выбирается при установке операционной системы и их бывает два типа:

Не помешает и вспомнить, какие бывают типы аккаунтов по уровню предоставленных прав. Их может быть три:

Как узнать и поменять имя учётной записи

Самым простым способом просмотреть имя аккаунта Windows 10 — нажать кнопку Пуск, с правой стороны экрана вверху рамки нажать кнопку «Развернуть» в виде трёх горизонтальных полос, и вы увидите в нижнем углу пользователя компьютера, в данный момент авторизованного в системе. Как сменить имя? Достаточно нажать на него и выбрать «Изменить параметры учётной записи».

Дальнейшие шаги будут немного отличаться зависимо от типа аккаунта. Отметим, что для изменения сетевой учётки вы будете перенаправлены на специальную страницу изменения профиля Microsoft. Логично, что у вас должно быть активно интернет-соединение.

Локальная учётная запись

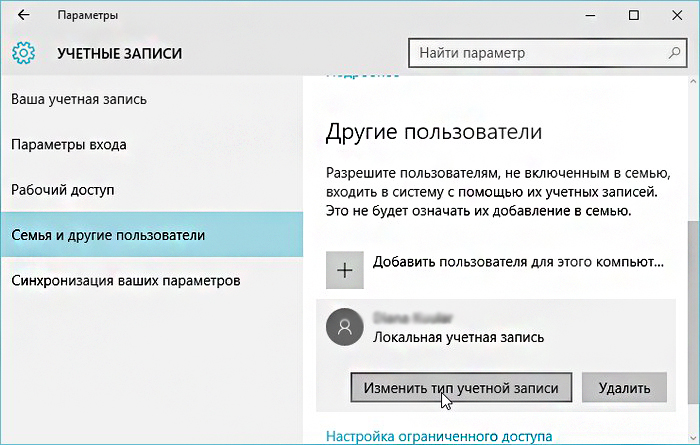

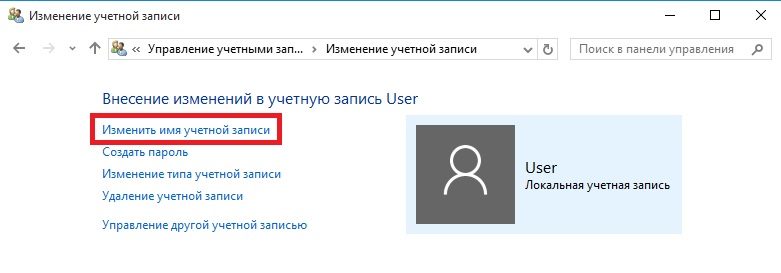

Вариант 1. Меню управления учётными записями

После нажатия на имя пользователя в меню Пуск и перехода в меню настроек, напротив имени своего профиля кликните «Изменение имени своей учётной записи», впишите новый никнейм и подтвердите кнопкой «Переименовать».

Вариант 2. Используя командную строку Windows

Кликните по кнопке Пуск правой кнопкой мыши, выберите пункт «Командная строка (администратор)», после чего напечатайте такую команду:

wmic useraccount where name=”Старое_Имя” rename “Новое_Имя”

Через буквально несколько секунд система переименует пользователя. Чтобы продолжить работу, просто закройте окно командной строки.

Сетевая учётная запись

В меню управления аккаунтами Windows 10 нажмите ссылку «Управление учётной записью Майкрософт». После этого вы будете перенаправлены на сайт компании, где сможете настроить свой аккаунт. Как это сделать?

С правой стороны страницы отображается ваша фотография и приветствие. Сразу же под ними вы увидите ссылку «Изменить имя». Пройдите по ней, напечатайте новое имя и фамилию, а также кнопку «Сохранить». Всё, через пару секунд вы увидите, что обновлённая информация отобразилась на ПК.

Заключение

Поменять имя пользователя компьютера на Windows 10 совершенно не сложно, вы лично в этом можете убедиться. Для этого не нужно обладать никакими специальными навыками. Если у вас ещё остались вопросы, как узнать имя пользователя или изменить его, задавайте их в комментариях.

Узнаём имя пользователя на Windows 10

Как узнать имя пользователя

В более старых вариантах Виндовс псевдоним учётной записи отображался при вызове меню «Пуск», но разработчики отказались от этого в версии «окон» начиная с 8. В сборках «десятки» до 1803 эта возможность вернулась – имя можно было посмотреть через дополнительное меню «Пуска», доступное по нажатию кнопки с тремя полосками. Однако в 1803 и выше это убрали, и в новейшей сборке Windows 10 доступны иные варианты просмотра имени пользователя, приведём самые простые.

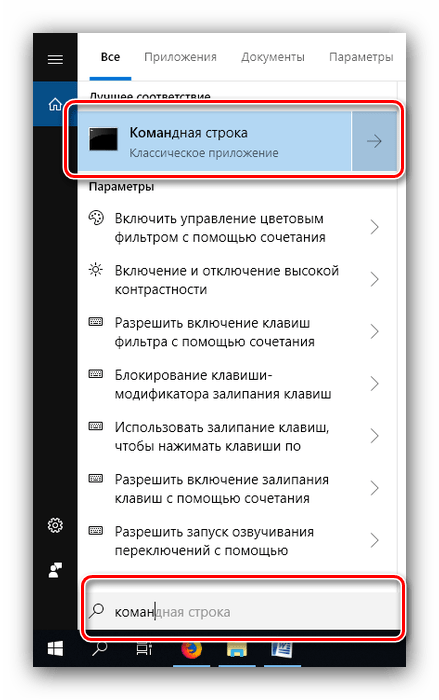

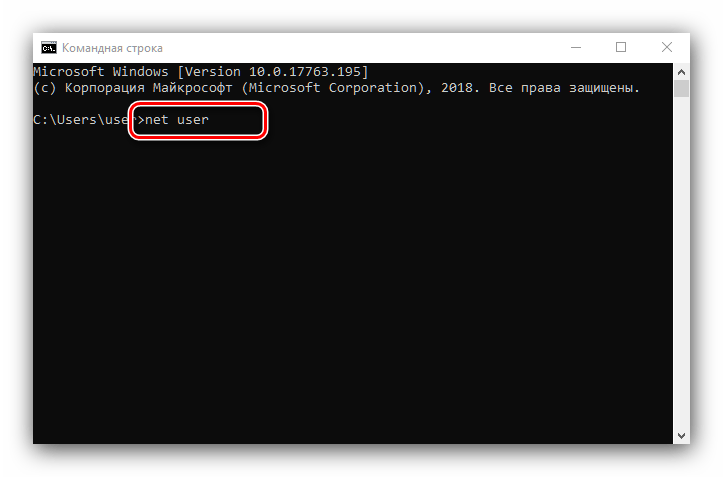

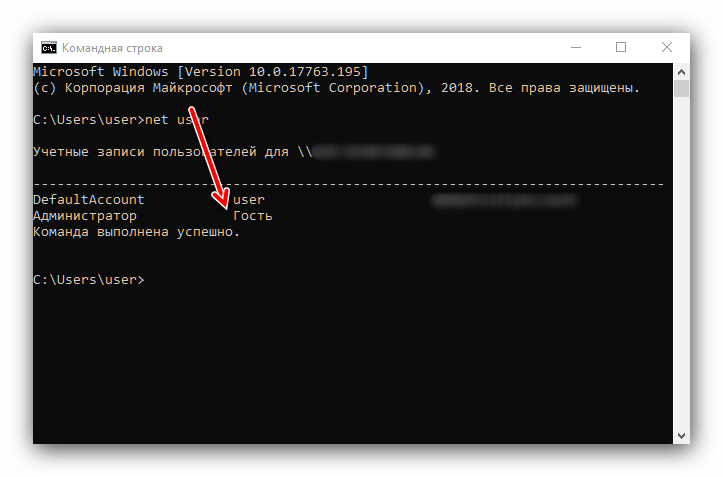

Способ 1: «Командная строка»

Множество манипуляций с системой можно совершить с помощью «Командной строки», в том числе и необходимую нам сегодня.

- Откройте «Поиск» и начните набирать словосочетание командная строка. В меню отобразиться нужное приложение – кликните по нему.

К сожалению, никакого выделения текущего пользователя не предусмотрено, поэтому этот способ подходит только для компьютеров с 1-2 учётными записями.

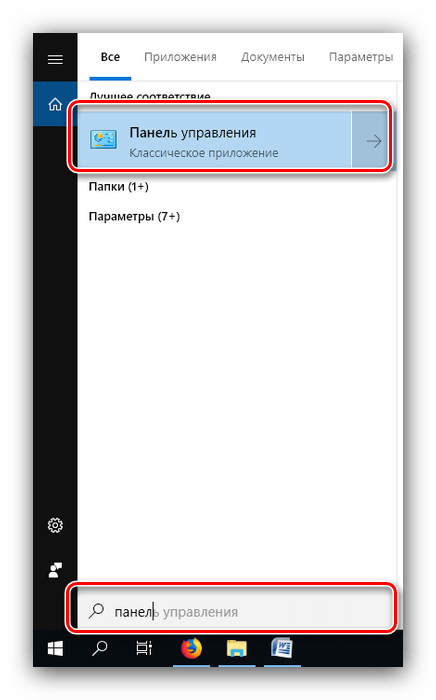

Способ 2: Панель управления

Второй метод, с помощью которого можно узнать имя пользователя – инструмент «Панель управления».

- Откройте «Поиск», наберите в строке панель управления и кликните по результату.

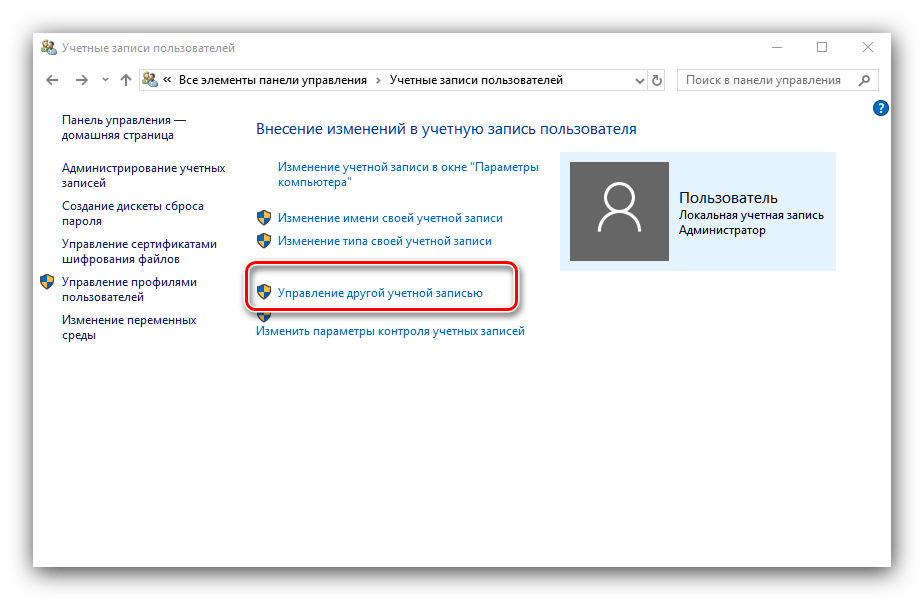

Режим отображения значков переключите в «Крупные» и воспользуйтесь пунктом «Учётные записи пользователей».

Щёлкните по ссылке «Управление другой учётной записью».

Такой способ удобнее, чем задействование «Командной строки», поскольку применять его можно на любой учётной записи, и информацию указанная оснастка отображает более наглядно.

Мы рассмотрели способы, которыми можно узнать имя пользователя компьютера на Windows 10.

5 способов узнать имя компьютера

Здравствуйте уважаемые читатели в прошлой статье я рассказал как узнать ip адрес компьютера, а сегодня рассмотрим как узнать имя компьютера. Оно может помочь вам во многих ситуациях. Например чтобы подключиться с другого компьютера.

Как узнать имя компьютера?

Так же как и ip адрес, иногда бывает нужна информация о имени компьютера, рассмотрим способы, чтобы его узнать.

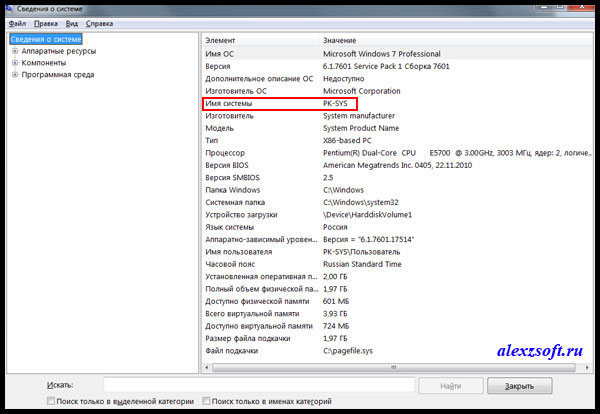

1. Первый способ:

Нажимаем пуск — выполнить (или клавиши Win-R).

Вводим msinfo32 и нажимаем enter.

В открывшемся окне, видим имя компьютера. Так же тут отображаются и другие параметры, которые возможно вам пригодятся.

2. Второй способ:

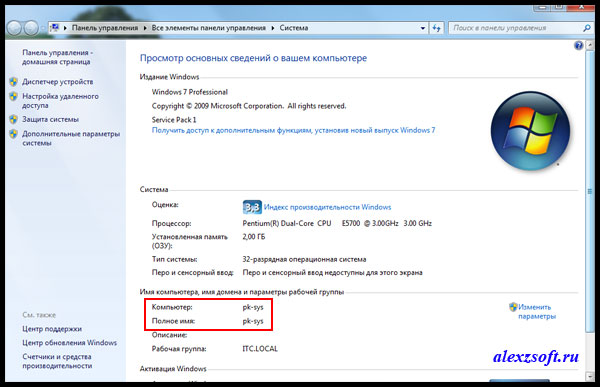

Узнать имя компьютера можно и более легким способом. Нажимаем правой кнопкой мыши по моему компьютеру и выбираем свойство.

Чуть ниже будет имя компьютера. Тут отображается и полное имя, а так же отобразится ваша рабочая группа или домен, если компьютер в нем.

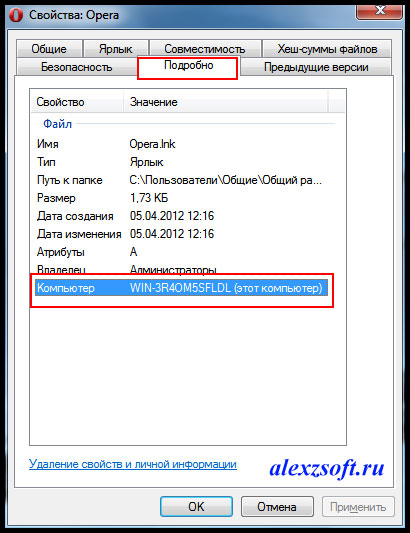

3. Третий способ:

Нажимаем правой кнопкой мыши по любому ярлыку выбираем свойство, далее вкладка подробнее. Внизу можно узнать имя компьютера. Я например взял ярлык от любимого браузера оперы.

4. Четвертый способ:

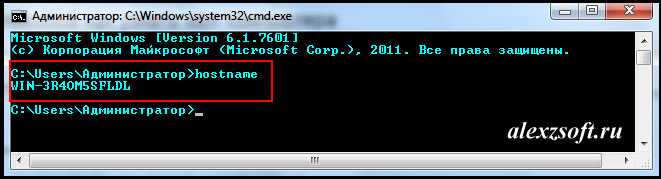

Открываем командную строку (в пуске или в команде выполнить пишем cmd, потом enter).

В ней вводим hostname. Так же получим результат.

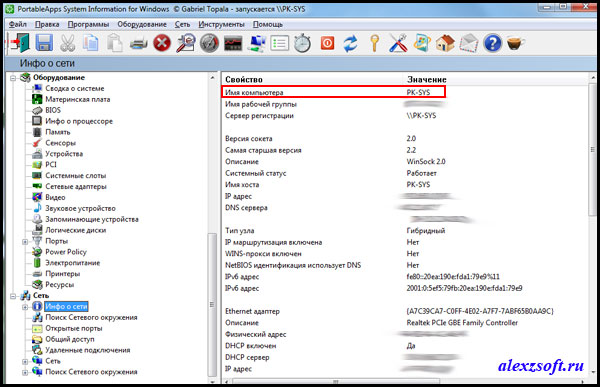

Можно узнать имя компьютера с помощью программы SIW.

По мимо этого эта программа небольшого размера и имеет много функций! Для своего размера, программа умеет делать очень многое. Она покажет абсолютно всю информацию о вашей системе.

Как узнать имя компьютера по ip адресу

Недавно нашел маленькую и полезную программу для того чтобы узнать имя компьютера по ip адресу.

Вот таким образом, можно узнать ip компьютера, а так же имя компьютера по ip адресу.

Источник

Добрый день, друзья и коллеги. Сегодня поговорим о том, как же все-таки отслеживать изменения на ваших файловых серверах, а именно кто и что делал с файлом; не удалил ли случайно; создал зачем-то ненужный файл и т.д. Конечно же, с этой темой тесно связаны как минимум три вещи: документальное описание файловых шар, применение файловых фильтров (запрет на определенный тип файлов) и систему ограничения размера хранилища (система квот). Но эти вещи уже сильно выйдут за пределы одной статьи. Если тема будет востребована, появятся в будущем статьи и по данным темам.

Для опытных админов, которые подобные вещи уже делали, ничего сверх нового вы здесь не найдете. Технологии аудита появились очень давно. Я просто поделюсь своим опытом и выскажу мнение о некоторых вещах, которые, на мой взгляд, просто необходимы на файловых серверах в доменной сети.

Для начала нам необходимо включить через групповую политику расширенный аудит и применить ее к нужным серверам. Я буду проделывать на тестовом сервере Windows Server 2008 R2, у себя в сети все проделал на 2012 R2. Принцип и интерфейс примерно тот же. Вообще система аудита появилась еще со времен Windows Server 2000 (может даже и в NT, но не суть важно), его активно используют и применяют многие админы. С версии 2008 в строю начал стоять еще и расширенный аудит (Advanced audit). Я использовал у себя как старый аудит, так и новый, пока не заметил прям сильных инноваций. Но в целом новый аудит более гибок в управлении и настройках. Самый главный плюс этой технологии – возможность ведения аудита только на том ресурсе, который нам необходим. Отсюда практически все события безопасности отображаются в журнале в нужном нам порядке, где нет ничего лишнего. Отсюда и размер журнала существенно меньше.

В управлении групповых политик переходим в раздел групповых политик и создаем там новый GPO:

Обозвали, нажали ОК. Теперь надо перейти в свойства нового объекта. Все, что касается аудита и другой безопасности, практически всегда находится в пределах конфигурации компьютера, поэтому туда-то мы сразу и идем (см. скриншот):

В параметрах безопасности нам необходимо “подрегулировать” параметры журнала безопасности (в разделе “Журнал событий”) и настроить, собственно, сам аудит (в разделе “Конфигурация расширенной политики аудита”):

Объясню по минимуму, т.к. все сугубо индивидуально. Ставим размер (100-200 Мб за глаза скорее всего, в зависимости от размера сетевой папки и количества пользователей), ставим максимальный срок хранения событий (мне 2 недели вполне достаточно), метод сохранения “по дням” подставляется автоматом. Думаю, здесь ничего сложного. Теперь настроим аудит, самое главное для нас:

Как до него добраться: лучше всего увидеть глазами на скриншоте. Обращаю внимание, что несмотря на то, что мы будем вести аудит общего файлового ресурса, нам необходимо выбрать все же “Аудит файловой системы”. Сейчас постараюсь объяснить почему. Дело в том, что если выбрать “Аудит сведений об общем файловом ресурсе”, что, казалось бы, логичнее, то будет вестись очень (повторяю – “очень”) подробный аудит ВСЕХ сетевых папок ВСЕХ событий, в т.ч. просто просмотров, сетевых синхронизаций, чтения атрибутов и много-много других событий. Лично у меня журнал рос примерно так: один час = 50-100 МБ журнала днем, ночь при нулевой активности = 30 Мб. В общем, я настоятельно не рекомендую включать эту галочку. Нас интересует конкретная папка и конкретные события (изменение/создание/удаление), поэтому выбираем файловую систему. Именно этот момент (процесс выбора аудита) мало описан в интернете, все указано поверхностно. Даже в официальном учебнике я не нашел объяснения всех нюансов. Тип событий “успех” (когда операция с файлом и папкой удалась), хотя можно вести аудит и “неудач”, т.е. попыток что-то сделать при отсутствии прав. Тут уже смотрите сами.

Теперь оптимизируем политику. Сначала применяем ее к серверу. В моем случае я делаю все на контроллере домена и поэтому применяю к подразделению Domain Controllers. Файловые службы работают на контроллере домена, что не есть хорошо. Но в силу причин так сложилось. Удаляем “прошедшие проверку”, чтобы политика не применялась на остальные серверы (у меня на остальные контроллеры домена):

Нажимаем “Добавить”, указываем тип объектов “Компьютеры” и прописываем туда имя нашего сервера:

Отшлифуем политику еще круче. Для того, чтобы ускорить применение политик, Microsoft рекомендует всегда указывать, какие конфигурации применять, а какие нет. Иначе идет попытка применить конфигурации сразу и компьютера, и пользователя. У нас политика применяется на компьютер, поэтому в состоянии политики можем это указать. В технете пишут, что таким образом мы разгружаем контроллер домена.

Контрольная проверка политики. Сверяем результаты:Первая часть выполнена. Теперь идем на файловый сервер. Убедимся, что папка настроена на сетевой общий доступ:

.. и идем во вкладку “Безопасность”, а точнее в раздел “дополнительно”:

Нас интересует вкладка “Аудит”:

Там сейчас пусто, потому что ничего не настроено. Сейчас мы добавим так называемый список SACL (системные списки управления доступом). От NTFS’ного ACL он отличается тем, что это только аудит, никаких прав на папку мы по сути не даем, поэтому не стоит относиться к этому списку как к списку реального доступа к папке. Помните, что это совсем другое. Поэтому я и добавляю группу Все и даю нужный критерий аудита:

Галочку “Добавить элементы аудита, наследуемые…” я убираю, на будущее может пригодиться. Ведь мы можем в будущем вести аудит сетевой шары в другой шаре. Если оставите галку, ничего страшного.

По типу аудита тоже смотрите сами. Мне необходим аудит по изменению файлов, можно сделать еще более гибким, но вы должны помнить про увеличение нагрузки на сервер и размер журнала.

Настройки аудита на папку могут применяться какое-то время (появляется окно применения статуса). После всех этих дествий давайте перейдем к третьей части – проверке.

Применяем на файловом сервере новую политику и смотрим, применилась ли она (команды gpupdate /force и gpresult /r):

У меня применилось. Теперь я иду в журнал безопасности и чищу его:

Теперь самое интересное. Пробую с другого ПК зайти на папку по сети и что-нибудь поменять. По идее сразу после этого появляется событие типа “кто сделал/что сделал/когда и т.д.”:

В событии все отображается. Но когда событий много, пользоваться журналом не так удобно. Поэтому рекомендуется сохранить журнал в удобный формат (csv, txt, evtx, xml) и уже сформировавшийся файл мучить дальше. На этом все. Пользуйтесь аудитом, коллеги. Когда на руках есть доказательство чьей-то вины, это очень полезно и сильно прикрывает админу одно место.

Обновлено: Друзья, вы должны понимать, что аудит нагружает сервер, с ним производительность может немного упасть. Из личного опыта я рекомендую через недельку эксплуатации зайти на сервер и проверить размер журнала, а также тип событий. Вдруг журнал сильно вырос и вашего размера в GPO мало. Или вообще аудит перестал работать. В общем, мониторьте хоть изредка работу аудита.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Содержание

- Как посмотреть кто создал папку windows

- Как узнать владельца папки или файла

- Права доступа к файлам и папкам простым языком.

- Приготовление.

- Доступ по сети.

- Пользователи и группы безопасности.

- Права доступа.

Как посмотреть кто создал папку windows

Как узнать пользователя, создавшего папку?

Современной операционной системой Windows 7 предоставляются большие возможности по настройке безопасности системы и аудита изменений, которые происходят в ней. У всех файлов и папок, находящихся на разделах, есть установленная политика доступа. Для просмотра информации о том, кто является владельцем папки, нужно зайти в ее свойства.

Откроем в «Мой компьютер» местоположение интересующей нас папки. Кликнем правой кнопкой мышки на рисунке папки, после этого на нижнем пункте «Свойства». В открывшемся окне информации о выбранной папке перейдем к вкладке безопасность, а затем щелкнем мышкой на кнопке «Дополнительно». Так мы перейдем в расширенные настройки. Обращаем внимание на вкладку «Владелец» в открывшемся окне.

В окне «Текущий владелец» указывается имя и группа владельца папки. Эта информация прописана через знак слэша. Также с помощью утилиты можно изменить владельца этой папки на другого пользователя ПК. Для изменения владельца выбранной папки выберем пользователя из предложенного перечня или добавим нового. Для этого кликнем на кнопку «Изменить», а после этого «Другие пользователи и группы». Найдем нужного нам пользователя при помощи встроенной опции поиска, а потом добавим к списку.

Стоит отметить, что владелец папки — это не всегда ее создатель. Пользователь автоматически становится владельцем, когда авторизуется в момент создания папки. Однако, какие-то папки с файлами образуются под влиянием системы или вирусов. Для того чтобы отслеживать действия процессов, необходимо установить программу мониторинга системы. Также можно поставить специальное ПО, которое в режиме он лайн будет записывать каждое действие на компьютере.

Как узнать владельца папки или файла

К сожалению, чтобы определить владельца файла с помощью проводника нужно сделать множество щелчков мышью. Чтобы получить интересующую Вас информацию быстро, откройте окно командной строки и введите в ней команду:

Dir Q имя_файла

После нажатия клавиши Enter утилита Dir отобразит имя владельца файла. Как правило, владельцем файла является пользователь, создавший его. В самом худшем случае он способен переадресовать Вас к лицу, способному определить, что делать с файлом. Достоинством метода является возможность одновременной проверки множества файлов, особенно если эти файлы имеют одно расширение.

Если Вы подозреваете, что решение задачи подобным способом отнимает слишком много времени, воспользуйтесь проводником. Щелкните на файле правой кнопкой мыши и выберите в контекстном меню команду Свойства. В окне свойств перейдите на вкладку Безопасность и щелкните на кнопке Дополнительно. В диалоговом окне Дополнительные параметры безопасности перейдите на вкладку Владелец, в которой расположено поле Текущий владелец этого элемента. Именно в этом поле Вы найдете информацию о владельце файла. Единственной веской причиной для использования описанного метода является смена владельца файла — задача, которую не так просто решить с помощью командной строки.

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

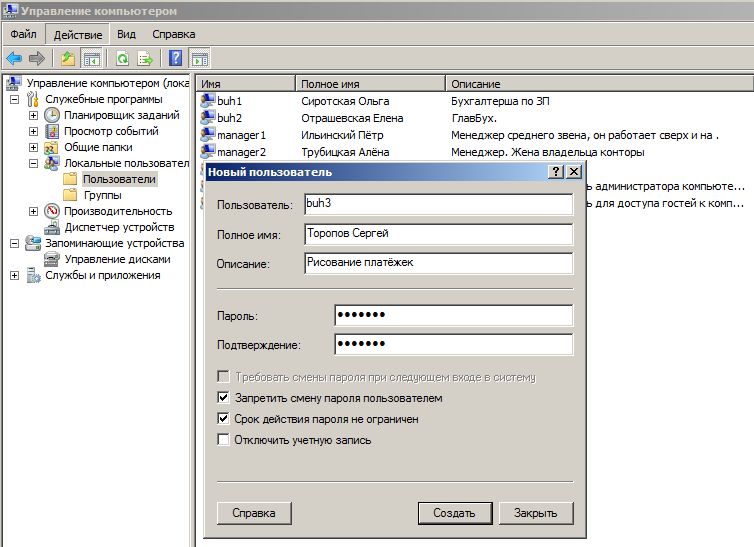

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

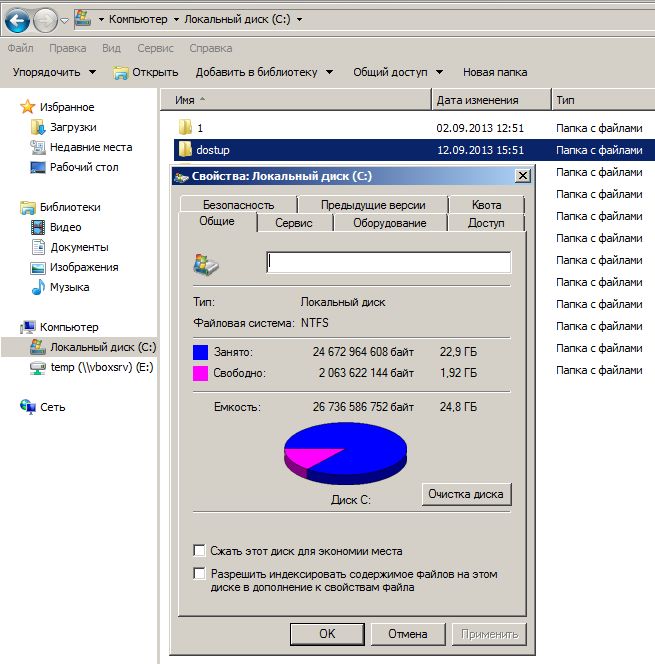

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:dostup. Папка обязательна должна быть создана на разделе с NTFS.

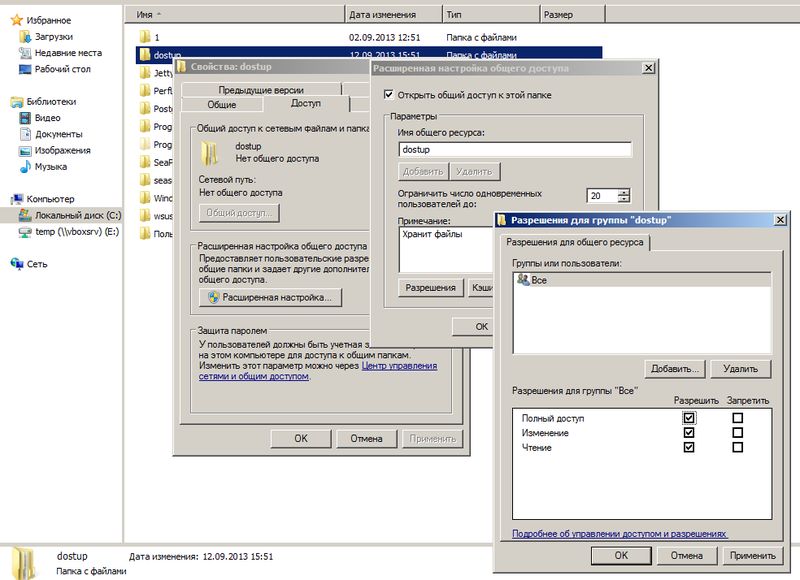

Доступ по сети.

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

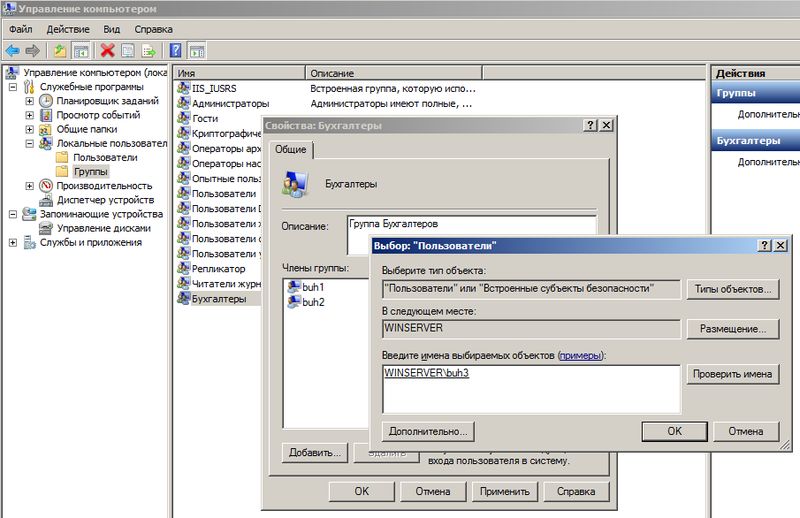

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРАучётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVERbuh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

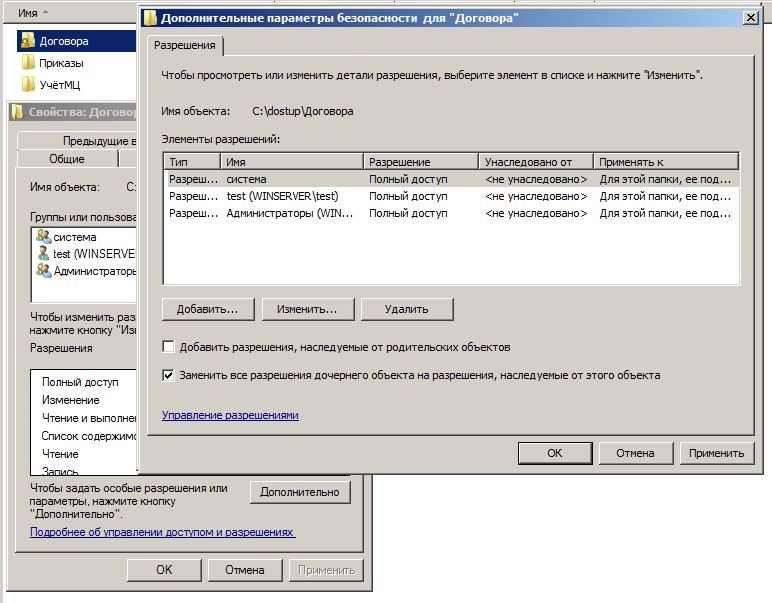

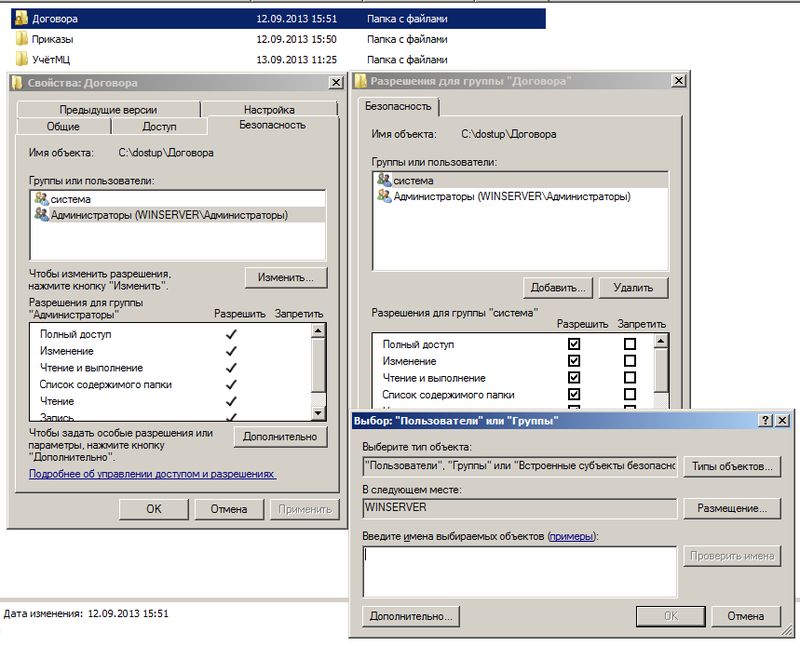

Итак, у нас есть директория по адресу C:dostup, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:dostup ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

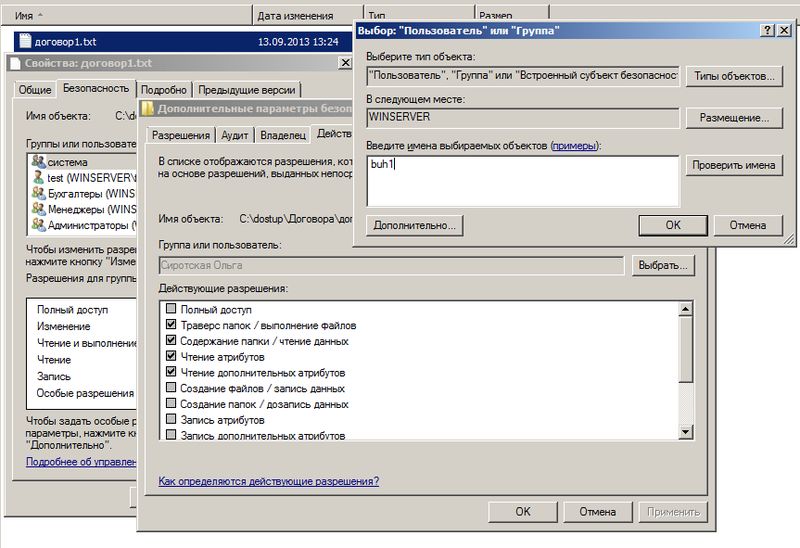

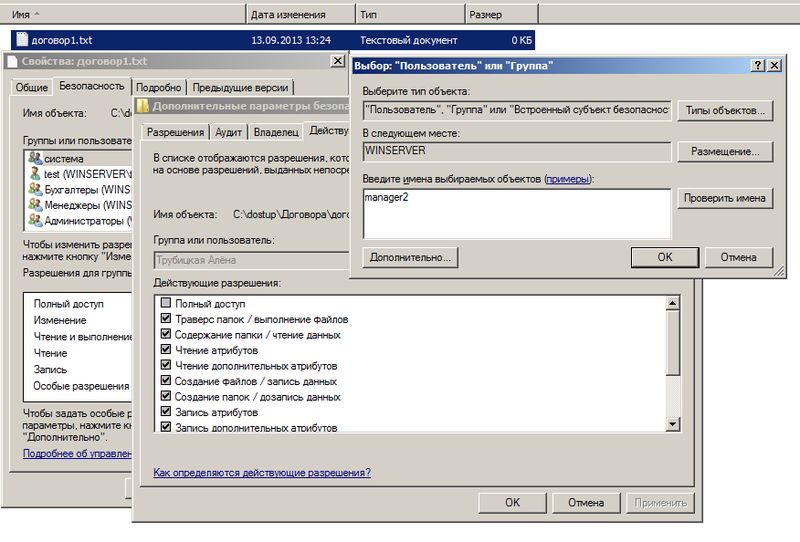

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.